-

Language:

日本語

-

Language:

日本語

Red Hat Training

A Red Hat training course is available for Red Hat Directory Server

9.4.3. 管理サーバーでの TLS の有効化

本セクションでは、以下を行う方法を説明します。

- Red Hat Identity Management コンソール アプリケーションへの接続時の HTTPS プロトコルの有効化

- Administration Server が、Directory Server への暗号化された接続 を使用してデータを o=NetscapeRoot エントリーに保存するように設定します。

- Red Hat Identity Management Console アプリケーションを有効にして、LDAPS プロトコルを使用して、ディレクトリーに保存されているユーザーおよびグループを管理します。

重要

この機能を有効にする前に、「Directory Server での TLS の有効化」 の説明に従って Directory Server で暗号化を有効にし、インスタンスを再起動します。

管理サーバーで TLS を有効にするには、以下を実行します。

- 必要な証明書をインポートします。以下のいずれかの方法で選択します。

- Directory Server と同じ秘密鍵と証明書を使用するには、「管理サーバーの Directory Server プライベートキーおよび証明書の使用」 を参照してください。

- 管理サーバーに別の鍵と証明書を使用するには、以下を参照してください。重要Directory Server コンソールではなく、管理コンソールの Manage Certificates メニューの手順を実行します。

管理サーバーと Directory Server は、他の共有証明書を信頼するために、少なくとも 1 つの CA 証明書を共有する必要があります。 - 管理コンソールを開きます。

- Configuration タブで、左側のペインで Administration Server エントリーを選択します。

- 右側のペインで Encryption タブを選択して、Red Hat Identity Management Console の暗号化を有効にします。

- このサーバーの Enable SSL を選択します。

- Use this cipher family: RSA。 一覧からセキュリティーデバイスおよび証明書を選択します。

- 必要に応じて、Settings ボタンをクリックして、Administration Server がサポートする暗号の一覧を更新します。

- 必要に応じて、証明書を使用してクライアント認証を有効にします。詳細は「証明書ベースのクライアント認証の使用」を参照してください。

- Save をクリックします。

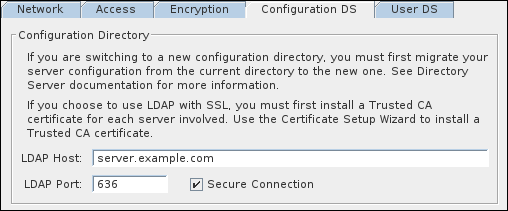

- 右側のペインで Configuration DS タブを選択して、LDAP プロトコルを使用して Administration Server が o=NetscapeRoot エントリーにデータを格納するように設定します。

- o=NetscapeRoot エントリーを保存する Directory Server インスタンスの LDAPS ポートを設定します。デフォルトでは、LDAPS は 636 ポートを使用します。

- Secure Connection を選択します。

- Save をクリックします。

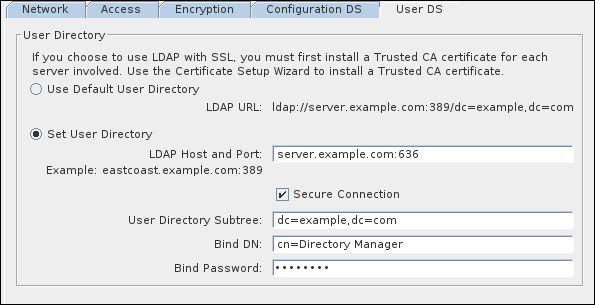

- 右側のペインで ユーザー DS タブを選択して、Red Hat Identity Management Console が暗号化された接続を使用してユーザーおよびグループを管理するように設定します。

- Set User Directory を選択し、フィールドに入力します。暗号化された接続では、Secure Connections オプションが選択され、LDAP Host および Port フィールドで指定されたポートポートは LDAPS をサポートする必要があります。

- Save をクリックします。

- 必要に応じて、コンソールから

~/.redhat-idm-console/Console. version.Login.preferences ファイルの接続の最小および最大の TLSバージョンを設定します。以下に例を示します。sslVersionMin: TLS1.1 sslVersionMax: TLS1.2

- 必要に応じて、パスワードファイルを作成し、Network Security Services(NSS)データベースのパスワードを要求せずに管理サーバーが起動するようにします。詳細は、「管理サーバーのパスワードファイルの作成」 を参照してください。

- 管理サーバーを再起動します。

# systemctl restart dirsrv-admin

パスワードファイルを作成していない場合、システムは NSS データベースのパスワードを要求します。 - コンソールが証明書を信頼するように設定するには、「Directory Server コンソールが使用する証明書の管理」 を参照してください。

この手順を完了したら、HTTPS プロトコルを使用して Red Hat Identity Management Console に接続できます。以下に例を示します。

# redhat-idm-console -a https://server.example.com:9830

9.4.3.1. Directory Server コンソールが使用する証明書の管理

サーバーが使用する証明書およびキーは、

/etc/dirsrv/slapd-instance_name/ ディレクトリーの NSS セキュリティーデータベースに保存されます。Directory Server コンソール自体は、TLS 接続に証明書と鍵も使用します。これらの証明書は、ユーザーのホームディレクトリーにある別のデータベースに保存されます。Directory Server Console を使用して TLS 経由で Directory Server の複数のインスタンスに接続する場合は、すべての Directory Server インスタンスで証明書を発行したすべての CA を信頼する必要があります。

Directory Server Console に対して TLS が有効になっている場合、Directory Server Console には、サーバーのクライアント証明書を信頼するために、発行する CA 証明書のコピーが必要です。それ以外の場合は、コンソールは証明書を発行した CA を信頼しないエラーを返します。

注記

サーバーの証明書を発行した CA の CA 証明書のみが必要です。Directory Server コンソールには、独自のクライアント証明書は必要ありません。

Linux でコンソールを使用する場合の CA 証明書のインポート

たとえば、

/root/ca.crt ファイルに保存されている CA 証明書をデータベースに追加するには、以下を実行します。

# certutil -d ~/.redhat-idm-console/ -A -n "Example CA" -t CT,, -a -i /root/ca.crt

Windows でコンソールを使用する場合の CA 証明書のインポート

たとえば、C

:\ca.crt ファイルに保存されている CA 証明書をデータベースに追加するには、以下を実行します。

> cd C:\Program Files\Red Hat Identity Management Console\ > certutil.exe -d "C:\Documents and Settings\user_name\.389-console\" -A -n "Example CA" -t CT,, -a -i C:\ca.crt