-

Language:

日本語

-

Language:

日本語

Red Hat Training

A Red Hat training course is available for Red Hat Directory Server

15.5.3. レプリカ合意の作成

サプライヤーで、読み取り専用レプリカごとに 1 つのレプリカ合意を作成します。たとえば、図15.1「単一マスターレプリケーション」 で説明されているシナリオでは、サーバー A には 2 つのレプリカ合意があり、サーバー B の場合は 1 つ、サーバー C 用のレプリカ合意があります。

- Configuration タブのナビゲーションツリーで、データベースを右クリックし、New Replication Agreement を選択します。

または、データベースを強調表示し、Object メニューから New Replication Agreement を選択して Replication Agreement Wizard を起動します。

または、データベースを強調表示し、Object メニューから New Replication Agreement を選択して Replication Agreement Wizard を起動します。 - 最初の画面で、レプリカ合意の名前および説明を入力し、Next を押します。

- Source and Destination 画面で、コンシューマーの URL(hostname:port または IP_address:port )と、コンシューマー上のサプライヤーバインド DN とパスワードを入力します。ターゲットサーバーが利用できない場合は、他のサーバーにアクセスして情報を手動で入力します。

- 複数の Directory Server インスタンスが設定されていない場合、デフォルトでは、ドロップダウンメニューにはコンシューマーがありません。

- Directory Server インスタンスが TLS で実行されるように設定されている場合でも、一覧表示されるポートは TLS 以外のポートになります。このポート番号は、コンソールで Directory Server インスタンスを識別するためにのみ使用されます。これは、レプリケーションに使用される実際のポート番号またはプロトコルを指定しません。

- サーバーで TLS が有効になっている場合は、TLS クライアント認証に Using encrypted SSL connection ラジオボタンを選択できます。それ以外の場合は、サプライヤーバインド DN およびパスワードを入力します。注記属性の暗号化が有効な場合は、暗号化された属性を複製するセキュアな接続 を使用する必要があります。

- 接続タイプを選択します。以下の 3 つのオプションがあります。

- LDAP を使用します。これにより、標準の暗号化されていない接続が設定されます。

- TLS/SSL を使用します。これは、636 などのサーバーのセキュアな LDAPS ポートを介したセキュアな接続を使用します。この設定は TLS を使用するために必要です。

- Start TLS を使用します。Start TLS を使用して、サーバーの標準ポートでセキュアな接続を確立します。

注記シンプルなパスワード認証(「セキュアなバインドの要求」)にセキュアなバインドが必要な場合は、セキュアな接続で行われる場合を除き、レプリケーション操作は失敗します。セキュアな接続(TLS および Start TLS 接続または SASL 認証)の使用が推奨されます。 - 適切な認証方法を選択し、必要な情報を提供します。これにより、サプライヤーがコンシューマーサーバーにバインドして更新を送信するために使用する情報を提供します。

- simple は、サーバーが、暗号化なしで標準ポートで接続することを意味します。必要な情報は、Replication Manager のバインド DN およびパスワード(コンシューマーサーバーに存在する必要がある)です。

- サーバー TLS/SSL 証明書は、サプライヤーの TLS 証明書を使用して、コンシューマーサーバーに対して認証します。証明書は、証明書ベースの認証のサプライヤーにインストールされ、コンシューマーサーバーには、サプライヤーの証明書内のサブジェクト DN をその Replication Manager エントリーにマッピングできるように、証明書マッピングを設定する必要があります。TLS および証明書マッピングの設定については、「TLS の有効化」 を参照してください。

- 簡易認証などの SASL/DIGEST-MD5。このセキュアでない方法で認証するには、バインド DN およびパスワードのみが必要になります。これは、標準または TLS 接続上で実行できます。

- SASL/GSSAPI では、サプライヤーサーバーに Kerberos キータブ( 「KDC サーバーおよびキータブの概要」にあるように)があり、コンシューマーサーバーでサプライヤーのプリンシパルを実際のレプリケーションマネージャーエントリーにマップするために SASL マッピングが必要です( 「コンソールからの SASL アイデンティティーマッピングの設定」のように)。

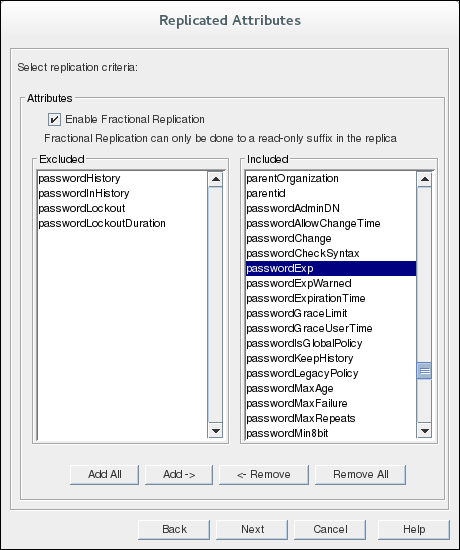

- 一部レプリケーションは、サーバー間でエントリーがレプリケートされるエントリー属性を制御します。デフォルトでは、すべての属性がレプリケートされます。コンシューマーに複製され ない属性 を選択するには、Enable Fractional Replication チェックボックスを選択します。次に、右側の Included コラムの属性(または属性)を強調表示し、Remove をクリックします。レプリケートされない属性はすべて左側の Excluded 列に一覧表示されます。また、レプリカ合意が完了する概要にも表示されます。

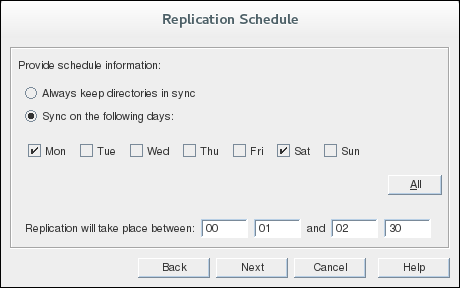

- レプリケーションの実行時にスケジュールを設定します。デフォルトでは、レプリケーションは継続的に実行されます。

注記レプリケーションスケジュールは、真夜中(0000)を越えません。そのため、0001 を開始し、同じ日に 2359 で終わるスケジュールを設定できますが、1 日の 2359 から開始したスケジュールを設定し、次の 部分で終了することはできません。Next を押します。

注記レプリケーションスケジュールは、真夜中(0000)を越えません。そのため、0001 を開始し、同じ日に 2359 で終わるスケジュールを設定できますが、1 日の 2359 から開始したスケジュールを設定し、次の 部分で終了することはできません。Next を押します。 - Initialize consumer now を選択して、レプリカ合意の完了後に初期化を開始し、Next をクリックします。

注記レプリケーションは、コンシューマーが初期化されるまで 開始されません。コンシューマーの初期化の詳細は、「コンシューマーの初期化」 を参照してください。

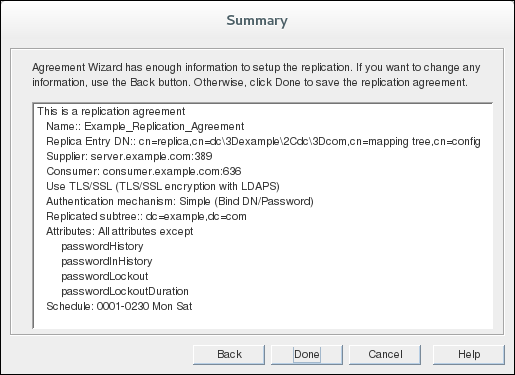

注記レプリケーションは、コンシューマーが初期化されるまで 開始されません。コンシューマーの初期化の詳細は、「コンシューマーの初期化」 を参照してください。 - 最後の画面には

dse.ldifファイルに含まれるため、レプリカ合意の設定が表示されます。完了 を押して合意を保存します。

レプリカ合意が設定されている。

注記

レプリカ合意の作成後、LDAP および LDAPS 接続が異なるポートを使用するため、接続タイプ(TLS または非 TLS)を変更することはできません。接続タイプを変更するには、レプリカ合意を再作成します。