10.6. AD ユーザーエントリーに証明書全体が含まれるユーザーに証明書マッピングを設定

このユーザーストーリーでは、IdM デプロイメントが Active Directory (AD) を信頼し、そのユーザーが AD に保存され、AD のユーザーエントリーに証明書全体が含まれる場合に、IdM で証明書マッピングを有効にするのに必要な手順を説明します。

前提条件

- IdM にユーザーアカウントがない。

- ユーザーに、証明書を含む AD のアカウントがある。

- IdM 管理者が、IdM 証明書マッピングルールが基になっているデータにアクセスできる。

PKINIT がユーザーに対して確実に機能するには、次の条件のいずれかが適用される必要があります。

- ユーザーエントリーの証明書には、ユーザープリンシパル名またはユーザーの SID 拡張子が含まれます。

-

AD のユーザーエントリーには、

altSecurityIdentities属性に適切なエントリーがあります。

10.6.1. IdM Web UI で証明書マッピングルールの追加

- 管理者として IdM Web UI にログインします。

-

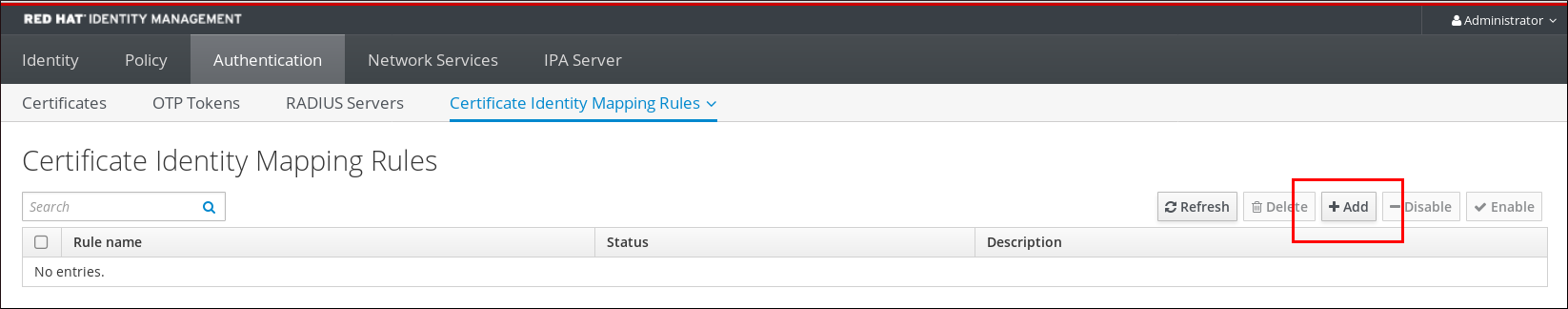

Authentication→Certificate Identity Mapping Rules→Certificate Identity Mapping Rulesの順に移動します。 Addをクリックします。図10.5 IdM Web UI で新しい証明書マッピングルールの追加

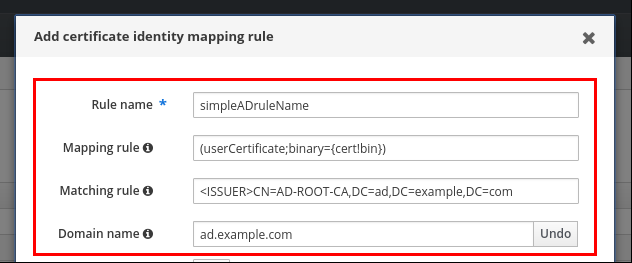

- ルール名を入力します。

マッピングルールを入力します。認証のために IdM に提示された証明書全体を、AD で利用可能な証明書全体と比較するには、次のコマンドを実行します。

(userCertificate;binary={cert!bin})注記完全な証明書を使用してマッピングする場合、また、証明書を更新する場合は、新しい証明書を AD ユーザーオブジェクトに必ず追加する必要があります。

マッチングルールを入力します。たとえば、

AD.EXAMPLE.COMドメインのAD-ROOT-CAが発行する証明書のみを認証できるようにするには、次のコマンドを実行します。<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com図10.6 AD に保存されている証明書があるユーザーの証明書マッピングルール

-

Addをクリックします。 System Security Services Daemon (SSSD) は、証明書マッピングルールを定期的に再読み込みします。新たに作成したルールがすぐに読み込まれるようにするには、CLI で SSSD を再起動します。

# systemctl restart sssd

10.6.2. IdM CLI での証明書マッピングルールの追加

管理者の認証情報を取得します。

# kinit adminマッピングルールを入力し、マッピングルールの基となっているマッチングルールを入力します。AD で利用可能な証明書と比較する、認証用に提示される証明書全体を取得して、

AD.EXAMPLE.COMドメインのAD-ROOT-CAにより発行された証明書のみの認証を許可するには、次のコマンドを実行します。# ipa certmaprule-addsimpleADrule--matchrule '<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com' --maprule '(userCertificate;binary={cert!bin})' --domain ad.example.com ------------------------------------------------------- Added Certificate Identity Mapping Rule "simpleADrule" ------------------------------------------------------- Rule name: simpleADrule Mapping rule: (userCertificate;binary={cert!bin}) Matching rule: <ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com Domain name: ad.example.com Enabled: TRUE注記完全な証明書を使用してマッピングする場合、また、証明書を更新する場合は、新しい証明書を AD ユーザーオブジェクトに必ず追加する必要があります。

System Security Services Daemon (SSSD) は、証明書マッピングルールを定期的に再読み込みします。新たに作成したルールがすぐに読み込まれるようにする場合は、次のコマンドを実行して SSSD を再起動します。

# systemctl restart sssd