IdM 사용자, 그룹, 호스트 및 액세스 제어 규칙 관리

사용자 및 호스트 구성, 그룹에서 관리, 호스트 기반 및 역할 기반 액세스 제어 규칙으로 액세스 제어

초록

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서 및 웹 속성에서 문제가 있는 언어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지를 참조하십시오.

Identity Management에서 계획된 용어 교체는 다음과 같습니다.

- 차단 목록 대체 블랙리스트

- 목록 교체 허용 화이트리스트

- 2차 대체 슬레이브

master 라는 단어는 컨텍스트에 따라 더 정확한 언어로 교체됩니다.

- IdM 서버가 IdM 마스터교체

- CA 갱신 서버가 CA 갱신 마스터교체

- CRL 게시자 서버가 CRL 마스터교체

- 멀티 공급자 대체 멀티 마스터

Red Hat 문서에 관한 피드백 제공

문서에 대한 피드백에 감사드립니다. 어떻게 개선할 수 있는지 알려주십시오.

Jira를 통해 피드백 제출 (등록 필요)

- Jira 웹 사이트에 로그인합니다.

- 상단 탐색 모음에서 생성 을 클릭합니다.

- Summary (요약) 필드에 설명 제목을 입력합니다.

- Description (설명) 필드에 개선을 위한 제안을 입력합니다. 문서의 관련 부분에 대한 링크를 포함합니다.

- 대화 상자 하단에서 생성 을 클릭합니다.

1장. IdM 명령줄 유틸리티 소개

IdM(Identity Management) 명령줄 유틸리티 사용의 기본 사항에 대해 자세히 알아보십시오.

사전 요구 사항

설치 및 액세스할 수 있는 IdM 서버.

자세한 내용은 Identity Management 설치를 참조하십시오.

IPA 명령줄 인터페이스를 사용하려면 유효한 Kerberos 티켓으로 IdM을 인증합니다.

유효한 Kerberos 티켓을 가져오는 방법에 대한 자세한 내용은 명령줄에서 ID 관리 로그인을 참조하십시오.

1.1. IPA 명령줄 인터페이스란 무엇입니까?

IPA 명령줄 인터페이스(CLI)는 IdM(Identity Management) 관리를 위한 기본 명령줄 인터페이스입니다.

IdM을 관리하는 다양한 하위 명령(예: ipa user-add 명령)을 지원하여 새 사용자를 추가합니다.

IPA CLI를 사용하면 다음을 수행할 수 있습니다.

- 네트워크에서 사용자, 그룹, 호스트 및 기타 오브젝트를 추가, 관리 또는 제거합니다.

- 인증서를 관리합니다.

- 검색 항목.

- 오브젝트를 표시하고 나열합니다.

- 액세스 권한을 설정합니다.

- 올바른 명령 구문에 대한 도움말을 가져옵니다.

1.2. IPA 도움말이란 무엇입니까?

IPA 도움말은 IdM 서버를 위한 기본 제공 문서 시스템입니다.

IPA 명령줄 인터페이스(CLI)는 로드된 IdM 플러그인 모듈의 사용 가능한 도움말 주제를 생성합니다. IPA 도움말 유틸리티를 사용하려면 다음이 필요합니다.

- IdM 서버가 설치되어 실행 중이어야 합니다.

- 유효한 Kerberos 티켓을 사용하여 인증합니다.

옵션 없이 ipa help 명령을 입력하면 기본 도움말 사용과 가장 일반적인 명령 예제에 대한 정보가 표시됩니다.

다음 옵션을 다양한 ipa 도움말 사용 사례에 사용할 수 있습니다.

$ ipa help [TOPIC | COMMAND | topics | commands]-

[]"모든 매개변수는 선택 사항이며ipa 도움말만 쓸 수 있으며 명령을 실행할 수 있습니다. |파이프 문자는 또는 을 의미합니다. 따라서 기본ipa help명령을사용하여 topIC ,COMMAND또는주제또는 명령을 지정할 수 있습니다.-

주제:ipa 도움말 주제를 실행하여 IPA 도움말(예:사용자, 인증서,서버등)의 항목 목록을 표시할 수 있습니다. -

top/Enical letters 가 있는 I/E는 변수입니다. 따라서 특정 주제(예:ipa help 사용자)를 지정할 수 있습니다. -

ipa help 명령을입력하여 IPA 도움말(예:user-add,ca-enable,server-show등)의 명령 목록을 표시할 수 있습니다. -

대/도: 대문자로 된 Command MAND는 변수입니다. 따라서ipa help user-add와 같은 특정 명령을 지정할 수 있습니다.

-

1.3. IPA 도움말 주제 사용

다음 절차에서는 명령줄 인터페이스에서 IPA 도움말을 사용하는 방법을 설명합니다.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

ipa 도움말 주제를입력하여 도움말에서 다루는 주제 목록을 표시합니다.$ ipa help topics주제 중 하나를 선택하고 다음 패턴에 따라 명령을 만듭니다.

ipa help [topic_name].topic_name문자열 대신 이전 단계에서 나열한 주제 중 하나를 추가합니다.이 예제에서는 다음 주제를 사용합니다.

user$ ipa help userIPA 도움말 출력이 너무 길어 전체 텍스트를 볼 수 없는 경우 다음 구문을 사용하십시오.

$ ipa help user | less그런 다음 아래로 스크롤하여 전체 도움을 읽을 수 있습니다.

IPA CLI에는 사용자 항목에 대한 도움말 페이지가 표시됩니다. 개요를 읽은 후 주제 명령 작업을 위한 패턴의 많은 예제를 볼 수 있습니다.

1.4. IPA 도움말 명령 사용

다음 절차에서는 명령줄 인터페이스에서 IPA 도움말 명령을 만드는 방법을 설명합니다.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

ipa help 명령을입력하여 도움말에서 다루는 명령 목록을 표시합니다.$ ipa help commands명령 중 하나를 선택하고 다음 패턴에 따라 help 명령을 생성합니다.

ipa help < COMMAND>. <COMMAND> 문자열 대신 이전 단계에서 나열한 명령 중 하나를 추가합니다.$ ipa help user-add

추가 리소스

-

ipaman 페이지.

1.5. IPA 명령 구조

IPA CLI는 다음 유형의 명령을 구분합니다.

- IdM 서버에서 기본 제공 명령 tekton-databind built-in 명령을 모두 사용할 수 있습니다.

- 플러그인 제공 명령

IPA 명령의 구조를 사용하면 다양한 유형의 오브젝트를 관리할 수 있습니다. 예를 들면 다음과 같습니다.

- 사용자,

- 호스트,

- DNS 레코드,

- 인증서,

그리고 더 많은

이러한 오브젝트 대부분에서 IPA CLI에는 다음과 같은 명령이 포함되어 있습니다.

-

추가(

추가) -

수정 (

mod) -

삭제(

del) -

검색 (

찾기) -

표시(

표시)

명령에는 다음과 같은 구조가 있습니다.

ipa user-add, ipa user-mod, ipa user-del, ipa user-find, ipa user-show

ipa host-add, ipa host-mod, ipa host-del, ipa host-find, ipa host-show

ipa dns record-add,ipa dns records-mod,ipa dns records-del,ipa dns records-find,ipa dn records-show

ipa user-add [options] 를 사용하여 사용자를 생성할 수 있습니다. 여기서 [options] 는 선택 사항입니다. ipa user-add 명령만 사용하면 스크립트에서 하나씩 세부 정보를 요청합니다.

기존 오브젝트를 변경하려면 오브젝트를 정의해야 합니다. 따라서 명령에는 오브젝트 ipa user-mod USER_NAME [options] 도 포함됩니다.

1.6. IPA 명령을 사용하여 IdM에 사용자 계정 추가

다음 절차에서는 명령줄을 사용하여 IdM(Identity Management) 데이터베이스에 새 사용자를 추가하는 방법을 설명합니다.

사전 요구 사항

- IdM 서버에 사용자 계정을 추가하려면 관리자 권한이 있어야 합니다.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

새 사용자를 추가하려면 명령을 입력합니다.

$ ipa user-add이 명령은 사용자 계정을 생성하는 데 필요한 기본 데이터를 제공하도록 요청하는 스크립트를 실행합니다.

- First name: 필드에 새 사용자의 첫 번째 이름을 입력하고 Enter 키를 누릅니다.

- 성: 필드에 새 사용자의 성을 입력하고 Enter 키를 누릅니다.

User login [suggested user name]: 사용자 이름을 입력하거나 Enter 키를 눌러 제안된 사용자 이름을 수락합니다.

사용자 이름은 전체 IdM 데이터베이스에 대해 고유해야 합니다. 해당 사용자 이름이 이미 존재하기 때문에 오류가 발생하면

ipa user-add명령을 사용하여 프로세스를 반복하고 다른 고유한 사용자 이름을 사용합니다.

사용자 이름을 추가한 후 사용자 계정이 IdM 데이터베이스에 추가되고 IPA 명령줄 인터페이스(CLI)는 다음 출력을 출력합니다.

---------------------- Added user "euser" ---------------------- User login: euser First name: Example Last name: User Full name: Example User Display name: Example User Initials: EU Home directory: /home/euser GECOS: Example User Login shell: /bin/sh Principal name: euser@IDM.EXAMPLE.COM Principal alias: euser@IDM.EXAMPLE.COM Email address: euser@idm.example.com UID: 427200006 GID: 427200006 Password: False Member of groups: ipausers Kerberos keys available: False

기본적으로 사용자 암호는 사용자 계정에 설정되어 있지 않습니다. 사용자 계정을 생성하는 동안 암호를 추가하려면 다음 구문과 함께 ipa user-add 명령을 사용합니다.

$ ipa user-add --first=Example --last=User --passwordIPA CLI에서 사용자 이름과 암호를 추가하거나 확인하라는 메시지가 표시됩니다.

사용자가 이미 생성된 경우 ipa user-mod 명령을 사용하여 암호를 추가할 수 있습니다.

추가 리소스

-

매개변수에 대한 자세한 내용을 보려면

ipa help user-add명령을 실행합니다.

1.7. IPA 명령을 사용하여 IdM에서 사용자 계정 수정

각 사용자 계정에 대한 여러 매개 변수를 변경할 수 있습니다. 예를 들어 사용자에게 새 암호를 추가할 수 있습니다.

기본 명령 구문은 변경을 수행할 기존 사용자 계정을 정의해야 하므로 user-add 구문과 다릅니다(예: 암호 추가).

사전 요구 사항

- 사용자 계정을 수정하려면 관리자 권한이 있어야 합니다.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

ipa user-mod명령을 입력하고 수정할 사용자를 지정하고, 암호를 추가하기 위해--password와 같은 옵션을 지정합니다.$ ipa user-mod euser --password이 명령은 새 암호를 추가할 수 있는 스크립트를 실행합니다.

- 새 암호를 입력하고 Enter 키를 누릅니다.

IPA CLI는 다음 출력을 출력합니다.

---------------------- Modified user "euser" ---------------------- User login: euser First name: Example Last name: User Home directory: /home/euser Principal name: euser@IDM.EXAMPLE.COM Principal alias: euser@IDM.EXAMPLE.COM Email address: euser@idm.example.com UID: 427200006 GID: 427200006 Password: True Member of groups: ipausers Kerberos keys available: True

이제 계정에 사용자 암호가 설정되어 사용자가 IdM에 로그인할 수 있습니다.

추가 리소스

-

매개변수에 대한 자세한 내용은

ipa help user-mod명령을 실행합니다.

1.8. IdM 유틸리티에 값 목록을 제공하는 방법

IdM(Identity Management)은 목록에 다중 값 특성 값을 저장합니다.

IdM은 다음과 같은 다중 값 목록을 제공하는 방법을 지원합니다.

동일한 명령 호출 내에서 동일한 명령줄 인수를 여러 번 사용합니다.

$ ipa permission-add --right=read --permissions=write --permissions=delete ...또는 목록을 중괄호로 묶을 수 있습니다. 이 경우 쉘이 확장을 수행합니다.

$ ipa permission-add --right={read,write,delete} ...

위의 예제에서는 오브젝트에 권한을 추가하는 permission-add 명령을 보여줍니다. 이 예제에서는 개체를 언급하지 않습니다. … 대신 권한을 추가할 오브젝트를 추가해야 합니다.

명령줄에서 이러한 다중 값 속성을 업데이트하면 IdM에서 이전 값 목록을 새 목록으로 완전히 덮어씁니다. 따라서 다중 값 특성을 업데이트할 때 추가하려는 단일 값이 아닌 전체 새 목록을 지정해야 합니다.

예를 들어 위의 명령에서 권한 목록에 읽기, 쓰기 및 삭제가 포함됩니다. permission-mod 명령으로 목록을 업데이트하려면 모든 값을 추가해야 합니다. 그렇지 않으면 언급되지 않은 값이 삭제됩니다.

예 1: ipa permission-mod 명령은 이전에 추가된 모든 권한을 업데이트합니다.

$ ipa permission-mod --right=read --right=write --right=delete ...또는

$ ipa permission-mod --right={read,write,delete} ...

예 2 - ipa permission-mod 명령은 명령에 포함되지 않기 때문에 --right=delete 인수를 삭제합니다.

$ ipa permission-mod --right=read --right=write ...또는

$ ipa permission-mod --right={read,write} ...1.9. IdM 유틸리티와 특수 문자를 사용하는 방법

ipa 명령에 특수 문자가 포함된 명령줄 인수를 전달할 때 이러한 문자를 백슬래시(\)로 이스케이프합니다. 예를 들어, 일반적인 특수 문자에는 각도 대괄호(< 및 >), 앰퍼샌드(&), 별표(*) 또는 수직 표시줄(|)이 포함됩니다.

예를 들어 별표(*)를 이스케이프하려면 다음을 수행합니다.

$ ipa certprofile-show certificate_profile --out=exported\*profile.cfg쉘에서 이러한 문자를 올바르게 구문 분석할 수 없기 때문에 이스케이프되지 않은 특수 문자가 포함된 명령은 예상대로 작동하지 않습니다.

2장. 명령줄을 사용하여 사용자 계정 관리

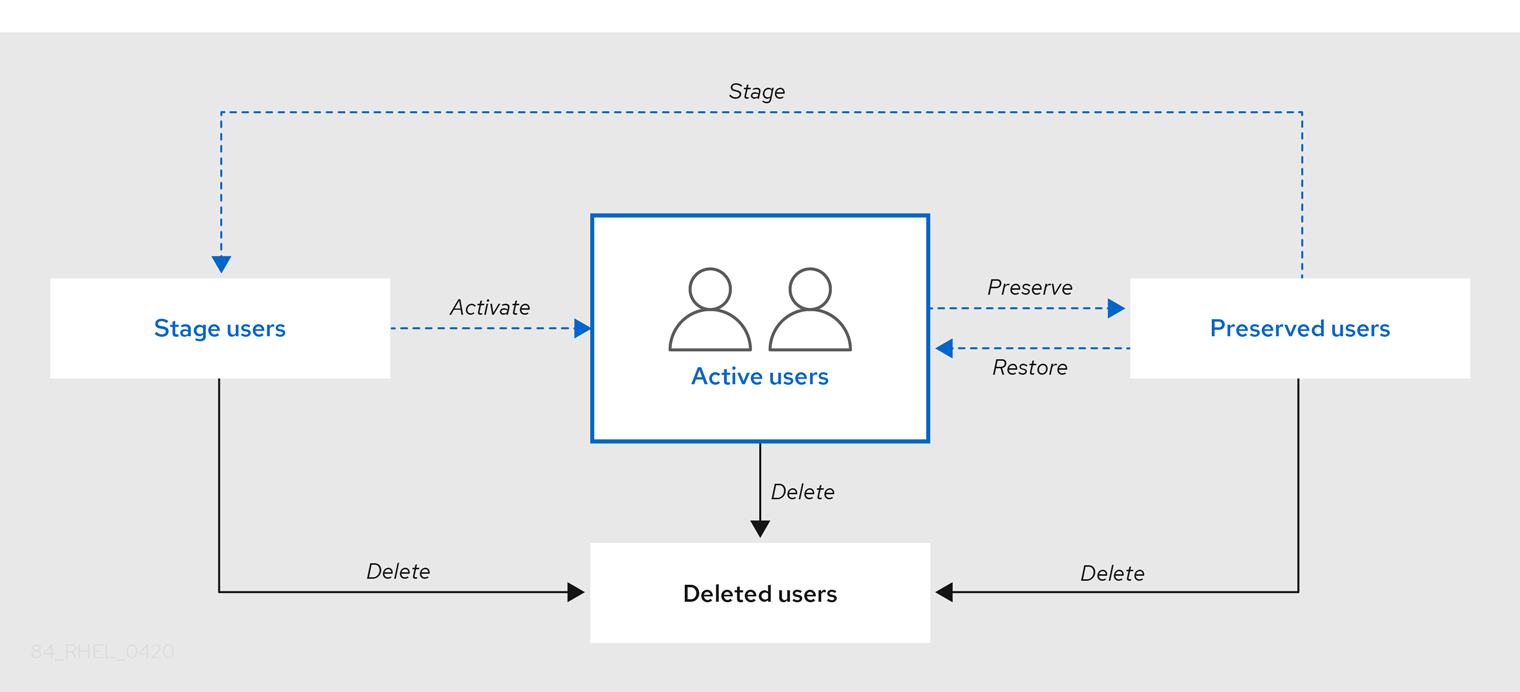

IdM(Identity Management)의 사용자 라이프사이클에는 다음을 포함하여 여러 단계가 있습니다.

- 사용자 계정 만들기

- 단계 사용자 계정 활성화

- 사용자 계정 보존

- 활성, 스테이징 또는 사용자 계정 삭제

- 보존된 사용자 계정 복원

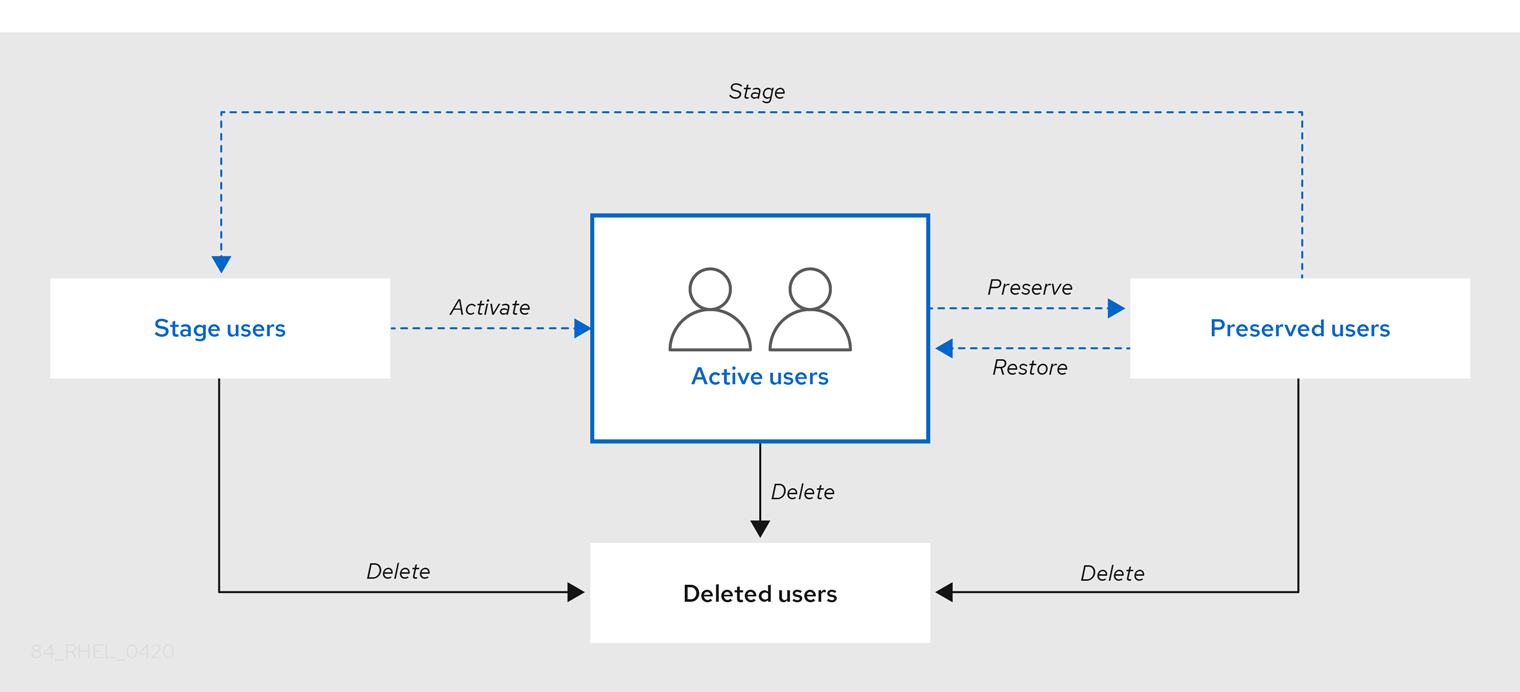

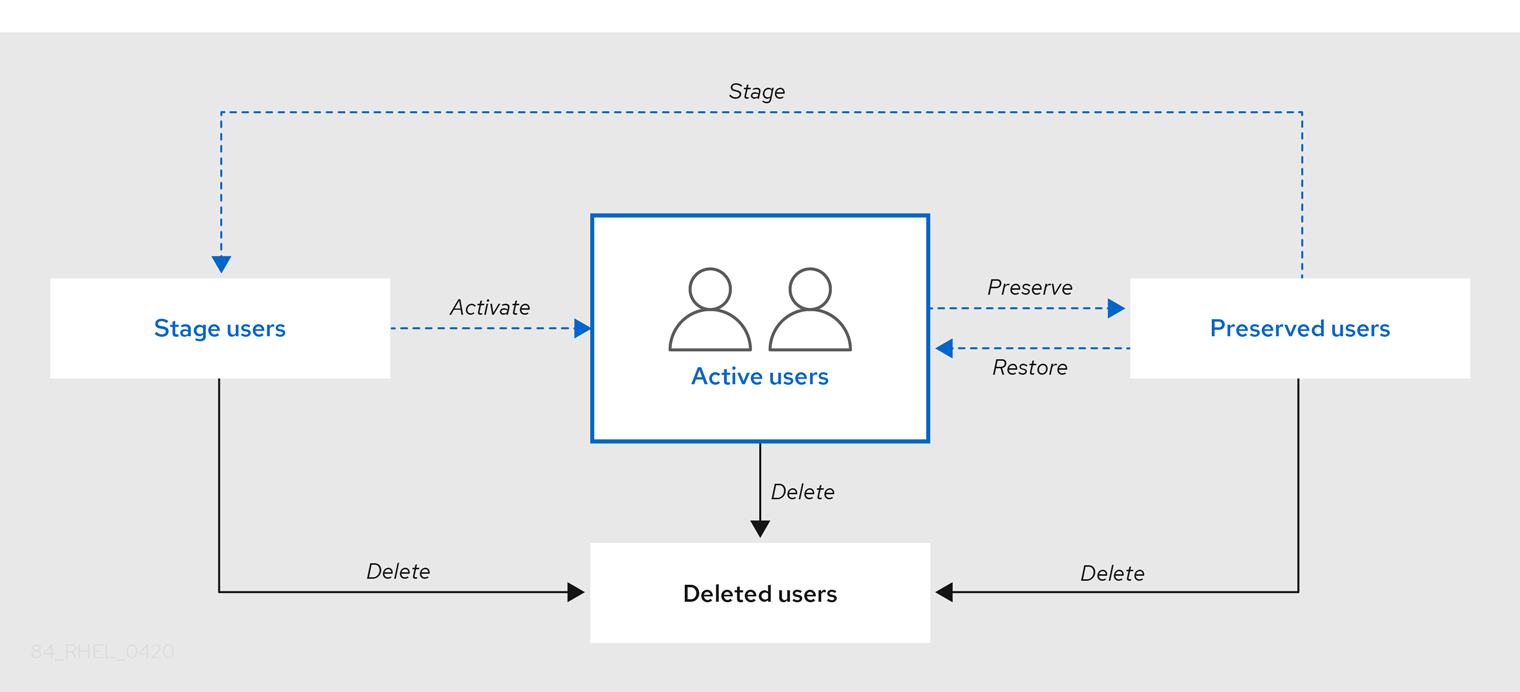

2.1. 사용자 라이프 사이클

IdM(Identity Management)은 세 가지 사용자 계정 상태를 지원합니다.

- 스테이징 사용자는 인증이 허용되지 않습니다. 초기 상태입니다. 활성 사용자에게 필요한 일부 사용자 계정 속성은 예를 들어 그룹 멤버십을 설정할 수 없습니다.

- 활성 사용자는 인증을 허용합니다. 필요한 모든 사용자 계정 속성은 이 상태에서 설정해야 합니다.

- 보존된 사용자는 비활성으로 간주되고 IdM에 인증할 수 없는 이전 활성 사용자입니다. 보존된 사용자는 활성 사용자로 보유한 계정 속성의 대부분을 유지하지만 사용자 그룹의 일부가 아닙니다.

IdM 데이터베이스에서 영구적으로 사용자 항목을 삭제할 수 있습니다.

삭제된 사용자 계정은 복원할 수 없습니다. 사용자 계정을 삭제하면 계정과 연결된 모든 정보가 영구적으로 손실됩니다.

새 관리자는 기본 admin 사용자와 같은 관리자 권한이 있는 사용자만 만들 수 있습니다. 모든 관리자 계정을 실수로 삭제한 경우 Directory Manager에서 Directory Server에서 새 관리자를 수동으로 생성해야 합니다.

admin 사용자를 삭제하지 마십시오. admin 은 IdM에 필요한 사전 정의된 사용자이므로 이 작업으로 인해 특정 명령에서 문제가 발생합니다. 대체 admin 사용자를 정의하고 사용하려는 경우 하나 이상의 다른 사용자에게 admin 권한을 부여한 후 ipa 사용자 비활성화 admin으로 사전 정의된 admin 사용자를 비활성화합니다.

IdM에 로컬 사용자를 추가하지 마십시오. NSS(Name Service Switch)는 로컬 사용자 및 그룹을 확인하기 전에 항상 IdM 사용자 및 그룹을 확인합니다. 즉, IdM 그룹 멤버십은 로컬 사용자에게 작동하지 않습니다.

2.2. 명령줄을 사용하여 사용자 추가

다음과 같이 사용자를 추가할 수 있습니다.

- 활성 메세지 - 사용자가 적극적으로 사용할 수 있는 사용자 계정.

- 스테이징 -암호사용자는 이러한 계정을 사용할 수 없습니다. 새 사용자 계정을 준비하려면 이 파일을 사용합니다. 사용자가 자신의 계정을 사용할 준비가 되면 활성화할 수 있습니다.

다음 절차에서는 ipa user-add 명령을 사용하여 IdM 서버에 활성 사용자를 추가하는 방법을 설명합니다.

마찬가지로 ipa stageuser-add 명령을 사용하여 스테이징 사용자 계정을 생성할 수 있습니다.

IdM은 고유한 사용자 ID(UID)를 새 사용자 계정에 자동으로 할당합니다. 이 작업을 수동으로 수행할 수도 있지만 서버에서 UID 번호가 고유한지 여부를 확인하지 않습니다. 이로 인해 여러 사용자 항목이 동일한 ID 번호가 할당될 수 있습니다. 동일한 UID가 있는 여러 항목이 없는 것을 방지하는 것이 좋습니다.

사전 요구 사항

- IdM 또는 사용자 관리자 역할을 관리하기 위한 관리자 권한.

- Kerberos 티켓을 획득했습니다. 자세한 내용은 kinit를 사용하여 IdM에 수동으로 로그인하는 방법을 참조하십시오.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

사용자 로그인, 사용자의 이름, 성을 추가하고 필요한 경우 이메일 주소를 추가할 수도 있습니다.

$ ipa user-add user_login --first=first_name --last=last_name --email=email_address

IdM에서는 다음 정규식으로 설명할 수 있는 사용자 이름을 지원합니다.

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?참고후행 달러 기호($)로 끝나는 사용자 이름은 Samba 3.x 시스템 지원을 활성화하기 위해 지원됩니다.

대문자가 포함된 사용자 이름을 추가하는 경우 IdM은 자동으로 이름을 저장할 때 소문자로 변환합니다. 따라서 IdM은 로그인할 때 항상 사용자 이름을 소문자로 입력해야 합니다. 또한 사용자 및 사용자 등 문자 캐싱에서만 다른 사용자 이름을 추가할 수 없습니다 .

사용자 이름의 기본 최대 길이는 32자입니다. 변경하려면

ipa config-mod --maxusername명령을 사용합니다. 예를 들어 최대 사용자 이름 길이를 64자로 늘리려면 다음을 수행합니다.$ ipa config-mod --maxusername=64 Maximum username length: 64 ...

ipa user-add명령에는 많은 매개 변수가 포함되어 있습니다. 모두 나열하려면 ipa help 명령을 사용합니다.$ ipa help user-add

ipa help명령에 대한 자세한 내용은 IPA 도움말을 참조하십시오.

모든 IdM 사용자 계정을 나열하여 새 사용자 계정이 성공적으로 생성되었는지 확인할 수 있습니다.

$ ipa user-find

이 명령은 세부 정보가 있는 모든 사용자 계정을 나열합니다.

2.3. 명령줄을 사용하여 사용자 활성화

사용자 계정을 스테이지에서 활성으로 이동하여 활성화하려면 ipa stageuser-activate 명령을 사용합니다.

사전 요구 사항

- IdM 또는 사용자 관리자 역할을 관리하기 위한 관리자 권한.

- Kerberos 티켓을 획득했습니다. 자세한 내용은 kinit를 사용하여 IdM에 수동으로 로그인하는 방법을 참조하십시오.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

다음 명령으로 사용자 계정을 활성화합니다.

$ ipa stageuser-activate user_login ------------------------- Stage user user_login activated ------------------------- ...

모든 IdM 사용자 계정을 나열하여 새 사용자 계정이 성공적으로 생성되었는지 확인할 수 있습니다.

$ ipa user-find

이 명령은 세부 정보가 있는 모든 사용자 계정을 나열합니다.

2.4. 명령줄을 사용하여 사용자 보존

사용자 계정을 삭제하려면 보존할 수 있지만 나중에 복원할 수 있는 옵션을 유지합니다. 사용자 계정을 유지하려면 ipa user-del 또는 ipa stageuser-del 명령과 함께 --preserve 옵션을 사용합니다.

사전 요구 사항

- IdM 또는 사용자 관리자 역할을 관리하기 위한 관리자 권한.

- Kerberos 티켓을 획득했습니다. 자세한 내용은 kinit를 사용하여 IdM에 수동으로 로그인하는 방법을 참조하십시오.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

다음 명령을 사용하여 사용자 계정을 보존합니다.

$ ipa user-del --preserve user_login -------------------- Deleted user "user_login" --------------------

참고사용자 계정이 삭제되었다는 출력에도 불구하고 보존되었습니다.

2.5. 명령줄을 사용하여 사용자 삭제

IdM(ID 관리)을 사용하면 사용자를 영구적으로 삭제할 수 있습니다. 다음을 삭제할 수 있습니다.

-

다음 명령을 사용하는 활성 사용자:

ipa user-del -

다음 명령을 사용하여 사용자 준비:

ipa stageuser-del -

다음 명령을 사용하여 사용자 보존:

ipa user-del

여러 사용자를 삭제하는 경우 --continue 옵션을 사용하여 오류에 관계없이 명령이 계속되도록 합니다. 명령이 완료되면 성공 및 실패한 작업의 요약이 stdout 표준 출력 스트림에 출력됩니다.

$ ipa user-del --continue user1 user2 user3

--continue 를 사용하지 않는 경우 명령은 오류가 발생할 때까지 사용자 삭제를 진행합니다. 이 경우 이 명령이 중지되고 종료됩니다.

사전 요구 사항

- IdM 또는 사용자 관리자 역할을 관리하기 위한 관리자 권한.

- Kerberos 티켓을 획득했습니다. 자세한 내용은 kinit를 사용하여 IdM에 수동으로 로그인하는 방법을 참조하십시오.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

다음 명령을 사용하여 사용자 계정을 삭제합니다.

$ ipa user-del user_login -------------------- Deleted user "user_login" --------------------

사용자 계정이 IdM에서 영구적으로 삭제되었습니다.

2.6. 명령줄을 사용하여 사용자 복원

보존된 사용자를 다음과 같이 복원할 수 있습니다.

-

활성 사용자:

ipa user-undel -

단계 사용자:

ipa 사용자 단계

사용자 계정을 복원해도 계정의 이전 속성이 모두 복원되지는 않습니다. 예를 들어 사용자의 암호가 복원되지 않으므로 다시 설정해야 합니다.

사전 요구 사항

- IdM 또는 사용자 관리자 역할을 관리하기 위한 관리자 권한.

- Kerberos 티켓을 획득했습니다. 자세한 내용은 kinit를 사용하여 IdM에 수동으로 로그인하는 방법을 참조하십시오.

절차

- 터미널을 열고 IdM 서버에 연결합니다.

다음 명령으로 사용자 계정을 활성화합니다.

$ ipa user-undel user_login ------------------------------ Undeleted user account "user_login" ------------------------------

또는 사용자 계정을 스테이징된 상태로 복원할 수 있습니다.

$ ipa user-stage user_login ------------------------------ Staged user account "user_login" ------------------------------

검증 단계

모든 IdM 사용자 계정을 나열하여 새 사용자 계정이 성공적으로 생성되었는지 확인할 수 있습니다.

$ ipa user-find

이 명령은 세부 정보가 있는 모든 사용자 계정을 나열합니다.

3장. IdM 웹 UI를 사용하여 사용자 계정 관리

IdM(Identity Management)은 다양한 사용자 라이프사이클 상황을 관리하는 데 도움이 되는 여러 단계를 제공합니다.

- 사용자 계정 생성

직원이 회사에서 경력을 시작하기 전에 단계 사용자 계정을 만들고 직원이 사무실에 나타나면 계정을 활성화하려는 날을 미리 준비하십시오.

이 단계를 생략하고 활성 사용자 계정을 직접 만들 수 있습니다. 절차는 stage 사용자 계정 생성과 유사합니다.

- 사용자 계정 활성화

- 직원의 첫 근무일 계정 활성화.

- 사용자 계정 비활성화

- 사용자가 몇 개월 동안 부모의 휴가 로 이동하는 경우 계정을 일시적으로 비활성화해야 합니다.

- 사용자 계정 활성화

- 사용자가 반환되면 계정을 다시 활성화해야 합니다.

- 사용자 계정 보존

- 사용자가 퇴사하려는 경우 계정이 다시 복원될 가능성이 있는 경우 나중에 회사로 돌아갈 수 있기 때문에 계정을 삭제해야 합니다.

- 사용자 계정 복원

- 2년 후 사용자가 다시 시작되어 보존된 계정을 복원해야 합니다.

- 사용자 계정 삭제

- 직원이 차감된 경우 백업없이 계정을 삭제합니다.

3.1. 사용자 라이프 사이클

IdM(Identity Management)은 세 가지 사용자 계정 상태를 지원합니다.

- 스테이징 사용자는 인증이 허용되지 않습니다. 초기 상태입니다. 활성 사용자에게 필요한 일부 사용자 계정 속성은 예를 들어 그룹 멤버십을 설정할 수 없습니다.

- 활성 사용자는 인증을 허용합니다. 필요한 모든 사용자 계정 속성은 이 상태에서 설정해야 합니다.

- 보존된 사용자는 비활성으로 간주되고 IdM에 인증할 수 없는 이전 활성 사용자입니다. 보존된 사용자는 활성 사용자로 보유한 계정 속성의 대부분을 유지하지만 사용자 그룹의 일부가 아닙니다.

IdM 데이터베이스에서 영구적으로 사용자 항목을 삭제할 수 있습니다.

삭제된 사용자 계정은 복원할 수 없습니다. 사용자 계정을 삭제하면 계정과 연결된 모든 정보가 영구적으로 손실됩니다.

새 관리자는 기본 admin 사용자와 같은 관리자 권한이 있는 사용자만 만들 수 있습니다. 모든 관리자 계정을 실수로 삭제한 경우 Directory Manager에서 Directory Server에서 새 관리자를 수동으로 생성해야 합니다.

admin 사용자를 삭제하지 마십시오. admin 은 IdM에 필요한 사전 정의된 사용자이므로 이 작업으로 인해 특정 명령에서 문제가 발생합니다. 대체 admin 사용자를 정의하고 사용하려는 경우 하나 이상의 다른 사용자에게 admin 권한을 부여한 후 ipa 사용자 비활성화 admin으로 사전 정의된 admin 사용자를 비활성화합니다.

IdM에 로컬 사용자를 추가하지 마십시오. NSS(Name Service Switch)는 로컬 사용자 및 그룹을 확인하기 전에 항상 IdM 사용자 및 그룹을 확인합니다. 즉, IdM 그룹 멤버십은 로컬 사용자에게 작동하지 않습니다.

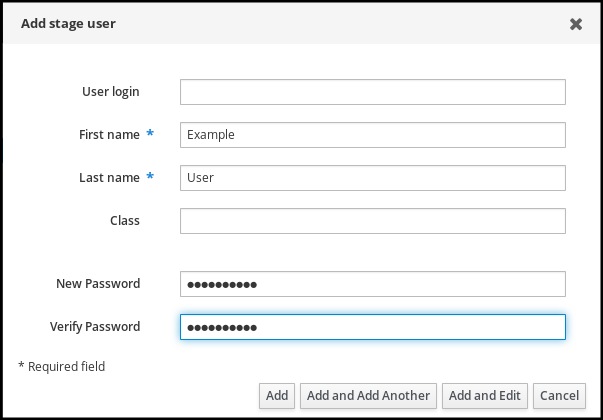

3.2. 웹 UI에서 사용자 추가

일반적으로 새 직원이 작동하기 전에 새 사용자 계정을 만들어야 합니다. 이러한 단계 계정에 액세스할 수 없으며 나중에 활성화해야 합니다.

또는 활성 사용자 계정을 직접 만들 수도 있습니다. 활성 사용자를 추가하려면 아래 절차를 따르고 Active users (활성 사용자) 탭에 사용자 계정을 추가합니다.

사전 요구 사항

- IdM 또는 사용자 관리자 역할을 관리하기 위한 관리자 권한.

절차

IdM 웹 UI에 로그인합니다.

자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

사용자 → 사용자 단계 탭으로 이동합니다.

또는 사용자 → 활성 사용자에게 사용자 계정을 추가할 수도 있지만 계정에 사용자 그룹을 추가할 수는 없습니다.

- + Add(추가) 아이콘을 클릭합니다.

- Add stage user ( 단계 사용자 추가) 대화 상자에 새 사용자의 이름 및 이름을 입력합니다.

[선택 사항] 사용자 로그인 필드에 로그인 이름을 추가합니다.

비워 두면 IdM 서버에서 다음 패턴으로 로그인 이름을 생성합니다. 이름 및 성의 첫 글자. 전체 로그인 이름은 최대 32자를 가질 수 있습니다.

- [선택 사항] GID 드롭다운 메뉴에서 사용자가 포함해야 하는 그룹을 선택합니다.

- [선택 사항] Password 및 Verify password 필드에 암호를 입력하고 확인하고 둘 다 일치하는지 확인합니다.

Add(추가) 단추를 클릭합니다.

이때 Stage Users (사용자 단계) 테이블에 사용자 계정을 볼 수 있습니다.

사용자 이름을 클릭하면 전화 번호, 주소 또는 바우처 추가와 같은 고급 설정을 편집할 수 있습니다.

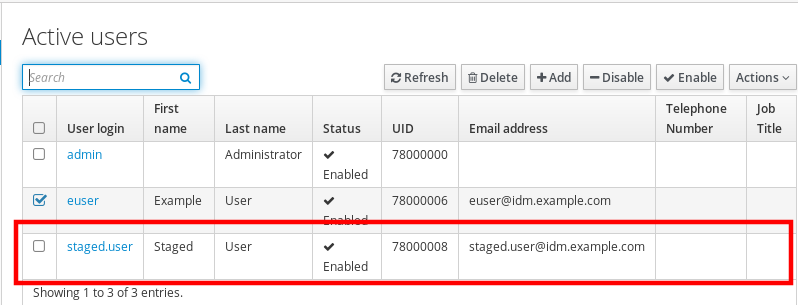

3.3. IdM 웹 UI에서 단계 사용자 활성화

사용자가 IdM에 로그인하기 전에 및 IdM 그룹에 사용자를 추가하기 전에 stage 사용자 계정을 활성화하려면 다음 절차를 따라야 합니다.

사전 요구 사항

- IdM 웹 UI 또는 사용자 관리자 역할을 관리하는 관리자 권한.

- IdM에서 하나 이상의 준비 사용자 계정.

절차

IdM 웹 UI에 로그인합니다.

자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

- 사용자 → 사용자 탭으로 이동합니다.

- 활성화하려는 사용자 계정의 확인란을 클릭합니다.

Activate(활성화 ) 버튼을 클릭합니다.

- 확인 대화 상자에서 확인을 클릭합니다.

활성화에 성공하면 IdM 웹 UI에 사용자가 활성화되고 사용자 계정이 Active users 로 이동한 녹색 확인이 표시됩니다. 계정이 활성 상태이며 사용자가 IdM 도메인 및 IdM 웹 UI에 인증할 수 있습니다. 처음 로그인할 때 암호를 변경하라는 메시지가 표시됩니다.

이 단계에서는 활성 사용자 계정을 사용자 그룹에 추가할 수 있습니다.

3.4. 웹 UI에서 사용자 계정 비활성화

활성 사용자 계정을 비활성화할 수 있습니다. 사용자 계정을 비활성화하면 계정을 비활성화하므로 사용자 계정을 사용하여 Kerberos와 같은 IdM 서비스를 인증하거나 모든 작업을 수행할 수 없습니다.

비활성화된 사용자 계정은 IdM 내에 계속 있으며 연결된 모든 정보는 변경되지 않습니다. 보존된 사용자 계정과 달리 비활성화된 사용자 계정이 활성 상태로 유지되며 사용자 그룹의 멤버가 될 수 있습니다.

사용자 계정을 비활성화한 후 기존 연결은 사용자의 Kerberos TGT 및 기타 티켓이 만료될 때까지 유효합니다. 티켓이 만료되면 사용자는 이를 갱신할 수 없습니다.

사전 요구 사항

- IdM 웹 UI 또는 사용자 관리자 역할을 관리하는 관리자 권한.

절차

IdM 웹 UI에 로그인합니다.

자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

- 사용자 → 활성 사용자 탭으로 이동합니다.

- 비활성화하려는 사용자 계정의 확인란을 클릭합니다.

Disable(비활성화 ) 버튼을 클릭합니다.

- Confirmation(확인 ) 대화 상자에서 OK (확인) 버튼을 클릭합니다.

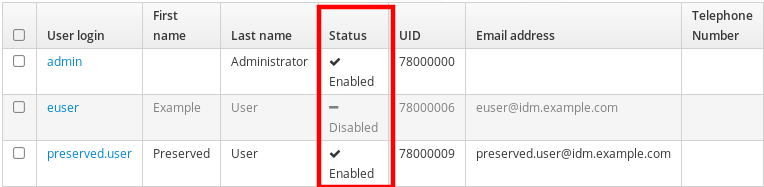

비활성화 절차가 성공한 경우 Active users (활성 사용자) 테이블의 Status(상태) 열에서 확인할 수 있습니다.

3.5. 웹 UI에서 사용자 계정 활성화

IdM을 사용하면 비활성화된 활성 사용자 계정을 활성화할 수 있습니다. 사용자 계정을 활성화하면 비활성화된 계정을 활성화합니다.

사전 요구 사항

- IdM 웹 UI 또는 사용자 관리자 역할을 관리하는 관리자 권한.

절차

- IdM 웹 UI에 로그인합니다.

- 사용자 → 활성 사용자 탭으로 이동합니다.

- 활성화하려는 사용자 계정의 확인란을 클릭합니다.

Enable 단추를 클릭합니다.

- Confirmation(확인 ) 대화 상자에서 OK (확인) 버튼을 클릭합니다.

변경이 성공적으로 수행된 경우 Active users (활성 사용자) 테이블의 Status(상태) 열에서 확인할 수 있습니다.

3.6. IdM 웹 UI에서 활성 사용자 보존

사용자 계정을 보존하면 Active users 탭에서 계정을 제거할 수 있지만 이러한 계정을 IdM에 유지할 수 있습니다.

직원이 퇴사하는 경우 사용자 계정을 보존합니다. 몇 주 또는 몇 달 동안 사용자 계정을 비활성화하려면(예:임시 휴가) 계정을 비활성화하십시오. 자세한 내용은 웹 UI에서 사용자 계정 비활성화를 참조하십시오. 보존된 계정은 활성 상태가 아니므로 사용자가 내부 네트워크에 액세스하는 데 사용할 수 없지만 계정은 모든 데이터가 있는 데이터베이스에 남아 있습니다.

복원된 계정을 활성 모드로 다시 이동할 수 있습니다.

보존 상태에 있는 사용자 목록은 과거 사용자 계정 기록을 제공할 수 있습니다.

사전 요구 사항

- IdM(ID 관리) 웹 UI 또는 사용자 관리자 역할을 관리하는 관리자 권한.

절차

IdM 웹 UI에 로그인합니다.

자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

- 사용자 → 활성 사용자 탭으로 이동합니다.

- 보존할 사용자 계정의 확인란을 클릭합니다.

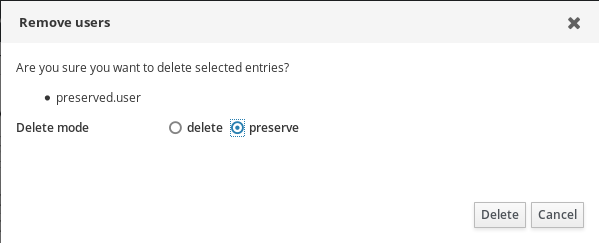

Delete(삭제) 단추를 클릭합니다.

- Remove users(사용자 제거 ) 대화 상자에서 Delete mode(삭제 모드) 라디오 버튼을 전환하여 보존합니다.

Delete(삭제) 단추를 클릭합니다.

결과적으로 사용자 계정이 보존된 사용자로 이동됩니다.

보존된 사용자를 복원해야 하는 경우 IdM 웹 UI에서 사용자 복원을 참조하십시오.

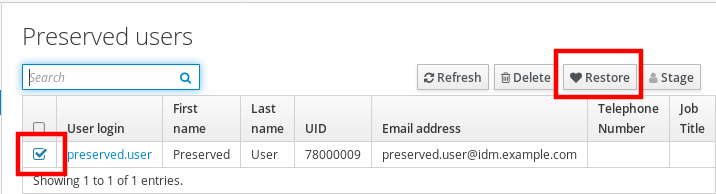

3.7. IdM 웹 UI에서 사용자 복원

IdM(Identity Management)을 사용하면 보존된 사용자 계정을 활성 상태로 다시 복원할 수 있습니다. 보존된 사용자를 활성 사용자 또는 단계 사용자로 복원할 수 있습니다.

사전 요구 사항

- IdM 웹 UI 또는 사용자 관리자 역할을 관리하는 관리자 권한.

절차

IdM 웹 UI에 로그인합니다.

자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

- 사용자 → 보존된 사용자 탭으로 이동합니다.

- 복원할 사용자 계정에서 체크박스를 클릭합니다.

Restore (복구) 버튼을 클릭합니다.

- Confirmation(확인 ) 대화 상자에서 OK (확인) 버튼을 클릭합니다.

IdM 웹 UI는 녹색 확인을 표시하고 사용자 계정을 Active users (활성 사용자) 탭으로 이동합니다.

3.8. IdM 웹 UI에서 사용자 삭제

사용자를 삭제하는 것은 되돌릴 수 없는 작업이므로 그룹 멤버십 및 암호를 포함하여 사용자 계정이 IdM 데이터베이스에서 영구적으로 삭제됩니다. 시스템 계정 및 홈 디렉터리와 같은 사용자의 외부 구성은 삭제되지 않지만 IdM을 통해 더 이상 액세스할 수 없습니다.

다음을 삭제할 수 있습니다.

활성 사용자 정보 - IdM 웹 UI는 다음과 같은 옵션을 제공합니다.

일시적으로 사용자 보존

자세한 내용은 IdM 웹 UI에서 활성 사용자 보존을 참조하십시오.

- 영구적으로 삭제

- 스테이징 사용자 - 단계 사용자를 영구적으로 삭제할 수 있습니다.

- 보존된 사용자 - 보존된 사용자를 영구적으로 삭제할 수 있습니다.

다음 절차에서는 활성 사용자 삭제를 설명합니다. 마찬가지로 다음에서 사용자 계정을 삭제할 수 있습니다.

- Stage users(단계 사용자 ) 탭

- 보존된 사용자 탭

사전 요구 사항

- IdM 웹 UI 또는 사용자 관리자 역할을 관리하는 관리자 권한.

절차

IdM 웹 UI에 로그인합니다.

자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

사용자 → 활성 사용자 탭으로 이동합니다.

또는 사용자 → 사용자 단계 또는 사용자 → 보존된 사용자의 사용자 계정을 삭제할 수 있습니다.

- Delete(삭제) 아이콘을 클릭합니다.

- Remove users(사용자 제거 ) 대화 상자에서 Delete mode(삭제 모드 ) 라디오 버튼을 삭제 하도록 전환합니다.

- Delete(삭제) 단추를 클릭합니다.

사용자 계정이 IdM에서 영구적으로 삭제되었습니다.

4장. Ansible 플레이북을 사용하여 사용자 계정 관리

Ansible 플레이북을 사용하여 IdM에서 사용자를 관리할 수 있습니다. 사용자 라이프사이클 을 제공한 후 이 장에서는 다음 작업에 Ansible 플레이북을 사용하는 방법을 설명합니다.

4.1. 사용자 라이프 사이클

IdM(Identity Management)은 세 가지 사용자 계정 상태를 지원합니다.

- 스테이징 사용자는 인증이 허용되지 않습니다. 초기 상태입니다. 활성 사용자에게 필요한 일부 사용자 계정 속성은 예를 들어 그룹 멤버십을 설정할 수 없습니다.

- 활성 사용자는 인증을 허용합니다. 필요한 모든 사용자 계정 속성은 이 상태에서 설정해야 합니다.

- 보존된 사용자는 비활성으로 간주되고 IdM에 인증할 수 없는 이전 활성 사용자입니다. 보존된 사용자는 활성 사용자로 보유한 계정 속성의 대부분을 유지하지만 사용자 그룹의 일부가 아닙니다.

IdM 데이터베이스에서 영구적으로 사용자 항목을 삭제할 수 있습니다.

삭제된 사용자 계정은 복원할 수 없습니다. 사용자 계정을 삭제하면 계정과 연결된 모든 정보가 영구적으로 손실됩니다.

새 관리자는 기본 admin 사용자와 같은 관리자 권한이 있는 사용자만 만들 수 있습니다. 모든 관리자 계정을 실수로 삭제한 경우 Directory Manager에서 Directory Server에서 새 관리자를 수동으로 생성해야 합니다.

admin 사용자를 삭제하지 마십시오. admin 은 IdM에 필요한 사전 정의된 사용자이므로 이 작업으로 인해 특정 명령에서 문제가 발생합니다. 대체 admin 사용자를 정의하고 사용하려는 경우 하나 이상의 다른 사용자에게 admin 권한을 부여한 후 ipa 사용자 비활성화 admin으로 사전 정의된 admin 사용자를 비활성화합니다.

IdM에 로컬 사용자를 추가하지 마십시오. NSS(Name Service Switch)는 로컬 사용자 및 그룹을 확인하기 전에 항상 IdM 사용자 및 그룹을 확인합니다. 즉, IdM 그룹 멤버십은 로컬 사용자에게 작동하지 않습니다.

4.2. Ansible 플레이북을 사용하여 IdM 사용자가 있는지 확인

다음 절차에서는 Ansible 플레이북을 사용하여 IdM에 사용자가 있는지 확인하는 방법을 설명합니다.

사전 요구 사항

-

IdM

관리자암호를 알고 있습니다. 다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다.

절차

인벤토리 파일(예:

inventory.file)을 생성하고 여기에ipaserver를 정의합니다.[ipaserver] server.idm.example.com

IdM에 있는 사용자의 데이터를 사용하여 Ansible 플레이북 파일을 생성합니다. 이 단계를 간소화하기 위해

/usr/share/doc/ansible-freeipa/playbooks/user/add-user.yml파일에서 예제를 복사하고 수정할 수 있습니다. 예를 들어 idm_user 라는 사용자를 생성하고 Password123 을 사용자 암호로 추가하려면 다음을 수행합니다.--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_user ipauser: ipaadmin_password: "{{ ipaadmin_password }}" name: idm_user first: Alice last: Acme uid: 1000111 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" update_password: on_create사용자를 추가하려면 다음 옵션을 사용해야 합니다.

- name: 로그인 이름

- first: 첫 번째 이름 문자열

- last: 성 문자열

사용 가능한 사용자 옵션의 전체 목록은

/usr/share/doc/ansible-freeipa/README-user.mdMarkdown 파일을 참조하십시오.참고update_password: on_create옵션을 사용하는 경우 Ansible은 사용자를 생성할 때만 사용자 암호를 생성합니다. 사용자가 이미 암호를 사용하여 생성된 경우 Ansible에서 새 암호를 생성하지 않습니다.플레이북을 실행합니다.

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-IdM-user.yml

검증 단계

ipa user-show명령을 사용하여 새 사용자 계정이 IdM에 있는지 확인할 수 있습니다.admin으로

ipaserver에 로그인합니다.$ ssh admin@server.idm.example.com Password: [admin@server /]$관리자용 Kerberos 티켓을 요청합니다.

$ kinit admin Password for admin@IDM.EXAMPLE.COM:idm_user 에 대한 정보를 요청합니다.

$ ipa user-show idm_user User login: idm_user First name: Alice Last name: Acme ....

이름이 idm_user 인 사용자는 IdM에 있습니다.

4.3. Ansible Playbook을 사용하여 여러 IdM 사용자가 있는지 확인

다음 절차에서는 Ansible 플레이북을 사용하여 IdM에 여러 사용자가 있는지 확인하는 방법을 설명합니다.

사전 요구 사항

-

IdM

관리자암호를 알고 있습니다. 다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다.

절차

인벤토리 파일(예:

inventory.file)을 생성하고 여기에ipaserver를 정의합니다.[ipaserver] server.idm.example.com

IdM에서 확인할 사용자의 데이터로 Ansible 플레이북 파일을 생성합니다. 이 단계를 간소화하기 위해

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.yml파일에서 예제를 복사하고 수정할 수 있습니다. 예를 들어 idm_user_1, idm_user _2 및 idm_user _3 사용자를 생성하고, Password123 을 idm_user_1 의 암호로 추가하려면 다음을 수행합니다.--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_users ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 first: Alice last: Acme uid: 10001 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" - name: idm_user_2 first: Bob last: Acme uid: 100011 gid: 10011 - name: idm_user_3 first: Eve last: Acme uid: 1000111 gid: 10011참고update_password: on_create 옵션을 지정하지 않으면 Ansible은 플레이북을 실행할 때마다 사용자 암호를 다시 설정합니다. 플레이북이 마지막으로 실행된 이후 사용자가 암호를 변경한 경우 Ansible은 암호를 다시 설정합니다.

플레이북을 실행합니다.

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-users.yml

검증 단계

ipa user-show명령을 사용하여 사용자 계정이 IdM에 있는지 확인할 수 있습니다.관리자로

ipaserver에 로그인합니다.$ ssh administrator@server.idm.example.com Password: [admin@server /]$idm_user_1 에 대한 정보 표시:

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

IdM에 idm_user_1 이라는 사용자가 있습니다.

4.4. Ansible 플레이북을 사용하여 JSON 파일에서 여러 IdM 사용자가 있는지 확인

다음 절차에서는 Ansible 플레이북을 사용하여 IdM에 여러 사용자가 있는지 확인하는 방법을 설명합니다. 사용자는 JSON 파일에 저장됩니다.

사전 요구 사항

-

IdM

관리자암호를 알고 있습니다. 다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다.

절차

인벤토리 파일(예:

inventory.file)을 생성하고 여기에ipaserver를 정의합니다.[ipaserver] server.idm.example.com

필요한 작업을 사용하여 Ansible 플레이북 파일을 생성합니다. 확인하고자 하는 사용자의 데이터로

JSON파일을 참조합니다. 이 단계를 간소화하기 위해/usr/share/doc/ansible-freeipa/ensure-users-present-ymlfile.yml 파일에서 예제를 복사하고 수정할 수 있습니다.--- - name: Ensure users' presence hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Include users.json include_vars: file: users.json - name: Users present ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: "{{ users }}"users.json파일을 생성하고 IdM 사용자를 추가합니다. 이 단계를 간소화하기 위해/usr/share/doc/ansible-freeipa/playbooks/user/users.json파일에서 예제를 복사하고 수정할 수 있습니다. 예를 들어 idm_user_1, idm_user _2 및 idm_user _3 사용자를 생성하고, Password123 을 idm_user_1 의 암호로 추가하려면 다음을 수행합니다.{ "users": [ { "name": "idm_user_1", "first": "Alice", "last": "Acme", "password": "Password123" }, { "name": "idm_user_2", "first": "Bob", "last": "Acme" }, { "name": "idm_user_3", "first": "Eve", "last": "Acme" } ] }Ansible 플레이북을 실행합니다. Playbook 파일, secret.yml 파일을 보호하는 암호를 저장하는 파일, 인벤토리 파일을 지정합니다.

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-users-present-jsonfile.yml

검증 단계

ipa user-show명령을 사용하여 사용자 계정이 IdM에 있는지 확인할 수 있습니다.관리자로

ipaserver에 로그인합니다.$ ssh administrator@server.idm.example.com Password: [admin@server /]$idm_user_1 에 대한 정보 표시:

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

IdM에 idm_user_1 이라는 사용자가 있습니다.

4.5. Ansible 플레이북을 사용하여 사용자가 없는지 확인

다음 절차에서는 Ansible 플레이북을 사용하여 특정 사용자가 IdM에 없는지 확인하는 방법을 설명합니다.

사전 요구 사항

-

IdM

관리자암호를 알고 있습니다. 다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다.

절차

인벤토리 파일(예:

inventory.file)을 생성하고 여기에ipaserver를 정의합니다.[ipaserver] server.idm.example.com

IdM에 없는 사용자로 Ansible 플레이북 파일을 생성합니다. 이 단계를 간소화하기 위해

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.yml파일에서 예제를 복사하고 수정할 수 있습니다. 예를 들어 idm_user_1, idm_user _2 및 idm_user _3 사용자를 삭제하려면 다음을 수행합니다.--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Delete users idm_user_1, idm_user_2, idm_user_3 ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 - name: idm_user_2 - name: idm_user_3 state: absentAnsible 플레이북을 실행합니다. Playbook 파일, secret.yml 파일을 보호하는 암호를 저장하는 파일, 인벤토리 파일을 지정합니다.

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/delete-users.yml

검증 단계

ipa user-show 명령을 사용하여 사용자 계정이 IdM에 없는지 확인할 수 있습니다.

관리자로

ipaserver에 로그인합니다.$ ssh administrator@server.idm.example.com Password: [admin@server /]$idm_user_1 에 대한 정보를 요청합니다.

$ ipa user-show idm_user_1 ipa: ERROR: idm_user_1: user not found이름이 idm_user_1 인 사용자는 IdM에 없습니다.

4.6. 추가 리소스

-

/usr/share/doc/ansible-freeipa/디렉토리의README-user.mdMarkdown 파일을 참조하십시오. -

/usr/share/doc/ansible-freeipa/playbooks/user디렉터리에서 샘플 Ansible 플레이북을 참조하십시오.

5장. IdM에서 사용자 암호 관리

5.1. IdM 사용자 암호 및 방법을 변경할 수 있는 사람

다른 사용자의 암호를 변경할 수 있는 권한이 없는 일반 사용자는 자신의 개인 암호만 변경할 수 있습니다. 새 암호는 사용자가 멤버인 그룹에 적용되는 IdM 암호 정책을 충족해야 합니다. 암호 정책 구성에 대한 자세한 내용은 IdM 암호 정책 정의를 참조하십시오.

암호 변경 권한이 있는 관리자와 사용자는 새 사용자의 초기 암호를 설정하고 기존 사용자의 암호를 재설정할 수 있습니다. 이러한 암호:

- IdM 암호 정책을 충족할 필요가 없습니다.

- 첫 번째 로그인이 성공한 후 만료됩니다. 이 경우 IdM에서 사용자에게 만료된 암호를 즉시 변경하라는 메시지를 표시합니다. 이 동작을 비활성화하려면 다음 로그인 시 사용자에게 암호 변경을 요청하지 않고 IdM에서 암호 재설정 활성화를 참조하십시오.

LDAP Directory Manager(DM) 사용자는 LDAP 도구를 사용하여 사용자 암호를 변경할 수 있습니다. 새 암호는 IdM 암호 정책을 덮어쓸 수 있습니다. DM에서 설정한 암호는 첫 번째 로그인 후 만료되지 않습니다.

5.2. IdM 웹 UI에서 사용자 암호 변경

IdM(Identity Management) 사용자는 IdM 웹 UI에서 사용자 암호를 변경할 수 있습니다.

사전 요구 사항

- IdM 웹 UI에 로그인되어 있습니다.

절차

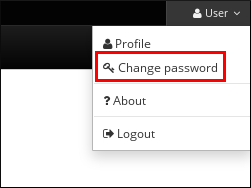

오른쪽 상단에서 사용자 이름 → 암호 변경을 클릭합니다.

그림 5.1. 암호 재설정

- 현재 및 새 암호를 입력합니다.

5.3. IdM 웹 UI에서 다른 사용자의 암호 재설정

IdM(Identity Management)의 관리 사용자는 IdM 웹 UI에서 다른 사용자의 암호를 변경할 수 있습니다.

사전 요구 사항

- IdM 웹 UI에 관리자로 로그인되어 있습니다.

절차

-

Identity →

Users를 선택합니다. - 편집할 사용자 이름을 클릭합니다.

Actions →

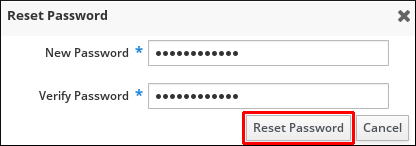

Reset password(암호 재설정)를 클릭합니다.그림 5.2. 암호 재설정

새 암호를 입력하고 암호 재설정 을 클릭합니다.

그림 5.3. 새 암호 확인

5.4. Directory Manager 사용자 암호 재설정

IdM(Identity Management) Directory Manager 암호가 손실되면 재설정할 수 있습니다.

사전 요구 사항

-

IdM 서버에 대한

루트액세스 권한이 있습니다.

절차

pwdhash명령을 사용하여 새 암호 해시를 생성합니다. 예를 들면 다음과 같습니다.# pwdhash -D /etc/dirsrv/slapd-IDM-EXAMPLE-COM password {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...Directory Server 구성의 경로를 지정하면

nsslapd-rootpwstoragescheme속성에 설정된 암호 스토리지 스키마를 자동으로 사용하여 새 암호를 암호화합니다.토폴로지의 모든 IdM 서버에서 다음 단계를 실행합니다.

서버에 설치된 모든 IdM 서비스를 중지합니다.

# ipactl stop/etc/dirsrv/IDM-EXAMPLE-COM/dse.ldif파일을 편집하고nsslapd-rootpw속성을pwdhash명령으로 생성된 값으로 설정합니다.nsslapd-rootpw: {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...- 서버에 설치된 모든 IdM 서비스를 시작합니다.

# ipactl start

5.5. 사용자 암호 변경 또는 IdM CLI에서 다른 사용자의 암호 재설정

IdM(Identity Management) 명령줄 인터페이스(CLI)를 사용하여 사용자 암호를 변경할 수 있습니다. 관리자인 경우 CLI를 사용하여 다른 사용자의 암호를 재설정할 수 있습니다.

사전 요구 사항

- IdM 사용자를 위한 TGT( ticket-granting 티켓)가 있습니다.

- 다른 사용자의 암호를 재설정하는 경우 IdM에서 관리자용 TGT를 받아야 합니다.

절차

사용자 이름과

--password옵션을 사용하여ipa user-mod명령을 입력합니다. 명령에서 새 암호를 입력하라는 메시지를 표시합니다.$ ipa user-mod idm_user --password Password: Enter Password again to verify: -------------------- Modified user "idm_user" -------------------- ...

ipa user-mod 대신 ipa passwd idm_user 명령을 사용할 수도 있습니다.

5.6. 다음 로그인 시 사용자에게 암호 변경을 요청하지 않고 IdM에서 암호 재설정 활성화

기본적으로 관리자가 다른 사용자의 암호를 재설정하면 로그인 후 암호가 만료됩니다. IdM 디렉터리 관리자는 개별 IdM 관리자에게 다음 권한을 지정할 수 있습니다.

- 사용자가 첫 번째 로그인 시 나중에 암호를 변경할 필요 없이 암호 변경 작업을 수행할 수 있습니다.

- 암호 정책을 바이패스할 수 있으므로 강점이나 기록 적용이 적용되지 않습니다.

암호 정책을 우회하는 것은 보안 위협 일 수 있습니다. 이러한 추가 권한을 부여할 사용자를 선택할 때는 주의하십시오.

사전 요구 사항

- Directory Manager 비밀번호를 알고 있습니다.

절차

도메인의 모든 IdM(Identity Management) 서버에서 다음과 같이 변경합니다.

ldapmodify명령을 입력하여 LDAP 항목을 수정합니다. IdM 서버 이름과 389 포트의 이름을 지정하고 Enter 키를 누릅니다.$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password:

- Directory Manager 암호를 입력합니다.

ipa_pwd_extop암호 동기화 항목의 고유 이름을 입력하고 Enter 키를 누릅니다.dn: cn=ipa_pwd_extop,cn=plugins,cn=config

변경유형 지정 및 Enter 키를 누릅니다.changetype: modify

실행할 LDAP와 어떤 속성에 대해 수정 유형을 지정합니다. Enter를 누릅니다.

add: passSyncManagersDNs

passSyncManagersDNs속성에 관리 사용자 계정을 지정합니다. 속성은 다중 값입니다. 예를 들어admin사용자에게 Directory Manager의 전원을 재설정하는 암호를 부여하려면 다음을 수행합니다.passSyncManagersDNs: \ uid=admin,cn=users,cn=accounts,dc=example,dc=com

- Enter를 두 번 눌러 항목 편집을 중지합니다.

전체 절차는 다음과 같습니다.

$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password: dn: cn=ipa_pwd_extop,cn=plugins,cn=config changetype: modify add: passSyncManagersDNs passSyncManagersDNs: uid=admin,cn=users,cn=accounts,dc=example,dc=com

passSyncManagerDNs 에 나열된 admin 사용자에게는 이제 추가 권한이 있습니다.

5.7. IdM 사용자 계정이 잠겼는지 확인

IdM(Identity Management) 관리자는 IdM 사용자 계정이 잠겼는지 확인할 수 있습니다. 이를 위해 사용자의 최대 실패한 로그인 시도 횟수를 사용자의 실제 실패한 로그인 수와 비교해야 합니다.

사전 요구 사항

- IdM에서 관리자의 TGT( ticket-granting ticket)를 받으셨습니다.

절차

사용자 계정 상태를 표시하여 실패한 로그인 수를 확인합니다.

$ ipa user-status example_user ----------------------- Account disabled: False ----------------------- Server: idm.example.com Failed logins: 8 Last successful authentication: N/A Last failed authentication: 20220229080317Z Time now: 2022-02-29T08:04:46Z ---------------------------- Number of entries returned 1 ----------------------------

특정 사용자에 대해 허용된 로그인 시도 횟수를 표시합니다.

- IdM 관리자로 IdM 웹 UI에 로그인합니다.

- Identity → 사용자 → 활성 사용자 탭을 엽니다.

- 사용자 이름을 클릭하여 사용자 설정을 엽니다.

- 암호 정책 섹션에서 최대 실패 항목을 찾습니다.

-

ipa user-status명령 출력에 표시된 실패한 로그인 수와 IdM 웹 UI에 표시된 최대 오류 수를 비교합니다. 실패한 로그인 수가 허용되는 최대 로그인 시도 횟수와 동일한 경우 사용자 계정이 잠깁니다.

추가 리소스

5.8. IdM에서 암호 실패 후 사용자 계정 잠금 해제

사용자가 잘못된 암호를 사용하여 로그인하려고 하면 IdM(Identity Management)이 사용자 계정을 잠금하여 사용자가 로그인하지 못하도록 합니다. 보안상의 이유로 IdM은 사용자 계정이 잠겼는 경고 메시지를 표시하지 않습니다. 대신 CLI 프롬프트에서 사용자에게 암호를 다시 요청합니다.

IdM은 지정된 시간이 지난 후 사용자 계정의 잠금을 자동으로 해제합니다. 또는 다음 절차에 따라 사용자 계정의 잠금을 수동으로 해제할 수 있습니다.

사전 요구 사항

- IdM 관리자의 티켓 분리 티켓이 있습니다.

절차

사용자 계정 잠금을 해제하려면

ipa user-unlock명령을 사용합니다.$ ipa user-unlock idm_user ----------------------- Unlocked account "idm_user" -----------------------이 후 사용자는 다시 로그인할 수 있습니다.

추가 리소스

5.9. IdM에서 사용자를 위해 마지막으로 성공한 Kerberos 인증 추적 활성화

성능상의 이유로 Red Hat Enterprise Linux 8에서 실행되는 IdM(Identity Management)은 사용자의 마지막 성공적인 Kerberos 인증 타임스탬프를 저장하지 않습니다. 결과적으로 ipa user-status 와 같은 특정 명령은 타임스탬프를 표시하지 않습니다.

사전 요구 사항

- IdM에서 관리자의 TGT( ticket-granting ticket)를 받으셨습니다.

-

프로시저를 실행하는 IdM 서버에 대한

루트액세스 권한이 있습니다.

절차

현재 활성화된 암호 플러그인 기능을 표시합니다.

# ipa config-show | grep "Password plugin features" Password plugin features: AllowNThash, KDC:Disable Last Success

출력에 DASD

:Disable Last Success플러그인이 활성화되어 있음을 보여줍니다. 플러그인은 ipa user-status 출력에 마지막으로 성공한 Kerberos 인증 시도가 표시되지 않도록 숨깁니다.ArgoCD

:Disable Last Success를 제외하고 현재 활성화된ipa config-mod명령에 모든 기능에 대해--ipaconfigstring=feature매개 변수를 추가합니다.# ipa config-mod --ipaconfigstring='AllowNThash'이 명령은

AllowNThash플러그인만 활성화합니다. 여러 기능을 활성화하려면 각 기능에 대해--ipaconfigstring=기능매개변수를 별도로 지정합니다.IdM을 다시 시작하십시오.

# ipactl restart

6장. IdM 암호 정책 정의

이 장에서는 IdM(Identity Management) 암호 정책 및 Ansible 플레이북을 사용하여 IdM에 새 암호 정책을 추가하는 방법을 설명합니다.

6.1. 암호 정책이란 무엇입니까?

암호 정책은 암호가 충족해야 하는 일련의 규칙입니다. 예를 들어 암호 정책은 최소 암호 길이 및 최대 암호 수명을 정의할 수 있습니다. 이 정책의 영향을 받는 모든 사용자는 충분히 긴 암호를 설정하고 지정된 조건을 충족하기에 충분히 자주 변경해야 합니다. 이렇게 하면 암호 정책을 사용하면 누군가가 사용자의 암호를 검색하고 잘못 사용할 위험을 줄일 수 있습니다.

6.2. IdM의 암호 정책

암호는 IdM(Identity Management) 사용자가 IdM Kerberos 도메인에 인증하는 가장 일반적인 방법입니다. 암호 정책은 이러한 IdM 사용자 암호가 충족해야 하는 요구 사항을 정의합니다.

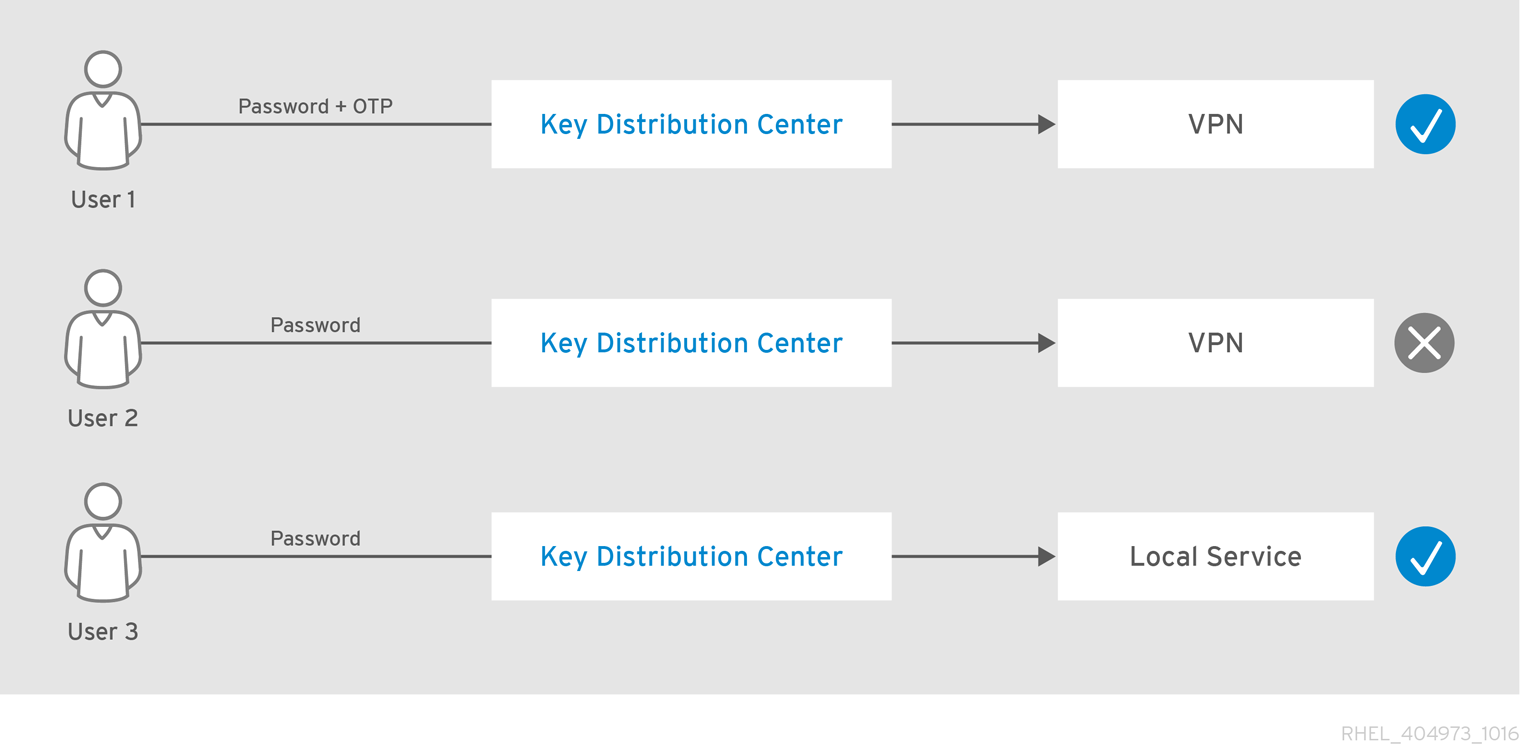

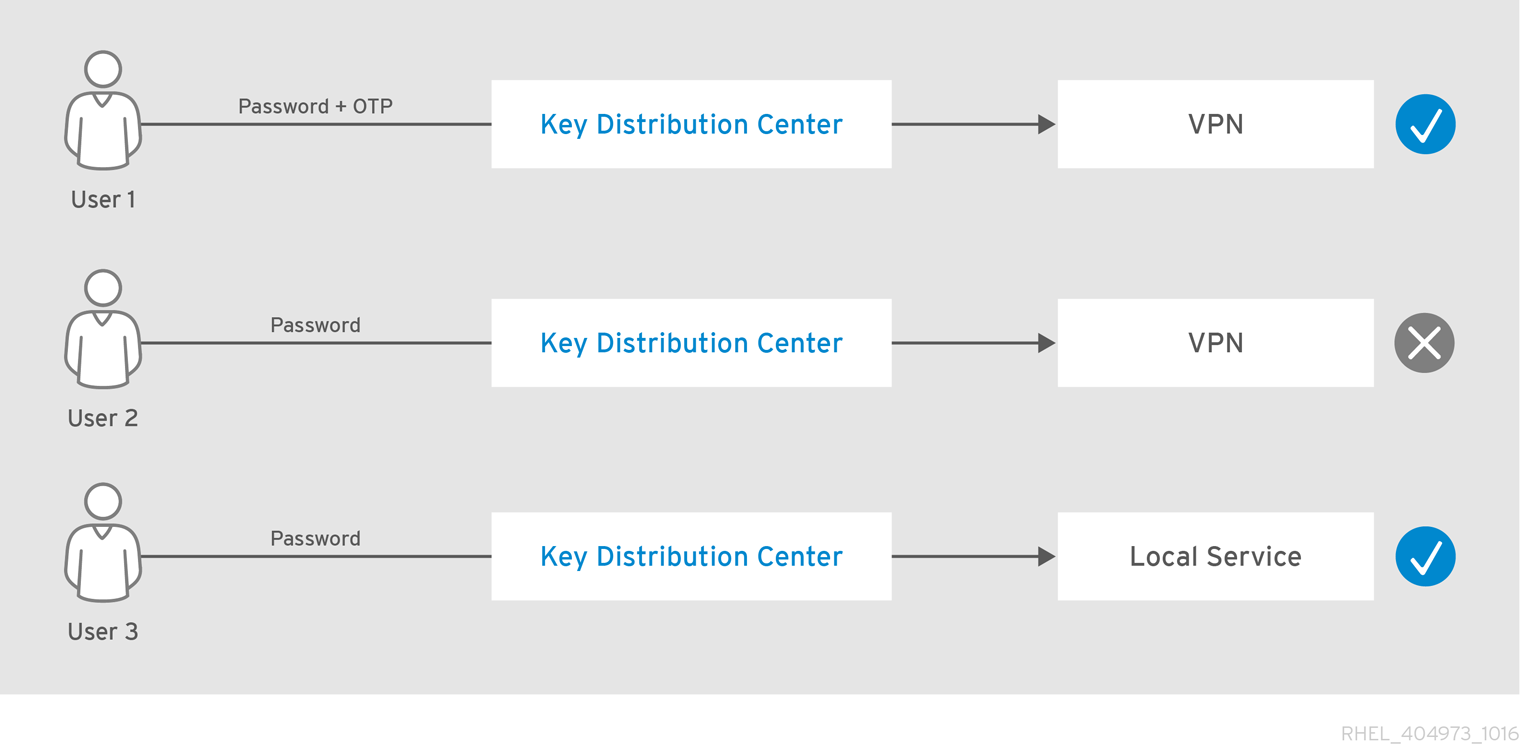

IdM 암호 정책은 기본 LDAP 디렉터리에 설정되어 있지만 Kerberos KDC(Key Distribution Center)는 암호 정책을 적용합니다.

암호 정책 속성에 는 IdM에서 암호 정책을 정의하는 데 사용할 수 있는 속성이 나열됩니다.

표 6.1. 암호 정책 속성

| 속성 | 설명 | 예제 |

|---|---|---|

| 최대 수명 | 사용자가 암호를 재설정하기 전에 암호가 유효한 최대 시간(일)입니다. 기본값은 90일입니다. 속성이 0으로 설정되면 암호가 만료되지 않습니다. | 최대 수명 = 180 사용자 암호는 180일 동안만 유효합니다. 그러면 IdM에서 사용자에게 변경하라는 메시지를 표시합니다. |

| 최소 수명 | 두 암호 변경 작업 간에 전달해야 하는 최소 시간(시간)입니다. | 최소 수명 = 1 사용자가 암호를 변경한 후에는 암호를 변경하기 전에 1시간 이상 기다려야 합니다. |

| 기록 크기 | 저장된 이전 암호 수입니다. 사용자는 암호 기록에서 암호를 재사용할 수 없지만 저장되지 않은 이전 암호를 재사용할 수 있습니다. | 기록 크기 = 0 이 경우 암호 기록이 비어 있으며 사용자는 이전 암호를 재사용할 수 있습니다. |

| 문자 클래스 | 사용자가 암호에서 사용해야 하는 다른 문자 클래스의 수입니다. 문자 클래스는 다음과 같습니다. * 대문자 * 소문자 * 숫자 * comma (,), 마침표(.), 별표(*)와 같은 특수 문자 * 다른 UTF-8 문자 행에서 문자를 세 번 이상 사용하면 문자 클래스가 하나씩 감소합니다. 예를 들면 다음과 같습니다.

*

* | 문자 클래스 = 0

기본 클래스 수는 0입니다. 번호를 구성하려면 이 표 아래에 있는 중요한 참고 사항도 참조하십시오. |

| 최소 길이 | 암호의 최소 문자 수입니다. 추가 암호 정책 옵션이 설정되어 있으면 최소 암호 길이는 6자입니다. | 최소 길이 = 8 사용자는 8자 미만의 암호를 사용할 수 없습니다. |

| 최대 실패 | IdM이 사용자 계정을 잠기 전에 실패한 로그인 시도 횟수입니다. | 최대 실패 = 6 사용자가 행에 잘못된 암호 7번을 입력하면 IdM에서 사용자 계정을 잠급니다. |

| 실패 재설정 간격 | IdM이 현재 실패한 로그인 시도 횟수를 재설정한 후 시간(초)입니다. | 실패 재설정 간격 = 60

사용자가 |

| Lockout 기간 |

| Lockout 기간 = 600 연결된 계정이 있는 사용자는 10분 동안 로그인할 수 없습니다. |

국제 문자 및 기호에 액세스할 수 없는 다양한 하드웨어 세트가 있는 경우 문자 클래스 요구 사항에 대한 영어 알파벳과 공통 기호를 사용하십시오. 암호의 문자 클래스 정책에 대한 자세한 내용은 Red Hat Knowledgebase의 암호에서 유효한 문자는 무엇입니까? 를 참조하십시오.

6.3. Ansible 플레이북을 사용하여 IdM에 암호 정책이 있는지 확인

Ansible 플레이북을 사용하여 IdM(Identity Management)에 암호 정책이 있는지 확인하려면 다음 절차를 따르십시오.

IdM의 기본 global_policy 암호 정책에서 암호에 있는 다른 문자 클래스의 수는 0으로 설정됩니다. 또한 기록 크기는 0으로 설정됩니다.

Ansible 플레이북을 사용하여 IdM 그룹에 대해 강력한 암호 정책을 적용하려면 이 절차를 완료합니다.

IdM 그룹에 대한 암호 정책만 정의할 수 있습니다. 개별 사용자의 암호 정책을 정의할 수 없습니다.

사전 요구 사항

다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다. - IdM 관리자 암호를 알고 있습니다.

- IdM에 암호 정책이 있는지 확인하는 그룹입니다.

절차

인벤토리 파일(예:

inventory.file)을 생성하고[ipaserver]섹션에 IdM 서버의FQDN을 정의합니다.[ipaserver] server.idm.example.com

확인하려는 암호 정책을 정의하는 Ansible 플레이북 파일을 생성합니다. 이 단계를 단순화하려면

/usr/share/doc/ansible-freeipa/playbooks/pwpolicy/pwpolicy_present.yml파일의 예제를 복사하고 수정합니다.--- - name: Tests hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Ensure presence of pwpolicy for group ops ipapwpolicy: ipaadmin_password: "{{ ipaadmin_password }}" name: ops minlife: 7 maxlife: 49 history: 5 priority: 1 lockouttime: 300 minlength: 8 minclasses: 4 maxfail: 3 failinterval: 5개별 변수가 무엇을 의미하는지에 대한 자세한 내용은 Password policy attributes 을 참조하십시오.

플레이북을 실행합니다.

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/new_pwpolicy_present.yml

Ansible 플레이북을 성공적으로 사용하여 IdM에 대한 암호 정책이 IdM에 있는지 확인합니다.

controlPlane 암호 정책 의 우선 순위는 1 로 설정되지만 global_policy 암호 정책에는 우선순위가 설정되지 않습니다. 이러한 이유로 EgressIP 정책은 ActiveDirectory 그룹의 전역_policy 를 자동으로 대체하며 즉시 적용됩니다.

global_policy 는 사용자에 대해 그룹 정책이 설정되지 않은 경우 대체 정책 역할을 하며 그룹 정책보다 우선할 수 없습니다.

추가 리소스

-

/usr/share/doc/ansible-freeipa/디렉토리에서README-pwpolicy.md파일을 참조하십시오. - 암호 정책 우선 순위를 참조하십시오.

6.4. IdM의 추가 암호 정책 옵션

IdM(Identity Management) 관리자는 libpwquality 기능 세트를 기반으로 추가 암호 정책 옵션을 활성화하여 기본 암호 요구 사항을 강화할 수 있습니다. 추가 암호 정책 옵션에는 다음이 포함됩니다.

--maxrepeat- 새 암호에서 허용되는 최대 연속 문자 수를 지정합니다.

--maxsequence- 새 암호에서 monotonic 문자 시퀀스의 최대 길이를 지정합니다. 이러한 시퀀스의 예로는 12345 또는 fedcb 가 있습니다. 이러한 암호의 대부분은 단순성 검사를 통과하지 않습니다.

--dictcheck-

0이 아닌 경우 가능한 수정 사항이 있는 암호가 사전의 단어와 일치하는지 확인합니다. 현재

libpwquality는Cracklib 라이브러리를 사용하여 사전검사를 수행합니다. --usercheck- 0이 아닌 경우 가능한 수정 가능한 암호에 일부 형식의 사용자 이름이 포함되어 있는지 확인합니다. 3자 미만의 사용자 이름에는 적용되지 않습니다.

추가 암호 정책 옵션을 기존 암호에 적용할 수 없습니다. 추가 옵션을 적용하면 IdM에서 --minlength 옵션, 최소 문자 수를 6 자로 설정합니다.

RHEL 7 및 RHEL 8 서버와 혼합된 환경에서는 RHEL 8.4 이상에서 실행되는 서버에서만 추가 암호 정책 설정을 적용할 수 있습니다. 사용자가 IdM 클라이언트에 로그인되어 있고 IdM 클라이언트가 RHEL 8.3 이상에서 실행되는 IdM 서버와 통신하는 경우 시스템 관리자가 설정한 새로운 암호 정책 요구 사항이 적용되지 않습니다. 일관된 동작을 위해 모든 서버를 RHEL 8.4 이상으로 업그레이드하거나 업데이트합니다.

추가 리소스:

- IdM 그룹에 추가 암호 정책 적용

-

pwquality(3)매뉴얼 페이지

6.5. IdM 그룹에 추가 암호 정책 옵션 적용

IdM(Identity Management)의 추가 암호 정책 옵션을 적용하려면 다음 절차를 따르십시오. 이 예제에서는 새 암호에 사용자의 각 사용자 이름이 포함되지 않고 암호에 두 개 이상의 동일한 문자가 포함되어 있는지 확인하여 managers 그룹에 대한 암호 정책을 적용하는 방법을 설명합니다.

사전 요구 사항

- IdM 관리자로 로그인되어 있습니다.

- managers 그룹은 IdM에 있습니다.

- managers 암호 정책은 IdM에 있습니다.

절차

managers 그룹의 사용자가 지정한 모든 새 암호에 사용자 이름 검사를 적용합니다.

$ ipa pwpolicy-mod --usercheck=True managers참고암호 정책의 이름을 지정하지 않으면 기본

global_policy가 수정됩니다.managers 암호 정책에서 동일한 연속 문자의 최대 수를 2로 설정합니다.

$ ipa pwpolicy-mod --maxrepeat=2 managers2개 이상의 연속 문자가 포함된 경우 암호를 사용할 수 없습니다. 예를 들어 eR873mUi111YJQ 조합은 연속 3 개s가 포함되어 있기 때문에 허용되지 않습니다.

검증

test_user 라는 테스트 사용자를 추가합니다.

$ ipa user-add test_user First name: test Last name: user ---------------------------- Added user "test_user" ----------------------------managers 그룹에 test 사용자를 추가합니다.

- IdM 웹 UI에서 Identity → Groups → User Groups (사용자 그룹) 를 클릭합니다.

- 관리자.

-

추가를 클릭합니다. - 사용자 그룹 'managers'에 사용자 사용자 추가 페이지에서 test_user 를 확인합니다.

-

>

;화살표를 클릭하여 사용자를Prospective열로 이동합니다. -

추가를 클릭합니다.

test 사용자의 암호를 재설정합니다.

- Identity → Users 로 이동합니다.

- test_user 를 클릭합니다.

-

작업메뉴에서암호 재설정을 클릭합니다. - 사용자에 대한 임시 암호를 입력합니다.

명령줄에서 test_user 에 대한 Kerberos TGT( ticket-granting ticket)를 받으십시오.

$ kinit test_user- 임시 암호를 입력합니다.

시스템에서 암호를 변경해야 함을 알려줍니다. test_user 의 사용자 이름이 포함된 암호를 입력합니다.

Password expired. You must change it now. Enter new password: Enter it again: Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again.

참고Kerberos는 세분화된 오류 암호 정책 보고가 없으며, 경우에 따라 암호가 거부된 명확한 이유를 제공하지 않습니다.

시스템에서 입력한 암호가 거부되었음을 알려줍니다. 3개 이상의 동일한 문자가 포함된 암호를 입력합니다.

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

시스템에서 입력한 암호가 거부되었음을 알려줍니다. 관리자 암호 정책의 기준을 충족하는 암호를 입력합니다.

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

가져온 TGT를 확인합니다.

$ klist Ticket cache: KCM:0:33945 Default principal: test_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 07/07/2021 12:44:44 07/08/2021 12:44:44 krbtgt@IDM.EXAMPLE.COM@IDM.EXAMPLE.COM

이제 managers 암호 정책이 managers 그룹의 사용자에게 올바르게 작동합니다.

추가 리소스

6.6. Ansible 플레이북을 사용하여 IdM 그룹에 추가 암호 정책 옵션 적용

Ansible Playbook을 사용하여 특정 IdM 그룹에 대한 암호 정책 요구 사항을 강화하기 위해 추가 암호 정책 옵션을 적용할 수 있습니다. 이를 위해 maxrepoy,maxsequence,dictcheck 및 usercheck 암호 정책 옵션을 사용할 수 있습니다. 이 예제에서는 managers 그룹에 다음 요구 사항을 설정하는 방법을 설명합니다.

- 사용자의 새 암호에는 사용자의 각 사용자 이름이 포함되어 있지 않습니다.

- 암호에는 연속에 두 개 이상의 동일한 문자가 포함되어 있지 않습니다.

- 암호의 단조 문자 시퀀스는 3자를 넘지 않습니다. 즉, 시스템은 1234 또는 abcd 와 같은 시퀀스의 암호를 허용하지 않습니다.

사전 요구 사항

다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - ~/MyPlaybook/ 디렉터리에 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했습니다.

-

ipaadmin_password를 secret.yml Ansible 자격 증명에 저장했습니다.

- IdM에 암호 정책이 있는지 확인하는 그룹입니다.

절차

확인하려는 암호 정책을 정의하는 Ansible 플레이북 파일 manager_pwpolicy_present.yml 을 생성합니다. 이 단계를 간소화하려면 다음 예제를 복사 및 수정합니다.

--- - name: Tests hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Ensure presence of usercheck and maxrepeat pwpolicy for group managers ipapwpolicy: ipaadmin_password: "{{ ipaadmin_password }}" name: managers usercheck: True maxrepeat: 2 maxsequence: 3플레이북을 실행합니다.

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/manager_pwpolicy_present.yml

검증

test_user 라는 테스트 사용자를 추가합니다.

$ ipa user-add test_user First name: test Last name: user ---------------------------- Added user "test_user" ----------------------------managers 그룹에 test 사용자를 추가합니다.

- IdM 웹 UI에서 Identity → Groups → User Groups (사용자 그룹) 를 클릭합니다.

- 관리자.

-

추가를 클릭합니다. - 사용자 그룹 'managers'에 사용자 사용자 추가 페이지에서 test_user 를 확인합니다.

-

>

;화살표를 클릭하여 사용자를Prospective열로 이동합니다. -

추가를 클릭합니다.

test 사용자의 암호를 재설정합니다.

- Identity → Users 로 이동합니다.

- test_user 를 클릭합니다.

-

작업메뉴에서암호 재설정을 클릭합니다. - 사용자에 대한 임시 암호를 입력합니다.

명령줄에서 test_user 에 대한 Kerberos TGT( ticket-granting ticket)를 받으십시오.

$ kinit test_user- 임시 암호를 입력합니다.

시스템에서 암호를 변경해야 함을 알려줍니다. test_user 의 사용자 이름이 포함된 암호를 입력합니다.

Password expired. You must change it now. Enter new password: Enter it again: Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again.

참고Kerberos는 세분화된 오류 암호 정책 보고가 없으며, 경우에 따라 암호가 거부된 명확한 이유를 제공하지 않습니다.

시스템에서 입력한 암호가 거부되었음을 알려줍니다. 3개 이상의 동일한 문자가 포함된 암호를 입력합니다.

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

시스템에서 입력한 암호가 거부되었음을 알려줍니다. 3자를 초과하는 단조 문자 시퀀스가 포함된 암호를 입력합니다. 이러한 서열의 예는 1234 및 fedc 를 포함한다:

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

시스템에서 입력한 암호가 거부되었음을 알려줍니다. 관리자 암호 정책의 기준을 충족하는 암호를 입력합니다.

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

유효한 암호를 입력한 후에만 TGT를 받을 수 있는지 확인합니다.

$ klist Ticket cache: KCM:0:33945 Default principal: test_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 07/07/2021 12:44:44 07/08/2021 12:44:44 krbtgt@IDM.EXAMPLE.COM@IDM.EXAMPLE.COM

추가 리소스

- IdM의 추가 암호 정책

-

/usr/share/doc/ansible-freeipa/README-pwpolicy.md -

/usr/share/doc/ansible-freeipa/playbooks/pwpolicy

7장. 암호 만료 알림 관리

ipa-client-epn 패키지에서 제공하는 만료된 암호 알림(EPN) 툴을 사용하여 구성된 시간 내에 암호가 만료되는 IdM(Identity Management) 사용자 목록을 빌드할 수 있습니다. EPN 툴을 설치, 구성 및 사용하려면 관련 섹션을 참조하십시오.

7.1. 암호 알림 만료 툴은 무엇입니까?

만료된 암호 알림(EPN) 툴은 구성된 시간 내에 암호가 만료되는 IdM(Identity Management) 사용자 목록을 빌드하는 데 사용할 수 있는 독립 실행형 툴입니다.

IdM 관리자는 EPN을 사용하여 다음을 수행할 수 있습니다.

- 시험 실행 모드에서 실행할 때 생성되는 JSON 형식으로 영향을 받는 사용자 목록을 표시합니다.

- 지정된 날짜 또는 날짜 범위에 대해 전송할 이메일 수를 계산합니다.

- 사용자에게 암호 만료 이메일 알림을 보냅니다.

-

EPN 툴을 매일 실행하고 정의된 향후 날짜 범위 내에서 암호가 만료되는 사용자에게 이메일을 전송하도록

ipa-epn.timer를 구성합니다. - 사용자에게 보낼 이메일 알림을 사용자 지정합니다.

사용자 계정이 비활성화된 경우 암호가 만료되면 이메일 알림이 전송되지 않습니다.

7.2. 암호 알림 만료 도구 설치

EPN(Expiring Password Notification) 툴을 설치하려면 다음 절차를 따르십시오.

사전 요구 사항

- 스마트 호스트로 구성된 로컬 Postfix SMTP 서버를 사용하여 IdM(Identity Management) 복제본 또는 IdM 클라이언트에 EPN 툴을 설치합니다.

절차

EPN 툴을 설치합니다.

# yum install ipa-client-epn

7.3. 암호가 만료되는 사용자에게 이메일을 전송하도록 EPN 툴 실행

Expiring Password Notification (EPN) 툴을 실행하여 암호가 만료되는 사용자에게 이메일을 보내려면 다음 절차를 따르십시오.

EPN 툴은 스테이트리스(stateless)입니다. EPN 툴이 지정된 날에 암호가 만료되는 모든 사용자에게 이메일을 보내지 못하면 EPN 툴에서 해당 사용자 목록을 저장하지 않습니다.

사전 요구 사항

-

ipa-client-epn패키지가 설치되어 있습니다. 암호 알림 만료 도구 설치를 참조하십시오. -

필요한 경우

ipa-epn이메일 템플릿을 사용자 지정합니다. 참조 암호 알림 이메일 템플릿 수정 을 참조하십시오.

절차

epn.conf구성 파일을 업데이트하여 EPN 툴에 대한 옵션을 설정하여 향후 암호 만료를 사용자에게 알립니다.# vi /etc/ipa/epn.conf

필요에 따라

notify_ttls를 업데이트합니다. 기본값은 암호가 28, 14, 7, 3 및 1일 후에 만료되는 사용자에게 알리는 것입니다.notify_ttls = 28, 14, 7, 3, 1

SMTP 서버 및 포트를 구성합니다.

smtp_server = localhost smtp_port = 25

이메일 만료 알림이 전송되는 이메일 주소를 지정합니다. 실패한 모든 이메일은 이 주소로 반환됩니다.

mail_from =admin-email@example.com

-

/etc/ipa/epn.conf파일을 저장합니다. 시험 실행 모드에서 EPN 도구를 실행하여

--dry-run옵션 없이 도구를 실행하면 암호 만료 이메일 알림이 전송되는 사용자 목록을 생성합니다.ipa-epn --dry-run [ { "uid": "user5", "cn": "user 5", "krbpasswordexpiration": "2020-04-17 15:51:53", "mail": "['user5@ipa.test']" } ] [ { "uid": "user6", "cn": "user 6", "krbpasswordexpiration": "2020-12-17 15:51:53", "mail": "['user5@ipa.test']" } ] The IPA-EPN command was successful참고반환된 사용자 목록이 매우 크고

--dry-run옵션 없이 툴을 실행하면 이메일 서버에 문제가 발생할 수 있습니다.dry-run옵션 없이 EPN 도구를 실행하여 시험 실행 모드에서 EPN 도구를 실행할 때 반환된 모든 사용자 목록에 만료 이메일을 보냅니다.ipa-epn [ { "uid": "user5", "cn": "user 5", "krbpasswordexpiration": "2020-10-01 15:51:53", "mail": "['user5@ipa.test']" } ] [ { "uid": "user6", "cn": "user 6", "krbpasswordexpiration": "2020-12-17 15:51:53", "mail": "['user5@ipa.test']" } ] The IPA-EPN command was successful모든 모니터링 시스템에 EPN을 추가하고

--from-nbdays및--to-nbdays옵션을 사용하여 호출할 수 있습니다.# ipa-epn --from-nbdays 8 --to-nbdays 12

참고--from-nbdays및--to-nbdays옵션과 함께 EPN 도구를 호출하면 시험 실행 모드에서 자동으로 실행됩니다.

검증 단계

- EPN 도구를 실행하고 이메일 알림이 전송되었는지 확인합니다.

추가 리소스

-

ipa-epn매뉴얼 페이지를 참조하십시오. -

epn.conf매뉴얼 페이지를 참조하십시오.

7.4. ipa-epn.timer에서 암호가 만료되는 모든 사용자에게 이메일을 전송하도록 활성화

ipa-epn.timer 를 사용하여 Expiring Password Notification (EPN) 툴을 실행하여 암호가 만료되는 사용자에게 이메일을 보냅니다. ipa-epn.timer 는 epn.conf 파일을 구문 분석하고 해당 파일에 구성된 정의된 향후 날짜 범위 내에서 암호가 만료되는 사용자에게 이메일을 보냅니다.

사전 요구 사항

-

ipa-client-epn패키지가 설치되어 있습니다. 테스트 암호 알림 도구설치를 참조하십시오. -

필요한 경우

ipa-epn이메일 템플릿을 사용자 지정합니다. 탐색 암호 알림 이메일 템플릿 수정을참조하십시오.

절차

ipa-epn.timer시작:systemctl start ipa-epn.timer

기본적으로 타이머를 시작하면 EPN 도구가 매일 오전 1시 실행됩니다.

추가 리소스

-

ipa-epn매뉴얼 페이지를 참조하십시오.

7.5. 암호 알림 만료 이메일 템플릿 수정

EPN(Expiring Password Notification) 이메일 메시지 템플릿을 사용자 지정하려면 다음 절차를 따르십시오.

사전 요구 사항

-

ipa-client-epn패키지가 설치되어 있습니다.

절차

EPN 메시지 템플릿을 엽니다.

# vi /etc/ipa/epn/expire_msg.template

필요에 따라 템플릿 텍스트를 업데이트합니다.

Hi {{ fullname }}, Your password will expire on {{ expiration }}. Please change it as soon as possible.템플릿에서 다음 변수를 사용할 수 있습니다.

- 사용자 ID: uid

- 전체 이름: fullname

- 첫 번째 이름: first

- 성: last

- 암호 만료일: 만료

- 메시지 템플릿 파일을 저장합니다.

검증 단계

- EPN 툴을 실행하고 이메일 알림에 업데이트된 텍스트가 포함되어 있는지 확인합니다.

추가 리소스

-

ipa-epn매뉴얼 페이지를 참조하십시오.

8장. IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여

Identity Management에서 사용자에게 sudo 액세스 권한을 부여하는 방법에 대해 자세히 알아보십시오.

8.1. IdM 클라이언트에서 sudo 액세스

시스템 관리자는 루트가 아닌 사용자가 일반적으로 root 사용자에게 예약된 관리 명령을 실행할 수 있도록 sudo 액세스 권한을 부여할 수 있습니다. 따라서 사용자가 일반적으로 root 사용자로 예약된 관리 명령을 수행해야 하는 경우 sudo 를 사용하여 해당 명령 앞에 추가합니다. 암호를 입력한 후에는 루트 사용자인 것처럼 명령이 실행됩니다. 데이터베이스 서비스 계정과 같은 다른 사용자 또는 그룹으로 sudo 명령을 실행하려면 sudo 규칙에 대해 RunAs 별칭 을 구성할 수 있습니다.

RHEL(Red Hat Enterprise Linux) 8 호스트가 IdM(Identity Management) 클라이언트에 등록된 경우 다음 방법으로 호스트에서 수행할 수 있는 IdM 사용자를 정의하는 sudo 규칙을 지정할 수 있습니다.

-

로컬로

/etc/sudoers파일에서 - IdM에서 중앙 집중식으로

CLI(명령줄 인터페이스) 및 IdM 웹 UI를 사용하여 IdM 클라이언트에 대한 중앙 sudo 규칙을 생성할 수 있습니다.

RHEL 8.4 이상에서는 UNIX 기반 운영 체제가 Kerberos 서비스에 액세스하고 인증하는 기본 방법인 GSSAPI(Generic Security Service Application Programming Interface)를 사용하여 sudo 에 대해 암호 없는 인증을 구성할 수도 있습니다. pam_sss_gss.so PAM(Pluggable Authentication Module)을 사용하여 SSSD 서비스를 통해 GSSAPI 인증을 호출할 수 있으므로 사용자는 유효한 Kerberos 티켓을 사용하여 sudo 명령을 인증할 수 있습니다.

추가 리소스

- sudo 액세스 관리를 참조하십시오.

8.2. CLI를 사용하여 IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여

IdM(Identity Management)에서는 특정 IdM 호스트의 IdM 사용자 계정에 대한 sudo 액세스 권한을 특정 명령에 부여할 수 있습니다. 먼저 sudo 명령을 추가한 다음 하나 이상의 명령에 대한 sudo 규칙을 만듭니다.

예를 들어 idm_user _reboot sudo 규칙을 생성하여 idmclient 시스템에서 /usr/sbin/reboot 명령을 실행할 수 있는 권한을 부여합니다.

사전 요구 사항

- IdM 관리자로 로그인했습니다.

- IdM에 idm_user 의 사용자 계정을 생성하고 사용자 암호를 생성하여 계정 잠금을 해제합니다. CLI를 사용하여 새 IdM 사용자를 추가하는 방법에 대한 자세한 내용은 명령줄을 사용하여 사용자 추가를 참조하십시오.

-

idmclient 호스트에 로컬 idm_user 계정이 없습니다. idm_user 사용자는 로컬

/etc/passwd파일에 나열되지 않습니다.

절차

IdM

관리자로Kerberos 티켓을 검색합니다.[root@idmclient ~]# kinit admin/usr/sbin/reboot명령을sudo명령의 IdM 데이터베이스에 추가합니다.[root@idmclient ~]# ipa sudocmd-add /usr/sbin/reboot ------------------------------------- Added Sudo Command "/usr/sbin/reboot" ------------------------------------- Sudo Command: /usr/sbin/rebootidm_user_reboot:라는

sudo규칙을 만듭니다.[root@idmclient ~]# ipa sudorule-add idm_user_reboot --------------------------------- Added Sudo Rule "idm_user_reboot" --------------------------------- Rule name: idm_user_reboot Enabled: TRUE/usr/sbin/reboot명령을 idm_user_reboot 규칙에 추가합니다.[root@idmclient ~]# ipa sudorule-add-allow-command idm_user_reboot --sudocmds '/usr/sbin/reboot' Rule name: idm_user_reboot Enabled: TRUE Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------IdM idmclient 호스트에 idm_user_reboot 규칙을 적용합니다.

[root@idmclient ~]# ipa sudorule-add-host idm_user_reboot --hosts idmclient.idm.example.com Rule name: idm_user_reboot Enabled: TRUE Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------idm_user 계정을 idm_user_reboot 규칙에 추가합니다.

[root@idmclient ~]# ipa sudorule-add-user idm_user_reboot --users idm_user Rule name: idm_user_reboot Enabled: TRUE Users: idm_user Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------선택적으로 idm_user_reboot 규칙의 유효성을 정의합니다.

sudo 규칙이 유효한 시간을 정의하려면

ipa명령과sudorule-mod sudo_rule_name--setattr sudonotbefore=DATE옵션을 사용합니다. DATE 값은 yyyymmddHHMMSSZ 형식을 따라야 하며, 초는 명시적으로 지정해야 합니다. 예를 들어, idm_user_reboot 규칙의 유효성 시작을 2025년 12월 31일 12:34:00으로 설정하려면 다음을 입력합니다.[root@idmclient ~]# ipa sudorule-mod idm_user_reboot --setattr sudonotbefore=20251231123400Zsudo 규칙이 유효한 중지 시간을 정의하려면

--setattr sudonotafter=DATE옵션을 사용합니다. 예를 들어, idm_user_reboot 규칙 유효 기간을 2026년 12월 31일 12:34:00으로 설정하려면 다음을 입력합니다.[root@idmclient ~]# ipa sudorule-mod idm_user_reboot --setattr sudonotafter=20261231123400Z

서버에서 클라이언트로 변경 사항을 전파하는 데 몇 분이 걸릴 수 있습니다.

검증 단계

- idmclient 호스트에 idm_user 계정으로 로그인합니다.

idm_user 계정에서 수행할 수 있는

sudo규칙을 표시합니다.[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idm_user on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user may run the following commands on idmclient: (root) /usr/sbin/reboot

sudo를 사용하여 시스템을 재부팅합니다. 메시지가 표시되면 idm_user 의 암호를 입력합니다.[idm_user@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for idm_user:

8.3. CLI를 사용하여 IdM 클라이언트의 AD 사용자에게 sudo 액세스 권한 부여

IdM(Identity Management) 시스템 관리자는 IdM 사용자 그룹을 사용하여 IdM 사용자에 대한 액세스 권한, 호스트 기반 액세스 제어, sudo 규칙 및 기타 제어를 설정할 수 있습니다. IdM 사용자 그룹은 IdM 도메인 리소스에 대한 액세스 권한을 부여하고 제한합니다.

AD(Active Directory) 사용자와 AD 그룹을 모두 IdM 사용자 그룹에 추가할 수 있습니다. 다음을 수행하려면 다음을 수행합니다.

- POSIX가 아닌 외부 IdM 그룹에 AD 사용자 또는 그룹을 추가합니다.

- POSIX 이외의 외부 IdM 그룹을 IdM POSIX 그룹에 추가합니다.

그런 다음 POSIX 그룹의 권한을 관리하여 AD 사용자의 권한을 관리할 수 있습니다. 예를 들어 특정 IdM 호스트의 IdM POSIX 사용자 그룹에 특정 명령에 대한 sudo 액세스 권한을 부여할 수 있습니다.

AD 사용자 그룹을 IdM 외부 그룹의 멤버로 추가할 수도 있습니다. 이렇게 하면 단일 AD 영역 내에서 사용자와 그룹 관리를 유지하여 Windows 사용자에 대한 정책을 보다 쉽게 정의할 수 있습니다.

IdM의 SUDO 규칙에 AD 사용자의 ID 덮어쓰기를 사용하지 마십시오. AD 사용자의 ID 덮어쓰기는 AD 사용자가 아닌 AD 사용자의 POSIX 속성만 나타냅니다.

그룹 멤버로 ID 덮어쓰기를 추가할 수 있습니다. 그러나 이 기능은 IdM API에서 IdM 리소스를 관리하는 데만 사용할 수 있습니다. 그룹 멤버가 POSIX 환경으로 확장되지 않으므로 ID 덮어쓰기를 POSIX 환경으로 확장할 수 없으므로 sudo 또는 HBAC(Host-based Access Control) 규칙의 멤버십에는 사용할 수 없습니다.

다음 절차에 따라 administrator@ad-domain.com AD 사용자에게 root 사용자를 위해 예약된 idmclient IdM 호스트에서 /usr/sbin/reboot 명령을 실행할 수 있는 권한을 부여하는 ad_users_reboot sudo 규칙을 생성합니다. administrator@ad-domain.com 는 ad_users_external 비POSIX 그룹의 멤버입니다. 다음으로 ad_users POSIX 그룹의 멤버입니다.

사전 요구 사항

-

IdM

adminKerberos 티켓(TGT)이 있습니다. - IdM 도메인과 ad-domain.com AD 도메인 사이에 교차 신뢰가 있습니다.

-

idmclient 호스트에 로컬 관리자 계정이 없습니다. administrator 사용자는 로컬

/etc/passwd파일에 나열되지 않습니다.

절차

administrator@ad-domain 멤버가 있는 ad_users _external 그룹이 포함된 ad_users 그룹을 생성합니다.

- 선택 사항: IdM 영역에서 AD 사용자를 관리하는 데 사용할 AD 도메인에서 해당 그룹을 생성하거나 선택합니다. 여러 AD 그룹을 사용하여 IdM 측면의 다른 그룹에 추가할 수 있습니다.

ad_users_external 그룹을 생성하고

--external옵션을 추가하여 IdM 도메인 외부에서 멤버가 포함되어 있음을 나타냅니다.[root@ipaserver ~]# ipa group-add --desc='AD users external map' ad_users_external --external ------------------------------- Added group "ad_users_external" ------------------------------- Group name: ad_users_external Description: AD users external map참고여기에서 지정하는 외부 그룹이 Active Directory 보안 그룹 문서에 정의된 대로

글로벌또는Universal그룹 범위가 있는 AD 보안 그룹 인지 확인합니다. 예를 들어, 해당 그룹 범위가 도메인로컬이므로 도메인 사용자 또는 도메인 관리자 AD 보안 그룹을 사용할 수 없습니다.ad_users 그룹을 생성합니다.

[root@ipaserver ~]# ipa group-add --desc='AD users' ad_users ---------------------- Added group "ad_users" ---------------------- Group name: ad_users Description: AD users GID: 129600004administrator@ad-domain.com AD 사용자를 ad_users_external 에 외부 멤버로 추가합니다.

[root@ipaserver ~]# ipa group-add-member ad_users_external --external "administrator@ad-domain.com" [member user]: [member group]: Group name: ad_users_external Description: AD users external map External member: S-1-5-21-3655990580-1375374850-1633065477-513 ------------------------- Number of members added 1 -------------------------AD 사용자는

DOMAIN\user_name또는user_name@DOMAIN과 같은 정규화된 이름으로 식별되어야 합니다. 그러면 AD ID가 사용자의 AD SID에 매핑됩니다. AD 그룹 추가에도 동일하게 적용됩니다.ad_users_external 을 ad_users 에 멤버로 추가합니다.

[root@ipaserver ~]# ipa group-add-member ad_users --groups ad_users_external Group name: ad_users Description: AD users GID: 129600004 Member groups: ad_users_external ------------------------- Number of members added 1 -------------------------

ad_users 의 멤버에게 idmclient 호스트에서

/usr/sbin/reboot를 실행할 수 있는 권한을 부여합니다./usr/sbin/reboot명령을sudo명령의 IdM 데이터베이스에 추가합니다.[root@idmclient ~]# ipa sudocmd-add /usr/sbin/reboot ------------------------------------- Added Sudo Command "/usr/sbin/reboot" ------------------------------------- Sudo Command: /usr/sbin/rebootad_users_reboot:라는

sudo규칙을 만듭니다.[root@idmclient ~]# ipa sudorule-add ad_users_reboot --------------------------------- Added Sudo Rule "ad_users_reboot" --------------------------------- Rule name: ad_users_reboot Enabled: Truead_users_reboot 규칙에

/usr/sbin/reboot명령을 추가합니다.[root@idmclient ~]# ipa sudorule-add-allow-command ad_users_reboot --sudocmds '/usr/sbin/reboot' Rule name: ad_users_reboot Enabled: True Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------IdM idmclient 호스트에 ad_users_reboot 규칙을 적용합니다.

[root@idmclient ~]# ipa sudorule-add-host ad_users_reboot --hosts idmclient.idm.example.com Rule name: ad_users_reboot Enabled: True Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------ad_users_ reboot 규칙에 ad_users 그룹을 추가합니다.[root@idmclient ~]# ipa sudorule-add-user ad_users_reboot --groups ad_users Rule name: ad_users_reboot Enabled: TRUE User Groups: ad_users Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------

서버에서 클라이언트로 변경 사항을 전파하는 데 몇 분이 걸릴 수 있습니다.

검증 단계

idmclient 호스트에 administrator@ad-domain.com,

ad_users그룹의 간접 멤버로 로그인합니다.$ ssh administrator@ad-domain.com@ipaclient Password:필요한 경우

administrator@ad-domain.com을 실행할 수 있는sudo명령을 표시합니다.[administrator@ad-domain.com@idmclient ~]$ sudo -l Matching Defaults entries for administrator@ad-domain.com on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User administrator@ad-domain.com may run the following commands on idmclient: (root) /usr/sbin/reboot

sudo를 사용하여 시스템을 재부팅합니다. 메시지가 표시되면administrator@ad-domain.com의 암호를 입력합니다.[administrator@ad-domain.com@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for administrator@ad-domain.com:

8.4. IdM 웹 UI를 사용하여 IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여

IdM(Identity Management)에서는 특정 IdM 호스트의 IdM 사용자 계정에 대한 sudo 액세스 권한을 특정 명령에 부여할 수 있습니다. 먼저 sudo 명령을 추가한 다음 하나 이상의 명령에 대한 sudo 규칙을 만듭니다.

idm_user_reboot sudo 규칙을 생성하여 idm _user 계정에 idmclient 시스템에서 /usr/sbin/reboot 명령을 실행할 수 있는 권한을 부여하려면 이 절차를 완료합니다.

사전 요구 사항

- IdM 관리자로 로그인했습니다.

-

IdM에서

idm_user에 대한 사용자 계정을 생성하고 사용자의 암호를 만들어 계정의 잠금을 해제했습니다. 명령줄 인터페이스를 사용하여 새 IdM 사용자를 추가하는 방법에 대한 자세한 내용은 명령줄을 사용하여 사용자 추가를 참조하십시오. -

idmclient호스트에 로컬idm_user계정이 없습니다.idm_user사용자는 로컬/etc/passwd파일에 나열되지 않습니다.

절차

/usr/sbin/reboot명령을sudo명령의 IdM 데이터베이스에 추가합니다.- 정책 → Sudo → Sudo 명령으로 이동합니다.

- 오른쪽 상단 모서리에서 Add (추가)를 클릭하여 Add sudo 명령 대화 상자를 엽니다.

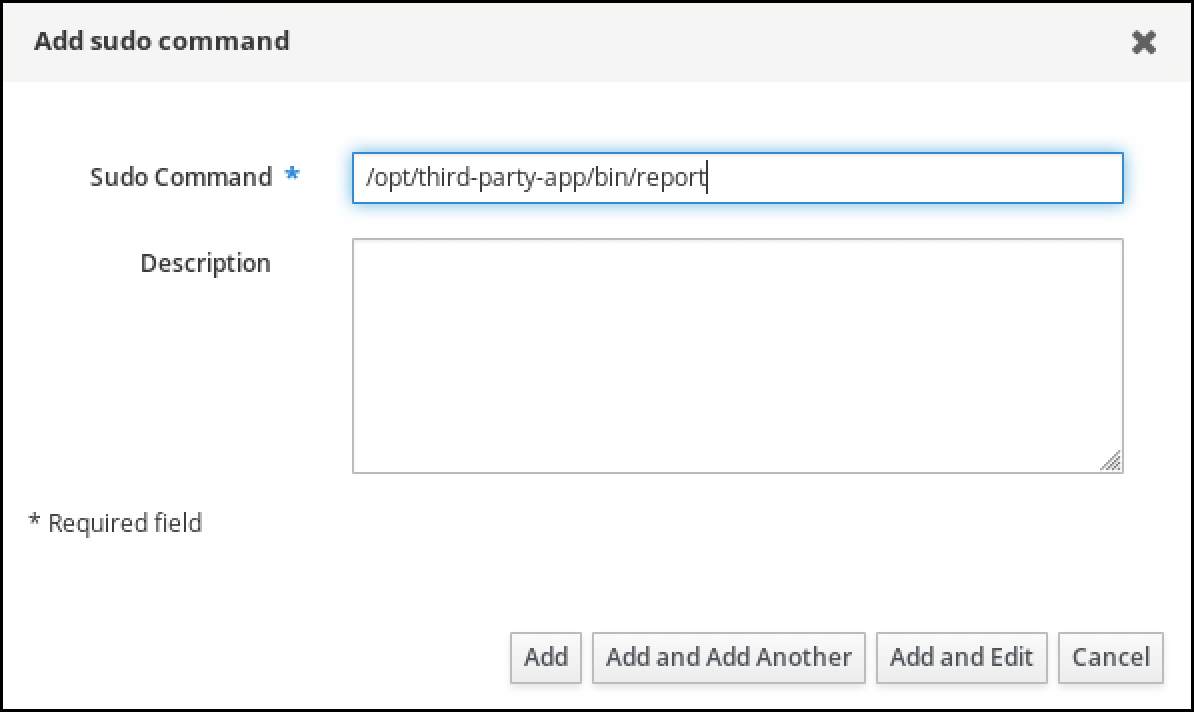

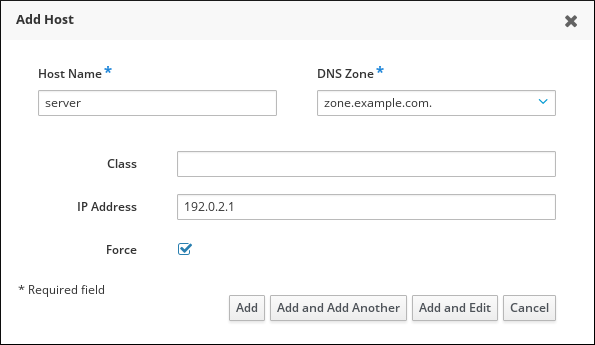

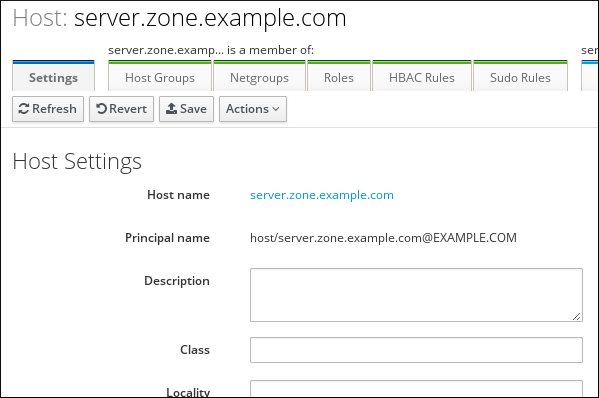

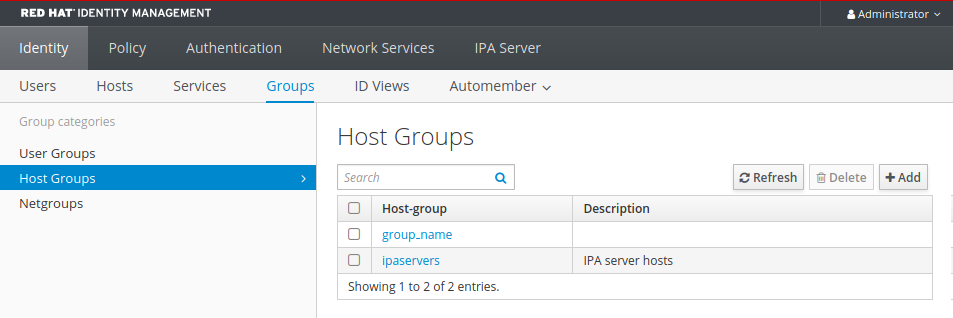

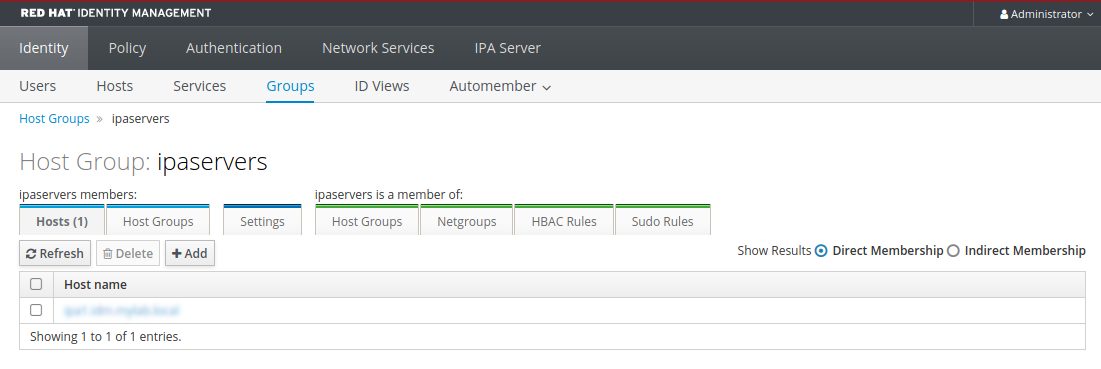

sudo:/usr/sbin/reboot를 사용하여 사용자가 수행할 수 있는 명령을 입력합니다.그림 8.1. IdM sudo 명령 추가

- 추가를 클릭합니다.

새

sudo명령 항목을 사용하여 idm_user가 idm client 시스템을 재부팅할 수 있도록 sudo 규칙을 생성합니다.- 정책 → Sudo → Sudo 규칙으로 이동합니다.

- 오른쪽 상단 모서리에서 Add(추가 )를 클릭하여 Add sudo rule( sudo 규칙 추가) 대화 상자를 엽니다.

-

sudo규칙의 이름을 idm_user_reboot 로 입력합니다. - Add and Edit(추가 및 편집)를 클릭합니다.

사용자를 지정합니다.

- who(사용자 ) 섹션에서 Specified Users and Groups(지정된 사용자 및 그룹 ) 라디오 단추를 선택합니다.

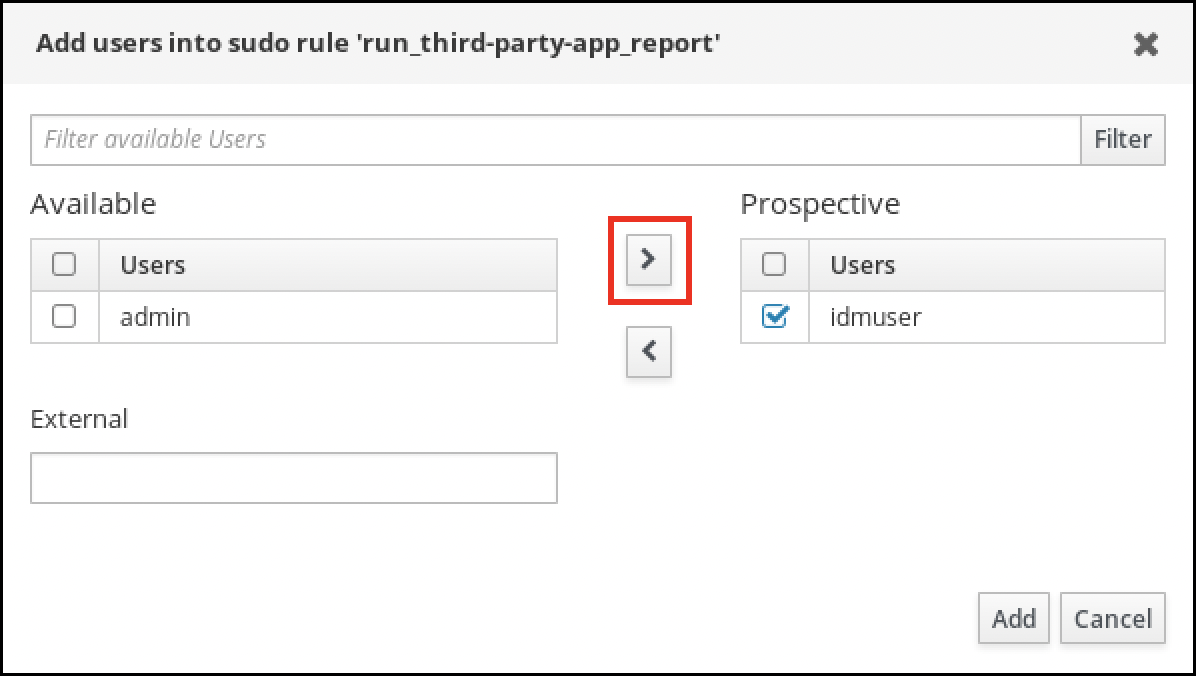

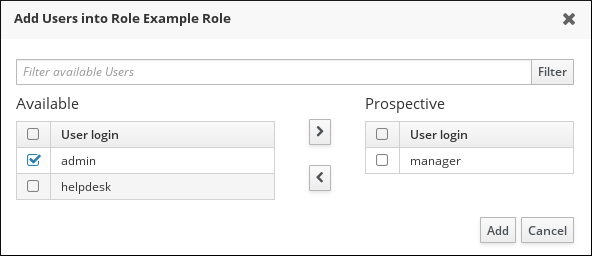

- User 카테고리에서 규칙이 하위 섹션에 적용되는 경우 Add(추가)를 클릭하여 Add users into sudo rule "idm_user_reboot" 대화 상자를 엽니다.

- Add users into sudo rule "idm_user_reboot" 대화 상자의 Available 열에서 idm_user 확인란을 선택하고 Prospective 열로 이동합니다.

- 추가를 클릭합니다.

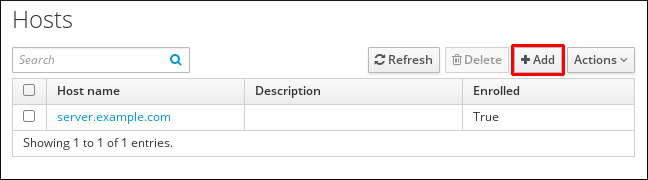

호스트를 지정합니다.

- Access this host (이 호스트에 액세스) 섹션에서 Specified Hosts and Groups(지정된 호스트 및 그룹 ) 라디오 단추를 선택합니다.

- 호스트 범주에서 이 규칙이 하위 섹션에 적용되는 경우 Add(추가 )를 클릭하여 Add hosts into sudo rule "idm_user_reboot" 대화 상자를 엽니다.

- Add hosts to sudo rule "idm_user_reboot" 대화 상자의 Available 열에서 idmclient.idm.example.com 확인란을 선택하고 Prospective 열로 이동합니다.

- 추가를 클릭합니다.

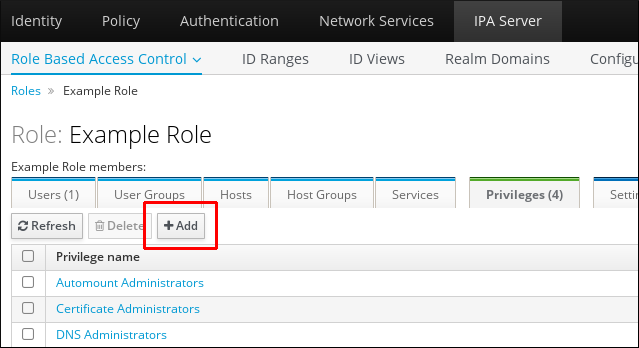

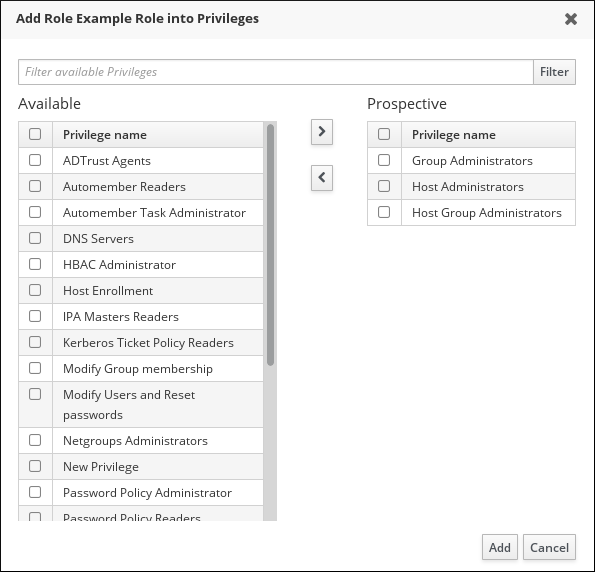

명령을 지정합니다.

- Command 카테고리에서 규칙이 Run Commands(명령 실행) 섹션의 하위 섹션에 적용되는 경우 Specified Commands and Groups(지정된 명령) 및 Groups (그룹) 라디오 버튼을 선택합니다.

- Sudo Allow Commands (Sudo Allow Commands) 하위 섹션에서 Add allow sudo 명령을 sudo rule "idm_user_reboot" 대화 상자에 엽니다.

-

Add allow sudo 명령을 sudo 규칙 "idm_user_reboot" 대화 상자의 Available 열에서

/usr/sbin/reboot확인란을 선택하고 Prospective 열로 이동합니다. - Add(추가 )를 클릭하여 idm_sudo_reboot 페이지로 돌아갑니다.

그림 8.2. IdM sudo 규칙 추가

- 왼쪽 상단 모서리에서 Save(저장 )를 클릭합니다.

새 규칙은 기본적으로 활성화되어 있습니다.

서버에서 클라이언트로 변경 사항을 전파하는 데 몇 분이 걸릴 수 있습니다.

검증 단계

-

idmclient에 idm_user로 로그인합니다. sudo를 사용하여 시스템을 재부팅합니다. 메시지가 표시되면idm_user의 암호를 입력합니다.$ sudo /usr/sbin/reboot [sudo] password for idm_user:

sudo 규칙이 올바르게 구성되면 시스템이 재부팅됩니다.

8.5. IdM 클라이언트에서 서비스 계정으로 명령을 실행하는 CLI에 sudo 규칙 생성

IdM에서는 RunAs 별칭 을 사용하여 sudo 규칙을 구성하여 다른 사용자 또는 그룹으로 sudo 명령을 실행할 수 있습니다. 예를 들어 데이터베이스 애플리케이션을 호스팅하는 IdM 클라이언트가 있을 수 있으며 해당 애플리케이션에 해당하는 로컬 서비스 계정으로 명령을 실행해야 합니다.

이 예제를 사용하여 run_ third-party-app_report 라는 명령에 sudo 규칙을 생성하여 idm_user 계정이 idmclient 호스트의 thirdpartyapp 서비스 계정으로 /opt/ third-party-app/bin/report 명령을 실행할 수 있도록 합니다.

사전 요구 사항

- IdM 관리자로 로그인했습니다.

-

IdM에서

idm_user에 대한 사용자 계정을 생성하고 사용자의 암호를 만들어 계정의 잠금을 해제했습니다. CLI를 사용하여 새 IdM 사용자를 추가하는 방법에 대한 자세한 내용은 명령줄을 사용하여 사용자 추가를 참조하십시오. -

idmclient호스트에 로컬idm_user계정이 없습니다.idm_user사용자는 로컬/etc/passwd파일에 나열되지 않습니다. -

idmclient호스트에타사-app이라는 사용자 지정 애플리케이션이 설치되어 있습니다. -

타사 애플리케이션에 대한

report명령이/opt/디렉터리에 설치됩니다.third-party-app/bin/report -

third-party-app애플리케이션에 대한 명령을 실행하도록thirdpartyapp이라는 로컬 서비스 계정을 생성했습니다.

절차

IdM

관리자로Kerberos 티켓을 검색합니다.[root@idmclient ~]# kinit adminsudo명령의 IdM 데이터베이스에/opt/ third-party-app/bin/report명령을 추가합니다.[root@idmclient ~]# ipa sudocmd-add /opt/third-party-app/bin/report ---------------------------------------------------- Added Sudo Command "/opt/third-party-app/bin/report" ---------------------------------------------------- Sudo Command: /opt/third-party-app/bin/reportrun_ third-party-app_report라는sudo규칙을 만듭니다.[root@idmclient ~]# ipa sudorule-add run_third-party-app_report -------------------------------------------- Added Sudo Rule "run_third-party-app_report" -------------------------------------------- Rule name: run_third-party-app_report Enabled: TRUE--users=<user>옵션을 사용하여sudorule-add-runasuser명령에 대해 RunAs 사용자를 지정합니다.[root@idmclient ~]# ipa sudorule-add-runasuser run_third-party-app_report --users=thirdpartyapp Rule name: run_third-party-app_report Enabled: TRUE RunAs External User: thirdpartyapp ------------------------- Number of members added 1 ---------------------------groups=*옵션으로 지정된 사용자(또는 그룹 그룹)는 로컬 서비스 계정 또는 Active Directory 사용자와 같은 IdM 외부일 수 있습니다. 그룹 이름에%접두사를 추가하지 마십시오./opt/ bad-party-app/bin/report명령을run_knative-party-app_report규칙에 추가합니다.[root@idmclient ~]# ipa sudorule-add-allow-command run_third-party-app_report --sudocmds '/opt/third-party-app/bin/report' Rule name: run_third-party-app_report Enabled: TRUE Sudo Allow Commands: /opt/third-party-app/bin/report RunAs External User: thirdpartyapp ------------------------- Number of members added 1 -------------------------IdM

idmclient호스트에run_ third-party-app_report규칙을 적용합니다.[root@idmclient ~]# ipa sudorule-add-host run_third-party-app_report --hosts idmclient.idm.example.com Rule name: run_third-party-app_report Enabled: TRUE Hosts: idmclient.idm.example.com Sudo Allow Commands: /opt/third-party-app/bin/report RunAs External User: thirdpartyapp ------------------------- Number of members added 1 -------------------------idm_user계정을run_ third-party-app_report규칙에 추가합니다.[root@idmclient ~]# ipa sudorule-add-user run_third-party-app_report --users idm_user Rule name: run_third-party-app_report Enabled: TRUE Users: idm_user Hosts: idmclient.idm.example.com Sudo Allow Commands: /opt/third-party-app/bin/report RunAs External User: thirdpartyapp ------------------------- Number of members added 1

서버에서 클라이언트로 변경 사항을 전파하는 데 몇 분이 걸릴 수 있습니다.

검증 단계

-

idmclient 호스트에 idm_user계정으로 로그인합니다. 새 sudo 규칙을 테스트합니다.

idm_user계정이 수행할 수 있는sudo규칙을 표시합니다.[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idm_user@idm.example.com on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user@idm.example.com may run the following commands on idmclient: (thirdpartyapp) /opt/third-party-app/bin/report

thirdpartyapp서비스 계정으로report명령을 실행합니다.[idm_user@idmclient ~]$ sudo -u thirdpartyapp /opt/third-party-app/bin/report [sudo] password for idm_user@idm.example.com: Executing report... Report successful.

8.6. IdM 클라이언트에서 서비스 계정으로 명령을 실행하는 IdM WebUI에서 sudo 규칙 생성

IdM에서는 RunAs 별칭 을 사용하여 sudo 규칙을 구성하여 다른 사용자 또는 그룹으로 sudo 명령을 실행할 수 있습니다. 예를 들어 데이터베이스 애플리케이션을 호스팅하는 IdM 클라이언트가 있을 수 있으며 해당 애플리케이션에 해당하는 로컬 서비스 계정으로 명령을 실행해야 합니다.

이 예제를 사용하여 idm_user 계정이 idmclient 호스트에서 타사 서비스 계정으로 /opt/ third-party-app/report 명령을 실행할 수 있도록 라는 IdM 웹 UI에 run_ third-party- app _reportsudo 규칙을 생성합니다.

사전 요구 사항

- IdM 관리자로 로그인했습니다.

-

IdM에서

idm_user에 대한 사용자 계정을 생성하고 사용자의 암호를 만들어 계정의 잠금을 해제했습니다. CLI를 사용하여 새 IdM 사용자를 추가하는 방법에 대한 자세한 내용은 명령줄을 사용하여 사용자 추가를 참조하십시오. -

idmclient호스트에 로컬idm_user계정이 없습니다.idm_user사용자는 로컬/etc/passwd파일에 나열되지 않습니다. -

idmclient호스트에타사-app이라는 사용자 지정 애플리케이션이 설치되어 있습니다. -

타사 애플리케이션에 대한

report명령이/opt/디렉터리에 설치됩니다.third-party-app/bin/report -

third-party-app애플리케이션에 대한 명령을 실행하도록thirdpartyapp이라는 로컬 서비스 계정을 생성했습니다.

절차

sudo명령의 IdM 데이터베이스에/opt/ third-party-app/bin/report명령을 추가합니다.- 정책 → Sudo → Sudo 명령으로 이동합니다.

- 오른쪽 상단 모서리에서 Add (추가)를 클릭하여 Add sudo 명령 대화 상자를 엽니다.

/opt/ third-party-app/bin/report명령을 입력합니다.

- 추가를 클릭합니다.

새

sudo명령 항목을 사용하여 새sudo규칙을 만듭니다.- 정책 → Sudo → Sudo 규칙으로 이동합니다.

- 오른쪽 상단 모서리에서 Add(추가 )를 클릭하여 Add sudo rule( sudo 규칙 추가) 대화 상자를 엽니다.

sudo규칙의 이름을 입력합니다. run_ third-party-app_report.

- Add and Edit(추가 및 편집)를 클릭합니다.

사용자를 지정합니다.

- who(사용자 ) 섹션에서 Specified Users and Groups(지정된 사용자 및 그룹 ) 라디오 단추를 선택합니다.

- User category the rule applies to 하위 섹션에 적용되는 규칙 추가 를 클릭하여 sudo 규칙 "run_ third-party-app_report" 대화 상자에 사용자 추가 를 엽니다.

Add users into sudo rule "run_ third-party-app_report" 대화 상자에서 Available 열의 idm_user 확인란을 확인하고 Prospective 열로 이동합니다.

- 추가를 클릭합니다.

호스트를 지정합니다.

- Access this host (이 호스트에 액세스) 섹션에서 Specified Hosts and Groups(지정된 호스트 및 그룹 ) 라디오 단추를 선택합니다.

- Host category this rule applies to 하위 섹션에 적용되는 규칙 추가 를 클릭하여 sudo 규칙 "run_ third-party-app_report" 대화 상자에 호스트 추가 를 엽니다.

Available 열의 Add hosts into sudo 규칙 "run_ third-party-app_report" 대화 상자에서 idmclient.idm.example.com 확인란을 선택하고 이를 Prospective 열로 이동합니다.

- 추가를 클릭합니다.

명령을 지정합니다.

- Command 카테고리에서 규칙이 Run Commands(명령 실행) 섹션의 하위 섹션에 적용되는 경우 Specified Commands and Groups(지정된 명령) 및 Groups (그룹) 라디오 버튼을 선택합니다.

- Sudo Allow Commands 하위 섹션에서 Add 를 클릭하여 Add allow sudo 명령을 sudo 규칙 "run_ third-party-app_report" 대화 상자에 엽니다.

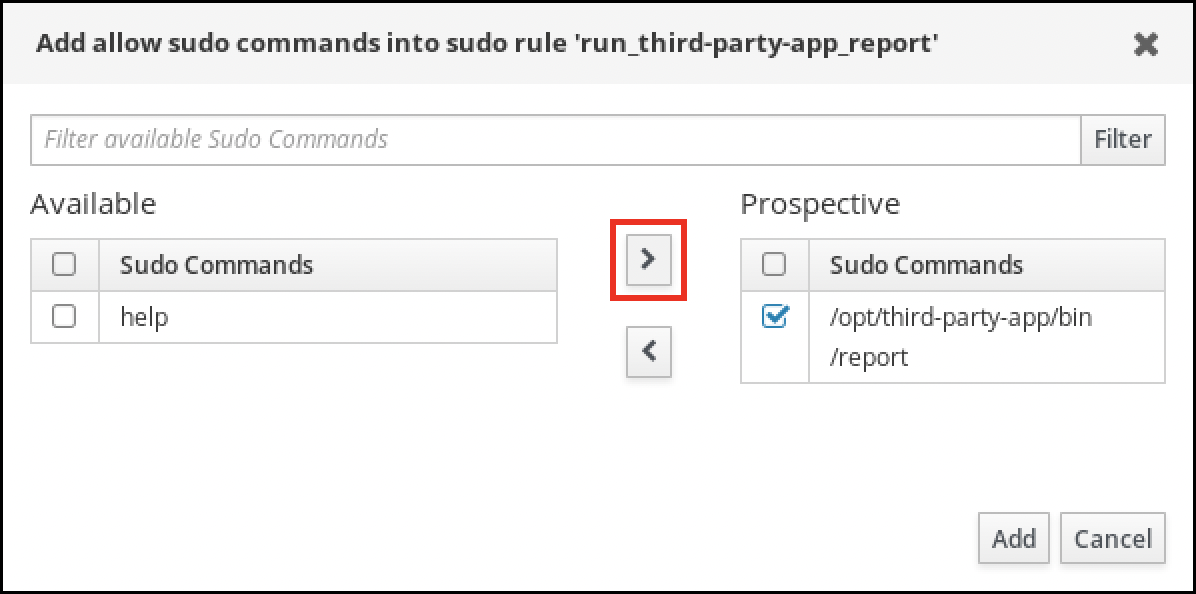

Add allow sudo 명령의 Available 열의 sudo 규칙 "run_ third-party-app_report" 대화 상자에서

/opt/ third-party-app/bin/report확인란을 선택하고 이를 Prospective 열로 이동합니다.

- Add 를 클릭하여 run_ third-party-app_report 페이지로 돌아갑니다.

RunAs 사용자를 지정합니다.

- As whom 섹션에서 지정된 사용자 및 그룹 라디오 버튼을 확인합니다.

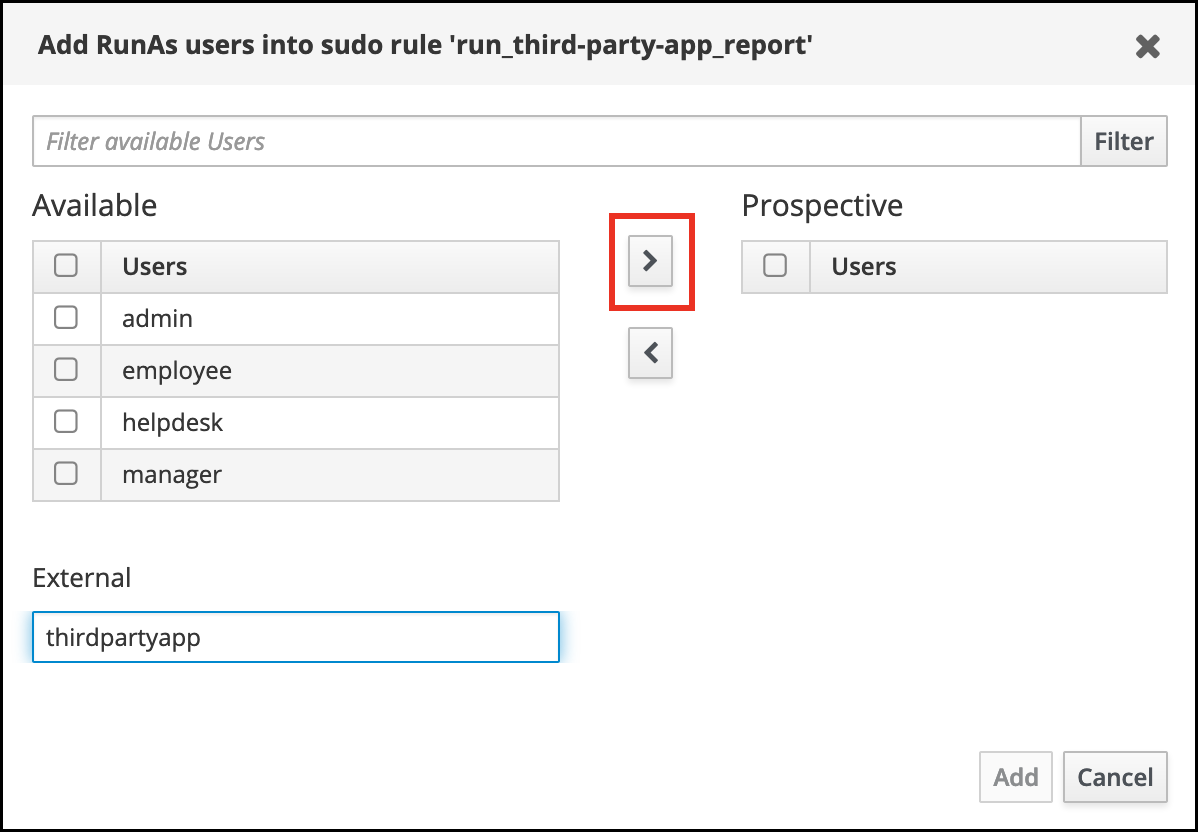

- RunAs Users 하위 섹션에서 Add 를 클릭하여 Add RunAs 사용자를 sudo 규칙 "run_ third-party-app_report" 대화 상자에 엽니다.

Add RunAs users into sudo rule "run_ third-party-app_report" 대화 상자에서 External 상자에

third partyapp서비스 계정을 입력하고 Prospective 열로 이동합니다.

- Add 를 클릭하여 run_ third-party-app_report 페이지로 돌아갑니다.

- 왼쪽 상단 모서리에서 Save(저장 )를 클릭합니다.

새 규칙은 기본적으로 활성화되어 있습니다.

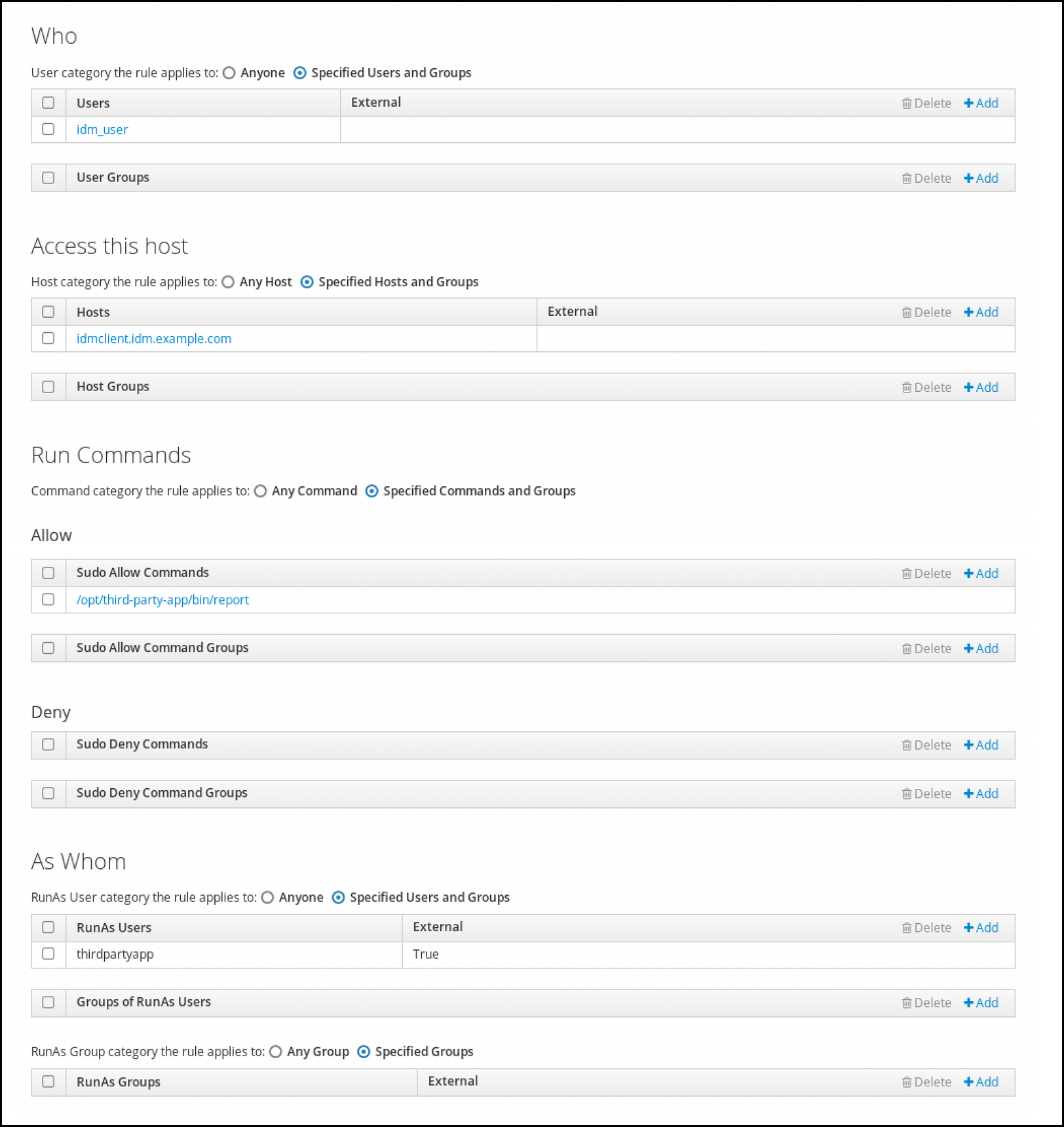

그림 8.3. sudo 규칙의 세부 사항

서버에서 클라이언트로 변경 사항을 전파하는 데 몇 분이 걸릴 수 있습니다.

검증 단계

-

idmclient 호스트에 idm_user계정으로 로그인합니다. 새 sudo 규칙을 테스트합니다.

idm_user계정이 수행할 수 있는sudo규칙을 표시합니다.[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idm_user@idm.example.com on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user@idm.example.com may run the following commands on idmclient: (thirdpartyapp) /opt/third-party-app/bin/report

thirdpartyapp서비스 계정으로report명령을 실행합니다.[idm_user@idmclient ~]$ sudo -u thirdpartyapp /opt/third-party-app/bin/report [sudo] password for idm_user@idm.example.com: Executing report... Report successful.

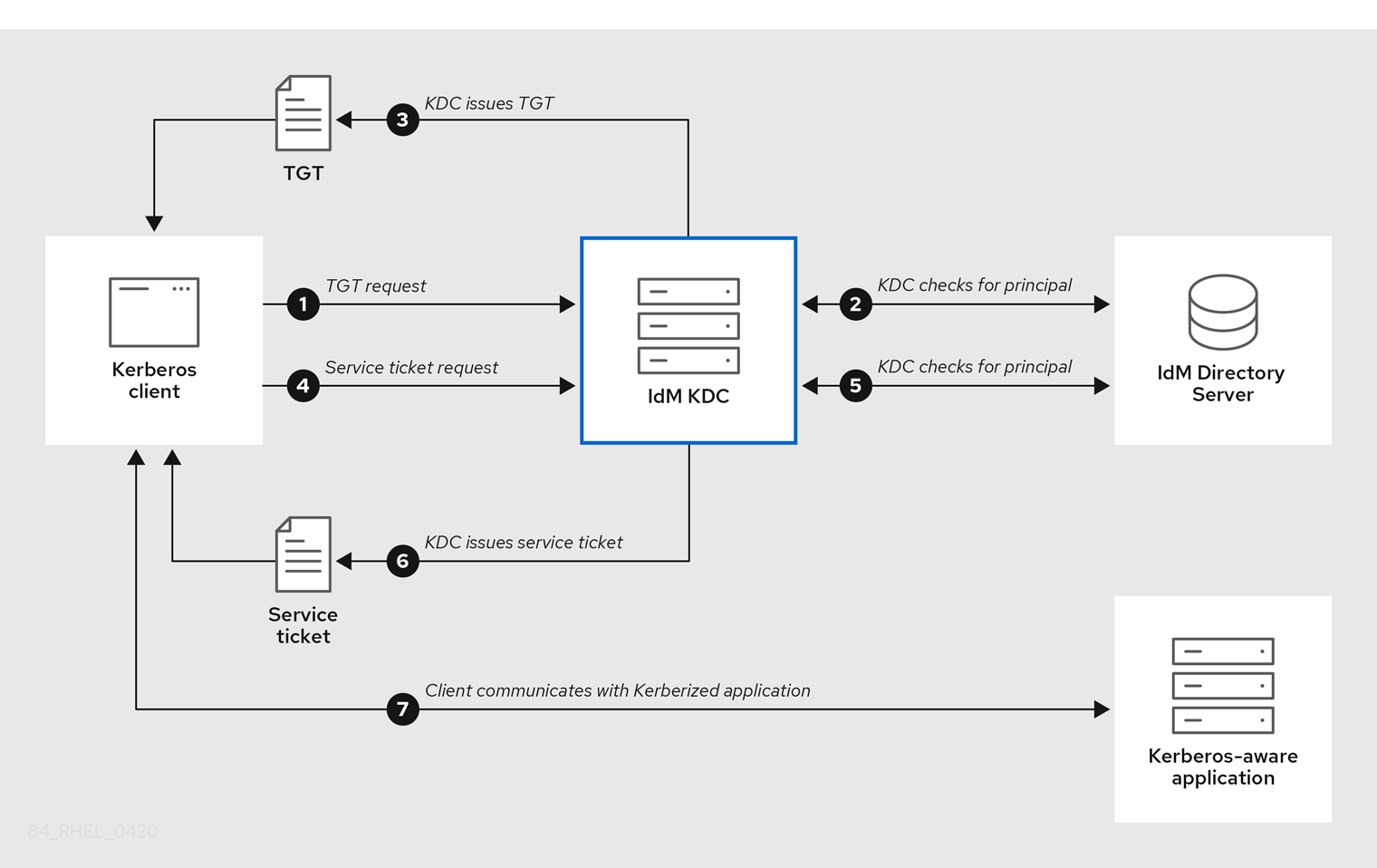

8.7. IdM 클라이언트에서 sudo에 대해 GSSAPI 인증 활성화

다음 절차에서는 pam_sss_gss.so PAM 모듈을 통해 sudo 및 sudo -i 명령에 대한 IdM 클라이언트에서 Generic Security Service Application Program Interface(GSSAPI) 인증을 활성화하는 방법을 설명합니다. 이 구성을 통해 IdM 사용자는 Kerberos 티켓을 사용하여 sudo 명령으로 인증할 수 있습니다.

사전 요구 사항

-

IdM 호스트에 적용되는 IdM 사용자에 대한

sudo규칙을 생성했습니다. 이 예제에서는idm_user 계정에 idm_sbin/reboot명령을 실행할 수 있는 권한을 부여하는idm_user_rebootsudo규칙을 생성했습니다. -

idmclient호스트는 RHEL 8.4 이상을 실행하고 있습니다. -

/etc/

pam.d파일과 PAM 파일을 수정하려면/ 디렉토리에서/etc/sssd/sssd.confroot권한이 필요합니다.

절차

-

/etc/sssd/sssd.conf구성 파일을 엽니다. 다음 항목을

[domain/<domain_name>]섹션에 추가합니다.[domain/<domain_name>] pam_gssapi_services = sudo, sudo-i

-

/etc/sssd/sssd.conf파일을 저장하고 닫습니다. SSSD 서비스를 다시 시작하여 구성 변경 사항을 로드합니다.

[root@idmclient ~]# systemctl restart sssdRHEL 8.8 이상을 실행하는 경우:

[선택 사항]

sssdauthselect프로필을 선택한 경우 확인합니다.# authselect current Profile ID: sssd출력에

sssdauthselect프로필이 선택됩니다.sssdauthselect프로필이 선택된 경우 GSSAPI 인증을 활성화합니다.# authselect enable-feature with-gssapisssdauthselect프로필이 선택되어 있지 않으면 해당 프로필을 선택하고 GSSAPI 인증을 활성화합니다.# authselect select sssd with-gssapi

RHEL 8.7 이하를 실행하는 경우:

-

/etc/pam.d/sudoPAM 구성 파일을 엽니다. 다음 항목을

/etc/pam.d/sudo파일에 있는auth섹션의 첫 번째 행으로 추가합니다.#%PAM-1.0 auth sufficient pam_sss_gss.so auth include system-auth account include system-auth password include system-auth session include system-auth-

/etc/pam.d/sudo파일을 저장하고 닫습니다.

-

검증 단계

idm_user계정으로 호스트에 로그인합니다.[root@idm-client ~]# ssh -l idm_user@idm.example.com localhost idm_user@idm.example.com's password:티켓이

idm_user계정으로 티켓을 부여했는지 확인합니다.[idmuser@idmclient ~]$ klist Ticket cache: KCM:1366201107 Default principal: idm_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 01/08/2021 09:11:48 01/08/2021 19:11:48 krbtgt/IDM.EXAMPLE.COM@IDM.EXAMPLE.COM renew until 01/15/2021 09:11:44

(선택 사항)

idm_user계정에 대한 Kerberos 인증 정보가 없는 경우 현재 Kerberos 자격 증명을 삭제하고 올바른 정보를 요청합니다.[idm_user@idmclient ~]$ kdestroy -A [idm_user@idmclient ~]$ kinit idm_user@IDM.EXAMPLE.COM Password for idm_user@idm.example.com:

암호를 지정하지 않고

sudo를 사용하여 시스템을 재부팅합니다.[idm_user@idmclient ~]$ sudo /usr/sbin/reboot

추가 리소스

- IdM 용어 목록의 GSSAPI 항목

- IdM 웹 UI를 사용하여 IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여

- CLI를 사용하여 IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여

-

pam_sss_gss (8)도움말 페이지 -

sssd.conf (5)도움말 페이지

8.8. GSSAPI 인증 활성화 및 IdM 클라이언트에서 sudo에 대한 Kerberos 인증 표시기 적용

다음 절차에서는 pam_sss_gss.so PAM 모듈을 통해 sudo 및 sudo -i 명령에 대한 IdM 클라이언트에서 Generic Security Service Application Program Interface(GSSAPI) 인증을 활성화하는 방법을 설명합니다. 또한 스마트 카드로 로그인한 사용자만 Kerberos 티켓을 사용하여 해당 명령에 인증됩니다.

이 절차를 템플릿으로 사용하여 다른 PAM 인식 서비스에 대해 SSSD를 사용하여 GSSAPI 인증을 구성하고, Kerberos 티켓에 특정 인증 표시기가 연결된 사용자에게만 액세스를 제한할 수 있습니다.

사전 요구 사항

-

IdM 호스트에 적용되는 IdM 사용자에 대한

sudo규칙을 생성했습니다. 이 예제에서는idm_user 계정에 idm_sbin/reboot명령을 실행할 수 있는 권한을 부여하는idm_user_rebootsudo규칙을 생성했습니다. -

idmclient호스트에 대해 스마트 카드 인증을 구성했습니다. -

idmclient호스트는 RHEL 8.4 이상을 실행하고 있습니다. -

/etc/

pam.d파일과 PAM 파일을 수정하려면/ 디렉토리에서/etc/sssd/sssd.confroot권한이 필요합니다.

절차

-

/etc/sssd/sssd.conf구성 파일을 엽니다. 다음 항목을

[domain/<domain_name>]섹션에 추가합니다.[domain/<domain_name>] pam_gssapi_services = sudo, sudo-i pam_gssapi_indicators_map = sudo:pkinit, sudo-i:pkinit

-

/etc/sssd/sssd.conf파일을 저장하고 닫습니다. SSSD 서비스를 다시 시작하여 구성 변경 사항을 로드합니다.

[root@idmclient ~]# systemctl restart sssd-

/etc/pam.d/sudoPAM 구성 파일을 엽니다. 다음 항목을

/etc/pam.d/sudo파일에 있는auth섹션의 첫 번째 행으로 추가합니다.#%PAM-1.0 auth sufficient pam_sss_gss.so auth include system-auth account include system-auth password include system-auth session include system-auth-

/etc/pam.d/sudo파일을 저장하고 닫습니다. -

/etc/pam.d/sudo-iPAM 구성 파일을 엽니다. 다음 항목을

/etc/pam.d/sudo-i파일에 있는auth섹션의 첫 행으로 추가합니다.#%PAM-1.0 auth sufficient pam_sss_gss.so auth include sudo account include sudo password include sudo session optional pam_keyinit.so force revoke session include sudo-

/etc/pam.d/sudo-i파일을 저장하고 닫습니다.

검증 단계

idm_user계정으로 호스트에 로그인하고 스마트 카드로 인증합니다.[root@idmclient ~]# ssh -l idm_user@idm.example.com localhost PIN for smart_card스마트 카드 사용자로 티켓이 제공된지 확인합니다.

[idm_user@idmclient ~]$ klist Ticket cache: KEYRING:persistent:1358900015:krb_cache_TObtNMd Default principal: idm_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 02/15/2021 16:29:48 02/16/2021 02:29:48 krbtgt/IDM.EXAMPLE.COM@IDM.EXAMPLE.COM renew until 02/22/2021 16:29:44

idm_user계정이 수행할 수 있는sudo규칙을 표시합니다.[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idmuser on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user may run the following commands on idmclient: (root) /usr/sbin/reboot

암호를 지정하지 않고

sudo를 사용하여 시스템을 재부팅합니다.[idm_user@idmclient ~]$ sudo /usr/sbin/reboot

추가 리소스

- PAM 서비스의 GSSAPI 인증을 제어하는 SSSD 옵션

- IdM 용어 목록의 GSSAPI 항목

- 스마트 카드 인증을 위한 Identity Management 구성

- Kerberos 인증 표시기

- IdM 웹 UI를 사용하여 IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여

- CLI를 사용하여 IdM 클라이언트의 IdM 사용자에게 sudo 액세스 권한 부여.

-

pam_sss_gss (8)도움말 페이지 -

sssd.conf (5)도움말 페이지

8.9. PAM 서비스에 대한 GSSAPI 인증을 제어하는 SSSD 옵션

/etc/sssd/sssd.conf 구성 파일에 다음 옵션을 사용하여 SSSD 서비스 내에서 GSSAPI 구성을 조정할 수 있습니다.

- pam_gssapi_services

-

SSSD를 사용한 GSSAPI 인증은 기본적으로 비활성화되어 있습니다. 이 옵션을 사용하여

pam_ss_gss.soPAM 모듈을 사용하여 GSSAPI 인증을 시도할 수 있는 PAM 서비스의 쉼표로 구분된 목록을 지정할 수 있습니다. GSSAPI 인증을 명시적으로 비활성화하려면 이 옵션을-로 설정합니다. - pam_gssapi_indicators_map

이 옵션은 IdM(Identity Management) 도메인에만 적용됩니다. 이 옵션을 사용하여 서비스에 대한 PAM 액세스 권한을 부여하는 데 필요한 Kerberos 인증 표시기를 나열합니다. 쌍은

<PAM_service> :_< required_authentication_indicator>_형식이어야 합니다.유효한 인증 표시기는 다음과 같습니다.

-

이중 인증을

위한OTP -

RADIUS 인증을

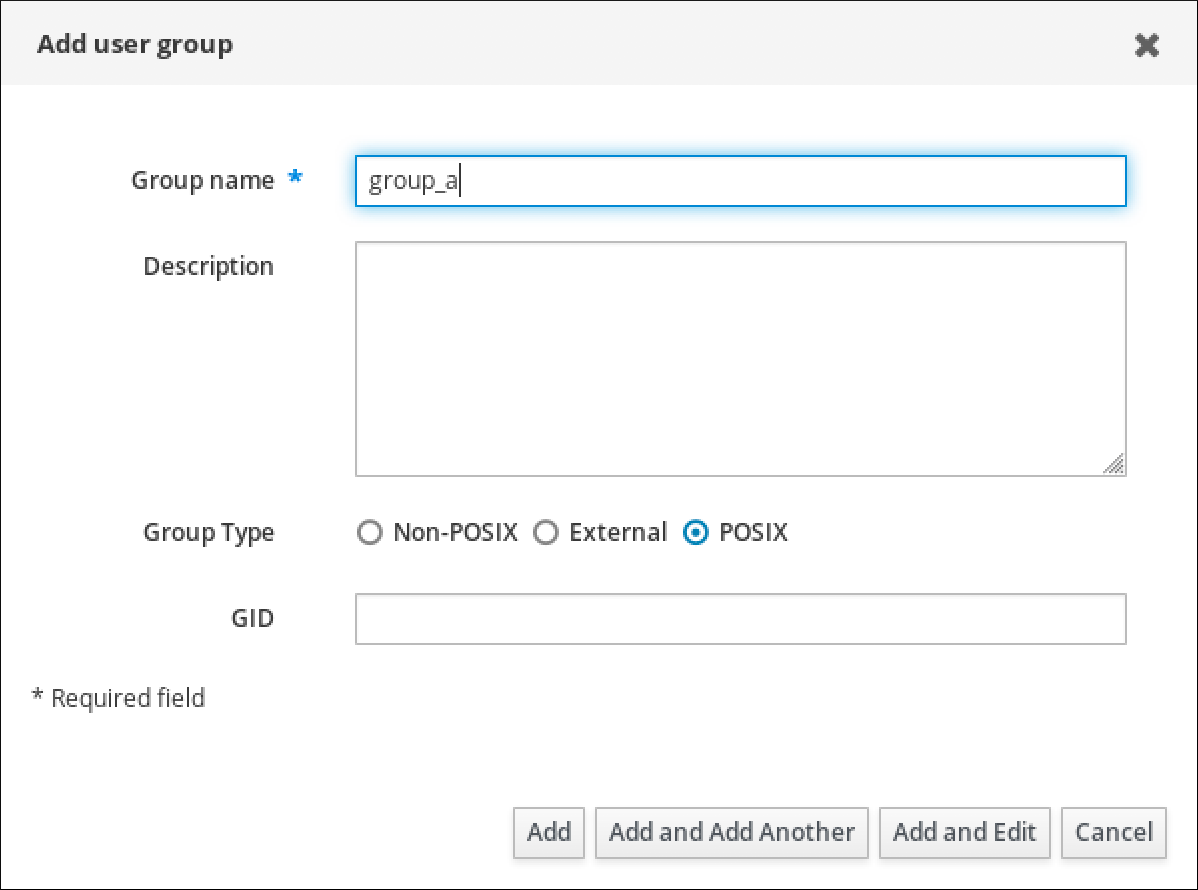

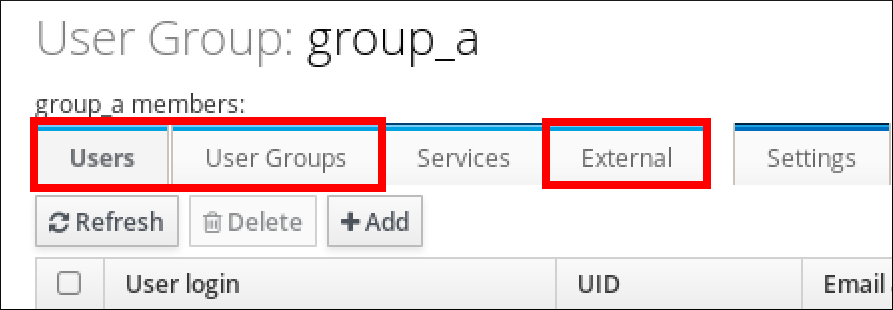

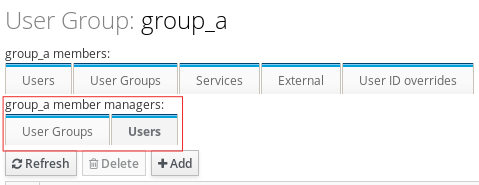

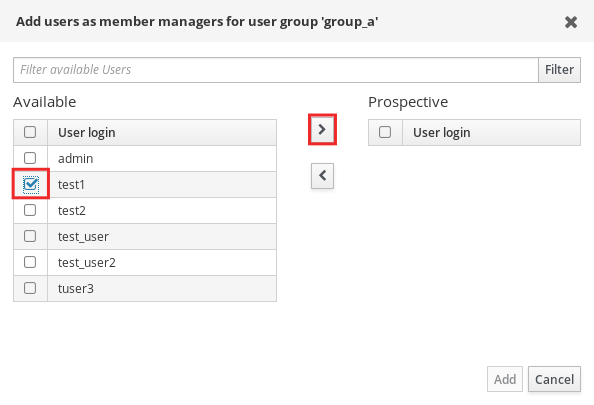

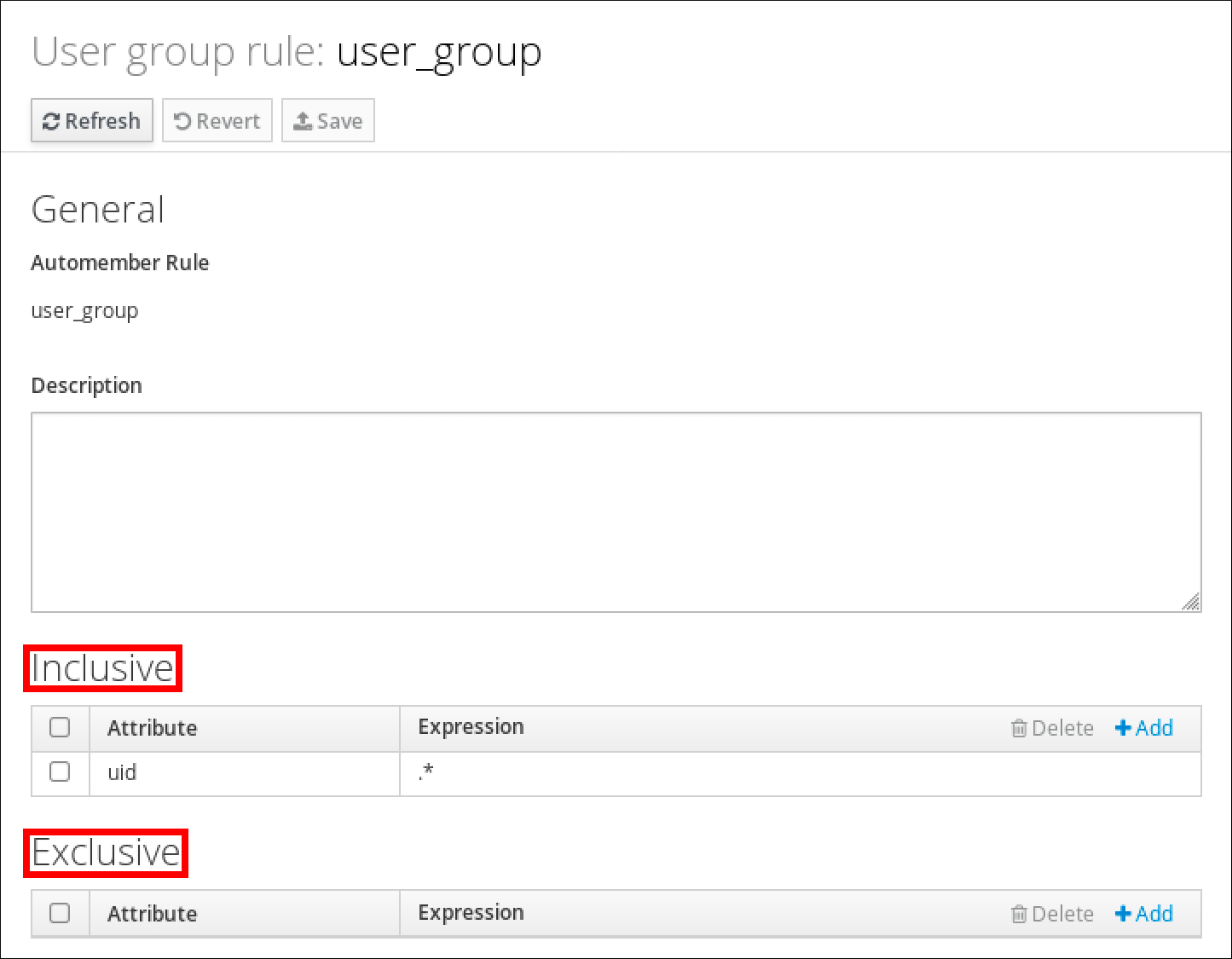

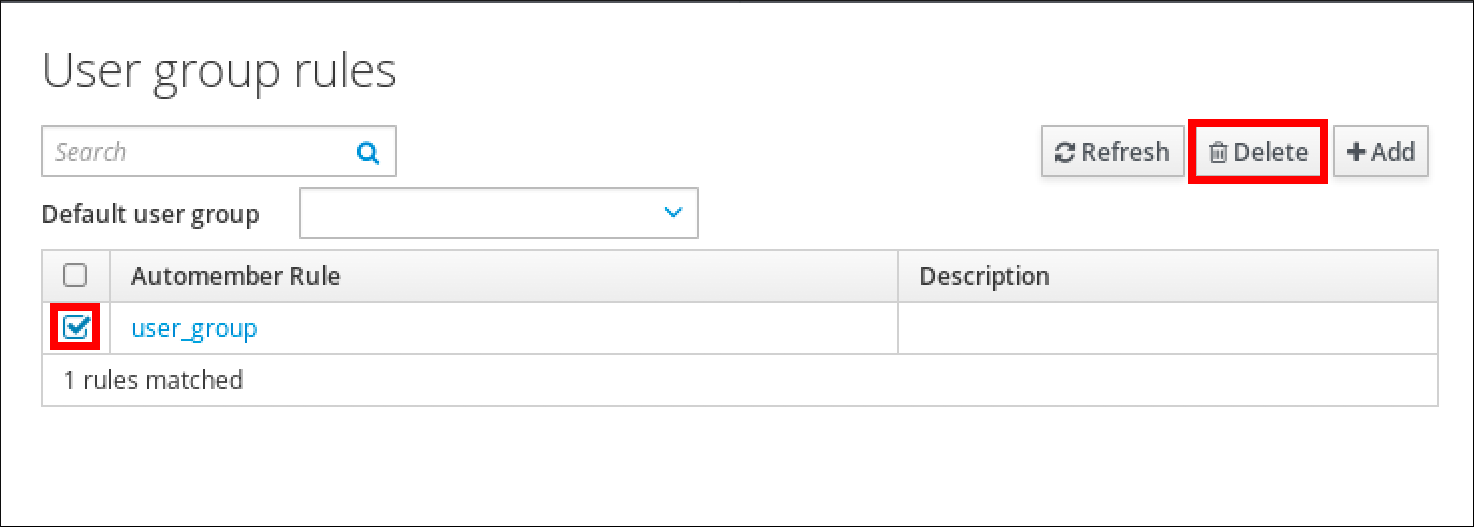

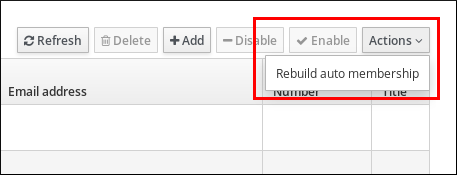

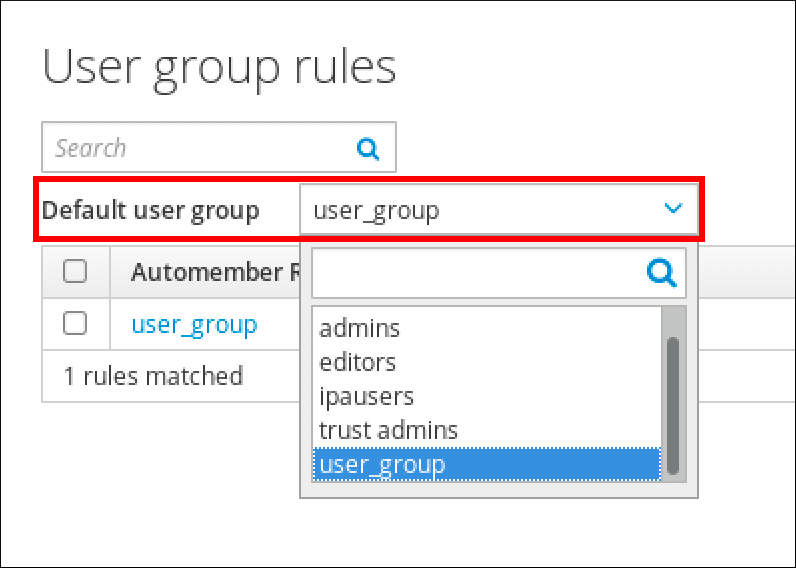

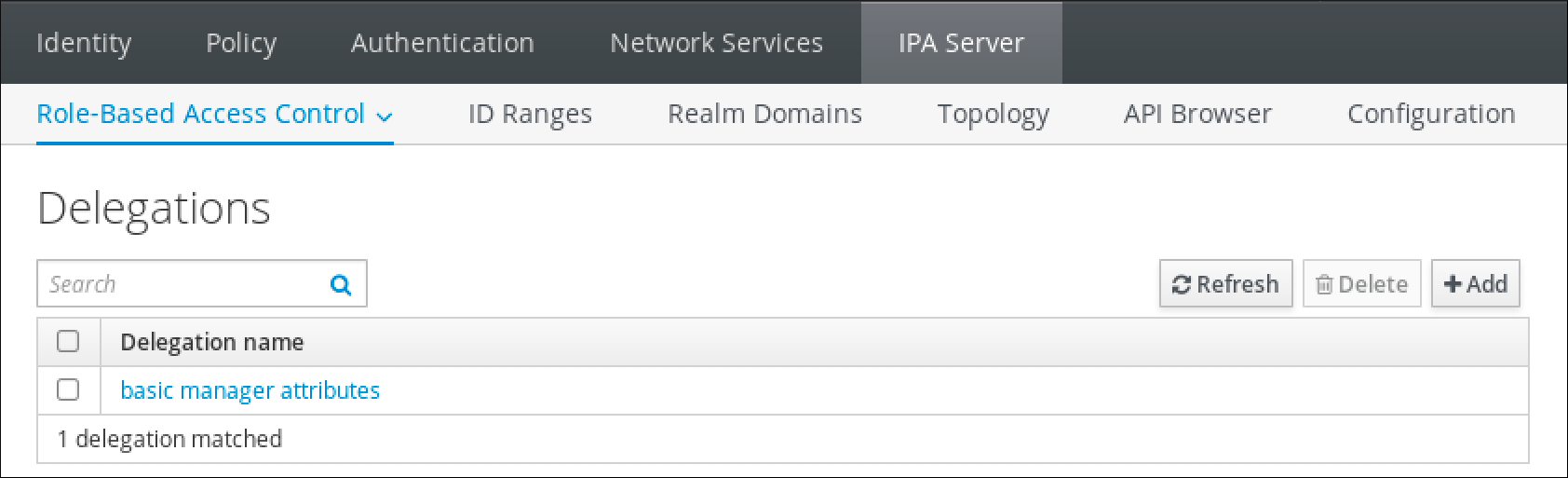

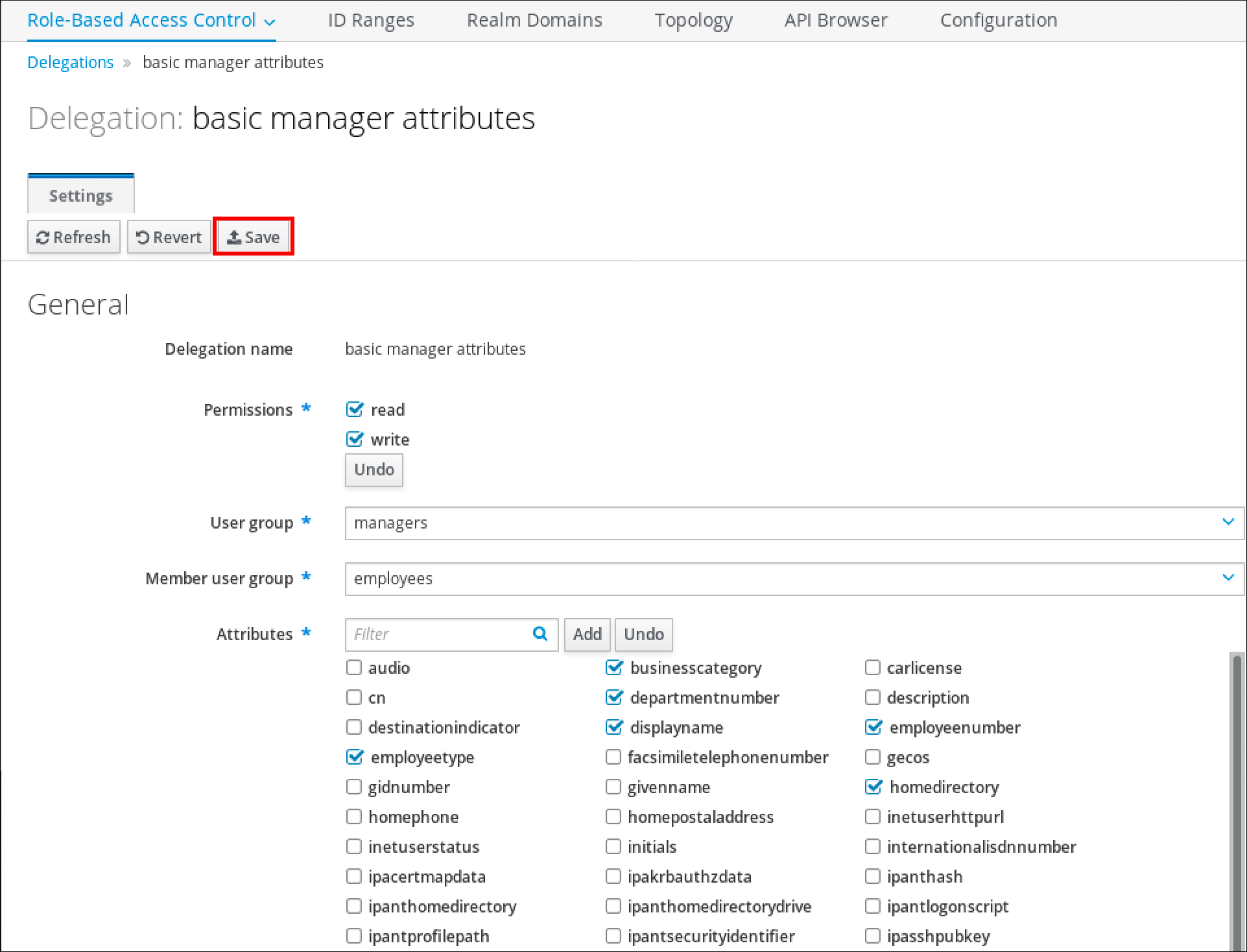

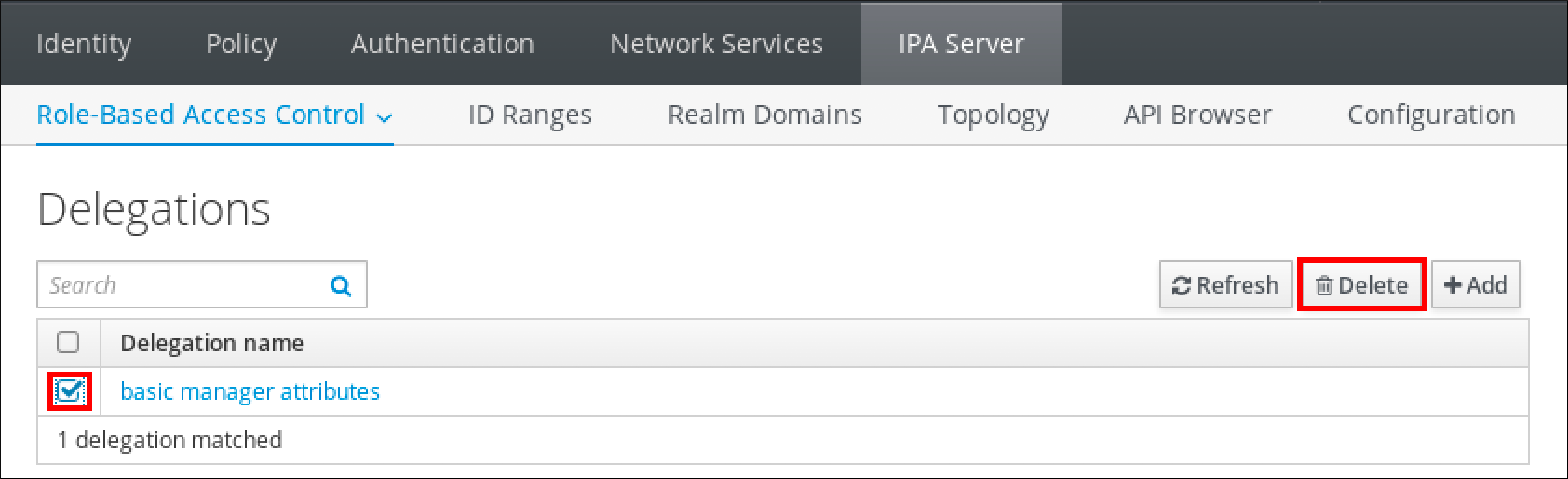

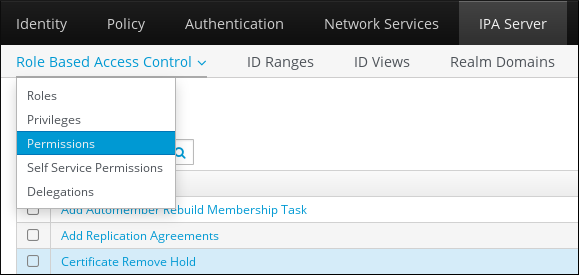

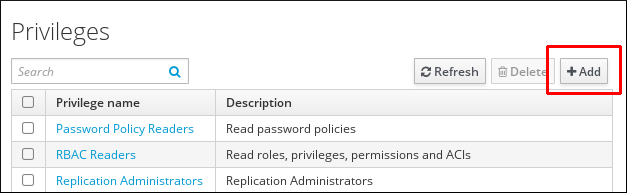

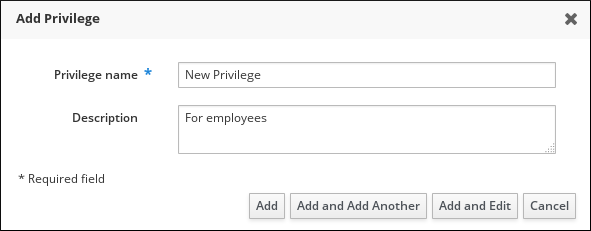

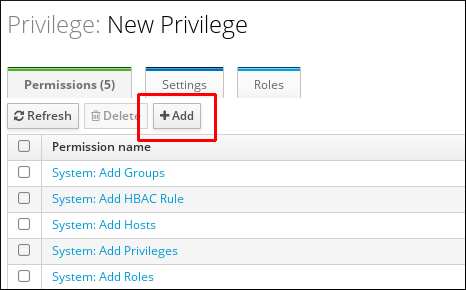

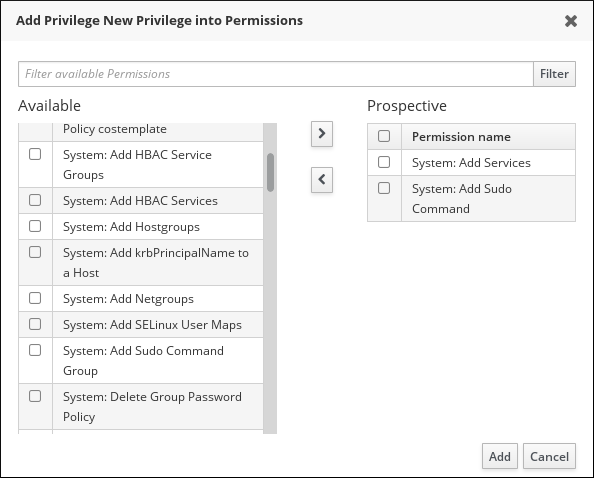

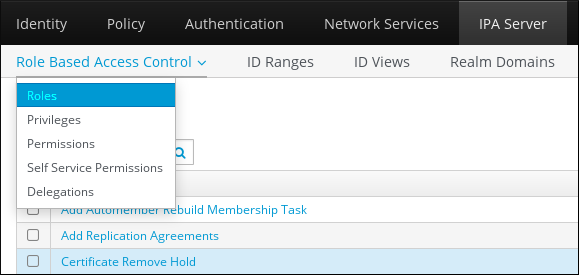

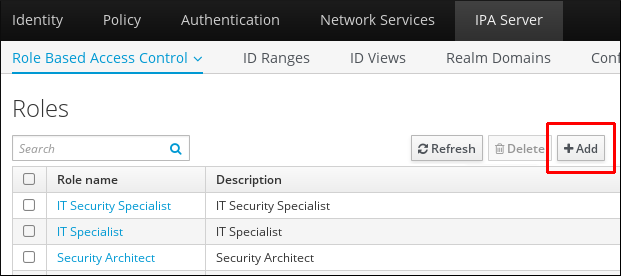

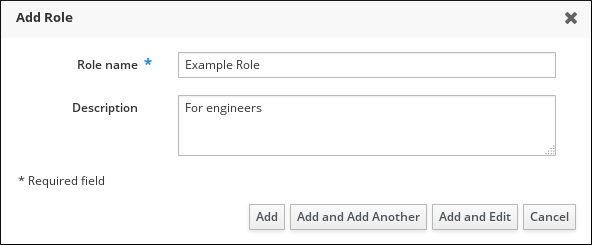

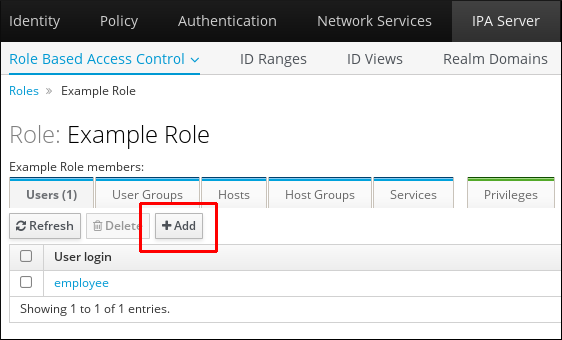

위한준비 -