Chapitre 2. Visualisation, démarrage et arrêt des services de gestion des identités

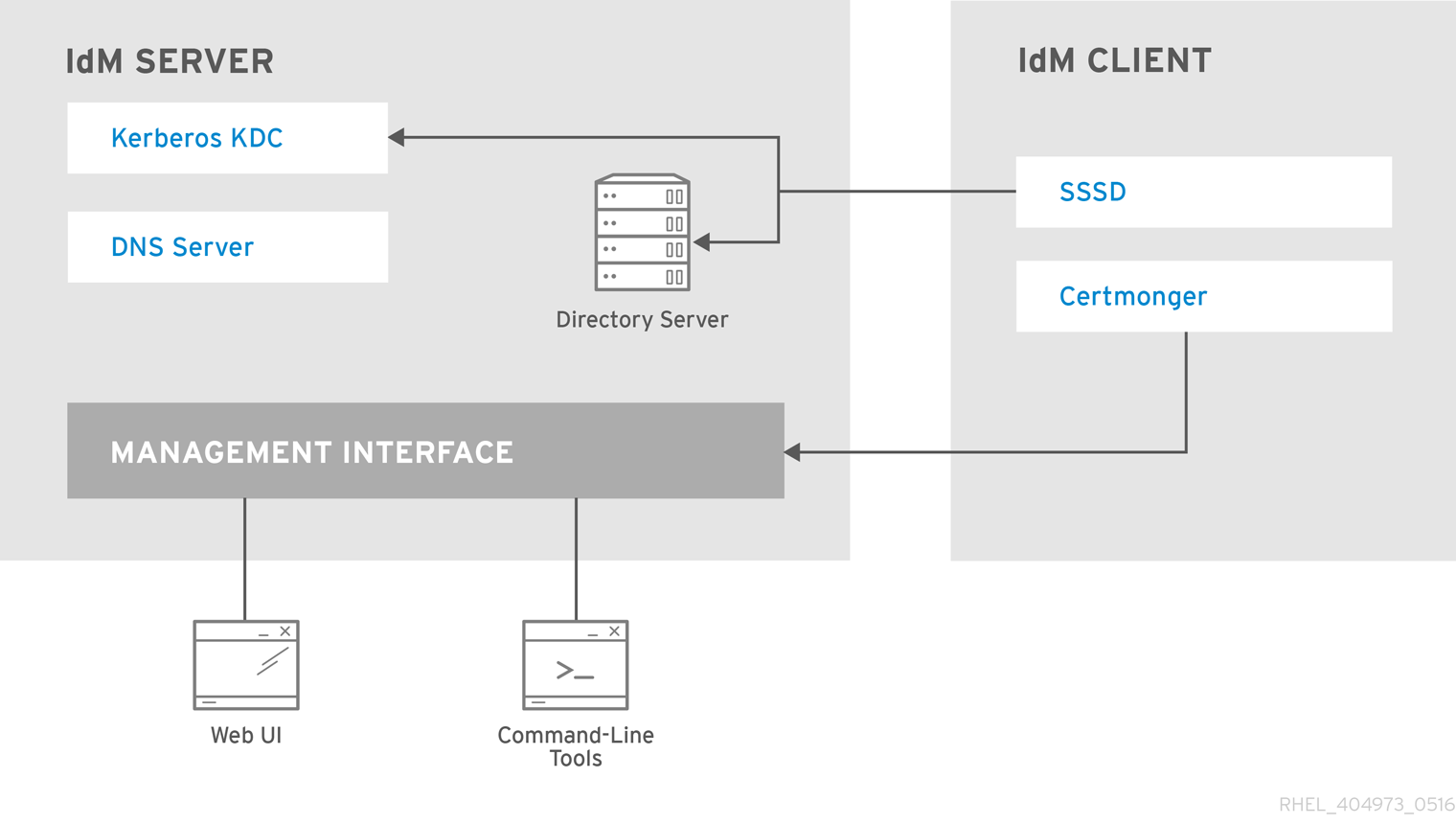

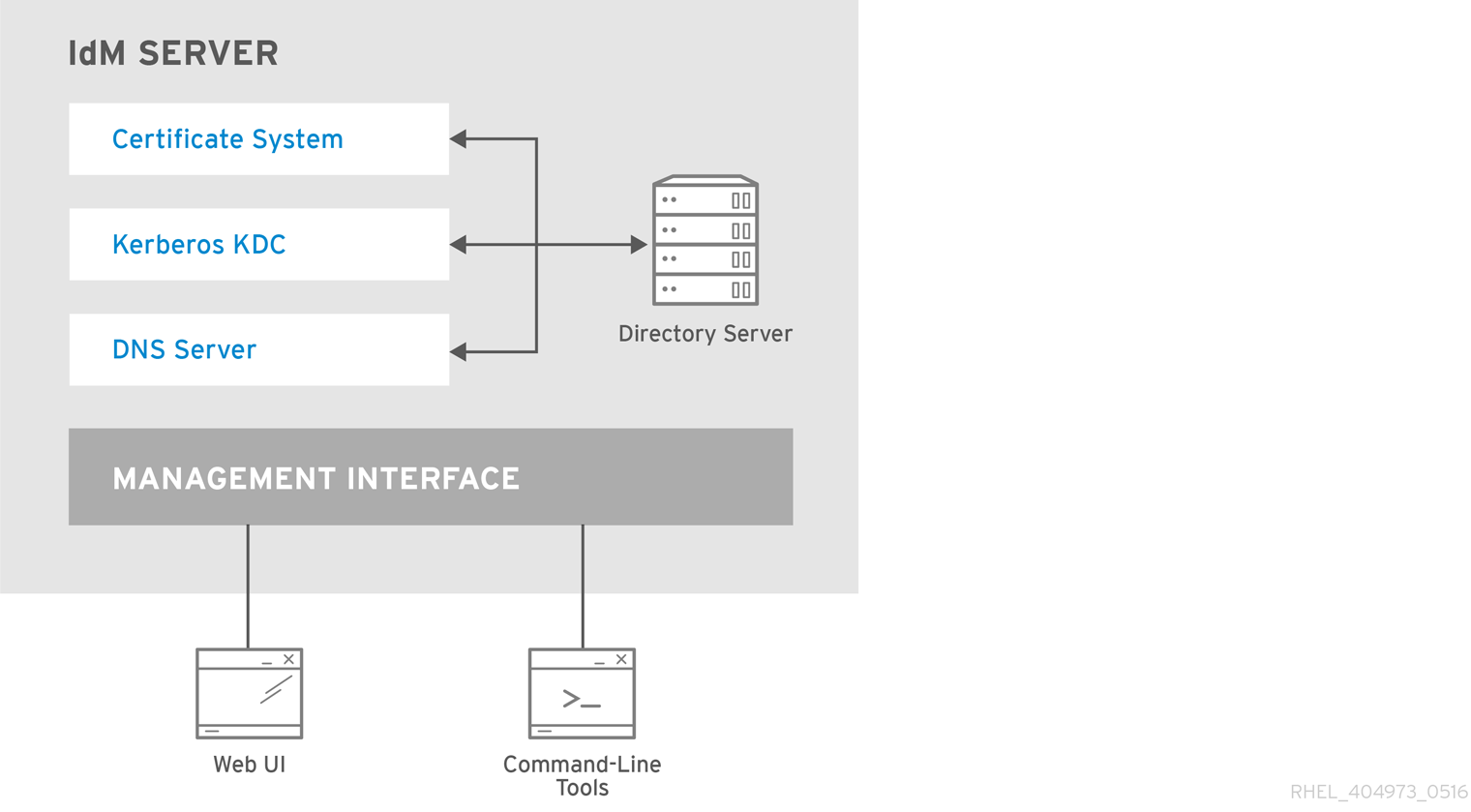

Les serveurs de gestion d'identité (IdM) sont des systèmes Red Hat Enterprise Linux qui fonctionnent comme des contrôleurs de domaine (DC). Un certain nombre de services différents sont exécutés sur les serveurs IdM, notamment le serveur d'annuaire, l'autorité de certification (CA), le DNS et Kerberos.

2.1. Les services IdM

Cette section décrit les services qui peuvent être installés et exécutés sur les serveurs et les clients IdM.

Liste des services hébergés par les serveurs IdM

La plupart des services suivants ne doivent pas obligatoirement être installés sur le serveur IdM. Par exemple, vous pouvez installer des services tels qu'une autorité de certification (CA) ou un serveur DNS sur un serveur externe en dehors du domaine IdM.

- Kerberos

-

les services

krb5kdcetkadmin

IdM utilise le protocole Kerberos pour prendre en charge l'authentification unique. Avec Kerberos, les utilisateurs ne doivent présenter qu'une seule fois le nom d'utilisateur et le mot de passe corrects et peuvent accéder aux services IdM sans que le système ne leur demande à nouveau leurs informations d'identification.

Kerberos est divisé en deux parties :

-

Le service

krb5kdcest le service d'authentification Kerberos et le démon du centre de distribution de clés (KDC). -

Le service

kadminest le programme d'administration de la base de données Kerberos.

Pour plus d'informations sur l'authentification à l'aide de Kerberos dans IdM, voir Connexion à Identity Management à partir de la ligne de commande et Connexion à IdM dans l'interface Web : Utilisation d'un ticket Kerberos.

- Serveur d'annuaire LDAP

-

le service

dirsrv

L'instance IdM LDAP directory server stocke toutes les informations IdM, telles que les informations relatives à Kerberos, aux comptes d'utilisateurs, aux entrées d'hôtes, aux services, aux politiques, au DNS, etc. L'instance du serveur d'annuaire LDAP est basée sur la même technologie que Red Hat Directory Server. Cependant, elle est adaptée aux tâches spécifiques à l'IdM.

- Autorité de certification

-

le service

pki-tomcatd

Le site intégré certificate authority (CA) est basé sur la même technologie que le système de certification Red Hat. pki est l'interface de ligne de commande pour accéder aux services du système de certification.

Vous pouvez également installer le serveur sans l'autorité de certification intégrée si vous créez et fournissez tous les certificats requis de manière indépendante.

Pour plus d'informations, voir Planification des services de l'AC.

- Système de noms de domaine (DNS)

-

le service

named

IdM utilise DNS pour la découverte dynamique de services. L'utilitaire d'installation du client IdM peut utiliser les informations du DNS pour configurer automatiquement la machine cliente. Une fois que le client est inscrit dans le domaine IdM, il utilise le DNS pour localiser les serveurs et les services IdM dans le domaine. L'implémentation BIND (Berkeley Internet Name Domain) des protocoles DNS (Domain Name System) dans Red Hat Enterprise Linux inclut le serveur DNS named. named-pkcs11 est une version du serveur DNS BIND construite avec une prise en charge native de la norme cryptographique PKCS#11.

Pour plus d'informations, voir Planification des services DNS et des noms d'hôtes.

- Serveur HTTP Apache

-

le service

httpd

Le site Apache HTTP web server fournit l'interface Web IdM et gère également la communication entre l'autorité de certification et les autres services IdM.

- Samba / Winbind

-

smbetwinbindservices

Samba met en œuvre le protocole Server Message Block (SMB), également connu sous le nom de protocole Common Internet File System (CIFS), dans Red Hat Enterprise Linux. Via le service smb, le protocole SMB vous permet d'accéder aux ressources d'un serveur, telles que les partages de fichiers et les imprimantes partagées. Si vous avez configuré un Trust avec un environnement Active Directory (AD), le service "Winbind" gère la communication entre les serveurs IdM et les serveurs AD.

- Authentification par mot de passe à usage unique (OTP)

-

les services

ipa-otpd

Les mots de passe à usage unique (OTP) sont des mots de passe générés par un jeton d'authentification pour une seule session, dans le cadre de l'authentification à deux facteurs. L'authentification OTP est mise en œuvre dans Red Hat Enterprise Linux via le service ipa-otpd.

Pour plus d'informations, voir Connexion à l'interface Web de gestion des identités à l'aide de mots de passe à usage unique.

- OpenDNSSEC

-

le service

ipa-dnskeysyncd

OpenDNSSEC est un gestionnaire DNS qui automatise le processus de suivi des clés DNSSEC (DNS security extensions) et la signature des zones. Le service ipa-dnskeysyncd gère la synchronisation entre le serveur d'annuaire IdM et OpenDNSSEC.

Liste des services hébergés par les clients IdM

-

System Security Services Daemon: le service

sssd

Le site System Security Services Daemon (SSSD) est l'application côté client qui gère l'authentification des utilisateurs et la mise en cache des informations d'identification. La mise en cache permet au système local de poursuivre les opérations d'authentification normales si le serveur IdM devient indisponible ou si le client se déconnecte.

Pour plus d'informations, voir Comprendre le SSSD et ses avantages.

-

Certmonger: le service

certmonger

Le service certmonger surveille et renouvelle les certificats sur le client. Il peut demander de nouveaux certificats pour les services du système.

Pour plus d'informations, voir Obtention d'un certificat IdM pour un service à l'aide de certmonger.