독립 실행형 배포 가이드

테스트 및 개념 증명 환경을 위한 일체형 OpenStack 클라우드 생성

OpenStack Documentation Team

rhos-docs@redhat.com초록

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서, 웹 속성에서 문제가 있는 용어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지를 참조하십시오.

Red Hat 문서에 관한 피드백 제공

문서 개선을 위한 의견을 보내 주십시오. 우리가 어떻게 그것을 더 잘 만들 수 있는지 알려주십시오.

Direct Documentation feedback(DDF) 함수 사용

특정 문장, 단락 또는 코드 블록에 대한 직접 코멘트를 위해서는 DDF 함수 추가 를 사용하십시오.

- Multi-page HTML 형식으로 설명서를 확인합니다.

- 문서의 오른쪽 위에 사용자 지정 단추가 표시되는지 확인합니다.Ensure that you see the Feedback button in the upper right corner of the document.

- 주석하려는 텍스트 부분을 강조 표시합니다.

- 피드백 추가를 클릭합니다.

- 코멘트와 함께 피드백 추가 필드를 완료합니다.

- 선택 사항: 문서 팀에서 문제 해결을 위해 연락할 수 있도록 이메일 주소를 추가하십시오.

- 제출을 클릭합니다.

1장. 올인원 Red Hat OpenStack Platform 설치

일체형 설치 방법에서는 TripleO를 사용하여 간단한 단일 노드 환경으로 Red Hat OpenStack Platform 및 관련 서비스를 배포합니다. 이 설치를 사용하여 후속 작업이 제한되거나 없는 단일 노드에서 개념 증명, 개발 및 테스트 배포를 활성화합니다.

이 기능은 이번 릴리스에서 기술 프리뷰로 제공되므로 Red Hat에서 완전히 지원되지 않습니다. 테스트 용도로만 사용해야 하며 프로덕션 환경에 배포해서는 안 됩니다. 기술 프리뷰 기능에 대한 자세한 내용은 적용 범위 상세 정보를 참조하십시오.

1.1. 사전 요구 사항

- 시스템에 Red Hat Enterprise Linux 9.0 기본 운영 체제가 설치되어 있어야 합니다.

- TripleO가 두 번째 인터페이스를 구성하는 동안 시스템에 두 개의 네트워크 인터페이스가 있어야 합니다.

- 시스템에는 CPU 4개, 8GB RAM, 30GB 디스크 공간이 있어야 합니다.

네트워크 구성 예

-

기본네트워크 192.168.122.0/24에 할당된 인터페이스eth0입니다. 일반 연결을 위해 이 인터페이스를 사용합니다. 이 인터페이스에는 인터넷 액세스가 필요합니다. -

관리네트워크 192.168.25.0/24에 할당된 인터페이스eth1입니다. tripleo는 이 인터페이스를 OpenStack 서비스에 사용합니다.

2장. 올인원 Red Hat OpenStack Platform 환경 개요

이 섹션에는 간단한 단일 노드 Red Hat OpenStack Platform 환경의 설치, 구성 및 배포에 대한 정보가 포함되어 있습니다. 이 시나리오에서는 기존 언더클라우드 종속성이 없습니다. 대신 설치 프로그램에서 인라인 heat-all 인스턴스를 실행하여 배포 프로세스를 부트스트랩하고 선택한 heat 템플릿을 로컬 머신에서 실행할 수 있는 Ansible 플레이북으로 변환합니다.

기본 테스트 및 개발을 위해 all-in-one 설치를 사용합니다. 일체형 설치는 Red Hat OpenStack Platform에 적합한 시작점과 테스트 환경입니다. 그러나 복잡한 작업을 수행하려면 프로덕션 수준의 확장된 클라우드를 배포해야 합니다.

워크플로

간단한 단일 노드 Red Hat OpenStack Platform 환경을 설치, 구성 및 배포하려면 다음 기본 워크플로우에서 작업을 완료합니다.

- 환경을 준비합니다.

- 올인원 환경에 대한 패키지를 설치합니다.

- 올인원 환경을 구성합니다.

- 올인원 환경을 배포합니다.

올인원 설치의 이점

- 구성 가능 서비스.

- 사전 정의된 역할.

- 단일 노드 환경을 축소합니다.

- 컨테이너에서 작은 풋프린트 설치 프로그램을 실행하고 Ansible 플레이북을 생성하는 데 사용할 수 있는 플레이북입니다.

설정

역할 및 서비스 구성을 실험하려면 8장. 사용자 지정 역할 및 서비스 작업 및 7.1절. “코어 heat 템플릿” 을 참조하십시오.

구성 가능 역할

사용자 지정 구성 가능 역할을 생성하고 각 역할에 대한 특정 서비스를 배포할 수 있습니다.

Ansible

이 설치는 배포 명령을 사용하여 Ansible 플레이북을 자동으로 적용합니다. 다른 환경에서 사용할 수 있는 Ansible 플레이북을 출력하도록 배포 명령을 지시할 수도 있습니다. 예를 들어 all-in-one 설치에서 테스트를 완료한 다음 확인된 Ansible 플레이북을 다른 환경에 적용할 수 있습니다.

3장. 올인원 Red Hat OpenStack Platform 환경 설치

일체형 환경의 구성, 배포 및 테스트를 시작하기 전에 루트가 아닌 사용자를 구성하고 필요한 패키지 및 종속성을 설치해야 합니다.

all-in-one 호스트에 root가 아닌 사용자를 생성합니다.

[root@all-in-one]# useradd stack

stack사용자의 암호를 설정합니다.[root@all-in-one]# passwd stack

sudo를stack사용자로 사용하는 경우 암호 요구 사항을 비활성화합니다.[root@all-in-one]# echo "stack ALL=(root) NOPASSWD:ALL" | tee -a /etc/sudoers.d/stack [root@all-in-one]# chmod 0440 /etc/sudoers.d/stack

올인원 호스트에서 root가 아닌 사용자로 로그인합니다.

$ ssh stack@<all-in-one>

Red Hat Subscription Manager에 머신을 등록합니다. 프롬프트에 Red Hat 서브스크립션 인증 정보를 입력합니다.

[stack@all-in-one]$ sudo subscription-manager register

자격 서버에 Red Hat 서브스크립션을 연결합니다.

[stack@all-in-one]$ sudo subscription-manager attach --auto

참고auto 옵션

은올바른 서브스크립션 풀에 가입하지 못할 수 있습니다. 올바른 풀을 구독했는지 확인합니다. 그렇지 않으면 이 설치에 필요한 모든 리포지토리를 활성화할 수 없습니다.subscription-manager list --all --available명령을 사용하여 올바른 풀 ID를 확인합니다.언더클라우드를 Red Hat Enterprise Linux 9.0에 고정합니다.

$ sudo subscription-manager release --set=9.0

다음 명령을 실행하여

dnf-utils를 설치하고, 모든 기본 리포지토리를 비활성화한 다음 필요한 리포지토리를 활성화합니다.[stack@all-in-one]$ sudo dnf install -y dnf-utils [stack@all-in-one]$ sudo subscription-manager repos --disable=* [stack@all-in-one]$ sudo subscription-manager repos \ --enable=rhel-9-for-x86_64-baseos-eus-rpms \ --enable=rhel-9-for-x86_64-appstream-eus-rpms \ --enable=rhel-9-for-x86_64-highavailability-eus-rpms \ --enable=openstack-17-for-rhel-9-x86_64-rpms \ --enable=fast-datapath-for-rhel-9-x86_64-rpms

참고올인원 환경은 Red Hat OpenStack Platform 17.0의 기술 프리뷰 기능입니다.

기본 운영 체제를 업데이트하고 시스템을 재부팅합니다.

[stack@all-in-one]$ sudo dnf update [stack@all-in-one]$ sudo reboot

- 재부팅 후 호스트에 다시 로그인합니다.

TripleO CLI(명령줄 인터페이스)를 설치합니다.

[stack@all-in-one]$ sudo dnf install -y python3-tripleoclient

4장. 올인원 Red Hat OpenStack Platform 환경 구성

올인원 Red Hat OpenStack Platform 환경을 생성하려면 openstack tripleo deploy 명령을 사용하여 4개의 환경 파일을 포함합니다. 아래 표시된 구성 파일 중 두 개를 생성해야 합니다.

- $HOME/containers-prepare-parameters.yaml

- $HOME/standalone_parameters.yaml

자세한 내용은 4.1절. “all-in-one RHOSP(Red Hat OpenStack Platform) 환경에 대한 YAML 파일 생성” 에서 참조하십시오.

/usr/share/openstack-tripleo-heat-templates/ 디렉터리에 두 개의 환경 파일이 제공됩니다.

- /usr/share/openstack-tripleo-heat-templates/environments/standalone/standalone-tripleo.yaml

- /usr/share/openstack-tripleo-heat-templates/roles/Standalone.yaml

개발 또는 테스트를 위해 올인원 환경을 사용자 지정할 수 있습니다. 홈 디렉터리에 새로 생성된 yaml 파일의 standalone-tripleo 또는 standalone.yaml 구성 파일에 수정된 값을 포함합니다. .yaml openstack tripleo deploy 명령에 이 파일을 포함합니다.

4.1. all-in-one RHOSP(Red Hat OpenStack Platform) 환경에 대한 YAML 파일 생성

containers-prepare-parameters.yaml 및 standalone_parameters.yaml 파일을 생성하려면 다음 단계를 완료합니다.

기본

ContainerImagePrepare매개변수가 포함된containers-prepare-parameters.yaml파일을 생성합니다.[stack@all-in-one]$ openstack tripleo container image prepare default --output-env-file $HOME/containers-prepare-parameters.yaml

배포 프로세스가 registry.redhat.io로 인증하고 컨테이너 이미지를 가져올 수 있도록

containers-prepare-parameters.yaml파일을 편집하고ContainerImageRegistryCredentials매개변수에 Red Hat 자격 증명을 포함합니다.parameter_defaults: ContainerImagePrepare: ... ContainerImageRegistryCredentials: registry.redhat.io: <USERNAME>: "<PASSWORD>"참고일반 텍스트로 비밀번호를 입력하지 않으려면 Red Hat 서비스 계정을 생성하십시오. 자세한 내용은 Red Hat Container Registry Authentication 을 참조하십시오.

containers-prepare-parameters.yaml에서ContainerImageRegistryLogin매개변수를true로 설정합니다.parameter_defaults: ContainerImagePrepare: ... ContainerImageRegistryCredentials: registry.redhat.io: <USERNAME>: "<PASSWORD>" ContainerImageRegistryLogin: trueall-in-one 호스트를 컨테이너 레지스트리로 사용하려면 이 매개변수를 생략하고

openstack tripleo container image prepare명령에--local-push-destination을 포함합니다. 자세한 내용은 컨테이너 이미지 준비 를 참조하십시오.$HOME/standalone_parameters.yaml파일을 생성하고 네트워크 구성 및 일부 배포 옵션을 포함하여 올인원 RHOSP 환경에 대한 기본 매개변수를 구성합니다. 이 예에서 네트워크 인터페이스eth1은 RHOSP를 배포하는 데 사용하는 관리 네트워크의 인터페이스입니다.eth1의 IP 주소는 192.168.25.2입니다.[stack@all-in-one]$ export IP=192.168.25.2 [stack@all-in-one]$ export VIP=192.168.25.3 [stack@all-in-one]$ export NETMASK=24 [stack@all-in-one]$ export INTERFACE=eth1 [stack@all-in-one]$ export DNS1=1.1.1.1 [stack@all-in-one]$ export DNS2=8.8.8.8 [stack@all-in-one]$ cat <<EOF > $HOME/standalone_parameters.yaml parameter_defaults: CloudName: $IP CloudDomain: localdomain ControlPlaneStaticRoutes: [] Debug: true DeploymentUser: $USER KernelIpNonLocalBind: 1 DockerInsecureRegistryAddress: - $IP:8787 NeutronPublicInterface: $INTERFACE NeutronDnsDomain: localdomain NeutronBridgeMappings: datacentre:br-ctlplane NeutronPhysicalBridge: br-ctlplane StandaloneEnableRoutedNetworks: false StandaloneHomeDir: $HOME StandaloneLocalMtu: 1500 EOF단일 네트워크 인터페이스만 사용하는 경우 기본 경로를 정의해야 합니다.

ControlPlaneStaticRoutes: - ip_netmask: 0.0.0.0/0 next_hop: $GATEWAY default: true내부 시간 소스가 있거나 환경에서 외부 시간 소스에 대한 액세스를 차단하는 경우

NtpServer매개변수를 사용하여 사용하려는 시간 소스를 정의합니다.parameter_defaults: NtpServer: - clock.example.com가상 환경에서 올인원 RHOSP 설치를 사용하려면

NovaComputeLibvirtType매개변수를 사용하여 가상화 유형을 정의해야 합니다.parameter_defaults: NovaComputeLibvirtType: qemu

로드 밸런싱 서비스(octavia)에는 SSH를 구성할 필요가 없습니다. 그러나 로드 밸런싱 인스턴스(amphorae)에 대한 SSH 액세스를 원한다면 stack 사용자의 공개 키 파일에 대한 절대 경로 값을 사용하여

OctaviaAmphoraSshKeyFile매개변수를 추가합니다.OctaviaAmphoraSshKeyFile: "/home/stack/.ssh/id_rsa.pub"

5장. 올인원 Red Hat OpenStack Platform 환경 배포

일체형 환경을 배포하려면 다음 단계를 완료합니다.

Red Hat 인증 정보를 사용하여 registry.redhat.io에 로그인합니다.

[stack@all-in-one]$ sudo podman login registry.redhat.io

배포 명령에서 사용하는 환경 변수를 내보냅니다. 이 예에서는 관리 네트워크에 IP 주소가 192.168.25.2 및 192.168.25.3인

eth1인터페이스를 사용하여 올인원 환경을 배포합니다.[stack@all-in-one]$ export IP=192.168.25.2 [stack@all-in-one]$ export VIP=192.168.25.3 [stack@all-in-one]$ export NETMASK=24 [stack@all-in-one]$ export INTERFACE=eth1

호스트 이름을 설정합니다. 노드에서 localhost.localdomain을 사용하는 경우 배포에 실패합니다.

[stack@all-in-one]$ hostnamectl set-hostname all-in-one.example.net [stack@all-in-one]$ hostnamectl set-hostname all-in-one.example.net --transient

배포 명령을 실행합니다. 해당 환경과 관련된 모든

.yaml파일을 포함해야 합니다.[stack@all-in-one]$ sudo openstack tripleo deploy \ --templates \ --local-ip=$IP/$NETMASK \ --control-virtual-ip=$VIP \ -e /usr/share/openstack-tripleo-heat-templates/environments/standalone/standalone-tripleo.yaml \ -r /usr/share/openstack-tripleo-heat-templates/roles/Standalone.yaml \ -e $HOME/containers-prepare-parameters.yaml \ -e $HOME/standalone_parameters.yaml \ --output-dir $HOME \ --standalone

성공적으로 배포한 후 /home/$USER/.config/openstack 디렉터리에서 clouds.yaml 구성 파일을 사용하여 OpenStack 서비스를 쿼리하고 확인할 수 있습니다.

[stack@all-in-one]$ export OS_CLOUD=standalone [stack@all-in-one]$ openstack endpoint list

대시보드에 액세스하려면 http://192.168.25.2/dashboard 로 이동하여 ~/standalone-passwords.conf 파일에서 기본 사용자 이름 admin 과 undercloud_admin_password 를 사용합니다.

[stack@all-in-one]$ cat standalone-passwords.conf | grep undercloud_admin_password:

6장. 올인원 Red Hat OpenStack Platform 환경을 사용하여 Ansible 플레이북 생성

배포 명령은 Ansible 플레이북을 환경에 자동으로 적용합니다. 그러나 배포 명령을 수정하여 배포에 적용하지 않고 Ansible 플레이북을 생성하고 나중에 플레이북을 실행할 수 있습니다.

deploy 명령에 --output-only 옵션을 포함하여 standalone-ansible-X tekton 디렉터리를 생성합니다. 이 디렉터리에는 다른 호스트에서 실행할 수 있는 일련의 Ansible 플레이북이 포함되어 있습니다.

Ansible 플레이북 디렉터리를 생성하려면

--output-only옵션을 사용하여 deploy 명령을 실행합니다.[stack@all-in-one]$ sudo openstack tripleo deploy \ --templates \ --local-ip=$IP/$NETMASK \ -e /usr/share/openstack-tripleo-heat-templates/environments/standalone/standalone-tripleo.yaml \ -r /usr/share/openstack-tripleo-heat-templates/roles/Standalone.yaml \ -e $HOME/containers-prepare-parameters.yaml \ -e $HOME/standalone_parameters.yaml \ --output-dir $HOME \ --standalone \ --output-only

Ansible 플레이북을 실행하려면

ansible-playbook명령을 실행하고inventory.yaml파일 및deploy_steps_playbook.yaml파일을 포함합니다.[stack@all-in-one]$ cd standalone-ansible-XXXXX [stack@all-in-one]$ sudo ansible-playbook -i inventory.yaml deploy_steps_playbook.yaml

7장. heat 템플릿 작업

이 가이드의 사용자 지정 구성에서는 heat 템플릿 및 환경 파일을 사용하여 오버클라우드의 특정 측면을 정의합니다. 이 장에서는 Red Hat OpenStack Platform 컨텍스트의 heat 템플릿 구조에 대한 기본적인 소개를 설명합니다. 템플릿의 용도는 heat가 생성하는 리소스 컬렉션과 리소스 구성을 정의하는 스택을 정의하고 생성하는 것입니다. 리소스는 OpenStack의 오브젝트이며 컴퓨팅 리소스, 네트워크 구성, 보안 그룹, 확장 규칙, 사용자 지정 리소스를 포함할 수 있습니다.

Heat 템플릿의 구조에는 세 가지 주요 섹션이 있습니다.

매개 변수

매개변수는 heat에 전달되는 설정입니다. 이러한 매개변수를 사용하여 default 값과 기본값이 아닌 값을 모두 정의하고 사용자 지정합니다. 템플릿의 parameters 섹션에 이러한 매개 변수를 정의합니다.

Resources

리소스는 스택의 일부로 생성하고 구성하려는 특정 오브젝트입니다. OpenStack에는 모든 구성 요소에 걸쳐 있는 핵심 리소스 세트가 포함되어 있습니다. 템플릿의 resources 섹션에 리소스를 정의합니다.

출력 결과

스택 생성 후 heat에서 전달된 값입니다. heat API 또는 클라이언트 도구를 통해 이러한 값에 액세스할 수 있습니다. 템플릿의 output 섹션에 이러한 값을 정의합니다.

Heat에서 템플릿을 처리할 때 템플릿에 대한 스택과 리소스 템플릿에 대한 하위 스택 세트를 생성합니다. 이 스택 계층 구조는 템플릿으로 정의한 기본 스택에서 내림차순됩니다. 다음 명령을 사용하여 스택 계층을 볼 수 있습니다.

$ heat stack-list --show-nested

7.1. 코어 heat 템플릿

Red Hat OpenStack Platform에는 오버클라우드의 코어 heat 템플릿 컬렉션이 포함되어 있습니다. 이 컬렉션은 /usr/share/openstack-tripleo-heat-templates 디렉터리에서 찾을 수 있습니다.

이 컬렉션에는 많은 heat 템플릿과 환경 파일이 있습니다. 이 섹션에는 배포를 사용자 지정하는 데 사용할 수 있는 기본 파일 및 디렉터리에 대한 정보가 포함되어 있습니다.

overcloud.j2.yaml

이 파일은 오버클라우드 환경을 생성하는 데 사용되는 기본 템플릿 파일입니다. 이 파일은 Jinja2 구문을 사용하고 템플릿의 특정 섹션을 반복하여 사용자 지정 역할을 생성합니다. Jinja2 포맷은 오버클라우드 배포 프로세스 중에 YAML로 렌더링됩니다.

overcloud-resource-registry-puppet.j2.yaml

이 파일은 오버클라우드 환경을 생성하는 데 사용하는 기본 환경 파일입니다. 이 파일에는 오버클라우드 이미지의 Puppet 모듈에 대한 구성 세트가 포함되어 있습니다. director가 각 노드에 오버클라우드 이미지를 작성한 후 heat는 이 환경 파일에 등록된 리소스를 사용하여 각 노드의 Puppet 설정을 시작합니다. 이 파일은 Jinja2 구문을 사용하고 템플릿의 특정 섹션을 반복하여 사용자 지정 역할을 생성합니다. Jinja2 포맷은 오버클라우드 배포 프로세스 중에 YAML로 렌더링됩니다.

roles_data.yaml

이 파일에는 오버클라우드의 역할 정의가 포함되어 있으며 서비스를 각 역할에 매핑합니다.

network_data.yaml

이 파일에는 오버클라우드의 네트워크 정의와 서브넷, 할당 풀, VIP 상태를 비롯한 해당 속성이 포함되어 있습니다. 기본 network_data.yaml 파일에는 기본 네트워크만 포함되어 있습니다. 외부, 내부 Api, 스토리지, 스토리지 관리, 테넌트 및 관리. 사용자 지정 network_data.yaml 파일을 생성하여 -n 옵션과 함께 openstack overcloud deploy 명령에 포함할 수 있습니다.

plan-environment.yaml

이 파일에는 계획 이름, 사용할 기본 템플릿, 오버클라우드에 적용할 환경 파일을 포함하여 오버클라우드 플랜의 메타데이터 정의가 포함되어 있습니다.

capabilities-map.yaml

이 파일에는 오버클라우드 계획에 대한 환경 파일 매핑이 포함되어 있습니다. 이 파일을 사용하여 Director web UI에서 환경 파일을 설명하고 활성화합니다. 환경 디렉터리에 사용자 지정 환경 파일을 포함하지만 capabilities-map.yaml 파일에서 이러한 파일을 정의하지 않으면 웹 UI의 Overall Settings (전체 설정) 페이지의 기타 하위 탭에서 이러한 환경 파일을 찾을 수 있습니다.

환경

이 디렉터리에는 오버클라우드 생성과 함께 사용할 수 있는 추가 heat 환경 파일이 포함되어 있습니다. 이러한 환경 파일을 사용하면 Red Hat OpenStack Platform 환경에 추가 기능을 사용할 수 있습니다. 예를 들어 cinder-netapp-config.yaml 환경 파일을 사용하여 Block Storage 서비스(cinder)의 NetApp 백엔드 스토리지를 활성화할 수 있습니다. 환경 디렉터리에 사용자 지정 환경 파일을 포함하지만 capabilities-map.yaml 파일에서 이러한 파일을 정의하지 않으면 웹 UI의 Overall Settings (전체 설정) 페이지의 기타 하위 탭에서 이러한 환경 파일을 찾을 수 있습니다.

network

이 디렉터리에는 격리된 네트워크 및 포트를 생성하는 데 사용할 수 있는 heat 템플릿 세트가 포함되어 있습니다.

Puppet

이 디렉터리에는 puppet 템플릿이 포함되어 있습니다. overcloud-resource-registry-puppet.j2.yaml 환경 파일은 puppet 디렉터리의 파일을 사용하여 각 노드에서 Puppet 구성의 애플리케이션을 구동합니다.

Puppet/서비스

이 디렉터리에는 구성 가능 서비스 아키텍처의 모든 서비스에 대한 heat 템플릿이 포함되어 있습니다.

extraconfig

이 디렉터리에는 추가 기능을 활성화하는 데 사용할 수 있는 템플릿이 포함되어 있습니다. 예를 들어 extraconfig/pre_deploy/rhel-registration 디렉터리를 사용하여 Red Hat Content Delivery 네트워크 또는 자체 Red Hat Satellite 서버에 노드를 등록할 수 있습니다.

8장. 사용자 지정 역할 및 서비스 작업

Red Hat OpenStack Platform은 일반적으로 사전 정의된 역할의 노드(예: 컨트롤러 역할, 컴퓨팅 역할 및 다른 스토리지 역할 유형)의 노드로 구성됩니다. 이러한 각 기본 역할에는 코어 heat 템플릿 컬렉션에 정의된 일련의 서비스가 포함되어 있습니다. 그러나 일체형 Red Hat OpenStack Platform 설치는 모든 OpenStack 서비스가 포함된 단일 노드에서 실행됩니다. /usr/share/openstack-tripleo-heat-templates/roles 디렉터리에 있는 Standalone.yaml 역할 파일은 all-in-one 설치에 있는 모든 서비스가 포함된 구성 파일입니다. Standalone.yaml 역할 파일을 복제하고 수정하여 설치에서 서비스를 활성화 및 비활성화할 수 있습니다.

Standalone.yaml 파일에는 역할 독립 실행형 서비스 목록이 포함되어 있습니다. 다음 예제를 사용하여 이 파일의 구문을 파악합니다.

- name: Standalone

description: |

A standalone role that includes a minimal set of services. Use this role for testing in a single node configuration with the 'openstack tripleo deploy --standalone' command, or with the 'openstack overcloud deploy' command.

CountDefault: 1

tags:

- primary

- controller

disable_constraints: True

ServicesDefault:

- OS::TripleO::Services::Aide

- OS::TripleO::Services::AodhApi

- OS::TripleO::Services::AodhEvaluator

...

- OS::TripleO::Services::Tuned

- OS::TripleO::Services::Vpp

- OS::TripleO::Services::Zaqar

배포 명령에 이 역할 파일을 포함하여 역할 파일의 ServicesDefault: 섹션에 포함하는 독립 실행형 역할로 스택을 구성합니다.

[stack@all-in-one]$ sudo openstack tripleo deploy --templates -r /usr/share/openstack-tripleo-heat-templates/roles/Standalone.yaml

그러나 프로덕션 환경에서 다중 노드 Red Hat OpenStack Platform 환경에서는 단일 노드에 모든 서비스를 포함하는 대신 OpenStack 서비스의 일부가 포함된 역할을 각 노드에 할당합니다. 예를 들어 기본 Controller 역할에는 관리, 네트워킹 및 고가용성 서비스가 포함되며 기본 Compute 역할에는 컴퓨팅 서비스가 포함됩니다. 다중 노드 환경의 기본 역할 파일은 /usr/share/openstack-tripleo-heat-templates/roles_data.yaml 파일입니다. 이 파일은 다음 역할 유형을 정의합니다.

- 컨트롤러

- Compute

- BlockStorage

- ObjectStorage

- CephStorage

다음 예제를 사용하여 다중 노드 환경에서 역할 구문을 파악합니다.

- name: Controller

description: |

Controller role that contains all of the services for database, messaging and network functions.

ServicesDefault:

- OS::TripleO::Services::AuditD

- OS::TripleO::Services::CACerts

- OS::TripleO::Services::CephClient

...

- name: Compute

description: |

Basic Compute Node role

ServicesDefault:

- OS::TripleO::Services::AuditD

- OS::TripleO::Services::CACerts

- OS::TripleO::Services::CephClient

...

배포 명령을 실행할 때마다 역할 파일을 포함해야 합니다. 배포 명령에서 -r 인수를 사용하여 이 파일을 재정의하고 사용자 정의 역할 파일을 사용할 수 있습니다.

[stack@all-in-one]$ sudo openstack tripleo deploy --templates -r ~/templates/roles_data-custom.yaml

8.1. 일체형 Red Hat OpenStack Platform 환경에서 서비스 활성화 및 비활성화

/usr/share/openstack-tripleo-heat-templates/roles 디렉터리에 있는 Standalone.yaml 역할 파일은 all-in-one 설치에 있는 모든 서비스가 포함된 구성 파일입니다. 개별 서비스를 활성화하거나 비활성화할 수 있습니다.

절차

서비스를 비활성화하려면 새 환경 파일을 생성하고 비활성화하려는 서비스의

OS::Heat::None값을 포함합니다.- OS::TripleO::Services::<SERVICE>: OS::Heat::None

배포 명령에 이 환경 파일을 포함합니다.

서비스를 활성화하려면 새 환경 파일을 생성하고 활성화하려는 서비스에서

OS::Heat::None값을 제거합니다.- OS::TripleO::Services::<SERVICE>:

배포 명령에 이 환경 파일을 포함합니다.

9장. 예

다음 예제를 사용하여 다양한 네트워크 구성으로 컴퓨팅 인스턴스 post-deployment을 시작하는 방법을 확인합니다.

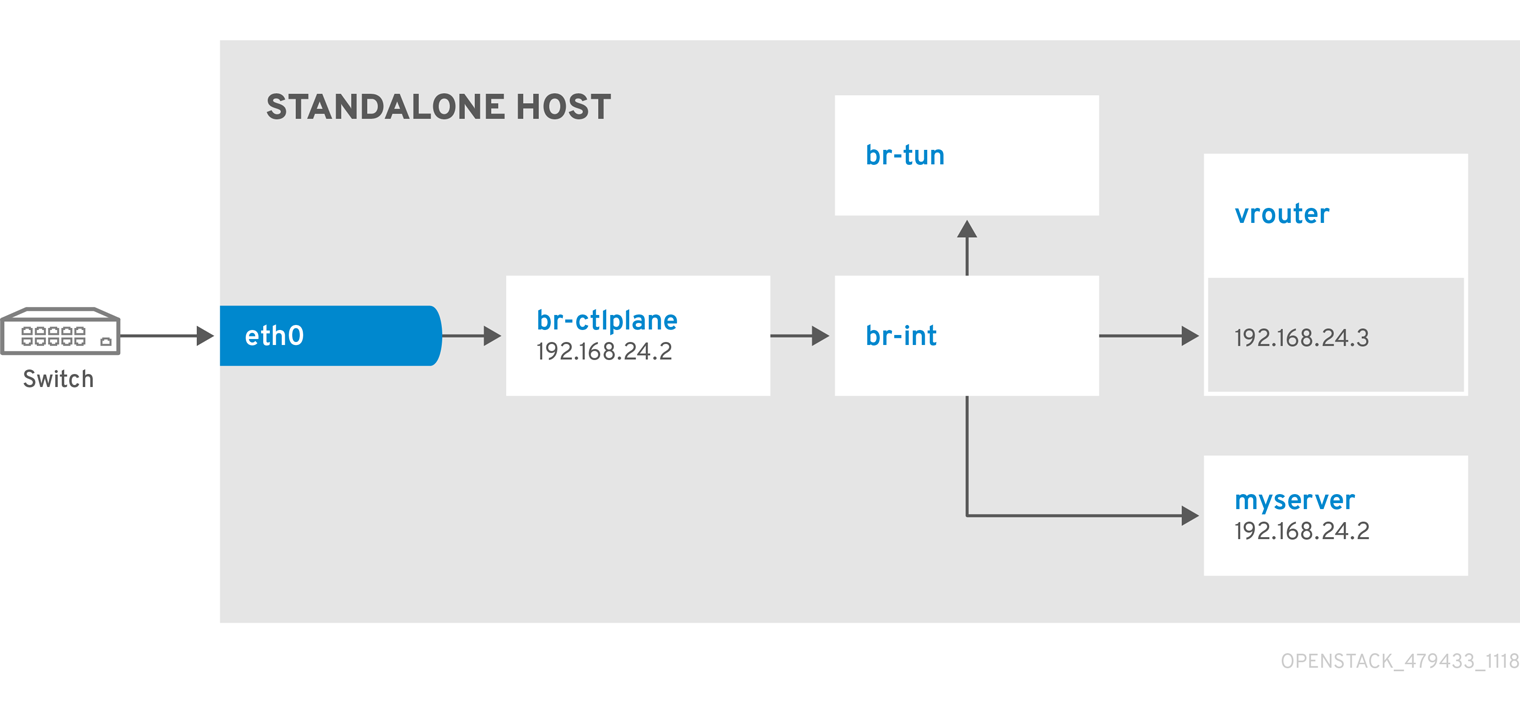

9.1. 예 1: 프로젝트 및 공급자 네트워크에서 하나의 NIC로 인스턴스 시작

이 예제를 사용하여 올인원 Red Hat OpenStack Platform 환경을 배포한 후 사설 프로젝트 네트워크와 공급자 네트워크로 인스턴스를 시작하는 방법을 알아보십시오. 이 예제는 단일 NIC 구성을 기반으로 하며 3개 이상의 IP 주소가 필요합니다.

사전 요구 사항

이 예제를 성공적으로 완료하려면 사용자 환경에서 다음 IP 주소를 사용할 수 있어야 합니다.

- OpenStack 서비스용 IP 주소 1개

- 프로젝트 네트워크에 대한 연결을 제공하는 가상 라우터의 하나의 IP 주소입니다. 이 IP 주소는 이 예에서 자동으로 할당됩니다.

- 공급자 네트워크의 유동 IP에 대한 하나 이상의 IP 주소입니다.

절차

구성 도우미 변수를 생성합니다.

# standalone with project networking and provider networking export OS_CLOUD=standalone export GATEWAY=192.168.25.1 export STANDALONE_HOST=192.168.25.2 export PUBLIC_NETWORK_CIDR=192.168.25.0/24 export PRIVATE_NETWORK_CIDR=192.168.100.0/24 export PUBLIC_NET_START=192.168.25.4 export PUBLIC_NET_END=192.168.25.15 export DNS_SERVER=1.1.1.1

기본 플레이버를 생성합니다.

$ openstack flavor create --ram 512 --disk 1 --vcpu 1 --public tiny

CirrOS를 다운로드하여 OpenStack 이미지를 생성합니다.

$ wget https://download.cirros-cloud.net/0.4.0/cirros-0.4.0-x86_64-disk.img $ openstack image create cirros --container-format bare --disk-format qcow2 --public --file cirros-0.4.0-x86_64-disk.img

SSH를 구성합니다.

$ ssh-keygen -m PEM -t rsa -b 2048 -f ~/.ssh/id_rsa_pem $ openstack keypair create --public-key ~/.ssh/id_rsa_pem.pub default

간단한 네트워크 보안 그룹을 생성합니다.

$ openstack security group create basic

새 네트워크 보안 그룹을 구성합니다.

SSH를 활성화합니다.

$ openstack security group rule create basic --protocol tcp --dst-port 22:22 --remote-ip 0.0.0.0/0

ping을 활성화합니다.

$ openstack security group rule create --protocol icmp basic

DNS를 활성화합니다.

$ openstack security group rule create --protocol udp --dst-port 53:53 basic

Neutron 네트워크를 생성합니다.

$ openstack network create --external --provider-physical-network datacentre --provider-network-type flat public $ openstack network create --internal private $ openstack subnet create public-net \ --subnet-range $PUBLIC_NETWORK_CIDR \ --no-dhcp \ --gateway $GATEWAY \ --allocation-pool start=$PUBLIC_NET_START,end=$PUBLIC_NET_END \ --network public $ openstack subnet create private-net \ --subnet-range $PRIVATE_NETWORK_CIDR \ --network private가상 라우터를 생성합니다.

# NOTE: In this case an IP will be automatically assigned # from the allocation pool for the subnet. $ openstack router create vrouter $ openstack router set vrouter --external-gateway public $ openstack router add subnet vrouter private-net

유동 IP를 생성합니다.

$ openstack floating ip create public

인스턴스를 시작합니다.

$ openstack server create --flavor tiny --image cirros --key-name default --network private --security-group basic myserver

유동 IP를 할당합니다.

$ openstack server add floating ip myserver <FLOATING_IP>

FLOATING_IP를 이전 단계에서 생성한 유동 IP의 주소로 바꿉니다.SSH 테스트:

ssh cirros@<FLOATING_IP>

FLOATING_IP를 이전 단계에서 생성한 유동 IP의 주소로 바꿉니다.

네트워크 아키텍처

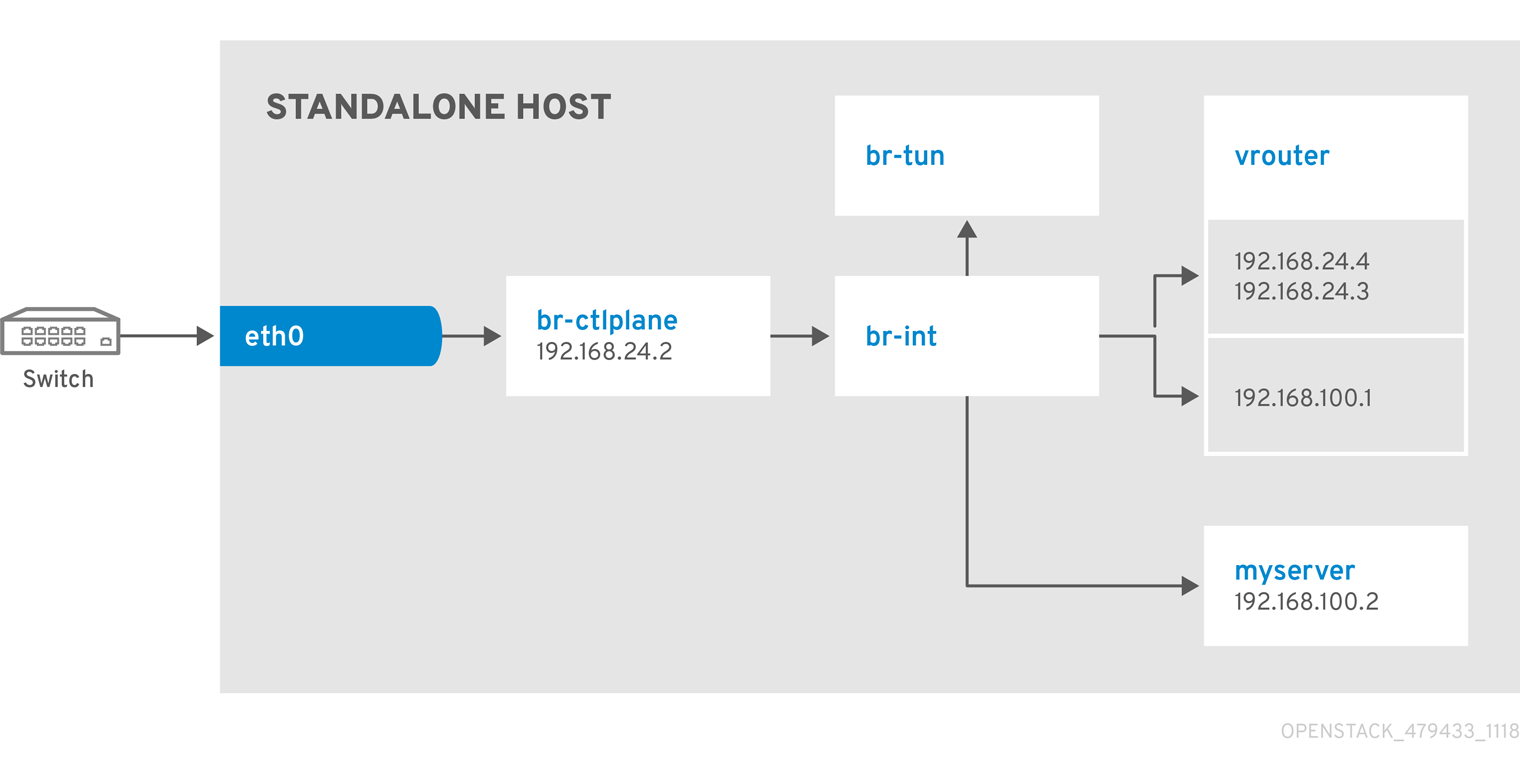

9.2. 예 2: 공급자 네트워크에서 하나의 NIC로 인스턴스 시작

이 예제를 사용하여 올인원 Red Hat OpenStack Platform 환경을 배포한 후 공급자 네트워크로 인스턴스를 시작하는 방법을 확인합니다. 이 예제는 단일 NIC 구성을 기반으로 하며 적어도 4개의 IP 주소가 필요합니다.

사전 요구 사항

이 예제를 성공적으로 완료하려면 사용자 환경에서 다음 IP 주소를 사용할 수 있어야 합니다.

- OpenStack 서비스용 IP 주소 1개

- 프로젝트 네트워크에 대한 연결을 제공하는 가상 라우터의 하나의 IP 주소입니다. 이 IP 주소는 이 예에서 자동으로 할당됩니다.

- 공급자 네트워크의 DHCP에 대한 하나의 IP 주소입니다.

- 공급자 네트워크의 유동 IP에 대한 하나 이상의 IP 주소입니다.

절차

구성 도우미 변수를 생성합니다.

# standalone with project networking and provider networking export OS_CLOUD=standalone export GATEWAY=192.168.25.1 export STANDALONE_HOST=192.168.25.2 export VROUTER_IP=192.168.25.3 export PUBLIC_NETWORK_CIDR=192.168.25.0/24 export PUBLIC_NET_START=192.168.25.4 export PUBLIC_NET_END=192.168.25.15 export DNS_SERVER=1.1.1.1

기본 플레이버를 생성합니다.

$ openstack flavor create --ram 512 --disk 1 --vcpu 1 --public tiny

CirrOS를 다운로드하여 OpenStack 이미지를 생성합니다.

$ wget https://download.cirros-cloud.net/0.4.0/cirros-0.4.0-x86_64-disk.img $ openstack image create cirros --container-format bare --disk-format qcow2 --public --file cirros-0.4.0-x86_64-disk.img

SSH를 구성합니다.

$ ssh-keygen -m PEM -t rsa -b 2048 -f ~/.ssh/id_rsa_pem $ openstack keypair create --public-key ~/.ssh/id_rsa_pem.pub default

간단한 네트워크 보안 그룹을 생성합니다.

$ openstack security group create basic

새 네트워크 보안 그룹을 구성합니다.

SSH를 활성화합니다.

$ openstack security group rule create basic --protocol tcp --dst-port 22:22 --remote-ip 0.0.0.0/0

ping을 활성화합니다.

$ openstack security group rule create --protocol icmp basic

Neutron 네트워크를 생성합니다.

$ openstack network create --external --provider-physical-network datacentre --provider-network-type flat public $ openstack network create --internal private $ openstack subnet create public-net \ --subnet-range $PUBLIC_NETWORK_CIDR \ --gateway $GATEWAY \ --allocation-pool start=$PUBLIC_NET_START,end=$PUBLIC_NET_END \ --network public \ --host-route destination=0.0.0.0/0,gateway=$GATEWAY \ --dns-nameserver $DNS_SERVER인스턴스를 시작합니다.

$ openstack server create --flavor tiny --image cirros --key-name default --network public --security-group basic myserver

SSH 테스트:

ssh cirros@<VM_IP>

VM_IP를 이전 단계에서 생성한 가상 머신의 주소로 교체합니다.

네트워크 아키텍처

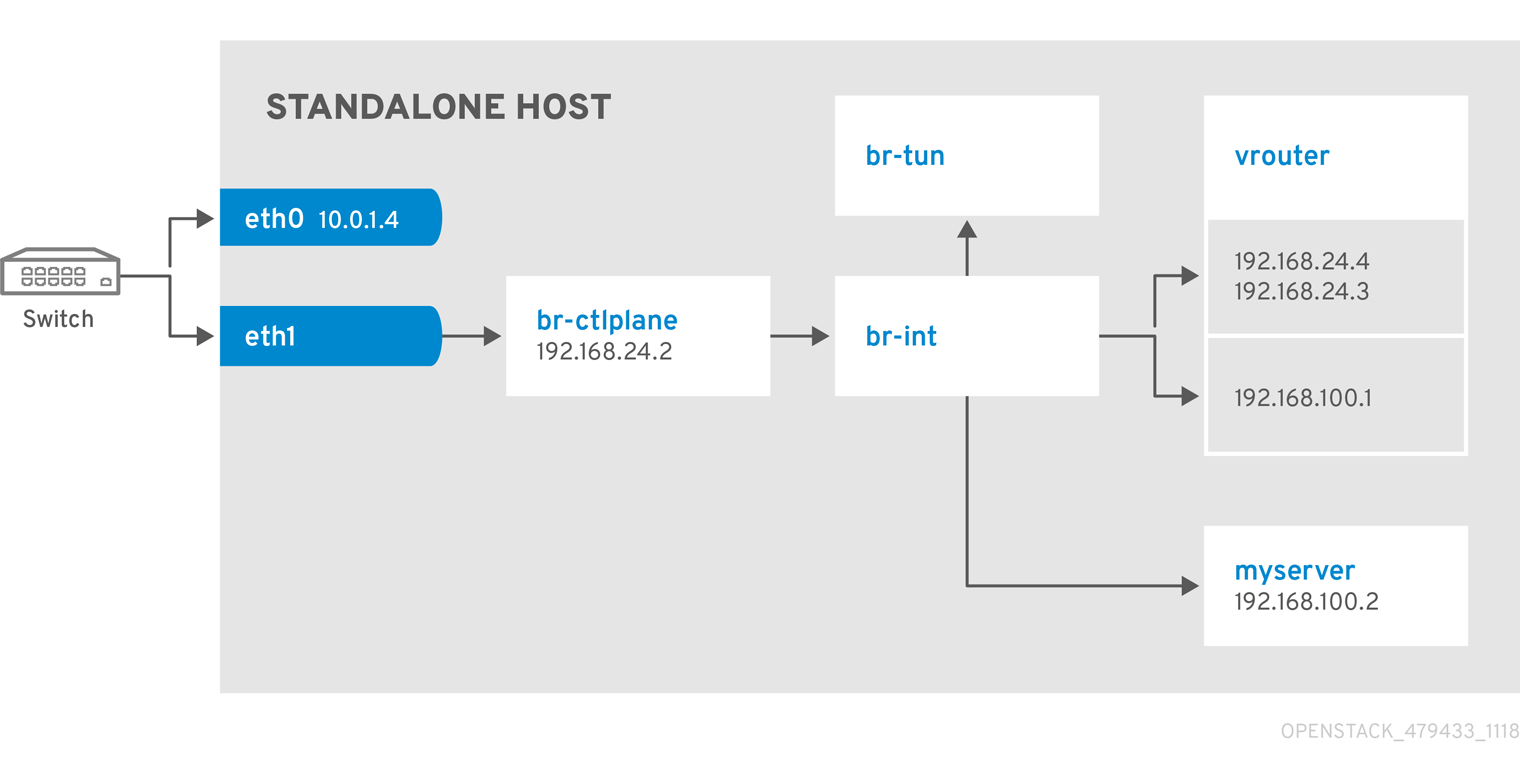

9.3. 예시 3: 프로젝트 및 공급자 네트워크에서 두 개의 NIC가 있는 인스턴스 시작

이 예제를 사용하여 올인원 Red Hat OpenStack Platform 환경을 배포한 후 사설 프로젝트 네트워크와 공급자 네트워크로 인스턴스를 시작하는 방법을 알아보십시오. 이 예제는 듀얼 NIC 구성을 기반으로 하며 공급자 네트워크에 4개 이상의 IP 주소가 필요합니다.

사전 요구 사항

- 공급자 네트워크의 게이트웨이에 대한 하나의 IP 주소입니다.

- OpenStack 끝점의 IP 주소 1개

- 프로젝트 네트워크에 대한 연결을 제공하는 가상 라우터의 하나의 IP 주소입니다. 이 IP 주소는 이 예에서 자동으로 할당됩니다.

- 공급자 네트워크의 유동 IP에 대한 하나 이상의 IP 주소입니다.

절차

구성 도우미 변수를 생성합니다.

# standalone with project networking and provider networking export OS_CLOUD=standalone export GATEWAY=192.168.25.1 export STANDALONE_HOST=192.168.0.2 export PUBLIC_NETWORK_CIDR=192.168.25.0/24 export PRIVATE_NETWORK_CIDR=192.168.100.0/24 export PUBLIC_NET_START=192.168.25.3 export PUBLIC_NET_END=192.168.25.254 export DNS_SERVER=1.1.1.1

기본 플레이버를 생성합니다.

$ openstack flavor create --ram 512 --disk 1 --vcpu 1 --public tiny

CirrOS를 다운로드하여 OpenStack 이미지를 생성합니다.

$ wget https://download.cirros-cloud.net/0.4.0/cirros-0.4.0-x86_64-disk.img $ openstack image create cirros --container-format bare --disk-format qcow2 --public --file cirros-0.4.0-x86_64-disk.img

SSH를 구성합니다.

$ ssh-keygen -m PEM -t rsa -b 2048 -f ~/.ssh/id_rsa_pem $ openstack keypair create --public-key ~/.ssh/id_rsa_pem.pub default

간단한 네트워크 보안 그룹을 생성합니다.

$ openstack security group create basic

새 네트워크 보안 그룹을 구성합니다.

SSH를 활성화합니다.

$ openstack security group rule create basic --protocol tcp --dst-port 22:22 --remote-ip 0.0.0.0/0

ping을 활성화합니다.

$ openstack security group rule create --protocol icmp basic

DNS를 활성화합니다.

$ openstack security group rule create --protocol udp --dst-port 53:53 basic

Neutron 네트워크를 생성합니다.

$ openstack network create --external --provider-physical-network datacentre --provider-network-type flat public $ openstack network create --internal private $ openstack subnet create public-net \ --subnet-range $PUBLIC_NETWORK_CIDR \ --no-dhcp \ --gateway $GATEWAY \ --allocation-pool start=$PUBLIC_NET_START,end=$PUBLIC_NET_END \ --network public $ openstack subnet create private-net \ --subnet-range $PRIVATE_NETWORK_CIDR \ --network private가상 라우터를 생성합니다.

# NOTE: In this case an IP will be automatically assigned # from the allocation pool for the subnet. $ openstack router create vrouter $ openstack router set vrouter --external-gateway public $ openstack router add subnet vrouter private-net

유동 IP를 생성합니다.

$ openstack floating ip create public

인스턴스를 시작합니다.

$ openstack server create --flavor tiny --image cirros --key-name default --network private --security-group basic myserver

유동 IP를 할당합니다.

$ openstack server add floating ip myserver <FLOATING_IP>

FLOATING_IP를 이전 단계에서 생성한 유동 IP의 주소로 바꿉니다.SSH 테스트:

ssh cirros@<FLOATING_IP>

FLOATING_IP를 이전 단계에서 생성한 유동 IP의 주소로 바꿉니다.

네트워크 아키텍처