第2章 ガバナンス

企業が、プライベートクラウド、マルチクラウド、およびハイブリッドクラウドでホストされるワークロードについて、ソフトウェアエンジニアリング、セキュアなエンジニアリング、回復性、セキュリティー、規制準拠に関する内部標準を満たす必要があります。Red Hat Advanced Cluster Management for Kubernetes ガバナンスは、企業が独自のセキュリティーポリシーを導入するための拡張可能なポリシーフレームワークを提供します。

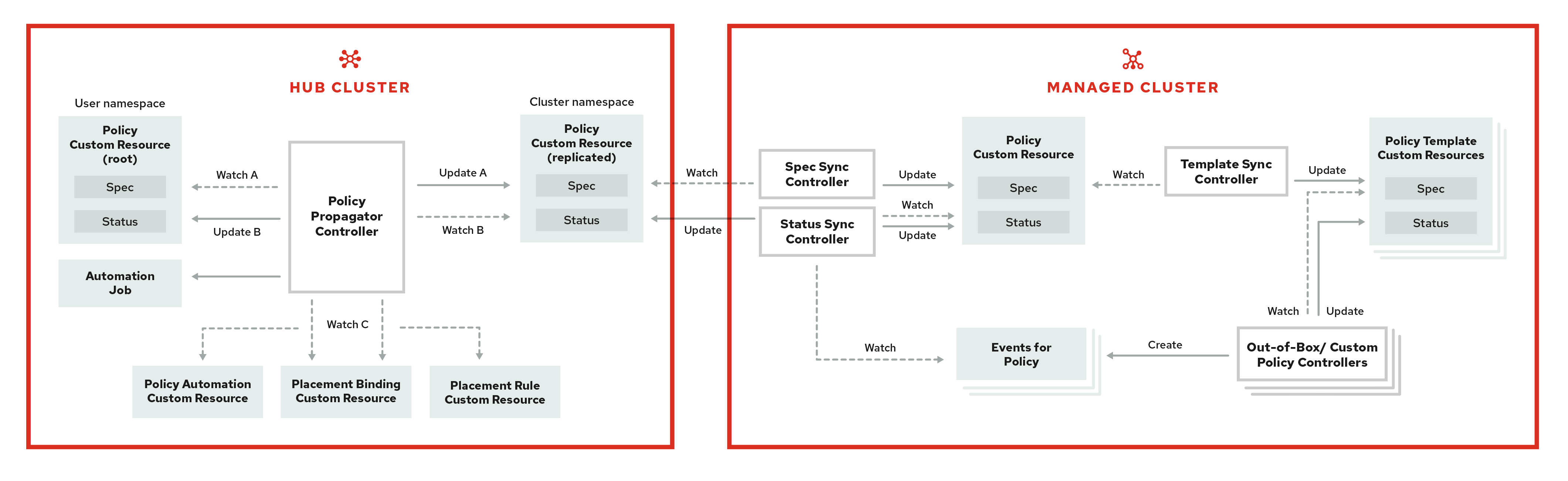

2.1. ガバナンスアーキテクチャー

Red Hat Advanced Cluster Management for Kubernetes ガバナンスライフサイクルを使用してクラスターのセキュリティーを強化します。製品ガバナンスのライフサイクルは、定義されたポリシー、プロセス、および手順に基づいて、中央のインターフェースページからセキュリティーおよびコンプライアンスを管理します。ガバナンスアーキテクチャーの以下の図を参照してください。

ガバナンスアーキテクチャーは、以下のコンポーネントで構成されています。

ガバナンスダッシュボード: ポリシーおよびクラスターの違反を含むクラウドガバナンスおよびリスクの詳細の概要を提供します。

注記:

-

ポリシーがマネージドクラスターに伝播されると、複製されたポリシーには

namespaceName.policyNameという名前が付けられます。Kubernetes にはオブジェクト名の制限があるので、ポリシーの作成時は、namespaceName.policyNameの長さが 63 文字を超えないようにしてください。 -

ハブクラスターでポリシーを検索すると、マネージドクラスターで複製されたポリシー名が返される場合もあります。たとえば、

policy-dhaz-certを検索すると、ハブクラスターから以下のポリシー名 (default.policy-dhaz-cert) が表示される場合があります。

-

ポリシーがマネージドクラスターに伝播されると、複製されたポリシーには

-

ポリシーベースのガバナンスフレームワーク: 地理的リージョンなどのクラスターに関連付けられた属性に基づいて、さまざまなマネージドクラスターへのポリシー作成およびデプロイメントをサポートします。事前定義済みの例や、クラスターへのポリシーのデプロイ方法を確認するには、

policy-collectionリポジトリー を参照してください。カスタムポリシーコントローラーおよびポリシーも指定できます。ポリシーに違反した場合には、ユーザーが選択するアクションを実行するように自動化を設定できます。詳細は、「Ansible Tower でのガバナンスの設定」を参照してください。 - ポリシーコントローラー: 指定した制御に対してマネージドクラスター上のポリシーを 1 つ以上評価し、違反の Kubernetes イベントを生成します。違反は、ハブクラスターに伝播されます。インストールに含まれるポリシーコントローラーは、Kubernetes 設定、証明書、および IAM です。カスタムのポリシーコントローラーも作成できます。

-

オープンソースコミュニティー: Red Hat Advanced Cluster Management ポリシーフレームワークの基盤を使ったコミュニティーの貢献をサポートします。ポリシーコントローラーおよびサードパーティーのポリシーも、

stolostron/policy-collectionリポジトリーに含まれます。GitOps を使用してポリシーを提供し、デプロイする方法を説明します。詳細は、「GitOps を使用したポリシーのデプロイ」を参照してください。Red Hat Advanced Cluster Management for Kubernetes とサードパーティーのポリシーの統合方法を説明します。詳細は、「サードパーティーポリシーコントローラーの統合」を参照してください。

Red Hat Advanced Cluster Management for Kubernetes ポリシーフレームワークの構成、および Red Hat Advanced Cluster Management for Kubernetes の ガバナンス ダッシュボードの使用方法について説明します。