Capítulo 2. Opciones de instalación

Red Hat JBoss BPM Suite viene en dos versiones:

- Instalador JAR para la instalación en Red Hat JBoss Enterprise Application Platform (EAP) 6.4.

- Archivo comprimido de instalación, el cual viene en dos versiones:

jboss-bpmsuite-6.2-deployable-eap6.x.zip:la versión adaptada para implementación en Red Hat JBoss Enterprise Application Platform (EAP 6.4).jboss-bpmsuite-6.2-deployable-generic.zip: la versión implementable con bibliotecas adicionales adaptadas para la implementación en Red Hat JBoss Web Server (EWS), Apache Tomcat 6 y Apache Tomcat 7.

Según su entorno, puede seleccionar la opción de instalación que mejor se ajuste a las necesidades del proyecto.

Nota

Red Hat JBoss BPM Suite está diseñado para trabajar con codificación UTF-8. Si el JVM subyacente, utiliza un sistema de codificación diferente, se presentarán errores inesperados. Para asegurarse que UTF-8 sea utilizado por el JVM, use la siguiente propiedad de sistema

"-Dfile.encoding=UTF-8".

Importante

A partir de BPM Suite JBoss 6.1 y subsiguientes, debe tener JBoss instalado EAP 6.4 o superior antes de intentar instalar BPM Suite de JBoss.

2.1. Instalación de Red Hat JBoss BPM Suite Installer

Esta sección describe los pasos requeridos para instalar Red Hat JBoss BPM Suite mediante el método de instalación del instalador del archivo JAR. El archivo JAR es un archivo ejecutable que instala JBoss BPM Suite en una instalación JBoss EAP 6.

A partir de JBoss BPM Suite 6.1 y subsiguientes, debe ya tener instalado JBoss EAP 6.4 o mejor para instalar JBoss BPM Suite.

Nota

Debido a que IBM DJK no puede usar keystores en otros JDK, no es posible instalar JBoss BPM Suite en un JBoss EAP que se ejecute en IBM JDK con keystores generadas en otro JDK.

2.1.1. Instalación de Red de Red Hat JBoss BPM Suite, mediante el instalador.

El instalador para Red Hat JBoss BPM Suite es un archivo JAR ejecutable. Puede utilizarlo para instalar JBoss BPM Suite en una instalación EAP 6.4 existente.

Nota

Por razones de seguridad, debe ejecutar el instalador como un

non-root user.

Prerrequisito

Antes de intentar instalar JBoss BPM Suite, asegúrese de que ya tenga instalado Red Hat JBoss EAP 6.4 o superior.

Asegúrese de tener el

jar presente en $PATH antes de ejecutar el instalador. En Red Hat Enterprise Linux, se encuentra en el paquete java-$JAVA_VERSION-openjdk-devel.

- En un indicador de comandos, vaya a la carpeta en la que descargó el archivo de instalador y ejecute el siguiente comando:

java -jar jboss-bpmsuite-6.2.0.GA-installer.jarNota

Cuando ejecute el instalador en Windows, le pedirán las credenciales de administrador durante la instalación. Para evitar que esto suceda, agregue la opciónizpack.mode=privilegedal comando de instalación:java -Dizpack.mode=privileged -jar jboss-bpmsuite-6.1.0.GA-installer.jarEl instalador gráfico ejecutará y desplegará una pantalla de inicio y la página de acuerdo de licencia. - Acepto la licencia para continuar.

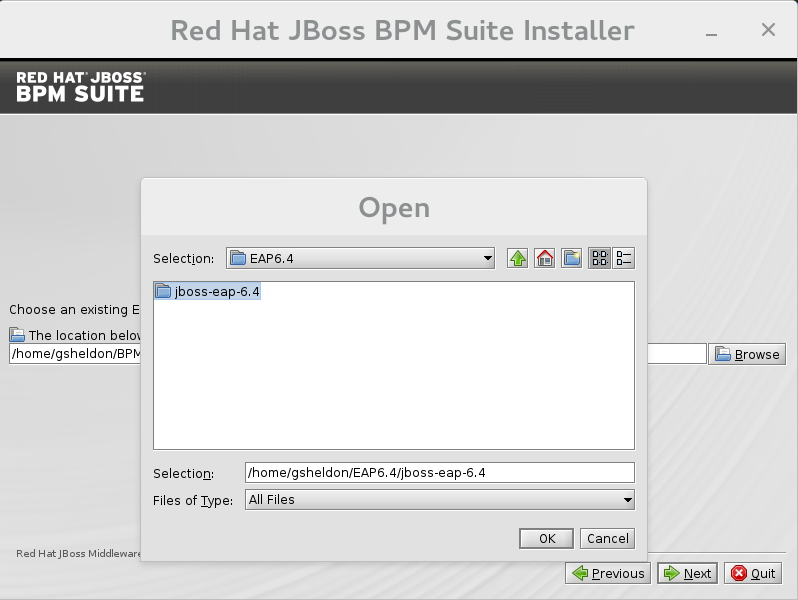

- En la siguiente pantalla, proporcione la ubicación padre de una EAP JBoss donde JBoss BPM Suite debe instalarse. La instantánea a continuación muestra un ejemplo de ruta de directorio:

Figura 2.1. Red Hat JBoss BPM Suite for JBoss EAP Directory Path

- En las siguientes dos pantallas, cree dos usuarios: el primero para la consola de administración de la EAP (ManagementRealm) y el segundo para administrar JBoss BPM Suite (ApplicationRealm).La creación del primer usuario para la consola de administración de JBoss EAP es opcional y puede ignorar este paso si no se requiere.Haga una nota de los nombres de usuarios y contraseñas, ya que los necesitará para acceder el servidor JBoss EAP (si sí desea crearlo) y la aplicación JBoss BPM Suite respectivamente.A menos que la configuración avanzada se realice, la contraseña de usuario JBoss BPM Suite se utilizará de forma predeterminada para las keystores JMS SSL de cliente y servidor y para las keystores de contraseñas Vault.

Nota

El nombre de usuario que usted cree no debe ser igual al de los roles predefinidos (Consulte Sección 4.1, “Definición de roles”).Las contraseñas que usted cree deben tener por lo menos 8 caracteres y deben contener al menos un número y un caracter no alfanumérico (a excepción del caracter &).Nota

El rol de aplicaciones para el segundo usuario que usted cree es el roladmin. Usted puede asignar roles adicionales a este usuario en esta etapa. - Luego, establezca el entorno de seguridad de su nueva instalación JBoss BPM Suite. Decida si habilita o no el Gestor de seguridad de Java marcando la casilla de verificación. El Gestor de seguridad de Java protege más su sistema pero reduce el rendimiento. Deberá tomar una decisión con base en su entorno.

- Elija si desea configurar IPv6 pura en el servidor en la que se realiza la instalación. Esta acción le permitirá establecer más adelante configuraciones específicas de tiempo de ejecución IPv6.

Configure el entorno de tiempo de ejecución

Este paso ofrece la opción de usar una configuración predeterminada o especificar una configuración avanzada.Configuración predeterminada

Elija la configuración predeterminada para el entorno de tiempo de ejecución en el siguiente paso y haga clic en siguiente para revisar la información de instalación. Si está de acuerdo con la información, haga clic en siguiente para iniciar la instalación real o haga clic en anterior para devolverse y hacer cambios.Configuración avanzada

Seleccione para activar las opciones de configuración avanzada. Seleccione Perform advanced configuration y elija las opciones de configuración avanzada para su entorno mediante las casillas de verificación.

Figura 2.2. Opciones de configuración avanzada

Configure la contraseña Vault

Las contraseñas Vault sirven para confundir las contraseñas en los descriptores de servidor con el uso de la llave secreta java durante el proceso de instalación o de forma manual con keytool. Esta acción evita que las contraseñas se almacenen como texto plano en los descriptores. Los parámetrositeration countysaltson para el proceso de cifrado.En el caso de JBoss BPM Suite, siempre se instala una contraseña Vault, incluso si el usuario no selecciona instalar una con sus propios parámetros. Cuando esto ocurre, se utilizarán los valores predeterminados.Para obtener más información sobre contraseñas Vault, consulte la Guía de seguridad Red Hat JBoss EAP.

Figura 2.3. Configure la contraseña Vault

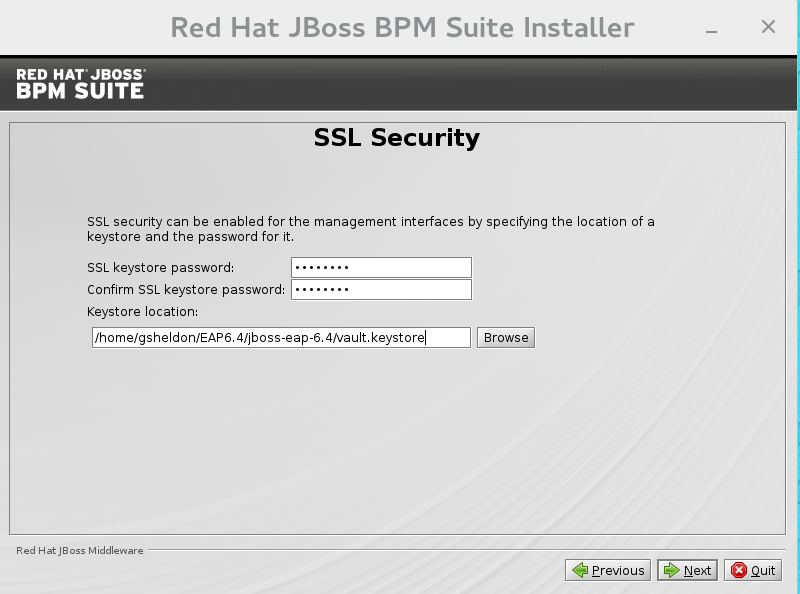

Seguridad SSL

Esta pantalla le permite agregar los elementos<ssl>y<truststore>al reino de seguridad ManagementRealm mediante la keystore provista.El resultado final es una conexión cifrada y segura entre el cliente y el servidor para el ManagementReal.- El elemento

<ssl>hace que el servidor presente el certificado dentro de keystore como su identidad, lo cual le permite al usuario aplicar su certificado oficial. - El elemento

<truststore>habilita la autenticación "Client-Cert". Es decir que si un cliente remoto intenta conectarse a cualquier recurso administrado mediante el ManagementRealm, el cliente puede presentar un certificado y si coincide con una entrada en truststore, será autenticado sin necesidad de proporcionar nombre de usuario/contraseña.

Figura 2.4. Configuración de seguridad SSL

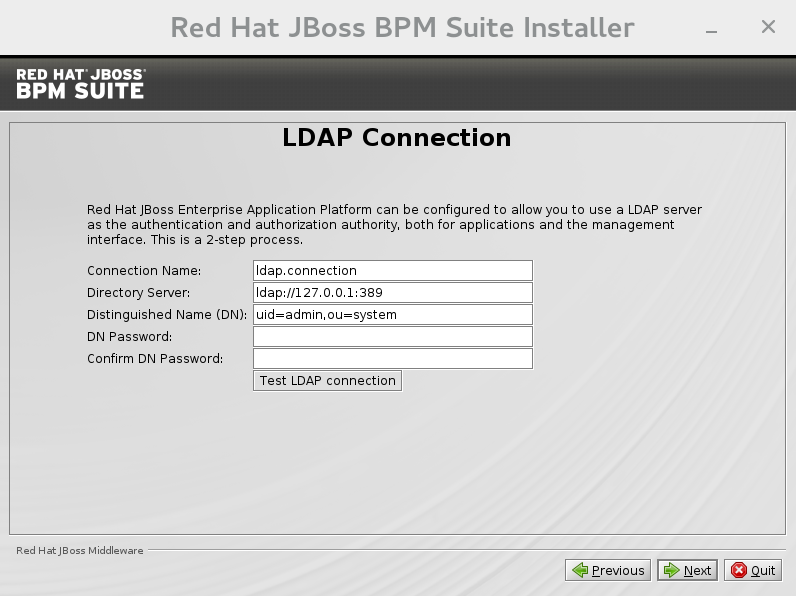

Seguridad LDAP

Este paso en el instalador le permite al usuario definir el servidor LDAP, el cual a su vez define los usuarios que deberían estar autorizados para autenticarse con ManagementReal. Este paso remplaza la configuración predeterminada.La pantalla Conexión LDAP le permite a los usuarios definir cómo conectarse al servidor LDAP.- El nombre distinguido (DN): el usuario puede conectarse al servidor LDAP. Por lo general, el DN definirá únicamente un usuario especial para este propósito.

Figura 2.5. Configuración de conexión LDAP

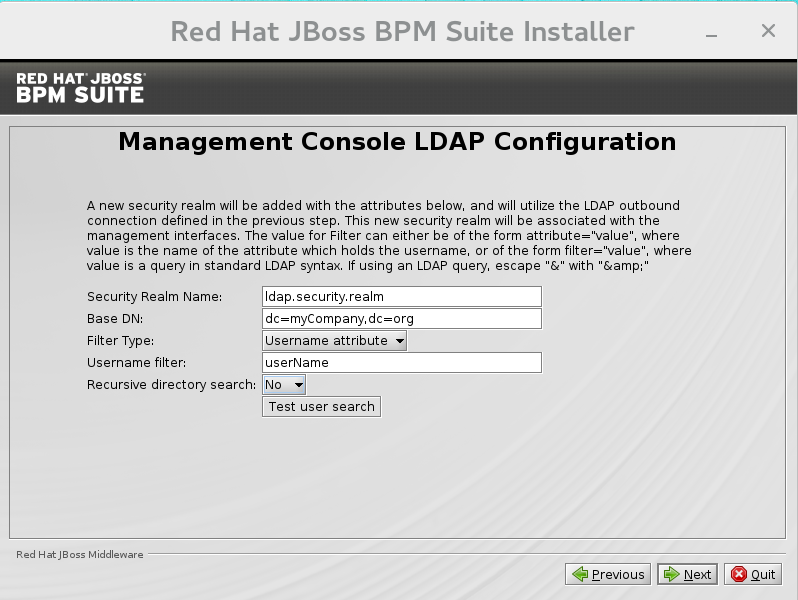

Seguridad LDAP (Consola de administración)

La pantalla Configuración LDAP de consola de administración le permite configurar un reino de seguridad. Esta acción define el elemento<security-realm>para ser agregado a los descriptores y utiliza la conexión definida anteriormente.

Figura 2.6. Configuración LDAP de consola de administración

- Nombre distinguido de base: Por lo general definirá una 'búsqueda de base' o 'contexto root' para comenzar a buscar usuarios.

- Tipo de filtro: Le indica a JBoss EAP cómo encontrar el atributo LDAP que define un usuario; puede ser un atributo simple, pero también puede ser un 'filtro LDAP' complejo.

- Atributo de nombre de usuario: El atributo LDAP que guarda los valores de nombre de usuario. Un nombre de usuario ingresado en este campo sirve para solicitudes de búsquedas como un valor del atributo 'uid'. Si un usuario elije 'la solicitud de sintaxis LDAP' como un tipo de filtro, esta solicitud debe estar especificada en el campo.

- Búsqueda recursiva de directorio: Si está habilitada, JBoss EAP atravesará el árbol LDAP de modo recursivo, iniciando por el Nombre Distinguido de base. De lo contrario, la búsqueda se limitará al Nombre distinguido de base.

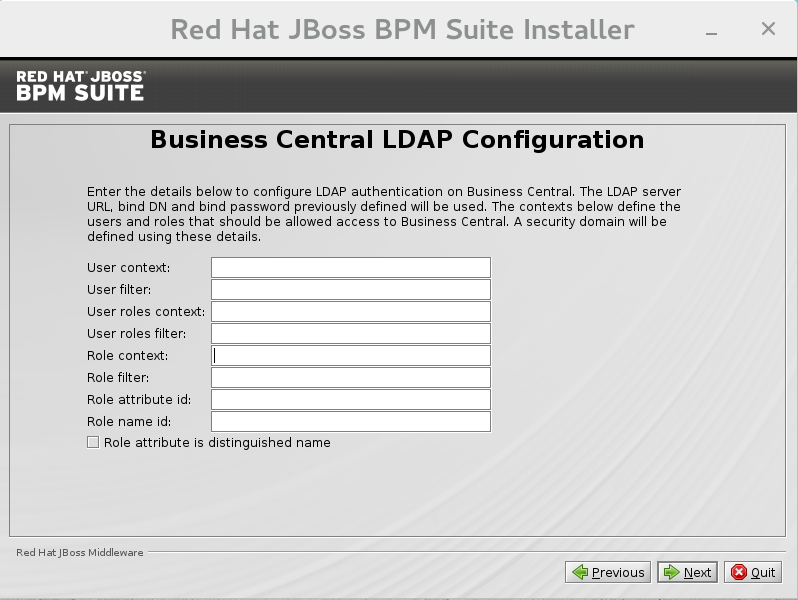

Seguridad LDAP (Business Central)

La mayoría de los siguientes campos es similar al Nombre distinguido de base. Se utiliza para buscar los roles, los cuales le permiten autorizar además de autenticar. De lo contrario, los camposcontextson análogos al Nombre distinguido de base de los anteriores, y camposattributeson análogos al atributo Nombre de usuario. Se aceptarán los filtros que permiten control de grano fino sobre varios valores del atributo especificado.En JBoss BPM Suite, los archivosjbpm.usergroup.callback.propertiesyjbpm.user.info.propertiesutilizados por los componentesLDAPUserGroupInfoyLDAPUserInfodel Servicio de tareas, completados por los valores ingresados en la página de configuración LDAP de Business Central.Los valores de entrada de la página de configuración LDAP de Business Central se utilizan para configurar un nuevo dominio de seguridad, el cual hace uso del módulo de inicioLdapExtended. Este dominio de seguridad se establece como predeterminado para la aplicación web Business Central. Para obtener más información sobre los dominios de seguridad y módulos de inicio, consulte la Guía de seguridad Red Hat JBoss EAP.

Figura 2.7. Configuración LDAP de Business Central

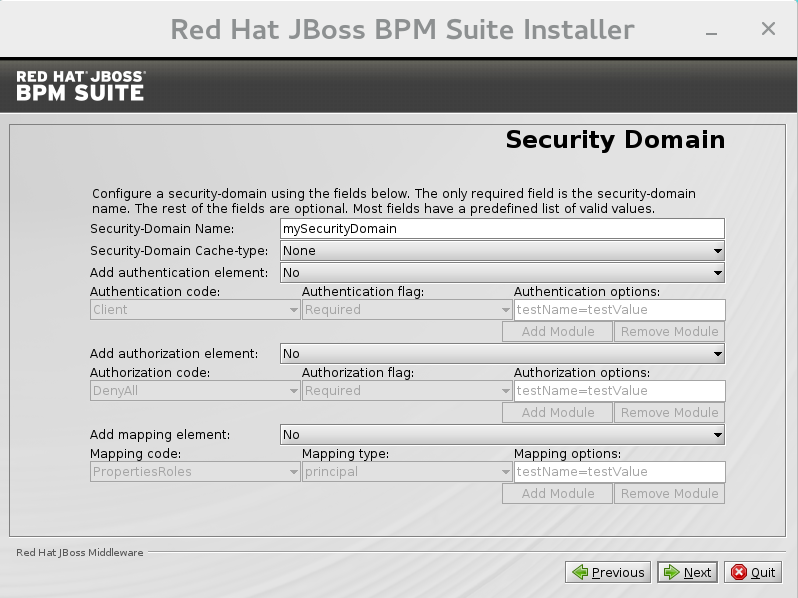

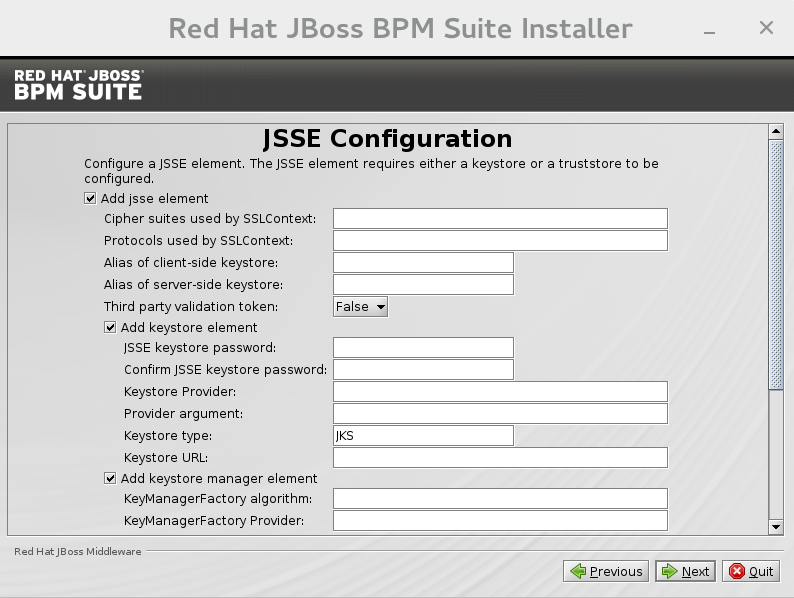

Dominio de seguridad y JSSE

La pantalla de dominio de seguridad le permite configurar todos los elementos del subsistema de seguridad<security-domain>para administrar información de seguridad, incluidos configuración JSSE. Para información más detallada sobre cómo configurar dominios de seguridad, consulte la Guía de seguridad Red Hat JBoss EAP.

Figura 2.8. Dominio de seguridad

Figura 2.9. Configuración JSSE

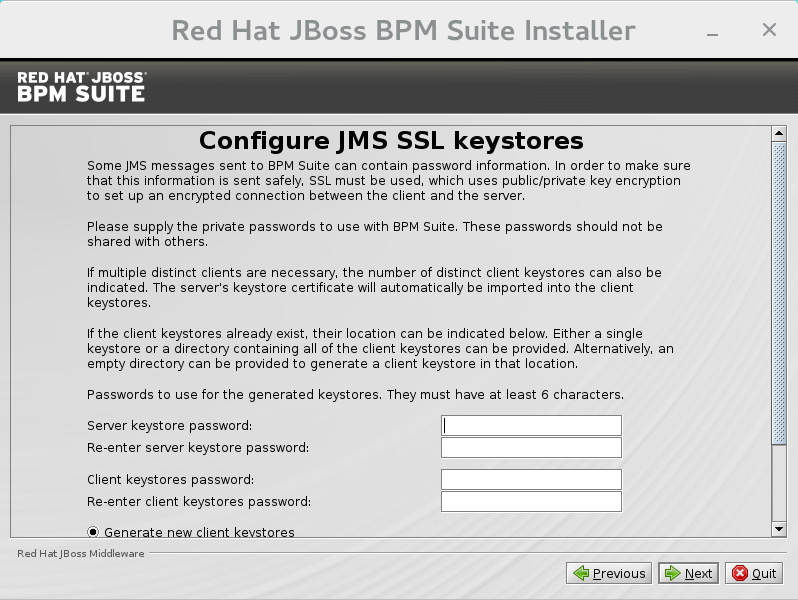

Configuración de keystores JMS SSL

Esta pantalla permite el cifrado de mensajes JMS enviados a Business Central. Las keystore de cliente se distribuyen a sistemas que necesitan comunicarse con el servidor para facilitar comunicaciones cifradas. Los usuarios pueden usar sus keystores preexistentes o generar unos nuevos.

Figura 2.10. Configuración de keystores JMS SSL

Configurar agrupamiento

Al seleccionar esta opción instala JBoss BPM Suite, que está lista para efectuar la operación de agrupamiento. Para obtener más información, consulte Sección 6.1, “Agrupamiento en JBoss EAP”.

- El instalador efectuará los pasos para instalar JBoss BPM Suite y realizará los pasos de configuración posinstalación cuando haga clic en next. El instalador también puede iniciar el servidor JBoss BPM Suite en el modo de su elección (autónomo o dominio; obtenga más información en Sección 5.1, “Inicio del servidor”) y conectarse para validar la instalación. Haga clic en Siguiente para obtener la última pantalla donde puede generar el script de instalación y el archivo de propiedades. Haga clic en el botón hecho para salir del instalador.

Ha instalado correctamente Red Hat JBoss BPM Suite mediante el instalador.

2.1.2. Instalación de Red Hat JBoss BPM Suite mediante el instalador en modo CLI

El instalador para Red Hat JBoss BPM Suite también puede ejecutarse mediante la interfaz de línea de comandos(CLI). El procedimiento a continuación demuestra los pasos que podría encontrar con esta opción para instalar JBoss BPM Suite.

Prerrequisito

Antes de intentar instalar JBoss BPM Suite, asegúrese de que ya tenga instalado Red Hat JBoss EAP 6.4 o superior.

Asegúrese de tener el

jar presente en $PATH antes de ejecutar el instalador. En Red Hat Enterprise Linux, se encuentra en el paquete java-$JAVA_VERSION-openjdk-devel.

- En un indicador de comandos, vaya a la carpeta en la que descargó el archivo de instalador y ejecute el siguiente comando:

java -jar jboss-bpmsuite-6.2.0.GA-installer.jar -console

- El proceso interactivo de línea de comandos iniciará y desplegará el Acuerdo de licencia de usuario final. Se le indicará seleccionar una opción al final de esta licencia:

presione 1 para continuar, 2 para salir, 3 para volver a mostrar.

- Ingrese 1 para comenzar la instalación y escriba en el directorio padre de una instalación EAP existente.

The location below must specify the JBOSS_HOME of an existing EAP installation. [/home/user/BPMSuite-6.2.0/jboss-eap-6.4]

El instalador verificará la ubicación de la instalación JBoss EAP en la ubicación provista. Ingrese 1 para confirmar y prosiga. - Opcional: Cree un usuario para la consola de administración de JBoss EAP (Management Realm):

Create an administrative user This user will be added to the host container's management realm for administrative purposes. It can be used to access the management console, the management CLI or other applications secured in this realm.

Ingrese 0 para no crear ningún usuario administrativo o 1 para crear un uno. Si decide crear un usuario administrativo, siga los siguientes pasos:- Ingrese un nombre de usuario:

Admin username: [admin]

- Cree y confirme una contraseña para el usuario de la consola de administración EAP:

The password must have at least 8 characters, and contain at least one number and one non-alphanumeric symbol (not including the character &). Admin password: [] Confirm admin password: [******************************]

Después de haber creado correctamente este usuario, prosiga al siguiente paso.

- Cree un usuario administrativo JBoss BPM Suite .

Create a Business Process Management Suite Admin User Create a BPM Suite admin user. The user will be added to the ApplicationRealm, and can be used to access the Business Central Console. The User will be assigned the 'admin' application roles. The BPM Suite username cannot be any of the following: 'admin', 'analyst', 'user', 'manager' or 'developer'. BPM Suite username: [bpmsAdmin]

- Ingrese un nombre de usuario para este usuario y luego cree y confirme una contraseña.

The password must have at least 8 characters, and contain at least one number and one non-alphanumeric symbol (not including the character &). BPM Suite password: [] Confirm BPM Suite password: [****************]

- Después de haber entrado y confirmado las contraseñas, una paso opcional le permitirá definir otros roles para este usuario (aparte del rol

admin). Ingrese estos roles en una lista separada por comas o simplemente ignore esta parte.(Opcional) Puede agregar este usuario a roles adicionales que serán utilizados para administración de tareas. Estos roles son personalizados y se reutilizan durante la construcción de sus procesos con tareas humanas. Agregue sus roles personalizados en una lista separada por comas. Roles adicionales de usuario: []

- Configure el Gestor de Seguridad Java ya sea presionando 1 o 0 para desmarcarlo.

Configure the Java Security Manager A Java security manager offers JVM level security beyond what is provided by the application container. It enforces access rules at the JVM runtime based on one or more security policies. This installer will place two security policies in the installation directory with the filenames 'security.policy' and 'kie.policy' regardless of choice. Those policies will be enabled at runtime if the option below is selected. Please note that a security manager imposes a significant performance overhead when enabled. It is suggested the included policies be applied in production if user requirements call for a stronger measure than what is already provided by the application container's authentication and authorization mechanism. Please see the JBoss Business Process Management Suite administrative documentation for further details and consideration. [ ] Enable the Java security manager Input 1 to select, 0 to deselect:

- Después de elegir el Gestor de seguridad Java, seleccione una opción del indicador a continuación:

presione 1 para continuar, 2 para salir, 3 para volver a mostrar.

- Especifique si está utilizando IPv6 o no.

IPv6 configuration If this computer is using a pure IPv6 configuration, please check the box below. A pure IPv6 setup requires additional configuration at runtime to ensure the proper bindings of the management and http interfaces. [ ] Enable pure IPv6 configuration Input 1 to select, 0 to deselect:

Después de seleccionar o desmarcar la configuración IPv6, seleccione una de las siguientes opciones:Presione 1 para continuar, 2 para salir, 3 para volver a mostrar.

- Configure el entorno de tiempo de ejecución ya sea al elegir la configuración predeterminada o las opciones avanzadas.

Configure runtime environment Red Hat JBoss Business Process Management Suite can be further customized at this time. 0 [x] Perform default configuration 1 [ ] Perform advanced configuration

Si selecciona 1, "Perform advanced configuration," complete las siguientes configuraciones:[ ] Install password vault Input 1 to select, 0 to deselect:

[ ] Enable SSL security Input 1 to select, 0 to deselect:

[ ] Secure EAP Management Console with LDAP Input 1 to select, 0 to deselect:

[ ] Secure Business Central with LDAP Input 1 to select, 0 to deselect:

[ ] Add a security-domain Input 1 to select, 0 to deselect:

[ ] Generate JMS Client Keystores Input 1 to select, 0 to deselect:

[ ] Install clustered configuration Input 1 to select, 0 to deselect:

- Luego, elija una opción del indicador a continuación:

presione 1 para continuar, 2 para salir, 3 para volver a mostrar.

- El archivo .jar comenzará a ejecutar upack y configuración.

- Después de hacer la instalación, la línea de comandos le preguntará si desea generar un script de instalación automática y un archivo de propiedades.

Installation has completed successfully. Application installed on /home/user/BPMSuite-6.2.0/jboss-eap-6.4 Would you like to generate an automatic intallation script and properties file? (y/n) [n]:

- Si selecciona [ y ], proporcione una ruta para el script de instalación automática:

Select path for the automatic installation script: [/home/user/BPMSuite-6.2.0/jboss-eap-6.4/<auto script filename>]

Este script generado le permitirá al usuario ejecutar el instalador de la siguiente forma para futuras instalaciones:java -jar jboss-bpmsuite-6.2.0.GA-installer.jar <auto script filename>

Nota

Al ejecutar el instalador de esta forma, se producirá una instalación idéntica a la instalación desde la cual se generó el script. Observe que los valores confidenciales, tales como contraseñas, deberán proporcionarse desde un archivo externo o en el momento de la autoinstalación. El argumento opcional le permite al usuario proporcionar estos valores de forma automática-variablefile <variable filename>

Los valores confidenciasl pueden proporcionarse mediante el siguiente argumento:-variables key1=value1,key2=value2

- La línea de comandos proporcionará el siguiente mensaje tras la creación correcta de un script automático o de una instalación de consola:

XML written successfully. [ Console installation done ] [BPMS_Installer]$

- Inicie JBoss EAP como se describe en Sección 5.1, “Inicio del servidor”.

- Vaya a http://localhost:8080/business-central en un navegador web.

- Ingrese con el nombre de usuario y contraseña otorgada al usuario JBoss BPM en el paso "Crear y confirmar una contraseña para el usuario JBoss BPM".

2.1.3. Descarga de ZIP implementable para Red Hat JBoss EAP

En caso de que decida no usar el instalador JAR, siga los siguientes pasos para descargar el archivo ZIP implementable:

- Vaya al portal del cliente de Red Hat e inicie sesión.

- Haga clic en Descargas → Descarga de productos.

- En la página Descargas de productos que se abre, haga clic en Red Hat JBoss BPM Suite.

- En el menú desplegable Versión, seleccione la versión 6.2.

- Seleccione Red Hat JBoss BPM Suite 6.2 imlementable para EAP 6.4 y haga clic en Descargar.

- Extraiga el archivo. El directorio resultante se denomina aquí como

$EAP_HOME. - En la línea de comandos, desplácese al directorio

$EAP_HOMEe inicie el servidor autónomo:En un entorno Unix, ejecute:./standalone.sh

En un entorno Windows, ejecute:./standalone.bat

Configuración en modo de dominio

Importante

Si instaló JBoss BPM Suite con el instalador JAR (Sección 2.1.1, “Instalación de Red de Red Hat JBoss BPM Suite, mediante el instalador.” o Sección 2.1.2, “Instalación de Red Hat JBoss BPM Suite mediante el instalador en modo CLI”), puede ignorar esta sección — el modo de dominio ya ha sido configurado por usted.

La forma de ejecutar JBoss BPM Suite en el modo de dominio está descrita en Sección 5.1.2, “Modo de dominio”.

Para instalar el paquete implementable para JBoss EAP en el modo de dominio, siga los siguientes pasos:

- Descargue y extraiga el archivo ZIP Red Hat JBoss BPM Suite 6.2.0 Deployable for EAP 6 desde el Portal del cliente de Red Hat y copie los siguientes directorios en la instalación local de EAP 6.4:

bindomain

Ignore el directoriostandalone. - En la línea de comandos, desplácese al directorio

$EAP_HOME/bine inicie el dominio:En un entorno Unix, ejecute:./domain.sh

En un entorno Windows, ejecute:./domain.bat

- Implemente los archivadores a través de los scripts CLI (

$EAP_HOME/bin/jboss-cli.sho$EAP_HOME/bin/jboss-cli.bat), o vía la UI de administración Web (http://localhost:9990/):Nota

Las aplicaciones webbusiness-central.warydashbuilder.warprovistas en los binarios implementables EAP son directorios, pero para implementación en el dominio, debe usar archivadores WAR. Para crearlos, simplemente comprima el contenido de los directorios business-central.war y dashbuilder.war.- Para implementar el archivo mediante los scripts CLI, desplácese al archivo

$EAP_HOME/bin directorye implemente el archivo WAR, mediante los siguientes indicadores en pantalla:En un entorno Unix, ejecute:./jboss-cli.sh

En un entorno Windows, ejecute:./jboss-cli.bat

- Para implementar el archivo a través de la interfaz de usuario web de administración (http://localhost:9990/):

- Inicie sesión en su cuenta administrativa EAP

- Seleccione Dominio -> Administrar -> Implementaciones -> Repositorio de contenido-> Añadir

- Seleccione el archivo web desde el sistema de archivos, suba el archivador web

- Seleccione la implementación, haga clic en el botón Asignar

- Seleccione el grupo de servidores

Nota

Para ingresar a Business Central implementada en las máquinas del Controlador de hosts (HC), el usuario creado en la Máquina de controlador de dominio también debe crearse en las máquinas de controlador de hosts, siguiendo los pasos en la sección Sección 4.2, “Creación de usuarios”.

Instalación de instancias de JBoss BPM Suite Server

En algunas situaciones, los usuarios pueden desear agrupar una serie de nodos EAP 6 en la misma máquina y darles un nombre significativo para facilitar el mantenimiento. Se deben incorporar valores únicos para propiedades de sistemas para cada instancia de servidor. A continuación se enumeran las propiedades comunes que pueden especificarse con un nodo individual JBoss BPM Suite para cambiar la configuración predeterminada; sin embargo, deben especificarse para múltiples nodos que se ejecutan en una máquina individual, de tal manera que apunten a un directorio diferente:

org.uberfire.nio.git.dirorg.uberfire.metadata.index.dirorg.uberfire.nio.git.ssh.cert.dir

Cuando se utilizan múltiples nodos JBoss BPM Suite en una máquina individual, se deben especificar las siguientes propiedades:

org.uberfire.nio.git.daemon.host- puede dejarse predeterminada para vincularse al localhost.org.uberfire.nio.git.daemon.portorg.uberfire.nio.git.ssh.host- puede dejarse en predeterminada para vincularse al localhost.org.uberfire.nio.git.ssh.port

Nota

Tanto

org.uberfire.nio.git.daemon.port como org.uberfire.nio.git.ssh.port requieren valores de puerto diferentes para evitar conflictos de puerto.

Incorpore las propiedades anteriores en el archivo

$EAP_HOME/domain/configuration/host.xml como se ilustra abajo en los dos nodos:

Nodo A:

<system-properties>

<property name="org.uberfire.nio.git.dir" value="/valid/path/.." boot-time="false"/>

<property name="org.uberfire.metadata.index.dir" value="/valid/path/.." boot-time="false"/>

<property name="org.uberfire.nio.git.ssh.cert.dir" value="/valid/path/.." boot-time="false"/>

<property name="org.uberfire.nio.git.daemon.host" value="10.10.10.10" boot-time="false"/>

<property name="org.uberfire.nio.git.daemon.port" value="9417" boot-time="false"/>

<property name="org.uberfire.nio.git.ssh.host" value="10.10.10.10" boot-time="false"/>

<property name="org.uberfire.nio.git.ssh.port" value="8002" boot-time="false"/>

</system-properties>

Nodo B:

<system-properties>

<property name="org.uberfire.nio.git.dir" value="/valid/path/.." boot-time="false"/>

<property name="org.uberfire.metadata.index.dir" value="/valid/path/.." boot-time="false"/>

<property name="org.uberfire.nio.git.ssh.cert.dir" value="/valid/path/.." boot-time="false"/>

<property name="org.uberfire.nio.git.daemon.host" value="10.10.10.10" boot-time="false"/>

<property name="org.uberfire.nio.git.daemon.port" value="9418" boot-time="false"/>

<property name="org.uberfire.nio.git.ssh.host" value="10.10.10.10" boot-time="false"/>

<property name="org.uberfire.nio.git.ssh.port" value="8003" boot-time="false"/>

</system-properties>

Las propiedades del sistema descritas arriba deben indicar el host, puerto o ubicación de los archivos

.index o .niogit. Estos archivos, que deberían ser utilizados por el nodo respectivo, se deben agrupar en un dominio determinado.