规划、安装和部署指南

为 Red Hat Certificate System 10.4 更新

Marc Muehlfeld

Petr Bokoč

Filip Hanzelka

Tomáš Čapek

Aneta Petrová

Ella Deon Ballard

摘要

部分 I. 规划如何部署 Red Hat Certificate System

第 1 章 Public-Key Cryptography 简介

- 窃听

- 信息保持不变,但其隐私泄露。例如,某人可以收集信用卡号码、记录敏感对话或拦截分类信息。

- 篡改

- 传输中的信息会被更改或替换,然后发送到接收者。例如,某人可以更改好或改变个人恢复的订单。

- 模拟(Impersonation)

- 信息传递给作为预期接收者的人员。模拟可以采用两种形式:

- 欺骗.个人可以假定成为其他人。例如:一个人可以假定使用电子邮件地址 jdoe@example.net,或者计算机可以假地将自己识别为名为 www.example.net 的站点。

- Misrepresentation。个人或组织可以代表自己。例如:当名为 www.example.net 的网站实际上收到信用卡付款但从未发送任何良好时,可以将其作为在线电影存储。

- 加密和解密

- 加密和解密允许两个通信方互相发送的信息。在发送方之前,发送方加密或 scrambles 信息。接收器在收到信息后解密或取消评分。在传输过程中,加密的信息不适用于入侵者。

- 篡改检测

- 篡改检测允许接收方验证信息在传输中没有被修改。检测到任何修改或替换数据的尝试。

- 身份验证

- 身份验证允许接收者通过确认发件人的身份来确定其来源。

- nonRepudiation

- nonRepudiation 可防止发送信息的发送者在以后不会发送信息。

1.1. 加密和解密

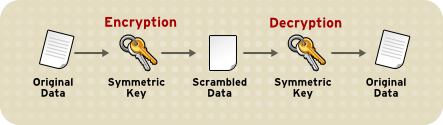

1.1.1. symmetric-Key 加密

图 1.1. symmetric-Key 加密

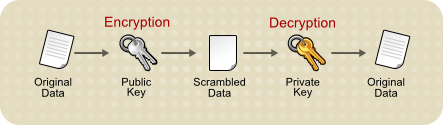

1.1.2. 公钥加密

图 1.2. 公钥加密

1.1.3. Key Length 和 Encryption Strength

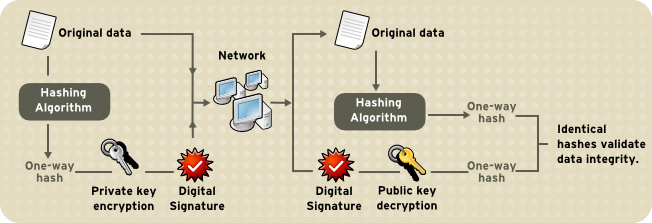

1.2. 数字签名

- 哈希的值对于散列数据是唯一的。对数据的任何更改(甚至删除或更改单个字符)都会生成不同的值。

- 散列数据的内容无法从哈希中推断出来。

图 1.3. 使用数字签名来验证数据完整性

1.3. 证书和验证

1.3.1. 一个证书标识了 someone 或 something

1.3.2. 身份验证确认一个身份

- 基于密码的身份验证

- 基于证书的验证

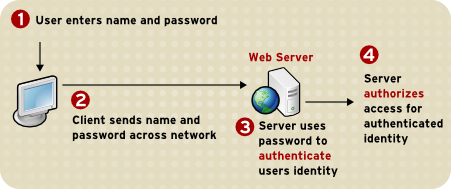

1.3.2.1. 基于密码的身份验证

- 用户已经信任服务器,无需身份验证,或基于 SSL/TLS 服务器身份验证。

- 用户请求由服务器控制的资源。

- 服务器需要客户端身份验证,然后允许访问所请求的资源。

图 1.4. 使用密码向服务器验证客户端

- 当服务器从客户端请求身份验证时,客户端会显示一个对话框,请求该服务器的用户名和密码。

- 客户端在网络上发送名称和密码,可以是纯文本或加密的 SSL/TLS 连接。

- 服务器在其本地密码数据库中查找名称和密码(如果匹配),则接受它们作为验证用户身份的证据。

- 服务器决定识别的用户是否允许访问所请求的资源,如果允许客户端访问它。

1.3.2.2. 基于证书的身份验证

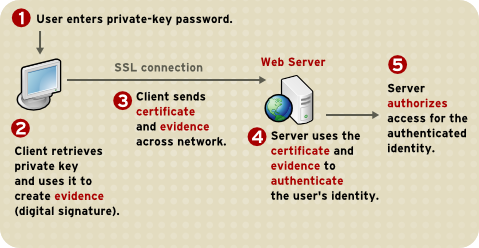

图 1.5. 使用证书将客户端验证到服务器

- 客户端软件维护一个私钥数据库,该密钥对应于为该客户端发布的任何证书中的公钥。客户端在第一次在给定会话中需要访问这个数据库时(如首次尝试访问启用了证书的 SSL/TLS 服务器时),客户端会要求提供密码。输入此密码后,用户不需要为其余会话再次输入它,即使访问其他启用了 SSL/TLS 的服务器也是如此。

- 客户端解锁 private-key 数据库,检索用户证书的私钥,并使用该私钥从客户端和服务器的输入随机生成数据。这个数据和数字签名是私钥的有效性的证据。数字签名只能使用该私钥创建,并可以根据签名数据使用对应的公钥进行验证,这对 SSL/TLS 会话是唯一的。

- 客户端通过网络发送用户的证书和随机生成的数据。

- 服务器使用证书和签名数据来验证用户的身份。

- 服务器可以执行其他身份验证任务,例如检查客户端提供的证书存储在 LDAP 目录中的用户条目中。然后,服务器会评估识别的用户是否允许访问所请求的资源。此评估过程可以使用各种标准授权机制,可能在 LDAP 目录或公司数据库中使用其他信息。如果评估的结果是正数,服务器则允许客户端访问请求的资源。

1.3.3. 使用证书

1.3.3.1. SSL/TLS

1.3.3.2. 签名和加密的电子邮件

1.3.3.3. 单点登录

1.3.3.4. 对象签名

1.3.4. 证书类型

s://server.example.com:8443/ca/ee/ca )提供。

表 1.1. 常见证书

| 证书类型 | 使用 | 示例 |

|---|---|---|

| 客户端 SSL/TLS 证书 | 用于通过 SSL/TLS 向服务器进行客户端身份验证。通常,假设客户端的身份与个人的身份相同,如员工。有关 SSL/TLS 客户端证书用于客户端验证的方式的信息,请参阅 第 1.3.2.2 节 “基于证书的身份验证”。客户端 SSL/TLS 证书也可以用作单点登录的一部分。 |

银行为客户提供 SSL/TLS 客户端证书,允许银行的服务器识别客户帐户并授权访问客户帐户。

公司提供了一个新员工的 SSL/TLS 客户端证书,允许公司的服务器识别该员工并授权对公司服务器的访问权限。

|

| 服务器 SSL/TLS 证书 | 用于通过 SSL/TLS 向客户端进行服务器身份验证。在不进行客户端身份验证的情况下,可以使用服务器身份验证。加密 SSL/TLS 会话需要服务器身份验证。如需更多信息,请参阅 第 1.3.3.1 节 “SSL/TLS”。 | 参与电子商业业的互联网通常会支持基于证书的服务器身份验证,以建立加密的 SSL/TLS 会话,并确保客户处理公司标识的网站。加密的 SSL/TLS 会话可确保通过网络发送的个人信息(如信用卡号)无法轻松截获。 |

| s/MIME 证书 | 用于签名和加密的电子邮件。与 SSL/TLS 客户端证书一样,假设客户端的身份与个人的身份相同,如员工。单个证书可以同时用作 S/MIME 证书和 SSL/TLS 证书;请参阅 第 1.3.3.2 节 “签名和加密的电子邮件”。s/MIME 证书也可以用作单点登录的一部分。 | 公司部署组合 S/MIME 和 SSL/TLS 证书,以专门验证员工身份,从而允许签名的电子邮件和 SSL/TLS 客户端身份验证,但不加密电子邮件。另一个公司只发出 S/MIME 证书以签发和加密处理敏感财务或法律问题的电子邮件。 |

| CA 证书 | 用于识别 CA。客户端和服务器软件使用 CA 证书来确定可信任哪些其他证书。如需更多信息,请参阅 第 1.3.6 节 “CA 证书如何建立信任”。 | Mozilla Firefox 中存储的 CA 证书确定可以验证哪些其他证书。管理员可以通过控制存储在每个用户的 Firefox 副本中的 CA 证书来实施企业安全策略。 |

| 对象签名证书 | 用于识别 Java 代码、JavaScript 脚本或其他签名文件的签名者。 | 软件公司经常为通过互联网分发的软件签名,为用户提供一些保证,确保该软件是公司的合法产品。使用证书和数字签名也可以让用户识别和控制下载的软件对计算机的访问权限类型。 |

1.3.4.1. CA 签署证书

1.3.4.2. 其他签名证书

1.3.4.3. SSL/TLS 服务器和客户端证书

1.3.4.4. 用户证书

1.3.4.5. dual-Key Pairs

1.3.4.6. 跨证书

1.3.5. 证书内容

1.3.5.1. 证书数据格式

1.3.5.1.1. 二进制

- DER 编码的证书.这是单个二进制 DER 编码的证书。

- PKCS #7 证书链.这是一个 PKCS #7 SignedData 对象。SignedData 对象中的唯一重要字段是证书;例如,签名和内容将被忽略。PKCS #7 格式允许一次下载多个证书。

- Netscape 证书序列.这是在 PKCS #7 ContentInfo 结构中下载证书链的更简单格式,嵌套一系列证书。contentType 字段的值应该是 netscape-cert-sequence,而 content 字段具有以下结构:

CertificateSequence ::= SEQUENCE OF Certificate

此格式允许同时下载多个证书。

1.3.5.1.2. 文本

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

1.3.5.2. 区分名称

uid=doe, cn=John Doe,o=Example Corp.,c=US

1.3.5.3. Typical 证书

- data 部分

- 本节包括以下信息:

- 证书支持的 X.509 标准的版本号。

- 证书的序列号。CA 发布的每个证书都有一个序列号,该序列号在该 CA 发布的证书之间是唯一的。

- 有关用户公钥的信息,包括所用的算法和密钥本身的表示形式。

- 发布证书的 CA 的 DN。

- 证书有效的期间;例如,2004 年 11 月 15 日下午 1:00 到 1:00 p.m 之间的时段。2022 年 11 月 15 日。

- 证书主题的 DN (也称为主题名称);例如,在 SSL/TLS 客户端证书中,这是用户的 DN。

- 可选 的证书扩展,它可能会提供客户端或服务器使用的额外数据。例如:

- Netscape 证书类型扩展表示证书类型,如 SSL/TLS 客户端证书、SSL/TLS 服务器证书或签名电子邮件的证书

- 主题备用名称(SAN)扩展将证书链接到一个或多个主机名

证书扩展也可以用于其他目的。

- 签名部分

- 本节包括以下信息:

- 发布 CA 用来创建自己的数字签名的加密算法或密码。

- CA 的数字签名,将证书中的所有数据哈希到一起,并使用 CA 的私钥对其进行加密。

Certificate:

Data:

Version: v3 (0x2)

Serial Number: 3 (0x3)

Signature Algorithm: PKCS #1 MD5 With RSA Encryption

Issuer: OU=Example Certificate Authority, O=Example Corp, C=US

Validity:

Not Before: Fri Oct 17 18:36:25 1997

Not After: Sun Oct 17 18:36:25 1999

Subject: CN=Jane Doe, OU=Finance, O=Example Corp, C=US

Subject Public Key Info:

Algorithm: PKCS #1 RSA Encryption

Public Key:

Modulus:

00:ca:fa:79:98:8f:19:f8:d7:de:e4:49:80:48:e6:2a:2a:86:

ed:27:40:4d:86:b3:05:c0:01:bb:50:15:c9:de:dc:85:19:22:

43:7d:45:6d:71:4e:17:3d:f0:36:4b:5b:7f:a8:51:a3:a1:00:

98:ce:7f:47:50:2c:93:36:7c:01:6e:cb:89:06:41:72:b5:e9:

73:49:38:76:ef:b6:8f:ac:49:bb:63:0f:9b:ff:16:2a:e3:0e:

9d:3b:af:ce:9a:3e:48:65:de:96:61:d5:0a:11:2a:a2:80:b0:

7d:d8:99:cb:0c:99:34:c9:ab:25:06:a8:31:ad:8c:4b:aa:54:

91:f4:15

Public Exponent: 65537 (0x10001)

Extensions:

Identifier: Certificate Type

Critical: no

Certified Usage:

TLS Client

Identifier: Authority Key Identifier

Critical: no

Key Identifier:

f2:f2:06:59:90:18:47:51:f5:89:33:5a:31:7a:e6:5c:fb:36:

26:c9

Signature:

Algorithm: PKCS #1 MD5 With RSA Encryption

Signature:

6d:23:af:f3:d3:b6:7a:df:90:df:cd:7e:18:6c:01:69:8e:54:65:fc:06:

30:43:34:d1:63:1f:06:7d:c3:40:a8:2a:82:c1:a4:83:2a:fb:2e:8f:fb:

f0:6d:ff:75:a3:78:f7:52:47:46:62:97:1d:d9:c6:11:0a:02:a2:e0:cc:

2a:75:6c:8b:b6:9b:87:00:7d:7c:84:76:79:ba:f8:b4:d2:62:58:c3:c5:

b6:c1:43:ac:63:44:42:fd:af:c8:0f:2f:38:85:6d:d6:59:e8:41:42:a5:

4a:e5:26:38:ff:32:78:a1:38:f1:ed:dc:0d:31:d1:b0:6d:67:e9:46:a8:

d:c4

-----BEGIN CERTIFICATE----- MIICKzCCAZSgAwIBAgIBAzANBgkqhkiG9w0BAQQFADA3MQswCQYDVQQGEwJVUzER MA8GA1UEChMITmV0c2NhcGUxFTATBgNVBAsTDFN1cHJpeWEncyBDQTAeFw05NzEw MTgwMTM2MjVaFw05OTEwMTgwMTM2MjVaMEgxCzAJBgNVBAYTAlVTMREwDwYDVQQK EwhOZXRzY2FwZTENMAsGA1UECxMEUHViczEXMBUGA1UEAxMOU3Vwcml5YSBTaGV0 dHkwgZ8wDQYJKoZIhvcNAQEFBQADgY0AMIGJAoGBAMr6eZiPGfjX3uRJgEjmKiqG 7SdATYazBcABu1AVyd7chRkiQ31FbXFOGD3wNktbf6hRo6EAmM5/R1AskzZ8AW7L iQZBcrXpc0k4du+2Q6xJu2MPm/8WKuMOnTuvzpo+SGXelmHVChEqooCwfdiZywyZ NMmrJgaoMa2MS6pUkfQVAgMBAAGjNjA0MBEGCWCGSAGG+EIBAQQEAwIAgDAfBgNV HSMEGDAWgBTy8gZZkBhHUfWJM1oxeuZc+zYmyTANBgkqhkiG9w0BAQQFAAOBgQBt I6/z07Z635DfzX4XbAFpjlRl/AYwQzTSYx8GfcNAqCqCwaSDKvsuj/vwbf91o3j3 UkdGYpcd2cYRCgKi4MwqdWyLtpuHAH18hHZ5uvi00mJYw8W2wUOsY0RC/a/IDy84 hW3WWehBUqVK5SY4/zJ4oTjx7dwNMdGwbWfpRqjd1A== -----END CERTIFICATE-----

1.3.6. CA 证书如何建立信任

1.3.6.1. CA 层次结构

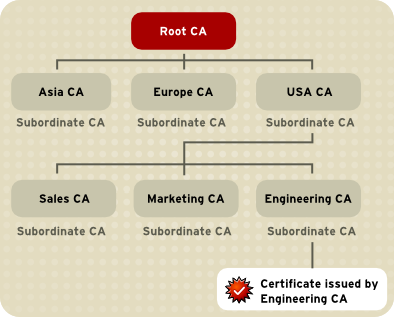

图 1.6. 证书颁发机构层次结构示例

1.3.6.2. 证书链

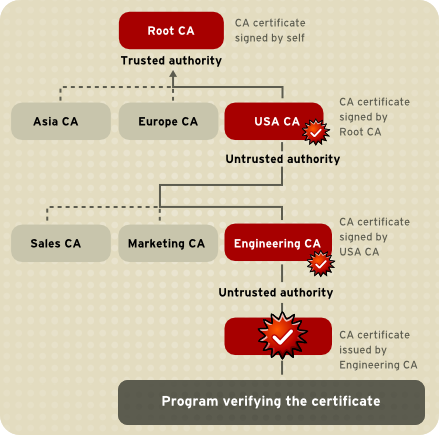

图 1.7. 证书链示例

- 每个证书后跟其签发者的证书。

- 每个证书都包含该证书签发者的名称(DN),它与链中下一个证书的主题名称相同。

- 每个证书都使用其签发者的私钥签名。签名可以使用签发者的证书中的公钥进行验证,这是链中的下一个证书。

1.3.6.3. 验证证书链

- 针对 verifier 的系统时钟提供的当前时间检查证书有效期。

- 签发者的证书位于。源可以是该客户端或服务器上 verifier 的本地证书数据库,也可以是主题提供的证书链,如 SSL/TLS 连接。

- 证书签名请求使用签发者证书中的公钥进行验证。

- 将服务的主机名与 Subject Alternative Name (SAN)扩展进行比较。如果证书没有这样的扩展,则会将主机名与主题的 CN 进行比较。

- 系统会验证证书的基本约束要求,即证书是 CA 以及允许它签名的子公司数量。

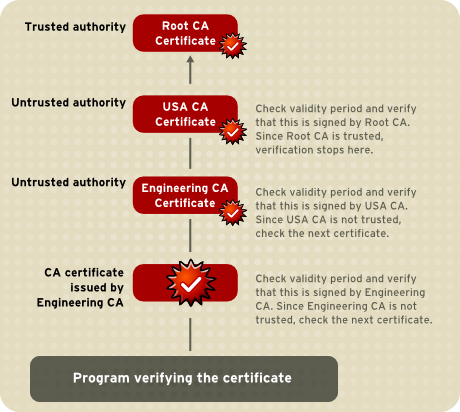

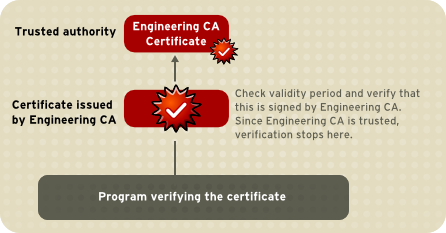

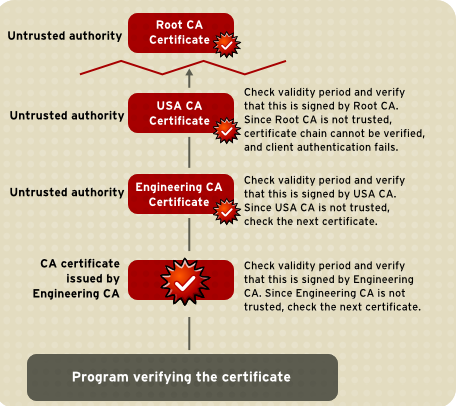

- 如果签发者的证书被验证器的证书在验证器的证书数据库中信任,则验证会在这里成功停止。否则,会检查签发者的证书,以确保它包含证书类型扩展中的相应从属 CA,并且链验证从这个新证书开始。图 1.8 “验证到根 CA 的证书链” 提供了此过程的示例。

图 1.8. 验证到根 CA 的证书链

图 1.9. 验证证书链到中间 CA

图 1.10. 无法验证的证书链

1.3.7. 证书状态

1.4. 证书生命周期

1.4.1. 证书颁发

1.4.2. 证书过期和续订

- 验证证书是否存在于目录中

- 可以配置服务器,以便身份验证过程检查目录是否存在所呈现的证书。当管理员撤销证书时,证书可以从目录中自动删除,使用该证书的后续身份验证尝试将失败,即使证书在所有其他方面都保持有效。

- 证书撤销列表(CRL)

- 撤销的证书列表( CRL )可以定期发布到目录中。CRL 可以作为身份验证过程的一部分进行检查。

- 实时状态检查

- 每当提供证书进行身份验证时,也可以直接检查发出 CA。这个过程有时被称为实时状态检查。

- 在线证书状态协议

- 可以配置在线证书状态协议(OCSP)服务来确定证书的状态。

1.5. 密钥管理

第 2 章 Red Hat Certificate System 简介

2.1. 证书系统子系统检查

- 名为 Certificate Manager 的证书颁发机构。CA 是 PKI 的核心;它发出并撤销所有证书。证书管理器也是证书系统的核心。通过建立可信子系统 的安全域,它会建立和管理其他子系统之间的关系。

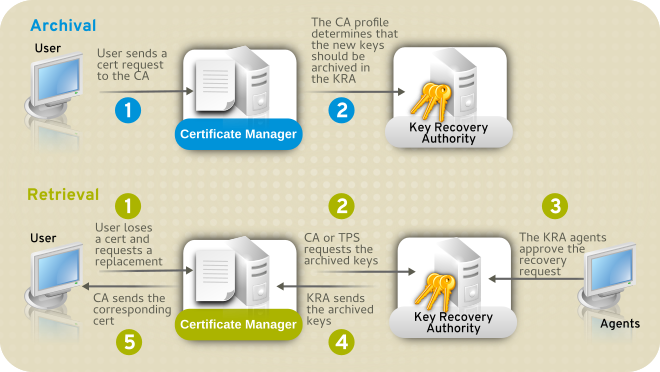

- 密钥恢复机构( KRA)。证书基于特定且唯一的密钥对创建。如果私钥丢失,则该密钥用于访问(如加密电子邮件)的数据也会丢失,因为它无法访问。KRA 存储密钥对,以便可以根据恢复的密钥生成新的相同证书,即使私钥丢失或损坏,也可以访问所有加密的数据。注意在以前的证书系统版本中,KRA 也被称为数据恢复管理器(DRM)。有些代码、配置文件条目、Web 面板和其他资源可能仍然使用术语 DRM 而不是 KRA。

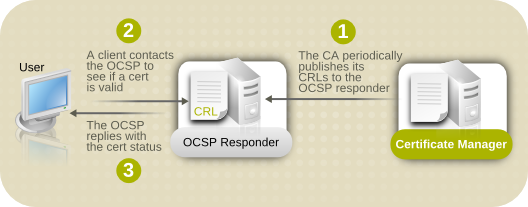

- 在线证书状态协议(OCSP )响应器。OCSP 验证证书是否有效且未过期。此函数也可以由 CA 完成,它具有内部 OCSP 服务,但使用外部 OCSP 响应程序会降低发布 CA 的负载。

- 令牌密钥服务 (TKS)。TKS 根据令牌 CCID、私有信息和定义的算法生成密钥。TPS 使用这些派生的密钥来格式化令牌并在令牌中注册证书。

- 令牌处理系统 (TPS)。TPS 与外部令牌(如智能卡)直接交互,并通过本地客户端、企业安全客户端(ESC)管理这些令牌上的密钥和证书。当存在令牌操作时,ESC 会联系 TPS,并且 TPS 根据需要与 CA、KRA 或 TKS 交互,然后以企业安全客户端的方式将信息发回到令牌。

- 令牌管理系统或 TMS 环境,用于管理智能卡。这需要一个 CA、TKS 和 TPS,它有一个可选的 KRA 用于服务器端密钥生成。

- 传统的 非令牌管理系统 或非TMS 环境,用于管理智能卡之外的环境中使用的证书,通常是在软件数据库中。非TMS 至少需要一个 CA,但非TMS 环境也可以使用 OCSP 响应器和 KRA 实例。

2.2. 证书系统子系统概述

2.2.1. 独立和共享实例

- 单独的 PKI 实例作为基于 Java 的 Apache Tomcat 实例运行。

- 单独的 PKI 实例包含一个 PKI 子系统(CA、KRA、OCSP、TKS 或 TPS)。

- 如果在同一物理机或虚拟机(VM)上共存,则单独的 PKI 实例必须使用唯一的端口。

- 共享 PKI 实例也作为基于 Java 的 Apache Tomcat 实例运行。

- 包含单个 PKI 子系统的共享 PKI 实例与单独的 PKI 实例相同。

- 共享 PKI 实例可能包含每种 PKI 子系统之一的组合:

- 仅限 CA

- 仅限 TKS

- CA 和 KRA

- CA 和 OCSP

- TKS 和 TPS

- CA、KRA、TKS 和 TPS

- CA, KRA, OCSP, TKS, 和 TPS

- etc.

- 共享 PKI 实例允许其实例中包含的所有子系统共享同一端口。

- 如果多个端口位于同一台物理机或虚拟机上,则共享 PKI 实例必须使用唯一端口。

2.2.2. 实例安装前提条件

2.2.2.1. 目录服务器实例可用性

2.2.2.2. PKI 软件包

- 以下基本软件包组成了证书系统的核心,并包括在基本 Red Hat Enterprise Linux 软件仓库中:

- pki-core

- pki-base

- pki-base-java

- pki-ca

- pki-javadoc

- pki-kra

- pki-server

- pki-symkey

- pki-tools

- 以下列出的软件包在基本 Red Hat Enterprise Linux 订阅频道 中不可用。要安装这些软件包,您必须附加一个 Red Hat Certificate System 订阅池并启用 RHCS 存储库。如需更多信息,请参阅 第 6.8 节 “附加红帽订阅并启用证书系统软件包存储库”。

- pki-core

- pki-console

- pki-ocsp

- pki-tks

- pki-tps

- redhat-pki

- redhat-pki: 包含 pki-core 模块的所有软件包。如果要单独选择 redhat-pki 软件包,建议禁用 pki-core 模块。

- redhat-pki-console-theme

- redhat-pki-server-theme

# dnf install redhat-pki2.2.2.3. 实例安装和配置

- 从纯文本配置文件(

/etc/pki/default.cfg)读取其默认name=value对。 - 以互动方式或自动覆盖指定的任何对,并以 Python 字典的形式存储最终结果。

- 执行一系列有序的 scriptlet 来执行子系统和实例安装。

- 配置 scriptlet 将 Python 字典打包为 JavaScript Object Notation (JSON)数据对象,然后传递给基于 Java 的配置 servlet。

- 配置 servlet 利用此数据来配置新的 PKI 子系统,然后将控制权传递回 pkispawn 可执行文件,从而完成 PKI 设置。最终部署文件的副本保存在

/var/lib/pki/instance_name/ <subsystem> /registry/<subsystem>/deployment.cfg中

pkispawn 手册页。

/etc/pki/default.cfg 是一个纯文本文件,其中包含在上述过程开始时读取的默认安装和配置值。它由 name=value 对组成,分为 [DEFAULT], [Tomcat], [CA], [KRA], [OCSP], [TKS], 和 [TPS] 部分。

-s 选项与 pkispawn 搭配使用,并且指定子系统名称,则仅读取该子系统的部分。

name=value 对将覆盖 [Tomcat] 部分中的对,后者又覆盖 [DEFAULT] 部分中的对。默认对可以通过交互式输入或指定 PKI 实例配置文件中的对覆盖。

name=value 对时,它们可以存储在任何位置并随时指定。这些文件在 pkispawn man page 中被称为 myconfig.txt,但它们通常被称为 .ini 文件,或者通常被称为 PKI 实例配置文件。

pki_default.cfg 手册页。

/usr/share/java/pki/pki-certsrv.jar 中的 Java 字节码组成,作为 com/netscape/certsrv/system/ConfigurationRequest.class。Servlet 使用 pkispawn 从配置脚本处理作为 JSON 对象传递的数据,然后使用与 com/netscape/certsrv/system/ConfigurationResponse.class 在相同的文件中提供的 Java bytecode 来返回到 pkispawn。

root 用户身份在命令行上运行 pkispawn 命令:

# pkispawn#mkdir -p /root/pki- 使用文本编辑器(如 vim )创建名为

/root/pki/ca.cfg的配置文件,其内容如下:[DEFAULT] pki_admin_password=<password> pki_client_pkcs12_password=<password> pki_ds_password=<password>

#pkispawn -s CA -f /root/pki/ca.cfg

pkispawn 手册页。

2.2.2.4. 实例删除

/var/lib/pki/instance_name/ <subsystem> /registry/<subsystem> /deployment.cfg),使用 read-in 文件来删除 PKI 子系统,然后在没有额外的子系统时删除 PKI 实例。如需更多信息,请参阅 pkidestroy 手册页。

# pkidestroy

Subsystem (CA/KRA/OCSP/TKS/TPS) [CA]:

Instance [pki-tomcat]:

Begin uninstallation (Yes/No/Quit)? Yes

Log file: /var/log/pki/pki-ca-destroy.20150928183547.log

Loading deployment configuration from /var/lib/pki/pki-tomcat/ca/registry/ca/deployment.cfg.

Uninstalling CA from /var/lib/pki/pki-tomcat.

rm '/etc/systemd/system/multi-user.target.wants/pki-tomcatd.target'

Uninstallation complete.

# pkidestroy -s CA -i pki-tomcat

Log file: /var/log/pki/pki-ca-destroy.20150928183159.log

Loading deployment configuration from /var/lib/pki/pki-tomcat/ca/registry/ca/deployment.cfg.

Uninstalling CA from /var/lib/pki/pki-tomcat.

rm '/etc/systemd/system/multi-user.target.wants/pki-tomcatd.target'

Uninstallation complete.

2.2.3. 执行管理(systemctl)

2.2.3.1. 启动、停止、重启和获取状态

# systemctl start <unit-file>@instance_name.service# systemctl status <unit-file>@instance_name.service# systemctl stop <unit-file>@instance_name.service# systemctl restart <unit-file>@instance_name.servicepki-tomcatdWithwatchdogdisabledpki-tomcatd-nuxwdogWithwatchdogenabled

watchdog 服务的详情,请参考 Red Hat Certificate System Administration Guide中的 第 2.3.10 节 “密码和 Watchdog (nuxwdog)” 和使用证书系统 Watchdog Service 部分。

2.2.3.2. 自动启动实例

systemctl 工具管理服务器上每个进程的自动启动和关闭设置。这意味着,当系统重启时,一些服务可以被自动重启。系统单元文件控制服务启动,以确保服务以正确顺序启动。systemd 服务和 systemctl 工具信息包括在 为 Red Hat Enterprise Linux 8配置基本系统设置 指南中。

systemctl 管理,因此这个工具可以设置是否自动重启实例。创建证书系统实例后,它会在引导时启用。这可以通过使用 systemctl 来更改:

# systemctl disable pki-tomcatd@instance_name.service# systemctl enable pki-tomcatd@instance_name.service2.2.4. 进程管理(pki-server 和 pkidaemon)

2.2.4.1. pki-server 命令行工具

pki-server man page 以获得使用信息。

$ pki-server [CLI options] <command> [command parameters]$ pki-server$pki-server ca$pki-server ca-audit

--help 选项:

$pki-server--help$pki-server ca-audit-event-find--help

2.2.4.2. 使用 pki-server 启用和禁用已安装的子系统

pki-server 工具。

# pki-server subsystem-disable -i instance_id subsystem_id# pki-server subsystem-enable -i instance_id subsystem_idca、kra、tks、ocsp 或 tps。

pki-tomcat 的实例中禁用 OCSP 子系统:

# pki-server subsystem-disable -i pki-tomcat ocsp# pki-server subsystem-find -i instance_id# pki-server subsystem-find -i instance_id subsystem_id2.2.4.3. pkidaemon 命令行工具

pkidaemon {start|status} instance-type [instance_name]- pkidaemon status tomcat - 提供状态信息,如 on/off、端口、系统上所有 PKI 子系统的每个 PKI 子系统的 URL。

- pkidaemon status tomcat instance_name - 提供状态信息,如 on/off、端口、特定实例的每个 PKI 子系统的 URL。

- pkidaemon start tomcat instance_name.service - 使用 systemctl 内部使用。

pkidaemon 手册页。

2.2.4.4. 查找子系统 Web 服务 URL

https://server.example.com:8443/ca/services

pkidaemon status instance_name

https://server.example.com:8443/ca/ee/ca

https://192.0.2.1:8443/ca/services https://[2001:DB8::1111]:8443/ca/services

表 2.1. 默认 Web 服务页面

| port | 用于 SSL/TLS | 用于客户端身份验证[a] | Web 服务 | Web 服务位置 |

|---|---|---|---|---|

| 证书管理器 | ||||

| 8080 | 否 | 结束实体 | ca/ee/ca | |

| 8443 | 是 | 否 | 结束实体 | ca/ee/ca |

| 8443 | 是 | 是 | 代理 | ca/agent/ca |

| 8443 | 是 | 否 | 服务 | ca/services |

| 8443 | 是 | 否 | 控制台(Console) | pkiconsole https://host:port/ca |

| 密钥恢复授权机构 | ||||

| 8080 | 否 | 结束实体[b] | kra/ee/kra | |

| 8443 | 是 | 否 | 结束实体[b] | kra/ee/kra |

| 8443 | 是 | 是 | 代理 | kra/agent/kra |

| 8443 | 是 | 否 | 服务 | kra/services |

| 8443 | 是 | 否 | 控制台(Console) | pkiconsole https://host:port/kra |

| 在线证书状态管理器 | ||||

| 8080 | 否 | 结束实体[c] | ocsp/ee/ocsp | |

| 8443 | 是 | 否 | 结束实体[c] | ocsp/ee/ocsp |

| 8443 | 是 | 是 | 代理 | ocsp/agent/ocsp |

| 8443 | 是 | 否 | 服务 | ocsp/services |

| 8443 | 是 | 否 | 控制台(Console) | pkiconsole https://host:port/ocsp |

| 令牌密钥服务 | ||||

| 8080 | 否 | 结束实体[b] | tks/ee/tks | |

| 8443 | 是 | 否 | 结束实体[b] | tks/ee/tks |

| 8443 | 是 | 是 | 代理 | tks/agent/tks |

| 8443 | 是 | 否 | 服务 | tks/services |

| 8443 | 是 | 否 | 控制台(Console) | pkiconsole https://host:port/tks |

| 令牌处理系统 | ||||

| 8080 | 否 | 未安全的服务 | tps/tps | |

| 8443 | 是 | 安全服务 | tps/tps | |

| 8080 | 否 | 企业安全客户端电话主页 | tps/phoneHome | |

| 8443 | 是 | 企业安全客户端电话主页 | tps/phoneHome | |

| 8443 | 是 | 是 | 管理、代理和 Operator 服务 [d] | tps/ui |

[b]

虽然此子系统类型具有端实体端口和接口,但这些最终用户服务无法通过 Web 浏览器访问,因为其他最终用户服务是:

[c]

虽然 OCSP 有端实体端口和接口,但这些最终用户服务无法通过 Web 浏览器访问,因为其他最终用户服务是:最终用户 OCSP 服务可通过发送 OCSP 请求来访问。

[d]

代理、管理员和操作器服务都通过同一 Web 服务页面访问。每个角色只能访问仅对该角色成员可见的特定部分。

| ||||

2.2.4.5. 启动证书系统控制台

pkiconsole 工具通过 SSL/TLS 端口连接到子系统实例来打开控制台。这个工具使用以下格式:

pkiconsole https://server.example.com:admin_port/subsystem_type

ca、kra、ocsp 或 tks。例如,这将打开 KRA 控制台:

pkiconsole https://server.example.com:8443/kra

https://192.0.2.1:8443/ca https://[2001:DB8::1111]:8443/ca

2.3. 证书系统架构概述

2.3.1. Java Application Server

server.xml 中。以下链接提供有关 Tomcat 配置的更多信息: https://tomcat.apache.org/tomcat-8.0-doc/config/

web.xml 文件中,该文件在 Java Servlet 3.1 规范中定义。详情请查看 https://www.jcp.org/en/jsr/detail?id=340。

CS.cfg 中。

2.3.2. Java 安全管理器

pki_security_manager=false 选项)创建,则安全管理器会被禁用。

# pki-server stop instance_name

或(如果使用nuxwdogwatchdog)# systemctl stop pki-tomcatd-nuxwdog@instance_name.service

- 打开

/etc/sysconfig/instance_name文件,并设置SECURITY_MANAGER="false" # pki-server start instance_name

或(如果使用nuxwdogwatchdog)# systemctl start pki-tomcatd-nuxwdog@instance_name.service

/usr/share/pki/server/conf/catalina.policy /usr/share/tomcat/conf/catalina.policy /var/lib/pki/$PKI_INSTANCE_NAME/conf/pki.policy /var/lib/pki/$PKI_INSTANCE_NAME/conf/custom.policy

/var/lib/pki/instance_name/conf/catalina.policy 中。

2.3.3. 接口

2.3.3.1. Servlet 接口

web.xml 文件中定义。同一文件还定义每个 servlet 的 URL 和访问 servlet 的安全要求。请参阅 第 2.3.1 节 “Java Application Server” 了解更多信息。

2.3.3.2. 管理界面

2.3.3.3. 端到端接口

2.3.3.4. Operator Interface

2.3.4. REST 接口

web.xml 中找到。有关 RESTEasy 的更多信息,请访问 http://resteasy.jboss.org/。

- CA 证书服务:

http:// <host_name>: <port> /ca/rest/certs/ - KRA 密钥服务:

http:// <host_name>:<port> /kra/rest/agent/keys/ - TKS 用户服务:

http:// <host_name>:<port> /tks/rest/admin/users/ - TPS 组服务:

http:// <host_name>:<port> /tps/rest/admin/groups/

{

"id":"admin",

"UserID":"admin",

"FullName":"Administrator",

"Email":"admin@example.com",

...

}- 用户名和密码

- 客户端证书

/usr/share/pki/ca/conf/auth-method.properties 中定义。

/usr/share/pki/ <subsystem> /conf/acl.properties 中的 ACL 资源。

2.3.5. JSS

2.3.6. tomcatjss

tomcatjss 的 JAR 文件作为 Tomcat 服务器 HTTP 引擎和 JSS 之间的桥接,Java 接口用于 NSS 执行的安全操作。tomcatjss 是一个 Java 安全套接字扩展(JSSE)实现,使用 Tomcat 的 Java 安全服务(JSS)实现。

- 服务器已启动。

- Tomcat 指向为证书系统安装创建侦听套接字需要的位置。

server.xml文件已被处理。此文件中的配置告知系统使用 Tomcatjs 实施的套接字工厂。- 对于每个请求的套接字,Tomcajss 会在创建套接字时读取和处理包含的属性。生成的套接字的行为是因为已被这些参数要求。

- 服务器运行后,我们所需的一组侦听套接字等待进入基于 Tomcat 的证书系统的连接。

server.xml 文件的详情,请参考 第 14.4 节 “Tomcat Engine 和 Web 服务的配置文件”。

2.3.7. PKCS #11

2.3.7.1. NSS 软令牌(内部令牌)

/var/lib/pki/instance_name/alias 目录中。

- 默认内部 PKCSROX 模块,它附带两个令牌:

- 内部加密服务令牌,执行所有加密操作,如加密、解密和哈希。

- 内部密钥存储令牌("Certificate DB 令牌"),它处理与存储证书和密钥的证书和密钥数据库文件的所有通信。

- FIPS 140 模块。这个模块符合对加密模块实现的 FIPS 140 政府标准。FIPS 140 模块包含一个内置 FIPS 140 证书数据库令牌,它处理加密操作以及与证书和密钥数据库文件的通信。

2.3.7.2. 硬件安全模块(HSM、外部令牌)

pkcs11.txt 数据库中跟踪。当系统 有变化时,modutil 实用程序用于修改此文件,如安装用于签名操作的硬件加速器。有关 modutil 的更多信息,请参阅 Mozilla Developer 网页上的网络安全服务(NSS)。

2.3.8. 证书系统序列号管理

2.3.8.1. 序列号范围

- 当前序列号管理基于分配顺序序列号的范围。

- 当超过定义的阈值时,实例会请求新的范围。

- 实例在分配给实例后存储有关新获取范围的信息。

- 实例继续使用旧的范围,直到所有数字都用尽,然后移动到新范围。

- 克隆的子系统通过复制冲突来同步其范围分配。

- 在克隆过程中,当前 master 范围的一部分被传送到一个新的克隆。

- 如果传输的范围低于定义的阈值,新的克隆可能会请求新的范围。

[CA] 部分,并根据需要在该部分下添加以下 name=value 对。以下示例中显示了 /etc/pki/default.cfg 中已存在的默认值:

[CA] pki_serial_number_range_start=1 pki_serial_number_range_end=10000000 pki_request_number_range_start=1 pki_request_number_range_end=10000000 pki_replica_number_range_start=1 pki_replica_number_range_end=100

2.3.8.2. 随机序列号管理

[CA] 部分并在该部分下添加以下 name=value 对,可以在 CA 实例安装时选择随机序列号:

[CA] pki_random_serial_numbers_enable=True

2.3.9. 安全域

2.3.10. 密码和 Watchdog (nuxwdog)

instance_dir>/conf/password.conf。同时,标识字符串存储在主配置文件中 CS.cfg 中,作为参数 cms.passwordlist 的一部分。

CS.cfg 受 Red Hat Enterprise Linux 的保护,且只能被 PKI 管理员访问。没有密码存储在 CS.cfg 中。

password.conf。

password.conf 中。LDAP 发布是一个示例,新为发布目录配置的 Directory Manager 密码被输入 password.conf。

password.conf 文件。重启时,nuxwdog watchdog 程序将提示管理员输入所需的密码,使用参数 cms.passwordlist (如果使用 cms.tokenList ),作为要提示的密码列表。然后,在内核密钥环中由 nuxwdog 缓存密码,以允许从服务器崩溃自动恢复。当出现不受控制的关闭(crash)时,会发生此自动恢复(自动子系统重启)。如果管理员控制的关闭,管理员将再次提示输入密码。

2.3.11. 内部 LDAP 数据库

2.3.12. Security-Enhanced Linux (SELinux)

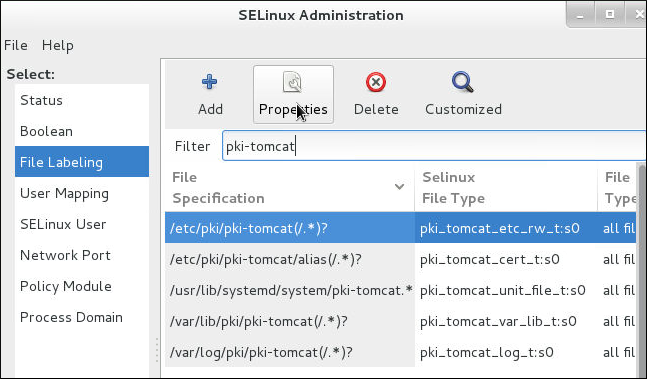

图 2.1. CA SELinux 端口策略

- 每个子系统实例的文件和目录使用特定的 SELinux 上下文标记。

- 每个子系统实例的端口使用特定的 SELinux 上下文标记。

- 所有证书系统进程都在特定于子系统的域中进行限制。

- 每个域具有特定的规则,用于定义授权域的操作。

- SELinux 策略中没有指定的访问权限都会被拒绝访问证书系统实例。

pkispawn 时,用来配置证书系统子系统,与该子系统关联的文件和端口都会使用所需的 SELinux 上下文标记。使用 pkidestroy 删除特定子系统时,这些上下文将被删除。

pki_tomcat_t 域。证书系统实例是 Tomcat 服务器,pki_tomcat_t 域扩展了标准 tomcat_t Tomcat 域的策略。服务器上的所有证书系统实例共享相同的域。

unconfined_t)中运行,然后过渡到 pki_tomcat_t 域。然后,这个进程具有某些访问权限,如对标记为 pki_tomcat_log_t 的日志文件进行写入访问,对标记为 pki_tomcat_etc_rw_t 的配置文件进行读写访问,或者对 http_port_t 端口打开和写入。

2.3.13. self-tests

# pki-server subsystem-enable <subsystem>2.3.14. 日志

pki_subsystem_log_path 中指定的任何目录中。 常规审计日志位于日志目录中,使用其他类型的日志进行日志,而签名的审计日志则写入 /var/log/pki/instance_name/subsystem_name/signedAudit。可以通过修改配置来更改日志的默认位置。

2.3.14.1. 审计日志

2.3.14.2. 调试日志

[date:time] [processor]: servlet: message

[10/Jun/2022:05:14:51][main]: Established LDAP connection using basic authentication to host localhost port 389 as cn=Directory Manager

[06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.requestowner$ value=KRA-server.example.com-8443

例 2.1. CA 证书请求日志消息

[06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.profileapprovedby$ value=admin [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.cert_request$ value=MIIBozCCAZ8wggEFAgQqTfoHMIHHgAECpQ4wDDEKMAgGA1UEAxMBeKaBnzANBgkqhkiG9w0BAQEFAAOB... [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.profile$ value=true [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.cert_request_type$ value=crmf [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.requestversion$ value=1.0.0 [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.req_locale$ value=en [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.requestowner$ value=KRA-server.example.com-8443 [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.dbstatus$ value=NOT_UPDATED [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.subject$ value=uid=jsmith, e=jsmith@example.com [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.requeststatus$ value=begin [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.auth_token.user$ value=uid=KRA-server.example.com-8443,ou=People,dc=example,dc=com [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.req_key$ value=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDreuEsBWq9WuZ2MaBwtNYxvkLP^M HcN0cusY7gxLzB+XwQ/VsWEoObGldg6WwJPOcBdvLiKKfC605wFdynbEgKs0fChV^M k9HYDhmJ8hX6+PaquiHJSVNhsv5tOshZkCfMBbyxwrKd8yZ5G5I+2gE9PUznxJaM^M HTmlOqm4HwFxzy0RRQIDAQAB [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.auth_token.authmgrinstname$ value=raCertAuth [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.auth_token.uid$ value=KRA-server.example.com-8443 [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.auth_token.userid$ value=KRA-server.example.com-8443 [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.requestor_name$ value= [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.profileid$ value=caUserCert [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.auth_token.userdn$ value=uid=KRA-server.example.com-4747,ou=People,dc=example,dc=com [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.requestid$ value=20 [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.auth_token.authtime$ value=1212782378071 [06/Jun/2022:14:59:38][http-8443;-Processor24]: ProfileSubmitServlet: key=$request.req_x509info$ value=MIICIKADAgECAgEAMA0GCSqGSIb3DQEBBQUAMEAxHjAcBgNVBAoTFVJlZGJ1ZGNv^M bXB1dGVyIERvbWFpbjEeMBwGA1UEAxMVQ2VydGlmaWNhdGUgQXV0aG9yaXR5MB4X^M DTA4MDYwNjE5NTkzOFoXDTA4MTIwMzE5NTkzOFowOzEhMB8GCSqGSIb3DQEJARYS^M anNtaXRoQGV4YW1wbGUuY29tMRYwFAYKCZImiZPyLGQBARMGanNtaXRoMIGfMA0G^M CSqGSIb3DQEBAQUAA4GNADCBiQKBgQDreuEsBWq9WuZ2MaBwtNYxvkLPHcN0cusY^M 7gxLzB+XwQ/VsWEoObGldg6WwJPOcBdvLiKKfC605wFdynbEgKs0fChVk9HYDhmJ^M 8hX6+PaquiHJSVNhsv5tOshZkCfMBbyxwrKd8yZ5G5I+2gE9PUznxJaMHTmlOqm4^M HwFxzy0RRQIDAQABo4HFMIHCMB8GA1UdIwQYMBaAFG8gWeOJIMt+aO8VuQTMzPBU^M 78k8MEoGCCsGAQUFBwEBBD4wPDA6BggrBgEFBQcwAYYuaHR0cDovL3Rlc3Q0LnJl^M ZGJ1ZGNvbXB1dGVyLmxvY2FsOjkwODAvY2Evb2NzcDAOBgNVHQ8BAf8EBAMCBeAw^M HQYDVR0lBBYwFAYIKwYBBQUHAwIGCCsGAQUFBwMEMCQGA1UdEQQdMBuBGSRyZXF1^M ZXN0LnJlcXVlc3Rvcl9lbWFpbCQ=

[07/Jul/2022:06:25:40][http-11180-Processor25]: OCSPServlet: OCSP Request: [07/Jul/2022:06:25:40][http-11180-Processor25]: OCSPServlet: MEUwQwIBADA+MDwwOjAJBgUrDgMCGgUABBSEWjCarLE6/BiSiENSsV9kHjqB3QQU

2.3.14.3. 安装日志

/var/log/pki/ 目录中创建一个,格式为 pki-subsystem_name-spawn.timestamp.log。

例 2.2. CA 安装日志

==========================================================================

INSTALLATION SUMMARY

==========================================================================

Administrator's username: caadmin

Administrator's PKCS #12 file:

/root/.dogtag/pki-tomcat/ca_admin_cert.p12

Administrator's certificate nickname:

caadmin

Administrator's certificate database:

/root/.dogtag/pki-tomcat/ca/alias

To check the status of the subsystem:

systemctl status pki-tomcatd@pki-tomcat.service

To restart the subsystem:

systemctl restart pki-tomcatd@pki-tomcat.service

The URL for the subsystem is:

https://localhost.localdomain:8443/ca

PKI instances will be enabled upon system boot

==========================================================================

2.3.14.4. Tomcat 错误和访问日志

- admin.timestamp

- catalina.timestamp

- catalina.out

- host-manager.timestamp

- localhost.timestamp

- localhost_access_log.timestamp

- manager.timestamp

2.3.14.5. 自助测试日志

CS.cfg 文件中的设置来配置。本节中有关日志的信息与此日志无关。有关自测试的更多信息,请参阅 第 2.6.5 节 “自助测试”。

2.3.14.6. journalctl Logs

systemd 捕获并通过 journalctl 实用程序公开。

# journalctl -u pki-tomcatd@instance_name.service

nuxwdog 服务:

# journalctl -u pki-tomcatd-nuxwdog@instance_name.service

# journalctl -f -u pki-tomcatd@instance_name.service

nuxwdog 服务:

# journalctl -f -u pki-tomcatd-nuxwdog@instance_name.service

2.3.15. 实例布局

/etc/pki/instance_name/server.xml 中,后者是特定于实例的,但 CA servlet 在 /usr/share/pki/ca/webapps/ca/WEB-INF/web.xml 中定义,后者由系统上的所有服务器实例共享。

2.3.15.1. 证书系统的文件和目录位置

pki-tomcat; true 值是在使用 pkispawn 创建子系统时指定的。

表 2.2. Tomcat 实例信息

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat |

| 配置目录 | /etc/pki/pki-tomcat |

| 配置文件 |

/etc/pki/pki-tomcat/server.xml

/etc/pki/pki-tomcat/password.conf

|

| 安全数据库 | /var/lib/pki/pki-tomcat/alias |

| 子系统证书 |

SSL 服务器证书

子系统证书 [a]

|

| 日志文件 | /var/log/pki/pki-tomcat |

| Web 服务文件 |

/usr/share/pki/server/webapps/ROOT - Main page

/usr/share/pki/server/webapps/pki/admin - Admin templates

/usr/share/pki/server/webapps/pki/js - JavaScript 库

|

[a]

子系统证书始终由安全域发布,以便需要客户端身份验证的域级别操作基于此子系统证书。

| |

/var/lib/pki/instance_name/conf/ 目录是到 /etc/pki/instance_name/ 目录的符号链接。

2.3.15.2. CA 子系统信息

pki-tomcat; true 值是在使用 pkispawn 创建子系统时指定的。

表 2.3. CA 子系统信息

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/ca |

| 配置目录 | /etc/pki/pki-tomcat/ca |

| 配置文件 | /etc/pki/pki-tomcat/ca/CS.cfg |

| 子系统证书 |

CA 签名证书

OCSP 签名证书(用于 CA 的内部 OCSP 服务)

审计日志签名证书

|

| 日志文件 | /var/log/pki/pki-tomcat/ca |

| 安装日志 | /var/log/pki/pki-ca-spawn.YYYYMMDDhhmmss.log |

| 配置集文件 | /var/lib/pki/pki-tomcat/ca/profiles/ca |

| 电子邮件通知模板 | /var/lib/pki/pki-tomcat/ca/emails |

| Web 服务文件 |

/usr/share/pki/ca/webapps/ca/agent - Agent 服务

/usr/share/pki/ca/webapps/ca/admin - Admin 服务

/usr/share/pki/ca/webapps/ca/ee - 最终用户服务

|

2.3.15.3. KRA 子系统信息

pki-tomcat; true 值是在使用 pkispawn 创建子系统时指定的。

表 2.4. KRA 子系统信息

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/kra |

| 配置目录 | /etc/pki/pki-tomcat/kra |

| 配置文件 | /etc/pki/pki-tomcat/kra/CS.cfg |

| 子系统证书 |

传输证书

存储证书

审计日志签名证书

|

| 日志文件 | /var/log/pki/pki-tomcat/kra |

| 安装日志 | /var/log/pki/pki-kra-spawn.YYYYMMDDhhmmss.log |

| Web 服务文件 |

/usr/share/pki/kra/webapps/kra/agent - Agent 服务

/usr/share/pki/kra/webapps/kra/admin - Admin services

|

2.3.15.4. OCSP 子系统信息

pki-tomcat; true 值是在使用 pkispawn 创建子系统时指定的。

表 2.5. OCSP 子系统信息

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/ocsp |

| 配置目录 | /etc/pki/pki-tomcat/ocsp |

| 配置文件 | /etc/pki/pki-tomcat/ocsp/CS.cfg |

| 子系统证书 |

OCSP 签名证书

审计日志签名证书

|

| 日志文件 | /var/log/pki/pki-tomcat/ocsp |

| 安装日志 | /var/log/pki/pki-ocsp-spawn.YYYYMMDDhhmmss.log |

| Web 服务文件 |

/usr/share/pki/ocsp/webapps/ocsp/agent - Agent 服务

/usr/share/pki/ocsp/webapps/ocsp/admin - Admin services

|

2.3.15.5. TKS 子系统信息

pki-tomcat; true 值是在使用 pkispawn 创建子系统时指定的。

表 2.6. TKS 子系统信息

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/tks |

| 配置目录 | /etc/pki/pki-tomcat/tks |

| 配置文件 | /etc/pki/pki-tomcat/tks/CS.cfg |

| 子系统证书 | 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/tks |

| 安装日志 | /var/log/pki/pki-tomcat/pki-tks-spawn.YYYYMMDDhhmmss.log |

2.3.15.6. TPS 子系统信息

pki-tomcat; true 值是在使用 pkispawn 创建子系统时指定的。

表 2.7. TPS 子系统信息

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/tps |

| 配置目录 | /etc/pki/pki-tomcat/tps |

| 配置文件 | /etc/pki/pki-tomcat/tps/CS.cfg |

| 子系统证书 | 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/tps |

| 安装日志 | /var/log/pki/pki-tps-spawn.YYYYMMDDhhhmmss.log |

| Web 服务文件 | /usr/share/pki/tps/webapps/tps - TPS 服务 |

2.3.15.7. 共享证书系统子系统文件位置

表 2.8. 子系统文件位置

| 目录位置 | 内容 |

|---|---|

| /usr/share/pki | 包含用于创建证书系统实例的常用文件和模板。除了所有子系统的共享文件外,子文件夹中还有特定于子系统的文件:

|

| /usr/bin | 包含 pkispawn 和 pkidestroy 实例配置脚本,以及由证书系统子系统共享的 Java、原生和安全性。 |

| /usr/share/java/pki | 包含由本地 Tomcat Web 应用程序共享的 Java 归档文件,并由证书系统子系统共享。 |

2.4. 使用证书系统的 PKI

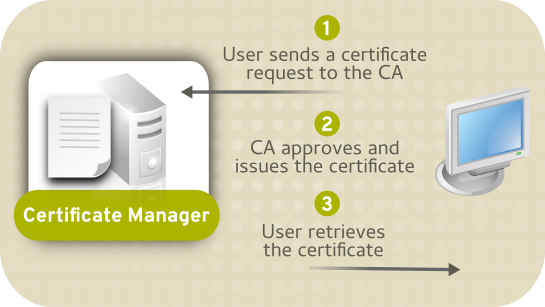

2.4.1. 发布证书

2.4.1.1. 注册过程

2.4.1.1.1. 使用用户界面注册

- 最终实体以其中一个注册表提供信息并提交请求。从最终实体收集的信息可以自定义表单,具体取决于收集以存储在证书中的信息,或针对与表单关联的身份验证方法进行身份验证。该表单会创建一个请求,然后提交到证书管理器。

- 注册表单会触发公钥和私钥的创建,或为请求创建双密钥对。

- 最终实体在提交请求前提供身份验证凭据,具体取决于身份验证类型。这可以是 LDAP 身份验证、基于 PIN 的身份验证或基于证书的身份验证。

- 请求提交至代理批准的注册过程或自动过程。

- 代理批准的进程(不包括最终用户身份验证)将请求发送到代理服务接口中的请求队列,其中代理必须处理请求。然后,代理可以修改请求的部分,更改请求的状态、拒绝请求或批准请求。可以设置自动通知,以便在请求出现在队列中时将电子邮件发送到代理。另外,可以将自动化作业设置为发送队列内容列表,以便在预配置的调度时代理。

- 涉及最终用户身份验证的自动化过程(涉及最终用户身份验证)会在端点实体成功验证后立即处理证书请求。

- 表单在提交表单时从 LDAP 目录中收集有关末尾实体的信息。对于基于证书的注册,可以使用表单的默认值来收集用户 LDAP ID 和密码。

- 与表单关联的证书配置文件决定了要发布的证书的各个方面。根据证书配置文件,评估请求来确定请求是否满足约束集、是否提供了所需信息以及新证书的内容。

- 表单也可以请求用户导出私钥。如果使用此 CA 设置 KRA 子系统,则会请求最终用户的密钥,并将归档请求发送到 KRA。此过程通常不需要来自端点实体的交互。

- 证书请求可能被拒绝,因为它不符合证书配置文件或身份验证要求,或者发布证书。

- 证书被传送到最终实体。

- 在自动注册中,证书会立即发送给用户。由于注册通常通过 HTML 页面,因此证书将返回为对另一个 HTML 页面的响应。

- 在代理批准的注册中,证书可以通过序列号或最终用户接口上请求 Id 来检索。

- 如果设置了通知功能,则可获取证书的链接将发送到最终用户。

- 当证书发布或被拒绝时,可以向最终实体发送自动通知。

- 新证书存储在证书管理器的内部数据库中。

- 如果为证书管理器设置了发布,则证书将发布到文件或 LDAP 目录中。

- 内部 OCSP 服务在收到证书状态请求时检查内部数据库中的证书状态。

2.4.1.1.2. 使用命令行注册

2.4.1.1.2.1. 使用 pki 实用程序注册

- pki-cert(1) man page

- Red Hat Certificate System Administration Guide 中的 命令行界面 部分。

2.4.1.1.2.2. 使用 CMC 注册

- 使用工具(如

PKCS10Client或CRMFPopClient)生成 PKCS #10 或 CRMF 证书签名请求(CSR)。注意如果在密钥恢复代理(KRA)中启用了密钥归档,请使用带有 KRA 的 Privacy Enhanced Mail (PEM)格式的 KRA 的传输证书的CRMFPopClient工具,格式为kra.transport文件。 - 使用

CMCRequest工具将 CSR 转换为 CMC 请求。CMCRequest工具使用配置文件作为输入。例如,此文件包含到 CSR 的路径和 CSR 格式。详情请查看 CMCRequest(1) man page。 - 使用

HttpClient实用程序将 CMC 请求发送到 CA。httpclient 使用带有设置的配置文件,如 CMC 请求文件的路径和 servlet。如果 HttpClient 命令成功,工具会从 CA 接收一个 PKCS #7 链,其中包含 CMC 状态控制。如需有关实用程序提供哪些参数的详细信息,请输入不带任何参数的 HttpClient 命令。 - 使用

CMCResponse工具检查由HttpClient生成的 PKCS #7 文件的颁发结果。如果请求成功,CMCResponse以可读格式显示证书链。详情请查看 CMCResponse(1) man page。 - 将新证书导入到应用程序中。详情请参阅您要导入证书的应用程序的说明。注意

HttpClient检索的证书采用 PKCS #7 格式。如果应用程序只支持 Base64 编码的证书,请使用BtoA实用程序转换证书。此外,某些应用程序需要以 Privacy Enhanced Mail (PEM)格式的证书标头和页脚。如果需要它们,请在转换证书后手动将它们添加到 PEM 文件中。

2.4.1.1.2.2.1. 没有 POP 的 CMC 注册

HttpClient 工具会收到 EncryptedPOP CMC 状态,该状态由 CMCResponse 命令显示。在这种情况下,再次输入 CMCRequest 命令,在配置文件中使用不同的参数。

2.4.1.1.2.2.2. 签名的 CMC 请求

- 如果代理为请求签名,请将配置集中的验证方法设置为 CMCAuth。

- 如果用户为请求签名,请将配置集中的验证方法设置为 CMCUserSignedAuth。

2.4.1.1.2.2.3. 未签名的 CMC 请求

CMCUserSignedAuth 身份验证插件时,您必须使用未签名的 CMC 请求与 Shared Secret 身份验证机制结合使用。

自签名 CMC 请求。

2.4.1.1.2.2.4. 共享 Secret 工作流

由最终用户创建的共享 Secret (首选)

- 最终用户从 CA 管理员获取颁发保护证书。

- 最终用户使用

CMCSharedToken工具来生成共享 secret 令牌。注意p选项设置在 CA 和用户之间共享的密码短语,而不是令牌的密码。 - 最终用户向管理员发送

CMCSharedToken工具生成的加密共享令牌。 - 管理员将共享令牌添加到用户的 LDAP 条目的

shrTok属性中。 - 最终用户使用密码短语在传递给

CMCRequest工具的配置文件中设置witness.sharedSecret参数。

由 CA 管理员创建的共享 Secret

- 管理员使用

CMCSharedToken工具为用户生成共享 secret 令牌。注意p选项设置在 CA 和用户之间共享的密码短语,而不是令牌的密码。 - 管理员将共享令牌添加到用户的 LDAP 条目的

shrTok属性中。 - 管理员与用户共享密语。

- 最终用户使用密码短语在传递给

CMCRequest工具的配置文件中设置witness.sharedSecret参数。

2.4.1.1.2.2.5. 简单的 CMC 请求

HttpClient 工具的配置文件中设置以下内容:

servlet=/ca/ee/ca/profileSubmitCMCSimple?profileId=caECSimpleCMCUserCert

2.4.1.2. 证书配置文件

- X.509 版本 3 兼容的证书

- Unicode 支持证书主题名称和签发者名称

- 支持空证书主题名称

- 支持自定义主题名称组件

- 支持自定义扩展

profile id > ; .cfg格式存储在 <instance 目录>/ca/profiles/ca 中。可以使用正确的 pkispawn 配置参数进行基于 LDAP 的配置集。

2.4.1.3. 证书注册身份验证

2.4.1.4. 跨证书

2.4.2. 续订证书

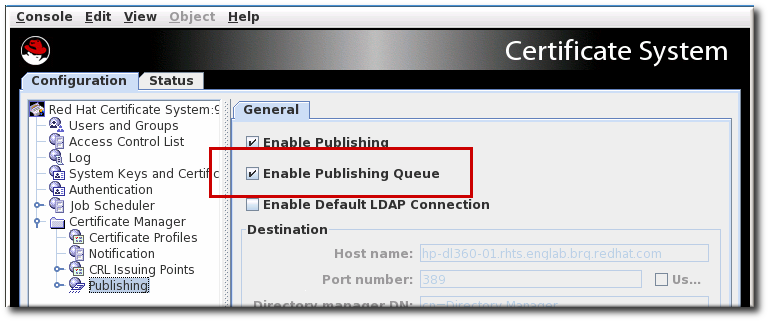

2.4.3. 发布证书和 CRL

2.4.4. 撤销证书和检查状态

2.4.4.1. 吊销证书

- 最终用户页面。详情请查看 Red Hat Certificate System Administration Guide 中的 Certificate Revocation Pages 部分。

- 命令行上的

CMCRequest工具。详情请参阅 Red Hat Certificate System Administration Guide 中的 执行 CMC Revocation 部分。 - 命令行中的

pki工具。详情请查看 pki-cert(1) man page。

2.4.4.2. 证书状态

2.4.4.2.1. CRL

2.4.4.2.2. OCSP 服务

- 将 CA 设置为发布包含授权信息访问扩展的证书,用于标识可查询证书状态的 OCSP 响应程序。

- CA 定期向 OCSP 响应程序发布 CRL。

- OCSP 响应器维护它从 CA 接收的 CRL。

- 兼容 OCSP 的客户端会发送请求,其中包含将证书标识到 OCSP 响应程序以进行验证所需的所有信息。应用程序从被验证的证书中的授权信息访问扩展值确定 OCSP 响应器的位置。

- OCSP 响应器确定请求是否包含处理它所需的所有信息。如果没有或未为请求的服务启用它,则会发送拒绝通知。如果它有足够的信息,它会处理请求并发回一个报告,说明证书的状态。

2.4.4.2.2.1. OCSP 响应签名

- 签发正在检查其状态的证书的 CA。

- 带有客户端信任的公钥的响应程序。这样的响应者称为 可信响应器。

- 一个响应程序,包含由 CA 直接向它发布的证书,用于撤销证书并发布 CRL。此证书由响应者拥有此证书,表示 CA 已授权响应者为 CA 撤销的证书发布 OCSP 响应。此类响应程序称为 CA 设计的响应程序或 CA 授权响应器。

2.4.4.2.2.2. OCSP 响应

- 良好或验证的 .指定对状态查询的正响应,这意味着证书尚未被撤销。它不一定意味着签发证书,或者在证书的有效性间隔内。响应扩展可用于传达由响应者有关证书状态的断言的附加信息。

- 已撤销 .指定证书已被撤销,可以是永久或临时撤销。

2.4.4.2.2.3. OCSP 服务

- 内置在证书管理器中的 OCSP

- 在线证书状态管理器子系统

2.4.5. 归档、恢复和轮转密钥

2.4.5.1. 归档密钥

- 客户端密钥生成 :使用此机制,客户端将以 CRMF 格式生成 CSR,并将请求提交到 CA (具有正确的 KRA 设置),以进行注册和密钥存档。请参阅 Red Hat Certificate System Administration Guide 中的使用 CRMFPopClient 创建 CSR 部分。

- 服务器端密钥生成 :使用此机制,正确配备证书注册配置文件将触发 KRA 上生成的 PKI 密钥,从而可以选择与新发布的证书一起存档。请参阅 Red Hat Certificate System Administration Guide 中的使用 Server-Side Key Generation 生成 CSR 部分。

- 当密钥恢复代理根据密钥 ID 搜索时,只返回与该 ID 对应的键。

- 当代理根据用户名搜索时,所有属于该所有者的存储密钥都会被返回。

- 当代理根据证书中的公钥搜索时,仅返回对应的私钥。

- 传输密钥对和对应的证书。

- 存储密钥对。

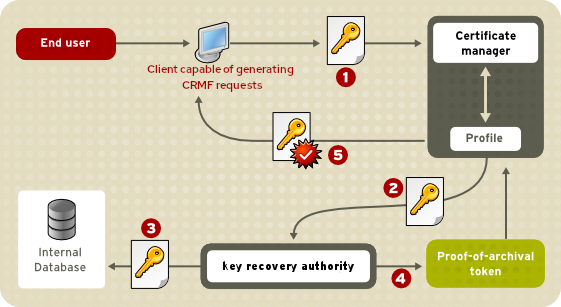

图 2.2. Client-Side Key Generation 中的 Key Archival Process Works

- 客户端生成 CRMF 请求,并通过 CA 的注册门户提交它。

- 客户端的私钥嵌套在 CRMF 请求中,只能由 KRA 解封。

- 检测它是带有密钥归档选项的 CRMF 请求,CA 会将请求转发到 KRA 的私钥存档。

- KRA 解密 / 取消打包用户私钥,并在确认私钥与公钥对应后,KRA / 在将其存储在其内部 LDAP 数据库中之前再次加密 /。

- 成功存储私钥后,KRA 会对 CA 响应,确认密钥已成功存档。

- CA 会向请求发送 Enrollment Profile Framework,以进行证书信息内容创建和验证。当一切通过后,都会发出证书并将其发回到其响应中的后端实体。

2.4.5.2. 恢复密钥

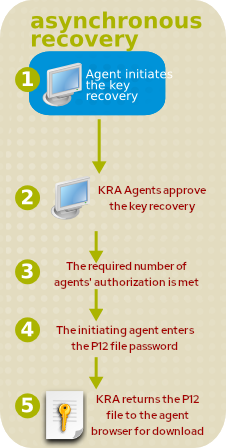

图 2.3. 异步恢复

pki 工具来复制此行为。如需更多信息,请参阅 pki(1) 和 pki-key(1) man page 或运行 CRMFPopClient --help 和 man CMCRequest。

pki 工具支持启用存储和检索这些其他类型的 secret 的选项。

2.4.5.3. KRA 传输密钥轮转

- 生成新的 KRA 传输密钥和证书

- 将新传输密钥和证书传输到 KRA 克隆

- 使用新的 KRA 传输证书更新 CA 配置

- 更新 KRA 配置,使其仅使用新的传输密钥和证书

- 生成新的 KRA 传输密钥和证书

- 请求 KRA 传输证书。

- 停止 KRA:

# pki-server stop pki-kra

或(如果使用nuxwdog watchdog)# systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

- 进入 KRA NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 创建 子目录并将所有 NSS 数据库文件保存到其中。例如:

mkdir nss_db_backup cp *.db nss_db_backup

- 使用

PKCS10Client工具创建新请求。例如:# PKCS10Client -p password -d '.' -o 'req.txt' -n 'CN=KRA Transport 2 Certificate,O=example.com Security Domain'

或者,使用certutil工具。例如:# certutil -d . -R -k rsa -g 2048 -s 'CN=KRA Transport 2 Certificate,O=example.com Security Domain' -f password-file -a -o transport-certificate-request-file

- 在 CA End-Entity 页面的 Manual Data Recovery Manager 传输证书注册 页中提交传输证书请求。

- 通过检查 End-Entity 检索页面中的请求状态,等待提交请求的代理批准检索证书。

- 通过 CA Agent Services 接口批准 KRA 传输证书。

- 检索 KRA 传输证书。

- 进入 KRA NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 通过检查 End-Entity 检索页面中的请求状态,等待提交请求的代理批准检索证书。

- 新的 KRA 传输证书可用后,将其 Base64 编码的值粘贴到文本文件中,例如名为

cert-serial_number.txt的文件。不要包括标头(-----BEGIN CERTIFICATE-----)或页脚(-----END CERTIFICATE-----)。

- 导入 KRA 传输证书。

- 进入 KRA NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 将传输证书导入到 KRA NSS 数据库中:

# certutil -d . -A -n 'transportCert-serial_number cert-pki-kra KRA' -t 'u,u,u' -a -i cert-serial_number.txt

- 更新 KRA 传输证书配置。

- 进入 KRA NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 验证新的 KRA 传输证书是否已导入:

# certutil -d . -L # certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'

- 打开

/var/lib/pki/pki-kra/kra/conf/CS.cfg文件并添加以下行:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

- 将新传输密钥和证书传播到 KRA 克隆

- 启动 KRA:

# pki-server start pki-kra

或(如果使用nuxwdog watchdog)# systemctl start pki-tomcatd-nuxwdog@pki-kra.service

- 提取新的传输密钥和证书以传播到克隆。

- 进入 KRA NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 停止 KRA:

# pki-server stop pki-kra

或(如果使用nuxwdog watchdog)# systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

- 验证新的 KRA 传输证书是否存在:

# certutil -d . -L # certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'

- 导出 KRA 新传输密钥和证书:

# pk12util -o transport.p12 -d . -n 'transportCert-serial_number cert-pki-kra KRA'

- 验证导出的 KRA 传输密钥和证书:

# pk12util -l transport.p12

- 在每个 KRA 克隆中执行这些步骤:

- 将

transport.p12文件(包括传输密钥和证书)复制到 KRA 克隆位置。 - 进入克隆 NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 停止 KRA 克隆:

# pki-server stop pki-kra

或(如果使用nuxwdog watchdog)# systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

- 检查克隆 NSS 数据库的内容:

# certutil -d . -L

- 导入克隆的新传输密钥和证书:

# pk12util -i transport.p12 -d .

- 在克隆上的

/var/lib/pki/pki-kra/kra/conf/CS.cfg文件中添加以下行:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

- 启动 KRA 克隆:

# pki-server start pki-kra

或(如果使用nuxwdog watchdog)# systemctl start pki-tomcatd-nuxwdog@pki-kra.service

- 使用新的 KRA 传输证书更新 CA 配置

- 格式化新的 KRA 传输证书以包含在 CA 中。

- 获取在前面的过程中获取 KRA 传输证书时创建的

cert-serial_number.txtKRA 传输证书文件。 - 将

cert-serial_number.txt中包含的 Base64 编码的证书转换为单行文件:# tr -d '\n' < cert-serial_number.txt > cert-one-line-serial_number.txt

- 对 CA 及其所有与上述 KRA 对应的克隆执行以下操作:

- 停止 CA:

# pki-server stop pki-ca

或(如果使用nuxwdog watchdog)# systemctl stop pki-tomcatd-nuxwdog@pki-ca.service

- 在

/var/lib/pki/pki-ca/ca/conf/CS.cfg文件中,找到以下行中包含的证书:ca.connector.KRA.transportCert=certificate

将该证书替换为cert-one-line-serial_number.txt中包含的证书。 - 启动 CA:

# pki-server start pki-ca

或(如果使用nuxwdog watchdog)# systemctl start pki-tomcatd-nuxwdog@pki-ca.service

注意虽然 CA 及其克隆都使用新的 KRA 传输证书更新,但完成转换的 CA 实例使用新的 KRA 传输证书,但尚未更新的 CA 实例继续使用旧的 KRA 传输证书。由于对应的 KRA 及其克隆已更新为同时使用这两个传输证书,因此不会停机。- 更新 KRA 配置,使其仅使用新的传输密钥和证书

- 对于 KRA 及其每个克隆,请执行以下操作:

- 进入 KRA NSS 数据库目录:

# cd /etc/pki/pki-kra/alias

- 停止 KRA:

# pki-server stop pki-kra

或(如果使用nuxwdog watchdog)# systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

- 验证新的 KRA 传输证书是否已导入:

# certutil -d . -L # certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'

- 打开

/var/lib/pki/pki-kra/kra/conf/CS.cfg文件,并查找以下行中包含的nickName值:kra.transportUnit.nickName=transportCert cert-pki-kra KRA将nickName值替换为以下行中包含的newNickName值:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA因此,CS.cfg文件包含这一行:kra.transportUnit.nickName=transportCert-serial_number cert-pki-kra KRA - 从

/var/lib/pki/pki-kra/kra/conf/CS.cfg中删除以下行:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

- 启动 KRA:

# pki-server start pki-kra

或(如果使用nuxwdog watchdog)# systemctl start pki-tomcatd-nuxwdog@pki-kra.service

2.5. 使用证书系统进行智能卡令牌管理

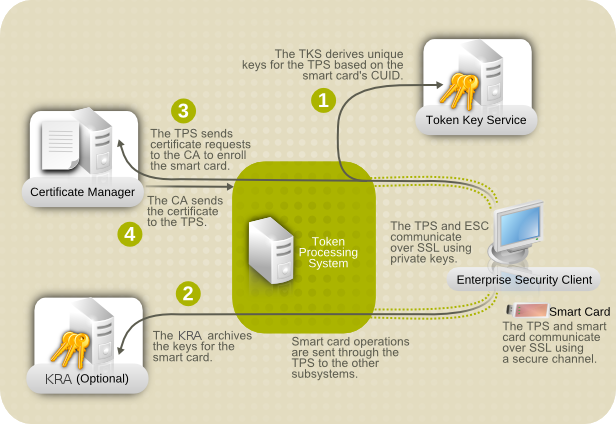

图 2.4. TMS 如何管理智能卡

2.5.1. 令牌密钥服务(TKS)

2.5.1.1. 主密钥和密钥设置

CS.cfg)中有一组条目。每个 TPS 配置集都包含一个配置,用于将其注册到匹配密钥派生过程的适当 TKS keySet,这基本上负责在 TMS 和智能卡令牌之间建立由一组特定于会话的密钥保护的安全频道。

2.5.1.2. Key Ceremony (Shared Key Transport)

2.5.1.3. 密钥更新(密钥更改)

2.5.1.4. APDU 和安全频道

- 命令 A PDU 由 TPS 发送到智能卡

- 响应 A PDU,由智能卡发送给 TPS,作为命令 APDU 的响应

2.5.2. 令牌处理系统(TPS)

2.5.2.1. CoolKey Applet

2.5.2.2. 令牌操作

- Token Format - 格式操作负责将正确的 Coolkey 小程序安装到令牌中。小程序提供了一个平台,稍后可以放置后续的加密密钥和证书。

- 令牌注册 - 注册操作会导致智能卡使用所需的加密密钥和加密证书填充。本材料允许智能卡的用户参与诸如安全网站访问和安全邮件等操作。支持两种类型的注册,这些注册在全局配置:

- 内部注册 - 由配置集 映射 解析器决定的 TPS 配置集注册。

- 外部注册 - 由 TPS 配置集注册,由用户的 LDAP 记录中的条目决定。

- Token PIN Reset - 令牌 PIN 重置操作允许用户指定用来登录到令牌的新 PIN,使其可用于执行加密操作。

- Key Generation - 每个 PKI 证书由一个公钥/私钥对组成。在 Red Hat Certificate System 中,可以通过两种方式生成密钥,具体取决于 TPS 配置集配置 :

- Token Side Key Generation - PKI 密钥对在智能卡令牌中生成。在令牌端生成密钥对 不允许 进行密钥归档。

- Server Side Key Generation - PKI 密钥对在 TMS 服务器端生成。然后,密钥对会使用 Secure Channel 发回到令牌。在服务器端生成密钥对允许密钥归档。

- 证书续订 - 此操作允许之前注册的令牌在重新使用同一密钥时重新发布令牌中的证书。当旧证书到期并且您希望创建新证书但维护原始密钥材料时,这非常有用。

- 证书撤销 - 证书撤销可根据 TPS 配置集配置或基于令牌状态触发。通常,只有发布的证书的 CA 可以撤销证书,这可能意味着重新创建 CA 无法撤销某些证书。但是,可以在将令牌的撤销请求路由到已停用的 CA 时,仍然会将所有其他请求路由,如注册至新的活动 CA。这种机制被称为撤销 路由。

- 令牌密钥更改 - 由格式操作触发的关键 更改操作,从而能够将令牌的内部密钥从默认开发人员密钥集更改为由令牌处理系统的部署者控制的新密钥。这通常在任何实际的部署场景中完成,因为开发人员密钥集更适合测试情况。

- 小程序更新 - 在 TMS 部署过程中,可以根据需要更新或降级 Coolkey 智能卡小程序。

2.5.2.3. TPS 配置文件

- 格式化或注册令牌的步骤。

- 在操作成功完成后,已完成的令牌中包含的属性。

- TPS 如何连接到用户的身份验证 LDAP 数据库?

- 此令牌操作是否需要用户身份验证?如果是,将使用什么身份验证管理器?

- TPS 如何连接到要获取证书的证书系统 CA?

- 如何在此令牌中生成私钥和公钥?它们是否在令牌端或服务器端生成?

- 生成私钥和公钥时要使用的密钥大小(以位为单位)?

- 哪个证书注册配置文件(由 CA 置备)用于在这个令牌上生成证书?注意此设置将决定要写入令牌的证书的最终结构。根据证书中包含的扩展,可以为不同的使用创建不同的证书。例如,一个证书可以特殊化数据加密,另一个证书可用于签名操作。

- 令牌上需要哪个 Coolkey 小程序版本?

- 在此令牌中,将放置多少个证书用于注册操作?

- 内部注册 - 在这种情况下,TPS 配置集(

tokenType)由配置集 Mapping Resolver 决定。这个基于过滤器的解析器可以配置为考虑令牌提供的任何数据,并确定目标配置集。 - 外部注册 - 使用外部注册时,配置集(仅在名称中 - 实际的配置文件仍然在 TPS 中定义,其方式与内部注册使用的相同方式在每个用户的 LDAP 记录中指定,该记录在身份验证过程中获得)。这允许 TPS 从存储用户信息的外部注册目录服务器获取密钥注册和恢复信息。这可让您控制覆盖 TPS 内部注册机制固有的注册、撤销和恢复策略。与外部注册相关的用户 LDAP 记录属性名称可以配置。当需要"组证书"的概念时,外部注册非常有用。在这种情况下,组中的所有用户都可以在其 LDAP 配置文件中配置特殊的记录来下载共享证书和密钥。

2.5.2.4. 令牌数据库

2.5.2.4.1. 令牌状态和转换

2.5.2.4.1.1. 令牌状态

表 2.9. 可能的令牌状态

| Name | 代码 | 标签 |

|---|---|---|

| 格式化 | 0 | 格式化(未初始化) |

| DAMAGED | 1 | 物理损坏的 |

| PERM_LOST | 2 | 永久丢失 |

| 暂停 | 3 | 暂停(临时丢失) |

| ACTIVE | 4 | Active |

| 已终止 | 6 | 已终止 |

| 未格式化的 | 7 | 未格式化的 |

5 ( 之前属于已删除的状态)的状态。

2.5.2.4.1.2. 使用图形或命令行界面的令牌状态转换完成

FORMATTED 更改为 ACTIVE 或 DAMAGED,但它不能从 FORMATTED 过渡到 UNFORMATTED。

tokendb.allowedTransitions 属性中,tps.operations.allowedTransitions 属性控制由令牌操作触发的转换。

/usr/share/pki/tps/conf/CS.cfg 配置文件中。

2.5.2.4.1.2.1. 使用命令行或图形界面的令牌状态转换

tokendb.allowedTransitions 属性中描述了 TPS 配置文件允许的所有可能转换:

tokendb.allowedTransitions=0:1,0:2,0:3,0:6,3:2,3:6,4:1,4:2,4:3,4:6,6:7

current code> 格式编写: <new code>。这些代码在 表 2.9 “可能的令牌状态” 中进行了描述。默认配置在 /usr/share/pki/tps/conf/CS.cfg 中保留。

表 2.10. 可能的手动令牌状态转换

| 转换 | 当前状态 | 下一个状态 | 描述 |

|---|---|---|---|

| 0:1 | 格式化 | DAMAGED | 这个令牌已被物理损坏。 |

| 0:2 | 格式化 | PERM_LOST | 这个令牌已被永久丢失。 |

| 0:3 | 格式化 | 暂停 | 这个令牌已被暂停(临时丢失)。 |

| 0:6 | 格式化 | 已终止 | 此令牌已被终止。 |

| 3:2 | 暂停 | PERM_LOST | 这个暂停的令牌已永久丢失。 |

| 3:6 | 暂停 | 已终止 | 这个暂停的令牌已被终止。 |

| 4:1 | ACTIVE | DAMAGED | 这个令牌已被物理损坏。 |

| 4:2 | ACTIVE | PERM_LOST | 这个令牌已被永久丢失。 |

| 4:3 | ACTIVE | 暂停 | 这个令牌已被暂停(临时丢失)。 |

| 4:6 | ACTIVE | 已终止 | 此令牌已被终止。 |

| 6:7 | 已终止 | 未格式化的 | 重复使用此令牌。 |

FORMATTED,然后成为 SUSPENDED,则它只能返回 FORMATTED 状态。如果令牌最初是 ACTIVE,然后变为 SUSPENDED,它只能返回 ACTIVE 状态。

表 2.11. 令牌状态转换自动触发

| 转换 | 当前状态 | 下一个状态 | 描述 |

|---|---|---|---|

| 3:0 | 暂停 | 格式化 | 找到这个暂停(临时丢失)令牌。 |

| 3:4 | 暂停 | ACTIVE | 找到这个暂停(临时丢失)令牌。 |

2.5.2.4.1.3. 使用令牌操作的令牌状态转换

tokendb.allowedTransitions 属性描述使用令牌操作的所有可能转换:

tps.operations.allowedTransitions=0:0,0:4,4:4,4:0,7:0

current code> 格式编写: <new code>。这些代码在 表 2.9 “可能的令牌状态” 中进行了描述。默认配置在 /usr/share/pki/tps/conf/CS.cfg 中保留。

表 2.12. 使用令牌操作可能的令牌状态转换

| 转换 | 当前状态 | 下一个状态 | 描述 |

|---|---|---|---|

| 0:0 | 格式化 | 格式化 | 这允许重新格式化令牌或升级令牌中的小程序/密钥。 |

| 0:4 | 格式化 | ACTIVE | 这允许注册令牌。 |

| 4:4 | ACTIVE | ACTIVE | 这允许重新注册一个活跃的令牌。可能对外部注册很有用。 |

| 4:0 | ACTIVE | 格式化 | 这允许格式化活跃的令牌。 |

| 7:0 | 未格式化的 | 格式化 | 这允许格式化空白或之前使用的令牌。 |

2.5.2.4.1.4. 令牌状态和转换标签

/usr/share/pki/tps/conf/token-states.properties 配置文件中。默认情况下,该文件包含以下内容:

# Token states UNFORMATTED = Unformatted FORMATTED = Formatted (uninitialized) ACTIVE = Active SUSPENDED = Suspended (temporarily lost) PERM_LOST = Permanently lost DAMAGED = Physically damaged TEMP_LOST_PERM_LOST = Temporarily lost then permanently lost TERMINATED = Terminated # Token state transitions FORMATTED.DAMAGED = This token has been physically damaged. FORMATTED.PERM_LOST = This token has been permanently lost. FORMATTED.SUSPENDED = This token has been suspended (temporarily lost). FORMATTED.TERMINATED = This token has been terminated. SUSPENDED.ACTIVE = This suspended (temporarily lost) token has been found. SUSPENDED.PERM_LOST = This suspended (temporarily lost) token has become permanently lost. SUSPENDED.TERMINATED = This suspended (temporarily lost) token has been terminated. SUSPENDED.FORMATTED = This suspended (temporarily lost) token has been found. ACTIVE.DAMAGED = This token has been physically damaged. ACTIVE.PERM_LOST = This token has been permanently lost. ACTIVE.SUSPENDED = This token has been suspended (temporarily lost). ACTIVE.TERMINATED = This token has been terminated. TERMINATED.UNFORMATTED = Reuse this token.

2.5.2.4.1.5. 自定义允许令牌状态转换

/var/lib/pki/instance_name/tps/conf/CS.cfg 中编辑以下属性:

tokendb.allowedTransitions用于自定义使用命令行或图形界面执行的允许转换列表TPS.operations.allowedTransitions,以使用令牌操作自定义允许的转换列表

/usr/share/pki/tps/conf/CS.cfg 中。

2.5.2.4.1.6. 自定义令牌状态和转换标签

/usr/share/pki/tps/conf/token-states.properties 复制到您的实例文件夹(/var/lib/pki/instance_name/tps/conf/CS.cfg),并根据需要更改列出的标签。

token-states.properties 文件。

2.5.2.4.1.7. 令牌活动日志

表 2.13. TPS 活动日志事件

| 活动 | 描述 |

|---|---|

| add | 添加了令牌。 |

| 格式 | 令牌已被格式化。 |

| 注册 | 令牌已注册。 |

| recovery | 令牌已被恢复。 |

| 续订 | 令牌已续订。 |

| pin_reset | 令牌 PIN 被重置。 |

| token_status_change | 使用命令行或图形界面更改令牌状态。 |

| token_modify | 修改了令牌。 |

| delete | 令牌已删除。 |

| cert_revocation | 令牌证书已被撤销。 |

| cert_unrevocation | 令牌证书被取消撤销。 |

2.5.2.4.2. 令牌策略

RE_ENROLL=YES;RENEW=NO;FORCE_FORMAT=NO;PIN_RESET=NO;RESET_PIN_RESET_TO_NO=NO;RENEW_KEEP_OLD_ENC_CERTS=YES

2.5.2.5. 映射 Resolver

FilterMappingResolver 是默认由 TPS 提供的唯一映射解析器实现。它允许您为每个 映射 定义一组映射和目标结果。每个映射都包含一组过滤器,其中:

- 如果输入过滤器参数传递映射 中的所有 过滤器,则会分配

目标值。 - 如果输入参数失败,则会跳过该映射,并按顺序尝试下一个映射。

- 如果过滤器没有指定的值,它将始终通过。

- 如果过滤器具有指定的值,则输入参数必须完全匹配。

- 定义映射的顺序非常重要。传递的第一个映射被视为已解析,并返回到调用者。

FilterMappingResolver 运行。FilterMappingResolver 支持以下输入过滤器参数:

appletMajorVersion- 令牌上 Coolkey 小程序的主要版本。appletMinorVersion- 令牌上 Coolkey applet 的次要版本。keySetortokenTypekeySet- 可以设置为客户端请求中的扩展。如果指定了扩展,必须与过滤器中的值匹配。keySet 映射解析器用于在使用外部注册时确定 keySet 值。当支持多个密钥集(例如,不同的智能卡令牌供应商)时,外部注册环境中需要 Key Set Mapping Resolver。在 TKS 中标识 master 密钥需要 keySet 值,这对于建立安全频道至关重要。当用户的 LDAP 记录填充了集合 tokenType (TPS 配置集)时,它不知道哪个卡最终会进行注册,因此 keySet 无法预先确定。keySetMappingResolver有助于通过允许 keySet 在身份验证前解决 keySet 来解决此问题。tokenType- okenType 可以设置为客户端请求中的扩展。如果指定扩展,则必须匹配过滤器中的值。当前为内部注册环境确定了 tokenType (也称为 TPS Profile)。

tokenATR- 令牌回答(ATR)。tokenCUID- "start" 和 "end" 定义令牌的卡唯一 ID (CUID)的范围必须回退到传递此过滤器。

2.5.2.6. TPS 角色

- TPS Administrator - 允许此角色:

- 管理 TPS 令牌

- 查看 TPS 证书和活动

- 管理 TPS 用户和组

- 更改常规 TPS 配置

- 管理 TPS 验证器和连接器

- 配置 TPS 配置集和配置集映射

- 配置 TPS 审计日志记录

- TPS Agent - 允许此角色:

- 配置 TPS 令牌

- 查看 TPS 证书和活动

- 更改 TPS 配置集的状态

- TPS Operator - 允许此角色:

- 查看 TPS 令牌、证书和活动

2.5.3. TKS/TPS 共享 Secret

2.5.4. 企业安全客户端(ESC)

2.6. Red Hat Certificate System Services

2.6.1. 通知

2.6.2. Jobs

2.6.3. 日志记录

2.6.4. Auditing

2.6.5. 自助测试

2.6.6. 用户、授权和访问控制

2.6.6.1. 默认管理角色

- 管理员可以为 子系统执行任何管理或配置任务。

- 代理,执行 PKI 管理任务,如批准证书请求、管理令牌注册或恢复密钥。

- 审核员,可以查看和配置审计日志。

pkispawn 工具时,在 Red Hat Certificate System 实例创建过程中创建管理用户处理管理员和代理特权。此 bootstrap 管理员默认使用 caadmin 用户名,但可以被传递给 pkispawn 命令的配置文件中的 pki_admin_uid 参数覆盖。bootstrap 管理员的目的是创建第一个管理员和代理用户。此操作需要管理员特权来优化用户和组,以及代理特权来发布证书。

2.6.6.2. 内置子系统信任角色

2.7. 克隆

2.7.1. 关于 Cloning

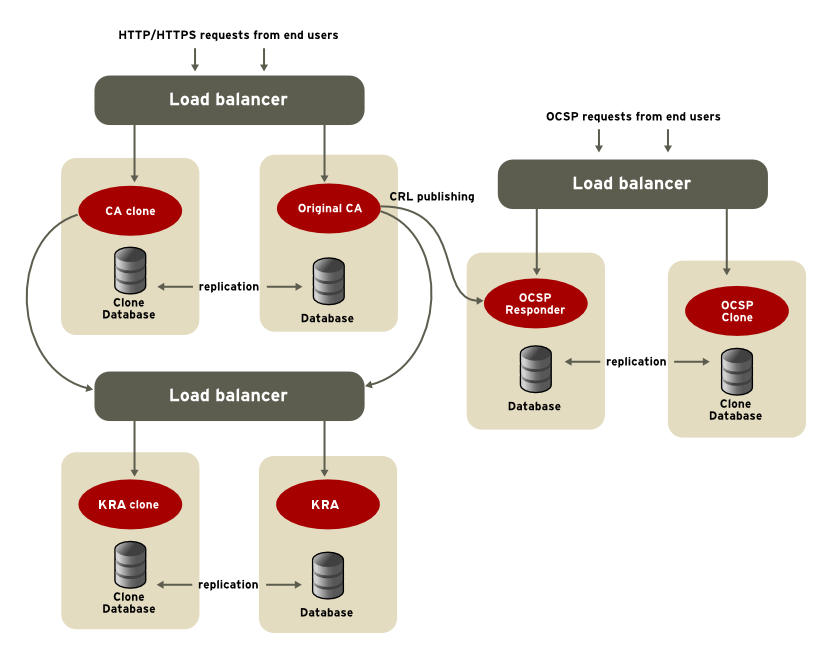

图 2.5. 克隆示例

- DNS 循环(round-robin),一种用于管理在多个不同服务器间分布负载的网络拥塞功能。

- 粘性 SSL/TLS,这使得返回到系统的用户能够路由之前使用的相同主机。

[Tomcat] 部分并在该部分中添加以下 name=value 对:

[Tomcat] pki_clone_setup_replication=False pki_clone_reindex_data=False

2.7.2. 准备克隆

p12 文件,然后在安装克隆子系统时使用该文件。此命令不安装或设置克隆子系统,而是为安装准备它。以下是如何使用 pki-server SUBSYSTEM-clone-prepare 命令导出子系统证书的示例。

例 2.3. 导出子系统证书

[root@pki1 ~]$ pki-server ca-clone-prepare --i topology-02-CA --pkcs12-file /tmp/caclone.p12 --pkcs12-password SECret.123

-----------------------------------------------------

Added certificate "subsystemCert cert-topology-02-CA"

-----------------------------------------------------

--------------------------------------------------------

Added certificate "caSigningCert cert-topology-02-CA CA"

--------------------------------------------------------

----------------------------------------------------------

Added certificate "ocspSigningCert cert-topology-02-CA CA"

----------------------------------------------------------

-----------------------------------------------------------

Added certificate "auditSigningCert cert-topology-02-CA CA"

-----------------------------------------------------------

p12 文件是否包含证书。在以下示例中,pki pkcs12-cert-find 的输出返回四个证书:

[root@pki1 ~]$ pki pkcs12-cert-find --pkcs12-file /tmp/caclone.p12 --pkcs12-password SECret.123

---------------

4 entries found

---------------

Certificate ID: 4649cef11b90c78d126874b91654de98ded54073

Serial Number: 0x4

Nickname: subsystemCert cert-topology-02-CA

Subject DN: CN=Subsystem Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Issuer DN: CN=CA Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Trust Flags: u,u,u

Has Key: true

Certificate ID: a304cf107abd79fbda06d887cd279fb02cefe438

Serial Number: 0x1

Nickname: caSigningCert cert-topology-02-CA CA

Subject DN: CN=CA Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Issuer DN: CN=CA Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Trust Flags: CTu,Cu,Cu

Has Key: true

Certificate ID: 4a09e057c1edfee40f412551db1959831abe117d

Serial Number: 0x2

Nickname: ocspSigningCert cert-topology-02-CA CA

Subject DN: CN=CA OCSP Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Issuer DN: CN=CA Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Trust Flags: u,u,u

Has Key: true

Certificate ID: 3f42f88026267f90f59631d38805cc60ee4c711a

Serial Number: 0x5

Nickname: auditSigningCert cert-topology-02-CA CA

Subject DN: CN=CA Audit Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Issuer DN: CN=CA Signing Certificate,OU=topology-02-CA,O=topology-02_Foobarmaster.org

Trust Flags: u,u,Pu

Has Key: true

p12 文件,您现在可以设置克隆子系统。

2.7.3. 为 CA 克隆

begin*Number 和 end*Number 属性中定义,为请求和证书序列号定义单独的范围。例如:

dbs.beginRequestNumber=1 dbs.beginSerialNumber=1 dbs.enableSerialManagement=true dbs.endRequestNumber=9980000 dbs.endSerialNumber=ffe0000 dbs.replicaCloneTransferNumber=5

CS.cfg 文件的任何更改(如添加 KRA 连接或创建自定义配置集)都不会复制到克隆的配置中。

2.7.4. 克隆 KRA

2.7.5. 克隆其他子系统

2.7.6. 克隆和密钥存储

pkispawn 配置文件中指定 pki_backup_keys 和 pki_backup_password 参数,将系统密钥和证书备份到 PKCS detailed 文件。详情请查看 pki_default.cfg(5) man page 中的 BACKUP PARAMETERS 部分。

PKCS12Export 工具将其提取到 PKCSall 文件中,如 第 10.1 节 “从软件数据库备份子系统密钥” 所述。

password 和 pki_clone_pkcs12 _path 参数在 pkispawn 配置文件中定义其位置和密码,请参阅 pkispawn(8) man page 中的 安装克隆 部分。特别是,请确保 pkiuser 用户可以访问 PKCScriu 文件,并且它具有正确的 SELinux 标签。

- 复制所有必需的密钥和证书,但 SSL/TLS 服务器密钥和证书除外。保留这些证书的 nickname。此外,将 master 实例中的所有必要可信根证书复制到克隆实例,如链或交叉对证书。

- 如果令牌基于网络,那么令牌只需要使用密钥和证书;不需要复制密钥和证书。

- 在使用基于网络的硬件令牌时,请确保在硬件令牌上启用高可用性功能,以避免出现单点故障。

2.7.7. LDAP 和端口注意事项

- 如果 master 使用 SSL/TLS 连接到其数据库,则克隆使用 SSL/TLS,并且 master/clone 目录服务器数据库使用 SSL/TLS 连接进行复制。

- 如果 master 使用标准连接到其数据库,则克隆必须使用标准连接,而目录服务器数据库 可以使用 未加密的连接进行复制。

- 如果 master 使用标准连接到其数据库,则克隆必须使用标准连接,但 可以选择将 Start TLS 用于 master/clone Directory Server 数据库进行复制。启动 TLS,通过标准端口打开安全连接。注意要使用 Start TLS,目录服务器仍必须配置为接受 SSL/TLS 连接。这意味着,在配置克隆前,必须在 Directory Server 上安装服务器证书和 CA 证书,且必须启用 SSL/TLS。

2.7.8. 副本 ID 号

dbs.beginReplicaNumber=1 dbs.endReplicaNumber=95

2.7.9. 自定义配置和克隆

CS.cfg 文件中。

CS.cfg 文件中,但不会将这个连接器信息添加到克隆 CA 配置中。如果包含密钥归档的证书请求提交到 master CA,则使用 CA-KRA 连接器信息将密钥归档转发到 KRA。如果请求提交到克隆 CA,则不会识别 KRA,并且禁止密钥存档请求。

第 3 章 支持的标准和协议

3.1. TLS、ECC 和 RSA

3.1.1. 支持的加密套件

3.1.1.1. 推荐的 TLS 密码套件

ECC

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

RSA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

3.2. 允许的密钥算法及其大小

- 允许的 RSA 密钥大小:

- 2048 位或更高

- 允许 EC curves 或等同于 FIPS PUB 186-4 标准中定义的:

- nistp256

- nistp384

- nistp521

3.3. 允许的哈希功能

- SHA-256

- SHA-384

- SHA-512

- SHA-256

- SHA-384

- SHA-512

3.4. IPv4 和 IPv6 地址

- 子系统之间的通信,包括 TPS、TKS 和 CA 之间的通信,并加入安全域

- TPS 和企业安全客户端之间的令牌操作

- 子系统日志记录

- 访问控制指令

- 使用证书系统工具(包括

pki工具、Subject Alt Name Extension 工具、HttpClient 和 Bulk Issuance 工具)执行的操作 - 客户端通信,包括

pkiconsole工具和启用 IPv6 的浏览器用于 Web 服务 - 证书请求名称和证书主题名称,包括用户、服务器和路由器证书

- 发布

- 连接到内部数据库和身份验证目录的 LDAP 数据库

- IPv4 地址的格式必须是

n.n.n.n或 n.n.n,m.m.m.m。例如,128.21.39.40或128.21.39.40,255.255.255.00。 - IPv6 地址使用 128 位命名空间,其 IPv6 地址用冒号和以句点分隔的子网掩码。例如: 0:0:0:0:0:0:13.1.68.3,FF01::43, 或 0:0:0:0:0:0:13.1.68.3,FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:255.255.255.0.

https://ipv6host.example.com:8443/ca/services pkiconsole https://ipv6host.example.com:8443/ca

[])。例如:

https://[00:00:00:00:123:456:789:00:]:8443/ca/services pkiconsole https://[00:00:00:00:123:456:789:00:]:8443/ca

3.5. 支持的 PKIX 格式和协议

表 3.1. 证书系统 10 中支持的 PKIX 标准

| 格式或协议 | RFC 或 Draft | 描述 |

|---|---|---|

| X.509 版本 1 和版本 3 | International Telecommunications Union (ITU)推荐的数字证书格式。 | |

| 证书请求消息格式(CRMF) | RFC 4211 | 将证书请求发送到 CA 的消息格式。 |

| 证书管理消息格式(CMMF) | 消息格式,将来自端点实体的证书请求和撤销请求发送到 CA,并将信息返回到结束实体。CMMF 已被另一个标准 CMC 使用。 | |

| 通过 CS (CMC)的证书管理消息 | RFC 5274 | 基于 CS 和 PKCS #10 的公共密钥认证产品的通用接口,包括使用 Diffie-Hellman public-keys 的 RSA 签名证书的证书注册协议。CMC 包含 CRMF 和 CMMF。 |

| 加密消息语法(CMS) | RFC 2630 | 用于数字签名和加密的 PKCS #7 语法的超集。 |

| PKIX 证书和 CRL 配置文件 | RFC 5280 | 由 IETF 为互联网的公共密钥基础架构开发的标准。它为证书指定配置集和 CRL。 |

| 在线证书状态协议(OCSP) | RFC 6960 | 此协议可用于确定数字证书的当前状态,而无需 CRL。 |

第 4 章 支持的平台

4.1. 常规要求

4.2. 服务器支持

4.3. 支持的 Web 浏览器

表 4.1. 平台支持的 Web 浏览器

4.4. 支持的硬件安全模块

| HSM | 固件 | 设备软件 | 客户端软件 |

|---|---|---|---|

| nCipher nShield Connect XC (High) | nShield_HSM_Firmware-12.72.1 | 12.71.0 | SecWorld_Lin64-12.71.0 |

| Thales TCT Luna Network HSM Luna-T7 | lunafw_update-7.11.1-4 | 7.11.0-25 | 610-500244-001_LunaClient-7.11.1-5 |

第 5 章 规划证书系统

5.1. 决定所需的子系统

- 它被请求并发布。

- 它有效。

- 它过期。

- 如果员工在证书过期前离开公司怎么办?

- 当 CA 签名证书过期时,使用该证书发布并签名的证书也会过期。那么将续订 CA 签名证书,允许其发布的证书保持有效,或者将重新发布?

- 如果员工丢失了智能卡或将其留在家,则怎么办。使用原始证书密钥发布替换证书吗?其他证书是否被暂停或撤销?允许临时证书?

- 当证书过期时,将发布新证书,或将续订原始证书?

5.1.1. 使用单一证书管理器

图 5.1. 仅限 CA 的证书系统

5.1.2. 为 Lost 密钥计划:密钥归档和恢复

图 5.2. CA 和 KRA

5.1.3. 平衡证书请求处理

5.1.4. 平衡客户端 OCSP 请求

图 5.3. CA 和 OCSP

5.1.5. 使用智能卡

5.2. 定义证书颁发机构层次结构

5.2.1. 协调到公共 CA

5.2.2. 从属证书系统 CA

5.2.3. 链接的 CA

5.2.4. CA Cloning

5.3. 规划安全域

ou=Security Domain,dc=server.example.com-pki-ca

cn=KRAList,ou=Security Domain,o=pki-tomcat-CA objectClass: top objectClass: pkiSecurityGroup cn: KRAList

dn: cn=kra.example.com:8443,cn=KRAList,ou=Security Domain,o=pki-tomcat-CA objectClass: top objectClass: pkiSubsystem cn: kra.example.com:8443 host: server.example.com UnSecurePort: 8080 SecurePort: 8443 SecureAdminPort: 8443 SecureAgentPort: 8443 SecureEEClientAuthPort: 8443 DomainManager: false Clone: false SubsystemName: KRA kra.example.com 8443

- 托管安全域的 CA 可以由外部授权签名。

- 在一个机构中可以设置多个安全域。但是,每个子系统只能属于一个安全域。

- 可以克隆域中的子系统。克隆子系统实例分发系统负载并提供故障转移点。

- 安全域简化了 CA 和 KRA 之间的配置;KRA 可以将其 KRA 连接器信息推送(KRA)信息,并将证书传送到 CA,而不必手动复制证书到 CA。

- 证书系统安全域允许设置离线 CA。在这种情况下,离线 root 拥有自己的安全域。所有在线从属 CA 属于不同的安全域。

- 安全域简化了 CA 和 OCSP 之间的配置。OCSP 可将其信息推送到 CA,以设置 OCSP 发布,并从 CA 检索 CA 证书链并将其存储在内部数据库中。

5.4. 确定子系统证书的要求

5.4.1. 确定要安装的证书

表 5.1. 初始子系统证书

| 子系统 | 证书 |

|---|---|

| 证书管理器 |

|

| OCSP |

|

| KRA |

|

| TKS |

|

| TPS |

|

- 为 root CA 创建新自签名 CA 证书时生成新的密钥对,使之前 CA 证书下发布的所有证书都无效。这意味着,使用其旧密钥的 CA 发布或签名的证书都无法正常工作;从属证书管理器、KRA、OCSP、TKS 和 TPS 将不再正常工作,代理无法再访问代理接口。如果从属 CA 的 CA 证书被新密钥对替换,会出现这种情况。该 CA 发布的所有证书都无效,且无法正常工作。考虑续订现有的 CA 签名证书,而不是从新密钥对创建新证书。

- 如果 CA 配置为发布到 OCSP,并且具有新的 CA 签名证书或新的 CRL 签名证书,则必须将 CA 再次标识到 OCSP。

- 如果为 KRA 创建新的传输证书,则必须在 CA 配置文件

CS.cfg中更新 KRA 信息。现有传输证书必须替换为 ca.connector.KRA.transportCert 参数中的新证书。 - 如果克隆了 CA,则在为主证书管理器创建新的 SSL/TLS 服务器证书时,克隆 CA 的证书数据库都需要使用新的 SSL/TLS 服务器证书进行更新。

- 如果证书管理器被配置为发布证书,并将 CRL 发布到 LDAP 目录,并使用 SSL/TLS 服务器证书进行 SSL/TLS 客户端身份验证,那么必须使用适当的扩展来请求新的 SSL/TLS 服务器证书。安装证书后,必须将发布目录配置为使用新的服务器证书。

- 可以为子系统实例发布任意数量的 SSL/TLS 服务器证书,但它实际上只需要一个 SSL/TLS 证书。此证书可以根据需要续订或替换。

5.4.2. 规划 CA 可辨识名称

cn=demoCA, o=Example Corporation, ou=Engineering, c=US

5.4.3. 设置 CA Signing Certificate Validity Period

5.4.4. 选择签名密钥类型和长度

- SHA256withRSA

- SHA512withRSA

- SHA256withEC

- SHA512withEC

5.4.5. 使用证书扩展

- 信任.X.500 规范通过严格的目录层次结构建立信任。相比之下,互联网和额外网络部署通常涉及分布式信任模型,它们不符合分层 X.500 方法。

- 证书使用。有些机构限制了证书的使用方式。例如,一些证书可能仅限于客户端身份验证。

- 多个证书.证书用户没有相同主题名称但不同的密钥材料的多个证书并不常见。在这种情况下,需要确定哪些密钥和证书用于什么目的。

- 备用名称.出于某些目的,具有替代的主题名称也绑定到证书中的公钥非常有用。

- 其他属性。有些机构将其他信息存储在证书中,比如无法在目录中查找信息。

- 与 CA 的关系.当证书链涉及中间 CA 时,可以包含有关嵌入在其证书中的 CA 之间的关系信息。

- CRL 检查。由于无法始终能够针对目录或原始证书颁发机构检查证书的撤销状态,因此证书对检查 CRL 的信息非常有用。

5.4.5.1. 证书扩展结构

Extension ::= SEQUENCE {

extnID OBJECT IDENTIFIER,

critical BOOLEAN DEFAULT FALSE,

extnValue OCTET STRING }- 扩展的对象标识符(OID)。此标识符唯一标识扩展。它还决定了 value 字段中的值的 ASN.1 类型以及如何解释值。当扩展出现在证书中时,OID 显示为扩展 ID 字段(extnID),对应的 ASN.1 编码的结构显示为 octet 字符串值(extnValue)。

- 名为 critical 的标志或布尔值字段。分配给此字段的值可以是 true 或 false,表示扩展是否为对证书的关键还是非关键。

- 如果扩展是关键的,并且证书发送到不根据扩展 ID 理解扩展的应用程序,则应用必须拒绝证书。

- 如果扩展不是关键的,并且证书发送到不根据扩展 ID 理解扩展的应用程序,则应用可以忽略扩展并接受证书。

- 包含扩展值的 DER 编码的 octet 字符串。

- 授权密钥标识符扩展,用于标识 CA 的公钥,这是用于签署证书的密钥。

- 主题 Key Identifier 扩展,用于标识主题的公钥,公钥被认证。

5.4.6. 使用和自定义证书配置文件

证书配置文件

修改证书配置文件参数

证书配置文件管理

自定义证书配置文件指南

- 决定 PKI 中需要哪些证书配置文件。发行的每种证书类型应至少有一个配置文件。每种证书可以有多个证书配置文件,来为特定类型的证书类型设置不同的身份验证方法或不同的默认值和约束。管理界面中提供的任何证书配置文件均可由代理批准,然后供终端实体用于注册。

- 删除任何不使用的证书配置文件。

- 为公司证书的特定特征修改现有证书配置文件。

- 更改证书配置文件中设置的默认值、默认值中设置的参数的值,或控制证书内容的限制。

- 通过更改参数的值来更改设置的限制。

- 更改身份验证方法。

- 通过在证书配置文件中添加或删除输入来更改输入,该输入控制输入页上的字段。

- 添加或删除输出。

5.4.6.1. 在 SSL 服务器证书中添加 SAN 扩展

/usr/share/pki/ca/profiles/ca/caInternalAuthServerCert.cfg 文件中的说明进行操作,并将以下参数添加到提供给 pkispawn 工具的配置文件中:

pki_san_inject- 将此参数设置为

True。 pki_san_for_server_cert- 提供用逗号(,)分隔所需的 SAN 扩展列表。

pki_san_inject=True pki_san_for_server_cert=intca01.example.com,intca02.example.com,intca.example.com

5.4.7. 规划身份验证方法

- 在 代理批准的 注册中,最终用户请求将发送到代理以进行批准。代理批准证书请求。

- 在 自动注册 中,最终用户请求使用插件进行身份验证,然后处理证书请求;代理不会涉及注册过程。

- 在 CMC 注册 中,第三方应用程序可以创建由代理签名的请求,然后自动处理。

- 最终实体提交注册请求。用于提交请求的表单标识了身份验证和注册方法。所有 HTML 表单都由配置集动态生成,它会自动将适当的身份验证方法与表单关联。

- 如果身份验证方法是代理批准的注册,则请求将发送到 CA 代理的请求队列。如果设置了队列中请求的自动通知,则会发送电子邮件到收到新请求的相应代理。代理可以根据该表单和配置集限制修改请求。批准后,请求必须传递为证书管理器设置的证书配置文件,然后发布证书。发布证书时,它存储在内部数据库中,并可通过终端实体通过序列号或请求 ID 从终端实体检索。

- 如果身份验证方法是自动的,则最终实体将提交请求以及验证用户身份所需的信息,如 LDAP 用户名和密码。当用户成功通过身份验证时,会在不发送到代理队列的情况下处理请求。如果请求通过证书管理器的证书配置文件配置,则会发布证书并存储在内部数据库中。它通过 HTML 表单立即发送到终端实体。

5.4.8. 发布证书和 CRL

- 如果证书发布到目录中,超过签发证书的每个用户或服务器必须在 LDAP 目录中具有对应的条目。

- 如果 CRL 发布到目录中,超过它们必须发布到签发它们的 CA 的条目。

- 对于 SSL/TLS,必须在 SSL/TLS 中配置目录服务,并选择性地进行配置以允许证书管理器使用基于证书的身份验证。

- 目录管理员应配置适当的访问控制规则,以控制 DN (条目名称)和密码对 LDAP 目录的身份验证。

5.4.9. 续订或恢复 CA 签署证书

- 续订 CA 证书涉及使用与旧 CA 证书相同的主题名称和公钥和私钥材料发布一个新的 CA 证书,但具有延长的有效性周期。只要新 CA 证书在旧 CA 证书过期前向所有用户分发,续订证书允许旧 CA 证书下发布的证书在有效期内继续工作。

- Reissuing a CA 证书涉及使用新名称、公钥和私钥材料发布新的 CA 证书以及有效期。这可避免与更新 CA 证书有关的一些问题,但它需要更多工作才能使管理员和用户实施。旧 CA 发布的所有证书(包括尚未过期的证书)都必须由新 CA 更新。

5.5. 规划网络和物理安全性

5.5.1. 考虑防火墙

- 保护敏感子系统不受未授权访问的影响

- 允许适当的访问防火墙外的其他子系统和客户端

5.5.2. 考虑物理安全性和位置

5.5.3. 规划端口

- 对于不需要身份验证的最终用户的非安全 HTTP 端口

- 用于最终用户服务、代理服务、管理控制台和需要身份验证的 admin 服务的安全 HTTP 端口

- Tomcat 服务器管理端口

- Tomcat AJP Connector 端口

https://server.example.com:8443/ca/ee/ca

pkiconsole https://server.example.com:8443/ca

server.xml 文件中定义。如果没有使用端口,可以在该文件中禁用它。例如:

<Service name="Catalina">

<!--Connector port="8080" ... /--> unused standard port

<Connector port="8443" ... />services 的文件中维护。在 Red Hat Enterprise Linux 上,通过运行命令 semanage port -l 列出当前具有 SELinux 上下文的所有端口,从而确认 SELinux 未分配端口。

5.6. 用于清理证书系统子系统密钥和证书的令牌

cert9.db)和 密钥数据库 (key4.db),用于生成和存储其密钥对和证书。首次使用内部令牌时,证书系统会在主机机器的文件系统中自动生成这些文件。如果为密钥对生成选择了内部令牌,则这些文件是在证书系统子系统配置期间创建的。

/var/lib/pki/instance_name/alias 目录中。

- 子系统的所有系统密钥都必须在同一令牌上生成。

- 该子系统必须安装在空的 HSM 插槽中。如果 HSM 插槽之前已经用于存储其他密钥,则使用 HSM 厂商的工具删除插槽的内容。证书系统必须能够在带有默认 nickname 的插槽上创建证书和密钥。如果没有正确清理,这些对象的名称可能会与之前的实例冲突。

- 快速 SSL/TLS 连接。速度对于同时注册或服务请求的数量非常重要。

- 私钥的硬件保护。这些设备的行为与智能卡不同,不允许从硬件令牌中复制或移除私钥。这一点非常重要,这是对在线证书管理器主动攻击的关键问题。

pkcs11.txt 数据库中。

5.7. 规划 PKI 的检查列表

- 问: 将创建多少个安全域,以及将哪些子系统实例放在每个域中?

- 问: 应为每个子系统分配哪些端口?是否需要具有单个 SSL/TLS 端口,或者最好让端口分离以提高安全性?

- 问: 哪些子系统应放在防火墙后面?哪些客户端或其他子系统需要访问这些受防火墙保护的子系统,以及如何授予访问权限?LDAP 数据库是否允许防火墙访问?

- 问: 需要物理保护哪些子系统?将如何授予访问权限,以及谁将被授予访问权限?

- 问: 所有代理和管理员的物理位置是什么?子系统的物理位置是什么?管理员或代理如何及时访问子系统服务?每个地理位置或时区需要有子系统吗?

- 问: 您需要安装多少个子系统?

- 问: 是否需要克隆任何子系统,如果如此,那么可以安全地存储其关键资料的方法?

- 问: 子系统证书和密钥是否存储在证书系统中的内部软件令牌或外部硬件令牌上?

- 问: CA 签名证书的要求是什么?证书系统是否需要控制属性,如有效期?CA 证书如何分发?

- 问: 将发布哪些证书?它们需要具备哪些特征,以及哪些配置文件设置可用于这些特征?需要对证书放置哪些限制?

- 问: 批准证书请求的要求是什么?请求者如何对自己进行身份验证,以及批准请求需要哪种流程?

- 问: 许多外部客户端是否需要验证证书状态?证书管理器中的内部 OCSP 能否处理负载?

- 问: PKI 是否允许替换密钥?它是否需要密钥归档和恢复?

- 问: 组织是否使用智能卡?如果是这样,如果智能卡被误解,则允许临时智能卡,需要密钥存档和恢复?

- 问: 发布证书和 CRL 在哪里?在接收结束时需要进行什么配置才能发布工作?需要发布哪些证书或 CRL?

5.8. 可选的第三方服务

5.8.1. Load Balancers

5.8.2. 备份硬件和软件

部分 II. 安装 Red Hat Certificate System

第 6 章 安装的先决条件和准备

6.1. 安装 Red Hat Enterprise Linux

# sysctl crypto.fips_enabled

6.2. 使用 SELinux 保护系统

6.2.1. 验证 SELinux 是否在强制模式中运行

# getenforce

6.3. 防火墙配置

表 6.1. 证书系统默认端口

|

服务

|

端口

|

协议

|

|---|---|---|

|

HTTP

|

8080

|

TCP

|

|

HTTPS

|

8443

|

TCP

|

|

Tomcat 管理

|

8005

|

TCP

|

pkispawn 工具设置证书系统时,您可以自定义端口号。如果您使用与以上列出的默认值不同的端口,请在防火墙中相应地打开它们,如 第 6.3.1 节 “在防火墙中打开所需端口” 所述。有关端口的详情,请参考 第 5.5.3 节 “规划端口”。

6.3.1. 在防火墙中打开所需端口

- 确保

firewalld服务正在运行。# systemctl status firewalld

- 启动

firewalld并将其配置为在系统引导时自动启动:# systemctl start firewalld # systemctl enable firewalld

- 使用

firewall-cmd工具打开所需的端口。例如,要在默认防火墙区中打开证书系统默认端口:# firewall-cmd --permanent --add-port={8080/tcp,8443/tcp,8009/tcp,8005/tcp} - 重新载入防火墙配置以确保更改会立即进行:

# firewall-cmd --reload

6.4. 硬件安全模块

6.4.1. 为 HSM 设置 SELinux

- nCipher nShield

- 安装 HSM 并在开始安装证书系统前:

- 重置

/opt/nfast/目录中文件的上下文:# restorecon -R /opt/nfast/

- 重新启动 nfast 软件。

# /opt/nfast/sbin/init.d-ncipher restart

- Thales Luna HSM

- 在开始安装证书系统前,不需要与 SELinux 相关的操作。

6.4.2. 在 HSM 中启用 FIPS 模式

- nCipher HSM

- 在 nCipher HSM 中,只有生成 Security World 时才能启用 FIPS 模式,之后无法更改它。虽然有各种生成 Security World 的方法,但首选的方法是使用 new-world 命令。有关如何生成 FIPS 兼容安全世界的指导,请按照 nCipher HSM 供应商的文档进行操作。

- LunaSA HSM

- 同样,必须在 Luna HSM 上启用 FIPS 模式,因为更改此策略会将 HSM 归类为安全措施。详情请查看 Luna HSM 供应商的文档。

6.4.3. 验证 HSM 上是否启用了 FIPS 模式

6.4.3.1. 验证 nCipher HSM 中是否启用了 FIPS 模式

# /opt/nfast/bin/nfkminfo

StrictFIPS140 列在 state 标记中,则启用 FIPS 模式。在较新的版本中,最好检查新模式行并查找 fips1402level3。nfkminfo 输出中也应该有一个 hkfips 密钥。

6.4.3.2. 验证 Luna SA HSM 上是否启用了 FIPS 模式

- 打开 lunash 管理控制台

- 使用 hsm show 命令,并验证输出中是否包含文本 The HSM in FIPS 140-2 approved operation mode。

lunash:> hsm show ... FIPS 140-2 Operation: ===================== The HSM is in FIPS 140-2 approved operation mode. ...

6.4.4. 准备使用 HSM 安装证书系统

pkispawn 工具的以下参数:

... [DEFAULT] ########################## # Provide HSM parameters # ########################## pki_hsm_enable=True pki_hsm_libfile=hsm_libfile pki_hsm_modulename=hsm_modulename pki_token_name=hsm_token_name pki_token_password=pki_token_password ######################################## # Provide PKI-specific HSM token names # ######################################## pki_audit_signing_token=hsm_token_name pki_ssl_server_token=hsm_token_name pki_subsystem_token=hsm_token_name ...

pki_hsm_libfile和pki_token_name参数的值取决于您的特定 HSM 安装。这些值允许pkispawn工具设置 HSM 并启用证书系统来连接它。pki_token_password的值取决于您的特定 HSM 令牌的密码。密码提供pkispawn工具读写权限,以便在 HSM 上创建新密钥。pki_hsm_modulename的值是后续 pkispawn 操作中使用的名称来识别 HSM。字符串是一个标识符,您可以原样设置。它允许pkispawn和 Certificate System 在后续操作中按名称引用 HSM 和配置信息。

6.4.4.1. nCipher HSM 参数

pki_hsm_libfile=/opt/nfast/toolkits/pkcs11/libcknfast.so pki_hsm_modulename=nfast

pki_hsm_modulename 的值设置为任何值。以上是推荐的值。

例 6.1. 识别令牌名称

root 用户身份运行以下命令:

[root@example911 ~]# /opt/nfast/bin/nfkminfo

World

generation 2

...~snip~...

Cardset

name "NHSM-CONN-XC"

k-out-of-n 1/4

flags NotPersistent PINRecoveryRequired(enabled) !RemoteEnabled

timeout none

...~snip~...

Cardset 部分中的 name 字段的值列出了令牌名称。

pki_token_name=NHSM-CONN-XC

6.4.4.2. SafeNet / Luna SA HSM 参数

pki_hsm_libfile=/usr/safenet/lunaclient/lib/libCryptoki2_64.so pki_hsm_modulename=lunasa

pki_hsm_modulename 的值设置为任何值。以上是推荐的值。

例 6.2. 识别令牌名称

root 用户身份运行以下命令:

# /usr/safenet/lunaclient/bin/vtl verify

The following Luna SA Slots/Partitions were found:

Slot Serial # Label

==== ================ =====

0 1209461834772 lunasaQElabel 列中的值列出了令牌名称。

pki_token_name=lunasaQE

6.4.5. 在硬件安全模块中备份密钥

.p12 文件。如果要备份这样的实例,请联络您的 HSM 厂商以获得支持。

6.5. 安装 Red Hat Directory Server

# sysctl crypto.fips_enabled

6.5.1. 为证书系统准备目录服务器实例

- 确保您已附加了一个向主机提供目录服务器的订阅。

- 启用 Directory Server 存储库:

#subscription-manager repos --enable=dirsrv-11-for-rhel-8-x86_64-rpms - 安装 Directory 服务器和 openldap-clients 软件包:

#dnf module install redhat-ds#dnf install openldap-clients - 设置 Directory 服务器实例。

- 生成 DS 配置文件,例如

/tmp/ds-setup.inf:$dscreate create-template /tmp/ds-setup.inf - 自定义 DS 配置文件,如下所示:

$ sed -i \ -e "s/;instance_name = .*/instance_name = localhost/g" \ -e "s/;root_password = .*/root_password = Secret.123/g" \ -e "s/;suffix = .*/suffix = dc=example,dc=com/g" \ -e "s/;create_suffix_entry = .*/create_suffix_entry = True/g" \ -e "s/;self_sign_cert = .*/self_sign_cert = False/g" \ /tmp/ds-setup.inf

- 使用带有

设置配置文件的 dscreate 命令创建实例:#dscreate from-file /tmp/ds-setup.inf

具体步骤请查看 红帽目录服务器安装指南。

6.5.2. 准备配置证书系统

pkispawn 工具的配置文件中的以下参数:

pki_ds_password 不再相关。

pki_ds_database=back_end_database_name pki_ds_hostname=host_name pki_ds_secure_connection=True pki_ds_secure_connection_ca_pem_file=path_to_CA_or_self-signed_certificate pki_ds_password=password pki_ds_ldaps_port=port pki_ds_bind_dn=cn=Directory Manager

pki_ds_database 参数的值是 pkispawn 实用程序使用的名称,用于在 Directory Server 实例上创建对应的子系统数据库。

pki_ds_hostname 参数的值取决于目录服务器实例的安装位置。这取决于 第 6.5.1 节 “为证书系统准备目录服务器实例” 中使用的值。

pki_ds_secure_connection_ca_pem_file:设置完全限定路径,包括包含目录服务器 CA 证书的导出副本的文件名称。在pkispawn能够使用该文件之前,该文件必须已存在。pki_ds_ldaps_port:设置安全 LDAPS 端口目录服务器的值。默认值为 636。

6.6. 在目录服务器(CA)中替换临时自签名证书

6.7. 为内部 LDAP 服务器启用 TLS 客户端身份验证

6.8. 附加红帽订阅并启用证书系统软件包存储库

- 将红帽订阅附加到系统:如果您的系统已经注册或者有附加了证书服务器的订阅,请跳过这一步。

- 将该系统注册到红帽订阅管理服务。您可以使用

--auto-attach选项为操作系统自动应用可用的订阅。#subscription-manager register --auto-attachUsername: admin@example.com Password: The system has been registered with id: 566629db-a4ec-43e1-aa02-9cbaa6177c3f Installed Product Current Status: Product Name: Red Hat Enterprise Linux Server Status: Subscribed - 列出可用的订阅,并记录提供红帽证书系统的池 ID。例如:

#subscription-manager list --available --all... Subscription Name: Red Hat Enterprise Linux Developer Suite Provides: ... Red Hat Certificate System ... Pool ID: 7aba89677a6a38fc0bba7dac673f7993 Available: 1 ...如果您有很多订阅,命令的输出可能会非常长。您可以选择将输出重定向到文件中:#subscription-manager list --available --all > /root/subscriptions.txt - 使用上一步中的池 ID 将证书系统订阅附加到系统:

#subscription-manager attach --pool=7aba89677a6a38fc0bba7dac673f7993Successfully attached a subscription for: Red Hat Enterprise Linux Developer Suite

- 启用证书系统存储库:

#subscription-manager repos --enable certsys-10.x-for-rhel-8-x86_64-rpms其中 x 表示最新的证书系统版本。例如,要为 RHCS 10.4 启用证书系统存储库,请使用以下命令:#subscription-manager repos --enable certsys-10.4-for-rhel-8-x86_64-rpmsRepository 'certsys-10.4-for-rhel-8-x86_64-rpms' is enabled for this system. - 启用证书系统模块流:

#dnf module enable redhat-pki

subscription-manager 工具启用。

6.9. 证书系统用户和组

pkiuser 帐户和对应的 pkiuser 组。证书系统使用此帐户和组来启动服务。

第 7 章 安装和配置证书系统

- 证书颁发机构(CA)

- 密钥恢复授权中心 (KRA)

- 在线证书状态协议(OCSP)响应

- 令牌密钥服务(TKS)

- 令牌处理系统(TPS)

7.1. 子系统配置顺序

- 在安装任何其他公钥基础架构(PKI)子系统之前,至少需要一台作为安全域运行的 CA。

- 配置 CA 后安装 OCSP。

- KRA 和 TKS 子系统可以在配置 CA 和 OCSP 后以任何顺序安装。

- TPS 子系统依赖于 CA 和 TKS,以及可选的 KRA 和 OCSP 子系统。

7.2. 证书系统软件包

- pki-ca: 提供证书颁发机构(CA)子系统。

- pki-kra :提供密钥恢复授权机构(KRA)子系统。

- pki-ocsp :提供在线证书状态协议(OCSP)响应器。

- pki-tks :提供令牌密钥服务(TKS)。

- pki-tps :提供令牌处理服务(TPS)。

- pki-console 和 redhat-pki-console-theme :提供基于 Java 的红帽 PKI 控制台。必须安装这两个软件包。

- pki-server 和 redhat-pki-server-theme :提供基于 Web 的证书系统接口。必须安装这两个软件包。如果您安装以下软件包之一,则这个软件包会被安装为依赖项: pki-ca,pki-kra,pki-ocsp,pki-tks,pki-tps

7.2.1. 安装证书系统软件包

- 使用 redhat-pki 模块,您可以在 RHEL 8 系统上一次性安装所有证书系统子系统软件包和组件。redhat-pki 模块会安装 Red Hat Certificate System 的五个子系统:除了 pki-core 模块(CA、KRA)之外,它还是 Red Hat Identity Management (IdM)的一部分,包括特定于 RHCS 的子系统(OCSP、TKS 和 TPS),以及处理所需依赖项的 pki-deps 模块。

# yum install redhat-pki

- 或者,您可以单独安装软件包。例如,要安装 CA 子系统和可选 Web 界面:

# yum install pki-ca redhat-pki-server-theme

对于其他子系统,将 pki-ca 软件包名称替换为您要安装的子系统之一。 - 如果您需要可选的 PKI 控制台:

# yum install pki-console redhat-pki-console-theme

注意pkiconsole工具将被弃用。

7.2.2. 更新证书系统软件包

- 按照 第 7.2.3 节 “确定证书系统产品版本” 中的说明检查产品版本。

- 执行 ; yum update以上命令更新整个系统,包括 RHCS 软件包。注意我们建议调度维护窗口,您可以在其中使 PKI 基础架构离线来安装更新。重要更新证书系统需要重启 PKI 基础架构。

- 然后,使用以下 第 7.2.3 节 “确定证书系统产品版本” 再次检查版本。版本号应该确认已成功安装了更新。

yum update --downloadonly

/var/cache/yum/ 目录中。如果软件包是最新版本,yum update 将会使用这些软件包。

7.2.3. 确定证书系统产品版本

/usr/share/pki/CS_SERVER_VERSION 文件中。显示版本:

# cat /usr/share/pki/CS_SERVER_VERSION Red Hat Certificate System 10.0 (Batch Update 1)

- http://host_name:port_number/ca/admin/ca/getStatus

- http://host_name:port_number/kra/admin/kra/getStatus

- http://host_name:port_number/ocsp/admin/ocsp/getStatus

- http://host_name:port_number/tks/admin/tks/getStatus

- http://host_name:port_number/tps/admin/tps/getStatus

7.3. 了解 pkispawn 实用程序

- 从

/etc/pki/default.cfg文件中读取默认值。详情请查看 pki_default.cfg(5) man page。重要 - 根据设置模式,使用提供的密码和其他特定于部署的信息:

- 交互模式 :在设置过程中要求用户单独设置。将此模式用于简单部署。

- 批处理模式:值从用户提供的配置文件中读取。配置文件中未设置的参数使用默认值。

- 执行请求的 PKI 子系统的安装。

- 将设置传递给根据设置执行配置的 Java servlet。

pkispawn 工具安装:

- root CA。详情请查看 第 7.4 节 “设置根证书颁发机构”。

- 从属 CA 或任何其他子系统。详情请查看 第 7.6 节 “设置额外的子系统”。

7.4. 设置根证书颁发机构

- 基于配置文件的安装:使用此方法进行高级别自定义。这个安装方法使用配置文件来覆盖默认安装参数。您可以在一个步骤中使用配置文件或两个步骤安装证书系统。有关详情和示例,请参阅:

- 单步安装的 pkispawn(8) man page。

- 第 7.7 节 “两步安装” 对于两步安装。

- 交互式安装:

# pkispawn -s CA

如果您只想设置所需的配置选项,请使用交互式安装程序。

7.5. 安装后

7.6. 设置额外的子系统

先决条件

安装子系统

- 基于配置文件的安装:使用此方法进行高级别自定义。这个安装方法使用配置文件来覆盖默认安装参数。您可以在一个步骤中使用配置文件或两个步骤安装证书系统。有关详情和示例,请参阅:

- 单步安装的 pkispawn(8) man page。

- 第 7.7 节 “两步安装” 对于两步安装。

- 交互式安装:如果您只想设置所需的配置选项,请使用交互式安装程序。例如:

# pkispawn -s subsystem

使用以下 子系统 之一替换 subsystem:KRA、OCSP、TKS或TPS。交互式安装程序不支持安装从属 CA。要安装从属 CA,请使用两个步骤安装。请参阅 第 7.7 节 “两步安装”。

7.7. 两步安装

pkispawn 工具可让您在两个步骤中运行子系统的安装。

7.7.1. 何时使用双步安装

- 提高安全性。

- 自定义子系统证书。

- 在安装要连接到现有证书系统的新证书系统实例时,自定义

/etc/pki/instance_name/server.xml文件中的sslRangeCiphers参数中的 cipher 列表。 - 在 FIPS 模式中安装 CA 克隆、KRA、OCSP、TKS 和 TPS。

- 在 FIPS 模式下使用硬件安全模块(HSM)安装证书系统。

7.7.2. 这两个步骤安装的主要部分

- 安装在这一步中,

pkispawn将配置文件从/usr/share/pki/目录复制到特定于实例的/etc/pki/instance_name/目录。另外,pkispawn根据部署配置文件中定义的值设置。这个安装部分包含以下子步骤: - Configuration在这一步中,

pkispawn根据特定于实例的/etc/pki/instance_name/目录中的配置文件继续安装。这个安装部分包含以下子步骤:

7.7.3. 为安装的第一个步骤创建配置文件

/root/config.txt,并使用下面描述的设置填充它。

独立于子系统的设置

- 设置证书系统

admin用户的密码、PKCS TOTP 文件和目录服务器:[DEFAULT] pki_admin_password=password pki_client_pkcs12_password=password pki_ds_password=password

- 要使用到在同一主机上运行的目录服务器的 LDAPS 连接,请在配置文件中的

[DEFAULT]部分添加以下参数:pki_ds_secure_connection=True pki_ds_secure_connection_ca_pem_file=path_to_CA_or_self-signed_certificate

注意为了安全起见,红帽建议使用到目录服务器的加密连接。如果您在目录服务器中使用自签名证书,请使用以下命令从目录服务器的网络安全服务(NSS)数据库中导出它:# certutil -L -d /etc/dirsrv/slapd-instance_name/ \ -n "server-cert" -a -o /root/ds.crt

~/.dogtag/instance_name/子系统/alias 客户端数据库。为了安全起见,红帽建议在配置文件中启用 pki_client_database_purge 参数。如果手动将此参数设置为 True,则证书系统在安装后不会删除客户端数据库。

CA 设置

- 要提高安全性,请通过在配置文件中添加

[CA]部分来启用随机序列号:[CA] pki_random_serial_numbers_enable=true

- 另外,还可在

[CA]部分中设置以下参数,以指定admin用户的数据,这将在安装过程中自动创建:pki_admin_nickname=caadmin pki_admin_name=CA administrator account pki_admin_password=password pki_admin_uid=caadmin pki_admin_email=caadmin@example.com

证书系统为这个帐户分配管理员特权。安装后使用此帐户来管理证书系统并创建更多用户帐户。 - 要启用证书系统生成唯一的 nickname,请在

[DEFAULT]部分中设置以下参数:pki_instance_name=instance_name pki_security_domain_name=example.com Security Domain pki_host=server.example.com

重要如果使用网络共享硬件安全模块(HSM)安装证书系统,则必须使用唯一的证书 nickname。 - (可选)在生成证书时使用 Elliptic Curve Curve Cryptography (ECC)而不是 RSA:

- 在