Este conteúdo não está disponível no idioma selecionado.

Configuring and managing networking

Managing network interfaces, firewalls, and advanced networking features

Abstract

- You can configure bonds, VLANs, bridges, tunnels and other network types to connect the host to the network.

- You can build performance-critical firewalls for the local host and the entire network. RHEL contains packet filtering software, such as the

firewalldservice, thenftablesframework, and Express Data Path (XDP). - RHEL also supports advanced networking features, such as policy-based routing and Multipath TCP (MPTCP).

Providing feedback on Red Hat documentation

We appreciate your feedback on our documentation. Let us know how we can improve it.

Submitting feedback through Jira (account required)

- Log in to the Jira website.

- Click Create in the top navigation bar.

- Enter a descriptive title in the Summary field.

- Enter your suggestion for improvement in the Description field. Include links to the relevant parts of the documentation.

- Click Create at the bottom of the dialogue.

Chapter 1. Implementing consistent network interface naming

The udev device manager implements consistent device naming in Red Hat Enterprise Linux. The device manager supports different naming schemes and, by default, assigns fixed names based on firmware, topology, and location information.

Without consistent device naming, the Linux kernel assigns names to network interfaces by combining a fixed prefix and an index. The index increases as the kernel initializes the network devices. For example, eth0 represents the first Ethernet device being probed on start-up. If you add another network interface controller to the system, the assignment of the kernel device names is no longer fixed because, after a reboot, the devices can initialize in a different order. In that case, the kernel can name the devices differently.

To solve this problem, udev assigns consistent device names. This has the following advantages:

- Device names are stable across reboots.

- Device names stay fixed even if you add or remove hardware.

- Defective hardware can be seamlessly replaced.

- The network naming is stateless and does not require explicit configuration files.

Generally, Red Hat does not support systems where consistent device naming is disabled. For exceptions, see the Red Hat Knowledgebase solution Is it safe to set net.ifnames=0.

1.1. How the udev device manager renames network interfaces

To implement a consistent naming scheme for network interfaces, the udev device manager processes the following rule files in the listed order:

Optional:

/usr/lib/udev/rules.d/60-net.rulesThe

/usr/lib/udev/rules.d/60-net.rulesfile defines that the deprecated/usr/lib/udev/rename_devicehelper utility searches for theHWADDRparameter in/etc/sysconfig/network-scripts/ifcfg-*files. If the value set in the variable matches the MAC address of an interface, the helper utility renames the interface to the name set in theDEVICEparameter of theifcfgfile.If the system uses only NetworkManager connection profiles in keyfile format,

udevskips this step.Only on Dell systems:

/usr/lib/udev/rules.d/71-biosdevname.rulesThis file exists only if the

biosdevnamepackage is installed, and the rules file defines that thebiosdevnameutility renames the interface according to its naming policy, if it was not renamed in the previous step.NoteInstall and use

biosdevnameonly on Dell systems./usr/lib/udev/rules.d/75-net-description.rulesThis file defines how

udevexamines the network interface and sets the properties inudev-internal variables. These variables are then processed in the next step by the/usr/lib/udev/rules.d/80-net-setup-link.rulesfile. Some of the properties can be undefined./usr/lib/udev/rules.d/80-net-setup-link.rulesThis file calls the

net_setup_linkbuiltin of theudevservice, andudevrenames the interface based on the order of the policies in theNamePolicyparameter in the/usr/lib/systemd/network/99-default.linkfile. For further details, see Network interface naming policies.If none of the policies applies,

udevdoes not rename the interface.

Additional resources

- Why are systemd network interface names different between major RHEL versions (Red Hat Knowledgebase)

1.2. Network interface naming policies

By default, the udev device manager uses the /usr/lib/systemd/network/99-default.link file to determine which device naming policies to apply when it renames interfaces. The NamePolicy parameter in this file defines which policies udev uses and in which order:

NamePolicy=kernel database onboard slot path

The following table describes the different actions of udev based on which policy matches first as specified by the NamePolicy parameter:

| Policy | Description | Example name |

|---|---|---|

| kernel |

If the kernel indicates that a device name is predictable, |

|

| database |

This policy assigns names based on mappings in the |

|

| onboard | Device names incorporate firmware or BIOS-provided index numbers for onboard devices. |

|

| slot | Device names incorporate firmware or BIOS-provided PCI Express (PCIe) hot-plug slot-index numbers. |

|

| path | Device names incorporate the physical location of the connector of the hardware. |

|

| mac | Device names incorporate the MAC address. By default, Red Hat Enterprise Linux does not use this policy, but administrators can enable it. |

|

Additional resources

- How the udev device manager renames network interfaces

-

systemd.link(5)man page on your system

1.3. Network interface naming schemes

The udev device manager uses certain stable interface attributes that device drivers provide to generate consistent device names.

If a new udev version changes how the service creates names for certain interfaces, Red Hat adds a new scheme version and documents the details in the systemd.net-naming-scheme(7) man page on your system. By default, Red Hat Enterprise Linux (RHEL) 8 uses the rhel-8.0 naming scheme, even if you install or update to a later minor version of RHEL.

If you want to use a scheme other than the default, you can switch the network interface naming scheme.

For further details about the naming schemes for different device types and platforms, see the systemd.net-naming-scheme(7) man page on your system.

1.4. Switching to a different network interface naming scheme

By default, Red Hat Enterprise Linux (RHEL) 8 uses the rhel-8.0 naming scheme, even if you install or update to a later minor version of RHEL. While the default naming scheme fits in most scenarios, there might be reasons to switch to a different scheme version, for example:

- A new scheme can help to better identify a device if it adds additional attributes, such as a slot number, to an interface name.

-

An new scheme can prevent

udevfrom falling back to the kernel-assigned device names (eth*). This happens if the driver does not provide enough unique attributes for two or more interfaces to generate unique names for them.

Prerequisites

- You have access to the console of the server.

Procedure

List the network interfaces:

# ip link show 2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Record the MAC addresses of the interfaces.

Optional: Display the

ID_NET_NAMING_SCHEMEproperty of a network interface to identify the naming scheme that RHEL currently uses:# udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1' ID_NET_NAMING_SCHEME=rhel-8.0Note that the property is not available on the

loloopback device.Append the

net.naming-scheme=<scheme>option to the command line of all installed kernels, for example:# grubby --update-kernel=ALL --args=net.naming-scheme=rhel-8.4Reboot the system.

# rebootBased on the MAC addresses you recorded, identify the new names of network interfaces that have changed due to the different naming scheme:

# ip link show 2: eno1np0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...After switching the scheme,

udevnames in this example the device with MAC address00:00:5e:00:53:1aeno1np0, whereas it was namedeno1before.Identify which NetworkManager connection profile uses an interface with the previous name:

# nmcli -f device,name connection show DEVICE NAME eno1 example_profile ...Set the

connection.interface-nameproperty in the connection profile to the new interface name:# nmcli connection modify example_profile connection.interface-name "eno1np0"Reactivate the connection profile:

# nmcli connection up example_profile

Verification

Identify the naming scheme that RHEL now uses by displaying the

ID_NET_NAMING_SCHEMEproperty of a network interface:# udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1np0' ID_NET_NAMING_SCHEME=_rhel-8.4

Additional resources

1.5. Determining a predictable RoCE device name on the IBM Z platform

On Red Hat Enterprise Linux (RHEL) 8.7 and later, the udev device manager sets names for RoCE interfaces on IBM Z as follows:

-

If the host enforces a unique identifier (UID) for a device,

udevassigns a consistent device name that is based on the UID, for exampleeno<UID_in_decimal>. If the host does not enforce a UID for a device, the behavior depends on your settings:

-

By default,

udevuses unpredictable names for the device. -

If you set the

net.naming-scheme=rhel-8.7kernel command line option,udevassigns a consistent device name that is based on the function identifier (FID) of the device, for exampleens<FID_in_decimal>.

-

By default,

Manually configure predictable device name for RoCE interfaces on IBM Z in the following cases:

Your host runs RHEL 8.6 or earlier and enforces a UID for a device, and you plan to update to RHEL 8.7 or later.

After an update to RHEL 8.7 or later,

udevuses consistent interface names. However, if you used unpredictable device names before the update, NetworkManager connection profiles still use these names and fail to activate until you update the affected profiles.- Your host runs RHEL 8.7 or later and does not enforce a UID, and you plan to upgrade to RHEL 9.

Before you can use a udev rule or a systemd link file to rename an interface manually, you must determine a predictable device name.

Prerequisites

- An RoCE controller is installed in the system.

-

The

sysfsutilspackage is installed.

Procedure

Display the available network devices, and note the names of the RoCE devices:

# ip link show ... 2: enP5165p0s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 ...Display the device path in the

/sys/file system:# systool -c net -p Class = "net" Class Device = "enP5165p0s0" Class Device path = "/sys/devices/pci142d:00/142d:00:00.0/net/enP5165p0s0" Device = "142d:00:00.0" Device path = "/sys/devices/pci142d:00/142d:00:00.0"Use the path shown in the

Device pathfield in the next steps.Display the value of the

<device_path>/uid_id_uniquefile, for example:# cat /sys/devices/pci142d:00/142d:00:00.0/uid_id_uniqueThe displayed value indicates whether UID uniqueness is enforced or not, and you require this value in later steps.

Determine a unique identifier:

If UID uniqueness is enforced (

1), display the UID stored in the<device_path>/uidfile, for example:# cat /sys/devices/pci142d:00/142d:00:00.0/uidIf UID uniqueness is not enforced (

0), display the FID stored in the<device_path>/function_idfile, for example:# cat /sys/devices/pci142d:00/142d:00:00.0/function_id

The outputs of the commands display the UID and FID values in hexadecimal.

Convert the hexadecimal identifier to decimal, for example:

# printf "%d\n" 0x00001402 5122To determine the predictable device name, append the identifier in decimal format to the corresponding prefix based on whether UID uniqueness is enforced or not:

-

If UID uniqueness is enforced, append the identifier to the

enoprefix, for exampleeno5122. -

If UID uniqueness is not enforced, append the identifier to the

ensprefix, for exampleens5122.

-

If UID uniqueness is enforced, append the identifier to the

Next steps

Use one of the following methods to rename the interface to the predictable name:

Additional resources

- IBM documentation: Network interface names

-

systemd.net-naming-scheme(7)man page on your system

1.6. Customizing the prefix for Ethernet interfaces during installation

If you do not want to use the default device-naming policy for Ethernet interfaces, you can set a custom device prefix during the Red Hat Enterprise Linux (RHEL) installation.

Red Hat supports systems with customized Ethernet prefixes only if you set the prefix during the RHEL installation. Using the prefixdevname utility on already deployed systems is not supported.

If you set a device prefix during the installation, the udev service uses the <prefix><index> format for Ethernet interfaces after the installation. For example, if you set the prefix net, the service assigns the names net0, net1, and so on to the Ethernet interfaces.

The udev service appends the index to the custom prefix, and preserves the index values of known Ethernet interfaces. If you add an interface, udev assigns an index value that is one greater than the previously-assigned index value to the new interface.

Prerequisites

- The prefix consists of ASCII characters.

- The prefix is an alphanumeric string.

- The prefix is shorter than 16 characters.

-

The prefix does not conflict with any other well-known network interface prefix, such as

eth,eno,ens, andem.

Procedure

- Boot the Red Hat Enterprise Linux installation media.

In the boot manager, follow these steps:

-

Select the

Install Red Hat Enterprise Linux <version>entry. - Press Tab to edit the entry.

-

Append

net.ifnames.prefix=<prefix>to the kernel options. - Press Enter to start the installation program.

-

Select the

- Install Red Hat Enterprise Linux.

Verification

To verify the interface names, display the network interfaces:

# ip link show ... 2: net0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...

Additional resources

1.7. Configuring user-defined network interface names by using udev rules

You can use udev rules to implement custom network interface names that reflect your organization’s requirements.

Procedure

Identify the network interface that you want to rename:

# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Record the MAC address of the interface.

Display the device type ID of the interface:

# cat /sys/class/net/enp1s0/type 1Create the

/etc/udev/rules.d/70-persistent-net.rulesfile, and add a rule for each interface that you want to rename:SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="<MAC_address>",ATTR{type}=="<device_type_id>",NAME="<new_interface_name>"ImportantUse only

70-persistent-net.rulesas a file name if you require consistent device names during the boot process. Thedracututility adds a file with this name to theinitrdimage if you regenerate the RAM disk image.For example, use the following rule to rename the interface with MAC address

00:00:5e:00:53:1atoprovider0:SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="00:00:5e:00:53:1a",ATTR{type}=="1",NAME="provider0"Optional: Regenerate the

initrdRAM disk image:# dracut -fYou require this step only if you need networking capabilities in the RAM disk. For example, this is the case if the root file system is stored on a network device, such as iSCSI.

Identify which NetworkManager connection profile uses the interface that you want to rename:

# nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...Unset the

connection.interface-nameproperty in the connection profile:# nmcli connection modify example_profile connection.interface-name ""Temporarily, configure the connection profile to match both the new and the previous interface name:

# nmcli connection modify example_profile match.interface-name "provider0 enp1s0"Reboot the system:

# rebootVerify that the device with the MAC address that you specified in the link file has been renamed to

provider0:# ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Configure the connection profile to match only the new interface name:

# nmcli connection modify example_profile match.interface-name "provider0"You have now removed the old interface name from the connection profile.

Reactivate the connection profile:

# nmcli connection up example_profile

Additional resources

-

udev(7)man page on your system

1.8. Configuring user-defined network interface names by using systemd link files

You can use systemd link files to implement custom network interface names that reflect your organization’s requirements.

Prerequisites

- You must meet one of these conditions: NetworkManager does not manage this interface, or the corresponding connection profile uses the keyfile format.

Procedure

Identify the network interface that you want to rename:

# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Record the MAC address of the interface.

If it does not already exist, create the

/etc/systemd/network/directory:# mkdir -p /etc/systemd/network/For each interface that you want to rename, create a

70-*.linkfile in the/etc/systemd/network/directory with the following content:[Match] MACAddress=<MAC_address> [Link] Name=<new_interface_name>

ImportantUse a file name with a

70-prefix to keep the file names consistent with theudevrules-based solution.For example, create the

/etc/systemd/network/70-provider0.linkfile with the following content to rename the interface with MAC address00:00:5e:00:53:1atoprovider0:[Match] MACAddress=00:00:5e:00:53:1a [Link] Name=provider0

Optional: Regenerate the

initrdRAM disk image:# dracut -fYou require this step only if you need networking capabilities in the RAM disk. For example, this is the case if the root file system is stored on a network device, such as iSCSI.

Identify which NetworkManager connection profile uses the interface that you want to rename:

# nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...Unset the

connection.interface-nameproperty in the connection profile:# nmcli connection modify example_profile connection.interface-name ""Temporarily, configure the connection profile to match both the new and the previous interface name:

# nmcli connection modify example_profile match.interface-name "provider0 enp1s0"Reboot the system:

# rebootVerify that the device with the MAC address that you specified in the link file has been renamed to

provider0:# ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Configure the connection profile to match only the new interface name:

# nmcli connection modify example_profile match.interface-name "provider0"You have now removed the old interface name from the connection profile.

Reactivate the connection profile.

# nmcli connection up example_profile

Additional resources

-

systemd.link(5)man page on your system

1.9. Assigning alternative names to a network interface by using systemd link files

With alternative interface naming, the kernel can assign additional names to network interfaces. You can use these alternative names in the same way as the normal interface names in commands that require a network interface name.

Prerequisites

- You must use ASCII characters for the alternative name.

- The alternative name must be shorter than 128 characters.

Procedure

Display the network interface names and their MAC addresses:

# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...Record the MAC address of the interface to which you want to assign an alternative name.

If it does not already exist, create the

/etc/systemd/network/directory:# mkdir -p /etc/systemd/network/For each interface that must have an alternative name, create a copy of the

/usr/lib/systemd/network/99-default.linkfile with a unique name and.linksuffix in the/etc/systemd/network/directory, for example:# cp /usr/lib/systemd/network/99-default.link /etc/systemd/network/98-lan.linkModify the file you created in the previous step. Rewrite the

[Match]section as follows, and append theAlternativeNameentries to the[Link]section:[Match] MACAddress=<MAC_address> [Link] ... AlternativeName=<alternative_interface_name_1> AlternativeName=<alternative_interface_name_2> AlternativeName=<alternative_interface_name_n>

For example, create the

/etc/systemd/network/70-altname.linkfile with the following content to assignprovideras an alternative name to the interface with MAC address00:00:5e:00:53:1a:[Match] MACAddress=00:00:5e:00:53:1a [Link] NamePolicy=kernel database onboard slot path AlternativeNamesPolicy=database onboard slot path MACAddressPolicy=persistent AlternativeName=provider

Regenerate the

initrdRAM disk image:# dracut -fReboot the system:

# reboot

Verification

Use the alternative interface name. For example, display the IP address settings of the device with the alternative name

provider:# ip address show provider 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff altname provider ...

Additional resources

- What is AlternativeNamesPolicy in Interface naming scheme? (Red Hat Knowledgebase)

Chapter 2. Configuring an Ethernet connection

NetworkManager creates a connection profile for each Ethernet adapter that is installed in a host. By default, this profile uses DHCP for both IPv4 and IPv6 connections. Modify this automatically-created profile or add a new one in the following cases:

- The network requires custom settings, such as a static IP address configuration.

- You require multiple profiles because the host roams among different networks.

Red Hat Enterprise Linux provides administrators different options to configure Ethernet connections. For example:

-

Use

nmclito configure connections on the command line. -

Use

nmtuito configure connections in a text-based user interface. -

Use the GNOME Settings menu or

nm-connection-editorapplication to configure connections in a graphical interface. -

Use

nmstatectlto configure connections through the Nmstate API. - Use RHEL system roles to automate the configuration of connections on one or multiple hosts.

If you want to manually configure Ethernet connections on hosts running in the Microsoft Azure cloud, disable the cloud-init service or configure it to ignore the network settings retrieved from the cloud environment. Otherwise, cloud-init will override on the next reboot the network settings that you have manually configured.

2.1. Configuring an Ethernet connection by using nmcli

If you connect a host to the network over Ethernet, you can manage the connection’s settings on the command line by using the nmcli utility.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

Procedure

List the NetworkManager connection profiles:

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0By default, NetworkManager creates a profile for each NIC in the host. If you plan to connect this NIC only to a specific network, adapt the automatically-created profile. If you plan to connect this NIC to networks with different settings, create individual profiles for each network.

If you want to create an additional connection profile, enter:

# nmcli connection add con-name <connection-name> ifname <device-name> type ethernetSkip this step to modify an existing profile.

Optional: Rename the connection profile:

# nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"On hosts with multiple profiles, a meaningful name makes it easier to identify the purpose of a profile.

Display the current settings of the connection profile:

# nmcli connection show Internal-LAN ... connection.interface-name: enp1s0 connection.autoconnect: yes ipv4.method: auto ipv6.method: auto ...Configure the IPv4 settings:

To use DHCP, enter:

# nmcli connection modify Internal-LAN ipv4.method autoSkip this step if

ipv4.methodis already set toauto(default).To set a static IPv4 address, network mask, default gateway, DNS servers, and search domain, enter:

# nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.com

Configure the IPv6 settings:

To use stateless address autoconfiguration (SLAAC), enter:

# nmcli connection modify Internal-LAN ipv6.method autoSkip this step if

ipv6.methodis already set toauto(default).To set a static IPv6 address, network mask, default gateway, DNS servers, and search domain, enter:

# nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.com

To customize other settings in the profile, use the following command:

# nmcli connection modify <connection-name> <setting> <value>Enclose values with spaces or semicolons in quotes.

Activate the profile:

# nmcli connection up Internal-LAN

Verification

Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Troubleshooting

- Verify that the network cable is plugged-in to the host and a switch.

- Check whether the link failure exists only on this host or also on other hosts connected to the same switch.

- Verify that the network cable and the network interface are working as expected. Perform hardware diagnosis steps and replace defective cables and network interface cards.

- If the configuration on the disk does not match the configuration on the device, starting or restarting NetworkManager creates an in-memory connection that reflects the configuration of the device. For further details and how to avoid this problem, see the Red Hat Knowledgebase solution NetworkManager duplicates a connection after restart of NetworkManager service.

Additional resources

-

nm-settings(5)man page on your system

2.2. Configuring an Ethernet connection by using the nmcli interactive editor

If you connect a host to the network over Ethernet, you can manage the connection’s settings on the command line by using the nmcli utility.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

Procedure

List the NetworkManager connection profiles:

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0By default, NetworkManager creates a profile for each NIC in the host. If you plan to connect this NIC only to a specific network, adapt the automatically-created profile. If you plan to connect this NIC to networks with different settings, create individual profiles for each network.

Start

nmcliin interactive mode:To create an additional connection profile, enter:

# nmcli connection edit type ethernet con-name "<connection-name>"To modify an existing connection profile, enter:

# nmcli connection edit con-name "<connection-name>"

Optional: Rename the connection profile:

nmcli> set connection.id Internal-LANOn hosts with multiple profiles, a meaningful name makes it easier to identify the purpose of a profile.

Do not use quotes to set an ID that contains spaces to avoid that

nmclimakes the quotes part of the name. For example, to setExample Connectionas ID, enterset connection.id Example Connection.Display the current settings of the connection profile:

nmcli> print ... connection.interface-name: enp1s0 connection.autoconnect: yes ipv4.method: auto ipv6.method: auto ...If you create a new connection profile, set the network interface:

nmcli> set connection.interface-name enp1s0Configure the IPv4 settings:

To use DHCP, enter:

nmcli> set ipv4.method autoSkip this step if

ipv4.methodis already set toauto(default).To set a static IPv4 address, network mask, default gateway, DNS servers, and search domain, enter:

nmcli> ipv4.addresses 192.0.2.1/24 Do you also want to set 'ipv4.method' to 'manual'? [yes]: yes nmcli> ipv4.gateway 192.0.2.254 nmcli> ipv4.dns 192.0.2.200 nmcli> ipv4.dns-search example.com

Configure the IPv6 settings:

To use stateless address autoconfiguration (SLAAC), enter:

nmcli> set ipv6.method autoSkip this step if

ipv6.methodis already set toauto(default).To set a static IPv6 address, network mask, default gateway, DNS servers, and search domain, enter:

nmcli> ipv6.addresses 2001:db8:1::fffe/64 Do you also want to set 'ipv6.method' to 'manual'? [yes]: yes nmcli> ipv6.gateway 2001:db8:1::fffe nmcli> ipv6.dns 2001:db8:1::ffbb nmcli> ipv6.dns-search example.com

Save and activate the connection:

nmcli> save persistentLeave the interactive mode:

nmcli> quit

Verification

Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Troubleshooting

- Verify that the network cable is plugged-in to the host and a switch.

- Check whether the link failure exists only on this host or also on other hosts connected to the same switch.

- Verify that the network cable and the network interface are working as expected. Perform hardware diagnosis steps and replace defective cables and network interface cards.

- If the configuration on the disk does not match the configuration on the device, starting or restarting NetworkManager creates an in-memory connection that reflects the configuration of the device. For further details and how to avoid this problem, see the Red Hat Knowledgebase solution NetworkManager duplicates a connection after restart of NetworkManager service.

Additional resources

-

nm-settings(5)andnmcli(1)man pages on your system

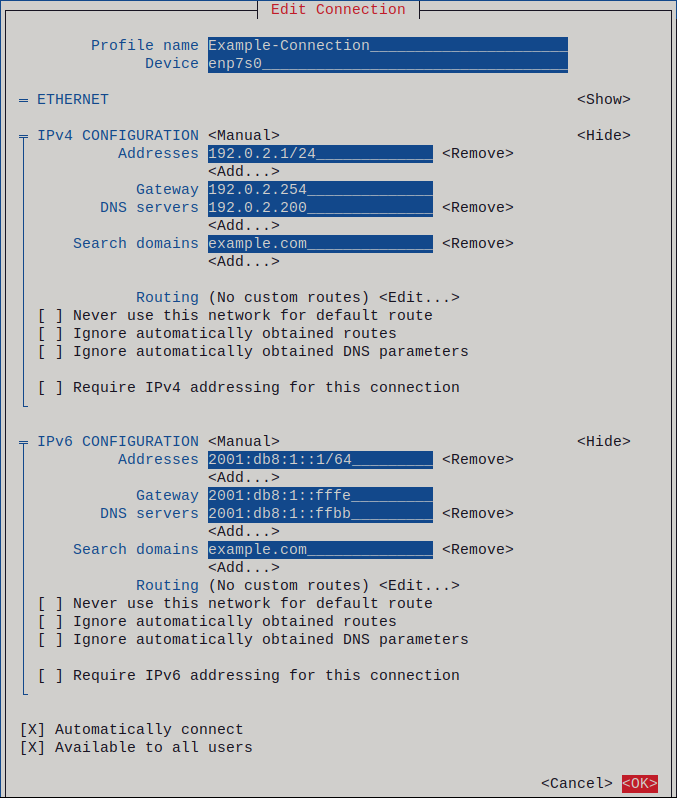

2.3. Configuring an Ethernet connection by using nmtui

If you connect a host to the network over Ethernet, you can manage the connection’s settings in a text-based user interface by using the nmtui application. Use nmtui to create new profiles and to update existing ones on a host without a graphical interface.

In nmtui:

- Navigate by using the cursor keys.

- Press a button by selecting it and hitting Enter.

- Select and clear checkboxes by using Space.

- To return to the previous screen, use ESC.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

Procedure

If you do not know the network device name you want to use in the connection, display the available devices:

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...Start

nmtui:# nmtui- Select Edit a connection, and press Enter.

Choose whether to add a new connection profile or to modify an existing one:

To create a new profile:

- Press Add.

- Select Ethernet from the list of network types, and press Enter.

- To modify an existing profile, select the profile from the list, and press Enter.

Optional: Update the name of the connection profile.

On hosts with multiple profiles, a meaningful name makes it easier to identify the purpose of a profile.

- If you create a new connection profile, enter the network device name into the Device field.

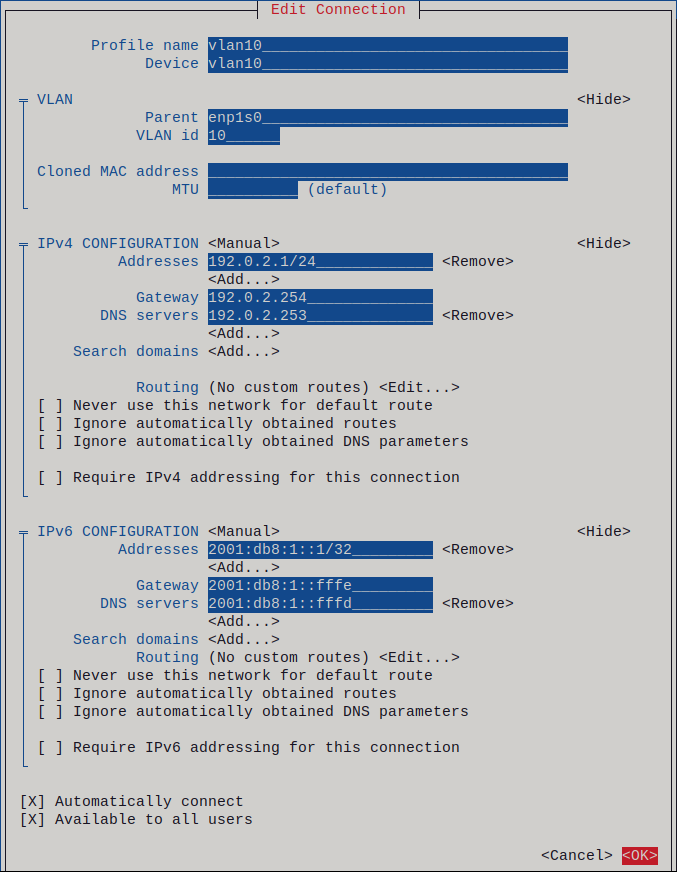

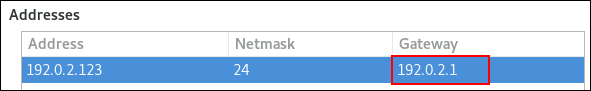

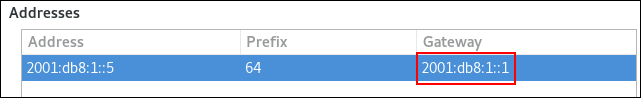

Depending on your environment, configure the IP address settings in the

IPv4 configurationandIPv6 configurationareas accordingly. For this, press the button next to these areas, and select:- Disabled, if this connection does not require an IP address.

- Automatic, if a DHCP server dynamically assigns an IP address to this NIC.

Manual, if the network requires static IP address settings. In this case, you must fill further fields:

- Press Show next to the protocol you want to configure to display additional fields.

Press Add next to Addresses, and enter the IP address and the subnet mask in Classless Inter-Domain Routing (CIDR) format.

If you do not specify a subnet mask, NetworkManager sets a

/32subnet mask for IPv4 addresses and/64for IPv6 addresses.- Enter the address of the default gateway.

- Press Add next to DNS servers, and enter the DNS server address.

- Press Add next to Search domains, and enter the DNS search domain.

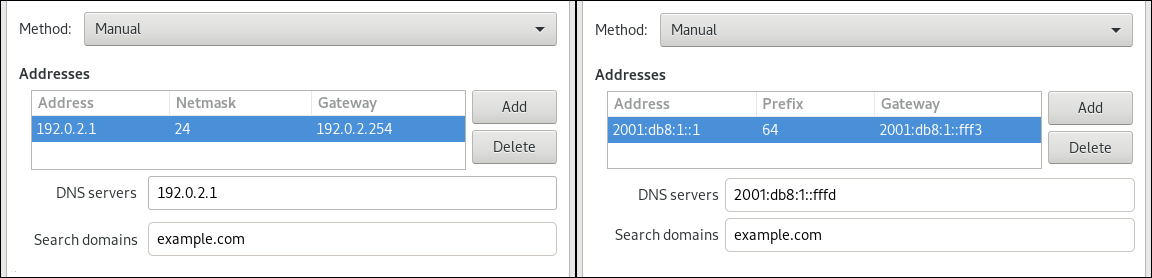

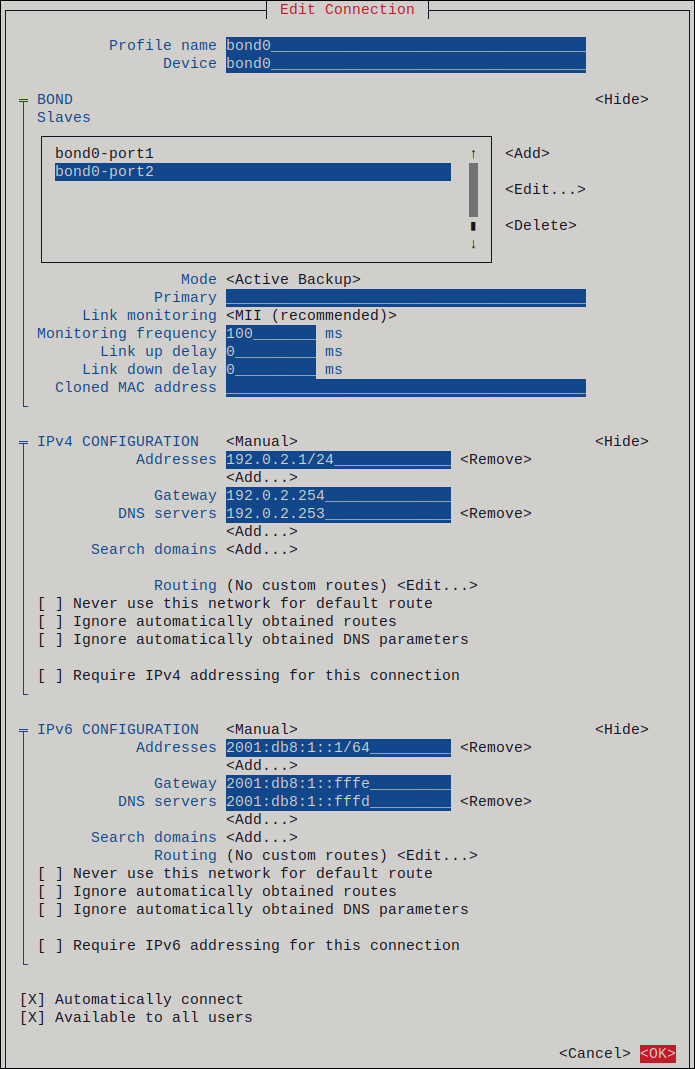

Figure 2.1. Example of an Ethernet connection with static IP address settings

- Press OK to create and automatically activate the new connection.

- Press Back to return to the main menu.

-

Select Quit, and press Enter to close the

nmtuiapplication.

Verification

Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Troubleshooting

- Verify that the network cable is plugged-in to the host and a switch.

- Check whether the link failure exists only on this host or also on other hosts connected to the same switch.

- Verify that the network cable and the network interface are working as expected. Perform hardware diagnosis steps and replace defective cables and network interface cards.

- If the configuration on the disk does not match the configuration on the device, starting or restarting NetworkManager creates an in-memory connection that reflects the configuration of the device. For further details and how to avoid this problem, see the Red Hat Knowledgebase solution NetworkManager duplicates a connection after restart of NetworkManager service.

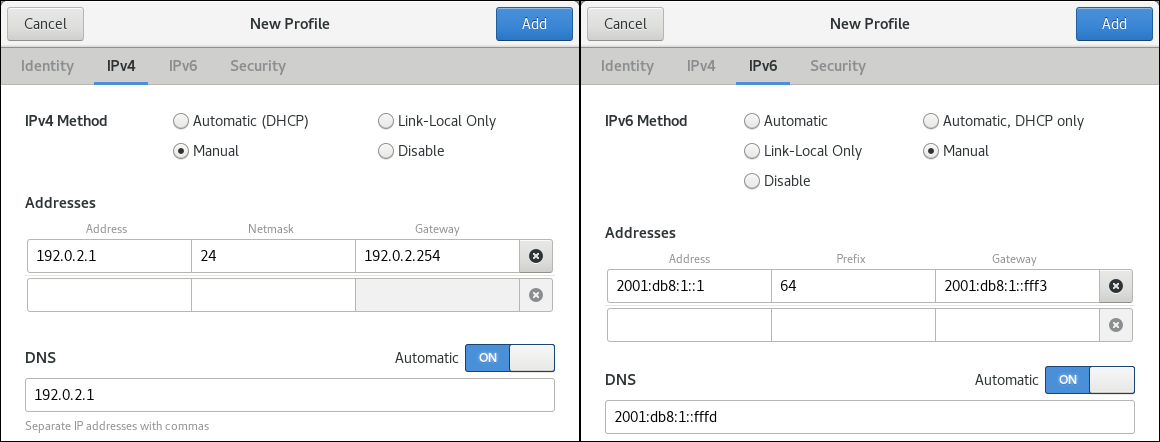

2.4. Configuring an Ethernet connection by using control-center

If you connect a host to the network over Ethernet, you can manage the connection’s settings with a graphical interface by using the GNOME Settings menu.

Note that control-center does not support as many configuration options as the nm-connection-editor application or the nmcli utility.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

- GNOME is installed.

Procedure

-

Press the Super key, enter

Settings, and press Enter. - Select Network in the navigation on the left.

Choose whether to add a new connection profile or to modify an existing one:

- To create a new profile, click the button next to the Ethernet entry.

- To modify an existing profile, click the gear icon next to the profile entry.

Optional: On the Identity tab, update the name of the connection profile.

On hosts with multiple profiles, a meaningful name makes it easier to identify the purpose of a profile.

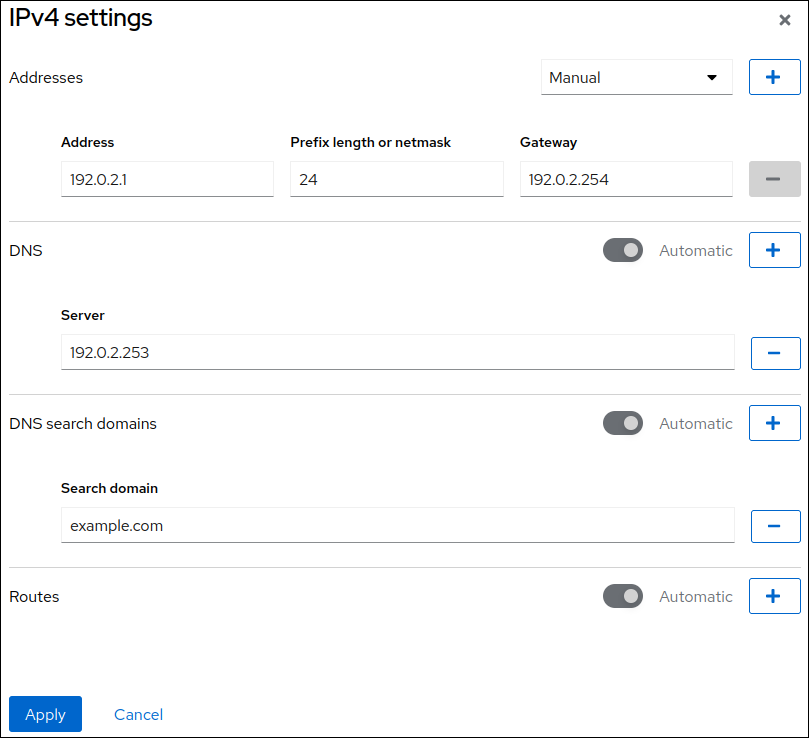

Depending on your environment, configure the IP address settings on the IPv4 and IPv6 tabs accordingly:

-

To use DHCP or IPv6 stateless address autoconfiguration (SLAAC), select

Automatic (DHCP)as method (default). To set a static IP address, network mask, default gateway, DNS servers, and search domain, select

Manualas method, and fill the fields on the tabs:

-

To use DHCP or IPv6 stateless address autoconfiguration (SLAAC), select

Depending on whether you add or modify a connection profile, click the or button to save the connection.

The GNOME

control-centerautomatically activates the connection.

Verification

Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Troubleshooting steps

- Verify that the network cable is plugged-in to the host and a switch.

- Check whether the link failure exists only on this host or also on other hosts connected to the same switch.

- Verify that the network cable and the network interface are working as expected. Perform hardware diagnosis steps and replace defective cables and network interface cards.

- If the configuration on the disk does not match the configuration on the device, starting or restarting NetworkManager creates an in-memory connection that reflects the configuration of the device. For further details and how to avoid this problem, see the Red Hat Knowledgebase solution NetworkManager duplicates a connection after restart of NetworkManager service.

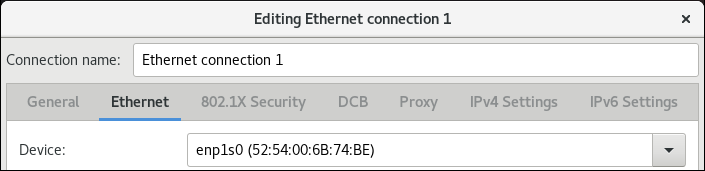

2.5. Configuring an Ethernet connection by using nm-connection-editor

If you connect a host to the network over Ethernet, you can manage the connection’s settings with a graphical interface by using the nm-connection-editor application.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

- GNOME is installed.

Procedure

Open a terminal, and enter:

$ nm-connection-editorChoose whether to add a new connection profile or to modify an existing one:

To create a new profile:

- Click the button

- Select Ethernet as connection type, and click .

- To modify an existing profile, double-click the profile entry.

Optional: Update the name of the profile in the Connection Name field.

On hosts with multiple profiles, a meaningful name makes it easier to identify the purpose of a profile.

If you create a new profile, select the device on the

Ethernettab:

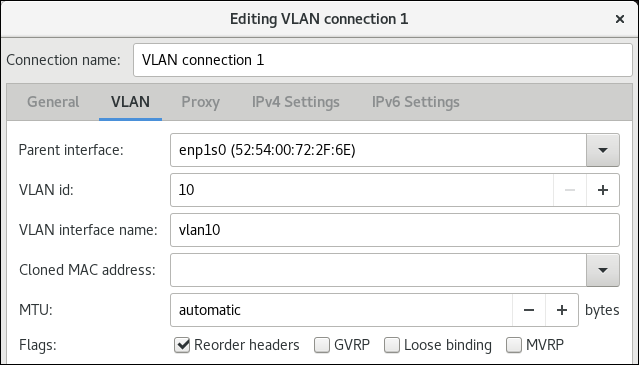

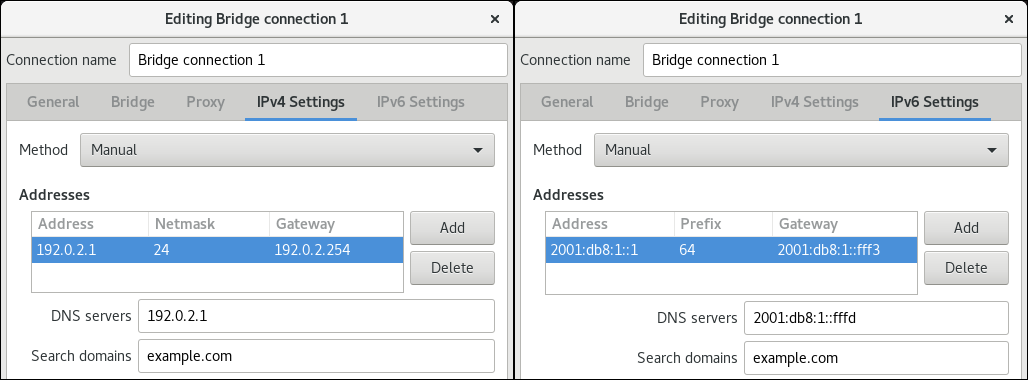

Depending on your environment, configure the IP address settings on the IPv4 Settings and IPv6 Settings tabs accordingly:

-

To use DHCP or IPv6 stateless address autoconfiguration (SLAAC), select

Automatic (DHCP)as method (default). To set a static IP address, network mask, default gateway, DNS servers, and search domain, select

Manualas method, and fill the fields on the tabs:

-

To use DHCP or IPv6 stateless address autoconfiguration (SLAAC), select

- Click .

- Close nm-connection-editor.

Verification

Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Troubleshooting steps

- Verify that the network cable is plugged-in to the host and a switch.

- Check whether the link failure exists only on this host or also on other hosts connected to the same switch.

- Verify that the network cable and the network interface are working as expected. Perform hardware diagnosis steps and replace defective cables and network interface cards.

- If the configuration on the disk does not match the configuration on the device, starting or restarting NetworkManager creates an in-memory connection that reflects the configuration of the device. For further details and how to avoid this problem, see the Red Hat Knowledgebase solution NetworkManager duplicates a connection after restart of NetworkManager service.

2.6. Configuring an Ethernet connection with a static IP address by using nmstatectl

Use the nmstatectl utility to configure an Ethernet connection through the Nmstate API. The Nmstate API ensures that, after setting the configuration, the result matches the configuration file. If anything fails, nmstatectl automatically rolls back the changes to avoid leaving the system in an incorrect state.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

-

The

nmstatepackage is installed.

Procedure

Create a YAML file, for example

~/create-ethernet-profile.yml, with the following content:--- interfaces: - name: enp1s0 type: ethernet state: up ipv4: enabled: true address: - ip: 192.0.2.1 prefix-length: 24 dhcp: false ipv6: enabled: true address: - ip: 2001:db8:1::1 prefix-length: 64 autoconf: false dhcp: false routes: config: - destination: 0.0.0.0/0 next-hop-address: 192.0.2.254 next-hop-interface: enp1s0 - destination: ::/0 next-hop-address: 2001:db8:1::fffe next-hop-interface: enp1s0 dns-resolver: config: search: - example.com server: - 192.0.2.200 - 2001:db8:1::ffbbThese settings define an Ethernet connection profile for the

enp1s0device with the following settings:-

A static IPv4 address -

192.0.2.1with the/24subnet mask -

A static IPv6 address -

2001:db8:1::1with the/64subnet mask -

An IPv4 default gateway -

192.0.2.254 -

An IPv6 default gateway -

2001:db8:1::fffe -

An IPv4 DNS server -

192.0.2.200 -

An IPv6 DNS server -

2001:db8:1::ffbb -

A DNS search domain -

example.com

-

A static IPv4 address -

Apply the settings to the system:

# nmstatectl apply ~/create-ethernet-profile.yml

Verification

Display the current state in YAML format:

# nmstatectl show enp1s0Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Additional resources

-

nmstatectl(8)man page on your system -

/usr/share/doc/nmstate/examples/directory

2.7. Configuring an Ethernet connection with a static IP address by using the network RHEL system role with an interface name

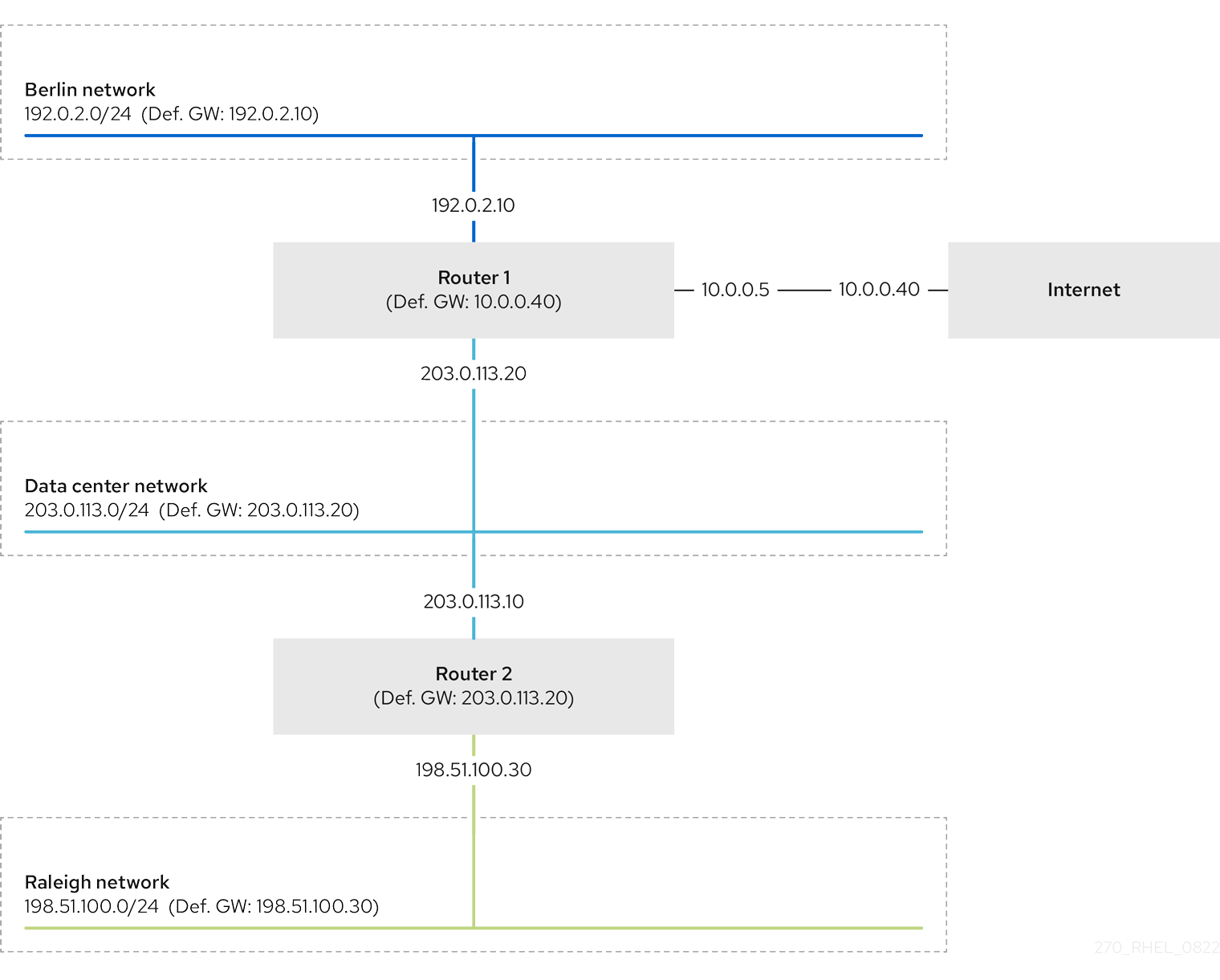

To connect a Red Hat Enterprise Linux host to an Ethernet network, create a NetworkManager connection profile for the network device. By using Ansible and the network RHEL system role, you can automate this process and remotely configure connection profiles on the hosts defined in a playbook.

You can use the network RHEL system role to configure an Ethernet connection with static IP addresses, gateways, and DNS settings, and assign them to a specified interface name.

Typically, administrators want to reuse a playbook and not maintain individual playbooks for each host to which Ansible should assign static IP addresses. In this case, you can use variables in the playbook and maintain the settings in the inventory. As a result, you need only one playbook to dynamically assign individual settings to multiple hosts.

Prerequisites

- You have prepared the control node and the managed nodes

- You are logged in to the control node as a user who can run playbooks on the managed nodes.

-

The account you use to connect to the managed nodes has

sudopermissions on them. - A physical or virtual Ethernet device exists in the server configuration.

- The managed nodes use NetworkManager to configure the network.

Procedure

Edit the

~/inventoryfile, and append the host-specific settings to the host entries:managed-node-01.example.com interface=enp1s0 ip_v4=192.0.2.1/24 ip_v6=2001:db8:1::1/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe managed-node-02.example.com interface=enp1s0 ip_v4=192.0.2.2/24 ip_v6=2001:db8:1::2/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe

Create a playbook file, for example

~/playbook.yml, with the following content:--- - name: Configure the network hosts: managed-node-01.example.com,managed-node-02.example.com tasks: - name: Ethernet connection profile with static IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: "{{ interface }}" interface_name: "{{ interface }}" type: ethernet autoconnect: yes ip: address: - "{{ ip_v4 }}" - "{{ ip_v6 }}" gateway4: "{{ gateway_v4 }}" gateway6: "{{ gateway_v6 }}" dns: - 192.0.2.200 - 2001:db8:1::ffbb dns_search: - example.com state: upThis playbook reads certain values dynamically for each host from the inventory file and uses static values in the playbook for settings which are the same for all hosts.

For details about all variables used in the playbook, see the

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile on the control node.Validate the playbook syntax:

$ ansible-playbook --syntax-check ~/playbook.ymlNote that this command only validates the syntax and does not protect against a wrong but valid configuration.

Run the playbook:

$ ansible-playbook ~/playbook.yml

Verification

Query the Ansible facts of the managed node and verify the active network settings:

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

Additional resources

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile -

/usr/share/doc/rhel-system-roles/network/directory

2.8. Configuring an Ethernet connection with a static IP address by using the network RHEL system role with a device path

To connect a Red Hat Enterprise Linux host to an Ethernet network, create a NetworkManager connection profile for the network device. By using Ansible and the network RHEL system role, you can automate this process and remotely configure connection profiles on the hosts defined in a playbook.

You can use the network RHEL system role to configure an Ethernet connection with static IP addresses, gateways, and DNS settings, and assign them to a device based on its path instead of its name.

Prerequisites

- You have prepared the control node and the managed nodes

- You are logged in to the control node as a user who can run playbooks on the managed nodes.

-

The account you use to connect to the managed nodes has

sudopermissions on them. - A physical or virtual Ethernet device exists in the server’s configuration.

- The managed nodes use NetworkManager to configure the network.

-

You know the path of the device. You can display the device path by using the

udevadm info /sys/class/net/<device_name> | grep ID_PATH=command.

Procedure

Create a playbook file, for example

~/playbook.yml, with the following content:--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Ethernet connection profile with static IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: example match: path: - pci-0000:00:0[1-3].0 - &!pci-0000:00:02.0 type: ethernet autoconnect: yes ip: address: - 192.0.2.1/24 - 2001:db8:1::1/64 gateway4: 192.0.2.254 gateway6: 2001:db8:1::fffe dns: - 192.0.2.200 - 2001:db8:1::ffbb dns_search: - example.com state: upThe settings specified in the example playbook include the following:

match-

Defines that a condition must be met in order to apply the settings. You can only use this variable with the

pathoption. path-

Defines the persistent path of a device. You can set it as a fixed path or an expression. Its value can contain modifiers and wildcards. The example applies the settings to devices that match PCI ID

0000:00:0[1-3].0, but not0000:00:02.0.

For details about all variables used in the playbook, see the

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile on the control node.Validate the playbook syntax:

$ ansible-playbook --syntax-check ~/playbook.ymlNote that this command only validates the syntax and does not protect against a wrong but valid configuration.

Run the playbook:

$ ansible-playbook ~/playbook.yml

Verification

Query the Ansible facts of the managed node and verify the active network settings:

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

Additional resources

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile -

/usr/share/doc/rhel-system-roles/network/directory

2.9. Configuring an Ethernet connection with a dynamic IP address by using nmstatectl

Use the nmstatectl utility to configure an Ethernet connection through the Nmstate API. The Nmstate API ensures that, after setting the configuration, the result matches the configuration file. If anything fails, nmstatectl automatically rolls back the changes to avoid leaving the system in an incorrect state.

Prerequisites

- A physical or virtual Ethernet Network Interface Controller (NIC) exists in the server’s configuration.

- A DHCP server is available in the network.

-

The

nmstatepackage is installed.

Procedure

Create a YAML file, for example

~/create-ethernet-profile.yml, with the following content:--- interfaces: - name: enp1s0 type: ethernet state: up ipv4: enabled: true auto-dns: true auto-gateway: true auto-routes: true dhcp: true ipv6: enabled: true auto-dns: true auto-gateway: true auto-routes: true autoconf: true dhcp: trueThese settings define an Ethernet connection profile for the

enp1s0device. The connection retrieves IPv4 addresses, IPv6 addresses, default gateway, routes, DNS servers, and search domains from a DHCP server and IPv6 stateless address autoconfiguration (SLAAC).Apply the settings to the system:

# nmstatectl apply ~/create-ethernet-profile.yml

Verification

Display the current state in YAML format:

# nmstatectl show enp1s0Display the IP settings of the NIC:

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverDisplay the IPv4 default gateway:

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Display the IPv6 default gateway:

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDisplay the DNS settings:

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbIf multiple connection profiles are active at the same time, the order of

nameserverentries depend on the DNS priority values in these profiles and the connection types.Use the

pingutility to verify that this host can send packets to other hosts:# ping <host-name-or-IP-address>

Additional resources

-

nmstatectl(8)man page on your system -

/usr/share/doc/nmstate/examples/directory

2.10. Configuring an Ethernet connection with a dynamic IP address by using the network RHEL system role with an interface name

To connect a Red Hat Enterprise Linux host to an Ethernet network, create a NetworkManager connection profile for the network device. By using Ansible and the network RHEL system role, you can automate this process and remotely configure connection profiles on the hosts defined in a playbook.

You can use the network RHEL system role to configure an Ethernet connection that retrieves its IP addresses, gateways, and DNS settings from a DHCP server and IPv6 stateless address autoconfiguration (SLAAC). With this role you can assign the connection profile to the specified interface name.

Prerequisites

- You have prepared the control node and the managed nodes

- You are logged in to the control node as a user who can run playbooks on the managed nodes.

-

The account you use to connect to the managed nodes has

sudopermissions on them. - A physical or virtual Ethernet device exists in the servers' configuration.

- A DHCP server and SLAAC are available in the network.

- The managed nodes use the NetworkManager service to configure the network.

Procedure

Create a playbook file, for example

~/playbook.yml, with the following content:--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Ethernet connection profile with dynamic IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: enp1s0 interface_name: enp1s0 type: ethernet autoconnect: yes ip: dhcp4: yes auto6: yes state: upThe settings specified in the example playbook include the following:

dhcp4: yes- Enables automatic IPv4 address assignment from DHCP, PPP, or similar services.

auto6: yes-

Enables IPv6 auto-configuration. By default, NetworkManager uses Router Advertisements. If the router announces the

managedflag, NetworkManager requests an IPv6 address and prefix from a DHCPv6 server.

For details about all variables used in the playbook, see the

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile on the control node.Validate the playbook syntax:

$ ansible-playbook --syntax-check ~/playbook.ymlNote that this command only validates the syntax and does not protect against a wrong but valid configuration.

Run the playbook:

$ ansible-playbook ~/playbook.yml

Verification

Query the Ansible facts of the managed node and verify that the interface received IP addresses and DNS settings:

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

Additional resources

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile -

/usr/share/doc/rhel-system-roles/network/directory

2.11. Configuring an Ethernet connection with a dynamic IP address by using the network RHEL system role with a device path

To connect a Red Hat Enterprise Linux host to an Ethernet network, create a NetworkManager connection profile for the network device. By using Ansible and the network RHEL system role, you can automate this process and remotely configure connection profiles on the hosts defined in a playbook.

You can use the network RHEL system role to configure an Ethernet connection that retrieves its IP addresses, gateways, and DNS settings from a DHCP server and IPv6 stateless address autoconfiguration (SLAAC). The role can assign the connection profile to a device based on its path instead of an interface name.

Prerequisites

- You have prepared the control node and the managed nodes

- You are logged in to the control node as a user who can run playbooks on the managed nodes.

-

The account you use to connect to the managed nodes has

sudopermissions on them. - A physical or virtual Ethernet device exists in the server’s configuration.

- A DHCP server and SLAAC are available in the network.

- The managed hosts use NetworkManager to configure the network.

-

You know the path of the device. You can display the device path by using the

udevadm info /sys/class/net/<device_name> | grep ID_PATH=command.

Procedure

Create a playbook file, for example

~/playbook.yml, with the following content:--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Ethernet connection profile with dynamic IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: example match: path: - pci-0000:00:0[1-3].0 - &!pci-0000:00:02.0 type: ethernet autoconnect: yes ip: dhcp4: yes auto6: yes state: upThe settings specified in the example playbook include the following:

match: path-

Defines that a condition must be met in order to apply the settings. You can only use this variable with the

pathoption. path: <path_and_expressions>-

Defines the persistent path of a device. You can set it as a fixed path or an expression. Its value can contain modifiers and wildcards. The example applies the settings to devices that match PCI ID

0000:00:0[1-3].0, but not0000:00:02.0. dhcp4: yes- Enables automatic IPv4 address assignment from DHCP, PPP, or similar services.

auto6: yes-

Enables IPv6 auto-configuration. By default, NetworkManager uses Router Advertisements. If the router announces the

managedflag, NetworkManager requests an IPv6 address and prefix from a DHCPv6 server.

For details about all variables used in the playbook, see the

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile on the control node.Validate the playbook syntax:

$ ansible-playbook --syntax-check ~/playbook.ymlNote that this command only validates the syntax and does not protect against a wrong but valid configuration.

Run the playbook:

$ ansible-playbook ~/playbook.yml

Verification

Query the Ansible facts of the managed node and verify that the interface received IP addresses and DNS settings:

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

Additional resources

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdfile -

/usr/share/doc/rhel-system-roles/network/directory

2.12. Configuring multiple Ethernet interfaces by using a single connection profile by interface name

In most cases, one connection profile contains the settings of one network device. However, NetworkManager also supports wildcards when you set the interface name in connection profiles. If a host roams between Ethernet networks with dynamic IP address assignment, you can use this feature to create a single connection profile that you can use for multiple Ethernet interfaces.

Prerequisites

- Multiple physical or virtual Ethernet devices exist in the server’s configuration.

- A DHCP server is available in the network.

- No connection profile exists on the host.

Procedure

Add a connection profile that applies to all interface names starting with

enp:# nmcli connection add con-name "Wired connection 1" connection.multi-connect multiple match.interface-name enp* type ethernet

Verification

Display all settings of the single connection profile:

# nmcli connection show "Wired connection 1" connection.id: Wired connection 1 ... connection.multi-connect: 3 (multiple) match.interface-name:

enp*...3indicates that the interface can be active multiple times at a particular moment. The connection profile uses all devices that match the pattern in thematch.interface-nameparameter and, therefore, the connection profiles have the same Universally Unique Identifier (UUID).Display the status of the connections:

# nmcli connection show NAME UUID TYPE DEVICE ... Wired connection 1 6f22402e-c0cc-49cf-b702-eaf0cd5ea7d1 ethernet enp7s0 Wired connection 1 6f22402e-c0cc-49cf-b702-eaf0cd5ea7d1 ethernet enp8s0 Wired connection 1 6f22402e-c0cc-49cf-b702-eaf0cd5ea7d1 ethernet enp9s0

Additional resources

-

nmcli(1)man page on your system -

nm-settings(5)man page

2.13. Configuring a single connection profile for multiple Ethernet interfaces using PCI IDs

The PCI ID is a unique identifier of the devices connected to the system. The connection profile adds multiple devices by matching interfaces based on a list of PCI IDs. You can use this procedure to connect multiple device PCI IDs to the single connection profile.

Prerequisites

- Multiple physical or virtual Ethernet devices exist in the server’s configuration.

- A DHCP server is available in the network.

- No connection profile exists on the host.

Procedure

Identify the device path. For example, to display the device paths of all interfaces starting with

enp, enter :# udevadm info /sys/class/net/enp* | grep ID_PATH= ... E: ID_PATH=pci-0000:07:00.0 E: ID_PATH=pci-0000:08:00.0Add a connection profile that applies to all PCI IDs matching the

0000:00:0[7-8].0expression:# nmcli connection add type ethernet connection.multi-connect multiple match.path "pci-0000:07:00.0 pci-0000:08:00.0" con-name "Wired connection 1"

Verification

Display the status of the connection:

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 9cee0958-512f-4203-9d3d-b57af1d88466 ethernet enp7s0 Wired connection 1 9cee0958-512f-4203-9d3d-b57af1d88466 ethernet enp8s0 ...To display all settings of the connection profile:

# nmcli connection show "Wired connection 1" connection.id: Wired connection 1 ... connection.multi-connect: 3 (multiple) match.path: pci-0000:07:00.0,pci-0000:08:00.0 ...This connection profile uses all devices with a PCI ID which match the pattern in the

match.pathparameter and, therefore, the connection profiles have the same Universally Unique Identifier (UUID).

Additional resources

-

nmcli(1)man page on your system -

nm-settings(5)man page

Chapter 3. Configuring a network bond

A network bond is a method to combine or aggregate physical and virtual network interfaces to provide a logical interface with higher throughput or redundancy. In a bond, the kernel handles all operations exclusively. You can create bonds on different types of devices, such as Ethernet devices or VLANs.

Red Hat Enterprise Linux provides administrators different options to configure team devices. For example:

-

Use

nmclito configure bond connections using the command line. - Use the RHEL web console to configure bond connections using a web browser.

-

Use

nmtuito configure bond connections in a text-based user interface. -

Use the

nm-connection-editorapplication to configure bond connections in a graphical interface. -

Use

nmstatectlto configure bond connections through the Nmstate API. - Use RHEL system roles to automate the bond configuration on one or multiple hosts.

3.1. Understanding the default behavior of controller and port interfaces

Consider the following default behavior when managing or troubleshooting team or bond port interfaces using the NetworkManager service:

- Starting the controller interface does not automatically start the port interfaces.

- Starting a port interface always starts the controller interface.

- Stopping the controller interface also stops the port interface.

- A controller without ports can start static IP connections.

- A controller without ports waits for ports when starting DHCP connections.

- A controller with a DHCP connection waiting for ports completes when you add a port with a carrier.

- A controller with a DHCP connection waiting for ports continues waiting when you add a port without a carrier.

3.2. Upstream switch configuration depending on the bonding modes

Depending on the bonding mode you want to use, you must configure the ports on the switch:

| Bonding mode | Configuration on the switch |

|---|---|

|

| Requires static EtherChannel enabled, not Link Aggregation Control Protocol (LACP)-negotiated. |

|

| No configuration required on the switch. |

|

| Requires static EtherChannel enabled, not LACP-negotiated. |

|

| Requires static EtherChannel enabled, not LACP-negotiated. |

|

| Requires LACP-negotiated EtherChannel enabled. |

|

| No configuration required on the switch. |

|

| No configuration required on the switch. |

For details how to configure your switch, see the documentation of the switch.

Certain network bonding features, such as the fail-over mechanism, do not support direct cable connections without a network switch. For further details, see the Red Hat Knowledgebase solution Is bonding supported with direct connection using crossover cables.

3.3. Configuring a network bond by using nmcli

To configure a network bond on the command line, use the nmcli utility.

Prerequisites

- Two or more physical or virtual network devices are installed on the server.

- To use Ethernet devices as ports of the bond, the physical or virtual Ethernet devices must be installed on the server.

To use team, bridge, or VLAN devices as ports of the bond, you can either create these devices while you create the bond or you can create them in advance as described in:

Procedure

Create a bond interface:

# nmcli connection add type bond con-name bond0 ifname bond0 bond.options "mode=active-backup"This command creates a bond named

bond0that uses theactive-backupmode.To additionally set a Media Independent Interface (MII) monitoring interval, add the

miimon=intervaloption to thebond.optionsproperty, for example:# nmcli connection add type bond con-name bond0 ifname bond0 bond.options "mode=active-backup,miimon=1000"Display the network interfaces, and note names of interfaces you plan to add to the bond:

# nmcli device status DEVICE TYPE STATE CONNECTION enp7s0 ethernet disconnected -- enp8s0 ethernet disconnected -- bridge0 bridge connected bridge0 bridge1 bridge connected bridge1 ...In this example:

-

enp7s0andenp8s0are not configured. To use these devices as ports, add connection profiles in the next step. -

bridge0andbridge1have existing connection profiles. To use these devices as ports, modify their profiles in the next step.

-

Assign interfaces to the bond:

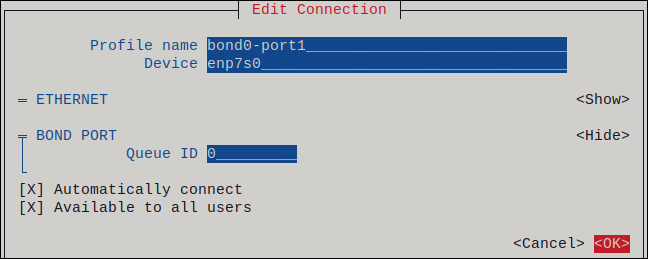

If the interfaces you want to assign to the bond are not configured, create new connection profiles for them:

# nmcli connection add type ethernet slave-type bond con-name bond0-port1 ifname enp7s0 master bond0 # nmcli connection add type ethernet slave-type bond con-name bond0-port2 ifname enp8s0 master bond0

These commands create profiles for

enp7s0andenp8s0, and add them to thebond0connection.To assign an existing connection profile to the bond:

Set the

masterparameter of these connections tobond0:# nmcli connection modify bridge0 master bond0 # nmcli connection modify bridge1 master bond0

These commands assign the existing connection profiles named

bridge0andbridge1to thebond0connection.Reactivate the connections:

# nmcli connection up bridge0 # nmcli connection up bridge1

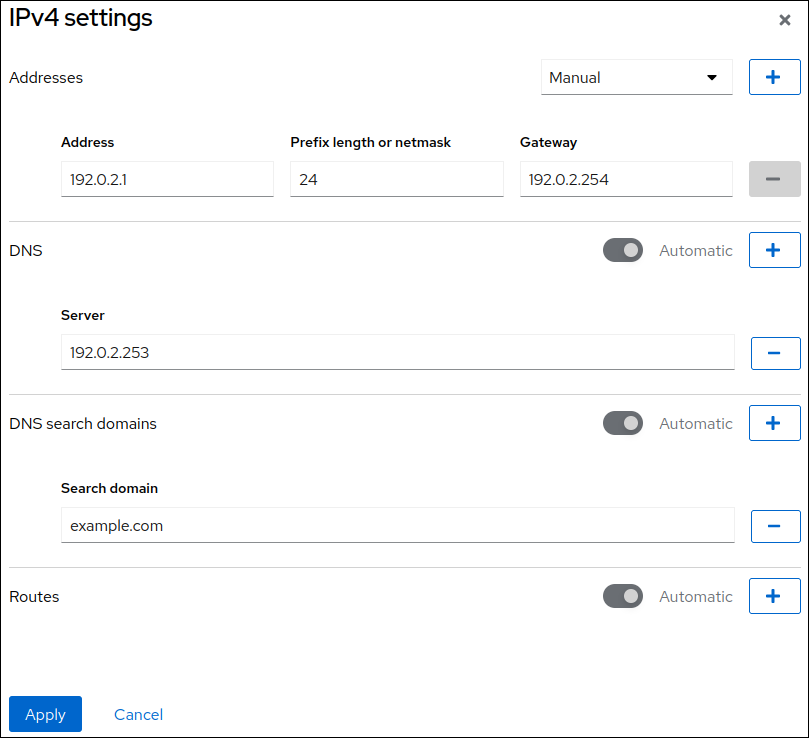

Configure the IPv4 settings:

If you plan to use this bond device as a port of other devices, enter:

# nmcli connection modify bond0 ipv4.method disabled- To use DHCP, no action is required.

To set a static IPv4 address, network mask, default gateway, and DNS server to the

bond0connection, enter:# nmcli connection modify bond0 ipv4.addresses '192.0.2.1/24' ipv4.gateway '192.0.2.254' ipv4.dns '192.0.2.253' ipv4.dns-search 'example.com' ipv4.method manual

Configure the IPv6 settings:

If you plan to use this bond device as a port of other devices, enter:

# nmcli connection modify bond0 ipv6.method disabled- To use stateless address autoconfiguration (SLAAC), no action is required.

To set a static IPv6 address, network mask, default gateway, and DNS server to the

bond0connection, enter:# nmcli connection modify bond0 ipv6.addresses '2001:db8:1::1/64' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.dns-search 'example.com' ipv6.method manual

Optional: If you want to set any parameters on the bond ports, use the following command:

# nmcli connection modify bond0-port1 bond-port.<parameter> <value>Activate the connection:

# nmcli connection up bond0Verify that the ports are connected, and the

CONNECTIONcolumn displays the port’s connection name:# nmcli device DEVICE TYPE STATE CONNECTION ... enp7s0 ethernet connected bond0-port1 enp8s0 ethernet connected bond0-port2When you activate any port of the connection, NetworkManager also activates the bond, but not the other ports of it. You can configure that Red Hat Enterprise Linux enables all ports automatically when the bond is enabled:

Enable the

connection.autoconnect-slavesparameter of the bond’s connection:# nmcli connection modify bond0 connection.autoconnect-slaves 1Reactivate the bridge:

# nmcli connection up bond0

Verification

Temporarily remove the network cable from one of the network devices and check if the other device in the bond is handling the traffic.

Note that there is no method to properly test link failure events using software utilities. Tools that deactivate connections, such as

nmcli, show only the bonding driver’s ability to handle port configuration changes and not actual link failure events.Display the status of the bond:

# cat /proc/net/bonding/bond0

3.4. Configuring a network bond by using the RHEL web console

Use the RHEL web console to configure a network bond if you prefer to manage network settings using a web browser-based interface.

Prerequisites

- Two or more physical or virtual network devices are installed on the server.

- To use Ethernet devices as members of the bond, the physical or virtual Ethernet devices must be installed on the server.

To use team, bridge, or VLAN devices as members of the bond, create them in advance as described in:

- You have installed the RHEL 8 web console.

- You have enabled the cockpit service.

Your user account is allowed to log in to the web console.

For instructions, see Installing and enabling the web console.

Procedure

Log in to the RHEL 8 web console.

For details, see Logging in to the web console.

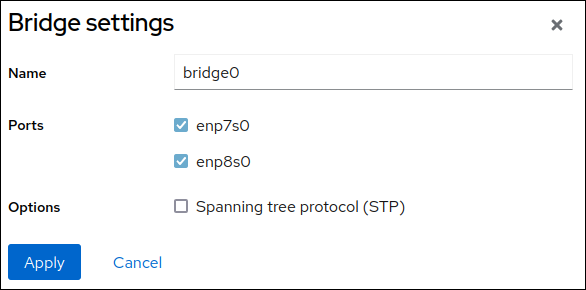

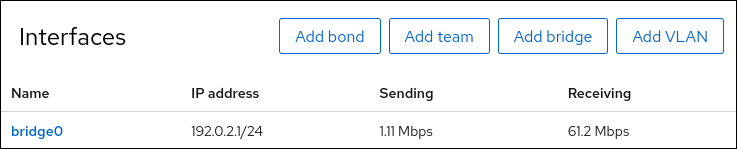

- Select the Networking tab in the navigation on the left side of the screen.

- Click in the Interfaces section.

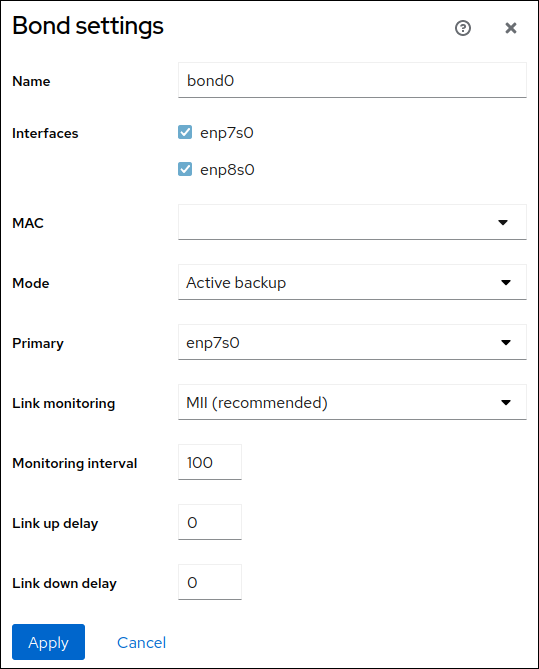

- Enter the name of the bond device you want to create.

- Select the interfaces that should be members of the bond.

Select the mode of the bond.