ネットワークの設定および管理

ネットワークインターフェイスおよび高度なネットワーク機能の管理

概要

- ボンディング、VLAN、ブリッジ、トンネル、およびその他のネットワークタイプを設定して、ホストをネットワークに接続できます。

- IPSec と WireGuard は、ホストとネットワーク間にセキュアな VPN を提供します。

- RHEL は、ポリシーベースのルーティングや Multipath TCP (MPTCP) などの高度なネットワーク機能もサポートします。

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 一貫したネットワークインターフェイス命名の実装

udev デバイスマネージャーは、Red Hat Enterprise Linux で一貫したデバイス命名を実装します。デバイスマネージャーは、さまざまな命名スキームをサポートしています。デフォルトでは、ファームウェア、トポロジー、および場所の情報に基づいて固定名を割り当てます。

一貫したデバイス命名を使用しない場合、Linux カーネルは固定の接頭辞とインデックスを組み合わせて名前をネットワークインターフェイスに割り当てます。カーネルがネットワークデバイスを初期化すると、インデックスが増加します。たとえば、eth0 は、起動時にプローブされる最初のイーサネットデバイスを表します。別のネットワークインターフェイスコントローラーをシステムに追加すると、再起動後にデバイスが異なる順序で初期化される可能性があるため、カーネルデバイス名の割り当てが一定でなくなります。その場合、カーネルはデバイスに別の名前を付けることがあります。

この問題を解決するために、udev は一貫したデバイス名を割り当てます。これには、次の利点があります。

- 再起動してもデバイス名が変わりません。

- ハードウェアを追加または削除しても、デバイス名が固定されたままになります。

- 不具合のあるハードウェアをシームレスに交換できます。

- ネットワークの命名はステートレスであり、明示的な設定ファイルは必要ありません。

通常、Red Hat は、一貫したデバイス命名が無効になっているシステムはサポートしていません。例外は、Red Hat ナレッジベースのソリューション記事 Is it safe to set net.ifnames=0 を参照してください。

1.1. udev デバイスマネージャーによるネットワークインターフェイスの名前変更の仕組み

ネットワークインターフェイスの一貫した命名スキームを実装するために、udev デバイスマネージャーは次のルールファイルを記載されている順番どおりに処理します。

オプション:

/usr/lib/udev/rules.d/60-net.rulesこのファイルは、

initscripts-rename-deviceパッケージをインストールした場合にのみ存在します。/usr/lib/udev/rules.d/60-net.rulesファイルは、非推奨の/usr/lib/udev/rename_deviceヘルパーユーティリティーが/etc/sysconfig/network-scripts/ifcfg-*ファイルのHWADDRパラメーターを検索することを定義します。変数に設定した値がインターフェイスの MAC アドレスに一致すると、ヘルパーユーティリティーは、インターフェイスの名前を、ifcfgファイルのDEVICEパラメーターに設定した名前に変更します。システムがキーファイル形式の NetworkManager 接続プロファイルのみを使用する場合、

udevはこの手順をスキップします。Dell システムのみ:

/usr/lib/udev/rules.d/71-biosdevname.rulesこのファイルは、

biosdevnameパッケージがインストールされている場合にのみ存在します。このルールファイルは、前の手順でインターフェイスの名前が変更されていない場合に、biosdevnameユーティリティーが命名ポリシーに従ってインターフェイスの名前を変更することを定義します。注記biosdevnameは Dell システムにのみインストールして使用してください。/usr/lib/udev/rules.d/75-net-description.rulesこのファイルは、

udevがネットワークインターフェイスを検査し、udevの内部変数にプロパティーを設定する方法を定義します。これらの変数は、次のステップで/usr/lib/udev/rules.d/80-net-setup-link.rulesファイルによって処理されます。一部のプロパティーは未定義である場合があります。/usr/lib/udev/rules.d/80-net-setup-link.rulesこのファイルは

udevサービスのnet_setup_linkビルトインを呼び出します。udevは/usr/lib/systemd/network/99-default.linkファイルのNamePolicyパラメーターのポリシーの順序に基づいてインターフェイスの名前を変更します。詳細は、ネットワークインターフェイスの命名ポリシー を参照してください。どのポリシーも適用されない場合、

udevはインターフェイスの名前を変更しません。

関連情報

1.2. ネットワークインターフェイスの命名ポリシー

デフォルトでは、udev デバイスマネージャーは /usr/lib/systemd/network/99-default.link ファイルを使用して、インターフェイスの名前を変更するときに適用するデバイス命名ポリシーを決定します。このファイルの NamePolicy パラメーターは、udev がどのポリシーをどの順序で使用するかを定義します。

NamePolicy=keep kernel database onboard slot path

次の表では、NamePolicy パラメーターで指定された最初に一致するポリシーに基づく、udev のさまざまなアクションを説明します。

| ポリシー | 説明 | 名前の例 |

|---|---|---|

| keep |

デバイスにユーザー空間で割り当てられた名前がすでにある場合、 | |

| kernel |

デバイス名が予測可能であるとカーネルが通知した場合、 |

|

| database |

このポリシーは、 |

|

| onboard | デバイス名には、ファームウェアまたは BIOS が提供するオンボードデバイスのインデックス番号が含まれます。 |

|

| slot | デバイス名には、ファームウェアまたは BIOS が提供する PCI Express (PCIe) ホットプラグのスロットインデックス番号が含まれます。 |

|

| path | デバイス名には、ハードウェアのコネクターの物理的な場所が含まれます。 |

|

| mac | デバイス名には MAC アドレスが含まれます。デフォルトでは、Red Hat Enterprise Linux はこのポリシーを使用しませんが、管理者はこのポリシーを有効にすることができます。 |

|

関連情報

- udev デバイスマネージャーによるネットワークインターフェイスの名前変更の仕組み

-

システム上の

systemd.link(5)man ページ

1.3. ネットワークインターフェイスの命名スキーム

udev デバイスマネージャーは、デバイスドライバーが提供する一定のインターフェイス属性を使用して、一貫したデバイス名を生成します。

新しいバージョンの udev によってサービスが特定のインターフェイス名を作成する方法が変更された場合、Red Hat は、新しいスキームバージョンを追加し、システム上の systemd.net-naming-scheme(7) man ページに詳細を記載します。デフォルトでは、Red Hat Enterprise Linux (RHEL) 9 は、ユーザーが RHEL のそれ以降のマイナーバージョンをインストールまたは更新した場合でも、rhel-9.0 命名スキームを使用します。

新しいドライバーによってネットワークインターフェイスの属性がさらに増加するのを防ぐために、rhel-net-naming-sysattrs パッケージで /usr/lib/udev/hwdb.d/50-net-naming-sysattr-allowlist.hwdb データベースが提供されています。このデータベースは、udev サービスがネットワークインターフェイス名を作成するのに使用できる sysfs 値を定義します。このデータベース内のエントリーは、バージョン管理され、スキームバージョンの影響を受けます。

RHEL 9.4 以降では、すべての rhel-8.* 命名スキームも使用できます。

デフォルト以外のスキームを使用する場合は、ネットワークインターフェイスの命名スキームを切り替える ことができます。

さまざまなデバイスタイプおよびプラットフォームの命名スキームの詳細は、システム上の systemd.net-naming-scheme(7) man ページを参照してください。

1.4. 別のネットワークインターフェイス命名スキームへの切り替え

デフォルトでは、Red Hat Enterprise Linux (RHEL) 9 は、ユーザーが RHEL のそれ以降のマイナーバージョンをインストールまたは更新した場合でも、rhel-9.0 命名スキームを使用します。デフォルトの命名スキームはほとんどの状況に適していますが、次のような理由で別のスキームバージョンに切り替える必要がある場合もあります。

- 新しいスキームによりインターフェイス名にスロット番号などの追加属性を追加すると、デバイスをより適切に識別できるようになります。

-

新しいスキームにより、カーネルによって割り当てられたデバイス名 (

eth*) にudevがフォールバックするのを防ぐことができます。これは、ドライバーが 2 つ以上のインターフェイスに対して一意の名前を生成するのに十分な一意の属性を提供していない場合に発生します。

前提条件

- サーバーのコンソールにアクセスできる。

手順

ネットワークインターフェイスをリスト表示します。

# ip link show 2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...インターフェイスの MAC アドレスを記録します。

オプション: ネットワークインターフェイスの

ID_NET_NAMING_SCHEMEプロパティーを表示して、RHEL が現在使用している命名スキームを特定します。# udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1' ID_NET_NAMING_SCHEME=rhel-9.0このプロパティーは

loループバックデバイスでは使用できないことに注意してください。インストールされているすべてのカーネルのコマンドラインに

net.naming-scheme=<scheme>オプションを追加します。次に例を示します。# grubby --update-kernel=ALL --args=net.naming-scheme=rhel-9.4システムを再起動します。

# reboot記録した MAC アドレスに基づいて、命名スキームの変更により変更されたネットワークインターフェイスの新しい名前を特定します。

# ip link show 2: eno1np0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...この例では、スキームを切り替えた後、

udevによって MAC アドレスが00:00:5e:00:53:1aのデバイスにeno1np0という名前が付けられます。これは以前はeno1という名前でした。以前の名前を持つインターフェイスを使用する NetworkManager 接続プロファイルを特定します。

# nmcli -f device,name connection show DEVICE NAME eno1 example_profile ...接続プロファイルの

connection.interface-nameプロパティーを新しいインターフェイス名に設定します。# nmcli connection modify example_profile connection.interface-name "eno1np0"接続プロファイルを再アクティブ化します。

# nmcli connection up example_profile

検証

ネットワークインターフェイスの

ID_NET_NAMING_SCHEMEプロパティーを表示して、RHEL が現在使用している命名スキームを特定します。# udevadm info --query=property --property=ID_NET_NAMING_SCHEME /sys/class/net/eno1np0' ID_NET_NAMING_SCHEME=_rhel-9.4

1.5. インストール時のイーサネットインターフェイスの接頭辞のカスタマイズ

イーサネットインターフェイスにデフォルトのデバイス命名ポリシーを使用しない場合は、Red Hat Enterprise Linux (RHEL) のインストール時にカスタムデバイス接頭辞を設定できます。

Red Hat は、RHEL のインストール時に接頭辞を設定した場合にのみ、カスタマイズされたイーサネット接頭辞を持つシステムをサポートします。すでにデプロイされているシステムでの prefixdevname ユーティリティーの使用はサポートされていません。

インストール時にデバイス接頭辞を設定した場合、udev サービスはインストール後にイーサネットインターフェイスに <prefix><index> という形式を使用します。たとえば、接頭辞 net を設定すると、サービスはイーサネットインターフェイスに net0、net1 などの名前を割り当てます。

udev サービスはカスタム接頭辞にインデックスを追加し、既知のイーサネットインターフェイスのインデックス値を保存します。インターフェイスを追加すると、udev は、以前に割り当てたインデックス値より 1 大きいインデックス値を新しいインターフェイスに割り当てます。

前提条件

- 接頭辞が ASCII 文字で構成されている。

- 接頭辞が英数字の文字列である。

- 接頭辞が 16 文字未満である。

-

接頭辞が、

eth、eno、ens、emなどの他の既知のネットワークインターフェイス接頭辞と競合しない。

手順

- Red Hat Enterprise Linux インストールメディアを起動します。

ブートマネージャーで、次の手順を実行します。

-

Install Red Hat Enterprise Linux <version>エントリーを選択します。 - Tab を押してエントリーを編集します。

-

net.ifnames.prefix=<prefix>をカーネルオプションに追加します。 - Enter を押してインストールプログラムを起動します。

-

- Red Hat Enterprise Linux をインストールします。

検証

インターフェイス名を確認するには、ネットワークインターフェイスを表示します。

# ip link show ... 2: net0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...

1.6. udev ルールを使用したユーザー定義のネットワークインターフェイス名の設定

udev ルールを使用して、組織の要件を反映したカスタムネットワークインターフェイス名を実装できます。

手順

名前を変更するネットワークインターフェイスを特定します。

# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...インターフェイスの MAC アドレスを記録します。

インターフェイスのデバイスタイプ ID を表示します。

# cat /sys/class/net/enp1s0/type 1/etc/udev/rules.d/70-persistent-net.rulesファイルを作成し、名前を変更する各インターフェイスのルールを追加します。SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="<MAC_address>",ATTR{type}=="<device_type_id>",NAME="<new_interface_name>"重要ブートプロセス中に一貫したデバイス名が必要な場合は、ファイル名として

70-persistent-net.rulesのみを使用してください。RAM ディスクイメージを再生成すると、dracutユーティリティーはこの名前のファイルをinitrdイメージに追加します。たとえば、次のルールを使用して、MAC アドレス

00:00:5e:00:53:1aのインターフェイスの名前をprovider0に変更します。SUBSYSTEM=="net",ACTION=="add",ATTR{address}=="00:00:5e:00:53:1a",ATTR{type}=="1",NAME="provider0"オプション:

initrdRAM ディスクイメージを再生成します。# dracut -fこの手順は、RAM ディスクにネットワーク機能が必要な場合にのみ必要です。たとえば、ルートファイルシステムが iSCSI などのネットワークデバイスに保存されている場合がこれに当てはまります。

名前を変更するインターフェイスを使用する NetworkManager 接続プロファイルを特定します。

# nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...接続プロファイルの

connection.interface-nameプロパティーの設定を解除します。# nmcli connection modify example_profile connection.interface-name ""一時的に、新しいインターフェイス名と以前のインターフェイス名の両方に一致するように接続プロファイルを設定します。

# nmcli connection modify example_profile match.interface-name "provider0 enp1s0"システムを再起動します。

# rebootリンクファイルで指定した MAC アドレスを持つデバイスの名前が

Provider0に変更されていることを確認します。# ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...新しいインターフェイス名のみと一致するように接続プロファイルを設定します。

# nmcli connection modify example_profile match.interface-name "provider0"これで、接続プロファイルから古いインターフェイス名が削除されました。

接続プロファイルを再アクティブ化します。

# nmcli connection up example_profile

関連情報

-

システム上の

udev(7)man ページ

1.7. systemd リンクファイルを使用したユーザー定義のネットワークインターフェイス名の設定

systemd リンクファイルを使用して、組織の要件を反映したカスタムネットワークインターフェイス名を実装できます。

前提条件

- NetworkManager がこのインターフェイスを管理していない。または、対応する接続プロファイルが キーファイル形式 を使用している。

手順

名前を変更するネットワークインターフェイスを特定します。

# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...インターフェイスの MAC アドレスを記録します。

/etc/systemd/network/ディレクトリーがない場合は作成します。# mkdir -p /etc/systemd/network/名前を変更するインターフェイスごとに、次の内容を含む

70-*.linkファイルを/etc/systemd/network/ディレクトリーに作成します。[Match] MACAddress=<MAC_address> [Link] Name=<new_interface_name>

重要udevのルールベースのソリューションとファイル名の一貫性を保つために、接頭辞70-を付けたファイル名を使用してください。たとえば、MAC アドレス

00:00:5e:00:53:1aのインターフェイスの名前をprovider0に変更するには、次の内容を含む/etc/systemd/network/70-provider0.linkファイルを作成します。[Match] MACAddress=00:00:5e:00:53:1a [Link] Name=provider0

オプション:

initrdRAM ディスクイメージを再生成します。# dracut -fこの手順は、RAM ディスクにネットワーク機能が必要な場合にのみ必要です。たとえば、ルートファイルシステムが iSCSI などのネットワークデバイスに保存されている場合がこれに当てはまります。

名前を変更するインターフェイスを使用する NetworkManager 接続プロファイルを特定します。

# nmcli -f device,name connection show DEVICE NAME enp1s0 example_profile ...接続プロファイルの

connection.interface-nameプロパティーの設定を解除します。# nmcli connection modify example_profile connection.interface-name ""一時的に、新しいインターフェイス名と以前のインターフェイス名の両方に一致するように接続プロファイルを設定します。

# nmcli connection modify example_profile match.interface-name "provider0 enp1s0"システムを再起動します。

# rebootリンクファイルで指定した MAC アドレスを持つデバイスの名前が

Provider0に変更されていることを確認します。# ip link show provider0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...新しいインターフェイス名のみと一致するように接続プロファイルを設定します。

# nmcli connection modify example_profile match.interface-name "provider0"これで、接続プロファイルから古いインターフェイス名が削除されました。

接続プロファイルを再度アクティベートします。

# nmcli connection up example_profile

関連情報

-

システム上の

systemd.link(5)man ページ

1.8. systemd リンクファイルを使用したネットワークインターフェイスへの代替名の割り当て

代替インターフェイス名の命名を使用すると、カーネルはネットワークインターフェイスに追加の名前を割り当てることができます。この代替名は、ネットワークインターフェイス名を必要とするコマンドで通常のインターフェイス名と同じように使用できます。

前提条件

- 代替名に ASCII 文字が使用されている。

- 代替名が 128 文字未満である。

手順

ネットワークインターフェイス名とその MAC アドレスを表示します。

# ip link show ... enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff ...代替名を割り当てるインターフェイスの MAC アドレスを記録します。

/etc/systemd/network/ディレクトリーがない場合は作成します。# mkdir -p /etc/systemd/network/代替名を指定する必要があるインターフェイスごとに、次の内容を含む

*.linkファイルを/etc/systemd/network/ディレクトリーに作成します。[Match] MACAddress=<MAC_address> [Link] AlternativeName=<alternative_interface_name_1> AlternativeName=<alternative_interface_name_2> AlternativeName=<alternative_interface_name_n>

たとえば、次の内容を含む

/etc/systemd/network/70-altname.linkファイルを作成して、MAC アドレス00:00:5e:00:53:1aのインターフェイスに代替名としてproviderを割り当てます。[Match] MACAddress=00:00:5e:00:53:1a [Link] AlternativeName=provider

initrdRAM ディスクイメージを再生成します。# dracut -fシステムを再起動します。

# reboot

検証

代替インターフェイス名を使用します。たとえば、代替名

providerを使用してデバイスの IP アドレス設定を表示します。# ip address show provider 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 00:00:5e:00:53:1a brd ff:ff:ff:ff:ff:ff altname provider ...

関連情報

- インターフェイス命名スキームの AlternativeNamesPolicy とは何ですか?(Red Hat ナレッジベース)

第2章 イーサネット接続の設定

NetworkManager は、ホストにインストールされている各イーサネットアダプターの接続プロファイルを作成します。デフォルトでは、このプロファイルは IPv4 接続と IPv6 接続の両方に DHCP を使用します。次の場合は、この自動作成されたプロファイルを変更するか、新しいプロファイルを追加してください。

- ネットワークに、静的 IP アドレス設定などのカスタム設定が必要な場合

- ホストが異なるネットワーク間をローミングするため、複数のプロファイルが必要な場合

Red Hat Enterprise Linux は、イーサネット接続を設定するためのさまざまなオプションを管理者に提供します。以下に例を示します。

-

nmcliを使用して、コマンドラインで接続を設定します。 -

nmtuiを使用して、テキストベースのユーザーインターフェイスで接続を設定します。 -

GNOME Settings メニューまたは

nm-connection-editorアプリケーションを使用して、グラフィカルインターフェイスで接続を設定します。 -

nmstatectlを使用して、Nmstate API を介して接続を設定します。 - RHEL システムロールを使用して、1 つまたは複数のホストで接続の設定を自動化します。

Microsoft Azure クラウドで実行しているホストでイーサネット接続を手動で設定する場合は、cloud-init サービスを無効にするか、クラウド環境から取得したネットワーク設定を無視するように設定します。それ以外の場合は、cloud-init は、手動で設定したネットワーク設定を次回の再起動時に上書きされます。

2.1. nmcli を使用したイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、nmcli ユーティリティーを使用してコマンドラインで接続の設定を管理できます。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

手順

NetworkManager 接続プロファイルをリストします。

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0デフォルトでは、NetworkManager はホスト内の各 NIC のプロファイルを作成します。この NIC を特定のネットワークにのみ接続する予定がある場合は、自動作成されたプロファイルを調整してください。この NIC をさまざまな設定のネットワークに接続する予定がある場合は、ネットワークごとに個別のプロファイルを作成してください。

追加の接続プロファイルを作成する場合は、次のように実行します。

# nmcli connection add con-name <connection-name> ifname <device-name> type ethernet既存のプロファイルを変更するには、この手順をスキップしてください。

オプション: 接続プロファイルの名前を変更します。

# nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

接続プロファイルの現在の設定を表示します。

# nmcli connection show Internal-LAN ... connection.interface-name: enp1s0 connection.autoconnect: yes ipv4.method: auto ipv6.method: auto ...IPv4 を設定します。

DHCP を使用するには、次のように実行します。

# nmcli connection modify Internal-LAN ipv4.method autoipv4.methodがすでにauto(デフォルト) に設定されている場合は、この手順をスキップしてください。静的 IPv4 アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、次のように実行します。

# nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.com

IPv6 設定を行います。

ステートレスアドレス自動設定 (SLAAC) を使用するには、次のように実行します。

# nmcli connection modify Internal-LAN ipv6.method autoipv6.methodがすでにauto(デフォルト) に設定されている場合は、この手順をスキップしてください。静的 IPv6 アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、次のように実行します。

# nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.com

プロファイルの他の設定をカスタマイズするには、次のコマンドを使用します。

# nmcli connection modify <connection-name> <setting> <value>値はスペースまたはセミコロンで引用符で囲みます。

プロファイルをアクティブ化します。

# nmcli connection up Internal-LAN

検証

NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

トラブルシューティング

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

関連情報

-

システム上の

nm-settings(5)man ページ

2.2. nmcli インタラクティブエディターを使用したイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、nmcli ユーティリティーを使用してコマンドラインで接続の設定を管理できます。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

手順

NetworkManager 接続プロファイルをリストします。

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0デフォルトでは、NetworkManager はホスト内の各 NIC のプロファイルを作成します。この NIC を特定のネットワークにのみ接続する予定がある場合は、自動作成されたプロファイルを調整してください。この NIC をさまざまな設定のネットワークに接続する予定がある場合は、ネットワークごとに個別のプロファイルを作成してください。

nmcliインタラクティブモードで起動します。追加の接続プロファイルを作成するには、次のように実行します。

# nmcli connection edit type ethernet con-name "<connection-name>"既存の接続プロファイルを変更するには、次のように実行します。

# nmcli connection edit con-name "<connection-name>"

オプション: 接続プロファイルの名前を変更します。

nmcli> set connection.id Internal-LANホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

nmcliが引用符を名前の一部としてしまうことを避けるため、スペースを含む ID を設定する場合は引用符を使用しないでください。たとえば、Example Connectionを ID として設定するには、set connection.id Example Connectionと入力します。接続プロファイルの現在の設定を表示します。

nmcli> print ... connection.interface-name: enp1s0 connection.autoconnect: yes ipv4.method: auto ipv6.method: auto ...新しい接続プロファイルを作成する場合は、ネットワークインターフェイスを設定します。

nmcli> set connection.interface-name enp1s0IPv4 を設定します。

DHCP を使用するには、次のように実行します。

nmcli> set ipv4.method autoipv4.methodがすでにauto(デフォルト) に設定されている場合は、この手順をスキップしてください。静的 IPv4 アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、次のように実行します。

nmcli> ipv4.addresses 192.0.2.1/24 Do you also want to set 'ipv4.method' to 'manual'? [yes]: yes nmcli> ipv4.gateway 192.0.2.254 nmcli> ipv4.dns 192.0.2.200 nmcli> ipv4.dns-search example.com

IPv6 設定を行います。

ステートレスアドレス自動設定 (SLAAC) を使用するには、次のように実行します。

nmcli> set ipv6.method autoipv6.methodがすでにauto(デフォルト) に設定されている場合は、この手順をスキップしてください。静的 IPv6 アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、次のように実行します。

nmcli> ipv6.addresses 2001:db8:1::fffe/64 Do you also want to set 'ipv6.method' to 'manual'? [yes]: yes nmcli> ipv6.gateway 2001:db8:1::fffe nmcli> ipv6.dns 2001:db8:1::ffbb nmcli> ipv6.dns-search example.com

接続をアクティベートして保存します。

nmcli> save persistentインタラクティブモードを終了します。

nmcli> quit

検証

NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

トラブルシューティング

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

関連情報

-

システム上の

nm-settings(5)およびnmcli(1)man ページ

2.3. nmtui を使用したイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、nmtui アプリケーションを使用して、テキストベースのユーザーインターフェイスで接続の設定を管理できます。nmtui では、グラフィカルインターフェイスを使用せずに、新しいプロファイルの作成や、ホスト上の既存のプロファイルの更新を行います。

nmtui で以下を行います。

- カーソルキーを使用してナビゲートします。

- ボタンを選択して Enter を押します。

- Space を使用してチェックボックスをオンまたはオフにします。

- 前の画面に戻るには、ESC を使用します。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

手順

接続に使用するネットワークデバイス名がわからない場合は、使用可能なデバイスを表示します。

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...nmtuiを開始します。# nmtui- Edit a connection 選択し、Enter を押します。

新しい接続プロファイルを追加するか、既存の接続プロファイルを変更するかを選択します。

新しいプロファイルを作成するには、以下を実行します。

- Add を押します。

- ネットワークタイプのリストから Ethernet を選択し、Enter を押します。

- 既存のプロファイルを変更するには、リストからプロファイルを選択し、Enter を押します。

オプション: 接続プロファイルの名前を更新します。

ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

- 新しい接続プロファイルを作成する場合は、ネットワークデバイス名を connection フィールドに入力します。

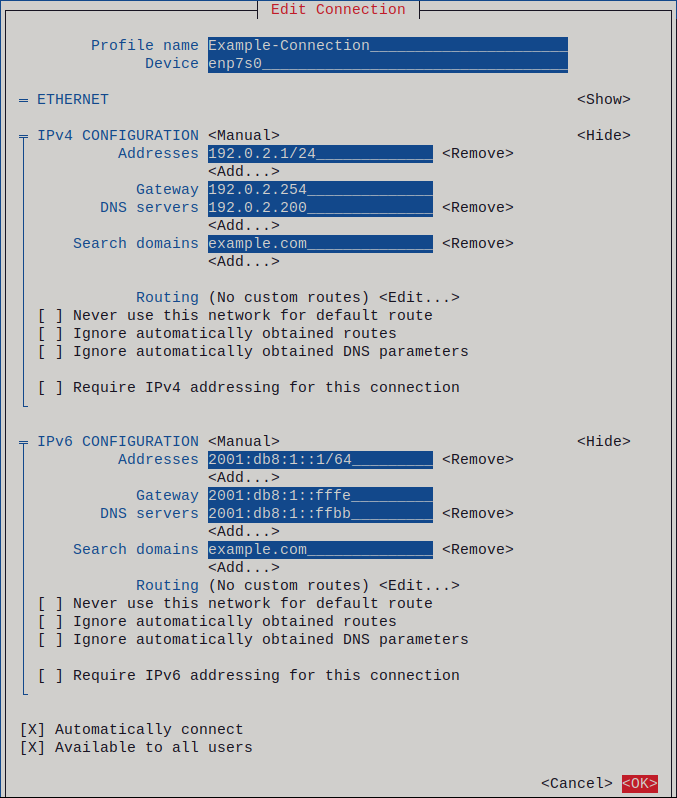

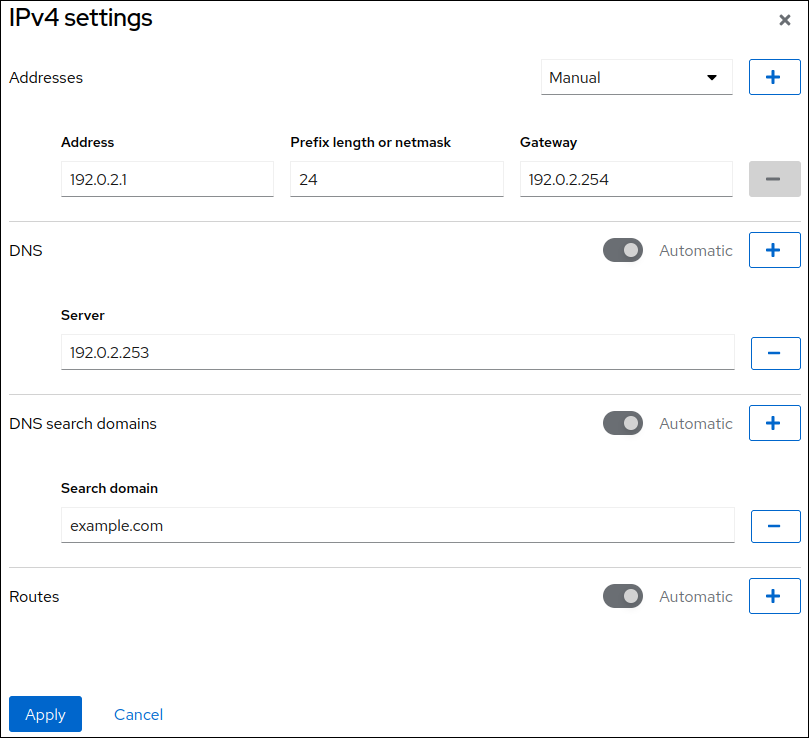

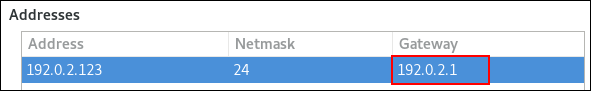

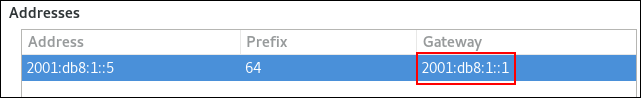

環境に応じて、

IPv4 configurationおよびIPv6 configuration領域に IP アドレス設定を設定します。これを行うには、これらの領域の横にあるボタンを押して、次を選択します。- この接続に IP アドレスが必要ない場合は、Disabled にします。

- DHCP サーバーが IP アドレスをこの NIC に動的に割り当てる場合は、Automatic にします。

ネットワークで静的 IP アドレス設定が必要な場合は、Manual にします。この場合、さらにフィールドに入力する必要があります。

- 設定するプロトコルの横にある Show を押して、追加のフィールドを表示します。

Addresses の横にある Add を押して、IP アドレスとサブネットマスクを Classless Inter-Domain Routing (CIDR) 形式で入力します。

サブネットマスクを指定しない場合、NetworkManager は IPv4 アドレスに

/32サブネットマスクを設定し、IPv6 アドレスに/64サブネットマスクを設定します。- デフォルトゲートウェイのアドレスを入力します。

- DNS servers の横にある Add を押して、DNS サーバーのアドレスを入力します。

- Search domains の横にある Add を押して、DNS 検索ドメインを入力します。

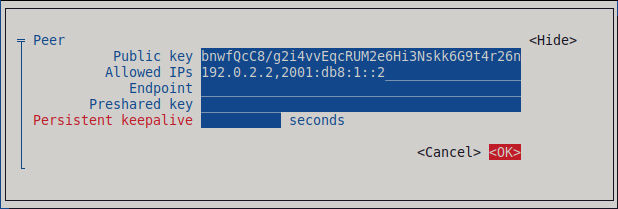

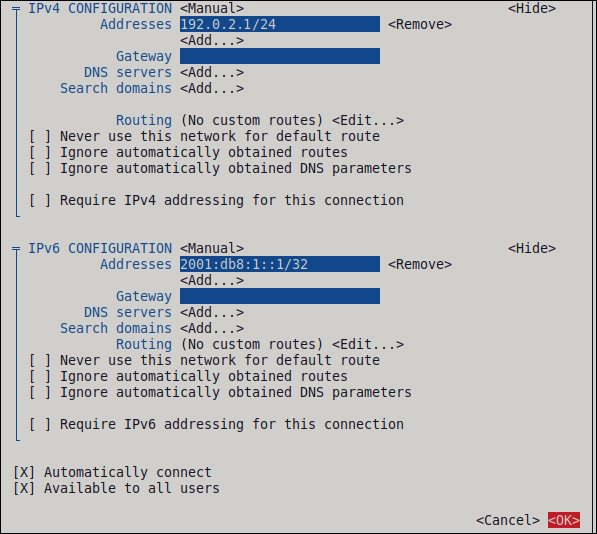

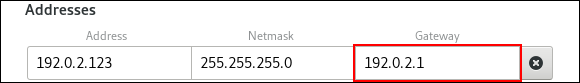

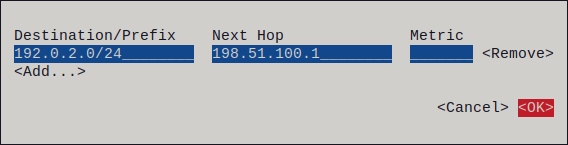

図2.1 静的 IP アドレス設定によるイーサネット接続の例

- OK を押すと、新しい接続が作成され、自動的にアクティブ化されます。

- Back を押してメインメニューに戻ります。

-

Quit を選択し、Enter キーを押して

nmtuiアプリケーションを閉じます。

検証

NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

トラブルシューティング

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

2.4. control-center によるイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、GNOME 設定メニューを使用して、グラフィカルインターフェイスで接続の設定を管理できます。

control-center は、nm-connection-editor アプリケーションまたは nmcli ユーティリティーほど多くの設定オプションに対応していないことに注意してください。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

- GNOME がインストールされている。

手順

-

Super キーを押して

Settingsを入力し、Enter を押します。 - 左側のナビゲーションにある Network を選択します。

新しい接続プロファイルを追加するか、既存の接続プロファイルを変更するかを選択します。

- 新しいプロファイルを作成するには、Ethernet エントリーの横にある ボタンをクリックします。

- 既存のプロファイルを変更するには、プロファイルエントリーの横にある歯車アイコンをクリックします。

オプション: ID タブで、接続プロファイルの名前を更新します。

ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

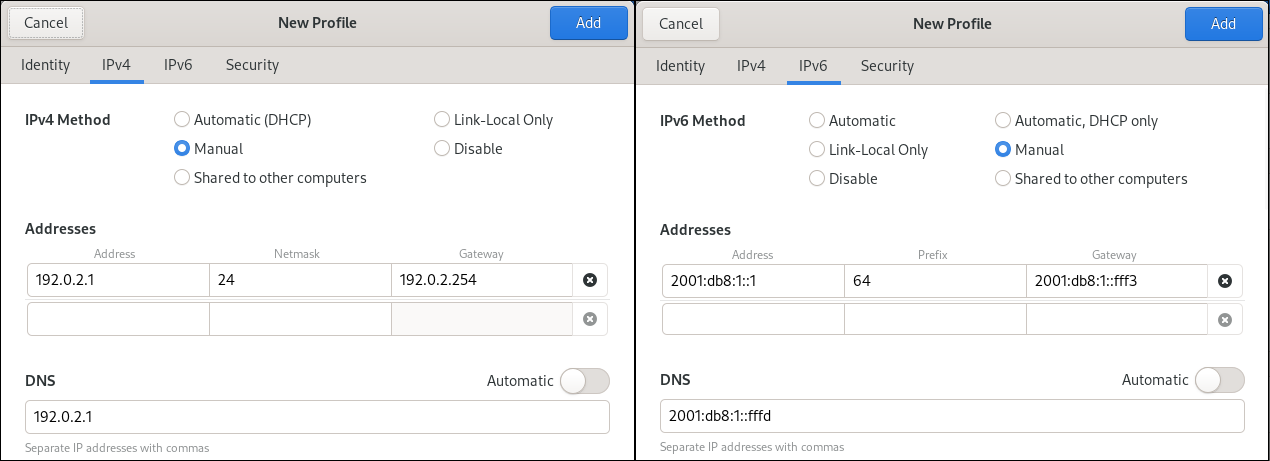

環境に応じて、IPv4 タブと IPv6 タブで IP アドレス設定を設定します。

-

DHCP または IPv6 ステートレスアドレス自動設定 (SLAAC) を使用するには、方法として

Automatic (DHCP)を選択します (デフォルト)。 静的 IP アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、方法として

Manualを選択し、タブのフィールドに入力します。

-

DHCP または IPv6 ステートレスアドレス自動設定 (SLAAC) を使用するには、方法として

接続プロファイルを追加するか変更するかに応じて、 または ボタンをクリックして接続を保存します。

GNOME の

control-centerは、接続を自動的にアクティブにします。

検証

NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

トラブルシューティングの手順

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

2.5. nm-connection-editor を使用したイーサネット接続の設定

イーサネット経由でホストをネットワークに接続する場合は、nm-connection-editor アプリケーションを使用して、グラフィカルインターフェイスで接続の設定を管理できます。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

- GNOME がインストールされている。

手順

ターミナルを開き、次のコマンドを入力します。

$ nm-connection-editor新しい接続プロファイルを追加するか、既存の接続プロファイルを変更するかを選択します。

新しいプロファイルを作成するには、以下を実行します。

- ボタンをクリックします。

- 接続タイプとして Ethernet を選択し、 をクリックします。

- 既存のプロファイルを変更するには、プロファイルエントリーをダブルクリックします。

オプション: Connection フィールドでプロファイルの名前を更新します。

ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

新しいプロファイルを作成する場合は、

Ethernetタブでデバイスを選択します。

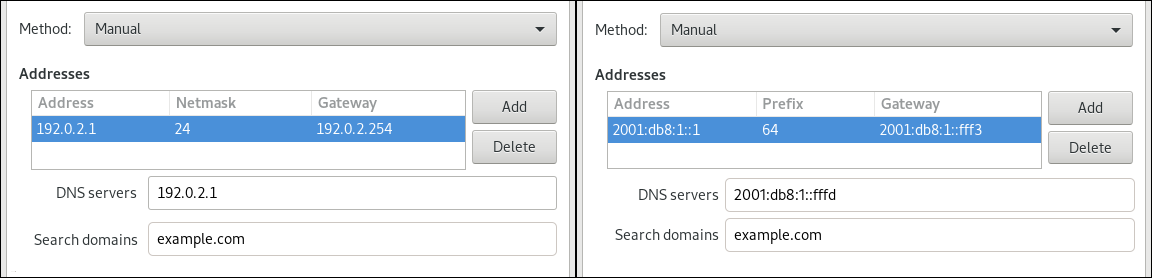

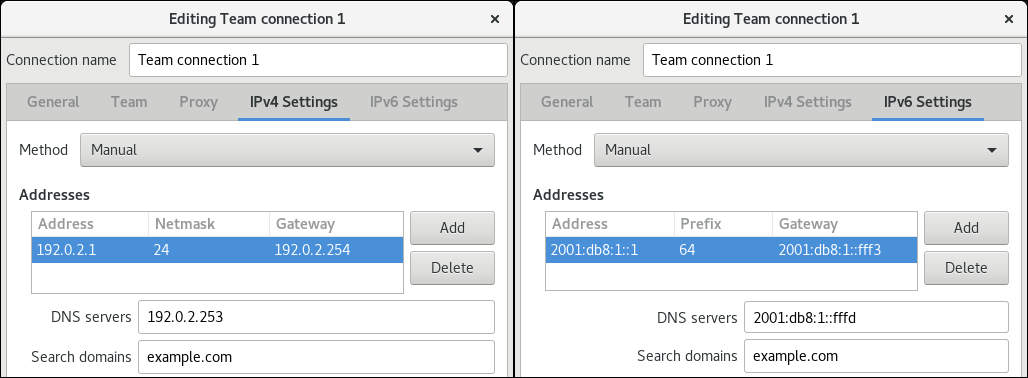

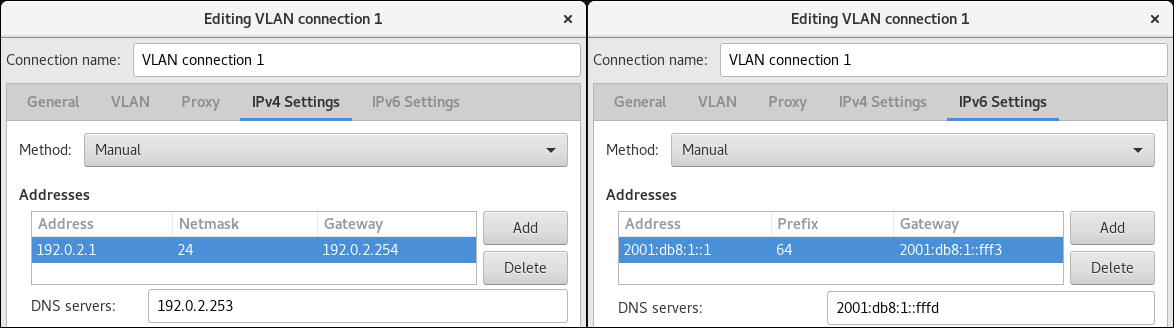

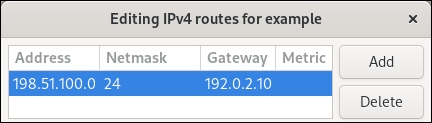

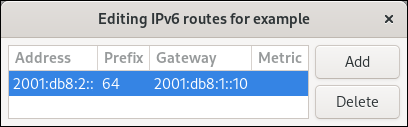

環境に応じて、IPv4 Settings タブと IPv6 Settings タブで IP アドレス設定を設定します。

-

DHCP または IPv6 ステートレスアドレス自動設定 (SLAAC) を使用するには、方法として

Automatic (DHCP)を選択します (デフォルト)。 静的 IP アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および検索ドメインを設定するには、方法として

Manualを選択し、タブのフィールドに入力します。

-

DHCP または IPv6 ステートレスアドレス自動設定 (SLAAC) を使用するには、方法として

- をクリックします。

- nm-connection-editor を閉じます。

検証

NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

トラブルシューティングの手順

- ネットワークケーブルがホストとスイッチに差し込まれていることを確認します。

- リンク障害がこのホストだけに存在するか、同じスイッチに接続された他のホストにも存在するかを確認します。

- ネットワークケーブルとネットワークインターフェイスが予想どおりに機能していることを確認します。ハードウェア診断手順を実行し、不具合のあるケーブルとネットワークインターフェイスカードを交換します。

- ディスクの設定がデバイスの設定と一致しない場合は、NetworkManager を起動するか再起動して、インメモリー接続を作成することで、デバイスの設定を反映します。この問題の詳細と回避方法は、Red Hat ナレッジベースソリューション NetworkManager duplicates a connection after restart of NetworkManager service を参照してください。

2.6. nmstatectl を使用した静的 IP アドレスでのイーサネット接続の設定

nmstatectl ユーティリティーを使用して、Nmstate API を介してイーサネット接続を設定します。Nmstate API は、設定を行った後、結果が設定ファイルと一致することを確認します。何らかの障害が発生した場合には、nmstatectl は自動的に変更をロールバックし、システムが不正な状態のままにならないようにします。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

-

nmstateパッケージがインストールされている。

手順

以下の内容を含む YAML ファイル (例:

~/create-ethernet-profile.yml) を作成します。--- interfaces: - name: enp1s0 type: ethernet state: up ipv4: enabled: true address: - ip: 192.0.2.1 prefix-length: 24 dhcp: false ipv6: enabled: true address: - ip: 2001:db8:1::1 prefix-length: 64 autoconf: false dhcp: false routes: config: - destination: 0.0.0.0/0 next-hop-address: 192.0.2.254 next-hop-interface: enp1s0 - destination: ::/0 next-hop-address: 2001:db8:1::fffe next-hop-interface: enp1s0 dns-resolver: config: search: - example.com server: - 192.0.2.200 - 2001:db8:1::ffbbこれらの設定では、次の設定を使用して

enp1s0デバイスのイーサネット接続プロファイルを定義します。-

静的 IPv4 アドレス:

192.0.2.1(サブネットマスクが/24) -

静的 IPv6 アドレス:

2001:db8:1::1(サブネットマスクが/64) -

IPv4 デフォルトゲートウェイ -

192.0.2.254 -

IPv6 デフォルトゲートウェイ -

2001:db8:1::fffe -

IPv4 DNS サーバー -

192.0.2.200 -

IPv6 DNS サーバー -

2001:db8:1::ffbb -

DNS 検索ドメイン -

example.com

-

静的 IPv4 アドレス:

オプション:

interfacesプロパティーでidentifier: mac-addressおよびmac-address: <mac_address>プロパティーを定義すると、ネットワークインターフェイスカードを名前ではなく MAC アドレスで識別できます。次に例を示します。--- interfaces: - name: <profile_name> type: ethernet identifier: mac-address mac-address: <mac_address> ...

設定をシステムに適用します。

# nmstatectl apply ~/create-ethernet-profile.yml

検証

現在の状態を YAML 形式で表示します。

# nmstatectl show enp1s0NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

関連情報

-

システム上の

nmstatectl(8)man ページ -

/usr/share/doc/nmstate/examples/directory

2.7. network RHEL システムロールとインターフェイス名を使用した静的 IP アドレスでのイーサネット接続の設定

Red Hat Enterprise Linux ホストをイーサネットネットワークに接続するには、ネットワークデバイスの NetworkManager 接続プロファイルを作成します。Ansible と network RHEL システムロールを使用すると、このプロセスを自動化し、Playbook で定義されたホスト上の接続プロファイルをリモートで設定できます。

network RHEL システムロールを使用すると、静的 IP アドレス、ゲートウェイ、および DNS 設定を使用してイーサネット接続を設定し、それらを指定のインターフェイス名に割り当てることができます。

通常、管理者は Playbook を再利用します。Ansible が静的 IP アドレスを割り当てるホストごとに、個別の Playbook を管理することはありません。そうすることにより、Playbook 内の変数を使用し、外部ファイルで設定を維持できます。その結果、複数のホストに個別の設定を動的に割り当てるために必要な Playbook が 1 つだけになります。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーの構成に物理または仮想イーサネットデバイスが存在する。

- 管理対象ノードが NetworkManager を使用してネットワークを設定している。

手順

~/inventoryファイルを編集し、ホストエントリーにホスト固有の設定を追加します。managed-node-01.example.com interface=enp1s0 ip_v4=192.0.2.1/24 ip_v6=2001:db8:1::1/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe managed-node-02.example.com interface=enp1s0 ip_v4=192.0.2.2/24 ip_v6=2001:db8:1::2/64 gateway_v4=192.0.2.254 gateway_v6=2001:db8:1::fffe

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。--- - name: Configure the network hosts: managed-node-01.example.com,managed-node-02.example.com tasks: - name: Ethernet connection profile with static IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: "{{ interface }}" interface_name: "{{ interface }}" type: ethernet autoconnect: yes ip: address: - "{{ ip_v4 }}" - "{{ ip_v6 }}" gateway4: "{{ gateway_v4 }}" gateway6: "{{ gateway_v6 }}" dns: - 192.0.2.200 - 2001:db8:1::ffbb dns_search: - example.com state: upこの Playbook は、インベントリーファイルから各ホストの特定の値を動的に読み取り、すべてのホストで同じ設定に対して Playbook 内の静的な値を使用します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルを参照してください。Playbook の構文を検証します。

$ ansible-playbook --syntax-check ~/playbook.ymlこのコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

$ ansible-playbook ~/playbook.yml

検証

管理対象ノードの Ansible fact をクエリーし、アクティブなネットワーク設定を確認します。

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

関連情報

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイル -

/usr/share/doc/rhel-system-roles/network/ディレクトリー

2.8. network RHEL システムロールとデバイスパスを使用した静的 IP アドレスでのイーサネット接続の設定

Red Hat Enterprise Linux ホストをイーサネットネットワークに接続するには、ネットワークデバイスの NetworkManager 接続プロファイルを作成します。Ansible と network RHEL システムロールを使用すると、このプロセスを自動化し、Playbook で定義されたホスト上の接続プロファイルをリモートで設定できます。

network RHEL システムロールを使用すると、静的 IP アドレス、ゲートウェイ、および DNS 設定を使用してイーサネット接続を設定し、それらを名前ではなくパスに基づいてデバイスに割り当てることができます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーに、物理または仮想のイーサネットデバイスが設定されている。

- 管理対象ノードが NetworkManager を使用してネットワークを設定している。

-

デバイスのパスがわかっている。

udevadm info /sys/class/net/<device_name> | grep ID_PATH=コマンドを使用すると、デバイスパスを表示できます。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Ethernet connection profile with static IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: example match: path: - pci-0000:00:0[1-3].0 - &!pci-0000:00:02.0 type: ethernet autoconnect: yes ip: address: - 192.0.2.1/24 - 2001:db8:1::1/64 gateway4: 192.0.2.254 gateway6: 2001:db8:1::fffe dns: - 192.0.2.200 - 2001:db8:1::ffbb dns_search: - example.com state: upサンプル Playbook で指定されている設定は次のとおりです。

match-

設定を適用するために満たす必要がある条件を定義します。この変数は

pathオプションでのみ使用できます。 path-

デバイスの永続パスを定義します。固定パスまたは式の形式で設定できます。値には修飾子とワイルドカードを含めることができます。この例では、PCI ID

0000:00:0[1-3].0に一致するデバイスには設定を適用しますが、0000:00:02.0に一致するデバイスには適用しません。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルを参照してください。Playbook の構文を検証します。

$ ansible-playbook --syntax-check ~/playbook.ymlこのコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

$ ansible-playbook ~/playbook.yml

検証

管理対象ノードの Ansible fact をクエリーし、アクティブなネットワーク設定を確認します。

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

関連情報

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイル -

/usr/share/doc/rhel-system-roles/network/ディレクトリー

2.9. nmstatectl を使用した動的 IP アドレスでのイーサネット接続の設定

nmstatectl ユーティリティーを使用して、Nmstate API を介してイーサネット接続を設定します。Nmstate API は、設定を行った後、結果が設定ファイルと一致することを確認します。何らかの障害が発生した場合には、nmstatectl は自動的に変更をロールバックし、システムが不正な状態のままにならないようにします。

前提条件

- 物理または仮想イーサネットネットワークインターフェイスコントローラー (NIC) がサーバーに設定されている。

- DHCP サーバーをネットワークで使用できる。

-

nmstateパッケージがインストールされている。

手順

以下の内容を含む YAML ファイル (例:

~/create-ethernet-profile.yml) を作成します。--- interfaces: - name: enp1s0 type: ethernet state: up ipv4: enabled: true auto-dns: true auto-gateway: true auto-routes: true dhcp: true ipv6: enabled: true auto-dns: true auto-gateway: true auto-routes: true autoconf: true dhcp: trueこれらの設定では、

enp1s0デバイスのイーサネット接続プロファイルを定義します。接続では、DHCP サーバーと IPv6 ステートレスアドレス自動設定 (SLAAC) から、IPv4 アドレス、IPv6 アドレス、デフォルトゲートウェイ、ルート、DNS サーバー、および検索ドメインを取得します。オプション:

interfacesプロパティーでidentifier: mac-addressおよびmac-address: <mac_address>プロパティーを定義すると、ネットワークインターフェイスカードを名前ではなく MAC アドレスで識別できます。次に例を示します。--- interfaces: - name: <profile_name> type: ethernet identifier: mac-address mac-address: <mac_address> ...

設定をシステムに適用します。

# nmstatectl apply ~/create-ethernet-profile.yml

検証

現在の状態を YAML 形式で表示します。

# nmstatectl show enp1s0NIC の IP 設定を表示します。

# ip address show enp1s0 2: enp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether 52:54:00:17:b8:b6 brd ff:ff:ff:ff:ff:ff inet 192.0.2.1/24 brd 192.0.2.255 scope global noprefixroute enp1s0 valid_lft forever preferred_lft forever inet6 2001:db8:1::fffe/64 scope global noprefixroute valid_lft forever preferred_lft foreverIPv4 デフォルトゲートウェイを表示します。

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102IPv6 デフォルトゲートウェイを表示します。

# ip -6 route show default default via 2001:db8:1::ffee dev enp1s0 proto static metric 102 pref mediumDNS 設定を表示します。

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb複数の接続プロファイルが同時にアクティブな場合、

nameserverエントリーの順序は、これらのプロファイルの DNS 優先度の値と接続タイプによって異なります。pingユーティリティーを使用して、このホストがパケットを他のホストに送信できることを確認します。# ping <host-name-or-IP-address>

関連情報

-

システム上の

nmstatectl(8)man ページ -

/usr/share/doc/nmstate/examples/directory

2.10. network RHEL システムロールとインターフェイス名を使用した動的 IP アドレスでのイーサネット接続の設定

Red Hat Enterprise Linux ホストをイーサネットネットワークに接続するには、ネットワークデバイスの NetworkManager 接続プロファイルを作成します。Ansible と network RHEL システムロールを使用すると、このプロセスを自動化し、Playbook で定義されたホスト上の接続プロファイルをリモートで設定できます。

network RHEL システムロールを使用すると、DHCP サーバーおよび IPv6 ステートレスアドレス自動設定 (SLAAC) から IP アドレス、ゲートウェイ、および DNS 設定を取得するイーサネット接続を設定できます。このロールを使用すると、指定のインターフェイス名に接続プロファイルを割り当てることができます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーの設定に物理または仮想イーサネットデバイスが存在する。

- ネットワーク内で DHCP サーバーと SLAAC が利用できる。

- 管理対象ノードが NetworkManager サービスを使用してネットワークを設定している。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Ethernet connection profile with dynamic IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: enp1s0 interface_name: enp1s0 type: ethernet autoconnect: yes ip: dhcp4: yes auto6: yes state: upサンプル Playbook で指定されている設定は次のとおりです。

dhcp4: yes- DHCP、PPP、または同様のサービスからの自動 IPv4 アドレス割り当てを有効にします。

auto6: yes-

IPv6 自動設定を有効にします。デフォルトでは、NetworkManager はルーター広告を使用します。ルーターが

managedフラグを通知すると、NetworkManager は DHCPv6 サーバーに IPv6 アドレスと接頭辞を要求します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルを参照してください。Playbook の構文を検証します。

$ ansible-playbook --syntax-check ~/playbook.ymlこのコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

$ ansible-playbook ~/playbook.yml

検証

管理対象ノードの Ansible fact をクエリーし、インターフェイスが IP アドレスと DNS 設定を受信したことを確認します。

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

関連情報

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイル -

/usr/share/doc/rhel-system-roles/network/ディレクトリー

2.11. network RHEL システムロールとデバイスパスを使用した動的 IP アドレスでのイーサネット接続の設定

Red Hat Enterprise Linux ホストをイーサネットネットワークに接続するには、ネットワークデバイスの NetworkManager 接続プロファイルを作成します。Ansible と network RHEL システムロールを使用すると、このプロセスを自動化し、Playbook で定義されたホスト上の接続プロファイルをリモートで設定できます。

network RHEL システムロールを使用すると、DHCP サーバーおよび IPv6 ステートレスアドレス自動設定 (SLAAC) から IP アドレス、ゲートウェイ、および DNS 設定を取得するイーサネット接続を設定できます。このロールにより、インターフェイス名ではなくパスに基づいてデバイスに接続プロファイルを割り当てることができます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーに、物理または仮想のイーサネットデバイスが設定されている。

- ネットワーク内で DHCP サーバーと SLAAC が利用できる。

- 管理対象ホストは、NetworkManager を使用してネットワークを設定します。

-

デバイスのパスがわかっている。

udevadm info /sys/class/net/<device_name> | grep ID_PATH=コマンドを使用すると、デバイスパスを表示できます。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Ethernet connection profile with dynamic IP address settings ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: - name: example match: path: - pci-0000:00:0[1-3].0 - &!pci-0000:00:02.0 type: ethernet autoconnect: yes ip: dhcp4: yes auto6: yes state: upサンプル Playbook で指定されている設定は次のとおりです。

match: path-

設定を適用するために満たす必要がある条件を定義します。この変数は

pathオプションでのみ使用できます。 path: <path_and_expressions>-

デバイスの永続パスを定義します。固定パスまたは式の形式で設定できます。値には修飾子とワイルドカードを含めることができます。この例では、PCI ID

0000:00:0[1-3].0に一致するデバイスには設定を適用しますが、0000:00:02.0に一致するデバイスには適用しません。 dhcp4: yes- DHCP、PPP、または同様のサービスからの自動 IPv4 アドレス割り当てを有効にします。

auto6: yes-

IPv6 自動設定を有効にします。デフォルトでは、NetworkManager はルーター広告を使用します。ルーターが

managedフラグを通知すると、NetworkManager は DHCPv6 サーバーに IPv6 アドレスと接頭辞を要求します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルを参照してください。Playbook の構文を検証します。

$ ansible-playbook --syntax-check ~/playbook.ymlこのコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

$ ansible-playbook ~/playbook.yml

検証

管理対象ノードの Ansible fact をクエリーし、インターフェイスが IP アドレスと DNS 設定を受信したことを確認します。

# ansible managed-node-01.example.com -m ansible.builtin.setup ... "ansible_default_ipv4": { "address": "192.0.2.1", "alias": "enp1s0", "broadcast": "192.0.2.255", "gateway": "192.0.2.254", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "netmask": "255.255.255.0", "network": "192.0.2.0", "prefix": "24", "type": "ether" }, "ansible_default_ipv6": { "address": "2001:db8:1::1", "gateway": "2001:db8:1::fffe", "interface": "enp1s0", "macaddress": "52:54:00:17:b8:b6", "mtu": 1500, "prefix": "64", "scope": "global", "type": "ether" }, ... "ansible_dns": { "nameservers": [ "192.0.2.1", "2001:db8:1::ffbb" ], "search": [ "example.com" ] }, ...

関連情報

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイル -

/usr/share/doc/rhel-system-roles/network/ディレクトリー

2.12. インターフェイス名による単一の接続プロファイルを使用した複数のイーサネットインターフェイスの設定

ほとんどの場合、1 つの接続プロファイルには 1 つのネットワークデバイスの設定が含まれています。ただし、接続プロファイルでインターフェイス名を設定する場合、NetworkManager はワイルドカードもサポートします。ホストが動的 IP アドレス割り当てを使用してイーサネットネットワーク間をローミングする場合、この機能を使用して、複数のイーサネットインターフェイスに使用できる単一の接続プロファイルを作成できます。

前提条件

- サーバーの設定には、物理または仮想のイーサネットデバイスが複数存在します。

- DHCP サーバーをネットワークで使用できる。

- ホストに接続プロファイルが存在しません。

手順

enpで始まるすべてのインターフェイス名に適用される接続プロファイルを追加します。# nmcli connection add con-name "Wired connection 1" connection.multi-connect multiple match.interface-name enp* type ethernet

検証

単一接続プロファイルのすべての設定を表示します。

# nmcli connection show "Wired connection 1" connection.id: Wired connection 1 ... connection.multi-connect: 3 (multiple) match.interface-name:

enp*...3は、インターフェイスが特定の瞬間に複数回アクティブになる可能性があることを示します。接続プロファイルは、match.interface-nameパラメーターのパターンに一致するすべてのデバイスを使用するため、接続プロファイルには同じ Universally Unique Identifier (UUID) があります。接続のステータスを表示します。

# nmcli connection show NAME UUID TYPE DEVICE ... Wired connection 1 6f22402e-c0cc-49cf-b702-eaf0cd5ea7d1 ethernet enp7s0 Wired connection 1 6f22402e-c0cc-49cf-b702-eaf0cd5ea7d1 ethernet enp8s0 Wired connection 1 6f22402e-c0cc-49cf-b702-eaf0cd5ea7d1 ethernet enp9s0

関連情報

-

システム上の

nmcli(1)man ページ -

nm-settings(5)man ページ

2.13. PCI ID を使用した複数のイーサネットインターフェイスの単一接続プロファイルの設定

PCI ID は、システムに接続されているデバイスの一意の識別子です。接続プロファイルは、PCI ID のリストに基づいてインターフェイスを照合することにより、複数のデバイスを追加します。この手順を使用して、複数のデバイス PCI ID を単一の接続プロファイルに接続できます。

前提条件

- サーバーの設定には、物理または仮想のイーサネットデバイスが複数存在します。

- DHCP サーバーをネットワークで使用できる。

- ホストに接続プロファイルが存在しません。

手順

デバイスパスを特定します。たとえば、

enpで始まるすべてのインターフェイスのデバイスパスを表示するには、次のように実行します。# udevadm info /sys/class/net/enp* | grep ID_PATH= ... E: ID_PATH=pci-0000:07:00.0 E: ID_PATH=pci-0000:08:00.00000:00:0[7-8].0式に一致するすべての PCI ID に適用される接続プロファイルを追加します。# nmcli connection add type ethernet connection.multi-connect multiple match.path "pci-0000:07:00.0 pci-0000:08:00.0" con-name "Wired connection 1"

検証

接続のステータスを表示します。

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 9cee0958-512f-4203-9d3d-b57af1d88466 ethernet enp7s0 Wired connection 1 9cee0958-512f-4203-9d3d-b57af1d88466 ethernet enp8s0 ...接続プロファイルのすべての設定を表示するには、次のコマンドを実行します。

# nmcli connection show "Wired connection 1" connection.id: Wired connection 1 ... connection.multi-connect: 3 (multiple) match.path: pci-0000:07:00.0,pci-0000:08:00.0 ...この接続プロファイルは、

match.pathパラメーターのパターンに一致する PCI ID を持つすべてのデバイスを使用するため、接続プロファイルには同じ Universally Unique Identifier (UUID) があります。

関連情報

-

システム上の

nmcli(1)man ページ -

nm-settings(5)man ページ

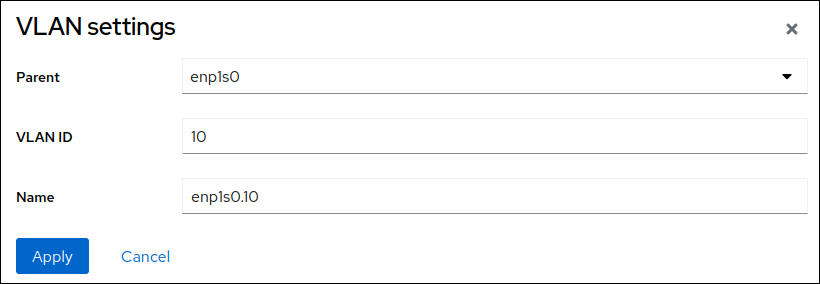

第3章 ネットワークボンディングの設定

ネットワークボンディングは、物理ネットワークインターフェイスと仮想ネットワークインターフェイスを組み合わせるか集約して、より高いスループットまたは冗長性を備えた論理インターフェイスを提供する方法です。ボンディングでは、カーネルがすべての操作を排他的に処理します。イーサネットデバイスや VLAN など、さまざまなタイプのデバイスでネットワークボンディングを作成できます。

Red Hat Enterprise Linux は、チームデバイスを設定するためのさまざまなオプションを管理者に提供します。以下に例を示します。

-

nmcliを使用し、コマンドラインを使用してボンディング接続を設定します。 - RHEL Web コンソールを使用し、Web ブラウザーを使用してボンディング接続を設定します。

-

nmtuiを使用して、テキストベースのユーザーインターフェイスでボンディング接続を設定します。 -

nm-connection-editorアプリケーションを使用して、グラフィカルインターフェイスでボンディング接続を設定します。 -

nmstatectlを使用して、Nmstate API を介してボンディング接続を設定します。 - RHEL システムロールを使用して、1 つまたは複数のホストでボンディング設定を自動化します。

3.1. コントローラーおよびポートインターフェイスのデフォルト動作の理解

NetworkManager サービスを使用してチームまたはボンディングのポートインターフェイスを管理またはトラブルシューティングする場合は、以下のデフォルトの動作を考慮してください。

- コントローラーインターフェイスを起動しても、ポートインターフェイスは自動的に起動しない。

- ポートインターフェイスを起動すると、コントローラーインターフェイスは毎回、起動する。

- コントローラーインターフェイスを停止すると、ポートインターフェイスも停止する。

- ポートのないコントローラーは、静的 IP 接続を開始できる。

- コントローラーにポートがない場合は、DHCP 接続の開始時にポートを待つ。

- DHCP 接続でポートを待機中のコントローラーは、キャリアを伴うポートの追加時に完了する。

- DHCP 接続でポートを待機中のコントローラーは、キャリアを伴わないポートを追加する時に待機を継続する。

3.2. ボンディングモードに応じたアップストリームのスイッチ設定

使用するボンディングモードに応じて、スイッチでポートを設定する必要があります。

| ボンディングモード | スイッチの設定 |

|---|---|

|

| Link Aggregation Control Protocol (LACP) ネゴシエーションによるものではなく、静的な EtherChannel を有効にする必要があります。 |

|

| このスイッチで必要な設定は必要ありません。 |

|

| LACP ネゴシエーションによるものではなく、静的な EtherChannel を有効にする必要があります。 |

|

| LACP ネゴシエーションによるものではなく、静的な EtherChannel を有効にする必要があります。 |

|

| LACP ネゴシエーションにより設定された EtherChannel が有効になっている必要があります。 |

|

| このスイッチで必要な設定は必要ありません。 |

|

| このスイッチで必要な設定は必要ありません。 |

|

| このスイッチで必要な設定は必要ありません。 |

スイッチの設定方法の詳細は、スイッチのドキュメントを参照してください。

特定のネットワークボンディング機能 (例: fail-over メカニズム) は、ネットワークスイッチなしでのダイレクトケーブル接続に対応していません。詳細は、Red Hat ナレッジベースのソリューション記事 Is bonding supported with direct connection using crossover cables を参照してください。

3.3. nmcli を使用したネットワークボンディングの設定

コマンドラインでネットワークボンディングを設定するには、nmcli ユーティリティーを使用します。

前提条件

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

-

ホストが Red Hat Enterprise Linux 9.4 以降で実行されている。このバージョンでは、この手順で使用される

port-type、controller、connection.autoconnect-portsオプションが導入されました。以前の RHEL バージョンでは、代わりにslave-type、master、connection.autoconnect-slavesが使用されます。 - ボンディングのポートとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスがサーバーにインストールされている。

ボンディングのポートにチーム、ブリッジ、または VLAN デバイスを使用するには、ボンディングの作成時にこれらのデバイスを作成するか、次の説明に従って事前にデバイスを作成することができます。

手順

ボンドインターフェイスを作成します。

# nmcli connection add type bond con-name bond0 ifname bond0 bond.options "mode=active-backup"このコマンドは、

active-backupモードを使用するbond0という名前のボンディングを作成します。Media Independent Interface (MII) 監視間隔も設定する場合は、

miimon=intervalオプションをbond.optionsプロパティーに追加します。次に例を示します。# nmcli connection add type bond con-name bond0 ifname bond0 bond.options "mode=active-backup,miimon=1000"ネットワークインターフェイスを表示して、ボンドに追加する予定のインターフェイス名を書き留めます。

# nmcli device status DEVICE TYPE STATE CONNECTION enp7s0 ethernet disconnected -- enp8s0 ethernet disconnected -- bridge0 bridge connected bridge0 bridge1 bridge connected bridge1 ...この例では、以下のように設定されています。

-

enp7s0およびenp8s0は設定されません。これらのデバイスをポートとして使用するには、次のステップに接続プロファイルを追加します。 -

bridge0およびbridge1には既存の接続プロファイルがあります。これらのデバイスをポートとして使用するには、次の手順でプロファイルを変更します。

-

インターフェイスをボンディングに割り当てます。

ボンディングに割り当てるインターフェイスが設定されていない場合は、インターフェイス用に新しい接続プロファイルを作成します。

# nmcli connection add type ethernet port-type bond con-name bond0-port1 ifname enp7s0 controller bond0 # nmcli connection add type ethernet port-type bond con-name bond0-port2 ifname enp8s0 controller bond0

これらのコマンドは、

enp7s0およびenp8s0のプロファイルを作成し、bond0接続に追加します。既存の接続プロファイルをボンディングに割り当てるには、以下を実行します。

これらの接続の

controllerパラメーターをbond0に設定します。# nmcli connection modify bridge0 controller bond0 # nmcli connection modify bridge1 controller bond0

これらのコマンドは、

bridge0およびbridge1という名前の既存の接続プロファイルをbond0接続に割り当てます。接続を再度アクティブにします。

# nmcli connection up bridge0 # nmcli connection up bridge1

IPv4 を設定します。

このボンディングデバイスを他のデバイスのポートとして使用する場合は、次のように実行します。

# nmcli connection modify bond0 ipv4.method disabled- DHCP を使用するために必要な操作はありません。

静的 IPv4 アドレス、ネットワークマスク、デフォルトゲートウェイ、および DNS サーバーを

bond0接続に設定するには、次のように実行します。# nmcli connection modify bond0 ipv4.addresses '192.0.2.1/24' ipv4.gateway '192.0.2.254' ipv4.dns '192.0.2.253' ipv4.dns-search 'example.com' ipv4.method manual

IPv6 設定を行います。

このボンディングデバイスを他のデバイスのポートとして使用する場合は、次のように実行します。

# nmcli connection modify bond0 ipv6.method disabled- ステートレスアドレス自動設定 (SLAAC) を使用する場合、アクションは必要ありません。

静的 IPv6 アドレス、ネットワークマスク、デフォルトゲートウェイ、および DNS サーバーを

bond0接続に設定するには、次のように実行します。# nmcli connection modify bond0 ipv6.addresses '2001:db8:1::1/64' ipv6.gateway '2001:db8:1::fffe' ipv6.dns '2001:db8:1::fffd' ipv6.dns-search 'example.com' ipv6.method manual

オプション: ボンディングポートにパラメーターを設定する場合は、次のコマンドを使用します。

# nmcli connection modify bond0-port1 bond-port.<parameter> <value>接続をアクティベートします。

# nmcli connection up bond0ポートが接続されており、

CONNECTIONコラムがポートの接続名を表示していることを確認します。# nmcli device DEVICE TYPE STATE CONNECTION ... enp7s0 ethernet connected bond0-port1 enp8s0 ethernet connected bond0-port2接続のいずれかのポートをアクティブにすると、NetworkManager はボンディングもアクティブにしますが、他のポートはアクティブにしません。ボンディングが有効な場合に、Red Hat Enterprise Linux がすべてのポートを自動的に有効にするように設定できます。

ボンディングの接続の

connection.autoconnect-portsパラメーターを有効にします。# nmcli connection modify bond0 connection.autoconnect-ports 1ブリッジを再度アクティブにします。

# nmcli connection up bond0

検証

ネットワークデバイスの 1 つからネットワークケーブルを一時的に取り外し、ボンディング内の他のデバイスがトラフィックを処理しているかどうかを確認します。

ソフトウェアユーティリティーを使用して、リンク障害イベントを適切にテストする方法がないことに注意してください。

nmcliなどの接続を非アクティブにするツールでは、ポート設定の変更を処理するボンディングドライバーの機能のみが表示され、実際のリンク障害イベントは表示されません。ボンドのステータスを表示します。

# cat /proc/net/bonding/bond0

3.4. RHEL Web コンソールを使用したネットワークボンディングの設定

Web ブラウザーベースのインターフェイスを使用してネットワーク設定を管理する場合は、RHEL Web コンソールを使用してネットワークボンディングを設定します。

前提条件

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- ボンディングのメンバーとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスがサーバーにインストールされている。

チーム、ブリッジ、または VLAN デバイスを結合のメンバーとして使用するには、次の説明に従って事前に作成します。

- RHEL 9 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 9 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

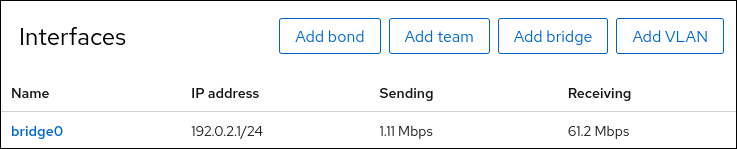

- 画面左側のナビゲーションで Networking タブを選択します。

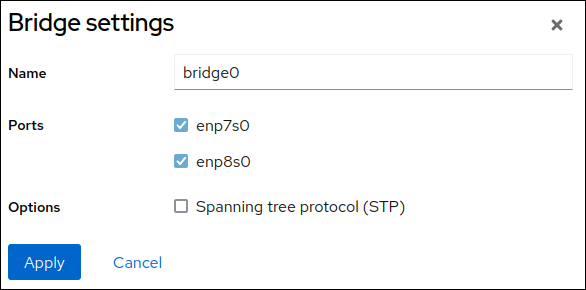

- Interfaces セクションで をクリックします。

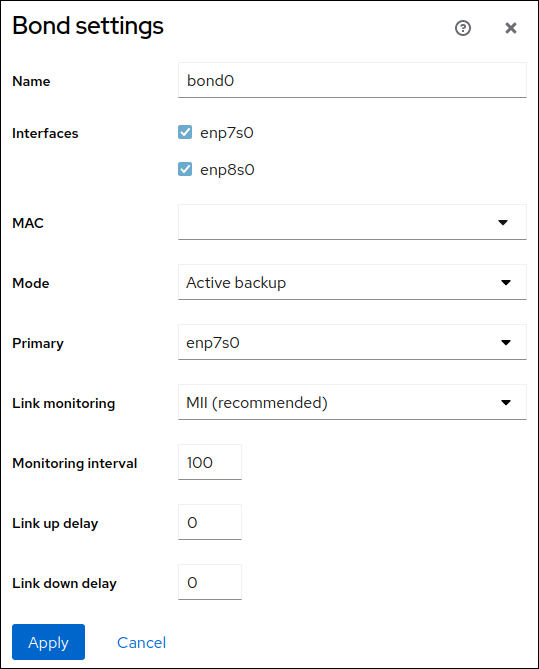

- 作成するボンドデバイスの名前を入力します。

- 結合のメンバーにするインターフェイスを選択します。

結合のモードを選択します。

Active backup を選択すると、Web コンソールに追加フィールド Primary が表示され、ここで優先するアクティブデバイスを選択できます。

-

リンクモニタリング監視モードを設定します。たとえば、Adaptive load balancing モードを使用する場合は、

ARPに設定します。 オプション: モニター間隔、リンクアップ遅延、およびリンクダウン遅延の設定を調整します。通常、トラブルシューティングの目的でのみデフォルトを変更します。

- をクリックします。

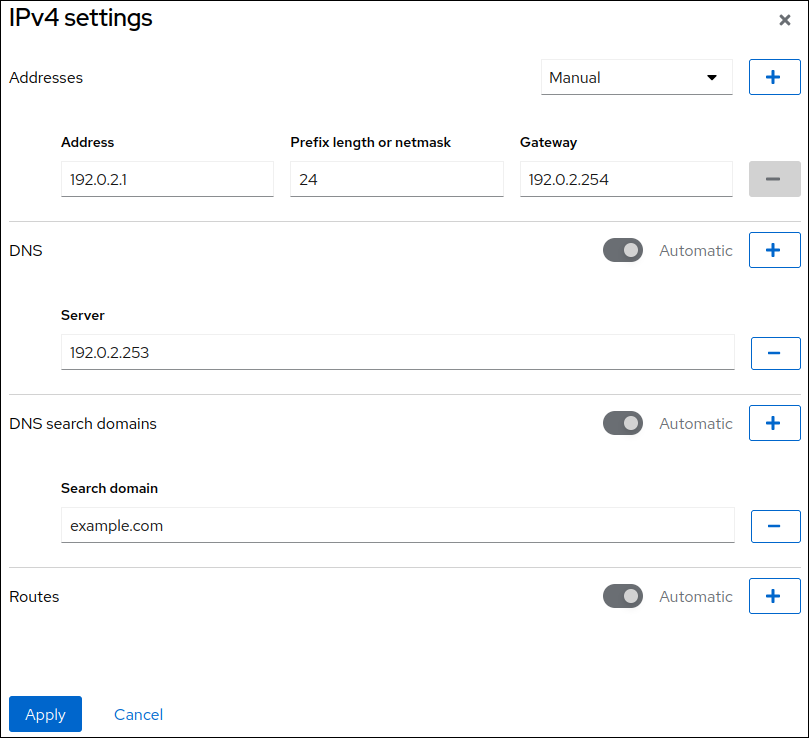

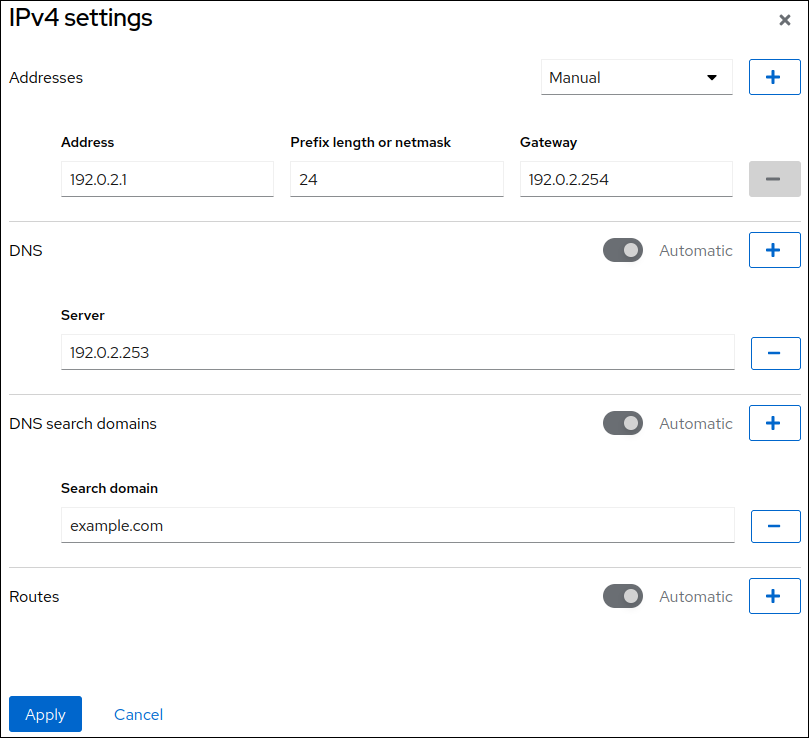

デフォルトでは、ボンドは動的 IP アドレスを使用します。静的 IP アドレスを設定する場合:

- Interfaces セクションでボンドの名前をクリックします。

- 設定するプロトコルの横にある Edit をクリックします。

- Addresses の横にある Manual を選択し、IP アドレス、接頭辞、およびデフォルトゲートウェイを入力します。

- DNS セクションで ボタンをクリックし、DNS サーバーの IP アドレスを入力します。複数の DNS サーバーを設定するには、この手順を繰り返します。

- DNS search domains セクションで、 ボタンをクリックし、検索ドメインを入力します。

インターフェイスにスタティックルートが必要な場合は、Routes セクションで設定します。

- をクリックします。

検証

画面左側のナビゲーションで Networking タブを選択し、インターフェイスに着信および発信トラフィックがあるか確認します。

ネットワークデバイスの 1 つからネットワークケーブルを一時的に取り外し、ボンディング内の他のデバイスがトラフィックを処理しているかどうかを確認します。

ソフトウェアユーティリティーを使用して、リンク障害イベントを適切にテストする方法がないことに注意してください。Web コンソールなどの接続を非アクティブ化するツールは、実際のリンク障害イベントではなく、メンバー設定の変更を処理するボンディングドライバーの機能のみを示します。

ボンドのステータスを表示します。

# cat /proc/net/bonding/bond0

3.5. nmtui を使用したネットワークボンディングの設定

nmtui アプリケーションは、NetworkManager 用のテキストベースのユーザーインターフェイスを提供します。nmtui を使用して、グラフィカルインターフェイスを使用せずにホスト上でネットワークボンドを設定できます。

nmtui で以下を行います。

- カーソルキーを使用してナビゲートします。

- ボタンを選択して Enter を押します。

- Space を使用してチェックボックスをオンまたはオフにします。

- 前の画面に戻るには、ESC を使用します。

前提条件

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- ボンディングのポートとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスがサーバーにインストールされている。

手順

ネットワークボンドを設定するネットワークデバイス名がわからない場合は、使用可能なデバイスを表示します。

# nmcli device status DEVICE TYPE STATE CONNECTION enp7s0 ethernet unavailable -- enp8s0 ethernet unavailable -- ...nmtuiを開始します。# nmtui- Edit a connection 選択し、Enter を押します。

- Add を押します。

- ネットワークタイプのリストから Bond を選択し、Enter を押します。

オプション: 作成する NetworkManager プロファイルの名前を入力します。

ホストに複数のプロファイルがある場合は、わかりやすい名前を付けると、プロファイルの目的を識別しやすくなります。

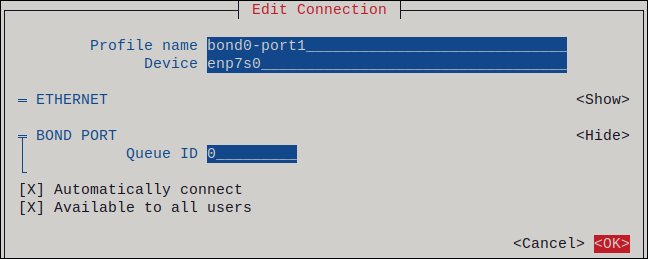

- 作成するボンドデバイス名を Device フィールドに入力します。

作成するボンドにポートを追加します。

- Slaves リストの横にある Add を押します。

- ボンドにポートとして追加するインターフェイスのタイプ (例: Ethernet) を選択します。

- オプション: このボンドポート用に作成する NetworkManager プロファイルの名前を入力します。

- ポートのデバイス名を Device フィールドに入力します。

OK を押して、ボンディング設定のウィンドウに戻ります。

図3.1 イーサネットデバイスをポートとしてボンドに追加する

- ボンドにさらにポートを追加するには、これらの手順を繰り返します。

-

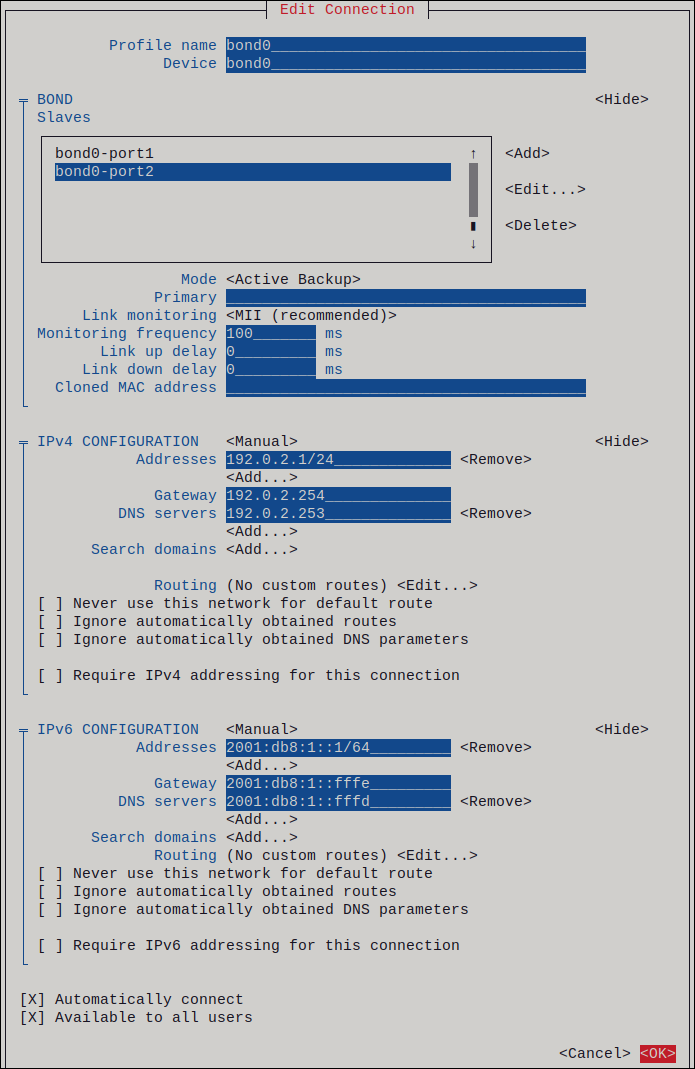

ボンディングモードを設定します。設定した値に応じて、

nmtuiは、選択したモードに関連する設定の追加フィールドを表示します。 環境に応じて、IPv4 configuration および IPv6 configuration 領域に IP アドレス設定を設定します。これを行うには、これらの領域の横にあるボタンを押して、次を選択します。

-

ボンドが IP アドレスを必要としない場合は

Disabledにします。 -

DHCP サーバーまたはステートレスアドレス自動設定 (SLAAC) が IP アドレスをボンディングに動的に割り当てる場合は、

Automaticにします。 ネットワークで静的 IP アドレス設定が必要な場合は、

Manualにします。この場合、さらにフィールドに入力する必要があります。- 設定するプロトコルの横にある Show を押して、追加のフィールドを表示します。

Addresses の横にある Add を押して、IP アドレスとサブネットマスクを Classless Inter-Domain Routing (CIDR) 形式で入力します。

サブネットマスクを指定しない場合、NetworkManager は IPv4 アドレスに

/32サブネットマスクを設定し、IPv6 アドレスに/64サブネットマスクを設定します。- デフォルトゲートウェイのアドレスを入力します。

- DNS servers の横にある Add を押して、DNS サーバーのアドレスを入力します。

- Search domains の横にある Add を押して、DNS 検索ドメインを入力します。

図3.2 静的 IP アドレス設定によるボンド接続例

-

ボンドが IP アドレスを必要としない場合は

- OK を押すと、新しい接続が作成され、自動的にアクティブ化されます。

- Back を押してメインメニューに戻ります。

-

Quit を選択し、Enter キーを押して

nmtuiアプリケーションを閉じます。

検証

ネットワークデバイスの 1 つからネットワークケーブルを一時的に取り外し、ボンディング内の他のデバイスがトラフィックを処理しているかどうかを確認します。

ソフトウェアユーティリティーを使用して、リンク障害イベントを適切にテストする方法がないことに注意してください。

nmcliなどの接続を非アクティブにするツールでは、ポート設定の変更を処理するボンディングドライバーの機能のみが表示され、実際のリンク障害イベントは表示されません。ボンドのステータスを表示します。

# cat /proc/net/bonding/bond0

3.6. nm-connection-editor を使用したネットワークボンディングの設定

グラフィカルインターフェイスで Red Hat Enterprise Linux を使用する場合は、nm-connection-editor アプリケーションを使用してネットワークボンディングを設定できます。

nm-connection-editor は、新しいポートだけをボンドに追加できることに注意してください。既存の接続プロファイルをポートとして使用するには、nmcli を使用したネットワークボンディングの設定 の説明に従って nmcli ユーティリティーを使用してボンディングを作成します。

前提条件

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- ボンディングのポートとしてイーサネットデバイスを使用するには、物理または仮想のイーサネットデバイスがサーバーにインストールされている。

- ボンディングのポートとしてチーム、ボンディング、または VLAN デバイスを使用するには、これらのデバイスがまだ設定されていないことを確認してください。

手順

ターミナルを開き、

nm-connection-editorと入力します。$ nm-connection-editor- ボタンをクリックして、新しい接続を追加します。

- 接続タイプ Bond を選択し、 をクリックします。

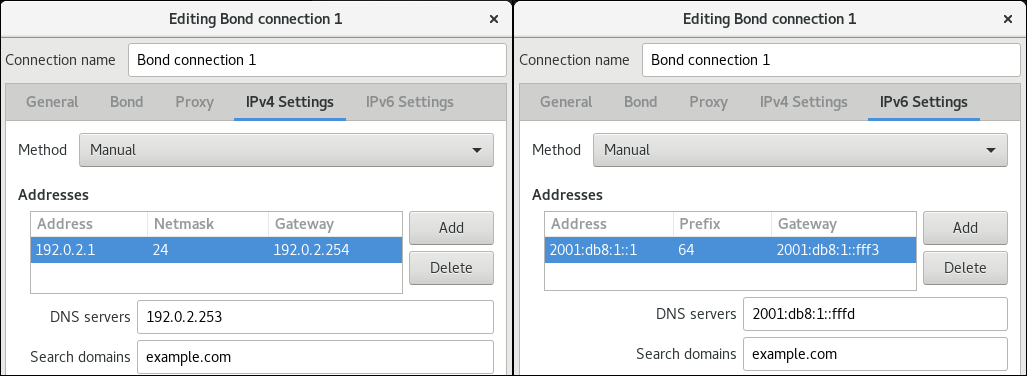

Bond タブで、以下を行います。

- 必要に応じて、Interface name フィールドにボンドインターフェイスの名前を設定します。

ボタンをクリックして、ネットワークインターフェイスをポートとしてボンドに追加します。

- インターフェイスの接続タイプを選択します。たとえば、有線接続に Ethernet を選択します。

- 必要に応じて、ポートの接続名を設定します。

- イーサネットデバイスの接続プロファイルを作成する場合は、Ethernet タブを開き、Device フィールドでポートとしてボンディングに追加するネットワークインターフェイスを選択します。別のデバイスタイプを選択した場合は、それに応じて設定します。イーサネットインターフェイスは、設定されていないボンディングでのみ使用できることに注意してください。

- をクリックします。

ボンディングに追加する各インターフェイスで直前の手順を繰り返します。

- 必要に応じて、Media Independent Interface (MII) の監視間隔などの他のオプションを設定します。

IPv4 Settings タブと IPv6 Settings タブの両方で IP アドレス設定を設定します。

- このブリッジデバイスを他のデバイスのポートとして使用する場合は、Method フィールドを Disabled に設定します。

- DHCP を使用するには、Method フィールドをデフォルトの Automatic (DHCP) のままにします。

静的 IP 設定を使用するには、Method フィールドを Manual に設定し、それに応じてフィールドに値を入力します。

- をクリックします。

-

nm-connection-editorを閉じます。

検証

ネットワークデバイスの 1 つからネットワークケーブルを一時的に取り外し、ボンディング内の他のデバイスがトラフィックを処理しているかどうかを確認します。

ソフトウェアユーティリティーを使用して、リンク障害イベントを適切にテストする方法がないことに注意してください。

nmcliなどの接続を非アクティブにするツールでは、ポート設定の変更を処理するボンディングドライバーの機能のみが表示され、実際のリンク障害イベントは表示されません。ボンドのステータスを表示します。

# cat /proc/net/bonding/bond0

3.7. nmstatectl を使用したネットワークボンディングの設定

nmstatectl ユーティリティーを使用して、Nmstate API を介してネットワークボンディングを設定します。Nmstate API は、設定を行った後、結果が設定ファイルと一致することを確認します。何らかの障害が発生した場合には、nmstatectl は自動的に変更をロールバックし、システムが不正な状態のままにならないようにします。

環境に応じて、YAML ファイルを適宜調整します。たとえば、ボンディングでイーサネットアダプターとは異なるデバイスを使用するには、ボンディングで使用するポートの Base-iface 属性と type 属性を調整します。

前提条件

- サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

- 物理または仮想のイーサネットデバイスをサーバーにインストールしてボンディングでポートとしてイーサネットデバイスを使用する。

-

ポートリストでインターフェイス名を設定し、対応するインターフェイスを定義して、ボンディングのポートとしてチーム、ブリッジ、または VLAN デバイスを使用する。 -

nmstateパッケージがインストールされている。

手順

以下の内容を含む YAML ファイルを作成します (例:

~/create-bond.yml)。--- interfaces: - name: bond0 type: bond state: up ipv4: enabled: true address: - ip: 192.0.2.1 prefix-length: 24 dhcp: false ipv6: enabled: true address: - ip: 2001:db8:1::1 prefix-length: 64 autoconf: false dhcp: false link-aggregation: mode: active-backup port: - enp1s0 - enp7s0 - name: enp1s0 type: ethernet state: up - name: enp7s0 type: ethernet state: up routes: config: - destination: 0.0.0.0/0 next-hop-address: 192.0.2.254 next-hop-interface: bond0 - destination: ::/0 next-hop-address: 2001:db8:1::fffe next-hop-interface: bond0 dns-resolver: config: search: - example.com server: - 192.0.2.200 - 2001:db8:1::ffbbこれらの設定では、次の設定を使用してネットワークボンディングを定義します。

-

ボンドのネットワークインターフェイス:

enp1s0およびenp7s0 -

モード:

active-backup -

静的 IPv4 アドレス: サブネットマスクが

/24の192.0.2.1 -

静的 IPv6 アドレス:

2001:db8:1::1(/64サブネットマスクあり) -

IPv4 デフォルトゲートウェイ:

192.0.2.254 -

IPv6 デフォルトゲートウェイ:

2001:db8:1::fffe -

IPv4 DNS サーバー:

192.0.2.200 -

IPv6 DNS サーバー:

2001:db8:1::ffbb -

DNS 検索ドメイン:

example.com

-

ボンドのネットワークインターフェイス:

設定をシステムに適用します。

# nmstatectl apply ~/create-bond.yml

検証

デバイスおよび接続の状態を表示します。

# nmcli device status DEVICE TYPE STATE CONNECTION bond0 bond connected bond0

接続プロファイルのすべての設定を表示します。

# nmcli connection show bond0 connection.id: bond0 connection.uuid: 79cbc3bd-302e-4b1f-ad89-f12533b818ee connection.stable-id: -- connection.type: bond connection.interface-name: bond0 ...接続設定を YAML 形式で表示します。

# nmstatectl show bond0

関連情報

-

システム上の

nmstatectl(8)man ページ -

/usr/share/doc/nmstate/examples/directory

3.8. network RHEL システムロールを使用したネットワークボンディングの設定

ネットワークインターフェイスをボンディングで組み合わせると、より高いスループットまたは冗長性を備えた論理インターフェイスを提供できます。ボンディングを設定するには、NetworkManager 接続プロファイルを作成します。Ansible と network RHEL システムロールを使用すると、このプロセスを自動化し、Playbook で定義されたホスト上の接続プロファイルをリモートで設定できます。

network RHEL システムロールを使用してネットワークボンディングを設定できます。ボンディングの親デバイスの接続プロファイルが存在しない場合は、このロールによって作成することもできます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 - サーバーに、2 つ以上の物理ネットワークデバイスまたは仮想ネットワークデバイスがインストールされている。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。--- - name: Configure the network hosts: managed-node-01.example.com tasks: - name: Bond connection profile with two Ethernet ports ansible.builtin.include_role: name: rhel-system-roles.network vars: network_connections: # Bond profile - name: bond0 type: bond interface_name: bond0 ip: dhcp4: yes auto6: yes bond: mode: active-backup state: up # Port profile for the 1st Ethernet device - name: bond0-port1 interface_name: enp7s0 type: ethernet controller: bond0 state: up # Port profile for the 2nd Ethernet device - name: bond0-port2 interface_name: enp8s0 type: ethernet controller: bond0 state: upサンプル Playbook で指定されている設定は次のとおりです。

type: <profile_type>- 作成するプロファイルのタイプを設定します。このサンプル Playbook では、3 つの接続プロファイルを作成します。1 つはボンディング用、2 つはイーサネットデバイス用です。

dhcp4: yes- DHCP、PPP、または同様のサービスからの自動 IPv4 アドレス割り当てを有効にします。

auto6: yes-

IPv6 自動設定を有効にします。デフォルトでは、NetworkManager はルーター広告を使用します。ルーターが

managedフラグを通知すると、NetworkManager は DHCPv6 サーバーに IPv6 アドレスと接頭辞を要求します。 mode: <bond_mode>ボンディングモードを設定します。可能な値は次のとおりです。

-

balance-rr(デフォルト) -

active-backup -

balance-xor -

broadcast -

802.3ad -

balance-tlb -

balance-alb

設定したモードに応じて、Playbook で追加の変数を設定する必要があります。

-

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイルを参照してください。Playbook の構文を検証します。

$ ansible-playbook --syntax-check ~/playbook.ymlこのコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

$ ansible-playbook ~/playbook.yml

検証

ネットワークデバイスの 1 つからネットワークケーブルを一時的に取り外し、ボンディング内の他のデバイスがトラフィックを処理しているかどうかを確認します。

ソフトウェアユーティリティーを使用して、リンク障害イベントを適切にテストする方法がないことに注意してください。

nmcliなどの接続を非アクティブにするツールでは、ポート設定の変更を処理するボンディングドライバーの機能のみが表示され、実際のリンク障害イベントは表示されません。

関連情報

-

/usr/share/ansible/roles/rhel-system-roles.network/README.mdファイル -

/usr/share/doc/rhel-system-roles/network/ディレクトリー

3.9. VPN を中断せずにイーサネットとワイヤレス接続間の切り替えを可能にするネットワークボンディングの作成

ワークステーションを会社のネットワークに接続する RHEL ユーザーは、通常、リモートリソースにアクセスするのに VPN を使用します。ただし、イーサネット接続と Wi-Fi 接続間のワークステーションスイッチ (たとえば、イーサネット接続のあるドッキングステーションからラップトップを解放した場合など) は、VPN 接続が中断されます。この問題を回避するには、active-backup モードでイーサネット接続および Wi-Fi 接続を使用するネットワークボンディングを作成します。

前提条件

- ホストに、イーサネットデバイスと Wi-Fi デバイスが含まれている。

イーサネットおよび Wi-Fi NetworkManager 接続プロファイルが作成され、両方の接続が独立して機能します。

この手順では、以下の接続プロファイルを使用して

bond0という名前のネットワークボンディングを作成します。-

enp11s0u1イーサネットデバイスに関連付けられたDocking_station -

wlp1s0Wi-Fi デバイスに関連付けられたWi-Fi

-

手順

active-backupモードでボンドインターフェイスを作成します。# nmcli connection add type bond con-name bond0 ifname bond0 bond.options "mode=active-backup"このコマンドは、インターフェイスおよび接続プロファイル

bond0の両方に名前を付けます。ボンディングの IPv4 設定を設定します。

- ネットワークの DHCP サーバーが IPv4 アドレスをホストに割り当てる場合は、何もする必要はありません。

ローカルネットワークに静的 IPv4 アドレスが必要な場合は、アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および DNS 検索ドメインを

bond0接続に設定します。# nmcli connection modify bond0 ipv4.addresses '192.0.2.1/24' # nmcli connection modify bond0 ipv4.gateway '192.0.2.254' # nmcli connection modify bond0 ipv4.dns '192.0.2.253' # nmcli connection modify bond0 ipv4.dns-search 'example.com' # nmcli connection modify bond0 ipv4.method manual

ボンディングの IPv6 設定を設定します。

- ネットワークのルーターまたは DHCP サーバーが IPv6 アドレスをホストに割り当てる場合、アクションは必要ありません。

ローカルネットワークに静的 IPv6 アドレスが必要な場合は、アドレス、ネットワークマスク、デフォルトゲートウェイ、DNS サーバー、および DNS 検索ドメインを

bond0接続に設定します。# nmcli connection modify bond0 ipv6.addresses '2001:db8:1::1/64' # nmcli connection modify bond0 ipv6.gateway '2001:db8:1::fffe' # nmcli connection modify bond0 ipv6.dns '2001:db8:1::fffd' # nmcli connection modify bond0 ipv6.dns-search 'example.com' # nmcli connection modify bond0 ipv6.method manual

接続プロファイルを表示します。

# nmcli connection show NAME UUID TYPE DEVICE Docking_station 256dd073-fecc-339d-91ae-9834a00407f9 ethernet enp11s0u1 Wi-Fi 1f1531c7-8737-4c60-91af-2d21164417e8 wifi wlp1s0 ...次のステップでは、接続プロファイルとイーサネットデバイス名が必要です。

イーサネット接続の接続プロファイルをボンドに割り当てます。

# nmcli connection modify Docking_station controller bond0Wi-Fi 接続の接続プロファイルをボンディングに割り当てます。

# nmcli connection modify Wi-Fi controller bond0Wi-Fi ネットワークが MAC フィルタリングを使用して、許可リストの MAC アドレスのみがネットワークにアクセスできるようにするには、NetworkManager がアクティブなポートの MAC アドレスをボンドに動的に割り当てるように設定します。

# nmcli connection modify bond0 +bond.options fail_over_mac=1この設定では、イーサネットデバイスと Wi-Fi デバイスの両方の MAC アドレスの代わりに、Wi-Fi デバイスの MAC アドレスのみを許可リストに設定する必要があります。

イーサネット接続に関連付けられたデバイスを、ボンドのプライマリーデバイスとして設定します。

# nmcli con modify bond0 +bond.options "primary=enp11s0u1"この設定では、ボンディングが利用可能な場合は、イーサネット接続を常に使用します。

bond0デバイスがアクティブになると、NetworkManager がポートを自動的にアクティブになるように設定します。# nmcli connection modify bond0 connection.autoconnect-ports 1bond0接続をアクティベートします。# nmcli connection up bond0

検証

現在アクティブなデバイス、ボンドおよびそのポートのステータスを表示します。

# cat /proc/net/bonding/bond0 Ethernet Channel Bonding Driver: v3.7.1 (April 27, 2011) Bonding Mode: fault-tolerance (active-backup) (fail_over_mac active) Primary Slave: enp11s0u1 (primary_reselect always) Currently Active Slave: enp11s0u1 MII Status: up MII Polling Interval (ms): 1 Up Delay (ms): 0 Down Delay (ms): 0 Peer Notification Delay (ms): 0 Slave Interface: enp11s0u1 MII Status: up Speed: 1000 Mbps Duplex: full Link Failure Count: 0 Permanent HW addr: 00:53:00:59:da:b7 Slave queue ID: 0 Slave Interface: wlp1s0 MII Status: up Speed: Unknown Duplex: Unknown Link Failure Count: 2 Permanent HW addr: 00:53:00:b3:22:ba Slave queue ID: 0

3.10. 異なるネットワークボンディングモード

Linux ボンディングドライバーは、リンクアグリゲーションを提供します。ボンディングは、複数のネットワークインターフェイスを並行して集約して、単一の論理結合インターフェイスを提供するプロセスです。ボンディングされたインターフェイスのアクションは、モードとも呼ばれるボンディングポリシーによって異なります。さまざまなモードが、ロードバランシングサービスまたはホットスタンバイサービスのいずれかを提供します。

Linux ボンディングドライバーは、次のモードをサポートしています。

- Balance-rr (モード 0)

Balance-rrは、使用可能な最初のポートから最後のポートへとパケットを順次送信するラウンドロビンアルゴリズムを使用します。このモードは、ロードバランシングとフォールトトレランスを提供します。このモードでは、EtherChannel または同様ポートのグループ化とも呼ばれるポートアグリゲーショングループのスイッチ設定が必要です。EtherChannel は、複数の物理イーサネットリンクを 1 つの論理イーサネットリンクにグループ化するポートリンクアグリゲーションテクノロジーです。

このモードの欠点は、負荷の高いワークロードや、TCP スループットと順序付けられたパケット配信が不可欠な場合には適していないことです。

- Active-backup (Mode 1)

Active-backupは、結合内でアクティブなポートが 1 つだけであることを決定するポリシーを使用します。このモードはフォールトトレランスを提供し、スイッチ設定は必要ありません。アクティブポートに障害が発生すると、代替ポートがアクティブになります。ボンディングは、Gratuitous Address Resolution Protocol (ARP) 応答をネットワークに送信します。Gratuitous ARP は、ARP フレームの受信者に転送テーブルの更新を強制します。

Active-backupモードは、Gratuitous ARP を送信して、ホストの接続を維持するための新しいパスを通知します。primaryオプションは、ボンディングインターフェイスの優先ポートを定義します。- Balance-xor (Mode 2)

Balance-xorは、選択された送信ハッシュポリシーを使用してパケットを送信します。このモードは、ロードバランシングとフォールトトレランスを提供し、Etherchannel または同様のポートグループをセットアップするためのスイッチ設定を必要とします。パケット送信を変更して送信のバランスを取るために、このモードでは

xmit_hash_policyオプションを使用します。インターフェイス上のトラフィックの送信元または宛先に応じて、インターフェイスには追加の負荷分散設定が必要です。xmit_hash_policy bonding parameter の説明を参照してください。- Broadcast (Mode 3)

Broadcastは、すべてのインターフェイスですべてのパケットを送信するポリシーを使用します。このモードは、フォールトトレランスを提供し、EtherChannel または同様のポートグループをセットアップするためのスイッチ設定を必要とします。このモードの欠点は、負荷の高いワークロードや、TCP スループットと順序付けられたパケット配信が不可欠な場合には適していないことです。

- 802.3ad (Mode 4)

802.3adは、同じ名前の IEEE 標準の動的リンクアグリゲーションポリシーを使用します。このモードはフォールトトレランスを提供します。このモードでは、Link Aggregation Control Protocol (LACP) ポートグループを設定するためのスイッチ設定が必要です。このモードは、同じ速度とデュプレックス設定を共有するアグリゲーショングループを作成し、アクティブなアグリゲーターのすべてのポートを利用します。インターフェイス上のトラフィックの送信元または宛先に応じて、モードには追加の負荷分散設定が必要です。

デフォルトでは、発信トラフィックのポート選択は送信ハッシュポリシーに依存します。送信ハッシュポリシーの

xmit_hash_policyオプションを使用して、ポートの選択を変更し、送信を分散します。802.3adとBalance-xorの違いはコンプライアンスです。802.3adポリシーは、ポートアグリゲーショングループ間で LACP をネゴシエートします。xmit_hash_policy bonding parameter の説明を参照してください。- Balance-tlb (Mode 5)

Balance-tlbは、送信負荷分散ポリシーを使用します。このモードは、フォールトトレランスと負荷分散を提供し、スイッチサポートを必要としないチャネルボンディングを確立します。アクティブポートは着信トラフィックを受信します。アクティブポートに障害が発生した場合、別のポートが障害ポートの MAC アドレスを引き継ぎます。発信トラフィックを処理するインターフェイスを決定するには、次のいずれかのモードを使用します。

-

値が

0: ハッシュ分散ポリシーを使用して、負荷分散なしでトラフィックを配分します 値が

1: 負荷分散を使用してトラフィックを各ポートに配分しますボンディングオプション

tlb_dynamic_lb=0を使用すると、このボンディングモードはxmit_hash_policyボンディングオプションを使用して送信を分散します。primaryオプションは、ボンディングインターフェイスの優先ポートを定義します。

xmit_hash_policy bonding parameter の説明を参照してください。

-

値が

- Balance-alb (Mode 6)

Balance-albは、適応負荷分散ポリシーを使用します。このモードは、フォールトトレランスとロードバランシングを提供し、特別なスイッチサポートを必要としません。このモードには、IPv4 および IPv6 トラフィックのバランス型送信負荷分散 (

balance-tlb) と受信負荷分散が含まれています。ボンディングは、ローカルシステムから送信された ARP 応答を傍受し、ボンディング内のポートの 1 つの送信元ハードウェアアドレスを上書きします。ARP ネゴシエーションは、受信負荷分散を管理します。したがって、異なるポートは、サーバーに対して異なるハードウェアアドレスを使用します。primaryオプションは、ボンディングインターフェイスの優先ポートを定義します。ボンディングオプションtlb_dynamic_lb=0を使用すると、このボンディングモードはxmit_hash_policyボンディングオプションを使用して送信を分散します。xmit_hash_policy bonding parameter の説明を参照してください。

さらに、NetworkManager を使用して次のモードも設定できます。

- Balance-slb

ソースロードバランシング (SLB) ボンディングモードは、トラフィックのソースアドレスと VLAN ハッシュに基づいて、送信データストリームを複数のネットワークインターフェイスに分散します。このモードではスイッチの設定は必要ありません。

NetworkManager は、

nftablesルールと組み合わせてbalance-xorモードを使用して SLB を提供します。このモードの設定の詳細は、Configuring a network bond on RHEL with source load balancing を参照してください。

関連情報

-

/usr/share/doc/kernel-doc-<version>/Documentation/networking/bonding.rst(kernel-docパッケージで提供) -

/usr/share/doc/kernel-doc-<version>/Documentation/networking/bonding.txt(kernel-docパッケージで提供) - Which bonding modes work when used with a bridge that virtual machine guests or containers connect to?(Red Hat ナレッジベース)

- How are the values for different policies in "xmit_hash_policy" bonding parameter calculated?(Red Hat ナレッジベース)

3.11. xmit_hash_policy ボンディングパラメーター

xmit_hash_policy 負荷分散パラメーターは、balance-xor、802.3ad、balance-alb、および balance-tlb モードでのノード選択の送信ハッシュポリシーを選択します。tlb_dynamic_lb parameter is 0 の場合、モード 5 および 6 にのみ適用されます。このパラメーターで使用できる値は、layer2、layer2+3、layer3+4、encap2+3、encap3+4、および vlan+srcmac です。

詳細については、次の表を参照してください。

| ポリシー層またはネットワーク層 | Layer2 | Layer2+3 | Layer3+4 | encap2+3 | encap3+4 | VLAN+srcmac |

| 用途 | 送信元および宛先の MAC アドレスとイーサネットプロトコルタイプの XOR | 送信元および宛先の MAC アドレスと IP アドレスの XOR | 送信元および宛先のポートと IP アドレスの XOR |

サポートされているトンネル内の送信元と宛先の MAC アドレスと IP アドレスの XOR (仮想拡張 LAN (VXLAN) など)。このモードは、 |

サポートされているトンネル内の送信元ポートと宛先ポートおよび IP アドレスの XOR (VXLAN など)。このモードは、 | VLAN ID、送信元 MAC ベンダー、送信元 MAC デバイスの XOR |

| トラフィックの配置 | 基盤となる同一ネットワークインターフェイス上にある特定のネットワークピアに向かうすべてのトラフィック | 基盤となる同一ネットワークインターフェイス上の特定の IP アドレスに向かうすべてのトラフィック | 基盤となる同一ネットワークインターフェイス上の特定の IP アドレスとポートに向かうすべてのトラフィック | |||

| プライマリーの選択 | このシステムと、同じブロードキャストドメイン内の他の複数システムとの間でネットワークトラフィックが発生している場合 | このシステムと他の複数システム間のネットワークトラフィックがデフォルトゲートウェイを通過する場合 | このシステムと別のシステムの間のネットワークトラフィックが同じ IP アドレスを使用しているが、複数のポートを通過する場合 | カプセル化されたトラフィックが、ソースシステムと、複数の IP アドレスを使用する他の複数システムとの間に発生している場合 | カプセル化されたトラフィックが、ソースシステムと、複数のポート番号を使用する他のシステムとの間で発生している場合 | ボンディングが複数のコンテナーまたは仮想マシン (VM) からのネットワークトラフィックを伝送し、それらの MAC アドレスをブリッジネットワークなどの外部ネットワークに直接公開し、モード 2 またはモード 4 のスイッチを設定できない場合 |

| セカンダリーの選択 | ネットワークトラフィックの大部分が、このシステムとデフォルトゲートウェイの背後にある複数の他のシステムとの間で発生する場合 | ネットワークトラフィックの大部分がこのシステムと別のシステムとの間で発生する場合 | ||||

| Compliant | 802.3ad | 802.3ad | 802.3ad 以外 | |||

| デフォルトポリシー | 設定されていない場合、これがデフォルトポリシー |

非 IP トラフィックの場合、式は |

非 IP トラフィックの場合、式は |

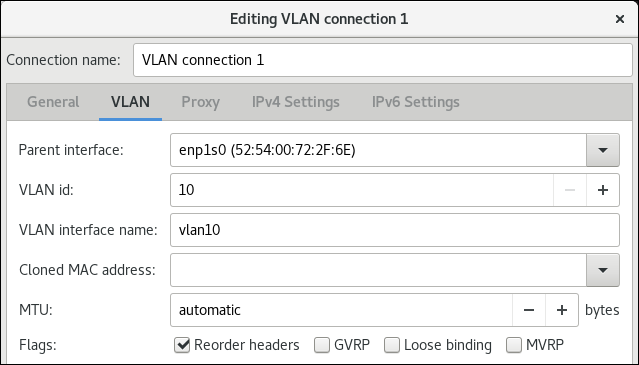

第4章 NIC チームの設定

ネットワークインターフェイスコントローラー (NIC) チーミングは、物理ネットワークインターフェイスと仮想ネットワークインターフェイスを結合または集約して、より高いスループットまたは冗長性を備えた論理インターフェイスを提供する方法です。NIC チーミングでは、小さなカーネルモジュールを使用して、パケットフローの高速処理と他のタスク用のユーザー空間サービスを実装します。このように、NIC チーミングは、負荷分散と冗長性の要件に応じて簡単に拡張できるスケーラブルなソリューションです。

Red Hat Enterprise Linux は、チームデバイスを設定するためのさまざまなオプションを管理者に提供します。以下に例を示します。

-

nmcliを使用し、コマンドラインを使用してチーム接続を設定します。 - RHEL Web コンソールを使用し、Web ブラウザーを使用してチーム接続を設定します。

-

nm-connection-editorアプリケーションを使用して、グラフィカルインターフェイスでチーム接続を設定します。

NIC チーミングは Red Hat Enterprise Linux 9 では非推奨です。代わりに、ネットワークボンディングドライバーの使用を検討してください。詳細は、ネットワークボンディングの設定 を参照してください。

4.1. ネットワークボンディングへの NIC チーム設定の移行

ネットワークインターフェイスコントローラー (NIC) チーミングは、Red Hat Enterprise Linux 9 では非推奨です。以前の RHEL バージョンからアップグレードした場合など、すでに機能する NIC チームが設定されている場合は、NetworkManager によって管理されるネットワークボンディングに設定を移行できます。

team2bond ユーティリティーは、チーム設定をボンディングに変換するだけです。その後、IP アドレスや DNS 設定など、ボンディングの詳細設定を手動で行う必要があります。

前提条件

-

team-team0NetworkManager の接続プロファイルが設定され、team0デバイスを管理している。 -

teamdパッケージがインストールされている。

手順

オプション:

team-team0NetworkManager 接続の IP 設定を表示します。# nmcli connection show team-team0 | egrep "^ip" ... ipv4.method: manual ipv4.dns: 192.0.2.253 ipv4.dns-search: example.com ipv4.addresses: 192.0.2.1/24 ipv4.gateway: 192.0.2.254 ... ipv6.method: manual ipv6.dns: 2001:db8:1::fffd ipv6.dns-search: example.com ipv6.addresses: 2001:db8:1::1/64 ipv6.gateway: 2001:db8:1::fffe ...team0デバイスの設定を JSON ファイルにエクスポートします。# teamdctl team0 config dump actual > /tmp/team0.jsonNIC チームを削除します。たとえば、NetworkManager でチームを設定した場合は、

team-team0接続プロファイルと、関連するポートのプロファイルを削除します。# nmcli connection delete team-team0 # nmcli connection delete team-team0-port1 # nmcli connection delete team-team0-port2

team2bondユーティリティーをドライランモードで実行して、チームデバイスと同様の設定でネットワークボンディングを設定するnmcliコマンドを表示します。# team2bond --config=/tmp/team0.json --rename=bond0 nmcli con add type bond ifname bond0 bond.options "mode=active-backup,num_grat_arp=1,num_unsol_na=1,resend_igmp=1,miimon=100,miimon=100" nmcli con add type ethernet ifname enp7s0 controller bond0 nmcli con add type ethernet ifname enp8s0 controller bond0

最初のコマンドには 2 つの

miimonオプションが含まれます。これは、チーム設定ファイルに 2 つのlink_watchエントリーが含まれていたためです。これはボンディングの作成には影響しないことに注意してください。サービスをチームのデバイス名にバインドし、これらのサービスの更新や破損を回避する場合は、

--rename=bond0を省略します。この場合、team2bondは、チームと同じインターフェイス名をボンディングに使用します。-

team2bondユーティリティーが推奨するボンディングのオプションが正しいことを確認します。 ボンディングを作成します。推奨される

nmcliコマンドを実行するか、--exec-cmdオプションを指定してteam2bondコマンドを再実行できます。# team2bond --config=/tmp/team0.json --rename=bond0 --exec-cmd Connection 'bond-bond0' (0241a531-0c72-4202-80df-73eadfc126b5) successfully added. Connection 'bond-port-enp7s0' (38489729-b624-4606-a784-1ccf01e2f6d6) successfully added. Connection 'bond-port-enp8s0' (de97ec06-7daa-4298-9a71-9d4c7909daa1) successfully added.

次の手順では、ボンディング接続プロファイル (

bond-bond0) の名前が必要です。team-team0で以前設定した IPv4 設定を、bond-bond0接続に設定します。# nmcli connection modify bond-bond0 ipv4.addresses '192.0.2.1/24' # nmcli connection modify bond-bond0 ipv4.gateway '192.0.2.254' # nmcli connection modify bond-bond0 ipv4.dns '192.0.2.253' # nmcli connection modify bond-bond0 ipv4.dns-search 'example.com' # nmcli connection modify bond-bond0 ipv4.method manual

team-team0で以前設定した IPv6 設定を、bond-bond0接続に設定します。# nmcli connection modify bond-bond0 ipv6.addresses '2001:db8:1::1/64' # nmcli connection modify bond-bond0 ipv6.gateway '2001:db8:1::fffe' # nmcli connection modify bond-bond0 ipv6.dns '2001:db8:1::fffd' # nmcli connection modify bond-bond0 ipv6.dns-search 'example.com' # nmcli connection modify bond-bond0 ipv6.method manual

接続をアクティベートします。

# nmcli connection up bond-bond0

検証

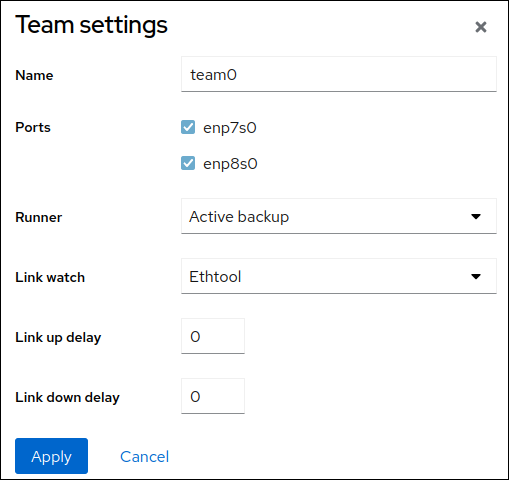

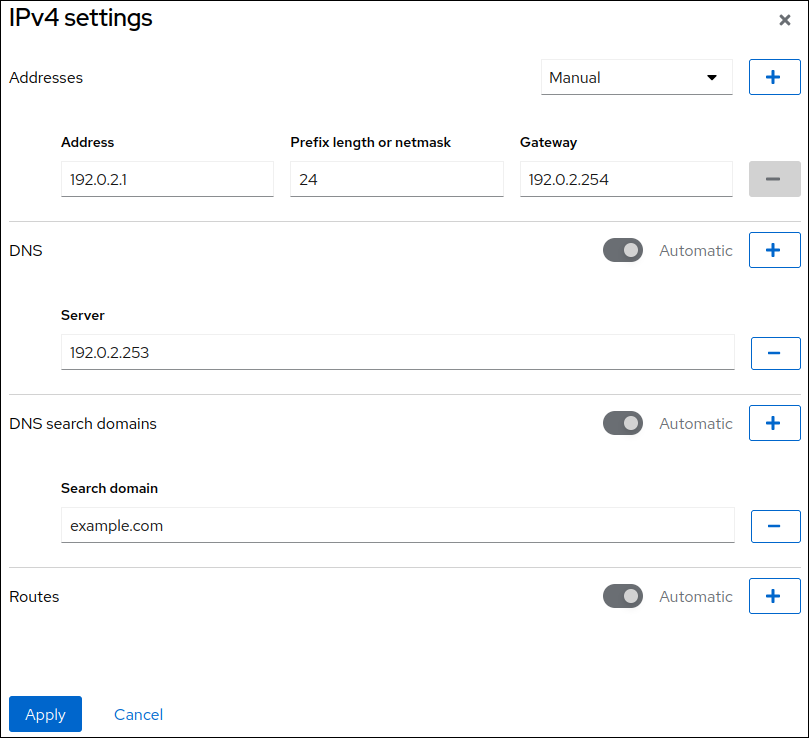

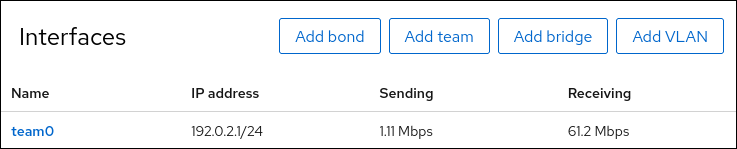

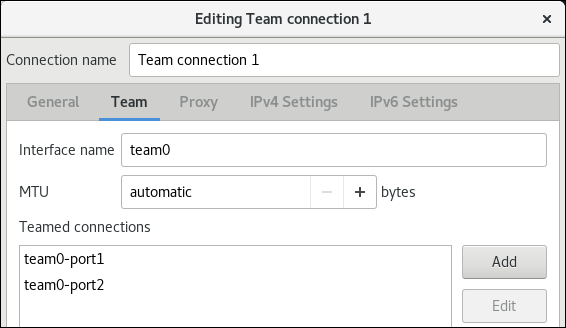

bond-bond0NetworkManager 接続の IP 設定を表示します。# nmcli connection show bond-bond0 | egrep "^ip" ... ipv4.method: manual ipv4.dns: 192.0.2.253 ipv4.dns-search: example.com ipv4.addresses: 192.0.2.1/24 ipv4.gateway: 192.0.2.254 ... ipv6.method: manual ipv6.dns: 2001:db8:1::fffd ipv6.dns-search: example.com ipv6.addresses: 2001:db8:1::1/64 ipv6.gateway: 2001:db8:1::fffe ...ボンドのステータスを表示します。