10.2. 为 Red Hat Quay 配置 LDAP

使用以下步骤为您的 Red Hat Quay 部署配置 LDAP。

流程

您可以使用 Red Hat Quay 配置工具来配置 LDAP。

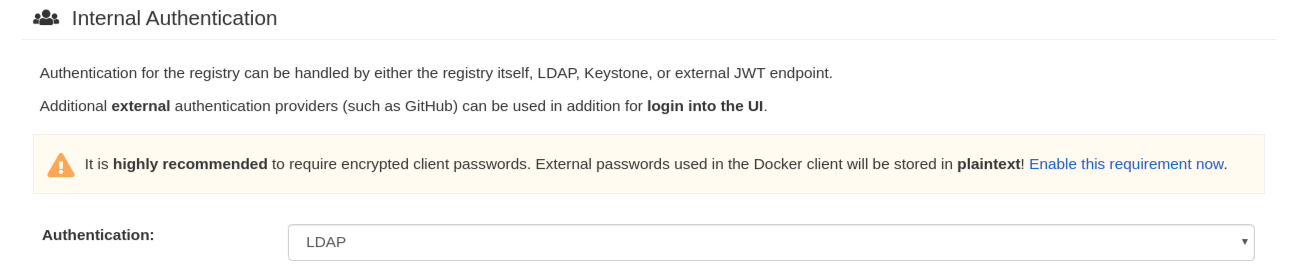

使用 Red Hat Quay 配置工具,找到 Authentication 部分。从下拉菜单中选择 LDAP,并根据需要更新 LDAP 配置字段。

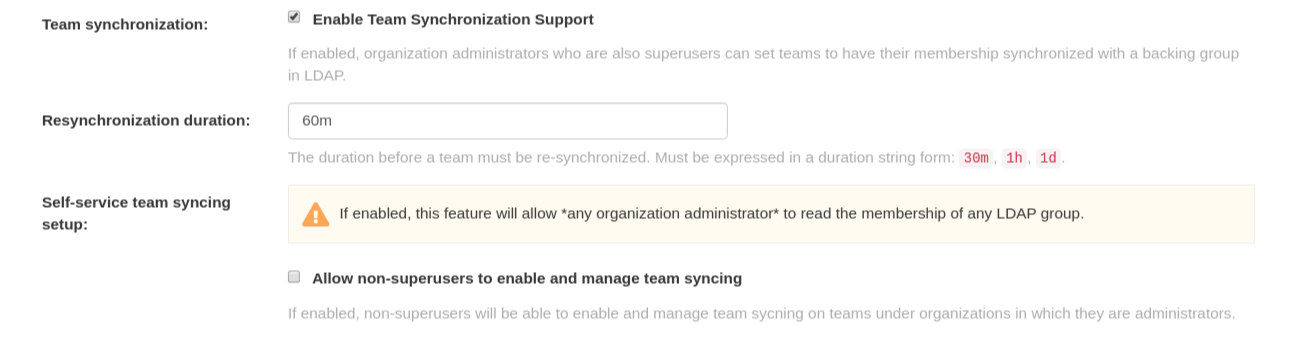

可选。在 团队同步 框中,点 Enable Team Syncrhonization Support。启用团队同步后,作为超级用户的 Red Hat Quay 管理员可以设置团队,使其成员资格与 LDAP 中的后备组同步。

-

对于 Resynchronization 持续时间,请输入 60m。这个选项设定必须重新同步团队的重新同步持续时间。必须设置此字段类似以下示例:

30m、1h、1d。 可选。对于 自助服务团队同步设置,您可以点 Allow non-superusers 来启用和管理团队同步,以允许超级用户在管理员管理员的机构下启用和管理团队同步。

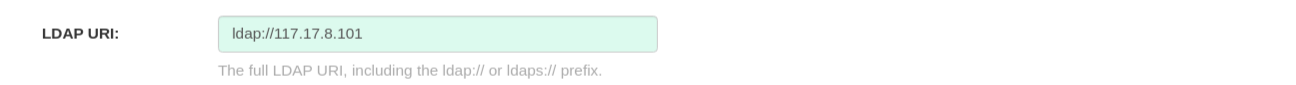

找到 LDAP URI 框并提供完整的 LDAP URI,包括 ldap:// 或 ldaps:// 前缀,例如

ldap://117.17.8.101。

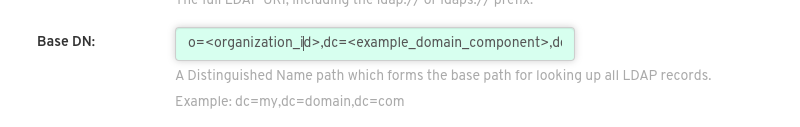

在 Base DN 下,提供一个名称来组成查找所有 LDAP 记录的基本路径,例如:

o=<organization_id,> , dc=<example_domain_component>dc=com。

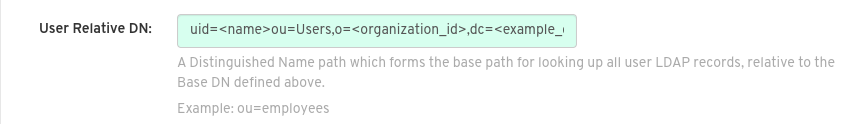

在 User Relative DN 下,提供 Distinguished Name 路径列表,其形成查找与上面定义基本 DN 相关的所有用户 LDAP 记录的第二个基本路径。例如:

uid=<name>,ou=Users,o=<organization_id>,dc=<example_domain_component>,dc=com。如果用户无法通过主相对 DN 找到,则会尝试此路径或这些路径。 注意

注意用户相对 DN 相对于 基本 DN,例如

ou=Users而不是ou=Users,dc=<example_domain_component>,dc=com。可选。如果有多个 用户对象所在的机构单元,请提供二级用户 Relative DN。您可以在机构单元中键入,然后点 Add 添加多个 RDN。例如:

ou=Users,ou=NYC 和 ou=Users,ou=SFO。具有子树范围的用户 相对 DN 搜索。例如,如果您的组织在用户 OU 下有机构单元

NYC和SFO(即ou=SFO、ou=Users 和),则 Red Hat Quay 可以从ou=NYC,ou=UsersNYC和SFO机构单元下验证用户(如果用户 Relative DN 设置为Users(ou=Users))。可选。如果需要,为所有用户查询填写 Additional User Filter Expression 字段。过滤器中使用的区分名称必须完全基于。Base DN 不会被自动添加到此字段中,您必须将文本嵌套为括号,例如

(memberOf=cn=developers,ou=groups,dc= ,dc=<example_domain_component> com)。

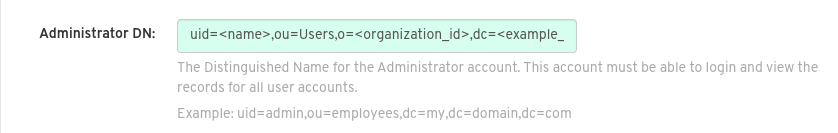

填写 Red Hat Quay 管理员帐户的 Administrator DN 字段。此帐户必须能够登录并查看所有用户帐户的记录。例如: uid=&

lt;name>,ou=Users,o=<organization_id>,dc=<example_domain_component>,dc=com。

填写 Administrator DN Password 字段。这是管理员可分辨名称的密码。

重要此字段的密码存储在

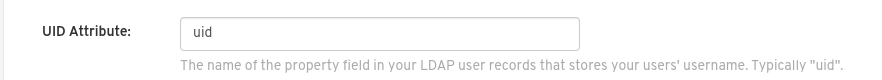

config.yaml文件的纯文本中。强烈建议使用密码哈希设置专用帐户。可选。填写 UID Attribute 字段。这是存储用户用户名的 LDAP 用户记录中的 property 字段的名称。最常见的是,在此字段中输入 uid。此字段可用于登录到 Red Hat Quay 部署。

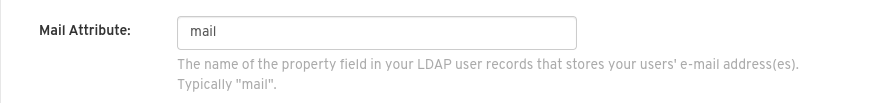

可选。填写 Mail Attribute 字段。这是存储用户电子邮件地址的 LDAP 用户记录中的 property 字段的名称。最常见的是,在此字段中输入 mail。此字段可用于登录到 Red Hat Quay 部署。

注意

注意- 用户 Relative DN 中必须存在登录的用户名。

-

如果您使用 Microsoft Active Directory 设置 LDAP 部署,则必须将

sAMAccountName用于 UID 属性。

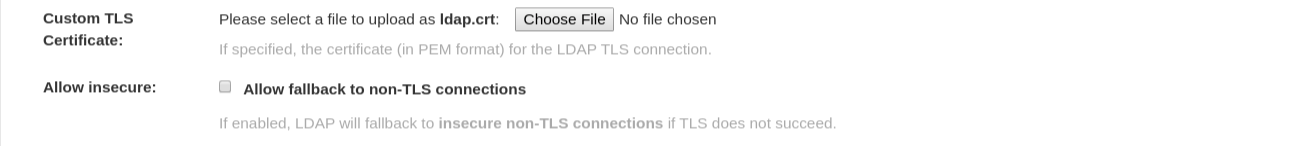

可选。您可以点击 Custom TLS Certificate optionl 下的 Choose File 来添加自定义 SSL/TLS 证书。另外,您可以通过选中 Allow fallback to non-TLS 连接框来启用回退到不安全的非 TLS 连接。

如果上传 SSl/TLS 证书,您必须提供 ldaps:// 前缀,例如

LDAP_URI: ldaps://ldap_provider.example.org。

另外,您可以直接更新

config.yaml文件,使其包含所有相关信息。例如:--- AUTHENTICATION_TYPE: LDAP --- LDAP_ADMIN_DN: uid=<name>,ou=Users,o=<organization_id>,dc=<example_domain_component>,dc=com LDAP_ADMIN_PASSWD: ABC123 LDAP_ALLOW_INSECURE_FALLBACK: false LDAP_BASE_DN: - o=<organization_id> - dc=<example_domain_component> - dc=com LDAP_EMAIL_ATTR: mail LDAP_UID_ATTR: uid LDAP_URI: ldap://<example_url>.com LDAP_USER_FILTER: (memberof=cn=developers,ou=Users,dc=<domain_name>,dc=com) LDAP_USER_RDN: - ou=<example_organization_unit> - o=<organization_id> - dc=<example_domain_component> - dc=com- 添加所有所需的 LDAP 字段后,单击 Save Configuration Changes 按钮以验证配置。在继续操作前,所有验证都必须成功。通过选择 Continue Editing 按钮可以执行其他配置。