10.8. 对象 Bucket 声明

Object Bucket Claim 可以用来为您的工作负载请求 S3 兼容存储桶后端。

您可以通过三种方式创建对象 Bucket 声明:

对象 bucket 声明在 NooBaa 中创建一个新 bucket 和应用帐户,其具有存储桶的权限,包括新的 access key 和 secret access key。应用程序帐户仅允许访问单个存储桶,默认情况下无法创建新的存储桶。

10.8.1. 动态对象 Bucket 声明

与持久卷类似,您可以将 Object Bucket 声明(OBC)的详细信息添加到应用的 YAML 中,并获取配置映射和机密中可用的对象服务端点、访问密钥和 secret 访问密钥。可在应用程序的环境变量中动态阅读此信息。

只有在 OpenShift 使用自签名证书时,多云对象网关端点才会使用自签名证书。在 OpenShift 中使用签名证书自动将 Multicloud Object Gateway 端点证书替换为签名证书。通过浏览器访问端点,获取多云对象网关当前使用的证书。如需更多信息,请参阅使用应用程序访问多云对象网关。

流程

在应用程序 YAML 中添加以下行:

apiVersion: objectbucket.io/v1alpha1 kind: ObjectBucketClaim metadata: name: <obc-name> spec: generateBucketName: <obc-bucket-name> storageClassName: openshift-storage.noobaa.io

这些线是 OBC 本身。

-

将

<obc-name>替换为唯一的 OBC 名称。 -

将

<obc-bucket-name>替换为 OBC 的唯一存储桶名称。

-

将

您可以在 YAML 文件中添加更多行来自动使用 OBC。以下示例是存储桶声明结果之间的映射,这是一个带有凭证数据和 secret 的配置映射。此特定作业从 NooBaa 声明 Object Bucket,它将创建一个存储桶和帐户。

apiVersion: batch/v1 kind: Job metadata: name: testjob spec: template: spec: restartPolicy: OnFailure containers: - image: <your application image> name: test env: - name: BUCKET_NAME valueFrom: configMapKeyRef: name: <obc-name> key: BUCKET_NAME - name: BUCKET_HOST valueFrom: configMapKeyRef: name: <obc-name> key: BUCKET_HOST - name: BUCKET_PORT valueFrom: configMapKeyRef: name: <obc-name> key: BUCKET_PORT - name: AWS_ACCESS_KEY_ID valueFrom: secretKeyRef: name: <obc-name> key: AWS_ACCESS_KEY_ID - name: AWS_SECRET_ACCESS_KEY valueFrom: secretKeyRef: name: <obc-name> key: AWS_SECRET_ACCESS_KEY-

将

<obc-name>的所有实例替换为您的 OBC 名称。 -

将

<your application image>替换为您的应用程序镜像。

-

将

应用更新的 YAML 文件:

# oc apply -f <yaml.file>

将

<yaml.file>替换为 YAML 文件的名称。要查看新配置映射,请运行以下命令:

# oc get cm <obc-name> -o yaml

将

obc-name替换为您的 OBC 的名称。您可以在输出中预期以下环境变量:

-

BUCKET_HOST- 应用程序中使用的端点。 BUCKET_PORT- 可供应用使用的端口。-

端口与

BUCKET_HOST相关。例如,如果BUCKET_HOST是 https://my.example.com,BUCKET_PORT为 443,则对象服务的端点将是 https://my.example.com:443。

-

端口与

-

BUCKET_NAME- 请求或生成的存储桶名称。 -

AWS_ACCESS_KEY_ID- 作为凭据一部分的访问密钥。 -

AWS_SECRET_ACCESS_KEY- 属于凭据的 Secret 访问密钥。

-

获取 AWS_ACCESS_KEY_ID 和 AWS_SECRET_ACCESS_KEY。使用名称以便与 AWS S3 API 兼容。您需要在执行 S3 操作时指定密钥,特别是从多云对象网关(MCG)存储桶中读取、写入或列表时。密钥以 Base64 编码。解码密钥,然后才能使用它们。

# oc get secret <obc_name> -o yaml<obc_name>- 指定对象存储桶声明的名称。

10.8.2. 使用命令行界面创建对象 Bucket 声明

在使用命令行界面创建对象 Bucket 声明(OBC)时,您会获得一个配置映射和一个 Secret,其中包含应用使用对象存储服务所需的所有信息。

先决条件

下载多云对象网关(MCG)命令行界面。

# subscription-manager repos --enable=rh-odf-4-for-rhel-8-x86_64-rpms # yum install mcg

注意指定使用订阅管理器启用存储库的适当架构。

- 对于 IBM Power,使用以下命令:

# subscription-manager repos --enable=rh-odf-4-for-rhel-8-ppc64le-rpms

- 对于 IBM Z 基础架构,使用以下命令:

# subscription-manager repos --enable=rh-odf-4-for-rhel-8-s390x-rpms

流程

使用命令行界面生成新 bucket 和凭据的详细信息。运行以下命令:

# noobaa obc create <obc-name> -n openshift-storage

将

<obc-name>替换为唯一的 OBC 名称,如myappobc。另外,您可以使用

--app-namespace选项指定创建 OBC 配置映射和 secret 的命名空间,如myapp-namespace。输出示例:

INFO[0001] ✅ Created: ObjectBucketClaim "test21obc"

MCG 命令行界面已创建了必要的配置,并已向 OpenShift 告知新的 OBC。

运行以下命令来查看 OBC:

# oc get obc -n openshift-storage

输出示例:

NAME STORAGE-CLASS PHASE AGE test21obc openshift-storage.noobaa.io Bound 38s

运行以下命令查看新 OBC 的 YAML 文件:

# oc get obc test21obc -o yaml -n openshift-storage

输出示例:

apiVersion: objectbucket.io/v1alpha1 kind: ObjectBucketClaim metadata: creationTimestamp: "2019-10-24T13:30:07Z" finalizers: - objectbucket.io/finalizer generation: 2 labels: app: noobaa bucket-provisioner: openshift-storage.noobaa.io-obc noobaa-domain: openshift-storage.noobaa.io name: test21obc namespace: openshift-storage resourceVersion: "40756" selfLink: /apis/objectbucket.io/v1alpha1/namespaces/openshift-storage/objectbucketclaims/test21obc uid: 64f04cba-f662-11e9-bc3c-0295250841af spec: ObjectBucketName: obc-openshift-storage-test21obc bucketName: test21obc-933348a6-e267-4f82-82f1-e59bf4fe3bb4 generateBucketName: test21obc storageClassName: openshift-storage.noobaa.io status: phase: Bound在

openshift-storage命名空间内,您可以找到配置映射和 secret 来使用此 OBC。CM 和 secret 的名称与 OBC 相同。运行以下命令来查看 secret:# oc get -n openshift-storage secret test21obc -o yaml

输出示例:

Example output: apiVersion: v1 data: AWS_ACCESS_KEY_ID: c0M0R2xVanF3ODR3bHBkVW94cmY= AWS_SECRET_ACCESS_KEY: Wi9kcFluSWxHRzlWaFlzNk1hc0xma2JXcjM1MVhqa051SlBleXpmOQ== kind: Secret metadata: creationTimestamp: "2019-10-24T13:30:07Z" finalizers: - objectbucket.io/finalizer labels: app: noobaa bucket-provisioner: openshift-storage.noobaa.io-obc noobaa-domain: openshift-storage.noobaa.io name: test21obc namespace: openshift-storage ownerReferences: - apiVersion: objectbucket.io/v1alpha1 blockOwnerDeletion: true controller: true kind: ObjectBucketClaim name: test21obc uid: 64f04cba-f662-11e9-bc3c-0295250841af resourceVersion: "40751" selfLink: /api/v1/namespaces/openshift-storage/secrets/test21obc uid: 65117c1c-f662-11e9-9094-0a5305de57bb type: Opaque该机密为您提供了 S3 访问凭据。

运行以下命令来查看配置映射:

# oc get -n openshift-storage cm test21obc -o yaml

输出示例:

apiVersion: v1 data: BUCKET_HOST: 10.0.171.35 BUCKET_NAME: test21obc-933348a6-e267-4f82-82f1-e59bf4fe3bb4 BUCKET_PORT: "31242" BUCKET_REGION: "" BUCKET_SUBREGION: "" kind: ConfigMap metadata: creationTimestamp: "2019-10-24T13:30:07Z" finalizers: - objectbucket.io/finalizer labels: app: noobaa bucket-provisioner: openshift-storage.noobaa.io-obc noobaa-domain: openshift-storage.noobaa.io name: test21obc namespace: openshift-storage ownerReferences: - apiVersion: objectbucket.io/v1alpha1 blockOwnerDeletion: true controller: true kind: ObjectBucketClaim name: test21obc uid: 64f04cba-f662-11e9-bc3c-0295250841af resourceVersion: "40752" selfLink: /api/v1/namespaces/openshift-storage/configmaps/test21obc uid: 651c6501-f662-11e9-9094-0a5305de57bb配置映射包含应用的 S3 端点信息。

10.8.3. 使用 OpenShift Web 控制台创建对象 Bucket 声明

您可以使用 OpenShift Web 控制台创建对象 BucketClaim (OBC)。

先决条件

- 对 OpenShift Web 控制台的管理访问权限.

- 为了让您的应用程序与 OBC 通信,您需要使用 configmap 和 secret。有关此信息的详情请参考 第 10.8.1 节 “动态对象 Bucket 声明”。

流程

- 登录 OpenShift Web 控制台。

在左侧导航栏中,点击 Storage → Object Bucket Claims → Create Object Bucket Claim。

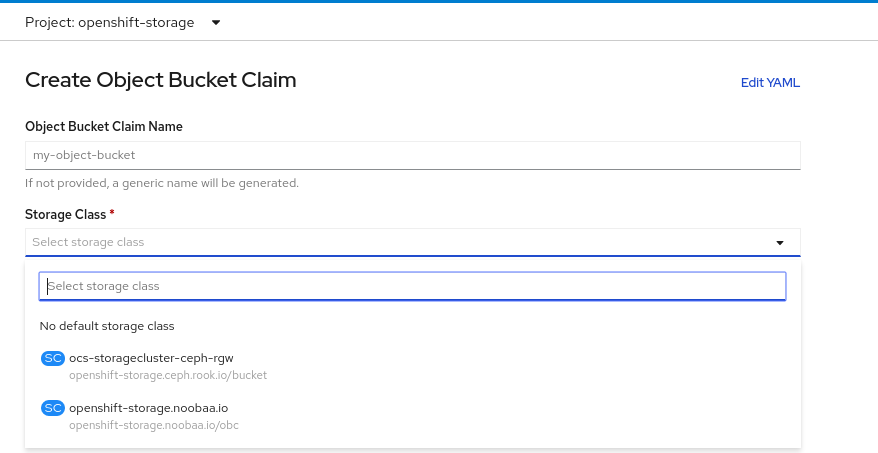

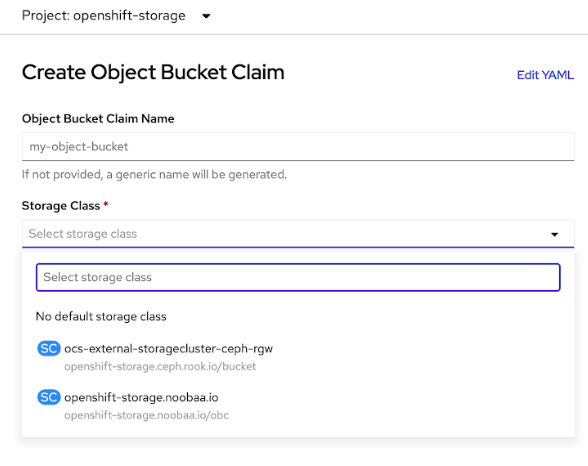

输入对象存储桶声明的名称,并根据您的部署(内部或外部)从下拉菜单中选择适当的存储类:

- 内部模式

以下存储类是在部署后创建的,可供使用:

-

OCS-storagecluster-ceph-rgw使用 Ceph 对象网关 (RGW) -

openshift-storage.noobaa.io使用 Multicloud 对象网关(MCG)

-

- 外部模式

以下存储类是在部署后创建的,可供使用:

-

ocs-external-storagecluster-ceph-rgw使用 RGW openshift-storage.noobaa.io使用 MCG注意RGW OBC 存储类仅可用于全新安装的 OpenShift Data Foundation 版本 4.5。它不适用于从以前的 OpenShift 数据基础版本升级的集群。

-

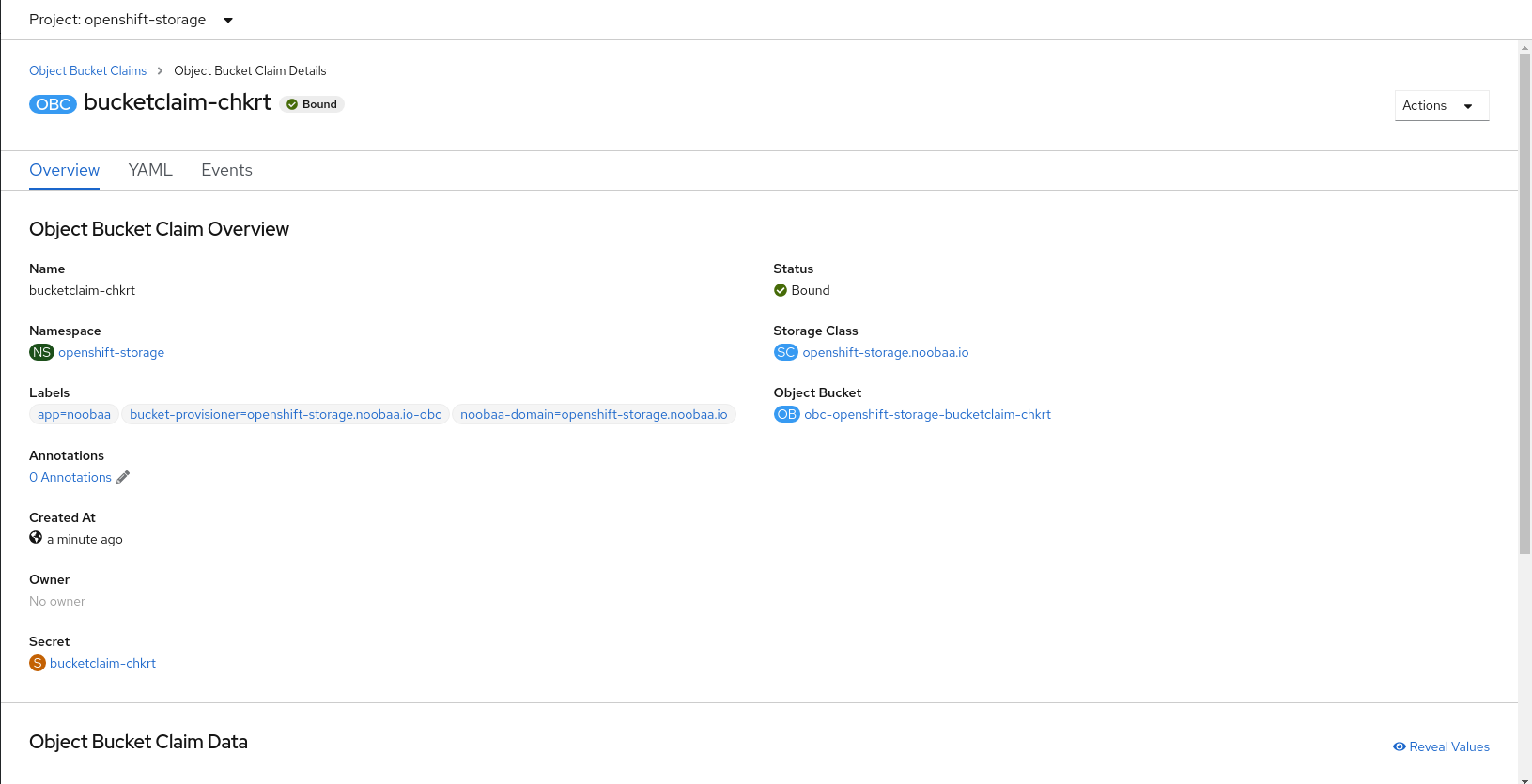

点击 Create。

创建 OBC 后,您会被重定向到其详情页面:

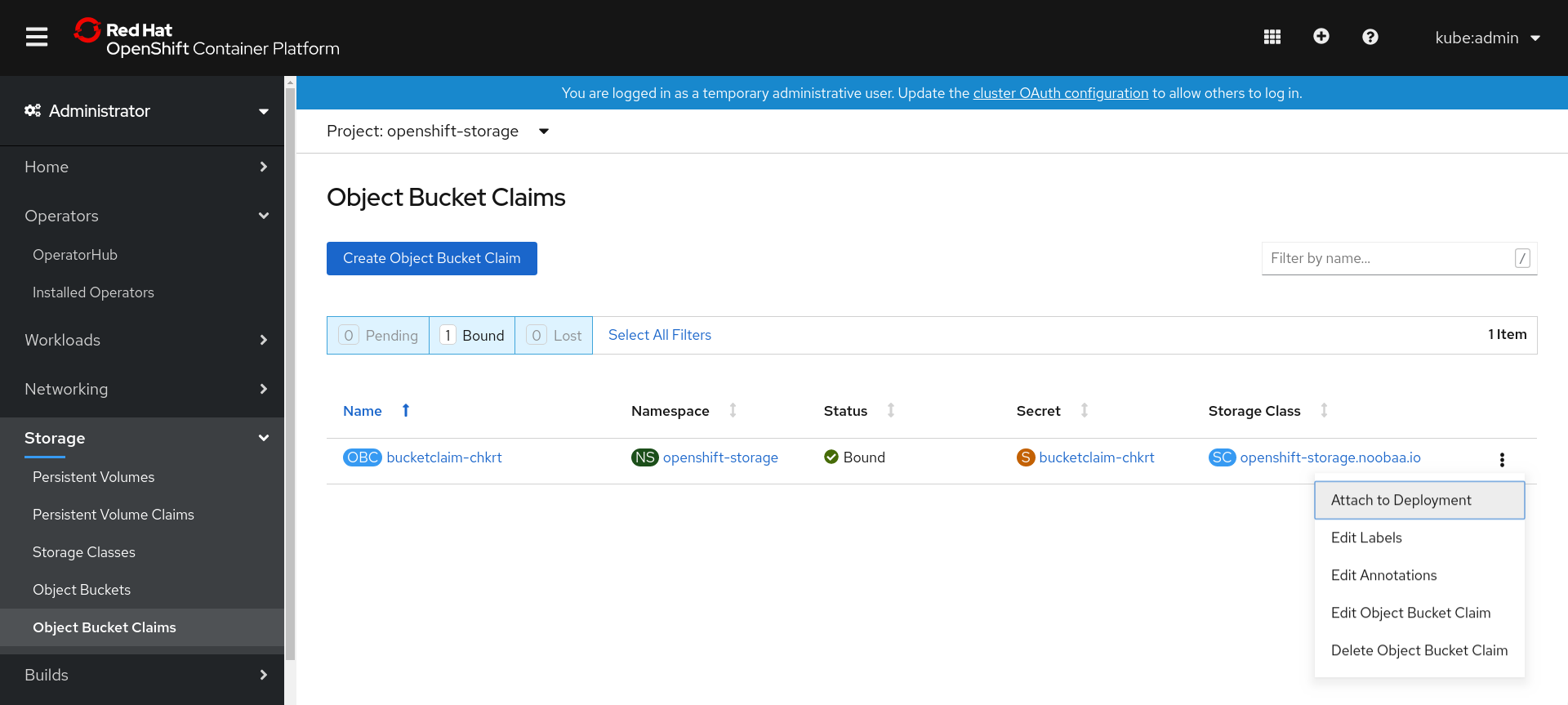

10.8.4. 将对象 Bucket 声明附加到部署

创建后,对象 Bucket 声明 (OBC) 可以附加到特定的部署。

先决条件

- 对 OpenShift Web 控制台的管理访问权限.

流程

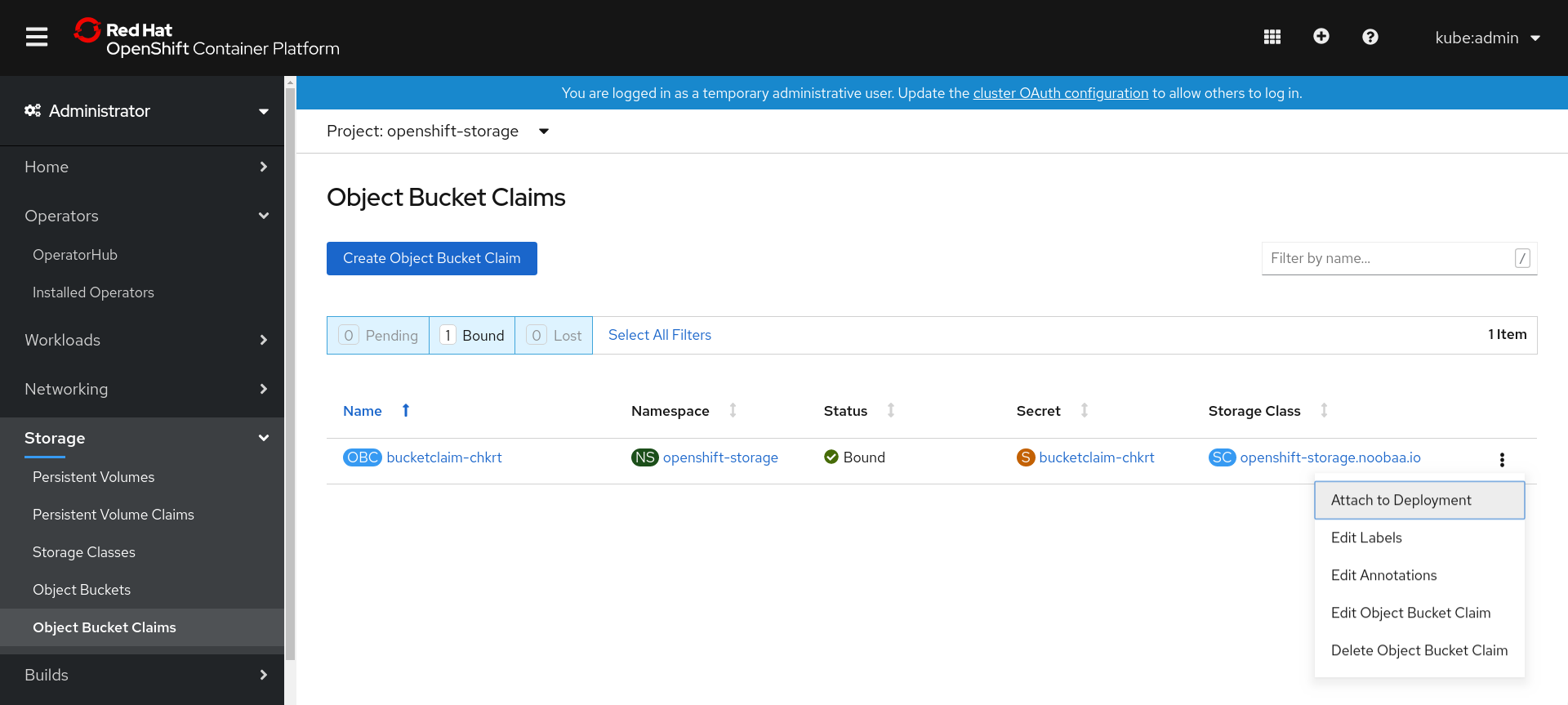

- 在左侧导航栏中,点击 Storage → Object Bucket Claims。

单击您创建的 OBC 旁边的操作菜单 (⋮)。

从下拉菜单中选择 Attach to Deployment。

从 Deployment Name 列表中选择所需的部署,然后单击 Attach。

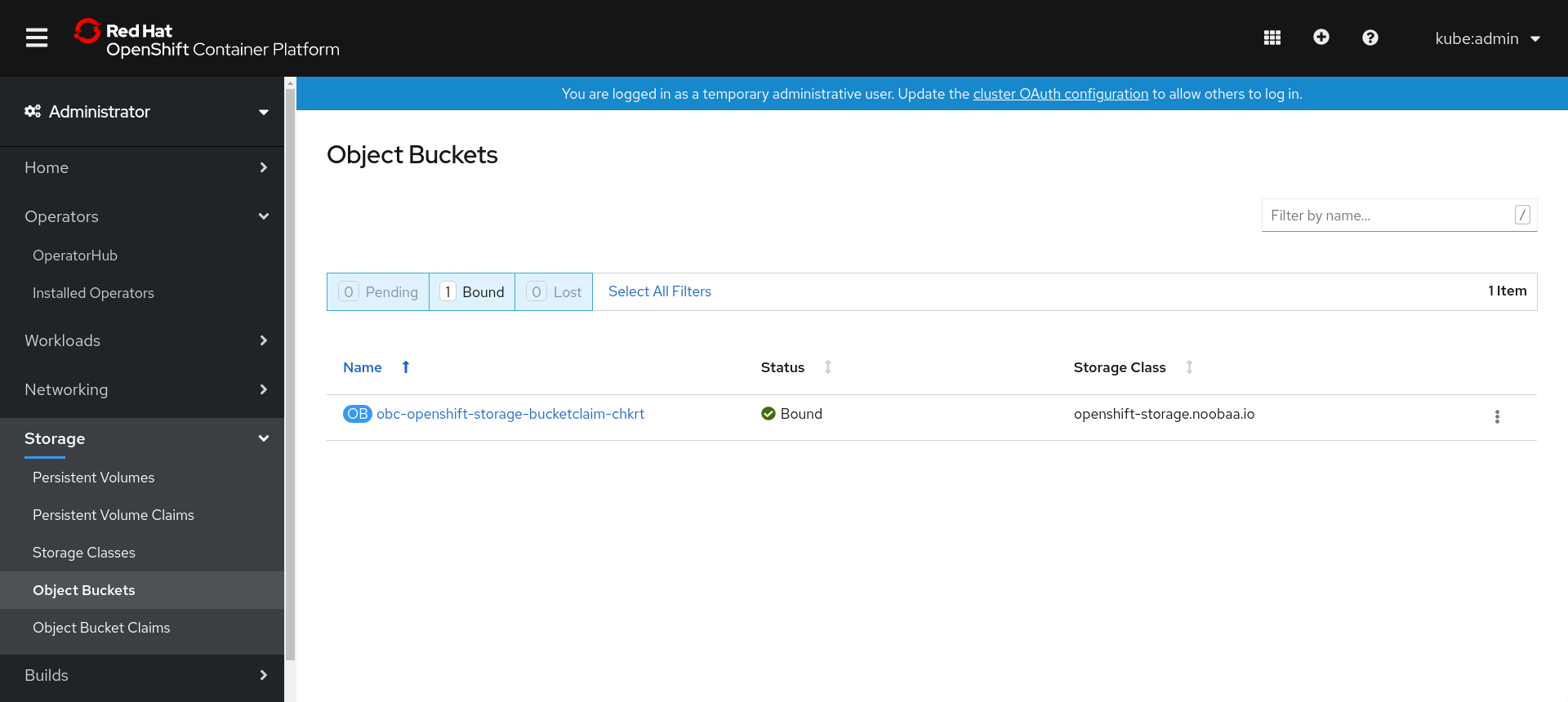

10.8.5. 使用 OpenShift Web 控制台查看对象存储桶

您可以使用 OpenShift Web 控制台查看为对象 Bucket 声明 (OBC) 创建的对象存储桶详情。

先决条件

- 对 OpenShift Web 控制台的管理访问权限.

流程

- 登录 OpenShift Web 控制台。

在左侧导航栏中,点击 Storage → Object Buckets。

或者,您还可以导航到特定 OBC 的详细信息页面,再单击 Resource 链接来查看该 OBC 的对象存储桶。

- 选择您要查看详细信息的对象 bucket。您可以导航到 Object Bucket Details 页面。

10.8.6. 删除对象 Bucket 声明

先决条件

- 对 OpenShift Web 控制台的管理访问权限.

流程

- 在左侧导航栏中,点击 Storage → Object Bucket Claims。

点击您要删除的 Object Bucket Claim(OBC ) 旁边的 Action 菜单 (⋮)。

- 选择 Delete Object Bucket Claim。

- 点击 Delete。