5.6. 将 LDAP 与 ManagementRealm 搭配使用

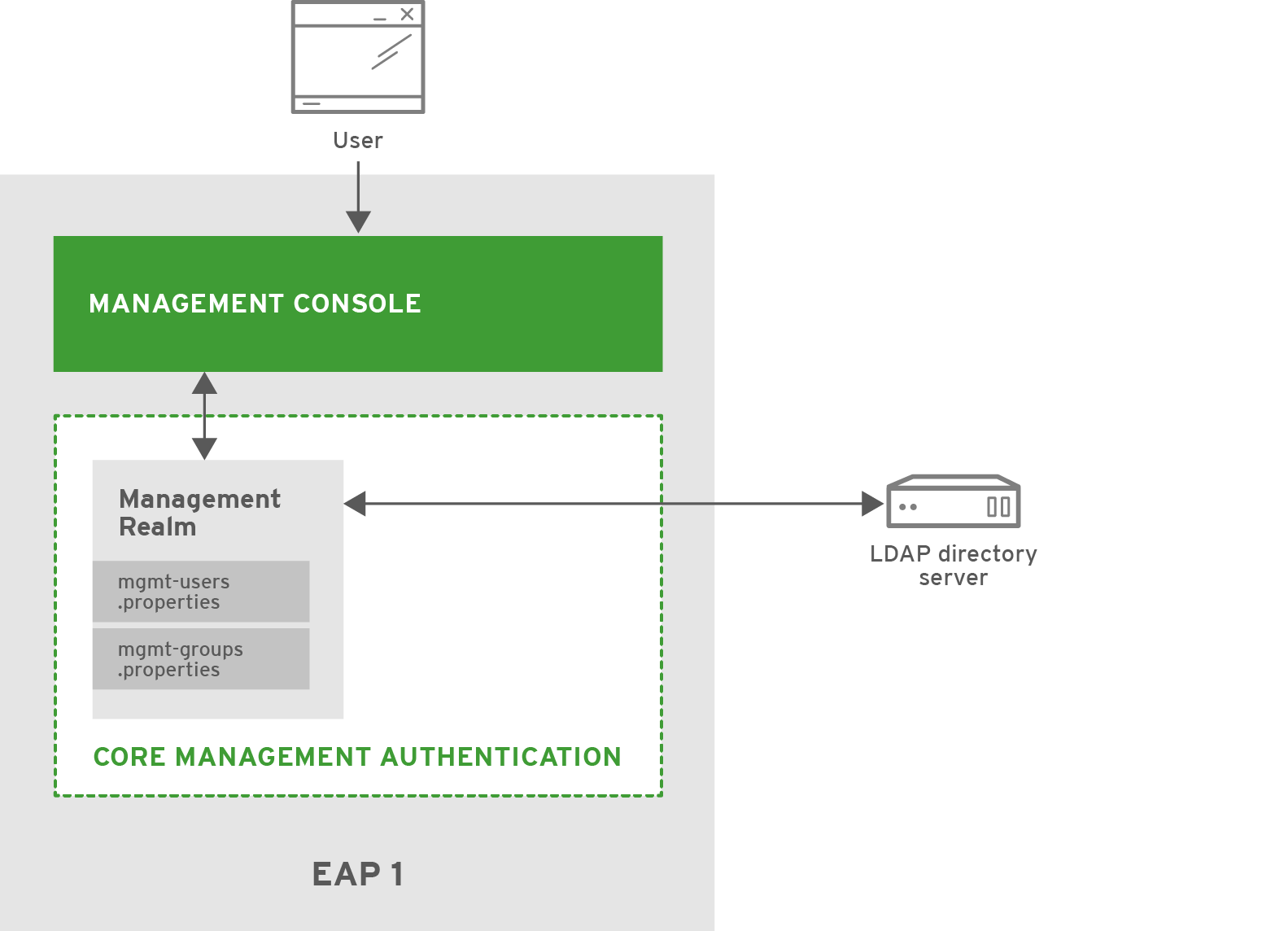

此情景显示 ManagementRealm 使用 LDAP 来保护管理接口。JBoss EAP 实例已经创建,即 EAP1,它作为单机服务器运行。EAP1 上的 ManagementRealm 也进行了更新,以使用 LDAP 作为身份验证和授权机制。

5.6.1. 安全性

JBoss EAP 支持使用 LDAP 和 Kerberos 在安全域中进行身份验证。这可以通过更新现有 ManagementRealm 以使用 ldap 作为身份验证类型并创建到 LDAP 服务器的出站连接来实现。这会将身份验证机制从 摘要 更改为 BASIC/ Plain,并将默认通过网络明确传输用户名和密码。

5.6.2. 它如何工作

在 LDAP 目录中添加了以下用户:

表 5.8. 管理用户

| username | 密码 | 角色 |

|---|---|---|

| Adam | samplePass | 超级用户 |

| Sam | samplePass |

在启动时,EAP1 加载核心服务,包括 ManagementRealm 和管理接口。ManagementRealm 连接到 LDAP 目录服务器,并根据需要为管理接口提供身份验证。

如果 Adam 尝试访问管理接口,则必须他进行身份验证。他的凭据将传递到 ManagementRealm 安全 域,该域将使用 LDAP 目录服务器进行身份验证。由于 EAP1 使用默认的简单访问控制,在通过身份验证后,Adam 的角色不会被检查,并将被授予访问权限。如果 Sam 尝试访问管理界面,则会出现相同的过程。

如果在 Adam 验证后启用了 RBAC,其角色将传回到管理界面以进行身份验证。由于 Adam 具有 SuperUser 角色,因此它将被授予管理界面的访问权限。如果 Sam 试图访问启用了 RBAC 的管理接口,他将通过 LDAP 进行身份验证,但会被拒绝访问,因为他没有适当的角色。