Red Hat Training

A Red Hat training course is available for RHEL 8

34.10. 对客户端访问其他林中的服务进行故障排除

在身份管理(IdM)和活动目录(AD)环境之间配置信任后,您可能会遇到以下问题:一个域中的客户端无法访问其他域中的服务。使用下面的图对问题进行故障排除。

34.10.1. AD 林根域中的主机请求 IdM 服务器的服务时的信息流

下图显示了当活动目录(AD)客户端请求身份验证(IdM)域中服务时的信息流。

如果您访问 AD 客户端的 IdM 服务时遇到问题,您可以使用此信息缩小故障排除范围,并识别问题源。

- AD 客户端联系 AD Kerberos 分发中心(KDC)来在 IdM 域中为服务执行 TGS 请求。

- AD KDC 识别该服务属于可信 IdM 域。

- AD KDC 向客户端发送跨域票据授予票据(TGT),以及对可信 IdM KDC 的引用。

- AD 客户端使用跨域 TGT 向 IdM KDC 请求票据。

- IdM KDC 验证通过跨域 TGT 传输的特权属性证书(MS-PAC)。

- IPA-KDB 插件可能会检查 LDAP 目录,以查看是否允许外部主体获取所请求的服务的票据。

- IPA-KDB 解码 MS-PAC、验证并过滤数据。它会在 LDAP 服务器中执行查找,以检查是否需要使用其它信息(如本地组)来扩大 MS-PAC。

- 然后,IPA-KDB 插件对 PAC 进行编码,为其签名,将其附加到服务票据,并将其发送给 AD 客户端。

- AD 客户端现在可以使用 IdM KDC 发布的服务票据联系 IdM 服务。

34.10.2. AD 子域中的主机请求 IdM 服务器的服务时的信息流

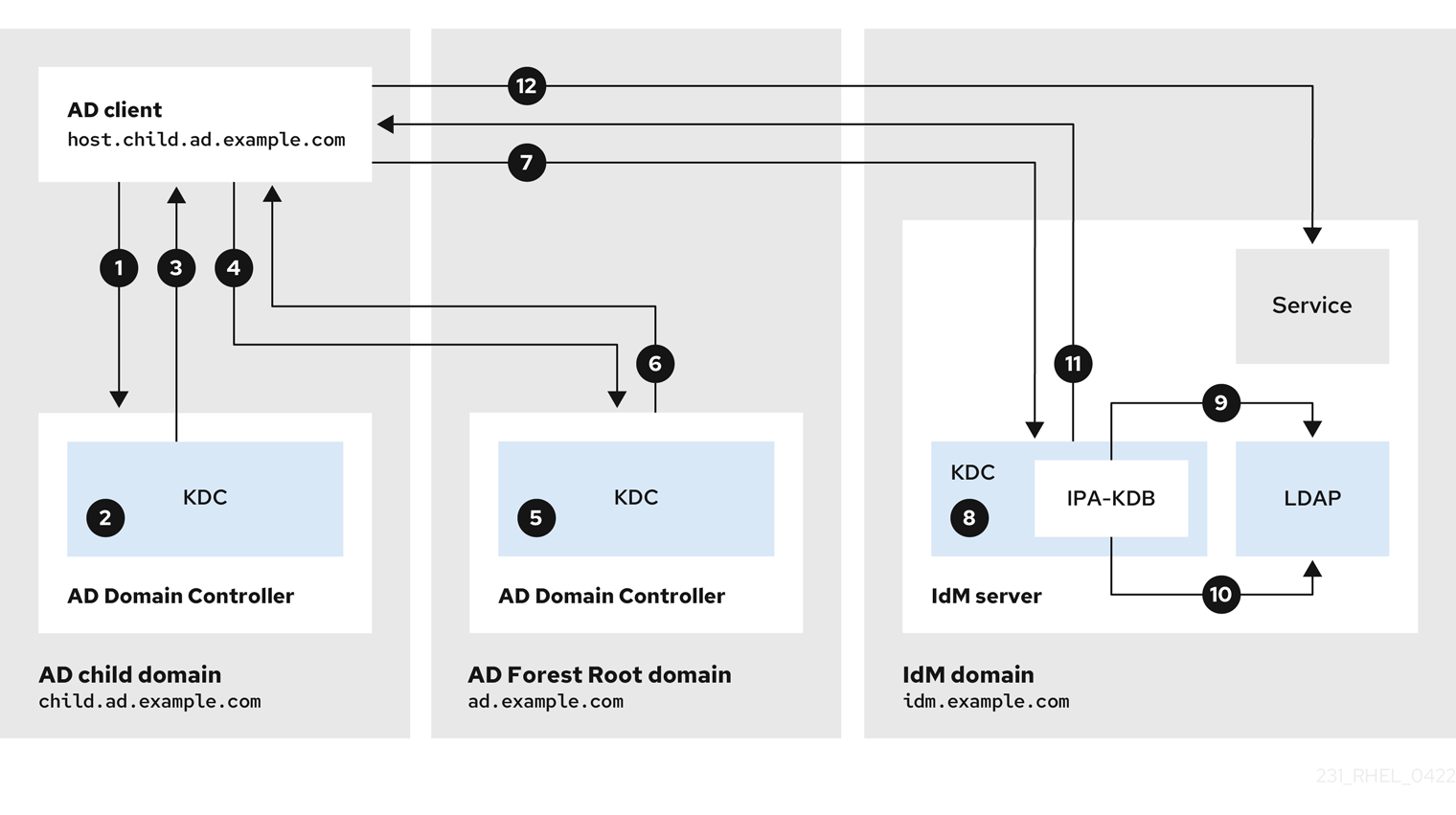

下图解释了当子域中的活动目录(AD)主机请求身份管理(IdM)域中的服务时的信息流。在这个场景中,AD 客户端联系子域中的 Kerberos 分发中心(KDC),然后联系 AD 林根中的 KDC,最后联系 IdM KDC 以请求访问 IdM 服务。

如果您在访问 AD 客户端的 IdM 服务时遇到问题,并且您的 AD 客户端属于 AD 林根的子域,那么您可以使用这些信息缩小故障排除的范围,并识别问题源。

- AD 客户端在其自己的域中联系 AD Kerberos Distribution Center(KDC),以执行对 IdM 域中服务的 TGS 请求。

-

子域

child.ad.example.com中的 AD KDC(子域)识别服务属于可信的 IdM 域。 -

子域中的 AD KDC 向客户端发送 AD 林根域

ad.example.com的引用票据。 - AD 客户端联系 AD 林根域中的 KDC ,以获取 IdM 域中的服务。

- 林根域中的 KDC 识别服务属于可信的 IdM 域。

- AD KDC 向客户端发送跨域票据授予票据(TGT),以及对可信 IdM KDC 的引用。

- AD 客户端使用跨域 TGT 向 IdM KDC 请求票据。

- IdM KDC 验证通过跨域 TGT 传输的特权属性证书(MS-PAC)。

- IPA-KDB 插件可能会检查 LDAP 目录,以查看是否允许外部主体获取所请求的服务的票据。

- IPA-KDB 解码 MS-PAC、验证并过滤数据。它会在 LDAP 服务器中执行查找,以检查是否需要使用其它信息(如本地组)来扩大 MS-PAC。

- 然后,IPA-KDB 插件对 PAC 进行编码,为其签名,将其附加到服务票据,并将其发送给 AD 客户端。

- AD 客户端现在可以使用 IdM KDC 发布的服务票据联系 IdM 服务。

34.10.3. IdM 客户端请求 AD 服务器的服务时的信息流

下图解释了当您在 IdM 和 AD 之间配置了双向信任时,身份管理(IdM)客户端请求活动目录(AD)域中的服务时的信息流。

如果您访问 IdM 客户端的 AD 服务时遇到问题,您可以使用此信息缩小故障排除的范围,并识别问题源。

默认情况下,IdM 建立到 AD 的单向信任,这意味着无法为 AD 林中的资源发出跨域票据授予票据(TGT)。为了能够请求可信 AD 域中服务的票据,请配置双向信任。

- IdM 客户端为了其要联系的 AD 服务,请求 IdM Kerberos 分发中心(KDC)的票据授予票据。

- IdM KDC 识别服务属于 AD 域,验证域是否已知并可信,以及是否允许客户端请求该域的服务。

- 使用 IdM 目录服务器关于用户主体的信息,IdM KDC 创建一个跨域 TGT,其中包含有关用户主体的特权属性证书(MS-PAC)记录。

- IdM KDC 向 IdM 客户端发回一个跨域 TGT。

- IdM 客户端联系 AD KDC 来请求 AD 服务的票据,显示包含 IdM KDC 提供的 MS-PAC 的跨域 TGT。

- AD 服务器验证和过滤 PAC,并返回 AD 服务的票据。

- IPA 客户端现在可以联系 AD 服务。

其他资源