Red Hat Training

A Red Hat training course is available for RHEL 8

第 2 章 查看、启动和停止身份管理服务

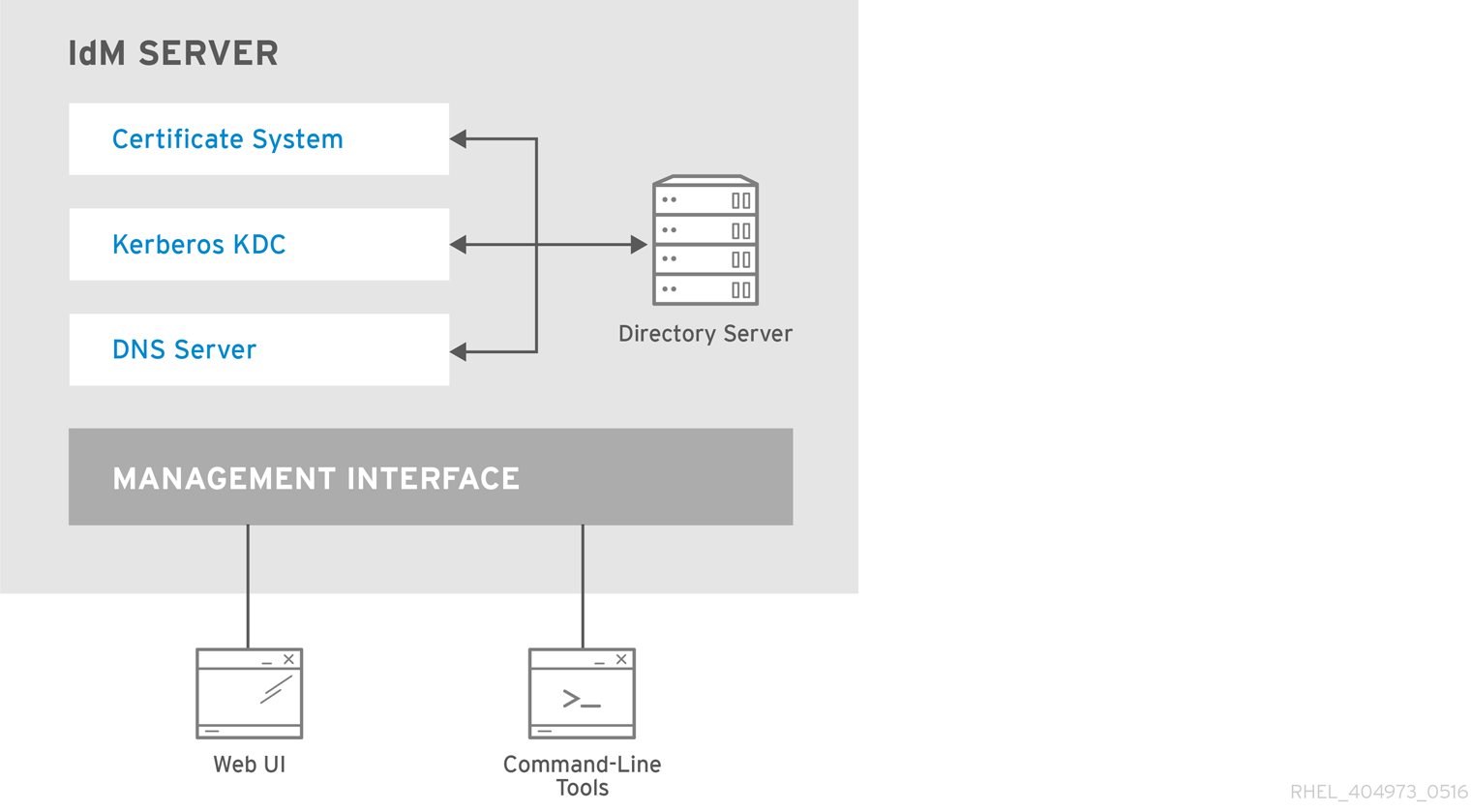

身份管理(IdM)服务器是作为域控制器(DC)的 Red Hat Enterprise Linux 系统。很多不同的服务在 IdM 服务器上运行,最重要的是目录服务器、证书颁发机构(CA)、DNS 和 Kerberos。

2.1. IdM 服务

有许多不同服务可以在 IdM 服务器和客户端上安装并运行。

IdM 服务器托管的服务列表

以下大多数服务并没严格要求安装到 IdM 服务器上。例如,您可以在 IdM 域外的外部服务器上安装诸如证书颁发机构(CA)或 DNS 服务器等服务。

- Kerberos

-

krb5kdc和kadmin服务

IdM 使用 Kerberos 协议来支持单点登录。使用 Kerberos ,用户只需提供一次正确的用户名和密码,就可以访问 IdM 服务,而系统不需要再次提示输入凭证。

Kerberos 分为两部分:

-

krb5kdc服务是 Kerberos 身份验证服务和密钥分发中心(KDC)守护进程。 -

kadmin服务是 Kerberos 数据库管理程序。

有关如何在 IdM 中使用 Kerberos 进行身份验证的详情,请参考 从命令行登录到身份管理 和在 Web UI 中登录到 IdM:使用 Kerberos 票据。

- LDAP 目录服务器

-

dirsrv服务

IdM LDAP 目录服务器 实例存储所有 IdM 信息,例如,与 Kerberos 、用户帐户、主机条目、服务、策略、DNS 等相关的信息。LDAP 目录服务器实例基于与 红帽目录服务器 相同的技术。但是,它被调优为特定于 IdM 的任务。

- 证书颁发机构

-

pki-tomcatd服务

集成的 证书颁发机构(CA) 基于与 与红帽证书系统 相同的技术。pki 是用于访问证书系统服务的命令行界面。

如果您单独创建并提供了所有必需的证书,则您还可以安装没有集成 CA 的服务器。

如需更多信息,请参阅 规划您的 CA 服务。

- 域名系统(DNS)

-

named服务

IdM 使用 DNS 进行动态服务发现。IdM 客户端安装工具可使用 DNS 的信息来自动配置客户端机器。客户端注册到 IdM 域后,它使用 DNS 来定位域中的 IdM 服务器和服务。Red Hat Enterprise Linux 中的 DNS(域名系统)协议的 BIND (Berkeley 互联网名称域)实现包括 命名的 DNS 服务器。named-pkcs11 是使用对 PKCS#11 加密标准的原生支持构建的 BIND DNS 服务器版本。

如需更多信息,请参阅 规划 DNS 服务和主机名。

- Apache HTTP 服务器

-

httpd服务

Apache HTTP Web 服务器 提供了 IdM Web UI,还管理证书颁发机构和其他 IdM 服务之间的通信。

- Samba/ Winbind

-

SMB和winbind服务

Samba 在 Red Hat Enterprise Linux 中实现了服务器消息块(SMB)协议,也称为通用互联网文件系统(CIFS)协议。通过 smb 服务,SMB 协议可让您访问服务器上的资源,如文件共享和共享打印机。如果您使用活动目录(AD)环境配置了信任,'Winbind' 服务将管理 IdM 服务器和 AD 服务器之间的通信。

- 一次性密码(OTP)验证

-

ipa-otpd服务

一次性密码(OTP)是由身份验证令牌为一个会话生成的密码,作为双因素身份验证的一部分。OTP 身份验证在 Red Hat Enterprise Linux 中是通过 ipa-otpd 服务实现的。

如需更多信息,请参阅 使用一次性密码登录到身份管理 Web UI。

- OpenDNSSEC

-

ipa-dnskeysyncd服务

OpenDNSSEC 是一个 DNS 管理器,自动化了跟踪 DNS 安全扩展(DNSSEC)密钥和区域签名的过程。ipa-dnskeysyncd 服务管理 IdM 目录服务器和 OpenDNSSEC 之间的同步。

IdM 客户端托管的服务列表

-

系统安全服务守护进程 :

sssd服务

系统安全服务守护进程 (SSSD)是客户端应用程序,其管理用户身份验证和缓存凭据。缓存可让本地系统在 IdM 服务器不可用或客户端离线时能够继续正常的身份验证操作。

如需更多信息,请参阅了解 SSSD 及其优势。

-

Certmonger :

certmonger服务

certmonger 服务监控并更新客户端上的证书。它可以为系统上的服务请求新的证书。

如需更多信息,请参阅 使用 certmonger 为服务获取 IdM 证书。