Red Hat Training

A Red Hat training course is available for RHEL 8

第 50 章 管理 Kerberos 票据策略

身份管理(IdM)中的 Kerberos 票据策略对 Kerberos 票据访问、持续时间和续订设置了限制。您可以为运行在 IdM 服务器上的密钥分发中心(KDC)配置 Kerberos 票据策略。

管理 Kerberos 票据策略时会执行以下概念和操作:

50.1. IdM KDC 的角色

身份管理的身份验证机制使用由密钥分发中心(KDC)建立的 Kerberos 基础设施。KDC 是可信赖的权威,其存储凭证信息,并确保来自 IdM 网络内实体的数据的真实性。

每个 IdM 用户、服务和主机都充当 Kerberos 客户端,由唯一的 Kerberos 主体 识别:

-

对于用户:

identifier@REALM,如admin@EXAMPLE.COM -

对于服务:

service/fully-qualified-hostname@REALM,如http/server.example.com@EXAMPLE.COM -

对于主机:

host/fully-qualified-hostname@REALM,如host/client.example.com@EXAMPLE.COM

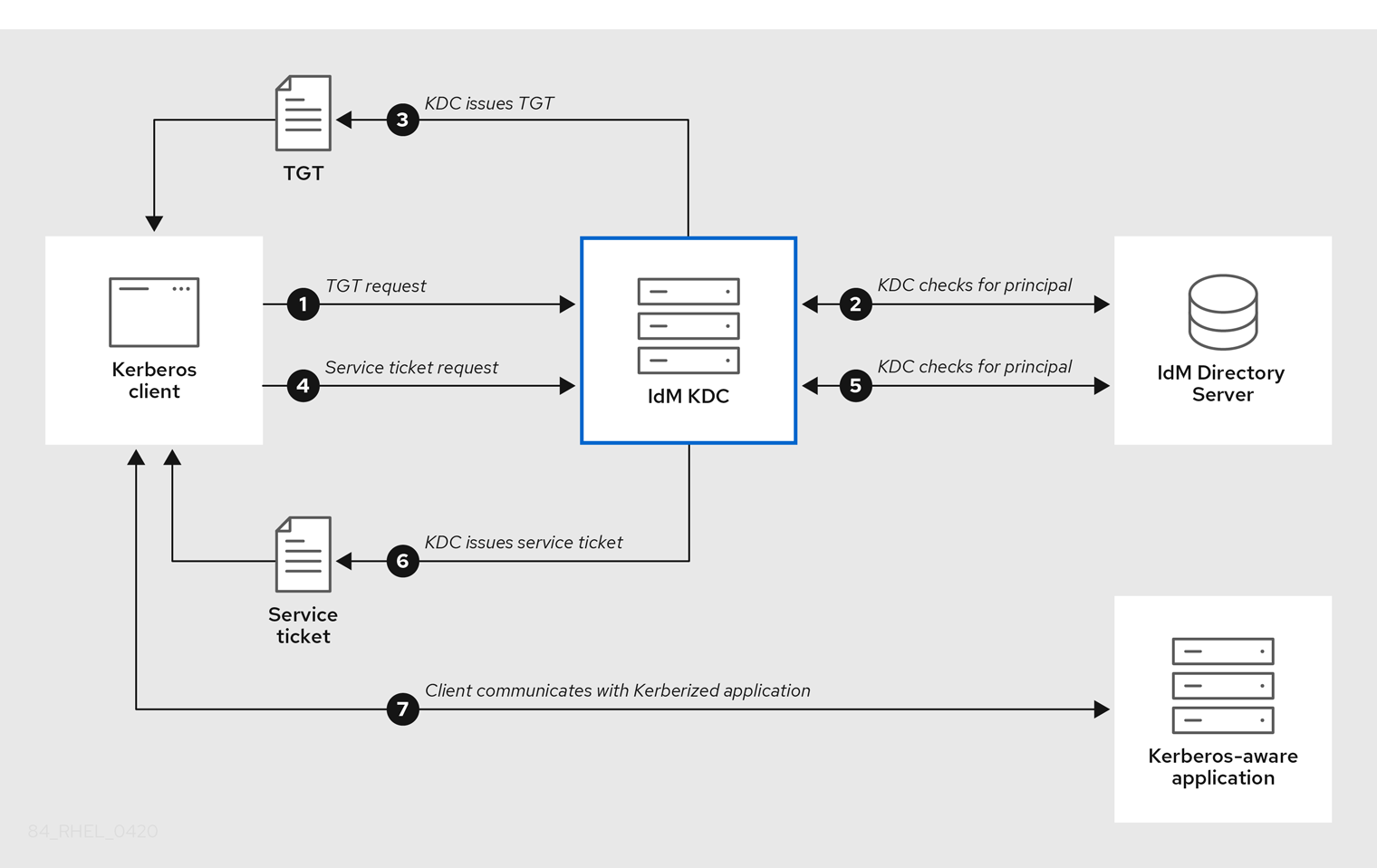

下图是 Kerberos 客户端、KDC 以及客户端希望与之通信的 Kerberos 应用之间通信的简化。

-

Kerberos 客户端通过作为 Kerberos 主体进行身份验证来向 KDC 识别自己。例如,IdM 用户执行

kinit username,并提供其密码。 - KDC 会检查数据库中的主体,验证客户端,并评估 Kerberos 票据策略 来确定是否授予请求。

- KDC 根据适当的票据策略,签发一个具有生命周期和 验证指标 的客户端票据授予票(TGT)。

- 使用 TGT 时,客户端从 KDC 请求 服务票据,以便与目标主机上的 Kerberos 服务通信。

- KDC 检查客户端的 TGT 是否仍然有效,并根据票据策略评估服务票据请求。

- KDC 向客户端发出 服务票据。

- 通过服务票据,客户端可以在目标主机上启动与服务的 加密通信。