Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

系统管理员指南

RHEL 7 的部署、配置和管理

摘要

部分 I. 基本系统配置

这部分涵盖了基本的安装后任务和基本系统管理任务,如键盘配置、日期和时间配置、管理用户和组以及获取特权。

第 1 章 开始使用

本章论述了安装 Red Hat Enterprise Linux 7 后您可能需要执行的基本任务。

请注意,这些项目可能包括在安装过程中通常已经完成的任务,但不一定必须完成,比如注册系统。处理这些任务的子章节提供了如何在安装过程中实现这个问题的简要概述,以及在特殊章节中查看相关文档的链接。

有关红帽企业 Linux 7 安装的详细信息,请参阅红帽企业 Linux 7 安装指南。

本章提到要执行的一些命令。root 用户输入的命令在提示符中具有 #,而常规用户可以执行的命令在其提示符中具有 $。

有关常见安装后任务的更多信息,请参阅 Red Hat Enterprise Linux 7 安装指南。

虽然可以通过命令行来完成所有安装后任务,也可以使用 Web 控制台 工具来执行其中一些任务。

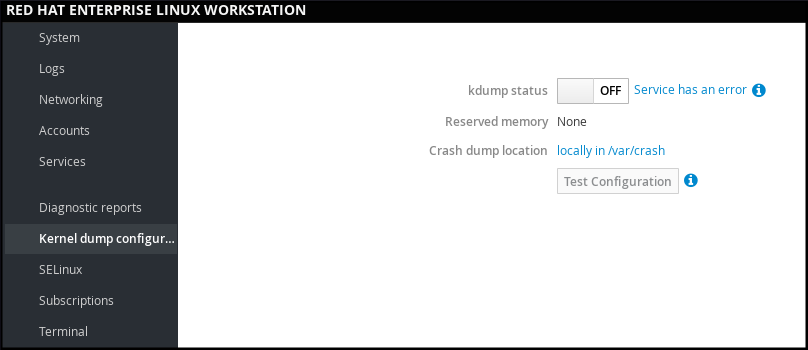

Web 控制台以及它可以使用什么任务

Web 控制台是一个 系统管理工具,提供通过 Web 浏览器监控和管理服务器的用户界面。

Web 控制台 可用于执行这些任务:

- 监控基本系统特性,如硬件、互联网连接或性能特性

- 分析系统日志文件的内容

- 配置基本网络功能,如接口、网络日志、数据包大小

- 管理用户帐户

- 监控并配置系统服务

- 创建诊断报告

- 设置内核转储配置

- 配置 SELinux

- 管理系统订阅

- 访问终端

有关安装和使用 Web 控制台 的详情,请参阅使用 RHEL 7 web 控制台管理系统。

1.1. 环境的基本配置

环境的基本配置包括:

- 日期和时间

- 系统区域设置

- 键盘布局

这些项目的设置通常是安装过程的一部分。

如需更多信息,请参阅根据安装方法划分的源:

当使用 Anaconda 安装程序安装时,请参考:

Red Hat Enterprise Linux 7 安装指南中的日期&Time、语言支持和 键盘配置

使用 Kickstart 文件安装时,请参考:

红帽企业 Linux 7 安装指南中的 Kickstart 命令和选项 .

如果您需要在安装后重新配置环境的基本特性,请按照本节中的内容进行操作。

1.1.1. 配置日期和时间简介

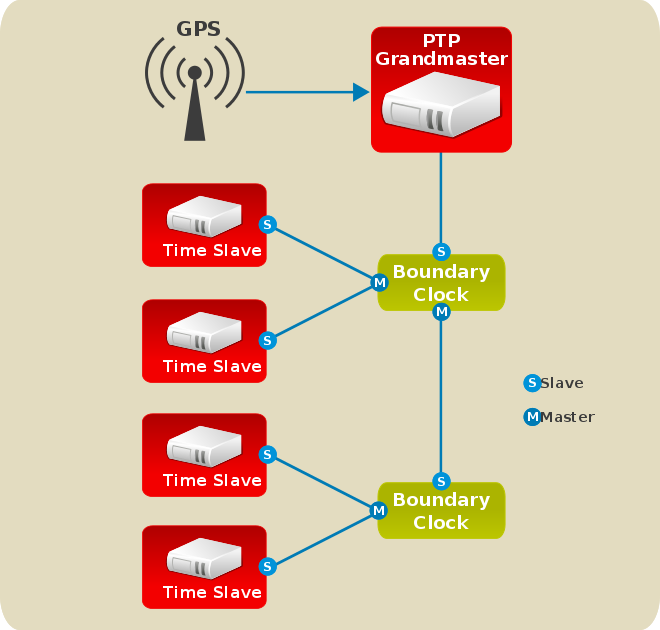

因为许多原因,保持准确的时间非常重要。在 Red Hat Enterprise Linux 7 中,NTP 协议保证了时间保持,该协议由用户空间运行的守护进程实施。用户空间守护进程更新内核中运行的系统时钟。系统时钟可以通过使用不同的时钟源来维护系统的时间。

Red Hat Enterprise Linux 7 使用以下守护进程来实现 NTP :

chronydchronyd守护进程默认使用。它包括在 chrony 软件包中。有关使用chronyd配置和使用NTP的详情请参考 第 18 章 使用 chrony 套件配置 NTP。ntpdntpd守护进程可从 ntp 软件包获得。有关使用ntpd 配置和使用的详情请参考 第 19 章 使用 ntpd 配置 NTP。NTP

如果要使用 ntpd 而不是默认的 chronyd,则需要禁用 chronyd 、安装、启用和配置 ntpd,如 第 19 章 使用 ntpd 配置 NTP 所示。

显示当前日期和时间

要显示当前的日期和时间,请使用以下命令之一:

~]$ date~]$ timedatectl

请注意,timedatectl 命令提供更为详细的输出,包括通用时间、当前使用的时区、网络时间协议(NTP)配置的状态,以及一些附加信息。

有关配置日期和时间的详情请参考 第 3 章 配置日期和时间。

1.1.2. 配置系统区域介绍

系统范围的区域设置保存在 /etc/locale.conf 文件中,该文件在早期引导时由 systemd 守护进程读取。每个服务或用户都会继承 /etc/locale.conf 中配置的区域设置,单独程序或个人用户均覆盖它们。

处理系统区域的基本任务:

列出可用的系统区域设置:

~]$

localectl list-locales显示系统区域设置的当前状态:

~]$

localectl status设置或更改默认系统区域设置:

~]# localectl set-locale LANG=locale

有关配置系统区域设置的详情请参考 第 2 章 系统位置和键盘配置。

1.1.3. 配置键盘布局简介

键盘布局设置控制文本控制台和图形用户界面中的布局。

处理键盘布局的基本任务包括:

列出可用的键映射:

~]$

localectl list-keymaps显示 keymap 设置的当前状态:

~]$

localectl status设置或更改默认系统键映射:

~]# localectl set-keymap

有关配置键盘布局的详情请参考 第 2 章 系统位置和键盘配置。

1.2. 配置和检查网络访问

网络访问通常在安装过程中配置。但是,安装过程不会提示您在一些常见安装路径中配置网络接口。因此,安装后可能不会配置网络访问。如果发生这种情况,您可以在安装后配置网络访问。

有关在安装过程中配置网络访问的快速入门,请参阅 第 1.2.1 节 “在安装过程中配置网络访问”。要在安装后配置网络访问,您可以使用 nmcli 命令行实用程序,如 Red Hat Enterprise Linux 7 网络指南 或 nmtui 文本用户界面实用程序所述,如 Red Hat Enterprise Linux 7 网络指南 中所述。

nmcli 和 nmtui 实用程序还允许您添加一个或多个新网络连接,以及修改和检查现有连接。如果要使用 nmcli 创建和管理网络连接,请参阅 第 1.2.2 节 “使用 nmcli 在安装过程后管理网络连接”。如果要使用 nmtui 创建和管理网络连接,请参阅 第 1.2.3 节 “使用 nmtui 在安装过程后管理网络连接”。

1.2.1. 在安装过程中配置网络访问

在安装过程中配置网络访问的方法:

- Anaconda 安装程序图形用户界面中的安装概述 屏幕中的 Network & Hostname 菜单

- Anaconda 安装程序文本模式中的 网络设置 选项

- Kickstart 文件

当系统在安装完成后第一次引导时,您在安装过程中配置的所有网络接口都会被自动激活。

有关在安装过程中网络访问配置的详细信息,请参阅 Red Hat Enterprise Linux 7 安装指南。

1.2.2. 使用 nmcli 在安装过程后管理网络连接

以 root 用户身份运行以下命令,以使用 nmcli 实用程序管理网络连接。

创建新连接:

~]# nmcli con add type type of the connection "con-name" connection name ifname ifname interface-name the name of the interface ipv4 address ipv4 address gw4 address gateway address

修改现有连接:

~]# nmcli con mod "con-name"

显示所有连接:

~]# nmcli con show

显示活跃连接:

~]# nmcli con show --active

显示特定连接的所有配置设置:

~]# nmcli con show "con-name"

有关 nmcli 命令行实用程序的更多信息,请参阅 Red Hat Enterprise Linux 7 网络指南。

1.2.3. 使用 nmtui 在安装过程后管理网络连接

NetworkManager 文本用户界面(TUI)实用程序 nmtui 提供了通过控制 NetworkManager 配置网络的文本界面。

有关安装和使用 nmtui 文本界面工具的更多信息,请参阅 Red Hat Enterprise Linux 7 网络指南。

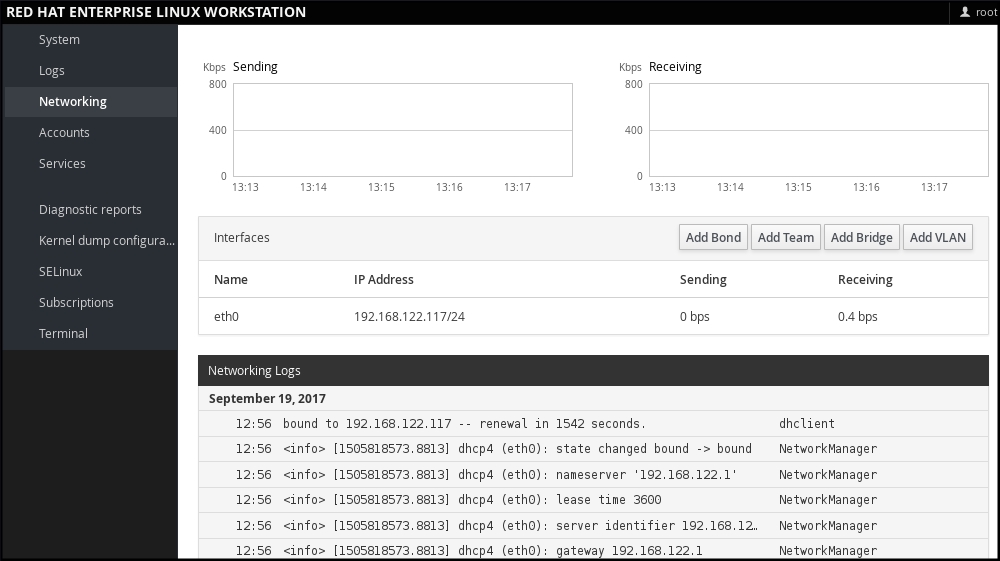

1.2.4. 在 Web 控制台中管理网络

在 Web 控制台中,您可以使用 Networking 菜单:

- 显示当前接收并发送的数据包

- 显示可用网络接口最重要的信息

- 显示网络日志的内容。

- 添加各种网络接口类型(bond、team、bridge、VLAN)

图 1.1. 在 Web 控制台中管理网络

1.3. 注册系统管理订阅的基础知识

1.3.1. 红帽订阅是什么以及哪些任务可供使用

订阅涵盖在红帽企业 Linux 7 上安装的产品(包括操作系统本身)。

Red Hat Content Delivery Network 订阅用来跟踪:

- 注册的系统

- 在这些系统中安装的产品

- 附加到这些产品的订阅

1.3.2. 安装过程中注册系统

这部分提供了在安装过程中注册 Red Hat Enterprise Linux 7 的简单概述。如果在安装后您的操作系统没有注册,您可以通过阅读本节来找出安装过程中可能会错过的内容。有关详细信息,请参阅《红帽企业 Linux 7 安装指南 》。

基本上,在安装过程中注册该系统的方法有两种:

- 通常,注册是 Initial Setup 配置 过程的一部分。如需更多信息,请参阅 Red Hat Enterprise Linux 7 安装指南。

- 另一个选项是将 Subscription Manager 作为安装后脚本运行,该脚本 会在安装完成时并在第一次重启系统前执行自动注册。为确保这一点,修改 Kickstart 文件的 %post 部分。有关将订阅管理器作为安装后脚本运行的详情,请参考 Red Hat Enterprise Linux 7 安装指南。

1.3.3. 安装后注册系统

如果您在安装过程中没有注册您的系统,则可以应用以下步骤进行操作。请注意,这个过程中的所有命令都需要以 root 用户身份执行。

注册和订阅您的系统

注册您的系统:

~]# subscription-manager register

该命令将提示您输入您的红帽客户门户网站用户名和密码。

确定您需要的订阅池 ID:

~]# subscription-manager list --available

此命令显示您的红帽帐户的所有可用订阅。对于每个订阅,会显示各种相关信息,包括池 ID。

通过使用上一步中决定的池 ID 替换 pool_id 来为您的系统附加适当的订阅:

~]# subscription-manager attach --pool=pool_id

有关注册您的系统以及附加 Red Hat Content Delivery Network 订阅的详情请参考 第 7 章 注册系统管理并管理订阅。

1.3.4. 将系统注册到 EUS 内容

要访问延长的更新支持(EUS)内容,请按以下方式注册您的系统:

验证 EUS 权利是否可用:

~]# subscription-manager list --available --matches="*Extended Update Support"

+-------------------------------------------+ Available Subscriptions +-------------------------------------------+ Subscription Name: Extended Update Support Provides: Red Hat Enterprise Linux High Availability for x86_64 - Extended Update Support Red Hat Enterprise Linux Resilient Storage for x86_64 - Extended Update Support Red Hat Enterprise Linux for x86_64 - Extended Update Support Red Hat EUCJP Support (for RHEL Server) - Extended Update Support RHEL for SAP - Extended Update Support Red Hat Enterprise Linux Load Balancer (for RHEL Server) - Extended Update Support Red Hat Enterprise Linux Scalable File System (for RHEL Server) - Extended Update Support Red Hat CodeReady Linux Builder for x86_64 - Extended Update Support RHEL for SAP HANA - Extended Update Support Red Hat Enterprise Linux High Performance Networking (for RHEL Server) - Extended Update Support Oracle Java (for RHEL Server) - Extended Update Support Red Hat S-JIS Support (for RHEL Server) - Extended Update Support SKU: RH00030 Contract: 12069074 Pool ID: 8a99f9ac7238188b01723d9c8a8a06a9 Provides Management: No Available: 8 Suggested: 0 Service Level: Layered Service Type: L1-L3 Subscription Type: Instance Based Starts: 05/22/2020 Ends: 05/21/2021 System Type: Physical使用池标识符附加适用的订阅:

~]# subscription-manager attach --pool 8a99f9ac7238188b01723d9c8a8a06a9将为系统启用的默认软件仓库替换为 EUS 变体:

~]# subscription-manager repos --disable \*

启用代表使用 RHEL 修订版本设置的 EUS 内容的软件仓库:

~]# subscription-manager repos --enable rhel-7-server-eus-rpms

为最终系统选择所需的和支持发行版本:

~]# subscription-manager release --set 7.6

对于当前支持的 EUS 版本,请参阅延长更新支持附加组件。

1.3.5. 将系统注册到 E4S 内容

以下流程描述了如何注册系统和利用 E4S 内容。

使用以下命令注册您的系统:

~]# subscription-manager register

验证 E4S 权利是否可用:

~]# subscription-manager list --available --matches="*Update Services for SAP Solutions*"

+-------------------------------------------+ Available Subscriptions +-------------------------------------------+ Subscription Name: Red Hat Enterprise Linux for SAP Solutions, Standard (Physical or Virtual Nodes) Provides: dotNET on RHEL Beta (for RHEL Server) Red Hat CodeReady Linux Builder for x86_64 Red Hat Enterprise Linux for SAP HANA for x86_64 Red Hat Ansible Engine RHEL for SAP HANA - Update Services for SAP Solutions Red Hat Enterprise Linux Scalable File System (for RHEL Server) - Extended Update Support RHEL for SAP HANA - Extended Update Support Red Hat Enterprise Linux Atomic Host Beta Red Hat Beta Red Hat EUCJP Support (for RHEL Server) - Extended Update Support Red Hat Enterprise Linux High Availability for x86_64 Red Hat Enterprise Linux Load Balancer (for RHEL Server) - Extended Update Support dotNET on RHEL (for RHEL Server) Red Hat CodeReady Linux Builder for x86_64 - Extended Update Support Red Hat Enterprise Linux High Availability - Update Services for SAP Solutions Red Hat Enterprise Linux Resilient Storage for x86_64 - Extended Update Support Red Hat Enterprise Linux High Availability for x86_64 - Extended Update Support Oracle Java (for RHEL Server) Red Hat Enterprise Linux Server - Update Services for SAP Solutions Red Hat Software Collections (for RHEL Server) Red Hat Enterprise Linux Scalable File System (for RHEL Server) Red Hat Enterprise Linux High Performance Networking (for RHEL Server) - Extended Update Support RHEL for SAP - Update Services for SAP Solutions Oracle Java (for RHEL Server) - Extended Update Support Red Hat Enterprise Linux Atomic Host Red Hat Developer Tools (for RHEL Server) Red Hat Software Collections Beta (for RHEL Server) Red Hat Enterprise Linux Server Red Hat Enterprise Linux for SAP Applications for x86_64 Red Hat Developer Tools Beta (for RHEL Server) Red Hat Enterprise Linux for x86_64 Red Hat Enterprise Linux for x86_64 - Extended Update Support RHEL for SAP - Extended Update Support Red Hat Developer Toolset (for RHEL Server) Red Hat S-JIS Support (for RHEL Server) - Extended Update Support SKU: RH00764 Contract: 11977725 Pool ID: 8a85f99c6c4825eb016c4a30d3493064 Provides Management: Yes Available: 18 Suggested: 0 Service Level: Standard Service Type: L1-L3 Subscription Type: Instance Based Starts: 03/29/2020 Ends: 12/31/2021 System Type: Physical使用池标识符附加适用的订阅:

~]# subscription-manager attach --pool=#################

将为系统启用的默认软件仓库替换为 EUS 变体:

~]# subscription-manager repos --disable="*"

启用代表正在使用的 RHEL 修订的 E4S 内容的软件仓库:

~]# subscription-manager --enable=rhel-7-server-e4s-rpms

清除存储库缓存并将系统锁定到支持您的 SAP 应用程序的 E4S 有效发行版本:

~]# yum clean all && subscription-manager release --set=7.7

1.4. 安装软件

这部分提供了在 Red Hat Enterprise Linux 7 系统中完成软件安装基础知识的信息。它提到了在 第 1.4.1 节 “软件安装的先决条件” 中安装软件所需的先决条件,提供 第 1.4.2 节 “软件打包和软件存储库系统简介” 中软件打包和软件存储库的基本信息,并参考 第 1.4.3 节 “使用 Subscription Manager 和 Yum 管理基本软件安装任务” 中与软件安装相关的基本任务。

1.4.1. 软件安装的先决条件

Red Hat Content Delivery Network 订阅服务提供处理红帽软件库存的机制,并可让您安装其他软件或更新已安装的软件包。您可以在注册系统并附加订阅后开始安装软件,如 第 1.3 节 “注册系统管理订阅的基础知识” 所述。

1.4.2. 软件打包和软件存储库系统简介

Red Hat Enterprise Linux 系统上的所有软件都被分成 RPM 包,这些软件包存储在特定的存储库中。当系统订阅 Red Hat Content Delivery Network 时,会在 /etc/yum.repos.d/ 目录中创建一个仓库文件。

使用 yum 实用程序管理软件包操作:

- 搜索软件包信息

- 安装软件包

- 更新软件包

- 删除软件包

- 检查当前可用的软件仓库列表

- 添加或删除软件仓库

- 启用或禁用软件仓库

有关与安装软件相关的基本任务的详情请参考 第 1.4.3 节 “使用 Subscription Manager 和 Yum 管理基本软件安装任务”。有关管理软件存储库的详情请参考 第 7.2 节 “管理软件存储库”。有关使用 yum 工具的详情请参考 第 9 章 yum。

1.4.3. 使用 Subscription Manager 和 Yum 管理基本软件安装任务

安装操作系统后可能需要的最基本软件安装任务包括:

列出所有可用存储库:

~]# subscription-manager repos --list

列出所有当前启用的软件仓库:

~]$

yum repolist启用或禁用存储库:

~]# subscription-manager repos --enable repository~]# subscription-manager repos --disable repository搜索与特定字符串匹配的软件包:

~]$

yum searchstring安装软件包:

~]# yum install package_name更新所有软件包及其依赖项:

~]# yum update

更新软件包:

~]# yum update package_name卸载软件包以及依赖于它的任何软件包:

~]# yum remove package_name列出所有已安装和可用软件包的信息:

~]$

yum list all列出所有安装的软件包信息:

~]$

yum list installed

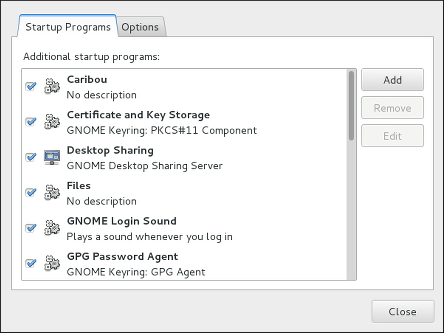

1.5. 在引导时启动 systemd 服务

Systemd 是 Linux 操作系统的系统和服务管理器,它引进了 systemd 单元的概念。有关 systemd 的详情请参考 第 10.1 节 “systemd 简介”。

本节介绍如何在引导时启用或禁用服务。它还介绍了如何通过 Web 控制台 管理服务。

1.5.1. 启用或禁用服务

您可以在安装过程中在引导时启用或禁用的服务,或者您可以在安装的操作系统中启用或禁用服务。

要在安装过程中在引导时启用或禁用的服务列表,请使用 Kickstart 文件中的 services 选项:

services [--disabled=list] [--enabled=list]

禁用的服务列表会在启用的服务列表前进行处理。因此,如果服务出现在这两个列表中,它将被启用。服务列表应以逗号分隔的格式指定。不要在服务列表中包含空格。有关详细信息,请参阅《Red Hat Enterprise Linux 7 安装指南》。

在已安装的操作系统中启用或禁用服务:

~]# systemctl enableservice_name~]# systemctl disableservice_name详情请查看 第 10.2 节 “管理系统服务”。

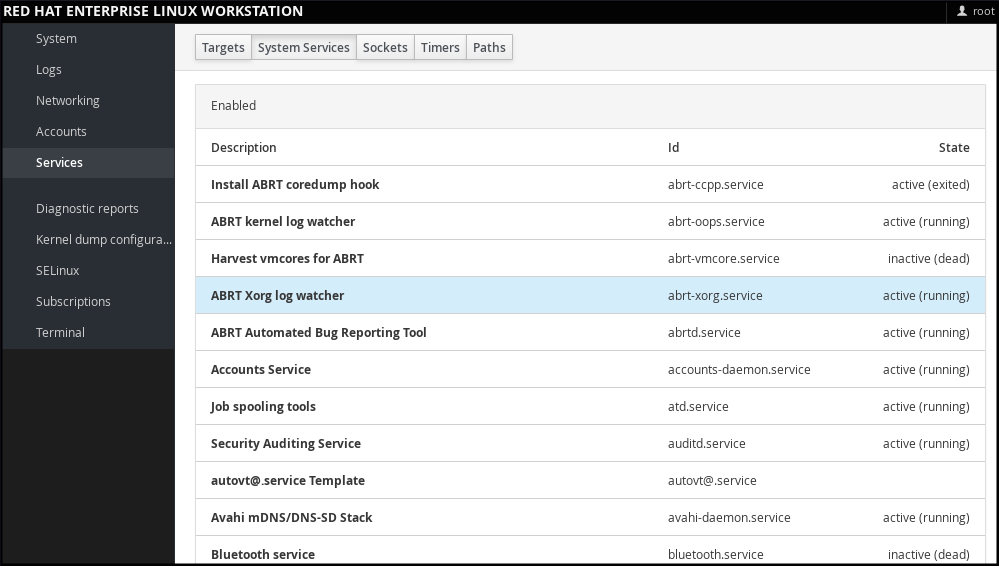

1.5.2. 在 web 控制台中管理服务

在 Web 控制台中,选择 Services 来管理 systemd 目标、服务、套接字、计时器和路径。您可以检查其状态、启动或停止它们、启用或禁用它们、启用或禁用它们。

图 1.2. 在 web 控制台中管理服务

1.5.3. systemd 服务中的其他资源

有关 systemd 的详情请参考 第 10 章 使用 systemd 管理服务。

1.6. 使用防火墙、SELinux 和 SSH 日志提高系统安全性

计算机安全性是保护计算机系统免受硬件、软件或信息损坏或损害其提供的服务的影响或错误。因此,确保计算机安全性是关键任务,不仅在企业中处理敏感数据或处理某些业务交易。

计算机安全性包括各种功能和工具。本节仅涵盖安装操作系统后您需要配置的基本安全功能。有关保护红帽企业 Linux 7 安全性的详细信息,请参阅红帽企业 Linux 7 安全指南。

1.6.1. 确保防火墙已启用并正在运行

1.6.1.1. 什么是防火墙问题及其如何增强系统安全性

防火墙是一种网络安全系统,它根据预先确定的安全规则监控和控制传入和传出的网络流量。防火墙通常在可信、安全的内部网络和其他外部网络之间建立一个障碍。

在 Red Hat Enterprise Linux 7 中,防火墙由 firewalld 服务提供,该服务会在安装 Red Hat Enterprise Linux 期间自动启用。但是,如果您明确禁用该服务,例如在 kickstart 配置中,您可以重新启用它,如 第 1.6.1.2 节 “重新启用 firewalld 服务” 所述。有关 Kickstart 文件中的防火墙设置选项概述,请参阅 Red Hat Enterprise Linux 7 安装指南。

1.6.1.2. 重新启用 firewalld 服务

如果 firewalld 服务在安装后被禁用,红帽建议红帽考虑重新启用该服务。

您可以以常规用户身份显示 firewalld 的当前状态:

~]$ systemctl status firewalld

如果没有启用并运行 firewalld,切换到 root 用户并更改其状态:

~]# systemctl start firewalld

~]# systemctl enable firewalld

有关与 firewalld 相关的安装后流程的更多信息,请参阅 Red Hat Enterprise Linux 7 安全指南。有关配置和使用防火墙的详情,请查看 Red Hat Enterprise Linux 7 安全指南

1.6.2. 确定适当的 SELinux 状态

1.6.2.1. SELinux 是什么及其如何增强系统安全性

Security Enhanced Linux(SELinux) 是一个额外的系统安全层,它决定哪个进程可以访问哪些文件、目录和端口。

SELinux 状态

SELinux 有两个可能的状态:

- Enabled

- Disabled

禁用 SELinux 时,仅使用自主访问控制(DAC)规则。

SELinux 模式

启用 SELinux 时,它可以以以下模式之一运行:

- Enforcing

- Permissive

强制模式意味着 SELinux 策略会被强制实施。SELinux 根据 SELinux 策略规则拒绝访问,并且只启用特别允许的交互。强制模式是安装后的默认模式,也是最安全的 SELinux 模式。

许可模式意味着 SELinux 策略不会被强制实施。SELinux 不会拒绝访问,但是对于在 enforcing 模式运行时会被拒绝的操作,则会记录拒绝信息。Permissive 模式是安装过程中的默认模式。在某些情况下,以 permissive 模式运行也很有用,例如,在进行故障排除时您需要访问 Access Vector Cache(AVC)拒绝。

有关 Red Hat Enterprise Linux 7 中 SELinux 的更多信息,请参阅 Red Hat Enterprise Linux 7 SELinux 用户和管理员指南。

1.6.2.2. 确保 SELinux 所需的状态

默认情况下,SELinux 在安装过程中以 permissive 模式运行,安装完成后处于强制模式。

然而,在某些特定情况下,SELinux 可能会明确设置为 permissive 模式,或者甚至可能在安装的操作系统中禁用。可以在 kickstart 配置中设置此设置,例如:有关 Kickstart 文件中的 SELinux 设置选项概述,请参阅 Red Hat Enterprise Linux 7 安装指南。

红帽建议使您的系统保持在 enforcing 模式下。

显示当前的 SELinux 模式,并根据需要设置模式:

确保 SELinux 所需的状态

显示当前生效的 SELinux 模式:

~]$

getenforce如果需要,请在 SELinux 模式之间切换。

切换可以是临时的,也可以是永久性的。临时切换不会在重新启动后保留,而永久切换为:

临时切换到 enforcing 或 permissive 模式:

~]# setenforce Enforcing

~]# setenforce Permissive

要永久设置 SELinux 模式,修改

/etc/selinux/config配置文件中的 SELINUX 变量。例如,将 SELinux 切换到 enforcing 模式:

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=enforcing

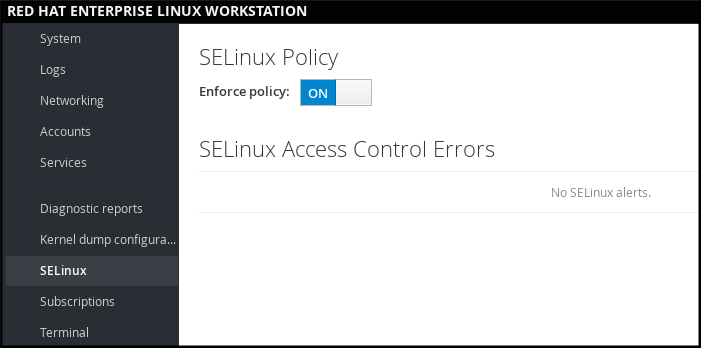

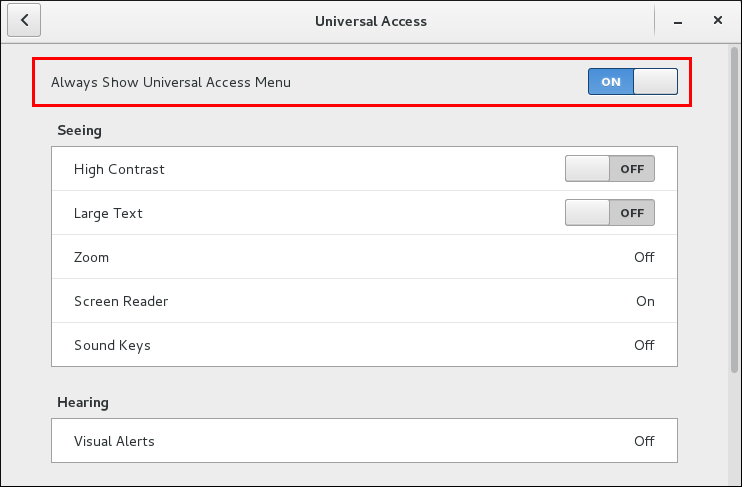

1.6.2.3. 在 web 控制台中管理 SELinux

在 Web 控制台中,使用 SELinux 选项打开或关闭 SELinux 强制策略。

默认情况下,web 控制台中的 SELinux enforcing 策略是 on,SELinux 在 enforcing 模式下运行。通过关闭 SELinux,您可以将 SELinux 切换为 permissive 模式。请注意,与 /etc/sysconfig/selinux 文件中的默认配置偏差会在下一次引导时自动恢复。

图 1.3. 在 web 控制台中管理 SELinux

1.6.3. 使用基于 SSH 的身份验证

1.6.3.1. 基于 SSH 的身份验证及其如何增强系统安全性

如果要保护与其他计算机的通信,您可以使用基于 SSH 的身份验证。

安全外壳(SSH)是一种协议,可促进客户端-服务器通信,并允许用户远程登录任何运行 SSH 的主机系统。SSH 加密连接。客户端使用加密将其身份验证信息传输到服务器,会话期间发送和接收的所有数据也在加密下传输。

SSH 使其用户无需输入密码即可进行身份验证。为此,SSH 使用私钥-公钥方案。

有关 SSH 保护的详情请参考 第 12.1.2 节 “主要功能”。

1.6.3.2. 建立 SSH 连接

为了能够使用 SSH 连接,创建由公钥和私钥组成的两对密钥。

创建密钥文件并将 Them 复制到服务器

生成公钥和私钥:

~]$

ssh-keygen这两个密钥都存储在

~/.ssh/目录中:-

~/.ssh/id_rsa.pub- public key ~/.ssh/id_rsa- private key公钥不需要是保密的。它用于验证私钥。私钥是机密。您可以选择使用密钥生成过程中指定的密语来保护私钥。使用密码短语时,身份验证更安全,但不再是免密码操作。您可以使用

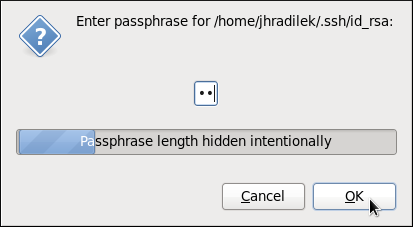

ssh-agent命令避免这种情况。在这种情况下,您将仅在会话开始时输入一次密码短语。有关ssh-agent配置的详情请参考 第 12.2.4 节 “使用基于密钥的身份验证”。

-

将最新修改的公钥复制到您要登录到的远程机器中:

~]# ssh-copy-id USER@hostname

现在,您可以安全地输入系统,但不会输入密码。

1.6.3.3. 禁用 SSH Root 登录

要提高系统安全性,您可以禁用 root 用户的 SSH 访问,这是默认启用的。

有关此主题的更多信息,请参阅 Red Hat Enterprise Linux 7 安全指南。

禁用 SSH Root 登录

访问

/etc/ssh/sshd_config文件:~]# vi /etc/ssh/sshd_config

将

#PermitRootLogin yes的行改为:PermitRootLogin no

重启

sshd服务:~]# systemctl restart sshd

1.7. 管理用户帐户的基础知识

Red Hat Enterprise Linux 7 是一个多用户操作系统,可让不同计算机上的多个用户访问安装在同一台计算机上的单一系统。每个用户都在自己的帐户下运行,因此管理用户帐户代表 Red Hat Enterprise Linux 系统管理的一个核心元素。

普通帐户和系统帐户

为特定系统用户创建普通帐户。这些帐户可以在正常的系统管理过程中添加、删除和修改。

系统帐户代表系统上的特定应用程序标识符。此类帐户通常仅在软件安装时添加或操作,且不会在以后进行修改。

系统帐户假定在一个系统中本地可用。如果远程配置和提供这些帐户,如 LDAP 配置实例中,则可能会出现系统中断和服务启动故障。

对于系统帐户,1000 以下的用户 ID 被保留。对于普通帐户,使用从 1000 开始的 ID。但推荐做法是使用从 5000 开始的 ID。如需更多信息,请参阅 第 4.1 节 “用户和组介绍”。分配 ID 的指南可以在 /etc/login.defs 文件中找到。

# Min/max values for automatic uid selection in useradd # UID_MIN 1000 UID_MAX 60000 # System accounts SYS_UID_MIN 201 SYS_UID_MAX 999

对于哪些组和哪些组,它们可以用作哪些用途

组是出于共同目的将多个用户帐户连接在一起的实体,例如授予对特定文件的访问权限。

1.7.1. 管理用户帐户和组的最基本命令行工具

管理用户帐户和组群的最基本任务以及适当的命令行工具,包括:

显示用户和组群 ID:

~]$

id创建新用户帐户:

~]# useradd [options] user_name为属于用户名的用户帐户分配新密码 :

~]# passwd user_name将用户添加到组中:

~]# usermod -a -G group_name user_name

有关管理用户和组的详情请参考 第 4 章 管理用户和组。

如果要使用图形用户界面管理用户和组,请参阅 第 4.2 节 “在图形环境中管理用户”。

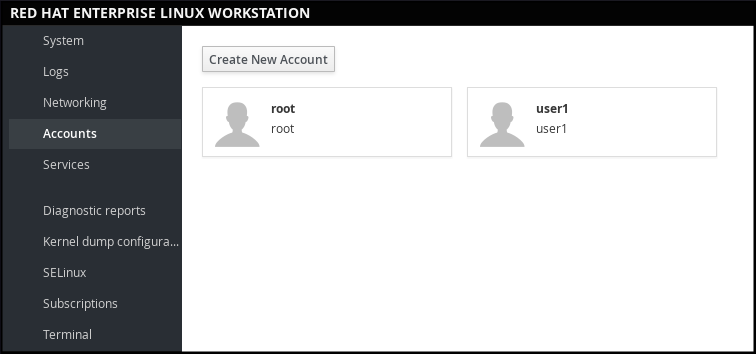

1.7.2. 在 web 控制台中管理用户帐户

要在 web 控制台中 管理帐户,请选择 Accounts 菜单。

图 1.4. 在 web 控制台中管理用户帐户

1.8. 使用 kdump 机制转储已清除内核

本节介绍了内核崩溃转储机制,也称为 kdump,并在 第 1.8.1 节 “kdump 是什么,它可以用于什么任务” 中简单解释了 kdump 的用途。

激活 kdump 服务是安装过程的一部分,默认情况下,k dump 在安装过程中启用。本节总结了如何在 第 1.8.2 节 “在安装过程中启用和激活 kdump” 安装过程中激活 kdump,并在安装 第 1.8.3 节 “确保安装过程后已安装并启用 kdump” 后禁用 kdump 服务时如何手动启用 kdump 服务。

您还可以使用 Web 控制台配置 kdump。如需更多信息,请参阅 第 1.8.4 节 “在 web 控制台中配置 kdump”。

1.8.1. kdump 是什么,它可以用于什么任务

如果系统崩溃,您可以使用名为 kdump 的内核崩溃转储机制,以便保存系统内存内容,以便稍后进行分析。kdump 机制依赖于 kexec 系统调用,该调用可用于从另一个内核上下文引导 Linux 内核,绕过 BIOS,并保留第一个内核内存内容,否则会丢失第一个内核的内存内容。

当发生内核崩溃时,kdump 使用 kexec 引导进入第二个内核(捕获内核),该内核位于第一个内核无法访问的系统内存的保留部分。第二个内核捕获崩溃内核的内存(崩溃转储)的内容并将其保存。

1.8.2. 在安装过程中启用和激活 kdump

在安装过程中,可以在 Anaconda 安装程序中或使用 Kickstart 文件中的 %addon com_redhat_kdump 命令来启用和激活 kdump。

如需更多信息,请参阅根据安装方法划分的源:

当使用 Anaconda 安装程序安装时,请参考:

当使用 Kickstart 文件安装时,请参考:

红帽企业 Linux 7 安装指南中的 Kickstart 命令和选项.

1.8.3. 确保安装过程后已安装并启用 kdump

确保安装了 kdump 并进行配置:

检查 kdump 是否已安装并配置 kdump

检查是否在您的系统中安装了 kdump:

~]$

rpm -q kexec-tools如果没有安装 kdump,请以

root 用户身份输入:~]# yum install kexec-tools

配置 kdump :

使用命令行或图形用户界面。

这两个选项均在 Red Hat Enterprise Linux 7 内核崩溃指南中进行了详细介绍。

如果您需要安装图形配置工具:

~]# yum install system-config-kdump

1.8.4. 在 web 控制台中配置 kdump

在 Web 控制台中,选择 Kernel dump 进行验证:

- kdump 状态

- 为 kdump保留的内存量

- 崩溃转储文件的位置

图 1.5. 在 web 控制台中配置 kdump

1.8.5. kdump 上的其他资源

有关 kdump 的更多信息,请参阅 Red Hat Enterprise Linux 7 内核崩溃指南。

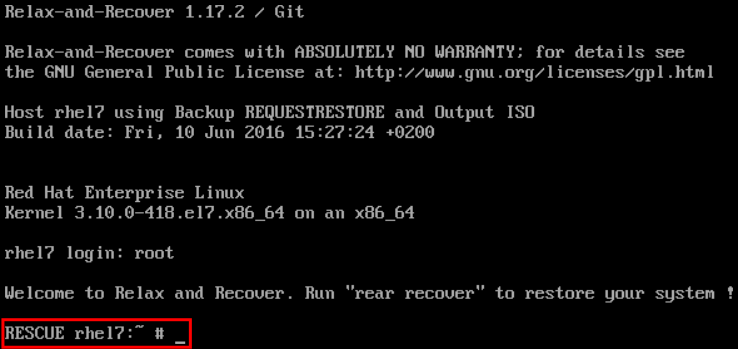

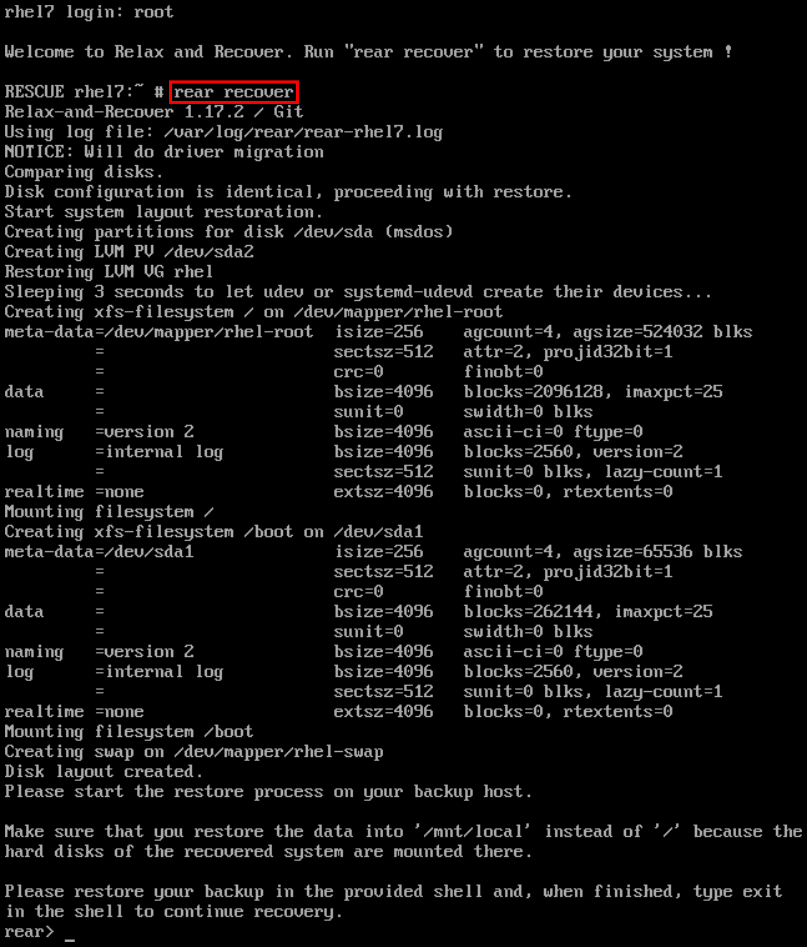

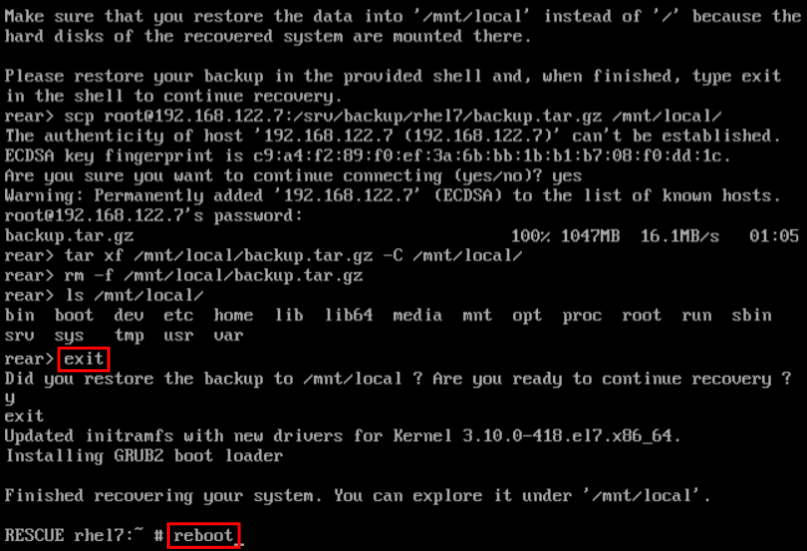

1.9. 执行系统救援并使用 ReaR 创建系统备份

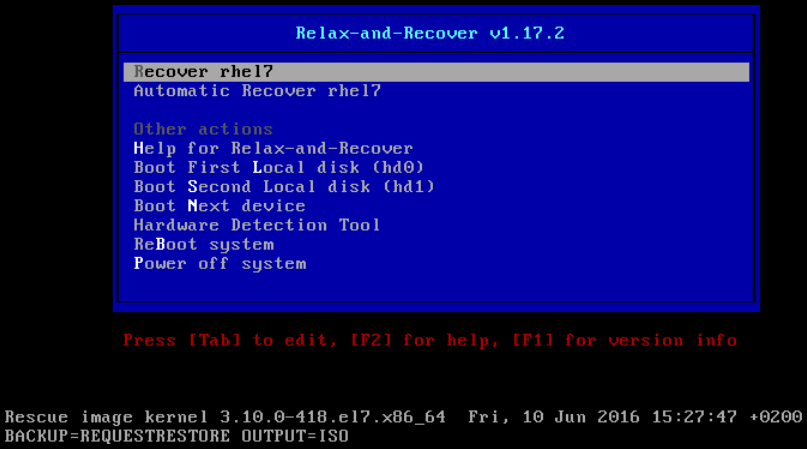

当软件或硬件故障破坏操作系统时,您需要一种机制来救援系统。保存系统备份也很有用。红帽建议使用 Relax-and-Recover(ReaR)工具来满足这两个需求。

1.9.1. ReaR 是否和哪些任务可供使用

Rear 是一个灾难恢复和系统迁移实用程序,可让您创建完整的救援系统。默认情况下,这个救援系统只恢复存储布局和启动加载器,而不是实际的用户和系统文件。

此外,某些备份软件允许您集成 ReaR 以用于灾难恢复。

rear 启用执行以下任务:

- 在新硬件中引导救援系统

- 复制原始存储布局

- 恢复用户和系统文件

1.9.2. 安装和配置 ReaR 的快速入门

要安装 ReaR,以 root 用户身份输入:

~]# yum install rear

使用 /etc/rear/local.conf 文件中的设置来配置 ReaR。

如需更多信息,请参阅 第 27.1 节 “基本 ReaR 用法”。

1.9.3. 使用 ReaR 创建救援系统的快速入门

- 要创建救援系统,请以

root 用户身份执行以下命令

~]# rear mkrescue

有关使用 ReaR 创建救援系统的详情请参考 第 27.1.3 节 “创建救援系统”。

1.9.4. 使用备份软件配置 ReaR 的快速入门

Rear 包含完全集成的内置或内部备份方法,称为 NETFS。

要使 ReaR 使用其内部备份方法,请将这些行添加到 /etc/rear/local.conf 文件中:

BACKUP=NETFS BACKUP_URL=backup location

您还可以将 ReaR 配置为在创建新归档时保留之前的备份归档,方法是在 /etc/rear/local.conf 中添加以下行:

NETFS_KEEP_OLD_BACKUP_COPY=y

要让备份递增,意味着每次运行时只备份更改的文件,将这一行添加到 /etc/rear/local.conf 中:

BACKUP_TYPE=incremental

有关使用 ReaR NETFS 内部备份方法的详情请参考 第 27.2.1 节 “内置备份方法”。

有关支持的外部备份方法和不支持的备份方法的详情,请参考 第 27.2.2 节 “支持的备份方法” 和 第 27.2.3 节 “不支持的备份方法”。

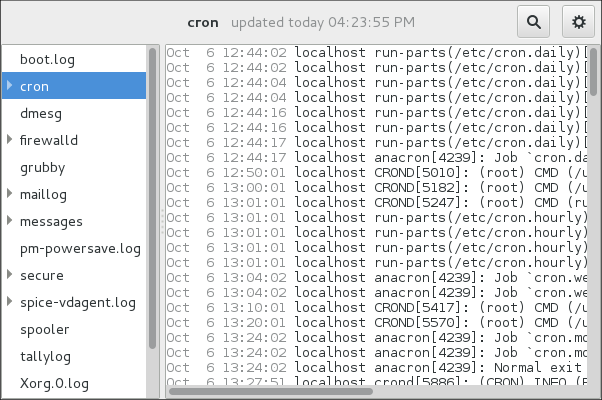

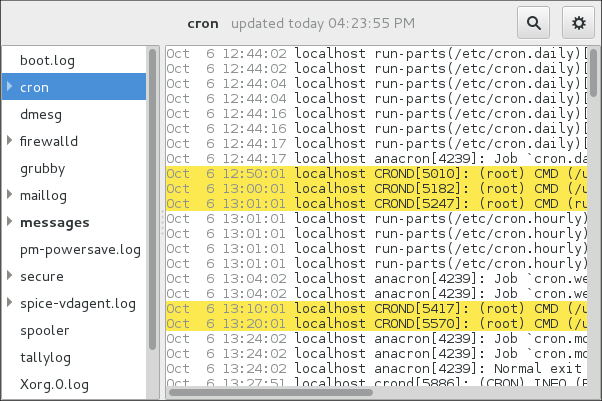

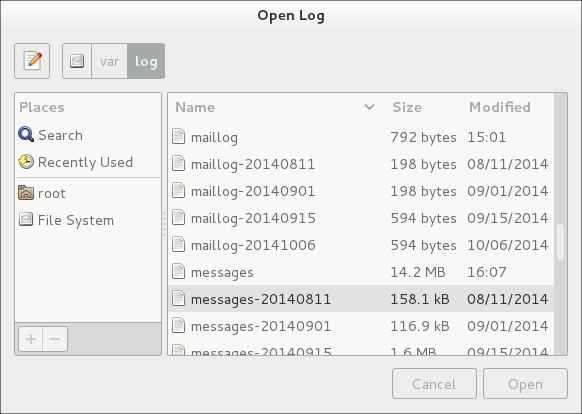

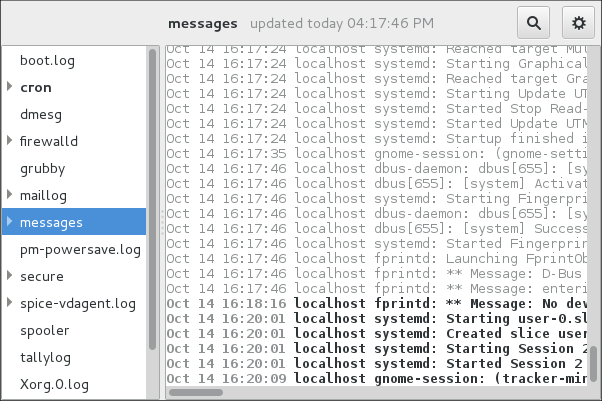

1.10. 使用日志文件来故障排除问题

在对问题进行故障排除时,您可能会欣赏包含不同操作系统信息和消息的日志文件。Red Hat Enterprise Linux 7 中的日志记录系统基于内置的 syslog 协议。特定的程序使用这个系统记录事件并将其整理到日志文件中,这些文件在审核操作系统和故障排除各种问题时非常有用。

有关日志文件的详情请参考 第 23 章 查看和管理日志文件。

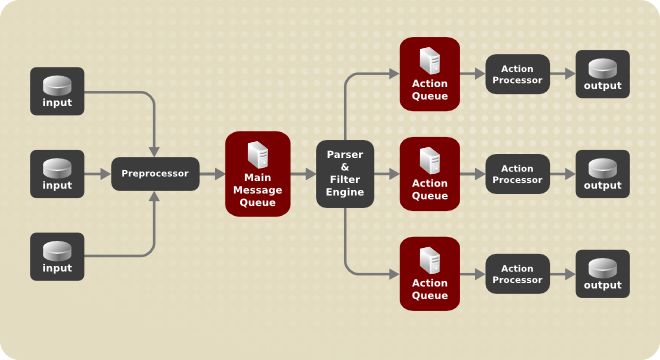

1.10.1. 服务处理 syslog 消息

系统日志消息由两个服务处理:

-

systemd-journald守护进程 - 收集来自内核的消息、启动过程的早期阶段、标准输出以及守护进程在启动和运行过程中的错误,以及 syslog,并将消息转发到rsyslog服务以便进一步处理。 -

rsyslog服务 - 按类型和优先级清理 syslog 消息,并将其写入/var/log目录中的文件,以持久存储日志。

1.10.2. 保护 syslog 消息的子目录

系统日志消息根据包含的信息和日志类型保存在 /var/log 目录下的不同子目录中:

-

var/log/messages- 除下面所述之外的所有 syslog 信息 -

var/log/secure- 与安全性和身份验证相关的消息和错误 -

var/log/maillog- 与邮件服务器相关的消息和错误 -

var/log/cron- 与定期执行任务相关的日志文件 -

var/log/boot.log- 与系统启动相关的日志文件

1.11. 访问红帽支持

要获得红帽支持,请使用红帽客户门户网站,它提供对您的订阅中所有可用的访问权限。

本节描述:

- 获取红帽支持,请参阅 第 1.11.1 节 “通过红帽客户门户网站获取红帽支持”

- 使用 SOS 报告 对问题进行故障排除,请参阅 第 1.11.2 节 “使用 SOS 报告故障排除问题”

1.11.1. 通过红帽客户门户网站获取红帽支持

通过使用红帽客户门户网站,您可以:

- 创建新的支持问题单

- 与红帽专家开启实时聊天

- 通过致电或发送电子邮件联系红帽专家

要使用与红帽支持相关的红帽客户门户网站服务,您可以使用:

- Web 浏览器

- 红帽支持工具

1.11.1.1. Red Hat 支持工具及其可以用于哪些任务

红帽支持工具 是基于命令行的工具,可为基于订阅的红帽访问服务提供一个文本控制台界面。此工具包含在 redhat-support-tool 软件包中。

红帽支持工具 可让您执行与支持相关的任务,例如:

- 打开或更新支持问题单

- 搜索红帽知识库解决方案

- 分析 Python 和 Java 错误

以互动模式启动该工具:

~]$ redhat-support-tool

Welcome to the Red Hat Support Tool.

Command (? for help):在互动模式中,输入?显示可用命令 :

Command (? for help): ?

有关安装和使用红帽支持工具的更多信息,请参阅 第 8 章 使用红帽支持工具访问支持 和红帽知识库文章 Red Hat Access: Red Hat Support Tool。

1.11.2. 使用 SOS 报告故障排除问题

SOS 报告 从 Red Hat Enterprise Linux 系统收集配置详情、系统信息和诊断信息。当您创建一个支持问题单时附加报告。

请注意,SOS 报告 在 sos 软件包中提供,该软件包未安装 Red Hat Enterprise Linux 7 的默认最小安装。

安装 sos 软件包:

~]# yum install sos

生成 SOS 报告 :

~]# sosreport

要将 sos 报告 附加到您的支持问题单中,请参阅红帽知识库文章 如何将文件附加到红帽支持问题单?请注意,在附加 sos 报告时,系统会提示您输入支持案例的数量。

有关 SOS 报告 的更多信息,请参阅红帽知识库文章 什么是 sosreport 以及如何在 Red Hat Enterprise Linux 4.6 及之后的版本中创建?

第 2 章 系统位置和键盘配置

系统区域设置指定系统服务和用户界面的语言设置。键盘布局设置控制文本控制台和图形用户界面中使用的布局。

可以通过修改 /etc/locale.conf 配置文件或使用 localectl 实用程序来设置这些设置。此外,您可以使用图形用户界面执行任务;有关此方法的说明,请参阅 Red Hat Enterprise Linux 7 安装指南。

2.1. 设置系统区域

系统范围的区域设置保存在 /etc/locale.conf 文件中,该文件在早期引导时由 systemd 守护进程读取。每个服务或用户都会继承 /etc/locale.conf 中配置的区域设置,单独程序或个人用户均覆盖它们。

/etc/locale.conf 的基本文件格式是一个以换行分隔的变量分配列表。例如:在 /etc/locale.conf 中带有英语信息的德语区域设置如下:

LANG=de_DE.UTF-8 LC_MESSAGES=C

此处,LC_MESSAGES 选项决定用于写入到标准错误输出的诊断消息的区域设置。要进一步指定 /etc/locale.conf 中的 区域设置,您可以使用几个其他选项,具体会在 表 2.1 “在 /etc/locale.conf 中可配置的选项” 中概述。有关这些选项的详情,请查看 locale(7) 手册页。请注意,不应在 /etc/locale.conf 中配置 LC_ALL 选项,它代表所有可能的选项。

表 2.1. 在 /etc/locale.conf 中可配置的选项

| 选项 | 描述 |

|---|---|

| LANG | 为系统区域设置提供默认值。 |

| LC_COLLATE | 更改比较本地字母中字符串的函数行为。 |

| LC_CTYPE | 更改字符处理和分类功能以及多字节字符函数的行为。 |

| LC_NUMERIC | 描述数字通常的打印方式,详情包括十进制点和十进制逗号。 |

| LC_TIME | 更改当前时间、24 小时与 12 小时的显示。 |

| LC_MESSAGES | 确定用于写入到标准错误输出的诊断消息的区域设置。 |

2.1.1. 显示当前状态

localectl 命令可用于查询和更改系统区域设置和键盘布局设置。要显示当前的设置,请使用 status 选项:

localectlstatus

例 2.1. 显示当前状态

上一命令的输出列出了当前设置的区域设置、为控制台和 X11 窗口系统配置的键盘布局。

~]$ localectl status

System Locale: LANG=en_US.UTF-8

VC Keymap: us

X11 Layout: n/a2.1.2. 列出可用的区域

要列出您的系统所有可用区域,请输入:

localectllist-locales

例 2.2. 列出区域

假设您想要选择特定的英语区域设置,但您不确定它是否在系统中可用。您可以使用以下命令列出所有英语区域来检查:

~]$ localectl list-locales | grep en_

en_AG

en_AG.utf8

en_AU

en_AU.iso88591

en_AU.utf8

en_BW

en_BW.iso88591

en_BW.utf8

output truncated2.1.3. 设置区域

要设置默认系统区域设置,以 root 用户身份运行以下命令:

localectlset-localeLANG=locale

使用区域名称替换 locale,使用 localectl list-locales 命令找到。以上语法还可用于从 表 2.1 “在 /etc/locale.conf 中可配置的选项” 配置参数。

例 2.3. 更改默认区域

例如,如果要将 English 设为默认区域设置,请先使用 list-locales 来查找此区域设置的名称。然后,作为 root 用户 以以下格式输入命令:

~]# localectl set-locale LANG=en_GB.utf82.1.4. 在使用 Kickstart 安装时永久进行系统区域设置

使用 Red Hat Kickstart 安装方法安装 Red Hat Enterprise Linux 时,升级操作系统后系统区域设置可能不会保留。

当 Kickstart 文件的 %packages 部分包含 --instLang 选项时,_install_langs RPM 宏被设置为这个安装的特定值,并相应地调整已安装的区域集合。但是,这个调整只会影响此安装,而不是后续升级。如果升级重新安装 glibc 软件包,则会升级整个区域集合,而不是只升级您在安装过程中请求的区域设置。

为避免这种情况,请永久选择区域设置。您有以下选项:

- 如果您还没有启动 Kickstart 安装,请修改 Kickstart 文件使其包含应用这个步骤以全局设置 RPM 宏的说明: 在 Kickstart 安装过程中设置 RPM 宏

- 如果您已经安装了该系统,请应用这个步骤在系统中全局设置 RPM 宏: 全局设置 RPM 宏

在 Kickstart 安装过程中设置 RPM 宏

修改 Kickstart 文件的

%post部分:LANG=en_US echo "%_install_langs $LANG" > /etc/rpm/macros.language-conf yum-config-manager --setopt=override_install_langs=$LANG --save修改 Kickstart 文件的

%packages部分:%packages yum-utils* %end

全局设置 RPM 宏

在

/etc/rpm/macros.language-conf中创建包含以下内容的 RPM 配置文件:%_install_langs LANGLANG 是

instLang选项的值。使用以下内容更新

/etc/yum.conf文件:override_install_langs=LANG

2.2. 更改键盘布局

键盘布局设置让用户能够控制文本控制台和图形用户界面中使用的布局。

2.2.1. 显示当前设置

如前文所述,您可以使用以下命令检查当前的键盘布局配置:

localectlstatus

例 2.4. 显示键盘设置

在以下输出中,您可以看到为虚拟控制台和 X11 窗口系统配置的键盘布局。

~]$ localectl status

System Locale: LANG=en_US.utf8

VC Keymap: us

X11 Layout: us2.2.2. 列出可用的键映射

要列出系统中可以配置的所有可用键盘布局,请输入:

localectllist-keymaps

例 2.5. 搜索部分关键字图

您可以使用 grep 搜索上一命令的输出,以查找特定键映射名称。通常,有多个与当前设置的区域设置兼容的密钥映射。例如,要查找可用的层次键盘布局,请输入:

~]$localectllist-keymaps|grepczcz cz-cp1250 cz-lat2 cz-lat2-prog cz-qwerty cz-us-qwertz sunt5-cz-us sunt5-us-cz

2.2.3. 设置 Keymap

要为您的系统设置默认键盘布局,以 root 用户身份运行以下命令:

localectlset-keymapmap

使用 localectl list-keymaps 命令输出中的 keymap 的名称替换 map。除非传递 --no-convert 选项,否则所选设置也会应用于 X11 窗口系统的默认键盘映射(在将其转换为最匹配的 X11 键盘映射)。这也适用于反向,您可以以 root 用户身份使用以下命令来指定键映射:

localectlset-x11-keymapmap

如果您希望 X11 布局与控制台布局不同,请使用 --no-convert 选项。

localectl--no-convertset-x11-keymapmap

使用这个选项时,可以在不更改之前的控制台布局设置的情况下指定 X11 密钥映射。

例 2.6. 设置 X11 Keymap 并行

假设您想要在图形界面中使用德语键盘布局,但对于要保留美国键盘映射的控制台操作。要做到这一点,以 root 用户身份输入:

~]# localectl --no-convert set-x11-keymap de然后,您可以通过检查当前状态来验证您的设置是否成功:

~]$ localectl status

System Locale: LANG=de_DE.UTF-8

VC Keymap: us

X11 Layout: de除了键盘布局(映射)外,还可以指定其他三个选项:

localectlset-x11-keymapmap model variant options

使用键盘型号名称、变体和 选项替换 model,用键盘变体和选项组件替换模型,可用于增强键盘行为。默认情况下不设置这些选项。有关 X11 Model、X11 Variant 和 X11 选项的更多信息,请参阅 kbd(4) man page。

2.3. 其它资源

有关如何在 Red Hat Enterprise Linux 中配置键盘布局的详情,请查看以下列出的资源:

安装的文档

-

localectl(1)-localectl命令行实用程序的 man page 文档如何使用此工具配置系统区域设置和键盘布局。 -

loadkeys(1)-loadkeys 命令的man page 提供了有关如何使用此工具更改虚拟控制台中的键盘布局的更多信息。

另请参阅

-

第 6 章 获取特权 文档如何使用

su和sudo命令获得管理权限。 -

第 10 章 使用 systemd 管理服务 提供有关

systemd 的更多信息,以及如何使用systemctl命令来管理系统服务。

第 3 章 配置日期和时间

现代操作系统区分以下两种时钟:

- 实时时钟 (RTC ),通常称为硬件时钟(通常是系统板上的集成电路),完全独立于操作系统的当前状态并在计算机关机时运行。

- 系统时钟 (也称为软件时钟 )由内核维护,其初始值基于实时时钟。引导系统且系统时钟初始化后,系统时钟就完全独立于实时时钟。

系统时间始终保持在统一世界时间 (UTTC)中,并根据需要在应用程序中转换为本地时间。本地时间是当前时区的实际时间 ,考虑到夏天节省时间 (DST)。实时时钟可以使用 UTC 或本地时间。建议 UTC。

Red Hat Enterprise Linux 7 提供了三个命令行工具,可用于配置和显示有关系统日期和时间的信息:

-

timedatectl工具,它是 Red Hat Enterprise Linux 7 中的新功能,是systemd的一部分。 -

传统的

date命令. -

用于访问硬件时钟的 The

hwclock实用程序.

3.1. 使用 timedatectl 命令

timedatectl 工具作为 systemd 系统和服务管理器的一部分发布,可让您查看和更改系统时钟的配置。您可以使用此工具更改当前的日期和时间,设置时区,或者启用与远程服务器自动同步系统时钟。

有关如何以自定义格式显示当前日期和时间的详情,请参考 第 3.2 节 “使用 date 命令”。

3.1.1. 显示当前日期和时间

要显示当前的日期和时间,以及有关系统和硬件时钟配置的详细信息,请在没有附加命令行选项的情况下运行 timedatectl 命令:

timedatectl

这会显示本地和通用时间、当前使用的时区、网络时间协议(NTP)配置的状态,以及与 DST 相关的其他信息。

例 3.1. 显示当前日期和时间

以下是一个不使用 NTP 将系统时钟与远程服务器同步的系统中 timedatectl 命令的输出示例:

~]$ timedatectl

Local time: Mon 2016-09-16 19:30:24 CEST

Universal time: Mon 2016-09-16 17:30:24 UTC

Timezone: Europe/Prague (CEST, +0200)

NTP enabled: no

NTP synchronized: no

RTC in local TZ: no

DST active: yes

Last DST change: DST began at

Sun 2016-03-31 01:59:59 CET

Sun 2016-03-31 03:00:00 CEST

Next DST change: DST ends (the clock jumps one hour backwards) at

Sun 2016-10-27 02:59:59 CEST

Sun 2016-10-27 02:00:00 CET

timedatectl 不会立即注意到对 chrony 或 ntpd 状态的更改。如果更改了这些工具的配置或状态,请输入以下命令:

~]# systemctl restart systemd-timedated.service

3.1.2. 更改当前时间

要更改当前时间,以 root 用户身份在 shell 提示符后输入以下内容:

timedatectlset-timeHH:MM:SS

将 HH 替换为一小时,MM 替换为一分钟,SS 替换为秒,全部以两位数形式键入。

此命令同时更新系统时间和硬件时钟。结果类似于使用 date --set 和 hwclock --systohc 命令。

如果启用了 NTP 服务,该命令将失败。请参阅 第 3.1.5 节 “将系统时钟与远程服务器同步” 以临时禁用该服务。

例 3.2. 更改当前时间

要将当前时间更改为 11:26,以 root 用户身份运行以下命令:

~]# timedatectl set-time 23:26:00

默认情况下,系统配置为使用 UTC。要将您的系统配置为在本地时间维护时钟,以 root 用户身份使用 set-local-rtc 选项运行 timedatectl 命令:

timedatectlset-local-rtcboolean

要将您的系统配置为在本地时间维护时钟,请将 布尔值 替换为 yes (或者 y、y、true、t 或 1)。要将系统配置为使用 UTC,请将 布尔值 替换为 no (或者 n、n、false、f 或 0)。默认选项为 no。

3.1.3. 更改当前日期

要更改当前日期,以 root 用户身份在 shell 提示符后输入以下内容:

timedatectlset-timeYYYY-MM-DD

将 YYY 替换为四位数年,MM 替换为两位数月,DD 替换为每月的两位数。

请注意,在不指定当前时间的情况下更改日期会导致将时间设置为 00:00:00。

例 3.3. 更改当前日期

要将当前日期更改为 2017 年 6 月 2 日并保留当前时间(下午 11:26),以 root 用户身份运行以下命令:

~]# timedatectl set-time "2017-06-02 23:26:00"

3.1.4. 更改时区

要列出所有可用时区,在 shell 提示符后输入以下内容:

timedatectllist-timezones

要更改当前使用的时区,以 root 用户身份输入 :

timedatectl set-timezone time_zone

使用 time datectl list-timezones 命令列出的任何值替换 time _zone。

例 3.4. 更改时区

要确定哪一个时区与您当前位置最接近,请使用 timedatectl 命令和 list-timezones 命令行选项。例如,要列出欧洲所有可用时区,请输入:

~]# timedatectl list-timezones | grep Europe

Europe/Amsterdam

Europe/Andorra

Europe/Athens

Europe/Belgrade

Europe/Berlin

Europe/Bratislava

…

要将时区更改为 欧洲/地区, 以 root 用户身份输入 :

~]# timedatectl set-timezone Europe/Prague

3.1.5. 将系统时钟与远程服务器同步

与前面部分所述的手动调整不同,timedatectl 命令还允许您使用 NTP 协议自动与一组远程服务器同步系统时钟。启用 NTP 可启用 chronyd 或 ntpd 服务,具体取决于安装了哪些服务。

使用以下命令可以启用或禁用 NTP 服务:

timedatectlset-ntpboolean

要让您的系统能够将系统时钟与远程 NTP 服务器同步,请将 布尔值 替换为 yes (默认选项)。要禁用此功能,请将 布尔值 替换为 no。

例 3.5. 将系统时钟与远程服务器同步

要启用与远程服务器自动同步系统时钟,请输入:

~]# timedatectl set-ntp yes

如果未安装 NTP 服务,命令将失败。如需更多信息,请参阅 第 18.3.1 节 “安装 chrony”。

3.2. 使用 date 命令

date 实用程序在所有 Linux 系统上可用,并允许您显示和配置当前日期和时间。它经常在脚本中使用,以自定义格式显示系统时钟的详细信息。

有关如何更改时区或启用与远程服务器自动同步系统时钟的详情请参考 第 3.1 节 “使用 timedatectl 命令”。

3.2.1. 显示当前日期和时间

要显示当前的日期和时间,请在没有附加命令行选项的情况下运行 date 命令:

date这将显示星期几,后跟当前日期、本地时间、缩写时区和年份。

默认情况下,date 命令显示本地时间。要在 UTC 中显示时间,请使用 --utc 或 -u 命令行选项运行命令:

date--utc

您还可以在命令行中提供 +"格式" 选项来自定义显示信息的格式:

date +"format"

使用一个或多个支持的控制序列替换格式,如 例 3.6 “显示当前日期和时间” 所示。有关这些选项的完整列表,请参阅 表 3.1 “常用控制序列”,了解最常用格式化选项的列表,或 日期(1)手册页。

表 3.1. 常用控制序列

| 控制序列 | 描述 |

|---|---|

|

|

HH 格式的小时(如 |

|

|

MM 格式的分钟(如 |

|

|

SS 格式的第二个版本(如 |

|

|

DD 格式的月日(如 |

|

|

MM 格式的月份(如 |

|

|

YYYY 格式的年份(例如: |

|

|

时区缩写(如 |

|

|

YYYY-MM-DD 格式的完整日期(例如 |

|

|

HH:MM:SS 格式的全职(例如 17:30:24)。这个选项等于 |

例 3.6. 显示当前日期和时间

要显示当前日期和本地时间,在 shell 提示符后输入以下内容:

~]$ date

Mon Sep 16 17:30:24 CEST 2016要在 UTC 中显示当前的日期和时间,在 shell 提示符后输入以下内容:

~]$ date --utc

Mon Sep 16 15:30:34 UTC 2016

要自定义 date 命令的输出,请输入:

~]$ date +"%Y-%m-%d %H:%M" 2016-09-16 17:30

3.2.2. 更改当前时间

要更改当前时间,以 root 用户身份使用 --set 或 -s 选项运行 date 命令:

date--setHH:MM:SS

将 HH 替换为一小时,MM 替换为一分钟,SS 替换为秒,全部以两位数形式键入。

默认情况下,date 命令会将系统时钟设置为本地时间。要在 UTC 中设置系统时钟,请使用 --utc 或 -u 命令行选项运行命令:

date--setHH:MM:SS--utc

例 3.7. 更改当前时间

要将当前时间更改为 11:26,以 root 用户身份运行以下命令:

~]# date --set 23:26:00

3.2.3. 更改当前日期

要更改当前日期,以 root 用户身份使用 --set 或 -s 选项运行 date 命令:

date--setYYYY-MM-DD

将 YYY 替换为四位数年,MM 替换为两位数月,DD 替换为每月的两位数。

请注意,在不指定当前时间的情况下更改日期会导致将时间设置为 00:00:00。

例 3.8. 更改当前日期

要将当前日期更改为 2017 年 6 月 2 日并保留当前时间(下午 11:26),以 root 用户身份运行以下命令:

~]# date --set "2017-06-02 23:26:00"

3.3. 使用 hwclock 命令

hwclock 是访问硬件时钟的实用程序,也称为实时时钟(RTC)。硬件时钟独立于您使用的操作系统,即使在机器关闭时也能正常工作。此实用程序用于显示硬件时钟的时间。Hwclock 还包含用于补偿硬件时钟中系统偏移的功能。

硬件时钟存储以下值:year、month、day、hour、minute 和 second。它无法存储时间标准、本地时间或协调的通用时间(UTC),也无法设置夏天制(DST)。

The hwclock 实用程序将其设置保存在 /etc/adjtime 文件中,该文件会在您进行第一次更改时创建,例如,当您手动设置时间或将硬件时钟与系统时间同步时。

有关 Red Hat Enterprise Linux 6 和 7 之间的 hwclock 行为更改,请参阅 Red Hat Enterprise Linux 7 迁移规划指南。

3.3.1. 显示当前日期和时间

由于 root 用户将日期和时间返回本地时间的日期和时间到标准输出,因此不带命令行选项的 Running hwclock。

hwclock

请注意,在 hwclock 命令中使用 选项并不意味着您在 UTC 或本地时间显示硬件时钟时间。这些选项用于设置硬件时钟,以在其中任何一个中保持时间。时间始终在本地时间显示。另外,使用 --utc 或 --localtimehwclock --utc or hwclock --local 命令不会更改 /etc/adjtime 文件中的记录。如果您知道 /etc/adjtime 中保存的设置不正确,但您不想更改设置,此命令非常有用。另一方面,如果以错误的方式使用命令,您可能会收到误导的信息。详情请查看 hwclock(8)手册页。

例 3.9. 显示当前日期和时间

要显示当前日期以及硬件时钟的当前本地时间,以 root 用户身份运行:

~]# hwclock Tue 15 Apr 2017 04:23:46 PM CEST -0.329272 seconds

CEST 是时区缩写,代表中欧夏季时间。

有关如何更改时区的详情请参考 第 3.1.4 节 “更改时区”。

3.3.2. 设置日期和时间

除了显示日期和时间外,您还可以手动将硬件时钟设置为特定的时间。

当您需要更改硬件时钟日期和时间时,您可以根据您的规格附加 --set 和 --date 选项:

hwclock --set --date "dd mmm yyyy HH:MM"将 dd 替换为一天(一个两位数),mmm 替换为一个月(一个三字母缩写),yyy 替换为一年(四位数字)、HH 替换为一小时(两位数),MM 替换为分钟(两位数)。

同时,您还可以通过添加 --utc 或 -- localtime 选项,将硬件时钟设置为在 UTC 或本地时间中保持时间。在这种情况下,UTC 或 LOCAL 会记录在 /etc/adjtime 文件中。

例 3.10. 将硬件时钟设置为特定日期和时间

如果要将日期和时间设置为特定值,例如:"21:17, 2016 年 10 月 21 日",并在 UTC 中保持硬件时钟,以 root 用户身份以以下格式运行命令:

~]# hwclock --set --date "21 Oct 2016 21:17" --utc

3.3.3. 同步日期和时间

您可以在两个方向上同步硬件时钟和当前系统时间。

您可以使用这个命令将硬件时钟设置为当前系统时间:

hwclock --systohc请注意,如果您使用 NTP,硬件时钟每 11 分钟会自动同步到系统时钟中,此命令仅在启动时用于获得合理的初始系统时间。

或者,您可以使用以下命令从硬件时钟设置系统时间:

hwclock --hctosys

当您同步硬件时钟和系统时间时,您还可以通过添加 --utc 或 -- localtime 选项来指定是否要将硬件时钟保留在本地时间或 UTC 中。与使用 --set 类似,UTC 或 LOCAL 也会记录在 /etc/adjtime 文件中。

The hwclock --systohc --utc 命令的功能类似于 timedatectl set-local-rtc false,s hwclock --systohc --local 命令是 timedatectl set-local-rtc true 的替代选择。

例 3.11. 将硬件时钟与系统时间同步

要将硬件时钟设置为当前系统时间并保留硬件时钟在本地时间,以 root 用户身份运行以下命令:

~]# hwclock --systohc --localtime

为避免时区和 DST 切换出现问题,建议在 UTC 中保持硬件时钟。显示的 例 3.11 “将硬件时钟与系统时间同步” 很有用,例如,如果使用 Windows 系统进行多次引导,且假设硬件时钟默认在本地时间运行,所有其他系统还需要使用本地时间容纳它。虚拟机也可能需要它;如果主机提供的虚拟硬件时钟正在本地时间运行,则还需要将 guest 系统配置为使用本地时间。

3.4. 其它资源

有关如何在 Red Hat Enterprise Linux 7 中配置日期和时间的详情,请查看以下列出的资源。

安装的文档

-

timedatectl(1)-timedatectl命令行工具的 man page 记录了如何使用该工具查询和更改系统时钟及其设置。 -

日期(1)-date命令的 man page 提供了受支持命令行选项的完整列表。 -

hwclock(8)- thehwclock 命令的man page 提供了所支持的命令行选项的完整列表。

另请参阅

- 第 2 章 系统位置和键盘配置 文档如何配置键盘布局。

-

第 6 章 获取特权 文档如何使用

su和sudo命令获得管理权限。 -

第 10 章 使用 systemd 管理服务 提供有关 systemd 的更多信息,以及如何使用

systemctl命令来管理系统服务。

第 4 章 管理用户和组

用户和组群的控制是 Red Hat Enterprise Linux 系统管理的核心元素。本章解释了如何在图形用户界面和命令行中添加、管理和删除用户和组,并介绍高级主题,如创建组目录。

4.1. 用户和组介绍

虽然用户可以是用户(这意味着与物理用户相关联的帐户),或者是特定应用使用的帐户,但组是组织的逻辑表达式,将用户连接在一起以实现共同目的。组中的用户共享相同的读取、写入或执行该组所拥有的文件的权限。

每个用户都与一个唯一数字标识号关联,称为用户 ID (UID)。类似地,每个组都与组 ID( GID)关联。创建文件的用户也是该文件的所有者和组所有者。文件会为所有者、组和其他任何人单独分配读取、写入和执行权限。文件所有者只能由 root 更改,并且 root 用户和文件所有者都可以更改访问权限。

此外,Red Hat Enterprise Linux 支持文件和目录的访问控制列表(ACL ),它们允许设置所有者之外的特定用户的权限。有关这个功能的详情请参考 第 5 章 访问控制列表。

保留的用户和组群 ID

Red Hat Enterprise Linux 为系统用户和组保留 1000 以下的用户和组群 ID。默认情况下,用户管理器 不显示系统用户。保留的用户和组 ID 记录在 setup 软件包中。要查看文档,请使用这个命令:

cat /usr/share/doc/setup*/uidgid

建议的做法是分配尚未保留的 5,000 个 ID,因为保留范围将来可能会增加。要使分配给新用户的 ID 默认从 5,000 开始,请更改 /etc/login.defs 文件中的 UID 指令:

_MIN 和 GID_MIN

[file contents truncated] UID_MIN 5000 [file contents truncated] GID_MIN 5000 [file contents truncated]

对于在更改 UID_MIN 和 指令之前创建的用户,UID 仍会从默认的 1000 开始。

GID_MIN

即使使用以 5,000 开头的新用户和组 ID,建议不要提高 1000 以上系统保留的 ID,以避免与保留 1000 限制的系统冲突。

4.1.1. 用户专用组

Red Hat Enterprise Linux 使用用户专用组 (UPG)方案,这使 UNIX 组更易于管理。无论何时在系统中添加新用户,都会创建一个用户私人组群。它的名称与为其创建的用户的名称相同,并且该用户是用户专用组的唯一成员。

用户专用组可以安全地为新创建的文件或目录设置默认权限,从而允许该用户的用户和组对文件或目录进行修改。

此设置决定了哪些权限应用到新创建的文件或目录,称为 umask,并在 /etc/bashrc 文件中配置。通常在基于 UNIX 的系统上,umask 设置为 022,它只允许创建文件或目录的用户进行修改。在此方案下,所有其他用户(包括创建者组的成员 )不得进行任何修改。但是,根据 UPG 方案,这种"组保护"并不是必需的,因为每个用户都有自己的专用组。如需更多信息,请参阅 第 4.3.5 节 “使用 umask为新文件设置默认权限”。

所有组的列表存储在 /etc/group 配置文件中。

4.1.2. shadow 密码

在有多个用户的环境中,使用 shadow -utils 软件包提供的shadow 密码 来增强系统身份验证文件的安全性非常重要。因此,安装程序默认启用 shadow 密码。

以下是影子密码相对于传统在基于 UNIX 的系统中存储密码的优势列表:

-

影子密码通过将加密的密码哈希从全局可读的

/etc/passwd 文件移动到,这仅可由/etc/shadowroot用户读取,从而提高系统安全性。 - 影子密码存储有关密码有效期的信息.

-

影子密码允许实施

/etc/login.defs文件中设置的一些安全策略。

shadow-utils 软件包提供的大多数实用程序可以正常工作,无论是否启用了 shadow 密码。但是,由于密码过期信息只存储在 /etc/shadow 文件中,一些实用程序和命令在未首先启用影子密码的情况下无法正常工作:

-

用于设置密码期限参数的

chage实用程序。详情请查看 Red Hat Enterprise Linux 7 安全指南中 的密码 安全部分。 -

用于管理

/etc/group文件的gpasswd实用程序。 -

usermod命令带有-e、--expiredate 或-f, --inactive选项。 -

useradd命令带有-e、--expiredate 或-f, --inactive选项。

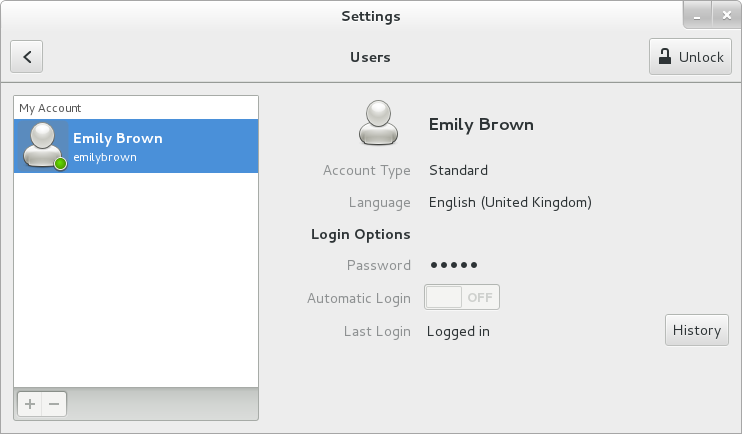

4.2. 在图形环境中管理用户

通过 Users 实用程序,您可以在图形用户界面中查看、修改、添加和删除本地用户。

4.2.1. 使用用户设置工具

按 Super 键以进入活动概览,键入 Users,然后按 Enter 键。此时 会出现用户 设置工具。Super 键显示在各种 guis 中,具体取决于键盘和其他硬件,但通常作为 Windows 或 Command 键,通常在空格的左侧。或者,也可以在点击屏幕右上角的用户名后,从 Settings 菜单打开 Users 实用程序。

要更改用户帐户,请先选择"解除锁定 "按钮,然后按照显示的对话框进行自己验证。请注意,除非您具有超级用户特权,否则应用将提示您以 root 身份进行身份验证。要添加和删除用户,可分别选择 + 和 - 按钮。要将用户添加到管理组 wheel 中,请将 Account Type 从 Standard 更改为 Administrator。要编辑用户的语言设置,请选择语言,然后显示一个下拉菜单。

图 4.1. 用户设置工具

创建新用户时,该帐户会在设置密码之前禁用。"密码"下拉菜单(如 图 4.2 “密码菜单” 所示)包含设置管理员密码、在第一次登录时立即选择密码的选项,或者创建不需要登录的客户机帐户。您还可以从此菜单中禁用或启用帐户。

图 4.2. 密码菜单

4.3. 使用命令行工具

除了 第 4.2 节 “在图形环境中管理用户” 中描述的 用户设置工具(用于基本管理用户 )外,您还可以使用命令行工具管理 表 4.1 “管理用户和组的命令行工具” 中列出的用户和组。

表 4.1. 管理用户和组的命令行工具

| 工具 | 描述 |

|---|---|

|

| 显示用户和组 ID. |

|

| 用于添加、修改和删除用户帐户的标准实用程序. |

|

| 用于添加、修改和删除组的标准实用程序. |

|

|

实用程序主要用于修改由 |

|

| 可用于验证密码、组和相关影子文件的实用程序. |

|

| 实用程序,可用于将密码转换为影子密码,或者从影子密码转换回标准密码。 |

|

| 与前面的 类似,这些实用程序可用于转换组帐户的影子信息。 |

4.3.1. 添加新用户

要在系统中添加新用户,以 root 用户身份在 shell 提示符后输入以下内容:

useradd options username…其中选项是命令行选项,如 表 4.2 “常用 useradd 命令行选项” 所述。

默认情况下,user add 命令会创建一个锁定的用户帐户。要解锁帐户,以 root 用户身份运行以下命令来分配密码:

passwd username(可选)您可以设置密码过期策略。请参阅 Red Hat Enterprise Linux 7 安全指南中 的密码安全部分。

表 4.2. 常用 useradd 命令行选项

| 选项 | |

|---|---|

|

| 注释可以被替换为任何字符串。此选项通常用于指定用户的全名。 |

|

|

要使用的主目录,而不是默认的 |

|

| 以 YYYY-MM-DD 格式禁用的帐户的日期。 |

|

|

密码到期之后的天数,直到禁用帐户为止.如果指定了 |

|

| 用户默认(主要)组的组名或组号。组必须在此处指定之前存在。 |

|

| 以逗号分开的额外(补充,非默认)组名或组号列表,用户是其中的成员。组必须在此处指定之前存在。 |

|

| 如果主目录不存在,则创建该目录。 |

|

| 不要创建主目录。 |

|

| 不要为用户创建用户专用组。 |

|

|

通过 |

|

| 创建 UID 小于 1000 且没有主目录的系统帐户。 |

|

|

用户的登录 shell,默认为 |

|

| 用户的用户 ID,它必须唯一且大于 999。 |

在 Red Hat Enterprise Linux 7 中,系统和普通用户的默认 ID 范围已从早期版本中更改。在以前的版本中,UID 1-499 用于系统用户和以上正常用户的值。系统用户的默认范围现在是 1-999。因为这个变化,当迁移到 Red Hat Enterprise Linux 7 时,如果有用户的 UID 和 GID 在 500 到 999 之间,则可能会造成问题。UID 和 GID 的默认范围可以在 /etc/login.defs 文件中更改。

解释进程

以下步骤演示了在启用了影子密码的系统上发出 useradd juan 命令时会发生什么情况:

在

/etc/passwd中为juan创建一个新行:juan:x:1001:1001::/home/juan:/bin/bash

该行具有以下特征:

-

它以用户名

juan开始。 -

密码字段有一个

x表示系统正在使用 shadow 密码。 - 创建大于 999 的 UID。在 Red Hat Enterprise Linux 7 下,1000 以下的 UID 保留给系统使用,不应分配给用户。

- 创建大于 999 的 GID。在 Red Hat Enterprise Linux 7 下,1000 以下的 GID 保留给系统使用,不应分配给用户。

- 可选的 GECOS 信息留空。GECOS 字段可用于提供有关用户的其他信息,如用户的全名或电话号码。

-

juan的主目录设为/home/juan/。 -

默认 shell 设置为

/bin/bash。

-

它以用户名

在

/etc/shadow中为juan创建一个新行:juan:!!:14798:0:99999:7:::

该行具有以下特征:

-

它以用户名

juan开始。 两个感叹号(!

!)显示在/etc/shadow文件的密码字段中,该字段将锁定帐户。注意如果使用

-p标志传递加密的密码,则会将其放置在用户新行中的/etc/shadow文件中。- 密码设置为永不过期。

-

它以用户名

在

/etc/group中为名为juan的组创建一个新行:juan:x:1001:

与用户同名的组称为用户专用组。有关用户私人组群的详情请参考 第 4.1.1 节 “用户专用组”。

在

/etc/group中创建的行具有以下特征:-

它以组名

juan开头。 -

在密码字段中会出现

x,表示系统正在使用 shadow 组密码。 -

GID 与

/etc/passwd中为juan的主组列出的匹配。

-

它以组名

在

/etc/gshadow中为名为juan的组创建一个新行:juan:!::

该行具有以下特征:

-

它以组名

juan开头。 -

感叹号(

!)显示在/etc/gshadow文件的密码字段中,该文件将锁定组。 - 所有其他字段均为空。

-

它以组名

在

/home目录中为用户juan创建一个目录:~]# ls -ld /home/juan drwx------. 4 juan juan 4096 Mar 3 18:23 /home/juan

该目录归用户

juan和组juan所有。它 仅对 用户juan具有 读取、写入 和执行 特权。所有其他权限都将被拒绝。/etc/skel/目录中的文件(包含默认用户设置)复制到新的/home/juan/目录中:~]# ls -la /home/juan total 28 drwx------. 4 juan juan 4096 Mar 3 18:23 . drwxr-xr-x. 5 root root 4096 Mar 3 18:23 .. -rw-r--r--. 1 juan juan 18 Jun 22 2010 .bash_logout -rw-r--r--. 1 juan juan 176 Jun 22 2010 .bash_profile -rw-r--r--. 1 juan juan 124 Jun 22 2010 .bashrc drwxr-xr-x. 4 juan juan 4096 Nov 23 15:09 .mozilla

此时系统上存在名为 juan 的锁定帐户。要激活它,管理员接下来必须使用 passwd 命令为帐户分配密码,也可以设置密码过期指南(详情请参阅 Red Hat Enterprise Linux 7 安全指南中 的密码安全部分 )。

4.3.2. 添加新组

要在系统中添加新组,以 root 用户身份在 shell 提示符后输入以下内容:

groupadd options group_name

…其中选项是命令行选项,如 表 4.3 “常用 groupadd 命令行选项” 所述。

表 4.3. 常用 groupadd 命令行选项

| 选项 | 描述 |

|---|---|

|

|

与 |

|

| 组的组 ID,它必须唯一且大于 999。 |

|

|

覆盖 |

|

| 允许使用重复的 GID 创建组. |

|

| 将此加密密码用于新组。 |

|

| 创建 GID 小于 1000 的系统组。 |

4.3.3. 将现有用户添加到现有组中

使用 usermod 实用程序将现有用户添加到现有的组中。

usermod 的各种选项对用户的主组以及他/她的补充组有不同影响。

要覆盖用户的主组群,以 root 用户身份运行以下命令:

~]# usermod -g group_name user_name

要覆盖用户的补充组,以 root 用户身份运行以下命令:

~]# usermod -G group_name1,group_name2,... user_name

请注意,在这种情况下,用户的所有前一个补充组都会被新组或多个新组替代。

要在用户的附加组中添加一个或多个组,以 root 用户身份运行以下命令之一:

~]# usermod -aG group_name1,group_name2,... user_name

~]# usermod --append -G group_name1,group_name2,... user_name

请注意,在这种情况下,新组会添加到用户的当前补充组中。

4.3.4. 创建组目录

系统管理员通常喜欢为每个主要项目创建组,并在需要访问该项目的文件时将人员分配给组。采用这种传统方案时,文件管理比较困难;当有人创建文件时,它与其所属的主要组相关联。当单个人处理多个项目时,将正确的文件与正确的组关联变得困难。但是,使用 UPG 方案时,组会自动分配到设置了 setgid 位的目录中创建的文件。setgid 位使得管理共享一个通用目录的组项目非常简单,因为用户在该目录中创建的任何文件都归拥有该目录的组所有。

例如,一组人需要处理 /opt/myproject/ 目录中的文件。些人信任修改此目录的内容,但不是每个人。

以

root用户身份,在 shell 提示符下键入以下内容来创建/opt/myproject/目录:mkdir /opt/myproject在系统中添加

myproject组:groupadd myproject将

/opt/myproject/目录的内容与myproject组关联:chown root:myproject /opt/myproject允许组中的用户在目录中创建文件并设置 setgid 位 :

chmod 2775 /opt/myproject此时,myproject

组的所有成员都可以在/opt/myproject/目录中创建和编辑文件,无需管理员每次用户写入新文件时更改文件权限。要验证权限是否已正确设置,请运行以下命令:~]# ls -ld /opt/myproject drwxrwsr-x. 3 root myproject 4096 Mar 3 18:31 /opt/myproject

将用户添加到

myproject组:usermod -aG myproject username

4.3.5. 使用 umask为新文件设置默认权限

当进程创建文件时,该文件具有特定的默认权限,例如 -rw-rw-r--。这些初始权限部分由文件模式创建掩码定义 ,也称为文件权限掩码或 umask。每个进程都有自己的 umask,例如,默认情况下 bash 具有 umask 0022。可以更改进程 umask。

umask 包括什么

umask 由与标准文件权限对应的位组成。例如,对于 umask 0137,数字表示:

-

0= 无含义,它始终为0(umask 不影响特殊位) -

1= 对于所有者权限,将设置执行位 -

3= 对于组权限,会设置执行位和写入位 -

7= 对于其他权限,将设置执行、写入和读取位

Umasks 可以用二进制、八进制或符号表示法表示。例如,八进制表示 0137 等于符号表示 u=rw-,g=r--,o=---。符号表示规格与八进制表示规范相反:它显示允许的权限,而不是禁止的权限。

umask 的工作原理

umask 禁止为文件设置权限 :

- 在 umask 中设置了一个位时,该文件中将取消设置。

- 在 umask 中未设置位时,可以在 文件中设置它,具体取决于其他因素。

下图显示了 umask 0137 如何影响新文件的创建。

图 4.3. 在创建文件时应用 umask

出于安全原因,在默认情况下,常规文件将不能拥有执行权限。因此,即使 umask 为0000 (不禁止任何权限),新的常规文件仍不具有执行权限。但是,可以创建具有执行权限的目录:

[john@server tmp]$ umask 0000 [john@server tmp]$ touch file [john@server tmp]$ mkdir directory [john@server tmp]$ ls -lh . total 0 drwxrwxrwx. 2 john john 40 Nov 2 13:17 directory -rw-rw-rw-. 1 john john 0 Nov 2 13:17 file

4.3.5.1. 在 Shell 中管理 umask

对于常用的 shell,如 bash、ksh、zsh 和 tcsh,umask 使用 umask shell 内置 进行管理。从 shell 启动的进程继承其 umask。

显示当前掩码

使用数值表示法显示当前的 umask:

~]$ umask

0022使用符号表示法显示当前的 umask:

~]$ umask -S

u=rwx,g=rx,o=rx使用 umask 在 shell 中设置掩码

使用数值表示法运行为当前 shell 会话设置 umask:

~]$ umask octal_mask

用从 0 到 7 的四位或更少数字替换 octal_mask。提供三个或更少的数字时,权限会像命令包含前导零一样设置。例如,umask 7 转换为 0007。

例 4.1. 使用 Octal 表示设置 umask

要禁止新文件拥有所有者和组的写入和执行权限,并且不允许其他人拥有任何权限:

~]$ umask 0337或只需:

~]$ umask 337使用符号表示法为当前 shell 会话设置 umask :

~]$ umask -S symbolic_mask

例 4.2. 使用符号链接表示设置 umask

使用符号表示法设置 umask 0337 :

~]$ umask -S u=r,g=r,o=使用默认的 shell umask

Shell 通常有一个配置文件,其中设置了其默认 umask。对于 bash,它是 /etc/bashrc。显示默认 bash umask:

~]$ grep -i -B 1 umask /etc/bashrc

输出显示是否设置了 umask,可使用 umask 命令或 UMASK 变量。在以下示例中,使用 umask 命令将 umask 设置为 022 :

~]$ grep -i -B 1 umask /etc/bashrc # By default, we want umask to get set. This sets it for non-login shell. -- if [ $UID -gt 199 ] && [ “id -gn” = “id -un” ]; then umask 002 else umask 022

要更改 bash 的默认 umask,请在 /etc/bashrc 中更改 umask 命令调用或 UMASK 变量分配。本例将默认 umask 更改为 0227 :

if [ $UID -gt 199 ] && [ “id -gn” = “id -un” ]; then

umask 002

else

umask 227使用特定用户的默认 shell umask

默认情况下,新用户的 bash umask 默认为 /etc/bashrc 中定义的 umask。

要为 特定用户更改 bash umask,请在用户的 $HOME/.bashrc 文件中添加对 umask 命令的调用。例如,将用户 john 的 bash umask 更改为 0227 :

john@server ~]$ echo 'umask 227' >> /home/john/.bashrc为新创建的主目录设置默认权限

要更改创建用户主目录的权限,请在 /etc/login.defs 文件中更改 UMASK 变量:

# The permission mask is initialized to this value. If not specified,

# the permission mask will be initialized to 022.

UMASK 0774.4. 其它资源

有关如何在 Red Hat Enterprise Linux 中管理用户和组的详情,请查看以下列出的资源。

安装的文档

有关管理用户和组的各种工具的详情,请查看以下 man page:

-

useradd(8)-useradd命令的 man page 描述了如何使用它创建新用户。 -

userdel(8)-userdel 命令的man page 描述了如何使用它删除用户。 -

usermod(8)-usermod命令的 man page 描述了如何使用它修改用户。 -

groupadd(8)-groupadd 命令的man page 描述了如何使用它创建新组。 -

groupdel(8)-groupdel 命令的man page 描述了如何使用它删除组。 -

groupmod(8)-groupmod命令的 man page 包括了如何使用它修改组成员资格。 -

gpasswd(1)-gpasswd命令的 man page 描述了如何管理/etc/group文件。 -

grpck(8)-grpck 命令的man page 记录了如何使用它来验证/etc/group文件的完整性。 -

pwck(8)-pwck 命令的man page 描述了如何使用它来验证/etc/passwd 和文件的完整性。/etc/shadow -

pwconv(8)-pwconv、pwunconv、grpconv和grpunconv命令的手册页记录了如何转换密码和组的影子信息。 -

ID(1)-id命令的 man page 记录了如何显示用户和组 ID。 -

umask(2)-umask命令的 man page 记录了如何使用文件模式创建掩码。

有关相关配置文件的详情请参考:

-

组(5)-/etc/group文件的 man page 文档如何使用此文件定义系统组。 -

passwd(5)-/etc/passwd文件的 man page 文档如何使用此文件定义用户信息。 -

Shadow(5)-/etc/shadow文件的 man page 文档如何使用此文件为系统设置密码和帐户过期信息。

在线文档

- 红帽企业 Linux 7 安全指南 - 红帽企业 Linux 7 的安全 指南 提供了其他信息,如何通过启用密码期限和用户帐户锁定来确保工作站的安全。

另请参阅

-

第 6 章 获取特权 文档如何使用

su和sudo命令获得管理权限。

第 5 章 访问控制列表

文件和目录为文件所有者、与 文件关联的组以及系统的所有其他用户设置了权限集。但是,这些权限集存在限制。例如,无法为不同的用户配置不同的权限。因此,实施了访问控制列表 (ACL)。

Red Hat Enterprise Linux 内核为 ext3 文件系统和 NFS 导出的文件系统提供 ACL 支持。通过 Samba 访问的 ext3 文件系统也可识别 ACL。

除了内核中的支持外,还需要 acl 软件包来实现 ACL。它包含用于添加、修改、删除和检索 ACL 信息的实用程序。

cp 和 mv 命令复制或移动任何与文件和目录关联的 ACL。

5.1. 挂载文件系统

在将 ACL 用于文件或目录之前,文件或目录的分区必须使用 ACL 支持进行挂载。如果它是一个本地 ext3 文件系统,它可以使用以下命令挂载:

mount -t ext3 -o acl device-name 分区

例如:

mount -t ext3 -o acl /dev/VolGroup00/LogVol02 /work

或者,如果分区在 /etc/fstab 文件中列出,则分区的条目可以包含 acl 选项:

LABEL=/work /work ext3 acl 1 2

如果通过 Samba 访问 ext3 文件系统并且为其启用了 ACL,则识别 ACL,因为 Samba 已使用 --with-acl-support 选项编译。访问或挂载 Samba 共享时不需要特殊标志。

5.1.1. NFS

默认情况下,如果 NFS 服务器导出的文件系统支持 ACL,并且 NFS 客户端可以读取 ACL,客户端系统将使用 ACL。

要在配置服务器时禁用 NFS 共享上的 ACL,请在 /etc/exports 文件中包含 no_acl 选项。要在客户端上挂载 NFS 共享时禁用 ACL,请通过命令行或 /etc/fstab 文件使用 no_acl 选项进行挂载。

5.2. 设置访问权限 ACL

ACL 有两种类型:访问 ACL 和默认 ACL。访问 ACL 是特定文件或目录的访问控制列表。默认 ACL 只能与目录关联;如果目录中的文件没有访问权限 ACL,它将使用目录的默认 ACL 规则。默认 ACL 是可选的。

可以配置 ACL:

- 每个用户

- 每个组

- 通过有效的权限掩码

- 对于不在文件用户组中的用户

setfacl 实用程序为文件和目录设置 ACL。使用 -m 选项添加或修改文件或目录的 ACL:

# setfacl -m rules files

规则(规则)必须以以下格式指定:如果通过逗号分隔多个规则,则可以在同一命令中指定多个规则。

u:uid:perms- 设置用户的访问权限 ACL。可以指定用户名或 UID。用户可以是系统上的任何有效用户。

g:gid:perms- 设置组的访问权限 ACL。可以指定组名或 GID。组可以是系统上的任何有效组。

m:perms- 设置有效的权利掩码。掩码是所属组以及所有用户和组条目的所有权限的并集。

O:perms- 为 组中不属于 文件的用户设置访问权限 ACL。

权限(perms)必须是字符 r、w 和 x 的组合,用于读取、写入和执行。

如果文件或目录已具有 ACL,并且使用了 setfacl 命令,则其他规则将添加到现有 ACL 中或修改现有规则。

例 5.1. 授予读取和写入权限

例如,为用户和rius 授予读取和写入权限:

# setfacl -m u:andrius:rw /project/somefile

要删除用户、组群或其他用户的所有权限,请使用 -x 选项且不指定任何权限:

# setfacl -x rules files

例 5.2. 删除所有权限

例如,要从 UID 500 的用户中删除所有权限:

# setfacl -x u:500 /project/somefile

5.3. 设置默认 ACL

要设置默认 ACL,请在规则前面添加 d: 并指定目录而不是文件名。

例 5.3. 设置默认 ACL

例如,要将 /share/ 目录的默认 ACL 设置为对不属于用户组的用户读取和执行(单个文件的访问 ACL 可以覆盖):

# setfacl -m d:o:rx /share

5.4. 检索 ACL

要确定文件或目录的现有 ACL,请使用 getfacl 命令。在以下示例中,getfacl 用于确定文件的现有 ACL。

例 5.4. 检索 ACL

# getfacl home/john/picture.png

以上命令返回以下输出:

# file: home/john/picture.png # owner: john # group: john user::rw- group::r-- other::r--

如果指定了具有默认 ACL 的目录,则默认 ACL 也会显示如下所述。例如,getfacl home/sales/ 将显示类似的输出:

# file: home/sales/ # owner: john # group: john user::rw- user:barryg:r-- group::r-- mask::r-- other::r-- default:user::rwx default:user:john:rwx default:group::r-x default:mask::rwx default:other::r-x

5.5. 使用 ACL 归档文件系统

默认情况下,转储 命令现在在备份操作期间保留 ACL。使用 tar 归档文件或文件系统时,请使用 --acls 选项来保留 ACL。类似地,使用 cp 通过 ACL 复制文件时,请包含 --preserve=mode 选项,以确保在之后复制 ACL。此外,cp 的 -a 选项(等同于 -dR --preserve=all)也会在备份期间保留 ACL 以及其他信息,如时间戳、SELinux 上下文等。有关 转储、tar 或 cp 的更多信息,请参考其各自的 man page。

星级 实用程序与 tar 实用程序类似,它可以用于生成文件存档;但是,其某些选项有所不同。有关更常用的选项列表,请参阅 表 5.1 “星号命令行选项”。有关所有可用选项,请参阅 man 星。需要 星级 软件包才能使用此实用程序。

表 5.1. 星号命令行选项

| 选项 | 描述 |

|---|---|

|

| 创建存档文件. |

|

|

不要提取文件;将 与 |

|

| 替换存档中的文件.文件写入存档文件的末尾,用相同路径和文件名替换所有文件。 |

|

| 显示存档文件的内容. |

|

| 更新存档文件。如果存档中不存在这些文件,或者文件比存档中相同名称的文件更新,则文件将写入存档的末尾。只有在归档是文件或者可能后退空间的未阻塞磁带时才起作用。 |

|

|

从存档中提取文件。如果与 |

|

| 显示最重要的选项。 |

|

| 显示最小选项。 |

|

| 从存档中提取文件时,请勿从文件名剥离前导斜杠。默认情况下,提取文件时会剥离它们。 |

|

| 创建或提取时,归档或恢复与文件和目录关联的任何 ACL。 |

5.6. 与旧系统的兼容性

如果在给定文件系统上的任何文件上设置了 ACL,则该文件系统具有 ext_attr 属性。使用以下命令查看此属性:

# tune2fs -l filesystem-device

获取 ext_attr 属性的文件系统可以使用较旧的内核挂载,但这些内核不会强制实施任何已设置的 ACL。

1.22 版及 e2 实用程序的版本可以检查具有 fsprogs 软件包(包括红帽企业 Linux 2.1 和 4 中的版本)中包含的 e2fs ckext_attr 属性的文件系统。旧版本拒绝检查。

5.7. ACL 参考

详情请参考以下 man page。

-

man acl- ACL 的说明 -

man getfacl- 讨论如何获取文件访问控制列表 -

man setfacl- 说明如何设置文件访问控制列表 -

man 星- 解释有关星形实用程序及其多个选项的更多信息

第 6 章 获取特权

系统管理员,在某些情况下,用户需要使用管理访问权限来执行某些任务。以 root 用户身份 访问系统具有潜在的危险性,可能会导致系统和数据出现广泛损坏。本章涵盖了使用 setuid 程序(如 su 和 sudo )获取管理权限的方法。这些程序允许特定用户执行通常仅对 root 用户可用的任务,同时保持更高级别的控制和系统安全性。

有关管理控制、潜在威胁和防止不当使用特权访问造成的数据丢失的更多信息,请参阅 Red Hat Enterprise Linux 7 安全指南。

6.1. 使用 su 实用程序配置管理访问权限

当用户执行 su 命令时,系统会提示他们输入 root 密码,并且在验证后,系统会获得 root shell 提示符。

使用 su 命令登录后,该用户 是 root 用户,对系统具有绝对管理访问权限。请注意,这种访问仍会受到 SELinux 实施的限制(如果已启用)。此外,用户一旦成为 root 用户,便可以使用 su 命令更改为系统上的任何其他用户,而无需提示输入密码。

由于该程序如此强大,组织内的管理员可能希望限制谁有权访问 命令。

执行此操作的一种最简单的方法是将用户添加到名为 wheel 的特殊管理组中。要做到这一点,以 root 用户身份输入以下命令:

~]# usermod -a -G wheel username

在上一命令中,将 username 替换为您要添加到 wheel 组 的用户名。

您还可以使用 Users 设置工具来 修改组成员资格,如下所示:请注意,您需要管理员特权来执行此步骤。

-

按 Super 键以进入活动概览,键入

Users,然后按 Enter 键。此时 会出现用户 设置工具。Super 键显示在各种 guis 中,具体取决于键盘和其他硬件,但通常作为 Windows 或 Command 键(通常在 空格栏 的左侧)。 - 要启用更改,请单击 Unlock 按钮并输入有效的管理员密码。

- 单击左侧列中的用户图标,以显示用户在右侧窗格中的属性。

-

将帐户类型从

Standard更改为Administrator。这会将用户添加到wheel组。

有关 用户 工具的详情,请查看 第 4.2 节 “在图形环境中管理用户”。

将所需的用户添加到 wheel 组后,建议仅允许这些特定用户使用 su 命令。为此,请编辑 su、/etc/pam.d/su 的可插拔验证模块 (PAM)配置文件。在文本编辑器中打开此文件,并通过删除 # 字符取消注释下面这一行:

#auth required pam_wheel.so use_uid

这一更改意味着只有管理组 wheel 的成员可以使用 su 命令切换到其他用户。

6.2. 使用 sudo 实用程序配置管理访问权限

sudo 命令提供了另一种授予用户管理访问权限的方法。当受信任的用户在管理命令之前加上 sudo 时,系统会提示他们输入 自己的 密码。然后,当它们经过身份验证并假定允许 命令时,将像 root 用户一样执行管理命令。

sudo 命令的基本格式如下:

sudo command

在上例中,命令 将被替换为通常保留给 root 用户的命令,如 mount。

sudo 命令具有高度的灵活性。例如,只有 /etc/sudoers 配置文件中列出的用户才能使用 sudo 命令,命令则在 用户的 shell 中执行,而不是 root shell。这意味着可以完全禁用 root shell,如 Red Hat Enterprise Linux 7 安全指南 中所示。

使用 sudo 命令的每个成功身份验证都会记录到文件 /var/log/messages,而与签发者的用户名一同发布的命令将记录到 /var/log/secure 文件。如果需要额外的日志记录,请使用 pam_tty_audit 模块为指定用户启用 TTY 审核,方法是在 /etc/pam.d/system-auth 文件中添加以下行:

session required pam_tty_audit.so disable=pattern enable=pattern

其中,pattern 代表通过可选方式使用 glob 的以逗号分隔的用户列表。例如,以下配置将为 root 用户启用 TTY 审核,并为所有其他用户禁用它:

session required pam_tty_audit.so disable=* enable=root

为 TTY 审计记录配置 pam_tty_audit PAM 模块,仅用于 TTY 输入。这意味着,当被审计用户登录时,pam_tty_audit 会记录用户在 /var/log/audit/audit.log 文件中进行的确切击键操作。如需更多信息,请参阅 pam_tty_audit(8)手册页。

sudo 命令的另一个优点是,管理员可以允许不同的用户根据自己的需要访问特定的命令。

想要编辑 sudo 配置文件 /etc/sudoers 的管理员应使用 visudo 命令。

要授予某人完整的管理权限,请键入 visudo 并添加类似用户权限规范部分中的下面这一行:

juan ALL=(ALL) ALL

此示例表示用户 juan 可以从任何主机使用 sudo 并执行任何命令。

以下示例演示了配置 sudo 时可能的粒度:

%users localhost=/usr/sbin/shutdown -h now

这个示例表示,users 系统组 的任何成员都可以发出 /sbin/shutdown -h 命令,只要它 从控制台发布。

sudoers 的 man page 包含此文件的选项的详细列表。

您还可以使用 /etc/sudoers 文件中的 NOPASSWD 选项配置不需要提供任何密码的 sudo 用户:

user_name ALL=(ALL) NOPASSWD: ALL

但是,即使对于此类用户,sudo 也 运行 可插拔验证模块(PAM)帐户管理模块,这可以检查 PAM 模块在身份验证阶段之外实施的限制。这样可确保 PAM 模块正常工作。例如,如果 pam_time 模块,基于时间的帐户限制不会失败。

始终将 sudo 包含在所有基于 PAM 的访问控制规则中允许的服务列表中。否则,用户在尝试访问 sudo 时将收到"权限被拒绝"错误消息,但根据当前的访问控制规则禁止访问。

如需更多信息,请参阅在修补 Red Hat Enterprise Linux 7.6 后,Edo 给出了 permission denied 错误。

使用 sudo 命令时,请记住几个潜在的风险:您可以按照上述所述,使用 visudo 编辑 /etc/sudoers 配置文件来避免它们。将 /etc/sudoers 文件保留为默认状态可授予 wheel 组中的每个用户 无限制 root 访问权限。

默认情况下,s

udo将密码存储为五分钟的超时时间。在此期间内,任何后续使用 命令都不会提示用户输入密码。如果用户在仍登录时无人值守和解锁其工作站,则攻击者可能会利用此功能。可以通过在/etc/sudoers文件中添加以下行来更改此行为:Defaults timestamp_timeout=value其中 value 是所需的超时长度(以分钟为单位)。将 值设 为 0 会导致

sudo每次都需要密码。如果帐户泄露,攻击者可以使用

sudo打开具有管理权限的新 shell:sudo /bin/bash以

root用户身份以这种或类似的方式打开新 shell 可让攻击者在理论上无限制的时间内管理访问,绕过/etc/sudoers文件中指定的超时时间,并且无需攻击者再次为sudo输入密码,直到新打开的会话关闭为止。

6.3. 其它资源

虽然允许用户获得管理特权的程序存在潜在的安全风险,但安全性本身超出了本书的范围。因此,您应该参考以下列出的资源来了解有关安全和特权访问的更多信息。

安装的文档

-

su(1)-su的 man page 提供了关于此命令可用选项的信息。 -

sudo(8)-sudo的 man page 包含此命令的详细描述,列出了可用于自定义其行为的选项。 -

PAM(8)- 描述在 Linux 中使用可插拔验证模块(PAM)的 man page。

在线文档

-

红帽企业 Linux 7 安全指南 - 红帽企业 Linux 7 安全指南 更详细地介绍了与

setuid程序相关的潜在安全问题,以及用于缓解这些风险的技术。

另请参阅

- 第 4 章 管理用户和组 记录了如何在图形用户界面和命令行中管理系统用户和组。

部分 II. 订阅和支持

要在 Red Hat Enterprise Linux 系统中接收软件更新,必须订阅 Red Hat Content Delivery Network (CDN)并启用适当的软件仓库。这部分论述了如何为 Red Hat Content Delivery Network 订阅系统。

红帽通过 客户门户 提供支持,您可以使用 红帽支持工具直接从命令行访问该支持。这部分论述了此命令行工具的使用。

第 7 章 注册系统管理并管理订阅

订阅服务提供处理红帽软件库存的机制,并允许您使用 yum 软件包管理器安装其他软件或将已安装的程序更新为更新的版本。在红帽企业 Linux 7 中,建议注册您的系统并附加订阅 是使用红帽订阅管理。

也可以在初始设置过程中注册系统并附加订阅。有关初始设置的详情,请查看 Red Hat Enterprise Linux 7 的《安装指南》中 的初始设置章节。请注意,Initial Setup 应用程序仅在安装时在 X Window 系统安装的系统上可用。

7.1. 注册系统和附加订阅

完成以下步骤以注册您的系统并使用红帽订阅管理附加一个或多个订阅。请注意,所有 subscription-manager 命令都应以 root 用户身份运行。

运行以下命令注册您的系统。此时会提示您输入您的用户名和密码。请注意: 用户名和密码与您的红帽客户门户网站登录证书相同。

subscription-manager register确定您需要的订阅池 ID。要做到这一点,在 shell 提示符后输入以下内容以显示系统可用的所有订阅列表:

subscription-manager list --available对于每个可用的订阅,这个命令会显示其名称、唯一标识符、到期日期以及与订阅相关的其他详情。要列出所有架构的订阅,请添加

--all选项。池 ID 列在以池 ID开头的行上。输入以下命令为您的系统附加适当的订阅:

subscription-manager attach --pool=pool_id

将 pool_id 替换为您在上一步中确定的池 ID。

要验证您的系统当前已附加的订阅列表,请运行:

subscription-manager list --consumed

有关如何使用红帽订阅管理注册您的系统并将其与订阅关联的详情,请参考指定的解决方案文章。有关订阅的综合信息,请参阅红帽订阅管理指南集合。

7.2. 管理软件存储库

当系统订阅 Red Hat Content Delivery Network 时,会在 /etc/yum.repos.d/ 目录中创建一个仓库文件。要验证,请使用 yum 列出所有启用的软件仓库:

yum repolist红帽订阅管理还允许您手动启用或禁用红帽提供的软件存储库。要列出所有可用的软件仓库,请使用以下命令:

subscription-manager repos --list软件仓库名称取决于您使用的 Red Hat Enterprise Linux 的具体版本,其格式如下:

rhel-version-variant-rpms rhel-version-variant-debug-rpms rhel-version-variant-source-rpms

其中 version 是 Red Hat Enterprise Linux 系统版本(6 或 7),变体 是 Red Hat Enterprise Linux 系统变体(服务器 或 工作站),例如:

rhel-7-server-rpms rhel-7-server-debug-rpms rhel-7-server-source-rpms

要启用存储库,请输入以下命令:

subscription-manager repos --enable repository使用要启用的存储库的名称替换 repository。

同样,要禁用存储库,请使用以下命令:

subscription-manager repos --disable repository第 9.5 节 “配置 Yum 和 Yum 存储库” 提供关于使用 yum 管理软件存储库的详细信息。

如果要自动更新存储库,您可以使用 yum-cron 服务。如需更多信息,请参阅 第 9.7 节 “使用 Yum-cron 自动刷新软件包数据库和下载更新”。

7.3. 删除订阅

要删除特定的订阅,请完成以下步骤:

通过列出已附加订阅的信息,确定您要删除的订阅的序列号:

subscription-manager list --consumed序列号是列为

串行号。例如,以下示例中的744993814251016831:SKU: ES0113909 Contract: 01234567 Account: 1234567 Serial: 744993814251016831 Pool ID: 8a85f9894bba16dc014bccdd905a5e23 Active: False Quantity Used: 1 Service Level: SELF-SUPPORT Service Type: L1-L3 Status Details: Subscription Type: Standard Starts: 02/27/2015 Ends: 02/27/2016 System Type: Virtual

按如下所示输入命令以删除所选订阅:

subscription-manager remove --serial=serial_number

使用您在上一步中确定的序列号替换 serial_number。

要删除附加到该系统的所有订阅,请运行以下命令:

subscription-manager remove --all7.4. 其它资源

有关如何使用红帽订阅管理注册您的系统并将其与订阅关联的更多信息,请参阅以下列出的资源。

安装的文档

-

subscription-manager(8)- Red Hat Subscription Management 的 man page 提供了支持的选项和命令的完整列表。

相关书

- 红帽订阅管理指南集合 - 这些指南包含如何使用红帽订阅管理的详细信息。

- 《安装指南》 - 有关如何在初始设置过程中注册的详细信息,请参阅初始设置章节。

另请参阅

-

第 6 章 获取特权 文档如何使用

su和sudo命令获得管理权限。 - 第 9 章 yum 提供有关使用 yum 软件包管理器安装和更新软件的信息。

第 8 章 使用红帽支持工具访问支持

红帽支持工具 redhat-support-tool 软件包中可作为交互式 shell 和单一执行计划运行。它可以通过 SSH 或从任何终端运行。例如,它可从命令行搜索红帽知识库,直接在命令行中复制解决方案,打开和更新支持案例,并向红帽发送文件进行分析。

8.1. 安装红帽支持工具

默认情况下,红帽支持工具 在 Red Hat Enterprise Linux 中安装。如果需要,请以 root 用户身份 输入以下命令:

~]# yum install redhat-support-tool

8.2. 使用命令行注册红帽支持工具

要使用命令行将红帽支持工具注册到客户门户中,请运行以下命令:

~]# redhat-support-tool config user username

其中 username 是红帽客户门户网站帐户的用户名。

~]# redhat-support-tool config password

Please enter the password for username:8.3. 在互动 Shell 模式中使用红帽支持工具

要在互动模式下启动该工具,请输入以下命令:

~]$ redhat-support-tool

Welcome to the Red Hat Support Tool.

Command (? for help):

工具可以作为非特权用户运行,因此可以减少一组命令,或者以 root 用户身份运行。

可以通过输入 ? 字符列出这些命令。程序或菜单选择可以通过输入 q 或 e 字符退出。当您首次搜索知识库或支持案例时,系统会提示您输入您的红帽客户门户网站用户名和密码。另外,使用交互模式为您的红帽客户门户网站帐户设置用户名和密码,并选择性地将其保存到配置文件中。

8.4. 配置红帽支持工具

当处于互动模式中时,可以通过输入命令 config --help 来列出配置选项:

~]# redhat-support-tool Welcome to the Red Hat Support Tool. Command (? for help): config --help Usage: config [options] config.option <new option value> Use the 'config' command to set or get configuration file values. Options: -h, --help show this help message and exit -g, --global Save configuration option in /etc/redhat-support-tool.conf. -u, --unset Unset configuration option. The configuration file options which can be set are: user : The Red Hat Customer Portal user. password : The Red Hat Customer Portal password. debug : CRITICAL, ERROR, WARNING, INFO, or DEBUG url : The support services URL. Default=https://api.access.redhat.com proxy_url : A proxy server URL. proxy_user: A proxy server user. proxy_password: A password for the proxy server user. ssl_ca : Path to certificate authorities to trust during communication. kern_debug_dir: Path to the directory where kernel debug symbols should be downloaded and cached. Default=/var/lib/redhat-support-tool/debugkernels Examples: - config user - config user my-rhn-username - config --unset user

使用互动模式注册红帽支持工具

要使用互动模式将红帽支持工具注册到客户门户中,请按如下操作:

输入以下命令启动工具:

~]# redhat-support-tool

输入您的红帽客户门户网站用户名:

Command (? for help):

config user username要将您的用户名保存到全局配置文件中,请添加

-g选项。输入您的红帽客户门户网站密码:

Command (? for help):

config passwordPlease enter the password for username:

8.4.1. 将设置保存到配置文件中

红帽支持工具( 除非另有指示)使用 ~/.redhat-support-tool/redhat-support-tool/redhat-support-tool.conf 配置文件在本地存储值和选项。如果需要,建议将密码保存到此文件,因为它仅可由特定用户读取。当工具启动时,它将从全局配置文件 /etc/redhat-support-tool.conf 和本地配置文件中读取值。本地存储的值和选项优先于全局存储设置。

建议 不要将 密码保存在全局 /etc/redhat-support-tool.conf 配置文件中,因为密码仅经过 base64 编码且易于解码。此外,文件完全可读。

要在全局配置文件中保存值或选项,请按如下所示添加 -g, --global 选项:

Command (? for help): config setting -g value

为了能够在全局范围内保存设置,使用 -g、--global 选项,红帽支持工具 必须以 root 用户身份运行,因为普通用户没有写入 /etc/redhat-support-tool.conf 所需的权限。

要从本地配置文件中删除值或选项,请添加 -u, --unset 选项,如下所示:

Command (? for help): config setting -u value这将清除(未设置)工具中的 参数,并回退到全局配置文件中的等效设置(如果可用)。

以非特权用户身份运行时,无法使用 -u, --unset 选项删除存储在全局配置文件中的值,但是它们可以通过与 -u, --unset 选项同时使用 取消设置。如果以 -u, --unset 选项 从工具的当前运行实例中清除、root 身份运行,则可以使用 -g、--global 和 选项同时从全局配置文件中删除值和选项。

-u, -- unset

8.5. 使用互动模式打开和更新支持案例

使用互动模式打开新的支持案例

要使用互动模式打开一个新的支持问题单,请按如下所示:

输入以下命令启动工具:

~]# redhat-support-tool

输入

opencase命令:Command (? for help):

opencase- 按照屏幕上的 提示选择产品和版本。

- 输入案例摘要。

- Ctrl+D。

- 选择案例的严重性。

- 在打开支持问题单前,可以选择查看此问题是否有解决方案。

确认您仍然希望打开支持案例。

Support case 0123456789 has successfully been opened- (可选)选择附加 SOS 报告。

- (可选)选择附加文件。

使用交互模式查看和更新现有支持案例

要使用互动模式查看和更新现有支持问题单,请按如下操作:

输入以下命令启动工具:

~]# redhat-support-tool

输入

getcase命令:Command (? for help):

getcase case-number其中 case-number 是您要查看和更新的情况的编号。

- 按照屏幕提示中的 以查看案例、修改或添加注释、获取或添加附件。

使用互动模式修改现有支持案例

要使用互动模式修改现有支持问题单的属性,请按如下所示:

输入以下命令启动工具:

~]# redhat-support-tool

输入

修改问题单命令:Command (? for help):

modifycase case-number其中 case-number 是您要查看和更新的情况的编号。

修改选择列表会出现:

Type the number of the attribute to modify or 'e' to return to the previous menu. 1 Modify Type 2 Modify Severity 3 Modify Status 4 Modify Alternative-ID 5 Modify Product 6 Modify Version End of options.

按照屏幕提示中的,修改一个或多个选项。

例如,要修改状态,请输入

3:Selection: 3 1 Waiting on Customer 2 Waiting on Red Hat 3 Closed Please select a status (or 'q' to exit):

8.6. 在命令行中查看支持案例

在命令行中查看案例的内容可快速轻松地从命令行应用解决方案。

要在命令行中查看现有支持问题单,请输入以下命令:

~]# redhat-support-tool getcase case-number

其中 case-number 是您要下载的情况的编号。

8.7. 其它资源

Red Hat 知识库文章 红帽支持工具 包含其他信息、示例和视频教程。

部分 III. 安装和管理软件

Red Hat Enterprise Linux 系统上的所有软件都被分成 RPM 包,这些软件包可以被安装、升级或删除。这部分论述了如何使用 Yum 在 Red Hat Enterprise Linux 中管理软件包。

第 9 章 yum

yum 是红帽软件包管理器,可以查询有关可用软件包的信息,从存储库获取软件包,安装和卸载它们,并将整个系统更新至最新可用版本。yum 在更新、安装或删除软件包时执行自动依赖项解析,因此能够自动确定、获取和安装所有可用的依赖软件包。

yum 可使用新的、额外的存储库或软件包来源进行配置,也可提供许多插件来增强和扩展其功能。yum 可以执行 RPM 可以执行的许多相同任务;此外,许多命令行选项类似。yum 可以在一台机器或一组机器上轻松、简单的软件包管理。

以下部分假设您的系统在安装过程中注册了红帽订阅管理,如 Red Hat Enterprise Linux 7 安装指南所述。如果您的系统没有订阅,请参阅 第 7 章 注册系统管理并管理订阅。

yum 通过启用 GPG(Gnu Privacy Guard)对 GPG 签名包(软件包源)或单个存储库打开的签名验证来提供安全软件包管理。启用签名验证后,yum 将拒绝安装任何未使用该存储库的正确密钥签名的 GPG 软件包。这意味着,您可以信任在您的系统上下载和安装的 RPM 软件包来自红帽等可信源,并在传输过程中不会被修改。有关使用 yum 启用签名检查的详情,请查看 第 9.5 节 “配置 Yum 和 Yum 存储库”。

yum 还可让您轻松设置自己的 RPM 软件包存储库,以便在其他计算机上下载和安装。yum 尽可能使用 并行下载 多个软件包和元数据来加快下载。

学习 yum 是一项合理的投资,因为它通常是执行系统管理任务的最快方法,而且除了 PackageKit 图形包管理工具提供的功能之外。

您必须具有超级用户权限,才能使用 yum 在您的系统上安装、更新或删除软件包。本章中的所有示例都假定您已使用 su 或 sudo 命令获取了超级用户权限。

9.1. 检查和更新软件包

yum 可让您检查您的系统是否有等待应用的更新。您可以列出需要更新的软件包,并整体更新它们,也可以更新选定的单个软件包。

9.1.1. 检查更新

要查看系统中安装的软件包有可用的更新,请使用以下命令:

yumcheck-update

例 9.1. yum check-update 命令的输出示例

yum check-update 的输出结果如下:

~]# yum check-update Loaded plugins: product-id, search-disabled-repos, subscription-manager dracut.x86_64 033-360.el7_2 rhel-7-server-rpms dracut-config-rescue.x86_64 033-360.el7_2 rhel-7-server-rpms kernel.x86_64 3.10.0-327.el7 rhel-7-server-rpms rpm.x86_64 4.11.3-17.el7 rhel-7-server-rpms rpm-libs.x86_64 4.11.3-17.el7 rhel-7-server-rpms rpm-python.x86_64 4.11.3-17.el7 rhel-7-server-rpms yum.noarch 3.4.3-132.el7 rhel-7-server-rpms

以上输出中的软件包列为具有可用的更新。列表中的第一个软件包是 dracut。示例输出中的每一行都由多个行组成,如果是 dracut :

-

dracut- 软件包的名称, -

x86_64- 构建软件包的 CPU 架构, -

033- 要安装的更新软件包的版本, -

360.el7- 更新软件包的发布, -

_2- 构建版本,作为 z-stream 更新的一部分添加. -

rhel-7-server-rpms- 更新软件包所在的存储库。

输出中还显示,我们可以更新内核( 内核 包)、yum 和 RPM(yum 和 rpm 包),以及它们的依赖项(如 rpm -libs 和 rpm- python 软件包),所有这些都使用 yum 命令。

9.1.2. 更新软件包

您可以选择更新单个软件包、多个软件包或所有软件包。如果您更新的软件包或软件包的任何依赖项都有可用更新,则它们也会更新。

更新单个软件包

要更新单个软件包,以 root 用户身份运行以下命令:

yum update package_name例 9.2. 更新 rpm 软件包

要更新 rpm 软件包,请输入:

~]# yum update rpm Loaded plugins: langpacks, product-id, subscription-manager Updating Red Hat repositories. INFO:rhsm-app.repolib:repos updated: 0 Setting up Update Process Resolving Dependencies --> Running transaction check ---> Package rpm.x86_64 0:4.11.1-3.el7 will be updated --> Processing Dependency: rpm = 4.11.1-3.el7 for package: rpm-libs-4.11.1-3.el7.x86_64 --> Processing Dependency: rpm = 4.11.1-3.el7 for package: rpm-python-4.11.1-3.el7.x86_64 --> Processing Dependency: rpm = 4.11.1-3.el7 for package: rpm-build-4.11.1-3.el7.x86_64 ---> Package rpm.x86_64 0:4.11.2-2.el7 will be an update --> Running transaction check ... --> Finished Dependency Resolution Dependencies Resolved ============================================================================= Package Arch Version Repository Size ============================================================================= Updating: rpm x86_64 4.11.2-2.el7 rhel 1.1 M Updating for dependencies: rpm-build x86_64 4.11.2-2.el7 rhel 139 k rpm-build-libs x86_64 4.11.2-2.el7 rhel 98 k rpm-libs x86_64 4.11.2-2.el7 rhel 261 k rpm-python x86_64 4.11.2-2.el7 rhel 74 k Transaction Summary ============================================================================= Upgrade 1 Package (+4 Dependent packages) Total size: 1.7 M Is this ok [y/d/N]:

这个输出包含几个值得关注的项目:

-

加载的插件:Langpacks、products-id、subscription-manager - Yum始终通知您已安装和启用哪些 yum 插件。有关 yum 插件的常规信息,或 第 9.6.3 节 “使用 Yum 插件” 的常规信息,请参阅 第 9.6 节 “yum 插件” 以了解特定插件的描述。 -

rpm.x86_64- 您可以下载并安装新的 rpm 软件包及其依赖项。对每个软件包执行事务检查。 yum 显示更新信息,然后提示您确认更新;yum 默认以交互方式运行。如果您知道

yum 命令计划执行哪些事务,您可以使用-y选项自动回答yum 询问的任何问题(在这种情况下,它以非交互方式运行)。但是,您应该始终检查 yum 计划对系统做出哪些更改,以便您可以轻松地对可能出现的任何问题进行故障排除。您也可以选择下载软件包而不进行安装。为此,请在下载提示符处选择d选项。这将启动所选软件包的背景下载。如果事务失败,您可以使用 yum history 命令查看 yum 事务

历史记录,如 第 9.4 节 “使用事务历史记录” 所述。

无论您使用 yum update 或 yum install 命令,yum 始终都会 安装 新内核。

另一方面,使用 RPM 时,务必使用 rpm -i 内核命令来 安装新内核,而不是 rpm -u 内核 (替换 当前内核)。

同样,也可以更新软件包组。以 root 用户身份键入:

yum group update group_name在这里,使用您要更新的软件包组的名称替换 group_name。有关软件包组的详情请参考 第 9.3 节 “使用软件包组”。

yum 还 提供与 启用 的过时 配置选项相同的 升级 命令(请参阅 第 9.5.1 节 “设置 [main] 选项”)。默认情况下,/etc/yum.conf ,这使得这两个命令具有同等性。

中打开了过时的 功能

更新所有软件包及其依赖项

要更新所有软件包及其依赖项,请使用不带任何参数的 yum update 命令:

yum update更新与安全相关的软件包

如果软件包有可用的安全更新,则只能将这些软件包更新至其最新版本。以 root 用户身份键入:

yum update --security

您还可以仅将软件包更新为包含最新安全更新的版本。以 root 用户身份键入:

yum update-minimal --security例如,假设:

- kernel-3.10.0-1 软件包安装在您的系统中;

- kernel-3.10.0-2 软件包已作为安全更新发布;

- kernel-3.10.0-3 软件包已作为程序错误修复更新发布。

然后 yum update-minimal --security 将软件包更新至 kernel-3.10.0-2,yum update --security 将软件包更新为 kernel-3.10.0-3。

自动更新软件包

要刷新软件包数据库并自动下载更新,您可以使用 yum-cron 服务。如需更多信息,请参阅 第 9.7 节 “使用 Yum-cron 自动刷新软件包数据库和下载更新”。

9.1.3. 使用 ISO 和 Yum 升级系统离线

对于与互联网或红帽网络断开连接的系统,将 yum update 命令与 Red Hat Enterprise Linux 安装 ISO 映像配合使用是将系统升级到最新次要版本的一种简单快速方式。以下步骤演示了升级过程:

创建目标目录以挂载您的 ISO 映像。挂载时不会自动创建该目录,因此请在继续下一步之前创建该目录。以

root用户身份键入:mkdir mount_dir使用挂载目录的路径替换 mount_dir。通常,用户将其创建为

/media目录中的子目录。将 Red Hat Enterprise Linux 7 安装 ISO 镜像挂载到之前创建的目标目录中。以

root用户身份键入:mount -o loop iso_name mount_dir

将 iso_name 替换为您的 ISO 镜像的路径,mount_dir 替换为目标目录的路径。此处需要

-oloop选项,才能将文件挂载为块设备。将

media.repo文件从 mount 目录复制到/etc/yum.repos.d/目录。 请注意,此目录中的配置文件必须具有.repo 扩展名才能正常工作。cp

mount_dir/media.repo/etc/yum.repos.d/new.repo这会为 yum 存储库创建一个配置文件。使用文件名替换 new.repo,如 rhel7.repo。

编辑新配置文件,使其指向 Red Hat Enterprise Linux 安装 ISO。在

/etc/yum.repos.d/new.repo文件中添加以下行:baseurl=file:///mount_dir使用挂载点的路径替换 mount_dir。

更新所有 yum 存储库,包括

/etc/yum.repos.d/new.repo。以root用户身份键入:yumupdate这会将您的系统升级到挂载的 ISO 镜像提供的版本。

升级成功后,您可以卸载 ISO 镜像。以

root用户身份键入:umount mount_dir其中 mount_dir 是挂载目录的路径。此外,您可以删除在第一步中创建的挂载目录。以

root用户身份键入:rmdir mount_dir如果您不会将之前创建的配置文件用于另一个安装或更新,您可以将其删除。以

root用户身份键入:rm/etc/yum.repos.d/new.repo

例 9.3. 从 Red Hat Enterprise Linux 7.0 升级到 7.1

如果需要,需要使用带有较新版本的系统(如 rhel-server-7.1-x86_64-dvd.iso)的 ISO 映像来升级不能访问互联网的系统,请创建用于挂载的目标目录,如 /media/rhel7/。以 root 用户身份,使用您的 ISO 镜像更改到 目录并键入:

~]# mount -o loop

rhel-server-7.1-x86_64-dvd.iso /media/rhel7/

然后通过从挂载目录中复制 media.repo 文件来为您的镜像设置 yum 存储库:

~]# cp/media/rhel7/media.repo/etc/yum.repos.d/rhel7.repo

要将 yum 识别挂载点为仓库,请在上一步中复制的 /etc/yum.repos.d/rhel7.repo 中添加以下行:

baseurl=file:///media/rhel7/

现在,更新 yum 存储库会将您的系统升级到 rhel-server-7.1-x86_64-dvd.iso 提供的版本。以 root 用户身份执行:

~]# yum update

成功升级您的系统时,您可以卸载镜像,删除目标目录和配置文件:

~]# umount /media/rhel7/~]# rmdir /media/rhel7/~]# rm

/etc/yum.repos.d/rhel7.repo9.2. 使用软件包

yum 允许您对软件包执行一整套操作,包括搜索软件包、查看有关软件包的信息、安装和删除软件包。

9.2.1. 搜索软件包

您可以使用以下命令搜索所有 RPM 软件包名称、描述和摘要:

yumsearchterm…

使用您要搜索的软件包名称替换 term。

例 9.4. 搜索与特定字符串匹配的软件包

要列出与 "vim"、"gvim" 或 "emacs" 匹配的所有软件包,请输入:

~]$ yum search vim gvim emacs Loaded plugins: langpacks, product-id, search-disabled-repos, subscription-manager ============================= N/S matched: vim ============================== vim-X11.x86_64 : The VIM version of the vi editor for the X Window System vim-common.x86_64 : The common files needed by any version of the VIM editor [output truncated] ============================ N/S matched: emacs ============================= emacs.x86_64 : GNU Emacs text editor emacs-auctex.noarch : Enhanced TeX modes for Emacs [output truncated] Name and summary matches mostly, use "search all" for everything. Warning: No matches found for: gvim

yum search 命令可用于搜索您不知道名称但了解相关术语的软件包。请注意,默认情况下,yum search 会在 包名称和摘要中返回匹配项,这样可加快搜索速度。使用 yum search all 命令进行更详细但较慢的搜索。

过滤结果

所有 yum 的 list 命令都允许您通过附加一个或多个 glob 表达式作为参数来过滤结果。glob 表达式是包含一个或多个通配符字符 * (扩展以匹配任何字符子集)和 ? (扩展以匹配任何单个字符)的普通字符字符串。

当将 glob 表达式作为参数传递给 yum 命令时,请小心转义 glob 表达式,否则 Bash shell 会将这些表达式解释为 路径名扩展,并可能 将当前目录中与全局表达式匹配的所有文件传递给 yum。要确定将 glob 表达式传递给 yum,请使用以下方法之一:

- 在通配符前面使用反斜杠字符转义

- 双引号或单引号整个 glob 表达式。

下一节中的示例演示了这两种方法的用法。

9.2.2. 列出软件包

要列出所有安装和可用软件包的信息,在 shell 提示符下键入以下内容:

yumlistall

要列出与插入 glob 表达式匹配的已安装和可用软件包,请使用以下命令:

yum list glob_expression…

例 9.5. 列出与 ABRT 相关的软件包

带有各种 ABRT 附加组件和插件的软件包以"abrt-addon-"或"abrt-plugin-"开头。要列出这些软件包,请在 shell 提示符后键入以下命令:请注意如何使用反斜杠字符转义通配符字符:

~]$ yum list abrt-addon\* abrt-plugin\* Loaded plugins: langpacks, product-id, search-disabled-repos, subscription-manager Installed Packages abrt-addon-ccpp.x86_64 2.1.11-35.el7 @rhel-7-server-rpms abrt-addon-kerneloops.x86_64 2.1.11-35.el7 @rhel-7-server-rpms abrt-addon-pstoreoops.x86_64 2.1.11-35.el7 @rhel-7-server-rpms abrt-addon-python.x86_64 2.1.11-35.el7 @rhel-7-server-rpms abrt-addon-vmcore.x86_64 2.1.11-35.el7 @rhel-7-server-rpms abrt-addon-xorg.x86_64 2.1.11-35.el7 @rhel-7-server-rpms

要列出系统上安装的所有软件包,请使用 已安装的 关键字。输出中最右侧的列列出了从中检索软件包的存储库。

yum list installed glob_expression…例 9.6. 列出 krb 软件包的所有已安装版本

以下示例演示了如何列出所有以"krb"开头的软件包,后跟一个字符和连字符。这在您要列出特定组件的所有版本时很有用,因为它们按数字区分。整个 glob 表达式都用引号括起,以确保正确处理。

~]$ yum list installed "krb?-*" Loaded plugins: langpacks, product-id, search-disabled-repos, subscription-manager Installed Packages krb5-libs.x86_64 1.13.2-10.el7 @rhel-7-server-rpms

要列出所有启用的软件仓库中可用于安装的软件包,请使用以下命令:

yum list available glob_expression…例 9.7. 列出可用的 gstreamer 插件

例如,要列出包含"gstreamer"和"plugin"的名称的所有可用软件包,请运行以下命令:

~]$ yum list available gstreamer*plugin\* Loaded plugins: langpacks, product-id, search-disabled-repos, subscription-manager Available Packages gstreamer-plugins-bad-free.i686 0.10.23-20.el7 rhel-7-server-rpms gstreamer-plugins-base.i686 0.10.36-10.el7 rhel-7-server-rpms gstreamer-plugins-good.i686 0.10.31-11.el7 rhel-7-server-rpms gstreamer1-plugins-bad-free.i686 1.4.5-3.el7 rhel-7-server-rpms gstreamer1-plugins-base.i686 1.4.5-2.el7 rhel-7-server-rpms gstreamer1-plugins-base-devel.i686 1.4.5-2.el7 rhel-7-server-rpms gstreamer1-plugins-base-devel.x86_64 1.4.5-2.el7 rhel-7-server-rpms gstreamer1-plugins-good.i686 1.4.5-2.el7 rhel-7-server-rpms

列出存储库

要列出系统中每个启用的存储库的存储库 ID、名称和软件包数量,请使用以下命令:

yumrepolist

要列出这些存储库的更多信息,请添加 -v 选项。启用此选项后,将显示每个列出的存储库的信息,包括文件名、总体大小、最后一次更新的日期和基本 URL。另外,您可以使用生成相同输出的 repoinfo 命令。

yumrepolist-v

yumrepoinfo

若要列出已启用和禁用的存储库,可使用以下命令:在输出列表中添加一个状态列,以显示启用了哪些存储库。

yumrepolistall

通过将 disabled 作为第一个参数传递,您可以将命令输出减少至禁用的存储库。如需进一步规格,您可以将存储库的 ID 或名称或相关的 glob_expressions 作为参数传递。请注意,如果存储库 ID 或名称与插入的参数完全匹配,则即使未传递已启用或禁用 的过滤器,也会列出此存储库。

9.2.3. 显示软件包信息

要显示一个或多个软件包的信息,请使用以下命令(glob 表达式在这里也有效):

yum info package_name…使用软件包名称替换 package_name。

例 9.8. 显示 abrt 软件包中的信息

要显示 abrt 软件包的信息,请输入:

~]$ yum info abrt

Loaded plugins: langpacks, product-id, search-disabled-repos, subscription-manager

Installed Packages

Name : abrt

Arch : x86_64

Version : 2.1.11

Release : 35.el7

Size : 2.3 M

Repo : installed

From repo : rhel-7-server-rpms

Summary : Automatic bug detection and reporting tool

URL : https://fedorahosted.org/abrt/

License : GPLv2+

Description : abrt is a tool to help users to detect defects in applications and

: to create a bug report with all information needed by maintainer to fix

: it. It uses plugin system to extend its functionality.

yum info package_name 命令类似于 rpm -q --info package_name 命令,但提供了从 安装 RPM 软件包的 yum 存储库的名称(查找输出中的 From repo: 行)。

使用 yumdb

您还可以使用以下命令查询 yum 数据库以获取有关软件包的替代和有用信息:

yumdb info package_name

此命令提供关于软件包的其他信息,包括软件包的校验和(以及用于生成软件包的算法,如 SHA-256)、命令行上为安装软件包所提供的命令(如果有),以及将软件包安装到系统上的原因( 用户 指明其由用户安装,而 dep 表示它是作为依赖项引入的)。

例 9.9. 查询 yumdb 以了解有关 yum 软件包的信息

要显示 yum 软件包的附加信息,请输入:

~]$ yumdb info yum Loaded plugins: langpacks, product-id yum-3.4.3-132.el7.noarch changed_by = 1000 checksum_data = a9d0510e2ff0d04d04476c693c0313a11379053928efd29561f9a837b3d9eb02 checksum_type = sha256 command_line = upgrade from_repo = rhel-7-server-rpms from_repo_revision = 1449144806 from_repo_timestamp = 1449144805 installed_by = 4294967295 origin_url = https://cdn.redhat.com/content/dist/rhel/server/7/7Server/x86_64/os/Packages/yum-3.4.3-132.el7.noarch.rpm reason = user releasever = 7Server var_uuid = 147a7d49-b60a-429f-8d8f-3edb6ce6f4a1

有关 yumdb 命令的更多信息,请参阅 yumdb(8)手册页。

9.2.4. 安装软件包

要安装单个软件包及其所有未安装的依赖项,以 root 用户身份输入以下命令:

yum install package_name

您还可以通过将多个软件包作为参数附加来同时安装多个软件包。要做到这一点,以 root 用户身份输入:

yum install package_name package_name…

如果要在 multilib 系统(如 AMD64 或 Intel 64 机器)上安装软件包,您可以通过在软件包名称中添加.arch 来指定软件包的构架(只要启用的软件仓库中可用):

yum install package_name.arch

例 9.10. 在 multilib 系统上安装软件包

要为 i686 架构安装 sqlite 软件包,请输入:

~]# yum install sqlite.i686

您可以使用 glob 表达式快速安装多个名称相似的软件包。以 root 用户身份执行:

yum install glob_expression…例 9.11. 安装所有udacious插件

如果要安装多个名称相似的软件包时,全局表达式很有用。要安装所有 audacious 插件,请使用以下格式的命令:

~]# yum install audacious-plugins-\*

除了软件包名称和 glob 表达式外,您还可以为 yum install 提供文件名。如果您知道要安装的二进制文件的名称,但不知道其软件包名称,您可以为 yum install 提供路径名称。以 root 用户身份键入:

yum install /usr/sbin/named

yum 随后搜索其包列表,找到提供 /usr/sbin/named 的软件包(如果有),并提示您是否安装它。

如上例中所示,yum install 命令不需要严格定义的参数。它可以处理各种软件包名称和 glob 表达式格式,从而方便用户安装。另一方面,需要花些时间才能正确 解析 输入,特别是您指定了大量软件包时。要优化软件包搜索,您可以使用以下命令来显式定义如何解析参数:

yum install-n nameyum install-na name.architectureyum install-nevra name-epoch:version-release.architecture

使用 install-n 时,yum 会将 name 解释为软件包的确切名称。install-na 命令告知 yum,后续参数包含用点字符划分的软件包名称和架构。使用 install-nevra 时,yum 期望格式为 name-epoch:version-release.architecture 的参数。同样,搜索要删除的软件包时,您可以使用 yum remove-n、yum remove-na 和 yum remove-nevra

如果您知道要安装包含 命名 二进制的软件包,但您不知道在哪个 bin/ or 目录中安装了该文件,请使用带有 glob 表达式的 sbin/ yum 提供 命令:

~]# yum provides "*bin/named"

Loaded plugins: langpacks, product-id, search-disabled-repos, subscription-

: manager

32:bind-9.9.4-14.el7.x86_64 : The Berkeley Internet Name Domain (BIND) DNS

: (Domain Name System) server

Repo : rhel-7-server-rpms

Matched from:

Filename : /usr/sbin/named

yum 提供"*/file_name" 是查找包含 file_name 的软件包的有用方法。

例 9.12. 安装过程

以下示例提供了使用 yum 的安装概述。要下载并安装最新版本的 httpd 软件包,以 root 用户身份执行:

~]# yum install httpd Loaded plugins: langpacks, product-id, subscription-manager Resolving Dependencies --> Running transaction check ---> Package httpd.x86_64 0:2.4.6-12.el7 will be updated ---> Package httpd.x86_64 0:2.4.6-13.el7 will be an update --> Processing Dependency: 2.4.6-13.el7 for package: httpd-2.4.6-13.el7.x86_64 --> Running transaction check ---> Package httpd-tools.x86_64 0:2.4.6-12.el7 will be updated ---> Package httpd-tools.x86_64 0:2.4.6-13.el7 will be an update --> Finished Dependency Resolution Dependencies Resolved

执行上述命令后,yum 会加载必要的插件并运行事务检查。在本例中,httpd 已经安装。由于安装的软件包比最新可用版本旧,因此将会进行更新。这同样适用于 httpd 依赖的 httpd -tools 软件包。然后会显示一个事务概述:

================================================================================ Package Arch Version Repository Size ================================================================================ Updating: httpd x86_64 2.4.6-13.el7 rhel-x86_64-server-7 1.2 M Updating for dependencies: httpd-tools x86_64 2.4.6-13.el7 rhel-x86_64-server-7 77 k Transaction Summary ================================================================================ Upgrade 1 Package (+1 Dependent package) Total size: 1.2 M Is this ok [y/d/N]:

在这一步中,yum 会提示您确认安装。除了 y (yes)和 N (否)选项外,您可以选择 d (仅下载)下载软件包,但不能直接安装它们。如果您选择 y,安装会继续包含以下信息,直到成功完成为止。

Downloading packages: Running transaction check Running transaction test Transaction test succeeded Running transaction Updating : httpd-tools-2.4.6-13.el7.x86_64 1/4 Updating : httpd-2.4.6-13.el7.x86_64 2/4 Cleanup : httpd-2.4.6-12.el7.x86_64 3/4 Cleanup : httpd-tools-2.4.6-12.el7.x86_64 4/4 Verifying : httpd-2.4.6-13.el7.x86_64 1/4 Verifying : httpd-tools-2.4.6-13.el7.x86_64 2/4 Verifying : httpd-tools-2.4.6-12.el7.x86_64 3/4 Verifying : httpd-2.4.6-12.el7.x86_64 4/4 Updated: httpd.x86_64 0:2.4.6-13.el7 Dependency Updated: httpd-tools.x86_64 0:2.4.6-13.el7 Complete!

要从系统中的本地目录安装之前下载的软件包,请使用以下命令:

yum localinstall path使用您要安装的软件包的路径替换 path。