1.13. 安全性

如果您的服务网格应用程序由 一 组复杂的微服务组成,您可以使用 Red Hat OpenShift Service Mesh 来定制这些服务间的通信安全性。OpenShift Container Platform 的基础架构以及 Service Mesh 的流量管理功能可帮助您管理应用程序的复杂性和安全微服务。

开始前

如果您有一个项目,请将项目添加到 ServiceMeshMemberRoll 资源中。

如果您没有项目,请安装 Bookinfo 示例应用程序 并将其添加到 ServiceMeshMemberRoll 资源中。示例应用程序可以帮助演示安全概念。

1.13.1. 关于 mutual Transport Layer Security(mTLS)

Mutual Transport Layer Security(mTLS)是一个协议,可让双方相互验证。在一些协议(IKE、SSH)中,它是身份验证的默认模式,在其他协议中(TLS)是可选的。您可以在不更改应用程序或服务代码的情况下使用 mTLS。TLS 完全由服务网格基础架构处理,并在两个 sidecar 代理之间进行处理。

默认情况下,Red Hat OpenShift Service Mesh 中的 mTLS 被启用并设置为 permissive 模式,Service Mesh 中的 sidecar 接受明文流量和使用 mTLS 加密的连接。如果网格中的服务需要与网格外的服务进行通信,则 strict 模式的 mTLS 可能会破坏这些服务之间的通信。在将工作负载迁移到 Service Mesh 时使用 permissive 模式。然后,您可以在网格、命名空间或应用程序间启用严格的 mTLS。

在 Service Mesh control plane 级别启用 mTLS 可保护服务网格中的所有流量,而无需重写应用程序和工作负载。您可以在 ServiceMeshControlPlane 资源中的 data plane 级别保护网格中的命名空间。要自定义流量加密连接,请使用 PeerAuthentication 和 DestinationRule 资源在应用级别上配置命名空间。

1.13.1.1. 在服务网格中启用严格的 mTLS

如果您的工作负载没有与外部服务通信,您可以在网格间快速启用 mTLS,而不中断通信。您可以通过在 ServiceMeshControlPlane 资源中将 spec.security.dataPlane.mtls 设置为 true 来启用它。Operator 会创建所需资源。

apiVersion: maistra.io/v2

kind: ServiceMeshControlPlane

spec:

version: v2.2

security:

dataPlane:

mtls: true您还可以使用 OpenShift Container Platform Web 控制台启用 mTLS。

流程

- 登录到 web 控制台。

- 点 Project 菜单,选择安装 Service Mesh control plane 的项目,如 istio-system。

- 点 Operators → Installed Operators。

- 点 Provided APIs 下的 Service Mesh Control Plane。

-

点

ServiceMeshControlPlane资源的名称,例如basic。 - 在 Details 页面中,单击 Data Plane Security 的 Security 部分中的切换。

1.13.1.1.1. 为特定服务的入站连接配置 sidecar

您还可以通过创建策略为各个服务配置 mTLS。

流程

使用以下示例创建 YAML 文件:

PeerAuthentication 策略示例 policy.yaml

apiVersion: security.istio.io/v1beta1 kind: PeerAuthentication metadata: name: default namespace: <namespace> spec: mtls: mode: STRICT-

将

<namespace>替换为该服务所在的命名空间。

-

将

运行以下命令,在服务所在的命名空间中创建资源。它必须与您刚才创建的 Policy 资源中的

namespace字段匹配。$ oc create -n <namespace> -f <policy.yaml>

如果您不使用自动 mTLS,并且要将 PeerAuthentication 设置为 STRICT,则必须为您的服务创建一个 DestinationRule 资源。

1.13.1.1.2. 为出站连接配置 sidecar

创建一个目标规则将 Service Mesh 配置为在向网格中的其他服务发送请求时使用 mTLS。

流程

使用以下示例创建 YAML 文件:

DestinationRule 示例 destination-rule.yaml

apiVersion: networking.istio.io/v1alpha3 kind: DestinationRule metadata: name: default namespace: <namespace> spec: host: "*.<namespace>.svc.cluster.local" trafficPolicy: tls: mode: ISTIO_MUTUAL-

将

<namespace>替换为该服务所在的命名空间。

-

将

运行以下命令,在服务所在的命名空间中创建资源。它必须与您刚才创建的

DestinationRule资源中的namespace字段匹配。$ oc create -n <namespace> -f <destination-rule.yaml>

1.13.1.1.3. 设置最小和最大协议版本

如果您的环境对服务网格中的加密流量有具体要求,可以通过在 ServiceMeshControlPlane 资源中设置 spec.security.controlPlane.tls.minProtocolVersion 或 spec.security.controlPlane.tls.maxProtocolVersion 来控制允许的加密功能。这些值在 Service Mesh control plane 资源中配置,定义网格组件在通过 TLS 安全通信时使用的最小和最大 TLS 版本。

默认为 TLS_AUTO,且不指定 TLS 版本。

表 1.6. 有效值

| 值 | 描述 |

|---|---|

|

| default |

|

| TLS 版本 1.0 |

|

| TLS 版本 1.1 |

|

| TLS 版本 1.2 |

|

| TLS 版本 1.3 |

流程

- 登录到 web 控制台。

- 点 Project 菜单,选择安装 Service Mesh control plane 的项目,如 istio-system。

- 点 Operators → Installed Operators。

- 点 Provided APIs 下的 Service Mesh Control Plane。

-

点

ServiceMeshControlPlane资源的名称,例如basic。 - 点 YAML 标签。

在 YAML 编辑器中插入以下代码片段:将

minProtocolVersion中的值替换为 TLS 版本值。在本例中,最小 TLS 版本设置为TLSv1_2。ServiceMeshControlPlane 代码片段

kind: ServiceMeshControlPlane spec: security: controlPlane: tls: minProtocolVersion: TLSv1_2- 点击 Save。

- 单击 Refresh 以验证更改是否已正确更新。

1.13.1.2. 使用 Kiali 验证加密

Kiali 控制台提供了多种方式来验证应用程序、服务和工作负载是否启用了 mTLS 加密。

图 1.5. masthead 图标网格范围 mTLS

在 masthead 右侧,Kiali 显示一个锁定图标,当网格为整个服务网格启用了 mTLS 时。这意味着网格中的所有通信都使用 mTLS。

图 1.6. masthead 图标网格范围 mTLS 部分启用

当网格以 PERMISSIVE 模式或者网格范围 mTLS 配置出现错误时,Kiali 会显示 hollow 锁定图标。

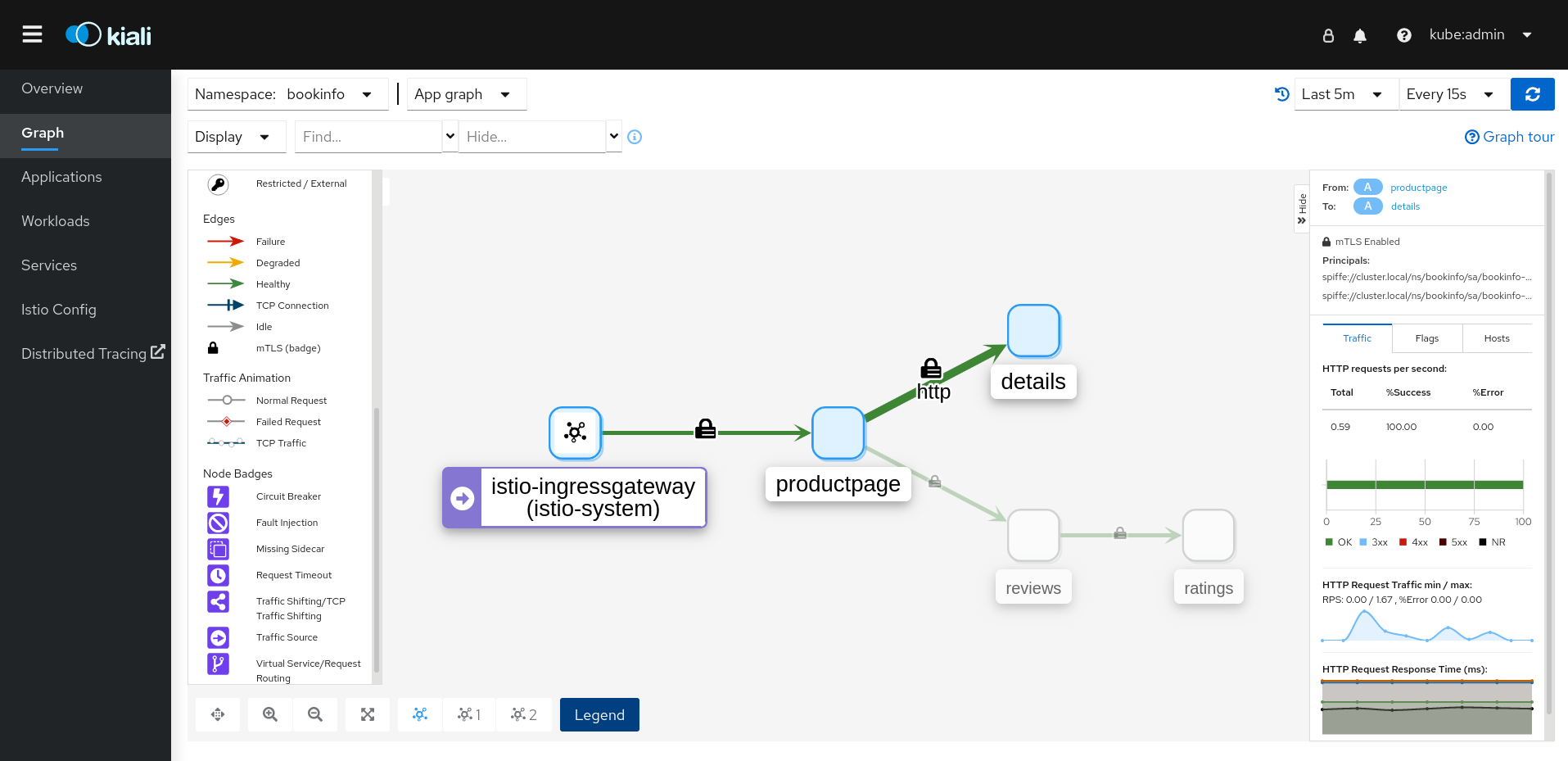

图 1.7. 安全徽标

Graph 页面有选项,可以在图形边缘上显示 Security badge 来指示启用 mTLS。要在图形上启用安全徽标,请从 Display 菜单的 显示 Badges 下选择 安全 复选框。当边缘显示锁定图标时,它表示至少有一个启用了 mTLS 的请求。如果同时存在 mTLS 和非mTLS 请求,则 side-panel 会显示使用 mTLS 的请求百分比。

Applications details Overview 页会在图形边缘上显示一个 Security 图标,其中至少有一个启用了 mTLS 的请求。

Workloads details Overview 页会在图形边缘上显示一个 Security 图标,其中至少有一个启用了 mTLS 的请求。

Services Details Overview 页会在图形边缘上显示一个 Security 图标,其中至少有一个启用了 mTLS 的请求。另外请注意,Kiali 在 Network 部分显示为 mTLS 配置的端口旁的锁定图标。