安全指南

适用于红帽 JBoss 企业版应用程序平台 6

摘要

部分 I. 红帽 JBoss 企业版应用程序平台 6 的安全性

第 1 章 简介

1.1. 关于 JBoss 企业版应用程序平台 6(JBoss EAP 6)

1.2. 关于 JBoss 企业版应用程序平台 6 的安全性

第 2 章 安全概述

2.1. 关于声明式安全性

2.1.1. Java EE 的声明式安全性概述

ejb-jar.xml 和 web.xml 部署描述符来设置的。

2.1.2. 安全引用

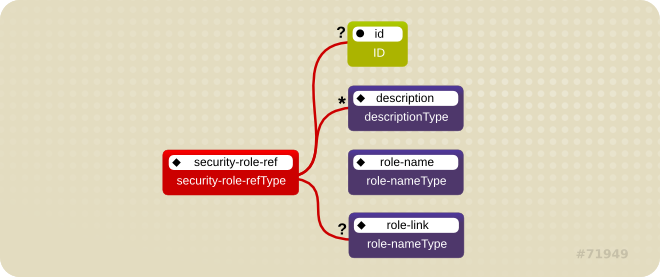

图 2.1. 安全角色引用模型

role-nameType 属性值作为 isCallerInRole(String) 方法的参数使用。通过使用 isCallerInRole 方法,组件可以检验调用者是否具有用 <security-role-ref> 或 <role-name> 声明的角色。<role-name> 元素值必须通过 <role-link> 链接到 <security-role> 元素。isCallerInRole 的典型用法是执行一个无法用基于角色的 <method-permissions> 元素定义的安全检查。

例 2.1. ejb-jar.xml 描述符文件片段

<!-- A sample ejb-jar.xml fragment -->

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

...

<security-role-ref>

<role-name>TheRoleICheck<role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</session>

</enterprise-beans>

...

</ejb-jar>

注意

例 2.2. web.xml 描述符文件片段

<web-app>

<servlet>

<servlet-name>AServlet</servlet-name>

...

<security-role-ref>

<role-name>TheServletRole</role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</servlet>

...

</web-app>

2.1.3. 安全标识符

图 2.2. J2EE 安全标识符数据模型

EJBContext.getCallerPrincipal() 方法所看到的调用者的标识符。而调用者的安全角色被设置为 <run-as> 或 <role-name> 元素值指定的单一角色。

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

<!-- ... -->

<security-identity>

<use-caller-identity/>

</security-identity>

</session>

<session>

<ejb-name>RunAsBean</ejb-name>

<!-- ... -->

<security-identity>

<run-as>

<description>A private internal role</description>

<role-name>InternalRole</role-name>

</run-as>

</security-identity>

</session>

</enterprise-beans>

<!-- ... -->

</ejb-jar>

anonymous 的 principal 将分配给所有的转出调用。如果你想用其他的 principal 关联这个调用,你必须将 <run-as-principal> 和 jboss.xml 文件里的 bean 进行关联。下列代码片段将名为 internal 的 principal 和前面例子里的 RunAsBean 进行关联。

<session>

<ejb-name>RunAsBean</ejb-name>

<security-identity>

<run-as-principal>internal</run-as-principal>

</security-identity>

</session>

web.xml 文件的 servlet 定义里也是可用的。下面的例子展示了如何将角色 InternalRole 分配给 servlet:

<servlet>

<servlet-name>AServlet</servlet-name>

<!-- ... -->

<run-as>

<role-name>InternalRole</role-name>

</run-as>

</servlet>

principal 相关联。jboss-web.xml 文件里的 <run-as-principal> 元素用于和 run-as 角色一起使用的专有 principal。下列代码片段展示了如何将名为 internal 的 principal 关联至上面的 servlet。

<servlet>

<servlet-name>AServlet</servlet-name>

<run-as-principal>internal</run-as-principal>

</servlet>

2.1.4. 安全角色

security-role-ref 或 security-identity 引用的安全角色名称需要映射到应用程序所声明的其中一个角色。应用程序组装者通过声明 security-role 来定义安全角色。role-name 值是一个逻辑的应用程序角色名,如 Administrator、Architect、alesManager 等等。

security-role 元素只被用来映射 security-role-ref/role-name 值到组件角色引用的逻辑角色。用户的角色是应用程序的安全管理者动态分配的。JBoss 不要求定义 security-role 元素来声明方法权限。然而,我们仍然推荐使用 security-role 元素以确保跨应用服务器的可移植性且便于部署描述符的维护。

例 2.3. 解释 security-role 元素用法的 ejb-jar.xml 描述符片段。

<!-- A sample ejb-jar.xml fragment --><ejb-jar><assembly-descriptor><security-role><description>The single application role</description><role-name>TheApplicationRole</role-name></security-role></assembly-descriptor></ejb-jar>

例 2.4. 解释 security-role 元素用法的 web.xml 描述符片段。

<!-- A sample web.xml fragment --><web-app><security-role><description>The single application role</description><role-name>TheApplicationRole</role-name></security-role></web-app>

2.1.5. EJB 方法权限

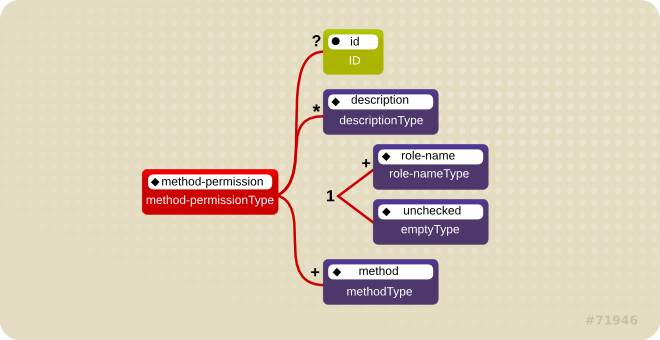

图 2.3. J2EE 的 method-permission 元素

method-permission 元素都包含一个或多个定义逻辑角色的 role-name 子元素,这些逻辑角色可以访问 method-child 元素确定的 EJB 方法。你也可以指定 unchecked 而不是 role-name 元素来声明任何验证用户都可以访问 method-child 元素确定的 EJB 方法。此外,你可以声明无人可以访问具有 exclude-list 元素的方法。如果 EJB 具有没有用 method-permission 元素声明可以访问的方法,那 EJB 方法默认是不能被使用的。这等同于将方法默认放入 exclude-list 元素里。

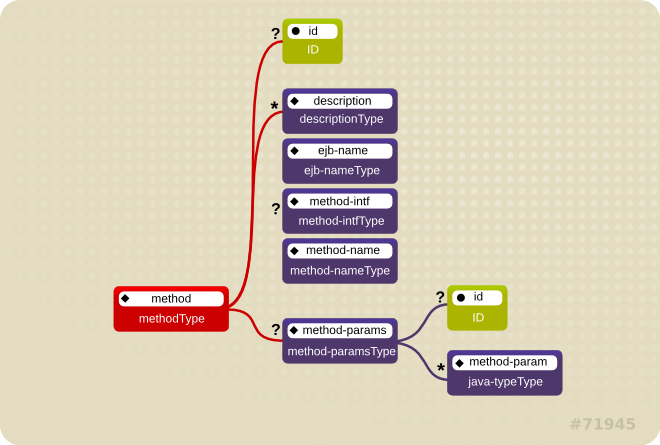

图 2.4. J2EE 方法元素

<method><ejb-name>EJBNAME</ejb-name><method-name>*</method-name></method>

<method><ejb-name>EJBNAME</ejb-name><method-name>METHOD</method-name></method>

<method><ejb-name>EJBNAME</ejb-name><method-name>METHOD</method-name><method-params><method-param>PARAMETER_1</method-param><!-- ... --><method-param>PARAMETER_N</method-param></method-params></method>

method-intf 元素可以用来区分 EJB 里在 home 和 remote 接口都定义了且具有相同名称和签名的方法。

method-permission 用法的完整示例。

例 2.5. 解释 method-permission 元素用法的 ejb-jar.xml 描述符片段。

<ejb-jar><assembly-descriptor><method-permission><description>The employee and temp-employee roles may access any

method of the EmployeeService bean </description><role-name>employee</role-name><role-name>temp-employee</role-name><method><ejb-name>EmployeeService</ejb-name><method-name>*</method-name></method></method-permission><method-permission><description>The employee role may access the findByPrimaryKey,

getEmployeeInfo, and the updateEmployeeInfo(String) method of

the AardvarkPayroll bean </description><role-name>employee</role-name><method><ejb-name>AardvarkPayroll</ejb-name><method-name>findByPrimaryKey</method-name></method><method><ejb-name>AardvarkPayroll</ejb-name><method-name>getEmployeeInfo</method-name></method><method><ejb-name>AardvarkPayroll</ejb-name><method-name>updateEmployeeInfo</method-name><method-params><method-param>java.lang.String</method-param></method-params></method></method-permission><method-permission><description>The admin role may access any method of the

EmployeeServiceAdmin bean </description><role-name>admin</role-name><method><ejb-name>EmployeeServiceAdmin</ejb-name><method-name>*</method-name></method></method-permission><method-permission><description>Any authenticated user may access any method of the

EmployeeServiceHelp bean</description><unchecked/><method><ejb-name>EmployeeServiceHelp</ejb-name><method-name>*</method-name></method></method-permission><exclude-list><description>No fireTheCTO methods of the EmployeeFiring bean may be

used in this deployment</description><method><ejb-name>EmployeeFiring</ejb-name><method-name>fireTheCTO</method-name></method></exclude-list></assembly-descriptor></ejb-jar>

2.1.6. EJB 的安全性注解

@DeclareRoles- 它指定了代码里声明每个安全角色。关于配置角色的信息,请参考 Java EE 5 TutorialDeclaring Security Roles Using Annotations。

@RolesAllowed、@PermitAll和@DenyAll- 它指定注解的方法权限。关于配置注解的方法权限的信息,请参考 Java EE 5 TutorialSpecifying Method Permissions Using Annotations。

@RunAs- 它配置组件的传播安全标识符。关于使用注解配置传播安全标识符的信息,请参考 Java EE 5 TutorialConfiguring a Component’s Propagated Security Identity。

2.1.7. Web 内容安全约束

web.xml 的 security-constraint 元素来声明的。

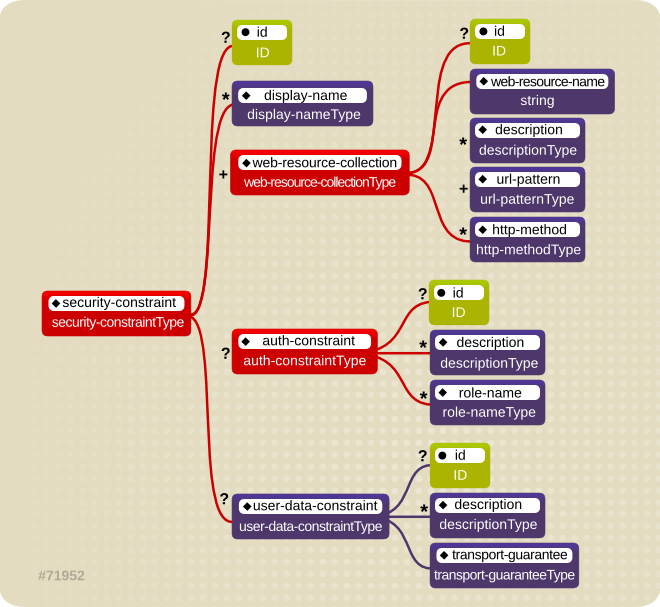

图 2.5. Web 内容安全约束

NONE、INTEGRAL 和 CONFIDENTIAL。NONE 表示应用程序不要求任何传输保证。INTEGRAL 表示应用程序要求客户和服务器间发送的数据以传输中不可以更改的方式进行。CONFIDENTIAL 表示应用程序要求以防止其他实体观察传输内容的方式进行传输。大多数情况下,INTEGRAL 或 CONFIDENTIAL 标记的出现都表示要求使用 SSL。

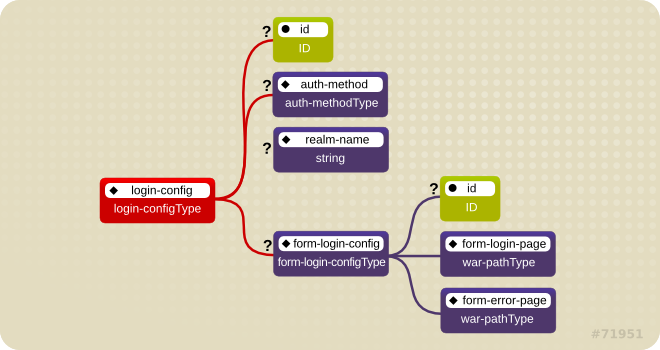

图 2.6. Web 登录配置

BASIC、DIGEST、FORM 和 CLIENT-CERT。 <realm-name> 子元素指定了用于 HTTP 基本和摘要模式授权的安全区名。<form-login-config> 子元素指定了用表单登录的登录页面的错误页面。如果 <auth-method> 值不是FORM,那么 form-login-config 及其子元素将被忽略。

/restricted 路径下的任何 URL 都要求 AuthorizedUser 角色。这里不要求传输保证,用于获取用户标识符的验证方式是基本(BASIC)HTTP 验证模式。

例 2.6. web.xml 描述符文件的片段

<web-app>

<security-constraint>

<web-resource-collection>

<web-resource-name>Secure Content</web-resource-name>

<url-pattern>/restricted/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>AuthorizedUser</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>NONE</transport-guarantee>

</user-data-constraint>

</security-constraint>

<!-- ... -->

<login-config>

<auth-method>BASIC</auth-method>

<realm-name>The Restricted Zone</realm-name>

</login-config>

<!-- ... -->

<security-role>

<description>The role required to access restricted content </description>

<role-name>AuthorizedUser</role-name>

</security-role>

</web-app>

2.1.8. 启用基于表单的验证

web.xml 的 <login-config> 元素里包含 <auth-method>FORM</auth-method> 来实现的。登录和错误页面也在 <login-config> 里定义:

<login-config>

<auth-method>FORM</auth-method>

<form-login-config>

<form-login-page>/login.html</form-login-page>

<form-error-page>/error.html</form-error-page>

</form-login-config>

</login-config>

FormAuthenticator 把用户引到合适的页面。JBoss EAP 维护了一个会话池,所以并不需要为每个请求准备验证信息。当 FormAuthenticator 接收到一个请求时,它会向 org.apache.catalina.session.Manager 查询现有的会话。如果没有会话存在,新的会话将被创建。FormAuthenticator 然后再检验这个会话的凭证。

注意

/dev/urandom (Linux) 获取并用 MD5 进行哈希加密的。对 Sesion ID 生成进行检查可以确保 ID 的唯一性。

JSESSIONID。它的值是 Session ID 的十六进制字符串。这个 cookie 被配置成非持久性的。这意味着当浏览器退出时它不能在客户端删除。在服务器端,会话将在 60 秒不活动后过期,此时会话对象和凭证信息会被删除。

FormAuthenticator 将捕获这个请求,如果有需要则创建一个新的会话,并重定向用户到 login-config 里定义的登录页面。(在之前的代码示例里,登录页面是 login.html)。然后这个用户在 HTML 表单里输入用户名和密码。用户名和密码将通过 j_security_check 表单动作传入 FormAuthenticator 。

FormAuthenticator 然后根据附加到 Web 应用程序上下文的安全区验证用户名和密码。在 JBoss EAP 里,安全区是 JBossWebRealm。当验证成功后,FormAuthenticator 从缓存里提取保存的请求并将用户重定向到原始的请求。

注意

/j_security_check 结尾,且至少存在 j_username 和 j_password 参数时才会识别表单验证请求。

2.1.9. 启用声明式安全性

第 3 章 JAAS 简介

3.1. 关于 JAAS

3.2. JAAS 核心类

Subject(javax.security.auth.Subject)

Configuration(javax.security.auth.login.Configuration)LoginContext(javax.security.auth.login.LoginContext)

Principal(java.security.Principal)Callback(javax.security.auth.callback.Callback)CallbackHandler(javax.security.auth.callback.CallbackHandler)LoginModule(javax.security.auth.spi.LoginModule)

3.3. Subject 和 Principal 类

Subject 类是 JAAS 里的核心类。Subject 代表单个实体的信息,如某个人或服务。它包含了实体的 principal 、公共凭证和私有凭证。JAAS API 使用现有的 Java 2 java.security.Principal 接口来代表 principal,而它基本上一个类型化名称。

public Set getPrincipals() {...}

public Set getPrincipals(Class c) {...}

getPrincipals() 返回所有包含在主题里的主体。getPrincipals(Class c) 只返回那些作为 c 类或其子类实例的主体。如果这个主题没有匹配的主体则返回空集。

java.security.acl.Group 接口是 java.security.Principal 的一个子接口,所以主体集里的实例可能代表其他主体或主体组的逻辑分组。

3.4. 主题(Subject)验证

- 如

LoginModule配置所要求的,用程序实例化一个LoginContext并传入登录配置的名称和CallbackHandler来填充Callback对象。 LoginContext咨询Configuration来加载包括在命名登录配置里的所有LoginModules。如果不存在这个名称的配置,那么默认会使用other配置。- 应用程序调用

LoginContext.login方法。 - 登录模块调用所有加载的

LoginModule。每个LoginModule都会试图验证这个主题,它调用相关联的CallbackHandler上的 handle 犯法来获取验证过程所需的信息。这些信息以Callback对象队列的方式被传入 handle 方法。成功后,LoginModule将主题和相关的主体(principal)和凭证关联。 LoginContext返回验证状态给应用程序。从 login 方法返回则表示成功。如果 login 方法抛出异常则表示失败。- 如果验证成功,应用程序使用

LoginContext.getSubject方法获取已验证的主题。 - 在主题验证的作用域完成后,所有的主体以及和

login方法的主题相关的信息都可以通过调用LoginContext.logout方法进行删除。

LoginContext 类提供了用于验证主题的基本方法以及开发独立于底层验证技术的应用程序的途径。LoginContext 咨询 Configuration 来决定为特定应用程序配置的验证服务。LoginModule 类代表验证服务。因此,你可以插入不同的等录模块到应用程序而无需修改应用程序自身。下面的步骤显示了应用程序验证主题所需的步骤。

CallbackHandler handler = new MyHandler();

LoginContext lc = new LoginContext("some-config", handler);

try {

lc.login();

Subject subject = lc.getSubject();

} catch(LoginException e) {

System.out.println("authentication failed");

e.printStackTrace();

}

// Perform work as authenticated Subject

// ...

// Scope of work complete, logout to remove authentication info

try {

lc.logout();

} catch(LoginException e) {

System.out.println("logout failed");

e.printStackTrace();

}

// A sample MyHandler class

class MyHandler

implements CallbackHandler

{

public void handle(Callback[] callbacks) throws

IOException, UnsupportedCallbackException

{

for (int i = 0; i < callbacks.length; i++) {

if (callbacks[i] instanceof NameCallback) {

NameCallback nc = (NameCallback)callbacks[i];

nc.setName(username);

} else if (callbacks[i] instanceof PasswordCallback) {

PasswordCallback pc = (PasswordCallback)callbacks[i];

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],

"Unrecognized Callback");

}

}

}

}

LoginModule 接口的实现集成验证技术。这允许管理员插入不同的验证技术到应用程序里。你可以将多个 LoginModule 链接在一起来允许多种验证技术来参与验证过程。例如,一个 LoginModule 可以执行基于用户/密码的验证,而另外一个则可以连接硬件设备如智能卡读写器或生物特征识别器。

LoginModule 的生命周期是由客户创建和发行 login 方法所根据的 LoginContext 对象驱动的。这个过程由两阶段组成:

LoginContext使用其公共的 no-arg 构造器创建每个已配置的LoginModule。- 每个

LoginModule都是通过其 initialize 方法来初始化的。Subject参数需保证是非 null 的。initialize 方法的签名是:public void initialize(Subject subject, CallbackHandler callbackHandler, Map sharedState, Map options)。 login被调用来启动验证过程。例如,某个方法实现可能提示用户输入用户名和密码,然后根据存储在命名服务(如 NIS 或 LDAP)里的数据进行检验。其他的实现可能连接智能卡和生物设备,或者简单地从底层操作系统抽取信息。每个LoginModule对用户标识符的检验会在 JAAS 验证的第一阶段来考虑。login方法的签名是boolean login() throws LoginException。LoginException表示失败。返回值为 true 表示方法调用成功,而 false 表示登录模块应该被忽略。- 如果

LoginException的总体验证成功,commit将在每个LoginModule上调用。如果LoginModule的第一阶段验证成功,commit 方法将继续第二阶段并将相关的主体、公共凭证和/或私有凭证和关联主题。如果LoginModule的第一阶段失败,那commit将删除任何之前保存的验证状态,如用户名或密码。commit方法的签名是:boolean commit() throws LoginException。LoginException的抛出表示完成提交阶段失败。返回值为 true 表示方法调用成功,而 false 表示登录模块应该被忽略。 - 如果

LoginException的总体验证失败,abort将在每个LoginModule上调用。abort方法删除或销毁任何之前 login 或 initialize 方法创建的验证状态。abort方法的签名是:boolean abort() throws LoginException。LoginException的抛出表示完成abort阶段失败。返回值为 true 表示方法调用成功,而 false 表示登录模块应该被忽略。 - 要在成功登录后删除验证状态,应用程序将调用

LoginContext上的logout。这会导致在每个LoginModule上调用logout方法。logout方法删除原来在commit阶段和主题相关联的主体和凭证。凭证应该在删除时被销毁。logout方法的签名是:boolean logout() throws LoginException。LoginException的抛出表示完成登出阶段失败。返回值为 true 表示方法调用成功,而 false 表示登录模块应该被忽略。

LoginModule 必须和用户进行通讯来获取验证信息时,它使用 CallbackHandler 对象。应用程序实现 CallbackHandler 接口并将其传入 LoginContext,这会直接发送验证信息到底层的等录模块。

CallbackHandler 来获取用户的输入,如密码或智能卡 PIN,并提供信息给用户,如状态信息。通过允许应用程序指定 CallbackHandler,底层的 LoginModule 保持对应用程序和用户交互的独立。例如,GUI 应用程序的 CallbackHandler 实现可能显示一个窗口来让用户输入。另一方面,非 GUI 的应用程序可能 CallbackHandler 简单地使用应用服务器的 API 来获取凭证信息。 CallbackHandler 接口有一个方法需要被实现:

void handle(Callback[] callbacks)

throws java.io.IOException,

UnsupportedCallbackException;

Callback 接口是我们最后将了解的验证类。它是为几个默认实现提供的一个标记接口,其中包括 NameCallback 和在以前示例里使用的 PasswordCallback。LoginModule 使用 Callback 来请求验证机制所需的信息。在验证的登录阶段,LoginModule 将一个 Callback 队列直接传入 CallbackHandler.handle 方法。如果 callbackhandler 无法理解如何使用传递到 handle 方法的 Callback,它会抛出 UnsupportedCallbackException 来中止 login 的调用。

部分 II. 保证平台的安全

第 4 章 安全子系统

4.1. 关于安全子系统

如果 Deep Copy 模式被禁用(默认),复制安全数据结构会产生一个对原始结构的引用,而不是复制整个数据结构。这个行为效率更高,但在具有相同标识符的多个线程通过冲刷或登出操作清除主题时容易受数据损坏的影响。

你可以设置系统范围的安全属性,它们应用在 java.security.Security 类。

安全域(Security Domain)是一系列 Java 验证和授权服务(Java Authentication and Authorization Service,JAAS)的声明式安全配置,一个或多个应用程序用它来控制验证、授权、审计和映射。有三个默认的安全域:jboss-ejb-policy、jboss-web-policy 和 other。你也可以按照应用程序的需要创建安全域。

4.2. 关于安全子系统的结构

例 4.1. 安全子系统配置示例

<subsystem xmlns="urn:jboss:domain:security:1.2">

<security-management>

...

</security-management>

<security-domains>

<security-domain name="other" cache-type="default">

<authentication>

<login-module code="Remoting" flag="optional">

<module-option name="password-stacking" value="useFirstPass"/>

</login-module>

<login-module code="RealmUsersRoles" flag="required">

<module-option name="usersProperties" value="${jboss.domain.config.dir}/application-users.properties"/>

<module-option name="rolesProperties" value="${jboss.domain.config.dir}/application-roles.properties"/>

<module-option name="realm" value="ApplicationRealm"/>

<module-option name="password-stacking" value="useFirstPass"/>

</login-module>

</authentication>

</security-domain>

<security-domain name="jboss-web-policy" cache-type="default">

<authorization>

<policy-module code="Delegating" flag="required"/>

</authorization>

</security-domain>

<security-domain name="jboss-ejb-policy" cache-type="default">

<authorization>

<policy-module code="Delegating" flag="required"/>

</authorization>

</security-domain>

</security-domains>

<vault>

...

</vault>

</subsystem>

<security-management>、<subject-factory> 和 <security-properties> 元素没有出现在默认配置里。从 JBoss EAP 6.1 开始已启用了 <subject-factory> 和 <security-properties> 元素。

4.3. 配置安全子系统

4.3.1. 配置安全子系统

- <security-management>

- 这部分内容覆盖了安全子系统的高层行为。每个设置都是可选的。除了 Deep Copy 模式,须该这些设置的任何一个都是不寻常的。

选项 描述 deep-copy-subject-mode 指定是否复制或链接安全令牌以用于额外的线程安全。authentication-manager-class-name 指定一个要使用的其他的 AuthenticationManager 实现的类名。authorization-manager-class-name 指定一个要使用的其他的 AuthorizationManager 实现的类名。audit-manager-class-name 指定一个要使用的其他的 AuditManager 实现的类名。identity-trust-manager-class-name 指定一个要使用的其他的 IdentityTrustManager 实现的类名。mapping-manager-class-name 指定一个要使用的 MappingManager 实现的类名。 - <subject-factory>

- 主题工厂(Subject factory)控制主题实例的创建。它可以使用验证管理者来检验调用者。主题工厂的主要用途是为了 JCA 组件建立主题。你通常不需要修改它。

- <security-domains>

- 保存多个安全域的容器元素。安全域可能包含关于验证、授权、映射、审计模块以及 JASPI 验证和 JSSE 配置的信息。你的应用程序可以指定一个安全域来管理它的安全信息。

- <security-properties>

- 包含在 java.security.Security 类上设置的属性的名字和值。

4.3.2. 安全管理

4.3.2.1. 关于 Deep Copy Subject 模式

4.3.2.2. 启用 Deep Copy Subject 模式

过程 4.1. 通过管理控制台启用 Deep Copy 安全模式

登录到管理控制台。

管理控制台通常可通过类似 http://127.0.0.1:9990/ 的 URL 进行访问,请根据需要调整。受管域:选择合适的配置集。

在受管域里,安全子系统是针对每个配置集进行配置的,而且你可以在每个子系统里独立地启用或禁用 Deep Copy 安全模式。要选择配置集,请点击控制台右上角的 Profiles 标签,然后在左上角的 Profile 选择你要修改的配置集家。打开 Security Subsystem 配置菜单。

展开管理控制台右侧的 Security 菜单,然后点击 Security Subsystem 链接。修改 deep-copy-subject-mode 值。

点击 Edit 按钮。选定 Deep Copy Subjects: 复选框来启用 Deep Copy Subject 模式。

如果你想通过管理 CLI 来启用这个选项,请使用下列命令。

例 4.2. 受管域

/profile=full/subsystem=security:write-attribute(name=deep-copy-subject-mode,value=TRUE)

例 4.3. 独立服务器

/subsystem=security:write-attribute(name=deep-copy-subject-mode,value=TRUE)

4.3.3. 安全域

4.3.3.1. 关于安全域

4.3.3.2. 关于 Picketbox

- 第 5.11.1 节 “关于授权” 和访问控制

- 第 5.14.1 节 “关于安全性映射” 和 principal、角色、属性

第 5 章 PicketLink 身份管理

5.1. 关于安全令牌服务(Security Token Service,STS)

- 请求的类型,如 Issue、Renew 等。

- 令牌的类型。

- 发行的令牌的生命周期。

- 关于请求这个令牌的服务提供者的信息。

- 用来加密生成的令牌的信息。

RequestSecurityToken 元素里。这个示例请求包含两个其他的 WS-Trust 元素:RequestType,它指定这个请求是一个 Issue 请求,而 TokenType 则指定要发出的令牌的类型。

例 5.1. WS-Trust 安全令牌请求消息

<S11:Envelope xmlns:S11=".." xmlns:wsu=".." xmlns:wst="..">

<S11:Header>

...

</S11:Header>

<S11:Body wsu:Id="body">

<wst:RequestSecurityToken Context="context">

<wst:TokenType>http://www.tokens.org/SpecialToken</wst:TokenType>

<wst:RequestType>

http://docs.oasis-open.org/ws-sx/ws-trust/200512/Issue

</wst:RequestType>

</wst:RequestSecurityToken>

</S11:Body>

</S11:Envelope>

例 5.2. 安全令牌响应消息

<wst:RequestSecurityTokenResponse Context="context" xmlns:wst=".." xmlns:wsu="..">

<wst:TokenType>http://www.tokens.org/SpecialToken</wst:TokenType>

<wst:RequestedSecurityToken>

<token:SpecialToken xmlns:token="...">

ARhjefhE2FEjneovi&@FHfeoveq3

</token:SpecialToken>

</wst:RequestedSecurityToken>

<wst:Lifetime>

<wsu:Created>...</wsu:Created>

<wsu:Expires>...</wsu:Expires>

</wst:Lifetime>

</wst:RequestSecurityTokenResponse>

TokenType 元素指定发出的令牌的类型,而 RequestedSecurityToken 元素包含令牌自身。令牌的格式依赖于令牌的类型。Lifetime 元素指定令牌何时创建和过期。

下面是安全令牌请求被处理的步骤:

- 客户发送一个安全令牌请求到

PicketLinkSTS。

PicketLinkSTS解析请求消息,生成 JAXB 对象模型。

PicketLinkSTS读取配置文件并在需要时创建STSConfiguration对象。然后它会从配置里获得WSTrustRequestHandler的引用并将请求处理委托给处理程序实例。

- 请求处理程序在需要时(例如,当请求没有指定令牌的生命周期值)使用

STSConfiguration来设置默认的值。

WSTrustRequestHandler创建了WSTrustRequestContext,设置JAXB请求对象和从PicketLinkSTS接收到的调用者主体。

WSTrustRequestHandler使用STSConfiguration来获取必须用来处理基于被请求的令牌的类型的SecurityTokenProvider。然后,它再调用提供者,将构建的WSTrustRequestContext作为参数传入。

SecurityTokenProvider实例处理令牌请求并在请求上下文里存储发出的令牌。

WSTrustRequestHandler从上下文获取令牌,如有需要则将其加密,然后构建包含安全令牌的 WS-Trust 响应对象。

PicketLinkSTS决定请求处理程序生成的响应并将其返回给客户。

5.2. 配置 PicketLink STS

picketlink-sts.xml 文件里指定。下面是可以在 picketlink-sts.xml 文件里进行配置的元素。

注意

PicketLinkSTS:这是根元素。它定义允许 STS 管理者设置下列值的属性:STSName:代表安全令牌服务名称的字符串。如果没有指定,默认值PicketLinkSTS将被使用。TokenTimeout:以秒为单位的令牌生命周期。如果没有指定,默认值3600(1小时)将被使用。EncryptToken:布尔值,指定发出的令牌是否加密。默认值为 false。

KeyProvider:这个元素及其子元素配置 PicketLink STS 用来签注和加密令牌的密钥库。密钥库位置、密码和签注(私有密钥)别名和密码等属性都可以在这个部分进行配置。RequestHandler:这个元素指定要使用的WSTrustRequestHandler实现的权限定名。如果没有指定,默认值org.picketlink.identity.federation.core.wstrust.StandardRequestHandler将被使用。SecurityTokenProvider:这个部分指定必需用来处理每种安全令牌的SecurityTokenProvider实现。在这个例子里,我们有两个提供者 - 一个处理类型为SpecialToken的令牌而另外一个处理类型为StandardToken的令牌。WSTrustRequestHandler调用STSConfiguration的getProviderForTokenType(String type) 方法来获得对合适的SecurityTokenProvider的引用。TokenTimeout:当在 WS-Trust 请求里没有指定生命周期时,WSTrustRequestHandler使用它。它创建一个以当前时间为创建时间且在指定的时间后过期的 Lifetime 实例。ServiceProviders:这个部分指定必须用于每个服务提供者(要求安全令牌的 Web 服务)的令牌类型。当 WS-Trust 请求没有包含令牌类型时,WSTrustRequestHandler必须使用服务提供者端点来确定要发出的令牌的类型。EncryptToken:WSTrustRequestHandler用它来决定发出的令牌是否必须加密。如果为 true,服务提供者的公共密钥证书(PKC)将被用来加密这个令牌。

例 5.3. PicketLink STS 配置

<PicketLinkSTS xmlns="urn:picketlink:identity-federation:config:1.0"

STSName="Test STS" TokenTimeout="7200" EncryptToken="true">

<KeyProvider ClassName="org.picketlink.identity.federation.bindings.tomcat.KeyStoreKeyManager">

<Auth Key="KeyStoreURL" Value="keystore/sts_keystore.jks"/>

<Auth Key="KeyStorePass" Value="testpass"/>

<Auth Key="SigningKeyAlias" Value="sts"/>

<Auth Key="SigningKeyPass" Value="keypass"/>

<ValidatingAlias Key="http://services.testcorp.org/provider1" Value="service1"/>

<ValidatingAlias Key="http://services.testcorp.org/provider2" Value="service2"/>

</KeyProvider>

<RequestHandler>org.picketlink.identity.federation.core.wstrust.StandardRequestHandler</RequestHandler>

<TokenProviders>

<TokenProvider ProviderClass="org.picketlink.test.identity.federation.bindings.wstrust.SpecialTokenProvider"

TokenType="http://www.tokens.org/SpecialToken"/>

<TokenProvider ProviderClass="org.picketlink.identity.federation.api.wstrust.plugins.saml.SAML20TokenProvider"

TokenType="http://docs.oasis-open.org/wss/oasis-wss-saml-token-profile-1.1#SAMLV2.0"/>

</TokenProviders>

<ServiceProviders>

<ServiceProvider Endpoint="http://services.testcorp.org/provider1" TokenType="http://www.tokens.org/SpecialToken"

TruststoreAlias="service1"/>

<ServiceProvider Endpoint="http://services.testcorp.org/provider2" TokenType="http://docs.oasis-open.org/wss/oasis-wss-saml-token-profile-1.1#SAMLV2.0"

TruststoreAlias="service2"/>

</ServiceProviders>

</PicketLinkSTS>

5.3. 关于 PicketLink STS 登录模块

下面是不同类型的 STS 登录模块。

STSIssuingLoginModule

- 调用配置的 STS 并请求安全令牌。成功后收到

RequestedSecurityToken,它将标记验证为成功。 - 对 STS 的调用通常需要验证。这个验证模块使用来自下列来源之一的凭证:

- 如果

useOptionsCredentials模块选项被设置为true,就是它的属性文件。 - 如果

password-stacking模块选项被设置为useFirstPass,则是之前的登录模块凭证。 - 来自配置的

CallbackHandler(通过提供名称和密码的回调方法)。

- 在成功验证后,如果未发现具有相同 Assertion 的凭证时,

SamlCredential将插入主题的公共凭证。

STSValidatingLoginModule

- 调用配置的 STS 并检验可用的安全令牌。

- 对 STS 的调用通常需要验证。这个验证模块使用来自下列来源之一的凭证:

- 如果

useOptionsCredentials模块选项被设置为true,就是它的属性文件。 - 如果

password-stacking模块选项被设置为useFirstPass,则是之前的登录模块凭证。 - 来自配置的

CallbackHandler(通过提供名称和密码的回调方法)。

- 在成功验证后,如果未发现具有相同 Assertion 的凭证时,SamlCredential 将插入主题的公共凭证。

SAML2STSLoginModule

- 这个登录模块提供一个

ObjectCallback到配置的CallbackHandler,并期望返回SamlCredential对象。Assertion 根据已配置的 STS 来进行校验。 - 如果用户 ID 和 SAML 令牌是被共享的,当位于另外一个已经成功验证的登录模块之上时,这个登录模块将忽略检验。

- 在成功验证后,

SamlCredential里分别设置为用户的 ID 和角色的NameID和多重值的角色属性将被检查。

SAML2LoginModule

- 这个登录模块和其他组建一起用于 SAML 验证,其自身不执行验证。

SPRedirectFormAuthenticator将这个登录模块用在 SAML V2 HTTP 重定向配置集的 PicketLink 实现里。- Tomcat authenticator valve 通过重定向到标识符提供者并获取 SAML 判断来执行验证。

- 这个等录模块被用来传递用户 ID 和角色到 JAAS 主题里填充的 JBoss 安全框架。

5.4. 配置 STSIssuingLoginModule

STSIssuingLoginModule 通过令牌根据 STS 来验证用户名和密码。

例 5.4. 配置 STSIssuingLoginModule

<application-policy name="saml-issue-token">

<authentication>

<login-module

code="org.picketlink.identity.federation.core.wstrust.auth.STSIssuingLoginModule" flag="required"> <module-option name="configFile">./picketlink-sts-client.properties</module-option>

<module-option name="endpointURI">http://security_saml/endpoint</module-option>

</login-module>

</authentication>

<mapping>

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSPrincipalMappingProvider"

type="principal" />

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSGroupMappingProvider"

type="role" />

</mapping>

</application-policy>

- 修改它们声明的安全域

- 指定 Principal 映射提供者

- 指定 RoleGroup 映射提供者

5.5. 配置 STSValidatingLoginModule

例 5.5. 配置 STSValidatingLoginModule

<application-policy name="saml-validate-token">

<authentication>

<login-module

code="org.picketlink.identity.federation.core.wstrust.auth.STSValidatingLoginModule" flag="required">

<module-option name="configFile">./picketlink-sts-client.properties</module-option>

<module-option name="endpointURI">http://security_saml/endpoint</module-option>

</login-module>

</authentication>

<mapping>

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSPrincipalMappingProvider"

type="principal" />

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSGroupMappingProvider"

type="role" />

</mapping>

</application-policy>

5.6. 基于 SAML Web 浏览器的 SSO

5.6.1. 关于基于 SAML 的 SSO

5.6.2. 使用 HTTP/Redirect 绑定设置基于 SAML v2 的 Web SSO

- 标识符提供者:标识符提供者是负责验证终端用户并以委托方式为合作伙伴评估该用户的标识符的授权实体。

- 服务提供者:服务提供者依赖于标识符提供者并通过电子用户凭证来评估用户的信息,它根据用户凭证评估的信息集合来管理访问控制和传播。

5.6.3. 配置标识符提供者

过程 5.1. 配置标识符提供者(IDP)

为 IDP 配置 web 应用程序的安全性

将 Web 应用程序配置为标识符提供者。注意

我们推荐使用基于 FORM 的 web 应用程序安全性,因为它可让你定制登录页面。下面是一个web.xml配置的例子例 5.6. IDP 的 web.xml 配置

<display-name>IDP</display-name> <description>IDP</description> <!-- Define a security constraint that gives unlimited access to images --> <security-constraint> <web-resource-collection> <web-resource-name>Images</web-resource-name> <url-pattern>/images/*</url-pattern> </web-resource-collection> </security-constraint> <!-- Define a Security Constraint on this Application --> <security-constraint> <web-resource-collection> <web-resource-name>IDP</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>manager</role-name> </auth-constraint> </security-constraint> <!-- Define the Login Configuration for this Application --> <login-config> <auth-method>FORM</auth-method> <realm-name>IDP Application</realm-name> <form-login-config> <form-login-page>/jsp/login.jsp</form-login-page> <form-error-page>/jsp/loginerror.jsp</form-error-page> </form-login-config> </login-config> <!-- Security roles referenced by this web application --> <security-role> <description> The role that is required to log in to the IDP Application </description> <role-name>manager</role-name> </security-role> </web-app>配置 IDP Valve

在 IDP Web 程序里的 WEB-INF 目录里创建一个context.xml文件来配置 IDP Valve。下面是一个context.xml文件的例子。例 5.7. IDP Valve 的 context.xml 文件配置

<context> <Valve className="org.picketlink.identity.federation.bindings.tomcat.idp.IDPWebBrowserSSOValve"/> </context>

配置 PicketLink 文件(picketlink.xml)

配置 IDP Web 程序的 WEB-INF 目录里的picketlink.xml。在这个配置文件里,你将为服务提供者和 IDP 提供转出 SAML2 评估里的 URL。下面是一个picketlink.xml文件的例子。例 5.8. picketlink-idfed.xml 配置

<PicketLink xmlns="urn:picketlink:identity-federation:config:2.1"> <PicketLinkIDP xmlns="urn:picketlink:identity-federation:config:2.1"> <IdentityURL>http://localhost:8080/idp/</IdentityURL> </PicketLinkIDP> <Handlers xmlns="urn:picketlink:identity-federation:handler:config:2.1"> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2IssuerTrustHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2LogOutHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2AuthenticationHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.RolesGenerationHandler" /> </Handlers> </PicketLink>

5.6.4. 配置服务提供者

过程 5.2. 配置服务提供者

为 SP 配置 Web 应用程序的安全性

要配置为 SP 的 Web 应用程序应该在 web.xml 文件里启用基于 FORM 的安全性。例 5.9. SP 的 web.xml 配置

<display-name>IDP</display-name> <description>IDP</description> <!-- Define a security constraint that gives unlimited access to images --> <security-constraint> <web-resource-collection> <web-resource-name>Images</web-resource-name> <url-pattern>/images/*</url-pattern> </web-resource-collection> </security-constraint> <!-- Define a Security Constraint on this Application --> <security-constraint> <web-resource-collection> <web-resource-name>IDP</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>manager</role-name> </auth-constraint> </security-constraint> <!-- Define the Login Configuration for this Application --> <login-config> <auth-method>FORM</auth-method> <realm-name>IDP Application</realm-name> <form-login-config> <form-login-page>/jsp/login.jsp</form-login-page> <form-error-page>/jsp/loginerror.jsp</form-error-page> </form-login-config> </login-config> <!-- Security roles referenced by this web application --> <security-role> <description> The role that is required to log in to the IDP Application </description> <role-name>manager</role-name> </security-role> </web-app>配置 SP Valve

要配置 SP 的 Valve,请在 SP Web 应用程序里创建一个context.xml文件。例 5.10. IDP Valve 的 context.xml 文件配置

<Context> <Valve className="org.jboss.identity.federation.bindings.tomcat.sp.SPRedirectSignatureFormAuthenticator" /> </Context>

配置 PicketLink Federation 的配置文件(picketlink-idfed.xml)

配置 IDP Web 程序的 WEB-INF 目录里的picketlink-idfed.xml。在这个配置文件里,你将为服务提供者和 IDP 提供转出 SAML2 评估里添加为发行者的 URL。下面是一个picketlink-idfed.xml文件的例子。例 5.11. picketlink-idfed.xml 配置

<PicketLinkIDP xmlns="urn:picketlink:identity-federation:config:1.0" > <IdentityURL>http://localhost:8080/idp/</IdentityURL> </PicketLinkIDP

配置 PicketLink Federation Handlers 文件(

picketlink-handlers.xml)配置 SP web 应用程序的 WEB-INF 里的picketlink-handlers.xml。WEB-INF of your SP web application.例 5.12. 配置 picketlink-handlers.xml

<Handlers xmlns="urn:picketlink:identity-federation:handler:config:1.0"> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2LogOutHandler"/> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2AuthenticationHandler"/> </Handlers>

注意

请保留处理程序列出的顺序。

5.6.5. 用 HTTP/POST 绑定设置基于 SAML v2 的 Web SSO

过程 5.3. 用 HTTP/POST 绑定设置基于 SAML v2 的 Web SSO

配置标识符提供者(IDP)。

配置 HTTP/POST 绑定的 IDP 和 HTTP/Redirect 绑定相同。关于配置 IDP 的更多信息,请参考 第 5.6.2 节 “使用 HTTP/Redirect 绑定设置基于 SAML v2 的 Web SSO”。配置服务提供者(Service Provider,SP)

注意

配置 HTTP/POST 绑定的 IDP 和 HTTP/Redirect 绑定相同,除了context.xml文件里的一个变化。下面是一个 IDP Valve 的context.xml文件示例。例 5.13. IDP Valve 的 context.xml 文件

<Context> <Valve className="org.picketlink.identity.federation.bindings.tomcat.sp.SPPostFormAuthenticator" /> </Context>

关于配置 SP 的更多信息,请参考 第 5.6.4 节 “配置服务提供者”。

5.7. 配置 SAML 的全局格式配置集

注意

过程 5.4. 配置全局格式(Global Logout)

配置 picketlink-handlers.xml

在 picketlink-handlers.xml 里添加SAML2LogOutHandler。配置服务提供者的网页

在服务提供者的网页的结尾的链接上附加GLO=true。例 5.14. 链接至全局格式

<a href="?GLO=true">Click to Globally LogOut</a>

5.8. Kerberos 和 SPNEGO 的集成

5.8.1. 关于 Kerberos 和 SPNEGO 的集成

在典型的设置里,用户会登录到活动目录域管理的桌面。然后用户使用 Web 浏览器(Firefox 或 IE)来访问使用了 EAP 上的 JBoss Negotiation 的 web 程序。Web 浏览器将桌面登录信息传输到 Web 应用程序里。JBoss EAP 使用背景 GSS 消息和活动目录或 kerberos 服务器来验证这个用户。这让用户可以实现对 Web 应用程序的无缝 SSO。

5.8.2. 使用 SPNEGO 的桌面 SSO

- 安全域

- 系统属性

- Web 应用程序

过程 5.5. 配置使用 SPNEGO 的桌面 SSO

配置安全域

配置安全域来代表服务器的标识符并为 Web 应用程序设置安全性。例 5.15. 安全域配置

<security-domains> <security-domain name="host" cache-type="default"> <authentication> <login-module code="Kerberos" flag="required"> <module-option name="storeKey" value="true"/> <module-option name="useKeyTab" value="true"/> <module-option name="principal" value="host/testserver@MY_REALM"/> <module-option name="keyTab" value="/home/username/service.keytab"/> <module-option name="doNotPrompt" value="true"/> <module-option name="debug" value="false"/> </login-module> </authentication> </security-domain> <security-domain name="SPNEGO" cache-type="default"> <authentication> <login-module code="SPNEGO" flag="requisite"> <module-option name="password-stacking" value="useFirstPass"/> <module-option name="serverSecurityDomain" value="host"/> </login-module> <!-- Login Module For Roles Search --> </security-domain>设置系统属性

如果需要,系统殊性可以在域模型里进行设置。例 5.16. 配置系统属性

<system-properties> <property name="java.security.krb5.kdc" value="mykdc.mydomain"/> <property name="java.security.krb5.realm" value="MY_REALM"/> </system-properties>配置 Web 应用程序

覆盖这个验证器是不可能的,但你可以在 jboss-web.xml 里添加NegotiationAuthenticator来配置 web 应用程序。注意

这个 Valve 要求在 web.xml 里定义security-constraint和login-config,因为它们用于决定哪些资源被保护。然而,这个验证器会覆盖所选的auth-method。例 5.17. 配置 Web 应用程序

<!DOCTYPE jboss-web PUBLIC "-//JBoss//DTD Web Application 2.4//EN" "http://www.jboss.org/j2ee/dtd/jboss-web_4_0.dtd"> <jboss-web> <security-domain>java:/jaas/SPNEGO</security-domain> <valve> <class-name>org.jboss.security.negotiation.NegotiationAuthenticator</class-name> </valve> </jboss-web>这个 Web 应用程序也要求在META-INF/MANIFEST.MF定义依赖关系,以便定位 JBoss Negotiation 类。例 5.18. 在

META-INF/MANIFEST.MF里定义依赖关系Manifest-Version: 1.0 Build-Jdk: 1.6.0_24 Dependencies: org.jboss.security.negotiation

5.8.3. 为 Microsoft Windows Domain 配置 JBoss Negotiation

{hostname},安全区被称为 {realm},域被称为 {domain},而运行 JBoss EAP 实例的服务器被称为 {machine_name}。

过程 5.6. 为 Microsoft Windows Domain 配置 JBoss Negotiation

清除现有的 Service Principal Mapping

在 Microsoft Windows 网络里,某些映射是自动创建的。删除这些自动创建的映射以使得服务器的标识符可以正确映射到用于协商的服务主体。这些映射让客户端的 Web 浏览器信任服务器并尝试 SPNEGO。客户端将用域控制器检验映射是否是HTTP{hostname}格式。下面是删除现有映射的步骤:- 用这个命令来列出注册了域的映射:

setspn -L {machine_name}。 - 用下列命令来删除现有的映射:

setspn -D HTTP/{hostname} {machine_name}andsetspn -D host/{hostname} {machine_name}。

- 创建一个主机用户帐号。

注意

确保主机用户名和{machine_name}不一样。在本节后面的内容里,主机用户名被称为{user_name}。 定义

{user_name}和{hostname}之间的映射。- 运行下列命令来配置 Service Principal Mapping:

ktpass -princ HTTP/{hostname}@{realm} -pass * -mapuser {domain}\{user_name}。 - 提示时输入用户的密码。

注意

重置用户密码,这是导出 keytab 的一个前提条件。 - 运行下列命令

setspn -L {user_name}来检验这个映射。

导出用户的 keytab 到安装了 JBoss EAP 的服务器上。

运行下列命令来导出 keytab:ktab -k service.keytab -a HTTP/{hostname}@{realm}。注意

这个命令导出 HTTP/{hostname} 主体的票据到在 JBoss 用来配置主机安全域的 keytabservice.keytab。- 在安全域里定义主体:

<module-option name="principal">HTTP/{hostname}@{realm}</module-option>

5.9. 验证

5.9.1. 关于验证

5.9.2. 配置安全域的验证

过程 5.7. 为安全域设置验证

打开安全域的详细视图。

点击管理控制台由上角的 Profiles 标签。在受管域里,从 Profile 视图左上角的 Profile 选择框里选择要修改的配置集。点击左侧的 Security 并点击展开菜单里的 Security Domains。点击你要编辑的安全域的 View 链接。进入验证子系统配置。

如果还未选择的话,点击视图顶部的 Authentication 标签。配置区域分成两部分:Login Modules 和 Details。登录模块是配置的基本单元。安全域可以包含多个登录模块,每个都包括几个属性和选项。添加一个验证模块。

点击 Add 按钮来添加一个 JAAS 验证模块。输入相关的内容。Code 是模块的类名。Flags 控制模块如何和相同安全域里的其他验证模块交互。对标签的解释Java EE 6 规格提供了安全域的标签的解释。下面的列表来自 http://docs.oracle.com/javase/6/docs/technotes/guides/security/jaas/JAASRefGuide.html#AppendixA。关于更消息的信息,请参考这个文档。

标签 详情 required 登录模块是验证成功所必需的。如果成功或失败,验证都仍会继续处理登录模块列表。requisite 登录模块是验证成功所必需的。如果成功,验证将继续处理登录模块列表。如果失败,控制权马上返回给应用程序(验证不会继续处理登录模块列表)。sufficient 登录模块不是验证成功所必需的。如果成功,控制权马上返回给应用程序(验证不会继续处理登录模块列表)。如果失败,验证将继续处理登录模块列表。optional 登录模块不是验证成功所必需的。如果成功或失败,验证都仍会继续处理登录模块列表。在你添加了模块时,你可以通过屏幕上的 Details 里的 Edit 按钮修改它的 Code 或Flags。请确保选择了 Attributes 标签页。可选的:添加或删除模块选项。

如果你需要在模块里添加选项,请点击 Login Modules 列表里的条目,并在 Details 页面里选择 Module Options 标签页。点击 Add 按钮,并提供这个选项的键和值。你可以用 Remove 按钮来删除选项。

你的验证模块已添加至安全域,且马上可为使用安全域的应用程序所用。

jboss.security.security_domain 模块选项

在默认情况下,安全域里定义的每个登录模块都会自动添加一个 jboss.security.security_domain 模块选项。这个选项会给检查是否只定义了已知选项的登录模块带来问题。IBM Kerberos 登录模块 com.ibm.security.auth.module.Krb5LoginModule 就是其中之一。

true 来禁用添加这个模块选项的行为。请添加下列内容到你的启动参数里。

-Djboss.security.disable.secdomain.option=true

5.10. Java 容器验证 SPI(JASPI)

5.10.1. 关于 Java 容器验证 SPI(JASPI)的安全性

5.10.2. 配置 Java 容器验证 SPI(JASPI)的安全性

<authentication-jaspi> 元素到你的安全域里。其配置和标准的验证模块类似,但登录模块元素包含在 <login-module-stack> 元素里。它的配置的结构是:

例 5.19. authentication-jaspi 元素的结构

<authentication-jaspi> <login-module-stack name="..."> <login-module code="..." flag="..."> <module-option name="..." value="..."/> </login-module> </login-module-stack> <auth-module code="..." login-module-stack-ref="..."> <module-option name="..." value="..."/> </auth-module> </authentication-jaspi>

EAP_HOME/domain/configuration/domain.xml 或 EAP_HOME/standalone/configuration/standalone.xml 之前你需要完全停止 JBoss EAP。

5.11. 授权

5.11.1. 关于授权

5.11.2. 配置安全域里的授权

过程 5.8. 在安全域里设置授权

打开安全域的详细视图。

点击管理控制台由上角的 Profiles 标签。在受管域里,从 Profile 视图左上角的 Profile 选择框里选择要修改的配置集。点击左侧的 Security 并点击展开菜单里的 Security Domains。点击你要编辑的安全域的 View 链接。进入授权子系统配置。

如果还未选择的话,点击视图顶部的 Authorization 标签。配置区域分成两部分:Policies 和 Details。登录模块是配置的基本单元。安全域可以包含几个授权策略,每个都包括几个属性和选项。添加策略

点击 Add 按钮来添加一个 JAAS 授权策略模块。输入相关的内容。Code 是模块的类名。Flags 控制模块如何和相同安全域里的其他授权模块交互。对标签的解释Java EE 6 规格提供了安全域的标签的解释。下面的列表来自 http://docs.oracle.com/javase/6/docs/technotes/guides/security/jaas/JAASRefGuide.html#AppendixA。关于更消息的信息,请参考这个文档。

标签 详情 required 登录模块是授权成功所必需的。如果成功或失败,授权都仍会继续处理登录模块列表。requisite 登录模块是授权成功所必需的。如果成功,授权将继续处理登录模块列表。如果失败,控制权马上返回给应用程序(授权不会继续处理登录模块列表)。sufficient 登录模块不是授权成功所必需的。如果成功,控制权马上返回给应用程序(授权不会继续处理登录模块列表)。如果失败,授权将继续处理登录模块列表。optional 登录模块不是授权成功所必需的。如果成功或失败,授权都仍会继续处理登录模块列表。在你添加了模块时,你可以通过屏幕上的 Details 里的 Edit 按钮修改它的 Code 或Flags。请确保选择了 Attributes 标签页。可选的:添加、编辑或删除模块选项。

如果你需要在模块里添加选项,点击 Login Modules 列表里的条目,并选择 Details 部分的 Module Options 标签页,并提供选项的键和值。要编辑一个已存在的选项,点击它的键来进行修改。你可以使用 Remove 按钮来删除选项。

你的授权模块已添加至安全域,且马上可为使用安全域的应用程序所用。

5.12. Java 容器授权合约(JACC)

5.12.1. 关于 Java 容器授权合约(JACC)

5.12.2. 配置 Java 容器授权合约(JACC)的安全性

jboss-web.xml 来包含正确的参数。

要为安全域添加 JACC 支持,请添加 JACC 授权策略到安全域的授权栈里,并设置 required 标记。下面是一个带有 JACC 支持的安全域的例子。然而,安全域是在管理控制台或 CLI 里,而不是直接在 XML 里配置的。

<security-domain name="jacc" cache-type="default">

<authentication>

<login-module code="UsersRoles" flag="required">

</login-module>

</authentication>

<authorization>

<policy-module code="JACC" flag="required"/>

</authorization>

</security-domain>

jboss-web.xml 位于你的部署的 META-INF/ 或 WEB-INF/ 目录里,且包含用 web 容器的覆盖选项和其他的 JBoss 专有的配置。要使用启用了 JACC 的安全域,你需要包括 <security-domain> 元素并设置 <use-jboss-authorization> 元素为 true。下面的应用程序是用上面的 JACC 安全域进行正确配置的。

<jboss-web>

<security-domain>jacc</security-domain>

<use-jboss-authorization>true</use-jboss-authorization>

</jboss-web>

配置 EJB 使用安全域并使用 JACC 对于不同的 Web 应用程序是不同的。对于 EJB,你可以在 ejb-jar.xml 里为一个方法或方法组声明 method permissions。在 <ejb-jar> 元素里,任何子 <method-permission> 元素都包含关于 JACC 角色的信息。详情请参考示例配置。EJBMethodPermission 类是 Java EE 6 API 的一部分,且 http://docs.oracle.com/javaee/6/api/javax/security/jacc/EJBMethodPermission.html 里有相关的文档。

例 5.20. EJB 里的 JACC 方法权限示例

<ejb-jar>

<method-permission>

<description>The employee and temp-employee roles may access any method of the EmployeeService bean </description>

<role-name>employee</role-name>

<role-name>temp-employee</role-name>

<method>

<ejb-name>EmployeeService</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

</ejb-jar>

jboss-ejb3.xml 描述符里的 <security> 子元素里声明。除了安全域以外,你也可以指定 run-as principal,它可以修改运行 EJB 的 principal。

例 5.21. EJB 里的安全域声明示例

<security> <ejb-name>*</ejb-name> <security-domain>myDomain</security-domain> <run-as-principal>myPrincipal</run-as-principal> </security>

5.12.3. 使用 XACML 的细颗粒度授权

5.12.3.1. 关于细颗粒度授权和 XACML

- DENY - 访问被批准。

- DENY - 访问被拒绝。

- INDETERMINATE - PDP 里有一个错误。

- NOTAPPLICABLE - 请求里缺乏某个属性或者没有匹配的策略。

- Oasis XACML v2.0 库

- 基于 JAXB v2.0 的对象模型

- 用于存储/读取 XACML 策略和属性的 ExistDB 集成

5.12.3.2. 为细颗粒度授权配置 XACML

过程 5.9. 配置 XACML

- 下载库(单个 JAR 文件)。

为 XACML 创建一个或多个策略文件

- 在

WEB-INF/classes目录下创建一个policies目录来保存你的策略。 - 在

WEB-INF/classes目录下创建一个policyConfig.xml文件。下面是可以定义的两种策略集:- 角色权限策略集(Role Permission Policy Set,RPS)

- 权限策略集(Permission Policy Sets,PPS)

例 5.22. 角色权限策略集(Role Permission Policy Set,RPS)

雇员<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="RPS:employee:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target> <Subjects> <Subject> <SubjectMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:anyURI-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">employee</AttributeValue> <SubjectAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"/> </SubjectMatch> </Subject> </Subjects> </Target> <!-- Use permissions associated with the employee role --> <PolicySetIdReference>PPS:employee:role</PolicySetIdReference> </PolicySet>管理器<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="RPS:manager:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target> <Subjects> <Subject> <SubjectMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:anyURI-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">manager</AttributeValue> <SubjectAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"/> </SubjectMatch> </Subject> </Subjects> </Target> <!-- Use permissions associated with the manager role --> <PolicySetIdReference>PPS:manager:role</PolicySetIdReference> </PolicySet>

例 5.23. 权限策略集(Permission Policy Sets,PPS)

雇员<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="PPS:employee:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target /> <!-- Permissions specifically for the employee role --> <Policy PolicyId="Permissions:specifically:for:the:employee:role" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to create a purchase order --> <Rule RuleId="Permission:to:create:a:purchase:order" Effect="Permit"> <Target> <Resources> <Resource> <ResourceMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">purchase order </AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:resource:resource-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ResourceMatch> </Resource> </Resources> <Actions> <Action> <ActionMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">create</AttributeValue> <ActionAttributeDesignator AttributeId="urn:action-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ActionMatch> </Action> </Actions> </Target> </Rule> </Policy> <!-- HasPrivilegesOfRole Policy for employee role --> <Policy PolicyId="Permission:to:have:employee:role:permissions" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to have employee role permissions --> <Rule RuleId="Permission:to:have:employee:permissions" Effect="Permit"> <Condition> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:and"> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">employee</AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole </AttributeValue> <ActionAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> </Apply> </Condition> </Rule> </Policy> </PolicySet>管理器<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="PPS:manager:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target /> <!-- Permissions specifically for the manager role --> <Policy PolicyId="Permissions:specifically:for:the:manager:role" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to sign a purchase order --> <Rule RuleId="Permission:to:sign:a:purchase:order" Effect="Permit"> <Target> <Resources> <Resource> <ResourceMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">purchase order </AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:resource:resource-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ResourceMatch> </Resource> </Resources> <Actions> <Action> <ActionMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">sign</AttributeValue> <ActionAttributeDesignator AttributeId="urn:action-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ActionMatch> </Action> </Actions> </Target> </Rule> </Policy> <!-- HasPrivilegesOfRole Policy for manager role --> <Policy PolicyId="Permission:to:have:manager:role:permissions" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to have manager role permissions --> <Rule RuleId="Permission:to:have:manager:permissions" Effect="Permit"> <Condition> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:and"> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">manager</AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole </AttributeValue> <ActionAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> </Apply> </Condition> </Rule> </Policy> <!-- Include permissions associated with employee role --> <PolicySetIdReference>PPS:employee:role</PolicySetIdReference> </PolicySet>为 XACML 引擎创建一个配置文件。

配置文件将被创建以配置定位器并指定策略保存的目录。例 5.24. 配置文件

只指示策略文件目录的配置文件。<ns:jbosspdp xmlns:ns="urn:jboss:xacml:2.0"> <ns:Policies> <ns:PolicySet> <ns:Location>test/policies/rbac/</ns:Location> </ns:PolicySet> </ns:Policies> <ns:Locators> <ns:Locator Name="org.jboss.security.xacml.locators.JBossRBACPolicySetLocator"/> </ns:Locators> </ns:jbosspdp>定义策略集的配置文件<ns:jbosspdp xmlns:ns="urn:jboss:xacml:2.0"> <ns:Policies> <ns:PolicySet> <ns:Location>test/policies/rbac/employee-PPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/manager-PPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/employee-RPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/manager-RPS-policyset.xml</ns:Location> </ns:PolicySet> </ns:Policies> <ns:Locators> <ns:Locator Name="org.jboss.security.xacml.locators.JBossRBACPolicySetLocator"/> </ns:Locators> </ns:jbosspdp>- 创建一个策略决策点(Policy Decision Point,PDP)并将其传入配置文件里。

- 在策略强制点(Policy Enforcement Point,PEP)里,创建一个基于上下文的 XACML。将这个 XACML 请求传入 PDP 以获得下列访问决定:

- Permit

- Deny

- Indeterminate

- Not Applicable

例 5.25. 访问决定

许可条件<Request xmlns="urn:oasis:names:tc:xacml:2.0:context:schema:os" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:oasis:names:tc:xacml:2.0:context:schema:os access_control-xacml-2.0-context-schema-os.xsd"> <Subject> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:subject:subject-id" DataType="http://www.w3.org/2001/XMLSchema#string"> <AttributeValue>Anne</AttributeValue> </Attribute> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Subject> <Resource> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Resource> <Action> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole</AttributeValue> </Attribute> </Action> </Request>拒绝权限<Request xmlns="urn:oasis:names:tc:xacml:2.0:context:schema:os" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:oasis:names:tc:xacml:2.0:context:schema:os access_control-xacml-2.0-context-schema-os.xsd"> <Subject> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:subject:subject-id" DataType="http://www.w3.org/2001/XMLSchema#string"> <AttributeValue>Anne</AttributeValue> </Attribute> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Subject> <Resource> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Resource> <Action> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>urn:nobody</AttributeValue> </Attribute> </Action> </Request>

5.13. 安全审计

5.13.1. 关于安全性审计

5.13.2. 配置安全审计

过程 5.10. 在安全域里设置安全审计

打开安全域的详细视图。

点击管理控制台由上角的 Profiles 标签。在独立服务器里,标签页是 Profile。在受管域里,从 Profile 视图左上角的 Profile 选择框里选择要修改的配置集。点击左侧的 Security 并点击展开菜单里的 Security Domains。点击你要编辑的安全域的 View 链接。进入审计子系统配置。

如果还未选择的话,点击视图顶部的 Audit 标签。配置区域分成两部分:Provider Modules 和 Details。提供者模块(Provider Module)是配置的基本单元。安全域可以包含多个提供者模块,每个都包括几个属性和选项。添加一个提供者模块。

点击 Add 按钮来添加一个提供者模块。在 Code 里输入提供者模块的类名。在你添加了模块时,你可以通过屏幕上的 Details 里的 Edit 按钮修改它的 Code。请确保选择了 Attributes 标签页。检验你的模块是否可以运行

审计模块的目的是提供一个在安全子系统里监控事件的途径。这种监控可以通过写入日志文件、电子邮件通知或其他可度量的审计机制来实现。例如,JBoss EAP 6 默认包含了LogAuditProvider模块。如果按照上面的步骤启用,这个审计模块会将安全通知写入EAP_HOME目录里的log子目录下的audit.log文件里。要检验上面的步骤是否可以在LogAuditProvider上下文里运行,你可以执行一个可能触发通知的动作并检查审计日志文件。关于安全审计提供者模块的完整列表,请参考 第 A.4 节 “包括的安全审计供应商模块”。可选的:添加、编辑或删除模块选项。

如果你需要在模块里添加选项,点击 Modules 列表里的条目,并选择 Details 部分的 Module Options 标签页,并提供选项的键和值。要编辑一个已存在的选项,你可以使用 Remove 按钮来删除它,或者用正确的选项点击 Add 按钮再次添加它。

你的安全审计模块已添加至安全域,且马上可为使用安全域的应用程序所用。

5.14. 安全性映射

5.14.1. 关于安全性映射

5.14.2. 在安全域里配置安全映射

过程 5.11. 在安全域里设置安全映射

打开安全域的详细视图。

点击管理控制台由上角的 Profiles 标签。在独立服务器里,标签页是 Profile。在受管域里,从 Profile 视图左上角的 Profile 选择框里选择要修改的配置集。点击左侧的 Security 并点击展开菜单里的 Security Domains。点击你要编辑的安全域的 View 链接。进入映射子系统配置。

如果还未选择的话,点击视图顶部的 Mapping 标签。配置区域分成两部分:Modules 和 Details。映射模块是配置的基本单元。安全域可以包含多个映射模块,每个都包括几个属性和选项。添加一个模块。

点击 Add 按钮来添加一个安全映射模块。输入模块的相关内容。Code 是模块的类名。Type 字段表示这个模块执行的映射的类型。所允许的值有 principal、role、attribute 和 credential。在你添加了模块时,你可以通过屏幕上的 Details 里的 Edit 按钮修改它的 Code 或Type。请确保选择了 Attributes 标签页。可选的:添加、编辑或删除模块选项。

如果你需要在模块里添加选项,点击 Modules 列表里的条目,并选择 Details 部分的 Module Options 标签页,并提供选项的键和值。要编辑一个已存在的选项,点击 Remove 标签键来删除它,并用新的值再次添加它。你可以使用 Remove 按钮来删除选项。

你的安全映射模块已添加至安全域,且马上可为使用安全域的应用程序所用。

5.15. 在应用程序里使用安全域

要在应用程序里使用安全域,首先你必须通过服务器配置文件或应用程序的描述符文件配置安全域。然后你必须添加必要的注解到使用安全域的 EJB。这个主题涵盖了在应用程序里使用安全域所需的步骤。

过程 5.12. 配置你的应用程序以使用安全域

定义安全域

你可以在服务器的配置文件或应用程序的描述符里定义安全域。在服务器的配置文件里配置安全域

安全域是在服务器配置文件的security子系统里配置的。如果 JBoss EAP 6 实例运行在受管域里,配置文件应该是domain/configuration/domain.xml。如果是独立服务器,则是standalone/configuration/standalone.xml文件。other、jboss-web-policy和jboss-ejb-policy都是 JBoss EAP 6 里默认提供的安全域。下面的 XML 示例是从服务器配置文件的security子系统里复制的。<subsystem xmlns="urn:jboss:domain:security:1.2"> <security-domains> <security-domain name="other" cache-type="default"> <authentication> <login-module code="Remoting" flag="optional"> <module-option name="password-stacking" value="useFirstPass"/> </login-module> <login-module code="RealmDirect" flag="required"> <module-option name="password-stacking" value="useFirstPass"/> </login-module> </authentication> </security-domain> <security-domain name="jboss-web-policy" cache-type="default"> <authorization> <policy-module code="Delegating" flag="required"/> </authorization> </security-domain> <security-domain name="jboss-ejb-policy" cache-type="default"> <authorization> <policy-module code="Delegating" flag="required"/> </authorization> </security-domain> </security-domains> </subsystem>你可以按需要用管理控制台或 CLI 配置其他的安全域。在应用程序的描述符文件里配置安全域

安全域是在应用程序的WEB-INF/jboss-web.xml文件里的<jboss-web>元素的<security-domain>子元素里指定的。下面的例子配置了一个名为my-domain的安全域。<jboss-web> <security-domain>my-domain</security-domain> </jboss-web>这只是你可以在WEB-INF/jboss-web.xml描述符里指定的许多设置中的一个。

在 EJB 里添加必需的注解

你可以用@SecurityDomain和@RolesAllowed注解在 EJB 里配置安全性。下面的 EJB 代码示例限制了具有guest角色的用户对other安全域的访问。package example.ejb3; import java.security.Principal; import javax.annotation.Resource; import javax.annotation.security.RolesAllowed; import javax.ejb.SessionContext; import javax.ejb.Stateless; import org.jboss.ejb3.annotation.SecurityDomain; /** * Simple secured EJB using EJB security annotations * Allow access to "other" security domain by users in a "guest" role. */ @Stateless @RolesAllowed({ "guest" }) @SecurityDomain("other") public class SecuredEJB { // Inject the Session Context @Resource private SessionContext ctx; /** * Secured EJB method using security annotations */ public String getSecurityInfo() { // Session context injected using the resource annotation Principal principal = ctx.getCallerPrincipal(); return principal.toString(); } }关于更多的代码示例,请参考 JBoss EAP 6 Quickstarts 集里的ejb-securityquickstart,你可以在红帽的客户门户找到这些例子。

第 6 章 Java 安全性管理者

6.1. 关于 Java 安全性管理者

Java 安全性管理者是一个管理 Java 虚拟机(JVM)sandbox 外部边界的类,它控制代码在 JVM 里执行时如何和外部的资源交互。当 Java 安全性管理者被激活时,Java API 在执行许多有潜在风险的操作之前会检查 Java 安全性管理者以获得批准。

6.2. 关于 Java 安全管理者策略

以不同代码类别表示的一系列权限。Java 安全管理者将应用程序的动作请求和安全策略进行比较。如果某个动作是策略所允许的,那么安全管理者将允许这个动作执行。如果这个动作是策略所不允许的,那么将拒绝这个动作的执行。安全策略可以根据代码的位置或签名来定义权限。

java.security.manager 和 java.security.policy 配置的。

6.3. 在 Java 安全管理者里运行 JBoss EAP 6

domain.sh 或 standalone.sh 脚本。下面的过程会指引你配置实例以在 Java 安全管理者里运行 JBoss EAP。

前提条件

- 在执行下列过程之前,你需要用 JDK 里包含的

policytool编写一个安全策略。这个过程假定你的策略位于EAP_HOME/bin/server.policy。 - 在编辑配置文件之前,域或独立服务器必须完全停止。

过程 6.1. 编辑配置文件

打开配置文件。

打开配置文件进行编辑。根据你使用的是域还是独立服务器,这个文件位于两个位置中的一个。它不是用来启动服务器或域的可执行文件。受管域

EAP_HOME/bin/domain.conf独立服务器

EAP_HOME/bin/standalone.conf

在文件末尾添加 Java 选项。

在文件结尾添加下列行。你可以修改-Djava.security.policy值来制定安全策略的准确位置。这个值应该只有一行,且不能中断。你也可以修改-Djava.security.debug、指定调试级别来记录更多或更少的信息。完整的选项是failure,access,policy。JAVA_OPTS="$JAVA_OPTS -Djava.security.manager -Djboss.home.dir=$PWD/.. -Djava.security.policy==$PWD/server.policy -Djava.security.debug=failure"

启动域或服务器。

正常地启动域或服务器。

6.4. 编写 Java 安全性管理者策略

多数 JDK 和 JRE 版本里都包含一个 policytool 程序,它用于创建和编辑 Java 安全管理者安全策略。关于 policytool 的详细信息请访问 http://docs.oracle.com/javase/6/docs/technotes/tools/。

安全策略由下列配置元素组成:

- CodeBase

- 产生代码的 URL 位置(不包括主机和域信息)。这个参数是可选的。

- SignedBy

- 密钥库里用来引用签名者(其私有密钥用于为代码签名)的别名。这可以是单个的值,也可以是用逗号隔开的值的列表。如果忽略它,签名的缺席与否都不会影响 Java 安全管理者。

- Principals

- principal_type/principal_name 对的列表,它必须出现在执行线程的 principal 集里。Principal 条目是可选的。如果忽略它,则表示 “任何 principals“。

- Permissions

- 赋予代码的权限。许多权限是作为 Java EE 规格的一部分提供的。本文档只涵盖由 JBoss EAP 6 提供的其他权限。

过程 6.2. 设置新的 Java 安全性管理者策略

启动

policytool.以下列方式之一启动policytool工具。红帽企业版 Linux

在 GUI 或命令行提示下,运行/usr/bin/policytool。Microsoft Windows Server

从开始菜单或 Java 安装的bin\里运行policytool.exe。在不同系统里,其位置可能会不一样。

创建一个策略。

要创建一个策略,请选择 Add Policy Entry。添加你需要的参数,然后点击 Done。编辑现有的策略

从现有的策略列表里选择策略,并选择 Edit Policy Entry 按钮。然后根据需要编辑相关参数。删除现有的策略。

从现有的策略列表里选择策略,并选择 Remove Policy Entry 按钮。

JBoss EAP 6 专有的权限

- org.jboss.security.SecurityAssociation.getPrincipalInfo

- 提供对

org.jboss.security.SecurityAssociation、getPrincipal()和getCredential()方法的访问。使用这个运行时权限涉及的风险是可以查看当前的线程调用者和凭证。 - org.jboss.security.SecurityAssociation.getSubject

- 提供对

org.jboss.security.SecurityAssociation、getSubject()方法的访问。 - org.jboss.security.SecurityAssociation.setPrincipalInfo

- 提供对

org.jboss.security.SecurityAssociation、setPrincipal()、setCredential()、setSubject()、pushSubjectContext()和popSubjectContext()方法的访问。使用这个运行时权限涉及的风险是可以设置当前的线程调用者和凭证。 - org.jboss.security.SecurityAssociation.setServer

- 提供对

org.jboss.security.SecurityAssociation、setServer方法的访问。使用这个运行时权限涉及的风险是可以启用或禁用调用者 principal 和凭证的多线程存储。 - org.jboss.security.SecurityAssociation.setRunAsRole

- 提供对

org.jboss.security.SecurityAssociation、pushRunAsRole、popRunAsRole、pushRunAsIdentity和popRunAsIdentity方法的访问。使用这个运行时权限涉及的风险是可以修改当前调用者的 run-as 角色 principal。 - org.jboss.security.SecurityAssociation.accessContextInfo

- 提供对

org.jboss.security.SecurityAssociation、accessContextInfo和accessContextInfo的 getter 和 setter 方法的访问。这允许你设置和获取当前安全上下文信息。 - org.jboss.naming.JndiPermission

- 提供对指定 JNDI 树路径里的文件和目录或递归至全部文件和子目录的特殊权限。JndiPermission 由一个路径名和相对于文件或目录的一系列有效权限组成。可用的权限包括:

- bind

- rebind

- unbind

- lookup

- list

- listBindings

- createSubcontext

- all

Pathnames ending in/*indicate that the specified permissions apply to all files and directories of the pathname. Pathnames ending in/-indicate recursive permissions to all files and subdirectories of the pathname. Pathnames consisting of the special token <<ALL BINDINGS>> matches any file in any directory. - org.jboss.security.srp.SRPPermission

- 保护对敏感 SRP 信息(如私有会话密钥和私有密钥)访问的自定义权限类。这个权限没有定义任何动作。

getSessionKey()目标提供对 SRP 协商导致的私有会话密钥的访问。对这个密钥的访问允许你加密和解密已经用这个会话密钥加密的消息。 - org.hibernate.secure.HibernatePermission

- 这个权限类提供对于安全 Hibernate 会话的基本权限。这个属性的目标是实体名称。可用的动作包括:

- insert

- delete

- update

- read

- * (all)

- org.jboss.metadata.spi.stack.MetaDataStackPermission

- 提供一个自定义权限类来控制调用者如何和元数据栈进行交互。可用的权限是:

- modify

- push (onto the stack)

- pop (off the stack)

- peek (onto the stack)

- * (all)

- org.jboss.config.spi.ConfigurationPermission

- 配置属性的安全设置。只定义权限目标名称,不定义动作。这个属性的目标包括:

- <property name> (the property this code has permission to set)

- * (all properties)

- org.jboss.kernel.KernelPermission

- 对于内核配置的安全访问。只定义权限目标,不定义动作。这个属性的目标包括:

- access (to the kernel configuration)

- configure (implies access)

- * (all)

- org.jboss.kernel.plugins.util.KernelLocatorPermission

- 对于内核的安全访问。只定义权限目标,不定义动作。这个属性的目标包括:

- kernel

- * (all)

6.5. 调试安全管理者策略

java.security.debug 选项配置和安全相关的信息的级别。java -Djava.security.debug=help 命令将产生具有完整调试选项的帮助信息。当解决和安全相关的故障而完全不知道原因时,设置调试级别为 all 是很有用的。但对于普通的用途而言,这会产生过多的信息。一般默认的选项是 access:failure。

过程 6.3. 启用普通调试

这个过程将启用普通级别的和安全相关的调试信息。

在服务器配置文件里添加下列行。- 如果 JBoss EAP 6 实例运行在受管域里,这一行将添加到

bin/domain.conf()或bin/domain.conf.bat(Windows)。 - 如果 JBoss EAP 6 实例作为独立服务器运行,这一行将添加到

bin/standalone.conf()或bin\standalone.conf.bat(Windows)。

Linux

JAVA_OPTS="$JAVA_OPTS -Djava.security.debug=access:failure"

Windows

JAVA_OPTS="%JAVA_OPTS% -Djava.security.debug=access:failure"

启用了普通级别的和安全相关的调试信息。

第 7 章 安全区

7.1. 关于安全区

ManagementRealm存储用于管理 API 的验证信息,它提供管理 CLI 和基于 web 的管理控制台的功能。它也为管理 JBoss EAP 自身提供了一个验证系统。如果你的应用程序需要用用于管理 API 的相同商业规则来验证,你也可以使用ManagementRealm。ApplicationRealm存储用于 Web 应用程序和 EJB 的用户、密码和角色信息。

REALM-users.properties存储用户名和 hashed 密码。REALM-users.properties存储用户和角色的映射。

domain/configuration/ 和 standalone/configuration/ 目录里。这些文件由 add-user.sh 或 add-user.bat 同时写入。当你运行这命令时,你的第一个决定是添加新用户到哪个区。

7.2. 添加新的安全区

运行管理 CLI。

运行jboss-cli.sh或jboss-cli.bat命令并连接服务器。创建新的安全区。

运行下列命令在域控制器或独立服务器上创建一个名为MyDomainRealm的安全区。/host=master/core-service=management/security-realm=MyDomainRealm:add()

创建对将保存新角色信息的属性文件的引用。

运行下列命令创建一个名为myfile.properties的文件,它将包含附属新角色的属性。注意

新创建的属性文件不是由内含的add-user.sh和add-user.bat脚本管理的。它必须进行外部管理。/host=master/core-service=management/security-realm=MyDomainRealm/authentication=properties:add(path=myfile.properties)

你的新安全区已被创建了。当你添加用户和角色到这个新的安全区时,信息将被存储在默认安全区外的一个单独的文件里。你可以用自己的应用程序或过程来管理这个新的文件。

7.3. 添加用户到安全区里

运行

add-user.sh或add-user.bat命令。打开一个终端并进入EAP_HOME/bin/目录。如果你运行的是红帽企业版 LInux 或其他类 Unix 系统,请运行add-user.sh。如果你运行的是 Microsoft Windows 服务器,则请运行add-user.bat。选择是否添加管理用户或应用程序用户。

对于这个过程,输入b来添加应用程序用户。选择用户所添加至的安全区。

在默认的情况下,唯一可用的安全区是ApplicationRealm。如果你已经添加了一个自定义区,你可以输入它的名称。在提示时输入用户名、密码和角色。

在提示时输入想要的用户名、密码和可选角色。输入yes确认选择或no取消修改。所作修改将被写入到安全区的每个属性文件里。

第 8 章 加密

8.1. 关于加密

8.2. 关于 SSL 加密

8.3. 对 JBoss EAP 6 Web 服务器实施 SSL 加密

许多 web 应用程序都要求对客户端和服务器间的连接进行 SSL 加密,这也被称为 HTTPS 连接。你可以通过这个过程对服务器或服务器组启用 HTTPS。

前提条件

- 你需要一系列 SLL 加密密钥和加密证书。你可以从证书签名机构购买或者使用命令行工具来生成。关于使用红帽企业版 Linux 工具来生成加密密钥,请参考 第 8.4 节 “生成 SSL 密钥和证书”。

- 你需要知道你的环境和设置的下列细节:

- 你的证书文件的完整目录名和路径

- 你的加密密钥的密码。

- 你需要运行管理 CLI 并连接到域控制器或独立服务器。

注意

/profile=default 删除。

过程 8.1. 配置 JBoss Web 服务器以使用 HTTPS

添加新的 HTTPS 连接器。

执行下列管理 CLI 命令来修改配置。这会创建一个新的加密连接器,名为HTTPS。它使用https模式、https套接字绑定(默认为8443端口),且被设置为安全的。例 8.1. 管理 CLI 命令

/profile=default/subsystem=web/connector=HTTPS/:add(socket-binding=https,scheme=https,protocol=HTTP/1.1,secure=true)

配置 SSL 加密证书和密钥。

执行下列 CLI 命令来配置你的 SSL 证书,请用自己的值来替换例子里的值。这个例子假设密钥库被复制到服务器的配置目录,对于受管域来说,也就是EAP_HOME/domain/configuration/。例 8.2. 管理 CLI 命令

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration:add(name=https,certificate-key-file="${jboss.server.config.dir}/keystore.jks",password=SECRET, key-alias=KEY_ALIAS)关于连接器的 SSL 属性参数的完整列表,请参考 第 8.5 节 “SSL 连接器引用”。部署应用程序。

部署一个使用你已经配置好的配置集的应用程序到服务器组。如果你使用的是独立服务器,将这个应用程序部署至服务器。它的 HTTP 请求将使用新的 SSL 加密的连接。

8.4. 生成 SSL 密钥和证书

前提条件

- 你需要

keytool工具,任何 JDK 都提供它。红帽企业版 Linux 上的 OpenJDK 将这个命令安装在/usr/bin/keytool。 - 请理解

keytool命令的语法和参数。这个过程将使用非常浅显的说明,因为对 SSL 证书或keytool命令的深入讨论都超出了本文档的范畴。

过程 8.2. 生成 SSL 密钥和证书

用公共和私有密钥生成密钥库。

运行下列命令来当前目录里生成带有别名jboss的名为server.keystore的密钥库。keytool -genkeypair -alias jboss -keyalg RSA -keystore server.keystore -storepass mykeystorepass --dname "CN=jsmith,OU=Engineering,O=mycompany.com,L=Raleigh,S=NC,C=US"

下表描述了用于 keytool 命令的参数:参数 描述 -genkeypairkeytool命令生成包含公共和私有密钥的密钥对。-alias密钥库的别名。这个值是任意的,但别名 jboss是 JBoss Web 服务器使用的默认值。-keyalg密钥对的生成算法。这个例子里是 RSA。-keystore密钥库文件的名称和位置。默认的位置是当前的目录。你可以选择任意名字。在这个例子里是 server.keystore。-storepass这个密码用于针对密钥库进行验证,从而读取密钥。这个密码长度必须至少为 6 且在访问时密钥库时提供。在这个例子里,我们使用 mykeystorepass。如果你忽略这个参数,在执行命令时你将被提示输入它。-keypass这是实际密钥的密码。注意

由于实现的限制,它必须和库的密码相同。--dname引号括起的描述密钥的可区分名称的字符串,如"CN=jsmith,OU=Engineering,O=mycompany.com,L=Raleigh,C=US"。这个字符串是下列组件的组合: CN- 常用名或主机名。如果主机名是 "jsmith.mycompany.com",那么CN就是 "jsmith"。OU- 机构单元,如 "Engineering"。O- 机构名称,如 "mycompany.com"。L- 地区,如 "Raleigh" 或 "London"。S- 州或省,如 "NC"。这个参数是可选的。C- 两个字符的国家代码,如 "US" 或 "UK"。

当你执行上述命令时,你会被提示输入下列信息:- 如果你在命令行没有使用

-storepass参数,你会被要求输入密钥库的密码。在下一次提示时再次输入新密码。 - 如果你在命令行没有使用

-keypass参数,你会被要求输入密钥密码。按 Enter 将其设置为和密钥密码相同的值。

当命令执行完毕时,server.keystore文件包含了带有别名jboss的单个密钥。检验这个密钥。

通过下列命令检验这个密钥是否正常工作。keytool -list -keystore server.keystore

你会被提示输入密钥库密码。密钥库的内容将被显示(这个例子里是名为jboss的单个密钥)。请注意jboss密钥的类型是keyEntry。这表示密钥库包含这个密钥的公共和私有条目。生成一个证书签名请求。

运行下列命令使用步骤一里创建的密钥库里的公共密钥来生成一个证书签名请求。keytool -certreq -keyalg RSA -alias jboss -keystore server.keystore -file certreq.csr

系统会提示你输入密码以针对密钥库进行验证。然后keytool命令将在当前工作目录里创建一个名为certreq.csr的证书签名请求。测试新生成的证书签名请求。

通过下列命令测试证书的内容。openssl req -in certreq.csr -noout -text

证书细节将被显示。可选:提交证书签名请求到证书认证机构(CA)。

证书机构(Certificate Authority,CA)可以验证你的证书,它被第三方的客户认为是可靠的。CA 向你提供一个签名的证书,还有一个或多个可选的中间证书。可选:从密钥库导出自签名的证书

如果你只需要用来进行测试或内部使用,你可以使用自签名的证书。你可以从密钥库导出在步骤一创建的证书:keytool -export -alias jboss -keystore server.keystore -file server.crt

系统会提示你输入密码以针对密钥库进行验证。名为server.crt的自签名的证书将在当前工作目录里创建。导入已签名的证书以及任何中间的证书。

按照 CA 里说明的顺序导入每个证书。对于每个要导入的证书,请用实际的文件名替换intermediate.ca或server.crt。如果你的证书未作为独立的文件提供,请为每个证书创建一个独立的文件,并将其内容粘贴到文件里。注意

你的已签名的证书和密钥都是有价值的资产。请小心地在服务器间传递。keytool -import -keystore server.keystore -alias intermediateCA -file intermediate.ca

keytool -import -alias jboss -keystore server.keystore -file server.crt

测试你的证书是否已经成功导入。

运行下列命令,遇提示时输入密钥库密码。密钥库的内容将被显示,证书将是列表里的一部分。keytool -list -keystore server.keystore

你签名的证书现在已包含在密钥库里了,它可用来加密 SSL 连接,包括 HTTPS web 服务器通讯。

8.5. SSL 连接器引用

default 配置集的受管域的。按照你的需要修改这个配置集名称(对于受管域),或者忽略命令行的 /profile=default 部分(对于独立服务器)。

表 8.1. SSL 连接器属性

| 属性 | 描述 | CLI 命令 |

|---|---|---|

| 名称 |

SSL 连接器的显示名称。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=name,value=https) |

| verify-client |

设置为

true 表示在接受连接前需要客户的有效证书链。如果你希望 SSL 栈来请求客户证书,可以将其设为 want。设置为 false(默认值)表示不要求证书链,除非客户请求被使用 CLIENT-CERT 验证的安全约束保护的资源。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=verify-client,value=want) |

| verify-depth |

中间证书发行者在决定客户是否具有有效证书前检查的最多次数。默认值是

10。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=verify-depth,value=10) |

| certificate-key-file |

保存服务器证书的密钥库文件的完整文件路径和名称。对于 JSSE 加密,这个证书文件将是唯一的,而 OpenSSL 则使用几个文件。默认值是运行 JBoss EAP 6 的用户的主目录下的

.keystore。如果你的 keystoreType 没有使用文件,请将这个参数设置为空字符串。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=certificate-key-file,value=../domain/configuration/server.keystore) |

| certificate-file |

如果你使用 OpenSSL 加密,请设置这个参数的值为包含服务器证书的文件的路径。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=certificate-file,value=server.crt) |

| password |

用于信任库和密钥库的密码。在下面的例子里,请用自己的密码替换 PASSWORD。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=password,value=PASSWORD) |

| protocol |

要使用的 SSL 协议的版本。支持的值包括

SSLv2、SSLv3、TLSv1、SSLv2+SSLv3 和 ALL。默认的是 ALL。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=protocol,value=ALL) |

| cipher-suite |

用逗号隔开的所允许的加密密码的列表。JSSE 的默认 JVM 包含不应该使用的弱密码。这个例子只列出了两个可能的密码,但实际的例子可能使用更多。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=cipher-suite, value="TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA") |

| key-alias |

用于密钥库里的服务器证书的别名。在下面的例子里,请用你的证书别名替换 KEY_ALIAS。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=key-alias,value=KEY_ALIAS) |

| truststore-type |

信任库的类型。不同的密钥库包括

PKCS12 和 Java 的标准 JKS。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=truststore-type,value=jks) |

| keystore-type |

密钥库的类型那个。不同的密钥库类型包括

PKCS12 和 Java 的标准 JKS。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=keystore-type,value=jks) |

| ca-certificate-file |

包含 CA 证书的文件。对于 JSSE 是

truststoreFile,并对密钥库使用相同密码。ca-certificate-file 文件被用来检验客户证书。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=certificate-file,value=ca.crt) |

| ca-certificate-password |

用于

ca-certificate-file 的证书密码。在下面的例子里,请用自己的掩码密码替换其中的 MASKED_PASSWORD。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=ca-certificate-password,value=MASKED_PASSWORD) |

| ca-revocation-url |

包含撤销列表的文件或 URL。它指向

crlFile(JSSE )或 SSLCARevocationFile(SSL)。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=ca-revocation-url,value=ca.crl) |

| session-cache-size |

SSL 会话缓存的大小。这个属性仅用于 JSSE 连接器。默认值是

0,它表示缓存大小是无限的。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=session-cache-size,value=100) |

| session-timeout |

在缓存的 SSLSession 过期前的秒数。这个属性仅适用于 JSSE 连接器。默认值为

86400 秒,也就是 24 小时。

|

/profile=default/subsystem=web/connector=HTTPS/ssl=configuration/:write-attribute(name=session-timeout,value=43200) |

8.6. 兼容 FIPS 140-2 的加密

8.6.1. 关于 FIPS 140-2 兼容性

8.6.2. 兼容 FIPS 140-2 的密码

- 其长度必须至少有 7 个字符。

- 必须包含来自至少三个下列字符类别里的字符:

- ASCII 数字

- 小写的 ASCII 字符

- 大写的 ASCII 字符

- 非字母的 ASCII,和

- 非 ASCII 字符

8.6.3. 在红帽企业版 Linux 6 上启用 SSL 的 FIPS 140-2 加密

前提条件

- 红帽企业版 Linux 6 必须已经配置为 FIPS 140-2 兼容的模式。请参考 https://access.redhat.com/knowledge/solutions/137833。

过程 8.3. 启用 SSL 的 FIPS 140-2 兼容加密

创建数据库

在jboss用户拥有的一个目录里创建 NSS 数据库。$ mkdir -p /usr/share/jboss-as/nssdb $ chown jboss /usr/share/jboss-as/nssdb $ modutil -create -dbdir /usr/share/jboss-as/nssdb

创建 NSS 配置文件

在/usr/share/jboss-as目录里创建一个名为nss_pkcsll_fips.cfg的文本文件,它具有下列内容:name = nss-fips nssLibraryDirectory=/usr/lib64 nssSecmodDirectory=/usr/share/jboss-as/nssdb nssModule = fips

NSS 配置文件必须指定:- 名称

- NSS 库所在的目录,和

- 步骤 1 里创建 NSS 数据库用到的目录。

如果你使用的是红帽企业版 Linux 6 的 64 位版本,请设置nssLibraryDirectory为/usr/lib而不是/usr/lib64。启用 SunPKCS11 供应商

编辑你的 JRE 的java.security配置文件($JAVA_HOME/jre/lib/security/java.security)并添加下列行:security.provider.1=sun.security.pkcs11.SunPKCS11 /usr/share/jboss-as/nss_pkcsll_fips.cfg

请注意这一行里指定的配置文件就是我们在步骤 2 里创建的文件。这个文件里的任何其他security.provider.X行都必须将 X 递增以设置对应供应商的优先级。为 NSS 库启用 FIPS 模式

运行modutil命令以启用 FIPS 模式:modutil -fips true -dbdir /usr/share/jboss-as/nssdb

请注意这里指定的目录就是我们在步骤 1 里创建的目录。此时你可能遇到一个安全库错误,要求你为某些 NSS 共享对象重新生成库签名。修改 FIPS 令牌的密码

用下列命令在 FIPS 令牌上设置密码。请注意,令牌的名称必须为NSS FIPS 140-2 Certificate DB。modutil -changepw "

NSS FIPS 140-2 Certificate DB" -dbdir /usr/share/jboss-as/nssdb用于 FIPS 令牌的密码必须是兼容 FIPS 的密码。使用 NSS 工具创建证书

输入下列命令来用 NSS 工具创建证书。certutil -S -k rsa -n jbossweb -t "u,u,u" -x -s "CN=localhost, OU=MYOU, O=MYORG, L=MYCITY, ST=MYSTATE, C=MY" -d /usr/share/jboss-as/nssdb

配置 HTTPS 连接器使用 PKCS11 密钥库

用 JBoss CLI 工具里的下列命令添加一个 HTTPS 连接器:/subsystem=web/connector=https/:add(socket-binding=https,scheme=https,protocol=HTTP/1.1,secure=true)

然后用下列命令添加 SSL 配置,用兼容 FIPS 的密码(参考步骤 5)替换这里的 PASSWORD。/subsystem=web/connector=https/ssl=configuration:add(name=https,password=PASSWORD,keystore-type=PCKS11, cipher-suite="SSL_RSA_WITH_3DES_EDE_CBC_SHA,SSL_DHE_RSA_WITH_3DES_EDE_CBC_SHA, TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA, TLS_DHE_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA, TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_RSA_WITH_AES_256_CBC_SHA, TLS_ECDH_ECDSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA, TLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_ECDSA_WITH_3DES_EDE_CBC_SHA, TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA, TLS_ECDH_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDH_RSA_WITH_AES_128_CBC_SHA, TLS_ECDH_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA, TLS_ECDH_anon_WITH_3DES_EDE_CBC_SHA,TLS_ECDH_anon_WITH_AES_128_CBC_SHA, TLS_ECDH_anon_WITH_AES_256_CBC_SHA")

检验

运行下列命令检验 JVM 是否可以从 PKCS11 密钥库楼里读取私有密钥:keytool -list -storetype pkcs11

例 8.3. 使用 FIPS 140-2 的 HTTPS 连接器的 XML 配置

<connector name="https" protocol="HTTP/1.1" scheme="https" socket-binding="https" secure="true">

<ssl name="https" password="****"

cipher-suite="SSL_RSA_WITH_3DES_EDE_CBC_SHA,SSL_DHE_RSA_WITH_3DES_EDE_CBC_SHA,

TLS_RSA_WITH_AES_128_CBC_SHA, TLS_DHE_DSS_WITH_AES_128_CBC_SHA,

TLS_DHE_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA,

TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_RSA_WITH_AES_256_CBC_SHA,

TLS_ECDH_ECDSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA,

TLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_ECDSA_WITH_3DES_EDE_CBC_SHA,

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA,

TLS_ECDH_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDH_RSA_WITH_AES_128_CBC_SHA,

TLS_ECDH_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,

TLS_ECDH_anon_WITH_3DES_EDE_CBC_SHA,TLS_ECDH_anon_WITH_AES_128_CBC_SHA,

TLS_ECDH_anon_WITH_AES_256_CBC_SHA"

keystore-type="PKCS11"/>

</connector>

cipher-suite 属性里插入了断行符以便于阅读。

第 9 章 网络安全性

9.1. 保护管理接口

在测试环境里,我们通常在由管理控制台、管理 CLI 和其他 API 实现组成的管理接口上不设置安全层来运行 JBoss EAP 6 。这可以允许快速的开发和配置修改。

9.2. 指定 JBoss EAP 6 使用的网络接口

隔离服务以使它们只被需要它们的客户访问,这样可以增强网络的安全性。JBoss EAP 在其默认配置里包含两个接口,两者都绑定到 IP 地址127.0.0.1 或 localhost。其中一个被称为 management,它被管理控制台、CLI 和 API 使用。另外一个被称为 public,被用来部署应用程序。这些接口并不特殊或有什么含义,只是作为起点来提供。

management 接口默认使用端口 9990 和 9999,而public 接口使用端口 8080 或 8443(如果使用 HTTPS)。

警告

停止 JBoss EAP 6 服务器。

以合适的方式对操作系统发送中断信号来停止 JBoss EAP 6。如果你以前台应用程序的方式运行 JBoss EAP 6,那通常的做法是按 Ctrl+C 键。重启 JBoss EAP 6,指定绑定地址。

使用-b命令行选项在特定接口上启动 JBoss EAP 6。例 9.1. 指定公共接口。

EAP_HOME/bin/domain.sh -b 10.1.1.1

例 9.2. 指定管理接口。

EAP_HOME/bin/domain.sh -bmanagement=10.1.1.1

例 9.3. 为每个接口指定不同的地址。

EAP_HOME/bin/domain.sh -bmanagement=127.0.0.1 -b 10.1.1.1

例 9.4. 绑定公共接口到所有的网络接口上。

EAP_HOME/bin/domain.sh -b 0.0.0.0

-b 命令行选项在运行时指定 IP 地址,所以我们不推荐这么做。如果确实要这么做,请在编辑 XML 文件前完全停止 JBoss EAP 6。

9.3. 配置和 JBoss EAP 6 一起使用的网络防火墙

多数产品环境都使用防火墙作为总体网络安全策略的一部分。如果你需要多个 EAP 服务器来与其他 EAP 服务器或外部服务(如 Web 服务器或数据库)来通讯,你的防火墙必须考虑这一点。管理良好的防火墙只会打开操作所需的端口,它会限制对某些 IP 地址、子网和网络协议的端口的访问。

前提条件

- 确定你要打开的端口。

- 对防火墙软件的理解是必需的。在红帽企业版 Linux 6 里,这个过程会使用

system-config-firewall命令。微软的 Windows 服务器包括了内置的防火墙,以及几个可用于任何平台的第三方的防火墙解决方案。

这个过程配置防火墙是基于如下假设的:

- 操作系统为红帽企业版 Linux 6。

- JBoss EAP 6 运行在主机

10.1.1.2上。或者,EAP 服务器具有自己的防火墙。 - 网络防火墙服务器运行在主机

10.1.1.1的接口eth0上,且具有外部的接口eth1。 - 你想把端口 5445(JMS 使用的端口)上的流量转发到 JBoss EAP 6。网络防火墙应该不允许其他流量通过。

过程 9.1. 管理和 JBoss EAP 6 一起使用的网络防火墙

登录到管理控制台。

登录到管理控制台。在默认情况下,它运行在 http://localhost:9990/console/ 上。确定套接字绑定组使用的套接字绑定。

点击管理控制台右上方的 Profiles 标签。在屏幕的左侧会显示一系列菜单。菜单底部是 General Configuration。点击它下面的 Socket Binding。Socket Binding Declarations 屏幕将会出现,一开始它会显示standard-sockets组。你可以从右侧的复合框里来选择不同的组。注意

如果你使用的是独立服务器,它只有一个套接字绑定组。套接字名称和端口将会出现,每页有 8 个值。你可以使用表下面的箭头来进行浏览。确定你要打开的端口。

根据特定端口的功能以及系统环境的要求,你可能需要在防火墙上打开某些端口。配置防火墙将通讯转发到 JBoss EAP 6。

执行这些步骤来配置网络防火墙以允许指定端口上的通讯。- 登录到防火墙主机并以根用户身份打开命令行提示。

- 执行

system-config-firewall来启动防火墙配置工具。GUI 或命令行工具根据你登录到防火墙系统的方式启动。这个任务假设你通过 SSH 登录并使用了命令行接口。 - 使用 TAB 键切换到 Customize 按钮,然后按 ENTER 键。Trusted Services 屏幕将会出现。

- 不要修改任何值,使用 TAB 键切换到 Forward 按钮,然后按 ENTER 键进入下一屏幕。Other Ports 屏幕将出现。

- 使用 TAB 键切换到 <Add> 按钮,然后按 ENTER 键。Port and Protocol 屏幕将会出现。

- 在 Port / Port Range 字段里输入

5445,然后使用 TAB 键切换到 Protocol 字段,并输入tcp。使用 TAB 键切换到 OK 按钮,然后按 ENTER 键。 - 使用 TAB 键切换到 Forward 按钮,直至你到达 Port Forwarding 屏幕。

- 使用 TAB 键切换到 <Add> 按钮,然后按 ENTER 键。

- 填写下列值以设立端口映射到 5445。

- 源接口:eth1

- 协议:tcp

- 端口 / 端口范围:5445

- 目的 IP 地址:10.1.1.2

- 端口 / 端口范围:5445

使用 TAB 键切换到 OK 按钮,然后按 ENTER。 - 使用 TAB 键切换到 Close 按钮,然后按 ENTER。

- 使用 TAB 键切换到 OK 按钮,然后按 ENTER。要应用这些改动,阅读警告提示并点击 Yes。

在你的 JBoss EAP 6 主机上配置防火墙。

一些机构选择在 JBoss EAP 6 服务器上配置防火墙,并关闭非操作必需的端口。请参考 第 9.4 节 “JBoss EAP 6 使用的网络端口” 并确定要打开的端口,然后关闭其他端口。红帽企业版 6 的默认配置关闭所有的端口,除了 22(用于 SSH)和 5353(用于多点传送 DNS)。当你在配置端口的时候,请确保你可以从物理上访问服务器,这样就不会不经意地将自己关在外面。

配置了防火墙,它会按照你在防火墙配置里指定的将通讯转发到内部的 JBoss EAP 6 服务器。如果你选择在服务器上启用防火墙,除了需要运行应用程序的端口,所有的端口将被关闭。

9.4. JBoss EAP 6 使用的网络端口

- 你的服务器组是否使用了默认的套接字绑定组,或者自定义的套接字绑定组。

- 单独部署的要求。

注意

默认的套接字绑定组

full-ha-socketsfull-socketsha-socketsstandard-sockets

表 9.1. 默认的套接字绑定组的引用

| 名称 | 端口 | 多点传送端口 | 描述 | full-ha-sockets | full-sockets | ha-socket | standard-socket |

|---|---|---|---|---|---|---|---|

ajp | 8009 | Apache JServ 协议,用于 HTTP 群集和负载平衡。 | 是 | 是 | 是 | 是 | |

http | 8080 | 用于已部署应用程序的默认端口。 | 是 | 是 | 是 | 是 | |

https | 8443 | 已部署的应用程序和客户间的用 SSL 加密的连接。 | 是 | 是 | 是 | 是 | |

jacorb | 3528 | 用于 JTS 事务的 CORBA 服务和其他依赖于 ORB 的服务。 | 是 | 是 | 否 | 否 | |

jacorb-ssl | 3529 | SSL 加密的 CORBA 服务。 | 是 | 是 | 否 | 否 | |

jgroups-diagnostics | 7500 | 多点传送。用于 HA 群集里的 Peer 发现。不能使用管理界面进行配置。 | 是 | 否 | 是 | 否 | |

jgroups-mping | 45700 | 多点传送。用于在 HA 群集里发现初始成员资格。 | 是 | 否 | 是 | 否 | |

jgroups-tcp | 7600 | HA 群集里使用 TCP 的多点传送 Peer 发现。 | 是 | 否 | 是 | 否 | |

jgroups-tcp-fd | 57600 | 用于 TCP 上的 HA 失败检测。 | 是 | 否 | 是 | 否 | |

jgroups-udp | 55200 | 45688 | HA 群集里使用 UDP 的多点传送 Peer 发现。 | 是 | 否 | 是 | 否 |

jgroups-udp-fd | 54200 | 用于 UDP 上的 HA 失败检测。 | 是 | 否 | 是 | 否 | |

messaging | 5445 | JMS 服务。 | 是 | 是 | 否 | 否 | |

messaging-group | 被 HornetQ JMS 广播和发现组引用。 | 是 | 是 | 否 | 否 | ||

messaging-throughput | 5455 | JMS remoting 所使用的。 | 是 | 是 | 否 | 否 | |

mod_cluster | 23364 | 用于 JBoss EAP 6 和 HTTP 加载平衡器之间通讯的多点传送端口。 | 是 | 否 | 是 | 否 | |

osgi-http | 8090 | 由使用 OSGi 子系统的内部组件使用。不能通过管理界面进行配置。 | 是 | 是 | 是 | 是 | |

remoting | 4447 | 用于远程 EJB 调用。 | 是 | 是 | 是 | 是 | |

txn-recovery-environment | 4712 | JTA 事务恢复管理者。 | 是 | 是 | 是 | 是 | |

txn-status-manager | 4713 | JTA / JTS 事务管理者。 | 是 | 是 | 是 | 是 |

除了套接字绑定组,每个主机控制台都打开另外两个端口用于管理:

- 9990 - Web 管理控制台的端口

- 9999 - 管理控制台和 API 使用的端口

第 10 章 管理接口的安全性

10.1. 保护管理接口

在测试环境里,我们通常在由管理控制台、管理 CLI 和其他 API 实现组成的管理接口上不设置安全层来运行 JBoss EAP 6 。这可以允许快速的开发和配置修改。

10.2. 默认的用户安全性配置

在 EAP 6 里,所有的管理接口都默认是有设置安全性的。这个安全性采取两种形式:

- 本地接口通过本地客户和服务器间的 SASL 合约设置安全性。这个安全机制基于客户访问本地文件系统的能力。这是因为访问本地文件系统会允许客户添加用户或修改配置以阻挠其他安全机制。如果对文件系统的物理访问可以实现,那么其他安全机制就是多余的。这个机制以四个步骤实现:

注意

即使你通过 HTTP 连接本地主机,HTTP 访问仍会视作远程的。- 客户发送一条消息给服务器,它包含一个用本地 SASL 机制验证的请求。