Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

5.4. The IdM Web UI

Identity Management Web UI 是一个用于 IdM 管理的 Web 应用。它具有

ipa 命令行工具的大部分功能。因此,用户可以选择是否要从 UI 管理 IdM,还是从命令行管理 IdM。

注意

供登录用户使用的管理操作取决于用户的访问权限。对于具有管理特权的

admin 用户和其他用户,所有管理任务都可用。对于普通用户,只能使用与其自身用户帐户相关的一组有限操作。

5.4.1. 支持的 Web 浏览器

身份管理支持以下浏览器来连接到 Web UI:

- Mozilla Firefox 38 及更新的版本

- Google Chrome 46 及更新的版本

5.4.2. 访问 Web UI 和身份验证

Web UI 可以从 IdM 服务器和客户端机器以及 IdM 域外的计算机访问。但是,要从非域机器访问 UI,您必须首先将非 IdM 系统配置为能够连接到 IdM Kerberos 域;如需更多详情,请参阅 第 5.4.4 节 “配置外部系统以进行 Kerberos 身份验证到 Web UI”。

5.4.2.1. 访问 Web UI

要访问 Web UI,在浏览器地址栏中输入 IdM 服务器 URL:

https://server.example.com

这会在浏览器中打开 IdM Web UI 登录屏幕。

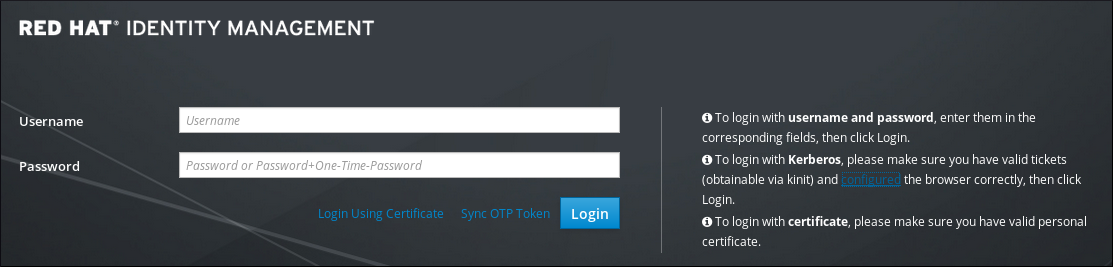

图 5.1. Web UI 登录屏幕

5.4.2.2. 可用的登录方法

用户可以通过以下方式验证 Web UI:

- 带有活跃的 Kerberos ticket

- 如果用户有通过

kinit工具获取的有效 TGT,请单击 Login 会自动验证用户。请注意,浏览器必须配置正确,以支持 Kerberos 身份验证。有关获取 Kerberos TGT 的详情请参考 第 5.2 节 “使用 Kerberos 登录 IdM”。有关配置浏览器的详情请参考 第 5.4.3 节 “为 Kerberos 身份验证配置浏览器”。 - 通过提供用户名和密码

- 要使用用户名和密码进行身份验证,请在 Web UI 登录屏幕中输入用户名和密码。IdM 还支持一次性密码(OTP)身份验证。如需更多信息,请参阅 第 22.3 节 “一次性密码”。

- 使用智能卡

- 如需更多信息,请参阅 第 23.6 节 “使用智能卡验证身份管理 Web UI”。

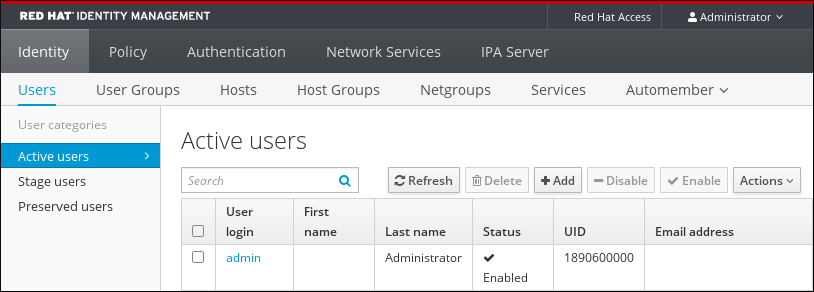

用户成功进行身份验证后,会打开 IdM 管理窗口。

图 5.2. IdM Web UI 布局

5.4.2.3. Web UI 会话长度

当用户使用用户名和密码登录到 IdM Web UI 时,会话长度与在登录操作过程中获得的 Kerberos 票据的过期期限相同。

5.4.2.4. 以 AD 用户身份向 IdM Web UI 进行身份验证

Active Directory(AD)用户可以使用其用户名和密码登录 IdM Web UI。在 Web UI 中,AD 用户只能执行与其自己的用户帐户相关的一组有限操作,这与能够执行与其管理权限相关的管理操作的 IdM 用户不同。

要为 AD 用户启用 Web UI 登录,IdM 管理员必须为 Default Trust View 中的每个 AD 用户定义一个 ID 覆盖。例如:

[admin@server ~]$ ipa idoverrideuser-add 'Default Trust View' ad_user@ad.example.com

有关 AD 中 ID 视图的详情,请参阅 Windows 集成指南中的 在 Active Directory 环境中使用 ID 视图。

5.4.3. 为 Kerberos 身份验证配置浏览器

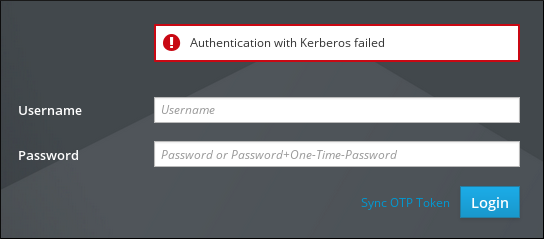

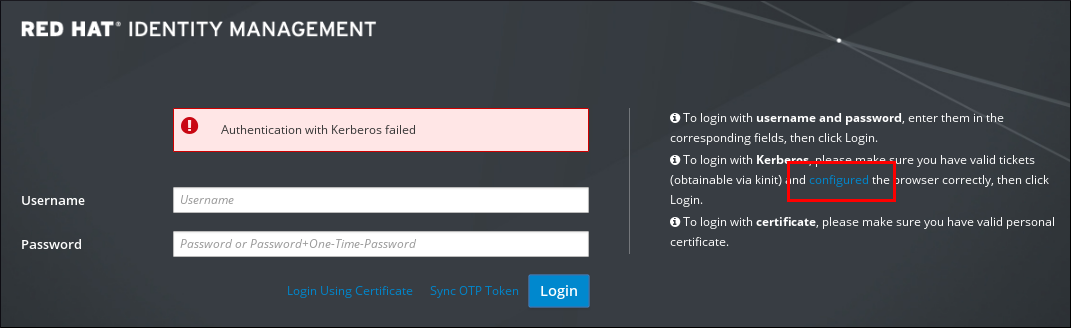

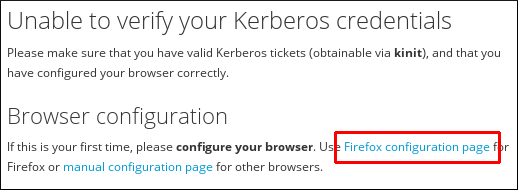

要使用 Kerberos 凭证启用身份验证,您必须将浏览器配置为支持 Kerberos 协商来访问 IdM 域。请注意,如果您的浏览器没有为 Kerberos 身份验证正确配置,则在点 IdM Web UI 登录屏幕上的 Login 后会出现错误消息。

图 5.3. Kerberos 身份验证错误

您可以通过三种方法为 Kerberos 身份验证配置浏览器:

- 从 IdM Web UI 自动进行。这个选项仅适用于 Firefox。详情请查看 “Web UI 中的自动 Firefox 配置”一节。

- 在 IdM 客户端安装过程中自动从命令行执行。这个选项仅适用于 Firefox。详情请查看 “从命令行自动配置 Firefox”一节。

- 在 Firefox 配置设置中手动使用。此选项适用于所有支持的浏览器。详情请查看 “手动浏览器配置”一节。

注意

系统级身份验证指南包括对 Firefox Kerberos 配置进行故障排除。如果 Kerberos 身份验证无法正常工作,请参阅此故障排除指南以了解更多信息。

Web UI 中的自动 Firefox 配置

从 IdM Web UI 自动配置 Firefox:

- 在 Web UI 登录屏幕上,单击浏览器配置的链接。

图 5.4. 在 Web UI 中配置浏览器的链接

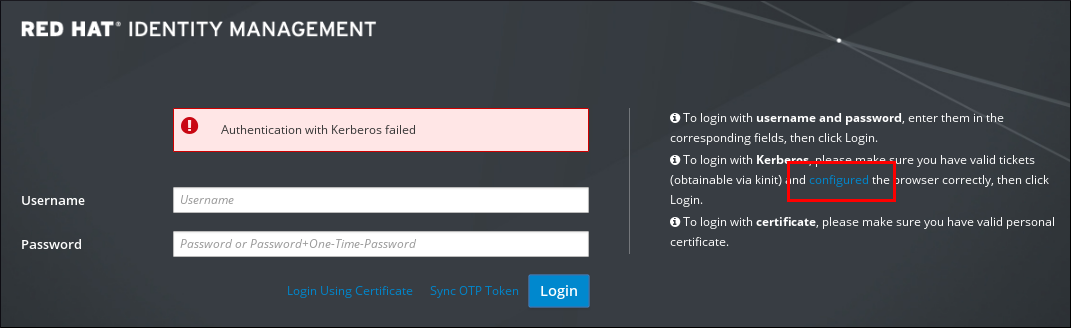

- 选择 Firefox 配置的链接,以打开 Firefox 配置页面。

图 5.5. 指向 Firefox 配置页面的链接

- 按照 Firefox 配置页面上的步骤操作。

从命令行自动配置 Firefox

在 IdM 客户端安装过程中,可以从命令行配置 Firefox。要做到这一点,在使用

ipa-client-install 工具安装 IdM 客户端时使用 --configure-firefox 选项:

# ipa-client-install --configure-firefox

configure

-firefox 选项创建一个全局配置文件,该文件具有默认 Firefox 设置,可启用单点登录(SSO)的 Kerberos。

手动浏览器配置

手动配置浏览器:

- 在 Web UI 登录屏幕上,单击浏览器配置的链接。

图 5.6. 在 Web UI 中配置浏览器的链接

- 选择 链接以进行手动浏览器配置。

图 5.7. 手动配置页面链接

- 查看相关说明以配置浏览器并按照步骤操作。

5.4.4. 配置外部系统以进行 Kerberos 身份验证到 Web UI

要从不属于 IdM 域的系统启用 Web UI 的 Kerberos 身份验证,您必须在外部机器上定义 IdM 特定的 Kerberos 配置文件。当您的基础架构包含多个域或重叠域时,在外部系统上启用 Kerberos 身份验证非常有用。

创建 Kerberos 配置文件:

- 将

/etc/krb5.conf文件从 IdM 服务器复制到外部机器。例如:# scp /etc/krb5.conf root@externalmachine.example.com:/etc/krb5_ipa.conf

警告不要覆盖外部计算机上的现有的krb5.conf文件。 - 在外部机器上,将终端会话设置为使用复制的 IdM Kerberos 配置文件:

$ export KRB5_CONFIG=/etc/krb5_ipa.conf

- 在外部机器上配置浏览器,如 第 5.4.3 节 “为 Kerberos 身份验证配置浏览器” 所述。

外部系统上的用户现在可以使用

kinit 工具对 IdM 服务器域进行身份验证。

5.4.5. Web UI 中的代理服务器和端口转发

使用代理服务器访问 Web UI 不需要在 IdM 中进行任何额外的配置。

IdM 服务器不支持端口转发。但是,由于可以使用代理服务器,因此可以使用通过 OpenSSH 和 SOCKS 选项的代理转发来配置与端口转发类似的操作。这可以使用

ssh 工具的 -D 选项进行配置;有关使用 -D 的更多信息,请参阅 ssh(1) man page。