Red Hat Training

A Red Hat training course is available for RHEL 8

43.2. Configuração de mapeamento de certificados para usuários armazenados no IdM

Esta história de usuário descreve os passos que um administrador de sistema deve tomar para habilitar o mapeamento de certificados no IdM se o usuário para quem a autenticação de certificados está sendo configurada estiver armazenada no IdM.

Pré-requisitos

- O usuário tem uma conta na IdM.

- O administrador tem o certificado completo ou os dados de mapeamento do certificado para adicionar à entrada do usuário.

43.2.1. Adicionando uma regra de mapeamento de certificados no IdM

Esta seção descreve como configurar uma regra de mapeamento de certificados para que os usuários do IdM com certificados que correspondam às condições especificadas na regra de mapeamento e em suas entradas de dados de mapeamento de certificados possam se autenticar no IdM.

43.2.1.1. Adicionando uma regra de mapeamento de certificados na IDM web UI

- Entrar na IDM web UI como administrador.

-

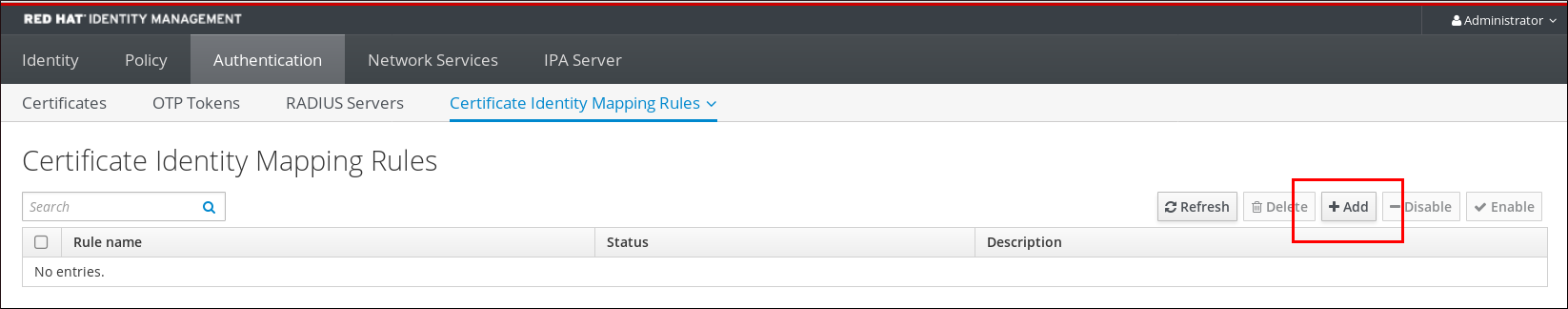

Navegue para

Authentication→Certificate Identity Mapping Rules→Certificate Identity Mapping Rules. Clique em

Add.Figura 43.1. Adicionando uma nova regra de mapeamento de certificados na interface web do IdM

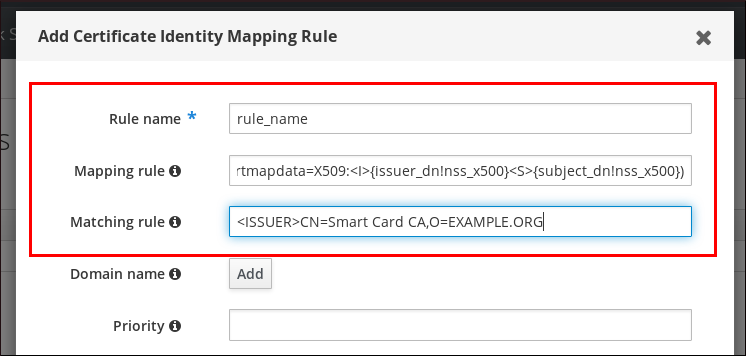

- Digite o nome da regra.

Insira a regra de mapeamento. Por exemplo, para fazer a pesquisa IdM para as entradas

IssuereSubjectem qualquer certificado apresentado a eles, e basear sua decisão de autenticar ou não nas informações encontradas nestas duas entradas do certificado apresentado:(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})Insira a regra de correspondência. Por exemplo, permitir somente certificados emitidos pelo

Smart Card CAda organizaçãoEXAMPLE.ORGpara autenticar usuários à IdM:<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORGFigura 43.2. Entrada dos detalhes para uma regra de mapeamento de certificados na interface web do IdM

-

Clique em

Addna parte inferior da caixa de diálogo para adicionar a regra e fechar a caixa. O System Security Services Daemon (SSSD) relê periodicamente as regras de mapeamento de certificados. Para forçar a regra recém-criada a ser carregada imediatamente, reinicie o SSSD:

# systemctl restart sssd

Agora você tem uma regra de mapeamento de certificado estabelecida que compara o tipo de dados especificados na regra de mapeamento que ela encontra em um certificado de cartão inteligente com os dados de mapeamento de certificado em suas entradas de usuário do IdM. Uma vez encontrada uma correspondência, ela autentica o usuário correspondente.

43.2.1.2. Adição de uma regra de mapeamento de certificados no IdM CLI

Obter as credenciais do administrador:

# kinit adminInsira a regra de mapeamento e a regra de correspondência na qual a regra de mapeamento se baseia. Por exemplo, para fazer a busca do IdM para as entradas

IssuereSubjectem qualquer certificado apresentado, e basear sua decisão de autenticar ou não nas informações encontradas nestas duas entradas do certificado apresentado, reconhecendo apenas os certificados emitidos pelaSmart Card CAda organizaçãoEXAMPLE.ORG:# ipa certmaprule-addrule_name--matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})' ------------------------------------------------------- Added Certificate Identity Mapping Rule "rule_name" ------------------------------------------------------- Rule name: rule_name Mapping rule: (ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500}) Matching rule: <ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG Enabled: TRUEO System Security Services Daemon (SSSD) relê periodicamente as regras de mapeamento de certificados. Para forçar a regra recém-criada a ser carregada imediatamente, reinicie o SSSD:

# systemctl restart sssd

Agora você tem uma regra de mapeamento de certificado estabelecida que compara o tipo de dados especificados na regra de mapeamento que ela encontra em um certificado de cartão inteligente com os dados de mapeamento de certificado em suas entradas de usuário do IdM. Uma vez encontrada uma correspondência, ela autentica o usuário correspondente.