Red Hat Training

A Red Hat training course is available for RHEL 8

43.3. Configuração do mapeamento de certificados para usuários cuja entrada de usuário AD contém o certificado completo

Esta história de usuário descreve os passos necessários para habilitar o mapeamento de certificados no IdM se a implantação do IdM estiver em confiança com o Active Directory (AD), o usuário é armazenado no AD e a entrada do usuário no AD contém o certificado completo.

Pré-requisitos

- O usuário não tem uma conta na IdM.

- O usuário tem uma conta no AD que contém um certificado.

- O administrador do IdM tem acesso aos dados nos quais a regra de mapeamento de certificados IdM pode ser baseada.

43.3.1. Adicionando uma regra de mapeamento de certificados para usuários cuja entrada AD contém certificados inteiros

43.3.1.1. Adicionando uma regra de mapeamento de certificados na IDM web UI

- Entre na IDM web UI como administrador.

-

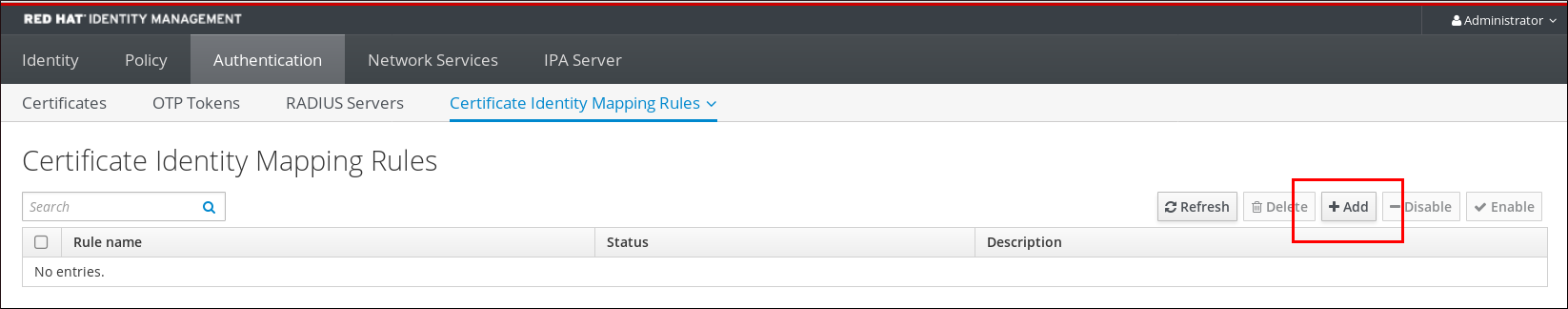

Navegue para

Authentication→Certificate Identity Mapping Rules→Certificate Identity Mapping Rules. Clique em

Add.Figura 43.5. Adicionando uma nova regra de mapeamento de certificados na interface web do IdM

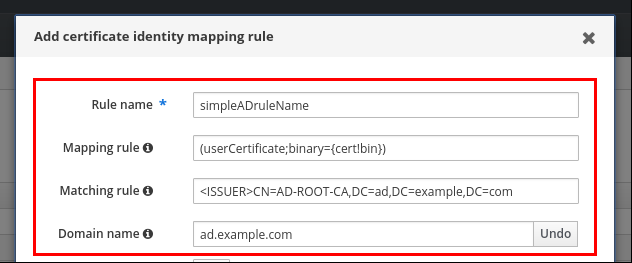

- Digite o nome da regra.

Insira a regra de mapeamento. Ter todo o certificado que é apresentado à IdM para autenticação, em comparação com o que está disponível no AD:

(userCertificate;binary={cert!bin})Insira a regra de correspondência. Por exemplo, para permitir somente a autenticação de certificados emitidos pelo

AD-ROOT-CAdo domínioAD.EXAMPLE.COM:<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=comFigura 43.6. Regra de mapeamento de certificados para um usuário com um certificado armazenado no AD

-

Clique em

Add. O System Security Services Daemon (SSSD) relê periodicamente as regras de mapeamento de certificados. Para forçar a regra recém-criada a ser carregada imediatamente, reinicie o SSSD no CLI::

# systemctl restart sssd

43.3.1.2. Adição de uma regra de mapeamento de certificados no IdM CLI

Obter as credenciais do administrador:

# kinit adminInsira a regra de mapeamento e a regra de correspondência na qual a regra de mapeamento se baseia. Ter todo o certificado que é apresentado para autenticação em comparação com o que está disponível no AD, permitindo apenas que os certificados emitidos pelo

AD-ROOT-CAdo domínioAD.EXAMPLE.COMse autentiquem:# ipa certmaprule-addsimpleADrule--matchrule '<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com' --maprule '(userCertificate;binary={cert!bin})' --domain ad.example.com ------------------------------------------------------- Added Certificate Identity Mapping Rule "simpleADrule" ------------------------------------------------------- Rule name: simpleADrule Mapping rule: (userCertificate;binary={cert!bin}) Matching rule: <ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com Domain name: ad.example.com Enabled: TRUEO System Security Services Daemon (SSSD) relê periodicamente as regras de mapeamento de certificados. Para forçar a regra recém-criada a ser carregada imediatamente, reinicie o SSSD:

# systemctl restart sssd