Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

7.1 Release Notes

Red Hat Enterprise Linux 7

Release Notes para Red Hat Enterprise Linux 7

Red Hat Serviços de Conteúdo do Cliente

Resumo

As Notas de Lançamento documentam grandes recursos e melhorias implementadas no lançamento de Red Hat Enterprise Linux 7.1 e os problemas conhecidos neste lançamento do 7.1. Para obter mais detalhes sobre as mudanças entre o Red Hat Enterprise Linux 6 e 7, consulte o Migration Planning Guide.

Acknowledgements

O setor de Serviços do Suporte Global da Red Hat gostaria de prestar reconhecimento a Sterling Alexander e Michael Everette por suas contribuições fantásticas no teste do Red Hat Enterprise Linux 7.

Prefácio

Os lançamentos menores do Red Hat Enterprise Linux são um agregado de aprimoramentos individuais, segurança e erratas de correções de erro. As Red Hat Enterprise Linux 7.1 Release Notes documentam as principais mudanças, recursos e melhorias apresentadas ao sistema operacional do Red Hat Enterprise Linux 7 e seus aplicativos que o acompanham para este lançamento menor. Além disso, o Red Hat Enterprise Linux 7.1 Release Notes documenta problemas conhecidos no Red Hat Enterprise Linux 7.1.

Importante

As Notas de Lançamento do Red Hat Enterprise Linux 7.1, as quais se encontram online here, devem ser consideradas versões definitivas, atualizadas. Os clientes com perguntas sobre o lançamento, devem _consultar o Lançamento de Notaspara suas versões do Red Hat Enterprise Linux.

Nota

Para descrições de problemas Conhecidos, consulte o Versão do Inglês de Red Hat Enterprise Linux 7.1 Release Notes.

Caso você requeira informações sobre o ciclo de vida do Red Hat Enterprise Linux consulte o https://access.redhat.com/support/policy/updates/errata/.

Parte I. Novos Recursos

Esta parte descreve novos recursos e melhorias importantes introduzidas no Red Hat Enterprise Linux 7.1.

Capítulo 1. Arquiteturas

Red Hat Enterprise Linux 7.1 está disponível em um kit único nas seguintes arquiteturas [1]

Neste lançamento a Red Hat reune melhorias e servidores e sistemas assim como a experiência de fonte aberta geral da Red Hat.

1.1. Red Hat Enterprise Linux for POWER, Little Endian

Red Hat Enterprise Linux 7.1 apresenta pouco suporte do endian em servidores de sistemas IBM Power usando os processadores IBM POWER8 processors. Anteriormente em Red Hat Enterprise Linux 7, era oferecido somente uma variante de endian grande para os Sistemas IBM Power . O suporte para o endian pequeno em servidores baseados em POWER8 para melhorar a portabilidade de aplicativos entre os sistemas compatíveis do 64-bit Intel (

x86_64) e Sistemas IBM Power .

- A mídia de instalação separada é oferecida para instalar o Red Hat Enterprise Linux em servidores de Sistemas IBM Power no modo endian pequeno. Estas mídias estão disponíveis a partir da seção do Download do Red Hat Customer Portal.

- Somente servidores baseados em processadores IBM POWER8 são suportados com o Red Hat Enterprise Linux para POWER, endian pequeno.

- Atualmente o Red Hat Enterprise Linux for POWER, endian pequeno é suportado somente como um convidado KVM sob Red Hat Enteprise Virtualization para Power.A instalação em hardware bare metal é suportada no momento.

- O carregador de inicialização do GRUB2 é usado na mídia de instalação e para inicialização de rede. O Installation Guide foi atualizado com instruções para definir um servidor de inicialização de rede para clientes IBM Power Systems que usam o GRUB2.

- Todos os pacotes de software para IBM Power Systems estão disponíveis para ambas variantes de endian pequeno e grande do Red Hat Enterprise Linux para POWER.

- Pacotes construídos para Red Hat Enterprise Linux for POWER, endian pequeno, usam o código de arquitetura,

ppc64lepor exemplo, gcc-4.8.3-9.ael7b.ppc64le.rpm.

[1]

Observe que a instalação do Red Hat Enterprise Linux 7.1 é suportada somente em um hardware de 64-bit. Red Hat Enterprise Linux 7.1 é capaz de executar sistemas operacionais de 32-bit, incluindo versões anteriores do Red Hat Enterprise Linux, como máquinas virtuais.

[2]

Red Hat Enterprise Linux 7.1 (little endian) é suportado atualmente somente como um convidado KVM sob Red Hat Enteprise Virtualization for Power e PowerVM hypervisors.

[3]

Note that Red Hat Enterprise Linux 7.1 suporta IBM zEnterprise 196 hardware ou posteriores; Os sistemas mainframe IBM System z10 não são mais suportados e não inicializarão Red Hat Enterprise Linux 7.1.

Capítulo 2. Hardware Enablement

2.1. Intel Broadwell Processor and Graphics Support

Red Hat Enterprise Linux 7.1 adds support for all current 5th generation Intel processors (code name Broadwell). Support includes the CPUs themselves, integrated graphics in both 2D and 3D mode, and audio support (Broadwell High Definition Legacy Audio, HDMI Audio and DisplayPort Audio).

The turbostat tool (part of the kernel-tools package) has also been updated with support for the new processors.

2.2. Support for TCO Watchdog and I2C (SMBUS) on Intel Communications Chipset 89xx Series

Red Hat Enterprise Linux 7.1 adds support for TCO Watchdog and I2C (SMBUS) on the 89xx series Intel Communications Chipset (formerly Coleto Creek).

2.3. Intel Processor Microcode Update

CPU microcode for Intel processors in the microcode_ctl package has been updated from version

0x17 to version 0x1c in Red Hat Enterprise Linux 7.1.

Capítulo 3. Instalação e Inicialização

3.1. Instalador

O instalador do Red Hat Enterprise Linux, Anaconda, foi aprimorado para melhorar o processo de instalação para Red Hat Enterprise Linux 7.1.

Interface

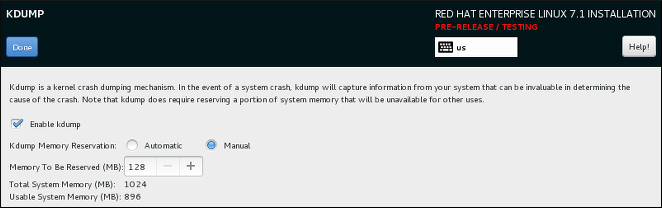

- A interface do instalador gráfico agora contém uma tela adicional que permite configurar o mecanismo de despejo de travamento de kernel do Kdump durante a instalação. Anteriormente, ele era configurado após a instalação usando o utilitário firstboot que não era acessível sem uma interface gráfica. Agora, você pode configurar Kdump como parte do processo de instalação em sistemas sem um ambiente gráfico. A nova tela é acessível a partir do menu principal do instalador ( Resumo da Instalação ).

Figura 3.1. A nova tela do Kdump

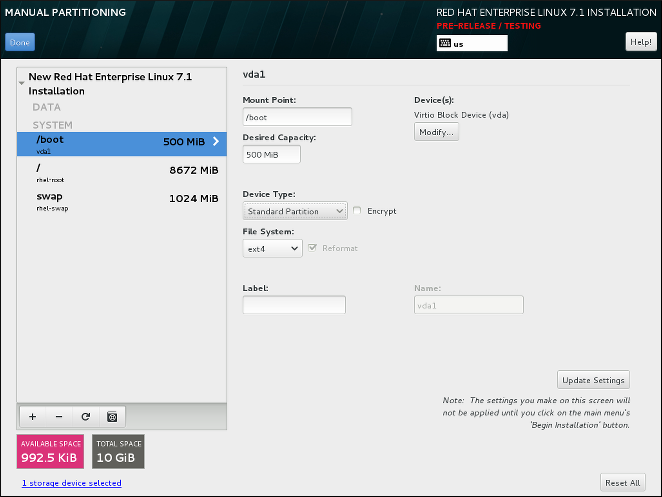

- A tela de particionamento manual foi recriada para aprimorar a experiência do usuário. Alguns controles foram movidos para locais diferentes na tela.

Figura 3.2. A Tela do Particionamento Manual Recriada.

- Agora você pode configurar uma ponte de rede na tela Network& Hostname do instalador. Para fazer isso, clique no botão + na parte inferior da lista de interface, selecione Ponte no menu e configure a ponte no diálogo Edição de conexão de ponte que aparecerá depois. Este diálogo é fornecido pelo NetworkManager e está totalmente documentado no Red Hat Enterprise Linux 7.1 Guia de rede .Diversas opções novas do Kickstart também foram adicionadas para a configuração da ponte. Veja abaixo para mais detalhes.

- O instalador não utiliza mais os consoles múltiplos para exibir logs. Ao invés disso, todos os logs estão em painéis tmux no console virtual 1 (

tty1). Para acessar logs durante a instalação, pressione Ctrl+Alt+F1 para mudar para tmux, e depois use o Ctrl+b X para alternar entre janelas diferentes (substitua o X por um número de uma janela específica como exibido no final da tela).Para retornar para a interface gráfica, pressione Ctrl+Alt+F6. - A interface de linha de comando para Anaconda agora inclui ajuda completa. Para ver isto, use o comando

anaconda -hem um sistema com um pacote anaconda instalado. A interface de linha de comando permite que você execute o instalador em um sistema instalado, que é útil para as instalações de imagem de disco.

Comandos do Kickstart e Opções

- O comando

logvolpossui uma nova opção:--profile=. Use esta opção para especificar o nome de perfil da configuração para usar com os volumes lógicos finos. Caso seja usado, o nome também será incluído no metadado para volume lógico.Por padrão, os perfis disponíveis sãodefaultethin-performancee são definidos no diretório/etc/lvm/profile. Veja a página manlvm(8)para mais informações. - The behavior of the

--size=and--percent=options of thelogvolcommand has changed. Previously, the--percent=option was used together with--growand--size=to specify how much a logical volume should expand after all statically-sized volumes have been created.Starting with Red Hat Enterprise Linux 7.1,--size=and--percent=can not be used on the samelogvolcommand. - A opção

--autoscreenshotdo comando Kickstartautostepfoi reparada, e agora salva corretamente um screenshot de cada tela no diretório/tmp/anaconda-screenshotstodas as vezes que sair de uma tela. Após a conclusão da instalação, estes screenshots são movidos para/root/anaconda-screenshots. - O comando

liveimgagora suporta a instalação a partir dos arquivos tar, assim como imagens de disco. O arquivo tar deve conter o sistema de arquivo root da mídia de instalação e o nome do arquivo deve terminar com.tar,.tbz,.tgz,.txz,.tar.bz2,.tar.gz, ou.tar.xz. - Diversas novas opções foram adicionadas ao comando

networkpara configurar pontes de rede. Estas opções são:--bridgeslaves=Quando esta opção for utilizada, a ponte de rede com o nome do dispositivo especificado na opção--device=será criada e dispositivos definidos na opção--bridgeslaves=serão adicionados à ponte . Por exemplo:network --device=bridge0 --bridgeslaves=em1--bridgeopts=: Uma lista opcional separada por vírgula, para a interface em ponte. Os valores disponíveis sãostp,priority,forward-delay,hello-time,max-age, eageing-time. Para obter mais informações sobre estes parâmetros, veja a página mannm-settings(5).

- O comando

autopartpossui uma nova opção,--fstype. Esta opção permite que você modifique o tipo de sistema de arquivo padrão (xfs) ao utilizar o particionamento automático em um arquivo Kickstart. - Several new features were added to Kickstart for better container support. These features include:

repo --install: Esta nova opção salva a configuração de repositório fornecida no sistema instalado no diretóriop/etc/yum.repos.d/. Caso não utilize esta opção, um repositório configurado em um arquivo Kickstart será disponibilizado somente durante o processo de instalação, e não em um sistema instalado.bootloader --disabled: Esta opção irá evitar que o carregador de inicialização seja instalado.%packages --nocore: Uma nova opção para a seção%packagesde um arquivo Kickstart que evita que o sistema seja instalado no grupo de pacote@core. Isto possibilita a instalação de sistemas extremamente mínimos a serem usados com containers.

Please note that the described options are only useful when combined with containers, and using the options in a general-purpose installation could result in an unusable system.

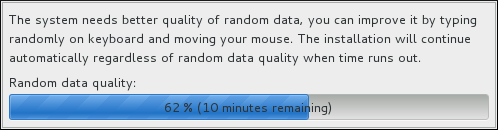

Entropy Gathering for LUKS Encryption

- If you choose to encrypt one or more partitions or logical volumes during the installation (either during an interactive installation or in a Kickstart file), Anaconda will attempt to gather 256 bits of entropy (random data) to ensure the encryption is secure. The installation will continue after 256 bits of entropy are gathered or after 10 minutes. The attempt to gather entropy happens at the beginning of the actual installation phase when encrypted partitions or volumes are being created. A dialog window will open in the graphical interface, showing progress and remaining time.The entropy gathering process can not be skipped or disabled. However, there are several ways to speed the process up:

- If you can access the system during the installation, you can supply additional entropy by pressing random keys on the keyboard and moving the mouse.

- If the system being installed is a virtual machine, you can attach a virtio-rng device (a virtual random number generator) as described in the Red Hat Enterprise Linux 7.1 Virtualization Deployment and Administration Guide.

Figura 3.3. Gathering Entropy for Encryption

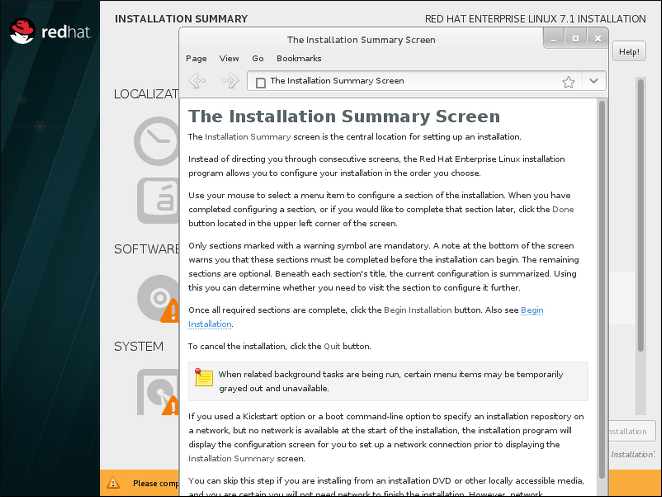

Ajuda Embutida no Instalador Gráfico

Cada tela na interface gráfica do instalador e no utilitário do Configuração Inicial possui agora um botão de Ajuda no canto superior do lado direito. Ao clicar neste botão, se abrirá uma seção do Installation Guide relevante à tela atual usando o browser de ajuda Yelp.

Figura 3.4. Anaconda built-in help

3.2. Gerenciador de Inicialização

A mídia de instalação para os IBM Power Systems agora utilizam o carregador de inicialização GRUB2 do yaboot fornecido anteriormente. Para a variante do endian grande do Red Hat Enterprise Linux for POWER, prefere-se o GRUB2 mas o yaboot também pode ser usado. A variante do endian pequeno recentemente introduzida, requer o GRUB2 para inicializar.

O Installation Guide foi atualizado com instruções para configurar um servidor de inicialização de rede para o IBM Power Systems usando o GRUB2.

Capítulo 4. Armazenamento

LVM Cache

As of Red Hat Enterprise Linux 7.1, LVM cache is fully supported. This feature allows users to create logical volumes with a small fast device performing as a cache to larger slower devices. Please refer to the

lvm(7) manual page for information on creating cache logical volumes.

Note as seguintes restrições no uso dos volumes lógicos de cache (LV):

- O LV do cache deve ser um dispositivo de alto nível. Não pode ser usado como um LV thin-pool, uma imagem de um RAID LV, ou qualquer outro tipo de sub-LV.

- The cache LV sub-LVs (the origin LV, metadata LV, and data LV) can only be of linear, stripe, or RAID type.

- As propriedades do LV do cache não podem ser modificadas após a criação. Para mudar as propriedades do cache, remova o cache e recrie-o com as propriedades desejadas.

Storage Array Management com libStorageMgmt API

Com o Red Hat Enterprise Linux 7.1 o gerenciamento de matriz de armazenamento com

libStorageMgmt, uma matriz de armazenamento independente da Interface de Programação de Aplicativo (API), é totalmente suportado. A API fornecida é consistente e estável, e permite que desenvolvedores gerenciem programaticamente matrizes de armazenamentos diferentes e aproveitem os recursos de hardware acelerado fornecidos. Os administradores de sistema também podem usar o libStorageMgmt como uma ferramenta para gerenciar o armazenamento manualmente e automatizar tarefa de gerenciamento de armazenamento com a Interface de Linha de Comando incluída. Por favor, note que o plugin Targetd não é totalmente suportado e permanece como Amostra de Tecnologia.

- NetApp Filer (ontap 7-Mode)

- Nexenta (somente nstor 3.1.x)

- SMI-S, para os seguintes fabricantes:

- HP 3PAR

- lançamento de SO 3.2.1 ou posterior

- EMC VMAX e VNX

- Solutions Enabler V7.6.2.48 ou posterior

- SMI-S Provider V4.6.2.18 hotfix kit ou posterior

- Provedor não embutido HDS VSP Array

- Hitachi Command Suite v8.0 ou posterior

Para mais informações sobre o

libStorageMgmt, consulte o capítulo relevante do no Guia de Adminsitração de Armazenamento.

Suporte para LSI Syncro

Red Hat Enterprise Linux 7.1 Inclui código no driver

megaraid_sas para permitir adaptadores LSI Syncro CS de alta disponibilidade de armazenamento direct-atteched (HA-DAS). Embora o driver megaraid_sas é totalmente suportado por adaptadores previamente habilitados, o uso deste driver para Syncro CS está disponível como uma Amostra de Tecnologia. Suporte para este adaptador será fornecido diretamente pelo LSI, o integrador de sistemas ou fornecedor do sistema. Usuários que implementam o Syncro CS em Red Hat Enterprise Linux 7.1 são encorajados a fornecer feedback para Red Hat e LSI. Para obter mais informações sobre as soluções LSI Syncro CS, por favor visitehttp://www.lsi.com/products/shared-das/pages/default.aspx.

Interface de Programação de Aplicativo LVM

Red Hat Enterprise Linux 7.1 apresenta a nova interface de programação de aplicativo LVM (API) como uma Amostra de Tecnologia. Esta API é usada para consultar e controlar certos aspectos do LVM.

Consulte o arquivo de cabeçalho

lvm2app.h para obter mais informações.

Suporte DIF/DIX

DIF / DIX é uma nova adição ao padrão SCSI e uma Amostra de Tecnologia em Red Hat Enterprise Linux 7.1. DIF/DIX aumenta o tamanho do bloco de disco geralmente usado de 512 bytes de 512 para 520 bytes, adicionando a Integridade de campo de dados (DIF). A DIF armazena um valor de checksum para o bloco de dados que é calculado pela Host Bus Adapter (HBA) quando ocorre uma gravação. O dispositivo de armazenamento, então confirma a soma de verificação recebe e armazena tanto os dados como a soma de verificação. Por outro lado, quando ocorre uma leitura, a soma de verificação pode ser verificada pelo dispositivo de armazenamento, e pelo HBA receptor.

For more information, refer to the section Block Devices with DIF/DIX Enabled in the Storage Administration Guide.

Aprimorado o device-mapper-multipath Syntax Error Checking e Output

A ferramenta

device-mapper-multipath foi aprimorada para verificar o arquivo multipath.conf mais confiável. Consequentemente, se o multipath.conf contém alguma linha que não pode ser analisada, o device-mapper-multipath reporta um erro e ignora estas linhas para evitar análise errada.

Além disso, as expressões de wildcard a seguir foram adicionadas ao comando

multipathd show paths format:

- %N e %n para o host e alvo de Nomes do Fibre Channel World Wide Node, respectivamente.

- %R e %r para o host e alvo dos Nomes de Fibre Channel World Wide Port, respectivamente.

Agora é mais fácil associar os multipaths com hosts de Fibre Channel específicos, alvos e suas portas, que permitem que usuários gerenciem suas configurações de armazenamento de forma mais eficiente.

Capítulo 5. Sistemas de Arquivo

Suporte de Sistema de Arquivo do Btrfs

O sistema de arquivo

Btrfs (B-Tree) é suportado agora como uma Amostra de Tecnologia no Red Hat Enterprise Linux 7.1.Este sistema oferece gerenciamento avançado, confiabilidade, e recursos de escalabilidade. Ele possibilita que usuários criem snapshots, ele possibilita a compressão e gerenciamento de dispositivo integrado.

OverlayFS

The

OverlayFS file system service allows the user to "overlay" one file system on top of another. Changes are recorded in the upper fil esystem, while the lower file system becomes read-only. This can be useful because it allows multiple users to share a file system image, for example containers, or when the base image is on read-only media, for example a DVD-ROM.

On Red Hat Enterprise Linux 7.1, OverlayFS is supported as a Technology Preview. There are currently two restrictions:

- It is recommended to use

ext4as the lower file system; the use ofxfsandgfs2file systems is not supported. - SELinux is not supported, and to use OverlayFS, it is required to disable enforcing mode.

Suporte de NFS Paralelo

NFS Paralelo (pNFS) é uma parte do padrão NFS v4.1 que permite que os clientes acessem dispositivos de armazenamento diretamente e em paralelo. A arquitetura pNFS pode melhorar a escalabilidade e o desempenho dos servidores NFS por várias cargas de trabalho comuns.

pNFS defines three different storage protocols or layouts: files, objects, and blocks. The client supports the files layout, and with Red Hat Enterprise Linux 7.1, the blocks and object layouts are fully supported.

Red Hat continua a trabalhar com parceiros e projetos de fonte aberta para qualificar novos tipos de layout do pNFS e para fornecer suporte completo para mais tipos de layout no futuro.

Para mais informações sobre o pNFS, consulte o http://www.pnfs.com/.

Capítulo 6. Kernel

Suporte para Dispositivos de Bloco Ceph

Os módulos

libceph.ko e rbd.ko foram adicionados ao kernel Red Hat Enterprise Linux 7.1. Estes módulos de kernel RBD permitem que um host de LInux veja o dispositivo de bloco Ceph como uma entrada de dispositivo de disco comum, que pode ser montada em um diretório e formatada com um sistema de arquivo padrão, tal como XFS or ext4.

Note que o módulo CephFS,

ceph.ko, não é suportado atualmente no Red Hat Enterprise Linux 7.1.

Atualizações de Flash MCL concorrentes

O upgrade do nível de microcódigo (MCL) são habilitados no Red Hat Enterprise Linux 7.1 na arquitetura do IBM System z. Estas atualizações podem ser aplicadas sem impactar as operações de E/S para a mídia de armazenamento flash e notificar usuários sobre o nível de serviço do hardware flash modificado.

Reparo Dinâmico do kernel

Red Hat Enterprise Linux 7.1 introduz kpatch, um "utilitário de reparo de kernel" dinâmico, como uma Amostra de Tecnologia. O utilitário kpatchpermite que usuários gerenciem uma coleção de reparos de kernel de binários que pode ser usada para reparar de forma dinâmica o kernel sem reinicializar. Note que kpatch é suportado para executar somente em um AMD64 e arquiteturas Intel 64.

Crashkernel com Mais de 1 CPU

Red Hat Enterprise Linux 7.1 habilita a inicialização do crashkernel com mais do que uma CPU. Esta função é suportada como uma Amostra de Tecnologia.

dm-era Target

Red Hat Enterprise Linux 7.1 apresenta o alvo do mapeador de dispositivo dm-era como uma Amostra de Tecnologia. O dm-er mantém contato com quais blocos foram gravados dentro de um período de tempo definido por usuário, chamado de uma "era". Cada instância de alvo da era mantém a era atual como um contador de 32 bits monotonicamente crescente. Este alvo permite o software de backup para rastrear quais blocos foram modificados desde o último backup. Ele também permite invalidação parcial do conteúdo de um cache para restaurar a coerência do cache após devolver à um snapshot de fabricante. O alvo dm-era deve primeiramente ser emparelhado com o alvo dm-cache.

Cisco VIC kernel Driver

O driver do kernel Cisco VIC Infiniband foi adicionado ao Red Hat Enterprise Linux 7.1 como amostra de tecnologia. Este driver permite o uso do Acesso de Memória de Diretório Remoto (RDMA)- como semânticas em arquiteturas do Cisco proprietárias.

Gerenciamento de Entropia Aprimorado no hwmg

O apoio do hardware paravirtualizado RNG (hwrng) para convidados Linux via virtio-RNG foi aprimorado no Red Hat Enterprise Linux 7.1. Anteriormente, o daemon

rngd precisava ser iniciado dentro do convidado e direcionado para o pool de entropia do kernel convidado. Começando com a Red Hat Enterprise Linux 7.1, a etapa manual foi removida. Um novo grupo khwrngd busca a entropia a partir do dispositivo virtio-rng se a entropia convidada cair abaixo de um nível específico. Este processo transparente ajuda a todos os clientes Red Hat Enterprise Linux no uso dos benefícios de segurança aprimorada de ter o RNG hardware paravirtualizado fornecido pelos hosts do KVM.

Melhoria do Desempenho do Balanceamento de Carga do Agendador

Anteriormente, o código de balanceamento de carga do agendador equilibrava para todas as CPUs ociosas. No Red Hat Enterprise Linux 7.1, a carga ociosa equilibrando em nome de uma CPU ociosa é realizada apenas quando a CPU precisa de balanceamento de carga. Esse novo comportamento reduz a taxa de balanceamento de carga em CPUs não-ociosas e, portanto, a quantidade de trabalho desnecessário feito pelo programador, o que melhora o seu desempenho. .

Balanço do newidle aprimorado no Agendador

O comportamento do agendador foi modificado para parar de procurar por tarefas no código de balanço do

newidle caso haja tarefas executáveis, o que leva a um melhor desempenho.

HugeTLB Suporta Alocação de Página do Huge de 1GB Por Nó

Red Hat Enterprise Linux 7.1 possui suporte adicionado para alocação de páginas gigantescas durante o runtime, o qual permite que o usuário de 1GB

hugetlbfs especifique para qual Nó do Acesso de Memória Não Uniforme (NUMA) deve ser alocado o 1GB durante o runtime.

Mecanismo Novo de Bloqueamento baseado em MCS

Red Hat Enterprise Linux 7.1 introduz o novo mecanismo de bloqueio, o bloqueio MCS. Este novo mecanismo de bloqueio reduz o cabeçalho de

spinlock em grandes sistemas, o qual torna o spinlocks geralmente mais eficiente no Red Hat Enterprise Linux 7.1.

Tamanho da Pilha de Processo foi aumentada de 8KB para 16KB

Iniciando com o Red Hat Enterprise Linux 7.1, o tamanho da pilha do processo do kernel foi aumentada de 8KB para 16KB para ajudar em processos grandes que utilizam o espaço da pilha.

Recursos do uprobe e uretprobe Habilitados em perf e systemtap

Com o Red Hat Enterprise Linux 7.1, os recursos

uprobe e uretprobe funcionam bem com o comando perf e o script de systemtap.

Verificação de Consistência de Dados de Ponta à Ponta

Verificação de Consistência de Dados de Ponta à Ponta no IBM System z é totalmente suportado no Red Hat Enterprise Linux 7.1. Isto aumenta a integridade de dados e previne a corrupção de dados assim como perda de dados, de maneira mais eficaz.

DRBG em Sistemas de 32-Bit

Com o Red Hat Enterprise Linux 7.1, o gerador de bit aleatório determinístico (DRBG), foi atualizado para funcionar em sistemas de 32 bits.

Suporte para Tamanhos Grandes de Crashkernel

The Kdump kernel crash dumping mechanism on systems with large memory, that is up to the Red Hat Enterprise Linux 7.1 maximum memory supported limit of 6TB, has become fully supported in Red Hat Enterprise Linux 7.1.

Capítulo 7. Virtualização

Número Máximo Aumentado de vCPUs em KVM

O número máximo de CPUs virtuais suportadas (vCPUs) em um convidado de KVM foi aumentada para 240. Isto aumenta a quantidade de unidades de processamento virtual que um usuário pode atribuir à um convidado, e portanto melhora seu potencial de desempenho .

Suporte de Instruções Novas do5th Generation Intel Core no QEMU, KVM, e libvirt API

Com o Red Hat Enterprise Linux 7.1, o suporte para os processadores 5th Generation Intel Core foi adicionado ao hipervisor QEMU, o código do kernel do KVM, e o API do

libvirt. Isto permite que os convidados KVM usem as seguintes instruções e recursos: ADCX, ADOX, RDSFEED, PREFETCHW, e prevenção de acesso ao modo supervisor (SMAP).

Suporte de USB 3.0 para Convidados do KVM

Os recursos do Red Hat Enterprise Linux 7.1 melhoraram suporte ao USB adicionando a emulação do adaptador do host USB 3.0 (xHCI) como uma Amostra de Tecnologia.

Compressão para o comando dump-guest-memory

Com o Red Hat Enterprise Linux 7.1, o comando

dump-guest-memory suporta a compressão de despejo de travamento. Isto o torna possível para os usuários que não podem usar o comando virsh dump para requerer menos espaço de hard drive para os despejos de travamento de convidado. Além disso, salvar o despejo de travamento do convidado comprimido geralmente leva menos tempo do que salvar um que não seja comprimido.

Firmware de Maquina Virtual aberta

O Open Virtual Machine Firmware (OVMF) está disponível como uma Amostra de Tecnologia em Red Hat Enterprise Linux 7.1. OVMF é um ambiente de inicialização segura UEFI para o AMD64 e convidados Intel 64.

Aprimoramento do Desempenho de Rede no Hyper-V

Diversos novos recursos do driver de rede Hyper-V são suportados para aumentar o desempenho de rede. Por exemplo, o Receive-Side Scaling, Large Send Offload, Scatter/Gather I/O agora são suportados, e a produtividade de rede é aumentada.

hypervfcopyd em hyperv-daemons

O daemon

hypervfcopyd foi adicionado aos pacotes hyperv-daemons. O hypervfcopyd é uma implementação da funcionalidade do serviço de cópia de arquivo para o Linux Guest executado no host Hyper-V 2012 R2. Ele possibilita que o host copie um arquivo (sobre VMBUS) para o Linux Guest.

Novos Recursos no libguestfs

Red Hat Enterprise Linux 7.1 apresenta diversos novos recursos em

libguestfs, um conjunto de ferramentas para acessar e modificar imagens de disco de máquinas virtuais.

New Tools

virt-builder— uma nova ferramenta para construir imagens de máquinas virtuais. Use o virt-builder para criar de forma rápida e segura convidados e padronizá-los.

virt-customize— uma nova ferramenta para padronizar imagens de disco de máquina virtual. Use o virt-customize para instalar pacotes, editar arquivos de configuração, executar scripts e definir senhas.

virt-diff— uma nova ferramenta para mostrar diferenças entre os sistemas de arquivo de duas máquinas virtuais. Use o virt-diff para descobrir facilmente quais arquivos foram modificados entre os snapshots.

virt-log— uma nova ferramenta para listar arquivos de log de convidados. A ferramenta virt-log suporta uma variedade de convidados incluindo o tradicional Linux, o Linux que utiliza a agenda, e o log de evento do Windows.

virt-v2v— Uma nova ferramenta para converter convidados de um hipervisor estrangeiro para ser executado em um KVM, gerenciado pelo libvirt, OpenStack, oVirt, Red Hat Enterprise Virtualization (RHEV), e diversos outros alvos. Atualmente, o virt-v2v pode converter o Red Hat Enterprise Linux e convidados Windows sendo executados em um Xen eVMware ESX.

Rastreamento de Gravador de Vôo

Support for flight recorder tracing has been introduced in Red Hat Enterprise Linux 7.1. Flight recorder tracing uses

SystemTap to automatically capture qemu-kvm data as long as the guest machine is running. This provides an additional avenue for investigating qemu-kvm problems, more flexible than qemu-kvm core dumps.

Para instruções detalhadas sobre como configurar um rastreador de gravador de vôo, veja o Virtualization Deployment and Administration Guide.

RDMA-based Migration of Live Guests

The support for Remote Direct Memory Access (RDMA)-based migration has been added to

libvirt. As a result, it is now possible to use the new rdma:// migration URI to request migration over RDMA, which allows for significantly shorter live migration of large guests. Note that prior to using RDMA-based migration, RDMA has to be configured and libvirt has to be set up to use it.

Capítulo 8. Clustering

Dynamic Token Timeout para Corosync

A opção

token_coefficient foi adicionada ao Corosync Cluster Engine. O valor de token_coefficient foi usado somente quando a seção do nodelist for especificada e contém ao menos três nós. Em cada situação, o token timeout é computado como este a seguir:

[token + (amount of nodes - 2)] * token_coefficient

Isso permite que o cluster escale sem alterar manualmente o tempo limite de prova cada vez que um novo nó é adicionado. O valor padrão é de 650 milissegundos, mas pode ser definido como 0, resultando em uma remoção eficaz deste recurso.

Este recurso permite que o

Corosync lide com adições dinâmicas e remoção de nós.

Melhoria do Corosync Tie Breaker

O recurso do quorum do

auto_tie_breaker de Corosync foi aprimorado para fornecer opções para configuração e modificação mais flexíveis de nós de tie breaker. Os usuários podem agora selecionar uma lista de nós que irão reter um quorum no caso de um cluster dividido igualmente, ou escolher se um quorum será retido por um nó com ID de nó mais baixo ou com um ID de nós mais alto.

Melhorias para o Red Hat High Availability

Para o lançamento do Red Hat Enterprise Linux 7.1 o

Red Hat High Availability Add-On suporta os seguintes recursos. Para informações sobre estes recursos, veja o manual High Availability Add-On Reference.

- O comando

pcs resource cleanuppode agora redefinir o status do recurso efailcountpara todos os recursos. - Você pode especificar um parâmetro

lifetimepara o comandopcs resource movepara indicar um período de tempo que a restrição do recurso, que este comando cria, será mantida. - Você pode usar o comando

pcs aclpara definir permissões para usuários locais para permitir acesso somente leitura ou somente gravação à configuração do cluster, utilizando as listas de controle de acesso (ACLs). - O comando

pcs constraintagora suporta a configuração das opções de restrição específicas além de opções de recursos gerais. - O comando

pcs resource createsuporta o parâmetrodisabledpara indicar que o recurso sendo criado não será iniciado automaticamente. - O comando

pcs cluster quorum unblockprevine que o cluster espere por todos os nós ao estabelecer um quorum. - Você pode configurar a ordem do grupo de recurso com os parâmetros do

beforeeafterdo comandopcs resource create. - Você pode fazer um backup da configuração do cluster em um tarball e recuperar os arquivos de configuração do cluster em todos os nós a partir do backup com as opções

backuperestoredo comandopcs config.

Capítulo 9. Compilador e Ferramentas

Suporte de patch sob demanda para os Sistemas z Binários do Linux

A Coleção do Compilador GNU (GCC) implementa o suporte para o patch online de código multi-thread para o Linux nos binários de Sistema z. Selecionar as funções específicas para a aplicação do patch sob demanda é habilitada utilizando o "atributo de função" e a aplicação do patch sob demanda poderá ser habilitada para todas as funções utilizando a opção de linha de comando

-mhotpatch.

Habilitar o patch sob demanda tem um impacto negativo sobre o tamanho do software e desempenho. É portanto recomendado utilizar o uso do patch sob demanda para funções específicas ao invés de habilitar o suporte de patch sob demanda para todas as funções.

O suporte do patch sob demanda para Linux em Sistemas z binários era uma Amostra de Tecnologia para o Red Hat Enterprise Linux 7.0. Com o lançamento do Red Hat Enterprise Linux 7.1, ele é agora totalmente suportado.

A Melhoria da Interface de Programação do Aplicativo de Desempenho

Red Hat Enterprise Linux 7 inclui a Interface de Programação do Aplicativo de Desempenho (PAPI). PAPI é a especificação para interfaces de plataforma cruzada para contadores de desempenho de hardware em microprocessadores modernos. Estes contadores existem como um pequeno conjunto de registros que contam eventos, que são ocorrências de sinais específicos relacionados à função de processador. Monitorar estes eventos é útil em diversas análises de desempenho e ajuste do aplicativo.

In Red Hat Enterprise Linux 7.1 PAPI and the related

libpfm libraries have been enhanced to provide support for IBM Power8, Applied Micro X-Gene, ARM Cortex A57, and ARM Cortex A53 processors. In addition, the events sets have been updated for Intel Haswell, Ivy Bridge, and Sandy Bridge processors.

OProfile

OProfile é um profilador de todo o sistema para sistemas Linux. O profilamento é executado de forma transparente no pano de fundo e os dados do perfil podem ser coletados a qualquer hora. Em Red Hat Enterprise Linux 7.1, o OProfile foi aprimorado para fornecer suporte para as seguintes famílias de processadores a seguir: Intel Atom Processor C2XXX, 5th Generation Intel Core Processors, IBM Power8, AppliedMicro X-Gene, and ARM Cortex A57.

OpenJDK8

Como uma Amostra de Tecnologia, o Red Hat Enterprise Linux 7.1 apresenta os pacotes java-1.8.0-openjdk, os quais contém a versão mais recente do Open Java Development Kit (OpenJDK), OpenJDK8. Estes pacotes fornecem uma implementação totalmente compatível com o Java SE 8 e pode ser usada em paraleto com os pacotes existentes java-1.7.0-openjdk os quais ainda estão disponíveis no Red Hat Enterprise Linux 7.1.

O Java 8 traz diversos novos aprimoramentos, assim como as expressões de Lambda, métodos padrão, um novo Stream API para coleções, JDBC 4.2, suporte de hardware AES e muito mais. Além disso, o OpenJDK8 contém diversas outras atualizações de desempenho e reparos de erros.

sosreport Replaces snap

A ferramenta obsoleta snap foi removida do pacote powerpc-utils. Sua função foi integrada com a ferramenta sosreport.

Suporte GDB para o Little-Endian 64-bit PowerPC

Red Hat Enterprise Linux 7.1 implementa o suporte para a arquitetura 64-bit PowerPC little-endian no GNU Debugger (GDB).

Melhoria do Tuna

Tuna é uma ferramenta que pode ser usada para afinar os ajustáveis do agendador, tal como a política do agendador, prioridade de RT e afinidade de CPU. Com o Red Hat Enterprise Linux 7.1, o GUI do Tuna foi aprimorado para requisitar a autorização do root quando lançado, assim o usuário não precisa executar o desktop como root para invocar o GUI do Tuna. Para mais informações sobre o Tuna, veja o Tuna User Guide.

Capítulo 10. Networking

Trusted Network Connect

Red Hat Enterprise Linux 7.1 Introduz a funcionalidade de rede Ligação de confiança como uma Amostra de Tecnologia. Trusted Rede Connect é utilizado com soluções de controle de acesso de rede existente (NAC), como TLS, 802.1X, ou IPsec para integrar a avaliação de postura de ponto final, ou seja, a coleta de informações do sistema de um ponto final (como definições de configuração do sistema operacional, os pacotes instalados , entre outros, denominado como medições de integridade). Trusted Rede Connect é utilizado para verificar essas medidas contra as políticas de acesso à rede antes de permitir que o ponto final acesse a rede.

Funcionalidade do SR-IOV no qlcnic Driver

Suporte para o Single Root E/S Virtualization (SR-IOV) foi adicionado ao driver

qlcnic como uma Amostra de Tecnologia. O suporte para essa funcionalidade será fornecido diretamente pela QLogic, e os clientes são encorajados a fornecer feedback para QLogic e Red Hat. Outra funcionalidade no driver qlcnic permanece totalmente suportado.

Filtro de Pacote Berkeley

Suporte para um Berkeley Packet Filter (BPF) baseado em classificador de tráfego foi adicionado ao Red Hat Enterprise Linux 7.1. O BPF é usado na filtragem de pacotes para soquetes de pacotes, para área restrita em secure computing mode (seccomp), e em Netfilter. O BPF possui uma implementação de just-in-time para as arquiteturas mais importantes e possui uma sintáxe para filtros de construção.

Estabilidade de Relógio Aprimorada

Anteriormente, os resultados de teste indicavam que ao desabilitar a capacidade do kernel sem escala, aprimoraria de forma significante a estabilidade do relógio do sistema. O modo do kernel sem escala pode ser desabilitado adicionando o

nohz=off aos parâmetros da opção de inicialização do kernel. No entanto, aprimoramentos recentes,aplicados ao kernel em Red Hat Enterprise Linux 7.1, aumentaram a estabilidade do relógio do sistema e a diferença na estabilidade do relógio com ou sem o nohz=off deve ser muito menor agora para a maioria dos usuários. Isto é muito útil para aplicativos de sincronização de tempo que utilizam o PTP and NTP.

Pacotes libnetfilter_queue

O pacote libnetfilter_queue package has been added to Red Hat Enterprise Linux 7.1.

libnetfilter_queue é uma biblioteca de espaço de usuário fornecendo um API para pacotes que foram enfileirados pelo filtro de pacote do kernel. Ele possibilita receber pacotes enfileirados do subsistema nfnetlink_queue, analise dos pacotes, regravação de cabeçalhos de pacote, e reinjeção de pacotes alterados.

Aprimoramentos de Equipe

O pacote libteam foi atualizado para a versão

1.14-1 no Red Hat Enterprise Linux 7.1. Ele fornece diversos reparos de erros e melhorias, especialmente o teamd pode agora ser gerado novamente pelo systemd, o qual aumenta a confiabilidade geral.

Intel QuickAssist Technology Driver

O driver Intel QuickAssist Technology (QAT) foi adicionado ao Red Hat Enterprise Linux 7.1. O driver QAT permite que o hardware QuickAssist o qual adiciona as capacidades de criptografia de descarregamento de hardware em um sistema.

LinuxPTP timemaster Support para Failover entre PTP e NTP

O pacote linuxptp foi atualizado para a versão

1.4 no Red Hat Enterprise Linux 7.1. Ele fornece diversos reparos de erros e melhorias, especialmente o suporte para failover entre domínios PTP e fontes NTP que utilizem o aplicativo timemaster . Quando existem diversos domínios PTP disponíveis na rede, ou é necessário um retorno para NTP, o programa timemaster poderá ser usado para sincronizar o relógio do sistema à todas as fontes de tempo disponíveis.

Network initscripts

O suporte para nomes VLAN padronizados foram adicionados ao Red Hat Enterprise Linux 7.1. Suporte aprimorado para o

IPv6 nos túneis GRE foram adicionados; o endereço interno agora persiste em todas as reinicializações.

TCP Delayed ACK

O suporte para um TCP Delayed ACK configurável, foi adicionado ao pacote iproute no Red Hat Enterprise Linux 7.1. Ele pode ser habilitado pelo comando

ip route quickack.

NetworkManager

A opção de vinculação do

lacp_rate agora é suportada no Red Hat Enterprise Linux 7.1. NetworkManager foi aprimorada para fornecer renomeação fácil de dispositivo ao renomear as interfaces mestres com interfaces escravas.

Além disso, uma configuração prioritária foi adicionada à função de auto-conexão do NetworkManager. Se mais de um candidato é elegível estiver disponível para a auto-conexão, o NetworkManager seleciona a conexão com a alta prioridade. Se todas as conexões disponíveis possuem valores de prioridade iguais, o NetworkManager usará o comportamento padrão e selecionará a última conexão ativa.

Network Namespaces e VTI

O suporte para virtual tunnel interfaces (VTI) com os espaços de nomes de rede foram adicionados ao Red Hat Enterprise Linux 7.1. Isto possibilita o tráfego de um VTI para ser passado entre espaços de nomes diferentes quando pacotes forem encapsulados ou desencapsulados.

Armazenamento de Configuração Alternativa para o MemberOf Plug-In

A configuração do plugin do

MemberOf para o 389 Directory Server pode ser agora armazenada em um sufixo mapeado para um banco de dados backend. Isto permite que oa configuração de plugin do MemberOf seja replicada, a qual a torna mais fácil para o usuário manter uma consistência da configuração do plugin de MemberOf em um ambiente replicado .

Capítulo 11. Linux Containers

The Docker project is an open-source project that automates the deployment of applications inside Linux Containers, and provides the capability to package an application with its runtime dependencies into a container. It provides a command-line tool for the life cycle management of image-based containers. Linux containers enable rapid application deployment, simpler testing, maintenance, and troubleshooting while improving security. Using Red Hat Enterprise Linux 7 with containers allows customers to increase staff efficiency, deploy third-party applications faster, enable a more agile development environment, and manage resources more tightly.

To quickly get up-and-running with docker formatted containers, refer to Get Started with docker Formatted Containers.

Red Hat Enterprise Linux 7.1 ships with docker version 1.4.1, which includes a number of new features, security fixes, patches and changes. Highlights include:

- The ENV instruction in the Dockerfile now supports arguments in the form of ENV name=value name2=value2 ...

- An experimental overlayfs storage driver has been introduced.

- An update is included for CVE-2014-9356: Path traversal during processing of absolute symlinks. Absolute symlinks were not adequately checked for traversal which created a vulnerability via image extraction and/or volume mounts.

- An update is included for CVE-2014-9357: Escalation of privileges during decompression of LZMA (.xz) archives. Docker 1.3.2 added chroot for archive extraction. This created a vulnerability that could allow malicious images or builds to write files to the host system and escape containerization, leading to privilege escalation.

- An update is included for CVE-2014-9358: Path traversal and spoofing opportunities via image identifiers. Image IDs passed either via docker load or registry communications were not sufficiently validated. This created a vulnerability to path traversal attacks wherein malicious images or repository spoofing could lead to graph corruption and manipulation.

Red Hat provides platform container images for building applications on both Red Hat Enterprise Linux 6 and Red Hat Enterprise Linux 7.

A Red Hat está também fornecendo o Kubernetes para utilizar nos containers de orquestra. Para mais informações sobre os Kubernetes veja Inicie a Orquestra do Docker Containers com Kubernetes.

Linux containers are supported running on hosts with SELinux enabled. SELinux is not supported when the

/var/lib/docker directory is located on a volume using the B-tree file system (Btrfs).

11.1. Components of docker Formatted Containers

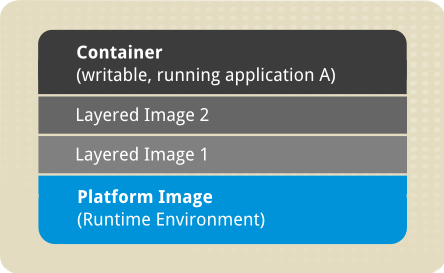

The docker container format works with the following fundamental components:

- Container – um sandbox de aplicativo. Cada container é baseado em uma imagem que possui dados de configuração necessária. Quando você lançar um container de uma imagem, uma camada gravável será adicionada em cima desta imagem. Todas as vezes que você salvar um container (utilizando o comando

docker commit), uma camada de imagem nova será adicionada para armazenar suas mudanças. - Image – um snapshot estático de configuração de containers. A imagem é uma camada de somente leitura que nunca é modificada, todas as mudanças são realizadas na primeira camada de cima e pode ser salva somente ao criar uma nova imagem. Cada imagem depende de uma uma mais imagens pai.

- Platform Container Image – an image that has no parent. Platform container images define the runtime environment, packages, and utilities necessary for a containerized application to run. The platform image is read-only, so any changes are reflected in the copied images stacked on top of it. See an example of such stacking in Figura 11.1, “Camada de Imagem Utilizando Formato Docker”.

- Registry – um repositório de imagens. Os registros são repositórios público ou privados que contém imagens disponíveis para download. Alguns registros permitem que usuários carreguem imagens para disponibilizá-los à outros.

- Dockerfile – um arquivo de configuração com instruções de construção para as imagens de Docker. Os Dockerfiles fornecem uma forma de automatizar, reutilizar e compartilhar procedimentos de construção.

Figura 11.1. Camada de Imagem Utilizando Formato Docker

11.2. Advantages of Using Containers

The Docker project provides an API for container management, an image format, and the possibility to use a remote registry for sharing containers. This scheme benefits both developers and system administrators with advantages such as:

- Implementação rápida de aplicativo – containers incluem os requerimentos mínimos de runtime do aplicativo, reduzindo seu tamanho e permitindo-os serem implementados de forma rápida.

- Portability across machines – um aplicativo e todas as suas dependências podem ser reunidas em um único contaíner que seja independente da versão do host do kernel do Linux, distribuição de plataforma ou modelo de implementação. Este container pode ser transferido para outra máquina que execute o Docker e que tenha sido executado sem nenhum problema de compatibilidade.

- Version control and component reuse –você pode rastrear as versões sucessivas de um container, inspecionar diferenças ou retornar versões anteriores. Os containers reutilizam os componentes a partir de camadas precedentes que os tornam muito mais leves.

- Sharing –você pode utilizar um repositório remoto para compartilhar seu container com outros. A Red Hat fornece um registro para este propósito, e também é possível configurar seu próprio repositório privado.

- Impressão Digital Leve e cabeçote mínimo – As imagens do Docker são geralmente muito pequenas, o que facilita a entrega rápida e reduz o tempo de implementação de novos containers de aplicativo.

- Manutenção Simplificada – O Docker reduz o esforço e risco de problemas com dependências de aplicativos.

11.3. Comparação com Máquinas Virtuais

Virtual machines represent an entire server with all of the associated software and maintenance concerns. Containers provide application isolation and can be configured with minimum run-time environments. In a container, the kernel and parts of the operating system infrastructure are shared. For the virtual machine, a full operating system must be included.

- Você pode criar ou destruir containers rapido e facilmente. As máquinas virtuais requerem instalações completas e requerem mais recursos de computação para executá-las.

- Os containers são leves, portanto é possível executar simultaneamente mais containers do que máquinas virtuais em uma máquina host.

- Os containers compartilham recursos de forma eficiente. As máquinas virtuais são isoladas, portanto variações múltiplasde um aplicativo executando em containers são também capazes de serem bem leves. Por exemplo, os binários compartilhados não são duplicados no sistema.

- As máquinas virtuais podem ser migradas enquando ainda estiverem sendo executadas, no entanto os containers não podem ser migrados enquanto estiverem sendo executados e devem ser interrompidos antes de serem movidos de uma máquina host para outra.

Os containers não substituem máquinas virtuais para todos os casos de uso. A avaliação cuidadosa ainda é necessária para determinar o melhor para seu aplicativo.

To quickly get up-and-running with docker formatted containers, refer to Get Started with docker Formatted Containers.

More information about Linux Containers, the Docker project, subscriptions and support can be found in this FAQ.

11.4. Using Containers on Red Hat Enterprise Linux 7.1

Packages containing docker, kubernetes, and registry software have been released as part of the Extras channel in Red Hat Enterprise Linux. Once the Extras channel has been enabled, the packages can be installed in the usual way. For more information on installing packages or enabling channels, see the System Administrator's Guide.

Red Hat provides a registry of platform container images and Red Hat Atomic Container Images. This registry provides base images for building applications on both Red Hat Enterprise Linux 6 and Red Hat Enterprise Linux 7 and pre-built solutions usable on Red Hat Enterprise Linux 7.1 with Docker. For more information about the registry and a list of available packages, see Container Images.

11.5. Containers with the LXC Format Have Been Deprecated

The following LXC packages, which contain Linux resource containers, are deprecated starting with Red Hat Enterprise Linux 7.1:

- libvirt-daemon-driver-lxc

- libvirt-daemon-lxc

- libvirt-login-shell

The Linux container functionality is now focused on the docker management interface (docker command-line interface). Please note: It is possible that the listed LXC packages will not be shipped with future releases of Red Hat Enterprise Linux, as they may be considered for formal removal.

Capítulo 12. Autenticação e Interoperabilidade

Manual Backup and Restore Functionality

This update introduces the

ipa-backup and ipa-restore commands to Identity Management (IdM), which allow users to manually back up their IdM data and restore them in case of a hardware failure. For further information, see the ipa-backup(1) and ipa-restore(1) manual pages or the documentation in the Linux Domain Identity, Authentication, and Policy Guide.

Suporte para a Migração do WinSync para Trust

This update implements the new

ID Views mechanism of user configuration. It enables the migration of Identity Management users from a WinSync synchronization-based architecture used by Active Directory to an infrastructure based on Cross-Realm Trusts. For the details of ID Views and the migration procedure, see the documentation in the Windows Integration Guide.

One-Time Password Authentication

One of the best ways to increase authentication security is to require two factor authentication (2FA). A very popular option is to use one-time passwords (OTP). This technique began in the proprietary space, but over time some open standards emerged (HOTP: RFC 4226, TOTP: RFC 6238). Identity Management in Red Hat Enterprise Linux 7.1 contains the first implementation of the standard OTP mechanism. For further details, see the documentation in the System-Level Authentication Guide.

A Integração do SSSD para o Sistema de Arquivo de Internet Comum

A plug-in interface provided by

SSSD has been added to configure the way in which the cifs-utils utility conducts the ID-mapping process. As a result, an SSSD client can now access a CIFS share with the same functionality as a client running the Winbind service. For further information, see the documentation in the Windows Integration Guide.

Ferramenta de Gerenciamento de Autoridade de Certificado

The

ipa-cacert-manage renew command has been added to the Identity management (IdM) client, which makes it possible to renew the IdM Certification Authority (CA) file. This enables users to smoothly install and set up IdM using a certificate signed by an external CA. For details on this feature, see the ipa-cacert-manage(1) manual page.

Granularidade do Controle de Acesso Aumentado

It is now possible to regulate read permissions of specific sections in the Identity Management (IdM) server UI. This allows IdM server administrators to limit the accessibility of privileged content only to chosen users. In addition, authenticated users of the IdM server no longer have read permissions to all of its contents by default. These changes improve the overall security of the IdM server data.

Acesso de Domínio Limitado para Usuários Desprivilegiados

The

domains= option has been added to the pam_sss module, which overrides the domains= option in the /etc/sssd/sssd.conf file. In addition, this update adds the pam_trusted_users option, which allows the user to add a list of numerical UIDs or user names that are trusted by the SSSD daemon, and the pam_public_domains option and a list of domains accessible even for untrusted users. The mentioned additions allow the configuration of systems, where regular users are allowed to access the specified applications, but do not have login rights on the system itself. For additional information on this feature, see the documentation in the Linux Domain Identity, Authentication, and Policy Guide.

Configuração de provedor de dados automática

O comando

ipa-client-install agora, por padrão, configura o SSSDcomo o provedor de dados para o serviço sudo. Este comportamento pode ser desabilitado ao utilizar a opção --no-sudo. Além disso, a opção --nisdomain foi adicionada para especificar o nome do domínio NIS para a instalação do cliente de Gerenciamento de Identidade, e a opção --no_nisdomain foi adicionada para evitar a configuração do nome do domínio NIS. Caso nenhuma destas opções seja utilizada, o domínio IPA será utilizado.

Uso dos Provedores AD e LDAP sudo

O provedor AD é um backend usado para conectar à um servidor Active Diretory. No Red Hat Enterprise Linux 7.1, é suportado o uso do provedor sudo AD junto com um provedor LDAP provider is supported como uma Amostra de Tecnologia. Para habilitar o provedor sudo AD, adicione a configuração

sudo_provider=ad na seção do domínio do arquivo sssd.conf.

32-bit Version of krb5-server and krb5-server-ldap Deprecated

The 32-bit version of

Kerberos 5 Server is no longer distributed, and the following packages are deprecated starting with Red Hat Enterprise Linux 7.1: krb5-server.i686, krb5-server.s390, krb5-server.ppc, krb5-server-ldap.i686, krb5-server-ldap.s390, and krb5-server-ldap.ppc. There is no need to distribute the 32-bit version of krb5-server on Red Hat Enterprise Linux 7, which is supported only on the following architectures: AMD64 and Intel 64 systems (x86_64), 64-bit IBM Power Systems servers (ppc64), and IBM System z (s390x).

Capítulo 13. Segurança

Guia de Segurança SCAP

O pacote scap-security-guidefoi incluído no Red Hat Enterprise Linux 7.1 para fornecer guia de segurança, linhas de base e mecanismos de validação associadas. O guia é especificado no Security Content Automation Protocol (SCAP), o qual constitui em um catálogo de conselhos de rigidez prática. O SCAP Security Guide contém dados necessários para realizar scans de comprometimento de segurança de sistema , sobre requerimentos de política de segurança prescritas; ambas descrição escrita e um teste automatizado (análise) estão incluídas. Ao automatizar o teste, o SCAP Security Guide fornece uma forma conveniente e confiável de verificar o comprometimento do sistema regularmente.

The Red Hat Enterprise Linux 7.1 version of the SCAP Security Guide includes the Red Hat Corporate Profile for Certified Cloud Providers (RH CCP), which can be used for compliance scans of Red Hat Enterprise Linux Server 7.1 cloud systems.

Also, the Red Hat Enterprise Linux 7.1 scap-security-guide package contains SCAP datastream content format files for Red Hat Enterprise Linux 6 and Red Hat Enterprise Linux 7, so that remote compliance scanning of both of these products is possible.

The Red Hat Enterprise Linux 7.1 system administrator can use the

oscap command line tool from the openscap-scanner package to verify that the system conforms to the provided guidelines. See the scap-security-guide(8) manual page for further information.

Política SELinux

No Red Hat Enterprise Linux 7.1, a política do SELinux foi modificada; os serviços que não possuem sua própria política do SELinux, que eram executadas anteriormente no domínio

init_t agora são executadas no domínio recentemente adicionado unconfined_service_t. Veja o capítulo Unconfined Processes no SELinux User's and Administrator's Guide para Red Hat Enterprise Linux 7.1.

Novos Recursos no OpenSSH

O conjunto de ferramentas OpenSSH foi atualizado para a versão 6.6.1p1, a qual adiciona diversos novos recursos relacionados à criptografia:

- A troca da chave utilizando o using elliptic-curve

Diffie-Hellmanno Daniel Bernstein'sCurve25519agora é suportada. Este método é agora o método padrão desde que o servidor e cliente o suportem. - O suporte foi adicionado para utilizar o esquema de assinatura da curva elliptica

Ed25519como um tipo de chave pública. OEd25519, o qual pode ser usado para ambos usuário e chaves de host, oferece mais segurança do queECDSAeDSAassim como um bom desempenho. - Um formato novo de chave privada foi adicionado, o qual utiliza a função de derivação de chave

bcrypt(KDF). Por padrão, este formato é usado para chavesEd25519mas pode ser requisitado para outros tipos de chaves também. - Uma nova cifra de transporte,

chacha20-poly1305@openssh.com, foi adicionada. Ela combina com a cifra da faixa de Daniel Bernstein'sChaCha20e com o código de autenticação de mensagem (MAC)Poly1305.

Novos Recursos no Libreswan

A implementação do Libreswande IPsec VPN foi adicionada à versão 3.12, a qual adiciona diversos novos recursos e aprimoramentos:

- Novas cifras foram adicionadas.

IKEv2support has been improved.- Suporte de corrente de certificado intermediário foi adicionado ao

IKEv1andIKEv2. - Manuseio de conexão foi aprimorado.

- A interoperabilidade foi aprimorada com os sistemas OpenBSD, Cisco e Android.

- O suporte systemd foi aprimorado.

- Foi adicionado suporte ao

CERTREQe estatísticas de tráfego.

Novos Recursos no TNC

The Trusted Network Connect (TNC) Architecture, provided by the strongimcv package, has been updated and is now based on strongSwan 5.2.0. The following new features and improvements have been added to the TNC:

- The

PT-EAPtransport protocol (RFC 7171) for Trusted Network Connect has been added. - The Attestation Integrity Measurement Collector (IMC)/Integrity Measurement Verifier (IMV) pair now supports the IMA-NG measurement format.

- O suporte Attestation IMV foi aprimorado ao implementar um novo item de trabalho do TPMRA.

- Foi adicionado suporte ao REST API baseado em JSON com o SWID IMV.

- The SWID IMC can now extract all installed packages from the dpkg, rpm, or pacman package managers using the swidGenerator, which generates SWID tags according to the new ISO/IEC 19770-2:2014 standard.

- The

libtlsTLS 1.2implementation as used byEAP-(T)TLSand other protocols has been extended by AEAD mode support, currently limited toAES-GCM. - Improved (IMV) support for sharing access requestor ID, device ID, and product information of an access requestor via a common

imv_sessionobject. - Foram reparados diversos erros nos protocolos

IF-TNCCS(PB-TNC,IF-M(PA-TNC)) existentes e no parOS IMC/IMV.

Novos Recursos no GnuTLS

A implementação do GnuTLS do

SSL, TLS, e protocolos DTLS foram adicionados à versão de 3.3.8, a qual oferece diversos novos recursos e aprimoramentos:

- Foi adicionado suporte para

DTLS 1.2. - Foi adicionado suporte para Application Layer Protocol Negotiation (ALPN).

- Foi aprimorado o desempenho dos suites da cifra elliptic-curve.

- Foram adicionados novos suites de cifra,

RSA-PSKeCAMELLIA-GCM. - Foi adicionado o padrão de suporte nativo para o Trusted Platform Module (TPM).

- Foi aprimorado de diversas formas o suporte para

PKCS#11smart cards and hardware security modules (HSM) - Foi aprimorado de diversas formas o comprometimento com os padrões de segurança do FIPS 140(Federal Information Processing Standards)

Capítulo 14. Desktop

Suporte para Quad-buffered OpenGL Stereo Visuals

GNOME Shelle o gereciador de janela de composição Mutter agora permitem que você utilize o visual do estereo do quad-buffered OpenGL em hardware suportado. Você precisa possuir a versão do NVIDIA Display Driver 337, ou posteriores, instalados para que consiga utilizar este recurso adequadamente.

Provedores de Conta Online

Uma nova chave GSettings

org.gnome.online-accounts.whitelisted-providers foi adicionada ao GNOME Online Accounts (fornecida pelo pacote gnome-online-accounts). Esta chave fornece uma lista de provedores de contas online que possuem permissão para serem carregados durante a inicialização. Ao especificar esta chave, os administradores de sistema podem possibilitar provedores apropriados ou desabilitar outros de forma seletiva.

Capítulo 15. Suportabilidade e Manutenção

ABRT de Micro-Reporting Autorizado

In Red Hat Enterprise Linux 7.1, the Automatic Bug Reporting Tool (ABRT) receives tighter integration with the Red Hat Customer Portal and is capable of directly sending micro-reports to the Portal. ABRT provides a utility,

abrt-auto-reporting, to easily configure user's Portal credentials necessary to authorize micro-reports.

The integrated authorization allows ABRT to reply to a micro-report with a rich text which may include possible steps to fix the cause of the micro-report. For example, ABRT can suggest which packages are supposed to be upgraded or offer Knowledge base articles related to the issue.

Veja o Customer Portal para mais informações neste recurso.

Capítulo 16. Red Hat Software Collections

O Red Hat Software Collections é um conjunto de conteúdo da Red Hat que fornece um conjunto de linguagens de programação dinâmicos, servidores de banco de dados, e pacotes relacionados que você pode instalar e utilizar em todos os lançamentos suportados do Red Hat Enterprise Linux 6 e Red Hat Enterprise Linux 7 on AMD64 e Intel 64 architectures.

Linguagens dinâmicas, servidores de banco de dados e outras ferramentas distribuídas com Red Hat Software Collections não substituem as ferramentas do sistema padrão do Red Hat Enterprise Linux, nem são utilizados de preferência a estas ferramentas.

Red Hat Software Collections usa um mecanismo de empacotamento alternativo baseado no utilitário do

scl para fornecer um conjunto paralelo de pacotes. Este conjunto possibilita o uso de versões de pacotes alternativos no Red Hat Enterprise Linux. Ao utilizar scl usuários poderão escolher a qualquer momento a versão do pacote que queiram executar.

Importante

Red Hat Software Collections possui um ciclo de vida e termo de suporte mais curtos do que o Red Hat Enterprise Linux. Para mais informações, veja o Red Hat Software Collections Product Life Cycle.

O Red Hat Developer Toolset agora é parte do Red Hat Software Collections, incluso como Software Collection separado. Red Hat Developer Toolset foi criado para desenvolvedores trabalhando na plataforma Red Hat Enterprise Linux. Ele fornece as versões atuais do GNU Compiler Collection, GNU Debugger, plataforma de desenvolvimento do Eclipse, entre outras ferramentas de monitoramento de desempenho, desenvolvimento e depuração.

Veja Red Hat Software Collections documentation para obter os componentes inclusos neste conjunto, requerimentos de sistema, problemas conhecidos e especificidades das Software Collections individuais.

Veja a Red Hat Developer Toolset documentation para mais informações sobre os componentes inclusos neste Software Collection, instalação, uso, problemas conhecidos entre outros.

Capítulo 17. Red Hat Enterprise Linux for Real Time

Red Hat Enterprise Linux for Real Time is a new offering in Red Hat Enterprise Linux 7.1 comprised of a special kernel build and several user space utilities. With this kernel and appropriate system configuration, Red Hat Enterprise Linux for Real Time brings deterministic workloads, which allow users to rely on consistent response times and low and predictable latency. These capabilities are critical in strategic industries such as financial service marketplaces, telecommunications, or medical research.

For instructions on how to install Red Hat Enterprise Linux for Real Time, and how to set up and tune the system so that you can take full advantage of this offering, refer to the Red Hat Enterprise Linux for Real Time 7 Installation Guide.

Parte II. Drivers de Dispositivos

Este capítulo fornece uma lista compreensiva de todos os drivers de dispositivos que são atualizados no Red Hat Enterprise Linux 7.1.

Capítulo 18. Atualizações de Driver de Armazenamento

- O driver

hpsafoi atualizado para a versão 3.4.4-1-RH1. - O driver

qla2xxxfoi atualizado para a versão 8.07.00.08.07.1-k1. - O driver

qla4xxxfoi atualizado para a versão 5.04.00.04.07.01-k0. - O driver

qlcnicfoi atualizado para a versão 5.3.61. - O driver

netxen_nicfoi atualizado para a versão 4.0.82. - O driver

qlgefoi atualizado para a versão 1.00.00.34. - O driver

bnx2fcfoi atualizado para a versão 2.4.2. - O driver

bnx2ifoi atualizado para a versão 2.7.10.1. - O driver

cnicfoi atualizado para a versão 2.5.20. - O driver

bnx2xfoi atualizado para a versão 1.710.51-0. - O driver

bnx2foi atualizado para a versão 2.2.5. - O driver

megaraid_sasfoi atualizado para a versão 06.805.06.01-rc1. - O driver

mpt2sasfoi atualizado para a versão 18.100.00.00. - O driver

iprfoi atualizado para a versão 2.6.0. - Os pacotes kmod-lpfc foram adicionados ao Red Hat Enterprise Linux 7, que assegura maior estabilidade ao usar o driver lpfc com o Fibre Channel (FC) e Fibre Channel sobre adaptadores Ethernet (FCoE). O driver

lpfcfoi atualizado para a versão 0:10.2.8021.1. - O driver

be2iscsifoi atualizado para a versão 10.4.74.0r. - O driver

nvmefoi atualizado para a versão 0.9.

Capítulo 19. Atualizações de Driver de Rede

- O driver

bnafoi atualizado para a versão 3.2.23.0r. - O driver

cxgb3foi atualizado para a versão 1.1.5-ko. - O driver

cxgb3ifoi atualizado para a versão 2.0.0. - O driver

iw_cxgb3foi atualizado para a versão 1.1. - O driver

cxgb4foi atualizado para a versão 2.0.0-ko. - O driver

cxgb4vffoi atualizado para a versão 2.0.0-ko. - O driver

cxgb4ifoi atualizado para a versão 0.9.4. - O driver

iw_cxgb4foi atualizado para a versão 0.1. - O driver

e1000efoi atualizado para a versão 2.3.2-k. - O driver

igbfoi atualizado para a versão 5.2.13-k. - O driver

igbvffoi atualizado para a versãon 2.0.2-k. - O driver

ixgbefoi atualizado para a versão 3.19.1-k. - O driver

ixgbevffoi atualizado para a versão 2.12.1-k. - O driver

i40efoi atualizado para a versão 1.0.11-k. - O driver

i40evffoi atualizado para a versão 1.0.1. - O driver

e1000foi atualizado para a versão 7.3.21-k8-NAPI. - O driver

mlx4_enfoi atualizado para a versão 2.2-1. - O driver

mlx4_ibfoi atualizado para a versão 2.2-1. - O driver

mlx5_corefoi atualizado para a versão 2.2-1. - O driver

mlx4_ibfoi atualizado para a versão 2.2-1. - O driver

ocrdmafoi atualizado para a versão 10.2.287.0u. - O driver

ib_ipoibfoi atualizado para a versão 1.0.0. - O driver

ib_qibfoi atualizado para a versão 1.11. - O driver

enicfoi atualizado para a versão 2.1.1.67. - O driver

be2netfoi atualizado para a versão 10.4r. - O driver

tg3foi atualizado para a versão 3.137. - O driver

r8169foi atualizado para a versão 2.3LK-NAPI.

Capítulo 20. Atualizações de Driver de Gráficos

- O driver

vmwgfxfoi atualizado para a versão 2.6.0.0.

Parte III. Known Issues

This part describes known issues in Red Hat Enterprise Linux 7.1.

Capítulo 21. Installation and Booting

-

anacondacomponent, BZ#1067868 - Under certain circumstances, when installing the system from the boot DVD or ISO image, not all assigned IP addresses are shown in the network spoke once network connectivity is configured and enabled. To work around this problem, leave the network spoke and enter it again. After re-entering, all assigned addresses are shown correctly.

Capítulo 22. Networking

rsynccomponent, BZ#1082496- The

rsyncutility cannot be run as a socket-activated service because thersyncd@.servicefile is missing from the rsync package. Consequently, thesystemctl start rsyncd.socketcommand does not work. However, runningrsyncas a daemon by executing thesystemctl start rsyncd.servicecommand works as expected.

Capítulo 23. Authentication and Interoperability

bind-dyndb-ldapcomponent, BZ#1139776- The latest version of the

bind-dyndb-ldapsystem plug-in offers significant improvements over the previous versions, but currently has some limitations. One of the limitations is missing support for the LDAP rename (MODRDN) operation. As a consequence, DNS records renamed in LDAP are not served correctly. To work around this problem, restart thenameddaemon to resynchronize data after each MODRDN operation. In an Identity Management (IdM) cluster, restart thenameddaemon on all IdM replicas. ipacomponent, BZ#1186352- When you restore an Identity Management (IdM) server from backup and re-initalize the restored data to other replicas, the Schema Compatibility plug-in can still maintain a cache of the old data from before performing the restore and re-initialization. Consequently, the replicas might behave unexpectedly. For example, if you attempt to add a user that was originally added after performing the backup, and thus removed during the restore and re-initialization steps, the operation might fail with an error, because the Schema Compatibility cache contains a conflicting user entry. To work around this problem, restart the IdM replicas after re-intializing them from the master server. This clears the Schema Compatibility cache and ensures that the replicas behave as expected in the described situation.

ipacomponent, BZ#1188195- Both anonymous and authenticated users lose the default permission to read the

facsimiletelephonenumberuser attribute after upgrading to the Red Hat Enterprise Linux 7.1 version of Identity Management (IdM). To manually change the new default setting and make the attribute readable again, run the following command:ipa permission-mod 'System: Read User Addressbook Attributes' --includedattrs facsimiletelephonenumber

Capítulo 24. Desktop

gobject-introspectioncomponent, BZ#1076414- The

gobject-introspectionlibrary is not available in a 32-bit multilib package. Users who wish to compile 32-bit applications that rely on GObject introspection or libraries that use it, such asGTK+orGLib, should use the mock package to set up a build environment for their applications.

Apêndice A. Histórico de Revisões

| Histórico de Revisões | |||

|---|---|---|---|

| Revisão 1.0-9.4 | Thu Jan 29 2015 | Glaicia Cintra | |

| |||

| Revisão 1.0-9.1 | Thu Jan 29 2015 | Terry Chuang | |

| |||

| Revisão 1.0-9 | Wed Jan 14 2015 | Milan Navrátil | |

| |||

| Revisão 1.0-8 | Thu Dec 15 2014 | Jiří Herrmann | |

| |||

Nota Legal

Copyright © 2015 Red Hat, Inc.

This document is licensed by Red Hat under the Creative Commons Attribution-ShareAlike 3.0 Unported License. If you distribute this document, or a modified version of it, you must provide attribution to Red Hat, Inc. and provide a link to the original. If the document is modified, all Red Hat trademarks must be removed.

Red Hat, as the licensor of this document, waives the right to enforce, and agrees not to assert, Section 4d of CC-BY-SA to the fullest extent permitted by applicable law.

Red Hat, Red Hat Enterprise Linux, the Shadowman logo, JBoss, OpenShift, Fedora, the Infinity logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries.

Linux® is the registered trademark of Linus Torvalds in the United States and other countries.

Java® is a registered trademark of Oracle and/or its affiliates.

XFS® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries.

MySQL® is a registered trademark of MySQL AB in the United States, the European Union and other countries.

Node.js® is an official trademark of Joyent. Red Hat Software Collections is not formally related to or endorsed by the official Joyent Node.js open source or commercial project.

The OpenStack® Word Mark and OpenStack logo are either registered trademarks/service marks or trademarks/service marks of the OpenStack Foundation, in the United States and other countries and are used with the OpenStack Foundation's permission. We are not affiliated with, endorsed or sponsored by the OpenStack Foundation, or the OpenStack community.

All other trademarks are the property of their respective owners.