Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

4.6. VIRTUAL SERVERS

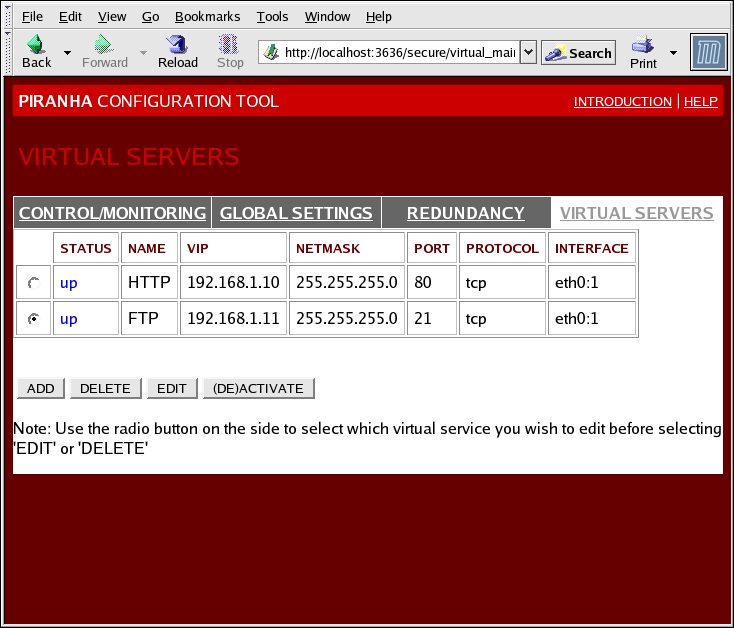

O painel SERVIDORES VIRTUAIS exibe a informação para cada servidor virtual definido corretamente. Cada entrada de tabela apresenta o status do servidor, o nome do servidor, o designado IP virtual para o servidor, o netmask do IP virtual, o número do portal do qual o serviço se comunica, o protocolo utilizado e a interface do dispositivo virtual.

Figura 4.5. The VIRTUAL SERVERS Panel

Cada servidor apresentado no painel SERVIDORES VIRTUAIS pode ser configurado nas telas subseqüentes ou subseções.

Para adicionar o serviço, clique no botão ADICIONAR. Para remover o serviço, selecione o botão rádio próximo ao servidor virtual e clique no botão DELETAR.

Para ativar ou desativar o servidor virtual na tabela, clique no botão rádio deste servidor e clique no botão (DES)ATIVAR.

Após adicionar um servidor virtual, você pode configurá-lo apenas clicando no botão rádio para o lado esquerdo, e clicando no botão EDITAR para exibir a subseção do SERVIDOR VIRTUAL

4.6.1. A Subseção do SERVIDOR VIRTUAL

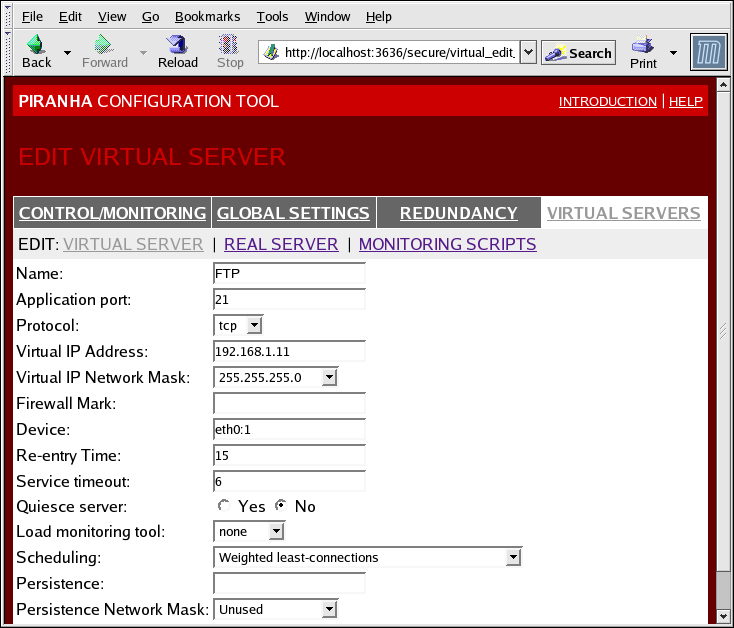

The VIRTUAL SERVER subsection panel shown in Figura 4.6, “The VIRTUAL SERVERS Subsection” allows you to configure an individual virtual server. Links to subsections related specifically to this virtual server are located along the top of the page. But before configuring any of the subsections related to this virtual server, complete this page and click on the ACCEPT button.

Figura 4.6. The VIRTUAL SERVERS Subsection

- Name

- Entre o nome descritivo à identidade do servidor virtual. Este nome não é o hostname para a máquina, então faça-o descritivo e de fácil identificação. Você pode ainda referenciar o protocolo usado pelo servidor virtual, como por exemplo o HTTP.

- Application port

- Entre o número do portal completo para que a aplicação do serviço possa escutá-lo. Uma vez que este exemplo é para os serviços HTTP, o portal 80 está sendo utilizado.

- Protocol

- Escolha entre o UDP e TCP no menu suspenso. Os servidores da Web tipicamente se comunicam via o protocolo TCP, então isto é selecionado como segue a seguir no exemplo acima.

- Virtual IP Address

- Enter the virtual server's floating IP address in this text field.

- Virtual IP Network Mask

- Configure a netmask para este servidor virtual com o menu suspenso.

- Firewall Mark

- Não entre um valor integral da marca firewall neste campo, a não ser que você esteja construindo protocolos de portal múltiplo ou criando um servidor virtual separado, mas com protocolos relacionados. Neste exemplo, o servidor virtual acima possui uma Marca Firewal de 80, pois nós estamos construindo conexões para o HTTP no portal 80 e HTTPS no portal 443, usando o valor de marca firewall de 80. Uma vez combinada com a persistência, esta técnica irá garantir aos usuários acessarem as páginas da Web protegidas e não protegidas, das quais são roteadas ao mesmo servidor real, preservando o estado.

Atenção

Entering a firewall mark in this field allows IPVS to recognize that packets bearing this firewall mark are treated the same, but you must perform further configuration outside of the Piranha Configuration Tool to actually assign the firewall marks. See Seção 3.4, “Serviços de Portal Múltiplo e LVS” for instructions on creating multi-port services and Seção 3.5, “Configurando o FTP” for creating a highly available FTP virtual server. - Device

- Entre o nome do dispositivo da rede, da qual você queira o endereço IP flutuante definido pelo campo do Endereço IP Virtual vincular.Você deve alias o endereço IP flutuante à Interface Ethernet conectada à rede pública. Neste exemplo, a rede pública é uma interface

eth0, então oeth0:1deve ser entrado como o nome do disparador.

- Re-entry Time

- Entre um valor integral que define o espaço de tempo, em segundos, antes do roteador LVS ativo tentar trazer o servidor real de volta ao pool, após a falha.

- Service Timeout

- Entre um valor integral que define o espaço de tempo, em segundos, antes de um servidor real ser considerado dead e ser removido do pool.

- Quiesce server

- Quando o botão rádio do servidor Quiesce for selecionado, a qualquer instante um novo nó do servidor real aparecerá on-line. A mesa de conexões mínimas é reconfigurada para zero para que o roteador LVS ativo roteie as solicitações como se todos os servidores reais fossem recentemente adicionados ao pool. Esta opção previne um novo servidor de atolar-se com o alto número de conexões por entrada no pool.

- Load monitoring tool

- O roteador LVS pode monitorar a carga em vários servidores reais utilizando tanto o

rupou oruptime. Caso você selecione orupdo menu suspenso, cada servidor real deve executar o serviçorstatd. E, caso você selecione oruptime, cada servidor real deverá executar o serviçorwhod.Atenção

O monitoramento de carga não é o mesmo de que um balanceamento de carga, e pode ser difícil de se predizer o comportamento de agendamento quando combinado com os algoritmos de agendamento sobrecarregado. Além disso, caso você use o monitoramento de carga, os servidores reais deverão ser máquinas Linux. - Scheduling

- Select your preferred scheduling algorithm from the drop-down menu. The default is

Weighted least-connection. For more information on scheduling algorithms, see Seção 1.3.1, “Agendamento de Algoritmos”. - Persistence

- Caso um administrador precise de conexões persistentes para o servidor virtual durante as transações do cliente, entre o número de segundos da inatividade permitida para lapso, antes da conexão esgotar o tempo limite no próximo campo.

Importante

If you entered a value in the Firewall Mark field above, you should enter a value for persistence as well. Also, be sure that if you use firewall marks and persistence together, that the amount of persistence is the same for each virtual server with the firewall mark. For more on persistence and firewall marks, refer to Seção 1.5, “Persistência e Marcas Firewall”. - Persistence Network Mask

- Para limitar a persistência a uma subnet particular, selecione a apropriada máscara da rede do menu suspenso.

Nota

Antes da entrada das mácaras firewall, a persistência limitada pela subnet era um caminho cru das conexões empacotadas. Agora é recomendável se utilizar a persistência em relação às máscaras firewall para atingir o mesmo resultado.

Atenção

Lembre-se de clicar no botão ACEITAR após realizar qualquer mudança neste painel. Com isto, você não perderá as alterações quando estiver selecionando um novo painel.