Guia de Segurança

Para uso com a Plataforma do Aplicativo JBoss Enterprise 6

Resumo

Parte I. Segurança para o JBoss Enterprise Application Plataform 6

Capítulo 1. Introdução

1.1. Red Hat JBoss Enterprise Application Platform 6 (JBoss EAP 6)

1.2. Segurança do JBoss Enterprise Application Platform 6

Capítulo 2. Visão Geral da Segurança

2.1. Segurança Declarativa

2.1.1. Visão Geral do Java EE Declarative Security

ejb-jar.xml e web.xml.

2.1.2. Referências de Segurança

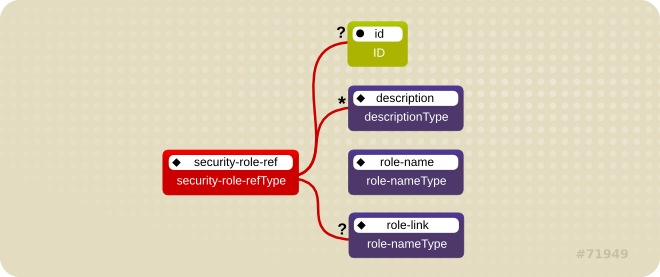

Figura 2.1. Modelo de Referência das Funções de Segurança

role-nameType do elemento <role-name> como um argumento ao método isCallerInRole(String). Com o uso do método isCallerInRole, um componente pode verificar se é que o chamador está em uma função que foi declarada com um elemento <security-role-ref> ou <role-name>. O valor do elemento <role-name> deve ser ligado ao elemento <security-role> através do elemento <role-link>. O uso típico do isCallerInRole é executar uma verificação de segurança que não pode ser definida usando os elementos de função baseada no <method-permissions>.

Exemplo 2.1. Fragmento do descritor ejb-jar.xml

<!-- A sample ejb-jar.xml fragment -->

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

...

<security-role-ref>

<role-name>TheRoleICheck<role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</session>

</enterprise-beans>

...

</ejb-jar>

Nota

Exemplo 2.2. Fragmento do descritor web.xml

<web-app>

<servlet>

<servlet-name>AServlet</servlet-name>

...

<security-role-ref>

<role-name>TheServletRole</role-name>

<role-link>TheApplicationRole</role-link>

</security-role-ref>

</servlet>

...

</web-app>

2.1.3. Identidade de Segurança

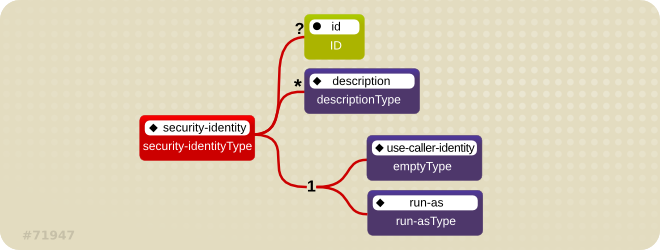

Figura 2.2. Modelo de Dados da Identidade de Segurança J2EE

EJBContext.getCallerPrincipal(). Ao invés disto, as funções de segurança do chamador são configuradas à função única especificada pelo valor do elemento <run-as> ou <role-name>.

<ejb-jar>

<enterprise-beans>

<session>

<ejb-name>ASessionBean</ejb-name>

<!-- ... -->

<security-identity>

<use-caller-identity/>

</security-identity>

</session>

<session>

<ejb-name>RunAsBean</ejb-name>

<!-- ... -->

<security-identity>

<run-as>

<description>A private internal role</description>

<role-name>InternalRole</role-name>

</run-as>

</security-identity>

</session>

</enterprise-beans>

<!-- ... -->

</ejb-jar>

anonymous é determinado a todas as chamadas de saída. Caso você deseje que outro principal seja associado com a chamada, você deve associar um <run-as-principal> com o bean no arquivo jboss.xml. O seguinte fragmento associa um principal nomeado internal com o RunAsBean a partir da amostra anterior.

<session>

<ejb-name>RunAsBean</ejb-name>

<security-identity>

<run-as-principal>internal</run-as-principal>

</security-identity>

</session>

web.xml. A seguinte amostra apresenta como determinar a função InternalRole a um servlet:

<servlet>

<servlet-name>AServlet</servlet-name>

<!-- ... -->

<run-as>

<role-name>InternalRole</role-name>

</run-as>

</servlet>

principal anônimo. O elemento <run-as-principal> está disponível no arquivo jboss-web.xml para determinar um principal específico para ir junto com a função run-as. O seguinte fragmento apresenta com associar um principal nomeado internal para o servlet acima.

<servlet>

<servlet-name>AServlet</servlet-name>

<run-as-principal>internal</run-as-principal>

</servlet>

2.1.4. Funções de Segurança

security-role-ref ou security-identity precisa mapear uma das funções declaradas do aplicativo. Um assembler do aplicativo define as funções de segurança lógica pela declaração dos elementos security-role. O valor role-name é um nome de função do aplicativo lógico como Administrador, Arquiteto, Gerente de Vendas, etc.

security-role é apenas usado para mapear os valores security-role-ref/role-name à função lógica que a função do componente referencia. As funções determinadas do usuário são uma função dinâmica do gerenciador de segurança do aplicativo. O JBoss não requer a definição dos elementos security-role com o objetivo de declarar as permissões do método. No entanto, a especificação dos elementos security-role continua uma prática de garantia de portabilidade pelos servidores e para a manutenção do descritor da implantação.

Exemplo 2.3. Um fragmento do descritor ejb-jar.xml que ilustra o uso do elemento security-role.

<!-- A sample ejb-jar.xml fragment --><ejb-jar><assembly-descriptor><security-role><description>The single application role</description><role-name>TheApplicationRole</role-name></security-role></assembly-descriptor></ejb-jar>

Exemplo 2.4. Uma amostra do fragmento do descritor ejb-jar.xml que ilustra o uso do elemento security-role.

<!-- A sample web.xml fragment --><web-app><security-role><description>The single application role</description><role-name>TheApplicationRole</role-name></security-role></web-app>

2.1.5. Permissões de Método EJB

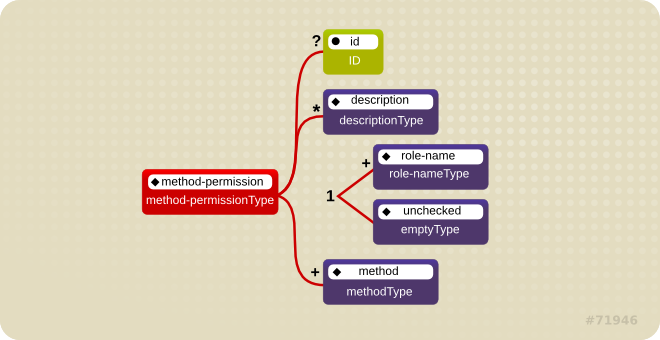

Figura 2.3. Elemento de Permissões do Método J2EE

method-permission contém um ou mais elementos filho role-name que definem as funções lógicas que são permitidas para acessar os métodos EJB conforme identificado pelos elementos filho do método. Você também pode especificar o elemento unchecked ao invés do elemento role-name para declarar que qualquer usuário autenticado pode acessar os métodos indentificados pelos elementos filho do método. Além disso, você pode declarar que ninguém deve acessar um método que possui o elemento exclude-list. Caso um EJB possu métodos que não foram declarados por uma função usando um elemento method-permission, os métods EJB possuem o default para serem excluídos do uso. Isto é equivalente ao default dos métodos no exclude-list.

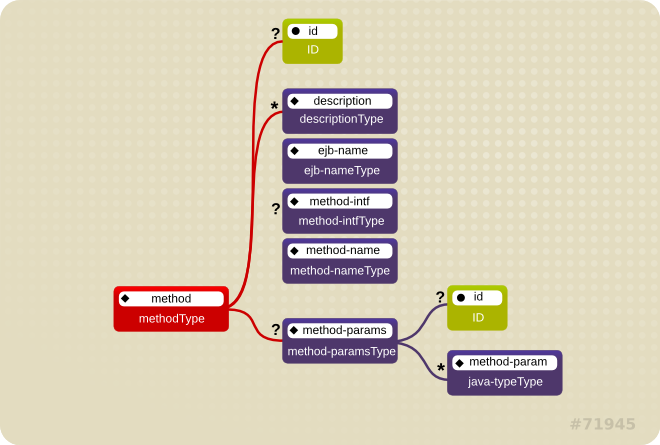

Figura 2.4. Elemento do Método J2EE

<method><ejb-name>EJBNAME</ejb-name><method-name>*</method-name></method>

<method><ejb-name>EJBNAME</ejb-name><method-name>METHOD</method-name></method>

<method><ejb-name>EJBNAME</ejb-name><method-name>METHOD</method-name><method-params><method-param>PARAMETER_1</method-param><!-- ... --><method-param>PARAMETER_N</method-param></method-params></method>

method-intf opcional pode ser usado para diferenciar métodos com o mesmo nome e assinatura que são definidos em ambas interfaces remota e da página principal de um bean enterprise.

method-permission.

Exemplo 2.5. Um fragmento do descritor ejb-jar.xml que ilustra o uso do elemento method-permission.

<ejb-jar><assembly-descriptor><method-permission><description>The employee and temp-employee roles may access any

method of the EmployeeService bean </description><role-name>employee</role-name><role-name>temp-employee</role-name><method><ejb-name>EmployeeService</ejb-name><method-name>*</method-name></method></method-permission><method-permission><description>The employee role may access the findByPrimaryKey,

getEmployeeInfo, and the updateEmployeeInfo(String) method of

the AardvarkPayroll bean </description><role-name>employee</role-name><method><ejb-name>AardvarkPayroll</ejb-name><method-name>findByPrimaryKey</method-name></method><method><ejb-name>AardvarkPayroll</ejb-name><method-name>getEmployeeInfo</method-name></method><method><ejb-name>AardvarkPayroll</ejb-name><method-name>updateEmployeeInfo</method-name><method-params><method-param>java.lang.String</method-param></method-params></method></method-permission><method-permission><description>The admin role may access any method of the

EmployeeServiceAdmin bean </description><role-name>admin</role-name><method><ejb-name>EmployeeServiceAdmin</ejb-name><method-name>*</method-name></method></method-permission><method-permission><description>Any authenticated user may access any method of the

EmployeeServiceHelp bean</description><unchecked/><method><ejb-name>EmployeeServiceHelp</ejb-name><method-name>*</method-name></method></method-permission><exclude-list><description>No fireTheCTO methods of the EmployeeFiring bean may be

used in this deployment</description><method><ejb-name>EmployeeFiring</ejb-name><method-name>fireTheCTO</method-name></method></exclude-list></assembly-descriptor></ejb-jar>

2.1.6. Anotações de Segurança de Beans Enterprise

@DeclareRoles- Declara cada função de segurança declarada no código. Por favor consulte Java EE 5 Tutorial Declaring Security Roles Using Annotations para maiores informações sobre as funções de configuração.

@RolesAllowed,@PermitAlle@DenyAll- Especifica permissões de método para anotações. Refira-se ao Java EE 5 TutorialSpecifying Method Permissions Using Annotations para maiores informações sobre a configuração das permissões do método de anotação.

@RunAs- Configura a identidade de segurança propagada de um componente. Por favor consulte Java EE 5 TutorialConfiguring a Component’s Propagated Security Identity para maiores informações sobre a configuração das identidades de segurança propagadas usando anotações.

2.1.7. Restrições de Segurança do Conteúdo da Web

web.xmlsecurity-constraint.

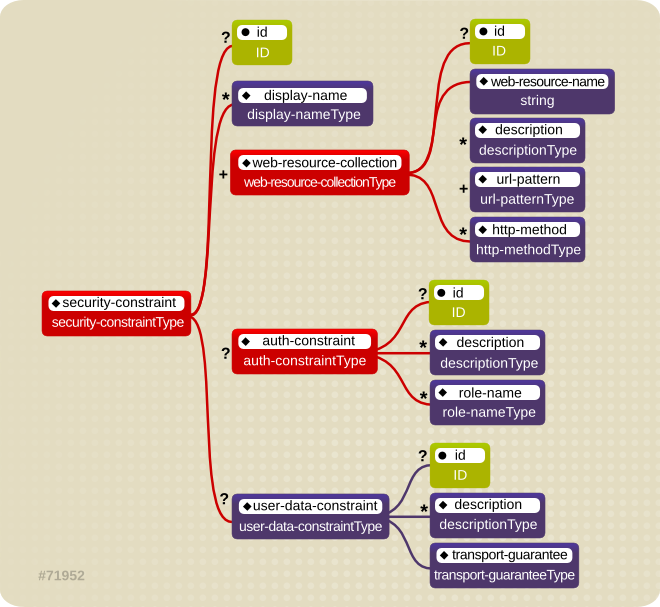

Figura 2.5. Restrições de Segurança do Conteúdo da Web

NONE, INTEGRAL e CONFIDENTIAL. Um valor NONE significa que o aplicativo não requer qualquer garantia de transporte. Um valor INTEGRAL significa que o aplicativo requer que os dados sejam enviados entre o cliente e o servidor. O valor CONFIDENTIAL significa que o aplicativo requer que os dados sejam transmitidos numa maneira que previne outras entidades de observarem os conteúdos da transmissão. Na maioria das vezes, a presença do aviso INTEGRAL ou CONFIDENTIAL indica que o uso do SSL é solicitado.

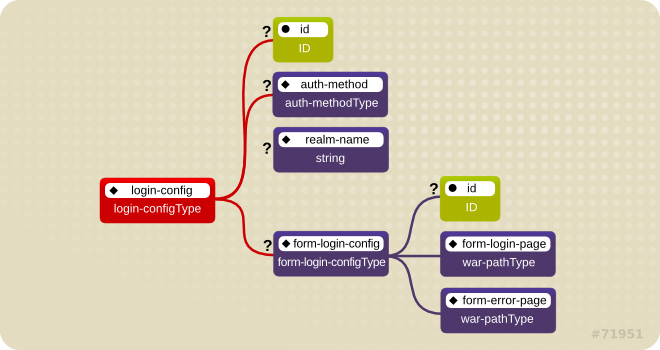

Figura 2.6. Configuração de Login da Web

BASIC, DIGEST, FORM, e CLIENT-CERT. O elemento filho <realm-name> especifica o nome realm a ser usado no HTTP básico e autorização de resumo. O elemento filho <form-login-config> especifica o login assim como as páginas de erro que devem ser usadas no login baseado em formulário. Caso o valor <auth-method> não for FORM, então o form-login-config e seus elementos filhos serão ignorados.

/restricted do aplicativo da web requer uma função AuthorizedUser. Não há garantia de transporte requerido e o método de autenticação usado para obtenção da identidade do usuário é a autenticação HTTP BÁSICO.

Exemplo 2.6. Fragmento Descritor web.xml

<web-app>

<security-constraint>

<web-resource-collection>

<web-resource-name>Secure Content</web-resource-name>

<url-pattern>/restricted/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>AuthorizedUser</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>NONE</transport-guarantee>

</user-data-constraint>

</security-constraint>

<!-- ... -->

<login-config>

<auth-method>BASIC</auth-method>

<realm-name>The Restricted Zone</realm-name>

</login-config>

<!-- ... -->

<security-role>

<description>The role required to access restricted content </description>

<role-name>AuthorizedUser</role-name>

</security-role>

</web-app>

2.1.8. Habilitação da Autenticação baseada no Formulário

<auth-method>FORM</auth-method> no elemento <login-config> do descritor de implantação, web.xml. As páginas de login e erro estão definidas no <login-config>, conforme abaixo:

<login-config>

<auth-method>FORM</auth-method>

<form-login-config>

<form-login-page>/login.html</form-login-page>

<form-error-page>/error.html</form-error-page>

</form-login-config>

</login-config>

FormAuthenticator para direcionar os usuários à página apropriada. O JBoss EAP mantém um pool de sessão do qual a informação de autenticação não precisa estar presente para cada solicitação. Quando o FormAuthenticator recebe uma solicitação, isto solicita ao org.apache.catalina.session.Manager por uma sessão existente. Caso a sessão não existir, uma nova sessão é criada. O FormAuthenticator verifica então os credenciais da sessão.

Nota

/dev/urandom (Linux) por default e aplicados hash com o MD5. As checagens são executadas na criação da ID da sessão para certificar-se de que a ID criada é única.

JSESSIONID. O seu valor é uma sexagésima sequência da ID de sessão. Esta cookie é configurada a ser não persistente. Isto significa que no lado do cliente, ela continua a ser excluída quando o navegador existir. No lado do servidor, as sessões expiram após 60 segundos de inatividade, pelas quais os objetos de sessão e a informação de credencial das mesmas são excluídas.

FormAuthenticator efetua o cache na solicitação, cria uma nova sessão se necessário e redireciona o usuário à página de login definida no login-config. (Nos códigos de amostra anteriores, a página de login é login.html.) O usuário então insere seu nome de usuário e senha no formulário HTML fornecido. O nome de usuário e senha são passados ao FormAuthenticator através da ação do formulário j_security_check.

FormAuthenticator então autentica o nome de usuário e senha em relação ao realm anexado ao contexto do aplicativo da web. No JBoss Enterprise Application Platform, o realm é JBossWebRealm. Quando a autenticação é bem sucedida, o FormAuthenticator recupera a solicitação salva do cache e redireciona o usuário a sua solicitação original.

Nota

/j_security_check e pelo menos os parâmetros j_username e j_password existirem.

2.1.9. Habilitação da Segurança Declarativa

Capítulo 3. Introdução ao JAAS

3.1. JAAS

3.2. Classes JAAS Core

Subject(javax.security.auth.Subject)

Configuration(javax.security.auth.login.Configuration)LoginContext(javax.security.auth.login.LoginContext)

Principal(java.security.Principal)Callback(javax.security.auth.callback.Callback)CallbackHandler(javax.security.auth.callback.CallbackHandler)LoginModule(javax.security.auth.spi.LoginModule)

3.3. Classes Assunto e Principal

Subject é a classe central no JAAS. O Subject representa uma informação a uma entidade única, tal como uma pessoa ou serviço. Ele abrange os principais da entidade, os credenciais públicos e os credenciais privados. O JAAS APIs usa a interface do Java 2 java.security.Principal existente para representar um principal, que é essencialmente um nome digitado.

public Set getPrincipals() {...}

public Set getPrincipals(Class c) {...}

getPrincipals() retorna todos os principais contidos no assunto. O getPrincipals(Class c) retorna apenas aqueles principais que são instâncias da classe c ou uma de suas subclasses. Um conjunto vazio é retornado caso o assunto não possua principais coincidentes.

java.security.acl.Group é uma subinterface do java.security.Principal, de forma que uma instância no conjunto de principais pode representar um agrupamento lógico de outros principais ou grupos de principais.

3.4. Autenticação do Assunto

- Um aplicativo inicia um

LoginContexte passa o nome da configuração do login e umCallbackHandlerpara popular os assuntosCallback, conforme requerido pela configuraçãoLoginModules. - O

LoginContextconsulta oConfigurationpara carregar todos osLoginModulesincluídos na configuração de login nomeada. Caso tal nome não existir, a configuraçãootheré usada como default. - O aplicativo invoca o método

LoginContext.login. - O método de login invoca todos os

LoginModules carregados. Uma vez que cadaLoginModuletenta autenticar o assunto, ele invoca o método de manuseio noCallbackHandlerassociado para obter a informação requerida pelo processo de autenticação. A informação requerida é passada ao método de manuseio na forma de um array dos assuntosCallback. No caso de êxito, osLoginModules associam os principais e credenciais relevantes ao assunto. - O

LoginContextretorna o status de autenticação ao aplicativo. O sucesso é representado por um retorno de um método de login. A falha é representada através de um LoginException sendo lançado pelo método de login. - Caso a autenticação suceder, o aplicativo recupera o assunto autenticado usando o método

LoginContext.getSubject. - Após o escopo da autenticação do assunto ser concluído, todos os principais e informações relacionadas associadas ao assunto pelo método

loginpodem ser removidas pela invocação do métodoLoginContext.logout.

LoginContext fornece os métodos básicos para autenticação dos assuntos e oferece uma maneira de desenvolver um aplicativo que é independente da tecnologia de autenticação subjacente. O LoginContext consulta um Configuration para determinar os serviços de autenticação configurados a um aplicativo em particular. As classes LoginModule representam os serviços de autenticação. Portanto, você pode plugar diferentes módulos de login num aplicativo sem a alteração do próprio aplicativo. Os seguintes códigos apresentam as etapas requeridas por um aplicativo para autenticar um assunto.

CallbackHandler handler = new MyHandler();

LoginContext lc = new LoginContext("some-config", handler);

try {

lc.login();

Subject subject = lc.getSubject();

} catch(LoginException e) {

System.out.println("authentication failed");

e.printStackTrace();

}

// Perform work as authenticated Subject

// ...

// Scope of work complete, logout to remove authentication info

try {

lc.logout();

} catch(LoginException e) {

System.out.println("logout failed");

e.printStackTrace();

}

// A sample MyHandler class

class MyHandler

implements CallbackHandler

{

public void handle(Callback[] callbacks) throws

IOException, UnsupportedCallbackException

{

for (int i = 0; i < callbacks.length; i++) {

if (callbacks[i] instanceof NameCallback) {

NameCallback nc = (NameCallback)callbacks[i];

nc.setName(username);

} else if (callbacks[i] instanceof PasswordCallback) {

PasswordCallback pc = (PasswordCallback)callbacks[i];

pc.setPassword(password);

} else {

throw new UnsupportedCallbackException(callbacks[i],

"Unrecognized Callback");

}

}

}

}

LoginModule. Isto permite o administrador a plugar diferentes tecnologias de autenticação num aplicativo. Você pode encadear diversos LoginModules para permitir que mais de uma tecnologia de autenticação participe no processo de autenticação. Por exemplo, um LoginModule pode executar uma autenticação baseada no nome/senha do usuário, enquanto que outro pode realizar a interface aos dispositivos de hardware tais como leituras de cartões smart ou autenticadores biométricos.

LoginModule é dirigido pelo objeto LoginContext em relação ao cliente que cria e emite o método de login. O processo consiste de duas fases. As etapas do processo são:

- O

LoginContextcria cada configuraçãoLoginModuleusando seu construtor sem argumento público. - Cada

LoginModuleé inicializado com uma chamada ao seu método inicializar. OSubjectargumento é garantido como não nulo. A assinatura do método inicializar é:public void initialize(Subject subject, CallbackHandler callbackHandler, Map sharedState, Map options) - O método

loginé chamado para iniciar o processo de autenticação. Por exemplo, a implementação do método pode perguntar ao usuário pelo nome e senha do usuário e então verificar a informação em relação aos dados stored num serviço de nomeação tal como o NIS ou LDAP. As implementações alternativas podem realizar a interface para cartões smart e dispositivo biométricos, ou simplesmente extrair a informação do usuário a partir de um sistema de operação subjacente. A validação da identidade do usuário por cadaLoginModuleé considerada fase 1 da autenticação JAAS. A assinatura do métodologinéboolean login() throws LoginException. UmLoginExceptionindica falha. Um valor de retorno verdadeiro indica que o método foi bem sucedido, onde um valor de retorno de falso indica que o módulo de login deve ser ignorado. - Caso a autenticação no geral

LoginContextsuceder, ocommité invocado em cadaLoginModule. Caso a fase 1 suceder para oLoginModule, o método de confirmação continua com a fase 2 e associa os principais relevantes, credenciais públicos e/ou credenciais privados com o assunto. Caso a fase 1 falhar para umLoginModule, então ocommitremove qualquer estado de autenticação stored anteriormente, tais como nomes e senhas de usuários. A assinatura do métodocommité:boolean commit() throws LoginException. A falha em concluir a fase de confirmação é indicada pelo lançamento doLoginException. Um retorno verdadeiro indica que o método sucedeu, onde um retorno falso indica que o módulo de login deve ser ignorado. - Caso a autenticação no geral

LoginContext, então o métodoaborté invocado em cadaLoginModule. O métodoabortremove ou destroi qualquer estado de autenticação criado pelos métodos inicializar ou login. A assinatura do métodoabortéboolean abort() throws LoginException. A falha em completar a faseaborté indicada pelo lançamento de umLoginException. Um retorno verdadeiro indica que o método sucedeu, onde um retorno falso indica que o módulo de login deve ser ignorado. - Com o objetivo de remover o estado de autenticação após êxito de login, o aplicativo invoca

logoutnoLoginContext. Isto em troca resulta numa invocação do métodologoutem cadaLoginModule. O métodologoutremove os principais e credenciais originalmente associados com o assunto durante a operaçãocommit. Os credenciais devem ser destruídos sob remoção. A assinatura do métodologouté:boolean logout() throws LoginException. A falha em concluir o processo de saída é indicado pelo lançamento umLoginException. Um retorno verdadeiro indica que o método sucedeu, onde um retorno de falso indica que o módulo de login deve ser ignorado.

LoginModule precisa comunicar-se com o usuário para obter a informação de autenticação, ele usa um objeto CallbackHandler. Os aplicativos implementam a interface CallbackHandler e passam isto ao LoginContext, que envia a informação de autenticação diretamente aos módulos de login subjacente.

CallbackHandler para tanto obter a entrada de usuários, tais como uma senha ou PIN do cartão smart e para suprir informação aos usuários, tais como informação de status. Permitir que o aplicativo especifique o CallbackHandler, os LoginModules subjacentes continuam independentes de maneiras diferentes dos aplicativos interagirem com os usuários. Por exemplo: uma implementação CallbackHandler para um aplicativo GUI pode exibir uma janela para solicitar a entrada do usuário. Por outro lado, uma implementação CallbackHandler para um ambiente não GUI, tal como um servidor do aplicativo, pode simplesmente obter a informação do credencial pelo uso de um API do servidor do aplicativo. A interface CallbackHandler possui um método de implementação:

void handle(Callback[] callbacks)

throws java.io.IOException,

UnsupportedCallbackException;

Callback é a última classe de autenticação que vamos ver. Ela é uma interface tagging da qual diversas implementações default são fornecidas, incluindo o NameCallback e PasswordCallback usados num exemplo anterior. O LoginModule usa um Callback para solicitar informação requerida pelo mecanismo de autenticação. O LoginModules passa um array de Callbacks diretamente ao método CallbackHandler.handle durante a fase de login de autenticação. Caso um callbackhandler não entender como usar o objeto Callback passado ao método de manuseio, ele lança um UnsupportedCallbackException para anular a chamada de login.

Parte II. Segurança da Plataforma

Capítulo 4. O Subsistema de Segurança

4.1. Subsistema de Segurança

Caso o modo assunto de cópia profunda for desabilitado (por default), a cópia de uma estrutura de segurança faz uma referência à original, ao invés de copiar toda a estrutura de dados. Este comportamento é mais eficiente, porém é sujeito à corrupção de dados caso múltiplos threads com a mesma identidade limparem o assunto por um esvaziamento ou uma operação de saída.

Você pode determinar as propriedades de segurança do sistema, que é aplicado à classe java.security.Security.

O security domain é um conjunto de configurações de segurança declarativa Java Authentication and Authorization Service (JAAS) que um ou mais aplicativos usam para controlar a autenticação, autorização, auditoria e mapeamento. Os security domains estão incluídos por default: jboss-ejb-policy, jboss-web-policy e other. Você pode criar quantos security domains você venha precisar para acomodar as necessidades de seus aplicativos.

4.2. Estrutura do Subsistema de Segurança

Exemplo 4.1. Amostra do Subsistema de Segurança

<subsystem xmlns="urn:jboss:domain:security:1.2">

<security-management>

...

</security-management>

<security-domains>

<security-domain name="other" cache-type="default">

<authentication>

<login-module code="Remoting" flag="optional">

<module-option name="password-stacking" value="useFirstPass"/>

</login-module>

<login-module code="RealmUsersRoles" flag="required">

<module-option name="usersProperties" value="${jboss.domain.config.dir}/application-users.properties"/>

<module-option name="rolesProperties" value="${jboss.domain.config.dir}/application-roles.properties"/>

<module-option name="realm" value="ApplicationRealm"/>

<module-option name="password-stacking" value="useFirstPass"/>

</login-module>

</authentication>

</security-domain>

<security-domain name="jboss-web-policy" cache-type="default">

<authorization>

<policy-module code="Delegating" flag="required"/>

</authorization>

</security-domain>

<security-domain name="jboss-ejb-policy" cache-type="default">

<authorization>

<policy-module code="Delegating" flag="required"/>

</authorization>

</security-domain>

</security-domains>

<vault>

...

</vault>

</subsystem>

<security-management>, <subject-factory> e <security-properties> não estão presentes na configuração default. Os elementos <subject-factory> e <security-properties> foram substituídos a partir do JBoss EAP 6.

4.3. Configuração do Subsistema de Segurança

4.3.1. Configuração do Subsistema de Segurança

- <security-management>

- Esta seção descreve os comportamentos de alto nível do subsistema de segurança. Cada configuração é opcional. Não é comum alterar qualquer uma dessas configurações, a não ser para o modo assunto de cópia profunda.

Opções Descrição deep-copy-subject-mode Especifica se é que copiar ou conectar os tokens de segurança para uma segurança adicional do thread.authentication-manager-class-name Especifica uma classe de implementação do AuthenticationManager a ser usada.authorization-manager-class-name Especifica o nome da classe da implementação AuthorizationManager alternativa.audit-manager-class-name Especifica o nome da classe da implementação AuditManager alternativa.identity-trust-manager-class-name Especifica o nome da classe da implementação IdentityTrustManager a ser usado.mapping-manager-class-name Especifica o nome da classe da implementação MappingManager para uso. - <subject-factory>

- A criação do assunto controla a criação das instâncias do assunto. Isto pode usar o gerenciador da autenticação para verificar o chamador. O uso principal da fábrica do assunto é para os componentes JCA estabelecerem um assunto. Não é necessário modificar a fábrica do assunto.

- <security-domains>

- O elemento do contêiner que mantém os security domains múltiplos. O security domain pode conter informação sobre o módulo autenticação, autorização e auditoria assim como a autenticação JASPI e a configuração JSSE. O seu aplicativo especificaria um security domain para gerenciar sua informação de segurança.

- <security-properties>

- Contém os nomes e valores das propriedades que são configuradas na classe java.security.Security.

4.3.2. Gerenciamento de Segurança

4.3.2.1. Modo Assunto de Cópia Profunda

4.3.2.2. Habilitação do Modo Assunto de Cópia Profunda

Procedimento 4.1. Habilitação do Modo de Segurança do Modo de Segurança de Cópia profunda a partir do Console de Gerenciamento

Efetue o log ao Console de Gerenciamento.

O console de gerenciamento normalmente está disponível no URL tal como o http://127.0.0.1:9990/. Ajuste este valor para suprir suas necessidades.Managed Domain: Selecione o perfil apropriado.

Num managed domain, o subsistema de segurança é configurado por perfil e você pode habilitar ou desabilitar o modo de segurança de cópia profunda em cada, independentemente.Com o objetivo de selecionar um perfil, clique no rótulo Profiles no canto direito superior da exibição do console, e selecione o perfil que você deseja selecionar a partir da caixa de seleção Profile no canto esquerdo superior.Abra o menu de configuração Security Subsystem.

Expanda o item do menu Security na parte direita do console de gerenciamento e clique no link Security Subsystem.Modifique o valor deep-copy-subject-mode.

Clique no botão Edit. Verifique a caixa ao lado Deep Copy Subjects: para habilitar o modo assunto de cópia profunda.

Caso você prefira usar o CLI de Gerenciamento para habilitar esta opção, use um dos seguintes comandos.

Exemplo 4.2. Managed Domain

/profile=full/subsystem=security:write-attribute(name=deep-copy-subject-mode,value=TRUE)

Exemplo 4.3. Servidor Autônomo

/subsystem=security:write-attribute(name=deep-copy-subject-mode,value=TRUE)

4.3.3. Security Domains

4.3.3.1. Security Domains

4.3.3.2. Picketbox

- Seção 5.11.1, “Autorização” e controle de acesso

- Seção 5.14.1, “Mapeamento de Segurança” de principais, funções e atributos

Capítulo 5. Gerenciamento de Identidade PicketLink

5.1. Security Token Service (STS - Serviço Token de Segurança)

- Tipo de solicitação, tal como o Problema, Revisão e mais.

- O tipo de token.

- O tempo de vida do token emitido.

- A informação sobre o provedor de serviço que solicitou o token.

- A informação usada para criptografar o token gerado.

RequestSecurityToken. A solicitação da amostra contém dois outros elementos WS-Trust: RequestType, dos quais especificam que esta solicitação é uma solicitação de Problema e o TokenType, do qual especifica o tipo de token a ser emitido.

Exemplo 5.1. A mensagem da solicitação do token de segurança WS-Trust

<S11:Envelope xmlns:S11=".." xmlns:wsu=".." xmlns:wst="..">

<S11:Header>

...

</S11:Header>

<S11:Body wsu:Id="body">

<wst:RequestSecurityToken Context="context">

<wst:TokenType>http://www.tokens.org/SpecialToken</wst:TokenType>

<wst:RequestType>

http://docs.oasis-open.org/ws-sx/ws-trust/200512/Issue

</wst:RequestType>

</wst:RequestSecurityToken>

</S11:Body>

</S11:Envelope>

Exemplo 5.2. A mensagem de resposta do token de segurança.

<wst:RequestSecurityTokenResponse Context="context" xmlns:wst=".." xmlns:wsu="..">

<wst:TokenType>http://www.tokens.org/SpecialToken</wst:TokenType>

<wst:RequestedSecurityToken>

<token:SpecialToken xmlns:token="...">

ARhjefhE2FEjneovi&@FHfeoveq3

</token:SpecialToken>

</wst:RequestedSecurityToken>

<wst:Lifetime>

<wsu:Created>...</wsu:Created>

<wsu:Expires>...</wsu:Expires>

</wst:Lifetime>

</wst:RequestSecurityTokenResponse>

TokenType especifica o tipo de token emitido, enquanto o elemento RequestedSecurityToken contém o próprio token. O formato do token depende no tipo do token. O elemento Lifetime especifica quando o token foi criado e quando ele espira.

Segue abaixo as etapas pelas quais as solicitações do token de segurança são processadas:

- Um cliente envia a solicitação do token de segurança ao

PicketLinkSTS.

- O

PicketLinkSTSanalisa a mensagem de solicitação, gerando um modelo do objeto JAXB.

- O

PicketLinkSTSlê o arquivo de configuração e cria o objetoSTSConfiguration, se necessário. Então, ele obtém uma referência aoWSTrustRequestHandlera partir da configuração e delega o processamento da solicitação à instância do manuseador.

- O manuseador da solicitação usa o

STSConfigurationpara determinar os valores default (por exemplo, quando a solicitação não especifica o valor do tempo de vida do token).

- O

WSTrustRequestHandlercria oWSTrustRequestContext, configurando o objeto da solicitaçãoJAXBe o principal do chamador que recebeu a partir doPicketLinkSTS.

- O

WSTrustRequestHandlerusa oSTSConfigurationpara obter oSecurityTokenProviderque deve ser usado para processar a solicitação baseada no tipo de token que está sendo solicitado. Então, ele invoca o provedor, passando oWSTrustRequestContextconstruído conforme um parâmetro.

- A instância

SecurityTokenProviderprocessa a solicitação do token e store o token emitido no contexto da solicitação.

- O

WSTrustRequestHandlerobtém o token do contexto, criptografa caso seja necessário, e constrói o objeto de resposta WS-Trust contendo o token de segurança.

- O

PicketLinkSTSdita a resposta gerada pelo manuseador da solicitação e retorna-a ao cliente.

5.2. Configuração do PicketLink STS

picketlink-sts.xml. Segue abaixo os elementos que podem ser configurados no arquivo picketlink-sts.xml.

Nota

PicketLinkSTS: Este é o elemento root. Ele define algumas propriedades que permitem o administrador STS para determinar os seguintes valores default:STSName: Uma sequência representando o nome do serviço do token de segurança. Caso não especificado, o valorPicketLinkSTSdefalut é usado.TokenTimeout: O valor do tempo de vida do token em segundos. Caso não especificado, o valor default de 3600 (uma hora) é usado.EncryptToken: O booleano especificando se é que os tokens emitidos estão criptografados ou não. O valor default é falso.

KeyProvider: Este elemento e todos seus sub elementos são usados para configurar o keystore que são usados pelo PicketLink STS para assinar e criptografar tokens. As propriedades como a localização do keystore, sua senha e assinatura (chave privada) alias e senha são todos configurados nesta seção.RequestHandler: Este elemento especifica o nome inteiramente qualificado da implementaçãoWSTrustRequestHandlera ser usada. Caso não especificado, o defaultorg.picketlink.identity.federation.core.wstrust.StandardRequestHandlerserá usado.SecurityTokenProvider: Esta seção especifica as implementaçõesSecurityTokenProviderque devem ser usados para manusear cada tipo do token de segurança. Nesta amostra nós temos dois provedores - um manuseia tokens do tipoSpecialTokene outro que manuseia tokens do tipoStandardToken. OWSTrustRequestHandlerchama ogetProviderForTokenType(tipo de Sequência)método doSTSConfigurationpara obter uma referência aoSecurityTokenProviderapropriado.TokenTimeout: Isto é usado peloWSTrustRequestHandlerquando nenhum tempo de vida for especificado na solicitação do WS-Trust. Isto cria uma instância do tempo atual ao período de criação e expira após o número de segundos especificados de segundos.ServiceProviders: Esta seção especifica os tipos de token que devem ser usados para cada servidor de serviço (o serviço da Web que requer um token de segurança). Quando uma solicitação WS-Trust não contém o tipo de token, oWSTrustRequestHandlerdeve usar o ponto de extremidade do provedor para encontrar o tipo de token que deve ser emitido.EncryptToken: Isto é usado peloWSTrustRequestHandlerpara decidir se o token emitido deve ser criptogrado ou não. Caso verdadeiro, o public key certificate (PKC- certificado de chave público) do provedor de serviço é usado para criptografar o token.

Exemplo 5.3. Configuração PicketLink STS

<PicketLinkSTS xmlns="urn:picketlink:identity-federation:config:1.0"

STSName="Test STS" TokenTimeout="7200" EncryptToken="true">

<KeyProvider ClassName="org.picketlink.identity.federation.bindings.tomcat.KeyStoreKeyManager">

<Auth Key="KeyStoreURL" Value="keystore/sts_keystore.jks"/>

<Auth Key="KeyStorePass" Value="testpass"/>

<Auth Key="SigningKeyAlias" Value="sts"/>

<Auth Key="SigningKeyPass" Value="keypass"/>

<ValidatingAlias Key="http://services.testcorp.org/provider1" Value="service1"/>

<ValidatingAlias Key="http://services.testcorp.org/provider2" Value="service2"/>

</KeyProvider>

<RequestHandler>org.picketlink.identity.federation.core.wstrust.StandardRequestHandler</RequestHandler>

<TokenProviders>

<TokenProvider ProviderClass="org.picketlink.test.identity.federation.bindings.wstrust.SpecialTokenProvider"

TokenType="http://www.tokens.org/SpecialToken"/>

<TokenProvider ProviderClass="org.picketlink.identity.federation.api.wstrust.plugins.saml.SAML20TokenProvider"

TokenType="http://docs.oasis-open.org/wss/oasis-wss-saml-token-profile-1.1#SAMLV2.0"/>

</TokenProviders>

<ServiceProviders>

<ServiceProvider Endpoint="http://services.testcorp.org/provider1" TokenType="http://www.tokens.org/SpecialToken"

TruststoreAlias="service1"/>

<ServiceProvider Endpoint="http://services.testcorp.org/provider2" TokenType="http://docs.oasis-open.org/wss/oasis-wss-saml-token-profile-1.1#SAMLV2.0"

TruststoreAlias="service2"/>

</ServiceProviders>

</PicketLinkSTS>

5.3. Módulos de Login do PicketLink STS

Segue abaixo os tipos diferentes dos Módulos de Login STS

STSIssuingLoginModule

- Isto chama o STS configurado e solicita por um token de segurança. No caso de recebimento com êxito o

RequestedSecurityToken, a autenticação é marcada com êxito. - Uma chamada ao STS normalmente requer autenticação. Este Módulo de Login usa credenciais a partir de uma das seguintes fontes:

- O seu arquivo das propriedades, caso a opção do módulo

useOptionsCredentialsfor configurado paratrue. - Credenciais do módulo de login antigos caso a opção do módulo

password-stackingfor configurada parauseFirstPass. - A partir do

CallbackHandlerconfigurado fornecendo uma Chamada de Retorno de Nome e Senha.

- O

SamlCredentialé inserido nos credenciais públicos do Assunto caso um com a mesma Asserção já não seja presente.

STSValidatingLoginModule

- Isto chama o STS configurado e valida um token de segurança disponível.

- Uma chamada ao STS normalmente requer autenticação. Este Módulo de Login usa credenciais a partir de uma das seguintes fontes:

- O seu arquivo das propriedades, caso a opção do módulo

useOptionsCredentialsfor configurado paratrue. - Credenciais do módulo de login antigos caso a opção do módulo

password-stackingfor configurada parauseFirstPass. - A partir do

CallbackHandlerconfigurado fornecendo uma Chamada de Retorno de Nome e Senha.

- O SamlCredential é inserido nos credenciais públicos do Assunto caso um com a mesma Asserção já não seja presente.

SAML2STSLoginModule

- Este Módulo de Login fornece

ObjectCallbackaoCallbackHandlerconfigurado e espera um objetoSamlCredentialem retorno. A Asserção é validada em relação ao STS configurado. - Caso uma ID de usuário e o token SAML forem compartilhados, esta validação transpassa o Módulo de Login quando estiver no topo de outro Módulo de Login que é autenticado com êxito.

- O

SamlCredentialé inspecionado por um nome deNameIDe um atributo de função multi valorizado que é configurado respectivamente como ID e funções do usuário, sob sucesso de autenticação.

SAML2LoginModule

- Este login é usado em conjunção com outros componentes para a autenticação SAML e não executa a própria autenticação.

- O

SPRedirectFormAuthenticatorusa este módulo de login na implementação do PicketLink do SAML v2 o Perfil de Redirecionamento do HTTP. - A válvula do autenticador Tomcat executa a autenticação através da redireção do provedor de identidade e obtendo a asserção SAML.

- Este módulo de login é usado pela ID do usuário e as funções ao framework de segurança do JBoss a serem populadas no assunto JAAS.

5.4. Configuração do STSIssuingLoginModule

STSIssuingLoginModule usa o nome de usuário e senha para autenticar o usuário em relação ao STS pela recuperação do token.

Exemplo 5.4. Configuração do STSIssuingLoginModule

<application-policy name="saml-issue-token">

<authentication>

<login-module

code="org.picketlink.identity.federation.core.wstrust.auth.STSIssuingLoginModule" flag="required"> <module-option name="configFile">./picketlink-sts-client.properties</module-option>

<module-option name="endpointURI">http://security_saml/endpoint</module-option>

</login-module>

</authentication>

<mapping>

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSPrincipalMappingProvider"

type="principal" />

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSGroupMappingProvider"

type="role" />

</mapping>

</application-policy>

- alterando seus security-domain declarados

- especificando um provedor de mapeamento Principal

- especificando o provedor de mapeamento RoleGroup

5.5. Configuração do STSValidatingLoginModule

Exemplo 5.5. Configuração do STSValidatingLoginModule

<application-policy name="saml-validate-token">

<authentication>

<login-module

code="org.picketlink.identity.federation.core.wstrust.auth.STSValidatingLoginModule" flag="required">

<module-option name="configFile">./picketlink-sts-client.properties</module-option>

<module-option name="endpointURI">http://security_saml/endpoint</module-option>

</login-module>

</authentication>

<mapping>

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSPrincipalMappingProvider"

type="principal" />

<mapping-module

code="org.picketlink.identity.federation.bindings.jboss.auth.mapping.STSGroupMappingProvider"

type="role" />

</mapping>

</application-policy>

5.6. SAML Web Browser Based SSO

5.6.1. SAML Web Browser Based SSO

5.6.2. Configuração SAML v2 baseada no Web SSO usando o HTTP/Redirect Binding

- Provedor de Identidade: O Provedor de Identidade é a entidade autoritativa responsável pela autenticação de um usuário final e declaração da identidade para o usuário de forma confiável para parceiros confiáveis.

- Provedor de Serviço: O Provedor de Serviço baseia-se no Provedor da Identidade para declarar informação sobre o usuário através de um credencial de usuário eletrônico, permitindo que o provedor de serviço gerencie o controle de acesso e disseminação baseada no conjunto confiável das declarações do credencial do usuário.

5.6.3. Configuração do Provedor de Identidade

Procedimento 5.1. Configuração do Identity Provider (IDP - Provedor da Identidade)

Configure a segurança do aplicativo da web para o IDP

Configure um aplicativo da web como provedor da Identidade.Nota

Com o objetivo de usar a segurança do aplicativo da web baseado no FORMULÁRIO uma vez que o fornece a habilidade de personalizar a página de login.Segue abaixo uma amostra da configuraçãoweb.xmlExemplo 5.6. Configuração web.xml para o IDP

<display-name>IDP</display-name> <description>IDP</description> <!-- Define a security constraint that gives unlimited access to images --> <security-constraint> <web-resource-collection> <web-resource-name>Images</web-resource-name> <url-pattern>/images/*</url-pattern> </web-resource-collection> </security-constraint> <!-- Define a Security Constraint on this Application --> <security-constraint> <web-resource-collection> <web-resource-name>IDP</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>manager</role-name> </auth-constraint> </security-constraint> <!-- Define the Login Configuration for this Application --> <login-config> <auth-method>FORM</auth-method> <realm-name>IDP Application</realm-name> <form-login-config> <form-login-page>/jsp/login.jsp</form-login-page> <form-error-page>/jsp/loginerror.jsp</form-error-page> </form-login-config> </login-config> <!-- Security roles referenced by this web application --> <security-role> <description> The role that is required to log in to the IDP Application </description> <role-name>manager</role-name> </security-role> </web-app>Configuração das Válvulas IDP

Crie um arquivocontext.xmlno diretório WEB-INF de seu aplicativo da web IDP para configuração das válvulas para o IDP. Segue abaixo uma amostra do arquivocontext.xml.Exemplo 5.7. Configuração do Arquivo context.xml para as Válvulas IDP

<context> <Valve className="org.picketlink.identity.federation.bindings.tomcat.idp.IDPWebBrowserSSOValve"/> </context>

Configure o Arquivo da Configuração PicketLink (picketlink.xml)

Configure opicketlink.xmlno diretório WEB-INF de seu aplicativo da web IDP. Neste arquivo de configuração você fornece o URL que é adicionado como um emissor nas declarações SAML2 de saída aos provedores de serviço e o IDP. Segue abaixo uma amostra da configuraçãopicketlink.xml.Exemplo 5.8. Configuração picketlink-idfed.xml

<PicketLink xmlns="urn:picketlink:identity-federation:config:2.1"> <PicketLinkIDP xmlns="urn:picketlink:identity-federation:config:2.1"> <IdentityURL>http://localhost:8080/idp/</IdentityURL> </PicketLinkIDP> <Handlers xmlns="urn:picketlink:identity-federation:handler:config:2.1"> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2IssuerTrustHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2LogOutHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2AuthenticationHandler" /> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.RolesGenerationHandler" /> </Handlers> </PicketLink>

5.6.4. Configuração do Provedor de Segurança

Procedimento 5.2. Configure o Service Provider (SP - Provedor de Segurança)

Configure a Segurança do Aplicativo da Web para o SP

O aplicativo da web pode ser configurado uma vez que um SP deve possuir uma FORMA baseada na segurança habilitada em seu arquivo web.xml.Exemplo 5.9. Configuração web.xml para o SP

<display-name>IDP</display-name> <description>IDP</description> <!-- Define a security constraint that gives unlimited access to images --> <security-constraint> <web-resource-collection> <web-resource-name>Images</web-resource-name> <url-pattern>/images/*</url-pattern> </web-resource-collection> </security-constraint> <!-- Define a Security Constraint on this Application --> <security-constraint> <web-resource-collection> <web-resource-name>IDP</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>manager</role-name> </auth-constraint> </security-constraint> <!-- Define the Login Configuration for this Application --> <login-config> <auth-method>FORM</auth-method> <realm-name>IDP Application</realm-name> <form-login-config> <form-login-page>/jsp/login.jsp</form-login-page> <form-error-page>/jsp/loginerror.jsp</form-error-page> </form-login-config> </login-config> <!-- Security roles referenced by this web application --> <security-role> <description> The role that is required to log in to the IDP Application </description> <role-name>manager</role-name> </security-role> </web-app>Configure a Válvula SP

Com o objetivo de configurar a válvula para o SP, crie umcontext.xmlno diretório WEB-INF de seu aplicativo da web SP.Exemplo 5.10. Configuração do Arquivo context.xml para as Válvulas IDP

<Context> <Valve className="org.jboss.identity.federation.bindings.tomcat.sp.SPRedirectSignatureFormAuthenticator" /> </Context>

Configure o arquivo de configuração do PicketLink Federation (picketlink-idfed.xml)

Configure opicketlink-idfed.xmlno WEB-INF de seu aplicativo da web IDP. Neste arquivo de configuração você fornece o URL que é adicionado como um emissor nas declarações SAML2 de saída aos Provedores de Serviço e o IDP. Segue abaixo uma amostra da configuraçãopicketlink-idfed.xml.Exemplo 5.11. Configuração picketlink-idfed.xml

<PicketLinkIDP xmlns="urn:picketlink:identity-federation:config:1.0" > <IdentityURL>http://localhost:8080/idp/</IdentityURL> </PicketLinkIDP

Configure o arquivo PicketLink Federation Handlers (

picketlink-handlers.xml)Configure opicketlink-handlers.xmlno WEB-INF de seu aplicativo da web SP.Exemplo 5.12. Configure o picketlink-handlers.xml

<Handlers xmlns="urn:picketlink:identity-federation:handler:config:1.0"> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2LogOutHandler"/> <Handler class="org.picketlink.identity.federation.web.handlers.saml2.SAML2AuthenticationHandler"/> </Handlers>

Nota

Mantenha a ordem pela qual os manuseadores são listados.

5.6.5. Configuração do SAML v2 baseado no Web SSO usando o HTTP/POST Binding

Procedimento 5.3. Configuração do SAML v2 baseado no Web SSO usando o HTTP/POST Binding

Configuração do Identity Provider (IDP - Provedor de Indentidade).

As etapas para configurar o IDP para o HTTP/POST Binding são as mesmas às estapas do HTTP/Redirect Binding. Para maiores informações sobre a configuração do IDP, consulte a Seção 5.6.2, “Configuração SAML v2 baseada no Web SSO usando o HTTP/Redirect Binding”Configuração do Service Provider (SP - Provedor do Serviço)

Nota

As etapas para configurar o SP para o HTTP/POST Binding são as mesmas às etapas do HTTP/Redirect Binding, com exceção da variação no arquivocontext.xml.Segue abaixo uma amostra do arquivocontext.xmlpara as válvulas IDP.Exemplo 5.13. Configuração do Arquivo context.xml para as Válvulas IDP

<Context> <Valve className="org.picketlink.identity.federation.bindings.tomcat.sp.SPPostFormAuthenticator" /> </Context>

Consulte a Seção 5.6.4, “Configuração do Provedor de Segurança” para maiores informações sobre a configuração SP.

5.7. Configuração do Perfil de Saída do SAML Global

Nota

Procedimento 5.4. Configuração do Encerramento Global

Configure picketlink-handlers.xml

Adicione oSAML2LogOutHandlerno picketlink-handlers.xml.Configuração da página da web do Provedor de Serviço

Anexe oGLO=trueao link no final de sua página do provedor do serviço.Exemplo 5.14. Link ao Encerramento Global

<a href="?GLO=true">Click to Globally LogOut</a>

5.8. Integração SPNEGO e kerberos

5.8.1. Integração SPNEGO e Kerberos

Numa configuração típica, o usuário efetua o log num desktop que é orientado pelo domain do Diretório Ativo. O usuário, então, usa o navegador da web, tanto Firefox ou Internet Explorer, para acessar o aplicativo da web que usa o JBoss Negotiation com host no JBoss EAP. O navegador da web transfere a informação de assinatura ao desktop ao aplicativo da web. O JBoss EAP usa Mensagens GSS de plano de fundo com o Diretório Ativo ou qualquer Servidor Kerberos para validar o usuário. Isto habilita o usuário a atingir um seamless SSO ao aplicativo da web.

5.8.2. Desktop SSO usando SPNEGO

- Security Domain

- Propriedades do Sistema

- Aplicativo da Web

Procedimento 5.5. Configuração do Desktop SSO usando SPNEGO

Configuração do Security Domain

Configure os security domains para representar a identidade do servidor e para aplicar a segurança ao aplicativo da web.Exemplo 5.15. Configuração do Security Domain

<security-domains> <security-domain name="host" cache-type="default"> <authentication> <login-module code="Kerberos" flag="required"> <module-option name="storeKey" value="true"/> <module-option name="useKeyTab" value="true"/> <module-option name="principal" value="host/testserver@MY_REALM"/> <module-option name="keyTab" value="/home/username/service.keytab"/> <module-option name="doNotPrompt" value="true"/> <module-option name="debug" value="false"/> </login-module> </authentication> </security-domain> <security-domain name="SPNEGO" cache-type="default"> <authentication> <login-module code="SPNEGO" flag="requisite"> <module-option name="password-stacking" value="useFirstPass"/> <module-option name="serverSecurityDomain" value="host"/> </login-module> <!-- Login Module For Roles Search --> </security-domain>Determinação das Propriedades de Sistema

Caso solicitado, as propriedades de sistema podem ser determinadas no modelo domain.Exemplo 5.16. Configuração das Propriedades do Sistema

<system-properties> <property name="java.security.krb5.kdc" value="mykdc.mydomain"/> <property name="java.security.krb5.realm" value="MY_REALM"/> </system-properties>Configuração do Aplicativo da Web

Caso não seja possível substituir os autenticadores, porém seja possível adicionar oNegotiationAuthenticatorcomo valor ao seu descritor jboss-web.xml para configurar o aplicativo da web.Nota

A válvula requer que osecurity-constraintelogin-configseja definido no arquivo web.xml uma vez que isto é usado para decidir quais recursos sofrem a segurança. No entanto, oauth-methodescolhido é substituído por este autenticador.Exemplo 5.17. Configuração do Aplicativo da Web

<!DOCTYPE jboss-web PUBLIC "-//JBoss//DTD Web Application 2.4//EN" "http://www.jboss.org/j2ee/dtd/jboss-web_4_0.dtd"> <jboss-web> <security-domain>java:/jaas/SPNEGO</security-domain> <valve> <class-name>org.jboss.security.negotiation.NegotiationAuthenticator</class-name> </valve> </jboss-web>O aplicativo da web requer também uma dependência definida noMETA-INF/MANIFEST.MFde forma que as classes JBoss Negotiation podem ser localizadas.Exemplo 5.18. Definição de dependência no

META-INF/MANIFEST.MFManifest-Version: 1.0 Build-Jdk: 1.6.0_24 Dependencies: org.jboss.security.negotiation

5.8.3. Configuração do JBoss Negotiation para o Microsoft Windows Domain

{hostname}, o realm é referido como {realm}, o domain é referido como {domain} e o host do servidor da instância do JBoss EAP é referido como {machine_name}.

Procedimento 5.6. Configuração do JBoss Negotiation para o Microsoft Windows Domain

Limpeza dos Mapeamentos do Serviço Principal Existente

Numa rede do Microsoft Windows alguns mapeamentos são criados automaticamente. Exclua os mapeamentos criados automaticamente para mapear a identidade do servidor ao servidor principal com o objetivo que a negociação tenha efeito corretamente. O mapeamento habilita o navegador da web no computador do cliente para confiabilidade do servidor e tentativa do SPNEGO. O computador do cliente verifica com o controlador do domain um mapeamento na forma doHTTP{hostname}.Segue abaixo as etapas para excluir os mapeamentos existentes:- Liste o mapeamento registrado com o domain para o computador usando o comando,

setspn -L {machine_name}. - Exclua os mapeamentos existentes usando os comandos,

setspn -D HTTP/{hostname} {machine_name}esetspn -D host/{hostname} {machine_name}.

- Crie uma conta de usuário do host.

Nota

Certifique-se que o nome do usuário do host é diferente do{machine_name}.O nome do usuário é referido como{user_name}no resto da sessão. Define o mapeamento entre

{user_name}e{hostname}.- Execute o seguinte comando para configurar o Service Principal Mapping (Mapeamento Principal do Serviço),

ktpass -princ HTTP/{hostname}@{realm} -pass * -mapuser {domain}\{user_name}. - Insira a senha para o nome do usuário quando solicitado.

Nota

Redefina a senha para o nome do usuário uma vez que isto é pré-requisito para exportação do keytab. - Verifique o mapeamento pela execução do seguinte comando,

setspn -L {user_name}

Exporte o keytab do usuário para o servidor pelo qual o EAP JBoss é instalado.

Execute o seguinte comando para exportar o keytab,ktab -k service.keytab -a HTTP/{hostname}@{realm}.Nota

Este comando exporta o tíquete para o HTTP/{hostname} principal ao keytabservice.keytab, que é usado para configurar o security domain do host no JBoss.- Defina o principal com security domain conforme abaixo:

<module-option name="principal">HTTP/{hostname}@{realm}</module-option>

5.9. Autenticação

5.9.1. Autenticação

5.9.2. Configuração da Autenticação num Security Domain

Procedimento 5.7. Determine as Configurações da Autenticação para o Security Domain

Abra a visualização detalhada do security domain.

Clique no rótulo Profiles no lado direito superior do console de gerenciamento. Num managed domain, selecione o perfil para modificação a partir da caixa de seleção Profile na parte esquerda superior da visualização do Perfil. Clique no item do menu Security ao lado esquerdo e clique em Security Domains ao lado esquerdo e no menu expandido. Clique no link View para o security domain que você deseja editar.Navegação à configuração do subsistema de Autenticação.

Clique no rótulo Authentication no topo da visualização caso não esteja selecionado.A área de configuração é dividida em duas áreas: Login Modules e Details. O módulo de login é a unidade básica da configuração. O security domain pode incluir diversos módulos de login, cada qual pode incluir diversos atributos e opções.Adição do módulo de autenticação.

Clique no botão Add para adicionar um módulo de autenticação JAAS. Preencha os detalhes para o seu módulo. O Code é o nome da classe do módulo. O Flags controla como o módulo relata aos demais módulos de autenticação com o mesmo security domain.Explicação dos SinalizadoresA especificação do Java Enterprise 6 fornece a seguinte explicação dos sinalizadores para os módulos de segurança. A seguinte lista foi obtida a partir do http://docs.oracle.com/javase/6/docs/technotes/guides/security/jaas/JAASRefGuide.html#AppendixA. Refira-se ao documento para maiores informações.

Sinalizador Detalhes solicitado O LoginModule é requerido para suceder. Caso isto suceda ou falhe, a autenticação continua a proceder na lista do LoginModule.requisito O LoginModule é requerido para ser sucedido. Caso ele seja bem sucedido, a autenticação continua a checagem da lista LoginModule. Caso isto falhe, o controle retorna imediatamente ao aplicativo (a autenticação não procede a checagem na lista LoginModule).suficiente O LoginModule não é solicitado para ser sucedido. Caso não seja sucedido, o controle retorna imediatamente ao aplicativo (a autenticação não procede a lista LoginModule). Caso isto falhe, a autenticação continua na listagem do LoginModule.opcional O LoginModule não é requerido para ser sucedido. Caso ele suceda ou falhe, a autenticação continua a proceder na lista do LoginModule.Após você adicionar o módulo, você pode modificar o seu Code ou Flags apenas clicando no botão Edit da seção Details da tela. Certifique-se de que a tab Attributes é selecionada.Opcional: Adicione ou remova as opções do módulo.

Caso você precise adicionar opções ao seu módulo, clique na sua entrada na lista Login Modules e selecione a tab Module Options na seção Details da página. Clique no botão Add e forneça a chave e o valor para a opção. Use no botão Remove para remover uma opção.

O seu módulo de autenticação é adicionado ao seu security domain e está imediatamente disponível aos aplicativos que usam o security domain.

jboss.security.security_domain

Por default, cada módulo de login definido num security domain possui a opção de módulo jboss.security.security_domain adicionada a isto automaticamente. Esta opção leva à problemas com o módulo de login que garantem que apenas opções conhecidas são definidas. O módulo de login IBM Kerberos, com.ibm.security.auth.module.Krb5LoginModule, é um destes.

true quando iniciando o JBoss EAP 6. Adicione o seguinte aos parâmetros de inicialização.

-Djboss.security.disable.secdomain.option=true

5.10. Java Authentication SPI for Containers (JASPI - SPI de Autenticação Java para Contêineres)

5.10.1. Java Authentication SPI para Segurança (JASPI) de Contêiner

5.10.2. Configuração do Java Authentication SPI for Containers (JASPI) de Segurança

<authentication-jaspi> ao seu security domain. A configuração é parecida ao módulo de autenticação default, porém os elementos do módulo de login são incluídos num elemento <login-module-stack>. A estrutura da configuração é:

Exemplo 5.19. Estrutura do elemento authentication-jaspi

<authentication-jaspi> <login-module-stack name="..."> <login-module code="..." flag="..."> <module-option name="..." value="..."/> </login-module> </login-module-stack> <auth-module code="..." login-module-stack-ref="..."> <module-option name="..." value="..."/> </auth-module> </authentication-jaspi>

EAP_HOME/domain/configuration/domain.xml ou EAP_HOME/standalone/configuration/standalone.xml.

5.11. Autorização

5.11.1. Autorização

5.11.2. Configuração da Autorização num Security Domain

Procedimento 5.8. Determinação da Autorização num Security Domain

Abra a visualização detalhada do security domain.

Clique no rótulo Profiles no lado direito superior do console de gerenciamento. Num managed domain, selecione o perfil para modificação a partir da caixa de seleção Profile na parte esquerda superior da visualização do Perfil. Clique no item do menu Security ao lado esquerdo e clique em Security Domains ao lado esquerdo e no menu expandido. Clique no link View para o security domain que você deseja editar.Navegação à configuração do subsistema de Autorização.

Clique no rótulo Authorization na parte superior da visualização caso ele não esteja selecionado.A área de configuração está dividida em duas áreas: Policies e Details. O módulo de login é uma unidade básica de configuração. O security domain pode incluir diversas políticas de autorização, cada qual pode incluir diversos atributos e opções.Adição da política.

Clique no botão Add para adicionar um módulo de política de autorização JAAS. O Code é o nome da classe do módulo. Preencha os detalhes para o seu módulo. O Flags controla como o módulo relata aos outros módulos de política da autorização com o mesmo security domain.Explicação dos SinalizadoresA especificação do Java Enterprise 6 fornece a seguinte explicação dos sinalizadores para os módulos de segurança. A seguinte lista foi obtida a partir do http://docs.oracle.com/javase/6/docs/technotes/guides/security/jaas/JAASRefGuide.html#AppendixA. Refira-se ao documento para maiores informações.

Sinalizador Detalhes solicitado O LoginModule é requerido para suceder. Caso isto suceda ou falhe, a autorização continua a proceder na lista do LoginModule.requisito O LoginModule é requerido para suceder. Caso ele suceda, a autorização continua na lista do LoginModule. Caso falhe, o controle retorna imediatamente ao aplicativo (a autorização não procede na lista do LoginModule).suficiente O LoginModule não é solicitado para ser sucedido. Caso não seja sucedido, o controle retorna imediatamente ao aplicativo (a autorização não procede a lista LoginModule). Caso isto falhe, a autenticação continua na listagem do LoginModule.opcional O LoginModule não é requerido para suceder. Caso isto suceda ou falhe, a autorização continua a proceder na lista do LoginModule.Após você adicionar o módulo, você pode modificar o seu Code ou Flags apenas clicando no botão Edit da seção Details da tela. Certifique-se de que a tab Attributes é selecionada.Opcional: Adicione, edite ou remova as opções do módulo.

Caso você precise adicionar opções ao seu módulo, clique na sua entrada na lista Login Modules e selecione a tab Module Options na seção Details da página. Clique no botão Add e forneça a chave e o valor para a opção. Para editar uma opção que já existe, clique na chave ou para alterá-la. Use no botão Remove para remover uma opção.

O seu módulo de autorização é adicionado ao seu security domain e está imediatamente disponível aos aplicativos que usam o security domain.

5.12. Java Authorization Contract for Containers (JACC - Contrato de Autorização Java para Contêineres)

5.12.1. Java Authorization Contract for Containers (JACC)

5.12.2. Configuração do Java Authorization Contract for Containers (JACC) para Segurança

jboss-web.xml para inclusão dos parâmetros corretos.

Para adição do suporte JACC ao security domain, adicione a política de autorização JACC à pilha de autorização, com o conjunto do aviso required. Segue abaixo uma amostra do security domain com o suporte JACC. No entanto, o security domain é configurado no Console de Gerenciamento ou CLI de Gerenciamento, ao invés do XML diretamente.

<security-domain name="jacc" cache-type="default">

<authentication>

<login-module code="UsersRoles" flag="required">

</login-module>

</authentication>

<authorization>

<policy-module code="JACC" flag="required"/>

</authorization>

</security-domain>

O jboss-web.xml está localizado no diretório META-INF/ ou WEB-INF/ de sua implantação e contém substituições e uma configuração específica do JBoss adicional para o contêiner da web. Para uso do seu security domain habilitado do JACC, você precisa incluir o elemento <security-domain> e também configurar o elemento <use-jboss-authorization> para true. O seguinte aplicativo está configurado de forma apropriada para uso do security domain JACC acima.

<jboss-web>

<security-domain>jacc</security-domain>

<use-jboss-authorization>true</use-jboss-authorization>

</jboss-web>

A configuração dos EJBs para uso de um security domain e para uso do JACC difere-se dos Aplicativos da Web. Para um EJB, você pode declarar o method permissions num método ou grupo de métodos no descritor ejb-jar.xml. Com o elemento <ejb-jar>, quaisquer elementos <method-permission> contém informações sobre as funções JACC. Refira-se à configuração de amostra para maiores informações. A classe EJBMethodPermission faz parte do Java Enterprise Edition 6 API e está documentada no http://docs.oracle.com/javaee/6/api/javax/security/jacc/EJBMethodPermission.html.

Exemplo 5.20. Permissões do Método JACC no EJB

<ejb-jar>

<method-permission>

<description>The employee and temp-employee roles may access any method of the EmployeeService bean </description>

<role-name>employee</role-name>

<role-name>temp-employee</role-name>

<method>

<ejb-name>EmployeeService</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

</ejb-jar>

jboss-ejb3.xml no elemento filho <security>. Além do security domain, você pode especificar o run-as principal, que altera o principal do EJB sendo executado.

Exemplo 5.21. Amostra do Security Domain num EJB

<security> <ejb-name>*</ejb-name> <security-domain>myDomain</security-domain> <run-as-principal>myPrincipal</run-as-principal> </security>

5.12.3. Autorização Fina Granulada usando XACML

5.12.3.1. Autorização Fina Granulada e XACML

- PERMIT - O acesso é aprovado.

- DENY - O acesso é negado.

- INDETERMINATE - Existe um erro no PDP.

- NOTAPPLICABLE - Falta um atributo na solicitação ou não há coincidência de política.

- Biblioteca Oasis XACML v2.0

- JAXB v2.0 baseado no modelo do objeto

- Integração ExistDB para storing/recuperação das Políticas e Atributos XACML

5.12.3.2. Configuração do XACML para a Autorização Fina Granulada

Procedimento 5.9. Configure o XACML

- Realize o download da biblioteca que é um arquivo jar single.

Crie um ou mais arquivos de política para o XACML

- Sob o diretório

WEB-INF/classes, crie um diretóriopoliciespara salvar todas as suas políticas. - Crie um

policyConfig.xmlsob diretórioWEB-INF/classes.Seguem abaixo os dois tipos de conjuntos de política que podem ser definidos:- Role Permission Policy Sets (RPS - Conjuntos de Política de Permissão de Função)

- Permission Policy Sets (PPS - Conjuntos de Política de Permissão)

Exemplo 5.22. Role Permission Policy Sets (RPS - Conjuntos de Política de Permissão de Função)

Funcionário<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="RPS:employee:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target> <Subjects> <Subject> <SubjectMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:anyURI-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">employee</AttributeValue> <SubjectAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"/> </SubjectMatch> </Subject> </Subjects> </Target> <!-- Use permissions associated with the employee role --> <PolicySetIdReference>PPS:employee:role</PolicySetIdReference> </PolicySet>Gerente<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="RPS:manager:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target> <Subjects> <Subject> <SubjectMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:anyURI-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">manager</AttributeValue> <SubjectAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"/> </SubjectMatch> </Subject> </Subjects> </Target> <!-- Use permissions associated with the manager role --> <PolicySetIdReference>PPS:manager:role</PolicySetIdReference> </PolicySet>

Exemplo 5.23. Permission Policy Sets (PPS - Conjuntos de Política de Permissão)

Funcionário<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="PPS:employee:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target /> <!-- Permissions specifically for the employee role --> <Policy PolicyId="Permissions:specifically:for:the:employee:role" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to create a purchase order --> <Rule RuleId="Permission:to:create:a:purchase:order" Effect="Permit"> <Target> <Resources> <Resource> <ResourceMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">purchase order </AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:resource:resource-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ResourceMatch> </Resource> </Resources> <Actions> <Action> <ActionMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">create</AttributeValue> <ActionAttributeDesignator AttributeId="urn:action-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ActionMatch> </Action> </Actions> </Target> </Rule> </Policy> <!-- HasPrivilegesOfRole Policy for employee role --> <Policy PolicyId="Permission:to:have:employee:role:permissions" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to have employee role permissions --> <Rule RuleId="Permission:to:have:employee:permissions" Effect="Permit"> <Condition> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:and"> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">employee</AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole </AttributeValue> <ActionAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> </Apply> </Condition> </Rule> </Policy> </PolicySet>Gerente<PolicySet xmlns="urn:oasis:names:tc:xacml:2.0:policy:schema:os" PolicySetId="PPS:manager:role" PolicyCombiningAlgId="urn:oasis:names:tc:xacml:1.0:policy-combining-algorithm:permit-overrides"> <Target /> <!-- Permissions specifically for the manager role --> <Policy PolicyId="Permissions:specifically:for:the:manager:role" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to sign a purchase order --> <Rule RuleId="Permission:to:sign:a:purchase:order" Effect="Permit"> <Target> <Resources> <Resource> <ResourceMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">purchase order </AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:resource:resource-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ResourceMatch> </Resource> </Resources> <Actions> <Action> <ActionMatch MatchId="urn:oasis:names:tc:xacml:1.0:function:string-equal"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#string">sign</AttributeValue> <ActionAttributeDesignator AttributeId="urn:action-id" DataType="http://www.w3.org/2001/XMLSchema#string" /> </ActionMatch> </Action> </Actions> </Target> </Rule> </Policy> <!-- HasPrivilegesOfRole Policy for manager role --> <Policy PolicyId="Permission:to:have:manager:role:permissions" RuleCombiningAlgId="urn:oasis:names:tc:xacml:1.0:rule-combining-algorithm:permit-overrides"> <Target /> <!-- Permission to have manager role permissions --> <Rule RuleId="Permission:to:have:manager:permissions" Effect="Permit"> <Condition> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:and"> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">manager</AttributeValue> <ResourceAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> <Apply FunctionId="urn:oasis:names:tc:xacml:1.0:function:anyURI-is-in"> <AttributeValue DataType="http://www.w3.org/2001/XMLSchema#anyURI">urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole </AttributeValue> <ActionAttributeDesignator AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI" /> </Apply> </Apply> </Condition> </Rule> </Policy> <!-- Include permissions associated with employee role --> <PolicySetIdReference>PPS:employee:role</PolicySetIdReference> </PolicySet>Crie

Um arquivo de configuração é criado para os localizadores e os diretórios são mencionados onde as políticas são salvas.Exemplo 5.24. Arquivo de Configuração

Arquivo de Configuração apenas indicando o Diretório dos Arquivos de Política.<ns:jbosspdp xmlns:ns="urn:jboss:xacml:2.0"> <ns:Policies> <ns:PolicySet> <ns:Location>test/policies/rbac/</ns:Location> </ns:PolicySet> </ns:Policies> <ns:Locators> <ns:Locator Name="org.jboss.security.xacml.locators.JBossRBACPolicySetLocator"/> </ns:Locators> </ns:jbosspdp>Arquivo de Configuração definindo o Conjunto de Política<ns:jbosspdp xmlns:ns="urn:jboss:xacml:2.0"> <ns:Policies> <ns:PolicySet> <ns:Location>test/policies/rbac/employee-PPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/manager-PPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/employee-RPS-policyset.xml</ns:Location> </ns:PolicySet> <ns:PolicySet> <ns:Location>test/policies/rbac/manager-RPS-policyset.xml</ns:Location> </ns:PolicySet> </ns:Policies> <ns:Locators> <ns:Locator Name="org.jboss.security.xacml.locators.JBossRBACPolicySetLocator"/> </ns:Locators> </ns:jbosspdp>- Crie um Policy Decision Point (PDP - Ponto de Decisão de Política) e passe-o ao Arquivo de Configuração.

- No Policy Enforcement Point (PEP - Ponto de Reforçamento da Política), crie uma solicitação XACML baseada no contexto. Passe a solicitação XACML ao PDP para obter uma das seguintes decisões:

- Permissão

- Cancelamento

- Intermediário

- Não Aplicável

Exemplo 5.25. Acesso às Decisões

Permitir condição<Request xmlns="urn:oasis:names:tc:xacml:2.0:context:schema:os" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:oasis:names:tc:xacml:2.0:context:schema:os access_control-xacml-2.0-context-schema-os.xsd"> <Subject> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:subject:subject-id" DataType="http://www.w3.org/2001/XMLSchema#string"> <AttributeValue>Anne</AttributeValue> </Attribute> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Subject> <Resource> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Resource> <Action> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>urn:oasis:names:tc:xacml:2.0:actions:hasPrivilegesOfRole</AttributeValue> </Attribute> </Action> </Request>Cancelar Permissão<Request xmlns="urn:oasis:names:tc:xacml:2.0:context:schema:os" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:oasis:names:tc:xacml:2.0:context:schema:os access_control-xacml-2.0-context-schema-os.xsd"> <Subject> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:subject:subject-id" DataType="http://www.w3.org/2001/XMLSchema#string"> <AttributeValue>Anne</AttributeValue> </Attribute> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Subject> <Resource> <Attribute AttributeId="urn:oasis:names:tc:xacml:2.0:subject:role" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>manager</AttributeValue> </Attribute> </Resource> <Action> <Attribute AttributeId="urn:oasis:names:tc:xacml:1.0:action:action-id" DataType="http://www.w3.org/2001/XMLSchema#anyURI"> <AttributeValue>urn:nobody</AttributeValue> </Attribute> </Action> </Request>

5.13. Auditoria de Segurança

5.13.1. Auditoria de Qualidade

5.13.2. Configuração de Auditoria de Segurança

Procedimento 5.10. Configuração de Auditoria de Segurança para o Security Domain

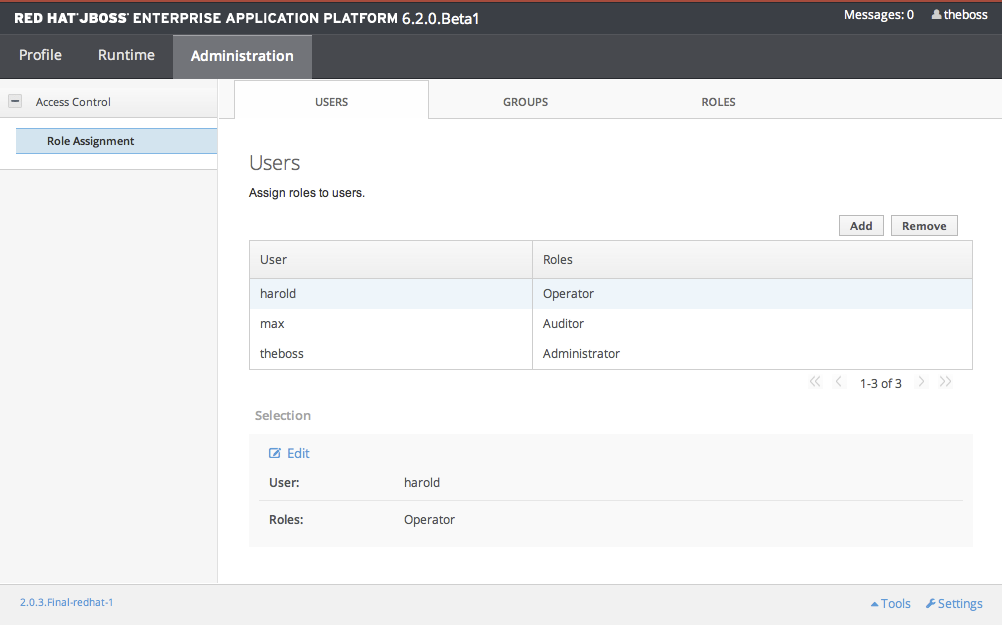

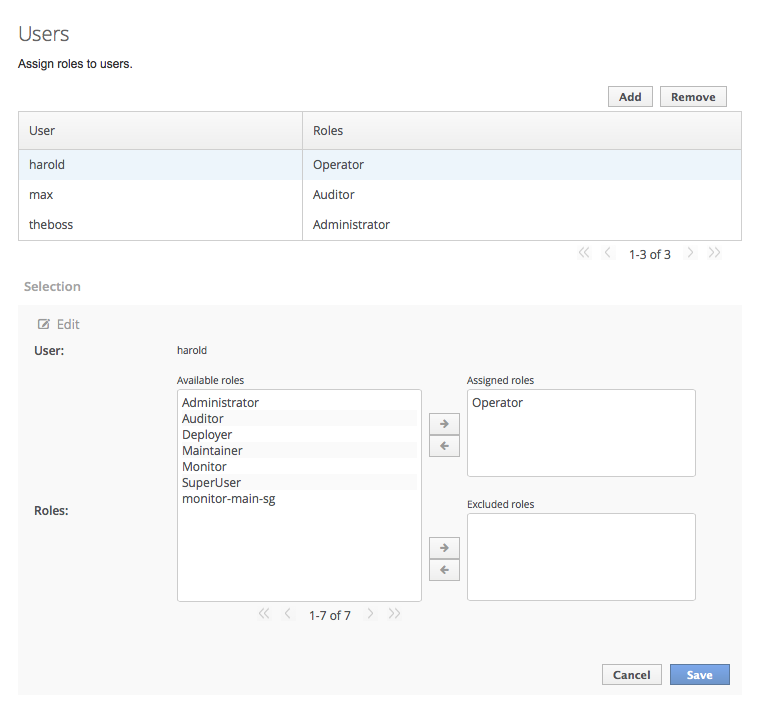

Abra a visualização detalhada do security domain.