구성 가이드

애플리케이션 및 서비스 실행을 포함한 Red Hat JBoss Enterprise Application Platform의 설정 및 유지 관리 지침.

초록

JBoss EAP 문서에 대한 피드백 제공

오류를 보고하거나 문서를 개선하기 위해 Red Hat Jira 계정에 로그인하여 문제를 제출하십시오. Red Hat Jira 계정이 없는 경우 계정을 생성하라는 메시지가 표시됩니다.

절차

- 티켓을 생성하려면 다음 링크를 클릭하십시오.

- 문서 URL, 섹션 번호 를 포함하고 문제를 설명하십시오.

- 요약 에 문제에 대한 간략한 설명을 입력합니다.

- 설명에서 문제 또는 개선 사항에 대한 자세한 설명을 제공합니다. 문서에서 문제가 발생한 위치에 URL을 포함합니다.

- Submit 을 클릭하고 문제를 적절한 문서 팀으로 라우팅합니다.

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서, 웹 속성에서 문제가 있는 용어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지를 참조하십시오.

1장. 소개

이 가이드를 사용하여 JBoss EAP를 구성하기 전에 최신 버전의 JBoss EAP가 다운로드 및 설치된 것으로 간주됩니다. 설치 지침은 JBoss EAP 설치 가이드를 참조하십시오.

JBoss EAP의 설치 위치는 호스트 시스템마다 다르므로 이 가이드는 설치 위치를 EAP_HOME 으로 나타냅니다. 관리 작업을 수행할 때 EAP _HOME 대신 JBoss EAP 설치의 실제 위치를 사용해야 합니다.

2장. JBoss EAP 시작 및 중지

2.1. JBoss EAP 시작

JBoss EAP는 Red Hat Enterprise Linux, Windows Server 및 Oracle Solaris에서 지원되며 독립 실행형 서버 또는 관리형 도메인 운영 모드에서 실행됩니다. JBoss EAP를 시작하는 특정 명령은 기본 플랫폼과 원하는 운영 모드에 따라 다릅니다.

서버는 처음에 일시 중단 상태로 시작되며 필요한 모든 서비스가 시작될 때까지 요청을 수락하지 않으며 서버가 정상 실행 상태에 배치되고 요청 수락을 시작할 수 있습니다.

독립 실행형 서버로 JBoss EAP 시작

$ EAP_HOME/bin/standalone.sh

Windows Server의 경우 EAP_HOME\bin\standalone.bat 스크립트를 사용합니다.

이 시작 스크립트는 EAP_HOME/bin/standalone.conf 파일 또는 Windows Server용 standalone.conf.bat 를 사용하여 JVM 옵션과 같은 일부 기본 기본 설정을 설정합니다. 이 파일에서 설정을 사용자 지정할 수 있습니다.

JBoss EAP는 기본적으로 standalone.xml 구성 파일을 사용하지만 다른 파일을 사용하여 시작할 수 있습니다. 사용 가능한 독립 실행형 구성 파일과 사용하는 방법에 대한 자세한 내용은 독립 실행형 서버 구성 파일 섹션을 참조하십시오.

사용 가능한 모든 시작 스크립트 인수와 해당 용도의 전체 목록은 --help 인수를 사용하거나 Server 런타임 인수 및 switch 섹션을 참조하십시오.

관리형 도메인에서 JBoss EAP 시작

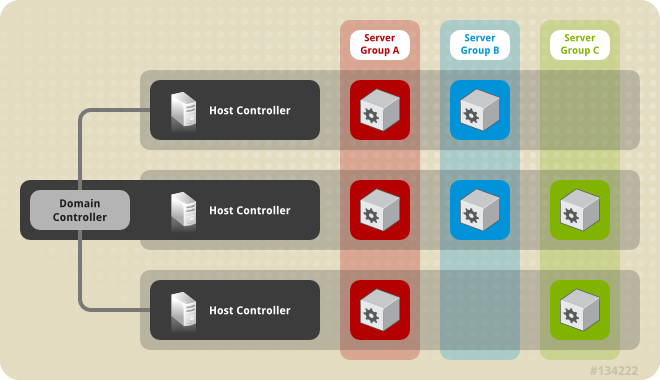

도메인 컨트롤러는 도메인의 서버 그룹에 있는 서버보다 먼저 시작해야 합니다. 이 스크립트를 사용하여 먼저 도메인 컨트롤러를 시작한 다음 연결된 각 호스트 컨트롤러에 대해 도메인 컨트롤러를 시작합니다.

$ EAP_HOME/bin/domain.sh

Windows Server의 경우 EAP_HOME\bin\domain.bat 스크립트를 사용합니다.

이 시작 스크립트는 EAP_HOME/bin/domain.conf 파일 또는 Windows Server용 domain.conf.bat 를 사용하여 JVM 옵션과 같은 일부 기본 기본 설정을 설정합니다. 이 파일에서 설정을 사용자 지정할 수 있습니다.

JBoss EAP는 기본적으로 host.xml 호스트 구성 파일을 사용하지만 다른 호스트 구성 파일을 사용할 수 있습니다. 사용 가능한 관리형 도메인 구성 파일 및 사용 방법에 대한 자세한 내용은 관리형 도메인 구성 파일 섹션을 참조하십시오.

관리형 도메인을 설정할 때 추가 인수를 시작 스크립트로 전달해야 합니다. 사용 가능한 모든 시작 스크립트 인수와 해당 용도의 전체 목록은 --help 인수를 사용하거나 Server 런타임 인수 및 switch 섹션을 참조하십시오.

2.2. JBoss EAP 중지

JBoss EAP를 중지하는 방법은 시작 방법에 따라 다릅니다.

JBoss EAP의 대화형 인스턴스 중지

JBoss EAP가 시작된 터미널에서 Ctrl+C 를 누릅니다.

JBoss EAP의 배경 인스턴스 중지

관리 CLI를 사용하여 실행 중인 인스턴스에 연결하고 서버를 종료합니다.

관리 CLI를 시작합니다.

$ EAP_HOME/bin/jboss-cli.sh --connectshutdown명령을 실행합니다.shutdown

관리형 도메인에서 실행하는 경우 shutdown 명령에 --host 인수를 사용하여 종료할 호스트 이름을 지정해야 합니다.

2.3. 관리자 전용 모드에서 JBoss EAP 실행

JBoss EAP에는 관리자 전용 모드에서 시작할 수 있는 기능이 있습니다. 이를 통해 JBoss EAP는 관리 요청을 실행하고 수락할 수 있지만 다른 런타임 서비스를 시작하거나 최종 사용자 요청을 수락하지 않습니다. 관리 전용 모드는 관리형 도메인 은 물론 독립 실행형 서버에서 모두 사용할 수 있습니다.

관리자 전용 모드에서 독립 실행형 서버 실행

관리자 전용 모드에서 서버 시작

관리자 전용 모드에서 JBoss EAP 인스턴스를 시작하려면 JBoss EAP 인스턴스를 시작할 때 --start-mode=admin-only 런타임 인수를 사용합니다.

$ EAP_HOME/bin/standalone.sh --start-mode=admin-only서버가 관리 전용 모드에서 실행중인 경우 확인

다음 명령을 사용하여 서버의 실행 모드를 확인합니다. 서버가 관리 전용 모드로 실행 중인 경우 결과는 ADMIN_ONLY 가 됩니다.

:read-attribute(name=running-mode)

{

"outcome" => "success",

"result" => "ADMIN_ONLY"

}또한 다음 명령을 사용하여 JBoss EAP가 시작된 초기 실행 모드를 확인할 수 있습니다.

/core-service=server-environment:read-attribute(name=initial-running-mode)

관리 CLI에서 다른 모드로 다시 로드

다른 런타임 스위치로 JBoss EAP 인스턴스를 중지하고 시작하는 것 외에도 관리 CLI를 사용하여 다른 모드로 다시 로드할 수도 있습니다.

서버를 관리자 전용 모드로 다시 로드하려면 다음을 수행합니다.

reload --start-mode=admin-only

서버를 일반 모드에서 다시 로드하려면 다음을 수행합니다.

reload --start-mode=normal

서버가 admin-only 모드에서 시작되었고 --start-mode 인수가 reload 명령에 지정되지 않은 경우 서버가 일반 모드에서 시작됩니다.

관리자 전용 모드에서 관리형 도메인 실행

관리형 도메인에서 도메인 컨트롤러가 관리자 전용 모드에서 시작되는 경우 슬레이브 호스트 컨트롤러에서 수신되는 연결을 허용하지 않습니다.

관리자 전용 모드에서 호스트 컨트롤러 시작

admin -only 런타임 인수에서 admin 전용 모드로 호스트 컨트롤러를 시작합니다.

$ EAP_HOME/bin/domain.sh --admin-only호스트 컨트롤러가 관리 전용 모드에서 실행 중이면 확인

다음 명령을 사용하여 호스트 컨트롤러의 실행 모드를 확인합니다. 호스트 컨트롤러가 관리 전용 모드로 실행되는 경우 결과는 ADMIN_ONLY 가 됩니다.

/host=HOST_NAME:read-attribute(name=running-mode)

{

"outcome" => "success",

"result" => "ADMIN_ONLY"

}관리 CLI에서 다른 모드로 다시 로드

다른 런타임 스위치로 호스트 컨트롤러를 중지하고 시작하는 것 외에도 관리 CLI를 사용하여 다른 모드로 다시 로드할 수도 있습니다.

관리자 전용 모드에서 호스트 컨트롤러를 다시 로드하려면 다음을 수행합니다.

reload --host=HOST_NAME --admin-only=true일반 모드에서 호스트 컨트롤러를 다시 로드하려면 다음을 수행합니다.

reload --host=HOST_NAME --admin-only=false

호스트 컨트롤러가 admin-only 모드에서 시작되었으며 --admin-only 인수가 reload 명령에 지정되지 않은 경우 호스트 컨트롤러가 일반 모드에서 시작됩니다.

2.4. 정상적으로 JBoss EAP 일시 중지 및 종료

JBoss EAP는 정상적으로 일시 중단하거나 종료할 수 있습니다. 이렇게 하면 새 요청을 수락하지 않고 활성 요청이 정상적으로 완료됩니다. timeout 값은 활성 요청이 완료될 때까지 일시 중지 또는 종료 작업이 기다리는 기간을 지정합니다. 서버가 일시 중단되었지만 관리 요청이 계속 처리됩니다.

정상 종료는 서버 전체 수준에서 조정되며, 대체로 요청이 서버에 진입하는 진입점에 중점을 둡니다. 다음 하위 시스템은 정상 종료를 지원합니다.

- Undertow

-

The

undertow하위 시스템은 모든 요청이 완료될 때까지 기다립니다. - mod_cluster

-

modcluster하위 시스템은 서버가PRE_SUSPEND단계에서 일시 중단되고 있음을 로드 밸런서에 알립니다. ejb3-

ejb3하위 시스템은 모든 원격 Jakarta Enterprise Beans 요청 및 MDB 메시지 전달이 완료될 때까지 기다립니다.PRE_SUSPEND단계에서 MDB로 전달이 중지됩니다. Jakarta Enterprise Beans 타이머가 일시 중단되고 서버를 다시 시작할 때 누락된 타이머가 활성화됩니다. - 트랜잭션

일시 중단되면 서버는 새 요청을 수락하지 않지만, 진행 중인 트랜잭션 및 요청이 완료될 때까지 또는 시간 초과 만료될 때까지 계속할 수 있습니다. 이는 XTS 트랜잭션과 연결된 웹 서비스 요청에도 적용됩니다.

참고기본적으로 트랜잭션 정상 종료는

ejb하위 시스템에 대해 비활성화되어 있습니다. 서버가 Jakarta Enterprise Beans 관련 트랜잭션이 완료될 때까지 기다린 후 일시 중단하려면 트랜잭션 정상 종료를 활성화해야 합니다. 예를 들면 다음과 같습니다./subsystem=ejb3:write-attribute(name=enable-graceful-txn-shutdown,value=true)

- 자카르타 동시성

서버는 모든 활성 작업이 완료될 때까지 기다립니다. 대기 중인 모든 작업은 건너뜁니다. 현재 Jakarta Concurrency는 지속성이 없으므로 대기 중인 작업이 손실됩니다.

서버가 일시 중단된 상태이지만 예약된 작업은 예약된 시간에 계속 실행되지만

java.lang.IllegalStateException이 발생합니다. 서버가 다시 시작되면 예약된 작업은 계속 정상적으로 실행되며, 대부분의 경우 작업을 다시 예약할 필요가 없습니다.- 배치

- 서버는 시간 초과 기간 내에 실행 중인 모든 작업을 중지하고 예약된 모든 작업을 지연시킵니다.

현재 정상적인 종료는 새로운 인바운드 자카르타 메시징 메시지를 거부하지 않습니다. 현재 진행 중으로 예정된 Jakarta Batch 작업 및 자카르타 동시성 작업은 현재 진행될 수 있지만, 실행 시 시간 초과 창을 통과하는 자카르타 동시성 작업을 제출했습니다.

요청은 request-controller 하위 시스템에서 추적합니다. 이 하위 시스템이 없으면 일시 중지 및 재개 기능이 매우 제한되고 서버가 일시 중지되거나 종료되기 전에 서버가 완료될 때까지 기다리지 않습니다. 그러나 이 기능이 필요하지 않으면 요청-컨트롤러 하위 시스템은 작은 성능 개선을 위해 제거될 수 있습니다.

2.4.1. 서버 일시 중지

JBoss EAP 7은 서버 작업을 정상적으로 일시 중단하는 일시 중단 모드를 도입했습니다. 이렇게 하면 모든 활성 요청이 정상적으로 완료되지만 새 요청은 허용하지 않습니다. 서버가 일시 중단되면 종료하거나 실행 중 상태로 되돌리거나 일시 중단된 상태로 유지 관리를 수행할 수 있습니다.

관리 인터페이스는 서버를 일시 중단하여 영향을 받지 않습니다.

관리 콘솔 또는 관리 CLI를 사용하여 서버를 일시 중단하고 다시 시작할 수 있습니다.

서버 일시 중단 상태 확인

서버 일시 중단 상태는 다음 관리 CLI 명령을 사용하여 볼 수 있습니다. 결과 값은 RUNNING,PRE_SUSPEND, 중 하나입니다.

SUSPEND ING 또는 SUSP ENDED

독립 실행형 서버에 대한 일시 중단 상태를 확인합니다.

:read-attribute(name=suspend-state)

관리형 도메인에서 서버의 일시 중단 상태를 확인합니다.

/host=master/server=server-one:read-attribute(name=suspend-state)

일시 중지

다음 관리 CLI 명령을 사용하여 활성 요청이 완료될 때까지 기다리는 시간 제한 값(초)을 지정하여 서버를 일시 중지합니다. 기본값은 0 이며 즉시 일시 중단됩니다. 값 -1 은 서버가 모든 활성 요청이 완료될 때까지 무기한 대기하게 됩니다.

각 예제는 일시 중단 전에 요청이 완료될 때까지 최대 60초 동안 기다립니다.

독립 실행형 서버를 일시 중지합니다.

:suspend(suspend-timeout=60)

관리형 도메인에서 모든 서버를 일시 중단합니다.

:suspend-servers(suspend-timeout=60)

관리형 도메인에서 단일 서버를 일시 중단합니다.

/host=master/server-config=server-one:suspend(suspend-timeout=60)

서버 그룹에 있는 모든 서버를 일시 중단합니다.

/server-group=main-server-group:suspend-servers(suspend-timeout=60)

호스트 수준에서 모든 서버를 일시 중단합니다.

/host=master:suspend-servers(suspend-timeout=60)

재개

resume 명령은 새 요청을 수락하기 위해 서버를 정상 실행 상태로 반환합니다. 호스트, 서버, 서버 그룹 또는 도메인 수준에서 명령을 시작할 수 있습니다. 예를 들면 다음과 같습니다.

:resume

일시 중단된 상태에서 서버 시작

서버를 일시 중단 상태로 시작하여 서버가 다시 시작될 때까지 요청을 수락하지 않도록 할 수 있습니다.

독립 실행형 서버를 일시 중단 상태로 시작하려면 JBoss EAP 인스턴스를 시작할 때

--start-mode=suspend런타임 인수를 사용합니다.$ EAP_HOME/bin/standalone.sh --start-mode=suspend관리형 도메인 서버를 일시 중단 상태로

시작하려면 start-mode=suspend인수를 관리 CLI 명령에서start작업에 전달합니다./host=HOST_NAME/server-config=SERVER_NAME:start(start-mode=suspend)

참고start-mode인수를 서버의다시 로드및재시작작업에 전달할 수도 있습니다.관리형 도메인 서버 그룹의 모든 서버를 일시 중단 상태로 시작하려면 관리 CLI 명령에서

start-mode=suspend인수를start-servers작업에 전달합니다./server-group=SERVER_GROUP_NAME:start-servers(start-mode=suspend)참고서버 그룹의

reload인수를 전달할 수도 있습니다.-servers 및moderestart-servers작업에 start-

2.4.2. 관리 CLI를 사용하여 서버 종료

서버를 중지할 때 적절한 시간 초과 값을 지정하면 서버가 정상적으로 종료됩니다. 명령이 실행되면 서버가 일시 중지되고 종료하기 전에 모든 요청이 완료될 때까지 지정된 시간 초과까지 기다립니다.

다음 관리 CLI 명령을 사용하여 서버를 정상적으로 종료합니다. 활성 요청이 완료될 때까지 서버에서 대기할 시간 제한 값(초)을 지정합니다. 기본값은 0 이며, 서버를 즉시 종료합니다. 값 -1 로 인해 서버가 종료되기 전에 모든 활성 요청이 완료될 때까지 무기한 대기하게 됩니다.

각 예제는 종료하기 전에 요청이 완료될 때까지 최대 60초 동안 기다립니다.

독립 실행형 서버를 정상적으로 종료합니다.

shutdown --suspend-timeout=60

관리형 도메인에서 모든 서버를 정상적으로 중지합니다.

:stop-servers(suspend-timeout=60)

관리형 도메인에서 단일 서버를 정상적으로 중지합니다.

/host=master/server-config=server-one:stop(suspend-timeout=60)

서버 그룹의 모든 서버를 정상적으로 중지합니다.

/server-group=main-server-group:stop-servers(suspend-timeout=60)

호스트 컨트롤러와 관리하는 모든 서버를 종료합니다.

/host=master:shutdown(suspend-timeout=60)

참고suspend-timeout특성은 호스트 컨트롤러 자체가 아닌 호스트 컨트롤러에서 관리하는 서버에만 적용됩니다.

2.4.3. OS 신호 사용 서버 종료

kill -15 PID 와 같은 OS TERM 신호를 보내 서버를 정상적으로 종료할 수 있습니다. 기본적으로 이 값은 관리 CLI의 shutdown --suspend-timeout=0 명령과 동일하므로 현재 처리 중인 요청을 즉시 종료합니다. 시간 제한은 서버가 종료되기 전에 요청이 완료될 때까지 대기할 최대 시간(초)을 나타내는 org.wildfly.sigterm.suspend.timeout 시스템 속성으로 구성할 수 있습니다. 값 -1 은 서버가 무기한 대기함을 나타냅니다.

관리형 도메인 OS 신호는 서버를 종료하는 데 사용해서는 안 됩니다. 대신 관리 CLI를 사용하고 호스트 컨트롤러 관리를 통해 서버를 종료 해야 합니다.

JVM이 신호 처리를 비활성화하도록 구성된 경우(예: -Xrs java 인수가 JVM 옵션에 전달되었거나 전송된 신호가 전송된 신호가 아닌 경우) 신호 처리를 비활성화하도록 구성된 경우 OS 신호를 사용하는 정상 종료가 작동하지 않습니다(예: KILL 신호 전송).

2.5. JBoss EAP 시작 및 중지(RPM 설치)

JBoss EAP 시작 및 중지는 ZIP 또는 설치 프로그램 설치와 비교하여 RPM 설치에 따라 다릅니다.

2.5.1. JBoss EAP 시작(RPM 설치)

JBoss EAP의 RPM 설치를 시작하는 명령은 시작하려는 운영 모드, 독립 실행형 서버 또는 관리형 도메인 및 실행 중인 Red Hat Enterprise Linux 버전에 따라 달라집니다.

JBoss EAP를 독립 실행형 서버로 시작(RPM 설치)

Red Hat Enterprise Linux 6의 경우:

$ service eap7-standalone start

Red Hat Enterprise Linux 7 이상:

$ systemctl start eap7-standalone.service

이는 기본적으로 standalone.xml 구성 파일을 사용하여 JBoss EAP를 시작합니다. RPM 서비스 구성 파일에서 속성을 설정하여 다른 독립 실행형 서버 구성 파일로 JBoss EAP를 시작할 수 있습니다. 자세한 내용은 아래의 RPM 서비스 속성 구성 섹션을 참조하십시오.

관리형 도메인에서 JBoss EAP 시작(RPM 설치)

Red Hat Enterprise Linux 6의 경우:

$ service eap7-domain start

Red Hat Enterprise Linux 7 이상:

$ systemctl start eap7-domain.service

이는 기본적으로 host.xml 구성 파일을 사용하여 JBoss EAP를 시작합니다. RPM 서비스 구성 파일에서 속성을 설정하여 다른 관리형 도메인 구성 파일로 JBoss EAP를 시작할 수 있습니다. 자세한 내용은 아래의 RPM 서비스 속성 구성 섹션을 참조하십시오.

RPM 서비스 속성 구성

이 섹션에서는 JBoss EAP 설치를 위한 RPM 서비스 속성 및 기타 시작 옵션을 구성하는 방법을 보여줍니다. 구성 파일을 수정하기 전에 백업하는 것이 좋습니다.

RPM 설치에 사용 가능한 모든 시작 옵션 목록은 RPM 서비스 구성 속성 섹션을 참조하십시오.

Red Hat Enterprise Linux 7 이상에서는 systemd 를 사용하여 RPM 서비스 구성 파일이 로드되므로 변수 표현식은 확장되지 않습니다.

서버 구성 파일을 지정합니다.

독립 실행형 서버를 시작할 때

standalone.xml파일은 기본적으로 사용됩니다. 관리형 도메인에서 실행하는 경우host.xml파일은 기본적으로 사용됩니다. 적절한 RPM 구성 파일(예:eap7-standalone.conf)에서WILDFLY_SERVER_CONFIG속성을 설정하여 다른 구성 파일로 JBoss EAP를 시작할 수 있습니다.WILDFLY_SERVER_CONFIG=standalone-full.xml

특정 IP 주소에 바인딩합니다.

기본적으로 JBoss EAP RPM 설치는

0.0.0.0에 바인딩됩니다. 적절한 RPM 구성 파일 (예:eap7-standalone.conf)에서WILDFLY_BIND속성을 설정하여 JBoss EAP를 특정 IP 주소에 바인딩할 수 있습니다.WILDFLY_BIND=192.168.0.1

참고관리 인터페이스를 특정 IP 주소에 바인딩하려면 다음 예에 표시된 대로 JBoss EAP 시작 구성 파일에서 구성할 수 있습니다.

JVM 옵션 또는 Java 속성을 설정합니다.

시작 구성 파일을 편집하여 JVM 옵션 또는 Java 속성을 지정하여 JBoss EAP 시작 스크립트에 전달할 수 있습니다. 이 파일은 독립 실행형

서버용 EAP_HOME/bin/standalone.conf또는 관리형 도메인의EAP_HOME/bin/domain.conf입니다. 아래 예제에서는 힙 크기를 구성하고 JBoss EAP 관리 인터페이스를 IP 주소에 바인딩합니다.JAVA_OPTS="$JAVA_OPTS -Xms2048m -Xmx2048m" JAVA_OPTS="$JAVA_OPTS -Djboss.bind.address.management=192.168.0.1"

참고필요한 경우, 여기에서

jboss.bind.address표준 속성을 사용하지 않고WILDFLY_BIND속성을 사용하여 JBoss EAP 바인드 주소를 구성해야 합니다.

속성의 이름이 RPM 서비스 구성 파일(예: /etc/sysconfig/eap7-standalone )과 JBoss EAP 시작 구성 파일(예: EAP_HOME/bin/standalone.conf )에서 같은 이름이 있는 경우 우선 순위가 JBoss EAP 시작 구성 파일의 값입니다. 이러한 속성 중 하나는 JAVA_HOME 입니다.

2.5.2. JBoss EAP 중지(RPM 설치)

JBoss EAP의 RPM 설치를 중지하는 명령은 시작된 운영 모드, 독립 실행형 서버 또는 관리형 도메인 및 실행 중인 Red Hat Enterprise Linux 버전에 따라 달라집니다.

독립 실행형 서버로 JBoss EAP 중지(RPM 설치)

Red Hat Enterprise Linux 6의 경우:

$ service eap7-standalone stop

Red Hat Enterprise Linux 7 이상:

$ systemctl stop eap7-standalone.service

관리형 도메인에서 JBoss EAP 중지(RPM 설치)

Red Hat Enterprise Linux 6의 경우:

$ service eap7-domain stop

Red Hat Enterprise Linux 7 이상:

$ systemctl stop eap7-domain.service

RPM 설치에 사용할 수 있는 모든 시작 옵션 목록은 RPM 서비스 구성 파일 섹션을 참조하십시오.

2.6. PowerShell 스크립트 (Windows Server)

PowerShell 스크립트 컬렉션은 기술 프리뷰로만 제공됩니다. 기술 프리뷰 기능은 Red Hat 프로덕션 서비스 수준 계약(SLA)에서 지원하지 않으며, 기능상 완전하지 않을 수 있어 프로덕션에 사용하지 않는 것이 좋습니다. 이러한 기능을 사용하면 향후 제품 기능을 조기에 이용할 수 있어 개발 과정에서 고객이 기능을 테스트하고 피드백을 제공할 수 있습니다.

기술 프리뷰 기능에 대한 지원 범위에 대한 자세한 내용은 Red Hat 고객 포털의 기술 프리뷰 기능 지원 범위를 참조하십시오.

JBoss EAP에는 대부분의 JBoss EAP 관리 스크립트에 상응하는 PowerShell 스크립트가 포함되어 있습니다. 여기에는 Microsoft Windows Server에서 JBoss EAP를 시작하는 PowerShell 스크립트가 포함됩니다.

JBoss EAP PowerShell 스크립트는 테스트된 Windows Server 버전에서 실행되는 PowerShell 버전 2 이상에서 작동하도록 설계되었습니다.

JBoss EAP PowerShell 스크립트는 EAP_HOME\bin 에 있으며 JBoss EAP 배치 스크립트와 동일한 방식으로 사용됩니다.

예를 들어 standalone -full.xml 구성 파일로 독립 실행형 JBoss EAP 서버를 시작하려면 다음 PowerShell 명령을 사용합니다.

.\standalone.ps1 "-c=standalone-full.xml"

JBoss EAP PowerShell 스크립트의 인수는 따옴표로 묶어야 합니다.

3장. JBoss EAP 관리

JBoss EAP는 독립 실행형 서버 또는 관리형 도메인당 하나의 구성 파일과 함께 간소화된 구성을 사용합니다. 독립 실행형 서버의 기본 구성은 EAP_HOME/standalone/configuration/standalone.xml 파일에 저장되며 관리형 도메인의 기본 구성은 EAP_HOME/domain/configuration/domain.xml 파일에 저장됩니다. 또한 호스트 컨트롤러의 기본 구성은 EAP_HOME/domain/configuration/host.xml 파일에 저장됩니다.

JBoss EAP는 명령줄 관리 CLI, 웹 기반 관리 콘솔, Java API 또는 HTTP API를 사용하여 구성할 수 있습니다. 이러한 관리 인터페이스를 사용하여 변경한 내용은 자동으로 유지되며 XML 구성 파일은 관리 API에서 덮어씁니다. 관리 CLI 및 관리 콘솔은 선호되는 방법이므로 XML 구성 파일을 수동으로 편집하지 않는 것이 좋습니다.

3.1. 하위 시스템, 확장 프로그램 및 프로필 정보

JBoss EAP 기능의 다양한 측면은 다른 하위 시스템에서 구성됩니다. 예를 들어 애플리케이션 및 서버 로깅은 로깅 하위 시스템에서 구성됩니다.

확장 기능은 서버의 핵심 기능을 확장하는 모듈입니다. 확장 기능은 배포에 필요할 때 로드되며, 더 이상 필요하지 않은 경우 언로드됩니다. 확장 기능을 추가하고 제거하는 방법은 JBoss EAP Management CLI 가이드를 참조하십시오.

하위 시스템은 특정 확장에 대한 구성 옵션을 제공합니다. 사용 가능한 하위 시스템에 대한 자세한 내용은 JBoss EAP 하위 시스템 개요 를 참조하십시오.

하위 시스템 구성 컬렉션은 서버에 대한 요구 사항을 충족하도록 구성된 프로필을 구성합니다. 독립 실행형 서버에는 이름 없는 단일 프로필이 있습니다. 관리형 도메인은 도메인의 서버 그룹에서 사용할 많은 프로필을 정의할 수 있습니다.

관리 콘솔 또는 관리 CLI 사용

관리 콘솔과 관리 CLI는 모두 JBoss EAP 인스턴스의 구성을 업데이트하는 데 효과적이며 지원되는 방법입니다. 이 둘을 결정하는 것은 기본 설정의 문제입니다. 그래픽 웹 기반 인터페이스를 사용하려는 사용자는 관리 콘솔을 사용해야 합니다. 명령줄 인터페이스를 선호하는 사용자는 관리 CLI를 사용해야 합니다.

3.2. 사용자 관리

기본 JBoss EAP 구성은 사용자가 인증 없이도 로컬 호스트의 관리 CLI에 액세스할 수 있도록 로컬 인증을 제공합니다.

그러나 관리 CLI에 원격으로 액세스하거나 트래픽이 로컬 호스트에서 시작된 경우에도 원격 액세스로 간주되는 관리 콘솔을 사용하려는 경우 관리 사용자를 추가해야 합니다. 관리 사용자를 추가하기 전에 관리 콘솔에 액세스하려고 하면 오류 메시지가 표시됩니다.

그래픽 설치 프로그램을 사용하여 JBoss EAP를 설치한 경우 설치 프로세스 중에 관리 사용자가 생성됩니다.

이 가이드에서는 즉시 사용 가능한 인증을 위해 새 사용자를 속성 파일에 추가하기 위한 유틸리티인 추가 사용자 스크립트를 사용하여 JBoss EAP에 대한 간단한 사용자 관리에 대해 설명합니다.

LDAP 또는 RBAC(역할 기반 액세스 제어)와 같은 고급 인증 및 권한 부여 옵션은 JBoss EAP 보안 아키텍처 의 Core Management Authentication 섹션을 참조하십시오.

3.2.1. 관리 사용자 추가

add-user유틸리티 스크립트를 실행하고 프롬프트를 따릅니다.$ EAP_HOME/bin/add-user.sh참고Windows Server의 경우

EAP_HOME\bin\add-user.bat스크립트를 사용합니다.ENTER를눌러 기본 옵션a를 선택하여 관리 사용자를 추가합니다.이 사용자는 ManagementRealm에 추가되며 관리 콘솔 또는 관리 CLI를 사용하여 관리 작업을 수행할 수 있는 권한이 부여됩니다. 다른 선택 사항인

b는 애플리케이션에 사용되고 특정 권한을 제공하지 않는 사용자를 ApplicationRealm 에 추가합니다.원하는 사용자 이름과 암호를 입력합니다. 암호를 확인하라는 메시지가 표시됩니다.

참고사용자 이름에는 어떤 숫자와 순서에 관계없이 다음 문자만 사용할 수 있습니다.

- 영숫자 문자(a-z, A-Z, 0-9)

- 대시(-), 마침표(.), 쉼표(,), 기호(@)

- 백슬래시 (\)

- 같음 (=)

기본적으로 JBoss EAP는 취약한 암호를 허용하지만 경고를 발행합니다.

이 기본 동작 변경에 대한 자세한 내용은 Add-User Utility Password Restrictions 설정을 참조하십시오.

-

사용자가 속해 있는 쉼표로 구분된 그룹 목록을 입력합니다. 사용자가 어떤 그룹에도 속하지 않도록 하려면

ENTER를눌러 비워 둡니다. -

정보를 검토하고

yes를 입력하여 확인합니다. 이 사용자가 원격 JBoss EAP 서버 인스턴스를 나타내는지 여부를 확인합니다. 기본 관리 사용자의 경우

no를 입력합니다.ManagementRealm 에 추가해야 하는 한 가지 유형의 사용자는 JBoss EAP의 다른 인스턴스를 나타내는 사용자로서, 클러스터의 구성원으로 조인하도록 인증할 수 있어야 합니다. 이 경우 이 프롬프트에

yes로 응답하고, 다른 구성 파일에 추가해야 하는 사용자의 암호를 나타내는 해시된 시크릿 값이 제공됩니다.

매개 변수를 add-user 스크립트에 전달하여 비대화형으로 사용자를 만들 수도 있습니다. 암호는 로그 및 기록 파일에 표시되므로 공유 시스템에서는 이 방법을 사용하지 않는 것이 좋습니다. 자세한 내용은 Add-User Utility Non-Interactively 에서 참조하십시오.

3.2.2. Add-User Utility를 비대화식으로 실행

명령줄에서 인수를 전달하여 add-user 스크립트를 비대화식으로 실행할 수 있습니다. 최소한 사용자 이름과 암호를 입력해야 합니다.

암호는 로그 및 기록 파일에 표시되므로 공유 시스템에서는 이 방법을 사용하지 않는 것이 좋습니다.

여러 그룹에 의존하는 사용자 만들기

다음 명령은 guest 및 mgmt 을 추가합니다.

group 그룹이 있는 관리 사용자mgmt user1

$ EAP_HOME/bin/add-user.sh -u 'mgmtuser1' -p 'password1!' -g 'guest,mgmtgroup'대체 속성 파일 지정

기본적으로 add-user 스크립트를 사용하여 생성된 사용자 및 그룹 정보는 서버 구성 디렉터리에 있는 속성 파일에 저장됩니다.

사용자 정보는 다음 속성 파일에 저장됩니다.

-

EAP_HOME/standalone/configuration/mgmt-users.properties -

EAP_HOME/domain/configuration/mgmt-users.properties

그룹 정보는 다음 속성 파일에 저장됩니다.

-

EAP_HOME/standalone/configuration/mgmt-groups.properties -

EAP_HOME/domain/configuration/mgmt-groups.properties

이러한 기본 디렉터리 및 속성 파일 이름을 재정의할 수 있습니다. 다음 명령은 사용자 속성 파일에 다른 이름 및 위치를 지정하여 새 사용자를 추가합니다.

$ EAP_HOME/bin/add-user.sh -u 'mgmtuser2' -p 'password1!' -sc '/path/to/standaloneconfig/' -dc '/path/to/domainconfig/' -up 'newname.properties'

새 사용자가 /path/to / standaloneconfig/newname.properties 및 /path/to 이러한 파일이 이미 있어야 합니다. 그렇지 않으면 오류가 표시됩니다.

/domainconfig/newname.properties 에 있는 사용자 속성 파일에 추가되었습니다.

사용 가능한 모든 add-user 인수와 해당 용도의 전체 목록은 --help 인수를 사용하거나 Add-user 인수 섹션을 참조하십시오.

3.2.3. 추가 사용자 유틸리티 암호 제한

add-user 유틸리티 스크립트에 대한 암호 제한은 EAP_HOME/bin/add-user.properties 파일을 사용하여 구성할 수 있습니다.

add-user.properties 파일은 보호되지 않은 일반 텍스트 파일이며, 해당 콘텐츠에 대해 보장되지 않은 액세스를 방지하려면 보안을 설정해야 합니다.

의도하지 않은 암호를 설정하지 않도록 하려면 키보드의 시스템 키맵이 올바른지 확인합니다. 기본 시스템 키 맵은 en-qwerty 입니다. 이 기본 설정을 변경하고 새 암호를 생성하는 경우 암호가 SimplePasswordStrengthChecker 클래스에 있는 기준을 충족하는지 확인해야 합니다.

기본적으로 JBoss EAP는 취약한 암호를 허용하지만 경고를 발행합니다. 지정된 최소 요구 사항을 충족하지 않는 암호를 거부하려면 password.restriction 속성을 REJECT 로 설정합니다.

다음 표에서는 EAP_HOME/bin/add-user.properties 파일에서 구성할 수 있는 추가 암호 요구 사항 설정을 설명합니다.

표 3.1. 추가 암호 요구 사항 설정

| 속성 | 설명 |

|---|---|

|

|

암호에 대한 최소 문자 수입니다. 예를 들어 |

|

| 암호가 유효하도록 충족해야 하는 임계값을 설정합니다. 유효한 임계값 항목은 다음과 같습니다.

*

* 약함

*

* 강력

*

기본값은

알림: 임계값 값을 지정하지 않으면 |

|

|

암호에 설정된 최소 알파벳 문자 수입니다. 예를 들어 |

|

|

암호에 설정된 최소 숫자 수입니다. 예를 들어 |

|

|

암호에 설정된 최소 기호 수입니다. 예를 들어 |

|

|

사용자가 root 와 같이 쉽게 결정된 암호를 설정하지 못하도록 제한합니다. 예를 들어 |

|

|

사용자가 사용자 이름을 암호로 설정하지 못하도록 제한합니다. 예를 들어, |

추가 리소스

Red Hat 고객 포털에서 기본 시스템 설정 구성 가이드를 참조하십시오.

3.2.4. 관리 사용자 업데이트

메시지가 표시되면 사용자 이름을 입력하여 add-user 유틸리티 스크립트를 사용하여 기존 관리 사용자의 설정을 업데이트할 수 있습니다.

$ EAP_HOME/bin/add-user.sh

What type of user do you wish to add?

a) Management User (mgmt-users.properties)

b) Application User (application-users.properties)

(a): a

Enter the details of the new user to add.

Using realm 'ManagementRealm' as discovered from the existing property files.

Username : test-user

User 'test-user' already exists and is enabled, would you like to...

a) Update the existing user password and roles

b) Disable the existing user

c) Type a new username

(a):이미 존재하는 사용자 이름을 입력하면 몇 가지 옵션이 표시됩니다.

-

을입력하여 기존 사용자의 암호를 업데이트합니다. -

b를 입력하여 기존 사용자를 비활성화합니다. -

c를 입력하여 새 사용자 이름을 입력합니다.

add-user 스크립트를 사용하여 사용자를 비대화식으로 업데이트하면 확인 프롬프트 없이 사용자가 자동으로 업데이트됩니다.

3.3. JBoss EAP Server 구성 최적화

JBoss EAP 서버를 설치하고 관리 사용자를 생성하면 서버 구성을 최적화할 수 있습니다.

성능 튜닝 가이드 의 정보를 검토하여 프로덕션 환경에 애플리케이션을 배포할 때 일반적인 문제를 방지하기 위해 서버 구성을 최적화하는 방법에 대한 정보를 확인하십시오. 일반적인 최적화에는 ulimit 설정, 가비지 컬렉션 활성화,Java 힙 덤프 생성, 스레드 풀 크기 조정 등이 있습니다.

또한 제품의 릴리스에 기존 패치를 적용하는 것이 좋습니다. EAP의 각 패치에는 수많은 버그 수정이 포함되어 있습니다. 자세한 내용은 JBoss EAP 패치 및 업그레이드 가이드에서 JBoss EAP 패치를 참조하십시오.

3.4. 관리 인터페이스

3.4.1. 관리 CLI

관리 CLI(명령줄 인터페이스)는 JBoss EAP를 위한 명령줄 관리 도구입니다.

관리 CLI를 사용하여 서버를 시작 및 중지하고, 애플리케이션을 배포 및 배포 취소, 시스템 설정을 구성하고, 다른 관리 작업을 수행합니다. 배치 모드에서 작업을 수행할 수 있으므로 여러 작업을 그룹으로 실행할 수 있습니다.

ls,cd, pwd 와 같은 많은 터미널 명령을 사용할 수 있습니다. 관리 CLI는 탭 완료도 지원합니다.

명령 및 작업, 구문 및 배치 모드에서 실행을 포함한 관리 CLI 사용에 대한 자세한 내용은 JBoss EAP 관리 CLI 가이드를 참조하십시오.

관리 CLI 시작

$ EAP_HOME/bin/jboss-cli.sh

Windows Server의 경우 EAP_HOME\bin\jboss-cli.bat 스크립트를 사용합니다.

실행 중인 서버에 연결

connect

또는 EAP_HOME/bin/jboss-cli.sh --connect 명령을 사용하여 관리 CLI를 시작하고 한 단계로 연결할 수 있습니다.

도움말 표시

일반적인 도움말에는 다음 명령을 사용합니다.

help

명령에 --help 플래그를 사용하여 해당 특정 명령을 사용하는 방법에 대한 지침을 받습니다. 예를 들어 deploy 를 사용하여 에 대한 정보를 받으려면 다음 명령이 실행됩니다.

deploy --help

관리 CLI 종료

quit

시스템 설정보기

다음 명령은 read-attribute 작업을 사용하여 예제 데이터 소스가 활성화되어 있는지 여부를 표시합니다.

/subsystem=datasources/data-source=ExampleDS:read-attribute(name=enabled)

{

"outcome" => "success",

"result" => true

}

관리형 도메인에서 실행하는 경우 /profile=PROFILE_NAME 을 사용하여 명령 앞에 업데이트할 프로필을 지정해야 합니다.

/profile=default/subsystem=datasources/data-source=ExampleDS:read-attribute(name=enabled)

시스템 설정 업데이트

다음 명령은 write-attribute 작업을 사용하여 예제 데이터 소스를 비활성화합니다.

/subsystem=datasources/data-source=ExampleDS:write-attribute(name=enabled,value=false)

서버 시작

관리형 도메인에서 실행할 때 관리 CLI를 사용하여 서버를 시작하고 중지할 수도 있습니다.

/host=HOST_NAME/server-config=server-one:start3.4.2. 관리 콘솔

관리 콘솔은 JBoss EAP용 웹 기반 관리 도구입니다.

관리 콘솔을 사용하여 서버를 시작 및 중지하고, 애플리케이션을 배포 및 배포 취소하고, 시스템 설정을 조정하며, 서버 구성을 영구적으로 수정합니다. 관리 콘솔에는 현재 사용자가 변경한 경우 서버 인스턴스를 다시 시작하거나 다시 로드해야 하는 경우 실시간 알림과 함께 관리 작업을 수행할 수 있는 기능도 있습니다.

관리형 도메인에서 동일한 도메인의 서버 인스턴스 및 서버 그룹은 도메인 컨트롤러의 관리 콘솔에서 중앙에서 관리할 수 있습니다.

기본 관리 포트를 사용하여 로컬 호스트에서 실행되는 JBoss EAP 인스턴스의 경우 http://localhost:9990/console/index.html 의 웹 브라우저를 통해 관리 콘솔에 액세스할 수 있습니다. 관리 콘솔에 액세스할 수 있는 권한이 있는 사용자로 인증해야 합니다.

관리 콘솔은 JBoss EAP 독립 실행형 서버 또는 관리형 도메인을 탐색하고 관리하기 위해 다음 탭을 제공합니다.

- 홈

- 몇 가지 일반적인 구성 및 관리 작업을 수행하는 방법에 대해 알아봅니다. 둘러보기를 통해 JBoss EAP 관리 콘솔에 익숙해집니다.

- 배포

- 배포를 추가, 제거 및 활성화합니다. 관리형 도메인에서 서버 그룹에 배포를 할당합니다.

- 설정

- 웹 서비스, 메시징 또는 고가용성과 같은 기능을 제공하는 사용 가능한 하위 시스템을 구성합니다. 관리형 도메인에서 다른 하위 시스템 구성이 포함된 프로필을 관리합니다.

- 런타임

- 서버 상태, JVM 사용 및 서버 로그와 같은 런타임 정보를 확인합니다. 관리형 도메인에서 호스트, 서버 그룹 및 서버를 관리합니다.

- 패치 중

- 패치를 JBoss EAP 인스턴스에 적용합니다.

- 액세스 제어

- 역할 기반 액세스 제어를 사용할 때 사용자 및 그룹에 역할을 할당합니다.

3.4.2.1. 관리 콘솔에서 속성 업데이트

수정할 리소스에 대해 관리 콘솔의 해당 섹션으로 이동한 후 적절한 권한이 있는 한 해당 속성을 편집할 수 있습니다.

- Edit(편집) 링크를 클릭합니다.

원하는 대로 변경합니다.

필수 필드는 별표(*)로 표시됩니다. 도움말 링크를 클릭하여 특성 설명을 볼 수 있습니다.

참고특성 유형에 따라 입력 필드는 텍스트 필드, ON/OFF 필드 또는 드롭다운일 수 있습니다. 입력하는 일부 텍스트 필드에는 구성의 다른 항목의 값이 제안으로 표시될 수 있습니다.

- Save(저장 )를 클릭하여 변경 사항을 저장합니다.

필요한 경우 서버를 다시 로드하여 변경 사항을 적용합니다.

적용하기 위해 다시 로드해야 하는 변경 사항을 저장할 때 팝업 창이 표시됩니다. 독립 실행형 서버를 다시 로드하려면 팝업에서 Reload (다시 로드) 링크를 클릭합니다. 관리형 도메인에서 서버를 다시 로드하려면 Topology (토폴로지) 링크를 클릭하고 적절한 서버를 선택한 다음 Reload (다시 로드) 드롭 다운 옵션을 클릭합니다.

수행한 최근 구성 작업의 기록을 보려면 관리 콘솔의 오른쪽 상단에 있는 알림 아이콘을 클릭합니다.

3.4.2.2. 관리 콘솔 사용/비활성화

/core-service=management/management 도메인 모드의 마스터 호스트에 대해 -interface=http-interface 리소스의 console-enabled 부울 특성을 설정하여 관리 콘솔을 활성화하거나 비활성화할 수 있습니다./host=master/core-service=management/management-interface=http-interface 를 사용합니다.

예를 들어 다음을 활성화하려면 다음을 수행합니다.

/core-service=management/management-interface=http-interface:write-attribute(name=console-enabled,value=true)

예를 들어 비활성화하려면 다음을 수행합니다.

/core-service=management/management-interface=http-interface:write-attribute(name=console-enabled,value=false)

3.4.2.3. 관리 콘솔의 언어 변경

기본적으로 관리 콘솔의 언어 설정은 영어입니다. 대신 다음 언어 중 하나를 사용할 수 있습니다.

- 독일어 (de)

- 중국어 간체 (zh-Hans)

- 브라질 포르투갈어 (pt-BR)

- 프랑스어 (fr)

- 스페인어 (es)

- 일본어 (ja)

관리 콘솔의 언어 변경

- 관리 콘솔에 로그인합니다.

- 관리 콘솔의 오른쪽 아래에 있는 Settings (설정) 링크를 클릭합니다.

- Locale(로케일) 선택 상자에서 필수 언어를 선택합니다.

- 저장을 선택합니다. 확인 상자는 애플리케이션을 다시 로드해야 함을 알려줍니다.

- Yes 를 클릭합니다. 선택한 로케일을 사용하도록 웹 브라우저를 자동으로 새로 고칩니다.

3.4.2.4. 관리 콘솔 제목 사용자 정의

각 JBoss EAP 인스턴스를 빠르게 식별할 수 있도록 관리 콘솔 제목을 사용자 지정할 수 있습니다.

관리 콘솔 제목을 사용자 지정하려면 다음을 수행합니다.

- 관리 콘솔에 로그인합니다.

- 관리 콘솔의 오른쪽 아래에 있는 Settings (설정)를 클릭합니다.

- Settings(설정 ) 창에서 Title (제목) 필드에서 제목을 수정합니다.

저장을 클릭합니다.

확인 상자는 관리 콘솔을 다시 로드해야 함을 알려줍니다.

Yes 를 클릭합니다.

시스템은 웹 브라우저를 자동으로 새로 고치며 새 제목이 탭 헤더에 표시됩니다.

3.5. 관리 API

3.5.1. HTTP API

HTTP API 엔드포인트는 HTTP 프로토콜을 사용하여 JBoss EAP 관리 계층과 통합하는 관리 클라이언트의 진입점입니다.

HTTP API는 JBoss EAP 관리 콘솔에서 사용하지만 다른 클라이언트에도 통합 기능을 제공합니다. 기본적으로 HTTP API는 http://HOST_NAME:9990/management 에서 액세스할 수 있습니다. 이 URL은 API에 노출된 원시 속성과 값을 표시합니다.

리소스 읽기

HTTP POST 메서드를 사용하여 다른 작업을 읽고 쓰거나 수행할 수 있지만 GET 요청을 사용하여 일부 읽기 작업을 수행할 수 있습니다. HTTP GET 메서드는 다음 URL 형식을 사용합니다.

http://HOST_NAME:9990/management/PATH_TO_RESOURCE?operation=OPERATION&PARAMETER=VALUE

모든 교체된 값을 요청에 적합한 값으로 교체해야 합니다. 다음 값은 OPERATION Elastic 값에 사용할 수 있는 옵션입니다.

| 현재의 | 설명 |

|---|---|

| attribute |

|

| operations-description |

|

| operation-names |

|

| resource |

|

| resource-description |

|

| 스냅샷 |

|

다음 예제 URL은 HTTP API를 사용하여 읽기 작업을 수행하는 방법을 보여줍니다.

예제: 리소스의 모든 속성 및 값 읽기

http://HOST_NAME:9990/management/subsystem/undertow/server/default-server/http-listener/default

그러면 기본 HTTP 리스너에 대한 모든 특성과 해당 값이 표시됩니다.

기본 작업은 read-resource 입니다.

예제: 리소스에 대한 속성의 값 읽기

http://HOST_NAME:9990/management/subsystem/datasources/data-source/ExampleDS?operation=attribute&name=enabled

ExampleDS 데이터 소스에 대해 enabled 속성의 값을 읽습니다.

리소스 업데이트

HTTP POST 메서드를 사용하여 구성 값을 업데이트하거나 HTTP API를 사용하여 다른 작업을 수행할 수 있습니다. 이러한 작업에 대한 인증을 제공해야 합니다.

다음 예제에서는 HTTP API를 사용하여 리소스를 업데이트하는 방법을 보여줍니다.

예제: 리소스에 대한 속성의 값 업데이트

$ curl --digest http://HOST_NAME:9990/management --header "Content-Type: application/json" -u USERNAME:PASSWORD -d '{"operation":"write-attribute", "address":["subsystem","datasources","data-source","ExampleDS"], "name":"enabled", "value":"false", "json.pretty":"1"}'

그러면 ExampleDS 데이터 소스에 대해 enabled 속성 값이 false 로 업데이트됩니다.

예제: 서버에 대한 작업 실행

$ curl --digest http://localhost:9990/management --header "Content-Type: application/json" -u USERNAME:PASSWORD -d '{"operation":"reload"}'

이렇게 하면 서버가 다시 로드됩니다.

HTTP API를 사용하여 JBoss EAP에 애플리케이션을 배포하는 방법에 대한 자세한 내용은 HTTP API를 사용하여 애플리케이션 배포를 참조하십시오.

3.5.1.1. 사용자 지정-constant HTTP 헤더

JBoss EAP의 HTTP 관리 엔드포인트는 클라이언트에 전송되는 모든 응답에 사전 정의된 HTTP 헤더 세트를 반환합니다. 사전 정의된 이 HTTP 헤더 세트 외에도 반환되는 사용자 지정 컨텍스트 HTTP 헤더를 정의할 수 있습니다.

JBoss EAP는 다음과 같이 요청에 사용자 지정 컨텍스트 HTTP 헤더를 적용합니다.

JBoss EAP는 요청 경로에 대해 구성된 접두사를 일치시켜 사용자 지정 컨텍스트 HTTP 헤더를 적용합니다.

예를 들어 custom-constant HTTP 헤더를

/ 또는 /management와 같은 요청 경로의 요청에 매핑할 수 있습니다.요청이 여러 접두사와 일치하는 경우 JBoss EAP는 모든 매핑에서 사용자 지정 컨텍스트 HTTP 헤더를 적용합니다.

예를 들어 경로

/management에 대한 요청은 / 및 /management둘 다에 대한 매핑과일치합니다.JBoss EAP는 두 매핑의 헤더를 적용합니다.요청을 처리하기 종료할 때 응답이 해당 엔드포인트에서 설정한 헤더를 재정의하여 클라이언트로 돌아가기 전에 요청을 처리합니다.

예를 들어 관리 엔드포인트는 각 응답에

X-frame-Options헤더를 설정합니다. 이름이X-frame-Options인 사용자 지정 컨텍스트 HTTP 헤더를 정의하는 경우 custom-constant HTTP 헤더가 기본 헤더를 재정의합니다.

단일 매핑의 응답에서 반환할 여러 사용자 지정 컨텍스트 HTTP 헤더를 정의할 수 있습니다.

다음은 custom-constant HTTP 헤더를 정의하는 규칙입니다.

- custom-constant HTTP 헤더는 RFC-7231 - Hypertext Transfer Protocol(HTTP/1.1)에서 지원되는 문자만 포함할 수 있습니다. 의미 체계 및 콘텐츠.

사전 정의된 다음 HTTP 헤더를 재정의할 수 없습니다.

-

연결 -

컨텐츠-Length -

content-Type -

날짜 -

전송-인코딩

이러한 사전 정의된 헤더를 재정의하려고 하면 오류가 발생합니다.

예를 들어 이름이

Date인 custom-constant HTTP 헤더를 설정하려고 하면 다음 오류가 반환됩니다.{ "outcome" => "failed", "failure-description" => "WFLYCTL0458:Disallowed HTTP Header name 'Date'", "rolled-back" => true }

-

맞춤형 HTTP 헤더를 생성할 때 고려해야 할 중요한 사항은 다음과 같습니다.

- JBoss EAP는 지정된 경로에 연결할 수 있는지 확인하지 않습니다.

- 하위 시스템은 HTTP 관리 인터페이스가 지원하는 컨텍스트를 동적으로 추가할 수 있습니다.

- 사용자 지정 일관성 HTTP 헤더는 엔드포인트가 요청에 대한 응답을 처리하는 방법을 변경하지 않습니다.

3.5.1.2. 사용자 정의-constant HTTP 헤더 정의

필요한 경로 접두사에 대한 요청에 대한 모든 응답에서 반환할 사용자 지정 일관성 HTTP 헤더를 정의합니다.

사용자 정의 일관성 HTTP 헤더를 생성하기 전에 다음 고려 사항을 이해해야 합니다.

- JBoss EAP는 지정된 경로에 연결할 수 있는지 확인하지 않습니다.

- 하위 시스템은 HTTP 관리 인터페이스가 지원하는 컨텍스트를 동적으로 추가할 수 있습니다.

- 사용자 지정 일관성 HTTP 헤더는 엔드포인트가 요청에 대한 응답을 처리하는 방법을 변경하지 않습니다.

절차

사용자 정의 일관성 HTTP 헤더를 정의합니다.

/core-service=management/management-interface=http-interface:write-attribute(name=constant-headers,value=[{path="PATH_PREFIX",headers=[{name="HEADER_NAME",value="HEADER_VALUE"}]}])중요write-attribute작업을 사용하면다시 로드해야 하는 프롬프트가 표시됩니다.변경 사항을 적용하기 위해 서버를 다시 로드합니다.

reload

이제 HTTP 관리 인터페이스에 대한 요청은 사전 정의된 HTTP 헤더 세트 외에도 HEADER_VALUE 값이 있는 HTTP 헤더 HEADER_ NAME 을 반환합니다.

custom-constant HTTP 헤더 X-Help 예

/core-service=management/management-interface=http-interface:write-attribute(name=constant-headers,value=[{path="/",headers=[{name="X-Help",value="http://mywebsite.com/help"}]}])

검증 단계

HTTP 관리 인터페이스로 요청을 보냅니다.

$ curl -s -D - -o /dev/null --digest http://localhost:9990/management/ -u USERNAME:PASSWORD

예제 custom-constant HTTP 헤더

X-Help에 대한 샘플 응답 :admin:redhat HTTP/1.1 200 OK Connection: keep-alive X-Frame-Options: SAMEORIGIN Content-Type: application/json; charset=utf-8 Content-Length: 3312 X-Help: http://mywebsite.com Date: Tue, 27 Oct 2020 08:13:17 GMT

응답에는

X-HELP사용자 정의 일관성 HTTP 헤더가 포함됩니다.

3.5.1.3. 사용자 지정 컨텍스트 HTTP 헤더를 정의하는 CLI 명령

다음 CLI 명령은 독립 실행형 및 관리형 도메인 모드에서 사용자 지정 컨텍스트 HTTP 헤더를 정의합니다.

- 독립 실행형 모드

단일 사용자 지정 컨텍스트 HTTP 헤더를 정의하려면 다음 명령을 사용합니다.

/core-service=management/management-interface=http-interface:write-attribute(name=constant-headers,value=[{path=/PREFIX,headers=[{name=X-HEADER,value=HEADERVALUE}]}])이 명령을 실행하면 다음과 같은 XML 구성이 생성됩니다.

<management-interfaces> <http-interface security-realm="ManagementRealm"> <http-upgrade enabled="true"/> <socket-binding http="management-http"/> <constant-headers> <header-mapping path="/PREFIX"> <header name="X-HEADER" value="HEADERVALUE"/> </header-mapping> </constant-headers> </http-interface> </management-interfaces>여러 사용자 지정 컨텍스트 HTTP 헤더를 정의하려면 다음 명령을 사용합니다.

/core-service=management/management-interface=http-interface:write-attribute(name=constant-headers,value=[{path=/PREFIX1,headers=[{name=X-HEADER,value=HEADERVALUE-FOR-X}]},{path=/PREFIX2,headers=[{name=Y-HEADER,value=HEADERVALUE-FOR-Y}]}])

- 도메인 모드

단일 사용자 지정 컨텍스트 HTTP 헤더를 정의하려면 다음 명령을 사용합니다.

/host=master/core-service=management/management-interface=http-interface:write-attribute(name=constant-headers,value=[{path=/PREFIX,headers=[{name=X-HEADER,value=HEADER-VALUE}]}])이 명령을 실행하면 다음과 같은 XML 구성이 생성됩니다.

<management-interfaces> <http-interface security-realm="ManagementRealm"> <http-upgrade enabled="true"/> <socket interface="management" port="${jboss.management.http.port:9990}"/> <constant-headers> <header-mapping path="/PREFIX"> <header name="X-HEADER" value="HEADER-VALUE"/> </header-mapping> </constant-headers> </http-interface> </management-interfaces>여러 사용자 지정 컨텍스트 HTTP 헤더를 정의하려면 다음 명령을 사용합니다.

/host=master/core-service=management/management-interface=http-interface:write-attribute(name=constant-headers,value=[ {path=/PREFIX-1,headers=[{name=X-HEADER,value=HEADER-VALUE-FOR-X}]},{path=/PREFIX-2,headers=[{name=Y-HEADER,value=HEADER-VALUE-FOR-Y}]}])

3.5.2. 네이티브 API

네이티브 API 엔드포인트는 네이티브 프로토콜을 사용하여 JBoss EAP 관리 계층과 통합하는 관리 클라이언트의 진입점입니다. 기본 API는 JBoss EAP 관리 CLI에서 사용하지만 다른 클라이언트에도 통합 기능을 제공합니다.

다음 Java 코드는 네이티브 API를 사용하여 Java 코드에서 관리 작업을 실행하는 방법의 예를 보여줍니다.

EAP_HOME/bin/client/jboss-cli-client.jar 파일에 있는 필수 JBoss EAP 라이브러리를 클래스 경로에 추가해야 합니다.

예제: 네이티브 API를 사용하여 리소스 읽기

// Create the management client

ModelControllerClient client = ModelControllerClient.Factory.create("localhost", 9990);

// Create the operation request

ModelNode op = new ModelNode();

// Set the operation

op.get("operation").set("read-resource");

// Set the address

ModelNode address = op.get("address");

address.add("subsystem", "undertow");

address.add("server", "default-server");

address.add("http-listener", "default");

// Execute the operation and manipulate the result

ModelNode returnVal = client.execute(op);

System.out.println("Outcome: " + returnVal.get("outcome").toString());

System.out.println("Result: " + returnVal.get("result").toString());

// Close the client

client.close();

3.6. 설정 데이터

3.6.1. 독립 실행형 서버 구성 파일

독립 실행형 구성 파일은 EAP_HOME/standalone/configuration/ 디렉터리에 있습니다. 사전 정의된 5개의 프로필(기본값,ha, full,full -ha,load-balancer )마다 별도의 파일이 있습니다.

표 3.2. 독립 실행형 구성 파일

| 설정 파일 | 목적 |

|---|---|

|

| 이 독립 실행형 구성 파일은 독립 실행형 서버를 시작할 때 사용되는 기본 구성입니다. 하위 시스템, 네트워킹, 배포, 소켓 바인딩 및 기타 구성 가능한 세부 정보를 포함하여 서버에 대한 모든 정보가 포함되어 있습니다. 메시징 또는 고가용성에 필요한 하위 시스템을 제공하지 않습니다. |

|

|

이 독립 실행형 구성 파일에는 모든 기본 하위 시스템이 포함되어 있으며 고가용성에 대해 |

|

|

이 독립 실행형 구성 파일에는 모든 기본 하위 시스템이 포함되어 있으며 |

|

| 이 독립 실행형 구성 파일에는 메시징 및 고가용성에 대한 시스템을 포함하여 가능한 모든 하위 시스템에 대한 지원이 포함되어 있습니다. |

|

| 이 독립 실행형 구성 파일에는 기본 제공 mod_cluster 프론트엔드 로드 밸런서 장치를 사용하여 다른 JBoss EAP 인스턴스의 부하를 분산하는 데 필요한 최소 하위 시스템이 포함되어 있습니다. |

기본적으로 JBoss EAP를 독립 실행형 서버로 시작하면 standalone.xml 파일을 사용합니다. 다른 구성으로 JBoss EAP를 시작하려면 --server-config 인수를 사용합니다. 예를 들면 다음과 같습니다.

$ EAP_HOME/bin/standalone.sh --server-config=standalone-full.xml3.6.2. 관리형 도메인 구성 파일

관리형 도메인 구성 파일은 EAP_HOME/domain/configuration/ 디렉터리에 있습니다.

표 3.3. 관리형 도메인 구성 파일

| 설정 파일 | 목적 |

|---|---|

|

| 관리형 도메인의 기본 구성 파일입니다. 도메인 마스터만 이 파일을 읽습니다. 이 파일에는 모든 프로필(default,ha, full,full -ha,load-balancer )에 대한 구성이 포함되어 있습니다. |

|

|

이 파일에는 네트워크 인터페이스, 소켓 바인딩, 호스트 이름 및 기타 호스트별 세부 정보와 같이 관리형 도메인의 실제 호스트와 관련된 구성 세부 정보가 포함됩니다. |

|

| 이 파일에는 서버를 마스터 도메인 컨트롤러로 실행하는 데 필요한 구성 세부 사항만 포함되어 있습니다. |

|

| 이 파일에는 서버를 관리형 도메인 호스트 컨트롤러로 실행하는 데 필요한 구성 세부 정보만 포함되어 있습니다. |

기본적으로 관리형 도메인에서 JBoss EAP를 시작하면 host.xml 파일을 사용합니다. 다른 구성으로 JBoss EAP를 시작하려면 --host-config 인수를 사용합니다. 예를 들면 다음과 같습니다.

$ EAP_HOME/bin/domain.sh --host-config=host-master.xml3.6.3. 구성 데이터 백업

JBoss EAP 서버 구성을 나중에 복원하려면 다음 위치에 있는 항목을 백업해야 합니다.

EAP_HOME/standalone/configuration/- 독립 실행형 서버에 대한 사용자 데이터, 서버 구성 및 로깅 설정을 저장하도록 전체 디렉터리를 백업합니다.

EAP_HOME/domain/configuration/- 전체 디렉터리를 백업하여 사용자 및 프로필 데이터, 도메인 및 호스트 구성, 관리형 도메인에 대한 로깅 설정을 저장합니다.

EAP_HOME/modules/- 사용자 지정 모듈을 백업합니다.

EAP_HOME/welcome-content/- 사용자 지정 환영 콘텐츠를 백업합니다.

EAP_HOME/bin/- 사용자 지정 스크립트 또는 시작 구성 파일을 백업합니다.

3.6.4. 설정 파일 스냅 샷

서버 유지 관리 및 관리를 지원하기 위해 JBoss EAP는 시작 시 원본 구성 파일의 타임스탬프 버전을 생성합니다. 관리 작업에서 추가 구성을 변경하면 원본 파일이 자동으로 백업되고 참조 및 롤백을 위해 인스턴스의 작업 복사본이 보존됩니다. 또한 현재 서버 구성의 시점 사본인 구성 스냅샷을 만들 수도 있습니다. 이러한 스냅샷을 관리자가 저장하고 로드할 수 있습니다.

다음 예제에서는 standalone.xml 파일을 사용하지만 동일한 프로세스는 domain.xml 및 파일에 적용됩니다.

host. xml

스냅샷 찍기

관리 CLI를 사용하여 현재 구성의 스냅샷을 만듭니다.

:take-snapshot

{

"outcome" => "success",

"result" => "EAP_HOME/standalone/configuration/standalone_xml_history/snapshot/20151022-133109702standalone.xml"

}스냅샷 나열

관리 CLI를 사용하여 생성된 모든 스냅샷을 나열합니다.

:list-snapshots

{

"outcome" => "success",

"result" => {

"directory" => "EAP_HOME/standalone/configuration/standalone_xml_history/snapshot",

"names" => [

"20151022-133109702standalone.xml",

"20151022-132715958standalone.xml"

]

}

}스냅샷 삭제

관리 CLI를 사용하여 스냅샷을 삭제합니다.

:delete-snapshot(name=20151022-133109702standalone.xml)

스냅샷으로 서버 시작

서버는 스냅샷 또는 자동 저장한 구성 버전을 사용하여 시작할 수 있습니다.

-

EAP_HOME/standalone/configuration/standalone_xml_history디렉터리로 이동하여 로드할 스냅샷 또는 저장된 구성 파일을 식별합니다. 서버를 시작하고 선택한 구성 파일을 가리킵니다. 구성 디렉터리인

EAP_HOME/standalone/configuration/을 기준으로 파일 경로를 전달합니다.$ EAP_HOME/bin/standalone.sh --server-config=standalone_xml_history/snapshot/20151022-133109702standalone.xml

관리형 도메인에서 실행하는 경우 대신 --host-config 인수를 사용하여 구성 파일을 지정합니다.

3.6.5. 구성 변경 사항보기

JBoss EAP 7은 실행 중인 시스템의 구성 변경 사항을 추적할 수 있는 기능을 제공합니다. 이를 통해 관리자는 다른 인증된 사용자가 변경한 구성 변경 내역을 볼 수 있습니다.

변경 사항은 메모리에 저장되며, 서버를 다시 시작하는 동안 유지되지 않습니다. 이 기능은 관리 감사 로깅 을 대체하지 않습니다.

관리 CLI 또는 관리 콘솔에서 추적을 활성화하고 구성 변경 사항을 볼 수 있습니다.

관리 CLI에서 구성 변경 사항 추적 및 보기

구성 변경 사항을 추적하려면 다음 관리 CLI 명령을 사용합니다. max-history 특성을 사용하여 저장할 항목 수를 지정할 수 있습니다.

/subsystem=core-management/service=configuration-changes:add(max-history=20)

관리형 도메인에서 호스트 및 서버 관련 수정을 위해 호스트 수준에서 구성 변경 사항을 추적합니다. 호스트 컨트롤러의 구성 변경 사항을 활성화하면 모든 관리 서버에서 사용할 수 있습니다. 다음 명령을 사용하여 호스트당 구성 변경 사항을 추적할 수 있습니다.

/host=HOST_NAME/subsystem=core-management/service=configuration-changes:add(max-history=20)최신 구성 변경 사항 목록을 보려면 다음 관리 CLI 명령을 사용합니다.

/subsystem=core-management/service=configuration-changes:list-changes

관리형 도메인에서는 다음 명령을 사용하여 호스트의 구성 변경 사항을 나열할 수 있습니다.

/host=HOST_NAME/subsystem=core-management/service=configuration-changes:list-changes다음 명령을 사용하여 특정 서버에 영향을 주는 구성 변경 사항을 나열할 수 있습니다.

/host=HOST_NAME/server=SERVER_NAME/subsystem=core-management/service=configuration-changes:list-changes

그러면 날짜, 원점, 결과 및 작업 세부 정보와 함께 수행된 각 구성 변경 사항이 나열됩니다. 예를 들어 list-changes 명령의 아래 출력은 구성 변경 사항을 표시하며 가장 최근에는 먼저 표시됩니다.

{

"outcome" => "success",

"result" => [

{

"operation-date" => "2016-02-12T18:37:00.354Z",

"access-mechanism" => "NATIVE",

"remote-address" => "127.0.0.1/127.0.0.1",

"outcome" => "success",

"operations" => [{

"address" => [],

"operation" => "reload",

"operation-headers" => {

"caller-type" => "user",

"access-mechanism" => "NATIVE"

}

}]

},

{

"operation-date" => "2016-02-12T18:34:16.859Z",

"access-mechanism" => "NATIVE",

"remote-address" => "127.0.0.1/127.0.0.1",

"outcome" => "success",

"operations" => [{

"address" => [

("subsystem" => "datasources"),

("data-source" => "ExampleDS")

],

"operation" => "write-attribute",

"name" => "enabled",

"value" => false,

"operation-headers" => {

"caller-type" => "user",

"access-mechanism" => "NATIVE"

}

}]

},

{

"operation-date" => "2016-02-12T18:24:11.670Z",

"access-mechanism" => "HTTP",

"remote-address" => "127.0.0.1/127.0.0.1",

"outcome" => "success",

"operations" => [{

"operation" => "remove",

"address" => [

("subsystem" => "messaging-activemq"),

("server" => "default"),

("jms-queue" => "ExpiryQueue")

],

"operation-headers" => {"access-mechanism" => "HTTP"}

}]

}

]

}이 예제에서는 구성에 영향을 주는 수행된 세 가지 작업의 세부 정보를 나열합니다.

- 관리 CLI에서 서버 다시 로드.

-

관리 CLI에서

ExampleDS데이터 소스 비활성화. -

관리 콘솔에서

ExpiryQueue큐 제거.

관리 콘솔에서 구성 변경 사항 추적 및 보기

관리 콘솔에서 구성 변경 사항을 추적할 수 있도록 Runtime(런타임 ) 탭으로 선택하고 서버 또는 호스트로 이동하여 변경 사항을 추적하고 드롭다운에서 Configuration Changes (구성 변경)를 선택합니다. Enable Configuration(구성 변경 사항 활성화)을 클릭하고 최대 기록 값을 제공합니다.

이 페이지의 테이블에는 날짜, 원점, 결과 및 운영 세부 정보와 함께 각 구성 변경 사항이 나열됩니다.

3.6.6. 속성 교체

JBoss EAP를 사용하면 표현식을 사용하여 구성에서 리터럴 값 대신 교체 가능한 속성을 정의할 수 있습니다. 표현식은 ${PARAMETER:DEFAULT_VALUE} 형식을 사용합니다. 지정된 매개 변수가 설정되면 매개 변수의 값이 사용됩니다. 그렇지 않으면 제공된 기본값이 사용됩니다.

표현식을 해결하는 데 지원되는 소스는 시스템 속성, 환경 변수 및 자격 증명 모음입니다. 배포 전용의 경우 소스는 배포 아카이브의 META-INF/jboss.properties 파일에 나열된 속성이 될 수 있습니다. 하위 배포를 지원하는 배포 유형의 경우 속성 파일이 외부 배포에 있는 경우(예: EAR) 모든 하위 배포로 해결 범위가 지정됩니다. 속성 파일이 하위 배포에 있는 경우 해결 범위는 해당 하위 배포로만 지정됩니다.

standalone.xml 구성 파일에서 아래 예제에서는 를 jboss. bind. address 매개 변수를 설정하지 않는 한 address공용 인터페이스의 inet-127.0.0.1 로 설정합니다.

<interface name="public">

<inet-address value="${jboss.bind.address:127.0.0.1}"/>

</interface>

jboss.bind.address 매개 변수는 다음 명령을 사용하여 EAP를 독립 실행형 서버로 시작할 때 설정할 수 있습니다.

$ EAP_HOME/bin/standalone.sh -Djboss.bind.address=IP_ADDRESS

중첩 표현식

표현식을 중첩하여 고정 값 대신 고급 표현식을 사용할 수 있습니다. 중첩된 식의 형식은 일반 표현식의 형식과 같지만 하나의 표현식은 다른 표현식에 포함됩니다. 예를 들면 다음과 같습니다.

${SYSTEM_VALUE_1${SYSTEM_VALUE_2}}중첩된 식은 재귀적으로 평가되므로 내부 표현식을 먼저 평가한 다음 외부 표현식을 평가합니다. 표현식도 재귀적일 수 있습니다. 여기서 표현식은 다른 표현식으로 확인되므로 이 식이 해결됩니다. 관리 CLI 명령을 제외하고 표현식이 허용되는 모든 곳에 중첩된 표현식이 허용됩니다.

중첩 표현식을 사용할 수 있는 예제는 데이터 소스 정의에 사용된 암호가 마스킹되는 경우입니다. 데이터 소스의 구성에는 다음 행이 있을 수 있습니다.

<password>${VAULT::ds_ExampleDS::password::1}</password>

ds_ExampleDS 값은 중첩된 표현식을 사용하여 시스템 속성(datasource_name)으로 바꿀 수 있습니다. 데이터 소스에 대한 구성은 대신 다음 행을 가질 수 있습니다.

<password>${VAULT::${datasource_name}::password::1}</password>

JBoss EAP는 먼저 표현식 ${datasource_name} 을 평가한 다음 이를 더 큰 표현식에 입력하고 결과 표현식을 평가합니다. 이 구성의 이점은 데이터 소스 이름이 고정 구성에서 추상화된다는 것입니다.

설명자 기반 속성 교체

데이터 소스 연결 매개 변수와 같은 애플리케이션 구성은 일반적으로 개발, 테스트 및 프로덕션 환경마다 다릅니다. Jakarta EE 사양에는 이러한 구성을 외부화하는 방법이 포함되어 있지 않으므로 이러한 차이가 종종 빌드 시스템 스크립트에 의해 수용됩니다. JBoss EAP를 사용하면 설명자 기반 속성 교체를 사용하여 구성을 외부적으로 관리할 수 있습니다.

설명자 기반 속성 교체는 설명자를 기반으로 하는 속성을 대체하여 애플리케이션 및 빌드 체인에서 환경에 대한 가정을 제거할 수 있습니다. 환경별 구성은 주석 또는 빌드 시스템 스크립트가 아닌 배포 설명자에 지정할 수 있습니다. 명령줄에서 파일 또는 매개 변수로 구성을 제공할 수 있습니다.

the ee 하위 시스템에는 속성 교체가 적용되는지 여부를 제어하는 여러 플래그가 있습니다.

JBoss 특정 설명자 교체는 jboss-descriptor-property-replacement 플래그로 제어되며 기본적으로 활성화되어 있습니다. 활성화된 경우 다음 배포 설명자에서 속성을 바꿀 수 있습니다.

-

jboss-ejb3.xml -

jboss-app.xml -

jboss-web.xml -

jboss-permissions.xml -

*-jms.xml -

*-ds.xml

다음 관리 CLI 명령을 사용하여 JBoss별 설명자에서 속성 교체를 활성화하거나 비활성화할 수 있습니다.

/subsystem=ee:write-attribute(name="jboss-descriptor-property-replacement",value=VALUE)

Jakarta EE 설명자 교체는 spec-descriptor-property-replacement 플래그로 제어되며 기본적으로 비활성화되어 있습니다. 활성화된 경우 다음 배포 설명자에서 속성을 바꿀 수 있습니다.

-

ejb-jar.xml -

permissions.xml -

persistence.xml -

application.xml -

web.xml

다음 관리 CLI 명령을 사용하여 Jakarta EE 설명자에서 속성 교체를 활성화하거나 비활성화할 수 있습니다.

/subsystem=ee:write-attribute(name="spec-descriptor-property-replacement",value=VALUE)3.6.7. Git을 사용하여 구성 데이터 관리

JBoss EAP 7.3에서는 Git을 사용하여 서버 구성 데이터, 속성 파일 및 배포를 관리하고 유지할 수 있습니다. 이를 통해 이러한 파일의 버전 기록을 관리할 수 있을 뿐 아니라 하나 이상의 Git 리포지토리를 사용하여 여러 서버 및 노드에서 서버 및 애플리케이션 구성을 공유할 수도 있습니다. 이 기능은 기본 구성 디렉터리 레이아웃을 사용하는 독립 실행형 서버에서만 작동합니다.

로컬 Git 리포지토리에서 구성 데이터를 사용하도록 선택하거나 원격 Git 리포지토리에서 데이터를 가져올 수 있습니다. Git 리포지토리는 독립 실행형 서버 콘텐츠의 기본 디렉터리인 jboss.server.base.dir 디렉터리에 구성됩니다. jboss.server.base.dir 디렉터리가 Git을 사용하도록 구성되면 JBoss EAP는 관리 CLI 또는 관리 콘솔을 사용하여 구성에 수행하는 모든 업데이트를 자동으로 커밋합니다. 구성 파일을 수동으로 편집하여 서버 외부에서 변경한 사항은 커밋되거나 지속되지 않지만 Git CLI를 사용하여 수동 변경 사항을 추가하고 커밋할 수 있습니다. Git CLI를 사용하여 커밋 내역을 보고 분기를 관리하며 콘텐츠를 관리할 수도 있습니다.

이 기능을 사용하려면 서버를 시작할 때 명령줄에서 다음 인수 중 하나 이상을 전달합니다.

표 3.4. Git 구성 관리를 위한 서버 시작 인수

| 인수 | 설명 |

|---|---|

| --git-repo |

서버 구성 데이터를 관리하고 저장하는 데 사용되는 Git 리포지토리의 위치입니다. 로컬로 저장하거나 원격 리포지토리에 URL을 저장하려는 경우 |

| --git-branch | 사용할 Git 리포지토리의 분기 또는 태그 이름입니다. 이 인수는 기존 분기의 이름을 지정하거나 태그 이름이 없으면 생성되지 않으므로 이름을 지정해야 합니다. 태그 이름을 사용하는 경우 리포지토리를 분리된 HEAD 상태로 둡니다. 즉, 향후 커밋은 분기에 연결되지 않습니다. 태그 이름은 읽기 전용이며 일반적으로 여러 노드에 구성을 복제해야 하는 경우 사용됩니다. |

| --git-auth |

원격 Git 리포지토리에 연결할 때 사용할 자격 증명을 포함하는 Elytron 구성 파일의 URL입니다. 이 인수는 원격 Git 리포지토리에 인증이 필요한 경우 필요합니다. 이 인수는 |

로컬 Git 리포지토리 사용

로컬 Git 리포지토리를 사용하려면 --git-repo=local 인수로 서버를 시작합니다. 서버를 시작할 때 --git-branch=GIT_BRANCH_NAME 인수를 추가하여 원격 리포지토리에 선택적 분기 또는 태그 이름을 지정할 수도 있습니다. 이 인수는 기존 분기의 이름을 지정하거나 태그 이름이 없으면 생성되지 않으므로 이름을 지정해야 합니다. 태그 이름을 사용하는 경우 리포지토리를 분리된 HEAD 상태로 둡니다. 즉, 향후 커밋은 분기에 연결되지 않습니다.

다음은 로컬 리포지토리의 1.0.x 분기를 사용하여 서버를 시작하는 명령의 예입니다.

$ EAP_HOME/bin/standalone.sh --git-repo=local --git-branch=1.0.x

로컬 Git 리포지토리를 사용하기 위해 인수로 서버를 시작하는 경우 JBoss EAP는 jboss.server.base.dir 디렉터리가 이미 Git에 대해 구성되어 있는지 확인합니다. 그렇지 않은 경우 JBoss EAP는 기존 구성 콘텐츠를 사용하여 jboss.server.base.dir 디렉터리에 Git 리포지토리를 만들고 초기화합니다. JBoss EAP는 --git-branch 인수로 전달된 분기 이름을 확인합니다. 해당 인수가 전달되지 않으면 master 분기를 확인합니다. 초기화 후 독립 실행형 서버 콘텐츠의 기본 디렉터리에 파일이 표시되어야 합니다.

.git/ 디렉터리와.gitignore

원격 Git 리포지토리 사용

원격 Git 리포지토리를 사용하려면 --git-repo=REMOTE_REPO 인수로 서버를 시작합니다. 인수 값은 URL 또는 로컬 Git 구성에 수동으로 추가한 원격 별칭일 수 있습니다.

서버를 시작할 때 --git-branch=GIT_BRANCH_NAME 인수를 추가하여 원격 리포지토리에 선택적 분기 또는 태그 이름을 지정할 수도 있습니다. 이 인수는 기존 분기의 이름을 지정하거나 태그 이름이 없으면 생성되지 않으므로 이름을 지정해야 합니다. 태그 이름을 사용하는 경우 리포지토리를 분리된 HEAD 상태로 둡니다. 즉, 향후 커밋은 분기에 연결되지 않습니다.

Git 리포지토리에 인증이 필요한 경우 서버를 시작할 때 --git-auth=AUTH_FILE_URL 인수도 추가해야 합니다. 이 인수는 Git 리포지토리에 연결하는 데 필요한 자격 증명을 포함하는 Elytron 구성 파일의 URL이어야 합니다. 다음은 인증에 사용할 수 있는 Elytron 구성 파일의 예입니다.

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<authentication-client xmlns="urn:elytron:client:1.2">

<authentication-rules>

<rule use-configuration="test-login">

</rule>

</authentication-rules>

<authentication-configurations>

<configuration name="test-login">

<sasl-mechanism-selector selector="BASIC" />

<set-user-name name="eap-user" />

<credentials>

<clear-password password="my_api_key" />

</credentials>

<set-mechanism-realm name="testRealm" />

</configuration>

</authentication-configurations>

</authentication-client>

</configuration>

다음은 원격 eap-configuration 리포지토리의 1.0.x 분기를 사용하고 인증 자격 증명이 포함된 Elytron 구성 파일에 URL을 전달하는 전체 프로필로 서버를 시작하는 명령의 예입니다.

$ EAP_HOME/bin/standalone.sh --git-repo=https://github.com/MY_GIT_ID/eap-configuration.git --git-branch=1.0.x --git-auth=file:///home/USER_NAME/github-wildfly-config.xml --server-config=standalone-full.xml

원격 Git 리포지토리를 사용하기 위해 인수로 서버를 시작하는 경우 JBoss EAP는 jboss.server.base.dir 디렉터리가 이미 Git에 대해 구성되어 있는지 확인합니다. 그렇지 않은 경우 JBoss EAP는 jboss.server.base.dir 디렉터리에 있는 기존 구성 파일을 삭제하고 이를 원격 Git 구성 데이터로 대체합니다. JBoss EAP는 --git-branch 인수로 전달된 분기 이름을 확인합니다. 해당 인수가 전달되지 않으면 master 분기를 확인합니다. 이 프로세스가 완료되면 독립 실행형 서버 콘텐츠의 기본 디렉터리에 파일이 표시됩니다.

.git/ 디렉터리와.gitignore

원래 사용된 것과 다른 --git-repo URL 또는 --git-branch 이름을 전달하는 서버를 나중에 시작하면 오류 메시지 java.lang.RuntimeException이 표시됩니다. WFLYSRV0268: 서버 시작을 시도할 때 리포지토리 GIT_REPO_NAME 을 가져오지 못했습니다. 이는 JBoss EAP가 현재 jboss.server.base.dir 디렉터리에 구성된 것과 다른 리포지토리 및 분기에서 구성 데이터를 가져오고 Git 가져오기 결과가 충돌하기 때문입니다.

원격 Git SSH 리포지토리 사용

SSH 인증의 경우 SSH 자격 증명을 지정하여 elytron 구성 파일을 구성할 수 있습니다. 이 파일에서 SSH 자격 증명을 지정한 후 독립 실행형 서버 인스턴스를 시작할 수 있으며 원격 Git SSH 리포지토리에서 서버 구성 파일 기록을 관리할 수 있습니다.

elytron-tool.sh 스크립트를 사용하여 액세스할 수 있는 WildFly Elytron 툴을 사용하여 SSH 키 쌍을 생성하고 자격 증명 저장소에 저장할 수도 있습니다. WildFly Elytron 툴은 이전에 서버에 대한 SSH 자격 증명을 지정하지 않은 경우 사용하는 데 유용합니다.

elytron 구성 파일에 자격 증명을 추가하면 원격 Git SSH 리포지토리에 연결할 수 있습니다.

사전 요구 사항

-

elytron구성 파일에 자격 증명을 추가했습니다.elytron구성 파일에서 저장된 키 쌍 사용을 참조하고 elytron 구성 파일에서 OpenSSH 키 사용을 참조하십시오.

절차

터미널에서 다음 명령을 실행하여 원격 git SSH 리포지토리에 연결합니다.

$ <eap_home_path>/bin/standalone.sh --git-repo=<git_repository_url> --git-auth=<elytron_configuration_file_url>

독립 실행형 서버가 시작되고 서버의 구성 파일 기록이 이제 원격 Git SSH 리포지토리에서 관리합니다.

추가 리소스

-

elytron-tool.sh스크립트를 사용하여 SSH 키 쌍을 생성하는 방법에 대한 자세한 내용은 How to Configure Server Security guide 에서 WildFly Elytron 툴을 사용하여 인증 정보 저장소의 키 쌍 관리를 참조하십시오. -

OpenSSH 키 쌍을 생성하고 사용하는 방법에 대한 자세한 내용은

elytron구성 파일에서 OpenSSH 키 사용을 참조하십시오.

elytron 구성 파일에서 OpenSSH 키 사용

elytron 하위 시스템은 OpenSSH 명령줄 도구를 사용하여 생성된 SSH 키 쌍을 지원합니다. 이 툴은 RSA, DSA 및 ECDSA 알고리즘을 사용합니다.

ssh-keygen 명령을 사용하여 SSH 키 쌍을 생성할 수 있습니다.

또한 세 가지 요소 유형 중 하나를 사용하여 암호를 지정할 수 있습니다.

-

clear-password -

masked-password -

credential-store-reference

사전 요구 사항

SSH 키 쌍이 생성되었습니다. 다음 예제에서는 크기가

256메가바이트의 ECDSA 키 생성을 보여줍니다. 암호는시크릿으로 설정됩니다.[~/.ssh]$ ssh-keygen -t ecdsa -b 256 Generating public/private ecdsa key pair. Enter file in which to save the key (/home/user/.ssh/id_ecdsa): Enter passphrase (empty for no passphrase): secret Enter same passphrase again: secret Your identification has been saved in /home/user/.ssh/id_ecdsa. Your public key has been saved in /home/user/.ssh/id_ecdsa.pub.

절차

다음 두 방법 중 하나를 선택하여

elytron구성 파일에 키 쌍을 지정합니다.키 쌍 인증 정보를 사용하여 구성 파일에서 키 쌍을 지정합니다. 예를 들면 다음과 같습니다.

<authentication-configurations> <configuration name="example"> <credentials> <key-pair> <openssh-private-key pem="-----BEGIN OPENSSH PRIVATE KEY----- b3BlbnNzaC1rZXktdjEAAAAACmFlczI1Ni1jdHIAAAAGYmNyeXB0AAAAGAAAABDaZzGpGV 922xmrL+bMHioPAAAAEAAAAAEAAABoAAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlz dHAyNTYAAABBBIMTU1m6pmpnSTZ2k/cbKnxXkRpXUmWwqN1SSNLpRswGsUhmLG2H21br1Z lEHRiRn6zQmA4YCtCw2hLuz8M8WVoAAADAQk+bMNWFfaI4Ej1AQdlLl6v4RDa2HGjDS3V4 39h0pOx4Ix7YZKydTN4SPkYRt78CNK0AhhtKsWo2lVNwyfh8/6SeqowhgCG9MJYW8yRR1R 3DX/eQTx6MV/gSSRLDTpcVWUY0jrBGpMaEvylKoNcabiEo44flkIYlG6E/YtFXsmXsoBsj nFcjvmfE7Lzyin5Fowwpbqj9f0XOARu9wsUzeyJVAwT7+YCU3mWJ3dnO1bOxK4TuLsxD6j RB7bJemsfr -----END OPENSSH PRIVATE KEY-----"> <clear-password password="secret"/> </openssh-private-key> </key-pair> </credentials> </configuration> </authentication-configurations>예에서는 OpenSSH 형식의 키 쌍을 보여줍니다. 보안의

암호는명확한암호 유형으로 설정되며 개인 키의 암호를 해독해야 합니다.중요elytron하위 시스템은PKCS8형식의 키 쌍을 지원합니다. 그러나 키 쌍을 원래 형식으로 다시 해독해야 할 때 문제가 발생할 수 있으므로PKCS8형식의 키 쌍을 암호화해서는 안 됩니다.구성 파일의

<ssh-credential>요소에 개인 키가 포함된 파일의 위치를 지정합니다. 예를 들면 다음과 같습니다.<authentication-configurations> <configuration name="example"> <credentials> <ssh-credential ssh-directory="/user/home/example/.ssh" private-key-file="id_test_ecdsa" known-hosts-file="known_hosts_test"> 1 2 3 <clear-password password="secret"/> </ssh-credential> </credentials> </configuration> </authentication-configurations>

추가 리소스

- OpenSSH 및 해당 기능에 대한 자세한 내용은 OpenSSH 설명서를 참조하십시오.

Git을 사용할 때 원격 구성 데이터 게시

관리 CLI 게시-구성 작업을 사용하여 Git 리포지토리 변경 사항을 원격 리포지토리로 내보낼 수 있습니다. JBoss EAP는 서버를 시작할 때 부팅 프로세스 중에 원격 Git 리포지토리에서 구성을 가져오므로 여러 서버에서 구성 데이터를 공유할 수 있습니다. 이 작업은 원격 리포지토리에서만 사용할 수 있습니다. 로컬 리포지토리에서는 작동하지 않습니다.

다음 관리 CLI 작업은 구성 데이터를 원격 eap-configuration 리포지토리에 게시합니다.

:publish-configuration(location="=https://github.com/MY_GIT_ID/eap-configuration.git")

{"outcome" => "success"}Git에서 스냅샷 사용

Git 커밋 기록을 사용하여 구성 변경 사항을 추적하는 것 외에도 스냅샷을 작성하여 특정 시점에서 구성을 유지할 수도 있습니다. 스냅샷을 나열하고 삭제할 수 있습니다.

Git을 사용할 때 스냅샷 찍기

스냅샷은 Git에 태그로 저장됩니다. 스냅샷 태그 이름 및 커밋 메시지를 take-snapshot 작업에 인수로 지정합니다.

다음 관리 CLI 작업은 스냅샷을 찍고 태그 이름을 "snapshot-01"로 지정합니다.

:take-snapshot(name="snapshot-01", comment="1st snapshot")

{

"outcome" => "success",

"result" => "1st snapshot"

}Git을 사용할 때 스냅샷 나열

list -snapshots 작업을 사용하여 모든 스냅샷 태그를 나열 할 수 있습니다.

다음 관리 CLI 작업에는 스냅샷 태그가 나열되어 있습니다.

:list-snapshots

{

"outcome" => "success",

"result" => {

"directory" => "",

"names" => [

"snapshot : 1st snapshot",

"refs/tags/snapshot-01",

"snapshot2 : 2nd snapshot",

"refs/tags/snapshot-02"

]

}

}Git을 사용할 때 스냅샷 삭제

delete -snapshot 작업에 태그 이름을 전달하여 특정 스냅샷을 삭제할 수 있습니다.

다음 관리 CLI 작업은 태그 이름이 "snapshot-01"인 스냅샷을 삭제합니다.

:delete-snapshot(name="snapshot-01")

{"outcome" => "success"}3.7. 파일 시스템 경로

JBoss EAP는 파일 시스템 경로에 논리적 이름을 사용합니다. 구성의 다른 영역은 논리 이름을 사용하여 경로를 참조할 수 있으므로 각 인스턴스에 절대 경로를 사용할 필요가 없으며 특정 호스트 구성이 범용 논리 이름으로 확인할 수 있습니다.

예를 들어 기본 로깅 하위 시스템 구성은 서버 로그 디렉터리의 논리적 이름으로 jboss.server.log.dir 을 선언합니다.

예제: 서버 로그 디렉토리의 상대 경로 예

<file relative-to="jboss.server.log.dir" path="server.log"/>

JBoss EAP는 사용자가 구성 파일에서 구성할 필요 없이 다양한 표준 경로를 자동으로 제공합니다.

표 3.5. 표준 경로

| 속성 | 설명 |

|---|---|

| java.home | Java 설치 디렉터리 |

| jboss.controller.temp.dir |

독립 실행형 서버 및 관리형 도메인의 공통 별칭. 임시 파일 스토리지에 사용할 디렉터리입니다. 관리형 도메인의 |

| jboss.domain.base.dir | 도메인 콘텐츠의 기본 디렉터리입니다. |

| jboss.domain.config.dir | 도메인 구성이 포함된 디렉터리입니다. |

| jboss.domain.data.dir | 도메인이 영구 데이터 파일 스토리지에 사용할 디렉터리입니다. |

| jboss.domain.log.dir | 도메인에서 영구 로그 파일 스토리지에 사용할 디렉터리입니다. |

| jboss.domain.temp.dir | 도메인에서 임시 파일 스토리지에 사용할 디렉터리입니다. |

| jboss.domain.deployment.dir | 도메인에서 배포된 콘텐츠를 저장하는 데 사용할 디렉터리입니다. |

| jboss.domain.servers.dir | 도메인이 관리형 도메인 인스턴스의 출력을 저장하는 데 사용할 디렉터리입니다. |

| jboss.home.dir | JBoss EAP 배포의 루트 디렉터리입니다. |

| jboss.server.base.dir | 독립 실행형 서버 콘텐츠의 기본 디렉터리입니다. |

| jboss.server.config.dir | 독립 실행형 서버 구성이 포함된 디렉터리입니다. |

| jboss.server.data.dir | 독립 실행형 서버가 영구 데이터 파일 스토리지에 사용할 디렉터리입니다. |

| jboss.server.log.dir | 독립 실행형 서버가 로그 파일 스토리지에 사용할 디렉터리입니다. |

| jboss.server.temp.dir | 독립 실행형 서버가 임시 파일 스토리지에 사용할 디렉터리입니다. |

| jboss.server.deploy.dir | 독립 실행형 서버가 배포된 콘텐츠를 저장하는 데 사용할 디렉터리입니다. |

| user.dir | 사용자의 현재 작업 디렉터리. |

| user.home | 사용자 홈 디렉터리. |

표준 경로를 재정의하거나 사용자 정의 경로를 추가할 수 있습니다.

3.7.1. 파일 시스템 경로보기

다음 관리 CLI 명령을 사용하여 파일 시스템 경로를 나열합니다.

ls /path

관리형 도메인에서는 다음 관리 CLI 명령을 사용하여 특정 서버의 파일 시스템 경로를 나열할 수 있습니다.

ls /host=HOST_NAME/server=SERVER_NAME/path

다음 관리 CLI 명령을 사용하여 파일 시스템 경로 값을 읽습니다.

/path=PATH_NAME:read-resource관리형 도메인에서는 다음 관리 CLI 명령을 사용하여 특정 서버의 파일 시스템 경로 값을 읽을 수 있습니다.

/host=HOST_NAME/server=SERVER_NAME/path=PATH_NAME:read-resource

3.7.2. 표준 경로 덮어쓰기

jboss.server.* 또는 다음 두 가지 방법 중 하나로 수행할 수 있습니다.

jboss.domain.* 로 시작하는 표준 경로의 기본 위치를 재정의할 수 있습니다.

서버를 시작할 때 명령줄 인수를 전달합니다. 예를 들면 다음과 같습니다.

$ EAP_HOME/bin/standalone.sh -Djboss.server.log.dir=/var/log서버 구성 파일인

standalone.conf 또는에서 새 위치를 포함하도록domain.confJAVA_OPTS변수를 수정합니다. 예를 들면 다음과 같습니다.JAVA_OPTS="$JAVA_OPTS -Djboss.server.log.dir=/var/log"

관리형 도메인의 표준 경로 재정의

이 예제에서 목표는 도메인 파일을 /opt/jboss_eap/domain_data 디렉터리에 저장하고 각 최상위 디렉터리에 사용자 지정 이름을 지정하는 것입니다. 기본 디렉터리 그룹 by-server 가 사용됩니다.

-

로그 파일은

all_logs하위 디렉토리에 저장해야 합니다 -

데이터 파일은

all_data하위 디렉토리에 저장해야 합니다 -

임시 파일은

all_temp하위 디렉토리에 저장해야 합니다 -

서버의 파일은

all_servers하위 디렉토리에 저장해야 합니다.

이 구성을 수행하려면 JBoss EAP를 시작할 때 여러 시스템 속성을 재정의해야 합니다.

$ EAP_HOME/bin/domain.sh -Djboss.domain.temp.dir=/opt/jboss_eap/domain_data/all_temp -Djboss.domain.log.dir=/opt/jboss_eap/domain_data/all_logs -Djboss.domain.data.dir=/opt/jboss_eap/domain_data/all_data -Djboss.domain.servers.dir=/opt/jboss_eap/domain_data/all_servers결과 경로 구조는 다음과 같습니다.

/opt/jboss_eap/domain_data/

├── all_data

├── all_logs

├── all_servers

│ ├── server-one

│ │ ├── data

│ │ ├── log

│ │ └── tmp

│ └── server-two

│ ├── data

│ ├── log

│ └── tmp

└── all_temp3.7.3. 사용자 정의 경로 추가

관리 CLI 또는 관리 콘솔을 사용하여 사용자 지정 파일 시스템 경로를 추가할 수 있습니다.

관리 CLI에서 다음 관리 CLI 명령을 사용하여 새 경로를 추가할 수 있습니다.

/path=my.custom.path:add(path=/my/custom/path)

- 관리 콘솔에서 Configuration (구성) 탭으로 이동하고 Paths (경로)를 선택하고 View (보기)를 클릭하여 파일 시스템 경로를 구성할 수 있습니다. 여기에서 경로를 추가, 수정 및 제거할 수 있습니다.

그런 다음 이 사용자 지정 경로를 구성에서 사용할 수 있습니다. 예를 들어 아래 로그 핸들러는 상대 경로에 사용자 지정 경로를 사용합니다.

<subsystem xmlns="urn:jboss:domain:logging:6.0">

...

<periodic-rotating-file-handler name="FILE" autoflush="true">

<formatter>

<named-formatter name="PATTERN"/>

</formatter>

<file relative-to="my.custom.path" path="server.log"/>

<suffix value=".yyyy-MM-dd"/>

<append value="true"/>

</periodic-rotating-file-handler>

...

</subsystem>3.8. 디렉토리 그룹화

관리형 도메인에서 각 서버의 파일은 EAP_HOME/domain 디렉터리에 저장됩니다. 호스트 컨트롤러의 directory-grouping 특성을 사용하여 서버의 하위 디렉터리를 구성하는 방법을 지정할 수 있습니다. 디렉터리는 서버 또는 유형 별로 그룹화할 수 있습니다. 기본적으로 디렉터리는 서버 별로 그룹화됩니다.

서버 별 디렉토리 그룹화

기본적으로 디렉터리는 서버별로 그룹화됩니다. 관리가 서버 중심인 경우 이 구성을 사용하는 것이 좋습니다. 예를 들어 서버 인스턴스별로 백업 및 로그 파일 처리를 구성할 수 있습니다.

ZIP 설치 방법을 사용하여 JBoss EAP를 설치하는 경우 기본 디렉토리 구조(서버로 그룹됨)는 다음과 같습니다.

EAP_HOME/domain

└─ servers

├── server-one

│ ├── data

│ ├── tmp

│ └── log

└── server-two

├── data

├── tmp

└── log서버별로 도메인 디렉터리를 그룹화하려면 다음 관리 CLI 명령을 입력합니다.

/host=HOST_NAME:write-attribute(name=directory-grouping,value=by-server)

그러면 호스트 컨트롤러의 host.xml 구성 파일이 업데이트됩니다.

<servers directory-grouping="by-server">

<server name="server-one" group="main-server-group"/>

<server name="server-two" group="main-server-group" auto-start="true">

<socket-bindings port-offset="150"/>

</server>

</servers>유형별 디렉토리 그룹화

서버별로 디렉터리를 그룹화하는 대신 파일 유형별로 그룹화할 수 있습니다. 관리가 파일 형식 중심인 경우 이 구성을 사용하는 것이 좋습니다. 예를 들어 데이터 파일만 쉽게 백업할 수 있습니다.

ZIP 설치 방법을 사용하여 JBoss EAP를 설치하고 도메인의 파일을 유형별로 그룹화하면 디렉터리 구조는 다음과 같습니다.

EAP_HOME/domain

├── data

│ └── servers

│ ├── server-one

│ └── server-two

├── log

│ └── servers

│ ├── server-one

│ └── server-two

└── tmp

└── servers

├── server-one

└── server-two도메인 디렉터리를 유형별로 그룹화하려면 다음 관리 CLI 명령을 입력합니다.

/host=HOST_NAME:write-attribute(name=directory-grouping,value=by-type)

그러면 호스트 컨트롤러의 host.xml 구성 파일이 업데이트됩니다.

<servers directory-grouping="by-type">

<server name="server-one" group="main-server-group"/>

<server name="server-two" group="main-server-group" auto-start="true">

<socket-bindings port-offset="150"/>

</server>

</servers>3.9. 시스템 속성

Java 시스템 속성을 사용하여 여러 JBoss EAP 옵션을 구성하고 애플리케이션 서버 내에서 사용할 이름-값 쌍을 설정할 수 있습니다.

시스템 속성을 사용하여 JBoss EAP 구성의 기본값을 재정의할 수 있습니다. 예를 들어, 공용 인터페이스 바인드 주소에 대한 다음 XML 구성은 jboss.bind.address 시스템 속성으로 설정할 수 있지만 시스템 속성이 제공되지 않은 경우 기본값은 127.0.0.1 로 설정됩니다.

<inet-address value="${jboss.bind.address:127.0.0.1}"/>다음과 같은 몇 가지 방법으로 JBoss EAP에서 시스템 속성을 설정할 수 있습니다.

JBoss EAP 관리형 도메인을 사용하는 경우 전체 도메인, 특정 서버 그룹, 특정 호스트 및 모든 서버 인스턴스에 시스템 속성을 적용하거나 특정 서버 인스턴스에 적용할 수 있습니다. 대부분의 JBoss EAP 도메인 설정과 마찬가지로, 보다 구체적인 수준에서 설정된 시스템 속성은 더 추상화된 설정을 재정의합니다. 자세한 내용은 도메인 관리 장을 참조하십시오.

시작 스크립트에 시스템 속성 전달

D 인수를 사용하여 시스템 속성을 JBoss EAP 시작 스크립트에 전달할 수 있습니다. 예를 들면 다음과 같습니다.

$ EAP_HOME/bin/standalone.sh -Djboss.bind.address=192.168.1.2시스템 속성을 설정하는 이 방법은 JBoss EAP를 시작하기 전에 설정해야 하는 JBoss EAP 옵션에 특히 유용합니다.

관리 CLI를 사용하여 시스템 속성 설정

관리 CLI를 사용하여 다음 구문을 사용하여 시스템 속성을 설정할 수 있습니다.

/system-property=PROPERTY_NAME:add(value=PROPERTY_VALUE)

예를 들면 다음과 같습니다.

/system-property=jboss.bind.address:add(value=192.168.1.2)

관리 CLI를 사용하여 시스템 속성을 설정할 때 jboss.bind.address 의 위의 예제를 포함한 일부 JBoss EAP 옵션이 다음 서버를 다시 시작한 후에만 적용됩니다.

관리형 도메인의 경우 위의 예제에서는 전체 도메인에 대한 시스템 속성을 구성하지만 도메인 구성의 보다 구체적인 수준에서 시스템 속성을 설정하거나 재정의할 수도 있습니다.

관리 콘솔을 사용하여 시스템 속성 설정

- 독립 실행형 JBoss EAP 서버의 경우 Configuration(구성 ) 탭의 관리 콘솔에서 시스템 속성을 구성할 수 있습니다. System Properties 를 선택하고 View 단추를 클릭합니다.

관리형 도메인의 경우:

- 도메인 수준 시스템 속성은 Configuration(구성 ) 탭에서 설정할 수 있습니다. System Properties 를 선택하고 View 단추를 클릭합니다.

- 서버 그룹 및 서버 수준 시스템 속성은 Runtime(런타임 ) 탭에서 설정할 수 있습니다. 구성할 서버 그룹 또는 서버를 선택하고 서버 그룹 또는 서버 이름 옆에 있는 보기 버튼을 클릭하고 시스템 속성 탭을 선택합니다.

- 호스트 수준 시스템 속성은 Runtime(런타임 ) 탭에서 설정할 수 있습니다. 구성할 호스트를 선택한 다음 호스트 이름 옆의 드롭다운 메뉴를 사용하여 속성을 선택합니다.

JAVA_OPTS를 사용하여 시스템 속성 설정

시스템 속성은 JAVA_OPTS 환경 변수를 사용하여 구성할 수도 있습니다. JAVA_OPTS 를 수정할 방법은 여러 가지가 있지만 JBoss EAP는 JBoss EAP 프로세스에서 사용하는 JAVA_OPTS 를 설정하기 위한 구성 파일을 제공합니다.

독립 실행형 서버의 경우 이 파일은 EAP_HOME/bin/standalone.conf 또는 관리형 도메인의 경우 EAP_HOME/bin/domain.conf 입니다. Microsoft Windows 시스템의 경우 이러한 파일의 확장자는 .bat 입니다.

RPM 설치의 경우 RPM 서비스 구성 파일은 시스템 속성을 구성하기 위해 JAVA_OPTS 를 수정하는 데 선호되는 위치입니다. 자세한 내용은 RPM 서비스 속성 구성을 참조하십시오.

관련 구성 파일의 JAVA_OPTS 에 시스템 속성 정의를 추가합니다. 아래 예제에서는 Red Hat Enterprise Linux 시스템에서 바인드 주소 설정을 보여줍니다.

standalone.conf의 경우 파일 끝에JAVA_OPTS시스템 속성 정의를 추가합니다. 예를 들면 다음과 같습니다.... # Set the bind address JAVA_OPTS="$JAVA_OPTS -Djboss.bind.address=192.168.1.2"

domain.conf의 경우 프로세스 컨트롤러JAVA_OPTS설정 전에JAVA_OPTS를 설정해야 합니다. 예를 들면 다음과 같습니다.... # Set the bind address JAVA_OPTS="$JAVA_OPTS -Djboss.bind.address=192.168.1.2" # The ProcessController process uses its own set of java options if [ "x$PROCESS_CONTROLLER_JAVA_OPTS" = "x" ]; then ...

MODULE_OPTS 환경 변수를 사용하여 Java 에이전트 추가

시작 스크립트를 편집하지 않고도 MODULE_OPTS=-javaagent:my-agent.jar 환경 변수를 사용하여 Java 에이전트를 JBoss 모듈에 직접 추가할 수 있습니다. 로깅을 구성한 후 에이전트가 초기화됩니다. 이전에는 부팅 클래스 경로에 로그 관리자가 필요했습니다.

독립 실행형 서버에서는 다음 파일에서 MODULE_OPTS 환경 변수를 설정할 수 있습니다.

-

RHEL에서 시작 스크립트는

EAP_HOME/bin/standalone.conf파일을 사용합니다. -

Windows 서버에서 명령 프롬프트에서

EAP_HOME\bin\standalone.BAT 파일을 사용합니다. -

Windows 서버에서 PowerShell에서

EAP_HOME\bin\standalone.ps1파일을 사용합니다.

도메인의 서버의 경우 호스트 JVM 구성 또는 서버 JVM 구성에 module-options 특성을 추가할 수 있습니다.

3.10. 관리 감사 로깅

관리 콘솔, 관리 CLI 또는 관리 API를 사용하는 사용자 지정 애플리케이션을 사용하여 수행한 모든 작업을 로깅하는 관리 인터페이스에 대한 감사 로깅을 활성화할 수 있습니다. 감사 로그 항목은 JSON 형식으로 저장됩니다. 기본적으로 감사 로깅은 비활성화되어 있습니다.

파일 또는 syslog 서버에 대한 출력으로 감사 로깅을 구성할 수 있습니다.

JBoss EAP에 인증된 세션이 없으므로 로그인 및 로그아웃 이벤트를 감사할 수 없습니다. 대신 사용자로부터 작업을 수신하면 감사 메시지가 기록됩니다.

독립 실행형 서버 감사 로깅

기본적으로 비활성화되어 있지만 기본 감사 로깅 구성은 파일에 씁니다.

<audit-log>

<formatters>

<json-formatter name="json-formatter"/>

</formatters>

<handlers>

<file-handler name="file" formatter="json-formatter" path="audit-log.log" relative-to="jboss.server.data.dir"/>

</handlers>

<logger log-boot="true" log-read-only="false" enabled="false">

<handlers>

<handler name="file"/>

</handlers>

</logger>

</audit-log>다음 관리 CLI 명령을 사용하여 이 구성을 읽을 수 있습니다.

/core-service=management/access=audit:read-resource(recursive=true)

독립 실행형 서버에 대한 감사 로깅을 활성화하려면 감사 로깅 활성화 를 참조하십시오.

관리형 도메인 감사 로깅

기본적으로 비활성화되어 있지만 기본 감사 로깅 구성은 각 호스트와 각 서버에 대한 파일을 작성합니다.

<audit-log>

<formatters>

<json-formatter name="json-formatter"/>

</formatters>

<handlers>

<file-handler name="host-file" formatter="json-formatter" relative-to="jboss.domain.data.dir" path="audit-log.log"/>

<file-handler name="server-file" formatter="json-formatter" relative-to="jboss.server.data.dir" path="audit-log.log"/>

</handlers>

<logger log-boot="true" log-read-only="false" enabled="false">

<handlers>

<handler name="host-file"/>

</handlers>

</logger>

<server-logger log-boot="true" log-read-only="false" enabled="false">

<handlers>

<handler name="server-file"/>

</handlers>

</server-logger>

</audit-log>다음 관리 CLI 명령을 사용하여 이 구성을 읽을 수 있습니다.

/host=HOST_NAME/core-service=management/access=audit:read-resource(recursive=true)관리형 도메인의 감사 로깅을 활성화하려면 감사 로깅 활성화 를 참조하십시오.

3.10.1. 관리 감사 로깅 활성화

JBoss EAP는 감사 로깅을 위해 파일 핸들러로 사전 구성되지만 감사 로깅은 기본적으로 비활성화되어 있습니다. 감사 로깅을 활성화하는 관리 CLI 명령은 독립 실행형 서버 또는 관리형 도메인으로 실행 중인지에 따라 다릅니다. 파일 핸들러 속성은 Management Audit Logging Attributes 를 참조하십시오.

다음 지침은 NATIVE 및 HTTP 감사 로깅을 활성화합니다. Jakarta Management 감사 로깅을 구성하려면 Jakarta Management Management Audit Logging 사용을 참조하십시오.

syslog 감사 로깅을 설정하려면 Syslog 서버로 관리 감사 로깅 보내기를 참조하십시오.

독립 실행형 서버 감사 로깅 활성화

다음 명령을 사용하여 감사 로깅을 활성화할 수 있습니다.

/core-service=management/access=audit/logger=audit-log:write-attribute(name=enabled,value=true)

기본적으로 이는 EAP_HOME/standalone/data/audit-log.log 에 감사 로그를 작성합니다.

관리형 도메인 감사 로깅 활성화

관리형 도메인의 기본 감사 로깅 구성은 각 호스트 및 각 서버에 대한 감사 로그를 작성하도록 사전 구성되어 있습니다.

다음 명령을 사용하여 각 호스트에 대한 감사 로깅을 활성화할 수 있습니다.

/host=HOST_NAME/core-service=management/access=audit/logger=audit-log:write-attribute(name=enabled,value=true)

기본적으로 이는 EAP_HOME/domain/data/audit-log.log 에 감사 로그를 작성합니다.

다음 명령을 사용하여 각 서버에 대한 감사 로깅을 활성화할 수 있습니다.

/host=HOST_NAME/core-service=management/access=audit/server-logger=audit-log:write-attribute(name=enabled,value=true)

기본적으로 이는 EAP_HOME /domain/servers/SERVER_NAME/data/audit-log.log 에 감사 로그를 작성합니다.

3.10.2. 자카르타 관리 관리 감사 로깅 활성화

JBoss EAP는 Jakarta Management 감사 로깅의 파일 핸들러로 사전 구성되어 있지만 이러한 로그는 기본적으로 비활성화되어 있습니다. 감사 로깅을 활성화하는 관리 CLI 명령은 독립 실행형 서버 또는 관리형 도메인으로 실행 중인지에 따라 다릅니다.

NATIVE 또는 HTTP 감사 로깅을 구성하려면 관리 감사 로깅 활성화 를 참조하십시오.

독립 실행형 서버 자카르타 관리 감사 로깅 활성화

다음 명령을 사용하여 독립 실행형 서버에 대해 Jakarta 관리 감사 로깅을 활성화할 수 있습니다.

/subsystem=jmx/configuration=audit-log:add() /subsystem=jmx/configuration=audit-log/handler=file:add()

이를 통해 Jakarta Management 감사 로깅을 활성화한 다음 정의된 파일 핸들러를 사용하여 이러한 로그를 EAP_HOME/standalone/data/audit-log.log 에 작성합니다.

관리형 도메인 자카르타 관리 감사 로깅 활성화

관리형 도메인의 각 호스트 및 프로필에 대해 Jakarta Management 감사 로깅을 활성화할 수 있습니다.

호스트에 대한 자카르타 관리 감사 로깅 활성화

호스트의

jmx하위 시스템에서 감사 로깅을 활성화합니다./host=HOST_NAME/subsystem=jmx/configuration=audit-log:add()jmx하위 시스템에 대한 감사 로깅이 활성화되면 다음 명령을 사용하여 호스트에 대해 핸들러를 정의할 수 있습니다./host=HOST_NAME/subsystem=jmx/configuration=audit-log/handler=host-file:add()기본적으로 Jakarta Management 감사 로그를

EAP_HOME/domain/data/audit-log.log에 씁니다.

프로필에 대한 자카르타 관리 감사 로깅 활성화

프로필의

jmx하위 시스템에서 감사 로깅을 활성화합니다./profile=PROFILE_NAME/subsystem=jmx/configuration=audit-log:add()jmx하위 시스템에 대한 감사 로깅이 활성화되면 다음 명령을 사용하여 프로필에 대해 핸들러를 정의할 수 있습니다./profile=PROFILE_NAME/subsystem=jmx/configuration=audit-log/handler=server-file:add()기본적으로 Jakarta Management 감사 로그를

EAP_HOME /domain/servers/SERVER_NAME/data/audit-log.log에 씁니다.

3.10.3. Syslog 서버로 관리 감사 로깅 전송

syslog 핸들러는 감사 로그 항목이 syslog 서버로 전송되는 매개 변수, 특히 syslog 서버의 호스트 이름 및 syslog 서버가 수신 대기하는 포트를 지정합니다. syslog 서버로 감사 로깅을 전송하면 로컬 파일 또는 로컬 syslog 서버에 로깅하는 것보다 더 많은 보안 옵션이 제공됩니다. 여러 개의 syslog 핸들러를 정의하고 동시에 활성화할 수 있습니다.

기본적으로 감사 로깅은 활성화된 경우 파일로 출력하도록 사전 구성됩니다. 다음 단계를 사용하여 syslog 서버에 대한 감사 로깅을 설정하고 활성화합니다. syslog 핸들러 속성은 Management Audit Logging Attributes 를 참조하십시오.

syslog 핸들러를 추가합니다.

syslog 서버의 호스트 및 포트를 지정하여 syslog 핸들러를 생성합니다. 관리형 도메인에서

/core-service 명령 앞에 /host=HOST_NAME을 사용해야 합니다.batch /core-service=management/access=audit/syslog-handler=SYSLOG_HANDLER_NAME:add(formatter=json-formatter) /core-service=management/access=audit/syslog-handler=SYSLOG_HANDLER_NAME/protocol=udp:add(host=HOST_NAME,port=PORT) run-batch

참고지정된 프로토콜에 따라 전달되는 매개 변수는 다릅니다.

TLS를 사용하여 syslog 서버와 안전하게 통신하도록 핸들러를 구성하려면 인증을 구성해야 합니다. 예를 들면 다음과 같습니다.

/core-service=management/access=audit/syslog-handler=SYSLOG_HANDLER_NAME/protocol=tls/authentication=truststore:add(keystore-path=PATH_TO_TRUSTSTORE,keystore-password=TRUSTSTORE_PASSWORD)

syslog 핸들러에 대한 참조를 추가합니다.

관리형 도메인에서 이 명령 앞에

/host=HOST_NAME을 사용해야 합니다./core-service=management/access=audit/logger=audit-log/handler=SYSLOG_HANDLER_NAME:add감사 로깅을 활성화합니다.

감사 로깅을 활성화하려면 관리 감사 로깅 활성화 를 참조하십시오.

운영 체제에서도 로깅을 활성화하지 않는 한 JBoss EAP의 syslog 서버에 감사 로깅을 활성화하는 것은 작동하지 않습니다.

Red Hat Enterprise Linux의 rsyslog 구성에 대한 자세한 내용은 https://access.redhat.com/documentation/en/red-hat-enterprise-linux/ 의 Red Hat Enterprise Linux 시스템 관리자 가이드의 Rsyslog 기본 구성 섹션을 참조하십시오.

3.10.4. 감사 로그 항목 읽기

파일에 대한 감사 로그 항목은 텍스트 뷰어 로 가장 잘 표시되는 반면 syslog 서버에 대한 출력은 syslog 뷰어 애플리케이션을 사용하여 가장 잘 볼 수 있습니다.

일부에서는 텍스트 편집기를 사용하여 로그 파일을 보는 것을 권장하지 않는 것이 좋습니다. 일부에서는 로그 파일에 추가 로그 항목이 기록되지 않을 수 있습니다.

감사 로그 항목은 JSON 형식으로 저장됩니다. 각 로그 항목은 선택적 타임스탬프로 시작되고 그 뒤에 아래 테이블의 필드가 옵니다.

표 3.6. 관리 감사 로그 필드

| 필드 이름 | 설명 |

|---|---|

| 액세스 | 다음 값 중 하나가 있을 수 있습니다.

|

| 부팅 중 |

부팅 프로세스 중에 작업이 실행된 경우 값이 |

| domainUUID | 도메인 컨트롤러에서 서버, 슬레이브 호스트 컨트롤러 및 슬레이브 호스트 컨트롤러 서버로 전파되는 모든 작업을 함께 연결하는 ID입니다. |

| ops | 실행 중인 작업입니다. JSON으로 직렬화된 작업 목록입니다. 부팅 시 XML 구문 분석이 수행되는 작업입니다. 부팅되고 나면 목록에는 일반적으로 단일 항목이 포함됩니다. |

| r/o |

는 작업에서 관리 모델을 변경하지 않는 경우 |

| remote-address | 이 작업을 실행하는 클라이언트의 주소입니다. |

| success |

는 작업이 성공한 경우 |

| type |

이 값은 관리 작업 또는 |

| user |

인증된 사용자의 사용자 이름. 실행 중인 서버와 동일한 시스템에서 관리 CLI를 사용하여 작업이 발생한 경우 특수 사용자 |

| 버전 | JBoss EAP 인스턴스의 버전 번호입니다. |

3.11. 서버 라이프사이클 이벤트 알림

JBoss EAP core-management 하위 시스템 또는 Jakarta 관리를 사용하여 서버 라이프사이클 이벤트에 대한 알림을 설정할 수 있습니다. 서버 런타임 구성 상태 또는 서버 실행 상태가 변경되면 알림이 트리거됩니다.

JBoss EAP의 서버 런타임 구성 상태는 STARTING,RUNNING,RELOAD_REQUIRED,RESTART_REQUIRED,STOPPING, and STOPPED 입니다.

JBoss EAP에 대해 실행 중인 서버 상태는 STARTING,NORMAL,ADMIN_ONLY,PRE_SUSPEND ING,SUSPENDING,SUSPENDED , STOPPED 입니다.

3.11.1. 코어 관리 하위 시스템을 사용하여 서버 라이프사이클 이벤트 모니터링

JBoss EAP core-management 하위 시스템에 리스너를 등록하여 서버 라이프사이클 이벤트를 모니터링할 수 있습니다. 다음 단계에서는 이벤트를 파일에 기록하는 예제 리스너를 만들고 등록하는 방법을 보여줍니다.

리스너를 생성합니다.

아래 예제와 같이

org.wildfly.extension.core.management.client.ProcessStateListener의 구현을 만듭니다.예제: 리스너 클래스

package org.simple.lifecycle.events.listener; import java.io.File; import java.io.FileWriter; import java.io.IOException; import org.wildfly.extension.core.management.client.ProcessStateListener; import org.wildfly.extension.core.management.client.ProcessStateListenerInitParameters; import org.wildfly.extension.core.management.client.RunningStateChangeEvent; import org.wildfly.extension.core.management.client.RuntimeConfigurationStateChangeEvent; public class SimpleListener implements ProcessStateListener { private File file; private FileWriter fileWriter; private ProcessStateListenerInitParameters parameters; public void init(ProcessStateListenerInitParameters parameters) { this.parameters = parameters; this.file = new File(parameters.getInitProperties().get("file")); try { fileWriter = new FileWriter(file, true); } catch (IOException e) { e.printStackTrace(); } } public void cleanup() { try { fileWriter.close(); } catch (IOException e) { e.printStackTrace(); } finally { fileWriter = null; } } public void runtimeConfigurationStateChanged(RuntimeConfigurationStateChangeEvent evt) { try { fileWriter.write(String.format("Runtime configuration state change for %s: %s to %s\n", parameters.getProcessType(), evt.getOldState(), evt.getNewState())); fileWriter.flush(); } catch (IOException e) { e.printStackTrace(); } } public void runningStateChanged(RunningStateChangeEvent evt) { try { fileWriter.write(String.format("Running state change for %s: %s to %s\n", parameters.getProcessType(), evt.getOldState(), evt.getNewState())); fileWriter.flush(); } catch (IOException e) { e.printStackTrace(); } } }참고리스너를 구현할 때 다음 사항에 유의하십시오.

- 서버를 다시 로드하는 경우 서버가 중지될 때 리스너가 수신 대기를 중지하고 서버가 시작될 때 리스너가 다시 로드됩니다. 이로 인해 구현이 동일한 JVM 내에서 제대로 로드, 초기화 및 제거할 수 있는지 확인해야 합니다.

- 리스너에 대한 알림은 서버 상태 변경에 대한 대응을 허용하기 위해 차단됩니다. 구현은 차단 또는 교착 상태가 되지 않도록 해야 합니다.

- 각 리스너 인스턴스는 자체 스레드에서 실행되며 순서가 보장되지 않습니다.

클래스를 컴파일하고 JAR로 패키징합니다.

컴파일하려면

org.wildfly.core:wildfly-core-management-clientMaven 모듈을 사용해야 합니다.JAR을 JBoss EAP 모듈로 추가합니다.

다음 관리 CLI 명령을 사용하고 JAR에 대한 모듈 이름과 경로를 제공합니다.

module add --name=org.simple.lifecycle.events.listener --dependencies=org.wildfly.extension.core-management-client --resources=/path/to/simple-listener-0.0.1-SNAPSHOT.jar

중요모듈관리 CLI 명령을 사용하여 모듈 추가 및 제거는 기술 프리뷰로만 제공됩니다. 이 명령은 관리형 도메인에서 사용하거나 관리 CLI에 원격으로 연결하는 데 적합하지 않습니다. 모듈은 프로덕션 환경에서 수동으로 추가 및 제거해야 합니다.기술 프리뷰 기능은 Red Hat 프로덕션 서비스 수준 계약(SLA)에서 지원하지 않으며, 기능상 완전하지 않을 수 있어 프로덕션에 사용하지 않는 것이 좋습니다. 이러한 기능을 사용하면 향후 제품 기능을 조기에 이용할 수 있어 개발 과정에서 고객이 기능을 테스트하고 피드백을 제공할 수 있습니다.

기술 프리뷰 기능에 대한 지원 범위에 대한 자세한 내용은 Red Hat 고객 포털의 기술 프리뷰 기능 지원 범위를 참조하십시오.

리스너를 등록합니다.

다음 관리 CLI 명령을 사용하여 리스너를

core-management하위 시스템에 추가합니다. class, module, file 위치를 지정하여 서버 라이프사이클 이벤트를 기록합니다./subsystem=core-management/process-state-listener=my-simple-listener:add(class=org.simple.lifecycle.events.listener.SimpleListener, module=org.simple.lifecycle.events.listener,properties={file=/path/to/my-listener-output.txt})

이제 위의 SimpleListener 클래스를 기반으로 my-listener-output.txt 파일에 서버 라이프사이클 이벤트가 기록됩니다. 예를 들어 관리 CLI에서 :suspend 명령을 실행하면 다음을 my-listener-output.txt 파일에 출력합니다.

Running state change for STANDALONE_SERVER: normal to suspending Running state change for STANDALONE_SERVER: suspending to suspended

이는 실행 상태가 정상에서 일시 중단으로 변경된 다음 에서 일시 중지 일시 중지로 변경되었음을 나타냅니다 .

3.11.2. 자카르타 관리 알림을 사용하여 서버 라이프사이클 이벤트 모니터링

서버 라이프사이클 이벤트를 모니터링하기 위해 Jakarta Management 알림 리스너를 등록할 수 있습니다. 다음 단계에서는 이벤트를 파일에 기록하는 예제 리스너를 만들고 추가하는 방법을 보여줍니다.

리스너를 생성합니다.

아래 예제와 같이

javax.management.NotificationListener의 구현을 만듭니다.예제: 리스너 클래스

import java.io.BufferedWriter; import java.io.IOException; import java.nio.charset.StandardCharsets; import java.nio.file.Files; import java.nio.file.Path; import java.nio.file.Paths; import java.nio.file.StandardOpenOption; import javax.management.AttributeChangeNotification; import javax.management.Notification; import javax.management.NotificationListener; import org.jboss.logging.Logger; public class StateNotificationListener implements NotificationListener { public static final String RUNTIME_CONFIGURATION_FILENAME = "runtime-configuration-notifications.txt"; public static final String RUNNING_FILENAME = "running-notifications.txt"; private final Path targetFile; public StateNotificationListener() { this.targetFile = Paths.get("notifications/data").toAbsolutePath(); init(targetFile); } protected Path getRuntimeConfigurationTargetFile() { return this.targetFile.resolve(RUNTIME_CONFIGURATION_FILENAME); } protected Path getRunningConfigurationTargetFile() { return this.targetFile.resolve(RUNNING_FILENAME); } protected final void init(Path targetFile) { try { Files.createDirectories(targetFile); if (!Files.exists(targetFile.resolve(RUNTIME_CONFIGURATION_FILENAME))) { Files.createFile(targetFile.resolve(RUNTIME_CONFIGURATION_FILENAME)); } if (!Files.exists(targetFile.resolve(RUNNING_FILENAME))) { Files.createFile(targetFile.resolve(RUNNING_FILENAME)); } } catch (IOException ex) { Logger.getLogger(StateNotificationListener.class).error("Problem handling JMX Notification", ex); } } @Override public void handleNotification(Notification notification, Object handback) { AttributeChangeNotification attributeChangeNotification = (AttributeChangeNotification) notification; if ("RuntimeConfigurationState".equals(attributeChangeNotification.getAttributeName())) { writeNotification(attributeChangeNotification, getRuntimeConfigurationTargetFile()); } else { writeNotification(attributeChangeNotification, getRunningConfigurationTargetFile()); } } private void writeNotification(AttributeChangeNotification notification, Path path) { try (BufferedWriter in = Files.newBufferedWriter(path, StandardCharsets.UTF_8, StandardOpenOption.APPEND)) { in.write(String.format("%s %s %s %s", notification.getType(), notification.getSequenceNumber(), notification.getSource().toString(), notification.getMessage())); in.newLine(); in.flush(); } catch (IOException ex) { Logger.getLogger(StateNotificationListener.class).error("Problem handling JMX Notification", ex); } } }알림 리스너를 등록합니다.

알림 리스너를

MBeanServer에 추가합니다.예제: 알림 리스너 추가

MBeanServer server = ManagementFactory.getPlatformMBeanServer(); server.addNotificationListener(ObjectName.getInstance("jboss.root:type=state"), new StateNotificationListener(), null, null);- 패키징 및 JBoss EAP에 배포.

이제 서버 라이프사이클 이벤트가 위의 StateNotificationListener 클래스를 기반으로 파일에 기록됩니다. 예를 들어 관리 CLI에서 :suspend 명령을 실행하면 다음을 running-notifications.txt 파일에 출력합니다.

jmx.attribute.change 5 jboss.root:type=state The attribute 'RunningState' has changed from 'normal' to 'suspending' jmx.attribute.change 6 jboss.root:type=state The attribute 'RunningState' has changed from 'suspending' to 'suspended'

이는 실행 상태가 정상에서 일시 중단으로 변경된 다음 에서 일시 중지 일시 중지로 변경되었음을 나타냅니다 .

4장. 네트워크 및 포트 구성

4.1. 인터페이스

구성 전체에서 인터페이스라는 JBoss EAP 참조. 이렇게 하면 구성에서 각 사용 시 인터페이스의 전체 세부 정보를 요구하지 않고 논리 이름의 개별 인터페이스 선언을 참조할 수 있습니다.

이를 통해 관리형 도메인에서 쉽게 구성할 수 있으며, 여기서 네트워크 인터페이스 세부 정보는 여러 시스템에 따라 다를 수 있습니다. 각 서버 인스턴스는 논리 이름 그룹에 해당할 수 있습니다.

standalone.xml,domain.xml 및 host.xml 파일은 모두 인터페이스 선언을 포함합니다. 사용되는 기본 구성에 따라 몇 가지 사전 구성된 인터페이스 이름이 있습니다. 관리 인터페이스는 HTTP 관리 엔드포인트를 포함하여 관리 계층이 필요한 모든 구성 요소 및 서비스에 사용할 수 있습니다. 공용 인터페이스는 모든 애플리케이션 관련 네트워크 통신에 사용할 수 있습니다. 비보안 인터페이스는 표준 구성의 IIOP 소켓에 사용됩니다. 개인 인터페이스는 표준 구성의 JGroups 소켓에 사용됩니다.

4.1.1. 기본 인터페이스 설정

<interfaces>

<interface name="management">

<inet-address value="${jboss.bind.address.management:127.0.0.1}"/>

</interface>

<interface name="public">

<inet-address value="${jboss.bind.address:127.0.0.1}"/>

</interface>

<interface name="private">

<inet-address value="${jboss.bind.address.private:127.0.0.1}"/>

</interface>

<interface name="unsecure">

<inet-address value="${jboss.bind.address.unsecure:127.0.0.1}"/>

</interface>

</interfaces>

기본적으로 JBoss EAP는 이러한 인터페이스를 127.0.0.1 에 바인딩하지만 적절한 속성을 설정하여 런타임 시 이러한 값을 재정의할 수 있습니다. 예를 들어 다음 명령을 사용하여 JBoss EAP를 독립 실행형 서버로 시작할 때 공용 인터페이스의 inet-address 를 설정할 수 있습니다.

$ EAP_HOME/bin/standalone.sh -Djboss.bind.address=IP_ADDRESS

또는 server start 명령줄에서 -b 스위치를 사용할 수도 있습니다. 서버 시작 옵션에 대한 자세한 내용은 서버 런타임 인수 및 스위치 를 참조하십시오.

JBoss EAP에서 사용하는 기본 네트워크 인터페이스 또는 포트를 수정하는 경우 수정된 인터페이스 또는 포트를 사용하는 스크립트도 변경해야 합니다. 여기에는 JBoss EAP 서비스 스크립트와 관리 콘솔 또는 관리 CLI에 액세스할 때 올바른 인터페이스와 포트를 지정하는 기억이 포함됩니다.

4.1.2. 인터페이스 구성

네트워크 인터페이스는 실제 인터페이스에 대한 논리적 이름 및 선택 기준을 지정하여 선언됩니다. 선택 기준은 와일드카드 주소를 참조하거나 인터페이스 또는 주소가 유효한 일치를 위해 있어야 하는 하나 이상의 특성 집합을 지정할 수 있습니다. 사용 가능한 모든 인터페이스 선택 기준 목록은 인터페이스 특성 섹션을 참조하십시오.

인터페이스는 관리 콘솔 또는 관리 CLI를 사용하여 구성할 수 있습니다. 다음은 인터페이스 추가 및 업데이트의 몇 가지 예입니다. 관리 CLI 명령 다음에 해당 구성 XML이 표시됩니다.

NIC 값을 사용하여 인터페이스 추가

NIC 값이 eth0 인 새 인터페이스를 추가합니다.

/interface=external:add(nic=eth0)

<interface name="external"> <nic name="eth0"/> </interface>

심각도 조건 값이 있는 인터페이스 추가

올바른 서브넷이 작동하는 경우 올바른 서브넷의 인터페이스/주소와 일치하는 새 인터페이스를 추가하고, 멀티캐스트를 지원하며 포인트 투 포인트가 아닌 새 인터페이스를 추가합니다.

/interface=default:add(subnet-match=192.168.0.0/16,up=true,multicast=true,not={point-to-point=true})<interface name="default">

<subnet-match value="192.168.0.0/16"/>

<up/>

<multicast/>

<not>

<point-to-point/>

</not>

</interface>인터페이스 속성 업데이트

jboss.bind. 값을 업데이트합니다.

address 속성을 유지하여 런타임에 이 값을 설정할 수 있도록 address공용 인터페이스의 기본 inet-

/interface=public:write-attribute(name=inet-address,value="${jboss.bind.address:192.168.0.0}")<interface name="public">

<inet-address value="${jboss.bind.address:192.168.0.0}"/>

</interface>관리형 도메인의 서버에 인터페이스 추가

/host=HOST_NAME/server-config=SERVER_NAME/interface=INTERFACE_NAME:add(inet-address=127.0.0.1)

<servers> <server name="SERVER_NAME" group="main-server-group"> <interfaces> <interface name="INTERFACE_NAME"> <inet-address value="127.0.0.1"/> </interface> </interfaces> </server> </servers>

4.2. 소켓 바인딩

소켓 바인딩 및 소켓 바인딩 그룹을 사용하면 JBoss EAP 구성에 필요한 네트워킹 인터페이스와의 네트워크 포트 및 해당 관계를 정의할 수 있습니다. 소켓 바인딩은 소켓에 대한 명명된 구성입니다. 소켓 바인딩 그룹은 논리 이름으로 그룹화되는 소켓 바인딩 선언의 컬렉션입니다.

이를 통해 구성의 다른 섹션에서는 소켓 구성에 대한 전체 세부 정보를 요구하지 않고 논리 이름별로 소켓 바인딩을 참조할 수 있습니다.