6장. IdM과 AD 간의 통신에 필요한 포트

AD(Active Directory)와 IdM(Identity Management) 환경 간 통신을 활성화하려면 AD 도메인 컨트롤러 및 IdM 서버의 방화벽에서 다음 포트를 엽니다.

표 6.1. AD 신뢰에 필요한 포트

| Service | 포트 | 프로토콜 |

|---|---|---|

| 끝점 확인 포트 매퍼 | 135 | TCP |

| NetBIOS-DGM | 138 | TCP 및 UDP |

| NetBIOS-SSN | 139 | TCP 및 UDP |

| Microsoft-DS | 445 | TCP 및 UDP |

| 동적 RPC | 49152-65535 | TCP |

| AD 글로벌 카탈로그 | 3268 | TCP |

| LDAP | 389 | TCP 및 UDP |

신뢰를 위해 IdM 서버에서 TCP 포트 389를 열 필요는 없지만 IdM 서버와 통신하는 클라이언트는 필요합니다.

DCE RPC 엔드포인트 매퍼가 작동하려면 TCP 포트 135가 필요하며 IdM-AD 신뢰 생성 중에 사용됩니다.

포트를 열려면 다음 방법을 사용할 수 있습니다.

firewalld service 인터페이스와 특정 포트를 활성화하거나 포트가 포함된 다음 서비스를 활성화할 수 있습니다.

- FreeIPA 신뢰 설정

- LDAP를 사용하는 FreeIPA

- Kerberos

- DNS

자세한 내용은

firewall-cmd도움말 페이지를 참조하십시오.

RHEL 8.2 및 이전 버전을 사용하는 경우 freeipa-trust firewalld 서비스에 1024-1300 의 RPC 포트 범위가 포함되어 있습니다. 이는 올바르지 않습니다. RHEL 8.2 및 이전 버전에서는 freeipa-trust firewalld 서비스를 활성화하는 것 외에도 TCP 포트 범위 49152-65535 를 수동으로 열어야 합니다.

이 문제는 RHEL 8.3에서 수정되었으며 버그 1850418에서 나중에 - 올바른 동적 RPC 범위를 포함하도록 freeipa-trust.xml 정의를 업데이트 합니다.

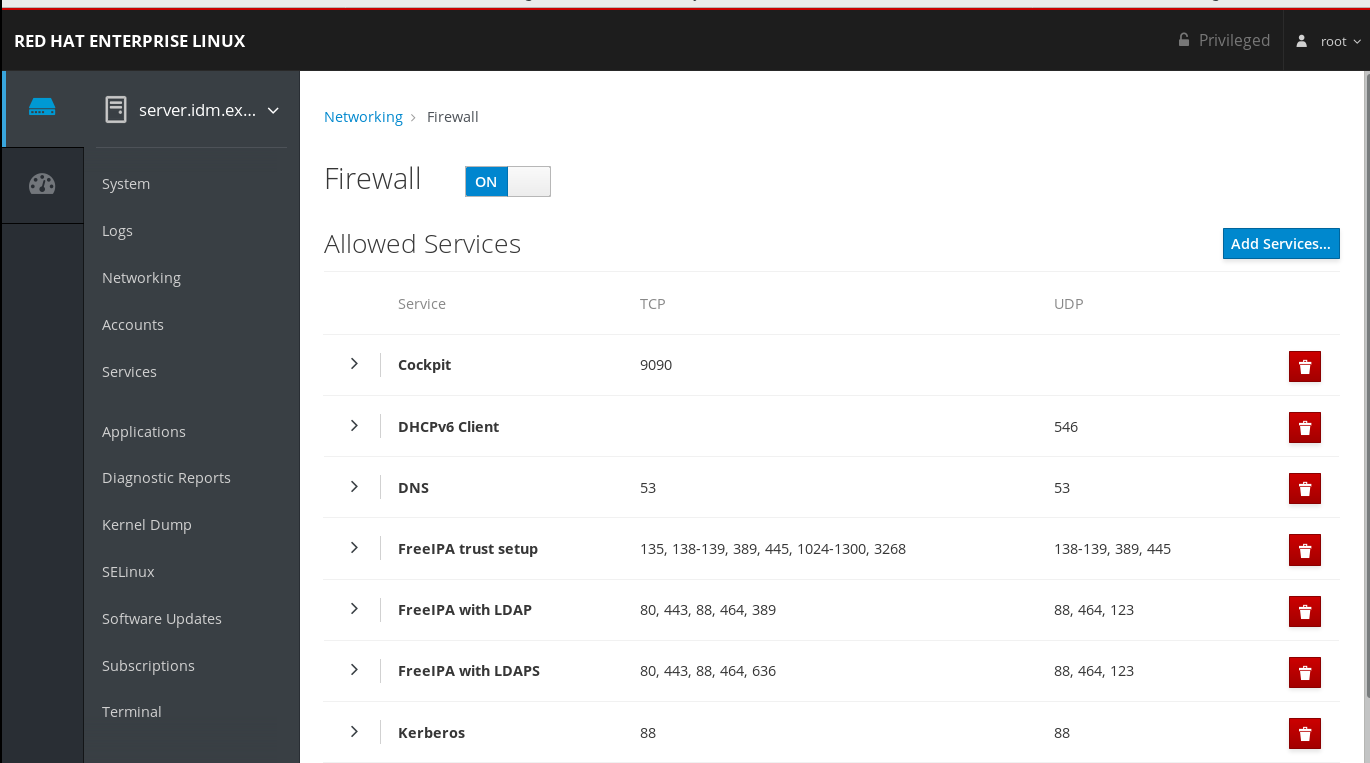

RHEL 웹 콘솔:

firewalld서비스를 기반으로 하는 방화벽 설정이 있는 UI입니다.

웹 콘솔을 통한 방화벽 구성에 대한 자세한 내용은 웹 콘솔 을 사용하여 방화벽에서 서비스활성화를 참조하십시오.

참고RHEL 8.2 및 이전 버전을 사용하는 경우

FreeIPA 보안 설정서비스에는1024-1300의 RPC 포트 범위가 포함되어 있으며 이는 올바르지 않습니다. RHEL 8.2 및 이전 버전에서는 RHEL 웹 콘솔에서FreeIPA 보안 설정서비스 활성화 외에 TCP 포트 범위49152-65535를 수동으로 열어야 합니다.이 문제는 RHEL 8.3에서 수정되었으며 버그 1850418에서 나중에 - 올바른 동적 RPC 범위를 포함하도록 freeipa-trust.xml 정의를 업데이트 합니다.

표 6.2. 신뢰의 IdM 서버에 필요한 포트

| Service | 포트 | 프로토콜 |

|---|---|---|

| Kerberos | 88, 464 | TCP 및 UDP |

| LDAP | 389 | TCP |

| DNS | 53 | TCP 및 UDP |

표 6.3. AD 신뢰의 IdM 클라이언트에 필요한 포트

| Service | 포트 | 프로토콜 |

|---|---|---|

| Kerberos | 88 | UDP 및 TCP |

libkrb5 라이브러리는 UDP를 사용하며 KDC(Key Distribution Center)에서 전송된 데이터가 너무 크면 TCP 프로토콜로 대체됩니다. Active Directory는PAC(권한 속성 인증서)를 Kerberos 티켓에 연결하므로 크기를 늘리고 TCP 프로토콜을 사용해야 합니다. 대체 요청을 방지하고 요청을 재지정하기 위해 기본적으로 Red Hat Enterprise Linux 7.4의 SSSD에서는 사용자 인증에 TCP를 사용합니다. libkrb5 가 TCP를 사용하기 전에 크기를 구성하려면 /etc/krb5.conf 파일에서 udp_preference_limit 를 설정합니다. 자세한 내용은>-& lt;5.conf(5) 매뉴얼 페이지를 참조하십시오.

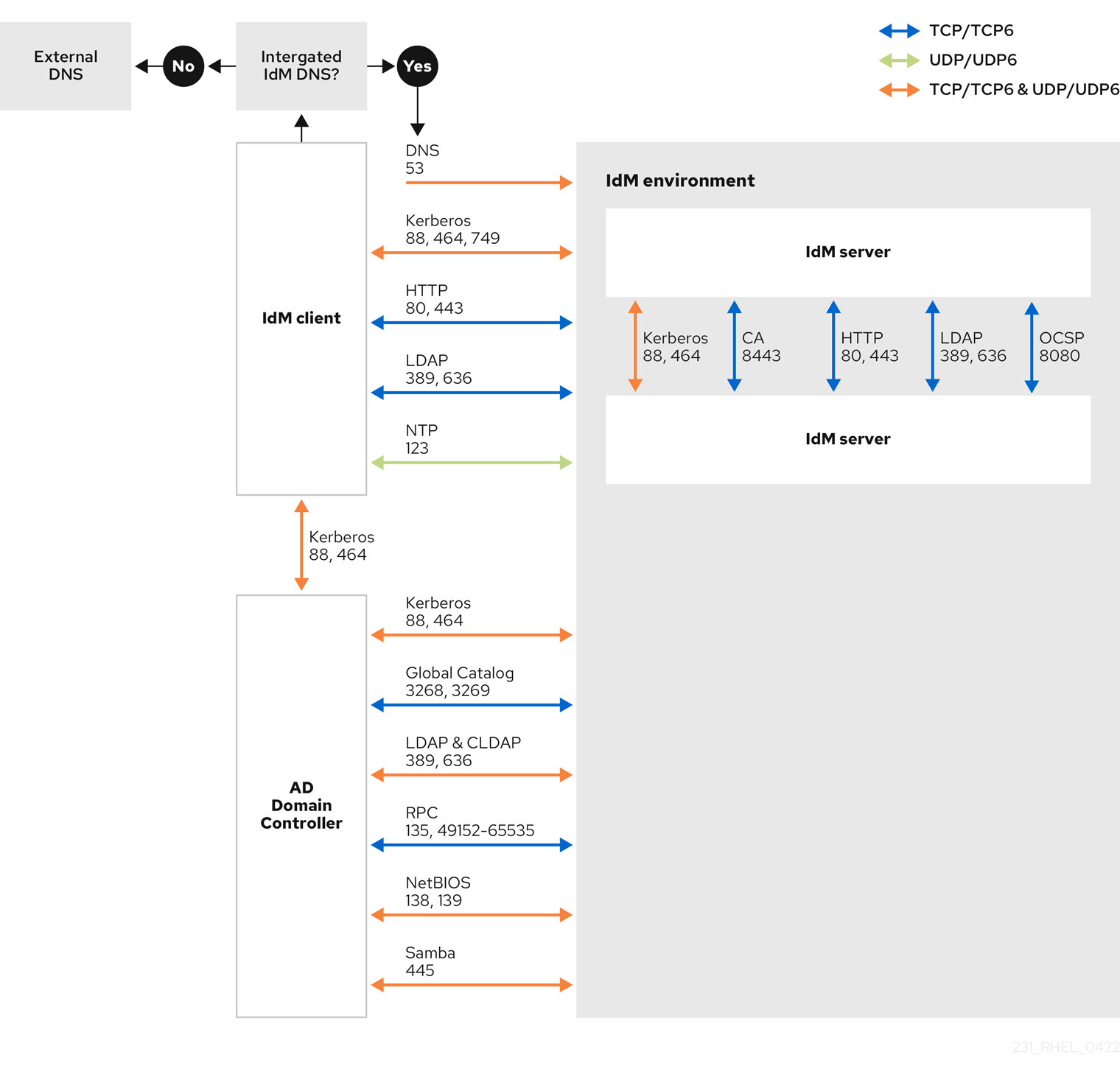

다음 다이어그램은 IdM 클라이언트가 전송한 통신을 보여주고 IdM 서버 및 AD 도메인 컨트롤러에서 수신 및 응답하는 방법을 보여줍니다. 방화벽에서 들어오고 나가는 포트 및 프로토콜을 설정하려면 Red Hat에서는 FreeIPA 서비스에 대한 정의가 이미 있는 firewalld 서비스를 사용하는 것이 좋습니다.

추가 리소스

- Windows Server 2008 이상에서 Dynamic RPC 포트 범위에 대한 자세한 내용은 Windows databases 및 Windows Server 2008 이후 TCP/IP의 기본 동적 포트 범위가 변경되었습니다.