IdM의 인증서 관리

인증서 발행, 인증서 기반 인증 구성 및 인증서 유효성 제어

초록

certmonger 서비스, certutil 툴 또는 Ansible 플레이북을 사용하여 인증서를 요청 및 갱신할 수 있습니다. IdM 서버의 웹 서버 및 LDAP 서버 인증서를 교체하려면 수동 작업을 수행해야 합니다.

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서, 웹 속성에서 문제가 있는 용어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지를 참조하십시오.

Red Hat 문서에 관한 피드백 제공

문서에 대한 피드백에 감사드립니다. 어떻게 개선할 수 있는지 알려주십시오.

Jira를 통해 피드백 제출 (등록 필요)

- Jira 웹 사이트에 로그인합니다.

- 상단 탐색 모음에서 생성 을 클릭합니다.

- Summary (요약) 필드에 설명 제목을 입력합니다.

- Description (설명) 필드에 개선을 위한 제안을 입력합니다. 문서의 관련 부분에 대한 링크를 포함합니다.

- 대화 상자 하단에서 생성 을 클릭합니다.

1장. Identity Management의 공개 키 인증서

X.509 공개 키 인증서는 IdM(Identity Management)에서 사용자, 호스트 및 서비스를 인증하는 데 사용됩니다. 인증 외에도 X.509 인증서를 사용하면 디지털 서명 및 암호화를 통해 개인 정보 보호, 무결성 및 비회전을 제공할 수 있습니다.

인증서에는 다음 정보가 포함됩니다.

- 인증서가 인증되는 주체입니다.

- 인증서에 서명한 CA인 발급자입니다.

- 인증서 유효성의 시작 및 종료일입니다.

- 인증서의 유효한 사용입니다.

- 주체의 공개 키입니다.

공개 키로 암호화된 메시지는 해당 개인 키로만 암호를 해독할 수 있습니다. 인증서와 공개 키를 공개적으로 사용할 수 있지만 사용자, 호스트 또는 서비스는 개인 키 시크릿을 유지해야 합니다.

1.1. IdM의 인증 기관

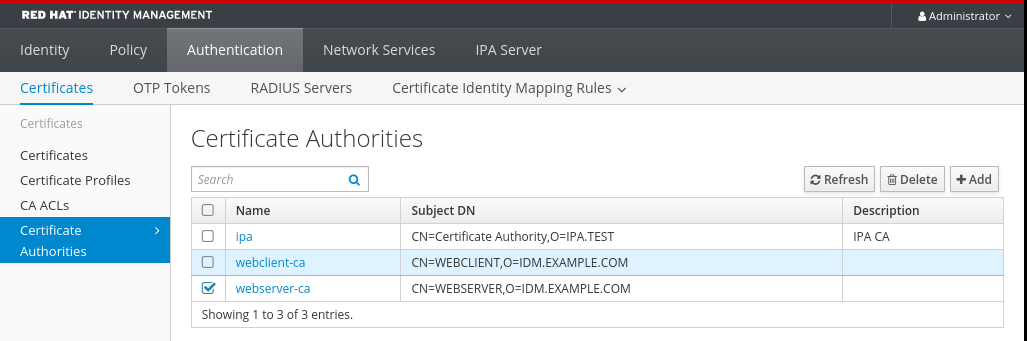

인증 기관은 신뢰 계층에서 작동합니다. 내부 인증 기관(CA)이 있는 IdM 환경에서 모든 IdM 호스트, 사용자 및 서비스는 CA에서 서명한 인증서를 신뢰합니다. 이 루트 CA 외에도 IdM은 루트 CA에서 인증서 서명 기능을 부여한 하위 CA를 지원합니다. 이러한 하위 CA가 서명할 수 있는 인증서는 VPN 인증서(예: VPN 인증서)의 인증서입니다. 마지막으로 IdM은 외부 CA 사용을 지원합니다. 아래 표는 IdM에서 개별 유형의 CA를 사용하는 세부 사항을 보여줍니다.

표 1.1. IdM에서 통합 및 외부 CA 사용 비교

| CA 이름 | 설명 | 사용 | 유용한 링크 |

|---|---|---|---|

|

| Dogtag 업스트림 프로젝트를 기반으로 하는 통합 CA | 통합 CA는 사용자, 호스트 및 서비스에 대한 인증서를 생성, 취소 및 발행할 수 있습니다. | |

| IdM 하위 CA |

|

IdM 하위 CA는 | |

| 외부 CA | 외부 CA는 통합 IdM CA 또는 해당 하위 CA 이외의 CA입니다. | IdM 툴을 사용하여 이러한 CA에서 발행한 인증서를 사용자, 서비스 또는 호스트에 추가하고 이를 제거합니다. |

인증서 보기에서는 자체 서명된 IdM CA에서 서명하고 외부에서 서명할 때 차이가 없습니다.

CA의 역할에는 다음과 같은 용도가 포함됩니다.

- 디지털 인증서를 발급합니다.

- 인증서에 서명하면 인증서에 이름이 지정된 주체가 공개 키가 있음을 인증합니다. 주체는 사용자, 호스트 또는 서비스일 수 있습니다.

- 인증서를 해지할 수 있으며 CRL(Certificate Revocation Lists) 및 OCSCSP(Online Certificate Status Protocol)를 통해 해지 상태를 제공합니다.

추가 리소스

- CA 서비스 계획을 참조하십시오.

1.2. 인증서 및 Kerberos 비교

인증서는 Kerberos 티켓에서 수행하는 것과 유사한 기능을 수행합니다. Kerberos는 안전하지 않은 네트워크를 통해 통신하는 노드가 안전한 방식으로 서로의 ID를 검증할 수 있도록 티켓 기반으로 작동하는 컴퓨터 네트워크 인증 프로토콜입니다. 다음 표에서는 Kerberos 및 X.509 인증서 비교를 보여줍니다.

표 1.2. 인증서 및 Kerberos 비교

| 특성 | Kerberos | X.509 |

|

| 있음 | 있음 |

|

| 선택 사항 | 있음 |

|

| 선택 사항 | 있음 |

|

| symmetric | encryptedal |

|

| 짧은 (1일) | 긴(2년) |

기본적으로 Identity Management의 Kerberos는 통신 당사자의 ID만 보장합니다.

1.3. IdM에서 사용자를 인증하기 위해 인증서 사용 및 장단점

IdM에서 사용자를 인증하기 위해 인증서를 사용하는 이점은 다음과 같습니다.

- 스마트 카드의 개인 키를 보호하는 pin은 일반적으로 덜 복잡하고 일반 암호보다 쉽게 기억할 수 있습니다.

- 장치에 따라 스마트 카드에 저장된 개인 키를 내보낼 수 없습니다. 이는 추가 보안을 제공합니다.

- 스마트 카드는 로그아웃을 자동으로 수행할 수 있습니다. IdM은 사용자가 독자에서 스마트 카드를 제거할 때 사용자를 로그아웃하도록 구성할 수 있습니다.

- 개인 키를 도용하려면 스마트 카드에 대한 실제 물리적 액세스가 필요하므로 해킹 공격으로부터 스마트 카드를 보호해야합니다.

- 스마트 카드 인증은 2단계 인증의 예입니다. 이 인증에는 (카드)와 알 수 있는 내용(Pributional)이 모두 필요합니다.

- 스마트 카드는 암호보다 유연합니다. 이메일 암호화와 같은 다른 용도로 사용할 수 있는 키를 제공하기 때문입니다.

- IdM 클라이언트인 공유 시스템에서 스마트 카드를 사용하면 일반적으로 시스템 관리자에게 추가 구성 문제가 발생하지 않습니다. 실제로 스마트 카드 인증은 공유 머신에 이상적인 옵션입니다.

IdM에서 사용자를 인증하기 위해 인증서를 사용하는 단점은 다음과 같습니다.

- 사용자는 스마트 카드 또는 인증서를 가져 와서 효과적으로 잠길 수 있습니다.

- pin을 여러 번 제거하면 카드가 잠길 수 있습니다.

- 일반적으로 일종의 보안 담당자 또는 승인자의 요청과 승인 사이에 중간 단계가 있습니다. IdM에서 보안 담당자 또는 관리자는 ipa cert-request 명령을 실행해야 합니다.

- 스마트 카드와 독자는 공급 업체 및 드라이버별 경향이 있습니다. 독자가 다른 카드에 사용할 수 있지만 특정 공급 업체의 스마트 카드가 다른 공급 업체의 독자 또는 설계되지 않은 독자 유형에서 작동하지 않을 수 있습니다.

- 인증서 및 스마트 카드에는 관리자를위한 스테이프 학습 곡선이 있습니다.

2장. 통합 IdM CA를 사용하여 사용자, 호스트 및 서비스의 인증서 관리

통합 CA, ipa CA 및 해당 하위 CA를 사용하여 IdM(Identity Management)에서 인증서를 관리하는 방법에 대한 자세한 내용은 다음 섹션을 참조하십시오.

- IdM 웹 UI를 사용하여 사용자, 호스트 또는 서비스에 대한 새 인증서 요청.

IdM CLI를 사용하여 IdM CA에서 사용자, 호스트 또는 서비스에 대한 새 인증서를 요청합니다.

certutil을 사용하여 IdM CA에서 사용자, 호스트 또는 서비스에 대한 새 인증서 요청

-

certutil유틸리티를 사용하여 IdM CA에서 새 사용자 인증서를 요청하고 IdM 클라이언트로 내보내는 특정 예는 새 사용자 인증서 요청 및 클라이언트에 내보내기를 참조하십시오.

-

- openssl을 사용하여 IdM CA에서 사용자, 호스트 또는 서비스에 대한 새 인증서 요청

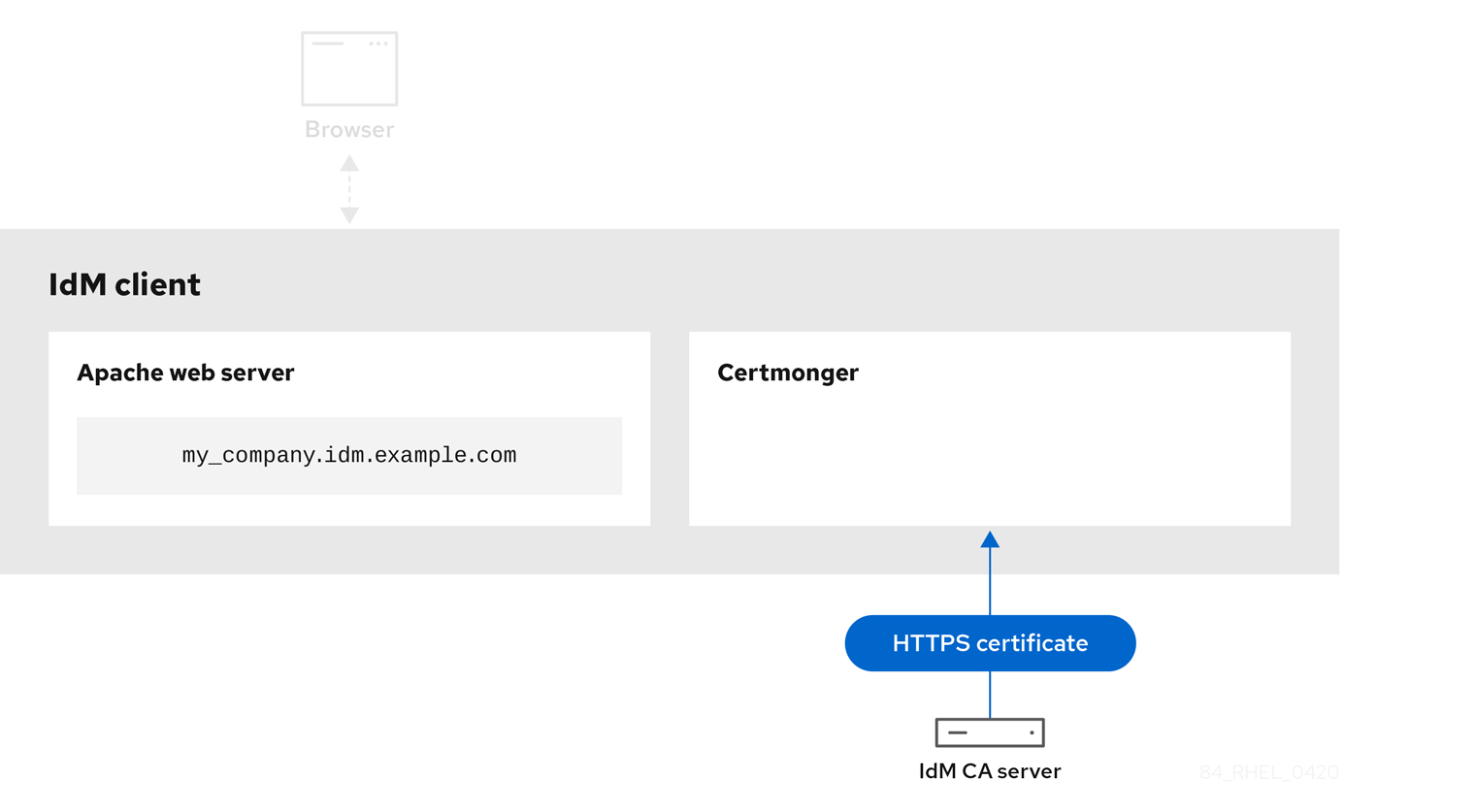

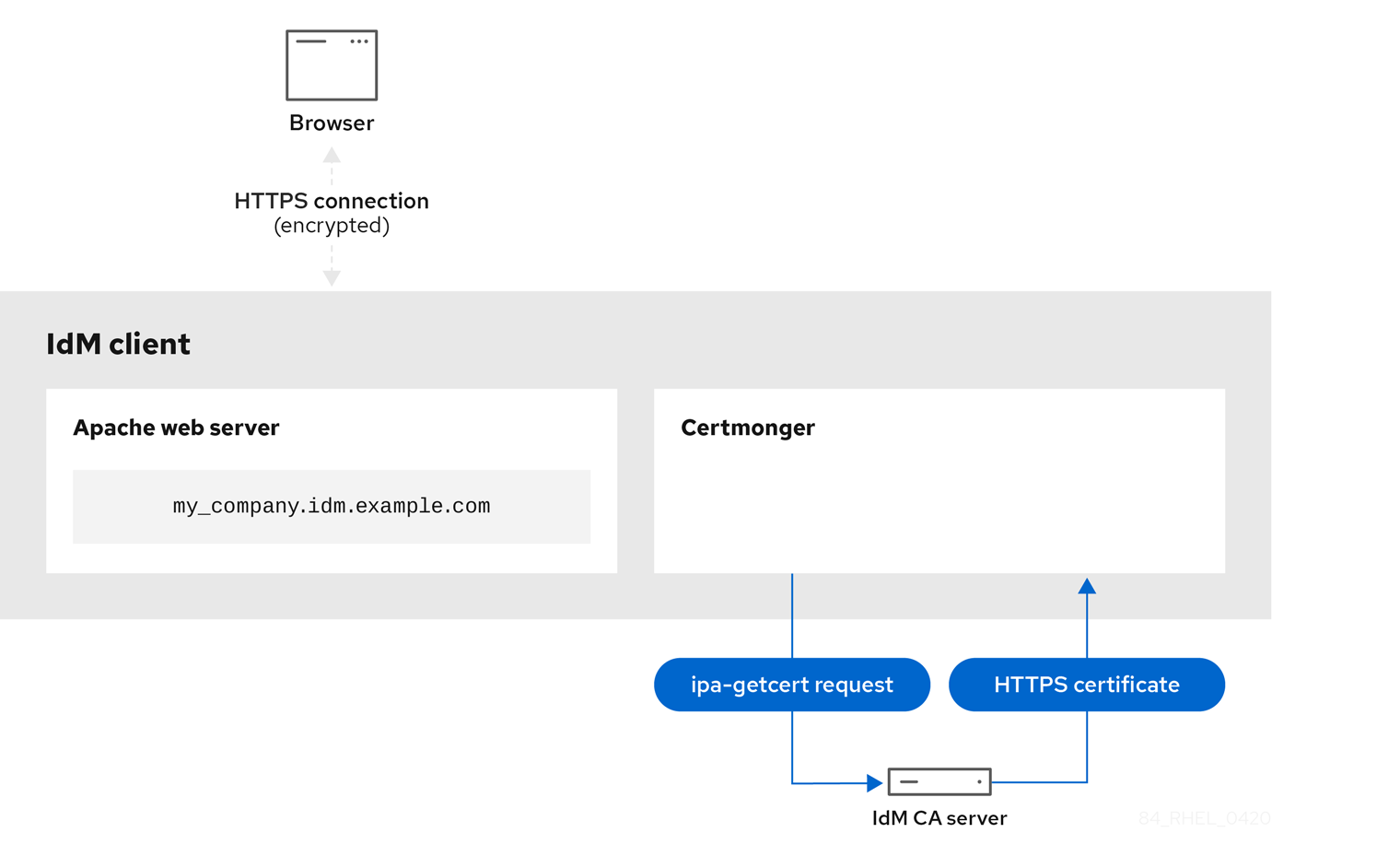

certmonger 유틸리티를 사용하여 IdM CA에서 서비스에 대한 새 인증서를 요청할 수도 있습니다. 자세한 내용은 certmonger를 사용하여 IdM CA에서 서비스에 대한 새 인증서 요청 에서 참조하십시오.

사전 요구 사항

IdM 배포에 통합 CA가 포함되어 있습니다.

- IdM에서 CA 서비스를 계획하는 방법에 대한 자세한 내용은 CA 서비스 계획을 참조하십시오.

- 통합 DNS 및 통합 CA를 루트 CA로 사용하여 IdM 서버를 설치하는 방법에 대한 자세한 내용은 통합 DNS 를 루트 CA로 사용하여 통합 DNS를 사용하여 IdM 서버설치를 참조하십시오.

- 통합 DNS 및 외부 CA를 루트 CA로 사용하여 IdM 서버를 설치하는 방법에 대한 자세한 내용은 외부 CA 를 루트 CA로 사용하여 통합 DNS를 사용하여 IdM 서버설치를 참조하십시오.

- 통합 DNS 없이 IdM 서버를 설치하는 방법에 대한 자세한 내용은 루트 CA로 통합 CA 를 사용하여 IdM 서버 설치: 통합 DNS 없이 IdM 서버 설치를 참조하십시오.

[선택 사항] IdM 배포는 인증서로 인증하는 사용자를 지원합니다.

- IdM 클라이언트 파일 시스템에 저장된 인증서로 사용자 인증을 지원하도록 IdM 배포를 구성하는 방법에 대한 자세한 내용은 IdM 클라이언트 의 데스크탑에 저장된 인증서를 사용하여 인증 구성 을 참조하십시오.

- IdM 클라이언트에 삽입된 스마트 카드에 저장된 인증서로 사용자 인증을 지원하도록 IdM 배포를 구성하는 방법에 대한 자세한 내용은 스마트 카드 인증을 위한 ID 관리 구성을 참조하십시오.

- Active Directory 인증서 시스템에서 발행한 스마트 카드로 사용자 인증을 지원하도록 IdM 배포를 구성하는 방법에 대한 자세한 내용은 IdM의 스마트 카드 인증을 위해 ADCS에서 발급한 인증서 구성 을 참조하십시오.

2.1. IdM 웹 UI를 사용하여 사용자, 호스트 또는 서비스에 대한 새 인증서 요청

IdM(Identity Management) 웹 UI를 사용하여 ipa CA 또는 해당 하위 CA에서 통합된 IdM 인증 기관(CA)의 새 인증서를 요청합니다.

IdM 엔티티는 다음과 같습니다.

- 사용자

- 호스트

- 서비스

일반적으로 서비스는 개인 키가 저장되는 전용 서비스 노드에서 실행됩니다. 서비스의 개인 키를 IdM 서버에 복사하는 것은 안전하지 않은 것으로 간주됩니다. 따라서 서비스에 대한 인증서를 요청할 때 서비스 노드에 CSR(인증서 서명 요청)을 만듭니다.

사전 요구 사항

- IdM 배포에는 통합 CA가 포함되어 있습니다.

- IdM 관리자로 IdM 웹 UI에 로그인되어 있습니다.

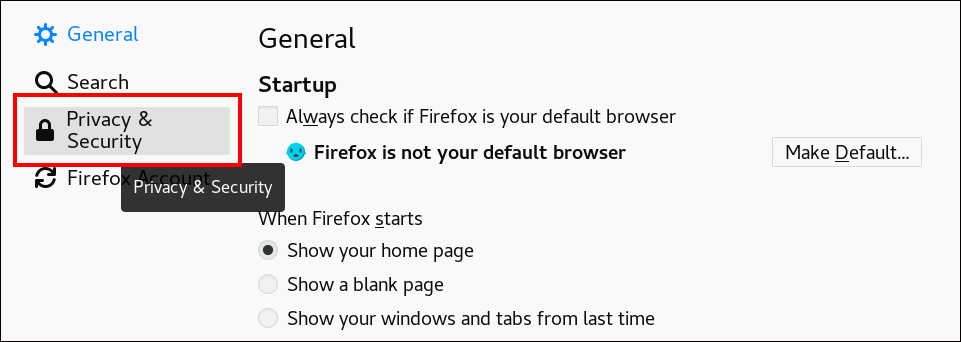

절차

-

Identity(ID) 탭에서 사용자 ,호스트서비스하위 탭을 선택합니다. 사용자, 호스트 또는 서비스의 이름을 클릭하여 구성 페이지를 엽니다.

그림 2.1. 호스트 목록

- Actions → New Certificate (새 인증서)를 클릭합니다.

- 선택 사항: 발행 CA 및 프로필 ID를 선택합니다.

-

화면에서

certutil명령줄(CLI) 유틸리티를 사용하는 방법에 대한 지침을 따릅니다. - Issue 를 클릭합니다.

2.2. certutil을 사용하여 IdM CA에서 사용자, 호스트 또는 서비스에 대한 새 인증서 요청

certutil 유틸리티를 사용하여 표준 IdM 상황에서 IdM(Identity Management) 사용자, 호스트 또는 서비스에 대한 인증서를 요청할 수 있습니다. 호스트 또는 서비스 Kerberos 별칭이 인증서를 사용할 수 있도록 하려면 openssl 유틸리티를 사용하여 대신 인증서를 요청합니다.

certutil 을 사용하여 ipa, IdM 인증 기관(CA)에서 IdM 사용자, 호스트 또는 서비스에 대한 인증서를 요청하려면 다음 절차를 따르십시오.

일반적으로 서비스는 개인 키가 저장되는 전용 서비스 노드에서 실행됩니다. 서비스의 개인 키를 IdM 서버에 복사하는 것은 안전하지 않은 것으로 간주됩니다. 따라서 서비스에 대한 인증서를 요청할 때 서비스 노드에 CSR(인증서 서명 요청)을 만듭니다.

사전 요구 사항

- IdM 배포에는 통합 CA가 포함되어 있습니다.

- IdM 관리자로 IdM 명령줄 인터페이스(CLI)에 로그인되어 있습니다.

절차

인증서 데이터베이스에 대한 임시 디렉터리를 생성합니다.

# mkdir ~/certdb/

새 임시 인증서 데이터베이스를 만듭니다. 예를 들면 다음과 같습니다.

# certutil -N -d ~/certdb/CSR을 생성하고 출력을 파일로 리디렉션합니다. 예를 들어 4096비트 인증서에 대한 CSR을 생성하고 이를 CN=server.example.com,O=EXAMPLE.COM 으로 설정하려면 다음을 실행합니다.

# certutil -R -d ~/certdb/ -a -g 4096 -s "CN=server.example.com,O=EXAMPLE.COM" -8 server.example.com > certificate_request.csr

인증서 요청 파일을 IdM 서버에서 실행 중인 CA에 제출합니다. 새로 발급된 인증서와 연결할 Kerberos 주체를 지정합니다.

# ipa cert-request certificate_request.csr --principal=host/server.example.com

IdM의

ipa cert-request명령에서는 다음과 같은 기본값을 사용합니다.caIPAserviceCert인증서 프로파일사용자 지정 프로필을 선택하려면

--profile-id옵션을 사용합니다.통합 IdM 루트 CA,

ipa하위 CA를 선택하려면

--ca옵션을 사용합니다.

추가 리소스

-

ipa cert-request --help명령의 출력을 참조하십시오. - Identity Management에서 인증서 프로필 생성 및 관리를 참조하십시오.

2.3. openssl을 사용하여 IdM CA에서 사용자, 호스트 또는 서비스에 대한 새 인증서 요청

호스트 또는 서비스의 Kerberos 별칭이 인증서를 사용할 수 있도록 하려면 openssl 유틸리티를 사용하여 IdM(Identity Management) 호스트 또는 서비스에 대한 인증서를 요청할 수 있습니다. 표준 상황에서는 certutil 유틸리티를 사용하여 새 인증서를 요청하는 것이 좋습니다.

openssl 을 사용하여 ipa, IdM 인증 기관에서 IdM 호스트 또는 서비스에 대한 인증서를 요청하려면 다음 절차를 따르십시오.

일반적으로 서비스는 개인 키가 저장되는 전용 서비스 노드에서 실행됩니다. 서비스의 개인 키를 IdM 서버에 복사하는 것은 안전하지 않은 것으로 간주됩니다. 따라서 서비스에 대한 인증서를 요청할 때 서비스 노드에 CSR(인증서 서명 요청)을 만듭니다.

사전 요구 사항

- IdM 배포에는 통합 CA가 포함되어 있습니다.

- IdM 관리자로 IdM 명령줄 인터페이스(CLI)에 로그인되어 있습니다.

절차

- Kerberos 보안 주체 test/server.example.com 에 대해 하나 이상의 별칭을 만듭니다. 예: test1/server.example.com 및 test2/server.example.com.

CSR에서 dnsName(server.example.com) 및 otherName(test2/server.example.com)에 subjectAltName을 추가합니다. 이렇게 하려면 UPN otherName 및 subjectAltName을 지정하는 다음 행을 포함하도록

openssl.conf파일을 구성하십시오.otherName=1.3.6.1.4.1.311.20.2.3;UTF8:test2/server.example.com@EXAMPLE.COM DNS.1 = server.example.com

openssl을 사용하여 인증서 요청을 생성합니다.openssl req -new -newkey rsa:2048 -keyout test2service.key -sha256 -nodes -out certificate_request.csr -config openssl.conf

인증서 요청 파일을 IdM 서버에서 실행 중인 CA에 제출합니다. 새로 발급된 인증서와 연결할 Kerberos 주체를 지정합니다.

# ipa cert-request certificate_request.csr --principal=host/server.example.com

IdM의

ipa cert-request명령에서는 다음과 같은 기본값을 사용합니다.caIPAserviceCert인증서 프로파일사용자 지정 프로필을 선택하려면

--profile-id옵션을 사용합니다.통합 IdM 루트 CA,

ipa하위 CA를 선택하려면

--ca옵션을 사용합니다.

추가 리소스

-

ipa cert-request --help명령의 출력을 참조하십시오. - Identity Management에서 인증서 프로필 생성 및 관리를 참조하십시오.

2.4. 추가 리소스

- 통합 IdM CA로 인증서 해지를 참조하십시오.

- 통합 IdM CA가 있는 인증서 복원을 참조하십시오.

- 인증서 서브 세트만 신뢰하도록 애플리케이션 제한을 참조하십시오.

3장. Ansible을 사용하여 IdM 인증서 관리

ansible-freeipa ipacert 모듈을 사용하여 IdM(Identity Management) 사용자, 호스트 및 서비스에 대한 SSL 인증서를 요청, 취소 및 검색할 수 있습니다. 보류 중인 인증서를 복원할 수도 있습니다.

3.1. Ansible을 사용하여 IdM 호스트, 서비스 및 사용자에 대한 SSL 인증서 요청

ansible-freeipa ipacert 모듈을 사용하여 IdM(Identity Management) 사용자, 호스트 및 서비스에 대한 SSL 인증서를 요청할 수 있습니다. 그런 다음 이러한 인증서를 사용하여 IdM에 인증할 수 있습니다.

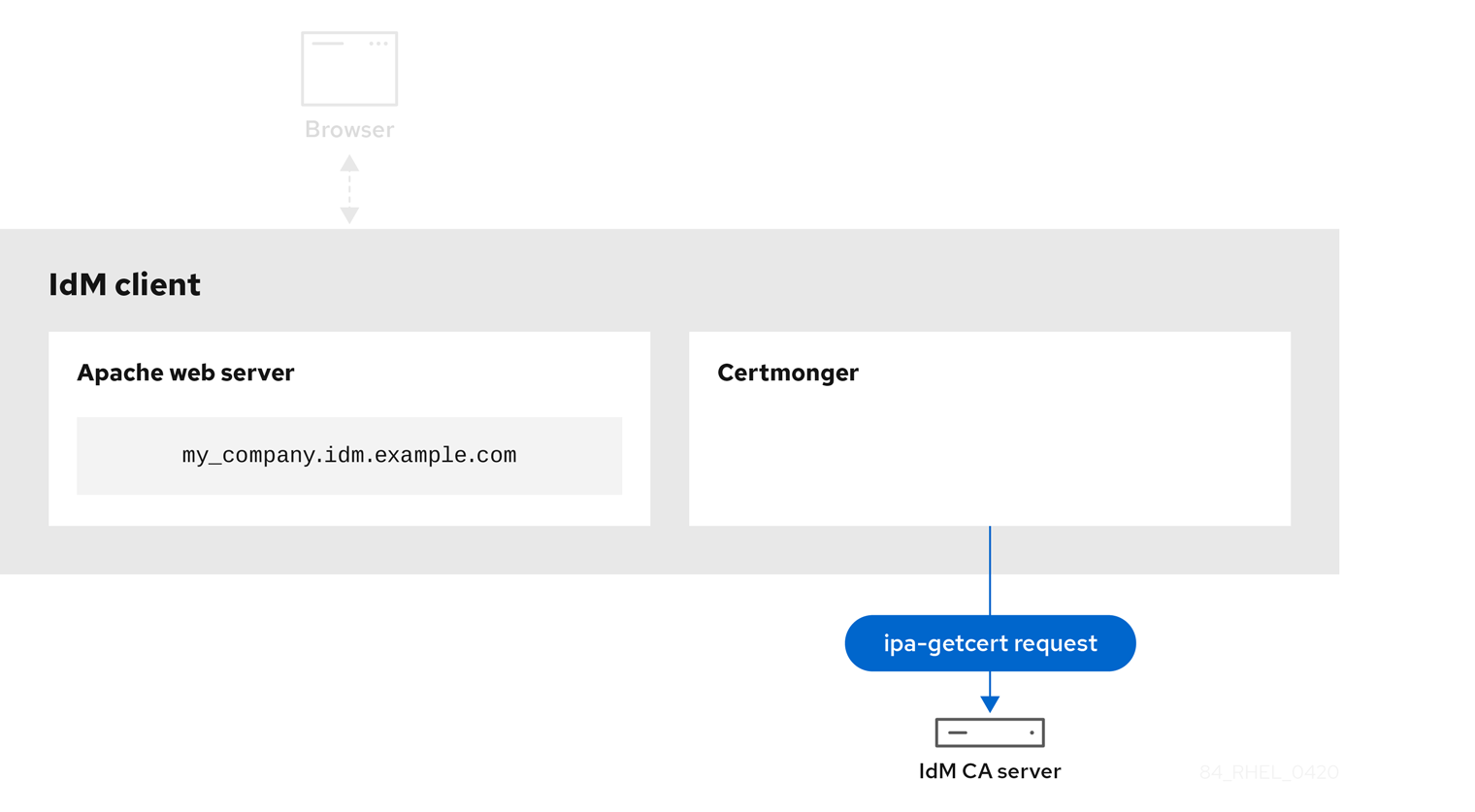

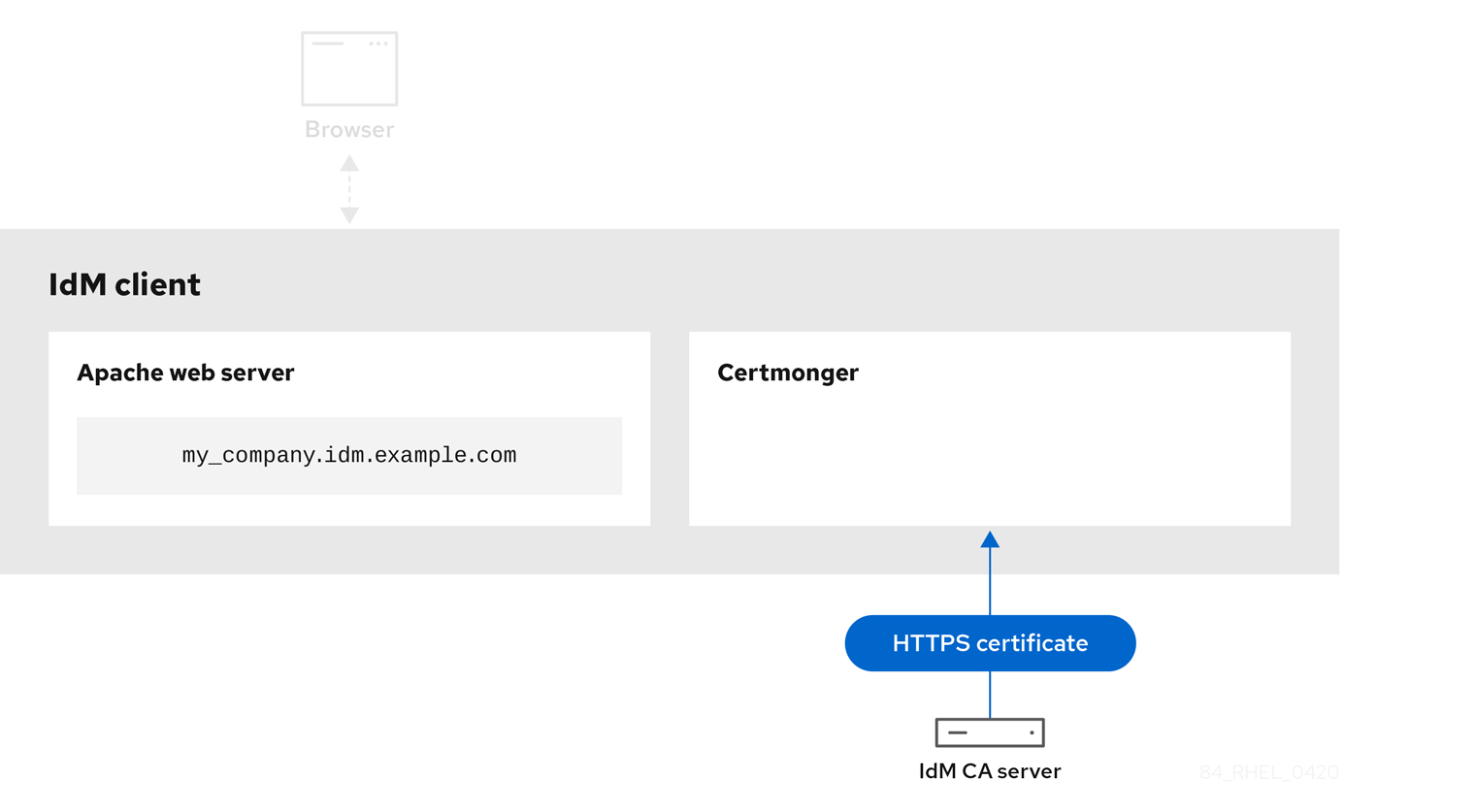

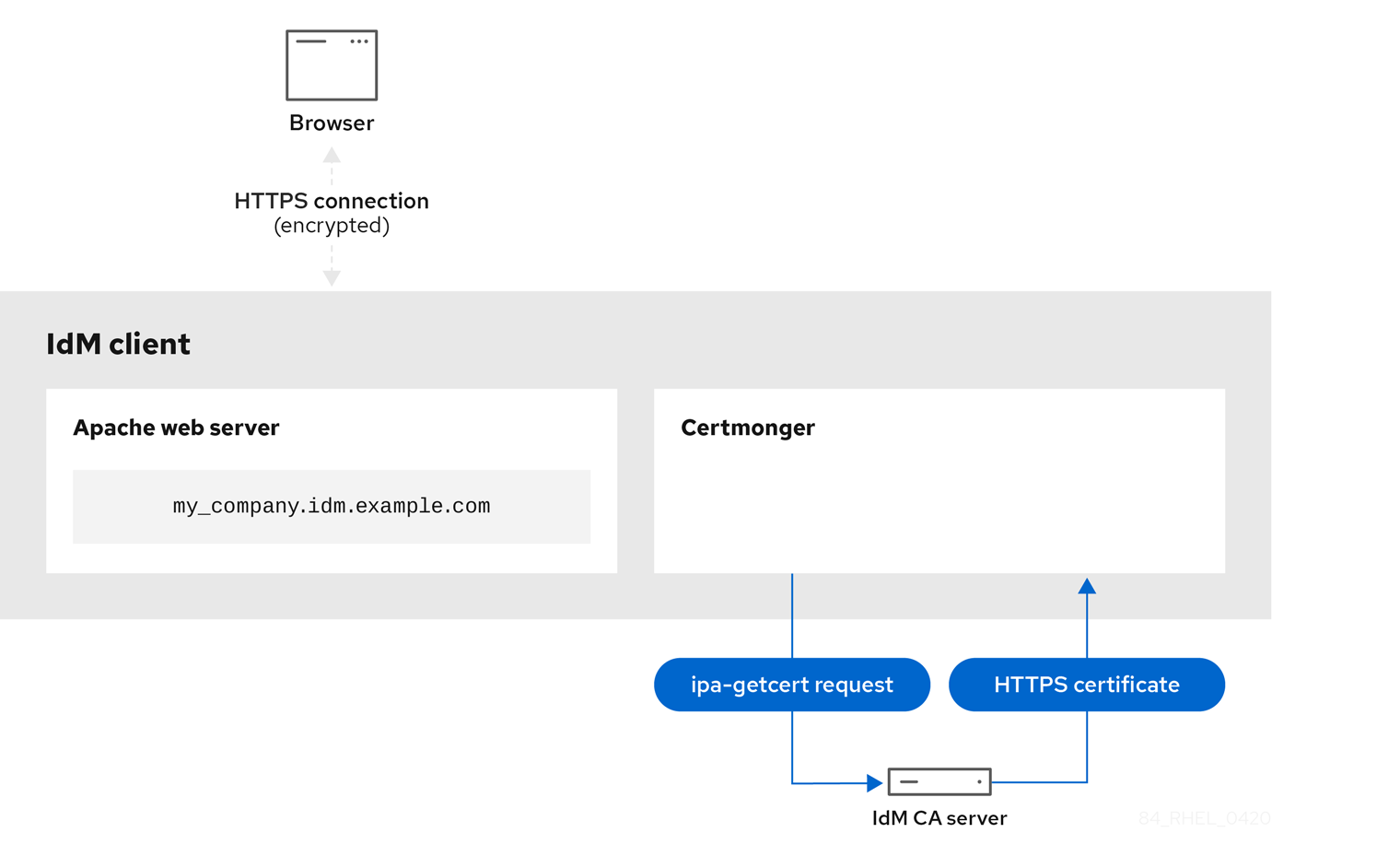

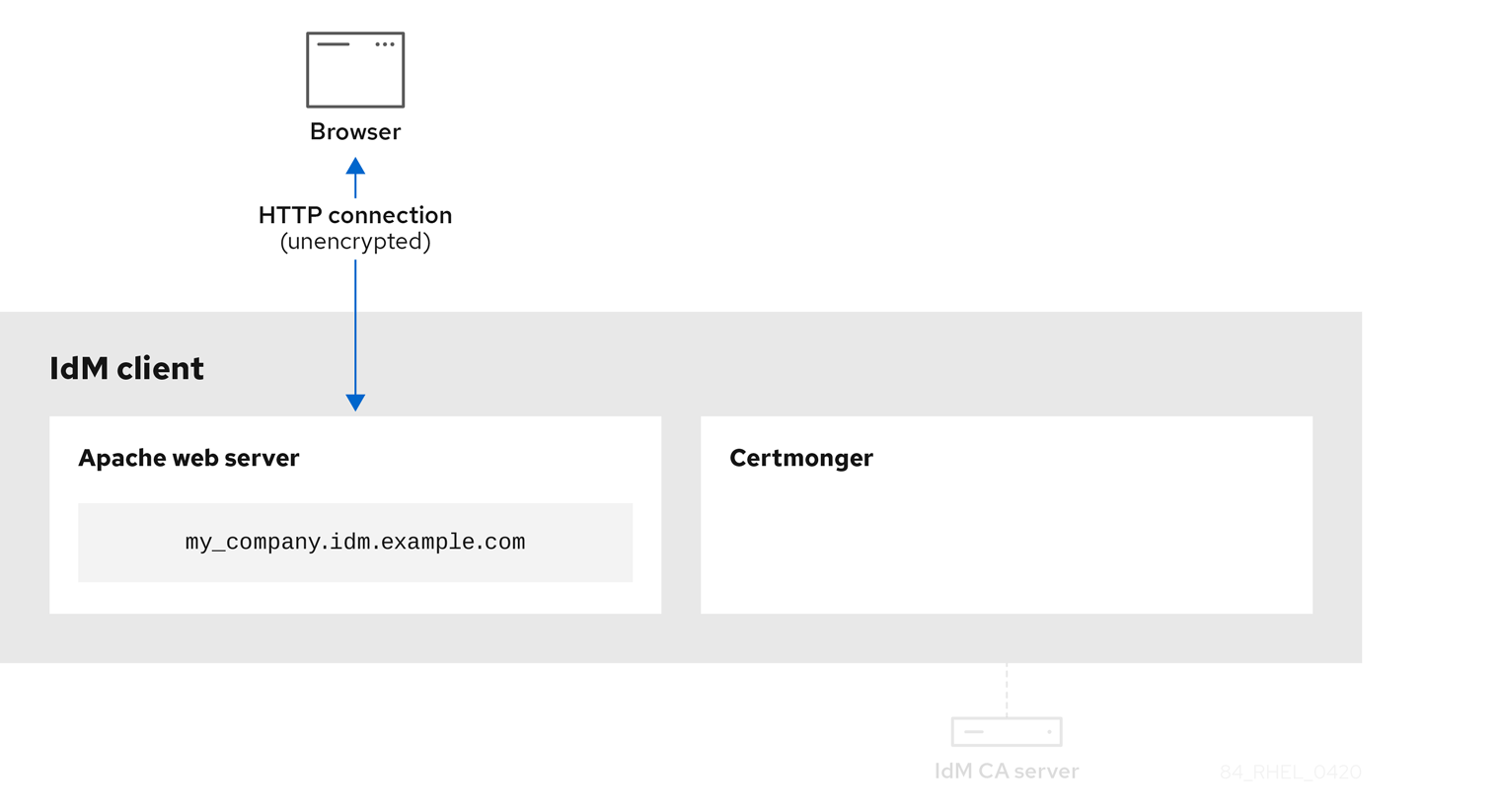

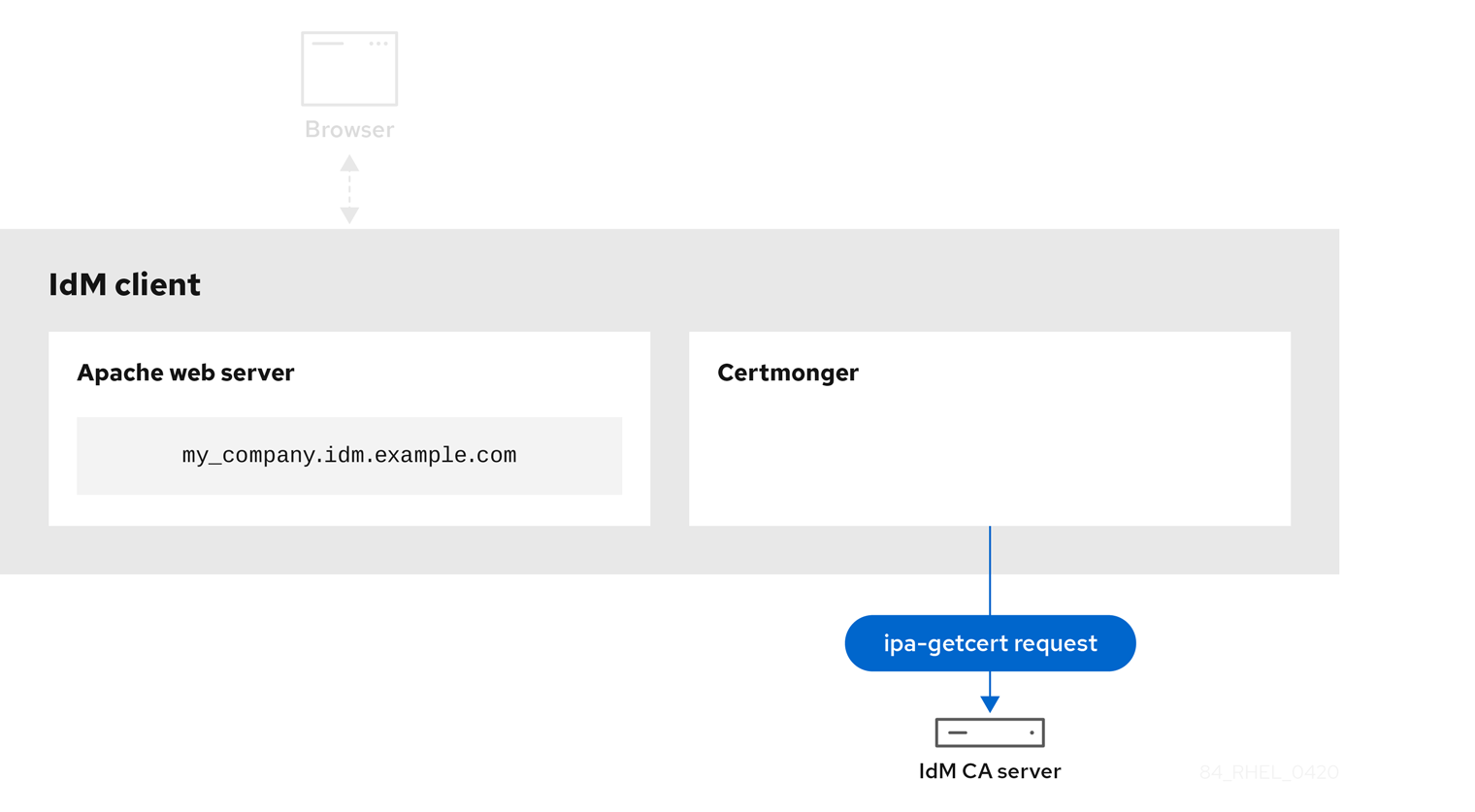

Ansible 플레이북을 사용하여 IdM 인증 기관(CA)에서 HTTP 서버의 인증서를 요청하려면 다음 절차를 완료합니다.

사전 요구 사항

제어 노드에서 다음을 수행합니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

ansible-freeipa패키지가 설치되어 있습니다. - ~/MyPlaybooks/ 디렉터리에 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했습니다.

-

ipaadmin_password를 secret.yml Ansible vault에 저장했습니다.

- IdM 배포에 통합 CA가 있습니다.

절차

사용자, 호스트 또는 서비스에 대한 CSR(인증서 서명 요청)을 생성합니다. 예를 들어

openssl유틸리티를 사용하여 client.idm.example.com에서 실행되는HTTP서비스에 대한 CSR을 생성하려면 다음을 입력합니다.# openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout new.key -out new.csr -subj '/CN=client.idm.example.com,O=IDM.EXAMPLE.COM'결과적으로 CSR은 new.csr 에 저장됩니다.

다음 내용으로 Ansible 플레이북 파일 request-certificate.yml 을 생성합니다.

--- - name: Playbook to request a certificate hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Request a certificate for a web server ipacert: ipaadmin_password: "{{ ipaadmin_password }}" state: requested csr: | -----BEGIN CERTIFICATE REQUEST----- MIGYMEwCAQAwGTEXMBUGA1UEAwwOZnJlZWlwYSBydWxlcyEwKjAFBgMrZXADIQBs HlqIr4b/XNK+K8QLJKIzfvuNK0buBhLz3LAzY7QDEqAAMAUGAytlcANBAF4oSCbA 5aIPukCidnZJdr491G4LBE+URecYXsPknwYb+V+ONnf5ycZHyaFv+jkUBFGFeDgU SYaXm/gF8cDYjQI= -----END CERTIFICATE REQUEST----- principal: HTTP/client.idm.example.com register: cert인증서 요청을 new.csr 의 CSR으로 바꿉니다.

인증서를 요청합니다.

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/request-certificate.yml

3.2. Ansible을 사용하여 IdM 호스트, 서비스 및 사용자의 SSL 인증서 취소

ansible-freeipa ipacert 모듈을 사용하여 IdM(Identity Management) 사용자, 호스트 및 서비스에서 IdM을 인증하는 SSL 인증서를 취소할 수 있습니다.

Ansible 플레이북을 사용하여 HTTP 서버의 인증서를 취소하려면 다음 절차를 완료합니다. 인증서를 취소하는 이유는 "keyCompromise"입니다.

사전 요구 사항

제어 노드에서 다음을 수행합니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

ansible-freeipa패키지가 설치되어 있습니다. - ~/MyPlaybooks/ 디렉터리에 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했습니다.

-

ipaadmin_password를 secret.yml Ansible vault에 저장했습니다. -

예를 들어

openssl x509 -noout -text -in <path_to_certificate> 명령을 입력하여 인증서의 일련 번호를 가져왔습니다. 이 예에서 인증서의 일련 번호는 123456789입니다.

- IdM 배포에 통합 CA가 있습니다.

절차

다음 콘텐츠를 사용하여 Ansible 플레이북 파일 revoke-certificate.yml 을 생성합니다.

--- - name: Playbook to revoke a certificate hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Revoke a certificate for a web server ipacert: ipaadmin_password: "{{ ipaadmin_password }}" serial_number: 123456789 revocation_reason: "keyCompromise" state: revoked인증서를 취소하십시오.

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/revoke-certificate.yml

추가 리소스

-

ansible-freeipa업스트림 문서의 cert 모듈 - RFC 5280의 이유 코드

3.3. Ansible을 사용하여 IdM 사용자, 호스트 및 서비스의 SSL 인증서 복원

ansible-freeipa ipacert 모듈을 사용하여 IdM(Identity Management) 사용자, 호스트 또는 서비스에서 이전에 IdM을 인증하는 취소된 SSL 인증서를 복원할 수 있습니다.

보류 중인 인증서만 복원할 수 있습니다. 예를 들어 개인 키가 손실되었는지 확실하지 않았기 때문에 보류 중일 수 있습니다. 그러나 이제 키를 복구했으며 그동안 아무나 액세스하지 않았으므로 인증서를 다시 사용하려고 합니다.

Ansible 플레이북을 사용하여 IdM에 등록된 서비스의 인증서를 해제하려면 다음 절차를 완료합니다. 이 예에서는 HTTP 서비스의 인증서를 보류에서 해제하는 방법을 설명합니다.

사전 요구 사항

제어 노드에서 다음을 수행합니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

ansible-freeipa패키지가 설치되어 있습니다. - ~/MyPlaybooks/ 디렉터리에 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했습니다.

-

ipaadmin_password를 secret.yml Ansible vault에 저장했습니다.

- IdM 배포에 통합 CA가 있습니다.

-

예를 들어

openssl x509 -noout -text -in path/to/certificate명령을 입력하여 인증서의 일련 번호를 가져왔습니다. 이 예에서 인증서 일련 번호는 123456789 입니다.

절차

다음 콘텐츠를 사용하여 Ansible 플레이북 파일 restore-certificate.yml 을 생성합니다.

--- - name: Playbook to restore a certificate hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Restore a certificate for a web service ipacert: ipaadmin_password: "{{ ipaadmin_password }}" serial_number: 123456789 state: released플레이북을 실행합니다.

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/restore-certificate.yml

3.4. Ansible을 사용하여 IdM 사용자, 호스트 및 서비스의 SSL 인증서 검색

ansible-freeipa ipacert 모듈을 사용하여 IdM(Identity Management) 사용자, 호스트 또는 서비스에 대해 발행된 SSL 인증서를 검색하고 관리 노드의 파일에 저장할 수 있습니다.

사전 요구 사항

제어 노드에서 다음을 수행합니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

ansible-freeipa패키지가 설치되어 있습니다. - ~/MyPlaybooks/ 디렉터리에 IdM 서버의 FQDN(정규화된 도메인 이름)을 사용하여 Ansible 인벤토리 파일을 생성했습니다.

-

ipaadmin_password를 secret.yml Ansible vault에 저장했습니다.

-

예를 들어

openssl x509 -noout -text -in <path_to_certificate> 명령을 입력하여 인증서의 일련 번호를 가져왔습니다. 이 예에서 인증서의 일련 번호는 123456789이고 검색된 인증서를 저장하는 파일은 cert.pem 입니다.

절차

다음 콘텐츠를 사용하여 Ansible 플레이북 파일 retrieve-certificate.yml 을 생성합니다.

--- - name: Playbook to retrieve a certificate and store it locally on the managed node hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Retrieve a certificate and save it to file 'cert.pem' ipacert: ipaadmin_password: "{{ ipaadmin_password }}" serial_number: 123456789 certificate_out: cert.pem state: retrieved인증서를 검색합니다.

$ ansible-playbook --vault-password-file=password_file -v -i <path_to_inventory_directory>/hosts <path_to_playbooks_directory>/retrieve-certificate.yml

4장. IdM 사용자, 호스트 및 서비스용 외부 서명된 인증서 관리

이 장에서는 IdM(Identity Management) 명령줄 인터페이스(CLI)와 IdM 웹 UI를 사용하여 외부 인증 기관(CA)에서 발급한 사용자, 호스트 또는 서비스 인증서를 추가하거나 제거하는 방법을 설명합니다.

4.1. IdM CLI를 사용하여 외부 CA에서 발급한 인증서 추가, IdM 사용자, 호스트 또는 서비스

IdM(Identity Management) 관리자는 IdM(Identity Management) CLI를 사용하여 IdM 사용자, 호스트 또는 서비스 계정에 외부 서명된 인증서를 추가할 수 있습니다.

사전 요구 사항

- 관리 사용자의 티켓 개발 티켓이 있습니다.

절차

IdM 사용자에게 인증서를 추가하려면 다음을 입력합니다.

$ ipa user-add-cert user --certificate=MIQTPrajQAwg...명령을 사용하려면 다음 정보를 지정해야 합니다.

- 사용자의 이름

- Base64로 인코딩된 DER 인증서

인증서 내용을 명령줄에 복사하고 붙여넣는 대신 인증서를 DER 형식으로 변환한 다음 Base64로 다시 코딩할 수 있습니다. 예를 들어 user_cert.pem 인증서를 사용자 에 추가하려면 다음을 입력합니다.

$ ipa user-add-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

옵션을 추가하지 않고 ipa user-add-cert 명령을 실행할 수 있습니다.

IdM 호스트에 인증서를 추가하려면 다음을 입력합니다.

-

ipa host-add-cert

IdM 서비스에 인증서를 추가하려면 다음을 입력합니다.

-

ipa service-add-cert

4.2. IdM 웹 UI를 사용하여 IdM 사용자, 호스트 또는 서비스에 외부 CA에서 발급한 인증서 추가

IdM(Identity Management) 관리자는 IdM(Identity Management) 웹 UI를 사용하여 IdM 사용자, 호스트 또는 서비스 계정에 외부 서명된 인증서를 추가할 수 있습니다.

사전 요구 사항

- IdM(Identity Management) 웹 UI에 관리자로 로그인되어 있습니다.

절차

-

Identity탭을 열고사용자,호스트또는서비스하위 탭을 선택합니다. - 사용자, 호스트 또는 서비스의 이름을 클릭하여 구성 페이지를 엽니다.

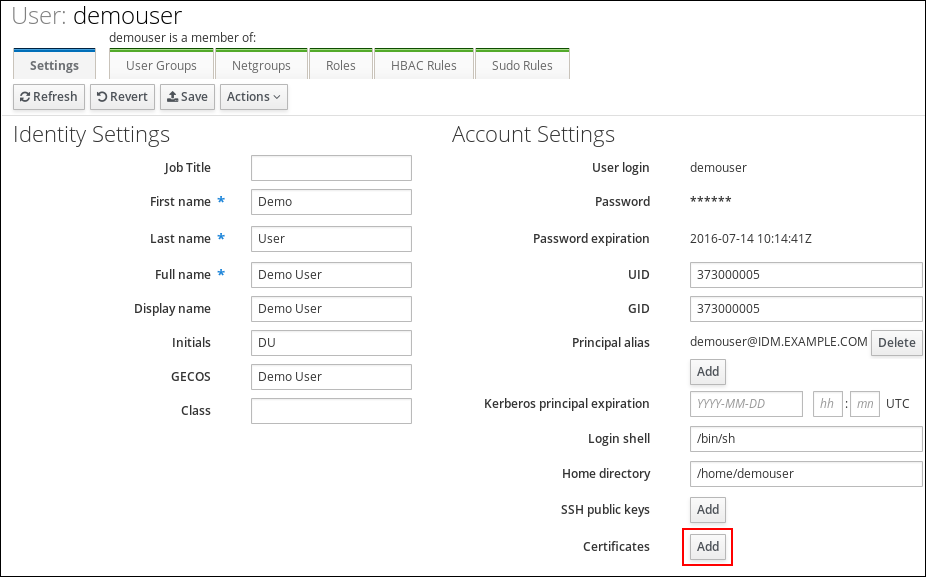

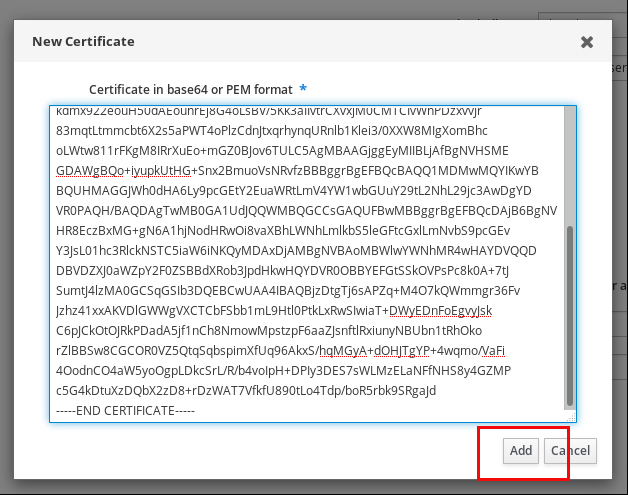

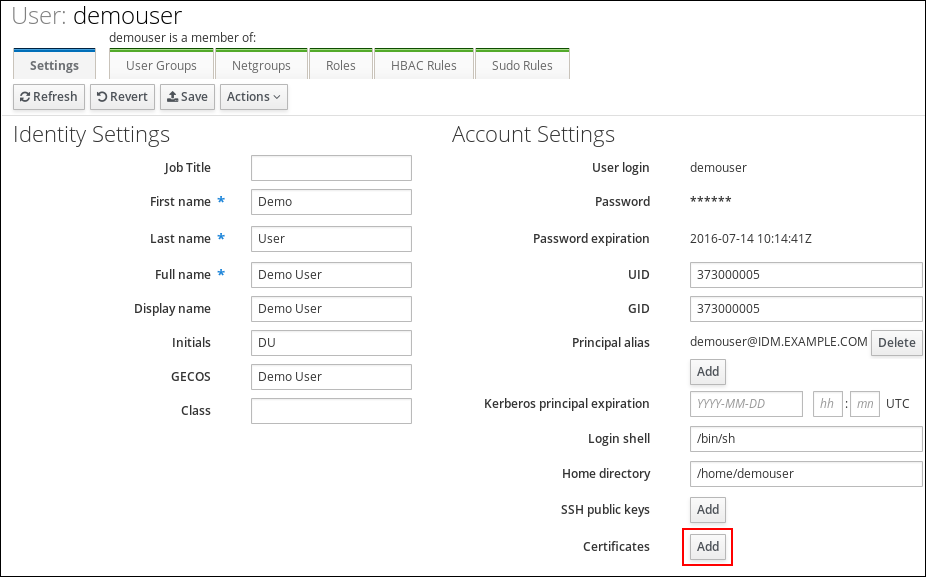

Certificates(인증서) 항목 옆에 있는 Add (추가)를 클릭합니다.그림 4.1. 사용자 계정에 인증서 추가

- Base64 또는 PEM으로 인코딩된 형식으로 인증서를 붙여넣고 텍스트 필드에 인증서를 붙여넣고 추가를 클릭합니다.

- 저장을 클릭하여 변경 사항을 저장합니다.

4.3. IdM CLI를 사용하여 IdM 사용자, 호스트 또는 서비스 계정에서 외부 CA에서 발급한 인증서 제거

IdM(Identity Management) 관리자는 IdM(Identity Management) CLI를 사용하여 IdM 사용자, 호스트 또는 서비스의 계정에서 외부 서명된 인증서를 제거할 수 있습니다.

사전 요구 사항

- 관리 사용자의 티켓 개발 티켓이 있습니다.

절차

IdM 사용자의 인증서를 제거하려면 다음을 입력합니다.

$ ipa user-remove-cert user --certificate=MIQTPrajQAwg...명령을 사용하려면 다음 정보를 지정해야 합니다.

- 사용자의 이름

- Base64로 인코딩된 DER 인증서

인증서 내용을 명령줄에 복사하고 붙여넣는 대신 인증서를 DER 형식으로 변환한 다음 Base64로 다시 코딩할 수 있습니다. 예를 들어 사용자 에서 user_cert.pem 인증서를 제거하려면 다음을 입력합니다.

$ ipa user-remove-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

옵션을 추가하지 않고 ipa user-remove-cert 명령을 대화형으로 실행할 수 있습니다.

IdM 호스트에서 인증서를 제거하려면 다음을 입력합니다.

-

ipa host-remove-cert

IdM 서비스에서 인증서를 제거하려면 다음을 입력합니다.

-

ipa service-remove-cert

4.4. IdM 웹 UI를 사용하여 IdM 사용자, 호스트 또는 서비스 계정에서 외부 CA에서 발급한 인증서 제거

IdM(Identity Management) 관리자는 IdM(Identity Management) 웹 UI를 사용하여 IdM 사용자, 호스트 또는 서비스의 계정에서 외부 서명된 인증서를 제거할 수 있습니다.

사전 요구 사항

- IdM(Identity Management) 웹 UI에 관리자로 로그인되어 있습니다.

절차

-

Identity탭을 열고사용자,호스트또는서비스하위 탭을 선택합니다. - 사용자, 호스트 또는 서비스의 이름을 클릭하여 구성 페이지를 엽니다.

- 삭제할 인증서 옆에 있는 작업을 클릭하고 삭제를 선택합니다.

- 저장을 클릭하여 변경 사항을 저장합니다.

4.5. 추가 리소스

5장. IdM에서 작동하도록 인증서 형식 변환

이 사용자 사례에서는 IdM 시스템 관리자로서 특정 IdM 명령과 함께 올바른 형식의 인증서를 사용하고 있는지 확인하는 방법을 설명합니다. 예를 들어 다음과 같은 경우 유용합니다.

- 사용자 프로필에 외부 인증서를 로드하고 있습니다. 자세한 내용은 외부 인증서를 변환하여 IdM 사용자 계정으로 로드합니다.

- 스마트 카드 인증을 위해 IdM 서버를 구성하거나 스마트 카드 인증을 위해 IdM 클라이언트를 구성할 때 외부 CA 인증서를 사용하고 있으며 사용자는 외부 인증 기관에서 발급한 인증서와 함께 스마트 카드를 사용하여 IdM에 인증할 수 있습니다.

- NSS 데이터베이스의 인증서를 인증서와 개인 키가 모두 포함된 pkcs #12 형식으로 내보내고 있습니다. 자세한 내용은 NSS 데이터베이스에서 PKCS #12 파일로 인증서 및 개인 키 내보내기를 참조하십시오.

5.1. IdM의 인증서 형식 및 인코딩

IdM의 스마트 카드 인증이 포함된 인증서 인증은 사용자가 제공하는 인증서 또는 사용자의 IdM 프로필에 저장된 인증서 데이터를 비교하여 진행합니다.

시스템 구성

IdM 프로필에 저장된 내용은 해당 개인 키가 아닌 인증서일 뿐입니다. 인증하는 동안 사용자는 해당 개인 키를 보유하는 경우에도 표시되어야 합니다. 사용자는 인증서와 개인 키가 모두 포함된 PKCS #12 파일을 제공하거나 두 개의 파일(인증서 포함)과 개인 키를 포함하는 파일을 제공하여 이를 수행합니다.

따라서 사용자 프로필에 인증서를 로드하는 것과 같은 프로세스는 개인 키가 포함되지 않은 인증서 파일만 허용합니다.

마찬가지로 시스템 관리자가 외부 CA 인증서를 제공할 때 공개 데이터만 제공합니다. 개인 키가 없는 인증서만 제공합니다. IdM 서버 또는 스마트 카드 인증을 위한 IdM 클라이언트를 구성하기 위한 ipa-advise 유틸리티에서는 입력 파일에 개인 키가 아닌 외부 CA의 인증서가 포함되어 있어야 합니다.

인증서 인코딩

두 가지 일반적인 인증서 인코딩이 있습니다: 개인 정보 보호 전자 메일 (PEM) 및 Distinguished Encoding 규칙 (DER). base64 형식은 PEM 형식과 거의 동일하지만 -----BEGIN CERTIFICATE--------END CERTIFICATE----END CERTIFICATE ------ 헤더 및 footer는 포함되어 있지 않습니다.

DER 를 사용하여 인코딩한 인증서는 바이너리 X509 디지털 인증서 파일입니다. 바이너리 파일로, 인증서는 사람이 읽을 수 없습니다. DER 파일은 때때로 .der 파일 이름 확장자를 사용하지만 .crt 및 .cer 파일 이름이 확장 된 파일에도 DER 인증서가 포함될 수 있습니다. 키를 포함하는 DER 파일의 이름은 .key 일 수 있습니다.

PEM Base64를 사용하여 인코딩한 인증서는 사람이 읽을 수 있는 파일입니다. 파일에는 ASCII(Base64)가 "------BEGIN" 줄이 접두사가 붙은 데이터가 포함되어 있습니다. PEM 파일은 경우에 따라 .pem 파일 이름 확장자를 사용하지만 .crt 및 .cer 파일 이름 확장자가 있는 파일에 PEM 인증서가 포함된 경우가 있습니다. 키가 포함된 PEM 파일의 이름은 .key 로 지정할 수 있습니다.

다른 ipa 명령은 수락하는 인증서 유형에 대한 다른 제한 사항이 있습니다. 예를 들어 ipa user-add-cert 명령은 base64 형식으로 인코딩된 인증서만 허용하지만 ipa-server-certinstall 은 PEM, DER, PKCS #7, PKCS #8 및 PKCS #12 인증서를 허용합니다.

표 5.1. 인증서 인코딩

| 인코딩 형식 | 사람이 읽을 수 있는 | 일반적인 파일 이름 확장 | 인코딩 형식을 허용하는 샘플 IdM 명령 |

|---|---|---|---|

| PEM/base64 | 있음 | .pem, .crt, .cer | ipa user-add-cert, ipa-server-certinstall, … |

| DER | 없음 | .der, .crt, .cer | ipa-server-certinstall, … |

IdM의 인증서 관련 명령 및 형식은 명령에서 허용하는 인증서 형식과 함께 추가 ipa 명령을 나열합니다.

사용자 인증

웹 UI를 사용하여 IdM에 액세스하는 경우 사용자는 두 브라우저의 데이터베이스에 두 가지를 저장하여 인증서에 해당하는 개인 키를 보유하고 있음을 증명합니다.

CLI를 사용하여 IdM에 액세스하는 경우 사용자는 다음 방법 중 하나로 인증서에 해당하는 개인 키를 보유하고 있음을 증명합니다.

사용자는

kinit -X명령의X509_user_identity매개변수 값으로, 인증서와 키를 모두 포함하는 스마트 카드 모듈에 대한 경로를 추가합니다.$ kinit -X X509_user_identity='PKCS11:opensc-pkcs11.so'idm_user사용자는 두 개의 파일을

kinit -X명령의X509_user_identity매개변수 값으로 추가합니다. 하나는 인증서와 다른 개인 키를 포함합니다.$ kinit -X X509_user_identity='FILE:`/path/to/cert.pem,/path/to/cert.key`'idm_user

유용한 인증서 명령

주체 및 발급자와 같은 인증서 데이터를 보려면 다음을 수행합니다.

$ openssl x509 -noout -text -in ca.pem두 인증서의 차이가 있는 행을 비교하려면 다음을 수행합니다.

$ diff cert1.crt cert2.crt두 인증서의 행을 두 개의 인증서가 두 열에 표시된 출력과 비교하려면 다음을 수행합니다.

$ diff cert1.crt cert2.crt -y5.2. 외부 인증서를 IdM 사용자 계정으로 로드하도록 변환

이 섹션에서는 사용자 항목에 추가하기 전에 외부 인증서가 올바르게 인코딩되고 포맷되는지 확인하는 방법을 설명합니다.

5.2.1. 사전 요구 사항

-

Active Directory 인증 기관에서 인증서를 발급했으며

PEM인코딩을 사용하는 경우PEM파일이UNIX형식으로 변환되었는지 확인합니다. 파일을 변환하려면 eponymous 패키지에서 제공하는dos2unix유틸리티를 사용합니다.

5.2.2. IdM CLI에서 외부 인증서를 변환하여 IdM 사용자 계정으로 로드합니다.

IdM CLI 는 첫 번째 및 마지막 행(----BEGIN CERTIFICATE--- 및 ---END CERTIFICATE----)이 제거된 PEM 인증서만 허용합니다.

다음 절차에 따라 외부 인증서를 PEM 형식으로 변환하고 IdM CLI를 사용하여 IdM 사용자 계정에 추가합니다.

절차

인증서를

PEM형식으로 변환합니다.인증서가

DER형식인 경우:$ openssl x509 -in cert.crt -inform der -outform pem -out cert.pem파일이

PKCS #12형식인 경우 공통 파일 이름 확장자가.pfx및.p12이고 인증서, 개인 키 및 기타 데이터가 포함되어 있는 경우openssl pkcs12유틸리티를 사용하여 인증서를 추출하십시오. 메시지가 표시되면 파일에 저장된 개인 키를 보호하는 암호를 입력합니다.$ openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:

관리자의 자격 증명을 가져옵니다.

$ kinit admin다음 방법 중 하나에서

IdM CLI를 사용하여 사용자 계정에 인증서를 추가합니다.ipa user-add-cert명령에 문자열을 추가하기 전에sed유틸리티를 사용하여PEM파일의 첫 번째 및 마지막 행(--END CEIFICATE---- 및 ---END CEIFICATE-----)을 제거합니다.$ ipa user-add-cert some_user --certificate="$(sed -e '/BEGIN CERTIFICATE/d;/END CERTIFICATE/d' cert.pem)"첫 번째 및 마지막 행(-----BEGIN CERTIFICATE--- 및 ---END CERTIFICATE------)을

ipa user-add-cert명령으로 복사 및 붙여 넣습니다.$ ipa user-add-cert some_user --certificate=MIIDlzCCAn+gAwIBAgIBATANBgkqhki...참고첫 번째 및 마지막 행(----BEGIN CERTIFICATE--- 및 ----END CERTIFICATE------)을 먼저 제거하지 않고 인증서가 포함된

PEM파일을ipa user-add-cert명령에 직접 전달할 수 없습니다.$ ipa user-add-cert some_user --cert=some_user_cert.pem이 명령을 실행하면 "ipa: ERROR: Base64 디코딩 failed: Incorrect padding" 오류 메시지가 표시됩니다.

선택적으로 인증서가 시스템에서 수락되었는지 확인하려면 다음을 수행하십시오.

[idm_user@r8server]$ ipa user-show some_user

5.2.3. IdM 사용자 계정으로 로드하기 위해 IdM 웹 UI에서 외부 인증서를 변환

다음 절차에 따라 외부 인증서를 PEM 형식으로 변환하고 IdM 웹 UI의 IdM 사용자 계정에 추가합니다.

절차

CLI를 사용하여 인증서를PEM형식으로 변환합니다.인증서가

DER형식인 경우:$ openssl x509 -in cert.crt -inform der -outform pem -out cert.pem파일이

PKCS #12형식인 경우 공통 파일 이름 확장자가.pfx및.p12이고 인증서, 개인 키 및 기타 데이터가 포함되어 있는 경우openssl pkcs12유틸리티를 사용하여 인증서를 추출하십시오. 메시지가 표시되면 파일에 저장된 개인 키를 보호하는 암호를 입력합니다.$ openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:

-

편집기에서 인증서를 열고 콘텐츠를 복사합니다. IdM 웹 UI에서

PEM및base64형식을 모두 수락해야 하므로 "-----BEGIN CERTIFICATE------" 및 "-END CERTIFICATE----" 헤더와 footer 행 모두를 포함할 수 있습니다. - IdM 웹 UI에서 보안 담당자로 로그인합니다.

-

Identity→Users→some_user로 이동합니다. -

인증서옆에 있는추가를클릭합니다. - 인증서의 PEM 형식 콘텐츠를 여는 창에 붙여넣습니다.

-

추가를클릭합니다.

시스템에서 인증서를 수락한 경우 사용자 프로필의 인증서 중 목록을 볼 수 있습니다.

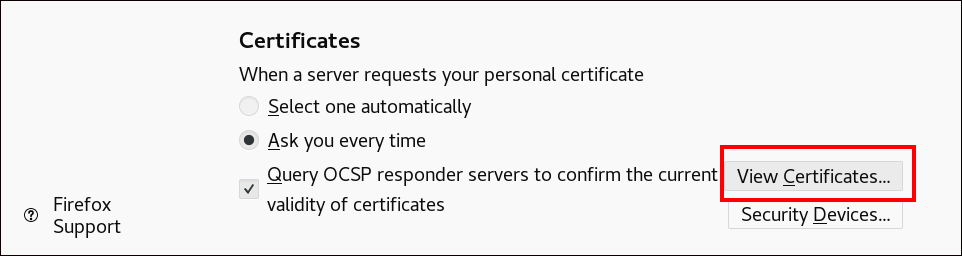

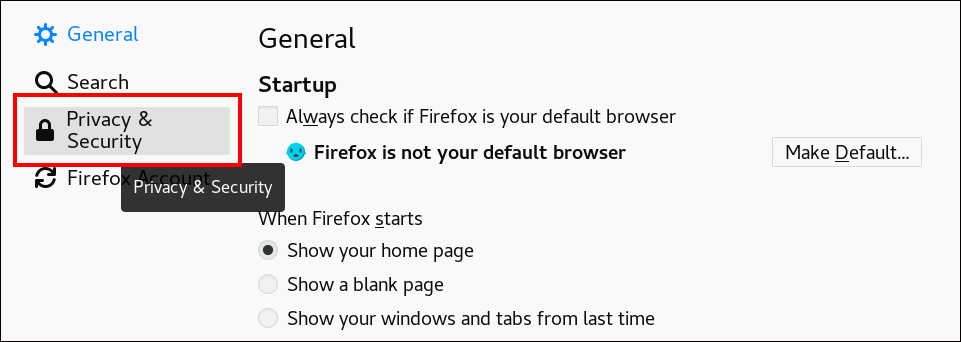

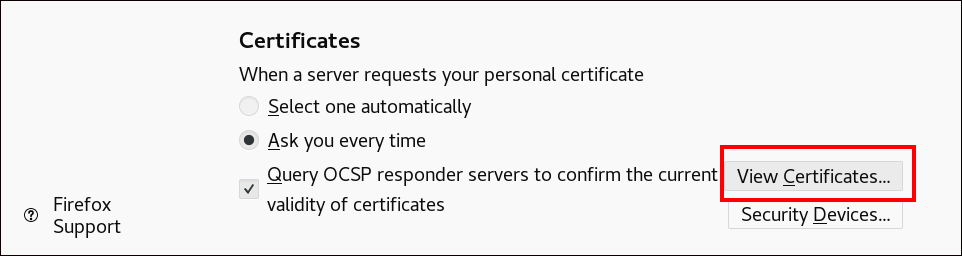

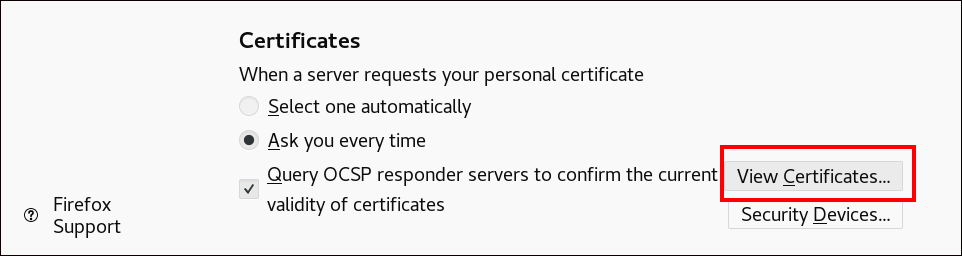

5.3. 브라우저에 인증서 로드 준비

브라우저로 사용자 인증서를 가져오기 전에 인증서 및 해당 개인 키가 PKCS #12 형식이어야 합니다. 추가 준비 작업이 필요한 두 가지 일반적인 상황이 있습니다.

- 인증서는 NSS 데이터베이스에 있습니다. 이 상황에서 진행되는 방법에 대한 자세한 내용은 NSS 데이터베이스에서 인증서 및 개인 키 내보내기를 PKCS #12 파일로 참조하십시오.

-

인증서와 개인 키는 두 개의 별도의

PEM파일에 있습니다. 이 상황에서 진행되는 방법에 대한 자세한 내용은 인증서 및 개인 키 PEM 파일을 PKCS #12 파일로 결합을 참조하십시오.

그 후, PEM 형식으로 CA 인증서를 둘 다 가져오고 PKCS #12 형식의 사용자 인증서를 브라우저에 가져오 려면 브라우저 설정 절차에 따라 ID 관리 웹 UI를 사용하여 ID 관리 웹 UI에 대한 인증 및 ID 관리 사용자.

5.3.1. NSS 데이터베이스에서 인증서 및 개인 키를 PKCS #12 파일로 내보내기

절차

pk12util명령을 사용하여 NSS 데이터베이스에서PKCS12형식으로 인증서를 내보냅니다. 예를 들어~/certdb디렉터리에 저장된 NSS 데이터베이스에서some_usernickname을 사용하여 인증서를~/some_user.p12파일로 내보내려면 다음을 실행합니다.$ pk12util -d~/certdb-o~/some_user.p12-n some_user Enter Password or Pin for "NSS Certificate DB": Enter password for PKCS12 file: Re-enter password: pk12util: PKCS12 EXPORT SUCCESSFUL.p12파일에 적절한 권한을 설정합니다.# chmod 600 ~/some_user.p12PKCS #12파일에는 개인 키도 포함되어 있으므로 다른 사용자가 파일을 사용하지 못하도록 보호해야 합니다. 그렇지 않으면 사용자가 가장할 수 있습니다.

5.3.2. 인증서 및 개인 키 PEM 파일을 PKCS #12 파일로 결합

인증서와 별도의 PEM 파일에 저장된 해당 키를 PKCS #12 파일로 결합하려면 다음 절차를 따르십시오.

절차

certfile.cer에 저장된 인증서와certfile.key에 저장된 키를 인증서와 키가 모두 포함된certfile.p12파일로 결합하려면 다음을 수행합니다.$ openssl pkcs12 -export -in certfile.cer -inkey certfile.key -out certfile.p12

5.4. IdM의 인증서 관련 명령 및 형식

다음 표에는 허용 가능한 형식이 있는 IdM의 인증서 관련 명령이 표시되어 있습니다.

표 5.2. IdM 인증서 명령 및 형식

| 명령 | 허용 가능한 형식 | 참고 |

|---|---|---|

|

| base64 PEM 인증서 | |

|

| PEM 및 DER 인증서, PKCS#7 인증서 체인, PKCS#8 및 원시 개인 키, PKCS#12 인증서 및 개인 키 | |

|

| DER; PEM; PKCS#7 | |

|

| PEM 및 DER 인증서; PKCS#7 인증서 체인 | |

|

| PEM 및 DER 인증서; PKCS#7 인증서 체인 | |

|

| 해당 없음 |

< |

|

| 해당 없음 |

< |

|

| 해당 없음 |

새 인증서로 PEM 형식으로 |

|

| 해당 없음 |

새 인증서로 PEM 형식으로 |

6장. Identity Management에서 인증서 프로필 생성 및 관리

인증서 프로필은 인증서에 서명할 때 인증서 서명 요청(CSR)이 허용되는지, 인증서 서명 요청(CSR)이 인증서에 존재하는 기능 및 확장이 있는지 확인할 때 CA(인증 기관)에서 사용됩니다. 인증서 프로필은 특정 유형의 인증서를 발급하는 것과 연결되어 있습니다. 인증서 프로필과 CA ACL(액세스 제어 목록)을 결합하면 사용자 정의 인증서 프로필에 대한 액세스를 정의하고 제어할 수 있습니다.

이 절차에서는 인증서 프로필을 생성하는 방법을 설명하여 S/MIME 인증서를 예로 사용합니다. 일부 이메일 프로그램은 S/MIME(Secure Multipurpose Internet mail Extension) 프로토콜을 사용하여 디지털 서명 및 암호화된 이메일을 지원합니다. S/MIME를 사용하여 이메일 메시지를 서명하거나 암호화하려면 메시지의 발신자가 S/MIME 인증서를 가져야 합니다.

6.1. 인증서 프로필이란 무엇입니까?

인증서 프로필을 사용하여 인증서의 콘텐츠와 다음과 같은 인증서를 발급하기 위한 제약 조건을 확인할 수 있습니다.

- 인증서 서명 요청을 연결하는 데 사용할 서명 알고리즘입니다.

- 인증서의 기본 유효성입니다.

- 인증서를 취소하는 데 사용할 수 있는 해지 이유는 다음과 같습니다.

- 보안 주체의 공통 이름이 주체 대체 이름 필드에 복사되는 경우If the common name of the principal is copied to the subject alternative name field.

- 인증서에 존재해야 하는 기능 및 확장 기능입니다.

단일 인증서 프로필은 특정 유형의 인증서를 발급하는 것과 연결되어 있습니다. IdM에서 사용자, 서비스 및 호스트에 대해 다른 인증서 프로필을 정의할 수 있습니다. IdM에는 기본적으로 다음 인증서 프로필이 포함됩니다.

-

caIPAserviceCert -

IECUserRoles -

NetNamespaces_PKINIT_Certs( internally)

또한 특정 용도로 인증서를 발행할 수 있는 사용자 정의 프로필을 생성하고 가져올 수 있습니다. 예를 들어 특정 프로필의 사용을 한 명의 사용자 또는 하나의 그룹으로만 제한하여 다른 사용자 및 그룹이 인증을 위해 인증서를 발급하는 데 해당 프로필을 사용하지 못하도록 할 수 있습니다. 사용자 정의 인증서 프로필을 생성하려면 ipa certprofile 명령을 사용합니다.

추가 리소스

-

ipa help certprofile명령을 참조하십시오.

6.2. 인증서 프로파일 생성

다음 절차에 따라 S/MIME 인증서를 요청하기 위한 프로파일 구성 파일을 생성하여 명령줄을 통해 인증서 프로필을 생성합니다.

절차

기존 기본 프로필을 복사하여 사용자 정의 프로필을 생성합니다.

$ ipa certprofile-show --out smime.cfg caIPAserviceCert ------------------------------------------------ Profile configuration stored in file 'smime.cfg' ------------------------------------------------ Profile ID: caIPAserviceCert Profile description: Standard profile for network services Store issued certificates: TRUE

텍스트 편집기에서 새로 생성된 프로필 구성 파일을 엽니다.

$ vi smime.cfg

프로필 ID를 프로필 사용을 반영하는 이름으로 변경합니다(예:smime).참고새로 생성된 프로필을 가져올 때

profileId필드가 있는 경우 명령줄에 지정된 ID와 일치해야 합니다.확장 키 사용 구성을 업데이트합니다. 기본 확장 키 사용 확장 구성은 TLS 서버 및 클라이언트 인증에 사용됩니다. 예를 들어 S/MIME의 경우 이메일 보호를 위해 확장 키 사용을 구성해야 합니다.

policyset.serverCertSet.7.default.params.exKeyUsageOIDs=1.3.6.1.5.5.7.3.4

새 프로필을 가져옵니다.

$ ipa certprofile-import smime --file smime.cfg \ --desc "S/MIME certificates" --store TRUE ------------------------ Imported profile "smime" ------------------------ Profile ID: smime Profile description: S/MIME certificates Store issued certificates: TRUE

검증 단계

새 인증서 프로필이 가져왔는지 확인합니다.

$ ipa certprofile-find ------------------ 4 profiles matched ------------------ Profile ID: caIPAserviceCert Profile description: Standard profile for network services Store issued certificates: TRUE Profile ID: IECUserRoles Profile description: User profile that includes IECUserRoles extension from request Store issued certificates: TRUE Profile ID: KDCs_PKINIT_Certs Profile description: Profile for PKINIT support by KDCs Store issued certificates: TRUE Profile ID: smime Profile description: S/MIME certificates Store issued certificates: TRUE ---------------------------- Number of entries returned 4 ----------------------------

추가 리소스

-

ipa help certprofile을 참조하십시오. - RFC 5280, 섹션 4.2.1.12 를 참조하십시오.

6.3. CA 액세스 제어 목록이란 무엇입니까?

CA ACL(인증 기관 액세스 제어 목록) 규칙은 보안 주체에 인증서를 발급하는 데 사용할 수 있는 프로필을 정의합니다. CA ACL을 사용하여 이 작업을 수행할 수 있습니다. 예를 들면 다음과 같습니다.

- 특정 프로필을 사용하여 인증서를 발급할 수 있는 사용자, 호스트 또는 서비스 확인

- 인증서를 발급할 수 있는 IdM 인증 기관 또는 하위 CA 확인

예를 들어, CA ACL을 사용하면 런던에 위치한 사무실에서 작업 중인 직원은 런던 사무실 관련 IdM 사용자 그룹의 멤버인 사용자에게만 사용할 수 있습니다.

CA ACL 규칙 관리를 위한 ipa caacl 유틸리티를 사용하면 권한 있는 사용자가 지정된 CA ACL을 추가, 표시, 수정 또는 삭제할 수 있습니다.

추가 리소스

-

ipa help caacl을 참조하십시오.

6.4. 인증서 프로필에 대한 액세스를 제어하기 위한 CA ACL 정의

caacl 유틸리티를 사용하여 ACL(CA Access Control List) 규칙을 정의하여 그룹의 사용자가 사용자 정의 인증서 프로필에 액세스할 수 있도록 하려면 다음 절차를 따르십시오. 이 경우 절차에서는 S/MIME 사용자 그룹 및 CA ACL을 생성하여 해당 그룹의 사용자가 smime 인증서 프로필에 액세스할 수 있도록 하는 방법을 설명합니다.

사전 요구 사항

- IdM 관리자의 인증 정보를 가져왔는지 확인합니다.

절차

인증서 프로필의 사용자를 위한 새 그룹을 생성합니다.

$ ipa group-add smime_users_group --------------------------------- Added group "smime users group" --------------------------------- Group name: smime_users_group GID: 75400001

smime_user_group그룹에 추가할 새 사용자를 생성합니다.$ ipa user-add smime_user First name: smime Last name: user ---------------------- Added user "smime_user" ---------------------- User login: smime_user First name: smime Last name: user Full name: smime user Display name: smime user Initials: TU Home directory: /home/smime_user GECOS: smime user Login shell: /bin/sh Principal name: smime_user@IDM.EXAMPLE.COM Principal alias: smime_user@IDM.EXAMPLE.COM Email address: smime_user@idm.example.com UID: 1505000004 GID: 1505000004 Password: False Member of groups: ipausers Kerberos keys available: False

smime_user를smime_users_group그룹에 추가합니다.$ ipa group-add-member smime_users_group --users=smime_user Group name: smime_users_group GID: 1505000003 Member users: smime_user ------------------------- Number of members added 1 -------------------------

그룹의 사용자가 인증서 프로필에 액세스할 수 있도록 CA ACL을 만듭니다.

$ ipa caacl-add smime_acl ------------------------ Added CA ACL "smime_acl" ------------------------ ACL name: smime_acl Enabled: TRUE

CA ACL에 사용자 그룹을 추가합니다.

$ ipa caacl-add-user smime_acl --group smime_users_group ACL name: smime_acl Enabled: TRUE User Groups: smime_users_group ------------------------- Number of members added 1 -------------------------

CA ACL에 인증서 프로필을 추가합니다.

$ ipa caacl-add-profile smime_acl --certprofile smime ACL name: smime_acl Enabled: TRUE Profiles: smime User Groups: smime_users_group ------------------------- Number of members added 1 -------------------------

검증 단계

생성한 CA ACL의 세부 정보를 확인합니다.

$ ipa caacl-show smime_acl ACL name: smime_acl Enabled: TRUE Profiles: smime User Groups: smime_users_group ...

추가 리소스

-

ipaman 페이지를 참조하십시오. -

ipa help caacl을 참조하십시오.

6.5. 인증서 프로필 및 CA ACL을 사용하여 인증서 발급

CA ACL(인증 기관 액세스 제어 목록)에서 허용하는 경우 인증서 프로필을 사용하여 인증서를 요청할 수 있습니다. CA ACL을 통해 액세스 권한이 부여된 사용자 정의 인증서 프로필을 사용하여 사용자에 대한 S/MIME 인증서를 요청하려면 다음 절차를 따르십시오.

사전 요구 사항

- 인증서 프로필이 생성되었습니다.

- 사용자가 필요한 인증서 프로필을 사용하여 인증서를 요청할 수 있는 CA ACL이 생성되었습니다.

cert-request 명령을 수행하는 사용자가 CA ACL 검사를 바이패스할 수 있습니다.

-

는

admin사용자입니다. -

CA ACL

요청에서 CA ACL 권한이 무시되어있습니다.

절차

사용자에 대한 인증서 요청을 생성합니다. 예를 들어 OpenSSL을 사용합니다.

$ openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=smime_user'

IdM CA에서 사용자의 새 인증서를 요청합니다.

$ ipa cert-request cert.csr --principal=smime_user --profile-id=smime

선택적으로 --ca 하위-CA_name 옵션을 명령에 전달하여 루트 CA 대신 하위 CA에서 인증서를 요청합니다.

검증 단계

새로 발급한 인증서가 사용자에게 할당되어 있는지 확인합니다.

$ ipa user-show user User login: user ... Certificate: MIICfzCCAWcCAQA... ...

추가 리소스

-

ipa(a)매뉴얼 페이지를 참조하십시오. -

ipa help user-show명령을 참조하십시오. -

ipa help cert-request명령을 참조하십시오. -

openssl(lssl)매뉴얼 페이지를 참조하십시오.

6.6. 인증서 프로필 수정

ipa certprofile-mod 명령을 사용하여 명령줄을 통해 인증서 프로필을 직접 수정하려면 다음 절차를 따르십시오.

절차

수정 중인 인증서 프로필의 인증서 프로필 ID를 확인합니다. IdM에 현재 저장된 모든 인증서 프로필을 표시하려면 다음을 수행합니다.

# ipa certprofile-find ------------------ 4 profiles matched ------------------ Profile ID: caIPAserviceCert Profile description: Standard profile for network services Store issued certificates: TRUE Profile ID: IECUserRoles ... Profile ID: smime Profile description: S/MIME certificates Store issued certificates: TRUE -------------------------- Number of entries returned --------------------------

인증서 프로필 설명을 수정합니다. 예를 들어 기존 프로필을 사용하여 S/MIME 인증서에 대한 사용자 정의 인증서 프로필을 생성한 경우 새 사용과 함께 설명을 변경합니다.

# ipa certprofile-mod smime --desc "New certificate profile description" ------------------------------------ Modified Certificate Profile "smime" ------------------------------------ Profile ID: smime Profile description: New certificate profile description Store issued certificates: TRUE텍스트 편집기에서 고객 인증서 프로필 파일을 열고 요구 사항에 맞게 수정합니다.

# vi smime.cfg

인증서 프로필 구성 파일에서 구성할 수 있는 옵션에 대한 자세한 내용은 인증서 프로필 구성 매개 변수를 참조하십시오.

기존 인증서 프로필 구성 파일을 업데이트합니다.

# ipa certprofile-mod _profile_ID_ --file=smime.cfg

검증 단계

인증서 프로필이 업데이트되었는지 확인합니다.

$ ipa certprofile-show smime Profile ID: smime Profile description: New certificate profile description Store issued certificates: TRUE

추가 리소스

-

ipa(a)매뉴얼 페이지를 참조하십시오. -

ipa help certprofile-mod를 참조하십시오.

6.7. 인증서 프로필 구성 매개변수

인증서 프로필 구성 매개변수는 CA 프로파일 디렉터리인 /var/lib/pki/pki-tomcat/ca/profiles/ca.cfg 파일에 저장됩니다. 프로필의 모든 매개 변수(기본값, 입력, 출력 및 제약 조건)는 단일 정책 세트 내에서 구성됩니다. 인증서 프로필에 설정된 정책에는 name policyset.policyName.policyNumber 가 있습니다. 예를 들어 policy set serverCertSet:의 경우

policyset.list=serverCertSet policyset.serverCertSet.list=1,2,3,4,5,6,7,8 policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl policyset.serverCertSet.1.constraint.name=Subject Name Constraint policyset.serverCertSet.1.constraint.params.pattern=CN=[^,]+,.+ policyset.serverCertSet.1.constraint.params.accept=true policyset.serverCertSet.1.default.class_id=subjectNameDefaultImpl policyset.serverCertSet.1.default.name=Subject Name Default policyset.serverCertSet.1.default.params.name=CN=$request.req_subject_name.cn$, OU=pki-ipa, O=IPA policyset.serverCertSet.2.constraint.class_id=validityConstraintImpl policyset.serverCertSet.2.constraint.name=Validity Constraint policyset.serverCertSet.2.constraint.params.range=740 policyset.serverCertSet.2.constraint.params.notBeforeCheck=false policyset.serverCertSet.2.constraint.params.notAfterCheck=false policyset.serverCertSet.2.default.class_id=validityDefaultImpl policyset.serverCertSet.2.default.name=Validity Default policyset.serverCertSet.2.default.params.range=731 policyset.serverCertSet.2.default.params.startTime=0

각 정책 세트에는 평가해야 하는 순서대로 정책 ID 번호별로 인증서 프로필에 대해 구성된 정책 목록이 포함되어 있습니다. 서버는 수신하는 각 요청에 대해 설정된 각 정책 세트를 평가합니다. 단일 인증서 요청이 수신되면 하나의 세트가 평가되고 프로필의 다른 집합이 무시됩니다. 이중 키 쌍을 발급하면 첫 번째 정책 세트가 첫 번째 인증서 요청에 대해 평가되고 두 번째 세트는 두 번째 인증서 요청에 대해 평가됩니다. 듀얼 키 쌍을 발행할 때 단일 인증서 또는 두 개 이상의 세트를 발행할 때 두 개 이상의 정책 세트가 필요하지 않습니다.

표 6.1. 인증서 프로필 구성 파일 매개변수

| 매개변수 | 설명 |

|---|---|

| desc |

최종 항목 페이지에 표시되는 인증서 프로필에 대한 무료 텍스트 설명입니다. 예를 들어 |

| enable |

최종 엔터티 페이지를 통해 액세스할 수 있도록 프로필을 활성화합니다. 예를 들면 |

| auth.instance_id |

인증서 요청을 인증하는 데 사용할 인증 관리자 플러그인을 설정합니다. 자동 등록의 경우 인증이 성공하면 CA에서 즉시 인증서를 발행합니다. 인증에 실패하거나 인증 플러그인이 지정되지 않은 경우 에이전트에서 수동으로 승인하도록 요청이 대기됩니다. 예: |

| authz.acl |

권한 부여 제약 조건을 지정합니다. 이는 그룹 계산 ACL(액세스 제어 목록)을 설정하는 데 주로 사용됩니다. 예를 들어

디렉터리 기반 사용자 인증서 갱신에서는 이 옵션을 사용하여 원래 요청자 및 현재authenticated 사용자가 동일한지 확인합니다. 권한 부여를 평가하기 전에 엔터티를 인증(바인 또는 기본적으로 시스템에 로그인)해야 합니다. |

| name |

인증서 프로필의 이름입니다. 예를 들어 |

| input.list |

인증서 프로필에 허용된 입력을 이름으로 나열합니다. 예: |

| input.input_id.class_id |

입력 ID( input.list에 나열된 입력 이름)별 입력의 java 클래스 이름을 나타냅니다. 예를 들어 |

| output.list |

인증서 프로필의 가능한 출력 형식을 이름으로 나열합니다. 예: |

| output.output_id.class_id |

output.list로 이름이 지정된 출력 형식의 Java 클래스 이름을 지정합니다. 예를 들어 |

| policyset.list |

구성된 인증서 프로필 규칙을 나열합니다. 이중 인증서의 경우 하나의 규칙 세트는 서명 키와 다른 규칙 세트에 적용됩니다. 단일 인증서는 하나의 인증서 프로필 규칙 세트만 사용합니다. 예를 들면 |

| policyset.policyset_id.list |

평가해야 하는 순서대로 정책 ID 번호로 인증서 프로필에 구성된 정책 내의 정책을 나열합니다. 예를 들어 |

| policyset.policyset_id.policy_number.constraint.class_id | 프로필 규칙에 구성된 기본값에 대해 설정된 제약 조건 플러그인의 Java 클래스 이름을 나타냅니다. 예를 들어 policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl입니다. |

| policyset.policyset_id.policy_number.constraint.name | 제약 조건의 사용자 정의 이름을 제공합니다. 예를 들어 policyset.serverCertSet.1.constraint.name=Subject Name Constraint입니다. |

| policyset.policyset_id.policy_number.constraint.params.attribute | 제약 조건에 허용되는 특성의 값을 지정합니다. 가능한 속성은 제약 조건 유형에 따라 다릅니다. 예를 들어 policyset.serverCertSet.1.constraint.params.pattern=CN=.*입니다. |

| policyset.policyset_id.policy_number.default.class_id | 프로필 규칙에 설정된 기본 클래스의 Java 클래스 이름을 지정합니다. 예: policyset.serverCertSet.1.default.class_id=userSubjectNameDefaultImpl |

| policyset.policyset_id.policy_number.default.name | 기본값의 사용자 정의 이름을 지정합니다. 예: policyset.serverCertSet.1.default.name=Subject Name Default |

| policyset.policyset_id.policy_number.default.params.attribute | 기본값에 허용되는 특성의 값을 지정합니다. 사용 가능한 속성은 기본값 유형에 따라 다릅니다. 예를 들어 policyset.serverCertSet.1.default.params.name=CN=(Name)$request.requestor_name$입니다. |

7장. IdM의 인증서 유효성 관리

IdM(Identity Management)에서는 향후 발급하려는 기존 인증서와 인증서의 유효성을 모두 관리할 수 있지만 방법은 다릅니다.

7.1. IdM CA에서 발급한 기존 인증서의 유효성 관리

IdM에서 인증서의 만료 날짜를 확인하는 다음 방법을 사용할 수 있습니다.

다음과 같은 방법으로 IdM CA에서 발급한 기존 인증서의 유효성을 관리할 수 있습니다.

원래 CSR(인증서 서명 요청) 또는 개인 키에서 생성된 새 CSR을 사용하여 새 인증서를 요청하여 인증서를 갱신합니다. 다음 유틸리티를 사용하여 새 인증서를 요청할 수 있습니다.

- certmonger

-

certmonger를 사용하여 서비스 인증서를 요청할 수 있습니다. 인증서가 만료되기 전에certmonger는 인증서를 자동으로 갱신하여 서비스 인증서의 지속적인 유효성을 보장합니다. 자세한 내용은 certmonger를 사용하여 서비스에 대한 IdM 인증서 가져오기를 참조하십시오. - certutil

-

certutil을 사용하여 사용자, 호스트 및 서비스 인증서를 갱신할 수 있습니다. 사용자 인증서 요청에 대한 자세한 내용은 새 사용자 인증서 요청 및 클라이언트로 내보내기를 참조하십시오. - OpenSSL

-

openssl을 사용하여 사용자, 호스트 및 서비스 인증서를 갱신할 수 있습니다.

인증서를 취소하십시오. 자세한 내용은 다음을 참조하십시오.

인증서가 일시적으로 취소된 경우 인증서를 복원합니다. 자세한 내용은 다음을 참조하십시오.

7.2. IdM CA에서 발행한 향후 인증서의 유효성 관리

IdM CA에서 발행한 향후 인증서의 유효성을 관리하려면 인증서 프로필을 수정, 가져오기 또는 생성합니다. 자세한 내용은 ID 관리에서 인증서 프로필 생성 및 관리를 참조하십시오.

7.3. IdM WebUI에서 인증서 만료 날짜 보기

IdM WebUI를 사용하여 IdM CA에서 발행한 모든 인증서의 만료 날짜를 확인할 수 있습니다.

사전 요구 사항

- 관리자의 자격 증명을 확보했는지 확인합니다.

절차

-

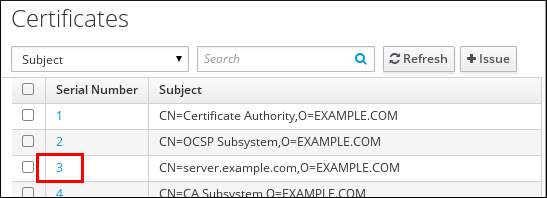

인증메뉴에서 인증서 >인증서 인증서의 일련 번호를 클릭하여 인증서 정보 페이지를 엽니다.

그림 7.1. 인증서 목록

-

인증서 정보 페이지에서

Expires On정보를 찾습니다.

7.4. CLI에서 인증서 만료일 보기

CLI(명령줄 인터페이스)를 사용하여 인증서의 만료 날짜를 확인할 수 있습니다.

절차

openssl유틸리티를 사용하여 사람이 읽을 수 있는 형식으로 파일을 엽니다.$ openssl x509 -noout -text -in ca.pem Certificate: Data: Version: 3 (0x2) Serial Number: 1 (0x1) Signature Algorithm: sha256WithRSAEncryption Issuer: O = IDM.EXAMPLE.COM, CN = Certificate Authority Validity Not Before: Oct 30 19:39:14 2017 GMT Not After : Oct 30 19:39:14 2037 GMT

7.5. 통합 IdM CA로 인증서 해지

7.5.1. 인증서 해지 이유

취소된 인증서가 유효하지만 인증에 사용할 수 없습니다. 이유 6: Certificate Hold 를 제외한 모든 취소는 영구적입니다.

기본 해지 이유는 0: 지정되지 않음입니다.

표 7.1. 취소 이유

| ID | 이유 | 설명 |

|---|---|---|

| 0 | 지정되지 않음 | |

| 1 | key Compromised | 인증서를 발급한 키는 더 이상 신뢰되지 않습니다. 가능한 원인: 토큰 손실, 부적절하게 액세스한 파일. |

| 2 | CA Compromised | 인증서를 발급한 CA는 더 이상 신뢰되지 않습니다. |

| 3 | ffiliation changed | 가능한 원인은 다음과 같습니다. * 한 사람이 퇴사하거나 다른 부서로 이동했습니다. * 호스트 또는 서비스가 중단됩니다. |

| 4 | 대체됨 | 최신 인증서가 현재 인증서를 교체했습니다. |

| 5 | 운영 중단 | 호스트 또는 서비스가 해제되어 있습니다. |

| 6 | Certificate Hold | 인증서가 일시적으로 취소됩니다. 나중에 인증서를 복원할 수 있습니다. |

| 8 | CRL에서 제거 | 인증서가 CRL(인증서 해지 목록)에 포함되어 있지 않습니다. |

| 9 | 권한 삭제 | 사용자, 호스트 또는 서비스는 더 이상 인증서를 사용할 수 없습니다. |

| 10 | 특성 기관 (AA) Compromise | AA 인증서는 더 이상 신뢰되지 않습니다. |

7.5.2. IdM WebUI를 사용하여 통합 IdM CA에서 인증서 취소

인증서의 개인 키를 분실한 것을 알고 있는 경우, 악용을 방지하기 위해 인증서를 취소해야 합니다. IdM WebUI를 사용하여 IdM CA에서 발행한 인증서를 취소하려면 이 절차를 완료합니다.

절차

-

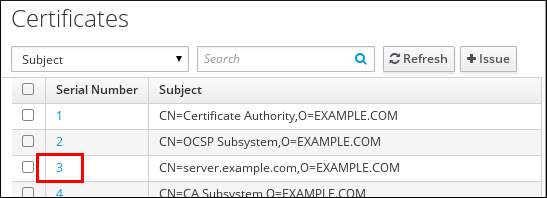

인증>인증서>인증서를 클릭합니다. 인증서의 일련 번호를 클릭하여 인증서 정보 페이지를 엽니다.

그림 7.2. 인증서 목록

- 인증서 정보 페이지에서 Actions → Revoke Certificate.를 클릭합니다.

- 취소 이유를 선택하고 Revoke 를 클릭합니다. 자세한 내용은 인증서 해지 이유를 참조하십시오.

7.5.3. IdM CLI를 사용하여 통합 IdM CA에서 인증서 취소

인증서의 개인 키를 분실한 것을 알고 있는 경우, 악용을 방지하기 위해 인증서를 취소해야 합니다. IdM CLI를 사용하여 IdM CA에서 발행한 인증서를 취소하려면 이 절차를 완료합니다.

절차

ipa cert-revoke명령을 사용하고 다음을 지정합니다.- 인증서 일련 번호

- 해지 이유의 ID 번호를 참조하십시오. 자세한 내용은 인증서 해지 이유를 참조하십시오.

예를 들어, 일련 번호 1032 로 인증서를 취소하려면 1: Key Compromised 을 입력하십시오.

$ ipa cert-revoke 1032 --revocation-reason=1

새 인증서를 요청하는 방법에 대한 자세한 내용은 다음 문서를 참조하십시오.

7.6. 통합 IdM CA의 인증서 복원

6: Certificate Hold 로 인해 인증서를 취소한 경우 인증서의 개인 키가 손상되지 않은 경우 다시 복원할 수 있습니다. 인증서를 복원하려면 다음 절차 중 하나를 사용합니다.

7.6.1. IdM WebUI를 사용하여 통합 IdM CA의 인증서 복원

IdM WebUI를 사용하여 이유 6: Certificate Hold 로 인해 취소된 IdM 인증서를 복원하려면 이 절차를 완료합니다.

절차

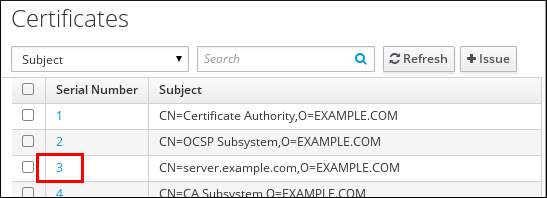

-

인증메뉴에서 인증서 >인증서 인증서의 일련 번호를 클릭하여 인증서 정보 페이지를 엽니다.

그림 7.3. 인증서 목록

- 인증서 정보 페이지에서 Actions → 인증서 복원 을 클릭합니다.

7.6.2. IdM CLI를 사용하여 통합 IdM CA의 인증서 복원

이유 6: Certificate Hold 로 인해 취소된 IdM 인증서를 복원하려면 IdM CLI를 사용하려면 이 절차를 완료합니다.

절차

ipa cert-remove-hold명령을 사용하여 인증서 일련 번호를 지정합니다. 예를 들어 다음과 같습니다.$ ipa cert-remove-hold 1032

8장. 스마트 카드 인증을 위한 ID 관리 구성

IdM(Identity Management)은 다음을 사용하여 스마트 카드 인증을 지원합니다.

- IdM 인증 기관에서 발급한 사용자 인증서

- 외부 인증 기관에서 발급한 사용자 인증서

두 가지 유형의 인증서에 대해 IdM에서 스마트 카드 인증을 구성할 수 있습니다. 이 시나리오에서 rootca.pem CA 인증서는 신뢰할 수 있는 외부 인증 기관의 인증서를 포함하는 파일입니다.

IdM의 스마트 카드 인증에 대한 자세한 내용은 스마트 카드 인증 이해 를 참조하십시오.

스마트 카드 인증 구성에 대한 자세한 내용은 다음을 수행합니다.

8.1. 스마트 카드 인증을 위한 IdM 서버 구성

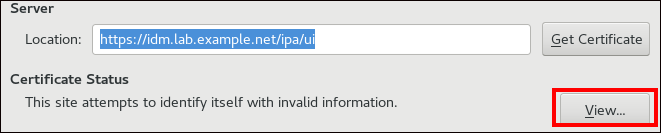

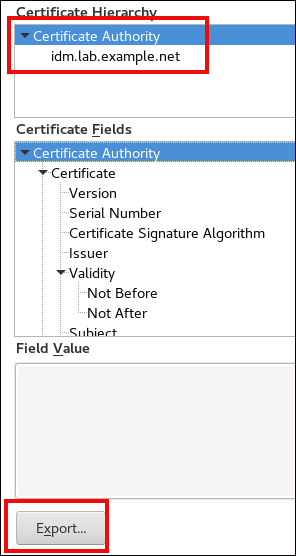

IdM(Identity Management) CA에서 신뢰하는 <EXAMPLE.ORG> 도메인에서 인증서를 발급한 사용자의 스마트 카드 인증을 활성화하려면 IdM 서버를 구성하는 ipa-advise 스크립트를 실행할 때 다음 인증서를 가져와야 합니다.

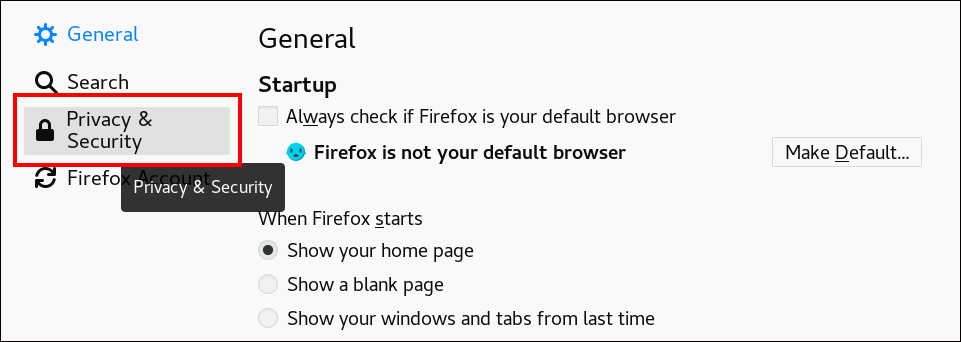

- <EXAMPLE.ORG> CA 인증서를 직접 발급했거나 하위 CA 중 하나 이상을 통해 발급한 루트 CA의 인증서입니다. 기관에서 인증서를 발급한 웹 페이지에서 인증서 체인을 다운로드할 수 있습니다. 자세한 내용은 인증서 인증을 사용하도록 브라우저 구성에서 1-4a 단계를 참조하십시오.

-

IdM CA 인증서입니다. IdM CA 인스턴스가 실행 중인 IdM 서버의

/etc/ipa/ca.crt파일에서 CA 인증서를 가져올 수 있습니다. - 모든 중간 CA의 인증서입니다. 즉 <EXAMPLE.ORG> CA와 IdM CA 사이입니다.

스마트 카드 인증을 위해 IdM 서버를 구성하려면 다음을 수행합니다.

- PEM 형식으로 CA 인증서를 사용하여 파일을 가져옵니다.

-

내장된

ipa-advise스크립트를 실행합니다. - 시스템 구성을 다시 로드합니다.

사전 요구 사항

- IdM 서버에 대한 루트 액세스 권한이 있습니다.

- 루트 CA 인증서와 모든 중간 CA 인증서가 있습니다.

절차

구성을 수행할 디렉터리를 만듭니다.

[root@server]# mkdir ~/SmartCard/디렉터리로 이동합니다.

[root@server]# cd ~/SmartCard/PEM 형식으로 파일에 저장된 관련 CA 인증서를 가져옵니다. CA 인증서가 DER와 같은 다른 형식의 파일에 저장된 경우 PEM 형식으로 변환합니다. IdM 인증 기관 인증서는 PEM 형식이며

/etc/ipa/ca.crt파일에 있습니다.DER 파일을 PEM 파일로 변환합니다.

# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEM

쉽게 구성을 수행할 디렉터리에 인증서를 복사합니다.

[root@server SmartCard]# cp /tmp/rootca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/subca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/issuingca.pem ~/SmartCard/

선택적으로 외부 인증 기관의 인증서를 사용하는 경우

openssl x509유틸리티를 사용하여PEM형식의 파일 내용을 보고Issuer및Subject값이 올바른지 확인합니다.[root@server SmartCard]# openssl x509 -noout -text -in rootca.pem | more관리자의 권한을 사용하여 기본 제공된

ipa-advise유틸리티로 구성 스크립트를 생성합니다.[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-server-for-smart-card-auth > config-server-for-smart-card-auth.sh

config-server-for-smart-card-auth.sh스크립트는 다음 작업을 수행합니다.- IdM Apache HTTP 서버를 구성합니다.

- KDC(Key Distribution Center)에서 Kerberos(PKINIT)의 초기 인증용 공개 키 암호화가 가능합니다.

- 스마트 카드 인증 요청을 수락하도록 IdM 웹 UI를 구성합니다.

스크립트를 실행하고 루트 CA 및 하위 CA 인증서가 포함된 PEM 파일을 인수로 추가합니다.

[root@server SmartCard]# chmod +x config-server-for-smart-card-auth.sh [root@server SmartCard]# ./config-server-for-smart-card-auth.sh rootca.pem subca.pem issuingca.pem Ticket cache:KEYRING:persistent:0:0 Default principal: admin@IDM.EXAMPLE.COM [...] Systemwide CA database updated. The ipa-certupdate command was successful

참고하위 CA 인증서 및 CA 또는 하위 CA 인증서가 만료되지 않았는지 루트 CA 인증서를 인수로 추가해야 합니다.

선택적으로 사용자 인증서를 발급한 인증 기관이 OCSP 응답자(Online Certificate Status Protocol) 응답을 제공하지 않는 경우 IdM 웹 UI에 대한 인증을 비활성화해야 할 수 있습니다.

/etc/httpd/conf.d/ssl.conf파일에서SSLOCSPEnable매개변수를off로 설정합니다.SSLOCSPEnable off변경 사항이 즉시 적용되도록 Apache 데몬(httpd)을 다시 시작합니다.

[root@server SmartCard]# systemctl restart httpd

주의IdM CA에서 발급한 사용자 인증서만 사용하는 경우 OCSP 검사를 비활성화하지 마십시오. OCSP 응답자는 IdM의 일부입니다.

OCSP 검사를 계속 활성화하는 방법에 대한 자세한 내용은 사용자 인증서가 OCSP 서비스 요청을 수신하는 CA에 대한 정보가 포함되어 있지 않은 경우, Apache mod_ssl 구성 옵션 의

SSLOCSPDefaultResponder지시문을 참조하십시오.

이제 서버가 스마트 카드 인증을 위해 구성됩니다.

전체 토폴로지에서 스마트 카드 인증을 활성화하려면 각 IdM 서버에서 절차를 실행합니다.

8.2. Ansible을 사용하여 스마트 카드 인증을 위해 IdM 서버 구성

Ansible을 사용하면 IdM(Identity Management) CA에서 신뢰하는 <EXAMPLE.ORG> 도메인의 인증서가 발급한 사용자의 스마트 카드 인증을 활성화할 수 있습니다. 이렇게 하려면 ipasmartcard_server ansible-freeipa 역할 스크립트로 Ansible 플레이북을 실행할 때 사용할 수 있도록 다음 인증서를 가져와야 합니다.

- <EXAMPLE.ORG> CA 인증서를 직접 발급했거나 하위 CA 중 하나 이상을 통해 발급한 루트 CA의 인증서입니다. 기관에서 인증서를 발급한 웹 페이지에서 인증서 체인을 다운로드할 수 있습니다. 자세한 내용은 Configuring a browser to enable certificate authentication 을 참조하십시오.

-

IdM CA 인증서입니다. IdM CA 서버의

/etc/ipa/ca.crt파일에서 CA 인증서를 가져올 수 있습니다. - <EXAMPLE.ORG> CA와 IdM CA 사이에 있는 모든 CA의 인증서입니다.

사전 요구 사항

-

IdM 서버에 대한

루트액세스 권한이 있습니다. -

IdM

관리자암호를 알고 있습니다. - 루트 CA 인증서, IdM CA 인증서 및 모든 중간 CA 인증서가 있습니다.

다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 정규화된 도메인 이름(FQDN)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다.

절차

CA 인증서가

DER와 같은 다른 형식의 파일에 저장된 경우PEM형식으로 변환합니다.# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMIdM 인증 기관 인증서는

PEM형식이며/etc/ipa/ca.crt파일에 있습니다.필요한 경우

openssl x509유틸리티를 사용하여PEM형식의 파일 내용을 보고Issuer및Subject값이 올바른지 확인합니다.# openssl x509 -noout -text -in root-ca.pem | more~/MyPlaybook/ 디렉토리로 이동합니다.

$ cd ~/MyPlaybooks/CA 인증서 전용 하위 디렉터리를 생성합니다.

$ mkdir SmartCard/편의를 위해 필요한 모든 인증서를 ~/MyPlaybook/SmartCard/ 디렉터리에 복사합니다.

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

Ansible 인벤토리 파일에서 다음을 지정합니다.

- 스마트 카드 인증을 위해 구성할 IdM 서버입니다.

- IdM 관리자 암호입니다.

다음 순서로 CA 인증서의 경로입니다.

- 루트 CA 인증서 파일

- 중간 CA 인증서 파일

- IdM CA 인증서 파일

파일은 다음과 같습니다.

[ipaserver] ipaserver.idm.example.com [ipareplicas] ipareplica1.idm.example.com ipareplica2.idm.example.com [ipacluster:children] ipaserver ipareplicas [ipacluster:vars] ipaadmin_password= "{{ ipaadmin_password }}" ipasmartcard_server_ca_certs=/home/<user_name>/MyPlaybooks/SmartCard/root-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/intermediate-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/ipa-ca.crt

다음 콘텐츠를 사용하여

install-smartcard-server.yml플레이북을 생성합니다.--- - name: Playbook to set up smart card authentication for an IdM server hosts: ipaserver become: true roles: - role: ipasmartcard_server state: present

- 파일을 저장합니다.

Ansible 플레이북을 실행합니다. Playbook 파일, secret.yml 파일을 보호하는 암호를 저장하는 파일, 인벤토리 파일을 지정합니다.

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-server.ymlipasmartcard_serverAnsible 역할은 다음 작업을 수행합니다.- IdM Apache HTTP 서버를 구성합니다.

- KDC(Key Distribution Center)에서 Kerberos(PKINIT)의 초기 인증용 공개 키 암호화가 가능합니다.

- 스마트 카드 인증 요청을 수락하도록 IdM 웹 UI를 구성합니다.

선택적으로 사용자 인증서를 발급한 인증 기관이 OCSP 응답자(Online Certificate Status Protocol) 응답을 제공하지 않는 경우 IdM 웹 UI에 대한 인증을 비활성화해야 할 수 있습니다.

root로 IdM 서버에 연결합니다.ssh root@ipaserver.idm.example.com/etc/httpd/conf.d/ssl.conf파일에서SSLOCSPEnable매개변수를off로 설정합니다.SSLOCSPEnable off변경 사항이 즉시 적용되도록 Apache 데몬(httpd)을 다시 시작합니다.

# systemctl restart httpd

주의IdM CA에서 발급한 사용자 인증서만 사용하는 경우 OCSP 검사를 비활성화하지 마십시오. OCSP 응답자는 IdM의 일부입니다.

OCSP 검사를 계속 활성화하는 방법에 대한 자세한 내용은 사용자 인증서가 OCSP 서비스 요청을 수신하는 CA에 대한 정보가 포함되어 있지 않은 경우, Apache mod_ssl 구성 옵션 의

SSLOCSPDefaultResponder지시문을 참조하십시오.

인벤토리 파일에 나열된 서버가 스마트 카드 인증을 위해 구성되어 있습니다.

전체 토폴로지에서 스마트 카드 인증을 활성화하려면 Ansible 플레이북의 hosts 변수를 ipacluster 로 설정합니다.

---

- name: Playbook to setup smartcard for IPA server and replicas

hosts: ipacluster

[...]추가 리소스

-

/usr/share/doc/ansible-freeipa/playbooks/디렉터리에서ipasmartcard_server역할을 사용하는 샘플 플레이북

8.3. 스마트 카드 인증을 위한 IdM 클라이언트 구성

스마트 카드 인증을 위해 IdM 클라이언트를 구성하려면 다음 절차를 따르십시오. 인증에 스마트 카드를 사용하는 동안 연결하려는 각 IdM 시스템, 클라이언트 또는 서버에서 절차를 실행해야 합니다. 예를 들어 호스트 A에서 호스트 B로 ssh 연결을 활성화하려면 호스트 B에서 스크립트를 실행해야 합니다.

관리자로 다음 절차를 실행하여 스마트 카드 인증을 활성화합니다.

ssh프로토콜자세한 내용은 스마트 카드 인증을 사용하여 SSH 액세스 구성 을 참조하십시오.

- 콘솔 로그인

- GNOME 디스플레이 관리자(GDM)

-

su명령

IdM 웹 UI 인증 절차는 필요하지 않습니다. IdM 웹 UI에 인증하려면 두 개의 호스트가 포함되며, 둘 다 IdM 클라이언트일 필요가 없습니다.

- 브라우저가 실행 중인 시스템입니다. 시스템이 IdM 도메인 외부에 있을 수 있습니다.

-

httpd가 실행 중인 IdM 서버입니다.

다음 절차에서는 IdM 서버가 아닌 IdM 클라이언트에서 스마트 카드 인증을 구성한다고 가정합니다. 따라서 구성 스크립트를 생성하는 IdM 서버와 스크립트를 실행할 IdM 클라이언트의 두 개의 컴퓨터가 필요합니다.

사전 요구 사항

- 스마트 카드 인증을 위한 IdM 서버 구성에 설명된 대로 스마트 카드 인증을 위해 IdM 서버가 구성되어 있습니다.

- IdM 서버 및 IdM 클라이언트에 대한 루트 액세스 권한이 있습니다.

- 루트 CA 인증서와 모든 중간 CA 인증서가 있습니다.

-

원격 사용자가 성공적으로 로그인할 수 있도록

--mkhomedir옵션과 함께 IdM 클라이언트를 설치했습니다. 홈 디렉터리를 생성하지 않으면 기본 로그인 위치는 디렉터리 구조의 루트입니다./.

절차

IdM 서버에서 관리자 권한을 사용하여

ipa-advise로 구성 스크립트를 생성합니다.[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-client-for-smart-card-auth > config-client-for-smart-card-auth.sh

config-client-for-smart-card-auth.sh스크립트는 다음 작업을 수행합니다.- 스마트 카드 데몬을 구성합니다.

- 시스템 전체 신뢰 저장소를 설정합니다.

- 사용자가 사용자 이름 및 암호 또는 스마트 카드로 인증할 수 있도록 SSSD(System Security Services Daemon)를 구성합니다. 스마트 카드 인증에 대한 SSSD 프로필 옵션에 대한 자세한 내용은 RHEL의 스마트 카드 인증 옵션을 참조하십시오.

IdM 서버에서 IdM 클라이언트 시스템에서 선택한 디렉터리에 스크립트를 복사합니다.

[root@server SmartCard]# scp config-client-for-smart-card-auth.sh root@client.idm.example.com:/root/SmartCard/ Password: config-client-for-smart-card-auth.sh 100% 2419 3.5MB/s 00:00IdM 서버에서 이전 단계에서 사용된 것과 동일한 디렉터리에 편의를 위해 PEM 형식으로 CA 인증서 파일을 복사합니다.

[root@server SmartCard]# scp {rootca.pem,subca.pem,issuingca.pem} root@client.idm.example.com:/root/SmartCard/ Password: rootca.pem 100% 1237 9.6KB/s 00:00 subca.pem 100% 2514 19.6KB/s 00:00 issuingca.pem 100% 2514 19.6KB/s 00:00클라이언트 시스템에서 스크립트를 실행하고 CA 인증서가 포함된 PEM 파일을 인수로 추가합니다.

[root@client SmartCard]# kinit admin [root@client SmartCard]# chmod +x config-client-for-smart-card-auth.sh [root@client SmartCard]# ./config-client-for-smart-card-auth.sh rootca.pem subca.pem issuingca.pem Ticket cache:KEYRING:persistent:0:0 Default principal: admin@IDM.EXAMPLE.COM [...] Systemwide CA database updated. The ipa-certupdate command was successful

참고하위 CA 인증서 및 CA 또는 하위 CA 인증서가 만료되지 않았는지 루트 CA 인증서를 인수로 추가해야 합니다.

이제 클라이언트가 스마트 카드 인증을 위해 구성됩니다.

8.4. Ansible을 사용하여 스마트 카드 인증을 위해 IdM 클라이언트 구성

IdM 사용자가 스마트 카드로 인증할 수 있도록 ansible-freeipa ipasmartcard_client 모듈을 사용하여 특정 IdM(Identity Management) 클라이언트를 구성하려면 다음 절차를 따르십시오. 다음 절차를 실행하여 IdM에 액세스하는 데 다음을 사용하는 IdM 사용자의 스마트 카드 인증을 활성화합니다.

ssh프로토콜자세한 내용은 스마트 카드 인증을 사용하여 SSH 액세스 구성 을 참조하십시오.

- 콘솔 로그인

- GNOME 디스플레이 관리자(GDM)

-

su명령

IdM 웹 UI 인증 절차는 필요하지 않습니다. IdM 웹 UI에 인증하려면 두 개의 호스트가 포함되며, 둘 다 IdM 클라이언트일 필요가 없습니다.

- 브라우저가 실행 중인 시스템입니다. 시스템이 IdM 도메인 외부에 있을 수 있습니다.

-

httpd가 실행 중인 IdM 서버입니다.

사전 요구 사항

- Ansible을 사용하여 스마트 카드 인증을 위해 IdM 서버를 구성하는 데 설명된 대로 IdM 서버는 스마트 카드 인증을 위해 구성되어 있습니다.

- IdM 서버 및 IdM 클라이언트에 대한 루트 액세스 권한이 있습니다.

- 루트 CA 인증서, IdM CA 인증서 및 모든 중간 CA 인증서가 있습니다.

다음 요구 사항을 충족하도록 Ansible 제어 노드를 구성했습니다.

- Ansible 버전 2.14 이상을 사용하고 있습니다.

-

Ansible 컨트롤러에

ansible-freeipa패키지가 설치되어 있습니다. - 이 예제에서는 ~/MyPlaybook/ 디렉터리에서 IdM 서버의 정규화된 도메인 이름(FQDN)을 사용하여 Ansible 인벤토리 파일을 생성했다고 가정합니다.

-

이 예제에서는 secret.yml Ansible 자격 증명 모음이

ipaadmin_password를 저장하는 것으로 가정합니다.

-

ansible-freeipa모듈이 실행되는 노드인 대상 노드는 IdM 도메인의 일부인 IdM 클라이언트, 서버 또는 복제본입니다.

절차

CA 인증서가

DER와 같은 다른 형식의 파일에 저장된 경우PEM형식으로 변환합니다.# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMIdM CA 인증서는

PEM형식이며/etc/ipa/ca.crt파일에 있습니다.필요한 경우

openssl x509유틸리티를 사용하여PEM형식의 파일 내용을 보고Issuer및Subject값이 올바른지 확인합니다.# openssl x509 -noout -text -in root-ca.pem | moreAnsible 제어 노드에서 ~/MyPlaybook/ 디렉터리로 이동합니다.

$ cd ~/MyPlaybooks/CA 인증서 전용 하위 디렉터리를 생성합니다.

$ mkdir SmartCard/편의를 위해 필요한 모든 인증서를 ~/MyPlaybook/SmartCard/ 디렉터리에 복사합니다. 예를 들면 다음과 같습니다.

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

Ansible 인벤토리 파일에서 다음을 지정합니다.

- 스마트 카드 인증을 위해 구성할 IdM 클라이언트입니다.

- IdM 관리자 암호입니다.

다음 순서로 CA 인증서의 경로입니다.

- 루트 CA 인증서 파일

- 중간 CA 인증서 파일

- IdM CA 인증서 파일

파일은 다음과 같습니다.

[ipaclients] ipaclient1.example.com ipaclient2.example.com [ipaclients:vars] ipaadmin_password=SomeADMINpassword ipasmartcard_client_ca_certs=/home/<user_name>/MyPlaybooks/SmartCard/root-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/intermediate-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/ipa-ca.crt

다음 콘텐츠를 사용하여

install-smartcard-clients.yml플레이북을 생성합니다.--- - name: Playbook to set up smart card authentication for an IdM client hosts: ipaclients become: true roles: - role: ipasmartcard_client state: present

- 파일을 저장합니다.

Ansible 플레이북을 실행합니다. Playbook 및 인벤토리 파일을 지정합니다.

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-clients.ymlipasmartcard_clientAnsible 역할은 다음 작업을 수행합니다.- 스마트 카드 데몬을 구성합니다.

- 시스템 전체 신뢰 저장소를 설정합니다.

- 사용자가 사용자 이름 및 암호 또는 스마트 카드로 인증할 수 있도록 SSSD(System Security Services Daemon)를 구성합니다. 스마트 카드 인증에 대한 SSSD 프로필 옵션에 대한 자세한 내용은 RHEL의 스마트 카드 인증 옵션을 참조하십시오.

인벤토리 파일의 ipaclients 섹션에 나열된 클라이언트가 스마트 카드 인증을 위해 구성됩니다.

--mkhomedir 옵션을 사용하여 IdM 클라이언트를 설치한 경우 원격 사용자가 홈 디렉터리에 로그인할 수 있습니다. 그렇지 않으면 기본 로그인 위치는 디렉터리 구조의 루트입니다. /.

추가 리소스

-

/usr/share/doc/ansible-freeipa/playbooks/디렉터리에서ipasmartcard_server역할을 사용하는 샘플 플레이북

8.5. IdM 웹 UI에서 사용자 항목에 인증서 추가

IdM 웹 UI의 사용자 항목에 외부 인증서를 추가하려면 다음 절차를 따르십시오.

전체 인증서를 업로드하는 대신 IdM의 사용자 항목에 인증서 매핑 데이터를 업로드할 수도 있습니다. 전체 인증서 또는 인증서 매핑 데이터를 포함하는 사용자 항목은 해당 인증서 매핑 규칙과 함께 사용하여 시스템 관리자를 위한 스마트 카드 인증 구성을 원활하게 수행할 수 있습니다. 자세한 내용은 참조하십시오.

IdM 인증 기관에서 사용자 인증서를 발급한 경우 인증서가 이미 사용자 항목에 저장되어 있으며 이 절차를 따를 필요가 없습니다.

사전 요구 사항

- 사용자 항목에 추가할 인증서가 있습니다.You have the certificate that you want to add to the user entry.

절차

- 다른 사용자에게 인증서를 추가하려면 IdM 웹 UI에 관리자로 로그인합니다. 고유한 프로필에 인증서를 추가하는 경우 관리자의 인증 정보가 필요하지 않습니다.

-

사용자 → 활성사용자→sc_user로 이동합니다. -

인증서옵션을 찾고추가를클릭합니다. 명령줄 인터페이스에서

cat유틸리티 또는 텍스트 편집기를 사용하여PEM형식으로 인증서를 표시합니다.[user@client SmartCard]$ cat testuser.crt- CLI의 인증서를 복사하여 웹 UI에서 열린 창에 붙여넣습니다.

추가를클릭합니다.그림 8.1. IdM 웹 UI에 새 인증서 추가

이제 sc_user 항목에 외부 인증서가 포함됩니다.

8.6. IdM CLI에서 사용자 항목에 인증서 추가

IdM CLI의 사용자 항목에 외부 인증서를 추가하려면 다음 절차를 따르십시오.

전체 인증서를 업로드하는 대신 IdM의 사용자 항목에 인증서 매핑 데이터를 업로드할 수도 있습니다. 전체 인증서 또는 인증서 매핑 데이터를 포함하는 사용자 항목은 해당 인증서 매핑 규칙과 함께 사용하여 시스템 관리자를 위한 스마트 카드 인증 구성을 원활하게 수행할 수 있습니다. 자세한 내용은 인증 구성을 위한 인증서 매핑 규칙을 참조하십시오.

IdM 인증 기관에서 사용자 인증서를 발급한 경우 인증서가 이미 사용자 항목에 저장되어 있으며 이 절차를 따를 필요가 없습니다.

사전 요구 사항

- 사용자 항목에 추가할 인증서가 있습니다.You have the certificate that you want to add to the user entry.

절차

다른 사용자에게 인증서를 추가하려면 IdM CLI에 관리자로 로그인합니다.

[user@client SmartCard]$ kinit admin고유한 프로필에 인증서를 추가하는 경우 관리자의 인증 정보가 필요하지 않습니다.

[user@client SmartCard]$ kinit sc_useripa user-add-cert명령에서 예상되는 형식인 헤더 및 푸너가 제거되고 연결된 인증서가 포함된 환경 변수를 생성합니다.[user@client SmartCard]$ export CERT=`openssl x509 -outform der -in testuser.crt | base64 -w0 -`testuser.crt파일의 인증서는PEM형식이어야 합니다.ipa user-add-cert명령을 사용하여 sc_user의 프로필에 인증서를 추가합니다.[user@client SmartCard]$ ipa user-add-cert sc_user --certificate=$CERT

이제 sc_user 항목에 외부 인증서가 포함됩니다.

8.7. 스마트 카드 관리 및 사용을 위한 도구 설치

사전 요구 사항

-

gnutls-utils패키지가 설치되어 있습니다. -

opensc패키지가 설치되어 있습니다. -

pcscd서비스가 실행 중입니다.

스마트 카드를 구성하려면 인증서를 생성하고 pscd 서비스를 시작할 수 있는 해당 도구를 설치해야 합니다.

절차

opensc및gnutls-utils패키지를 설치합니다.# {PackageManagerCommand} -y install opensc gnutls-utilspcscd서비스를 시작합니다.# systemctl start pcscd

검증 단계

pcscd서비스가 실행 중인지 확인합니다.# systemctl status pcscd

8.8. 스마트 카드 준비 및 스마트 카드에 인증서와 키 업로드

다음 절차에 따라 구성하는 데 도움이 되는 pkcs15-init 도구를 사용하여 스마트 카드를 구성합니다.

- 스마트 카드 삭제

- 새로운 pins 및 선택적 pin Unblocking Keys (PUKs) 설정

- 스마트 카드에서 새 슬롯 생성

- 인증서, 개인 키 및 공개 키를 슬롯에 저장

- 필요한 경우 특정 스마트 카드에 따라 스마트 카드 설정을 잠금하려면 이러한 유형의 최종화가 필요합니다.

pkcs15-init 툴은 모든 스마트 카드에서 작동하지 않을 수 있습니다. 사용 중인 스마트 카드로 작업하는 도구를 사용해야 합니다.

사전 요구 사항

pkcs15-init툴이 포함된opensc패키지가 설치됩니다.자세한 내용은 스마트 카드 관리 및 사용을 위한 툴 설치를 참조하십시오.

- 카드가 리더에 삽입되고 컴퓨터에 연결되어 있습니다.

-

개인 키, 공개 키 및 스마트 카드에 저장할 인증서가 있습니다. 이 절차에서는

testuser.key,testuserpublic.key및testuser.crt가 개인 키, 공개 키 및 인증서에 사용되는 이름입니다. - 현재 스마트 카드 사용자 Pin and Security Officer Pin (SO-PIN)이 있습니다.

절차

스마트 카드를 지우고 Pin을 사용하여 사용자를 인증합니다.

$ pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:

카드가 삭제 되었습니다.

스마트 카드를 초기화하고, 사용자 Pin 및 PUK를 설정하고, 보안 사무실자 Pin 및 PUK를 설정합니다.

$ pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader name

speeds

ks15-init툴은 스마트 카드에 새 슬롯을 만듭니다.슬롯의 라벨 및 인증 ID를 설정합니다.

$ pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader name

레이블은 사람이 읽을 수 있는 값(이 경우

testuser)으로 설정됩니다.auth-id는 두 개의 16진수 값이어야 합니다. 이 경우01로 설정됩니다.스마트 카드의 새 슬롯에 개인 키를 저장하고 레이블을 지정합니다.

$ pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name

참고--id에 지정하는 값은 개인 키를 저장하고 다음 단계에 인증서를 저장할 때 동일해야 합니다. 도구에서 더 복잡한 값을 계산하므로--id에 대해 자체 값을 지정하는 것이 좋습니다.스마트 카드의 새 슬롯에 인증서를 저장하고 레이블을 지정합니다.

$ pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader name

선택 사항: 스마트 카드의 새 슬롯에 공개 키를 저장하고 레이블을 지정합니다.

$ pkcs15-init --store-public-key testuserpublic.key --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name

참고공개 키가 개인 키 또는 인증서에 해당하는 경우 개인 키 또는 인증서의 ID와 동일한 ID를 지정합니다.

선택 사항: 특정 스마트 카드를 사용하려면 설정을 잠그어 카드를 종료해야 합니다.

$ pkcs15-init -F이 단계에서 스마트 카드에는 새로 생성된 슬롯에 인증서, 개인 키 및 공개 키가 포함됩니다. 또한 사용자 Pin 및 PUK 및 Security Officer Pin 및 PUK를 생성했습니다.

8.9. 스마트 카드를 사용하여 IdM 로그인

IdM 웹 UI에 로그인하는 데 스마트 카드를 사용하려면 다음 절차를 따르십시오.

사전 요구 사항

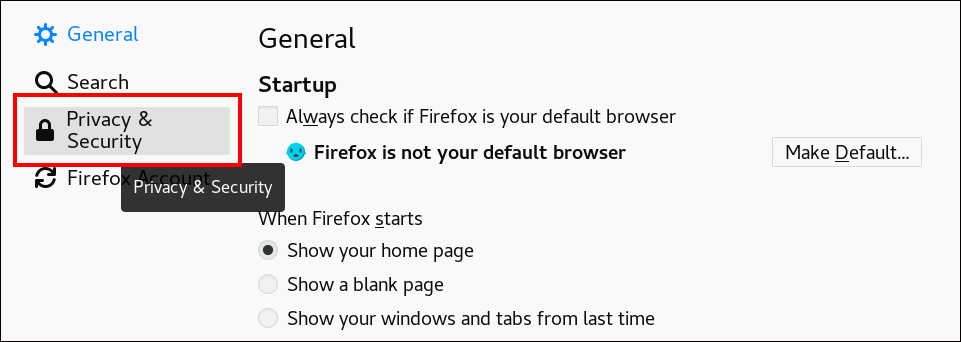

- 웹 브라우저는 스마트 카드 인증을 사용하도록 구성되어 있습니다.

- IdM 서버는 스마트 카드 인증을 위해 구성됩니다.

- 스마트 카드에 설치된 인증서는 IdM 서버에서 발행하거나 IdM의 사용자 항목에 추가되었습니다.

- 스마트 카드 잠금을 해제하는 데 필요한 pin을 알고 있습니다.

- 스마트 카드가 리더에 삽입되었습니다.

절차

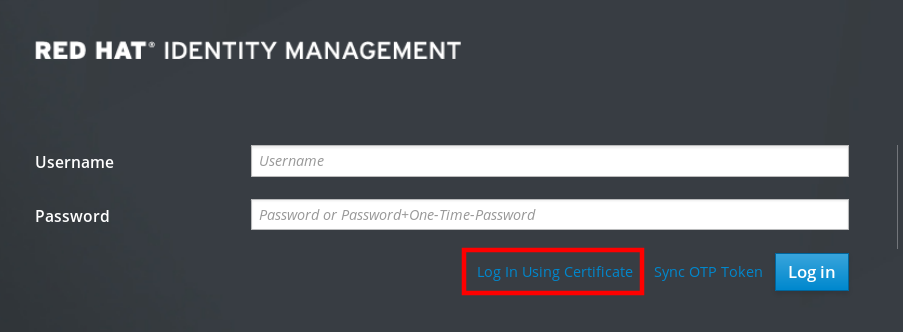

- 브라우저에서 IdM 웹 UI를 엽니다.

인증서를 사용하여 로그인을 클릭합니다.

Password Required (암호 필요) 대화 상자가 열리면, 스마트 카드 잠금을 해제하는 pin을 추가하고 OK 버튼을 클릭합니다.

사용자 식별 요청 대화 상자가 열립니다.

스마트 카드에 두 개 이상의 인증서가 포함된 경우 드롭다운 목록에서 인증에 사용할 인증서를 선택합니다. 인증서 선택.

- OK 버튼을 클릭합니다.

이제 IdM 웹 UI에 성공적으로 로그인했습니다.

8.10. IdM 클라이언트에서 스마트 카드 인증을 사용하여 GDM에 로그인

GNOME 데스크탑 관리자(GDM)에는 인증이 필요합니다. 암호를 사용할 수 있지만 인증에 스마트 카드를 사용할 수도 있습니다.

smart 카드 인증을 사용하여 GDM에 액세스하려면 다음 절차를 따르십시오.

사전 요구 사항

- 이 시스템은 스마트 카드 인증을 위해 구성되었습니다. 자세한 내용은 스마트 카드 인증을 위한 IdM 클라이언트 구성을 참조하십시오.

- 스마트 카드에는 인증서와 개인 키가 포함되어 있습니다.

- 사용자 계정은 IdM 도메인의 멤버입니다.

스마트 카드의 인증서는 다음을 통해 사용자 항목에 매핑됩니다.

- 특정 사용자 항목에 인증서 할당. 자세한 내용은 IdM 웹 UI의 사용자 항목에 인증서 추가 또는 IdM CLI의 사용자 항목에 인증서 추가를 참조하십시오.

- 계정에 적용되는 인증서 매핑 데이터입니다. 자세한 내용은 스마트 카드에서 인증을 구성하기 위한 인증서 매핑 규칙을 참조하십시오.

절차

- 리더에 스마트 카드를 삽입합니다.

- 스마트 카드 Pin을 입력합니다.

- Sign In 을 클릭합니다.

RHEL 시스템에 성공적으로 로그인했으며 IdM 서버에서 제공하는 TGT가 있습니다.

검증 단계

터미널 창에서

klist를 입력하고 결과를 확인합니다.$ klist Ticket cache: KEYRING:persistent:1358900015:krb_cache_TObtNMd Default principal: example.user@REDHAT.COM Valid starting Expires Service principal 04/20/2020 13:58:24 04/20/2020 23:58:24 krbtgt/EXAMPLE.COM@EXAMPLE.COM renew until 04/27/2020 08:58:15

8.11. su 명령으로 스마트 카드 인증 사용

다른 사용자로 변경하려면 인증이 필요합니다. 암호 또는 인증서를 사용할 수 있습니다. su 명령과 함께 스마트 카드를 사용하려면 다음 절차를 따르십시오. 즉, su 명령을 입력한 후 스마트 카드 Pin을 입력하라는 메시지가 표시됩니다.

사전 요구 사항

스마트 카드 인증을 위해 IdM 서버 및 클라이언트가 구성되어 있습니다.

- 스마트 카드 인증을 위한 IdM 서버 구성을참조하십시오.

- 스마트 카드 인증을 위한 IdM 클라이언트 구성을참조하십시오.

- 스마트 카드에는 인증서와 개인 키가 포함되어 있습니다. 스마트 카드의 인증서 저장을참조하십시오.

- 카드가 리더에 삽입되고 컴퓨터에 연결되어 있습니다.

절차

터미널 창에서

su명령을 사용하여 다른 사용자로 변경합니다.$ su - example.user PIN for smart_card

구성이 올바르면 스마트 카드 Pin을 입력하라는 메시지가 표시됩니다.

9장. IdM의 스마트 카드 인증을 위해 ADCS에서 발급한 인증서 구성

AD(Active Directory) 인증서 서비스에서 인증서를 발급한 사용자에 대해 IdM에서 스마트 카드 인증을 구성하려면 다음을 수행합니다.

- 배포는 IdM(Identity Management)과 AD(Active Directory) 간의 가장 큰 신뢰를 기반으로 합니다.

- 계정이 AD에 저장되어 있는 사용자에게 스마트 카드 인증을 허용하려고 합니다.

- 인증서는 ADCS(Active Directory 인증서 서비스)에 생성 및 저장됩니다.

스마트 카드 인증 개요는 스마트 카드 인증 이해를 참조하십시오.

구성은 다음 단계에서 수행됩니다.

사전 요구 사항

IdM(Identity Management) 및 AD(Active Directory) 신뢰가 설치됨

자세한 내용은 IdM과 AD 간 신뢰 설치를 참조하십시오.

- ADCS(Active Directory 인증서 서비스)가 설치되고 사용자를 위한 인증서가 생성됩니다.

9.1. 신뢰 구성 및 인증서 사용에 필요한 Windows Server 설정

Windows Server에서 다음을 구성해야 합니다.

- ADCS(Active Directory 인증서 서비스)가 설치됨

- 인증 기관 생성

- [선택 사항] 인증 기관 웹 등록을 사용하는 경우 인터넷 정보 서비스(IIS)를 구성해야 합니다.

인증서를 내보냅니다.

-

key에는

2048비트 이상이 있어야 합니다. - 개인 키 포함

다음과 같은 형식의 인증서가 필요합니다: 개인 정보 교환 Exchange#150-

PKCS #12(.PFX)- 인증서 개인 정보 보호 활성화

9.2. sftp를 사용하여 Active Directory에서 인증서 복사

스마트 카드 인증 기능을 사용하려면 다음 인증서 파일을 복사해야 합니다.

-

CER형식의 루트 CA 인증서: IdM 서버의adcs-winserver-ca.cer. -

etcd 형식의 개인 키가 있는 사용자 인증서: IdM 클라이언트의

aduser1.pfx.

이 절차에서는 SSH 액세스가 허용됩니다. SSH를 사용할 수 없는 경우 사용자는 AD 서버에서 IdM 서버 및 클라이언트로 파일을 복사해야 합니다.

절차

IdM 서버에서 연결하고

adcs-winserver-ca.cer루트 인증서를 IdM 서버에 복사합니다.root@idmserver ~]# sftp Administrator@winserver.ad.example.com Administrator@winserver.ad.example.com's password: Connected to Administrator@winserver.ad.example.com. sftp> cd <Path to certificates> sftp> ls adcs-winserver-ca.cer aduser1.pfx sftp> sftp> get adcs-winserver-ca.cer Fetching <Path to certificates>/adcs-winserver-ca.cer to adcs-winserver-ca.cer <Path to certificates>/adcs-winserver-ca.cer 100% 1254 15KB/s 00:00 sftp quit

IdM 클라이언트에서 연결하고

aduser1.pfx사용자 인증서를 클라이언트에 복사합니다.[root@client1 ~]# sftp Administrator@winserver.ad.example.com Administrator@winserver.ad.example.com's password: Connected to Administrator@winserver.ad.example.com. sftp> cd /<Path to certificates> sftp> get aduser1.pfx Fetching <Path to certificates>/aduser1.pfx to aduser1.pfx <Path to certificates>/aduser1.pfx 100% 1254 15KB/s 00:00 sftp quit

이제 CA 인증서가 IdM 서버에 저장되고 사용자 인증서는 클라이언트 시스템에 저장됩니다.

9.3. ADCS 인증서를 사용하여 스마트 카드 인증을 위한 IdM 서버 및 클라이언트 구성

IdM 환경에서 스마트 카드 인증을 사용하려면 IdM(Identity Management) 서버 및 클라이언트를 구성해야 합니다. IdM에는 필요한 모든 변경을 수행하는 ipa-advise 스크립트가 포함되어 있습니다.

- 필요한 패키지 설치

- IdM 서버 및 클라이언트 구성

- CA 인증서를 예상 위치에 복사

IdM 서버에서 ipa-advise 를 실행할 수 있습니다.

스마트 카드 인증을 위해 서버 및 클라이언트를 구성하려면 다음 절차를 따르십시오.

-

IdM 서버: 스마트 카드 인증을 위해

ipa-advise스크립트를 준비하여 IdM 서버를 구성합니다. -

IdM 서버: 스마트 카드 인증을 위해

ipa-advise스크립트를 준비하여 IdM 클라이언트를 구성합니다. -

IdM 서버: AD 인증서를 사용하여 IdM 서버에서

ipa-advise서버 스크립트 적용. - 클라이언트 스크립트를 IdM 클라이언트 시스템으로 이동합니다.

-

IdM 클라이언트: AD 인증서를 사용하여 IdM 클라이언트에서

ipa-advise클라이언트 스크립트 적용.

사전 요구 사항

- 인증서가 IdM 서버에 복사되었습니다.

- Kerberos 티켓을 받습니다.

- 관리 권한이 있는 사용자로 로그인합니다.

절차

IdM 서버에서

ipa-advise스크립트를 사용하여 클라이언트를 구성합니다.[root@idmserver ~]# ipa-advise config-client-for-smart-card-auth > sc_client.sh

IdM 서버에서

ipa-advise스크립트를 사용하여 서버 구성을 수행합니다.[root@idmserver ~]# ipa-advise config-server-for-smart-card-auth > sc_server.sh

IdM 서버에서 스크립트를 실행합니다.

[root@idmserver ~]# sh -x sc_server.sh adcs-winserver-ca.cer

- IdM Apache HTTP 서버를 구성합니다.

- KDC(Key Distribution Center)에서 Kerberos(PKINIT)의 초기 인증용 공개 키 암호화가 가능합니다.

- 스마트 카드 인증 요청을 수락하도록 IdM 웹 UI를 구성합니다.

sc_client.sh스크립트를 클라이언트 시스템에 복사합니다.[root@idmserver ~]# scp sc_client.sh root@client1.idm.example.com:/root Password: sc_client.sh 100% 2857 1.6MB/s 00:00

Windows 인증서를 클라이언트 시스템에 복사합니다.

[root@idmserver ~]# scp adcs-winserver-ca.cer root@client1.idm.example.com:/root Password: adcs-winserver-ca.cer 100% 1254 952.0KB/s 00:00

클라이언트 시스템에서 클라이언트 스크립트를 실행합니다.

[root@idmclient1 ~]# sh -x sc_client.sh adcs-winserver-ca.cer

CA 인증서는 IdM 서버 및 클라이언트 시스템의 올바른 형식으로 설치되며 다음 단계는 사용자 인증서를 스마트 카드 자체에 복사하는 것입니다.

9.4. Pcabundle 파일 변환

Pcabundle (PKCS#12) 파일을 스마트 카드에 저장하기 전에 다음을 수행해야합니다.

- 파일을 PEM 형식으로 변환합니다.

- 개인 키와 인증서를 두 개의 다른 파일로 추출합니다.

사전 요구 사항

- Ptekton 파일이 IdM 클라이언트 시스템에 복사됩니다.

절차

IdM 클라이언트에서 PEM 형식으로 되어 있습니다.

[root@idmclient1 ~]# openssl pkcs12 -in aduser1.pfx -out aduser1_cert_only.pem -clcerts -nodes Enter Import Password:

키를 별도의 파일에 추출합니다.

[root@idmclient1 ~]# openssl pkcs12 -in adduser1.pfx -nocerts -out adduser1.pem > aduser1.key

공용 인증서를 별도의 파일에 추출합니다.

[root@idmclient1 ~]# openssl pkcs12 -in adduser1.pfx -clcerts -nokeys -out aduser1_cert_only.pem > aduser1.crt

이 시점에서 aduser1.key 및 aduser1.crt 를 스마트 카드에 저장할 수 있습니다.

9.5. 스마트 카드 관리 및 사용을 위한 도구 설치

사전 요구 사항

-

gnutls-utils패키지가 설치되어 있습니다. -

opensc패키지가 설치되어 있습니다. -

pcscd서비스가 실행 중입니다.

스마트 카드를 구성하려면 인증서를 생성하고 pscd 서비스를 시작할 수 있는 해당 도구를 설치해야 합니다.

절차

opensc및gnutls-utils패키지를 설치합니다.# {PackageManagerCommand} -y install opensc gnutls-utilspcscd서비스를 시작합니다.# systemctl start pcscd

검증 단계

pcscd서비스가 실행 중인지 확인합니다.# systemctl status pcscd

9.6. 스마트 카드 준비 및 스마트 카드에 인증서와 키 업로드

다음 절차에 따라 구성하는 데 도움이 되는 pkcs15-init 도구를 사용하여 스마트 카드를 구성합니다.

- 스마트 카드 삭제

- 새로운 pins 및 선택적 pin Unblocking Keys (PUKs) 설정

- 스마트 카드에서 새 슬롯 생성

- 인증서, 개인 키 및 공개 키를 슬롯에 저장

- 필요한 경우 특정 스마트 카드에 따라 스마트 카드 설정을 잠금하려면 이러한 유형의 최종화가 필요합니다.

pkcs15-init 툴은 모든 스마트 카드에서 작동하지 않을 수 있습니다. 사용 중인 스마트 카드로 작업하는 도구를 사용해야 합니다.

사전 요구 사항

pkcs15-init툴이 포함된opensc패키지가 설치됩니다.자세한 내용은 스마트 카드 관리 및 사용을 위한 툴 설치를 참조하십시오.

- 카드가 리더에 삽입되고 컴퓨터에 연결되어 있습니다.

-

개인 키, 공개 키 및 스마트 카드에 저장할 인증서가 있습니다. 이 절차에서는

testuser.key,testuserpublic.key및testuser.crt가 개인 키, 공개 키 및 인증서에 사용되는 이름입니다. - 현재 스마트 카드 사용자 Pin and Security Officer Pin (SO-PIN)이 있습니다.

절차

스마트 카드를 지우고 Pin을 사용하여 사용자를 인증합니다.

$ pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:

카드가 삭제 되었습니다.

스마트 카드를 초기화하고, 사용자 Pin 및 PUK를 설정하고, 보안 사무실자 Pin 및 PUK를 설정합니다.

$ pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader name

speeds

ks15-init툴은 스마트 카드에 새 슬롯을 만듭니다.슬롯의 라벨 및 인증 ID를 설정합니다.

$ pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader name

레이블은 사람이 읽을 수 있는 값(이 경우

testuser)으로 설정됩니다.auth-id는 두 개의 16진수 값이어야 합니다. 이 경우01로 설정됩니다.스마트 카드의 새 슬롯에 개인 키를 저장하고 레이블을 지정합니다.

$ pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name

참고--id에 지정하는 값은 개인 키를 저장하고 다음 단계에 인증서를 저장할 때 동일해야 합니다. 도구에서 더 복잡한 값을 계산하므로--id에 대해 자체 값을 지정하는 것이 좋습니다.스마트 카드의 새 슬롯에 인증서를 저장하고 레이블을 지정합니다.

$ pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader name

선택 사항: 스마트 카드의 새 슬롯에 공개 키를 저장하고 레이블을 지정합니다.

$ pkcs15-init --store-public-key testuserpublic.key --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader name

참고공개 키가 개인 키 또는 인증서에 해당하는 경우 개인 키 또는 인증서의 ID와 동일한 ID를 지정합니다.

선택 사항: 특정 스마트 카드를 사용하려면 설정을 잠그어 카드를 종료해야 합니다.

$ pkcs15-init -F이 단계에서 스마트 카드에는 새로 생성된 슬롯에 인증서, 개인 키 및 공개 키가 포함됩니다. 또한 사용자 Pin 및 PUK 및 Security Officer Pin 및 PUK를 생성했습니다.

9.7. sssd.conf에서 시간 제한 설정

스마트 카드 인증서로 인증하는 데 SSSD에서 사용하는 기본 시간 초과보다 오래 걸릴 수 있습니다. 제한 시간 초과는 다음을 통해 발생할 수 있습니다.

- 느린 리더

- 전달은 가상 환경으로 물리적 장치를 형성합니다.

- 스마트 카드에 저장된 인증서가 너무 많습니다.

- OCSP가 인증서를 확인하는 데 사용되는 경우 OCSP(Online Certificate Status Protocol) 응답 속도 저하

이 경우 sssd.conf 파일에서 다음과 같은 시간 초과를 늘릴 수 있습니다(예: 60초).

-

p11_child_timeout -

krb5_auth_timeout

사전 요구 사항

- root로 로그인해야 합니다.

절차

sssd.conf파일을 엽니다.[root@idmclient1 ~]# vim /etc/sssd/sssd.conf

p11_child_timeout의 값을 변경합니다.[pam] p11_child_timeout = 60

NetNamespace

5_auth_timeout의 값을 변경합니다.[domain/IDM.EXAMPLE.COM] krb5_auth_timeout = 60

- 설정을 저장합니다.

이제 스마트 카드와의 상호 작용은 시간 초과로 인증이 실패하기 전에 1 분 (60 초) 동안 실행할 수 있습니다.

9.8. 스마트 카드 인증을 위한 인증서 매핑 규칙 생성

AD(Active Directory) 및 IdM(Identity Management)에 계정이 있는 사용자에게 하나의 인증서를 사용하려면 IdM 서버에 인증서 매핑 규칙을 생성할 수 있습니다.

이러한 규칙을 생성하면 사용자는 두 도메인에서 스마트 카드로 인증할 수 있습니다.

인증서 매핑 규칙에 대한 자세한 내용은 인증 구성을 위한 인증서 매핑 규칙을 참조하십시오.

10장. Identity Management에서 인증서 매핑 규칙 구성

인증서 매핑 규칙은 IdM(Identity Management) 관리자가 특정 사용자의 인증서에 액세스할 수 없는 경우 사용자가 시나리오에서 인증서를 사용하여 인증할 수 있는 편리한 방법입니다. 일반적으로 인증서가 외부 인증 기관에서 발행되었기 때문입니다.

10.1. 인증을 구성하기 위한 인증서 매핑 규칙

다음 시나리오에서는 인증서 매핑 규칙을 구성해야 할 수 있습니다.

- 인증서는 IdM 도메인이 신뢰 관계에 있는 AD(Active Directory)의 인증서 시스템에서 발급되었습니다.

- 인증서는 외부 인증 기관에서 발급했습니다.

- IdM 환경은 스마트 카드를 사용하는 많은 사용자에게 큽니다. 이 경우 전체 인증서를 추가하는 것은 복잡할 수 있습니다. 제목과 발행자는 대부분의 시나리오에서 예측할 수 있으므로 전체 인증서보다 미리 추가하기가 더 쉽습니다.

시스템 관리자는 인증서 매핑 규칙을 생성하고 특정 사용자에게 인증서를 발급하기 전에 사용자 항목에 인증서 매핑 데이터를 추가할 수 있습니다. 인증서가 발급되면 전체 인증서가 사용자 항목에 아직 업로드되지 않은 경우에도 인증서를 사용하여 로그인할 수 있습니다.

또한 인증서가 정기적으로 갱신되므로 인증서 매핑 규칙이 관리 오버헤드를 줄일 수 있습니다. 사용자의 인증서가 갱신되면 관리자는 사용자 항목을 업데이트할 필요가 없습니다. 예를 들어 매핑이 Subject 및 Issuer 값을 기반으로 하고 새 인증서에는 이전 인증서와 동일한 제목 및 발급자가 있는 경우 매핑은 계속 적용됩니다. 대조적으로 전체 인증서가 사용된 경우 관리자는 이전 인증서를 교체하기 위해 사용자 항목에 새 인증서를 업로드해야 합니다.

인증서 매핑을 설정하려면 다음을 수행합니다.

- 관리자는 인증서 매핑 데이터 또는 전체 인증서를 사용자 계정으로 로드해야 합니다.

- 관리자는 인증서의 정보와 일치하는 인증서 매핑 데이터 항목이 포함된 사용자에 대해 IdM에 성공적으로 로그인할 수 있도록 인증서 매핑 규칙을 생성해야 합니다.

인증서 매핑 규칙이 생성되면 최종 사용자가 인증서를 제공할 때 파일 시스템 또는 스마트 카드에 저장된 인증이 성공적으로 수행됩니다.

KMS(Key Distribution Center)에는 인증서 매핑 규칙에 대한 캐시가 있습니다. 캐시는 첫 번째 certauth 요청에 채워지고 하드 코딩된 시간 제한은 300초입니다. KDC는 재시작되거나 캐시가 만료되지 않는 한 인증서 매핑 규칙에 대한 변경 사항을 볼 수 없습니다.

매핑 규칙을 구성하고 사용하는 개별 구성 요소에 대한 자세한 내용은 IdM의 ID 매핑 규칙의 구성 요소 및 일치하는 규칙에 사용할 인증서에서 발급자 생성을 참조하십시오.

인증서 매핑 규칙은 인증서를 사용하는 사용 사례에 따라 달라질 수 있습니다. 예를 들어 인증서가 포함된 SSH를 사용하는 경우 인증서에서 공개 키를 추출하려면 전체 인증서가 있어야 합니다.

10.2. IdM의 ID 매핑 규칙 구성 요소

IdM에서 ID 매핑 규칙을 생성할 때 다양한 구성 요소를 구성합니다. 각 구성 요소에는 재정의할 수 있는 기본값이 있습니다. 웹 UI 또는 CLI에서 구성 요소를 정의할 수 있습니다. CLI에서 ID 매핑 규칙은 ipa certmaprule-add 명령을 사용하여 생성됩니다.

- 매핑 규칙

매핑 규칙 구성 요소는 인증서를 하나 이상의 사용자 계정과 연결(또는 매핑)합니다. 규칙은 인증서를 의도한 사용자 계정과 연결하는 LDAP 검색 필터를 정의합니다.

다른 CA(인증 기관)에서 발급한 인증서에는 다른 속성이 있을 수 있으며 다른 도메인에서 사용할 수 있습니다. 따라서 IdM은 매핑 규칙을 무조건 적용하지 않고 적절한 인증서에만 적용합니다. 적절한 인증서는 일치하는 규칙을 사용하여 정의됩니다.

매핑 규칙 옵션을 비워 두면 인증서가 DER 인코딩 바이너리 파일로

userCertificate속성에서 검색됩니다.--maprule옵션을 사용하여 CLI에서 매핑 규칙을 정의합니다.- 일치 규칙

일치하는 규칙 구성 요소는 매핑 규칙을 적용할 인증서를 선택합니다. 기본 일치 규칙은

digitalSignature 키사용과 함께 인증서와 일치하며clientAuth는 확장된 키사용량과 일치합니다.--matchrule옵션을 사용하여 CLI에서 일치하는 규칙을 정의합니다.- 도메인 목록

domain list는 ID 매핑 규칙을 처리할 때 IdM에서 사용자를 검색할 ID 도메인을 지정합니다. 옵션을 지정하지 않으면 IdM에서 IdM 클라이언트가 속하는 로컬 도메인에서만 사용자를 검색합니다.

domain 옵션을 사용하여 CLI에서

도메인을 정의합니다.- 우선 순위

인증서에 여러 규칙이 적용되는 경우 우선 순위가 가장 높은 규칙이 우선합니다. 다른 모든 규칙은 무시됩니다.

- 숫자 값이 낮으면 ID 매핑 규칙의 우선 순위가 높습니다. 예를 들어 우선 순위 1이 있는 규칙은 우선 순위가 2인 규칙보다 우선 순위가 높습니다.

- 규칙에 우선순위 값이 정의되어 있지 않으면 우선순위가 가장 낮습니다.

--priority옵션을 사용하여 CLI에서 매핑 규칙 우선 순위를 정의합니다.

인증서 매핑 규칙 예

CLI를 사용하여 해당 인증서의 주체 가 IdM의 사용자 계정에 있는 certmapdata 항목과 일치하는 경우 EXAMPLE.ORG 조직의 스마트 카드 CA 에서 발급한 인증서에 대해 인증을 허용하는 인증서 매핑 규칙을 사용하여 다음을 수행합니다.

# ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})'10.3. 일치하는 규칙에 사용할 인증서에서 데이터 가져오기

다음 절차에서는 인증서 매핑 규칙의 일치하는 규칙에 복사하여 붙여넣을 수 있도록 인증서에서 데이터를 가져오는 방법을 설명합니다. 일치하는 규칙에 필요한 데이터를 가져오려면 sssctl cert-show 또는 sssctl cert-eval-rule 명령을 사용합니다.

사전 요구 사항

- PEM 형식의 사용자 인증서가 있습니다.

절차

필요한 데이터를 검색할 수 있도록 인증서가 올바르게 인코딩되었는지 확인하는 변수를 만듭니다.

# CERT=$(openssl x509 -in /path/to/certificate -outform der|base64 -w0)

sssctl cert-eval-rule을 사용하여 일치하는 데이터를 확인합니다. 다음 예제에서는 인증서 일련 번호가 사용됩니다.# sssctl cert-eval-rule $CERT --match='<ISSUER>CN=adcs19-WIN1-CA,DC=AD,DC=EXAMPLE,DC=COM' --map='LDAPU1:(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<SR>{serial_number!hex_ur})' Certificate matches rule. Mapping filter: (altSecurityIdentities=X509:<I>DC=com,DC=example,DC=ad,CN=adcs19-WIN1-CA<SR>0F0000000000DB8852DD7B246C9C0F0000003B)이 경우

altSecurityIdentities=후 모든 항목을 AD의altSecurityIdentities속성에 추가합니다. SKI 매핑을 사용하는 경우--map='LDAPU1:(altSecurityIdentities=X509:<SKI>{subject_key_id!hex_u})'를 사용합니다.선택적으로 인증서 발행자가

ad.example.com도메인의dcs19- Cryostat1-CA와 일치해야 하고 인증서의 일련 번호가 사용자 계정의항목과 일치하도록 지정하는 일치 규칙에 따라 CLI에 새 매핑 규칙을 생성하려면 다음을 수행합니다.altSecurityIdentities# ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=adcs19-WIN1-CA,DC=AD,DC=EXAMPLE,DC=COM' --maprule 'LDAPU1:(altSecurityIdentities=X509:<I>{issuer_dn!ad_x500}<SR>{serial_number!hex_ur})'

10.4. IdM에 저장된 사용자의 인증서 매핑 구성

인증서 인증이 구성된 사용자가 IdM에 저장된 경우 IdM에서 인증서 매핑을 활성화하려면 시스템 관리자가 다음 작업을 완료해야 합니다.

- 매핑 규칙에 지정된 조건과 일치하는 인증서가 있는 IdM 사용자가 인증서 매핑 규칙을 설정하고 인증서 매핑 데이터 항목에서 IdM을 인증할 수 있도록 인증서 매핑 규칙을 설정합니다.

- 인증서 매핑 데이터 항목에 지정된 값이 모두 포함된 경우 사용자가 여러 인증서를 사용하여 인증할 수 있도록 IdM 사용자 항목에 인증서 매핑 데이터를 입력합니다.

사전 요구 사항

- 사용자에게 IdM에 계정이 있습니다.

- 관리자에게는 사용자 항목에 추가할 전체 인증서 또는 인증서 매핑 데이터가 있습니다.

10.4.1. IdM 웹 UI에 인증서 매핑 규칙 추가

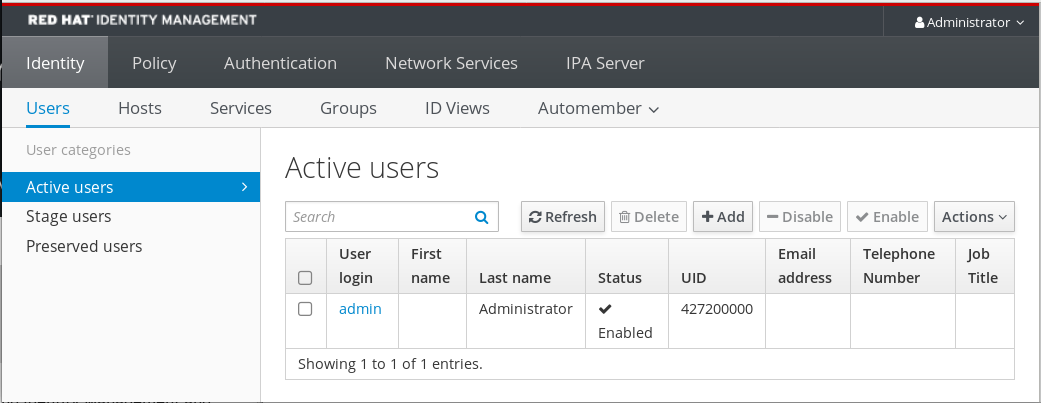

- IdM 웹 UI에 관리자로 로그인합니다.

-

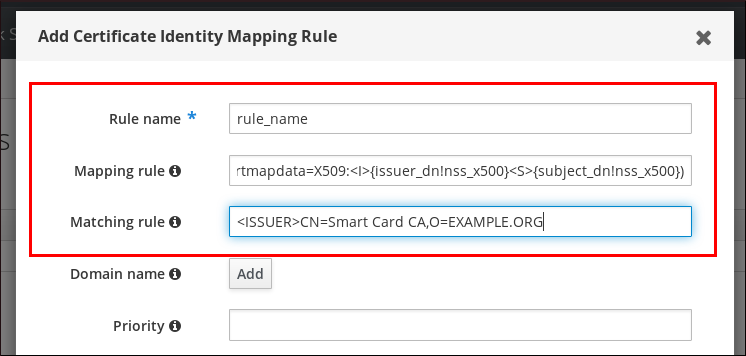

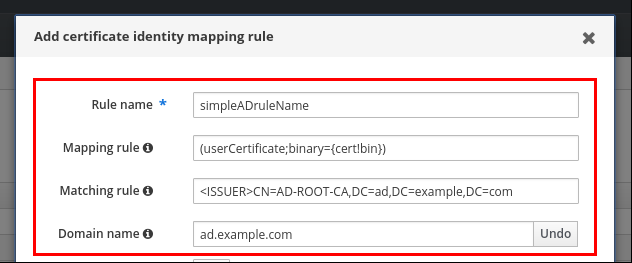

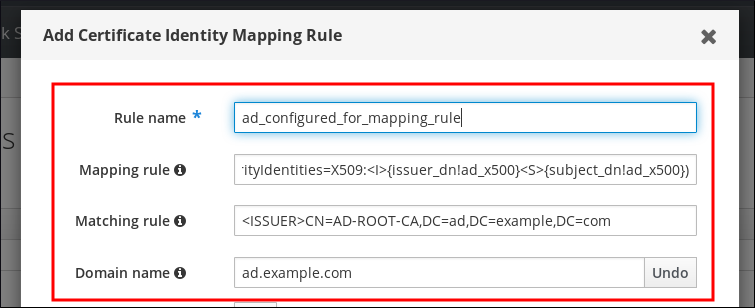

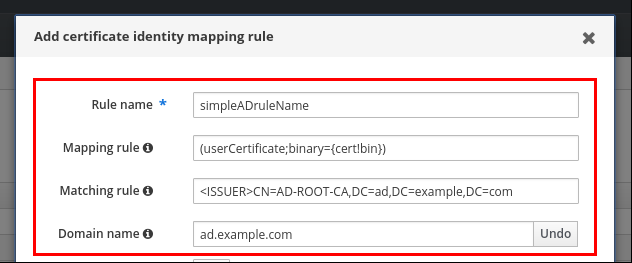

인증→인증서 ID 매핑 규칙→인증서 ID 매핑 규칙으로이동합니다. 추가를클릭합니다.그림 10.1. IdM 웹 UI에 새 인증서 매핑 규칙 추가

- 규칙 이름을 입력합니다.

매핑 규칙을 입력합니다. 예를 들어, IdM에서 제공되는 인증서의

Issuer및Subject항목을 검색하고 제공된 인증서의 두 항목에 있는 정보를 인증하기로 결정하십시오.(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})일치하는 규칙을 입력합니다. 예를 들어

EXAMPLE.ORG조직의Smart Card CA에서 발급한 인증서만 허용하려면 사용자를 IdM에 인증하십시오.<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG그림 10.2. IdM 웹 UI에서 인증서 매핑 규칙 세부 정보 입력

-

대화 상자 하단에 있는

Add(추가)를 클릭하여 규칙을 추가하고 상자를 닫습니다. SSSD(System Security Services Daemon)는 인증서 매핑 규칙을 주기적으로 다시 읽습니다. 새로 생성된 규칙을 즉시 로드하도록 하려면 SSSD를 다시 시작합니다.

# systemctl restart sssd

이제 스마트 카드 인증서에서 찾은 매핑 규칙에 지정된 데이터 유형을 IdM 사용자 항목의 인증서 매핑 데이터와 비교하는 인증서 매핑 규칙을 설정했습니다. 일치 항목을 찾으면 일치하는 사용자를 인증합니다.

10.4.2. IdM CLI에 인증서 매핑 규칙 추가

관리자의 자격 증명을 가져옵니다.

# kinit admin매핑 규칙을 입력하고 매핑 규칙이 기반으로 하는 일치 규칙을 입력합니다. 예를 들어, 표시된 인증서의

Issuer및Subject항목을 IdM 검색을 수행하고 제공되는 인증서의 두 항목에 있는 정보에 대해 인증하기로 결정하려면EXAMPLE.ORG조직의Smart Card CA에서 발급한 인증서만 인식합니다.# ipa certmaprule-addrule_name--matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})' ------------------------------------------------------- Added Certificate Identity Mapping Rule "rule_name" ------------------------------------------------------- Rule name: rule_name Mapping rule: (ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500}) Matching rule: <ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG Enabled: TRUESSSD(System Security Services Daemon)는 인증서 매핑 규칙을 주기적으로 다시 읽습니다. 새로 생성된 규칙을 즉시 로드하도록 하려면 SSSD를 다시 시작합니다.

# systemctl restart sssd

이제 스마트 카드 인증서에서 찾은 매핑 규칙에 지정된 데이터 유형을 IdM 사용자 항목의 인증서 매핑 데이터와 비교하는 인증서 매핑 규칙을 설정했습니다. 일치 항목을 찾으면 일치하는 사용자를 인증합니다.

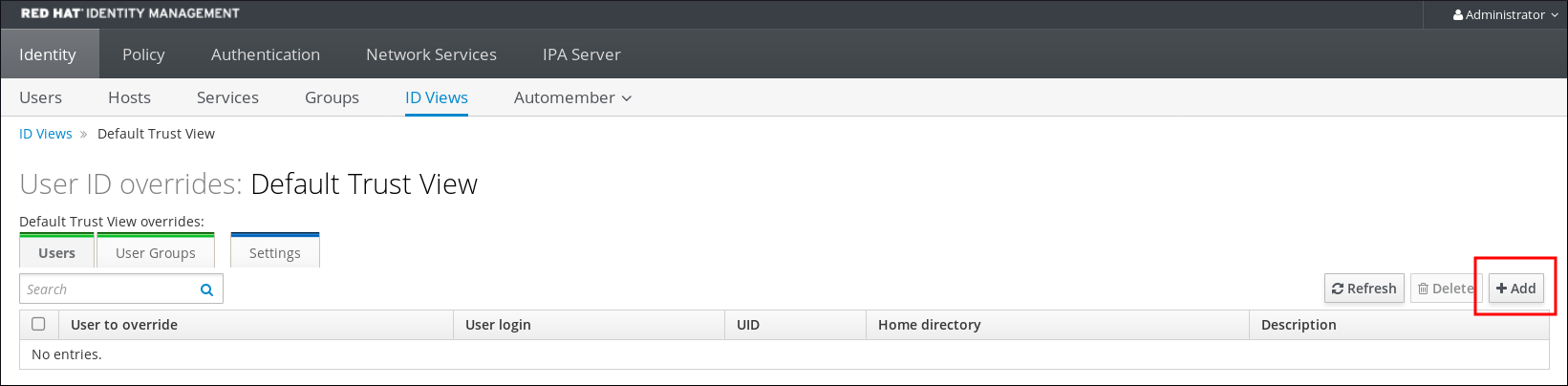

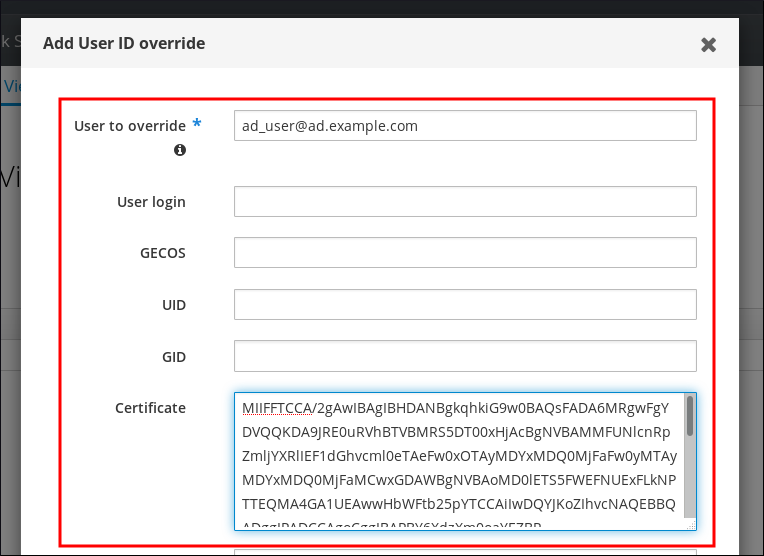

10.4.3. IdM 웹 UI에서 사용자 항목에 인증서 매핑 데이터 추가

- IdM 웹 UI에 관리자로 로그인합니다.

-

사용자 → 활성사용자→idm_user로 이동합니다. -

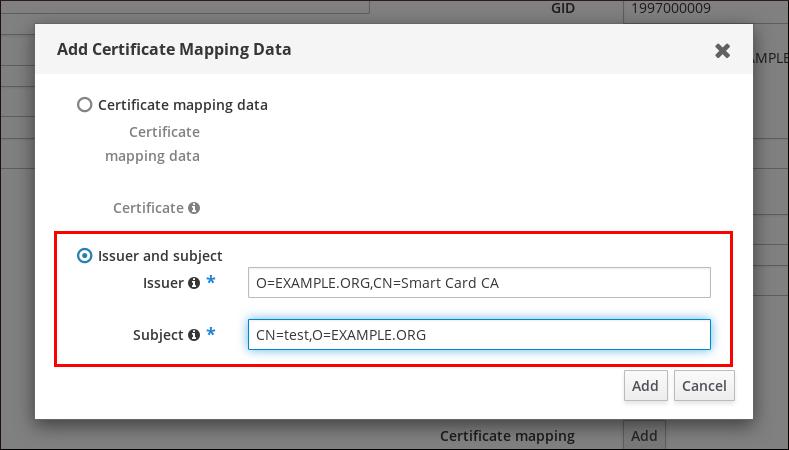

인증서 매핑 데이터옵션을 찾아추가를클릭합니다. 다음 옵션 중 하나를 선택합니다.

idm_user인증서가 있는 경우 :명령줄 인터페이스에서

cat유틸리티 또는 텍스트 편집기를 사용하여 인증서를 표시합니다.[root@server ~]# cat idm_user_certificate.pem -----BEGIN CERTIFICATE----- MIIFFTCCA/2gAwIBAgIBEjANBgkqhkiG9w0BAQsFADA6MRgwFgYDVQQKDA9JRE0u RVhBTVBMRS5DT00xHjAcBgNVBAMMFUNlcnRpZmljYXRlIEF1dGhvcml0eTAeFw0x ODA5MDIxODE1MzlaFw0yMDA5MDIxODE1MzlaMCwxGDAWBgNVBAoMD0lETS5FWEFN [...output truncated...]- 인증서를 복사합니다.

IdM 웹 UI에서 인증서 옆에 있는

Add(추가)를 클릭하고 인증서가 열리는 창에 붙여넣습니다.그림 10.3. 사용자의 인증서 매핑 데이터 추가: certificate

-

IDm

_user의 인증서가 있지만발행자및 인증서주체를 알고 있는 경우 발급자및제목의 라디오 버튼을 확인하고 해당 두 박스에 있는 값을 입력합니다.

그림 10.4. 사용자의 인증서 매핑 데이터 추가: issuer 및 subject

-

IDm

-

추가를클릭합니다.

검증 단계

.pem 형식의 전체 인증서에 액세스할 수 있는 경우 사용자 및 인증서가 연결되어 있는지 확인합니다.

sss_cache유틸리티를 사용하여 SSSD 캐시에서idm_user레코드를 무효화하고idm_user정보를 다시 로드합니다.# sss_cache -u idm_userIdM 사용자의 인증서가 포함된 파일 이름으로

ipa certmap-match명령을 실행합니다.# ipa certmap-match idm_user_cert.pem -------------- 1 user matched -------------- Domain: IDM.EXAMPLE.COM User logins: idm_user ---------------------------- Number of entries returned 1 ----------------------------출력은 이제

idm_user에 인증서 매핑 데이터를 추가하고 해당 매핑 규칙이 존재하는지 확인합니다. 즉 정의된 인증서 매핑 데이터와 일치하는 인증서를 사용하여idm_user로 인증할 수 있습니다.

10.4.4. IdM CLI에서 사용자 항목에 인증서 매핑 데이터 추가

관리자의 자격 증명을 가져옵니다.

# kinit admin다음 옵션 중 하나를 선택합니다.

-

idm_user인증서가 있는 경우ipa user-add-cert명령을 사용하여 사용자 계정에 인증서를 추가합니다.

# CERT=$(openssl x509 -in idm_user_cert.pem -outform der|base64 -w0) # ipa user-add-certmapdata idm_user --certificate $CERT