엣지 이미지용 RHEL 컴파일, 설치 및 관리

Red Hat Enterprise Linux 9를 사용하여 에지 시스템 생성, 배포 및 관리

초록

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서, 웹 속성에서 문제가 있는 용어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지를 참조하십시오.

Red Hat 문서에 관한 피드백 제공

문서에 대한 피드백에 감사드립니다. 어떻게 개선할 수 있는지 알려주십시오.

Jira를 통해 피드백 제출 (등록 필요)

- Jira 웹 사이트에 로그인합니다.

- 상단 탐색 모음에서 생성 을 클릭합니다.

- Summary (요약) 필드에 설명 제목을 입력합니다.

- Description (설명) 필드에 개선을 위한 제안을 입력합니다. 문서의 관련 부분에 대한 링크를 포함합니다.

- 대화 상자 하단에서 생성 을 클릭합니다.

1장. RHEL for Edge 이미지 소개

RHEL for Edge 이미지는RHEL for Edge 서버를 원격으로 설치하는 시스템 패키지가 포함된 rpm-ostree 이미지입니다.

시스템 패키지는 다음과 같습니다.

-

기본 OS패키지 - Podman 컨테이너 엔진

- 추가 RPM 콘텐츠

RHEL 이미지와 달리, Edge용 RHEL은 변경할 수 없는 운영 체제입니다. 즉, 다음과 같은 특징이 있는 읽기 전용 루트 디렉터리가 있습니다.

- 패키지는 루트 디렉터리와 격리됩니다.

- 패키지 설치에서는 이전 버전으로 쉽게 롤백할 수 있는 계층을 생성합니다.

- 연결이 끊긴 환경에 대한 효율적인 업데이트

- 여러 운영 체제 분기 및 리포지토리 지원

-

하이브리드

rpm-ostree패키지 시스템 포함

베어 메탈, 어플라이언스 및 에지 서버에 RHEL for Edge 이미지를 배포할 수 있습니다.

RHEL 이미지 빌더 툴을 사용하여 사용자 지정 RHEL for Edge 이미지를 구성할 수 있습니다. Red Hat Hybrid Cloud Console 플랫폼에서 엣지 관리 애플리케이션에 액세스하여 RHEL for Edge 이미지를 생성하고 자동화된 관리를 구성할 수도 있습니다.

에지 관리 애플리케이션은 이미지를 프로비저닝하고 등록할 수 있는 방법을 단순화합니다. 엣지 관리에 대한 자세한 내용은 Create RHEL for Edge images and configure automated management documentation를 참조하십시오.

RHEL 이미지 빌더 온프레미스 버전 아티팩트를 사용하여 생성된 RHEL for Edge 사용자 지정 이미지를 사용하는 것은 엣지 관리 애플리케이션에서 지원되지 않습니다. Edge 관리 지원 기능을 참조하십시오.

RHEL for Edge 이미지를 사용하면 다음을 수행할 수 있습니다.

1.1. RHEL for Edge - 지원 아키텍처

현재 AMD 및 Intel 64비트 시스템에 RHEL for Edge 이미지를 배포할 수 있습니다.

RHEL for Edge는 일부 장치에서 ARM 시스템을 지원합니다. 지원되는 장치에 대한 자세한 내용은 Red Hat 인증 하드웨어를 참조하십시오.

1.2. RHEL for Edge 이미지를 작성하고 배포하는 방법

RHEL for Edge 이미지에 대한 구성 및 배포에는 다음 두 단계가 포함됩니다.

-

RHEL 이미지 빌더 툴을 사용하여 RHEL

rpm-ostree이미지 구성.composer-cli툴의 명령줄 인터페이스를 통해 RHEL 이미지 빌더에 액세스하거나 RHEL 웹 콘솔에서 그래픽 사용자 인터페이스를 사용할 수 있습니다. - RHEL 설치 프로그램을 사용하여 이미지를 배포합니다.

RHEL for Edge 이미지를 생성하는 동안 다음 이미지 유형 중 하나를 선택할 수 있습니다. 에지 이미지에 다른 RHEL을 생성하는 경우 네트워크 액세스가 필요하지 않을 수 있습니다. 테이블 보기:

표 1.1. RHEL for Edge 이미지 유형

| 이미지 유형 | 설명 | 네트워크 기반 배포에 적합 | 비 네트워크 기반 배포에 적합 |

|---|---|---|---|

|

RHEL for EdgeECDHE( |

전체 운영 체제가 포함되어 있어도 | 있음 | 없음 |

|

RHEL for Edge 컨테이너 ( |

| 없음 | 있음 |

|

RHEL for Edge Installer( |

| 없음 | 있음 |

| RHEL for Edge Raw Image (.raw.xz) |

| 있음 | 있음 |

|

Edge Simplified Installer용 RHEL ( |

| 있음 | 있음 |

|

RHEL for Edge AMI ( |

| 있음 | 있음 |

|

RHEL for Edge VMDK ( |

| 있음 | 있음 |

이미지 유형은 콘텐츠 측면에서 다르며, 따라서 다양한 유형의 배포 환경에 적합합니다.

추가 리소스

1.3. 비 네트워크 기반 배포

RHEL 이미지 빌더를 사용하여 요구 사항에 맞게 유연한 RHEL rpm-ostree 이미지를 생성한 다음 Anaconda를 사용하여 환경에 배포합니다.

composer-cli 툴의 명령줄 인터페이스를 통해 RHEL 이미지 빌더에 액세스하거나 RHEL 웹 콘솔에서 그래픽 사용자 인터페이스를 사용할 수 있습니다.

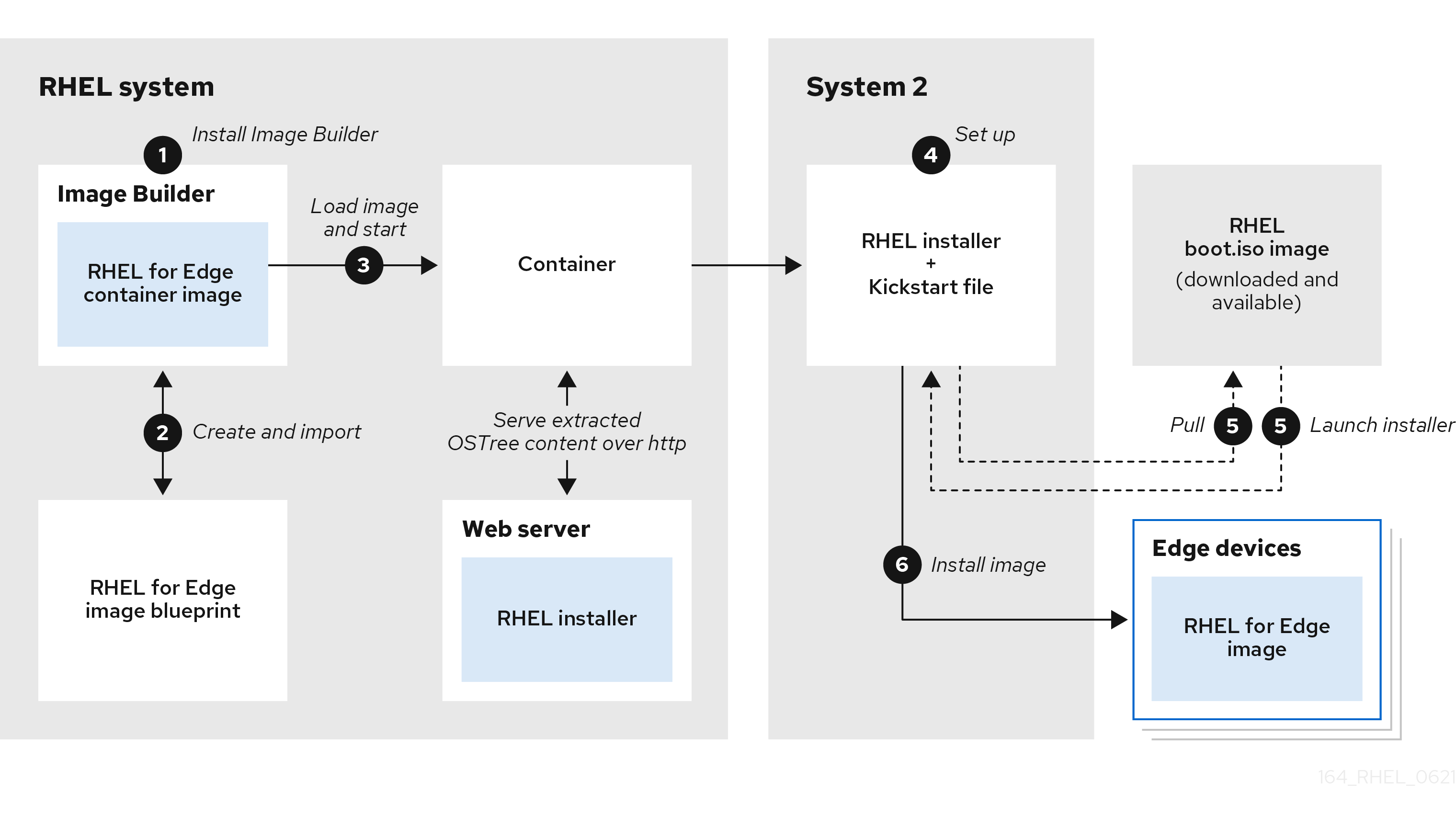

네트워크 기반이 아닌 배포에서 RHEL for Edge 이미지를 구성 및 배포하려면 다음과 같은 상위 수준 단계를 수행해야 합니다.

- RHEL 시스템 설치 및 등록

- RHEL 이미지 빌더 설치

- RHEL 이미지 빌더를 사용하여 RHEL for Edge Container 이미지에 대한 사용자 지정으로 블루프린트를 생성

- RHEL 이미지 빌더에서 RHEL for Edge 블루프린트 가져오기

- OSTree 리포지토리로 커밋을 배포할 준비가 된 웹 서버와 함께 OCI 컨테이너에 포함된 RHEL for Edge 이미지를 생성합니다.

- RHEL for Edge Container 이미지 파일 다운로드

- RHEL for Edge Container 커밋을 위해 리포지토리를 제공하는 컨테이너 배포

- RHEL 이미지 빌더를 사용하여 RHEL for Edge 설치 프로그램 이미지에 대한 다른 블루프린트 생성

- RHEL for Edge Container 이미지가 포함된 실행 중인 컨테이너에서 커밋을 가져오도록 구성된 RHEL for Edge 설치 관리자 이미지 생성

- RHEL for Edge 설치 관리자 이미지 다운로드

- 설치 실행

다음 다이어그램은 RHEL for Edge 이미지 비 네트워크 배포 워크플로를 나타냅니다.

그림 1.1. 네트워크 이외의 환경에서 RHEL for Edge 배포

1.4. 네트워크 기반 배포

RHEL 이미지 빌더를 사용하여 요구 사항에 맞게 유연한 RHEL rpm-ostree 이미지를 생성한 다음 Anaconda를 사용하여 환경에 배포합니다. RHEL 이미지 빌더는 배포 설정의 세부 정보를 자동으로 식별하고 이미지 출력을 .tar 파일로 edge-commit 로 생성합니다.

composer-cli 툴의 명령줄 인터페이스를 통해 RHEL 이미지 빌더에 액세스하거나 RHEL 웹 콘솔에서 그래픽 사용자 인터페이스를 사용할 수 있습니다.

다음 고급 단계를 수행하여 RHEL for Edge 이미지를 작성하고 배포할 수 있습니다.

참여 중인 설치의 경우

- RHEL 시스템 설치 및 등록

- RHEL 이미지 빌더 설치

- RHEL 이미지 빌더를 사용하여 RHEL for Edge 이미지용 블루프린트 생성

- RHEL 이미지 빌더에서 RHEL for Edge 블루프린트 가져오기

-

엣지용 RHEL(

.tar) 이미지 생성 - RHEL for Edge 이미지 파일 다운로드

- RHEL 이미지 빌더를 설치한 동일한 시스템에서 RHEL for Edge 커밋 콘텐츠를 제공하려는 웹 서버를 설치합니다. 자세한 내용은 NGINX 설정 및 구성을 참조하십시오.

-

RHEL for Edge Commit (

.tar) 콘텐츠를 실행 중인 웹 서버에 추출합니다. - 실행 중인 웹 서버에서 OSTree 콘텐츠를 가져오는 Kickstart 파일을 만듭니다. OSTree 콘텐츠를 가져오도록 Kickstart를 수정하는 방법에 대한 자세한 내용은 RHEL for Edge 이미지 커밋 추출을참조하십시오.

- 에지 장치에서 RHEL 설치 프로그램 ISO를 부팅하고 Kickstart를 제공합니다.

무인 설치의 경우 RHEL 설치 ISO를 사용자 지정하고 Kickstart 파일을 여기에 포함할 수 있습니다.

다음 다이어그램은 RHEL for Edge 네트워크 이미지 배포 워크플로를 나타냅니다.

그림 1.2. 네트워크 기반 환경에서 RHEL for Edge 배포

1.5. RHEL RPM 이미지와 RHEL for Edge 이미지 간의 차이점

기존 패키지 기반 RPM 형식으로 RHEL 시스템 이미지를 생성하고 Edge용 RHEL(rpm-ostree) 이미지로도 생성할 수 있습니다.

기존 패키지 기반 RPM을 사용하여 기존 데이터 센터에 RHEL을 배포할 수 있습니다. 그러나 RHEL for Edge 이미지를 사용하면 기존 데이터 센터 이외의 서버에 RHEL을 배포할 수 있습니다. 이러한 서버에는 데이터가 생성된 소스에 가장 근접하게 많은 양의 데이터를 처리하는 시스템이 포함됩니다.

RHEL for Edge(rpm-ostree) 이미지는 패키지 관리자가 아닙니다. 개별 파일이 아닌 부팅 가능한 전체 파일 시스템만 지원합니다. 이러한 이미지에는 이러한 파일이 생성되는 방법 또는 원본과 관련된 항목과 같은 개별 파일에 대한 정보가 없습니다.

rpm-ostree 이미지에는 추가 애플리케이션을 /var 디렉터리에 설치하려면 별도의 메커니즘인 패키지 관리자가 필요합니다. 이를 통해 rpm-ostree 이미지는 /var 및 /etc 디렉터리의 상태를 유지하면서 운영 체제를 변경하지 않고 유지합니다. 원자 업데이트를 통해 롤백 및 업데이트의 백그라운드 스테이징이 가능합니다.

다음 표를 참조하여 RHEL for Edge 이미지의 패키지 기반 RHEL RPM 이미지와 다른지 확인하십시오.

표 1.2. RHEL RPM 이미지와 RHEL for Edge 이미지 간의 차이점

| 키 속성 | RHEL RPM 이미지 | RHEL for Edge 이미지 |

|

| 패키지를 로컬로 어셈블하여 이미지를 구성할 수 있습니다. | 패키지는 시스템에 설치할 수 있는 ostree에서 어셈블됩니다. |

|

|

|

|

|

| 패키지에 DNF 리포지터리가 포함되어 있습니다 | 패키지에는 Ostree 원격 리포지토리가 포함되어 있습니다. |

|

| 읽기 쓰기 |

읽기 전용 ( |

|

| 이미지가 아닌 tmpfs 마운트 지점에 마운트할 수 있습니다. |

|

2장. RHEL 이미지 빌더 설정

RHEL 이미지 빌더를 사용하여 에지 이미지에 대해 사용자 지정 RHEL을 생성합니다. RHEL 시스템에 RHEL 이미지 빌더를 설치한 후 RHEL 이미지 빌더를 RHEL 웹 콘솔에서 애플리케이션으로 사용할 수 있습니다. composer-cli 툴의 명령줄 인터페이스를 통해 RHEL 이미지 빌더에 액세스할 수도 있습니다.

가상 머신에 RHEL 이미지 빌더를 설치하는 것이 좋습니다.

2.1. 이미지 빌더 시스템 요구 사항

RHEL 이미지 빌더가 실행되는 환경(예: 가상 머신)은 다음 표에 나열된 요구 사항을 충족해야 합니다.

컨테이너 내에서 RHEL 이미지 빌더를 실행하는 것은 지원되지 않습니다.

표 2.1. 이미지 빌더 시스템 요구 사항

| 매개변수 | 최소 필수 값 |

| 시스템 유형 | 전용 가상 머신 |

| 프로세서 | 2개의 코어 |

| 메모리 | 4GiB |

| 디스크 공간 | 20GiB |

| 액세스 권한 | 관리자 수준(root) |

| 네트워크 | 인터넷 연결 |

20GiB 디스크 공간 요구 사항은 호스트에 RHEL 이미지 빌더를 설치하고 실행하는 데 충분합니다. 이미지 빌드를 빌드하고 배포하려면 추가 전용 디스크 공간을 할당해야 합니다.

2.2. RHEL 이미지 빌더 설치

전용 가상 머신에 RHEL 이미지 빌더를 설치하려면 다음 단계를 따르십시오.

사전 요구 사항

- 가상 시스템이 생성되어 전원이 켜집니다.

- RHEL을 설치하고 RHSM 또는 Red Hat Satellite에 등록되어 있습니다.

-

BaseOS및AppStream리포지토리를 활성화하여 RHEL 이미지 빌더 패키지를 설치할 수 있습니다.

절차

가상 시스템에 다음 패키지를 설치합니다.

- osbuild-composer

- composer-cli

- cockpit-composer

- bash-completion

- firewalld

# dnf install osbuild-composer composer-cli cockpit-composer bash-completion firewalld

RHEL 이미지 빌더는 RHEL 웹 콘솔에 애플리케이션으로 설치됩니다.

- 가상 머신 재부팅

웹 콘솔에 대한 액세스를 허용하도록 시스템 방화벽을 구성합니다.

# firewall-cmd --add-service=cockpit && firewall-cmd --add-service=cockpit --permanent

RHEL 이미지 빌더를 활성화합니다.

# systemctl enable osbuild-composer.socket cockpit.socket --now

osbuild-composer 및 cockpit 서비스는 첫 번째 액세스 시 자동으로 시작됩니다.

재부팅하지 않고

composer-cli명령의 자동 완성 기능이 즉시 작동하도록 쉘 설정 스크립트를 로드합니다.$ source /etc/bash_completion.d/composer-cli

추가 리소스

3장. RHEL 이미지 빌더 리포지토리 구성

RHEL 이미지 빌더를 사용하려면 리포지토리가 구성되어 있는지 확인해야 합니다. RHEL 이미지 빌더에서 다음 유형의 리포지토리를 사용할 수 있습니다.

- 공식 리포지토리 덮어쓰기

- Red Hat CDN(Content Delivery Network) 공식 리포지토리(예: 네트워크의 사용자 지정 미러) 이외의 위치에서 기본 시스템 RPM을 다운로드하려는 경우 이를 사용합니다. 공식 리포지토리 덮어쓰기를 사용하면 기본 리포지토리가 비활성화되고 사용자 지정 미러에 필요한 모든 패키지가 포함되어야 합니다.

- 사용자 정의 타사 리포지토리

- 이를 사용하여 공식 RHEL 리포지토리에서 사용할 수 없는 패키지를 포함합니다.

3.1. RHEL 이미지 빌더에 사용자 지정 타사 리포지토리 추가

사용자 지정 타사 소스를 리포지토리에 추가하고 composer-cli 를 사용하여 이러한 리포지토리를 관리할 수 있습니다.

사전 요구 사항

- 사용자 지정 타사 리포지토리의 URL이 있습니다.

절차

/root/repo.toml와 같은 리포지토리 소스 파일을 만듭니다. 예를 들어 다음과 같습니다.id = "k8s" name = "Kubernetes" type = "yum-baseurl" url = "https://server.example.com/repos/company_internal_packages/" check_gpg = false check_ssl = false system = false

type필드에는yum-baseurl,yum-mirrorlist,yum-metalink라는 유효한 값을 사용할 수 있습니다.- 파일을 TOML 형식으로 저장합니다.

RHEL 이미지 빌더에 새 타사 소스를 추가합니다.

$ composer-cli sources add <file-name>.toml

검증

새 소스가 성공적으로 추가되었는지 확인합니다.

$ composer-cli sources list새 소스 콘텐츠를 확인합니다.

$ composer-cli sources info <source_id>

3.2. RHEL 이미지 빌더에 특정 배포판을 사용하여 타사 리포지토리 추가

선택 사항 필드 distro 를 사용하여 사용자 지정 타사 소스 파일에서 배포 목록을 지정할 수 있습니다. 리포지토리 파일은 이미지 빌드 중에 종속성을 확인하는 동안 배포 문자열 목록을 사용합니다.

rhel-9 를 지정하는 모든 요청에서는 이 소스를 사용합니다. 예를 들어 패키지를 나열하고 rhel-9 를 지정하는 경우 이 소스가 포함됩니다. 그러나 호스트 배포에 대한 패키지를 나열해도 이 소스는 포함되지 않습니다.

사전 요구 사항

- 사용자 지정 타사 리포지토리의 URL이 있습니다.

- 지정할 배포 목록이 있습니다.

절차

/root/repo.toml와 같은 리포지토리 소스 파일을 만듭니다. 예를 들어 배포를 지정하려면 다음을 수행합니다.check_gpg = true check_ssl = true distros = ["rhel-9"] id = "rh9-local" name = "packages for RHEL" system = false type = "yum-baseurl" url = "https://local/repos/rhel9/projectrepo/"- 파일을 TOML 형식으로 저장합니다.

RHEL 이미지 빌더에 새 타사 소스를 추가합니다.

$ composer-cli sources add <file-name>.toml

검증

새 소스가 성공적으로 추가되었는지 확인합니다.

$ composer-cli sources list새 소스 콘텐츠를 확인합니다.

$ composer-cli sources info <source_id>

3.3. GPG를 사용하여 리포지토리 메타데이터 확인

손상된 패키지를 감지하고 방지하려면 DNF 패키지 관리자를 사용하여 RPM 패키지에서 GNU Privacy Guard(GPG) 서명을 확인하고, 리포지토리 메타데이터가 GPG 키로 서명되었는지 확인할 수 있습니다.

키 URL로 gpgkeys 필드를 설정하여 https 를 통해 확인할 gpgkey 를 입력할 수 있습니다. 또는 보안을 개선하기 위해 전체 키를 gpgkeys 필드에 삽입하여 URL에서 키를 가져오는 대신 직접 가져올 수도 있습니다.

사전 요구 사항

- 리포지토리로 사용할 디렉터리가 존재하고 패키지가 포함되어 있습니다.

절차

리포지토리를 생성할 폴더에 액세스합니다.

$ cd repo/createrepo_c를 실행하여 RPM 패키지에서 리포지토리를 생성합니다.$ createrepo_c .repodata가 있는 디렉터리에 액세스합니다.

$ cd repodata/repomd.xml파일에 서명합니다.$ gpg -u <_gpg-key-email_> --yes --detach-sign --armor /srv/repo/example/repomd.xml리포지토리에서 GPG 서명 검사를 활성화하려면 다음을 수행합니다.

-

리포지토리 소스에서

check_repogpg = true를 설정합니다. 검사를 수행할

gpgkey를 입력합니다.https를 통해 키를 사용할 수 있는 경우 키 URL을 사용하여gpgkeys필드를 설정합니다. 필요한 만큼 URL 키를 추가할 수 있습니다.다음은 예제입니다.

check_gpg = true check_ssl = true id = "signed local packages" name = "repository_name" type = "yum-baseurl" url = "https://local/repos/projectrepo/" check_repogpg = true gpgkeys=["https://local/keys/repokey.pub"]

또는

gpgkeys필드에 직접 GPG 키를 추가합니다. 예를 들면 다음과 같습니다.check_gpg = true check_ssl = true check_repogpg id = "custom-local" name = "signed local packages" type = "yum-baseurl" url = "https://local/repos/projectrepo/" gpgkeys=["https://remote/keys/other-repokey.pub", '''-----BEGIN PGP PUBLIC KEY BLOCK----- … -----END PGP PUBLIC KEY BLOCK-----''']

테스트에서 서명을 찾을 수 없는 경우 GPG 툴에 다음과 유사한 오류가 표시됩니다.

$ GPG verification is enabled, but GPG signature is not available. This may be an error or the repository does not support GPG verification: Status code: 404 for http://repo-server/rhel/repodata/repomd.xml.asc (IP: 192.168.1.3)

서명이 유효하지 않은 경우 GPG 툴에 다음과 유사한 오류가 표시됩니다.

repomd.xml GPG signature verification error: Bad GPG signature

-

리포지토리 소스에서

검증

리포지토리의 서명을 수동으로 테스트합니다.

$ gpg --verify /srv/repo/example/repomd.xml.asc

3.4. RHEL 이미지 빌더 공식 리포지토리 덮어쓰기

RHEL 이미지 빌더 osbuild-composer 백엔드는 /etc/yum.repos.d/ 디렉터리에 있는 시스템 리포지토리를 상속하지 않습니다. 대신 /usr/share/osbuild-composer/repositories 디렉터리에 정의된 고유한 공식 리포지토리 세트가 있습니다. 여기에는 추가 소프트웨어를 설치하거나 이미 설치된 프로그램을 최신 버전으로 업데이트하는 기본 시스템 RPM이 포함된 Red Hat 공식 리포지토리가 포함됩니다. 공식 리포지토리를 재정의하려면 /etc/osbuild-composer/repositories/ 에서 재정의를 정의해야 합니다. 이 디렉터리는 사용자 정의 덮어쓰기를 위한 것이며 여기에 있는 파일은 /usr/share/osbuild-composer/repositories/ 디렉터리에 있는 파일보다 우선합니다.

구성 파일은 /etc/yum.repos.d/에 있는 파일에서 알려진 일반적인 DNF 리포지터리 형식이 아닙니다. 대신 JSON 파일입니다.

3.5. 시스템 리포지토리 덮어쓰기

/etc/osbuild-composer/repositories 디렉터리에서 RHEL 이미지 빌더에 대한 자체 리포지토리 덮어쓰기를 구성할 수 있습니다.

사전 요구 사항

- 호스트 시스템에서 액세스할 수 있는 사용자 지정 리포지토리가 있습니다.

절차

리포지토리 덮어쓰기를 저장할

/etc/osbuild-composer/repositories/디렉터리를 만듭니다.$ sudo mkdir -p /etc/osbuild-composer/repositories

RHEL 버전에 해당하는 이름을 사용하여 JSON 파일을 생성합니다. 또는

/usr/share/osbuild-composer/에서 배포할 파일을 복사하고 해당 콘텐츠를 수정할 수 있습니다.RHEL 9.3의 경우

/etc/osbuild-composer/repositories/rhel-93.json을 사용합니다.JSON 파일에 다음 구조를 추가합니다. 문자열 형식으로 다음 속성 중 하나만 지정합니다.

-

baseurl- 리포지토리의 기본 URL입니다. -

metalink- 유효한 미러 리포지토리 목록이 포함된 metalink 파일의 URL입니다. mirrorlist- 유효한 미러 저장소 목록이 포함된 미러 목록 파일의 URL입니다. 나머지 필드(예:gpgkey) 및metadata_expire는 선택 사항입니다.예를 들어 다음과 같습니다.

{ "x86_64": [ { "name": "baseos", "baseurl": "http://mirror.example.com/composes/released/RHEL-9/9.0/BaseOS/x86_64/os/", "gpgkey": "-----BEGIN PGP PUBLIC KEY BLOCK-----\n\n (…)", "check_gpg": true } ] }또는

rhel-version.json을 RHEL 버전으로 교체하여 배포에 대한 JSON 파일을 복사할 수 있습니다(예: rhel-9.json).$ cp /usr/share/osbuild-composer/repositories/rhel-version.json /etc/osbuild-composer/repositories/

-

선택 사항: JSON 파일을 확인합니다.

$ json_verify /etc/osbuild-composer/repositories/<file>.json

rhel-9.json파일에서baseurl경로를 편집하여 저장합니다. 예를 들어 다음과 같습니다.$ /etc/osbuild-composer/repositories/rhel-version.jsonosbuild-composer.service를 다시 시작하십시오.$ sudo systemctl restart osbuild-composer.service

검증

리포지토리가 올바른 URL을 가리키는지 확인합니다.

$ cat /etc/yum.repos.d/redhat.repo

리포지토리가

/etc/yum.repos.d/redhat.repo파일에서 복사되는 올바른 URL을 가리키는 것을 확인할 수 있습니다.

3.6. 서브스크립션이 필요한 시스템 리포지토리 덮어쓰기

/etc/yum.repos.d/redhat.repo 파일에 정의된 시스템 서브스크립션을 사용하도록 osbuild-composer 서비스를 설정할 수 있습니다. osbuild-composer 에서 시스템 서브스크립션을 사용하려면 다음 세부 정보가 있는 리포지토리 덮어쓰기를 정의합니다.

-

/etc/yum.repos.d/redhat.repo에 정의된 리포지토리와 동일한baseurl입니다. JSON 오브젝트에 정의된

"rhsm": true의 값입니다.참고osbuild-composer는/etc/yum.repos.d/에 정의된 리포지토리를 자동으로 사용하지 않습니다. 수동으로 시스템 리포지토리 덮어쓰기로 지정하거나composer-cli를 사용하여 추가소스로지정해야 합니다. "BaseOS" 및 "AppStream" 리포지토리는 일반적으로 시스템 리포지토리 덮어쓰기를 사용하지만 다른 모든 리포지토리는composer-cli소스를 사용합니다.

사전 요구 사항

-

시스템에

/etc/yum.repos.d/redhat.repo에 정의된 서브스크립션이 있습니다. - 리포지토리 덮어쓰기가 생성되어 있습니다. 시스템 리포지토리 덮어쓰기를 참조하십시오.

절차

/etc/yum.repos.d/redhat.repo파일에서baseurl을 가져옵니다.# cat /etc/yum.repos.d/redhat.repo [AppStream] name = AppStream mirror example baseurl = https://mirror.example.com/RHEL-9/9.0/AppStream/x86_64/os/ enabled = 1 gpgcheck = 0 sslverify = 1 sslcacert = /etc/pki/ca1/ca.crt sslclientkey = /etc/pki/ca1/client.key sslclientcert = /etc/pki/ca1/client.crt metadata_expire = 86400 enabled_metadata = 0동일한

baseurl을 사용하고rhsm을 true로 설정하도록 리포지토리 덮어쓰기를 구성합니다.{ "x86_64": [ { "name": "AppStream mirror example", "baseurl": "https://mirror.example.com/RHEL-9/9.0/AppStream/x86_64/os/", "gpgkey": "-----BEGIN PGP PUBLIC KEY BLOCK-----\n\n (…)", "check_gpg": true, "rhsm": true } ] }osbuild-composer.service를 다시 시작하십시오.$ sudo systemctl restart osbuild-composer.service

4장. RHEL 웹 콘솔에서 이미지 빌더를 사용하여 에지 이미지 작성

RHEL 이미지 빌더를 사용하여 사용자 지정 RHEL for Edge 이미지(OSTree 커밋)를 생성합니다.

RHEL 이미지 빌더에 액세스하고 사용자 지정 RHEL for Edge 이미지를 생성하려면 RHEL 웹 콘솔 인터페이스 또는 명령줄 인터페이스를 사용할 수 있습니다.

다음 고급 단계를 수행하여 RHEL 웹 콘솔에서 RHEL 이미지 빌더를 사용하여 RHEL for Edge 이미지를 구성할 수 있습니다.

- RHEL 웹 콘솔에서 RHEL 이미지 빌더에 액세스

- RHEL for Edge 이미지에 대한 블루프린트를 생성합니다.

RHEL for Edge 이미지를 만듭니다. 다음 이미지를 생성할 수 있습니다.

- 엣지 애플리케이션용 RHEL 이미지입니다.

- 엣지 컨테이너 이미지용 RHEL.

- RHEL for Edge Installer 이미지.

- RHEL for Edge 이미지 다운로드

4.1. RHEL 웹 콘솔에서 RHEL 이미지 빌더에 액세스

RHEL 웹 콘솔에서 RHEL 이미지 빌더에 액세스하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- RHEL 시스템이 설치되어 있어야 합니다.

- 시스템에 대한 관리 권한이 있습니다.

- RHEL 시스템을 RHSM(Red Hat Subscription Manager) 또는 Red Hat Satellite Server에 가입했습니다.

- 시스템 전원이 켜져 있고 네트워크를 통해 액세스할 수 있습니다.

- 시스템에 RHEL 이미지 빌더를 설치했습니다.

절차

- RHEL 시스템에서 웹 브라우저에서 https://localhost:9090/에 액세스합니다.

- RHEL 이미지 빌더에 원격으로 액세스하는 방법에 대한 자세한 내용은 RHEL 9 웹 콘솔을 사용하여 시스템 관리를 참조하십시오.

- 관리 사용자 계정을 사용하여 웹 콘솔에 로그인합니다.

- 웹 콘솔의 왼쪽 메뉴에서 앱을 클릭합니다.

이미지 빌더를 클릭합니다.

오른쪽 창에서 RHEL 이미지 빌더 대시보드가 열립니다. 이제 RHEL for Edge 이미지에 대한 블루프린트를 생성할 수 있습니다.

4.2. 웹 콘솔에서 이미지 빌더를 사용하여 RHEL for Edge 이미지용 블루프린트 생성

RHEL 웹 콘솔에서 RHEL 이미지 빌더를 사용하여 RHEL for Edge 이미지에 대한 블루프린트를 생성하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- RHEL 시스템에서 RHEL 이미지 빌더 대시보드를 엽니다.

절차

RHEL 이미지 빌더 대시보드에서 블루프린트 생성 을 클릭합니다.

블루프린트 생성 대화 상자가 열립니다.

세부 정보페이지에서 다음을 수행합니다.- 사용자 이름 및 선택적으로 해당 설명을 입력합니다. 다음을 클릭합니다.

선택 사항:

패키지페이지에서 다음을 수행합니다.사용 가능한 패키지 검색에서 패키지이름을 입력하고 > 버튼 을 클릭하여 C respectiven packages 필드로 이동합니다. 원하는 만큼 패키지를 검색하고 포함합니다. 다음을 클릭합니다.참고이러한 사용자 정의는 달리 지정하지 않는 한 모두 선택 사항입니다.

-

커널페이지에서 커널 이름과 명령줄 인수를 입력합니다. -

파일 시스템페이지에서자동 파티션 사용을선택합니다. OSTree 이미지에는 읽기 전용과 같은 자체 마운트 규칙이 있으므로 OStree 시스템은 파일 시스템 사용자 지정을 지원하지 않습니다. 다음을 클릭합니다. 서비스페이지에서 서비스를 활성화하거나 비활성화할 수 있습니다.- 활성화 또는 비활성화할 서비스 이름을 입력하거나 쉼표로, 공백으로 또는 Enter 키를 눌러 입력합니다. 다음을 클릭합니다.

방화벽페이지에서 방화벽 설정을 설정합니다.-

포트및 활성화 또는 비활성화하려는 방화벽 서비스를 입력합니다. - 영역 추가 버튼을 클릭하여 각 영역의 방화벽 규칙을 독립적으로 관리합니다. 다음을 클릭합니다.

-

사용자페이지에서 단계에 따라 사용자를 추가합니다.- 사용자 추가를 클릭합니다.

-

사용자

이름,암호,SSH 키를 입력합니다.서버 관리자확인란을 클릭하여 사용자를 권한 있는 사용자로 표시할 수도 있습니다. 다음을 클릭합니다.

그룹페이지에서 다음 단계를 완료하여 그룹을 추가합니다.그룹 추가 버튼을 클릭합니다.

-

그룹 이름과를 입력합니다. 더 많은 그룹을 추가할 수 있습니다. 다음을 클릭합니다.그룹ID

-

SSH 키 페이지에서 키를 추가합니다.Add key 버튼을 클릭합니다.

- SSH 키를 입력합니다.

-

사용자를 입력합니다. 다음을 클릭합니다.

Timezone페이지에서 시간대 설정을 설정합니다.Timezone필드에 시스템 이미지에 추가할 시간대를 입력합니다. 예를 들어 다음 시간대 형식을 추가합니다. "US/E disastern".시간대를 설정하지 않으면 시스템은 UTC(Universal Time), Coordinated(UTC)를 기본값으로 사용합니다.

-

NTP서버를 입력합니다. 다음을 클릭합니다.

로컬페이지에서 다음 단계를 완료합니다.-

10.0.0.1

검색필드에 시스템 이미지에 추가할 패키지 이름을 입력합니다. 예: [ "en_US.UTF-8"]. -

Languages검색 필드에 시스템 이미지에 추가할 패키지 이름을 입력합니다. 예: "us". 다음을 클릭합니다.

-

10.0.0.1

기타페이지에서 다음 단계를 완료합니다.-

Hostname필드에 시스템 이미지에 추가할 호스트 이름을 입력합니다. 호스트 이름을 추가하지 않으면 운영 체제에서 호스트 이름을 결정합니다. -

Simplifier 설치 프로그램 이미지에만 필요합니다.

설치 장치필드에 시스템 이미지에 유효한 노드를 입력합니다. 예:dev/sda. 다음을 클릭합니다.

-

FIDO 이미지를 빌드할 때만 필수 사항:

FIDO 장치 온보딩페이지에서 다음 단계를 완료하십시오.Manufacturing server URL필드에 다음 정보를 입력합니다.-

DIUN 공개 키 비보안 필드에 비보안공개 키를 입력합니다. -

DIUN 공개 키 해시필드에 공개 키 해시를 입력합니다. -

DIUN 공개 키 루트 인증서필드에 공개 키 루트 인증서를 입력합니다. 다음을 클릭합니다.

-

OpenSCAP페이지에서 다음 단계를 완료합니다.-

데이터 스트림필드에 시스템 이미지에 추가할datastream수정 명령을 입력합니다. -

Profile ID필드에 시스템 이미지에 추가할profile_id보안 프로필을 입력합니다. 다음을 클릭합니다.

-

Ignition 이미지를 빌드할 때만 필수 항목입니다.

Ignition페이지에서 다음 단계를 완료합니다.-

Firstboot URL필드에 시스템 이미지에 추가할 패키지 이름을 입력합니다. -

VMDK

데이터필드에서 파일을 드래그하거나 업로드합니다. 다음을 클릭합니다.

-

-

.

검토페이지에서 청사진에 대한 세부 사항을 검토합니다. 생성을 클릭합니다.

RHEL 이미지 빌더 보기가 열리고 기존 블루프린트가 나열됩니다.

4.3. 웹 콘솔에서 이미지 빌더를 사용하여 RHEL for Edge 커밋 이미지 생성

RHEL 웹 콘솔에서 RHEL 이미지 빌더를 사용하여 "RHEL for Edge 커밋" 이미지를 생성할 수 있습니다. "RHEL for Edge Commit (.tar)" 이미지 유형에는 전체 운영 체제가 포함되어 있지만 직접 부팅할 수는 없습니다. ECDHE 이미지 유형을 부팅하려면 실행 중인 컨테이너에 배포해야 합니다.

사전 요구 사항

- RHEL 시스템에서 RHEL 이미지 빌더 대시보드에 액세스했습니다.

절차

- RHEL 이미지 빌더 대시보드에서 이미지 생성을 클릭합니다.

이미지 출력 페이지에서 다음 단계를 수행합니다.

- Select a Blueprint dropdown 메뉴에서 사용할 Blueprint를 선택합니다.

- 이미지 출력 유형 드롭다운 목록에서 네트워크 기반 배포에는 "RHEL for Edge Commit(.tar)" 을 선택합니다.

- 다음을 클릭합니다.

OSTree 설정 페이지에서 다음을 입력합니다.

- 리포지토리 URL: 이미지에 포함할 커밋의 OSTree 리포지토리에 대한 URL을 지정합니다. 예: http://10.0.2.2:8080/repo/.

- parent commit: 이전 커밋을 지정하거나 현재 커밋이 없는 경우 비워 둡니다.

-

Ref textbox에서 커밋이 생성되는 위치에 대한 참조 경로를 지정합니다. 기본적으로 웹 콘솔은

rhel/9/$ARCH/edge를 지정합니다. "$ARCH" 값은 호스트 시스템에 의해 결정됩니다. 다음을 클릭합니다.

검토 페이지에서 사용자 정의를 확인하고 생성을 클릭합니다.

RHEL 이미지 빌더는 사용자가 생성한 블루프린트에 대한 RHEL for Edge 커밋 이미지를 생성하기 시작합니다.

참고이미지 생성 프로세스를 완료하는 데 최대 20분이 걸립니다.

검증

RHEL에서 에지 Commit 이미지 생성 진행 상황을 확인하려면 다음을 수행합니다.

- 이미지 탭을 클릭합니다.

이미지 생성 프로세스가 완료되면 결과 "RHEL for Edge Commit(.tar)" 이미지를 다운로드할 수 있습니다.

추가 리소스

4.4. RHEL 웹 콘솔에서 RHEL 이미지 빌더를 사용하여 RHEL for Edge 컨테이너 이미지 생성

" .tar"을 선택하여 Edge 이미지에 RHEL을 생성할 수 있습니다. 에지 컨테이너(.tar) 이미지 유형의 RHEL 은 OSTree 커밋을 생성하여 웹 서버가 있는 OCI 컨테이너에 포함합니다. 컨테이너를 시작하면 웹 서버에서 OSTree 리포지토리로 커밋을 제공합니다.

다음 절차의 단계에 따라 RHEL 웹 콘솔에서 이미지 빌더를 사용하여 에지 컨테이너 이미지에 대한 RHEL을 생성합니다.

사전 요구 사항

- RHEL 시스템에서 RHEL 이미지 빌더 대시보드에 액세스했습니다.

- 네, 네게 만들었어.

절차

- RHEL 이미지 빌더 대시보드에서 이미지 생성을 클릭합니다.

- 이미지 출력 페이지에서 다음 단계를 수행합니다.

Select a Blueprint dropdown 메뉴에서 사용할 Blueprint를 선택합니다.

- 이미지 출력 유형 드롭다운 목록에서 네트워크 기반 배포에는 "RHEL for Edge Container (.tar)" 를 선택합니다.

- 다음을 클릭합니다.

OSTree 페이지에서 다음을 입력합니다.

리포지토리 URL: 이미지에 포함할 커밋의 OSTree 리포지토리에 대한 URL을 지정합니다. 예: http://10.0.2.2:8080/repo/. 기본적으로 에지 컨테이너 이미지에 대한 RHEL의 리포지토리 폴더는 "/repo"입니다.

사용할 올바른 URL을 찾으려면 실행 중인 컨테이너에 액세스하여

nginx.conf파일을 확인합니다. 사용할 URL을 찾으려면 실행 중인 컨테이너에 액세스하여nginx.conf파일을 확인합니다.nginx.conf파일 내에서/repo/폴더 정보를 검색할루트디렉터리 항목을 찾습니다. RHEL 이미지 빌더를 사용하여 RHEL for Edge 컨테이너 이미지(.tar)를 생성할 때 리포지토리 URL을 지정하지 않으면nginx.conf파일에 기본/repo/항목이 생성됩니다.- parent commit: 이전 커밋을 지정하거나 현재 커밋이 없는 경우 비워 둡니다.

-

Ref textbox에서 커밋이 생성되는 위치에 대한 참조 경로를 지정합니다. 기본적으로 웹 콘솔은

rhel/9/$ARCH/edge를 지정합니다. "$ARCH" 값은 호스트 시스템에 의해 결정됩니다. 다음을 클릭합니다.

- 검토 페이지에서 사용자 정의를 확인합니다. 저장을 클릭합니다.

생성을 클릭합니다.

RHEL 이미지 빌더는 사용자가 생성한 블루프린트에 대한 RHEL for Edge 컨테이너 이미지를 생성하기 시작합니다.

참고이미지 생성 프로세스를 완료하는 데 최대 20분이 걸립니다.

검증

RHEL에서 에지 컨테이너 이미지 생성 진행 상황을 확인하려면 다음을 수행합니다.

- 이미지 탭을 클릭합니다.

이미지 생성 프로세스가 완료되면 결과 "RHEL for Edge Container (.tar)" 이미지를 다운로드할 수 있습니다.

추가 리소스

4.5. RHEL 웹 콘솔에서 이미지 빌더를 사용하여 RHEL for Edge 설치 프로그램 이미지 생성

Edge Installer (.iso)용 RHEL을 선택하여 비 네트워크 기반 배포용 RHEL for Edge Installer 이미지를 생성할 수 있습니다. RHEL for Edge Installer(.iso) 이미지 유형은 RHEL for Edge 컨테이너 (.tar) 에서 제공하는 실행 중인 컨테이너에서 OSTree 커밋을 가져오고 포함된 OSTree 커밋을 사용하도록 구성된 Kickstart 파일로 설치 가능한 부팅 ISO 이미지를 생성합니다.

다음 절차의 단계에 따라 RHEL 웹 콘솔에서 이미지 빌더를 사용하여 에지 이미지에 대한 RHEL을 생성합니다.

사전 요구 사항

- RHEL 시스템에서 이미지 빌더 대시보드에 액세스했습니다.

- 사용자가 만든 것입니다.

- 에지 컨테이너 이미지를 위한 RHEL을 생성하여 실행 중인 컨테이너에 로드했습니다. 비 네트워크 기반 배포의 경우 에지 컨테이너 이미지의 RHEL 생성을 참조하십시오.

절차

- RHEL 이미지 빌더 대시보드에서 이미지 생성을 클릭합니다.

이미지 출력 페이지에서 다음 단계를 수행합니다.

- Select a Blueprint dropdown 메뉴에서 사용할 Blueprint를 선택합니다.

-

이미지 출력 유형 드롭다운 목록에서 Edge Installer(

.iso) 이미지에 대해 RHEL 을 선택합니다. - 다음을 클릭합니다.

OSTree 설정 페이지에서 다음을 입력합니다.

- 리포지토리 URL: 이미지에 포함할 커밋의 OSTree 리포지토리에 대한 URL을 지정합니다. 예: http://10.0.2.2:8080/repo/.

-

Ref textbox에서 커밋이 생성되는 위치에 대한 참조 경로를 지정합니다. 기본적으로 웹 콘솔은

rhel/9/$ARCH/edge를 지정합니다. "$ARCH" 값은 호스트 시스템에 의해 결정됩니다. 다음을 클릭합니다.

- 검토 페이지에서 사용자 정의를 확인합니다. 저장을 클릭합니다.

생성을 클릭합니다.

RHEL 이미지 빌더는 사용자가 생성한 블루프린트에 대한 RHEL for Edge 설치 프로그램 이미지를 생성하기 시작합니다.

참고이미지 생성 프로세스를 완료하는 데 최대 20분이 걸립니다.

검증

이미지 생성 프로세스가 완료되면 결과 RHEL for Edge Installer(.iso) 이미지를 다운로드할 수 있습니다.

RHEL에서 에지 설치 프로그램 이미지 생성 진행 상황을 확인하려면 다음을 수행합니다.

- 이미지 탭을 클릭합니다.

이미지 생성 프로세스가 완료되면 결과 RHEL for Edge Installer(.iso) 이미지를 다운로드하고 ISO 이미지를 장치로 부팅할 수 있습니다.

추가 리소스

4.6. 에지 이미지 RHEL 다운로드

RHEL 이미지 빌더를 사용하여 RHEL for Edge 이미지를 성공적으로 생성한 후 로컬 호스트에서 이미지를 다운로드합니다.

절차

이미지를 다운로드하려면 다음을 수행합니다.

추가 옵션 메뉴에서 다운로드를 클릭합니다.

RHEL 이미지 빌더 툴은 기본 다운로드 위치에서 파일을 다운로드합니다.

다운로드한 파일은 에지 Commit 및 에지 컨테이너 이미지용 RHEL용 RHEL용 OSTree 리포지토리가 있는 .tar 파일 또는 OSTree 리포지토리가 있는 RHEL용 RHEL용 .iso 파일로 구성됩니다. 이 리포지토리에는 리포지토리 콘텐츠에 대한 정보 메타데이터가 포함된 커밋 및 json 파일이 포함되어 있습니다.

4.7. 추가 리소스

5장. 이미지 빌더 명령줄을 사용하여 에지 이미지 작성

이미지 빌더를 사용하여 사용자 지정 RHEL for Edge 이미지(OSTree 커밋)를 생성할 수 있습니다.

이미지 빌더에 액세스하고 사용자 지정 RHEL for Edge 이미지를 생성하려면 RHEL 웹 콘솔 인터페이스 또는 명령줄 인터페이스를 사용할 수 있습니다.

네트워크 기반 배포의 경우 CLI를 사용하여 에지 이미지에 대한 RHEL을 구성하는 워크플로우에는 다음과 같은 상위 수준 단계가 포함됩니다.

- 에지 이미지 RHEL에 대한 devfile 생성

- Edge Commit 이미지에 대한 RHEL 생성

- Edge Commit 이미지용 RHEL 다운로드

비네트워크 기반 배포의 경우 CLI를 사용하여 에지 이미지에 대한 RHEL을 구성하는 워크플로우에는 다음과 같은 상위 수준 단계가 포함됩니다.

- 에지 이미지 RHEL에 대한 devfile 생성

- 에지 설치 프로그램 이미지용 RHEL에 대한 청사진 생성

- 에지 컨테이너 이미지용 RHEL 생성

- 엣지 설치 프로그램 이미지용 RHEL 생성

- RHEL for Edge 이미지 다운로드

단계를 수행하려면 composer-cli 패키지를 사용합니다.

root가 아닌 경우 composer-cli 명령을 실행하려면 weldr 그룹의 일부이거나 시스템에 대한 관리자 액세스 권한이 있어야 합니다.

5.1. 네트워크 기반 배포 워크플로

이는 OSTree 커밋을 빌드하는 방법에 대한 단계를 제공합니다. 이러한 OSTree 커밋에는 전체 운영 체제가 포함되어 있지만 직접 부팅되지는 않습니다. 부팅하려면 Kickstart 파일을 사용하여 배포해야 합니다.

5.1.1. 이미지 빌더 명령줄 인터페이스를 사용하여 EdgeECDHE 이미지용 RHEL 생성

CLI를 사용하여 에지 커밋 이미지에 대한 RHEL을 생성합니다.

사전 요구 사항

기존 이메일은 없습니다. 이를 확인하기 위해 기존 tekton를 나열하십시오.

$ sudo composer-cli blueprints list

절차

다음 콘텐츠를 사용하여 TOML 형식으로 일반 텍스트 파일을 생성합니다.

name = "blueprint-name" description = "blueprint-text-description" version = "0.0.1" modules = [ ] groups = [ ]

여기서,

- openjdk-name 은 name이며, director-text-description은 귀하의 인식에 대한 설명입니다.

- 0.0.1 은 Semantic Versioning scheme에 따른 버전 번호입니다.

모듈은 이미지에 설치할 패키지 이름 및 일치하는 버전 글러스트를 설명합니다. 예를 들어 패키지 이름 = "tmux"이고 일치하는 버전은 version = "2.9a"입니다.

현재는 패키지와 모듈간에 차이가 없습니다.

그룹은 이미지에 설치할 패키지 그룹입니다(예: 그룹 패키지 anaconda-tools).

이 시점에서 모듈과 그룹을 모르는 경우 비워 둡니다.

필요한 패키지를 포함시키고 귀하의 요구 사항에 맞게 director에 다른 세부 사항을 사용자 정의하십시오.

Makefile에 포함하려는 모든 패키지에 대해 파일에 다음 행을 추가합니다.

[[packages]] name = "package-name" version = "package-version"

여기서,

- package-name은 httpd, gdb-doc 또는 coreutils와 같은 패키지의 이름입니다.

package-version은 사용하려는 패키지의 버전 번호입니다.

package-version은 다음 dnf 버전 사양을 지원합니다.

- 특정 버전의 경우 9.0과 같은 정확한 버전 번호를 사용하십시오.

- 사용 가능한 최신 버전의 경우 별표 *를 사용하십시오.

- 최신 마이너 버전의 경우 9.*와 같은 형식을 사용하십시오.

블루프린트를 RHEL 이미지 빌더 서버로 푸시(가져오기)합니다.

# composer-cli blueprints push blueprint-name.toml기존 Makefile을 나열하여 생성된 inventory가 성공적으로 푸시되고 있는지 확인합니다.

# composer-cli blueprints show BLUEPRINT-NAME

Makefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve blueprint-name

추가 리소스

5.1.2. 이미지 빌더 명령줄 인터페이스를 사용하여 EdgeECDHE 이미지용 RHEL 생성

RHEL 이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 커밋 이미지를 생성하려면 다음 사전 요구 사항을 충족했는지 확인하고 절차를 따르십시오.

사전 요구 사항

- RHEL for Edge 커밋 이미지의 블루프린트를 생성했습니다.

절차

Edge Commit 이미지에 대한 RHEL을 만듭니다.

# composer-cli compose start blueprint-name image-type

여기서,

- Quarkus-name 은 에지 opportunity 이름을 위한 RHEL입니다.

image-type 은 네트워크 기반 배포의

edge-commit 입니다.쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업을 위해 UUID 번호를 편리하게 유지합니다.

이미지 compose 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

<UUID> RUNNING date blueprint-name blueprint-version image-type

참고이미지 생성 프로세스를 완료하는 데 최대 20분이 걸립니다.

이미지 생성 프로세스를 중단하려면 다음을 실행합니다.

# composer-cli compose cancel <UUID>기존 이미지를 삭제하려면 다음을 실행합니다.

# composer-cli compose delete <UUID>이미지가 준비되면 이미지를 다운로드하여 네트워크 배포에서 사용할 수 있습니다.

5.1.3. RHEL 이미지 빌더 CLI를 사용하여 참조 커밋을 사용하여 RHEL for Edge 이미지 업데이트 생성

기존의 경우(예: 새 패키지를 추가한 경우) 새 패키지를 추가한 경우 --parent 인수를 사용하여 Edge Commit(.tar) 이미지에 업데이트된 RHEL을 생성할 수 있습니다. --parent 인수는 URL 인수로 지정된 리포지토리에 존재하는 참조 이거나 추출된 .tar 이미지 파일에서 찾을 수 있는 Commit ID 를 사용할 수 있습니다. ref 및 Commit ID 인수는 모두 빌드 중인 새 커밋에 대해 부모를 검색합니다. RHEL 이미지 빌더는 빌드 중인 새 커밋의 일부에 영향을 미치는 상위 커밋에서 정보를 읽을 수 있습니다. 결과적으로 RHEL 이미지 빌더는 상위 커밋의 사용자 데이터베이스를 읽고 패키지에서 생성한 시스템 사용자 및 그룹의 UID 및 GID를 유지합니다.

사전 요구 사항

- 에지 이미지용 RHEL의 기존 credential을 업데이트했습니다.

- 기존 RHEL for Edge 이미지(OSTree 커밋)가 있습니다. 에지 이미지 커밋용 RHEL 추출 을 참조하십시오.

-

빌드 중인

ref는 URL로 지정된OSTree리포지토리에서 사용할 수 있습니다.

절차

에지 커밋 이미지를 위한 RHEL을 만듭니다.

# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --parent parent-OSTree-REF --url URL blueprint-name image-type

예를 들어 다음과 같습니다.

상위및 새 참조를 기반으로 새 RHEL for Edge 커밋을 생성하려면 다음 명령을 실행합니다.# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --parent rhel/9/x86_64/edge --url http://10.0.2.2:8080/repo rhel_update edge-commit

동일한

ref를 기반으로 Edge 커밋을 위한 새 RHEL을 생성하려면 다음 명령을 실행합니다.# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --url http://10.0.2.2:8080/repo rhel_update edge-commit

다음과 같습니다.

- --ref 인수는 OSTree 리포지토리를 빌드하는 데 사용한 것과 동일한 경로 값을 지정합니다.

-

--parent 인수는 상위 커밋을 지정합니다. 해결 및 가져올 수 있는 참조(예:

rhel/9/x86_64/edge) 또는 추출된.tar파일에서 찾을 수 있는커밋 ID입니다. - Quarkus-name 은 에지 opportunity 이름을 위한 RHEL입니다.

-

--url인수는 이미지에 포함할 커밋의 OSTree 리포지토리에 대한 URL을 지정합니다(예: http://10.0.2.2:8080/repo). image-type 은 네트워크 기반 배포의

edge-commit 입니다.참고-

--parent인수는RHEL for Edge Commit(.tar)이미지 유형에만 사용할 수 있습니다.--url및--parent인수를 함께 사용하면RHEL for Edge Container(.tar)이미지 유형이 오류가 발생합니다. -

상위 ref인수를 생략하면 시스템은--ref인수로 지정된ref로 대체됩니다.

쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업을 위해 UUID 번호를 편리하게 유지합니다.

-

이미지 compose 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

<UUID> RUNNING date blueprint-name blueprint-version image-type

참고이미지 생성 프로세스를 완료하는 데 몇 분이 걸립니다.

(선택 사항) 이미지 생성 프로세스를 중단하려면 다음을 실행합니다.

# composer-cli compose cancel <UUID>(선택 사항) 기존 이미지를 삭제하려면 다음을 실행합니다.

# composer-cli compose delete <UUID>

이미지 생성이 완료되면 기존 OSTree 배포를 업그레이드하려면 다음이 필요합니다.

- 리포지토리를 설정합니다. 에지 이미지용 RHEL 배포를 참조하십시오.

- 이 리포지토리를 원격, 즉 OSTree 콘텐츠를 호스팅하는 http 또는 https 엔드포인트로 추가합니다.

- 기존 실행 중인 인스턴스에 새 OSTree 커밋을 가져옵니다. 에지 이미지 업데이트용 RHEL 배포를 수동으로 참조하십시오.

5.1.4. 이미지 빌더 명령줄 인터페이스를 사용하여 에지 이미지용 RHEL 다운로드

RHEL 이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 이미지를 다운로드하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- 에지 이미지용 RHEL을 생성했습니다.

절차

RHEL for Edge 이미지 상태를 검토합니다.

# composer-cli compose status

출력에 다음이 표시되어야 합니다.

$ <UUID> FINISHED date blueprint-name blueprint-version image-type

이미지를 다운로드합니다.

# composer-cli compose image <UUID>

RHEL 이미지 빌더는 이미지를

tar파일로 현재 디렉터리에 다운로드합니다.UUID 번호와 이미지 크기가 함께 표시됩니다.

$ <UUID>-commit.tar: size MB

이미지에는 리포지토리 콘텐츠에 대한 정보 메타데이터가 포함된 커밋 및 json 파일이 포함되어 있습니다.

5.2. 비 네트워크 기반 배포 워크플로

"RHEL for Edge Container" 및 "RHEL for Edge Installer" 이미지를 사용하여 OSTree 기반 시스템을 설치하는 부팅 ISO 이미지를 빌드하려면 나중에 연결이 끊긴 환경에서 장치에 배포할 수 있는 단계를 따르십시오.

5.2.1. 이미지 빌더 CLI를 사용하여 RHEL for Edge 컨테이너 블루프린트 생성

에지 컨테이너 이미지에 대한 RHEL에 대한 청사진을 생성하려면 다음 단계를 수행합니다.

절차

다음 콘텐츠를 사용하여 TOML 형식으로 일반 텍스트 파일을 생성합니다.

name = "blueprint-name" description = "blueprint-text-description" version = "0.0.1" modules = [ ] groups = [ ]

여기서,

- openjdk-name 은 name이며, director-text-description은 귀하의 인식에 대한 설명입니다.

- 0.0.1 은 Semantic Versioning scheme에 따른 버전 번호입니다.

모듈은 이미지에 설치할 패키지 이름 및 일치하는 버전 글러스트를 설명합니다. 예를 들어 패키지 이름 = "tmux"이고 일치하는 버전은 version = "2.9a"입니다.

현재는 패키지와 모듈간에 차이가 없습니다.

그룹은 이미지에 설치할 패키지 그룹입니다(예: 그룹 패키지 anaconda-tools).

이 시점에서 모듈과 그룹을 모르는 경우 비워 둡니다.

필요한 패키지를 포함시키고 귀하의 요구 사항에 맞게 director에 다른 세부 사항을 사용자 정의하십시오.

Makefile에 포함하려는 모든 패키지에 대해 파일에 다음 행을 추가합니다.

[[packages]] name = "package-name" version = "package-version"

여기서,

- package-name은 httpd, gdb-doc 또는 coreutils와 같은 패키지의 이름입니다.

package-version은 사용하려는 패키지의 버전 번호입니다.

package-version은 다음 dnf 버전 사양을 지원합니다.

- 특정 버전의 경우 9.0과 같은 정확한 버전 번호를 사용하십시오.

- 사용 가능한 최신 버전의 경우 별표 *를 사용하십시오.

- 최신 마이너 버전의 경우 9.*와 같은 형식을 사용하십시오.

블루프린트를 RHEL 이미지 빌더 서버로 푸시(가져오기)합니다.

# composer-cli blueprints push blueprint-name.toml기존 Makefile을 나열하여 생성된 inventory가 성공적으로 푸시되고 있는지 확인합니다.

# composer-cli blueprints show BLUEPRINT-NAME

Makefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve blueprint-name

추가 리소스

5.2.2. 이미지 빌더 CLI를 사용하여 에지 설치 관리자용 RHEL 생성

Edge Installer(.iso) 이미지를 위한 RHEL 을 빌드하고 설치 시 시스템에서 하나 이상의 사용자를 자동으로 생성하도록 사용자 계정을 지정할 수 있습니다.

customizations.user 사용자 지정으로 사용자를 생성하면 /usr/lib/passwd 디렉토리 및 암호 아래에 /usr/etc/shadow 디렉터리에 사용자를 생성합니다. OSTree 업데이트를 사용하여 실행 중인 시스템에서 추가 버전의 이미지의 암호를 변경할 수 없습니다. 생성된 시스템에 액세스하기 위해서만 사용자가 생성한 사용자를 사용해야 합니다. 시스템에 액세스한 후 useradd 명령을 사용하여 사용자를 생성해야 합니다.

에지 설치 프로그램 이미지용 RHEL에 대한 청사진을 생성하려면 다음 단계를 수행합니다.

절차

다음 콘텐츠를 사용하여 TOML 형식으로 일반 텍스트 파일을 생성합니다.

name = "blueprint-installer" description = "blueprint-for-installer-image" version = "0.0.1" [[customizations.user]] name = "user" description = "account" password = "user-password" key = "user-ssh-key " home = "path" groups = ["user-groups"]

여기서,

- openjdk-name 은 name이며, director-text-description은 귀하의 인식에 대한 설명입니다.

- 0.0.1 은 Semantic Versioning scheme에 따른 버전 번호입니다.

블루프린트를 RHEL 이미지 빌더 서버로 푸시(가져오기)합니다.

# composer-cli blueprints push blueprint-name.toml기존 Makefile을 나열하여 생성된 inventory가 성공적으로 푸시되고 있는지 확인합니다.

# composer-cli blueprints show blueprint-nameMakefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve blueprint-name

추가 리소스

5.2.3. 이미지 빌더 CLI를 사용하여 RHEL for Edge 컨테이너 이미지 생성

RHEL 이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 컨테이너 이미지를 생성하려면 다음 사전 요구 사항을 충족했는지 확인하고 절차를 따르십시오.

사전 요구 사항

- 에지 컨테이너 이미지용 RHEL에 대한 devfile을 생성했습니다.

절차

Edge 컨테이너 이미지에 대한 RHEL을 생성합니다.

# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --url URL-OSTree-repository blueprint-name image-type

여기서,

-

--ref는 ostree 리포지토리를 빌드하는 데 사용되는 것과 동일한 값입니다. --URL은 이미지에 포함할 커밋의 OSTree 리포지토리의 URL입니다. 예: http://10.0.2.2:8080/repo/. 기본적으로 에지 컨테이너 이미지에 대한 RHEL의 리포지토리 폴더는 "/repo"입니다. Edge 이미지용 RHEL을 설치할 웹 서버 설정을 참조하십시오.사용할 올바른 URL을 찾으려면 실행 중인 컨테이너에 액세스하여

nginx.conf파일을 확인합니다. 사용할 URL을 찾으려면 실행 중인 컨테이너에 액세스하여nginx.conf파일을 확인합니다.nginx.conf파일 내에서/repo/폴더 정보를 검색할루트디렉터리 항목을 찾습니다. RHEL 이미지 빌더를 사용하여 RHEL for Edge 컨테이너 이미지(.tar)를 생성할 때 리포지토리 URL을 지정하지 않으면nginx.conf파일에 기본/repo/항목이 생성됩니다.- Quarkus-name 은 에지 opportunity 이름을 위한 RHEL입니다.

image-type 은 네트워크 기반이 아닌 배포의

edge-container입니다.쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업을 위해 UUID 번호를 편리하게 유지합니다.

-

이미지 compose 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

<UUID> RUNNING date blueprint-name blueprint-version image-type

참고이미지 생성 프로세스를 완료하는 데 최대 20분이 걸립니다.

이미지 생성 프로세스를 중단하려면 다음을 실행합니다.

# composer-cli compose cancel <UUID>기존 이미지를 삭제하려면 다음을 실행합니다.

# composer-cli compose delete <UUID>이미지가 준비되면 비 네트워크 배포에 사용할 수 있습니다. 비 네트워크 기반 배포의 경우 에지 컨테이너 이미지의 RHEL 생성을 참조하십시오.

5.2.4. 네트워크 기반 배포에 명령줄 인터페이스를 사용하여 에지 설치 프로그램 이미지 생성

OSTree 커밋을 포함하는 RHEL for Edge 설치 프로그램 이미지를 생성하려면 RHELimage 빌더 명령줄 인터페이스를 사용하여 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- 에지 설치 프로그램 이미지용 RHEL에 대한 청사진을 생성했습니다.

- Edge Edge Container 이미지를 위한 RHEL을 생성하고 웹 서버를 사용하여 배포했습니다.

절차

에지 설치 프로그램 이미지용 RHEL 생성을 시작합니다.

# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --url URL-OSTree-repository blueprint-name image-type

여기서,

- ref 는 ostree 리포지터리를 빌드하는 데 사용한 것과 동일한 값입니다.

- URL-OSTree-repository 는 이미지에 포함할 커밋의 OSTree 리포지토리에 대한 URL입니다. 예: http://10.0.2.2:8080/repo. 네트워크 기반이 아닌 배포를 위한 RHEL for Edge 컨테이너 이미지 생성 을 참조하십시오.

- Blueprint-name 은 에지 설치 프로그램 청사진 이름에 대한 RHEL입니다.

image-type 은

edge-installer입니다.쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업을 위해 UUID 번호를 편리하게 유지합니다.

이미지 compose 상태를 확인합니다.

# composer-cli compose status

명령 출력은 다음 형식으로 상태를 표시합니다.

<UUID> RUNNING date blueprint-name blueprint-version image-type

참고이미지 생성 프로세스를 완료하는 데 몇 분이 걸립니다.

이미지 생성 프로세스를 중단하려면 다음을 실행합니다.

# composer-cli compose cancel <UUID>기존 이미지를 삭제하려면 다음을 실행합니다.

# composer-cli compose delete <UUID>이미지가 준비되면 비 네트워크 배포에 사용할 수 있습니다. 네트워크 기반 배포가 아닌 경우 Edge 이미지의 RHEL 설치를 참조하십시오.

5.2.5. 이미지 빌더 CLI를 사용하여 에지 설치 관리자 이미지 다운로드

RHEL 이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 설치 프로그램 이미지를 다운로드하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- 에지 설치 프로그램 이미지용 RHEL을 생성했습니다.

절차

RHEL for Edge 이미지 상태를 검토합니다.

# composer-cli compose status

출력에 다음이 표시되어야 합니다.

$ <UUID> FINISHED date blueprint-name blueprint-version image-type

이미지를 다운로드합니다.

# composer-cli compose image <UUID>

RHEL 이미지 빌더는 이미지를

.iso파일로 현재 디렉터리에 다운로드합니다.UUID 번호와 이미지 크기가 함께 표시됩니다.

$ <UUID>-boot.iso: size MB

결과 이미지는 부팅 가능한 ISO 이미지입니다.

추가 리소스

5.3. 지원되는 이미지 사용자 정의

다음과 같은 블루프린트에 사용자 지정을 추가하여 이미지를 사용자 지정할 수 있습니다.

- 추가 RPM 패키지 추가

- 서비스 활성화

- 커널 명령줄 매개 변수 사용자 정의.

다른 사람 사이입니다. 청사진 내에서 여러 이미지 사용자 정의를 사용할 수 있습니다. 사용자 지정을 사용하면 기본 패키지에서 사용할 수 없는 이미지에 패키지 및 그룹을 추가할 수 있습니다. 이러한 옵션을 사용하려면 블루프린트에서 사용자 지정을 구성하고 RHEL 이미지 빌더로 가져오기(push)합니다.

5.3.1. 배포 선택

distro 필드를 사용하여 이미지를 구성할 때 사용할 배포를 선택하거나 블루프린트를 해제할 수 있습니다. distro를 비워 두면 호스트 배포를 사용합니다. 배포를 지정하지 않으면 블루프린트에서 호스트 배포를 사용합니다. 호스트 운영 체제를 업그레이드하는 경우 새 운영 체제 버전을 사용하여 배포 세트 빌드 이미지가 없는 블루프린트입니다. RHEL 이미지 빌더 호스트와 다른 운영 체제 이미지를 빌드할 수 없습니다.

절차

distro로 블루프린트를 사용자 지정하여 항상 지정된 RHEL 이미지를 빌드합니다.

name = "blueprint_name" description = "blueprint_version" version = "0.1" distro = "different_minor_version"

"different_minor_version" 을 교체하여 다른 마이너 버전을 빌드합니다. 예를 들어 RHEL 9.3 이미지를 빌드하려면 distro = "rhel-93"을 사용합니다. RHEL 9.3 이미지에서 RHEL 9.2, RHEL 8.9 및 이전 릴리스와 같은 마이너 버전을 빌드할 수 있습니다.

5.3.2. 패키지 그룹 선택

패키지 및 모듈로 블루프린트를 사용자 지정합니다. name 속성은 필수 문자열입니다. version 속성은 제공되지 않는 경우 리포지토리의 최신 버전을 사용하는 선택적 문자열입니다.

현재 osbuild-composer 의 패키지와 모듈 간에는 차이가 없습니다. 둘 다 RPM 패키지 종속성으로 취급됩니다.

절차

패키지로 블루프린트를 사용자 지정합니다.

[[packages]] name = "package_group_name""package_group_name"을 그룹 이름으로 바꿉니다. 예를 들면 "tmux"입니다.

[[packages]] name = "tmux" version = "2.9a"

5.3.3. 이미지 호스트 이름 설정

customization .hostname 은 최종 이미지 호스트 이름을 구성하는 데 사용할 수 있는 선택적 문자열입니다. 이 사용자 지정은 선택 사항이며 설정하지 않으면 블루프린트에서 기본 호스트 이름을 사용합니다.

절차

블루프린트를 사용자 지정하여 호스트 이름을 구성합니다.

[customizations] hostname = "baseimage"

5.3.4. 추가 사용자 지정

이미지에 사용자를 추가하고 선택적으로 SSH 키를 설정합니다. 이 섹션의 모든 필드는 이름을 제외하고 선택 사항입니다.

절차

이미지에 사용자를 추가하도록 블루프린트를 사용자 지정합니다.

[[customizations.user]] name = "USER-NAME" description = "USER-DESCRIPTION" password = "PASSWORD-HASH" key = "PUBLIC-SSH-KEY" home = "/home/USER-NAME/" shell = "/usr/bin/bash" groups = ["users", "wheel"] uid = NUMBER gid = NUMBER

GID는 선택 사항이며 이미지에 이미 있어야 합니다. 선택적으로 패키지가 생성되거나 블루프린트는

[customizations.group]항목을 사용하여 GID를 생성합니다.PASSWORD-HASH 를 실제

암호 해시로 바꿉니다.암호 해시를 생성하려면 다음과 같은 명령을 사용합니다.$ python3 -c 'import crypt,getpass;pw=getpass.getpass();print(crypt.crypt(pw) if (pw==getpass.getpass("Confirm: ")) else exit())'다른 자리 표시자를 적절한 값으로 바꿉니다.

name값을 입력하고 필요하지 않은 행을 생략합니다.모든 사용자가 다음을 포함하도록 이 블록을 반복합니다.

5.3.5. 추가 그룹 지정

결과 시스템 이미지에 대한 그룹을 지정합니다. name 및 gid 속성은 모두 필수입니다.

절차

그룹으로 블루프린트를 사용자 지정합니다.

[[customizations.group]] name = "GROUP-NAME" gid = NUMBER

모든 그룹에 대해 이 블록을 반복하여 포함합니다.

5.3.6. 기존 사용자를 위한 SSH 키 설정

custom .sshkey 를 사용하여 최종 이미지에 있는 기존 사용자의 SSH 키를 설정할 수 있습니다. 사용자 및 키 속성은 모두 필수입니다.

절차

- 기존 사용자의 SSH 키를 설정하여 블루프린트를 사용자 지정합니다.

[[customizations.sshkey]] user = "root" key = "PUBLIC-SSH-KEY"

기존 사용자에 대한 customization .sshkey 사용자 지정만 구성할 수 있습니다. 사용자를 생성하고 SSH 키를 설정하려면 결과 시스템 이미지 사용자 지정에 대한 사용자 사양을 참조하십시오.

5.3.7. 커널 인수 추가

부트 로더 커널 명령줄에 인수를 추가할 수 있습니다. 기본적으로 RHEL 이미지 빌더는 기본 커널을 이미지에 빌드합니다. 그러나 블루프린트에서 커널을 구성하여 커널을 사용자 지정할 수 있습니다.

절차

커널 부팅 매개변수 옵션을 기본값에 추가합니다.

[customizations.kernel] append = "KERNEL-OPTION"이미지에 사용할 커널 이름 정의

[customizations.kernel] name = "KERNEL-rt"

5.3.8. 시간대 및 NTP 설정

블루프린트를 사용자 지정하여 시간대 및 NTP( Network Time Protocol )를 구성할 수 있습니다. timezone 및 ntpservers 속성은 모두 선택적 문자열입니다. 시간대를 사용자 지정하지 않으면 시스템은 UTC( Universal Time, Coordinated )를 사용합니다. NTP 서버를 설정하지 않으면 시스템은 기본 배포를 사용합니다.

절차

시간대및 원하는ntpservers로 블루프린트를 사용자 지정합니다.[customizations.timezone] timezone = "TIMEZONE" ntpservers = "NTP_SERVER"

예를 들어 다음과 같습니다.

[customizations.timezone] timezone = "US/Eastern" ntpservers = ["0.north-america.pool.ntp.org", "1.north-america.pool.ntp.org"]

참고Google Cloud와 같은 일부 이미지 유형에는 이미 NTP 서버가 설정되어 있습니다. 이미지에 선택한 환경에서 NTP 서버를 부팅해야 하므로 재정의할 수 없습니다. 그러나 블루프린트에서 시간대를 사용자 지정할 수 있습니다.

5.3.9. 로케일 설정 사용자 정의

결과 시스템 이미지에 대한 로케일 설정을 사용자 지정할 수 있습니다. 언어 및 키보드 속성은 모두 필수입니다. 다른 많은 언어를 추가할 수 있습니다. 첫 번째 언어는 기본 언어이며 다른 언어는 보조 언어입니다.

절차

- 로케일 설정을 설정합니다.

[customizations.locale] languages = ["LANGUAGE"] keyboard = "KEYBOARD"

예를 들어 다음과 같습니다.

[customizations.locale] languages = ["en_US.UTF-8"] keyboard = "us"

언어에서 지원하는 값을 나열하려면 다음 명령을 실행합니다.

$ localectl list-locales

키보드에서 지원하는 값을 나열하려면 다음 명령을 실행합니다.

$ localectl list-keymaps

5.3.10. 방화벽 사용자 정의

결과 시스템 이미지에 대한 방화벽을 설정합니다. 기본적으로 방화벽은 sshd 와 같이 포트를 명시적으로 활성화하는 서비스를 제외하고 들어오는 연결을 차단합니다.

[customizations.firewall] 또는 [customizations.firewall.services] 를 사용하지 않으려는 경우 속성을 제거하거나 빈 목록 []으로 설정합니다. 기본 방화벽 설정만 사용하려는 경우 블루프린트에서 사용자 지정을 생략할 수 있습니다.

Google 및 OpenStack 템플릿은 해당 환경의 방화벽을 명시적으로 비활성화합니다. 블루프린트를 설정하여 이 동작을 재정의할 수 없습니다.

절차

다음 설정으로 블루프린트를 사용자 지정하여 다른 포트 및 서비스를 엽니다.

[customizations.firewall] ports = ["PORTS"]여기서 port는 열 포트 또는 포트 및 프로토콜 범위를 포함하는 선택적 문자열 목록입니다.

port:protocol형식을 사용하여 포트를 구성할 수 있습니다.portA-portB:protocol형식을 사용하여 포트 범위를 구성할 수 있습니다. 예를 들어 다음과 같습니다.[customizations.firewall] ports = ["22:tcp", "80:tcp", "imap:tcp", "53:tcp", "53:udp", "30000-32767:tcp", "30000-32767:udp"]

숫자 포트 또는

/etc/services의 해당 이름을 사용하여 포트 목록을 활성화하거나 비활성화할 수 있습니다.customization

.firewall.service 섹션에서 활성화 또는 비활성화할 방화벽 서비스를 지정합니다.[customizations.firewall.services] enabled = ["SERVICES"] disabled = ["SERVICES"]

사용 가능한 방화벽 서비스를 확인할 수 있습니다.

$ firewall-cmd --get-services

예를 들어 다음과 같습니다.

[customizations.firewall.services] enabled = ["ftp", "ntp", "dhcp"] disabled = ["telnet"]

참고firewall.services에 나열된 서비스는/etc/services파일에서 사용할 수 있는 서비스이름과다릅니다.

5.3.11. 서비스 활성화 또는 비활성화

부팅 시 활성화할 서비스를 제어할 수 있습니다. 일부 이미지 유형에는 이미지가 올바르게 작동하고 이 설정을 재정의할 수 없도록 서비스가 이미 활성화되어 있거나 비활성화되어 있습니다. 블루프린트의 [customizations.services] 설정은 이러한 서비스를 대체하지 않고 이미지 템플릿에 이미 있는 서비스 목록에 서비스를 추가합니다.

절차

부팅 시 활성화할 서비스를 사용자 지정합니다.

[customizations.services] enabled = ["SERVICES"] disabled = ["SERVICES"]

예를 들어 다음과 같습니다.

[customizations.services] enabled = ["sshd", "cockpit.socket", "httpd"] disabled = ["postfix", "telnetd"]

5.3.12. 사용자 정의 파일 시스템 구성 지정

블루프린트에서 사용자 지정 파일 시스템 구성을 지정하고 기본 레이아웃 구성 대신 특정 디스크 레이아웃으로 이미지를 생성할 수 있습니다. 블루프린트에서 기본값이 아닌 레이아웃 구성을 사용하면 다음과 같은 이점을 얻을 수 있습니다.

- 보안 벤치마크 준수

- 디스크 부족 오류로부터 보호

- 성능 개선

- 기존 설정과의 일관성

OSTree 이미지에는 읽기 전용과 같은 자체 마운트 규칙이 있으므로 파일 시스템 사용자 지정은 OSTree 시스템에서 지원되지 않습니다.

블루프린트는 다음 마운트 지점 및 해당 하위 디렉터리를 지원합니다.

-

/- 루트 마운트 지점 -

/var -

/home -

/opt -

/srv -

/usr -

/app -

/data -

/boot- 블루프린트는 RHEL 8.7 및 RHEL 9.1 이후의/boot사용자 지정을 지원합니다.

마운트 지점 사용자 지정은 CLI를 사용하여 RHEL 9.0 이후 버전에서만 지원됩니다. 이전 배포에서는 루트 파티션을 마운트 지점으로만 지정하고 size 인수를 이미지 크기의 별칭으로 지정할 수 있습니다.

사용자 지정 이미지에 두 개 이상의 파티션이 있는 경우 LVM에 사용자 지정 파일 시스템 파티션으로 이미지를 생성하고 런타임 시 해당 파티션의 크기를 조정할 수 있습니다. 이렇게 하려면 블루프린트에서 사용자 지정 파일 시스템 구성을 지정하고 필요한 디스크 레이아웃을 사용하여 이미지를 생성할 수 있습니다. 기본 파일 시스템 레이아웃은 변경되지 않은 상태로 유지됩니다. 파일 시스템 사용자 정의 없이 일반 이미지를 사용하고 cloud-init 는 루트 파티션의 크기를 조정합니다.

블루프린트는 파일 시스템 사용자 지정을 LVM 파티션으로 자동 변환합니다.

사용자 지정 파일 블루프린트 사용자 지정을 사용하여 새 파일을 생성하거나 기존 파일을 교체할 수 있습니다. 지정한 파일의 상위 디렉터리가 있어야 합니다. 그렇지 않으면 이미지 빌드가 실패합니다. [customizations.directories] 사용자 지정에 상위 디렉터리가 있는지 확인합니다.

파일 사용자 정의를 다른 블루프린트 사용자 정의와 결합하면 다른 사용자 정의 기능에 영향을 주거나 현재 파일 사용자 정의를 재정의할 수 있습니다.

[customizations.files] 블루프린트 사용자 지정을 사용하면 다음을 수행할 수 있습니다.

- 새 텍스트 파일을 생성합니다.

- 기존 파일 수정. 경고: 기존 콘텐츠를 덮어쓸 수 있습니다.

- 생성 중인 파일에 대한 사용자 및 그룹 소유권을 설정합니다.

- 8진수 형식으로 모드 권한을 설정합니다.

다음 파일을 생성하거나 교체할 수 없습니다.

-

/etc/fstab -

/etc/shadow -

/etc/passwd -

/etc/group

[customizations.files] 및 및 디렉터리를 생성할 수 있습니다. 이러한 사용자 지정은 [[customizations.directories]] 블루프린트 사용자 지정을 사용하여 이미지에 사용자 지정 파일/etc 디렉토리에서만 사용할 수 있습니다.

이러한 블루프린트 사용자 정의는 edge-raw-image,edge-installer, edge-simplified-installer 와 같은 OSTree 커밋을 배포하는 이미지 유형을 제외하고 모든 이미지 유형에서 지원됩니다.

이미 설정된 모드,사용자 또는 그룹이 설정된 이미지에 이미 존재하는 디렉터리 경로에 custom .directories 를 사용하는 경우 이미지 빌드에서 기존 디렉터리의 소유권 또는 권한을 변경하지 못합니다.

[customizations.directories] 블루프린트 사용자 지정을 사용하면 다음을 수행할 수 있습니다.

- 새 디렉토리를 만듭니다.

- 생성 중인 디렉터리에 대한 사용자 및 그룹 소유권을 설정합니다.

- 8진수 형식으로 디렉터리 모드 권한을 설정합니다.

- 필요에 따라 상위 디렉터리가 생성되었는지 확인합니다.

[customizations.files] 블루프린트 사용자 지정을 사용하면 다음을 수행할 수 있습니다.

- 새 텍스트 파일을 생성합니다.

- 기존 파일 수정. 경고: 기존 콘텐츠를 덮어쓸 수 있습니다.

- 생성 중인 파일에 대한 사용자 및 그룹 소유권을 설정합니다.

- 8진수 형식으로 모드 권한을 설정합니다.

다음 파일을 생성하거나 교체할 수 없습니다.

-

/etc/fstab -

/etc/shadow -

/etc/passwd -

/etc/group

절차

블루프린트에서 파일 시스템 구성을 사용자 지정합니다.

[[customizations.filesystem]] mountpoint = "MOUNTPOINT" size = MINIMUM-PARTITION-SIZE

MINIMUM- Cryostat-SIZE값은 기본 크기 형식이 없습니다. 블루프린트 사용자 지정은 kB에서 TB로, KiB에서 TiB까지의 다음 값과 단위를 지원합니다. 예를 들어 마운트 지점 크기를 바이트 단위로 정의할 수 있습니다.[[customizations.filesystem]] mountpoint = "/var" size = 1073741824

단위를 사용하여 마운트 지점 크기를 정의합니다. 예를 들어 다음과 같습니다.

[[customizations.filesystem]] mountpoint = "/opt" size = "20 GiB"

[[customizations.filesystem]] mountpoint = "/boot" size = "1 GiB"

[customizations.directories] :을 사용하여 이미지의/etc디렉터리에 사용자 지정 디렉토리를 만듭니다.[[customizations.directories]] path = "/etc/directory_name" mode = "octal_access_permission" user = "user_string_or_integer" group = "group_string_or_integer" ensure_parents = boolean

블루프린트 항목은 다음과 같이 설명되어 있습니다.

-

경로- 필수 - 생성하려는 디렉터리의 경로를 입력합니다./etc디렉토리 아래의 절대 경로여야 합니다. -

mode- 선택 사항 - 디렉터리에 대한 액세스 권한을 8진수 형식으로 설정합니다. 권한을 지정하지 않으면 기본값은 0755입니다. 앞에 0은 선택 사항입니다. -

user- 선택 사항 - 사용자를 디렉터리의 소유자로 설정합니다. 사용자를 지정하지 않으면 기본값은root입니다. 사용자를 문자열 또는 정수로 지정할 수 있습니다. -

group- 선택 사항 - 그룹을 디렉터리의 소유자로 설정합니다. 그룹을 지정하지 않으면 기본값은root입니다. 그룹을 문자열 또는 정수로 지정할 수 있습니다. -

ensure_parents- 선택 사항 - 필요에 따라 상위 디렉터리를 생성할지 여부를 지정합니다. 값을 지정하지 않으면 기본값은false입니다. [customizations.directories] :을 사용하여 이미지의/etc디렉터리에 사용자 지정 파일을 만듭니다.[[customizations.files]] path = "/etc/directory_name" mode = "octal_access_permission" user = "user_string_or_integer" group = "group_string_or_integer" data = "Hello world!"

블루프린트 항목은 다음과 같이 설명되어 있습니다.

-

path- Mandatory - 생성하려는 파일의 경로를 입력합니다./etc디렉토리 아래의 절대 경로여야 합니다. -

modeOptional - 8진수 형식으로 파일에 대한 액세스 권한을 설정합니다. 권한을 지정하지 않으면 기본값은 0644입니다. 앞에 0은 선택 사항입니다. -

user- Optional - 사용자를 파일의 소유자로 설정합니다. 사용자를 지정하지 않으면 기본값은root입니다. 사용자를 문자열 또는 정수로 지정할 수 있습니다. -

group- 선택 사항 - 그룹을 파일의 소유자로 설정합니다. 그룹을 지정하지 않으면 기본값은root입니다. 그룹을 문자열 또는 정수로 지정할 수 있습니다. -

data- 선택 사항 - 일반 텍스트 파일의 내용을 지정합니다. 콘텐츠를 지정하지 않으면 빈 파일이 생성됩니다.

5.4. RHEL 이미지 빌더에서 설치한 패키지

RHEL 이미지 빌더를 사용하여 시스템 이미지를 생성할 때 시스템은 기본 패키지 그룹 세트를 설치합니다.

블루프린트에 구성 요소를 추가할 때 추가한 구성 요소의 패키지가 다른 패키지 구성 요소와 충돌하지 않는지 확인합니다. 그렇지 않으면 시스템이 종속성을 해결하지 못하고 사용자 지정 이미지를 생성할 수 없습니다. 명령을 실행하여 패키지 간에 충돌이 없는지 확인할 수 있습니다.

# composer-cli blueprints depsolve BLUEPRINT-NAME

표 5.1. 이미지 유형 생성을 지원하는 기본 패키지

| 이미지 유형 | 기본 패키지 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

추가 리소스

6장. 에지 이미지용 RHEL을 프로비저닝하기 위해 간소화된 설치 프로그램 이미지 빌드

장치에 역추적 설치에 최적화된 에지 Simplified 설치 프로그램 이미지용 RHEL을 빌드하고 Edge 이미지용 RHEL에 이미지를 프로비저닝할 수 있습니다.

6.1. 설치 프로그램 이미지 빌드 및 배포 단순화

edge-simplified-installer 이미지 유형을 사용하여 Edge Simplified Installer 이미지를 빌드합니다.

에지 간소화 설치 프로그램 이미지용 RHEL을 빌드하려면 기존 OSTree 커밋을 제공합니다. 결과 간소화된 이미지에는 OSTree 커밋이 배포된 원시 이미지가 포함되어 있습니다. 간소화된 설치 프로그램 ISO 이미지를 부팅한 후 하드 디스크 또는 가상 머신의 부팅 이미지로 사용할 수 있는 RHEL for Edge 시스템을 프로비저닝합니다. 간소화된 설치 관리자 이미지를 생성하는 데 사용한 사용자 이름 및 암호를 사용하여 배포된 시스템에 로그인할 수 있습니다.

RHEL for Edge Simplified Installer 이미지는 장치에 대한 무인 설치에 최적화되어 네트워크 기반 배포 및 비 네트워크 기반 배포를 모두 지원합니다. 그러나 네트워크 기반 배포의 경우 UEFI HTTP 부팅만 지원합니다.

에지 이미지용 간소화된 RHEL을 작성 및 배포하려면 다음과 같은 고급 단계가 포함됩니다.

- RHEL 시스템 설치 및 등록

- RHEL 이미지 빌더 설치

- RHEL 이미지 빌더를 사용하여 RHEL for Edge Container 이미지에 대한 사용자 지정으로 블루프린트를 생성

- RHEL 이미지 빌더에서 RHEL for Edge 블루프린트 가져오기

- 커밋을 OSTree 리포지토리로 배포할 준비가 된 웹 서버를 사용하여 OCI 컨테이너에 에지 이미지 embed를 만듭니다.

-

edge-simplified-installer이미지에 대한 청사진 생성 - Edge 이미지용으로 간소화된 RHEL 빌드

- Edge 간소화된 이미지를 위한 RHEL 다운로드

-

edge-simplified-installervirt-install을 사용하여 원시 이미지 설치

다음 다이어그램은 Edge Simplified 빌드 및 프로비저닝 워크플로용 RHEL을 나타냅니다.

그림 6.1. 네트워크 기반 환경에서 RHEL for Edge 빌드 및 프로비저닝

6.2. RHEL 이미지 빌더 CLI를 사용하여 간소화된 이미지용 블루프린트 생성

에지 이미지에 대한 간소화된 RHEL에 대한 청사진을 생성하려면 장치 파일 위치와 장치 자격 증명 교환을 수행할 URL과 URL 을 사용하여 사용자 지정해야 합니다. 또한 사용자 및 사용자 그룹을 hieradata에 지정해야 합니다. 이를 위해 단계를 따르십시오.

절차

다음 콘텐츠를 사용하여 Tom의 Obvious, Minimal Language(TOML) 형식으로 일반 텍스트 파일을 생성합니다.

name = "simplified-installer-blueprint" description = "blueprint for the simplified installer image" version = "0.0.1" packages = [] modules = [] groups = [] distro = "" [customizations] installation_device = "/dev/vda" [[customizations.user]] name = "admin" password = "admin" groups = ["users", "wheel"] [customizations.fdo] manufacturing_server_url = "http://10.0.0.2:8080" diun_pub_key_insecure = "true"

참고청사진의 FDO 사용자 지정은 선택 사항이며 오류 없이 Edge Simplified Installer 이미지를 위한 RHEL을 빌드할 수 있습니다.

- name 은 name이고 description 은 distribution에 대한 설명입니다.

- 0.0.1 은 Semantic Versioning scheme에 따른 버전 번호입니다.

- 모듈은 이미지에 설치할 패키지 이름 및 일치하는 버전 글러스트를 설명합니다. 예를 들어 패키지 이름 = "tmux"이고 일치하는 버전은 version = "2.9a"입니다. 현재는 패키지와 모듈간에 차이가 없습니다.

-

그룹은 이미지에 설치할 패키지 그룹입니다(예:

anaconda-tools그룹 패키지). 모듈과 그룹을 모르는 경우 비워 두십시오. - 설치 장치는 장치에 자동 설치를 활성화하기 위한 사용자 지정입니다.

- manufacturing_server_url 은 초기 장치 인증 정보 교환을 수행하는 URL입니다.

- name 은 이미지에 로그인할 사용자 이름입니다.

- 암호는 선택한 암호입니다.

- 그룹은 "widget"과 같은 모든 사용자 그룹입니다.

블루프린트를 RHEL 이미지 빌더 서버로 푸시(가져오기)합니다.

# composer-cli blueprints push blueprint-name.toml기존 Makefile을 나열하여 생성된 inventory가 성공적으로 푸시되고 있는지 확인합니다.

# composer-cli blueprints show blueprint-nameMakefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve blueprint-name

6.3. 이미지 빌더 CLI를 사용하여 Edge Simplified Installer 이미지 생성

RHEL 이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge Simplified 이미지를 생성하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- Edge Simplified 이미지에 대한 RHEL에 대한 청사진을 생성했습니다.

- 이미지에 포함할 커밋의 OSTree 리포지터리를 제공하셨습니다. 예: http://10.0.2.2:8080/repo. Edge 이미지용 RHEL을 설치할 웹 서버 설정을 참조하십시오.

절차

부팅 가능한 ISO 이미지를 생성합니다.

# composer-cli compose start-ostree \ blueprint-name \ edge-simplified-installer \ --ref rhel/9/x86_64/edge \ --url URL-OSTree-repository \

여기서,

-

representing-name은 Edge의 이름이 RHEL입니다. -

edge-simplified-installer는 이미지 유형입니다. -

--ref는 커밋을 생성할 위치에 대한 참조입니다. --URL은 이미지에 포함할 커밋의 OSTree 리포지토리의 URL입니다. 예: http://10.0.2.2:8080/repo/. Edge Container에 대한 RHEL을 시작하거나 웹 서버를 설정할 수 있습니다. 네트워크 기반이 아닌 배포를 위한 RHEL for Edge 컨테이너 이미지 생성 및 RHEL for Edge 이미지를 설치할 웹 서버 설정을 참조하십시오.쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업을 위해 UUID 번호를 편리하게 유지합니다.

-

이미지 compose 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

<UUID> RUNNING date blueprint-name blueprint-version image-type

참고이미지 생성 프로세스를 완료하는 데 최대 10분이 걸릴 수 있습니다.

이미지 생성 프로세스를 중단하려면 다음을 실행합니다.

# composer-cli compose cancel <UUID>기존 이미지를 삭제하려면 다음을 실행합니다.

# composer-cli compose delete <UUID>

6.4. 이미지 빌더 명령줄 인터페이스를 사용하여 Edge 이미지에 대한 간소화된 RHEL 다운로드

RHEL 이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 이미지를 다운로드하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- 에지 이미지용 RHEL을 생성했습니다.

절차

RHEL for Edge 이미지 상태를 검토합니다.

# composer-cli compose status

출력에 다음이 표시되어야 합니다.

$ <UUID> FINISHED date blueprint-name blueprint-version image-type

이미지를 다운로드합니다.

# composer-cli compose image <UUID>

RHEL 이미지 빌더는 명령을 실행하는 현재 디렉터리 경로에서 이미지를

.iso파일로 다운로드합니다.UUID 번호와 이미지 크기가 함께 표시됩니다.

$ <UUID>-simplified-installer.iso: size MB

그 결과 Edge Simplified Installer ISO 이미지에 대한 RHEL을 다운로드했습니다. 부팅 ISO로 직접 사용하여 Edge 시스템에 RHEL을 설치할 수 있습니다.

6.5. 이미지 빌더 GUI를 사용하여 간소화된 이미지 RHEL용 블루프린트 생성

Edge Simplified Installer 이미지를 위한 RHEL을 생성하려면 다음을 사용하여 청사진을 생성하고 사용자 지정해야 합니다.

- 장치에 강제적으로 설치할 수 있는 장치 노드 위치입니다.

- 초기 장치 인증 정보 교환을 수행하는 URL입니다.

- 사용자 또는 사용자 그룹입니다.

이미지에 필요한 다른 사용자 정의도 추가할 수 있습니다.

RHEL 이미지 빌더 GUI에서 간소화된 RHEL for Edge 이미지에 대한 블루프린트를 생성하려면 다음 단계를 완료하십시오.

사전 요구 사항

- 브라우저에서 웹 콘솔에서 이미지 빌더 앱을 열었습니다. RHEL 웹 콘솔에서 RHEL 이미지 빌더 GUI 액세스를 참조하십시오.

절차

RHEL 이미지 빌더 앱의 오른쪽 상단에 있는 블루프린트 생성을 클릭합니다.

청사진 이름 및 설명에 대한 필드가 포함된 대화 상자 마법사가 열립니다.

세부 정보페이지에서 다음을 수행합니다.- 사용자 이름 및 선택적으로 해당 설명을 입력합니다. 다음을 클릭합니다.

선택 사항: 패키지 페이지에서 다음 단계를 완료하십시오.

사용 가능한 패키지 검색에서 패키지이름을 입력하고 > 버튼 을 클릭하여 C respectiven packages 필드로 이동합니다. 원하는 만큼 패키지를 검색하고 포함합니다. 다음을 클릭합니다.참고달리 지정하지 않는 한 사용자 정의는 모두 선택 사항입니다.

-

선택 사항:

커널페이지에서 커널 이름과 명령줄 인수를 입력합니다. -

선택 사항: OSTree 이미지에 읽기 전용과 같은 자체 마운트 규칙이 있으므로

파일 시스템페이지에서자동 파티션 사용을선택합니다. OSTree 시스템에 파일 시스템 사용자 지정은 지원되지 않습니다. 다음을 클릭합니다. 선택 사항:

서비스페이지에서 서비스를 활성화하거나 비활성화할 수 있습니다.- 활성화 또는 비활성화할 서비스 이름을 입력하거나 쉼표로, 공백으로 또는 Enter 키를 눌러 입력합니다. 다음을 클릭합니다.

선택 사항:

방화벽페이지에서 방화벽 설정을 설정합니다.-

포트및 활성화 또는 비활성화하려는 방화벽 서비스를 입력합니다. - 영역 추가 버튼을 클릭하여 각 영역의 방화벽 규칙을 독립적으로 관리합니다. 다음을 클릭합니다.

-

사용자페이지에서 단계에 따라 사용자를 추가합니다.- 사용자 추가를 클릭합니다.

사용자

이름,암호,SSH 키를 입력합니다.서버 관리자확인란을 클릭하여 사용자를 권한 있는 사용자로 표시할 수도 있습니다.참고사용자 지정에서 사용자를 지정한 다음 해당에서 이미지를 생성하면, 설치 시

/usr/lib/passwd디렉토리와 암호가/usr/etc/shadow아래에 생성됩니다. 사용자가 생성한 사용자 이름과 암호를 사용하여 장치에 로그인할 수 있습니다. 시스템에 액세스한 후useradd명령을 사용하여 사용자를 생성해야 합니다.다음을 클릭합니다.

선택 사항:

그룹페이지에서 다음 단계를 완료하여 그룹을 추가합니다.그룹 추가 버튼을 클릭합니다.

-

그룹 이름과를 입력합니다. 더 많은 그룹을 추가할 수 있습니다. 다음을 클릭합니다.그룹ID

-

선택 사항:

SSH 키 페이지에서 키를 추가합니다.Add key 버튼을 클릭합니다.

- SSH 키를 입력합니다.

-

사용자를 입력합니다. 다음을 클릭합니다.

선택 사항:

Timezone페이지에서 시간대 설정을 설정합니다.Timezone필드에 시스템 이미지에 추가할 시간대를 입력합니다. 예를 들어 다음 시간대 형식을 추가합니다. "US/E disastern".시간대를 설정하지 않으면 시스템은 UTC(Universal Time), Coordinated(UTC)를 기본값으로 사용합니다.

-

NTP서버를 입력합니다. 다음을 클릭합니다.

선택 사항:

로컬페이지에서 다음 단계를 완료합니다.-

10.0.0.1

검색필드에 시스템 이미지에 추가할 패키지 이름을 입력합니다. 예: [ "en_US.UTF-8"]. -

Languages검색 필드에 시스템 이미지에 추가할 패키지 이름을 입력합니다. 예: "us". 다음을 클릭합니다.

-

10.0.0.1

필수:

기타페이지에서 다음 단계를 완료합니다.-

Hostname필드에 시스템 이미지에 추가할 호스트 이름을 입력합니다. 호스트 이름을 추가하지 않으면 운영 체제에서 호스트 이름을 결정합니다. -

필수:

설치 장치필드에 시스템 이미지의 올바른 노드를 입력하여 장치에 대한 번거로움 설치를 활성화합니다. 예:dev/sda1. 다음을 클릭합니다.

-

선택 사항:

FIDO 장치 온보딩페이지에서 다음 단계를 완료하십시오.-

Manufacturing server URL필드에서manufacturing 서버 URL을 입력하여 초기 장치 인증 정보 교환을 수행합니다(예: "http://10.0.0.2:8080"). 청사진의 FDO 사용자 지정은 선택 사항이며 오류 없이 Edge Simplified Installer 이미지를 위한 RHEL을 빌드할 수 있습니다. -

DIUN 공개 키 비보안필드에 인증 공개 키 해시를 입력하여 초기 장치 인증 정보 교환을 수행합니다. 이 필드는 "true"를 값으로 허용하므로 이는 제조 서버에 대한 비보안 연결임을 의미합니다. 예:manufacturing_server_url="http://${FDO_SERVER}:8080" diun_pub_key_insecure="true". "key insecure", "key hash", "key root certs" 세 가지 옵션 중 하나만 사용해야 합니다. DIUN 공개 키 해시필드에 공개 키의 해시 버전을 입력합니다. 예를 들어 다음과 같습니다.17BD05952222C421D6F1BB1256E0C925310CED4CE1C4FFD6E5CB968F4B73BF73. 제조 서버의 인증서에 따라 키 해시를 생성할 수 있습니다. 키 해시를 생성하려면 다음 명령을 실행합니다.# openssl x509 -fingerprint -sha256 -noout -in /etc/fdo/aio/keys/diun_cert.pem | cut -d"=" -f2 | sed 's/://g'

/etc/fdo/aio/keys/diun_cert.pem은 제조 서버에 저장된 인증서입니다.DIUN 공개 키 루트 인증서필드에 공개 키 루트 인증서를 입력합니다. 이 필드는 제조 서버에 저장된 인증 파일의 내용을 허용합니다. 인증서 파일의 내용을 가져오려면 다음 명령을 실행합니다.$ cat /etc/fdo/aio/keys/diun_cert.pem.

-

- 다음을 클릭합니다.

-

검토페이지에서 청사진에 대한 세부 사항을 검토합니다. 생성을 클릭합니다.

RHEL 이미지 빌더 보기가 열리고 기존 블루프린트가 나열됩니다.

6.6. 이미지 빌더 GUI를 사용하여 Edge Simplified Installer 이미지용 RHEL 생성

RHEL 이미지 빌더 GUI를 사용하여 RHEL for Edge Simplified 이미지를 생성하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- 브라우저에서 웹 콘솔에서 RHEL 이미지 빌더 앱을 열었습니다.

- Edge Simplified 이미지에 대한 RHEL에 대한 청사진을 생성했습니다.

-

이미지에 포함할 커밋의 OSTree 리포지터리를 제공했습니다(예:

http://10.0.2.2:8080/repo). RHEL for Edge 이미지를 설치할 웹 서버 설정을 참조하십시오. - FDO 제조 서버가 실행 중입니다.

절차

- mage 빌더 대시보드에 액세스합니다.

- 청사진 테이블에서 이미지를 빌드하려는 청사진을 찾습니다.

-

Images(이미지) 탭으로 이동하여Create Image(이미지 만들기)를 클릭합니다.이미지 생성마법사가 열립니다. 이미지 출력페이지에서 다음 단계를 완료합니다.-

Select aoctavia 목록에서RHEL for Edge Simplified image를 위해 생성한 Blueprint를 선택합니다. -

이미지 출력 유형목록에서Edge Simplified Installer(.iso)에 대해 RHEL을 선택합니다. -

이미지 크기필드에 이미지 크기를 입력합니다. 단순화된 설치 관리자 이미지에 필요한 최소 이미지 크기는 다음과 같습니다.

-

- 다음을 클릭합니다.

OSTree 설정페이지에서 다음 단계를 완료합니다.-

리포지토리 URL필드에 상위 OSTree 커밋을 가져올 리포지토리 URL을 입력합니다. -

Ref필드에ref분기 이름 경로를 입력합니다.ref

-

-

검토페이지에서 이미지 사용자 지정을 검토하고 생성을 클릭합니다.

이미지 빌드가 시작되고 완료하는 데 최대 20분이 걸립니다. 빌드를 중지하려면 빌드 중지 를 클릭합니다.

6.7. 이미지 빌더 GUI를 사용하여 엣지 이미지용 간소화된 RHEL 다운로드

RHEL 이미지 빌더 GUI를 사용하여 RHEL for Edge 이미지를 다운로드하려면 다음 사전 요구 사항을 충족했는지 확인한 다음 절차를 따르십시오.

사전 요구 사항

- 에지 이미지에 대한 RHEL을 성공적으로 생성했습니다. 링크를 참조하십시오.

절차

- RHEL 이미지 빌더 대시보드에 액세스합니다. dashboard가 열립니다.

- Edge Simplified Installer 이미지를 위해 RHEL을 구축한 Blueprint를 확인하십시오.

-

Images(이미지) 탭으로 이동합니다. 옵션 중 하나를 선택합니다.

- 이미지를 다운로드합니다.

- 이미지 로그를 다운로드하여 요소를 검사하고 문제가 있는지 확인합니다.

Edge 시스템용 RHEL을 부팅 ISO로 직접 다운로드한 Edge Simplified Installer ISO 이미지를 사용할 수 있습니다.

6.8. UEFI HTTP Boot 서버 설정

UEFI HTTP Boot 서버에 연결하여 네트워크를 통해 에지 가상 머신용 RHEL을 프로비저닝할 수 있도록 UEFI HTTP Boot 서버를 설정하려면 다음 단계를 따르십시오.

사전 요구 사항

- ISO 단순화된 설치 프로그램 이미지를 생성했습니다.

- ISO 콘텐츠를 제공하는 http 서버입니다.

절차

선택한 디렉터리에 ISO 이미지를 마운트합니다.

# mkdir /mnt/rhel9-install/ # mount -o loop,ro -t iso9660 /path_directory/installer.iso /mnt/rhel9-install/

/path_directory/installer.iso를 에지 부팅 가능 ISO 이미지의 RHEL 경로로 교체합니다.마운트된 이미지의 파일을 HTTP 서버 루트에 복사합니다. 이 명령은 이미지 콘텐츠를 사용하여

/var/www/html/rhel9-install/디렉터리를 생성합니다.# mkdir /var/www/html/httpboot/ # cp -R /mnt/rhel9-install/* /var/www/html/httpboot/ # chmod -R +r /var/www/html/httpboot/*

참고일부 복사 방법은 유효한 설치 소스에 필요한

.treeinfo파일을 건너뛸 수 있습니다. 이 절차에 표시된 대로 전체 디렉토리에 대해cp명령을 실행하면.treeinfo가 올바르게 복사됩니다.다음을 교체하여

/var/www/html/EFI/BOOT/grub.cfg파일을 업데이트합니다.-

coreos.inst.install_dev=/dev/sdawithcoreos.inst.install_dev=/dev/vda -

linux /images/pxeboot/vmlinuzwithlinuxefi /images/pxeboot/vmlinuz -

initrd /images/pxeboot/initrd.imgwithinitrdefi /images/pxeboot/initrd.img coreos.inst.image_file=/run/media/iso/disk.img.xzwithcoreos.inst.image_url=http://{IP-ADDRESS}/disk.img.xzIP-ADDRESS 는 이 시스템의 IP 주소로 http 부팅 서버로 사용됩니다.

-

httpd 서비스를 시작합니다.

# systemctl start httpd.service

결과적으로 UEFI HTTP 부팅을 설정한 후 UEFI HTTP 부팅 을 사용하여 에지 장치에 대해 RHEL을 설치할 수 있습니다.

6.9. 가상 머신에 단순화된 ISO 이미지 배포

다음 설치 소스를 사용하여 Edge Simplified 이미지용 RHEL을 생성하여 생성한 Edge ISO 이미지에 대한 RHEL을 배포합니다.

- UEFI HTTP Boot

- virt-install

이 예에서는 네트워크 기반 설치의 ISO 이미지에서 virt-install 설치 소스를 생성하는 방법을 보여줍니다.

사전 요구 사항

- ISO 이미지를 생성했습니다.

- UEFI HTTP 부팅을 지원하는 네트워크 구성을 설정했습니다.

절차

- UEFI HTTP 부팅을 지원하기 위해 네트워크 구성을 설정합니다. libvirt를 사용하여 UEFI HTTP 부팅 설정을 참조하십시오.

virt-install명령을 사용하여 UEFI HTTP Boot에서 Edge Virtual Machine용 RHEL을 생성합니다.# virt-install \ --name edge-install-image \ --disk path=” “, ,format=qcow2 --ram 3072 \ --memory 4096 \ --vcpus 2 \ --network network=integration,mac=mac_address \ --os-type linux --os-variant rhel9 \ --cdrom "/var/lib/libvirt/images/”ISO_FILENAME" --boot uefi,loader_ro=yes,loader_type=pflash,nvram_template=/usr/share/edk2/ovmf/OVMF_VARS.fd,loader_secure=no --virt-type kvm \ --graphics none \ --wait=-1 --noreboot

명령을 실행하면 가상 머신 설치가 시작됩니다.

검증

- 생성된 가상 머신에 로그인합니다.

6.10. USB 플래쉬 드라이브에서 Simplified ISO 이미지 배포

USB 설치를 사용하여 Edge Simplified 이미지용 RHEL을 생성하여 생성한 에지 ISO 이미지용 RHEL을 배포합니다.

이 예에서는 ISO 이미지에서 USB 설치 소스를 생성하는 방법을 보여줍니다.

사전 요구 사항

- ISO 이미지인 간소화된 설치 프로그램 이미지를 생성했습니다.

- 8GB USB 플래쉬 드라이브가 있습니다.

절차

- ISO 이미지 파일을 USB 플래쉬 드라이브에 복사합니다.

- USB 플래시 드라이브를 부팅하려는 컴퓨터의 포트에 연결합니다.

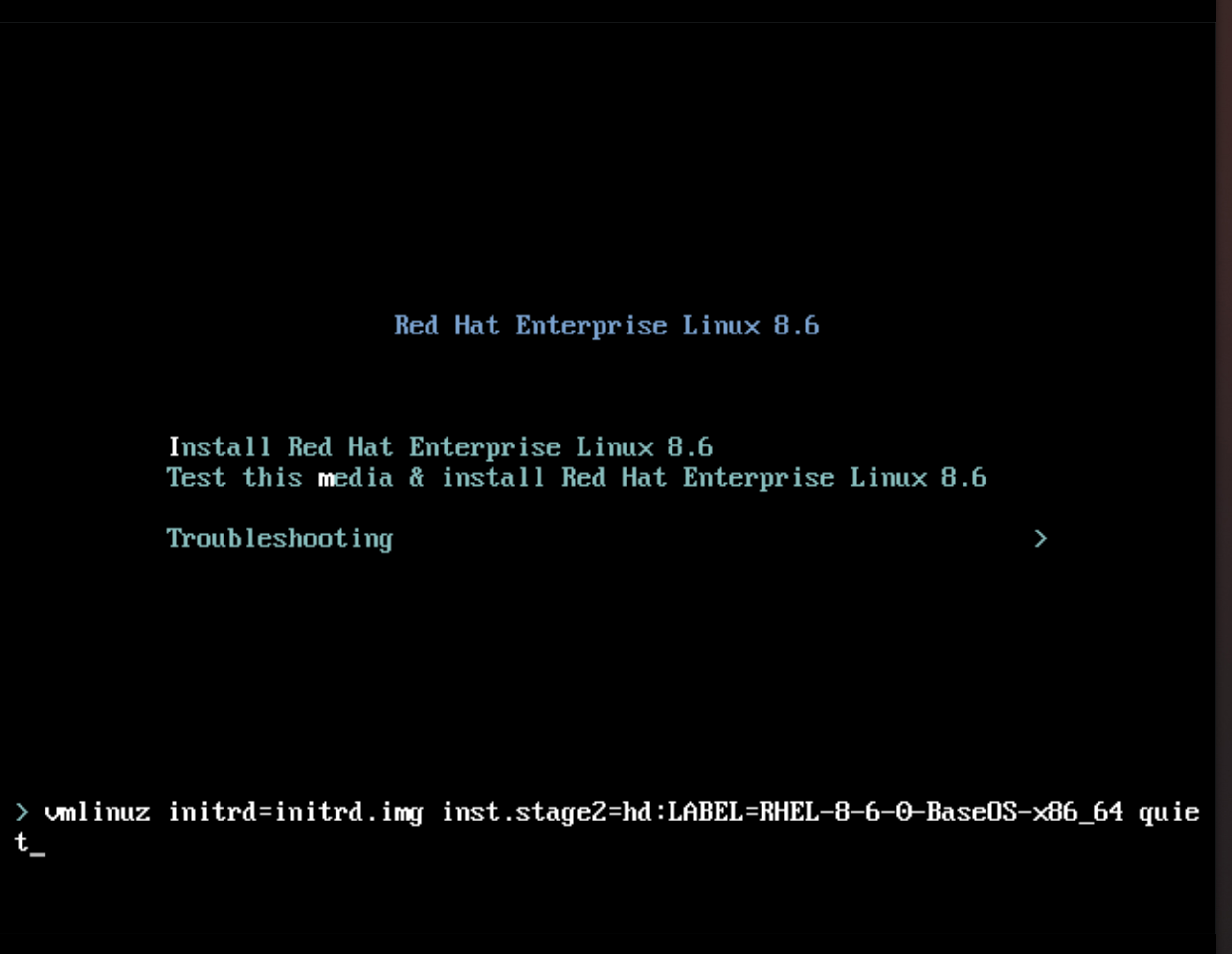

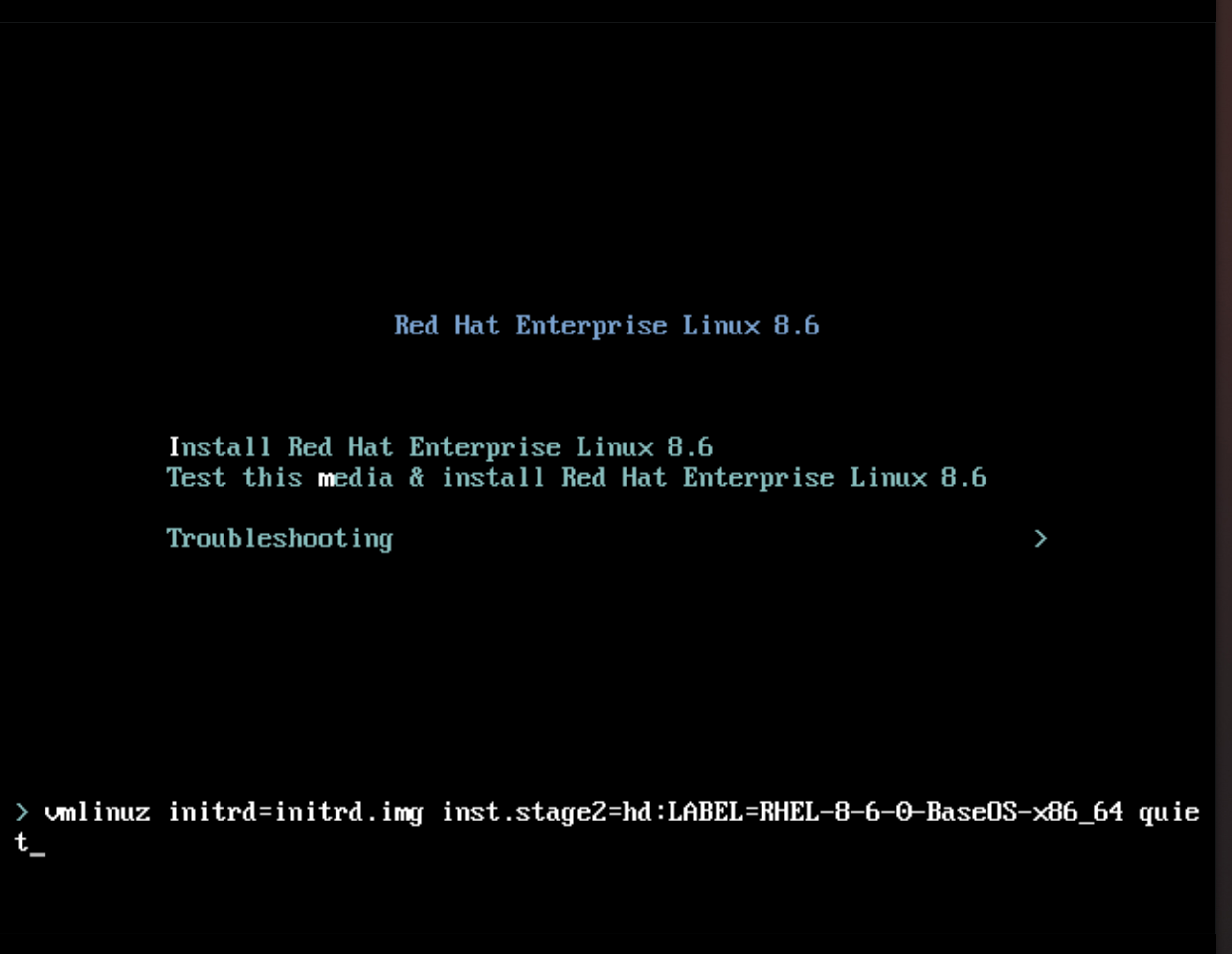

USB 플래쉬 드라이브에서 ISO 이미지를 부팅합니다. 부팅 메뉴는 다음 옵션을 보여줍니다.

Install Red Hat Enterprise Linux 9 Test this media & install Red Hat Enterprise Linux 9

- Choose Install Red Hat Enterprise Linux 9. 그러면 시스템 설치가 시작됩니다.

추가 리소스

7장. 최소한의 원시 이미지 빌드 및 프로비저닝

최소-raw 이미지는 사전 패키지되고 부팅 가능한 최소 RPM 이미지이며 xz 형식으로 압축됩니다. RHEL for Edge Minimal Raw 이미지 유형을 빌드하고 aarch64 및 x86 아키텍처에 배포할 수 있습니다.

7.1. 최소 원시 이미지 빌드 및 배포

최소-raw 이미지 유형을 사용하여 RHEL for Edge 최소 원시 이미지를 빌드합니다. 이미지를 부팅하려면 압축을 풀고 SD 카드와 같은 부팅 가능한 모든 장치에 복사해야 합니다. 최소 원시 이미지를 생성하는 데 사용한 블루프린트에 지정한 사용자 이름 및 암호를 사용하여 배포된 시스템에 로그인할 수 있습니다.

RHEL for Edge Minimal Raw 이미지를 구성 및 배포하려면 다음과 같은 상위 수준 단계를 수행해야 합니다.

- RHEL 시스템 설치 및 등록

- 이미지 빌더 설치

- 이미지 빌더를 사용하여 RHEL for Edge Minimal Raw 이미지에 대한 사용자 지정으로 블루프린트 생성

- 이미지 빌더에서 엣지용 RHEL 가져오기

- RHEL for Edge 최소 원시 이미지 생성

- 최소 원시 이미지의 압축을 풉니다.

- 최소 원시 이미지 배포

7.2. 이미지 빌더 CLI를 사용하여 최소 원시 이미지용 블루프린트 생성

블루프린트를 생성하고 사용자 이름과 암호로 사용자 지정합니다. 이렇게 하면 최소한의 원시 이미지를 생성할 수 있습니다.

절차

다음 콘텐츠를 사용하여 Tom의 Obvious, Minimal Language(TOML) 형식으로 일반 텍스트 파일을 생성합니다.

name = "minimal-raw-blueprint" description = "blueprint for the minimal raw image" version = "0.0.1" packages = [] modules = [] groups = [] distro = "" [[customizations.user]] name = "admin" password = "admin" groups = ["users", "wheel"]

- name은 이름이며 설명은 블루프린트에 대한 설명입니다.

- 0.0.1은 Semantic Versioning 체계에 따른 버전 번호입니다.

- 모듈은 이미지에 설치할 패키지 이름 및 일치하는 버전 glob를 설명합니다(예: 패키지 name = "tmux" 및 일치하는 버전 glob는 version = "2.9a"입니다. 현재는 패키지와 모듈간에 차이가 없습니다.

- 그룹은 이미지에 설치할 패키지 그룹입니다(예: anaconda-tools 그룹 패키지). 모듈과 그룹을 모르는 경우 비워 두십시오.

- 이미지에 로그인할 사용자 이름입니다.

- 암호는 선택한 암호입니다.

- 그룹은 "widget"과 같은 모든 사용자 그룹입니다.

블루프린트를 이미지 빌더 서버로 가져옵니다.

# composer-cli blueprints push <blueprint_name>.toml시스템에서 블루프린트를 사용할 수 있는지 확인합니다.

# composer-cli blueprints list

블루프린트에서 구성 요소, 버전 및 해당 종속 항목의 유효성을 확인합니다.

# composer-cli blueprints depsolve <blueprint_name>

추가 리소스

7.3. 이미지 빌더 CLI를 사용하여 RHEL for Edge 최소 원시 이미지 생성

이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 최소 원시 이미지를 생성하려면 절차를 수행하기 전에 다음 사전 요구 사항을 충족해야 합니다.

사전 요구 사항

- RHEL for Edge 최소 원시 이미지에 대한 블루프린트를 생성하셨습니다.

절차

부팅 가능한 이미지를 생성합니다.

# composer-cli compose start <_blueprint_name_> minimal-raw-installer

다음과 같습니다.

-

<blueprint_name>은 RHEL for Edge 블루프린트 이름입니다. minimal-raw-installer는 이미지 유형입니다.쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업을 위해 UUID 번호를 편리하게 유지합니다.

-

이미지 compose 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

# <UUID> RUNNING date <blueprint_name> blueprint-version minimal-raw-installer

7.4. 최소 원시 이미지 다운로드 및 압축 해제

이미지 빌더 명령줄 인터페이스를 사용하여 RHEL for Edge 최소 원시 이미지를 다운로드한 다음, 부팅할 수 있도록 이미지의 압축을 풉니다.

사전 요구 사항

- RHEL for Edge 최소 원시 이미지를 생성했습니다.

절차

RHEL for Edge 이미지 작성 상태를 검토합니다.

# composer-cli compose status

출력에 다음 세부 정보가 표시되어야 합니다.

$ <UUID>_ FINISHED date <blueprint_name> <blueprint_version> minimal-raw

이미지를 다운로드합니다.

# composer-cli compose image <_UUID_>

이미지 빌더는 이미지를

.raw.xz로 작업 디렉터리에 다운로드합니다. UUID 번호와 이미지 크기가 함께 표시됩니다.$ <UUID> minimal_raw.img.xz: size MB

이미지의 압축을 풉니다.

$ xz -d <UUID>_minimal-raw.img.xz압축을 풀고 나면 부팅 가능한 최소 원시 이미지를 사용하여 RHEL for Edge 시스템을 설치할 수 있습니다.

7.5. USB 플래시 드라이브에서 최소 원시 이미지 배포

USB 설치 소스를 생성하여 생성한 RHEL for Edge 최소 원시 이미지를 배포합니다. 이 예에서는 최소한의 원시 이미지에서 USB 설치 소스를 생성하는 방법을 보여줍니다.

사전 요구 사항

- 최소한의 원시 이미지를 생성했습니다.

- 8GB USB 플래쉬 드라이브가 있습니다.

- UEFI HTTP 서버가 실행 중입니다. UEFI HTTP 부팅 서버 설정을 참조하십시오.

절차

- 최소 원시 이미지 파일을 USB 플래시 드라이브에 복사합니다.

- USB 플래시 드라이브를 부팅하려는 컴퓨터의 포트에 연결합니다.

USB 플래시 드라이브에서 최소 원시 이미지를 부팅합니다. 부팅 메뉴에는 다음 옵션이 표시됩니다.

Install Red Hat Enterprise Linux 9 Test this media & install Red Hat Enterprise Linux 9

- Install Red Hat Enterprise Linux 9 를 선택합니다. 그러면 시스템 설치가 시작됩니다.

검증

블루프린트에 구성한 사용자 이름과 암호를 사용하여 이미지로 부팅합니다.

릴리스를 확인합니다.

$ cat /etc/os-release

시스템의 블록 장치를 나열합니다.

$ lsblk

8장. 엣지 간소화 설치 관리자 이미지에 RHEL용 Ignition 툴 사용

RHEL for Edge는 Ignition 도구를 사용하여 부팅 프로세스의 초기 단계에서 이미지에 사용자 구성을 삽입합니다. Ignition 툴이 삽입하는 사용자 구성은 다음과 같습니다.

- 사용자 구성입니다.

-

일반 파일 및

systemd장치와 같은 파일 작성.

첫 번째 부팅 시 Ignition은 원격 URL 또는 간소화된 설치 프로그램 ISO에 포함된 파일에서 구성을 읽습니다. 그런 다음 Ignition이 해당 구성을 이미지에 적용합니다.

8.1. Ignition 구성 파일 생성

Butane 툴은 Ignition 구성 파일을 생성하는 데 선호되는 옵션입니다. Butane 은 Butane Config YAML 파일을 사용하고 JSON 형식으로 Ignition 구성을 생성합니다. JSON 파일은 첫 번째 부팅 시 시스템에서 사용됩니다. Ignition 구성은 사용자 생성 및 systemd 장치 설치와 같은 이미지의 구성을 적용합니다.

사전 요구 사항

Butane 툴 버전 v0.17.0을 설치했습니다.

$ sudo dnf/yum install -y butane

절차

Butane Config파일을 생성하여.bu형식으로 저장합니다. RHEL의 경우변형항목을r4e,version항목을1.0.0으로 지정해야 합니다. 버전 1.0.0의 butaner4e변형은 Ignition 사양 버전3.3.0을 대상으로 합니다. 다음은 Butane Config YAML 파일 예제입니다.variant: r4e version: 1.0.0 ignition: config: merge: - source: http://192.168.122.1:8000/sample.ign passwd: users: - name: core groups: - wheel password_hash: password_hash_here ssh_authorized_keys: - ssh-ed25519 some-ssh-key-here storage: files: - path: /etc/NetworkManager/system-connections/enp1s0.nmconnection contents: inline: | [connection] id=enp1s0 type=ethernet interface-name=enp1s0 [ipv4] address1=192.168.122.42/24,192.168.122.1 dns=8.8.8.8; dns-search= may-fail=false method=manual mode: 0600 - path: /usr/local/bin/startup.sh contents: inline: | #!/bin/bash echo "Hello, World!" mode: 0755 systemd: units: - name: hello.service contents: | [Unit] Description=A hello world [Install] WantedBy=multi-user.target enabled: true - name: fdo-client-linuxapp.service dropins: - name: log_trace.conf contents: | [Service] Environment=LOG_LEVEL=trace다음 명령을 실행하여

Butane Config YAML파일을 사용하고 JSON 형식으로 Ignition 구성을 생성합니다.$ ./path/butane example.bu {"ignition":{"config":{"merge":[{"source":"http://192.168.122.1:8000/sample.ign"}]},"timeouts":{"httpTotal":30},"version":"3.3.0"},"passwd":{"users":[{"groups":["wheel"],"name":"core","passwordHash":"password_hash_here","sshAuthorizedKeys":["ssh-ed25519 some-ssh-key-here"]}]},"storage":{"files":[{"path":"/etc/NetworkManager/system-connections/enp1s0.nmconnection","contents":{"compression":"gzip","source":"data:;base64,H4sIAAAAAAAC/0yKUcrCMBAG3/csf/ObUKQie5LShyX5SgPNNiSr0NuLgiDzNMPM8VBFtHzoQjkxtPp+ITsrGLahKYyyGtoqEYNKwfeZc32OC0lKDb179rfg/HVyPgQ3hv8w/v0WT0k7T+7D/S1Dh7S4MRU5h1XyzqvsHVRg25G4iD5kp1cAAAD//6Cvq2ihAAAA"},"mode":384},{"path":"/usr/local/bin/startup.sh","contents":{"source":"data:;base64,IyEvYmluL2Jhc2gKZWNobyAiSGVsbG8sIFdvcmxkISIK"},"mode":493}]},"systemd":{"units":[{"contents":"[Unit]\nDescription=A hello world\n[Install]\nWantedBy=multi-user.target","enabled":true,"name":"hello.service"},{"dropins":[{"contents":"[Service]\nEnvironment=LOG_LEVEL=trace\n","name":"log_trace.conf"}],"name":"fdo-client-linuxapp.service"}]}}Butane Config YAML파일을 실행하여Ignition 구성 JSON파일을 확인하고 생성한 후 파티션과 같이 지원되지 않는 필드를 사용할 때 경고를 받을 수 있습니다. 예를 들면 다음과 같습니다. 해당 필드를 수정하고 검사를 다시 실행할 수 있습니다.

이제 청사진을 사용자 지정하는 데 사용할 수 있는 Ignition JSON 구성 파일이 있습니다.

추가 리소스

8.2. Ignition에 대한 지원을 통해 GUI에서 청사진 생성

단순화된 설치 관리자 이미지를 빌드할 때, 다음 세부 정보를 청사진 페이지에 입력하여 사용자 지정할 수 있습니다.

-

firstboot URL - 첫 번째 부팅중에 가져올 Ignition 구성을 가리키는 URL을 입력해야 합니다. 원시 이미지와 간소화된 설치 프로그램 이미지에 모두 사용할 수 있습니다. -

임베디드 데이터-base64로 인코딩된Ignition 구성파일을 제공해야 합니다. 단순화된 설치 관리자 이미지에만 사용할 수 있습니다.

Ignition 청사진 사용자 지정을 사용하여 Ignition 구성을 지원하는 에지 이미지에 대한 간소화된 RHEL을 사용자 정의하려면 다음 단계를 따르십시오.

사전 요구 사항

- 브라우저에서 웹 콘솔에서 이미지 빌더 앱을 열었습니다. RHEL 웹 콘솔에서 이미지 빌더 GUI 액세스를 참조하십시오.

-

내장된 섹션을 완전히 지원하기 위해

coreos-installer-dracut은 OSBuild의 파일이 있는지에 따라-ignition-url|-ignition-file을 정의할 수 있어야 합니다.

절차

오른쪽 상단에 있는 Create Blueprint 를 클릭합니다.

청사진 이름 및 설명에 대한 필드가 포함된 대화 상자 마법사가 열립니다.

세부 정보페이지에서 다음을 수행합니다.- 사용자 이름 및 선택적으로 해당 설명을 입력합니다. 다음을 클릭합니다.

Ignition페이지에서 다음 단계를 완료합니다.-

Firstboot URL필드에 첫 번째 부팅 중에 가져올 Ignition 구성을 가리키는 URL을 입력합니다. -

CloudEvent

Data 필드에서base64로 인코딩된Ignition 구성파일을 드래그하거나 업로드합니다. 다음을 클릭합니다.

-

- 이미지 세부 정보를 검토하고 생성을 클릭합니다.

이미지 빌더 대시보드 보기가 열리고 기존 청사진이 나열됩니다.

다음

- 간단하게 만든 설치 관리자 이미지를 빌드하기 위해 만든 청사진을 사용할 수 있습니다. 이미지 빌더 CLI를 사용하여 Edge Simplified Installer 이미지에 대한 RHEL 생성을 참조하십시오.

8.3. CLI를 사용하여 Ignition에 대한 지원이 포함된 청사진 생성

간소화된 설치 프로그램 이미지를 빌드할 때 customizations.ignition 섹션을 추가하여 청사진을 사용자 지정할 수 있습니다. 이를 통해 간소화된 설치 프로그램 이미지 또는 베어 메탈 플랫폼에 사용할 수 있는 원시 이미지를 생성할 수 있습니다. 청사진의 사용자 지정.ignition 사용자 지정을 통해 edge-simplified-installer ISO 및 edge-raw-image 이미지에서 구성 파일을 사용할 수 있습니다.

Edge-simplified-installerISO 이미지의 경우 ISO 이미지에 포함될 Ignition 구성 파일을 포함하도록 청사진을 사용자 지정할 수 있습니다. 예를 들어 다음과 같습니다.[customizations.ignition.embedded] config = "eyJ --- BASE64 STRING TRIMMED --- 19fQo="

base64로 인코딩된 Ignition 구성 파일을 제공해야 합니다.Edge-simplified-installerISO 이미지와edge-raw-image모두에서 첫 번째 부팅 시 Ignition 구성을 가져오기 위해 가져올 URL을 정의하여 청사진을 사용자 지정할 수 있습니다. 예를 들어 다음과 같습니다.[customizations.ignition.firstboot] url = "http://your_server/ignition_configuration.ig"

첫 번째 부팅 중에 가져올 Ignition 구성을 가리키는 URL을 입력해야 합니다.

Ignition 구성을 지원하여 에지 이미지에 대해 간단한 RHEL에 대한 청사진을 사용자 정의하려면 다음 단계를 따르십시오.

사전 요구 사항

-

[customizations.ignition.em incorporatedded]사용자 지정을 사용하는 경우 Ignition 구성 파일을 생성해야 합니다. -

[customizations.ignition.firstboot]사용자 지정을 사용하는 경우 첫 번째 부팅 중에 가져올 Ignition 구성을 가리키는 URL이 있는 컨테이너를 생성해야 합니다. -

사용자 지정

[customizations.ignition.em cutded]섹션을 사용하면 osbuild 파일의 존재 여부에 따라coreos-installer-dracut을-ignition-url|-ignition-file을 정의할 수 있습니다.

절차

다음 콘텐츠를 사용하여 Tom의 Obvious, Minimal Language(TOML) 형식으로 일반 텍스트 파일을 생성합니다.

name = "simplified-installer-blueprint" description = "Blueprint with Ignition for the simplified installer image" version = "0.0.1" packages = [] modules = [] groups = [] distro = "" [customizations.ignition.embedded] config = "eyJ --- BASE64 STRING TRIMMED --- 19fQo="

다음과 같습니다.

-

name은 name 및description입니다. -

버전은 Semantic Versioning scheme에 따른 버전 번호입니다. -

모듈과패키지는이미지에 설치할 패키지 이름과 일치하는 버전 glob를 설명합니다. 예를 들어 패키지이름 = "tmux"및 일치하는 버전 glob는version = "3.3a"입니다. 현재는 패키지와 모듈간에 차이가 없습니다. 그룹은이미지에 설치할 패키지 그룹입니다. 예:groups = "anaconda-tools"group package. 모듈과 그룹을 모르는 경우 비워 두십시오.주의Ignition으로 사용자를 생성하려면 FDO 사용자 정의를 사용하여 동시에 사용자를 생성할 수 없습니다. Ignition을 사용하여 사용자를 생성하고 FDO를 사용하여 구성 파일을 복사할 수 있습니다. 그러나 사용자를 생성하는 경우 Ignition 또는 FDO를 사용하여 생성하지만 둘 다 동시에 생성하지는 않습니다.

-

이미지 빌더 서버로 푸시(import)합니다.

# composer-cli blueprints push blueprint-name.toml기존 Makefile을 나열하여 생성된 inventory가 성공적으로 푸시되고 있는지 확인합니다.

# composer-cli blueprints show blueprint-nameMakefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve blueprint-name

다음

- 간단하게 만든 설치 관리자 이미지를 빌드하기 위해 만든 청사진을 사용할 수 있습니다. 이미지 빌더 CLI를 사용하여 Edge Simplified Installer 이미지에 대한 RHEL 생성을 참조하십시오.

추가 리소스

9장. RHEL for Edge용 VMDK 이미지 생성

RHEL 이미지 빌더를 사용하여 RHEL for Edge용 .vmdk 이미지를 생성할 수 있습니다. Ignition 지원을 사용하여 edge-vsphere 이미지 유형을 생성하여 부팅 프로세스의 초기 단계에서 사용자 구성을 이미지에 삽입할 수 있습니다. 그런 다음 vSphere에 이미지를 로드하고 vSphere VM에서 이미지를 부팅할 수 있습니다. 이미지는 ESXi 7.0 U2, ESXi 8.0 이상과 호환됩니다. vSphere VM은 버전 19 및 20과 호환됩니다.

9.1. Ignition 구성으로 블루프린트 생성

.vmdk 이미지에 대한 블루프린트를 생성하고 customizations.ignition 섹션으로 사용자 지정합니다. 이렇게 하면 이미지를 생성하고 부팅 시 운영 체제가 사용자 구성을 이미지에 삽입할 수 있습니다.

사전 요구 사항

Ignition 구성 파일을 생성했습니다. 예를 들어 다음과 같습니다.

{ "ignition":{ "version":"3.3.0" }, "passwd":{ "users":[ { "groups":[ "wheel" ], "name":"core", "passwordHash":"$6$jfuNnO9t1Bv7N" } ] } }

절차

다음 콘텐츠와 함께 Tom의 Obvious, Minimal Language (TOML) 형식으로 블루프린트를 생성합니다.

name = "vmdk-image" description = "Blueprint with Ignition for the vmdk image" version = "0.0.1" packages = ["open-vm-tools"] modules = [] groups = [] distro = "" [[customizations.user]] name = "admin" password = "admin" groups = ["wheel"] [customizations.ignition.firstboot] url = http://<IP_address>:8080/config.ig

다음과 같습니다.

-

name은 name 및description입니다. -

버전은 Semantic Versioning scheme에 따른 버전 번호입니다. -

모듈과패키지는이미지에 설치할 패키지 이름과 일치하는 버전 glob를 설명합니다. 예를 들어 패키지이름 = "open-vm-tools"입니다. 현재는 패키지와 모듈간에 차이가 없습니다. -

그룹은이미지에 설치할 패키지 그룹입니다. 예:groups = "anaconda-tools"group package. 모듈과 그룹을 모르는 경우 비워 두십시오. -

custom

.user는 VM에 로그인할 사용자 이름과 암호를 생성합니다. custom

.ignition.firstboot에는 Ignition 구성 파일이 제공되는 URL이 포함되어 있습니다.참고기본적으로

open-vm-tools패키지는edge-vsphere이미지에 포함되어 있지 않습니다. 이 패키지가 필요한 경우 블루프린트 사용자 지정에 포함해야 합니다.

-

블루프린트를 이미지 빌더 서버로 가져옵니다.

# composer-cli blueprints push <blueprint-name>.toml기존 블루프린트를 나열하여 생성된 블루프린트가 성공적으로 푸시되어 있는지 확인합니다.

# composer-cli blueprints show <blueprint-name>Makefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve <blueprint-name>

다음 단계

-

생성한 블루프린트를 사용하여

.vmdk이미지를 빌드합니다.

9.2. RHEL for Edge용 VMDK 이미지 생성

RHEL for Edge .vmdk 이미지를 생성하려면 RHEL 이미지 빌더 명령줄 인터페이스에서 'edge-vsphere' 이미지 유형을 사용합니다.

사전 요구 사항

-

.vmdk이미지에 대한 블루프린트를 생성하셨습니다. -

이미지에 포함하기 위해 커밋의 OSTree 리포지토리를 제공했습니다. 예:

http://10.0.2.2:8080/repo. 자세한 내용은 RHEL for Edge 이미지를 설치할 웹 서버 설정을 참조하십시오.

절차

.vmdk이미지의 구성을 시작합니다.# composer-cli compose start start-ostree <blueprint-name> edge-vsphere --<url>

-- <url& gt;은 리포지터리의 URL입니다(예:

http://10.88.0.1:8080/repo).쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업에 대해 UUID 번호를 편리하게 유지합니다.

이미지 작성 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

$ <UUID> RUNNING date <blueprint-name> <blueprint-version> edge-vsphere

작성 프로세스가 완료되면 결과 이미지 파일을 다운로드합니다.

# composer-cli compose image <UUID>

다음 단계

-

.vmdk이미지를 vSphere에 업로드합니다.

9.3. vSphere에서 VMDK 이미지 업로드 및 RHEL 가상 머신 생성

govc import CLI 툴을 사용하여 VMware vSphere에 .vmdk 이미지를 업로드하고 VM에서 이미지를 부팅합니다.

.vmdk

사전 요구 사항

-

RHEL 이미지 빌더를 사용하여

.vmdk이미지를 생성하고 호스트 시스템에 다운로드합니다. -

govc import.vmdkCLI 툴을 설치했습니다. govc import.vmdkCLI 툴 클라이언트를 구성했습니다.환경에서 다음 값을 설정해야 합니다.

GOVC_URL GOVC_DATACENTER GOVC_FOLDER GOVC_DATASTORE GOVC_RESOURCE_POOL GOVC_NETWORK

절차

-

.vmdk이미지를 다운로드한 디렉터리로 이동합니다. 다음 단계를 실행하여 vSphere에서 이미지를 시작합니다.

.vmdk이미지를 vSphere로 가져옵니다.$ govc import.vmdk ./composer-api.vmdk foldername전원을 켜지 않고 vSphere에서 VM을 생성합니다.

govc vm.create \ -net="VM Network" -net.adapter=vmxnet3 \ -disk.controller=pvscsi -on=false \ -m=4096 -c=2 -g=rhel9_64Guest \ -firmware=efi vm_name govc vm.disk.attach \ -disk=”foldername/composer-api.vmdk” govc vm.power -on\ -vm vm_name -link=false \ vm_nameVM의 전원을 켭니다.

govc vm.power -on vmnameVM IP 주소를 검색합니다.

HOST=$(govc vm.ip vmname)블루프린트에 지정한 사용자 이름과 암호를 사용하여 VM에 SSH를 사용하여 로그인합니다.

$ ssh admin@HOST

10장. RHEL for Edge AMI 이미지 생성

RHEL 이미지 빌더를 사용하여 RHEL for Edge Edge 사용자 지정 이미지를 생성할 수 있습니다. RHEL for Edge edge-ami 에는 부팅 프로세스의 초기 단계에서 이미지에 사용자 구성을 삽입할 수 있는 Ignition 지원이 있습니다. 그런 다음 이미지를 AWS 클라우드에 업로드하고 AWS에서 EC2 인스턴스를 시작할 수 있습니다. AMD 또는 Intel 64비트 아키텍처에서 AMI 이미지 유형을 사용할 수 있습니다.

10.1. Edge AMI 이미지용 블루프린트 생성

edge-ami 이미지에 대한 블루프린트를 생성하고 customization .ignition 섹션으로 사용자 지정합니다. 이를 통해 이미지를 생성하고 이미지를 부팅할 때 사용자 구성을 삽입할 수 있습니다.

사전 요구 사항

Ignition 구성 파일을 생성했습니다. 예를 들어 다음과 같습니다.

{ "ignition":{ "version":"3.3.0" }, "passwd":{ "users":[ { "groups":[ "wheel" ], "name":"core", "passwordHash":"$6$jfuNnO9t1Bv7N" } ] } }자세한 내용은 Ignition 구성 파일 생성을 참조하십시오.

절차

다음 콘텐츠와 함께 Tom의 Obvious, Minimal Language (TOML) 형식으로 블루프린트를 생성합니다.

name = "ami-edge-image" description = "Blueprint for Edge AMI image" version = "0.0.1" packages = ["cloud-init"] modules = [] groups = [] distro = "" [[customizations.user]] name = "admin" password = "admin" groups = ["wheel"] [customizations.ignition.firstboot] url = http://<IP_address>:8080/config.ig

다음과 같습니다.

-

name은 name 및description입니다. -

버전은 Semantic Versioning scheme에 따른 버전 번호입니다. -

모듈과패키지는이미지에 설치할 패키지 이름과 일치하는 버전 glob를 설명합니다. 예를 들어 패키지이름 = "open-vm-tools"입니다. 현재는 패키지와 모듈간에 차이가 없습니다. -

그룹은이미지에 설치할 패키지 그룹입니다. 예를 들어groups = "wheel"입니다. 모듈과 그룹을 모르는 경우 비워 두십시오. -

custom

.user는 VM에 로그인할 사용자 이름과 암호를 생성합니다. custom

.ignition.firstboot에는 Ignition 구성 파일이 제공되는 URL이 포함되어 있습니다.참고기본적으로

open-vm-tools패키지는edge-vsphere이미지에 포함되어 있지 않습니다. 이 패키지가 필요한 경우 블루프린트 사용자 지정에 포함해야 합니다.

-

블루프린트를 이미지 빌더 서버로 가져옵니다.

# composer-cli blueprints push <blueprint-name>.toml기존 블루프린트를 나열하여 생성된 블루프린트가 성공적으로 푸시되어 있는지 확인합니다.

# composer-cli blueprints show <blueprint-name>Makefile 및 해당 종속 항목에 나열된 구성 요소 및 버전이 유효한지 확인합니다.

# composer-cli blueprints depsolve <blueprint-name>

다음 단계

-

생성한 블루프린트를 사용하여

edge-ami이미지를 빌드합니다.

10.2. RHEL for Edge AMI 이미지 생성

RHEL 이미지 빌더 명령줄 인터페이스에서 RHEL for Edge edge-ami 이미지를 생성합니다.

사전 요구 사항

-

edge-ami이미지에 대한 블루프린트를 생성하셨습니다. -

이미지에 포함하기 위해 커밋의 OSTree 리포지토리를 제공했습니다. 예:

http://10.0.2.2:8080/repo. 자세한 내용은 RHEL for Edge 이미지를 설치할 웹 서버 설정을 참조하십시오.

절차

edge-ami이미지의 구성을 시작합니다.# composer-cli compose start start-ostree <blueprint-name> edge-ami --<url>

-- <url& gt;은 리포지터리의 URL입니다(예:

http://10.88.0.1:8080/repo).쓰기 프로세스가 큐에 추가되었음을 확인합니다. 또한 생성된 이미지에 대한 UUID(Universally Unique Identifier) 번호를 표시합니다. UUID 번호를 사용하여 빌드를 추적합니다. 또한 추가 작업에 대해 UUID 번호를 편리하게 유지합니다.

이미지 작성 상태를 확인합니다.

# composer-cli compose status

출력에는 다음 형식으로 상태가 표시됩니다.

$ <UUID> RUNNING date <blueprint-name> <blueprint-version> edge-ami

작성 프로세스가 완료되면 결과 이미지 파일을 다운로드합니다.

# composer-cli compose image <UUID>

다음 단계

-

AWS에

edge-ami이미지를 업로드합니다.

10.3. AWS에 RHEL Edge AMI 이미지 업로드