9.6. AD 사용자 항목에 전체 인증서가 포함된 사용자에 대한 인증서 매핑 구성

이 사용자 스토리에서는 IdM 배포가 AD(Active Directory)와 함께 신뢰할 수 있는 경우 IdM에서 인증서 매핑을 활성화하는 데 필요한 단계를 설명합니다. 이 사용자는 AD에 저장되고 AD의 사용자 항목에 전체 인증서가 포함되어 있습니다.

사전 요구 사항

- IdM에는 사용자에게 계정이 없습니다.

- 사용자에게 인증서가 포함된 AD의 계정이 있습니다.

- IdM 관리자는 IdM 인증서 매핑 규칙을 기반으로 하는 데이터에 액세스할 수 있습니다.

PKINIT가 사용자에게 작동하도록 하려면 다음 조건 중 하나를 적용해야 합니다.

- 사용자 항목의 인증서에는 사용자 주체 이름 또는 사용자의 SID 확장이 포함됩니다.

-

AD의 사용자 항목에는

altSecurityIdentities속성에 적절한 항목이 있습니다.

9.6.1. IdM 웹 UI에서 인증서 매핑 규칙 추가

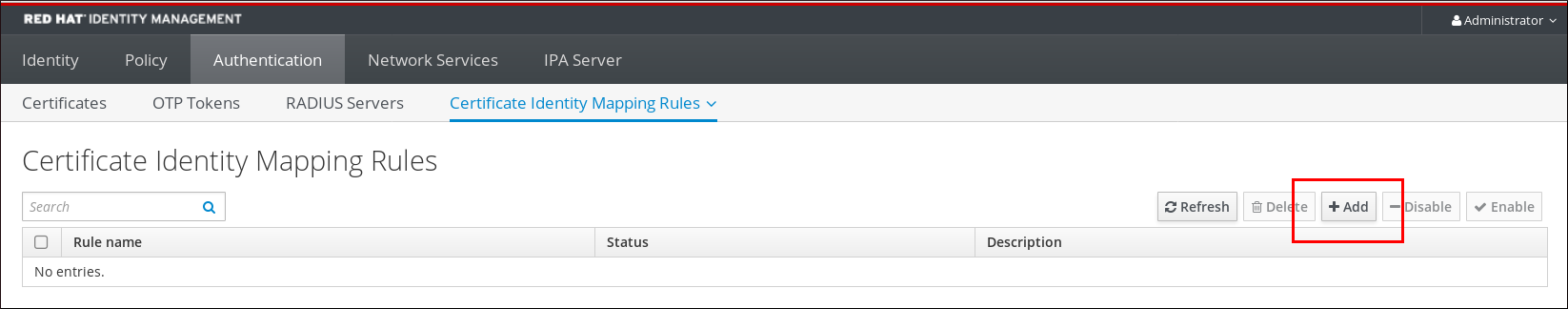

- 관리자로 IdM 웹 UI에 로그인합니다.

-

인증→인증서 매핑 규칙→인증서 ID 매핑 규칙으로이동합니다. 추가를 클릭합니다.그림 9.5. IdM 웹 UI에서 새 인증서 매핑 규칙 추가

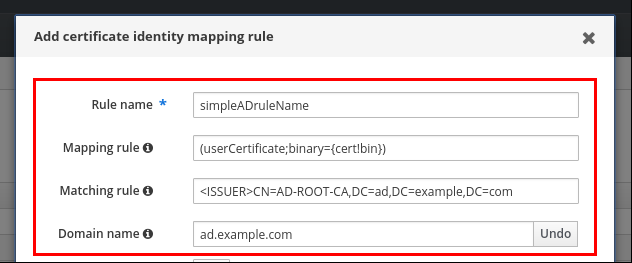

- 규칙 이름을 입력합니다.

매핑 규칙을 입력합니다. 인증을 위해 IdM에 제공되는 전체 인증서를 AD에서 사용할 수 있는 것과 비교하려면 다음을 수행합니다.

(userCertificate;binary={cert!bin})참고전체 인증서를 사용하여 매핑하는 경우 인증서를 갱신하는 경우 새 인증서를 AD 사용자 오브젝트에 추가해야 합니다.

일치 규칙을 입력합니다. 예를 들어

AD.EXAMPLE.COM도메인의AD-ROOT-CA에서 발급한 인증서만 허용하려면 다음을 수행합니다.<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com그림 9.6. AD에 저장된 인증서가 있는 사용자의 인증서 매핑 규칙

-

추가를 클릭합니다. SSSD(System Security Services Daemon)는 주기적으로 인증서 매핑 규칙을 다시 읽습니다. 새로 생성된 규칙이 즉시 로드되도록 하려면 CLI에서 SSSD를 다시 시작합니다.

# systemctl restart sssd

9.6.2. IdM CLI에서 인증서 매핑 규칙 추가

관리자의 자격 증명을 가져옵니다.

# kinit admin매핑 규칙을 입력하고 매핑 규칙을 기반으로 하는 일치 규칙을 입력합니다. AD에서 사용할 수 있는 것과 비교하여 인증을 위해 제공되는 전체 인증서를 보유하려면

AD.EXAMPLE.COM도메인의AD-ROOT-CA에서 발급한 인증서만 허용합니다.# ipa certmaprule-addsimpleADrule--matchrule '<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com' --maprule '(userCertificate;binary={cert!bin})' --domain ad.example.com ------------------------------------------------------- Added Certificate Identity Mapping Rule "simpleADrule" ------------------------------------------------------- Rule name: simpleADrule Mapping rule: (userCertificate;binary={cert!bin}) Matching rule: <ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com Domain name: ad.example.com Enabled: TRUE참고전체 인증서를 사용하여 매핑하는 경우 인증서를 갱신하는 경우 새 인증서를 AD 사용자 오브젝트에 추가해야 합니다.

SSSD(System Security Services Daemon)는 주기적으로 인증서 매핑 규칙을 다시 읽습니다. 새로 생성된 규칙이 즉시 로드되도록 하려면 SSSD를 다시 시작합니다.

# systemctl restart sssd