Red Hat Training

A Red Hat training course is available for RHEL 8

78장. 인증서의 하위 집합만 신뢰하도록 애플리케이션 제한

IdM(Identity Management) 설치가 CSV(통합 인증서 시스템) 인증 기관(CA)으로 구성된 경우 경량 하위 CA를 생성할 수 있습니다. 생성하는 모든 하위 CA는 인증서 시스템의 기본 CA인 ipa CA로 하위 설정됩니다.

이 컨텍스트 의 경량 하위 CA는 특정 목적을 위해 인증서를 발급하는 하위 CA를 의미합니다. 예를 들어, 경량 하위 CA를 사용하면 가상 사설 네트워크(VPN) 게이트웨이 및 웹 브라우저와 같은 서비스를 구성하여 하위 CA A 에서 발급한 인증서만 허용할 수 있습니다. 하위 CA B 에서만 발급한 인증서를 수락하도록 다른 서비스를 구성하면 하위 CA, 기본 CA, ipa CA인 모든 중간 하위 CA에서 발급한 인증서를 수락하지 못하도록 합니다.

하위 CA의 중간 인증서를 취소하면 올바르게 구성된 클라이언트가 이 하위 CA에서 발급한 모든 인증서가 유효하지 않은 것으로 간주됩니다. 루트 CA, ipa 또는 다른 하위 CA에서 직접 발급한 기타 모든 인증서는 유효한 상태로 유지됩니다.

이 섹션에서는 Apache 웹 서버의 예를 사용하여 인증서의 하위 집합만 신뢰하도록 애플리케이션을 제한하는 방법을 설명합니다. 이 섹션을 완료하여 IdM 클라이언트에서 실행 중인 웹 서버가 webserver-ca IdM 하위 CA에서 발급한 인증서를 사용하도록 제한하고, 사용자가 webclient-ca IdM 하위 CA에서 발급한 사용자 인증서를 사용하여 웹 서버를 인증해야 합니다.

필요한 단계는 다음과 같습니다.

- IdM 하위 CA 생성

- IdM WebUI에서 하위 CA 인증서 다운로드

- 사용된 사용자, 서비스 및 CA의 올바른 조합을 지정하는 CA ACL 생성

- IdM 하위 CA에서 IdM 클라이언트에서 실행 중인 웹 서비스의 인증서 요청

- 단일 인스턴스 Apache HTTP 서버 설정

- Apache HTTP 서버에 TLS 암호화 추가

- Apache HTTP 서버에서 지원되는 TLS 프로토콜 버전 설정

- Apache HTTP 서버에서 지원되는 암호를 설정합니다.

- 웹 서버에서 TLS 클라이언트 인증서 인증 구성

- IdM 하위 CA에서 사용자의 인증서를 요청하고 클라이언트로 내보냅니다.

- 사용자 인증서를 브라우저로 가져오고 하위 CA 인증서를 신뢰하도록 브라우저를 구성합니다.

78.1. 경량 하위 CA 관리

이 섹션에서는 경량 하위 인증 기관(하위 CA)을 관리하는 방법을 설명합니다. 생성하는 모든 하위 CA는 인증서 시스템의 기본 CA인 ipa CA로 하위됩니다. 또한 하위 CA를 비활성화하고 삭제할 수 있습니다.

-

하위 CA를 삭제하면 해당 하위 CA에 대한 폐기 검사가 더 이상 작동하지 않습니다. 나중에

만료시간이 아닌 하위 CA에서 발급한 인증서가 더 이상 없는 경우에만 하위 CA를 삭제합니다. - 해당 하위 CA에서 발급한 만료되지 않은 인증서가 있는 동안 하위 CA만 비활성화해야 합니다. 하위 CA에서 발급한 모든 인증서가 만료된 경우 해당 하위 CA를 삭제할 수 있습니다.

- IdM CA를 비활성화하거나 삭제할 수 없습니다.

하위 CA 관리에 대한 자세한 내용은 다음을 참조하십시오.

78.1.1. IdM 웹UI에서 하위 CA 생성

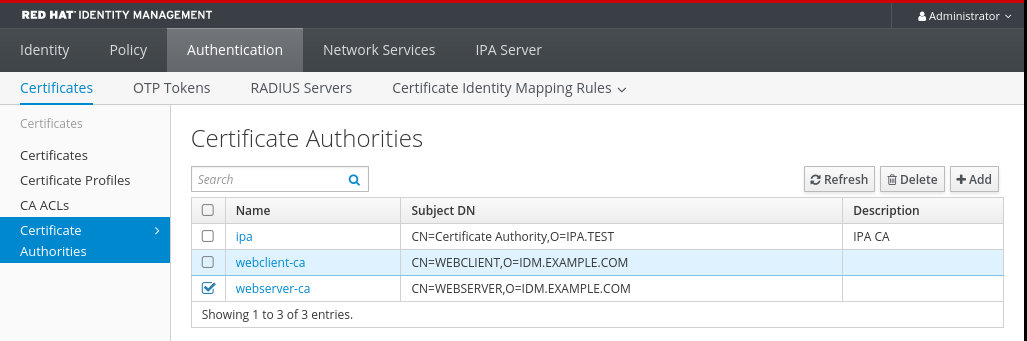

IdM WebUI를 사용하여 webserver-ca 및 webclient-ca 라는 새 하위 CA를 생성하려면 다음 절차를 따르십시오.

사전 요구 사항

- 관리자 자격 증명을 획득했는지 확인합니다.

절차

- Authentication(인증 ) 메뉴에서 Certificates (인증)를 클릭합니다.

- Certificate Authorities (인증 기관)를 선택하고 Add(추가 )를 클릭합니다.

- webserver-ca 하위 CA의 이름을 입력합니다. 주체 DN(예: CN=WEBSERVER,O=IDM.EXAMPLE.COM )을 Subject DN(주체 DN) 필드에 입력합니다. 주체 DN은 IdM CA 인프라에서 고유해야 합니다.

- webclient-ca 하위 CA의 이름을 입력합니다. 주체 DN CN=WEBCLIENT,O=IDM.EXAMPLE.COM 을 주체 DN 필드에 입력합니다.

명령줄 인터페이스에서

ipa-certupdate 명령을 실행하여 webserver- ca 및 webclient-ca하위 CA 인증서에 대한 certmonger 추적 요청을 생성합니다.[root@ipaserver ~]#

ipa-certupdate중요sub-CA를 만든 후

ipa-certupdate명령을 실행하는 것을 잊어버리면 하위 CA 인증서가 만료되면 엔드 엔티티 인증서가 만료되지 않았더라도 하위 CA에서 발급한 엔드 엔티티 인증서가 유효하지 않은 것으로 간주됩니다.

검증

새 하위 CA의 서명 인증서가 IdM 데이터베이스에 추가되었는지 확인합니다.

[root@ipaserver ~]#

certutil -d /etc/pki/pki-tomcat/alias/ -LCertificate Nickname Trust Attributes SSL,S/MIME,JAR/XPI caSigningCert cert-pki-ca CTu,Cu,Cu Server-Cert cert-pki-ca u,u,u auditSigningCert cert-pki-ca u,u,Pu caSigningCert cert-pki-ca ba83f324-5e50-4114-b109-acca05d6f1dc u,u,u ocspSigningCert cert-pki-ca u,u,u subsystemCert cert-pki-ca u,u,u참고새 하위 CA 인증서는 인증서 시스템 인스턴스가 설치된 모든 복제본으로 자동으로 전송됩니다.

78.1.2. IdM 웹UI에서 하위 CA 삭제

IdM WebUI에서 경량 하위 CA를 삭제하려면 다음 절차를 따르십시오.

-

하위 CA를 삭제하면 해당 하위 CA에 대한 폐기 검사가 더 이상 작동하지 않습니다. 나중에

만료시간이 아닌 하위 CA에서 발급한 인증서가 더 이상 없는 경우에만 하위 CA를 삭제합니다. - 해당 하위 CA에서 발급한 만료되지 않은 인증서가 있는 동안 하위 CA만 비활성화해야 합니다. 하위 CA에서 발급한 모든 인증서가 만료된 경우 해당 하위 CA를 삭제할 수 있습니다.

- IdM CA를 비활성화하거나 삭제할 수 없습니다.

사전 요구 사항

- 관리자 자격 증명을 획득했는지 확인합니다.

- IdM CLI에서 하위 CA를 비활성화했습니다. IdM CLI에서 하위 CA 비활성화를참조하십시오.

절차

-

IdM 웹 UI에서

Authentication(인증) 탭을 열고Certificates(인증) 하위 탭을 선택합니다. -

인증 기관을 선택합니다. 제거할 하위 CA를 선택하고

Delete(삭제)를 클릭합니다.그림 78.1. IdM 웹 UI에서 하위 CA 삭제

-

Delete(삭제)를 클릭하여 확인합니다.

하위 CA는 인증 기관 목록에서 제거됩니다.

78.1.3. IdM CLI에서 하위 CA 생성

IdM CLI를 사용하여 webserver-ca 및 webclient-ca 라는 새 하위 CA를 생성하려면 다음 절차를 따르십시오.

사전 요구 사항

- 관리자의 자격 증명을 획득했는지 확인합니다.

- CA 서버인 IdM 서버에 로그인했는지 확인합니다.

절차

ipa ca-add명령을 입력하고 webserver-ca 하위 CA의 이름과 주체 고유 이름(DN)을 지정합니다.[root@ipaserver ~]#

ipa ca-add webserver-ca --subject="CN=WEBSERVER,O=IDM.EXAMPLE.COM"------------------- Created CA "webserver-ca" ------------------- Name: webserver-ca Authority ID: ba83f324-5e50-4114-b109-acca05d6f1dc Subject DN: CN=WEBSERVER,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IDM.EXAMPLE.COM- 이름

- CA의 이름입니다.

- 권한 ID

- CA의 개별 ID가 자동으로 생성됩니다.

- 제목 DN

- 주체 이름(DN). 주체 DN은 IdM CA 인프라에서 고유해야 합니다.

- 발행자 DN

- 하위 CA 인증서를 발급한 상위 CA입니다. 모든 하위 CA는 IdM 루트 CA의 하위로 생성됩니다.

웹 클라이언트에 인증서를 발급하기 위해 webclient-ca 하위 CA를 생성합니다.

[root@ipaserver ~]#

ipa ca-add webclient-ca --subject="CN=WEBCLIENT,O=IDM.EXAMPLE.COM"------------------- Created CA "webclient-ca" ------------------- Name: webclient-ca Authority ID: 8a479f3a-0454-4a4d-8ade-fd3b5a54ab2e Subject DN: CN=WEBCLIENT,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IDM.EXAMPLE.COMipa-certupdate 명령을 실행하여 webserver-ca 및 webclient-ca 하위 CA 인증서에 대한 certmonger 추적 요청을 생성합니다.

[root@ipaserver ~]#

ipa-certupdate중요하위 CA를 생성한 후 ipa-certupdate 명령을 실행해야 하며 하위 CA에서 발행한 엔드엔리티 인증서가 만료되지 않은 경우에도 해당 하위 CA에서 발행한 엔드엔리티 인증서가 유효하지 않은 것으로 간주됩니다.

검증 단계

새 하위 CA의 서명 인증서가 IdM 데이터베이스에 추가되었는지 확인합니다.

[root@ipaserver ~]# certutil -d /etc/pki/pki-tomcat/alias/ -L Certificate Nickname Trust Attributes SSL,S/MIME,JAR/XPI caSigningCert cert-pki-ca CTu,Cu,Cu Server-Cert cert-pki-ca u,u,u auditSigningCert cert-pki-ca u,u,Pu caSigningCert cert-pki-ca ba83f324-5e50-4114-b109-acca05d6f1dc u,u,u ocspSigningCert cert-pki-ca u,u,u subsystemCert cert-pki-ca u,u,u

참고새 하위 CA 인증서는 인증서 시스템 인스턴스가 설치된 모든 복제본으로 자동으로 전송됩니다.

78.1.4. IdM CLI에서 하위 CA 비활성화

IdM CLI에서 하위 CA를 비활성화하려면 다음 절차를 따르십시오. 아직 하위 CA에서 발급하지 않은 인증서가 있는 경우 삭제하지 않아야 하지만 비활성화할 수 있습니다. 하위 CA를 삭제하면 해당 하위 CA에 대한 해지 확인이 더 이상 작동하지 않습니다.

사전 요구 사항

- 관리자 자격 증명을 획득했는지 확인합니다.

절차

ipa ca-find명령을 실행하여 삭제 중인 하위 CA의 이름을 확인합니다.[root@ipaserver ~]# ipa ca-find ------------- 3 CAs matched ------------- Name: ipa Description: IPA CA Authority ID: 5195deaf-3b61-4aab-b608-317aff38497c Subject DN: CN=Certificate Authority,O=IPA.TEST Issuer DN: CN=Certificate Authority,O=IPA.TEST Name: webclient-ca Authority ID: 605a472c-9c6e-425e-b959-f1955209b092 Subject DN: CN=WEBCLIENT,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IPA.TEST Name: webserver-ca Authority ID: 02d537f9-c178-4433-98ea-53aa92126fc3 Subject DN: CN=WEBSERVER,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IPA.TEST ---------------------------- Number of entries returned 3 ----------------------------ipa ca-disable명령을 실행하여 하위 CA를 비활성화합니다. 이 예에서는webserver-ca:ipa ca-disable webserver-ca -------------------------- Disabled CA "webserver-ca" --------------------------

78.1.5. IdM CLI에서 하위 CA 삭제

IdM CLI에서 경량 하위 CA를 삭제하려면 다음 절차를 따르십시오.

-

하위 CA를 삭제하면 해당 하위 CA에 대한 폐기 검사가 더 이상 작동하지 않습니다. 나중에

만료시간이 아닌 하위 CA에서 발급한 인증서가 더 이상 없는 경우에만 하위 CA를 삭제합니다. - 해당 하위 CA에서 발급한 만료되지 않은 인증서가 있는 동안 하위 CA만 비활성화해야 합니다. 하위 CA에서 발급한 모든 인증서가 만료된 경우 해당 하위 CA를 삭제할 수 있습니다.

- IdM CA를 비활성화하거나 삭제할 수 없습니다.

사전 요구 사항

- 관리자 자격 증명을 획득했는지 확인합니다.

절차

하위 CA 및 CA 목록을 표시하려면

ipa ca-find명령을 실행합니다.# ipa ca-find ------------- 3 CAs matched ------------- Name: ipa Description: IPA CA Authority ID: 5195deaf-3b61-4aab-b608-317aff38497c Subject DN: CN=Certificate Authority,O=IPA.TEST Issuer DN: CN=Certificate Authority,O=IPA.TEST Name: webclient-ca Authority ID: 605a472c-9c6e-425e-b959-f1955209b092 Subject DN: CN=WEBCLIENT,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IPA.TEST Name: webserver-ca Authority ID: 02d537f9-c178-4433-98ea-53aa92126fc3 Subject DN: CN=WEBSERVER,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IPA.TEST ---------------------------- Number of entries returned 3 ----------------------------ipa ca-disable명령을 실행하여 하위 CA를 비활성화합니다. 이 예에서는webserver-ca:# ipa ca-disable webserver-ca -------------------------- Disabled CA "webserver-ca" --------------------------

하위 CA를 삭제합니다. 이 예에서는

webserver-ca:# ipa ca-del webserver-ca ------------------------- Deleted CA "webserver-ca" -------------------------

검증

ipa ca-find를 실행하여 CA 및 하위 CA 목록을 표시합니다.webserver-ca가 더 이상 목록에 없습니다.# ipa ca-find ------------- 2 CAs matched ------------- Name: ipa Description: IPA CA Authority ID: 5195deaf-3b61-4aab-b608-317aff38497c Subject DN: CN=Certificate Authority,O=IPA.TEST Issuer DN: CN=Certificate Authority,O=IPA.TEST Name: webclient-ca Authority ID: 605a472c-9c6e-425e-b959-f1955209b092 Subject DN: CN=WEBCLIENT,O=IDM.EXAMPLE.COM Issuer DN: CN=Certificate Authority,O=IPA.TEST ---------------------------- Number of entries returned 2 ----------------------------