RHEL 8 웹 콘솔을 사용하여 시스템 관리

그래픽 웹 기반 인터페이스를 사용한 서버 관리

초록

보다 포괄적 수용을 위한 오픈 소스 용어 교체

Red Hat은 코드, 문서 및 웹 속성에서 문제가 있는 언어를 교체하기 위해 최선을 다하고 있습니다. 먼저 마스터(master), 슬레이브(slave), 블랙리스트(blacklist), 화이트리스트(whitelist) 등 네 가지 용어를 교체하고 있습니다. 이러한 변경 작업은 작업 범위가 크므로 향후 여러 릴리스에 걸쳐 점차 구현할 예정입니다. 자세한 내용은 CTO Chris Wright의 메시지를 참조하십시오.

Red Hat 문서에 관한 피드백 제공

문서에 대한 피드백에 감사드립니다. 어떻게 개선할 수 있는지 알려주십시오.

Jira를 통해 피드백 제출 (등록 필요)

- Jira 웹 사이트에 로그인합니다.

- 상단 탐색 모음에서 생성 을 클릭합니다.

- Summary (요약) 필드에 설명 제목을 입력합니다.

- Description (설명) 필드에 개선을 위한 제안을 입력합니다. 문서의 관련 부분에 대한 링크를 포함합니다.

- 대화 상자 하단에서 생성 을 클릭합니다.

1장. RHEL 웹 콘솔 사용하기

Red Hat Enterprise Linux 8 웹 콘솔을 설치하는 방법, 편리한 그래픽 인터페이스를 통해 원격 호스트를 추가 및 관리하는 방법 및 웹 콘솔에서 관리하는 시스템을 모니터링하는 방법을 알아보십시오.

1.1. RHEL 웹 콘솔이란 무엇입니까?

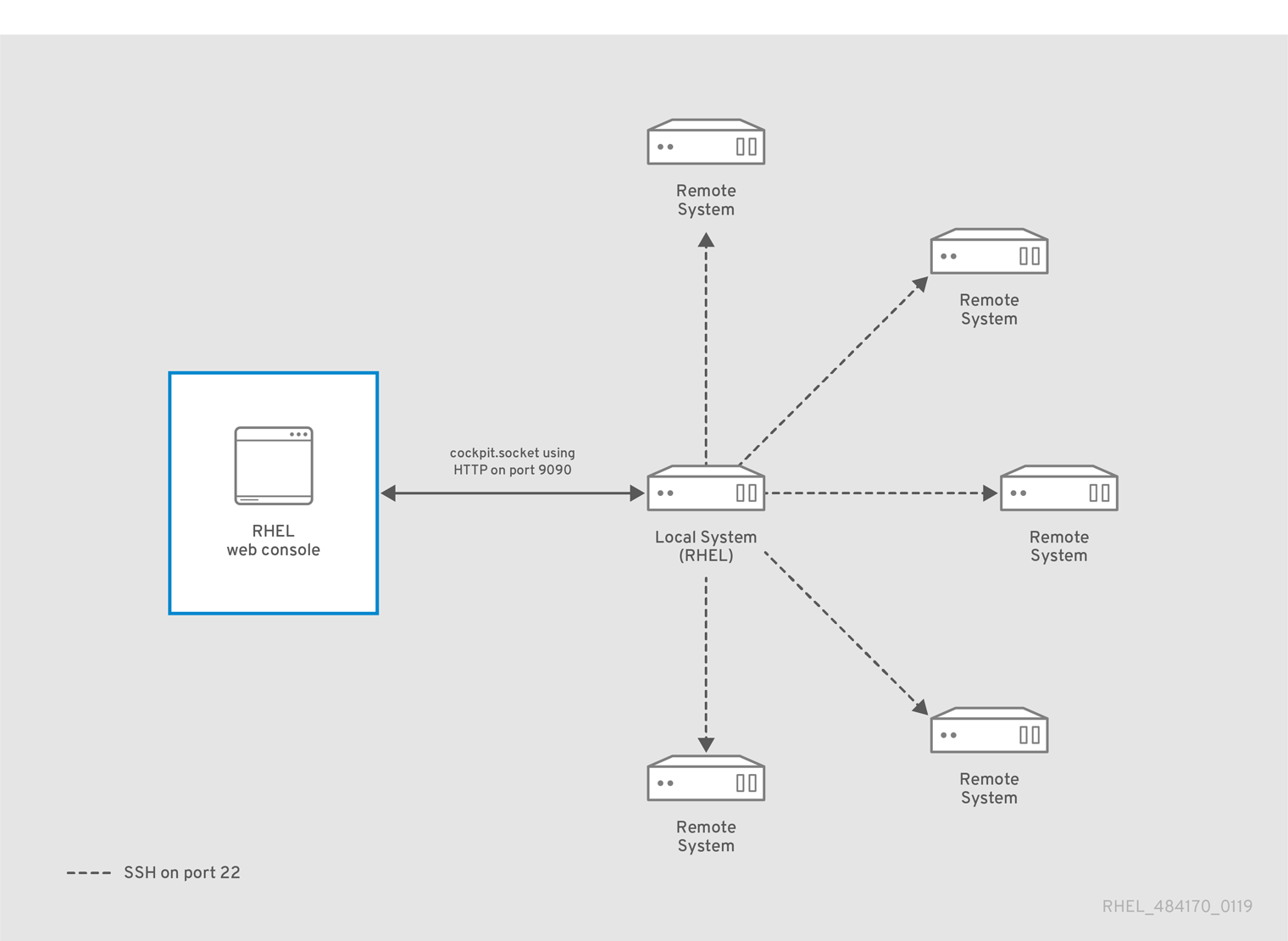

RHEL 웹 콘솔은 로컬 시스템 및 네트워크 환경에 있는 Linux 서버를 관리 및 모니터링하도록 설계된 Red Hat Enterprise Linux 웹 기반 인터페이스입니다.

RHEL 웹 콘솔을 사용하면 다음과 같은 다양한 관리 작업을 수행할 수 있습니다.

- 서비스 관리

- 사용자 계정 관리

- 시스템 서비스 관리 및 모니터링

- 네트워크 인터페이스 및 방화벽 구성

- 시스템 로그 검토

- 가상 머신 관리

- 진단 보고서 생성

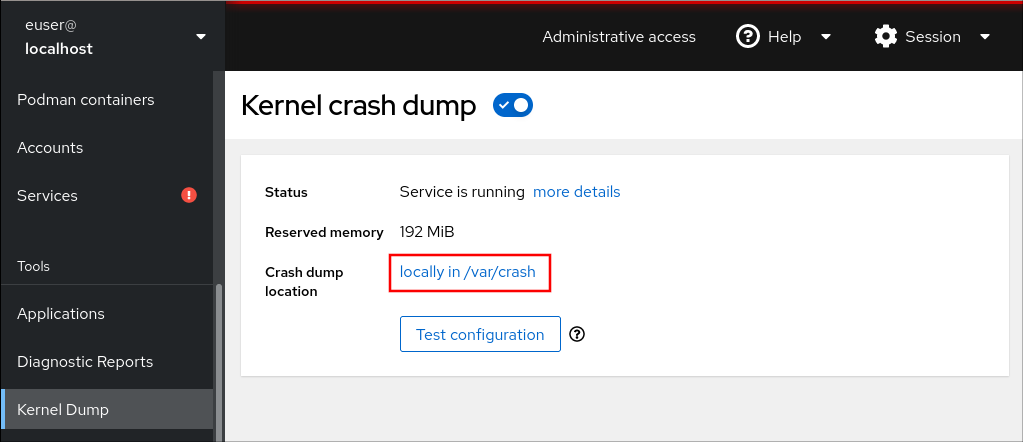

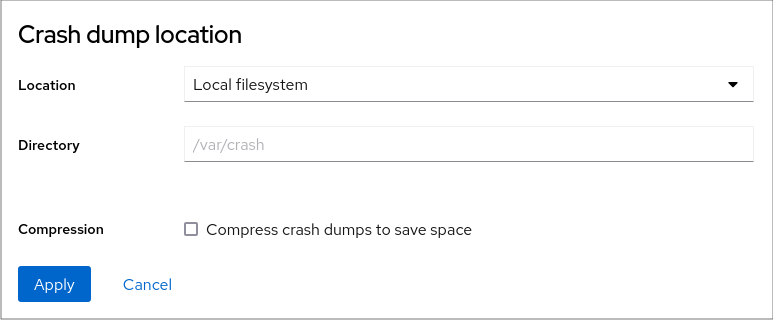

- 커널 덤프 구성 설정

- SELinux 구성

- 소프트웨어 업데이트

- 시스템 서브스크립션 관리

RHEL 웹 콘솔은 터미널에서 사용하는 것과 동일한 시스템 API를 사용하며 터미널에서 수행되는 작업은 RHEL 웹 콘솔에 즉시 반영됩니다.

네트워크 환경에서 시스템 로그와 성능이 그래프로 표시되는 것을 모니터링할 수 있습니다. 또한 웹 콘솔에서 직접 또는 터미널을 통해 설정을 직접 변경할 수 있습니다.

1.2. 웹 콘솔 설치 및 활성화

RHEL 8 웹 콘솔에 액세스하려면 먼저 cockpit.socket 서비스를 활성화합니다.

Red Hat Enterprise Linux 8에는 여러 설치 변형에 기본적으로 설치된 RHEL 8 웹 콘솔이 포함되어 있습니다. 시스템에 없는 경우 cockpit .socket 서비스를 활성화하기 전에 패키지를 설치합니다.

cockpit

절차

웹 콘솔이 설치 변형에 기본적으로 설치되지 않은 경우

cockpit패키지를 수동으로 설치합니다.# yum install cockpit웹 서버를 실행하는

cockpit.socket서비스를 활성화하고 시작합니다.# systemctl enable --now cockpit.socket웹 콘솔이 기본적으로 설치 변형에 설치되지 않고 사용자 지정 방화벽 프로필을 사용하는 경우

cockpit서비스를firewalld에 추가하여 방화벽에서 포트 9090을 엽니다.# firewall-cmd --add-service=cockpit --permanent # firewall-cmd --reload

검증 단계

- 이전 설치 및 구성을 확인하려면 웹 콘솔을 엽니다.

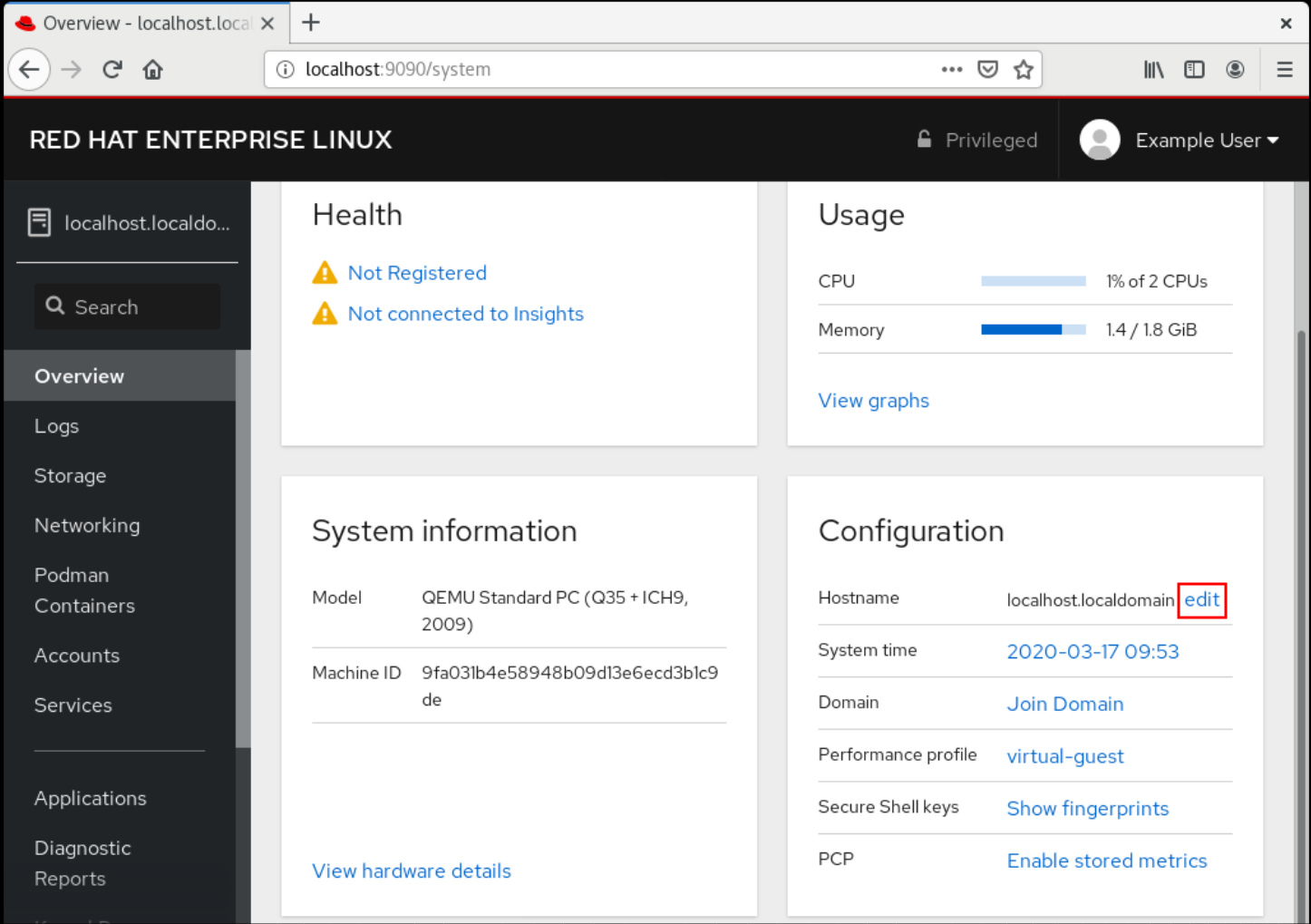

1.3. 웹 콘솔에 로그인

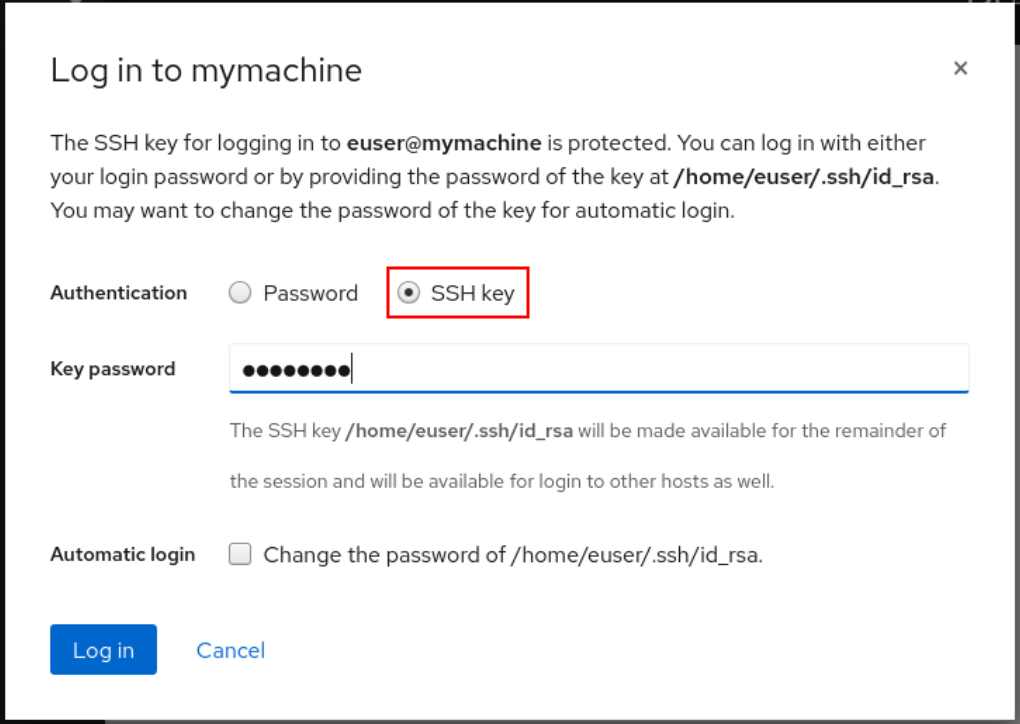

cockpit.socket 서비스가 실행 중이고 해당 방화벽 포트가 열려 있으면 처음으로 브라우저의 웹 콘솔에 로그인할 수 있습니다.

사전 요구 사항

다음 브라우저 중 하나를 사용하여 웹 콘솔을 엽니다.

- Mozilla Firefox 52 이상

- Google Chrome 57 이상

- Microsoft Edge 16 이상

시스템 사용자 계정 자격 증명

RHEL 웹 콘솔은

/etc/pam.d/cockpit.의 특정 플러그형 인증 모듈(PAM) 스택을 사용합니다. 기본 구성을 사용하면 시스템에 있는 모든 로컬 계정의 사용자 이름과 암호를 사용하여 로그인할 수 있습니다.- 9090 포트가 방화벽에 열려 있습니다.

절차

웹 브라우저에서 다음 주소를 입력하여 웹 콘솔에 액세스합니다.

https://localhost:9090

참고로컬 시스템에 웹 콘솔 로그인이 제공됩니다. 원격 시스템의 웹 콘솔에 로그인하려면 다음을 참조하십시오. 1.6절. “원격 머신에서 웹 콘솔에 연결”

자체 서명된 인증서를 사용하면 브라우저에 경고가 표시됩니다. 인증서를 확인하고 보안 예외를 수락하여 로그인을 진행합니다.

콘솔은

/etc/cockpit/ws-certs.d디렉터리에서 인증서를 로드하고 알파벳순으로.cert확장자가 있는 마지막 파일을 사용합니다. 보안 예외를 부여하지 않으려면 CA(인증 기관)에서 서명한 인증서를 설치합니다.- 로그인 화면에서 시스템 사용자 이름과 암호를 입력합니다.

- Log In (로그인)을 클릭합니다.

인증에 성공하면 RHEL 웹 콘솔 인터페이스가 열립니다.

제한된 액세스와 관리 액세스 간에 전환하려면 웹 콘솔 페이지의 상단 패널에서 access 또는 Limited 액세스를 클릭합니다. 관리 액세스 권한을 받으려면 사용자 암호를 제공해야 합니다.

1.4. 웹 콘솔의 기본 스타일 설정 변경

기본적으로 웹 콘솔은 브라우저 설정에서 해당 스타일 설정을 채택합니다. RHEL 8 웹 콘솔 인터페이스에서 기본 스타일 설정을 재정의할 수 있습니다.

사전 요구 사항

- 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 오른쪽 상단에서 세션 버튼을 클릭합니다.

- 섹션에서 기본 설정을 선택합니다. Default 설정은 브라우저와 동일한 스타일 설정을 사용합니다.

검증 단계

- 설정 스타일에 따라 스타일 설정이 변경되었습니다.

1.5. 웹 콘솔에서 기본 인증 비활성화

cockpit.conf 파일을 수정하여 인증 스키마의 동작을 수정할 수 있습니다. 인증 스키마를 비활성화하려면 none 작업을 사용하고 GSSAPI 및 양식을 통한 인증만 허용합니다.

사전 요구 사항

- 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

sudo를 사용하여 관리 명령을 입력할 수 있는루트권한 또는 권한이 있습니다.

절차

기본 설정 텍스트 편집기에서

/etc/cockpit/디렉토리에cockpit.conf파일을 열거나 만듭니다. 예를 들면 다음과 같습니다.# vi cockpit.conf다음 텍스트를 추가합니다.

[basic] action = none

- 파일을 저장합니다.

변경 사항을 적용하려면 웹 콘솔을 다시 시작하십시오.

# systemctl try-restart cockpit

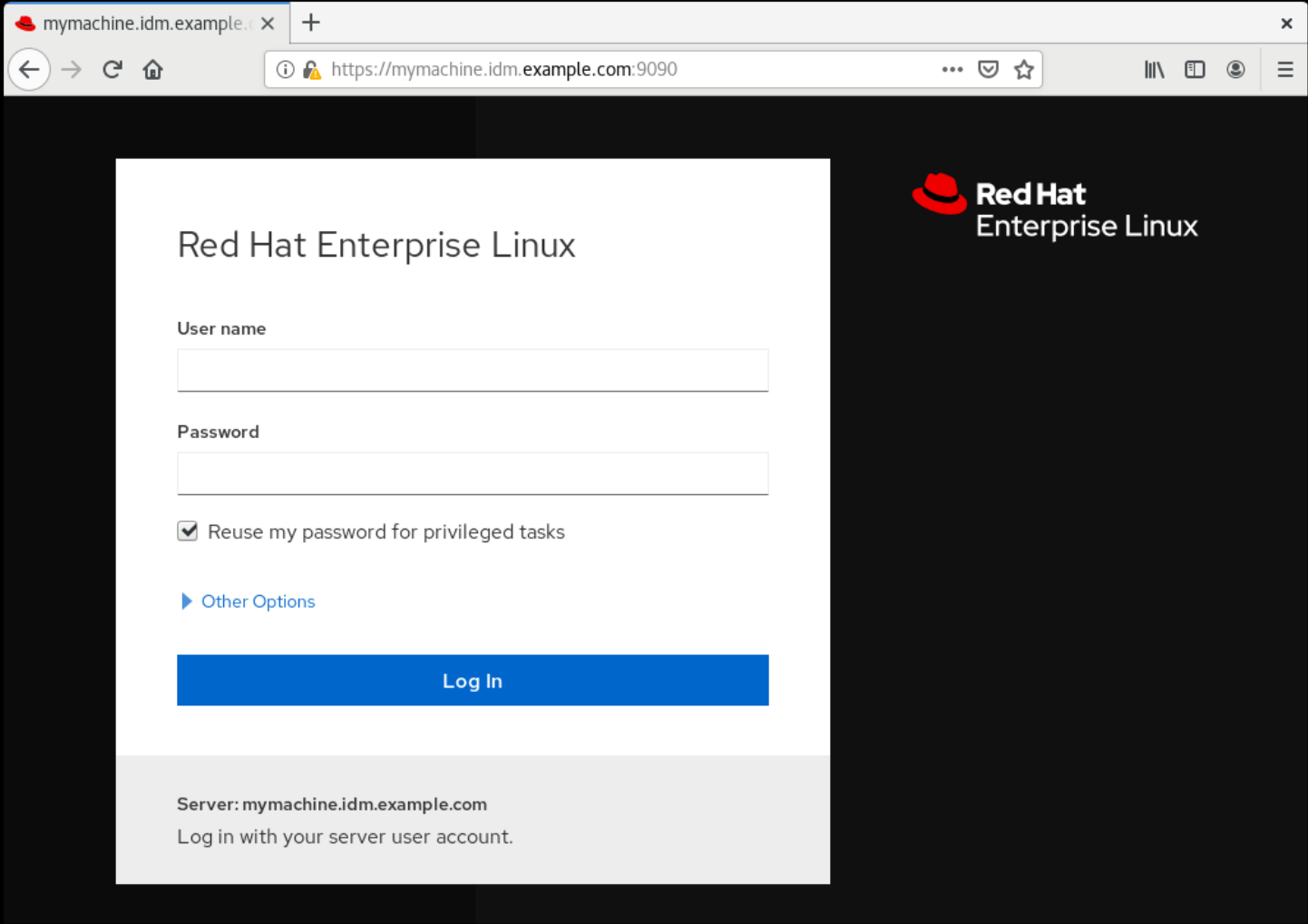

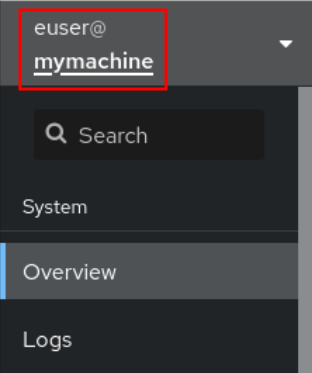

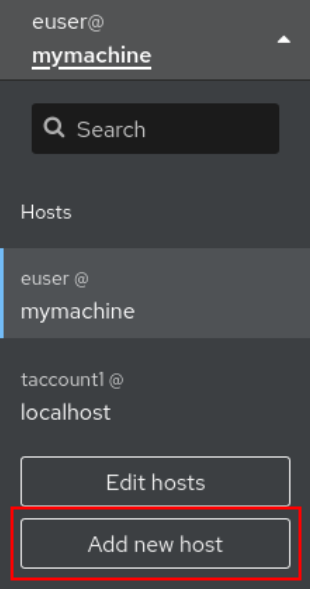

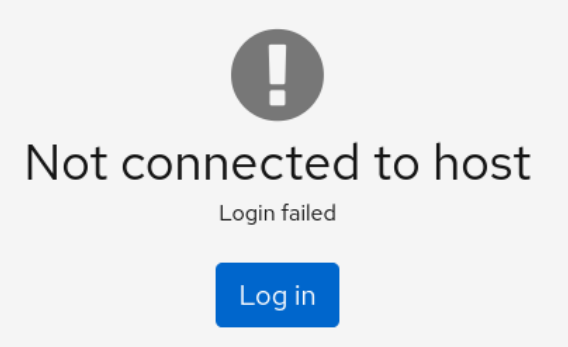

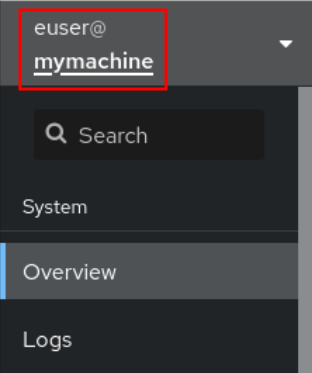

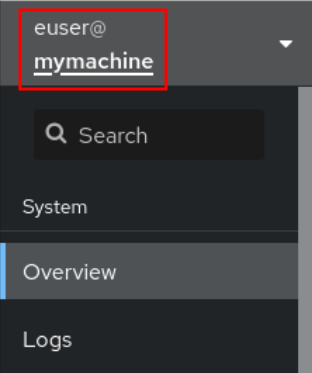

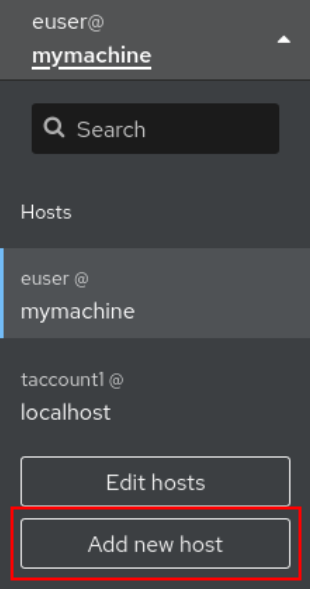

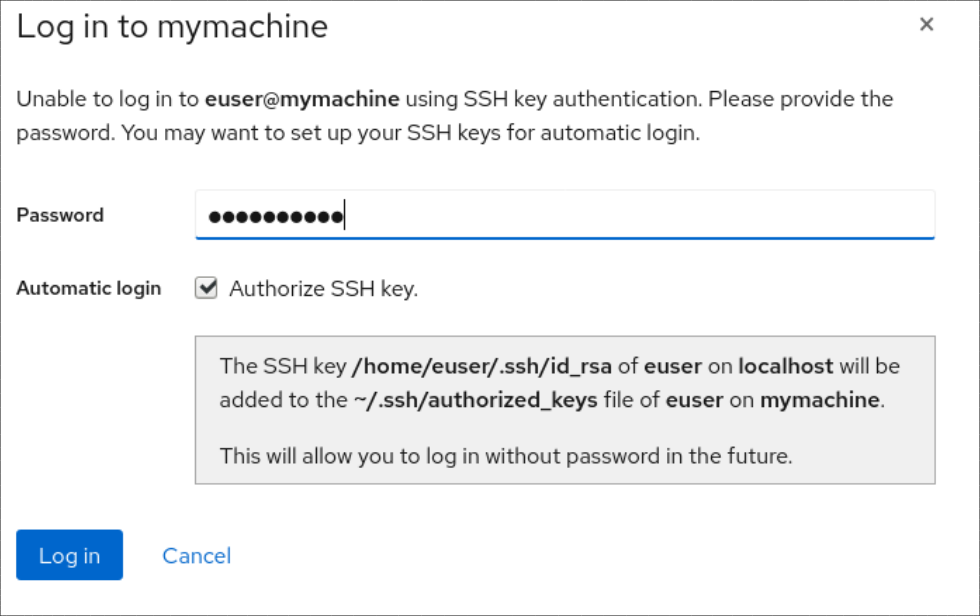

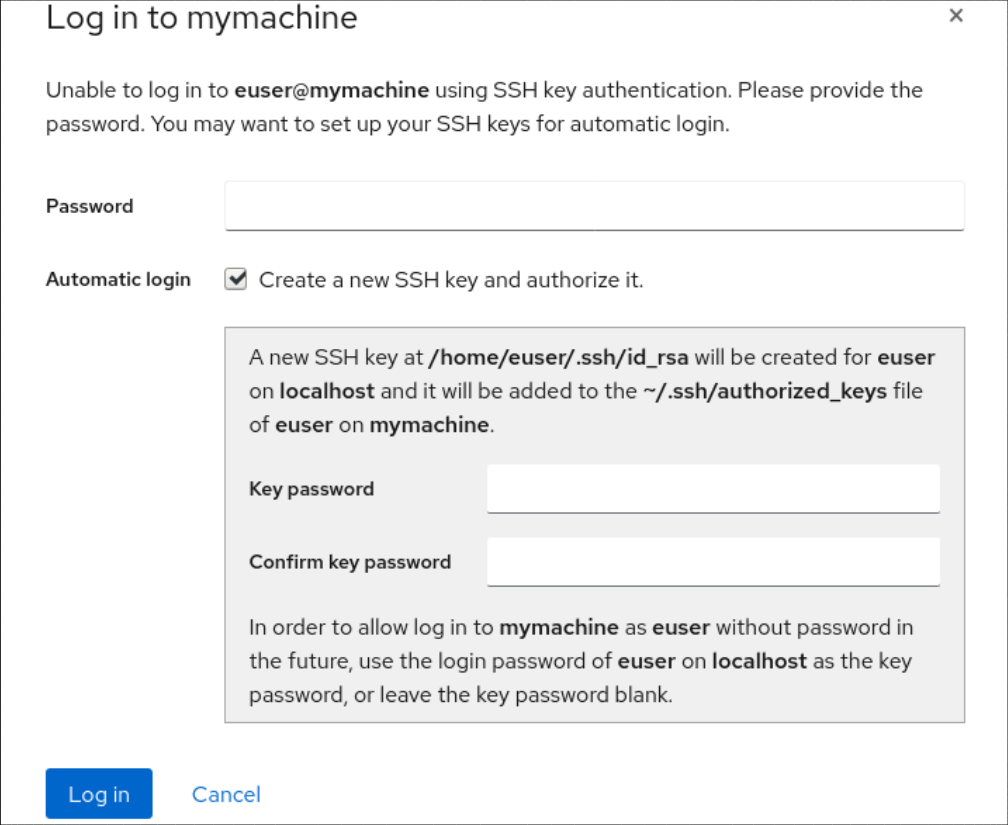

1.6. 원격 머신에서 웹 콘솔에 연결

모든 클라이언트 운영 체제 및 휴대폰 또는 태블릿에서도 웹 콘솔 인터페이스에 연결할 수 있습니다.

사전 요구 사항

지원되는 인터넷 브라우저가 있는 장치(예:)

- Mozilla Firefox 52 이상

- Google Chrome 57 이상

- Microsoft Edge 16 이상

- 설치 및 액세스 가능한 웹 콘솔을 사용하여 액세스하려는 RHEL 8 서버. 웹 콘솔 설치에 대한 자세한 내용은 웹 콘솔 설치를 참조하십시오 .

절차

- 웹 브라우저를 엽니다.

원격 서버의 주소를 다음 형식 중 하나로 입력합니다.

서버의 호스트 이름:

https://<server.hostname.example.com>:<port-number>

예를 들면 다음과 같습니다.

https://example.com:9090

서버의 IP 주소:

https://<server.IP_address>:<port-number>

예를 들면 다음과 같습니다.

https://192.0.2.2:9090

- 로그인 인터페이스가 열린 후 RHEL 시스템 인증 정보로 로그인합니다.

1.7. 일회성 암호를 사용하여 웹 콘솔에 로그인

시스템이 활성화된 OTP(Identity Management) 도메인의 일부인 경우 OTP(단일 암호) 구성을 사용하면 OTP를 사용하여 RHEL 웹 콘솔에 로그인할 수 있습니다.

시스템이 활성화된 OTP 구성이 활성화된 IdM(Identity Management) 도메인의 일부인 경우에만 일회성 암호를 사용하여 로그인할 수 있습니다. IdM의 OTP에 대한 자세한 내용은 ID 관리의 일회성 암호를 참조하십시오.

사전 요구 사항

RHEL 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

OTP 구성이 활성화된 ID 관리 서버

자세한 내용은 ID 관리의 일회성 암호를 참조하십시오.

- OTP 토큰을 생성하는 구성된 하드웨어 또는 소프트웨어 장치입니다.

절차

브라우저에서 RHEL 웹 콘솔을 엽니다.

-

로컬:

https://localhost:PORT_NUMBER -

서버 호스트 이름을 원격으로 사용:

https://example.com:PORT_NUMBER 서버 IP 주소를 원격으로 사용:

https://EXAMPLE.SERVER.IP.ADDR:PORT_NUMBER자체 서명된 인증서를 사용하는 경우 브라우저가 경고를 발행합니다. 인증서를 확인하고 로그인을 계속하려면 보안 예외를 수락합니다.

콘솔은

/etc/cockpit/ws-certs.d디렉터리에서 인증서를 로드하고 알파벳순으로.cert확장자가 있는 마지막 파일을 사용합니다. 보안 예외를 부여하지 않으려면 CA(인증 기관)에서 서명한 인증서를 설치합니다.

-

로컬:

- 로그인 창이 열립니다. 로그인 창에서 시스템 사용자 이름과 암호를 입력합니다.

- 장치에서 일회성 암호를 생성합니다.

- 암호를 확인한 후 웹 콘솔 인터페이스에 표시되는 새 필드에 일회성 암호를 입력합니다.

- 로그인을 클릭합니다.

- 로그인에 성공하면 웹 콘솔 인터페이스의 개요 페이지로 이동합니다.

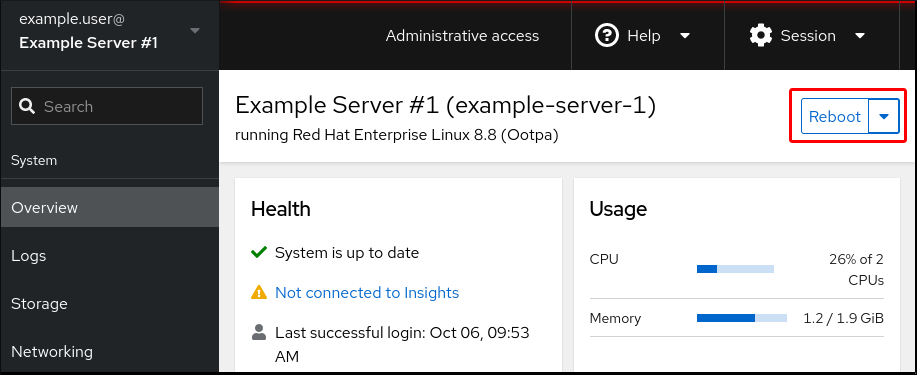

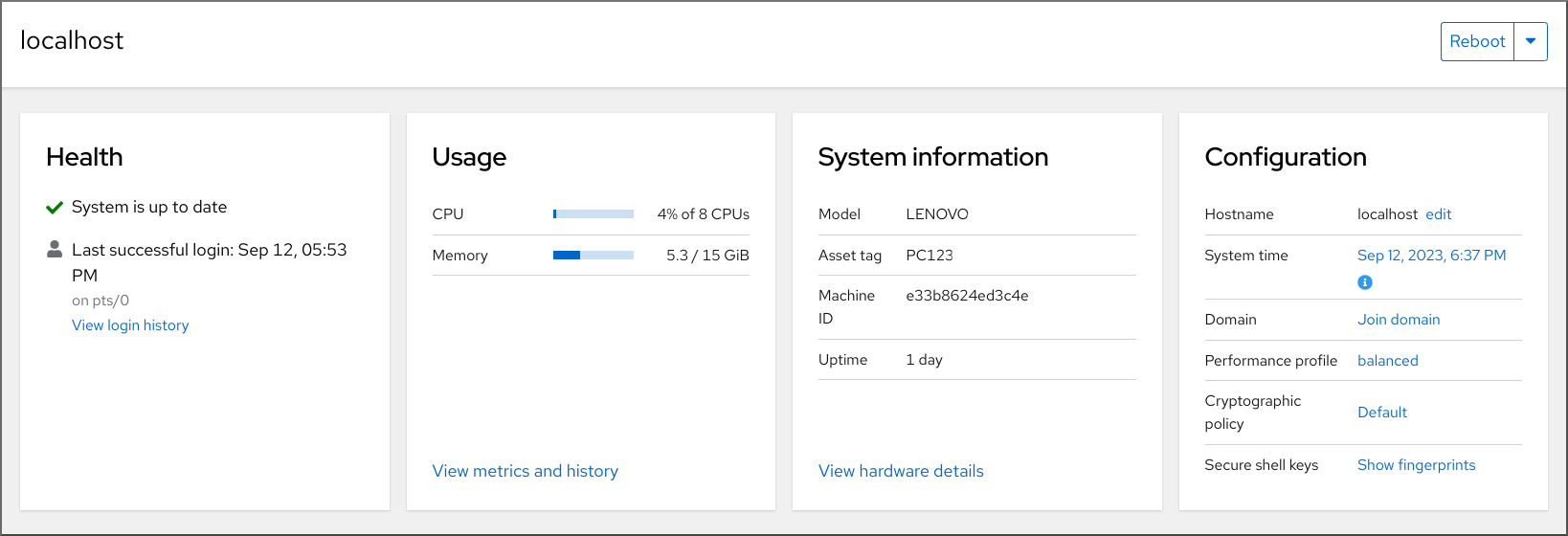

1.8. 웹 콘솔을 사용하여 시스템 재부팅

웹 콘솔을 사용하여 웹 콘솔이 연결된 RHEL 시스템을 다시 시작할 수 있습니다.

사전 요구 사항

- 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

개요 페이지에서 Reboot (재부팅) 버튼을 클릭합니다.

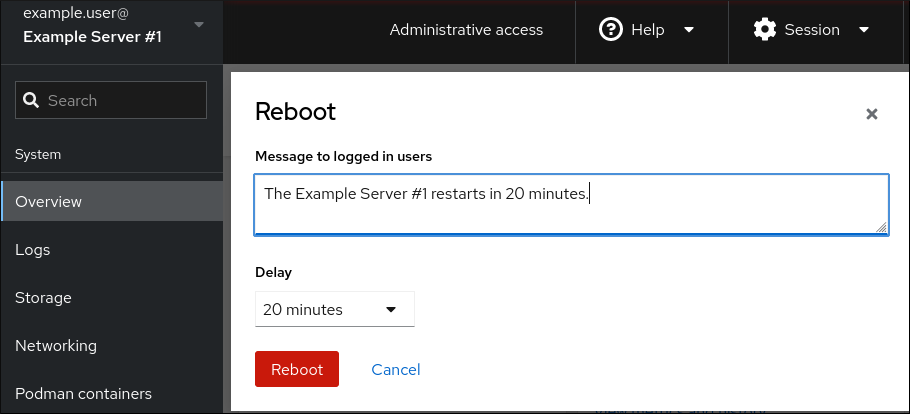

- 사용자가 시스템에 로그인한 경우 재부팅 대화 상자에서 다시 시작에 대한 메시지를 작성할 수 있습니다.

선택 사항: Delay 드롭다운 목록에서 재부팅 지연에 대한 시간 간격을 선택합니다.

- Reboot (재부팅)를 클릭합니다.

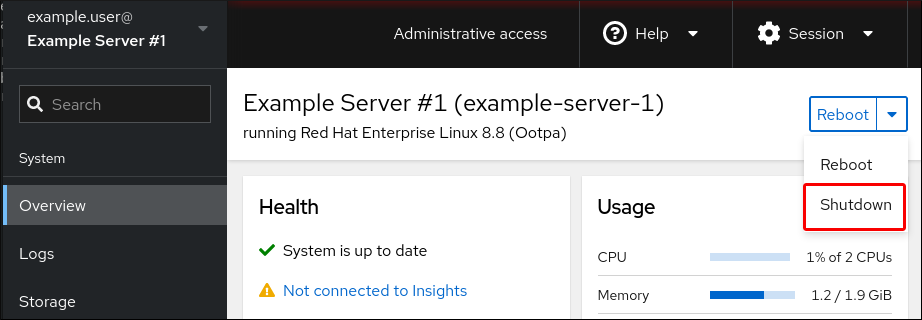

1.9. 웹 콘솔을 사용하여 시스템 종료

웹 콘솔을 사용하여 웹 콘솔이 연결된 RHEL 시스템을 종료할 수 있습니다.

사전 요구 사항

웹 콘솔이 설치되고 액세스할 수 있습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요를 클릭합니다.

재시작 드롭다운 목록에서 Shut Down 을 선택합니다.

- 시스템에 로그인한 사용자가 있으면 Shut Down 대화 상자에서 종료 이유를 작성합니다.

- 선택 사항: 드롭다운 목록에서 시간 간격을 선택합니다.

- Shut Down 을 클릭합니다.

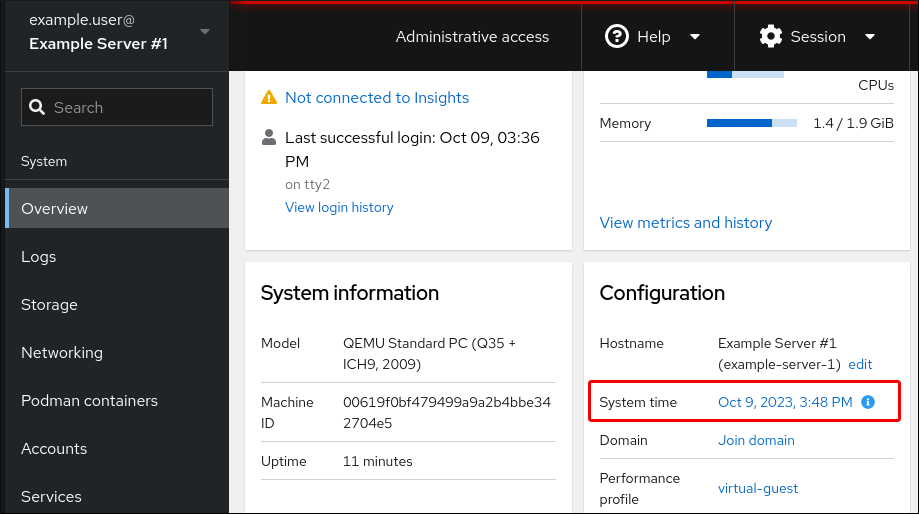

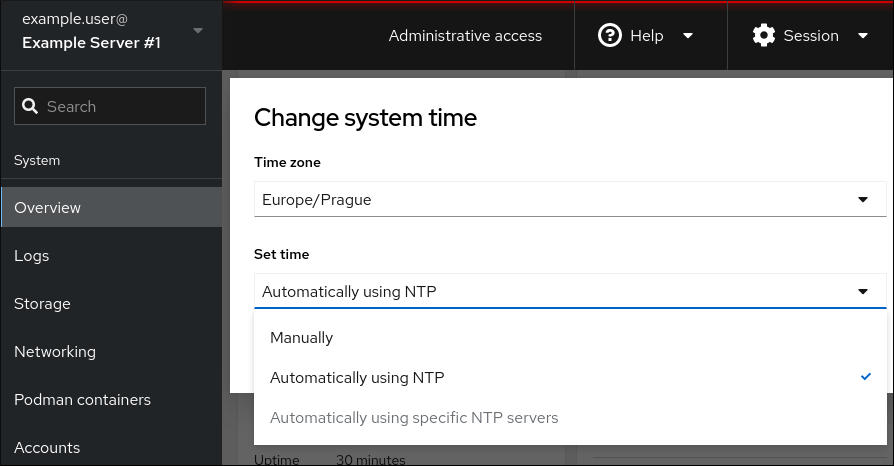

1.10. 웹 콘솔을 사용하여 시간 설정 구성

시간대를 설정하고 NTP(Network Time Protocol) 서버와 시스템 시간을 동기화할 수 있습니다.

사전 요구 사항

웹 콘솔이 설치되고 액세스할 수 있습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

개요 에서 현재 시스템 시간을 클릭합니다.

- 시스템 시간을 클릭합니다.

- 시스템 시간 변경 대화 상자에서 필요한 경우 시간대를 변경합니다.

설정 시간 드롭다운 메뉴에서 다음 중 하나를 선택합니다.

- 수동

- NTP 서버 없이 시간을 수동으로 설정해야 하는 경우 이 옵션을 사용합니다.

- NTP 서버 자동 사용

- 이 옵션은 사전 설정된 NTP 서버와 자동으로 시간을 동기화하는 기본 옵션입니다.

- 특정 NTP 서버 자동 사용

- 이 옵션은 시스템을 특정 NTP 서버와 동기화해야 하는 경우에만 사용합니다. DNS 이름 또는 서버의 IP 주소를 지정합니다.

변경을 클릭합니다.

검증 단계

- 시스템 탭에 표시되는 시스템 시간을 확인합니다.

추가 리소스

1.11. 웹 콘솔을 사용하여 IdM 도메인에 RHEL 8 시스템 가입

웹 콘솔을 사용하여 Red Hat Enterprise Linux 8 시스템을 IdM(Identity Management) 도메인에 연결할 수 있습니다.

사전 요구 사항

- IdM 도메인이 실행 중이고 결합하려는 클라이언트에서 연결할 수 있습니다.

- IdM 도메인 관리자 인증 정보가 있습니다.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요 탭의 구성 필드에서 도메인에 가입을 클릭합니다.

- 도메인 등록 대화 상자에서 도메인 주소 필드에 IdM 서버의 호스트 이름을 입력합니다.

- 도메인 관리자 이름 필드에 IdM 관리 계정의 사용자 이름을 입력합니다.

- 도메인 관리자 암호 에서 암호를 추가합니다.

- join 을 클릭합니다.

검증 단계

- RHEL 8 웹 콘솔에 오류가 표시되지 않으면 시스템이 IdM 도메인에 가입되어 시스템 화면에 도메인 이름이 표시됩니다.

사용자가 도메인 멤버인지 확인하려면 터미널 페이지를 클릭하고

id명령을 입력합니다.$ id euid=548800004(example_user) gid=548800004(example_user) groups=548800004(example_user) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

1.12. 웹 콘솔을 사용하여 CPU 보안 문제를 방지하기 위해 SMT 비활성화

CPU SMT를 악용하는 공격의 경우 SMT(Simultaneous Multi Threading)를 비활성화합니다. SMT를 비활성화하면 L1TF 또는 MDS와 같은 보안 취약점을 완화할 수 있습니다.

SMT를 비활성화하면 시스템 성능이 저하될 수 있습니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요 탭에서 System information 필드를 찾아 View hardware details 를 클릭합니다.

CPU Security (CPU 보안) 줄에서 Mitigations 를 클릭합니다.

이 링크가 없으면 시스템에서 SMT를 지원하지 않으므로 보안 취약점이 발생하지 않습니다.

- CPU Security Toggles 테이블에서 Disable concurrent multithreading (nosmt) 옵션을 켭니다.

- 저장 및 재부팅 버튼을 클릭합니다.

시스템을 다시 시작한 후 CPU는 더 이상 SMT를 사용하지 않습니다.

1.13. 로그인 페이지에 배너 추가

로그인 화면에 배너 파일의 내용을 표시하도록 웹 콘솔을 설정할 수 있습니다.

사전 요구 사항

웹 콘솔이 설치되고 액세스할 수 있습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

sudo를 사용하여 관리 명령을 입력할 수 있는루트권한 또는 권한이 있습니다.

절차

기본 설정 텍스트 편집기에서

/etc/issue.cockpit파일을 엽니다.# vi /etc/issue.cockpit파일에 배너로 표시할 콘텐츠를 추가합니다. 예를 들면 다음과 같습니다.

This is an example banner for the RHEL web console login page.

파일에 매크로를 포함할 수는 없지만 줄 바꿈과 ASCII Art을 사용할 수 있습니다.

- 파일을 저장합니다.

기본 설정 텍스트 편집기에서

/etc/cockpit/디렉토리에서cockpit.conf파일을 엽니다. 예를 들면 다음과 같습니다.# vi /etc/cockpit/cockpit.conf파일에 다음 텍스트를 추가합니다.

[Session] Banner=/etc/issue.cockpit

- 파일을 저장합니다.

변경 사항을 적용하려면 웹 콘솔을 다시 시작하십시오.

# systemctl try-restart cockpit

검증 단계

웹 콘솔 로그인 화면을 다시 열어 배너가 표시되는지 확인합니다.

1.14. 웹 콘솔에서 자동 유휴 잠금 구성

자동 유휴 잠금을 활성화하고 웹 콘솔 인터페이스를 통해 시스템의 유휴 타임아웃을 설정할 수 있습니다.

사전 요구 사항

웹 콘솔을 설치하고 액세스할 수 있어야 합니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

sudo를 사용하여 관리 명령을 입력할 수 있는루트권한 또는 권한이 있습니다.

절차

기본 설정 텍스트 편집기에서

/etc/cockpit/디렉토리에서cockpit.conf파일을 엽니다. 예를 들면 다음과 같습니다.# vi /etc/cockpit/cockpit.conf파일에 다음 텍스트를 추가합니다.

[Session] IdleTimeout=<X>몇 분 내에 선택한 기간 동안 < X >를 숫자로 바꿉니다.

- 파일을 저장합니다.

변경 사항을 적용하려면 웹 콘솔을 다시 시작하십시오.

# systemctl try-restart cockpit

검증 단계

- 세션이 설정된 시간 후에 로그되는지 확인합니다.

2장. 웹 콘솔에서 호스트 이름 구성

Red Hat Enterprise Linux 웹 콘솔을 사용하여 웹 콘솔이 연결된 시스템에서 다양한 형식의 호스트 이름을 구성하는 방법을 알아봅니다.

2.1. 호스트 이름

호스트 이름은 시스템을 식별합니다. 기본적으로 호스트 이름은 localhost 로 설정되지만 변경할 수 있습니다.

호스트 이름은 다음 두 부분으로 구성됩니다.

- 호스트 이름

- 이는 시스템을 식별하는 고유한 이름입니다.

- 도메인

- 네트워크에서 시스템을 사용할 때 및 IP 주소 대신 이름을 사용할 때 호스트 이름 뒤에 있는 접미사로 도메인을 추가합니다.

연결된 도메인 이름을 FQDN(정규화된 도메인 이름)이라고 합니다. 예: mymachine.example.com

호스트 이름은 /etc/hostname 파일에 저장됩니다.

2.2. 웹 콘솔에서 호스트 이름

RHEL 웹 콘솔에서 상당히 호스트 이름을 구성할 수 있습니다. 예의 호스트 이름은 대문자, 공백 등을 사용하는 호스트 이름입니다.

예의 호스트 이름은 웹 콘솔에 표시되지만 호스트 이름과 일치하지 않아도 됩니다.

예 2.1. 웹 콘솔의 호스트 이름 형식

- 호스트 이름

-

내 머신 - 호스트 이름

-

mymachine - 실제 호스트 이름 - FQDN(정규화된 도메인 이름)

-

mymachine.idm.company.com

2.3. 웹 콘솔을 사용하여 호스트 이름 설정

이 절차에서는 웹 콘솔에서 실제 호스트 이름 또는 예의 호스트 이름을 설정합니다.

사전 요구 사항

웹 콘솔이 설치되고 액세스할 수 있습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요를 클릭합니다.

현재 호스트 이름 옆에 있는 편집을 클릭합니다.

- 호스트 이름 변경 대화 상자에서 Pretty Host Name 필드에 호스트 이름을 입력합니다.

Real Host Name 필드는 도메인 이름을 예의 이름에 연결합니다.

가상 호스트 이름과 일치하지 않는 경우 실제 호스트 이름을 수동으로 변경할 수 있습니다.

변경을 클릭합니다.

검증 단계

- 웹 콘솔에서 로그아웃합니다.

브라우저의 주소 표시줄에 새 호스트 이름으로 주소를 입력하여 웹 콘솔을 다시 엽니다.

3장. 웹 콘솔 애드온 설치 및 사용자 정의 페이지 생성

Red Hat Enterprise Linux 시스템 사용 방법에 따라 사용 가능한 애플리케이션을 웹 콘솔에 추가하거나 사용 사례에 따라 사용자 지정 페이지를 생성할 수 있습니다.

3.1. RHEL 웹 콘솔용 애드온

cockpit 패키지는 기본적으로 Red Hat Enterprise Linux의 일부이지만 다음 명령을 사용하여 필요에 따라 애드온 애플리케이션을 설치할 수 있습니다.

# yum install <add-on>이전 명령에서 < add-on >을 RHEL 웹 콘솔에 사용 가능한 추가 기능 애플리케이션 목록의 패키지 이름으로 바꿉니다.

| 기능 이름 | 패키지 이름 | 사용법 |

|---|---|---|

| composer |

| 사용자 정의 OS 이미지 빌드 |

| Machine |

|

|

| PackageKit |

| 소프트웨어 업데이트 및 애플리케이션 설치 (일반적으로 기본적으로 설치됨) |

| PCP |

| 지속적 및 보다 세밀한 성능 데이터(UI에서 필요에 따라 설치) |

| Podman |

| 컨테이너 관리 및 컨테이너 이미지 관리 (RHEL 8.1에서 사용 가능) |

| 세션 기록 |

| 사용자 세션 기록 및 관리 |

| 스토리지 |

|

|

3.2. 웹 콘솔에서 새 페이지 생성

Red Hat Enterprise Linux 웹 콘솔에 사용자 지정 기능을 추가하려면 필요한 기능을 실행하는 페이지의 HTML 및 JavaScript 파일이 포함된 패키지 디렉토리를 추가해야 합니다.

사용자 지정 페이지를 추가하는 방법에 대한 자세한 내용은 Cockpit 프로젝트 웹 사이트에서 Cockpit 사용자 인터페이스의 플러그인 생성 을 참조하십시오.

추가 리소스

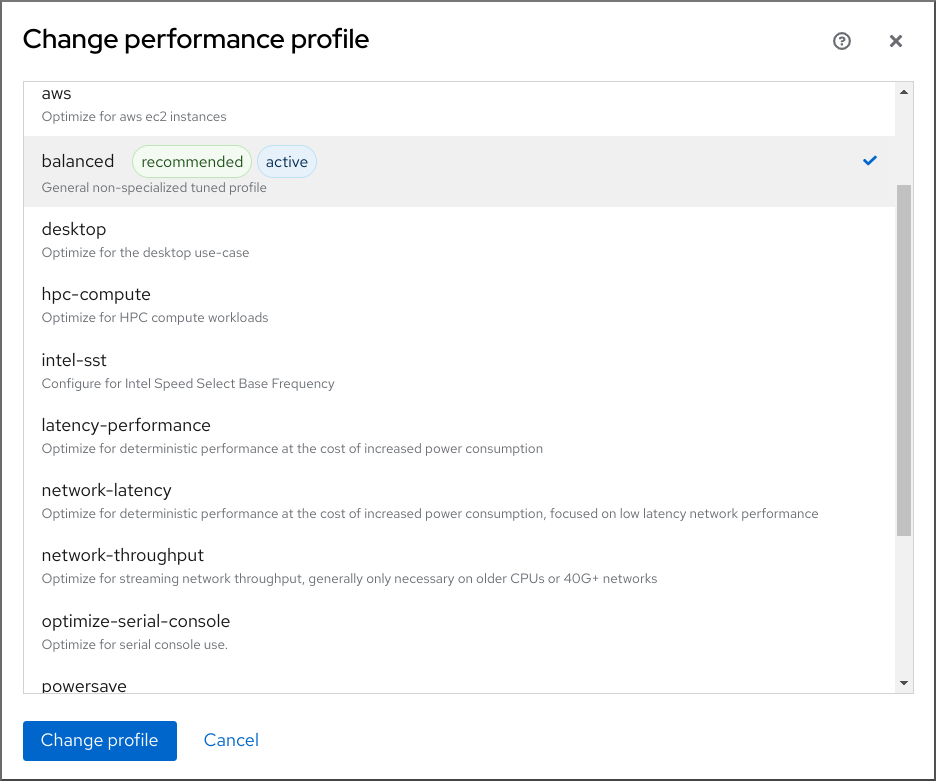

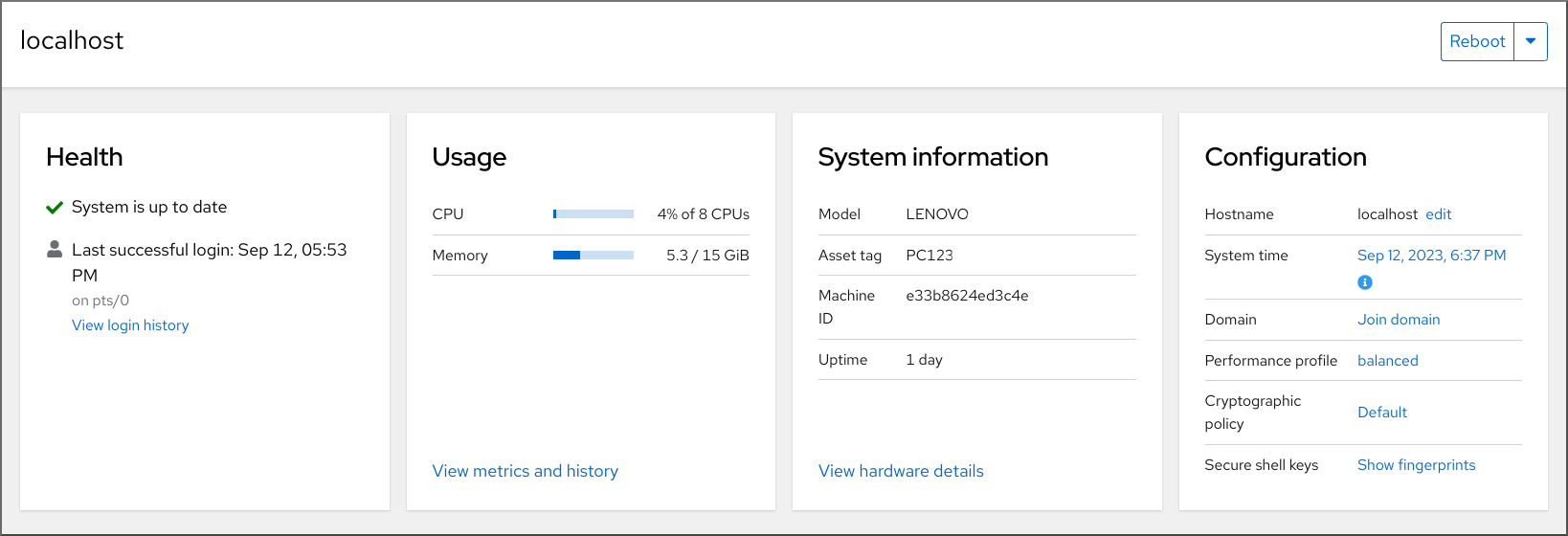

4장. 웹 콘솔을 사용하여 시스템 성능 최적화

RHEL 웹 콘솔에서 성능 프로파일을 설정하여 선택한 작업에 대한 시스템의 성능을 최적화하는 방법을 알아봅니다.

4.1. 웹 콘솔의 성능 튜닝 옵션

Red Hat Enterprise Linux 8은 다음 작업을 위해 시스템을 최적화하는 여러 성능 프로필을 제공합니다.

- 데스크탑을 사용하는 시스템

- 처리량 성능

- 대기 시간 성능

- 네트워크 성능

- 낮은 전력 소비

- 가상 머신

TuneD 서비스는 선택한 프로필과 일치하도록 시스템 옵션을 최적화합니다.

웹 콘솔에서 시스템에서 사용하는 성능 프로필을 설정할 수 있습니다.

추가 리소스

4.2. 웹 콘솔에서 성능 프로필 설정

수행하려는 작업에 따라 웹 콘솔을 사용하여 적절한 성능 프로필을 설정하여 시스템 성능을 최적화할 수 있습니다.

사전 요구 사항

- 웹 콘솔이 설치되어 있고 액세스할 수 있는지 확인합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요를 클릭합니다.

구성 섹션에서 현재 성능 프로필을 클릭합니다.

성능 프로필 변경 대화 상자에서 필요한 프로필을 설정합니다.

- 프로필 변경을 클릭합니다.

검증 단계

- 이제 개요 탭에 구성 섹션에서 선택한 성능 프로필이 표시됩니다.

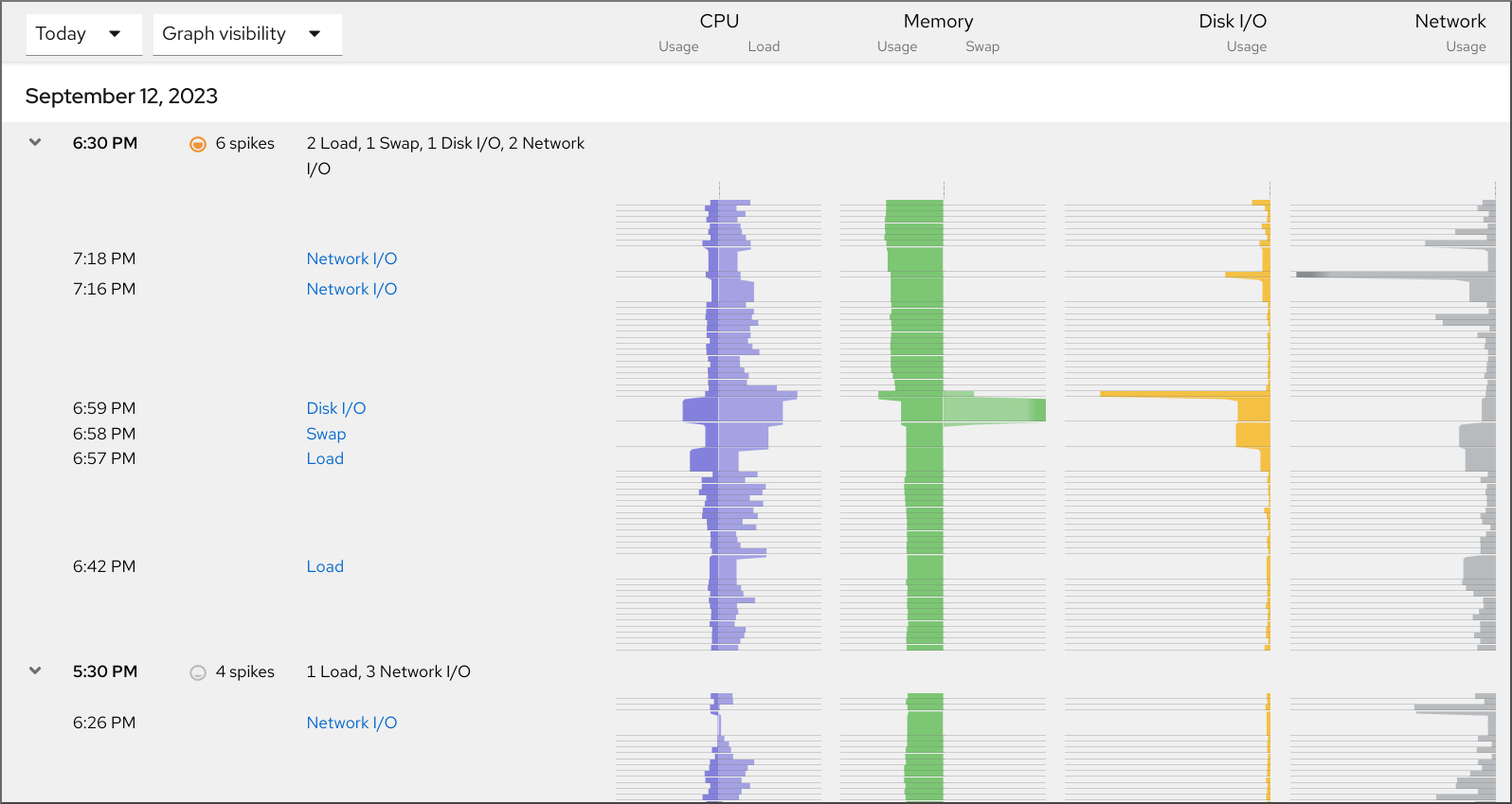

4.3. 웹 콘솔을 사용하여 로컬 시스템에서 성능 모니터링

Red Hat Enterprise Linux 웹 콘솔은 문제 해결을 위해 Utilization Saturation and Errors(USE) 방법을 사용합니다. 새로운 성능 지표 페이지에는 데이터의 기록 보기가 최신 데이터로 구성됩니다.

지표 및 기록 페이지에서 리소스 사용률 및 포화 상태에 대한 이벤트, 오류 및 그래픽 표시를 볼 수 있습니다.

사전 요구 사항

- 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

성능 지표를 수집할 수 있는

cockpit-pcp패키지가 설치됩니다.웹 콘솔 인터페이스에서 패키지를 설치하려면 다음을 수행합니다.

- 관리 권한으로 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요 페이지에서 메트릭 및 기록 보기를 클릭합니다.

- Install cockpit-pcp 버튼을 클릭합니다.

- 소프트웨어 설치 대화 상자 창에서 설치 를 클릭합니다.

명령줄 인터페이스에서 패키지를 설치하려면 다음을 사용합니다.

# yum install cockpit-pcp

PCP(Performance Co- Cryostat) 서비스가 활성화되어 있습니다.

# systemctl enable --now pmlogger.service pmproxy.service

절차

- 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요를 클릭합니다.

사용 섹션에서 메트릭 및 기록 보기를 클릭합니다.

Metrics 및 history 섹션이 열립니다.

-

현재 시스템 구성 및 사용법:

-

사용자 지정 시간 간격에 따라 그래픽 형식의 성능 지표입니다.

-

현재 시스템 구성 및 사용법:

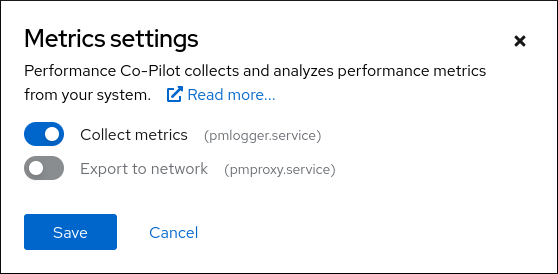

4.4. 웹 콘솔 및 Grafana를 사용하여 여러 시스템에서 성능 모니터링

Grafana를 사용하면 여러 시스템의 데이터를 한 번에 수집하고 수집된 PCP(Performance Co- Cryostat) 메트릭의 그래픽 표현을 검토할 수 있습니다. 웹 콘솔 인터페이스에서 여러 시스템에 대한 성능 지표 모니터링 및 내보내기를 설정할 수 있습니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 링크:웹 콘솔 설치를 참조하십시오.

cockpit-pcp패키지를 설치합니다.웹 콘솔 인터페이스에서 다음을 수행합니다.

- 관리 권한으로 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 개요 페이지에서 세부 정보 보기 및 기록 을 클릭합니다.

- Install cockpit-pcp 버튼을 클릭합니다.

- 소프트웨어 설치 대화 상자 창에서 설치 를 클릭합니다.

- 로그아웃한 후 다시 로그인하여 메트릭 기록을 확인합니다.

명령줄 인터페이스에서 패키지를 설치하려면 다음을 사용합니다.

# yum install cockpit-pcp

PCP 서비스를 활성화합니다.

# systemctl enable --now pmlogger.service pmproxy.service- Grafana 대시보드를 설정합니다. 자세 한 내용은 grafana-server 설정을 참조하십시오.

redis패키지를 설치합니다.# yum install redis또는 나중에 절차의 웹 콘솔 인터페이스에서 패키지를 설치할 수 있습니다.

절차

- 개요 페이지에서 사용 표의 지표 및 기록 보기를 클릭합니다.

- Metrics 설정 버튼을 클릭합니다.

Export를 네트워크 슬라이 더로 이동합니다.

redis패키지가 설치되어 있지 않은 경우 웹 콘솔에서 설치하라는 메시지를 표시합니다.-

pmproxy서비스를 열려면 드롭다운 목록에서 영역을 선택하고 pmproxy 추가 버튼을 클릭합니다. - 저장을 클릭합니다.

검증

- 네트워킹을 클릭합니다.

- 방화벽 테이블에서 규칙 및 영역 편집 버튼을 클릭합니다.

-

선택한 영역에서

pmproxy를 검색합니다.

보고 싶은 모든 시스템에 대해 이 절차를 반복합니다.

추가 리소스

5장. 웹 콘솔에서 로그 검토

RHEL 8 웹 콘솔에서 로그에 액세스, 검토 및 필터링하는 방법을 알아봅니다.

5.1. 웹 콘솔에서 로그 검토

RHEL 8 웹 콘솔 로그 섹션은 journalctl 유틸리티의 UI입니다. 웹 콘솔 인터페이스에서 시스템 로그에 액세스할 수 있습니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

로그를 클릭합니다.

- 목록에서 선택한 로그 항목을 클릭하여 로그 항목 세부 정보를 엽니다.

일시 중지 버튼을 사용하여 새 로그 항목이 나타나는 것을 일시 정지할 수 있습니다. 새 로그 항목을 다시 시작하면 웹 콘솔에서 일시 중지 버튼을 사용한 후 보고된 모든 로그 항목을 로드합니다.

시간, 우선 순위 또는 식별자로 로그를 필터링할 수 있습니다. 자세한 내용은 웹 콘솔에서 로그 필터링을 참조하십시오.

5.2. 웹 콘솔에서 로그 필터링

웹 콘솔에서 로그 항목을 필터링할 수 있습니다.

사전 요구 사항

웹 콘솔 인터페이스를 설치하고 액세스할 수 있어야 합니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

RHEL 8 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 로그를 클릭합니다.

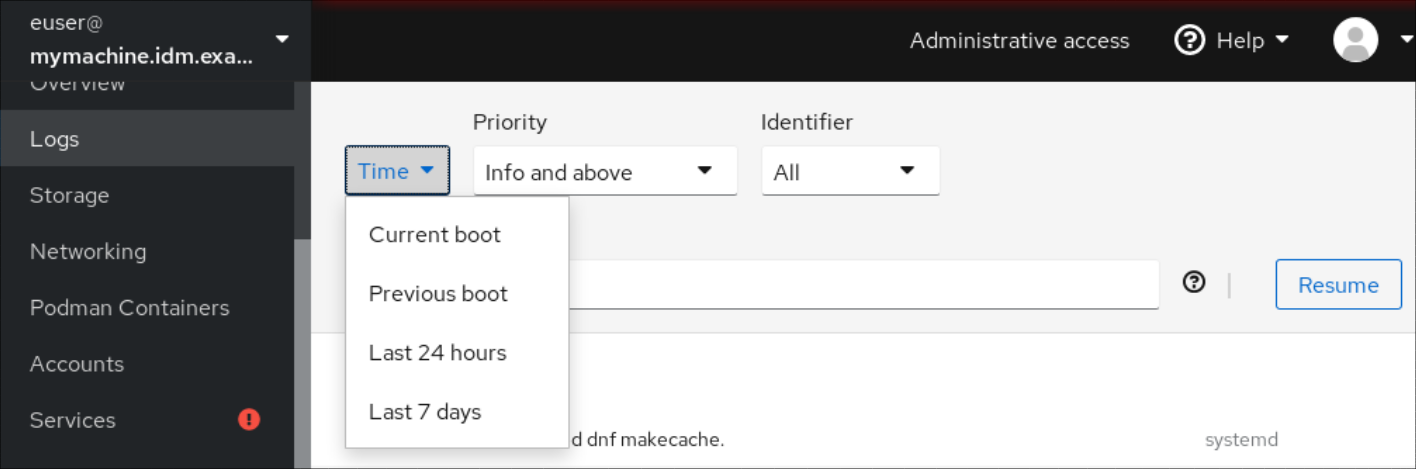

기본적으로 웹 콘솔에는 최신 로그 항목이 표시됩니다. 특정 시간 범위로 필터링하려면 시간 드롭다운 메뉴를 클릭하고 기본 옵션을 선택합니다.

오류 및 위의 심각도 로그 목록이 기본적으로 표시됩니다. 다른 우선 순위로 필터링하려면 Error 및 above 드롭다운 메뉴를 클릭하고 기본 우선 순위를 선택합니다.

기본적으로 웹 콘솔은 모든 식별자에 대한 로그를 표시합니다. 특정 식별자에 대한 로그를 필터링하려면 모두 드롭다운 메뉴를 클릭하고 식별자를 선택합니다.

- 로그 항목을 열려면 선택한 로그를 클릭합니다.

5.3. 웹 콘솔에서 로그 필터링을 위한 텍스트 검색 옵션

텍스트 검색 옵션 기능은 로그 필터링을 위한 다양한 옵션을 제공합니다. 텍스트 검색을 사용하여 로그를 필터링하기로 결정하는 경우 세 가지 드롭다운 메뉴에 정의된 사전 정의된 옵션을 사용하거나 전체 검색을 직접 입력할 수 있습니다.

드롭다운 메뉴

검색의 기본 매개변수를 지정하는 데 사용할 수 있는 세 가지 드롭다운 메뉴가 있습니다.

- 시간: 이 드롭다운 메뉴에는 검색의 다양한 시간 범위에 대한 사전 정의된 검색이 포함되어 있습니다.

-

우선 순위: 이 드롭다운 메뉴에서는 다양한 우선 순위 수준에 대한 옵션을 제공합니다.

journalctl --priority옵션에 해당합니다. 기본 우선순위 값은 Error 이상입니다. 다른 우선 순위를 지정하지 않을 때마다 설정됩니다. -

식별자: 이 드롭다운 메뉴에서 필터링할 식별자를 선택할 수 있습니다.

journalctl --identifier옵션에 해당합니다.

Quantifiers

검색을 지정하는 데 사용할 수 있는 6개의 정량기가 있습니다. 로그 테이블 필터링 옵션에서 다룹니다.

로그 필드

특정 로그 필드를 검색하려면 해당 콘텐츠와 함께 필드를 지정할 수 있습니다.

로그 메시지에서 자유 양식 텍스트 검색

로그 메시지에서 선택한 텍스트 문자열을 필터링할 수 있습니다. 문자열은 정규식 형식일 수도 있습니다.

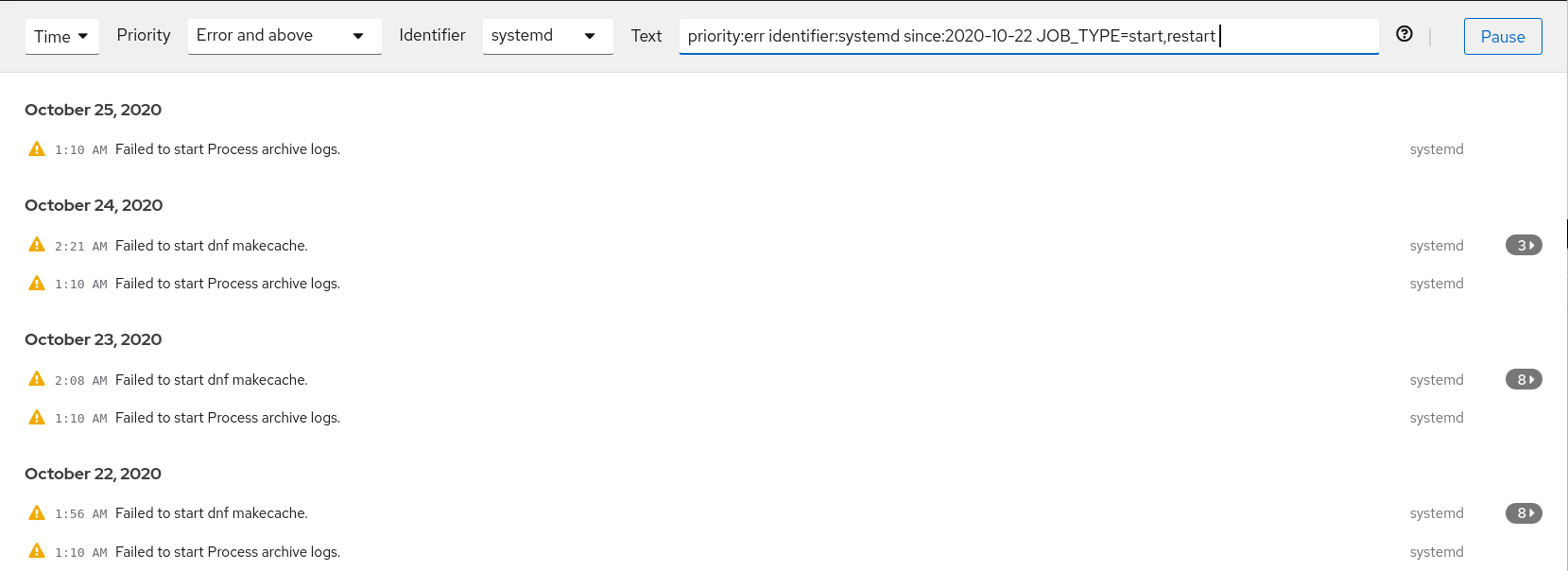

고급 로그 필터링 I

2020년 10월 22일 자정 이후 발생한 'systemd'로 식별된 모든 로그 메시지를 필터링하고 'JOB_TYPE' 저널 필드는 'start' 또는 'restart' 중 하나입니다.

-

type

identifier:systemd since:2020-10-22 JOB_TYPE=start,restartto search field. 결과를 확인하십시오.

고급 로그 필터링 II

마지막 전에 부팅에서 발생한 'cockpit.service' systemd 장치에서 온 모든 로그 메시지를 필터링하고 메시지 본문에 "error" 또는 "fail"가 포함되어 있습니다.

-

service:cockpit boot:-1 error|failto the search field를 입력합니다. 결과를 확인하십시오.

5.4. 텍스트 검색 상자를 사용하여 웹 콘솔에서 로그를 필터링

텍스트 검색 상자를 사용하면 다른 매개변수에 따라 로그를 필터링할 수 있습니다. 검색은 필터링 드롭다운 메뉴, 정량기, 로그 필드 및 자유 형식 문자열 검색 사용을 결합합니다.

사전 요구 사항

웹 콘솔 인터페이스를 설치하고 액세스할 수 있어야 합니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 로그를 클릭합니다.

드롭다운 메뉴를 사용하여 세 가지 주요 정량기(시간 범위, 우선 순위 및 식별자)를 지정하여 필터링할 수 있습니다.

우선 순위 계산기에는 항상 값이 있어야 합니다. 지정하지 않으면 오류 및 위의 우선 순위를 자동으로 필터링합니다. 설정한 옵션은 텍스트 검색 상자에 반영됩니다.

필터링할 로그 필드를 지정합니다.

여러 로그 필드를 추가할 수 있습니다.

- 자유 양식 문자열을 사용하여 다른 항목을 검색할 수 있습니다. 검색 상자에서도 정규식을 사용할 수 있습니다.

5.5. 로그 필터링 옵션

웹 콘솔에서 로그를 필터링하는 데 사용할 수 있는 journalctl 옵션에는 유용할 수 있습니다. 이 중 일부는 이미 웹 콘솔 인터페이스의 드롭다운 메뉴의 일부로 설명되어 있습니다.

표 5.1. 테이블

| 옵션 이름 | 사용법 | 참고 |

|---|---|---|

|

| 메시지 우선순위로 출력을 필터링합니다. 단일 숫자 또는 텍스트 로그 수준을 사용합니다. 로그 수준은 일반적인 syslog 로그 수준입니다. 단일 로그 수준이 지정되면 이 로그 수준 또는 낮은(더 중요한) 로그 수준이 있는 모든 메시지가 표시됩니다. | 우선 순위 드롭다운 메뉴에서 다룹니다. |

|

| 지정된 syslog 식별자 SYSLOG_IDENTIFIER에 대한 메시지를 표시합니다. 여러 번 지정할 수 있습니다. | 식별자 드롭다운 메뉴에서 다룹니다. |

|

| 가장 최근의 저널 항목만 표시하고 저널에 추가되는 대로 새 항목을 지속적으로 출력합니다. | 드롭다운에서는 다루지 않습니다. |

|

|

지정된 |

드롭다운에서는 다루지 않습니다. |

|

| 특정 부팅의 메시지를 표시합니다. 양수 정수는 저널 시작부터 부팅을 조회하며, 0이 아닌 정수는 저널 종료부터 부팅을 조회합니다. 따라서 1은 저널에 있는 첫 번째 부팅을 시간순으로 2개씩 의미하고, 두 번째는 마지막 부팅이고, -0은 마지막 부팅이고, 마지막에 부팅되는 등입니다. | 시간 드롭다운 메뉴에서 현재 부팅 또는 이전 부팅 으로만 적용됩니다. 기타 옵션은 수동으로 작성해야 합니다. |

|

| 지정된 날짜 또는 지정된 날짜보다 오래된 항목을 각각 표시합니다. 날짜 사양은 "2012-10-30 18:17:16" 형식이어야 합니다. 시간 부분이 생략되면 "00:00:00"으로 가정합니다. 초 구성 요소가 생략된 경우 ":00"으로 가정합니다. 날짜 구성 요소를 생략하면 현재 날짜가 가정됩니다. 또는 "현재"는 현재 날짜, 현재 날짜 또는 날짜 이후의 00:00:00을 나타내는 "오래", "오래오", "오래오"가 이해됩니다. "현재"는 현재 시간을 나타냅니다. 마지막으로, 현재 시간 전후에 "-" 또는 "+" 접두사가 붙은 상대 시간을 지정할 수 있습니다. | 드롭다운에서는 다루지 않습니다. |

6장. 웹 콘솔에서 사용자 계정 관리

RHEL 웹 콘솔은 시스템 사용자 계정을 추가, 편집, 제거하는 인터페이스를 제공합니다.

이 섹션을 읽으면 다음을 알 수 있습니다.

- 기존 계정이 있는 위치에서.

- 새 계정을 추가하는 방법

- 암호 만료를 설정하는 방법

- 사용자 세션을 종료하는 방법 및 시기

사전 요구 사항

- 관리자 권한이 할당된 계정으로 RHEL 웹 콘솔에 로그인됩니다. 자세한 내용은 RHEL 웹 콘솔 로그인에서 참조하십시오.

6.1. 웹 콘솔에서 관리되는 시스템 사용자 계정

RHEL 웹 콘솔에 사용자 계정이 표시되는 경우 다음을 수행할 수 있습니다.

- 시스템에 액세스할 때 사용자를 인증합니다.

- 시스템에 대한 액세스 권한을 설정합니다.

RHEL 웹 콘솔은 시스템에 있는 모든 사용자 계정을 표시합니다. 따라서 웹 콘솔에 처음 로그인한 직후 적어도 하나의 사용자 계정을 볼 수 있습니다.

RHEL 웹 콘솔에 로그인한 후 다음 작업을 수행할 수 있습니다.

- 새 사용자 계정을 생성합니다.

- 매개 변수를 변경합니다.

- 계정을 잠급니다.

- 사용자 세션을 종료합니다.

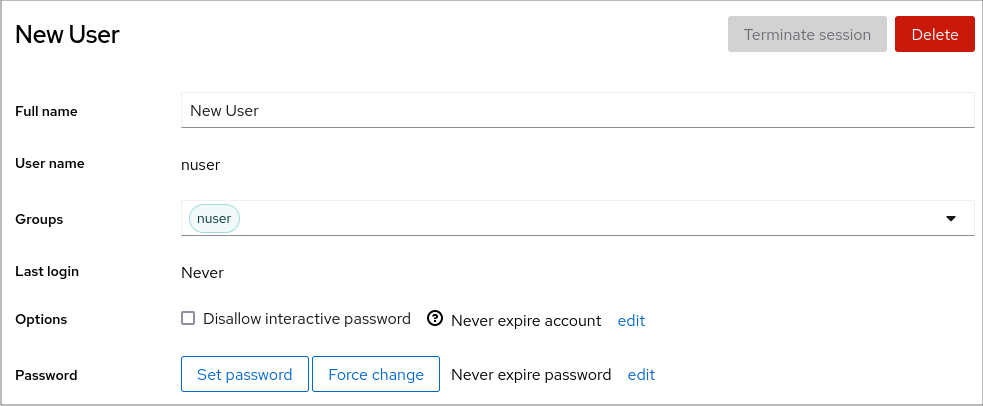

6.2. 웹 콘솔을 사용하여 새 계정 추가

다음 단계를 사용하여 시스템에 사용자 계정을 추가하고 RHEL 웹 콘솔을 통해 계정에 관리 권한을 설정합니다.

사전 요구 사항

- RHEL 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- RHEL 웹 콘솔에 로그인합니다.

- 계정을 클릭합니다.

- 새 계정 만들기를 클릭합니다.

전체 이름 필드에 사용자의 전체 이름을 입력합니다.

RHEL 웹 콘솔은 전체 이름에서 사용자 이름을 자동으로 권장하고 사용자 이름 필드에 입력합니다. 첫 번째 이름의 첫 글자와 전체 성으로 구성된 원래 이름 지정 규칙을 사용하지 않으려면 제안을 업데이트합니다.

Password/Confirm 필드에 암호를 입력하고 암호가 올바른지 확인하도록 다시 입력합니다.

필드 아래의 색상 표시줄은 입력한 암호의 보안 수준을 보여주므로 암호가 약한 사용자를 만들 수 없습니다.

- 만들기를 클릭하여 설정을 저장하고 대화 상자를 종료합니다.

- 새로 생성된 계정을 선택합니다.

그룹 드롭다운 메뉴에서 새 계정에 추가할 그룹을 선택합니다.

이제 계정 설정에서 새 계정을 볼 수 있으며 해당 자격 증명을 사용하여 시스템에 연결할 수 있습니다.

6.3. 웹 콘솔에서 암호 만료 강제 적용

기본적으로 사용자 계정은 만료되지 않도록 암호를 설정합니다. 정의된 일 수 후에 만료되도록 시스템 암호를 설정할 수 있습니다. 암호가 만료되면 다음 로그인 시도에서 암호 변경을 묻는 메시지가 표시됩니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 계정을 클릭합니다.

- 암호 만료를 적용할 사용자 계정을 선택합니다.

암호 행에서 edit 를 클릭합니다.

- 암호 만료 대화 상자에서 암호 변경 시 모든 …을 선택합니다. days 을(를) 입력하고 암호가 만료된 날 수를 나타내는 양의 정수 숫자를 입력합니다.

변경을 클릭합니다.

웹 콘솔은 암호 줄에 향후 암호 변경 요청 날짜를 즉시 표시합니다.

6.4. 웹 콘솔에서 사용자 세션 종료

사용자는 시스템에 로그인할 때 사용자 세션을 생성합니다. 사용자 세션을 종료하는 것은 사용자가 시스템에서 로그아웃하는 것을 의미합니다. 구성 변경에 민감한 관리 작업을 수행해야 하는 경우(예: 시스템 업그레이드) 도움이 될 수 있습니다.

RHEL 8web 콘솔의 각 사용자 계정에서 현재 사용 중인 웹 콘솔 세션을 제외하고 계정의 모든 세션을 종료할 수 있습니다. 이렇게 하면 시스템에 대한 액세스를 차단할 수 없습니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 계정을 클릭합니다.

- 세션을 종료할 사용자 계정을 클릭합니다.

Terminate Session 을 클릭합니다.

Terminate Session 버튼이 비활성화된 경우 사용자는 시스템에 로그인되지 않습니다.

RHEL 웹 콘솔은 세션을 종료합니다.

7장. 웹 콘솔에서 서비스 관리

RHEL 웹 콘솔 인터페이스에서 시스템 서비스를 관리하는 방법을 알아봅니다. 서비스를 활성화 또는 비활성화하거나, 서비스를 다시 시작하거나 다시 로드하거나, 자동 시작을 관리할 수 있습니다.

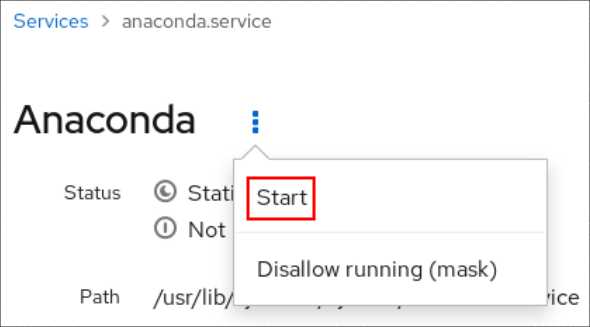

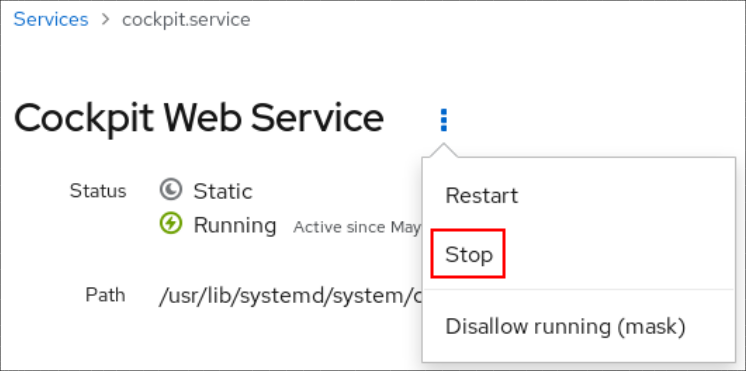

7.1. 웹 콘솔에서 시스템 서비스 활성화 또는 비활성화

이 절차에서는 웹 콘솔 인터페이스를 사용하여 시스템 서비스를 활성화하거나 비활성화합니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

서비스를 이름 또는 설명으로 필터링하고 Enabled, Disabled 또는 Static 자동 시작에서도 필터링할 수 있습니다. 인터페이스는 서비스의 현재 상태 및 최근 로그를 표시합니다.

관리자 권한으로 RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 왼쪽 웹 콘솔 메뉴에서 서비스를 클릭합니다.

- 서비스의 기본 탭은 System Services 입니다. 대상, 소켓, 타이머 또는 경로를 관리하려면 상단 메뉴의 해당 탭으로 전환합니다.

- 서비스 설정을 열려면 목록에서 선택한 서비스를 클릭합니다. State 열을 확인하여 활성 상태 또는 비활성 상태인 서비스를 알릴 수 있습니다.

서비스를 활성화하거나 비활성화합니다.

비활성 서비스를 활성화하려면 Start 버튼을 클릭합니다.

활성 서비스를 비활성화하려면 중지 버튼을 클릭합니다.

7.2. 웹 콘솔에서 시스템 서비스 재시작

이 절차에서는 웹 콘솔 인터페이스를 사용하여 시스템 서비스를 다시 시작합니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

서비스를 이름 또는 설명으로 필터링하고 Enabled, Disabled 또는 Static 자동 시작에서도 필터링할 수 있습니다. 인터페이스는 서비스의 현재 상태 및 최근 로그를 표시합니다.

관리자 권한으로 RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 왼쪽 웹 콘솔 메뉴에서 서비스를 클릭합니다.

- 서비스의 기본 탭은 System Services 입니다. 대상, 소켓, 타이머 또는 경로를 관리하려면 상단 메뉴의 해당 탭으로 전환합니다.

- 서비스 설정을 열려면 목록에서 선택한 서비스를 클릭합니다.

- 서비스를 다시 시작하려면 다시 시작 버튼을 클릭합니다.

7.3. 웹 콘솔에서 매니페스트 설정 덮어쓰기

특정 사용자와 시스템의 모든 사용자에 대한 웹 콘솔 메뉴를 수정할 수 있습니다. cockpit 프로젝트에서 패키지 이름은 디렉터리 이름입니다. 패키지에는 다른 파일과 함께 manifest.json 파일이 포함되어 있습니다. 기본 설정은 manifest.json 파일에 있습니다. 지정된 사용자의 특정 위치에 < package-name > .override.json 파일을 생성하여 기본 cockpit 메뉴 설정을 덮어쓸 수 있습니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

선택한 텍스트 편집기에서 <

systemd > .override.json파일의 매니페스트 설정을 재정의합니다. 예를 들면 다음과 같습니다.모든 사용자에 대해 편집하려면 다음을 입력합니다.

# vi /etc/cockpit/<systemd>.override.json단일 사용자에 대해 편집하려면 다음을 입력합니다.

# vi ~/.config/cockpit/<systemd>.override.json

다음 세부 정보를 사용하여 필요한 파일을 편집합니다.

{ "menu": { "services": null, "logs": { "order": -1 } } }-

null값은 서비스 탭을 숨깁니다. -

-1값은 로그 탭을 먼저 이동합니다.

-

cockpit서비스를 다시 시작하십시오.# systemctl restart cockpit.service

추가 리소스

-

Cockpit(1)도움말 페이지 - 매니페스트 덮어쓰기

8장. 웹 콘솔을 사용하여 네트워크 본딩 구성

RHEL 8 웹 콘솔에서 네트워크 본딩이 작동하는 방법을 확인하고 네트워크 본딩을 구성합니다.

RHEL 8 웹 콘솔은 NetworkManager 서비스 위에 빌드됩니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치 및 활성화되어 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

8.1. 본딩 모드에 따른 업스트림 스위치 구성

사용하려는 본딩 모드에 따라 스위치에서 포트를 구성해야 합니다.

| 본딩 모드 | 전환 시 구성 |

|---|---|

|

| LACP(Link Aggregation Control Protocol) 협상이 아닌 정적 EtherChannel이 활성화되어 있어야 합니다. |

|

| 스위치에 구성이 필요하지 않습니다. |

|

| LACP-negotiated가 아닌 정적 EtherChannel이 활성화되어 있어야 합니다. |

|

| LACP-negotiated가 아닌 정적 EtherChannel이 활성화되어 있어야 합니다. |

|

| LACP-negotiated EtherChannel이 활성화되어 있어야 합니다. |

|

| 스위치에 구성이 필요하지 않습니다. |

|

| 스위치에 구성이 필요하지 않습니다. |

스위치를 구성하는 방법에 대한 자세한 내용은 스위치 설명서를 참조하십시오.

장애 조치 메커니즘과 같은 특정 네트워크 본딩 기능은 네트워크 스위치 없이 직접 유선 연결을 지원하지 않습니다. 자세한 내용은 크로스 오버 소켓을 사용하여 직접 연결과 함께 지원되는 Is 본딩을 참조하십시오. https://access.redhat.com/solutions/202583 KCS 솔루션.

8.2. 본딩 모드

RHEL 8에는 여러 모드 옵션이 있습니다. 각 모드 옵션은 특정 부하 분산 및 내결함성을 특성화합니다. 결합된 인터페이스의 동작은 모드에 따라 다릅니다. 본딩 모드는 내결함성, 부하 분산 또는 둘 다를 제공합니다.

로드 밸런싱 모드

- 라운드 로빈: 사용 가능한 첫 번째 인터페이스에서 마지막 인터페이스로 패킷을 순차적으로 전송합니다.

내결함성 모드

- 활성 백업: 기본 인터페이스가 실패하는 경우에만 백업 인터페이스 중 하나가 대체됩니다. 활성 인터페이스에서 사용하는 MAC 주소만 표시됩니다.

브로드캐스트: 모든 전송은 모든 인터페이스에서 전송됩니다.

참고브로드캐스트는 모든 본딩 인터페이스의 네트워크 트래픽이 크게 증가합니다.

내결함성 및 로드 밸런싱 모드

- XOR: 대상 MAC 주소는 modulo 해시가 있는 인터페이스 간에 동일하게 배포됩니다. 그러면 각 인터페이스는 동일한 MAC 주소 그룹을 제공합니다.

802.3ad: IEEE 802.3ad 동적 링크 집계 정책을 설정합니다. 동일한 속도 및 이중화된 설정을 공유하는 집계 그룹을 생성합니다. 활성 집계기의 모든 인터페이스에서 전송 및 수신됩니다.

참고이 모드에서는 802.3ad 호환 스위치가 필요합니다.

- Adaptive 전송 부하 분산: 발신 트래픽은 각 인터페이스의 현재 로드에 따라 배포됩니다. 현재 인터페이스에서 들어오는 트래픽이 수신됩니다. 수신 인터페이스가 실패하면 다른 인터페이스가 실패한 인터페이스의 MAC 주소를 대신합니다.

조정형 로드 밸런싱: IPv4 트래픽에 대한 전송 및 수신 부하 분산이 포함됩니다.

수신 부하 분산은 ARP(Address Resolution Protocol) 협상을 통해 달성되므로 본딩 구성에서 Link Monitoring 을 ARP 로 설정해야 합니다.

8.3. RHEL 웹 콘솔을 사용하여 네트워크 본딩 구성

웹 브라우저 기반 인터페이스를 사용하여 네트워크 설정을 관리하려면 RHEL 웹 콘솔을 사용하여 네트워크 본딩을 구성합니다.

사전 요구 사항

- RHEL 웹 콘솔에 로그인되어 있습니다.

- 서버에 둘 이상의 물리적 또는 가상 네트워크 장치가 설치되어 있습니다.

- 이더넷 장치를 본딩의 멤버로 사용하려면 물리적 또는 가상 이더넷 장치를 서버에 설치해야 합니다.

팀, 브리지 또는 VLAN 장치를 본딩의 멤버로 사용하려면 다음에 설명된 대로 사전에 생성합니다.

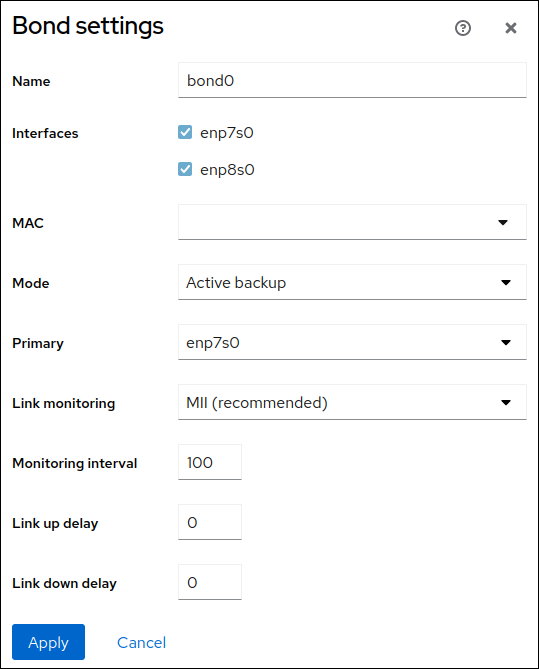

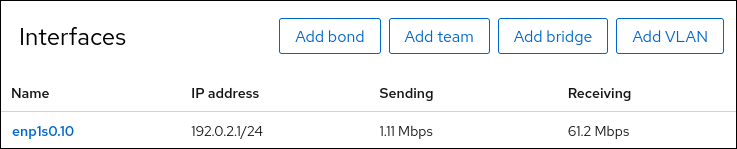

절차

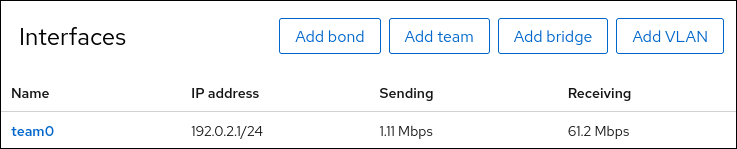

-

화면 왼쪽의 탐색에서

네트워킹탭을 선택합니다. -

Interfaces(interface) 섹션에서 Add bond 를 클릭합니다. - 생성할 본딩 장치의 이름을 입력합니다.

- 본딩의 멤버여야 하는 인터페이스를 선택합니다.

본딩의 모드를 선택합니다.

Active backup을 선택하면 웹 콘솔에 원하는 활성 장치를 선택할 수 있는 추가기본필드가 표시됩니다.-

링크 모니터링 모드를 설정합니다. 예를 들어,

Adaptive 로드 밸런싱모드를 사용하는 경우ARP로 설정합니다. 선택 사항: 모니터링 간격, 링크 up 지연, 링크 다운 지연 설정을 조정합니다. 일반적으로 문제 해결 목적으로만 기본값을 변경합니다.

- Apply 를 클릭합니다.

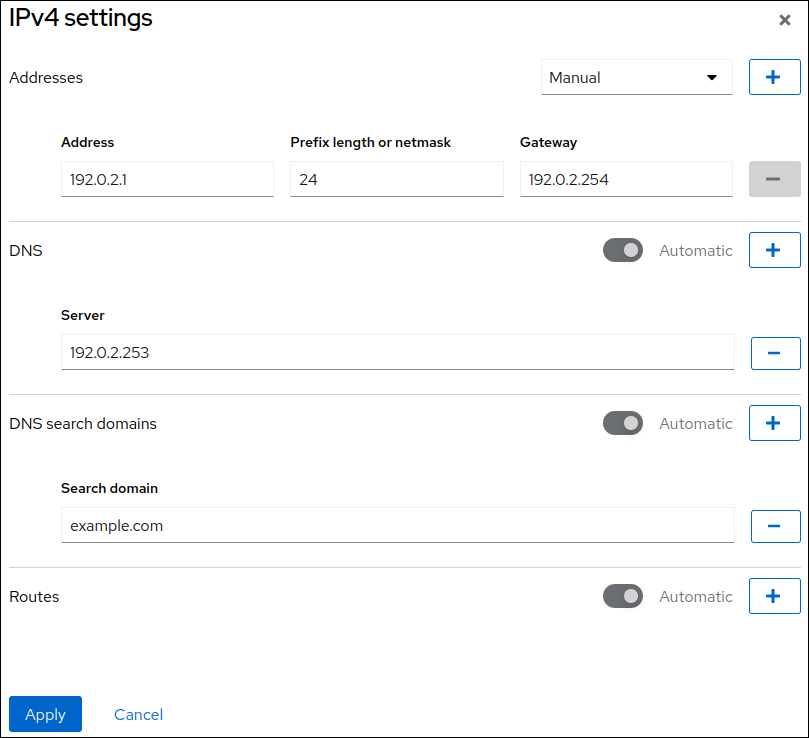

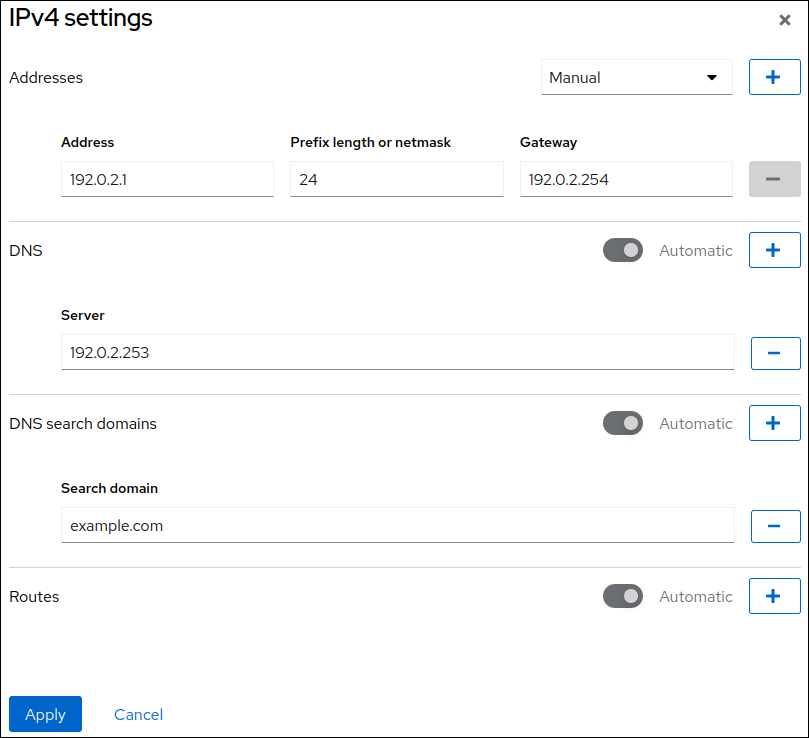

기본적으로 본딩은 동적 IP 주소를 사용합니다. 고정 IP 주소를 설정하려면 다음을 수행합니다.

-

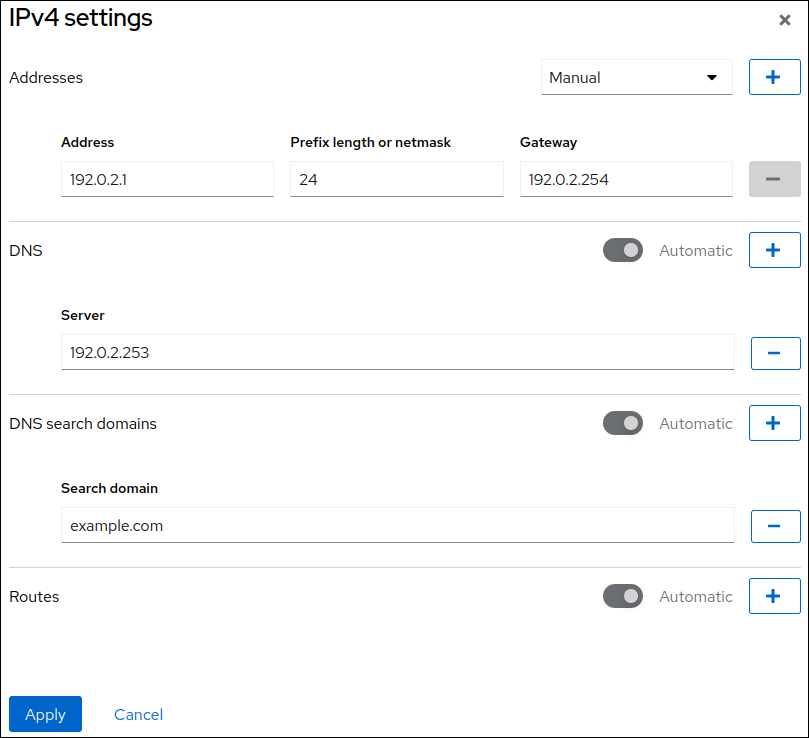

Interfaces(interface) 섹션에서 본딩 이름을 클릭합니다. -

구성할 프로토콜 옆에 있는

편집을 클릭합니다. -

주소옆에 있는Manual을 선택하고 IP 주소, 접두사 및 기본 게이트웨이를 입력합니다. -

DNS섹션에서 + 버튼을 클릭하고 DNS 서버의 IP 주소를 입력합니다. 이 단계를 반복하여 여러 DNS 서버를 설정합니다. -

DNS 검색 도메인섹션에서 + 버튼을 클릭하고 검색 도메인을 입력합니다. 인터페이스에 정적 경로가 필요한 경우

Routes섹션에서 해당 경로를 구성합니다.

- 적용을클릭합니다.

-

검증

화면 왼쪽의 탐색에서

Networking탭을 선택하고 인터페이스에 들어오고 나가는 트래픽이 있는지 확인합니다.

호스트에서 네트워크 케이블을 일시적으로 제거합니다.

소프트웨어 유틸리티를 사용하여 링크 실패 이벤트를 올바르게 테스트하는 방법은 없습니다. 웹 콘솔과 같은 연결을 비활성화하는 툴은 본딩 드라이버만 사용하여 멤버 구성 변경 사항을 처리하고 실제 링크 실패 이벤트가 아닌 멤버 구성 변경 사항을 처리하는 기능을 보여줍니다.

본딩 상태를 표시합니다.

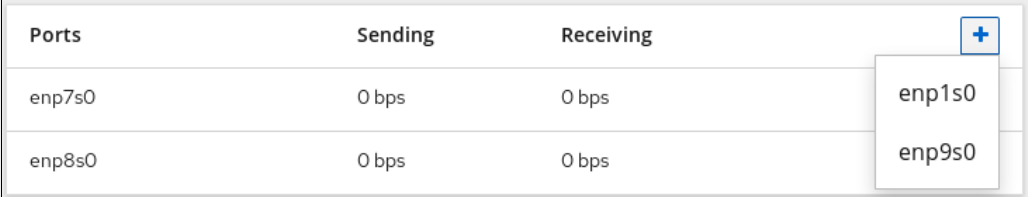

# cat /proc/net/bonding/bond0

8.4. 웹 콘솔을 사용하여 본딩에 인터페이스 추가

네트워크 본딩에는 여러 인터페이스가 포함될 수 있으며 언제든지 해당 인터페이스를 추가하거나 제거할 수 있습니다.

기존 본딩에 네트워크 인터페이스를 추가하는 방법을 알아봅니다.

사전 요구 사항

절차

웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 엽니다.

- 인터페이스 표에서 구성할 본딩을 클릭합니다.

- 본딩 설정 화면에서 멤버 테이블(인터페이스)까지 아래로 스크롤합니다.

- Add member drop down 아이콘을 클릭합니다.

- 드롭다운 메뉴에서 인터페이스를 선택하고 클릭합니다.

검증 단계

- 선택한 인터페이스가 본딩 설정 화면의 Interface members 테이블에 표시되는지 확인합니다.

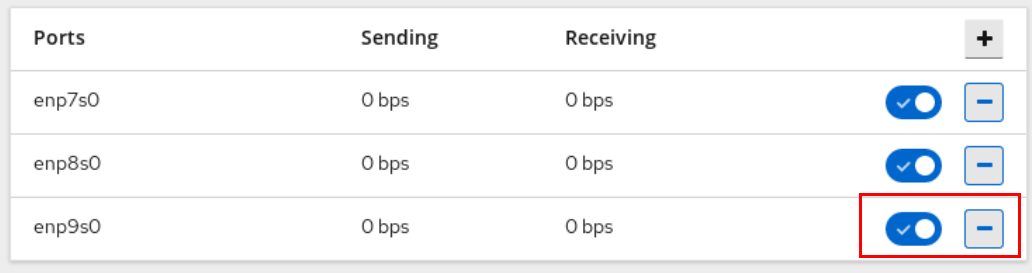

8.5. 웹 콘솔을 사용하여 본딩에서 인터페이스 제거 또는 비활성화

네트워크 본딩에는 여러 인터페이스가 포함될 수 있습니다. 장치를 변경해야 하는 경우 본딩에서 특정 인터페이스를 제거하거나 비활성화할 수 있으며 나머지 활성 인터페이스에서 사용할 수 있습니다.

본딩에 포함된 인터페이스 사용을 중지하려면 다음을 수행할 수 있습니다.

- 본딩에서 인터페이스를 제거합니다.

- 인터페이스를 일시적으로 비활성화합니다. 인터페이스는 본딩의 일부를 유지하지만 본딩은 다시 활성화할 때까지 사용하지 않습니다.

사전 요구 사항

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 엽니다.

- 구성할 본딩을 클릭합니다.

- 본딩 설정 화면에서 포트(인터페이스) 테이블까지 아래로 스크롤합니다.

인터페이스를 선택하고 제거하거나 비활성화합니다.

- 인터페이스를 제거하려면 - 버튼을 클릭합니다.

- 인터페이스를 비활성화하거나 활성화하려면 선택한 인터페이스 옆에 있는 스위치를 토글합니다.

선택한 상황에 따라 웹 콘솔은 본딩에서 인터페이스를 제거하거나 비활성화하여 네트워킹 섹션에서 독립 실행형 인터페이스로 다시 볼 수 있습니다.

8.6. 웹 콘솔을 사용하여 본딩 제거 또는 비활성화

웹 콘솔을 사용하여 네트워크 본딩을 제거하거나 비활성화합니다. 본딩을 비활성화하면 인터페이스가 본딩에 남아 있지만 본딩은 네트워크 트래픽에 사용되지 않습니다.

사전 요구 사항

- 웹 콘솔에는 기존 본딩이 있습니다.

절차

웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 엽니다.

- 제거할 본딩을 클릭합니다.

본딩 설정 화면에서 전환기를 전환하거나 삭제 버튼을 클릭하여 본딩을 비활성화하거나 활성화하여 본딩을 영구적으로 제거할 수 있습니다.

검증 단계

- 네트워킹 으로 돌아가서 본딩의 모든 인터페이스가 이제 독립 실행형 인터페이스인지 확인합니다.

9장. 웹 콘솔을 사용하여 네트워크 팀 구성

네트워크 본딩의 작동 방식, 네트워크 팀과 네트워크 본딩의 차이점, 웹 콘솔에서 구성의 가능성을 알아봅니다.

다음과 같은 방법에 대한 지침을 찾을 수 있습니다.

- 새 네트워크 팀 추가

- 기존 네트워크 팀에 새 인터페이스 추가

- 기존 네트워크 팀에서 인터페이스 제거

- 네트워크 팀 제거

Red Hat Enterprise Linux 9에서는 네트워크 팀 구성이 더 이상 사용되지 않습니다. 서버를 향후 RHEL 버전으로 업그레이드하려는 경우 커널 본딩 드라이버를 대안으로 사용하는 것이 좋습니다. 자세한 내용은 네트워크 본딩 구성을 참조하십시오.

사전 요구 사항

RHEL 웹 콘솔이 설치 및 활성화되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

9.1. RHEL 웹 콘솔을 사용하여 네트워크 팀 구성

웹 브라우저 기반 인터페이스를 사용하여 네트워크 설정을 관리하려면 RHEL 웹 콘솔을 사용하여 네트워크 팀을 구성합니다.

Red Hat Enterprise Linux 9에서는 네트워크 티밍이 더 이상 사용되지 않습니다. 서버를 향후 RHEL 버전으로 업그레이드하려는 경우 커널 본딩 드라이버를 대안으로 사용하는 것이 좋습니다. 자세한 내용은 네트워크 본딩 구성을 참조하십시오.

사전 요구 사항

-

teamd및NetworkManager-team패키지가 설치됩니다. - 서버에 둘 이상의 물리적 또는 가상 네트워크 장치가 설치되어 있습니다.

- 이더넷 장치를 팀의 포트로 사용하려면 물리적 또는 가상 이더넷 장치를 서버에 설치하고 스위치에 연결해야 합니다.

본딩, 브리지 또는 VLAN 장치를 팀의 포트로 사용하려면 다음에 설명된 대로 미리 생성합니다.

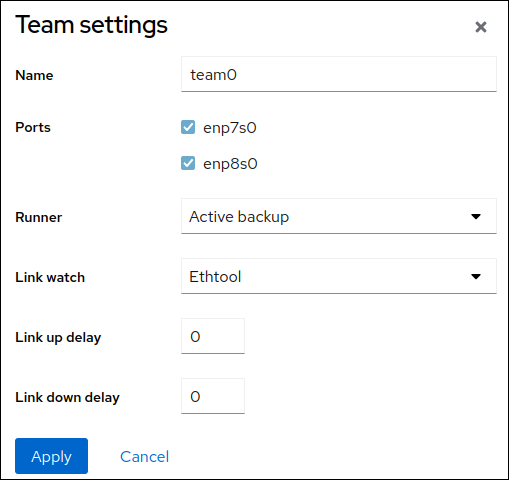

절차

-

화면 왼쪽의 탐색에서

네트워킹탭을 선택합니다. -

인터페이스섹션에서 팀 추가를 클릭합니다. - 생성할 팀 장치의 이름을 입력합니다.

- 팀의 포트여야 하는 인터페이스를 선택합니다.

팀의 러너를 선택합니다.

로드 밸런싱또는802.3ad LACP를 선택하면 웹 콘솔에 추가 필드밸런서가 표시됩니다.링크 감시자를 설정합니다.

-

Ethtool을 선택하는 경우 링크를 설정하고 지연을 연결하십시오. -

ARP ping또는NSNA ping을 설정하는 경우 ping 간격 및 ping 대상을 설정합니다.

-

- Apply 를 클릭합니다.

기본적으로 팀은 동적 IP 주소를 사용합니다. 고정 IP 주소를 설정하려면 다음을 수행합니다.

-

Interfaces(interface) 섹션에서 팀의 이름을 클릭합니다. -

구성할 프로토콜 옆에 있는

편집을 클릭합니다. -

주소옆에 있는Manual을 선택하고 IP 주소, 접두사 및 기본 게이트웨이를 입력합니다. -

DNS섹션에서 + 버튼을 클릭하고 DNS 서버의 IP 주소를 입력합니다. 이 단계를 반복하여 여러 DNS 서버를 설정합니다. -

DNS 검색 도메인섹션에서 + 버튼을 클릭하고 검색 도메인을 입력합니다. 인터페이스에 정적 경로가 필요한 경우

Routes섹션에서 해당 경로를 구성합니다.

- 적용을클릭합니다.

-

검증

화면 왼쪽의 탐색에서

Networking탭을 선택하고 인터페이스에 들어오고 나가는 트래픽이 있는지 확인합니다.

팀 상태를 표시합니다.

# teamdctl team0 state setup: runner: activebackup ports: enp7s0 link watches: link summary: up instance[link_watch_0]: name: ethtool link: up down count: 0 enp8s0 link watches: link summary: up instance[link_watch_0]: name: ethtool link: up down count: 0 runner: active port: enp7s0이 예에서는 두 포트가 모두 실행 중입니다.

추가 리소스

9.2. 웹 콘솔을 사용하여 팀에 새 인터페이스 추가

네트워크 팀은 여러 인터페이스를 포함할 수 있으며 언제든지 해당 인터페이스를 추가하거나 제거할 수 있습니다. 다음 섹션에서는 기존 팀에 새 네트워크 인터페이스를 추가하는 방법을 설명합니다.

사전 요구 사항

- 로 네트워크 팀이 구성되어 있습니다.

절차

웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹 탭으로 전환합니다.

- 인터페이스 표에서 구성할 팀을 클릭합니다.

- 팀 설정 창에서 포트 테이블까지 아래로 스크롤합니다.

- + 버튼을 클릭합니다.

드롭다운 목록에서 추가할 인터페이스를 선택합니다.

RHEL 웹 콘솔은 인터페이스를 팀에 추가합니다.

9.3. 웹 콘솔을 사용하여 팀에서 인터페이스 제거 또는 비활성화

네트워크 팀은 여러 인터페이스를 포함할 수 있습니다. 장치를 변경해야 하는 경우 나머지 활성 인터페이스와 함께 작동하는 네트워크 팀에서 특정 인터페이스를 제거하거나 비활성화할 수 있습니다.

팀에 포함된 인터페이스 사용을 중지하는 방법은 다음 두 가지입니다.

- 팀에서 인터페이스 제거

- 인터페이스를 일시적으로 비활성화합니다. 그러면 인터페이스가 팀의 일부로 유지되지만 다시 활성화할 때까지는 사용하지 않습니다.

사전 요구 사항

- 호스트에 여러 인터페이스가 있는 네트워크 팀이 있습니다.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹 탭으로 전환합니다.

- 구성할 그룹을 클릭합니다.

- 팀 설정 창에서 포트(인터페이스) 테이블까지 아래로 스크롤합니다.

인터페이스를 선택하고 해당 인터페이스를 제거하거나 비활성화합니다.

- 인터페이스를 비활성화하려면 ON/OFF 버튼을 Off로 전환합니다.

- 버튼을 클릭하여 인터페이스를 제거합니다.

선택한 웹 콘솔에 따라 인터페이스를 제거하거나 비활성화합니다. 인터페이스를 제거하면 네트워킹 에서 독립 실행형 인터페이스로 사용할 수 있습니다.

9.4. 웹 콘솔을 사용하여 팀 제거 또는 비활성화

웹 콘솔을 사용하여 네트워크 팀을 제거하거나 비활성화합니다. 팀만 비활성화하는 경우 팀의 인터페이스는 그대로 유지되지만 팀은 네트워크 트래픽에 사용되지 않습니다.

사전 요구 사항

- 네트워크 팀이 호스트에 구성되어 있습니다.

절차

웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹 탭으로 전환합니다.

- 제거하거나 비활성화할 팀을 클릭합니다.

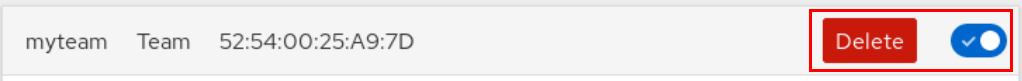

선택한 그룹을 제거하거나 비활성화합니다.

- 삭제 버튼을 클릭하여 팀을 제거할 수 있습니다.

ON/OFF 스위치를 비활성화된 위치로 이동하여 팀을 비활성화할 수 있습니다.

검증 단계

- 클러스터를 제거한 경우 Networking 으로 이동하여 팀의 모든 인터페이스가 이제 독립 실행형 인터페이스로 나열되어 있는지 확인합니다.

10장. 웹 콘솔에서 네트워크 브리지 구성

네트워크 브리지는 여러 인터페이스를 동일한 IP 주소로 하나의 서브넷에 연결하는 데 사용됩니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치 및 활성화되어 있습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

10.1. RHEL 웹 콘솔을 사용하여 네트워크 브리지 구성

웹 브라우저 기반 인터페이스를 사용하여 네트워크 설정을 관리하려면 RHEL 웹 콘솔을 사용하여 네트워크 브리지를 구성합니다.

사전 요구 사항

- 서버에 둘 이상의 물리적 또는 가상 네트워크 장치가 설치되어 있습니다.

- 이더넷 장치를 브리지 포트로 사용하려면 물리 또는 가상 이더넷 장치를 서버에 설치해야 합니다.

브리지의 포트로 팀, 본딩 또는 VLAN 장치를 사용하려면 브리지를 생성하는 동안 이러한 장치를 만들거나 다음에 설명된 대로 미리 만들 수 있습니다.

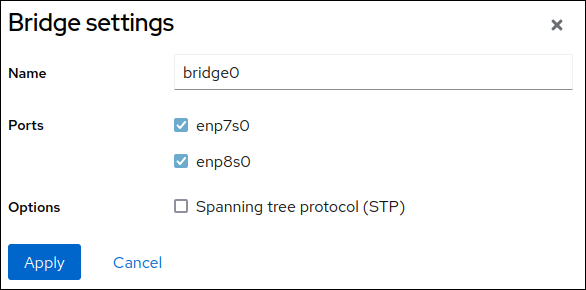

절차

-

화면 왼쪽의 탐색에서

네트워킹탭을 선택합니다. -

Interfaces(interface) 섹션에서 Add bridge ( 브리지 추가)를 클릭합니다. - 만들 브릿지 장치의 이름을 입력합니다.

- 브리지의 포트여야 하는 인터페이스를 선택합니다.

선택 사항:

Spanning 트리 프로토콜(STP)기능을 활성화하여 브리지 루프 및 브로드캐스트 방사능을 방지합니다.

- Apply 를 클릭합니다.

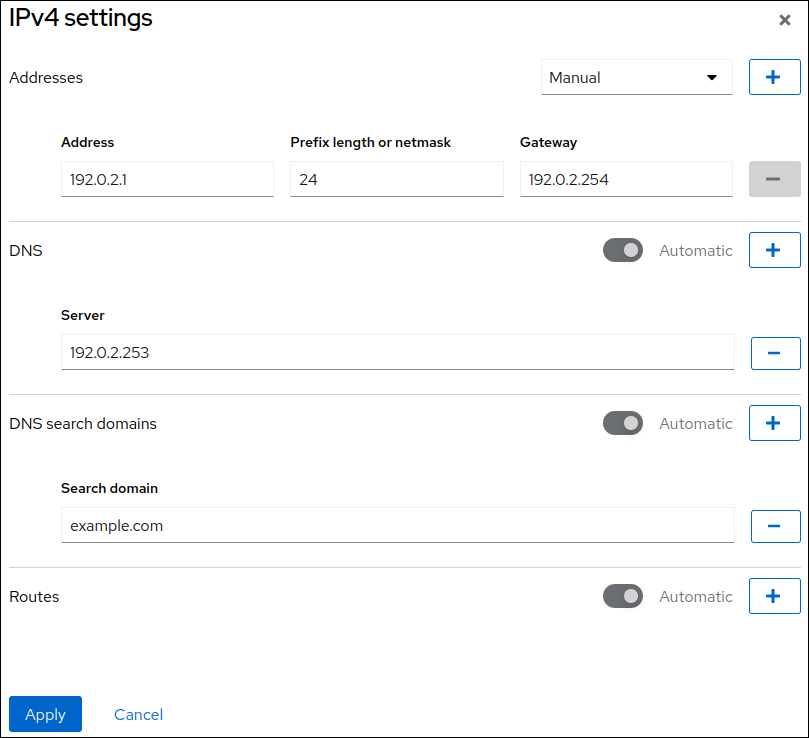

기본적으로 브리지는 동적 IP 주소를 사용합니다. 고정 IP 주소를 설정하려면 다음을 수행합니다.

-

Interfaces(interface) 섹션에서 브리지 이름을 클릭합니다. -

구성할 프로토콜 옆에 있는

편집을 클릭합니다. -

주소옆에 있는Manual을 선택하고 IP 주소, 접두사 및 기본 게이트웨이를 입력합니다. -

DNS섹션에서 + 버튼을 클릭하고 DNS 서버의 IP 주소를 입력합니다. 이 단계를 반복하여 여러 DNS 서버를 설정합니다. -

DNS 검색 도메인섹션에서 + 버튼을 클릭하고 검색 도메인을 입력합니다. 인터페이스에 정적 경로가 필요한 경우

Routes섹션에서 해당 경로를 구성합니다.

- 적용을클릭합니다.

-

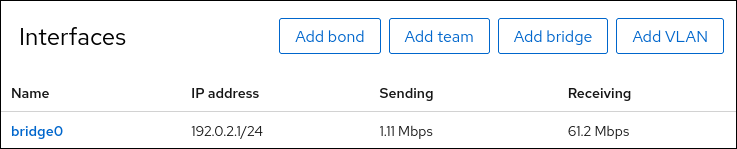

검증

화면 왼쪽의 탐색에서

Networking탭을 선택하고 인터페이스에 들어오고 나가는 트래픽이 있는지 확인합니다.

10.2. 웹 콘솔을 사용하여 브리지에서 인터페이스 제거

네트워크 브릿지에는 여러 인터페이스가 포함될 수 있습니다. 브릿지에서 제거할 수 있습니다. 제거된 각 인터페이스는 독립 실행형 인터페이스로 자동으로 변경됩니다.

RHEL 8 시스템에서 생성된 소프트웨어 브릿지에서 네트워크 인터페이스를 제거하는 방법을 알아봅니다.

사전 요구 사항

- 시스템에 여러 인터페이스가 있는 브릿지 보유.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 엽니다.

- 구성할 브리지를 클릭합니다.

- 브리지 설정 화면에서 포트(인터페이스) 테이블까지 아래로 스크롤합니다.

- 인터페이스를 선택하고 - 버튼을 클릭합니다.

검증 단계

- 네트워킹 으로 이동하여 인터페이스 멤버 테이블에서 인터페이스를 독립 실행형 인터페이스로 볼 수 있는지 확인합니다.

10.3. 웹 콘솔에서 브리지 삭제

RHEL 웹 콘솔에서 소프트웨어 네트워크 브릿지를 삭제할 수 있습니다. 브릿지에 포함된 모든 네트워크 인터페이스는 독립 실행형 인터페이스로 자동으로 변경됩니다.

사전 요구 사항

- 시스템에 브리지가 있어야 합니다.

절차

RHEL 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹 섹션을 엽니다.

- 구성할 브리지를 클릭합니다.

삭제를 클릭합니다.

검증 단계

- 네트워킹 으로 돌아가서 모든 네트워크 인터페이스가 인터페이스 멤버 테이블에 표시되는지 확인합니다.

이전에 브리지의 일부인 일부 인터페이스는 비활성 상태가 될 수 있습니다. 필요한 경우 이를 활성화하고 네트워크 매개 변수를 수동으로 설정합니다.

11장. 웹 콘솔에서 VLAN 구성

이 섹션에서는 VLAN(Virtual Local Area Network)을 구성하는 방법에 대해 설명합니다. VLAN은 물리적 네트워크 내의 논리적 네트워크입니다. VLAN 인터페이스에서는 인터페이스를 통과할 때 VLAN ID를 사용하여 패킷을 태그하고 패킷 반환 태그를 제거합니다.

11.1. RHEL 웹 콘솔을 사용하여 VLAN 태그 지정 설정

웹 브라우저 기반 인터페이스를 사용하여 네트워크 설정을 관리하려면 RHEL 웹 콘솔을 사용하여 VLAN 태그를 구성합니다.

사전 요구 사항

- 가상 VLAN 인터페이스에 대한 상위로 사용하려는 인터페이스는 VLAN 태그를 지원합니다.

본딩 인터페이스 상단에 VLAN을 구성하는 경우:

- 본딩의 포트가 up입니다.

-

본딩은

fail_over_mac=follow옵션으로 구성되지 않습니다. VLAN 가상 장치는 상위의 새 MAC 주소와 일치하도록 MAC 주소를 변경할 수 없습니다. 이러한 경우 트래픽은 여전히 잘못된 소스 MAC 주소로 전송됩니다. - 본딩은 일반적으로 DHCP 서버 또는 IPv6 자동 구성에서 IP 주소를 가져올 것으로 예상되지 않습니다. 본딩을 생성하여 IPv4 및 IPv6 프로토콜을 비활성화하여 확인합니다. 그렇지 않으면 일정 시간 후에 DHCP 또는 IPv6 자동 구성이 실패하면 인터페이스가 중단될 수 있습니다.

- 호스트가 연결된 스위치는 VLAN 태그를 지원하도록 구성됩니다. 자세한 내용은 스위치 설명서를 참조하십시오.

절차

-

화면 왼쪽의 탐색에서

네트워킹탭을 선택합니다. -

Interfaces(interface) 섹션에서 Add VLAN 을 클릭합니다. - 상위 장치를 선택합니다.

- VLAN ID를 입력합니다.

VLAN 장치 이름을 입력하거나 자동으로 생성된 이름을 유지합니다.

- Apply 를 클릭합니다.

기본적으로 VLAN 장치는 동적 IP 주소를 사용합니다. 고정 IP 주소를 설정하려면 다음을 수행합니다.

-

Interfaces(interface) 섹션에서 VLAN 장치의 이름을 클릭합니다. -

구성할 프로토콜 옆에 있는

편집을 클릭합니다. -

주소옆에 있는Manual을 선택하고 IP 주소, 접두사 및 기본 게이트웨이를 입력합니다. -

DNS섹션에서 + 버튼을 클릭하고 DNS 서버의 IP 주소를 입력합니다. 이 단계를 반복하여 여러 DNS 서버를 설정합니다. -

DNS 검색 도메인섹션에서 + 버튼을 클릭하고 검색 도메인을 입력합니다. 인터페이스에 정적 경로가 필요한 경우

Routes섹션에서 해당 경로를 구성합니다.

- 적용을클릭합니다.

-

검증

화면 왼쪽의 탐색에서

Networking탭을 선택하고 인터페이스에 들어오고 나가는 트래픽이 있는지 확인합니다.

12장. 웹 콘솔 청취 포트 구성

RHEL 8 웹 콘솔을 사용하여 새 포트를 허용하거나 기존 포트를 변경하는 방법을 알아보십시오.

12.1. 활성 SELinux가 있는 시스템의 새 포트 허용

선택한 포트에서 웹 콘솔을 수신 대기하도록 활성화합니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

SELinux의 다른 부분에서 정의되지 않은 포트의 경우 다음을 실행합니다.

$ sudo semanage port -a -t websm_port_t -p tcp PORT_NUMBER

SELinux의 다른 부분에서 이미 정의된 포트의 경우 다음을 실행합니다.

$ sudo semanage port -m -t websm_port_t -p tcp PORT_NUMBER

변경 사항은 즉시 적용됩니다.

12.2. firewalld를 사용하여 시스템의 새 포트 허용

웹 콘솔을 활성화하여 새 포트에서 연결을 수신합니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

firewalld서비스가 실행 중이어야 합니다.

절차

새 포트 번호를 추가하려면 다음 명령을 실행합니다.

$ sudo firewall-cmd --permanent --service cockpit --add-port=PORT_NUMBER/tcp

cockpit서비스에서 이전 포트 번호를 제거하려면 다음을 실행합니다.$ sudo firewall-cmd --permanent --service cockpit --remove-port=OLD_PORT_NUMBER/tcp

--permanent 옵션 없이 firewall-cmd --service cockpit --add-port=PORT_NUMBER/tcp 만 실행하면 firewalld 또는 시스템 재부팅이 다시 로드되면 변경 사항이 사라집니다.

12.3. 웹 콘솔 포트 변경

포트 9090 의 기본 전송 제어 프로토콜(TCP)을 다른 포트로 변경합니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

- SELinux가 시스템을 보호하는 경우 Cockpit이 새 포트에서 수신 대기하도록 SELinux를 설정해야 합니다. 자세한 내용은 활성 SELinux가 있는 시스템에서 새 포트 허용을 참조하십시오.

-

firewalld를 방화벽으로 구성한 경우 새 포트에서 Cockpit 수신 연결을 허용하도록 설정해야 합니다. 자세한 내용은firewalld를 사용하여 시스템에서 새 포트 허용 을 참조하십시오.

절차

다음 방법 중 하나로 수신 대기 포트를 변경합니다.

systemctl edit cockpit.socket명령 사용:다음 명령을 실행합니다.

$ sudo systemctl edit cockpit.socket

그러면

/etc/systemd/system/cockpit.socket.d/override.conf파일이 열립니다.override.conf의 내용을 수정하거나 다음 형식으로 새 콘텐츠를 추가합니다.[Socket] ListenStream= ListenStream=PORT_NUMBER

ListenStream옵션은 원하는 주소와 TCP 포트를 지정합니다.참고빈 값이 있는 첫 번째 줄은 의도적입니다.

systemd를 사용하면 여러ListenStream지시문을 단일 소켓 단위로 선언할 수 있습니다. 드롭인 파일의 빈 값은 목록을 재설정하고 원래 유닛에서 기본 포트 9090을 비활성화합니다.

또는 위의 내용을

/etc/systemd/system/cockpit.socket.d/listen.conf파일에 추가합니다.cockpit.socket.d.디렉터리와listen.conf파일이 아직 존재하지 않는 경우 해당 파일을 생성합니다.

변경 사항을 적용하려면 다음 명령을 실행합니다.

$ sudo systemctl daemon-reload $ sudo systemctl restart cockpit.socket

이전 단계에서

systemctl edit cockpit.socket을 사용한 경우systemctl daemon-reload를 실행할 필요가 없습니다.

검증 단계

- 변경 사항이 성공했는지 확인하려면 새 포트를 사용하여 웹 콘솔에 연결해 보십시오.

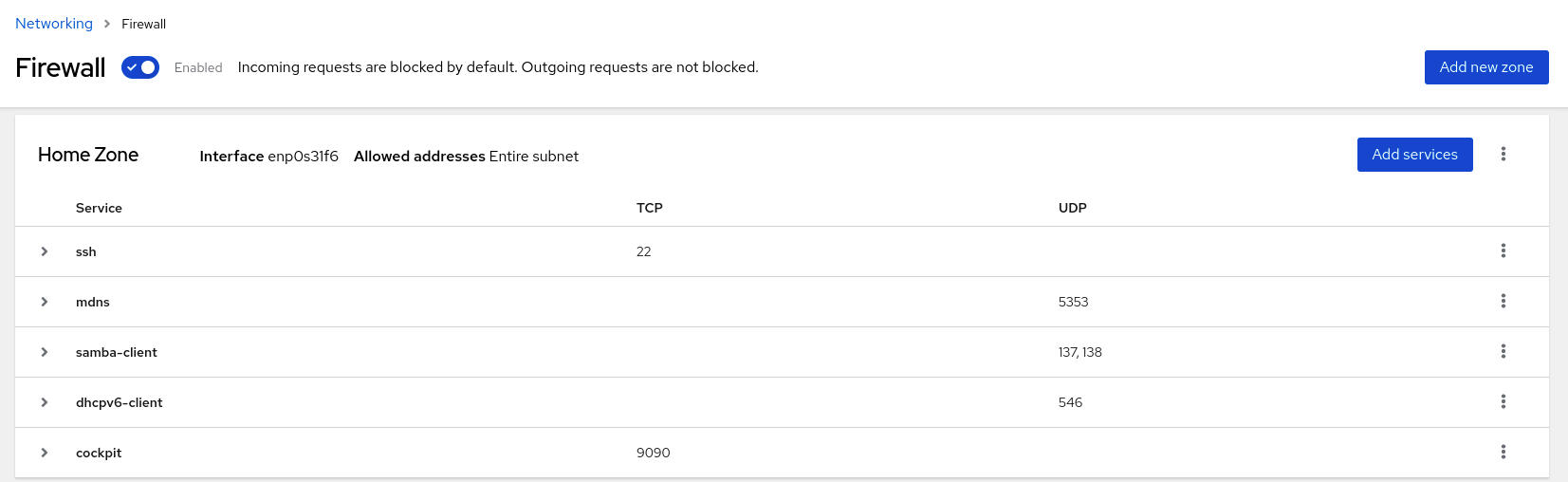

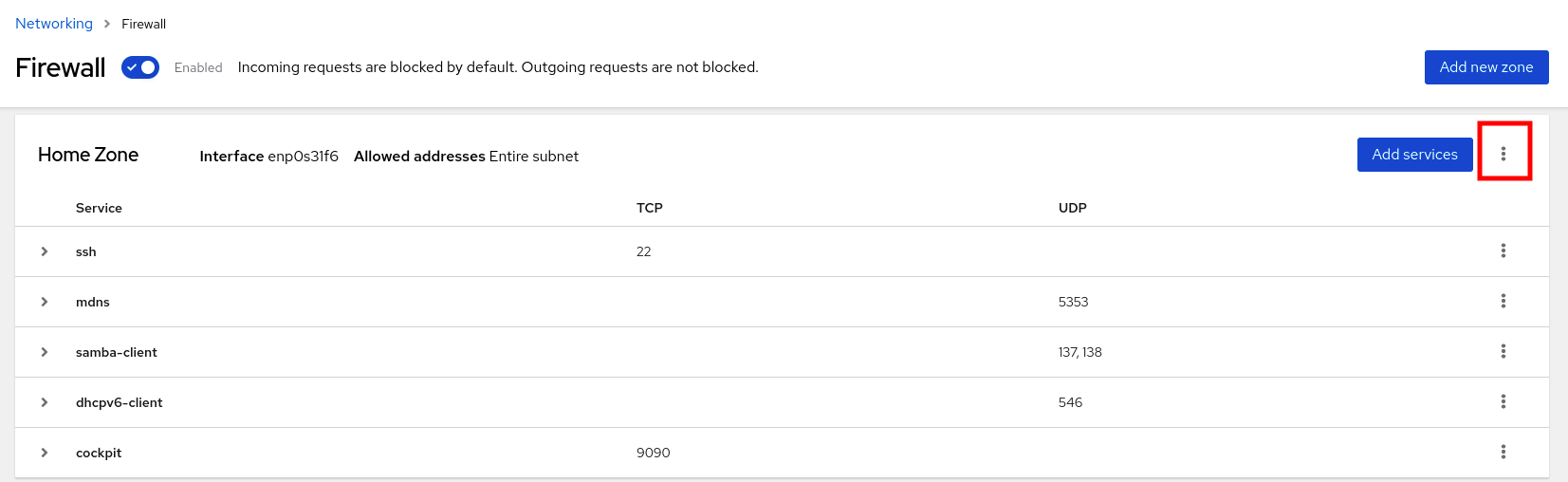

13장. 웹 콘솔을 사용하여 방화벽 관리

방화벽은 외부에서 원치 않는 트래픽으로부터 머신을 보호하는 방법입니다. 이를 통해 사용자는 방화벽 규칙 집합을 정의하여 호스트 시스템에서 들어오는 네트워크 트래픽을 제어할 수 있습니다. 이러한 규칙은 들어오는 트래픽을 정렬하고 이를 차단하거나 허용하는 데 사용됩니다.

사전 요구 사항

RHEL 8 웹 콘솔은

firewalld서비스를 구성합니다.firewalld 서비스에 대한 자세한 내용은 firewalld 시작하기를 참조하십시오.

13.1. 웹 콘솔을 사용하여 방화벽 실행

다음 단계에서는 웹 콘솔에서 RHEL 8 시스템 방화벽을 실행하는 위치와 방법을 보여줍니다.

RHEL 8 웹 콘솔은 firewalld 서비스를 구성합니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹 섹션을 엽니다.

방화벽 섹션에서 슬라이더를 클릭하여 방화벽을 실행합니다.

방화벽 슬라이더가 표시되지 않으면 관리 권한을 사용하여 웹 콘솔에 로그인합니다.

이 단계에서는 방화벽이 실행되고 있습니다.

방화벽 규칙을 구성하려면 웹 콘솔을 사용하여 방화벽에서 서비스 활성화를 참조하십시오.

13.2. 웹 콘솔을 사용하여 방화벽 중지

다음 단계에서는 웹 콘솔에서 RHEL 8 시스템 방화벽을 중지할 위치와 방법을 보여줍니다.

RHEL 8 웹 콘솔은 firewalld 서비스를 구성합니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹 섹션을 엽니다.

방화벽 섹션에서 슬라이더를 클릭하여 방화벽을 중지합니다.In the Firewall section, click the slider to stop the firewall.

방화벽 슬라이더가 표시되지 않으면 관리 권한을 사용하여 웹 콘솔에 로그인합니다.

이 단계에서는 방화벽이 중지되어 시스템을 보호하지 않습니다.

13.3. 방화벽 영역

firewalld 유틸리티를 사용하여 해당 네트워크 내의 인터페이스 및 트래픽과 함께 있는 신뢰 수준에 따라 네트워크를 다른 영역으로 분리할 수 있습니다. 연결은 하나의 영역의 일부일 수 있지만 많은 네트워크 연결에 해당 영역을 사용할 수 있습니다.

firewalld 는 영역과 관련하여 엄격한 원칙을 따릅니다.

- 트래픽 수신은 하나의 영역만 포함됩니다.

- 트래픽은 하나의 영역만 송신합니다.

- 영역은 신뢰 수준을 정의합니다.

- 기본적으로 Intrazone 트래픽(동일한 영역 내)이 허용됩니다.

- 영역 간 트래픽은 기본적으로 거부됩니다.

규칙 4와 5는 원칙 3의 결과입니다.

원칙 4는 영역 옵션 --remove-forward 를 통해 구성할 수 있습니다. 원칙 5는 새로운 정책을 추가하여 구성할 수 있습니다.

NetworkManager 는 인터페이스의 영역을 firewalld 에 알립니다. 다음 유틸리티를 사용하여 인터페이스에 영역을 할당할 수 있습니다.

-

NetworkManager -

firewall-config유틸리티 -

firewall-cmd유틸리티 - RHEL 웹 콘솔

RHEL 웹 콘솔, firewall-config 및 firewall-cmd 는 적절한 NetworkManager 구성 파일만 편집할 수 있습니다. 웹 콘솔, firewall-cmd 또는 firewall-config 를 사용하여 인터페이스 영역을 변경하면 요청이 NetworkManager 로 전달되고firewalld 에서 처리되지 않습니다.

/usr/lib/firewalld/zones/ 디렉터리는 사전 정의된 영역을 저장하고 사용 가능한 네트워크 인터페이스에 즉시 적용할 수 있습니다. 이러한 파일은 수정된 경우에만 /etc/firewalld/zones/ 디렉토리에 복사됩니다. 사전 정의된 영역의 기본 설정은 다음과 같습니다.

블록-

적합한 대상: 들어오는 네트워크 연결은

IPv4에 대한 icmp-host-prohibited 메시지와 icmp6-adm-adm-prohibitedIPv6로 거부됩니다. - 허용: 시스템 내에서 시작된 네트워크 연결만 수행합니다.

-

적합한 대상: 들어오는 네트워크 연결은

dmz- 적합한 대상: DMZ의 컴퓨터는 내부 네트워크에 대한 액세스 제한으로 공개적으로 액세스할 수 있습니다.

- 허용: 선택한 연결만 제공됩니다.

drop- 적합한 대상: 들어오는 모든 네트워크 패킷은 알림 없이 삭제됩니다.

**수용 사항: 나가는 네트워크 연결만 가능합니다.

external- 적합한 대상: 특히 라우터에 대해 마스커레이딩이 활성화된 외부 네트워크입니다. 네트워크에서 다른 컴퓨터를 신뢰하지 않는 경우입니다.

- 허용: 선택한 연결만 제공됩니다.

홈- 적합한 대상: 네트워크상의 다른 컴퓨터를 주로 신뢰하는 홈 환경.

- 허용: 선택한 연결만 제공됩니다.

internal- 적합한 대상: 네트워크에 있는 다른 컴퓨터를 주로 신뢰하는 내부 네트워크입니다.

- 허용: 선택한 연결만 제공됩니다.

public- 적합한 대상: 네트워크에서 다른 컴퓨터를 신뢰하지 않는 공용 영역입니다.

- 허용: 선택한 연결만 제공됩니다.

trusted- 허용: 모든 네트워크 연결

작업적합한 대상: 네트워크에 있는 다른 컴퓨터를 주로 신뢰하는 작업 환경.

- 허용: 선택한 연결만 제공됩니다.

이러한 영역 중 하나가 기본 영역으로 설정됩니다. 인터페이스 연결이 NetworkManager 에 추가되면 기본 영역에 할당됩니다. 설치 시 firewalld 의 기본 영역은 퍼블릭 영역입니다. 기본 영역을 변경할 수 있습니다.

네트워크 영역 이름을 자체 설명하여 사용자가 신속하게 이해할 수 있도록 합니다.

보안 문제를 방지하려면 기본 영역 구성을 검토하고 요구 사항 및 위험 평가에 따라 불필요한 서비스를 비활성화합니다.

추가 리소스

-

firewalld.zone(5)도움말 페이지.

13.4. 웹 콘솔의 영역

Red Hat Enterprise Linux 웹 콘솔은 firewalld 서비스의 주요 기능을 구현하므로 다음을 수행할 수 있습니다.

- 특정 인터페이스 또는 IP 주소 범위에 사전 정의된 방화벽 영역 추가

- 활성화된 서비스 목록으로 선택 서비스를 사용하여 영역 구성

- 활성화된 서비스 목록에서 이 서비스를 제거하여 서비스 비활성화

- 인터페이스에서 영역 제거

13.5. 웹 콘솔을 사용하여 영역 활성화

RHEL 웹 콘솔을 통해 특정 인터페이스 또는 IP 주소 범위에 사전 정의된 기존 방화벽 영역을 적용할 수 있습니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

- 방화벽을 활성화해야 합니다. 자세한 내용은 웹 콘솔을 사용하여 방화벽 실행을 참조하십시오.

절차

- 관리 권한을 사용하여 RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 클릭합니다.

Edit rules and zones 버튼을 클릭합니다.

Edit rules and zones 버튼이 표시되지 않으면 관리자 권한으로 웹 콘솔에 로그인합니다.

- 방화벽 섹션에서 새 영역 추가 를 클릭합니다.

영역 추가 대화 상자의 신뢰 수준 옵션에서 영역을 선택합니다.

웹 콘솔은

firewalld서비스에 사전 정의된 모든 영역을 표시합니다.- 인터페이스 부분에서는 선택한 영역이 적용되는 인터페이스 또는 인터페이스를 선택합니다.

허용된 주소 부분에서는 영역이 적용되는지 여부를 선택할 수 있습니다.

- 전체 서브넷

또는 다음 형식의 IP 주소 범위:

- 192.168.1.0

- 192.168.1.0/24

- 192.168.1.0/24, 192.168.1.0

Add zone 버튼을 클릭합니다.

검증

방화벽 섹션에서 구성을 확인합니다.

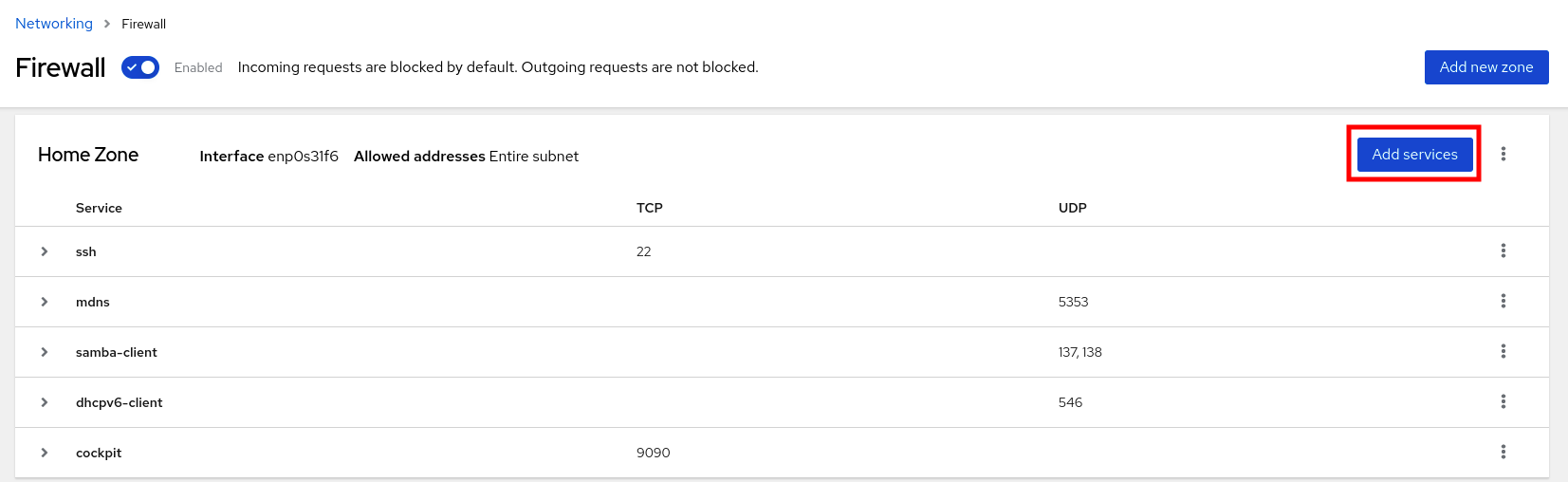

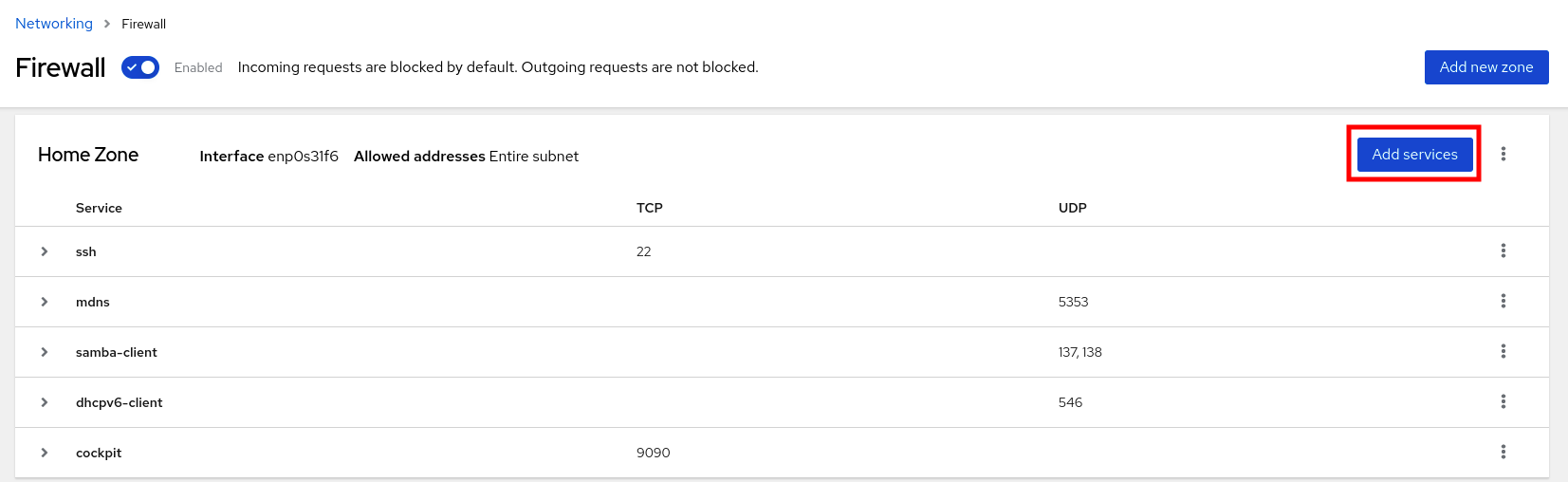

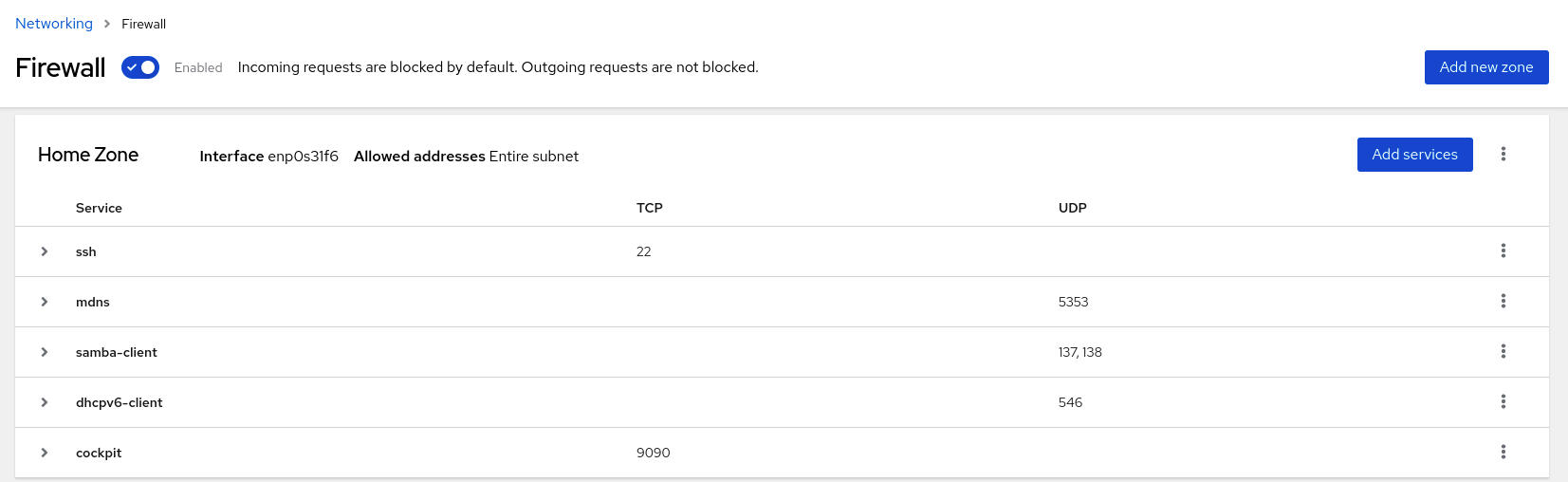

13.6. 웹 콘솔을 사용하여 방화벽에서 서비스 활성화

기본적으로 서비스는 기본 방화벽 영역에 추가됩니다. 더 많은 네트워크 인터페이스에서 더 많은 방화벽 영역을 사용하는 경우 먼저 영역을 선택한 다음 포트로 서비스를 추가해야 합니다.

RHEL 8 웹 콘솔은 사전 정의된 firewalld 서비스를 표시하고 활성 방화벽 영역에 추가할 수 있습니다.

RHEL 8 웹 콘솔은 firewalld 서비스를 구성합니다.

웹 콘솔에서는 웹 콘솔에 나열되지 않은 일반 firewalld 규칙을 허용하지 않습니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

- 방화벽을 활성화해야 합니다. 자세한 내용은 웹 콘솔을 사용하여 방화벽 실행을 참조하십시오.

절차

- 관리자 권한으로 RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 클릭합니다.

Edit rules and zones 버튼을 클릭합니다.

Edit rules and zones 버튼이 표시되지 않으면 관리자 권한으로 웹 콘솔에 로그인합니다.

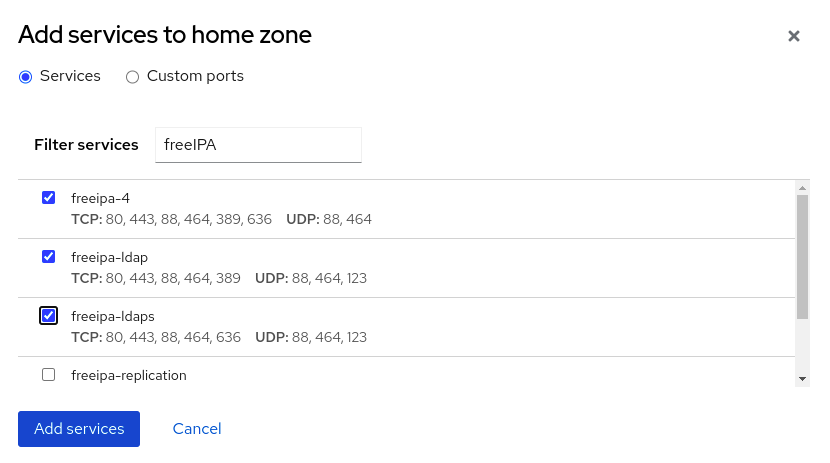

방화벽 섹션에서 서비스를 추가할 영역을 선택하고 서비스 추가 를 클릭합니다.

- 서비스 추가 대화 상자에서 방화벽에서 활성화할 서비스를 찾습니다.

원하는 서비스를 활성화합니다.

- 서비스 추가를 클릭합니다.

이 시점에서 RHEL 8 웹 콘솔은 영역의 서비스 목록에 서비스를 표시합니다.

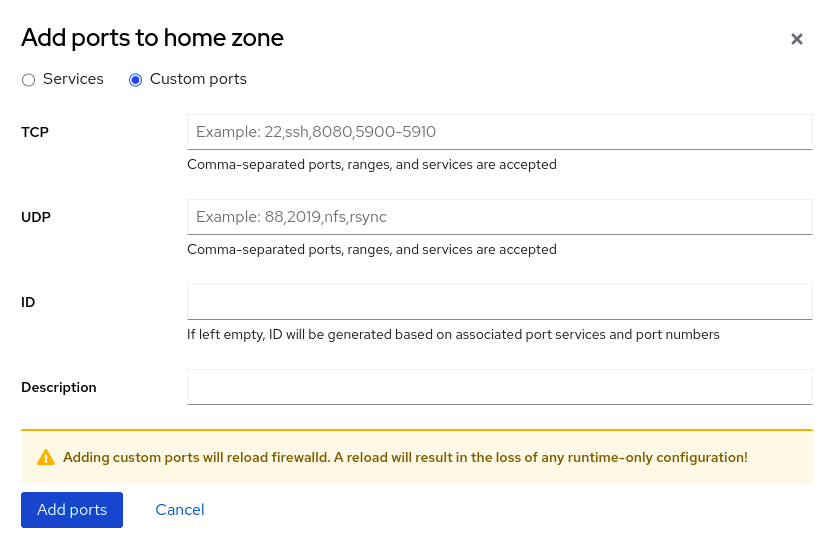

13.7. 웹 콘솔을 사용하여 사용자 정의 포트 구성

웹 콘솔에서는 다음을 추가할 수 있습니다.

- 표준 포트에서 수신 대기하는 서비스: 웹 콘솔을 사용하여 방화벽에서 서비스 활성화

- 사용자 정의 포트에서 수신 대기하는 서비스.

설명된 대로 사용자 지정 포트를 구성하여 서비스를 추가할 수 있습니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

- 방화벽을 활성화해야 합니다. 자세한 내용은 웹 콘솔을 사용하여 방화벽 실행을 참조하십시오.

절차

- 관리자 권한으로 RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 클릭합니다.

Edit rules and zones 버튼을 클릭합니다.

Edit rules and zones 버튼이 표시되지 않으면 관리 권한으로 웹 콘솔에 로그인합니다.

방화벽 섹션에서 사용자 지정 포트를 구성할 영역을 선택하고 서비스 추가 를 클릭합니다.

- 서비스 추가 대화 상자에서 Custom Ports (사용자 정의 포트) 라디오 버튼을 클릭합니다.

TCP 및 UDP 필드에서 예에 따라 포트를 추가합니다. 다음 형식으로 포트를 추가할 수 있습니다.

- 22와 같은 포트 번호

- 5900-5910과 같은 포트 번호 범위

- nfs, rsync와 같은 별칭

참고각 필드에 여러 값을 추가할 수 있습니다. 값은 공백 없이 쉼표로 구분해야 합니다. 예를 들면 다음과 같습니다. 8080,8081,http

TCP 에 포트 번호를 추가한 후 UDP 파일 또는 둘 다 파일화한 후 이름 필드에서 서비스 이름을 확인합니다.

Name 필드에는 이 포트가 예약된 서비스 이름이 표시됩니다. 이 포트가 자유롭게 사용할 수 있고 서버가 이 포트에서 통신할 필요가 없는 경우 이름을 다시 작성할 수 있습니다.

- Name 필드에 정의된 포트를 포함하여 서비스의 이름을 추가합니다.

Add Ports 버튼을 클릭합니다.

설정을 확인하려면 방화벽 페이지로 이동하여 영역 서비스 목록에서 서비스를 찾습니다.

13.8. 웹 콘솔을 사용하여 영역 비활성화

웹 콘솔을 사용하여 방화벽 구성에서 방화벽 영역을 비활성화할 수 있습니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- 관리자 권한으로 RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 네트워킹을 클릭합니다.

Edit rules and zones 버튼을 클릭합니다.

Edit rules and zones 버튼이 표시되지 않으면 관리자 권한으로 웹 콘솔에 로그인합니다.

제거할 영역의 옵션 아이콘을 클릭합니다.

- 삭제를 클릭합니다.

이제 영역이 비활성화되어 인터페이스에 영역에 구성된 열린 서비스 및 포트가 포함되지 않습니다.

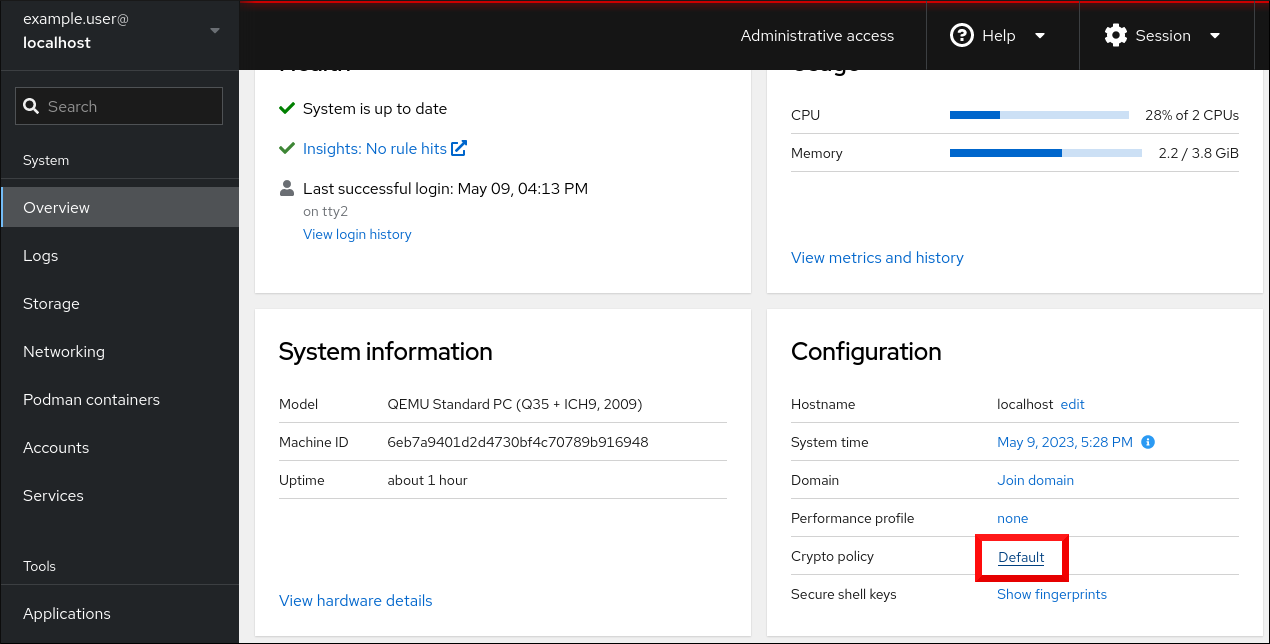

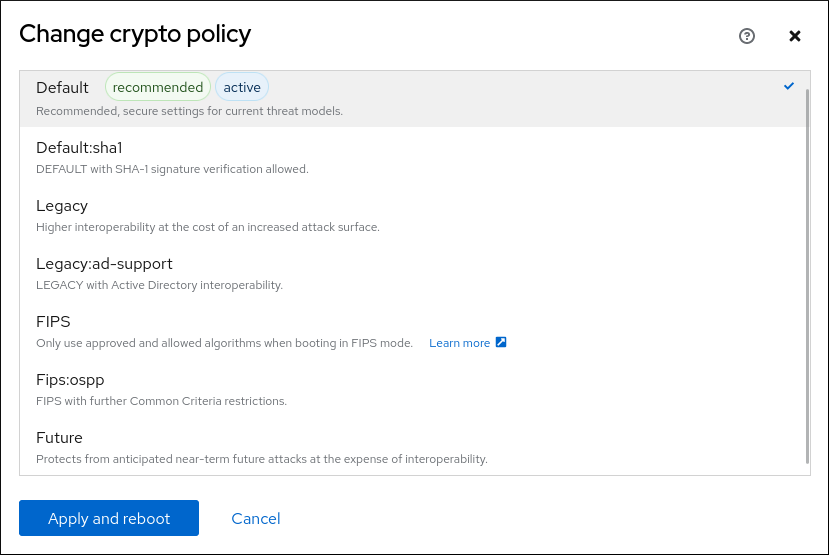

14장. 웹 콘솔에서 시스템 전체 암호화 정책 설정

RHEL 웹 콘솔 인터페이스에서 직접 시스템 전체 암호화 정책 및 하위 정책 중 하나를 설정할 수 있습니다. 사전 정의된 시스템 전체 암호화 정책 외에도 그래픽 인터페이스를 통해 다음과 같은 정책 및 하위 정책 조합을 적용할 수도 있습니다.

DEFAULT:SHA1-

SHA-1알고리즘이 활성화된DEFAULT정책입니다. LEGACY:AD-SUPPORT-

Active Directory 서비스의 상호 운용성을 개선하는 보안 설정이 적은

LEGACY정책입니다. FIPS:OSPP-

정보 기술 보안 평가 표준에 대한 Common Criteria에서 영향을 받는 추가 제한이 있는

FIPS정책입니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치 및 활성화를 참조하십시오.

-

sudo를 사용하여 관리 명령을 입력할 수 있는루트권한 또는 권한이 있습니다.

절차

- 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

개요 페이지의 구성 카드에서 policy 옆에 있는 현재 정책 값을 클릭합니다.

암호화 정책 변경 대화 상자에서 시스템에서 사용을 시작할 정책을 클릭합니다.

- 적용 및 재부팅 버튼을 클릭합니다.

검증

-

다시 시작한 후 웹 콘솔에 다시 로그인하고 Crypto 정책 값이 선택한 값에 해당하는지 확인합니다. 또는

update-crypto-policies --show명령을 입력하여 현재 시스템 전체 암호화 정책을 터미널에 표시할 수 있습니다.

추가 리소스

- 각 암호화 정책에 대한 자세한 내용은 보안 강화 문서의 시스템 전체 암호화 정책 섹션을 참조하십시오.

15장. 생성된 Ansible 플레이북 적용

SELinux 문제 해결 시 웹 콘솔에서 쉘 스크립트 또는 Ansible 플레이북을 생성하여 더 많은 시스템에 내보내고 적용할 수 있습니다.

사전 요구 사항

웹 콘솔 인터페이스를 설치하고 액세스할 수 있어야 합니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- SELinux 를 클릭합니다.

오른쪽 상단에 있는 "Automated the automation script"를 클릭합니다.

생성된 스크립트가 있는 창이 열립니다. 쉘 스크립트와 Ansible 플레이북 생성 옵션 탭 간에 이동할 수 있습니다.

- Copy to clipboard 버튼을 클릭하여 스크립트 또는 플레이북을 선택하고 적용합니다.

결과적으로 더 많은 머신에 적용할 수 있는 자동화 스크립트가 있습니다.

추가 리소스

- SELinux와 관련된 문제 Troubleshootng

- 여러 시스템에 동일한 SELinux 구성 배포

-

ansible-playbook명령에 대한 자세한 내용은ansible-playbook(1)매뉴얼 페이지를 참조하십시오.

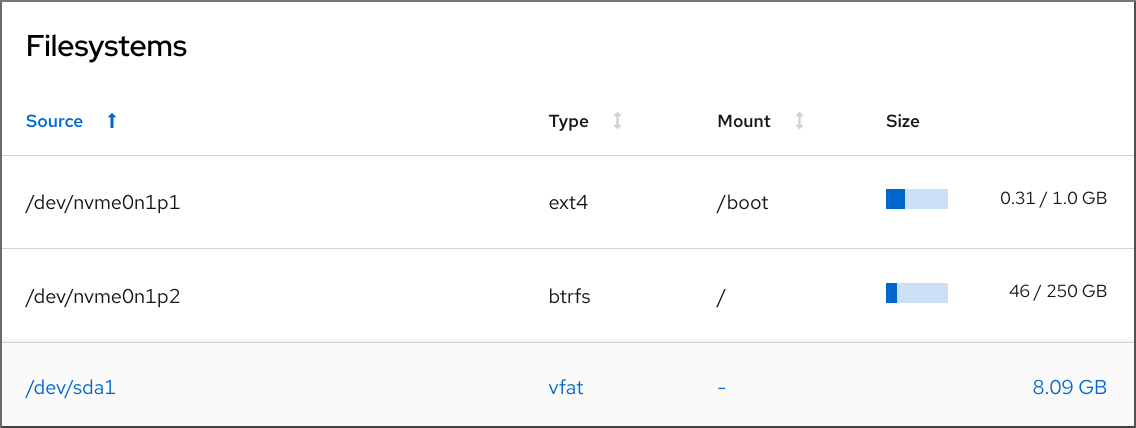

16장. 웹 콘솔을 사용하여 파티션 관리

웹 콘솔을 사용하여 RHEL 8에서 파일 시스템을 관리하는 방법을 알아봅니다.

사용 가능한 파일 시스템에 대한 자세한 내용은 사용 가능한 파일 시스템 개요 를 참조하십시오.

16.1. 웹 콘솔에서 파일 시스템으로 포맷된 파티션 표시

웹 콘솔의 스토리지 섹션에는 Filesystems 테이블에 사용 가능한 모든 파일 시스템이 표시됩니다.

웹 콘솔에 표시된 파일 시스템으로 포맷된 파티션 목록을 확인할 수 있습니다.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 탭을 클릭합니다.

Filesystems 테이블에서 파일 시스템, 이름, 크기 및 각 파티션에서 사용 가능한 공간 크기를 사용하여 포맷된 모든 파티션을 확인할 수 있습니다.

16.2. 웹 콘솔에서 파티션 생성

새 파티션을 생성하려면 다음을 수행합니다.

- 기존 파티션 테이블 사용

- 파티션 생성

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

- 시스템에 연결된 포맷되지 않은 볼륨은 스토리지 탭의 기타 장치 테이블에 표시됩니다.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 탭을 클릭합니다.

- 기타 장치 표에서 파티션을 생성할 볼륨을 클릭합니다.

- 콘텐츠 섹션에서 파티션 생성 버튼을 클릭합니다.

- 파티션 만들기 대화 상자에서 새 파티션의 크기를 선택합니다.

Erase 드롭다운 메뉴에서 다음을 선택합니다.

- 기존 데이터를 덮어쓰지 마십시오. RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 속도입니다.

- 기존 데이터를 0으로 덮어씁니다.RHEL 웹 콘솔은 전체 디스크를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 디스크를 거쳐야하기 때문에 느리지만 더 안전합니다. 디스크에 데이터가 포함되어 있고 덮어쓰는 경우 이 옵션을 사용합니다.

유형 드롭다운 메뉴에서 파일 시스템을 선택합니다.

- XFS 파일 시스템은 대규모 논리 볼륨을 지원하며 중단 없이 물리적 드라이브를 온라인으로 전환하며 기존 파일 시스템을 확장합니다. 다른 기본 설정이 없는 경우 이 파일 시스템을 선택한 상태로 두십시오.

ext4 파일 시스템은 다음을 지원합니다.

- 논리 볼륨

- 중단 없이 온라인 드라이브 전환

- 파일 시스템 확장

- 파일 시스템 축소

추가 옵션은 LUKS(Linux 통합 키 설정)에서 수행한 파티션 암호화를 활성화하므로 암호를 사용하여 볼륨을 암호화할 수 있습니다.

- 이름 필드에 논리 볼륨 이름을 입력합니다.

마운트 드롭다운 메뉴에서 Custom 을 선택합니다.

Default 옵션은 다음 부팅 시 파일 시스템이 마운트되는지 확인하지 않습니다.

- 마운트 지점 필드에 마운트 경로를 추가합니다.

- 부팅 시 마운트를 선택합니다.

파티션 생성 버튼을 클릭합니다.

포맷은 볼륨 크기와 선택된 포맷 옵션에 따라 몇 분이 걸릴 수 있습니다.

포맷이 완료되면 Filesystem 탭에서 포맷된 논리 볼륨의 세부 정보를 확인할 수 있습니다.

검증 단계

- 파티션이 성공적으로 추가되었는지 확인하려면 Storage 탭으로 전환한 후 Filesystems 테이블을 확인합니다.

16.3. 웹 콘솔에서 파티션 삭제

다음 절차에서는 웹 콘솔 인터페이스에서 파티션을 삭제하는 방법을 알려줍니다.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

파티션의 파일 시스템을 마운트 해제합니다.

파티션 마운트 및 마운트 해제에 대한 자세한 내용은 웹 콘솔에서 파일 시스템 마운트 및 마운트 해제를 참조하십시오.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 탭을 클릭합니다.

- Filesystems 테이블에서 파티션을 삭제할 볼륨을 선택합니다.

- 콘텐츠 섹션에서 삭제할 파티션을 클릭합니다.

파티션이 롤 다운되고 삭제 버튼을 클릭 할 수 있습니다.

파티션을 마운트하여 사용해서는 안 됩니다.

검증 단계

- 파티션이 성공적으로 제거되었는지 확인하려면 Storage 탭으로 전환한 후 Content 테이블을 확인합니다.

16.4. 웹 콘솔에서 파일 시스템 마운트 및 마운트 해제

RHEL 시스템에서 파티션을 사용하려면 파일 시스템을 파티션에 장치로 마운트해야 합니다.

또한 파일 시스템을 마운트 해제할 수 있으며 RHEL 시스템은 파일 시스템 사용을 중지합니다. 파일 시스템을 마운트 해제하면 장치를 삭제, 제거 또는 다시 포맷할 수 있습니다.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

- 파일 시스템을 마운트 해제하려면 시스템에서 파티션에 저장된 파일, 서비스 또는 애플리케이션을 사용하지 않는지 확인합니다.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 탭을 클릭합니다.

- Filesystems 테이블에서 파티션을 삭제할 볼륨을 선택합니다.

- 콘텐츠 섹션에서 마운트하거나 마운트 해제할 파일 시스템이 있는 파티션을 클릭합니다.

Mount 또는 Unmount 버튼을 클릭합니다.

이 시점에는 작업에 따라 파일 시스템이 마운트되거나 마운트 해제되어 있습니다.

17장. 웹 콘솔에서 NFS 마운트 관리

RHEL 8 웹 콘솔을 사용하면 NFS(Network File System) 프로토콜을 사용하여 원격 디렉터리를 마운트할 수 있습니다.

NFS를 사용하면 네트워크에 있는 원격 디렉터리에 연결하여 마운트할 수 있으며 디렉토리가 실제 드라이브에 있는 것처럼 파일을 사용할 수 있습니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - NFS 서버 이름 또는 IP 주소입니다.

- 원격 서버의 디렉터리 경로입니다.

17.1. 웹 콘솔에서 NFS 마운트 연결

NFS를 사용하여 원격 디렉터리를 파일 시스템에 연결합니다.

사전 요구 사항

- NFS 서버 이름 또는 IP 주소입니다.

- 원격 서버의 디렉터리 경로입니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 를 클릭합니다.

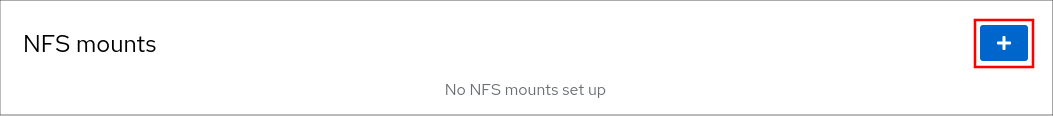

NFS 마운트 섹션에서 + 를 클릭합니다.

- 새 NFS 마운트 대화 상자에서 원격 서버의 서버 또는 IP 주소를 입력합니다.

- Server on Server (서버의 경로) 필드에 마운트할 디렉터리의 경로를 입력합니다.

- 로컬 마운트 지점 필드에서 로컬 시스템에서 디렉터리를 찾을 경로를 입력합니다.

- 부팅 시 마운트를 선택합니다. 이렇게 하면 로컬 시스템을 다시 시작한 후에도 디렉터리에 연결할 수 있습니다.

선택적으로 콘텐츠를 변경하지 않으려면 읽기 전용으로 마운트 를 선택합니다.

- 추가를 클릭합니다.

검증 단계

- 마운트된 디렉터리를 열고 콘텐츠에 액세스할 수 있는지 확인합니다.

연결 문제를 해결하려면 사용자 정의 마운트 옵션을 사용하여 조정할 수 있습니다.

17.2. 웹 콘솔에서 NFS 마운트 옵션 사용자 정의

기존 NFS 마운트를 편집하고 사용자 지정 마운트 옵션을 추가합니다.

사용자 지정 마운트 옵션을 사용하면 시간 제한 변경 또는 인증 구성과 같은 NFS 마운트의 매개 변수를 변경하거나 연결 문제를 해결할 수 있습니다.

사전 요구 사항

- NFS 마운트가 추가되었습니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 를 클릭합니다.

- 조정할 NFS 마운트를 클릭합니다.

원격 디렉터리가 마운트된 경우 Unmount 를 클릭합니다.

사용자 지정 마운트 옵션 구성 중에 디렉터리를 마운트해서는 안 됩니다. 그렇지 않으면 웹 콘솔에서 구성을 저장하지 않으며 이로 인해 오류가 발생합니다.

- 편집 을 클릭합니다.

- NFS 마운트 대화 상자에서 사용자 지정 마운트 옵션을 선택합니다.

쉼표로 구분된 마운트 옵션을 입력합니다. 예를 들면 다음과 같습니다.

-

nfsvers=4expects-NFS 프로토콜 버전 번호 -

소프트트 - NFS 요청 시간 초과 후 복구 유형 -

NFS 서버의

sec=krb5annotation- limitationfiles는 Kerberos 인증으로 보호할 수 있습니다. NFS 클라이언트와 서버 모두 Kerberos 인증을 지원해야 합니다.

-

NFS 마운트 옵션의 전체 목록을 보려면 명령줄에서 man nfs 를 입력합니다.

- Apply(적용)를 클릭합니다.

- 마운트 를 클릭합니다.

검증 단계

- 마운트된 디렉터리를 열고 콘텐츠에 액세스할 수 있는지 확인합니다.

18장. 웹 콘솔에서 독립 디스크의 Red Arrays 관리

독립 디스크의 중복 배열 (RAID)은 하나의 스토리지로 더 많은 디스크를 정렬하는 방법을 나타냅니다. RAID는 디스크 오류로부터 디스크에 저장된 데이터를 보호합니다.

RAID는 다음과 같은 데이터 배포 전략을 사용합니다.

- mirroring expects-limitdata는 두 개의 다른 위치에 복사됩니다. 하나의 디스크가 실패하면 복사가 있고 데이터가 손실되지 않습니다.

- 스트라이프트- 컨트롤 데이터는 디스크에 균등하게 분산됩니다.

보호 수준은 RAID 수준에 따라 다릅니다.

RHEL 웹 콘솔은 다음과 같은 RAID 수준을 지원합니다.

- RAID 0 (Stripe)

- RAID 1 (미러)

- RAID 4 (dedicated parity)

- RAID 5 (Distributed 패리티)

- RAID 6 (ECDHE Distributed Parity)

- RAID 10 (미러의 스트라이프)

RAID에서 디스크를 사용하려면 다음을 수행해야 합니다.

- RAID를 생성합니다.

- 파일 시스템으로 포맷합니다.

- 서버에 RAID를 마운트합니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다.

18.1. 웹 콘솔에서 RAID 생성

RHEL 8 웹 콘솔에서 RAID를 구성합니다.

사전 요구 사항

- 시스템에 연결된 물리적 디스크입니다. 각 RAID 수준에는 디스크 크기가 다릅니다.

절차

- RHEL 8 웹 콘솔을 엽니다.

- 스토리지 를 클릭합니다.

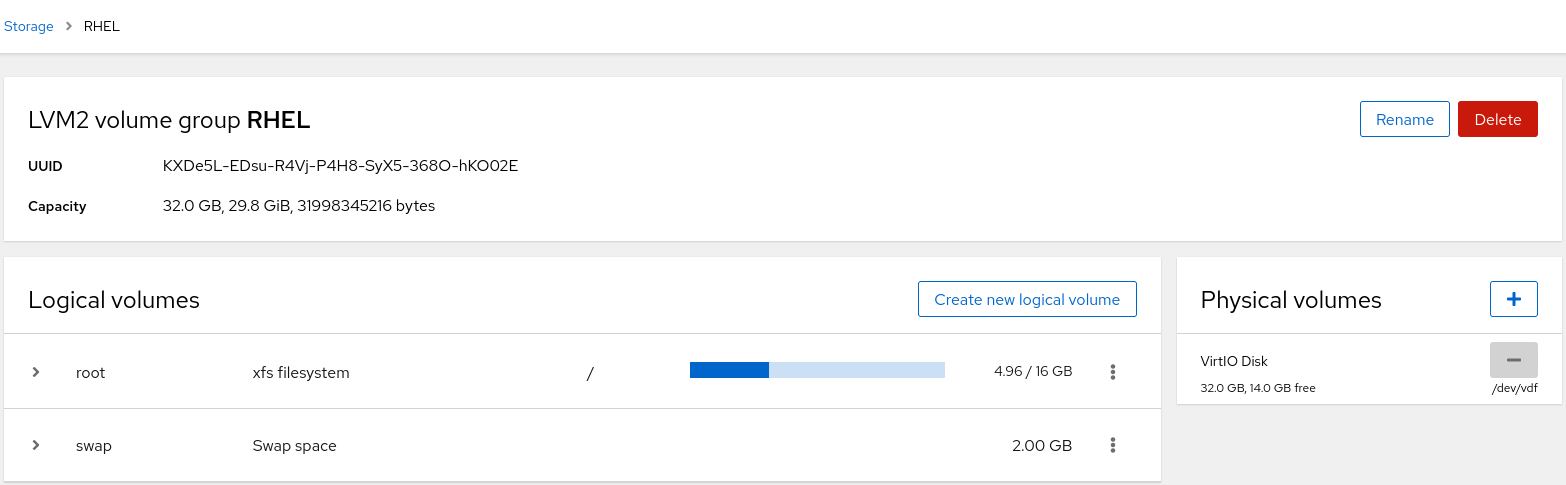

- 장치 테이블에서 메뉴 아이콘을 클릭합니다.

- RAID 장치 생성을 클릭합니다.

- RAID 장치 생성 대화 상자에서 새 RAID의 이름을 입력합니다.

- RAID 수준 드롭다운 목록에서 사용할 RAID 수준을 선택합니다.

Chunk Size 드롭다운 목록에서 사전 정의된 값을 그대로 둡니다.

Chunk Size 값은 데이터 쓰기를 위해 각 블록의 크기를 지정합니다. 청크 크기가 512KiB인 경우 시스템은 첫 번째 512KiB를 첫 번째 디스크에 쓰고, 두 번째 512KiB는 두 번째 디스크에 기록되고, 세 번째 청크는 세 번째 디스크에 작성됩니다. RAID에 디스크가 세 개 있는 경우 네 번째 512KiB가 첫 번째 디스크에 다시 작성됩니다.

- RAID에 사용할 디스크를 선택합니다.

- 생성을 클릭합니다.

검증 단계

- 스토리지 섹션으로 이동하여 RAID 장치 상자에서 새 RAID를 확인하고 포맷을 할 수 있는지 확인합니다.

웹 콘솔에서 새 RAID를 포맷하고 마운트하는 방법은 다음과 같습니다.

18.2. 웹 콘솔에서 RAID 포맷

RHEL 8 웹 인터페이스에서 생성된 새 소프트웨어 RAID 장치를 포맷합니다.

사전 요구 사항

- RHEL 8에서는 물리적 디스크가 연결되고 표시됩니다.

- RAID가 생성되었습니다.

- RAID에 사용할 파일 시스템을 고려하십시오.

- 파티션 테이블을 만드는 것이 좋습니다.

절차

- RHEL 8 웹 콘솔을 엽니다.

- 스토리지 를 클릭합니다.

- RAID 장치 상자에서 포맷할 RAID를 클릭하여 선택합니다.

- RAID 세부 정보 화면에서 콘텐츠 부분까지 아래로 스크롤합니다.

- 새로 생성된 RAID를 클릭합니다.

- 형식 버튼을 클릭합니다.

Erase 드롭다운 목록에서 다음을 선택합니다.

- 기존 datarole- expected를 덮어쓰지 마십시오. RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 속도입니다.

- 기존 데이터를 0으로 덮어씁니다.RHEL 웹 콘솔은 전체 디스크를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 디스크를 거쳐야하기 때문에 느려집니다. RAID에 데이터가 포함되어 있고 다시 작성해야 하는 경우 이 옵션을 사용합니다.

- 유형 드롭다운 목록에서 다른 강력한 기본 설정이 없는 경우 XFS 파일 시스템을 선택합니다.

- 파일 시스템의 이름을 입력합니다.

마운트 드롭다운 목록에서 Custom 을 선택합니다.

Default 옵션은 다음 부팅 시 파일 시스템이 마운트되는지 확인하지 않습니다.

- 마운트 지점 필드에 마운트 경로를 추가합니다.

- 부팅 시 마운트를 선택합니다.

형식 버튼을 클릭합니다.

포맷은 사용된 포맷 옵션 및 RAID 크기에 따라 몇 분이 걸릴 수 있습니다.

성공적으로 완료되면 파일 시스템 탭에서 포맷된 RAID의 세부 정보를 볼 수 있습니다.

- RAID를 사용하려면 마운트 를 클릭합니다.

이 시점에서 시스템은 마운트된 RAID 및 포맷된 RAID를 사용합니다.

18.3. 웹 콘솔을 사용하여 RAID에서 파티션 테이블 생성

RHEL 8 인터페이스에서 생성된 새로운 소프트웨어 RAID 장치에서 파티션 테이블로 RAID 포맷.

RAID에는 다른 스토리지 장치로 포맷해야 합니다. 두 가지 옵션이 있습니다.

- 파티션 없이 RAID 장치 포맷

- 파티션이 포함된 파티션 테이블 생성

사전 요구 사항

- 물리 디스크는 에서 연결되고 볼 수 있습니다.

- RAID가 생성되었습니다.

- RAID에 사용되는 파일 시스템을 고려하십시오.

- 파티션 테이블을 만드는 것이 좋습니다.

절차

- RHEL 8 콘솔을 엽니다.

- 스토리지 를 클릭합니다.

- RAID 장치 상자에서 편집할 RAID를 선택합니다.

- RAID 세부 정보 화면에서 콘텐츠 부분까지 아래로 스크롤합니다.

- 새로 생성된 RAID를 클릭합니다.

- Create partition table 버튼을 클릭합니다.

Erase 드롭다운 목록에서 다음을 선택합니다.

- 기존 datarole- expected를 덮어쓰지 마십시오. RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 속도입니다.

- 기존 데이터를 0으로 덮어씁니다.RHEL 웹 콘솔은 전체 RAID를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 RAID를 거쳐야하기 때문에 더 느립니다. RAID에 데이터가 포함되어 있고 다시 작성해야 하는 경우 이 옵션을 사용합니다.

파티션 드롭다운 목록에서 다음을 선택합니다.

- 최신 시스템 및 하드 디스크와 호환 > 2TB (GPT) limitsGUID 파티션 테이블은 4 개 이상의 파티션이있는 대규모 RAID의 최신 권장 파티션 시스템입니다.

- 모든 시스템 및 장치(MBR)와 호환되며, 마스터 부트 레코드는 최대 2TB의 디스크와 함께 작동합니다. 또한ECDHE는 4개의 기본 파티션 max를 지원합니다.

- 형식 을 클릭합니다.

이 시점에서 파티션 테이블이 생성되었으며 파티션을 생성할 수 있습니다.

파티션 생성을 위해 hte 웹 콘솔을 사용하여 RAID에서 파티션 생성을 참조하십시오.

18.4. 웹 콘솔을 사용하여 RAID에서 파티션 생성

기존 파티션 테이블에 파티션을 만듭니다.

사전 요구 사항

- 파티션 테이블이 생성됩니다. 자세한 내용은 웹 콘솔을 사용하여 RAID에서 파티션 테이블 생성을참조하십시오.

절차

- RHEL 8 웹 콘솔을 엽니다.

- 스토리지 를 클릭합니다.

- RAID 장치 상자에서 편집할 RAID를 클릭합니다.

- RAID 세부 정보 화면에서 콘텐츠 부분까지 아래로 스크롤합니다.

- 새로 생성된 RAID를 클릭합니다.

- Create Partition을 클릭합니다.

- 파티션 만들기 대화 상자에서 첫 번째 파티션의 크기를 설정합니다.

Erase 드롭다운 목록에서 다음을 선택합니다.

- 기존 datarole- expected를 덮어쓰지 마십시오. RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 속도입니다.

- 기존 데이터를 0으로 덮어씁니다.RHEL 웹 콘솔은 전체 RAID를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 RAID를 거쳐야하기 때문에 더 느립니다. RAID에 데이터가 포함되어 있고 다시 작성해야 하는 경우 이 옵션을 사용합니다.

- 유형 드롭다운 목록에서 다른 강력한 기본 설정이 없는 경우 XFS 파일 시스템을 선택합니다.

- 파일 시스템의 이름을 입력합니다. 이름에 공백을 사용하지 마십시오.

마운트 드롭다운 목록에서 Custom 을 선택합니다.

Default 옵션은 다음 부팅 시 파일 시스템이 마운트되는지 확인하지 않습니다.

- 마운트 지점 필드에 마운트 경로를 추가합니다.

- 부팅 시 마운트를 선택합니다.

- 파티션 생성을 클릭합니다.

사용 된 포맷 옵션 및 RAID 크기에 따라 포맷하는 데 몇 분이 걸릴 수 있습니다.

성공적으로 완료되면 다른 파티션을 계속 만들 수 있습니다.

이 시점에서 시스템은 마운트 및 포맷된 RAID를 사용합니다.

18.5. 웹 콘솔을 사용하여 RAID 상단에 볼륨 그룹 생성

소프트웨어 RAID에서 볼륨 그룹을 빌드합니다.

사전 요구 사항

- 포맷 및 마운트되지 않은 RAID 장치입니다.

절차

- RHEL 8 웹 콘솔을 엽니다.

- 스토리지 를 클릭합니다.

- 볼륨 그룹 상자에서 + 버튼을 클릭합니다.

- Create Volume Group 대화 상자에서 새 볼륨 그룹의 이름을 입력합니다.

디스크 목록에서 RAID 장치를 선택합니다.

목록에 RAID가 표시되지 않으면 시스템에서 RAID를 마운트 해제합니다. RHEL 8 시스템에서 RAID 장치를 사용해서는 안 됩니다.

- 생성을 클릭합니다.

새 볼륨 그룹이 생성되었으며 논리 볼륨을 계속 생성할 수 있습니다.

18.6. 추가 리소스

- 소프트 손상 및 RAID LV를 구성할 때 데이터를 보호하는 방법에 대한 자세한 내용은 DM 무결성을 사용하여 RAID LV 생성을 참조하십시오.

19장. 웹 콘솔을 사용하여 LVM 논리 볼륨 구성

Red Hat Enterprise Linux 8은 LVM 논리 볼륨 관리자를 지원합니다. Red Hat Enterprise Linux 8을 설치하면 설치 중에 자동으로 LVM에 설치됩니다.

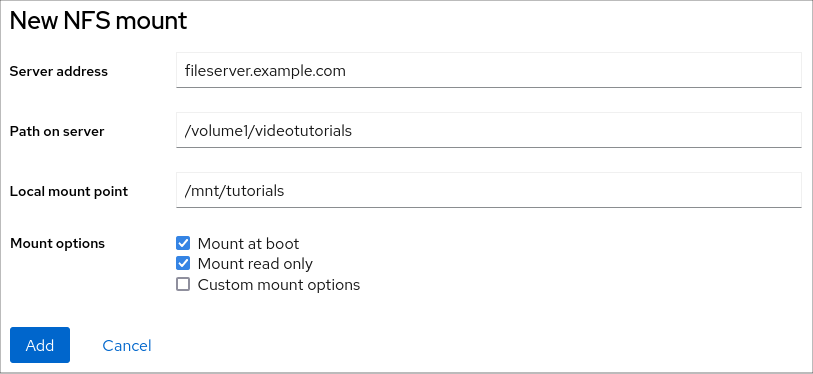

스크린샷은 설치 중에 자동으로 생성된 두 개의 논리 볼륨이 있는 RHEL 8 시스템을 새로 설치하는 웹 콘솔 보기를 보여줍니다.

논리 볼륨에 대한 자세한 내용은 다음 섹션을 참조하십시오.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치 및 활성화를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 논리 볼륨을 생성할 수 있는 물리 드라이브, RAID 장치 또는 기타 유형의 블록 장치입니다.

19.1. 웹 콘솔의 논리 볼륨 관리자

RHEL 8 웹 콘솔은 LVM 볼륨 그룹과 논리 볼륨을 생성할 수 있는 그래픽 인터페이스를 제공합니다.

볼륨 그룹은 물리 볼륨과 논리 볼륨 사이에 계층을 만듭니다. 이를 통해 논리 볼륨 자체에 영향을 주지 않고 물리 볼륨을 추가하거나 제거할 수 있습니다. 볼륨 그룹은 그룹에 포함된 모든 물리 드라이브의 용량으로 구성된 하나의 드라이브로 나타납니다.

웹 콘솔의 볼륨 그룹에 물리 드라이브를 결합할 수 있습니다.

논리 볼륨은 단일 물리 드라이브 역할을 하며 시스템의 볼륨 그룹 위에 구축됩니다.

논리 볼륨의 주요 장점은 다음과 같습니다.

- 물리적 드라이브에 사용된 파티션 시스템보다 유연성이 향상됩니다.

- 더 많은 물리 드라이브를 하나의 볼륨에 연결하는 기능

- 다시 시작하지 않고 온라인 볼륨의 용량을 확장하거나 축소할 수 있습니다.

- 스냅샷 생성 기능.

추가 리소스

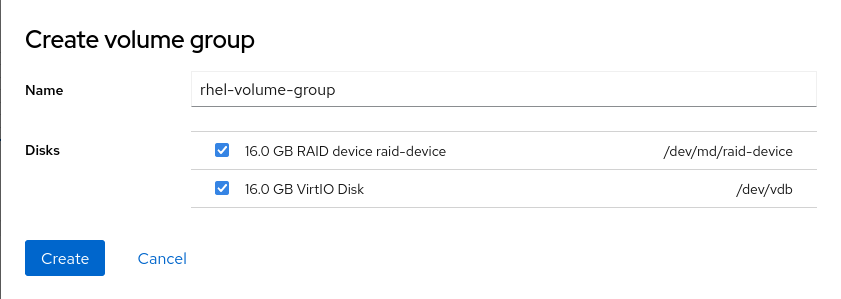

19.2. 웹 콘솔에서 볼륨 그룹 생성

하나 이상의 물리 드라이브 또는 기타 스토리지 장치에서 볼륨 그룹을 생성합니다.

논리 볼륨은 볼륨 그룹에서 생성됩니다. 각 볼륨 그룹에는 여러 논리 볼륨이 포함될 수 있습니다.

자세한 내용은 LVM 볼륨 그룹 관리를 참조하십시오.

사전 요구 사항

- 볼륨 그룹을 생성할 물리 드라이브 또는 기타 유형의 스토리지 장치입니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

장치 섹션의 드롭다운 메뉴에서 Create LVM2 볼륨 그룹을 선택합니다.

- 이름 필드에 공백이 없는 그룹 이름을 입력합니다.

결합할 드라이브를 선택하여 볼륨 그룹을 만듭니다.

예상대로 장치를 볼 수 없는 경우가 있습니다. RHEL 웹 콘솔에는 사용되지 않는 블록 장치만 표시됩니다. 사용된 장치는 예를 들면 다음과 같습니다.

- 파일 시스템으로 포맷된 장치

- 다른 볼륨 그룹의 물리 볼륨

물리 볼륨이 다른 소프트웨어 RAID 장치의 멤버입니다.

장치가 표시되지 않으면 비어 있고 사용되지 않도록 포맷합니다.

- 생성을 클릭합니다.

웹 콘솔은 장치 섹션에 볼륨 그룹을 추가합니다. 그룹을 클릭하면 해당 볼륨 그룹에서 할당된 논리 볼륨을 생성할 수 있습니다.

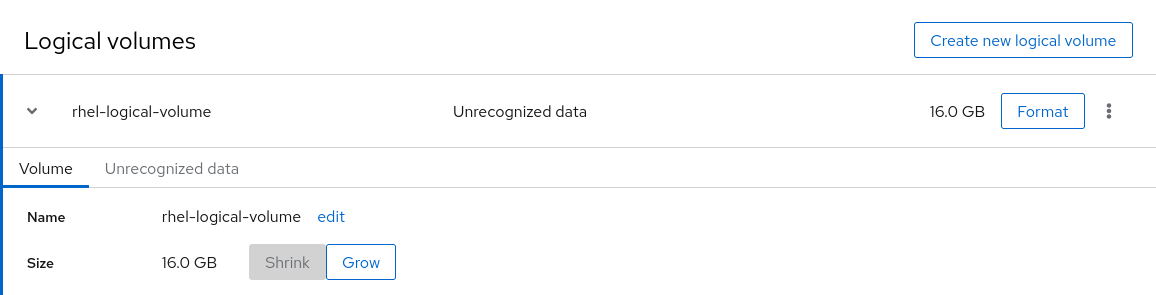

19.3. 웹 콘솔에서 논리 볼륨 생성

논리 볼륨은 물리 드라이브 역할을 합니다. RHEL 8 웹 콘솔을 사용하여 볼륨 그룹에 LVM 논리 볼륨을 생성할 수 있습니다.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 볼륨 그룹이 생성되었습니다. 자세한 내용은 웹 콘솔에서 볼륨 그룹 생성을 참조하십시오.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 장치 섹션에서 논리 볼륨을 생성할 볼륨 그룹을 클릭합니다.

- 논리 볼륨 섹션에서 새 논리 볼륨 만들기 를 클릭합니다.

- 이름 필드에 공백 없이 새 논리 볼륨의 이름을 입력합니다.

Purpose (용도) 드롭다운 메뉴에서 파일 시스템에 대한 블록 장치를 선택합니다.

이 구성을 사용하면 볼륨 그룹에 포함된 모든 드라이브의 용량 합계와 동일한 최대 볼륨 크기를 사용하여 논리 볼륨을 생성할 수 있습니다.

논리 볼륨의 크기를 정의합니다. 고려 사항:

- 이 논리 볼륨을 사용하는 시스템에 필요한 공간입니다.

- 생성할 논리 볼륨 수입니다.

전체 공간을 사용할 필요는 없습니다. 필요한 경우 나중에 논리 볼륨을 확장할 수 있습니다.

- 생성을 클릭합니다.

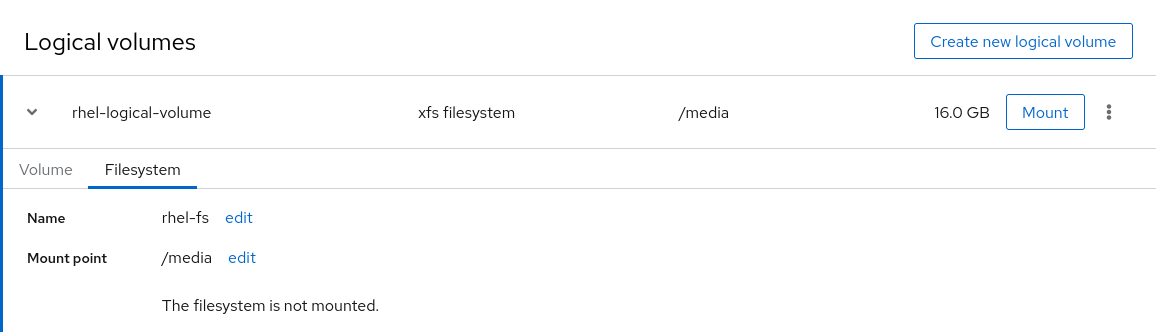

설정을 확인하려면 논리 볼륨을 클릭하고 세부 정보를 확인합니다.

이 단계에서는 논리 볼륨이 생성되었으므로 포맷 프로세스를 사용하여 파일 시스템을 생성하고 마운트해야 합니다.

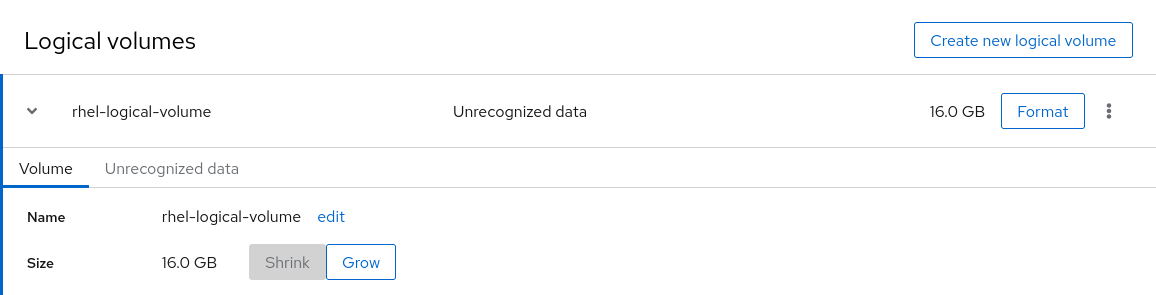

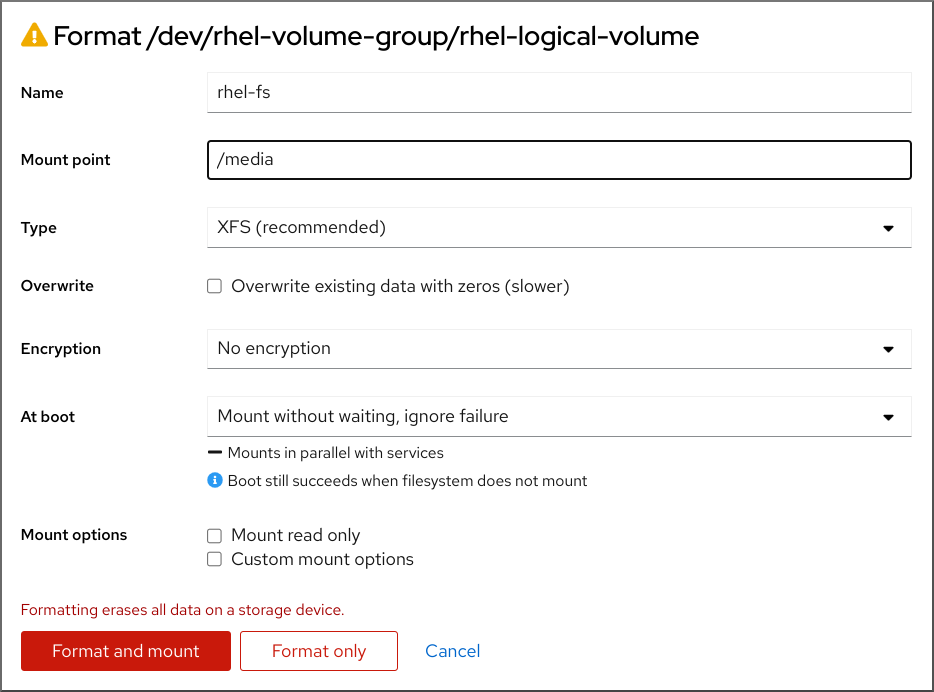

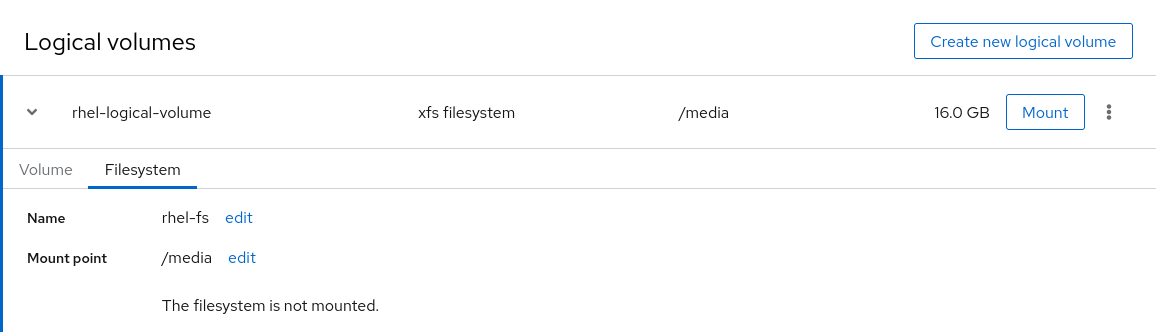

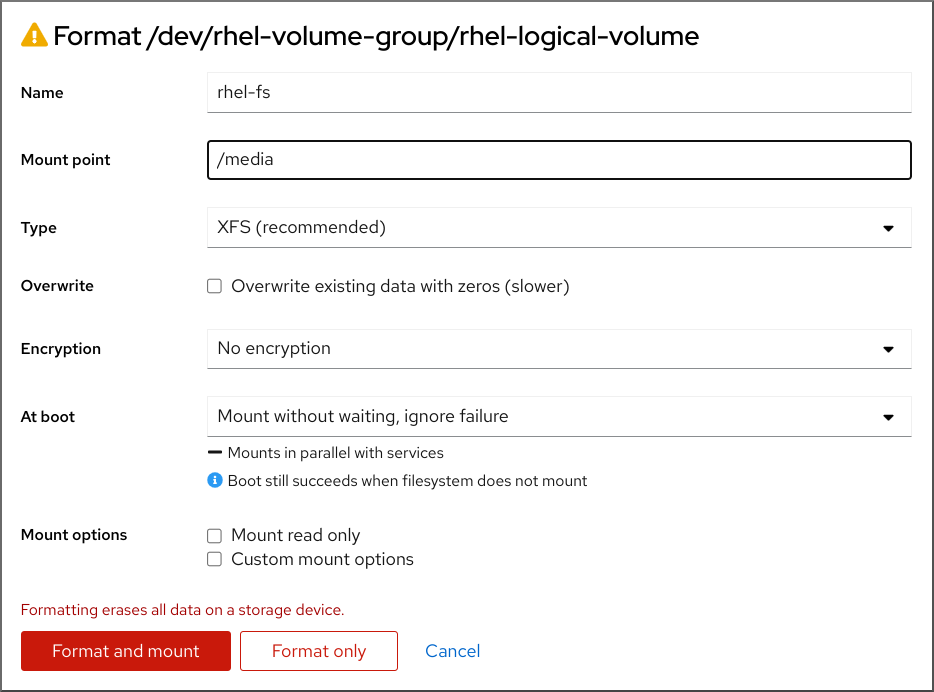

19.4. 웹 콘솔에서 논리 볼륨 포맷

논리 볼륨은 물리 드라이브 역할을 합니다. 이를 사용하려면 파일 시스템으로 포맷해야 합니다.

논리 볼륨을 포맷하면 볼륨의 모든 데이터가 지워집니다.

선택한 파일 시스템에서 논리 볼륨에 사용할 수 있는 구성 매개 변수를 결정합니다. 예를 들어 XFS 파일 시스템은 볼륨 축소를 지원하지 않습니다. 자세한 내용은 웹 콘솔에서 논리 볼륨 크기 조정을 참조하십시오.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 논리 볼륨 생성 자세한 내용은 웹 콘솔에서 논리 볼륨 생성을 참조하십시오.

- 시스템에 대한 root 액세스 권한이 있습니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 장치 섹션에서 논리 볼륨이 배치된 볼륨 그룹을 클릭합니다.

논리 볼륨 섹션에서 포맷 을 클릭합니다.

- 이름 필드에 파일 시스템의 이름을 입력합니다.

마운트 지점 필드에 마운트 경로를 추가합니다.

유형 드롭다운 메뉴에서 파일 시스템을 선택합니다.

XFS 파일 시스템은 대규모 논리 볼륨을 지원하며 중단 없이 물리적 드라이브를 온라인으로 전환하며 기존 파일 시스템을 확장합니다. 다른 기본 설정이 없는 경우 이 파일 시스템을 선택한 상태로 두십시오.

XFS는 XFS 파일 시스템으로 포맷된 볼륨 크기를 줄이는 것을 지원하지 않습니다.

ext4 파일 시스템은 다음을 지원합니다.

- 논리 볼륨

- 중단 없이 온라인으로 물리적 드라이브 전환

- 파일 시스템 확장

- 파일 시스템 축소

볼륨 포맷 방법에 따라 Overwrite 옵션을 선택합니다.

- 기존 데이터를 덮어쓰지 마십시오. RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 프로세스에 필요한 짧은 시간입니다.

- 기존 데이터를 0으로 덮어씁니다.RHEL 웹 콘솔은 전체 디스크를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 디스크를 거쳐야하기 때문에 느려집니다. 디스크에 데이터가 포함되어 있고 덮어쓰는 경우 이 옵션을 사용합니다.

Encryption 드롭다운 메뉴에서 논리 볼륨에서 암호화 유형을 활성화하려면 선택합니다.

LUKS1(Linux Unified Key Setup) 또는 LUKS2 암호화가 있는 버전을 선택하여 암호를 사용하여 볼륨을 암호화할 수 있습니다.

- 부팅 시 드롭다운 메뉴에서 시스템이 부팅된 후 논리 볼륨을 마운트할 시기를 선택합니다.

- 필요한 마운트 옵션을 선택합니다.

논리 볼륨을 포맷합니다.

- 볼륨을 포맷하고 즉시 마운트하려면 포맷을 클릭하고 마운트 합니다.

마운트하지 않고 볼륨을 포맷하려면 형식 만 클릭합니다.

포맷은 볼륨 크기와 선택된 포맷 옵션에 따라 몇 분이 걸릴 수 있습니다.

검증

포맷이 성공적으로 완료되면 Filesystem 탭에서 포맷된 논리 볼륨의 세부 정보를 확인할 수 있습니다.

- Format only 옵션을 선택한 경우 마운트 를 클릭하여 논리 볼륨을 사용합니다.

19.5. 웹 콘솔에서 논리 볼륨 크기 조정

RHEL 8 웹 콘솔에서 논리 볼륨을 확장하거나 줄이는 방법을 알아봅니다.

논리 볼륨의 크기를 조정할 수 있는지 여부는 사용 중인 파일 시스템에 따라 다릅니다. 대부분의 파일 시스템을 사용하면 중단 없이 온라인으로 볼륨을 확장(축소)할 수 있습니다.

논리 볼륨에 축소를 지원하는 파일 시스템이 포함된 경우 논리 볼륨의 크기를 줄일 수도 있습니다. 예를 들어 ext3/ext4 파일 시스템에서 사용할 수 있어야 합니다.

ECDHE2 또는 XFS 파일 시스템이 포함된 볼륨을 줄일 수 없습니다.

사전 요구 사항

- 논리 볼륨 크기 조정을 지원하는 파일 시스템이 포함된 기존 논리 볼륨입니다.

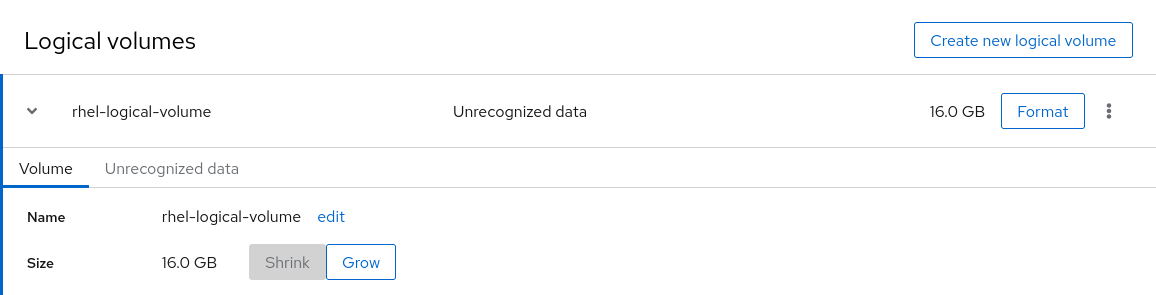

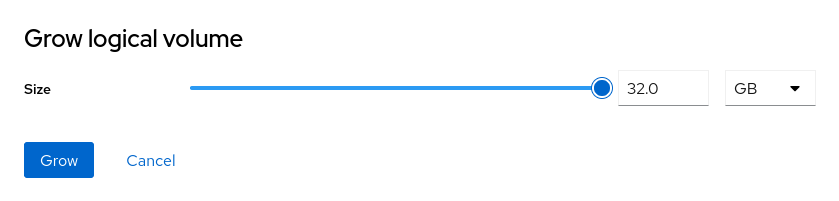

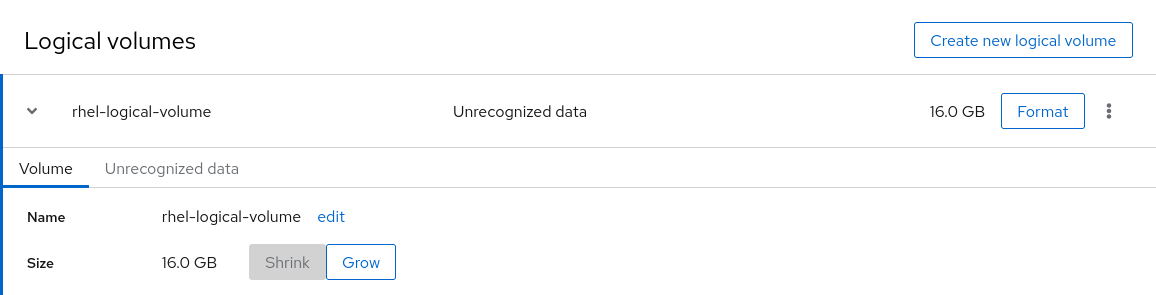

절차

다음 단계에서는 볼륨을 오프라인으로 가져오지 않고 논리 볼륨을 늘리기 위한 절차를 제공합니다.

- RHEL 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 장치 섹션에서 논리 볼륨이 배치된 볼륨 그룹을 클릭합니다.

- 논리 볼륨 섹션에서 논리 볼륨을 클릭합니다.

Volume 탭에서 Grow 를 클릭합니다.

Grow 논리 볼륨 대화 상자에서 볼륨 크기를 조정합니다.

- Grow 를 클릭합니다.

LVM은 시스템 중단 없이 논리 볼륨을 늘립니다.

19.6. 추가 리소스

20장. 웹 콘솔을 사용하여 씬 논리 볼륨 구성

씬 프로비저닝된 논리 볼륨을 사용하여 실제로 사용 가능한 물리적 스토리지보다 지정된 애플리케이션 또는 서버에 더 많은 공간을 할당할 수 있습니다.

자세한 내용은 Creating thin-provisioned snapshot volumes.

다음 섹션에서는 다음을 설명합니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 볼륨 그룹을 생성하는 데 사용할 물리적 드라이브 또는 기타 유형의 스토리지 장치가 시스템에 연결되어 있습니다.

20.1. 웹 콘솔에서 thin 논리 볼륨용 풀 생성

씬 프로비저닝 볼륨의 풀을 생성합니다.

사전 요구 사항

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 씬 볼륨을 생성할 볼륨 그룹을 클릭합니다.

- Create new Logical Volume 을 클릭합니다.

- 이름 필드에 공백이 없는 씬 볼륨 풀의 이름을 입력합니다.

- Purpose 드롭다운 메뉴에서 씬 프로비저닝된 볼륨의 Pool을 선택합니다. 이 구성을 사용하면 thin 볼륨을 생성할 수 있습니다.

씬 볼륨 풀의 크기를 정의합니다. 고려 사항:

- 이 풀에 필요한 씬 볼륨은 몇 개입니까?

- 각 씬 볼륨의 예상 크기는 어떻게 됩니까?

전체 공간을 사용할 필요는 없습니다. 필요한 경우 나중에 풀을 확장할 수 있습니다.

생성을 클릭합니다.

씬 볼륨의 풀이 생성되고 씬 볼륨을 추가할 수 있습니다.

20.2. 웹 콘솔에서 thin 논리 볼륨 생성

풀에 thin 논리 볼륨을 만듭니다. 이 풀에는 씬 볼륨이 여러 개 포함될 수 있으며 각 씬 볼륨은 씬 볼륨 자체의 풀만큼 클 수 있습니다.

thin 볼륨을 사용하려면 논리 볼륨의 실제 사용 가능한 물리 공간을 정기적으로 점검해야 합니다.

사전 요구 사항

생성된 씬 볼륨용 풀입니다.

자세한 내용은 웹 콘솔에서 씬 논리 볼륨에 대한 풀 생성을 참조하십시오.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 씬 볼륨을 생성할 볼륨 그룹을 클릭합니다.

- 원하는 풀을 클릭합니다.

- Create Thin Volume을 클릭합니다.

- Create Thin Volume 대화 상자에서 공백 없이 thin 볼륨의 이름을 입력합니다.

- thin 볼륨의 크기를 정의합니다.

- 생성을 클릭합니다.

이 단계에서는 thin 논리 볼륨이 생성되었으며 포맷해야 합니다.

20.3. 웹 콘솔에서 논리 볼륨 포맷

논리 볼륨은 물리 드라이브 역할을 합니다. 이를 사용하려면 파일 시스템으로 포맷해야 합니다.

논리 볼륨을 포맷하면 볼륨의 모든 데이터가 지워집니다.

선택한 파일 시스템에서 논리 볼륨에 사용할 수 있는 구성 매개 변수를 결정합니다. 예를 들어 XFS 파일 시스템은 볼륨 축소를 지원하지 않습니다. 자세한 내용은 웹 콘솔에서 논리 볼륨 크기 조정을 참조하십시오.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 논리 볼륨 생성 자세한 내용은 웹 콘솔에서 논리 볼륨 생성을 참조하십시오.

- 시스템에 대한 root 액세스 권한이 있습니다.

절차

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 장치 섹션에서 논리 볼륨이 배치된 볼륨 그룹을 클릭합니다.

논리 볼륨 섹션에서 포맷 을 클릭합니다.

- 이름 필드에 파일 시스템의 이름을 입력합니다.

마운트 지점 필드에 마운트 경로를 추가합니다.

유형 드롭다운 메뉴에서 파일 시스템을 선택합니다.

XFS 파일 시스템은 대규모 논리 볼륨을 지원하며 중단 없이 물리적 드라이브를 온라인으로 전환하며 기존 파일 시스템을 확장합니다. 다른 기본 설정이 없는 경우 이 파일 시스템을 선택한 상태로 두십시오.

XFS는 XFS 파일 시스템으로 포맷된 볼륨 크기를 줄이는 것을 지원하지 않습니다.

ext4 파일 시스템은 다음을 지원합니다.

- 논리 볼륨

- 중단 없이 온라인으로 물리적 드라이브 전환

- 파일 시스템 확장

- 파일 시스템 축소

볼륨 포맷 방법에 따라 Overwrite 옵션을 선택합니다.

- 기존 데이터를 덮어쓰지 마십시오. RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 프로세스에 필요한 짧은 시간입니다.

- 기존 데이터를 0으로 덮어씁니다.RHEL 웹 콘솔은 전체 디스크를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 디스크를 거쳐야하기 때문에 느려집니다. 디스크에 데이터가 포함되어 있고 덮어쓰는 경우 이 옵션을 사용합니다.

Encryption 드롭다운 메뉴에서 논리 볼륨에서 암호화 유형을 활성화하려면 선택합니다.

LUKS1(Linux Unified Key Setup) 또는 LUKS2 암호화가 있는 버전을 선택하여 암호를 사용하여 볼륨을 암호화할 수 있습니다.

- 부팅 시 드롭다운 메뉴에서 시스템이 부팅된 후 논리 볼륨을 마운트할 시기를 선택합니다.

- 필요한 마운트 옵션을 선택합니다.

논리 볼륨을 포맷합니다.

- 볼륨을 포맷하고 즉시 마운트하려면 포맷을 클릭하고 마운트 합니다.

마운트하지 않고 볼륨을 포맷하려면 형식 만 클릭합니다.

포맷은 볼륨 크기와 선택된 포맷 옵션에 따라 몇 분이 걸릴 수 있습니다.

검증

포맷이 성공적으로 완료되면 Filesystem 탭에서 포맷된 논리 볼륨의 세부 정보를 확인할 수 있습니다.

- Format only 옵션을 선택한 경우 마운트 를 클릭하여 논리 볼륨을 사용합니다.

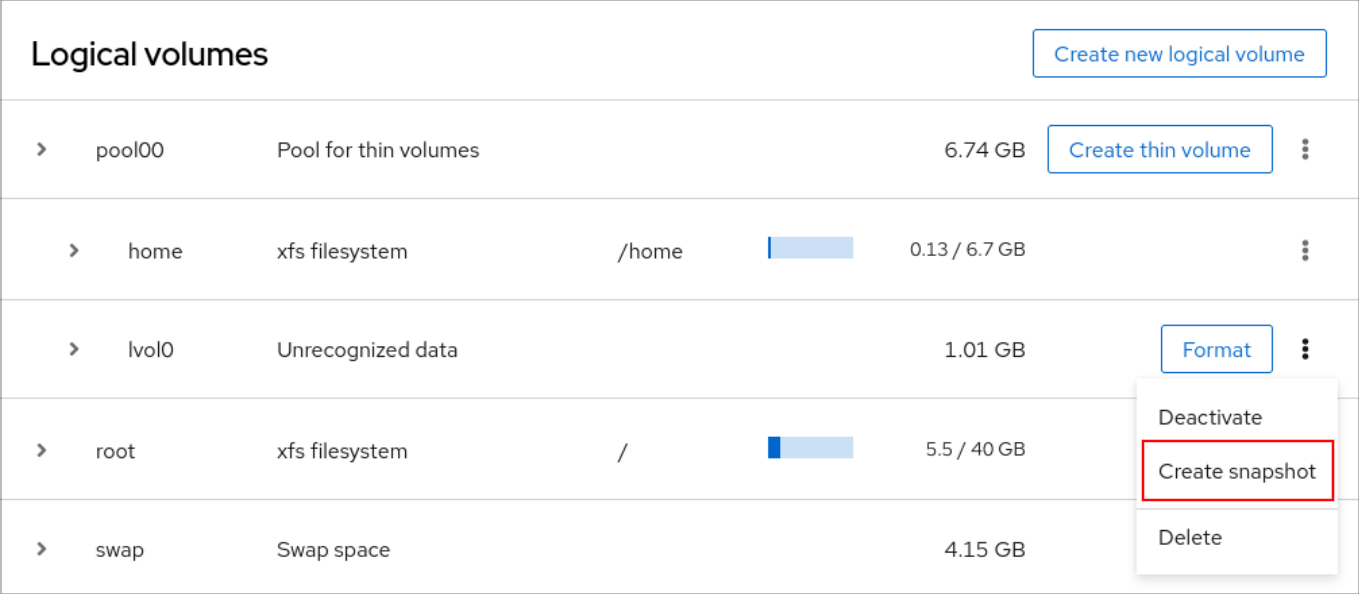

20.4. 웹 콘솔을 사용하여 씬 프로비저닝된 스냅샷 볼륨 생성

RHEL 웹 콘솔에서 thin 논리 볼륨의 스냅샷을 생성하여 마지막 스냅샷의 디스크에 기록된 변경 사항을 백업할 수 있습니다.

사전 요구 사항

- 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치 및 활성화를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 씬 프로비저닝된 볼륨이 생성됩니다. 자세한 내용은 웹 콘솔을 사용하여 thin 논리 볼륨 구성을 참조하십시오.

절차

- RHEL 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- RHEL 웹 콘솔에서 스토리지를 클릭합니다.

- 장치 상자에서 필요한 논리 볼륨이 포함된 볼륨 그룹을 클릭합니다.

- 논리 볼륨 테이블에서 볼륨을 찾아 해당 행에 있는 메뉴 버튼을 클릭합니다.

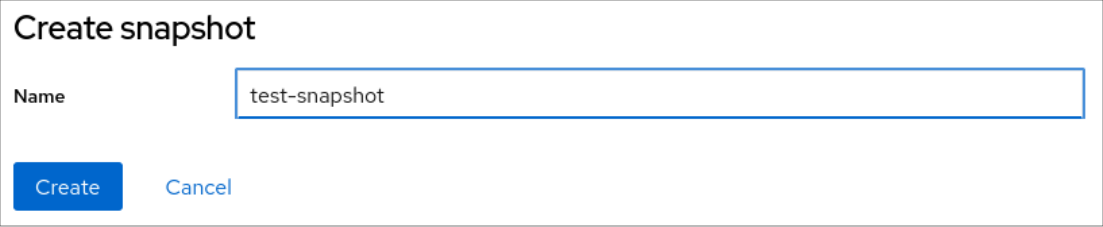

스냅샷 생성을 클릭합니다.

이름 필드에 스냅샷 이름을 입력합니다.

- 생성을 클릭합니다.

논리 볼륨 테이블에서 새 스냅샷을 찾아 활성화를 클릭하여 볼륨을 활성화합니다.

21장. 웹 콘솔을 사용하여 볼륨 그룹에서 물리 드라이브 변경

RHEL 8 웹 콘솔을 사용하여 볼륨 그룹의 드라이브를 변경합니다.

물리적 드라이브의 변경은 다음 절차로 구성됩니다.

사전 요구 사항

RHEL 8 웹 콘솔이 설치되었습니다.

자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 오래된 또는 손상된 드라이브를 교체하기위한 새로운 물리 드라이브입니다.

- 구성에서는 물리 드라이브가 볼륨 그룹으로 구성되어야 합니다.

21.1. 웹 콘솔에서 볼륨 그룹에 물리 드라이브 추가

RHEL 8 웹 콘솔을 사용하면 새로운 물리 드라이브 또는 기타 유형의 볼륨을 기존 논리 볼륨에 추가할 수 있습니다.

사전 요구 사항

- 볼륨 그룹을 생성해야 합니다.

- 컴퓨터에 연결된 새 드라이브입니다.

절차

- RHEL 8 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 볼륨 그룹 상자에서 물리 볼륨을 추가할 볼륨 그룹을 클릭합니다.

- 물리 볼륨 상자에서 + 버튼을 클릭합니다.

- 디스크 추가 대화 상자에서 기본 드라이브를 선택하고 추가 를 클릭합니다.

결과적으로 RHEL 8 웹 콘솔은 물리 볼륨을 추가합니다.

검증 단계

- 섹션의 물리 볼륨을 확인하고 논리 볼륨이 드라이브에 즉시 쓰기를 시작할 수 있습니다.

21.2. 웹 콘솔의 볼륨 그룹에서 물리 드라이브 제거

논리 볼륨에 여러 개의 물리 드라이브가 포함된 경우 온라인 물리적 드라이브 중 하나를 제거할 수 있습니다.

시스템은 제거 프로세스 중에 다른 드라이브로 제거되도록 드라이브의 모든 데이터를 자동으로 이동합니다. 다소 시간이 걸릴 수 있습니다.

웹 콘솔은 물리 드라이브를 제거할 수 있는 충분한 공간이 있는지도 확인합니다.

사전 요구 사항

- 두 개 이상의 물리 드라이브가 연결된 볼륨 그룹입니다.

절차

다음 단계에서는 RHEL 8 웹 콘솔에서 중단 없이 볼륨 그룹에서 드라이브를 제거하는 방법을 설명합니다.

- RHEL 8 웹 콘솔에 로그인합니다.

- 스토리지 를 클릭합니다.

- 논리 볼륨이 있는 볼륨 그룹을 클릭합니다.

- 물리 볼륨 섹션에서 선호하는 볼륨을 찾습니다.

- 버튼을 클릭합니다.

RHEL 8 웹 콘솔은 논리 볼륨에 디스크를 제거할 수 있는 충분한 여유 공간이 있는지 확인합니다. 그렇지 않은 경우 디스크를 제거할 수 없으며 먼저 다른 디스크를 추가해야 합니다. 자세한 내용은 웹 콘솔의 논리 볼륨에 물리적 드라이브 추가를 참조하십시오.

결과적으로 RHEL 8 웹 콘솔에서는 중단을 일으키지 않고 생성된 논리 볼륨에서 물리 볼륨이 제거됩니다.

22장. 웹 콘솔을 사용하여 가상 데이터 최적화 도구 볼륨 관리

RHEL 8 웹 콘솔을 사용하여 VDO(Virtual Data Optimizer)를 구성합니다.

다음을 수행하는 방법을 알아봅니다.You will learn how to:

- VDO 볼륨 생성

- VDO 볼륨 포맷

- VDO 볼륨 확장

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되고 액세스할 수 있습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다.

22.1. 웹 콘솔에서 VDO 볼륨

Red Hat Enterprise Linux 8은 VDO(Virtual Data Optimizer)를 지원합니다.

VDO는 다음을 결합하는 블록 가상화 기술입니다.

- 압축

- 자세한 내용은 VDO에서 압축 활성화 또는 비활성화를 참조하십시오.

- 중복 제거

- 자세한 내용은 VDO에서 압축 활성화 또는 비활성화를 참조하십시오.

- 씬 프로비저닝

- 자세한 내용은 씬 프로비저닝 볼륨 생성 및 관리(thin volumes) 를 참조하십시오.

VDO는 이러한 기술을 사용하여 다음을 수행합니다.

- 인라인 스토리지 공간 저장

- 파일 압축

- 중복 제거

- 물리적 또는 논리 스토리지에서 제공하는 것보다 많은 가상 공간을 할당할 수 있습니다.

- 확장하여 가상 스토리지를 확장할 수 있습니다.

VDO는 다양한 유형의 스토리지에서 생성할 수 있습니다. RHEL 8 웹 콘솔에서 다음과 같이 VDO를 구성할 수 있습니다.

LVM

참고씬 프로비저닝된 볼륨 상단에서 VDO를 구성할 수 없습니다.

- 물리 볼륨

- 소프트웨어 RAID

스토리지 스택의 VDO 배치에 대한 자세한 내용은 시스템 요구 사항을 참조하십시오.

추가 리소스

- VDO에 대한 자세한 내용은 스토리지 분할 및 압축을 참조하십시오.

22.2. 웹 콘솔에서 VDO 볼륨 생성

RHEL 웹 콘솔에서 VDO 볼륨을 생성합니다.

사전 요구 사항

- VDO를 생성할 물리 드라이브, LVM 또는 RAID.

절차

RHEL 8 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 를 클릭합니다.

- VDO 장치 상자에서 + 버튼을 클릭합니다.

- 이름 필드에 공백 없이 VDO 볼륨의 이름을 입력합니다.

- 사용하려는 드라이브를 선택합니다.

논리 크기 표시줄에서 VDO 볼륨의 크기를 설정합니다. 10회 이상 확장할 수 있지만 VDO 볼륨을 생성하는 용도로 고려해야 합니다.

- 활성 VM 또는 컨테이너 스토리지의 경우 볼륨의 물리 크기 10배인 논리 크기를 사용합니다.

- 오브젝트 스토리지의 경우 볼륨의 물리 크기의 세 배인 논리 크기를 사용합니다.

자세한 내용은 Deploying VDO 을 참조하십시오.

인덱스 메모리 모음에서 VDO 볼륨에 메모리를 할당합니다.

VDO 시스템 요구 사항에 대한 자세한 내용은 시스템 요구 사항을 참조하십시오.

압축 옵션을 선택합니다. 이 옵션은 다양한 파일 형식을 효율적으로 줄일 수 있습니다.

자세한 내용은 VDO에서 압축 활성화 또는 비활성화를 참조하십시오.

Deduplication 옵션을 선택합니다.

이 옵션은 중복 블록의 여러 복사본을 제거하여 스토리지 리소스 사용을 줄입니다. 자세한 내용은 VDO에서 압축 활성화 또는 비활성화를 참조하십시오.

- [선택 사항] 512바이트 블록 크기가 필요한 애플리케이션에 VDO 볼륨을 사용하려면 Use 512 Byte emulation 을 선택합니다. 이렇게 하면 VDO 볼륨의 성능이 저하되지만 거의 필요하지 않습니다. 의심의 여지없이 경우, 제거하십시오.

- 생성을 클릭합니다.

검증 단계

- Storage (스토리지) 섹션에서 새 VDO 볼륨이 표시되는지 확인합니다. 그러면 파일 시스템으로 포맷할 수 있습니다.

22.3. 웹 콘솔에서 VDO 볼륨 포맷

VDO 볼륨은 물리 드라이브 역할을 합니다. 이를 사용하려면 파일 시스템으로 포맷해야 합니다.

VDO 포맷은 볼륨의 모든 데이터를 삭제합니다.

다음 단계에서는 VDO 볼륨을 포맷하는 절차를 설명합니다.

사전 요구 사항

- VDO 볼륨이 생성됩니다. 자세한 내용은 웹 콘솔에서 VDO 볼륨 생성을 참조하십시오.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 를 클릭합니다.

- VDO 볼륨을 클릭합니다.

- 인식할 수 없는 데이터 탭을 클릭합니다.

- 형식 을 클릭합니다.

Erase 드롭다운 메뉴에서 다음을 선택합니다.

- 기존 데이터를 덮어쓰지 않음

- RHEL 웹 콘솔은 디스크 헤더만 다시 작성합니다. 이 옵션의 장점은 포맷 속도입니다.

- 기존 데이터를 0으로 덮어 쓰기

- RHEL 웹 콘솔은 전체 디스크를 0으로 다시 작성합니다. 이 옵션은 프로그램이 전체 디스크를 거쳐야하기 때문에 느려집니다. 디스크에 데이터가 포함되어 있고 다시 작성해야 하는 경우 이 옵션을 사용합니다.

유형 드롭다운 메뉴에서 파일 시스템을 선택합니다.

XFS 파일 시스템은 대규모 논리 볼륨을 지원하며 중단 없이 물리적 드라이브를 온라인 상태로 전환하며 확장도 지원합니다. 다른 기본 설정이 없는 경우 이 파일 시스템을 선택한 상태로 두십시오.

XFS는 볼륨 축소를 지원하지 않습니다. 따라서 XFS로 포맷된 볼륨을 줄일 수 없습니다.

- ext4 파일 시스템은 논리 볼륨을 지원하여 중단, 확장 및 축소 없이 온라인상의 물리적 드라이브를 전환할 수 있습니다.

LUKS(Linux 통합 키 설정) 암호화가 포함된 버전을 선택할 수 있으므로 암호를 사용하여 볼륨을 암호화할 수 있습니다.

- 이름 필드에 논리 볼륨 이름을 입력합니다.

마운트 드롭다운 메뉴에서 Custom 을 선택합니다.

Default 옵션은 다음 부팅 시 파일 시스템이 마운트되는지 확인하지 않습니다.

- 마운트 지점 필드에 마운트 경로를 추가합니다.

- 부팅 시 마운트를 선택합니다.

형식 을 클릭합니다.

포맷은 사용된 포맷 옵션 및 볼륨 크기에 따라 몇 분이 걸릴 수 있습니다.

성공적으로 완료되면 파일 시스템 탭에서 포맷된 VDO 볼륨의 세부 정보를 볼 수 있습니다.

- VDO 볼륨을 사용하려면 마운트 를 클릭합니다.

이 시점에서 시스템은 마운트 및 포맷된 VDO 볼륨을 사용합니다.

22.4. 웹 콘솔에서 VDO 볼륨 확장

RHEL 8 웹 콘솔에서 VDO 볼륨을 확장합니다.

사전 요구 사항

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - VDO 볼륨이 생성되었습니다.

절차

RHEL 8 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 를 클릭합니다.

- VDO 장치 상자에서 VDO 볼륨을 클릭합니다.

- VDO 볼륨 세부 정보에서 Grow 버튼을 클릭합니다.

- VDO 대화 상자의 논리 크기 상자에서 VDO 볼륨의 논리 크기를 확장합니다.

- 확장을 클릭합니다.

검증 단계

- 새 크기에 대한 VDO 볼륨 세부 정보를 확인하여 변경 사항이 성공했는지 확인합니다.

23장. RHEL 웹 콘솔에서 LUKS 암호로 데이터 잠금

웹 콘솔의 스토리지 탭에서 LUKS(Linux Unified Key Setup) 버전 2 형식을 사용하여 암호화된 장치를 생성, 잠금, 잠금, 잠금, 크기 조정 및 구성할 수 있습니다.

이 새로운 버전의 LUKS는 다음을 제공합니다.

- 보다 유연한 잠금 정책

- 더 강력한 암호화

- 향후 변경 사항과의 호환성 개선

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다.

23.1. LUKS 디스크 암호화

Linux Unified Key Setup-on-disk-format (LUKS)은 암호화된 장치 관리를 단순화하는 도구 세트를 제공합니다. LUKS를 사용하면 블록 장치를 암호화하고 여러 사용자 키를 활성화하여 마스터 키를 해독할 수 있습니다. 파티션의 대규모 암호화의 경우 이 마스터 키를 사용합니다.

Red Hat Enterprise Linux는 LUKS를 사용하여 블록 장치 암호화를 수행합니다. 기본적으로 블록 장치를 암호화하는 옵션은 설치 중에 확인되지 않습니다. 디스크를 암호화하는 옵션을 선택하면 컴퓨터를 부팅할 때마다 시스템에서 암호를 입력하라는 메시지가 표시됩니다. 이 암호는 파티션을 해독하는 대규모 암호화 키의 잠금을 해제합니다. 기본 파티션 테이블을 수정하려면 암호화할 파티션을 선택할 수 있습니다. 파티션 테이블 설정에서 설정됩니다.

암호

LUKS에 사용되는 기본 암호는 aes-xts-plain64 입니다. LUKS의 기본 키 크기는 512비트입니다. Anaconda XTS 모드를 사용하는 LUKS의 기본 키 크기는 512비트입니다. 다음은 사용 가능한 암호입니다.

- Advanced Encryption Standard(AES)

- Twofish

- serpent

LUKS에서 수행하는 작업

- LUKS는 전체 블록 장치를 암호화하므로 이동식 스토리지 미디어 또는 랩톱 디스크 드라이브와 같은 모바일 장치의 콘텐츠를 보호하기에 적합합니다.

- 암호화된 블록 장치의 기본 콘텐츠는 임의의 방식으로 스왑 장치를 암호화하는 데 유용합니다. 이는 데이터 저장을 위해 특별히 포맷된 블록 장치를 사용하는 특정 데이터베이스에서도 유용할 수 있습니다.

- LUKS는 기존 장치 매퍼 커널 하위 시스템을 사용합니다.

- LUKS는 사전 공격으로부터 보호하는 암호 강화 기능을 제공합니다.

- LUKS 장치에는 여러 개의 키 슬롯이 포함되어 있으므로 백업 키 또는 암호를 추가할 수 있습니다.

다음 시나리오에는 LUKS를 사용하지 않는 것이 좋습니다.

- LUKS와 같은 디스크 암호화 솔루션은 시스템이 꺼진 경우에만 데이터를 보호합니다. 시스템이 있고 LUKS가 디스크의 암호를 해독한 후 해당 디스크의 파일은 액세스 권한이 있는 모든 사용자가 사용할 수 있습니다.

- 여러 사용자가 동일한 장치에 별도의 액세스 키를 사용해야 하는 시나리오입니다. LUKS1 형식은 8개의 키 슬롯을 제공하며 LUKS2는 최대 32개의 키 슬롯을 제공합니다.

- 파일 수준 암호화가 필요한 애플리케이션입니다.

23.2. 웹 콘솔에서 LUKS 암호 설정

시스템의 기존 논리 볼륨에 암호화를 추가하려면 볼륨 포맷을 통해서만 이 작업을 수행할 수 있습니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다. - 암호화 없이 사용 가능한 기존 논리 볼륨입니다.

절차

RHEL 8 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지 를 클릭합니다.

- 포맷할 스토리지 장치를 선택합니다.

- 메뉴 아이콘을 클릭하고 형식 옵션을 선택합니다.

- 데이터 암호화 상자를 선택하여 저장 장치에서 암호화를 활성화합니다.

- 새 암호를 설정하고 확인합니다.

- [선택 사항] 추가 암호화 옵션을 수정합니다.

- 포맷 설정을 종료합니다.

- 형식 을 클릭합니다.

23.3. 웹 콘솔에서 LUKS 암호 변경

암호화된 디스크 또는 웹 콘솔의 파티션에서 LUKS 암호를 변경합니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged패키지가 시스템에 설치되어 있습니다.

절차

- 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 스토리지를 클릭합니다.

- 드라이브 테이블에서 암호화된 데이터가 있는 디스크를 선택합니다.

- Content 에서 암호화된 파티션을 선택합니다.

- 암호화를 클릭합니다.

- 키 테이블에서 펜 아이콘을 클릭합니다.

암호 변경 대화 상자 창에서 다음을 수행합니다.

- 현재 암호를 입력합니다.

- 새 암호를 입력합니다.

- 새 암호를 확인합니다.

- 저장을클릭합니다.

24장. 웹 콘솔에서 Tang 키를 사용하여 자동 잠금 해제 구성

Tang 서버에서 제공하는 키를 사용하여 LUKS 암호화 스토리지 장치의 자동 잠금 해제를 구성할 수 있습니다.

사전 요구 사항

- RHEL 8 웹 콘솔이 설치되었습니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

-

cockpit-storaged및clevis-luks패키지가 시스템에 설치됩니다. -

cockpit.socket서비스는 포트 9090에서 실행되고 있습니다. - Tang 서버를 사용할 수 있습니다. 자세한 내용은 강제 모드에서 SELinux를 사용하여 Tang 서버 배포를 참조하십시오.

절차

웹 브라우저에서 다음 주소를 입력하여 RHEL 웹 콘솔을 엽니다.

https://<localhost>:9090원격 시스템에 연결할 때 < localhost > 부분을 원격 서버의 호스트 이름 또는 IP 주소로 바꿉니다.

-

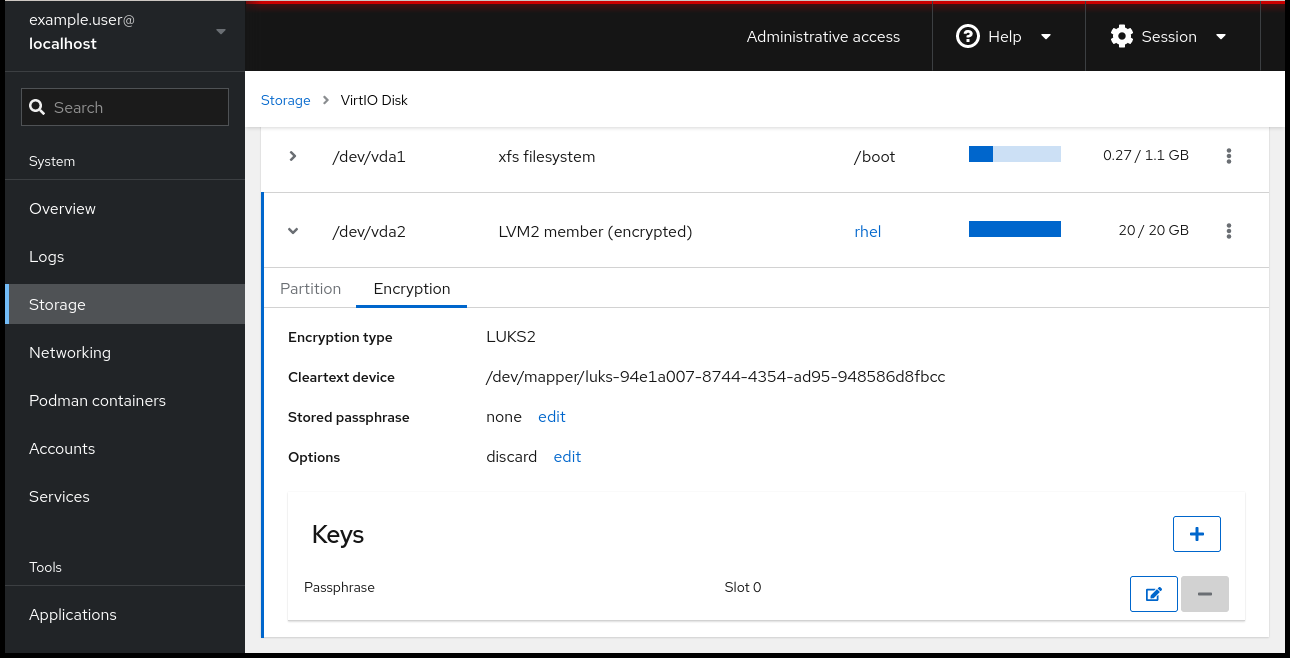

자격 증명을 제공하고 스토리지 를 클릭합니다.

Filesystems섹션에서 잠금 해제를 위해 추가할 암호화된 볼륨이 포함된 디스크를 클릭합니다. - 선택한 디스크의 파티션 및 드라이브 세부 정보를 나열하는 다음 창에서 암호화된 파일 시스템 옆에 있는 >을 클릭하여 Tang 서버를 사용하여 잠금 해제하려는 암호화된 볼륨의 세부 정보를 확장하고 암호화를 클릭합니다.

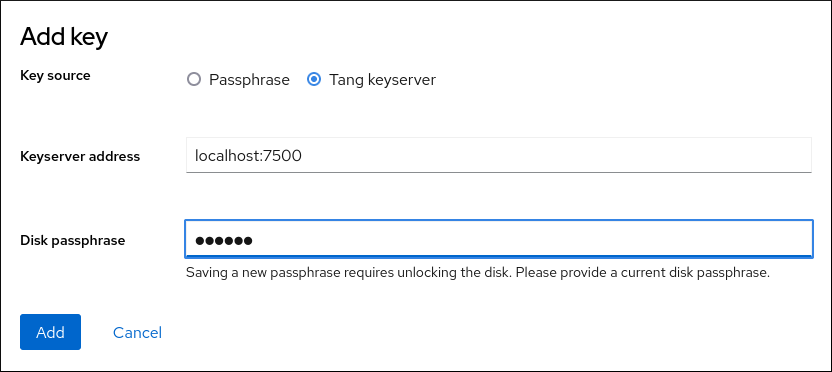

Keys 섹션에서 + 를 클릭하여 Tang 키를 추가합니다.

Tang 키 서버를키 소스로선택하고 Tang 서버의 주소 및 LUKS 암호화 장치를 잠금 해제하는 암호를 제공합니다. 추가를 클릭하여 확인합니다.

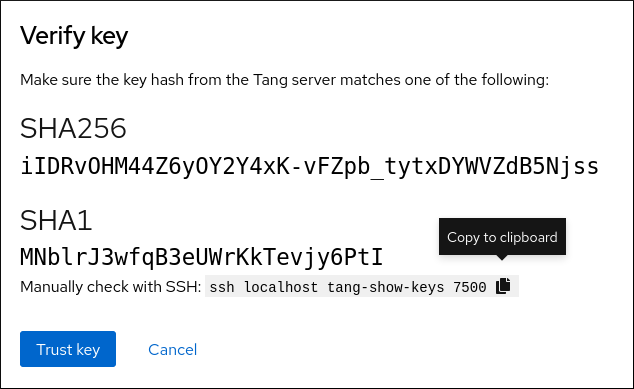

다음 대화 상자 창에서 키 해시와 일치하는지 확인하는 명령을 제공합니다.

Tang 서버의 터미널에서

tang-show-keys명령을 사용하여 비교를 위해 키 해시를 표시합니다. 이 예에서 Tang 서버는 포트 7500 에서 실행 중입니다.# tang-show-keys 7500 fM-EwYeiTxS66X3s1UAywsGKGnxnpll8ig0KOQmr9CM웹 콘솔 의 키 해시와 이전에 나열된 명령의 출력에 동일한 경우 신뢰 키를 클릭합니다.

-

RHEL 8.8 이상에서는 암호화된 루트 파일 시스템 및 Tang 서버를 선택한 후 커널 명령줄에

rd.neednet=1매개변수 추가를 건너뛰고clevis-dracut패키지를 설치하고 초기 RAM 디스크(Initrd )를 다시 생성할 수 있습니다.루트가 아닌 파일 시스템의 경우 웹 콘솔에서remote-cryptsetup.target및clevis-luks-akspass.pathsystemd장치를 활성화하고clevis-systemd패키지를 설치하고_netdev매개 변수를fstab및crypttab구성 파일에 추가합니다.

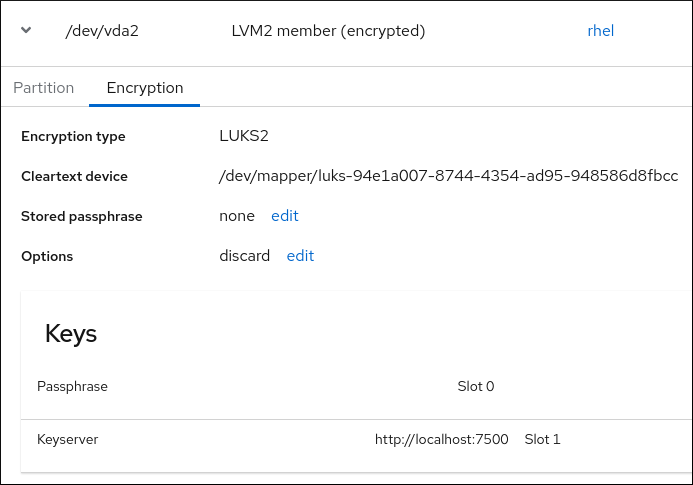

검증

새로 추가된 Tang 키가 키 서버

유형의Keys 섹션에 나열되어 있는지 확인합니다.

바인딩이 초기 부팅에 사용 가능한지 확인합니다. 예를 들면 다음과 같습니다.

# lsinitrd | grep clevis clevis clevis-pin-null clevis-pin-sss clevis-pin-tang clevis-pin-tpm2 lrwxrwxrwx 1 root root 48 Feb 14 17:45 etc/systemd/system/cryptsetup.target.wants/clevis-luks-askpass.path… …

25장. 웹 콘솔에서 소프트웨어 업데이트 관리

RHEL 8 웹 콘솔에서 소프트웨어 업데이트를 관리하는 방법과 이를 자동화하는 방법을 설명합니다.

웹 콘솔의 Software Updates 모듈은 yum 유틸리티를 기반으로 합니다. yum 을 사용하여 소프트웨어를 업데이트하는 방법에 대한 자세한 내용은 소프트웨어 패키지 업데이트 섹션을 참조하십시오.

25.1. 웹 콘솔에서 수동 소프트웨어 업데이트 관리

웹 콘솔을 사용하여 수동으로 소프트웨어를 업데이트할 수 있습니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

RHEL 8 웹 콘솔에 로그인합니다.

자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

소프트웨어 업데이트를 클릭합니다.

마지막 검사가 24시간 전에 발생한 경우 사용 가능한 업데이트 목록이 자동으로 새로 고쳐집니다. 새로 고침을 트리거하려면 Check for Updates 버튼을 클릭합니다.

업데이트를 적용합니다. 업데이트가 실행되는 동안 업데이트 로그를 볼 수 있습니다.

- 사용 가능한 업데이트를 모두 설치하려면 Install all updates 버튼을 클릭합니다.

- 보안 업데이트를 사용할 수 있는 경우 보안 업데이트 설치 버튼을 클릭하여 별도로 설치할 수 있습니다.

- 사용 가능한 kpatch 업데이트가 있는 경우 Install kpatch updates 버튼을 클릭하여 별도로 설치할 수 있습니다.

선택 사항: 시스템을 자동으로 다시 시작하기 위해 완료 스위치 후 Reboot 를 활성화할 수 있습니다.

이 단계를 수행하는 경우 이 절차의 나머지 단계를 건너뛸 수 있습니다.

시스템이 업데이트를 적용한 후 시스템을 다시 시작하는 것이 좋습니다.

업데이트에 개별적으로 재시작하지 않으려는 새 커널 또는 시스템 서비스가 포함된 경우 특히 이 방법을 사용하는 것이 좋습니다.

Ignore 를 클릭하여 재시작을 취소하거나 지금 다시 시작하여 시스템을 다시 시작합니다.

시스템을 다시 시작한 후 웹 콘솔에 로그인하고 소프트웨어 업데이트 페이지로 이동하여 업데이트가 완료되었는지 확인합니다.

25.2. 웹 콘솔에서 자동 소프트웨어 업데이트 관리

웹 콘솔에서는 모든 업데이트 또는 보안 업데이트를 적용하고 자동 업데이트의 주기와 시간을 관리하도록 선택할 수 있습니다.

사전 요구 사항

- 웹 콘솔을 설치하고 액세스할 수 있어야 합니다. 자세한 내용은 웹 콘솔 설치를 참조하십시오.

절차

- RHEL 8 웹 콘솔에 로그인합니다. 자세한 내용은 웹 콘솔에 로그인을 참조하십시오.

- 소프트웨어 업데이트를 클릭합니다.

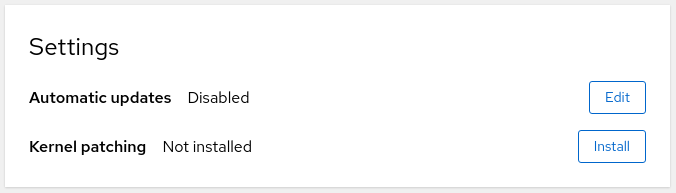

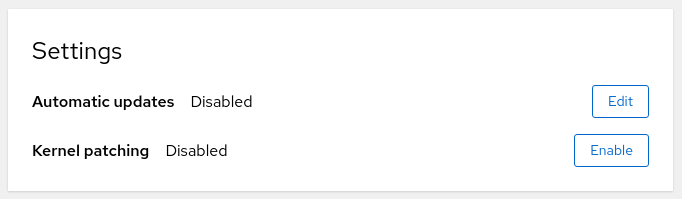

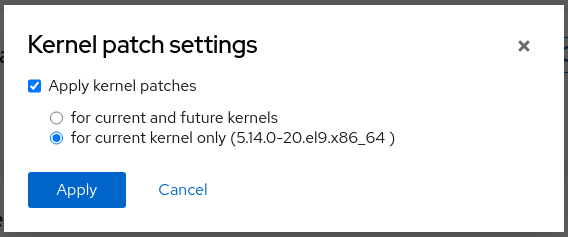

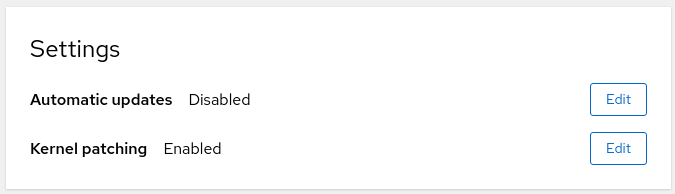

- Settings (설정) 표에서 Edit (편집) 버튼을 클릭합니다.

- 자동 업데이트 유형 중 하나를 선택합니다. 보안 업데이트에서만 또는 모든 업데이트에서 선택할 수 있습니다.

- 자동 업데이트의 날짜를 수정하려면 매일 드롭다운 메뉴를 클릭하고 특정 날짜를 선택합니다.

- 자동 업데이트 시간을 수정하려면 6:00 필드를 클릭하고 특정 시간을 선택하거나 입력합니다.

- 자동 소프트웨어 업데이트를 비활성화하려면 No updates 유형을 선택합니다.

25.3. 웹 콘솔에서 소프트웨어 업데이트를 적용한 후 요청 시 다시 시작 관리