Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

22장. 사용자 인증

이 장에서는 사용자의 암호, SSH 키, 인증서 또는 일회성 암호(OTP) 및 스마트 카드 인증을 구성하는 방법에 대한 정보를 포함하여 사용자 인증 메커니즘 관리에 대해 설명합니다.

참고

Kerberos를 사용하여 IdM(Identity Management)에 로그인하는 방법에 대한 설명서는 5장. IdM 서버 및 서비스 관리의 기본 사항 을 참조하십시오.

22.1. 사용자 암호

22.1.1. 사용자 암호 변경 및 재설정

다른 사용자의 암호를 변경할 수 있는 권한이 없는 일반 사용자는 자신의 개인 암호만 변경할 수 있습니다. 개인 암호는 다음과 같이 변경되었습니다.

- IdM 암호 정책을 충족해야 합니다. 암호 정책 구성에 대한 자세한 내용은 28장. 암호 정책 정의 을 참조하십시오.

관리자와 암호 변경 권한이 있는 사용자는 새 사용자의 초기 암호를 설정하고 기존 사용자의 암호를 재설정할 수 있습니다. 암호가 다음과 같이 변경되었습니다.

- IdM 암호 정책을 충족할 필요가 없습니다.

- 처음 성공적인 로그인 후 만료됩니다. 이 경우 IdM은 사용자에게 만료된 암호를 즉시 변경하라는 메시지를 표시합니다. 이 동작을 비활성화하려면 22.1.2절. “다음 로그인 시 암호 변경 메시지를 표시하지 않고 암호 재설정 활성화” 의 내용을 참조하십시오.

참고

LDAP Directory Manager(DM) 사용자는 LDAP 도구를 사용하여 사용자 암호를 변경할 수 있습니다. 새 암호는 IdM 암호 정책을 재정의할 수 있습니다. DM에 의해 설정된 암호는 처음 로그인한 후에는 만료되지 않습니다.

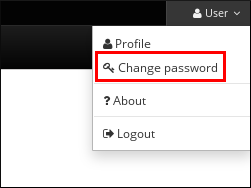

22.1.1.1. 웹 UI: 자신의 개인 암호 변경

- 오른쪽 상단에서 User name → Change password 클릭합니다.

그림 22.1. 암호 재설정

- 새 암호를 입력합니다.

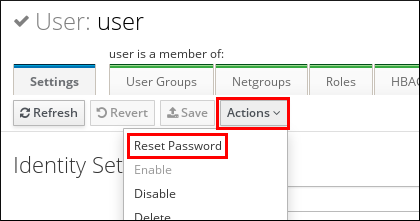

22.1.1.2. 웹 UI: 다른 사용자의 암호 재설정

- Identity → Users 를 선택합니다.

- 편집할 사용자 이름을 클릭합니다.

- Actions → Reset password (암호 재설정)를 클릭합니다.

그림 22.2. 암호 재설정

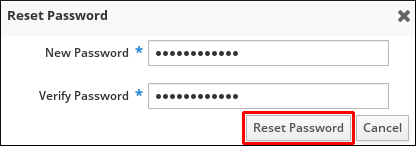

- 새 암호를 입력하고 암호 재설정 을 클릭합니다.

그림 22.3. 새 암호 확인

22.1.1.3. 명령줄: 다른 사용자의 암호 변경 또는 재설정

개인 암호를 변경하거나 다른 사용자의 암호를 변경하거나 재설정하려면 ipa user-mod 명령에

--password 옵션을 추가합니다. 이 명령은 새 암호를 입력하라는 메시지를 표시합니다.

$ ipa user-mod user --password Password: Enter Password again to verify: -------------------- Modified user "user" -------------------- ...

22.1.2. 다음 로그인 시 암호 변경 메시지를 표시하지 않고 암호 재설정 활성화

기본적으로 관리자가 다른 사용자의 암호를 재설정하면 처음 로그인에 성공한 후에 암호가 만료됩니다. 자세한 내용은 22.1.1절. “사용자 암호 변경 및 재설정” 을 참조하십시오.

관리자가 설정한 암호가 처음 사용할 때 만료되지 않도록 하려면 도메인의 모든 ID 관리 서버에서 이러한 변경을 수행합니다.

- 암호 동기화 항목

cn=ipa_pwd_extop,cn=plugins,cn=config를 편집합니다. passSyncManagersDNs속성에서 관리 사용자 계정을 지정합니다. 특성은 다중값입니다.

예를 들어

ldapmodify 유틸리티를 사용하여 admin 사용자를 지정하려면 다음을 수행합니다.

$ ldapmodify -x -D "cn=Directory Manager" -W -h ldap.example.com -p 389

dn: cn=ipa_pwd_extop,cn=plugins,cn=config

changetype: modify

add: passSyncManagersDNs

passSyncManagersDNs: uid=admin,cn=users,cn=accounts,dc=example,dc=com주의

이러한 추가 권한이 필요한 사용자만 지정합니다.

passSyncManagerDNs 아래에 나열된 모든 사용자는 다음을 수행할 수 있습니다.

- 후속 암호 재설정 없이도 암호 변경 작업을 수행합니다.

- 강도나 기록 적용이 적용되지 않도록 암호 정책을 무시합니다

22.1.3. 암호 실패 후 사용자 계정 잠금 해제

사용자가 잘못된 암호를 사용하여 특정 횟수를 사용하여 로그인하려고 하면 IdM에서 사용자 계정을 잠그므로 사용자가 로그인할 수 없습니다. IdM은 사용자 계정이 잠겨 있다는 경고 메시지를 표시하지 않습니다.

참고

허용되는 실패한 시도 수와 잠금 해제 기간을 설정하는 방법에 대한 자세한 내용은 28장. 암호 정책 정의 을 참조하십시오.

IdM은 지정된 시간이 경과하면 사용자 계정의 잠금을 자동으로 해제합니다. 또는 관리자가 사용자 계정의 잠금을 수동으로 해제할 수 있습니다.

수동으로 사용자 계정 잠금 해제

사용자 계정의 잠금을 해제하려면 ipa user-unlock 명령을 사용합니다.

$ ipa user-unlock user ----------------------- Unlocked account "user" -----------------------

그런 다음 사용자는 다시 로그인할 수 있습니다.

22.1.3.1. 사용자 계정 상태 확인

사용자에게 실패한 로그인 시도 횟수를 표시하려면 ipa user-status 명령을 사용합니다. 표시된 번호가 실패한 로그인 시도 횟수를 초과하면 사용자 계정이 잠깁니다.

$ ipa user-status user

-----------------------

Account disabled: False

-----------------------

Server: example.com

Failed logins: 8

Last successful authentication: 20160229080309Z

Last failed authentication: 20160229080317Z

Time now: 2016-02-29T08:04:46Z

----------------------------

Number of entries returned 1

----------------------------

기본적으로 Red Hat Enterprise Linux 7.4 이상에서 시작 해제한 IdM은 사용자의 마지막 성공적인 Kerberos 인증의 타임스탬프를 저장하지 않습니다. 이 기능을 활성화하려면 22.2절. “마지막으로 성공한 Kerberos 인증 추적 활성화” 을 참조하십시오.