Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

B.4. 로그인 및 인증 문제

B.4.1. ipa 명령을 실행할 때 Kerberos GSS 실패

서버를 설치한 직후

ipa 명령을 실행하려고 할 때 Kerberos 오류가 발생합니다. 예를 들어 다음과 같습니다.

ipa: ERROR: Kerberos error: ('Unspecified GSS failure. Minor code may provide more information', 851968)/('Decrypt integrity check failed', -1765328353)이것이 의미하는 바:

DNS가 올바르게 구성되지 않았습니다.

문제를 해결하려면 다음을 수행합니다.

DNS 구성을 확인합니다.

- IdM 서버에 대한 DNS 요구 사항은 2.1.5절. “호스트 이름 및 DNS 구성” 을 참조하십시오.

- Active Directory 신뢰에 대한 DNS 요구 사항은 Windows 통합 가이드 의 DNS 및 영역 설정을 참조하십시오.

B.4.2. GSS-API를 사용할 때 SSH 연결 실패

사용자는 SSH를 사용하여 IdM 시스템에 로그인할 수 없습니다.

이것이 의미하는 바:

SSH가 GSS-API를 보안 방법으로 사용하여 IdM 리소스에 연결을 시도하는 경우 GSS-API는 먼저 DNS 레코드를 확인합니다. SSH 오류는 종종 잘못된 역방향 DNS 항목으로 인해 발생합니다. 잘못된 레코드는 SSH가 IdM 리소스를 찾지 못하게 합니다.

문제를 해결하려면 다음을 수행합니다.

2.1.5절. “호스트 이름 및 DNS 구성” 에 설명된 대로 DNS 구성을 확인합니다.

임시 해결 방법으로 SSH 구성에서 역방향 DNS 조회를 비활성화할 수도 있습니다. 이렇게 하려면

/etc/ssh/ssh_config 파일에 GSSAPITrustDNS 를 no 로 설정합니다. 역방향 DNS 레코드를 사용하는 대신 SSH는 지정된 사용자 이름을 GSS-API에 직접 전달합니다.

B.4.3. OTP 토큰이 동기화되지 않음

토큰이 감소되어 OTP를 사용한 인증이 실패합니다.

문제를 해결하려면 다음을 수행합니다.

토큰 재동기화. 모든 사용자는 토큰 유형 및 사용자가 토큰 설정을 수정할 권한이 있는지 여부에 관계없이 토큰을 다시 동기화할 수 있습니다.

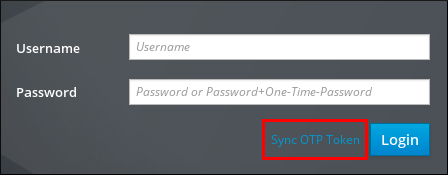

- IdM 웹 UI에서 다음을 수행합니다. 로그인 페이지에서 Sync OTP Token 을 클릭합니다.

그림 B.1. OTP 토큰 동기화

명령줄에서 다음을 수행합니다. ipa otptoken-sync 명령을 실행합니다.

명령줄에서 다음을 수행합니다. ipa otptoken-sync 명령을 실행합니다. - 토큰을 다시 동기화하는 데 필요한 정보를 제공합니다. 예를 들어 IdM은 표준 암호와 토큰이 생성한 두 개의 후속 토큰 코드를 제공하도록 요청합니다.참고표준 암호가 만료된 경우에도 재동기화가 작동합니다. 토큰이 만료된 암호를 사용하여 다시 동기화된 후 IdM에 로그인하여 시스템에서 암호를 변경하라는 메시지를 표시하도록 합니다.

B.4.4. 시간 제한 오류 메시지와 함께 스마트 카드 인증 실패

sssd_pam.log 및 sssd_EXAMPLE.COM.log 파일에는 다음과 같은 시간 초과 오류 메시지가 포함되어 있습니다.

Wed Jun 14 18:24:03 2017) [sssd[pam]] [child_handler_setup] (0x2000): Setting up signal handler up for pid [12370] (Wed Jun 14 18:24:03 2017) [sssd[pam]] [child_handler_setup] (0x2000): Signal handler set up for pid [12370] (Wed Jun 14 18:24:08 2017) [sssd[pam]] [pam_initgr_cache_remove] (0x2000): [idmeng] removed from PAM initgroup cache (Wed Jun 14 18:24:13 2017) [sssd[pam]] [p11_child_timeout] (0x0020): Timeout reached for p11_child. (Wed Jun 14 18:24:13 2017) [sssd[pam]] [pam_forwarder_cert_cb] (0x0040): get_cert request failed. (Wed Jun 14 18:24:13 2017) [sssd[pam]] [pam_reply] (0x0200): pam_reply called with result [4]: System error.

이것이 의미하는 바:

전달된 스마트 카드 리더 또는 OCSSP(Online Certificate Status Protocol)를 사용하는 경우 사용자가 스마트 카드로 인증할 수 있도록 특정 기본값을 조정해야 할 수 있습니다.

문제를 해결하려면 다음을 수행합니다.

사용자 인증을 원하는 서버와 클라이언트의 경우

/etc/sssd/sssd.conf 파일에서 이러한 변경을 수행합니다.

[pam]섹션에서p11_child_timeout값을 60초로 늘립니다.[domain/EXAMPLE.COM]섹션에서 CloudEvent5_auth_timeout값을 60초로 늘립니다.- 인증서에서 OCSP를 사용하는 경우 OCSP 서버에 연결할 수 있는지 확인합니다. OCSP 서버에 직접 연결할 수 없는 경우

/etc/sssd/sssd.conf에 다음 옵션을 추가하여 OCSP 서버를 구성합니다.certificate_verification = ocsp_default_responder=http://ocsp.proxy.url, ocsp_default_responder_signing_cert=nickname

/etc/pki/nssdb/디렉터리에 있는 OCSP 서명 인증서의 별 이름으로 닉네임을 바꿉니다.이러한 옵션에 대한 자세한 내용은 sssd.conf(5) 도움말 페이지를 참조하십시오. - SSSD를 다시 시작:

# systemctl restart sssd.service