Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

24장. 사용자, 호스트 및 서비스를 위한 인증서 관리

IdM(Identity Management)은 두 가지 유형의 CA(인증 기관)를 지원합니다.

- 통합 IdM CA

- 통합 CA는 사용자, 호스트 및 서비스에 대한 인증서를 생성, 취소 및 발급할 수 있습니다. 자세한 내용은 24.1절. “통합 IdM CA로 인증서 관리” 의 내용을 참조하십시오.IdM은 경량의 하위 CA 생성을 지원합니다. 자세한 내용은 을 참조하십시오. 26.1절. “경량의 서브 CA”

- 외부 CA

- 외부 CA는 통합 IdM CA가 아닌 CA입니다.IdM 도구를 사용하여 이러한 CA에서 발급한 인증서를 사용자, 서비스 또는 호스트에 추가하고 제거합니다. 자세한 내용은 24.2절. “외부 CA에서 발급한 인증서 관리” 의 내용을 참조하십시오.

각 사용자, 호스트 또는 서비스에는 여러 개의 인증서가 할당될 수 있습니다.

참고

IdM 서버의 지원되는 CA 구성에 대한 자세한 내용은 2.3.2절. “사용할 CA 구성 결정” 을 참조하십시오.

24.1. 통합 IdM CA로 인증서 관리

24.1.1. 사용자, 호스트 또는 서비스에 대한 새 인증서 요청

다음을 사용하여 인증서를 요청하려면 다음을 수행합니다.

- IdM 웹 UI는 “웹 UI: 새 인증서 요청” 의 내용을 참조하십시오.

- 명령줄은 “명령줄: 새 인증서 요청” 을 참조하십시오.

타사 도구를 사용하여 인증서 요청 자체를 생성해야 합니다. 다음 절차에서는

certutil 및 openSSL 유틸리티를 사용합니다.

중요

서비스는 일반적으로 개인 키가 저장되는 전용 서비스 노드에서 실행됩니다. 서비스의 개인 키를 IdM 서버에 복사하는 것은 안전하지 않은 것으로 간주됩니다. 따라서 서비스 인증서를 요청할 때 서비스 노드에 CSR을 생성합니다.

웹 UI: 새 인증서 요청

- Identity (ID) 탭에서 Users (사용자),Hosts, Services (서비스)를 선택합니다.

- 사용자, 호스트 또는 서비스의 이름을 클릭하여 구성 페이지를 엽니다.

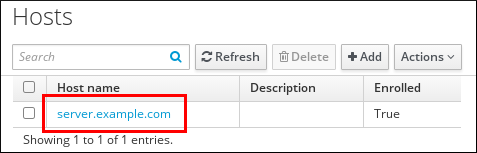

그림 24.1. 호스트 목록

- Actions → New Certificate 를 클릭합니다.

- 선택 사항: 발행 CA 및 프로필 ID를 선택합니다.

certutil을 사용하도록 화면의 지침을 따르십시오.- Issue 를 클릭합니다.

명령줄: 새 인증서 요청

표준 상황에서

certutil 을 사용하여 새 인증서를 요청합니다. 24.1.1.1절. “certutil을 사용하여 새 인증서 요청” 을 참조하십시오. 호스트 또는 서비스 인증서를 사용하도록 Kerberos 별칭을 활성화하려면 openSSL 을 사용하여 새 인증서를 요청합니다. 24.1.1.2절. “OpenSSL을 사용하여 여러 SAN 필드를 사용하여 인증서 요청 준비”.

24.1.1.1. certutil을 사용하여 새 인증서 요청

- 인증서 데이터베이스에 대한 임시 디렉터리를 생성합니다.

# mkdir ~/certdb/

- 임시 인증서 데이터베이스를 새로 생성합니다. 예를 들면 다음과 같습니다.

# certutil -N -d ~/certdb/

- CSR(인증서 서명 요청)을 생성하고 출력을 파일로 리디렉션합니다. 예를 들어 4096비트 인증서에 대한 CSR을 생성하고 CN=server.example.com,O=EXAMPLE.COM의 주체를 설정하려면 다음을 수행합니다.

# certutil -R -d ~/certdb/ -a -g 4096 -s "CN=server.example.com,O=EXAMPLE.COM" -8 server.example.com > certificate_request.csr

- 인증서 요청을 CA에 제출합니다. 자세한 내용은 24.1.1.4절. “IdM CA에 인증서 요청 제출” 의 내용을 참조하십시오.

24.1.1.2. OpenSSL을 사용하여 여러 SAN 필드를 사용하여 인증서 요청 준비

- Kerberos 주체 test / server.example.com에 대한test1/server.example.com, test2/server.example.com 등 하나 이상의 별칭을 만듭니다. 자세한 내용은 20.2.1절. “Kerberos 기본 별칭”를 참조하십시오.

- CSR에서 dnsName(server.example.com) 및 otherName(test2/server.example.com)에 subjectAltName을 추가합니다. 이렇게 하려면 UPN otherName 및 subjectAltName을 지정하는 다음 행을 포함하도록

openssl.conf파일을 구성합니다.otherName=1.3.6.1.4.1.311.20.2.3;UTF8:test2/server.example.com@EXAMPLE.COM DNS.1 = server.example.com

openssl을 사용하여 인증서 요청을 생성합니다.openssl req -new -newkey rsa:2048 -keyout test2service.key -sha256 -nodes -out certificate_request.csr -config openssl.conf

- 인증서 요청을 CA에 제출합니다. 자세한 내용은 24.1.1.4절. “IdM CA에 인증서 요청 제출” 의 내용을 참조하십시오.

24.1.1.3. Certmonger를 사용하여 새 인증서 요청

certmonger 서비스를 사용하여 IdM CA에서 인증서를 요청할 수 있습니다. 자세한 내용은 시스템 수준 인증 가이드의 SCEP를 통해 CA 서명 인증서 요청 섹션을 참조하십시오.

24.1.1.4. IdM CA에 인증서 요청 제출

IdM 서버에서 실행 중인 CA에 인증서 요청 파일을 제출합니다. 새로 발행된 인증서와 연결할 Kerberos 주체를 지정해야 합니다.

# ipa cert-request certificate_request.csr --principal=host/server.example.com

IdM의 ipa cert-request 명령은 다음 기본값을 사용합니다.

- 인증서 프로필:

caIPAserviceCert사용자 지정 프로필을 선택하려면 ipa cert-request 명령과 함께--profile-id옵션을 사용합니다.사용자 정의 인증서 프로파일 생성에 대한 자세한 내용은 24.4.1절. “인증서 프로파일 생성” 을 참조하십시오. - 통합 CA:

ipa(IdM 루트 CA)하위 CA를 선택하려면 ipa cert-request 명령과 함께--ca옵션을 사용합니다.

자세한 내용은 ipa cert-request --help 명령의 출력을 참조하십시오.

24.1.2. 통합 IdM CA로 인증서 박탈

만료일 전에 인증서를 무효화해야 하는 경우 해지할 수 있습니다. 다음을 사용하여 인증서를 취소하려면 다음을 수행합니다.

- IdM 웹 UI에서 다음을 참조하십시오. “웹 UI: 인증서 박탈”

- 명령행에서 볼 수 있습니다. “명령줄: 인증서 박탈”

취소된 인증서가 유효하지 않으며 인증에 사용할 수 없습니다. 모든 취소는 6 이유를 제외하고 영구적입니다. 자격증 보유.

표 24.1. 취소 이유

| ID | 이유 | 설명 |

|---|---|---|

| 0 | 지정되지 않음 | |

| 1 | 키 Compromized |

인증서를 발급한 키는 더 이상 신뢰할 수 없습니다.

가능한 원인: 토큰이 잘못 액세스되어 파일에 잘못 액세스됨.

|

| 2 | CA Compromized | 인증서를 발급한 CA는 더 이상 신뢰할 수 없습니다. |

| 3 | 제휴가 변경되었습니다 |

가능한 원인:

|

| 4 | 대체 | 최신 인증서는 현재 인증서를 교체했습니다. |

| 5 | 작업 중단 | 호스트 또는 서비스가 해제되고 있습니다. |

| 6 | 인증서 저장 | 인증서가 일시적으로 취소됩니다. 나중에 인증서를 복원할 수 있습니다. |

| 8 | CRL에서 삭제 | 인증서가 CRL(인증서 폐기 목록)에 포함되지 않습니다. |

| 9 | 권한 상승 | 사용자, 호스트 또는 서비스는 더 이상 인증서를 사용할 수 없습니다. |

| 10 | attribute Authority (AA) Compromise | AA 인증서는 더 이상 신뢰할 수 없습니다. |

웹 UI: 인증서 박탈

인증서를 취소하려면 다음을 수행합니다.

- Authentication 탭을 열고 10.0.0.1을 선택합니다.

- 인증서의 일련 번호를 클릭하여 인증서 정보 페이지를 엽니다.

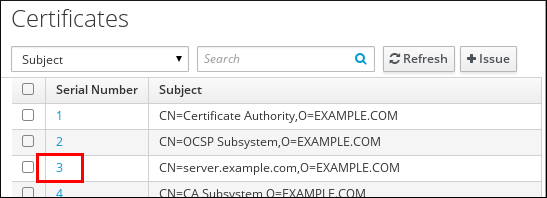

그림 24.2. 인증서 목록

- 작업 → Revoke Certificate 를 클릭합니다.

- 취소 이유를 선택하고 Revoke 를 클릭합니다. 자세한 내용은 표 24.1. “취소 이유” 을 참조하십시오.

명령줄: 인증서 박탈

ipa cert-revoke 명령을 사용하고 다음을 지정합니다.

- 인증서 일련 번호

- 취소 이유를 식별하는 숫자입니다. 자세한 내용은 표 24.1. “취소 이유” 에서 참조하십시오.

예를 들어 일련 번호가

1032 인 인증서를 취소하려면 1번 이유 때문입니다. 주요 구성:

$ ipa cert-revoke 1032 --revocation-reason=1

24.1.3. 통합 IdM CA로 인증서 복원

이유 6 때문에 인증서를 취소한 경우: 인증서 유지, 다시 복구할 수 있습니다. 다음을 사용하여 인증서를 복원하려면 다음을 수행합니다.

- IdM 웹 UI에서 다음을 참조하십시오. “웹 UI: 인증서 복원”

- 명령행에서 볼 수 있습니다. “명령줄: 인증서 복원”

웹 UI: 인증서 복원

- Authentication 탭을 열고 10.0.0.1을 선택합니다.

- 인증서의 일련 번호를 클릭하여 인증서 정보 페이지를 엽니다.

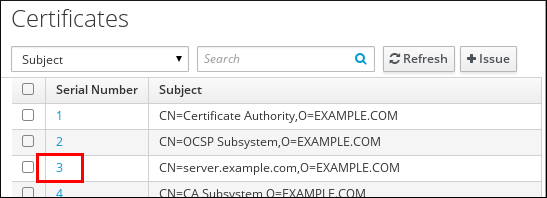

그림 24.3. 인증서 목록

- 작업 → 복원 인증서를 클릭합니다.

명령줄: 인증서 복원

ipa cert-remove-hold 명령을 사용하고 인증서 일련 번호를 지정합니다. 예를 들어 다음과 같습니다.

$ ipa cert-remove-hold 1032