Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

Windows 통합 가이드

Linux 시스템을 Active Directory 환경과 통합

초록

Linux 도메인 ID, 인증 및 정책 가이드문서 Red Hat Identity Management 문서 ID 저장소 및 Linux 기반 도메인에서 인증 및 권한 부여 정책을 관리하는 중앙 집중식 통합 방법을 제공하는 솔루션입니다.

시스템 수준 인증 가이드에서는 authconfig유틸리티, SSSD(System Security Services Daemon) 서비스, PAM(Pluggable Authentication Module) 프레임워크, Kerberos, certmonger유틸리티 및 애플리케이션에 대한 SSO(Single Sign-On) 등 로컬 시스템에서 인증을 구성할 수 있는 다양한 애플리케이션 및 서비스를 문서화합니다.

1장. ActiveActive Directory HAT;Directory 및 Linux 환경 통합 방법

1.1. Windows 통합 정의

사용자 ID 및 인증

- Windows(AD 도메인)에서 실행되는 중앙 인증 시스템 또는 Linux에서 실행되는 중앙 ID 및 인증 서버에서 사용자 계정이 위치합니까?

- Linux 시스템에서 인증된 사용자(로컬 Linux 인증 시스템 또는 Windows에서 실행되는 중앙 인증 시스템을 통해)는 무엇입니까?

- 사용자에 대해 그룹 멤버십이 어떻게 구성되어 있습니까? 그룹 멤버십이 어떻게 결정됩니까?

- 사용자는 사용자 이름/암호 쌍, Kerberos 티켓, 인증서 또는 방법 조합을 사용하여 인증합니까?

- Linux 시스템에서 서비스에 액세스하려면 POSIX 속성이 필요합니다. 이러한 속성은 어떻게 저장됩니까: Windows 도메인에 설정되었거나, Linux 시스템에서 로컬로 구성되거나, 동적으로 매핑(UID/GID 번호 및 Windows SIDs)으로 구성됩니까?

- 어떤 사용자가 어떤 리소스에 액세스합니까? Windows 정의 사용자는 Linux 리소스에 액세스합니까? Linux 정의 사용자는 Windows 리소스에 액세스합니까?

호스트 및 서비스 주체

- 어떤 리소스에 액세스됩니까?

- 어떤 인증 프로토콜이 필요합니까?

- Kerberos 티켓은 어떻게 받을 수 있습니까? SSL 인증서를 요청하거나 확인하는 방법은 무엇입니까?

- 사용자는 단일 도메인 또는 Linux 및 Windows 도메인에 모두 액세스해야 합니까?

DNS 도메인, 쿼리 및 이름 확인

- DNS 구성은 무엇입니까?

- 단일 DNS 도메인이 있습니까? 하위 도메인이 있습니까?

- 시스템 호스트 이름은 어떻게 해결됩니까?

- 서비스 검색을 어떻게 구성할 수 있습니까?

보안 정책

- Access Control instructions는 어디에 설정되어 있습니까?

- 각 도메인에 대해 어떤 관리자가 구성되어 있습니까?

변경 관리

- 시스템이 도메인에 얼마나 자주 추가됩니까?

- Windows 통합과 관련된 기본 구성이 변경되면(예: DNS 서비스) 이러한 변경 사항은 어떻게 전파됩니까?

- 도메인 관련 도구 또는 프로비저닝 시스템을 통해 구성이 유지 관리됩니까?

- 통합 경로에 Windows 서버에서 추가 애플리케이션 또는 구성이 필요합니까?

1.2. 직접 통합

- 기본 LDAP 및 Kerberos PAM 및 NSS 모듈

- 이러한 모듈 중에는

nss_ldap,pam_ldap, interval_krb5입니다. PAM 및 NSS 모듈이 모든 애플리케이션 프로세스에 로드되므로 실행 환경에 직접적인 영향을 미칩니다. 캐싱, 오프라인 지원 또는 액세스 자격 증명을 충분히 보호하지 않으면 NSS에 대한 기본 LDAP 및 Kerberos 모듈을 사용하는 것이 제한적인 기능으로 인해 권장되지 않습니다. - Samba Winbind

- Samba Winbind는 Linux 시스템을 AD에 연결하는 기존의 방법이었습니다. winbind는 Linux 시스템에서 Windows 클라이언트를 에뮬레이션하고 AD 서버와 통신할 수 있습니다.다음 사항에 유의하십시오.

- Samba를 도메인 멤버로 구성한 경우 Winbind 서비스가 실행 중이어야 합니다.

- 다중forest AD 설정에서 Winbind와 직접 통합하려면 양방향 신뢰가 필요합니다.

- Remote forests는

idmap_ad플러그인이 원격 추정 사용자를 올바르게 처리할 수 있도록 로컬 오레스트를 신뢰해야 합니다.

- SSSD(System Security Services Daemon)

- SSSD의 주요 기능은 시스템에 캐싱 및 오프라인 지원을 제공하는 공통 프레임워크를 통해 원격 ID 및 인증 리소스에 액세스하는 것입니다. SSSD는 구성 가능합니다. 로컬 사용자를 저장할 PAM 및 NSS 통합 및 중앙 서버에서 검색된 코어 및 확장 사용자 데이터를 저장하는 데이터베이스를 제공합니다. SSSD는 Linux 시스템을 선택한 ID 서버에 연결하는 것이 좋습니다. Red Hat Enterprise Linux의 Active Directory, IdM(Identity Management) 또는 일반 LDAP 또는 Kerberos 서버여야 합니다.다음 사항에 유의하십시오.

- SSSD와의 직접 통합은 기본적으로 단일 AD forest 내에서만 작동합니다.

- Remote forests는

idmap_ad플러그인이 원격 추정 사용자를 올바르게 처리할 수 있도록 로컬 오레스트를 신뢰해야 합니다.

realmd 서비스를 사용하는 것입니다. 호출자가 표준 방식으로 네트워크 인증 및 도메인 멤버십을 구성할 수 있습니다. realmd 서비스는 액세스 가능한 도메인 및 영역에 대한 정보를 자동으로 검색하고 도메인 또는 영역에 조인하기 위해 고급 구성이 필요하지 않습니다.

1.2.1. 직접 통합을 위해 지원되는 Windows 플랫폼

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

1.3. 간접 통합

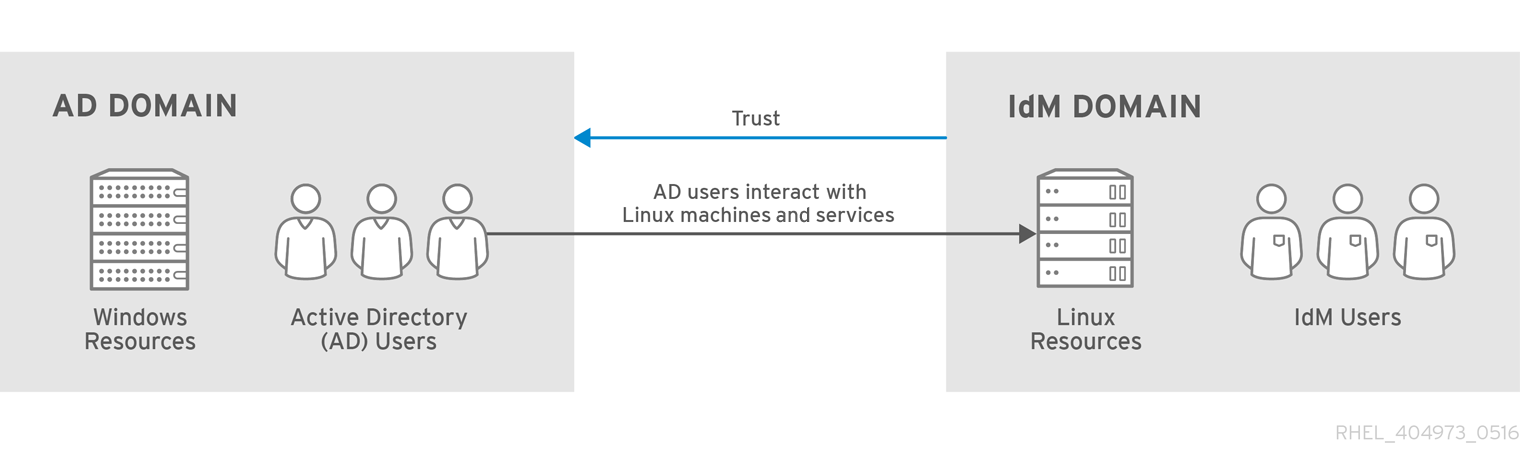

- 신뢰할 수 있는 솔루션

- Red Hat Enterprise Linux의 IdM(Identity Management)을 중앙 서버로 활용하여 Linux 시스템을 제어한 다음 AD에서 교차 영역 Kerberos 트러스트를 구축할 수 있으므로 AD의 사용자가 SSO(Single Sign-On)를 사용하여 Linux 시스템 및 리소스에 액세스할 수 있도록 하는 것이 좋습니다. 이 솔루션은 Kerberos 기능을 사용하여 서로 다른 ID 소스 간에 신뢰를 설정합니다. IdM은 AD에 별도의 오스트로 표시하며 AD에서 지원하는 스트레스트 수준 신뢰를 활용합니다.복잡한 환경에서 단일 IdM 포리스트를 여러 AD 포리스트에 연결할 수 있습니다. 이 설정을 사용하면 조직의 다양한 기능에 대한 작업을 보다 효과적으로 분리할 수 있습니다. AD 관리자는 Linux 인프라를 완전히 제어하는 동안 사용자와 관련된 사용자 및 정책에 중점을 둘 수 있습니다. 이러한 경우 IdM에서 제어하는 Linux 영역은 AD 리소스 도메인 또는 영역과 유사하지만 Linux 시스템과 유사합니다.참고Windows에서 모든 도메인은 Kerberos 영역과 동시에 DNS 도메인입니다. 도메인 컨트롤러에서 관리하는 모든 도메인에는 자체 전용 DNS 영역이 있어야 합니다. IdM이 마이그레이드와 AD가 신뢰할 때에도 동일하게 적용됩니다. AD는 IdM에 자체 DNS 도메인이 있을 것으로 예상합니다. 신뢰 설정이 작동하려면 DNS 도메인이 Linux 환경 전용이어야 합니다.신뢰 환경에서 IdM을 사용하면 ID 뷰 를 사용하여 IdM 서버에서 AD 사용자의 POSIX 속성을 구성할 수 있습니다. 자세한 내용은 다음을 참조하십시오.

- 시스템 수준 인증 가이드의 SSSD 클라이언트 측 뷰

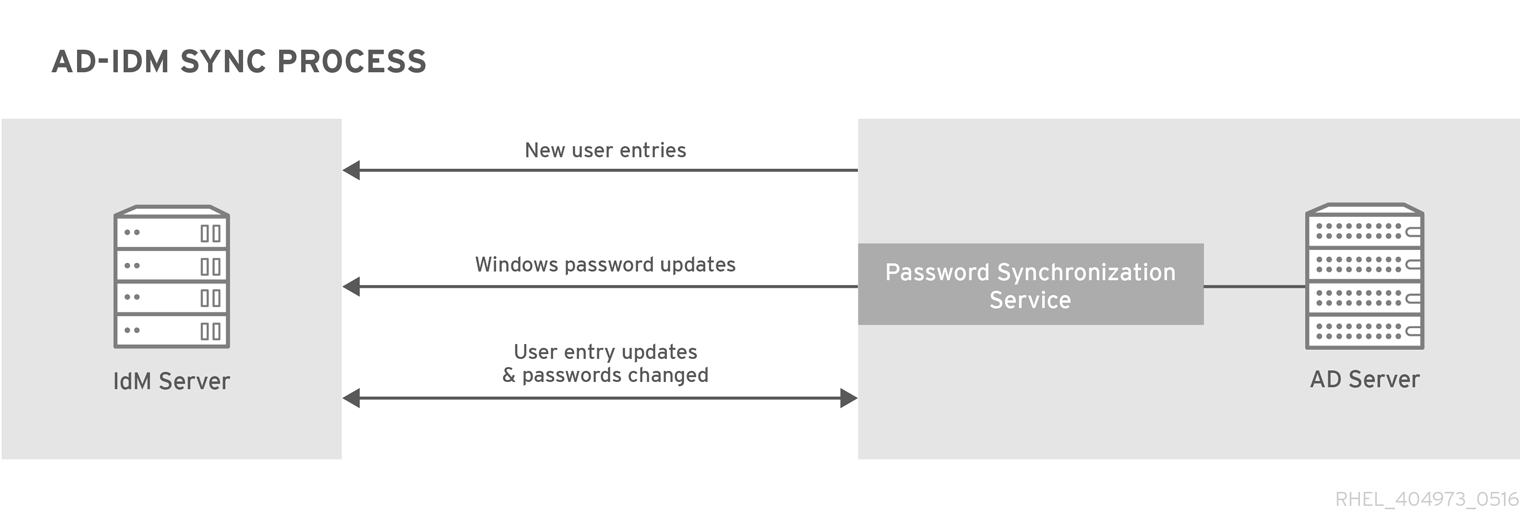

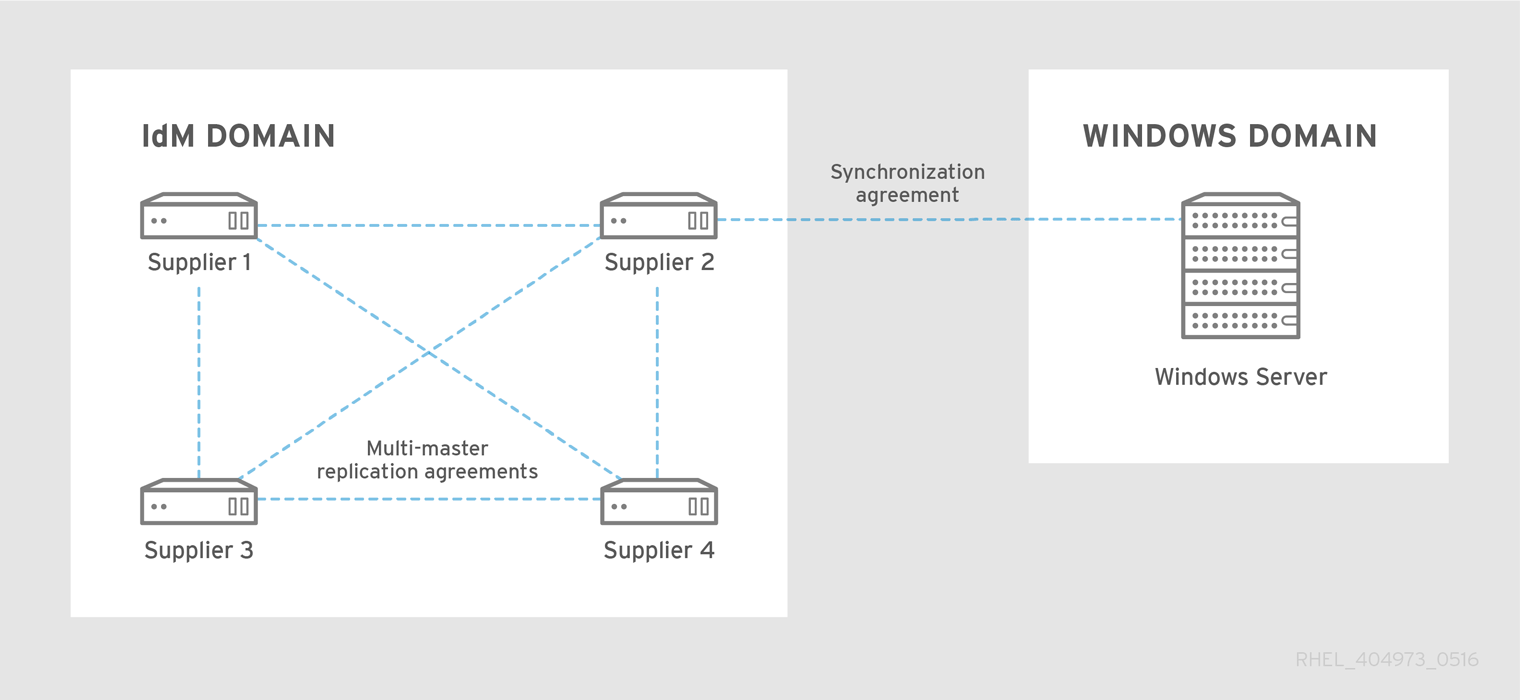

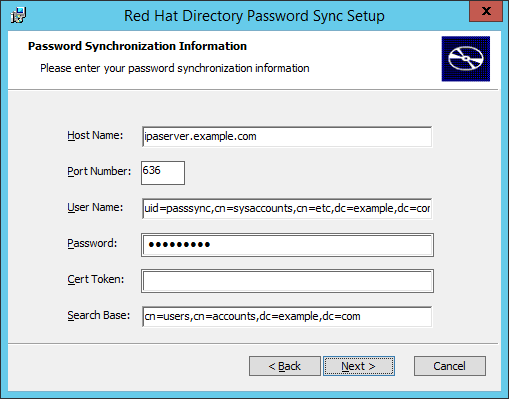

- 동기화 기반 솔루션

- 신뢰 기반 솔루션의 대안은 IdM 또는 Red Hat Directory Server(RHDS)에서도 사용할 수 있는 사용자 동기화 기능을 활용하여 사용자 계정(및 RHDS를 사용하여 계정)을 AD에서 IdM 또는 RHDS로 동기화할 수 있도록 하는 것입니다. 그러나 반대 방향은 아닙니다. 사용자 동기화에는 다음을 포함한 특정 제한 사항이 있습니다.

- 사용자 중복

- AD 도메인의 모든 도메인 컨트롤러에 특수 구성 요소가 필요한 암호를 동기화해야 합니다.

- 비밀번호를 캡처하려면 모든 사용자가 먼저 수동으로 변경해야 합니다.

- 동기화는 단일 도메인만 지원

- AD에서 하나의 도메인 컨트롤러만 사용하여 데이터를 IdM 또는 RHDS 인스턴스 한 개와 동기화할 수 있습니다.

I 부. Active Directory 도메인에 단일 Linux 시스템 추가

SSSD(System Security Services Daemon)가 Active Directory(AD) 도메인과 함께 작동하는 방법, realmd 시스템을 사용하여 직접 도메인 통합을 달성하는 방법, 마지막으로 AD 통합을 위해 Samba 를 사용하는 방법에 대해 설명합니다.

2장. SSSD의 ID 공급자로 Active Directory 사용

2.1. AD Provider가 신뢰할 수 있는 도메인을 처리하는 방법

/etc/sssd/sssd.conf 파일에 id_provider = ad 를 설정하는 경우 SSSD에서 신뢰할 수 있는 도메인을 처리하는 방법을 설명합니다.

- SSSD는 단일 ActiveActive Directory Long;Directory domain의 도메인만 지원합니다. SSSD가 여러 오레인의 여러 도메인에 액세스해야 하는 경우 SSSD 대신 신뢰할 수 있는(기본 설정) 또는

winbindd서비스를 사용하는 것이 좋습니다. - 기본적으로 SSSD는 오스트레드의 모든 도메인을 검색하고 신뢰할 수 있는 도메인의 객체 요청이 도달하면 SSSD에서 이를 해결하려고 합니다.신뢰할 수 있는 도메인에 도달할 수 없거나 지리적으로 멀리 떨어져 있는 경우

/etc/sssd/sssd.conf에서ad_enabled_domains매개 변수를 설정하여 신뢰할 수 있는 도메인 SSSD에서 오브젝트를 확인할 수 있습니다. - 기본적으로 정규화된 사용자 이름을 사용하여 신뢰할 수 있는 도메인에서 사용자를 확인해야 합니다.

2.2. SSSD의 AD 공급자 구성

2.2.1. 통합 옵션 개요

- Linux는 UID( 사용자 ID ) 및 그룹 ID (GID)를 사용합니다. 시스템 관리자 가이드의 사용자 및 그룹 관리를 참조하십시오. Linux UID 및 GID는 POSIX 표준을 준수합니다.

- Windows에서 보안 ID (SID)를 사용합니다.

- AD 사용자의 새 UID 및 GID 자동 생성

- SSSD는 AD 사용자의 SID를 사용하여 ID 매핑 이라는 프로세스에서 POSIX ID를 알고리즘적으로 생성할 수 있습니다. ID 매핑은 AD의 SID와 Linux의 ID 간에 맵을 생성합니다.

- SSSD가 새 AD 도메인을 감지하면 사용 가능한 ID 범위를 새 도메인에 할당합니다. 따라서 각 AD 도메인은 모든 SSSD 클라이언트 시스템에서 동일한 ID 범위를 갖습니다.

- AD 사용자가 SSSD 클라이언트 시스템에 처음 로그인하면 SSSD에서 해당 도메인의 id 범위를 기반으로 UID를 포함하여 SSSD 캐시에 사용자에 대한 항목을 만듭니다.

- AD 사용자의 ID는 동일한 SID에서 일관된 방식으로 생성되므로 사용자는 Red Hat Enterprise Linux 시스템에 로그인할 때 동일한 UID 및 GID를 갖습니다.

참고모든 클라이언트 시스템이 SSSD를 사용하여 Multus를 Linux ID에 매핑하면 매핑이 일관되게 유지됩니다. 일부 클라이언트가 다른 소프트웨어를 사용하는 경우 다음 중 하나를 선택합니다.- 모든 클라이언트에서 동일한 매핑 알고리즘이 사용되는지 확인합니다.

- AD에 정의된 POSIX 속성 사용 에 설명된 대로 명시적 POSIX 특성을 사용합니다.

- AD에 정의된 POSIX 속성 사용

- AD는

uidNumber,gidNumber,unixHomeDirectory또는loginShell과 같은 POSIX 속성을 생성 및 저장할 수 있습니다.AD 사용자의 새 UID 및 GID 자동 생성 에 설명된 ID 매핑을 사용하는 경우 SSSD는 새 UID와 GID를 생성하여 AD에 정의된 값을 덮어씁니다. AD 정의 값을 유지하려면 SSSD에서 ID 매핑을 비활성화해야 합니다.

2.2.2. SSSD의 공급자로 ID 매핑을 사용하여 AD 도메인 구성

사전 요구 사항

- 이름 확인을 위한 구성을 확인합니다. 특히 DNS SRV 레코드를 확인합니다. 예를 들어 이름이

ad.example.com인 도메인의 경우:- DNS SRV LDAP 레코드를 확인하려면 다음을 수행합니다.

# dig -t SRV _ldap._tcp.ad.example.com

- AD 레코드를 확인하려면 다음을 수행합니다.

# dig -t SRV _ldap._tcp.dc._msdcs.ad.example.com

나중에 SSSD를 특정 AD 도메인 컨트롤러에 연결하는 경우 DNS SRV 레코드를 확인할 필요가 없습니다. - 두 시스템의 시스템 시간이 동기화되었는지 확인합니다. 이렇게 하면 Kerberos가 제대로 작동할 수 있습니다.

- AD 도메인 컨트롤러에서 다음 포트가 열려 있고 RHEL 호스트에서 액세스할 수 있는지 확인합니다.

표 2.1. SSSD를 사용하여 AD로 Linux 시스템의 직접 통합에 필요한 포트

Service 포트 프로토콜 참고 DNS 53 UDP 및 TCP LDAP 389 UDP 및 TCP Kerberos 88 UDP 및 TCP Kerberos 464 UDP 및 TCP kadmin에서 암호 설정 및 변경에 사용 LDAP 글로벌 카탈로그 3268 TCP id_provider = ad옵션이 사용 중인 경우NTP 123 UDP 선택 사항 Samba 445 UDP 및 TCP AD Group Policy Objects(GPO)의 경우

로컬 시스템 구성

realmd 를 사용하여 Active Directory 도메인에 연결을 참조하십시오. realmd Suite는 필요한 모든 구성 파일을 자동으로 편집합니다. 예를 들면 다음과 같습니다.

# realm join ad.example.com

realmd 를 사용하지 않으려면 시스템을 수동으로 구성할 수 있습니다. Red Hat Kernel;Hat Knowledgebase의 Active Directory 도메인에 SSSD 클라이언트 수동 연결을 참조하십시오.

선택 사항: 사용자 홈 디렉터리 및 쉘 구성

pam_oddjob_mkhomedir.so 라이브러리에서 홈 디렉터리를 자동으로 생성합니다. 기본적으로 SSSD는 AD ID 공급자에서 홈 디렉터리의 형식을 검색합니다. Linux 클라이언트에서 디렉터리 형식을 사용자 지정하려면 다음을 수행합니다.

/etc/sssd/sssd.conf파일을 엽니다.[domain]섹션에서 다음 옵션 중 하나를 사용합니다.fallback_homedir은 홈 디렉터리가 AD에 정의되어 있지 않은 경우에만 사용되는 대체 홈 디렉터리 형식을 설정합니다.override_homedir은 홈 디렉터리 템플릿을 설정하며, 이 템플릿은 항상 AD에 정의된 홈 디렉터리를 덮어씁니다.

예를 들어/home/domain_name/user_name형식을 항상 사용하려면 다음을 실행합니다.[domain/EXAMPLE] [... file truncated ...]

override_homedir = /home/%d/%u자세한 내용은 sssd.conf(5) 도움말 페이지를 참조하십시오.

loginShell 매개 변수에서 사용자 쉘에 대한 정보를 검색합니다. Linux 클라이언트에서 사용자 쉘 설정을 사용자 지정하려면 다음을 수행합니다.

/etc/sssd/sssd.conf파일을 엽니다.- 다음 옵션을 사용하여 필요한 사용자 쉘 설정을 정의합니다.

shell_fallback은 대체 값을 설정합니다. 이 값은 AD에 쉘이 정의되지 않은 경우에만 사용됩니다.override_shell은 항상 AD에 정의된 쉘을 재정의하는 값을 설정합니다.default_shell은 기본 쉘 값을 설정allowed_shells및vetoed_shellsset lists of allowed or blacklisted shells

자세한 내용은 sssd.conf(5) 도움말 페이지를 참조하십시오.

새 설정 로드

- 설정 파일을 변경한 후 SSSD를 다시 시작합니다.

# systemctl restart sssd.service

추가 리소스

- LDAP 및 Kerberos 공급자에 대한 기타 구성 옵션은 sssd-ldap(5) 및 sssd-krb5(5) 도움말 페이지를 참조하십시오.

- AD 공급자의 기타 구성 옵션은 sssd-ad(5) 도움말 페이지를 참조하십시오.

2.2.3. AD에서 POSIX 속성을 사용하도록 SSSD 구성

권장 사항

Linux 시스템을 AD 도메인에 연결

SSSD에서 ID 매핑 비활성화

/etc/sssd/sssd.conf파일을 엽니다.- AD 도메인 섹션에서

ldap_id_mapping = false설정을 추가합니다.참고realm유틸리티를 사용하여 도메인에 참여하고--automatic-id-mapping=no스위치를 추가한 경우realm유틸리티에서ldap_id_mapping = false를 사용하여 SSSD를 이미 설정했습니다. - 이전에 기본 ID 매핑 구성을 가진 사용자를 요청한 경우 SSSD 캐시를 제거하십시오.

rm -f /var/lib/sss/db/*

추가 리소스

ldap_id_mapping 매개변수에 대한 자세한 내용은 sssd-ldap(8) 도움말 페이지를 참조하십시오.

2.3. 자동 Kerberos 호스트 키 탭 업데이트

/etc/sssd/sssd.conf파일의 AD 공급자에 다음 매개 변수를 추가합니다.ad_maximum_machine_account_password_age = value_in_days

- SSSD를 다시 시작:

# systemctl restart sssd

ad_maximum_machine_account_password_age = 0 을 설정합니다.

2.4. 동적 DNS 업데이트 활성화

- ID 공급자가 온라인 상태가 되면 (거의)

- Linux 시스템이 재부팅되는 경우(주로)

- 기본적으로 AD 공급자는 DNS 레코드를 24시간마다 업데이트합니다.이 동작을 DHCP 리스와 동일한 간격으로 설정할 수 있습니다. 이 경우 리스가 갱신된 후 Linux 클라이언트가 갱신됩니다.

[domain/ad.example.com] id_provider = ad auth_provider = ad chpass_provider = ad access_provider = ad ldap_schema = addyndns_update = truedyndns_refresh_interval = 43200dyndns_update_ptr = truedyndns_ttl = 3600

2.5. SSSD에서 범위 검색 사용

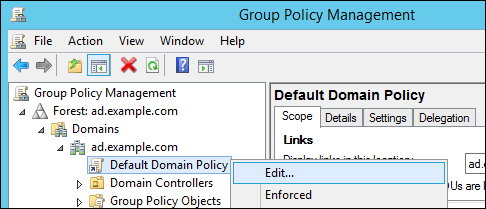

2.6. 그룹 정책 개체 액세스 제어

2.6.1. SASL 액세스 제어에서 SSSD 작동 방식

2.6.2. SSSD에서 지원하는 rootfs 설정

표 2.2. SSSD에 의해 검색 된 access control 옵션

| rootfs 옵션 [a] | 해당 sssd.conf 옵션 [b] |

|---|---|

|

로컬에서 로그 허용

로컬에서 로그 거부

| ad_gpo_map_interactive |

|

원격 데스크탑 서비스를 통해 로그 허용

Remote Desktop Services를 통해 로그 거부

| ad_gpo_map_remote_interactive |

|

네트워크에서 이 컴퓨터에 액세스

네트워크에서 이 컴퓨터에 대한 액세스 거부

| ad_gpo_map_network |

|

배치 작업으로 로그 허용

배치 작업으로 에서 로그 거부

| ad_gpo_map_batch |

|

서비스로 로그 허용

서비스로의 로그 거부

| ad_gpo_map_service |

[a]

Windows의 그룹 정책 관리 편집기에서 이름이 지정된 대로입니다.

[b]

이러한 옵션에 대한 자세한 내용은 sssd-ad(5) 도움말 페이지를 참조하십시오. 기본적으로 해당 옵션이 매핑되는PAM(플러블 인증 모듈) 서비스 목록은 도움말 페이지를 참조하십시오.

| |

2.6.3. SSSD에 대한 rootfs 기반 액세스 제어 구성

/etc/sssd/sssd.conf 파일에서 구성할 수 있습니다. ad_gpo_access_control 옵션은 grant-based 액세스 제어가 실행되는 모드를 지정합니다. 다음 값으로 설정할 수 있습니다.

ad_gpo_access_control = permissive- Permissive 값은 grant-based access control이 평가되고 적용되지 않음을 지정합니다. 액세스 권한이 거부될 때마다

syslog메시지가 기록됩니다.이 설정은 기본 설정입니다. ad_gpo_access_control = enforcingenforcing값은 grant-based access control이 평가되고 적용되도록 지정합니다.ad_gpo_access_control = disableddisabled값은 iLO 기반 액세스 제어가 평가되거나 적용되지 않도록 지정합니다.

ad_gpo_access_control 을 enforcing 모드로 설정하기 전에 ad_gpo_access_control 을 허용 모드로 설정하고 로그를 검사하는 것이 좋습니다. syslog 메시지를 검토하여 마지막으로 강제 모드를 설정하기 전에 필요에 따라 현재 rootfs 설정을 테스트하고 조정할 수 있습니다.

sssd.conf 파일에 지정할 수 있습니다.

ad_gpo_map_*옵션과ad_gpo_default_right옵션은 특정 Windows 로그온 권한에 매핑되는 PAM 서비스를 구성합니다.특정 rsh 설정에 매핑된 PAM 서비스의 기본 목록에 PAM 서비스를 추가하거나 목록에서 서비스를 제거하려면ad_gpo_map_*옵션을 사용합니다. 예를 들어 대화형 로그인(GPO 설정)에 매핑된 PAM 서비스 목록에서su서비스를 제거하려면 로컬에 로그를 허용하고 로컬에서 로그인할 수 있습니다.ad_gpo_map_interactive = -su

ad_gpo_cache_timeout옵션은 후속 액세스 제어 요청이 DC anew에서 저장된 파일을 검색하는 대신 캐시에 저장된 파일을 재사용할 수 있는 간격을 지정합니다.

2.6.4. 추가 리소스

- VDDKs와 함께 작동하도록 SSSD를 구성하는 방법에 대한 자세한 내용은 Red Hat qcow;Hat Knowledgebase에서 Active Directory SSH 또는 Console/GUI NetNamespaces를 준수하도록 SSSD 구성을 참조하십시오.

2.7. SSSD를 자동으로 사용하여 사용자 개인 그룹 생성

2.7.1. AD 사용자의 사용자 개인 그룹 자동 생성 활성화

/etc/sssd/sssd.conf파일을 편집하여[domain/LDAP]섹션에 추가합니다.auto_private_groups = true

- sssd 서비스를 다시 시작하여 sssd 데이터베이스를 제거합니다.

# service sssd stop ; rm -rf /var/lib/sss/db/* ; service sssd start

# id ad_user1 uid=121298(ad_user1) gid=121298(ad_user1) groups=121298(ad_user1),10000(Group1) # id ad_user2 uid=121299(ad_user2) gid=121299(ad_user2) groups=121299(ad_user2),10000(Group1)

2.7.2. AD 사용자에 대한 사용자 개인 그룹 자동 생성 비활성화

/etc/sssd/sssd.conf파일을 편집하여[domain/LDAP]섹션에 추가합니다.auto_private_groups = false

- sssd 서비스를 다시 시작하여 sssd 데이터베이스를 제거합니다.

# service sssd stop ; rm -rf /var/lib/sss/db/* ; service sssd start

# id ad_user1 uid=121298(ad_user1) gid=10000(group1) groups=10000(Group1) # id ad_user2 uid=121299(ad_user2) gid=10000(group1) groups=10000(Group1)

2.8. SSSD 클라이언트 및 Active Directory DNS 사이트 자동 검색

- SSSD는 AD forest에 있는 DNS 서버에서 SRV 레코드를 쿼리합니다. 반환된 레코드에는 Pod의 DC 이름이 포함됩니다.

- SSSD는 이러한 각 DC에 LDAP ping을 보냅니다. DC가 구성된 간격 내에 응답하지 않으면 요청 시간 초과 및 SSSD가 LDAP ping을 다음 간격으로 보냅니다. 연결에 성공하면 응답에 SSSD 클라이언트가 속한 AD 사이트에 대한 정보가 포함됩니다.

- 그런 다음 SSSD는 DNS 서버에서 SRV 레코드를 쿼리하여 속한 사이트 내에서 DC를 찾고 그 중 하나에 연결합니다.

/etc/sssd/sssd.conf 파일의 [domain] 섹션에 ad_site 옵션을 사용하여 클라이언트가 연결하려는 AD 사이트를 지정합니다.

추가 리소스

ad_site에 대한 자세한 내용은 sssd-ad(5) 도움말 페이지를 참조하십시오.- ID 관리 및 Active Directory 간의 신뢰가 있는 환경은 5.6절. “신뢰할 수 있는 Active Directory 도메인에서 ID 관리 또는 SSSD를 선택한 Active Directory 서버 또는 사이트로 제한” 를 참조하십시오.

2.9. SSSD 문제 해결

3장. realmd 를 사용하여 Active Directory 도메인에 연결

realmd 시스템은 직접 도메인 통합을 수행하기 위해 ID 도메인을 검색하고 결합할 수 있는 명확하고 간단한 방법을 제공합니다. 도메인에 연결하기 위해 SSSD 또는 Winbind와 같은 기본 Linux 시스템 서비스를 구성합니다.

realmd 시스템은 해당 구성을 간소화합니다. 검색 검색을 실행하여 사용 가능한 AD 및 Identity Management 도메인을 확인한 다음 시스템을 도메인에 조인하고 지정된 ID 도메인에 연결하고 사용자 액세스를 관리하는 데 사용되는 필수 클라이언트 서비스를 설정할 수 있습니다. 또한 기본 서비스인 SSSD는 여러 도메인을 지원하므로 영역 도 여러 도메인을 검색하고 지원할 수 있습니다.

3.1. 지원되는 도메인 유형 및 클라이언트

realmd 시스템은 다음과 같은 도메인 유형을 지원합니다.

- Microsoft Active Directory

- Red Hat Enterprise Linux Identity Management

realmd 에서 지원합니다.

- Red Hat Enterprise Linux Identity Management 및 Microsoft Active Directory용 SSSD

- Microsoft Active Directory에 대한 winbind

3.2. realmd사용을 위한 사전 요구 사항

realmd 시스템을 사용하려면 realmd 패키지를 설치합니다.

# yum install realmd

realmd 를 사용하여 시스템을 관리할 수 있어야 합니다.

realmd 를 사용하여 설치할 패키지를 찾을 수 있습니다.

3.3. realmd 명령

realmd 시스템에는 두 가지 주요 작업 영역이 있습니다.

- 도메인에서 시스템 등록 관리

- 로컬 시스템 리소스에 액세스할 수 있는 도메인 사용자 설정

realm d 의 중앙 유틸리티는 영역(zone)이라고 합니다. 대부분의 realm 명령에는 유틸리티에서 수행해야 하는 작업과 작업을 수행할 도메인 또는 사용자 계정과 같은 엔터티를 지정해야 합니다.

realm command arguments

realm join ad.example.com realm permit user_name

표 3.1. realmd 명령

| 명령 | 설명 |

|---|---|

| 영역 명령 | |

| discover | 네트워크에서 도메인에 대한 검색 검사를 실행합니다. |

| join | 시스템을 지정된 도메인에 추가합니다. |

| leave | 지정된 도메인에서 시스템을 제거합니다. |

| list | 시스템 또는 검색되고 구성된 모든 도메인에 대해 구성된 모든 도메인을 나열합니다. |

| 로그인 명령 | |

| 허용 | 지정된 사용자 또는 구성된 도메인 내의 모든 사용자에 대해 액세스를 활성화하여 로컬 시스템에 액세스할 수 있습니다. |

| deny | 지정된 사용자에 대한 액세스 권한 또는 구성된 도메인 내의 모든 사용자에 대해 로컬 시스템에 대한 액세스를 제한합니다. |

3.4. ID 도메인 검색 및 연결

- 지정된 도메인에 대한 검색 검사 실행.

- 시스템을 도메인에 연결하는 데 필요한 패키지 자동 설치.여기에는 SSSD 및 PAM 홈 디렉터리 작업 패키지가 포함됩니다. 패키지의 자동 설치에는

PackageKit제품군이 실행 중이어야 합니다.참고PackageKit이 비활성화된 경우 시스템은 누락된 패키지를 입력하라는 메시지를 표시하고yum유틸리티를 사용하여 수동으로 설치해야 합니다. - 디렉터리에 시스템에 대한 계정 항목을 생성하여 도메인에 가입합니다.

/etc/krb5.keytab호스트 키탭 파일 만들기.- SSSD에서 도메인을 구성하고 서비스를 다시 시작합니다.

- PAM 구성 및

/etc/nsswitch.conf파일에서 시스템 서비스에 대한 도메인 사용자를 활성화합니다.

도메인 검색

# realm discover ad.example.com type: kerberos realm-name: AD.EXAMPLE.COM domain-name: ad.example.com configured: no server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common

# realm discover ad.example.com

realmd 시스템은 DNS SRV 조회를 사용하여 이 도메인의 도메인 컨트롤러를 자동으로 찾습니다.

realmd 시스템은 Active Directory 및 Identity Management 도메인을 모두 검색할 수 있습니다. 두 도메인이 모두 사용자 환경에 있는 경우 --server-software 옵션을 사용하여 검색 결과를 특정 유형의 서버로 제한할 수 있습니다. 예를 들면 다음과 같습니다.

# realm discover --server-software=active-directory

login-policy 이며, 도메인 사용자가 가입이 완료되는 즉시 로그인할 수 있는지 표시됩니다. 기본적으로 로그인이 허용되지 않는 경우 realm permit 명령을 사용하여 수동으로 허용할 수 있습니다. 자세한 내용은 3.7절. “도메인 사용자에 대한 로그인 권한 관리”의 내용을 참조하십시오.

도메인 가입

# realm join ad.example.com realm: Joined ad.example.com domain

Administrator; IdM의 경우 admin 이라고 합니다. 다른 사용자로 연결하려면 -U 옵션을 사용합니다.

# realm join ad.example.com -U user

-U 옵션을 사용합니다.

# kinit user # realm join ad.example.com -U user

예 3.1. 시스템을 도메인에 등록하는 절차의 예

- realm discover 명령을 실행하여 도메인에 대한 정보를 표시합니다.

# realm discover ad.example.com ad.example.com type: kerberos realm-name: AD.EXAMPLE.COM domain-name: ad.example.com configured: no server-software: active-directory client-software: sssd

- realm join 명령을 실행하고 도메인 이름을 명령에 전달합니다. 시스템에 묻는 메시지가 표시되면 관리자 암호를 입력합니다.

# realm join ad.example.com Password for Administrator: password

realmd 는 DNS SRV 레코드를 확인합니다.

_LDAP._tcp.domain.example.com.Identity Management 레코드- Active Directory 레코드에 대한

_LDAP._tcp.dc._msdcs.domain.example.com.

도메인에 가입한 후 시스템 구성 테스트

- id 사용자@domain_name 명령을 실행하여 도메인의 사용자에 대한 정보를 표시합니다.

# id user@ad.example.com uid=1348601103(user@ad.example.com) gid=1348600513(domain group@ad.example.com) groups=1348600513(domain group@ad.example.com)

ssh유틸리티를 사용하여 동일한 사용자로 로그인합니다.# ssh -l user@ad.example.com linux-client.ad.example.com user@ad.example.com@linux-client.ad.example.com's password: Creating home directory for user@ad.example.com.

pwd유틸리티에서 사용자의 홈 디렉터리를 출력하는지 확인합니다.$ pwd /home/ad.example.com/user

id유틸리티가 첫 번째 단계의 id 사용자@domain_name명령과 동일한 정보를 출력하는지 확인합니다.$ id uid=1348601103(user@ad.example.com) gid=1348600513(domain group@ad.example.com) groups=1348600513(domain group@ad.example.com) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

kinit 유틸리티는 도메인 조인이 성공적인지 테스트할 때 유용합니다. 유틸리티를 사용하려면 KnativeServing 5-octets 패키지가 설치되어 있어야 합니다.

3.5. ID 도메인에서 시스템 제거

# realm leave ad.example.com

Administrator; IdM의 경우 admin 이라고 합니다. 다른 사용자가 도메인에 가입하는 데 사용된 경우 해당 사용자로 제거를 수행해야 할 수 있습니다. 다른 사용자를 지정하려면 -U 옵션을 사용합니다.

# realm leave ad.example.com -U 'AD.EXAMPLE.COM\user'

3.6. 도메인 나열

# realm list --all --name-only ad.example.com

--all--all옵션은 검색된 모든 도메인(구성 및 구성 없음)을 나열합니다.--name-only- name

-only옵션은 결과를 도메인 이름으로 제한하며 도메인 구성 세부 정보를 표시하지 않습니다.

3.7. 도메인 사용자에 대한 로그인 권한 관리

realmd 시스템을 사용하여 해당 도메인에서 사용자에 대한 기본 허용 또는 액세스 규칙을 구성할 수 있습니다. 이러한 액세스 규칙은 시스템의 모든 서비스에 대한 액세스를 허용하거나 거부합니다. 특정 시스템 리소스 또는 도메인에 대해 보다 구체적인 액세스 규칙을 설정해야 합니다.

- realm deny

- realm deny 명령은 도메인 내의 모든 사용자에 대한 액세스를 거부하기만 합니다.

--all옵션과 함께 이 명령을 사용합니다. - 영역 허용

- realm permit 명령을 사용하여 다음을 수행할 수 있습니다.

- 예를 들어

--all옵션을 사용하여 모든 사용자에게 액세스 권한을 부여합니다.$ realm permit --all

- 예를 들어 지정된 사용자에게 액세스 권한을 부여합니다.

$ realm permit user@example.com $ realm permit 'AD.EXAMPLE.COM\user'

- 예를 들어

-x옵션을 사용하여 지정된 사용자에 대한 액세스를 거부합니다.$ realm permit -x 'AD.EXAMPLE.COM\user'

영역의 사용 가능한 하위 도메인에 대한 정보를 제공할 수 없기 때문입니다.

3.8. 기본 사용자 구성 변경

realmd 시스템은 기본 사용자 홈 디렉터리 및 쉘 POSIX 속성 수정을 지원합니다. 예를 들어 Windows 사용자 계정에 일부 POSIX 속성이 설정되지 않았거나 이러한 속성이 로컬 시스템에 있는 다른 사용자의 POSIX 속성과 다른 경우 이 속성이 필요할 수 있습니다.

/etc/sssd/sssd.conf 파일의 기본 홈 디렉터리 및 쉘을 변경합니다.

/etc/realmd.conf 파일의 [users] 섹션에 다음 옵션을 지정합니다.

default-homedefault-home옵션은 홈 디렉터리가 명시적으로 설정되지 않은 계정의 홈 디렉터리를 생성하는 템플릿을 설정합니다. 일반적인 형식은 /home/%d/%u 입니다. 여기서%d는 도메인 이름이고%u는 사용자 이름입니다.default-shelldefault-shell옵션은 기본 사용자 쉘을 정의합니다. 지원되는 모든 시스템 쉘을 허용합니다.

[users] default-home = /home/%u default-shell = /bin/bash

3.9. ActiveActive Directory familiar;Directory Domain Entry에 대한 추가 구성

/etc/realmd.conf 파일에 정의할 수 있습니다. 각 도메인에는 자체 구성 섹션이 있을 수 있습니다. 섹션 이름은 도메인 이름과 일치해야 합니다. 예를 들면 다음과 같습니다.

[ad.example.com] attribute = value attribute = value

/etc/realmd.conf 에서 해당 섹션을 편집합니다. 다음 예제에서는 ad.example.com 도메인의 ID 매핑을 비활성화하고, 호스트 주체를 설정하고, 시스템을 지정된 하위 트리에 추가합니다.

[ad.example.com] computer-ou = ou=Linux Computers,DC=domain,DC=example,DC=com user-principal = host/linux-client@AD.EXAMPLE.COM automatic-id-mapping = no

# realm join --computer-ou="ou=Linux Computers,dc=domain,dc=com" --automatic-id-mapping=no --user-principal=host/linux-client@AD.EXAMPLE.COM

/etc/realmd.conf 의 도메인 기본 섹션에서 설정할 수 있는 가장 주목할 만한 옵션을 나열합니다. 사용 가능한 구성 옵션에 대한 자세한 내용은 realmd.conf(5) 도움말 페이지를 참조하십시오.

표 3.2. 영역 구성 옵션

| 옵션 | 설명 |

|---|---|

computer-ou | 도메인에 컴퓨터 계정을 추가할 디렉터리 위치를 설정합니다. 루트 항목을 기준으로 전체 DN 또는 RDN일 수 있습니다. 하위 트리가 이미 있어야 합니다. |

user-principal | 컴퓨터 계정의 userPrincipalName 특성 값을 제공된 Kerberos 주체로 설정합니다. |

automatic-id-mapping | 동적 ID 매핑을 활성화하거나 매핑을 비활성화하고 Active Directory에 구성된 POSIX 속성을 사용할지 여부를 설정합니다. |

4장. Active Directory 통합에 Samba 사용

4.1. 인증 도메인 사용자에 winbindd 사용

winbindd 서비스는 NSS(Name Service Switch)에 대한 인터페이스를 제공하고 도메인 사용자가 로컬 시스템에 로그인할 때 AD에 인증할 수 있도록 합니다.

winbindd 를 사용하면 추가 소프트웨어를 설치하지 않고도 디렉터리 및 프린터를 공유하도록 구성을 개선할 수 있는 이점이 있습니다. 자세한 내용은 Red Hat 시스템 관리자 가이드의 Samba에 대한 섹션을 참조하십시오.

4.1.1. AD 도메인 연결

Winbind 서비스를 사용하려면 realm join --client-software=winbind domain_name 명령을 사용합니다. realm 유틸리티는 Samba, Kerberos, PAM에 대한 구성 파일과 같은 구성 파일을 자동으로 업데이트합니다.

4.2. SSSD 및 Winbind에서 SMB 공유 사용

4.2.1. SSSD가 SMB에서 작동하는 방식

4.2.2. SMB Shared Access의 SSSD 및 Winbind 간 전환

$ rpm -q cifs-utils

- 선택사항입니다. SSSD 또는 Winbind를 사용하여 SSSD 클라이언트의 SMB 공유에 액세스할 수 있는지 여부를 확인합니다.

# alternatives --display cifs-idmap-plugin cifs-idmap-plugin - status is auto. link currently points to /usr/lib64/cifs-utils/cifs_idmap_sss.so /usr/lib64/cifs-utils/cifs_idmap_sss.so - priority 20 /usr/lib64/cifs-utils/idmapwb.so - priority 10 Current `best' version is /usr/lib64/cifs-utils/cifs_idmap_sss.so.

SSSD 플러그인(cifs_idmap_ss.so)이 설치된 경우 기본적으로 Winbind 플러그인(idmapwb.so)보다 우선 순위가 높습니다. - Winbind 플러그인으로 전환하기 전에 시스템에서 Winbind가 실행되고 있는지 확인합니다.

# systemctl is-active winbind.service activeSSSD 플러그인으로 전환하기 전에 시스템에서 SSSD가 실행되고 있는지 확인합니다.# systemctl is-active sssd.service active - 다른 플러그인으로 전환하려면

alternatives --set cifs-idmap-plugin명령을 사용하고 필수 플러그인의 경로를 지정합니다. 예를 들어 Winbind로 전환하려면 다음을 수행합니다.# alternatives --set cifs-idmap-plugin /usr/lib64/cifs-utils/idmapwb.so

/usr/lib/cifs-utils/ 디렉터리를 /usr/lib64/cifs-utils/ 대신 사용합니다.

4.3. 추가 리소스

II 부. Linux 도메인과 Active Directory 도메인 통합: 가장 안전한 보안

Linux 도메인을 Active Directory 도메인과 통합하는 것이 좋습니다.

5장. ActiveActive Directory Long;Directory and Identity Identity Management {{;Management를 사용하여 Cross-forest Trusts 생성

5.1. cross-forest Trust 소개

5.1.1. 신뢰 관계의 아키텍처

Active Directory 보안, Forests, cross-forest Trusts

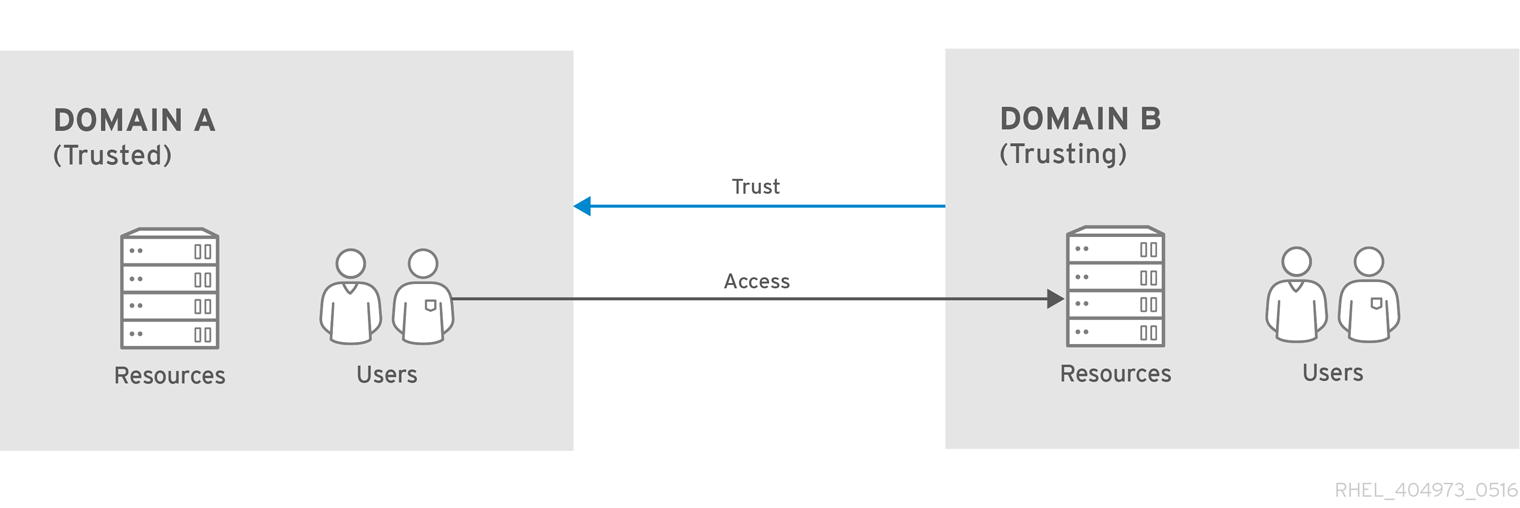

신뢰 흐름 및 단방향 신뢰

그림 5.1. 단방향 신뢰

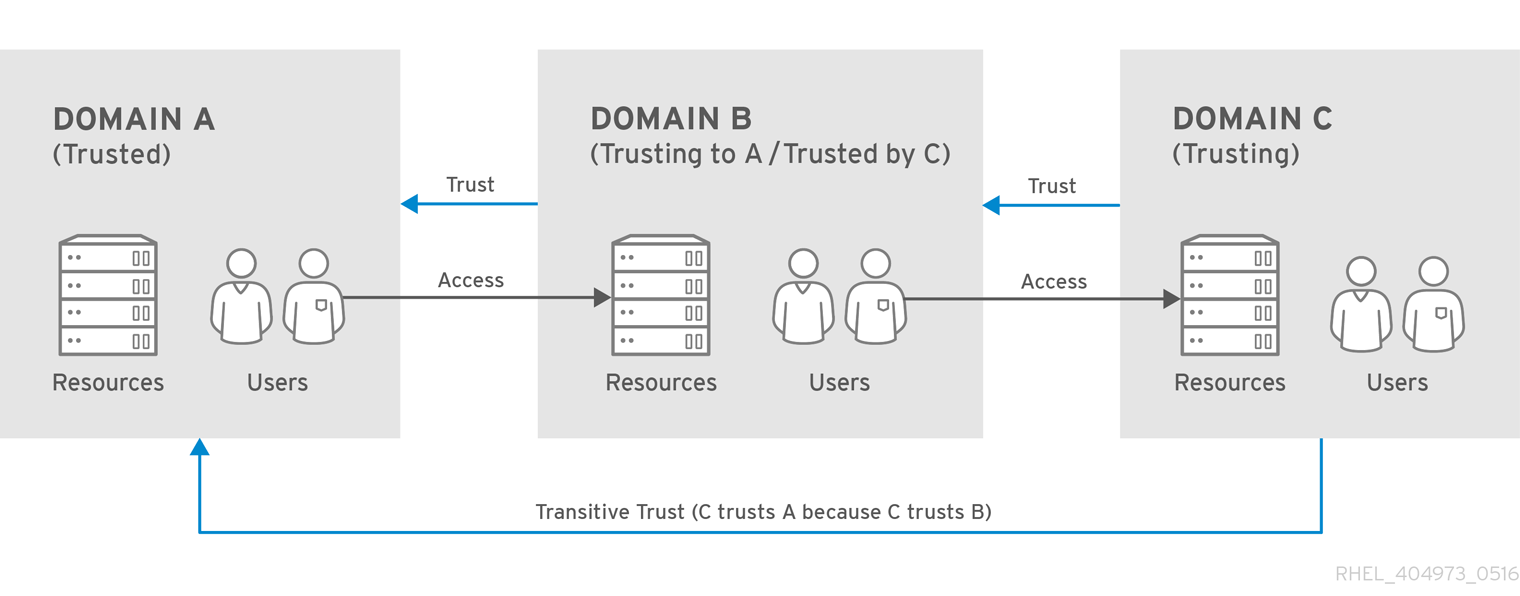

양도할 수 없는 신뢰할 수 있습니다.

그림 5.2. 연속 신뢰

Active Directory 및 Identity Management의 가장 안전한 신뢰

그림 5.3. 신뢰할 수 있는 직접

5.1.2. Active Directory 보안 개체 및 신뢰

Active Directory 글로벌 카탈로그

글로벌 카탈로그 및 POSIX 속성

5.1.3. IdM의 신뢰 아키텍처

- SSSD: ActiveActive Directory etcdctl;Directory에서 ID 조회를 수행하고 권한 부여를 위한 사용자 및 그룹 보안 식별자(SID)를 검색합니다. SSSD는 또한 사용자에 대한 사용자, 그룹 및 티켓 정보를 캐시하고 Kerberos 및 DNS 도메인을 매핑합니다.

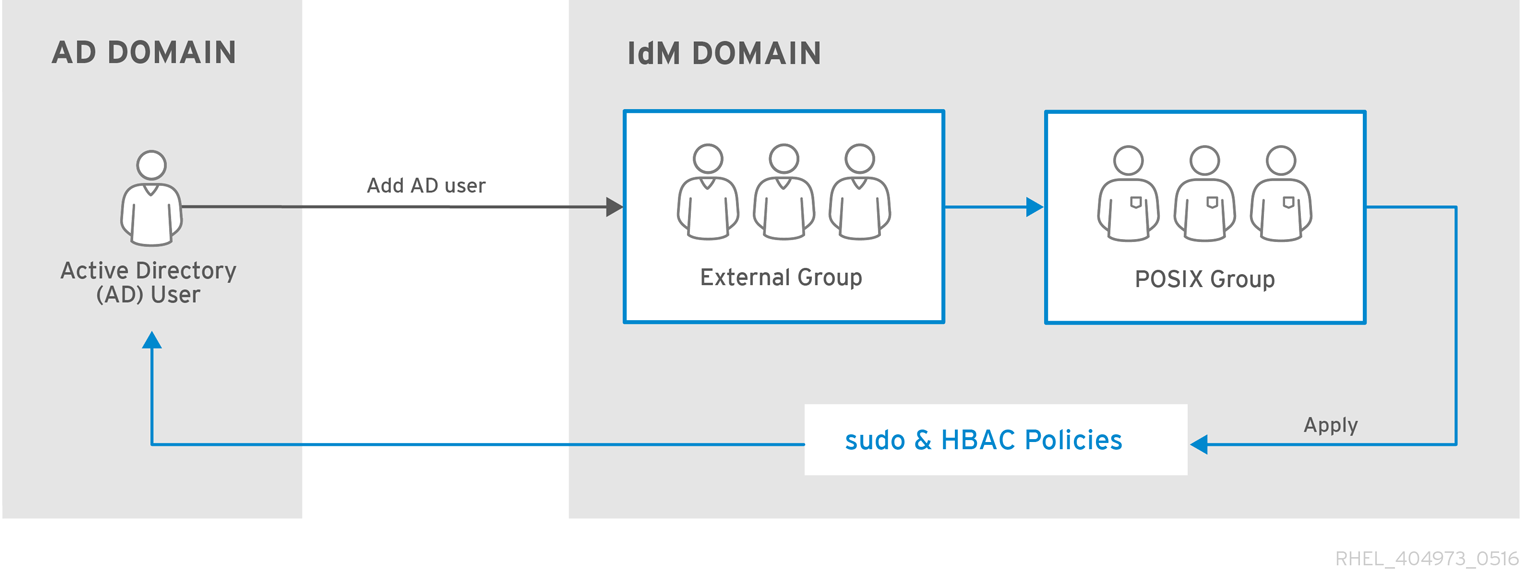

- IdM 정책 및 액세스를 위한 ActiveActive Directory}};Directory 사용자를 IdM policies 및 액세스를 위한an IdMseparated;IdM 그룹과 연결할 수 있도록 IdentityIdentity Management(Linux 도메인 관리)(Linux 도메인 관리)참고SELinux, sudo 및 호스트 기반 액세스 제어와 같은 Linux 도메인 관리에 대한 액세스 제어 규칙 및 정책은 IdentityIdentity ManagementProvision;Management를 통해 정의 및 적용됩니다. ActiveActive Directory HAT;Directory 측에 설정된 모든 액세스 제어 규칙은 IdM에서 평가하거나 사용하지 않습니다. 그룹 멤버십과 관련된 ActiveActive Directory Ben;Directory 구성만 사용됩니다.

다른 Active Directory Forests와의 신뢰

5.1.3.1. ActiveActive Directory HAT;Directory PACs 및 IdM 티켓

- 서비스에 대한 요청에는 사용자의 PAC가 포함됩니다. IdM Kerberos 배포 센터(KDC)는 Active Directory 그룹 목록을 IdM 그룹의 멤버십과 비교하여 PAC를 분석합니다.

- MS-PAC에 정의된 Kerberos 보안 주체의 InstallPlans의 경우 IdMNetworkPolicy는 IdM LDAP에 정의된 외부 그룹 멤버십을 평가합니다. FlexVolume에 대한 추가 매핑을 사용할 수 있는 경우, SID가 속한 IdM 그룹의 다른 InstallPlan을 사용하여 MS-PAC 레코드를 확장할 수 있습니다. 결과 MS-PAC는 IdMNetworkPolicy에 의해 서명됩니다.

- 서비스 티켓은 IdM 6443에서 서명한 업데이트된 PAC가 있는 사용자에게 반환됩니다. IdM 도메인에 속하는 AD 그룹에 속하는 사용자는 서비스 티켓의 MS-PAC 콘텐츠를 기반으로 IdM 클라이언트에서 실행되는 SSSD에서 인식할 수 있습니다. 이를 통해 IdM 클라이언트의 그룹 멤버십을 검색하도록 ID 트래픽을 줄일 수 있습니다.

- 평가 프로세스에 사용되는 Kerberos 클라이언트 라이브러리는 PAC 데이터를 SSSD PAC 응답자에게 보냅니다.

- PAC 응답자는 PAC에서 그룹 SIDs를 확인하고 사용자를 SSSD 캐시의 해당 그룹에 추가합니다. SSSD는 새 서비스에 액세스할 때 각 사용자에 대해 여러 TGT 및 티켓을 저장합니다.

- 이제 확인된 그룹에 속하는 사용자는 IdM 측에서 필요한 서비스에 액세스할 수 있습니다.

5.1.3.2. Active Directory 사용자 및 ID 관리 그룹

비POSIX 외부 그룹 및 InstallPlan 매핑

ID 범위

- ipa-ad-trust

- 이 범위 옵션은 SID를 기반으로 IdM에서 생성한 ID 알고리즘에 사용됩니다.IdM에서 SID-to-POSIX ID 매핑을 사용하여 SID를 생성하는 경우 AD 및 IdM 사용자 및 그룹의 ID 범위가 고유하고 겹치지 않는 ID 범위를 사용할 수 있어야 합니다.

- ipa-ad-trust-posix

- 이 범위 옵션은 AD 항목의 POSIX 특성에 정의된 ID에 사용됩니다.IdM은 AD의 글로벌 카탈로그 또는 디렉터리 컨트롤러에서

uidNumber및gidNumber를 비롯한 POSIX 속성을 가져옵니다. AD 도메인이 올바르게 관리되고 ID 충돌이 없는 경우 이러한 방식으로 생성된 ID 번호가 고유합니다. 이 경우 ID 검증 또는 ID 범위가 필요하지 않습니다.

[root@ipaserver ~]# ipa trust-add name_of_the_trust --range-type=ipa-ad-trust-posix

다른 ID 범위를 사용하여 신뢰 재생성

--range-type 옵션을 사용하여 신뢰를 다시 만들 수 있습니다.

- 현재 사용 중인 모든 ID 범위를 확인합니다.

[root@ipaserver ~]# ipa idrange-find

목록에서 ipa trust-add 명령으로 생성된 ID 범위의 이름을 확인합니다. ID 범위 이름의 첫 번째 부분은 trust: name_of_the_trust_id_range의 이름입니다(예: ad.example.com ). - (선택 사항) 어떤

--range-type옵션,ipa-ad-trust또는ipa-ad-trust-posix을(를) 모르는 경우, 신뢰할 수 있는 경우 옵션을 확인합니다.[root@ipaserver ~]# ipa idrange-show name_of_the_trust_id_range

5단계에서 새 신뢰에 대한 반대의 유형을 선택하도록 유형을 기록해 두십시오. - ipa trust-add 명령으로 생성된 범위를 제거합니다.

[root@ipaserver ~]# ipa idrange-del name_of_the_trust_id_range

- 신뢰를 제거하십시오.

[root@ipaserver ~]# ipa trust-del name_of_the_trust

- 올바른

--range-type옵션을 사용하여 새 신뢰를 생성합니다. 예를 들면 다음과 같습니다.[root@ipaserver ~]# ipa trust-add name_of_the_trust --range-type=ipa-ad-trust

5.1.3.3. Active Directory 사용자 및 IdM 정책 및 구성

그림 5.4. ActiveActive DirectoryDirectory 사용자 및 IdM 그룹 및 정책

5.1.4. one-Way and two-Way Trusts

- 단방향 신뢰

- AD 사용자 및 그룹이 IdM의 리소스에 액세스할 수 있지만 다른 방법은 액세스할 수 없습니다. IdM 도메인은 AD 포리스트를 신뢰하지만 AD 포리스트에서는 IdM 도메인을 신뢰하지 않습니다.단방향 신뢰는 신뢰를 생성하기 위한 기본 모드입니다.

- 양방향 신뢰

- AD 사용자 및 그룹은 양방향 신뢰를 통해 IdM의 리소스에 액세스할 수 있습니다. 신뢰할 수 있도록 S4U2Self 및 S4U2Proxy Microsoft 확장 기능을 사용하는 Microsoft SQL Server와 같은 솔루션에 대해 양방향 신뢰를 구성해야 합니다. RHEL IdM 호스트의 애플리케이션에서 AD 사용자에 대한 Active Directory 도메인 컨트롤러에서 S4U2Self 또는 S4U2Proxy 정보를 요청할 수 있으며 양방향 신뢰는 이 기능을 제공합니다.이 양방향 신뢰 기능은 IdM 사용자가 Windows 시스템에 로그인할 수 없으며 IdM의 양방향 신뢰는 사용자에게 AD의 단방향 신뢰 솔루션에 비해 추가 권한을 부여하지 않습니다.

5.1.5. ActiveActive Directory illustrated;Directory에 대한 외부 신뢰

5.1.6. 신뢰 컨트롤러 및 신뢰 에이전트

- 신뢰 컨트롤러

- 신뢰할 수 있고 ActiveActive Directory Long;Directory 도메인 컨트롤러 (DC)에 대해 ID 조회를 수행할 수 있는 IdM 서버입니다. ActiveActive Directory qcow;Directory 도메인 컨트롤러는 ActiveActive Directory qcow;Directory에 대한 트러스트를 설정 및 확인할 때 신뢰 컨트롤러에 연결합니다. 신뢰를 구성할 때 첫 번째 신뢰 컨트롤러가 생성됩니다.IdM 서버를 신뢰 컨트롤러로 구성하는 방법에 대한 자세한 내용은 5.2.2절. “신뢰 생성” 을 참조하십시오.신뢰 컨트롤러는 신뢰 에이전트에 비해 더 많은 양의 네트워크 연결 서비스를 실행하므로 잠재적인 침입자에 대한 더 큰 공격 면적을 제공합니다.

- 신뢰 에이전트

- ActiveActive Directory etcdctl;Directory 도메인 컨트롤러에 대해 ID 조회를 수행할 수 있는 IdM 서버입니다.IdM 서버를 신뢰 에이전트로 구성하는 방법에 대한 자세한 내용은 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 을 참조하십시오.

표 5.1. 신뢰 컨트롤러 및 신뢰 에이전트에서 제공하는 기능 비교

| 기능 | 신뢰 컨트롤러 | 신뢰 에이전트 |

|---|---|---|

| ActiveActive Directorysetup;Directory 사용자 및 그룹 해결 | 있음 | 있음 |

| 신뢰할 수 있는 ActiveActive Directory Long;Directory forests에서 사용자가 액세스할 수 있는 서비스를 실행하는 IdM 클라이언트 등록 | 있음 | 있음 |

| 신뢰 관리 (예: 신뢰 계약 추가) | 있음 | 없음 |

- Identity Management 배포당 두 개 이상의 신뢰 컨트롤러를 구성합니다.

- 각 데이터 센터에 두 개 이상의 신뢰 컨트롤러를 구성합니다.

ipa-adtrust-install 유틸리티를 사용하십시오.

5.2. 대만의 신뢰 생성

5.2.1. 환경 및 머신 요구 사항

5.2.1.1. 지원되는 Windows 플랫폼

- 포리스트 기능 수준 범위: Windows Server 2008 - Windows Server 2016

- 도메인 기능 수준 범위: Windows Server 2008 - Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2016

5.2.1.2. DNS 및 realm 설정

- 고유한 기본 DNS 도메인

- 각 시스템에는 고유한 기본 DNS 도메인이 구성되어 있어야 합니다. 예를 들면 다음과 같습니다.

ad.example.comfor AD 및idm.example.comfor IdM- AD의 경우

example.com및 IdM용idm.example.com ad.example.comfor AD 및example.comfor IdM중요IdM 도메인이 AD 도메인의 상위 도메인인 경우 IdM 서버를 Red Hat Enterprise Linux 7.5 이상에서 실행해야 합니다.

가장 편리한 관리 솔루션은 각 DNS 도메인이 통합된 DNS 서버에서 관리되지만 다른 표준 호환 DNS 서버도 사용할 수 있는 환경입니다.ID 관리를 위해 AD 또는 IdM이 기본 DNS 도메인을 다른 시스템과 공유할 수 없습니다. 자세한 내용은 Linux 도메인 ID, 인증 및 정책 가이드 의 호스트 이름 및 DNS 구성 요구 사항에 대한 설명서를 참조하십시오. - Kerberos 영역 이름: 기본 DNS 도메인 이름의 대문자 버전

- Kerberos 영역 이름은 모든 문자 대문자와 기본 DNS 도메인 이름과 동일해야 합니다. 예를 들어 도메인 이름이 AD용

ad.example.com이고 IdM용idm.example.com인 경우 Kerberos 영역 이름은AD.EXAMPLE.COM및IDM.EXAMPLE.COM여야 합니다. - 신뢰의 모든 DNS 도메인에서 DNS 레코드를 확인할 수 있음

- 모든 머신은 신뢰 관계에 관련된 모든 DNS 도메인의 DNS 레코드를 확인할 수 있어야 합니다.

- IdM DNS를 구성할 때 IdM 도메인 내에서 DNS 서비스 구성 및 Linux 도메인 ID, 인증 및 정책 가이드에서 DNS 전달 관리 섹션 의 섹션에 설명된 지침을 따르십시오.

- 통합된 DNS 없이 IdM을 사용하는 경우 Linux 도메인 ID, 인증 및 정책 가이드에 통합된 DNS 없이 서버 설치를 설명하는 섹션에 설명된 지침을 따르십시오.

- IdM과 AD DNS 도메인 간의 중복 없음

- IdM에 연결된 시스템은 여러 DNS 도메인에 배포할 수 있습니다. IdM 클라이언트를 포함하는 DNS 도메인은 AD에 연결된 시스템이 포함된 DNS 도메인과 겹치지 않아야 합니다. 기본 IdM DNS 도메인에는 AD 트러스트를 지원하기 위해 적절한 SRV 레코드가 있어야 합니다.참고IdM과 ActiveActive Directory 6.7;Directory 간의 신뢰가 있는 일부 환경에서는 ActiveActive Directory HAT;Directory DNS 도메인의 일부인 호스트에 IdM 클라이언트를 설치할 수 있습니다. 그러면 호스트는 Linux 중심 IdM 기능을 활용할 수 있습니다. 이는 권장되는 구성이 아니며 몇 가지 제한 사항이 있습니다. Red Hat은 항상 ActiveActive Directory illustrated;Directory가 소유한 것과 다른 DNS 영역에 IdM 클라이언트를 배포하고 IdM 호스트 이름을 통해 IdM 클라이언트에 액세스하는 것이 좋습니다.$ ipa dns-update-system- records --dry-run 명령을 실행하여 시스템 설정과 관련된 필수 SRV 레코드 목록을 가져올 수 있습니다.생성된 목록은 다음과 같이 나타날 수 있습니다.

$ ipa dns-update-system-records --dry-run IPA DNS records: _kerberos-master._tcp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos-master._udp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos._tcp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos._udp.example.com. 86400 IN SRV 0 100 88 server.example.com. _kerberos.example.com. 86400 IN TXT "EXAMPLE.COM" _kpasswd._tcp.example.com. 86400 IN SRV 0 100 464 server.example.com. _kpasswd._udp.example.com. 86400 IN SRV 0 100 464 server.example.com. _ldap._tcp.example.com. 86400 IN SRV 0 100 389 server.example.com. _ntp._udp.example.com. 86400 IN SRV 0 100 123 server.example.com.

동일한 IdM 영역에 속하는 다른 DNS 도메인의 경우 AD에 대한 신뢰가 구성될 때 SRV 레코드를 구성할 필요가 없습니다. 이유는 AD 도메인 컨트롤러에서 SRV 레코드를 사용하여 KDC 레코드를 검색하는 대신 신뢰의 이름 접미사 라우팅 정보를 KDC 검색에 기반하기 때문입니다.

DNS 구성 확인

ipconfig /flushdns 명령을 실행하여 현재 캐시를 삭제할 수 있습니다.

- 신뢰 설정에 사용되는 IdM 도메인 서버에서 IdM 호스트 서비스를 확인할 수 있는지 확인합니다.

- UDP를 통한 Kerberos 및 TCP 서비스 레코드를 통해 LDAP에 대한 DNS 쿼리를 실행합니다.

[root@ipaserver ~]# dig +short -t SRV _kerberos._udp.ipa.example.com. 0 100 88 ipamaster1.ipa.example.com. [root@ipaserver ~]# dig +short -t SRV _ldap._tcp.ipa.example.com. 0 100 389 ipamaster1.ipa.example.com.

명령에는 모든 IdM 서버가 나열되어야 합니다. - IdM Kerberos 영역 이름으로 TXT 레코드에 대한 DNS 쿼리를 실행합니다. 얻은 값은 IdM을 설치할 때 지정한 Kerberos 영역과 일치해야 합니다.

[root@ipaserver ~]# dig +short -t TXT _kerberos.ipa.example.com. IPA.EXAMPLE.COM

- 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 에 설명된 대로

ipa-adtrust-install유틸리티를 실행한 후 UDP 및 LDAP over TCP 서비스 레코드에 대한 DNS 쿼리를 실행합니다.[root@ipaserver ~]# dig +short -t SRV _kerberos._udp.dc._msdcs.ipa.example.com. 0 100 88 ipamaster1.ipa.example.com. [root@ipaserver ~]# dig +short -t SRV _ldap._tcp.dc._msdcs.ipa.example.com. 0 100 389 ipamaster1.ipa.example.com.

명령은ipa-adtrust-install이 실행된 모든 IdM 서버를 나열해야 합니다. 일반적으로 첫 번째 신뢰 관계를 구축하기 전에ipa-adtrust-install이 IdM 서버에서 실행되지 않은 경우 출력이 비어 있습니다.

- IdM이 AD의 서비스 레코드를 확인할 수 있는지 확인

- UDP를 통한 Kerberos 및 TCP 서비스 레코드를 통해 LDAP에 대한 DNS 쿼리를 실행합니다.

[root@ipaserver ~]# dig +short -t SRV _kerberos._udp.dc._msdcs.ad.example.com. 0 100 88 addc1.ad.example.com. [root@ipaserver ~]# dig +short -t SRV _ldap._tcp.dc._msdcs.ad.example.com. 0 100 389 addc1.ad.example.com.

이러한 명령은 AD 도메인 컨트롤러의 이름을 반환해야 합니다. - AD 서버에서 IdM 호스트 서비스를 확인할 수 있는지 확인합니다.

- AD 서버에서 서비스 레코드를 조회하도록

nslookup.exe유틸리티를 설정합니다.C:\>nslookup.exe > set type=SRV

- UDP를 통한 Kerberos의 도메인 이름과 TCP 서비스 레코드를 통한 LDAP를 입력합니다.

> _kerberos._udp.ipa.example.com. _kerberos._udp.ipa.example.com. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = ipamaster1.ipa.example.com > _ldap._tcp.ipa.example.com _ldap._tcp.ipa.example.com SRV service location: priority = 0 weight = 100 port = 389 svr hostname = ipamaster1.ipa.example.com예상되는 출력에는 신뢰 설정에 사용되는 IdM 도메인 서버에서 IdM 호스트 서비스를 확인할 수 있는지 확인합니다. 에 표시된 것과 동일한 IdM 서버 세트가 포함되어 있습니다. - 서비스 유형을 TXT로 변경하고 IdM Kerberos 영역 이름을 사용하여 TXT 레코드에 대한 DNS 쿼리를 실행합니다.

C:\>nslookup.exe > set type=TXT > _kerberos.ipa.example.com. _kerberos.ipa.example.com. text = "IPA.EXAMPLE.COM"출력에는 신뢰 설정에 사용되는 IdM 도메인 서버에서 IdM 호스트 서비스를 확인할 수 있는지 확인합니다. 에 표시된 값과 동일한 값이 포함되어야 합니다. - 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 에 설명된 대로

ipa-adtrust-install유틸리티를 실행한 후 UDP 및 LDAP over TCP 서비스 레코드에 대한 DNS 쿼리를 실행합니다.C:\>nslookup.exe > set type=SRV > _kerberos._udp.dc._msdcs.ipa.example.com. _kerberos._udp.dc._msdcs.ipa.example.com. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = ipamaster1.ipa.example.com > _ldap._tcp.dc._msdcs.ipa.example.com. _ldap._tcp.dc._msdcs.ipa.example.com. SRV service location: priority = 0 weight = 100 port = 389 svr hostname = ipamaster1.ipa.example.com명령은ipa-adtrust-install유틸리티가 실행된 모든 IdM 서버를 나열해야 합니다. 일반적으로 첫 번째 신뢰 관계를 구축하기 전에ipa-adtrust-install이 IdM 서버에서 실행되지 않은 경우 출력이 비어 있습니다.

- AD 서버에서 AD 서비스를 확인할 수 있는지 확인합니다.

- AD 서버에서 서비스 레코드를 조회하도록

nslookup.exe유틸리티를 설정합니다.C:\>nslookup.exe > set type=SRV

- UDP를 통한 Kerberos의 도메인 이름과 TCP 서비스 레코드를 통한 LDAP를 입력합니다.

> _kerberos._udp.dc._msdcs.ad.example.com. _kerberos._udp.dc._msdcs.ad.example.com. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = addc1.ad.example.com > _ldap._tcp.dc._msdcs.ad.example.com. _ldap._tcp.dc._msdcs.ad.example.com. SRV service location: priority = 0 weight = 100 port = 389 svr hostname = addc1.ad.example.com예상되는 출력에는 IdM이 AD의 서비스 레코드를 확인할 수 있는지 확인 에 표시된 것과 동일한 AD 서버 세트가 포함되어 있습니다.

5.2.1.3. NetBIOS Names

ad.example.com 이면 일반적으로 AD 입니다.For example, if the DNS domain is ad.example.com.

5.2.1.4. 방화벽 및 포트

- 신뢰할 수 있는 AD 마이스트의 모든 AD 도메인 컨트롤러에 대한 AD 신뢰에서 IdM 클라이언트에 필요한 포트를 엽니다. IdM 클라이언트에서 포트가 발신 방향으로 열려 있는지 확인합니다( Linux 도메인 ID, 인증 및 정책 가이드에 클라이언트 설치 사전 요구 사항 참조).

표 5.2. AD Trust에 필요한 포트

표 5.3. 보안에서 IdM 서버에서 필요한 포트

| Service | 포트 | 프로토콜 |

|---|---|---|

| Kerberos | Linux 도메인 ID, 인증 및 정책 가이드 의 포트 요구 사항을 참조하십시오. | |

| LDAP | ||

| DNS | ||

표 5.4. AD Trust에서 IdM 클라이언트가 필요로 하는 포트

| Service | 포트 | 프로토콜 | 참고 |

|---|---|---|---|

| Kerberos | 88 | UDP 및 TCP | libkrb5 라이브러리는 UDP를 사용하고 Kerberos 배포 센터(KDC)에서 전송된 데이터가 너무 크면 TCP 프로토콜로 대체됩니다. ActiveActive Directory HAT;Directory는 Kerberos 티켓에 Privilege Attribute 인증서 (PAC)를 첨부하여 크기를 늘리고 대부분의 경우 TCP 프로토콜을 사용해야 합니다. Red Hat Enterprise Linux 7.4의 SSSD는 기본적으로 사용자 인증에 TCP를 사용합니다. libkrb5 가 TCP를 사용하기 전에 크기를 구성하려면 /etc/krb.5.conf 파일에 udp_preference_limit 를 설정합니다. 자세한 내용은 krb5.conf(5) 도움말 페이지를 참조하십시오.

|

추가 리소스

- 필요한 포트를 여는 방법에 대한 자세한 내용은 Linux 도메인 ID, 인증 및 정책 가이드 의 포트 요구 사항을 참조하십시오.

5.2.1.5. IPv6 설정

5.2.1.6. 클럭 설정

5.2.1.7. AD에서 IdM 도메인용 Conditional Forwarder 생성

- Windows AD 도메인 컨트롤러에서 AD(Active Directory)

DNS콘솔을 엽니다. - Conditional Forwarder 를 마우스 오른쪽 버튼으로 클릭하고 New Conditional Forwarder 를 선택합니다.

- IdM DNS 도메인 이름 및 IdM DNS 서버의 IP 주소를 입력하십시오.

- Active Directory에서 이 조건부 전달자를 저장하고 다음과 같이 복제 한 다음 환경과 일치하는 복제 설정을 선택합니다.

- OK를 클릭합니다.

- AD 도메인 컨트롤러(DC)가 IdM 도메인에서 DNS 항목을 확인할 수 있는지 확인하려면 명령 프롬프트를 열고 다음을 입력합니다.

C:\> nslookup server.idm.example.com

명령에서 IdM 서버의 IP 주소를 반환하는 경우 조건부 전달자가 올바르게 작동합니다.

5.2.1.8. IdM에서 AD 도메인의 앞으로 영역 생성

- IdM 서버에서 AD DNS 도메인에 대한 전달 영역 항목을 생성합니다. IdM에서 DNS 전달 영역 생성에 대한 자세한 내용은 Linux 도메인 ID, 인증 및 정책 가이드 의 전달 영역 구성 섹션을 참조하십시오.

- AD DNS 서버가 DNSSEC를 지원하지 않는 경우 IdM 서버에서 DNSSEC 검증을 비활성화합니다.

/etc/named.conf파일을 편집하고dnssec-validation매개변수를 no 로 설정합니다.dnssec-validation no;

named-pkcs11서비스를 다시 시작하십시오.# systemctl restart named-pkcs11

- IdM 서버가 AD 도메인의 DNS 항목을 확인할 수 있는지 확인하려면 다음을 입력합니다.

# host server.ad.example.com

명령이 AD DC의 IP 주소를 반환하면 전달 영역이 올바르게 작동합니다.

5.2.1.9. 지원되는 사용자 이름 형식

user_name@domain 입니다. ActiveActive Directory HAT;Directory는 user_name , user_name @DOMAIN_NAME 및 DOMAIN_NAME\user_name 등 다양한 종류의 이름 형식을 지원합니다.

user_name) 또는 정규화된 사용자 이름(user_name@domain_name)만 사용하여 시스템에 인증할 수 있습니다.

/etc/sssd/sssd.conf 파일과 신뢰할 수 있는 도메인에 구성된 모든 도메인에서 계정을 검색합니다. 8.5.3절. “IdM 클라이언트의 도메인 확인 순서 구성” 에 설명된 도메인 확인 순서를 구성한 경우 SSSD는 정의된 순서로 사용자를 검색합니다. 어떠한 경우에도 SSSD는 발견된 첫 번째 항목을 사용합니다. 이로 인해 여러 도메인에 동일한 사용자 이름이 있고 발견된 첫 번째 항목이 예상되지 않은 경우 문제가 발생하거나 혼동될 수 있습니다.

re_expression 옵션에 정의된 정규식을 사용합니다. 정규식은 IdM 백엔드 또는 AD 백엔드에 사용되며 언급된 모든 형식을 지원합니다.

re_expression = (((?P<domain>[^\\]+)\\(?P<name>.+$))|((?P<name>[^@]+)@(?P<domain>.+$))|(^(?P<name>[^@\\]+)$))

5.2.2. 신뢰 생성

5.2.2.1. 명령줄에서 신뢰 생성

- 신뢰할 수 있도록 IdM 서버 준비 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비”

- 에 설명된 신뢰 계약서 만들기 5.2.2.1.2절. “신뢰 계약 생성”

- 에 설명된 Kerberos 구성 확인 5.2.2.1.3절. “Kerberos 구성 확인”

5.2.2.1.1. 신뢰를 위한 IdM 서버 준비

- 필요한 IdM, 신뢰 및 Samba 패키지를 설치합니다.

[root@ipaserver ]# yum install ipa-server ipa-server-trust-ad samba-client

- 신뢰할 수 있는 서비스를 활성화하도록 IdM 서버를 구성합니다. ipa-replica-install --setup-adtrust 명령을 사용하여 서버를 설치한 경우 이 단계를 건너뛸 수 있습니다.

ipa-adtrust-install유틸리티를 실행합니다.[root@ipaserver ]# ipa-adtrust-install

유틸리티는 AD 신뢰에 필요한 DNS 서비스 레코드를 추가합니다. IdM이 통합된 DNS 서버와 함께 설치된 경우 이러한 레코드는 자동으로 생성됩니다.통합 DNS 서버 없이 IdM을 설치한 경우ipa-adtrust-install은 계속 진행하기 전에 DNS에 수동으로 추가해야 하는 서비스 레코드 목록을 출력합니다.중요Red Hat은 특히 IdM 또는 AD가 통합 DNS 서버를 사용하지 않는 경우, 특히ipa-adtrust-install을 실행한 후 “DNS 구성 확인” 에 설명된 DNS 구성을 확인하는 것이 좋습니다.- 스크립트는 이전 Linux 클라이언트가 신뢰할 수 있는 사용자와 함께 작업할 수 있는 호환성 플러그인인

slapi-nis플러그인을 구성하라는 메시지를 표시합니다.Do you want to enable support for trusted domains in Schema Compatibility plugin? This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users. Enable trusted domains support in slapi-nis? [no]: y

- 디렉터리가 처음 설치될 때 하나 이상의 사용자( IdM 관리자)가 존재합니다. InstallPlan 생성 작업은 기존 사용자가 신뢰 환경을 지원할 수 있는 SID를 생성할 수 있습니다. 이는 리소스를 많이 사용하는 작업입니다. 많은 사용자의 경우 별도로 실행할 수 있습니다.

Do you want to run the ipa-sidgen task? [no]: yes

- 5.2.1.2절. “DNS 및 realm 설정” 에 설명된 대로 DNS가 올바르게 구성되었는지 확인합니다.

- ClusterRole

서비스를시작합니다.[root@ipaserver ~]# systemctl start smb

- 필요한 경우 시스템이 부팅될 때 xfs 서비스가 자동으로 시작되도록 구성합니다.

[root@ipaserver ~]# systemctl enable smb

- 선택적으로 KubeMacPool

client 유틸리티를 사용하여 Samba가 IdM 측의 Kerberos 인증에 응답하는지 확인합니다.[root@ipaserver ~]# smbclient -L ipaserver.ipa.example.com -k lp_load_ex: changing to config backend registry Sharename Type Comment --------- ---- ------- IPC$ IPC IPC Service (Samba 4.9.1) Reconnecting with SMB1 for workgroup listing. Server Comment --------- ------- Workgroup Master --------- -------

5.2.2.1.2. 신뢰 계약 생성

# ipa trust-add --type=type ad_domain_name --admin ad_admin_username --password

--external=true 옵션을 ipa trust-add 명령에 전달합니다. 자세한 내용은 5.1.5절. “ActiveActive Directory illustrated;Directory에 대한 외부 신뢰” 을 참조하십시오.

--two-way=true 옵션을 사용하여 양방향 신뢰를 설정합니다.

[root@ipaserver ~]# ipa trust-add --type=ad ad.example.com --admin Administrator --password --two-way=true

Active Directory domain administrator's password:

-------------------------------------------------------

Added Active Directory trust for realm "ad.example.com"

-------------------------------------------------------

Realm-Name: ad.example.com

Domain NetBIOS name: AD

Domain Security Identifier: S-1-5-21-796215754-1239681026-23416912

SID blacklist incoming: S-1-5-20, S-1-5-3, S-1-5-2, S-1-5-1, S-1-5-7, S-1-5-6, S-1-5-5, S-1-5-4, S-1-5-9, S-1-5-8, S-1-5-17, S-1-5-16, S-1-5-15, S-1-5-14, S-1-5-13, S-1-5-12, S-1-5-11, S-1-5-10, S-1-3, S-1-2, S-1-1, S-1-0, S-1-5-19,

S-1-5-18

SID blacklist outgoing: S-1-5-20, S-1-5-3, S-1-5-2, S-1-5-1, S-1-5-7, S-1-5-6, S-1-5-5, S-1-5-4, S-1-5-9, S-1-5-8, S-1-5-17, S-1-5-16, S-1-5-15, S-1-5-14, S-1-5-13, S-1-5-12, S-1-5-11, S-1-5-10, S-1-3, S-1-2, S-1-1, S-1-0, S-1-5-19,

S-1-5-18

Trust direction: Two-way trust

Trust type: Active Directory domain

Trust status: Established and verified5.2.2.1.3. Kerberos 구성 확인

- IdM 사용자에 대한 티켓을 요청합니다.

[root@ipaserver ~]# kinit user

- IdM 도메인 내의 서비스에 대한 서비스 티켓을 요청하십시오.

[root@ipaserver ~]# kvno -S host ipaserver.example.com

- AD 도메인 내에서 서비스에 대한 서비스 티켓을 요청합니다.

[root@ipaserver ~]# kvno -S cifs adserver.example.com

AD 서비스 티켓이 성공적으로 승인되면 요청된 다른 모든 티켓과 함께 TGT(Cross-realm ticket-granting ticket)가 표시됩니다. TGT의 이름은 RHEAt finish/AD.DOMAIN@IPA.DOMAIN입니다.[root@ipaserver ]# klist Ticket cache: FILE:/tmp/krb5cc_0 Default principal: user@IPA.DOMAIN Valid starting Expires Service principal 06/15/12 12:13:04 06/16/12 12:12:55 krbtgt/IPA.DOMAIN@IPA.DOMAIN 06/15/12 12:13:13 06/16/12 12:12:55 host/ipaserver.ipa.example.com@IPA.DOMAIN 06/15/12 12:13:23 06/16/12 12:12:55 krbtgt/AD.DOMAIN@IPA.DOMAIN 06/15/12 12:14:58 06/15/12 22:14:58 cifs/adserver.ad.example.com@AD.DOMAIN

- ActiveActive Directory HAT;Directory 사용자에 대한 티켓을 요청하십시오.

[root@ipaserver ~]# kinit user@AD.DOMAIN

- IdM 도메인 내의 서비스에 대한 서비스 티켓을 요청하십시오.

[root@ipaserver ~]# kvno -S host ipaserver.example.com

AD 서비스 티켓이 성공적으로 승인되면 요청된 다른 모든 티켓과 함께 TGT(Cross-realm ticket-granting ticket)가 표시됩니다. TGT의 이름은 RHEAt finish/IPA.DOMAIN@AD.DOMAIN입니다.[root@ipaserver ]# klist Ticket cache: KEYRING:persistent:0:krb_ccache_hRtox00 Default principal: user@AD.DOMAIN Valid starting Expires Service principal 03.05.2016 18:31:06 04.05.2016 04:31:01 host/ipaserver.ipa.example.com@IPA.DOMAIN renew until 04.05.2016 18:31:00 03.05.2016 18:31:06 04.05.2016 04:31:01 krbtgt/IPA.DOMAIN@AD.DOMAIN renew until 04.05.2016 18:31:00 03.05.2016 18:31:01 04.05.2016 04:31:01 krbtgt/AD.DOMAIN@AD.DOMAIN renew until 04.05.2016 18:31:00

localauth 플러그인은 Kerberos 사용자를 로컬 SSSD 사용자 이름에 매핑합니다. 이를 통해 AD 사용자는 Kerberos 인증을 사용하고 Linux 서비스에 액세스하여 GSSAPI 인증을 직접 지원할 수 있습니다.

5.2.2.2. 공유 보안을 사용하여 보안 생성

5.2.2.2.1. 공유 보안을 사용하여 2-Way 보안 생성

- 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 에 설명된 대로 신뢰할 수 있도록 IdM 서버를 준비합니다.

- IdM 및 AD 호스트가 두 도메인을 모두 확인할 수 없는 DNS 서버를 사용하는 경우 DNS 영역에 대한 전달을 설정합니다.

- IdM 도메인에 대한 쿼리를 IdM DNS 서버로 전달하도록 AD DNS 서버를 준비합니다. 자세한 내용은 5.2.1.7절. “AD에서 IdM 도메인용 Conditional Forwarder 생성”의 내용을 참조하십시오.

- AD 도메인에 대한 쿼리를 AD DNS 서버로 전달하도록 IdM DNS 서버를 준비합니다. 자세한 내용은 5.2.1.8절. “IdM에서 AD 도메인의 앞으로 영역 생성”의 내용을 참조하십시오.

- Active Directory 도메인 및 신뢰 콘솔에 대한 신뢰 구성. 특히 중요한 요인은 다음과 같습니다.

- 새로운 신뢰를 만듭니다.

- 신뢰에 IdM 도메인 이름(예:

idm.example.com)을 지정합니다. - 이 값이 신뢰의 보호 유형임을 지정합니다.

- 이 값이 양방향 유형의 신뢰임을 지정합니다.

- 이 인증이 하이그 전체 인증임을 지정합니다.

- 신뢰 암호 를 설정합니다.참고IdM에서 신뢰를 구성할 때 동일한 암호를 사용해야 합니다.

들어오는 트러스트를 확인하라는 메시지가 표시되면 아니요 를 선택합니다. - 5.2.2.1.2절. “신뢰 계약 생성” 에 설명된 대로 신뢰 계약을 만듭니다. ipa trust-add 명령을 실행하는 경우

--type,--trust-secret및--two-way=True옵션을 사용하고--admin옵션을 생략합니다. 예를 들면 다음과 같습니다.[root@ipaserver ~]# ipa trust-add --type=ad ad.example.com --trust-secret --two-way=True Shared secret for the trust: ------------------------------------------------------- Added Active Directory trust for realm "ad.example.com" ------------------------------------------------------- Realm-Name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-796215754-1239681026-23416912 SID blacklist incoming: S-1-5-20, S-1-5-3, S-1-5-2, S-1-5-1, S-1-5-7, S-1-5-6, S-1-5-5, S-1-5-4, S-1-5-9, S-1-5-8, S-1-5-17, S-1-5-16, S-1-5-15, S-1-5-14, S-1-5-13, S-1-5-12, S-1-5-11, S-1-5-10, S-1-3, S-1-2, S-1-1, S-1-0, S-1-5-19, S-1-5-18 SID blacklist outgoing: S-1-5-20, S-1-5-3, S-1-5-2, S-1-5-1, S-1-5-7, S-1-5-6, S-1-5-5, S-1-5-4, S-1-5-9, S-1-5-8, S-1-5-17, S-1-5-16, S-1-5-15, S-1-5-14, S-1-5-13, S-1-5-12, S-1-5-11, S-1-5-10, S-1-3, S-1-2, S-1-1, S-1-0, S-1-5-19, S-1-5-18 Trust direction: Trusting forest Trust type: Active Directory domain Trust status: Waiting for confirmation by remote side - 도메인 목록을 검색합니다.

[root@ipaserver ~]# ipa trust-fetch-domains ad_domain

- IdM 서버에서 ipa trust-show 명령을 사용하여 신뢰 관계가 설정되어 있는지 확인합니다.

[root@ipaserver ~]# ipa trust-show ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-796215754-1239681026-23416912 Trust direction: Trusting forest Trust type: Active Directory domain

- 선택적으로 신뢰할 수 있는 도메인을 검색합니다.

[root@ipaserver ~]# ipa trustdomain-find ad.example.com Domain name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-796215754-1239681026-23416912 Domain enabled: True

- 5.2.2.1.3절. “Kerberos 구성 확인” 에 설명된 대로 Kerberos 구성을 확인합니다.

5.2.2.2.2. 공유 보안을 사용하여 일대일 신뢰 생성

- 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 에 설명된 대로 신뢰할 수 있도록 IdM 서버를 준비합니다.

- IdM 및 AD 호스트가 두 도메인을 모두 확인할 수 없는 DNS 서버를 사용하는 경우 DNS 영역에 대한 전달을 설정합니다.

- IdM 도메인에 대한 쿼리를 IdM DNS 서버로 전달하도록 AD DNS 서버를 준비합니다. 자세한 내용은 5.2.1.7절. “AD에서 IdM 도메인용 Conditional Forwarder 생성”의 내용을 참조하십시오.

- AD 도메인에 대한 쿼리를 AD DNS 서버로 전달하도록 IdM DNS 서버를 준비합니다. 자세한 내용은 5.2.1.8절. “IdM에서 AD 도메인의 앞으로 영역 생성”의 내용을 참조하십시오.

- Active Directory 도메인 및 신뢰 콘솔에서 신뢰를 구성합니다.

- 도메인 이름을 마우스 오른쪽 버튼으로 클릭하고 속성 을 선택합니다.

- 신뢰 탭에서 새 신뢰를 클릭합니다.

- IdM 도메인 이름을 입력하고 Next 를 클릭합니다.

- Forest trust 를 선택하고 Next 를 클릭합니다.

- 단방향: 수신 을 선택하고 다음을 클릭합니다.

- 이 도메인만 선택하고 다음을 클릭합니다.

- 공유 시크릿(trust password)을 입력하고 Next 를 클릭합니다.

- 설정을 확인하고 Next 를 클릭합니다.

- 시스템이 들어오는 신뢰를 확인할지 묻는 메시지가 표시되면 No를 선택하고 들어오는 트러스트를 확인하지 말고 Next 를 클릭합니다.

- 완료를 클릭합니다.

- 신뢰 계약을 생성합니다.

[root@ipaserver ~]# ipa trust-add --type=ad --trust-secret ad.example.com Shared secret for the trust: password ------------------------------------------------------- Added Active Directory trust for realm "ad.example.com" ------------------------------------------------------- Realm name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-1762709870-351891212-3141221786 Trust direction: Trusting forest Trust type: Active Directory domain Trust status: Waiting for confirmation by remote side

AD Domains and Trusts 콘솔에 설정한 공유 시크릿을 입력합니다. - Active Directory 도메인 및 신뢰 콘솔에서 신뢰를 검증합니다.

- 도메인 이름을 마우스 오른쪽 버튼으로 클릭하고 속성 을 선택합니다.

- 신뢰 탭에서 이 도메인(다음 신뢰) 창을 신뢰하는 도메인에서 도메인을 선택하고 속성 을 클릭합니다.

- Validate (유효성 검사) 버튼을 클릭합니다.

- Yes를 선택하고 들어오는 신뢰를 검증 하고 IdM 관리자 사용자의 자격 증명을 입력합니다.

- 신뢰할 수 있는 도메인 목록을 업데이트합니다.

[root@ipaserver ~]# ipa trust-fetch-domains ad.example.com ---------------------------------------------------------------------------------------- List of trust domains successfully refreshed. Use trustdomain-find command to list them. ---------------------------------------------------------------------------------------- ---------------------------- Number of entries returned 0 ----------------------------

- 신뢰할 수 있는 도메인을 나열합니다.

[root@ipaserver ~]# ipa trustdomain-find ad.example.com Domain name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-1762709870-351891212-3141221786 Domain enabled: True ---------------------------- Number of entries returned 1 ----------------------------

- 선택적으로 IdM 서버가 AD 도메인에서 사용자 정보를 검색할 수 있는지 확인합니다.

[root@ipaserver ~]# getent passwd administrator@ad.example.com administrator@ad.example.com:*:610600500:610600500:Administrator:/home/ad.example.com/administrator:

5.2.2.3. ID 매핑 확인

- 가장 높은 ID를 나열하려면 Windows Active Directory 6.7;Directory 도메인 컨트롤러 (DC)에서 다음 명령을 실행합니다.

C:\> dcdiag /v /test:ridmanager /s:ad.example.com ... Available RID Pool for the Domain is 1600 to 1073741823 ... - IdM 서버의 ID 범위를 나열합니다.

[root@ipaserver ~]# ipa idrange-find ---------------- 1 range matched ---------------- Range name: AD.EXAMPLE.COM_id_range First Posix ID of the range: 610600000 Number of IDs in the range: 200000 First RID of the corresponding RID range: 0 Domain SID of the trusted domain: S-1-5-21-796215754-1239681026-23416912 Range type: Active Directory domain range ---------------------------- Number of entries returned 1 ----------------------------이후 단계에서 첫 번째 POSIX ID 값이 필요합니다. - ActiveActive Directory {{;Directory DC에서 보안 식별자(SID) 또는 사용자를 표시합니다. 예를 들어, Administrator의 SID를 표시하려면 다음을

수행합니다.C:\> wmic useraccount where name="administrator" get sid S-1-5-21-796215754-1239681026-23416912-500SID의 마지막 부분은 RID( relative identifier)입니다. 다음 단계에서 사용자의 RID가 필요합니다.참고RID가 기본 ID 범위(200000)보다 큰 경우 ipa idrange-mod 명령을 사용하여 범위를 확장합니다. 예를 들면 다음과 같습니다.# ipa idrange-mod --range-size=1000000 AD.EXAMPLE.COM_id_range

- IdM 서버에 동일한 사용자의 사용자 ID를 표시합니다.

[root@ipaserver ~]# id ad\\administrator uid=610600500(administrator@ad.example.com)... - 첫 번째 POSIX ID 값(610600000)을 RID(500)에 추가하는 경우 IdM 서버(610600500)에 표시된 사용자 ID와 일치해야 합니다.

5.2.2.4. 기존 IdM 인스턴스에 대한 신뢰 생성

- 5.2.2.1.1절. “신뢰를 위한 IdM 서버 준비” 에 설명된 대로 신뢰할 수 있도록 IdM 서버를 준비합니다.

- 5.2.2.1.2절. “신뢰 계약 생성” 에 설명된 대로 신뢰 계약을 만듭니다.

- 각 IdM 사용자에 대해 InstallPlan을 생성합니다.참고

ipa-adtrust-install유틸리티를 사용하여 신뢰를 설정할 때 SIDs가 생성된 경우 이 단계를 수행하지 마십시오.- 백엔드 LDAP 디렉터리에서

ipa-sidgen-task작업을 실행하여 각 항목에 대해 InstallPlan을 포함하는 새ipaNTSecurityIdentifier특성을 추가합니다.[root@ipaserver ]# ldapmodify -x -H ldap://ipaserver.ipa.example.com:389 -D "cn=directory manager" -w password dn: cn=sidgen,cn=ipa-sidgen-task,cn=tasks,cn=config changetype: add objectClass: top objectClass: extensibleObject cn: sidgen nsslapd-basedn: dc=ipadomain,dc=com delay: 0 adding new entry "cn=sidgen,cn=ipa-sidgen-task,cn=tasks,cn=config"

- 작업이 성공적으로 완료되면 InstallPlan 생성 작업(

Sidgen 작업)이 0(0) 상태로 완료된다는 오류 로그에 메시지가 기록됩니다.[root@ipaserver ]# grep "sidgen_task_thread" /var/log/dirsrv/slapd-IDM-EXAMPLE-COM/errors [20/Jul/2012:18:17:16 +051800] sidgen_task_thread - [file ipa_sidgen_task.c, line 191]: Sidgen task starts ... [20/Jul/2012:18:17:16 +051800] sidgen_task_thread - [file ipa_sidgen_task.c, line 196]: Sidgen task finished [0].

- 5.2.2.1.3절. “Kerberos 구성 확인” 에 설명된 대로 Kerberos 구성을 확인합니다.

5.2.2.5. 두 번째 신뢰 추가

- 5.2.1.2절. “DNS 및 realm 설정” 에 설명된 대로 DNS가 올바르게 구성되었는지 확인합니다.

- 5.2.2.1.2절. “신뢰 계약 생성” 에 설명된 대로 신뢰 계약을 만듭니다.

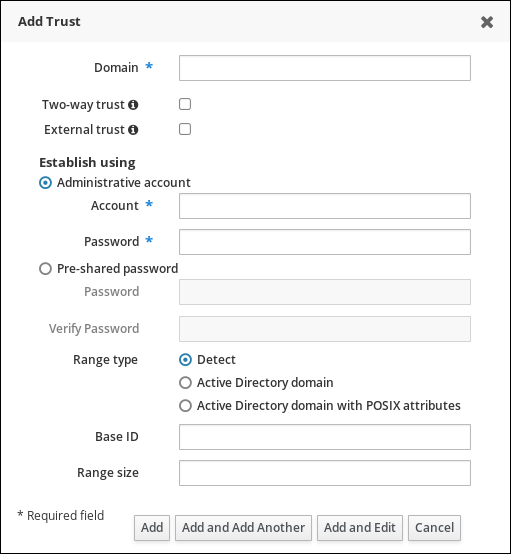

5.2.2.6. 웹 UI에서 신뢰 생성

- IdM 웹 UI를 엽니다.

https://ipaserver.example.com

- IPA 서버 메인 탭을 열고 트러스트 하위 탭을 선택합니다.

- Trusts tab에서 Add 를 클릭하여 새 신뢰 구성 창을 엽니다.

- 신뢰에 대한 필요한 정보를 입력하십시오:

- Domain 필드에 AD 도메인 이름을 제공합니다.

- 신뢰를 양방향으로 설정하려면 양방향 신뢰 확인란을 선택합니다. 신뢰를 단방향으로 설정하려면 양방향 신뢰를 선택하지 않고 남겨 둡니다.단방향 및 양방향 신뢰에 대한 자세한 내용은 5.1.4절. “one-Way and two-Way Trusts” 를 참조하십시오.

- 다른 Kubernetes의 도메인에 대한 외부 신뢰를 설정하려면 외부 신뢰 확인란을 선택합니다.자세한 내용은 5.1.5절. “ActiveActive Directory illustrated;Directory에 대한 외부 신뢰”의 내용을 참조하십시오.

- 섹션을 사용하여 Establish 는 신뢰를 설정하는 방법을 정의합니다.

- AD 관리자의 사용자 이름 및 암호를 사용하여 신뢰를 설정하려면 관리 계정을 선택하고 필요한 자격 증명을 제공합니다.

- 또는 공유 암호를 사용하여 신뢰를 설정하려면 Pre-shared 암호를 선택하고 신뢰 암호 를 제공합니다.

- 신뢰의 ID 구성을 정의합니다.

- Range 유형 옵션을 사용하면 ID 범위 유형을 선택할 수 있습니다. IdM에서 사용할 ID 범위를 자동으로 감지하려면 Detect 를 선택합니다.

- ID 범위의 시작 ID를 정의하려면 기본 ID 필드를 사용합니다. ID 범위의 크기를 정의하려면 Range size 필드를 사용합니다. IdM에서 ID 범위에 기본값을 사용하려면 이러한 옵션을 지정하지 마십시오.

ID 범위에 대한 자세한 내용은 “ID 범위” 을 참조하십시오.

그림 5.5. 웹 UI에서 신뢰 추가

- 추가 를 클릭하여 새 신뢰를 저장합니다.

5.2.3. cross-forest Trusts에 대한 설치 후 고려 사항

5.2.3.1. Active Directory Trust 관련 잠재적인 동작 문제

5.2.3.1.1. Active Directory 사용자 및 IdM 관리

5.2.3.1.2. 삭제된 ActiveActive Directoryfqdn;Directory 사용자 인증

5.2.3.1.3. 자격 증명 캐시 컬렉션 및 ActiveActive Directory Long;Directory principals 선택

- 서비스 이름

- 호스트 이름

- 영역 이름

kinit 유틸리티를 사용하여 티켓을 얻은 다음 SSH를 사용하여 anan IdM adm;IdM 리소스에 연결하면 보안 주체가 리소스 티켓에 대해 선택되지 않습니다. IdM principal가 리소스의 영역 이름과 일치하므로 IdM principal가 리소스의 영역 이름과 일치하기 때문에 보안 주체가 사용됩니다.

Administrator 이고 도메인이 ADEXAMPLE.ADREALM 인 경우 보안 주체는 Administrator@ADEXAMPLE.ADREALM 입니다.

[root@server ~]# kinit Administrator@ADEXAMPLE.ADREALM Password for Administrator@ADEXAMPLE.ADREALM: [root@server ~]# klist Ticket cache: KEYRING:persistent:0:0 Default principal: Administrator@ADEXAMPLE.ADREALM Valid starting Expires Service principal 27.11.2015 11:25:23 27.11.2015 21:25:23 krbtgt/ADEXAMPLE.ADREALM@ADEXAMPLE.ADREALM renew until 28.11.2015 11:25:16

admin)도 있는 경우, anan IdMrng;IdM 기본 주체가 있는 별도의 IdM 인증 정보 캐시가 있습니다. ActiveActive Directory advised;Directory 사용자가 SSH를 사용하여 리소스에 연결하는 경우 호스트 티켓에 대해 IdM 기본 주체가 선택됩니다.

[root@vm-197 ~]# ssh -l Administrator@adexample.adrealm ipaclient.example.com Administrator@adexample.adrealm@ipaclient.example.com's password: [root@vm-197 ~]# klist -A Ticket cache: KEYRING:persistent:0:0 Default principal: Administrator@ADEXAMPLE.ADREALM Valid starting Expires Service principal 27.11.2015 11:25:23 27.11.2015 21:25:23 krbtgt/ADEXAMPLE.ADREALM@ADEXAMPLE.ADREALM renew until 28.11.2015 11:25:16 Ticket cache: KEYRING:persistent:0:0Default principal: admin@EXAMPLE.COM>>>>> IdM user Valid starting Expires Service principal 27.11.2015 11:25:18 28.11.2015 11:25:16 krbtgt/EXAMPLE.COM@EXAMPLE.COM27.11.2015 11:25:48 28.11.2015 11:25:16 host/ipaclient.example.com@EXAMPLE.COM>>>>> host principal

5.2.3.1.4. 그룹 6.7s 해결

Kerberos 티켓 손실

사용자 그룹 멤버십을 확인할 수 없음

ActiveActive Directory HAT;Directory 사용자에 대한 원격 ActiveActive Directory qcow;Directory 그룹 멤버십을 표시할 수 없습니다.

id 유틸리티를 사용하여 Linux 시스템 사용자의 로컬 그룹 연결을 표시할 수 있습니다. 그러나 id 는 Samba 도구가 표시하더라도 Active Directory 사용자에 대한 Active Directory 그룹 멤버십이 표시되지 않습니다.

ssh 유틸리티를 사용하여 지정된 AD 사용자로 IdMseparated;IdM 클라이언트 시스템에 로그인할 수 있습니다. AD 사용자가 처음으로 로그인하면 id 검색에서 AD 그룹 멤버십을 감지하고 표시합니다.

[root@ipaserver ~]# id ADDOMAIN\user uid=1921801107(user@ad.example.com) gid=1921801107(user@ad.example.com) groups=1921801107(user@ad.example.com),129600004(ad_users),1921800513(domain users@ad.example.com)

5.2.3.2. 신뢰 에이전트 구성

- 기존 신뢰 컨트롤러에서 ipa-adtrust-install --add-agents 명령을 실행합니다.

[root@existing_trust_controller]# ipa-adtrust-install --add-agents

명령은 대화식 구성 세션을 시작하고 에이전트를 설정하는 데 필요한 정보를 입력하라는 메시지를 표시합니다.--add-agents옵션에 대한 자세한 내용은 ipa-adtrust-install(1) 도움말 페이지를 참조하십시오. - 새 복제본에서 다음을 수행합니다.

- IdM 서비스를 다시 시작하십시오.

[root@new_trust_controller]# ipactl restart

- SSSD 캐시에서 모든 항목을 제거합니다.

[root@new_trust_controller]# sssctl cache-remove

참고sssctl 명령을 사용하려면 sssd-tools 패키지가 설치되어 있어야 합니다. - 필요한 경우 복제본에 AD 신뢰 에이전트 역할이 설치되어 있는지 확인합니다.

[root@new_trust_controller]# ipa server-show new_replica.idm.example.com ... Enabled server roles: CA server, NTP server, AD trust agent

5.3. cross-forest Trust 환경 관리 및 구성

5.3.1. 신뢰할 수 있는 도메인 환경에서 사용자 계정 이름

username@KERBEROS-REALM 형식입니다. ActiveActive Directory Long;Directory forest에서 추가 UPN 접미사를 구성할 수 있습니다. 이러한 엔터프라이즈 주체 이름은 기본 UPN에 대체 로그인을 제공하는 데 사용됩니다.

AD.EXAMPLE.COM 을 사용하는 경우 사용자의 기본 UPN은 user@ad.example.com 입니다. 그러나 종종 회사에서 사용자가 user@example.com 와 같이 이메일 주소를 사용하여 로그인할 수 있기를 원합니다. 이 경우 관리자는 추가 UPN 접미사 example.com 을 ActiveActive Directory qcow;Directory forest에 추가하고 사용자 계정 속성에 새 접미사를 설정합니다.

userPrincipalName 특성을 설정하는 등 낮은 수준의 수정을 통해 UPN을 구성하는 것이 좋습니다.

[root@ipaserver ~]# ipa trust-fetch-domains Realm-Name: ad.example.com ------------------------------- No new trust domains were found ------------------------------- ---------------------------- Number of entries returned 0 ----------------------------

[root@ipaserver ~]# ipa trust-show

Realm-Name: ad.example.com

Realm-Name: ad.example.com

Domain NetBIOS name: AD

Domain Security Identifier: S-1-5-21-796215754-1239681026-23416912

Trust direction: Two-way trust

Trust type: Active Directory domain

UPN suffixes: example.comcn=trusted_domain_name,cn=ad,cn=trusts,dc=idm,dc=example,dc=com 하위 트리의 다중 값 속성 ipaNT additionalSuffixes 에 저장됩니다.

5.3.2. ActiveActive Directory HAT;Directory DNS 도메인의 IdM 클라이언트

5.3.2.1. IdM 클라이언트의 Kerberos Single Sign-on이 필요하지 않음

- 클라이언트의 SSSD(System Security Service Daemon)가 IdM 서버와 통신할 수 있도록

--domain=IPA_DNS_Domain옵션으로 IdM 클라이언트를 설치합니다.[root@idm-client.ad.example.com ~]# ipa-client-install --domain=idm.example.com

이 옵션은 ActiveActive Directory qcow;Directory DNS 도메인에 대한 SRV 레코드 자동 감지를 비활성화합니다. /etc/krb5.conf구성 파일의[domain_realm]섹션에서 ActiveActive Directory HAT;Directory 도메인의 기존 매핑을 찾습니다..ad.example.com = IDM.EXAMPLE.COM ad.example.com = IDM.EXAMPLE.COM

두 행을 ActiveActive Directory HAT;Directory DNS 영역의 Linux 클라이언트 FQDN(정규화된 도메인 이름)의 매핑 항목으로 바꿉니다.idm-client.ad.example.com = IDM.EXAMPLE.COM

기본 매핑을 대체하면 Kerberos가 ActiveActive Directory QCOW;Directory 도메인에 대한 요청을 IdM Kerberos 배포 센터(KDC)로 전송하지 않습니다. 대신 Kerberos는 SRV DNS 레코드를 통한 자동 검색을 사용하여 KDC를 찾습니다. 추가된 호스트idm-client.ad.example.com에만 IdMNetworkPolicy가 설정됩니다.

SSL 인증서 처리

certmonger 는 이 이름에 대한 인증서를 요청할 수 있습니다.

[root@idm-client.ad.example.com ~]# ipa-getcert request -r \

-f /etc/httpd/alias/server.crt \

-k /etc/httpd/alias/server.key \

-N CN=ipa-client.ad.example.com \

-D ipa-client.ad.example.com \

-K host/idm-client.ad.example.com@IDM.EXAMPLE.COM \

-U id-kp-serverAuthcertmonger 서비스는 /etc/krb5.keytab 파일에 저장된 기본 호스트 키를 사용하여 IdM CA(인증 기관)에 인증합니다.

5.3.2.2. IdM 클라이언트에 Kerberos Single Sign-On이 필요합니다.

idm-client.idm.example.com ) 내에 있어야 합니다. IdM 클라이언트의 A/AAAA 레코드를 가리키는 ActiveActive Directory 6.7;Directory DNS 도메인에 CNAME 레코드 idm-client.ad.example.com 을 생성해야 합니다.

/etc/krb5.conf 구성 파일의 [libdefaults] 섹션에 다음 옵션을 설정합니다.

ignore_acceptor_hostname = true

SSL 인증서 처리

certmonger 는 이 이름에 대한 인증서를 요청할 수 있습니다.

- 새 호스트 오브젝트를 생성합니다.

[root@idm-server.idm.example.com ~]# ipa host-add idm-client.ad.example.com --force

호스트 이름은 A/AAAA 레코드가 아닌 CNAME이므로--force옵션을 사용합니다. - IdM DNS 호스트 이름을 사용하여 IdM 데이터베이스의 ActiveActive Directory 6.7;Directory 호스트 항목을 관리할 수 있습니다.

[root@idm-server.idm.example.com ~]# ipa host-add-managedby idm-client.ad.example.com \ --hosts=idm-client.idm.example.com

[root@idm-client.idm.example.com ~]# ipa-getcert request -r \

-f /etc/httpd/alias/server.crt \

-k /etc/httpd/alias/server.key \

-N CN=`hostname --fqdn` \

-D `hostname --fqdn` \

-D idm-client.ad.example.com \

-K host/idm-client.idm.example.com@IDM.EXAMPLE.COM \

-U id-kp-serverAuth5.3.3. ActiveActive Directory HAT;Directory 사용자를 위한 IdM 그룹 생성

- 선택 사항: IdM 영역에서 AD 사용자를 관리하는 데 사용할 AD 도메인에서 그룹을 생성하거나 선택합니다. IdM 측의 여러 그룹을 사용하고 다양한 그룹에 추가할 수 있습니다.

- ipa group-add 명령에

--external옵션을 추가하여 ActiveActive Directory 6.7;Directory 사용자의 IdM 도메인에 외부 그룹을 생성합니다. external옵션은 이 그룹에 IdM 도메인 외부의 멤버가 포함되어 있음을 나타냅니다. 예를 들면 다음과 같습니다.[root@ipaserver ~]# ipa group-add --desc='AD users external map' ad_users_external --external ------------------------------- Added group "ad_users_external" ------------------------------- Group name: ad_users_external Description: AD users external map

참고외부 그룹은 사용자의 기본 그룹이 아닌 추가 사용자 그룹에 연결되어 있어야 합니다. ActiveActive Directory QCOW;Directory는 그룹 속성에 그룹멤버를 저장하고, IdM은 이 특성을 사용하여 멤버를 확인합니다. 그러나 ActiveActive Directory {{;Directory는 해결되지 않은 사용자 항목의primaryGroupID속성에 사용자 그룹을 저장합니다. - 새 IdM POSIX 그룹을 생성하거나 IdM 정책을 관리할 기존 그룹을 선택합니다. 예를 들어 새 그룹을 생성하려면 다음을 실행합니다.

[root@ipaserver ~]# ipa group-add --desc='AD users' ad_users ---------------------- Added group "ad_users" ---------------------- Group name: ad_users Description: AD users GID: 129600004

- IdM 외부 그룹에 AD 사용자 또는 그룹을 외부 멤버로 추가합니다. AD 멤버는

DOMAIN\group_name또는DOMAIN\username과 같은 정규화된 이름으로 식별됩니다. 그러면 AD ID가 사용자 또는 그룹의 ActiveActive Directory Long;Directory SID에 매핑됩니다.예를 들어 AD 그룹의 경우 다음을 수행합니다.[root@ipaserver ~]# ipa group-add-member ad_users_external --external "AD\Domain Users" [member user]: [member group]: Group name: ad_users_external Description: AD users external map External member: S-1-5-21-3655990580-1375374850-1633065477-513 SID_DOM_GROUP (2) ------------------------- Number of members added 1 -------------------------

- 외부 IdM 그룹을 POSIX IdM 그룹에 멤버로 추가합니다. 예를 들면 다음과 같습니다.

[root@ipaserver ~]# ipa group-add-member ad_users --groups ad_users_external Group name: ad_users Description: AD users GID: 129600004 Member groups: ad_users_external ------------------------- Number of members added 1 -------------------------

5.3.4. 신뢰 유지 관리

5.3.4.1. 글로벌 신뢰 구성 편집

ipa-adtrust-install 유틸리티는 IdM 도메인에 대한 백그라운드 정보를 자동으로 구성합니다. 이 정보는 ActiveActive Directory qcow;Directory 도메인을 사용하여 신뢰를 생성하는 데 필요합니다.

- Windows 스타일의 보안 ID(SID): 이 특성은 자동 생성되므로 수정할 수 없습니다.

- 도메인 GUID; 이 속성은 자동으로 생성되었으며 수정할 수 없습니다.

- Kerberos 도메인 이름. 이 속성은 IdM 구성에서 제공되며 수정할 수 없습니다.

- IdM 사용자를 추가할 기본 그룹; 이 속성을 수정할 수 있습니다.

- mirror name; 이 특성을 수정하지 않는 것이 좋습니다.

cn=도메인,cn=ad,cn=etc,dc=example,dc=com 하위 트리에 저장됩니다.

5.3.4.1.1. ResourceOverride 이름 변경

ipa-adtrust-install 유틸리티를 실행합니다. 나중에 변경하려면 ipa-adtrust-install 을 다시 실행하고 --netbios-name 옵션을 사용하여 새 redfish 이름을 지정합니다.

[root@ipaserver ]# ipa-adtrust-install --netbios-name=NEWBIOSNAME

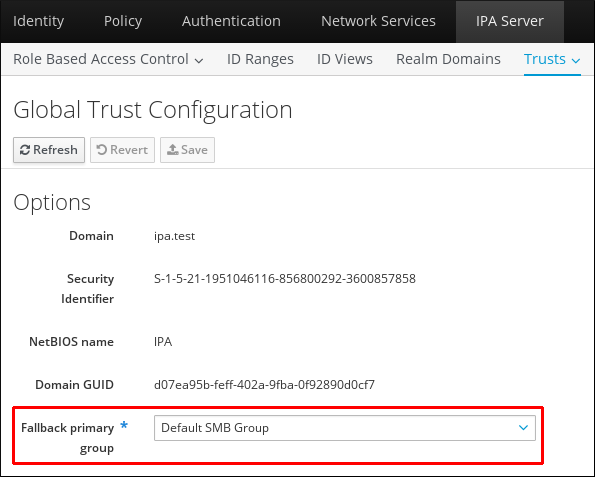

5.3.4.1.2. Windows 사용자의 기본 그룹 변경

ipa-adtrust-install 유틸리티에서 자동으로 생성된 대체 그룹입니다. 기본 그룹은 삭제할 수 없지만 글로벌 신뢰 구성을 사용하여 IdM 사용자 기본 그룹의 폴백으로 사용할 다른 IdM 그룹을 지정할 수 있습니다.

[root@server ~]# kinit admin [root@server ~]# ipa trustconfig-mod --fallback-primary-group="Example Windows Group"

- IdM 웹 UI를 엽니다.

https://ipaserver.example.com

- IPA 서버 메인 탭에서 보안 하위 탭을 선택한 다음 글로벌 구성 섹션을 엽니다.

- Fallback 기본 그룹 드롭다운 목록에 있는 모든 IdM 그룹에서 새 그룹을 선택합니다.

그림 5.6. Windows 사용자의 기본 그룹 구성

- 저장을 클릭하여 새 구성을 저장합니다.

5.3.4.2. 보안 도메인 검색, 활성화 및 비활성화

cn=하위 도메인 ,cn=trust_name,cn=ad,cn=trusts,dc=example,dc=com 에 저장됩니다.

[root@ipaserver ~]# kinit admin [root@ipaserver ~]# ipa trust-fetch-domains ad.example.com -------------------------------------------- List of trust domains successfully refreshed -------------------------------------------- Realm name: test.ad.example.com Domain NetBIOS name: TEST Domain Security Identifier: S-1-5-21-87535643-5658642561-5780864324 Realm name: users.ad.example.com Domain NetBIOS name: USERS Domain Security Identifier: S-1-5-21-91314187-2404433721-1858927112 Realm name: prod.ad.example.com Domain NetBIOS name: PROD Domain Security Identifier: S-1-5-21-46580863-3346886432-4578854233 ---------------------------- Number of entries returned 3 ----------------------------

[root@ipaserver ~]# kinit admin [root@ipaserver ~]# ipa trustdomain-disable test.ad.example.com ------------------------------------------ Disabled trust domain "test.ad.example.com" ------------------------------------------

[root@ipaserver ~]# kinit admin [root@ipaserver ~]# ipa trustdomain-del prod.ad.example.com ------------------------------------------------------------------- Removed information about the trusted domain " "prod.ad.example.com" -------------------------------------------------------------------

5.3.4.3. IdM Kerberos 영역과 관련된 도메인 보기 및 관리

[root@ipaserver ~]# kinit admin [root@ipaserver ~]# ipa realmdomains-show Domain: ipa.example.org, ipa.example.com, example.com

- ipa dnszone-add 명령을 사용하여 새 DNS 영역을 IdM에 추가한 후 도메인 목록에 자동으로 도메인이 추가됩니다. ipa realmdomains-show 를 실행하면 IdM NetNamespace에서 제어하는 도메인 목록에 새 도메인이 표시됩니다.

# kinit admin # ipa dnszone-add ipa2.example.com # ipa realmdomains-show Domain: ipa.example.org, ipa.example.com, example.com, ipa2.example.com

IdM Kerberos 영역과 관련된 도메인 삭제 및 기타 유형의 수정도 자동으로 처리됩니다.

- IdM Kerberos 영역에 포함된 DNS 영역이 추가된 경우 새 도메인을 IdMReplicas의 제어 아래에 있는 도메인의 IdM 목록에 수동으로 추가해야 합니다. ipa realmdomains-mod 명령을

--add-domain옵션과 함께 사용하여 새 도메인을 추가합니다.[root@ipaserver ~]# kinit admin [root@ipaserver ~]# ipa realmdomains-mod --add-domain=ipa2.example.com Domain: ipa.example.org, ipa.example.com, example.com, ipa2.example.com

DNS 영역이 삭제된 경우 IdM Kerberos 영역과 연결된 도메인을 수동으로 삭제해야 합니다.[root@ipaserver ~]# kinit admin [root@ipaserver ~]# ipa realmdomains-mod --del-domain=ipa2.example.com Domain: ipa.example.org, ipa.example.com, example.com

도메인 목록에 여러 변경 사항을 적용하면 목록 자체를 수정하고--domain옵션을 사용하여 교체할 수 있습니다.[root@ipaserver ~]# ipa realmdomains-mod --domain={ipa.example.org,ipa2.example.com}

5.3.4.4. Transitive Trust에서 UID 및 GID 번호의 범위 추가

- base

-id옵션은 시작 번호인 POSIX 범위의 기본 ID를 설정합니다. --range-size옵션은 IdM에서 사용하는 POSIX ID 범위 크기를 설정합니다. IdM은 신뢰할 수 있는 AD 도메인의 사용자 및 그룹의 RID를 POSIX ID에 매핑합니다.--range-size옵션은 IdM에서 생성하는 최대 ID 수를 정의합니다. AD는 사용자가 생성한 각 사용자와 그룹에 대해 새 RID를 사용합니다. 사용자 또는 그룹을 삭제하면 AD는 향후 AD 항목에 대해 RID를 다시 사용하지 않습니다. 따라서 이 범위는 IdM이 기존 AD 사용자 및 그룹 각각에 ID를 할당하고 향후 생성하는 ID를 할당할 수 있을 만큼 커야 합니다. 예를 들어, 관리자가 50000명의 AD 사용자를 삭제하고 이 기간 동안 10000개의 새 계정을 생성하는 경우 범위는 60000으로 설정해야 합니다. 그러나 범위에 충분한 예약이 포함되어 있어야 합니다. 대규모 환경에서는 기본값 (200000) 범위 크기가 충분하지 않다고 예상되는 대규모 환경에서는--range-size를 더 높은 값으로 설정합니다.--rid-base옵션은 InstallPlan의 가장 오른쪽 숫자인 RID의 시작 번호를 설정합니다. 값은 충돌을 방지하기 위해 기본 ID에 추가할 범위를 나타냅니다.--dom-sid옵션은 신뢰용으로 구성된 도메인이 여러 개 있을 수 있으므로 도메인 GovCloud를 설정합니다.

[root@server ~]$ kinit admin [root@server ~]$ ipa idrange-add --base-id=1200000 --range-size=200000 --rid-base=0 --dom-sid=S-1-5-21-123-456-789 trusted_dom_range

5.3.4.5. NV ID 범위 수동 조정

# ipa-replica-manage dnarange-set masterA.example.com 1250-1499# ipa-replica-manage dnanextrange-set masterB.example.com 1500-50005.3.4.6. 서비스 및 호스트용 Kerberos 플래그

OK_AS_DELEGATE 가 필요합니다.

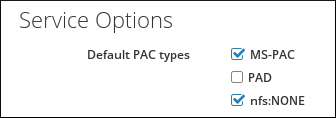

5.3.5. 서비스용 PAC 유형 설정

5.3.5.1. 기본 PAC 유형 설정

- IPA Server (IPA 서버) 탭을 엽니다.

- Configuration(구성 ) 하위 탭을 선택합니다.

- 서비스 옵션 영역으로 스크롤합니다.

그림 5.7. 서비스 옵션 영역

- PAC를 사용하려면 AD 서비스에서 사용할 수 있는 인증서를 추가하는 MS-PAC 확인란을 선택합니다. 확인란을 선택하지 않으면 PAC가 Kerberos 티켓에 추가되지 않습니다.nfs:NONE 확인란을 선택하면 NFS 서버에서 발급한 서비스 티켓에 MS-PAC 레코드가 추가되지 않습니다.참고PAD 확인란을 무시할 수 있습니다. 이 기능은 IdM에서 아직 제공되지 않습니다.

- 페이지 상단에 있는 Update (업데이트) 링크를 클릭하여 변경 사항을 저장합니다.

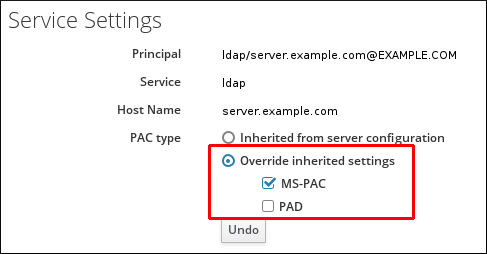

5.3.5.2. 서비스에 대한 PAC 유형 설정

--pac-type 옵션과 함께 ipa service-mod 명령을 사용합니다. 명령을 사용하는 방법에 대한 자세한 내용은 --help 옵션이 추가된 상태에서 실행합니다.

$ ipa service-mod --help Usage: ipa [global-options] service-mod PRINCIPAL [options] Modify an existing IPA service. Options: -h, --help show this help message and exit ...

- Identity(ID ) 탭을 열고 Services (서비스) 하위 탭을 선택합니다.

- 편집할 서비스 이름을 클릭합니다.

- 서비스 설정 영역에서 재정의된 설정 재정의 옵션을 선택한 다음 MS-PAC 확인란을 선택하여 AD 서비스에서 사용할 수 있는 인증서를 추가합니다.

그림 5.8. 서비스 설정 영역

확인란을 선택하지 않으면 PAC가 Kerberos 티켓에 추가되지 않습니다.참고PAD 확인란을 무시할 수 있습니다. 이 기능은 IdM에서 아직 제공되지 않습니다.

확인란을 선택하지 않으면 PAC가 Kerberos 티켓에 추가되지 않습니다.참고PAD 확인란을 무시할 수 있습니다. 이 기능은 IdM에서 아직 제공되지 않습니다. - 페이지 상단에 있는 Update (업데이트) 링크를 클릭하여 변경 사항을 저장합니다.

5.3.6. Active Directory에서 POSIX 속성 정의 사용

5.3.6.1. Active Directory 사용자의 UID 및 GID 속성 정의

5.3.6.2. 로그인 쉘 및 홈 디렉터리 속성 전송

- AD 사용자의 쉘을 지정하는

loginShell속성입니다. unixHomeDirectory속성은 AD 사용자의 홈 디렉토리를 지정합니다.

/etc/sssd/sssd.conf 파일의 [domain] 섹션에 있는 subdomain_homedir 옵션을 %o 로 설정해야 합니다. %o 값은 ID 공급자에서 검색된 홈 디렉터리를 나타냅니다. 예를 들면 다음과 같습니다.

[domain/example.com] subdomain_homedir = %o

loginShell 또는 unixHomeDirectory 를 수정하면 변경 사항이 IdM 측에도 자동으로 반영됩니다. 속성이 AD 서버에 정의되지 않은 경우 SSSD는 템플릿 기본값을 사용합니다. 그러면 이 기본값은 IdM 클라이언트에 표시됩니다.

5.3.7. IdM 리소스에 ActiveActive Directory {{;Directory Machines의 SSH 사용

5.3.7.1. 캐싱 고려 사항

- 항목이 자동으로 만료되었습니다.

sss_cache유틸리티를 사용하여 캐시에서 사용자 항목을 수동으로 만료합니다.# sss_cache --user user_name

- 사용자는

kinit유틸리티 또는 웹 UI를 사용하여 IdM 서버에 인증합니다.

5.3.7.2. 암호가 없는 SSH 사용

localauth Kerberos 플러그인을 사용하면 Kerberos 주체가 로컬 SSSD 사용자 이름에 자동으로 매핑됩니다. localauth 를 사용하면 신뢰할 수 있는 AD 도메인의 Windows 사용자에게 Kerberos를 사용하여 로그인할 때 암호를 입력하라는 메시지가 표시되지 않으므로 암호 없이 SSH를 사용할 수 있습니다.

sssd 가 Kerberos 라이브러리에 연결하여 주체를 로컬 POSIX ID에 매핑하면 SSSD 플러그인은 IdM에 정의된 신뢰 계약에 따라 매핑합니다.

# ipa host-mod bastion_host.idm.example.com --ok-as-delegate=true

Red Hat Enterprise Linux Long;Hat EnterpriseRed Hat Enterprise Linux 6.7;Linux 7.1 이상 시스템에 대한 AD 사용자용 Kerberos 인증

localauth Kerberos 플러그인을 자동으로 구성합니다.

user@AD.DOMAIN,ad.domain\user 및 AD\user 형식의 사용자 이름을 사용할 수 있습니다.

localauth 가 있는 시스템에서는 /etc/krb5.conf 파일에 auth_to_local 옵션을 설정하거나 .k5login 파일의 Kerberos 주체를 나열할 필요는 없습니다. localauth 플러그인을 사용하면 이전에 암호 없이 로그인에 사용한 구성이 더 이상 사용되지 않습니다.

AD 사용자를 위한 Kerberos 인증 수동 구성

localauth 플러그인이 없는 시스템에서 SSH는 사용자가 적절한 Kerberos 티켓을 얻을 때에도 ActiveActive Directory HAT;Directory 도메인 사용자에 대한 사용자 암호를 묻는 메시지를 표시합니다.

/etc/krb5.conf 파일에서 auth_to_local 옵션을 구성하거나 사용자의 홈 디렉터리에 있는 .k5login 파일의 사용자 Kerberos 주체를 나열합니다.

/etc/krb5.conf구성- 다음 절차에서는 Kerberos 구성에서 영역 매핑을 구성하는 방법을 설명합니다.

/etc/krb5.conf파일을 엽니다.[realms]섹션에서 IdM 영역을 이름으로 식별한 다음 두 개의auth_to_local행을 추가하여 Kerberos 주체 이름 매핑을 정의합니다.- 한 규칙에서는 서로 다른 Active Directory 사용자 이름 형식과 특정 Active Directory 도메인을 매핑하는 규칙을 포함합니다.

- 다른 규칙에서는 표준 Unix 사용자 이름에 대해

DEFAULT의 값을 설정합니다.

예를 들면 다음과 같습니다.[realms] IDM = { .... auth_to_local = RULE:[1:$1@$0](^.*@ADDOMAIN$)s/@ADDOMAIN/@addomain/ auth_to_local = DEFAULT }- mtls 서비스를 다시 시작합니다.

[root@server ~]# systemctl restart krb5kdc.service

auth_to_local옵션을 사용하여 Kerberos 인증을 구성하는 경우 SSH 액세스에 사용된 사용자 이름이 다음 기준을 충족해야 합니다.- 사용자 이름은

ad_user@ad_domain형식이어야 합니다. - 도메인 이름은 소문자여야 합니다.

- 사용자 이름의 사례는 ActiveActive Directory}};Directory의 사용자 이름과 일치해야 합니다. 예를 들어 사용자와

사용자는

auth_to_local설정에 대한 자세한 내용은 krb5.conf(5) 도움말 페이지를 참조하십시오. .k5login구성- 다음 절차에서는 로컬 사용자 이름의 Kerberos 사용자 이름을 찾도록 시스템을 구성합니다.

- 사용자의 홈 디렉터리에

.k5login파일을 만듭니다. - 파일에서 사용자가 사용하는 Kerberos 주체를 나열합니다.

인증 사용자가 기존 Kerberos 티켓의 주체와 일치하는 경우 사용자는 티켓을 사용하여 로그인할 수 있으며 암호를 입력하라는 메시지가 표시되지 않습니다..k5login구성을 사용하여 Kerberos 인증을 구성하는 경우 SSH 액세스에 사용되는 사용자 이름에ad_user@ad_domain형식이 있어야 합니다..k5login파일 구성에 대한 자세한 내용은 .k5login(5) 도움말 페이지를 참조하십시오.

5.3.8. Kerberos 사용 웹 애플리케이션에서 신뢰 사용

[root@ipaserver ~]# systemctl restart httpd.service

KrbAuthRealmsKrbAuthRealms옵션은 IdM 도메인 이름에 애플리케이션 위치를 제공합니다. 필수 항목입니다.Krb5KeytabKrb5Keytab옵션은 IdM 서버 키탭의 위치를 제공합니다. 필수 항목입니다.KrbServiceNameKrbServiceName옵션은 키탭(HTTP)에 사용되는 Kerberos 서비스 이름을 설정합니다. 이 것이 권장됩니다.KrbMethodK5PasswdandKrbMethodNegotiateKrbMethodK5PasswdKerberos 메서드 옵션을 사용하면 유효한 사용자에 대해 암호 기반 인증을 사용할 수 있습니다.KrbMethodNegotiate옵션은 유효한 Kerberos 티켓을 사용할 수 있는 경우 SSO(Single Sign-On)를 활성화합니다.이러한 옵션은 많은 사용자에게 쉽게 사용할 수 있도록 권장됩니다.KrbLocalUserMappingKrbLocalUserMapping옵션을 사용하면 일반 웹 로그인(일반적으로 계정의 UID 또는 일반 이름)을 정규화된 사용자 이름 (형식의 형식)에 매핑할 수 있습니다.이 옵션은 강력히 권장됩니다. 도메인 이름/로그인 이름 매핑이 없으면 웹 로그인이 도메인 사용자와 다른 사용자 계정인 것으로 나타납니다. 즉 사용자가 예상된 데이터를 볼 수 없습니다.지원되는 사용자 이름 형식에 대한 자세한 내용은 5.2.1.9절. “지원되는 사용자 이름 형식” 을 참조하십시오.

예 5.1. Apache 웹 애플리케이션의 Kerberos 구성

<Location "/mywebapp"> AuthType Kerberos AuthName "IPA Kerberos authentication" KrbMethodNegotiate on KrbMethodK5Passwd on KrbServiceName HTTPKrbAuthRealms IDM_DOMAINKrb5Keytab /etc/httpd/conf/ipa.keytabKrbLocalUserMapping onKrbSaveCredentials off Require valid-user </Location>

5.3.9. Active Directory Kerberos 통신을 위한 Kerberos 배포 센터 프록시로 IdM 서버 구성

- IdM 클라이언트에서

/etc/krb5.conf파일의 [realms] 섹션에 Active Directory 영역을 추가합니다.kdc및kpasswd_server매개변수를 설정하여 IdM 서버의 정규화된 도메인 이름 뒤에/KdcProxy'를 가리키도록 설정합니다.AD.EXAMPLE.COM = { kdc = https://server.idm.example.com/KdcProxy kpasswd_server = https://server.idm.example.com/KdcProxy } - IdM 클라이언트에서 이전 단계의

/etc/krb5.conf사양을 재정의할 수 있는 /var/lib/ss/pubconf/kdcinfo.*/etc/sssd/sssd.conf파일을 편집하여 KnativeServing5_use_kdcinfo를False로 설정합니다.[domain/example.com] krb5_use_kdcinfo = False

- IdM 서버에서

/etc/ipa/kdcproxy/kdcproxy.conf파일에서use_dns옵션을true로 설정하여 DNS 서비스(SRV) 레코드를 사용하여 다음과 통신할 AD 서버를 찾습니다.use_dns = true

또는 DNS SRV 레코드를 사용하지 않으려면/etc/krb5.conf파일의 [realms] 섹션에 명시적 AD 서버를 추가합니다.AD.EXAMPLE.COM = { kdc = ad-server.ad.example.com kpasswd_server = ad-server.ad.example.com }참고스크립트를 실행하여 절차의 2단계와 3단계를 수행할 수 있습니다(예: Ansible 스크립트). 이 기능은 여러 시스템을 변경할 때 특히 유용합니다. - IdM 서버에서 IPA 서비스를 다시 시작합니다.

# ipactl restart

- 절차가 성공했는지 확인하려면 IdM 클라이언트에서 다음을 실행합니다.

# rm /var/lib/sss/pubconf/kdcinfo* # kinit ad_user@AD.EXAMPLE.COM Password for ad_user@AD.EXAMPLE.COM: # klist Ticket cache: KEYRING:persistent:0:0 Default principal: ad_user@AD.EXAMPLE.COM Valid starting Expires Service principal [... output truncated ...]

5.4. 신뢰할 수 있는 Active Directory 도메인에서 사용자 및 그룹의 LDAP 검색 기본 변경

5.4.1. 사전 요구 사항

- SSSD에서 사용자가 속한 모든 그룹을 확인하지 않도록 하려면 Active Directory 측에서

tokenGroups속성에 대한 지원을 비활성화하는 것이 좋습니다.tokenGroups가 활성화되면 SSSD에서 사용자가 속한 모든 그룹을 해석합니다. 속성에는 InstallPlans의 플랫 목록이 포함되어 있기 때문입니다. 속성에 대한 자세한 내용은 Microsoft Developer Network의 Token-Groups 특성을 참조하십시오.

5.4.2. 제한 검색을 위해 LDAP 검색 기본 구성

/etc/sssd/sssd.conf 파일을 편집하여 SSSD에서 특정 하위 트리로 검색을 제한하는 방법을 설명합니다.

고려 사항

- SSSD 클라이언트가 Active Directory 도메인에 직접 연결된 경우 모든 클라이언트에서 다음 절차를 수행하십시오.

- SSSD 클라이언트가 Active Directory에 대한 신뢰에 있는 ID 관리 도메인에 있는 경우 ID 관리 서버에서만 이 절차를 수행합니다.

절차

sssd.conf에 신뢰할 수 있는 도메인에 별도의[domain]섹션이 있는지 확인합니다. 신뢰할 수 있는 도메인 섹션의 제목은 다음 템플릿을 따릅니다.[domain/main_domain/trusted_domain]

예를 들면 다음과 같습니다.[domain/idm.example.com/ad.example.com]

sssd.conf파일을 편집하여 검색 기반을 특정 OU(조직 구성 단위)로 제한합니다. 예를 들어ldap_search_base옵션은 모든 유형의 오브젝트의 검색 기반을 변경합니다.[domain/idm.example.com/ad.example.com]

ldap_search_base = ou=finance,dc=ad,dc=example,dc=comldap_user_search_base,ldap_group_search_base,ldap_netgroup_search_base,ldap_service_search_base옵션도 사용할 수 있습니다. 이러한 옵션에 대한 자세한 내용은 sssd-ldap(5) 도움말 페이지를 참조하십시오.- SSSD를 다시 시작합니다.

# systemctl restart sssd.service - 확인하려면 SSSD 클라이언트의 일부 Active Directory 사용자를 해결합니다. 예를 들어 사용자 검색 기반 및 그룹 검색 기준으로 변경 사항을 테스트하려면 다음을 수행합니다.

# getent passwd ad_user@ad.example.com # getent group ad_group@ad.example.com

SSSD가 올바르게 구성된 경우 구성된 검색 기반에서 오브젝트만 확인할 수 있습니다.

- SSSD 캐시를 만료합니다.

# sss_cache --everything sssd.conf의 일반적인[domain]섹션에서debug_level옵션을9로 설정합니다.- 사용자를 확인하는 데 명령을 반복합니다.

/var/log/sssd/에서 SSSD 로그에서sdap_get_generic_*함수의 메시지를 찾습니다. 함수는 사용자 검색에 사용되는 필터 및 검색 기반을 기록합니다.

추가 리소스

sssd.conf의 신뢰할 수 있는 도메인 섹션에서 사용할 수 있는 옵션 목록은 sssd.conf(5) 도움말 페이지에서 CONUSTEDDOMAINSECTION을 참조하십시오.

5.5. SSSD로 표시되는 사용자 이름 형식 변경

user_name@domain_name 형식을 사용합니다. 형식을 변경하기 전에 5.2.1.9절. “지원되는 사용자 이름 형식” 에서 이 기본값의 이유에 대해 알아보십시오.

/etc/sssd/sssd.conf파일의 도메인 섹션에 다음 항목을 추가합니다.full_name_format = %1$s

- SSSD를 다시 시작:

# systemctl restart sssd

5.6. 신뢰할 수 있는 Active Directory 도메인에서 ID 관리 또는 SSSD를 선택한 Active Directory 서버 또는 사이트로 제한

5.6.1. 특정 Active Directory Server에 문의하도록 SSSD 구성

/etc/sssd/sssd.conf 파일을 편집하여 SSSD가 연결하는 Active Directory 서버를 수동으로 설정하는 방법을 설명합니다.

고려 사항

- SSSD 클라이언트가 Active Directory 도메인에 직접 연결된 경우 모든 클라이언트에서 다음 절차를 수행하십시오.이 설정에서 Active Directory 도메인 컨트롤러 (DC) 또는 사이트를 제한하면 인증을 위해 특정 서버 또는 사이트에 연결하도록 SSSD 클라이언트도 구성합니다.

- SSSD 클라이언트가 Active Directory에 대한 신뢰에 있는 ID 관리 도메인에 있는 경우 ID 관리 서버에서만 이 절차를 수행합니다.이 설정에서 Active Directory DC 또는 사이트를 제한해도 인증을 위해 특정 서버 또는 사이트에 연결하도록 ID 관리 클라이언트를 구성하지 않습니다. 신뢰할 수 있는 Active Directory 사용자 및 그룹은 Identity Management 서버를 통해 해결되지만 Active Directory DC에 대해 직접 인증이 수행됩니다. Red Hat Enterprise Linux 7.6 및 sssd-1.16.2-5.el7 부터

ad_server및ad_site옵션을 사용하여 특정 AD 서버 또는 사이트를 사용하도록 IdM 클라이언트에서 SSSD를 구성할 수 있습니다. 이전 버전의 Red Hat Enterprise Linux 7에서는 클라이언트의/etc/krb5.conf파일에서 필요한 Active Directory DC를 정의하여 인증을 제한합니다.

절차

sssd.conf에 신뢰할 수 있는 도메인에 별도의[domain]섹션이 있는지 확인합니다. 신뢰할 수 있는 도메인 섹션의 제목은 다음 템플릿을 따릅니다.[domain/main_domain/trusted_domain]

예를 들면 다음과 같습니다.[domain/idm.example.com/ad.example.com]

sssd.conf파일을 편집하여 SSSD를 연결할 Active Directory 서버 또는 사이트의 호스트 이름을 나열합니다.Active Directory 서버에 대해ad_server및, 선택적으로ad_server_backup옵션을 사용합니다. Active Directory 사이트에ad_site옵션을 사용합니다. 이러한 옵션에 대한 자세한 내용은 sssd-ad(5) 도움말 페이지를 참조하십시오.예를 들면 다음과 같습니다.[domain/idm.example.com/ad.example.com]

ad_server = dc1.ad.example.com- SSSD를 다시 시작합니다.

# systemctl restart sssd.service - 확인하려면 SSSD 클라이언트에서 구성된 서버 또는 사이트의 Active Directory 사용자로 확인 또는 인증합니다. 예를 들면 다음과 같습니다.

# id ad_user@ad.example.com

sssd.conf의 일반적인[domain]섹션에서debug_level옵션을9로 설정합니다./var/log/sssd/에서 SSSD 로그를 검사하여 SSSD에 연결된 서버를 확인합니다.

추가 리소스

sssd.conf의 신뢰할 수 있는 도메인 섹션에서 사용할 수 있는 옵션 목록은 sssd.conf(5) 도움말 페이지에서 CONUSTEDDOMAINSECTION을 참조하십시오.

5.7. 레거시 Linux 클라이언트에 대한 Active Directory 보안

nss_ldap,ns-pam-ldapd 또는 SSSD 버전 1.8 이상). 다음 버전의 Red Hat Enterprise Linux QCOW;Hat EnterpriseRed Hat Enterprise Linux sl;Linux를 실행하는 클라이언트는 SSSD 1.9를 사용하지 않으므로 기존 클라이언트가 고려됩니다.

- Red Hat Enterprise Linux {;Hat EnterpriseRed Hat Enterprise Linux Red Hat Enterprise Linux 5.7 이상

- RedRed Hat Enterprise Linuxnbsp;Hat EnterpriseRed Hat Enterprise Linuxnbsp;Linux 6.0 – 6.3

- Kerberos 인증

- HBAC(Host-based Access Control)

- SELinux 사용자 매핑

sudo규칙

- 정보 조회

- 암호 인증

5.7.1. 레거시 클라이언트에 대한 AD 트러스트용 서버 측 구성

- IdM용 ipa-server 패키지 및 IdM 신뢰 애드온용 ipa-server-trust-ad 패키지가 설치되어 있습니다.

- IdM 서버를 설정하기 위해

ipa-server-install유틸리티가 실행되었습니다. - ipa-adtrust-install --enable-compat 명령이 실행되어 IdM 서버가 AD 도메인에 대한 트러스트를 지원하고 비교 LDAP 트리를 사용할 수 있습니다.이전에

--enable-compat옵션 없이ipa-adtrust-install을 이미 실행한 경우, 이번에는--enable-compat을 추가합니다. - AD 신뢰를 구축하기 위해 ipa trust-add ad.example.org 명령이 실행되었습니다.

allow_all 규칙이 비활성화되면 IdM 서버에서 system-auth 서비스를 활성화하여 AD 사용자의 인증을 허용합니다.

allow_all 의 현재 상태를 확인할 수 있습니다. 규칙이 비활성화된 경우 Enabled: False 는 출력에 표시됩니다.

[user@server ~]$ kinit admin

[user@server ~]$ ipa hbacrule-show allow_all

Rule name: allow_all

User category: all

Host category: all

Service category: all

Description: Allow all users to access any host from any host

Enabled: FALSEsystem-auth 를 활성화하려면 system-auth 라는 HBAC 서비스를 생성하고 IdM 마스터에 대한 액세스 권한을 부여하기 위해 이 서비스를 사용하여 HBAC 규칙을 추가합니다. HBAC 서비스 및 규칙 추가는 Linux 도메인 ID, 인증 및 정책 가이드 의 호스트 기반 액세스 제어 구성 섹션에 설명되어 있습니다. HBAC 서비스는 PAM 서비스 이름입니다. 새 PAM 서비스를 추가하는 경우 동일한 이름으로 HBAC 서비스를 생성한 다음 HBAC 규칙을 통해 이 서비스에 대한 액세스 권한을 부여해야 합니다.

5.7.2. ipa-advise utility를 사용한 클라이언트 측 구성

ipa-advise 유틸리티는 AD 트러스트용 레거시 클라이언트를 설정하기 위한 구성 지침을 제공합니다.

ipa-advise 에서 구성 지침을 제공할 수 있는 전체 시나리오 목록을 표시하려면 옵션 없이 ipa-advise 를 실행합니다. ipa-advise 를 실행하면 사용 가능한 모든 구성 명령 집합의 이름이 출력되고 각 세트가 수행하는 작업과 시기를 설명합니다.

[root@server ~]# ipa-advise config-redhat-nss-ldap : Instructions for configuring a system with nss-ldap as a IPA client. This set of instructions is targeted for platforms that include the authconfig utility, which are all Red Hat based platforms. config-redhat-nss-pam-ldapd : Instructions for configuring a system (...)

ipa-advise 유틸리티를 실행합니다.