Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

가상화 배포 및 관리 가이드

RHEL 물리적 머신에서 가상 머신 설치, 구성 및 관리

초록

I 부. Deployment

1장. 시스템 요구 사항

1.1. 호스트 시스템 요구 사항

최소 호스트 시스템 요구 사항

- 6GB의 디스크 여유 공간

- 2GB RAM.

권장 시스템 요구 사항

- 각 가상화 CPU에 대해 하나의 코어 또는 스레드와 호스트에 대해 하나씩.

- 2GB의 RAM과 가상 머신용 추가 RAM

- 6GB의 호스트 디스크 공간과 가상 머신에 필요한 디스크 공간.대부분의 게스트 운영 체제에는 최소 6GB의 디스크 공간이 필요합니다. 각 게스트의 추가 스토리지 공간은 워크로드에 따라 다릅니다.

스왑 공간

Linux의 스왑 공간은 실제 메모리(RAM)가 가득 찰 때 사용됩니다. 시스템에 더 많은 메모리 리소스가 필요하고 RAM이 가득 차면 메모리의 비활성 페이지가 스왑 공간으로 이동합니다. 스왑 공간은 RAM이 적은 시스템에 도움이 될 수 있지만 더 많은 RAM을 대체하는 것으로 간주해서는 안 됩니다. 스왑 공간은 실제 메모리보다 느린 액세스 시간이 있는 하드 드라이브에 있습니다. 스왑 파티션의 크기는 호스트의 실제 RAM에서 계산할 수 있습니다. Red Hat 고객 포털에는 스왑 파티션의 크기를 안전하고 효율적으로 결정하는 기사가 포함되어 있습니다. https://access.redhat.com/site/solutions/15244.- 원시 이미지 파일을 사용하는 경우 필요한 총 디스크 공간은 이미지 파일에 필요한 공간 합계, 호스트 운영 체제에 필요한 6GB의 공간, 게스트용 스왑 공간보다 크거나 같습니다.

수식 1.1. 원시 이미지를 사용하여 게스트 가상 머신에 필요한 공간 계산

total for raw format = images + hostspace + swapqcow 이미지의 경우 qcow 및 qcow2 이미지를 필요에 따라 확장할 수 있으므로 게스트의 예상 최대 스토리지 요구 사항( qcow 형식)도 계산해야 합니다. 이 확장을 허용하기 위해 먼저 게스트의 예상 최대 스토리지 요구 사항(최대 게스트 스토리지 확장)을 1.01로 곱한 후 호스트(호스트)에 필요한 공간을 추가하고 필요한 스왑 공간(swap)에 추가합니다.수식 1.2. qcow 이미지를 사용하여 게스트 가상 머신에 필요한 공간 계산

total for qcow format = (expected maximum guest storage * 1.01) + host + swap

1.2. KVM Hypervisor 요구 사항

- x86 기반 시스템용 Intel VT-x 및 Intel 64 가상화 확장 기능이 있는 Intel 프로세서

- AMD-V 및 AMD64 가상화 확장 기능이 있는 AMD 프로세서.

절차 1.1. 가상화 확장 확인

CPU 가상화 확장 기능을 사용할 수 있는지 확인

다음 명령을 입력하여 CPU 가상화 확장 기능을 사용할 수 있는지 확인합니다.$ grep -E 'svm|vmx' /proc/cpuinfo출력 분석

- 다음 예제 출력에는 Intel VT-x 확장이 포함된 Intel 프로세서를 나타내는

vmx항목이 포함되어 있습니다.flags : fpu tsc msr pae mce cx8

vmxapic mtrr mca cmov pat pse36 clflush dts acpi mmx fxsr sse sse2 ss ht tm syscall lm constant_tsc pni monitor ds_cpl vmx est tm2 cx16 xtpr lahf_lm - 다음 예제 출력에는 AMD-V 확장이 있는 AMD 프로세서를 나타내는

svm항목이 포함되어 있습니다.flags : fpu tsc msr pae mce cx8 apic mtrr mca cmov pat pse36 clflush mmx fxsr sse sse2 ht syscall nx mmxext

svmfxsr_opt lm 3dnowext 3dnow pni cx16 lahf_lm cmp_legacy svm cr8legacy ts fid vid ttp tm stc

grep -E 'svm|vmx' /proc/cpuinfo 명령이 출력을 반환하는 경우 프로세서는 하드웨어 가상화 확장 기능이 포함됩니다. 경우에 따라 제조업체가 BIOS에서 가상화 확장을 비활성화합니다. 확장 기능이 나타나지 않거나 전체 가상화가 작동하지 않는 경우 BIOS 구성 유틸리티의 확장 활성화에 대한 지침은 절차 A.3. “BIOS에서 가상화 확장 활성화” 에서 참조하십시오.KVM 커널 모듈이 로드되었는지 확인

추가 검사로 다음 명령을 사용하여kvm모듈이 커널에 로드되었는지 확인합니다.# lsmod | grep kvm출력에kvm_intel또는kvm_amd가 포함된 경우kvm하드웨어 가상화 모듈이 로드됩니다.

# virsh capabilities

1.3. KVM 게스트 가상 머신 호환성

- 호스트 시스템의 경우: https://access.redhat.com/articles/rhel-limits

- KVM 하이퍼바이저의 경우: https://access.redhat.com/articles/rhel-kvm-limits

1.4. 지원되는 게스트 CPU 모델

1.4.1. 게스트 CPU 모델 나열

$ virsh cpu-models x86_64

486

pentium

pentium2

pentium3

pentiumpro

coreduo

n270

core2duo

qemu32

kvm32

cpu64-rhel5

cpu64-rhel6

kvm64

qemu64

Conroe

Penryn

Nehalem

Westmere

SandyBridge

Haswell

athlon

phenom

Opteron_G1

Opteron_G2

Opteron_G3

Opteron_G4

Opteron_G5

$ virsh cpu-models ppc64

POWER7

POWER7_v2.1

POWER7_v2.3

POWER7+_v2.1

POWER8_v1.0

/usr/share/libvirt/ 에 있는 cpu_map.xml 파일에 포함되어 있습니다.

# cat /usr/share/libvirt/cpu_map.xml<cpu> 섹션에서 변경할 수 있습니다. 자세한 내용은 23.12절. “CPU 모델 및 토폴로지”를 참조하십시오.

2장. 가상화 패키지 설치

kvm 커널 모듈과 함께 기본 Red Hat Enterprise Linux 커널을 사용합니다.

2.1. Red Hat Enterprise Linux 설치 중 가상화 패키지 설치

절차 2.1. 가상화 패키지 설치

소프트웨어 선택

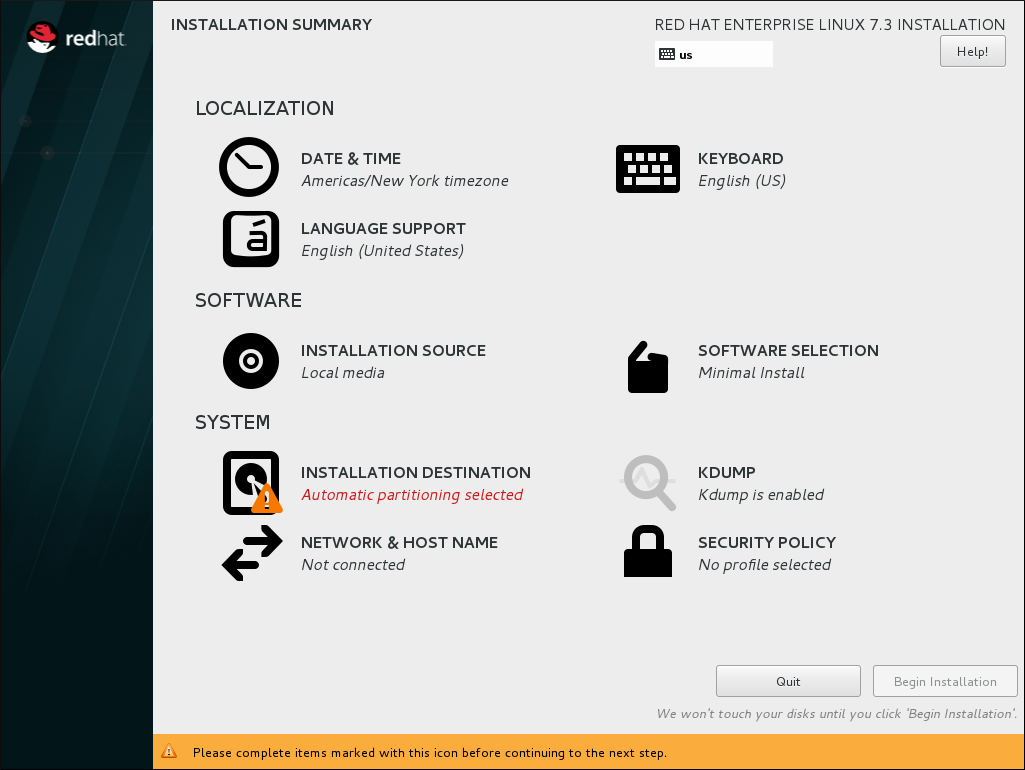

설치 요약 화면이 나타날 때까지 설치 절차를 따르십시오.그림 2.1. 설치 요약 화면

설치 요약 화면에서 소프트웨어 선택 을 클릭합니다. Software Selection 화면이 열립니다.

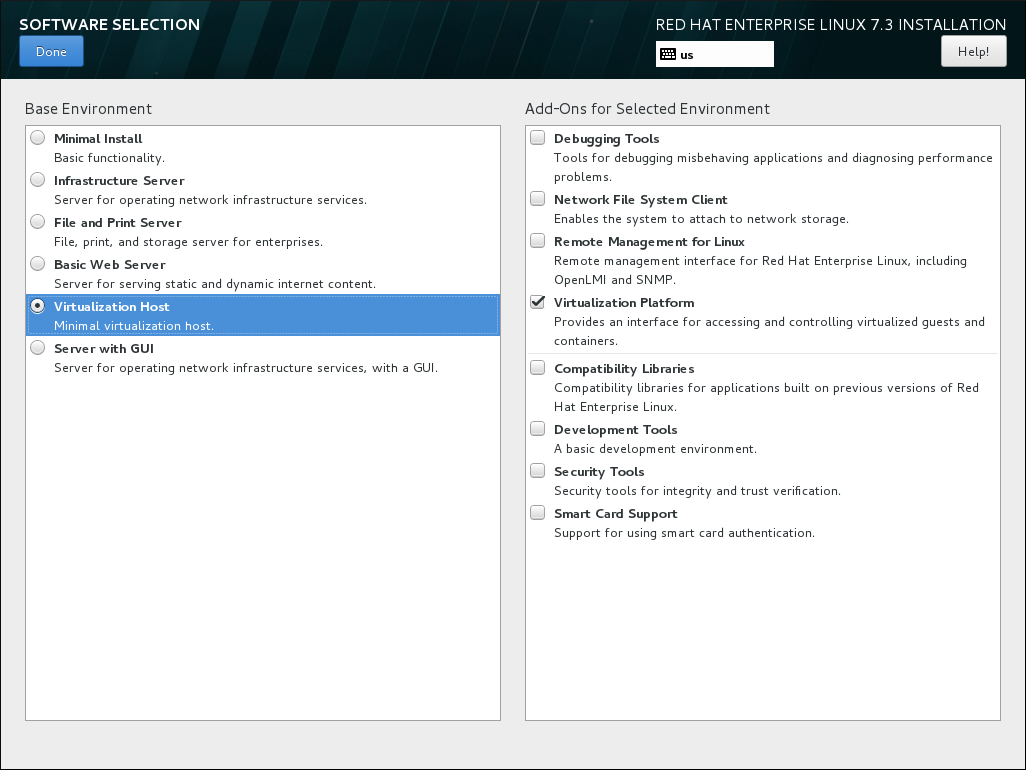

설치 요약 화면에서 소프트웨어 선택 을 클릭합니다. Software Selection 화면이 열립니다.서버 유형 및 패키지 그룹 선택

기본 가상화 패키지만 사용하거나 그래픽 사용자 인터페이스를 통해 게스트를 관리할 수 있는 패키지로 Red Hat Enterprise Linux 7을 설치할 수 있습니다. 다음 중 하나를 수행합니다.- 최소한의 가상화 호스트 설치Base Environment (기본 환경) 창에서 Virtualization Host (가상화 호스트) 라디오 버튼을 선택하고 Selected Environment(선택된 환경) 창에 대한 애드온의 가상화 플랫폼 확인란을 선택합니다. 이렇게 하면 virsh 또는 네트워크를 통해 원격으로 실행할 수 있는 기본 가상화 환경이 설치됩니다.

그림 2.2. 소프트웨어 선택 화면에서 선택한 가상화 호스트

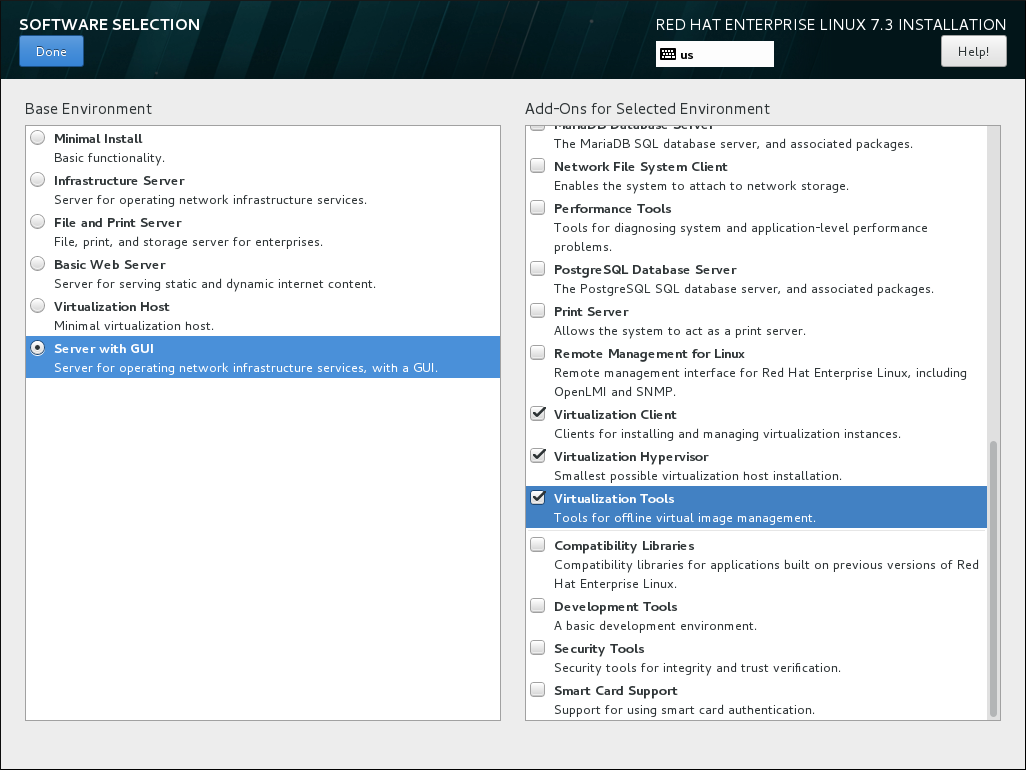

- 그래픽 사용자 인터페이스를 사용하여 가상화 호스트 설치Base Environment (기본 환경) 창에서 Server with GUI (그래프로 서버) 라디오 버튼을 선택하고 선택한 환경 추가 창의 Virtualization Client,Virtualization Hypervisor, 및 Virtualization Tools (가상화 툴) 확인란을 선택합니다. 이렇게 하면 게스트 가상 머신을 설치 및 관리하기 위한 그래픽 툴과 함께 가상화 환경이 설치됩니다.

그림 2.3. 소프트웨어 선택 화면에서 GUI가 선택된 서버

설치 완료

Done 을 클릭하고 설치를 계속합니다.

2.1.1. Kickstart 파일을 사용하여 KVM 패키지 설치

%packages 섹션에 다음 패키지 그룹을 추가합니다.

@virtualization-hypervisor @virtualization-client @virtualization-platform @virtualization-tools

2.2. 기존 Red Hat Enterprise Linux 시스템에 가상화 패키지 설치

2.2.1. 수동으로 가상화 패키지 설치

- qemu-kvm: 이 패키지는 사용자 수준 KVM 에뮬레이터를 제공하며 호스트와 게스트 가상 머신 간의 통신을 용이하게 합니다.

- QEMU-img: 이 패키지는 게스트 가상 머신에 대한 디스크 관리를 제공합니다.참고qemu-img 패키지는 qemu-kvm 패키지의 종속성으로 설치됩니다.

- libvirt: 이 패키지는 하이퍼바이저 및 호스트 시스템과의 상호 작용을 위한 서버 및 호스트 측 라이브러리와 라이브러리 호출을 처리하고, 가상 시스템을 관리하고, 하이퍼바이저를 제어하는

libvirtd데몬을 제공합니다.

# yum install qemu-kvm libvirt- virt-install: 이 패키지는 명령줄에서 가상 머신을 생성하기 위한 virt-install 명령을 제공합니다.

- libvirt-python: 이 패키지에는 Python 프로그래밍 언어로 작성된 애플리케이션이 libvirt API에서 제공하는 인터페이스를 사용하도록 허용하는 모듈이 포함되어 있습니다.

- virt-manager: 이 패키지는 Virtual Machine Manager 라고도 하는 virt-manager 도구를 제공합니다. 가상 머신을 관리하기 위한 그래픽 도구입니다. libvirt-client 라이브러리를 관리 API로 사용합니다.

- libvirt-client: 이 패키지는 libvirt 서버에 액세스하기 위한 클라이언트 측 API 및 라이브러리를 제공합니다. libvirt-client 패키지에는 명령줄 또는 특수 가상화 쉘에서 가상 머신 및 하이퍼바이저를 관리하고 제어하는 virsh 명령줄 툴이 포함되어 있습니다.

# yum install virt-install libvirt-python virt-manager virt-install libvirt-client2.2.2. 가상화 패키지 그룹 설치

표 2.1. 가상화 패키지 그룹

| 패키지 그룹 | 설명 | 필수 패키지 | 선택적 패키지 |

|---|---|---|---|

가상화 Hypervisor | 가능한 가장 작은 가상화 호스트 설치 | libvirt, qemu-kvm, qemu-img | qemu-kvm-tools |

가상화 클라이언트 | 가상화 인스턴스 설치 및 관리를 위한 클라이언트 | gnome-boxes, virt-install, virt-manager, virt-viewer, qemu-img | virt-top, libguestfs-tools, libguestfs-tools-c |

가상화 플랫폼 | 가상 머신 및 컨테이너에 액세스 및 제어하는 인터페이스 제공 | libvirt, libvirt-client, virt-who, qemu-img | fence-virtd-libvirt, fence-virtd-multicast, fence-virtd-serial, libvirt-cim, libvirt-java, libvirt-snmp, perl-Sys-Virt |

가상화 툴 | 오프라인 가상 이미지 관리 툴 | libguestfs, qemu-img | libguestfs-java, libguestfs-tools, libguestfs-tools-c |

Virtualization Tools 패키지 그룹을 설치하려면 다음을 실행합니다.

# yum group install "Virtualization Tools" --setopt=group_package_types=mandatory,default,optional3장. 가상 머신 생성

3.1. 게스트 가상 머신 배포 고려 사항

- 성능

- 게스트 가상 머신은 의도한 작업을 기반으로 배포 및 구성해야 합니다. 일부 게스트 시스템(예: 데이터베이스 서버를 실행하는 게스트)에는 특별한 성능 고려 사항이 필요할 수 있습니다. 게스트에 역할 및 예상 시스템 로드에 따라 더 할당된 CPU 또는 메모리가 필요할 수 있습니다.

- 입력/출력 요구 사항 및 입력/출력 유형

- 일부 게스트 가상 머신에는 특히 높은 I/O 요구 사항이 있거나 I/O 유형(예: 일반적인 디스크 블록 크기 액세스 또는 클라이언트 양)에 따라 추가 고려 사항이나 예측이 필요할 수 있습니다.

- 스토리지

- 일부 게스트 가상 머신에는 스토리지 또는 더 빠른 디스크 유형에 대한 우선 순위가 높은 액세스 권한이 필요할 수 있으며 스토리지 영역에 독점적으로 액세스해야 할 수도 있습니다. 또한 게스트가 사용하는 스토리지 용량을 정기적으로 모니터링하고 스토리지를 배포하고 유지 관리할 때 고려해야 합니다. Red Hat Enterprise Linux 7 Virtualization 보안 가이드에 설명된 모든 고려 사항을 확인하십시오. 또한 물리적 스토리지에서 가상 스토리지의 옵션을 제한할 수 있다는 점을 이해하는 것이 중요합니다.

- 네트워킹 및 네트워크 인프라

- 환경에 따라 일부 게스트 가상 머신에는 다른 게스트보다 빠른 네트워크 링크가 필요할 수 있습니다. 대역폭 또는 대기 시간은 특히 요구 사항 또는 로드 변경에 따라 게스트를 배포하고 유지 관리할 때 고려해야 하는 경우가 많습니다.

- 요청 요구사항

- 다음 예와 같이 virtio 드라이브가 전체 디스크에서 백업되는 경우 virtio 드라이브의 게스트 가상 머신에 SCSI 요청을 실행할 수 있으며, 디스크 장치 매개 변수는 도메인 XML 파일에서

lun으로 설정됩니다.<devices> <emulator>/usr/libexec/qemu-kvm</emulator> <disk type='block' device='lun'>

3.2. virt-install을 사용하여 게스트 생성

--name- 가상 머신의 이름입니다.

--memory- 게스트에 할당할 메모리(RAM) 양(MiB)입니다.

- 게스트 스토리지

- 다음 게스트 스토리지 옵션 중 하나를 사용합니다.

--disk가상 머신의 스토리지 구성 세부 정보입니다.--disk none옵션을 사용하면 가상 머신이 디스크 공간 없이 생성됩니다.--filesystem가상 머신 게스트의 파일 시스템 경로입니다.

- 설치 방법

- 다음 설치 방법 중 하나를 사용합니다.

--location설치 미디어의 위치입니다.--cdrom가상 CD-ROM 장치로 사용되는 파일 또는 장치입니다. ISO 이미지 경로 또는 최소 부팅 ISO 이미지를 가져오거나 액세스할 URL일 수 있습니다. 그러나 물리적 호스트 CD-ROM 또는 DVD-ROM 장치가 될 수 없습니다.--pxePXE 부팅 프로토콜을 사용하여 게스트 설치 프로세스를 시작하기 위해 초기 램디스크 및 커널을 로드합니다.--importOS 설치 프로세스를 건너뛰고 기존 디스크 이미지에 대해 게스트를 빌드합니다. 부팅에 사용되는 장치는디스크또는파일 시스템옵션으로 지정된 첫 번째 장치입니다.--boot설치 후 VM 부팅 구성입니다. 이 옵션을 사용하면 부팅 장치 순서를 지정하고 선택적 커널 인수를 사용하여 커널 및 initrd를 영구적으로 부팅하고 BIOS 부팅 메뉴를 활성화할 수 있습니다.

# virt-install --help# virt install --option=?3.2.1. ISO 이미지에서 가상 머신 설치

# virt-install \ --name guest1-rhel7 \ --memory 2048 \ --vcpus 2 \ --disk size=8 \ --cdrom /path/to/rhel7.iso \ --os-variant rhel7

--cdrom /path/to/rhel7.iso 옵션은 지정된 위치에 있는 CD 또는 DVD 이미지에서 가상 시스템이 설치되도록 지정합니다.

3.2.2. 가상 머신 이미지 가져오기

# virt-install \ --name guest1-rhel7 \ --memory 2048 \ --vcpus 2 \ --disk /path/to/imported/disk.qcow \ --import \ --os-variant rhel7

--import 옵션은 --disk /path/to/imported/disk.qcow 옵션으로 지정된 가상 디스크 이미지에서 가상 머신을 가져오도록 지정합니다.

3.2.3. 네트워크에서 가상 머신 설치

# virt-install \ --name guest1-rhel7 \ --memory 2048 \ --vcpus 2 \ --disk size=8 \ --location http://example.com/path/to/os \ --os-variant rhel7

--location http://example.com/path/to/os 옵션은 설치 트리가 지정된 네트워크 위치에 있음을 지정합니다.

3.2.4. PXE를 사용하여 가상 머신 설치

--pxe 옵션을 지정하는 --network 옵션 모두 지정해야 합니다.

# virt-install \ --name guest1-rhel7 \ --memory 2048 \ --vcpus 2 \ --disk size=8 \ --network=bridge:br0 \ --pxe \ --os-variant rhel7

3.2.5. Kickstart를 사용하여 가상 머신 설치

# virt-install \ --name guest1-rhel7 \ --memory 2048 \ --vcpus 2 \ --disk size=8 \ --location http://example.com/path/to/os \ --os-variant rhel7 \ --initrd-inject /path/to/ks.cfg \ --extra-args="ks=file:/ks.cfg console=tty0 console=ttyS0,115200n8"

initrd-inject 및 extra-args 옵션은 Kickstarter 파일을 사용하여 가상 머신이 설치되도록 지정합니다.

3.2.6. 게스트 생성 중 게스트 가상 머신 네트워크 구성

NAT가 있는 기본 네트워크

libvirtd 의 NAT(네트워크 주소 변환) 가상 네트워크 스위치를 사용합니다. NAT에 대한 자세한 내용은 6.1절. “libvirt를 사용한 NAT(Network Address Translation)” 을 참조하십시오.

--network default네트워크 옵션이 지정되지 않은 경우 게스트 가상 시스템은 NAT를 사용하는 기본 네트워크로 구성됩니다.

DHCP를 사용한 브리지 네트워크

--network br0고정 IP 주소가 있는 브리지 네트워크

--network br0 \ --extra-args "ip=192.168.1.2::192.168.1.1:255.255.255.0:test.example.com:eth0:none"

네트워크 없음

--network=none3.3. virt-manager를 사용하여 게스트 생성

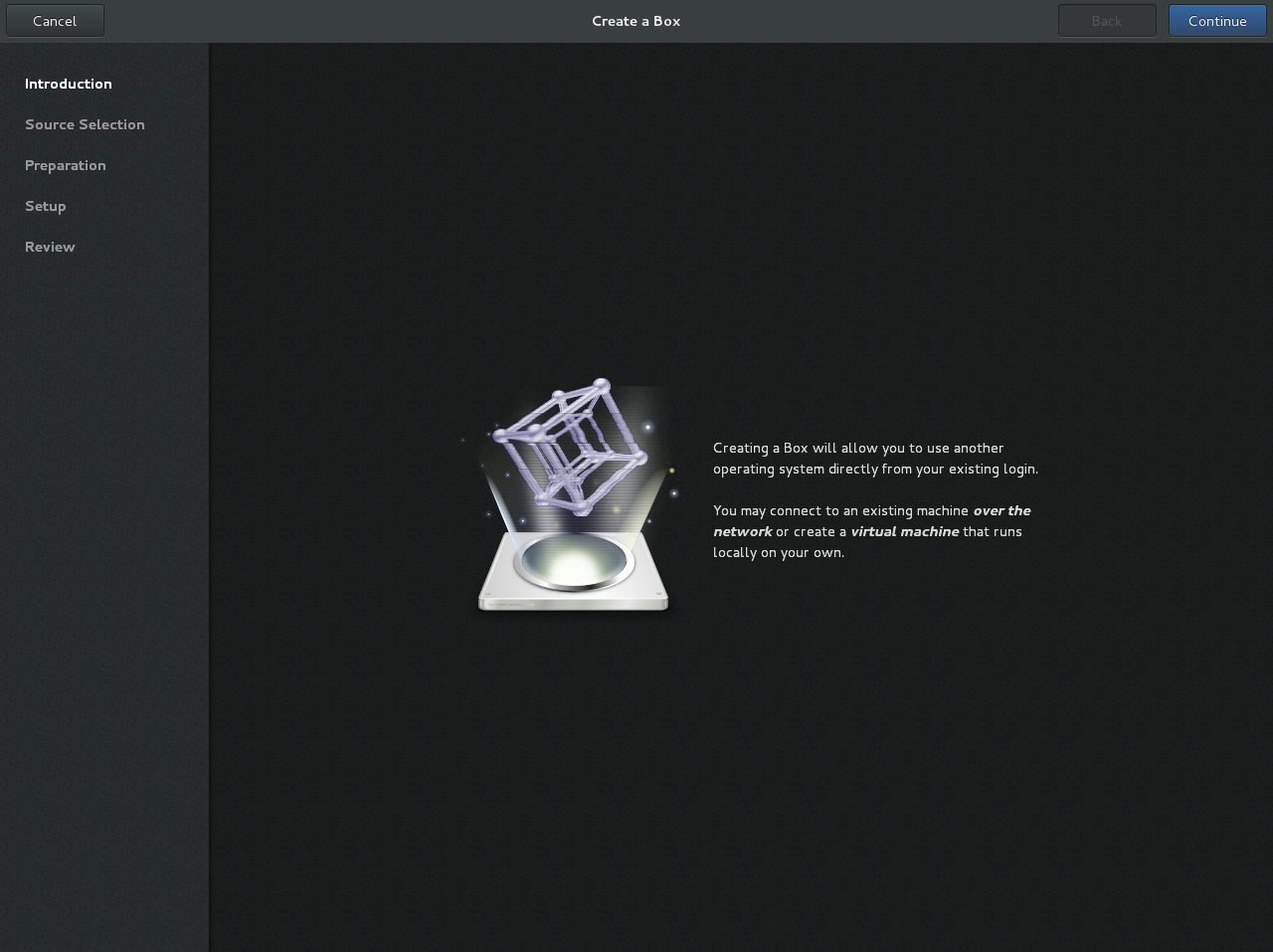

3.3.1. virt-manager 설치 개요

- 하이퍼바이저 및 설치 유형 선택

- 설치 미디어 위치 찾기 및 구성

- 메모리 및 CPU 옵션 구성

- 가상 머신의 스토리지 구성

- 가상 머신 이름, 네트워킹, 아키텍처 및 기타 하드웨어 설정 구성

3.3.2. virt-manager를 사용하여 Red Hat Enterprise Linux 7 게스트 생성

절차 3.1. 로컬 설치 미디어를 사용하여 virt-manager 를 사용하여 Red Hat Enterprise Linux 7 게스트 가상 머신 생성

선택 사항: 준비

가상 머신에 대한 스토리지 환경을 준비합니다. 스토리지 준비에 대한 자세한 내용은 13장. 가상 머신용 스토리지 관리 을 참조하십시오.중요게스트 가상 머신을 저장하는 데 다양한 스토리지 유형을 사용할 수 있습니다. 그러나 가상 머신이 마이그레이션 기능을 사용하려면 네트워크 스토리지에 가상 머신을 생성해야 합니다.Red Hat Enterprise Linux 7에는 최소 1GB의 스토리지 공간이 필요합니다. 그러나 Red Hat은 Red Hat Enterprise Linux 7 설치를 위한 최소 5GB의 스토리지 공간 및 이 가이드의 절차에 대해 권장합니다.virt-manager를 열고 마법사를 시작합니다.

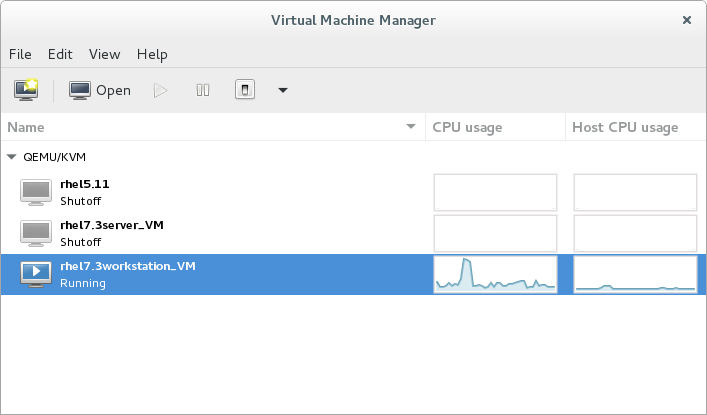

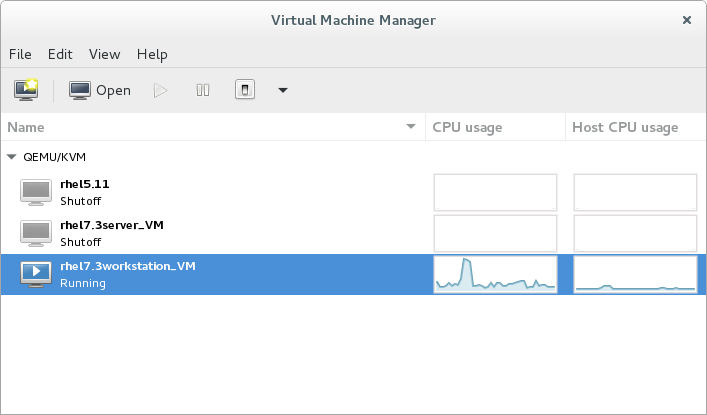

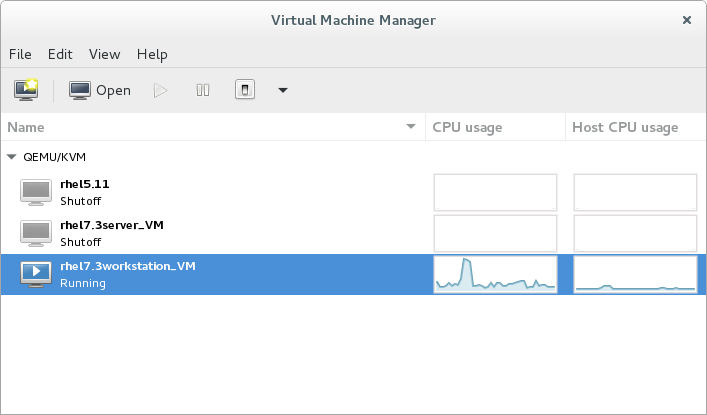

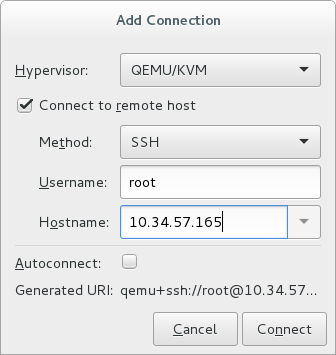

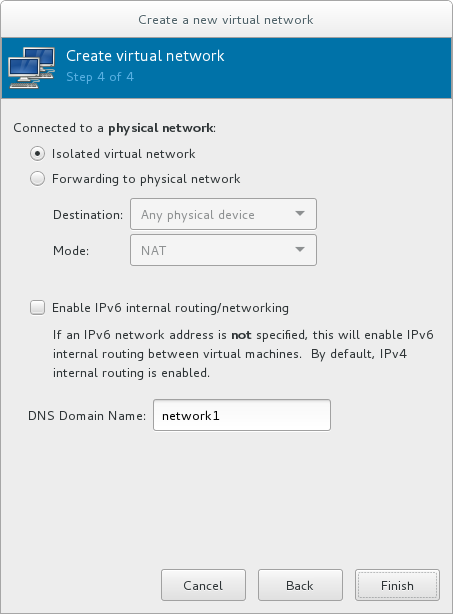

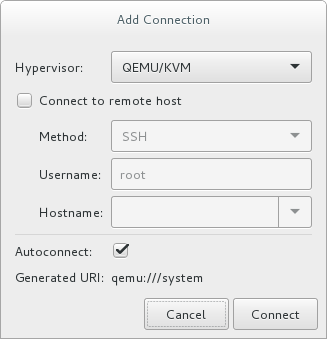

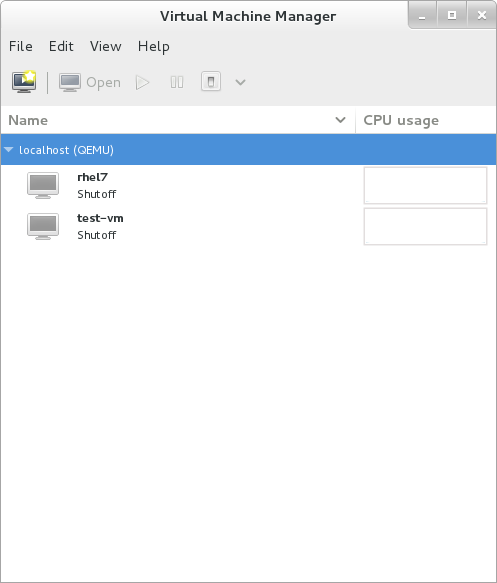

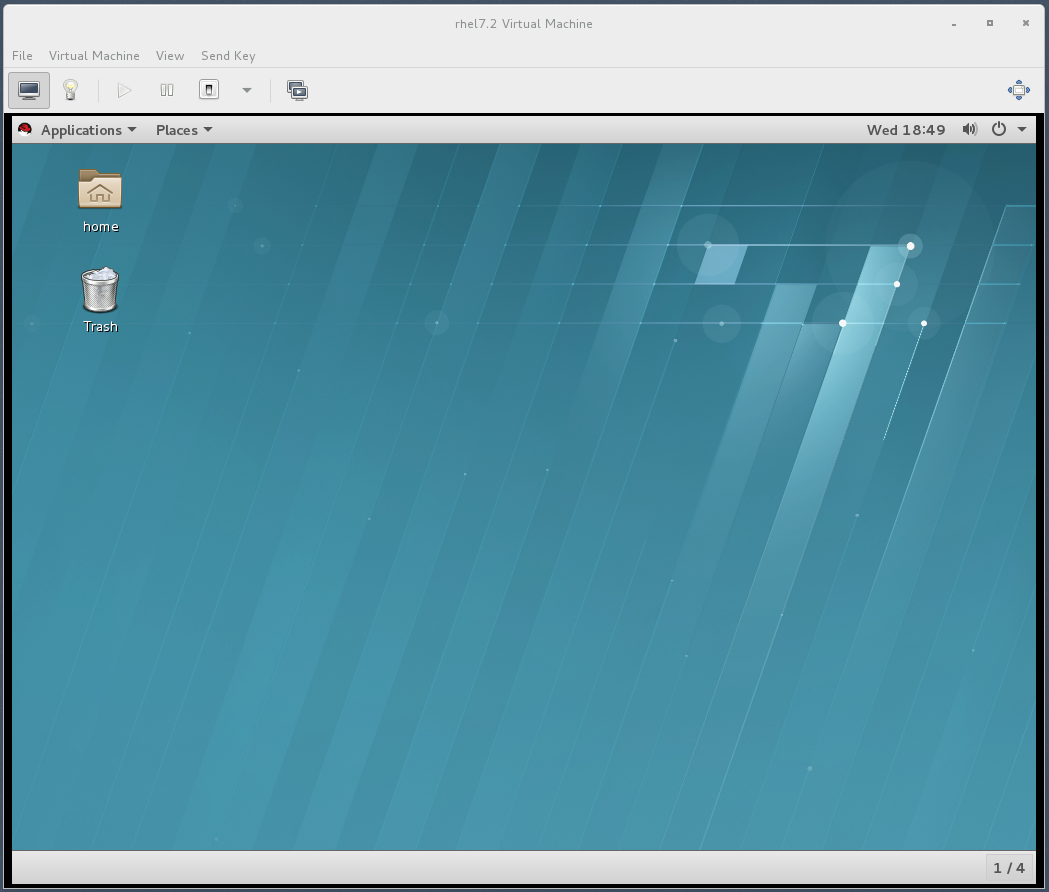

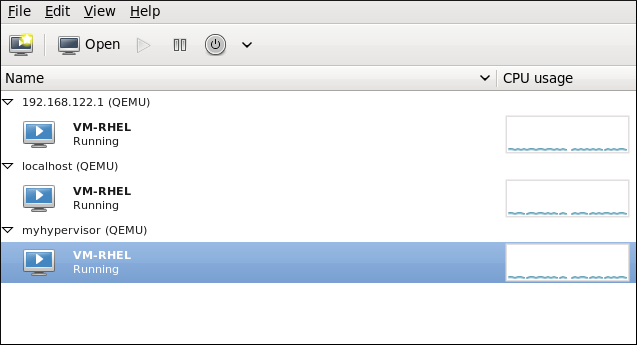

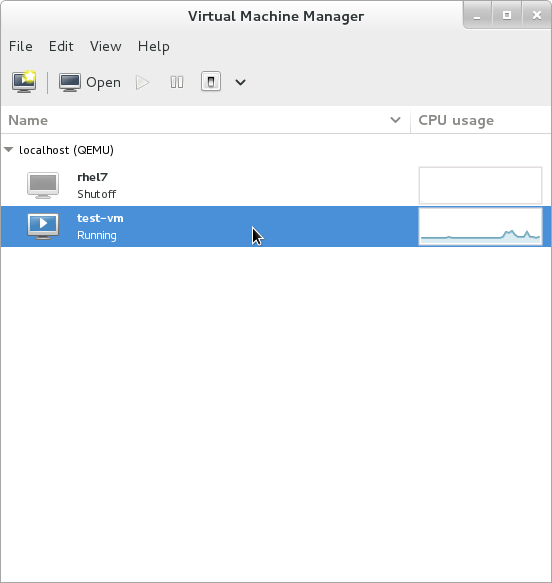

virt-manager 명령을 root로 실행하거나 애플리케이션 → 시스템 도구 → 가상 머신 관리자를 실행하여 virt-manager를 엽니다.그림 3.1. 가상 머신 관리자 창

선택적으로 하이퍼바이저를 선택하고 Connect 버튼을 클릭하여 원격 하이퍼바이저를 엽니다.

선택적으로 하이퍼바이저를 선택하고 Connect 버튼을 클릭하여 원격 하이퍼바이저를 엽니다. 을 클릭하여 가상화된 게스트 마법사를 시작합니다.

New VM 창이 열립니다.

을 클릭하여 가상화된 게스트 마법사를 시작합니다.

New VM 창이 열립니다.설치 유형 지정

설치 유형을 선택합니다.- 로컬 설치 미디어 (ISO 이미지 또는 CDROM)

- 이 방법은 설치 디스크의 이미지(예:

.iso)를 사용합니다. 그러나 호스트 CD-ROM 또는 DVD-ROM 장치를 사용할 수 없습니다. - 네트워크 설치(HTTP, FTP 또는 NFS)

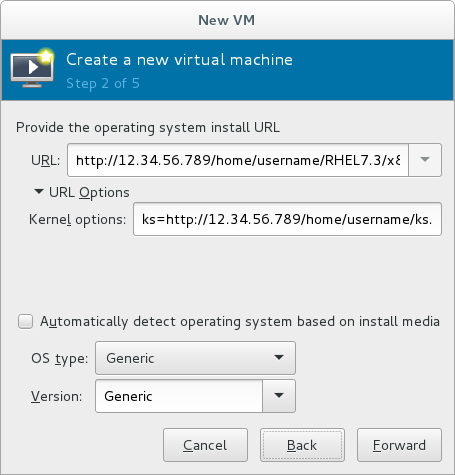

- 이 방법은 미러링된 Red Hat Enterprise Linux 또는 Fedora 설치 트리를 사용하여 게스트를 설치하는 것입니다. 설치 트리는 HTTP, FTP 또는 NFS를 통해 액세스할 수 있어야 합니다.Network Install 을 선택한 경우 설치 URL과 필요한 경우 커널 옵션을 제공합니다.

- Network Boot (PXE)

- 이 방법은 PXE(Preboot eXecution Environment) 서버를 사용하여 게스트 가상 머신을 설치합니다. PXE 서버 설정은 Red Hat Enterprise Linux 7 설치 가이드에서 다룹니다. 네트워크 부팅을 사용하여 설치하려면 게스트에 라우팅 가능한 IP 주소 또는 공유 네트워크 장치가 있어야 합니다.Network Boot 를 선택한 경우 STEP 5로 이동합니다. 모든 단계가 완료되면 DHCP 요청이 전송되고 유효한 PXE 서버가 발견되면 게스트 가상 머신의 설치 프로세스가 시작됩니다.

- 기존 디스크 이미지 가져오기

- 이 방법을 사용하면 새 게스트 가상 머신을 생성하고 사전 설치된 부팅 가능한 운영 체제가 있는 디스크 이미지를 가져올 수 있습니다.

그림 3.2. 가상 머신 설치 방법

계속하려면 Forward 를 클릭합니다.

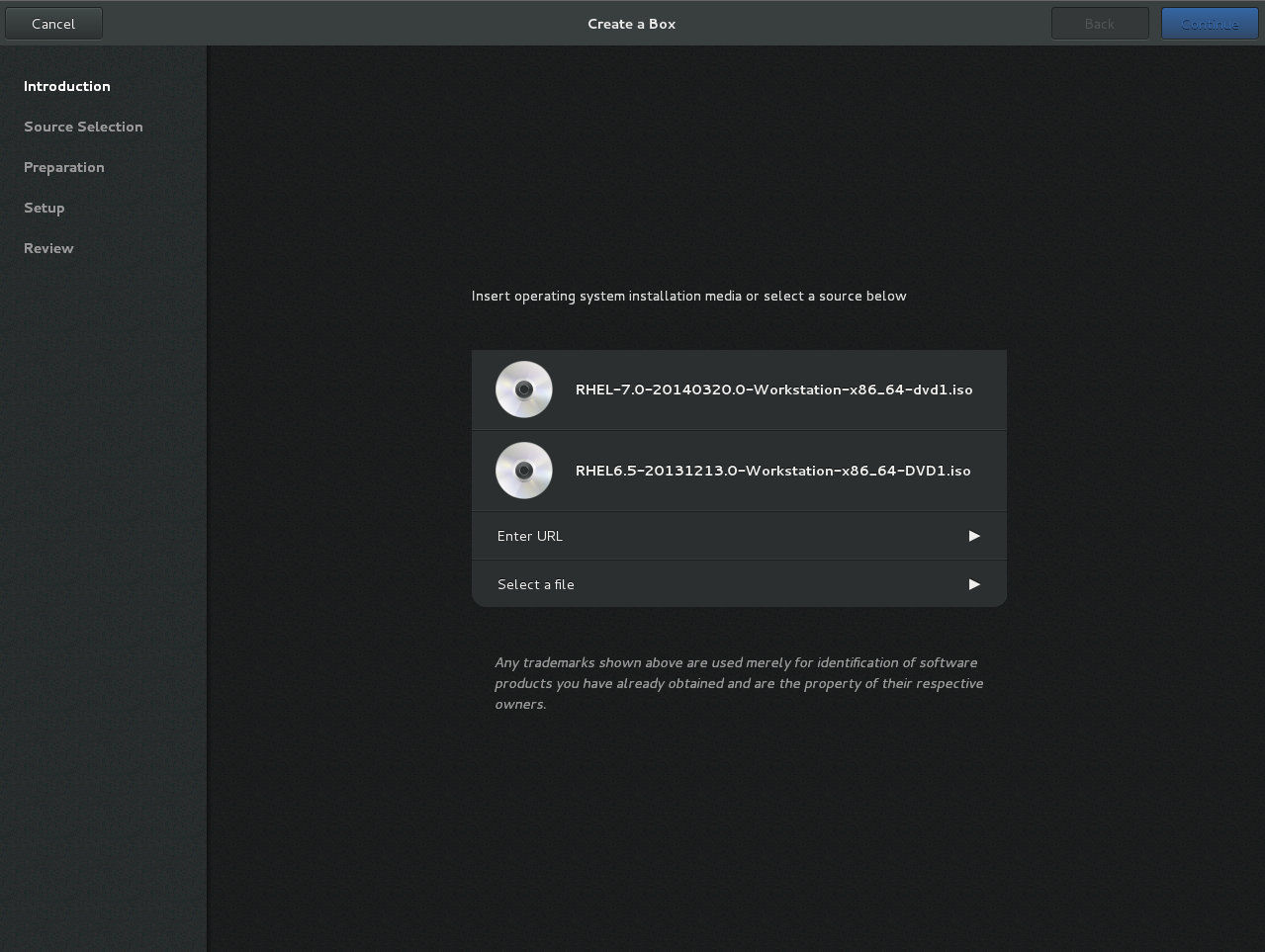

계속하려면 Forward 를 클릭합니다.설치 소스 선택

- 로컬 설치 미디어(ISO 이미지 또는 CDROM) 를 선택한 경우 원하는 로컬 설치 미디어를 지정합니다.

그림 3.3. 로컬 ISO 이미지 설치

주의옵션이 현재 GUI에 있지만 호스트의 물리적 CD-ROM 또는 DVD 장치에서 설치할 수 없습니다. 따라서 Use CDROM 또는 DVD 옵션을 선택하면 VM 설치가 실패합니다. 자세한 내용은 Red Hat 지식 베이스 를 참조하십시오.ISO 이미지에서 설치하려면 ISO 이미지 사용을 선택하고 찾아보기... 버튼을 클릭하여 Locate 미디어 볼륨 창을 엽니다.사용하려는 설치 이미지를 선택하고 볼륨 선택을 클릭합니다.Locate 미디어 볼륨 창에 이미지가 표시되지 않는 경우 로컬 찾아보기 버튼을 클릭하여 설치 디스크가 포함된 호스트 또는 DVD 드라이브의 호스트 시스템을 찾습니다. 설치 디스크가 포함된 설치 이미지 또는 DVD 드라이브를 선택하고 Open; 사용을 위해 볼륨이 선택되고 새 가상 머신 생성 마법사로 돌아갑니다.중요ISO 이미지 파일 및 게스트 스토리지 이미지의 경우 사용할 권장 위치는

주의옵션이 현재 GUI에 있지만 호스트의 물리적 CD-ROM 또는 DVD 장치에서 설치할 수 없습니다. 따라서 Use CDROM 또는 DVD 옵션을 선택하면 VM 설치가 실패합니다. 자세한 내용은 Red Hat 지식 베이스 를 참조하십시오.ISO 이미지에서 설치하려면 ISO 이미지 사용을 선택하고 찾아보기... 버튼을 클릭하여 Locate 미디어 볼륨 창을 엽니다.사용하려는 설치 이미지를 선택하고 볼륨 선택을 클릭합니다.Locate 미디어 볼륨 창에 이미지가 표시되지 않는 경우 로컬 찾아보기 버튼을 클릭하여 설치 디스크가 포함된 호스트 또는 DVD 드라이브의 호스트 시스템을 찾습니다. 설치 디스크가 포함된 설치 이미지 또는 DVD 드라이브를 선택하고 Open; 사용을 위해 볼륨이 선택되고 새 가상 머신 생성 마법사로 돌아갑니다.중요ISO 이미지 파일 및 게스트 스토리지 이미지의 경우 사용할 권장 위치는/var/lib/libvirt/images/입니다. 기타 모든 위치에는 SELinux의 추가 구성이 필요할 수 있습니다. SELinux 구성에 대한 자세한 내용은 Red Hat Enterprise Linux Virtualization 보안 가이드 또는 Red Hat Enterprise Linux SELinux 사용자 및 관리자 가이드 를 참조하십시오. Network Install을 선택한 경우 설치 소스의 URL과 필요한 커널 옵션(있는 경우)을 입력합니다. URL은 설치 트리의 루트 디렉터리를 가리키며 HTTP, FTP 또는 NFS를 통해 액세스할 수 있어야 합니다.Kickstart 설치를 수행하려면ks=부터 커널 옵션에 Kickstart 파일의 URL을 지정합니다.그림 3.4. 네트워크 Kickstart 설치

참고커널 옵션의 전체 목록은 Red Hat Enterprise Linux 7 설치 가이드 를 참조하십시오.

참고커널 옵션의 전체 목록은 Red Hat Enterprise Linux 7 설치 가이드 를 참조하십시오.

다음으로 OS 유형 및 설치 버전 을 구성합니다. 가상 머신에 적합한 운영 체제 유형을 선택해야 합니다. 이는 수동으로 지정하거나 설치 미디어 확인란을 기반으로 자동 감지 운영 체제를 선택하여 지정할 수 있습니다.계속하려면 Forward 를 클릭합니다.메모리(RAM) 및 가상 CPU 구성

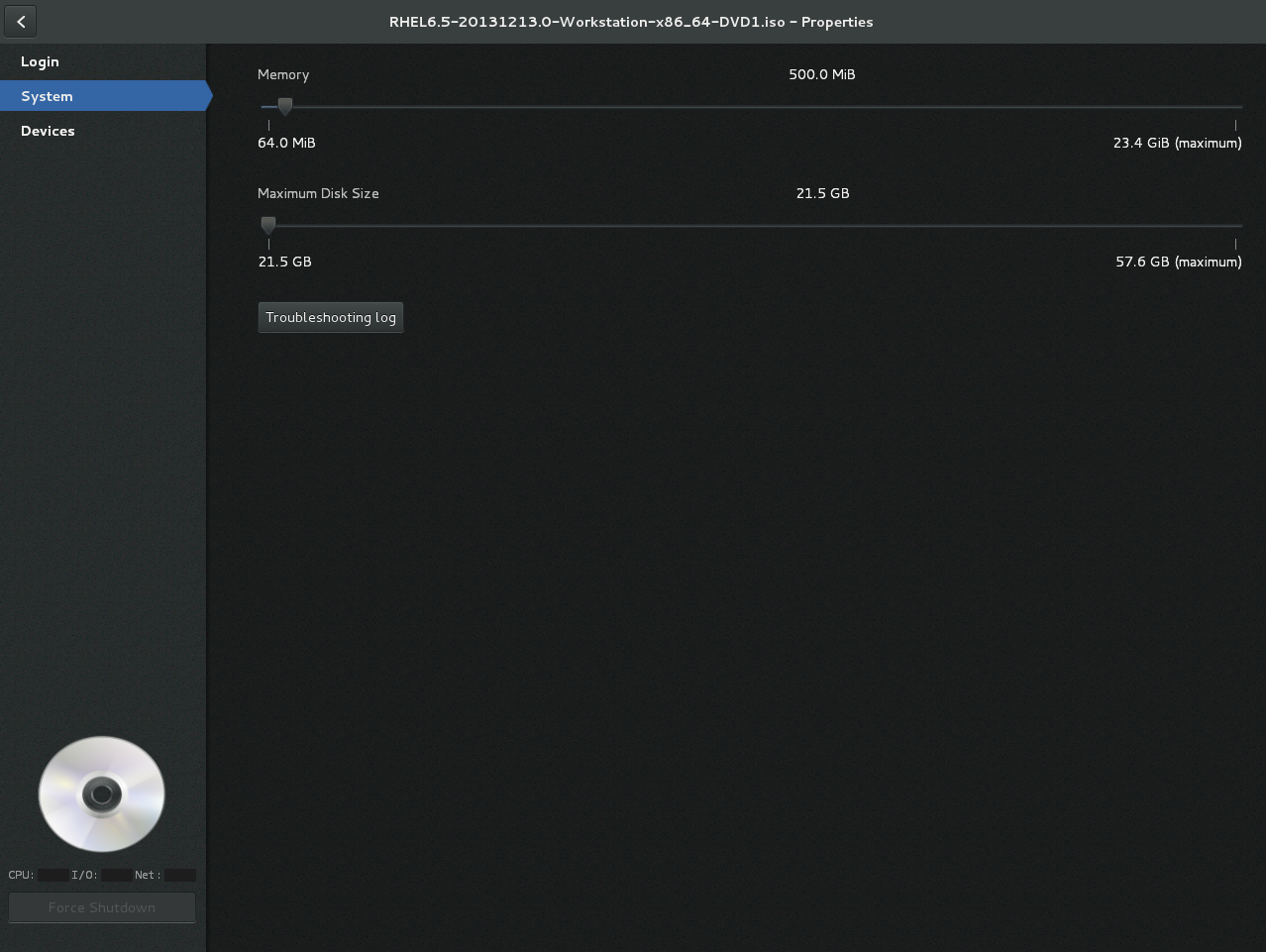

가상 머신에 할당할 CPU 수 및 메모리 크기(RAM)를 지정합니다. 마법사는 할당할 수 있는 CPU 수와 메모리 양을 표시합니다. 이러한 값은 호스트 및 게스트 성능에 영향을 미칩니다.가상 시스템에는 효율적이고 효과적으로 실행하려면 충분한 실제 메모리(RAM)가 필요합니다. Red Hat은 가상 머신에 대해 최소 512MB의 RAM을 지원합니다. Red Hat은 각 논리 코어에 대해 최소 1024MB의 RAM을 권장합니다.가상 머신에 충분한 가상 CPU를 할당합니다. 가상 머신이 다중 스레드 애플리케이션을 실행하는 경우 게스트 가상 시스템을 실행하는 데 필요한 가상 CPU 수를 할당합니다.호스트 시스템에서 사용 가능한 물리적 프로세서(또는 하이퍼스레드)보다 많은 가상 CPU를 할당할 수 없습니다. 사용 가능한 가상 CPU 수는 최대 X 사용 가능한 필드에 표시됩니다.그림 3.5. 메모리 및 CPU 구성

메모리 및 CPU 설정을 구성한 후 앞으로 를 클릭하여 계속합니다.참고메모리 및 가상 CPU를 오버 커밋할 수 있습니다. 오버 커밋에 대한 자세한 내용은 7장. KVM을 사용하여 오버 커밋 을 참조하십시오.

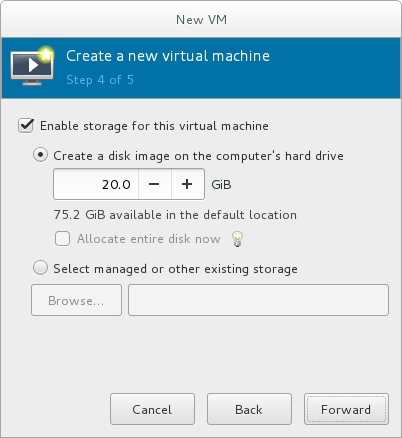

메모리 및 CPU 설정을 구성한 후 앞으로 를 클릭하여 계속합니다.참고메모리 및 가상 CPU를 오버 커밋할 수 있습니다. 오버 커밋에 대한 자세한 내용은 7장. KVM을 사용하여 오버 커밋 을 참조하십시오.스토리지 구성

가상 머신 및 필요한 애플리케이션에 충분한 공간을 활성화하고 할당합니다. 데스크탑 설치의 경우 최소 5GB 이상 또는 최소 설치의 경우 1GB 이상을 할당합니다.그림 3.6. 가상 스토리지 구성

참고실시간 마이그레이션에서는 공유 네트워크 스토리지에 가상 머신을 설치해야 합니다. 가상 머신의 공유 스토리지 설정에 대한 자세한 내용은 15.4절. “공유 스토리지 예: 간단한 마이그레이션을 위한 NFS” 을 참조하십시오.

참고실시간 마이그레이션에서는 공유 네트워크 스토리지에 가상 머신을 설치해야 합니다. 가상 머신의 공유 스토리지 설정에 대한 자세한 내용은 15.4절. “공유 스토리지 예: 간단한 마이그레이션을 위한 NFS” 을 참조하십시오.기본 로컬 스토리지

컴퓨터의 하드 드라이브 라디오 버튼에 디스크 이미지 만들기 버튼을 선택하여 기본 스토리지 풀인/var/lib/libvirt/images/디렉터리에 파일 기반 이미지를 생성합니다. 생성할 디스크 이미지의 크기를 입력합니다. Allocate entire disk now 확인란을 선택하면 지정된 크기의 디스크 이미지가 즉시 생성됩니다. 그렇지 않으면 디스크 이미지가 채워지기 때문에 증가합니다.참고스토리지 풀은 가상 컨테이너이지만 두 가지 요인으로 제한됩니다. qemu-kvm에서 허용하는 최대 크기와 호스트 물리적 시스템의 디스크 크기입니다. 스토리지 풀은 호스트 물리적 시스템의 디스크 크기를 초과할 수 없습니다. 최대 크기는 다음과 같습니다.- virtio-blk = 2^63바이트 또는 8 Exabytes( raw 파일 또는 디스크 사용)

- Ext4 = ~ 16TB (4KB 블록 크기 사용)

- XFS = ~8 Exabytes

- qcow2 및 호스트 파일 시스템은 이미지 크기를 매우 크게 시도할 때 자체 메타데이터와 확장성을 평가/tuned해야 합니다. 원시 디스크를 사용하면 확장성 또는 최대 크기에 영향을 줄 수 있는 계층이 줄어듭니다.

Forward 를 클릭하여 로컬 하드 드라이브에 디스크 이미지를 만듭니다. 또는 Select managed or other existing storage 를 선택한 다음 찾아보기 를 선택하여 관리 스토리지를 구성합니다.스토리지 풀 사용

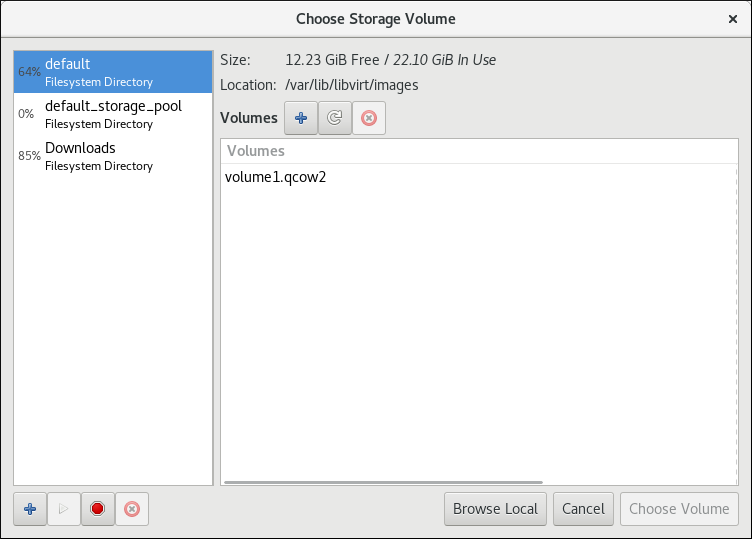

스토리지 풀을 사용할 관리형 또는 기타 기존 스토리지 선택을 선택하는 경우 찾아보기 를 클릭하여 Locate 또는 create storage 볼륨 창을 엽니다.그림 3.7. 스토리지 볼륨 선택 창

- 스토리지 풀 목록에서 스토리지 풀을 선택합니다.

- 선택 사항:

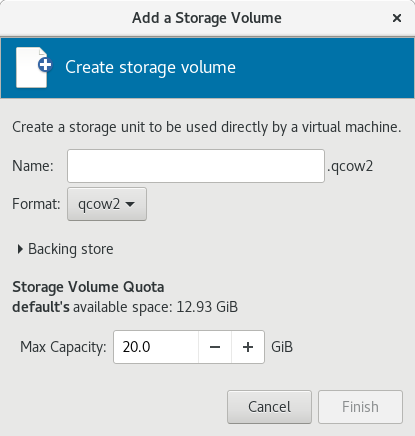

을 클릭하여 새 스토리지 볼륨을 생성합니다. 스토리지 볼륨 추가 화면이 표시됩니다. 새 스토리지 볼륨의 이름을 입력합니다.

형식 드롭다운 메뉴에서 형식 옵션을 선택합니다.Choose a format option from the Format drop-down menu. 형식 옵션에는 raw, qcow2, 및 qed 가 있습니다. 필요에 따라 다른 필드를 조정합니다. 여기에서 사용되는 qcow2 버전은 버전 3입니다. qcow 버전을 변경하려면 다음을 참조하십시오. 23.19.2절. “대상 요소 설정”

을 클릭하여 새 스토리지 볼륨을 생성합니다. 스토리지 볼륨 추가 화면이 표시됩니다. 새 스토리지 볼륨의 이름을 입력합니다.

형식 드롭다운 메뉴에서 형식 옵션을 선택합니다.Choose a format option from the Format drop-down menu. 형식 옵션에는 raw, qcow2, 및 qed 가 있습니다. 필요에 따라 다른 필드를 조정합니다. 여기에서 사용되는 qcow2 버전은 버전 3입니다. qcow 버전을 변경하려면 다음을 참조하십시오. 23.19.2절. “대상 요소 설정”그림 3.8. 스토리지 볼륨 추가 창

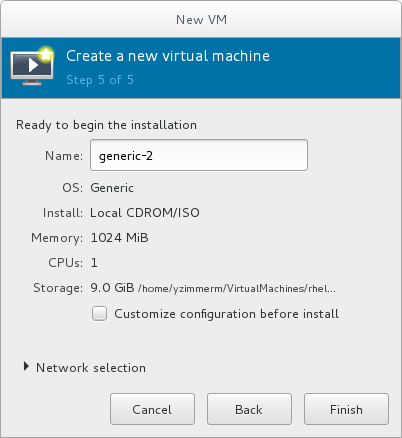

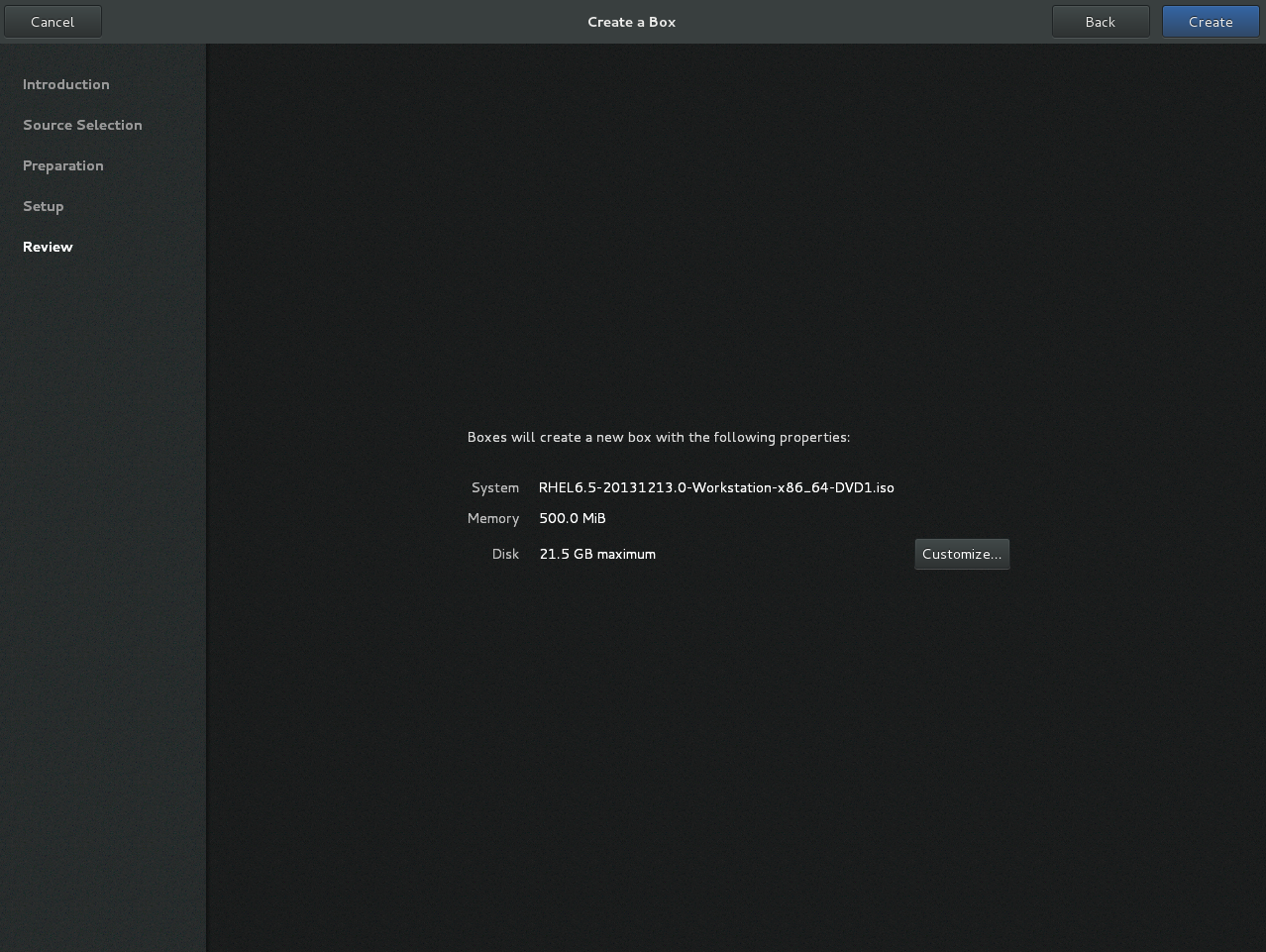

새 볼륨을 선택하고 볼륨 선택을 클릭합니다. 그런 다음 Finish 를 클릭하여 New VM 마법사로 돌아갑니다. 계속하려면 Forward 를 클릭합니다.이름 및 최종 구성

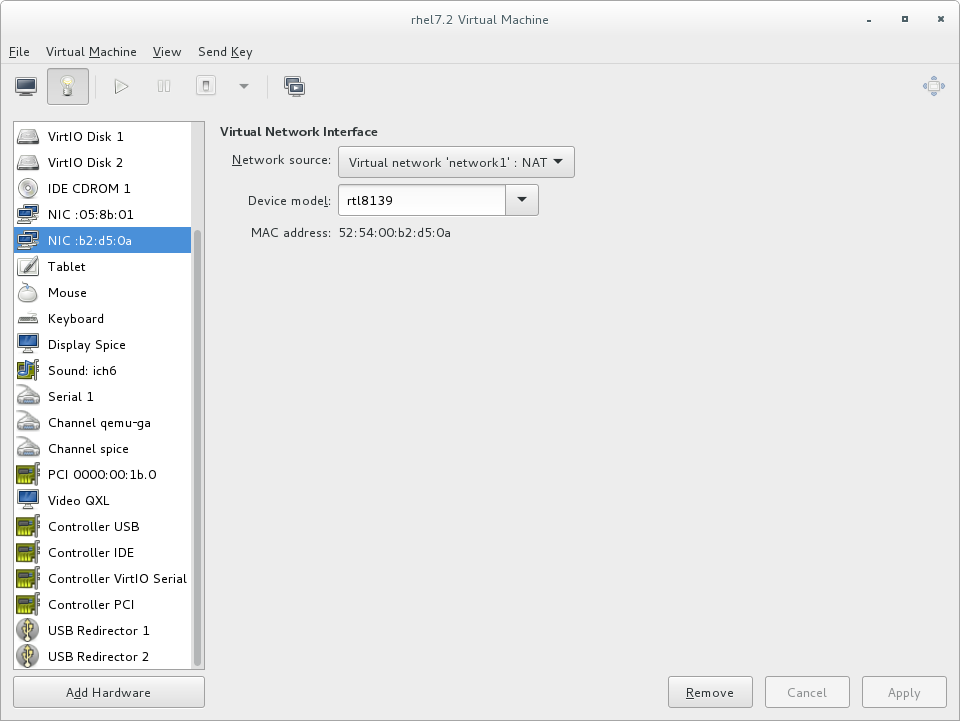

가상 머신의 이름을 지정합니다. 가상 머신 이름에는 문자, 숫자 및 다음 문자가 포함될 수 있습니다.밑줄(_), 마침표( . ), 하이픈(-)입니다. 가상 머신 이름은 마이그레이션에 대해 고유해야 하며 숫자만 구성될 수 없습니다.기본적으로 가상 머신은 'default'라는 네트워크에 대해 NAT(네트워크 주소 변환)를 사용하여 생성됩니다. 네트워크 선택을 변경하려면 네트워크 선택을 클릭하고 호스트 장치 및 소스 모드를 선택합니다.가상 시스템의 설정을 확인하고 충족 시 Finish 를 클릭합니다. 이렇게 하면 지정된 네트워킹 설정, 가상화 유형 및 아키텍처가 있는 가상 시스템이 생성됩니다.그림 3.9. 구성 확인

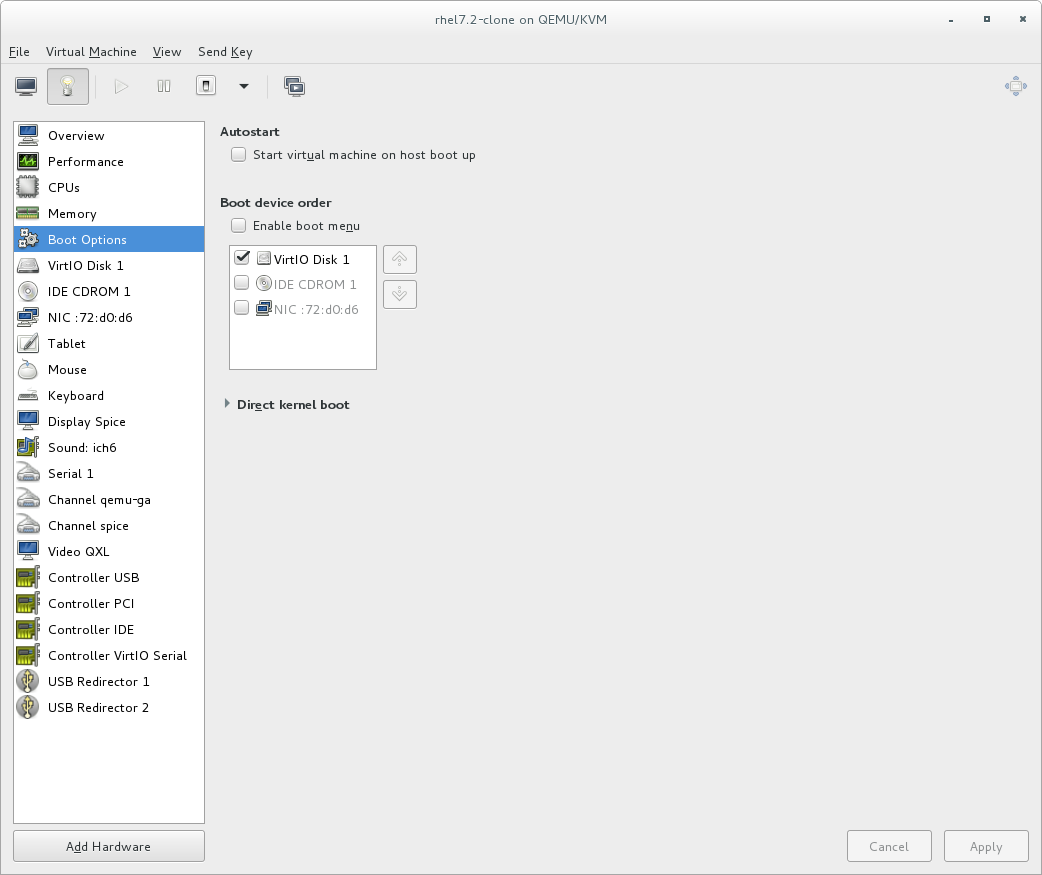

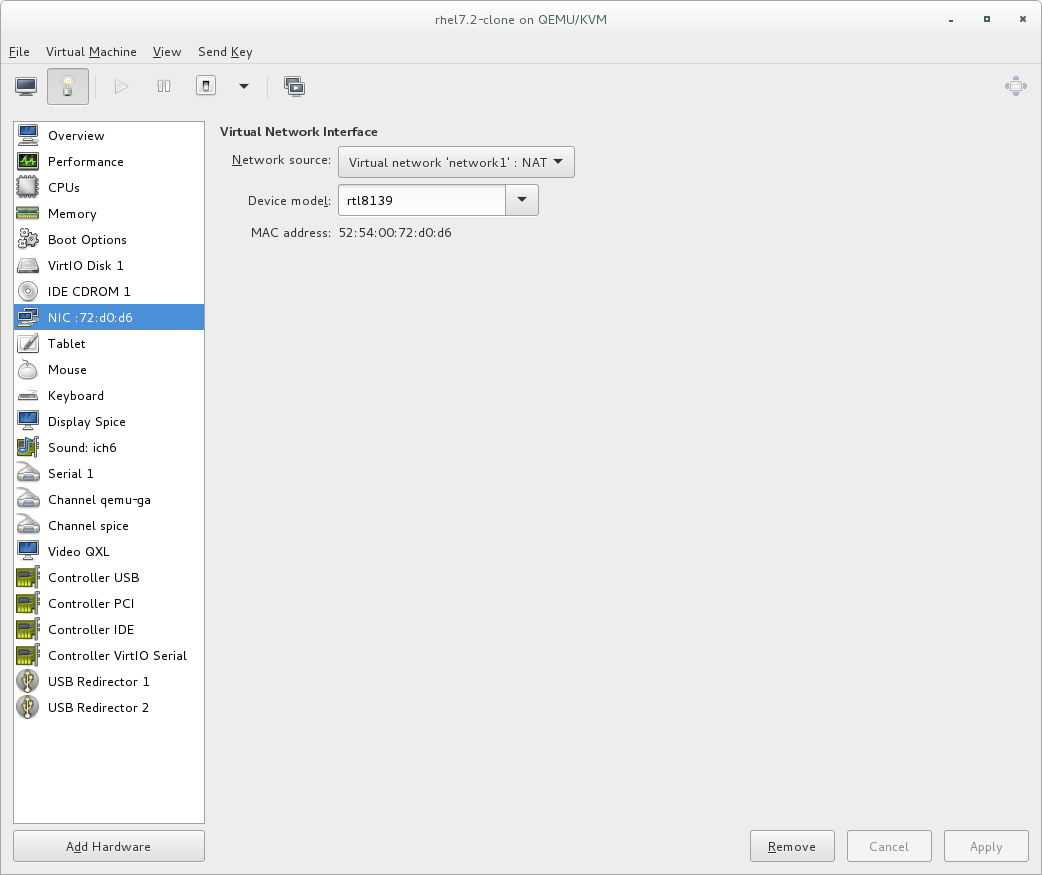

또는 가상 머신의 하드웨어를 추가로 구성하려면 설치 전에 구성 사용자 지정 확인란을 선택하여 게스트 스토리지 또는 네트워크 장치를 변경하거나 반가상화(virtio) 드라이버를 사용하거나 장치를 추가로 추가합니다. 그러면 가상 머신의 하드웨어 설정을 추가, 제거 및 구성할 수 있는 다른 마법사가 열립니다.참고Red Hat Enterprise Linux 4 또는 Red Hat Enterprise Linux 5 게스트 가상 머신은 그래픽 모드를 사용하여 설치할 수 없습니다. 따라서 비디오 카드로 "QXL" 대신 "Cirrus"를 선택해야 합니다.가상 머신의 하드웨어를 구성한 후 Apply.virt-manager 를 클릭하면 지정된 하드웨어 설정으로 가상 머신을 생성합니다.주의Red Hat Enterprise Linux 7 게스트 가상 머신을 원격 매체에서 설치할 때 TCP/IP 연결이 구성되지 않은 경우 설치에 실패합니다. 그러나 이러한 상황에서 Red Hat Enterprise Linux 5 또는 6의 게스트 가상 머신을 설치할 때 설치 프로그램은 "Configure TCP/IP" 인터페이스를 엽니다.이 차이점에 대한 자세한 내용은 관련 지식베이스 문서를 참조하십시오.Finish 를 클릭하여 Red Hat Enterprise Linux 설치 시퀀스로 이동합니다. Red Hat Enterprise Linux 7 설치에 대한 자세한 내용은 Red Hat Enterprise Linux 7 설치 가이드 를 참조하십시오.

또는 가상 머신의 하드웨어를 추가로 구성하려면 설치 전에 구성 사용자 지정 확인란을 선택하여 게스트 스토리지 또는 네트워크 장치를 변경하거나 반가상화(virtio) 드라이버를 사용하거나 장치를 추가로 추가합니다. 그러면 가상 머신의 하드웨어 설정을 추가, 제거 및 구성할 수 있는 다른 마법사가 열립니다.참고Red Hat Enterprise Linux 4 또는 Red Hat Enterprise Linux 5 게스트 가상 머신은 그래픽 모드를 사용하여 설치할 수 없습니다. 따라서 비디오 카드로 "QXL" 대신 "Cirrus"를 선택해야 합니다.가상 머신의 하드웨어를 구성한 후 Apply.virt-manager 를 클릭하면 지정된 하드웨어 설정으로 가상 머신을 생성합니다.주의Red Hat Enterprise Linux 7 게스트 가상 머신을 원격 매체에서 설치할 때 TCP/IP 연결이 구성되지 않은 경우 설치에 실패합니다. 그러나 이러한 상황에서 Red Hat Enterprise Linux 5 또는 6의 게스트 가상 머신을 설치할 때 설치 프로그램은 "Configure TCP/IP" 인터페이스를 엽니다.이 차이점에 대한 자세한 내용은 관련 지식베이스 문서를 참조하십시오.Finish 를 클릭하여 Red Hat Enterprise Linux 설치 시퀀스로 이동합니다. Red Hat Enterprise Linux 7 설치에 대한 자세한 내용은 Red Hat Enterprise Linux 7 설치 가이드 를 참조하십시오.

3.4. virt-install 및 virt-manager 설치 옵션 비교

--name,--memory, 게스트 스토리지(--disk,--filesystem 또는 --disk none) 및 설치 방법(--location,--cdrom,--pxe,--import )입니다. # virt-install --help표 3.1. 게스트 설치를 위한 virt-install 및 virt-manager 구성 비교

| 가상 머신 구성 | virt-install 옵션 | virt-manager 설치 마법사 레이블 및 단계 번호 |

|---|---|---|

| 가상 머신 이름 | --name, -n | 이름 (단계 5) |

| 할당할 RAM(MiB) | --ram, -r | 메모리(RAM) (단계 3) |

| 스토리지 - 스토리지 미디어 지정 | --disk | 이 가상 머신의 스토리지 활성화 → 컴퓨터의 하드 드라이브에 디스크 이미지 생성 또는 관리 또는 기타 기존 스토리지 선택(단계 4) |

| 스토리지 - 호스트 디렉터리를 게스트로 내보내기 | --filesystem | 이 가상 머신의 스토리지 활성화 → 관리형 또는 기타 기존 스토리지 선택(단계 4) |

| 스토리지 - 게스트에 로컬 디스크 스토리지 구성 | --nodisks | Enable storage for this virtual machine 확인란을 선택 취소 (단계 4) |

| 설치 미디어 위치(로컬 설치) | --file | 로컬 설치 미디어 → 설치 미디어 찾기 ( ~ 2 단계) |

| 배포 트리를 사용하여 설치(네트워크 설치) | --location | 네트워크 설치 → URL (단계 ~ 2 단계) |

| PXE를 사용하여 게스트 설치 | --PXE | 네트워크 부팅(단계 1) |

| vCPU 수 | --vcpus | CPU (단계 3) |

| 호스트 네트워크 | --network | 고급 옵션 드롭다운 메뉴 (단계 5) |

| 운영 체제 변형/버전 | --os-variant | 버전 (단계 2) |

| 그래픽 표시 방법 | --graphics, --nographics | * virt-manager는 GUI 설치만 제공 |

4장. 가상 머신 복제

- 복제본은 단일 가상 시스템의 인스턴스입니다. 복제본은 동일한 가상 머신의 네트워크를 설정하는 데 사용할 수 있으며 다른 대상에도 배포할 수 있습니다.

- 템플릿 은 복제 소스로 사용하도록 설계된 가상 머신의 인스턴스입니다. 템플릿에서 복제를 여러 개 생성하고 각 복제본을 약간 수정할 수 있습니다. 이 기능은 시스템에서 이러한 변경 사항의 영향을 확인하는 데 유용합니다.

- 플랫폼 수준 정보 및 구성에는 가상화 솔루션에서 가상 머신에 할당된 모든 항목이 포함됩니다. 예를 들면 NIC(네트워크 인터페이스 카드) 수 및 해당 MAC 주소가 포함됩니다.

- 게스트 운영 체제 수준 정보 및 구성에는 가상 머신 내에 구성된 모든 항목이 포함됩니다. 예를 들면 SSH 키가 있습니다.

- 애플리케이션 수준 정보 및 구성에는 가상 시스템에 설치된 애플리케이션에 의해 구성된 모든 항목이 포함됩니다. 예를 들면 활성화 코드 및 등록 정보가 있습니다.참고정보와 접근 방식은 각 애플리케이션에 고유하기 때문에 애플리케이션 수준 제거에 대한 정보는 포함되지 않습니다.

4.1. 복제를 위한 가상 머신 준비

절차 4.1. 복제를 위한 가상 머신 준비

가상 머신 설정

- 복제 또는 템플릿에 사용할 가상 머신을 빌드합니다.

- 복제본에 필요한 소프트웨어를 설치합니다.

- 운영 체제에 대해 고유하지 않은 설정을 구성합니다.

- 고유하지 않은 애플리케이션 설정을 구성합니다.

네트워크 구성 제거

- 다음 명령을 사용하여 영구 udev 규칙을 제거합니다.

# rm -f /etc/udev/rules.d/70-persistent-net.rules

참고udev 규칙이 제거되지 않으면 첫 번째 NIC의 이름이 eth0 대신 eth1일 수 있습니다. /etc/sysconfig/network-scripts/ifcfg-eth[x]를 다음과 같이 편집하여 ifcfg 스크립트에서 고유한 네트워크 세부 정보를 제거합니다.- HWADDR 및 정적 행 제거참고HWADDR이 새 게스트의 MAC 주소와 일치하지 않으면 ifcfg가 무시됩니다. 따라서 파일에서 HWADDR을 제거하는 것이 중요합니다.

DEVICE=eth[x] BOOTPROTO=none ONBOOT=yes #NETWORK=10.0.1.0 <- REMOVE #NETMASK=255.255.255.0 <- REMOVE #IPADDR=10.0.1.20 <- REMOVE #HWADDR=xx:xx:xx:xx:xx <- REMOVE #USERCTL=no <- REMOVE # Remove any other *unique* or non-desired settings, such as UUID.

- HWADDR 또는 고유한 정보가 포함되지 않은 DHCP 구성이 남아 있는지 확인합니다.

DEVICE=eth[x] BOOTPROTO=dhcp ONBOOT=yes

- 파일에 다음 행이 포함되어 있는지 확인합니다.

DEVICE=eth[x] ONBOOT=yes

- 다음 파일이 있는 경우 해당 파일에 동일한 콘텐츠가 포함되어 있는지 확인합니다.

/etc/sysconfig/networking/devices/ifcfg-eth[x]/etc/sysconfig/networking/profiles/default/ifcfg-eth[x]

참고NetworkManager 또는 특수 설정을 가상 시스템과 함께 사용하는 경우 추가 고유 정보가 ifcfg 스크립트에서 제거되었는지 확인합니다.

등록 세부 정보 삭제

- 다음 중 하나를 사용하여 등록 세부 정보를 삭제합니다.

- RHN(Red Hat Network) 등록된 게스트 가상 머신의 경우 다음 명령을 사용하십시오.

# rm /etc/sysconfig/rhn/systemid - RHSM(Red Hat Subscription Manager)의 경우 게스트 가상 머신은 다음과 같습니다.

- 원래 가상 머신을 사용하지 않는 경우 다음 명령을 사용하십시오.

# subscription-manager unsubscribe --all # subscription-manager unregister # subscription-manager clean

- 원래 가상 머신을 사용하는 경우 다음 명령만 실행합니다.

# subscription-manager clean원래 RHSM 프로필은 포털에 남아 있습니다. 복제 후 가상 머신에서 RHSM 등록을 다시 활성화하려면 다음을 수행하십시오.- 고객 ID 코드를 가져옵니다.

# subscription-manager identity subscription-manager identity: 71rd64fx-6216-4409-bf3a-e4b7c7bd8ac9 - 가져온 ID 코드를 사용하여 가상 머신을 등록합니다.

# subscription-manager register --consumerid=71rd64fx-6216-4409-bf3a-e4b7c7bd8ac9

다른 고유한 세부 정보 제거

- 다음 명령을 사용하여 sshd 공개/개인 키 쌍을 제거합니다.

# rm -rf /etc/ssh/ssh_host_*참고ssh 키를 제거하면 ssh 클라이언트의 문제가 이러한 호스트를 신뢰하지 않습니다. - 여러 시스템에서 실행되는 경우 충돌이 발생할 수 있는 기타 애플리케이션별 식별자 또는 구성을 제거합니다.

다음 부팅 시 구성 마법사를 실행하도록 가상 머신 구성

- 다음에 다음 중 하나를 수행하여 부팅될 때 관련 구성 마법사를 실행하도록 가상 머신을 구성합니다.

- Red Hat Enterprise Linux 6 이하의 경우 다음 명령을 사용하여 .unconfigured라는 루트 파일 시스템에 빈 파일을 만듭니다.

# touch /.unconfigured - Red Hat Enterprise Linux 7의 경우 다음 명령을 실행하여 첫 번째 부팅 및 초기 설정 마법사를 활성화합니다.

# sed -ie 's/RUN_FIRSTBOOT=NO/RUN_FIRSTBOOT=YES/' /etc/sysconfig/firstboot # systemctl enable firstboot-graphical # systemctl enable initial-setup-graphical

참고다음 부팅 시 실행되는 마법사는 가상 머신에서 제거된 구성에 따라 다릅니다. 또한 복제가 처음 부팅되면 호스트 이름을 변경하는 것이 좋습니다.

4.2. 가상 머신 복제

4.2.1. virt-clone을 사용하여 게스트 복제

--original 만 필요합니다. 전체 옵션 목록을 보려면 다음 명령을 입력합니다.

# virt-clone --help예 4.1. virt-clone 을 사용하여 게스트 복제

# virt-clone --original demo --auto-clone예 4.2. virt-clone 을 사용하여 게스트 복제

# virt-clone --connect qemu:///system --original demo --name newdemo --file /var/lib/libvirt/images/newdemo.img --file /var/lib/libvirt/images/newdata.img4.2.2. virt-manager를 사용하여 게스트 복제

절차 4.2. virt-manager를 사용하여 가상 머신 복제

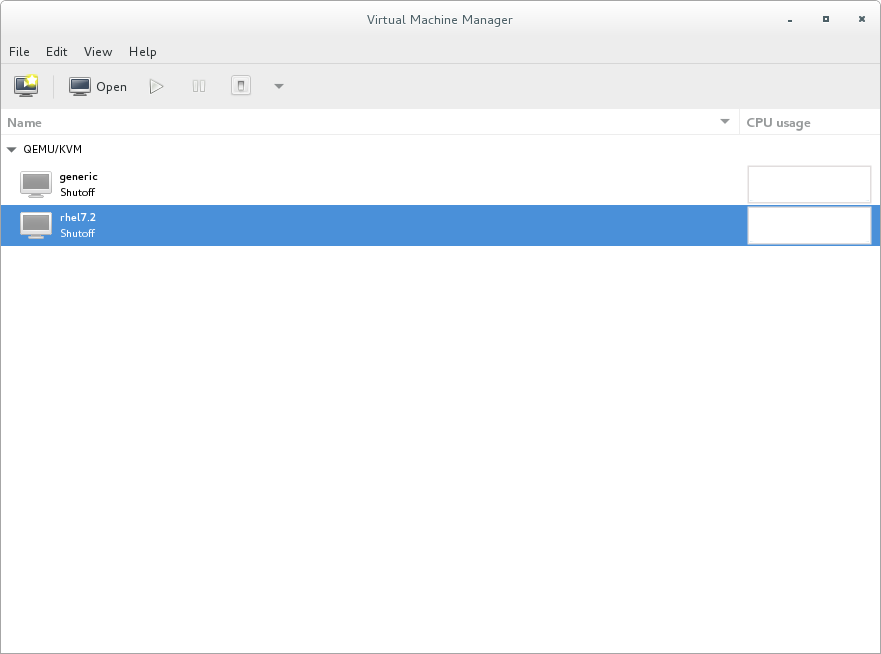

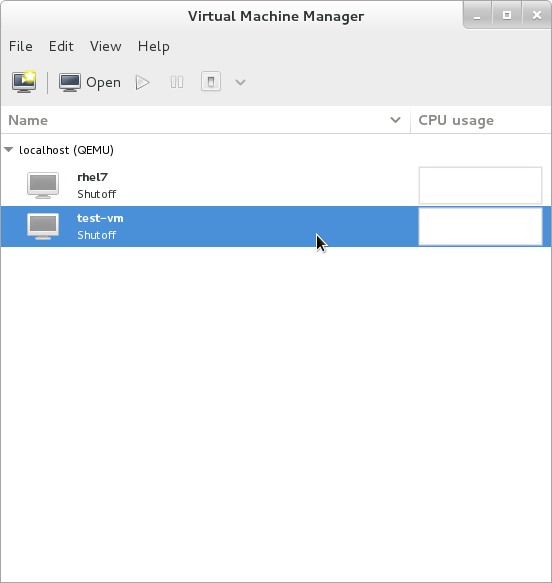

virt-manager를 엽니다.

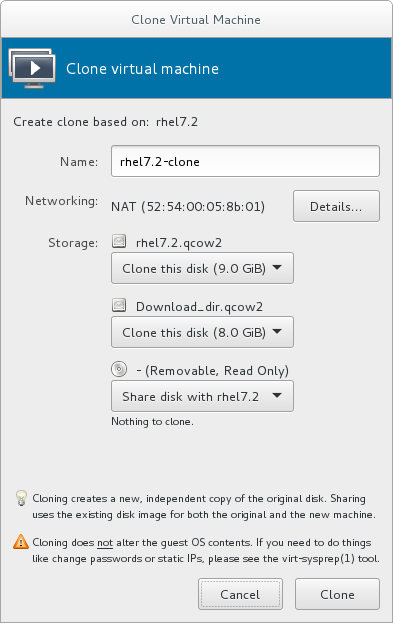

virt-manager 를 시작합니다. Applications (애플리케이션) 메뉴 및 System Tools (시스템 도구) 하위 메뉴에서 Virtual Machine Manager 애플리케이션을 시작합니다. 또는 root로 virt-manager 명령을 실행합니다.가상 머신 관리자 의 게스트 가상 머신 목록에서 복제하려는 게스트 가상 머신을 선택합니다.복제하려는 게스트 가상 머신을 마우스 오른쪽 버튼으로 클릭하고 Clone 을 선택합니다. Clone Virtual Machine(가상 시스템 복제) 창이 열립니다.그림 4.1. 가상 머신 복제 창

복제 구성

- 복제본의 이름을 변경하려면 복제본의 새 이름을 입력합니다.

- 네트워킹 구성을 변경하려면 세부 정보를 클릭합니다.복제본의 새 MAC 주소를 입력합니다.OK를 클릭합니다.

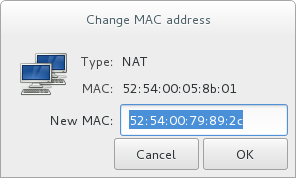

그림 4.2. MAC 주소 창 변경

- 복제된 게스트 가상 머신의 각 디스크에 대해 다음 옵션 중 하나를 선택합니다.

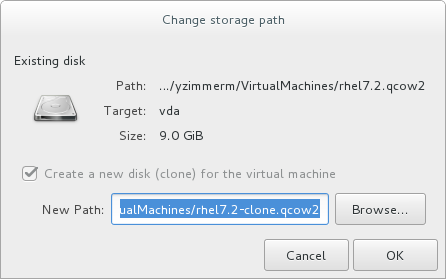

이 디스크 복제- 복제된 게스트 가상 머신에 대해 디스크가 복제됨게스트 가상 머신 이름으로디스크 공유 - 복제할 게스트 가상 머신과 해당 복제본에서 디스크를 공유합니다.세부 정보- 디스크의 새 경로를 선택할 수 있는 스토리지 경로 변경 창을 엽니다.그림 4.3.

스토리지 경로창 변경

게스트 가상 머신을 복제합니다.

Clone 을 클릭합니다.

5장. KVM Paravirtualized (virtio) 드라이버

virtio 패키지에 포함되어 있습니다. virtio 패키지는 블록(스토리지) 장치 및 네트워크 인터페이스 컨트롤러를 지원합니다.

5.1. 기존 스토리지 장치에 KVM virtio 드라이버 사용

virtio 드라이버를 사용하도록 게스트에 연결된 기존 하드 디스크 장치를 수정할 수 있습니다. 이 섹션에 표시된 예제에서는 libvirt 구성 파일을 편집합니다. 이러한 단계를 수행하기 위해 게스트 가상 머신을 종료할 필요는 없지만 게스트가 완전히 종료되고 재부팅될 때까지 변경 사항이 적용되지 않습니다.

절차 5.1. 기존 장치에 KVM virtio 드라이버 사용

- 이 절차를 계속 진행하기 전에 적절한 드라이버(

viostor)를 설치했는지 확인하십시오. - virsh edit guestname 명령을 root로 실행하여 장치의 XML 구성 파일을 편집합니다. 예를 들어 virsh는 guest1을 편집합니다. 구성 파일은

/etc/libvirt/qemu/디렉터리에 있습니다. - 다음은 가상화된 IDE 드라이버를 사용하는 파일 기반 블록 장치입니다. 이는 virtio 드라이버를 사용하지 않는 가상 머신에 대한 일반적인 항목입니다.

<disk type='file' device='disk'> ... <source file='/var/lib/libvirt/images/disk1.img'/> <target dev='hda' bus='ide'/> <address type='pci' domain='0x0000' bus='0x00' slot='0x07' function='0x0'/> </disk>

- bus= 항목을 virtio 로 수정하여 virtio 장치를 사용하도록 항목을 변경합니다. 디스크가 이전 IDE인 경우

hda,hdb또는 hdc 와 유사한 대상이있습니다. bus=virtio 로 변경할 때 대상을vda, pxe 또는RuntimeClass로변경해야합니다.<disk type='file' device='disk'> ... <source file='/var/lib/libvirt/images/disk1.img'/> <target dev='vda' bus='virtio'/> <address type='pci' domain='0x0000' bus='0x00' slot='0x07' function='0x0'/> </disk>

- 디스크 태그 내에서 address 태그를 제거합니다. 이 절차가 작동하려면 이 작업을 수행해야 합니다. libvirt는 다음에 가상 머신을 시작할 때 주소 태그를 적절하게 다시 생성합니다.

5.2. 새 스토리지 장치에 KVM virtio 드라이버 사용

절차 5.2. virtio 스토리지 드라이버를 사용하여 스토리지 장치 추가

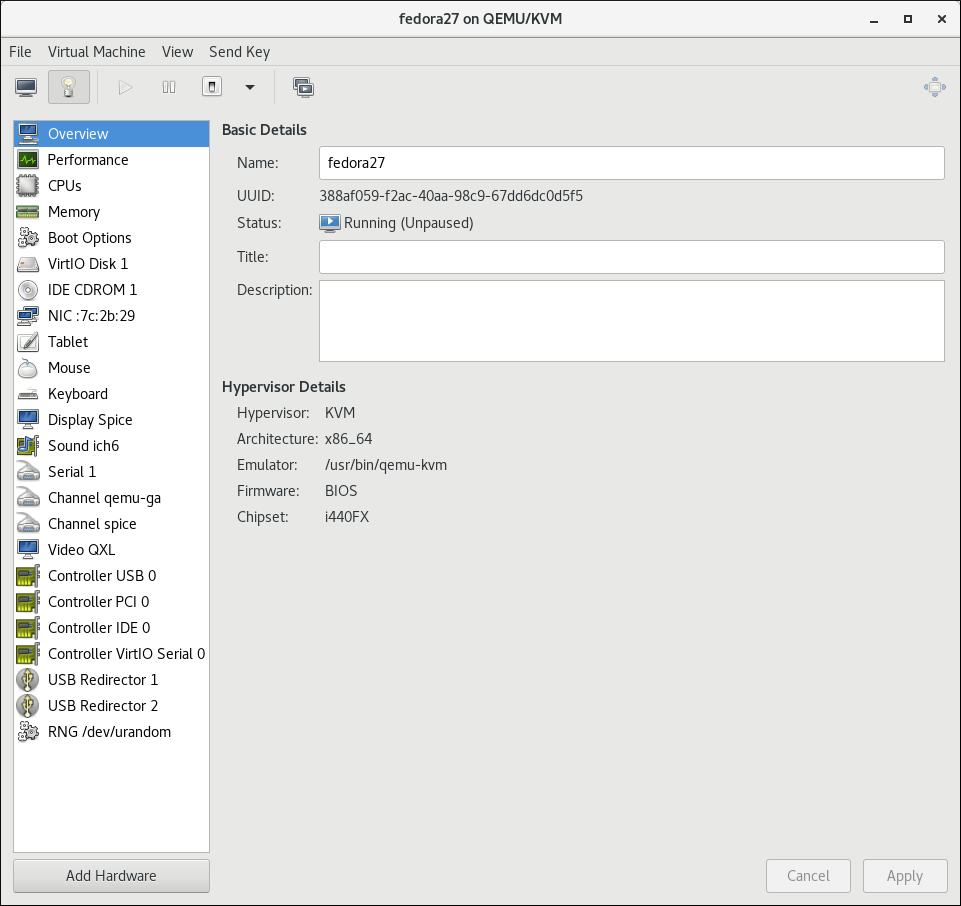

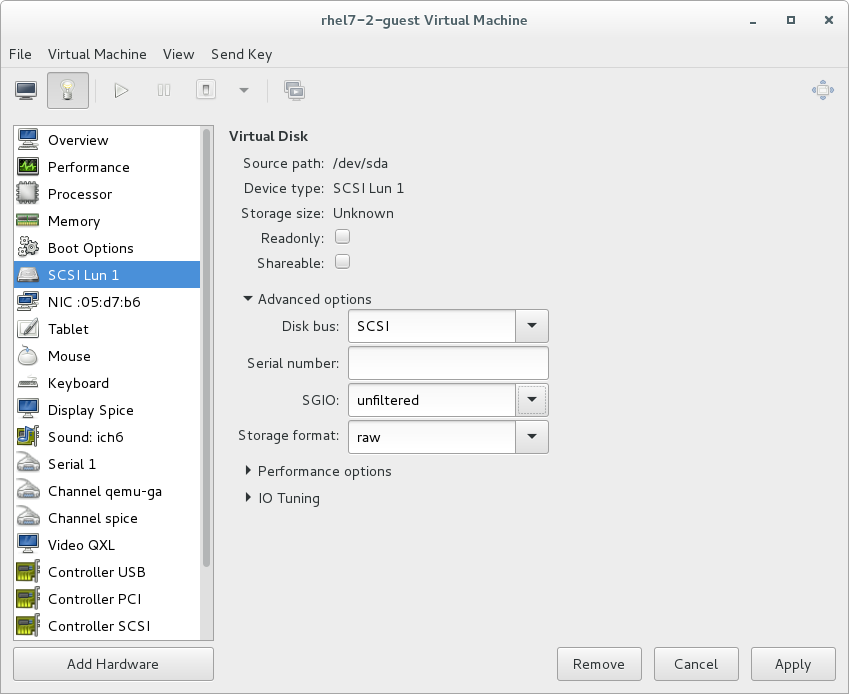

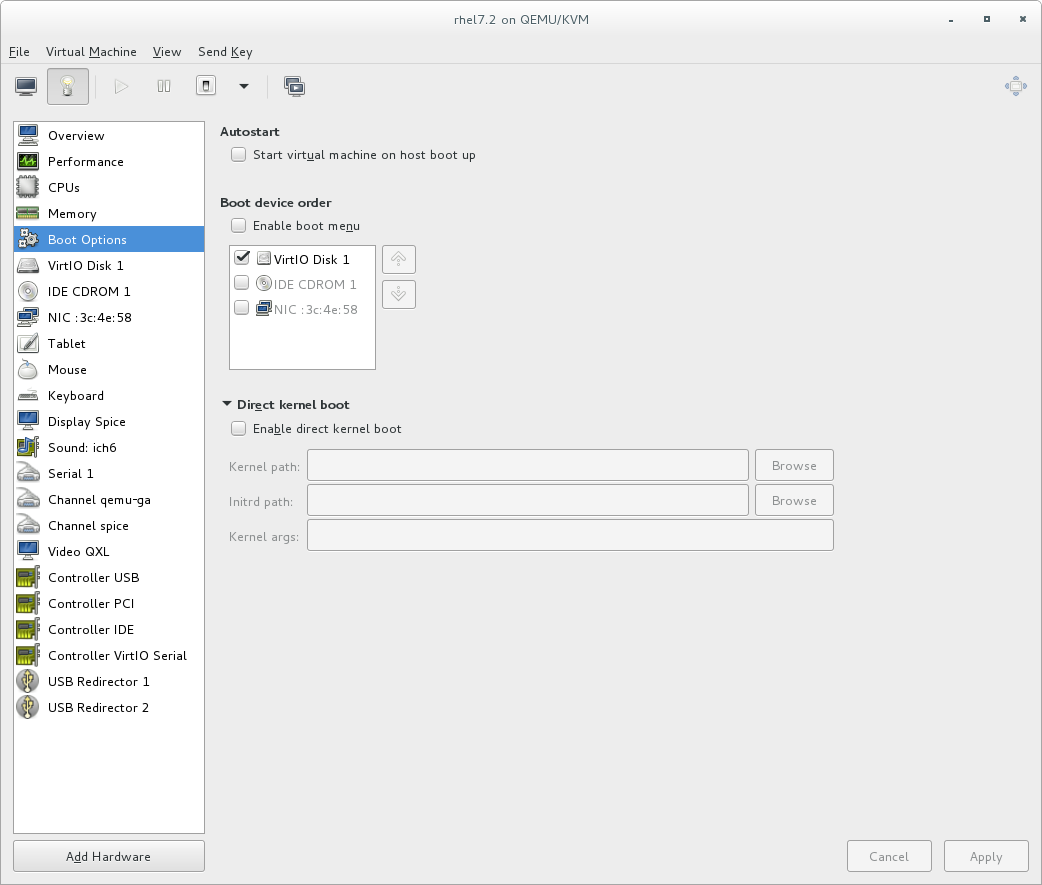

- virt-manager 에서 게스트 이름을 두 번 클릭하여 게스트 가상 머신을 엽니다.

을 클릭하여 가상 하드웨어 세부 정보 표시 탭을 엽니다.

을 클릭하여 가상 하드웨어 세부 정보 표시 탭을 엽니다.

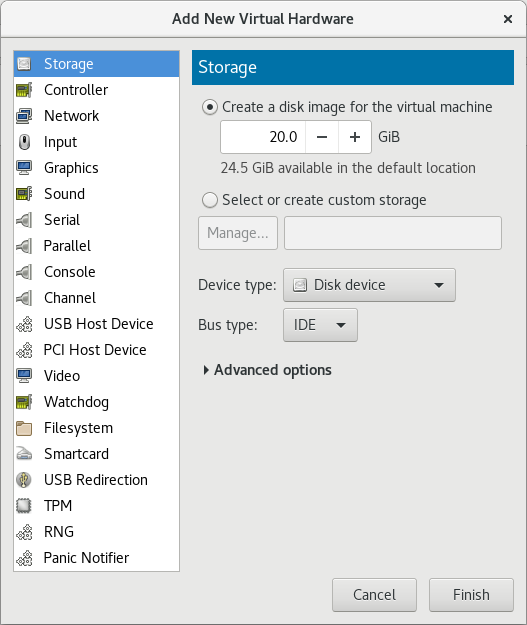

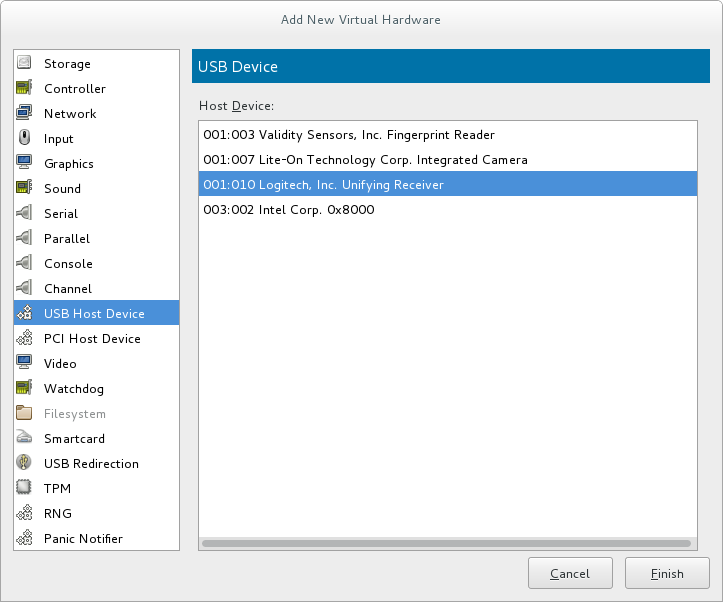

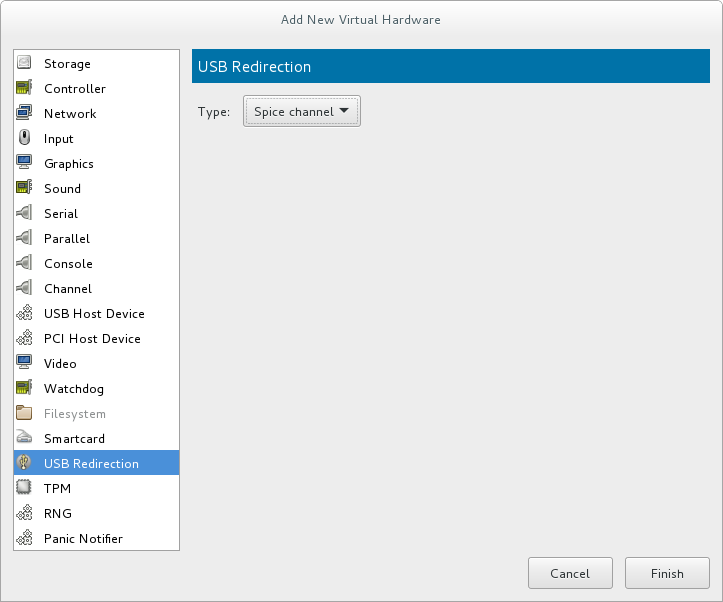

- Show virtual hardware details 탭에서 하드웨어 추가 버튼을 클릭합니다.

하드웨어 유형 선택

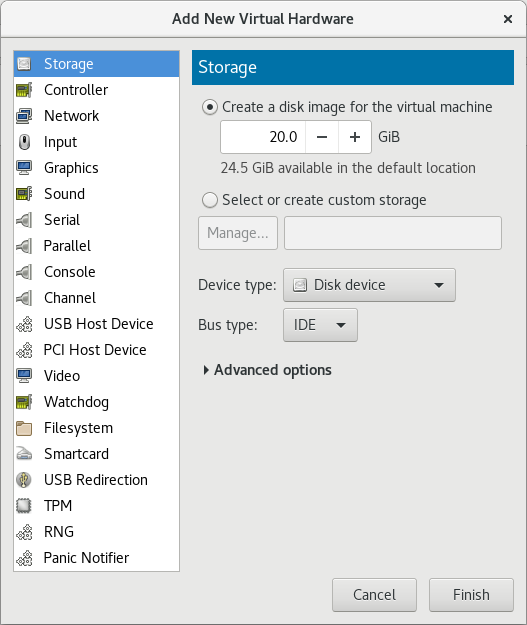

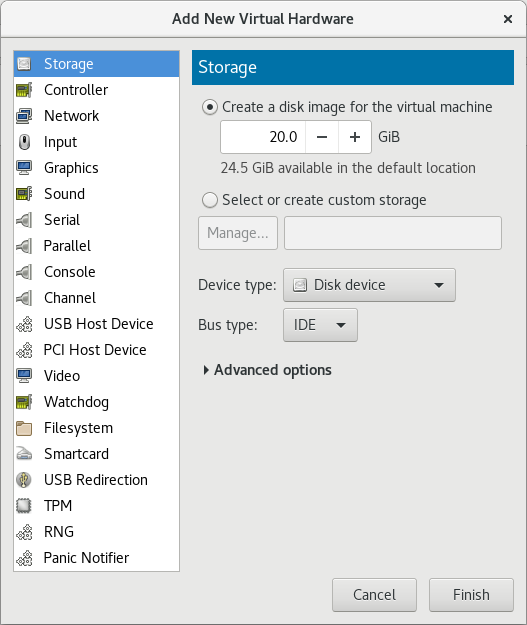

Hardware type 으로 Storage 를 선택합니다.그림 5.1. 새 가상 하드웨어 추가 마법사

스토리지 장치 및 드라이버를 선택합니다.

새 디스크 이미지를 생성하거나 스토리지 풀 볼륨을 선택합니다.virtio 드라이버를 사용하려면 장치 유형을 Disk 장치 및 Bus 유형을 VirtIO 로 설정합니다.그림 5.2. 새 가상 하드웨어 추가 마법사

완료 를 클릭하여 절차를 완료합니다.

완료 를 클릭하여 절차를 완료합니다.

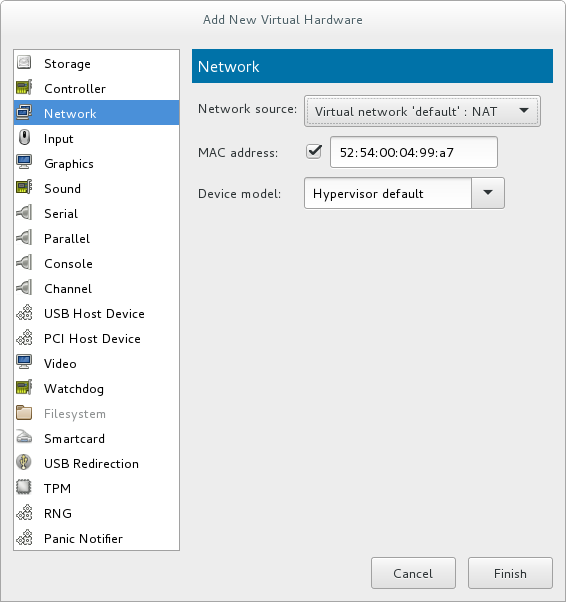

절차 5.3. virtio 네트워크 드라이버를 사용하여 네트워크 장치 추가

- virt-manager 에서 게스트 이름을 두 번 클릭하여 게스트 가상 머신을 엽니다.

을 클릭하여 가상 하드웨어 세부 정보 표시 탭을 엽니다.

을 클릭하여 가상 하드웨어 세부 정보 표시 탭을 엽니다.

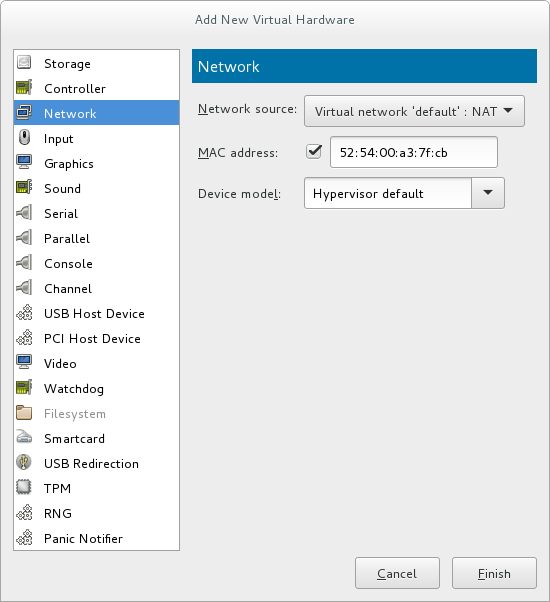

- Show virtual hardware details 탭에서 하드웨어 추가 버튼을 클릭합니다.

하드웨어 유형 선택

Hardware type 으로 Network 를 선택합니다.그림 5.3. 새 가상 하드웨어 추가 마법사

네트워크 장치 및 드라이버를 선택합니다.

virtio 드라이버를 사용하려면 장치 모델을 virtio 로 설정합니다. 필요한 호스트 장치를 선택합니다.그림 5.4. 새 가상 하드웨어 추가 마법사

완료 를 클릭하여 절차를 완료합니다.

완료 를 클릭하여 절차를 완료합니다.

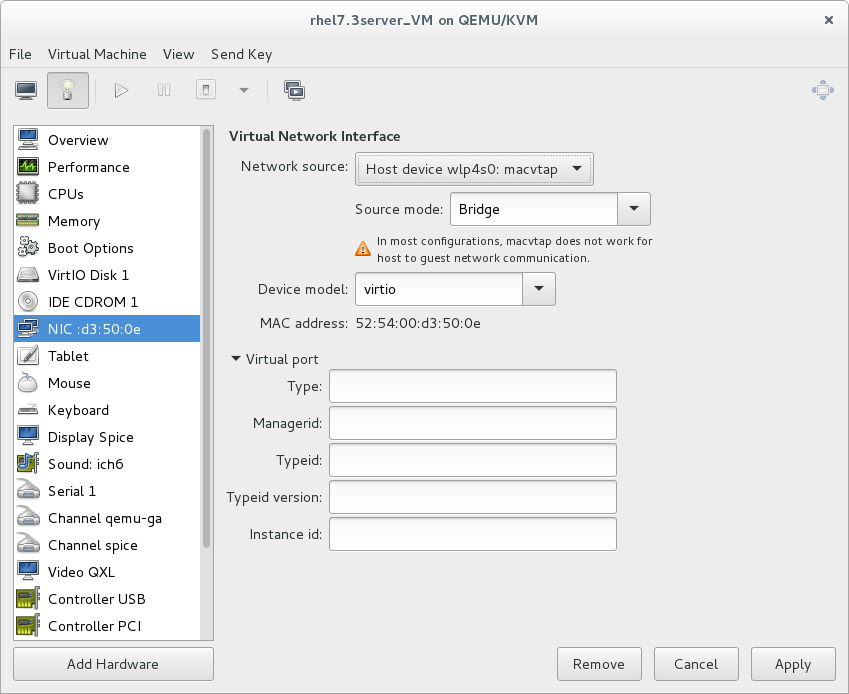

5.3. 네트워크 인터페이스 장치에 KVM virtio 드라이버 사용

- 또는 virt-manager 인터페이스에서 게스트의 가상 하드웨어 세부 정보 화면으로 이동하여 하드웨어 추가 를 클릭합니다. 새 가상 하드웨어 추가 화면에서 Network 를 선택하고 Device model 을

virtio로 변경합니다.

- 기존 인터페이스의 유형을 virtio 로 변경하려면 virsh edit 명령을 사용하여 원하는 게스트의 XML 구성을 편집하고

모델 유형속성을virtio로 변경합니다. 예를 들면 다음과 같습니다.<devices> <interface type='network'> <source network='default'/> <target dev='vnet1'/> <model type='virtio'/> <driver name='vhost' txmode='iothread' ioeventfd='on' event_idx='off'/> </interface> </devices> ...또는 virt-manager 인터페이스에서 게스트의 가상 하드웨어 세부 정보 화면으로 이동하여NIC항목을 선택하고 장치 모델을virtio로 변경합니다.

virtio-net 이 되도록 하십시오. 자세한 내용은 Red Hat 지식베이스 를 참조하십시오.

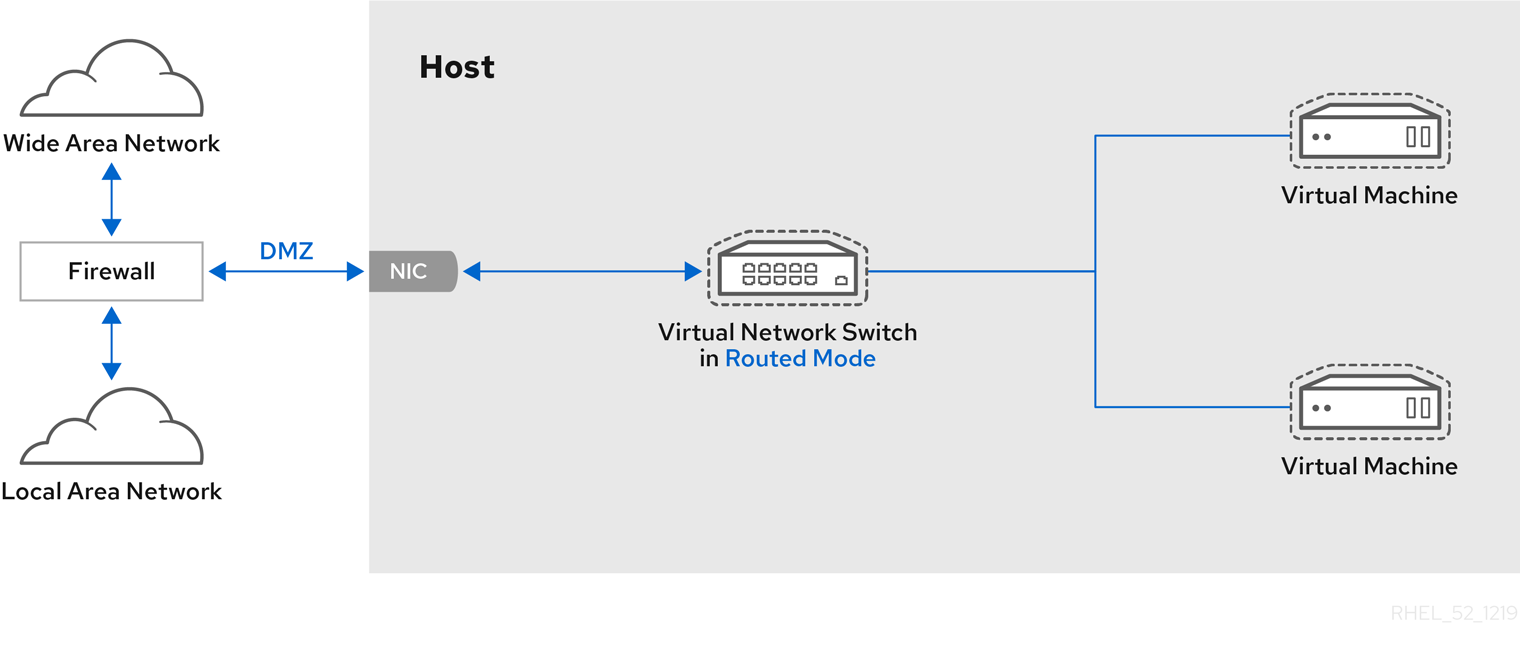

6장. 네트워크 설정

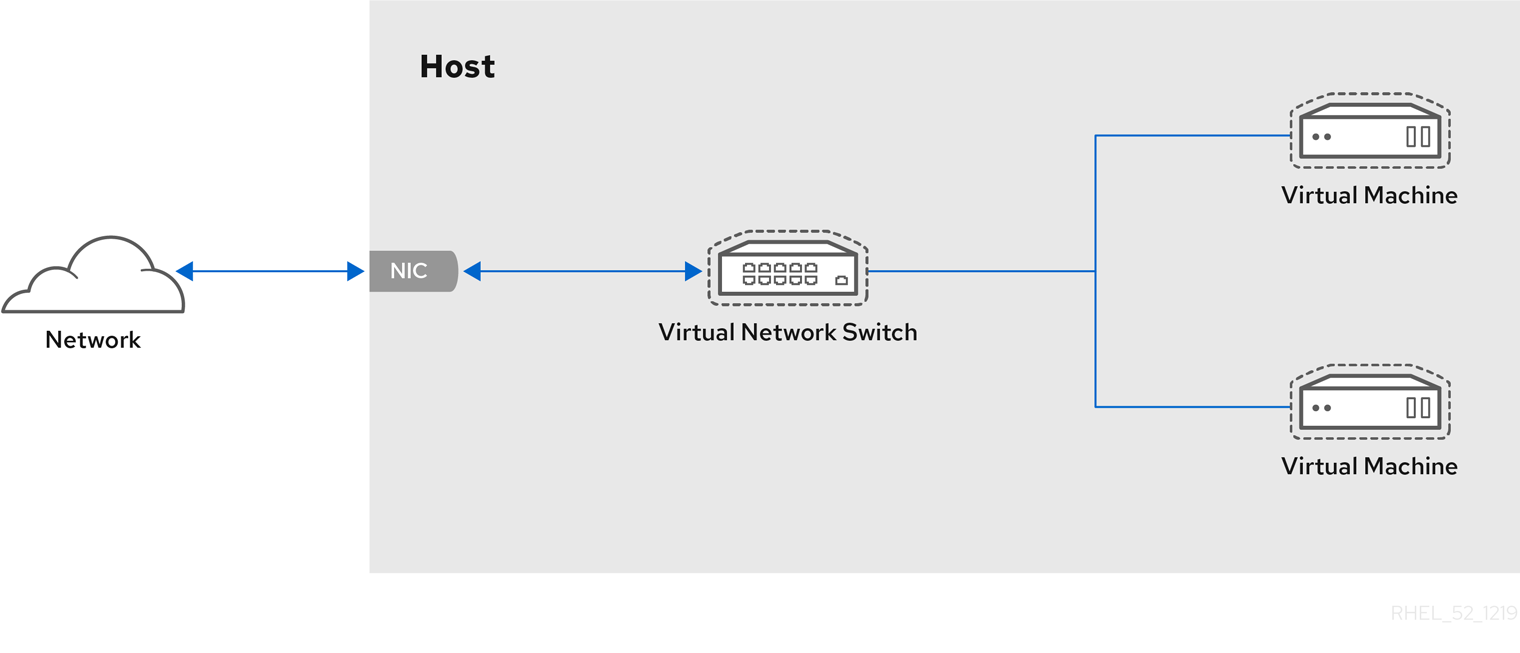

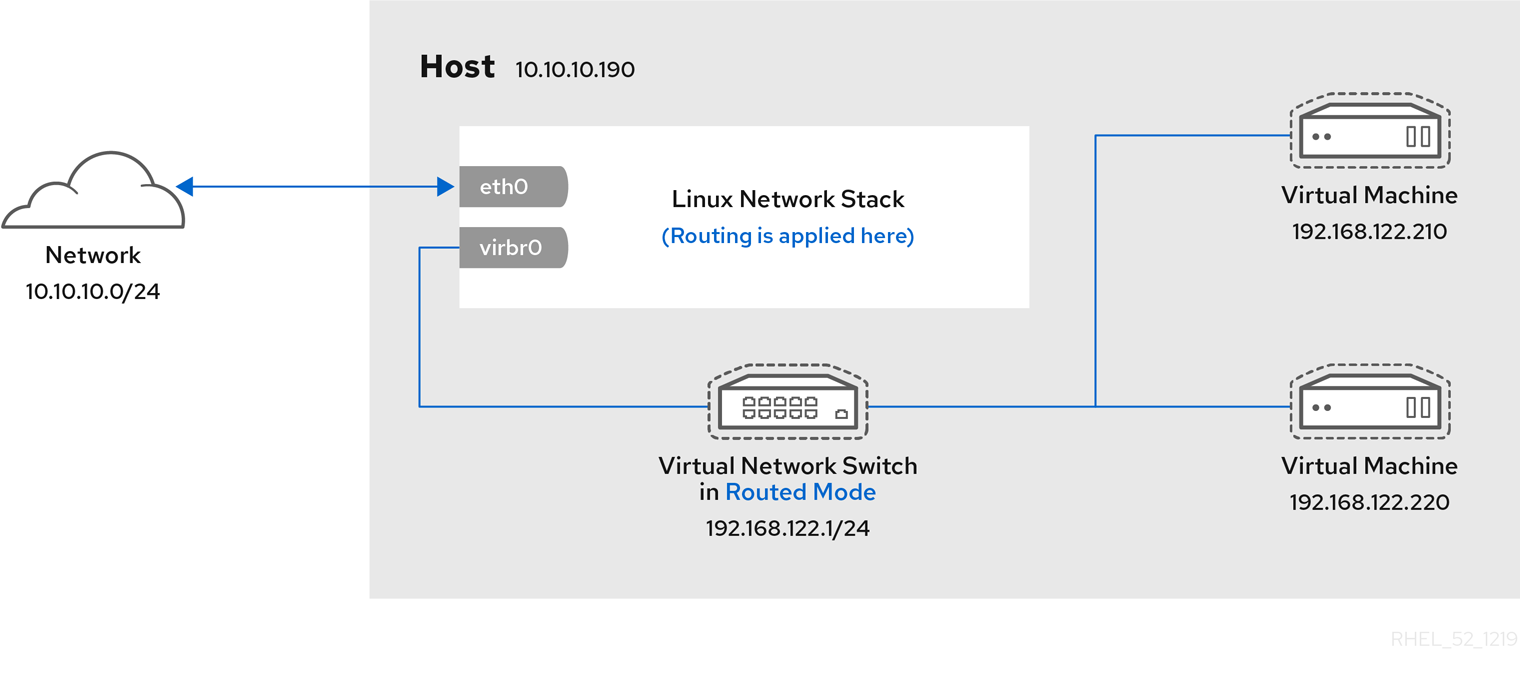

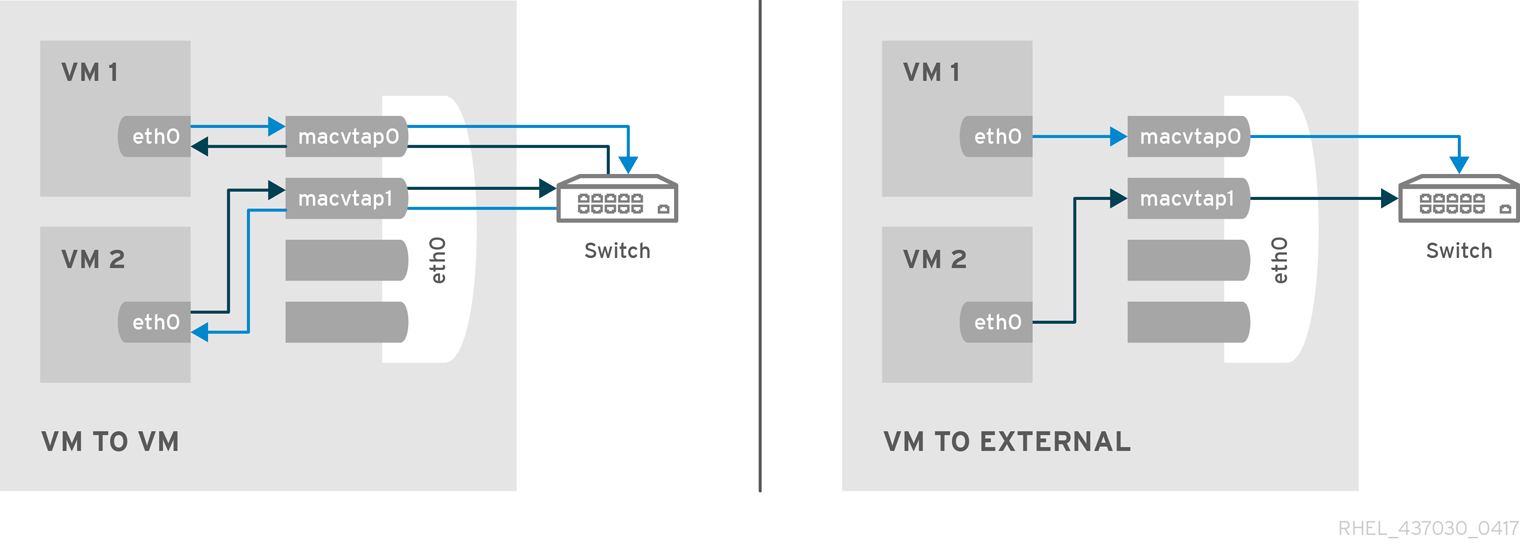

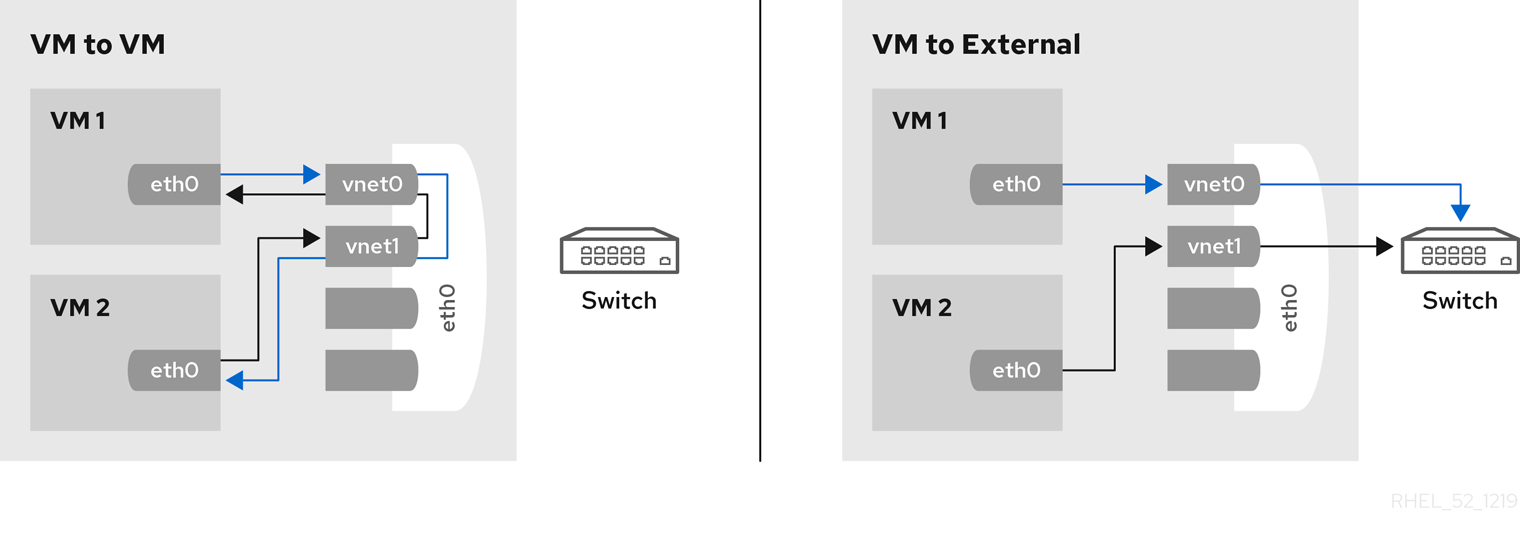

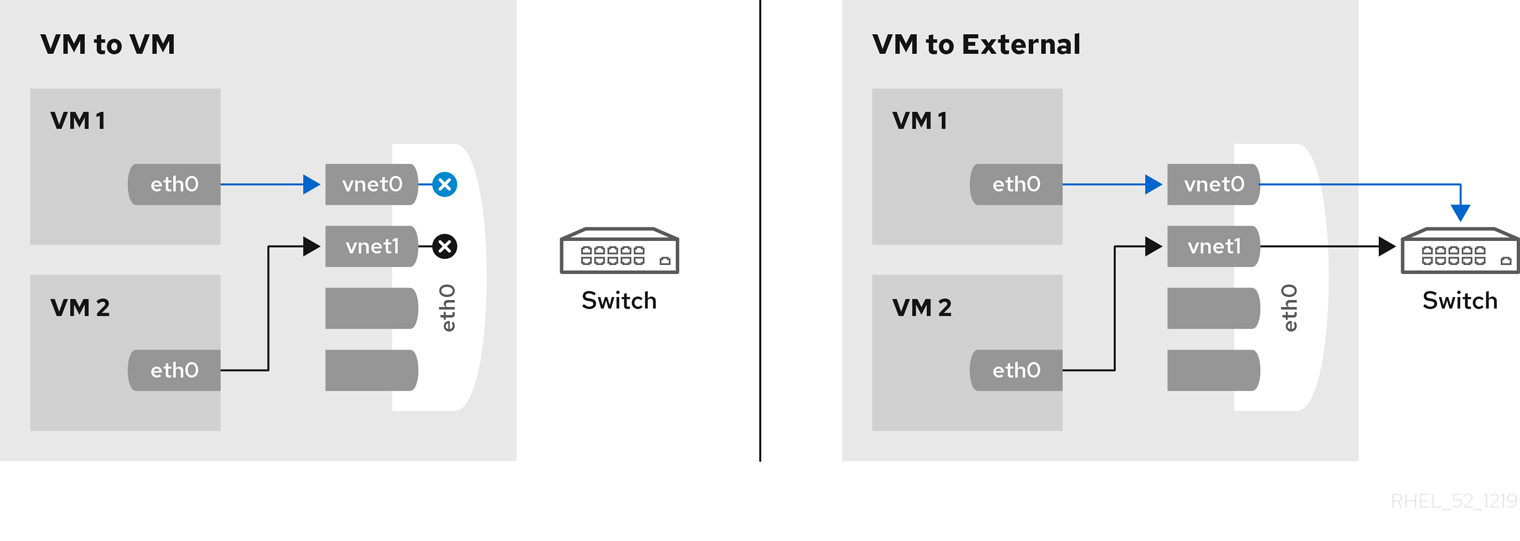

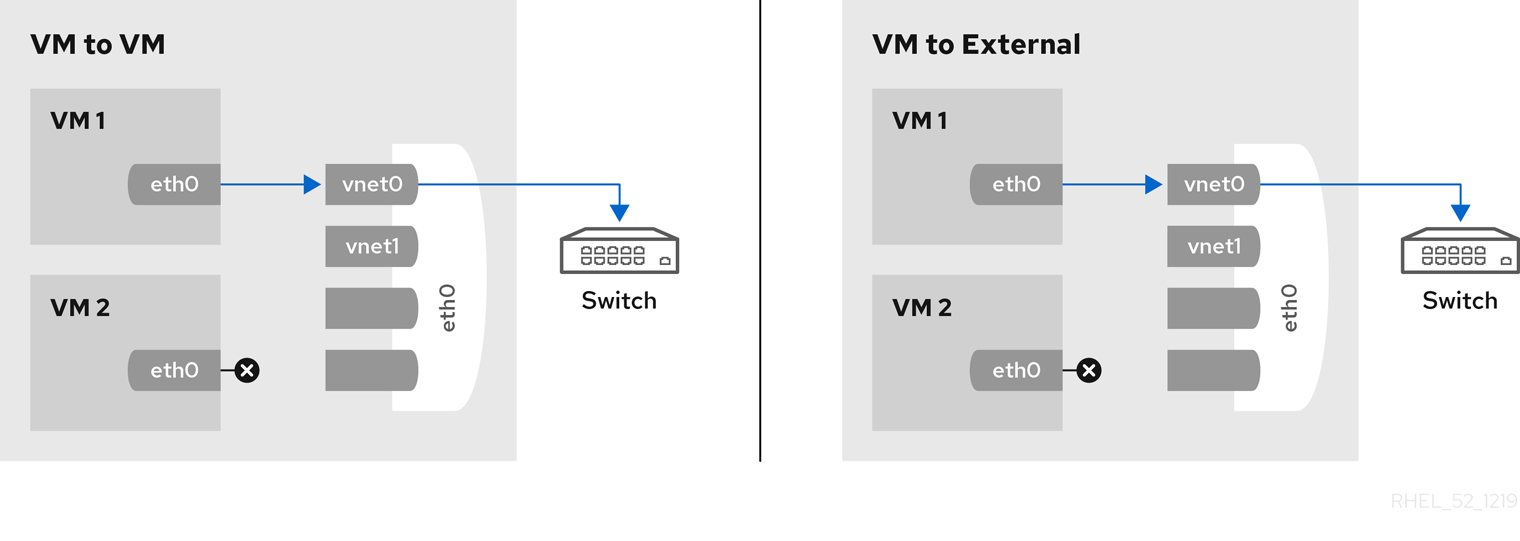

- NAT(네트워크 주소 변환)를 사용하는 가상 네트워크

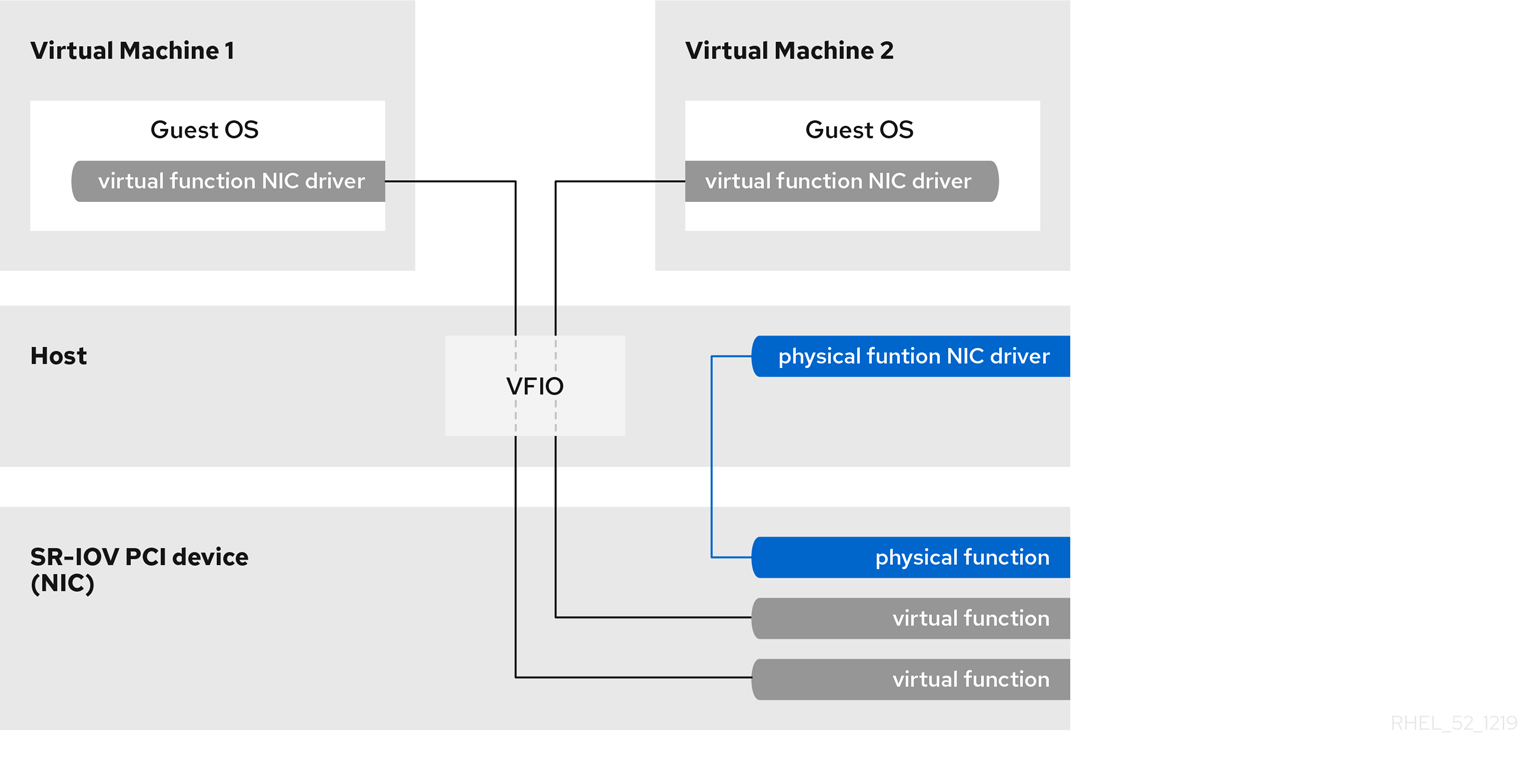

- PCI 장치 할당을 사용하여 직접 할당된 물리적 장치

- PCIe SR-IOV를 사용하여 직접 할당된 가상 기능

- 브리지 네트워크

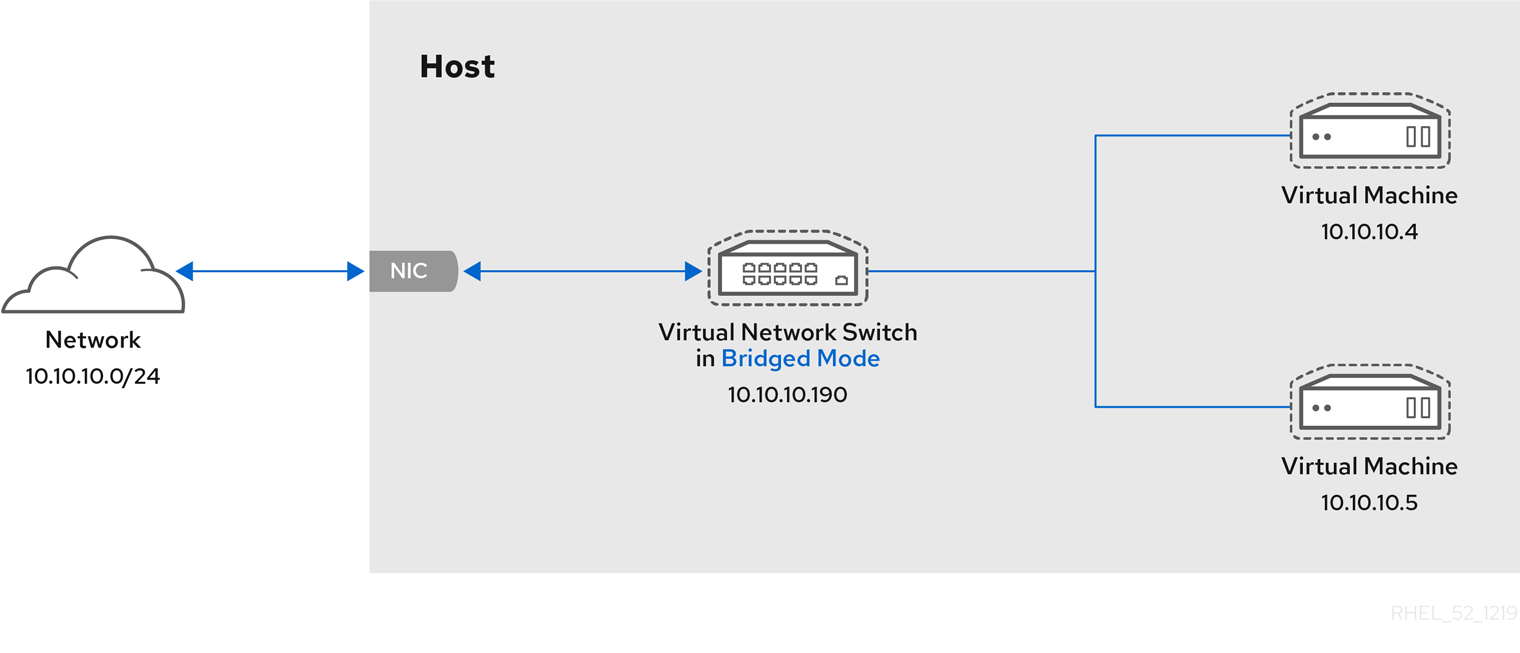

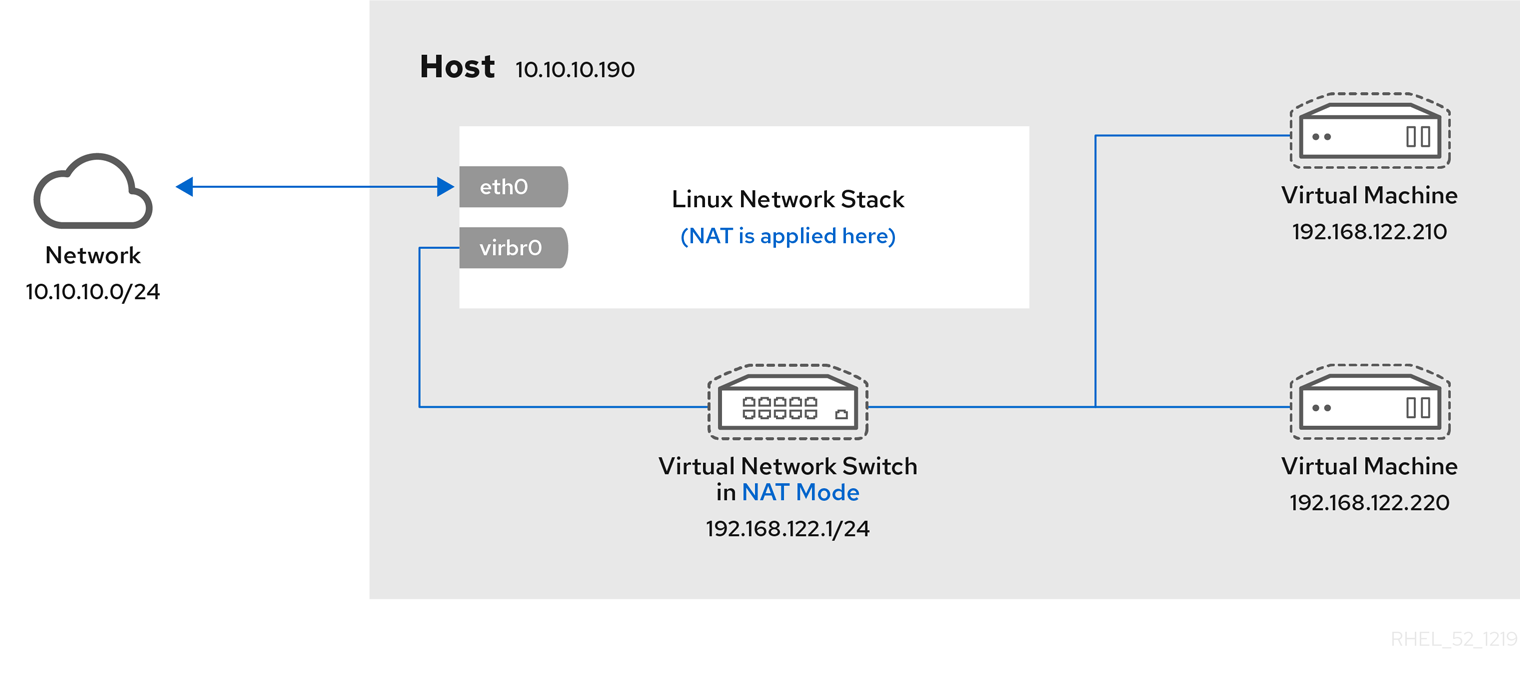

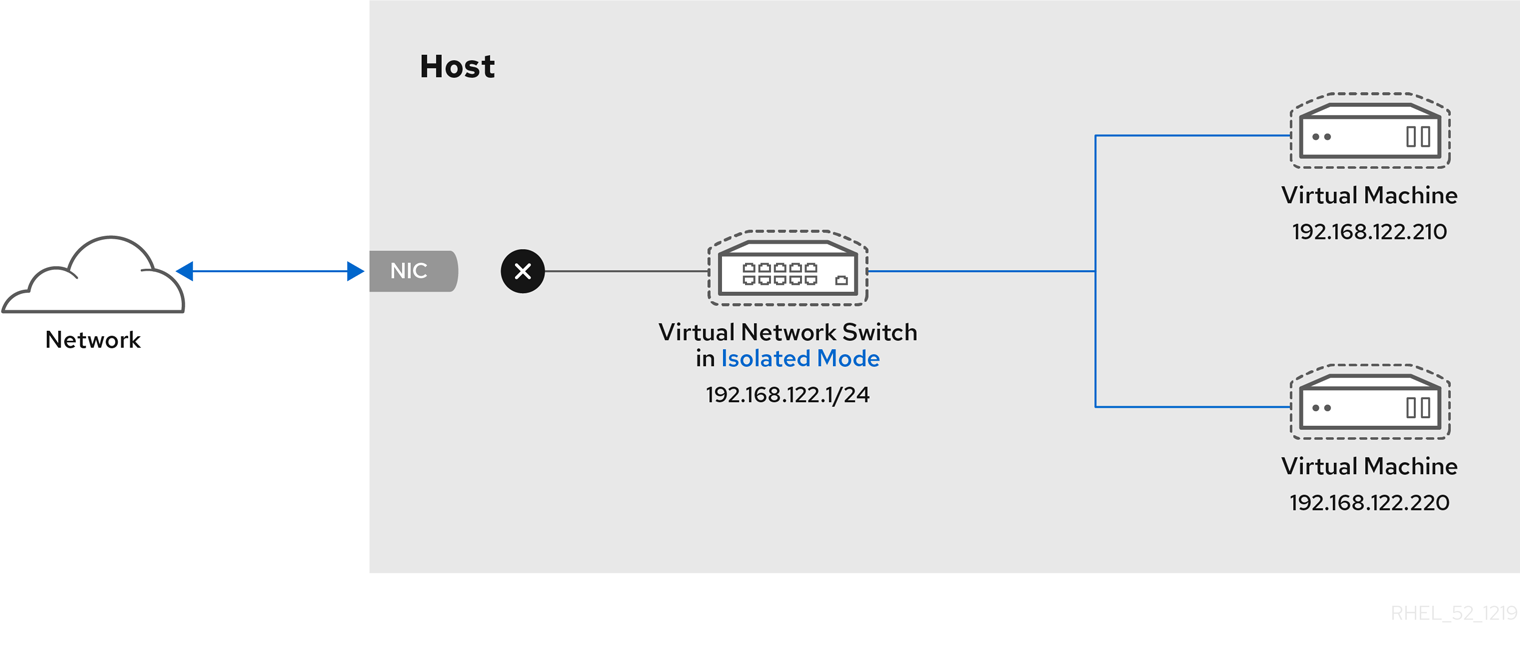

6.1. libvirt를 사용한 NAT(Network Address Translation)

호스트 설정

모든 표준 libvirt 설치는 기본 가상 네트워크로 가상 머신에 NAT 기반 연결을 제공합니다. virsh net-list --all 명령을 사용하여 사용할 수 있는지 확인합니다.

# virsh net-list --all

Name State Autostart

-----------------------------------------

default active yes

# ll /etc/libvirt/qemu/

total 12

drwx------. 3 root root 4096 Nov 7 23:02 networks

-rw-------. 1 root root 2205 Nov 20 01:20 r6.4.xml

-rw-------. 1 root root 2208 Nov 8 03:19 r6.xml

/etc/libvirt/qemu/networks/default.xml에서 정의됩니다.

# virsh net-autostart default

Network default marked as autostarted# virsh net-start default

Network default startedlibvirt 기본 네트워크가 실행되면 분리된 브리지 장치가 표시됩니다. 이 장치에는 물리적 인터페이스가 추가되지 않습니다. 새 장치는 NAT 및 IP 전달을 사용하여 실제 네트워크에 연결합니다. 새 인터페이스를 추가하지 마십시오.

# brctl show

bridge name bridge id STP enabled interfaces

virbr0 8000.000000000000 yesvirbr0 장치에 연결된 게스트 가상 머신의 트래픽을 허용하는 iptables 규칙을 추가합니다. libvirt 는 ip_forward 매개변수를 활성화합니다. 다른 일부 애플리케이션은 ip_forward 를 비활성화할 수 있으므로 가장 좋은 옵션은 /etc/sysctl.conf 에 다음을 추가하는 것입니다.

net.ipv4.ip_forward = 1

게스트 가상 머신 구성

호스트 구성이 완료되면 이름을 기반으로 게스트 가상 머신을 가상 네트워크에 연결할 수 있습니다. 게스트를 '기본' 가상 네트워크에 연결하려면 XML 구성 파일(예: /etc/libvirtd/qemu/myguest.xml)에서 게스트를 사용할 수 있습니다.

<interface type='network'> <source network='default'/> </interface>

<interface type='network'> <source network='default'/> <mac address='00:16:3e:1a:b3:4a'/> </interface>

6.2. vhost-net 비활성화

vhost-net 모듈은 virtio 패킷 처리 작업을 사용자 공간( QEMU 프로세스)에서 이동하고 커널(vhost-net 드라이버)으로 이동하여 가상화 오버헤드를 줄이는 virtio 네트워킹의 커널 수준 백엔드입니다. vhost-net은 virtio 네트워크 인터페이스에만 사용할 수 있습니다. vhost-net 커널 모듈이 로드되면 모든 virtio 인터페이스에 대해 기본적으로 활성화되어 있지만 vhost-net이 사용 중일 때 특정 워크로드가 성능이 저하되는 경우 인터페이스 구성에서 기본적으로 활성화될 수 있습니다.

<interface> 하위 요소를 편집하고 다음과 같이 네트워크를 정의합니다.

<interface type="network"> ... <model type="virtio"/> <driver name="qemu"/> ... </interface>

qemu 로 설정하면 패킷 처리를 QEMU 사용자 공간으로 강제 비활성화하여 해당 인터페이스에 대해 vhost-net을 효과적으로 비활성화합니다.

6.3. vhost-net zero-copy 활성화

vhost-net.conf 를 /etc/modprobe.d 에 추가합니다.

options vhost_net experimental_zcopytx=1

modprobe -r vhost_net

modprobe vhost_net experimental_zcopytx=0

$ cat /sys/module/vhost_net/parameters/experimental_zcopytx

0

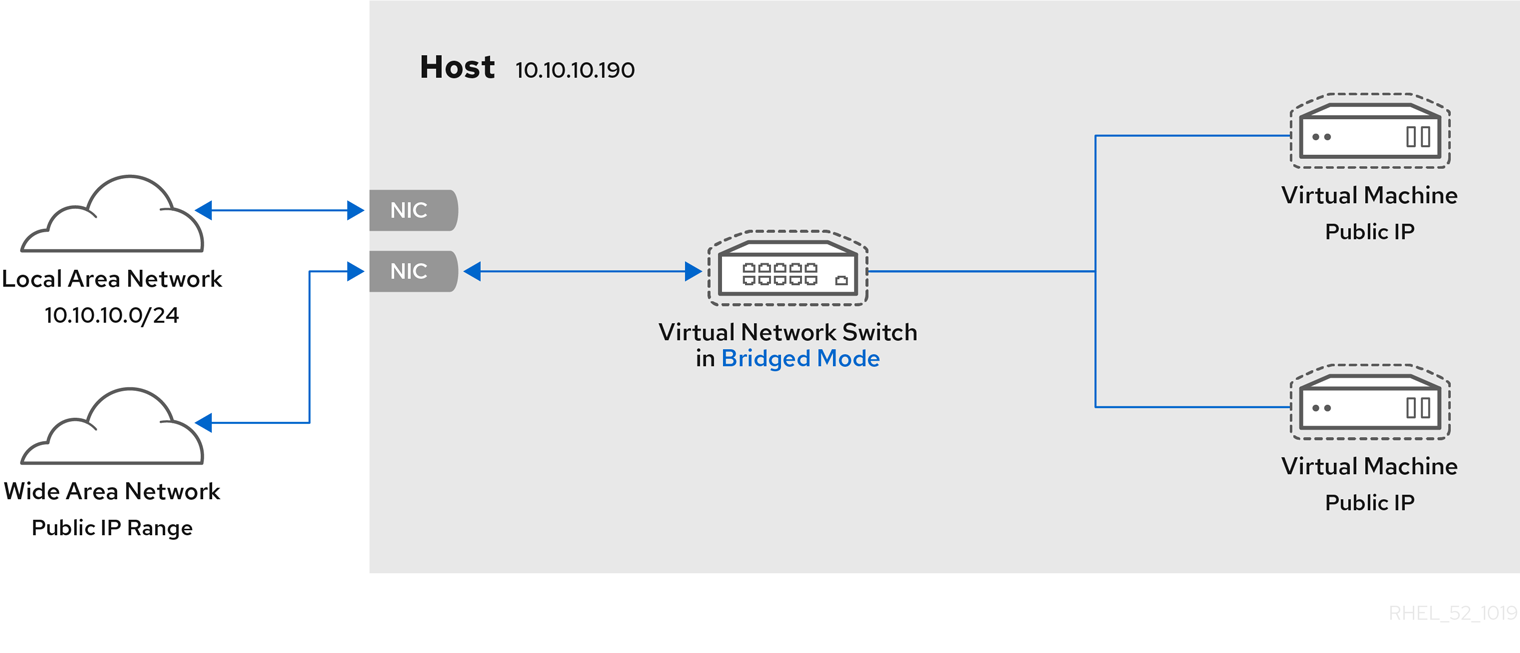

6.4. 브리지 네트워킹

6.4.1. Red Hat Enterprise Linux 7 호스트에서 브리지 네트워킹 구성

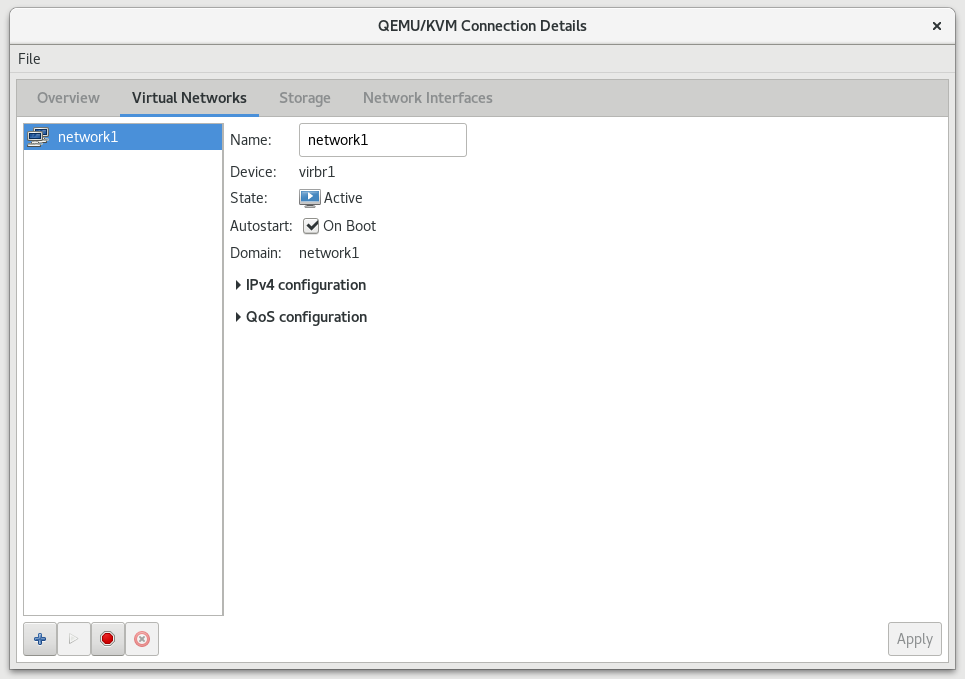

6.4.2. 가상 머신 관리자를 사용한 브리지 네트워킹

절차 6.1. virt-manager를 사용하여 브리지 만들기

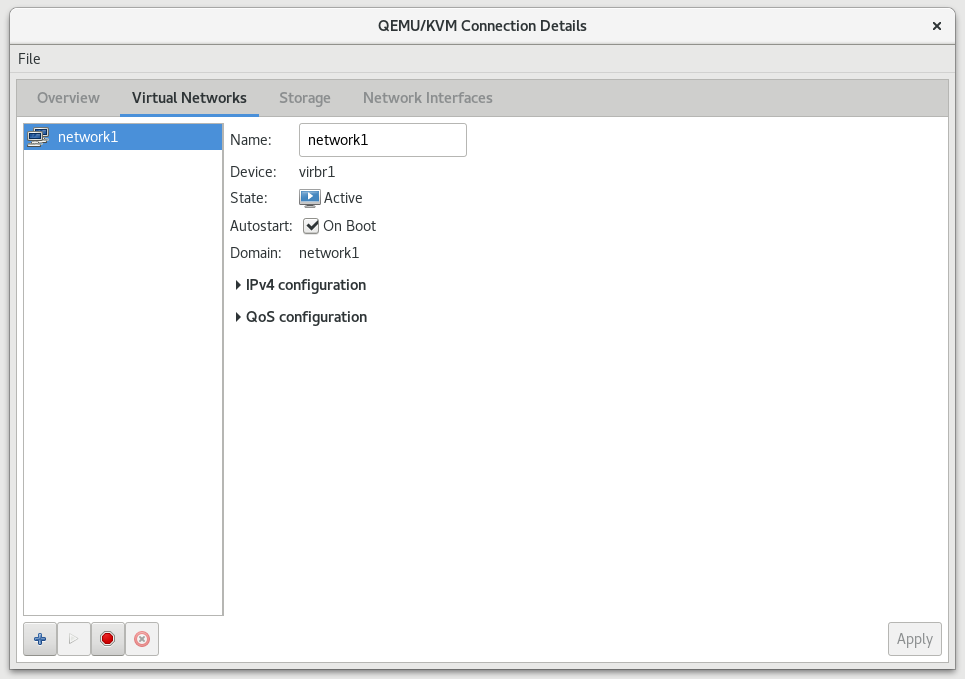

- virt-manager 메인 메뉴에서 Edit octets Connection Details 를 클릭하여 연결 세부 정보 창을 엽니다.

- 네트워크 인터페이스 탭을 클릭합니다.

- 창 하단에 있는 + 를 클릭하여 새 네트워크 인터페이스를 구성합니다.

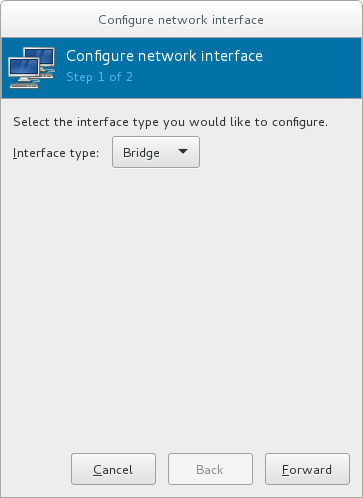

- 인터페이스 유형 드롭다운 메뉴에서 브리지 를 선택한 다음 앞으로 를 클릭하여 계속합니다.

그림 6.1. 브리지 추가

- 이름 필드에 브리지의 이름을 입력합니다(예: br0 ).

- 드롭다운 메뉴에서 시작 모드를 선택합니다. 다음 중 하나를 선택합니다.

- none - 브리지를 비활성화합니다.

- ONBOOT - 다음 게스트 가상 머신 재부팅 시 브리지를 활성화합니다.

- 핫플러그 - 게스트 가상 머신이 실행 중인 경우에도 브릿지를 활성화합니다.

- 이제 활성화 확인란을 선택하여 브릿지를 즉시 활성화합니다.

- IP 설정 또는 브리지 설정을 구성하려면 적절한 Configure (구성) 버튼을 클릭합니다. 필요한 설정을 지정하기 위해 별도의 창이 열립니다. 필요한 사항을 변경하고 완료되면 확인 을 클릭합니다.

- 가상 머신에 연결할 실제 인터페이스를 선택합니다. 인터페이스가 현재 다른 게스트 가상 머신에서 사용 중인 경우 경고 메시지가 표시됩니다.

- 완료 를 클릭하고 마법사가 닫히고 연결 메뉴로 돌아갑니다.

그림 6.2. 브리지 추가

6.4.3. libvirt를 사용한 브리지 네트워킹

<bridge> 요소의 macTableManager 속성을 호스트의 XML 구성 파일에서 'libvirt' 로 설정합니다.

<bridge name='br0' macTableManager='libvirt'/>이렇게 하면 모든 브리지 포트에서 학습 모드가 해제되고 libvirt는 필요에 따라 FDB에 항목을 추가하거나 제거합니다. MAC 주소에 대한 적절한 전달 포트를 학습하는 오버헤드를 제거하는 것과 함께 커널은 네트워크에 브리지를 연결하는 물리적 장치에서 무차별 모드를 비활성화하여 오버헤드를 추가로 줄일 수 있습니다.

7장. KVM을 사용하여 오버 커밋

7.1. 소개

7.2. 메모리 과다 할당

7.3. 가상화된 CPU 과다 할당

8장. KVM 게스트 타이밍 관리

- 인터럽트는 항상 동시에 그리고 모든 게스트 가상 머신에 즉시 전달될 수 없습니다. 이는 가상 머신의 인터럽트가 실제 인터럽트가 아니기 때문입니다. 대신 호스트 시스템에 의해 게스트 가상 머신에 삽입됩니다.

- 호스트는 다른 게스트 가상 머신을 실행하거나 다른 프로세스를 실행할 수 있습니다. 따라서 일반적으로 인터럽트에 필요한 정확한 타이밍이 항상 가능한 것은 아닙니다.

ntpd 서비스에 의해 구현됩니다. 자세한 내용은 Red Hat Enterprise 6 배포 가이드 를 참조하십시오.

ntpd 또는 chronyd 서비스에서 NTP 시간 동기화 서비스를 제공할 수 있습니다. Chrony는 가상 머신에는 몇 가지 장점이 있습니다. 자세한 내용은 Red Hat Enterprise Linux 7 시스템 관리자 가이드 의 chrony Suite 를 사용한 NTP 구성 및 NTP 사용 ntpd 섹션을 참조하십시오.

게스트 가상 머신 시간 동기화의 메커니즘

기본적으로 게스트는 다음과 같이 하이퍼바이저와 시간을 동기화합니다.

- 게스트 시스템이 부팅되면 게스트가 에뮬레이션된 실시간 Clock(RTC)에서 시간을 읽습니다.

- NTP 프로토콜이 시작되면 게스트 클럭을 자동으로 동기화합니다. 이후 일반 게스트 작동 중에 NTP는 게스트에서 클럭 조정을 수행합니다.

- 일시 중지 또는 복원 프로세스 후 게스트를 다시 시작하면 게스트 시계를 지정된 값과 동기화하는 명령이 관리 소프트웨어(예: virt-manager)에서 발행해야 합니다. 이 동기화는 QEMU 게스트 에이전트 가 게스트에 설치되어 해당 기능을 지원하는 경우에만 작동합니다. 게스트 클럭이 동기화하는 값은 일반적으로 호스트 클럭 값입니다.

고정 TSC (Time Stamp Boost)

최신 Intel 및 AMD CPU는 고정 TSC(Time Stamp counter)를 제공합니다. CPU 코어 자체 변경 빈도(예: 전력 절감 정책 준수)의 개수 빈도는 다릅니다. TSC가 연속된 TSC가 있는 CPU는 KVM 게스트의 클럭 소스로 사용하기 위해 필요합니다.

constant_tsc 플래그가 있는 경우 CPU에는 고정 TSC가 있습니다. CPU에 constant_tsc 플래그가 있는지 확인하려면 다음 명령을 입력합니다.

$ cat /proc/cpuinfo | grep constant_tscconstant_tsc bit가 있습니다. 출력을 지정하지 않으면 아래 지침을 따릅니다.

Constant TSC를 사용하지 않고 호스트 구성

일정한 TSC 빈도가 없는 시스템은 TSC를 가상 머신의 클럭 소스로 사용할 수 없으며 추가 구성이 필요합니다. 전원 관리 기능은 정확한 시간 유지를 방해하고 게스트 가상 머신이 KVM을 사용하여 시간을 정확하게 유지하려면 비활성화해야 합니다.

constant_tsc 비트가 없는 경우 모든 전원 관리 기능 을 비활성화합니다. 각 시스템에는 시간을 유지하기 위해 사용하는 여러 타이머가 있습니다. TSC는 호스트에서 안정적이지 않으며, cpufreq 변경, 깊이 C 상태 또는 더 빠른 TSC를 사용하는 호스트로의 마이그레이션으로 인해 발생하는 경우가 있습니다. 딥 C 절전 상태는 TSC를 중지할 수 있습니다. 커널이 딥 C 상태를 사용하는 것을 방지하기 위해 커널 부팅에 processor.max_cstate=1 을 추가합니다. 이 변경 사항을 영구적으로 변경하려면 /etc/default/grub파일에서 GRUB_CMDLINE_LINUX 키 값을 편집합니다. 예를 들어 각 부팅마다 긴급 모드를 활성화하려면 다음과 같이 항목을 편집합니다.

GRUB_CMDLINE_LINUX="emergency"

cpupower.service (systemctl enable cpupower.service)를 활성화합니다. 게스트 가상 머신이 부팅될 때마다 이 서비스를 비활성화하려면 /etc/sysconfig/cpupower 에서 구성 파일을 변경하고 CPUPOWER_START_OPTS 및 CPUPOWER_STOP_OPTS 를 변경합니다. 유효한 제한은 /sys/devices/system/cpu/cpuid/cpufreq/scaling_available_governors 파일에서 확인할 수 있습니다. 이 패키지 또는 전원 관리 및 관리자에 대한 자세한 내용은 Red Hat Enterprise Linux 7 전원 관리 가이드 를 참조하십시오.

8.1. 호스트 전체 시간 동기화

- 재부팅 후 로드하도록

ptp_kvm모듈을 설정합니다.# echo ptp_kvm > /etc/modules-load.d/ptp_kvm.conf /dev/ptp0시계를 chrony 구성에 대한 참조로 추가합니다.# echo "refclock PHC /dev/ptp0 poll 2" >> /etc/chrony.conf- chrony 데몬을 다시 시작하십시오.

# systemctl restart chronyd - 호스트 게스트 시간 동기화가 올바르게 구성되었는지 확인하려면 게스트에서 chronyc sources 명령을 사용합니다. 출력은 다음과 유사해야 합니다.

# chronyc sources 210 Number of sources = 1 MS Name/IP address Stratum Poll Reach LastRx Last sample =============================================================================== #* PHC0 0 2 377 4 -6ns[ -6ns] +/- 726ns

8.2. Red Hat Enterprise Linux 게스트에 필요한 시간 관리 매개 변수

/etc/grub2.cfg 파일에서 /kernel 행의 끝에 추가하여 설정할 수 있습니다.

표 8.1. 커널 매개변수 요구사항

| Red Hat Enterprise Linux 버전 | 추가 게스트 커널 매개변수 |

|---|---|

| kvm-clock이 있는 AMD64 및 Intel 64 시스템에서 7.0 이상 | 추가 매개변수가 필요하지 않음 |

| kvm-clock이 있는 AMD64 및 Intel 64 시스템에서 6.1 이상 | 추가 매개변수가 필요하지 않음 |

| kvm-clock이 있는 AMD64 및 Intel 64 시스템의 6.0 | 추가 매개변수가 필요하지 않음 |

| kvm-clock이 없는 AMD64 및 Intel 64 시스템에서 6.0 | notsc lpj=n |

lpj 매개 변수에는 게스트 가상 머신이 실행되는 특정 CPU의 jiffy 값에 해당하는 숫자 값이 필요합니다. 이 값을 모르는 경우 lpj 매개변수를 설정하지 마십시오.

8.3. 느슨한 시간 계산

/proc/stat 의 CPU 시간 필드에 보고됩니다. top 및 vmstat 와 같은 유틸리티에 의해 자동으로 보고됩니다. "%st" 또는 "st" 열에 표시됩니다. 해제할 수 없습니다.

9장. libvirt를 사용하여 네트워크 부팅

9.1. 부팅 서버 준비

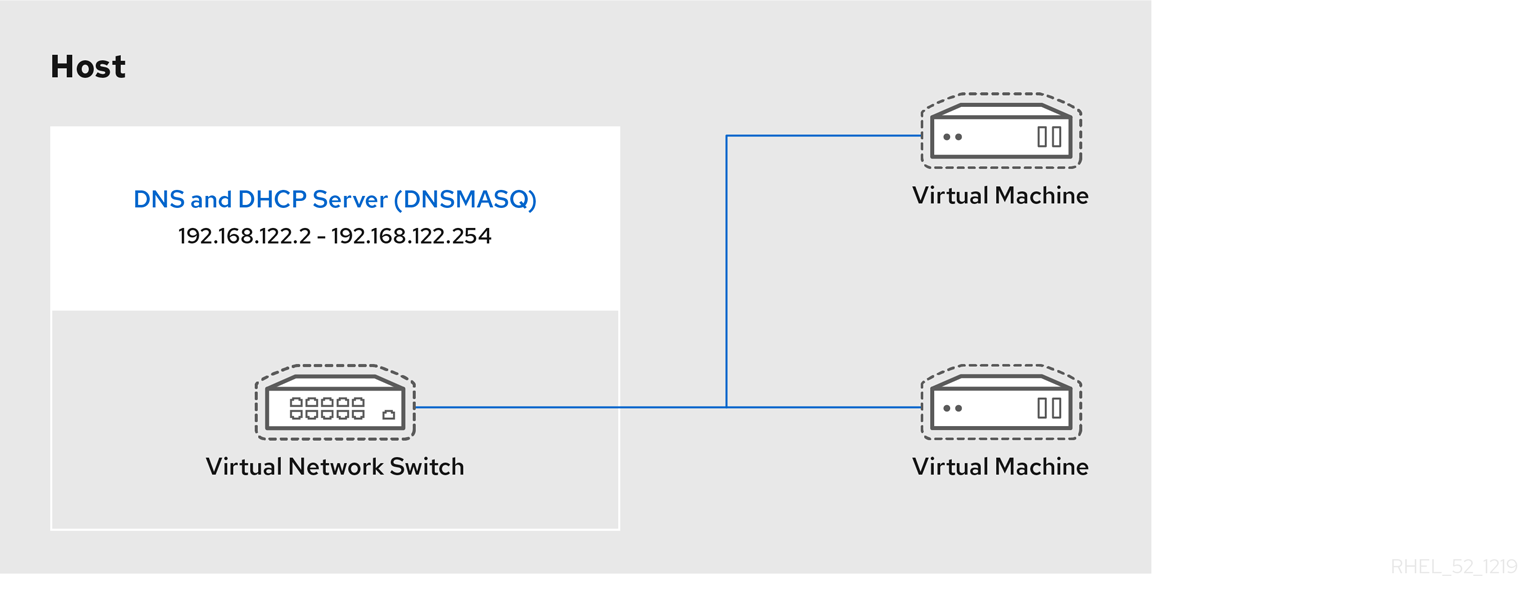

- PXE 서버(DHCP 및 TFTP) - libvirt 내부 서버, 수동으로 구성된 dhcpd 및 tftpd, dnsmasq, Co#150r 또는 기타 다른 서버일 수 있습니다.

- 부팅 이미지 - 예를 들어 수동으로 또는 Co1.8.0r에 의해 구성된 PXELINUX입니다.

9.1.1. 프라이빗 libvirt 네트워크에서 PXE 부팅 서버 설정

절차 9.1. PXE 부팅 서버 구성

- PXE 부팅 이미지와 구성을

/var/lib/tftpboot에 배치합니다. - 다음 명령을 입력합니다.

# virsh net-destroy default # virsh net-edit default

- 적절한 주소, 네트워크 마스크, DHCP 주소 범위 및 부팅 파일을 포함하도록 기본 네트워크의 구성 파일의

<ip>요소를 편집합니다. 여기서 BOOT_FILENAME 은 게스트 가상 머신을 부팅하는 데 사용하는 파일 이름을 나타냅니다.<ip address='192.168.122.1' netmask='255.255.255.0'> <tftp root='/var/lib/tftpboot' /> <dhcp> <range start='192.168.122.2' end='192.168.122.254' /> <bootp file='BOOT_FILENAME' /> </dhcp> </ip> - 다음을 실행합니다.

# virsh net-start default - PXE를 사용하여 게스트를 부팅합니다( 9.2절. “PXE를 사용하여 게스트 부팅”참조).

9.2. PXE를 사용하여 게스트 부팅

9.2.1. 브리지 네트워킹 사용

절차 9.2. PXE 및 브리지 네트워킹을 사용하여 게스트 부팅

- 네트워크에서 PXE 부팅 서버를 사용할 수 있도록 브리징이 활성화되었는지 확인합니다.

- PXE 부팅이 활성화된 게스트 가상 머신을 부팅합니다. virt-install 명령을 사용하여 다음 예제 명령에 표시된 대로 PXE 부팅이 활성화된 새 가상 머신을 생성할 수 있습니다.

virt-install --pxe --network bridge=breth0 --prompt

또는 다음 예와 같이 게스트 네트워크가 브리지 네트워크를 사용하도록 구성되어 있고 XML 게스트 구성 파일에<os>요소 내에<boot dev='network'/>요소가 있는지 확인합니다.<os> <type arch='x86_64' machine='pc-i440fx-rhel7.0.0'>hvm</type> <boot dev='network'/> <boot dev='hd'/> </os> <interface type='bridge'> <mac address='52:54:00:5a:ad:cb'/> <source bridge='breth0'/> <target dev='vnet0'/> <alias name='net0'/> <address type='pci' domain='0x0000' bus='0x00' slot='0x03' function='0x0'/> </interface>

9.2.2. 개인 libvirt 네트워크 사용

절차 9.3. 사설 libvirt 네트워크 사용

- 9.1.1절. “프라이빗 libvirt 네트워크에서 PXE 부팅 서버 설정” 에 표시된 대로 libvirt에서 PXE 부팅을 구성합니다.

- PXE 부팅이 활성화된 libvirt를 사용하여 게스트 가상 머신을 부팅합니다. virt-install 명령을 사용하여 PXE를 사용하여 새 가상 머신을 생성/설치할 수 있습니다.

virt-install --pxe --network network=default --prompt

<os> 요소 내에 <boot dev='network'/> 요소가 있는지 확인합니다.

<os> <type arch='x86_64' machine='pc-i440fx-rhel7.0.0'>hvm</type> <boot dev='network'/> <boot dev='hd'/> </os>

<interface type='network'> <mac address='52:54:00:66:79:14'/> <source network='default'/> <target dev='vnet0'/> <alias name='net0'/> <address type='pci' domain='0x0000' bus='0x00' slot='0x03' function='0x0'/> </interface>

10장. Hypervisor 및 가상 머신 등록

- 가상 시스템과 관련된 서브스크립션은 쉽게 사용할 수 있으며 모든 관련 게스트 VM에 적용할 수 있습니다.

- 하이퍼바이저에서 상속할 수 있는 모든 서브스크립션 이점을 즉시 사용할 수 있으며 모든 게스트 VM에 적용할 수 있습니다.

10.1. 호스트 물리적 시스템에 virt-who 설치

KVM 하이퍼바이저 등록

터미널에서 subscription-manager register [options] 명령을 호스트 물리적 시스템에서 root 사용자로 실행하여 KVM Hypervisor를 등록합니다. # subscription-manager register --help 메뉴를 사용하여 더 많은 옵션을 사용할 수 있습니다. 사용자 이름 및 암호를 사용하는 경우 Subscription Manager 애플리케이션에 알려진 자격 증명을 사용합니다. 가입이 처음이고 사용자 계정이 없는 경우 고객 지원에 문의하십시오. 예를 들어 'secret'을 암호로 사용하여 'admin'으로 VM을 등록하는 경우 다음 명령을 보냅니다.[root@rhel-server ~]# subscription-manager register --username=admin --password=secret --auto-attachvirt-who 패키지 설치

호스트 물리적 시스템에서 다음 명령을 실행하여 virt-who 패키지를 설치합니다.# yum install virt-whovirt-who 설정 파일 만들기

각 하이퍼바이저에 대해/etc/virt-who.d/디렉터리에 구성 파일을 추가합니다. 최소한 파일에 다음 스니펫이 포함되어야 합니다.[libvirt] type=libvirt

virt-who 구성에 대한 자세한 내용은 10.1.1절. “virt-who구성” 을 참조하십시오.virt-who 서비스 시작

호스트 물리적 머신에서 다음 명령을 실행하여 virt-who 서비스를 시작합니다.# systemctl start virt-who.service # systemctl enable virt-who.service

virt-who 서비스가 게스트 정보를 수신하는지 확인

이 시점에서 virt-who 서비스는 호스트에서 도메인 목록을 수집하기 시작합니다. 호스트 물리적 시스템의/var/log/rhsm/rhsm.log파일을 확인하여 파일에 게스트 VM 목록이 포함되어 있는지 확인합니다. 예를 들면 다음과 같습니다.2015-05-28 12:33:31,424 DEBUG: Libvirt domains found: [{'guestId': '58d59128-cfbb-4f2c-93de-230307db2ce0', 'attributes': {'active': 0, 'virtWhoType': 'libvirt', 'hypervisorType': 'QEMU'}, 'state': 5}]

절차 10.1. 고객 포털에서 서브스크립션 관리

하이퍼바이저 구독

가상 머신에서 하이퍼바이저와 동일한 서브스크립션 이점을 받을 예정이므로 하이퍼바이저에 유효한 서브스크립션이 있고 VM을 사용할 수 있는 서브스크립션이 있어야 합니다.고객 포털에 로그인합니다.

Red Hat 고객 포털에서 Red Hat 계정 자격 증명을 제공하여 로그인합니다.시스템 링크를 클릭합니다.

내 서브스크립션 인터페이스의 시스템 섹션으로 이동합니다.하이퍼바이저 선택

시스템 페이지에는 모든 서브스크립션 시스템의 테이블이 있습니다. 하이퍼바이저 이름(예:localhost.localdomain)을 클릭합니다. 열리는 세부 정보 페이지에서 서브스크립션 연결을 클릭하고 나열된 모든 서브스크립션을 선택합니다. Attach Selected 를 클릭합니다. 그러면 게스트가 서브스크립션의 이점을 누릴 수 있도록 호스트의 물리적 서브스크립션이 하이퍼바이저에 연결됩니다.

게스트 가상 머신 구독 - 처음 사용

이 단계는 새 서브스크립션이 있고 이전에 게스트 가상 시스템을 서브스크립션하지 않은 사용자를 위한 것입니다. 가상 머신을 추가하는 경우 이 단계를 건너뜁니다. virt-who 서비스를 실행하는 시스템의 하이퍼바이저 프로필에 할당된 서브스크립션을 사용하려면 게스트 가상 머신의 터미널에서 다음 명령을 실행하여 자동으로 등록합니다.[root@virt-who ~]# subscription-manager attach --auto추가 게스트 가상 머신 구독

가상 시스템을 처음 서브스크립션한 경우 이 단계를 건너뜁니다. 가상 머신을 추가하는 경우 이 명령을 실행하면 동일한 서브스크립션을 게스트 가상 머신에 다시 연결할 필요가 없습니다. 이는 모든 서브스크립션을 제거하면 자동 연결을 통해 지정된 게스트 가상 시스템에 필요한 항목을 확인할 수 있으므로 이전과 다른 서브스크립션이 사용되기 때문입니다. 시스템에 영향을 미치지 않을 수도 있지만 알아야 할 사항입니다. 아래에 설명되지 않은 가상 머신을 연결하는 데 수동 연결 절차를 사용한 경우 자동 연결이 작동하지 않으므로 해당 가상 머신을 수동으로 다시 연결해야 합니다. 다음 명령을 사용하여 이전 게스트의 서브스크립션을 먼저 제거한 다음 자동 연결을 사용하여 모든 게스트에 서브스크립션을 연결합니다. 게스트 가상 머신에서 다음 명령을 실행합니다.[root@virt-who ~]# subscription-manager remove --all [root@virt-who ~]# subscription-manager attach --auto

서브스크립션이 연결되었는지 확인

게스트 가상 머신에서 다음 명령을 실행하여 서브스크립션이 하이퍼바이저에 연결되어 있는지 확인합니다.[root@virt-who ~]# subscription-manager list --consumed다음과 유사한 출력이 표시됩니다. 서브스크립션 세부 정보에 주의하십시오. '서브스크립션이 현재 상태'이라고 합니다.[root@virt-who ~]# subscription-managerlist --consumed+-------------------------------------------+ Consumed Subscriptions +-------------------------------------------+ Subscription Name: Awesome OS with unlimited virtual guests Provides: Awesome OS Server Bits SKU: awesomeos-virt-unlimited Contract: 0 Account: ######### Your account number ##### Serial: ######### Your serial number ###### Pool ID: XYZ123 Provides Management: No Active: True Quantity Used: 1 Service Level: Service Type: Status Details: Subscription is current Subscription Type: Starts: 01/01/2015 Ends: 12/31/2015 System Type: Virtual- ???

- The ID for the subscription to attach to the system is displayed here. You will need this ID if you need to attach the subscription manually.

- ???

- Indicates if your subscription is current. If your subscription is not current, an error message appears. One example is Guest has not been reported on any host and is using a temporary unmapped guest subscription. In this case the guest needs to be subscribed. In other cases, use the information as indicated in 10.5.2절. “서브스크립션 상태 오류가 발생했습니다. 어떻게 해야 합니까?”.

추가 게스트 등록

하이퍼바이저에 새 게스트 VM을 설치하는 경우 게스트 가상 머신에서 다음 명령을 실행하여 새 VM을 등록하고 하이퍼바이저에 연결된 서브스크립션을 사용해야 합니다.# subscription-manager register # subscription-manager attach --auto # subscription-manager list --consumed

10.1.1. virt-who구성

/etc/virt-who.conf- 연결된 하이퍼바이저의 변경 여부를 확인하는 간격을 포함하여 일반 설정 정보가 포함되어 있습니다./etc/virt-who.d/hypervisor_name.conf- 특정 하이퍼바이저에 대한 구성 정보가 포함됩니다.

virt-who.conf 에 필요한 스니펫을 생성하는 웹 기반 마법사가 제공됩니다. 마법사를 실행하려면 고객 포털에서 Red Hat Virtualization Agent(virt-who) 구성 도우미를 찾습니다.

- virt-who 보고는 어디에 있습니까?:

Subscription Asset Manager - 하이퍼바이저 유형:

libvirt

10.2. 새 게스트 가상 머신 등록

[root@virt-server ~]# subscription-manager register --username=admin --password=secret --auto-attach10.3. 게스트 가상 머신 제거

[root@virt-guest ~]# subscription-manager unregister서브스크립션 관리자에 로그인

서브스크립션 관리자는 Red Hat 고객 포털에 있습니다. 화면 상단에 있는 로그인 아이콘을 클릭하여 사용자 이름 및 암호를 사용하여 고객 포털에 로그인합니다.서브스크립션 탭을 클릭합니다.

서브스크립션 탭을 클릭합니다.시스템 링크를 클릭합니다.

페이지를 아래로 스크롤하여 Systems 링크를 클릭합니다.시스템 삭제

시스템 프로필을 삭제하려면 테이블에서 지정된 시스템의 프로필을 찾고 이름 옆에 있는 확인란을 선택하고 삭제를 클릭합니다.

10.4. virt-who 수동 설치

절차 10.2. 서브스크립션을 수동으로 연결하는 방법

서브스크립션 정보 나열 및 풀 ID 찾기

먼저 가상 유형의 사용 가능한 서브스크립션을 나열해야 합니다. 다음 명령을 실행합니다.[root@server1 ~]# subscription-manager list--avail --match-installed | grep 'Virtual' -B12Subscription Name: Red Hat Enterprise Linux ES (Basic for Virtualization) Provides: Red Hat Beta Oracle Java (for RHEL Server) Red Hat Enterprise Linux Server SKU: ------- Pool ID: XYZ123 Available: 40 Suggested: 1 Service Level: Basic Service Type: L1-L3 Multi-Entitlement: No Ends: 01/02/2017 System Type: Virtual표시된 풀 ID를 확인합니다. 다음 단계에서 필요하므로 이 ID를 복사합니다.풀 ID로 서브스크립션 연결

이전 단계에서 복사한 Pool ID를 사용하여 attach 명령을 실행합니다. Pool ID XYZ123 을 검색한 Pool ID로 바꿉니다. 다음 명령을 실행합니다.[root@server1 ~]# subscription-manager attach--pool=XYZ123Successfully attached a subscription for: Red Hat Enterprise Linux ES (Basic for Virtualization)

10.5. virt-who 문제 해결

10.5.1. 하이퍼바이저의 상태가 빨간색인 이유는 무엇입니까?

10.5.2. 서브스크립션 상태 오류가 발생했습니다. 어떻게 해야 합니까?

- 시스템이 올바르게 서브스크립션되지 않음

- 상태를 알 수 없음

- virt-who를 통해 게스트를 하이퍼바이저에 늦은 바인딩(호스트/게스트 매핑)

/var/log/rhsm/ 디렉터리에 있는 rhsm.log 라는 virt-who 로그 파일을 엽니다.

11장. QEMU 게스트 에이전트 및 SPICE 에이전트를 사용하여 가상화 개선

11.1. QEMU 게스트 에이전트

11.1.1. QEMU 게스트 에이전트와 호스트 간 통신 설정

11.1.1.1. Linux 게스트에서 QEMU 게스트 에이전트 구성

절차 11.1. Linux 게스트 종료 시 virsh 를 사용하여 게스트 에이전트와 호스트 간 통신 설정

가상 머신 종료

QEMU 게스트 에이전트를 구성하기 전에 가상 머신(이 예제의 이름이 rhel7 임)이 종료되었는지 확인합니다.# virsh shutdown rhel7게스트 XML 구성에 QEMU 게스트 에이전트 채널 추가

게스트의 XML 파일을 편집하여 QEMU 게스트 에이전트 세부 정보를 추가합니다.# virsh edit rhel7게스트의 XML 파일에 다음을 추가하고 변경 사항을 저장합니다.<channel type='unix'> <target type='virtio' name='org.qemu.guest_agent.0'/> </channel>

가상 머신 시작

# virsh start rhel7게스트에 QEMU 게스트 에이전트 설치

게스트 가상 머신에 아직 설치되지 않은 경우 QEMU 게스트 에이전트를 설치합니다.# yum install qemu-guest-agent게스트에서 QEMU 게스트 에이전트 시작

게스트에서 QEMU 게스트 에이전트 서비스를 시작합니다.# systemctl start qemu-guest-agent

절차 11.2. 실행 중인 Linux 게스트에서 게스트 에이전트와 호스트 간의 통신 설정

QEMU 게스트 에이전트의 XML 파일 생성

# cat agent.xml <channel type='unix'> <target type='virtio' name='org.qemu.guest_agent.0'/> </channel>가상 머신에 QEMU 게스트 에이전트 연결

다음 명령을 사용하여 실행 중인 가상 머신(이 예에서는 rhel7 이라는)에 QEMU 게스트 에이전트를 연결합니다.# virsh attach-device rhel7 agent.xml게스트에 QEMU 게스트 에이전트 설치

게스트 가상 머신에 아직 설치되지 않은 경우 QEMU 게스트 에이전트를 설치합니다.# yum install qemu-guest-agent게스트에서 QEMU 게스트 에이전트 시작

게스트에서 QEMU 게스트 에이전트 서비스를 시작합니다.# systemctl start qemu-guest-agent

절차 11.3. virt-manager를 사용하여 QEMU 게스트 에이전트와 호스트 간 통신 설정

가상 머신 종료

QEMU 게스트 에이전트를 구성하기 전에 가상 머신이 종료되었는지 확인합니다.가상 머신을 종료하려면 Virtual Machine Manager 의 가상 머신 목록에서 선택한 다음 메뉴 표시줄에서 가벼운 스위치 아이콘을 클릭합니다.게스트에 QEMU 게스트 에이전트 채널 추가

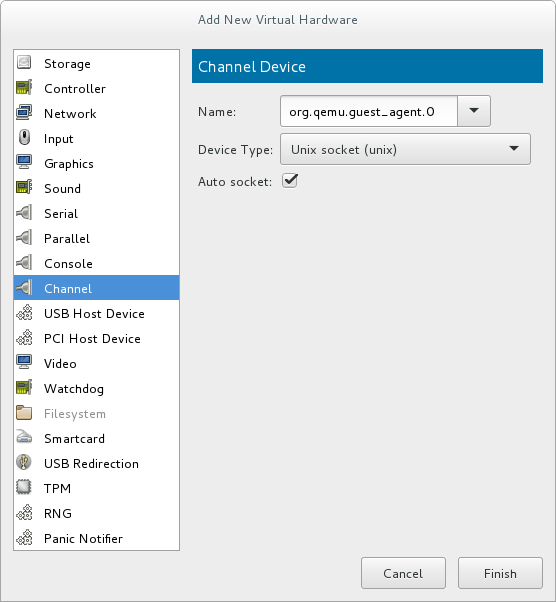

게스트 창 상단에 있는 Lightbulb 아이콘을 클릭하여 가상 머신의 하드웨어 세부 정보를 엽니다.하드웨어 추가 버튼을 클릭하여 새 가상 하드웨어 추가 창을 열고 채널을 선택합니다.이름 드롭다운 목록에서 QEMU 게스트 에이전트를 선택하고 Finish:를 클릭합니다.그림 11.1. QEMU 게스트 에이전트 채널 장치 선택

가상 머신 시작

가상 머신을 시작하려면 가상 머신 관리자 의 가상 머신 목록에서 선택한 다음 메뉴 표시줄에서 을 클릭합니다.

을 클릭합니다.

게스트에 QEMU 게스트 에이전트 설치

virt-manager 로 게스트를 열고 게스트 가상 머신에 아직 설치되지 않은 경우 QEMU 게스트 에이전트를 설치합니다.# yum install qemu-guest-agent게스트에서 QEMU 게스트 에이전트 시작

게스트에서 QEMU 게스트 에이전트 서비스를 시작합니다.# systemctl start qemu-guest-agent

11.2. libvirt를 사용하여 QEMU 게스트 에이전트 사용

- virsh shutdown --mode=agent - QEMU 게스트 에이전트와 함께 사용되는 virsh shutdown --mode=acpi 이므로 virsh shutdown --mode=acpi 보다 안정성이 높습니다. 에이전트가 존재하지 않는 경우 libvirt는 ACPI 종료 이벤트를 삽입해야 하지만 일부 게스트는 해당 이벤트를 무시하므로 종료하지 않습니다.virsh reboot 에 대해 동일한 구문으로 사용할 수 있습니다.

- virsh snapshot-create --quiesce - 스냅샷이 생성되기 전에 게스트가 I/O를 stable 상태로 플러싱할 수 있으므로 fsck를 수행하거나 부분 데이터베이스 트랜잭션을 손실하지 않고도 스냅샷을 사용할 수 있습니다. 게스트 에이전트에서는 게스트의 작동을 통해 높은 수준의 디스크 콘텐츠 안정성을 확보할 수 있습니다.

- virsh domfsfreeze 및 virsh domfsthaw - 게스트 파일 시스템을 분리합니다.

- virsh domfstrim - 게스트에서 파일 시스템을 트리밍합니다.

- virsh domtime - 게스트의 클럭을 설정하거나 쿼리합니다.

- virsh setvcpus --guest - 게스트에서 CPU를 오프라인으로 전환합니다.

- virsh domifaddr --source 에이전트 - 게스트 에이전트를 통해 게스트 운영 체제의 IP 주소를 조회합니다.

- virsh domfsinfo - 실행 중인 게스트 내에 마운트된 파일 시스템 목록을 표시합니다.

- virsh set-user-password - 게스트에서 사용자 계정의 암호를 설정합니다.

11.2.1. 게스트 디스크 백업 생성

- 파일 시스템 애플리케이션/데이터베이스가 가상 디스크에 작업 버퍼를 플러시하고 클라이언트 연결 수락 중지

- 애플리케이션에서 데이터 파일을 일관된 상태로 가져옵니다.

- 기본 후크 스크립트 반환

- QEMU-guest-agent 는 파일 시스템을 정지하고 관리 스택에서 스냅샷을 만듭니다.

- 스냅샷이 확인됨

- 파일 시스템 기능 재개

/etc/qemu-ga/fsfreeze-hook.d/ 에서 레이블이 지정된 표 행에서 표 11.1. “QEMU 게스트 에이전트 패키지 콘텐츠” 에 나열된 restorecon -FvvR 명령을 실행하면 됩니다.

표 11.1. QEMU 게스트 에이전트 패키지 콘텐츠

| 파일 이름 | 설명 |

|---|---|

/usr/lib/systemd/system/qemu-guest-agent.service | QEMU 게스트 에이전트의 서비스 제어 스크립트(시작/중지)입니다. |

/etc/sysconfig/qemu-ga | /usr/lib/systemd/system/qemu-guest-agent.service 제어 스크립트에서 읽어오는 QEMU 게스트 에이전트의 구성 파일입니다. 설정은 쉘 스크립트 주석이 있는 파일에 설명되어 있습니다. |

/usr/bin/qemu-ga | QEMU 게스트 에이전트 바이너리 파일. |

/etc/qemu-ga | 후크 스크립트용 루트 디렉터리입니다. |

/etc/qemu-ga/fsfreeze-hook | 기본 후크 스크립트입니다. 여기에 어떤 수정도 필요하지 않습니다. |

/etc/qemu-ga/fsfreeze-hook.d | 개별 애플리케이션별 후크 스크립트의 디렉터리입니다. 게스트 시스템 관리자는 후크 스크립트를 이 디렉터리에 수동으로 복사하여 해당 디렉터리에 적합한 파일 모드 비트를 확인한 다음 이 디렉터리에서 restorecon -FvvR 을 실행해야 합니다. |

/usr/share/qemu-kvm/qemu-ga/ | 샘플 스크립트가 있는 디렉터리(예: 전용) 여기에 포함된 스크립트는 실행되지 않습니다. |

/etc/qemu-ga/fsfreeze-hook 는 애플리케이션별 스크립트의 표준 출력 및 오류 메시지, /var/log/qemu-ga/fsfreeze-hook.log.log를 기록합니다. 자세한 내용은 libvirt 업스트림 웹 사이트를 참조하십시오.

11.3. SPICE 에이전트

11.3.1. SPICE 에이전트와 호스트 간 통신 설정

절차 11.4. Linux 게스트에서 virsh 를 사용하여 게스트 에이전트와 호스트 간 통신 설정

가상 머신 종료

SPICE 에이전트를 구성하기 전에 가상 시스템(이 예제의 이름이 rhel7 임)이 종료되었는지 확인합니다.# virsh shutdown rhel7게스트 XML 구성에 SPICE 에이전트 채널 추가

게스트의 XML 파일을 편집하여 SPICE 에이전트 세부 정보를 추가합니다.# virsh edit rhel7게스트의 XML 파일에 다음을 추가하고 변경 사항을 저장합니다.<channel type='spicevmc'> <target type='virtio' name='com.redhat.spice.0'/> </channel>

가상 머신 시작

# virsh start rhel7게스트에 SPICE 에이전트 설치

게스트 가상 머신에 아직 설치되지 않은 경우 SPICE 에이전트를 설치합니다.# yum install spice-vdagent게스트에서 SPICE 에이전트 시작

게스트에서 SPICE 에이전트 서비스를 시작합니다.# systemctl start spice-vdagent

절차 11.5. 실행 중인 Linux 게스트에서 SPICE 에이전트와 호스트 간 통신 설정

SPICE 에이전트를 위한 XML 파일 생성

# cat agent.xml <channel type='spicevmc'> <target type='virtio' name='com.redhat.spice.0'/> </channel>가상 머신에 SPICE 에이전트 연결

다음 명령을 사용하여 실행 중인 가상 머신(이 예에서 rhel7 이라는)에 SPICE 에이전트를 연결합니다.# virsh attach-device rhel7 agent.xml게스트에 SPICE 에이전트 설치

게스트 가상 머신에 아직 설치되지 않은 경우 SPICE 에이전트를 설치합니다.# yum install spice-vdagent게스트에서 SPICE 에이전트 시작

게스트에서 SPICE 에이전트 서비스를 시작합니다.# systemctl start spice-vdagent

절차 11.6. virt-manager를 사용하여 SPICE 에이전트와 호스트 간 통신 설정

가상 머신 종료

SPICE 에이전트를 구성하기 전에 가상 머신이 종료되었는지 확인합니다.가상 머신을 종료하려면 Virtual Machine Manager 의 가상 머신 목록에서 선택한 다음 메뉴 표시줄에서 가벼운 스위치 아이콘을 클릭합니다.게스트에 SPICE 에이전트 채널 추가

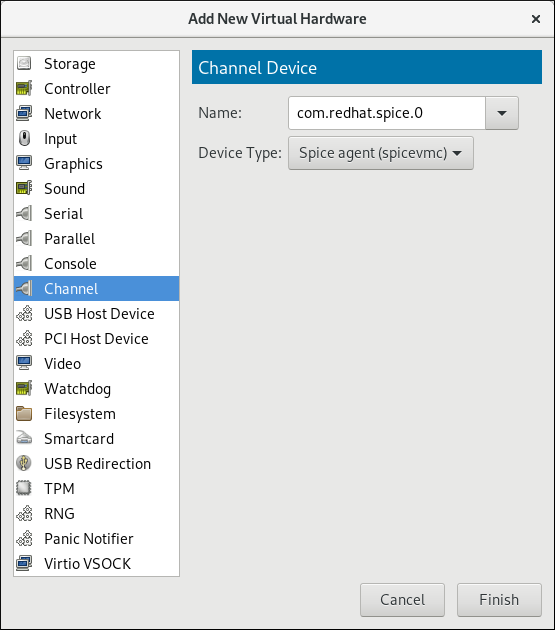

게스트 창 상단에 있는 Lightbulb 아이콘을 클릭하여 가상 머신의 하드웨어 세부 정보를 엽니다.하드웨어 추가 버튼을 클릭하여 새 가상 하드웨어 추가 창을 열고 채널을 선택합니다.이름 드롭다운 목록에서 SPICE 에이전트를 선택하고 채널 주소를 편집한 후 완료 를 클릭합니다.그림 11.2. SPICE 에이전트 채널 장치 선택

가상 머신 시작

가상 머신을 시작하려면 가상 머신 관리자 의 가상 머신 목록에서 선택한 다음 메뉴 표시줄에서 을 클릭합니다.

을 클릭합니다.

게스트에 SPICE 에이전트 설치

virt-manager 로 게스트를 열고 게스트 가상 머신에 아직 설치되지 않은 경우 SPICE 에이전트를 설치합니다.# yum install spice-vdagent게스트에서 SPICE 에이전트 시작

게스트에서 SPICE 에이전트 서비스를 시작합니다.# systemctl start spice-vdagent

12장. 중첩된 가상화

12.1. 개요

12.2. 설정

- 활성화: 이 기능은 기본적으로 비활성화되어 있습니다. 이를 활성화하려면 L0 호스트 물리적 시스템에서 다음 절차를 사용하십시오.Intel의 경우:

- 호스트 시스템에서 중첩된 가상화를 사용할 수 있는지 확인합니다.

$ cat /sys/module/kvm_intel/parameters/nested이 명령에서Y또는1을 반환하면 기능이 활성화됩니다.명령이0또는N을 반환하는 경우 단계 ii 및 iii 을 사용하십시오. kvm_intel모듈을 언로드합니다.# modprobe -r kvm_intel- 중첩 기능을 활성화합니다.

# modprobe kvm_intel nested=1 - 이제 L0 호스트를 다음에 재부팅할 때까지만 중첩 기능이 활성화됩니다. 영구적으로 활성화하려면

/etc/modprobe.d/kvm.conf파일에 다음 행을 추가합니다.options kvm_intel nested=1

AMD의 경우:- 시스템에서 중첩된 가상화를 사용할 수 있는지 확인합니다.

$ cat /sys/module/kvm_amd/parameters/nested이 명령에서Y또는1을 반환하면 기능이 활성화됩니다.명령이0또는N을 반환하는 경우 단계 ii 및 iii 을 사용하십시오. kvm_amd모듈 언로드# modprobe -r kvm_amd- 중첩 기능 활성화

# modprobe kvm_amd nested=1 - 이제 L0 호스트를 다음에 재부팅할 때까지만 중첩 기능이 활성화됩니다. 영구적으로 활성화하려면

/etc/modprobe.d/kvm.conf파일에 다음 행을 추가합니다.options kvm_amd nested=1

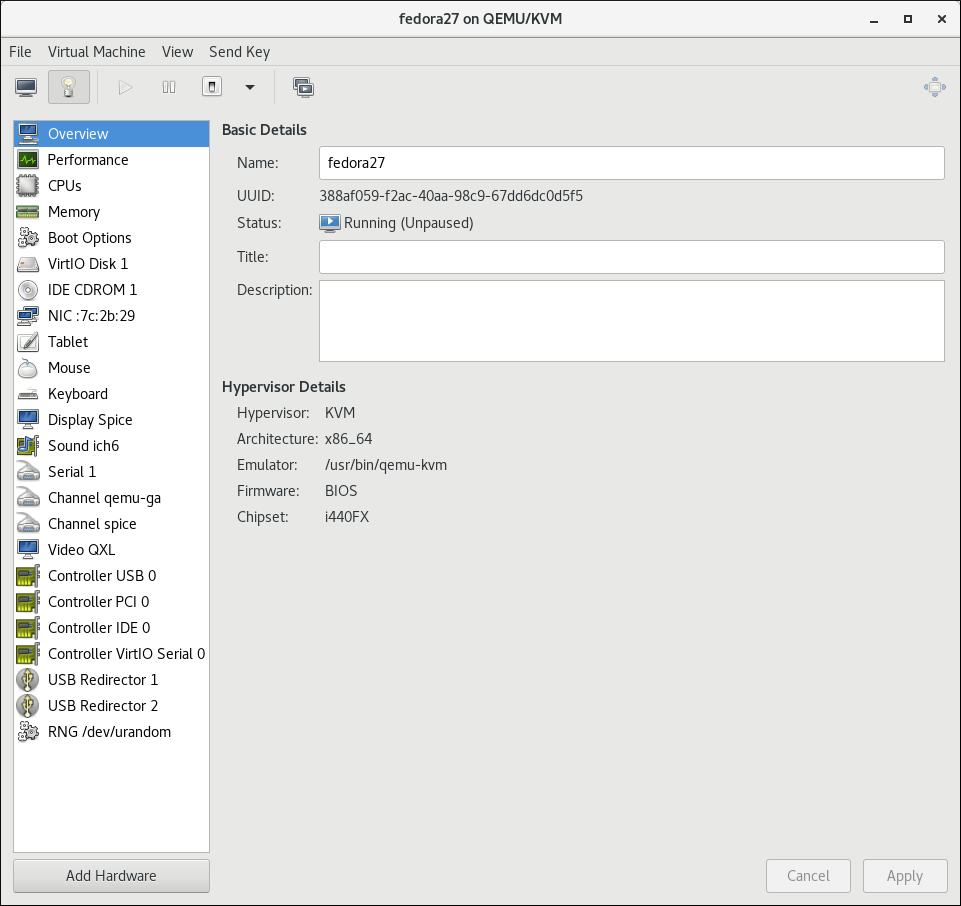

- 다음 방법 중 하나를 사용하여 중첩된 가상화의 L1 가상 머신을 구성합니다.

- virt-manager

- 원하는 게스트의 GUI를 열고 가상 하드웨어 세부 정보 표시 아이콘을 클릭합니다.

- Processor 메뉴를 선택하고 Configuration (구성) 섹션에서 Model 필드에

host-passthrough를 입력하고 (드롭다운 선택을 사용하지 않음)을 클릭합니다.

[D]

- 도메인 XML

- 게스트의 도메인 XML 파일에 다음 행을 추가합니다.

<cpu mode='host-passthrough'/>

게스트의 XML 구성 파일에<cpu>요소가 이미 포함된 경우 다시 작성합니다.

- 중첩된 가상화 사용을 시작하려면 L1 게스트 내에 L2 게스트를 설치합니다. 이 작업을 수행하려면 L1 게스트를 설치할 때와 동일한 절차를 따르십시오. 자세한 내용은 3장. 가상 머신 생성 을 참조하십시오.

12.3. 제한 및 제한 사항

- L0 호스트 및 L1 게스트에서 Red Hat Enterprise Linux 7.2 이상을 실행하는 것이 좋습니다. L2 게스트에는 Red Hat에서 지원하는 게스트 시스템이 포함될 수 있습니다.

- L1 또는 L2 게스트 마이그레이션은 지원되지 않습니다.

- L2 게스트를 하이퍼바이저로 사용하고 L3 게스트 생성은 지원되지 않습니다.

- 호스트에서 사용 가능한 모든 기능을 L1 하이퍼바이저에서 사용할 수 있는 것은 아닙니다. 예를 들어 L1 하이퍼바이저에서 IOMMU/VT-d 또는 APICv를 사용할 수 없습니다.

- 중첩된 가상화를 사용하려면 호스트 CPU에 필요한 기능 플래그가 있어야 합니다. L0 및 L1 하이퍼바이저가 올바르게 설정되었는지 확인하려면 L0 및 L1 모두에 cat /proc/cpuinfo 명령을 사용하고 두 하이퍼바이저의 각 CPU에 대해 다음 플래그가 나열되어 있는지 확인합니다.

- Intel - vmx (Hardware Virtualization) 및 ept (Extended Page Tables)

- AMD - svm (equivalent to vmx) 및 npt (equivalent to ept)

II 부. 관리

qemu-img,virt-manager, virsh 도구를 사용하여 장치 및 게스트 가상 머신 관리에 대한 지침을 제공합니다.

13장. 가상 머신용 스토리지 관리

13.1. 스토리지 개념

절차 13.1. 스토리지 생성 및 할당

스토리지 풀 생성

사용 가능한 스토리지 미디어에서 하나 이상의 스토리지 풀을 생성합니다. 자세한 내용은 13.2절. “스토리지 풀 사용”의 내용을 참조하십시오.스토리지 볼륨 생성

사용 가능한 스토리지 풀에서 하나 이상의 스토리지 볼륨을 생성합니다. 자세한 내용은 13.3절. “스토리지 볼륨 사용”의 내용을 참조하십시오.가상 머신에 스토리지 장치를 할당합니다.

스토리지 볼륨에서 게스트 가상 머신에 추상화된 하나 이상의 스토리지 장치를 할당합니다. 자세한 내용은 13.3.6절. “게스트에 스토리지 장치 추가”의 내용을 참조하십시오.

13.2. 스토리지 풀 사용

13.2.1. 스토리지 풀 개념

- 로컬 스토리지 풀

- 로컬 스토리지 풀은 호스트 서버에 직접 연결됩니다. 여기에는 로컬 디렉터리, 직접 연결된 디스크, 물리 파티션, 로컬 장치의 LVM(Logical Volume Management) 볼륨 그룹이 포함됩니다. 로컬 스토리지 풀은 마이그레이션 또는 다수의 가상 시스템이 필요하지 않은 개발, 테스트 및 소규모 배포에 유용합니다. 로컬 스토리지 풀은 실시간 마이그레이션에 사용할 수 없기 때문에 많은 프로덕션 환경에 적합하지 않을 수 있습니다.

- 네트워크화된(공유) 스토리지 풀

- 네트워크 스토리지 풀에는 표준 프로토콜을 사용하여 네트워크를 통해 공유하는 스토리지 장치가 포함됩니다. virt-manager 를 사용하여 호스트 간에 가상 머신을 마이그레이션할 때는 네트워크 스토리지가 필요하지만 virsh 로 마이그레이션할 때는 선택 사항입니다.가상 머신 마이그레이션에 대한 자세한 내용은 15장. KVM 마이그레이션 을 참조하십시오.

- 디렉터리 기반 스토리지 풀

- 디스크 기반 스토리지 풀

- 파티션 기반 스토리지 풀

- GlusterFS 스토리지 풀

- iSCSI 기반 스토리지 풀

- LVM 기반 스토리지 풀

- NFS 기반 스토리지 풀

- SCSI 장치가 있는 vHBA 기반 스토리지 풀

- 다중 경로 기반 스토리지 풀

- RBD 기반 스토리지 풀

- NovaCronepdog 기반 스토리지 풀

- Vstorage 기반 스토리지 풀

- RuntimeClass 기반 스토리지 풀

13.2.2. 스토리지 풀 생성

13.2.2.1. virsh를 사용하여 스토리지 풀 생성

절차 13.2. virsh를 사용하여 스토리지 풀 생성

권장 사항을 읽고 모든 사전 요구 사항이 충족되는지 확인합니다.

일부 스토리지 풀의 경우 이 가이드에서는 특정 사례를 따르는 것이 좋습니다. 또한 일부 유형의 스토리지 풀에는 사전 요구 사항이 있습니다. 권장 사항 및 사전 요구 사항을 보려면 13.2.3절. “스토리지 풀별” 를 참조하십시오.스토리지 풀 정의

스토리지 풀은 영구 또는 일시적일 수 있습니다. 호스트 시스템을 시스템을 다시 시작해도 영구 스토리지 풀입니다. 임시 스토리지 풀은 호스트가 재부팅될 때까지만 존재합니다.다음 중 하나를 수행합니다.- XML 파일을 사용하여 스토리지 풀을 정의합니다.a. 새 장치에 필요한 스토리지 풀 정보가 포함된 임시 XML 파일을 만듭니다.XML 파일에는 스토리지 풀 유형에 따라 특정 필드가 포함되어야 합니다. 자세한 내용은 13.2.3절. “스토리지 풀별”의 내용을 참조하십시오.다음은 스토리지 풀 정의 XML 파일의 예를 보여줍니다. 이 예에서는 파일이

~/guest_images.xml에 저장됩니다.<pool type='fs'> <name>guest_images_fs</name> <source> <device path='/dev/sdc1'/> </source> <target> <path>/guest_images</path> </target> </pool>b. virsh pool-define 명령을 사용하여 영구 스토리지 풀 또는 virsh pool-create 명령을 생성하여 일시적인 스토리지 풀을 생성하고 시작합니다.# virsh pool-define ~/guest_images.xml Pool defined from guest_images_fs또는# virsh pool-create ~/guest_images.xml Pool created from guest_images_fsc. 단계에서 만든 XML 파일을 삭제합니다. - virsh pool-define-as 명령을 사용하여 영구 스토리지 풀 또는 virsh pool-create-as 명령을 사용하여 임시 스토리지 풀을 생성합니다.다음 예제에서는 영구적으로 생성된 다음

/guest_images디렉터리의/dev/sdc1에 매핑된 임시 파일 시스템 기반 스토리지 풀을 생성합니다.# virsh pool-define-as guest_images_fs fs - - /dev/sdc1 - "/guest_images" Pool guest_images_fs defined또는# virsh pool-create-as guest_images_fs fs - - /dev/sdc1 - "/guest_images" Pool guest_images_fs created참고virsh 인터페이스를 사용하는 경우 명령의 옵션 이름은 선택 사항입니다. 옵션 이름을 사용하지 않는 경우 지정할 필요가 없는 필드에 대시를 사용합니다.

풀이 생성되었는지 확인합니다.

virsh pool-list --all 을 사용하여 기존 스토리지 풀을 모두 나열합니다.# virsh pool-list --all Name State Autostart ----------------------------------------- default active yes guest_images_fs inactive no스토리지 풀 대상 경로 정의

virsh pool-build 명령을 사용하여 사전 포맷된 파일 시스템 스토리지 풀에 대한 스토리지 풀 대상 경로를 생성하고, 스토리지 소스 장치를 초기화하고, 데이터 형식을 정의합니다. 그런 다음 virsh pool-list 명령을 사용하여 스토리지 풀이 나열되는지 확인합니다.# virsh pool-build guest_images_fs Pool guest_images_fs built # ls -la /guest_images total 8 drwx------. 2 root root 4096 May 31 19:38 . dr-xr-xr-x. 25 root root 4096 May 31 19:38 .. # virsh pool-list --all Name State Autostart ----------------------------------------- default active yes guest_images_fs inactive no

참고대상 경로를 빌드하려면 디스크 기반 파일 시스템 기반 및 논리 스토리지 풀에만 필요합니다. libvirt 가 선택한 스토리지 풀 유형과 다른 소스 스토리지 장치의 데이터 포맷을 탐지하면overwrite옵션을 지정하지 않는 한 빌드가 실패합니다.스토리지 풀 시작

virsh pool-start 명령을 사용하여 사용할 소스 장치를 준비합니다.수행되는 작업은 스토리지 풀 유형에 따라 다릅니다. 예를 들어 파일 시스템 기반 스토리지 풀의 경우 virsh pool-start 명령은 파일 시스템을 마운트합니다. LVM 기반 스토리지 풀의 경우 virsh pool-start 명령은 pxe change 명령을 사용하여 볼륨 그룹을 활성화합니다.그런 다음 virsh pool-list 명령을 사용하여 스토리지 풀이 활성 상태인지 확인합니다.# virsh pool-start guest_images_fs Pool guest_images_fs started # virsh pool-list --all Name State Autostart ----------------------------------------- default active yes guest_images_fs active no

참고virsh pool-start 명령은 영구 스토리지 풀에만 필요합니다. 임시 스토리지 풀은 생성될 때 자동으로 시작됩니다.자동 시작 켜기 (선택 사항)

기본적으로 virsh 로 정의된 스토리지 풀은libvirtd가 시작될 때마다 자동으로 시작하도록 설정되지 않습니다. virsh pool-autostart 명령을 사용하여 자동으로 시작하도록 스토리지 풀을 구성할 수 있습니다.# virsh pool-autostart guest_images_fs Pool guest_images_fs marked as autostarted # virsh pool-list --all Name State Autostart ----------------------------------------- default active yes guest_images_fs active yes

libvirtd가 시작될 때마다 스토리지 풀이 자동으로 시작됩니다.스토리지 풀 확인

스토리지 풀이 올바르게 생성되었으며 보고된 크기가 예상대로, 상태가 실행 중 으로 보고되는지 확인합니다. 장치가 마운트되었음을 나타내는 파일 시스템의 대상 경로에 "lost+found" 디렉터리가 있는지 확인합니다.# virsh pool-info guest_images_fs Name: guest_images_fs UUID: c7466869-e82a-a66c-2187-dc9d6f0877d0 State: running Persistent: yes Autostart: yes Capacity: 458.39 GB Allocation: 197.91 MB Available: 458.20 GB # mount | grep /guest_images /dev/sdc1 on /guest_images type ext4 (rw) # ls -la /guest_images total 24 drwxr-xr-x. 3 root root 4096 May 31 19:47 . dr-xr-xr-x. 25 root root 4096 May 31 19:38 .. drwx------. 2 root root 16384 May 31 14:18 lost+found

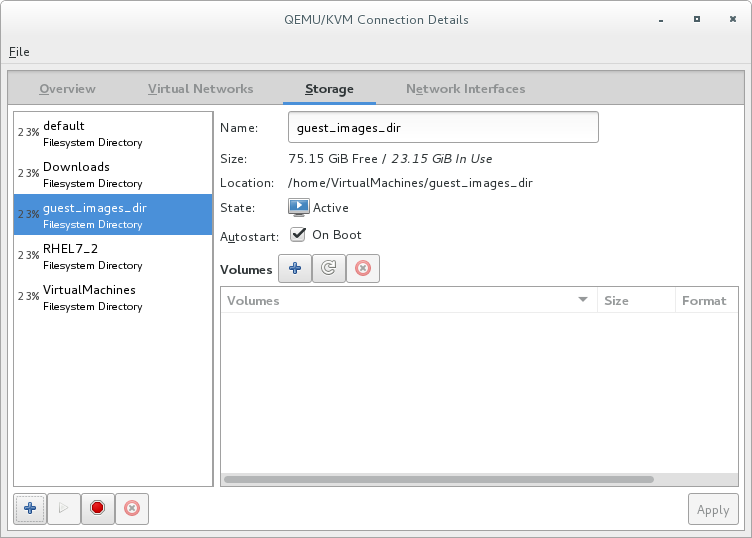

13.2.2.2. 가상 머신 관리자를 사용하여 스토리지 풀 생성

절차 13.3. 가상 머신 관리자를 사용하여 스토리지 풀 생성

스토리지 풀을 생성할 매체를 준비합니다.

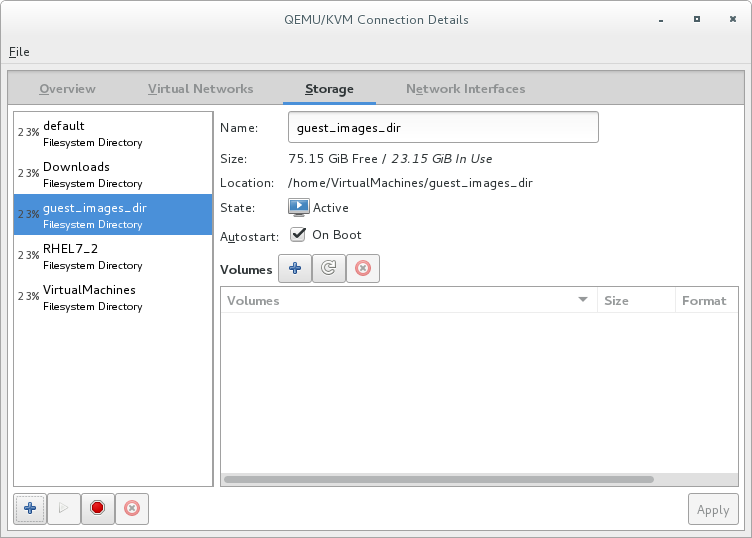

이는 스토리지 풀 유형에 따라 다릅니다. 자세한 내용은 13.2.3절. “스토리지 풀별”의 내용을 참조하십시오.이 예제에서는 GUID 파티션 테이블 을 사용하여 디스크의 레이블을 다시 지정해야 할 수 있습니다.스토리지 설정을 엽니다.

- Virtual Machine Manager 에서 구성할 호스트 연결을 선택합니다.편집 메뉴를 열고 연결 세부 정보를 선택합니다.

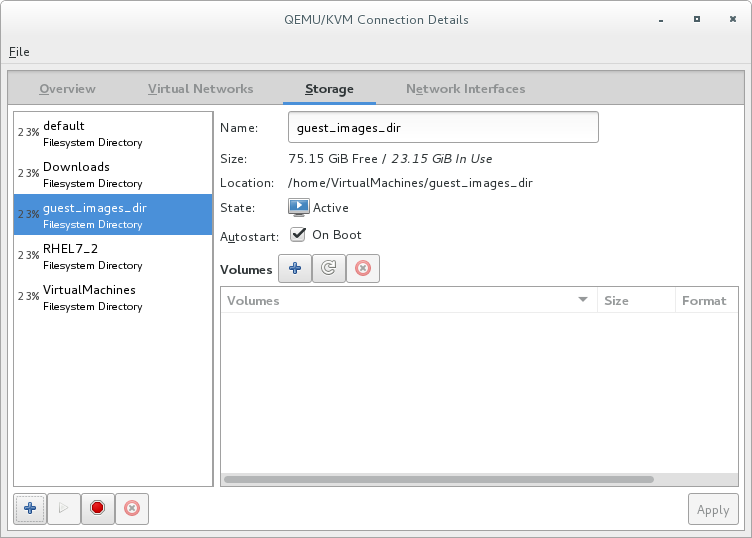

- 연결 세부 정보 창에서 스토리지 탭을 클릭합니다.

그림 13.1. 스토리지 탭

새 스토리지 풀 생성

참고Virtual Machine Manager 를 사용하면 영구 스토리지 풀만 생성할 수 있습니다. 임시 스토리지 풀은 virsh 를 통해서만 만들 수 있습니다.새 스토리지 풀(파트 1) 추가

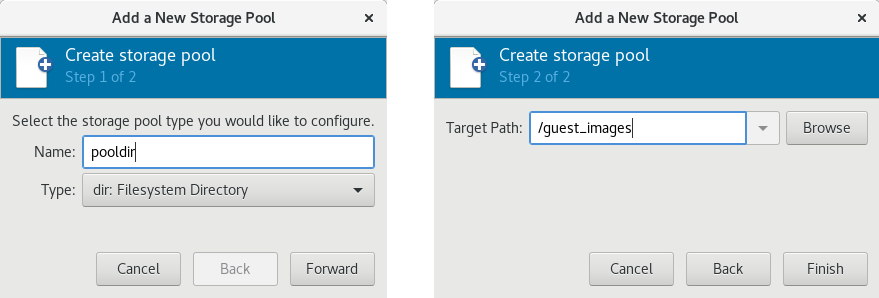

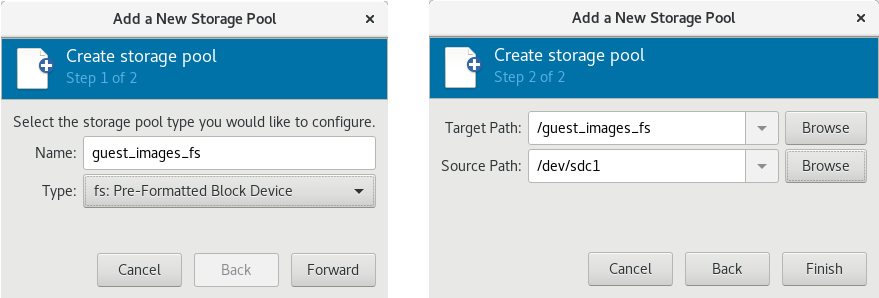

창 하단에 있는 버튼을 클릭합니다. 새 스토리지 풀 추가 마법사가 표시됩니다.

스토리지 풀의 이름을 입력합니다. 이 예에서는 이름이 guest_images_fs 를 사용합니다.유형 드롭다운 목록에서 생성할 스토리지 풀 유형을 선택합니다. 이 예에서는 fs를 사용합니다. 사전 포맷된 블록 장치.

버튼을 클릭합니다. 새 스토리지 풀 추가 마법사가 표시됩니다.

스토리지 풀의 이름을 입력합니다. 이 예에서는 이름이 guest_images_fs 를 사용합니다.유형 드롭다운 목록에서 생성할 스토리지 풀 유형을 선택합니다. 이 예에서는 fs를 사용합니다. 사전 포맷된 블록 장치.그림 13.2. 스토리지 풀 이름 및 유형

계속하려면 Forward 버튼을 클릭합니다.

계속하려면 Forward 버튼을 클릭합니다.새 풀 추가 (part 2)

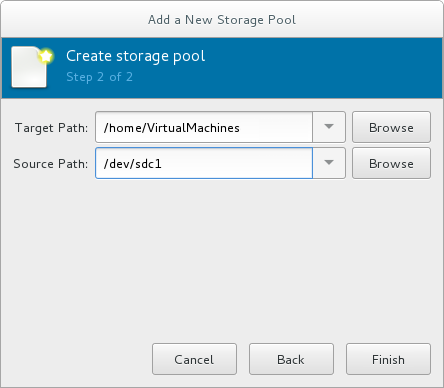

그림 13.3. 스토리지 풀 경로

관련 매개 변수를 사용하여 스토리지 풀을 구성합니다. 각 스토리지 풀 유형의 매개변수에 대한 자세한 내용은 13.2.3절. “스토리지 풀별” 을 참조하십시오.일부 유형의 스토리지 풀의 경우 빌드 풀 확인란이 대화 상자에 나타납니다. 스토리지에서 스토리지 풀을 빌드하려면 Build Pool 확인란을 선택합니다.세부 정보를 확인하고 Finish (완료) 버튼을 클릭하여 스토리지 풀을 생성합니다.

관련 매개 변수를 사용하여 스토리지 풀을 구성합니다. 각 스토리지 풀 유형의 매개변수에 대한 자세한 내용은 13.2.3절. “스토리지 풀별” 을 참조하십시오.일부 유형의 스토리지 풀의 경우 빌드 풀 확인란이 대화 상자에 나타납니다. 스토리지에서 스토리지 풀을 빌드하려면 Build Pool 확인란을 선택합니다.세부 정보를 확인하고 Finish (완료) 버튼을 클릭하여 스토리지 풀을 생성합니다.

13.2.3. 스토리지 풀별

13.2.3.1. 디렉터리 기반 스토리지 풀

매개 변수

표 13.1. 디렉터리 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='dir'> | [type] 디렉토리 | dir: 파일 시스템 디렉터리 |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| 대상을 지정하는 경로입니다. 이는 스토리지 풀에 사용되는 경로입니다. |

<target> | target path_to_pool | 대상 경로 |

예

/guest_images 디렉터리를 기반으로 하는 스토리지 풀의 XML 파일의 예입니다.

<pool type='dir'>

<name>dirpool</name>

<target>

<path>/guest_images</path>

</target>

</pool>

/guest_images 디렉터리를 기반으로 스토리지 풀을 생성하는 명령의 예입니다.

# virsh pool-define-as dirpool dir --target "/guest_images"

Pool FS_directory defined/guest_images 디렉토리를 기반으로 스토리지 풀을 생성하기 위한 새 스토리지 풀 추가 대화 상자의 가상 머신 관리자 추가 대화 상자의 예를 보여줍니다.

그림 13.4. 새 디렉터리 기반 스토리지 풀 예 추가

13.2.3.2. 디스크 기반 스토리지 풀

권장 사항

- 사용 중인 libvirt 버전에 따라 디스크를 스토리지 풀에 고정하면 현재 디스크 장치에 저장된 모든 데이터를 다시 포맷하고 지울 수 있습니다. 스토리지 풀을 생성하기 전에 스토리지 장치의 데이터를 백업하는 것이 좋습니다.

- 게스트는 전체 디스크 또는 블록 장치(예:

/dev/sdb)에 대한 쓰기 액세스 권한을 부여해서는 안 됩니다. 파티션(예:/dev/sdb1) 또는 LVM 볼륨을 사용합니다.전체 블록 장치를 게스트에 전달하면 게스트가 파티션을 지정하거나 자체 LVM 그룹을 만들 수 있습니다. 이로 인해 호스트 물리적 시스템에서 이러한 파티션 또는 LVM 그룹을 감지하고 오류가 발생할 수 있습니다.

사전 요구 사항

# parted /dev/sdb

GNU Parted 2.1

Using /dev/sdb

Welcome to GNU Parted! Type 'help' to view a list of commands.

(parted) mklabel

New disk label type? gpt

(parted) quit

Information: You may need to update /etc/fstab.

#

매개 변수

표 13.2. 디스크 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='disk'> | [type] 디스크 | 디스크: 물리 디스크 장치 |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| 스토리지 장치를 지정하는 경로입니다. 예: /dev/sdb |

<source> | source-dev path_to_disk | 소스 경로 |

| 대상을 지정하는 경로입니다. 이는 스토리지 풀에 사용되는 경로입니다. |

<target> | target path_to_pool | 대상 경로 |

예

<pool type='disk'>

<name>phy_disk</name>

<source>

<device path='/dev/sdb'/>

<format type='gpt'/>

</source>

<target>

<path>/dev</path>

</target>

</pool>

# virsh pool-define-as phy_disk disk --source-format=gpt --source-dev=/dev/sdb --target /dev

Pool phy_disk defined그림 13.5. 새 디스크 기반 스토리지 풀 예 추가

13.2.3.3. 파일 시스템 기반 스토리지 풀

권장 사항

/dev/sdb)으로 할당하지 마십시오. 게스트에 전체 디스크 또는 블록 장치에 대한 쓰기 액세스 권한을 부여해서는 안 됩니다. 이 방법은 파티션(예: /dev/sdb1)을 스토리지 풀에 할당하는 데만 사용해야 합니다.

사전 요구 사항

# mkfs.ext4 /dev/sdc1매개 변수

표 13.3. 파일 시스템 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='fs'> | [type] fs | fs: 사전 포맷된 블록 장치 |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| 파티션을 지정하는 경로입니다. 예: /dev/sdc1 |

<source> | [source] path_to_partition | 소스 경로 |

| 파일 시스템 유형(예: ext4) |

<format type='fs_type' /> | [source format] FS-format | 해당 없음 |

| 대상을 지정하는 경로입니다. 이는 스토리지 풀에 사용되는 경로입니다. |

<target> | [target] path_to_pool | 대상 경로 |

예

<pool type='fs'>

<name>guest_images_fs</name>

<source>

<device path='/dev/sdc1'/>

<format type='auto'/>

</source>

<target>

<path>/guest_images</path>

</target>

</pool>

# virsh pool-define-as guest_images_fs fs --source-dev /dev/sdc1 --target /guest_images

Pool guest_images_fs defined그림 13.6. 파일 시스템 기반 스토리지 풀 예 추가

13.2.3.4. GlusterFS 기반 스토리지 풀

권장 사항

사전 요구 사항

절차 13.4. Gluster 서버 준비

- 다음 명령을 사용하여 상태를 나열하여 Gluster 서버의 IP 주소를 가져옵니다.

# gluster volume status Status of volume: gluster-vol1 Gluster process Port Online Pid ------------------------------------------------------------------------------ Brick 222.111.222.111:/gluster-vol1 49155 Y 18634 Task Status of Volume gluster-vol1 ------------------------------------------------------------------------------ There are no active volume tasks - 설치되지 않은 경우 glusterfs-adapter 패키지를 설치합니다.

- 활성화되지 않은 경우 virt_use_adapterfs 부울을 활성화합니다. 활성화되어 있는지 확인합니다.

# setsebool virt_use_fusefs on # getsebool virt_use_fusefs virt_use_fusefs --> on

매개 변수

표 13.4. GlusterFS 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='gluster'> | [type] gluster | Gluster: Gluster Filesystem |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| Gluster 서버의 호스트 이름 또는 IP 주소 |

<source> | source-host hostname | 호스트 이름 |

| Gluster 서버의 이름 | <name='Gluster-name' /> | source-name Gluster-name | 소스 이름 |

| 스토리지 풀에 사용되는 Gluster 서버의 경로입니다. |

<dir path='Gluster-path' /> | source-path Gluster-path | 소스 경로 |

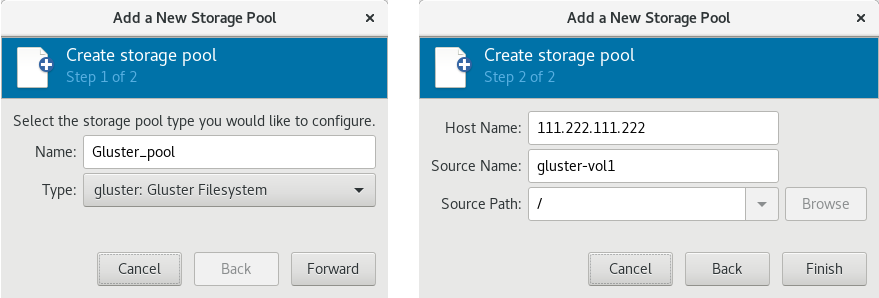

예

<pool type='gluster'>

<name>Gluster_pool</name>

<source>

<host name='111.222.111.222'/>

<dir path='/'/>

<name>gluster-vol1</name>

</source>

</pool>

# pool-define-as --name Gluster_pool --type gluster --source-host 111.222.111.222 --source-name gluster-vol1 --source-path /

Pool Gluster_pool defined그림 13.7. 새로운 GlusterFS 기반 스토리지 풀 예 추가

13.2.3.5. iSCSI 기반 스토리지 풀

권장 사항

사전 요구 사항

절차 13.5. iSCSI 대상 생성

RuntimeClass 패키지 설치

# yum install targetclirootfs 명령 세트를 시작합니다.

# targetcli스토리지 오브젝트 생성

스토리지 풀을 사용하여 스토리지 오브젝트 3개를 생성합니다.- 블록 스토리지 오브젝트 생성

/backstores/block디렉터리로 이동합니다.- create 명령을 실행합니다.

# create [block-name][filepath]예를 들면 다음과 같습니다.# create block1 dev=/dev/sdb1

- fileio 오브젝트 생성

/fileio디렉토리로 이동합니다.- create 명령을 실행합니다.

# create [fileio-name][image-name] [image-size]예를 들면 다음과 같습니다.# create fileio1 /foo.img 50M

- ramdisk 오브젝트 생성

/ramdisk디렉터리로 이동합니다.- create 명령을 실행합니다.

# create [ramdisk-name] [ramdisk-size]예를 들면 다음과 같습니다.# create ramdisk1 1M

- 이 단계에서 생성된 디스크의 이름을 기록해 둡니다. 나중에 사용하게 될 것입니다.

iSCSI 대상 만들기

/iscsi디렉터리로 이동합니다.- 다음 두 가지 방법 중 하나로 대상을 생성합니다.

- 매개 변수 없이 create 명령을 실행합니다.iSCSI 정규화된 이름 (IQN)이 자동으로 생성됩니다.

- IQN과 서버를 지정하는 create 명령을 실행합니다. 예를 들면 다음과 같습니다.

# create iqn.2010-05.com.example.server1:iscsirhel7guest

포털 IP 주소 정의

iSCSI를 통해 블록 스토리지를 내보내려면 포털, LUN, 액세스 제어 목록 ACL을 먼저 구성해야 합니다.포털에는 대상이 모니터링하는 IP 주소 및 TCP와 연결할 이니시에이터가 포함됩니다. iSCSI는 포트 3260을 사용합니다. 이 포트는 기본적으로 구성됩니다.포트 3260에 연결하려면 다음을 수행합니다./tpg디렉토리로 이동합니다.- 다음을 실행합니다.

# portals/ create이 명령을 수행하면 포트 3260에서 사용 가능한 모든 IP 주소를 수신 대기합니다.포트 3260을 수신할 단일 IP 주소만 사용하려면 명령 끝에 IP 주소를 추가합니다. 예를 들면 다음과 같습니다.# portals/ create 143.22.16.33

LUN을 구성하고 스토리지 오브젝트를 패브릭에 할당

이 단계에서는 스토리지 오브젝트를 생성할 때 생성된 스토리지 오브젝트 를 사용합니다.- 포털 IP 주소 정의 에서 생성된 TPG의

luns디렉토리로 이동합니다. 예를 들면 다음과 같습니다.# iscsi>iqn.iqn.2010-05.com.example.server1:iscsirhel7guest - 램디스크에 첫 번째 LUN을 할당합니다. 예를 들면 다음과 같습니다.

# create /backstores/ramdisk/ramdisk1 - 두 번째 LUN을 블록 디스크에 할당합니다. 예를 들면 다음과 같습니다.

# create /backstores/block/block1 - fileio 디스크에 세 번째 LUN을 할당합니다. 예를 들면 다음과 같습니다.

# create /backstores/fileio/fileio1 - 결과 LUN을 나열합니다.

/iscsi/iqn.20...csirhel7guest ls o- tgp1 ............................................................[enabled, auth] o- acls...................................................................[0 ACL] o- luns..................................................................[3 LUNs] | o- lun0......................................................[ramdisk/ramdisk1] | o- lun1...............................................[block/block1 (dev/vdb1)] | o- lun2................................................[fileio/file1 (foo.img)] o- portals.............................................................[1 Portal] o- IP-ADDRESS:3260.........................................................[OK]

각 이니시에이터에 대한 ACL 생성

이니시에이터가 연결할 때 인증을 활성화합니다. 지정된 LUN을 사용하여 지정된 인티터를 지정할 수도 있습니다. 대상 및 이니시에이터에는 고유한 이름이 있습니다. iSCSI 이니시에이터는 IQN을 사용합니다.- 이니시에이터 이름을 사용하여 iSCSI 이니시에이터의 IQN을 찾습니다. 예를 들면 다음과 같습니다.

# cat /etc/iscsi/initiator2.iscsi InitiatorName=create iqn.2010-05.com.example.server1:iscsirhel7guest이 IQN은 ACL을 생성하는 데 사용됩니다. acls디렉터리로 이동합니다.- 다음 중 하나를 수행하여 ACL을 생성합니다.

- 매개 변수 없이 create 명령을 실행하여 모든 LUN 및 이니시에이터에 대해 ACLS를 생성합니다.

# create - 특정 LUN 및 이니시에이터에 대한 ACL을 생성하고, iSCSI intiator의 IQN을 지정하는 create 명령을 실행합니다. 예를 들면 다음과 같습니다.

# create iqn.2010-05.com.example.server1:888 - 모든 이니시에이터에 단일 사용자 ID와 암호를 사용하도록 커널 대상을 구성합니다.

# set auth userid=user_ID # set auth password=password # set attribute authentication=1 # set attribute generate_node_acls=1

이 절차를 완료한 후 스토리지 풀을 보호하십시오.설정을 저장합니다.

이전 부팅 설정을 덮어 쓰기하여 구성을 영구적으로 설정합니다.# saveconfig서비스 활성화

다음 부팅 시 저장된 설정을 적용하려면 서비스를 활성화합니다.# systemctl enable target.service

선택적 절차

절차 13.6. RAID 배열의 논리 볼륨 구성

RAID5 어레이 생성

RAID5 어레이 생성에 대한 자세한 내용은 Red Hat Enterprise Linux 7 스토리지 관리 가이드 를 참조하십시오.RAID5 배열에 LVM 논리 볼륨 생성

RAID5 배열에 LVM 논리 볼륨 생성에 대한 자세한 내용은 Red Hat Enterprise Linux 7 Logical Volume Manager 관리 가이드 를 참조하십시오.

절차 13.7. 검색 기능 테스트

새 iSCSI 장치를 검색할 수 있는지 확인합니다.

# iscsiadm --mode discovery --type sendtargets --portal server1.example.com 143.22.16.33:3260,1 iqn.2010-05.com.example.server1:iscsirhel7guest

절차 13.8. 장치 연결 테스트

새 iSCSI 장치 연결

새 장치(Waitn.2010-05.com.example.server1:iscsirhel7guest)를 연결하여 장치를 연결할 수 있는지 확인합니다.# iscsiadm -d2 -m node --login scsiadm: Max file limits 1024 1024 Logging in to [iface: default, target: iqn.2010-05.com.example.server1:iscsirhel7guest, portal: 143.22.16.33,3260] Login to [iface: default, target: iqn.2010-05.com.example.server1:iscsirhel7guest, portal: 143.22.16.33,3260] successful.장치 분리

# iscsiadm -d2 -m node --logout scsiadm: Max file limits 1024 1024 Logging out of session [sid: 2, target: iqn.2010-05.com.example.server1:iscsirhel7guest, portal: 143.22.16.33,3260 Logout of [sid: 2, target: iqn.2010-05.com.example.server1:iscsirhel7guest, portal: 143.22.16.33,3260] successful.

절차 13.9. iSCSI 스토리지 풀에 libvirt 보안 사용

libvirt 보안 파일 만들기

challenge-handshake 인증 프로토콜(CHAP) 사용자 이름을 사용하여 libvirt 시크릿 파일을 만듭니다. 예를 들면 다음과 같습니다.<secret ephemeral='no' private='yes'> <description>Passphrase for the iSCSI example.com server</description> <usage type='iscsi'> <target>iscsirhel7secret</target> </usage> </secret>보안 정의

# virsh secret-define secret.xmlUUID 확인

# virsh secret-list UUID Usage -------------------------------------------------------------------------------- 2d7891af-20be-4e5e-af83-190e8a922360 iscsi iscsirhel7secretUID에 시크릿 할당

다음 명령을 사용하여 이전 단계의 출력에서 UUID에 시크릿을 할당합니다. 이렇게 하면 CHAP 사용자 이름과 암호가 libvirt 제어된 시크릿 목록에 있습니다.# MYSECRET=`printf %s "password123" | base64` # virsh secret-set-value 2d7891af-20be-4e5e-af83-190e8a922360 $MYSECRET

스토리지 풀에 인증 항목 추가

virsh edit 를 사용하여 스토리지 풀의 XML 파일에서<source>항목을 수정하고,인증 유형,사용자이름 및시크릿 사용량을 지정하여<auth>요소를 추가합니다.예를 들면 다음과 같습니다.<pool type='iscsi'> <name>iscsirhel7pool</name> <source> <host name='192.168.122.1'/> <device path='iqn.2010-05.com.example.server1:iscsirhel7guest'/> <auth type='chap' username='redhat'> <secret usage='iscsirhel7secret'/> </auth> </source> <target> <path>/dev/disk/by-path</path> </target> </pool>참고<auth>하위 요소는 게스트 XML의<pool>및<disk>요소 내의 다른 위치에 있습니다.<pool>의 경우 인증은 일부 풀 소스(iSCSI 및 RBD)의 속성이므로 풀 소스를 찾을 위치를 설명하므로<source>요소 내에<auth>가 지정됩니다. 도메인의 하위 요소인<disk>의 경우 iSCSI 또는 RBD 디스크에 대한 인증은 디스크의 속성입니다.또한 디스크의<auth>하위 요소는 스토리지 풀과 다릅니다.<auth username='redhat'> <secret type='iscsi' usage='iscsirhel7secret'/> </auth>

변경 사항 활성화

이러한 변경 사항을 활성화하려면 스토리지 풀을 시작해야 합니다.- 스토리지 풀이 아직 시작되지 않은 경우 virsh로 스토리지 풀 생성 단계를 수행하여 스토리지 풀을 정의하고 시작합니다.

- 풀이 이미 시작된 경우 다음 명령을 입력하여 스토리지 풀을 중지하고 다시 시작합니다.

# virsh pool-destroy iscsirhel7pool # virsh pool-start iscsirhel7pool

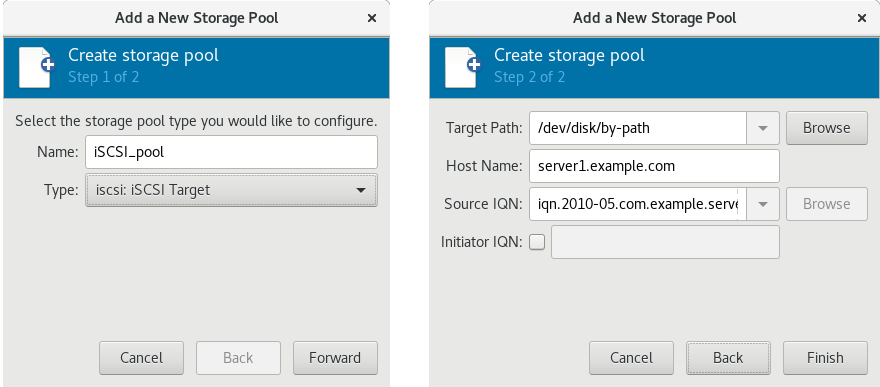

매개 변수

표 13.5. iSCSI 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='iscsi'> | [type] iscsi | iSCSI: iSCSI 대상 |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| 호스트의 이름입니다. |

<source> | source-host hostname | 호스트 이름 |

| iSCSI IQN. |

device path="iSCSI_IQN" /> | source-dev iSCSI_IQN | 소스 IQN |

| 대상을 지정하는 경로입니다. 이는 스토리지 풀에 사용되는 경로입니다. |

<target> | target path_to_pool | 대상 경로 |

| (선택 사항) iSCSI 이니시에이터의 IQN입니다. ACL이 특정 이니시에이터로 LUN을 제한하는 경우에만 필요합니다. |

<initiator> | 아래 노트를 참조하십시오. | 이니시에이터 IQN |

예

<pool type='iscsi'>

<name>iSCSI_pool</name>

<source>

<host name='server1.example.com'/>

<device path='iqn.2010-05.com.example.server1:iscsirhel7guest'/>

</source>

<target>

<path>/dev/disk/by-path</path>

</target>

</pool>

# virsh pool-define-as --name iSCSI_pool --type iscsi --source-host server1.example.com --source-dev iqn.2010-05.com.example.server1:iscsirhel7guest --target /dev/disk/by-path

Pool iSCSI_pool defined그림 13.8. 새 iSCSI 기반 스토리지 풀 예 추가

13.2.3.6. LVM 기반 스토리지 풀

권장 사항

- LVM 기반 스토리지 풀은 LVM의 모든 유연성을 제공하지 않습니다.

- libvirt 는 씬 논리 볼륨을 지원하지만 씬 스토리지 풀의 기능은 제공하지 않습니다.

- LVM 기반 스토리지 풀은 볼륨 그룹입니다. Logical Volume Manager 명령 또는 virsh 명령을 사용하여 볼륨 그룹을 만들 수 있습니다. virsh 인터페이스를 사용하여 볼륨 그룹을 관리하려면 virsh 명령을 사용하여 볼륨 그룹을 만듭니다.볼륨 그룹에 대한 자세한 내용은 Red Hat Enterprise Linux Logical Volume Manager 관리 가이드 를 참조하십시오.

- LVM 기반 스토리지 풀에는 전체 디스크 파티션이 필요합니다. 이러한 절차를 통해 새 파티션이나 장치를 활성화하면 파티션이 포맷되고 모든 데이터가 지워집니다. 호스트의 기존 볼륨 그룹(VG)을 사용하는 경우 아무것도 삭제되지 않습니다. 다음 절차를 시작하기 전에 스토리지 장치를 백업하는 것이 좋습니다.LVM 볼륨 그룹 생성에 대한 자세한 내용은 Red Hat Enterprise Linux Logical Volume Manager 관리 가이드 를 참조하십시오.

- 기존 VG에서 LVM 기반 스토리지 풀을 생성하는 경우 pool-build 명령을 실행하지 않아야 합니다.

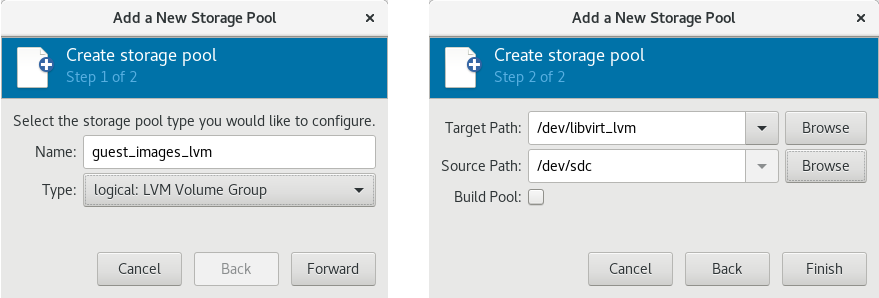

매개 변수

표 13.6. LVM 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='logical'> | [type] 논리 | logical: LVM 볼륨 그룹 |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| 스토리지 풀의 장치 경로입니다. |

<source> | source-dev device_path | 소스 경로 |

| 볼륨 그룹의 이름 | <name='VG-name' /> | source-name VG-name | 소스 경로 |

| 가상 그룹 형식 |

<format type='lvm2' /> | source-format lvm2 | 해당 없음 |

| 대상 경로입니다. |

<target> | 대상 target-path | 대상 경로 |

<source> <device path='/dev/sda1'/> <device path='/dev/sdb3'/> <device path='/dev/sdc2'/> ... </source>

예

<pool type='logical'>

<name>guest_images_lvm</name>

<source>

<device path='/dev/sdc'/>

<name>libvirt_lvm</name>

<format type='lvm2'/>

</source>

<target>

<path>/dev/libvirt_lvm</path>

</target>

</pool>

# virsh pool-define-as guest_images_lvm logical --source-dev=/dev/sdc --source-name libvirt_lvm --target /dev/libvirt_lvm

Pool guest_images_lvm defined그림 13.9. 새 LVM 기반 스토리지 풀 예 추가

13.2.3.7. NFS 기반 스토리지 풀

사전 요구 사항

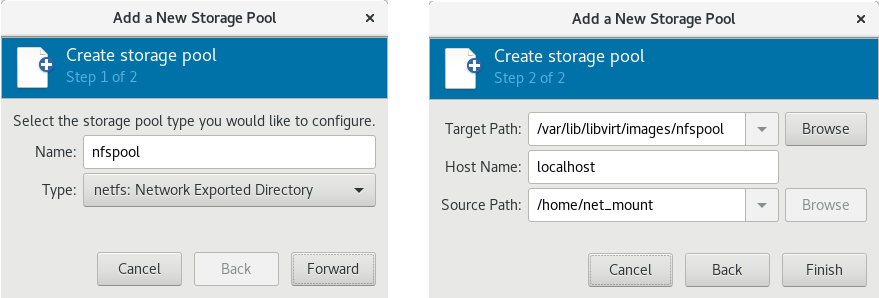

매개 변수

표 13.7. NFS 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as | 가상 머신 관리자 |

|---|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='netfs'> | [type] netfs | netfs: 네트워크 내보내기 디렉터리 |

| 스토리지 풀의 이름 | <name>name</name> | [name] 이름 | 이름 |

| 마운트 지점이 있는 NFS 서버의 호스트 이름입니다. 호스트 이름 또는 IP 주소일 수 있습니다. |

<source> | source-host host_name | 호스트 이름 |

| NFS 서버에서 사용되는 디렉터리 |

<dir path='source_path' /> | source-path source_path | 소스 경로 |

| 대상을 지정하는 경로입니다. 이는 스토리지 풀에 사용되는 경로입니다. |

<target> | target target_path | 대상 경로 |

예

<pool type='netfs'>

<name>nfspool</name>

<source>

<host name='localhost'/>

<dir path='/home/net_mount'/>

</source>

<target>

<path>/var/lib/libvirt/images/nfspool</path>

</target>

</pool>

# virsh pool-define-as nfspool netfs --source-host localhost --source-path /home/net_mount --target /var/lib/libvirt/images/nfspool

Pool nfspool defined그림 13.10. 새 NFS 기반 스토리지 풀 예 추가

13.2.3.8. SCSI 장치를 사용하는 vHBA 기반 스토리지 풀

권장 사항

scsi_host# 또는 WWNN/WWPN 쌍으로 정의할 수 있습니다.

scsi_host# 으로 정의되고 하드웨어가 호스트 시스템에 추가되면 scsi_host# 할당이 변경될 수 있습니다. 따라서 WWNN/WWPN 쌍을 사용하여 상위 HBA를 정의하는 것이 좋습니다.

- libvirt 코드는 virsh 명령 출력을 사용하여 LUN의 경로를 쉽게 찾을 수 있습니다.

- 가상 머신 마이그레이션은 대상 머신에서 동일한 vHBA 이름으로 스토리지 풀을 정의하고 시작해야 합니다. 이렇게 하려면 가상 머신의 XML 구성에 vHBA LUN, libvirt 스토리지 풀 및 볼륨 이름을 지정해야 합니다. 예를 들어 13.2.3.8절. “SCSI 장치를 사용하는 vHBA 기반 스토리지 풀” 을 참조하십시오.

'scsi' 스토리지 풀 XML 파일을 만듭니다. 동일한 물리적 HBA에서 스토리지 풀을 사용하는 단일 vHBA를 생성할 때는 시스템의 /dev/disk/by-{path|id|uuid} 위치 중 하나와 같은 <path> 값에 안정적인 위치를 사용하는 것이 좋습니다.

<path> 필드의 값은 /dev/ 여야 합니다. 그렇지 않으면 스토리지 풀 볼륨은 vHBA 중 하나에만 표시되고 호스트의 장치는 NPIV 구성을 사용하여 여러 게스트에 노출할 수 없습니다.

사전 요구 사항

절차 13.10. vHBA 생성

호스트 시스템에서 HBA 검색

호스트 시스템에서 HBA를 찾으려면 virsh nodedev-list --cap vports 명령을 사용합니다.다음 예제에서는 vHBA를 지원하는 두 개의 HBA가 있는 호스트를 보여줍니다.# virsh nodedev-list --cap vports scsi_host3 scsi_host4HBA의 세부 정보 확인

virsh nodedev-dumpxml HBA_device 명령을 사용하여 HBA의 세부 정보를 확인합니다.# virsh nodedev-dumpxml scsi_host3명령의 출력에는 vHBA를 생성하는 데 사용되는<name>,<wwnn>및<wwpn>필드가 나열됩니다.<max_vports>에는 지원되는 최대 vHBA 수가 표시됩니다. 예를 들면 다음과 같습니다.<device> <name>scsi_host3</name> <path>/sys/devices/pci0000:00/0000:00:04.0/0000:10:00.0/host3</path> <parent>pci_0000_10_00_0</parent> <capability type='scsi_host'> <host>3</host> <unique_id>0</unique_id> <capability type='fc_host'> <wwnn>20000000c9848140</wwnn> <wwpn>10000000c9848140</wwpn> <fabric_wwn>2002000573de9a81</fabric_wwn> </capability> <capability type='vport_ops'> <max_vports>127</max_vports> <vports>0</vports> </capability> </capability> </device>이 예에서<max_vports>값은 HBA 구성에서 사용할 수 있는 총 127개의 가상 포트가 있음을 보여줍니다.<vports>값은 현재 사용 중인 가상 포트 수를 표시합니다. 이 값은 vHBA를 생성한 후 업데이트됩니다.vHBA 호스트 장치 만들기

vHBA 호스트에 대해 다음 중 하나와 유사한 XML 파일을 만듭니다. 이 예에서 파일 이름은 vhba_host3.xml 입니다.이 예에서는scsi_host3을 사용하여 상위 vHBA를 설명합니다.# cat vhba_host3.xml <device> <parent>scsi_host3</parent> <capability type='scsi_host'> <capability type='fc_host'> </capability> </capability> </device>이 예에서는 WWNN/WWPN 쌍을 사용하여 상위 vHBA를 설명합니다.# cat vhba_host3.xml <device> <name>vhba</name> <parent wwnn='20000000c9848140' wwpn='10000000c9848140'/> <capability type='scsi_host'> <capability type='fc_host'> </capability> </capability> </device>참고WWNN 및 WWPN 값은 절차 13.10. “vHBA 생성” 에 표시된 HBA 세부 정보에 있는 값과 일치해야 합니다.<parent>필드는 이 vHBA 장치와 연결할 HBA 장치를 지정합니다.<device>태그의 세부 정보는 다음 단계에서 호스트에 대한 새 vHBA 장치를 만드는 데 사용됩니다.nodedevXML 형식에 대한 자세한 내용은 libvirt 업스트림 페이지를 참조하십시오.vHBA 호스트 장치에서 새 vHBA 생성

vhba_host3 을 기반으로 vHBA를 생성하려면 virsh nodedev-create 명령을 사용합니다.# virsh nodedev-create vhba_host3.xml Node device scsi_host5 created from vhba_host3.xmlvHBA 확인

virsh nodedev-dumpxml 명령을 사용하여 새 vHBA의 세부 정보(scsi_host5)를 확인합니다.# virsh nodedev-dumpxml scsi_host5 <device> <name>scsi_host5</name> <path>/sys/devices/pci0000:00/0000:00:04.0/0000:10:00.0/host3/vport-3:0-0/host5</path> <parent>scsi_host3</parent> <capability type='scsi_host'> <host>5</host> <unique_id>2</unique_id> <capability type='fc_host'> <wwnn>5001a4a93526d0a1</wwnn> <wwpn>5001a4ace3ee047d</wwpn> <fabric_wwn>2002000573de9a81</fabric_wwn> </capability> </capability> </device>

매개 변수

표 13.8. vHBA 기반 스토리지 풀 매개변수

| 설명 | XML | pool-define-as |

|---|---|---|

| 스토리지 풀의 유형입니다. | <pool type='scsi'> | scsi |

| 스토리지 풀의 이름 | <name>name</name> | --adapter-name name |

vHBA의 식별자입니다. 상위 속성은 선택 사항입니다. |

<source> |

[--adapter-parent parent] |

| 대상을 지정하는 경로입니다. 이는 스토리지 풀에 사용되는 경로입니다. |

<target> | target path_to_pool |

<path> 필드가 /dev/ 이면 libvirt 는 볼륨 장치 경로에 고유한 짧은 장치 경로를 생성합니다. 예: /dev/sdc. 그렇지 않으면 물리적 호스트 경로가 사용됩니다. 예: /dev/disk/by-path/pci-0000:10:00.0-fc-0x500x5006016044602198-lun-0. 고유한 짧은 장치 경로를 사용하면 여러 스토리지 풀에서 동일한 볼륨을 여러 게스트에 나열할 수 있습니다. 여러 게스트에서 물리적 호스트 경로를 사용하는 경우 중복 장치 유형 경고가 발생할 수 있습니다.

<adapter> 필드에서 parent 속성을 사용하여 다양한 경로에 따라 NPIV LUN을 사용할 수 있는 물리적 HBA 부모를 식별할 수 있습니다. 이 필드 scsi_hostN 는 vports 및 max_vports 속성과 결합하여 상위 ID를 완료합니다. parent, parent_wwnn, parent_wwpn 또는 parent_fabric_wwn 속성은 호스트가 동일한 HBA를 재부팅한 후 다양한 보장을 제공합니다.

parent을 지정하지 않으면 libvirt 에서 NPIV를 지원하는 첫 번째scsi_hostN어댑터를 사용합니다.parent만 지정하면 구성에 추가 SCSI 호스트 어댑터가 추가되는 경우 문제가 발생할 수 있습니다.parent_wwnn또는parent_wwpn을 지정하면 호스트가 동일한 HBA를 재부팅한 후 사용됩니다.parent_fabric_wwn을 사용하는 경우, 호스트가scsi_hostN사용된 와 관계없이 동일한 패브릭의 HBA를 재부팅한 후 선택합니다.

예

상위 속성을 사용하여 SCSI 호스트 장치를 식별하는 여러 스토리지 풀 중 하나인 스토리지 풀에 대한 예입니다.

<pool type='scsi'>

<name>vhbapool_host3</name>

<source>

<adapter type='fc_host' wwnn='5001a4a93526d0a1' wwpn='5001a4ace3ee047d'/>

</source>

<target>

<path>/dev/disk/by-path</path>

</target>

</pool>

<pool type='scsi'>

<name>vhbapool_host3</name>

<source>

<adapter type='fc_host' parent='scsi_host3' wwnn='5001a4a93526d0a1' wwpn='5001a4ace3ee047d'/>

</source>

<target>

<path>/dev/disk/by-path</path>

</target>

</pool>

# virsh pool-define-as vhbapool_host3 scsi --adapter-parent scsi_host3 --adapter-wwnn 5001a4a93526d0a1 --adapter-wwpn 5001a4ace3ee047d --target /dev/disk/by-path

Pool vhbapool_host3 definedparent_wwnn, parent_wwpn 또는 parent_fabric_wwn 속성을 정의하는 방법을 제공하지 않습니다.

vHBA LUN을 사용하도록 가상 머신 구성

- 가상 머신의 XML에 있는 가상 머신에 디스크 볼륨을 생성합니다.

<source>매개변수에storage pool및storage volume을 지정합니다.

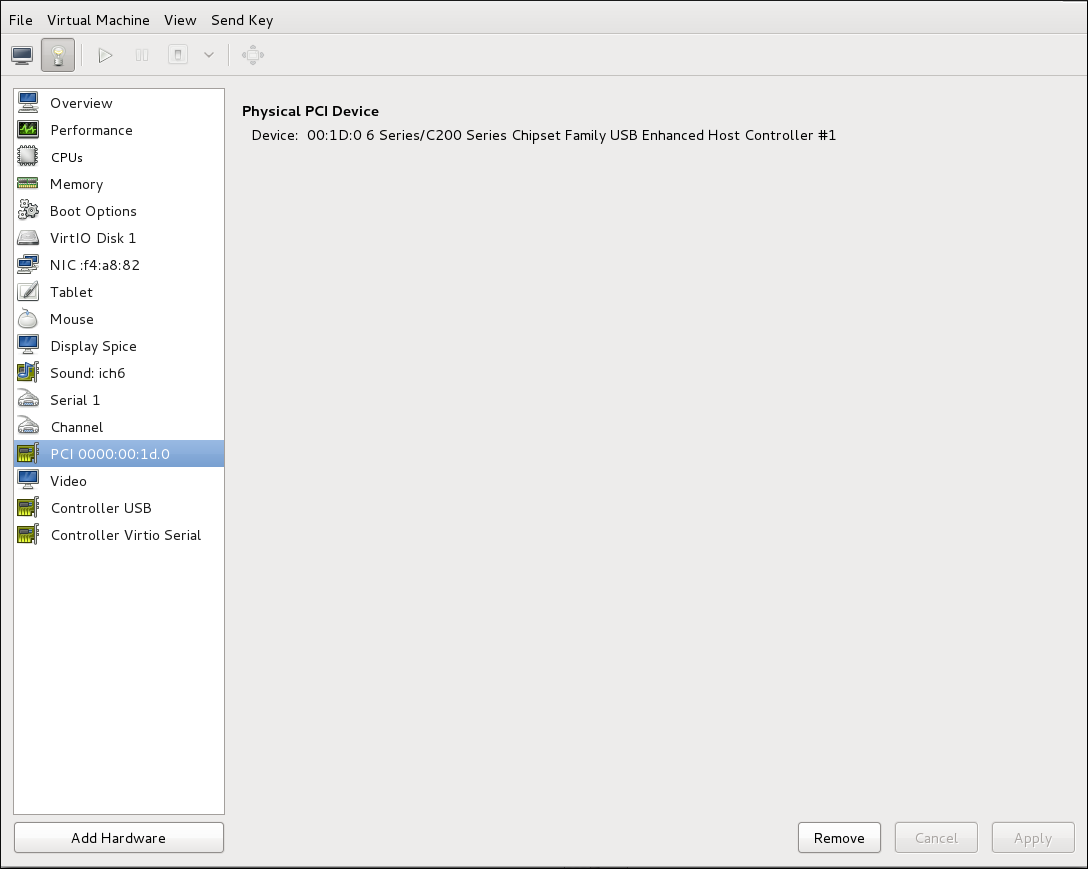

<disk type='volume' device='disk'> <driver name='qemu' type='raw'/> <source pool='vhbapool_host3' volume='unit:0:4:0'/> <target dev='hda' bus='ide'/> </disk>