Red Hat Training

A Red Hat training course is available for Red Hat Enterprise Linux

SELinux 사용자 및 관리자 가이드

SELinux(Security-Enhanced Linux)의 기본 및 고급 구성

초록

I 부. SELinux

1장. 소개

_t 로 끝납니다. 예를 들어 웹 서버의 유형 이름은 httpd_t 입니다. /var/www/html/ 에서 일반적으로 발견되는 파일 및 디렉토리의 유형 컨텍스트는 httpd_sys_content_t 입니다. /tmp 및 /var/tmp/ 에서 일반적으로 발견되는 파일 및 디렉토리에 대한 유형 컨텍스트는 tmp_t 입니다. 웹 서버 포트의 유형 컨텍스트는 http_port_t 입니다.

_t로 실행되는 웹 서버 프로세스)가 /var/www/html/ 및 기타 웹 서버 디렉터리(httpd_sys_content_t)에서 일반적으로 발견되는 컨텍스트의 파일 및 디렉터리에 액세스할 수 있도록 허용하는 정책 규칙이 있습니다. /tmp 및 /var/tmp/ 에서 일반적으로 발견되는 파일에 대한 정책에 허용 규칙이 없으므로 액세스가 허용되지 않습니다. SELinux를 사용하면 Apache가 손상되어 악의적인 스크립트에서 액세스를 제공하더라도 /tmp 디렉토리에 액세스할 수 없습니다.

그림 1.1. SELinux를 사용하면 httpd_t로 실행하는 Apache 프로세스가 /var/www/html/ 디렉터리에 액세스할 수 있으며 httpd_t 및 mysqld_db_t 유형 컨텍스트에 대한 허용 규칙이 없기 때문에 동일한 프로세스가 /data/mysql/ 디렉터리에 액세스할 수 있습니다. 반면 mysqld_t로 실행되는 MariaDB 프로세스는 /data/mysql/ 디렉터리에 액세스할 수 있으며 SELinux도 mysqld_t 유형의 프로세스를 올바르게 거부하여 httpd_sys_content_t로 레이블이 지정된 /var/www/html/ 디렉터리에 액세스합니다.

[D]

추가 리소스

- apropos

selinux 명령으로나열된 selinux(8) 도움말 페이지 및 도움말 페이지. - selinux-policy-doc 패키지를 설치할 때 man -k _selinux 명령으로 나열된 도움말 페이지. 자세한 내용은 11.3.3절. “서비스 수동 페이지”을 참조하십시오.

1.1. SELinux 실행의 이점

- 모든 프로세스와 파일에 레이블이 지정됩니다. SELinux 정책 규칙은 프로세스가 파일과 상호 작용하는 방법과 프로세스가 서로 상호 작용하는 방식을 정의합니다. 액세스는 특별히 허용하는 SELinux 정책 규칙이 있는 경우에만 허용됩니다.

- 세부적인 액세스 제어. 사용자 재량에 Linux 사용자 및 그룹 ID에 따라 제어되는 기존 UNIX 권한을 벗어나 SELinux 액세스 결정은 SELinux 사용자, 역할, 유형 및 선택적으로 보안 수준과 같은 사용 가능한 모든 정보를 기반으로 합니다.

- SELinux 정책은 관리 방식으로 정의되고 시스템 전체에 적용됩니다.

- 권한 에스컬레이션 공격에 대한 완화 개선. 프로세스는 도메인에서 실행되므로 서로 분리됩니다. SELinux 정책 규칙은 프로세스가 파일 및 기타 프로세스에 액세스하는 방법을 정의합니다. 프로세스가 손상되면 공격자는 해당 프로세스의 일반 기능에만 액세스할 수 있으며 프로세스가 액세스하도록 구성된 파일에만 액세스할 수 있습니다. 예를 들어 Apache HTTP 서버가 손상되면 공격자는 특정 SELinux 정책 규칙을 추가하거나 이러한 액세스를 허용하도록 구성하지 않은 한 해당 프로세스를 사용하여 사용자 홈 디렉토리의 파일을 읽을 수 없습니다.

- SELinux를 사용하여 데이터 기밀성 및 무결성을 적용하고 신뢰할 수 없는 입력에서 프로세스를 보호할 수 있습니다.

- 확대/축소 소프트웨어,

- 암호, 방화벽 및 기타 보안 시스템 대신

- 올인원 보안 솔루션.

1.2. 예

- 기본 작업은 deny입니다. 파일을 여는 프로세스와 같이 액세스를 허용하기 위한 SELinux 정책 규칙이 없으면 액세스가 거부됩니다.

- SELinux는 Linux 사용자를 제한할 수 있습니다. SELinux 정책에는 많은 제한된 SELinux 사용자가 있습니다. 제한된 SELinux 사용자에게 Linux 사용자를 매핑하여 보안 규칙 및 메커니즘을 활용할 수 있습니다. 예를 들어 Linux 사용자를 SELinux

user_u사용자에게 매핑하면 sudo 및 su 와 같이 사용자 ID(setuid) 애플리케이션을 실행할 수 없는 Linux 사용자가 생성됩니다. 자세한 내용은 3.3절. “제한된 사용자 및 제한되지 않은 사용자”을 참조하십시오. - 프로세스 및 데이터 분리 증가. 프로세스는 자체 도메인에서 실행되므로 프로세스가 다른 프로세스에서 사용하는 파일에 액세스하지 못하도록 방지하고 프로세스가 다른 프로세스에 액세스하지 못하도록 합니다. 예를 들어, SELinux를 실행할 때 공격자는 Samba 서버를 손상시킬 수 없으며 MariaDB 데이터베이스와 같은 다른 프로세스에서 사용하는 파일을 읽고 쓸 수 있는 공격 벡터로 해당 Samba 서버를 사용할 수 없습니다.

- SELinux를 사용하면 구성 실수로 인한 손상을 완화할 수 있습니다. DNS(Domain Name System) 서버는 종종 영역 전송이라고 하는 항목에서 서로 간에 정보를 복제합니다. 공격자는 영역 전송을 사용하여 false 정보로 DNS 서버를 업데이트할 수 있습니다. Red Hat Enterprise Linux에서 Berkeley Internet Name Domain(BIND)을 DNS 서버로 실행하는 경우 관리자가 영역 전송을 수행할 수 있는 서버를 제한하지 않아도 기본 SELinux 정책은 영역 파일을 금지합니다. [1] 에서 영역 전송을 사용하여, 데몬 자체

라는BIND 및 기타 프로세스를 통해 업데이트할 수 있습니다. - NetworkWorld.com 문서, 서버 소프트웨어에 대한 이해력: SELinux로 실제 공격 차단[2], SELinux에 대한 배경 정보와 SELinux가 차단한 다양한 위협에 대한 정보.

1.3. SELinux 아키텍처

1.4. SELinux 상태 및 모드

~]# getenforce

Enforcing~]# setenforce 0 ~]# getenforce Permissive

~]# setenforce 1 ~]# getenforce Enforcing

httpd_t 도메인을 허용하려면 다음을 수행합니다.

~]# semanage permissive -a httpd_t1.5. 추가 리소스

2장. SELinux 컨텍스트

~]$ ls -Z file1

-rwxrw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

- SELinux 사용자

- SELinux 사용자 ID는 특정 역할 집합과 특정 MLS/MCS 범위에 대해 인증된 정책에 알려진 ID입니다. 각 Linux 사용자는 SELinux 정책을 사용하여 SELinux 사용자에게 매핑됩니다. 이를 통해 Linux 사용자는 SELinux 사용자에게 지정된 제한 사항을 상속할 수 있습니다. 매핑된 SELinux 사용자 ID는 입력할 수 있는 역할과 수준을 정의하기 위해 해당 세션의 프로세스에 대해 SELinux 컨텍스트에서 사용됩니다. SELinux 및 Linux 사용자 계정 간 매핑 목록을 보려면 root로 다음 명령을 입력합니다( policycoreutils-python 패키지가 설치되어 있어야 함).

~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * root unconfined_u s0-s0:c0.c1023 * system_u system_u s0-s0:c0.c1023 *출력은 시스템마다 약간 다를 수 있습니다.로그인 이름열에는 Linux 사용자가 나열됩니다.SELinux User(SELinux 사용자) 열에는 Linux 사용자가 에 매핑되는 SELinux 사용자가 나열됩니다. 프로세스의 경우 SELinux 사용자는 액세스할 수 있는 역할과 수준을 제한합니다.MLS/MCS 범위열은 MLS(Multi-Level Security) 및 MCS(Multi-Category Security)에서 사용하는 수준입니다.서비스열은 Linux 사용자가 시스템에 로그인해야 하는 올바른 SELinux 컨텍스트를 결정합니다. 기본적으로 별표(*) 문자가 사용되며 모든 서비스를 나타냅니다.

- 역할

- SELinux의 일부는 역할 기반 액세스 제어(RBAC) 보안 모델입니다. 역할은 RBAC의 속성입니다. SELinux 사용자에게는 역할에 대한 권한이 부여되며, 도메인에 대한 역할이 인증됩니다. 역할은 도메인과 SELinux 사용자 간의 중간 역할을 합니다. 입력할 수 있는 역할은 입력할 수 있는 도메인을 결정합니다. 궁극적으로 액세스할 수 있는 오브젝트 유형을 제어합니다. 이를 통해 권한 상승 공격의 취약점을 줄일 수 있습니다.

- type

- 유형은 Type Enforcement의 속성입니다. 유형은 프로세스의 도메인 및 파일의 유형을 정의합니다. SELinux 정책 규칙은 유형에 액세스하는 도메인이든 다른 도메인에 액세스하는 도메인이든 관계없이 유형이 서로 액세스할 수 있는 방법을 정의합니다. 액세스는 허용하는 특정 SELinux 정책 규칙이 있는 경우에만 허용됩니다.

- level

- 수준은 MLS 및 MCS의 속성입니다. MLS 범위는 레벨이 다를 경우 낮은 수준-고수준으로 작성되며 수준이 동일한 경우 낮은 수준 (

s0-s0은 s0)으로 작성됩니다.각 수준은 민감도 범주가 선택 사항인 민감도 범주 쌍입니다. 범주가 있는 경우 수준은 민감도:category-set 로 작성됩니다. 범주가 없으면 민감도 로 작성됩니다.범주 세트가 연속된 시리즈인 경우 약어로 표시할 수 있습니다. 예를 들어c0.c3은c0,c1,c2,c3과 동일합니다./etc/selinux/targeted/setrans.conf파일은 수준(s0:c0)을 사람이 읽을 수 있는 양식(즉,으로 매핑합니다. Red Hat Enterprise Linux에서는 대상 지정 정책은 MCS를 적용하며 MCS에서는 민감도 한 개만 존재합니다.CompanyConfidential)s0. Red Hat Enterprise Linux의 MCS는 1024가지 카테고리(c0~c1023)를 지원합니다.s0-s0:c0.c1023은 민감도s0이며 모든 범주에 대해 인증되었습니다.MLS는 LSPP(Labeled Security Protection Profile) 환경에서 사용됩니다. MLS 제한을 사용하려면 selinux-policy-mls 패키지를 설치하고 MLS를 기본 SELinux 정책으로 구성합니다. Red Hat Enterprise Linux와 함께 제공되는 MLS 정책은 평가된 구성의 일부가 아닌 여러 프로그램 도메인을 생략하므로 데스크탑 워크스테이션의 MLS를 사용할 수 없습니다(X Window System은 지원하지 않음). 그러나 모든 프로그램 도메인을 포함하는 업스트림 SELinux 참조 정책 의 MLS 정책을 구축할 수 있습니다. MLS 구성에 대한 자세한 내용은 4.13절. “다단계 보안(MLS)” 을 참조하십시오.

2.1. 도메인 전환

진입점 유형이 있는 애플리케이션을 실행하여 다른 도메인으로 전환합니다. 진입점 권한은 SELinux 정책에서 사용되며 도메인을 입력하는 데 사용할 수 있는 애플리케이션을 제어합니다. 다음 예제에서는 도메인 전환을 보여줍니다.

절차 2.1. 도메인 전환의 예

- 사용자가 암호를 변경하려고 합니다. 이렇게 하려면

passwd유틸리티를 실행합니다./usr/bin/passwd실행 파일은passwd_exec_t 유형으로레이블이 지정됩니다.~]$ls -Z /usr/bin/passwd -rwsr-xr-x root root system_u:object_r:passwd_exec_t:s0 /usr/bin/passwdpasswd유틸리티는shadow_t유형으로 레이블이 지정된/etc/shadow에 액세스합니다.~]$ls -Z /etc/shadow -r--------. root root system_u:object_r:shadow_t:s0 /etc/shadow - SELinux 정책 규칙은

passwd_t 도메인에서 실행되는 프로세스가유형으로 레이블이 지정된 파일을 읽고 쓸 수 있음을 나타냅니다.shadow_tshadow_t유형은 암호 변경에 필요한 파일에만 적용됩니다. 여기에는/etc/gshadow,/etc/shadow및 해당 백업 파일이 포함됩니다. - SELinux 정책 규칙은 passwd

_t 도메인에 passwd_exec_t유형으로 설정된진입점권한이 있음을 나타냅니다. - 사용자가

passwd유틸리티를 실행하면 사용자의 쉘 프로세스가passwd_t 도메인으로전환됩니다. SELinux에서는 기본 조치가 거부되고passwd_t 도메인에서 실행 중인 애플리케이션이유형으로 레이블이 지정된 파일에 액세스할 수 있도록 허용하는 규칙이 있으므로shadow_tpasswd애플리케이션에서/etc/shadow에 액세스하고 사용자 암호를 업데이트할 수 있습니다.

passwd_t 도메인에서 실행 중인 주체가 shadow_t 파일 유형으로 레이블이 지정된 개체에 액세스할 수 있도록 하는 실제 규칙이 있지만, 제목이 새 도메인으로 전환되기 전에 다른 SELinux 정책 규칙을 충족해야 합니다. 이 예제에서는 적용 유형으로 다음을 보장합니다.

passwd_t 도메인은 passwd_exec_t 유형으로 레이블이 지정된 애플리케이션을 실행하여 입력할 수 있습니다. 는유형과 같은 권한 있는 공유 라이브러리에서만 실행할 수 있으며 다른 애플리케이션을 실행할 수 없습니다.lib_tpasswd_t와 같은 승인된 도메인만유형으로 레이블이 지정된 파일에 쓸 수 있습니다. 다른 프로세스가 수퍼유저 권한으로 실행 중인 경우에도 해당 프로세스는shadow_tpasswd_t 도메인에서 실행되지 않으므로.shadow_t유형으로 레이블이 지정된 파일에 쓸 수 없습니다- 인증된 도메인만

passwd_t도메인으로 전환할 수 있습니다. 예를 들어sendmail_t 도메인에서 실행되는 sendmail프로세스에 passwd를 실행하는 합법적인 이유가 없으므로 passwd_t도메인으로 전환할 수 없습니다. passwd_t도메인에서 실행 중인 프로세스는etc_t 또는shadow_t유형으로 레이블이 지정된 파일처럼 권한 있는 유형만 읽고 쓸 수 있습니다. 이렇게 하면passwd애플리케이션이 임의 파일을 읽거나 쓸 수 없습니다.

2.2. 프로세스의 SELinux 컨텍스트

절차 2.2. passwd 유틸리티의 SELinux 컨텍스트 보기

- Applications → System Tools → Terminal(시스템 도구 터미널)과 같은 터미널 을 엽니다.

passwd유틸리티를 실행합니다. 새 암호를 입력하지 마십시오.~]$passwd Changing password for user user_name. Changing password for user_name. (current) UNIX password:- 새 탭 또는 다른 터미널을 열고 다음 명령을 입력합니다. 출력은 다음과 유사합니다.

~]$ps -eZ | grep passwd unconfined_u:unconfined_r:passwd_t:s0-s0:c0.c1023 13212 pts/1 00:00:00 passwd - 첫 번째 탭/터미널에서

Ctrl+C를 눌러passwd유틸리티를 취소합니다.

passwd 유틸리티(passwd _exec_t 유형으로 레이블이 지정됨)가 실행되면 사용자의 쉘 프로세스가 passwd_t 도메인으로 전환됩니다. 유형은 프로세스의 도메인 및 파일의 유형을 정의합니다.

ps 유틸리티를 다시 실행합니다. 아래에 출력이 잘린 예가 있으며 시스템에 따라 다를 수 있습니다.

]$ ps -eZ

system_u:system_r:dhcpc_t:s0 1869 ? 00:00:00 dhclient

system_u:system_r:sshd_t:s0-s0:c0.c1023 1882 ? 00:00:00 sshd

system_u:system_r:gpm_t:s0 1964 ? 00:00:00 gpm

system_u:system_r:crond_t:s0-s0:c0.c1023 1973 ? 00:00:00 crond

system_u:system_r:kerneloops_t:s0 1983 ? 00:00:05 kerneloops

system_u:system_r:crond_t:s0-s0:c0.c1023 1991 ? 00:00:00 atd

system_r 역할은 데몬과 같은 시스템 프로세스에 사용됩니다. Enforcement(강제)를 입력하고 각 도메인을 분리합니다.

2.3. 사용자의 SELinux 컨텍스트

~]$ id -Z

unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

unconfined_u 사용자에 매핑되어 unconfined_r 역할로 실행되며 unconfined _t 도메인에서 실행되고 있음을 보여줍니다. s0-s0 은 MLS 범위이며, 이 경우 s0 과 동일합니다. 사용자가 액세스할 수 있는 카테고리는 모든 카테고리(c 0~c1023)인c0.c 1023으로 정의됩니다.

3장. 대상 지정 정책

unconfined_t 도메인에서 실행되며 init에 의해 시작된 시스템 프로세스는 unconfined_service_t 도메인에서 실행됩니다. 두 도메인은 모두 제한되지 않습니다.

3.1. 제한된 프로세스

sshd 또는 httpd 와 같은 네트워크에서 수신 대기하는 거의 모든 서비스가 Red Hat Enterprise Linux에 제한되어 있습니다. 또한 root 사용자로 실행되고 사용자의 작업을 수행하는 대부분의 프로세스(예: passwd 유틸리티)가 제한됩니다. 프로세스가 제한된 경우 httpd _t 도메인에서 실행되는 httpd 프로세스 등 자체 도메인에서 실행됩니다. SELinux 정책 구성에 따라 공격자가 제한된 프로세스가 손상되면 공격자가 리소스에 대한 액세스와 가능한 손상을 제한합니다.

절차 3.1. SELinux 상태를 확인하는 방법

- SELinux가 활성화되어 있고 강제 모드로 실행 중이며 타겟 정책이 사용 중인지 확인합니다. 올바른 출력은 아래 출력과 유사해야 합니다.

~]$sestatus SELinux status: enabled SELinuxfs mount: /sys/fs/selinux SELinux root directory: /etc/selinux Loaded policy name: targeted Current mode: enforcing Mode from config file: enforcing Policy MLS status: enabled Policy deny_unknown status: allowed Max kernel policy version: 30SELinux 모드 변경에 대한 자세한 내용은 4.4절. “SELinux 상태 및 모드의 영구 변경” 을 참조하십시오. - root로

/var/www/html/디렉터리에 파일을 생성합니다.~]#touch /var/www/html/testfile - 새로 생성된 파일의 SELinux 컨텍스트를 보려면 다음 명령을 입력합니다.

~]$ls -Z /var/www/html/testfile -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 /var/www/html/testfile기본적으로 Linux 사용자는 Red Hat Enterprise Linux에서 제한 없이 실행되므로testfile파일에 SELinuxunconfined_u사용자로 레이블이 지정됩니다. RBAC는 파일이 아닌 프로세스에 사용됩니다. 역할에는 파일에 대한 의미가 없습니다.object_r역할은 영구저장장치 및 네트워크 파일 시스템에서 파일에 사용되는 일반 역할입니다./proc디렉터리에서 프로세스와 관련된 파일은system_r역할을 사용할 수 있습니다.httpd_sys_content_t유형을 사용하면httpd프로세스가 이 파일에 액세스할 수 있습니다.

)가 Samba에서 사용할 파일과 같이 올바르게 레이블이 지정되지 않은 파일을 읽지 못하도록 하는 방법을 보여줍니다. 이는 예제이며 프로덕션에서 사용해서는 안 됩니다. httpd 및 wget 패키지가 설치되어 있고, SELinux 대상 지정 정책이 사용되며 SELinux가 강제 모드로 실행 중이라고 가정합니다.

절차 3.2. 제한된 프로세스의 예

- root로

httpd데몬을 시작합니다.~]#systemctl start httpd.service서비스가 실행 중인지 확인합니다. 출력에는 아래 정보가 포함되어야 합니다(시간 스탬프만 다릅니다).~]$systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: active (running) since Mon 2013-08-05 14:00:55 CEST; 8s ago - Linux 사용자가 에 대한 쓰기 액세스 권한이 있는 디렉터리로 변경하고 다음 명령을 입력합니다. 기본 구성을 변경하지 않는 한 이 명령은 성공합니다.

~]$wget http://localhost/testfile --2009-11-06 17:43:01-- http://localhost/testfile Resolving localhost... 127.0.0.1 Connecting to localhost|127.0.0.1|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 0 [text/plain] Saving to: `testfile' [ <=> ] 0 --.-K/s in 0s 2009-11-06 17:43:01 (0.00 B/s) - `testfile' saved [0/0] - chcon 명령은 파일의 레이블을 다시 지정합니다. 그러나 파일 시스템에 레이블을 다시 지정하면 이러한 레이블 변경 사항이 유지되지 않습니다. 파일 시스템의 레이블 변경 후에도 유지되는 영구 변경의 경우

semanage유틸리티를 사용합니다. 이 유틸리티는 나중에 설명합니다. root로 다음 명령을 입력하여 유형을 Samba에서 사용하는 유형으로 변경합니다.~]#chcon -t samba_share_t /var/www/html/testfile변경 사항을 보려면 다음 명령을 입력합니다.~]$ls -Z /var/www/html/testfile -rw-r--r-- root root unconfined_u:object_r:samba_share_t:s0 /var/www/html/testfile - 현재 DAC 권한을 통해

httpd프로세스에서테스트 파일에 액세스할 수 있습니다. 사용자가 쓰기 액세스 권한이 있는 디렉터리로 변경하고 다음 명령을 입력합니다. 기본 구성을 변경하지 않는 한 이 명령은 실패합니다.~]$wget http://localhost/testfile --2009-11-06 14:11:23-- http://localhost/testfile Resolving localhost... 127.0.0.1 Connecting to localhost|127.0.0.1|:80... connected. HTTP request sent, awaiting response... 403 Forbidden 2009-11-06 14:11:23 ERROR 403: Forbidden. - root 권한으로

testfile을 제거합니다.~]#rm -i /var/www/html/testfile httpd를 실행할 필요가 없는 경우 root로 다음 명령을 입력하여 중지합니다.~]#systemctl stop httpd.service

httpd 프로세스에서 액세스할 수 없는 유형으로 레이블이 지정되었기 때문에 2 단계의 테스트 파일에 httpd 프로세스 액세스를 허용했지만 SELinux에서 액세스를 거부했습니다.

auditd 데몬이 실행 중인 경우 다음과 유사한 오류가 /var/log/audit/audit.log에 기록됩니다.

type=AVC msg=audit(1220706212.937:70): avc: denied { getattr } for pid=1904 comm="httpd" path="/var/www/html/testfile" dev=sda5 ino=247576 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=unconfined_u:object_r:samba_share_t:s0 tclass=file

type=SYSCALL msg=audit(1220706212.937:70): arch=40000003 syscall=196 success=no exit=-13 a0=b9e21da0 a1=bf9581dc a2=555ff4 a3=2008171 items=0 ppid=1902 pid=1904 auid=500 uid=48 gid=48 euid=48 suid=48 fsuid=48 egid=48 sgid=48 fsgid=48 tty=(none) ses=1 comm="httpd" exe="/usr/sbin/httpd" subj=unconfined_u:system_r:httpd_t:s0 key=(null)

/var/log/httpd/error_log 에 기록됩니다.

[Wed May 06 23:00:54 2009] [error] [client 127.0.0.1] (13)Permission denied: access to /testfile denied

3.2. 제한되지 않은 프로세스

init 에서 실행한 제한되지 않은 서비스는 결국 unconfined_service_t 도메인, 커널에서 실행되는 제한되지 않은 서비스는 kernel_t 도메인에서 실행되고, unconfined Linux 사용자가 실행한 제한되지 않은 서비스는 결국 unconfined_t 도메인에서 실행됩니다. 제한되지 않은 프로세스의 경우 SELinux 정책 규칙이 적용되지만 제한되지 않은 도메인에서 실행되는 프로세스가 거의 모든 액세스를 허용하는 정책 규칙이 있습니다. 제한되지 않은 도메인에서 실행되는 프로세스는 DAC 규칙을 독점적으로 사용하는 것으로 대체됩니다. 제한되지 않은 프로세스가 손상되면 SELinux를 통해 공격자가 시스템 리소스 및 데이터에 대한 액세스 권한을 얻지 못하지만 물론 DAC 규칙이 계속 사용됩니다. SELinux는 DAC 규칙의 보안 개선 사항이므로 대체되지 않습니다.

httpd)가 Samba에서 사용하도록 의도한 데이터에 액세스하는 방법을 보여줍니다. Red Hat Enterprise Linux에서 httpd 프로세스는 기본적으로 제한된 httpd_t 도메인에서 실행됩니다. 이는 예제이며 프로덕션에서 사용해서는 안 됩니다. httpd,wget,dbus 및 audit 패키지가 설치되어 있고, SELinux 대상 지정 정책이 사용되며 SELinux가 강제 모드로 실행 중이라고 가정합니다.

절차 3.3. 제한되지 않은 프로세스의 예

- chcon 명령은 파일의 레이블을 다시 지정합니다. 그러나 파일 시스템에 레이블을 다시 지정하면 이러한 레이블 변경 사항이 유지되지 않습니다. 파일 시스템의 레이블 변경 후에도 유지되는 영구 변경의 경우

semanage유틸리티를 사용합니다. 이 유틸리티는 나중에 설명합니다. root 사용자로 다음 명령을 입력하여 유형을 Samba에서 사용하는 유형으로 변경합니다.~]#chcon -t samba_share_t /var/www/html/testfile변경 사항을 확인합니다.~]$ls -Z /var/www/html/testfile -rw-r--r-- root root unconfined_u:object_r:samba_share_t:s0 /var/www/html/testfile - 다음 명령을 입력하여

httpd프로세스가 실행 중이 아닌지 확인합니다.~]$systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: inactive (dead)출력이 다르면 root로 다음 명령을 입력하여httpd프로세스를 중지합니다.~]#systemctl stop httpd.service httpd프로세스를 제한 없이 실행하려면 root로 다음 명령을 입력하여/usr/sbin/httpd파일의 유형을 제한된 도메인으로 전환하지 않는 유형으로 변경합니다.~]#chcon -t bin_t /usr/sbin/httpd/usr/sbin/httpd가bin_t유형으로 레이블이 지정되어 있는지 확인합니다.~]$ls -Z /usr/sbin/httpd -rwxr-xr-x. root root system_u:object_r:bin_t:s0 /usr/sbin/httpd- root로

httpd프로세스를 시작하고 성공적으로 시작되었는지 확인합니다.~]#systemctl start httpd.service~]#systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: active (running) since Thu 2013-08-15 11:17:01 CEST; 5s ago - 다음 명령을 입력하여

unconfined_service_t도메인에서 실행 중인httpd를 확인합니다.~]$ps -eZ | grep httpd system_u:system_r:unconfined_service_t:s0 11884 ? 00:00:00 httpd system_u:system_r:unconfined_service_t:s0 11885 ? 00:00:00 httpd system_u:system_r:unconfined_service_t:s0 11886 ? 00:00:00 httpd system_u:system_r:unconfined_service_t:s0 11887 ? 00:00:00 httpd system_u:system_r:unconfined_service_t:s0 11888 ? 00:00:00 httpd system_u:system_r:unconfined_service_t:s0 11889 ? 00:00:00 httpd - Linux 사용자가 에 대한 쓰기 액세스 권한이 있는 디렉터리로 변경하고 다음 명령을 입력합니다. 기본 구성을 변경하지 않는 한 이 명령은 성공합니다.

~]$wget http://localhost/testfile --2009-05-07 01:41:10-- http://localhost/testfile Resolving localhost... 127.0.0.1 Connecting to localhost|127.0.0.1|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 0 [text/plain] Saving to: `testfile' [ <=> ]--.-K/s in 0s 2009-05-07 01:41:10 (0.00 B/s) - `testfile' saved [0/0]httpd프로세스가samba_share_t유형으로 레이블이 지정된 파일에 액세스할 수 없지만httpd는 제한되지 않은unconfined_service_t도메인에서 실행되며 DAC 규칙 사용을 대체합니다. 따라서 wget 명령은 성공합니다.httpd가 제한된httpd_t도메인에서 실행 중이면 wget 명령이 실패했습니다. restorecon유틸리티는 파일의 기본 SELinux 컨텍스트를 복원합니다. root로/usr/sbin/httpd의 기본 SELinux 컨텍스트를 복원하려면 다음 명령을 입력합니다.~]#restorecon -v /usr/sbin/httpd restorecon reset /usr/sbin/httpd context system_u:object_r:unconfined_exec_t:s0->system_u:object_r:httpd_exec_t:s0/usr/sbin/httpd에httpd_exec_t유형이 지정되었는지 확인합니다.~]$ls -Z /usr/sbin/httpd -rwxr-xr-x root root system_u:object_r:httpd_exec_t:s0 /usr/sbin/httpd- root로 다음 명령을 입력하여

httpd를 다시 시작합니다. 재시작 후 httpd_t 도메인이 제한된httpd_t도메인에서 실행 중인지 확인합니다.~]#systemctl restart httpd.service~]$ps -eZ | grep httpd system_u:system_r:httpd_t:s0 8883 ? 00:00:00 httpd system_u:system_r:httpd_t:s0 8884 ? 00:00:00 httpd system_u:system_r:httpd_t:s0 8885 ? 00:00:00 httpd system_u:system_r:httpd_t:s0 8886 ? 00:00:00 httpd system_u:system_r:httpd_t:s0 8887 ? 00:00:00 httpd system_u:system_r:httpd_t:s0 8888 ? 00:00:00 httpd system_u:system_r:httpd_t:s0 8889 ? 00:00:00 httpd - root 권한으로

testfile을 제거합니다.~]#rm -i /var/www/html/testfile rm: remove regular empty file `/var/www/html/testfile'? y httpd를 실행할 필요가 없는 경우 root로 다음 명령을 입력하여httpd를 중지합니다.~]#systemctl stop httpd.service

3.3. 제한된 사용자 및 제한되지 않은 사용자

~]# semanage login -l

Login Name SELinux User MLS/MCS Range Service

__default__ unconfined_u s0-s0:c0.c1023 *

root unconfined_u s0-s0:c0.c1023 *

system_u system_u s0-s0:c0.c1023 *

unconfined_u 사용자에 매핑되는 SELinux __default__ 로그인에 매핑됩니다. 다음 행은 기본 매핑을 정의합니다.

__default__ unconfined_u s0-s0:c0.c1023

unconfined_u 사용자에게 매핑하는 방법을 보여줍니다. root 사용자가 Red Hat Enterprise Linux에서 기본적으로 수행되므로 제한되지 않은 것으로 가정합니다.

절차 3.4. 새 Linux 사용자를 SELinux unconfined_u 사용자에 매핑

- root로 다음 명령을 입력하여 new

user라는 새Linux 사용자를 생성합니다.~]#useradd newuser - Linux

newuser사용자에게 암호를 할당하려면 다음을 수행합니다. root로 다음 명령을 입력합니다.~]#passwd newuser Changing password for user newuser. New UNIX password: Enter a password Retype new UNIX password: Enter the same password again passwd: all authentication tokens updated successfully. - 현재 세션에서 로그아웃한 다음 Linux

newuser사용자로 로그인합니다. 로그인하면 pam_selinux PAM 모듈은 Linux 사용자를 SELinux 사용자(이 경우unconfined_u)에 자동으로 매핑하고 결과 SELinux 컨텍스트를 설정합니다. 그런 다음 Linux 사용자의 쉘이 이 컨텍스트를 사용하여 시작됩니다. 다음 명령을 입력하여 Linux 사용자의 컨텍스트를 확인합니다.[newuser@localhost ~]$id -Z unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023참고시스템에서newuser사용자가 더 이상 필요하지 않은 경우 Linuxnewuser의 세션에서 로그아웃한 후 계정으로 로그인한 다음 userdel -r newuser 명령을 root로 실행합니다. 그러면 홈 디렉터리와 함께newuser가 제거됩니다.

~]$seinfo -u

Users: 8

sysadm_u

system_u

xguest_u

root

guest_u

staff_u

user_u

unconfined_u

unconfined_t 도메인에서 자체 제한된 도메인으로 전환할 수 있는 애플리케이션으로 정의하는 애플리케이션을 실행하는 경우 unconfined Linux 사용자는 여전히 제한된 도메인의 제한 사항을 받습니다. 이 경우의 보안 이점은 Linux 사용자가 제한되지 않고 있는 경우에도 애플리케이션이 제한되어 있다는 것입니다. 따라서 애플리케이션에서 결함을 악용하는 것은 정책에 의해 제한될 수 있습니다.

표 3.1. SELinux 사용자 기능

| 사용자 | Role | 도메인 | X 윈도우 시스템 | su 또는 sudo | 홈 디렉토리 및 /tmp에서 실행 (기본값) | 네트워킹 |

|---|---|---|---|---|---|---|

| sysadm_u | sysadm_r | sysadm_t | 제공됨 | su 및 sudo | 제공됨 | 제공됨 |

| staff_u | staff_r | staff_t | 제공됨 | sudo만 | 제공됨 | 제공됨 |

| user_u | user_r | user_t | 제공됨 | 제공되지 않음 | 제공됨 | 제공됨 |

| guest_u | guest_r | guest_t | 제공되지 않음 | 제공되지 않음 | 제공됨 | 제공되지 않음 |

| xguest_u | xguest_r | xguest_t | 제공됨 | 제공되지 않음 | 제공됨 | Firefox만 |

user_t,도메인의 Linux 사용자는 SELinux 정책에서 허용하는 경우에만 setuid(setuid) 애플리케이션만 실행할 수 있습니다(예:guest_t및xguest_tpasswd). 이러한 사용자는 su 및 sudo setuid 애플리케이션을 실행할 수 없으므로 이러한 애플리케이션을 사용하여 루트가 될 수 없습니다.sysadm_t,도메인의 Linux 사용자는 X Window 시스템 및 터미널을 사용하여 로그인할 수 있습니다.staff_t,user_t및xguest_t- 기본적으로

staff_t,user_t,guest_t도메인의 Linux 사용자는 홈 디렉터리 및/tmp에서 애플리케이션을 실행할 수 있습니다.사용자의 권한을 상속하는 애플리케이션을 실행하지 못하도록 하려면guest_exec_content및xguest_exec_content부울을off로 설정합니다. 이를 통해 결함이 있는 애플리케이션 또는 악성 애플리케이션이 사용자의 파일을 수정하지 못하도록 방지할 수 있습니다.홈 디렉토리 및/tmp에서 사용자가 애플리케이션을 실행하지 못하도록 허용 및 방지하는 방법에 대한 정보는 6.6절. “사용자 애플리케이션 실행 부울” 을 참조하십시오. xguest_t도메인에 있는 유일한 네트워크 액세스 Linux 사용자는 Firefox 에서 웹 페이지에 연결하는 것입니다.

system_u 는 시스템 프로세스 및 개체의 특수 사용자 ID입니다. Linux 사용자와 연결하면 안 됩니다. 또한 unconfined_u 및 root 는 제한되지 않은 사용자입니다. 이러한 이유로 앞서 언급한 SELinux 사용자 기능 테이블에 포함되지 않습니다.

webadm_r은 Apache HTTP 서버와 관련된 SELinux 유형만 관리할 수 있습니다. 자세한 내용은 13.2절. “유형” 을 참조하십시오.dbadm_r은 MariaDB 데이터베이스 및 PostgreSQL 데이터베이스 관리 시스템과 관련된 SELinux 유형만 관리할 수 있습니다. 자세한 내용은 20.2절. “유형” 및 21.2절. “유형” 을 참조하십시오.logadm_r은syslog및auditlog프로세스와 관련된 SELinux 유형만 관리할 수 있습니다.secadm_r은 SELinux만 관리할 수 있습니다.auditadm_r은 감사하위시스템과 관련된 프로세스만 관리할 수 있습니다.

~]$ seinfo -r3.3.1. sudo 전환 및 SELinux 역할

staff_u 및 sysadm_u SELinux 제한 사용자만 기본적으로 sudo 를 사용할 수 있습니다. 이러한 사용자가 sudo 를 사용하여 명령을 실행하는 경우 /etc/sudoers 구성 파일에 지정된 규칙이나 해당 파일이 있는 경우 /etc/ sudoers.d/ 디렉터리에 있는 해당 파일에 따라 역할을 변경할 수 있습니다.

절차 3.5. sudo 전환 구성

- 새 SELinux 사용자를 생성하고 이 사용자에 대한 기본 SELinux 역할 및 제한된 관리자 역할을 지정합니다.

~]#semanage user -a -r s0-s0:c0.c1023 -R "default_role_r administrator_r" SELinux_user_u - 기본 SElinux 정책 컨텍스트 파일을 설정합니다. 예를 들어

staff_uSELinux 사용자와 동일한 SELinux 규칙을 보유하려면staff_u컨텍스트 파일을 복사합니다.~]#cp /etc/selinux/targeted/contexts/users/staff_u /etc/selinux/targeted/contexts/users/SELinux_user_u - 새로 생성된 SELinux 사용자를 기존 Linux 사용자에게 매핑합니다.

semanage login -a -s SELinux_user_u -rs0:c0.c1023 linux_user /etc/sudoers.d/ 디렉토리에 Linux 사용자와 이름이 같은 새 구성 파일을 만들고 다음 문자열을 추가합니다.~]#echo "linux_user ALL=(ALL) TYPE=administrator_t ROLE=administrator_r /bin/bash " > /etc/sudoers.d/linux_userrestorecon유틸리티를 사용하여 linux_user 홈 디렉터리에 레이블을 다시 지정합니다.~]#restorecon -FR -v /home/linux_user- 새로 생성된 Linux 사용자로 시스템에 로그인하고 사용자가 기본 SELinux 역할로 레이블이 지정되어 있는지 확인합니다.

~]$id -Z SELinux_user_u:default_role_r:SELinux_user_t:s0:c0.c1023 - sudo 를 실행하여 사용자의 SELinux 컨텍스트를

/etc/sudoers.d/linux_user에 지정된 대로 보조 SELinux 역할로 변경합니다. sudo 와 함께 사용되는-i옵션을 사용하면 대화형 쉘이 실행됩니다.~]$sudo -i~]#id -Z SELinux_user_u:administrator_r:administrator_t:s0:c0.c1023

예 3.1. sudo 전환 구성

staff _ r 이 할당된 새 SELinux 사용자를 만들고 sudo 를 사용하여 staff_r 에서 webadm _r 로 제한됨_u 의 역할을 변경하도록 구성합니다.

- tekton

_r 또는역할에 root 사용자로 다음 명령을 모두 입력합니다.unconfined_r~]#semanage user -a -r s0-s0:c0.c1023 -R "staff_r webadm_r" confined_u~]#cp /etc/selinux/targeted/contexts/users/staff_u /etc/selinux/targeted/contexts/users/confined_u~]#semanage login -a -s confined_u -rs0:c0.c1023 linux_user~]#restorecon -FR -v /home/linux_user~]#echo "linux_user ALL=(ALL) ROLE=webadm_r TYPE=webadm_t /bin/bash " > /etc/sudoers.d/linux_user - 새로 생성된 Linux 사용자로 시스템에 로그인하고 사용자가 기본 SELinux 역할로 레이블이 지정되어 있는지 확인합니다.

~]$id -Z confined_u:staff_r:staff_t:s0:c0.c1023~]$sudo -i~]#id -Z confined_u:webadm_r:webadm_t:s0:c0.c1023

4장. SELinux 작업

4.1. SELinux 패키지

- policycoreutils 는 SELinux를 운영 및 관리하기 위해

restorecon,secon,setfiles,semodule,load_policy및setsebool과 같은 유틸리티를 제공합니다. - selinux-policy 는 기본 디렉터리 구조,

selinux-policy.conf파일 및 RPM 매크로를 제공합니다. - selinux-policy-targeted 는 SELinux 대상 정책을 제공합니다.

- libselinux - SELinux 애플리케이션을 위한 API를 제공합니다.

- libselinux-utils 는

avcstat,getenforce,getsebool,matchpathcon,selinuxconlist,selinuxdefcon,selinuxenabled및setenforce유틸리티를 제공합니다. - libselinux-python 은 SELinux 애플리케이션을 개발하기 위한 Python 바인딩을 제공합니다.

- selinux-policy-devel 은 사용자 지정 SELinux 정책 및 정책 모듈을 생성하는 유틸리티를 제공합니다.

- selinux-policy-doc 는 SELinux를 다양한 서비스와 함께 구성하는 방법을 설명하는 도움말 페이지를 제공합니다.

- selinux-policy-✓s 는 MLS(Multi-Level Security) SELinux 정책을 제공합니다.

- setroubleshoot-server 는 SELinux에서 액세스를 거부할 때 생성되는 거부 메시지를 이 패키지에서도 제공하는 sealert 유틸리티에서 볼 수 있는 자세한 설명으로 변환합니다.

- setools-console 은 Tresys Technology SETools 배포, 정책 분석 및 쿼리, 감사 로그 모니터링 및 보고, 파일 컨텍스트 관리를 위한 다양한 유틸리티 및 라이브러리를 제공합니다. setools 패키지는 SETools의 메타 패키지입니다. setools-gui 패키지는

apol및seaudit유틸리티를 제공합니다. setools-console 패키지는sechecker,sediff,seinfo,sesearch,findcon명령줄 유틸리티를 제공합니다. 이러한 유틸리티에 대한 자세한 내용은 Tresys Technology SETools 페이지를 참조하십시오. setools 및 setools-gui 패키지는 Red Hat Network Optional 채널이 활성화된 경우에만 사용할 수 있습니다. 자세한 내용은 적용 범위 상세 정보를 참조하십시오. - mcstrans 은

s0-s0:c0.c1023과 같은 수준을SystemLow-SystemHigh와 같이 읽기 쉬운 형태로 변환합니다. - policycoreutils-python 은 SELinux의 운영 및 관리를 위한 semanage,audit2allow, audit2why 및 chcat 과 같은 유틸리티를 제공합니다.

- policycoreutils-gui 는 SELinux를 관리하기 위한 그래픽 유틸리티인 system-config-selinux 를 제공합니다.

4.2. 사용된 로그 파일은 무엇입니까?

auditd 데몬이 실행 중인 경우 다음과 같은 SELinux 거부 메시지가 기본적으로 /var/log/audit/audit.log 에 기록됩니다.

type=AVC msg=audit(1223024155.684:49): avc: denied { getattr } for pid=2000 comm="httpd" path="/var/www/html/file1" dev=dm-0 ino=399185 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=system_u:object_r:samba_share_t:s0 tclass=file

/var/log/message 파일에 다음과 유사한 메시지가 작성됩니다.

May 7 18:55:56 localhost setroubleshoot: SELinux is preventing httpd (httpd_t) "getattr" to /var/www/html/file1 (samba_share_t). For complete SELinux messages. run sealert -l de7e30d6-5488-466d-a606-92c9f40d316d

setroubleshootd 는 더 이상 서비스로 지속적으로 실행되지 않습니다. 그러나 여전히 AVC 메시지를 분석하는 데 사용됩니다. 두 개의 새 프로그램이 필요할 때 setroubleshoot 를 시작하는 방법으로 작동합니다.

sedispatch유틸리티는감사하위 시스템의 일부로 실행됩니다. AVC 거부 메시지가 반환되면sedispatch는dbus를 사용하여 메시지를 보냅니다. 이미 실행 중인 경우 이 메시지는setroubleshootd로 바로 이동합니다. 실행되고 있지 않으면sedispatch가 자동으로 시작됩니다.seapplet유틸리티는 시스템 도구 모음에서 실행되며setroubleshootd의 dbus 메시지를 기다립니다. 알림 도구가 시작되어 사용자가 AVC 메시지를 검토할 수 있습니다.

절차 4.1. 자동으로 데몬 시작

- 부팅 시 자동으로 시작되도록

auditd및rsyslog데몬을 구성하려면 root 사용자로 다음 명령을 입력합니다.~]#systemctl enable auditd.service~]#systemctl enable rsyslog.service - 데몬이 활성화되었는지 확인하려면 쉘 프롬프트에 다음 명령을 입력합니다.

~]$systemctl is-enabled auditd enabled~]$systemctl is-enabled rsyslog enabled또는 systemctl status service-name.service 명령을 사용하고 명령 출력에서활성화된키워드를 검색합니다. 예를 들면 다음과 같습니다.~]$systemctl status auditd.service | grep enabled auditd.service - Security Auditing Service Loaded: loaded (/usr/lib/systemd/system/auditd.service; enabled)

systemd 데몬이 시스템 서비스를 관리하는 방법에 대한 자세한 내용은 시스템 관리자 가이드의 시스템 서비스 관리 장을 참조하십시오.

4.3. 기본 설정 파일

/etc/selinux/config 파일은 기본 SELinux 구성 파일입니다. SELinux가 활성화되었는지 또는 비활성화되었는지 여부와 사용되는 SELinux 모드 및 SELinux 정책을 제어합니다.

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=enforcing # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted

SELINUX=SELINUX옵션은 SELinux가 비활성화되었는지 여부와 강제 또는 허용 모드(강제 또는 허용)로 설정합니다.SELINUX=enforcing을 사용하면 SELinux 정책이 적용되고 SELinux는 SELinux 정책 규칙을 기반으로 액세스를 거부합니다. 거부 메시지가 기록됩니다.SELINUX=permissive를 사용하면 SELinux 정책이 적용되지 않습니다. SELinux는 액세스를 거부하지 않지만 강제 모드에서 SELinux를 실행하는 경우 거부된 작업에 대해 거부된 작업에 로깅됩니다.SELINUX=disabled를 사용하면 SELinux가 비활성화되고, SELinux 모듈이 Linux 커널에 등록되지 않으며 DAC 규칙만 사용됩니다.

SELINUXTYPE=SELINUXTYPE옵션은 사용할 SELinux 정책을 설정합니다. 타겟 정책은 기본 정책입니다. MLS 정책을 사용하려면 이 옵션만 변경하십시오. MLS 정책을 활성화하는 방법에 대한 자세한 내용은 4.13.2절. “SELinux에서 MLS 활성화” 을 참조하십시오.

4.4. SELinux 상태 및 모드의 영구 변경

Enforcing,Permissive 또는 Disabled 를 반환합니다.

~]$ sestatus

SELinux status: enabled

SELinuxfs mount: /sys/fs/selinux

SELinux root directory: /etc/selinux

Loaded policy name: targeted

Current mode: enforcing

Mode from config file: enforcing

Policy MLS status: enabled

Policy deny_unknown status: allowed

Max kernel policy version: 30

4.4.1. SELinux 활성화

- 허용 모드에서 SELinux를 활성화합니다. 자세한 내용은 4.4.1.1절. “허용 모드” 의 내용을 참조하십시오.

- 시스템을 재부팅합니다.

- SELinux 거부 메시지가 있는지 확인합니다. 자세한 내용은 11.3.5절. “거부 검색 및 보기” 의 내용을 참조하십시오.

- 거부가 없는 경우 강제 모드로 전환합니다. 자세한 내용은 4.4.1.2절. “강제 모드” 의 내용을 참조하십시오.

unconfined_service_t도메인에서 애플리케이션을 실행합니다. 자세한 내용은 3.2절. “제한되지 않은 프로세스”을 참조하십시오.- 애플리케이션에 대한 새 정책을 작성합니다. 자세한 내용은 사용자 지정 SELinux 정책 지식베이스 작성 문서를 참조하십시오.

4.4.1.1. 허용 모드

절차 4.2. 허용 모드로 변경

- 다음과 같이

/etc/selinux/config파일을 편집합니다.# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=permissive # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted - 시스템을 재부팅합니다.

~]# reboot

4.4.1.2. 강제 모드

절차 4.3. 강제 모드로 변경

rpm -q package_name- 다음과 같이

/etc/selinux/config파일을 편집합니다.# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=enforcing # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted - 시스템을 재부팅합니다.

~]# reboot다음 부팅 시 SELinux는 시스템 내의 모든 파일과 디렉터리의 레이블을 다시 지정하고 SELinux가 비활성화될 때 생성된 파일과 디렉토리에 대해 SELinux 컨텍스트를 추가합니다.

~]# ausearch -m AVC,USER_AVC,SELINUX_ERR -ts today~]# grep "SELinux is preventing" /var/log/messages4.4.2. SELinux 비활성화

절차 4.4. SELinux 비활성화

/etc/selinux/config파일에서SELINUX=disabled를 구성합니다.# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted- 시스템을 재부팅합니다. 재부팅 후 getenforce 명령이

Disabled를 반환하는지 확인합니다.~]$getenforce Disabled

4.5. 부팅 시 SELinux 모드 변경

- enforcing=0

- 이 매개 변수를 설정하면 시스템이 허용 모드로 시작되므로 문제를 해결할 때 유용합니다. 파일 시스템이 너무 손상된 경우 허용 모드를 사용하는 것이 문제를 감지하는 유일한 옵션일 수 있습니다. 또한 허용 모드에서 시스템은 라벨을 올바르게 만듭니다. 이 모드에서 생성되는 AVC 메시지는 강제 모드에서와 다를 수 있습니다.허용 모드에서는 일련의 동일한 거부 중 첫 번째 거부만 보고됩니다. 그러나 강제 모드에서는 디렉터리 읽기와 관련된 거부가 발생할 수 있으며 애플리케이션이 중지될 수 있습니다. 허용 모드에서는 동일한 AVC 메시지가 표시되지만 애플리케이션은 디렉토리에 있는 파일을 계속 읽고 각 거부에 대해 AVC도 받습니다.

- selinux=0

- 이 매개 변수를 사용하면 커널이 SELinux 인프라의 일부를 로드하지 않습니다. init 스크립트는 시스템이

selinux=0매개 변수로 부팅되었으며/.autorelabel파일을 터치합니다. 이로 인해 SELinux를 활성화한 다음 부팅할 때 시스템이 자동으로 레이블을 다시 지정합니다.중요Red Hat은selinux=0매개 변수를 사용하지 않는 것이 좋습니다. 시스템을 디버깅하려면 허용 모드를 사용하는 것이 좋습니다. - autorelabel=1

- 이 매개변수는 시스템에서 다음 명령과 유사하게 레이블을 다시 지정하도록 강제 적용합니다.

~]# touch /.autorelabel ~]# reboot

시스템 레이블링에 많은 양의 오류가 포함된 경우 자동 레이블에 성공하기 위해 허용 모드로 부팅해야 할 수 있습니다.

checkreqprot 와 같은 추가 SELinux 관련 커널 부팅 매개 변수는 /usr/share/doc/kernel-doc-<KERNEL_VER>/Documentation/kernel-parameters.txt 파일을 참조하십시오. 이 문서는 kernel-doc 패키지와 함께 설치됩니다. <KERNEL_VER> 문자열을 설치된 커널의 버전 번호로 바꿉니다. 예를 들면 다음과 같습니다.

~]# yum install kernel-doc ~]$ less /usr/share/doc/kernel-doc-3.10.0/Documentation/kernel-parameters.txt

4.6. 부울

4.6.1. 부울 나열

~]# semanage boolean -l

SELinux boolean State Default Description

smartmon_3ware (off , off) Determine whether smartmon can...

mpd_enable_homedirs (off , off) Determine whether mpd can traverse...SELinux 부울 열에는 부울 이름이 나열됩니다. Description (설명) 열에는 부울이 켜져 있는지 또는 꺼져 있는지 여부와 해당 작업이 나열됩니다.

~]$ getsebool -a

cvs_read_shadow --> off

daemons_dump_core --> on

~]$ getsebool cvs_read_shadow

cvs_read_shadow --> off

~]$ getsebool cvs_read_shadow daemons_dump_core

cvs_read_shadow --> off

daemons_dump_core --> on

4.6.2. 부울 구성

setsebool 유틸리티를 setsebool boolean_name on/off 양식에서 실행하여 부울을 활성화하거나 비활성화합니다.

httpd_can_network_connect_db 부울 구성을 보여줍니다.

절차 4.5. 부울 구성

- 기본적으로

httpd_can_network_connect_db부울이 꺼서 Apache HTTP 서버 스크립트 및 모듈이 데이터베이스 서버에 연결되지 않습니다.~]$getsebool httpd_can_network_connect_db httpd_can_network_connect_db --> off - Apache HTTP Server 스크립트 및 모듈을 일시적으로 활성화하여 데이터베이스 서버에 연결하려면 root로 다음 명령을 입력합니다.

~]#setsebool httpd_can_network_connect_db on getsebool유틸리티를 사용하여 부울이 활성화되었는지 확인합니다.~]$getsebool httpd_can_network_connect_db httpd_can_network_connect_db --> on이렇게 하면 Apache HTTP Server 스크립트 및 모듈이 데이터베이스 서버에 연결할 수 있습니다.- 이 변경 사항은 재부팅 시 유지되지 않습니다. 재부팅 시 변경 사항이 지속되려면 루트로 명령에서 setsebool -P boolean-name 을 실행합니다.[3]

~]#setsebool -P httpd_can_network_connect_db on

4.6.3. 쉘 자동 완성

getsebool,setsebool 및 semanage 유틸리티로 쉘 자동 완성을 사용할 수 있습니다. getsebool 및 setsebool 로 자동 완성을 사용하여 명령줄 매개 변수와 부울을 모두 완료합니다. 명령줄 매개 변수만 나열하려면 명령 이름 뒤에 하이픈 문자("-")를 추가하고 Tab 키를 누릅니다.

~]# setsebool -[Tab]

-P

~]$ getsebool samba_[Tab]

samba_create_home_dirs samba_export_all_ro samba_run_unconfined

samba_domain_controller samba_export_all_rw samba_share_fusefs

samba_enable_home_dirs samba_portmapper samba_share_nfs

~]# setsebool -P virt_use_[Tab]

virt_use_comm virt_use_nfs virt_use_sanlock

virt_use_execmem virt_use_rawip virt_use_usb

virt_use_fusefs virt_use_samba virt_use_xserver

semanage 유틸리티는 하나씩 완성되는 여러 명령줄 인수와 함께 사용됩니다. semanage 명령의 첫 번째 인수는 SELinux 정책의 어떤 부분을 관리할지 지정하는 옵션입니다.

~]# semanage [Tab]

boolean export import login node port

dontaudit fcontext interface module permissive user

~]# semanage fcontext -[Tab]

-a -D --equal --help -m -o

--add --delete -f -l --modify -S

-C --deleteall --ftype --list -n -t

-d -e -h --locallist --noheading --type

~]# semanage fcontext -a -t samba<tab>

samba_etc_t samba_secrets_t

sambagui_exec_t samba_share_t

samba_initrc_exec_t samba_unconfined_script_exec_t

samba_log_t samba_unit_file_t

samba_net_exec_t

~]# semanage port -a -t http_port_t -p tcp 814.7. SELinux 컨텍스트 - 파일 레이블 지정

~]$ ls -Z file1

-rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

unconfined_u), 역할(object_r), 유형(user_home_t) 및 수준(s0)을 제공합니다. 이 정보는 액세스 제어 결정을 내리는 데 사용됩니다. DAC 시스템에서는 Linux 사용자 및 그룹 ID를 기반으로 액세스가 제어됩니다. SELinux 정책 규칙은 DAC 규칙 후에 확인됩니다. DAC 규칙이 먼저 액세스를 거부하면 SELinux 정책 규칙이 사용되지 않습니다.

etc_t 유형으로 레이블이 지정된 /etc 디렉토리에 새 파일을 만들 때 새 파일은 동일한 유형을 상속합니다.

~]$ ls -dZ - /etc drwxr-xr-x. root root system_u:object_r:etc_t:s0 /etc

~]# touch /etc/file1~]# ls -lZ /etc/file1 -rw-r--r--. root root unconfined_u:object_r:etc_t:s0 /etc/file1

matchpathcon 과 같은 파일 시스템 레이블을 관리하기 위해 여러 명령을 제공합니다.

4.7.1. 임시 변경 사항: chcon

참고 자료

- chcon -t type file-name 명령을 실행하여 파일 유형을 변경합니다. 여기서 type 은

httpd_sys_content_t와 같은 SELinux 유형이며 file-name 은 파일 또는 디렉토리 이름입니다.~]$chcon -t httpd_sys_content_t file-name - chcon -R -t type directory-name 명령을 실행하여 디렉터리 및 해당 내용의 유형을 변경합니다. 여기서 type 은

httpd_sys_content_t와 같은 SELinux 유형이며 directory-name 은 디렉터리 이름입니다.~]$chcon -R -t httpd_sys_content_t directory-name

절차 4.6. 파일 또는 디렉토리 유형 변경

file1 이 디렉터리인 경우).

- 홈 디렉터리로 변경합니다.

- 새 파일을 생성하고 SELinux 컨텍스트를 봅니다.

~]$touch file1~]$ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1이 예에서file1의 SELinux 컨텍스트에는 SELinuxunconfined_u사용자,object_r역할,user_home_t유형 및s0수준이 포함됩니다. SELinux 컨텍스트의 각 부분에 대한 설명은 2장. SELinux 컨텍스트 의 내용을 참조하십시오. - 다음 명령을 입력하여 유형을

samba_share_t로 변경합니다.t옵션은 유형만 변경합니다. 그런 다음 변경 사항을 확인합니다.~]$chcon -t samba_share_t file1~]$ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:samba_share_t:s0 file1 - 다음 명령을 사용하여

file1파일의 SELinux 컨텍스트를 복원합니다. v옵션을사용하여 변경 사항을 확인하십시오.~]$restorecon -v file1 restorecon reset file1 context unconfined_u:object_r:samba_share_t:s0->system_u:object_r:user_home_t:s0이 예제에서는 이전 유형samba_share_t가 올바른user_home_t유형으로 복원됩니다. 타겟 정책(Red Hat Enterprise Linux의 기본 SELinux 정책)을 사용하는 경우 restorecon 명령은/etc/selinux/targeted/contexts/files/디렉터리에 있는 파일을 읽고 어떤 SELinux 컨텍스트 파일을 보유할지 확인합니다.

절차 4.7. 디렉토리 및 콘텐츠 유형 변경

/var/www/html/대신 다른 문서 루트를 사용하려는 경우에 사용됩니다.

- root 사용자로 이 디렉터리에 새

web/디렉터리를 만든 다음 3개의 빈 파일(file1,file2및file3)을 만듭니다. 이 디렉터리의web/디렉토리와 파일에는default_t 유형으로레이블이 지정됩니다.~]#mkdir /web~]#touch /web/file{1,2,3}~]#ls -dZ /web drwxr-xr-x root root unconfined_u:object_r:default_t:s0 /web~]#ls -lZ /web -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file3 - root로 다음 명령을 입력하여

web/디렉토리(및 해당 콘텐츠)의 유형을httpd_sys_content_t로 변경합니다.~]#chcon -R -t httpd_sys_content_t /web/~]#ls -dZ /web/ drwxr-xr-x root root unconfined_u:object_r:httpd_sys_content_t:s0 /web/~]#ls -lZ /web/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3 - 기본 SELinux 컨텍스트를 복원하려면 root로

restorecon유틸리티를 사용합니다.~]#restorecon -R -v /web/ restorecon reset /web context unconfined_u:object_r:httpd_sys_content_t:s0->system_u:object_r:default_t:s0 restorecon reset /web/file2 context unconfined_u:object_r:httpd_sys_content_t:s0->system_u:object_r:default_t:s0 restorecon reset /web/file3 context unconfined_u:object_r:httpd_sys_content_t:s0->system_u:object_r:default_t:s0 restorecon reset /web/file1 context unconfined_u:object_r:httpd_sys_content_t:s0->system_u:object_r:default_t:s0

4.7.2. 영구적인 변경 사항: semanage fcontext

~]# semanage fcontext -C -lsetfiles 유틸리티는 파일 시스템에 레이블이 다시 지정되고 restorecon 유틸리티가 기본 SELinux 컨텍스트를 복원할 때 사용됩니다. 즉, 파일 시스템에 레이블을 다시 지정하는 경우에도 semanage fcontext 로 변경한 내용이 지속됩니다. SELinux 정책은 사용자가 지정된 파일에 대한 SELinux 컨텍스트를 수정할 수 있는지 여부를 제어합니다.

참고 자료

- 파일 또는 디렉토리의 전체 경로를 사용하도록 다음 명령을 입력합니다.

~]#semanage fcontext -a options file-name|directory-name restorecon유틸리티를 사용하여 컨텍스트 변경 사항을 적용합니다.~]#restorecon -v file-name|directory-name

semanage fcontext와 함께 정규 표현식 사용

PCRE2_DOTALL 이므로 . 와일드카드가 새 행을 포함하여 모든 항목과 일치합니다. 경로를 나타내는 문자열은 바이트로 처리됩니다. 즉 ASCII가 아닌 문자는 단일 와일드카드와 일치하지 않습니다.

file_contexts.local 에 저장된 로컬 파일 컨텍스트 수정은 정책 모듈에 지정된 것보다 우선 순위가 높습니다. 즉, file _contexts.local에서 지정된 파일 경로와 일치하는 항목이 있을 때마다 다른 파일 컨텍스트 정의는 고려되지 않습니다.

semanage-fcontext(8) 도움말 페이지를 참조하십시오.

절차 4.8. 파일 또는 디렉토리 유형 변경

file1 이 디렉터리인 경우).

- root 사용자로

/etc디렉토리에 새 파일을 만듭니다. 기본적으로/etc에서 새로 생성된 파일은etc_t유형으로 레이블이 지정됩니다.~]#touch /etc/file1~]$ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1디렉터리에 대한 정보를 나열하려면 다음 명령을 사용합니다.~]$ls -dZ directory_name - root로 다음 명령을 입력하여

file1유형을samba_share_t로 변경합니다. a옵션은새 레코드를 추가하고-t옵션은 유형을 정의합니다(samba_share_t). 이 명령을 실행하면 유형을 직접 변경하지 않습니다.file1은 여전히etc_t유형으로 레이블이 지정됩니다.~]#semanage fcontext -a -t samba_share_t /etc/file1~]#ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1~]$ semanage fcontext -C -l /etc/file1 unconfined_u:object_r:samba_share_t:s0 - root로

restorecon유틸리티를 사용하여 유형을 변경합니다.semanage가/etc/file1의file_contexts.local에 항목을 추가했기 때문에restorecon은 유형을samba_share_t로 변경합니다.~]#restorecon -v /etc/file1 restorecon reset /etc/file1 context unconfined_u:object_r:etc_t:s0->system_u:object_r:samba_share_t:s0

절차 4.9. 디렉토리 및 콘텐츠 유형 변경

/var/www/html/ 대신 다른 문서 루트를 사용하려는 경우 사용됩니다.

- root 사용자로 이 디렉터리에 새

web/디렉터리를 만든 다음 3개의 빈 파일(file1,file2및file3)을 만듭니다. 이 디렉터리의web/디렉토리와 파일에는default_t 유형으로레이블이 지정됩니다.~]#mkdir /web~]#touch /web/file{1,2,3}~]#ls -dZ /web drwxr-xr-x root root unconfined_u:object_r:default_t:s0 /web~]#ls -lZ /web -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file3 - root로 다음 명령을 입력하여

웹/디렉터리의 유형과 해당 파일 유형을httpd_sys_content_t로 변경합니다. a옵션은새 레코드를 추가하고-t옵션은 유형(httpd_sys_content_t)을 정의합니다."/web(/.*)?"정규 표현식을 사용하면semanage가웹/및 파일에 변경 사항을 적용합니다. 이 명령을 실행하면 유형을 직접 변경하지 않습니다.웹/및 파일은 여전히default_t유형으로 레이블이 지정됩니다.~]#semanage fcontext -a -t httpd_sys_content_t "/web(/.*)?"~]$ls -dZ /web drwxr-xr-x root root unconfined_u:object_r:default_t:s0 /web~]$ls -lZ /web -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:default_t:s0 file3semanage fcontext -a -t httpd_sys_content_t "/web(/.*)?" 명령은/etc/selinux/targeted/contexts/files/file_contexts.local에 다음 항목을 추가합니다./web(/.*)? system_u:object_r:httpd_sys_content_t:s0

- root로서

restorecon유틸리티를 사용하여web/의 유형과 여기에 있는 모든 파일을 변경합니다. R은 recursive(재귀)용입니다. 즉,web/아래의 모든 파일과 디렉터리에httpd_sys_content_t 유형으로레이블이 지정됩니다.semanage가/web(/.*)에 대해 file.contexts.local에 항목을 추가했기 때문에 restorecon은 유형을httpd_sys_content_t로 변경합니다.~]#restorecon -R -v /web restorecon reset /web context unconfined_u:object_r:default_t:s0->system_u:object_r:httpd_sys_content_t:s0 restorecon reset /web/file2 context unconfined_u:object_r:default_t:s0->system_u:object_r:httpd_sys_content_t:s0 restorecon reset /web/file3 context unconfined_u:object_r:default_t:s0->system_u:object_r:httpd_sys_content_t:s0 restorecon reset /web/file1 context unconfined_u:object_r:default_t:s0->system_u:object_r:httpd_sys_content_t:s0기본적으로 새로 생성된 파일과 디렉터리는 상위 디렉터리의 SELinux 유형을 상속받습니다.

절차 4.10. 추가된 컨텍스트 삭제

/web(/.*)?) 정규 표현식 관련 따옴표를 사용합니다.

~]# semanage fcontext -d "/web(/.*)?"- 컨텍스트를 제거하려면 root로 다음 명령을 입력합니다. 여기서 file-name |directory-name 은

file_contexts.local의 첫 번째 부분입니다 :~]#semanage fcontext -d file-name|directory-name다음은file_contexts.local의 컨텍스트의 예입니다 :/test system_u:object_r:httpd_sys_content_t:s0

첫 번째 부분이테스트를통해. restorecon 을 실행한 후test/디렉터리에httpd_sys_content_t로 레이블이 지정되지 않도록 또는 파일 시스템의 레이블을 다시 지정한 후 다음 명령을 루트로 입력하여file_contexts.local에서 컨텍스트를 삭제합니다.~]#semanage fcontext -d /test - root로

restorecon유틸리티를 사용하여 기본 SELinux 컨텍스트를 복원합니다.

4.7.3. 파일 문맥을 확인하는 방법

.fc 파일)에 지정된 파일 컨텍스트 정의를 기반으로 합니다. 시스템 정책에 따라 semanage 는 file_contexts.homedirs 및 file_contexts 파일을 생성합니다.

file_contexts.local 파일에 저장됩니다.

matchpathcon 또는 restorecon 과 같은 레이블 유틸리티가 지정된 경로에 적절한 레이블을 결정하는 경우 먼저 로컬 변경 사항(file_contexts.local)을 검색합니다. 유틸리티가 일치하는 패턴을 찾지 못하면 file_contexts.homedirs 파일과 마지막으로 file_contexts 파일을 검색합니다. 그러나 지정된 파일 경로와 일치하는 항목이 있을 때마다 검색이 종료되고 유틸리티는 추가 파일 컨텍스트 정의를 찾습니다. 즉, 홈 디렉터리 관련 파일 컨텍스트가 나머지보다 우선 순위가 높으며 로컬 사용자 지정은 시스템 정책을 재정의합니다.

시스템 정책 (file_contexts .homedirs 및 file_contexts 파일의 내용)으로 지정된 파일 컨텍스트 정의는 평가 전에 줄기 길이(와일드카드 앞에 경로 접두사)를 기준으로 정렬됩니다. 이는 가장 구체적인 경로가 선택됨을 의미합니다. 그러나 semanage fcontext 를 사용하여 지정된 파일 컨텍스트 정의는 해당 정의 방법의 역순으로 평가됩니다. 최신 항목은 줄기 길이에 관계없이 먼저 평가됩니다.

chcon을 사용하여 파일의 컨텍스트 변경은 4.7.1절. “임시 변경 사항: chcon” 을 참조하십시오.- semanage fcontext 를 사용하여 파일 컨텍스트 정의 변경 및 추가는 4.7.2절. “영구적인 변경 사항: semanage fcontext” 을 참조하십시오.

- 시스템 정책 작업을 통해 파일 컨텍스트 정의 변경 및 추가는 4.10절. “SELinux 레이블 유지 관리” 또는 4.12절. “SELinux 정책 모듈 우선순위 및 비활성화” 을 참조하십시오.

4.8. file_t 및 default_t 유형

file_t 유형은 아직 EA 값이 할당되지 않은 파일의 기본 유형입니다. 이 유형은 이 목적을 위해서만 사용되며 올바른 레이블 파일 시스템에 존재하지 않습니다. SELinux를 실행하는 시스템의 모든 파일에 적절한 SELinux 컨텍스트가 있어야 하고 file_t 유형은 파일 컨텍스트에서 사용되지 않기 때문입니다.[4].

default_t 유형은 file-context 구성의 패턴과 일치하지 않는 파일에 사용됩니다. 이러한 파일은 디스크에 컨텍스트가 없는 파일과 구분될 수 있으며 일반적으로 제한된 도메인에 액세스할 수 없습니다. 예를 들어 mydirectory/ 와 같은 새 최상위 디렉터리를 만드는 경우 이 디렉터리는 default_t 유형으로 레이블이 지정될 수 있습니다. 서비스에서 이 디렉토리에 액세스해야 하는 경우 이 위치에 대한 file-contexts 구성을 업데이트해야 합니다. 파일 컨텍스트 구성에 컨텍스트를 추가하는 방법에 대한 자세한 내용은 4.7.2절. “영구적인 변경 사항: semanage fcontext” 을 참조하십시오.

/etc/selinux/targeted/contexts/files/ 디렉토리에 있는 파일은 파일 및 디렉터리에 대한 컨텍스트를 정의합니다. 이 디렉터리의 파일은 restorecon 및 setfiles 유틸리티에서 읽어 파일과 디렉터리를 기본 컨텍스트로 복원합니다.

4.9. 파일 시스템 마운트

컨텍스트 는 디스크에 작성되지 않습니다. 원래 컨텍스트가 유지되며, 파일 시스템에 첫 번째 위치에서 확장된 속성이 있는 경우 컨텍스트 없이 마운트할 때 표시됩니다.

4.9.1. 컨텍스트 마운트

nfs_t 유형을 사용합니다. 추가 마운트 옵션이 없으면 Apache HTTP 서버와 같은 다른 서비스를 사용하여 NFS 볼륨을 공유하지 못하게 할 수 있습니다. 다음 예제에서는 Apache HTTP 서버를 사용하여 공유할 수 있도록 NFS 볼륨을 마운트합니다.

~]# mount server:/export /local/mount/point -o \ context="system_u:object_r:httpd_sys_content_t:s0"-o 컨텍스트로 지정된 SELinux 컨텍스트가 있는 것처럼 나타납니다. 그러나 이러한 변경 사항은 디스크에 작성되지 않으므로 이 옵션과 함께 지정된 컨텍스트는 마운트 간에 유지되지 않습니다. 따라서 필요한 컨텍스트를 유지하려면 마운트할 때마다 이 옵션을 동일한 컨텍스트와 함께 사용해야 합니다. 컨텍스트 마운트를 영구적으로 만드는 방법에 대한 자세한 내용은 4.9.5절. “컨텍스트 마운트 영구 설정” 을 참조하십시오.

-o 컨텍스트 로 재정의할 때 SELinux system_u 사용자 및 object_r 역할을 사용하고 유형에 집중할 수 있습니다. MLS 정책 또는 다중 범주 보안을 사용하지 않는 경우 s0 수준을 사용합니다.

컨텍스트 옵션으로 마운트하면 사용자와 프로세스의 컨텍스트 변경이 금지됩니다. 예를 들어 컨텍스트 옵션을 사용하여 마운트된 파일 시스템에서 chcon 명령을 실행하면 Operation이 지원되지 않습니다.

4.9.2. 기본 문맥 변경

file_t 유형을 사용합니다. 다른 기본 컨텍스트를 사용하려면 defcontext 옵션을 사용하여 파일 시스템을 마운트합니다.

/dev/sda2 에 새로 생성된 test/ 디렉터리에 마운트합니다. /etc/selinux/targeted/contexts/files/에 test/ 디렉터리에 대한 컨텍스트를 정의하는 규칙이 없다고 가정합니다.

~]# mount /dev/sda2 /test/ -o defcontext="system_u:object_r:samba_share_t:s0"- 마운트되면 파일 시스템의 루트 디렉토리(

테스트/)는defcontext에서 지정한 컨텍스트로 레이블이 지정된 것처럼 처리됩니다(이 레이블은 디스크에 저장되지 않음). 이는test/: 새 파일에 생성된 파일의 레이블 지정에 영향을 미치며 새 파일은samba_share_t유형을 상속하고 이러한 레이블은 디스크에 저장됩니다. test/에서 만든 파일은defcontext옵션으로 마운트된 반면, 해당 레이블을 유지합니다.

4.9.3. NFS 볼륨 마운트

nfs_t 유형을 사용합니다. 정책 구성에 따라 Apache HTTP 서버 및 MariaDB와 같은 서비스는 nfs_t 유형으로 레이블이 지정된 파일을 읽을 수 없습니다. 이렇게 하면 이 유형으로 레이블이 지정된 파일 시스템이 마운트되지 않은 다음 다른 서비스에서 읽거나 내보내지 못하게 할 수 있습니다.

컨텍스트 옵션을 사용하여 nfs_t 유형을 재정의합니다. 다음 컨텍스트 옵션을 사용하여 Apache HTTP 서버를 사용하여 공유할 수 있도록 NFS 볼륨을 마운트합니다.

~]# mount server:/export /local/mount/point -o context="system_u:object_r:httpd_sys_content_t:s0"컨텍스트 옵션을 사용하여 파일 시스템을 마운트하는 대신, 부울을 활성화하여 nfs_t 유형으로 레이블이 지정된 파일 시스템에 액세스할 수 있습니다. nfs_t 유형에 대한 서비스 액세스를 허용하도록 부울을 구성하는 방법에 대한 지침은 II 부. 제한된 서비스 관리 을 참조하십시오.

4.9.4. 여러 NFS 마운트

database/가 있는 단일 내보내기 export/ 가 있습니다. 다음 명령은 단일 NFS 내보내기에서 두 개의 마운트를 시도하고 각각에 대한 컨텍스트를 재정의합니다.

~]# mount server:/export/web /local/web -o context="system_u:object_r:httpd_sys_content_t:s0"~]# mount server:/export/database /local/database -o context="system_u:object_r:mysqld_db_t:s0"/var/log/messages 에 기록됩니다.

kernel: SELinux: mount invalid. Same superblock, different security settings for (dev 0:15, type nfs)

-o nosharecache,context 옵션을 사용합니다. 다음 예제에서는 마운트마다 다른 컨텍스트를 사용하여 단일 NFS 내보내기에서 여러 마운트를 마운트합니다(각 각각에 단일 서비스 액세스 허용).

~]# mount server:/export/web /local/web -o nosharecache,context="system_u:object_r:httpd_sys_content_t:s0"~]# mount server:/export/database /local/database -o \ nosharecache,context="system_u:object_r:mysqld_db_t:s0"server:/export/web 은 /local/web/ 디렉터리에 로컬로 마운트되며 모든 파일에 httpd_sys_content_t 유형으로 레이블이 지정되어 Apache HTTP Server 액세스를 허용합니다. server:/export/database 는 /local/database/ 에 로컬로 마운트되며 모든 파일이 mysqld_db_t 유형으로 레이블이 지정되어 MariaDB 액세스를 허용합니다. 이러한 유형 변경 사항은 디스크에 기록되지 않습니다.

nosharecache 옵션을 사용하면 /export/web/ 을 여러 번 마운트하는 것과 같은 컨텍스트를 사용하여 동일한 내보내기의 하위 디렉터리를 여러 번 마운트할 수 있습니다. 다른 컨텍스트에서 파일에 액세스할 수 있는 중복 마운트를 생성하므로 내보내기에서 동일한 하위 디렉터리를 여러 번 마운트하지 마십시오.

4.9.5. 컨텍스트 마운트 영구 설정

/etc/fstab 파일에서 파일 시스템에 대한 항목을 추가하거나 자동 마운터 맵을 추가하고 필요한 컨텍스트를 마운트 옵션으로 사용합니다. 다음 예제에서는 NFS 컨텍스트 마운트에 사용할 항목을 /etc/fstab 에 추가합니다.

server:/export /local/mount/ nfs context="system_u:object_r:httpd_sys_content_t:s0" 0 0

4.10. SELinux 레이블 유지 관리

4.10.1. 파일 및 디렉토리 복사

user_home_t 유형으로 레이블이 지정됩니다.

~]$ touch file1

~]$ ls -Z file1

-rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

/etc 의 default-labeling 규칙에 따라 새 파일이 생성됩니다 . 추가 옵션 없이 파일을 복사하면 원래 컨텍스트가 유지되지 않을 수 있습니다.

~]$ ls -Z file1

-rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1

~]# cp file1 /etc/

~]$ ls -Z /etc/file1

-rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1

file1 을 /etc/ file1에 복사하면 /etc/file1 이 없으면 /etc/file1 이 새 파일로 생성됩니다. 위 예제와 같이 /etc/file1 은 기본 레이블 규칙에 따라 etc_t 유형으로 레이블이 지정됩니다.

--preserve=context 와 같은 원본 파일의 컨텍스트를 보존하기 위해 지정한 cp 옵션이 아닌 한 기존 파일의 컨텍스트가 보존됩니다. SELinux 정책은 복사 중에 컨텍스트가 유지되지 않도록 할 수 있습니다.

절차 4.11. SELinux 컨텍스트를 보존하지 않고 복사

- 사용자의 홈 디렉터리에서 파일을 만듭니다. 파일은

user_home_t유형으로 레이블이 지정됩니다.~]$touch file1~]$ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1 /var/www/html/디렉터리에 다음 명령과 함께 표시된 대로httpd_sys_content_t유형으로 레이블이 지정됩니다.~]$ls -dZ /var/www/html/ drwxr-xr-x root root system_u:object_r:httpd_sys_content_t:s0 /var/www/html/file1이/var/www/html/에 복사되면httpd_sys_content_t유형을 상속합니다.~]#cp file1 /var/www/html/~]$ls -Z /var/www/html/file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 /var/www/html/file1

절차 4.12. 복사 시 SELinux 컨텍스트 보존

--preserve=context 옵션을 사용하는 방법을 보여줍니다.

- 사용자의 홈 디렉터리에서 파일을 만듭니다. 파일은

user_home_t유형으로 레이블이 지정됩니다.~]$touch file1~]$ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1 /var/www/html/디렉터리에 다음 명령과 함께 표시된 대로httpd_sys_content_t유형으로 레이블이 지정됩니다.~]$ls -dZ /var/www/html/ drwxr-xr-x root root system_u:object_r:httpd_sys_content_t:s0 /var/www/html/- preserve

=context옵션을 사용하면 복사 작업 중에 SELinux 컨텍스트가 유지됩니다. 아래 표시된 대로file1의user_home_t유형은/var/www/html/에 파일을 복사할 때 보존됩니다.~]#cp --preserve=context file1 /var/www/html/~]$ls -Z /var/www/html/file1 -rw-r--r-- root root unconfined_u:object_r:user_home_t:s0 /var/www/html/file1

절차 4.13. 문맥 복사 및 변경

--context 옵션을 사용하여 대상 복사의 컨텍스트를 변경하는 방법을 보여줍니다. 다음 예는 사용자의 홈 디렉터리에서 수행됩니다.

- 사용자의 홈 디렉터리에서 파일을 만듭니다. 파일은

user_home_t유형으로 레이블이 지정됩니다.~]$touch file1~]$ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1 context옵션을 사용하여 SELinux 컨텍스트를 정의합니다.~]$cp --context=system_u:object_r:samba_share_t:s0 file1 file2컨텍스트가없으면file2는unconfined_u:object_r:user_home_t컨텍스트로 레이블이 지정됩니다.~]$ls -Z file1 file2 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1 -rw-rw-r-- user1 group1 system_u:object_r:samba_share_t:s0 file2

절차 4.14. 기존 파일에서 파일 복사

- root로

/etc디렉토리에 새파일 file1을 만듭니다. 아래 표시된 대로 파일은etc_t유형으로 레이블이 지정됩니다.~]#touch /etc/file1~]$ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1 - 다른 파일

file2를/tmp디렉토리에 만듭니다. 아래 표시된 대로 파일은user_tmp_t유형으로 레이블이 지정됩니다.~]$touch /tmp/file2~$ls -Z /tmp/file2 -rw-r--r-- root root unconfined_u:object_r:user_tmp_t:s0 /tmp/file2 file1을file2로 덮어쓰기 :~]#cp /tmp/file2 /etc/file1- 복사 후 다음 명령은 /

etc/file을 보여줍니다.1을 대체한1/tmp/file2의user_tmp_t유형이 아닌etc_t 유형으로레이블이 지정된 file~]$ls -Z /etc/file1 -rw-r--r-- root root unconfined_u:object_r:etc_t:s0 /etc/file1

4.10.2. 파일 및 디렉토리 이동

/var/www/html/ 디렉터리로 파일을 이동하는 방법을 보여줍니다. 파일이 이동되었으므로 올바른 SELinux 컨텍스트를 상속하지 않습니다.

절차 4.15. 파일 및 디렉토리 이동

- 홈 디렉터리로 변경하고 파일을 만듭니다. 파일은

user_home_t유형으로 레이블이 지정됩니다.~]$touch file1~]$ls -Z file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 file1 /var/www/html/디렉터리의 SELinux 컨텍스트를 보려면 다음 명령을 입력합니다.~]$ls -dZ /var/www/html/ drwxr-xr-x root root system_u:object_r:httpd_sys_content_t:s0 /var/www/html/기본적으로/var/www/html/은httpd_sys_content_t 유형으로레이블이 지정됩니다./var/www/html/에 생성된 파일과 디렉토리는 이 유형을 상속받습니다. 따라서 이 유형으로 레이블이 지정됩니다.- root인 경우

file1을/var/www/html/로 이동합니다. 이 파일이 이동되었으므로 현재user_home_t유형을 유지합니다.~]#mv file1 /var/www/html/~]#ls -Z /var/www/html/file1 -rw-rw-r-- user1 group1 unconfined_u:object_r:user_home_t:s0 /var/www/html/file1

user_home_t 유형으로 레이블이 지정된 파일을 읽을 수 없습니다. 웹 페이지로 구성된 모든 파일에 user_home_t 유형 또는 Apache HTTP Server에서 읽을 수 없는 다른 유형으로 레이블이 지정되면 Mozilla Firefox 와 같은 웹 브라우저를 사용하여 액세스하려고 할 때 권한이 거부됩니다.

4.10.3. 기본 SELinux 컨텍스트 확인

matchpathcon 유틸리티를 사용하여 파일과 디렉터리의 SELinux 컨텍스트가 올바른지 확인합니다. 이 유틸리티는 시스템 정책을 쿼리한 다음 파일 경로와 연결된 기본 보안 컨텍스트를 제공합니다.[6] 다음 예제에서는 matchpathcon 을 사용하여 /var/www/html/ 디렉토리의 파일에 올바르게 레이블이 지정되어 있는지 확인하는 방법을 보여줍니다.

절차 4.16. matchpathcon을 사용하여 기본 SELinux Conxtext 확인

- root 사용자로

/var/www/html/디렉터리에 3개의 파일(file1, file2및 file/var/www/html/:에서httpd_sys_content_t유형을 상속받습니다.~]#touch /var/www/html/file{1,2,3}~]#ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3 - root로

file1유형을samba_share_t로 변경합니다. Apache HTTP 서버는samba_share_t유형으로 레이블이 지정된 파일 또는 디렉터리를 읽을 수 없습니다.~]#chcon -t samba_share_t /var/www/html/file1 matchpathcon-V옵션은 현재 SELinux 컨텍스트를 SELinux 정책의 올바른 기본 컨텍스트와 비교합니다. 다음 명령을 입력하여/var/www/html/디렉터리에 있는 모든 파일을 확인합니다.~]$matchpathcon -V /var/www/html/* /var/www/html/file1 has context unconfined_u:object_r:samba_share_t:s0, should be system_u:object_r:httpd_sys_content_t:s0 /var/www/html/file2 verified. /var/www/html/file3 verified.

file1 이 samba_share_t 유형으로 레이블이 지정되어 있지만 httpd_ sys_content_t 유형으로 레이블이 지정되어야 한다고 설명합니다.

/var/www/html/file1 has context unconfined_u:object_r:samba_share_t:s0, should be system_u:object_r:httpd_sys_content_t:s0

file1 에 대한 Apache HTTP Server 액세스를 허용하려면 restorecon 유틸리티를 사용합니다.

~]# restorecon -v /var/www/html/file1

restorecon reset /var/www/html/file1 context unconfined_u:object_r:samba_share_t:s0->system_u:object_r:httpd_sys_content_t:s0

4.10.4. tar명령을 사용하여 파일 보관

tar 유틸리티는 기본적으로 확장 속성을 유지하지 않습니다. SELinux 컨텍스트는 확장된 특성에 저장되므로 파일을 보관할 때 컨텍스트가 손실될 수 있습니다. tar --selinux 명령을 사용하여 컨텍스트를 유지하고 아카이브에서 파일을 복원하는 아카이브를 만듭니다. tar 아카이브에 확장 속성이 없는 파일이 있거나 확장된 속성을 시스템 기본값과 일치시키려면 restorecon 유틸리티를 사용하십시오.

~]$ tar -xvf archive.tar | restorecon -f -restorecon 을 실행하려면 root 사용자여야 할 수 있습니다.

tar 아카이브를 생성하는 방법을 보여줍니다.

절차 4.17. tar 아카이브 만들기

/var/www/html/디렉토리로 변경하고 SELinux 컨텍스트를 확인합니다.~]$cd /var/www/html/html]$ls -dZ /var/www/html/ drwxr-xr-x. root root system_u:object_r:httpd_sys_content_t:s0 .- 루트로

/var/www/html/에 3개의 파일(3)을 만듭니다. 이러한 파일은file1, file2및 file/var/www/html/:에서httpd_sys_content_t유형을 상속받습니다.html]#touch file{1,2,3}html]$ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3 - 루트로 다음 명령을 입력하여

test.tar이라는tar아카이브를 만듭니다. SELinux 컨텍스트를 유지하려면--selinux를 사용합니다.html]#tar --selinux -cf test.tar file{1,2,3} - root로

test/라는 새 디렉터리를 생성한 다음 모든 사용자에게 전체 액세스 권한을 허용합니다.~]#mkdir /test~]#chmod 777 /test/ test.tar파일을test/:에 복사합니다.~]$cp /var/www/html/test.tar /test/test/디렉터리로 변경합니다. 이 디렉토리에 다음 명령을 입력하여tar아카이브를 추출합니다. SELinux 옵션을다시지정하면 SELinux 컨텍스트가default_t로 변경됩니다.~]$cd /test/test]$tar --selinux -xvf test.tar- SELinux 컨텍스트 보기.

httpd_sys_content_t유형이default_t로 변경되지 않고--selinux가 사용되지 않았습니다.test]$ls -lZ /test/ -rw-r--r-- user1 group1 unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- user1 group1 unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- user1 group1 unconfined_u:object_r:httpd_sys_content_t:s0 file3 -rw-r--r-- user1 group1 unconfined_u:object_r:default_t:s0 test.tar test/디렉터리가 더 이상 필요하지 않은 경우 root로 다음 명령을 입력하여 제거하고 이 디렉터리의 모든 파일을 제거합니다.~]#rm -ri /test/

--xattrs 옵션과 같이 tar 에 대한 자세한 내용은 tar(1) 매뉴얼 페이지를 참조하십시오.

4.10.5. 별표로 파일 보관

star 유틸리티는 기본적으로 확장 속성을 유지하지 않습니다. SELinux 컨텍스트는 확장된 특성에 저장되므로 파일을 보관할 때 컨텍스트가 손실될 수 있습니다. star -xattr -H=exustar 명령을 사용하여 컨텍스트를 유지하는 아카이브를 생성합니다. star 패키지는 기본적으로 설치되지 않습니다. star 를 설치하려면 yum install star 명령을 root 사용자로 실행합니다.

별 아카이브를 생성하는 방법을 보여줍니다.

절차 4.18. 별 아카이브 생성

- 루트로

/var/www/html/에 3개의 파일(3)을 만듭니다. 이러한 파일은file1, file2및 file/var/www/html/:에서httpd_sys_content_t유형을 상속받습니다.~]#touch /var/www/html/file{1,2,3}~]#ls -Z /var/www/html/ -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- root root unconfined_u:object_r:httpd_sys_content_t:s0 file3 /var/www/html/디렉토리로 변경합니다. 이 디렉토리에 root로 다음 명령을 입력하여test.star라는별아카이브를 생성합니다.~]$cd /var/www/htmlhtml]#star -xattr -H=exustar -c -f=test.star file{1,2,3} star: 1 blocks + 0 bytes (total of 10240 bytes = 10.00k).- root로

test/라는 새 디렉터리를 생성한 다음 모든 사용자에게 전체 액세스 권한을 허용합니다.~]#mkdir /test~]#chmod 777 /test/ - 다음 명령을 입력하여

test.star 파일을 test/에 복사합니다.~]$cp /var/www/html/test.star /test/ test/로 변경합니다. 이 디렉토리에 다음 명령을 입력하여star아카이브를 추출합니다.~]$cd /test/test]$star -x -f=test.star star: 1 blocks + 0 bytes (total of 10240 bytes = 10.00k).- SELinux 컨텍스트 보기.

httpd_sys_content_t유형이default_t로 변경되지 않고-xattr -H=exustar옵션이 사용되지 않았습니다.~]$ls -lZ /test/ -rw-r--r-- user1 group1 unconfined_u:object_r:httpd_sys_content_t:s0 file1 -rw-r--r-- user1 group1 unconfined_u:object_r:httpd_sys_content_t:s0 file2 -rw-r--r-- user1 group1 unconfined_u:object_r:httpd_sys_content_t:s0 file3 -rw-r--r-- user1 group1 unconfined_u:object_r:default_t:s0 test.star test/디렉터리가 더 이상 필요하지 않은 경우 root로 다음 명령을 입력하여 제거하고 이 디렉터리의 모든 파일을 제거합니다.~]#rm -ri /test/- root로

star가 더 이상 필요하지 않은 경우 패키지를 제거합니다.~]#yum remove star

별에 대한 자세한 내용은 star(1) 도움말 페이지를 참조하십시오.

4.11. 정보 수집 도구

avcstat

/sys/fs/selinux/avc/cache_stats 이며 -f /path/to/file 옵션을 사용하여 다른 캐시 파일을 지정할 수 있습니다.

~]# avcstat

lookups hits misses allocs reclaims frees

47517410 47504630 12780 12780 12176 12275

seinfo

seinfo 는 policy.conf 파일, 바이너리 정책 파일, 모듈식 정책 패키지 목록 또는 정책 목록 파일을 입력으로 사용하는 명령줄 유틸리티입니다. 이러한info 유틸리티를 사용하려면 setools-console 패키지가 설치되어 있어야 합니다.

seinfo 출력은 바이너리 파일과 소스 파일마다 달라집니다. 예를 들어 정책 소스 파일은 { } 괄호를 사용하여 여러 규칙 요소를 한 줄로 그룹화합니다. 단일 속성이 하나 또는 여러 유형으로 확장되는 속성과 유사한 효과가 발생합니다. 이러한 항목이 확장되어 바이너리 정책 파일에서 더 이상 관련이 없으므로 검색 결과에 반환 값이 0입니다. 그러나 대괄호를 사용하여 이전 한 줄 규칙 각각에 따라 룰 수가 크게 증가합니다. 이제 여러 개의 개별 행이 있습니다.

~]# seinfo

Statistics for policy file: /sys/fs/selinux/policy

Policy Version & Type: v.28 (binary, mls)

Classes: 77 Permissions: 229

Sensitivities: 1 Categories: 1024

Types: 3001 Attributes: 244

Users: 9 Roles: 13

Booleans: 158 Cond. Expr.: 193

Allow: 262796 Neverallow: 0

Auditallow: 44 Dontaudit: 156710

Type_trans: 10760 Type_change: 38

Type_member: 44 Role allow: 20

Role_trans: 237 Range_trans: 2546

Constraints: 62 Validatetrans: 0

Initial SIDs: 27 Fs_use: 22

Genfscon: 82 Portcon: 373

Netifcon: 0 Nodecon: 0

Permissives: 22 Polcap: 2

these info 유틸리티는 도메인 속성이 있는 유형 수를 나열하여 제한된 다양한 프로세스 수를 추정할 수도 있습니다.

~]# seinfo -adomain -x | wc -l

550unconfined_domain 특성을 사용합니다.

~]# seinfo -aunconfined_domain_type -x | wc -l

52

--permissive 옵션을 사용하여 계산할 수 있습니다.

~]# seinfo --permissive -x | wc -l

31

sesearch

sesearch 유틸리티를 사용하여 정책에서 특정 규칙을 검색할 수 있습니다. 정책 소스 파일 또는 바이너리 파일을 검색할 수 있습니다. 예를 들어 다음과 같습니다.

~]$ sesearch --role_allow -t httpd_sys_content_t

Found 20 role allow rules:

allow system_r sysadm_r;

allow sysadm_r system_r;

allow sysadm_r staff_r;

allow sysadm_r user_r;

allow system_r git_shell_r;

allow system_r guest_r;

allow logadm_r system_r;

allow system_r logadm_r;

allow system_r nx_server_r;

allow system_r staff_r;

allow staff_r logadm_r;

allow staff_r sysadm_r;

allow staff_r unconfined_r;

allow staff_r webadm_r;

allow unconfined_r system_r;

allow system_r unconfined_r;

allow system_r user_r;

allow webadm_r system_r;

allow system_r webadm_r;

allow system_r xguest_r;

sesearch 유틸리티는 허용 규칙 수를 제공할 수 있습니다.

~]# sesearch --allow | wc -l

262798

~]# sesearch --dontaudit | wc -l

156712

4.12. SELinux 정책 모듈 우선순위 및 비활성화

/etc/selinux/ 의 SELinux 모듈 스토리지에서는 SELinux 모듈에서 우선 순위를 사용할 수 있습니다. 다음 명령을 root로 입력하여 다른 우선 순위의 두 모듈 디렉터리를 표시합니다.

~]# ls /etc/selinux/targeted/active/modules

100 400 disabled예 4.1. SELinux 정책 모듈 우선 순위 사용

sandbox.pp 을 사용합니다.

~]#semodule -X 400 -i sandbox.pp~]#semodule --list-modules=full | grep sandbox 400 sandbox pp 100 sandbox pp

~]# semodule -X 400 -r sandbox

libsemanage.semanage_direct_remove_key: sandbox module at priority 100 is now active.시스템 정책 모듈 비활성화

시스템 정책 모듈을 비활성화하려면 root로 다음 명령을 입력합니다.

semodule -d MODULE_NAME시스템 정책 모듈을 제거하면 시스템 스토리지에서 삭제되며 다시 로드할 수 없습니다. 모든 시스템 정책 모듈을 복원하기 위해 selinux-policy-targeted 패키지의 불필요한 재설치를 방지하려면 대신 semodule -d 명령을 사용합니다.

4.13. 다단계 보안(MLS)

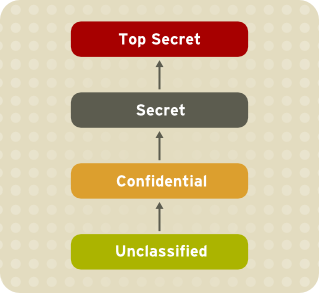

그림 4.1. 마케도니아 레벨

[D]

그림 4.2. MLS를 사용하여 허용된 데이터 흐름

[D]

4.13.1. MLS 및 시스템 권한

4.13.2. SELinux에서 MLS 활성화

절차 4.19. SELinux MLS 정책 활성화

- selinux-policy-✓s 패키지를 설치합니다.

~]#yum install selinux-policy-mls - MLS 정책을 활성화하기 전에 파일 시스템의 각 파일의 레이블을 MLS 레이블로 다시 지정해야 합니다. 파일 시스템의 레이블을 다시 지정하면 제한된 도메인이 액세스가 거부될 수 있으므로 시스템이 올바르게 부팅되지 않을 수 있습니다. 이 문제가 발생하지 않도록 하려면

/etc/selinux/config파일에서SELINUX=permissive를 구성합니다. 또한SELINUXTYPE=✓s를 구성하여 MLS 정책을 활성화합니다. 구성 파일은 다음과 같아야 합니다.# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=permissive # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=mls

- SELinux가 허용 모드에서 실행 중인지 확인합니다.

~]#setenforce 0~]$getenforce Permissive - fixfiles 스크립트를 사용하여 다음 재부팅 시 파일의 레이블이 다시 지정되도록

-F옵션이 포함된/.autorelabel파일을 만듭니다.~]#fixfiles -F onboot - 시스템을 재부팅합니다. 다음 부팅 중에 모든 파일 시스템은 MLS 정책에 따라 레이블이 다시 지정됩니다. 레이블 프로세스는 적절한 SELinux 컨텍스트를 사용하여 모든 파일의 레이블을 지정합니다.

*** Warning -- SELinux mls policy relabel is required. *** Relabeling could take a very long time, depending on file *** system size and speed of hard drives. ***********

하단 행의 각*(별표) 문자는 레이블이 지정된 1000개 파일을 나타냅니다. 위의 예에서 11개의*문자는 레이블이 지정된 11000개 파일을 나타냅니다. 모든 파일에 레이블을 지정하는 데 걸리는 시간은 시스템의 파일 수와 하드 디스크 드라이브의 속도에 따라 달라집니다. 최신 시스템에서 이 프로세스는 10분도 걸리지 않습니다. 레이블 지정 프로세스가 완료되면 시스템이 자동으로 재부팅됩니다. - 허용 모드에서는 SELinux 정책이 적용되지 않지만 강제 모드에서 실행 중인 경우 거부된 작업에 여전히 기록됩니다. 강제 모드로 변경하기 전에 root로 다음 명령을 입력하여 마지막 부팅 중에 SELinux가 작업을 거부하지 않았는지 확인합니다. 마지막 부팅 중에 SELinux에서 작업을 거부하지 않은 경우 이 명령은 출력을 반환하지 않습니다. 부팅 중 SELinux가 액세스를 거부한 경우 문제 해결 정보는 11장. 문제 해결 을 참조하십시오.

~]#grep "SELinux is preventing" /var/log/messages /var/log/messages파일에 거부 메시지가 없거나 기존의 모든 거부를 해결한 경우/etc/selinux/config파일에서SELINUX=enforcing을구성합니다.# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=enforcing # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=mls

- 시스템을 재부팅하고 SELinux가 강제 모드에서 실행 중인지 확인합니다.

~]$getenforce EnforcingMLS 정책이 활성화되어 있습니다.~]#sestatus |grep mls Policy from config file: mls

4.13.3. 특정 MLS 범위를 사용하여 사용자 생성

절차 4.20. 특정 MLS 범위를 사용하여 사용자 생성

- useradd 명령을 사용하여 새 Linux 사용자를 추가하고 새 Linux 사용자를 기존 SELinux 사용자(이 경우

staff_u)에 매핑합니다.~]#useradd -Z staff_u john - 새로 생성된 Linux 사용자에게 암호를 할당합니다.

prompt~]# passwd john - SELinux와 Linux 사용자 간의 매핑을 보려면 root로 다음 명령을 입력합니다. 출력은 다음과 같아야 합니다.

~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ user_u s0-s0 * john staff_u s0-s15:c0.c1023 * root root s0-s15:c0.c1023 * staff staff_u s0-s15:c0.c1023 * sysadm staff_u s0-s15:c0.c1023 * system_u system_u s0-s15:c0.c1023 * - 사용자

john에 대한 특정 범위를 정의합니다.~]#semanage login --modify --range s2:c100 john - SELinux와 Linux 사용자 간의 매핑을 다시 봅니다. 사용자

john은 이제 특정 MLS 범위가 정의되었습니다.~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ user_u s0-s0 * john staff_u s2:c100 * root root s0-s15:c0.c1023 * staff staff_u s0-s15:c0.c1023 * sysadm staff_u s0-s15:c0.c1023 * system_u system_u s0-s15:c0.c1023 * - 필요한 경우 john의 홈 디렉터리에서 레이블을 수정하려면 다음 명령을 입력합니다.

~]#chcon -R -l s2:c100 /home/john

4.13.4. Polyinstantiated 디렉토리 설정

/tmp 및 /var/tmp/ 디렉토리는 일반적으로 모든 프로그램, 서비스 및 사용자의 임시 스토리지에 사용됩니다. 그러나 이러한 설정을 사용하면 이러한 디렉터리가 경쟁 조건 공격에 취약하거나 파일 이름에 따라 정보 누출이 발생할 수 있습니다. SELinux는 다중 인스턴스화된 디렉터리의 형태로 솔루션을 제공합니다. 즉, /tmp 및 /var/tmp / 를 모두 인스턴스화하여 각 사용자에 대해 개인용으로 표시되도록 합니다. 디렉터리 인스턴스화를 활성화하면 각 사용자의 /tmp 및 /var/tmp / 디렉토리가 /tmp -inst 및 /var/tmp /tmp-inst 에 자동으로 마운트됩니다.

절차 4.21. Polyinstantiation 디렉터리 활성화

/etc/security/namespace.conf파일의 마지막 3행 주석을 제거하여/tmp,및 사용자의 홈 디렉터리의 인스턴스화를 활성화합니다./var/tmp/~]$tail -n 3 /etc/security/namespace.conf /tmp /tmp-inst/ level root,adm /var/tmp /var/tmp/tmp-inst/ level root,adm $HOME $HOME/$USER.inst/ level/etc/pam.d/login파일에서pam_namespace.so모듈이 session에 맞게 구성되어 있는지 확인합니다.~]$grep namespace /etc/pam.d/login session required pam_namespace.so- 시스템을 재부팅합니다.

4.14. 파일 이름 전환

A_t라는 프로세스가 B_t 레이블이 지정된 디렉터리에 지정된 개체 클래스를 생성하고 지정된 오브젝트 클래스의 이름이 objectname 인 경우 레이블 C_t 가 됩니다. 이 메커니즘은 시스템의 프로세스에 대해 보다 세밀한 제어를 제공합니다.

- 기본적으로 오브젝트는 상위 디렉터리에서 레이블을 상속합니다. 예를 들어 사용자가 etc_t 레이블이 지정된 디렉터리에 파일을 만드는 경우 파일에

etc_t - 정책 작성자는 다음을 명시하는 정책에 규칙을 작성할 수 있습니다.

A_t 유형의 프로세스가새B_t라는 레이블이 지정된 디렉터리에 지정된 오브젝트 클래스를 생성하면 오브젝트에C_t레이블이 부여됩니다. 단일 프로그램에서 각 오브젝트에 별도의 레이블이 필요한 동일한 디렉토리에 여러 오브젝트를 생성하는 경우 이 방법이 문제가 됩니다. 또한 생성된 오브젝트의 이름은 지정되지 않으므로 이러한 규칙은 부분적인 제어만 제공합니다. - 특정 애플리케이션에는 이러한 애플리케이션이 특정 경로의 레이블이 무엇인지 시스템에 질문할 수 있는 SELinux 인식 기능이 있습니다. 그런 다음 이러한 애플리케이션은 커널을 요청하여 필수 레이블이 있는 오브젝트를 생성합니다. SELinux 인식 기능이 있는 애플리케이션의 예로 rpm 패키지 관리자, restorecon 유틸리티 또는 udev 장치 관리자가 있습니다. 그러나 SELinux 인식을 통해 파일 또는 디렉토리를 생성하는 모든 애플리케이션에 지시할 수 없습니다. 종종 생성 후 올바른 레이블을 사용하여 오브젝트의 레이블을 다시 지정해야 합니다. 그렇지 않으면 제한된 도메인에서 오브젝트 사용을 시도하면 AVC 메시지가 반환됩니다.

strcmp() 함수에 의해 수행된 정확한 일치를 사용합니다. 정규 표현식 또는 와일드카드 문자 사용은 고려되지 않습니다.

예 4.2. 파일 이름 전환으로 작성된 정책 규칙의 예

filetrans_pattern(unconfined_t, admin_home_t, ssh_home_t, dir, ".ssh")

unconfined_t 유형의 프로세스가 admin_ home_t라는 레이블이 지정된 디렉터리에 ~/.ssh/ 디렉터리가 생성되면 ~/. ssh/ 디렉터리에 ssh_home_t 레이블이 지정됩니다.

filetrans_pattern(staff_t, user_home_dir_t, httpd_user_content_t, dir, "public_html") filetrans_pattern(thumb_t, user_home_dir_t, thumb_home_t, file, "missfont.log") filetrans_pattern(kernel_t, device_t, xserver_misc_device_t, chr_file, "nvidia0") filetrans_pattern(puppet_t, etc_t, krb5_conf_t, file, "krb5.conf")

4.15. ptrace() 비활성화

ptrace() 시스템 호출을 사용하면 한 프로세스에서 다른 프로세스의 실행을 관찰하고 제어하고 메모리 및 레지스터를 변경할 수 있습니다. 이 호출은 주로 디버깅 중에 개발자가 사용합니다(예: strace 유틸리티 사용 시). ptrace() 가 필요하지 않은 경우 시스템 보안을 개선하기 위해 비활성화할 수 있습니다. 이 작업은 unconfined _t 도메인에서 실행 중인 프로세스를 거부하는 deny_ptrace 부울을 활성화하여 다른 프로세스에서 ptrace() 를 사용할 수 없습니다.

deny_ptrace 부울은 기본적으로 비활성화되어 있습니다. 활성화하려면 root 사용자로 setsebool -P deny_ptrace를 실행합니다.

~]# setsebool -P deny_ptrace on

~]$ getsebool deny_ptrace

deny_ptrace --> on

~]# setsebool -P deny_ptrace off-P 옵션을 사용하지 마십시오.

ptrace() 시스템 호출을 사용할 수 있었습니다. ptrace() 를 사용할 수 있는 모든 도메인을 나열하려면 다음 명령을 입력합니다. setools-console 패키지는 sesearch 유틸리티를 제공하며 패키지는 기본적으로 설치되지 않습니다.

~]# sesearch -A -p ptrace,sys_ptrace -C | grep -v deny_ptrace | cut -d ' ' -f 54.16. 축소네일 보호

- /usr/bin/evince-thumbnailer

- /usr/bin/ffmpegthumbnailer

- /usr/bin/gnome-exe-thumbnailer.sh

- /usr/bin/gnome-nds-thumbnailer

- /usr/bin/gnome-xcf-thumbnailer

- /usr/bin/gsf-office-thumbnailer

- /usr/bin/raw-thumbnailer

- /usr/bin/shotwell-video-thumbnailer

- /usr/bin/totem-video-thumbnailer

- /usr/bin/whaaw-thumbnailer

- /usr/lib/tumbler-1/tumblerd

- /usr/lib64/tumbler-1/tumblerd

5장. sepolicy Suite

sepolicy 유틸리티는 설치된 SELinux 정책을 쿼리할 수 있는 기능 집합을 제공합니다. 이러한 기능은 sepolgen 또는 setrans 와 같은 별도의 유틸리티에서 새로 제공되었거나 이전에 제공되었습니다. 모음을 사용하면 전환 보고서, 도움말 페이지 또는 새로운 정책 모듈을 생성할 수 있으므로 사용자가 더 쉽게 액세스할 수 있고 SELinux 정책을 더 잘 이해할 수 있습니다.

sepolicy 를 제공합니다. 다음 명령을 root 사용자로 입력하여 sepolicy 를 설치합니다.

~]# yum install policycoreutils-develsepolicy 제품군은 명령줄 매개 변수로 호출되는 다음 기능을 제공합니다.

표 5.1. sepolicy 기능

| 기능 | Description |

|---|---|

| 부울 | 부울 설명을 보려면 SELinux 정책을 쿼리합니다. |

| 통신 | SELinux 정책을 쿼리하여 도메인이 서로 통신할 수 있는지 확인합니다. |

| generate | SELinux 정책 모듈 템플릿 생성 |

| GUI | SELinux 정책 용 그래픽 사용자 인터페이스 |

| 인터페이스 | SELinux 정책 인터페이스 나열 |

| manpage | SELinux man 페이지 생성 |

| 네트워크 | SELinux 정책 네트워크 정보 쿼리 |

| 전환 | SELinux 정책을 쿼리하고 프로세스 전환 보고서 생성 |

5.1. sepolicy Python 바인딩

search 및 seinfo 유틸리티가 포함되어 있었습니다. sesearch 유틸리티는 SELinux 정책의 규칙을 검색하는 데 사용되며, 이러한info 유틸리티를 사용하면 정책의 다양한 다른 구성 요소를 쿼리할 수 있습니다.

se policy 제품군을 통해 이러한 유틸리티의 기능을 사용할 수 있도록 se search 및 seinfo 에 대한 Python 바인딩이 추가되었습니다. 아래 예제를 참조하십시오.

> python >>> import sepolicy >>> sepolicy.info(sepolicy.ATTRIBUTE) Returns a dictionary of all information about SELinux Attributes >>>sepolicy.search([sepolicy.ALLOW]) Returns a dictionary of all allow rules in the policy.

5.2. SELinux 정책 모듈 생성: sepolicy generate

sepolgen 또는 selinux-polgengui 유틸리티가 사용되었습니다. 이러한 툴이 sepolicy 제품군에 병합되었습니다. Red Hat Enterprise Linux 7에서 sepolicy generate 명령은 초기 SELinux 정책 모듈 템플릿을 생성하는 데 사용됩니다.

sepolgen 과 달리 sepolicy generate를 root 사용자로 실행할 필요가 없습니다. 이 유틸리티는 RPM 사양 파일도 생성합니다. 이 파일은 정책 패키지 파일(NAME.pp) 및 인터페이스 파일(NAME. if)을 올바른 위치에 설치하는 RPM 패키지를 빌드하는 데 사용할 수 있으며, SELinux 정책을 커널에 설치하고 레이블을 수정합니다. 설정 스크립트는 SELinux 정책을 계속 설치하고 레이블을 설정합니다. 또한 sepolicy manpage 명령을 사용하여 설치된 정책을 기반으로 도움말 페이지가 생성됩니다. [7] 마지막으로 sepolicy 는 다른 시스템에 설치할 준비가 된 SELinux 정책 및 수동 페이지를 RPM 패키지로 빌드하고 컴파일합니다.

sepolicy 생성이 실행되면 다음 파일이 생성됩니다.

NAME.te- 강제 파일 입력- 이 파일은 특정 도메인의 모든 유형과 규칙을 정의합니다.

NAME.if- 인터페이스 파일- 이 파일은 시스템의 기본 파일 컨텍스트를 정의합니다.

NAME.te파일에 생성된 파일 유형을 가져와서 파일 경로를 유형에 연결합니다.restorecon및rpm과 같은 유틸리티는 이러한 경로를 사용하여 레이블을 작성합니다. NAME_selinux.spec- RPM 사양 파일- 이 파일은 SELinux 정책을 설치하고 레이블을 설정하는 RPM 사양 파일입니다. 이 파일은 또한 정책을 설명하는 인터페이스 파일과 도움말 페이지를 설치합니다. sepolicy manpage -d NAME 명령을 사용하여 도움말 페이지를 생성할 수 있습니다.

NAME.sh- 도우미 쉘 스크립트- 이 스크립트는 시스템의 레이블을 컴파일, 설치 및 수정하는 데 도움이 됩니다. 또한 설치된 정책, 컴파일 및 기타 시스템에 설치하는 데 적합한 RPM 패키지를 기반으로 도움말 페이지를 생성합니다.

sepolicy generate 는 소스 도메인에서 대상 도메인으로 생성된 모든 경로를 출력합니다. sepolicy generate 에 대한 자세한 내용은 sepolicy-generate(8) 도움말 페이지를 참조하십시오.

5.3. 도메인 전환 이해: sepolicy 전환

setrans 유틸리티를 사용하여 두 도메인 또는 프로세스 유형 간 전환이 가능한지 여부를 검사하고 이러한 도메인 또는 프로세스 간에 전환하는 데 사용되는 모든 중간 유형을 출력했습니다. Red Hat Enterprise Linux 7에서 setrans 은 sepolicy 제품군의 일부로 제공되며 이제 sepolicy transition 명령이 대신 사용됩니다.

sepolicy transition 명령은 SELinux 정책을 쿼리하고 프로세스 전환 보고서를 생성합니다. sepolicy transition 명령에는 소스 도메인(- s 옵션으로 지정)과 대상 도메인(- t 옵션으로 지정)이라는 두 개의 명령줄 인수가 필요합니다. 소스 도메인만 입력한 경우 sepolicy 전환 은 소스 도메인에서 전환할 수 있는 모든 가능한 도메인을 나열합니다. 다음 출력에는 모든 항목이 포함되어 있지 않습니다. “@” 문자는 “다음을 실행” 함을 의미합니다.

~]$ sepolicy transition -s httpd_t

httpd_t @ httpd_suexec_exec_t --> httpd_suexec_t

httpd_t @ mailman_cgi_exec_t --> mailman_cgi_t

httpd_t @ abrt_retrace_worker_exec_t --> abrt_retrace_worker_t

httpd_t @ dirsrvadmin_unconfined_script_exec_t --> dirsrvadmin_unconfined_script_t

httpd_t @ httpd_unconfined_script_exec_t --> httpd_unconfined_script_tsepolicy 전환 은 소스 도메인에서 대상 도메인으로의 모든 전환 경로에 대한 SELinux 정책을 검사하고 이러한 경로를 나열합니다. 다음 출력은 완료되지 않았습니다.

~]$ sepolicy transition -s httpd_t -t system_mail_t

httpd_t @ exim_exec_t --> system_mail_t

httpd_t @ courier_exec_t --> system_mail_t

httpd_t @ sendmail_exec_t --> system_mail_t

httpd_t ... httpd_suexec_t @ sendmail_exec_t --> system_mail_t

httpd_t ... httpd_suexec_t @ exim_exec_t --> system_mail_t

httpd_t ... httpd_suexec_t @ courier_exec_t --> system_mail_t

httpd_t ... httpd_suexec_t ... httpd_mojomojo_script_t @ sendmail_exec_t --> system_mail_tsepolicy 전환에 대한 자세한 내용은 sepolicy-transition(8) 도움말 페이지를 참조하십시오.

5.4. 수동 페이지 생성: sepolicy manpage

sepolicy manpage 명령은 프로세스 도메인을 문서화하는 SELinux 정책을 기반으로 도움말 페이지를 생성합니다. 따라서 이러한 설명서는 항상 최신 상태입니다. 자동으로 생성된 도움말 페이지의 각 이름은 프로세스 도메인 이름과 _selinux 접미사(예: httpd_selinux )로 구성됩니다.

Entrypoints섹션에는 도메인 전환 중에 실행해야 하는 모든 실행 파일이 포함되어 있습니다.Process Types(프로세스 유형) 섹션에는 대상 도메인과 동일한 접두사로 시작하는 모든 프로세스 유형이 나열됩니다.부울섹션에는 도메인과 연결된 부울이 나열됩니다.Port Types(포트 유형) 섹션에는 도메인과 동일한 접두사와 일치하는 포트 유형이 포함되어 있으며 이러한 포트 유형에 할당된 기본 포트 번호를 설명합니다.Managed Files섹션에서는 도메인이 쓸 수 있는 유형과 이러한 유형과 관련된 기본 경로를 설명합니다.파일 컨텍스트 섹션에는 도메인과 연결된 모든 파일 유형이 포함되어 있으며 이러한 파일 유형을 시스템의 기본 경로 레이블 지정과 함께 사용하는 방법을 설명합니다.공유 파일섹션에서는public_content_t와 같은 도메인 공유 유형을 사용하는 방법을 설명합니다.

sepolicy manpage 에 대한 자세한 내용은 sepolicy-manpage(8) 매뉴얼 페이지를 참조하십시오.

6장. 사용자 제한

unconfined_u 사용자에게 매핑됩니다. unconfined_u 에 의해 실행되는 모든 프로세스는 unconfined_t 도메인에 있습니다. 즉, 사용자는 표준 Linux DAC 정책의 한도 내에서 시스템 전체에 액세스할 수 있습니다. 그러나 Red Hat Enterprise Linux에서는 수많은 제한된 SELinux 사용자를 사용할 수 있습니다. 즉, 사용자는 제한된 기능 집합으로 제한할 수 있습니다. 각 Linux 사용자는 SELinux 정책을 사용하여 SELinux 사용자에게 매핑되므로 Linux 사용자는 다음을 수행할 수 없는 SELinux 사용자(예:)에 지정된 제한 사항을 상속할 수 있습니다.

- X 윈도우 시스템 실행

- 네트워킹 사용

- setuid 응용 프로그램 실행 (SELinux 정책이 허용하지 않는 경우)

- 또는 su 및 sudo 명령을 실행합니다.

user_u 사용자가 실행하는 프로세스는 user_t 도메인에 있습니다. 이러한 프로세스는 네트워크에 연결할 수 있지만 su 또는 sudo 명령을 실행할 수 없습니다. 이렇게 하면 사용자로부터 시스템을 보호하는 데 도움이 됩니다. 제한된 사용자 및 해당 기능에 대한 자세한 내용은 3.3절. “제한된 사용자 및 제한되지 않은 사용자”, 표 3.1. “SELinux 사용자 기능” 을 참조하십시오.

6.1. Linux 및 SELinux 사용자 맵핑

~]# semanage login -l

Login Name SELinux User MLS/MCS Range Service

__default__ unconfined_u s0-s0:c0.c1023 *

root unconfined_u s0-s0:c0.c1023 *

system_u system_u s0-s0:c0.c1023 *

__default__ login (SELinux unconfined_u 사용자에게 매핑됨)에 매핑됩니다. useradd 명령을 사용하여 Linux 사용자를 만들면 옵션이 지정되지 않은 경우 SELinux unconfined_u 사용자에게 매핑됩니다. 다음은 default-mapping을 정의합니다.

__default__ unconfined_u s0-s0:c0.c1023 *

6.2. 새로운 Linux 사용자 제한: useradd

unconfined_u 사용자에 매핑된 Linux 사용자는 unconfined_t 도메인에서 실행됩니다. 이는 unconfined_u 에 매핑된 Linux 사용자로 로그인한 동안 id -Z 명령을 실행하면 표시됩니다.

~]$ id -Z

unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

unconfined_t 도메인에서 실행되는 경우 SELinux 정책 규칙이 적용되지만 unconfined _t 도메인에서 실행되는 Linux 사용자가 거의 모든 액세스를 허용하는 정책 규칙이 있습니다. 제한되지 않은 Linux 사용자가 SELinux 정책에서 정의한 애플리케이션을 unconfined_t 도메인에서 제한된 도메인으로 전환할 수 있는 경우 제한되지 않은 Linux 사용자에게는 제한된 도메인의 제한이 있습니다. 이 경우의 보안 이점은 Linux 사용자가 제한되지 않았더라도 애플리케이션이 제한된 상태로 유지되므로 애플리케이션에서 결함을 악용하는 것은 정책에 의해 제한될 수 있다는 것입니다.

-Z 옵션을 사용하여 매핑되는 SELinux 사용자를 지정합니다. 다음 예제에서는 새 Linux 사용자 useruuser 를 만들고 해당 사용자를 SELinux user_u 사용자에게 매핑합니다. SELinux user_u 사용자에 매핑된 Linux 사용자는 user_t 도메인에서 실행됩니다. 이 도메인에서는 SELinux 정책(예: passwd)에서 setuid 애플리케이션을 실행할 수 없으며 su 또는 sudo 명령을 실행할 수 없으므로 이러한 명령을 사용하여 root 사용자가 되지 않도록 합니다.

절차 6.1. 새 Linux 사용자를 user_u SELinux 사용자로 제한

- root로 SELinux user

_u 사용자에 매핑되는 새 Linux 사용자(useruuser)를 만듭니다.~]#useradd -Z user_u useruuser useruuser와user_u간의 매핑을 보려면 root로 다음 명령을 입력합니다.~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * root unconfined_u s0-s0:c0.c1023 * system_u system_u s0-s0:c0.c1023 * useruuser user_u s0 *- root로 Linux

useruuser사용자에게 암호를 할당합니다.~]#passwd useruuser Changing password for user useruuser. New password: Enter a password Retype new password: Enter the same password again passwd: all authentication tokens updated successfully. - 현재 세션에서 로그아웃한 다음 Linux

useruuser사용자로 로그인합니다. 로그인하면pam_selinux모듈은 Linux 사용자를 SELinux 사용자(이 경우user_u)에 매핑하고 결과 SELinux 컨텍스트를 설정합니다. 그런 다음 Linux 사용자의 쉘이 이 컨텍스트를 사용하여 시작됩니다. 다음 명령을 입력하여 Linux 사용자의 컨텍스트를 확인합니다.~]$id -Z user_u:user_r:user_t:s0 - Linux

useruuser의 세션에서 로그아웃한 후 계정으로 다시 로그인합니다. Linuxuseruuser사용자를 원하지 않으려면 root로 홈 디렉토리와 함께 다음 명령을 입력합니다.~]#userdel -Z -r useruuser

6.3. 기존 Linux 사용자 제한: semanage login

unconfined_u 사용자(기본 동작)에 매핑되고 매핑된 SELinux 사용자를 변경하려는 경우 semanage login 명령을 사용합니다. 다음 예제에서는 newuser 라는 새 Linux 사용자를 생성한 다음 해당 Linux 사용자를 SELinux user_u 사용자에게 매핑합니다.

절차 6.2. SELinux 사용자에게 Linux 사용자 매핑

- root로 새 Linux 사용자(new

user)를 만듭니다. 이 사용자는 기본 매핑을 사용하므로 semanage login -l 출력에 표시되지 않습니다.~]#useradd newuser~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * root unconfined_u s0-s0:c0.c1023 * system_u system_u s0-s0:c0.c1023 * - Linux

newuser사용자를 SELinuxuser_u사용자에게 매핑하려면 root로 다음 명령을 입력합니다.~]#semanage login -a -s user_u newusera옵션은새 레코드를 추가하고-s옵션은 Linux 사용자를 매핑할 SELinux 사용자를 지정합니다. 마지막 인수newuser는 지정된 SELinux 사용자에 매핑하려는 Linux 사용자입니다. - Linux

newuser사용자와user_u간의 매핑을 보려면semanage유틸리티를 다시 사용합니다.~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * newuser user_u s0 * root unconfined_u s0-s0:c0.c1023 * system_u system_u s0-s0:c0.c1023 * - root로 Linux

newuser사용자에게 암호를 할당합니다.~]#passwd newuser Changing password for user newuser. New password: Enter a password Retype new password: Enter the same password again passwd: all authentication tokens updated successfully. - 현재 세션에서 로그아웃한 다음 Linux

newuser사용자로 로그인합니다.새 사용자의SELinux 컨텍스트를 보려면 다음 명령을 입력합니다.~]$id -Z user_u:user_r:user_t:s0 - Linux

newuser의 세션에서 로그아웃한 후 계정으로 다시 로그인합니다. Linuxnewuser사용자를 사용하지 않으려면 root로 홈 디렉터리와 함께 다음 명령을 입력합니다.~]#userdel -r newuserroot로서 Linuxnewuser사용자와user_u간의 매핑을 제거합니다.~]#semanage login -d newuser~]#semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * root unconfined_u s0-s0:c0.c1023 * system_u system_u s0-s0:c0.c1023 *

6.4. 기본 맵핑 변경

__default__ login (SELinux unconfined_u 사용자에게 매핑됨)에 매핑됩니다. 기본적으로 SELinux 사용자에게 매핑되지 않은 신규 Linux 사용자 및 Linux 사용자는 semanage login 명령을 사용하여 기본 매핑을 변경합니다.

unconfined_u에서 user_u 로 변경합니다.

~]# semanage login -m -S targeted -s "user_u" -r s0 __default____default__ 로그인이 user_u 에 매핑되었는지 확인합니다.

~]# semanage login -l

Login Name SELinux User MLS/MCS Range Service

__default__ user_u s0-s0:c0.c1023 *

root unconfined_u s0-s0:c0.c1023 *

system_u system_u s0-s0:c0.c1023 *

__default__ 로그인에 따라 user_u 에 매핑됩니다.

__default__ 로그인을 SELinux unconfined_u 사용자에게 매핑합니다.

~]# semanage login -m -S targeted -s "unconfined_u" -r s0-s0:c0.c1023 __default__6.5. xguest: 키오스크 모드

xguest_u 에 할당되어 있으며 표 3.1. “SELinux 사용자 기능” 참조하십시오. 파일 생성 또는 설정 변경과 같이 이 계정으로 로그인하는 동안 변경한 내용은 로그아웃 시 손실됩니다.

- root로 xguest 패키지를 설치합니다. 필요에 따라 종속성을 설치합니다.

~]#yum install xguest - 다양한 사용자가 키오스크 계정을 사용할 수 있도록 하려면 계정은 암호로 보호되지 않으므로 SELinux가 강제 모드로 실행 중인 경우에만 계정을 보호할 수 있습니다. 이 계정으로 로그인하기 전에

getenforce유틸리티를 사용하여 SELinux가 강제 모드에서 실행 중인지 확인합니다.~]$getenforce Enforcing강제 모드로 변경하는 데 대한 정보는 4.4절. “SELinux 상태 및 모드의 영구 변경” 을 참조하십시오. SELinux가 허용 모드이거나 비활성화된 경우 이 계정으로 로그인할 수 없습니다. - GDM(GNOME Display Manager)을 사용하면 이 계정에만 로그인할 수 있습니다. xguest 패키지가 설치되면

게스트계정이 GDM 로그인 화면에 추가됩니다.

6.6. 사용자 애플리케이션 실행 부울

/tmp 디렉토리에 있는 애플리케이션을 실행하지 않도록 하면 결함이 있거나 악성 애플리케이션이 사용자가 소유한 파일을 수정하지 않도록 할 수 있습니다.

setsebool 유틸리티로 구성됩니다. setsebool -P 명령은 영구적으로 변경합니다. 재부팅 시 변경 사항을 유지하지 않으려면 -P 옵션을 사용하지 마십시오.

guest_t

guest_t 도메인의 Linux 사용자가 홈 디렉토리 및 /tmp 에서 애플리케이션을 실행하지 못하도록 하려면 다음을 수행합니다.

~]# setsebool -P guest_exec_content offxguest_t

xguest_t 도메인의 Linux 사용자가 홈 디렉토리 및 /tmp 에서 애플리케이션을 실행하지 못하도록 하려면 다음을 수행합니다.

~]# setsebool -P xguest_exec_content offuser_t

user_t 도메인의 Linux 사용자가 홈 디렉토리 및 /tmp 에서 애플리케이션을 실행하지 못하도록 하려면 :

~]# setsebool -P user_exec_content offstaff_t

staff_t 도메인의 Linux 사용자가 홈 디렉토리 및 /tmp 에서 애플리케이션을 실행하지 못하도록 하려면 :

~]# setsebool -P staff_exec_content offstaff_exec_content 부울을 및 을 활성화하여 staff_t 도메인의 Linux 사용자가 홈 디렉토리 및 /tmp 에서 애플리케이션을 실행할 수 있도록 허용하려면 다음을 수행하십시오.

~]# setsebool -P staff_exec_content on7장. Sandbox를 사용하여 프로그램 보안 설정

7.1. Sandbox를 사용하여 애플리케이션 실행

~]# yum install policycoreutils-sandbox

~]$ sandbox [options] application_under_test

-X 옵션을 사용합니다. 예를 들어 다음과 같습니다.

~]$ sandbox -X evince