2.2. Directory Server 인스턴스별 파일 및 디렉터리

동일한 호스트에서 실행 중인 여러 인스턴스를 분리하기 위해 특정 파일과 디렉터리에 인스턴스의 이름이 포함됩니다. Directory Server를 설정하는 동안 인스턴스 이름을 설정합니다. 기본적으로 도메인 이름이 없는 호스트 이름입니다. 예를 들어 정규화된 도메인 이름이 server.example.com 인 경우 기본 인스턴스 이름은 server 입니다.

Directory Server의 인스턴스별 기본 파일 및 디렉터리 위치는 다음과 같습니다.

| 유형 | 위치 |

|---|---|

| 백업 파일 |

|

| 구성 파일 |

|

| 인증서 및 키 데이터베이스 |

|

| 데이터베이스 파일 |

|

| LDIF 파일 |

|

| 파일 잠금 |

|

| 로그 파일 |

|

| PID 파일 |

|

| systemd 장치 파일 |

|

2.2.1. 구성 파일

각 Directory Server 인스턴스는 해당 구성 파일을 /etc/dirsrv/slapd-인스턴스 디렉터리에 저장합니다.

Red Hat Directory Server에 대한 구성 정보는 디렉터리 자체 내에 LDAP 항목으로 저장됩니다. 따라서 구성 파일을 편집하는 대신 서버 자체를 사용하여 서버 구성에 대한 변경 사항을 구현해야 합니다. 이 구성 스토리지의 주요 장점은 디렉터리 관리자가 실행 중인 동안 LDAP를 사용하여 서버를 재구성할 수 있으므로 대부분의 구성 변경을 위해 서버를 종료할 필요가 없다는 것입니다.

2.2.1.1. 디렉터리 서버 구성 개요

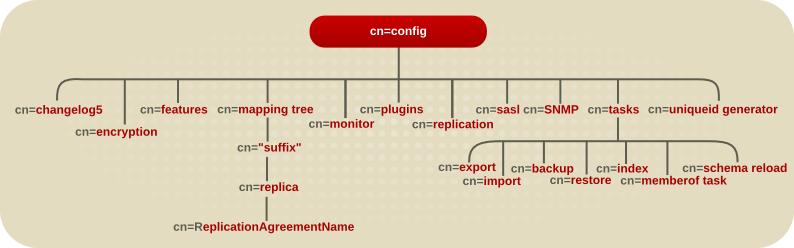

Directory Server가 설정되면 기본 구성은 디렉터리의 하위 트리 cn=config 아래에 일련의 LDAP 항목으로 저장됩니다. 서버를 시작하면 cn=config 하위 트리의 콘텐츠를 LDIF 형식의 파일(dse.ldif)에서 읽습니다. 이 dse.ldif 파일에는 모든 서버 구성 정보가 포함되어 있습니다. 이 파일의 최신 버전을 dse.ldif 라고 하며, 마지막 수정 이전의 버전을 dse.ldif.bak 라고 하며 서버가 성공적으로 시작된 최신 파일을 dse.ldif.startOK 라고 합니다.

Directory Server의 많은 기능은 코어 서버에 연결된 개별 모듈로 설계되었습니다. 각 플러그인의 내부 구성 세부 사항은 cn=plugins,cn=config 의 개별 항목에 포함됩니다. 예를 들어, Telephone Syntax 플러그인의 구성은 이 항목에 포함되어 있습니다.

cn=Telephone Syntax,cn=plugins,cn=config

마찬가지로 데이터베이스별 구성은 다음과 같이 저장됩니다.

CN=ldbm 데이터베이스,cn=plugins,cn=config for local databases 및 cn=chaining database,cn=plugins,cn=config.

다음 다이어그램에서는 구성 데이터가 cn=config 디렉토리 정보 트리에 적합한 방법을 보여줍니다.

그림 2.1. 디렉터리 정보 트리 표시 구성 데이터

2.2.1.1.1. LDIF 및 스키마 구성 파일

Directory Server 구성 데이터는 /etc/dirsrv/slapd-인스턴스 디렉터리에 있는 LDIF 파일에 저장됩니다. 따라서 서버 식별자가 phonebook 인 경우 디렉터리 서버의 구성 LDIF 파일은 모두 /etc/dirsrv/slapd-phonebook 에 저장됩니다.

이 디렉터리에는 다른 서버 인스턴스별 구성 파일도 포함되어 있습니다.

스키마 구성은 LDIF 형식으로도 저장되며 이러한 파일은 /etc/dirsrv/schema 디렉터리에 있습니다.

다음 표에서는 다른 호환 가능한 서버의 스키마를 포함하여 Directory Server와 함께 제공되는 모든 구성 파일을 나열합니다. 각 파일은 로드해야 하는 순서를 나타내는 숫자 앞에 옵니다(숫자 및 알파벳순으로 정렬).

표 2.1. Directory Server LDIF 구성 파일

| 구성 파일 이름 | 목적 |

|---|---|

| dse.ldif |

서버 시작 시 디렉터리에 생성된 프론트엔드 디렉터리 특정 항목이 포함되어 있습니다. 여기에는 Root DSE( |

| 00core.ldif |

최소 기능 세트를 사용하여 서버를 시작하는 데 필요한 스키마 정의만 포함합니다(사용자 스키마 없음, 비코어 기능에 대한 스키마 없음). 사용자, 기능 및 애플리케이션에서 사용하는 나머지 스키마는 |

| 01common.ldif |

RFC 2256(X.520/X.521)에 정의된 |

| 05rfc2247.ldif | "LDAP/X500의 도메인 사용"의 RFC 2247 및 관련 파일럿 스키마의 스키마입니다. |

| 05rfc2927.ldif |

RFC 2927, "MIME Directory Profile for LDAP Schema"의 스키마입니다. |

| 10presence.ldif | 레거시. 인스턴트 메시징 존재(online) 정보를 위한 스키마; 파일 은 해당 사용자에 대해 인스턴트 메시징 존재 정보를 사용할 수 있도록 사용자 항목에 추가해야 하는 허용된 속성이 있는 기본 오브젝트 클래스를 나열합니다. |

| 10rfc2307.ldif |

RFC 2307의 스키마, "LDAP를 네트워크 정보 서비스로 사용하기 위한 접근 방식". 이는 해당 스키마를 사용할 수 있게 되면 |

| 20subscriber.ldif |

새 스키마 요소 및 Nortel 구독자 상호 운용성 사양을 포함합니다. 또한 |

| 25java-object.ldif | RFC 2713의 스키마 "LDAP 디렉터리의 Java® 오브젝트를 나타내는Schema". |

| 28pilot.ldif |

새로운 배포에 더 이상 권장되지 않는 RFC 1274의 Pilot 디렉터리 스키마가 포함되어 있습니다. RFC 1274에 성공하면 RFC 1274가 |

| 30ns-common.ldif | Directory Server Console 프레임워크에 공통된 개체 클래스 및 속성을 포함하는 스키마입니다. |

| 50ns-admin.ldif | Red Hat Administration Server에서 사용하는 스키마입니다. |

| 50ns-certificate.ldif | Red Hat Certificate Management System의 스키마입니다. |

| 50ns-directory.ldif | Directory Server 4.12 및 이전 버전의 디렉터리에서 사용하는 추가 구성 스키마가 포함되어 있으며, 이는 더 이상 현재 Directory Server 릴리스에 적용되지 않습니다. 이 스키마는 Directory Server 4.12와 현재 릴리스 간 복제에 필요합니다. |

| 50ns-mail.ldif | Netscape Messaging Server에서 메일 사용자 및 메일 그룹을 정의하는 데 사용되는 스키마입니다. |

| 50ns-value.ldif | 서버의 값 항목 특성에 대한 스키마입니다. |

| 50ns-web.ldif | Netscape Web Server의 스키마입니다. |

| 60pam-plugin.ldif | 나중에 사용하기 위해 예약되어 있습니다. |

| 99user.ldif | Directory Server 복제 사용자가 유지 관리하는 사용자 정의 스키마는 공급자의 속성 및 개체 클래스를 포함합니다.User-defined schema maintained by Directory Server replication consumers that contains the attributes and object classes from the provider. |

2.2.1.1.2. 서버 구성이 조직되는 방법

dse.ldif 파일에는 서버 시작 시 디렉터리에 의해 생성된 디렉토리별 항목(예: 데이터베이스와 관련된 항목)을 포함한 모든 구성 정보가 포함되어 있습니다. 파일에는 루트 디렉터리 서버 항목(또는 ""으로 이름이 지정된 DSE)과 cn=config 및 cn=monitor 의 내용이 포함됩니다.

서버가 dse.ldif 파일을 생성하면 cn=config 아래에 항목이 표시되는 순서에 따라 계층 구조 순서로 나열됩니다. 이는 일반적으로 기본 cn=config 에 대한 LDAP 하위 트리 범위를 검색하는 순서와 동일합니다.

D SE.ldif 에는 대부분 읽기 전용이지만 ACIs를 설정할 수 있는 cn=monitor 항목이 포함되어 있습니다.

dse.ldif 파일에 cn=config 의 모든 속성이 포함되어 있지 않습니다. 관리자가 속성을 설정하지 않고 기본값이 있는 경우 서버에서 dse.ldif 에 해당 속성을 쓰지 않습니다. cn=config 의 모든 속성을 보려면 ldapsearch 를 사용합니다.

구성 속성

구성 항목 내에서 각 특성은 특성 이름으로 표시됩니다. 특성 값은 특성의 구성에 해당합니다.

다음 코드 샘플은 Directory Server에 대한 dse.ldif 파일의 일부입니다. 이 예제는 다른 사항 중에서 스키마 검사를 활성화한 것을 보여줍니다. 이는 의 값을 사용하는 nsslapd-schemacheck 속성으로 표시됩니다.

dn: cn=config objectclass: top objectclass: extensibleObject objectclass: nsslapdConfig nsslapd-accesslog-logging-enabled: on nsslapd-enquote-sup-oc: off nsslapd-localhost: phonebook.example.com nsslapd-schemacheck: on nsslapd-port: 389 nsslapd-localuser: dirsrv ...

플러그인 기능 구성

Directory Server 플러그인 기능의 각 부분에 대한 구성에는 하위 트리 cn=plugins,cn=config. 다음 코드 샘플은 예제 플러그인인 Telephone Syntax 플러그인에 대한 구성 항목의 예입니다.

dn: cn=Telephone Syntax,cn=plugins,cn=config objectclass: top objectclass: nsSlapdPlugin objectclass: extensibleObject cn: Telephone Syntax nsslapd-pluginType: syntax nsslapd-pluginEnabled: on

이러한 속성 중 일부는 모든 플러그인에 공통적이며, 일부 속성은 특정 플러그인에 따라 달라질 수 있습니다. cn=config 하위 트리에서 ldapsearch 를 수행하여 지정된 플러그인에서 현재 사용 중인 속성을 확인합니다.

Directory Server에서 지원하는 플러그인 목록, 일반 플러그인 구성 정보, 플러그인 구성 특성 참조 및 구성 변경에 대해 재시작해야 하는 플러그인 목록은 4장. 플러그인 실행 서버 기능 참조 을 참조하십시오.

데이터베이스 구성

데이터베이스 플러그인 항목의 cn=UserRoot 하위 트리에는 설치 중에 생성된 기본 접미사가 포함된 데이터베이스의 구성 데이터가 포함되어 있습니다.

이러한 항목 및 하위 항목에는 캐시 크기, 인덱스 파일 및 트랜잭션 로그의 경로, 모니터링 및 통계를 위한 항목 및 속성 등 다양한 데이터베이스 설정을 구성하는 데 사용되는 많은 속성이 있습니다.

인덱스 구성

인덱싱에 대한 구성 정보는 다음 information-tree 노드 아래에 Directory Server의 항목으로 저장됩니다.

-

cn=index,cn=UserRoot,cn=ldbm database,cn=plugins,cn=config -

cn=default indexes,cn=config,cn=ldbm database,cn=plugins,cn=config

일반적으로 인덱스에 대한 자세한 내용은 Red Hat Directory Server 관리 가이드를 참조하십시오. 인덱스 구성 속성에 대한 자세한 내용은 4.4.1절. “cn=config,cn=ldbm 데이터베이스,cn=plugins,cn=config 아래에 있는 데이터베이스 속성” 을 참조하십시오.

2.2.1.2. 서버 구성 액세스 및 수정

이 섹션에서는 구성 항목에 대한 액세스 제어에 대해 설명하고 서버 구성을 보고 수정할 수 있는 다양한 방법을 설명합니다. 또한 수정할 수 있는 종류의 수정에 대한 제한 사항 및 변경 사항을 적용하려면 서버를 다시 시작해야 하는 특성에 대해 설명합니다.

2.2.1.2.1. 구성 항목을 위한 액세스 제어

Directory Server가 설치되면 cn=config 아래의 모든 항목에 대해 기본 액세스 제어 명령(ACI) 세트가 구현됩니다. 다음 코드 샘플은 이러한 기본 ACI의 예입니다.

aci: (targetattr = "*")(version 3.0; acl "Local Directory Administrators Group"; allow (all)

groupdn = "ldap:///ou=Directory Administrators,dc=example,dc=com";)이러한 기본 ACIs를 사용하면 다음 사용자가 모든 LDAP 작업을 모든 구성 속성에 수행할 수 있습니다.

- Configuration Administrators 그룹의 멤버입니다.

-

설치 시 구성된 관리자 계정인

관리자역할을 하는 사용자입니다. 기본적으로 이는 콘솔에 로그인한 것과 동일한 사용자 계정입니다. - 로컬 디렉터리 관리자 그룹의 멤버입니다.

-

일반적으로 기본 콘솔을 사용하여

액세스 권한 설정프로세스를 사용하여 SIE(Server Instance Entry) 그룹이 할당됩니다.

액세스 제어에 대한 자세 한 내용은 Red Hat Directory Server 관리 가이드를 참조하십시오.

2.2.1.2.2. 구성 속성 변경

디렉터리 서버 콘솔을 통해, ldapsearch 및 ldapmodify 명령을 수행하거나 dse.ldif 파일을 수동으로 편집하여 세 가지 방법 중 하나로 서버 특성을 보고 변경할 수 있습니다.

dse.ldif 파일을 편집하기 전에 서버를 중지해야 합니다. 그렇지 않으면 변경 사항이 손실됩니다. dse.ldif 파일을 편집하는 것은 동적으로 변경할 수 없는 속성 변경 경우에만 권장됩니다. 자세한 내용은 구성 변경 사항 다시 시작 을 참조하십시오.

다음 섹션에서는 LDAP를 사용하여 항목을 수정하는 방법(Directory Server Console을 사용하고 명령줄 사용), 수정 항목에 적용되는 제한 사항, 속성 수정에 적용되는 제한 사항, 재시작이 필요한 구성 변경 사항에 대해 설명합니다.

LDAP를 사용하여 구성 항목 수정

디렉터리의 구성 항목은 디렉터리 서버 콘솔을 사용하거나 다른 디렉토리 항목과 동일한 방식으로 ldapsearch 및 ldapmodify 작업을 수행하여 LDAP를 사용하여 검색 및 수정할 수 있습니다. LDAP를 사용하여 항목을 수정하면 서버가 실행되는 동안 변경할 수 있습니다.

자세한 내용은 Red Hat Directory Server 관리 가이드의 " Directory Entries" 장을 참조하십시오. 그러나 특정 변경 사항을 적용하려면 서버를 다시 시작해야 합니다. 자세한 내용은 구성 변경 사항 다시 시작 을 참조하십시오.

모든 구성 파일과 마찬가지로 Directory Server 기능에 영향을 줄 위험이 있으므로 cn=config 하위 트리에서 노드를 변경하거나 삭제할 때 주의해야 합니다.

항상 기본값을 사용하는 속성을 포함한 전체 구성은 cn=config 하위 트리에서 ldapsearch 작업을 수행하여 볼 수 있습니다.

# ldapsearch -D "cn=Directory Manager" -W -p 389 -h server.example.com -b "cn=config" -s sub -x "(objectclass=*)"

-

bindDN 은 서버를 설치할 때 Directory Manager용으로 선택한 DN입니다(기본적으로

cn=Directory Manager). - 암호 는 Directory Manager에 대해 선택한 암호입니다.

플러그인을 비활성화하려면 ldapmodify 를 사용하여 nsslapd-pluginEnabled 특성을 편집합니다.

# ldapmodify -D "cn=Directory Manager" -W -p 389 -h server.example.com -x dn: cn=Telephone Syntax,cn=plugins,cn=config changetype: modify replace: nsslapd-pluginEnabled nsslapd-pluginEnabled: off

구성 항목 수정 및 속성 수정 제한 사항

특정 제한 사항은 서버 항목 및 속성을 수정할 때 적용됩니다.

-

cn=monitor항목과 해당 하위 항목은 읽기 전용이며 ACI 관리를 제외하고 수정할 수 없습니다. -

cn=config에 속성이 추가되면 서버는 이를 무시합니다. - 속성에 유효하지 않은 값을 입력하면 서버에서 해당 값을 무시합니다.

-

ldapdelete는 전체 항목을 삭제하는 데 사용되므로ldapmodify를 사용하여 항목에서 특성을 제거합니다.

구성 변경 사항 다시 시작

일부 구성 속성은 서버를 실행하는 동안 변경할 수 없습니다. 이러한 경우 변경 사항을 적용하려면 서버를 종료하고 다시 시작해야 합니다. 디렉터리 서버 콘솔을 통해 또는 dse.ldif 파일을 수동으로 편집하여 수정해야 합니다. 변경 사항을 적용하기 위해 서버를 다시 시작해야 하는 일부 속성은 아래에 나열되어 있습니다. 이 목록은 완전하지 않습니다. 전체 목록을 보려면 ldapsearch 를 실행하고 nsslapd-requiresrestart 특성을 검색합니다. 예를 들면 다음과 같습니다.

# ldapsearch -D "cn=Directory Manager" -W -p 389 -h server.example.com -b "cn=config" -s sub -x "(objectclass=*)" | grep nsslapd-requiresrestart

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

[a]

이 속성에는 다시 시작해야 하지만 검색에서 반환되지 않습니다.Although this attribute requires a restart, it is not returned in the search.

| |

구성 속성 삭제

/etc/dirsrv/slapd-instance-name/dse.ldif 파일에 작성되지 않은 경우에도 모든 코어 구성 속성이 있습니다. 모두 서버에서 사용하는 기본 값이 있기 때문입니다.

삭제할 수 없는 핵심 구성 속성 목록과 삭제할 수 없는 속성 목록은 Red Hat Directory Server 관리 가이드의 해당 섹션을 참조하십시오.

2.2.2. 데이터베이스 파일

각 Directory Server 인스턴스에는 모든 데이터베이스 파일을 저장하기 위한 /var/lib/dirsrv/slapd-인스턴스/db 디렉터리가 포함되어 있습니다. 다음은 /var/lib/dirsrv/slapd-인스턴스/db 디렉토리 콘텐츠의 샘플 목록입니다.

예 2.1. 데이터베이스 디렉터리 콘텐츠

db.001 db.002 __db.003 DBVERSION log.0000000001 userroot/-

DB.00x파일 - 데이터베이스에 내부적으로 사용되며 어떠한 방식으로든 이동, 삭제 또는 수정하지 않아야 합니다. -

log.xxxxxxfiles - 데이터베이스당 트랜잭션 로그를 저장하는 데 사용됩니다. -

DBVERSION- 데이터베이스 버전을 저장하는 데 사용됩니다. -

UserRoot- setup에 생성된 사용자 정의 접미사(사용자 정의 데이터베이스)를 저장합니다(예:dc=example,dc=com).

디렉터리 트리를 새 접미사로 저장하기 위해 새 데이터베이스(예: testRoot)가 생성되면 testRoot 라는 디렉터리도 /var/lib/dirsrv/slapd-인스턴스/db 디렉터리에 표시됩니다.

다음은 사용자Root 디렉터리 콘텐츠의 샘플 목록입니다.

예 2.2. 사용자 루트 데이터베이스 디렉터리 콘텐츠

ancestorid.db DBVERSION entryrdn.db id2entry.db nsuniqueid.db numsubordinates.db objectclass.db parentid.db

userroot 하위 디렉터리에는 다음 파일이 포함되어 있습니다.

-

ancestorid.db- 항목의 상위 항목의 ID를 찾는 ID 목록을 포함합니다. -

entrydn.db- ID를 찾을 수 있는 전체 DN 목록이 포함되어 있습니다. -

id2entry.db- 실제 디렉터리 데이터베이스 항목이 포함되어 있습니다. 다른 모든 데이터베이스 파일은 필요한 경우 이 장치에서 다시 만들 수 있습니다. -

nsuniqueid.db- ID를 찾을 수 있는 고유한 ID 목록을 포함합니다. -

numsubordinates.db- 하위 항목이 있는 ID를 포함합니다. -

Objectclass.db - 특정 오브젝트클래스가 있는 ID 목록을 포함합니다. -

parentID.db- 부모의 ID를 찾을 ID 목록을 포함합니다.

2.2.3. LDIF 파일

샘플 LDIF 파일은 LDIF 관련 파일을 저장하기 위해 /var/lib/dirsrv/slapd-인스턴스/ldif 디렉터리에 저장됩니다. 예 2.3. “LDIF 디렉터리 콘텐츠” /ldif 디렉토리 콘텐츠를 나열합니다.

예 2.3. LDIF 디렉터리 콘텐츠

European.ldif Example.ldif Example-roles.ldif Example-views.ldif

-

European.ldif- 유럽 문자 샘플을 포함합니다. -

example.ldif- 샘플 LDIF 파일입니다. -

example

-roles.ldif- 디렉터리 관리자에게 액세스 제어 및 리소스 제한을 설정하기 위해 그룹 대신 역할 및 서비스 클래스를 사용한다는 점을 제외하고는Example.ldif파일과 유사한 샘플 LDIF 파일입니다.

인스턴스 디렉터리에 db2ldif 또는 db2ldif.pl 스크립트에서 내보낸 LDIF 파일은 /var/lib/dirsrv/slapd-인스턴스/ldif 에 저장됩니다.

2.2.4. 파일 잠금

각 Directory Server 인스턴스에는 잠금 관련 파일을 저장하기 위한 /var/lock/dirsrv/slapd-인스턴스 디렉터리가 포함되어 있습니다. 다음은 잠금 디렉터리 콘텐츠의 샘플 목록입니다.

예 2.4. 디렉터리 콘텐츠 잠금

exports/ imports/ server/

잠금 메커니즘은 한 번에 실행할 수 있는 Directory Server 프로세스의 복사본 수를 제어합니다. 예를 들어 가져오기 작업이 있는 경우 다른 ns-slapd (일반), ldif2db ( 가져오기) 또는 디렉토리에 배치됩니다. 서버가 정상적으로 실행 중인 경우 db2ldif (export) 작업이 실행되지 않도록 잠금이 import/server/ 디렉터리에 잠금이 있어 가져오기 작업(내보내기 작업 없음)이 발생하지만 내보내기 작업이 있는 경우 exports/ 디렉터리에 잠금이 있으면 가져오기 작업을 허용하지만 가져오기 작업이 방지됩니다.

사용 가능한 잠금 수가 전체 Directory Server 성능에 영향을 줄 수 있습니다. nsslapd-db-locks 속성에 잠금 수가 설정됩니다. 해당 특성 값은 성능 튜닝 가이드에 설명되어 있습니다.

2.2.5. 로그 파일

각 Directory Server 인스턴스에는 로그 파일을 저장하기 위한 /var/log/dirsrv/slapd-인스턴스 디렉터리가 포함되어 있습니다. 다음은 /logs 디렉토리 콘텐츠의 샘플 목록입니다.

예 2.5. 로그 디렉터리 콘텐츠

access access.20200228-171925 errors access.20200221-162824 access.rotationinfo errors.20200221-162824 access.20200223-171949 audit errors.rotationinfo access.20200227-171818 audit.rotationinfo slapd.stats

-

액세스,감사및오류로그 파일의 내용은 로그 구성에 따라 달라집니다. -

slapd.stats파일은 편집기에서 읽을 수 없는 메모리 매핑된 파일입니다. Directory Server SNMP 데이터 수집 구성 요소에서 수집한 데이터를 포함합니다. 이 데이터는 SNMP 속성 쿼리에 대한 응답으로 SNMP 하위 에이전트가 읽고 Directory Server SNMP 요청을 처리하는 SNMP 마스터 에이전트와 통신합니다.

7장. 로그 파일 참조 액세스, 오류 및 감사 로그 파일 형식과 해당 정보에 대한 강력한 개요가 포함되어 있습니다.

2.2.6. PID 파일

slapd-serverID.pid 및 slapd-serverID.startpid 파일은 서버가 가동되어 실행될 때 /var/run/dirsrv 디렉토리에 생성됩니다. 두 파일 모두 서버의 프로세스 ID를 저장합니다.

2.2.7. 백업 파일

각 Directory Server 인스턴스는 백업 관련 파일을 저장하기 위한 다음 디렉터리 및 파일을 포함합니다.

-

/var/lib/dirsrv/slapd-인스턴스-2020_05_02_16_56_05/ .와 같이 데이터베이스 백업인스턴스, 시간 및 날짜와 함께 날짜를 포함합니다. 이 디렉터리는 데이터베이스 백업 사본을 포함합니다. -

/etc/dirsrv/slapd-인스턴스/dse_original.ldif- 설치 시dse.ldif구성 파일의 백업 사본입니다.