5.4. Red Hat Single Sign-On을 통한 인증 활성화 및 비활성화

이 기능은 엔터프라이즈 계획에서만 사용할 수 있습니다.

RH-SSO(Red Hat Single Sign-On)는 3scale과 함께 사용할 때 사용 가능한 RH-SSO ID 브로커 및 사용자 페더레이션 옵션을 사용하여 개발자를 인증할 수 있는 통합 SSO(SSO) 솔루션입니다.

3scale과 호환되는 Red Hat Single Sign-On 버전에 대한 정보는 지원되는 구성 페이지를 참조하십시오.

5.4.1. 시작하기 전

Red Hat Single Sign-On을 3scale과 통합하려면 먼저 Red Hat Single Sign-On 인스턴스가 작동해야 합니다. 설치 지침은 Red Hat Single Sign-On 설명서를 참조하십시오. RH-SSO 7.2 설치

5.4.2. 개발자 포털을 인증하도록 RH SSO 구성

Red Hat Single Sign-On을 구성하려면 다음 단계를 수행합니다.

- Red Hat Single Sign-On 설명서에 설명된 대로 영역을 생성합니다.

- 클라이언트로 이동하여 Create 를 클릭하여 클라이언트를 추가합니다.

다음 필드 및 값을 고려한 양식을 작성합니다.

- Client ID: 클라이언트에 원하는 이름을 입력합니다.

-

enabled:

ON으로 전환합니다. -

동의 필요:

OFF로 전환합니다. - 클라이언트 프로토콜: openid-connect 를 선택합니다.

- 액세스 유형: 기밀을 선택합니다.

-

표준 흐름 사용:

ON으로 전환합니다. -

Root URL: 3scale 관리 포털 URL을 입력합니다. 개발자 포털에 로그인하는 데 사용하는 URL 주소여야 합니다(예:

https://yourdomain.3scale.net또는 사용자 정의 URL). 유효한 리디렉션 URL: 다음과 같이

/*로 개발자 포털을 다시 입력합니다.https://yourdomain.3scale.net/*.다른 모든 매개 변수는 비워 두거나

OFF로 전환해야 합니다.

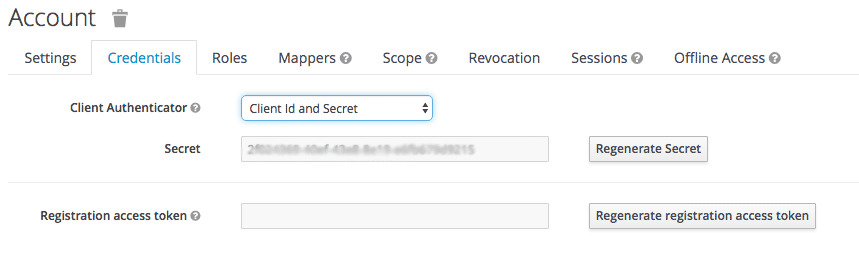

다음 단계를 사용하여 클라이언트 시크릿을 가져옵니다.

- 방금 만든 고객으로 이동합니다.

- 인증 정보 탭을 클릭합니다.

Client Authenticator 필드에서 Client Id 및 Secret 을 선택합니다.

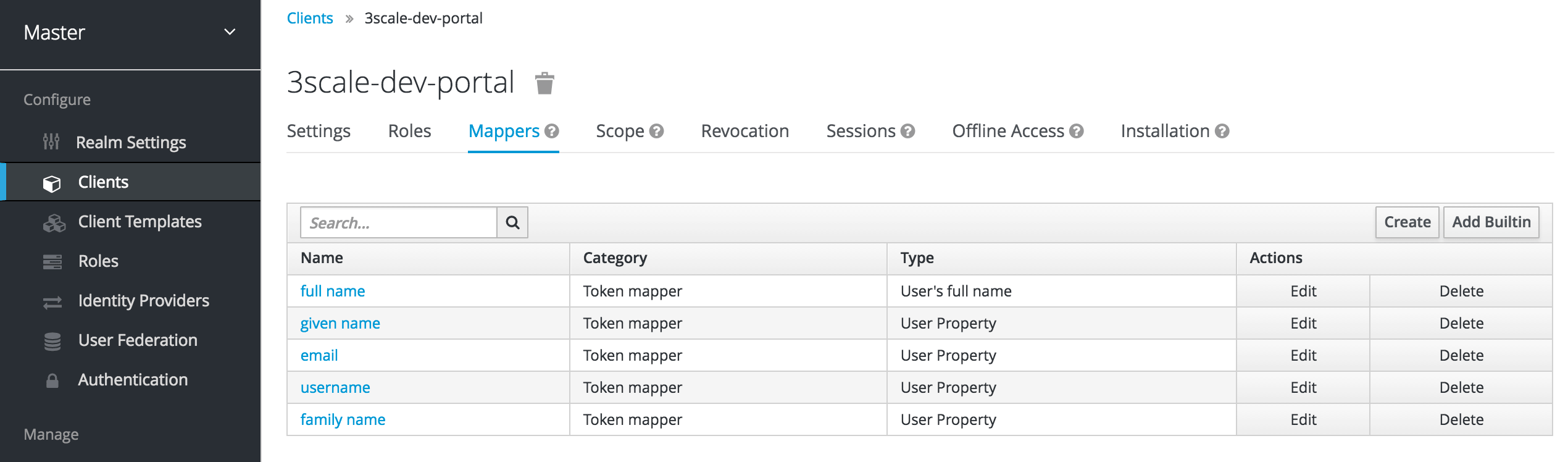

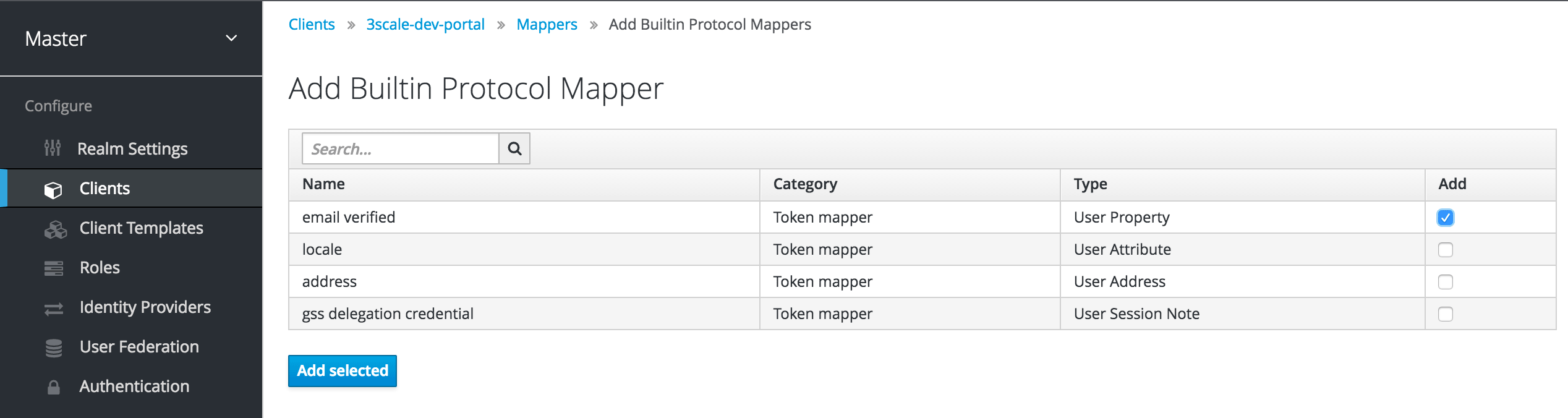

email_verifiedmapper를 구성합니다. 3scale에서는 사용자 데이터의email_verified클레임을true로 설정해야 합니다. "Email Verified" 사용자 속성을email_verified클레임에 매핑하려면 다음을 수행합니다.- 클라이언트의 Mappers 탭으로 이동합니다.

내장 추가를 클릭합니다.

이메일 확인 옵션을 선택하고 선택한 추가 를 클릭하여 변경 사항을 저장합니다.

Red Hat Single Sign-On 로컬 데이터베이스에서 사용자를 관리하는 경우 사용자의 이메일 확인 특성이

ON으로 설정되어 있는지 확인합니다.3scale SSO 통합을 위해 이전에 생성된 클라이언트에서 User Federation 을 사용하는 경우 토큰 이름을

email_verified로 설정하고 claim 값을true로 설정하여 하드 코딩된 클레임을 구성할 수 있습니다.

필요한 경우

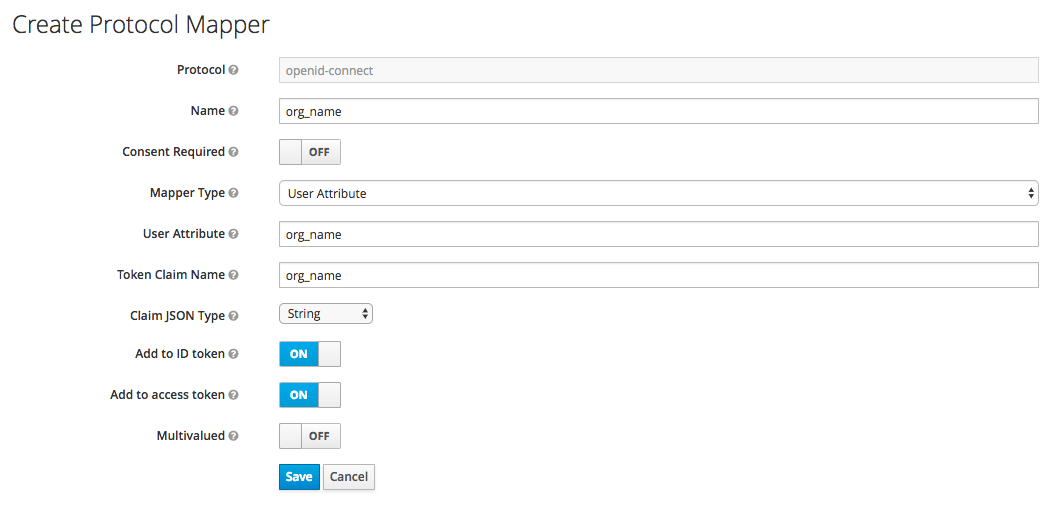

org_namemapper를 구성합니다.

사용자가 3scale에 등록할 때 사용자는 조직 이름 값으로 등록 양식을 작성하도록 요청됩니다. 개발자 포털의 등록 양식을 작성할 필요가 없으므로 Red Hat Single Sign-On을 통해 사용자를 투명하게 등록하려면 추가org_name매퍼를 구성해야 합니다.- 클라이언트의 Mappers 탭으로 이동합니다.

- 생성을 클릭합니다.

다음과 같이 매퍼 매개변수를 작성합니다.

-

name: 원하는 이름을 입력합니다(예:

org_name). -

동의 필요:

OFF로 전환합니다. - 매퍼 유형: 사용자 속성을 선택합니다.

- User Attribute: org_name 을 입력합니다.

- 토큰 클레임 이름: org_name 을 입력합니다.

- 클레임 JSON 유형: 문자열 을 선택합니다.

-

ID 토큰에 추가:

ON으로 전환합니다. -

추가 액세스 토큰:

ON으로 전환합니다. -

Add to userinfo: switch to

ON. -

multivalued:

OFF로 전환합니다.

-

name: 원하는 이름을 입력합니다(예:

저장을 클릭합니다.

Red Hat Single Sign-On의 사용자에게

org_name속성이 있는 경우 3scale은 계정을 자동으로 생성할 수 있습니다. 그렇지 않은 경우 계정을 생성하기 전에 사용자에게 조직 이름을 표시하라는 메시지가 표시됩니다. 또는 하드 코딩된 클레임 유형의 매퍼를 생성하여 Red Hat Single Sign-On 계정으로 로그인하는 모든 사용자의 하드 코딩된 값으로 설정할 수 있습니다.

-

통합을 테스트하려면 사용자를 추가해야 합니다. 이 작업을 수행하려면 사용자로 이동하여 사용자 추가 를 클릭하고 필수 필드를 작성합니다. Red Hat Single Sign-On에서 사용자를 생성할 때 이메일 확인 속성(

email_verified)을ON으로 설정해야 합니다. 그러지 않으면 사용자가 3scale에서 활성화되지 않습니다.

Red Hat Single Sign-On을 ID 브로커로 사용

Red Hat Single Sign-On을 ID 브로커로 사용하거나 외부 데이터베이스를 통합하도록 구성할 수 있습니다. 이러한 구성 방법에 대한 자세한 내용은 ID 브로커 및 사용자 페더레이션 에 대한 Red Hat Single Sign-On 설명서를 참조하십시오.

Red Hat Single Sign-On을 ID 브로커로 사용하고 개발자가 RH-SSO 및 3scale 계정 생성 단계를 모두 건너뛰려면 다음 구성을 권장합니다. 제공된 예제에서는 GitHub를 ID 공급자로 사용하고 있습니다.

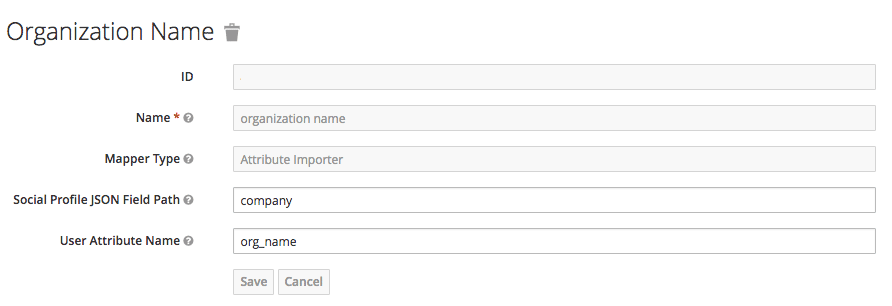

Red Hat Single Sign-On에서 ID 공급자 에서 GitHub를 구성한 후 Mappers 탭으로 이동하여 생성 을 클릭합니다.

- 이름을 지정하여 식별할 수 있도록 합니다.

- 매퍼 유형에서 특성 가져오기 를 선택합니다.

- 소셜 프로필 JSON 필드 경로에서 GitHub의 속성 이름인 company를 추가합니다.

사용자 속성 이름에서 org_name을 추가합니다. 이는 Red Hat Single Sign-On에서 특성을 호출하는 방법입니다.

참고Red Hat Single Sign-On에는 이름과 이메일 및 필수 필드가 필요합니다. 3scale에는 이메일 주소, 사용자 이름, 조직 이름이 필요합니다. 따라서 조직 이름에 대한 매퍼를 구성하고 사용자가 다음 양식을 모두 건너뛸 수 있도록 하려면 다음을 확인합니다.

- IdP 계정에는 이름과 성이 설정되어 있습니다.

- IdP 계정에서는 해당 이메일 주소에 액세스할 수 있습니다. 예: GitHub에서 이메일 주소를 비공개로 설정하면 공유되지 않습니다.

5.4.3. 개발자 포털을 인증하도록 3scale 구성

RH-SSO(Red Hat Single Sign-On)를 사용하여 개발자 포털에 대한 인증을 허용하도록 API 공급자로 3scale을 구성합니다.

RH-SSO를 통한 인증은 기본적으로 활성화되어 있지 않습니다. RH-SSO는 엔터프라이즈 3scale 계정에서만 사용할 수 있으므로 RH-SSO를 통해 계정 관리자에게 인증을 활성화하도록 요청해야 합니다.

사전 요구 사항

- RH-SSO를 사용하도록 엔터프라이즈 3scale 계정이 설정됩니다.

개발자 포털을 인증하도록 RH SSO 구성 후 다음 세부 정보를 알고 있습니다.

- client : RH-SSO의 클라이언트 이름

- 클라이언트 시크릿: RH-SSO의 클라이언트 시크릿

- realm: RH-SSO 계정에 대한 이름 및 URL 주소

프로세스

- 3scale 관리 포털에서 Audience > Developer Portal > SSO 통합을 선택합니다.

- Red Hat Single Sign-On 을 클릭합니다.

- 5.4.2절. “개발자 포털을 인증하도록 RH SSO 구성” 에서 구성한 RH-SSO 클라이언트의 세부 정보(클라이언트, 클라이언트 시크릿 및 영역)를 지정합니다.

- 변경 사항을 저장하려면 Red Hat Single Sign-On 생성을 클릭합니다.