RHEL for Edge イメージの作成、インストール、および管理

Red Hat Enterprise Linux 8 を使用した Edge システムの作成、デプロイ、管理

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、Red Hat CTO である Chris Wright のメッセージ をご覧ください。

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 RHEL for Edge イメージの概要

RHEL for Edge イメージは、Edge サーバーで RHEL をリモートにインストールするシステムパッケージを含む rpm-ostree イメージです。

システムパッケージには以下が含まれます。

-

Base OSパッケージ - コンテナーエンジンとしての Podman

- 追加の RPM コンテンツ

RHEL イメージとは異なり、RHEL for Edge はイミュータブルなオペレーティングシステムです。つまり、次の特性を持つ read-only root ディレクトリーが含まれています。

- パッケージは root ディレクトリーから分離されている

- パッケージのインストールにより、以前のバージョンへのロールバックを容易にするレイヤーが作成される

- 切断された環境への効率的な更新

- 複数のオペレーティングシステムのブランチとリポジトリーをサポート

-

ハイブリッド

rpm-ostreeパッケージシステムを搭載

Bare Metal、Appliance、および Edge サーバーに RHEL for Edge イメージをデプロイすることができます。

RHEL Image Builder ツールを使用して、カスタマイズした RHEL for Edge イメージを作成できます。Red Hat Hybrid Cloud Console プラットフォームで Edge Management アプリケーションにアクセスし、自動管理を設定して、RHEL for Edge イメージを作成することもできます。

Edge Management アプリケーションは、イメージのプロビジョニングおよび登録方法を簡素化します。Edge Management の詳細は、RHEL for Edge イメージの作成および自動管理に関するドキュメントの設定 を参照してください。

Edge Management アプリケーションでは、RHEL Image Builder のオンプレミスバージョンのアーティファクトを使用して作成された RHEL for Edge のカスタマイズイメージの使用はサポートされていません。Edge management supportability を参照してください。

RHEL for Edge イメージを使用すると、以下を実行できます。

1.1. RHEL for Edge 対応アーキテクチャー

現在、AMD と Intel 64 ビットシステムに RHEL for Edge イメージをデプロイすることができます。

RHEL for Edge は、RHEL 8 の ARM システムをサポートしません。

1.2. RHEL for Edge イメージの作成とデプロイ方法

RHEL for Edge イメージの設定とデプロイには、次の 2 つのフェーズが含まれます。

-

RHEL Image Builder ツールを使用した RHEL

rpm-ostreeイメージの作成。composer-cliツールのコマンドラインインターフェイスから RHEL Image Builder にアクセスするか、RHEL Web コンソールのグラフィカルユーザーインターフェイスを使用できます。 - RHEL インストーラーを使用したイメージのデプロイ

RHEL for Edge イメージの作成中、以下のイメージタイプのいずれかを選択できます。別の RHEL for Edge イメージを設定するには、ネットワークアクセスが必要な場合と必要でない場合があります。次の表を参照してください。

表1.1 RHEL for Edge イメージタイプ

| イメージタイプ | 説明 | ネットワークベースのデプロイメントに適しています | ネットワークベース以外のデプロイメントに適しています |

|---|---|---|---|

|

RHEL for Edge Commit ( |

| はい | いいえ |

|

RHEL for Edge Container ( |

| いいえ | はい |

|

RHEL for Edge Installer ( |

| いいえ | はい |

| RHEL for Edge Raw image (.raw.xz) |

| はい | はい |

|

RHEL for Edge Simplified Installer ( |

| はい | はい |

|

RHEL for Edge AMI ( |

| はい | はい |

|

RHEL for Edge VMDK ( |

| はい | はい |

イメージタイプはその内容によって異なるため、各種デプロイメント環境に適しています。

関連情報

1.3. ネットワークベース以外のデプロイメント

RHEL Image Builder を使用して、要件に沿った柔軟な RHEL rpm-ostree イメージを作成し、Anaconda を使用してお使いの環境にデプロイします。

composer-cli ツールのコマンドラインインターフェイスから RHEL Image Builder にアクセスするか、RHEL Web コンソールのグラフィカルユーザーインターフェイスを使用できます。

ネットワークベース以外のデプロイメントに RHEL for Edge イメージを作成し、デプロイするには、以下の概要手順を実施します。

- RHEL システムをインストールおよび登録する

- RHEL Image Builder をインストールする

- RHEL Image Builder を使用して RHEL for Edge Container イメージのカスタムブループリントを作成する

- RHEL Image Builder で RHEL for Edge のブループリントをインポートする

- OSTreeリポジトリーとしてコミットをデプロイするための Web サーバーを用意した OCI コンテナーに、RHEL for Edge のイメージエンベッドを作成する

- RHEL for Edge Container イメージファイルをダウンロードする

- RHEL for Edge Container Commit でリポジトリーを提供するコンテナーをデプロイする

- RHEL Image Builder を使用して RHEL for Edge インストーラーイメージの別のブループリントを作成する

- RHEL for Edge Container イメージを組み込んだ実行中のコンテナーからコミットをプルするように設定された RHEL for Edge Installer イメージを作成する

- RHEL for Edge Installer イメージをダウンロードする

- インストールを実行する

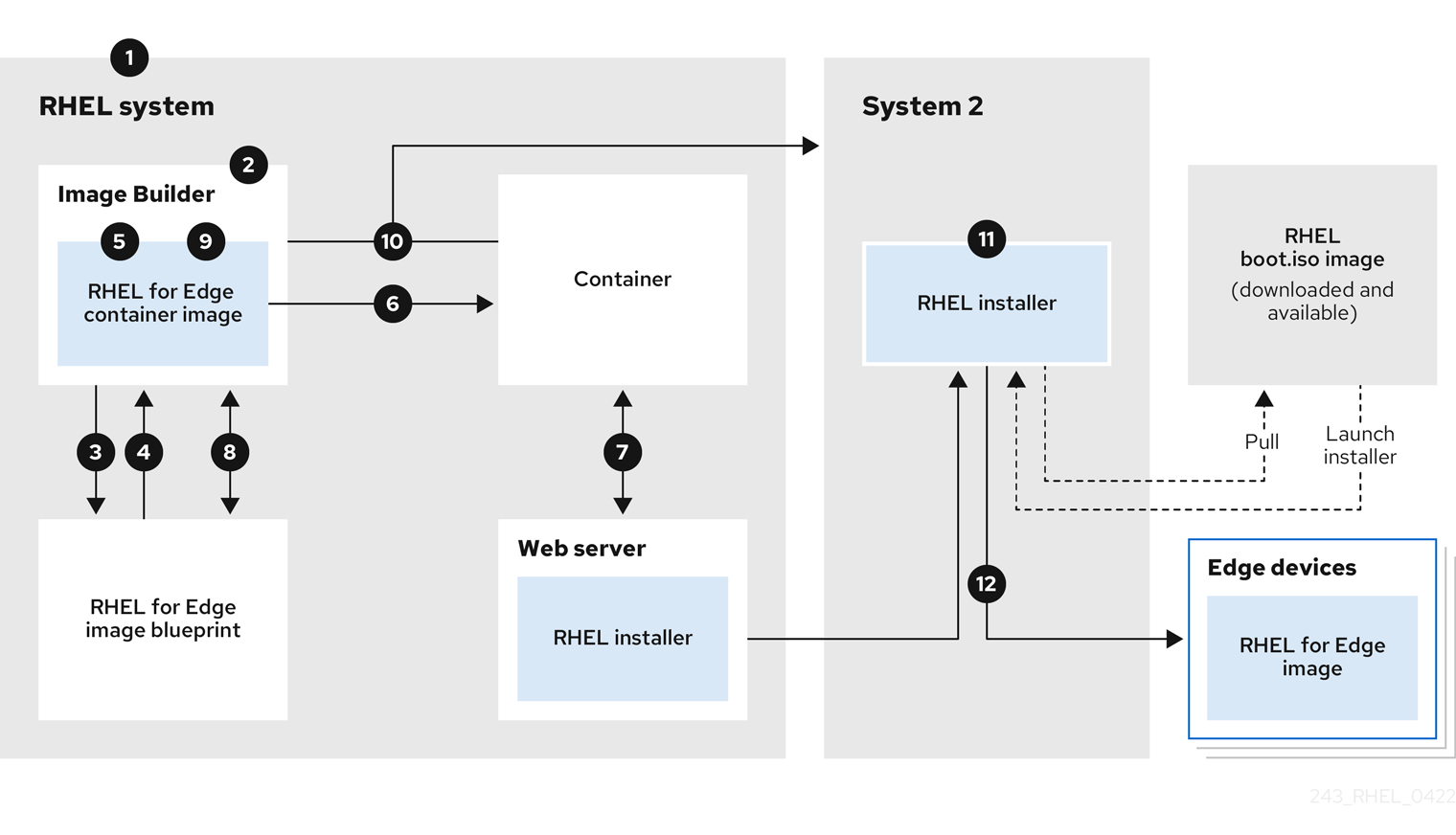

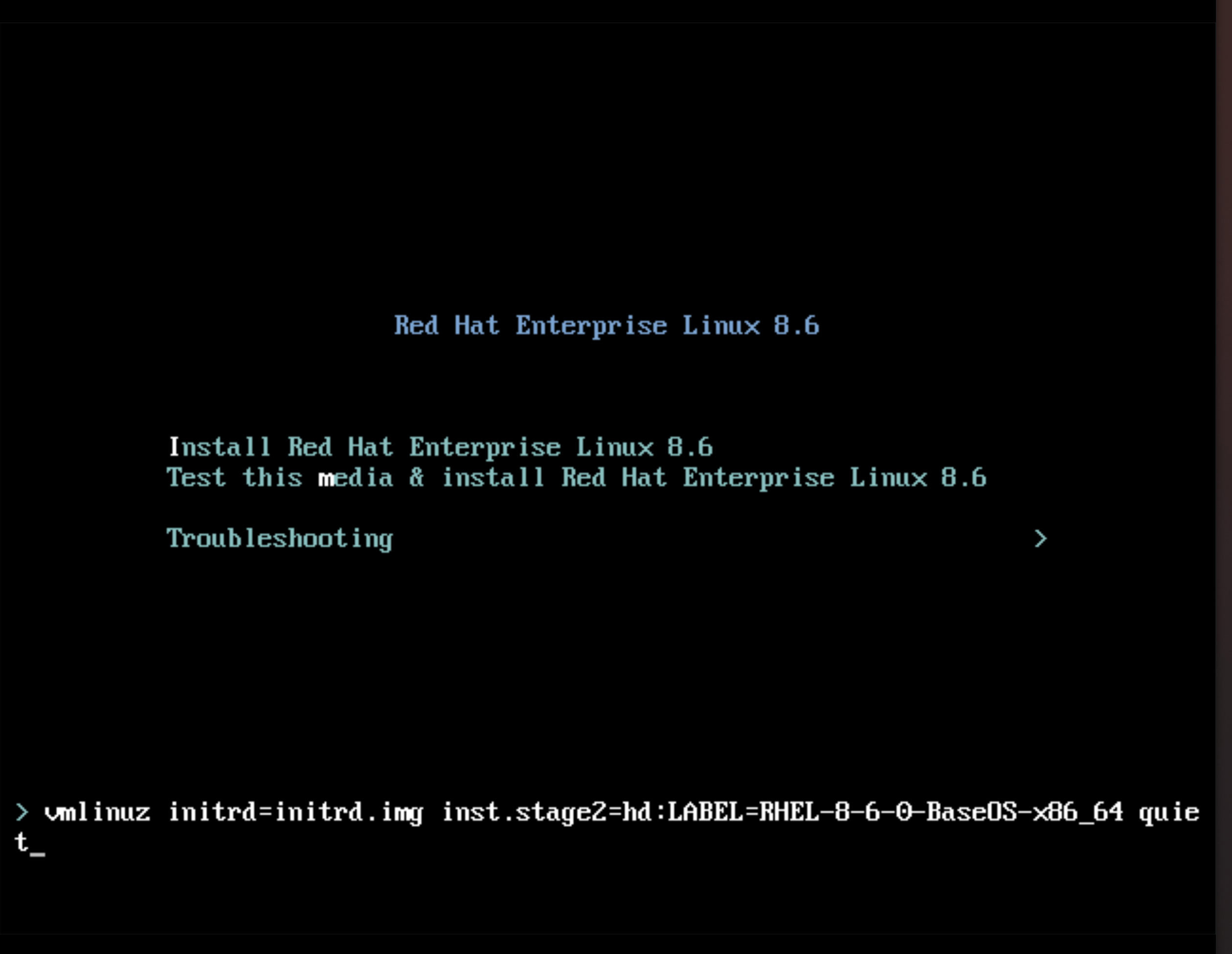

以下の図は、RHEL for Edge イメージのネットワークを使用しないデプロイメントワークフローを表しています。

図1.1 非ネットワーク環境での RHEL for Edge のデプロイ

1.4. ネットワークベースのデプロイメント

RHEL Image Builder を使用して、要件に沿った柔軟な RHEL rpm-ostree イメージを作成し、Anaconda を使用してお使いの環境にデプロイします。RHEL Image Builder は、デプロイメントセットアップの詳細を自動的に識別し、.tar ファイル形式の edge-commit としてイメージの出力を生成します。

composer-cli ツールのコマンドラインインターフェイスから RHEL Image Builder にアクセスするか、RHEL Web コンソールのグラフィカルユーザーインターフェイスを使用できます。

RHEL for Edge イメージは、以下の概要手順を実行して、作成およびデプロイすることができます。

有人設置の場合

- RHEL システムをインストールおよび登録します。

- RHEL Image Builder をインストールする

- RHEL Image Builder を使用して RHEL for Edge イメージのブループリントを作成する

- RHEL Image Builder で RHEL for Edge のブループリントをインポートする

-

RHEL for Edge Commit (

.tar) イメージを作成する - RHEL for Edge イメージファイルのダウンロード

- RHEL Image Builder をインストールしたのと同じシステムに、RHEL for Edge Commit コンテンツを提供する Web サーバーをインストールします。手順については、NGINX のセットアップと設定 を参照してください。

-

RHEL for Edge Commit (

.tar) コンテンツを実行中の Web サーバーに抽出します。 - 実行中の Web サーバーから OSTree コンテンツをプルするキックスタートファイルを作成します。キックスタートを変更して OSTree コンテンツをプルする方法の詳細は、RHEL for Edge イメージコミットの抽出を 参照してください。

- エッジデバイス上で RHEL インストーラー ISO を起動し、それにキックスタートを提供します。

無人インストールの場合、RHEL インストール ISO をカスタマイズし、それにキックスタートファイルを埋め込むことができます。

以下の図は、RHEL for Edge ネットワークイメージのデプロイメントワークフローを表しています。

図1.2 ネットワークベースの環境での RHEL for Edge のデプロイ

1.5. RHEL RPM イメージと RHEL for Edge イメージの違い

従来のパッケージベースの RPM 形式で RHEL システムイメージや、RHEL for Edge (rpm-ostree) イメージを作成できます。

従来のパッケージベースの RPM を使用して、従来のデータセンターに RHEL をデプロイすることができます。ただし、RHEL for Edge イメージを使用すると、従来のデータセンター以外のサーバーに RHEL をデプロイすることができます。これらのサーバーには、大量のデータの処理が、データが生成されるソース (Edge サーバー) に最も近いところで行われるシステムが含まれます。

RHEL for Edge (rpm-ostree) イメージはパッケージマネージャーではありません。個々のファイルではなく、完全な起動可能なファイルシステムツリーのみをサポートします。これらのイメージには、これらのファイルがどのように生成されたか、それらの起源に関連するものなど、個々のファイルに関する情報は含まれていません。

rpm-ostree イメージには、追加のアプリケーションを /var ディレクトリーにインストールするための別のメカニズムであるパッケージマネージャーが必要です。これにより、rpm-ostree イメージは、/var ディレクトリーおよび /etc ディレクトリーの状態を維持しながら、オペレーティングシステムを変更しないようにします。アトミック更新により、更新のロールバックとバックグラウンドステージングが可能になります。

RHEL for Edge イメージがパッケージベースの RHEL RPM イメージとどのように異なるかを確認するには、以下の表を参照してください。

表1.2 RHEL RPM イメージと RHEL for Edge イメージの違い

| キーの属性 | RHEL RPM イメージ | RHEL for Edge イメージ |

|

| パッケージをローカルでアセンブルして、イメージを形成できます。 | パッケージは、システムにインストールできる ostree でアセンブルされます。 |

|

|

|

|

|

| パッケージに YUM リポジトリーが含まれる | パッケージに Ostree リモートリポジトリーが含まれる |

|

| 読み書き |

読み取り専用 ( |

|

| tmpfs 以外のマウントポイントにイメージをマウントできます。 |

|

第2章 RHEL Image Builder の設定

RHEL Image Builder を使用して、カスタマイズした RHEL for Edge イメージを作成します。RHEL システムに RHEL Image Builder をインストールすると、RHEL Image Builder は RHEL Web コンソールでアプリケーションとして利用できます。composer-cli ツールのコマンドラインインターフェイスで RHEL Image Builder にアクセスすることもできます。

RHEL Image Builder を仮想マシンにインストールすることが推奨されます。

2.1. Image Builder のシステム要件

RHEL Image Builder を実行する環境 (仮想マシンなど) は、以下の表に記載されている要件を満たす必要があります。

コンテナー内で RHEL Image Builder を実行することは、サポートされていません。

表2.1 Image Builder のシステム要件

| パラメーター | 最低要求値 |

| システムのタイプ | 専用の仮想マシン |

| プロセッサー | 2 コア |

| メモリー | 4 GiB |

| ディスク容量 | 20 GiB |

| アクセス権限 | 管理者レベル (root) |

| ネットワーク | インターネットへの接続 |

ホストに RHEL Image Builder をインストールして実行するには、20 GiB のディスク容量要件で十分です。イメージビルドをビルドしてデプロイするには、追加の専用ディスク領域を割り当てる必要があります。

2.2. RHEL Image Builder のインストール

RHEL Image Builder を専用の仮想マシンにインストールするには、以下の手順を行います。

前提条件

- 仮想マシンが作成され、オンの状態になっている。

- RHEL をインストールし、RHSM または Red Hat Satellite にサブスクライブしている。

-

RHEL Image Builder パッケージをインストールできるように、

BaseOSリポジトリーおよびAppStreamリポジトリーを有効化している。

手順

仮想マシンに以下のパッケージをインストールします。

- osbuild-composer

- composer-cli

- cockpit-composer

- bash-completion

- firewalld

# yum install osbuild-composer composer-cli cockpit-composer bash-completion firewalld

RHEL Image Builder が、RHEL Web コンソールでアプリケーションとしてインストールされている。

- 仮想マシンを再起動します。

Web コンソールへのアクセスを許可するように、システムのファイアウォールを設定します。

# firewall-cmd --add-service=cockpit && firewall-cmd --add-service=cockpit --permanent

RHEL Image Builder を有効にします。

# systemctl enable osbuild-composer.socket cockpit.socket --now

osbuild-composer サービスおよび cockpit サービスは、最初のアクセスで自動的に起動します。

システムを再起動しなくても、

composer-cliコマンドのオートコンプリート機能がすぐに動作するように、シェル設定スクリプトを読み込みます。$ source /etc/bash_completion.d/composer-cli

関連情報

第3章 RHEL Image Builder リポジトリーの設定

RHEL Image Builder を使用するには、確実にリポジトリーを設定する必要があります。RHEL Image Builder では、以下のタイプのリポジトリーを使用できます。

- 公式リポジトリーのオーバーライド

- Red Hat Content Delivery Network (CDN) 公式リポジトリー以外の場所 (ネットワーク内のカスタムミラーなど) からベースシステム RPM をダウンロードする場合は、これらを使用します。公式リポジトリーのオーバーライドを使用するとデフォルトのリポジトリーが無効になるため、カスタムミラーには必要なパッケージがすべて含まれている必要があります。

- カスタムサードパーティーリポジトリー

- これらを使用して、公式の RHEL リポジトリーで利用できないパッケージを含めます。

3.1. RHEL Image Builder へのカスタムサードパーティーリポジトリーの追加

カスタムのサードパーティーソースをリポジトリーに追加し、composer-cli 使用してこれらのリポジトリーを管理できます。

前提条件

- カスタムサードパーティーリポジトリーの URL を持っている。

手順

/root/repo.tomlなどのリポジトリーソースファイルを作成します。以下に例を示します。id = "k8s" name = "Kubernetes" type = "yum-baseurl" url = "https://server.example.com/repos/company_internal_packages/" check_gpg = false check_ssl = false system = false

typeフィールドは、有効な値yum-baseurl、yum-mirrorlist、およびyum-metalinkを受け入れます。- ファイルを TOML 形式で保存します。

新しいサードパーティーソースを RHEL Image Builder に追加します。

$ composer-cli sources add <file-name>.toml

検証

新しいソースが正常に追加されたかどうかを確認します。

$ composer-cli sources list新しいソースコンテンツを確認します。

$ composer-cli sources info <source_id>

3.2. 特定のディストリビューションを使用した RHEL Image Builder へのサードパーティーリポジトリーの追加

オプションのフィールド distro を使用して、カスタムサードパーティーソースファイル内のディストリビューションのリストを指定できます。リポジトリーファイルは、イメージのビルド中に依存関係を解決する際にディストリビューション文字列リストを使用します。

rhel-9 を指定するリクエストはすべて、このソースを使用します。たとえば、パッケージをリストして rhel-9 を指定すると、このソースが含まれます。ただし、ホストディストリビューションのパッケージのリストには、このソースは含まれません。

前提条件

- カスタムサードパーティーリポジトリーの URL を持っている。

- 指定するディストリビューションのリストがある。

手順

/root/repo.tomlなどのリポジトリーソースファイルを作成します。たとえば、ディストリビューションを指定するには、次のようにします。check_gpg = true check_ssl = true distros = ["rhel-8"] id = "rh9-local" name = "packages for RHEL" system = false type = "yum-baseurl" url = "https://local/repos/rhel8/projectrepo/"- ファイルを TOML 形式で保存します。

新しいサードパーティーソースを RHEL Image Builder に追加します。

$ composer-cli sources add <file-name>.toml

検証

新しいソースが正常に追加されたかどうかを確認します。

$ composer-cli sources list新しいソースコンテンツを確認します。

$ composer-cli sources info <source_id>

3.3. GPG を使用したリポジトリーのメタデータの確認

破損したパッケージを検出して回避するために、DNF パッケージマネージャーを使用して RPM パッケージの GNU Privacy Guard (GPG) 署名を確認でき、リポジトリーのメタデータが GPG キーで署名されているかどうかも確認できます。

gpgkeys フィールドにキー URL を設定することで、https 経由でチェックを行う gpgkey を入力できます。あるいは、セキュリティーを向上させるために、キー全体を gpgkeys フィールドに埋め込んで、キーを URL から取得する代わりに直接インポートすることもできます。

前提条件

- リポジトリーとして使用するディレクトリーが存在し、パッケージが含まれている。

手順

リポジトリーを作成するフォルダーにアクセスします。

$ cd repo/createrepo_cを実行して、RPM パッケージからリポジトリーを作成します。$ createrepo_c .リポデータがあるディレクトリーにアクセスします。

$ cd repodata/repomd.xmlファイルに署名します。$ gpg -u <_gpg-key-email_> --yes --detach-sign --armor /srv/repo/example/repomd.xmlリポジトリーで GPG 署名チェックを有効にするには、以下を行います。

-

リポジトリーソースで

check_repogpg = trueを設定します。 チェックを行う

gpgkeyを入力します。キーがhttps経由で利用できる場合は、gpgkeysフィールドにキーのキー URL を設定します。URL キーは必要なだけ追加できます。以下に例を示します。

check_gpg = true check_ssl = true id = "signed local packages" name = "repository_name" type = "yum-baseurl" url = "https://local/repos/projectrepo/" check_repogpg = true gpgkeys=["https://local/keys/repokey.pub"]

代わりに、たとえば次のように GPG キーを

gpgkeysフィールドに直接追加します。check_gpg = true check_ssl = true check_repogpg id = "custom-local" name = "signed local packages" type = "yum-baseurl" url = "https://local/repos/projectrepo/" gpgkeys=["https://remote/keys/other-repokey.pub", '''-----BEGIN PGP PUBLIC KEY BLOCK----- … -----END PGP PUBLIC KEY BLOCK-----''']

テストで署名が見つからない場合、GPG ツールは次のようなエラーを表示します。

$ GPG verification is enabled, but GPG signature is not available. This may be an error or the repository does not support GPG verification: Status code: 404 for http://repo-server/rhel/repodata/repomd.xml.asc (IP: 192.168.1.3)

署名が無効な場合、GPG ツールは次のようなエラーを表示します。

repomd.xml GPG signature verification error: Bad GPG signature

-

リポジトリーソースで

検証

リポジトリーの署名を手動でテストします。

$ gpg --verify /srv/repo/example/repomd.xml.asc

3.4. RHEL Image Builder 公式リポジトリーのオーバーライド

RHEL Image Builder の osbuild-composer バックエンドは、/etc/yum.repos.d/ にあるシステムのリポジトリーを継承しません。代わりに、/usr/share/osbuild-composer/repositories ディレクトリーに定義された独自の公式リポジトリーのセットがあります。これには、追加のソフトウェアをインストールしたり、すでにインストールされているプログラムを新しいバージョンに更新したりするためのベースシステム RPM が含まれている Red Hat 公式リポジトリーが含まれます。公式リポジトリーをオーバーライドするには、/etc/osbuild-composer/repositories でオーバーライドを定義する必要があります。このディレクトリーはユーザー定義のオーバーライド用であり、ここにあるファイルは /usr/share/osbuild-composer/repositories/ ディレクトリー内のファイルよりも優先されます。

設定ファイルは /etc/yum.repos.d/ 内のファイルから知られている通常の YUM リポジトリー形式ではありません。それらは JSON ファイルです。

3.5. システムリポジトリーのオーバーライド

/etc/osbuild-composer/repositories ディレクトリーで、RHEL Image Builder 用のリポジトリーオーバーライドを独自に設定できます。

RHEL 8.5 リリース以前では、リポジトリーオーバーライドの名前は rhel-8.json です。RHEL 8.5 以降、名前はマイナーバージョン (rhel-84.json、rhel-85.json など) も尊重します。

前提条件

- ホストシステムからアクセスできるカスタムリポジトリーがある。

手順

リポジトリーのオーバーライドを保存する

/etc/osbuild-composer/repositories/ディレクトリーを作成します。$ sudo mkdir -p /etc/osbuild-composer/repositories

RHEL バージョンに対応する名前を使用して、JSON ファイルを作成します。または、配布用のファイルを

/usr/share/osbuild-composer/からコピーして、その内容を変更することもできます。RHEL 9.3 の場合は、

/etc/osbuild-composer/repositories/rhel-93.jsonを使用します。次の構造を JSON ファイルに追加します。次の属性から 1 つだけ文字列形式で指定します。

-

baseurl- リポジトリーのベース URL。 -

metalink- 有効なミラーリポジトリーのリストを含む metallink ファイルの URL。 mirrorlist- 有効なミラーリポジトリーのリストを含む mirrorlist ファイルの URL。gpgkeyやmetadata_expireなどの残りのフィールドはオプションです。以下に例を示します。

{ "x86_64": [ { "name": "baseos", "baseurl": "http://mirror.example.com/composes/released/RHEL-8/8.0/BaseOS/x86_64/os/", "gpgkey": "-----BEGIN PGP PUBLIC KEY BLOCK-----\n\n (…)", "check_gpg": true } ] }あるいは、

rhel-version.jsonを RHEL のバージョン (例: rhel-9.json) に置き換えて、ディストリビューション用の JSON ファイルをコピーすることもできます。$ cp /usr/share/osbuild-composer/repositories/rhel-version.json /etc/osbuild-composer/repositories/

-

オプション:JSON ファイルを確認します。

$ json_verify /etc/osbuild-composer/repositories/<file>.json

rhel-9.jsonファイル内のbaseurlパスを編集して保存します。以下に例を示します。$ /etc/osbuild-composer/repositories/rhel-version.jsonosbuild-composer.serviceを再起動します。$ sudo systemctl restart osbuild-composer.service

検証

リポジトリーが正しい URL を指しているか確認します。

$ cat /etc/yum.repos.d/redhat.repo

リポジトリーは

/etc/yum.repos.d/redhat.repoファイルからコピーされた正しい URL を指していることが分かります。

3.6. サブスクリプションが必要なシステムリポジトリーのオーバーライド

/etc/yum.repos.d/redhat.repo ファイルで定義されているシステムサブスクリプションを使用するように osbuild-composer サービスをセットアップできます。osbuild-composer でシステムサブスクリプションを使用するには、次の詳細を含むリポジトリーオーバーライドを定義します。

-

/etc/yum.repos.d/redhat.repoで定義されているリポジトリーと同じbaseurl。 "rhsm": trueの値は、JSON オブジェクトで定義されます。注記osbuild-composerは、/etc/yum.repos.d/で定義されたリポジトリーを自動的に使用するわけではありません。リポジトリーは、システムリポジトリーオーバーライドとして、または追加のsourceとして、combos-cliを使用して手動で指定する必要があります。“BaseOS” および “AppStream” リポジトリーは通常、システムリポジトリーオーバーライドを使用しますが、他のすべてのリポジトリーはcomposer-cliソースを使用します。

前提条件

-

システムに

/etc/yum.repos.d/redhat.repoで定義されたサブスクリプションがある。 - リポジトリーオーバーライドを作成している。システムリポジトリーのオーバーライド を参照してください。

手順

/etc/yum.repos.d/redhat.repoファイルからbaseurlを取得します。# cat /etc/yum.repos.d/redhat.repo [AppStream] name = AppStream mirror example baseurl = https://mirror.example.com/RHEL-8/8.0/AppStream/x86_64/os/ enabled = 1 gpgcheck = 0 sslverify = 1 sslcacert = /etc/pki/ca1/ca.crt sslclientkey = /etc/pki/ca1/client.key sslclientcert = /etc/pki/ca1/client.crt metadata_expire = 86400 enabled_metadata = 0同じ

baseurlを使用するようにリポジトリーオーバーライドを設定し、rhsmを true に設定します。{ "x86_64": [ { "name": "AppStream mirror example", "baseurl": "https://mirror.example.com/RHEL-8/8.0/AppStream/x86_64/os/", "gpgkey": "-----BEGIN PGP PUBLIC KEY BLOCK-----\n\n (…)", "check_gpg": true, "rhsm": true } ] }osbuild-composer.serviceを再起動します。$ sudo systemctl restart osbuild-composer.service

第4章 RHEL Web コンソールで Image Builder を使用して RHEL for Edge イメージを作成する

RHEL Image Builder を使用して、カスタマイズした RHEL for Edge イメージ (OSTree コミット) を作成します。

RHEL Image Builder にアクセスし、カスタマイズした RHEL for Edge イメージを作成するには、RHEL Web コンソールインターフェイスまたはコマンドラインインターフェイスを使用します。

以下の概要手順を実行して、RHEL Web コンソールで RHEL Image Builder を使用し、RHEL for Edge イメージを作成することができます。

- RHEL Web コンソールで RHEL Image Builder にアクセスします。

- RHEL for Edge イメージのブループリントの作成します。

RHEL for Edge イメージの作成します。次のイメージを作成できます。

- RHEL for Edge Commit イメージ。

- RHEL for Edge Container イメージ。

- RHEL for Edge Installer イメージ。

- RHEL for Edge イメージをダウンロードする

4.1. RHEL Web コンソールで RHEL Image Builder にアクセスする

RHEL Web コンソールで RHEL Image Builder にアクセスするには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL システムをインストール済みである。

- システムの管理者権限を持っている。

- RHEL システムを Red Hat Subscription Manager (RHSM) または Red Hat Satellite Server にサブスクライブしている。

- システムに電源が入り、ネットワーク経由でアクセスできる。

- システムに RHEL Image Builder がインストール済みである。

手順

- RHEL システムで、Web ブラウザーで https://localhost:9090/ にアクセスします。

- RHEL Image Builder にリモートでアクセスする方法の詳細は、RHEL 8 で Web コンソールを使用したシステムの管理 を参照してください。

- 管理ユーザーアカウントを使用して、Web コンソールにログインします。

- Web コンソールで、左側のメニューの Apps をクリックします。

Image Builder をクリックします。

RHEL Image Builder ダッシュボードが右側のペインに開きます。これで、RHEL for Edge イメージのブループリントの作成に進むことができます。

4.2. Web コンソールで Image Builder を使用して RHEL for Edge イメージのブループリントを作成する

RHEL Web コンソールの RHEL Image Builder を使用して RHEL for Edge イメージのブループリントを作成するには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL システムで、RHEL Image Builder のダッシュボードを開いている。

手順

RHEL Image Builder ダッシュボードで、Create Blueprint をクリックします。

Create Blueprint のダイアログボックスが表示されます。

Detailsページで以下を行います。- ブループリントの名前と、必要に応じてその説明を入力します。Next をクリックします。

オプション:

Packagesページで、以下を行います。Available packagesの検索で、パッケージ名を入力し、> ボタンをクリックして、パッケージを Chosen packages フィールドに移動します。必要な数のパッケージを検索して含めます。Next をクリックします。注記特に指定がない限り、これらのカスタマイズはすべてオプションです。

-

Kernelページで、カーネル名とコマンドライン引数を入力します。 -

File systemページで、Use automatic partitioningを選択します。OSTree イメージには読み取り専用などの独自のマウントルールがあるため、ファイルシステムのカスタマイズは OSTree システムではサポートされません。Next をクリックします。 Servicesページで、サービスを有効または無効にします。- 有効または無効にするサービス名をコンマまたはスペースで区切るか、Enter キーを押して入力します。Next をクリックします。

Firewallページで、ファイアウォールを設定します。-

Portsと、有効または無効にするファイアウォールサービスを入力します。 - Add zone ボタンをクリックして、各ゾーンのファイアウォールルールを個別に管理します。Next をクリックします。

-

Usersページで、以下の手順に従ってユーザーを追加します。- Add user をクリックします。

-

Username、password、およびSSH keyを入力します。Server administratorチェックボックスをクリックして、ユーザーを特権ユーザーとしてマークすることもできます。Next をクリックします。

Groupsページで、次の手順を実行してグループを追加します。Add groups ボタンをクリックします。

-

Group nameとGroup IDを入力します。グループをさらに追加できます。Next をクリックします。

-

SSH keysページで、キーを追加します。Add key ボタンをクリックします。

- SSH キーを入力します。

-

Userを入力します。Next をクリックします。

Timezoneページで、タイムゾーンを設定します。Timezoneフィールドに、システムイメージに追加するタイムゾーンを入力します。たとえば、タイムゾーン形式 US/Eastern を追加します。タイムゾーンを設定しない場合、システムはデフォルトとして協定世界時 (UTC) を使用します。

-

NTPサーバーを入力します。Next をクリックします。

Localeページで、以下の手順を実行します。-

Keyboard検索フィールドに、システムイメージに追加するパッケージ名を入力します。たとえば、["en_US.UTF-8"] と入力します。 -

Languages検索フィールドに、システムイメージに追加するパッケージ名を入力します。たとえば、"us" と入力します。Next をクリックします。

-

Othersページで、次の手順を実行します。-

Hostnameフィールドに、システムイメージに追加するホスト名を入力します。ホスト名を追加しない場合、オペレーティングシステムによってホスト名が決定されます。 -

Simplifier インストーラーイメージの場合のみ必須:

Installation Devicesフィールドに、システムイメージの有効なノードを入力します。たとえば、dev/sdaです。Next をクリックします。

-

FIDO イメージをビルドする場合のみ必須:

FIDO device onboardingページで、次の手順を実行します。Manufacturing server URLフィールドに、次の情報を入力します。-

DIUN public key insecureフィールドに、セキュアでない公開鍵を入力します。 -

DIUN public key hashフィールドに、公開鍵ハッシュを入力します。 -

DIUN public key root certsフィールドに、公開鍵ルート証明書を入力します。Next をクリックします。

-

OpenSCAPページで、次の手順を実行します。-

Datastreamフィールドに、システムイメージに追加するdatastream修復手順を入力します。 -

Profile IDフィールドに、システムイメージに追加するprofile_idセキュリティープロファイルを入力します。Next をクリックします。

-

Ignition イメージをビルドする場合のみ必須:

Ignitionページで、次の手順を実行します。-

Firstboot URLフィールドに、システムイメージに追加するパッケージ名を入力します。 -

Embedded Dataフィールドに、ファイルをドラッグまたはアップロードします。Next をクリックします。

-

-

.

Reviewページで、ブループリントの詳細を確認します。Create をクリックします。

RHEL Image Builder ビューが開き、既存のブループリントのリストが表示されます。

4.3. Web コンソールで Image Builder を使用して RHEL for Edge Commit イメージを作成する

RHEL Web コンソールの RHEL Image Builder を使用して、“RHEL for Edge Commit” イメージを作成できます。RHEL for Edge Commit (.tar) イメージタイプには完全なオペレーティングシステムが含まれていますが、直接起動することはできません。Commit イメージタイプを起動するには、実行中のコンテナーにデプロイする必要があります。

前提条件

- RHEL システムで、RHEL Image Builder ダッシュボードにアクセス済みである。

手順

- RHEL Image Builder のダッシュボードで、Create Image をクリックします。

Image output ページで、次の手順を実行します。

- Select a blueprint ドロップダウンメニューから、使用するブループリントを選択します。

- Image output type ドロップダウンリストから、ネットワークベースのデプロイメント用に "RHEL for Edge Commit (.tar)" を選択します。

- Next をクリックします。

OSTree settings ページで、以下を入力します。

- リポジトリー URL: イメージに埋め込むコミットの OSTree リポジトリーへの URL を指定します。たとえば、http://10.0.2.2:8080/repo/ です。

- 親コミット: 以前のコミットを指定するか、現時点でコミットがない場合は空のままにします。

-

Ref テキストボックスで、コミットを作成する場所の参照パスを指定します。デフォルトでは、Web コンソールは

rhel/8/$ARCH/edgeを指定します。$ARCH の値は、ホストマシンによって決定されます。Next をクリックします。

Review ページでカスタマイズを確認し、Create をクリックします。

RHEL Image Builder が、作成したブループリントの RHEL for Edge Commit イメージの作成を開始します。

注記イメージの作成プロセスは、完了するまでに最大 20 分かかります。

検証

RHEL for Edge Commit イメージの作成の進行状況を確認するには、次の手順に従います。

- Images タブをクリックします。

イメージの作成プロセスが完了したら、結果の RHEL for Edge Commit (.tar) イメージをダウンロードできます。

4.4. RHEL Web コンソールで RHEL Image Builder を使用して RHEL for Edge Container イメージを作成する

RHEL for Edge Container (.tar) を選択すると、RHEL for Edge イメージを作成できます。RHEL for Edge Container (.tar) イメージタイプでは、OSTree のコミットを作成し、Web サーバーのある OCI コンテナーに埋め込みます。コンテナーが起動すると、Web サーバーは OSTree リポジトリーとしてコミットを提供します。

この手順に従って、RHEL Web コンソールの Image Builder を使用して RHEL for Edge Container イメージを作成します。

前提条件

- RHEL システムで、RHEL Image Builder ダッシュボードにアクセス済みである。

- ブループリントを作成している。

手順

- RHEL Image Builder のダッシュボードで、Create Image をクリックします。

- Image output ページで、次の手順を実行します。

Select a blueprint ドロップダウンメニューから、使用するブループリントを選択します。

- Image output type ドロップダウンリストから、ネットワークベースのデプロイメント用に "RHEL for Edge Container (.tar)" を選択します。

- Next をクリックします。

OSTree ページで、次のように入力します。

リポジトリー URL: イメージに埋め込むコミットの OSTree リポジトリーへの URL を指定します。たとえば、http://10.0.2.2:8080/repo/ です。デフォルトでは、RHEL for Edge Container イメージのリポジトリーフォルダーは /repo です。

使用する正しい URL を見つけるには、実行中のコンテナーにアクセスし、

nginx.confファイルを確認します。使用する URL を見つけるには、実行中のコンテナーにアクセスし、nginx.confファイルを確認します。nginx.confファイル内で、rootディレクトリーエントリーを見つけて、/repo/フォルダー情報を検索します。RHEL Image Builder を使用して RHEL for Edge Container イメージ(.tar)を作成するときにリポジトリー URL を指定しない場合、デフォルトの/repo/エントリーがnginx.confファイルに作成されることに注意してください。- 親コミット: 以前のコミットを指定するか、現時点でコミットがない場合は空のままにします。

-

Ref テキストボックスで、コミットを作成する場所の参照パスを指定します。デフォルトでは、Web コンソールは

rhel/8/$ARCH/edgeを指定します。$ARCH の値は、ホストマシンによって決定されます。Next をクリックします。

- Review ページで、カスタマイズを確認します。Save blueprint をクリックします。

Create をクリックします。

RHEL Image Builder が、作成したブループリントの RHEL for Edge Container イメージの作成を開始します。

注記イメージの作成プロセスは、完了するまでに最大 20 分かかります。

検証

RHEL for Edge Container イメージの作成の進行状況を確認するには、次の手順に従います。

- Images タブをクリックします。

イメージの作成プロセスが完了したら、結果の RHEL for Edge Container (.tar) イメージをダウンロードできます。

4.5. RHEL Web コンソールで Image Builder を使用して RHEL for Edge Installer イメージを作成する

RHEL for Edge Installer (.iso) を選択すると、非ネットワークベースのデプロイメント用の RHEL for Edge インストーラーイメージを作成できます。RHEL for Edge Installer (.iso) イメージタイプは、RHEL for Edge Container (.tar) によって提供される実行中のコンテナーから OSTree コミットリポジトリーをプルし、組み込み OSTree を使用するように設定されたキックスタートファイルを使用してインストール可能なブート ISO イメージを作成します。

以下の手順に従って、RHEL Web コンソールで Image Builder を使用して RHEL for Edge イメージを作成します。

前提条件

- RHEL システムで、Image Builder ダッシュボードにアクセス済みである。

- ブループリントを作成している。

- RHEL for Edge Container イメージを作成し、実行中のコンテナーにロードした。ネットワークベース以外のデプロイメント用の RHEL for Edge Container イメージの作成 を参照してください。

手順

- RHEL Image Builder のダッシュボードで、Create Image をクリックします。

Image output ページで、次の手順を実行します。

- Select a blueprint ドロップダウンメニューから、使用するブループリントを選択します。

-

Image output type ドロップダウンリストから、RHEL for Edge Installer (

.iso) イメージを選択します。 - Next をクリックします。

OSTree settings ページで、以下を入力します。

- リポジトリー URL: イメージに埋め込むコミットの OSTree リポジトリーへの URL を指定します。たとえば、http://10.0.2.2:8080/repo/ です。

-

Ref テキストボックスで、コミットを作成する場所の参照パスを指定します。デフォルトでは、Web コンソールは

rhel/8/$ARCH/edgeを指定します。$ARCH の値は、ホストマシンによって決定されます。Next をクリックします。

- Review ページで、カスタマイズを確認します。Save blueprint をクリックします。

Create をクリックします。

RHEL Image Builder が、作成したブループリントの RHEL for Edge Installer イメージの作成を開始します。

注記イメージの作成プロセスは、完了するまでに最大 20 分かかります。

検証

イメージの作成プロセスが完了したら、作成される RHEL for Edge Installer (.iso) イメージをダウンロードできます。

RHEL for Edge Installer イメージの作成の進行状況を確認するには:

- Images タブをクリックします。

イメージの作成プロセスが完了したら、結果の RHEL for Edge Installer (.iso) イメージをダウンロードして、ISO イメージをデバイスで起動できます。

4.6. RHEL for Edge イメージのダウンロード

RHEL Image Builder を使用して RHEL for Edge イメージを正常に作成したら、ローカルホストにイメージをダウンロードします。

手順

以下は、イメージをダウンロードするための手順です。

More Options メニューの Download をクリックします。

RHEL Image Builder ツールは、デフォルトのダウンロード場所にファイルをダウンロードします。

ダウンロードされたファイルは、RHEL for Edge Commit イメージおよび RHEL for Edge Container イメージの OSTree リポジトリーを含む .tar ファイル、または RHEL for Edge Installer イメージの .iso ファイルと OSTree リポジトリーで構成されます。このリポジトリーには、コミットと、リポジトリーのコンテンツに関する情報のメタデータを含む json ファイルが含まれています。

4.7. 関連情報

第5章 Image Builder コマンドラインを使用した RHEL for Edge イメージの作成

Image Builder を使用して、カスタマイズした RHEL for Edge イメージ (OSTree コミット) を作成できます。

Image Builder にアクセスし、カスタマイズした RHEL for Edge イメージを作成するには、RHEL Web コンソールインターフェイスまたはコマンドラインインターフェイスを使用します。

ネットワークベースのデプロイメントの場合、CLI を使用して RHEL for Edge イメージを作成するワークフローでは、以下の概要手順を実施します。

- RHEL for Edge イメージのブループリントの作成

- RHEL for Edge Commit イメージの作成

- RHEL for Edge Commit イメージのダウンロード

ネットワークベース以外のデプロイメントの場合、CLI を使用して RHEL for Edge イメージを作成するワークフローでは、以下の概要手順を実施します。

- RHEL for Edge イメージのブループリントの作成

- RHEL for Edge インストーラーイメージのブループリントの作成

- RHEL for Edge Container イメージの作成

- RHEL for Edge Installer イメージを作成する

- RHEL for Edge イメージをダウンロードする

手順を実行するには、composer-cli パッケージを使用します。

composer-cli コマンドを root 以外のユーザーとして実行するには、weldr グループの一員であるか、システムへの管理者アクセス権を持っている必要があります。

5.1. ネットワークベースのデプロイメントワークフロー

ここでは、OSTree コミットを構築する手順を説明します。これらの OSTree コミットには完全なオペレーティングシステムが含まれていますが、直接起動することはできません。それらを起動するには、キックスタートファイルを使用してデプロイメントする必要があります。

5.1.1. Image Builder コマンドラインインターフェイスを使用した RHEL for Edge Commit イメージのブループリントの作成

CLI を使用して、RHEL for Edge Commit イメージのブループリントを作成します。

前提条件

既存のブループリントがありません。それを確認するには、既存のブループリントをリスト表示します。

$ sudo composer-cli blueprints list

手順

次の内容のプレーンテキストファイルを TOML 形式で作成します。

name = "blueprint-name" description = "blueprint-text-description" version = "0.0.1" modules = [ ] groups = [ ]

詳細は以下のようになります。

- blueprint-name はブループリントの名前、blueprint-text-description はブループリントの説明です。

- 0.0.1 は、Semantic Versioning スキームに従って、バージョン番号に置き換えます。

モジュール には、イメージにインストールするパッケージの名前と、それに対応するバージョンの glob を記述します (例: パッケージ名 = "tmux"、対応するバージョンの glob = "2.9a")。

現在、パッケージとモジュールには違いがないことに注意してください。

グループ は、イメージにインストールされるパッケージグループです (例: グループパッケージ anaconda-tools)。

このとき、モジュールおよびグループがわからない場合は、空欄のままにしておきます。

要件に沿うように、必要なパッケージを含め、ブループリントの他の詳細をカスタマイズします。

ブループリントに含むすべてのパッケージについて、以下の行をファイルに追加します。

[[packages]] name = "package-name" version = "package-version"

詳細は以下のようになります。

- package-name は、パッケージ名に置き換えます (例: httpd, gdb-doc、coreutils など)。

package-version は、使用するパッケージのバージョン番号に置き換えます。

package-version は、以下の dnf バージョン仕様をサポートしています。

- 特定のバージョンを指定する場合は、バージョン番号を正確に指定してください (例: 8.0 など)。

- 利用可能な最新バージョンを指定する場合は、アスタリスク * を使用します。

- 最新のマイナーバージョンを指定する場合は、8.* などの形式を使用してください。

ブループリントを RHEL Image Builder サーバーにプッシュ (インポート) します。

# composer-cli blueprints push blueprint-name.toml既存のブループリントを一覧表示して、作成したブループリントが正常にプッシュされて存在するかどうかを確認します。

# composer-cli blueprints show BLUEPRINT-NAME

ブループリントに記載されているコンポーネントおよびバージョンと、その依存関係が有効かどうかを確認します。

# composer-cli blueprints depsolve blueprint-name

関連情報

5.1.2. Image Builder コマンドラインインターフェイスを使用した RHEL for Edge Commit イメージの作成

RHEL Image Builder コマンドラインインターフェイスを使用して RHEL for Edge Commit イメージを作成するには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge Commit イメージのブループリントを作成している。

手順

RHEL for Edge Commit イメージを作成します。

# composer-cli compose start blueprint-name image-type

詳細は以下のようになります。

- blueprint-name は RHEL for Edge のブループリント名です。

image-type は network-based deployment の

edge-commitです。composer プロセスがキューに追加されたことを確認する画面が表示されます。また、作成されたイメージの UUID (Universally Unique Identifier) 番号も表示されます。UUID 番号を使用してビルドを追跡します。また、更なるタスクのために UUID 番号を手元に保管しておきます。

イメージの作成状態を確認します。

# composer-cli compose status

出力には、以下の形式で状態が表示されます。

<UUID> RUNNING date blueprint-name blueprint-version image-type

注記イメージの作成プロセスは、完了するまでに最大 20 分かかります。

イメージ作成プロセスを中断するには、以下を実行します。

# composer-cli compose cancel <UUID>既存イメージを削除するには、以下を実行します。

# composer-cli compose delete <UUID>イメージの準備ができたら、イメージをダウンロードして ネットワークデプロイメント で使用できます。

5.1.3. RHEL Image Builder CLI を使用した ref commit による RHEL for Edge イメージ更新の作成

既存のブループリントに変更を加えた場合、たとえば、新しいパッケージを追加し、既存の RHEL for Edge イメージをこの新しいパッケージで更新する場合、--parent 引数を使用して更新された RHEL for Edge Commit (.tar) イメージを生成できます。--parent 引数には、URL 引数で指定されたリポジトリーに存在する ref を指定することも、展開された .tar イメージファイル内にある Commit ID を使用することもできます。ref 引数と Commit ID 引数はどちらも、ビルドしている新しいコミットの親を取得します。RHEL Image Builder は、ビルド中の新しいコミットの一部に影響する情報を親コミットから読み取ることができます。その結果、RHEL Image Builder は親コミットのユーザーデータベースを読み取り、パッケージで作成されたシステムユーザーとグループの UID と GID を保持します。

前提条件

- RHEL for Edge イメージの既存のブループリントを更新している。

- 既存の RHEL for Edge イメージ (OSTree コミット) がある。RHEL for Edge イメージのコミットの展開 を参照してください。

-

ビルド中の

refは、URL で指定されたOSTreeリポジトリーで利用できます。

手順

RHEL for Edge Commit イメージを作成します。

# composer-cli compose start-ostree --ref rhel/8/x86_64/edge --parent parent-OSTree-REF --url URL blueprint-name image-type

以下に例を示します。

parentに基づいて新しいrefを使用して新しい RHEL for Edge Commit を作成するには、次のコマンドを実行します。# composer-cli compose start-ostree --ref rhel/8/x86_64/edge --parent rhel/8/x86_64/edge --url http://10.0.2.2:8080/repo rhel_update edge-commit

同じ

refに基づいて新しい RHEL for Edge Commit を作成するには、次のコマンドを実行します。# composer-cli compose start-ostree --ref rhel/8/x86_64/edge --url http://10.0.2.2:8080/repo rhel_update edge-commit

ここでは、以下のようになります。

- --ref 引数は、OSTree リポジトリーの構築に使用したものと同じパス値を指定します。

-

--parent 引数は親コミットを指定します。

rhel/8/x86_64/edge、または展開された.tarファイルで見つかるCommit IDなど、解決およびプルする ref を指定できます。 - blueprint-name は RHEL for Edge のブループリント名です。

-

--url引数は、イメージに埋め込むコミットの OSTree リポジトリーへの URL を指定します (例: http://10.0.2.2:8080/repo)。 image-type は network-based deployment の

edge-commitです。注記-

--parent引数は、RHEL for Edge Commit (.tar)イメージタイプにのみ使用できます。--url引数と--parent引数をあわせて使用すると、RHEL for Edge Container (.tar)イメージタイプでエラーが発生します。 -

parent ref引数を省略すると、システムは--ref引数で指定されたrefにフォールバックします。

composer プロセスがキューに追加されたことを確認する画面が表示されます。また、作成されたイメージの UUID (Universally Unique Identifier) 番号も表示されます。UUID 番号を使用してビルドを追跡します。また、更なるタスクのために UUID 番号を手元に保管しておきます。

-

イメージの作成状態を確認します。

# composer-cli compose status

出力には、以下の形式で状態が表示されます。

<UUID> RUNNING date blueprint-name blueprint-version image-type

注記イメージ作成プロセスの完了まで数分かかります。

(オプション) イメージ作成プロセスを中断するには、以下を実行します。

# composer-cli compose cancel <UUID>(オプション) 既存のイメージを削除するには、以下を実行します。

# composer-cli compose delete <UUID>

イメージの作成が完了した後、既存の OSTree デプロイメントをアップグレードするには、以下が必要です。

- リポジトリーを設定します。Deploying a RHEL for Edge imageを参照してください。

- このリポジトリーをリモート、つまり、OSTree コンテンツをホストする http または https のエンドポイントとして追加します。

- 新しい OSTree コミットを既存の稼働中のインスタンスにプルします。RHEL for Edge イメージの更新の手動でのデプロイ を参照してください。

5.1.4. Image Builder コマンドラインインターフェイスを使用した RHEL for Edge イメージのダウンロード

RHEL Image Builder コマンドラインインターフェイスを使用して RHEL for Edge イメージをダウンロードするには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge イメージを作成済みである。

手順

RHEL for Edge イメージの状態を確認します。

# composer-cli compose status

出力には、以下が表示される必要があります。

$ <UUID> FINISHED date blueprint-name blueprint-version image-type

イメージをダウンロードします。

# composer-cli compose image <UUID>

RHEL Image Builder が、

tarファイル形式のイメージをカレントディレクトリーにダウンロードします。UUID 番号とイメージサイズは並んで表示されます。

$ <UUID>-commit.tar: size MB

イメージには、コミットと、リポジトリーコンテンツに関する情報メタデータを含む json ファイルが含まれています。

5.2. 非ネットワークベースのデプロイメントワークフロー

RHEL for Edge Container イメージと RHEL for Edge Installer イメージを使用して OSTree ベースのシステムをインストールし、後で切断された環境のデバイスにデプロイできるブート ISO イメージを構築するには、以下の手順を実行します。

5.2.1. Image Builder CLI を使用したRHEL for Edge Container のブループリントの作成

RHEL for Edge Container イメージのブループリントを作成するには、以下のステップを実行します。

手順

次の内容のプレーンテキストファイルを TOML 形式で作成します。

name = "blueprint-name" description = "blueprint-text-description" version = "0.0.1" modules = [ ] groups = [ ]

詳細は以下のようになります。

- blueprint-name はブループリントの名前、blueprint-text-description はブループリントの説明です。

- 0.0.1 は、Semantic Versioning スキームに従って、バージョン番号に置き換えます。

モジュール には、イメージにインストールするパッケージの名前と、それに対応するバージョンの glob を記述します (例: パッケージ名 = "tmux"、対応するバージョンの glob = "2.9a")。

現在、パッケージとモジュールには違いがないことに注意してください。

グループ は、イメージにインストールされるパッケージグループです (例: グループパッケージ anaconda-tools)。

このとき、モジュールおよびグループがわからない場合は、空欄のままにしておきます。

要件に沿うように、必要なパッケージを含め、ブループリントの他の詳細をカスタマイズします。

ブループリントに含むすべてのパッケージについて、以下の行をファイルに追加します。

[[packages]] name = "package-name" version = "package-version"

詳細は以下のようになります。

- package-name は、パッケージ名に置き換えます (例: httpd, gdb-doc、coreutils など)。

package-version は、使用するパッケージのバージョン番号に置き換えます。

package-version は、以下の dnf バージョン仕様をサポートしています。

- 特定のバージョンを指定する場合は、バージョン番号を正確に指定してください (例: 8.0 など)。

- 利用可能な最新バージョンを指定する場合は、アスタリスク * を使用します。

- 最新のマイナーバージョンを指定する場合は、8.* などの形式を使用してください。

ブループリントを RHEL Image Builder サーバーにプッシュ (インポート) します。

# composer-cli blueprints push blueprint-name.toml既存のブループリントを一覧表示して、作成したブループリントが正常にプッシュされて存在するかどうかを確認します。

# composer-cli blueprints show BLUEPRINT-NAME

ブループリントに記載されているコンポーネントおよびバージョンと、その依存関係が有効かどうかを確認します。

# composer-cli blueprints depsolve blueprint-name

関連情報

5.2.2. Image Builder CLI を使用した RHEL for Edge Installer のブループリントの作成

ブループリントを作成して RHEL for Edge Installer (.iso) イメージを構築し、ユーザーアカウントを指定して、インストール時にシステム上に 1 人以上のユーザーを自動的に作成できます。

customizations.user カスタマイズを使用してブループリントでユーザーを作成すると、ブループリントはユーザーを /usr/lib/passwd ディレクトリーの下に、パスワードを /usr/etc/shadow ディレクトリーの下に作成します。OSTree 更新を使用している実行中のシステムで、さらにバージョンの高いイメージのパスワードを変更することはできない点に注意してください。ブループリントで作成したユーザーは、作成したシステムにアクセスするためだけに使用する必要があります。システムにアクセスしたら、useradd コマンドなどを使用してユーザーを作成する必要があります。

RHEL for Edge Installer イメージのブループリントを作成するには、以下の手順を実行します。

手順

次の内容のプレーンテキストファイルを TOML 形式で作成します。

name = "blueprint-installer" description = "blueprint-for-installer-image" version = "0.0.1" [[customizations.user]] name = "user" description = "account" password = "user-password" key = "user-ssh-key " home = "path" groups = ["user-groups"]

詳細は以下のようになります。

- blueprint-name はブループリントの名前、blueprint-text-description はブループリントの説明です。

- 0.0.1 は、Semantic Versioning スキームに従って、バージョン番号に置き換えます。

ブループリントを RHEL Image Builder サーバーにプッシュ (インポート) します。

# composer-cli blueprints push blueprint-name.toml既存のブループリントを一覧表示して、作成したブループリントが正常にプッシュされて存在するかどうかを確認します。

# composer-cli blueprints show blueprint-nameブループリントに記載されているコンポーネントおよびバージョンと、その依存関係が有効かどうかを確認します。

# composer-cli blueprints depsolve blueprint-name

関連情報

5.2.3. Image Builder CLI を使用した RHEL for Edge Container イメージの作成

RHEL Image Builder コマンドラインインターフェイスを使用して RHEL for Edge Container イメージを作成するには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge Container イメージのブループリントを作成しました。

手順

RHEL for Edge Container イメージを作成します。

# composer-cli compose start-ostree --ref rhel/8/x86_64/edge --url URL-OSTree-repository blueprint-name image-type

詳細は以下のようになります。

-

--refは、お客様が ostree リポジトリーの構築に使用した値と同じです --urlは、イメージに埋め込むコミットの OSTree リポジトリーへの URL ですたとえば、http://10.0.2.2:8080/repo/ です。デフォルトでは、RHEL for Edge Container イメージのリポジトリーフォルダーは /repo です。RHEL for Edge イメージをインストールするための Web サーバーの設定 を参照してください。使用する正しい URL を見つけるには、実行中のコンテナーにアクセスし、

nginx.confファイルを確認します。使用する URL を見つけるには、実行中のコンテナーにアクセスし、nginx.confファイルを確認します。nginx.confファイル内で、rootディレクトリーエントリーを見つけて、/repo/フォルダー情報を検索します。RHEL Image Builder を使用して RHEL for Edge Container イメージ(.tar)を作成するときにリポジトリー URL を指定しない場合、デフォルトの/repo/エントリーがnginx.confファイルに作成されることに注意してください。- blueprint-name は RHEL for Edge のブループリント名です。

image-type は、非ネットワークベースのデプロイメント 用の

edge-containerです。composer プロセスがキューに追加されたことを確認する画面が表示されます。また、作成されたイメージの UUID (Universally Unique Identifier) 番号も表示されます。UUID 番号を使用してビルドを追跡します。また、更なるタスクのために UUID 番号を手元に保管しておきます。

-

イメージの作成状態を確認します。

# composer-cli compose status

出力には、以下の形式で状態が表示されます。

<UUID> RUNNING date blueprint-name blueprint-version image-type

注記イメージの作成プロセスは、完了するまでに最大 20 分かかります。

イメージ作成プロセスを中断するには、以下を実行します。

# composer-cli compose cancel <UUID>既存イメージを削除するには、以下を実行します。

# composer-cli compose delete <UUID>イメージの準備ができたら、ネットワーク以外のデプロイメント に使用できます。ネットワークベース以外のデプロイメント用の RHEL for Edge Container イメージの作成 を参照してください。

5.2.4. ネットワークベース以外のデプロイメント向けのコマンドラインインターフェイスを使用した RHEL for Edge インストーラーイメージの作成

OSTree コミットを組み込む RHEL for Edge インストーラーイメージを作成するには、RHEL Image Builder コマンドラインインターフェイスを使用して、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge Installer イメージのブループリントを作成している。

- RHEL for Edge Container イメージを作成し、Web サーバーを使用してデプロイしました。

手順

RHEL for Edge Installer インストーラーイメージの作成を開始します。

# composer-cli compose start-ostree --ref rhel/8/x86_64/edge --url URL-OSTree-repository blueprint-name image-type

詳細は以下のようになります。

- ref は、お客様が ostree リポジトリーの構築に使用した値と同じです。

- URL-OSTree-repository は、イメージに埋め込むコミットの OSTree リポジトリーへの URL です。たとえば、http://10.0.2.2:8080/repo です。ネットワークベース以外のデプロイメント用の RHEL for Edge Container イメージの作成 を参照してください。

- blueprint-name は、RHEL for Edge Installer のブループリント名です。

image-type は

edge-installerです。composer プロセスがキューに追加されたことを確認する画面が表示されます。また、作成されたイメージの UUID (Universally Unique Identifier) 番号も表示されます。UUID 番号を使用してビルドを追跡します。また、更なるタスクのために UUID 番号を手元に保管しておきます。

イメージの作成状態を確認します。

# composer-cli compose status

コマンド出力には、以下の形式で状態が表示されます。

<UUID> RUNNING date blueprint-name blueprint-version image-type

注記イメージ作成プロセスの完了まで数分かかります。

イメージ作成プロセスを中断するには、以下を実行します。

# composer-cli compose cancel <UUID>既存イメージを削除するには、以下を実行します。

# composer-cli compose delete <UUID>イメージの準備ができたら、ネットワーク以外のデプロイメント に使用できます。ネットワークベース以外のデプロイメント向けの RHEL for Edge イメージのインストール を参照してください。

5.2.5. Image Builder CLI を使用した RHEL for Edge Installer イメージのダウンロード

RHEL Image Builder コマンドラインインターフェイスを使用して RHEL for Edge Installer イメージをダウンロードするには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge Installer イメージを作成している。

手順

RHEL for Edge イメージの状態を確認します。

# composer-cli compose status

出力には、以下が表示される必要があります。

$ <UUID> FINISHED date blueprint-name blueprint-version image-type

イメージをダウンロードします。

# composer-cli compose image <UUID>

RHEL Image Builder が、

.isoファイル形式のイメージをカレントディレクトリーにダウンロードします。UUID 番号とイメージサイズは並んで表示されます。

$ <UUID>-boot.iso: size MB

結果のイメージは、起動可能な ISO イメージです。

5.3. サポートされているイメージのカスタマイズ

ブループリントに次のようなカスタマイズを追加することで、イメージをカスタマイズできます。

- RPM パッケージの追加

- サービスの有効化

- カーネルコマンドラインパラメーターのカスタマイズ

とりわけ、ブループリント内ではいくつかのイメージのカスタマイズを使用できます。カスタマイズを使用すると、デフォルトのパッケージでは使用できないパッケージやグループをイメージに追加できます。これらのオプションを使用するには、ブループリントでカスタマイズを設定し、それを RHEL Image Builder にインポート (プッシュ) します。

5.3.1. ディストリビューションの選択

distro フィールドを使用して、イメージの作成時またはブループリントの depsolve 時に使用するディストリビューションを選択できます。ディストリビューションを指定しない場合、ホストディストリビューションが使用されます。ディストリビューションを指定しない場合、ブループリントはホストディストリビューションを使用します。ホストオペレーティングシステムをアップグレードする場合、ディストリビューションが設定されていないブループリントでは、新しいオペレーティングシステムのバージョンを使用してイメージがビルドされます。RHEL Image Builder ホストとは異なるオペレーティングシステムイメージをビルドすることはできません。

手順

指定の RHEL イメージを常にビルドするように、ディストリビューションを使用してブループリントをカスタマイズします。

name = "blueprint_name" description = "blueprint_version" version = "0.1" distro = "different_minor_version"

別のマイナーバージョンをビルドするには、"different_minor_version" を置き換えます。たとえば、RHEL 8.8 イメージをビルドする場合は、distro = "rhel-88" を使用します。RHEL 8.9 イメージでは、RHEL 8.8 以前のリリースなどのマイナーバージョンをビルドできます。

5.3.2. パッケージグループの選択

パッケージとモジュールを使用してブループリントをカスタマイズします。name 属性は必須の文字列です。version 属性はオプションの文字列で、指定しない場合はリポジトリー内の最新バージョンが使用されます。

現在、osbuild-composer のパッケージとモジュールの間に違いはありません。どちらも RPM パッケージの依存関係として扱われます。

手順

パッケージを使用してブループリントをカスタマイズします。

[[packages]] name = "package_group_name""package_group_name" は、パッケージグループの名前に置き換えます。たとえば、"tmux" とします。

[[packages]] name = "tmux" version = "2.9a"

5.3.3. イメージのホスト名の設定

customizations.hostname は、最終イメージのホスト名を設定するために使用できるオプションの文字列です。このカスタマイズはオプションであり、設定しない場合、ブループリントはデフォルトのホスト名を使用します。

手順

ブループリントをカスタマイズしてホスト名を設定します。

[customizations] hostname = "baseimage"

5.3.4. 追加ユーザーの指定

ユーザーをイメージに追加し、必要に応じて SSH キーを設定します。このセクションのフィールドは、name を除いてすべてオプションです。

手順

ブループリントをカスタマイズして、イメージにユーザーを追加します。

[[customizations.user]] name = "USER-NAME" description = "USER-DESCRIPTION" password = "PASSWORD-HASH" key = "PUBLIC-SSH-KEY" home = "/home/USER-NAME/" shell = "/usr/bin/bash" groups = ["users", "wheel"] uid = NUMBER gid = NUMBER

GID はオプションであり、イメージにすでに存在している必要があります。必要に応じて、パッケージで作成するか、ブループリントで

customizations.groupエントリーを使用して GID を作成します。PASSWORD-HASH は、実際の

password hashに置き換えます。password hashを生成するには、次のようなコマンドを使用します。$ python3 -c 'import crypt,getpass;pw=getpass.getpass();print(crypt.crypt(pw) if (pw==getpass.getpass("Confirm: ")) else exit())'その他のプレースホルダーを、適切な値に置き換えます。

nameの値を入力し、不要な行は省略します。追加するすべてのユーザーにこのブロックを繰り返します。

5.3.5. 追加グループの指定

作成されるシステムイメージのグループを指定します。name 属性と gid 属性は両方とも必須です。

手順

グループを使用してブループリントをカスタマイズします。

[[customizations.group]] name = "GROUP-NAME" gid = NUMBER

追加するすべてのグループにこのブロックを繰り返します。

5.3.6. 既存ユーザーの SSH キーの設定

customizations.sshkey を使用して、最終イメージ内の既存ユーザーの SSH キーを設定できます。user 属性と key 属性は両方とも必須です。

手順

- 既存ユーザーの SSH キーを設定してブループリントをカスタマイズします。

[[customizations.sshkey]] user = "root" key = "PUBLIC-SSH-KEY"

既存ユーザーに対してのみ、customizations.sshkey カスタマイズを設定できます。ユーザーの作成と SSH キーの設定は、システムイメージのカスタマイズに関するユーザー仕様 を参照してください。

5.3.7. カーネル引数の追加

ブートローダーのカーネルコマンドラインに引数を追加できます。デフォルトでは、RHEL Image Builder はデフォルトのカーネルをイメージにビルドします。ただし、ブループリントでカーネルを設定することでカーネルをカスタマイズできます。

手順

デフォルト設定にカーネルの起動パラメーターオプションを追加します。

[customizations.kernel] append = "KERNEL-OPTION"イメージで使用するカーネル名を定義

[customizations.kernel] name = "KERNEL-rt"

5.3.8. タイムゾーンと NTP の設定

ブループリントをカスタマイズして、タイムゾーンと Network Time Protocol (NTP) を設定できます。timezone 属性と ntpservers 属性は両方ともオプションの文字列です。タイムゾーンをカスタマイズしない場合、システムは 協定世界時 (UTC) を使用します。NTP サーバーを設定しない場合、システムはデフォルトのディストリビューションを使用します。

手順

必要な

timezoneとntpserversを使用してブループリントをカスタマイズします。[customizations.timezone] timezone = "TIMEZONE" ntpservers = "NTP_SERVER"

以下に例を示します。

[customizations.timezone] timezone = "US/Eastern" ntpservers = ["0.north-america.pool.ntp.org", "1.north-america.pool.ntp.org"]

注記Google Cloud などの一部のイメージタイプには、すでに NTP サーバーがセットアップされています。そのようなイメージでは、選択されている環境で NTP サーバーを起動する必要があるため、これをオーバーライドすることはできません。ただし、ブループリントでタイムゾーンをカスタマイズできます。

5.3.9. ロケール設定のカスタマイズ

作成されるシステムイメージのロケール設定をカスタマイズできます。language 属性と keyboard 属性は両方とも必須です。他の多くの言語を追加できます。最初に追加する言語はプライマリー言語で、他の言語はセカンダリー言語です。

手順

- ロケール設定を行います。

[customizations.locale] languages = ["LANGUAGE"] keyboard = "KEYBOARD"

以下に例を示します。

[customizations.locale] languages = ["en_US.UTF-8"] keyboard = "us"

言語でサポートされている値を一覧表示するには、以下のコマンドを実行します。

$ localectl list-locales

キーボードでサポートされている値を一覧表示するには、以下のコマンドを実行します。

$ localectl list-keymaps

5.3.10. ファイアウォールのカスタマイズ

生成されたシステムイメージのファイアウォールを設定します。デフォルトでは、ファイアウォールは、sshd など、ポートを明示的に有効にするサービスを除き、着信接続をブロックします。

[customizations.firewall] または [customizations.firewall.services] を使用したくない場合は、属性を削除するか、空のリスト [] に設定します。デフォルトのファイアウォールセットアップのみを使用する場合は、ブループリントからカスタマイズを省略できます。

Google および OpenStack テンプレートは、環境のファイアウォールを明示的に無効にします。ブループリントを設定してこの動作をオーバーライドすることはできません。

手順

他のポートとサービスを開くには、次の設定を使用してブループリントをカスタマイズします。

[customizations.firewall] ports = ["PORTS"]ここで、

portsは、ポート、または開くポートとプロトコルの範囲を含む文字列のオプションのリストです。port:protocol形式を使用してポートを設定できます。portA-portB:protocol形式を使用してポート範囲を設定できます。以下に例を示します。[customizations.firewall] ports = ["22:tcp", "80:tcp", "imap:tcp", "53:tcp", "53:udp", "30000-32767:tcp", "30000-32767:udp"]

/etc/servicesの数値ポートまたはその名前を使用して、ポートリストを有効または無効にすることができます。customizations.firewall.serviceセクションで、どのファイアウォールサービスを有効または無効にするかを指定します。[customizations.firewall.services] enabled = ["SERVICES"] disabled = ["SERVICES"]

利用可能なファイアウォールサービスを確認できます。

$ firewall-cmd --get-services

以下に例を示します。

[customizations.firewall.services] enabled = ["ftp", "ntp", "dhcp"] disabled = ["telnet"]

注記firewall.servicesにリストされているサービスは、/etc/servicesファイルで使用可能なservice-namesとは異なります。

5.3.11. サービスの有効化または無効化

システムの起動時に有効にするサービスを制御することができます。一部のイメージタイプでは、イメージが正しく機能するようにすでにサービスが有効または無効になっており、このセットアップをオーバーライドすることができません。ブループリントの [customizations.services] 設定はこれらのサービスを置き換えるものではありませんが、イメージテンプレートにすでに存在するサービスのリストにサービスを追加します。

手順

起動時に有効にするサービスをカスタマイズします。

[customizations.services] enabled = ["SERVICES"] disabled = ["SERVICES"]

以下に例を示します。

[customizations.services] enabled = ["sshd", "cockpit.socket", "httpd"] disabled = ["postfix", "telnetd"]

5.3.12. カスタムファイルシステム設定の指定

ブループリントでカスタムファイルシステム設定を指定できるため、デフォルトのレイアウト設定ではなく、特定のディスクレイアウトでイメージを作成できます。ブループリントでデフォルト以外のレイアウト設定を使用すると、次の利点が得られます。

- セキュリティーベンチマークへの準拠

- ディスク外エラーに対する保護

- パフォーマンスの向上

- 既存のセットアップとの整合性

OSTree イメージには、読み取り専用などの独自のマウントルールがあるため、ファイルシステムのカスタマイズは OSTree システムではサポートされません。

ブループリントは、次の mountpoints とそのサブディレクトリーをサポートしています。

-

/- ルートマウントポイント -

/var -

/home -

/opt -

/srv/ -

/usr -

/app -

/data -

/boot- ブループリントは、RHEL 8.7 および RHEL 9.1 以降で/bootのカスタマイズをサポートしています。

マウントポイントのカスタマイズは、RHEL 8.5 ディストリビューション以降、CLI を使用した場合のみサポートされます。以前のディストリビューションでは、root パーティションをマウントポイントとして指定し、size 引数をイメージ size のエイリアスとして指定することしかできません。RHEL 8.6 以降、osbuild-composer-46.1-1.el8 RPM 以降のバージョンでは、物理パーティションは使用できなくなり、ファイルシステムのカスタマイズによって論理ボリュームが作成されます。

カスタマイズされたイメージに複数のパーティションがある場合、LVM でカスタマイズされたファイルシステムパーティションを使用してイメージを作成し、実行時にそれらのパーティションのサイズを変更できます。これを行うには、ブループリントでカスタマイズされたファイルシステム設定を指定して、必要なディスクレイアウトでイメージを作成します。デフォルトのファイルシステムレイアウトは変更されません。ファイルシステムをカスタマイズせずにプレーンイメージを使用すると、ルートパーティションは cloud-init によってサイズ変更されます。

ブループリントは、ファイルシステムのカスタマイズを LVM パーティションに自動的に変換します。

カスタムファイルブループリントのカスタマイズを使用して、新しいファイルを作成したり、既存のファイルを置き換えたりできます。指定するファイルの親ディレクトリーが存在している必要があります。存在しない場合、イメージのビルドが失敗します。[[customizations.directories]] のカスタマイズで親ディレクトリーを指定して、親ディレクトリーが存在することを確認してください。

ファイルのカスタマイズを他のブループリントのカスタマイズと組み合わせると、他のカスタマイズの機能に影響が生じたり、現在のファイルのカスタマイズがオーバーライドされる可能性があります。

[[customizations.files]] ブループリントのカスタマイズを使用すると、次のことが可能になります。

- 新しいテキストファイルを作成する。

- 既存のファイルを変更する。警告: これにより、既存のコンテンツが上書きされる可能性があります。

- 作成するファイルのユーザーとグループの所有権を設定する。

- モード許可を 8 進数形式で設定する。

以下のファイルは作成または置き換えることはできません。

-

/etc/fstab -

/etc/shadow -

/etc/passwd -

/etc/group

[[customizations.files]] および [[customizations.directories]] ブループリントのカスタマイズを使用して、イメージ内にカスタマイズされたファイルとディレクトリーを作成できます。これらのカスタマイズは、/etc ディレクトリーでのみ使用できます。

これらのブループリントのカスタマイズは、OSTree コミットをデプロイするイメージタイプ (edge-raw-image、edge-installer、edge-simplified-installer など) を除く、すべてのイメージタイプでサポートされます。

mode、user、または group がすでに設定されているイメージ内にすでに存在するディレクトリーパスで customizations.directories を使用すると、イメージビルドで既存のディレクトリーの所有権または権限の変更を防ぐことができません。

[[customizations.directory]] ブループリントのカスタマイズを使用すると、以下を行うことができます。

- 新しいディレクトリーを作成する。

- 作成するディレクトリーのユーザーとグループの所有権を設定する。

- ディレクトリーモードのパーミッションを 8 進数形式で設定する。

- 必要に応じて親ディレクトリーを作成する。

[[customizations.files]] ブループリントのカスタマイズを使用すると、次のことが可能になります。

- 新しいテキストファイルを作成する。

- 既存のファイルを変更する。警告: これにより、既存のコンテンツが上書きされる可能性があります。

- 作成するファイルのユーザーとグループの所有権を設定する。

- モード許可を 8 進数形式で設定する。

以下のファイルは作成または置き換えることはできません。

-

/etc/fstab -

/etc/shadow -

/etc/passwd -

/etc/group

手順

ブループリントのファイルシステム設定をカスタマイズします。

[[customizations.filesystem]] mountpoint = "MOUNTPOINT" size = MINIMUM-PARTITION-SIZE

MINIMUM-PARTITION-SIZE値には、デフォルトのサイズ形式はありません。ブループリントのカスタマイズでは、kB から TB、および KiB から TiB の値と単位がサポートされています。たとえば、マウントポイントのサイズをバイト単位で定義できます。[[customizations.filesystem]] mountpoint = "/var" size = 1073741824

単位を使用してマウントポイントのサイズを定義します。以下に例を示します。

[[customizations.filesystem]] mountpoint = "/opt" size = "20 GiB"

[[customizations.filesystem]] mountpoint = "/boot" size = "1 GiB"

[[customizations.directories]]を使用して、イメージ用にカスタマイズされたディレクトリーを/etcディレクトリーの下に作成します。[[customizations.directories]] path = "/etc/directory_name" mode = "octal_access_permission" user = "user_string_or_integer" group = "group_string_or_integer" ensure_parents = boolean

ブループリントの各エントリーについて説明します。

-

path- 必須 - 作成するディレクトリーへのパスを入力します。/etcディレクトリー下の絶対パスである必要があります。 -

mode- オプション - ディレクトリーのアクセスパーミッションを 8 進数形式で設定します。パーミッションを指定しない場合、デフォルトで 0755 に設定されます。先頭のゼロは任意です。 -

user- オプション - ユーザーをディレクトリーの所有者として設定します。ユーザーを指定しない場合は、デフォルトでrootに設定されます。ユーザーは文字列または整数として指定できます。 -

group- オプション - グループをディレクトリーの所有者として設定します。グループを指定しない場合は、デフォルトでrootになります。グループは文字列または整数として指定できます。 -

ensure_parents- オプション - 必要に応じて親ディレクトリーを作成するかどうかを指定します。値を指定しない場合は、デフォルトでfalseに設定されます。 [[customizations.directories]]を使用して、イメージ用にカスタマイズされたファイルを/etcディレクトリーの下に作成します。[[customizations.files]] path = "/etc/directory_name" mode = "octal_access_permission" user = "user_string_or_integer" group = "group_string_or_integer" data = "Hello world!"

ブループリントの各エントリーについて説明します。

-

path- 必須 - 作成するファイルへのパスを入力します。/etcディレクトリー下の絶対パスである必要があります。 -

mode- オプション - ファイルのアクセスパーミッションを 8 進数形式で設定します。パーミッションを指定しない場合、デフォルトで 0644 に設定されます。先頭のゼロは任意です。 -

user- オプション - ユーザーをファイルの所有者として設定します。ユーザーを指定しない場合は、デフォルトでrootに設定されます。ユーザーは文字列または整数として指定できます。 -

group- オプション - グループをファイルの所有者として設定します。グループを指定しない場合は、デフォルトでrootになります。グループは文字列または整数として指定できます。 -

data- オプション - プレーンテキストファイルの内容を指定します。コンテンツを指定しない場合は、空のファイルが作成されます。

5.4. RHEL Image Builder によってインストールされるパッケージ

RHEL Image Builder を使用してシステムイメージを作成すると、システムは一連のベースパッケージグループをインストールします。

ブループリントにコンポーネントを追加する場合は、追加したコンポーネント内のパッケージが他のパッケージコンポーネントと競合しないようにしてください。そうしないと、システムは依存関係を解決できず、カスタマイズされたイメージの作成に失敗します。次のコマンドを実行して、パッケージ間に競合がないかどうかを確認できます。

# composer-cli blueprints depsolve BLUEPRINT-NAME

デフォルトでは、RHEL Image Builder は Core グループをパッケージの基本リストとして使用します。

表5.1 イメージタイプの作成をサポートするデフォルトパッケージ

| イメージタイプ | デフォルトパッケージ |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5.5. 関連情報

第6章 簡略化されたインストーラーイメージを構築して、RHEL for Edge image イメージをプロビジョニングします

デバイスへの無人インストール用に最適化された RHEL for Edge Simplified Installer イメージをビルドし、そのイメージを RHEL for Edge イメージにプロビジョニングできます。

6.1. 簡略化されたインストーラーイメージのビルドおよびデプロイ

edge-simplified-installer イメージタイプを使用して、RHEL for Edge Simplified Installer イメージをビルドします。

RHEL for Edge Simplified Installer イメージをビルドするには、既存の OSTree コミットを提供します。作成されるイメージには、OSTree コミットがデプロイされた生のイメージが含まれます。Simplified インストーラーの ISO イメージを起動すると、ハードディスクまたは仮想マシンのブートイメージとして使用できる RHEL for Edge システムがプロビジョニングされます。Simplified Installer イメージの作成に使用したブループリントで指定したユーザー名とパスワードを使用して、デプロイされたシステムにログインできます。

RHEL for Edge Simplified Installer イメージは、デバイスへの無人インストール用に最適化されており、ネットワークベースのデプロイメントと非ネットワークベースのデプロイメントの両方をサポートします。ただし、ネットワークベースのデプロイメントでは、UEFI HTTP ブートのみをサポートします。

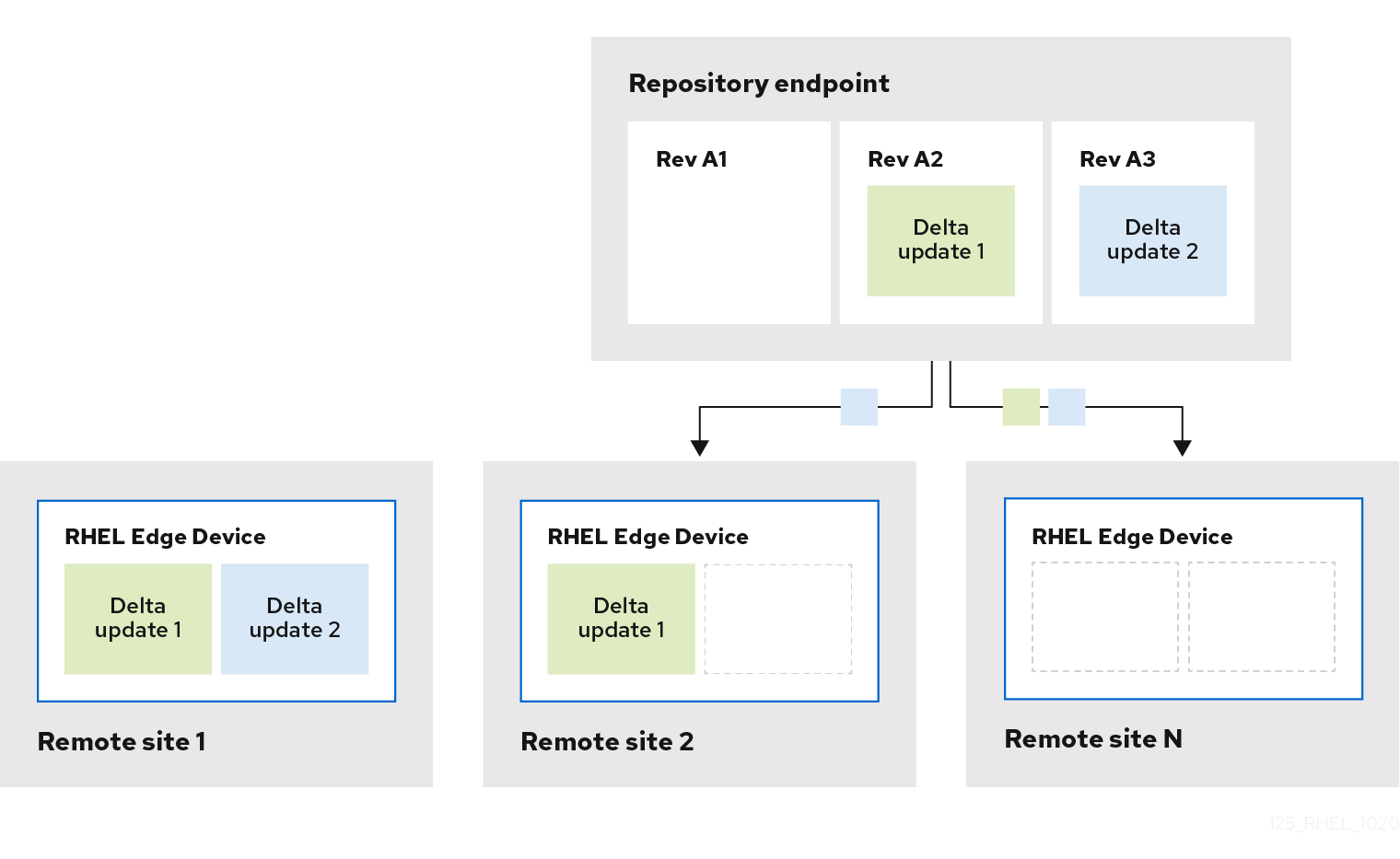

簡略化された RHEL for Edge イメージを作成およびデプロイする手順の概要は次のとおりです。

- RHEL システムをインストールおよび登録する

- RHEL Image Builder をインストールする

- RHEL Image Builder を使用して RHEL for Edge Container イメージのカスタムブループリントを作成する

- RHEL Image Builder で RHEL for Edge のブループリントをインポートする

- OSTreeリポジトリーとしてコミットをデプロイするための Web サーバーを用意した OCI コンテナーに、RHEL for Edge のイメージエンベッドを作成する

-

Edge-simplified-installerイメージのブループリントを作成する - 簡略化された RHEL for Edge を構築する

- RHEL for Edge の簡略化されたイメージのダウンロード

-

Edge-simplified-installervirt-install を使用して RAW イメージをインストールする

次の図は、RHEL for Edge Simplified の構築およびプロビジョニングワークフローを表しています。

図6.1 ネットワークベース環境での RHEL for Edge の構築とプロビジョニング

6.2. RHEL Image Builder CLI を使用した Simplified イメージのブループリントの作成

簡略化された RHEL for Edge イメージのブループリントを作成するには、デバイスへの無人インストールを可能にするための device file の場所と、最初のデバイスクレデンシャルエクスチェンジを実行するための URL を使用してブループリントをカスタマイズする必要があります。また、ブループリントではユーザーとユーザーグループを指定する必要もあります。そのためには、以下の手順に従います。

手順

TOML (Tom's Obvious, Minimal Language) 形式で、以下のコンテンツのプレーンテキストファイルを作成します。

name = "simplified-installer-blueprint" description = "blueprint for the simplified installer image" version = "0.0.1" packages = [] modules = [] groups = [] distro = "" [customizations] installation_device = "/dev/vda" [[customizations.user]] name = "admin" password = "admin" groups = ["users", "wheel"] [customizations.fdo] manufacturing_server_url = "http://10.0.0.2:8080" diun_pub_key_insecure = "true"

注記ブループリントでの FDO のカスタマイズはオプションであり、エラーなしで RHEL for Edge Simplified Installer イメージをビルドできます。

- name はブループリントの名前で、description は説明です。

- 0.0.1 は、Semantic Versioning スキームに従って、バージョン番号に置き換えます。

- モジュール には、イメージにインストールするパッケージの名前と、それに対応するバージョンの glob を記述します (例: パッケージ名 = "tmux"、対応するバージョンの glob = "2.9a")。現在、パッケージとモジュールには違いがないことに注意してください。

-

グループ は、イメージにインストールされるパッケージグループです (例: グループパッケージ

anaconda-tools)。モジュールとグループがわからない場合は、空のままにします。 - installation-device は、デバイスへの無人インストールを有効にするためのカスタマイズです。

- Manufacturing_server_url は、最初のデバイスクレデンシャルエクスチェンジを実行するための URL です。

- name は、イメージにログインするためのユーザー名です。

- password は、任意のパスワードです。

- groups は、任意のユーザーグループです ("widget" など)。

ブループリントを RHEL Image Builder サーバーにプッシュ (インポート) します。

# composer-cli blueprints push blueprint-name.toml既存のブループリントを一覧表示して、作成したブループリントが正常にプッシュされて存在するかどうかを確認します。

# composer-cli blueprints show blueprint-nameブループリントに記載されているコンポーネントおよびバージョンと、その依存関係が有効かどうかを確認します。

# composer-cli blueprints depsolve blueprint-name

6.3. Image Builder CLI を使用した RHEL for Edge Simplified Installer イメージの作成

RHEL Image Builder コマンドラインインターフェイスを使用して RHEL for Edge Simplified イメージを作成するには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge Simplified イメージのブループリントを作成している。

- イメージに埋め込むコミットの OSTree リポジトリーを提供している。たとえば、http://10.0.2.2:8080/repo です。RHEL for Edge イメージをインストールするための Web サーバーの設定 を参照してください。

手順

起動可能な ISO イメージを作成します。

# composer-cli compose start-ostree \ blueprint-name \ edge-simplified-installer \ --ref rhel/8/x86_64/edge \ --url URL-OSTree-repository \

詳細は以下のようになります。

-

blueprint-nameは RHEL for Edge のブループリント名です。 -

edge-simplified-installerは image-type です。 -

--refは、コミットが作成される場所の参照です。 --urlは、イメージに埋め込むコミットの OSTree リポジトリーへの URL ですたとえば、http://10.0.2.2:8080/repo/ です。RHEL for Edge Container を起動するか、Web サーバーをセットアップすることができます。非ネットワークベースのデプロイメント用の RHEL for Edge Container イメージの作成 および RHEL for Edge イメージをインストールするための Web サーバーのセットアップ を参照してください。composer プロセスがキューに追加されたことを確認する画面が表示されます。また、作成されたイメージの UUID (Universally Unique Identifier) 番号も表示されます。UUID 番号を使用してビルドを追跡します。また、更なるタスクのために UUID 番号を手元に保管しておきます。

-

イメージの作成状態を確認します。

# composer-cli compose status

出力には、以下の形式で状態が表示されます。

<UUID> RUNNING date blueprint-name blueprint-version image-type

注記イメージの作成プロセスは、完了するまでに最大 10 分かかる場合があります。

イメージ作成プロセスを中断するには、以下を実行します。

# composer-cli compose cancel <UUID>既存イメージを削除するには、以下を実行します。

# composer-cli compose delete <UUID>

6.4. Image Builder コマンドラインインターフェイスを使用した簡略化された RHEL for Edge イメージのダウンロード

RHEL Image Builder コマンドラインインターフェイスを使用して RHEL for Edge イメージをダウンロードするには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge イメージを作成済みである。

手順

RHEL for Edge イメージの状態を確認します。

# composer-cli compose status

出力には、以下が表示される必要があります。

$ <UUID> FINISHED date blueprint-name blueprint-version image-type

イメージをダウンロードします。

# composer-cli compose image <UUID>

RHEL Image Builder が、コマンドが実行されたカレントディレクトリーのパスに

.isoファイル形式のイメージをダウンロードします。UUID 番号とイメージサイズは並んで表示されます。

$ <UUID>-simplified-installer.iso: size MB

その結果、RHEL for Edge Simplified Installer ISO イメージをダウンロードしました。これをブート ISO として直接使用して、RHEL for Edge システムをインストールできます。

6.5. RHEL Image Builder GUI を使用した Simplified イメージのブループリントの作成

RHEL for Edge Simplified Installer イメージを作成するには、ブループリントを作成し、次の内容でカスタマイズする必要があります。

- デバイスへの無人インストールを可能にするためのデバイスノードの場所。

- 最初のデバイスクレデンシャルエクスチェンジを実行するための URL。

- ユーザーまたはユーザーグループ。

イメージに必要なその他のカスタマイズを追加することもできます。

RHEL Image Builder GUI で簡略化された RHEL for Edge イメージのブループリントを作成するには、以下の手順を実行します。

前提条件

- ブラウザーの Web コンソールから Image Builder アプリケーションを開いている。RHEL Web コンソールでの RHEL Image Builder GUI へのアクセス を参照してください。

手順

RHEL Image Builder アプリケーションの右上隅にある Create Blueprint をクリックします。

ブループリントの名前と説明のフィールドを含むダイアログウィザードが開きます。

Detailsページで以下を行います。- ブループリントの名前と、必要に応じてその説明を入力します。Next をクリックします。

オプション: パッケージページで、次の手順を実行します。

Available packagesの検索で、パッケージ名を入力し、> ボタンをクリックして、パッケージを Chosen packages フィールドに移動します。必要な数のパッケージを検索して含めます。Next をクリックします。注記特に指定がない限り、カスタマイズはすべてオプションです。

-

オプション:

Kernelページで、カーネル名とコマンドライン引数を入力します。 -

オプション:

File systemページで、Use automatic partitioningを選択します。OSTree イメージには読み取り専用などの独自のマウントルールがあるため、ファイルシステムのカスタマイズは OSTree システムではサポートされません。Next をクリックします。 オプション:

Servicesページで、サービスを有効または無効にします。- 有効または無効にするサービス名をコンマまたはスペースで区切るか、Enter キーを押して入力します。Next をクリックします。

オプション:

Firewallページで、ファイアウォール設定をセットアップします。-

Portsと、有効または無効にするファイアウォールサービスを入力します。 - Add zone ボタンをクリックして、各ゾーンのファイアウォールルールを個別に管理します。Next をクリックします。

-

Usersページで、以下の手順に従ってユーザーを追加します。- Add user をクリックします。

Username、password、およびSSH keyを入力します。Server administratorチェックボックスをクリックして、ユーザーを特権ユーザーとしてマークすることもできます。注記ブループリントのカスタマイズでユーザーを指定し、そのブループリントからイメージを作成すると、ブループリントはインストール時に

/usr/lib/passwdディレクトリーにユーザーを作成し、/usr/etc/shadowにパスワードを作成します。ブループリント用に作成したユーザー名とパスワードを使用してデバイスにログインできます。システムにアクセスしたら、useraddコマンドなどを使用してユーザーを作成する必要があります。Next をクリックします。

オプション:

Groupsページで、次の手順を実行してグループを追加します。Add groups ボタンをクリックします。

-

Group nameとGroup IDを入力します。グループをさらに追加できます。Next をクリックします。

-

オプション:

SSH keysページで、キーを追加します。Add key ボタンをクリックします。

- SSH キーを入力します。

-

Userを入力します。Next をクリックします。

オプション:

Timezoneページで、タイムゾーンを設定します。Timezoneフィールドに、システムイメージに追加するタイムゾーンを入力します。たとえば、タイムゾーン形式 US/Eastern を追加します。タイムゾーンを設定しない場合、システムはデフォルトとして協定世界時 (UTC) を使用します。

-

NTPサーバーを入力します。Next をクリックします。

オプション:

Localeページで、次の手順を実行します。-

Keyboard検索フィールドに、システムイメージに追加するパッケージ名を入力します。たとえば、["en_US.UTF-8"] と入力します。 -

Languages検索フィールドに、システムイメージに追加するパッケージ名を入力します。たとえば、"us" と入力します。Next をクリックします。

-

必須:

Othersページで、次の手順を実行します。-

Hostnameフィールドに、システムイメージに追加するホスト名を入力します。ホスト名を追加しない場合、オペレーティングシステムによってホスト名が決定されます。 -

必須:

Installation Devicesフィールドに、システムイメージの有効なノードを入力して、デバイスへの無人インストールを有効にします。たとえば、dev/sda1と入力します。Next をクリックします。

-

オプション:

FIDO device onboardingページで、次の手順を実行します。-

Manufacturing server URLフィールドに、最初のデバイスクレデンシャルエクスチェンジを実行するためのmanufacturing server URLを入力します (例: "http://10.0.0.2:8080")。ブループリントでの FDO のカスタマイズはオプションであり、エラーなしで RHEL for Edge Simplified Installer イメージをビルドできます。 -

DIUN public key insecureフィールドに、最初のデバイスクレデンシャルエクスチェンジを実行するための証明書公開鍵ハッシュを入力します。このフィールドは値として "true" を受け入れます。この値は、この接続が製造サーバーへの非セキュアな接続であることを意味します。たとえば、manufacturing_server_url="http://${FDO_SERVER}:8080" diun_pub_key_insecure="true"と入力します。"key insecure"、"key hash"、および "key root certs" の 3 つのオプションのうち 1 つだけを使用する必要があります。 DIUN public key hashフィールドに、公開鍵のハッシュバージョンを入力します。たとえば、17BD05952222C421D6F1BB1256E0C925310CED4CE1C4FFD6E5CB968F4B73BF73。鍵ハッシュは、製造サーバーの証明書に基づいて生成することで取得できます。鍵ハッシュを生成するには、次のコマンドを実行します。# openssl x509 -fingerprint -sha256 -noout -in /etc/fdo/aio/keys/diun_cert.pem | cut -d"=" -f2 | sed 's/://g'

/etc/fdo/aio/keys/diun_cert.pemは、製造サーバーに保存されている証明書です。DIUN public key root certsフィールドに、公開鍵ルート証明書を入力します。このフィールドは、製造サーバーに保存されている証明書ファイルの内容を受け入れます。証明書ファイルの内容を取得するには、次のコマンドを実行します。$ cat /etc/fdo/aio/keys/diun_cert.pem.

-

- Next をクリックします。

-

Reviewページで、ブループリントの詳細を確認します。Create をクリックします。

RHEL Image Builder ビューが開き、既存のブループリントのリストが表示されます。

6.6. Image Builder GUI を使用した RHEL for Edge Simplified Installer イメージの RHEL の作成

RHEL Image Builder GUI を使用して RHEL for Edge Simplified イメージを作成するには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- ブラウザーの Web コンソールから RHEL Image Builder アプリケーションを開いている。

- RHEL for Edge Simplified イメージのブループリントを作成している。

-

イメージに埋め込むコミットの OSTree リポジトリー (例:

http://10.0.2.2:8080/repo) を提供した。RHEL for Edge イメージをインストールするための Web サーバーの設定 を参照してください。 - FDO 製造サーバーが稼働している。

手順

- Image Builder ダッシュボードにアクセスします。

- ブループリントテーブルで、イメージを構築するブループリントを見つけます。

-

Imagesタブに移動し、Create Imageをクリックします。Create imageウィザードが開きます。 Image outputページで、次の手順を実行します。-

Select a blueprintリストから、RHEL for Edge Simplified イメージ用に作成したブループリントを選択します。 -

Image output typeリストから、RHEL for Edge Simplified Installer (.iso)を選択します。 -

Image Sizeフィールドにイメージサイズを入力します。Simplified Installer イメージに必要な最小イメージサイズは、次のとおりです。

-

- Next をクリックします。

OSTree settingsページで、次の手順を実行します。-

Repository URLフィールドに、親 OSTree コミットのプル元となるリポジトリー URL を入力します。 -

Refフィールドにrefブランチ名のパスを入力します。refを入力しない場合は、ディストリビューションのデフォルトのrefが使用されます。

-

-

Reviewページでイメージのカスタマイズを確認し、Create をクリックします。

イメージのビルドが開始され、完了するまでに最大 20 分かかります。ビルドを停止するには、Stop build をクリックします。

6.7. Image Builder GUI を使用した簡略化された RHEL for Edge イメージのダウンロード

RHEL Image Builder GUI を使用して RHEL for Edge イメージをダウンロードするには、以下の前提条件を満たしていることを確認してから、手順に従ってください。

前提条件

- RHEL for Edge イメージが正常に作成されている。リンクを参照してください。

手順

- RHEL Image Builder ダッシュボードにアクセスします。ブループリントリストのダッシュボードが開きます。

- ブループリントテーブルで、RHEL for Edge Simplified Installer イメージを構築したブループリントを見つけます。

-

Imagesタブに移動します。 次のいずれかを実行します。

- イメージをダウンロードします。

- イメージのログをダウンロードして要素を検査し、問題がないかどうかを確認します。

ブート ISO として直接ダウンロードした RHEL for Edge Simplified Installer ISO イメージを使用して、RHEL for Edge システムをインストールできます。

6.8. UEFI HTTP Boot サーバーのセットアップ

UEFI HTTP Boot サーバーを設定し、この UEFI HTTP Boot サーバーに接続してネットワーク経由で RHEL for Edge 仮想マシンのプロビジョニングを開始できるようにするには、以下の手順に従います。

前提条件

- ISO 簡略化インストーラーイメージを作成している。

- ISO コンテンツを提供する http サーバー。

手順

選択したディレクトリーに ISO イメージをマウントします。

# mkdir /mnt/rhel8-install/ # mount -o loop,ro -t iso9660 /path_directory/installer.iso /mnt/rhel8-install/

/path_directory/installer.isoを RHEL for Edge 起動可能な ISO イメージへのパスに置き換えます。マウントされたイメージから HTTP サーバーのルートにファイルをコピーします。このコマンドにより、イメージに含まれるファイルが保存される

/var/www/html/rhel8-install/ディレクトリーを作成します。# mkdir /var/www/html/httpboot/ # cp -R /mnt/rhel8-install/* /var/www/html/httpboot/ # chmod -R +r /var/www/html/httpboot/*

注記一部のコピー方法は、有効なインストールソースに必要な

.treeinfoファイルを省略できることに注意してください。この手順で示されているように、ディレクトリー全体に対してcpコマンドを実行しても、.treeinfoが正しくコピーされます。以下を置き換えて、

/var/www/html/EFI/BOOT/grub.cfgファイルを更新します。-

coreos.inst.install_dev=/dev/sdaをcoreos.inst.install_dev=/dev/vdaへ -

linux /images/pxeboot/vmlinuzをlinuxefi /images/pxeboot/vmlinuzへ -

initrd /images/pxeboot/initrd.imgをinitrdefi /images/pxeboot/initrd.imgへ coreos.inst.image_file=/run/media/iso/disk.img.xzをcoreos.inst.image_url=http://{IP-ADDRESS}/disk.img.xzへIP-ADDRESS は、このマシンの IP アドレスで、http ブートサーバーとして機能します。

-

httpd サービスを起動します。

# systemctl start httpd.service

その結果、UEFI HTTP Boot サーバーをセットアップした後、UEFI HTTP ブートを使用して RHEL for Edge デバイスをインストールできます。

6.9. 簡略化された ISO イメージを仮想マシンにデプロイ

次のインストールソースを使用して RHEL for Edge の Simplified イメージを作成することにより、生成した RHEL for Edge ISO イメージをデプロイします。

- UEFI HTTP Boot

- virt-install

この例は、ネットワークベース のインストール用に ISO イメージから virt-install インストールソースを作成する方法を示しています。

前提条件

- ISO イメージを作成している。

- UEFI HTTP ブートをサポートするようにネットワーク設定をセットアップしている。

手順

- UEFI HTTP ブートをサポートするようにネットワーク設定をセットアップします。libvirt を使用した UEFI HTTP ブートのセットアップ を参照してください。

virt-installコマンドを使用して、UEFI HTTP Boot から RHEL for Edge Virtual Machine を作成します。# virt-install \ --name edge-install-image \ --disk path=” “, ,format=qcow2 --ram 3072 \ --memory 4096 \ --vcpus 2 \ --network network=integration,mac=mac_address \ --os-type linux --os-variant rhel8 \ --cdrom "/var/lib/libvirt/images/”ISO_FILENAME" --boot uefi,loader_ro=yes,loader_type=pflash,nvram_template=/usr/share/edk2/ovmf/OVMF_VARS.fd,loader_secure=no --virt-type kvm \ --graphics none \ --wait=-1 --noreboot

コマンドを実行すると、仮想マシンのインストールが開始します。

検証

- 作成した仮想マシンにログインします。

6.10. USB フラッシュドライブからの Simplified ISO イメージのデプロイ

USB インストール を使用して RHEL for Edge Simplified イメージを作成して生成した RHEL for Edge ISO イメージをデプロイします。

この例は、ISO イメージから USB インストール ソースを作成する方法を示しています。

前提条件

- ISO イメージである簡略化されたインストーラーイメージを作成しました。

- 8 GB の USB フラッシュドライブがある。

手順

- ISO イメージファイルを USB フラッシュドライブにコピーします。

- USB フラッシュドライブを、起動するコンピューターのポートに接続します。

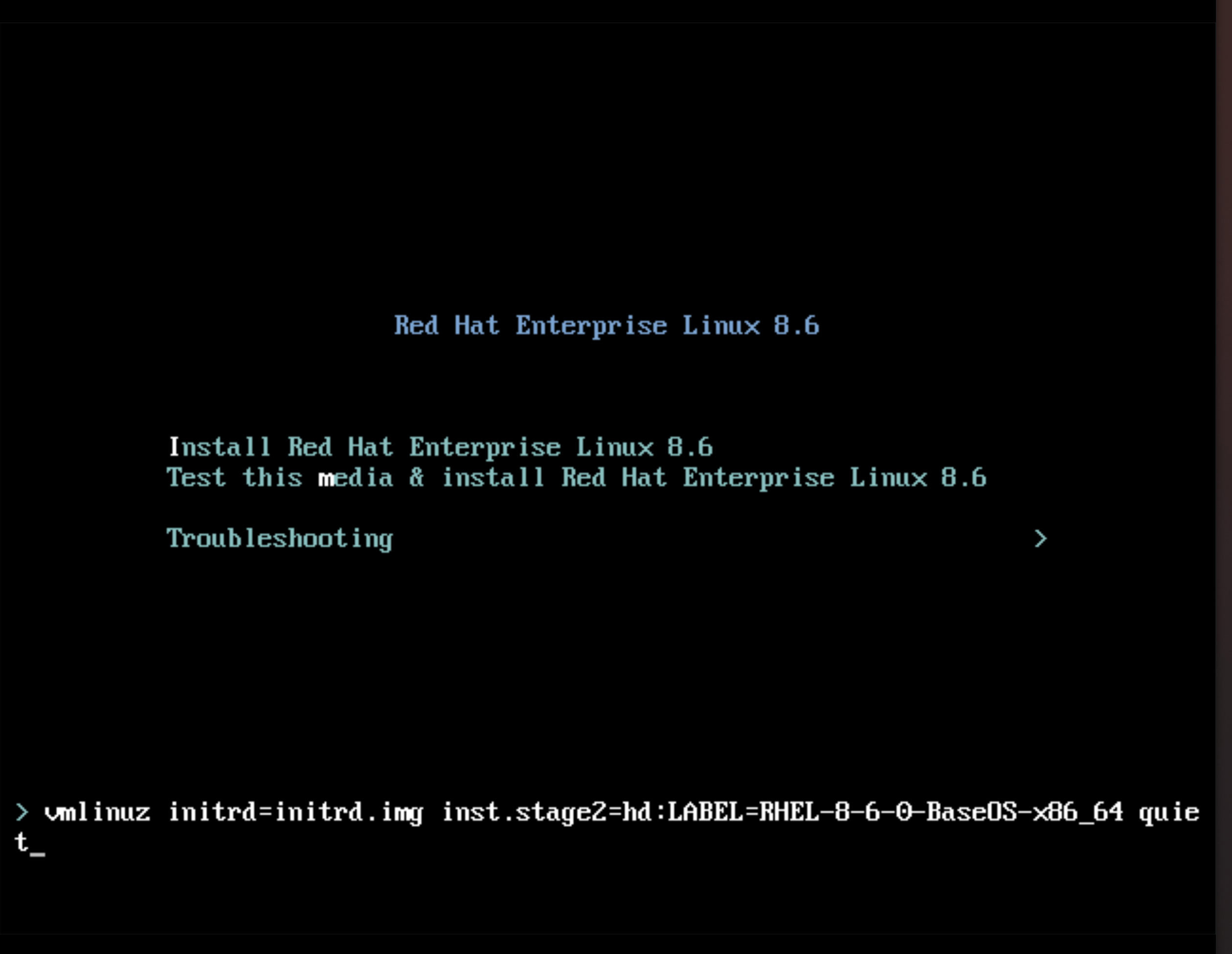

USB フラッシュドライブから ISO イメージを起動します。起動メニューには、次のオプションが表示されます。

Install Red Hat Enterprise Linux 8 Test this media & install Red Hat Enterprise Linux 8

- Red Hat Enterprise Linux 8 のインストールを選択します。これにより、システムのインストールが開始します。

関連情報

第7章 FDO を使用した Edge デバイスの RHEL の自動プロビジョニングとオンボーディング

RHEL for Edge Simplified Installer イメージをビルドし、それを RHEL for Edge イメージにプロビジョニングできます。FIDO Device Onboarding (FDO) プロセスは、Edge デバイスを自動的にプロビジョニングしてオンボーディングし、ネットワークに接続されている他のデバイスやシステムとデータを交換します。

Red Hat は、テクノロジープレビュー機能として FDO プロセスを提供し、安全なネットワークで実行する必要があります。テクノロジープレビュー機能は、Red Hat 製品サポートのサービスレベルアグリーメント (SLA) の対象外であり、機能的に完全ではない場合があります。テクノロジープレビューの機能は、最新の製品機能をいち早く提供して、開発段階で機能のテストを行いフィードバックを提供していただくことを目的としています。テクノロジープレビュー機能のサポート範囲については、Red Hat カスタマーポータルの テクノロジープレビュー機能のサポート範囲 を参照してください。

7.1. FIDO Device Onboarding (FDO) プロセス

FIDO Device Onboarding (FDO) は、以下を行うプロセスです。

- デバイスをプロビジョニングし、オンボードします。

- このデバイスの認証情報を自動的に設定します。FDO プロセスは、新しいデバイスのインストールによってトリガーされる自動オンボーディングメカニズムです。

- このデバイスがネットワーク上で安全に接続および対話できるようにします。

FIDO Device Onboarding (FDO) を使用すると、IoT アーキテクチャーに新しいデバイスを追加することで、セキュアなデバイスオンボーディングを実行できます。これには、信頼され、実行中の残りのシステムと統合する必要がある特定のデバイス設定が含まれます。FDO プロセスは、新しいデバイスのインストールによってトリガーされる自動オンボーディングメカニズムです。

FDO プロトコルは次のタスクを実行します。

- デバイスの大規模かつセキュアなオンボーディングに必要な自動化を行うとともに、信頼と所有権の連鎖を解決します。

- 製造段階でデバイスの初期化を実行し、デバイスを実際に使用するために遅延バインディングを実行します。これは、デバイスの管理システムへの実際のバインドは、デバイスの手動設定を必要とせずに、デバイスの最初の起動時に行われることを意味します。

- 自動化されたセキュアなデバイスオンボーディング、つまり、エッジロケーションに専門の担当者を必要としないゼロタッチインストールとオンボーディングをサポートします。デバイスがオンボーディングされると、管理プラットフォームはそのデバイスに接続し、パッチの適用、更新、ロールバックを実行できます。

FDO を使用すると、次の利点が得られます。

- FDO は、デバイスを管理プラットフォームに登録するための安全で簡単な方法です。キックスタート設定をイメージに埋め込む代わりに、FDO はデバイスの初回起動時にデバイス認証情報を ISO イメージに直接適用します。

- FDO は、デバイスへのレイトバインディングの問題を解決し、安全な FDO チャネルを介して機密データを共有できるようにします。

- FDO は、設定やその他のシークレットを登録してシステムに渡す前に、システムの ID と所有権を暗号で識別します。これにより、技術者以外のユーザーがシステムの電源を入れることができます。

RHEL for Edge の Simplified Installer イメージをビルドして自動的にオンボードするには、既存の OSTree コミットを提供します。作成されるイメージには、OSTree コミットがデプロイされた生のイメージが含まれます。Simplified インストーラーの ISO イメージを起動すると、ハードディスクまたは仮想マシンのブートイメージとして使用できる RHEL for Edge システムがプロビジョニングされます。

RHEL for Edge Simplified Installer イメージは、デバイスへの無人インストール用に最適化されており、ネットワークベースのデプロイメントと非ネットワークベースのデプロイメントの両方をサポートします。ただし、ネットワークベースのデプロイメントでは、UEFI HTTP ブートのみをサポートします。

FDO プロトコルは、次のサーバーに基づいています。

- 製造サーバー

- デバイス認証情報を生成します。

- プロセスの後半でデバイスの所有権を設定するために使用される、所有権バウチャーを作成します。

- デバイスを特定の管理プラットフォームにバインドします。

- 所有者管理システム

- 製造サーバーから所有権バウチャーを受け取り、関連付けられたデバイスの所有者になります。

- プロセスの後半では、デバイス認証後にデバイスと所有者オンボーディングサーバー間にセキュアなチャネルを作成します。

- セキュアなチャネルを使用して、オンボーディングの自動化に必要なファイルやスクリプトなどの情報をデバイスに送信します。

- Service-info API サーバー

- Service-info API サーバーの設定とクライアントで利用可能なモジュールとに基づいて、SSH キーとファイルのコピー、コマンドの実行、ユーザーの作成、ディスクの暗号化など、ターゲットクライアントデバイスでのオンボーディングの最後の手順を実行します。

- ランデブーサーバー

- 所有者管理システムから所有権バウチャーを取得し、デバイスの UUID を所有者サーバー IP にマッピングします。次に、ランデブーサーバーはデバイスの UUID をターゲットプラットフォームと照合し、このデバイスがどの所有者オンボーディングサーバーエンドポイントを使用する必要があるかをデバイスに通知します。

- 初回起動時に、Rendezvous サーバーはデバイスのコンタクトポイントになり、デバイスは所有者に送られ、デバイスと所有者が安全なチャンネルを確立できるようにします。

- デバイスクライアント

これはデバイスにインストールされています。デバイスクライアントは、以下のアクションを実行します。

- オンボーディングの自動化が実行される複数のサーバーへのクエリーを開始します。

- TCP/IP プロトコルを使用してサーバーと通信します。

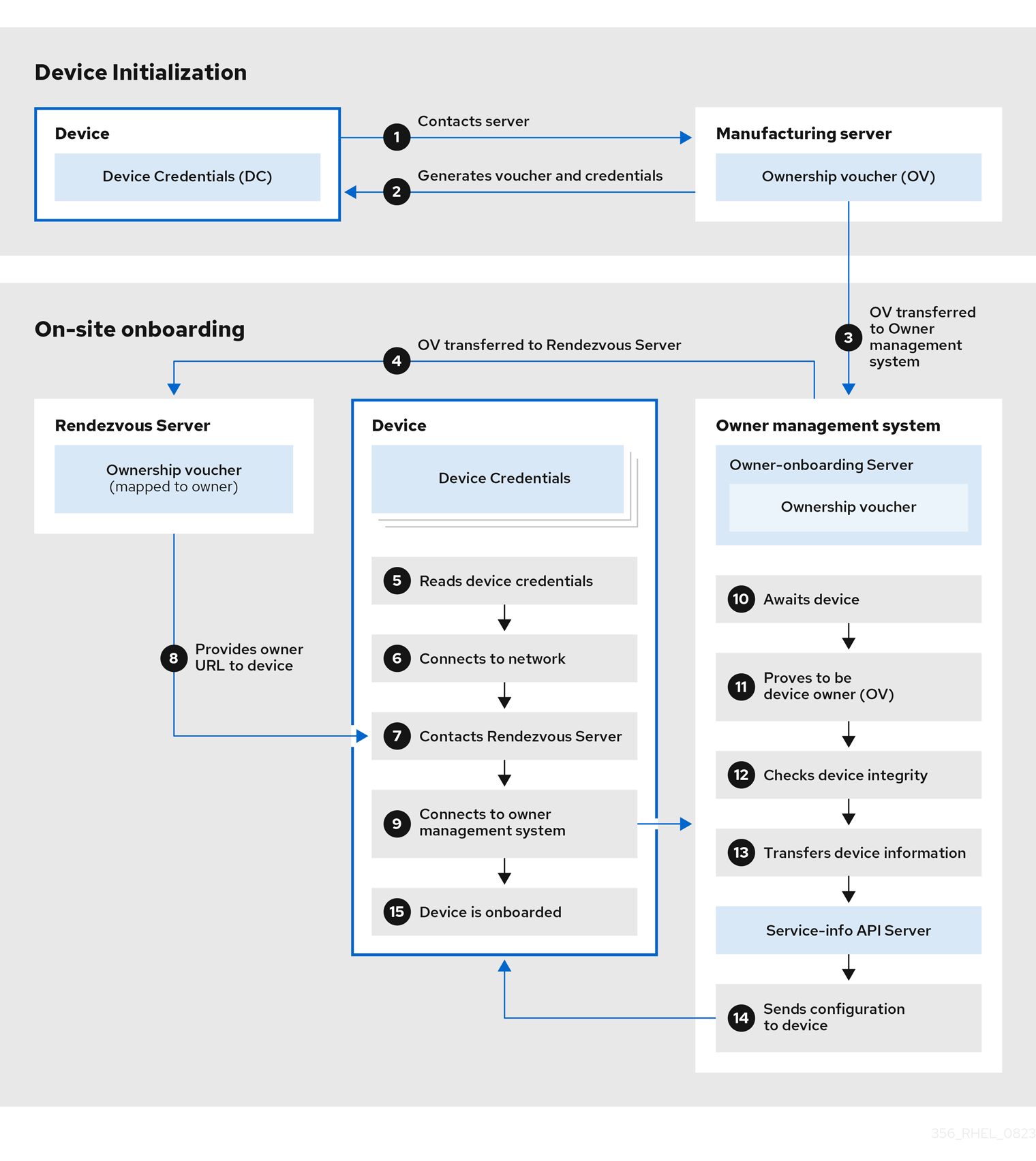

次の図は、FIDO デバイスのオンボーディングワークフローを表しています。

図7.1 非ネットワーク環境での RHEL for Edge のデプロイ

デバイスの初期化 では、デバイスは製造サーバーに接続して、FDO 認証情報、オペレーティングシステムにインストールされる一連の証明書とキー、およびランデブーサーバーエンドポイント (URL) を取得します。また、所有者の割り当てを変更する必要がある場合に備えて、個別に保持される所有権バウチャーも取得します。

- デバイスが製造サーバーに接続します。

- 製造サーバーがデバイスの所有権バウチャーとデバイス認証情報を生成します。

- 所有権バウチャーが所有者オンボーディングサーバーに転送されます。

オンサイトのオンボーディング では、デバイスはデバイス認証情報からランデブーサーバーエンドポイント (URL) を取得し、ランデブーサーバーエンドポイントに接続してオンボーディングプロセスを開始します。これにより、デバイスは、所有者オンボーディングサーバーと Service Info API サーバーで構成される所有者管理システムにリダイレクトされます。

- 所有者オンボーディングサーバーは、所有権バウチャーをランデブーサーバーに転送し、ランデブーサーバーは、所有権バウチャーを所有者にマッピングします。

- デバイスクライアントがデバイス認証情報を読み込みます。

- デバイスクライアントがネットワークに接続します。

- ネットワークに接続した後、デバイスクライアントはランデブーサーバーに接続します。

- ランデブーサーバーは、所有者のエンドポイント URL をデバイスクライアントに送信し、デバイスを登録します。

- デバイスクライアントは、ランデブーサーバーによって共有された所有者オンボーディングサーバーに接続します。

- デバイスは、デバイスキーを使用してステートメントに署名することにより、正しいデバイスであることを証明します。

- 所有者オンボーディングサーバーは、所有者バウチャーの最後のキーを使用してステートメントに署名することで、正しいサーバーであることを証明します。

- 所有者オンボーディングサーバーは、デバイスの情報を Service Info API サーバーに転送します。

- Service Info API サーバーは、デバイスの設定を送信します。

- デバイスがオンボードされます。

7.2. RHEL for Edge デバイス用の自動プロビジョニングとオンボーディング

RHEL for Edge の Simplified Installer イメージをビルドして自動的にオンボードするには、既存の OSTree コミットを提供します。作成されるイメージには、OSTree コミットがデプロイされた生のイメージが含まれます。Simplified インストーラーの ISO イメージを起動すると、ハードディスクまたは仮想マシンのブートイメージとして使用できる RHEL for Edge システムがプロビジョニングされます。

RHEL for Edge Simplified Installer イメージは、デバイスへの無人インストール用に最適化されており、ネットワークベースのデプロイメントと非ネットワークベースのデプロイメントの両方をサポートします。ただし、ネットワークベースのデプロイメントでは、UEFI HTTP ブートのみをサポートします。

RHEL for Edge デバイスを自動的にプロビジョニングしてオンボーディングする手順の概要は次のとおりです。

- RHEL システムをインストールおよび登録します。

- RHEL Image Builder をインストールします。

RHEL Image Builder を使用して、

rhel-edge-containerイメージタイプ用の RHEL のカスタマイズされたブループリントを作成します。name = "rhel-edge-container" description = "Minimal RHEL for Edge Container blueprint" version = "0.0.1"

- RHEL for Edge Container ブループリントを RHEL Image Builder にインポートします。

- RHEL for Edge Container イメージを作成します。

- RHEL for Edge Container イメージを使用して、OSTree コミットを提供します。これは、後で RHEL for Edge Simplified Installer イメージタイプを構築する際に使用されます。

ストレージデバイスパスのカスタマイズと FDO のカスタマイズを使用して、

edge-simplified-installerイメージタイプのブループリントを作成します。name = "rhel-edge-simplified-installer-with-fdo" description = "Minimal RHEL for Edge Simplified Installer with FDO blueprint" version = "0.0.1" packages = [] modules = [] groups = [] distro = "" [customizations] installation_device = "/dev/vda" [customizations.fdo] manufacturing_server_url = "http://10.0.0.2:8080" diun_pub_key_insecure = "true"

- RHEL for Edge イメージ用の簡略化されたインストーラー RHEL を構築します。

- RHEL for Edge の簡略化されたインストーラーイメージをダウンロードします。

-

この時点で、FDO サーバーインフラストラクチャーが稼働している必要があり、所有者のインフラストラクチャーの一部である

service-info APIサーバーによって処理される特定のオンボーディングの詳細が設定されます。 - 簡略化されたインストーラー ISO イメージをデバイスにインストールします。FDO クライアントは Simplified Installer ISO で実行され、UEFI ディレクトリー構造によりイメージが起動可能になります。

- ネットワーク設定により、デバイスは製造サーバーに接続して、最初のデバイス認証情報の交換を実行できます。

- システムがエンドポイントに到達すると、デバイスに対してデバイスの認証情報が作成されます。

- デバイスは、デバイスの認証情報を使用して Rendezvous サーバーに到達します。この場合、Rendezvous サーバーが持つバウチャーに基づいて暗号化認証情報を確認し、Rendezvous サーバーはデバイスを所有者サーバーにリダイレクトします。

- デバイスは所有者サーバーに接続します。相互の信頼を確立し、Service-info API サーバーの設定に基づいてオンボーディングの最後の手順を行います。たとえば、デバイスに SSH キーをインストールして、ファイルを転送し、ユーザーの作成、コマンドの実行、ファイルシステムの暗号化などを行います。

関連情報

7.3. キーおよび証明書の生成

FIDO Device Onboarding (FDO) インフラストラクチャーを実行するには、キーと証明書を生成する必要があります。FDO はこれらのキーと証明書を生成して、製造サーバーを設定します。サービスをインストールすると、FDO によって証明書と .yaml 設定ファイルが自動的に生成されます。再作成はオプションです。サービスをインストールして開始すると、デフォルト設定で実行されます。

Red Hat は、テクノロジープレビュー機能として fdo-admin-tool ツールを提供し、安全なネットワークで実行する必要があります。テクノロジープレビュー機能は、Red Hat 製品サポートのサービスレベルアグリーメント (SLA) の対象外であり、機能的に完全ではない場合があります。テクノロジープレビューの機能は、最新の製品機能をいち早く提供して、開発段階で機能のテストを行いフィードバックを提供していただくことを目的としています。テクノロジープレビュー機能のサポート範囲については、Red Hat カスタマーポータルの テクノロジープレビュー機能のサポート範囲 を参照してください。

前提条件

-

fdo-admin-cliRPM パッケージをインストールしました

手順

/etc/fdoディレクトリーに鍵と証明書を生成します。$ for i in "diun" "manufacturer" "device-ca" "owner"; do fdo-admin-tool generate-key-and-cert $i; done $ ls keys device_ca_cert.pem device_ca_key.der diun_cert.pem diun_key.der manufacturer_cert.pem manufacturer_key.der owner_cert.pem owner_key.der

/etc/fdo/keysディレクトリーに作成された鍵と証明書を確認します。$ tree keys

次の出力が表示されます。

– device_ca_cert.pem – device_ca_key.der – diun_cert.pem – diun_key.dre – manufacturer_cert.pem – manufacturer_key.der – owner_cert.pem – owner_key.pem

関連情報

-

fdo-admin-tool generate-key-and-cert –-helpの man ページを参照してください。

7.4. 製造サーバーのインストールと実行

fdo-manufacturing-server RPM パッケージを使用すると、FDO プロトコルの製造サーバーコンポーネントを実行できます。また、所有者バウチャー、製造者キー、製造セッションに関する情報など、他のコンポーネントも保存されます。デバイスのインストール中に、製造サーバーは、GUID、rendezvous 情報、その他のメタデータを含む、特定のデバイスのデバイス認証情報を生成します。プロセスの後半で、デバイスはこの rendezvous 情報を使用して Rendezvous サーバーに接続します。

Red Hat は fdo-manufacturing-server ツールをテクノロジープレビュー機能として提供しています。テクノロジープレビュー機能は、Red Hat 製品サポートのサービスレベルアグリーメント (SLA) ではサポートされず、機能的に完全ではない可能性があるため、安全なネットワーク上で実行する必要があります。テクノロジープレビューの機能は、最新の製品機能をいち早く提供して、開発段階で機能のテストを行いフィードバックを提供していただくことを目的としています。テクノロジープレビュー機能のサポート範囲については、Red Hat カスタマーポータルの テクノロジープレビュー機能のサポート範囲 を参照してください。

manufacturing server の RPM パッケージをインストールするには、次の手順を実行します。

手順

fdo-admin-cliパッケージをインストールします。# yum install -y fdo-admin-cli

fdo-manufacturing-serverRPM パッケージがインストールされているかどうかを確認します。$ rpm -qa | grep fdo-manufacturing-server --refresh

ファイルが正しくインストールされたかどうかを確認します。

$ ls /usr/share/doc/fdo

次の出力が表示されます。

Output: manufacturing-server.yml owner-onboarding-server.yml rendezvous-info.yml rendezvous-server.yml serviceinfo-api-server.yml

オプション: 各ファイルの内容を確認します。次に例を示します。

$ cat /usr/share/doc/fdo/manufacturing-server.yml

製造サーバーを設定します。次の情報を提供する必要があります。

- 製造サーバーの URL

- Rendezvous サーバーの IP アドレスまたは DNS 名

生成したキーおよび証明書へのパス。キーおよび証明書の生成 を参照してください。

製造サーバーの設定ファイルの例は、

/usr/share/doc/fdo/manufacturing-server.ymlディレクトリーにあります。以下は、/etc/fdoディレクトリーに作成および保存されるmanufacturing server.ymlの例です。これには、作成したディレクトリー、証明書、キー、ランデブーサーバーの IP アドレス、およびデフォルトのポートへのパスが含まれています。session_store_driver: Directory: path: /etc/fdo/stores/manufacturing_sessions/ ownership_voucher_store_driver: Directory: path: /etc/fdo/stores/owner_vouchers public_key_store_driver: Directory: path: /etc/fdo/stores/manufacturer_keys bind: "0.0.0.0:8080" protocols: plain_di: false diun: mfg_string_type: SerialNumber key_type: SECP384R1 allowed_key_storage_types: - Tpm - FileSystem key_path: /etc/fdo/keys/diun_key.der cert_path: /etc/fdo/keys/diun_cert.pem rendezvous_info: - deviceport: 8082 ip_address: 192.168.122.99 ownerport: 8082 protocol: http manufacturing: manufacturer_cert_path: /etc/fdo/keys/manufacturer_cert.pem device_cert_ca_private_key: /etc/fdo/keys/device_ca_key.der device_cert_ca_chain: /etc/fdo/keys/device_ca_cert.pem owner_cert_path: /etc/fdo/keys/owner_cert.pem manufacturer_private_key: /etc/fdo/keys/manufacturer_key.der

製造サーバーを起動します。

systemd ユニットファイルがサーバー内にあるかどうかを確認します。

# systemctl list-unit-files | grep fdo | grep manufacturing fdo-manufacturing-server.service disabled disabled

製造サーバーを有効にして起動します。

# systemctl enable --now fdo-manufacturing-server.service

ファイアウォールのデフォルトのポートを開きます。

# firewall-cmd --add-port=8080/tcp --permanent # systemctl restart firewalld

サービスがポート 8080 でリッスンしていることを確認します。

# ss -ltn

- 簡略化されたインストーラーを使用して、RHEL for Edge をシステムにインストールします。簡略化されたインストーラーイメージを構築して、RHEL for Edge image イメージをプロビジョニングする を参照してください。

7.5. ランデブーサーバーのインストール、設定、および実行

fdo-rendezvous-server RPM パッケージをインストールして、最初のデバイスの起動時に製造サーバーによって生成されたバウチャーをシステムが受信できるようにします。すると、ランデブーサーバーはデバイスの UUID をターゲットプラットフォームまたはクラウドと照合し、デバイスがどの所有者サーバーエンドポイントを使用する必要があるかをデバイスに通知します。

前提条件

-

manufacturer_cert.pem証明書を作成した。キーおよび証明書の生成 を参照してください。 -

maker_cert.pem証明書をランデブーサーバーの/etc/fdo/keysディレクトリーにコピーした。

手順

fdo-rendezvous-serverRPM パッケージをインストールします。# yum install -y fdo-rendezvous-server

製造元証明書へのパスを含む、

rendezvous-server.yml設定ファイルを作成します。/usr/share/doc/fdo/rendezvous-server.ymlに例があります。次の例は、/etc/fdo/rendezvous-server.ymlに保存される設定ファイルを示しています。storage_driver: Directory: path: /etc/fdo/stores/rendezvous_registered session_store_driver: Directory: path: /etc/fdo/stores/rendezvous_sessions trusted_manufacturer_keys_path: /etc/fdo/keys/manufacturer_cert.pem max_wait_seconds: ~ bind: "0.0.0.0:8082"ランデブーサーバーサービスのステータスを確認します。

# systemctl list-unit-files | grep fdo | grep rende fdo-rendezvous-server.service disabled disabled

サービスが停止して無効になっている場合は、有効にして起動します。

# systemctl enable --now fdo-rendezvous-server.service

サーバーがデフォルト設定のポート 8082 でリッスンしていることを確認します。

# ss -ltn

このサーバーにファイアウォールが設定されている場合は、ポートを開きます。

# firewall-cmd --add-port=8082/tcp --permanent # systemctl restart firewalld

7.6. 所有者サーバーのインストール、設定、および実行

fdo-owner-cli および fdo-owner-onboarding-server RPM パッケージをインストールして、最初のデバイスの起動時に製造サーバーによって生成されたバウチャーをシステムが受信できるようにします。すると、ランデブーサーバーはデバイスの UUID をターゲットプラットフォームまたはクラウドと照合し、デバイスがどの所有者サーバーエンドポイントを使用する必要があるかをデバイスに通知します。

前提条件

- サーバーがデプロイされるデバイスに、ディスクを暗号化する Trusted Platform Module (TPM) デバイスが搭載されている。搭載されていない場合、RHEL for Edge デバイスを起動するときにエラーが発生します。

-

鍵と証明書を含む

device_ca_cert.pem、owner_key.der、およびowner_cert.pemを作成し、それらを/etc/fdo/keysディレクトリーにコピーした。

手順

このサーバーに必要な RPM をインストールします。

# dnf install -y fdo-owner-cli fdo-owner-onboarding-server

owner-onboarding-server.yml設定ファイルを準備し、/etc/fdo/ディレクトリーに保存します。このファイルには、コピー済みの証明書へのパスと、所有者サーバーサービスを公開する場所に関する情報を含めます。以下は、