Spring Boot 2.1.x ランタイムガイド

Spring Boot 2.1 を使用して、OpenShift およびスタンドアロン RHEL で実行するアプリケーションを開発

概要

前書き

本ガイドでは、概念と、開発者が Spring Boot ランタイムの使用に必要な実用的な詳細情報を説明します。OpenShift 上の Linux コンテナーとしてデプロイされた Spring Boot アプリケーションの設計を管理する情報を提供します。

第1章 Spring Boot でのアプリケーション開発の概要

本セクションでは、Red Hat ランタイムでのアプリケーション開発の基本概念を説明します。Spring Boot ランタイムの概要も説明します。

1.1. Red Hat Runtimes でのアプリケーション開発の概要

Red Hat OpenShift は、クラウドネイティブランタイムのコレクションを提供するコンテナーアプリケーションプラットフォームです。ランタイムを使用して、OpenShift で Java または JavaScript アプリケーションを開発、ビルド、およびデプロイできます。

Red Hat Runtimes for OpenShift を使用したアプリケーション開発には、以下が含まれます。

- OpenShift 上で実行されるように設計された Eclipse Vert.x、Thorntail、Spring Boot などのランタイムのコレクション。

- OpenShift でのクラウドネイティブ開発への規定的なアプローチ。

OpenShift は、アプリケーションのデプロイメントおよび監視の管理、保護、自動化に役立ちます。ビジネス上の問題を小規模なマイクロサービスに分割し、OpenShift を使用してマイクロサービスをデプロイし、監視し、維持することができます。サーキットブレーカー、ヘルスチェック、サービス検出などのパターンをアプリケーションに実装できます。

クラウドネイティブな開発は、クラウドコンピューティングを最大限に活用します。

以下でアプリケーションをビルドし、デプロイし、管理できます。

- OpenShift Container Platform

- Red Hat のプライベートオンプレミスクラウド。

- Red Hat Container Development Kit (Minishift)

- ローカルマシンにインストールおよび実行できるローカルクラウド。この機能は、Red Hat Container Development Kit (CDK) または Minishift で提供されます。

- Red Hat CodeReady Studio

- アプリケーションの開発、テスト、デプロイを行う統合開発環境 (IDE)。

アプリケーション開発を開始できるようにするため、サンプルアプリケーションですべてのランタイムが利用可能になります。これらのサンプルアプリケーションは Developer Launcher からアクセスできます。サンプルをテンプレートとして使用してアプリケーションを作成することができます。アプリケーションの例の詳細は、「 Introduction to example applications 」を参照してください。

本ガイドでは、Spring Boot ランタイムに関する詳細情報を提供します。その他のランタイムの詳細は、関連する ランタイムドキュメント を参照してください。

1.2. Developer Launcher を使用した Red Hat OpenShift でのアプリケーション開発

Developer Launcher (developers.redhat.com/launch) を使用して、OpenShift でのクラウドネイティブアプリケーションの開発を開始することができます。これは、Red Hat が提供するサービスです。

Developer Launcher はスタンドアロンのプロジェクトジェネレーターです。これを使用して、OpenShift Container Platform、Minshift、CDK などの OpenShift インスタンスでアプリケーションをビルドし、デプロイできます。

Developer Launcher でアプリケーションをダウンロードおよびデプロイする方法は、「Developer Launcher を使用した アプリケーションのダウンロードおよびインストール」セクションを参照して ください。

1.3. Spring Boot の概要

Spring Boot では、スタンドアロン Spring ベースのアプリケーションを作成できます。Spring Boot に関するドキュメントの一覧は、「関連情報」を参照してください。https://access.redhat.com/documentation/ja-jp/red_hat_support_for_spring_boot/2.1/html-single/spring_boot_2.1.x_runtime_guide/#additional-springboot-resources_spring-boot

OpenShift 上の Spring Boot は、以下のように、Spring Boot の合理化されたアプリケーション開発機能と OpenShift のインフラストラクチャーおよびコンテナーオーケストレーション機能を組み合わせたものです。

- ローリング更新

- サービス検出

- カナリアデプロイメント

- 一般的なマイクロサービスパターンを実装する方法: 外部化設定、ヘルスチェック、サーキットブレーカー、およびフェイルオーバー

1.3.1. Spring Boot の機能およびフレームワークの概要

本ガイドでは、Spring Boot を使用した最新のアプリケーションの設計について説明します。これらの概念は、HTTP コネクターまたはノンブロッキング HTTP コネクターを使用した Web または Websocket アプリケーションの開発をサポートします。アプリケーションは、OpenShift でクラウドネイティブ機能を使用するよう変更したり、更新したりせずにパッケージ化し、デプロイできます。

以下の表の機能は、OpenShift で実行されるサンプルアプリケーションのコレクションとして利用できます。一部の機能は、ネイティブで Kubernetes となっており、Spring Cloud Kubernetes から入手できます。Actuator などの機能は Spring Boot で直接利用できます。

表1.1 機能およびフレームワークの概要

| 機能 | 対応する問題 | クラウドネイティブ | フレームワーク |

|---|---|---|---|

| サーキットブレーカー | サービス障害の発生時に中断することなく、サービス間の切り替えを行い、受信要求の処理を継続します。 | ◯ | Spring Cloud Netflix - Hystrix |

| ヘルスチェック | サービスの readiness および liveness を確認します。プローブに失敗すると、サービスが自動的に再起動します。 | ◯ | Spring Boot アクチュエーター |

| Service Discovery// include::modules/TEMPLATE_CONCEPT_explaining_a_concept.adoc[leveloffset=+1] | OpenShift にデプロイされた Service/Endpoint を検出し、DNS エントリーに一致するサービス名を使用してサービスまたはルートの背後で公開されます。 | はい - Kubernetes API を使用 | Spring Cloud Kubernetes - DiscoveryClient |

| サーバー側の負荷分散 | 複数のサービスインスタンスをデプロイし、負荷を透過的に分散することにより、負荷の増加を処理します。 | はい - 内部 Kubernetes ロードバランサーの使用 | - |

| 外部化パラメーター | アプリケーションを実行中の環境とは独立させます。 | はい: Kubernetes ConfigMap またはシークレット | Spring Cloud Kubernetes - ConfigMap |

1.3.2. サンプルアプリケーションの概要

クラウドネイティブのアプリケーションおよびサービスをビルドする方法を実証する作業アプリケーションがあります。これらは、アプリケーションの開発時に使用する必要のある規範的なアーキテクチャー、設計パターン、ツール、およびベストプラクティスを示しています。サンプルアプリケーションは、クラウドネイティブのマイクロサービスを作成するためのテンプレートとして使用できます。本ガイドで説明しているデプロイメントプロセスを使用して、例を更新および再デプロイできます。

この例では、以下のような マイクロサービスパターン を実装します。

- REST API の作成

- データベースの相互運用

- ヘルスチェックパターンの実装

- アプリケーションの設定を外部化してセキュア化し、容易なスケーリング

サンプルアプリケーションは以下のように使用できます。

- テクノロジーのデモの実行

- プロジェクトのアプリケーションの開発方法を理解するツールまたはサンドボックスの学習

- 独自のユースケースを更新または拡張するためのヒント

各サンプルアプリケーションは 1 つ以上のランタイムに実装されます。たとえば、REST API Level 0 のサンプルは以下のランタイムで利用できます。

以降のセクションでは、Spring Boot ランタイムに実装されたサンプルアプリケーションを説明します。

第2章 Spring Boot を使用するようにアプリケーションを設定

アプリケーションのルートディレクトリーにある pom.xml ファイルの Spring Boot BOM (Bill of Materials) アーティファクトを参照します。

前提条件

- Maven ベースのアプリケーション

手順

pom.xmlファイルを開き、me.snowdrop:spring-boot-bomアーティファクトを <dependencyManagement> セクションに追加し、<type>pom</type> および <scope>import</scope> を指定します。<project> ... <dependencyManagement> <dependencies> <dependency> <groupId>me.snowdrop</groupId> <artifactId>spring-boot-bom</artifactId> <version>2.1.15.Final-redhat-00001</version> <type>pom</type> <scope>import</scope> </dependency> </dependencies> </dependencyManagement> ... </project>以下のプロパティーを追加して、使用している Spring Boot と Spring Boot Maven プラグインのバージョンを追跡します。

<project> ... <properties> <spring-boot.version>2.1.15.RELEASE</spring-boot.version> <spring-boot-maven-plugin.version>2.1.15.RELEASE</spring-boot-maven-plugin.version> </properties> ... </project>Spring Boot Starters と Spring Boot Maven プラグインが含まれるリポジトリーを指定します。

<!-- Specify the repositories containing Spring Boot artifacts. --> <repositories> <repository> <id>redhat-ga</id> <name>Red Hat GA Repository</name> <url>https://maven.repository.redhat.com/ga/</url> </repository> </repositories> <!-- Specify the repositories containing the plugins used to execute the build of your application. --> <pluginRepositories> <pluginRepository> <id>redhat-ga</id> <name>Red Hat GA Repository</name> <url>https://maven.repository.redhat.com/ga/</url> </pluginRepository> </pluginRepositories>アプリケーションをパッケージ化するために使用されるプラグインとして

spring-boot-maven-pluginを参照します。<project> ... <build> <plugins> ... <plugin> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-maven-plugin</artifactId> <version>${spring-boot-maven-plugin.version}</version> <executions> <execution> <goals> <goal>repackage</goal> </goals> </execution> </executions> <configuration> <redeploy>true</redeploy> </configuration> </plugin> ... </plugins> </build> ... </project>

その他のリソース

- Spring Boot アプリケーションのパッケージ化に関する詳細は、Spring Boot Maven Plugin のドキュメントを参照してください。

第3章 Developer Launcher を使用したアプリケーションのダウンロードおよびデプロイ

このセクションでは、ランタイムで提供されるサンプルアプリケーションをダウンロードおよびデプロイする方法を説明します。アプリケーションのサンプルは Developer Launcher で利用できます。

3.1. Developer Launcher の使用

Developer Launcher (developers.redhat.com/launch) は OpenShift 上で実行します。アプリケーションのサンプルをデプロイする場合、Developer Launcher は以下のプロセスを説明します。

- ランタイムの選択

- アプリケーションのビルドおよび実行

選択に基づいて、Developer Launcher はカスタムプロジェクトを生成します。プロジェクトの ZIP バージョンをダウンロードするか、または OpenShift Online インスタンスでアプリケーションを直接起動できます。

Developer Launcher を使用してアプリケーションを OpenShift にデプロイする場合は、Source-to-Image (S2I) ビルドプロセスが使用されます。このビルドプロセスは、OpenShift でアプリケーションを実行するために必要なすべての設定、ビルド、およびデプロイメントのステップを処理します。

3.2. Developer Launcher を使用したサンプルアプリケーションのダウンロード

Red Hat は、Spring Boot ランタイムを使い始めるのに役立つサンプルアプリケーションを提供します。これらの例は、Developer Launcher (developers.redhat.com/launch) で利用できます。

サンプルアプリケーションをダウンロードして、ビルドし、デプロイできます。本セクションでは、サンプルアプリケーションをダウンロードする方法を説明します。

サンプルアプリケーションをテンプレートとして使用し、独自のクラウドネイティブアプリケーションを作成できます。

手順

- Developer Launcher (developers.redhat.com/launch) に移動します。

- Start をクリックします。

- Deploy an Example Application をクリックします。

- Select an Example をクリックし、ランタイムで使用できるサンプルアプリケーションの一覧を表示します。

- ランタイムを選択します。

サンプルアプリケーションを選択します。

注記複数のランタイムで利用できるアプリケーションの例もあります。前の手順でランタイムを選択していない場合は、サンプルアプリケーションで利用できるランタイムの一覧からランタイムを選択できます。

- ランタイムのリリースバージョンを選択します。ランタイムに一覧表示されているコミュニティーまたは製品リリースから選択できます。

- Save をクリックします。

Download をクリックして、サンプルアプリケーションをダウンロードします。

ソースおよびドキュメントファイルを含む ZIP ファイルがダウンロードされます。

3.3. OpenShift Container Platform または CDK (Minishift) へのサンプルアプリケーションのデプロイメント

サンプルアプリケーションを OpenShift Container Platform または CDK (Minishift) のいずれかにデプロイできます。アプリケーションをデプロイする場所に応じて、認証に該当する Web コンソールを使用します。

前提条件

- Developer Launcher を使用して、サンプルアプリケーションプロジェクトを作成している。

- アプリケーションを OpenShift Container Platform にデプロイする場合は、OpenShift Container Platform Web コンソールにアクセスできるようにしている。

- CDK (Minishift) にアプリケーションをデプロイする場合は、CDK (Minishift) Web コンソールにアクセスできるようにしている。

-

OCコマンドラインクライアントがインストールされている。

手順

- サンプルアプリケーションをダウンロードします。

ocコマンドラインクライアントを使用して、サンプルアプリケーションを OpenShift Container Platform または CDK (Minishift) にデプロイできます。Web コンソールによって提供されるトークンを使用してクライアントを認証する必要があります。アプリケーションをデプロイする場所に応じて、OpenShift Container Platform Web コンソールまたは CDK (Minishift) Web コンソールを使用します。以下の手順を実行してクライアントの認証を取得します。

- Web コンソールにログインします。

- Web コンソールの右上隅にあるクエスチョンマークアイコンをクリックします。

- 一覧から Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 ターミナルにコマンドを貼り付け、CLI クライアント

ocをアカウントで認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

ZIP ファイルの内容を展開します。

$ unzip MY_APPLICATION_NAME.zip

OpenShift で新規プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

-

MY_APPLICATION_NAMEの root ディレクトリーに移動します。 Maven を使用してサンプルアプリケーションをデプロイします。

$ mvn clean fabric8:deploy -Popenshift

注記: アプリケーションの例によっては、追加の設定が必要になる場合があります。サンプルアプリケーションをビルドおよびデプロイするには、

READMEファイルに記載されている手順に従います。アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は完全にデプロイされ起動するとRunningステータスになります。アプリケーションの Pod 名は異なる場合があります。Pod 名の数値は、新しいビルドごとに増加します。末尾の文字は、Pod の作成時に生成されます。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報は、アクセスできるベース URL を提供します。この例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスできます。

第4章 Spring Boot ランタイムアプリケーションの開発およびデプロイ

サンプルを使用する 他に、ゼロから新しい Spring Boot アプリケーションを作成して、OpenShift にデプロイできます。

Spring Boot アプリケーションでサポート対象でテスト済みの Maven アーティファクトを指定する方法や使用の推奨される方法は、OpenShift Application Runtimes Spring Boot BOM の使用が推奨されます。

4.1. Spring Boot アプリケーションの開発

基本的な Spring Boot アプリケーションには、以下を作成する必要があります。

- Spring Boot メソッドが含まれる Java クラス。

-

アプリケーションをビルドするために Maven が必要とする情報が含まれる

pom.xmlファイル。

以下の手順では、応答として "{"content":"Greetings!"}" を返す単純な Greeting アプリケーションを作成します。

アプリケーションを OpenShift にビルドおよびデプロイする場合は、Spring Boot 2.1.x は OpenJDK 8 および OpenJDK 11 をベースとしたビルダーイメージのみをサポートします。Oracle JDK および OpenJDK 9 のビルダーイメージはサポートされていません。

前提条件

- Maven がインストールされている。

- OpenJDK 8 または OpenJDK 11 がインストールされている。

手順

myAppディレクトリーを新規作成し、そのディレクトリーに移動します。$ mkdir myApp $ cd myApp

これは、アプリケーションのルートディレクトリーです。

ルートディレクトリーにディレクトリー構造

src/main/java/com/example/を作成し、これに移動します。$ mkdir -p src/main/java/com/example/ $ cd src/main/java/com/example/

アプリケーションコードを含む Java クラスファイル

MyApp.javaを作成します。package com.example; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.web.bind.annotation.RequestMapping; import org.springframework.web.bind.annotation.ResponseBody; import org.springframework.web.bind.annotation.RestController; @SpringBootApplication @RestController public class MyApp { public static void main(String[] args) { SpringApplication.run(MyApp.class, args); } @RequestMapping("/") @ResponseBody public Message displayMessage() { return new Message(); } static class Message { private String content = "Greetings!"; public String getContent() { return content; } public void setContent(String content) { this.content = content; } } }以下の内容を含むアプリケーションルートディレクトリー

myAppにpom.xmlファイルを作成します。<?xml version="1.0" encoding="UTF-8"?> <project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd"> <modelVersion>4.0.0</modelVersion> <groupId>com.example</groupId> <artifactId>my-app</artifactId> <version>1.0.0-SNAPSHOT</version> <name>MyApp</name> <description>My Application</description> <!-- Specify the JDK builder image used to build your application. --> <!-- Use OpenJDK 8 and OpenJDK 11-based images. OracleJDK-based images are not supported. --> <properties> <fabric8.generator.from>registry.access.redhat.com/redhat-openjdk-18/openjdk18-openshift:latest</fabric8.generator.from> </properties> <!-- Import dependencies from the Spring Boot BOM. --> <dependencyManagement> <dependencies> <dependency> <groupId>me.snowdrop</groupId> <artifactId>spring-boot-bom</artifactId> <version>2.1.15.Final-redhat-00001</version> <type>pom</type> <scope>import</scope> </dependency> </dependencies> </dependencyManagement> <dependencies> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-tomcat</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-actuator</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-web</artifactId> </dependency> </dependencies> <build> <plugins> <plugin> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-maven-plugin</artifactId> <version>2.1.15.RELEASE</version> </plugin> </plugins> </build> <!-- Specify the repositories containing Spring Boot artifacts --> <repositories> <repository> <id>redhat-ga</id> <name>Red Hat GA Repository</name> <url>https://maven.repository.redhat.com/ga/</url> </repository> </repositories> <pluginRepositories> <pluginRepository> <id>redhat-ga</id> <name>Red Hat GA Repository</name> <url>https://maven.repository.redhat.com/ga/</url> </pluginRepository> </pluginRepositories> </project>アプリケーションのルートディレクトリーから Maven を使用してアプリケーションをビルドします。

$ mvn spring-boot:run

アプリケーションが実行していることを確認します。

curlまたはブラウザーを使用して、アプリケーションがhttp://localhost:8080で稼働していることを確認します。$ curl http://localhost:8080 {"content":"Greetings!"}

追加情報

- 推奨されるプラクティスとして、Liveness プローブおよび Readiness プローブを設定し、OpenShift で実行する際にアプリケーションのヘルスモニターリングを有効にできます。OpenShift でのアプリケーションのヘルスモニターリングの仕組みを確認するには、ヘルスチェックの例 を試してください。

4.2. Spring Boot アプリケーションの OpenShift へのデプロイ

Spring Boot アプリケーションを OpenShift にデプロイするには、アプリケーションで pom.xml ファイルを設定し、Fabric8 Maven プラグインを使用します。pom.xml ファイルの fabric8.generator.from URL を置き換えて、OpenJDK イメージを指定できます。

4.2.1. Red Hat Enterprise Linux 用の OpenJDK イメージ

アプリケーションをビルドし、OpenShift にデプロイするために使用する OpenJDK イメージを選択できます。OpenJDK イメージは、OpenJDK 8 または OpenJDK 11 を使用して、RHEL 7 および RHEL 8 で利用できます。

RHEL 8 イメージにアクセスするには、Red Hat Ecosystem Catalog での Docker または Podman 認証が必要です。認証手順は、以下の表の Red Hat Ecosystem Catalog リンクにあります。

| OS | JDK | Red Hat Ecosystem Catalog |

|---|---|---|

| RHEL 7 | OpenJDK 8 | |

| RHEL 7 | OpenJDK 11 | |

| RHEL 8 | OpenJDK 8 | |

| RHEL 8 | OpenJDK 11 |

RHEL 7 ホストでの RHEL 8 ベースのコンテナーの使用 (OpenShift 3 や OpenShift 4 など) は、サポートが限定されています。詳細は、Red Hat Enterprise Linux Container Compatibility Matrix を参照してください。

4.2.2. OpenShift デプロイメント向け Spring Boot アプリケーションの準備

Spring Boot アプリケーションを OpenShift にデプロイするには、以下を含める必要があります。

-

アプリケーションの

pom.xmlファイルにあるランチャープロファイル情報。

以下の手順では、Fabric8 Maven プラグインを使用したプロファイルは、アプリケーションを OpenShift にビルドおよびデプロイするために使用されます。

前提条件

- Maven がインストールされている。

- Red Hat Ecosystem Catalog での Docker または Podman 認証による RHEL 8 イメージへのアクセスができる。

手順

以下の内容を、アプリケーションのルートディレクトリーの

pom.xmlファイルに追加します。... <profiles> <profile> <id>openshift</id> <build> <plugins> <plugin> <groupId>io.fabric8</groupId> <artifactId>fabric8-maven-plugin</artifactId> <version>4.4.1</version> <executions> <execution> <goals> <goal>resource</goal> <goal>build</goal> </goals> </execution> </executions> </plugin> </plugins> </build> </profile> </profiles>pom.xmlファイルの fabric8.generator.fromプロパティーを置き換えると、OpenJDK イメージを指定します。OpenJDK 8 を使用した RHEL 7

<fabric8.generator.from>registry.access.redhat.com/redhat-openjdk-18/openjdk18-openshift:latest</fabric8.generator.from>

OpenJDK 11 を使用した RHEL 7

<fabric8.generator.from>registry.access.redhat.com/openjdk/openjdk-11-rhel7:latest</fabric8.generator.from>

OpenJDK 8 を使用した RHEL 8

<fabric8.generator.from>registry.redhat.io/openjdk/openjdk-8-rhel8:latest</fabric8.generator.from>

OpenJDK 11 を使用した RHEL 8

<fabric8.generator.from>registry.redhat.io/openjdk/openjdk-11-rhel8:latest</fabric8.generator.from>

4.2.3. Fabric8 Maven プラグインを使用した Spring Boot アプリケーションの OpenShift へのデプロイ

Spring Boot アプリケーションを OpenShift にデプロイするには、以下を実行する必要があります。

- OpenShift インスタンスにログインします。

- OpenShift インスタンスにアプリケーションをデプロイします。

前提条件

-

CLI クライアント

ocがインストールされている。 - Maven がインストールされている。

手順

ocクライアントを使用して OpenShift インスタンスにログインします。$ oc login ...

OpenShift インスタンスで新規プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

アプリケーションのルートディレクトリーから Maven を使用してアプリケーションを OpenShift にデプロイします。アプリケーションのルートディレクトリーには

pom.xmlファイルが含まれます。$ mvn clean fabric8:deploy -Popenshift

このコマンドは Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

デプロイメントを確認します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は、完全にデプロイされて起動すると、ステータスがRunningになるはずです。特定の Pod 名が異なります。

Pod のルートを確認します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。

この例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスできます。アプリケーションが OpenShift で実行していることを確認します。

$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME {"content":"Greetings!"}

4.3. スタンドアロン Red Hat Enterprise Linux への Spring Boot アプリケーションのデプロイ

Spring Boot アプリケーションをスタンドアロンの Red Hat Enterprise Linux にデプロイするには、アプリケーションで pom.xml ファイルを設定し、Maven を使用してパッケージ化し、java-jar コマンドを使用してデプロイします。

前提条件

- RHEL 7 または RHEL 8 がインストールされている。

4.3.1. スタンドアロン Red Hat Enterprise Linux デプロイメント用の Spring Boot アプリケーションの準備

Spring Boot アプリケーションをスタンドアロンの Red Hat Enterprise Linux にデプロイするには、最初に Maven を使用してアプリケーションをパッケージ化する必要があります。

前提条件

- Maven がインストールされている。

手順

以下の内容をアプリケーションの root ディレクトリーの

pom.xmlファイルに追加します。... <!-- Specify target artifact type for the repackage goal. --> <packaging>jar</packaging> ... <build> <plugins> <plugin> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-maven-plugin</artifactId> <version>${spring-boot.version}</version> <executions> <execution> <goals> <goal>repackage</goal> </goals> </execution> </executions> </plugin> </plugins> </build> ...Maven を使用してアプリケーションをパッケージ化します。

$ mvn clean package

作成される JAR ファイルは

targetディレクトリーに置かれます。

4.3.2. jar を使用したスタンドアロン Red Hat Enterprise Linux への Spring Boot アプリケーションのデプロイ

Spring Boot アプリケーションをスタンドアロンの Red Hat Enterprise Linux にデプロイするには、java -jar コマンドを使用します。

前提条件

- RHEL 7 または RHEL 8 がインストールされている。

- OpenJDK 8 または OpenJDK 11 がインストールされている。

- アプリケーションが含まれる JAR ファイル。

手順

そのアプリケーションで JAR ファイルをデプロイします。

$ java -jar my-project-1.0.0.jar

デプロイメントを確認します。

curlまたはブラウザーを使用して、アプリケーションがhttp://localhost:8080で稼働していることを確認します。$ curl http://localhost:8080

第5章 Eclipse Vert.x で Spring Boot を使用したリアクティブアプリケーションの開発

Spring Boot の Eclipse Vert.x リアクティブコンポーネントは、テクノロジープレビュー として提供されます。

本セクションでは、Spring Boot および Eclipse Vert.x をベースとした Spring Boot スターターを使用して、リアクティブでアプリケーションを開発する方法を説明します。以下の例は、スターターを使用してリアクティブアプリケーションを作成する方法を表しています。

5.1. Eclipse Vert.x での Spring Boot の概要

Spring リアクティブスタックは Project Reactor 上に構築され、バックプレーシャーを実装し、Reactive Streams 仕様に準拠しています。非同期イベントストリーム処理を有効にする Flux および Mono 機能 API タイプを提供します。

Spring は、Project Reactor の上部に WebFlux (非同期イベント駆動型の Web アプリケーションフレームワーク) を提供します。WebFlux は、主に Reactor Netty と連携するように設計されていますが、Eclipse Vert.x などの他のリアクティブ HTTP サーバーでも操作できます。

Spring WebFlux および Reactor を使用すると、以下のアプリケーションを作成できます。

- ブロックなし: アプリケーションは、現在の要求の完了に必要なリモートコンポーネントまたはサービスからの応答を待機しているときに、追加の要求を引き続き処理します。

- 非同期: アプリケーションは応答イベントを生成し、それらをアプリケーション内の他のクライアントが取得できるイベントストリームに再び公開することで、イベントストリームからイベントに応答します。

- イベント駆動型: アプリケーションは、マウスクリック、HTTP 要求、ストレージに追加される新しいファイルなど、ユーザーまたは別のサービスが生成するイベントに応答します。

- スケーラブル: アプリケーションの必要なイベント処理容量のみに一致する Publisher または Subscriber の数が増えると、アプリケーションの個別クライアント間のルーティング要求の複雑性が向上します。リアクティブアプリケーションは、他のアプリケーションプログラミングモデルと比較して、コンピューティングおよびネットワークリソースを使用して多数のイベントを処理できます。

- 耐久性: アプリケーションは、サービス全体に影響を与えることなく、依存するサービス障害を処理できます。

Spring WebFlux を使用する追加の利点には以下が含まれます。

- SpringMVC での類似性

- SpringMVC API タイプと WebFlux API タイプは類似しており、開発者は SpringMVC の知識を WebFlux を使用したプログラミングアプリケーションに簡単に適用できます。

Red Hat による Spring Reactive 製品は、Reactor と WebFlux から OpenShift とスタンドアロンの RHEL の利点を提供し、WebFLux フレームワークの Eclipse Vert.x 拡張のセットを導入します。これにより、Spring Boot の抽象化および高速なプロトタイプ機能を保持でき、アプリケーション内のサービス間のネットワーク通信を完全にリアクティブで処理する非同期 IO API を利用できます。

- アノテーション付きコントローラーのサポート

- WebFlux は、SpringMVC により導入されるエンドポイントコントローラーアノテーションを保持します (SpringMVC および WebFlux はリアクティブな RxJava2 および Reactor の戻り値タイプ)。

- 機能的なプログラミングサポート

-

Reactor の Java 8 Functional API とだけでなく、

CompletablebFutureAPI、およびStreamAPI とも相互作用します。アノテーションベースのエンドポイントに加えて、WebFlux は機能的なエンドポイントもサポートします。

その他のリソース

Spring Reactive スタックの一部であるテクノロジーの実装に関する詳細は、以下のリソースを参照してください。

5.2. リアクティブ Spring Web

spring-web モジュールは、Spring WebFlux のリアクティブ機能の基盤要素を提供します。以下が含まれます。

-

HttpHandlerAPI によって提供される HTTP 抽象化 - サポートされるサーバーのリアクティブストリームアダプター (Eclipse Vert.x、Undertow など)

イベントストリームデータをエンコードおよびデコードするためのコードデックです。これには、以下が含まれます。

-

DataBuffer、さまざまなタイプのバイトバッファー表現 NettyByteBuf、java.nio.ByteBufferなど) の抽象化 - HTTP とは関係なくコンテンツをエンコードおよびデコードする低レベルの契約

-

HTTP メッセージコンテンツのエンコードおよびデコードを行う

HttpMessageReaderおよびHTTPMessageWriterコントラクト

-

-

WebHandlerAPI (非ブロッキング契約を使用する Servlet 3.1 I/O API に対応)

Web アプリケーションを設計する場合は、Spring WebFlux が以下を提供する 2 つのプログラミングモデルのいずれかを選択できます。

- アノテーション付きコントローラー

-

Spring WebFlux のアノテーションが付けられたコントローラーは Spring MVC と一致しており、

spring-webモジュールと同じアノテーションに基づいています。SpringMVC のspring-webモジュールに加えて、WebFlux の対応する@RequestBody引数もサポートしています。 - 機能エンドポイント

- Java 8 Lambda 式および機能 API の Spring WebFlux が提供する機能エンドポイント。このプログラミングモデルは、要求をルーティングおよび処理する専用のライブラリー (この場合は Reactor など) に依存します。インテントの宣言とコールバックの使用に依存してアクティビティーを完了するアノテーションベースのエンドポイントコントローラーとは対照的に、機能エンドポイントに基づくリアクティブモデルでは、要求の処理をアプリケーションで完全に制御できます。

5.3. WebFlux でのリアクティブ Spring Boot HTTP サービスの作成

Spring Boot および WebFlux を使用して、基本的なリアクティブ Hello World HTTP Web サービスを作成します。

前提条件

- JDK 8 または JDK 11 がインストールされている。

- Maven がインストールされている。

- Spring Boot を使用するよう設定されたMaven ベースのアプリケーションプロジェクト

手順

vertx-spring-boot-starter-httpをプロジェクトのpom.xmlファイルに依存関係として追加します。pom.xml<project> ... <dependencies> ... <dependency> <groupId>dev.snowdrop</groupId> <artifactId>vertx-spring-boot-starter-http</artifactId> </dependency> ... <dependencies> ... </project>アプリケーションのメインクラスを作成し、ルーターおよびハンドラーメソッドを定義します。

HttpSampleApplication.javapackage dev.snowdrop.vertx.sample.http; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.context.annotation.Bean; import org.springframework.web.reactive.function.server.RouterFunction; import org.springframework.web.reactive.function.server.ServerRequest; import org.springframework.web.reactive.function.server.ServerResponse; import reactor.core.publisher.Mono; import static org.springframework.web.reactive.function.BodyInserters.fromObject; import static org.springframework.web.reactive.function.server.RouterFunctions.route; import static org.springframework.web.reactive.function.server.ServerResponse.ok; @SpringBootApplication public class HttpSampleApplication { public static void main(String[] args) { SpringApplication.run(HttpSampleApplication.class, args); } @Bean public RouterFunction<ServerResponse> helloRouter() { return route() .GET("/hello", this::helloHandler) .build(); } private Mono<ServerResponse> helloHandler(ServerRequest request) { String name = request .queryParam("name") .orElse("World"); String message = String.format("Hello, %s!", name); return ok() .body(fromObject(message)); } }オプション: アプリケーションをローカルで実行し、テストします。

Maven プロジェクトのルートディレクトリーへ移動します。

$ cd myApp

アプリケーションをパッケージ化します。

$ mvn clean package

コマンドラインからアプリケーションを起動します。

$ java -jar target/vertx-spring-boot-sample-http.jar

新しいターミナルウィンドウで、

/helloエンドポイントで HTTP 要求を発行します。$ curl localhost:8080/hello Hello, World!

カスタム名と、パーソナルな応答を取得するために要求を指定します。

$ curl http://localhost:8080/hello?name=John Hello, John!

その他のリソース

- Fabric8 Maven プラグインを使用して、アプリケーションを OpenShift クラスターにデプロイ できます。

- また、スタンドアロンの Red Hat Enterprise Linux でのデプロイメント 用にアプリケーションを設定することもできます。

- Spring Boot でリアクティブ Web サービスの作成に関する詳細は、Spring コミュニティードキュメントの リアクティブ REST サービスの開発ガイド を参照してください。

5.4. リアクティブ Spring Boot WebFlux アプリケーションで Basic 認証の使用

Spring Security および WebFlux スターターを使用して、リアクティブ Hello World HTTP Web サービスを作成し、基本的なフォームベースの認証を作成します。

前提条件

- JDK 8 または JDK 11 がインストールされている。

- Maven がインストールされている。

- Spring Boot を使用するよう設定されたMaven ベースのアプリケーションプロジェクト

手順

vertx-spring-boot-starter-httpおよびspring-boot-starter-securityをプロジェクトのpom.xmlファイルに依存関係として追加します。pom.xml<project> ... <dependencies> ... <dependency> <groupId>dev.snowdrop</groupId> <artifactId>vertx-spring-boot-starter-http</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> ... <dependencies> ... </project>アプリケーションのエンドポイントコントローラークラスを作成します。

HelloController.javapackage dev.snowdrop.vertx.sample.http.security; import java.security.Principal; import org.springframework.web.bind.annotation.GetMapping; import org.springframework.web.bind.annotation.RestController; import reactor.core.publisher.Mono; @RestController public class HelloController { @GetMapping("/") public Mono<String> hello(Mono<Principal> principal) { return principal .map(Principal::getName) .map(this::helloMessage); } private String helloMessage(String username) { return "Hello, " + username + "!"; } }アプリケーションのメインクラスを作成します。

HttpSecuritySampleApplication.javapackage dev.snowdrop.vertx.sample.http.security; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; @SpringBootApplication public class HttpSecuritySampleApplication { public static void main(String[] args) { SpringApplication.run(HttpSecuritySampleApplication.class, args); } }/helloエンドポイントにアクセスするためのユーザー認証情報を格納するSecurityConfigurationクラスを作成します。SecurityConfiguration.javapackage dev.snowdrop.vertx.sample.http.security; import org.springframework.context.annotation.Bean; import org.springframework.security.config.annotation.web.reactive.EnableWebFluxSecurity; import org.springframework.security.core.userdetails.MapReactiveUserDetailsService; import org.springframework.security.core.userdetails.User; import org.springframework.security.core.userdetails.UserDetails; @EnableWebFluxSecurity public class SecurityConfiguration { @Bean public MapReactiveUserDetailsService userDetailsService() { UserDetails user = User.withDefaultPasswordEncoder() .username("user") .password("user") .roles("USER") .build(); return new MapReactiveUserDetailsService(user); } }オプション: アプリケーションをローカルで実行し、テストします。

Maven プロジェクトのルートディレクトリーへ移動します。

$ cd myApp

アプリケーションをパッケージ化します。

$ mvn clean package

コマンドラインからアプリケーションを起動します。

$ java -jar target/vertx-spring-boot-sample-http-security.jar

-

ブラウザーを使用して

http://localhost:8080に移動し、ログイン画面にアクセスします。 以下の認証情報を使用してログインします。

- username: user

- password: user

以下のログイン時に、カスタマイズされた挨拶文を受け取ります。

Hello, user!

-

Web ブラウザーを使用して

http://localhost:8080/logoutに移動し、Log out ボタンを使用してアプリケーションからログアウトします。 または、ターミナルを使用して

localhost:8080で認証されていない HTTP 要求を実行します。アプリケーションから HTTP401 Unauthorized応答を受信します。$ curl -I http://localhost:8080 HTTP/1.1 401 Unauthorized WWW-Authenticate: Basic realm="Realm" Cache-Control: no-cache, no-store, max-age=0, must-revalidate Pragma: no-cache Expires: 0 X-Content-Type-Options: nosniff X-Frame-Options: DENY X-XSS-Protection: 1 ; mode=block Referrer-Policy: no-referrer

サンプルユーザー認証情報を使用して認証された要求を発行します。パーソナルな応答を受け取ります。

$ curl -u user:user http://localhost:8080 Hello, user!

その他のリソース

- Fabric8 Maven プラグインを使用して、アプリケーションを OpenShift クラスターにデプロイ できます。

- また、スタンドアロンの Red Hat Enterprise Linux でのデプロイメント 用にアプリケーションを設定することもできます。

- Basic HTTP 認証スキームの詳細は RFC-7617 のドキュメントを参照してください。

- フォームベースの認証など、対話式クライアントの HTTP 認証拡張の完全仕様は、RFC-8053 を参照してください。

5.5. リアクティブ Spring Boot アプリケーションで OAuth2 認証の使用。

リアクティブ Spring Boot アプリケーションの OAuth2 認証 を設定し、クライアント ID およびクライアントシークレットを使用して認証します。

前提条件

- JDK 8 または JDK 11 がインストールされている。

- GitHub アカウント

- Maven がインストールされている。

- Spring Boot を使用するよう設定されたMaven ベースのアプリケーションプロジェクト

手順

Github アカウントに 新規 OAuth 2 アプリケーションを登録 します。登録フォームに以下の値を指定するようにしてください。

-

ホームページ URL:

http://localhost:8080 承認コールバック URL:

http://localhost:8080/login/oauth2/code/github登録が完了したら、クライアント ID とクライアントシークレットを保存します。

-

ホームページ URL:

プロジェクトの

pom.xmlファイルに以下の依存関係を追加します。-

vertx-spring-boot-starter-http -

spring-boot-starter-security -

spring-boot-starter-oauth2-client reactor-nettyspring-boot-starter-oauth2-clientが適切に動作するには、reactor-nettyクライアントが必要です。pom.xml<project> ... <dependencies> ... <dependency> <groupId>dev.snowdrop</groupId> <artifactId>vertx-spring-boot-starter-http</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-oauth2-client</artifactId> </dependency> <!-- Spring OAuth2 client only works with Reactor Netty client --> <dependency> <groupId>io.projectreactor.netty</groupId> <artifactId>reactor-netty</artifactId> </dependency> ... <dependencies> ... </project>

-

アプリケーションのエンドポイントコントローラークラスを作成します。

HelloController.javapackage dev.snowdrop.vertx.sample.http.oauth; import org.springframework.security.core.annotation.AuthenticationPrincipal; import org.springframework.security.oauth2.core.user.OAuth2User; import org.springframework.web.bind.annotation.GetMapping; import org.springframework.web.bind.annotation.RestController; import reactor.core.publisher.Mono; @RestController public class HelloController { @GetMapping public Mono<String> hello(@AuthenticationPrincipal OAuth2User oauth2User) { return Mono.just("Hello, " + oauth2User.getAttributes().get("name") + "!"); } }アプリケーションのメインクラスを作成します。

OAuthSampleApplication.javapackage dev.snowdrop.vertx.sample.http.oauth; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; @SpringBootApplication public class OAuthSampleApplication { public static void main(String[] args) { SpringApplication.run(OAuthSampleApplication.class, args); } }YAML 設定ファイルを作成して、アプリケーション登録時に GitHub から受け取った OAuth2 クライアント ID およびクライアントシークレットを保存します。

src/main/resources/application.ymlspring: security: oauth2: client: registration: github: client-id: YOUR_GITHUB_CLIENT_ID client-secret: YOUR_GITHUB_CLIENT_SECRETオプション: アプリケーションをローカルで実行し、テストします。

Maven プロジェクトのルートディレクトリーへ移動します。

$ cd myApp

アプリケーションをパッケージ化します。

$ mvn clean package

コマンドラインからアプリケーションを起動します。

$ java -jar target/vertx-spring-boot-sample-http-oauth.jar

-

Web ブラウザーを使用して

http://localhost:8080に移動します。GitHub の OAuth2 アプリケーション認可画面にリダイレクトされます。プロンプトが表示されたら、GitHub アカウントの認証情報を使用してログインします。 - Authorize をクリックして確定します。パーソナライズされたグリーティングメッセージを示す画面にリダイレクトされます。

その他のリソース

- Fabric8 Maven プラグインを使用して、アプリケーションを OpenShift クラスターにデプロイ できます。

- また、スタンドアロンの Red Hat Enterprise Linux でのデプロイメント 用にアプリケーションを設定することもできます。

- 詳細は、Spring コミュニティードキュメントの OAuth2 チュートリアル を参照してください。または、Spring Security の OAuth2 を使用するためのチュートリアルを参照してください。

- OAuth2 認証フレームワークの完全な仕様については、RFC-6749 を参照してください。

5.6. リアクティブ Spring Boot SMTP メールアプリケーションの作成

Eclipse Vert.x を使用して Spring Boot でリアクティブ SMTP メールサービスを作成します。

前提条件

- JDK 8 または JDK 11 がインストールされている。

- Maven がインストールされている。

- Spring Boot を使用するよう設定されたMaven ベースのアプリケーションプロジェクト

- マシンに設定された SMTP メールサーバー

手順

vertx-spring-boot-starter-httpおよびvertx-spring-boot-starter-mailをプロジェクトのpom.xmlファイルに依存関係として追加します。pom.xml<project> ... <dependencies> ... <dependency> <groupId>dev.snowdrop</groupId> <artifactId>vertx-spring-boot-starter-http</artifactId> </dependency> <dependency> <groupId>dev.snowdrop</groupId> <artifactId>vertx-spring-boot-starter-mail</artifactId> </dependency> ... <dependencies> ... </project>アプリケーションのメールハンドラークラスを作成します。

MailHandler.javapackage dev.snowdrop.vertx.sample.mail; import dev.snowdrop.vertx.mail.MailClient; import dev.snowdrop.vertx.mail.MailMessage; import dev.snowdrop.vertx.mail.SimpleMailMessage; import org.springframework.stereotype.Component; import org.springframework.util.MultiValueMap; import org.springframework.web.reactive.function.server.ServerRequest; import org.springframework.web.reactive.function.server.ServerResponse; import reactor.core.publisher.Mono; import static org.springframework.web.reactive.function.server.ServerResponse.noContent; @Component public class MailHandler { private final MailClient mailClient; public MailHandler(MailClient mailClient) { this.mailClient = mailClient; } public Mono<ServerResponse> send(ServerRequest request) { return request.formData() .log() .map(this::formToMessage) .flatMap(mailClient::send) .flatMap(result -> noContent().build()); } private MailMessage formToMessage(MultiValueMap<String, String> form) { return new SimpleMailMessage() .setFrom(form.getFirst("from")) .setTo(form.get("to")) .setSubject(form.getFirst("subject")) .setText(form.getFirst("text")); } }アプリケーションのメインクラスを作成します。

MailSampleApplication.javapackage dev.snowdrop.vertx.sample.mail; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.context.annotation.Bean; import org.springframework.core.io.ClassPathResource; import org.springframework.web.reactive.function.server.RouterFunction; import org.springframework.web.reactive.function.server.ServerResponse; import static org.springframework.http.MediaType.APPLICATION_FORM_URLENCODED; import static org.springframework.web.reactive.function.server.RequestPredicates.accept; import static org.springframework.web.reactive.function.server.RouterFunctions.resources; import static org.springframework.web.reactive.function.server.RouterFunctions.route; @SpringBootApplication public class MailSampleApplication { public static void main(String[] args) { SpringApplication.run(MailSampleApplication.class, args); } @Bean public RouterFunction<ServerResponse> mailRouter(MailHandler mailHandler) { return route() .POST("/mail", accept(APPLICATION_FORM_URLENCODED), mailHandler::send) .build(); } @Bean public RouterFunction<ServerResponse> staticResourceRouter() { return resources("/**", new ClassPathResource("static/")); } }application.propertiesファイルを作成して、SMTP サーバー認証情報を保存します。application.propertiesvertx.mail.host=YOUR_SMTP_SERVER_HOSTNAME vertx.mail.username=YOUR_SMTP_SERVER_USERNAME vertx.mail.password=YOUR_SMTP_SERVER_PASSWORD

-

アプリケーションのフロントエンドとして機能する

src/main/resources/static/index.htmlファイルを作成します。または、この手順で使用できる HTML メールフォームの例 を使用してください。 オプション: アプリケーションをローカルで実行し、テストします。

Maven プロジェクトのルートディレクトリーへ移動します。

$ cd myApp

アプリケーションをパッケージ化します。

$ mvn clean package

コマンドラインからアプリケーションを起動します。

$ java -jar target/vertx-spring-boot-sample-mail.jar

-

Web ブラウザーを使用して

http://localhost:8080/index.htmlに移動し、メールフォームにアクセスします。

その他のリソース

- RHEL 7 で SMTP メールサーバーを設定する方法は、RHEL 7 ドキュメントの Mail Transport Agent Configuration セクションを参照してください。

- Fabric8 Maven プラグインを使用して、アプリケーションを OpenShift クラスターにデプロイ できます。

- また、スタンドアロンの Red Hat Enterprise Linux でのデプロイメント 用にアプリケーションを設定することもできます。

5.7. サーバー向けイベント

サーバー送信イベント (SSE) は、HTTP サーバーがクライアントに単方向の更新を送信できるようにするプッシュテクノロジーです。SSE は、イベントソースとクライアント間の接続を確立することで機能します。イベントソースはこの接続を使用してイベントをクライアント側にプッシュします。サーバーがイベントをプッシュした後、接続は開いたままになり、後続のイベントをプッシュするのに使用できます。クライアントがサーバー上のリクエストを終了すると、接続は閉じられます。SSE は、クライアントが更新のためにイベントソースをポーリングするたびに新しい接続を確立する必要があるポーリングの代替手段を表します。WebSocket とは対照的に、SSE は 1 つの方向でイベントをプッシュします (つまり、ソースからクライアントへ)。イベントソースとクライアント間の双方向通信を処理しません。

SSE の指定は HTML5 に組み込まれており、レガシーバージョンを含む Web ブラウザーで広くサポートされます。SSE はコマンドラインから使用でき、他のプロトコルと比較してセットアップが比較的簡単です。

SSE は、サーバーからクライアントに頻繁に更新を必要とするユースケースに適していますが、クライアント側からサーバーへの更新の頻度は低くなることが予想されます。クライアント側からサーバーへの更新は、REST などの別のプロトコルで処理できます。このようなユースケースの例には、新規ファイルがファイルサーバーにアップロードされる時に、ソーシャルメディアフィードの更新やクライアントに送信される通知が含まれます。

5.8. リアクティブ Spring Boot アプリケーションでのサーバー送信イベントの使用

HTTP リクエストを受け入れ、サーバー送信イベント (SSE) のストリームを返す単純なサービスを作成します。クライアントがサーバーへの接続を確立し、ストリーミングを開始すると、接続は開いたままになります。サーバーは接続を再利用して、新しいイベントをクライアントに継続的にプッシュします。リクエストをキャンセルすると、接続が閉じられてストリームが停止し、クライアントがサーバーの更新フォームの受信を停止させます。

前提条件

- JDK 8 または JDK 11 がインストールされている。

- Maven がインストールされている。

- Spring Boot を使用するよう設定されたMaven ベースのアプリケーションプロジェクト

手順

vertx-spring-boot-starter-httpをプロジェクトのpom.xmlファイルに依存関係として追加します。pom.xml<project> ... <dependencies> ... <dependency> <groupId>dev.snowdrop</groupId> <artifactId>vertx-spring-boot-starter-http</artifactId> </dependency> ... <dependencies> ... </project>アプリケーションのメインクラスを作成します。

SseExampleApplication.javapackage dev.snowdrop.vertx.sample.sse; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; @SpringBootApplication public class SseSampleApplication { public static void main(String[] args) { SpringApplication.run(SseSampleApplication.class, args); } }アプリケーションのサーバー送信イベントコントローラークラスを作成します。この例では、クラスはランダムな整数のストリームを生成し、それらをターミナルアプリケーションに出力します。

SseController.javapackage dev.snowdrop.vertx.sample.sse; import java.time.Duration; import java.util.Random; import org.springframework.http.MediaType; import org.springframework.web.bind.annotation.GetMapping; import org.springframework.web.bind.annotation.RestController; import reactor.core.publisher.Flux; @RestController public class SseController { @GetMapping(produces = MediaType.TEXT_EVENT_STREAM_VALUE) public Flux<Integer> getRandomNumberStream() { Random random = new Random(); return Flux.interval(Duration.ofSeconds(1)) .map(i -> random.nextInt()) .log(); } }オプション: アプリケーションをローカルで実行し、テストします。

Maven プロジェクトのルートディレクトリーへ移動します。

$ cd myApp

アプリケーションをパッケージ化します。

$ mvn clean package

コマンドラインからアプリケーションを起動します。

$ java -jar target/vertx-spring-boot-sample-sse.jar

新しいターミナルウィンドウで、HTTP 要求を

localhostに発行します。サーバーから送信されたイベントコントローラーからランダムな整数の連続ストリームの受信を開始します。$ curl localhost:8080 data:-2126721954 data:-573499422 data:1404187823 data:1338766210 data:-666543077 ...

Ctrl+Cを押して HTTP 要求をキャンセルし、応答のストリームを終了します。

その他のリソース

- Fabric8 Maven プラグインを使用して、アプリケーションを OpenShift クラスターにデプロイ できます。

- また、スタンドアロンの Red Hat Enterprise Linux でのデプロイメント 用にアプリケーションを設定することもできます。

サンプルを使用 する他に、Eclipse Vert.x スターターで Spring Boot を使用して、新しい Spring Boot アプリケーションをゼロから作成し、それらを OpenShift にデプロイすることもできます。

第6章 Spring Boot ベースのアプリケーションのデバッグ

本セクションでは、ローカルデプロイメントとリモートデプロイメントの両方で Spring Boot ベースのアプリケーションのデバッグについて説明します。

6.1. リモートのデバッグ

アプリケーションをリモートでデバッグするには、まずデバッグモードで開始するように設定してから、デバッガーを割り当てる必要があります。

6.1.1. デバッグモードでの Spring Boot アプリケーションのローカルでの開始

Maven ベースのプロジェクトのデバッグ方法の 1 つは、デバッグポートを指定している間にアプリケーションを手動で起動し、その後にリモートデバッガーをそのポートに接続することです。この方法は、mvn spring-boot:run ゴールを使用してアプリケーションを手動で起動する際に適用できます。

前提条件

- Maven ベースのアプリケーション

手順

- コンソールで、アプリケーションでディレクトリーに移動します。

アプリケーションを起動し、以下の構文を使用して必要な JVM 引数とデバッグポートを指定します。

$ mvn spring-boot:run -Drun.jvmArguments="-Xdebug -Xrunjdwp:transport=dt_socket,server=y,suspend=n,address=$PORT_NUMBER"

$PORT_NUMBERは未使用のポート番号です。リモートデバッガー設定のこの番号を覚えておいてください。JVM を一時停止してリモートデバッガー接続を待つ場合は、アプリケーションを起動する前に

suspendをyに変更します。

6.1.2. デバッグモードでの uberjar の起動

アプリケーションを Spring Boot uberjar としてパッケージ化する場合は、以下のパラメーターで実行してデバッグします。

前提条件

- アプリケーションによる uberjar

手順

- コンソールで、uberjar のディレクトリーに移動します。

以下のパラメーターで uberjar を実行します。行上の uberjar の名前の前に、すべてのパラメーターが指定されていることを確認してください。

$ java -agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=$PORT_NUMBER -jar $UBERJAR_FILENAME

$PORT_NUMBERは未使用のポート番号です。リモートデバッガー設定のこの番号を覚えておいてください。JVM を一時停止してリモートデバッガー接続を待つ場合は、アプリケーションを起動する前に

suspendをyに変更します。

6.1.3. デバッグモードでの OpenShift でのアプリケーションの起動

OpenShift で Spring Boot ベースのアプリケーションをリモートでデバッグするには、コンテナー内で JAVA_DEBUG 環境変数を true に設定し、リモートデバッガーからアプリケーションに接続できるようにポート転送を設定する必要があります。

前提条件

- アプリケーションが OpenShift で実行している。

-

マシンにインストールされている

ocバイナリー。 -

ターゲット OpenShift 環境で

oc port-forwardコマンドを実行する機能。

手順

ocコマンドを使用して、利用可能なデプロイメント設定を一覧表示します。$ oc get dc

アプリケーションのデプロイメント設定で

JAVA_DEBUG環境変数をtrueに設定します。これにより、JVM がデバッグ用にポート番号5005を開くように設定されます。以下は例になります。$ oc set env dc/MY_APP_NAME JAVA_DEBUG=true

設定変更時に自動的に再デプロイするように設定されていない場合は、アプリケーションを再デプロイします。以下は例になります。

$ oc rollout latest dc/MY_APP_NAME

ローカルマシンからアプリケーション Pod へのポート転送を設定します。

現在実行中の Pod を一覧表示し、アプリケーションが含まれる Pod を検索します。

$ oc get pod NAME READY STATUS RESTARTS AGE MY_APP_NAME-3-1xrsp 0/1 Running 0 6s ...

ポート転送を設定します。

$ oc port-forward MY_APP_NAME-3-1xrsp $LOCAL_PORT_NUMBER:5005

ここでは、

$LOCAL_PORT_NUMBERはローカルマシンで選択した未使用のポート番号になります。リモートデバッガー設定のこの番号をメモします。

デバッグが完了したら、アプリケーション Pod の

JAVA_DEBUG環境変数の設定を解除します。以下は例になります。$ oc set env dc/MY_APP_NAME JAVA_DEBUG-

追加リソース

デバッグポートをデフォルト (5005) から変更する場合は、JAVA_DEBUG_PORT 環境変数を設定することもできます。

6.1.4. アプリケーションへのリモートデバッガーの割り当て

デバッグ用にアプリケーションが設定されている場合は、選択したリモートデバッガーを割り当てます。本ガイドでは、Red Hat CodeReady Studio について説明していますが、他のプログラムを使用する場合も手順は同じようになります。

前提条件

- ローカルまたは OpenShift 上で実行し、デバッグ用に設定されたアプリケーション。

- アプリケーションがデバッグをリッスンしているポート番号。

- Red Hat CodeReady Studio がマシンにインストールされている。Red Hat CodeReady Studio ダウンロードページ からダウンロードできます。

手順

- Red Hat CodeReady Studio を開始します。

アプリケーションの新規デバッグ設定を作成します。

- Run→Debug Configurations をクリックします。

- 設定のリストで、Remote Java アプリケーション をダブルクリックします。これにより、新しいリモートデバッグ設定が作成されます。

- Name フィールドに設定に適した名前を入力します。

- アプリケーションが含まれるディレクトリーへのパスを Project フィールドに入力します。便宜上、Browse… ボタンを使用できます。

- Connection Type フィールドを Standard (Socket Attach) に設定していない場合は、これを設定します。

- Port フィールドを、アプリケーションがデバッグをリッスンしているポート番号に設定します。

- Apply をクリックします。

Debug Configurations ウィンドウの Debug ボタンをクリックして、デバッグを開始します。

初めてデバッグ設定を迅速に起動するには Run→Debug History をクリックし、一覧から設定を選択します。

追加リソース

Red Hat ナレッジベースの Debug an OpenShift Java Application with JBoss Developer Studio

Red Hat CodeReady Studio はこれまで JBoss Developer Studio と呼ばれていました。

- OpenShift ブログの記事 Debugging Java Applications On OpenShift and Kubernetes

6.2. デバッグロギング

6.2.1. Spring Boot デバッグロギングの追加

デバッグロギングをアプリケーションに追加します。

前提条件

- デバッグするアプリケーション。たとえば、REST API Level 0 のサンプル です。

手順

ロギングを追加するクラスの

org.apache.commons.logging.LogFactoryを使用してorg.apache.commons.logging.Logオブジェクトを宣言します。import org.apache.commons.logging.Log; import org.apache.commons.logging.LogFactory; ... private static Log logger = LogFactory.getLog(TheClass.class);

たとえば、REST API Level 0 サンプル の

GreetingEndpointクラスにロギングを追加する場合は、GreetingEndpoint.classを使用します。logger.debug("my logging message")を使用してデバッグステートメントを追加します。ロギングステートメントの例

@GET @Path("/greeting") @Produces("application/json") public Greeting greeting(@QueryParam("name") @DefaultValue("World") String name) { String message = String.format(properties.getMessage(), name); logger.debug("Message: " + message); return new Greeting(message); }src/main/resources/application.propertiesにlogging.level.fully.qualified.name.of.TheClass=DEBUGを追加します。たとえば、ロギングステートメントを

io.openshift.booster.service.GreetingEndpointに追加した場合は、以下を使用します。logging.level.io.openshift.booster.service.GreetingEndpoint=DEBUG

これにより、

DEBUGレベル以上のログメッセージをクラスのログに表示できるようになります。

6.2.2. localhost での Spring Boot デバッグログへのアクセス

アプリケーションを起動し、これと対話してデバッグステートメントを確認します。

前提条件

- デバッグロギングが有効になっているアプリケーション。

手順

アプリケーションを起動します。

$ mvn spring-boot:run

アプリケーションをテストしてデバッグロギングを呼び出します。

たとえば、REST API Level 0 サンプル をテストするには、

/api/greetingメソッドを呼び出すことができます。$ curl http://localhost:8080/api/greeting?name=Sarah

アプリケーションログを表示して、デバッグメッセージを表示します。

i.o.booster.service.GreetingEndpoint : Message: Hello, Sarah!

デバッグロギングを無効にするには、src/main/resources/application.properties から logging.level.fully.qualified.name.of.TheClass=DEBUG を削除し、アプリケーションを再起動します。

6.2.3. OpenShift でのデバッグログへのアクセス

アプリケーションを起動し、これと対話して、OpenShift のデバッグステートメントを確認します。

前提条件

- デバッグロギングが有効になっている Maven ベースのアプリケーション。

-

CLI クライアント

ocがインストールされ、認証されている。

手順

アプリケーションを OpenShift にデプロイします。

$ mvn clean fabric8:deploy -Popenshift

ログを表示します。

アプリケーションと共に Pod の名前を取得します。

$ oc get pods

ログ出力の監視を開始します。

$ oc logs -f pod/MY_APP_NAME-2-aaaaa

ログ出力を確認できるように、端末ウィンドウにログ出力が表示されます。

アプリケーションと対話します。

たとえば、REST API Level 0 の例 にデバッグロギングがあり、

/api/greetingメソッドでmessage変数をログに記録します。アプリケーションのルートを取得します。

$ oc get routes

アプリケーションの

/api/greetingエンドポイントで HTTP 要求を作成します。$ curl $APPLICATION_ROUTE/api/greeting?name=Sarah

Pod ログのあるウィンドウに戻り、ログでデバッグロギングメッセージを検査します。

i.o.booster.service.GreetingEndpoint : Message: Hello, Sarah!

-

デバッグロギングを無効にするには、

src/main/resources/application.propertiesからlogging.level.fully.qualified.name.of.TheClass=DEBUGを削除し、アプリケーションを再デプロイします。

第7章 アプリケーションのモニターリング

このセクションでは、OpenShift で実行する Spring Boot ベースのアプリケーションのモニターリングについて説明します。

7.1. OpenShift でのアプリケーションの JVM メトリクスへのアクセス

7.1.1. OpenShift で Jolokia を使用した JVM メトリクスへのアクセス

Jolokia は、OpenShift 上の HTTP (Java Management Extension) メトリクスにアクセスするための組み込みの軽量ソリューションです。Jolokia を使用すると、HTTP ブリッジ上で JMX によって収集される CPU、ストレージ、およびメモリー使用状況データにアクセスできます。Jolokia は REST インターフェイスおよび JSON 形式のメッセージペイロードを使用します。これは、非常に高速で、リソース要件が低いため、クラウドアプリケーションのモニターリングに適しています。

Java ベースのアプリケーションの場合、OpenShift Web コンソールは、アプリケーションを実行している JVM によって関連するすべてのメトリクス出力を収集し、表示する統合 hawt.io コンソール を提供します。

前提条件

-

ocクライアントが認証されている。 - OpenShift のプロジェクトで実行している Java ベースのアプリケーションコンテナー

- 最新の JDK 1.8.0 イメージ

手順

プロジェクト内の Pod のデプロイメント設定をリストし、アプリケーションに対応するものを選択します。

oc get dc

NAME REVISION DESIRED CURRENT TRIGGERED BY MY_APP_NAME 2 1 1 config,image(my-app:6) ...

アプリケーションを実行している Pod の YAML デプロイメントテンプレートを開いて編集します。

oc edit dc/MY_APP_NAME

以下のエントリーをテンプレートの

portsセクションに追加し、変更を保存します。... spec: ... ports: - containerPort: 8778 name: jolokia protocol: TCP ... ...アプリケーションを実行する Pod を再デプロイします。

oc rollout latest dc/MY_APP_NAME

Pod は更新されたデプロイメント設定で再デプロイされ、ポート

8778を公開します。- OpenShift Web コンソールにログインします。

- サイドバーで、Applications > Pods に移動し、アプリケーションを実行する Pod の名前をクリックします。

- Pod の詳細画面で Open Java Console をクリックし、hawt.io コンソールにアクセスします。

追加リソース

第8章 利用可能なサンプル Spring Boot

Spring Boot ランタイムは、サンプルアプリケーションを提供します。OpenShift でアプリケーションの開発を開始すると、サンプルアプリケーションをテンプレートとして使用できます。

これらのサンプルアプリケーションは Developer Launcher でアクセスできます。

8.1. Spring Boot の REST API Level 0 サンプル

以下の例は、実稼働環境での実行を目的としていません。

上達度レベルの例: Foundational

REST API Level 0 サンプルでできること

REST API Level 0 サンプルでは、REST フレームワークを使用して、HTTP 経由でビジネスオペレーションをリモートプロシージャコールエンドポイントにマッピングする方法が示されています。これは、Richardson Maturity Model の Level 0 に対応します。REST およびその基本的な原則を使用して HTTP エンドポイントを作成すると、API を柔軟にプロトタイプおよび設計することができます。

この例では、HTTP プロトコルを使用してリモートサービスと対話するためのメカニズムが導入されました。これにより、以下が可能になります。

-

api/greetingエンドポイントで HTTPGET要求を実行します。 -

Hello, World!で設定されるペイロードを使用して JSON 形式でレスポンスを受け取ります。文字列。 -

String 引数を渡し、

api/greetingエンドポイントで HTTPGET要求を実行します。これにより、クエリー文字列にname要求パラメーターが使用されます。 -

Hello, $name!のペイロードを含む JSON 形式の応答を受信します。$nameは、要求に渡されたnameパラメーターの値に置き換えられます。

8.1.1. REST API Level 0 設計トレードオフ

表8.1 設計トレードオフ

| 利点 | 悪い点 |

|---|---|

|

|

8.1.2. REST API Level 0 サンプルアプリケーションの OpenShift Online へのデプロイメント

以下のオプションのいずれかを使用して、OpenShift Online で REST API Level 0 サンプルアプリケーションを実行します。

各メソッドは、同じ oc コマンドを使用してアプリケーションをデプロイしますが、developers.redhat.com/launch を使用すると、oc コマンドを実行する自動デプロイメントワークフローが提供されます。

8.1.2.1. developers.redhat.com/launch を使用したサンプルアプリケーションのデプロイメント

前提条件

- OpenShift Online のアカウント。

手順

- ブラウザーで developers.redhat.com/launch URL に移動します。

- 画面の指示に従って、Spring Boot でサンプルアプリケーションを作成して起動します。

8.1.2.2. CLI クライアント oc の認証

oc コマンドラインクライアントを使用して OpenShift Online でアプリケーションのサンプルを使用するには、OpenShift Online の Web インターフェイスによって提供されるトークンを使用してクライアントを認証する必要があります。

前提条件

- OpenShift Online のアカウント。

手順

- ブラウザーで OpenShift Online URL に移動します。

- ユーザー名の横にある Web コンソールの右上にあるクエスチョンマークアイコンをクリックします。

- ドロップダウンメニューで Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 端末にコマンドを貼り付けます。このコマンドは、認証トークンを使用して CLI クライアント

ocを OpenShift Online アカウントで認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

8.1.2.3. CLI クライアント oc を使用した REST API Level 0 サンプルアプリケーションのデプロイメント

前提条件

- developers.redhat.com/launch を使用して作成されたサンプルアプリケーション。詳細は「developers.redhat.com/launch を使用したサンプルアプリケーションのデプロイメント」を参照してください。

-

認証された

ocクライアント。詳細は「CLI クライアントocの認証」を参照してください。

手順

GitHub からプロジェクトのクローンを作成します。

$ git clone git@github.com:USERNAME/MY_PROJECT_NAME.git

または、プロジェクトの ZIP ファイルをダウンロードして、展開します。

$ unzip MY_PROJECT_NAME.zip

OpenShift で新規プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

- アプリケーションの root ディレクトリーに移動します。

Maven を使用して OpenShift へのデプロイメントを開始します。

$ mvn clean fabric8:deploy -Popenshift

このコマンドは、Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は、完全にデプロイされて起動すると、ステータスがRunningになるはずです。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。上記の例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスします。

8.1.3. REST API Level 0 サンプルアプリケーションの Minishift または CDK へのデプロイメント

以下のオプションのいずれかを使用して、REST API Level 0 サンプルアプリケーションを Minishift または CDK でローカルに実行します。

各メソッドは、同じ oc コマンドを使用してアプリケーションをデプロイしますが、Fabric8 Launcher を使用すると、oc コマンドを実行する自動デプロイメントワークフローが提供されます。

8.1.3.1. Fabric8 Launcher ツールの URL および認証情報の取得

Minishift または CDK にサンプルアプリケーションを作成してデプロイするには、Fabric8 Launcher ツール URL とユーザー認証情報が必要です。この情報は、Minishift または CDK の起動時に提供されます。

前提条件

- Fabric8 Launcher ツールがインストールされ、設定され、実行している。

手順

- Minishift または CDK を起動したコンソールに移動します。

実行中の Fabric8 Launcher にアクセスするのに使用できる URL およびユーザー認証情報のコンソール出力を確認します。

Minishift または CDK 起動時のコンソール出力の例

... -- Removing temporary directory ... OK -- Server Information ... OpenShift server started. The server is accessible via web console at: https://192.168.42.152:8443 You are logged in as: User: developer Password: developer To login as administrator: oc login -u system:admin

8.1.3.2. Fabric8 Launcher ツールを使用したサンプルアプリケーションのデプロイメント

前提条件

- 実行中の Fabric8 Launcher インスタンスの URL と、Minishift または CDK のユーザー認証情報。詳細は「Fabric8 Launcher ツールの URL および認証情報の取得」を参照してください。

手順

- ブラウザーで Fabric8 Launcher URL に移動します。

- 画面の指示に従って、Spring Boot でサンプルアプリケーションを作成して起動します。

8.1.3.3. CLI クライアント oc の認証

oc コマンドラインクライアントを使用して Minishift または CDK でサンプルアプリケーションを使用するには、Minishift または CDK Web インターフェイスが提供するトークンを使用してクライアントを認証する必要があります。

前提条件

- 実行中の Fabric8 Launcher インスタンスの URL と、Minishift または CDK のユーザー認証情報。詳細は「Fabric8 Launcher ツールの URL および認証情報の取得」を参照してください。

手順

- ブラウザーで Minishift または CDK URL に移動します。

- ユーザー名の横にある Web コンソールの右上にあるクエスチョンマークアイコンをクリックします。

- ドロップダウンメニューで Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 端末にコマンドを貼り付けます。このコマンドは、認証トークンを使用して、Minishift または CDK アカウントで CLI クライアント

ocを認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

8.1.3.4. CLI クライアント oc を使用した REST API Level 0 サンプルアプリケーションのデプロイメント

前提条件

- Minishift または CDK の Fabric8 Launcher ツールを使用して作成されたサンプルアプリケーション。詳細は「Fabric8 Launcher ツールを使用したサンプルアプリケーションのデプロイメント」を参照してください。

- Fabric8 Launcher ツールの URL。

-

認証された

ocクライアント。詳細は「CLI クライアントocの認証」を参照してください。

手順

GitHub からプロジェクトのクローンを作成します。

$ git clone git@github.com:USERNAME/MY_PROJECT_NAME.git

または、プロジェクトの ZIP ファイルをダウンロードして、展開します。

$ unzip MY_PROJECT_NAME.zip

OpenShift で新規プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

- アプリケーションの root ディレクトリーに移動します。

Maven を使用して OpenShift へのデプロイメントを開始します。

$ mvn clean fabric8:deploy -Popenshift

このコマンドは、Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は、完全にデプロイされて起動すると、ステータスがRunningになるはずです。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。上記の例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスします。

8.1.4. REST API Level 0 サンプルアプリケーションの OpenShift Container Platform へのデプロイメント

サンプルアプリケーションを OpenShift Container Platform に作成し、デプロイするプロセスは OpenShift Online に似ています。

前提条件

- developers.redhat.com/launch を使用して作成されたサンプルアプリケーション。

手順

- 「REST API Level 0 サンプルアプリケーションの OpenShift Online へのデプロイメント」 の説明に従い、OpenShift Container Platform Web コンソールの URL およびユーザー認証情報のみを使用します。

8.1.5. Spring Boot の未変更の REST API Level 0 サンプルアプリケーションとの対話

この例では、GET 要求を受け入れるデフォルトの HTTP エンドポイントを提供します。

前提条件

- アプリケーションの実行

-

curlバイナリーまたは Web ブラウザー

手順

curlを使用して、サンプルにGET要求を実行します。これを行うには、ブラウザーを使用することもできます。$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/greeting {"content":"Hello, World!"}curlを使用して、例に対して URL パラメーターnameを付けてGET要求を実行します。これを行うには、ブラウザーを使用することもできます。$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/greeting?name=Sarah {"content":"Hello, Sarah!"}

ブラウザーから、例で提供されているフォームを使用して、これらの同じ対話を実行することもできます。フォームは、プロジェクト http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME の root にあります。

8.1.6. REST API Level 0 のサンプルアプリケーション統合テストの実行

このサンプルアプリケーションには、自己完結型の統合テストセットが含まれます。OpenShift プロジェクト内で実行する場合、テストは以下を行います。

- アプリケーションのテストインスタンスをプロジェクトにデプロイします。

- そのインスタンスで個別のテストを実行します。

- テストが完了したら、プロジェクトからアプリケーションのすべてのインスタンスを削除します。

統合テストを実行すると、サンプルアプリケーションの既存インスタンスがすべて、ターゲット OpenShift プロジェクトから削除されます。サンプルアプリケーションが正しく削除されないようにするには、テストを実行するために別の OpenShift プロジェクトを作成して選択してください。

前提条件

-

認証された

ocクライアント。 - 空の OpenShift プロジェクト。

手順

次のコマンドを実行して統合テストを実行します。

$ mvn clean verify -Popenshift,openshift-it

8.1.7. REST リソース

REST の背景および関連情報は、以下を参照してください。

- Architectural Styles and the Design of Network-based Software Architectures - Representational State Transfer (REST)

- Richardson Maturity Model

- JSR 311: JAX-RS: The JavaTM API for RESTful Web Services

- Spring での RESTful サービスの構築

- Eclipse Vert.x の REST API Level 0

- Thorntail の REST API Level 0

- Node.js の REST API Level 0

8.2. Spring Boot の外部化設定の例

以下の例は、実稼働環境での実行を目的としていません。

上達度レベルの例: Foundational

外部化された設定は、ConfigMap を使用して設定を外部化する基本的な例を提供します。ConfigMap は、コンテナーを OpenShift に依存しないようにする一方で、単純なキーと値のペアとして設定データを 1 つ以上の Linux コンテナーに挿入するために OpenShift で使用されるオブジェクトです。

この例では、以下の方法を示しています。

-

ConfigMapをセットアップし、設定します。 -

アプリケーション内で

ConfigMapによって提供される設定を使用します。 -

実行中のアプリケーションの

ConfigMap設定に変更をデプロイします。

8.2.1. 外部化された設定の設計パターン

可能な限り、アプリケーション設定を外部化し、アプリケーションコードから分離させます。これにより、異なる環境を通過する際にアプリケーション設定を変更できますが、コードは変更されません。設定を外部化すると、機密情報や内部情報がコードベースやバージョン管理から除外されます。多くの言語およびアプリケーションサーバーは、アプリケーション設定の外部化をサポートする環境変数を提供します。

マイクロサービスアーキテクチャーおよび多言語 (polyglot) 環境は、アプリケーションの設定を管理する複雑な層を追加します。アプリケーションは独立した分散サービスで設定され、それぞれ独自の設定を持つことができます。すべての設定データを同期し、アクセス可能な状態に維持すると、メンテナーンスの課題が発生します。

ConfigMap により、アプリケーション設定を外部化でき、OpenShift 上の個々の Linux コンテナーおよび Pod で使用できます。YAML ファイルの使用を含むさまざまな方法で ConfigMap オブジェクトを作成し、これを Linux コンテナーに挿入できます。ConfigMap を使用すると、設定データのグループ化およびスケーリングが可能です。これにより、基本的な 開発、ステージ、および 実稼働 以外の多くの環境を設定できます。ConfigMap の詳細は、 OpenShift ドキュメント を参照してください。

8.2.2. 外部化設定設計のトレードオフ

表8.2 設計のトレードオフ

| 利点 | 悪い点 |

|---|---|

|

|

8.2.3. 外部化設定のサンプルアプリケーションの OpenShift Online へのデプロイメント

以下のいずれかのオプションを使用して、OpenShift Online で外部化設定アプリケーションを実行します。

各メソッドは、同じ oc コマンドを使用してアプリケーションをデプロイしますが、developers.redhat.com/launch を使用すると、oc コマンドを実行する自動デプロイメントワークフローが提供されます。

8.2.3.1. developers.redhat.com/launch を使用したサンプルアプリケーションのデプロイメント

前提条件

- OpenShift Online のアカウント。

手順

- ブラウザーで developers.redhat.com/launch URL に移動します。

- 画面の指示に従って、Spring Boot でサンプルアプリケーションを作成して起動します。

8.2.3.2. CLI クライアント oc の認証

oc コマンドラインクライアントを使用して OpenShift Online でアプリケーションのサンプルを使用するには、OpenShift Online の Web インターフェイスによって提供されるトークンを使用してクライアントを認証する必要があります。

前提条件

- OpenShift Online のアカウント。

手順

- ブラウザーで OpenShift Online URL に移動します。

- ユーザー名の横にある Web コンソールの右上にあるクエスチョンマークアイコンをクリックします。

- ドロップダウンメニューで Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 端末にコマンドを貼り付けます。このコマンドは、認証トークンを使用して CLI クライアント

ocを OpenShift Online アカウントで認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

8.2.3.3. CLI クライアント oc を使用した Externalized Configuration アプリケーションのデプロイメント

前提条件

- developers.redhat.com/launch を使用して作成されたサンプルアプリケーション。詳細は「developers.redhat.com/launch を使用したサンプルアプリケーションのデプロイメント」を参照してください。

-

認証された

ocクライアント。詳細は 「CLI クライアントocの認証」 を参照してください。

手順

GitHub からプロジェクトのクローンを作成します。

$ git clone git@github.com:USERNAME/MY_PROJECT_NAME.git

または、プロジェクトの ZIP ファイルをダウンロードして、展開します。

$ unzip MY_PROJECT_NAME.zip

新しい OpenShift プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

サンプルアプリケーションをデプロイする前に、サービスアカウントへの view アクセス権を割り当て、ConfigMap の内容を読み取るためにアプリケーションが OpenShift API にアクセスできるようにします。

$ oc policy add-role-to-user view -n $(oc project -q) -z default

- アプリケーションの root ディレクトリーに移動します。

application.ymlを使用して ConfigMap 設定を OpenShift にデプロイします。$ oc create configmap app-config --from-file=application.yml

ConfigMap 設定がデプロイされていることを確認します。

$ oc get configmap app-config -o yaml apiVersion: v1 data: application.yml: | # This properties file should be used to initialise a ConfigMap greeting: message: "Hello %s from a ConfigMap!" ...Maven を使用して OpenShift へのデプロイメントを開始します。

$ mvn clean fabric8:deploy -Popenshift

このコマンドは、Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は、完全にデプロイされて起動すると、ステータスがRunningである必要があります。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。上記の例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスします。

8.2.4. 外部化設定アプリケーションの Minishift または CDK へのデプロイメント

以下のオプションのいずれかを使用して、Minishift または CDK で外部設定サンプルアプリケーションをローカルで実行します。

各メソッドは、同じ oc コマンドを使用してアプリケーションをデプロイしますが、Fabric8 Launcher を使用すると、oc コマンドを実行する自動デプロイメントワークフローが提供されます。

8.2.4.1. Fabric8 Launcher ツールの URL および認証情報の取得

Minishift または CDK にサンプルアプリケーションを作成してデプロイするには、Fabric8 Launcher ツール URL とユーザー認証情報が必要です。この情報は、Minishift または CDK の起動時に提供されます。

前提条件

- Fabric8 Launcher ツールがインストールされ、設定され、実行している。

手順

- Minishift または CDK を起動したコンソールに移動します。

実行中の Fabric8 Launcher にアクセスするのに使用できる URL およびユーザー認証情報のコンソール出力を確認します。

Minishift または CDK 起動時のコンソール出力の例

... -- Removing temporary directory ... OK -- Server Information ... OpenShift server started. The server is accessible via web console at: https://192.168.42.152:8443 You are logged in as: User: developer Password: developer To login as administrator: oc login -u system:admin

8.2.4.2. Fabric8 Launcher ツールを使用したサンプルアプリケーションのデプロイメント

前提条件

- 実行中の Fabric8 Launcher インスタンスの URL と、Minishift または CDK のユーザー認証情報。詳細は「Fabric8 Launcher ツールの URL および認証情報の取得」を参照してください。

手順

- ブラウザーで Fabric8 Launcher URL に移動します。

- 画面の指示に従って、Spring Boot でサンプルアプリケーションを作成して起動します。

8.2.4.3. CLI クライアント oc の認証

oc コマンドラインクライアントを使用して Minishift または CDK でサンプルアプリケーションを使用するには、Minishift または CDK Web インターフェイスが提供するトークンを使用してクライアントを認証する必要があります。

前提条件

- 実行中の Fabric8 Launcher インスタンスの URL と、Minishift または CDK のユーザー認証情報。詳細は「Fabric8 Launcher ツールの URL および認証情報の取得」を参照してください。

手順

- ブラウザーで Minishift または CDK URL に移動します。

- ユーザー名の横にある Web コンソールの右上にあるクエスチョンマークアイコンをクリックします。

- ドロップダウンメニューで Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 端末にコマンドを貼り付けます。このコマンドは、認証トークンを使用して、Minishift または CDK アカウントで CLI クライアント

ocを認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

8.2.4.4. CLI クライアント oc を使用した Externalized Configuration アプリケーションのデプロイメント

前提条件

- Minishift または CDK の Fabric8 Launcher ツールを使用して作成されたサンプルアプリケーション。詳細は「Fabric8 Launcher ツールを使用したサンプルアプリケーションのデプロイメント」を参照してください。

- Fabric8 Launcher ツールの URL。

-

認証された

ocクライアント。詳細は「CLI クライアントocの認証」を参照してください。

手順

GitHub からプロジェクトのクローンを作成します。

$ git clone git@github.com:USERNAME/MY_PROJECT_NAME.git

または、プロジェクトの ZIP ファイルをダウンロードして、展開します。

$ unzip MY_PROJECT_NAME.zip

新しい OpenShift プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

サンプルアプリケーションをデプロイする前に、サービスアカウントへの view アクセス権を割り当て、ConfigMap の内容を読み取るためにアプリケーションが OpenShift API にアクセスできるようにします。

$ oc policy add-role-to-user view -n $(oc project -q) -z default

- アプリケーションの root ディレクトリーに移動します。

application.ymlを使用して ConfigMap 設定を OpenShift にデプロイします。$ oc create configmap app-config --from-file=application.yml

ConfigMap 設定がデプロイされていることを確認します。

$ oc get configmap app-config -o yaml apiVersion: v1 data: application.yml: | # This properties file should be used to initialise a ConfigMap greeting: message: "Hello %s from a ConfigMap!" ...Maven を使用して OpenShift へのデプロイメントを開始します。

$ mvn clean fabric8:deploy -Popenshift

このコマンドは、Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は、完全にデプロイされて起動すると、ステータスがRunningである必要があります。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。上記の例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスします。

8.2.5. 外部設定サンプルアプリケーションの OpenShift Container Platform へのデプロイメント

サンプルアプリケーションを OpenShift Container Platform に作成し、デプロイするプロセスは OpenShift Online に似ています。

前提条件

- developers.redhat.com/launch を使用して作成されたサンプルアプリケーション。

手順

- 「外部化設定のサンプルアプリケーションの OpenShift Online へのデプロイメント」 の説明に従い、OpenShift Container Platform Web コンソールの URL およびユーザー認証情報のみを使用します。

8.2.6. Spring Boot の未変更の外部化設定サンプルアプリケーションとの対話

この例では、GET 要求を受け入れるデフォルトの HTTP エンドポイントを提供します。

前提条件

- アプリケーションの実行

-

curlバイナリーまたは Web ブラウザー

手順

curlを使用して、サンプルにGET要求を実行します。これを行うには、ブラウザーを使用することもできます。$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/greeting {"content":"Hello World from a ConfigMap!"}デプロイされた ConfigMap 設定を更新します。

$ oc edit configmap app-config

greeting.messageキーの値をBonjour!に変更し、ファイルを保存します。これを保存すると、変更は OpenShift インスタンスに伝播されます。アプリケーションの新規バージョンをデプロイし、ConfigMap 設定の変更が反映されます。

$ oc rollout latest dc/MY_APP_NAME

例のステータスを確認し、新規 Pod が実行されていることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod は、完全にデプロイされて起動すると、ステータスがRunningになるはずです。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。更新された ConfigMap 設定の例に対して

curlを使用してGETリクエストを実行し、更新されたグリーティングを確認します。また、アプリケーションが提供する Web フォームを使用して、ブラウザーから実行することもできます。$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/greeting {"content":"Bonjour!"}

8.2.7. 外部化設定のサンプルアプリケーションの統合テストの実行

このサンプルアプリケーションには、自己完結型の統合テストセットが含まれます。OpenShift プロジェクト内で実行する場合、テストは以下を行います。

- アプリケーションのテストインスタンスをプロジェクトにデプロイします。

- そのインスタンスで個別のテストを実行します。

- テストが完了したら、プロジェクトからアプリケーションのすべてのインスタンスを削除します。

統合テストを実行すると、サンプルアプリケーションの既存インスタンスがすべて、ターゲット OpenShift プロジェクトから削除されます。サンプルアプリケーションが正しく削除されないようにするには、テストを実行するために別の OpenShift プロジェクトを作成して選択してください。

前提条件

-

認証された

ocクライアント。 - 空の OpenShift プロジェクト。

サンプルアプリケーションのサービスアカウントに割り当てられたアクセスパーミッションを表示します。これにより、アプリケーションは ConfigMap から設定を読み取ることができます。

$ oc policy add-role-to-user view -n $(oc project -q) -z default

手順

次のコマンドを実行して統合テストを実行します。

$ mvn clean verify -Popenshift,openshift-it

8.2.8. 外部化設定リソース

外部化設定および ConfigMap の背景および関連情報は、以下を参照してください。

8.3. Spring Boot のリレーショナルデータベースバックエンドのサンプル

以下の例は、実稼働環境での実行を目的としていません。

制限: このサンプルアプリケーションは、Minishift または CDK で実行してください。また、手動のワークフローを使用して、この例を OpenShift Online Pro および OpenShift Container Platform にデプロイすることもできます。この例は、現在 OpenShift Online Starter では使用できません。

上達度レベルの例: Foundational

リレーショナルデータベースバックエンドのサンプル

リレーショナルデータベースバックエンドのサンプルは、REST API Level 0 アプリケーションを拡張して、単純な HTTP API を使用して PostgreSQL データベースで 作成、読み取り、更新、削除 (CRUD) 操作を実行する基本的な例を提供します。CRUD 操作は永続ストレージの 4 つの基本的な機能であり、データベースを処理する HTTP API の開発時に広く使用されます。

また、この例では、HTTP アプリケーションが OpenShift のデータベースを特定し、接続する機能も示しています。各ランタイムは、指定のケースで最も適した接続ソリューションを実装する方法を示しています。ランタイムは、API の JDBC、JPA などを使用、または ORM に直接アクセスするなどのオプションを選択できます。

アプリケーションのサンプルは HTTP API を公開し、HTTP で CRUD 操作を実行してデータを操作できるようにするエンドポイントを提供します。CRUD 操作は HTTP Verbs にマップされます。API は JSON フォーマットを使用して要求を受け取りし、ユーザーに応答を返します。また、ユーザーは、サンプルが提供するユーザーインターフェイスを使用して、アプリケーションを使用することもできます。具体的には、この例では以下を可能にするアプリケーションを提供します。

-

ブラウザーでアプリケーション Web インターフェイスに移動します。これにより、

my_dataデータベースのデータで CRUD 操作を実行する簡単な Web サイトが公開されます。 -

api/fruitsエンドポイントで HTTPGET要求を実行します。 - データベース内のすべての fruits のリストが含まれる JSON 配列としてフォーマットされたレスポンスを受け取ります。

-

有効なアイテム ID を引数として渡しながら、

api/fruits/*エンドポイントで HTTPGET要求を実行します。 - 指定した ID を持つ fruit の名前が含まれる JSON 形式で応答を受け取ります。指定された ID に項目がない場合は、呼び出しにより HTTP エラー 404 が発生します。

-

api/fruitsエンドポイントで HTTPPOST要求を実行し、有効なname値を渡してデータベースの新規エントリーを作成します。 -

有効な ID と名前を引数として渡して、

api/fruits/*エンドポイントで HTTPPUT要求を実行します。これにより、要求に指定された名前に一致するように、指定の ID を持つ項目の名前が更新されます。 -

api/fruits/*エンドポイントで HTTPDELETE要求を実行し、有効な ID を引数として渡します。これにより、指定された ID の項目がデータベースから削除され、応答として HTTP コード204(No Content) を返します。無効な ID を渡すと、呼び出しにより HTTP エラー404が発生します。

この例には、アプリケーションがデータベースと完全に統合されていることを検証するために使用できる自動化された 統合テスト のセットも含まれています。

この例では、完全に成熟した RESTful モデル (レベル 3) を紹介していませんが、推奨される HTTP API プラクティスに従って、互換性のある HTTP 動詞とステータスを使用しています。

8.3.1. リレーショナルデータベースバックエンドの設計トレードオフ

表8.3 設計のトレードオフ

| 利点 | 悪い点 |

|---|---|

|

|

8.3.2. リレーショナルデータベースバックエンドのサンプルアプリケーションの OpenShift Online へのデプロイメント

以下のオプションのいずれかを使用して、OpenShift Online でリレーショナルデータベースバックエンドアプリケーションのサンプルアプリケーションを実行します。

各メソッドは、同じ oc コマンドを使用してアプリケーションをデプロイしますが、developers.redhat.com/launch を使用すると、oc コマンドを実行する自動デプロイメントワークフローが提供されます。

8.3.2.1. developers.redhat.com/launch を使用したサンプルアプリケーションのデプロイメント

前提条件

- OpenShift Online のアカウント。

手順

- ブラウザーで developers.redhat.com/launch URL に移動します。

- 画面の指示に従って、Spring Boot でサンプルアプリケーションを作成して起動します。

8.3.2.2. CLI クライアント oc の認証

oc コマンドラインクライアントを使用して OpenShift Online でアプリケーションのサンプルを使用するには、OpenShift Online の Web インターフェイスによって提供されるトークンを使用してクライアントを認証する必要があります。

前提条件

- OpenShift Online のアカウント。

手順

- ブラウザーで OpenShift Online URL に移動します。

- ユーザー名の横にある Web コンソールの右上にあるクエスチョンマークアイコンをクリックします。

- ドロップダウンメニューで Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 端末にコマンドを貼り付けます。このコマンドは、認証トークンを使用して CLI クライアント

ocを OpenShift Online アカウントで認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

8.3.2.3. CLI クライアント oc を使用したリレーショナルデータベースバックエンドのサンプルアプリケーションのデプロイメント

前提条件

- developers.redhat.com/launch を使用して作成されたサンプルアプリケーション。詳細は「developers.redhat.com/launch を使用したサンプルアプリケーションのデプロイメント」を参照してください。

-

認証された

ocクライアント。詳細は「CLI クライアントocの認証」を参照してください。

手順

GitHub からプロジェクトのクローンを作成します。

$ git clone git@github.com:USERNAME/MY_PROJECT_NAME.git

または、プロジェクトの ZIP ファイルをダウンロードして、展開します。

$ unzip MY_PROJECT_NAME.zip

新しい OpenShift プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

- アプリケーションの root ディレクトリーに移動します。

PostgreSQL データベースを OpenShift にデプロイします。データベースアプリケーションの作成時に、ユーザー名、パスワード、およびデータベース名に以下の値を使用するようにしてください。これらの値を使用するサンプルアプリケーションが事前設定されています。異なる値を使用すると、アプリケーションがデータベースと統合できなくなります。

$ oc new-app -e POSTGRESQL_USER=luke -ePOSTGRESQL_PASSWORD=secret -ePOSTGRESQL_DATABASE=my_data centos/postgresql-10-centos7 --name=my-database

データベースのステータスを確認し、Pod が実行中であることを確認します。

$ oc get pods -w my-database-1-aaaaa 1/1 Running 0 45s my-database-1-deploy 0/1 Completed 0 53s

my-database-1-aaaaaPod のステータスはRunningで、完全にデプロイされて起動すると ready と示される必要があります。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。maven を使用して OpenShift へのデプロイメントを開始します。

$ mvn clean fabric8:deploy -Popenshift

このコマンドは、Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod のステータスはRunningで、完全にデプロイされて起動すると ready と示される必要があります。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。上記の例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスします。

8.3.3. リレーショナルデータベースバックエンドのサンプルアプリケーションの Minishift または CDK へのデプロイメント

以下のオプションのいずれかを使用して、Minishift または CDK でローカルで Relational Database Backend サンプルアプリケーションを実行します。

各メソッドは、同じ oc コマンドを使用してアプリケーションをデプロイしますが、Fabric8 Launcher を使用すると、oc コマンドを実行する自動デプロイメントワークフローが提供されます。

8.3.3.1. Fabric8 Launcher ツールの URL および認証情報の取得

Minishift または CDK にサンプルアプリケーションを作成してデプロイするには、Fabric8 Launcher ツール URL とユーザー認証情報が必要です。この情報は、Minishift または CDK の起動時に提供されます。

前提条件

- Fabric8 Launcher ツールがインストールされ、設定され、実行している。

手順

- Minishift または CDK を起動したコンソールに移動します。

実行中の Fabric8 Launcher にアクセスするのに使用できる URL およびユーザー認証情報のコンソール出力を確認します。

Minishift または CDK 起動時のコンソール出力の例

... -- Removing temporary directory ... OK -- Server Information ... OpenShift server started. The server is accessible via web console at: https://192.168.42.152:8443 You are logged in as: User: developer Password: developer To login as administrator: oc login -u system:admin

8.3.3.2. Fabric8 Launcher ツールを使用したサンプルアプリケーションのデプロイメント

前提条件

- 実行中の Fabric8 Launcher インスタンスの URL と、Minishift または CDK のユーザー認証情報。詳細は「Fabric8 Launcher ツールの URL および認証情報の取得」を参照してください。

手順

- ブラウザーで Fabric8 Launcher URL に移動します。

- 画面の指示に従って、Spring Boot でサンプルアプリケーションを作成して起動します。

8.3.3.3. CLI クライアント oc の認証

oc コマンドラインクライアントを使用して Minishift または CDK でサンプルアプリケーションを使用するには、Minishift または CDK Web インターフェイスが提供するトークンを使用してクライアントを認証する必要があります。

前提条件

- 実行中の Fabric8 Launcher インスタンスの URL と、Minishift または CDK のユーザー認証情報。詳細は「Fabric8 Launcher ツールの URL および認証情報の取得」を参照してください。

手順

- ブラウザーで Minishift または CDK URL に移動します。

- ユーザー名の横にある Web コンソールの右上にあるクエスチョンマークアイコンをクリックします。

- ドロップダウンメニューで Command Line Tools を選択します。

-

oc loginコマンドをコピーします。 端末にコマンドを貼り付けます。このコマンドは、認証トークンを使用して、Minishift または CDK アカウントで CLI クライアント

ocを認証します。$ oc login OPENSHIFT_URL --token=MYTOKEN

8.3.3.4. CLI クライアント oc を使用したリレーショナルデータベースバックエンドのサンプルアプリケーションのデプロイメント

前提条件

- Minishift または CDK の Fabric8 Launcher ツールを使用して作成されたサンプルアプリケーション。詳細は「Fabric8 Launcher ツールを使用したサンプルアプリケーションのデプロイメント」を参照してください。

- Fabric8 Launcher ツールの URL。

-

認証された

ocクライアント。詳細は「CLI クライアントocの認証」を参照してください。

手順

GitHub からプロジェクトのクローンを作成します。

$ git clone git@github.com:USERNAME/MY_PROJECT_NAME.git

または、プロジェクトの ZIP ファイルをダウンロードして、展開します。

$ unzip MY_PROJECT_NAME.zip

新しい OpenShift プロジェクトを作成します。

$ oc new-project MY_PROJECT_NAME

- アプリケーションの root ディレクトリーに移動します。

PostgreSQL データベースを OpenShift にデプロイします。データベースアプリケーションの作成時に、ユーザー名、パスワード、およびデータベース名に以下の値を使用するようにしてください。これらの値を使用するサンプルアプリケーションが事前設定されています。異なる値を使用すると、アプリケーションがデータベースと統合できなくなります。

$ oc new-app -e POSTGRESQL_USER=luke -ePOSTGRESQL_PASSWORD=secret -ePOSTGRESQL_DATABASE=my_data centos/postgresql-10-centos7 --name=my-database

データベースのステータスを確認し、Pod が実行中であることを確認します。

$ oc get pods -w my-database-1-aaaaa 1/1 Running 0 45s my-database-1-deploy 0/1 Completed 0 53s

my-database-1-aaaaaPod のステータスはRunningで、完全にデプロイされて起動すると ready と示される必要があります。特定の Pod 名が異なります。中間の数字は新規ビルドごとに増えます。末尾の文字は、Pod の作成時に生成されます。maven を使用して OpenShift へのデプロイメントを開始します。

$ mvn clean fabric8:deploy -Popenshift

このコマンドは、Fabric8 Maven プラグインを使用して OpenShift で S2I プロセス を起動し、Pod を起動します。

アプリケーションのステータスを確認し、Pod が実行していることを確認します。

$ oc get pods -w NAME READY STATUS RESTARTS AGE MY_APP_NAME-1-aaaaa 1/1 Running 0 58s MY_APP_NAME-s2i-1-build 0/1 Completed 0 2m

MY_APP_NAME-1-aaaaaPod のステータスはRunningで、完全にデプロイされて起動すると ready と示される必要があります。アプリケーションのサンプルをデプロイして起動すると、そのルートを決定します。

ルート情報の例

$ oc get routes NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

Pod のルート情報には、アクセスに使用するベース URL が提供されます。上記の例では、

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAMEをベース URL として使用し、アプリケーションにアクセスします。

8.3.4. リレーショナルデータベースバックエンドのサンプルアプリケーションの OpenShift Container Platform へのデプロイメント

サンプルアプリケーションを OpenShift Container Platform に作成し、デプロイするプロセスは OpenShift Online に似ています。

前提条件

- developers.redhat.com/launch を使用して作成されたサンプルアプリケーション。

手順

- 「リレーショナルデータベースバックエンドのサンプルアプリケーションの OpenShift Online へのデプロイメント」 の説明に従い、OpenShift Container Platform Web コンソールの URL およびユーザー認証情報のみを使用します。

8.3.5. Relational Database Backend API との対話

サンプルアプリケーションの作成が完了したら、以下のように対話できます。

前提条件

- アプリケーションの実行

-

curlバイナリーまたは Web ブラウザー

手順

以下のコマンドを実行して、アプリケーションの URL を取得します。

$ oc get route MY_APP_NAME

NAME HOST/PORT PATH SERVICES PORT TERMINATION MY_APP_NAME MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME MY_APP_NAME 8080

データベースアプリケーションの Web インターフェイスにアクセスするには、ブラウザーで アプリケーション URL に移動します。

http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME

また、

curlを使用してapi/fruits/*エンドポイントで要求を直接作成できます。データベースのエントリーの一覧表示

$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/fruits

[ { "id" : 1, "name" : "Apple", "stock" : 10 }, { "id" : 2, "name" : "Orange", "stock" : 10 }, { "id" : 3, "name" : "Pear", "stock" : 10 } ]特定の ID のあるエントリーの取得

$ curl http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/fruits/3

{ "id" : 3, "name" : "Pear", "stock" : 10 }エントリーの新規作成

$ curl -H "Content-Type: application/json" -X POST -d '{"name":"Peach","stock":1}' http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/fruits{ "id" : 4, "name" : "Peach", "stock" : 1 }エントリーの更新

$ curl -H "Content-Type: application/json" -X PUT -d '{"name":"Apple","stock":"100"}' http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/fruits/1{ "id" : 1, "name" : "Apple", "stock" : 100 }エントリーの削除

$ curl -X DELETE http://MY_APP_NAME-MY_PROJECT_NAME.OPENSHIFT_HOSTNAME/api/fruits/1

トラブルシューティング

-

これらのコマンドを実行後に HTTP エラーコード

503を応答として受け取った場合は、アプリケーションが準備状態にないことを意味します。

8.3.6. リレーショナルデータベースバックエンドのサンプルアプリケーション統合テストの実行

このサンプルアプリケーションには、自己完結型の統合テストセットが含まれます。OpenShift プロジェクト内で実行する場合、テストは以下を行います。

- アプリケーションのテストインスタンスをプロジェクトにデプロイします。

- そのインスタンスで個別のテストを実行します。

- テストが完了したら、プロジェクトからアプリケーションのすべてのインスタンスを削除します。

統合テストを実行すると、サンプルアプリケーションの既存インスタンスがすべて、ターゲット OpenShift プロジェクトから削除されます。サンプルアプリケーションが正しく削除されないようにするには、テストを実行するために別の OpenShift プロジェクトを作成して選択してください。

前提条件

-

認証された

ocクライアント。 - 空の OpenShift プロジェクト。

手順

次のコマンドを実行して統合テストを実行します。

$ mvn clean verify -Popenshift,openshift-it

8.3.7. リレーショナルデータベースリソース

OpenShift、CRUD、HTTP API、および REST でのリレーショナルデータベースの実行に関する背景および関連情報は、以下を参照してください。

- HTTP Verbs

- Architectural Styles and the Design of Network-based Software Architectures - Representational State Transfer (REST)

- REST API 設計のディベースが終了しない

- REST APIs must be Hypertext driven

- Richardson Maturity Model

- JSR 311: JAX-RS: The JavaTM API for RESTful Web Services

- Spring での RESTful サービスの構築

- Eclipse Vert.x の Relational Database Backend

- Thorntail の Relational Database Backend

- Node.js の Relational Database Backend

8.4. Spring Boot のヘルスチェックの例

以下の例は、実稼働環境での実行を目的としていません。

上達度レベルの例: Foundational

アプリケーションをデプロイする場合は、アプリケーションが利用可能かどうかを確認し、受信した要求の処理を開始することが重要です。ヘルスチェック パターンを実装すると、アプリケーションが利用できるかどうかや要求に対応できるかどうかなど、アプリケーションの健全性を監視できます。

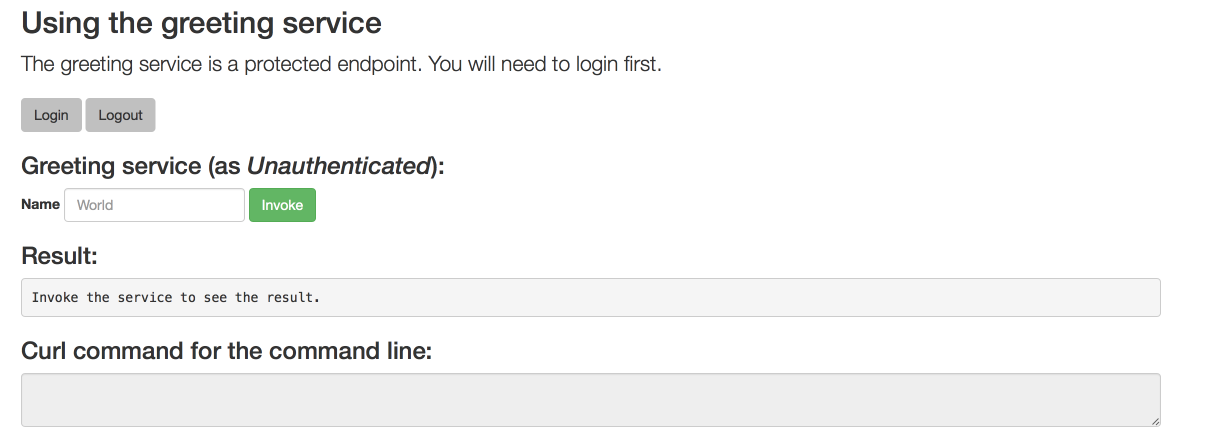

ヘルスチェックの用語に慣れていない場合は、最初に 「ヘルスチェックの概念」 セクションを参照してください。