9.6. SAML v2.0 アイデンティティープロバイダー

Red Hat Single Sign-On は、SAML v2.0 プロトコルに基づいてブローカーアイデンティティープロバイダーを使用できます。

手順

- メニューで Identity Providers をクリックします。

Add providerリストからSAML v2.0を選択します。アイデンティティープロバイダーの追加

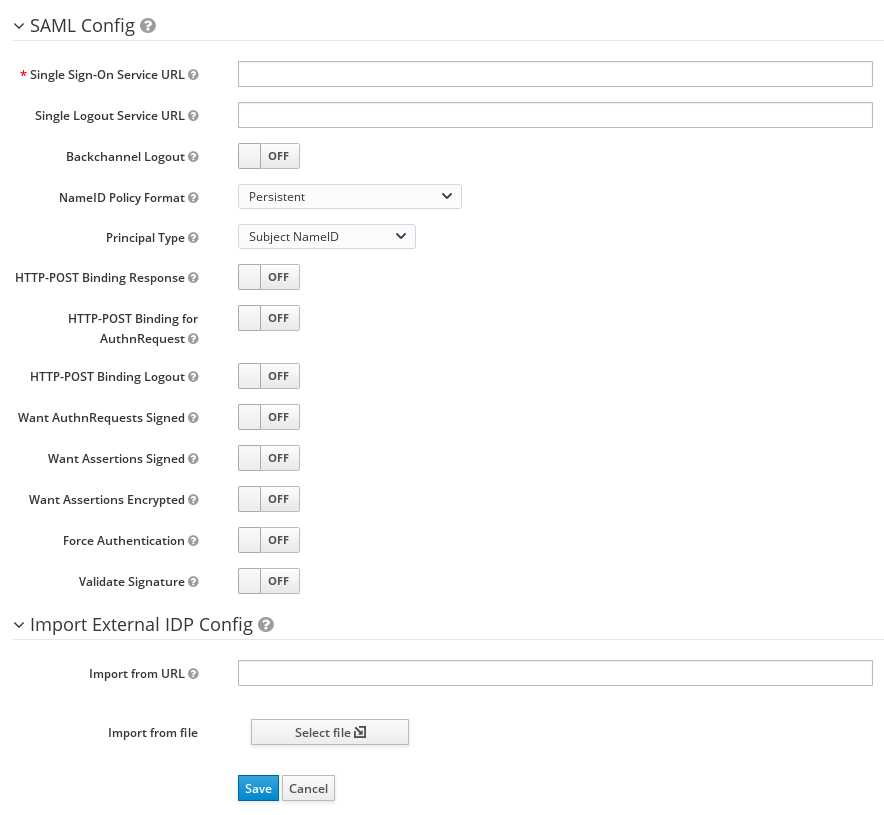

- 初期設定オプションを入力します。設定オプションの詳細は、一般的な IDP 設定 を参照してください。.SAML Config

| 設定 | 説明 |

|---|---|

| Service Provider Entity ID |

リモートアイデンティティープロバイダーがこのサービスプロバイダーからのリクエストを識別するために使用する SAML エンティティー ID。デフォルトでは、この設定はレルムベース URL |

| Single Sign-On Service URL | 認証プロセスを開始する SAML エンドポイント。SAML IDP が IDP エンティティー記述子を公開する場合、このフィールドの値はそこで指定されます。 |

| Single Logout Service URL | SAML ログアウトエンドポイント。SAML IDP が IDP エンティティー記述子を公開する場合、このフィールドの値はそこで指定されます。 |

| Backchannel Logout | SAML IDP がバックチャネルのログアウトに対応している場合は、このスイッチを ON に切り替えます。 |

| NameID Policy Format |

名前識別子の形式に対応する URI 参照。デフォルトでは、Red Hat Single Sign-On はこれを |

| Principal Type | 外部ユーザー ID の特定および追跡に使用される SAML アサーションの一部を指定します。Subject NameID または SAML 属性のいずれかを指定できます (名前または分かりやすい名前のいずれか)。Subject NameID の値は、'urn:oasis:names:tc:SAML:2.0:nameid-format:transient' NameID Policy Format の値と共に設定することはできません。 |

| Principal Attribute | Principal Type が空欄でない場合は、このフィールドで識別する属性の名前 (Attribute [Name]) または分かりやすい名前 (Attribute [Friendly Name]) を指定します。 |

| Allow create | 外部アイデンティティープロバイダーがプリンシパルを表す新しい識別子を作成するのを許可します。 |

| HTTP-POST Binding Response | 外部 IDP によって送信される SAML リクエストに応答する SAML バインディングを制御します。OFF の場合、Red Hat Single Sign-On は Redirect Binding を使用します。 |

| HTTP-POST Binding for AuthnRequest | 外部 IDP からの認証を要求するときに SAML バインディングを制御します。OFF の場合、Red Hat Single Sign-On は Redirect Binding を使用します。 |

| Want AuthnRequests Signed | ON の場合、Red Hat Single Sign-On はレルムのキーペアを使用して、外部の SAML IDP に送信される要求に署名します。 |

| Signature Algorithm | Want AuthnRequests Signed が ON の場合に、使用する署名アルゴリズム。 |

| SAML Signature Key Name |

POST バインディングを使用して送信される署名済み SAML ドキュメントには、 |

| Force Authentication | ユーザーがすでにログインしている場合でも、ユーザーは外部の IDP に認証情報を入力する必要があります。 |

| Validate Signature | ON の場合、レルムには SAML リクエストおよびデジタル署名する外部 IDP からの応答が必要です。 |

| Validating X509 Certificate | Red Hat Single Sign-On が SAML リクエストおよび外部 IDP からの応答の署名を検証するのに使用する公開証明書。 |

| Sign Service Provider Metadata | ON の場合、Red Hat Single Sign-On はレルムのキーペアを使用して SAML サービスプロバイダーメタデータ記述子 に署名します。 |

| Pass subject |

Red Hat Single Sign-On が |

外部 IDP の SAML IDP エンティティー記述子をポイントする URL またはファイルを指定することで、すべての設定データをインポートできます。Red Hat Single Sign-On の外部 IDP に接続する場合は、URL <root>/auth/realms/{realm-name}/protocol/saml/descriptor から IDP 設定をインポートできます。このリンクは、IDP に関するメタデータを記述する XML ドキュメントです。接続先の外部 SAML IDP のエンティティー記述子をポイントする URL または XML ファイルを指定することで、このすべての設定データをインポートすることもできます。

9.6.1. 特定の AuthnContexts の要求

アイデンティティープロバイダーは、クライアントがユーザーアイデンティティーを検証する認証方法の制約を指定するのを容易にします。たとえば、MFA、Kerberos 認証、またはセキュリティー要件を要求します。これらの制約は、特定の AuthnContext 条件を使用します。クライアントは 1 つまたは複数の条件を要求し、アイデンティティープロバイダーがどの程度要求された AuthnContext と一致しなければならないか (完全に、または他の同等の条件を満たしながら) を指定できます。

Requested AuthnContext Constraints セクションの ClassRefs または DeclRefs を追加して、サービスプロバイダーが必要とする条件を一覧にして設定できます。通常、ClassRefs または DeclRefs のいずれかを指定する必要があるため、どの値がサポートされるかをアイデンティティープロバイダーのドキュメントで確認してください。ClassRefs または DeclRefs が存在しない場合、アイデンティティープロバイダーは追加の制約を適用しません。

表9.3 要求される AuthnContext 制約

| 設定 | 説明 |

|---|---|

| Comparison |

アイデンティティープロバイダーがコンテキスト要件を評価するために使用する方法。設定可能な値は、 |

| AuthnContext ClassRefs | 必要な基準を記述する AuthnContext ClassRefs。 |

| AuthnContext DeclRefs | 必要な基準を記述する AuthnContext DeclRefs。 |