8.2. ワンタイムパスワード (OTP) ポリシー

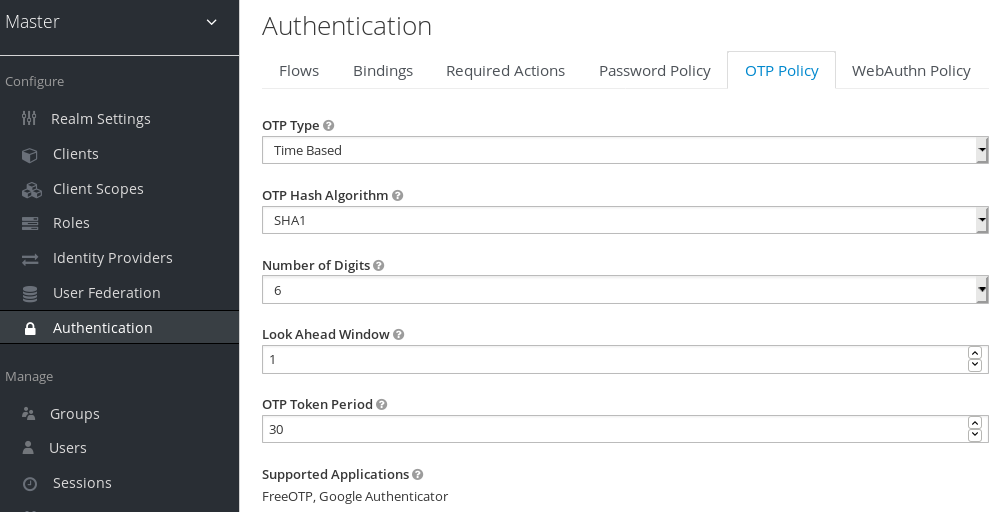

Red Hat Single Sign-On には、FreeOTP または Google Authenticator One-Time Password ジェネレーターを設定するポリシーが複数あります。Authentication メニューをクリックし、OTP Policy タブをクリックします。

OTP ポリシー

Red Hat Single Sign-On は、OTP Policy タブに設定した情報に基づいて、OTP セットアップページで QR コードを生成します。FreeOTP および Google Authenticator は、OTP の設定時に QR コードをスキャンします。

8.2.1. 時間ベースまたはカウンターベースのワンタイムパスワード

OTP ジェネレーターに Red Hat Single Sign-On で利用可能なアルゴリズムは時間ベースで、カウンターベースになっています。

タイムベースのワンタイムパスワード (TOTP) を使用すると、トークンジェネレーターは現在の時刻と共有秘密をハッシュ化します。サーバーは、ウィンドウ内のハッシュを送信した値と比較することにより、OTP を検証します。TOTP は短時間に有効です。

Counter-Based One Time Passwords (HOTP) では、Red Hat Single Sign-On は現在の時間ではなく、共有カウンターを使用します。Red Hat Single Sign-On サーバーは、成功した各 OTP ログインでカウンターをインクリメントします。ログインに成功した後、有効な OTP が変更されます。

一致可能な OTP は短時間で有効になり、OTP for HOTP は終了期間に有効であるため、TOTP は HOTP よりも安全です。OTP に入るのに時間制限が存在しないため、HOTP は TOTP よりも使いやすいことです。

HOTP では、サーバーがカウンターをインクリメントするたびにデータベースの更新が必要になります。この更新は、負荷が大きい間認証サーバーでのパフォーマンスドレイン (解放) です。TOTP は、効率性を向上させるために、使用するパスワードを記憶しないため、データベースの更新を行う必要はありません。欠点は、有効な期間で TOTP を再使用できることです。