サーバー管理ガイド

Red Hat Single Sign-On 7.4 向け

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、弊社 の CTO、Chris Wright のメッセージを参照してください。

第1章 概要

Red Hat Single Sign-On は、Web アプリケーションと RESTful Web サービスのソリューションに関するシングルサインオンです。Red Hat Single Sign-On の目的は、アプリケーション開発者が組織にデプロイしたアプリケーションおよびサービスのセキュリティーを保護することができるように、セキュリティーシンプルにすることです。通常、開発者は自分で作成する必要のあるセキュリティー機能は、追加設定なしで提供され、組織の個々の要件に簡単に調整できます。Red Hat Single Sign-On は、ログイン、登録、管理、アカウント管理用にカスタマイズ可能なユーザーインターフェースを提供します。Red Hat Single Sign-On を統合プラットフォームとして使用し、既存の LDAP サーバーと Active Directory サーバーへフックすることもできます。認証を Facebook や Google+ などのサードパーティーのアイデンティティープロバイダーに委任することもできます。

1.1. 機能

- ブラウザーアプリケーションには、Single-Sign On および Single-Sign Out です。

- OpenID Connect のサポート。

- OAuth 2.0 サポート。

- SAML サポート。

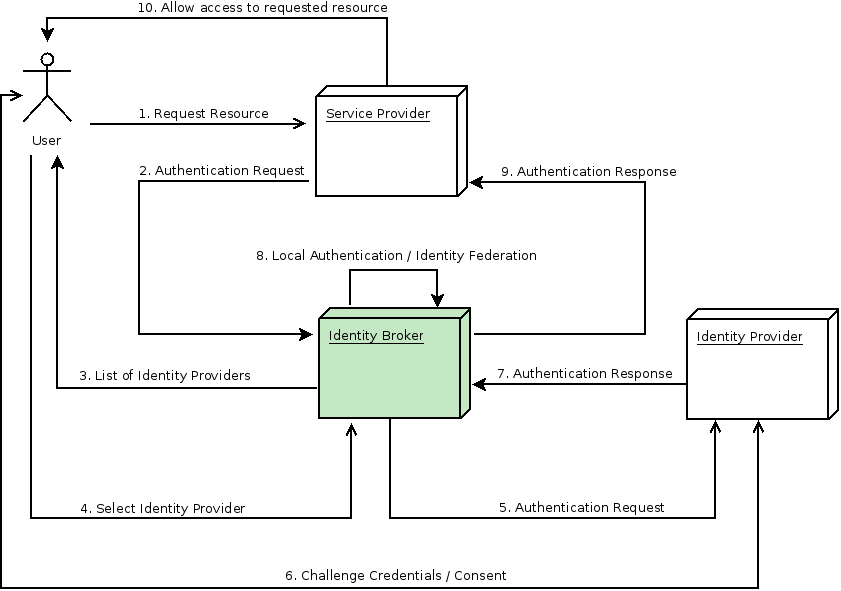

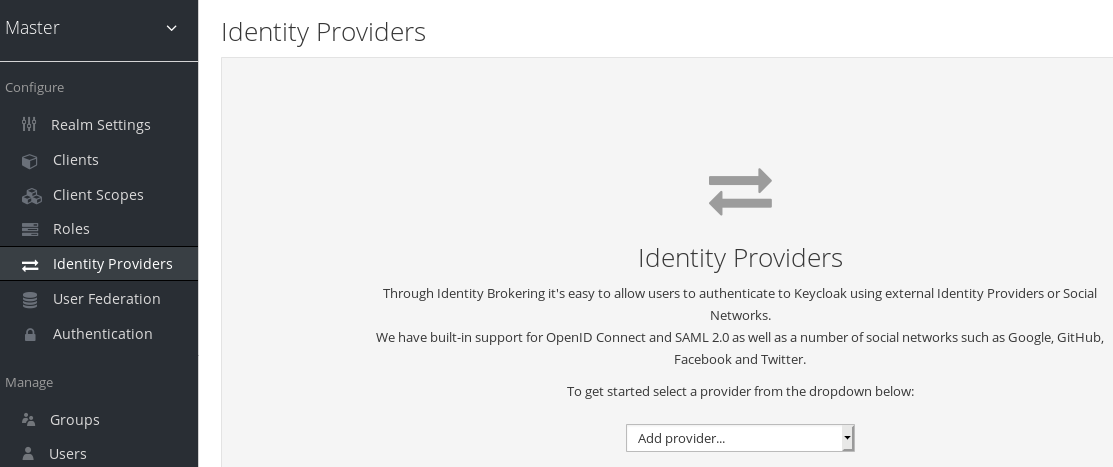

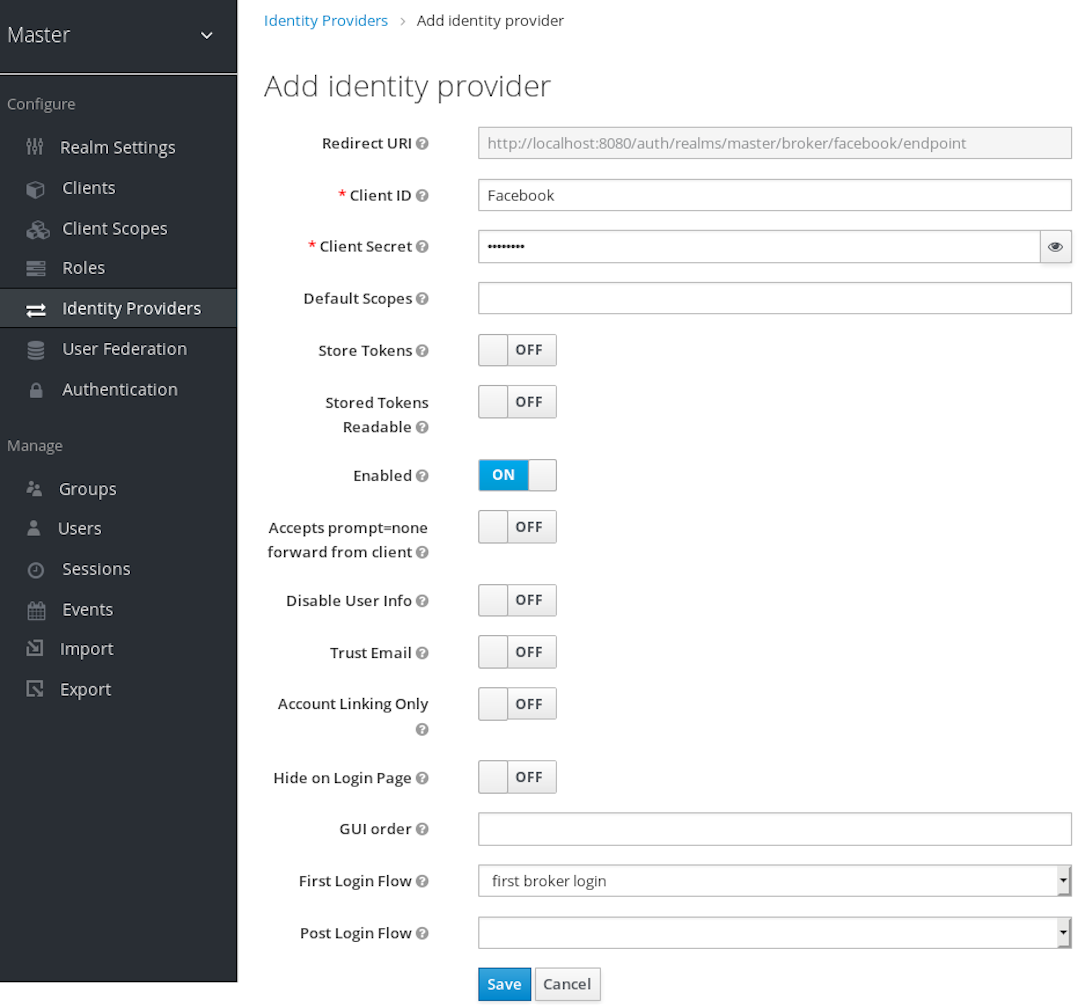

- ID ブローカー: 外部 OpenID Connect または SAML ID プロバイダーで認証されます。

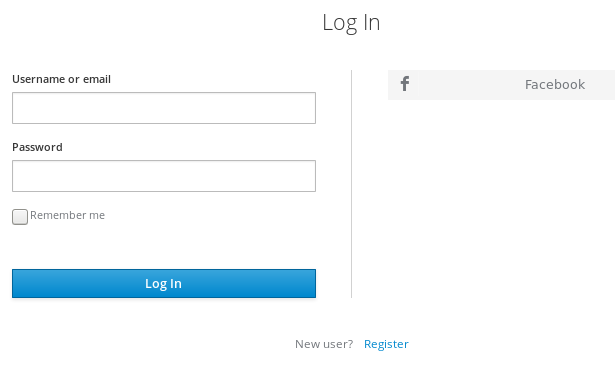

- ソーシャルログイン - Google、GitHub、JWT、その他のソーシャルネットワークでのログインを有効にします。

- ユーザーフェデレーション: LDAP および Active Directory サーバーからユーザーを同期します。

- Kerberos ブリッジ: Kerberos サーバーにログインしたユーザーを自動的に認証します。

- ユーザー、ロール、ロールマッピング、クライアント、および設定の一元管理のための管理コンソール。

- ユーザーがアカウントを一元管理できるアカウントマネジメントコンソール。

- テーマサポート: アプリケーションおよびブランディングと統合するユーザー向けページのカスタマイズ。

- 2 要素認証: Google Authenticator または FreeOTP による TOTP/HOTP のサポート

- ログインフロー: オプションのユーザーの自己登録、パスワードのリカバリー、電子メールの確認、パスワードの更新など。

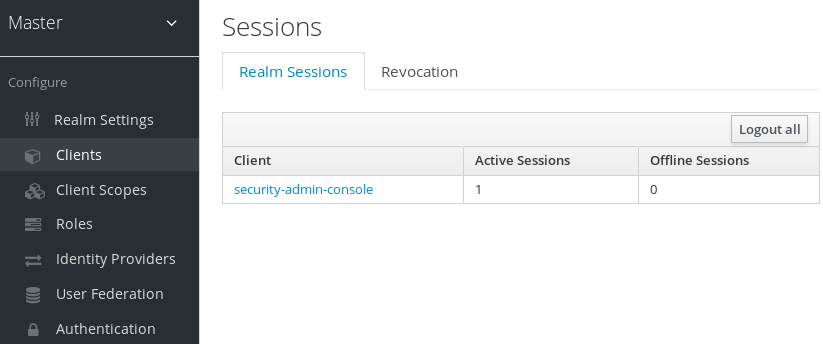

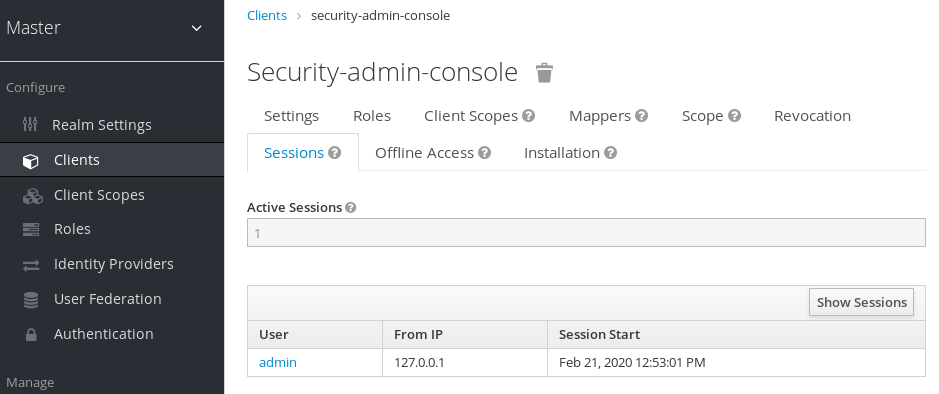

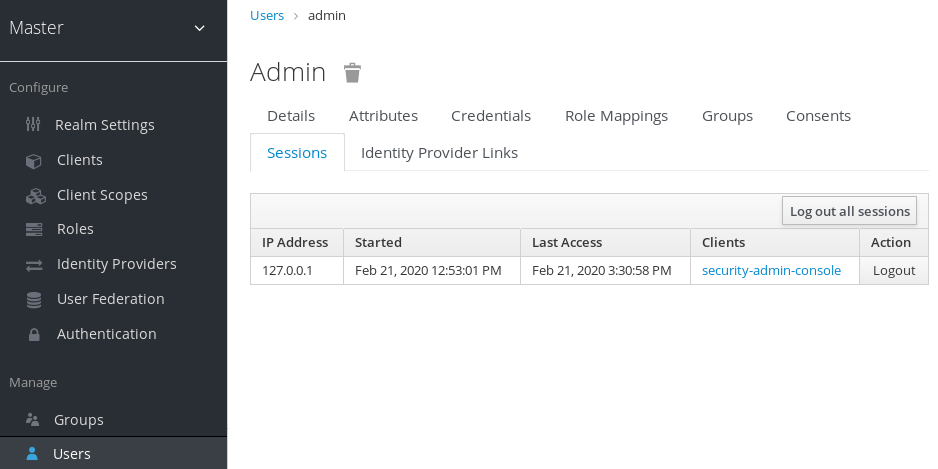

- セッション管理: 管理者およびユーザー自身がユーザーセッションを表示および管理できます。

- トークンマッパー: トークンとステートメントへのユーザーの属性、ロールなどをマップします。

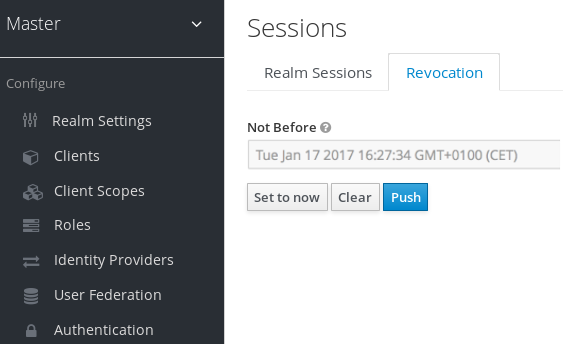

- レルム、アプリケーション、ユーザーごとの失効前ポリシー。

- CORS サポート - クライアントアダプターには CORS のサポートが組み込まれています。

- JavaScript アプリケーション、JBoss EAP、Fuse などのクライアントアダプター。

- OpenID Connect 依存パーティーライブラリーまたは SAML 2.0 サービスプロバイダーライブラリーを持つすべてのプラットフォーム/言語をサポートします。

1.2. セキュリティーが機能する仕組み

Red Hat Single Sign-On は、ネットワーク上で管理する別のサーバーです。アプリケーションは、このサーバーによって提供され、保護されるように設定されています。Red Hat Single Sign-On は、OpenID Connect または SAML 2.0 などのオープンプロトコル標準を使用してアプリケーションを保護します。ブラウザーアプリケーションは、ユーザーのブラウザーをアプリケーションから Red Hat Single Sign-On 認証サーバーにリダイレクトし、ユーザーに認証情報の入力を求めます。ユーザーはアプリケーションから完全に分離され、アプリケーションはユーザーの認証情報を認識しないために重要になります。アプリケーションには、暗号で署名された認証情報トークンまたはアサーションが与えられます。これらのトークンには、ユーザー名、アドレス、電子メール、他のプロファイルデータなどのアイデンティティー情報を使用できます。また、アプリケーションによる承認決定を実行できるように、パーミッションデータを保持することもできます。これらのトークンを使用して、REST ベースのサービスでセキュアな呼び出しを行うこともできます。

1.3. コアとなる概念および利用規約

Web アプリケーションと REST サービスのセキュリティーを保護するには、Red Hat Single Sign-On の使用を試行する前に、いくつかの主要な概念と用語を認識する必要があります。

- ユーザー

- ユーザーは、システムにログインできるエンティティーです。電子メール、ユーザー名、アドレス、電話番号、および日目などの属性を関連付けることができます。グループメンバーシップを割り当てることができ、特定のロールをそれらに割り当てることができます。

- 認証

- ユーザーを特定し、検証するプロセスです。

- 認可

- ユーザーに付与するプロセスです。

- 認証情報

- 認証情報は、Red Hat Single Sign-On がユーザーの ID を検証するために使用するデータの一部です。たとえば、パスワード、ワンタイムパスワード、デジタル証明書、またはフィンガープリントなどが挙げられます。

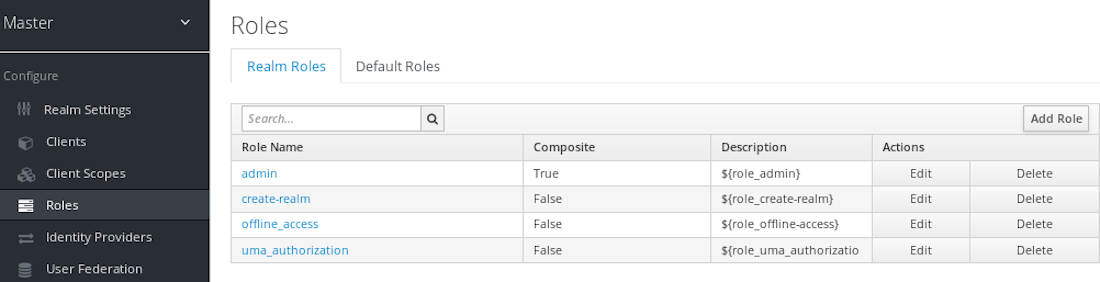

- ロール

-

ロールはユーザーのタイプまたはカテゴリーを識別します。

Admin、user、manager、employeeは、組織に存在する可能性のある通常のロールすべてです。アプリケーションは通常、多くの場合、個々のユーザーではなく、特定のロールにアクセスおよびパーミッションを割り当てます。これは、ユーザーの処理は複雑で、管理が困難となるためです。 - ユーザーロールのマッピング

- ユーザーロールのマッピングは、ロールとユーザー間のマッピングを定義します。ユーザーをゼロ以上のロールに関連付けることができます。このロールマッピング情報は、アプリケーションが管理するさまざまなリソースのアクセスパーミッションを決定することができるように、トークンとアサーションにカプセル化できます。

- 複合ロール

-

複合ロールは、他のロールに関連付けることができるロールです。たとえば、

superuserの複合ロールをsales-adminロールおよびorder-entry-adminロールに関連付けることができます。ユーザーがsuperuserロールにマップされている場合は、sales-adminロールおよびorder-entry-adminロールも継承されます。 - グループ

- グループはユーザーのグループを管理します。グループに対して属性を定義できます。ロールをグループにマッピングすることもできます。グループのメンバーになるユーザーは、そのグループで定義される属性とロールマッピングを継承します。

- レルム

- レルムは、一連のユーザー、認証情報、ロール、およびグループを管理します。ユーザーはレルムに属し、レルムにログインします。レルムは相互に分離され、制御するユーザーのみを管理および認証できます。

- クライアント

- クライアントは、Red Hat Single Sign-On を要求してユーザーを認証できるエンティティーです。多くの場合、クライアントは Red Hat Single Sign-On を使用して自己保護し、シングルサインオンソリューションを提供するアプリケーションとサービスです。クライアントは、ID 情報またはアクセストークンを要求するエンティティーで、Red Hat Single Sign-On によってセキュア化されるネットワーク上でその他のサービスを安全に呼び出すことができるようにすることもできます。

- クライアントアダプター

- クライアントアダプターは、アプリケーション環境にインストールするプラグインで、Red Hat Single Sign-On の通信およびセキュア化を可能にします。Red Hat Single Sign-On には、ダウンロード可能なさまざまなプラットフォームに多くのアダプターがあります。また、サードパーティーのアダプターも、対象外の環境で取得できます。

- consent

- Consent は、クライアントが認証プロセスに参加する前に、ユーザーにクライアントにパーミッションを付与する場合です。ユーザーがクレデンシャルを提供すると、Red Hat Single Sign-On がログインを要求するクライアントを特定する画面と、ユーザーの要求情報を確認する画面が表示されます。ユーザーは、要求を付与するかどうかを決定できます。

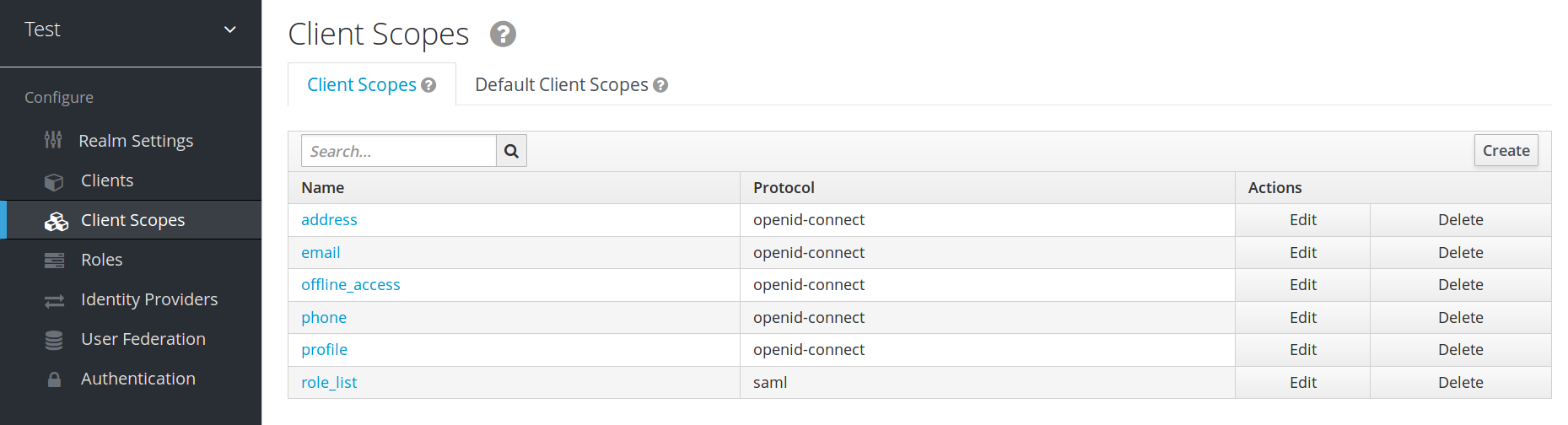

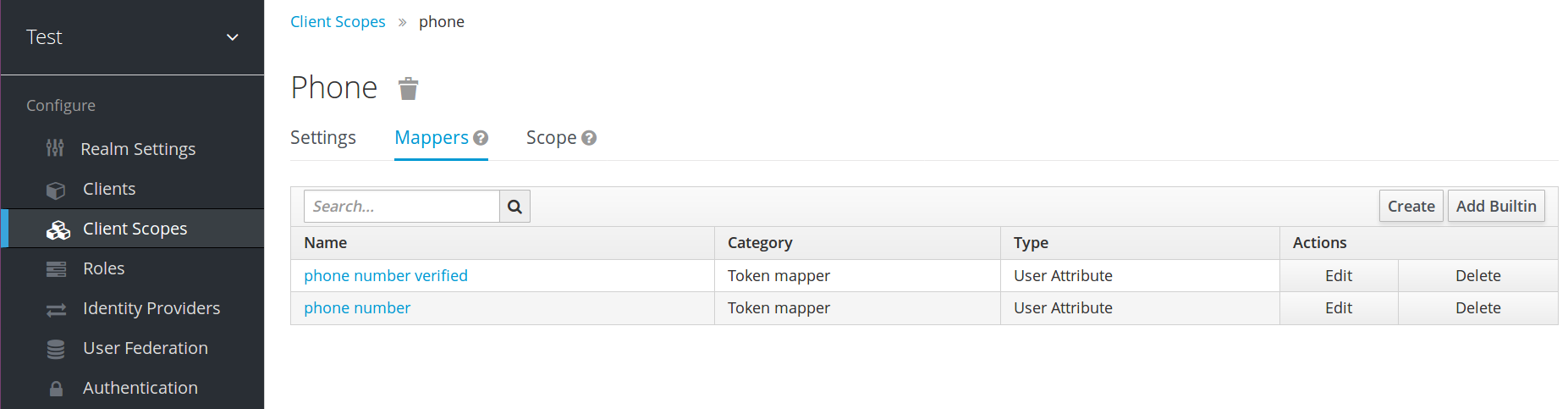

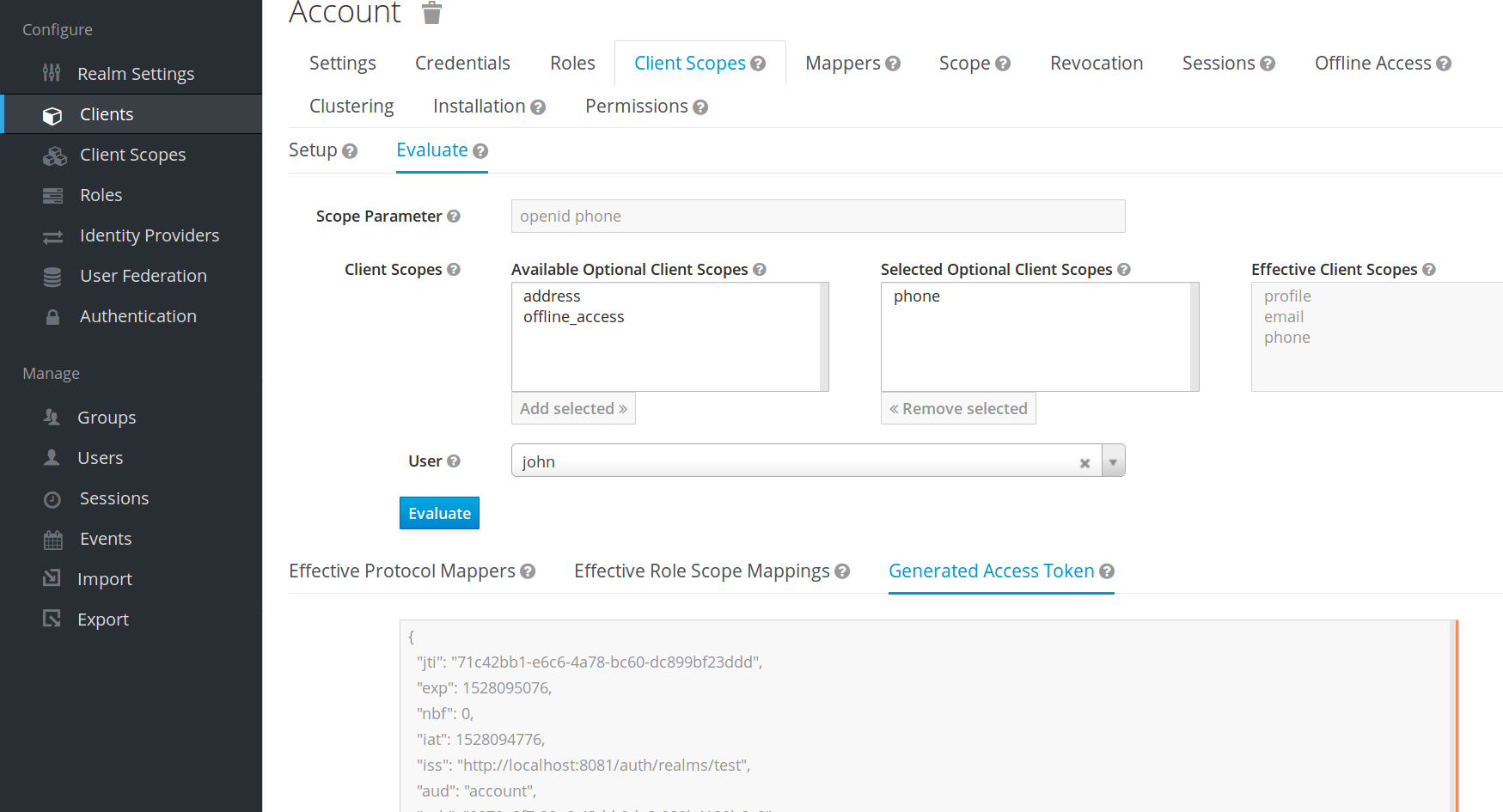

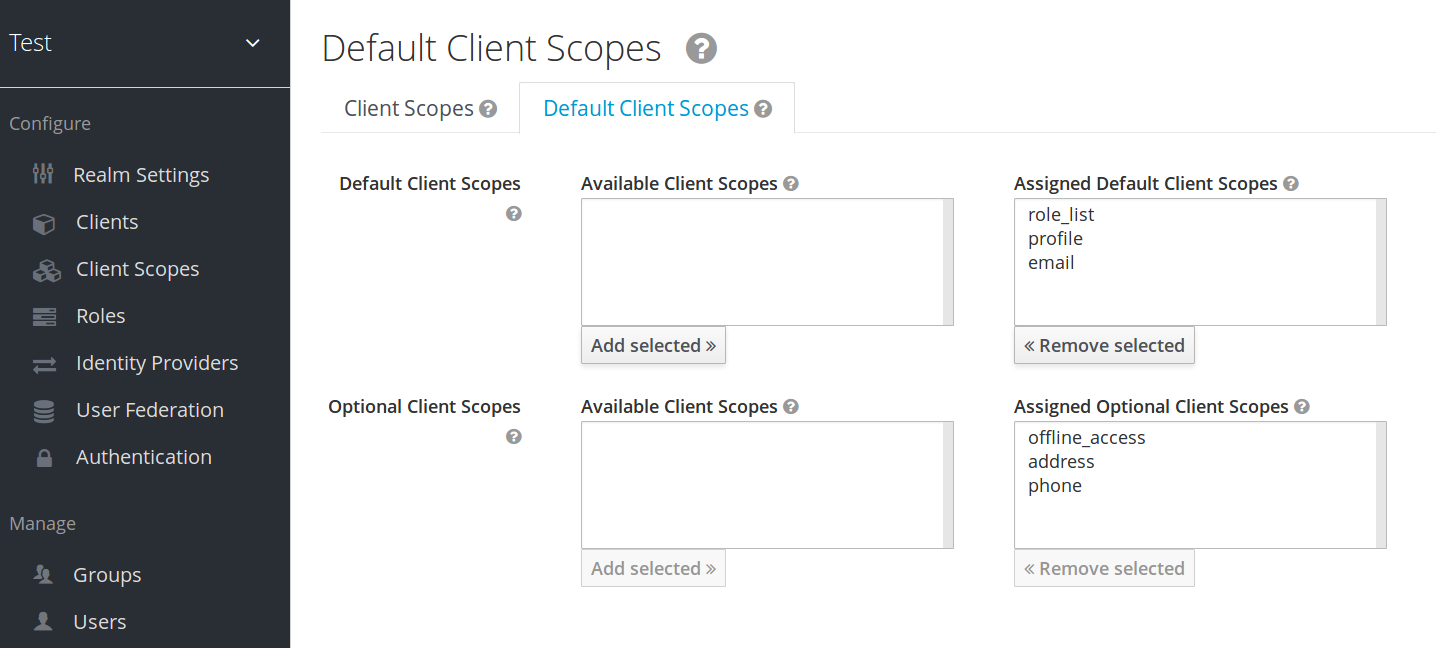

- クライアントスコープ

-

クライアントが登録されたら、そのクライアントのプロトコルマッパーとロールスコープマッピングを定義する必要があります。多くの場合、クライアントスコープを保存し、共通の設定を共有することで新しいクライアントの作成を簡素化します。これは、一部の要求またはロールを

scopeパラメーターの値に基づいて条件付きで要求する場合にも便利です。Red Hat Single Sign-On では、このクライアントスコープの概念が提供されています。 - クライアントロール

- クライアントは、それら固有のロールを定義できます。これは基本的に、クライアント専用のロール名前空間です。

- ID トークン

- ユーザーに関する情報を提供するトークン。OpenID Connect 仕様の一部。

- アクセストークン

- 呼び出されるサービスへのアクセスを付与する HTTP リクエストの一部として提供できるトークン。これは、OpenID Connect および OAuth 2.0 仕様の一部です。

- アサーション

- ユーザーに関する情報。これは通常、認証されたユーザーに関連するアイデンティティーメタデータを提供する SAML 認証応答に含まれる XML Blob に関連します。

- サービスアカウント

- 各クライアントには、アクセストークンの取得を可能にする組み込み service account があります。

- 直接付与

- REST 呼び出しでユーザーの代わりにアクセストークンを取得する方法。

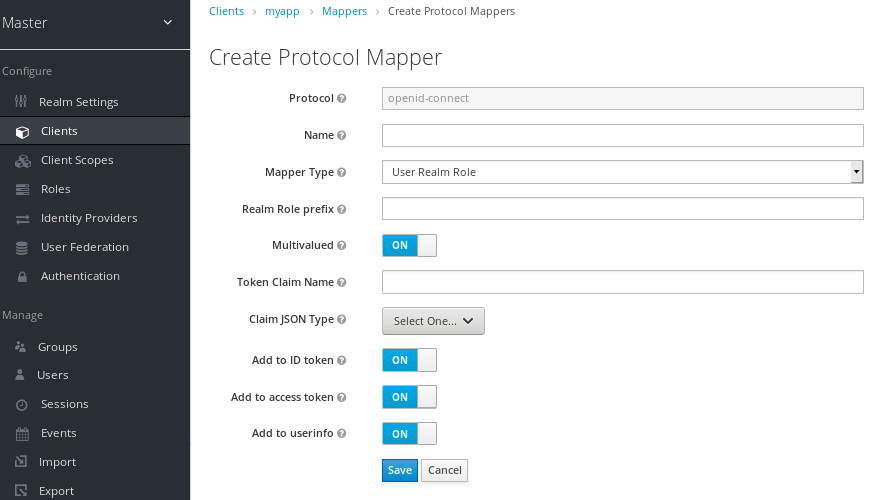

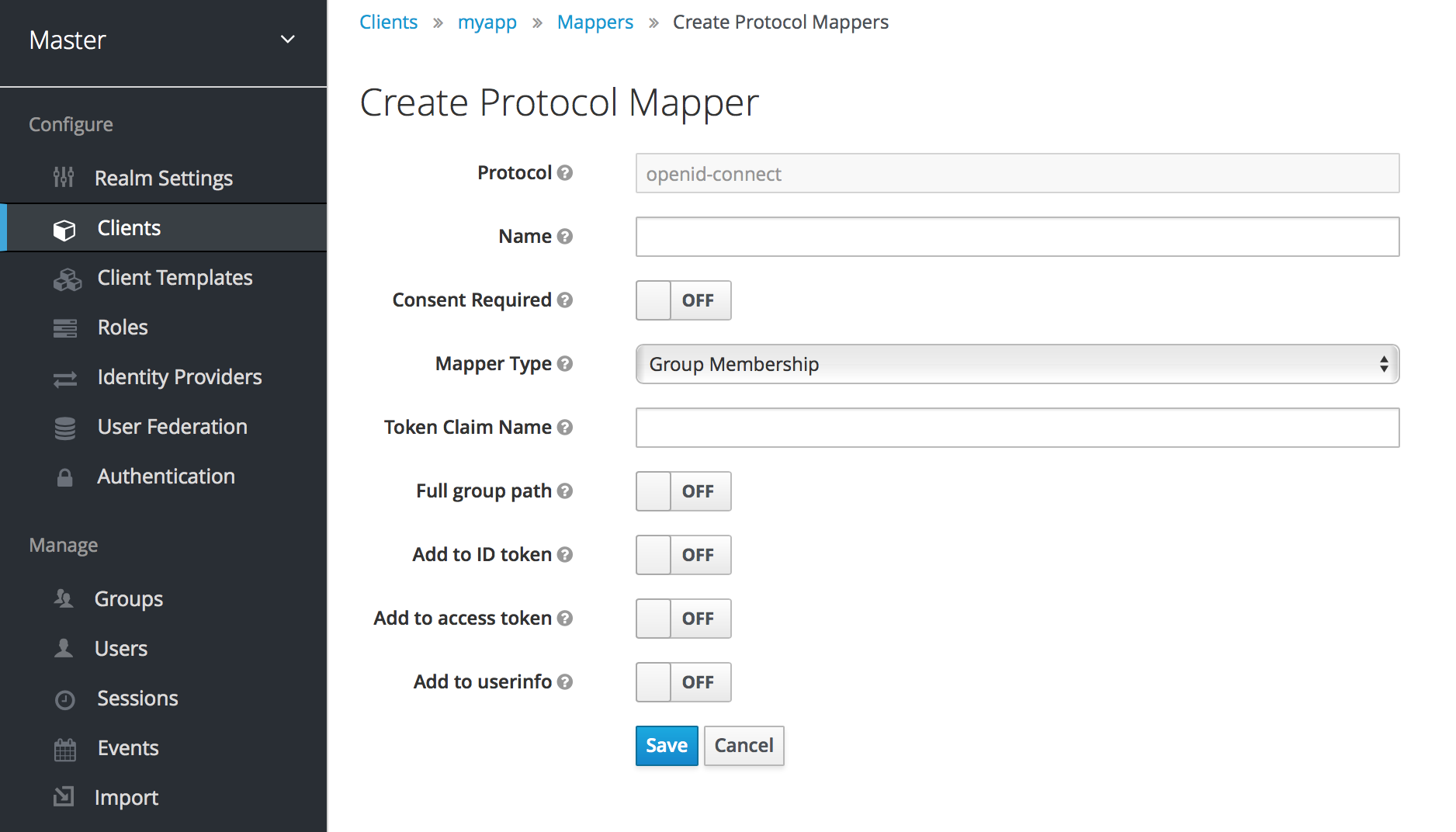

- プロトコルマッパー

- 各クライアントについて、OIDC トークンまたは SAML アサーションに保存される要求とアサーションを調整できます。プロトコルマッパーを作成および設定して、クライアントごとにこれを行います。

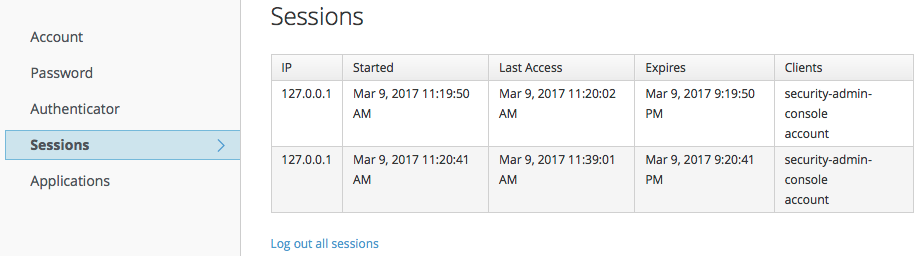

- セッション

- ユーザーがログインすると、セッションがログインセッションを管理します。セッションには、ユーザーがログインした時や、そのセッション中に単一署名に参加したアプリケーションなどの情報が含まれます。管理者およびユーザーの両方がセッション情報を表示できます。

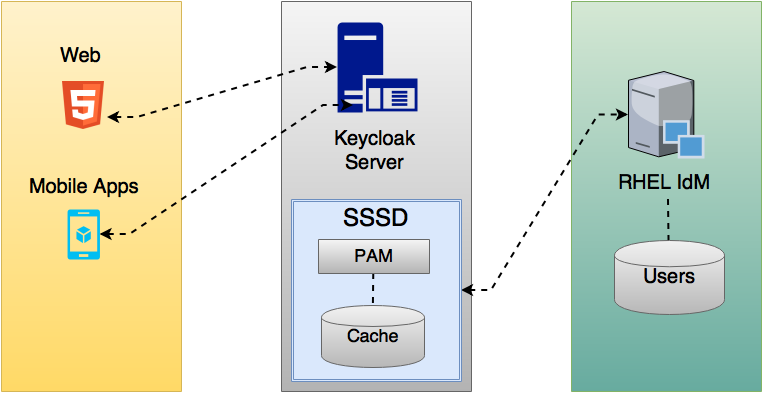

- ユーザーフェデレーションプロバイダー

- Red Hat Single Sign-On はユーザーを保存して管理できます。多くの場合、ユーザーと認証情報を格納する LDAP または Active Directory サービスがすでにあります。Red Hat Single Sign-On を示すことで、外部ストアから認証情報を検証して ID 情報にプルすることができます。

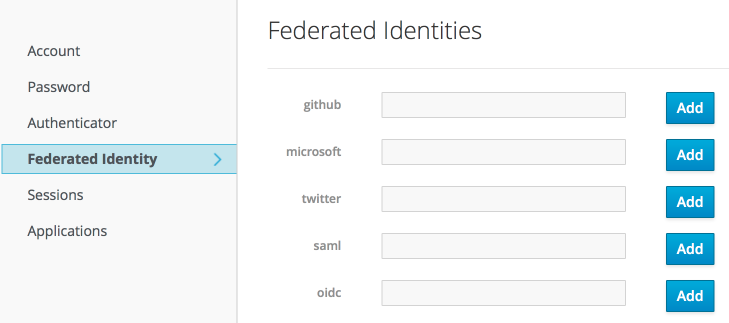

- アイデンティティープロバイダー

- アイデンティティープロバイダー (IDP) はユーザーを認証できるサービスです。Red Hat Single Sign-On は IDP です。

- ID プロバイダーフェデレーション

- Red Hat Single Sign-On は、1 つ以上の IDP に認証を委譲するように設定できます。Facebook または Google+ でのソーシャルログインは、アイデンティティープロバイダーのフェデレーションの例です。また、Red Hat Single Sign-On のフックを行い、認証を他の OpenID Connect または SAML 2.0 IDP に委任することもできます。

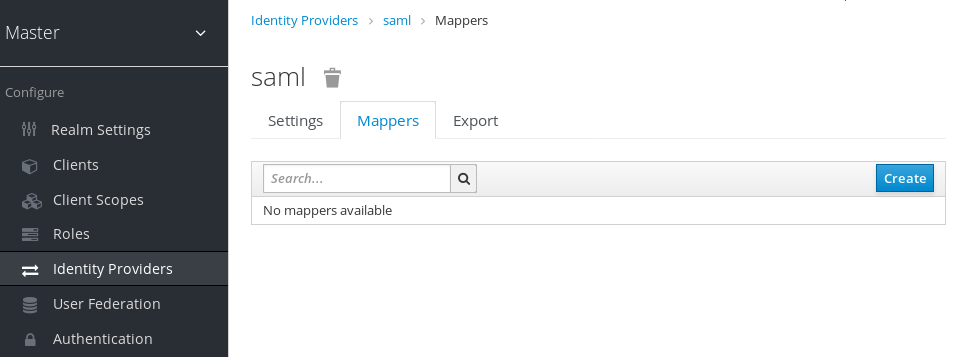

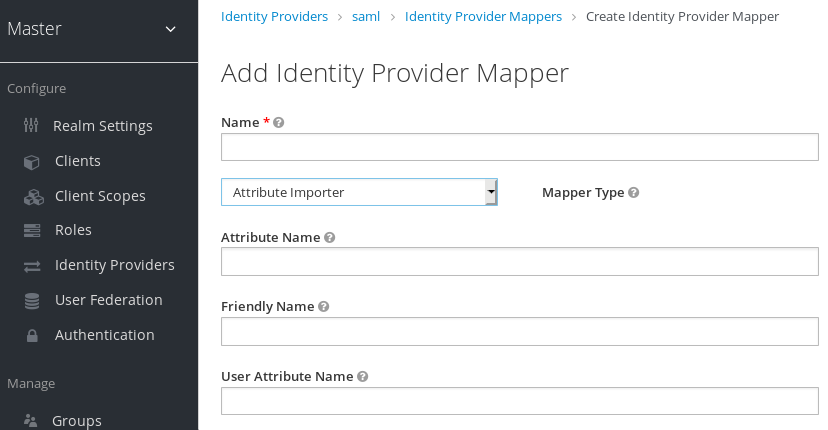

- ID プロバイダーマッパー

- IDP フェデレーションを行う場合は、受信したトークンとアサーションを user および session 属性にマッピングできます。これは、外部の IDP から認証を要求するクライアントに ID 情報を伝播するのに役立ちます。

- 必要なアクション

-

必要なアクションは、ユーザーが認証プロセス中に実行する必要のあるアクションです。ユーザーは、これらのアクションが完了するまで認証プロセスを完了できません。たとえば、管理者はユーザーが毎月パスワードをリセットできるようにスケジュールすることが可能です。これらの全ユーザーに対して、

update passwordに必要なアクションが設定されます。 - 認証フロー

- 認証フローは、システムの特定の側面と対話するときにユーザーが実行する必要のあるフローです。ログインフローは必要な認証情報タイプを定義できます。登録フローは、ユーザーが入力しなければならないプロファイル情報や、ボットをフィルターするのに reCAPTCHA などのプロファイル情報を定義します。認証情報リセットフローは、パスワードをリセットする前にユーザーが行うべきアクションを定義します。

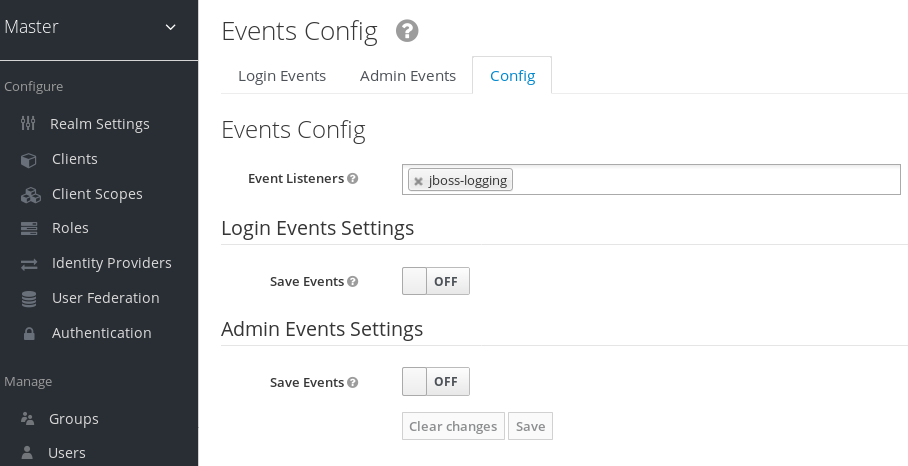

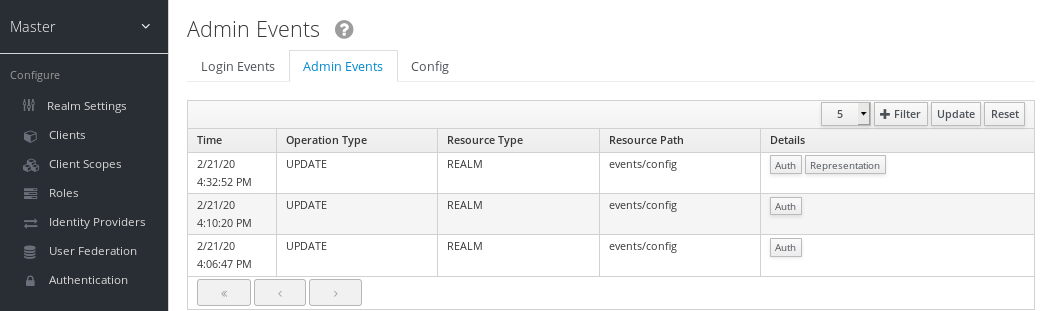

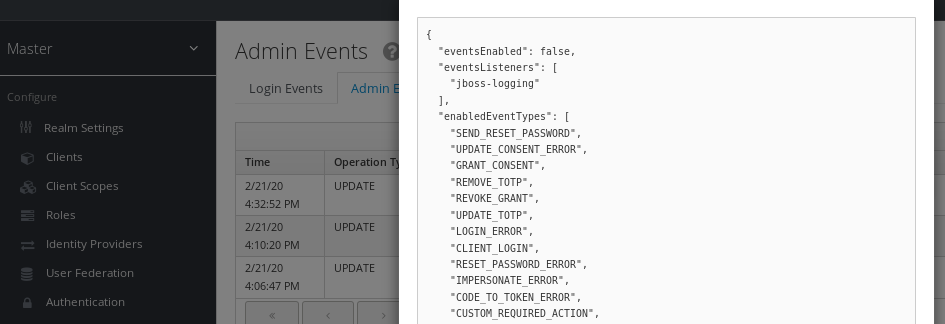

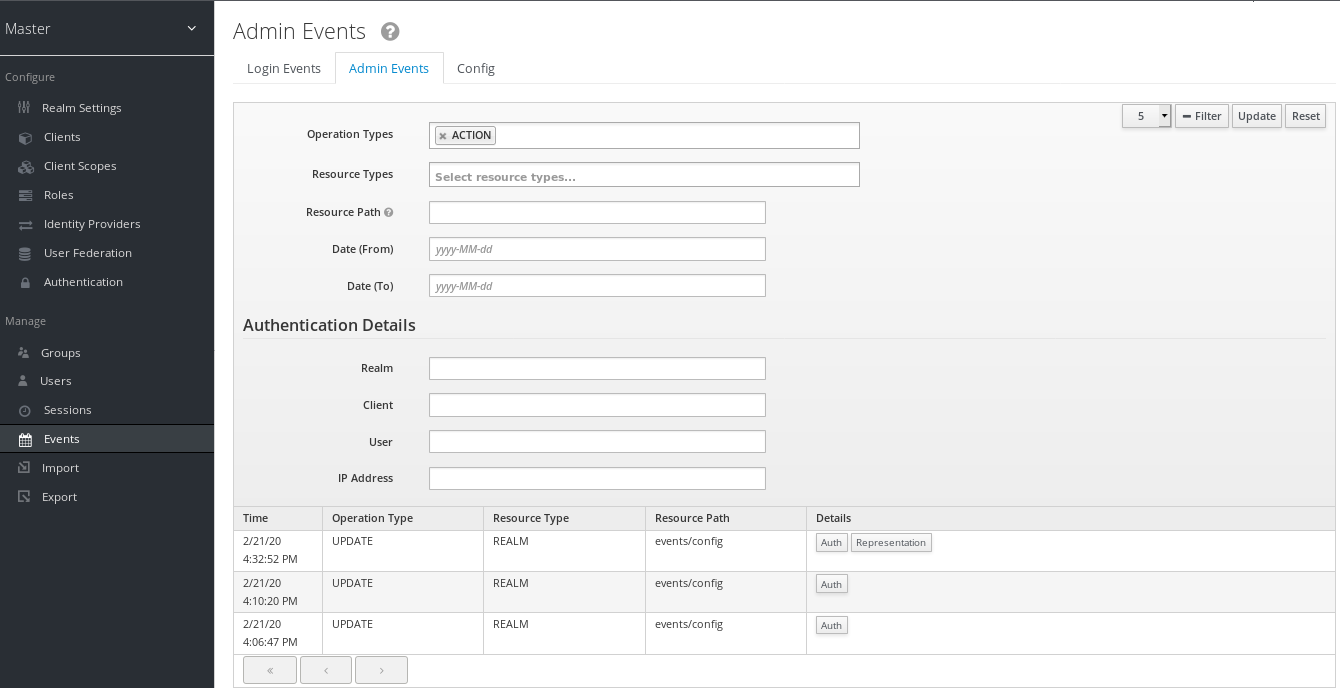

- イベント

- イベントは、管理者が表示やフックを表示できる監査ストリームです。

- テーマ

- Red Hat Single Sign-On が提供するすべての画面は、テーマでサポートされます。テーマは、必要に応じて上書きできる HTML テンプレートとスタイルシートを定義します。

第2章 サーバーの初期化

『サーバーインストールおよび設定ガイド』で定義されたインストールおよび設定タスクをすべて実行した後に、最初の管理者アカウントを作成する必要があります。Red Hat Single Sign-On には、追加設定なしで設定されている管理アカウントがありません。このアカウントを使用すると、マスターレルムの管理コンソールにログインしてレルムの作成を開始でき、Red Hat Single Sign-On によるアプリケーション登録を行うことができます。

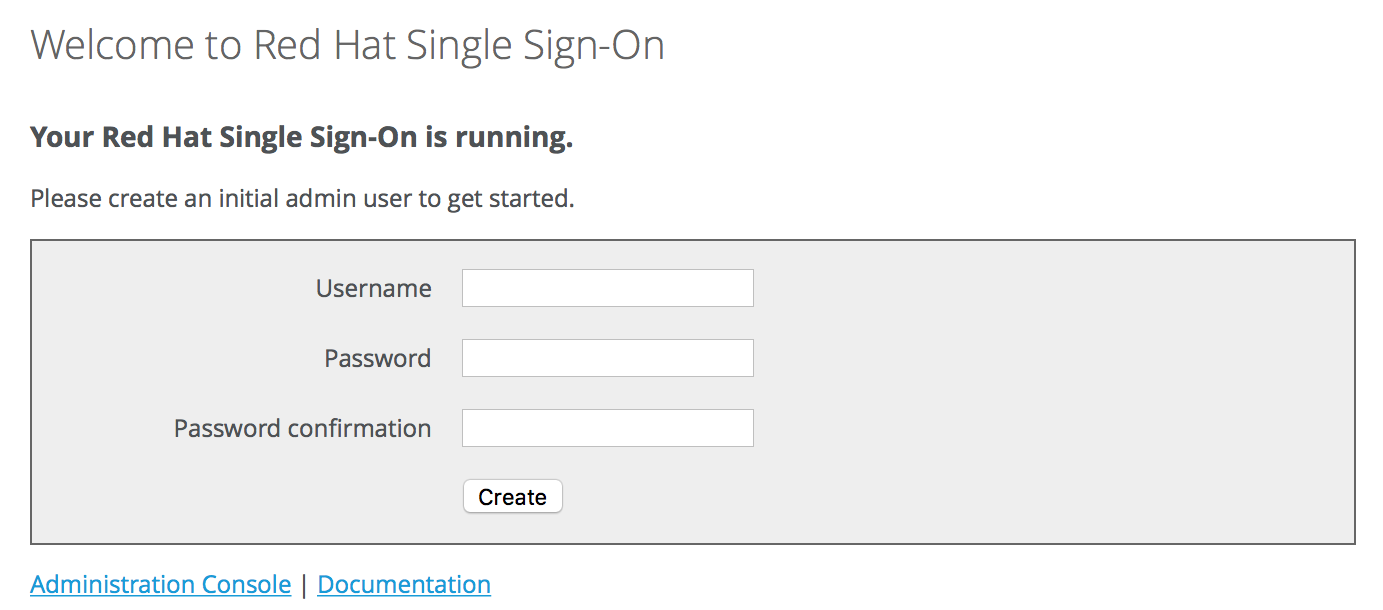

localhost からサーバーにアクセス可能な場合は、URL http://localhost:8080/auth に移動してこの管理ユーザーを作成できます。

Welcome ページ

この初期 admin に必要なユーザー名とパスワードを指定するだけです。

localhost ホストアドレスからサーバーにアクセスできない場合や、コマンドラインから Red Hat Single Sign-On をプロビジョニングする場合は、…/bin/add-user-keycloak スクリプトで、これを行うことができます。

add-user-keycloak スクリプト

スタンドアロン操作モードまたはドメイン操作モードを使用している場合によって、パラメーターはほとんど異なります。スタンドアロンモードの場合、ここではスクリプトの使用方法を紹介します。

Linux/Unix

$ .../bin/add-user-keycloak.sh -r master -u <username> -p <password>

Windows

> ...\bin\add-user-keycloak.bat -r master -u <username> -p <password>

ドメインモードでは、-sc スイッチを使用して、スクリプトがサーバーホストの 1 つを参照するようにする必要があります。

Linux/Unix

$ .../bin/add-user-keycloak.sh --sc domain/servers/server-one/configuration -r master -u <username> -p <password>

Windows

> ...\bin\add-user-keycloak.bat --sc domain/servers/server-one/configuration -r master -u <username> -p <password>

第3章 管理コンソール

管理タスクの大部分は、Red Hat Single Sign-On 管理コンソールを介して行われます。http://localhost:8080/auth/admin/ からコンソールの URL に直接アクセスできます。

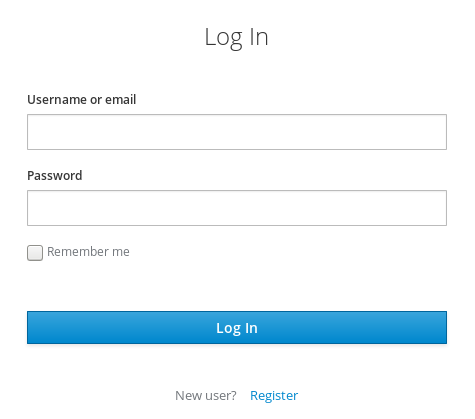

ログインページ

Welcome Page で作成したユーザー名やパスワードを入力するか、bin ディレクトリーに add-user-keycloak スクリプトを入力します。これにより、Red Hat Single Sign-On 管理コンソールが作成されます。

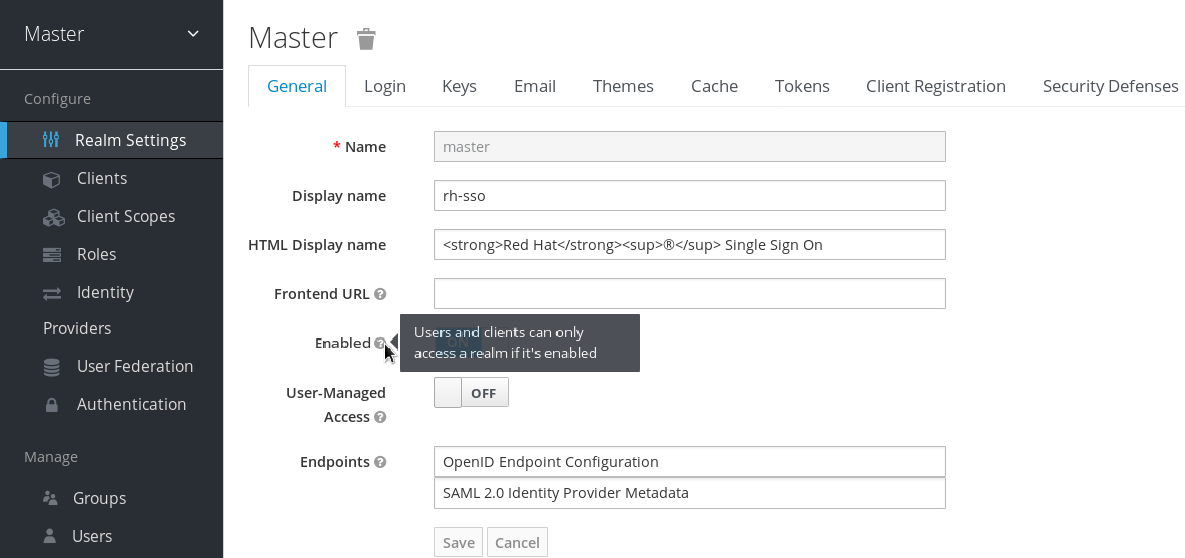

管理コンソール

左のドロップダウンメニューでは、管理するレルムを選択したり、新しいレルムを作成したりできます。右側のドロップダウンメニューでは、ユーザーアカウントやログアウトを表示できます。管理コンソール内の特定の機能、ボタン、またはフィールドについて知りたい場合は、クエスチョンマーク (?) アイコンにマウスを置いてください。これにより、対象のコンソールの領域を説明するヒントテキストがポップアップされます。上記のイメージはアクションのツールチップを示しています。

3.1. マスターレルム

初めて Red Hat Single Sign-On を起動すると、事前定義済みのレルムが作成されます。この初期レルムは master レルムです。レルムの階層で最上位の最上位です。このレルムの管理者アカウントには、サーバーインスタンスで作成されたその他のレルムを表示および管理するためのパーミッションがあります。最初の管理アカウントを定義する際に、master レルムにアカウントを作成します。管理コンソールへの初回ログインも master レルムを介して行われます。

master レルムを使用して組織のユーザーやアプリケーションを管理しないことが推奨されます。super 管理者がシステム内でレルムを作成し、管理するための master レルムの使用を予約します。このセキュリティーモデルに従うことで、誤って変更を回避し、ユーザーアカウントのクリメンティションに従って、現在のタスクの正常な完了に必要な特権と電源へのアクセスを許可します。

master レルムを無効にして、作成する個々の新しいレルム内に管理アカウントを定義することができます。各レルムには独自の専用管理コンソールがあり、ローカルアカウントでログインできます。本ガイドでは、「専用レルムの管理コンソール」の章でこれについて詳しく説明します。

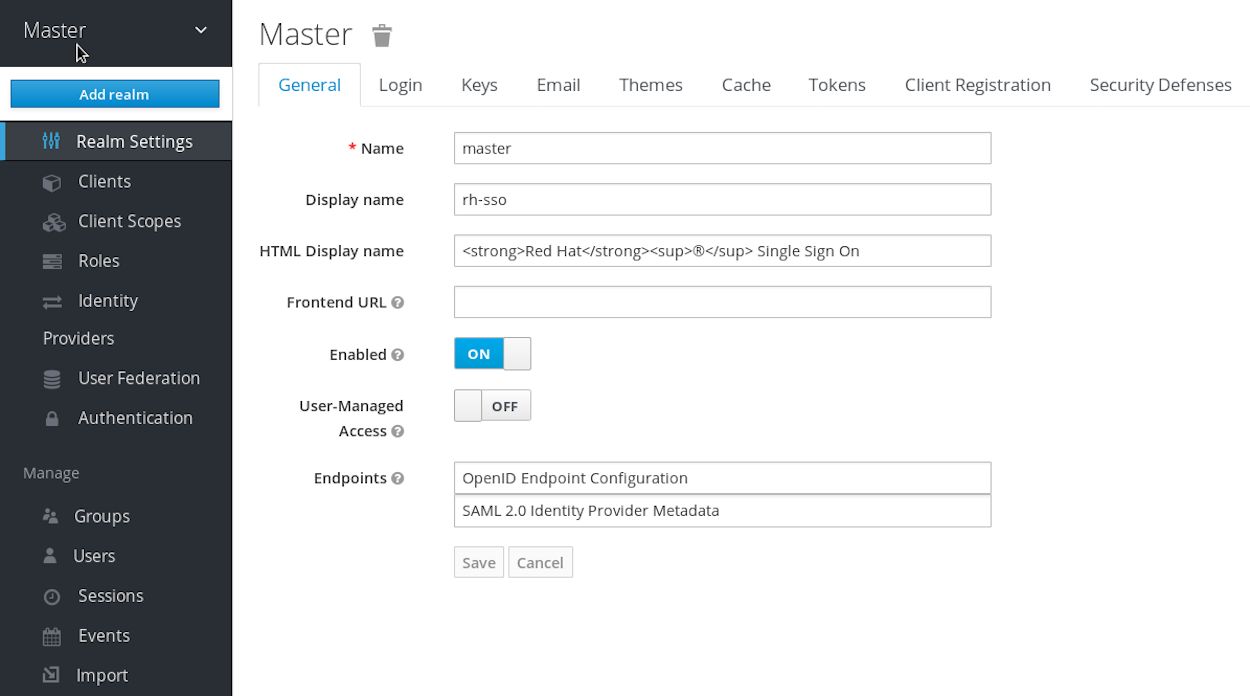

3.2. レルムの新規作成

新規レルムの作成は非常に簡単です。Master というタイトルの左上にあるドロップダウンメニューにマウスを置きます。マスターレルムにログインしている場合、このドロップダウンメニューには作成されたすべてのレルムが一覧表示されます。このドロップダウンメニューの最後のエントリーは、常に Add Realm です。クリックしてレルムを追加します。

レルムメニューの追加

このメニューオプションにより、Add Realm ページが表示されます。定義するレルム名を指定して、Create ボタンをクリックします。または、新しいレルムを定義する JSON ドキュメントをインポートできます。これについては、「エクスポートとインポート」の章で詳しく説明します。

レルムの作成

レルムを作成したら、メインの Admin Console ページに戻ります。現在のレルムは作成したレルムに設定されます。異なるレルムの管理を切り替えるには、左上隅のドロップダウンメニューでマウスをかざします。

3.3. SSL モード

各レルムには SSL モードが関連付けられています。SSL モード は、レルムと対話するための SSL/HTTPS 要件を定義します。レルムと相互作用するブラウザーおよびアプリケーションは、SSL モードで定義された SSL/HTTPS 要件に従う必要があり、サーバーと対話することはできません。

Red Hat Single Sign-On は、初回実行時に自己署名証明書を生成します。自己署名証明書は安全ではなく、テスト目的でのみ使用する必要があることに注意してください。Red Hat Single Sign-On サーバー自体またはリバースプロキシーに CA 署名の証明書をインストールすることを、Red Hat Single Sign-On サーバーの前にインストールすることが強く推奨されます。詳細は「サーバーインストールおよび設定ガイド」を参照してください。

レルムの SSL モードを設定するには、左側のメニュー項目 Realm Settings をクリックして Login タブにアクセスする必要があります。

ログインタブ

Require SSL オプションでは、必要な SSL モードを選択できます。各モードについて説明します。

- 外部要求

-

ユーザーは、

localhost、127.0.0.1、10.x.x.x、192.168.x.x、172.16.x.xなどのプライベート IP アドレスに有効な限り、SSL なしで Red Hat Single Sign-On と対話できます。プライベートでない IP アドレスから SSL なしで Red Hat Single Sign-On へのアクセスを試行すると、エラーが発生します。 - none

- Red Hat Single Sign-On には SSL は必要ありません。これは、処理を実行し、サーバーに SSL を設定したくない場合に、この開発でのみ使用する必要があります。

- すべてのリクエスト

- Red Hat Single Sign-On では、すべての IP アドレスに SSL が必要です。

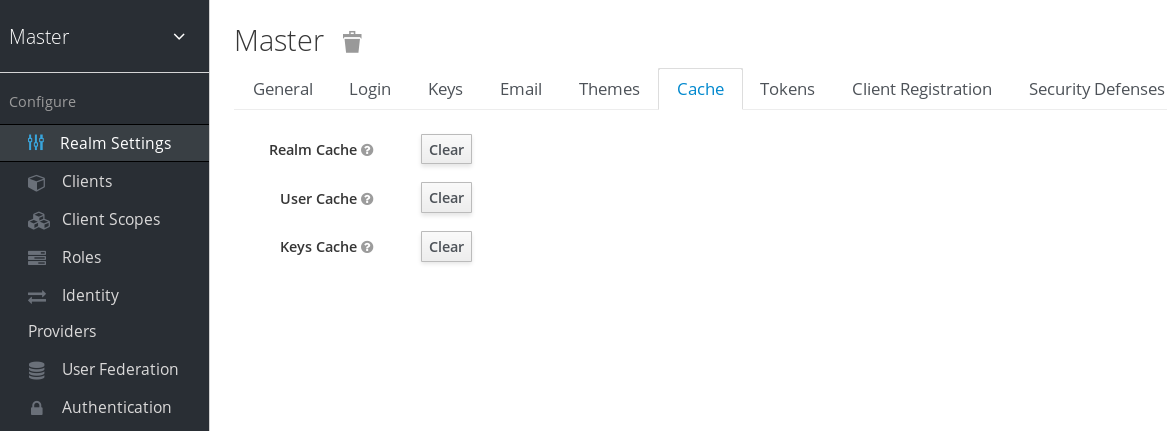

3.4. サーバーキャッシュの消去

Red Hat Single Sign-On は、JVM の制限中または設定している制限内のメモリー内ですべてキャッシュされます。Red Hat Single Sign-On データベースが、サーバーの REST API または管理コンソールの範囲外にあるサードパーティー (DBA) によって変更された場合、インメモリーキャッシュの一部が古い可能性があります。管理者コンソールから Realm Settings の左メニュー項目と Cache タブに移動して、リアムキャッシュ、ユーザーキャッシュ、外部公開鍵のキャッシュ (Red Hat Single Sign-On が通常特定の外部エンティティーの署名を検証するのに使用する外部クライアントや ID プロバイダーの公開鍵) をクリアすることができます。

キャッシュタブ

エビクトするキャッシュの clear ボタンをクリックします。

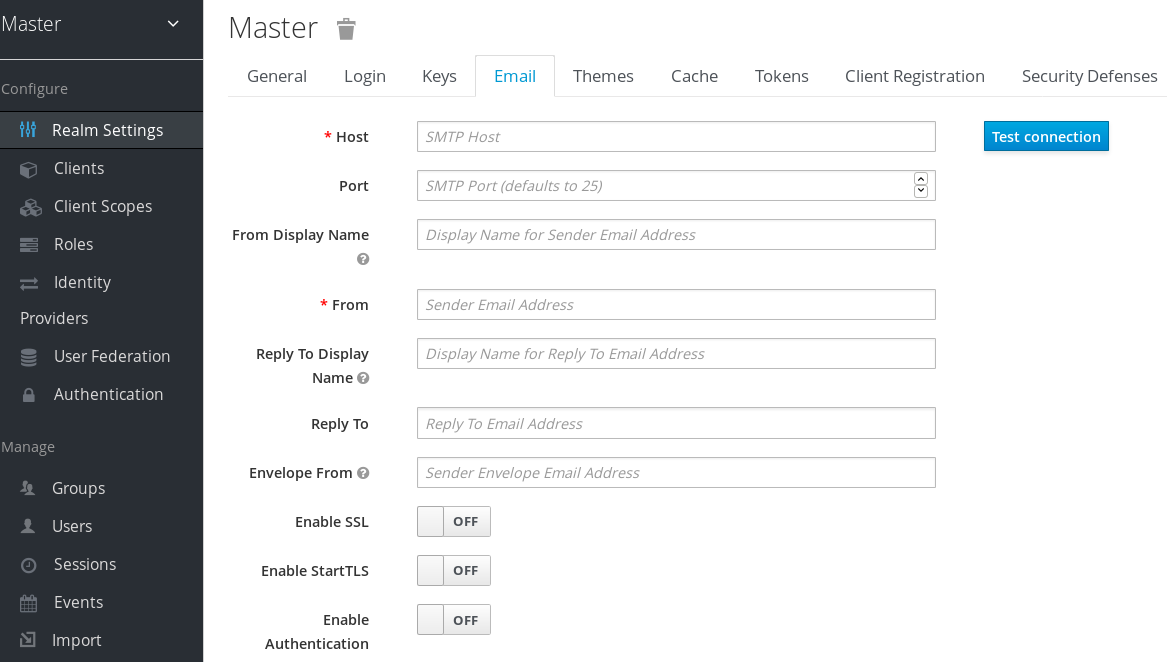

3.5. メール設定

Red Hat Single Sign-On は、電子メールアドレスをユーザーに送信して、パスワードを忘れた時に、または管理者がサーバーイベントに関する通知を受け取る必要がある場合にメールを送信します。Red Hat Single Sign-On がメールを送信するには、Red Hat Single Sign-On に SMTP サーバー設定を指定する必要があります。これはレルムごとに設定されます。左側のメニュー項目 Realm Settings に移動し、Email タブをクリックします。

メールタブ

- Host

-

Hostは、電子メールの送信に使用する SMTP サーバーのホスト名を示します。 - Port

-

Portは SMTP サーバーポートを示します。 - From

-

Fromは、送信したメールのFromSMTP-Header に使用されるアドレスを示します。 - From Display Name

-

From Display Nameからは、ユーザーが平易な電子メールアドレスエイリアス (任意) を設定できます。これを設定しないと、平文Fromのメールアドレスはメールクライアントに表示されます。 - Reply To

-

Reply Toは、送信されるメールの SMTP-HeaderReply-Toに使用されるアドレスを示します (任意)。これを設定しないと、平文Fromのメールアドレスが使用されます。 - Reply To Display Name

-

Reply To Display Nameメールアドレスエイリアス (任意) を設定することができます。これを設定しないと、平文Reply Toメールアドレスが表示されます。 - Envelope From

-

Envelope Fromは、送信されるメールのReturn-PathSMTP-Header に使用される バウンスアドレス を示します (任意)。

メールは、ユーザー名とパスワードを使用して SSL または TLS を使用することが推奨されます (特に SMTP サーバーが外部ネットワーク上にある場合)。SSLを有効にするには Enable SSL をクリックするか、TLS を有効にするには Enable TLS をクリックします。ほとんどの場合、Port も変更する必要があります (SSL/TLS のデフォルトポートは 465 です)。

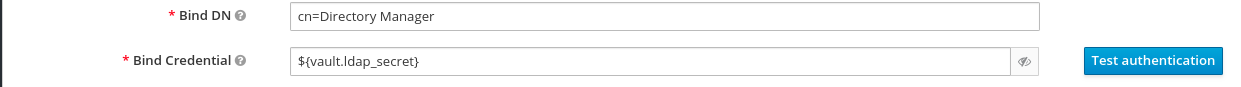

SMTP サーバーで認証が必要な場合は、Enable Authentication をクリックし、Username および Password を入力します。Password フィールドの値は、外部 vault からの値を参照できます。

3.6. テーマと国際化

Red Hat Single Sign-On で UI の外観および操作感を変更できます。レルムごとに設定されます。テーマを変更するには、左側のメニュー項目 Realm Settings に移動し、Themes タブをクリックします。

テーマタブ

UI カテゴリーごとに必要なテーマを選択し、Save をクリックします。

- ログインテーマ

- ユーザー名エントリー、OTP エントリー、新しいユーザー登録、およびその他の同様の画面。

- アカウント: テーマ

- 各ユーザーに、ユーザーアカウントの管理 UI があります。

- 管理コンソールのテーマ

- Red Hat Single Sign-On 管理コンソールのスキン。

- メールテーマ

- Red Hat Single Sign-On がメールを送信する必要がある場合には、このテーマに定義されているテンプレートを使用して電子メールを作成します。

『サーバー開発者ガイド』では、新規の作成や既存ものの変更方法について説明します。

3.6.1. 国際化

すべての UI 画面は、Red Hat Single Sign-On で国際化されています。デフォルトの言語は英語ですが、Theme タブで Internationalization スイッチをオンにする場合は、サポートするロケールとデフォルトのロケールを選択できます。ユーザーが次にログイン時に、ログイン画面、ユーザーアカウント管理 UI、および管理コンソールに使用するログインページで言語を選択できます。『サーバー開発者ガイド』では、追加の言語を提供する方法を説明します。

3.6.1.1. ユーザーロケールの選択

ユーザーに最適なロケールを選択するには、利用可能な情報に関する最良のロケールを決定するために使用されるロケールセレクタープロバイダーがあります。ここで注意すべき点は、ユーザーが必ずしも認識されているわけではないことです。このため、以前に認証されたユーザーのロケールは、永続化されたクッキーに記憶されています。

ロケールを選択するには、以下の最初の項目を使用します。

- User selected: ドロップダウンロケールセレクターを使用してロケールを選択するとき

- User profile: 認証されたユーザーがあり、ユーザーにロケールセットが推奨されるとき

- Client selected: ui_locales パラメーターなどを使用してクライアントにより渡される

- Cookie: ブラウザーで選択した最後のロケール

-

許可される言語:

Accept-Languageヘッダーのロケール - レルムのデフォルト

- 上記がない場合は、英語にフォールバックします。

ユーザーが認証されたとき、アクションがトリガーされ、前述の永続化されたクッキーでロケールを更新します。ユーザーがログインページのロケールセレクターでロケールをアクティブに切り替える場合は、この時点でユーザーロケールも更新されます。

第4章 ユーザー管理

本セクションでは、ユーザーを管理する管理機能を説明します。

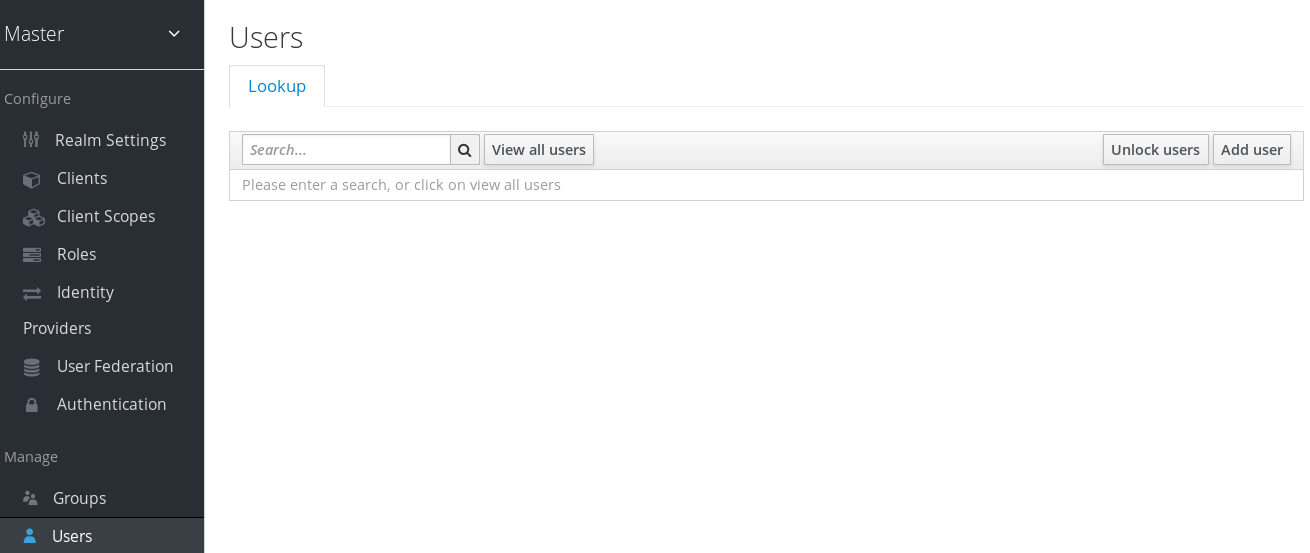

4.1. ユーザーの検索

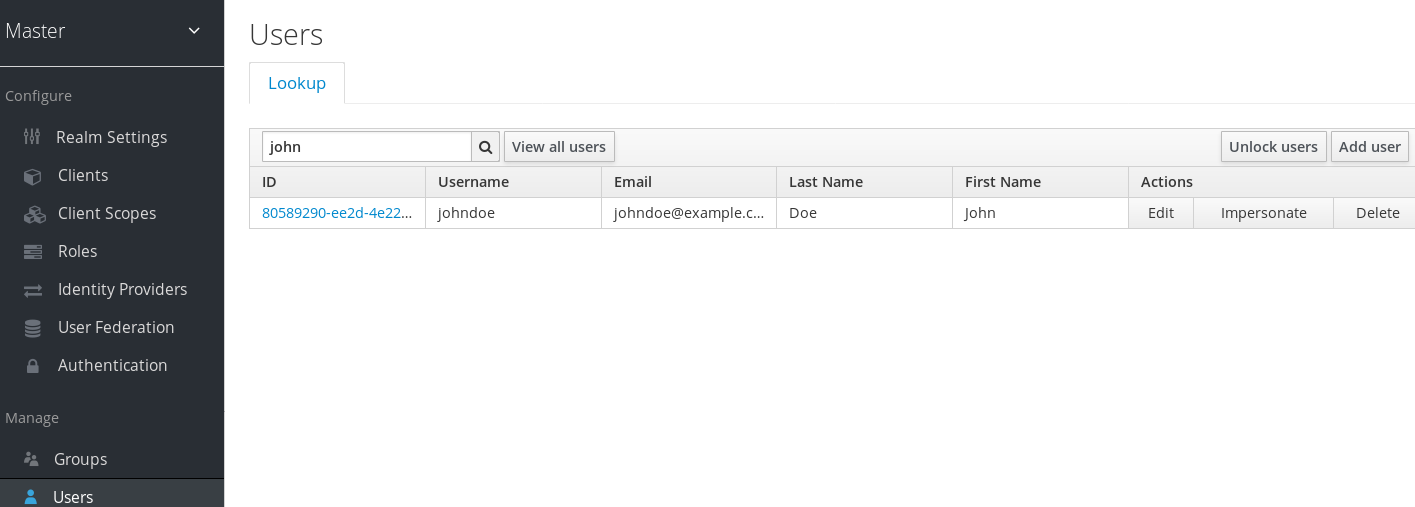

特定のユーザーを管理する必要がある場合は、左側のメニューバーの Users をクリックします。

ユーザー

このメニューオプションを使用すると、ユーザー一覧のページに移動します。検索ボックスでは、ユーザーデータベースに検索するフルネーム、姓、またはメールアドレスに入力できます。このクエリーにより、条件にマッチするすべてのユーザーが起動します。View all users ボタンは、システム内のすべてのユーザーを一覧表示します。これにより、LDAP などの一部のバックエンドにはユーザー経由でページにアクセスする方法がないため、フェデレーションデータベース (LDAP など) ではなくローカルの Red Hat Single Sign-On データベースのみを検索します。したがって、フェデレーションされたバックエンドのユーザーを Red Hat Single Sign-On データベースと同期させるには、以下のいずれかを実行する必要があります。

- 検索条件を調整します。これにより、Red Hat Single Sign-On データベースへの基準と一致するバックエンドユーザーのみが同期します。

-

User Federationタブに移動し、フェデレーションプロバイダーとページ内でSync all usersまたはSync changed usersをクリックします。

詳細は、「ユーザーフェデレーション」を参照してください。

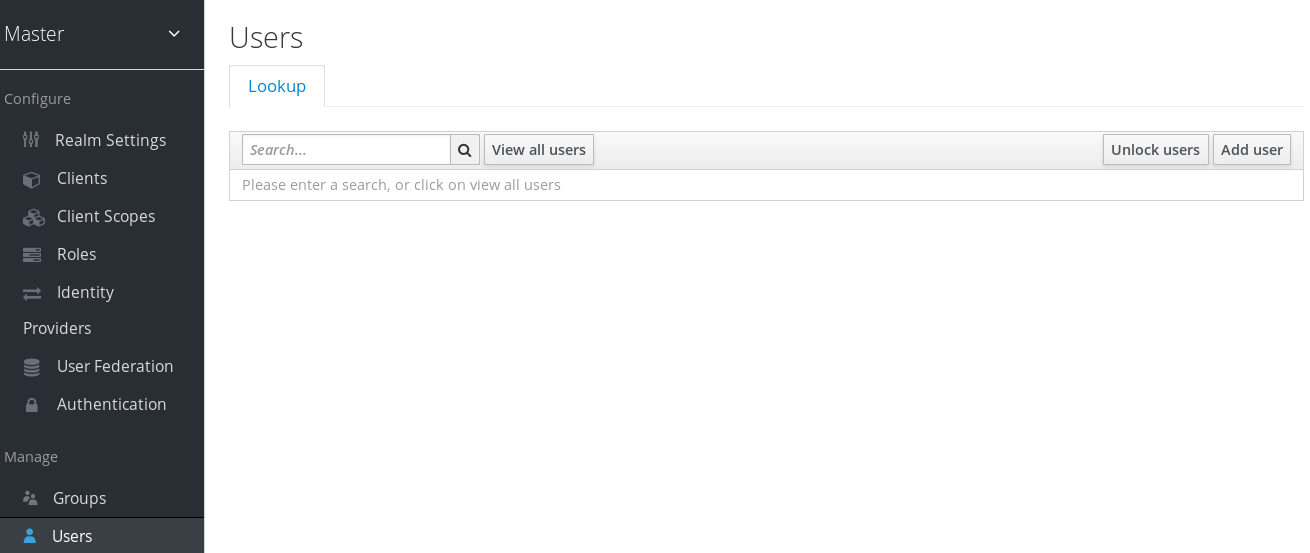

4.2. 新規ユーザーの作成

ユーザーを作成するには、左側のメニューバーの Users をクリックします。

ユーザー

このメニューオプションを使用すると、ユーザー一覧のページに移動します。空のユーザー一覧の右側に、ユーザーの Add User が表示されるはずです。そのユーザーをクリックして、新規ユーザーの作成を開始します。

ユーザーの追加

必須のフィールドは Username のみです。Save をクリックします。これにより、新しいユーザーの管理ページに移動します。

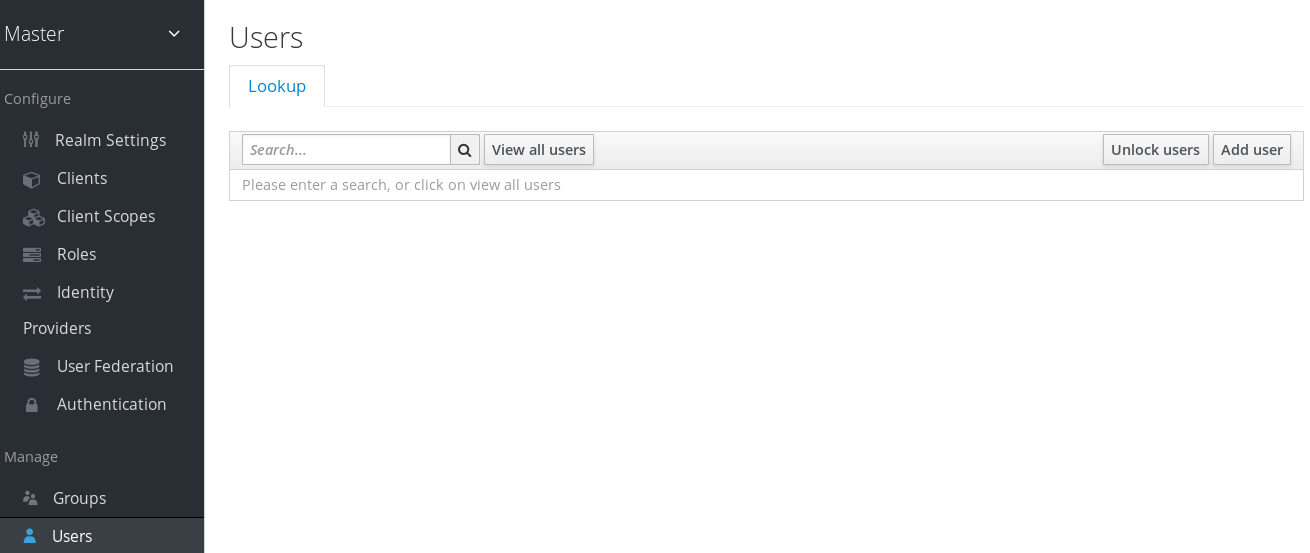

4.3. ユーザーの削除

ユーザーを削除するには、左側のメニューバーの Users をクリックします。

ユーザー

このメニューオプションを使用すると、ユーザー一覧のページに移動します。View all users をクリックするか、検索して削除するユーザーを見つけます。

すべてのユーザーの表示

ユーザーの一覧で、削除するユーザーの横にある Delete をクリックします。このユーザーの削除を確認するよう求められます。確認ボックスの Delete をクリックして確定します。

4.4. user 属性

名前やメールなどの基本的なユーザーメタデータ以外に、任意のユーザー属性を保存できます。管理するユーザーを選択し、Attributes タブをクリックします。

ユーザー

属性名および値に、空白フィールドに値を入力し、その横にある Add ボタンをクリックして新規フィールドを追加します。このページで作成した編集は、Save ボタンに到達するまで保存されません。

4.5. ユーザーの認証情報

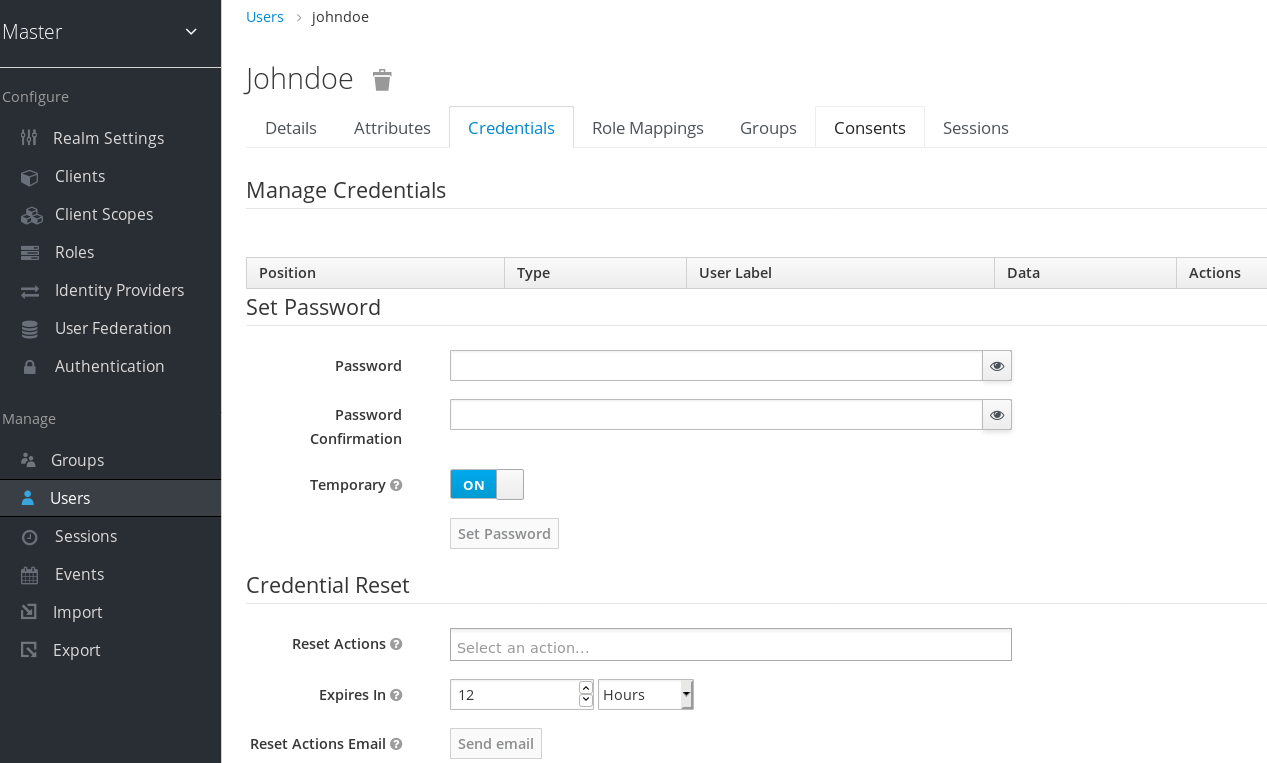

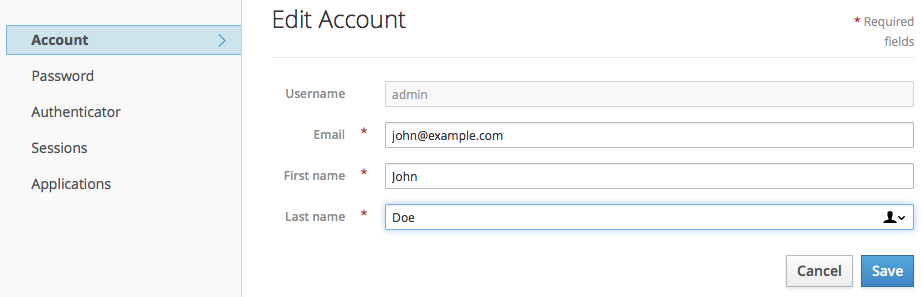

Credentials タブにアクセスする際にユーザーを表示すると、ユーザーの認証情報を管理できます。

認証情報の管理

認証情報は、以下のフィールドが含まれる表に一覧表示されます。

- Position

- この列の矢印ボタンでは、最も優先度が高い認証情報の中で、ユーザーの認証情報の優先度を達成できます。この優先順位は、ログイン時にユーザーがどの認証情報が表示されるかを決定します。ユーザーが利用可能な最高の優先度は、選択したものになります。

- Type

-

passwordやotpなどの認証情報のタイプを表示します。 - User Label

- これは、ログイン時にクレデンシャルをオプションとして提示する割り当て可能なラベルです。認証情報を記述するために任意の値に設定できます。

- Data

-

これは、認証情報に関する機密性ではない技術情報を表示します。当初は非表示になっていますが、

Show data…を押して認証情報について表示することができます。 - Actions

-

この列には 2 つのボタンがあります。

Saveはユーザーラベルの値を記録しますが、Deleteは認証情報を削除します。

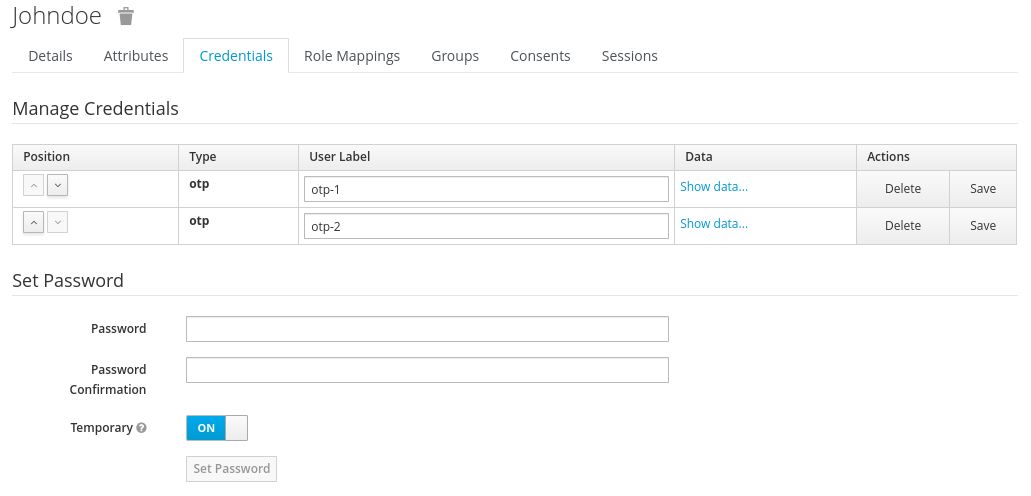

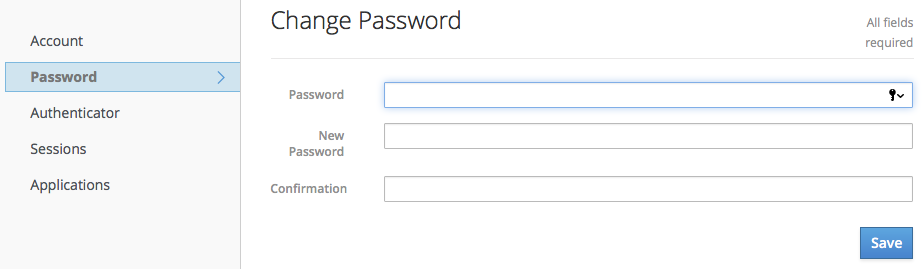

4.5.1. ユーザーのパスワードの作成

ユーザーにパスワードがない場合や、パスワードが削除されると、ページに Set Password セクションが表示されます。

認証情報管理 - パスワードを設定する

ユーザーのパスワードを作成するには、新しいパスワードを入力します。すべて入力後に Set Password ボタンをクリックします。Temporary スイッチがオンの場合、この新しいパスワードは一度だけ使用でき、ログインした後にパスワードの変更が要求されます。

ユーザーにパスワードがすでにある場合は、Reset Password セクションでリセットできます。

また、email をセットアップした場合は、ユーザーに電子メールを送信すると、パスワードのリセットを求められます。Reset Actions リストから Update Password を選択し、Send Email をクリックします。任意で、メールリンクの有効性を設定できます。このリンクは、レルム設定の Tokens タブにデフォルトで設定されます。送信されたメールには、ユーザーがパスワードの更新画面に追加するリンクが含まれます。

ユーザーは、タイプパスワードを 1 つだけ持つことができます。

4.5.2. 他の認証情報の作成

管理コンソール内で、特定ユーザーの他の種類の認証情報を設定することはできません。これはユーザーの責任です。Credentials タブでユーザーの認証情報を削除できます。たとえば、ユーザーが OTP デバイスを失った場合や、認証情報が侵害されたりするなどの場合にのみ削除できます。

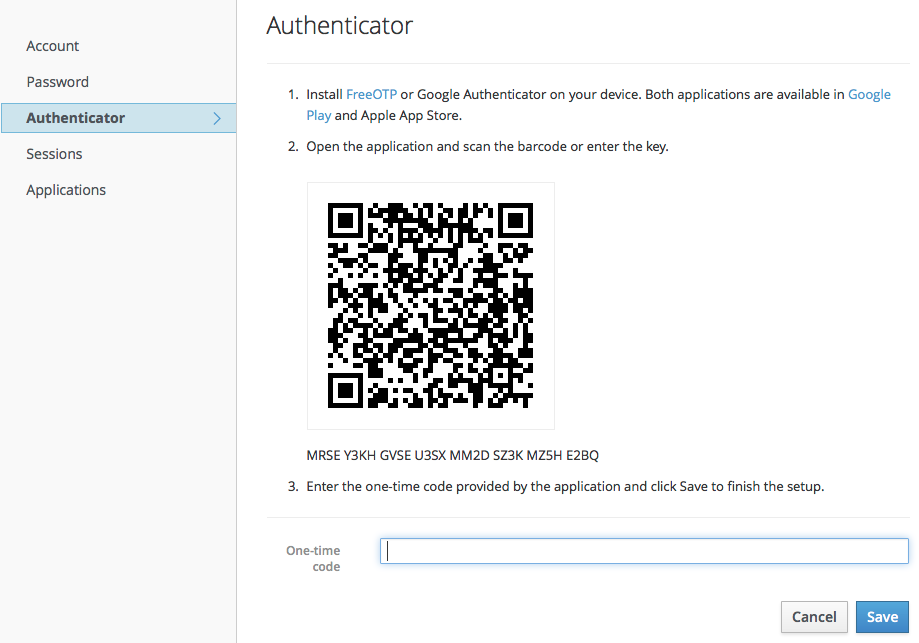

4.5.2.1. OTP の作成

レルムの OTP が条件である場合は、ユーザーは User Account Management サービスにアクセスして新しい OTP ジェネレーターを再設定する必要があります。OTP が必要な場合は、ログイン時に新しい OTP ジェネレーターを再設定するよう求められます。

パスワードと同様に、OTP ジェネレーターをリセットするよう依頼するメールをユーザーに送信できます。Reset Actions リストボックスで Configure OTP を選択し、Send Email ボタンをクリックします。送信されたメールには、OTP 設定画面にユーザーを追加するリンクが含まれます。ユーザーに OTP 認証情報がすでにあり、その他の設定でもこの方法を使用できます。

4.6. 必要なアクション

必要なアクションとは、ログインが許可される前にユーザーが終了する必要があるタスクです。ユーザーは、必要なアクションを実行する前に認証情報を提供する必要があります。必要なアクションが完了すると、ユーザーは再度アクションを実行する必要はありません。以下は、ビルトインの必要なアクションタイプの一部について説明します。

- パスワードの更新

- これが設定されている場合、ユーザーはパスワードを変更する必要があります。

- OTP の設定

- これを設定すると、Free OTP または Google Authenticator アプリケーションのいずれかを使用して、モバイルデバイスにワンタイムパスワードジェネレーターを設定する必要があります。

- メールの確認

- これが設定されている場合、ユーザーは有効なメールアカウントを持っていることを確認する必要があります。電子メールは、クリックする必要のあるリンクと共にユーザーに送信されます。このワークフローが正常に完了したら、ログインが可能になります。

- プロファイルの更新

- この必要なアクションにより、ユーザーにはプロファイル情報を更新するよう要求されます (名前、アドレス、電子メール、電話番号など)。

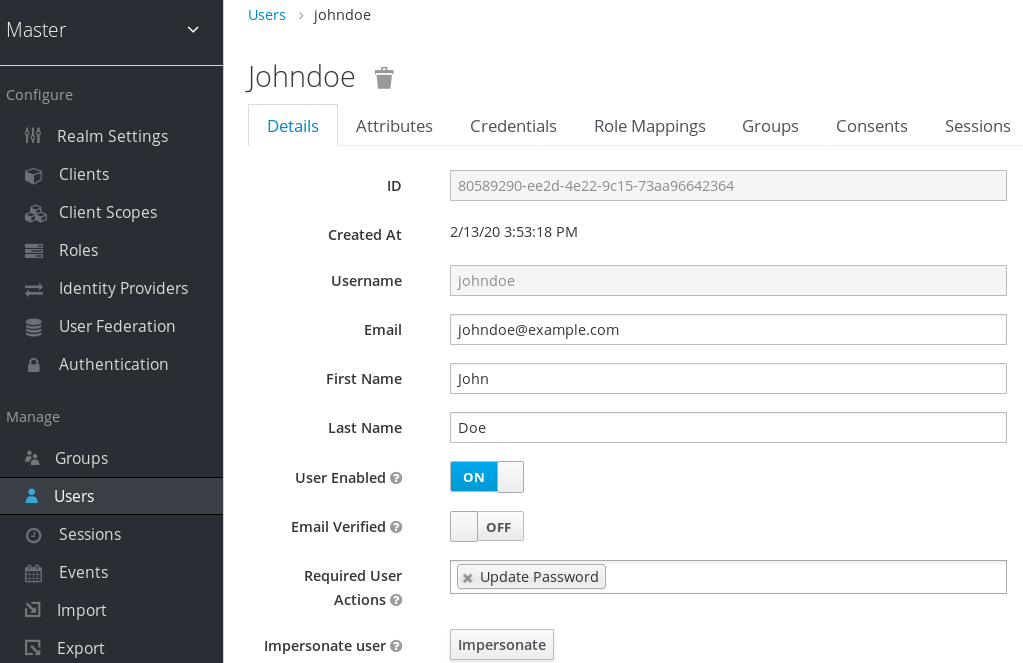

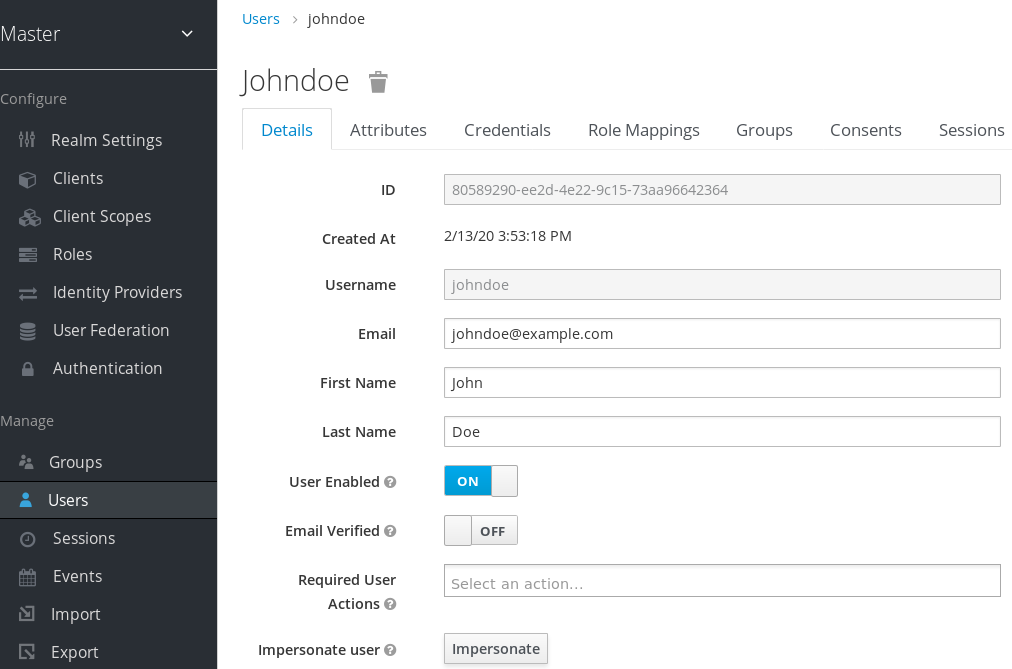

管理者は、管理コンソールのユーザーの Details タブ内の個別ユーザーに必要なアクションを追加できます。

必要なアクションの設定

Required User Actions リストボックスで、アカウントに追加するすべてのアクションを選択します。これを削除する場合は、アクション名の横にある X をクリックします。また、追加するアクションを決定した後に Save ボタンをクリックします。

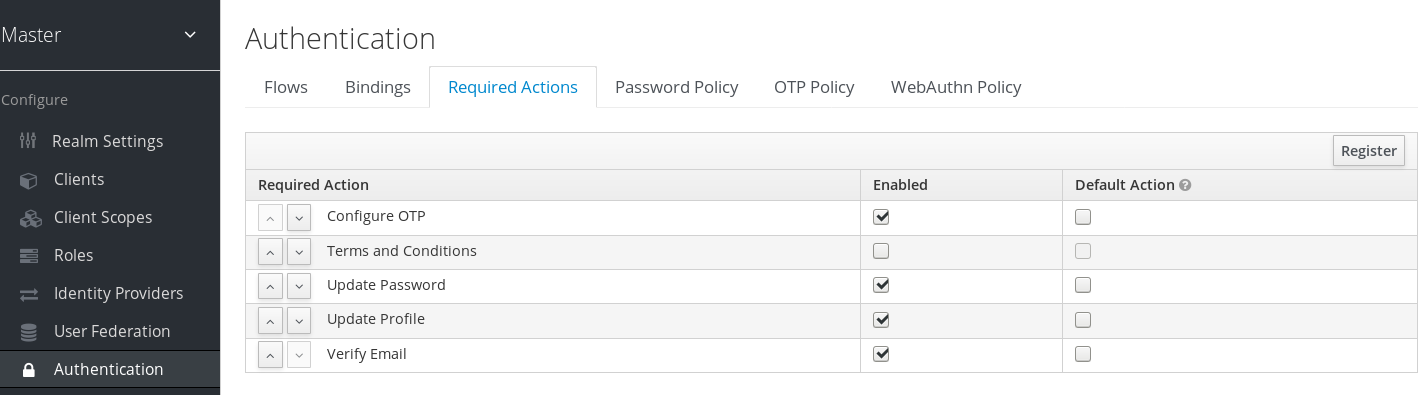

4.6.1. デフォルトに必要なアクション

また、新規ユーザーの作成時にアカウントに追加する必要なアクション (Add User ボタンをクリックするとユーザー一覧画面、または ログインページの user registration リンクから) を指定することもできます。デフォルトの必須アクションを指定するには、左側のメニュー項目 Authentication に移動し、Required Actions タブをクリックします。

デフォルトに必要なアクション

完全に新しいユーザーのログイン時に、実行する必要なアクションの Default Action コラムのチェックボックスをクリックするだけです。

4.6.2. 契約条件

多くの組織には、新規ユーザーの初回ログイン時に、Web サイトの契約条件に同意する必要があります。Red Hat Single Sign-On には、この機能は必要なアクションとして実装されていますが、いくつかの設定が必要です。いずれかとして、前述の Required Actions タブに移動し、Terms and Conditions アクションを有効にする必要があります。base ログインテーマで terms.ftl ファイルを編集する必要もあります。テーマの拡張および作成に関する詳細は、『サーバー開発者ガイド』を参照してください。

4.7. 権限借用

多くの場合、管理者がユーザーの権限を借用すると役立ちます。たとえば、いずれかのアプリケーションにバグが発生し、管理者がその問題を複製できるかをユーザーの権限を借用できます。適切な権限を持つ管理者は、ユーザーの権限を借用できます。管理者が偽装を開始できる場所は 2 つあります。1 つ目は Users リストタブにあります。

ユーザー

管理者が john を検索したことが確認できます。John のアカウントの横には、なりすましボタンが表示されます。そのユーザーをクリックしてユーザーの権限を借用します。

また、ユーザーの Details タブからユーザーの権限を借用できます。

ユーザーの詳細

ページの下部付近に、Impersonate ボタンが表示されます。そのユーザーをクリックしてユーザーの権限を借用します。

権限借用を行う際、管理者とユーザーが同じレルムにある場合は、管理者がログアウトされ、権限を借用したユーザーとして自動的にログインされます。管理者とユーザーが同じレルムにない場合、管理者はログインしたままになりますが、そのユーザーのレルムにユーザーとしてログインします。いずれの場合も、ブラウザーは、切り替え後のユーザーの「ユーザーアカウント管理」ページにリダイレクトされます。

レルムの impersonation ロールを持つユーザーは、ユーザーの権限を借用できます。管理パーミッションの割り当てに関する詳細は、「管理コンソールアクセス制御」の章を参照してください。

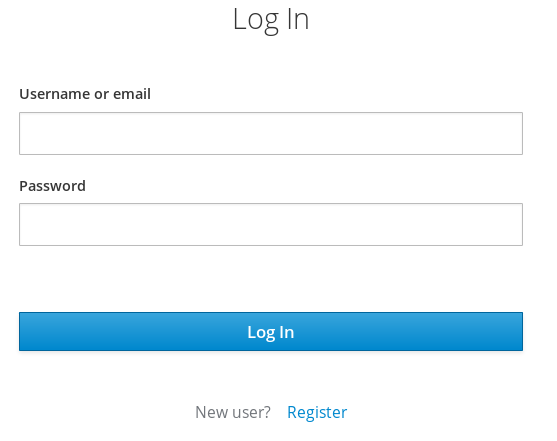

4.8. ユーザー登録

Red Hat Single Sign-On を有効にして、ユーザーの自己登録を許可することができます。有効化されると、ログインページの登録リンクにより、ユーザーをクリックして新しいアカウントを作成できます。

ユーザーの自己登録を有効にすると、登録フォームを使用して有効なユーザー名と電子メールを検出できます。reCAPTCHA サポート を有効にすることもできます。

登録の有効化は非常に簡単です。左側のメニュー Realm Settings に移動し、クリックします。次に、Login タブに移動します。このタブには、User Registration スイッチがあります。有効化して、Save ボタンをクリックします。

ログインタブ

この設定を有効にすると、ログインページに 登録 リンクが表示されます。

登録リンク

このリンクをクリックすると、ユーザーが一部ユーザープロファイルの情報と新しいパスワードに入力する必要がある登録ページに移動します。

登録フォーム

登録フォームのルックアンドフィールを変更したり、入力する必要のある追加のフィールドを削除または追加できます。詳細は、『サーバー開発者ガイド』を参照してください。

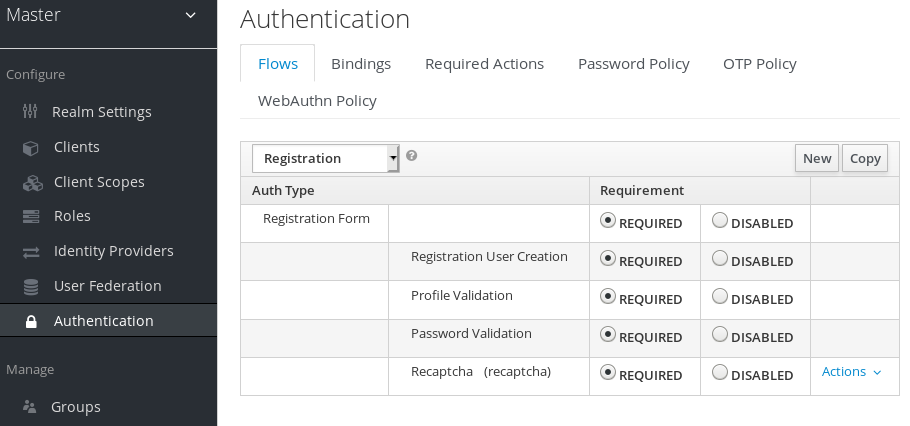

4.8.1. reCAPTCHA サポート

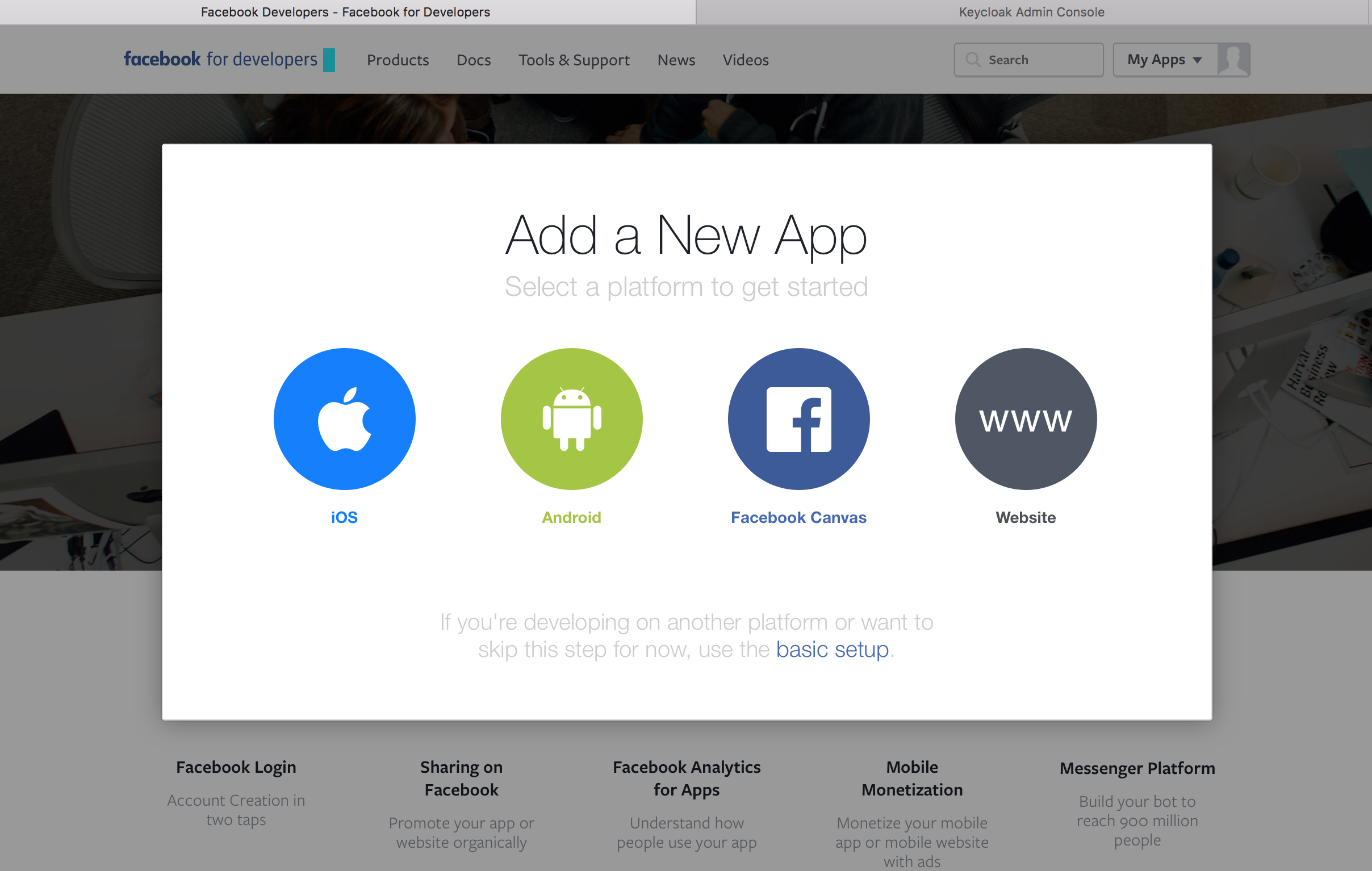

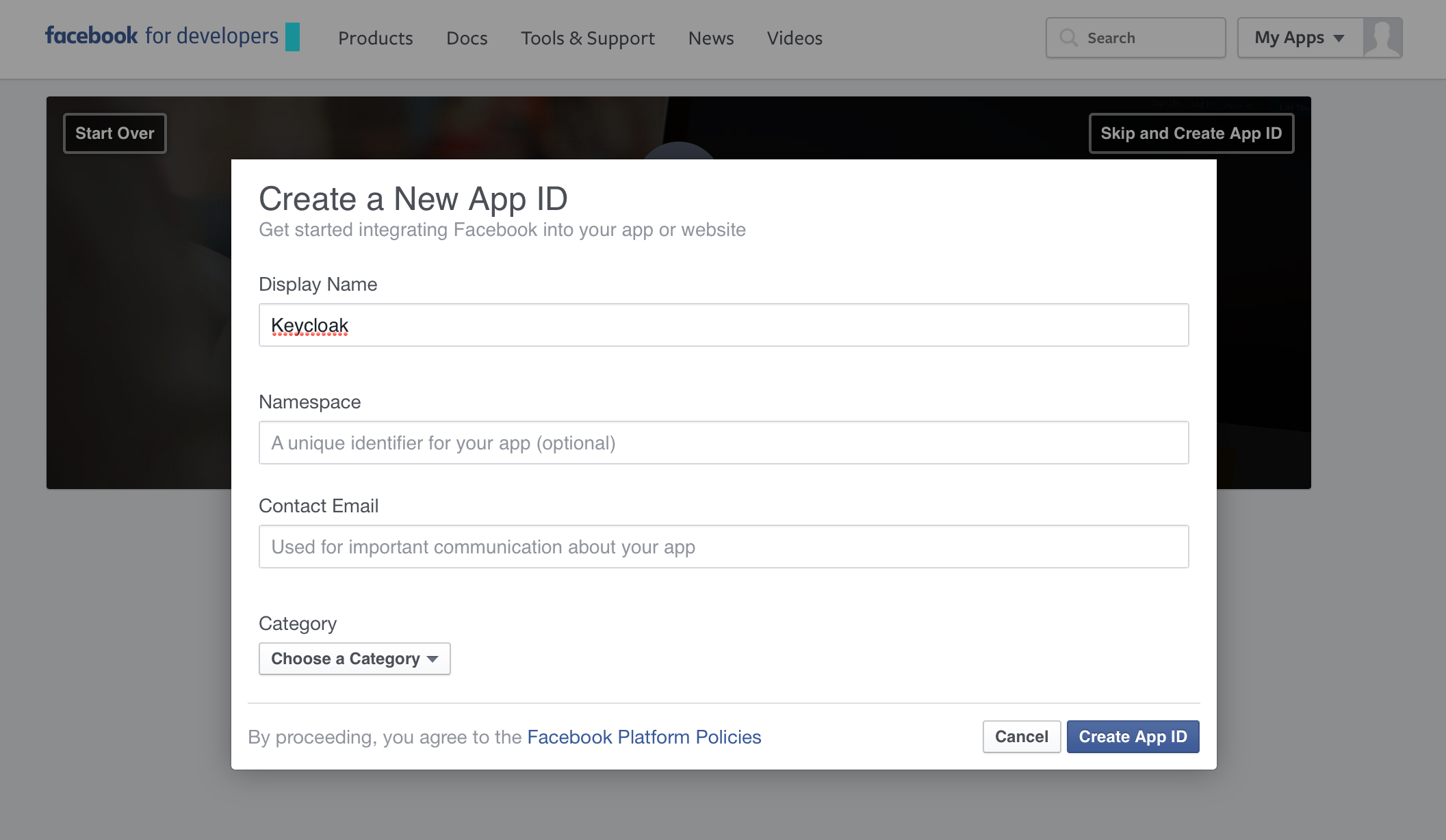

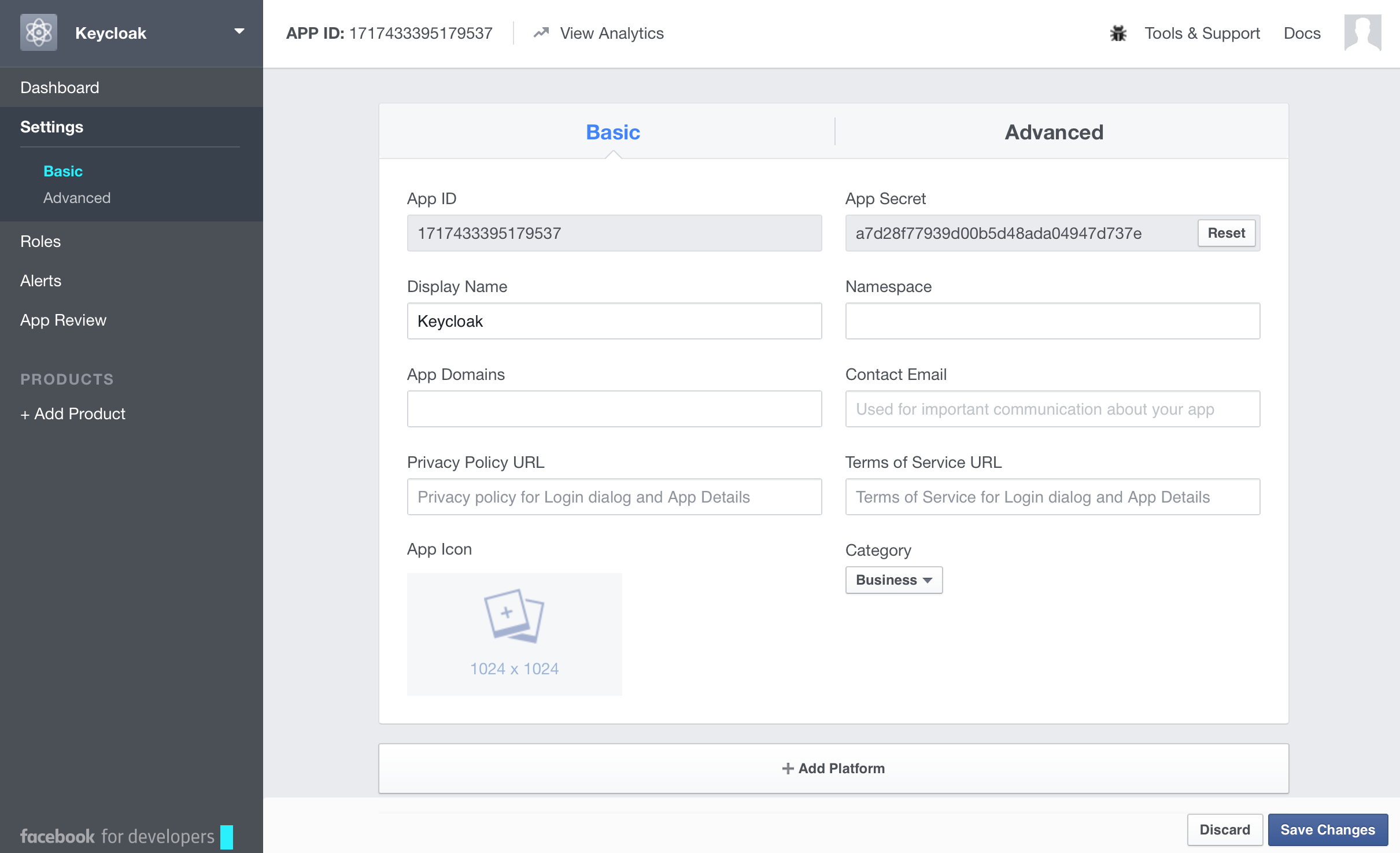

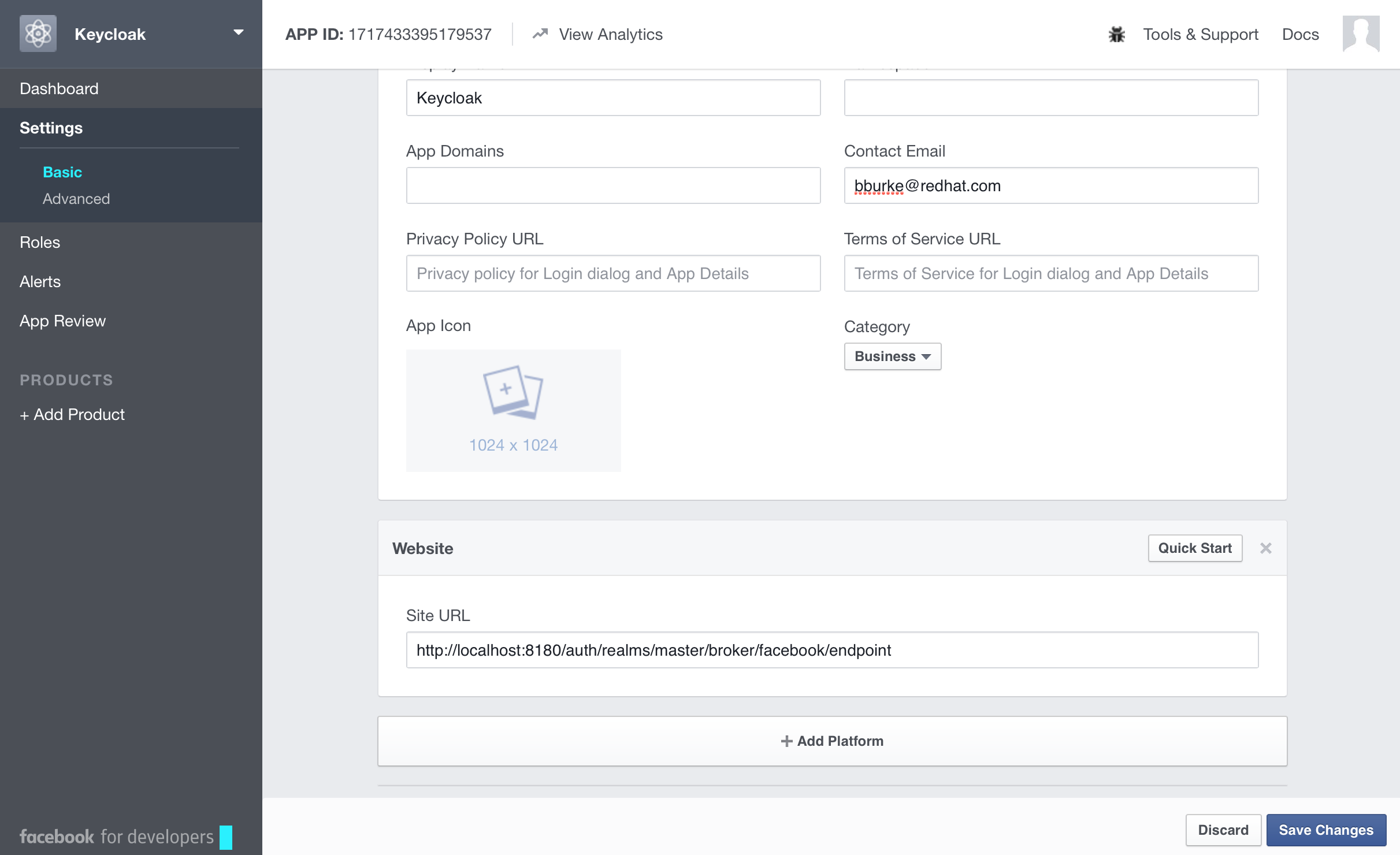

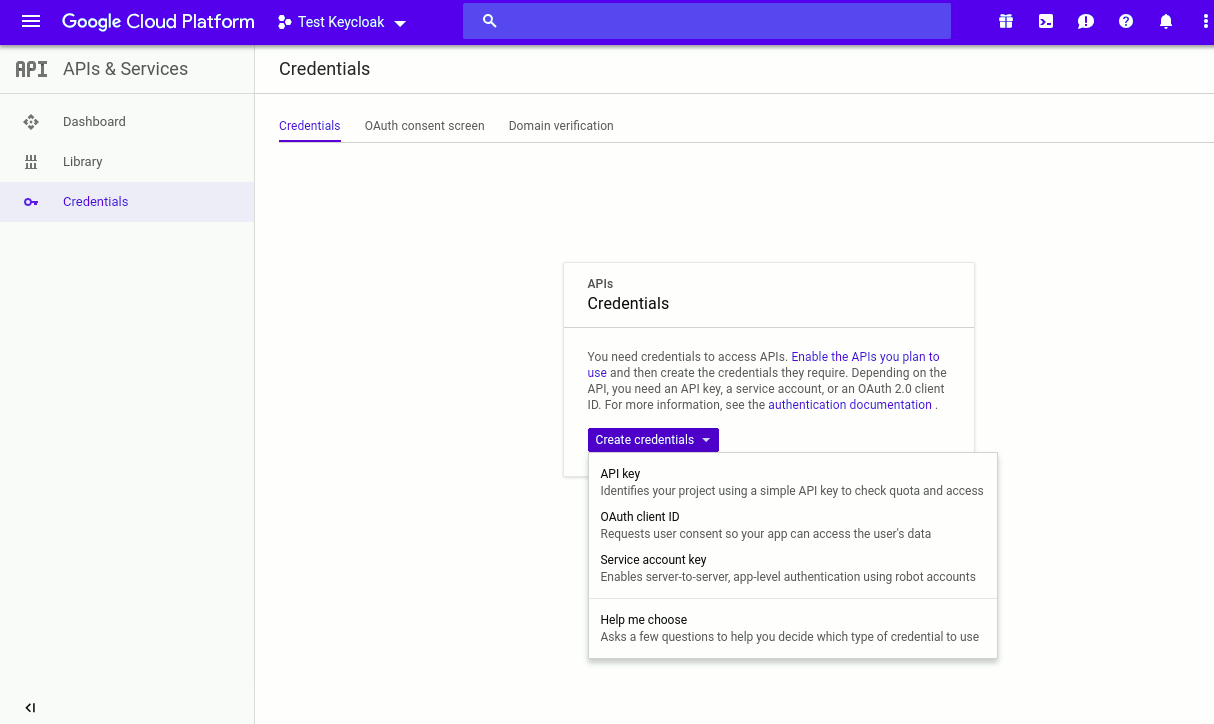

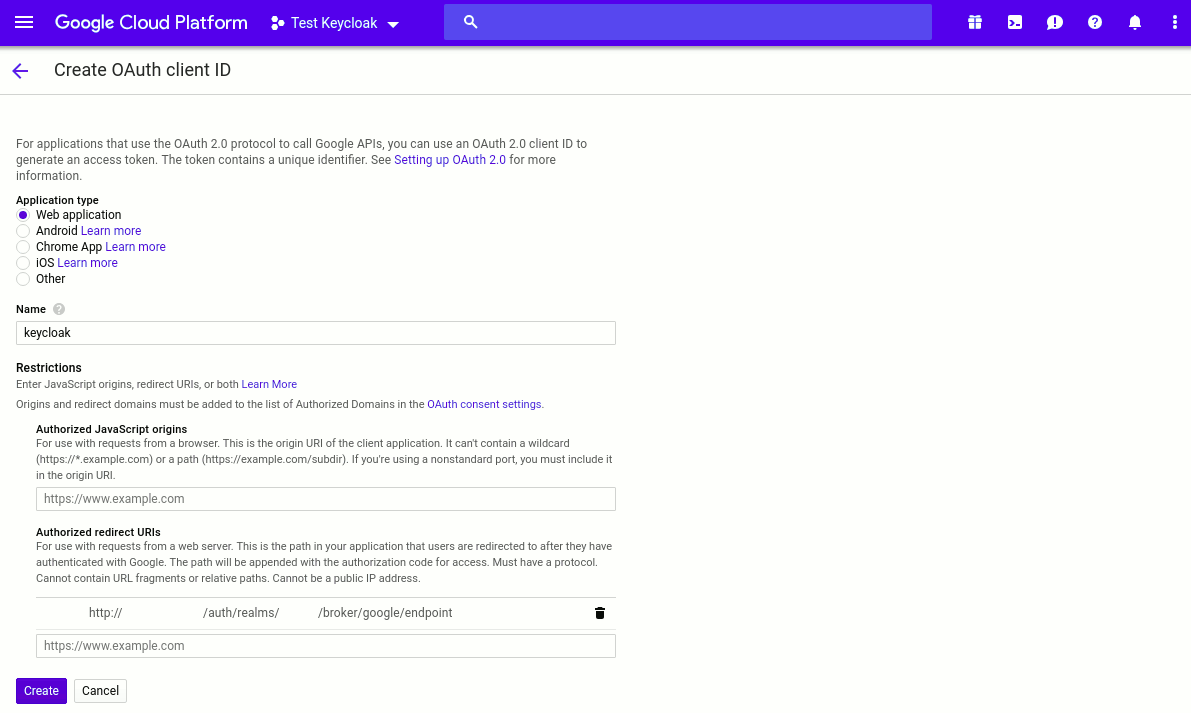

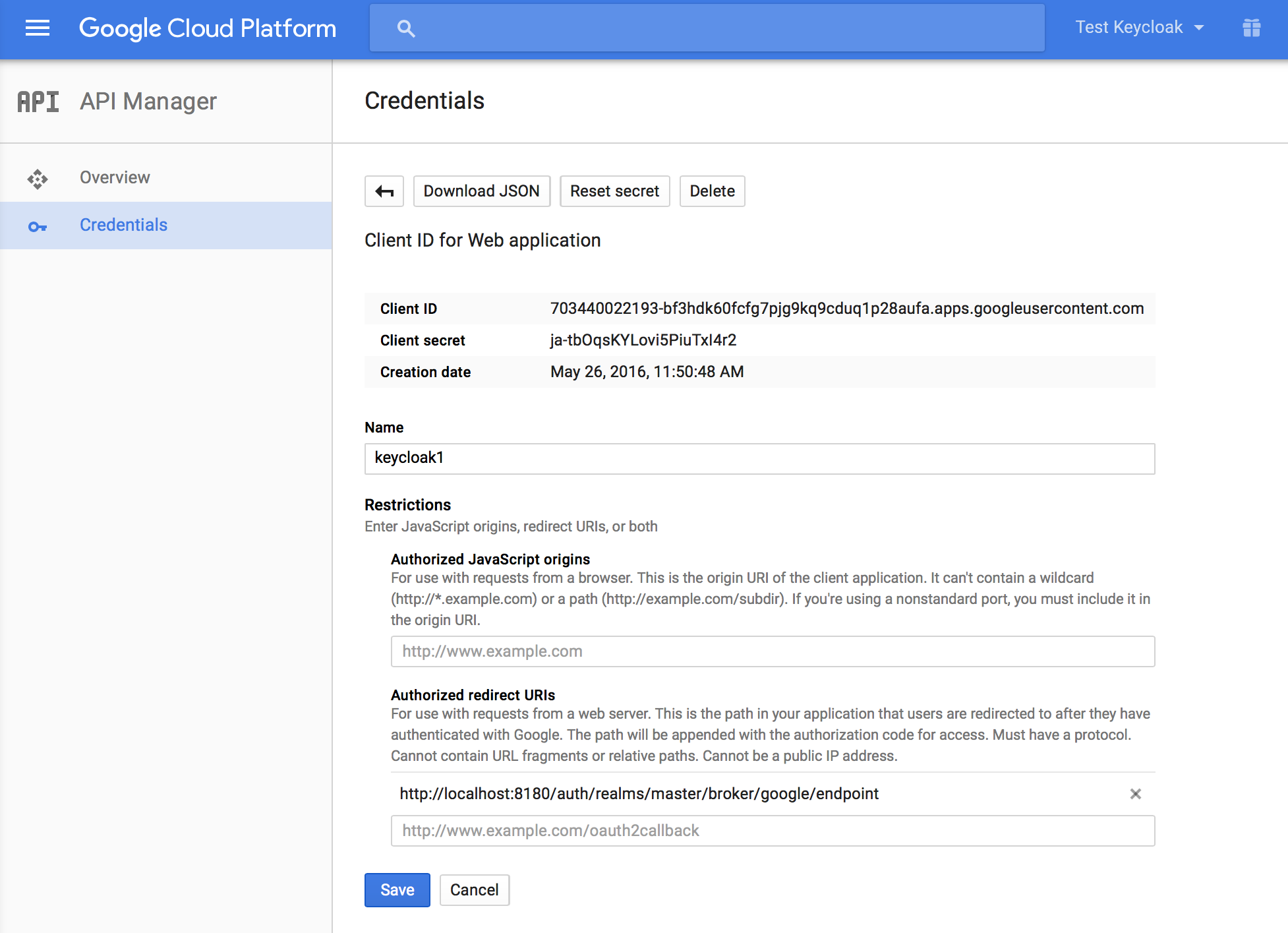

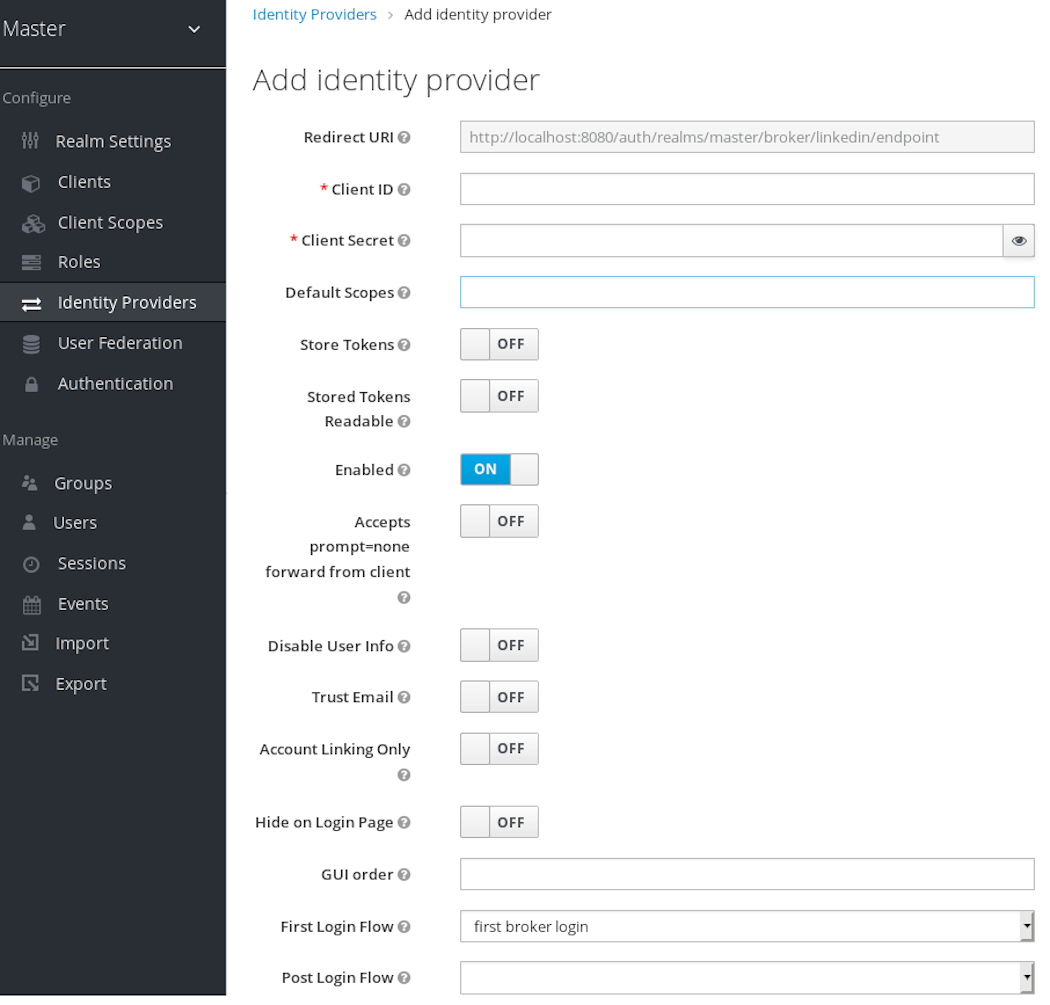

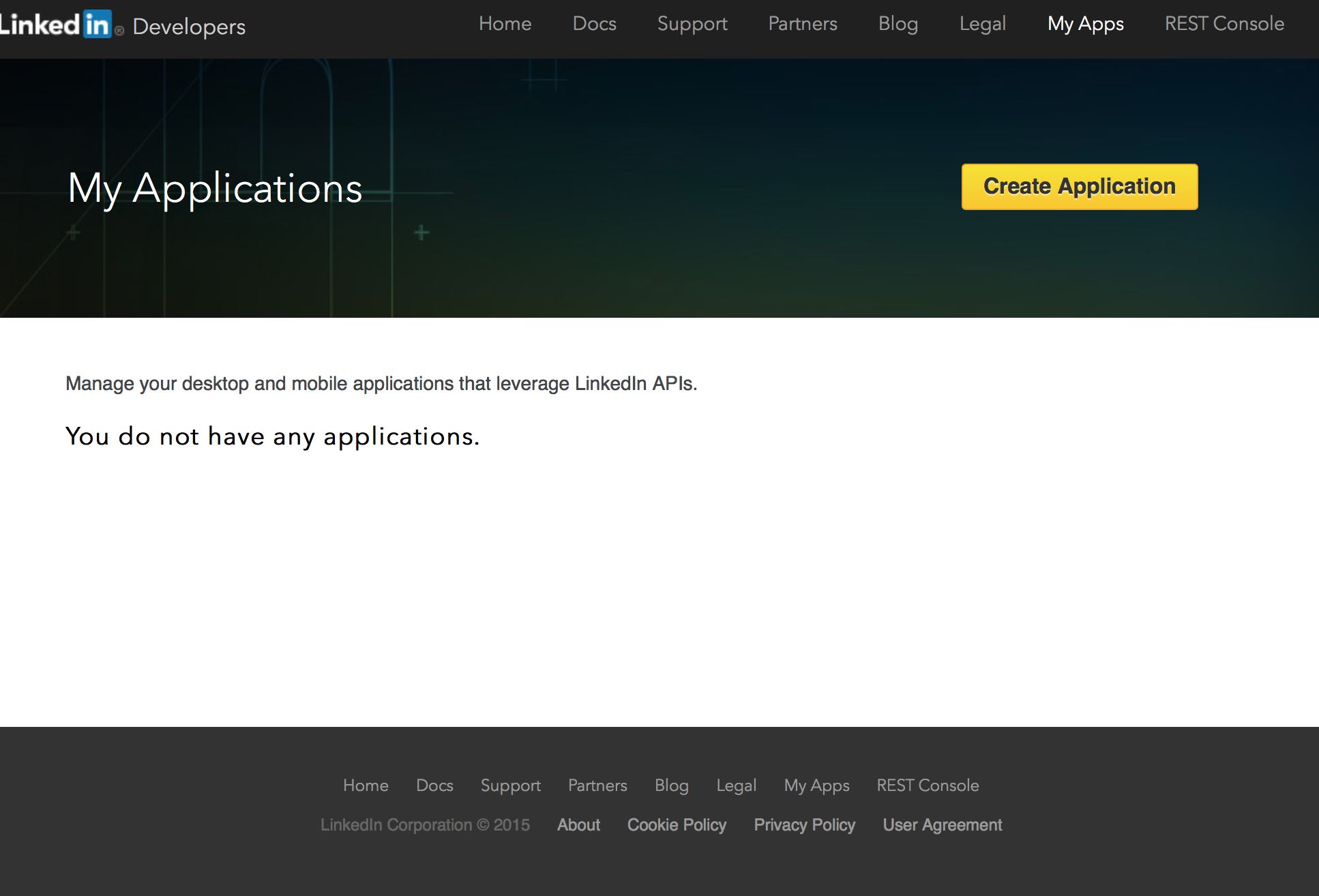

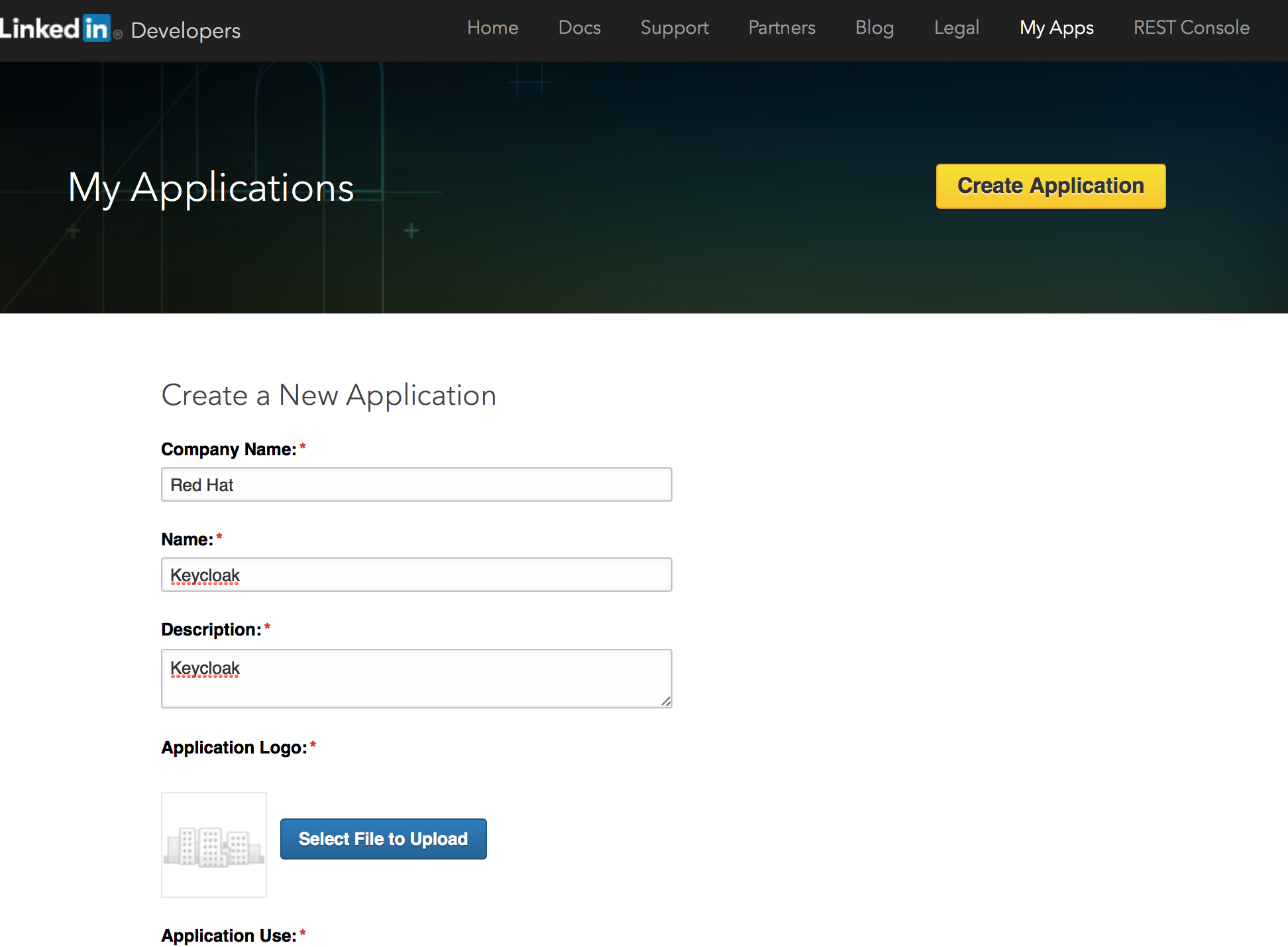

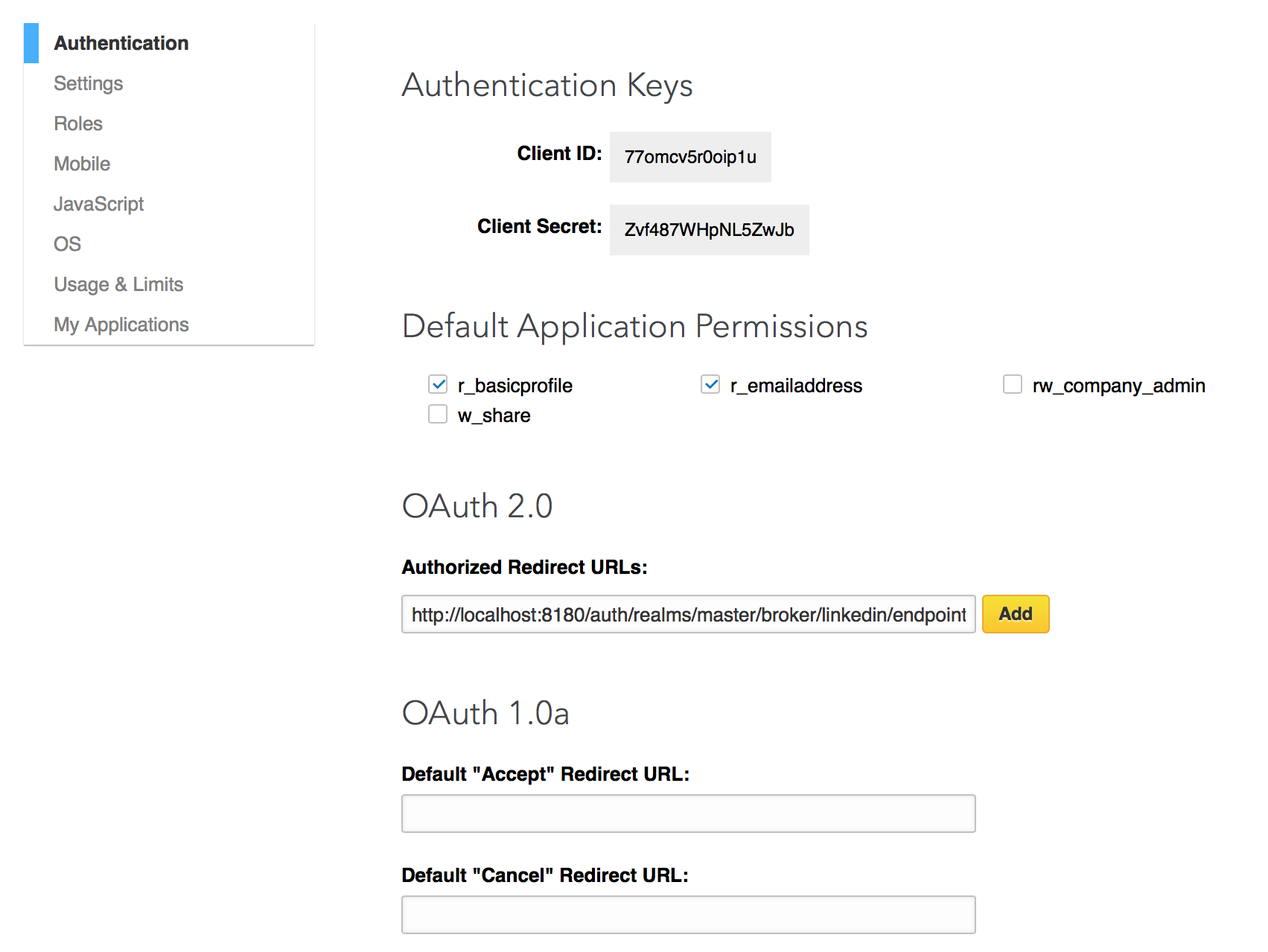

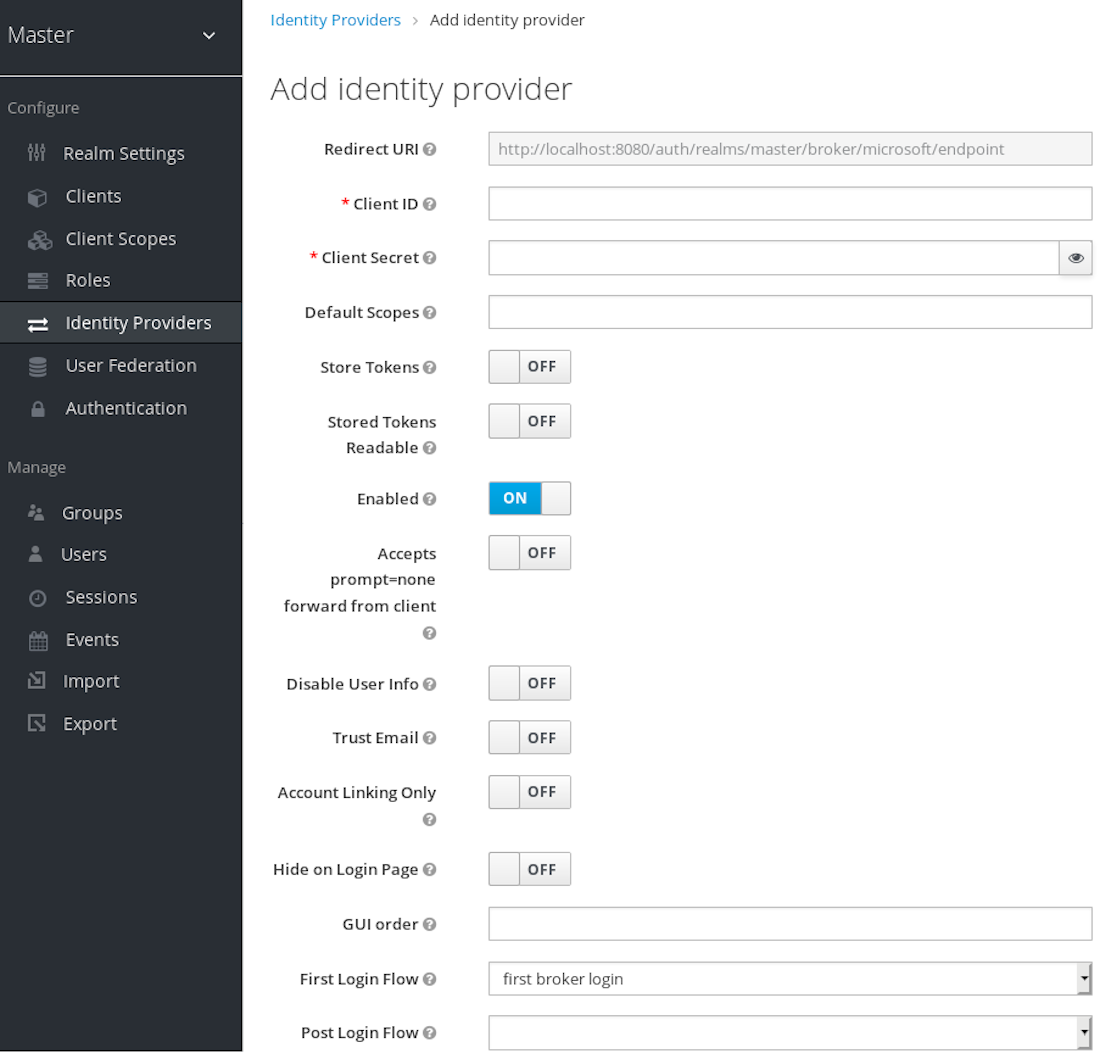

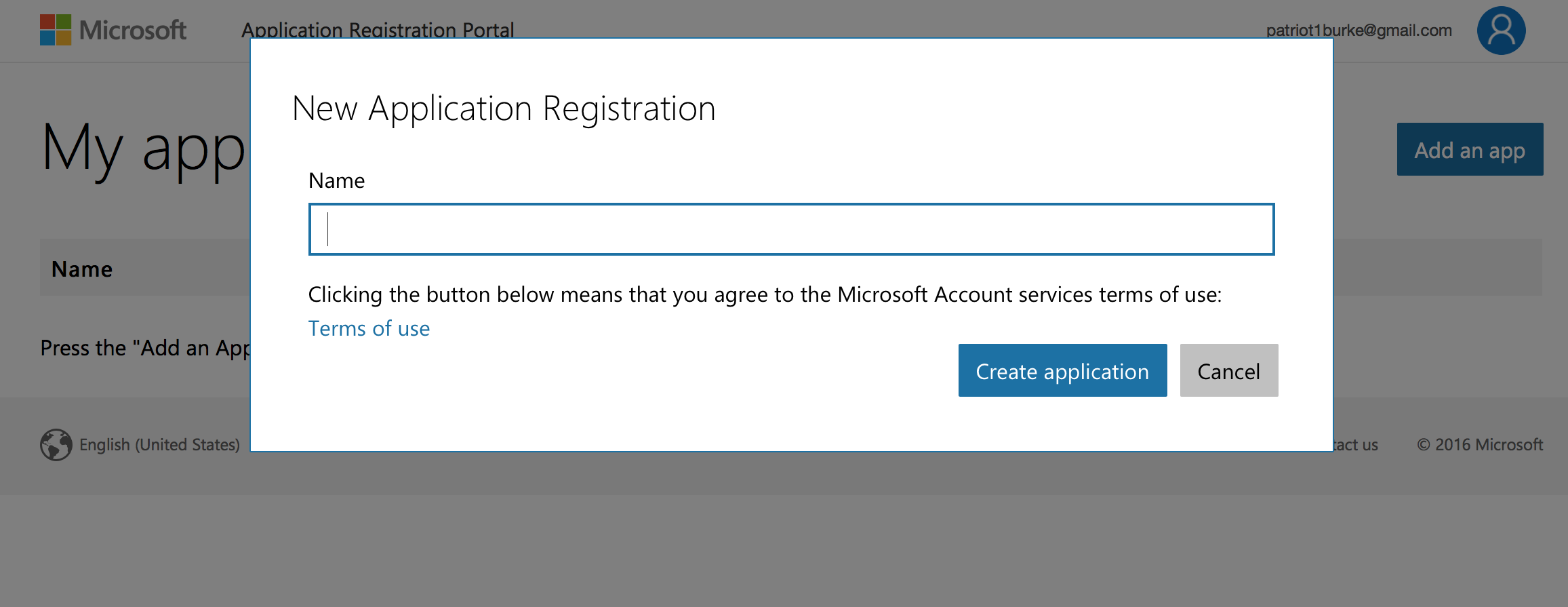

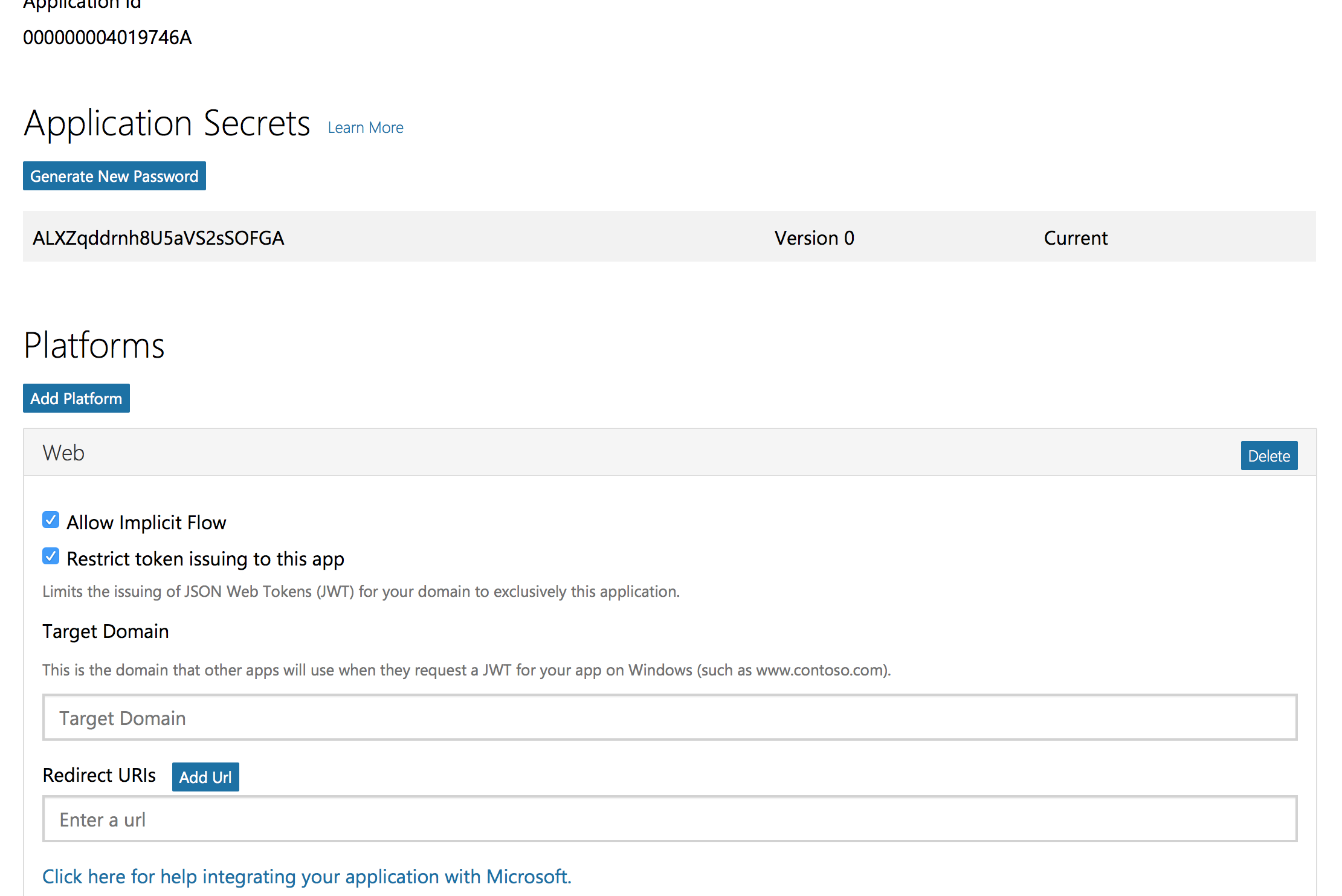

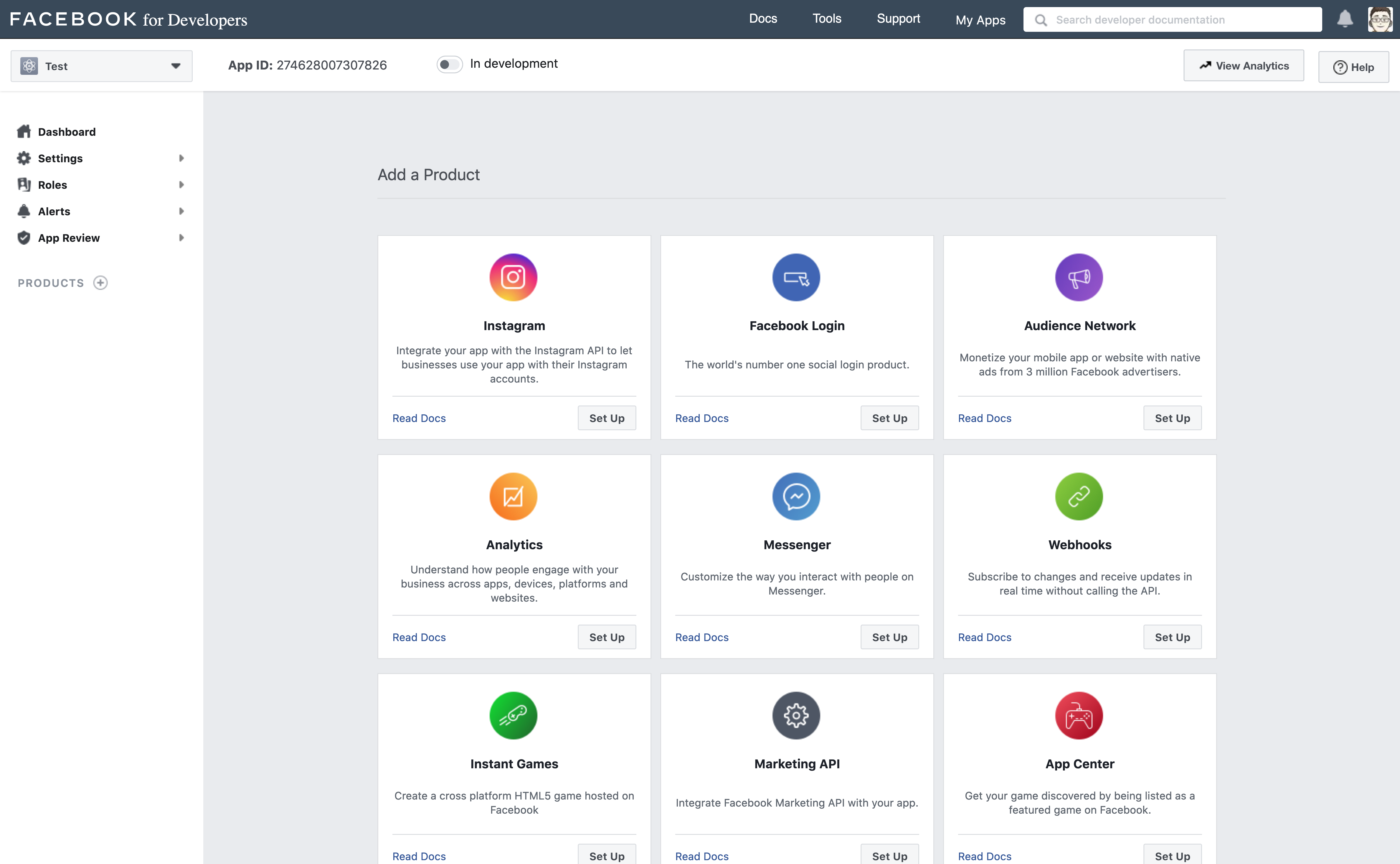

ボットから登録を保護するために、Red Hat Single Sign-On は Google reCAPTCHA と統合しています。これを有効にするには、最初に Google Recaptcha Website に移動し、reCAPTCHA サイトキーとシークレットを取得できるように API キーを作成する必要があります。(localhost はデフォルトで機能するため、ドメインを指定する必要はありません)。

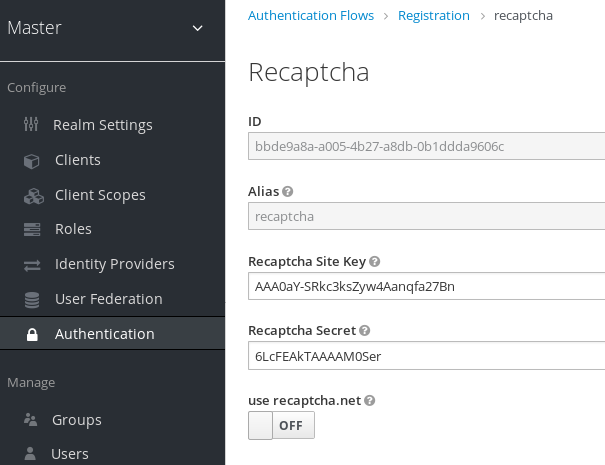

次に、Red Hat Single Sign-On 管理コンソールで実行する必要がある手順がいくつかあります。左側のメニュー項目 Authentication をクリックし、Flows タブに移動します。このページのドロップダウンリストから Registration フローを選択します。

登録フロー

適切なラジオボタンをクリックして、Required に 'reCAPTCHA' 要件を設定します。これにより、画面で reCAPTCHA が有効になります。次に、Google reCAPTCHA Website で生成した reCAPTCHA サイトキーおよびシークレットを入力する必要があります。reCAPTCHA フローエントリーの右側にある 'Actions' ボタンをクリックし、"Config" リンクから、この設定ページで reCAPTCHA サイトキーとシークレットを入力します。

reCAPTCHA 設定ページ

最後のステップは、Red Hat Single Sign-On セットのデフォルトの HTTP 応答ヘッダーを変更することです。Red Hat Single Sign-On は、Web サイトに iframe 内に任意のログインページを含めないようにする予定です。これは、クリックジャック攻撃を防ぐためです。Google が iframe 内の登録ページを使用するように承認する必要があります。左側のメニュー項目 Realm Settings に移動してから、Security Defenses タブに移動します。https://www.google.com を、X-Frame-Options ヘッダーおよび Content-Security-Policy ヘッダーの値に追加します。

Iframe の承認

これを行うと、登録ページに reCAPTCHA が表示されるはずです。ログインテーマで register.ftl を編集して、reCAPTCHA ボタンの配置およびスタイルで変更できます。テーマの拡張および作成に関する詳細は、『サーバー開発者ガイド』を参照してください。

4.9. Red Hat Single Sign-On により収集された個人データ

デフォルトでは、Red Hat Single Sign-On は以下を収集します。

- メール、名、姓などの基本ユーザープロファイル

- ソーシャルアカウントに使用する基本的なユーザープロファイルとソーシャルログインを使用する場合のソーシャルアカウントへの参照

- IP アドレス、オペレーティングシステム名、ブラウザー名など、監査およびセキュリティー上の目的で収集されるデバイス情報

Red Hat Single Sign-On で収集される情報は、非常にカスタマイズ可能になりました。カスタマイズを行う場合は、以下のガイドラインに注意してください。

- 登録フォームやアカウントフォームには、誕生日、性別、国籍などのカスタムフィールドを含めることができます。管理者は Red Hat Single Sign-On を設定して、LDAP などのソーシャルプロバイダーまたはユーザーストレージプロバイダーからデータを取得できます。

- Red Hat Single Sign-On は、パスワード、OTP コード、WebAuthn 公開鍵などのユーザーの認証情報を収集します。この情報は暗号化されてデータベースに保存されるため、Red Hat Single Sign-On の管理者には表示されないことがありません。ただし、それぞれの種類の認証情報には、パスワードのハッシュに使用されるアルゴリズムやパスワードのハッシュ化に使用されるハッシュ反復数など、管理者が見直す可能性がある、自信的なメタデータを含めることができます。

- 認証サービスおよび UMA サポートを有効にすると、Red Hat Single Sign-On は、特定のユーザーが所有者であるオブジェクトに関する情報を保持できます。たとえば、Red Hat Single Sign-On は、ユーザーの john が、フォトアルバム album with animals と、このアルバムにある lion picture と cow picture という名前のいくつかの写真の所有者であることを追跡することができます。

第5章 ログインページの設定

機能が必要な場合は、有効にできる優れたビルトインログインページ機能があります。

5.1. forgot Password

これを有効にすると、パスワードを取得したり、OTP ジェネレーターを失った場合に、ユーザーは認証情報をリセットできます。左側のメニュー項目 レルム設定 に移動し、Login タブをクリックします。Forgot Password スイッチをオンにします。

ログインタブ

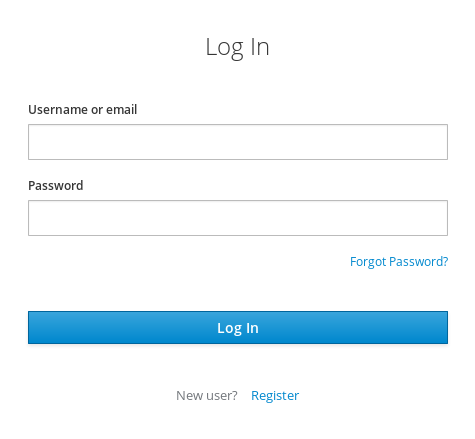

ログインページに forgot password リンクが表示されます。

Forgot Password リンク

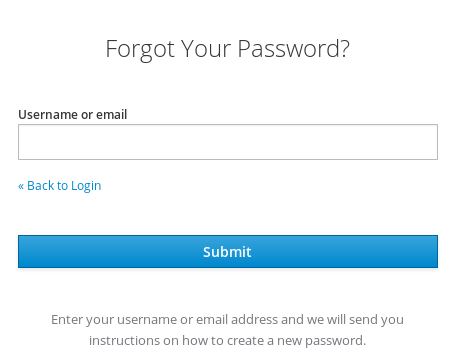

このリンクをクリックすると、ユーザーはユーザー名またはメールに入力でき、リンクと共にメールを受信して認証情報をリセットできます。

Forgot Password ページ

電子メールで送信されたテキストは完全に設定可能です。関連するテーマを拡張または編集することのみが必要になります。詳細は、『サーバー開発者ガイド』を参照してください。

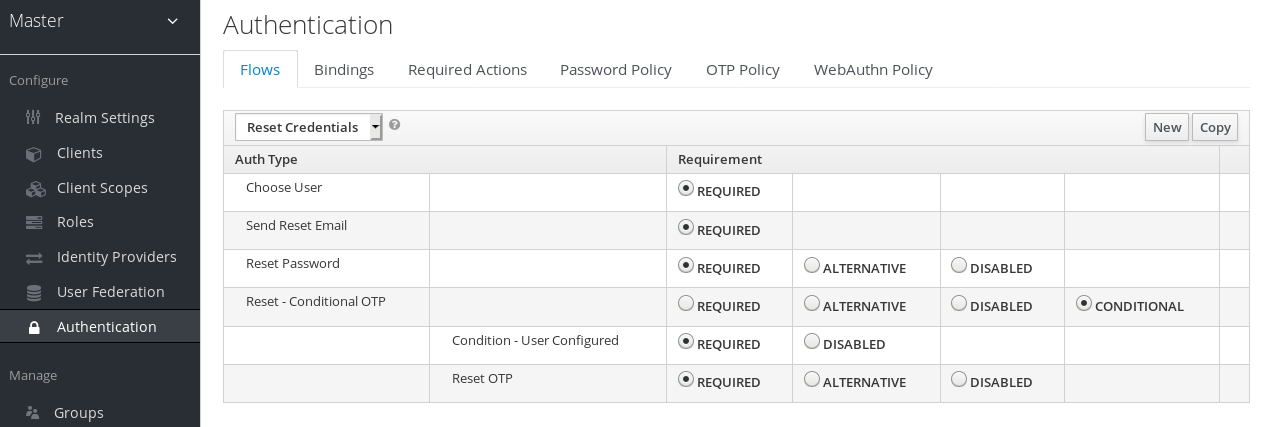

ユーザーがメールリンクをクリックすると、パスワードの更新が要求されます。OTP ジェネレーターが設定されていれば、再設定を求められます。電子メールで OTP ジェネレーターをリセットできない組織のセキュリティー要件によっては、電子メールで OTP ジェネレーターをリセットできない場合があります。この動作を変更するには、左側のメニュー項目 Authentication に移動し、Flows タブをクリックして Reset Credentials フローを選択します。

認証情報のリセットフロー

OTP をリセットしない場合は、Reset OTP の右側にある 無効 なラジオボタンを選択します。

Update Password を Required Actions タブで有効にしたままにしてください。そうしないと、Forgot Password は機能しません。

5.2. Remember Me

ログインしているユーザーがブラウザーを閉じると、セッションは破棄され、再度ログインする必要があります。remember me チェックボックスを選択すればブラウザーが閉じられている場合でも、ログインしたままになるように設定することができます。これは基本的にセッションのみのクッキーから永続クッキーにログインクッキーを実行します。

この機能を有効にするには、左側のメニュー項目 Realm Settings に移動し、Login タブをクリックして Remember Me スイッチをオンにします。

ログインタブ

この設定を保存した後、remember me チェックボックスがレルムのログインページに表示されます。

Remember Me

第6章 認証

レルムに認証を設定する際に認識する必要がある機能は複数あります。多くの組織には、パスワードと OTP ポリシーが厳しいため、管理コンソールの設定で有効にすることができます。また、認証に異なる認証情報タイプを必要としない場合もあります。Kerberos 経由でログインするオプションを指定するか、さまざまな組み込み認証情報タイプを無効にすることもできます。本章では、これらのトピックをすべて説明します。

6.1. パスワードポリシー

作成された各レルムには、パスワードポリシーが関連付けられていません。ユーザーは、必要時にパスワードをセキュリティー保護していない限り、短期間と設定できます。シンプルな設定は、Red Hat Single Sign-On を開発または学習しても問題ありませんが、実稼働環境では受け入れられません。Red Hat Single Sign-On には、管理コンソールで有効化できるパスワードポリシーのセットがあります。

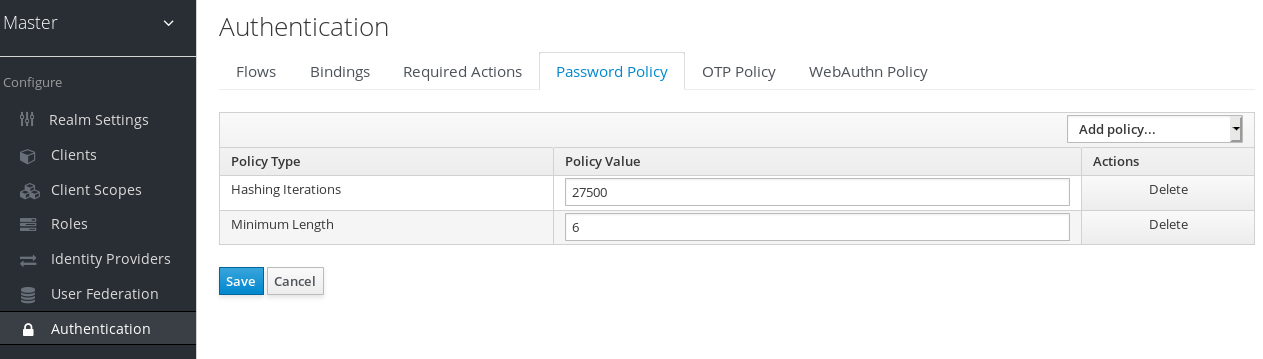

左側のメニュー項目 Authentication をクリックし、Password Policy タブに移動します。右側のドロップダウンリストボックスに、追加するポリシーを選択します。これにより、画面の表にポリシーが追加されます。ポリシーのパラメーターを選択します。Save ボタンをクリックして変更を保存します。

パスワードポリシー

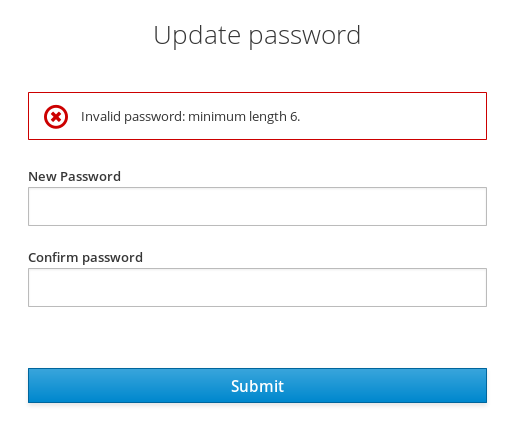

ポリシーを保存した後、ユーザー登録と更新パスワードが必要なアクションにより、新しいポリシーが強制的に実行されます。ポリシーチェックに失敗するユーザーの例:

失敗したパスワードポリシー

パスワードポリシーを更新したら、すべてのユーザーに更新 パスワード アクションを設定する必要があります。自動トリガーは、今後の拡張機能としてスケジュールされます。

6.1.1. パスワードポリシータイプ

以下は、各ポリシータイプについて説明します。

- ハッシュアルゴリズム

- パスワードはクリアテキストとして保存されません。代わりに、保存または検証する前に、標準のハッシュアルゴリズムを使用してハッシュ化されます。サポートされる値は pbkdf2、pbkdf2-sha256 および pbkdf2-sha512 です。

- ハッシュ化のハッシュ

- この値は、パスワードが格納または検証される前にハッシュ化される回数を指定します。デフォルト値は 27,500 です。このハッシュは、ハッカーがパスワードデータベースにアクセスするというまれなケースで実行されます。データベースへのアクセスを取得したら、元に戻すためのユーザーパスワードを元に戻します。CPU の電源が向上するため、このパラメーターに推奨される値は毎年変わります。ハッシュの反復値が高くなると、ハッシュのために CPU 能力が多くなり、パフォーマンスに影響する可能性があります。パフォーマンスやパスワードストアを保護する上で、より重要な内容を重み付けする必要があります。パスワードストアを保護するには、よりコスト効率の高い方法です。

- 数字

- パスワード文字列に必要な数字の数。

- 小文字の文字

- パスワード文字列に必要な小文字の数。

- 大文字文字

- パスワード文字列に必要な大文字の数。

- 特殊文字

- パスワード文字列に必要な '?!#%$' などの特殊文字の数。

- ユーザー名なし

- これが設定されている場合、パスワードはユーザー名と同じにすることはできません。

- 正規表現

-

パスワードが一致する必要がある 1 つ以上の正規表現パターン (

java.util.regex.Patternで定義) を定義します。 - パスワードを失効

- パスワードが有効な日数。日数が経過したら、パスワードを変更する必要があります。

- 最近使用されていない

- このポリシーは、以前のパスワードの履歴を保存します。格納される古いパスワードの数は設定可能です。ユーザーがパスワードを変更すると、保存されたパスワードは使用できません。

- パスワードのブラックリスト

-

このポリシーは、特定のパスワード (小文字に変換) がブラックリストファイルに含まれているかどうかを確認します。これは、非常に大きなファイルである可能性があります。パスワードブラックリストは、Unix 行を持つ UTF-8 プレーンテキストファイルで、行はすべてブラックリスト化されたパスワードを表します。大文字と小文字を区別しない比較を容易にするために、ブラックリスト内のパスワードはすべて小文字である必要があります。ブラックリストファイルのファイル名はパスワードポリシーの値として指定する必要があります (例:

10_million_password_list_top_1000000.txt)。ブラックリストファイルは、デフォルトで${jboss.server.data.dir}/password-blacklists/に対して解決されます。このパスは、keycloak.password.blacklists.pathシステムプロパティーまたはpasswordBlacklistポリシー SPI 設定のblacklistsPathプロパティーを使用してカスタマイズできます。

6.2. OTP ポリシー

Red Hat Single Sign-On には、FreeOTP または Google Authenticator のワンタイムパスワードジェネレーターに設定できるポリシーが複数あります。左側のメニュー項目 Authentication をクリックし、OTP Policy タブに移動します。

OTP ポリシー

ここで設定したポリシーは、ワンタイムパスワードの検証に使用されます。OTP を設定する際に、FreeOTP および Google Authenticator は、Red Hat Single Sign-On の OTP set up ページで生成される QR コードをスキャンします。このバーコードは、OTP Policy タブに設定した情報からも生成されます。

6.2.1. TOTP 対HOTP

OTP ジェネレーターには、以下の 2 つのアルゴリズムを選択できます。時間ベース (TOTP) と番号ベースの (HOTP)TOTP の場合は、トークンジェネレーターが現在の時間と共有の秘密をハッシュ化します。サーバーは、特定の期間内のハッシュと送信された値を比較することで OTP を検証します。そのため、TAOTP は短期間 (通常は 30 秒) にのみ有効です。HOTP では、共有カウンターの現在の時間ではなく、共有カウンターが使用されます。サーバーは、成功した各 OTP ログインでカウンターをインクリメントします。したがって、有効な OTP は、ログインに成功してからしか変更しません。

TOTP は、HOTP の OTP は不確定な時間に対して有効であり、一致可能な OTP は短期間にのみ有効であるため、より安全であると考えられます。HOTP は、ユーザーが時間間隔を稼働する前に OTP に入力する必要がないため、より使いやすいユーザーです。Red Hat Single Sign-On が TOTP に実装されている方法により、この区別がほとんど発生しなくなります。HOTP では、サーバーがカウンターを増やすたびにデータベースを更新する必要があります。負荷が大きい場合、認証サーバーでパフォーマンスが低下する可能性があります。そのため、より効率的な代替機能を提供するために、使用されるパスワードを記憶しません。これにより DB の更新は必要ありませんが、不利な点は TOTP が有効な時間間隔で再度使用される可能性があります。Red Hat Single Sign-On の今後のバージョンでは、TOTP が時間間隔で古い OTP をチェックするかどうかが予定されています。

6.2.2. TOTP 設定オプション

- OTP ハッシュアルゴリズム

- デフォルトは SHA1 です。より安全なオプションは SHA256 と SHA512 です。

- 診断の数

- OTP はどれくらいですか?Short は、ユーザー入力が必要なため、ユーザーフレンドリーであることを意味します。より多くのセキュリティーを意味します。

- Ahead Window の検索

- サーバーを試行してハッシュと一致する間隔はどれくらいですか?これは、TOTP ジェネレーターまたは認証サーバーが同期しなくなった場合にだけ存在します。通常、デフォルト値は 1 で十分です。たとえば、新規トークンの期間が 30 秒間隔である場合、デフォルト値の 1 は、30 秒以内に有効なトークンのみを受け入れることを意味します。この設定値を増やすと、有効なウィンドウが 30 秒後に増えます。

- OTP トークン期間

- サーバーがハッシュと一致する間隔 (秒単位)。間隔がパスするたびに、新しい TOTP がトークンジェネレーターによって生成されます。

6.2.3. HOTP 設定オプション

- OTP ハッシュアルゴリズム

- デフォルトは SHA1 です。より安全なオプションは SHA256 と SHA512 です。

- 診断の数

- OTP はどれくらいですか?Short は、ユーザー入力が必要なため、ユーザーフレンドリーであることを意味します。より多くのセキュリティーを意味します。

- Ahead Window の検索

- サーバーがハッシュを試して一致させるカウンターの数デフォルト値は 1 です。これは、ユーザーのカウンターがサーバーの先に近づくケースに対応するために存在します。これは、ユーザーが特定によって手動でカウンターを手動で増やすことが頻繁に発生する可能性があります。この値は、10 の値などに大きくする必要があります。

- 初期カウンター

- 初期カウンターの値

6.3. 認証フロー

認証フローは、ログイン、登録、およびその他の Red Hat Single Sign-On ワークフロー時に発生する必要のあるすべての認証、画面、およびアクションのコンテナーです。管理コンソールの左側のメニュー項目 Authentication に移動し、Flows タブに移動する場合は、システムにある定義されたフローをすべて表示し、各フローに必要なアクションを確認し、チェックすることができます。

6.3.1. 組み込みフロー

Red Hat Single Sign-On には、一定数のビルトインフローが含まれています。これらのフローを変更することはできませんが、ニーズに合わせて要件を変更できます。

本セクションでは、ビルトインのブラウザーログインフローの手順について説明します。左側のドロップダウンリストで、browser を選択し、以下の画面に移動します。

ブラウザーフロー

フロー選択リストに右にあるヒント (tiny question mark) にマウスをかざすと、フローの内容を説明することになります。

Auth Type コラムは、実行される認証またはアクションの名前です。認証がインデントされている場合、これはサブフローにあり、親の動作に応じて実行されないことがあります。Requirement 列は、アクションが実行されるかどうかを定義するラジオボタンのセットです。このコンテキストで各ラジオボタンが何をするか説明してください。

6.3.1.1. 実行要件

- 必須

- フローが正常に実行されると評価されるには、フローの必要な要素をすべて成功したものとして評価する必要があります。つまり、要素の 1 つが原因でフローが失敗するのでない限り、フローの Required 要素すべてが上部から順に実行される必要があります。ただし、これは現在のフローに対してのみ当てはまります。サブフロー内の Required 要素は、そのサブフローが入力した場合にのみ処理されます。

- 代替方法

- フローに Alternative 要素のみが含まれる場合、フローが正常に実行されると評価するには、1 つの要素のみを評価する必要があります。フロー内の Required フロー要素はフローを成功としてマークできるため、Required フロー要素が含まれるフロー内の Alternative フロー要素は実行されません。この場合、機能的に Disabled になります。

- Disabled

- Disabled 要素は評価されず、フローが成功したとマーク付けするためにカウントされません。

- 条件

- この要件タイプは、サブフローでのみ設定できます。Conditional のサブフローには「Condition」実行を含めることができます。これらの「Condition」の実行は論理ステートメントとして評価する必要があります。すべての "Condition" 実行が true と評価すると、Conditional が Required としてサブフローが動作します。そうでない場合は、Conditional サブフローが Disabled として動作します。「Condition」実行が設定されていない場合、Conditional サブフローは Disabled として動作します。フローに「Condition」実行が含まれ、Conditions が Conditional に設定されていない場合は、「Condition」の実行は評価されず、機能的に Disabled とみなすことができます。

これは、例で説明する方が適切です。browser 認証フローを順番に説明します。

-

最初の認証タイプは

Cookieです。ユーザーが初めてログインすると、セッションクッキーが設定されます。このクッキーがすでに設定されている場合、この認証タイプは成功します。この場合、Cookie プロバイダーによって成功が返され、フローのこのレベルの各実行が代替であるため、他の実行は実行されず、ログインに成功します。 -

フローの 2 回目の実行は

Kerberosの実行を確認します。このオーセンティケーターはデフォルトで無効になっており、スキップされます。 -

3 つ目の実行は、

Identity Provider Redirectorです。これはActions>Configリンクを使用して設定し、アイデンティティーブローカー化用に別の IdP に自動的にリダイレクトします。 -

次回の実行は、

Formsと呼ばれるサブフローです。このサブフローは 代替 としてマークされているため、Cookie認証タイプが渡されると実行されません。このサブフローには、実行する必要がある追加の認証タイプが含まれます。このサブフローの実行がロードされ、同じ処理ロジックが発生します。 - Forms サブフローでの最初の実行は、Username Password Form です。この認証タイプにより、ユーザー名とパスワードがレンダリングされます。ユーザーは有効なユーザー名とパスワードに入力する必要があるため、required としてマークされます。

-

Forms サブフローの 2 番目の実行は、新しいサブフロー (

Browser - Conditional OTPサブフロー) です。このサブフローは conditional であるため、どのように実行されるかはCondition - User Configured実行の評価の結果によって異なります。存在する場合は、このサブフローの実行がロードされ、同じ処理ロジックが発生します。 -

次回実行は

Condition - User Configuredです。これは、フローの他の実行がユーザーに設定されているかどうかを確認します。つまり、Browser - Conditional OTPサブフローは、ユーザーが OTP 認証情報が設定されている場合にのみ実行されることを意味します。 -

最終的な実行は

OTP Formです。これは required とマークされますが、conditional サブフローの設定により、ユーザーが OTP 認証情報が設定されている場合にのみ実行されます。心当たりがない場合は、OTP フォームが見られません。

6.3.2. フローの作成

本セクションでは、フローの仕組みをより詳細に行う方法と、独自のフローを作成する方法を説明します。独自のフローを設計する際に、重要な機能とセキュリティー上の考慮事項があることに注意してください。適切に作成されたフローではログインをできないようにし、ユーザーには任意の設定よりも検証が少なくなるか、単にエラーの原因になります。

フローを作成するには、以下のいずれかを行います。

-

既存のフローをコピーし、変更します。これには、既存のフロー (

Browserフローなど) を選択し、Copyボタンを押します。これにより、作成する前に新しいフローの名前を設定するよう要求されます。 -

ゼロから新しいフローを作成します。これを行うには、

Newボタンを押します。これはより一般的なケースであるため、この例ではこれを使用します。

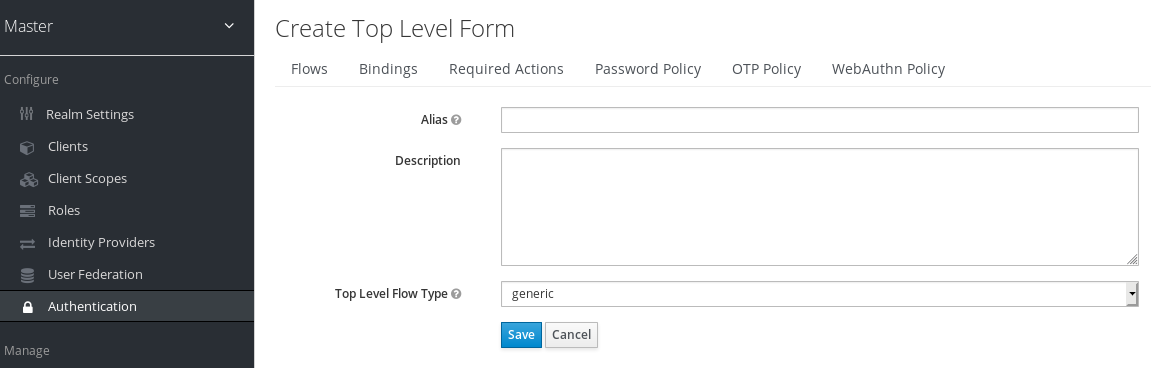

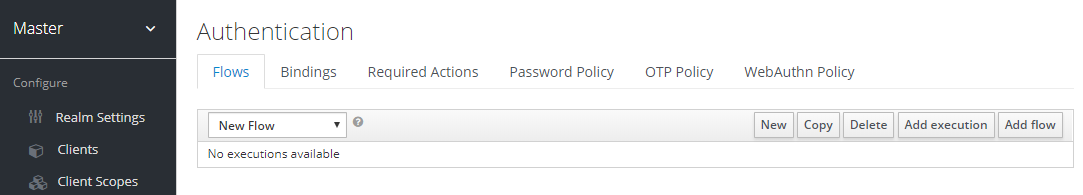

新しいフローを作成する場合、最上位のフローを作成する必要があります。

最上位フローの作成

以下のオプションを使用します。

- エイリアス

- フローの名前。

- 説明

- フローに設定できる説明。

- 最上位のフロータイプ

-

フローのタイプ。

clientタイプはクライアント (アプリケーション) の認証にのみ使用されます。その他の場合は、genericを選択します。

フローが作成されたら、New ボタンおよび Copy ボタンに加えて、Delete、Add execution、および Add flow の準備を行います。

空の新規フロー

最後のフローは、フローとサブフローの構造、これらのフローの実行、サブフローおよび実行に設定した要件によって決まります。

実行は Add execution ボタンで追加できます。リセットメールを OTP を検証するためのリセットメールの送信から、実行にはさまざまなアクションを使用できます。Provider の横にあるツールチップ (tiny question mark) にマウスをかざすと、実行内容が説明されています。

認証実行の追加

これらは 自動実行 と インタラクティブな実行 に分割できます。自動実行 は Cookie の実行と似ていますが、フローで問題が発生した場合にそれらのアクションが自動的に実行されます。インタラクティブな実行 は、通常は一部のユーザー入力を取得するためにフローを停止します。正常に実行されると、success な状態になります。これはフローが成功したかどうかの一部であるため、これは重要になります。たとえば、空の Browser フローでは、誰でもログインできなくなります。そのためには、正常に評価された 1 つ以上の実行が必要になります。たとえば、入力されて送信されるユーザー名パスワードフォームなどがあります。

サブフローは、Add flow ボタンを使用してトップレベルのフローに追加できます。これにより、Create Execution Flow ページと非常に似た Create Top Level Form ページが開きます。唯一の違いは、Flow Type は generic (前のように) または form のいずれかになります。form タイプは、組み込み Registration フローに対して行われる内容など、ユーザーの単一フォームを生成するサブフローを構築するために使用されます。サブフローは、実行に含まれる評価方法に応じて、正常に評価される特別な実行タイプです (これには、含まれるサブフローの評価が含まれます)。この評価のロジックは、各実行およびサブフローの要件によって異なります。

この内容の完全な理解には、フローの評価時に要件がどのように機能するかに関する詳細な説明が必要で、これはサブフローにも適用されます。詳細は、上記の実行要件セクションを参照してください。

実行を追加したら、Requirement が正しい値に設定されていることを確認します。必要が 1 つしかない場合でも、設定されない場合もあります。

フローの作成時に、フローに追加したすべての要素には、右側の Actions メニューが表示されます。フローに追加したすべての要素には、このメニューの Delete オプションがあり、フローからこれを削除します。Identity Provider Redirector の場合のように、実行に Config メニューオプションを含めることができます。Add execution および Add flow メニューオプションを使用して、サブフローの実行およびサブフローを追加することもできます。

最後に、実行の順序は重要であるため、名前の左側に設定されている上下ボタンで、実行とサブフローを各フロー内で上下に動かすことができます。

6.3.3. パスワードなしのブラウザーログインフローの作成

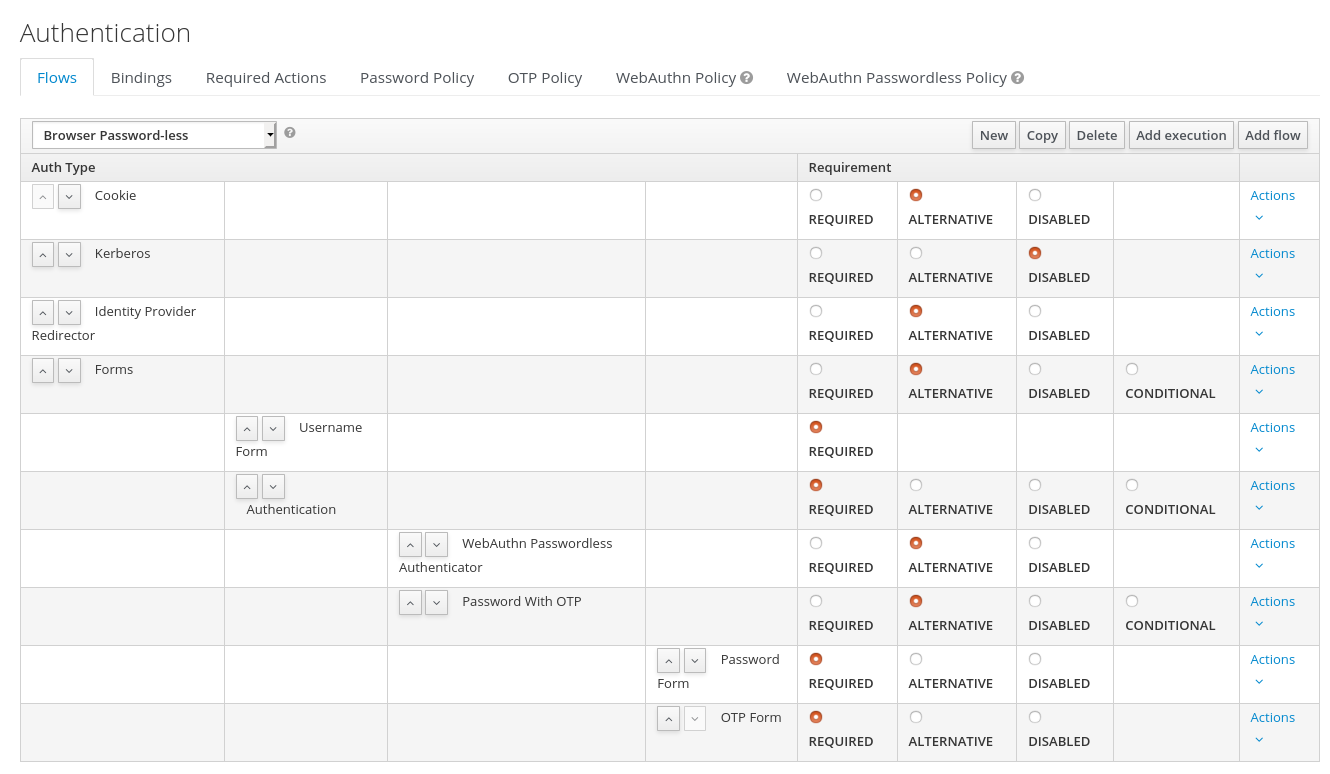

フローの作成については、このセクションでは、より高度なブラウザーログインフローの作成について説明します。このフローの目的は、WebAuthn を使用してパスワードなしの方法でログインと、パスワードと OTP を使用した二要素認証を選択することができます。作成するフローは標準のブラウザーログインと似ていますが、ユーザー名の選択に到達すると分岐します。ただし、フローをコピーする代わりに、最初からフローを作成します。

- レルムを選択し、認証リンクをクリックします。

- 「new」を選択し、新規フローに固有のエイリアス (つまり「Browser Password-less」)を付与します。

- 「Add execution」を選択し、ドロップダウンを使用して「Cookie」を選択します。「Save」を押すと、Requirement を Alternative に設定します。

- 「Add execution」を選択し、ドロップダウンメニューで「Kerberos」を選択します。

- 「Add execution」を選択し、ドロップダウンを使用して「Identity Provider Redirector」を選択します。「Save」を押すと、Requirement を Alternative に設定します。

- 「Add flow」を選択し、たとえば典型的なエイリアスを選択します。たとえば「Forms」です。「Save」を押すと、Requirement を Alternative に設定します。

ブラウザーフローの共通部分

-

「Forms」サブフローの右側にある

Actionsメニューを使用して、「Add execution」を選択します。ドロップダウンを使用して「Username Form」を選択します。「Save」を押した後、その Requirement を Required に設定します。

Username フォームは「Browser」フローのユーザー名フォームと似ていますが、ユーザーはパスワードなしのログインを実行できるように、ユーザー名のみを要求します。ただし、これにより Red Hat Single Sign-On サーバーでユーザーの列挙攻撃が可能になります。これは、利便性に避けられないセキュリティーリスクであるため、フローではユーザーが入力すべきパスワードに推測する必要はないはずです。

-

「Forms」サブフローの右側にある

Actionsメニューを使用して、「Add flow」を選択します。代表的なエイリアスを選択します。たとえば、「Authentication」となります。「Save」を押した後、その Requirement を Required に設定します。 -

「Authentication」サブフローの右側にある

Actionsメニューを使用して、「Add execution」を選択します。ドロップダウンを使用して、「WebAuthn passwordless Authenticator」を選択します。「Save」を押すと、Requirement を Alternative に設定します。 -

「 Authentication」サブフローの右側にある

Actionsメニューを使用して、「Add flow」を選択します。代表的なエイリアスを選択します。たとえば、「Password with OTP」です。「Save」を押すと、Requirement を Alternative に設定します。 -

「Password with OTP」サブフローの右側にある

Actionsメニューを使用して、「Add execution」を選択します。ドロップダウンを使用して、「Password Form」を選択します。「Save」を押した後、その Requirement を Required に設定します。 -

「Password with OTP」サブフローの右側にある

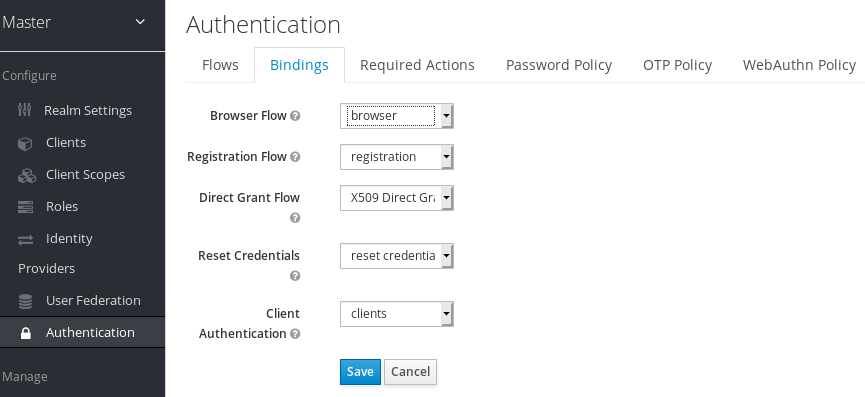

Actionsメニューを使用して、「Add execution」を選択します。ドロップダウンを使用して、「OTP Form」を選択します。「Save」を押した後、その Requirement を Required に設定します。 - 「Bindings」メニューで、ブラウザーフローを「Browser」から「Browser Password-less」に変更します。

生成される最終フローは以下のとおりです。

パスワードなしのブラウザーログイン

ユーザー名の入力後、このフローが機能する仕組みは以下のようになります。

- ユーザーに WebAuthn パスワードレス認証情報が記録されている場合は、そのユーザーは、直接ログインするためにそれらを使用できます。これはパスワードなしのログインです。代わりに「Password with OTP」を選択できます。これは、"WebAuthn Passwordless" 実行と "Password with OTP" フローが Alternative に設定されているため、これを実行できます。Required に設定されている場合、ユーザーは WebAuthn、password、および OTP を入力する必要があります。

-

ユーザーが「WebAuthn パスワードレス」認証を使用して画面 で

Try another wayを選択する場合、ユーザーは「Password」と「Security Key」(WebAuthn パスワードレス) のいずれかを選択できます。パスワードを選択すると、ユーザーは 続行して、割り当てられた OTP とともにログインする必要があります。ユーザーに WebAuthn 認証情報がない場合は、最初にパスワードを入力し、続いて OTP を入力する必要があります。ユーザーが OTP 認証情報がない場合は、記録が要求されます。

WebAuthn パスワードレス実行は、Required ではなく Alternative に設定されているため、このフローではユーザーに WebAuthn 認証情報を登録するように要求されることはありません。ユーザーに Webauthn 認証情報を取得するには、そのユーザーに管理者が必要なアクションを追加する必要があります。最初に、Webauthn Register Passwordless が必要なアクションがレルムで有効になっていることを確認した後 (WebAuthn ドキュメンテーションを参照)、ユーザーの Credentials 管理メニューの Credential Reset を使用して必要なアクションを設定します。

このような高度なフローを複数作成すると、副次的な影響があります。たとえば、ユーザーのパスワードをリセットできるようにする必要がある場合は、パスワードフォームからアクセスが可能になります。デフォルトの「Reset Credentials」フローでは、ユーザーは自分のユーザー名を入力する必要があります。「Browser Password-less」フローですでにユーザー名をすでに入力されているため、Red Hat Single Sign-On では必要がなく、ユーザーエクスペリエンスの面ではサブ最適となります。これを修正するには、以下が可能になります。

- 「Reset Credentials」フローをコピーし、「パスワードなしの認証情報の設定」など、その名前を設定します。

-

「Choose user」実行の右側にある

Actionsメニューを使用して、「Delete」を選択します。 - 「Bindings」メニューで、「Reset Credentials」から「Reset Credentials for password-less」に対するリセットの認証情報フローを変更します。

6.4. Kerberos

Red Hat Single Sign-On は、SPNEGO プロトコルを使用した Kerberos チケットによるログインをサポートします。SPNEGO (Simple and Protected GSSAPI Negotiation Mechanism) は、セッションのログイン時にユーザーの認証後に web ブラウザーを介して透過的に認証するために使用されます。非 Web ケース、またはログイン時にチケットが利用できない場合、Red Hat Single Sign-On は Kerberos ユーザー名/パスワードでのログインもサポートします。

Web 認証の一般的なユースケースは以下のとおりです。

- ユーザーはデスクトップにログインします (Active Directory ドメイン、または Kerberos 統合が有効になっている Linux マシンの Windows マシン)。

- その後、ユーザーはこのブラウザー (IE/Firefox/Chrome) を使用して、Red Hat Single Sign-On がセキュリティーを確保した Web アプリケーションにアクセスします。

- アプリケーションは、Red Hat Single Sign-On ログインにリダイレクトされます。

-

Red Hat Single Sign-On により、HTML ログイン画面がステータス 401 および HTTP ヘッダー

WWW-Authenticate: Negotiateでレンダリングされます。 -

ブラウザーにデスクトップログインからの Kerberos チケットがあると、ブラウザーはヘッダー

Authorization: Negotiate 'spnego-token'で Red Hat Single Sign-On にデスクトップサインオン情報を転送します。それ以外の場合は、ログイン画面が表示されます。 - Red Hat Single Sign-On はブラウザーからトークンを検証し、ユーザーを認証します。LDAP からユーザーデータをプロビジョニングします (LDAPFederationProvider と Kerberos 認証のサポートの場合)、またはユーザーがプロファイルを更新し、事前入力データ (KerberosFederationProvider の場合) を可能にします。

- Red Hat Single Sign-On はアプリケーションに返信します。Red Hat Single Sign-On とアプリケーションの通信は、OpenID Connect または SAML メッセージを通じて行われます。Red Hat Single Sign-On が Kerberos で認証されているということは、アプリケーションから非表示にされます。そのため、Red Hat Single Sign-On は Kerberos/SPNEGO ログインに対してブローカーとして機能します。

設定には主に 3 つの部分があります。

- Kerberos サーバー (KDC) の設定および設定

- Red Hat Single Sign-On サーバーの設定および設定

- クライアントマシンの設定および設定

6.4.1. Kerberos サーバーの設定

これはプラットフォームに依存します。正確な手順は、使用する OS および Kerberos ベンダーによって異なります。Kerberos サーバーの設定および設定方法は、Windows Active Directory、MIT Kerberos、および OS のドキュメントを参照してください。

少なくとも以下が必要です。

- Kerberos データベースにユーザープリンシパルを追加します。Kerberos と LDAP を統合することも可能です。つまり、ユーザーアカウントが LDAP サーバーからプロビジョニングされます。

HTTP サービスのサービスプリンシパルを追加します。たとえば、Red Hat Single Sign-On サーバーが

www.mydomain.orgで動作している場合、MYDOMAIN.ORG が Kerberos レルムであると仮定して、プリンシパルHTTP/www.mydomain.org@MYDOMAIN.ORGを追加しないといけない場合があります。たとえば、MIT Kerberos では「kadmin」セッションを実行できます。MIT Kerberos である同じマシンにある場合は、コマンドを簡単に使用できます。

sudo kadmin.local

次に、以下のようなコマンドを使用して、HTTP プリンシパルを追加し、キーをキータブファイルにエクスポートします。

addprinc -randkey HTTP/www.mydomain.org@MYDOMAIN.ORG ktadd -k /tmp/http.keytab HTTP/www.mydomain.org@MYDOMAIN.ORG

Keytab ファイル /tmp/http.keytab は、Red Hat Single Sign-On サーバーが稼働しているホストでアクセスできる必要があります。

6.4.2. Red Hat Single Sign-On サーバーの設定および設定

kerberos クライアントをマシンにインストールする必要があります。これはプラットフォームに依存します。Fedora、Ubuntu、または RHEL の場合は、Kerberos クライアントおよびその他のユーティリティーを含む freeipa-client パッケージをインストールできます。(Linux 上の /etc/krb5.conf ファイルにある) kerberos クライアントを設定します。Kerberos レルム と、サーバーが稼働している HTTP ドメインを少なくとも設定する必要があります。レルム MYDOMAIN.ORG の例では、以下のように domain_realm セクションを設定できます。

[domain_realm] .mydomain.org = MYDOMAIN.ORG mydomain.org = MYDOMAIN.ORG

次に、HTTP プリンシパルで keytab ファイルをエクスポートし、Red Hat Single Sign-On サーバーが実行しているプロセスでファイルにアクセスできることを確認する必要があります。実稼働環境では、このプロセスによってのみ読み取り可能であり、その他のユーザーが行うことは理想的です。上記の MIT Kerberos の例では、キータブを /tmp/http.keytab にすでにエクスポートしています。KDC と Red Hat Single Sign-On が同じホストで実行されている場合は、このファイルがすでに利用可能な状態である。

6.4.2.1. SPNEGO 処理の有効化

Red Hat Single Sign-On には、デフォルトで SPNEGO プロトコルサポートが有効ではありません。そのため、ブラウザーフロー に移動して Kerberos を有効にする必要があります。

ブラウザーフロー

Kerberos 要件を disabled から alternative または required のいずれかに切り替えます。Alternative とは基本的に、Kerberos が任意ということになります。ユーザーのブラウザーが SPNEGO/Kerberos と連携するように設定されていない場合は、Red Hat Single Sign-On は通常のログイン画面にフォールバックします。要件を required に設定すると、すべてのユーザーがそのブラウザーに Kerberos を有効にする必要があります。

6.4.2.2. Kerberos ユーザーストレージフェデレーションプロバイダーの設定

SPNEGO プロトコルが認証サーバーで有効になっているようになったので、Red Hat Single Sign-On が Kerberos チケットを解釈する方法を設定する必要があります。これは、ユーザーストレージのフェデレーション を使用して行います。Kerberos 認証をサポートする 2 つの異なるフェデレーションプロバイダーがあります。

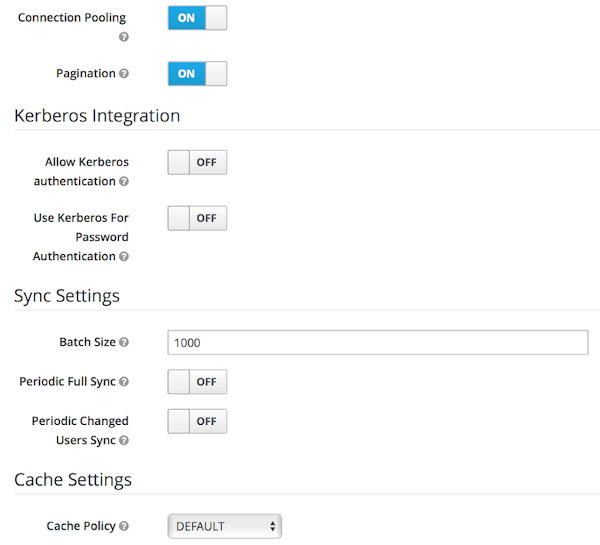

LDAP サーバーがサポートする Kerberos で認証する場合は、最初に LDAP Federation Provider を設定する必要があります。LDAP プロバイダーの設定ページを確認する場合は、「Kerberos 統合」の項を参照してください。

LDAP Kerberos の統合

Allow Kerberos authentication スイッチをオンにすると、Red Hat Single Sign-On 環境は Kerberos プリンシパルを使用してユーザーに関する情報を検索し、Red Hat Single Sign-On 環境にインポートできるようにします。

Kerberos ソリューションが LDAP サーバーでサポートされていない場合は、Kerberos User Storage Federation Provider を使用する必要があります。左メニューアイテム User Federation に移動し、Add provider 選択ボックスから Kerberos を選択します。

Kerberos ユーザーストレージプロバイダー

このプロバイダーは、簡単なプリンシパル情報の Kerberos チケットを解析し、ローカルの Red Hat Single Sign-On データベースに小規模なインポートを行います。ユーザー名、姓、メールなどのユーザープロファイルの情報はプロビジョニングされません。

6.4.3. クライアントマシンの設定および設定

クライアントは上記のように kerberos クライアントをインストールし、krb5.conf を設定する必要があります。さらに、ブラウザーで SPNEGO ログインサポートを有効にする必要があります。ブラウザーを使用している場合は、「Kerberos 用 Firefox の設定」を参照してください。URI .mydomain.org は、network.negotiate-auth.trusted-uris 設定オプションで許可される必要があります。

Windows ドメインでは、クライアントは通常、IE はすでに Windows ドメインの SPNEGO 認証に参加できるため、特別な設定を必要としません。

6.4.4. 認証情報の委譲

Kerberos 5 は、認証情報の委譲の概念をサポートしています。このシナリオでは、アプリケーションを使用して Kerberos チケットを再使用して、Kerberos が保護された他のサービスと相互作用できるようになります。SPNEGO プロトコルは Red Hat Single Sign-On サーバーで処理されるため、GSS 認証情報を OpenID Connect トークンクレーム 内のアプリケーションまたは Red Hat Single Sign-On サーバーからアプリケーションに送信される SAML アサーション属性のいずれかに伝播する必要があります。この要求をトークンまたはアサーションに挿入するには、各アプリケーションは gss 委任認証情報 と呼ばれる組み込みプロトコルマッパーを有効にする必要があります。これは、アプリケーションのクライアントページの Mappers タブで有効にされます。詳細は、「プロトコルマッパー」の章を参照してください。

アプリケーションは、Red Hat Single Sign-On を使用して他のサービスに対して GSS 呼び出しを行う前に、受信する要求を Red Hat Single Sign-On からデシリアライズする必要があります。アクセストークンから GSSCredential オブジェクトに認証情報をデシリアライズしたら、以下のように GSSContext が GSSManager.createContext メソッドに渡される状態で作成される必要があります。

// Obtain accessToken in your application.

KeycloakPrincipal keycloakPrincipal = (KeycloakPrincipal) servletReq.getUserPrincipal();

AccessToken accessToken = keycloakPrincipal.getKeycloakSecurityContext().getToken();

// Retrieve kerberos credential from accessToken and deserialize it

String serializedGssCredential = (String) accessToken.getOtherClaims().

get(org.keycloak.common.constants.KerberosConstants.GSS_DELEGATION_CREDENTIAL);

GSSCredential deserializedGssCredential = org.keycloak.common.util.KerberosSerializationUtils.

deserializeCredential(serializedGssCredential);

// Create GSSContext to call other kerberos-secured services

GSSContext context = gssManager.createContext(serviceName, krb5Oid,

deserializedGssCredential, GSSContext.DEFAULT_LIFETIME);

krb5.conf ファイルで 転送可能 な kerberos チケットを設定し、委譲された認証情報のサポートをブラウザーに追加する必要があることに注意してください。

認証情報の委譲にはセキュリティーへの影響があるため、必要性が及ぶ場合に限り使用してください。HTTPS と併用することが強く推奨されます。詳細は、「アプリケーションをシングルサインオン向けに設定」の例を参照してください。

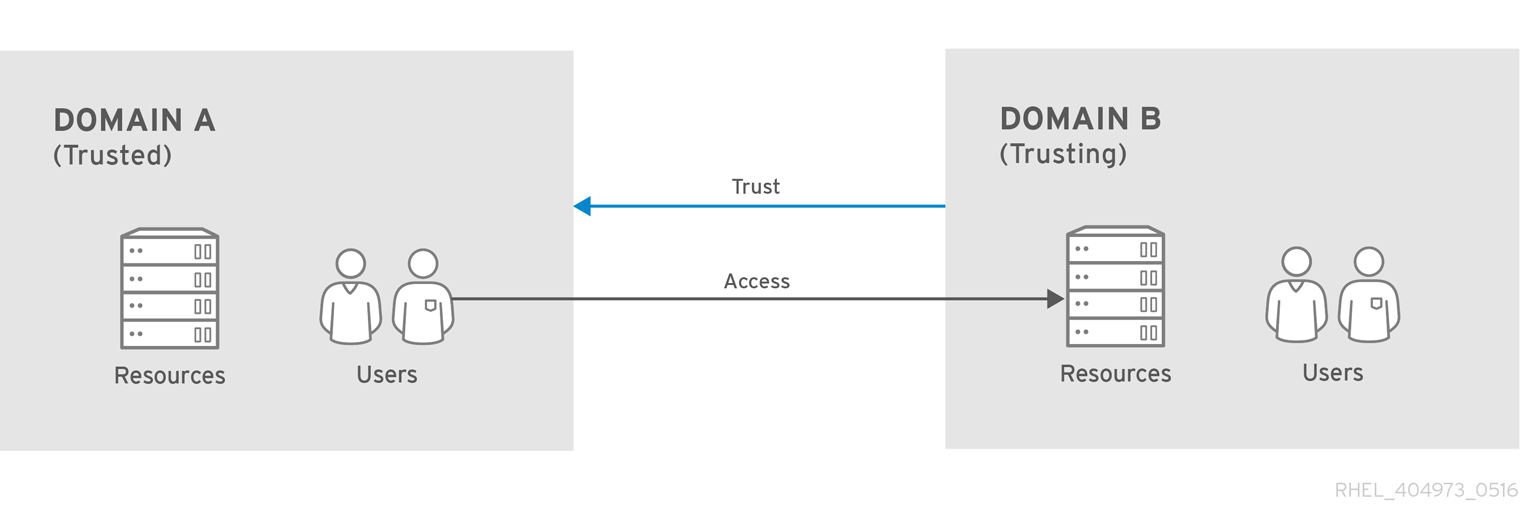

6.4.5. レルム間の信頼

Kerberos V5 プロトコルでは、レルム は Kerberos データベース (通常は LDAP サーバー) で定義される Kerberos プリンシパルのセットです。Kerberos プロトコルには、レルム間の信頼の概念があります。たとえば、2 つの Kerberos レルム A および B がある場合、クロスレルム信頼は、レルム A からのユーザーがレルム B のリソース (サービス) にアクセスできるようにします。これは、レルム B がレルム A を信頼することを意味します。

Kerberos レルム間の信頼

Red Hat Single Sign-On サーバーは、クロスレルム信頼のサポートを持ちます。そのためには、いくつかのことが必要になります。

-

レルム間の信頼用に Kerberos サーバーを設定します。この手順は、使用される具体的な Kerberos サーバー実装によって異なります。通常、Kerberos プリンシパル

krbtgt/B@Aをレルム A と B の Kerberos データベースの両方に追加する必要があります。このプリンシパルは両方の Kerberos レルムに同じ鍵を持つ必要があります。これは通常、プリンシパルに同じパスワード、キーバージョン番号があり、両方のレルムで使用される暗号が同じ場合に実現されます。詳細は、Kerberos サーバーのドキュメントを参照してください。

レルム間の信頼は、デフォルトで一方向です。双方向の信頼でレルム A も信頼レルム B を割り当てる場合は、両方の Kerberos データベースにプリンシパル krbtgt/A@B も追加する必要があります。ただし、デフォルトでは trust は推移的です。レルム B がレルム A を信頼し、レルム C がレルム B を信頼する場合、レルム C はプリンシパル krbtgt/C@A が利用可能でなくてもレルム A を自動的に信頼します。クライアントが信頼パスを検索できるように、Kerberos クライアント側で追加の設定 (capathsなど) が必要になる場合があります。詳細は、Kerberos のドキュメントを参照してください。

Red Hat Single Sign-On サーバーの設定

-

Kerberos サポートのある LDAP ストレージプロバイダーを使用する場合は、

HTTP/mydomain.com@Bの例のようにレルム B のサーバープリンシパルを設定する必要があります。Red Hat Single Sign-On サーバーは SPNEGO フローを実行してからユーザーを見つける必要があるため、レルム A からのユーザーが Red Hat Single Sign-On に正常に認証される必要があるため、LDAP サーバーはレルム A からユーザーを見つけなければなりません。たとえば、kerberos プリンシパルユーザーjohn@Aは、uid=john,ou=People,dc=example,dc=comなどの LDAP DN の下にあるユーザーとして利用できるようにする必要があります。レルム A および B からのユーザーの両方を認証する場合は、LDAP がレルム A と B の両方からユーザーを検索できるようにする必要があります。今後のバージョンでこの制限を改善するため、別のレルム用にさらに別の LDAP プロバイダーを作成し、SPN が両方で動作することを確認する必要があります。 -

Kerberos ユーザーストレージプロバイダー (通常は LDAP 統合なしで Kerberos) を使用する場合は、サーバープリンシパルを

HTTP/mydomain.com@Bとして設定する必要があります。また、Kerberos レルム A と B の両方が認証できるようにする必要があります。

-

Kerberos サポートのある LDAP ストレージプロバイダーを使用する場合は、

Kerberos ユーザーストレージプロバイダーでは、Kerberos レルム間でユーザーが競合しないようにすることが推奨されます。競合するユーザーが存在する場合は、同じ Red Hat Single Sign-On ユーザーにマッピングされます。これは、今後のバージョンで改善し、Kerberos プリンシパルから Red Hat Single Sign-On ユーザー名へのより柔軟なマッピングを提供します。

6.4.6. トラブルシューティング

問題が発生した場合には、追加のロギングを有効にして問題をデバッグすることが推奨されます。

-

Kerberos または LDAP フェデレーションプロバイダーについて、管理コンソールで

Debugフラグを有効にする -

standalone/configuration/standalone.xmlのログセクションのカテゴリーorg.keycloakに対して TRACE を有効にして、standalone/log/server.logをさらに受け取ります。 -

システムプロパティー

-Dsun.security.krb5.debug=trueおよび-Dsun.security.spnego.debug=trueを追加します。

6.5. X.509 クライアント証明書ユーザー認証

サーバーが相互 SSL 認証用に設定されている場合、Red Hat Single Sign-On は、X.509 クライアント証明書を使用したログインをサポートします。

一般的なワークフローは以下のとおりです。

- クライアントは SSL/TLS チャンネルで認証リクエストを送信します。

- SSL/TLS ハンドシェイクの間、サーバーとクライアントは x.509/v3 証明書を交換します。

- コンテナー (JBoss EAP) は、証明書 PKIX パスと証明書の有効期限を検証します。

X.509 クライアント証明書オーセンティケーターは、以下のようにクライアント証明書を検証します。

- 必要に応じて、CRL や CRL ディストリビューション Points を使用して証明書失効リストのステータスを確認します。

- オプションで OCSP (Online Certificate Status Protocol) を使用して証明書失効リストのステータスを確認します。

- 必要に応じて、証明書の鍵の使用量が予想されるキー使用量と一致するかどうかを検証します。

- 必要に応じて、証明書の拡張鍵の使用量が予想される拡張鍵の使用と一致するかどうかを検証します。

- 上記のチェックのいずれかが失敗すると、x.509 認証が失敗します。

- それ以外の場合は、オーセンティケーターは証明書 ID を抽出し、既存のユーザーにマップします。

証明書が既存のユーザーにマッピングされると、認証フローに応じてさまざまな動作が行われます。

- ブラウザーフローでは、サーバーはユーザーにアイデンティティーを確認するか、無視するよう指示し、代わりにユーザー名/パスワードでサインインします。

- Direct Grant Flow の場合、サーバーがユーザーサインインします。

6.5.1. 機能

- サポート対象の証明書 ID ソース

- 正規表現を使用した SubjectDN の一致

- X500 サブジェクトの e-mail 属性

- X500 サブジェクトの件名拡張 (RFC822Name 一般名) からのメール

- サブジェクトの別名エクステンションの X500 サブジェクトの他の名前。通常、これは UPN (User Principal Name) です。

- X500 サブジェクトのコモンネーム属性

- 正規表現を使用した IssuerDN の一致

- 証明書のシリアル番号

- Certificate Serial Number および IssuerDN

- SHA-256 証明書サムプリント

- PEM 形式の完全な証明書

- 正規表現

- 証明書アイデンティティーは、フィルターとして正規表現を使用してサブジェクト DN または Issuer DN から抽出できます。たとえば、以下の正規表現は e-mail 属性と一致します。

emailAddress=(.*?)(?:,|$)

正規表現のフィルターは、Identity Source が、Match SubjectDN using regular expression または Match IssuerDN using regular expression のいずれかに設定されている場合にのみ適用されます。

- 既存のユーザーへの証明書 ID のマッピング

-

証明書アイデンティティーのマッピングは、抽出したユーザー ID を既存のユーザーのユーザー名またはメールアドレスにマッピングするか、または証明書 ID に一致するカスタム属性にマッピングするように設定できます。たとえば、

Identity sourceを Subject’s e-mail に設定し、User mapping methodを Username or email に設定すると、X.509 クライアント証明書オーセンティケーターは、証明書の Subject DN の e-mail 属性を使用して、ユーザー名または電子メールで既存のユーザーを検索します。

レルム設定で Login with email を無効にすると、同じルールが証明書認証に適用されることに注意してください。つまり、ユーザーは e-mail 属性を使用してログインできません。

ID ソースに Certificate Serial Number and IssuerDN を使用するには、2 つのカスタム属性が必要です。1 つはシリアル番号の場合、もう 1 つは IssuerDN です。

SHA-256 Certificate thumbprint は、SHA-256 証明書のサムプリントの小文字の 16 進数表示です。

ID ソースとしての Full certificate in PEM format の使用は、LDAP などの外部フェデレーションソースにマッピングされたカスタム属性に限定されます。ただし、制限が長いため、Keycloak データベースには証明書を保存できないため、Always Read Value From LDAP を有効にする必要があります。

- その他機能: 拡張証明書の検証

- CRL を使用した状態チェックの取り消し

- CRL/分散ポイントを使用した状態チェックの取り消し

- OCSP/Responder URI を使用した状態チェックの取り消し

- Certificate KeyUsage 検証

- 証明書 ExtendedKeyUsage 検証

6.5.2. X.509 クライアント証明書のユーザー認証の有効化

ここでは、JBoss EAP/Undertow および Red Hat Single Sign-On Server を設定して、X.509 クライアント証明書認証を有効にする方法を説明します。

- JBoss EAP での相互 SSL の有効化

JBoss EAP で SSL を有効にする方法については、「SSL の有効化」を参照してください。

- RHSSO_HOME/standalone/configuration/standalone.xml を開き、新しいレルムを追加します。

<security-realms>

<security-realm name="ssl-realm">

<server-identities>

<ssl>

<keystore path="servercert.jks"

relative-to="jboss.server.config.dir"

keystore-password="servercert password"/>

</ssl>

</server-identities>

<authentication>

<truststore path="truststore.jks"

relative-to="jboss.server.config.dir"

keystore-password="truststore password"/>

</authentication>

</security-realm>

</security-realms>ssl/keystore-

ssl要素には、JKS キーストアからサーバーの公開鍵ペアを読み込む方法を定義するkeystore要素が含まれます。 ssl/keystore/path- JKS キーストアへのパス

ssl/keystore/relative-to- キーストアパスを起点としたパスを定義します

ssl/keystore/keystore-password- キーストアを開くためのパスワード

ssl/keystore/alias(オプション)- キーストアのエントリーのエイリアス。キーストアに複数のエントリーが含まれる場合にこれを設定します。

ssl/keystore/key-password(オプション)- 秘密のキーパスワード (キーストアパスワードと異なる場合)。

authentication/truststore- トラストストアをロードして、インバウンド/ルーティング接続のリモート側に表示される証明書を検証する方法を定義します。通常、トラストストアには信頼される CA 証明書の集合が含まれます。

authentication/truststore/path- 信頼される CA (認証局) の証明書を含む JKS キーストアへのパス

authentication/truststore/relative-to- トラストストアパスが相対するパスを定義します

authentication/truststore/keystore-password- トラストストアを開くパスワード

- https リスナーの有効化

WildFly で HTTPS を有効にする方法については、「HTTPS リスナー」を参照してください。

- 以下のように <https-listener> 要素を追加します。

<subsystem xmlns="urn:jboss:domain:undertow:10.0">

....

<server name="default-server">

<https-listener name="default"

socket-binding="https"

security-realm="ssl-realm"

verify-client="REQUESTED"/>

</server>

</subsystem>https-listener/security-realm- 値は、前のセクションのレルムの名前に一致する必要があります。

https-listener/verify-client-

REQUESTEDに設定した場合、サーバーは必要に応じてクライアント証明書を要求します。属性をREQUIREDに設定すると、クライアント証明書が提供されない場合、サーバーが受信接続を拒否します。

6.5.3. X.509 クライアント証明書認証のブラウザーフローへの追加

- レルムを選択し、認証リンクをクリックし、「Browser」フローを選択します。

- 組み込み「参照」フローのコピーを作成します。新しいフローに区別のある名前を付けます。"X.509 Browser"

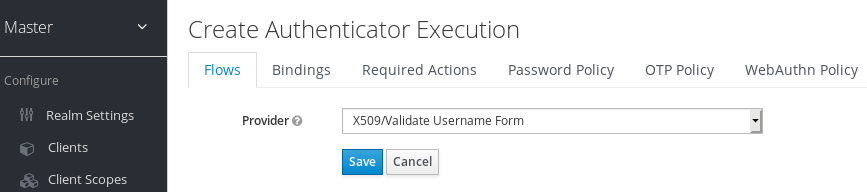

- ドロップダウンを使用して、コピーしたフローを選択し、「実行の追加」をクリックします。

- ドロップダウンリストから「X509/Validate Username Form」を選択し、「Save」をクリックします。

- up/down arrows を使用して、「Browser Forms」実行の上に移動し、「X509/Validate Username Form」の順序を変更し、要件を「ALTERNATIVE」に設定します。

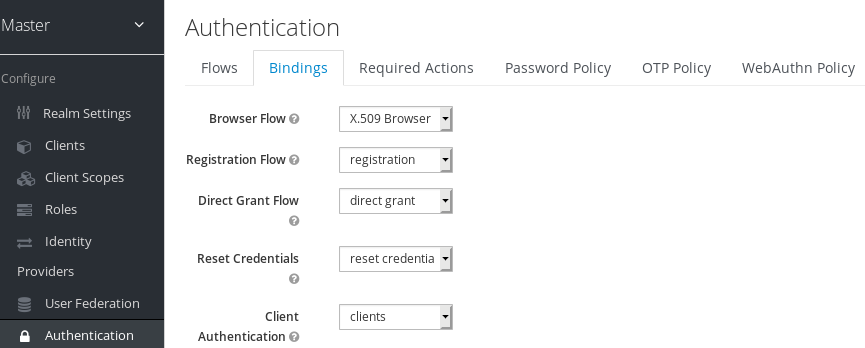

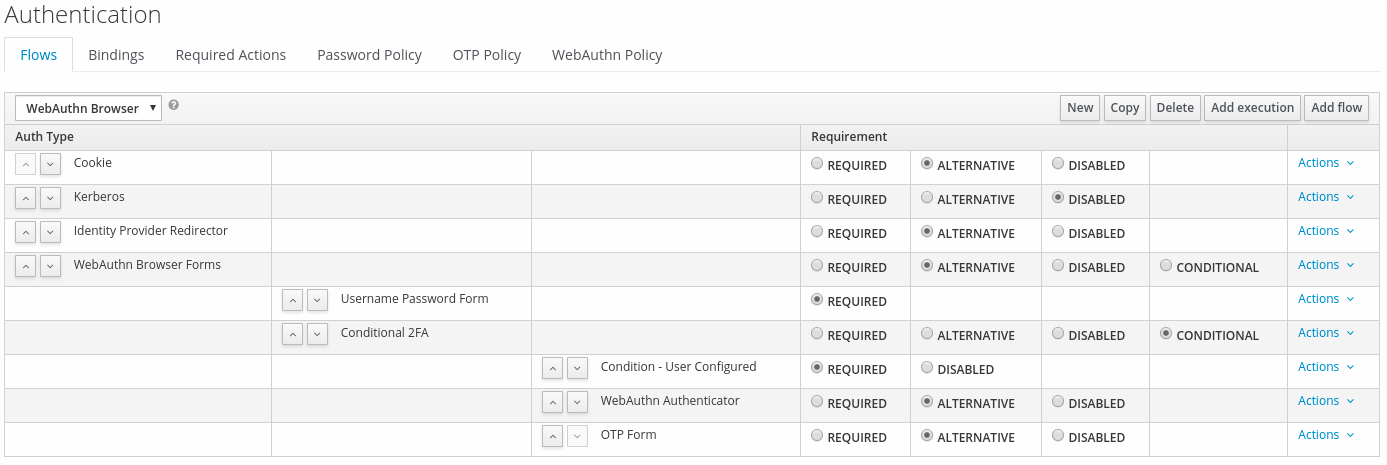

- "Bindings" タブを選択し、「Browser Flow」のドロップダウンを見つけます。ドロップダウンメニューから新規作成された X509 ブラウザーフローを選択し、「Save」をクリックします。

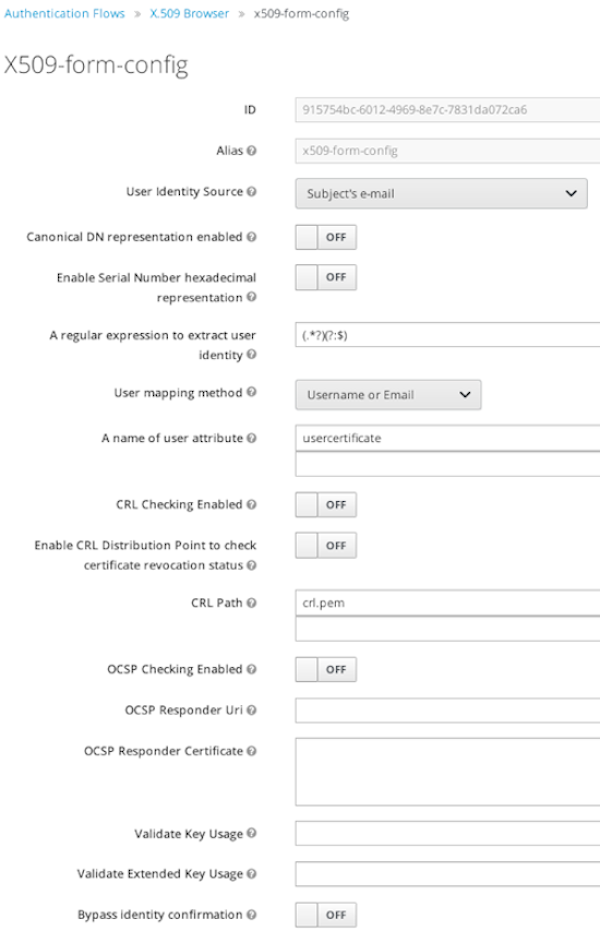

- X.509 クライアント証明書認証の設定

-

User Identity Source- クライアント証明書からユーザー ID を抽出する方法を定義します。

Canonical DN representation enabled(オプション)- 正規の形式を使用して識別名を判断するかどうかを定義します。この形式は、公式の Java API ドキュメントで詳細に説明されています。このオプションは、2 つの Match SubjectDN using regular expression および Match IssuerDN using regular expression にのみ影響します。新しい Red Hat Single Sign-On インスタンスを設定する場合は、このオプションを有効にすることが推奨されます。既存の Red Hat Single Sign-On インスタンスとの互換性を保つため、このオプションは無効のままにします。

Enable Serial Number hexadecimal representation(オプション)- シリアル番号の 16 進数表現を使用するオプション。RFC5280, Section-4.1.2.2 を参照してください。記号ビット 1 に設定されたシリアル番号は、00 octet で囲まれている必要があります。例:10 進数値 161 のシリアル番号、または RFC5280 に準拠した 16 進数表示の a1 では、00a1 としてエンコードする必要があります。詳細は RFC5280, appendix-B を参照してください。

A regular expression(オプション)- 証明書 ID を抽出するためにフィルターとして使用する正規表現を定義します。正規表現には単一のグループが含まれている必要があります。

User Mapping Method- 証明書の ID を既存ユーザーに一致させる方法を定義します。ユーザー名またはメールアドレスは、ユーザー名またはメールアドレスで既存のユーザーを検索します。Custom Attribute Mapper は、証明書 ID に一致するカスタム属性を使用して既存のユーザーを検索します。カスタム属性の名前は設定可能です。

A name of user attribute(オプション)- 証明書 ID に対して値と照合されるカスタム属性。属性マッピングが複数の値に関連している場合は、複数のカスタム属性に関連します。以下に例を示します。'Certificate Serial Number および IssuerDN'.

CRL Checking Enabled(オプション)- 証明書失効リストを使用して、証明書の失効ステータスを確認するかどうかを定義します。

Enable CRL Distribution Point to check certificate revocation status(オプション)- CDP を使用して証明書失効リストのステータスを確認するかどうかを定義します。ほとんどの PKI 認証局には、証明書に CDP が含まれます。

CRL file path(オプション)-

CRL リストを含むファイルへのパスを定義します。

CRL Checking Enabledオプションをオンにする場合は、値を有効なファイルへのパスにする必要があります。 OCSP Checking Enabled(オプション)- Online Certificate Status Protocol を使用して証明書失効リストのステータスを確認するかどうかを定義します。

OCSP Responder URI(オプション)- 証明書の OCSP レスポンダー URI の値を上書きできるようにします。

Validate Key Usage(オプション)- 証明書の KeyUsage 拡張ビットが設定されているかどうかを確認します。たとえば、「digitalSignature,KeyEncipherment」は、KeyUsage 拡張のビット 0 と 2 がアサートされているかどうかを確認します。キー使用の検証を無効にするには、パラメーターを空欄のままにします。RFC5280, Section-4.2.13 を参照してください。サーバーは、発行元 CA が重要なものとしてフラグを付け、キー使用拡張機能の不一致のある場合にのみエラーを出します。

Validate Extended Key Usage(オプション)- Extended Key Usage 拡張機能で定義された 1 つ以上の目的を検証します。RFC5280, Section-4.2.1.12 を参照してください。Extended Key Usage の検証を無効にするには、パラメーターを空欄のままにします。サーバーは、発行元 CA が重要なものとしてフラグを付け、キー使用拡張機能の不一致のある場合にのみエラーを出します。

Bypass identity confirmation- 設定されている場合、X.509 クライアント証明書認証により、証明書 ID の確認が求められず、認証に成功するとユーザーに自動的に署名されます。

6.5.4. X.509 クライアント証明書認証の Direct Grant Flow への追加

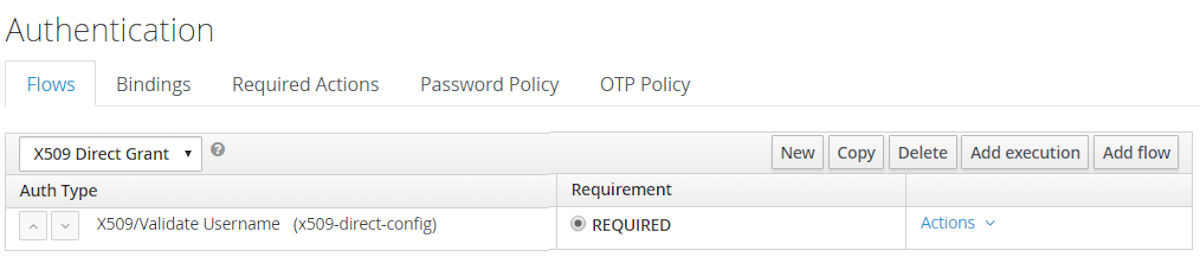

- Red Hat Single Sign-On 管理コンソールを使用して、「Authentication」をクリックし、「Direct Grant」フローを選択します。

- ビルドイン「Direct Grant」フローのコピーを作成します。新しいフローに区別のある名前を付けます。"X509 Direct Grant",

- ユーザー名の検証およびパスワード "オーセンティケーターを削除します。

- 「Add execution」をクリックし、「X509/Validate Username」を追加し、「Save」をクリックして実行ステップを親フローに追加します。

-

Requirementを REQUIRED に変更します。

- x.509 Browser Flow セクションで前述の手順に従って x509 認証設定を設定します。

- "Bindings" タブを選択し、「Direct Grant Flow」のドロップダウンを見つけます。ドロップダウンメニューから新規作成された X509 ダイレクトグラントフローを選択し、「Save」をクリックします。

6.5.5. クライアント証明書ルックアップ

HTTP リクエストが Red Hat Single Sign-On サーバーに直接送信されると、JBoss EAP undertow サブシステムは SSL ハンドシェイクを確立し、クライアント証明書を展開します。その後、クライアント証明書はサーブレット仕様で指定されるように HTTP リクエストの javax.servlet.request.X509Certificate 属性に保存されます。Red Hat Single Sign-On X509 オーセンティケーターは、この属性から証明書をルックアップできます。

ただし、Red Hat Single Sign-On サーバーがロードバランサーまたはリバースプロキシーの背後で HTTP 要求をリッスンする場合は、クライアント証明書を抽出し、相互 SSL 接続を確立するプロキシーサーバーである可能性があります。リバースプロキシーは通常、認証されたクライアント証明書を基盤のリクエストの HTTP ヘッダーに配置し、バックエンド Red Hat Single Sign-On サーバーに転送します。この場合、Undertow に対するため、Red Hat Single Sign-On は、HTTP リクエストの属性ではなく、HTTP ヘッダーから X.509 証明書チェーンを検索できる必要があります。

Red Hat Single Sign-On がリバースプロキシーの背後にある場合は、通常 RHSSO_HOME/standalone/configuration/standalone.xml で x509cert-lookup SPI の代替プロバイダーを設定する必要があります。HTTP ヘッダーから証明書を検索する default プロバイダーとともに、haproxy と apache の 2 つの組み込みプロバイダーもあります。これについては、以下で説明します。

6.5.5.1. HAProxy 証明書ルックアッププロバイダー

Red Hat Single Sign-On サーバーが HAProxy リバースプロキシーの背後に配置されると、このプロバイダーを使用できます。以下のようにサーバーを設定します。

<spi name="x509cert-lookup">

<default-provider>haproxy</default-provider>

<provider name="haproxy" enabled="true">

<properties>

<property name="sslClientCert" value="SSL_CLIENT_CERT"/>

<property name="sslCertChainPrefix" value="CERT_CHAIN"/>

<property name="certificateChainLength" value="10"/>

</properties>

</provider>

</spi>

この設定例では、クライアント証明書が HTTP ヘッダー、SSL_CLIENT_CERT、およびチェーンからの他の証明書が CERT_CHAIN_0、CERT_CHAIN_1、CERT_CHAIN_9 などの HTTP ヘッダーから検索されます。certificateChainLength はチェーンの最大長であるため、最後の試行属性は CERT_CHAIN_9 になります。

クライアント証明書およびクライアント証明書チェーンの HTTP ヘッダーとそれらの適切な名前を設定する方法の詳細は、HAProxy ドキュメントを参照してください。

6.5.5.2. Apache 証明書ルックアッププロバイダー

Red Hat Single Sign-On サーバーが Apache リバースプロキシーの背後にある場合は、このプロバイダーを使用できます。以下のようにサーバーを設定します。

<spi name="x509cert-lookup">

<default-provider>apache</default-provider>

<provider name="apache" enabled="true">

<properties>

<property name="sslClientCert" value="SSL_CLIENT_CERT"/>

<property name="sslCertChainPrefix" value="CERT_CHAIN"/>

<property name="certificateChainLength" value="10"/>

</properties>

</provider>

</spi>

この設定は、haproxy プロバイダーの場合と同じです。クライアント証明書およびクライアント証明書チェーンの HTTP ヘッダーとそれらの適切な名前を設定する方法については、mod_ssl および mod_headers の Apache ドキュメントを参照してください。

6.5.5.3. Nginx 証明書ルックアッププロバイダー

Red Hat Single Sign-On サーバーが Nginx リバースプロキシーの背後に配置されると、このプロバイダーを使用できます。以下のようにサーバーを設定します。

<spi name="x509cert-lookup">

<default-provider>nginx</default-provider>

<provider name="nginx" enabled="true">

<properties>

<property name="sslClientCert" value="ssl-client-cert"/>

<property name="sslCertChainPrefix" value="USELESS"/>

<property name="certificateChainLength" value="2"/>

</properties>

</provider>

</spi>NGINX SSL/TLS モジュールはクライアント証明書チェーンを公開しないため、Keycloak NGINX 証明書ルックアッププロバイダーが Keycloak トラストストアを使用して再ビルドされます。クライアント証明書チェーンを再構築するために必要なすべてのルートおよび中間 CA を持つ keytool CLI を使用して Keycloak トラストストアを設定してください。

クライアント証明書の設定方法については、NGINX のドキュメント を参照してください。NGINX 設定ファイルの例:

...

server {

...

ssl_client_certificate trusted-ca-list-for-client-auth.pem;

ssl_verify_client optional_no_ca;

ssl_verify_depth 2;

...

location / {

...

proxy_set_header ssl-client-cert $ssl_client_escaped_cert;

...

}

...

}trusted-ca-list-for-client-auth.pem のすべての証明書を Keycloak トラストストアに追加する必要があります。

6.5.5.4. 他のリバースプロキシーの実装

他のリバースプロキシー実装に対する組み込みサポートはありません。ただし、apache または haproxy と同様の方法で、他のリバースプロキシーを動作させることができます。また、これらのプロバイダーも使用可能です。いずれも機能しなくなる場合、org.keycloak.services.x509.X509ClientCertificateLookupFactory および org.keycloak.services.x509.X509ClientCertificateLookup プロバイダーの独自の実装を作成しなければならない場合があります。独自のプロバイダーの追加方法については、『サーバー開発者ガイド』 を参照してください。

6.5.6. トラブルシューティング

- HTTP ヘッダーのダンプ

-

Keycloak に送信されるリバースプロキシーを確認する場合は、Undertow フィルターである

RequestDumpingHandlerを有効にし、server.logファイルを参照してください。 - logging サブシステムで TRACE ロギングを有効化

...

<profile>

<subsystem xmlns="urn:jboss:domain:logging:3.0">

...

<logger category="org.keycloak.authentication.authenticators.x509">

<level name="TRACE"/>

</logger>

<logger category="org.keycloak.services.x509">

<level name="TRACE"/>

</logger>WARNING: Don't use RequestDumpingHandler or TRACE logging in production.

- X.509 での直接認証

- 以下のテンプレートを使用して、Resource Owner Password Credentials Grant を使用してトークンを要求できます。

$ curl https://[host][:port]/auth/realms/master/protocol/openid-connect/token \

--insecure \

--data "grant_type=password&scope=openid profile&username=&password=&client_id=CLIENT_ID&client_secret=CLIENT_SECRET" \

-E /path/to/client_cert.crt \

--key /path/to/client_cert.key[host][:port]- Direct Grant Flow を使用して x.509 クライアント証明書で認証できるように設定されたリモート Red Hat Single Sign-On サーバーのホストとポート番号。

CLIENT_ID- クライアント ID。

CLIENT_SECRET- 機密クライアントの場合は、クライアントシークレットです。そうでなければ、空欄のままにします。

client_cert.crt- 相互 SSL 認証でクライアントの ID を検証するために使用される公開鍵証明書。証明書は PEM 形式である必要があります。

client_cert.key- 公開鍵のペアの秘密鍵。PEM 形式でも想定されます。

6.6. W3C Web 認証 (WebAuthn)

Red Hat Single Sign-On では、W3C Web 認証 (WebAuthn) のサポートは限定的です。Red Hat Single Sign-On は、WebAuthn の Relying Party (RP) として機能します。

WebAuthn は テクノロジープレビュー であるため、完全にサポートされていません。この機能はデフォルトでは無効にされます。

-Dkeycloak.profile=preview または -Dkeycloak.profile.feature.web_authn=enabled でサーバーの起動を有効にするには、以下を行います、詳細は「プロファイル」を参照してください。

WebAuthn 操作が成功するかどうかは、オーセンティケーター、ブラウザー、およびプラットフォームをサポートするユーザーの WebAuthn によって異なります。この WebAuthn サポートを使用する場合は、これらのエンティティーが WebAuthn 仕様をサポートするエクステントを明確にしてください。

6.6.1. setup

2FA の WebAuthn サポートの設定手順は、以下のようになります。

6.6.1.1. Webauthn Authenticator 登録の有効化

管理者は、Admin Console で以下の操作を実行します。

-

Authentication → Required Actionsタブを開きます。 -

Registerをクリックします。 -

Webauthn Registerを必要なアクションとして選択します。 -

有効のチェックボックスにチェックを付けます。新規に作成されたユーザーをすべて WebAuthn 認証情報を登録する必要がある場合は、オプションでデフォルトのアクションチェックボックスにマークを付けます。

6.6.1.2. WebAuthn 認証のブラウザーフローへの追加

-

レルムを選択し、

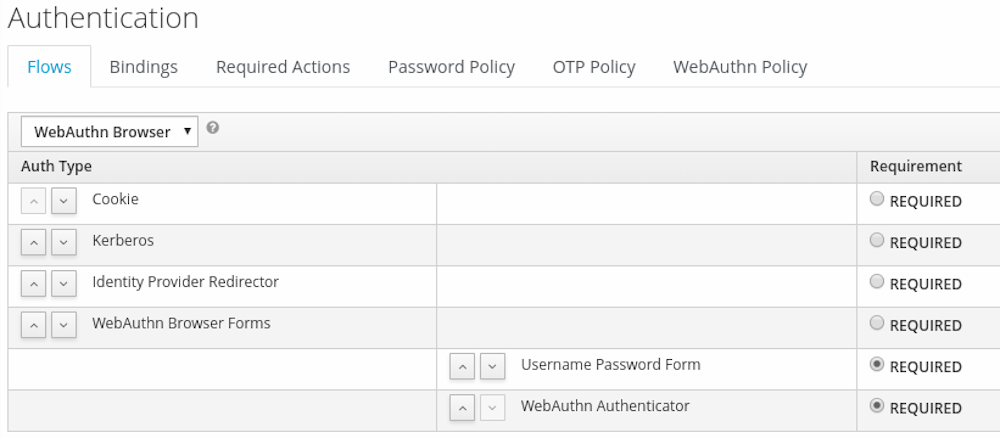

Authenticationのリンクをクリックし、ブラウザーフローを選択します。 - 組み込み「参照」フローのコピーを作成します。新しいフローに、"WebAuthn Browser" など、区別的な名前を付けてください。

- ドロップダウンを使用して、コピーしたフローを選択します。

-

Actionsメニューを使用してWebAuthn Browser Browser - Conditional OTPサブフローを削除します。

全ユーザーに WebAuthn が必要な場合は、以下を実行します。

-

WebAuthn Browser FormsのActionsメニューを使用して、Add executionをクリックします。 -

ドロップダウンを使用して

WebAuthn Authenticatorを選択し、Saveをクリックします。 - Requirement を Required に設定します。

-

Bindingsメニューで、ブラウザーフローをWebAuthn ブラウザーに変更します。

このシナリオでは、ユーザーに WebAuthn 認証情報がない場合は、そのユーザーが強制的に登録するように必要なアクションが設定されることに注意してください。

または、WebAuthn 認証情報が登録されている場合にのみ、WebAuthn でログインできます。そのため、WebAuthn Authenticator の実行を追加する代わりに、ユーザーが WebAuthn 認証情報を登録することもできます。

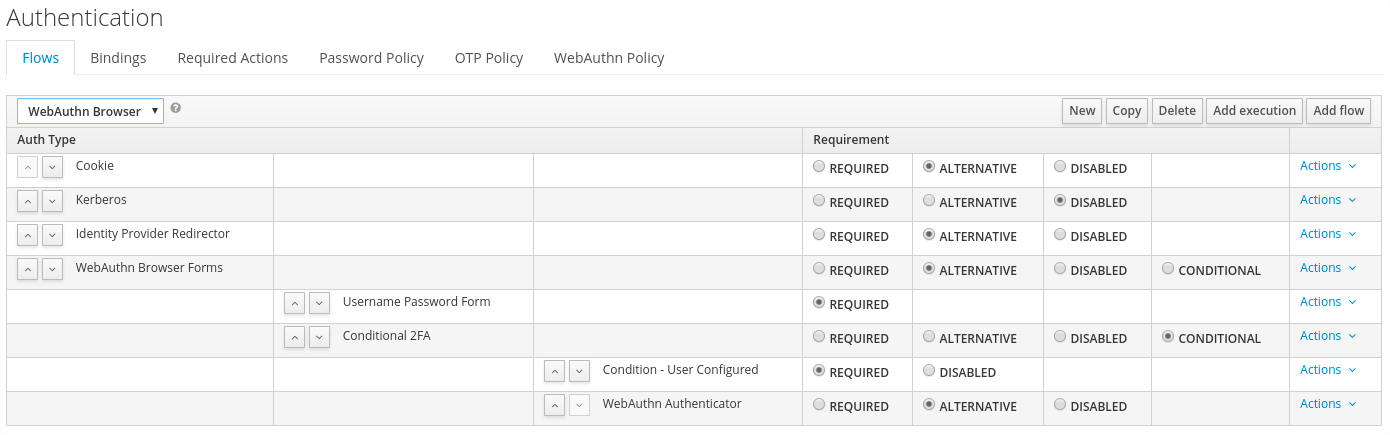

-

WebAuthn Browser FormsのActionsメニューを使用して、Add flowをクリックします。 -

エイリアスを「Conditional 2FA」に設定し、

Saveをクリックします。 -

Conditional 2FAの要件を Conditional に設定します。 -

Conditional 2FAのActionsメニューを使用して、Add executionをクリックします。 -

ドロップダウンを使用して

Condition - User Configuredを選択し、Saveをクリックします。 -

Condition - User Configuredの要件を Requiredに設定します。 -

Conditional 2FAのActionsメニューを使用して、Add executionをクリックします。 -

ドロップダウンを使用して

WebAuthn Authenticatorを選択し、Saveをクリックします。 - Requirement を Alternative に設定します。

また、WebAuthn と OTP を使用して、2 番目の係数の使用を選択することもできます。

-

Conditional 2FAのActionsメニューを使用して、Add executionをクリックします。 -

ドロップダウンを使用して

OTP Formを選択し、Saveをクリックします。 - Requirement を Alternative に設定します。

6.6.2. WebAuthn Authenticator での認証

WebAuthn オーセンティケーターを登録した後、ユーザーは WebAuthn Authenticator を使用して条件付きサブフローで上記の認証フロー設定が使用されていることを前提としています。

- ログインフォームを開きます。ユーザーは、ユーザー名とパスワードで認証する必要があります。

- ユーザーのブラウザーは、WebAuthn オーセンティケーターによる認証をユーザーに要求します。

6.6.3. 管理者として WebAuthn の管理

6.6.3.1. 認証情報の管理

WebAuthn の認証情報は、ユーザー認証情報管理 から OTP などの他の認証情報と同様に管理されます。

-

ユーザーには必要なアクションを割り当て

、Reset Actionsリストから WebAuthn 認証情報を作成し、Webauthn Registerを選択します。 -

管理者は、

Deleteを押すと WebAuthn 認証情報を削除できます。 -

管理者は

Show data…を選択して、AAGUID などの認証情報のデータを表示できます。 -

管理者は、

User Labelフィールドに値を設定し、データを保存することで、認証情報のラベルを設定できます。

6.6.3.2. ポリシーの管理

管理者は、WebAuthn 関連の操作をレルムごとに WebAuthn Policy として設定できます。

管理者は、Admin Console で以下の操作を実行します。

-

Authentication → WebAuthn Policyタブを開きます。 -

項目を設定し、

Saveをクリックします。

設定可能な項目とその説明を以下に示します。

| 設定 | 説明 |

|---|---|

| エンティティー名の使用 | 人間が判読できるサーバー名を WebAuthn Relying Party として実行します。これは、WebAuthn オーセンティケーターの登録の操作に適用される必須の設定です。デフォルト設定は「keycloak」です。詳細は、「WebAuthn Specification」を参照してください。 |

| 署名アルゴリズム | これは、認証アセンション の署名および検証に使用できる 公開鍵認証情報 に使用する署名アルゴリズムを WebAuthn オーセンティケーターに指示します。複数のアルゴリズムを指定できます。アルゴリズムが指定されていない場合は、ES256 が適合します。デフォルト設定は ES256 です。これは、WebAuthn オーセンティケーターの登録の操作に適用される任意の設定アイテムです。詳細は、「WebAuthn Specification」を参照してください。 |

| パート ID の使用 | これは、WebAuthn Relying Party として ID で、公開鍵の認証情報の範囲を決定します。これは、オリジンの有効なドメインでなければなりません。これは、WebAuthn オーセンティケーターの登録の操作に適用される任意の設定アイテムです。エントリーを入力しないと、Red Hat Single Sign-On サーバーのベース URL のホストの部分が適用されます。詳細は、「WebAuthn Specification」を参照してください。 |

| 証明の伝達設定 | これは、ブラウザー (WebAuthn クライアント)で WebAuthnAPI 実装に、Attestation ステートメントの生成方法の優先度を指示します。これは、WebAuthn オーセンティケーターの登録の操作に適用される任意の設定アイテムです。オプションが選択されていない場合、その動作は「none」の選択と同じになります。詳細は、「WebAuthn Specification」を参照してください。 |

| オーセンティケーター添付 | これは、WebAuthn オーセンティケーターの許容割り当てパターンを WebAuthn Client に伝えます。これは、WebAuthn オーセンティケーターの登録の操作に適用される任意の設定アイテムです。このオプションが選択されていない場合、WebAuthn Client はアタッチメントパターンを考慮しません。詳細は、「WebAuthn Specification」を参照してください。 |

| 識別キーが必要 | これは WebAuthn オーセンティケーターに対し、公開鍵認証情報を クライアント側の公開鍵認証情報ソース として生成するよう指示します。これは、WebAuthn オーセンティケーターの登録の操作に適用される任意の設定アイテムです。オプションが選択されていない場合、その動作は「No」を選択するのと同じになります。詳細は、「WebAuthn Specification」を参照してください。 |

| ユーザー検証要件 | WebAuthn オーセンティケーターに対して、ユーザーが実際に検証されていることを確認するように指示します。これは、WebAuthn オーセンティケーターの登録と認証の操作に適用される任意の設定アイテムです。オプションが選択されていない場合、その動作は「推奨」を選択することと同じになります。詳細は、「WebAuthn Specification for registering a WebAuthn authenticator」および「WebAuthn Specification for authenticating the user by a WebAuthn authenticator」を参照してください。 |

| タイムアウト | WebAuthn オーセンティケーターに登録し、WebAuthn オーセンティケーターでユーザーを認証するタイムアウト値を秒単位で指定します。0 に設定した場合は、WebAuthn オーセンティケーターの実装によって異なります。デフォルト値は 0 です。詳細は、「WebAuthn Specification for registering a WebAuthn authenticator」および「WebAuthn Specification for authenticating the user by a WebAuthn authenticator」を参照してください。 |

| 同じオーセンティケーター登録の回避 | 「ON」に設定すると、登録済みの WebAuthn オーセンティケーターが登録できません。これは、WebAuthn オーセンティケーターの登録の操作に適用されます。デフォルト設定は「OFF」です。 |

| 許可される AAGUID | WebAuthn オーセンティケーターを登録することができる AAGUID のホワイトリストこれは、WebAuthn オーセンティケーターの登録の操作に適用されます。このリストにエントリーが設定されていない場合は、すべての WebAuthn オーセンティケーターを登録できます。 |

6.6.4. 調整ステートメントの検証

WebAuthn オーセンティケーターを登録すると、Red Hat Single Sign-On は、この WebAuthn オーセンティケーターが生成した証明ステートメントを検証します。この検証プロセスでは、Red Hat Single Sign-On はこれをテストステートメントを信頼し、これを検証します。トラストアンカーの証明書が必要です。Red Hat Single Sign-On は Keycloak トラストストア を使用するため、事前にこれらの証明書をインポートする必要があります。

attestation statement trustworthiness 検証を省略する場合は、このトラストストアを無効にするか、WebAuthn ポリシーの設定アイテム "Attestation Conveyance Preference" を "none" に設定してください。

6.6.5. ユーザーとして WebAuthn 認証情報の管理

6.6.5.1. WebAuthn Authenticator の登録

WebAuthn オーセンティケーターを登録する適切な方法は、ユーザーが Red Hat Single Sign-On にアカウントを登録しているかどうかによって異なります。

- 新規ユーザー

WebAuthn Register必須の操作をレルムでDefault Actionとして設定している場合、最初のログインに成功すると WebAuthn セキュリティーキーの設定に新しいユーザーが必要になります。新規ユーザーは以下の操作を実行します。- ログインフォームを開きます。

-

Registerリンクをクリックします。 -

登録フォームに項目を入力し、

Registerをクリックします。 - ユーザーのブラウザーは、WebAuthn オーセンティケーターを登録するようユーザーに要求します。

- 登録に成功すると、ユーザーのブラウザーは、登録済み WebAuthn オーセンティケーターのラベルとしてテキストを入力するよう要求します。

- 既存ユーザー

最初の例のように

WebAuthn Authenticatorが必要に応じて設定されている場合、既存のユーザーがログインを試みる際に、WebAuthn オーセンティケーターを自動的に登録する必要があります。- ログインフォームを開きます。

-

項目を入力し、

SaveをクリックしてLoginをクリックします。 - ユーザーがログインしたら、WebAuthn オーセンティケーターを登録する必要があります。

- 登録に成功すると、ユーザーのブラウザーは、登録済み WebAuthn オーセンティケーターのラベルとしてテキストを入力するよう要求します。

6.6.6. パスワードなしの WebAuthn と 2 つのファクターの組み合わせ

WebAuthn は頻繁に 2 要素認証に使用されますが、ファクター認証として使用することもできます。この場合、パスワードなし の WebAuthn 認証情報を持つユーザーは、パスワードなしで Red Hat Single Sign-On に対して認証できます。Red Hat Single Sign-Onでは、単一のレルムのコンテキストで、さらには単一の認証フローのコンテキストでも、パスワードなしおよび2 要素の認証メカニズムとして WebAuthn を使用できます。

管理者は、通常、WebAuthn パスワードレス認証でユーザーが登録するセキュリティーキーが異なる (通常はより強力な) 要件を満たす必要があることがあります。たとえば、そのセキュリティー鍵では、PIN を使用してそのセキュリティーキーに対する認証が必要になることがあり、セキュリティーキーは強力な認証局でテストする必要があります。

このような状況では、Red Hat Single Sign-On により、管理者は個別の WebAuthn パスワードレスポリシー を設定できます。別の認証タイプ WebAuthn Passwordless Authenticator と、別の必須アクションのタイプWebauthn Register Passwordless があります。

6.6.6.1. setup

WebAuthn パスワードレスサポートのセットアップ手順は、以下のとおりです。

-

WebAuthn パスワードレスサポートに必要な新しいアクションを登録します。

Webauthn Register Passwordlessパスワードレスというアクションを登録する必要がある唯一の違いは、上記 の手順と同じ手順を使用してください。 -

ポリシーを設定します。上記 の手順と設定オプションは同じですが、

WebAuthn Passwordless Policyタブ の管理コンソールで設定する必要があります。このポリシーを必要に応じて設定できますが、通常、2 要素ポリシーよりもセキュリティーキーの要件はより強力になります。たとえば、パスワードレスポリシーの設定時に、User Verfication ReuqirementをRequiredに設定できます。 最後に認証フローを設定します。上記の説明にあるように

WebAuthn Browserと同じフローを使用すると仮定します。ただし、以下のように設定します。-

WebAuthn ブラウザーサブフローには、最初のオーセンティケーターとしてユーザー名フォームが含まれます。デフォルトのUsername Password Formオーセンティケーターを削除し、代わりにUsername Formオーセンティケーターを追加します。この設定は、最初のステップとしてユーザーがユーザー名を提供することを意味します。 -

必要なサブフロー (

Passwordless Or Two-factor等) があります。この設定は、Passwordless WebAuthn 認証情報または Two-factor 認証のいずれかで認証できることを示しています。 -

フローには、最初の代替

WebAuthn Passwordless Authenticatorが含まれます。 -

2 つ目の代替は、

Password And Two-factor Webauthnなどのサブフローです。このサブフローには、Password FormとWebAuthn Authenticatorが含まれます。

-

フローの最後の設定は以下のようになります。

Red Hat Single Sign-On にすでに知られている一部のユーザーに、必要なアクションとして WebAuthn Register Passwordless を追加してテストできるようになりました。最初の認証時に、ユーザーはパスワードおよび二次的な WebAuthn 認証情報を使用する必要があります。ただし、ユーザーが認証情報を登録すると、そのユーザーは今後の認証時に選択できます。WebAuthn パスワードレス認証情報を使用する場合は、パスワードと 2 要素 WebAuthn 認証情報を指定する必要はありません。

第7章 SSO プロトコル

本章では、認証プロトコルの概要と、Red Hat Single Sign-On 認証サーバーの概要と、そのプロトコルをセキュアにするアプリケーションについて概説します。

7.1. OpenID Connect

OpenID Connect (OIDC) は、OAuth 2.0 の拡張機能である認証プロトコルです。OAuth 2.0 は承認プロトコルを構築するためのフレームワークでしかなく、主に不完全ですが、OIDC は完全な認証および承認プロトコルです。OIDC は、JWT (Json Web Token) 標準セットも多用しています。これらの標準は、アイデンティティープロバイダーの JSON 形式を定義し、そのデータをコンパクトで Web フレンドリーで暗号化する方法を定義しています。

OIDC を使用する場合は、本当に 2 つのタイプのユースケースがあります。1 つ目のアプリケーションは、Red Hat Single Sign-On サーバーがユーザーを認証するよう依頼するアプリケーションです。ログインに成功すると、アプリケーションは ID トークン と アクセストークン を受け取ります。ID トークン には、ユーザー名、電子メール、その他のプロファイル情報など、ユーザーに関する情報が含まれています。アクセストークン はレルムによってデジタル署名され、アプリケーションでユーザーがアクセスできるリソースを判別するためにアプリケーションが使用できるアクセス情報 (ユーザーロールマッピングなど) が含まれます。

2 つ目のタイプのユースケースは、リモートサービスへのアクセスを取得するクライアントのものです。この場合、クライアントはユーザーの代わりに他のリモートサービスで起動するのに使用できる アクセストークン を取得するよう Red Hat Single Sign-On に要求します。Red Hat Single Sign-On はユーザーを認証し、ユーザーに要求したクライアントにアクセスを付与するよう依頼します。その後、クライアントは アクセストークン を受け取ります。この アクセストークン はレルムによってデジタル署名されます。クライアントはこの アクセストークン を使用してリモートサービスで REST 呼び出しを行うことができます。REST サービスは、アクセストークン を抽出し、トークンの署名を検証した後、トークン内のアクセス情報に基づいて、リクエストを処理するかどうかを決定します。

7.1.1. OIDC 認証フロー

OIDC は、クライアントまたはアプリケーションがユーザーを認証し、アイデンティティー および アクセス トークンを受け取る方法は異なります。使用するパスは、アクセスを要求するアプリケーションまたはクライアントのタイプに大きく依存します。これらのフローはすべて OIDC および OAuth 2.0 仕様 に説明されるため、ここでは簡単な概要のみが提供されます。

7.1.1.1. 認可コードフロー

これはブラウザーベースのプロトコルであり、ブラウザーベースのアプリケーションの認証および承認に使用することが推奨されるものです。大量のブラウザーのリダイレクトを使用してアイデンティティーおよびアクセストークンを取得します。以下は簡単な概要です。

- ブラウザーはアプリケーションにアクセスします。このアプリケーションはユーザーがログインしていないことを認識し、ブラウザーを Red Hat Single Sign-On にリダイレクトして認証されます。アプリケーションは、このブラウザーリダイレクトのクエリーパラメーターとしてコールバック URL (リダイレクト URL) を渡します。このブラウザーリダイレクトでは、認証が終了すると Red Hat Single Sign-On が使用するようになります。

- Red Hat Single Sign-On がユーザーを認証し、1 回限り非常に短い一時的なコードを作成します。Red Hat Single Sign-On は、先に提供されたコールバック URL を使用してアプリケーションにリダイレクトし、さらに一時コードをコールバック URL にクエリーパラメーターとして追加します。

- アプリケーションは一時コードを抽出し、Red Hat Single Sign-On に帯域外 REST 呼び出しをバックグラウンドにし、アイデンティティー、アクセス、リフレッシュ トークンのコードを交換します。この一時的なコードはトークンを取得する一度使用した後、再度使用することができません。これにより、再生攻撃を防ぐことができます。

アクセストークンは通常、生み上回り、分単位で有効期限が切れてから期限切れになることに留意することが重要です。ログインプロトコルによって送信された追加のリフレッシュトークンにより、アプリケーションは有効期限が切れた後に新しいアクセストークンを取得できます。危険にさらされたシステムの状況では、この更新プロトコルが重要になります。アクセストークンの有効期間が短くなると、システム全体がアクセストークンの有効期間中は盗難トークンしか脆弱になります。admin のアクセスが取り消されると、今後の更新トークン要求は失敗します。これにより、より安全でより拡張性が高まります。

このフローのもう 1 つの重要な点として、パブリック と 機密性 のあるクライアントの概念があります。トークンの一時コードを交換する際にクライアントシークレットを提供するには、Confidential クライアントが必要です。パブリッククライアントは、このクライアントシークレットを提供するのには必要ありません。パブリッククライアントは、HTTPS が厳密に強制され、クライアントに登録されているリダイレクト URI が非常に厳格である限り問題ありません。クライアントシークレットをセキュアに送信する方法がないため、HTML5/JavaScript クライアントは常に public クライアントである必要があります。この場合も問題ありません。したがって、HTTPS を使用し、リダイレクト URI 登録を厳密に強制する限り問題となります。本ガイドは、『クライアントの管理』の章で詳しく説明しています。

Red Hat Single Sign-On は、任意の Proof Key for Code Exchange もサポートします。

7.1.1.2. インプリシットフロー

これは、リクエストが少なく、更新トークンがないこと以外は Authorization Code Flow に類似したブラウザーベースのプロトコルです。アクセス トークンがリダイレクト URI 経由で送信されるため、ブラウザー履歴でリークされる可能性が残るため、このフローは推奨しません (以下を参照)。また、このフローは更新トークンでクライアントを提供しないため、アクセストークンは有効期間が長くなるか、ユーザーの有効期限が切れたときに再認証する必要があります。このフローは OIDC および OAuth 2.0 仕様にあるためサポートされます。以下は、プロトコルの概要です。

- ブラウザーはアプリケーションにアクセスします。このアプリケーションはユーザーがログインしていないことを認識し、ブラウザーを Red Hat Single Sign-On にリダイレクトして認証されます。アプリケーションは、このブラウザーリダイレクトのクエリーパラメーターとしてコールバック URL (リダイレクト URL) を渡します。このブラウザーリダイレクトでは、認証が終了すると Red Hat Single Sign-On が使用するようになります。

- Red Hat Single Sign-On はユーザーを認証し、identity および access トークンを作成します。Red Hat Single Sign-On は、先に提供されたコールバック URL を使用してアプリケーションにリダイレクトし、さらにコールバック URL のクエリーパラメーターとして identity および access トークンを追加します。

- アプリケーションはコールバック URL から identity および access トークンを抽出します。

7.1.1.3. リソースオーナーパスワードクレデンシャルの付与 (直接アクセスグラント)

これは、管理コンソールで Direct Access Grants と呼ばれます。これは、ユーザーの代わりにトークンを取得する REST クライアントによって使用されます。HTTP POST リクエストには、ユーザーの認証情報とクライアントの ID (機密クライアントの場合) が含まれる HTTP POST リクエストがあります。ユーザーの認証情報は、フォームパラメーター内で送信されます。HTTP 応答には、identity、access、および refresh トークンが含まれます。

7.1.1.4. クライアント認証情報の付与

これは REST クライアントでも使用しますが、外部ユーザーの代わりに機能するトークンを取得する代わりに、クライアントに関連するサービスアカウントのメタデータおよびパーミッションに基づいてトークンが作成されます。例と詳細な情報は、「サービスアカウント」の章を参照してください。

7.1.2. Red Hat Single Sign-On Server OIDC URI エンドポイント

以下は、Red Hat Single Sign-On がパブリッシュする OIDC エンドポイントの一覧です。これらの URL は、Red Hat Single Sign-On 以外のクライアントアダプターを使用して、認証サーバーと OIDC と通信させる場合に便利です。これらはすべて相対 URL と HTTP(S) プロトコル、hostname、通常は /auth で始まるパスである URL のルートです (例: https://localhost:8080/auth)。

- /realms/{realm-name}/protocol/openid-connect/auth

- これは、Authorization Code Flow で一時的なコードを取得する URL エンドポイントです。または、Implicit Flow、Direct Grants、または Client Grants でトークンを取得する URL エンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/token

- これは、一時コードをトークンに変換する Authorization Code Flow の URL エンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/logout

- これは、ログアウトを実行するための URL エンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/userinfo

- これは、OIDC 仕様で説明されている User Info サービスの URL エンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/revoke

- これは、RFC7009 に記載されている OAuth 2.0 Token Revocation の URL エンドポイントです。

これらはすべて、 {realm-name} をレルムの名前に置き換えます。

7.2. SAML

SAML 2.0 は OIDC と同様の仕様ですが、より古く、より成熟したものです。SOAP と plethora の WS-* 仕様にはルートがあるため、OIDC よりも詳細度が少しなる傾向があります。SAML 2.0 は主に、認証サーバーとアプリケーション間の XML ドキュメント変更によって機能する認証プロトコルです。XML 署名と暗号化は、要求と応答の検証に使用されます。

SAML を使用する場合は、主に 2 つのタイプのユースケースがあります。1 つ目のアプリケーションは、Red Hat Single Sign-On サーバーがユーザーを認証するよう依頼するアプリケーションです。ログインが成功すると、アプリケーションには、ユーザーのさまざまな属性を指定する SAML アサーションが含まれる XML ドキュメントを受け取ります。XML ドキュメントはレルムによってデジタル署名され、アプリケーションでユーザーがアクセスできるリソースを判別するためにアプリケーションが使用できるアクセス情報 (ユーザーロールマッピングなど) が含まれます。

2 つ目のタイプのユースケースは、リモートサービスへのアクセスを取得するクライアントのものです。この場合、クライアントはユーザーの代わりに他のリモートサービスで起動するのに使用できる SAML アサーションを取得するよう Red Hat Single Sign-On に要求します。

7.2.1. SAML バインディング

SAML は、認証プロトコルの実行時に XML ドキュメントを交換するさまざまな方法を定義します。Redirect および Post のバインディングはブラウザーベースのアプリケーションに対応します。ECP バインディングは、REST 呼び出しに対応します。他のバインディングタイプがありますが、Red Hat Single Sign-On はこれら 3 つのみをサポートします。

7.2.1.1. リダイレクトバインディング

Redirect バインディングは一連のブラウザーリダイレクト URI を使用して情報を交換します。これは、その仕組みの概要です。

- ユーザーがアプリケーションにアクセスでき、アプリケーションによってユーザーが認証されないことが検索されます。これは XML 認証リクエストドキュメントを生成し、これを Red Hat Single Sign-On サーバーにリダイレクトするために使用される URI で query param としてエンコードします。設定によっては、アプリケーションはこの XML ドキュメントにデジタル署名し、この署名をリダイレクト URI の Red Hat Single Sign-On へのクエリーパラメーターとしても使用できます。この署名は、このリクエストを送信したクライアントの検証に使用されます。

- ブラウザーが Red Hat Single Sign-On にリダイレクトされます。サーバーは XML 認証要求のドキュメントを抽出し、必要に応じてデジタル署名を検証します。ユーザーは、認証されるクレデンシャルに入力する必要があります。

- 認証後、サーバーは XML 認証応答ドキュメントを生成します。このドキュメントには、名前、アドレス、電子メールなどのユーザーに関するメタデータを保持する SAML アサーションが含まれ、ユーザーが持つ可能性のあるロールマッピングが含まれます。このドキュメントはほぼ常に XML 署名を使用してデジタル署名されており、暗号化される可能性もあります。

- その後、XML 認証応答ドキュメントは、ブラウザーをアプリケーションに戻すリダイレクト URI でクエリーパラメーターとしてエンコードされます。デジタル署名は、クエリーパラメーターとしても含まれています。

- アプリケーションはリダイレクト URI を受け取り、XML ドキュメントを展開してレルムの署名を検証し、有効な認証応答を受信していることを確認します。その後、SAML アサーション内の情報を使用して、アクセスの決定やユーザーデータの表示に使用されます。

7.2.1.2. POST バインディング

SAML POST バインディングは、Redirect バインディングとほぼ同じように動作しますが、GET リクエストの代わりに XML ドキュメントは POST リクエストによって交換されます。POST バインディングは JavaScript を使用してブラウザーを漏洩し、ドキュメント交換時に Red Hat Single Sign-On サーバーまたはアプリケーションへの POST リクエストを行います。基本的には、HTTP 応答には、埋め込み JavaScript のある HTML 形式が含まれる HTML ドキュメントが含まれています。ページが読み込まれると、JavaScript は自動的にフォームを呼び出します。本当にこのお気に入りについて把握する必要はありませんが、これは非常に分かりやすくなります。

通常、POST バインディングはセキュリティーおよびサイズの制限により推奨されます。REDIRECT を使用する場合、SAML 応答は URL の一部となる (以前説明されるようにクエリーパラメーターですが) 、ログ内でキャプチャーされ、安全性は少なくなる可能性があります。サイズに関しては、アサーションが多くの属性または大きな属性を含んでいる場合、HTT Pペイロード内で文書を送信することは、より制限された URL 内よりも常に優れています。

7.2.1.3. ECP

ECP は「Enhanced Client or Proxy」、SAML v.2.0 プロファイルを表します。これにより、Web ブラウザーのコンテキスト外にある SAML 属性を交換できます。これは、REST または SOAP ベースのクライアントで最もよく使用されます。

7.2.2. Red Hat Single Sign-On Server SAML URI エンドポイント

Red Hat Single Sign-On には、すべての SAML 要求に対してエンドポイントは 1 つしかありません。

http(s)://authserver.host/auth/realms/{realm-name}/protocol/saml

すべてのバインディングはこのエンドポイントを使用します。

7.3. OpenID Connect 対SAML

OpenID Connect と SAML の選択は、古い成熟したプロトコル(SAML)の代わりに新しいプロトコル (OIDC) を使用する場合でも問題はありません。

多くの場合、Red Hat Single Sign-On では、OIDC の使用を推奨します。

SAML は OIDC よりも詳細な状態である傾向があります。

交換されたデータの詳細レベルを超えた場合、SAML は Web で機能するように OIDC が Web で機能するように設計されている仕様を比較すると、Web 上で動作するように調整されました。たとえば、OIDC は、SAML よりもクライアント側に簡単に実装できるため、HTML5/JavaScript アプリケーションにも適しています。トークンは JSON 形式であるため、JavaScript による使いやすさが簡単です。また、Web アプリケーションでセキュリティーを実装するためにより優れた機能もいくつかあります。たとえば、ユーザーがログインしたままかどうかを簡単に判断するために仕様で使用されている iframe における効果的な方法 を確認してください。

SAML がその使い方もあります。OIDC 仕様が進化したように、SAML で数年以上の機能を実装することがわかります。多くの場合は、成熟度が高いため、またそれらにはセキュリティーを確保した既存のアプリケーションがすでにあるため、SAML over OIDC を選択していることがよく見られます。

7.4. Docker Registry v2 認証

Docker 認証はデフォルトで無効になっています。有効にするには、「プロファイル」を参照してください。

Docker レジストリー V2 認証は、Docker レジストリーに対してユーザーを認証するために使用される OIDC-Like プロトコルです。Red Hat Single Sign-On のこのプロトコルにより、Docker クライアントによって使用される Red Hat Single Sign-On 認証サーバーに対してレジストリーに対して認証を行うことができます。このプロトコルはかなりの標準的なトークンと署名メカニズムを使用しますが、それが真の OIDC 実装として処理されないようにすることを防ぐ欠点があります。最高の相違には、要求および応答用に非常に具体的な JSON 形式が含まれており、リポジトリー名とパーミッションを OAuth スコープメカニズムにマッピングする方法を理解することができます。

7.4.1. Docker 認証フロー

Docker API ドキュメントの概要は、このプロセスについて説明していますが、Red Hat Single Sign-On 認証サーバーの視点では、簡単な概要が提供されます。

このフローは、docker login コマンドがすでに実行されていることを前提としています。

- このフローは、Docker クライアントが Docker レジストリーからリソースを要求すると開始します。リソースが保護され、要求に認証トークンがない場合、Docker レジストリーサーバーは 401 と必要なパーミッションと認可サーバーの一部の情報でクライアントに応答します。

-

Docker クライアントは Docker レジストリーからの 401 応答に基づいて認証要求を作成します。その後、クライアントは Red Hat Single Sign-On 認証サーバーへの HTTP Basic Authentication 要求の一部として、ローカルでキャッシュされた認証情報 (

docker loginコマンドから) を使用します。 - Red Hat Single Sign-On 認証サーバーは、ユーザーの認証を試みます。また、OAuth スタイルの Bearer トークンが含まれる JSON ボディーを返します。

- Docker クライアントは JSON 応答からベアラートークンを取得し、これを Authorization ヘッダーで使用し、保護されているリソースを要求します。

- Docker レジストリーが Red Hat Single Sign-On サーバーから、保護されたリソースの新規リクエストを受信すると、レジストリーはトークンを検証し、要求されたリソースへのアクセスを許可します (必要に応じて)。

Docker プロトコルを使用した認証に成功したら、Red Hat Single Sign-On 側でユーザーセッションは作成されません。ブラウザーの SSO セッションの場合、Docker プロトコルは使用されず、トークンを更新する方法がないため、特定のトークン/セッションがまだ有効であれば Red Hat Single Sign-On サーバーに尋ねる方法はありません。したがって、このプロトコルではセッションの作成は必要ではありません。詳細は「一時的なセッション」を参照してください。

7.4.2. Red Hat Single Sign-On Docker Registry v2 Authentication Server URI Endpoints

Red Hat Single Sign-On には、すべての Docker auth v2 要求に対してエンドポイントは 1 つしかありません。

http(s)://authserver.host/auth/realms/{realm-name}/protocol/docker-v2

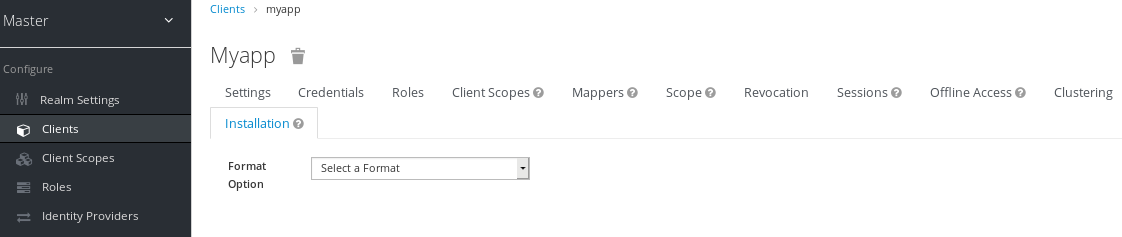

第8章 クライアントの管理

クライアントは、ユーザーの認証を要求できるエンティティーです。クライアントは 2 つの形式で提供されます。クライアントの最初のタイプは、single-sign-on に参加するアプリケーションです。これらのクライアントは、Red Hat Single Sign-On によるセキュリティーの提供のみを行います。他のタイプのクライアントは、認証されたユーザーの代わりに他のサービスを呼び出すことができるように、アクセストークンを要求するものです。このセクションでは、クライアントの設定に関するさまざまな側面と、その方法について説明します。

8.1. OIDC クライアント

アプリケーションのセキュリティーを保護するために OpenID Connect が推奨されるプロトコルです。ギャラウンドから Web フレンドリーになり、HTML5/JavaScript のアプリケーションで最適となるように設計されました。

OIDC クライアントを作成するには、左メニュー項目 Clients に移動します。このページでは、右側に Create ボタンが表示されます。

Clients

これにより、Add Client ページが表示されます。

クライアントの追加

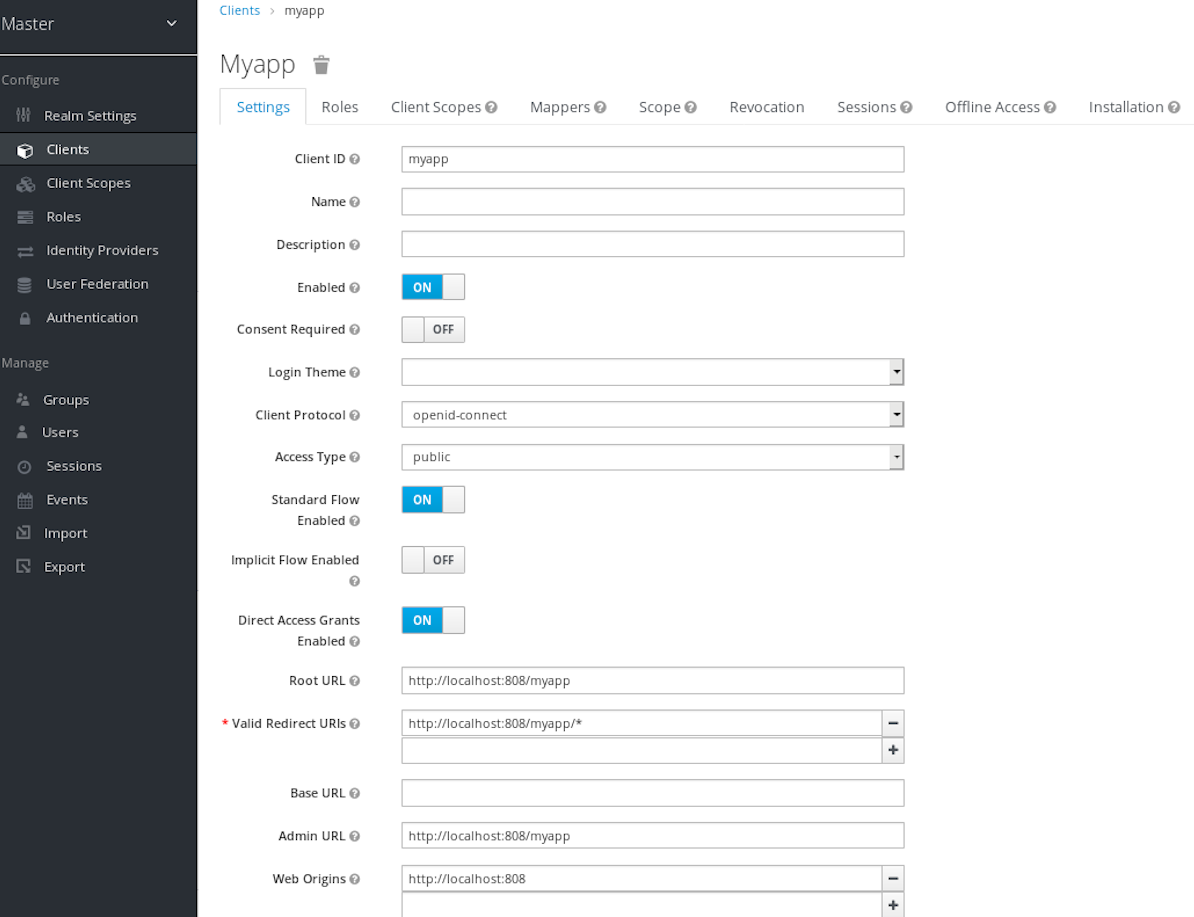

クライアントの クライアント ID を入力します。これは、リクエストで使用する単純な英数字の文字列で、Red Hat Single Sign-On データベースにおいてクライアントを特定します。次に、Client Protocol ドロップダウンメニューで openid-connect を選択します。最後に、Root URL フィールドにアプリケーションのベース URL を入力し、Save をクリックします。これでクライアントが作成され、クライアント Settings タブが表示されます。

クライアントの設定

このページの設定アイテムを追って説明します。

クライアント ID

これは、OIDC 要求のクライアント識別子として使用される英数字の文字列を指定します。

名前

これは、Red Hat Single Sign-On UI 画面に表示されるたびに、クライアントの表示名です。代替文字列の値 (例: ${myapp}) を設定して、このフィールドの値をローカライズできます。詳細は、『サーバー開発者ガイド』を参照してください。

説明

これはクライアントの説明を指定します。これはローカライズすることもできます。

有効

これがオフになると、クライアントは認証を要求することができません。

Consent Required

これがオンの場合、ユーザーにはそのアプリケーションへのアクセス権限を付与するかどうかをユーザーに尋ねるメッセージが表示されます。また、クライアントがアクセスする情報を正確に認識できるように、クライアントの対象となるメタデータも表示します。Google へのソーシャルログインを行った場合には、多くの場合、同様のページが表示されます。Red Hat Single Sign-On は同じ機能を提供します。

アクセスタイプ

これは OIDC クライアントのタイプを定義します。

- confidential

- 機密性の高いアクセスタイプは、ブラウザーログインを実行し、アクセスコードをアクセストークンに変換する際にクライアントシークレットを必要とするサーバー側のクライアントタイプです (詳細は、OAuth 2.0 仕様の「Access Token Request」を参照してください)。このタイプはサーバー側のアプリケーションに使用する必要があります。

- public

- パブリックアクセスタイプは、ブラウザーログインの実行に必要なクライアント側のクライアント向けです。クライアント側のアプリケーションの場合、シークレットを安全に維持することはできません。代わりに、クライアントの正しいリダイレクト URI を設定してアクセスを制限することが非常に重要です。

- bearer-only

- ベアラーのみのアクセスタイプは、アプリケーションがベアラートークン要求のみを許可することを意味します。これがオンの場合、このアプリケーションはブラウザーログインに参加できません。

Standard Flow Enabled

これが置かれている場合、クライアントは OIDC 認証コードフローを使用できます。

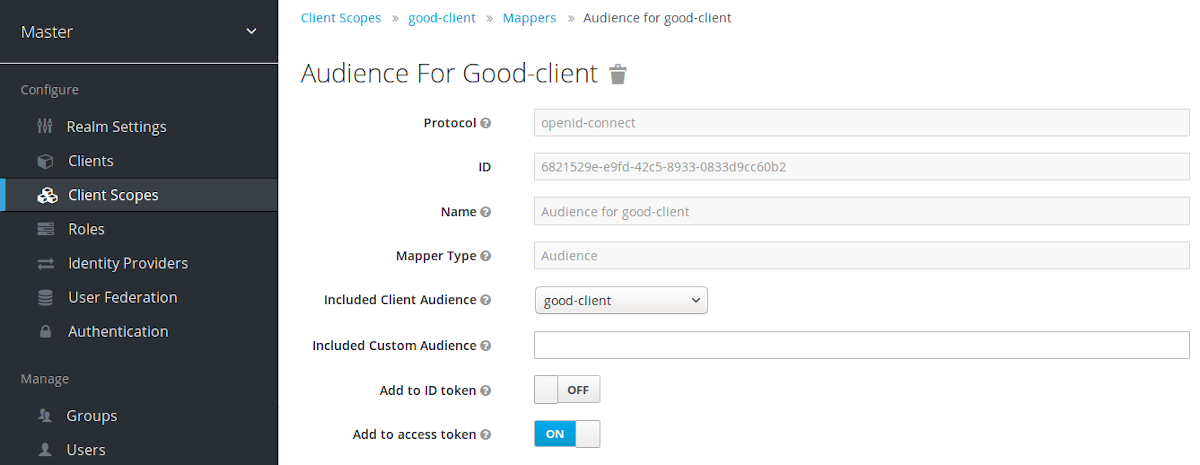

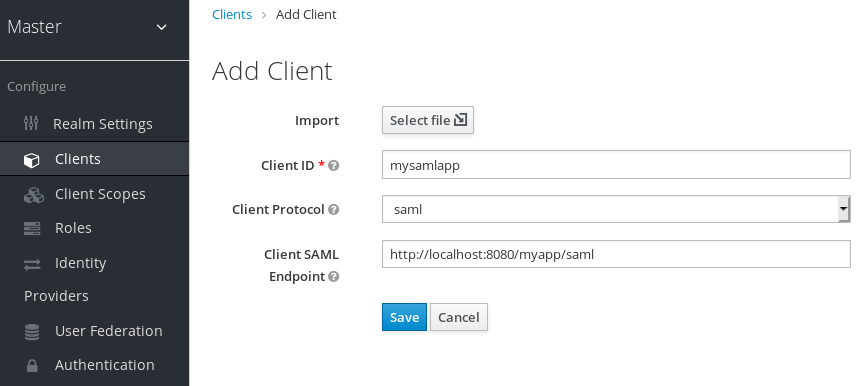

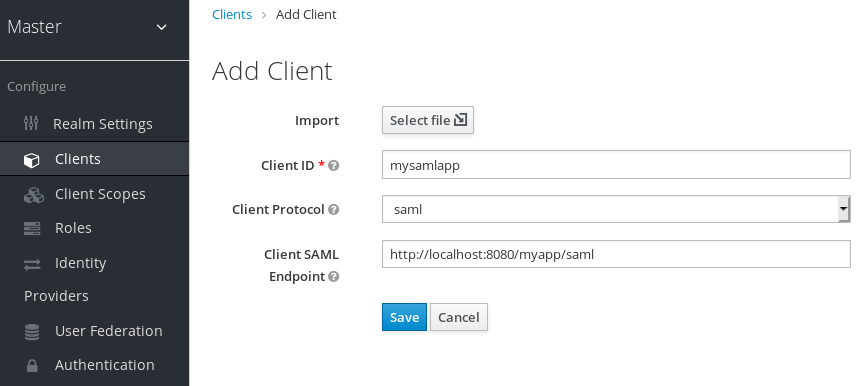

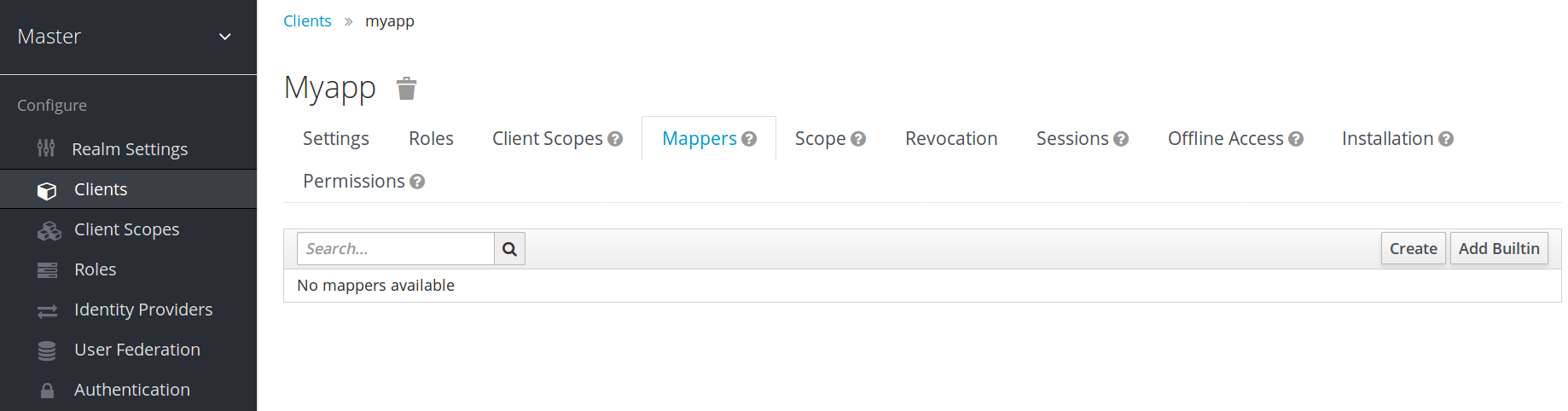

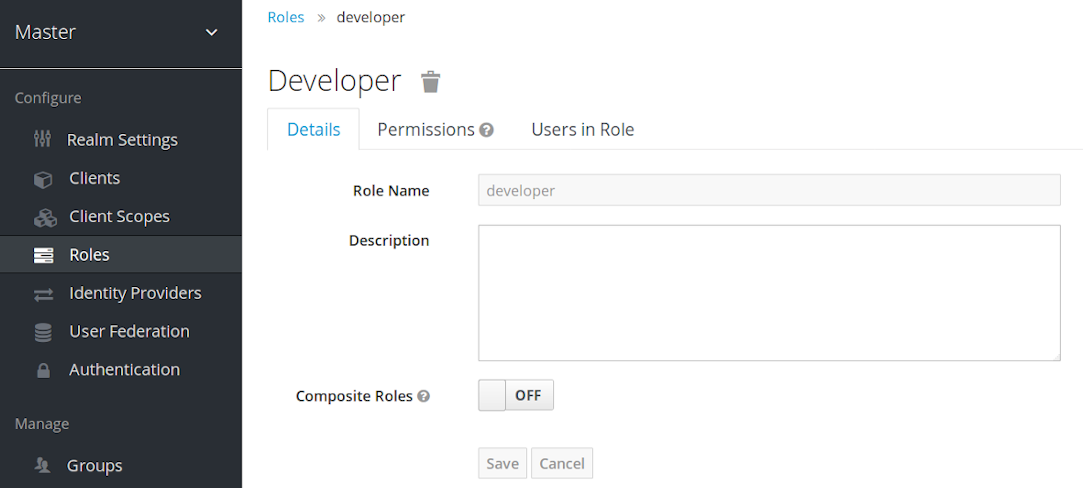

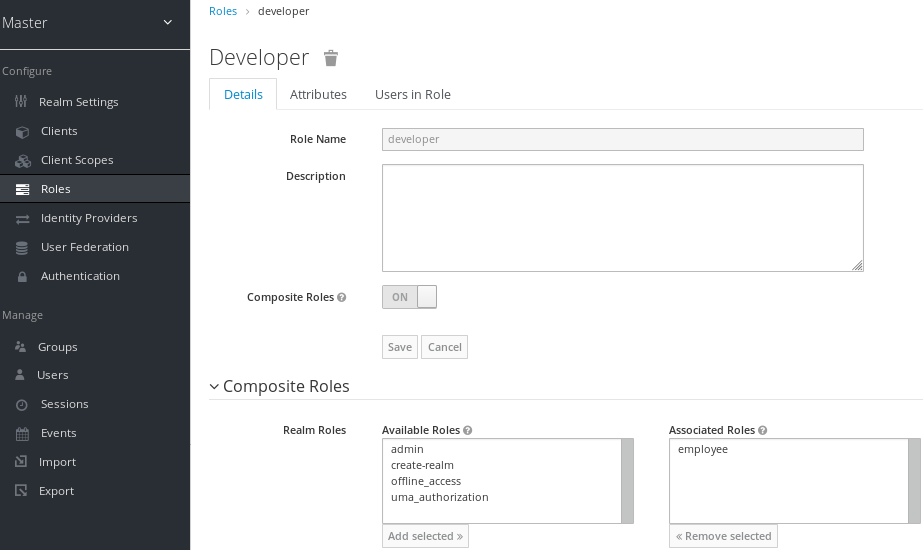

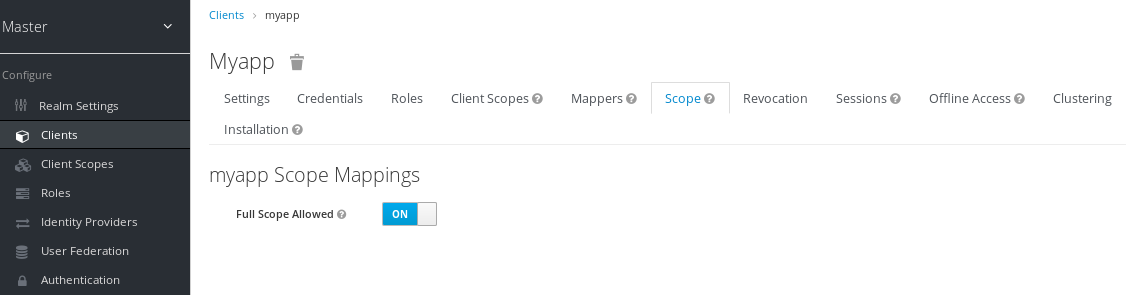

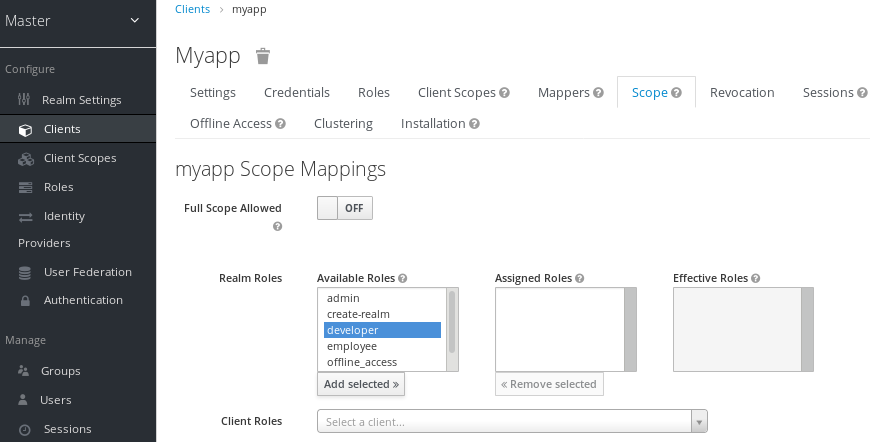

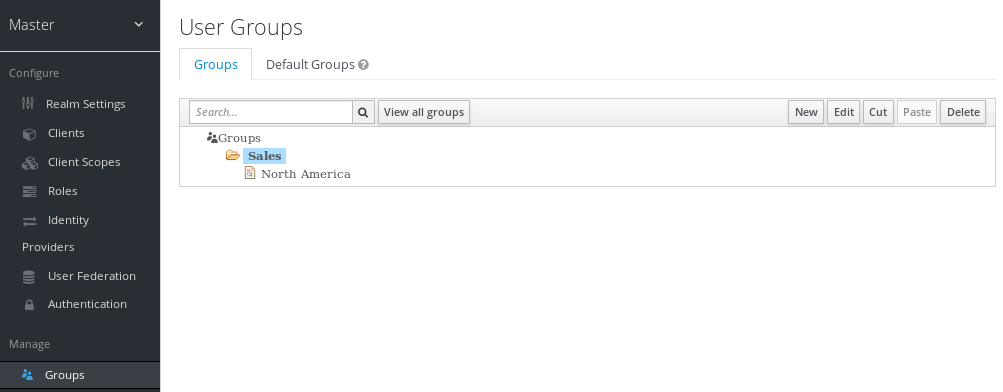

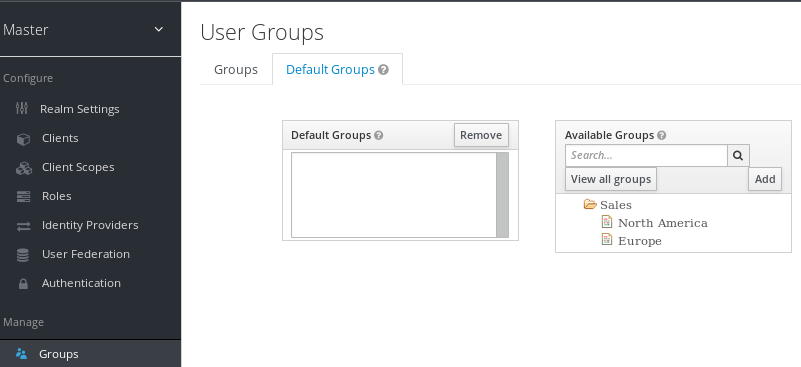

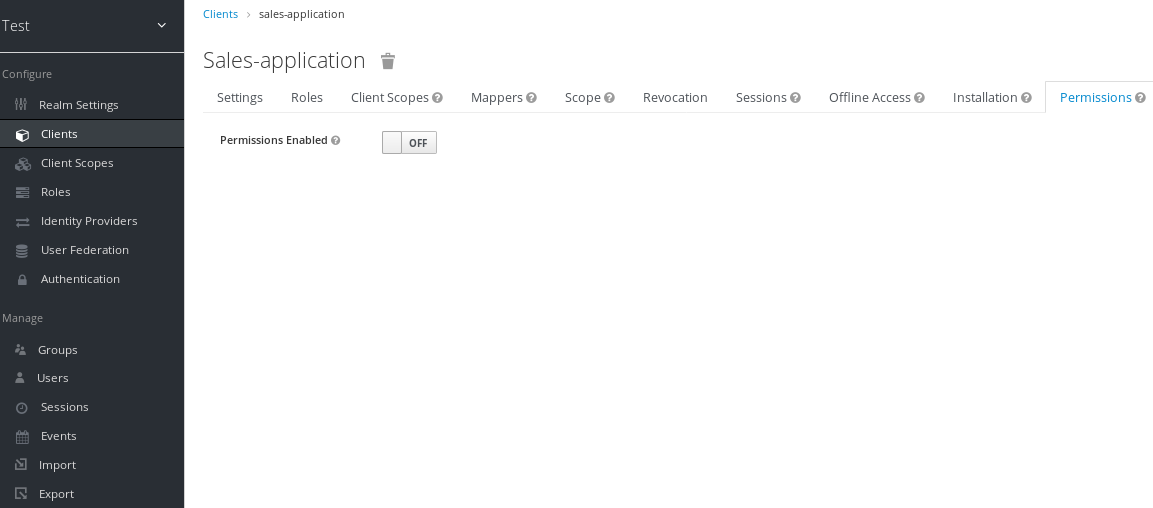

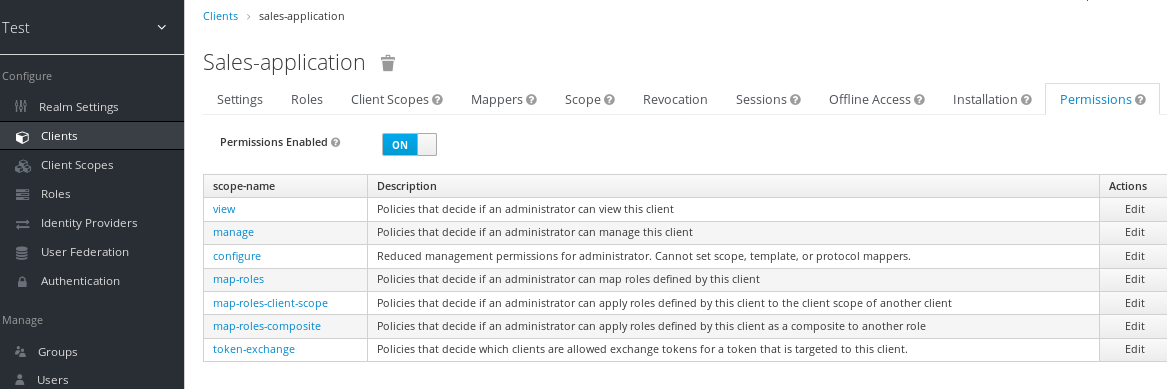

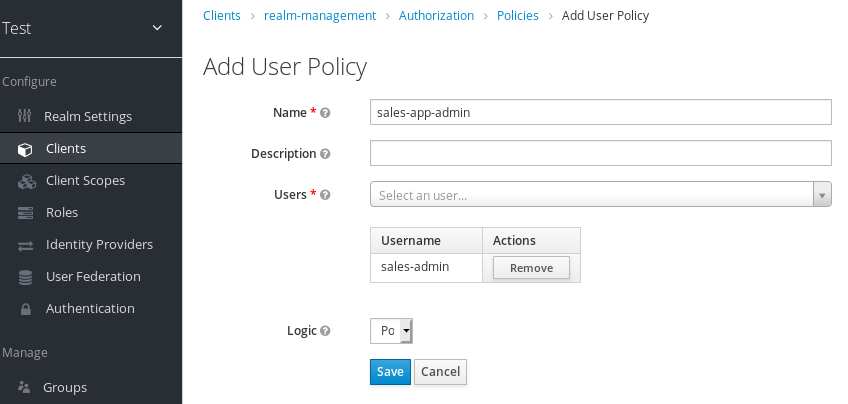

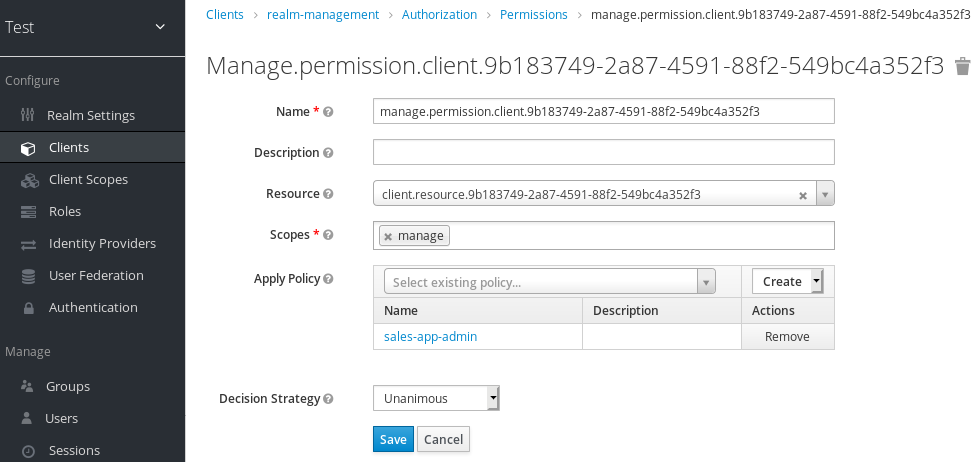

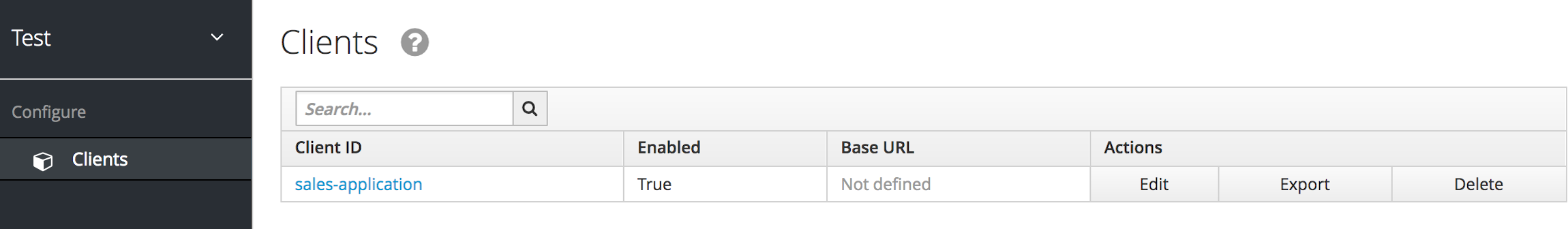

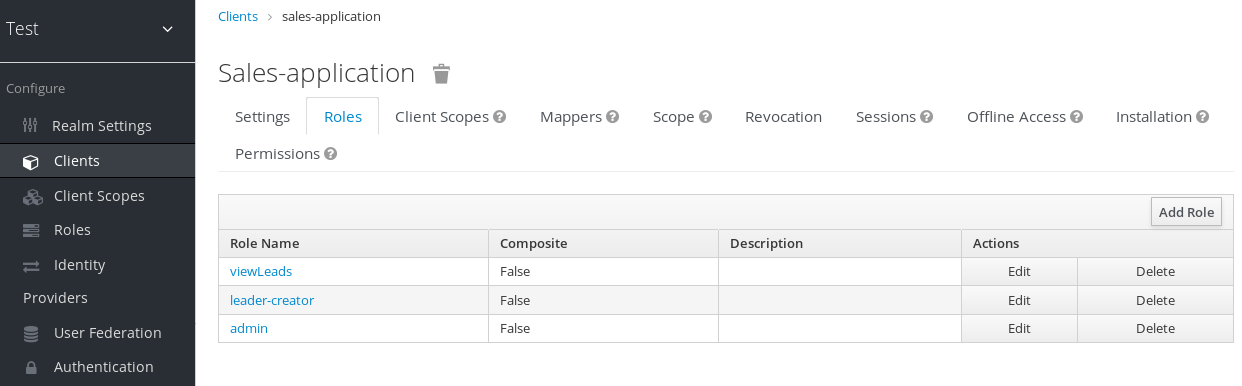

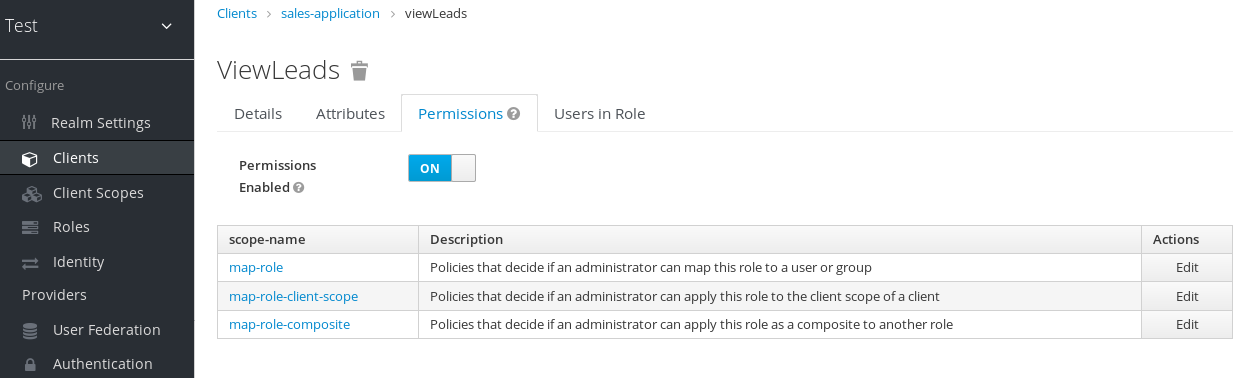

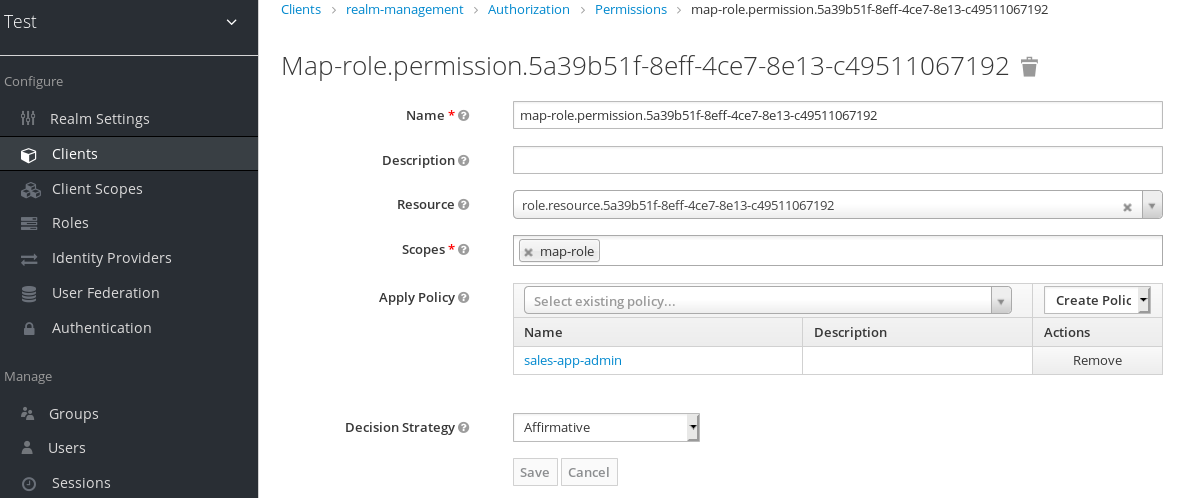

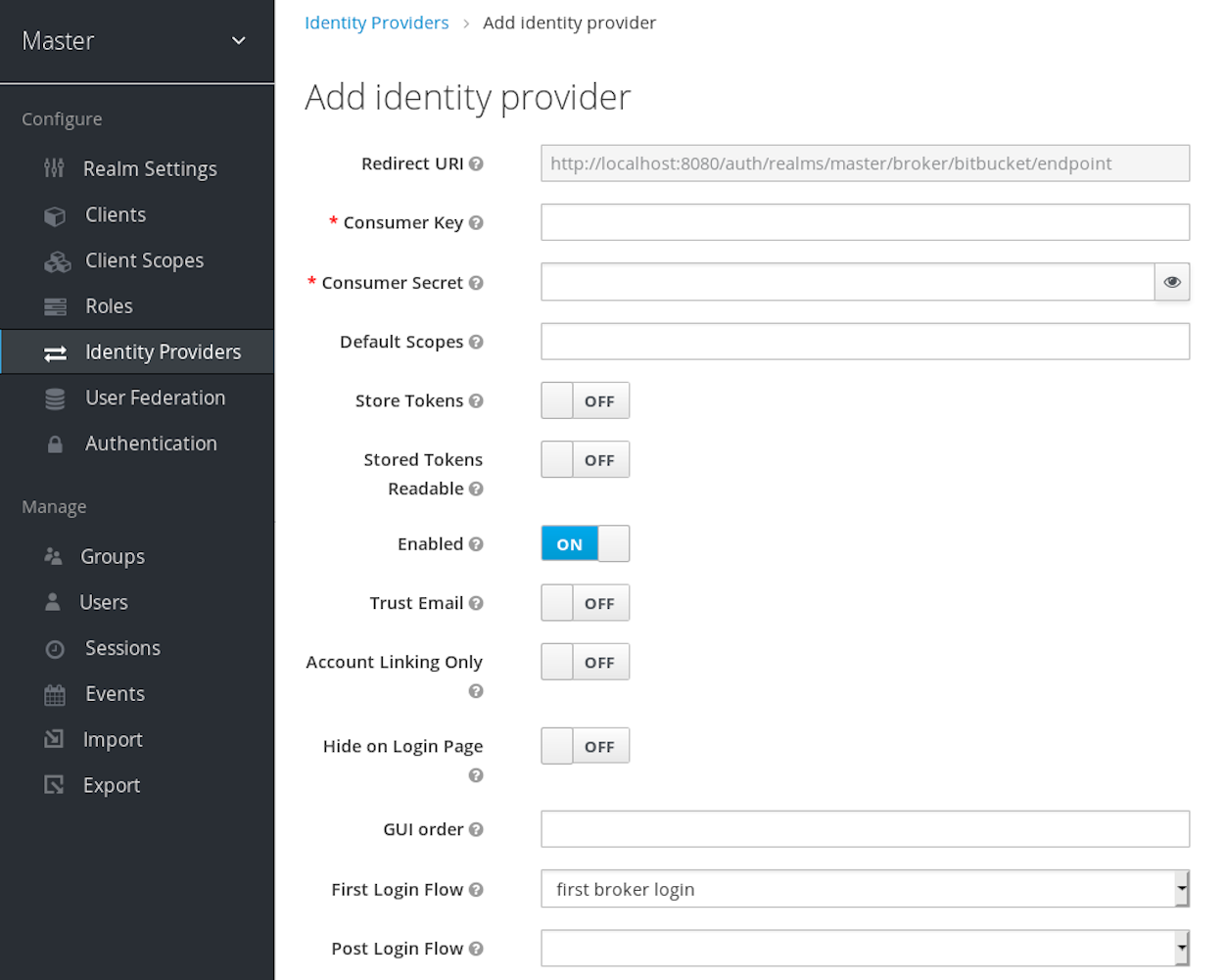

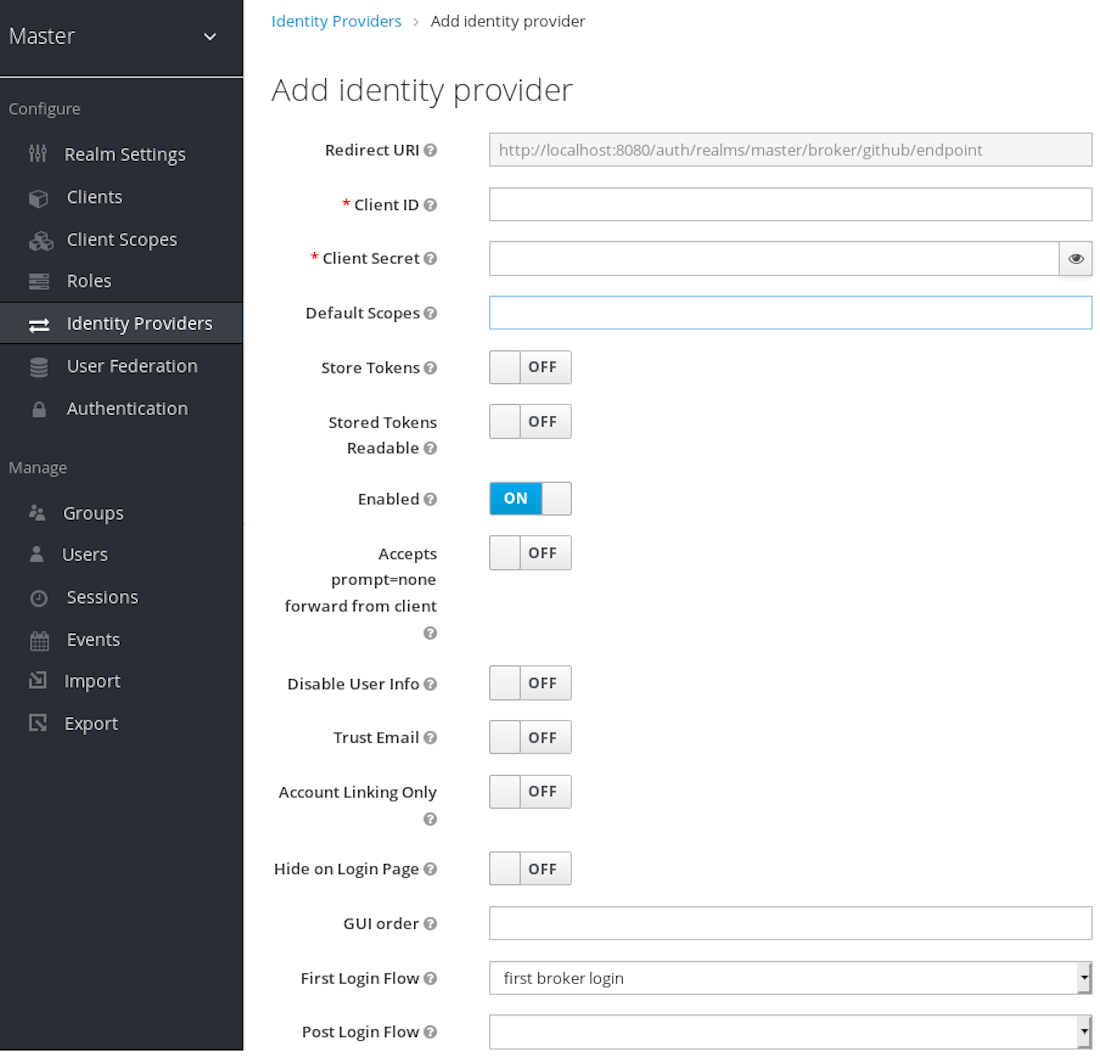

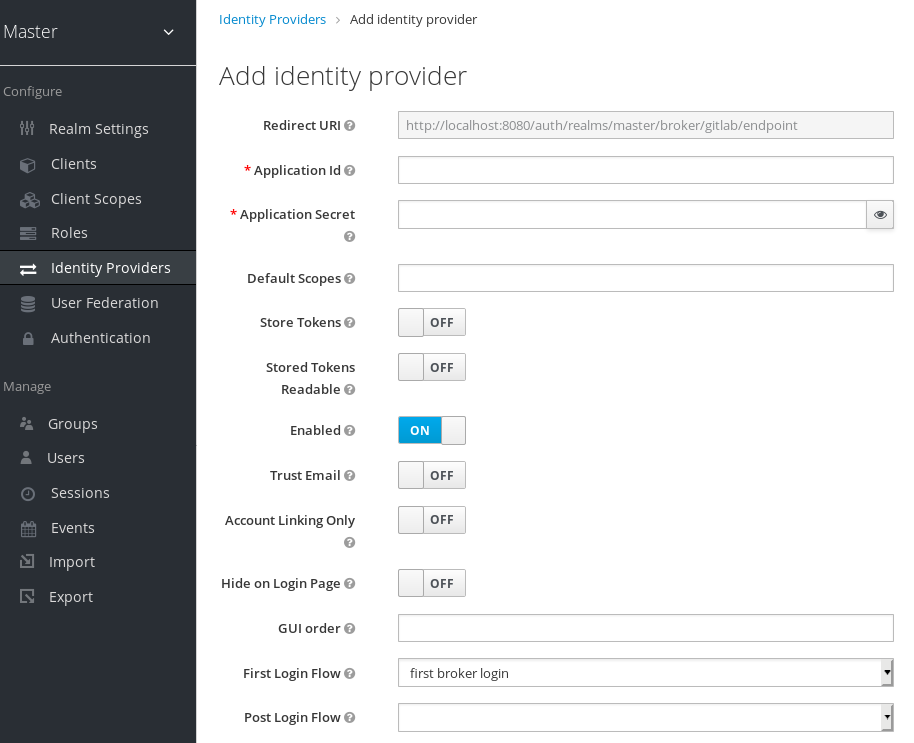

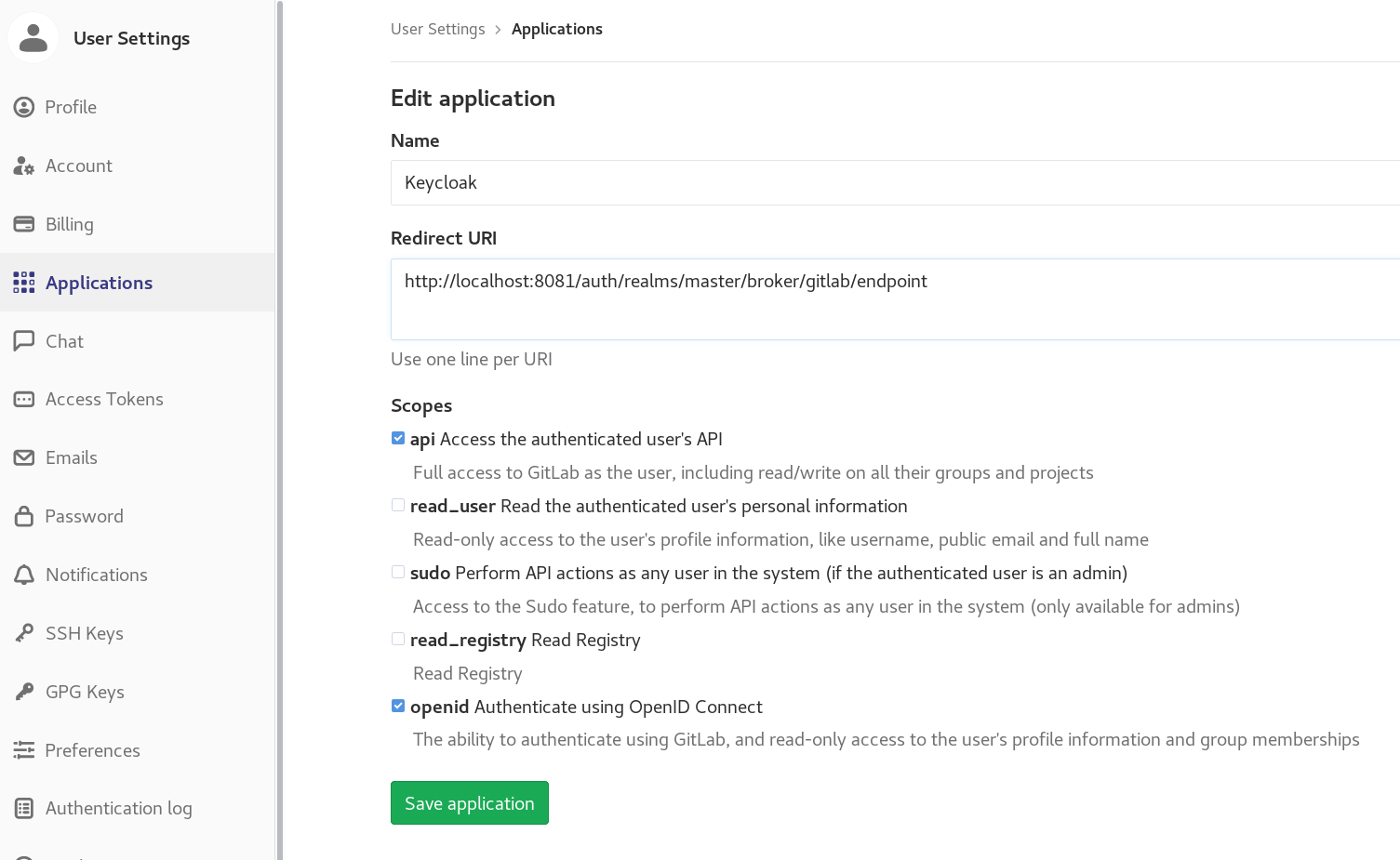

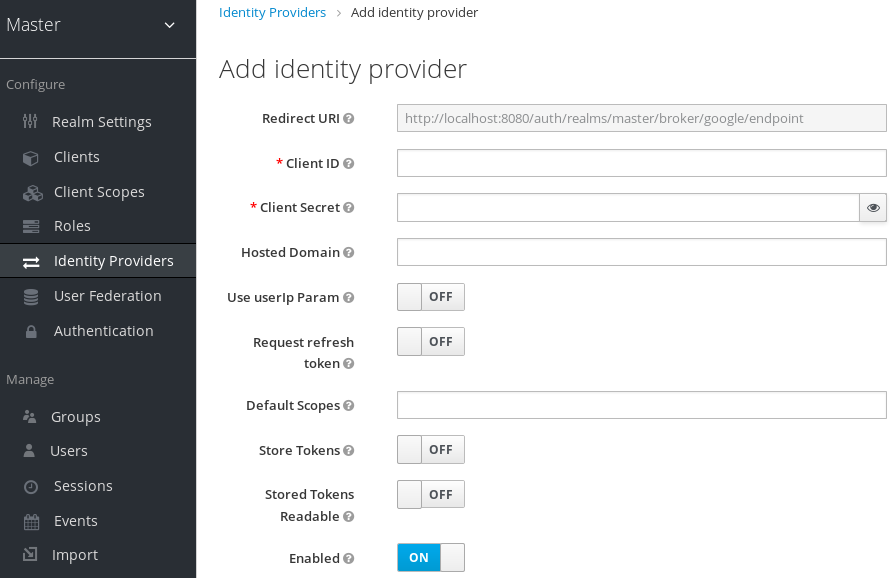

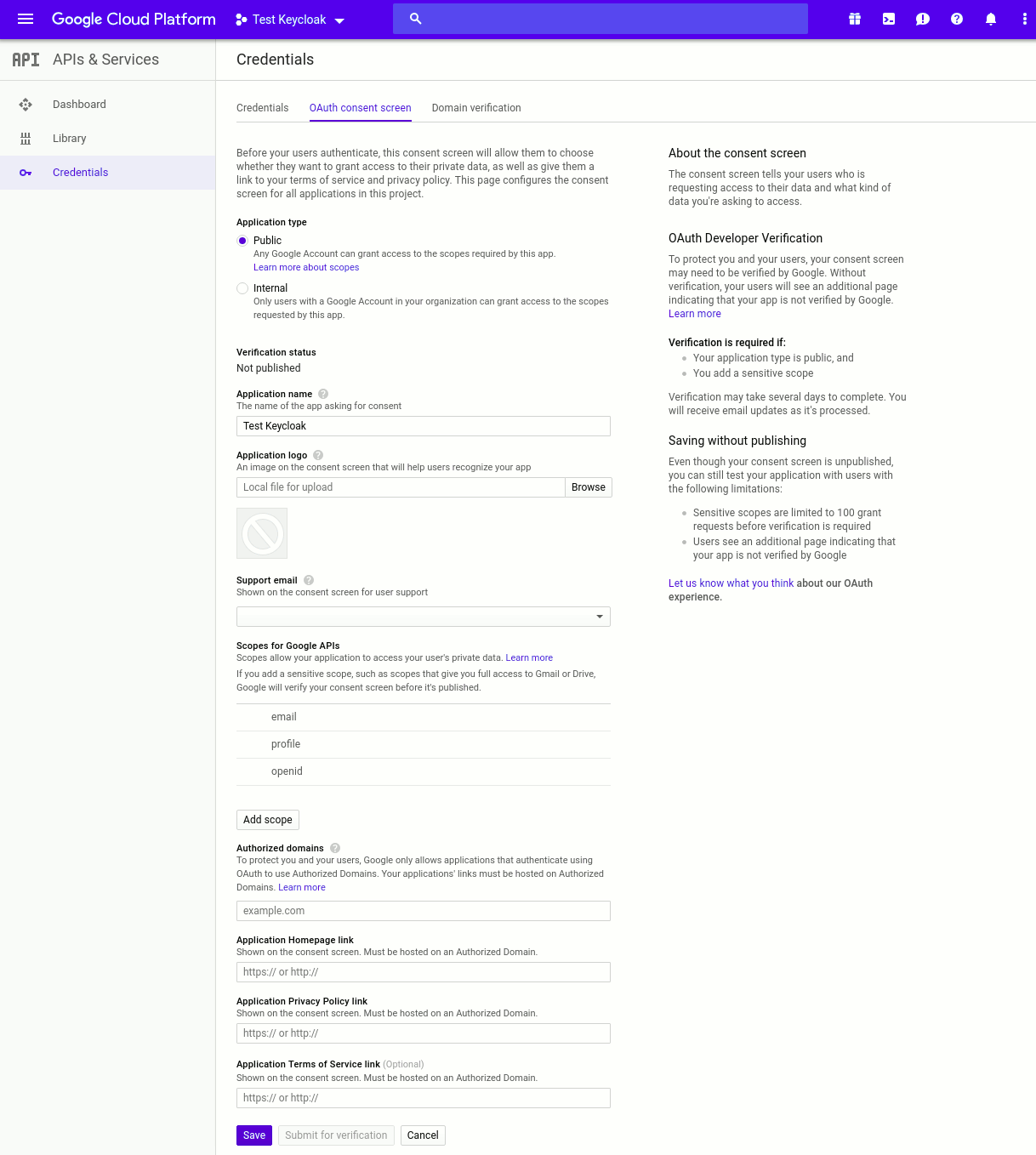

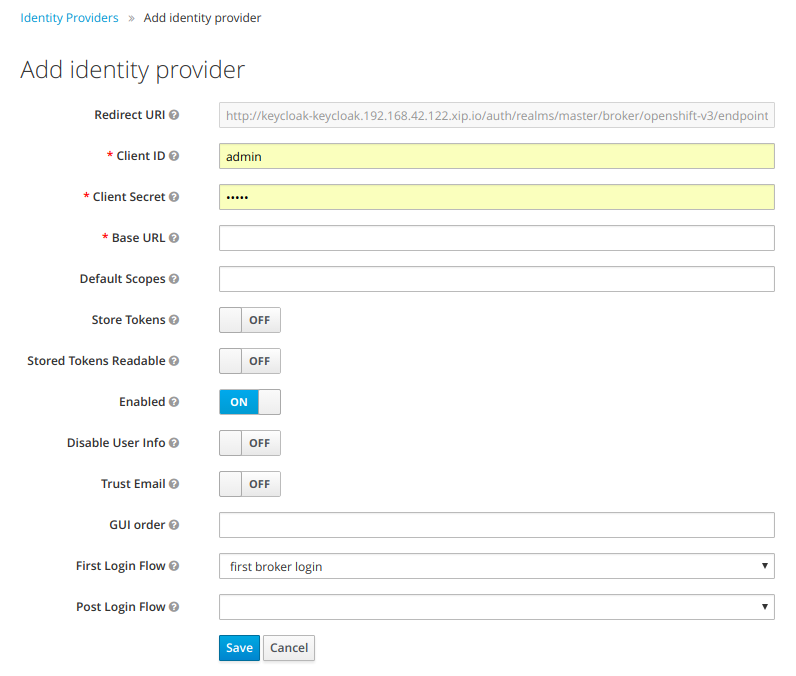

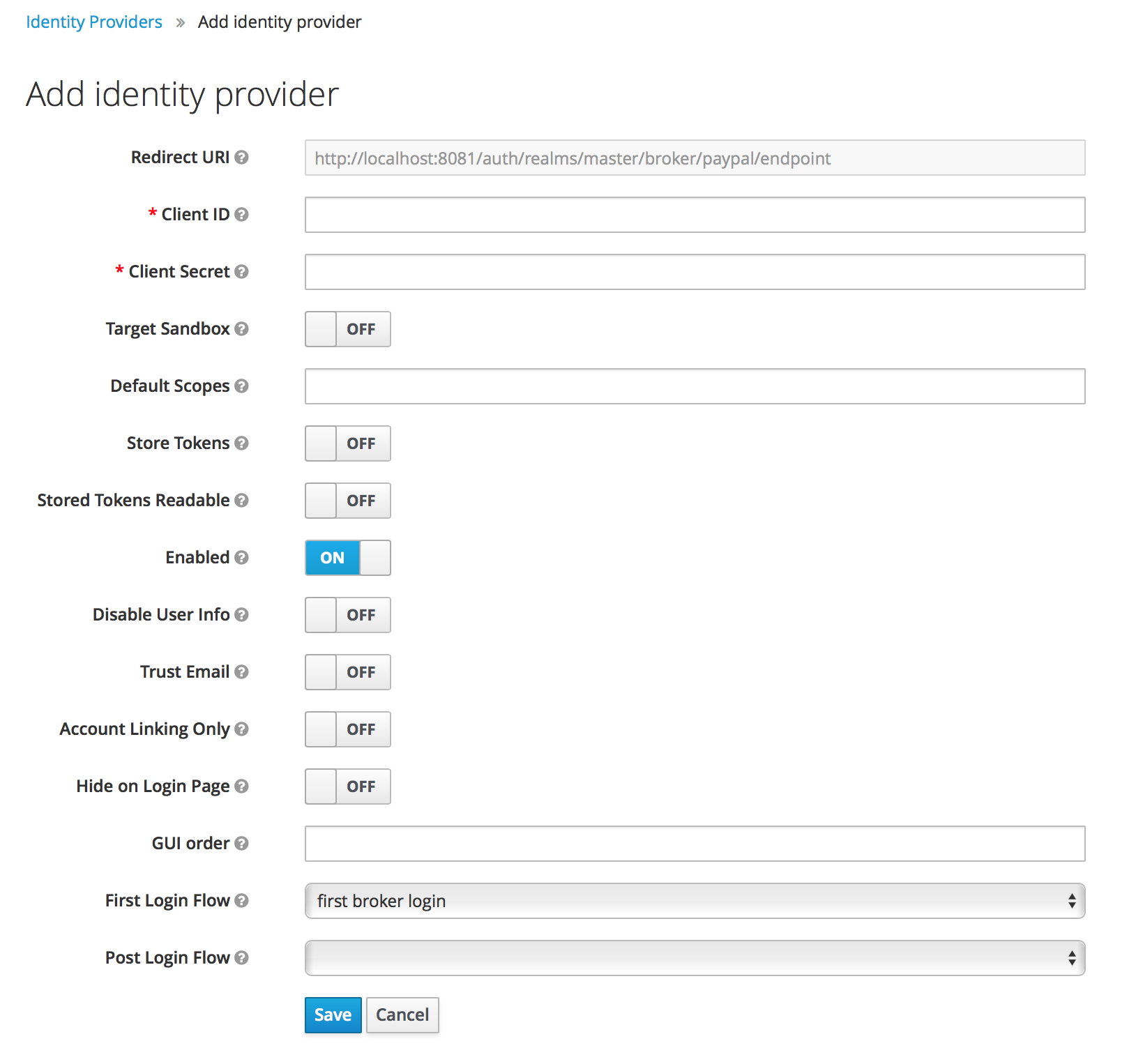

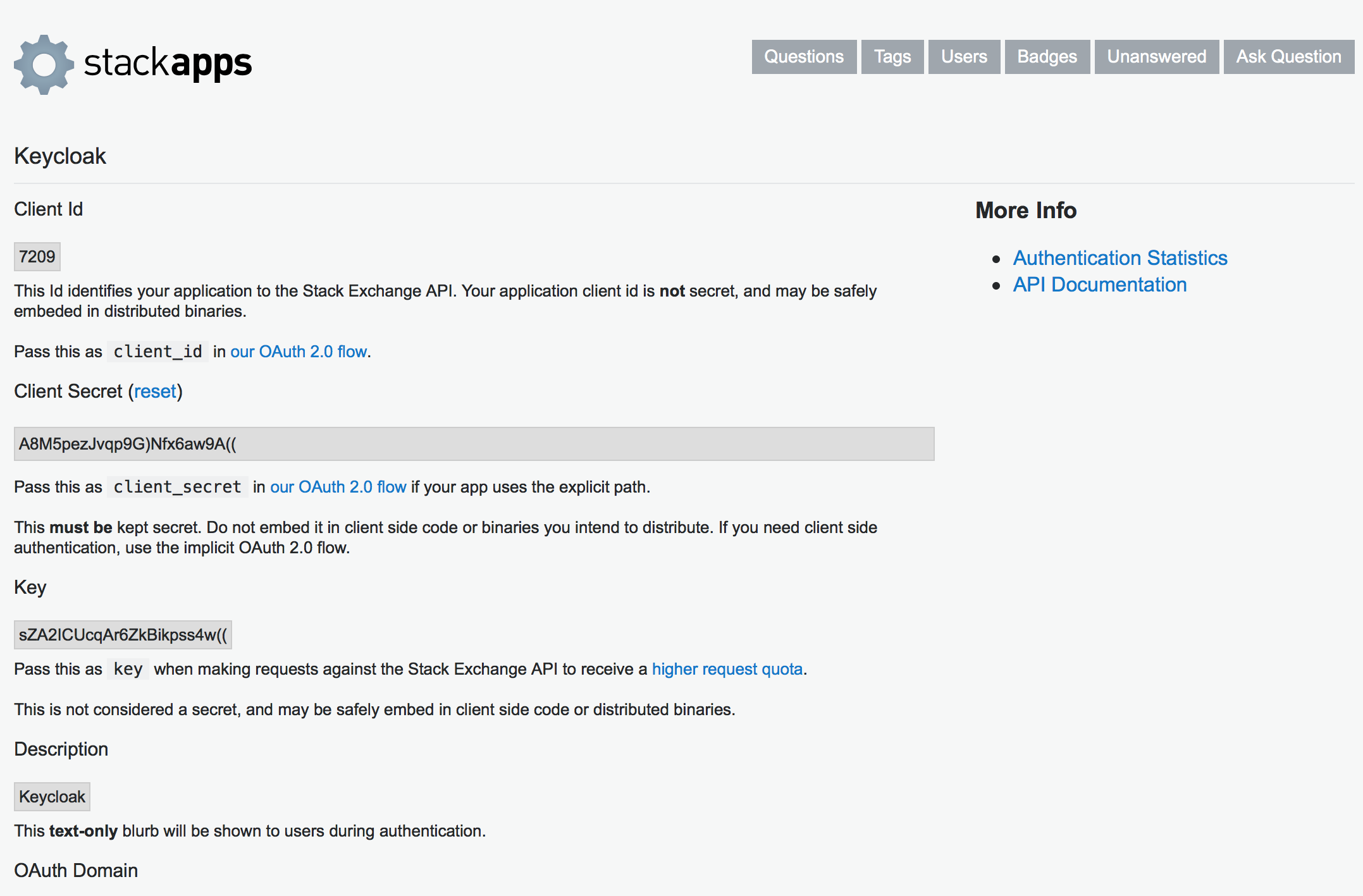

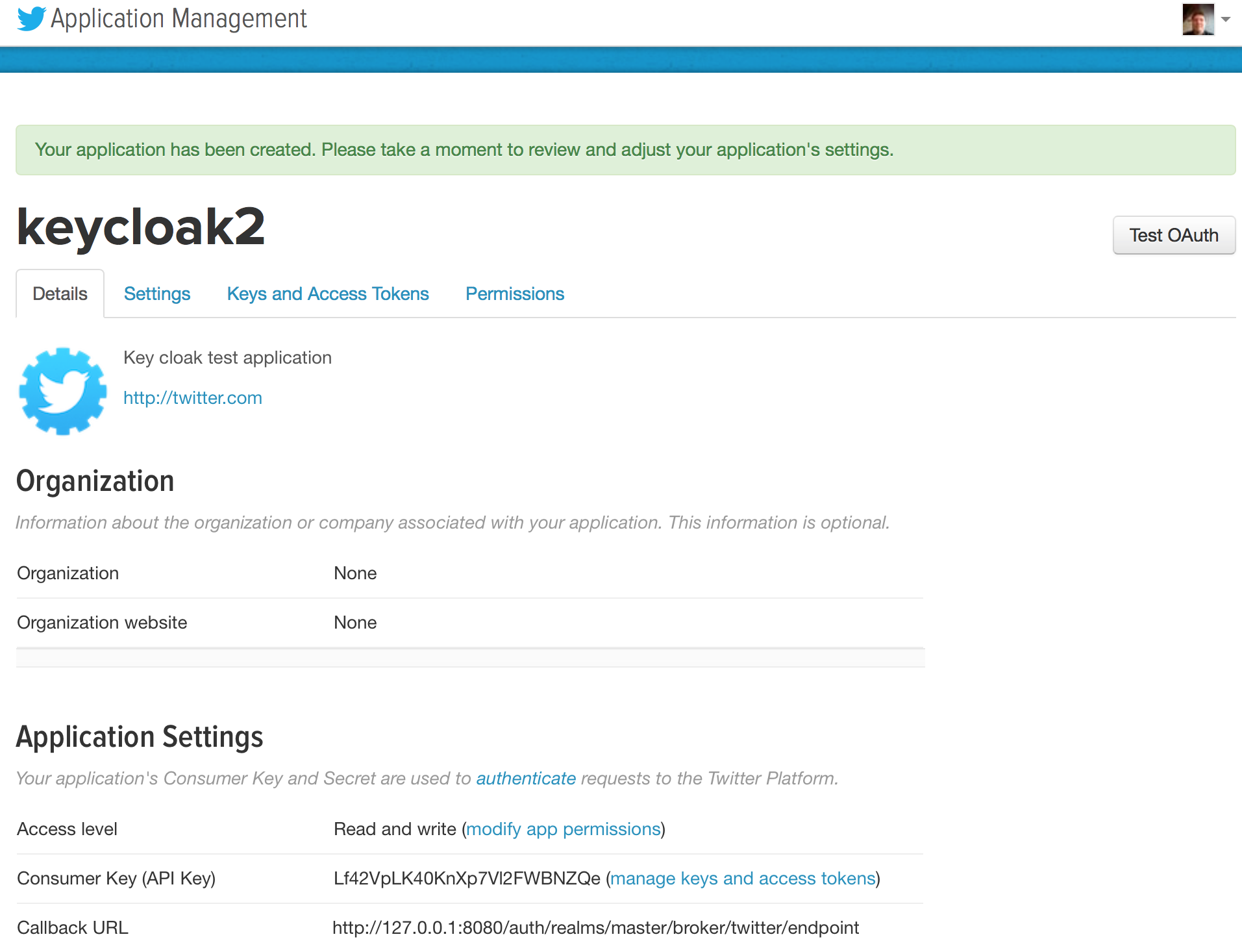

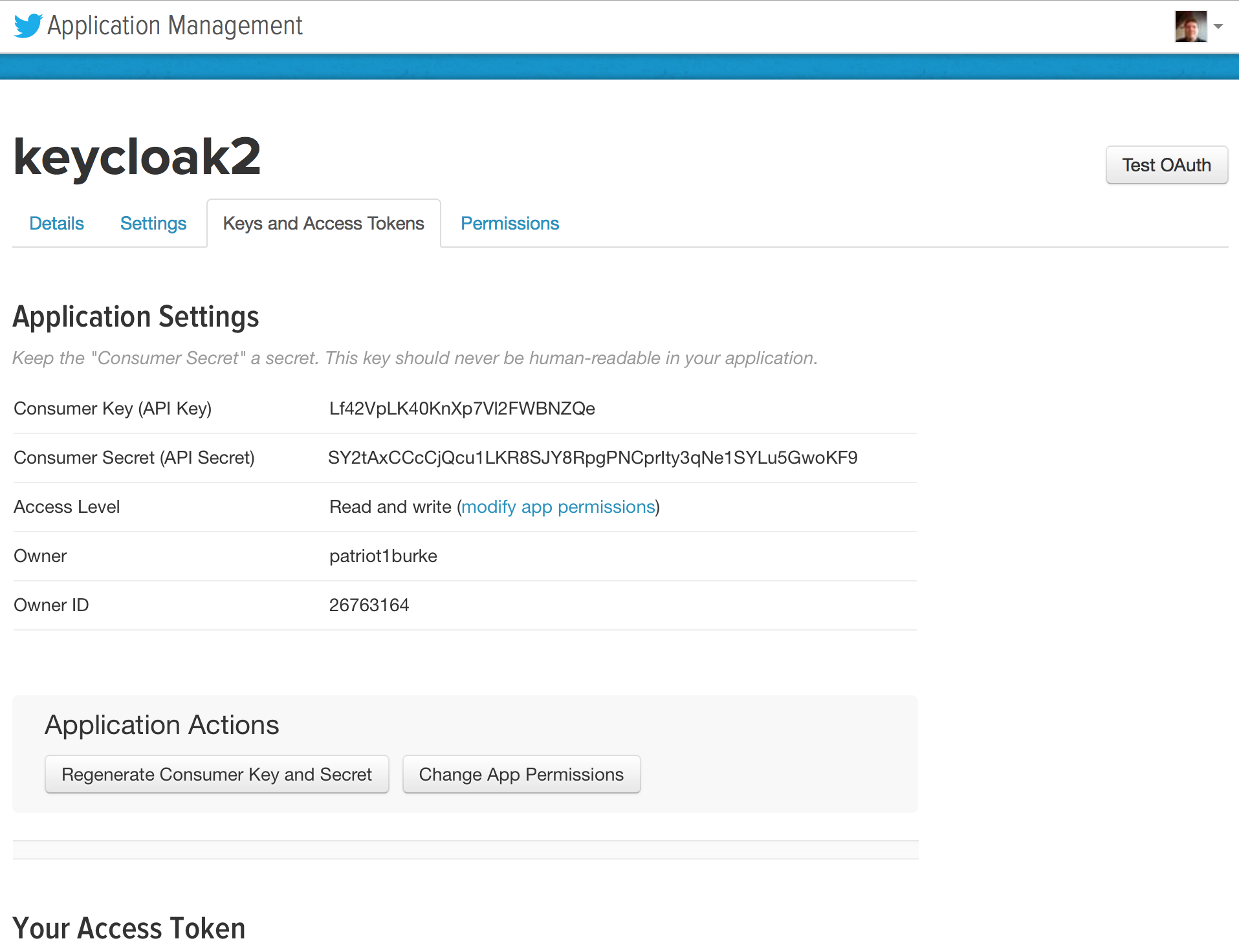

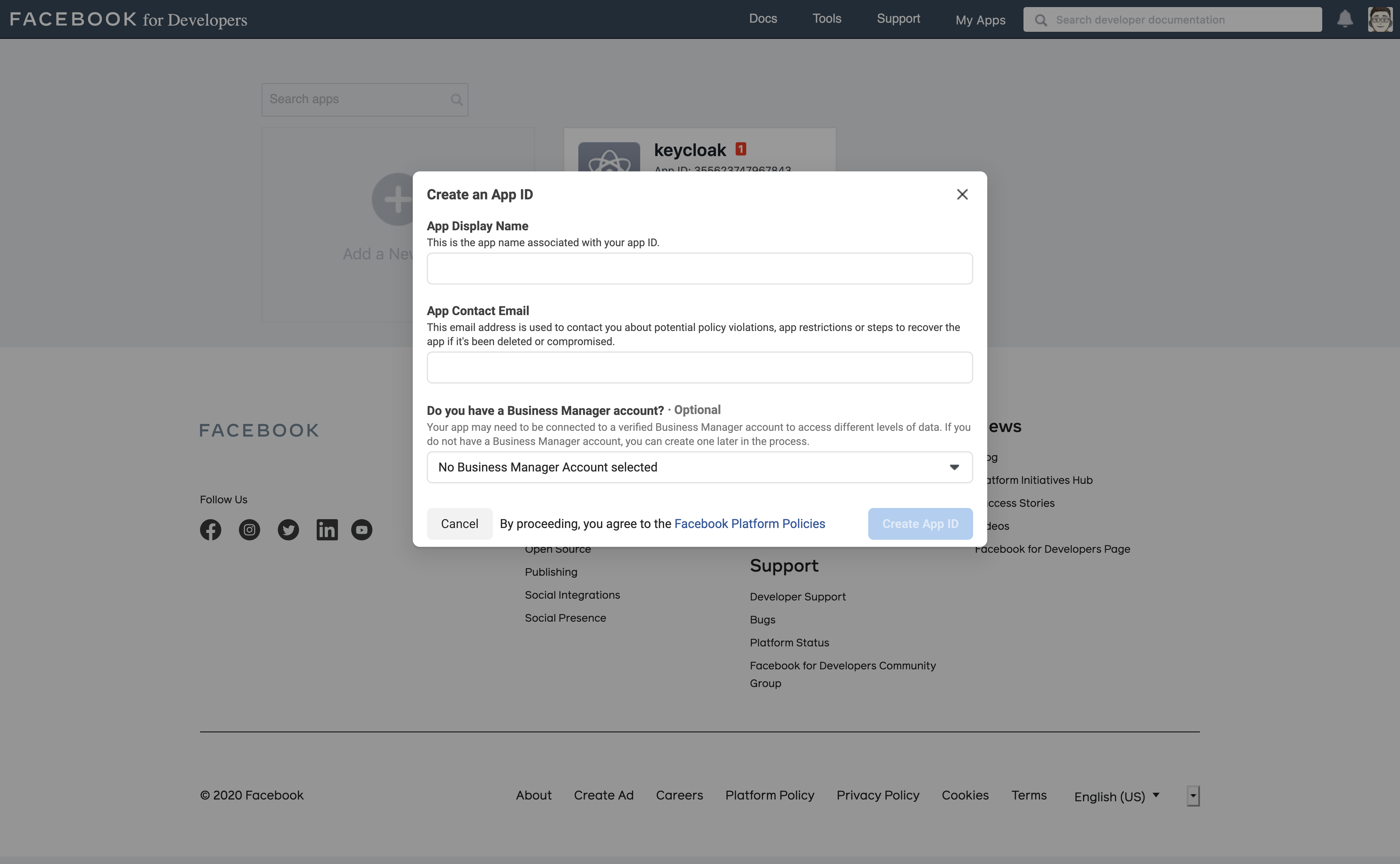

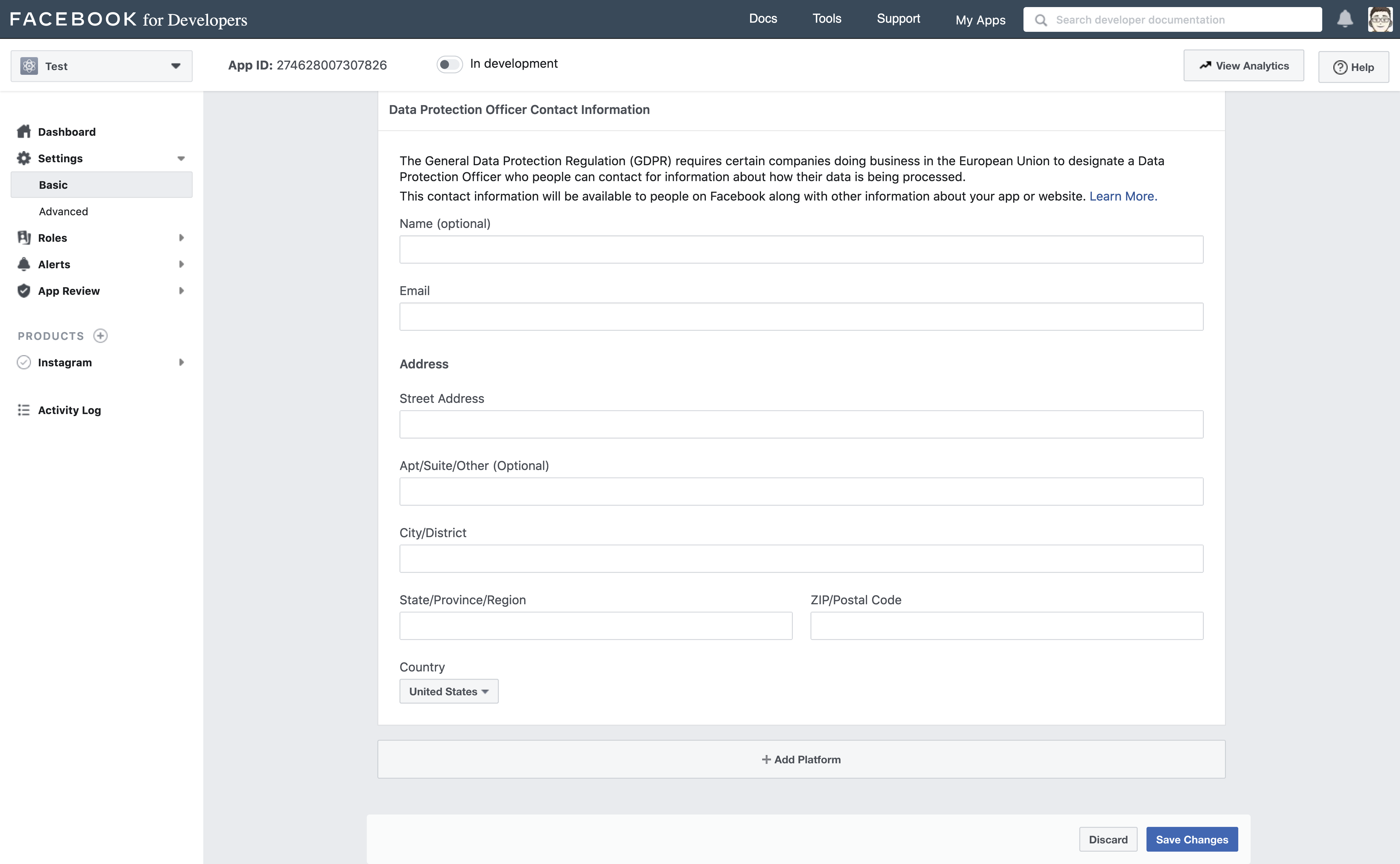

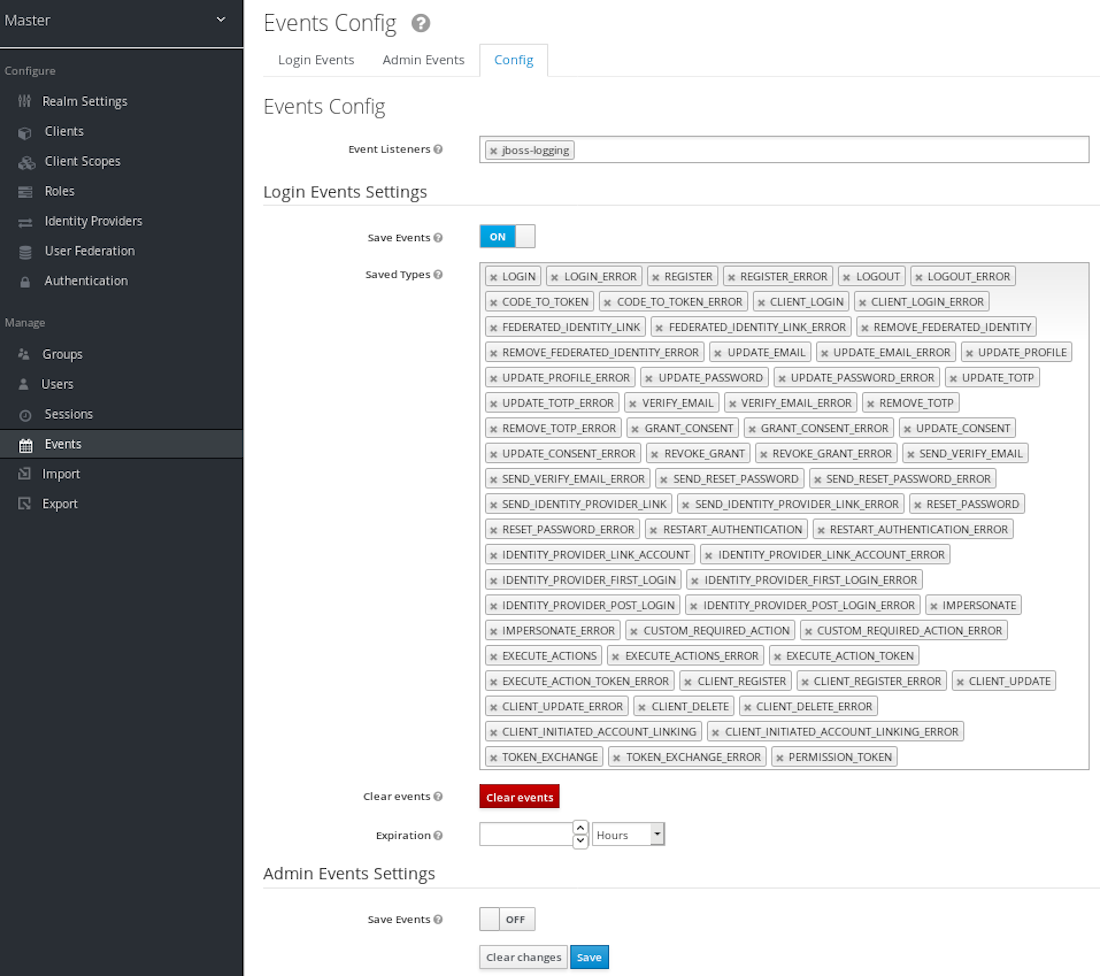

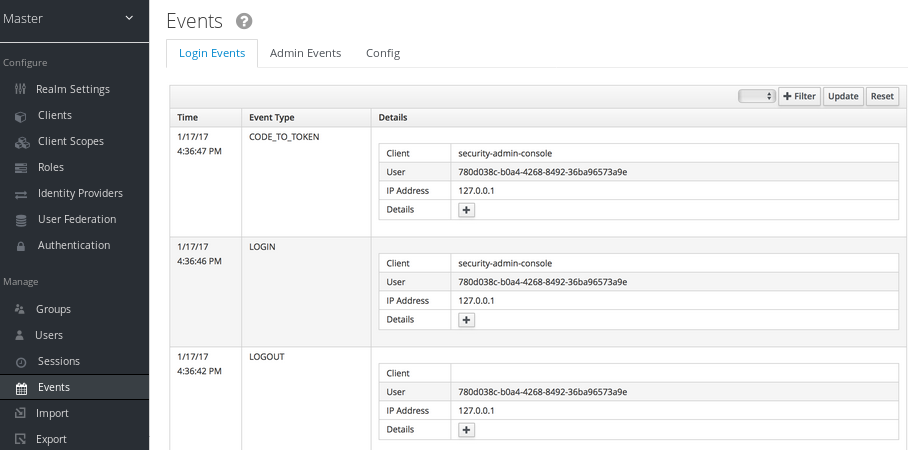

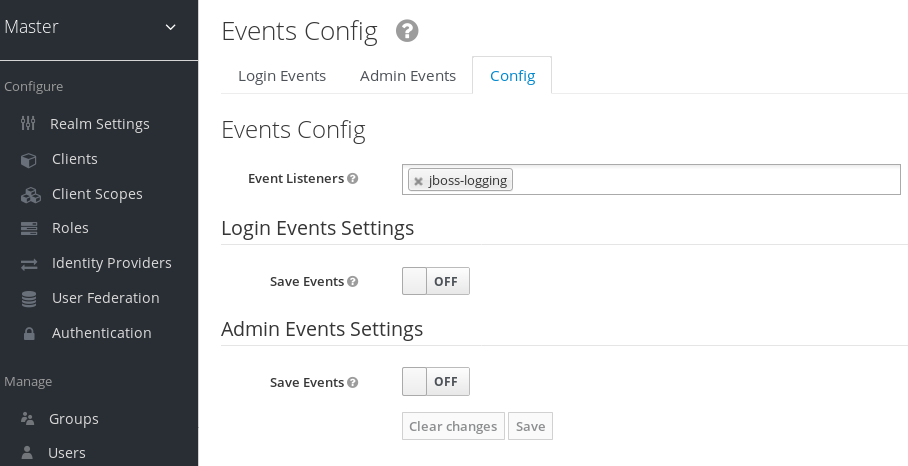

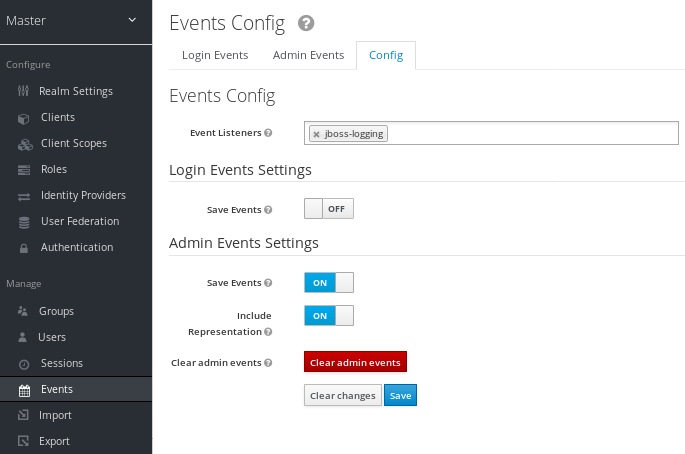

Implicit Flow Enabled