Red Hat Satellite の管理

Red Hat Satellite の管理ガイド

概要

第1章 Red Hat Satellite へのアクセス

Red Hat Satellite のインストールと設定が終わったら、Web ユーザーインターフェイスを使用して Satellite にログインし、追加の設定を行います。

1.1. Katello ルート CA 証明書のインストール

Satellite に初めてログインする場合は、デフォルトの自己署名証明書を使用していることを通知する警告が表示され、ルート CA 証明書がブラウザーにインストールされるまでこのブラウザーを Satellite に接続できない可能性があります。以下の手順を実行して、Satellite 上でルート CA 証明書を特定し、ブラウザーにインストールします。

前提条件

Red Hat Satellite がインストールされ、設定されていること。

手順

Satellite Server の完全修飾ドメイン名を特定します。

# hostname -f

Web ブラウザーで以下の完全修飾ドメイン名を指定して、Satellite Server の

pubディレクトリーにアクセスします。https://satellite.example.com/pub- Satellite に初めてアクセスする場合は、信頼できない接続を警告するメッセージが Web ブラウザーに表示されます。自己署名証明書を承認し、Satellite の URL をセキュリティー例外として追加し、設定を上書きします。この手順は、使用しているブラウザーによって異なる場合があります。セキュリティー例外を承認する前に Satellite の URL が有効であることを確認します。

-

katello-server-ca.crtを選択します。 - 証明書を認証局としてブラウザーにインポートして信頼し、Web サイトを特定します。

Katello ルート CA 証明書の手動インポート

ブラウザーでセキュリティー例外を追加できない場合は、Katello ルート CA 証明書を手動でインポートします。

Satellite CLI から、Web UI へのアクセスに使用するマシンに、

katello-server-ca.crtファイルをコピーします。# scp /var/www/html/pub/katello-server-ca.crt \ username@hostname:remotefile-

ブラウザーで、

katello-server-ca.crt証明書を認証局としてインポートして信頼し、Web サイトを識別します。

1.2. Satellite へのログイン

さらに設定するには、Web ユーザーインターフェイスを使用して Satellite にログインします。

前提条件

ブラウザーに Katello ルート CA 証明書がインストールされていること。詳細は、「Katello ルート CA 証明書のインストール」 を参照してください。

手順

Web ブラウザーで以下の完全修飾ドメイン名を指定して、Satellite Server にアクセスします。

https://satellite.example.com/- 設定プロセスで作成したユーザー名とパスワードを入力します。設定プロセス時にユーザーを作成されなかった場合は、デフォルトのユーザー名 admin が使用されます。ログインに問題がある場合は、パスワードをリセットできます。詳細は、「管理ユーザーパスワードのリセット」 を参照してください。

1.3. Satellite Web UI のナビゲーションタブ

ナビゲーションタブを使用して、Satellite Web UI を参照します。

表1.1 ナビゲーションタブ

| ナビゲーションタブ | 説明 |

|---|---|

| すべてのコンテキスト | このタブをクリックすると、組織とロケーションが変更されます。組織やロケーションが選択されていない場合、デフォルト組織は 任意の組織 に、デフォルトロケーションは 任意のロケーション になります。このタブを使用して異なる値に変更します。 |

| 監視 | サマリーダッシュボードおよびレポートを表示します。 |

| コンテンツ | コンテンツ管理ツールを提供します。コンテンツビュー、アクティベーションキー、ライフサイクル環境などが含まれます。 |

| ホスト | ホストインベントリーおよびプロビジョニング設定ツールを提供します。 |

| 設定 | 一般的な設定ツール、およびホストグループや Puppet データを含むデータを提供します。 |

| インフラストラクチャー | Satellite 6 が環境と対話する方法を設定するツールを提供します。 |

| Insights | Red Hat Insights 管理ツールを提供します。 |

| ユーザー名 | ユーザーが個人情報を編集できるユーザー管理機能を提供します。 |

|

| 環境に対する重要な変更が管理者に通知されるようにイベントの通知が表示されます。 |

| 管理 | 一般設定のほかに、ユーザーおよび RBAC 設定などの詳細設定を提供します。 |

1.4. パスワードの変更

以下の手順は、パスワードを変更する方法を示しています。

Red Hat Satellite パスワードの変更:

- 右上にあるユーザー名をクリックします。

- メニューから マイアカウント を選択します。

- 現在のパスワード フィールドに現在のパスワードを入力します。

- パスワード フィールドに新しいパスワードを入力します。

- 確認 フィールドに新しいパスワードを再入力します。

- 送信 ボタンをクリックして、新しいパスワードを保存します。

1.5. 管理ユーザーパスワードのリセット

以下の手順を使用して、管理者パスワードを無作為に生成された文字にリセットするか、新しい管理者パスワードを設定します。

管理ユーザーパスワードのリセット:

パスワードを無作為に生成された文字にリセットするには、以下の手順を実行します。

- Satellite Server がインストールされているベースのオペレーティングシステムにログインします。

以下のコマンドを実行してパスワードをリセットします。

# foreman-rake permissions:reset Reset to user: admin, password: qwJxBptxb7Gfcjj5

- このパスワードを使用して、Satellite Web UI でパスワードをリセットします。

Satellite Server の

~/.hammer/cli.modules.d/foreman.ymlファイルを編集し、新規パスワードを追加します。# vi ~/.hammer/cli.modules.d/foreman.yml

~/.hammer/cli.modules.d/foreman.yml ファイルを更新しない限り、Hammer CLI では新規パスワードを使用できません。

新規の管理ユーザーパスワードの設定:

管理ユーザーのパスワードを新しいパスワードに変更するには、次の手順を実行します。

- Satellite Server がインストールされているベースのオペレーティングシステムにログインします。

パスワードをリセットするには、以下のコマンドを入力します。

# foreman-rake permissions:reset password=new_passwordSatellite Server の

~/.hammer/cli.modules.d/foreman.ymlファイルを編集し、新規パスワードを追加します。# vi ~/.hammer/cli.modules.d/foreman.yml

~/.hammer/cli.modules.d/foreman.yml ファイルを更新しない限り、Hammer CLI では新規パスワードを使用できません。

1.6. ログインページでのカスタムメッセージの設定

ログインページへのカスタムメッセージの設定

- 管理 > 設定 に移動して、全般 タブをクリックします。

- ログインページフッターテキスト の横にある編集ボタンをクリックして、ログインページに表示させるテキストを入力します。たとえば、自社で必須とされる警告メッセージなどにすることができます。

- 保存 をクリックします。

- Satellite の Web UI からログアウトして、ログインページで Satellite バージョン番号の下にカスタムテキストが表示されることを確認します。

第2章 Red Hat Satellite の起動および停止

Satellite には、コマンドラインから Satellite サービスを管理するための satellite-maintain service コマンドが含まれています。このコマンドは Satellite のバックアップの作成時に役に立ちます。バックアップ作成に関する詳細は、8章Satellite Server および Capsule Server のバックアップ を参照してください。

satellite-installer コマンドを使用して Satellite をインストールした後に、すべての Satellite サービスは自動的に起動されて有効になります。これらのサービスのリストを表示するには、以下のコマンドを実行します。

# satellite-maintain service list

実行中のサービスのステータスを確認するには、以下のコマンドを実行します。

# satellite-maintain service status

satellite-maintain サービスを停止するには、以下のコマンドを実行します。

# satellite-maintain service stop

satellite-maintain サービスを起動するには、以下のコマンドを実行します。

# satellite-maintain service start

satellite-maintain サービスを再起動するには、以下のコマンドを実行します。

# satellite-maintain service restart

第3章 内部 Satellite データベースから外部データベースへの移行

Red Hat Satellite のインストールプロセスの一部として、satellite-installer コマンドは MongoDB および PostgreSQL のデータベースを Satellite と同じサーバー上にインストールします。デフォルトの内部データベースを使用している場合で、サーバーの負荷を軽減するために外部データベースを使い初める必要がある場合は、内部データベースを外部データベースに移行することが可能です。外部データベースに MongoDB と PostgreSQL のどちらのデータベースが使用できるか (または両方使用できるか) については、要件によって異なります。

Satellite Server のデータベースが内部または外部なのかを確認するには、データベースのステータスをクエリーすることができます。

PostgreSQL の場合は、以下のコマンドを実行します。

# satellite-maintain service status --only postgresql

MongoDB の場合は、以下のコマンドを実行します。

# satellite-maintain service status --only rh-mongodb34-mongod

外部データベースとして MongoDB を使用する際の注意点 および 外部データベースとして PostgreSQL を使用する際の注意点 を参照して、Satellite デプロイメントに外部データベースを使用するかどうかを決定します。

Red Hat では、外部データベースのメンテナーンスのサポートやそのためのツールは提供していません。これにはバックアップ、アップグレード、データベースのチューニングが含まれます。外部データベースをサポートし、管理する自社のデータベース管理者が必要です。

デフォルトの内部データベースから外部データベースに移行するには、以下の手順を完了する必要があります。

- 「外部データベース用のホストの準備」.外部データベースをホストするように Red Hat Enterprise Linux 7 サーバーを準備します。

-

「MongoDB のインストール」

pulp_databaseを所有するpulpユーザーで MongoDB を準備します。 - 「PostgreSQL のインストール」。Satellite および Candlepin のデータベースおよびそれらを所有する専用ユーザーで PostgreSQL を準備します。

-

「外部データベースへの移行」。新規データベースを参照するように

satellite-installerのパラメーターを編集し、satellite-installerを実行します。

3.1. 外部データベースとして MongoDB を使用する際の注意点

Pulp は MongoDB データベースを使用します。MongoDB を外部データベースとして使用する場合は、以下の情報を参照してお使いの Satellite 設定にこのオプションが適しているかどうかを判別してください。Satellite は MongoDB バージョン 3.4 をサポートしています。

外部 MongoDB の利点

- Satellite 上の空きメモリーと空き CPU が増えます。

- Satellite 操作にマイナスの影響をもたらすことなく MongoDB サーバーのシステムを調整する柔軟性が得られます。

外部 MongoDB のマイナス点

- デプロイメントの複雑性が増し、問題解決がより困難になります。

- 外部 MongoDB サーバーの場合は、パッチおよびメンテナーンス対象に新たなシステムが加わることになります。

- Satellite または Mongo データベースサーバーのいずれかにハードウェアまたはストレージ障害が発生すると、Satellite が機能しなくなります。

- Satellite と外部データベースサーバーの間でレイテンシーが発生すると、パフォーマンスに影響が出る可能性があります。

FIPS 関連の制限

- FIPS モードの Satellite で外部 MongoDB を使用することはできません。

3.2. 外部データベースとして PostgreSQL を使用する際の注意点

Foreman、Katello、および Candlepin は PostgreSQL データベースを使用します。PostgreSQL を外部データベースとして使用する場合は、以下の情報を参照してお使いの Satellite 設定にこのオプションが適しているかどうかを判別してください。Satellite は PostgreSQL バージョン 12.1 をサポートします。

外部 PostgreSQL の利点

- Satellite 上の空きメモリーと空き CPU が増えます。

-

PostgreSQL データベースで

shared_buffersを高い値に設定しても、Satellite 上の他のサービスの妨げるリスクがありません。 - Satellite 操作にマイナスの影響をもたらすことなく PostgreSQL サーバーのシステムを調整する柔軟性が得られます。

外部 PostgreSQL のマイナス点

- デプロイメントの複雑性が増し、問題解決がより困難になります。

- 外部 PostgreSQL サーバーの場合は、パッチおよびメンテナーンス対象に新たなシステムが加わることになります。

- Satellite または PostgreSQL データベースサーバーのいずれかにハードウェアまたはストレージ障害が発生すると、Satellite が機能しなくなります。

- Satellite Server とデータベースサーバーの間でレイテンシーが発生すると、パフォーマンスに影響が出ます。

お使いの Satellite 上の PostgreSQL データベースが原因でパフォーマンスの低下が生じている可能性がある場合は、Satellite 6: How to enable postgres query logging to detect slow running queries を参照して時間のかかっているクエリーがあるかどうか判定します。1 秒以上かかるクエリーがある場合は、通常、大規模インストールのパフォーマンスが原因であることが多く、外部データベースに移行しても問題解決が期待できません。時間のかかっているクエリーがある場合は、Red Hat サポートチームまでお問い合わせください。

3.3. 外部データベース用のホストの準備

新しくプロビジョニングされたシステムに最新の Red Hat Enterprise Linux 7 サーバーをインストールして、外部データベースをホストします。

Red Hat Software Collections および Red Hat Enterprise Linux のサブスクリプションでは、外部データベースと Satellite を併用する場合に、正しいサービスレベルアグリーメントが提供されません。外部データベースに使用するベースオペレーティングシステムにも、Satellite サブスクリプションをアタッチする必要があります。

前提条件

- Red Hat Enterprise Linux 7 サーバーが Satellite の ストレージ要件 を満たしていること。

手順

- Satellite Infrastructure サブスクリプションのアタッチ の手順に従い、サーバーに Satellite サブスクリプションをアタッチします。

すべてのリポジトリーを無効にし、以下のリポジトリーのみを有効にします。

# subscription-manager repos --disable '*' # subscription-manager repos --enable=rhel-server-rhscl-7-rpms \ --enable=rhel-7-server-rpms --enable=rhel-7-server-satellite-6.9-rpms

3.4. MongoDB のインストール

インストール可能な MongoDB は、内部データベースのインストール中に satellite-installer ツールでインストールされたものと同じバージョンの MongoDB のみになります。MongoDB はサポート対象のバージョンであれば、Red Hat Software Collections (RHSCL) リポジトリーからまたは外部ソースからインストールすることが可能です。Satellite は MongoDB バージョン 3.4 をサポートしています。

手順

MongoDB をインストールするには、以下のコマンドを入力します。

# yum install rh-mongodb34 rh-mongodb34-syspaths

rh-mongodb34 サービスを起動して有効にします。

# systemctl start rh-mongodb34-mongod # systemctl enable rh-mongodb34-mongod

pulp_database データベース用に、MongoDB に Pulp ユーザーを作成します。

# mongo pulp_database \ --eval "db.createUser({user:'pulp',pwd:'pulp_password',roles:[{role:'dbOwner', db:'pulp_database'},{ role: 'readWrite', db: 'pulp_database'}]})"/etc/opt/rh/rh-mongodb34/mongod.confファイルでバインド IP を指定します。bindIp: your_mongodb_server_bind_IP,::1/etc/opt/rh/rh-mongodb34/mongod.confファイルを編集してsecurityセクションの認証を有効にします。security: authorization: enabled

rh-mongodb34-mongodサービスを再起動します。# systemctl restart rh-mongodb34-mongod

MongoDB にポート 27017 を開きます。

# firewall-cmd --add-port=27017/tcp # firewall-cmd --runtime-to-permanent

Satellite Server から、データベースにアクセスできることをテストします。接続が成功すると、コマンドから

1が返ります。# scl enable rh-mongodb34 " mongo --host mongo.example.com \ -u pulp -p pulp_password --port 27017 --eval 'ping:1' pulp_database"

3.5. PostgreSQL のインストール

インストール可能な PostgreSQL は、内部データベースのインストール中に satellite-installer ツールでインストールされたものと同じバージョンの PostgreSQL のみになります。PostgreSQL はサポート対象のバージョンであれば、Red Hat Enteprise Linux Server 7 リポジトリーからまたは外部ソースからインストールすることが可能です。Satellite は PostgreSQL バージョン 12.1 をサポートします。

手順

PostgreSQL をインストールするには、以下のコマンドを入力します。

# yum install rh-postgresql12-postgresql-server \ rh-postgresql12-syspaths \ rh-postgresql12-postgresql-evr

PostgreSQL を初期化するには、以下のコマンドを入力します。

# postgresql-setup initdb

/var/opt/rh/rh-postgresql12/lib/pgsql/data/postgresql.confファイルを編集します。# vi /var/opt/rh/rh-postgresql12/lib/pgsql/data/postgresql.conf

#を削除して、着信接続をリッスンするようにします。listen_addresses = '*'

/var/opt/rh/rh-postgresql12/lib/pgsql/data/pg_hba.confファイルを編集します。# vi /var/opt/rh/rh-postgresql12/lib/pgsql/data/pg_hba.conf

以下の行をファイルに追加します。

host all all Satellite_ip/24 md5PostgreSQL サービスを起動し、有効にするには、以下のコマンドを実行します。

# systemctl start postgresql # systemctl enable postgresql

外部 PostgreSQL サーバーで postgresql ポートを開きます。

# firewall-cmd --add-service=postgresql # firewall-cmd --runtime-to-permanent

postgresユーザーに切り替え、PostgreSQL クライアントを起動します。$ su - postgres -c psql

3 つのデータベースと専用のロールを作成します。1 つは Satellite 用、1 つは Candlepin 用、もう 1 つは Pulp 用です。

CREATE USER "foreman" WITH PASSWORD 'Foreman_Password'; CREATE USER "candlepin" WITH PASSWORD 'Candlepin_Password'; CREATE USER "pulp" WITH PASSWORD 'Pulpcore_Password'; CREATE DATABASE foreman OWNER foreman; CREATE DATABASE candlepin OWNER candlepin; CREATE DATABASE pulpcore OWNER pulp;

postgresユーザーをログアウトします。# \q

Satellite Server から、データベースにアクセスできることをテストします。接続に成功した場合には、コマンドは

1を返します。# PGPASSWORD='Foreman_Password' psql -h postgres.example.com -p 5432 -U foreman -d foreman -c "SELECT 1 as ping" # PGPASSWORD='Candlepin_Password' psql -h postgres.example.com -p 5432 -U candlepin -d candlepin -c "SELECT 1 as ping" # PGPASSWORD='Pulpcore_Password' psql -h postgres.example.com -p 5432 -U pulpcore -d pulpcore -c "SELECT 1 as ping"

3.6. 外部データベースへの移行

既存のデータをバックアップおよび転送してから、satellite-installer コマンドを使用して、外部の MongoDB および PostgreSQL データベースに接続するように Satellite を設定します。

前提条件

- Red Hat Enterprise Linux サーバーに MongoDB および PostgreSQL データベースをインストールおよび設定していること。

手順

Satellite Server で、

satellite-maintainサービスを停止します。# satellite-maintain service stop

postgreSQL および mongod のサービスを起動します。

# systemctl start postgresql # systemctl start mongod

内部データベースのバックアップを作成します。

# satellite-maintain backup online --skip-pulp-content --preserve-directory -y /var/migration_backupデータを新規外部データベースに転送します。

PGPASSWORD='Foreman_Password' pg_restore -h postgres.example.com -U foreman -d foreman < /var/migration_backup/foreman.dump PGPASSWORD='Candlepin_Password' pg_restore -h postgres.example.com -U candlepin -d candlepin < /var/migration_backup/candlepin.dump mongorestore --host mongo.example.com --db pulp_database --username pulp_user --password pulp_password /var/migration_backup/mongo_dump/pulp_database/

satellite-installerコマンドを使って Satellite が新規データベースを参照するように更新します。satellite-installer --scenario satellite \ --foreman-db-host postgres.example.com \ --foreman-db-password Foreman_Password \ --foreman-db-database foreman \ --foreman-db-manage false \ --katello-candlepin-db-host postgres.example.com \ --katello-candlepin-db-name candlepin \ --katello-candlepin-db-password Candlepin_Password \ --katello-candlepin-manage-db false \ --katello-pulp-db-username pulp \ --katello-pulp-db-password pulp_password \ --katello-pulp-db-seeds mongo.example.com:27017 \ --katello-pulp-db-name pulp_database \ --katello-pulp-manage-db false

第4章 Ansible Collections を使用した Satellite の管理

Satellite Ansible Collections は、Satellite API と対話する Ansible モジュールセットです。Satellite Ansible Collections を使用して、Satellite の多くの側面を管理および自動化することができます。

4.1. RPM からの Satellite Ansible モジュールのインストール

この手順を使用して、Satellite Ansible モジュールをインストールします。

前提条件

Ansible 2.9 以降のリポジトリーが有効になっていて、Ansible パッケージが更新されていること。

# subscription-manager repos --enable rhel-7-server-ansible-2.9-rpms # satellite-maintain packages update ansible

手順

以下のコマンドを使用して、RPM をインストールします。

# satellite-maintain packages install ansible-collection-redhat-satellite

4.2. Satellite Ansible モジュールの表示

次のディレクトリーのコンテンツを一覧表示することで、インストールされている Satellite Ansible モジュールを表示できます。

# ls /usr/share/ansible/collections/ansible_collections/redhat/satellite/plugins/modules/

本ガイド作成時では、ansible-doc -l コマンドはまだコレクションを一覧表示していません。

または、https://cloud.redhat.com/ansible/automation-hub/redhat/satellite/docs で、Satellite Ansible モジュールの完全なリストとその他の関連情報を確認することもできます。

すべてのモジュールは `redhat.satellite` 名前空間にあり、`redhat.satellite._module_name_` という形式で参照できます。たとえば、activation_key モジュールに関する情報を表示するには、以下のコマンドを入力します。

$ ansible-doc redhat.satellite.activation_key

第5章 ユーザーとロールの管理

ユーザーは、システムを使用する各個人の一連の詳細情報を定義します。組織と環境をユーザーに関連付けることで、新しいエンティティーを作成する際にこれらのデフォルト値を自動的に使用することができます。また、ユーザーには 1 つ以上のロールを割り当てることもでき、ユーザーには組織と環境を参照および管理する権限が与えられます。ユーザーの使用に関する詳細は、「ユーザー管理」 を参照してください。

複数のユーザーのパーミッションは、ユーザーグループでまとめることにより一括して管理できます。また、ユーザーグループ自体をさらにグループ化してパーミッションの階層を作成できます。ユーザーグループの作成の詳細は、「ユーザーグループの作成と管理」 を参照してください。

ロールでは、一連のパーミッションおよびアクセスレベルを定義します。各ロールには、ロールに許可されたアクションを指定する 1 つ以上のパーミッションフィルターが含まれます。アクションは、リソースタイプに従ってグループ化されます。ロールが作成されたら、そのロールにはユーザーとユーザーグループを関連付けることができます。この場合は、ユーザーの大きなグループに同じ一連のパーミッションセットを割り当てることができます。Red Hat Satellite では、事前定義された一連のロールが提供され、「ロールの作成および管理」 で説明されているようにカスタムロールおよびパーミッションフィルターを作成することもできます。

5.1. ユーザー管理

管理者は、Satellite ユーザーを作成、変更、および削除できます。また、異なる ロール をユーザーやユーザーのグループに割り当てて、アクセスパーミッションを設定することもできます。

5.1.1. ユーザーの作成

この手順を使用してユーザーを作成します。

手順

ユーザーを作成するには、以下の手順を行います。

- 管理 > ユーザー に移動します。

- ユーザーの作成 をクリックします。

- ログイン フィールドにユーザーのユーザー名を入力します。

- 名 および 姓 フィールドに、ユーザーの実名を入力します。

- Email アドレス フィールドにメールアドレスを入力します。

- 説明 フィールドには、新規ユーザーの説明を加えます。

- 言語 一覧からユーザー用の言語を選択します。

タイムゾーン 一覧からタイムゾーンを選択します。

デフォルトでは、Satellite Server はユーザーのブラウザーの言語とタイムゾーンを使用します。

ユーザーのパスワードを設定します。

認証先 一覧から、ユーザー認証に使用するソースを選択します。

- 内部: Satellite Server 内でのユーザー管理を有効にします。

- 外部: 13章外部認証の設定 の説明にある外部認証を設定します。

- パスワード フィールドに初回パスワードを入力して、確認 フィールドで再入力します。

- 送信 をクリックしてユーザーを作成します。

CLI をご利用の場合

以下のコマンドを実行してユーザーを作成します。

# hammer user create \ --login user_name \ --password user_password \ --mail user_mail \ --auth-source-id 1 \ --organization-ids org_ID1,org_ID2...

--auth-source-id 1 の設定では、ユーザーは内部で認証されますが、外部認証を指定することもできます。--admin オプションを追加して、管理者権限をユーザーに付与します。組織 ID を指定する必要はありません。update サブコマンドを使用してユーザーの詳細を変更できます。

ユーザー関連のサブコマンドに関する情報は、hammer user --help の入力してください。

5.1.2. ユーザーへのロールの割り当て

この手順を使用して、ロールをユーザーに割り当てます。

手順

- 管理 > ユーザー に移動します。

ロールを割り当てるユーザーの ユーザー名 をクリックします。

注記ユーザーアカウントが表示されない場合は、現在適切な組織を表示しているかどうかを確認します。Satellite の全ユーザーを一覧表示するには、デフォルトの組織 をクリックしてから 任意の組織 をクリックします。

- ロケーション タブをクリックして、ロケーションが割り当てられていない場合は選択します。

- 組織 タブをクリックして、組織が割り当てられていることを確認します。

- ロール タブをクリックして利用可能なロールのリストを表示します。

ロール リストから割り当てるロールを選択します。

利用可能な全パーミッションを付与するには、管理 チェックボックスを選択します。

- 送信 をクリックします。

ユーザーに割り当てられたロールを参照するには、ロール タブをクリックします。割り当てられたロールは、選択された項目 に表示されます。割り当てたロールを削除するには、選択された項目 でロール名をクリックします。

CLI をご利用の場合

ユーザーにロールを割り当てるには、次のコマンドを入力します。

# hammer user add-role --id user_id --role role_name

5.1.3. 別のユーザーアカウントへの切り替え

管理者は、別のユーザーとして Satellite Web UI に一時的にログオンすることにより、テストおよびトラブルシューティングの目的で他の認証済みユーザーに切り替えることができます。別のユーザーに切り替える場合、管理者は、同じメニューを含め、切り替えたユーザーとまったく同じシステム内のアクセス権限を持ちます。

監査は、管理者が別のユーザーとして実行するアクションを記録するために作成されます。ただし、管理者が別のユーザーとして実行するすべてのアクションは、切り替え後のユーザーで実行されたものとして記録されます。

前提条件

- Satellite の管理者権限を持つユーザーとして Satellite Web UI にログオンしていること。

手順

別のユーザーにアカウントを切り替えて使用するには、以下の手順を実行します。

- Satellite Web UI で、Administer > Users に移動します。

- 切り替えるユーザーの右側の アクション コラムの一覧から、ユーザー切り替え を選択します。

切り替えセッションを停止するには、メインメニューの右上にある切り替えアイコンをクリックします。

5.1.4. SSH キー

ユーザーに SSH キーを追加すると、プロビジョニング中に SSH キーのデプロイメントが可能になります。

プロビジョニング中に SSH キーをデプロイする方法については、プロビジョニングガイドの プロビジョニング中の SSH キーのデプロイ を参照してください。

SSH キーおよびその作成方法についての詳細は、Red Hat Enterprise Linux 7 システム管理者のガイドの SSH ベースの認証の使用 を参照してください。

5.1.5. ユーザーの SSH キー管理

この手順を使用して、ユーザーの SSH キーを追加または削除します。

前提条件

Red Hat Satellite 管理ユーザーとして Web UI にログインするか、SSH キーの追加には create_ssh_key パーミッションを有効にしたユーザーとして、キーの削除には destroy_ssh_key パーミッションを有効にしたユーザーとしてログインすること。

手順

- 管理 > ユーザー に移動します。

- ユーザー名 コラムから必要となるユーザーのユーザー名をクリックします。

SSH キー タブをクリックします。

SSH キーの追加

- 公開 SSH キーのコンテンツをクリップボードに用意します。

- SSH キーの追加 をクリックします。

- キー フィールドに公開 SSH キーのコンテンツをクリップボードから貼り付けます。

- 名前 フィールドに SSH キーの名前を入力します。

- 送信 をクリックします。

SSH キーの削除

- 削除する SSH キーの列にある 削除 をクリックします。

- 確認プロンプトで OK をクリックします。

CLI をご利用の場合

SSH キーをユーザーに追加するには、公開 SSH キーファイルへのパスを指定するか、クリップボードにコピーする公開 SSH キーのコンテンツへのパスが必要です。

公開 SSH キーファイルがある場合は、次のコマンドを入力します。

# hammer user ssh-keys add \ --user-id user_id \ --name key_name \ --key-file ~/.ssh/id_rsa.pub

SSH 公開キーのコンテンツがある場合は、次のコマンドを入力します。

# hammer user ssh-keys add \ --user-id user_id \ --name key_name \ --key ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNtYAAABBBHHS2KmNyIYa27Qaa7EHp+2l99ucGStx4P77e03ZvE3yVRJEFikpoP3MJtYYfIe8k 1/46MTIZo9CPTX4CYUHeN8= host@user

ユーザーの SSH キーを削除するには、次のコマンドを入力します。

# hammer user ssh-keys delete --id key_id --user-id user_id

ユーザーにアタッチされた SSH キーを表示するには、次のコマンドを入力します。

# hammer user ssh-keys info --id key_id --user-id user_id

ユーザーにアタッチされた SSH キーを表示するには、以下のコマンドを入力します。

# hammer user ssh-keys list --user-id user_id5.1.6. メール通知

メール通知は Satellite Server が定期的に作成するか、特定イベントの完了後に作成されます。定期通知は、毎日、毎週、または毎月送信することができます。

通知をトリガーするイベントは以下のとおりです。

- ホストのビルド

- コンテンツビューのプロモーション

- ホストが報告するエラー

- リポジトリーの同期

デフォルトでは、ユーザーにはメールは通知されません。通知のタイプや頻度などの基準に基づいて、ユーザーが通知を受信するように管理者が設定できます。

メール通知を個人のメールアドレスではなくグループのメールアドレスに送信する場合は、グループのメールアドレスと最小の Satellite パーミッションでユーザーアカウントを作成し、そのユーザーアカウントを必要な通知タイプにサブスクライブします。

Satellite Server は、デフォルトで送信メールを有効化していないため、メール設定を確認する必要があります。詳細は、オンラインネットワークからの Satellite Server のインストールの Satellite Server での送信メールの設定 を参照してください。

5.1.7. メール通知の設定

Satellite Web UI でメール通知を設定します。

手順

- 管理 > ユーザー に移動します。

- 編集する ユーザー名 をクリックします。

- ユーザー タブで、メール フィールドの値を確認します。メール通知は、このフィールドのアドレスに送信されます。

- メール設定 タブで メールの有効化 を選択します。

通知タイプの横にあるドロップダウンメニューから、ユーザーが受信する通知を選択します。

注記メールクエリー テキストボックスに必要なクエリーを記入すると、監査サマリー 通知をフィルターすることができます。

送信 をクリックします。

通知メールのユーザーへの送信が開始されます。

5.1.8. メールの配信テスト

メールの配信を確認するには、テストメールをユーザーに送信します。メールが配信されれば、設定が適切であることを確認できます。

手順

- Satellite Web UI で、Administer > Users に移動します。

- ユーザー名をクリックします。

メール設定 タブで テストメール をクリックします。

ユーザーのメールアドレスにすぐにテストメッセージが送信されます。

メールが配信されれば、確認は完了です。配信されない場合は、以下の診断ステップを実行してください。

- ユーザーのメールアドレスを確認します。

- Satellite Server のメール設定を確認します。

- ファイアウォールおよびメールサーバーのログを調べます。

5.1.9. 電子メール通知のテスト

ユーザーが正常に E メール通知をサブスクライブしていることを確認するには、手動で通知をトリガーします。

手順

通知をトリガーするには、以下のコマンドを実行します。

# foreman-rake reports:<frequency>frequency を以下のいずれかで置き換えます。

- daily (毎日)

- weekly (毎週)

- monthly (毎月)

これでサブスクライブしている全ユーザーに指定された頻度ですべての予定されている通知が配信されます。サブスクライブしているユーザーがすべて通知を受信すれば、検証に成功しています。

現在、手動でトリガーした通知の個別ユーザーへの送信は、サポート対象外です。

5.1.10. 通知タイプ

Satellite では以下の通知が作成されます。

- 監査サマリー: Satellite Server が監査した全アクティビティーのサマリーです。

- ホストの構築: ホストが構築されるとこの通知が送信されます。

- ホストエラータアドバイザリー: ユーザーが管理するホストの適用およびインストール可能なエラータのサマリーです。

- OpenSCAP ポリシーサマリー: OpenSCAP ポリシーレポートとその結果のサマリーです。

- エラータのプロモート: コンテンツビューのプロモーション後にのみ送信される通知です。これには、プロモートされたコンテンツビューに登録された適用およびインストール可能なエラータのサマリーが含まれます。これにより、どの更新がどのホストに適用されたかを監視できます。

- Puppet エラー状態 : ホストが Puppet に関連するエラーを報告した後に送信される通知です。

- Puppet サマリー : Puppet レポートのサマリーです。

- エラータの同期 : リポジトリーの同期後にのみ送信される通知です。これには、同期で導入された新しいエラータのサマリーが含まれます。

5.2. ユーザーグループの作成と管理

5.2.1. ユーザーグループ

Red Hat Satellite では、ユーザーのグループにパーミッションを割り当てることができます。また、ユーザーグループを他のユーザーグループのコレクションとして作成することもできます。外部認証ソースを使用している場合は、「外部ユーザーグループの設定」 で説明されているように Satellite ユーザーグループを外部ユーザーグループに対してマップできます。

ユーザーグループは組織コンテキストで定義されます。したがって、ユーザーグループにアクセスする前に組織を選択する必要があります。

5.2.2. ユーザーグループの作成

以下の手順を使用してユーザーグループを作成します。

手順

- 管理 > ユーザーグループ に移動します。

- ユーザーグループの作成 をクリックします。

ユーザーグループ タブで、新規ユーザーグループの名前を指定し、グループメンバーを選択します。

- ユーザーグループ のリストから、以前に作成したユーザーグループを選択します。

- ユーザー のリストからユーザーを選択します。

- ロール タブで、ユーザーグループに割り当てるロールを選択します。または、管理者 チェックボックスを選択して利用可能なすべてのパーミッションを割り当てます。

- 送信 をクリックします。

CLI をご利用の場合

ユーザーグループを作成するには、次のコマンドを入力します。

# hammer user-group create \ --name usergroup_name \ --user-ids user_ID1,user_ID2... \ --role-ids role_ID1,role_ID2...

5.2.3. ユーザーグループの削除

Satellite Web UI を使ってユーザーグループを削除します。

手順

- 管理 > ユーザーグループ に移動します。

- 削除するユーザーグループの右側にある 削除 をクリックします。

- 警告ボックスで、OK をクリックしてユーザーグループを削除します。

5.3. ロールの作成および管理

Red Hat Satellite では、標準的なタスクに十分なパーミッションとなる事前定義済みロール一式が提供されます (「Satellite で利用可能な事前定義済みロール」 を参照)。また、カスタムロールを設定し、このカスタムロールに 1 つ以上のパーミッションフィルターを割り当てることもできます。パーミッションフィルターでは、特定のリソースタイプに許可されるアクションを定義します。特定の Satellite プラグインによりロールが自動的に作成されます。

5.3.1. ロールの作成

以下の手順を使用してロールを作成します。

手順

- 管理 > ロール に移動します。

- ロールの作成 をクリックします。

- ロールの 名前 を記入します。

- 送信 をクリックして、新しいロールを保存します。

CLI をご利用の場合

以下のコマンドを実行してロールを作成します。

# hammer role create --name role_nameロールにはパーミッションを含める必要があります。ロールの作成後は、「ロールへのパーミッションの追加」 に進んでください。

5.3.2. ロールのクローン作成

Satellite Web UI を使ってロールのクローンを作成します。

手順

- 管理 > ロール に移動して、必要なロールの右側にあるドロップダウンメニューから クローン を選択します。

- ロールの 名前 を記入します。

- 送信 をクリックしてロールのクローンを作成します。

- クローンされたロールの名前をクリックし、フィルター に移動します。

- 必要に応じて、パーミッションを編集します。

- 送信 をクリックして、新しいロールを保存します。

5.3.3. ロールへのパーミッションの追加

以下の手順を使用して、ロールにパーミッションを追加します。

手順

- 管理 > ロール に移動します。

- 必要なロールの右側にあるドロップダウンリストから フィルターの追加 を選択します。

- ドロップダウンリストから リソースタイプ を選択します。(その他) グループには、どのリソースグループにも関連付けられていないパーミッションが含まれます。

- 選択するパーミションを パーミッション リストからクリックします。

- リソースタイプ での選択により、無制限 と 上書き のチェックボックスが表示されます。無制限 チェックボックスはデフォルトで選択され、選択されたタイプの全リソースにパーミッションが適用されます。無制限 チェックボックスを無効にすると、検索 フィールドが有効になります。このフィールドで、Red Hat Satellite 6 の検索構文を使用して詳細なフィルターリングを指定できます。詳細は、「詳細なパーミッションフィルターリング」 を参照してください。上書き チェックボックスを有効にすると、新たなロケーションと組織を追加して、それらのロケーションや組織のリソースタイプにこのロールがアクセスできるようになります。また、すでに関連付けられたロケーションや組織をリソースタイプから削除して、アクセスを制限することもできます。

- 次へ をクリックします。

- 送信 をクリックして変更を保存します。

CLI をご利用の場合

ロールにパーミッションを追加するには、以下の手順を実行します。

利用可能な全パーミッションを表示します。

# hammer filter available-permissions

ロールにパーミッションを追加します。

# hammer filter create \ --role role_name \ --permission-ids perm_ID1,perm_ID2...

ロールとパーミッションパラメーターの詳細は、hammer role --help および hammer filter --help コマンドを入力します。

5.3.4. ロールのパーミションの表示

Satellite Web UI を使ってロールのパーミッションを表示します。

手順

- 管理 > ロール に移動します。

- 必要なロールの右側にある フィルター をクリックして、フィルター ページを開きます。

フィルター ページでは、リソースタイプ別にグループ化されたロールに割り当てられたパーミッションの表が示されます。また、このページでは、Satellite システムで使用できるパーミッションとアクションの完全な表を生成できます。手順は 「パーミッションの完全テーブルの作成」 を参照してください。

5.3.5. パーミッションの完全テーブルの作成

Satellite CLI を使ってパーミッションテーブルを作成します。

手順

必要なパッケージがインストールされていることを確認します。Satellite Server で以下のコマンドを実行します。

# satellite-maintain packages install foreman-console

以下のコマンドで Satellite コンソールを起動します。

# foreman-rake console

コンソールに以下のコードを挿入します。

f = File.open('/tmp/table.html', 'w') result = Foreman::AccessControl.permissions {|a,b| a.security_block <=> b.security_block}.collect do |p| actions = p.actions.collect { |a| "<li>#{a}</li>" } "<tr><td>#{p.name}</td><td><ul>#{actions.join('')}</ul></td><td>#{p.resource_type}</td></tr>" end.join("\n") f.write(result)上記の構文により、パーミッションの表が作成され、

/tmp/table.htmlファイルに保存されます。Ctrl+Dを押して、Satellite コンソールを終了します。/tmp/table.htmlの最初の行に以下のテキストを挿入します。<table border="1"><tr><td>Permission name</td><td>Actions</td><td>Resource type</td></tr>

/tmp/table.htmlの最後に以下のテキストを追加します。</table>

-

Web ブラウザーで

/tmp/table.htmlを開いて、表を確認します。

5.3.6. ロールの削除

Satellite Web UI を使ってロールを削除します。

手順

- 管理 > ロール に移動します。

- 削除するロールの右側にあるドロップダウンリストから 削除 を選択します。

- 警告ボックスで、OK をクリックしてロールを削除します。

5.3.7. Satellite で利用可能な事前定義済みロール

| ロール | ロールが提供するパーミッション [a] |

|---|---|

| Access Insights Admin | Insights のルールを追加して編集します。 |

| Access Insights Viewer | Insight レポートを表示します。 |

| Ansible Roles Manager | ホストおよびホストグループでのロールのプレイ。Ansible ロールを表示、破棄、およびインポートします。Ansible 変数を表示、編集、作成、破棄、およびインポートします。 |

| Ansible Tower Inventory Reader | ファクト、ホスト、およびホストグループを表示します。 |

| Bookmarks manager | ブックマークを作成、編集、削除します。 |

| Boot disk access | 起動ディスクをダウンロードします。 |

| Compliance manager | SCAP コンテンツファイル、コンプライアンスポリシー、テーラリングファイルの表示、作成、編集、破棄を行います。コンプライアンスレポートを表示します。 |

| Compliance viewer | コンプライアンスレポートを表示します。 |

| Create ARF report | コンプライアンスレポートを作成します。 |

| Default role | 他のロールに関係なく、各ユーザーに与えられる一連のパーミッション。 |

| Discovery Manager | 検出されたホストを表示、プロビジョニング、編集、および破棄し、検出ルールを管理します。 |

| Discovery Reader | ホストと検出ルールを表示します。 |

| Edit hosts | ホストを表示、作成、編集、破棄、および構築します。 |

| Edit partition tables | パーティションテーブルを表示、作成、編集、および破棄します。 |

| Manager | 管理者のロールに似ているが、グローバル設定の編集パーミッションがありません。Satellite Web UI では、グローバル設定は、管理 > 設定 にあります。 |

| Organization admin | 組織ごとに定義された管理者ロール。このロールでは、他の組織のリソースは表示できません。 |

| Red Hat Access Logs | ログビューアーとログを表示します。 |

| Remote Execution Manager | 完全リモート実行パーミッションのあるロール。ジョブテンプレートの編集も含まれます。 |

| Remote Execution User | リモート実行ジョブを実行します。 |

| Site manager | Manager ロールの制限バージョン。 |

| System admin |

このロールが指定されたユーザーは、ユーザーを作成したり、そのユーザーに全ロールを割り当てたりできます。そのため、このロールは信頼できるユーザーにのみ付与してください。 |

| Tasks manager | Satellite タスクを表示および編集します。 |

| Tasks reader | Satellite タスクの表示のみが可能なロール。 |

| Viewer | Satellite 構造、ログ、レポートおよび統計の各要素の設定を表示できる機能を提供する受動的なロール。 |

| View hosts | ホストの表示のみが可能なロール。 |

| Virt-who Manager | 完全な virt-who パーミッションのあるロール。 |

| Virt-who Reporter | virt-who が生成したレポートを Satellite にアップロードできます。virt-who を手動で設定して、限定的な virt-who パーミッションを持つユーザーロールが必要な場合に使用できます。 |

| Virt-who Viewer | virt-who 設定の表示ができます。このロールでは、既存の virt-who 設定 を使用した virt-who インスタンスのデプロイができます。 |

5.4. 詳細なパーミッションフィルターリング

5.4.1. 詳細なパーミッションフィルター

「ロールへのパーミッションの追加」 の説明にあるように、Red Hat Satellite では、リソースタイプの選択済みインスタンスに対する設定済みユーザーパーミッションを制限できます。これらの詳細なフィルターは Satellite データベースに対するクエリーであり、ほとんどのリソースタイプでサポートされています。

5.4.2. 詳細なパーミッションフィルターの作成

以下の手順を使用して、詳細なフィルターを作成します。

Satellite では、検索条件はアクション作成には適用されません。たとえば、検索フィールドで create_locations アクションを name = "Default Location" 式で制限しても、ユーザーが新しく作成されたロケーションにカスタム名を割り当てることができないわけではありません。

手順

フィルターの編集 ページの 検索 フィールドにクエリーを指定します。アクティブにするフィールドに対して 無制限 チェックボックスを選択解除します。クエリーの形式は以下のようになります。

field_name operator value

- field_name は、問い合わせるフィールドを示します。利用可能なフィールド名の範囲はリソースタイプによって異なります。たとえば、Partition Table リソースタイプでは、クエリーパラメーターとして family、layout、および name が提供されます。

- operator は、field_name と value との間の比較タイプを指定します。適用可能な演算子の概要は、「詳細な検索に対してサポートされる演算子」 を参照してください。

- value は、フィルターリングに使用される値です。この値は、組織の名前などです。2 つの種類のワイルドカード文字がサポートされ、アンダースコア (_) は単一の文字を置換し、パーセント記号 (%) はゼロ以上の文字を置換します。

ほとんどのリソースタイプに対して、検索 フィールドは利用可能なパラメーターを示すドロップダウンリストを提供します。このリストは、検索フィールドにカーソルを置くと表示されます。多くのリソースタイプに対しては、and や not、has といった論理演算子を使用してクエリーを組み合わせることもできます。

CLI をご利用の場合

詳細なフィルターを作成するには、以下のように --search オプションを指定して hammer filter create を入力し、パーミッションフィルターで絞り込みます。

# hammer filter create \ --permission-ids 91 \ --search "name ~ ccv*" \ --role qa-user

このコマンドは、名前が ccv で始まるコンテンツビューのみを表示、作成、編集、破棄するパーミッションを qa-user ロールに追加します。

5.4.3. 詳細なパーミッションフィルターの使用例

管理者は、選択されたユーザーが環境パスの特定の部分を変更することを許可できます。以下のフィルターを使用すると、アプリケーションライフサイクルの開発段階にあるコンテンツを使用して作業できますが、実稼働環境にプッシュされるとそのコンテンツにはアクセスできなくなります。

5.4.3.1. ホストリソースタイプのパーミッションの適用

以下のクエリーは、host-editors という名前のグループのホストに対してのみ、ホストのリソースタイプに指定されたパーミッションを適用します。

hostgroup = host-editors

以下のクエリーは、XXXX, Yyyy、または zzzz の文字列に名前が一致するレコードを返します。

name ^ (XXXX, Yyyy, zzzz)

また、選択された環境に対するパーミッションを制限することもできます。これを行うには、検索 フィールドに環境名を指定します。以下に例を示します。

Dev

検索 ch フィールドでより詳細なパーミッションフィルターを使用すると、特定の組織またはロケーションにユーザーパーミッションを制限できます。ただし、リソースタイプによっては、ロケーション および 組織 タブを提供する 上書き チェックボックスが、GUI の代わりとなります。これらのタブでは、利用可能な組織とロケーションのリストから選択できます。「組織固有のマネージャーロールの作成」を参照してください。

5.4.3.2. 組織固有のマネージャーロールの作成

Satellite UI を使って org-1 という名前の単一の組織に制限されたマネージャーロールを作成する方法を示します。

手順

- 管理 > ロール に移動します。

- 既存の Organization admin ロールをクローンします。フィルター ボタンの横にあるドロップダウンリストから クローン を選択します。この結果、クローンされたロールの名前 (たとえば、org-1 admin) を挿入するよう求められます。

- ロールに関連付けるロケーションと組織をクリックします。

- 送信 をクリックしてロールを作成します。

- org-1 admin をクリックしてから フィルター をクリックし、関連付けられたフィルターを確認します。デフォルトのフィルターはほとんどのケースで機能します。ただし、必要に応じて、編集 をクリックして各フィルターのプロパティーを変更することもできます。フィルターによっては、ロールを追加のロケーションと組織のリソースにアクセスできるようにする場合には、上書き オプションを有効にできます。たとえば、ドメイン リソースタイプを選択して 上書き オプションを選択し、ロケーション と 組織 タブを使って追加のロケーションと組織を選択すると、このロールに関連付けられていない追加のロケーションと組織のドメインにこのロールがアクセスできるようになります。また、New filter をクリックして、新しいフィルターをこのロールに関連付けることもできます。

5.4.4. 詳細な検索に対してサポートされる演算子

表5.1 論理演算子

| 演算子 | 説明 |

| and | 検索条件を組み合わせます。 |

| not | 式を否定します。 |

| has | オブジェクトには指定したプロパティーが必要です。 |

表5.2 記号演算子

| 演算子 | 説明 |

| = | Is equal to。テキストフィールドで使用する等価比較。大文字と小文字の区別あり。 |

| != | Is not equal to。= 演算子の反転。 |

| ~ | Like。テキストフィールドで使用するキーワード出現検索。大文字と小文字の区別なし。 |

| !~ | Not like。~ 演算子の反転。 |

| ^ | In。テキストフィールドで使用する等価比較。大文字と小文字を区別した検索。これは、Is equal to 比較とは別の SQL クエリーを生成し、複数値の比較をより効率的に行えます。 |

| !^ | Not in。^ 演算子の反転。 |

| >, >= | Greater than、greater than or equal to.数値フィールドのみに対応します。 |

| <, ⇐ | Less than、less than or equal to.数値フィールドのみに対応します。 |

第6章 セキュリティーコンプライアンスの管理

セキュリティーコンプライアンス管理は、セキュリティーポリシーの定義、それらのポリシーへのコンプライアンスの監査、およびコンプライアンス違反のインスタンスの解決などを行う継続的なプロセスです。コンプライアンス違反は、組織の設定管理ポリシーに基づいて管理されます。セキュリティーポリシーは、ホスト固有のものから業界共通のものまでに及ぶため、ポリシー定義には柔軟性が必要になります。

6.1. セキュリティーコンテンツの自動化プロトコル

Satellite 6 では、Security Content Automation Protocol (SCAP) を使ってセキュリティー設定ポリシーを定義します。たとえば、セキュリティーポリシーは、Red Hat Enterprise Linux を実行するホストの場合に SSH 経由のログインを root アカウントに許可しないように指定することが可能です。Satellite 6 では、管理対象の全ホストについて、コンプライアンスの監査とレポーティングをスケジュールすることができます。SCAP についての詳細は、Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。

6.1.1. SCAP コンテンツ

SCAP コンテンツは、ホストのチェックに使用される設定およびセキュリティーベースラインが含まれるデータストリーム形式のコンテンツです。チェックリストは extensible checklist configuration description format (XCCDF) および open vulnerability and assessment language (OVAL) の脆弱性に記述されます。ルール とも呼ばれるチェックリスト項目は、システム項目の必要な設定を表します。たとえば、どのユーザーも root ユーザーアカウントを使用して SSH 経由でホストにログインできないように指定することができます。ルールは 1 つ以上のプロファイルに分類でき、複数のプロファイルで 1 つのルールを共有できるようにすることができます。SCAP コンテンツはルールとプロファイルの両方で設定されています。

SCAP コンテンツは、作成することも、ベンダーから取得することも可能です。サポート対象のプロファイルは、Red Hat Enterprise Linux の scap-security-guide パッケージで提供されます。SCAP コンテンツの作成については本ガイドで扱いませんが、独自のコンテンツをダウンロード、デプロイ、変更、作成する方法については、Red Hat Enterprise Linux 7 セキュリティーガイド を参照してください。

Satellite 6 の OpenSCAP コンポーネントとともに提供されるデフォルトの SCAP コンテンツは、Red Hat Enterprise Linux のバージョンによって異なります。Red Hat Enterprise Linux 7 には、Red Hat Enterprise Linux 6 と Red Hat Enterprise Linux 7 の両方のコンテンツがインストールされます。

6.1.2. XCCDF プロファイル

XCCDF プロファイルは、ホストまたはホストグループの評価に使用されるチェックリストです。プロファイルは、業界標準またはカスタム標準への準拠を確認するために作成されます。

Satellite 6 で提供されるプロファイルは、OpenSCAP project から取得できます。

6.1.2.1. 利用可能な XCCDF プロファイルの一覧表示

Satellite UI で、利用可能な XCCD プロファイルを一覧表示します。

手順

- ホスト > SCAP コンテンツ に移動します。

6.2. SCAP コンテンツの設定

6.2.1. OpenSCAP Puppet モジュールのインポート

ホストで OpenSCAP 監査を設定するために Puppet を使用しない場合は、この手順をスキップできます。

OpenSCAP でホストを監査するには、先に Puppet 環境をインポートする必要があります。Puppet 環境には、OpenSCAP 設定をデプロイするために各ホストに割り当てる必要のある Puppe クラスが含まれます。

Satellite Web UI で、Puppet 環境と、監査する各ホストを関連付ける必要があります。

手順

- Satellite Web UI で、設定 > 環境 に移動します。

- satellite.example.com からの環境のインポート をクリックします。

監査するホストに関連付けられた Puppet 環境のチェックボックスを選択します。

Puppet 環境が存在しない場合には、実稼働 環境のチェックボックスを選択します。OpenSCAP に必要な Puppet クラスは、デフォルトで 実稼働 環境に含まれます。

- 更新 をクリックします。

6.2.2. デフォルト OpenSCAP コンテンツのロード

CLI で、デフォルトの OpenSCAP コンテンツをロードします。

手順

以下のように

foreman-rakeコマンドを使用します。# foreman-rake foreman_openscap:bulk_upload:default

6.2.3. 追加の SCAP コンテンツ

追加の SCAP コンテンツは、各自で作成したものか他から取得したものかを問わず、Satellite Server にアップロードできます。SCAP コンテンツは、ポリシーに適用される前に Satellite Server にインポートされる必要があります。たとえば、Red Hat Enterprise Linux 7.2 リポジトリーで利用可能な scap-security-guide RPM パッケージには、Payment Card Industry Data Security Standard (PCI-DSS) バージョン 3 向けのプロファイルが含まれます。このコンテンツは、オペレーティングシステムのバージョン固有ではないため、Red Hat Enterprise Linux 7.2 を実行していない場合でも Satellite Server にアップロードできます。

6.2.3.1. 追加の SCAP コンテンツのアップロード

Satellite Web UI で追加の SCAP コンテンツをアップロードします。

手順

- ホスト > SCAP コンテンツ に移動して、新規 SCAP コンテンツ をクリックします。

タイトル テキストボックスにタイトルを入力します。

例:

RHEL 7.2 SCAP Content- ファイルの選択 をクリックしてから、SCAP コンテンツファイルが含まれるロケーションに移動し、開く を選択します。

- 送信 をクリックします。

SCAP コンテンツファイルが正常にロードされると、Successfully created RHEL 7.2 SCAP Content (RHEL 7.2 SCAP コンテンツが正常に作成されました) といったメッセージが表示され、SCAP コンテンツ のリストに新規のタイトルが含まれます。

6.3. コンプライアンスポリシーの管理

6.3.1. コンプライアンスポリシー

コンプライアンスポリシー とも呼ばれる定期監査は、XCCDF プロファイルに対して指定したホストのコンプライアンスをチェックするスケジュールタスクです。スキャンのスケジュールは Satellite Server で指定され、スキャンはホストで実行されます。スキャンが完了すると、Asset Reporting File (ARF) が XML 形式で生成され、Satellite Server にアップロードされます。スキャンの結果はコンプライアンスポリシーダッシュボードで確認できます。コンプライアンスポリシーでは、スキャンされるホストに変更はなされません。SCAP コンテンツには、関連付けられたルールのあるいくつかのプロファイルが含まれますが、デフォルトではポリシーは含まれません。

6.3.2. コンプライアンスポリシーの作成

Satellite 6 では、ホストがセキュリティー要件に準拠するように、コンテンツホストをスキャンするコンプライアンスポリシーを作成できます。

Puppet または Ansible を使用して、ホストにコンプライアンスポリシーをデプロイできます。デフォルトでは Puppet は 30 分ごとに実行される点にご留意ください。新規ポリシーを割り当てる場合には、次の Puppet の実行でホストにポリシーを同期します。ただし、Ansible では、実行をスケジューリングできません。新しいポリシーを追加するには、手動またはリモート実行を使用して、Ansible ロールを実行する必要があります。リモート実行の詳細は、ホストの管理ガイドの リモートジョブの設定とセットアップ を参照してください。

前提条件

開始する前に、Puppet または Ansible のどちらのデプロイメントを使用するかを決定すること。

- Puppet デプロイメントの場合は、監査する各ホストが Puppet 環境に関連付けられていることを確認します。詳細は、「OpenSCAP Puppet モジュールのインポート」 を参照してください。

-

Ansible デプロイメントの場合は、

theforeman.foreman_scap_clientAnsible ロールを必ずインポートしてください。Ansible ロールのインポートに関する詳細は、Satellite で Ansible を使用するための設定の Satellite で Ansible を使い始める を参照してください。

手順

- ホスト > ポリシー に移動して、手動、Ansible または Puppet のいずれかのデプロイメントを選択します。

- ポリシーの名前、説明 (オプション) を入力してから 次へ をクリックします。

適用する SCAP コンテンツおよび XCCDF プロファイルを選択してから 次へ をクリックします。

BZ#1704582 が解決されるまで、

Default XCCDF Profileは空のレポートを返す可能性がある点に注意してください。ポリシーを適用する時間を指定してから 次へ をクリックします。

期間 のリストから、毎週、毎月、または カスタム を選択します。

- 毎週 を選択したら 平日 リストから曜日を選択します。

- 毎月 を選択したら 日付 フィールドで日付を指定します。

カスタム を選択したら Cron 行 フィールドに有効な Cron 式を入力します。

Custom オプションでは、毎週 もしくは 毎月 オプションよりもスケジュールに柔軟性を持たせることができます。

- ポリシーを適用するロケーションを選択してから 次へ をクリックします。

- ポリシーを適用する組織を選択してから 次へ をクリックします。

- ポリシーを適用するホストグループを選択してから 送信 をクリックします。

Puppet エージェントが選択したホストグループに属するホスト、またはポリシーが適用されているホストで実行される場合、OpenSCAP クライアントがインストールされ、Cron ジョブがポリシーの指定されたスケジュールとともに追加されます。SCAP Content タブでは、すべてのターゲットホストのディレクトリー /var/lib/openscap/content/ に配信される SCAP コンテンツの名前を指定します。

6.3.3. コンプライアンスポリシーの表示

特定の OpenSCAP コンテンツおよびプロファイルの組み合わせ別に適用されるルールをプレビューできます。これは、ポリシーを計画する場合に便利です。

Satellite Web UI で、コンプライアンスポリシーを表示します。

手順

- ホスト > ポリシー に移動します。

- ガイドの表示 をクリックします。

6.3.4. コンプライアンスポリシーの編集

Satellite Web UI で、コンプライアンスポリシーを編集します。

手順

- ホスト > ポリシー に移動します。

- ポリシーの名前の右側にあるドロップダウンリストから、編集 を選択します。

- 必要な属性を編集します。

- 送信 をクリックします。

編集されたポリシーは、次に Puppet エージェントが Satellite Server で更新をチェックする際にホストに適用されます。これはデフォルトで 30 分ごとに実行されます。

6.3.5. コンプライアンスポリシーの削除

Satellite Web UI で、既存のポリシーを削除します。

- ホスト > ポリシー に移動します。

- ポリシーの名前の右側にあるドロップダウンリストから、削除 を選択します。

- 確認メッセージで OK をクリックします。

6.4. テーラリングファイル

テーラリングファイルを使うと、既存の OpenSCAP ポリシーを分岐したり書き換えたりせずにカスタマイズすることができます。テーラリングファイルは、ポリシー作成時や更新時にポリシーに割り当てることができます。

テーラリングファイルは SCAP Workbench を使用して作成することができます。SCAP Workbench ツールについての詳細は、Customizing SCAP Security Guide for your use-case を参照してください。

6.4.1. テーラリングファイルのアップロード

Satellite Web UI でテーラリングファイルをアップロードします。

手順

- ホスト > コンプライアンス - テーラリングファイル に移動して、新規 テーラリングファイル をクリックします。

- 名前 テキストボックスに、名前を入力します。

- ファイルの選択 をクリックしてから、SCAP DataStream テーラリングファイルが含まれるロケーションに移動し、開く を選択します。

- 送信 をクリックして、選択したテーラリングファイルをアップロードします。

6.4.2. テーラリングファイルのポリシーへの割り当て

Satellite Web UI でテーラリングファイルをポリシーに割り当てます。

手順

- ホスト > コンプライアンス - ポリシー に移動します。

- 新規ポリシー、または既存のコンプライアンスポリシーがある場合は、新規コンプライアンスポリシー をクリックします。

- 名前 テキストボックスに名前を入力して 次へ をクリックします。

- ドロップダウンメニューから Scap コンテンツ を選択します。

- ドロップダウンメニューから XCCDF プロファイル を選択します。

- ドロップダウンメニューから テーラリングファイル を選択します。

ドロップダウンメニューから テーラリングファイル内の XCCDF プロファイル を選択します。

テーラリングファイルは複数の XCCDF プロファイルを含めることが可能なため、XCCDF プロファイルの選択が重要になります。

- 次へ をクリックします。

- ドロップダウンメニューから 期間 を選択します。

- ドロップダウンメニューから 平日 を選択して、次へ をクリックします。

- 選択したアイテム ウィンドウに移動させる ロケーション を選択して、次へ をクリックします。

- 選択したアイテム ウィンドウに移動させる 組織 を選択して、次へ をクリックします。

- 選択したアイテム ウィンドウに移動させる ホストグループ を選択して、送信 をクリックします。

6.5. OpenSCAP 用のホストグループの設定

以下の手順を使用して、ホストグループに全 OpenSCAP 要件を設定します。

OpenSCAP 設定の概要

ホストグループに必要なコンポーネントを割り当てるには、Satellite Server で次のタスクを実行する必要があります。

- Capsule で OpenSCAP を有効にします。詳細は、Capsule Server のインストールガイドの 外部 Capsule での OpenSCAP の有効化 を参照してください。

- OpenSCAP Capsule を割り当てます。

- OpenSCAP ポリシーをデプロイするための Puppet クラスを含む Puppet 環境を割り当ててます。

-

foreman_scap_clientおよびforeman_scap_client::paramsPuppet クラスを割り当てます。 - 追加するコンプライアンスポリシーを割り当てます。

ホストの作成および管理に関する詳細は、ホストの管理 ガイドを参照してください。

手順

- Satellite Web UI で 設定 > ホストグループ に移動して、ホストグループを作成するか、OpenSCAP レポートを設定するホストグループをクリックします。

-

Puppet 環境 リストから、

foreman_scap_clientおよびforeman_scap_client::paramsが含まれる Puppet 環境を選択します。 - OpenSCAP Capsule リストから、使用する OpenSCAP が有効になった Capsule を選択します。

-

Puppet クラス タブをクリックして、

foreman_scap_clientとforeman_scap_client::paramsの Puppet クラスを追加します。 - 送信 をクリックして変更を保存します。

- ホスト > ポリシー に移動します。

- ホストグループに割り当てるポリシーを選択します。

- ホストグループ タブをクリックします。

- ホストグループ リストから、このポリシーに割り当てるホストグループを任意の数だけ割り当てます。

- 送信 をクリックして変更を保存します。

6.6. OpenSCAP のホスト設定

以下の手順を使用して、ホスト向けの OpenSCAP の全要件を設定します。

OpenSCAP 設定の概要

ホストに必要なコンポーネントを割り当てるには、Satellite Server で次のタスクを実行する必要があります。

- Capsule で OpenSCAP を有効にします。詳細は、Capsule Server のインストールガイドの 外部 Capsule での OpenSCAP の有効化 を参照してください。

- OpenSCAP Capsule を割り当てます。

- OpenSCAP ポリシーをデプロイするための Puppet クラスを含む Puppet 環境を割り当ててます。

-

foreman_scap_clientおよびforeman_scap_client::paramsPuppet クラスを割り当てます。 - 追加するコンプライアンスポリシーを割り当てます。

ホストの作成および管理に関する詳細は、ホストの管理 ガイドを参照してください。

手順

- Satellite Web UI で ホスト > すべてのホスト に移動して、OpenSCAP レポートを設定するホストで、編集 をクリックします。

-

Puppet 環境 リストから、

foreman_scap_clientおよびforeman_scap_client::paramsが含まれる Puppet 環境を選択します。 - OpenSCAP Capsule リストから、使用する OpenSCAP が有効になった Capsule を選択します。

-

Puppet クラス タブをクリックして、

foreman_scap_clientとforeman_scap_client::paramsの Puppet クラスを追加します。 - コンプライアンスポリシーを追加するには、次のいずれかの場所に移動します。

- ホスト > すべてのホスト に移動します。

- ポリシーを追加するホストを選択します。

- アクションの選択 をクリックします。

- リストから コンプライアンスポリシーの割り当て を選択します。

- ポリシーウィンドウで、利用可能なポリシーの一覧からポリシーを選択して、送信 をクリックします。

6.7. コンプライアンスの監視

Red Hat Satellite 6 では、コンプライアンスを一元化して監視および管理できます。コンプライアンスダッシュボードには、ホストのコンプライアンスの概要が表示され、そのポリシーの範囲内にある各ホストの詳細を表示する機能が提供されます。コンプライアンスレポートでは、適用可能なポリシーを使用して、各ホストのコンプライアンスの詳細を分析します。この情報を使用して、各ホストが提示するリスクを評価し、ホストがコンプライアンスを満たすために必要なリソースを管理できます。

SCAP を使用してコンプライアンスを監視する際の共通の目的には以下が含まれます。

- ポリシーコンプライアンスの表示

- コンプライアンスの変更の検知

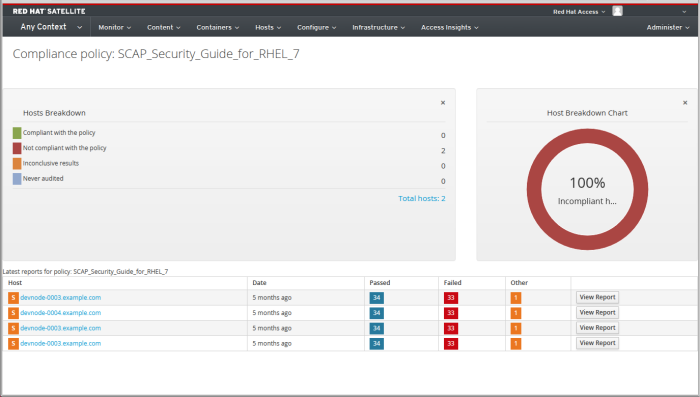

6.7.1. コンプライアンスポリシーダッシュボード

コンプライアンスポリシーダッシュボードでは、ホストのコンプライアンスの統計的なサマリーが表示され、そのポリシーの範囲内にある各ホストの詳細を表示できます。コンプライアンス違反として評価されたすべてのホストについては、Failed の統計から、コンプライアンスタスクの優先付けに便利なメトリクスが提供されます。Never audited として検出されたホストも、ステータスが不明なため、優先する必要があります。

6.7.2. コンプライアンスポリシーダッシュボードの表示

Satellite Web UI を使用して、コンプライアンスポリシーダッシュボードでポリシーコンプライアンスを検証します。

手順

- Satellite Web UI で、ホスト > ポリシー に移動します。

必要なポリシー名をクリックします。ダッシュボードに次の情報が提供されます。

- ホストのポリシーコンプライアンスの状況を概要ビューで表示するリングチャート。

- ホストのポリシーに関するコンプライアンス状況についての統計の内訳 (表形式)。

- 各ホストの最新ポリシーレポートへのリンク。

6.7.3. コンプライアンスのメール通知

Satellite Server は、Openscap ポリシーサマリー のメール通知をサブスクライブしているすべてのユーザーに、OpenSCAP サマリーメールを送信します。通知メールをサブスクライブする方法の詳細は、「メール通知の設定」 を参照してください。ポリシーが実行されるたびに、Satellite は直前の実行との比較で結果をチェックし、変更がないかどうかを確認します。メールは各サブスクライバーがリクエストする頻度で送信され、各ポリシーのサマリーと直近の結果を提供します。

OpenSCAP サマリー メールメッセージには、以下の情報が含まれます。

- 対象とする期間の詳細。

- すべのホストの合計 (状況別): 変更済み、準拠、および非準拠。

- 各ホストの表形式の内訳と、合格、失敗、変更済み、または結果が不明な場合などのルールの合計を含む最新ポリシーの結果。

6.7.4. コンプライアンスレポート

コンプライアンスレポートには、ホストに対するポリシー実行の結果が出力されます。各レポートには、ポリシーごとの合格または不合格のルールの合計数が含まれます。デフォルトでは、レポートは日付の降順にリストされます。

Satellite Web UI で、ホスト > レポート に移動して、すべてのコンプライアンスレポートを一覧表示します。

コンプライアンスレポートは以下のエリアで設定されます。

- はじめに

- Evaluation Characteristics (評価特性)

- Compliance and Scoring (コンプライアンスおよびスコアリング)

- Rule Overview (ルールの概要)

Evaluation Characteristics (評価特性)

Evaluation Characteristics (評価特性) エリアでは、評価されたホスト、評価に使用されたプロファイル、および評価の開始と終了を含む、特定のプロファイルに対する評価についての詳細情報を提供します。参照用として ホストの IPv4、IPv6、および MAC アドレスも一覧表示されます。

| 名前 | 説明 | 例 |

|---|---|---|

| Target machine | 評価対象ホストの完全修飾ドメイン名 (FQDN)。 |

|

| Benchmark URL | ホストが評価された SCAP コンテンツの URL。 |

|

| Benchmark ID | ホストが評価されたベンチマークの識別子。ベンチマークは、プロファイルのセットです。 |

|

| Profile ID | ホストが評価されたプロファイルの識別子。 |

|

| Started at | 評価の開始日時 (ISO 8601 形式)。 |

|

| Finished at | 評価の終了日時 (ISO 8601 形式)。 |

|

| Performed by | ホストで評価を実行したローカルアカウントの名前。 |

|

Compliance and Scoring (コンプライアンスおよびスコアリング)

Compliance and Scoring (コンプライアンスおよびスコアリング) エリアでは、ホストがプロファイルのルールに準拠しているかどうかの概要、重大度別の非コンプライアンスの内訳、およびパーセンテージで示される全体のコンプライアンススコアを示します。ルールへのコンプライアンスがチェックされなかった場合には、ルール結果 フィールドで その他 として分類されます。

Rule Overview (ルールの概要)

Rule Overview (ルールの概要) エリアでは、階層的なレイアウトで示されるルールと、すべてのルールの詳細とコンプライアンスの結果を示します。

コンプライアンスレポートに組み込まれるルールの一覧を制限するためにチェックボックスを選択したり、クリアしたりします。たとえば、非コンプライアンスを重点的にレビューする場合には、pass および informational チェックボックスをクリアします。

すべてのルールを検索するには、検索 フィールドに条件を入力します。検索は、入力時に動的に適用されます。検索 フィールドは、単一のプレーンテキストの検索用語のみを受け入れ、それは大文字と小文字を区別しない検索に適用されます。検索の実行時には、説明が検索条件に一致するルールのみが一覧表示されます。検索フィルターを削除するには、検索条件を削除します。

各結果の説明については、結果 コラムに示されるステータスの上にカーソルを移動します。

6.7.5. ホストのコンプライアンス違反の調査

Satellite Web UI を使用して、ホストがルールのコンプライアンス違反をした理由を特定します。

手順

- Satellite Web UI で、ホスト > レポート に移動して、すべてのコンプライアンスレポートを一覧表示します。

- 個々のレポートの詳細を表示するには、特定のホストの行で レポートの表示 をクリックします。

詳細を確認するには、ルールのタイトルをクリックします。

- ルールの説明。可能な場合は、ホストがコンプライアンスを満たすための指示を含みます。

- ルールの根拠。

- 場合により、修復スクリプト。

推奨される修復操作やスクリプトのいずれについても、まず実稼働以外の環境でテストしてから実装するようにしてください。

6.7.6. コンプライアンスレポートの検索

コンプライアンスレポートの検索フィールドを使用して、任意のホストのサブセットに関して入手可能なレポート一覧を絞り込みます。

手順

- フィルターを適用するには、検索 フィールドに検索クエリーを入力し、検索 をクリックします。検索クエリーでは大文字と小文字は区別されません。

ユースケースの検索

以下の検索クエリーでは、6 つ以上のルールに合格しなかったコンプライアンスレポートが検索されます。

failed > 5

以下の検索クエリーでは、ホスト名に

prod-の文字が含まれるホストで、YYYY 年 1 月 1 日より後に作成されたコンプライアンスレポートが検索されます。host ~ prod- AND date > "Jan 1, YYYY"以下の検索クエリーでは、

rhel7_auditコンプライアンスポリシーを使用して、1 時間前以降に生成されたすべてのレポートが検索されます。"1 hour ago" AND compliance_policy = date = "1 hour ago" AND compliance_policy = rhel7_audit

以下の検索クエリーでは、XCCDF ルールに合格のレポートが検索されます。

xccdf_rule_passed = xccdf_org.ssgproject.content_rule_firefox_preferences-auto-download_actions

以下の検索クエリーは、XCCDF ルールに不合格のレポートが検索されます。

xccdf_rule_failed = xccdf_org.ssgproject.content_rule_firefox_preferences-auto-download_actions

以下の検索クエリーは、結果が XCCDF ルールに合格または不合格以外のレポートが検索されます。

xccdf_rule_othered = xccdf_org.ssgproject.content_rule_firefox_preferences-auto-download_actions

追加情報

- 空の 検索 フィールドをクリックすると、利用可能な検索パラメーターが一覧表示されます。

-

and、notおよびhasの論理演算子を使用すると複雑なクエリーを作成することができます。論理演算子の詳細は、「詳細な検索に対してサポートされる演算子」 を参照してください。 - 正規表現は、検索クエリーで使用できません。ただし、1 つの検索式に複数のフィールドを使用できます。利用可能なすべての検索演算子の詳細は、「詳細な検索に対してサポートされる演算子」 を参照してください。

- 検索をブックマークすると、同じ検索クエリーを再利用できます。詳細は、「ブックマークの作成」 を参照してください。

6.7.7. コンプライアンスレポートの削除

コンプライアンスレポートを削除するには、次の手順を実行します。

- Satellite Web UI で、ホスト > レポート に移動します。

- コンプライアンスレポートウィンドウで、削除するポリシーを特定し、ポリシーの名前の右側にある 削除 を選択します。

- OK をクリックします。

6.7.8. 複数のコンプライアンスレポートの削除

複数のコンプライアンスポリシーを同時に削除できます。ただし、Satellite Web UI では、コンプライアンスポリシーはページ分割されているため、レポートを 1 ページずつ削除する必要があります。すべての OpenSCAP レポートを削除する場合は、Red Hat Satellite API ガイドの OpenSCAP レポートの削除 セクションのスクリプトを使用します。

- Satellite Web UI で、ホスト > レポート に移動します。

- コンプライアンスレポートウィンドウで、削除するコンプライアンスレポートを選択します。

- リストの右上の レポートの削除 を選択します。

- 削除するページ数だけ、この手順を繰り返します。

6.8. OpenSCAP でサポートされる仕様

以下の仕様が OpenSCAP でサポートされています。

| タイトル | 説明 | バージョン |

|---|---|---|

| XCCDF | Extensible Configuration Checklist Description Format | 1.2 |

| OVAL | Open Vulnerability and Assessment Language | 5.11 |

| - | Asset Identification | 1.1 |

| ARF | Asset Reporting Format | 1.1 |

| CCE | Common Configuration Enumeration | 5.0 |

| CPE | Common Platform Enumeration | 2.3 |

| CVE | Common Vulnerabilities and Exposures | - |

| CVSS | Common Vulnerability Scoring System | 2.0 |

第7章 TLS 1.0 および TLS 1.1 暗号化の無効化

インフラストラクチャーのセキュリティー要件に応じて、Satellite の暗号化設定を変更したり、脆弱性を素早く修正したりする場合があります。

Satellite の Apache サービスおよび Qpid サービスは、TLS 1.0 および 1.1 暗号化がデフォルトで有効になっています。Satellite および Capsule でこの手順を使用し、PCI-DSS 規制などが必要とする TLS 1.2 のみを許可するように Satellite および Capsule を設定します。

手順

/etc/foreman-installer/custom-hiera.yamlファイルを開いて、編集します。# vi /etc/foreman-installer/custom-hiera.yaml

以下のエントリーを追加します。

# Apache apache::mod::ssl::ssl_protocol: [ 'ALL' , '-SSLv3' , '-TLSv1' , '-TLSv1.1' , '+TLSv1.2' ] # QPID Dispatch foreman_proxy_content::qpid_router_ssl_ciphers: 'ALL:!aNULL:+HIGH:-SSLv3:!IDEA-CBC-SHA'

satellite-installerコマンドを入力して上記の設定を適用し、Qpid が TLS 1.2 のみを使用するように設定します。# satellite-installer \ --foreman-proxy-content-qpid-router-ssl-protocols=TLSv1.2

第8章 Satellite Server および Capsule Server のバックアップ

災害発生時に、Red Hat Satellite デプロイメントと関連データの継続性を確保するために、Satellite デプロイメントをバックアップすることができます。デプロイメントでカスタム設定を使用する場合は、バックアップおよび災害復旧ポリシーを策定する際にカスタム設定をどのように扱うかについて考慮する必要があります。

Satellite Server と Capsule Server のどちらか、およびすべての関連データのバックアップを作成するには、satellite-maintain backup コマンドを使用します。別のシステム上の別のストレージデバイスにバックアップすることを強くお勧めします。

バックアップ中は Satellite サービスは利用できません。したがって、他の管理者が他のタスクをスケジュールしていないか確認する必要があります。cron を使用して、バックアップをスケジュールできます。詳細は、「週次の完全バックアップ後の日次増分バックアップ例」 を参照してください。

オフラインバックアップまたはスナップショットバックアップ中はサービスが非アクティブになり、Satellite はメンテナーンスモードに入ります。ポート 443 上での外部からのトラフィックはすべてファイアウォールで拒否され、修正がトリガーされないようになります。

バックアップには、/root/ssl-build ディレクトリーの機密情報が含まれます。たとえば、ホスト名、SSH キー、要求ファイル、SSL 証明書が含まれる場合があります。バックアップを暗号化するか、安全な場所に移動し、破損のリスクやホストへの不正アクセスを最小限に抑えます。

従来のバックアップ方法

従来のバックアップ方法を使用することもできます。詳細はRed Hat Enterprise Linux 7 システム管理者のガイドの ログローテーション を参照してください。

satellite-maintain backup コマンドを使用してバックアップを作成する場合は、satellite-maintain サービスを停止しないでください。

スナップショットまたは従来のバックアップを作成するときは、以下のようにすべてのサービスを停止する必要があります。

# satellite-maintain service stop

スナップショットまたは従来のバックアップを作成したら、サービスを起動します。

# satellite-maintain service start

8.1. バックアップサイズの予測

完全バックアップでは、MongoDB、PostgreSQL、および Pulp のデータベースファイルと Satellite 設定ファイルの非圧縮アーカイブを作成します。Satellite サービスが利用できない時間を短縮するため、圧縮はアーカイブの作成後に実行されます。

完全バックアップには、以下のデータを格納するための領域が必要です。

- 非圧縮の Satellite データベースおよび設定ファイル。

- 圧縮された Satellite データベースおよび設定ファイル。

- バックアップを確実にするため、予測領域全体の 20% を追加。

手順

duコマンドを入力して、Satellite データベースおよび設定ファイルを含む非圧縮ディレクトリーのサイズを予測します。# du -sh /var/lib/mongodb /var/opt/rh/rh-postgresql12/lib/pgsql/data /var/lib/pulp 480G /var/lib/mongodb 100G /var/opt/rh/rh-postgresql12/lib/pgsql/data 100G /var/lib/pulp # du -csh /var/lib/qpidd /var/lib/tftpboot /etc /root/ssl-build \ /var/www/html/pub /opt/puppetlabs 886M /var/lib/qpidd 16M /var/lib/tftpboot 37M /etc 900K /root/ssl-build 100K /var/www/html/pub 2M /opt/puppetlabs 942M total

圧縮データを保存するために必要な領域を計算します。

以下の表は、バックアップに含まれるすべてのデータ項目の圧縮率を示しています。

表8.1 バックアップデータ圧縮率

データ型 ディレクトリー 比率 圧縮結果の例 MongoDB データベースファイル

/var/lib/mongodb85 - 90 %

480 GB → 60 GB

PostgreSQL データベースファイル

/var/opt/rh/rh-postgresql12/lib/pgsql/data80 - 85%

100 GB → 20 GB

Pulp RPM ファイル

/var/lib/pulp(非圧縮)

100 GB

設定ファイル

/var/lib/qpidd

/var/lib/tftpboot

/etc

/root/ssl-build

/var/www/html/pub

/opt/puppetlabs85%

942 MB → 141 MB

この例では、圧縮されたバックアップデータは合計 180 GB を占有します。

バックアップの保存に必要な利用可能な領域を計算するには、圧縮および非圧縮のバックアップデータの予測値を合計し、合計値の 20% をさらに追加してバックアップの信頼性を高めます。

この例では、非圧縮および圧縮のバックアップデータに 681 GB と 180 GB の合計 861 GB が必要です。172 GB の予備領域もあわせ、1033 GB をバックアップの場所に割り当てる必要があります。

8.2. Satellite Server または Capsule Server の完全バックアップの実行

Red Hat Satellite 6.9 は、satellite-maintain backup コマンドを使用してバックアップを作成します。

Satellite Server のバックアップには、以下の 3 つの方法があります。

- オフラインバックアップ

- オンラインバックアップ

スナップショットバックアップ

それぞれの方法の詳細については、各バックアップ方法の使用法ステートメントを表示できます。

オフラインバックアップの場合:

# satellite-maintain backup offline --help

オンラインバックアップの場合:

# satellite-maintain backup online --help

スナップショットバックアップの場合:

# satellite-maintain backup snapshot --help

ディレクトリーの作成

satellite-maintain backup コマンドを実行すると、指定したバックアップディレクトリーにタイムスタンプの付いたサブディレクトリーが作成されます。satellite-maintain backup コマンドではバックアップは上書きされないので、バックアップまたは増分バックアップから復元する際には、適切なディレクトリーまたはサブディレクトリーを選択する必要があります。satellite-maintain backup コマンドは、必要に応じてサービスを停止したり、再開したりします。

satellite-maintain backup offline コマンドを実行すると、以下のデフォルトのバックアップディレクトリーが作成されます。

-

Satellite では

satellite-backup -

Capsule では

foreman-proxy-backup

カスタムディレクトリー名を設定する場合は、--preserve-directory オプションを追加して、ディレクトリー名を追加します。バックアップはその後、コマンドラインで指定したディレクトリーに保存されます。--preserve-directory オプションを使用する場合、バックアップが失敗してもデータは削除されません。

ローカルの PgSQL データベースを使用する場合、postgres ユーザーには、バックアップディレクトリーへの書き込みアクセス権が必要です。

リモートデータベース

satellite-maintain backup コマンドを使用して、リモートデータベースをバックアップできます。

リモートデータベースのバックアップには、オンラインとオフラインの両方の方法を使用できますが、スナップショットなどのオフライン方法を使用すると satellite-maintain backup コマンドはデータベースダンプを実行します。

前提条件

- バックアップ場所には、バックアップを保存するのに十分な空きディスク領域があること。詳細は、「バックアップサイズの予測」 を参照してください。

手順

Satellite Server または Capsule Server の完全なオフラインバックアップを実行するには、以下の手順のいずれかを実行します。

Satellite Server および Capsule Server の他のユーザーにすべての変更を保存するよう指示して、バックアップ中は Satellite サービスが利用できないことを警告してください。バックアップと同じ時間に他のタスクがスケジュールされていないことを確認してください。

Satellite Server で以下のコマンドを入力します。

# satellite-maintain backup offline /var/satellite-backupCapsule Server で以下のコマンドを入力します。

# satellite-maintain backup offline /var/foreman-proxy-backup

8.3. Pulp コンテンツなしでのバックアップの実行

Pulp ディレクトリーの内容を除外するオフラインバックアップを実行できます。Pulp コンテンツなしのバックアップはデバッグに役に立ち、Pulp データベースのバックアップなしに設定ファイルへのアクセスを提供することを目的としています。Pulp コンテンツを含まないディレクトリーから復元することはできません。

Satellite Server および Capsule Server の他のユーザーにすべての変更を保存するよう指示して、バックアップ中は Satellite サービスが利用できないことを警告してください。バックアップと同じ時間に他のタスクがスケジュールされていないことを確認してください。

前提条件

- バックアップ場所には、バックアップを保存するのに十分な空きディスク領域があること。詳細は、「バックアップサイズの予測」 を参照してください。

手順

Pulp コンテンツなしでオフラインバックアップを実行するには、以下のコマンドを入力します。

# satellite-maintain backup offline --skip-pulp-content /var/backup_directory

8.4. 増分バックアップの実行

この手順を使用して、前回のバックアップ以降のすべての変更のオフラインバックアップを実行します。

増分バックアップを実行するには、シーケンスの最初の増分バックアップを作成するための参照として完全バックアップを実行する必要があります。復元用として、最新の完全バックアップと、増分バックアップの完全なシーケンスを保持します。

Satellite Server および Capsule Server の他のユーザーにすべての変更を保存するよう指示して、バックアップ中は Satellite サービスが利用できないことを警告してください。バックアップと同じ時間に他のタスクがスケジュールされていないことを確認してください。

前提条件

- バックアップ場所には、バックアップを保存するのに十分な空きディスク領域があること。詳細は、「バックアップサイズの予測」 を参照してください。

手順

完全なオフラインバックアップを実行するには、以下のコマンドを入力します。

# satellite-maintain backup offline /var/backup_directoryバックアップディレクトリー内にディレクトリーを作成し、初回増分バックアップを保存するには、

--incrementalオプションを使用するsatellite-maintain backupコマンドを入力します。# satellite-maintain backup offline --incremental /var/backup_directory/full_backup /var/backup_directory

2 回目増分バックアップを作成するには、

--incrementalオプションを使用するsatellite-maintain backupコマンドを入力し、次回増分の開始点を示すために、初回増分バックアップへのパスを追加します。これで 2 回目増分バックアップのディレクトリーがバックアップディレクトリー内に作成されます。# satellite-maintain backup offline --incremental /var/backup_directory/first_incremental_backup /var/backup_directory

オプション: 別のバージョンのバックアップをポイントし、開始点としてそのバックアップバージョンでの増分シリーズを作成する場合は、いつでもこれを行うことができます。たとえば、初回もしくは 2 回目増分バックアップからではなく、完全バックアップから新しい増分バックアップを作成するには、完全バックアップディレクトリーをポイントします。

# satellite-maintain backup offline --incremental /var/backup_directory/full_backup /var/backup_directory

8.5. 週次の完全バックアップ後の日次増分バックアップ例

以下のスクリプトでは、日曜日に完全バックアップを実行した後に、増分バックアップを毎日実行します。増分バックアップが実行されるたびに、新しいサブディレクトリーが作成されます。このスクリプトでは、日次の cron ジョブが必要になります。

#!/bin/bash -e PATH=/sbin:/bin:/usr/sbin:/usr/bin DESTINATION=/var/backup_directory if [[ $(date +%w) == 0 ]]; then satellite-maintain backup offline --assumeyes $DESTINATION else LAST=$(ls -td -- $DESTINATION/*/ | head -n 1) satellite-maintain backup offline --assumeyes --incremental "$LAST" $DESTINATION fi exit 0

satellite-maintain backup コマンドでは、PATH 内に /sbin ディレクトリーおよび /usr/sbin ディレクトリーを格納する必要があり、確認プロンプトをスキップするために --assumeyes オプションを使用することに注意してください。

8.6. オンラインバックアップの実行

デバッグ目的でのみ、オンラインバックアップを実行します。

オンラインバックアップに関するリスク

サービスがオンラインの間は、Mongo と Postgres データベース間でデータの不一致が発生する可能性があります。

オンラインバックアップ実行時は、Pulp データベースに影響を与える手順がある場合は、Pulp 部分のバックアップ手順は変更がなくなるまで繰り返されます。Pulp データベースのバックアップは Satellite バックアップの中で最も時間のかかる部分であるため、バックアップ中に Pulp データベースが変更される変更を加えると、バックアップ手順が繰り返されます。

実稼働環境では、スナップショット方法を使用します。詳細は、「スナップショットバックアップの実行」 を参照してください。実稼働環境でオンラインバックアップ方法を使用する場合は、バックアップ中に変更がないように注意して実行してください。

Satellite Server および Capsule Server の他のユーザーにすべての変更を保存するよう指示して、バックアップ中は Satellite サービスが利用できないことを警告してください。バックアップと同じ時間に他のタスクがスケジュールされていないことを確認してください。

前提条件

- バックアップ場所には、バックアップを保存するのに十分な空きディスク領域があること。詳細は、「バックアップサイズの予測」 を参照してください。

手順

オンラインバックアップを実行するには、以下のコマンドを入力します。

# satellite-maintain backup online /var/backup_directory

8.7. スナップショットバックアップの実行

Pulp、MongoDB、および PostgreSQL ディレクトリーの論理ボリュームマネージャー (LVM) スナップショットを使用するスナップショットバックアップを実行できます。LVM スナップショットからバックアップを作成すると、一貫性のないバックアップのリスクが軽減されます。

スナップショットバックアップ方法は、完全なオフラインバックアップよりも速いため、Satellite のダウンタイムが短縮されます。

使用方法を表示するには、以下のコマンドを入力します。

satellite-maintain backup snapshot -h

Satellite Server および Capsule Server の他のユーザーにすべての変更を保存するよう指示して、バックアップ中は Satellite サービスが利用できないことを警告してください。バックアップと同じ時間に他のタスクがスケジュールされていないことを確認してください。

前提条件

スナップショットバックアップを開始する前に、以下の条件を満たしていることを確認してください。

-

システムは、スナップショットを作成するディレクトリー (

/var/lib/pulp/、/var/lib/mongodb/、および/var/opt/rh/rh-postgresql12/lib/pgsql/) に LVM を使用します。 - 関連ボリュームグループ (VG) の空きディスク領域が、スナップショットのサイズの 3 倍あること。正確には、VG には新規スナップショットを受け入れるために十分な、メンバーの論理ボリューム (LV) に予約されていない領域が必要になります。また、LV のいずれかには、バックアップディレクトリー用の十分な空き領域が必要になります。

- ターゲットのバックアップディレクトリーが、スナップショットを作成するディレクトリー以外の LV にあること。

手順

スナップショットバックアップを実行するには、

satellite-maintain backup snapshotコマンドを入力します。# satellite-maintain backup snapshot /var/backup_directory

satellite-maintain backup snapshot コマンドは、サービスがアクティブな際にスナップショットを作成し、バックアップに影響を与える可能性があるすべてのサービスを停止します。これにより、メンテナーンスの時間が短縮されます。バックアップが正常に実行されると、全サービスが再起動され、LVM スナップショットが削除されます。

8.8. バックアップを実行する際のホワイトリスト化とスキップの手順

satellite-maintain backup コマンドを使用したバックアップは、ステップ順に進められます。バックアップの一部を省略するには、--whitelist オプションをコマンドに追加し、省略するステップのラベルを追加します。

利用可能なステップのラベルを一覧表示するには、以下のコマンドを入力します。

# satellite-maintain advanced procedure run -h

バックアップの手順をスキップするには、

--whitelistオプションを指定してsatellite-maintain backupコマンドを入力します。以下に例を示します。# satellite-maintain backup online --whitelist backup-metadata -y /var/backup_directory

第9章 バックアップからの Satellite Server または Capsule Server の復元

8章Satellite Server および Capsule Server のバックアップ の手順で作成されたバックアップデータから Red Hat Satellite Server または Red Hat Capsule Server を復元できます。このプロセスでは、バックアップを生成したサーバーと同じサーバーでバックアップを復元する方法を概説します。バックアップに含まれる全データはターゲットシステムで削除されます。元のシステムが利用できない場合は、同じ設定およびホスト名でシステムをプロビジョニングしてください。

9.1. 完全バックアップからの復元

以下の手順を使用して、完全バックアップから Red Hat Satellite または Capsule Server を復元します。復元プロセスが完了するとすべてのプロセスがオンラインになり、すべてのデータベースおよびシステム設定がバックアップ時の状態に戻ります。

前提条件

- 適切なインスタンスを復元していること。Red Hat Satellite インスタンスでホスト名、設定が同一であり、マイナーバージョン (X.Y) が元のシステムと同じである必要があります。

- 既存のターゲットディレクトリーがあること。ターゲットディレクトリーは、アーカイブ内に含まれている設定ファイルから読み取られます。

Satellite Server または Capsule Server のベースシステムにこのデータを格納するのに十分な領域と、復元後にバックアップ内に含まれる

/etc/と/var/ディレクトリー内のすべてのデータを格納するのに十分な領域があること。ディレクトリーの使用量を確認するには、以下のコマンドを入力します。

# du -sh /var/backup_directory空き領域のサイズを確認するには、以下のコマンドを入力します。

# df -h /var/backup_directory--totalオプションを追加すると複数ディレクトリーの合計結果が取得できます。すべての SELinux コンテキストが適切であること。以下のコマンドを入力して、適切な SELinux コンテキストを復元します。

# restorecon -Rv /

手順

Satellite または Capsule のインストールに適した方法を選択します。

- オンライン接続されているネットワークから Satellite Server をインストールするには、オンラインネットワークからの Satellite Server のインストール の手順に従います。

- オンライン接続されていないネットワークから Satellite Server をインストールするには、オフラインネットワークからの Satellite Server のインストール の手順に従います。

- Capsule Server をインストールするには、Capsule Server のインストール の手順に従います。

-

バックアップデータを Satellite Server のローカルファイルシステムにコピーします。

/var/または/var/tmp/を使用します。 復元スクリプトを実行します。

# satellite-maintain restore /var/backup_directoryここでの backup_directory は、バックアップされたデータを格納しているタイムスタンプ付きのディレクトリーまたはサブディレクトリーになります。

コピーするデータサイズが原因で、復元プロセスの完了に長い時間がかかることがあります。

関連情報

-

トラブルシューティングを行うには、

/var/log/foreman/production.logおよび/var/log/messagesにあるファイルを参照してください。

9.2. 増分バックアップからの復元

増分バックアップから Satellite または Capsule Server を復元するには、以下の手順を実行します。複数の増分バックアップのブランチがある場合は、完全バックアップと復元するブランチの各増分バックアップを時系列で選択します。

復元プロセスが完了するとすべてのプロセスがオンラインになり、すべてのデータベースおよびシステム設定がバックアップ時の状態に戻ります。

手順

- 「完全バックアップからの復元」 の手順を使用して、最新の完全バックアップを復元します。

-

/var/や/var/tmp/などの Satellite Server のローカルファイルシステムから完全バックアップデータを削除します。 -

/var/や/var/tmp/などの Satellite Server のローカルファイルシステムに増分バックアップデータをコピーします。 増分バックアップが作成された順序で復元します。

# satellite-maintain restore -i /var/backup_directory/FIRST_INCREMENTAL # satellite-maintain restore -i /var/backup_directory/SECOND_INCREMENTAL

satellite-maintain backupコマンドを使用してバックアップを作成した場合は、このコマンドに-iオプションを使用する必要はありません。

関連情報

-

トラブルシューティングを行うには、

/var/log/foreman/production.logおよび/var/log/messagesにあるファイルを参照してください。

9.3. 仮想マシンのスナップショットを使用した Capsule Server のバックアップと復元

Capsule Server が仮想マシンである場合、スナップショットから復元することができます。復元元となるスナップショットは、毎週作成することが推奨されます。失敗した場合は、新規 Capsule Server をインストールまたは設定し、Satellite Server からデータベースコンテンツを同期します。

必要な場合は、新規 Capsule Server をデプロイして、ホスト名が以前のものと同じであることを確認し、その後に Capsule 証明書をインストールします。これは、-certs.tar で終わるパッケージ名で、Satellite Server にまだ残っている可能性があります。他のオプションとして、新規に作成します。Capsule Server のインストール にある手順に従い、Web UI で Capsule Server が Satellite Server に接続されたことを確認します。この後に、「外部 Capsule の同期」 の手順で Satellite から同期します。

9.3.1. 外部 Capsule の同期

外部 Capsule と Satellite を同期します。

手順

- 外部 Capsule から同期 するには、Web UI で関連する組織とロケーションを選択するか、任意の組織 と 任意のロケーション を選択します。

- インフラストラクチャー > Capsules (スマートプロキシー) に移動し、同期する Capsule 名をクリックします。

- 概要 タブで 同期 を選択します。

第10章 Satellite Server または Capsule Server の名前の変更

Satellite Server または Capsule Server の名前を変更するには、satellite-change-hostname スクリプトを使用する必要があります。

Satellite Server の名前を変更する場合は、すべての Satellite クライアントを再登録し、新しい Satellite ホスト名を指すように各 Capsule Server を設定する必要があります。カスタム SSL 証明書を使用する場合は、新しいホスト名で再生成する必要があります。virt-who を使用する場合は、新しいホスト名で virt-who 設定ファイルを更新する必要があります。

Capsule Server の名前を変更する場合は、すべての Capsule クライアントを再登録し、Satellite Web UI で Capsule ホスト名を更新する必要があります。カスタム SSL 証明書を使用する場合は、新しいホスト名で再生成する必要があります。

名前変更プロセスを実行すると、変更対象であるホストの Satellite Server 上の全サービスがシャットダウンされます。名前変更が完了すると、全サービスが再開されます。

10.1. Satellite Server の名前の変更

Satellite Server のホスト名は、Satellite Server のコンポーネント、すべての Capsule Server、および Satellite Server に登録されているホストが通信用に使用しています。この手順により、新規ホスト名への参照をすべて更新することができます。

外部認証を使用している場合は、satellite-change-hostname スクリプトの実行後に、外部認証向けに Satellite Server を再設定する必要があります。satellite-change-hostname スクリプトは、Satellite Server 用の外部認証を破棄してしまいます。外部認証の設定の詳細は、13章外部認証の設定 を参照してください。

virt-who を使用する場合、satellite-change-hostname スクリプトを実行した後、新しいホスト名で virt-who 設定ファイルを更新する必要があります。詳細は、Red Hat Satellite での仮想マシンサブスクリプションの設定の virt-who 設定の修正 を参照してください。

前提条件

-

hostnameコマンドとhostname -fコマンドの両方で、Satellite Server の FQDN を返す必要があります。そうしないと、satellite-change-hostnameスクリプトが完了しません。hostnameコマンドが FQDN の代わりに Satellite Server のショートネームを返す場合、satellite-change-hostnameスクリプトの使用を試みる前に、hostnamectl set-hostname old_fqdnを 使用して古い FQDN を正しく設定する必要があります。 - ホスト名を変更する前に、Satellite Server のバックアップを実行してください。名前変更プロセスが失敗した場合は、バックアップから復元してください。詳細は、8章Satellite Server および Capsule Server のバックアップ を参照してください。

- オプション: Satellite Server がカスタムの SSL 証明書をインストールしている場合は、ホストの新しい名前用に新しい証明書を取得すること。詳細は、オンラインネットワークからの Satellite Server のインストールの カスタムの SSL 証明書を使用した Satellite Server の設定 を参照してください。

手順

Satellite Server で

satellite-change-hostnameスクリプトを実行する適切な方法を選択して、新しいホスト名と Satellite 認証情報を提供します。Satellite Server をデフォルトの自己署名 SSL 証明書でインストールした場合は、以下のコマンドを入力します。

# satellite-change-hostname new-satellite \ --username admin \ --password password

Satellite Server をカスタムの SSL 証明書でインストールした場合は、以下を実行します。

# satellite-change-hostname new-satellite \ --username admin \ --password password \ --custom-cert "/root/ownca/test.com/test.com.crt" \ --custom-key "/root/ownca/test.com/test.com.key"

- オプション: Satellite Server の新しいホスト名用にカスタム SSL 証明書を作成した場合は、Satellite インストールスクリプトを実行して証明書をインストールします。カスタム SSL 証明書のインストールに関する詳細は、オンラインネットワークからの Satellite Server のインストールの カスタムの SSL 証明書の Satellite Server へのデプロイ を参照してください。

すべての Satellite クライアントで以下のコマンドを入力して、ブートストラップ RPM を再インストールし、クライアントを再登録して、サブスクリプションを更新します。

この手順は、リモート実行機能を使用して実行できます。詳細は、ホストの管理の リモートジョブの設定とセットアップ を参照してください。

# yum remove -y katello-ca-consumer* # rpm -Uvh http://new-satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpm # subscription-manager register \ --org="Default_Organization" \ --environment="Library" \ --force # subscription-manager refresh

すべての Capsule Server で、Satellite インストールスクリプトを実行して、新規ホスト名への参照を更新します。

# satellite-installer \ --foreman-proxy-content-parent-fqdn new-satellite.example.com \ --foreman-proxy-foreman-base-url https://new-satellite.example.com \ --foreman-proxy-trusted-hosts new-satellite.example.com \ --puppet-server-foreman-url new-satellite.example.com

Satellite Server で、すべての Capsule Server を一覧表示します。

# hammer capsule list

Satellite Server で、コンテンツを各 Capsule Server に同期します。

# hammer capsule content synchronize \ --id capsule_id_number

10.2. Capsule Server の名前の変更

Capsule Server のホスト名は、Satellite Server のコンポーネントおよび Capsule Server に登録されている全ホストが参照しています。この手順により、新規ホスト名への参照をすべて更新することができます。

-

hostnameコマンドとhostname -fコマンドの両方で、Capsule Server の FQDN を返す必要があります。そうしないと、satellite-change-hostnameスクリプトが完了しません。 -

hostnameコマンドが FQDN ではなく Capsule Server のショートネームを返す場合、satellite-change-hostnameスクリプトを使用する前に、hostnamectl set-hostname old_fqdnを使用して古い FQDN を正しく設定する必要があります。

前提条件

Capsule Server をバックアップすること。

satellite-change-hostnameスクリプトを実行すると、Capsule Server への変更は元に戻せません。名前変更プロセスが失敗した場合は、バックアップから復元してください。ホスト名を変更する前にバックアップを実行してください。詳細は、8章Satellite Server および Capsule Server のバックアップ を参照してください。

BZ#1829115 が解決されるまで、Capsule Server の名前を変更する前に Capsule Server の usr/share/katello/hostname-change.rb ファイルを編集し、次の行をコメントアウトする必要があります。

STDOUT.puts "updating hostname in hammer configuration"

self.run_cmd("sed -i.bak -e 's/#{@old_hostname} \

/#{@new_hostname}/g' #{hammer_root_config_path}/*.yml")

self.run_cmd("sed -i.bak -e 's/#{@old_hostname} \

/#{@new_hostname>/g' #{hammer_config_path}/*.yml")手順

Satellite Server で、Capsule Server の 新しい証明書のアーカイブファイルを生成します。

デフォルトの SSL 証明書を使用している場合は、以下のコマンドを実行します。

# capsule-certs-generate \ --foreman-proxy-fqdn new-capsule.example.com \ --certs-tar /root/new-capsule.example.com-certs.tar

.tarファイルへの完全パスを必ず入力してください。- カスタムの SSL 証明書を使用している場合は、Capsule Server 用の新しい SSL 証明書を作成します。詳細は、Capsule Server のインストールの カスタム SSL 証明書を使用した Capsule Server の設定 を参照してください。

Satellite Server 上で、証明書アーカイブファイルを Capsule Server にコピーし、プロンプトが表示されたら、

rootユーザーのパスワードを提供します。この例では、アーカイブファイルはrootユーザーのホームディレクトリーにコピーされますが、別の場所にコピーすることもできます。# scp /root/new-capsule.example.com-certs.tar root@capsule.example.com:

Capsule Server で

satellite-change-hostnameスクリプトを実行し、新しいホスト名と Satellite 認証情報、および証明書アーカイブファイル名を提供します。# satellite-change-hostname new-capsule --username admin \ --password password \ --certs-tar /root/new-capsule.example.com-certs.tar

.tarファイルへの完全パスを必ず入力してください。-

オプション: Capsule Server で、Capsule Server のカスタム証明書を作成した場合、証明書をデプロイするには、

capsule-certs-generateコマンドが返すsatellite-installerコマンドを入力します。詳細は、Capsule Server のインストールの カスタムの SSL 証明書の Capsule Server へのデプロイ を参照してください。 すべての Capsule クライアントで、以下のコマンドを入力して、ブートストラップ RPM を再インストールし、クライアントを再登録して、サブスクリプションを更新します。

この手順は、リモート実行機能を使用して実行できます。詳細は、ホストの管理の リモートジョブの設定とセットアップ を参照してください。

# yum remove -y katello-ca-consumer* # rpm -Uvh http://new-capsule.example.com/pub/katello-ca-consumer-latest.noarch.rpm # subscription-manager register --org="Default_Organization" \ --environment="Library" \ --force # subscription-manager refresh

- Satellite Web UI で、インフラストラクチャー > Capsules に移動します。

- リストで Capsule Server を見つけ、右側にある 編集 をクリックします。

- 名前 と URL フィールドが Capsule Server の新規ホスト名に一致するように変更して、送信 をクリックします。

- DNS サーバーで、Capsule Server の新規ホスト名用のレコードを追加し、古いホスト名のレコードを削除します。

第11章 Satellite Server のメンテナーンス

本章では、監査レコードの取り扱い、未使用タスクの消去方法、いっぱいになったディスクから Pulp を復元する方法、MongoDB からディスク領域を確保する方法などの Red Hat Satellite Server のメンテナーンス方法について説明します。

11.1. 監査レコードの削除

監査レコードは Satellite で自動作成されます。foreman-rake audits:expire コマンドを使うと、監査はいつでも取り消すことができます。また、cron ジョブを使用して、設定した間隔で、監査レコードの削除をスケジューリングすることも可能です。

デフォルトでは、foreman-rake audits:expire コマンドを使用すると 90 日以上経過した監査レコードが削除されます。days オプションに日数を追加して、監査レコードを保持する日数を指定することが可能です。

たとえば、7 日以上経過した監査レコードを削除する場合は、以下のコマンドを実行します。

# foreman-rake audits:expire days=7

11.2. 監査レコードの匿名化

foreman-rake audits:anonymize コマンドを使うと、データベースで監査レコードを保持しつつ、ユーザーアカウントや IP 情報を削除できます。また、cron ジョブを使用して、設定した間隔で、監査レコードの匿名化をスケジューリングすることも可能です。

デフォルトでは、foreman-rake audits:anonymize コマンドを使用すると 90 日以上経過した監査レコードが匿名化されます。days オプションに日数を追加して、監査レコードを保持する日数を指定することが可能です。

たとえば、7 日以上経過した監査レコードを匿名化する場合は、以下のコマンドを実行します。

# foreman-rake audits:anonymize days=7

11.3. 未使用タスクのクリーニング機能の設定

Satellite はクリーニングを定期的に実行することで、データベース内のディスク領域を削減し、ディスク増加率を制限します。その結果、Satellite のバックアップがより短時間で完了し、全体的なパフォーマンスも向上します。

デフォルトでは、Satellite は毎日 19 時 45 分 にタスクをクリーンアップする cron ジョブを実行します。Satellite は、クリーニング中に以下のタスクを削除します。

- 正常に実行され、30 日を超過したタスク

- 1 年を超過したすべてのタスク

以前のバージョンからアップグレードされた Satellite の場合

BZ#1788615 が解決されるまで、この機能は Satellite 6.9 以降の新規インストールでのみ機能します。以前のバージョンから Satellite をアップグレードすると、この機能はデフォルトで無効になります。Satellite が定期的なクリーニングを実行できるようにするには、以下のコマンドを入力します。

# satellite-installer --foreman-plugin-tasks-automatic-cleanup true

オプションでこの手順を使用して設定を調整し、ニーズに対応します。

手順

オプション: Satellite が cron ジョブを実行する時刻を設定するには、

--foreman-plugin-tasks-cron-lineパラメーターを cron 形式で希望する時刻に設定します。たとえば、cron ジョブを毎日 15 時 00 分に実行するようにスケジュールするには、以下のコマンドを入力します。# satellite-installer --foreman-plugin-tasks-cron-line "00 15 * * *"

-

オプション: Satellite がタスクを削除するまでの期間を設定するには、

/etc/foreman/plugins/foreman-tasks.yamlファイルの:rules:セクションを編集します。

11.4. 完全なディスクからのリカバリー

以下の手順では、Pulp データベースのある論理ボリューム (LV) に空き領域がない場合の解決方法について説明します。

完全なディスクからのリカバリー方法

- 実行中の Pulp タスクを完了させます。新たなタスクは開始しないでください。ディスクに空きスペースがないため、失敗することになります。

/var/lib/pulpディレクトリーのある LV に十分な空き領域があることを確認します。以下のような方法があります。孤立したコンテンツを削除します:

# foreman-rake katello:delete_orphaned_content RAILS_ENV=production

これは 1 週間ごとに実行されるので、多くの領域が解放されるわけではありません。

- できるだけ多くのリポートのダウンロードポリシーを 即時 から オンデマンド に変更し、ダウンロード済みパッケージを削除します。手順については、Red Hat カスタマーポータルのナレッジベースのソリューション How to change syncing policy for Repositories on Satellite from "Immediate" to "On-Demand" を参照してください。

/var/lib/pulpディレクトリーのある LV 上のファイルシステムを拡張します。詳細は、Red Hat Enterprise Linux 7 論理ボリュームマネージャーの管理の 論理ボリュームのファイルシステムの拡張 を参照してください。注記(ext3、ext4、または xfs などの) 通常外のファイルシステムを使用している場合は、そのファイルシステムをアンマウントして使用されていない状態にする必要があります。その場合は、以下を実行します。

satellite-maintainサービスを停止します。# satellite-maintain service stop

- LV 上のファイルシステムを拡張します。

satellite-maintainサービスを起動します。# satellite-maintain service start

- ディスクに空きスペースがないために Pulp タスクが失敗していた場合は、それらのタスクを再実行します。

11.5. Satellite または Capsule のベースオペレーティングシステムでのパッケージの管理

Satellite または Capsule のベースオペレーティングシステムでパッケージをインストールして更新するには、satellite-maintain packages コマンドを入力する必要があります。

Satellite では、yum を使用したパッケージのインストールと更新はできません。理由は、yum が Satellite または Capsule 関連のパッケージも更新し、その結果システムの不整合が発生する可能性があるためです。

パッケージのインストール後に satellite-installer コマンドが実行されるため、satellite-maintain packages コマンドは、このコマンドを実行するオペレーティングシステムのサービスの一部を再起動します。

手順

Satellite または Capsule でパッケージをインストールするには、以下のコマンドを入力します。

# satellite-maintain packages install package_1 package_2

Satellite または Capsule で特定のパッケージを更新するには、以下のコマンドを入力します。

# satellite-maintain packages update package_1 package_2

Satellite または Capsule ですべてのパッケージを更新するには、以下のコマンドを入力します。

# satellite-maintain packages update

yum を使用したパッケージ更新の確認

yum を使用して更新を確認する場合は、コマンドを入力して手動でパッケージをインストールおよび更新してから、yum を使用して更新を確認できます。

# satellite-maintain packages unlock # yum check update # satellite-maintain packages lock

パッケージを個別に更新すると、Satellite または Capsule でパッケージの不整合が発生する可能性があります。Satellite でのパッケージの更新の詳細については、Satellite Server の更新 を参照してください。

Satellite または Capsule のパッケージ管理での yum の有効化

yum を使用して直接システムにパッケージをインストールして更新し、システムの安定性をご自身で管理する場合は、以下のコマンドを入力します。

# satellite-maintain packages unlock

パッケージ管理のデフォルト設定への復元

デフォルト設定を復元して Satellite または Capsule を有効にし、ユーザーが yum を使用してパッケージをインストールおよび更新できないようにし、システムの安定性を確保する必要がある場合は、以下のコマンドを入力します。

# satellite-maintain packages lock

11.6. MongoDB スペースの確保

MongoDB データベースは、特に負荷の高いデプロイメントにおいて、大容量のディスク領域を使用できます。この手順を使用して、Satellite でこのディスク領域の一部を確保します。

前提条件

- MongoDB データベースをバックアップします。Satellite のバックアップに関する詳細は、 Satellite Server および Capsule Server のバックアップ を参照してください。

手順

Pulp サービスを停止します。

# satellite-maintain service stop --only \ pulp_celerybeat.service,pulp_resource_manager.service,pulp_streamer.service,pulp_workers.service,httpd

MongoDB シェルにアクセスします。

# mongo pulp_database

修復前の MongoDB のディスク領域の使用量を確認します。

> db.stats()

- 現在の MongoDB データベースに 2 GB を足したサイズに相当する空のディスク領域があることを確認します。MongoDB データベースを含むボリュームに十分な領域がない場合、別のボリュームをマウントし、これを修復に使用することができます。

修復コマンドを入力します。データベースのサイズによっては、修復コマンドは、その他すべての操作をブロックし、完了までに時間がかかる場合があることに注意してください。

> db.repairDatabase()

修復後の MongoDB のディスク領域の使用量を確認します。

> db.stats()

MongoDB シェルを終了します。

> exit

Pulp サービスを開始します。

# satellite-maintain service start

11.7. PostgreSQL 領域の確保

PostgreSQL データベースは、特に負荷の高いデプロイメントにおいて、大容量のディスク領域を使用できます。この手順を使用して、Satellite でこのディスク領域の一部を確保します。

手順

postgresqlサービス以外の全サービスを停止します。# satellite-maintain service stop --exclude postgresql

postgresユーザーに切り替えてデータベースの領域を確保します。# su - postgres -c 'vacuumdb --full --dbname=foreman'

Vacuum が完了したら、他のサービスを開始します。

# satellite-maintain service start

第12章 問題のログとレポート

本章では、関連するログファイルに関する情報、デバッグロギングを有効にする方法、サポートケースを開き、関連するログ tar ファイルを添付する方法、Satellite Web UI 内でサポートケースにアクセスする方法など、Red Hat Satellite Server における問題のログおよびレポート方法について説明します。

本章で説明されたログファイルと他の情報を使用して独自にトラブルシューティングを行ったり、サポートが必要な場合は、これらの情報と他の多くのファイルとともに診断および設定情報を取得して Red Hat サポートに送信することができます。

Satellite のロギング設定の詳細は、satellite-installer を使用し、--full-help オプションを指定します。

# satellite-installer --full-help | grep logging

12.1. デバッグロギングの有効化

デバッグロギングでは、最も詳細にわたるログ情報が提供され、Satellite 6.9 とそのコンポーネントで発生する可能性がある問題のトラブルシューティングが簡単になります。

Satellite CLI で、デバッグロギングを有効にして、Satellite 6.9 の詳細なデバッグ情報をログに記録します。

手順

デバッグロギングを有効にするには、Satellite Server で次の手順を実行します。

デバッグロギングを有効にするには、次のコマンドを入力します。

# satellite-installer --foreman-logging-level debug

デバッグが完了したら、ロギングレベルをデフォルト値にリセットします。

# satellite-installer --reset-foreman-logging-level

12.2. 個別のロガーの有効化

個別のロガーを有効にして、一部のロギングを選択的に有効にできます。Satellite では、以下のロガーを使用します。

app- Web 要求とアプリケーションの一般的なメッセージをすべてロギングします。デフォルト値: true

audit- 追加のファクト統計、追加、更新、削除されたファクトの数をロギングします。デフォルト値: true

ldap- ハイレベルの LDAP クエリーと LDAP オペレーションをロギングします。デフォルト値: false

permissions- ページを読み込む時にユーザーのロール、フィルター、パーミッションへのクエリーをロギングします。デフォルト値: false

sql- Rails ActiveRecord を使用した SQL クエリーをロギングします。デフォルト値: false

手順

個別のロガーを有効にするには、次の手順を実行します。

任意の個別ロガーを有効化します。たとえば、

sqlとldapのロガーを有効にするには、以下のコマンドを入力します。# satellite-installer --foreman-loggers sql:true --foreman-loggers ldap:true

オプション: デフォルト値にロガーをリセットするには、以下のコマンドを入力します。

# satellite-installer --reset-foreman-loggers

12.3. Journal へのロギングの設定

Satellite が Journal を使用したロギングを管理するように設定します。Journal は、ログメッセージを rsyslog に転送し、rsyslog はログメッセージを /var/log/messages に記述します。この変更を加えた後は、ログメッセージが /var/log/foreman/production.log または /var/log/foreman-proxy.log には表示されなくなる点にご留意ください。

Journal に関する詳細は、Red Hat Enterprise Linux 7 システム管理者のガイドの Journal の使用 を参照してください。

手順

Journal を使用した Satellite Server のロギングを設定するには、次の手順を実行します。

以下の

satellite-installerコマンドを入力して、ロギングをjournaldに設定します。# satellite-installer --foreman-logging-level info \ --foreman-logging-type journald \ --foreman-logging-layout pattern --foreman-proxy-log JOURNAL

Apache デーモンを再起動します。

# satellite-maintain service restart --only httpd

12.4. Satellite が提供するログファイルディレクトリー

Red Hat Satellite は、システム情報を通知とログファイルの形式で提供します。

表12.1 レポートおよびトラブルシューティングのログファイルディレクトリー

| ログファイルディレクトリー | ログファイルの内容の説明 |

|---|---|

|

| サブスクリプションの管理 |

|

| Foreman |

|

| Foreman プロキシー |

|

| Apache HTTP サーバー |

|

| Satellite インストーラー |

|

| Capsule Server インストーラー |

|

| 仮想化 API |

|

| Satellite データベース |

|

| Foreman |

|

|

Celerybeat および Celery 起動要求メッセージ。起動が完了したら、メッセージは |

|

| 設定管理 |

|

| サブスクリプションの管理 |

|

| それぞれ Red Hat Enterprise Linux 6 と Red Hat Enterprise Linux 7 向けの Apache Web サーバーメッセージ |

|

| pulp、rhsm、および goferd に関連する他のさまざまなログメッセージ |

foreman-tail コマンドを使用して、Satellite に関連する多くのログファイルを追跡することもできます。foreman-tail -l を実行すると、追跡するプロセスとサービスがリストされます。

12.5. ログ情報の収集ユーティリティー

ログファイルから情報を収集するユーティリティーは、2 つあります。

表12.2 ログ収集ユーティリティー

| コマンド | 説明 |

|---|---|

|

|

また、

詳細情報については、 このコマンドの実行時にはタイムアウトがありません。 |

|

|

デフォルトでは、出力 tar ファイルは

|

foreman-debug と sosreport では、情報を収集する間にパスワード、トークン、キーなどのセキュリティー情報が削除されます。ただし、tar ファイルには依然として Red Hat Satellite Server についての機密情報が含まれる可能性があります。Red Hat では、この情報をパブリックではなく特定の受信者に直接送信することを推奨します。

第13章 外部認証の設定

外部認証を使用して、外部 ID プロバイダーのユーザーグループメンバーシップからユーザーとユーザーグループのパーミッションを派生させることができます。外部認証を使用する場合には、このようなユーザーを作成したり、グループメンバーシップを Satellite Server で手動で保守したりする必要はありません。

重要なユーザーおよびグループアカウント情報

ユーザーおよびグループアカウントはすべて、ローカルアカウントである必要があります。これにより、Satellite Server 上のローカルアカウントと Active Directory ドメイン内のアカウントによる認証競合が避けられます。

ユーザーおよびグループアカウントが /etc/passwd と /etc/group ファイルの両方に存在すれば、この競合によってシステムが影響を受けることはありません。たとえば、puppet、apache、foreman および foreman-proxy グループのエントリーが /etc/passwd と /etc/group の両ファイルに存在することを確認するには、以下のコマンドを実行します。

# cat /etc/passwd | grep 'puppet\|apache\|foreman\|foreman-proxy' # cat /etc/group | grep 'puppet\|apache\|foreman\|foreman-proxy'

外部認証の設定シナリオ

Red Hat Satellite では、外部認証の設定において以下の一般的なシナリオがサポートされます。

- Lightweight Directory Access Protocol (LDAP) サーバーを外部 ID プロバイダーとして使用するシナリオ。LDAP は、一元的に保存された情報にネットワークを介してアクセスするために使用されるオープンプロトコルセットです。Satellite では、Satellite Web UI を介して LDAP 全体を管理できます。詳細は、「LDAP の使用」 を参照してください。LDAP を使用して Red Hat Identity Management または AD サーバーに接続できますが、セットアップでは、Satellite の Web UI でのサーバー検出、フォレスト間信頼、または Kerberos を使用したシングルサインオンはサポートされません。

- Red Hat Identity Management サーバーを外部 ID プロバイダーとして使用するシナリオ。Red Hat Identity Management は、ネットワーク環境で使用される個別 ID、認証情報、および権限を管理します。Red Hat Identity Management を使用した設定は、Satellite Web UI のみを使用して完了できず、CLI との対話が必要です。詳細は、「Red Hat Identity Management の使用」 を参照してください。

- フォレスト間 Kerberos 信頼を介して Red Hat Identity Management に統合された Active Directory (AD) を外部 ID プロバイダーとして使用するシナリオ。詳細は、「フォレスト間信頼を使用する Active Directory」 を参照してください。

- Red Hat Single Sign On を Satellite への外部認証用の OpenID プロバイダーとして使用するシナリオ。詳細は、「Red Hat Single Sign On 認証を使用した Satellite の設定」 を参照してください。

- TOTP を使用した Satellite への外部認証に Red Hat Single Sign-On を OpenID プロバイダーとして使用するシナリオ。詳細は、「TOTP での Red Hat Single Sign On 認証の設定」 を参照してください。

Satellite でプロビジョニングしたホストは、Satellite Server にアクセスできるだけでなく、Red Hat Identity Management レルムと統合することもできます。Red Hat Satellite には、レルムまたはドメインプロバイダーに登録されたシステムのライフサイクルを自動的に管理するレルム機能があります。詳細は、「プロビジョンされたホストの外部認証」 を参照してください。