Red Hat Training

A Red Hat training course is available for Red Hat Satellite

インストールガイド

Red Hat Satellite Server および Capsule Server のインストール

Red Hat Satellite Documentation Team

satellite-doc-list@redhat.com概要

第1章 Satellite Server と Capsule Server の機能

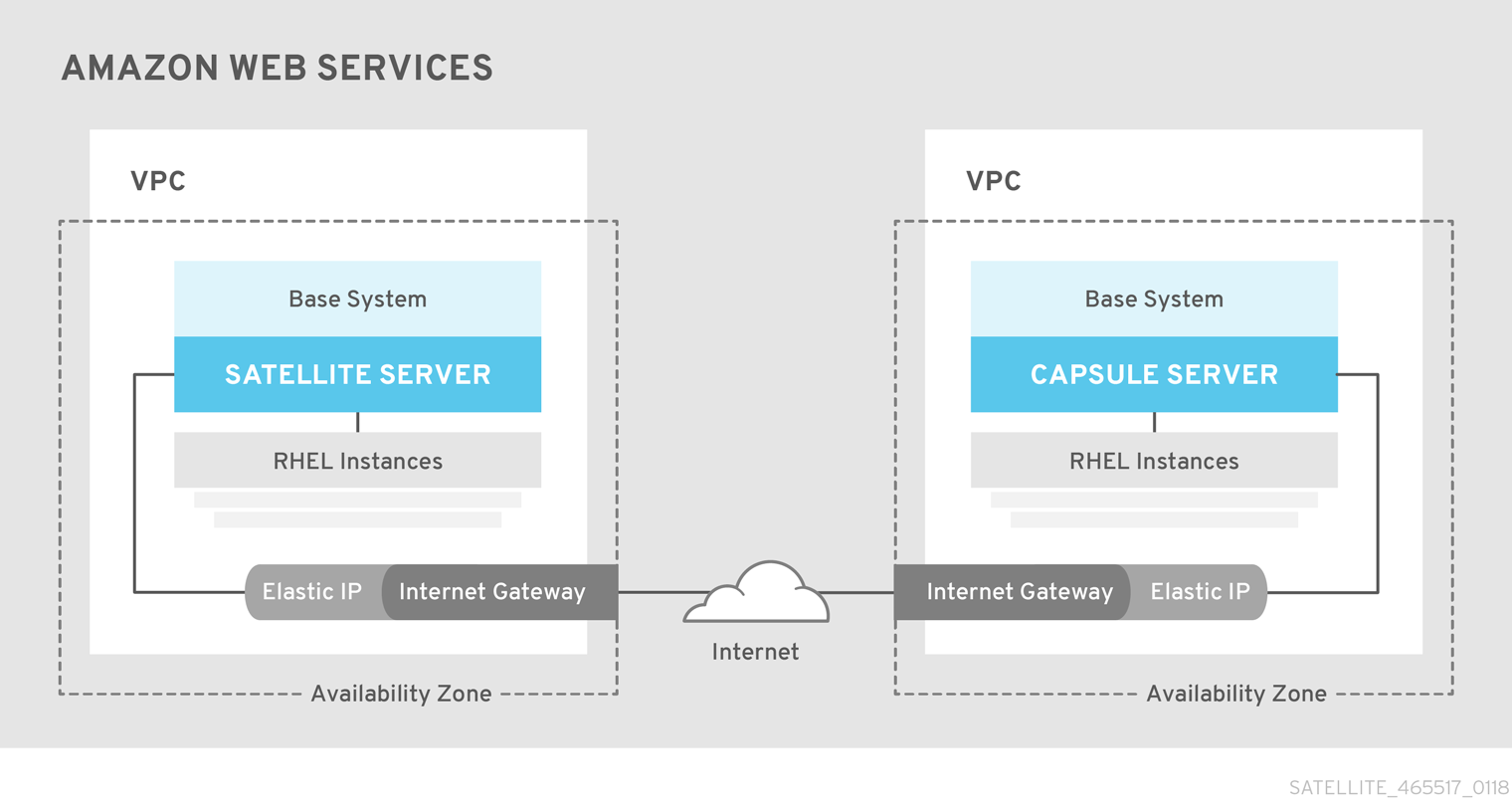

Red Hat Satellite は、物理環境、仮想環境、およびクラウド環境でシステムのデプロイ、設定、および保守を可能にするシステム管理ソリューションです。Satellite は、一元化された単一のツールにより、プロビジョニング、リモート管理、および複数の Red Hat Enterprise Linux デプロイメントの監視を提供します。Red Hat Satellite Server は、Red Hat カスタマーポータルからのコンテンツを同期し、詳細なライフサイクル管理、ユーザーおよびグループロールベースアクセス制御、統合サブスクリプション管理、高度な GUI、CLI、および API アクセスを含む機能を提供します。

Red Hat Satellite Capsule Server は、さまざまな地理的な場所でのコンテンツフェデレーションを実現するために Red Hat Satellite Server からのコンテンツをミラーリングします。ホストシステムは中央 Satellite Server からではなく Capsule Server からコンテンツをプルできます。また、Capsule Server は Puppet Master、DHCP、DNS、TFTP などのローカライズされたサービスも提供します。Capsule Server を使用すると、管理対象システムの数が増えたときに Satellite 環境を簡単にスケーリングできます。

Capsule Server により中央サーバーの負荷が減少し、冗長性が増加し、帯域幅の使用率が低下します。詳細は『Capsule Server の概要』 を参照してください。

第2章 インストールのための環境準備

2.1. システム要件

ネットワーク接続されたベースシステムには、以下の要件が適用されます。

- 64 ビットアーキテクチャー

- Red Hat Enterprise Linux 7 Server の最新バージョン

- 最低 4 コア 2.0 GHz CPU

- Satellite Server が機能するには、最低 20 GB のメモリーが必要です。また、最低 4 GB のスワップ領域が推奨されます。最低値よりも少ないメモリーで実行している Satellite は正常に動作しないことがあります。

- 一意なホスト名 (小文字、数字、ドット (.)、ハイフン (-) を使用できます)

- 現在の Red Hat Satellite サブスクリプション

- 管理ユーザー (root) アクセス

- システム umask 0022

- 完全修飾ドメイン名を使用した完全な正引きおよび逆引きの DNS 解決。

Satellite Server または Capsule Server をインストールする前に、環境がインストールの要件を満たしていることを確認する必要があります。

Red Hat Satellite Server と Capsule Server のバージョンは一致する必要があります。たとえば、Satellite 6.2 Server は 6.3 Capsule Server を実行できず、Satellite 6.3 Server は 6.2 Capsule Server を実行できません。Satellite Server と Capsule Server のバージョンが一致しないと、警告なしで Capsule Server が失敗します。

自己登録の Satellites はサポートされません。

大量のコンテンツホストがある場合は「付録A 大規模デプロイメントに関する考慮事項」を参照して、環境が適切に設定されていることを確認してください。

Capsule Server のスケーリングの詳細は「付録B Capsule Server のスケーラビリティーに関する考慮事項」を参照してください。

2.2. ストレージの要件と推奨事項

Satellite Server または Capsule Server をインストールする前に環境が最小要件を満たしていることを確認します。

異なるリポジトリーで重複するパッケージは、ディスク上に一度しか格納されないため、重複するパッケージを含む追加リポジトリーに必要な追加ストレージが少なくなります。ストレージの多くは、/var/lib/mongodb/ ディレクトリーおよび /var/lib/pulp/ ディレクトリーに使用されます。これらのエンドポイントは手動で設定できません。ストレージの問題を回避するために、ストレージが /var ファイルシステムで利用可能であることを確認してください。

/var/cache/pulp/ ディレクトリーは、同期中にコンテンツを一時的に保管するために使用されます。RPM 形式のコンテンツの場合、このディレクトリーには保管されるファイルは最大 5 RPM になります。各ファイルは、同期後に /var/lib/pulp/ ディレクトリーに移動します。デフォルトでは、同時に最大 8 個の RPM コンテンツ同期タスクを実行できます (それぞれに対して最大 1 GB のメタデータが使用されます)。ISO 形式のコンテンツの場合、1 つの同期タスクに対する ISO ファイルはすべて、タスクが完了するまで /var/cache/pulp/ に格納されます (タスクの完了後は、/var/lib/pulp/ ディレクトリーに移動します)。たとえば、4 つの ISO ファイル (それぞれのサイズが 4 GB) を同期している場合は、/var/cache/pulp/ ディレクトリーに合計 16 GB 必要になります。同期する ISO ファイルの数を考慮してください (これらのファイルに必要な一時ディスク容量は通常 RPM コンテンツのサイズを超えます)。

/var/lib/qpidd/ ディレクトリーでは、1 つのコンテンツホストに対して使用される容量は 2 MB を少し超えます。たとえば、コンテンツホストの数が 10,000 個の場合、/var/lib/qpidd/ に 20 GB のディスク容量が必要になります。

ストレージ要件

以下の表には、特定のディレクトリーに推奨されるストレージ要件が詳述されています。これらの値は、期待されるユースケースシナリオに基づき、個別の環境に応じて異なることがあります。Satellite Server にはデフォルトで統合 Capsule が含まれるので、Capsule Server の表は Satellite Server にも適用されます。表を参照する際には、ご自分のユースケースに留意してください。たとえば、Capsule Server で Pulp を有効にしていない場合、/var/lib/pulp/ のような Pulp に関連するディレクトリーのストレージ要件については、ここに記載されているものと同一である必要はありません。

以下の 2 つの表では、ランタイムサイズは Red Hat Enterprise Linux 5、6、および 7 のリポジトリーと同期して測定されています。

表2.1 Satellite Server インストールのストレージ要件

| フォルダー | インストールサイズ | ランタイムサイズ | 留意事項 |

|---|---|---|---|

|

/var/cache/pulp/ |

1M バイト |

10 GB (接続インストールの最小値) |

本項の概要にある記述を参照してください。 |

|

/var/cache/pulp/ |

1M バイト |

30 GB (非接続インストールの最小値) |

本項の概要にある記述を参照してください。 |

|

/var/lib/pulp/ |

1 MB |

500 GB |

|

|

/var/lib/mongodb/ |

3.5 GB |

50 GB |

|

|

/var/log/ |

10 MB |

250 MB |

なし |

|

/var/lib/pgsql/ |

100 MB |

10 GB |

|

|

/usr |

3 GB |

適用外 |

なし |

|

/opt |

500 MB (接続されたインストール) |

適用外 |

ソフトウェアコレクションは、 |

|

/opt |

3 GB (非接続インストール) |

適用外 |

|

表2.2 Capsule Server インストールのストレージ要件

| フォルダー | インストールサイズ | ランタイムサイズ | 留意事項 |

|---|---|---|---|

|

/var/cache/pulp/ |

1M バイト |

10 GB (最小) |

本項の概要にある記述を参照してください。 |

|

/var/lib/pulp/ |

1 MB |

500 GB |

|

|

/var/lib/mongodb/ |

3.5 GB |

50 GB |

|

ログファイルは、/var/log/messages/、/var/log/httpd/、および /var/lib/foreman-proxy/openscap/content/ に書き込まれます。logrotate を使って、これらのファイルのサイズを管理できます。詳細は『システム管理者のガイド』の「ログローテーション」 を参照してください。

ストレージの推奨事項

-

ほとんどの Satellite Server データと Capsule Server データは

/varディレクトリーに格納されるため、システムがスケーラブルになるよう/varを LVM ストレージにマウントすることを強くお勧めします。 -

/var/lib/pulp/ディレクトリーと/var/lib/mongodb/ディレクトリーには、高帯域幅で低レイテンシーのストレージの使用をお勧めします。Red Hat Satellite には I/O を大量に使用する多くの操作があるため、高レイテンシーで低帯域幅のストレージを使用すると、パフォーマンス低下の問題が発生します。インストールに、毎秒 60 - 80 メガバイトのスピードがあることを確認してください。fioツールを使用すると、このデータが取得できます。fioツールの詳細な使用方法は、Red Hat ナレッジベースのソリューション「Impact of Disk Speed on Satellite 6 Operations」を参照してください。 -

MongoDB はデータファイルにアクセスするために通常の I/O を使用せず、データファイルとジャーナルファイルが NFS でホストされた場合にパフォーマンスの問題が発生するため、MongoDB とともに NFS を使用することは推奨されません。NFS を使用する必要がある場合は、

/etc/fstabファイルでbg、nolock、およびnoatimeのオプションを使用してボリュームをマウントします。 - 入出力レイテンシーが高すぎるため、GFS2 ファイルシステムは使用しないでください。

- パフォーマンスを向上させるには、HDD (Hard Disk Drive) ではなく SSD (Solid State Drive) を使用します。

-

XFS ファイルシステムは、

ext4では存在する inode の制限がないため、Red Hat Satellite 6 に推奨されます。Satellite は多くのシンボリックリンクを使用するため、ext4とデフォルトの数の inode を使用する場合は、システムで inode が足りなくなる可能性が高くなります。 NFS 共有を使用して

/var/lib/pulpディレクトリーをマウントすると、SELinux は同期プロセスをブロックします。これを避けるには、以下の行を/etc/fstabに追加して、ファイルシステムテーブル内の/var/lib/pulpディレクトリーの SELinux コンテキストを指定します。nfs.example.com:/nfsshare /var/lib/pulp/content nfs context="system_u:object_r:httpd_sys_rw_content_t:s0" 1 2

NFS 共有が既にマウントされている場合は、上記の方法を使用して再マウントし、以下のコマンドを入力します。

# chcon -R system_u:object_r:httpd_sys_rw_content_t:s0 /var/lib/pulp

2.3. サポート対象オペレーティングシステム

オペレーティングシステムは、ディスク、ローカル ISO イメージ、キックスタート、または Red Hat がサポートする他の任意の方法でインストールできます。Red Hat Satellite Server と Red Hat Satellite Capsule Server は、Satellite 6.3 のリリース時に利用可能な Red Hat Enterprise Linux 7 Server の最新バージョンでのみサポートされています。EUS または z-stream を含む Red Hat Enterprise Linux の以前のバージョンはサポートされません。

Red Hat Satellite Server および Red Hat Satellite Capsule Server には、@Base パッケージグループを含む Red Hat Enterprise Linux インストールが必要です。他のパッケージセットの変更や、サーバーの直接的な運用に直接必要でないサードパーティーの構成やソフトウェアは含めないようにしてください。機能強化や Red Hat 以外のセキュリティーソフトウェアもこの制限に含まれます。インフラストラクチャーにこのようなソフトウェアが必要な場合は、Satellite Server が完全に機能することを最初に確認し、その後でシステムのバックアップを作成して、Red Hat 以外のソフトウェアを追加します。

Satellite Server システムは新しくプロビジョニングすることが推奨されます。また、Capsule Server も新しくプロビジョニングし、Red Hat CDN に登録されていないシステムであることが推奨されます。Satellite を実行する以外の目的でシステムを使用することはサポートされません。

以下のいずれかがシステムに存在する場合は、インストールする前に削除する必要があります。

- Java 仮想マシン

- Puppet RPM ファイル

- 本書でインストールのために明示的に必要とされた以外の追加の yum リポジトリー

2.4. サポート対象ブラウザー

以下の Web ブラウザーは完全にサポートされます。

- Firefox バージョン 39 以降

- Chrome バージョン 28 以降

以下の Web ブラウザーは部分的にサポートされます。Satellite Web UI インターフェースは正常に機能しますが、特定のデザイン要素が期待どおりに表示されないことがあります。

- Firefox バージョン 38

- Chrome バージョン 27

- Internet Explorer バージョン 10 および 11

Satellite Server の Web UI とコマンドラインインターフェースは、英語、ポルトガル語、中国語 (簡体)、中国語(繁体)、韓国語、日本語、イタリア語、スペイン語、ロシア語、フランス語、ドイツ語に対応しています。

2.5. ポートとファイアウォールの要件

Satellite アーキテクチャーのコンポーネントが通信できるようにするには、特定のネットワークポートがベースオペレーティングシステムでオープンかつフリーの状態であり、ネットワークベースファイアウォールでオープンである必要があります。本項の表は、ポートの用途を説明しています。ホストベースのファイアウォールに対応するファイアウォールコマンドは、以下の項に記載されています。インストール開始前に Satellite Server と Capsule Server 間のポートを開いておかないと、Capsule Server のインストールに失敗します。

以下の表は、ネットワークトラフィックの宛先ポートと方向を示しています。この情報を使用してネットワークベースのファイアウォールを設定します。一部のクラウドソリューションでは、ネットワークベースのファイアウォールと同様にそれぞれのマシンが分断されるため、マシン間の通信を特別に許可するよう設定する必要があることに注意してください。

Satellite Server には Capsule が統合されており、Satellite Server に直接接続されたホストは、以下の表のコンテキストでは Satellite のクライアントになります。これには、Capsule Server が実行されているベースシステムが含まれます。ネットワークベースのファイアウォール設定を計画している場合は、このことを考慮してください。

Satellite と統合された Capsule ではなく、Capsule のクライアントであるシステムには、Satellite Server へのアクセスが必要ありません。Satellite トポロジーの詳細は『Red Hat Satellite アーキテクチャーガイド』の「Capsule のネットワーク」を参照してください。

使用している設定に応じて、必要なポートは変わることがあります。

表2.3 Red Hat CDN 通信に対する Satellite のポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

443 |

TCP |

HTTPS |

サブスクリプション管理サービス (access.redhat.com) と Red Hat CDN (cdn.redhat.com) への接続。 |

Satellite がネットワークから切断されている場合を除き、Satellite Server には Red Hat CDN へのアクセスが必要になります。Red Hat CDN (cdn.redhat.com) で使用されている IP アドレスの一覧は、Red Hat カスタマーポータルのナレッジベース記事「Red Hat が公開している CIDR の一覧」を参照してください。

表2.4 Satellite へのブラウザーベースユーザーインターフェース向けポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

443 |

TCP |

HTTPS |

Satellite へのブラウザーベース UI アクセス |

|

80 |

TCP |

HTTP |

Satellite に Web UI でアクセスするための HTTPS へのリダイレクション (オプション) |

表2.5 Satellite に通信するクライアント向けポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

80 |

TCP |

HTTP |

Anaconda、yum、Katello 証明書およびテンプレートの取得向け、iPXE ファームウェアのダウンロード向け |

|

443 |

TCP |

HTTPS |

サブスクリプション管理サービス、yum、Telemetry サービス、Katello エージェントへの接続向け |

|

5647 |

TCP |

amqp |

Satellite の Qpid ディスパッチルータと通信する Katello エージェント |

|

8000 |

TCP |

HTTPS |

キックスタートテンプレートをホストにダウンロードする Anaconda、iPXE ファームウェアのダウンロード向け |

|

8140 |

TCP |

HTTPS |

マスター接続に対する Puppet エージェント |

|

9090 |

TCP |

HTTPS |

統合 Capsule のスマートプロキシーへの SCAP レポートの送信、プロビジョニング中の検出イメージ向け |

|

5000 |

TCP |

HTTPS |

Docker レジストリーのための Katello への接続 |

Satellite Server に直接接続された管理対象ホストは、統合された Capsule のクライアントとなるため、このコンテキストではクライアントになります。これには、Capsule Server が稼働しているベースシステムが含まれます。

表2.6 Capsule に通信するクライアント向けポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

80 |

TCP |

HTTP |

Anaconda、yum、および Katello 証明書アップデートの取得向け |

|

443 |

TCP |

HTTPS |

Anaconda、yum、Telemetry サービス、および Puppet |

|

5647 |

TCP |

amqp |

Capsule の Qpid ディスパッチルータと通信する Katello エージェント |

|

8000 |

TCP |

HTTPS |

キックスタートテンプレートをホストにダウンロードする Anaconda、iPXE ファームウェアのダウンロード向け |

|

8140 |

TCP |

HTTPS |

マスター接続に対する Puppet エージェント |

|

8443 |

TCP |

HTTPS |

サブスクリプション管理サービスおよび Telemetry サービス |

|

9090 |

TCP |

HTTPS |

Capsule のスマートプロキシーへの SCAP レポートの送信、プロビジョニング中の検出イメージ向け |

|

5000 |

TCP |

HTTPS |

Docker レジストリーのための Katello への接続 |

|

53 |

TCP および UDP |

DNS |

Capsule の DNS サービスに Capsule DNS を問い合わせるクライアント (オプション) |

|

67 |

UDP |

DHCP |

Capsule ブロードキャストと、Capsule からプロビジョニングするクライアントに対する DHCP ブロードキャストを行うクライアント (オプション) |

|

69 |

UDP |

TFTP |

プロビジョニングのために Capsule から PXE ブートイメージファイルをダウンロードするクライアント (オプション) |

表2.7 Satellite に通信する Capsule 向けポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

80 |

TCP |

HTTP |

Anaconda、yum、および Katello 証明書アップデートの取得向け |

|

443 |

TCP |

HTTPS |

Katello、Foreman、Foreman API、および Pulp |

|

5646 |

TCP |

amqp |

Capsule の Qpid ディスパッチルーターから Satellite の Qpid ディスパッチルーターへの通信 |

|

5647 |

TCP |

amqp |

Satellite の Qpid ディスパッチルーターと通信する Katello エージェント |

|

5000 |

TCP |

HTTPS |

Docker レジストリーのための Katello への接続 |

Capsule Server が稼働しているベースシステムは、Satellite に統合されている Capsule のクライアントとなります。「Satellite に通信するクライアント向けポート」 の表を参照してください。

表2.8 Capsule に通信する Satellite 向けポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

443 |

TCP |

HTTPS |

Capsule の Pulp サーバーへの接続 |

|

9090 |

TCP |

HTTPS |

Capsule のプロキシーへの接続 |

|

80 |

TCP |

HTTP |

bootdisk のダウンロード (オプション) |

表2.9 クライアントに通信する Capsule 向けポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

7 |

TCP および UDP |

ICMP |

DHCP Capsule からクライアントネットワークへ、IP アドレスが空きであることを確認するために ICMP ECHO を送信 (オプション) |

|

68 |

UDP |

DHCP |

クライアントブロードキャストと、Capsule からプロビジョニングするクライアントに対する DHCP ブロードキャストを行うクライアント (オプション) |

|

8443 |

TCP |

HTTP |

プロビジョニング中に検出済みホストに送信する Capsule からクライアントへの "reboot" コマンド (オプション) |

Satellite Server に直接接続された管理対象ホストは、統合された Capsule のクライアントとなるため、このコンテキストではクライアントになります。これには、Capsule Server が稼働しているベースシステムが含まれます。

表2.10 オプションのネットワークポート

| ポート | プロトコル | サービス | 用途 |

|---|---|---|---|

|

22 |

TCP |

SSH |

libvirt のコンピュートリソースに対する Satellite による通信 |

|

443 |

TCP |

HTTPS |

vCenter のコンピュートリソースに対する Satellite による通信 |

|

7911 |

TCP |

DHCP |

|

|

5000 |

TCP |

HTTP |

OpenStack のコンピュートリソースまたは実行中のコンテナーに対する Satellite による通信 |

|

22, 16514 |

TCP |

SSH、SSL/TLS |

libvirt のコンピュートリソースに対する Satellite による通信 |

|

389、636 |

TCP |

LDAP、LDAPS |

LDAP およびセキュアな LDAP 認証ソースに対する Satellite による通信 |

|

5900〜5930 |

TCP |

SSL/TLS |

ハイパーバイザー向け Web UI の NoVNC コンソールに対する Satellite による通信 |

DHCP Capsule は IP アドレスが空であることを確認するために ICMP ECHO を送信し、応答なし が期待されます。ICMP はネットワークベースのファイアウォールで切断される場合がありますが、いかなる 応答でも IP アドレスの割り当てが妨げられます。

2.6. クライアントから Satellite Server への接続の有効化

Satellite Server の内部 Capsule のクライアントである Capsule とコンテンツホストは、Satellite のホストベースのファイアウォールとすべてのネットワークベースのファイアウォールを介したアクセスを必要とします。

本セクションでは、Satellite をインストールする Red Hat Enterprise Linux 7 システム上のホストベースのファイアウォールの設定と、クライアントからの受信接続を有効にし、これらの設定をシステムの再起動後にも保持する方法について説明します。使用するポートの詳細は「ポートとファイアウォールの要件」を参照してください。

ファイアウォールの設定

クライアントと Satellite 間の通信に必要なポートを開きます。

# firewall-cmd \ --add-port="53/udp" --add-port="53/tcp" \ --add-port="67/udp" --add-port="69/udp" \ --add-port="80/tcp" --add-port="443/tcp" \ --add-port="5000/tcp" --add-port="5647/tcp" \ --add-port="8000/tcp" --add-port="8140/tcp" \ --add-port="9090/tcp"

--permanentオプションを追加してコマンドを再度実行し、設定を永続化します。# firewall-cmd --permanent \ --add-port="53/udp" --add-port="53/tcp" \ --add-port="67/udp" --add-port="69/udp" \ --add-port="80/tcp" --add-port="443/tcp" \ --add-port="5000/tcp" --add-port="5647/tcp" \ --add-port="8000/tcp" --add-port="8140/tcp" \ --add-port="9090/tcp"

2.7. Capsule Server から Satellite Server への接続の有効化

Capsule Server から Satellite Server への受信接続を有効にし、これらのルールを再起動後に保持するには、以下の手順に従います。外部の Capsule Server を使用しない場合は、この接続を有効にする必要はありません。

前提条件

Capsule Server のベースシステムは、Satellite Server のクライアントであるため、「クライアントから Satellite Server への接続の有効化」 を最初に完了する必要があります。この手順により、外部の Capsule Server が必要とする追加ポートが開かれます。

使用するポートの詳細は「ポートとファイアウォールの要件」を参照してください。

ファイヤーウォールを設定します。

# firewall-cmd --add-port="5000/tcp" --add-port="5646/tcp"

--permanentオプションを追加してコマンドを繰り返し、設定を永続化します。# firewall-cmd --permanent --add-port="5000/tcp" --add-port="5646/tcp"

2.8. Satellite Server およびクライアントから Capsule Server への接続の有効化

Satellite Server およびクライアントから Capsule Server への受信接続を有効にし、再起動後にこれらのルールが保持されるようにすることができます。外部の Capsule Server を使用しない場合は、この接続を有効にする必要はありません。

使用されるポートの詳細は「ポートとファイアウォールの要件」を参照してください。

ファイヤーウォールを設定します。

# firewall-cmd --add-port="53/udp" --add-port="53/tcp" \ --add-port="67/udp" --add-port="69/udp" \ --add-port="80/tcp" --add-port="443/tcp" \ --add-port="5000/tcp" --add-port="5647/tcp" \ --add-port="8000/tcp" --add-port="8140/tcp" \ --add-port="8443/tcp" --add-port="9090/tcp"

--permanentオプションを追加してコマンドを繰り返し、設定を永続化します。# firewall-cmd --permanent --add-port="53/udp" --add-port="53/tcp" \ --add-port="67/udp" --add-port="69/udp" \ --add-port="80/tcp" --add-port="443/tcp" \ --add-port="5000/tcp" --add-port="5647/tcp" \ --add-port="8000/tcp" --add-port="8140/tcp" \ --add-port="8443/tcp" --add-port="9090/tcp"

2.9. ファイアウォール設定の確認

firewall-cmd コマンドを使用して、ファイアウォール設定の変更を確認できます。

ファイアウォール設定の確認

# firewall-cmd --list-all

詳細は『Red Hat Enterprise Linux 7 セキュリティーガイド』の「firewall-cmd コマンドラインツールを使用したファイアウォールの設定」を参照してください。

2.10. DNS 解決の検証

完全修飾ドメイン名を使用して完全な正引きおよび逆引き DNS 解決を検証すると、Satellite のインストール中の問題を回避できます。

ホスト名とローカルホストが正しく解決されることを確認します。

# ping -c1 localhost # ping -c1 `hostname -f` # my_system.domain.com

名前解決に成功すると、以下のような出力が表示されます。

# ping -c1 localhost PING localhost (127.0.0.1) 56(84) bytes of data. 64 bytes from localhost (127.0.0.1): icmp_seq=1 ttl=64 time=0.043 ms --- localhost ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 0.043/0.043/0.043/0.000 ms # ping -c1 `hostname -f` PING hostname.gateway (XX.XX.XX.XX) 56(84) bytes of data. 64 bytes from hostname.gateway (XX.XX.XX.XX): icmp_seq=1 ttl=64 time=0.019 ms --- localhost.gateway ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 0.019/0.019/0.019/0.000 ms

静的および一時的なホスト名との不一致を避けるには、次のコマンドを入力して、システム上のすべてのホスト名を設定します。

# hostnamectl set-hostname name詳細は、『Red Hat Enterprise Linux 7 ネットワークガイド』の「hostnamectl を使ったホスト名の設定」を参照してください。

Satellite 6 の運用には名前解決が非常に重要です。Satellite が完全修飾ドメイン名を適切に解決できないと、多くのオプションが失敗します。これらのオプションには、コンテンツ管理、サブスクリプション管理、およびプロビジョニングがあります。

2.11. デフォルトの SELinux ポートの変更

Red Hat Satellite 6 では、事前定義されたポートセットが使用されます。Red Hat は、Satellite 6 システムの SELinux を Permissive または Enforcing に設定することを推奨します。いずれかのサービスのポートを変更する必要がある場合は、関連する SELinux ポートタイプを変更して、リソースへのアクセスを許可する必要があります。これらのポートは、標準以外のポートを使用する場合のみ、変更する必要があります。

たとえば、Satellite Web UI ポート (HTTP/HTTPS) を 8018/8019 に変更する場合は、これらのポート番号を httpd_port_t SELinux ポートタイプに追加する必要があります。

この変更は、ターゲットポートにも必要です (たとえば、Satellite 6 が Red Hat Virtualization や Red Hat OpenStack Platform などの外部ソースに接続する場合)。

デフォルトのポート割り当てには 1 度だけ変更を加えてください。Satellite をアップデートまたはアップグレードしても、これらの割り当てには影響ありません。割り当てが存在しない状態でアップグレードすると、デフォルトの SELinux ポートのみが追加されます。

作業開始前の準備

- Satellite をインストールする前に、SELinux を有効にし、Permissive または Enforcing モードで実行する必要があります。詳細は「SELinux ユーザーおよび管理者のガイド」を参照してください。

デフォルトのポートの、ユーザー指定のポートへの変更

ポートをデフォルトのポートからユーザー指定のポートに変更するには、使用している環境に関連する値を使用してコマンドを実行します。以下の例では、デモのためにポート 99999 を使用しています。

デフォルトのポート SELinux コマンド 80、443、8443

semanage port -a -t http_port_t -p tcp 99999

8080

semanage port -a -t http_cache_port_t -p tcp 99999

8140

semanage port -a -t puppet_port_t -p tcp 99999

9090

semanage port -a -t websm_port_t -p tcp 99999

69

semanage port -a -t tftp_port_t -p udp 99999

53 (TCP)

semanage port -a -t dns_port_t -p tcp 99999

53 (UDP)

semanage port -a -t dns_port_t -p udp 99999

67、68

semanage port -a -t dhcpd_port_t -p udp 99999

5671

semanage port -a -t amqp_port_t -p tcp 99999

8000

semanage port -a -t soundd_port_t -p tcp 99999

7911

semanage port -a -t dhcpd_port_t -p tcp 99999

5000 (Red Hat Enterprise Linux 7 の場合)

semanage port -a -t commplex_main_port_t -p tcp 99999

22

semanage port -a -t ssh_port_t -p tcp 99999

16514 (libvirt)

semanage port -a -t virt_port_t -p tcp 99999

389、636

semanage port -a -t ldap_port_t -p tcp 99999

5910〜5930

semanage port -a -t vnc_port_t -p tcp 99999

- 以前使用したポート番号とポートタイプの関連付けを解除します。

# semanage port -d -t virt_port_t -p tcp 99999

第3章 Satellite Server のインストール

本章では、Red Hat Satellite Server のインストール、初期設定、マニフェストの作成およびインストール、および追加設定の実行について説明します。

Red Hat Satellite 6.3 はデフォルトで Puppet 3 を使用しますが、インストールスクリプトの実行前に Puppet 4 アップグレードリポジトリーを有効にすると、以下のインストール手順の一部でオプションとして Puppet 4 をインストールすることもできます。インストール後に Puppet 4 にアップグレードする手順と Puppet モジュールのアップグレードに関する情報は、『RED HAT SATELLITE のアップグレードおよびアップデート』の 「Puppet のアップグレード」を参照してください。

Satellite Server は、以下の 2 つのインストール方法があります。

接続インストール

Satellite Server のインストールに必要なパッケージは、Red Hat Content Delivery Network (CDN) から直接取得できます。CDN を使用すると、システムは常に最新のアップデートを受信できます。

非接続インストール

外部のコンピューターを使用してパッケージの ISO イメージをダウンロードして、それを Satellite Server のインストール先のシステムにコピーする必要があります。非接続環境が必要な場合にのみ、ISO イメージを使用してください。ISO イメージには最新のアップデートが含まれていない場合があります。

Satellite Server をそれ自体に登録することはできません。

3.1. 接続済みネットワークからの Satellite Server のインストール

接続済みネットワークから Satellite Server をインストールする場合には、Red Hat Content Delivery Network から直接パッケージとアップデートを取得できます。

Satellite 6 インストールスクリプトは Puppet をベースとしていることに留意してください。つまり、インストールスクリプトを複数回実行すると、手動での設定変更が上書きされることがあります。この問題を回避し、適用する変更を特定するには、インストールスクリプトを実行時に --noop 引数を使用します。この引数により、実際の変更は行われません。潜在的な変更は /var/log/katello-installer.log に書き込まれます。

ファイルは常にバックアップされるため、不要な変更は復元することができます。たとえば、katello-installer ログには、Filebucket に関する以下のようなエントリーが示されます。

/Stage[main]/Dhcp/File[/etc/dhcp/dhcpd.conf]: Filebucketed /etc/dhcp/dhcpd.conf to puppet with sum 622d9820b8e764ab124367c68f5fa3a1

以前のファイルは以下のように復元できます。

# puppet filebucket -l \ restore /etc/dhcp/dhcpd.conf 622d9820b8e764ab124367c68f5fa3a1

3.1.1. Red Hat Subscription Management への登録

Red Hat サブスクリプション管理にホストを登録すると、ホストはユーザーが利用可能なサブスクリプションに対するコンテンツをサブスクライブし、使用できます。これには、Red Hat Enterprise Linux、Red Hat Software Collection (RHSCL)、Red Hat Satellite などのコンテンツが含まれます。

Red Hat コンテンツ配信ネットワークにシステムを登録します。プロンプトが表示されたら、カスタマーポータルのユーザー名とパスワードを入力します。

# subscription-manager register

このコマンドを実行すると、以下のような出力が表示されます。

# subscription-manager register Username: user_name Password: The system has been registered with ID: 541084ff2-44cab-4eb1-9fa1-7683431bcf9a

3.1.2. Satellite サブスクリプションを識別してホストへの割り当て

ホストの登録後に、利用可能な Satellite サブスクリプションを識別し、割り当てる必要があります。Satellite サブスクリプションは、Satellite コンテンツ、Red Hat Enterprise Linux、Red Hat Software Collections (RHSCL)、および Red Hat Satellite へのアクセスを提供します。これは、必要な唯一のサブスクリプションです。各 Red Hat サブスクリプションはプール ID によって識別されます。

Satellite サブスクリプションの特定

# subscription-manager list --available --matches 'Red Hat Satellite'

このコマンドは、利用可能なすべてのサブスクリプションのフィールドに対して小文字と大文字を区別しない検索を実行します (

Subscription NameとProvidesを含み、Red Hat Satelliteのすべてのインスタンスに一致)。システムにすでに割り当てられていないサブスクリプションが、利用可能として分類されます。検索文字列には、1 つ文字、またはゼロ個以上の文字にそれぞれ一致するワイルドカード?または*を含めることもできます。ワイルドカード文字はバックスラッシュでエスケープして、リテラルの疑問符またはアスタリスクを表すことができます。利用可能な Satellite サブスクリプションを見つけることができない場合は、Red Hat ナレッジベースソリューション 「How do I figure out which subscriptions have been consumed by clients registered under Red Hat Subscription Manager?」 を参照して、スクリプトを実行し、サブスクリプションが別のシステムで使用されているかどうかを確認できます。

出力が長すぎる場合は、

lessやmoreなどのページャーユーティリティーにパイプして、一度に 1 画面ずつ出力を確認できるようにします。実行する

subscription-managerコマンドの形式に関係なく、出力は以下のようになります。Subscription Name: Red Hat Satellite Provides: Red Hat Satellite 6 Red Hat Enterprise Linux Server Red Hat Satellite Red Hat Enterprise Linux Load Balancer (for RHEL Server) SKU: MCT0370 Pool ID: 8a85f9874152663c0541943739717d11 Available: 3 Suggested: 1 Service Level: Premium Service Type: L1-L3 Multi-Entitlement: No Ends: 10/07/2014 System Type: Physical

- 後で Satellite ホストに割り当てるために、プール ID をメモします。実際に使用するプール ID は、この例で使用されているものとは異なります。

Satellite サーバーにサブスクリプションを割り当てるには、実際のプール ID を指定して以下のコマンドを実行します。

# subscription-manager attach --pool=pool_id出力は以下のようになります。

Successfully attached a subscription for: Red Hat Satellite

サブスクリプションが正しく割り当てられたことを確認するには、以下のコマンドを入力します。

# subscription-manager list --consumed

この出力では、以下のような内容が表示されます。

+-------------------------------------------+ Consumed Subscriptions +-------------------------------------------+ Subscription Name: Red Hat Satellite Provides: Red Hat Satellite Red Hat Enterprise Linux Server Red Hat Software Collections (for RHEL Server) Red Hat Satellite Red Hat Satellite 6 Red Hat Software Collections (for RHEL Server) Red Hat Satellite Capsule Red Hat Enterprise Linux Load Balancer (for RHEL Server) Red Hat Satellite with Embedded Oracle Red Hat Satellite Capsule Red Hat Enterprise Linux High Availability (for RHEL Server) SKU: MCT0370 Contract: 10293569 Account: 5361051 Serial: 1653856191250699363 Pool ID: 8a85f9874152663c0541943739717d11 Active: True Quantity Used: 1 Service Level: Premium Service Type: L1-L3 Status Details: Starts: 10/08/2013 Ends: 10/07/2014 System Type: Physical

3.1.3. リポジトリーの設定

すべての既存のリポジトリーを無効にします。

# subscription-manager repos --disable "*"

必要なリポジトリーを有効にします。

Red Hat Satellite、Red Hat Enterprise Linux、Red Hat Software Collections、および Puppet 4 のリポジトリーを有効にするには、以下のコマンドを使用します。

# subscription-manager repos \ --enable=rhel-7-server-rpms \ --enable=rhel-server-rhscl-7-rpms \ --enable=rhel-7-server-satellite-6.3-rpms \ --enable=rhel-7-server-satellite-6.3-puppet4-rpms

もしくは、以下のコマンドを使用して、Red Hat Satellite、Red Hat Enterprise Linux、Red Hat Software Collections、および Puppet 3 のリポジトリーを有効にします。

# subscription-manager repos \ --enable=rhel-7-server-rpms \ --enable=rhel-server-rhscl-7-rpms \ --enable=rhel-7-server-satellite-6.3-rpms

注記Satellite 6.3 は、Puppet 3 でサポートされる最後のリリースです。Puppet 3 から Puppet 4 へのアップグレードは、Satellite 6.3 以前を Satellite 6.4 にアップグレードする前に行う必要があります。Satellite 6.4 は Puppet 5 だけをサポートしますが、Puppet 5 へのアップグレードは、Satellite のアップグレード時に行われます。

注記Red Hat Satellite を Red Hat Virtualization (RHV) でホストされる仮想マシンとしてインストールする場合は、Red Hat Common リポジトリーを有効にして、RHV ゲストエージェントとドライバーもインストールする必要があります。詳細は『仮想マシン管理ガイド』の「ゲストエージェントおよびドライバーのインストール」を参照してください。

Red Hat Subscription Manager が特定のオペレーティングシステムリリースを使用しないようにします。

# subscription-manager release --unset

Red Hat 以外の

yumリポジトリーからのすべてのメタデータを消去します。# yum clean all

リポジトリーが有効になっていることを確認します。

# yum repolist enabled

以下のような出力が表示されます。

Loaded plugins: product-id, subscription-manager repo id repo name status !rhel-7-server-rpms/x86_64 Red Hat Enterprise Linux 7 Server (RPMs) 9,889 !rhel-7-server-satellite-6.3-rpms/x86_64 Red Hat Satellite 6.3 (for RHEL 7 Server) (RPMs) 545 !rhel-server-rhscl-7-rpms/x86_64 Red Hat Software Collections RPMs for Red Hat Enterprise Linux 7 Server 4,279 repolist: 14,713

3.1.4. Satellite サーバーパッケージのインストール

Satellite サーバーパッケージをインストールする前に、すべてのパッケージを更新する必要があります。インストール後に、サーバー証明書の設定、ユーザー名、パスワード、デフォルトの組織および場所の設定を含む Satellite サーバーの初期設定を実行する必要があります。

すべてのパッケージを更新します。

# yum update

インストールパッケージをインストールします。

# yum install satellite

- 「初期設定の実行」 に移動して、インストーラースクリプトを実行し、Satellite Server の初期設定を行います。

3.2. 切断されたネットワークからのダウンロードおよびインストール

Red Hat Satellite Server のホストがオフライン環境にある場合は、ISO イメージを使用して Satellite Server をインストールできます。ISO イメージには最新のアップデート、バグフィックス、および機能が含まれないことがあるため、この方法はこの環境以外では推奨されません。

ベースシステムが Red Hat CDN から更新されなかった場合、パッケージの依存関係エラーが発生することがあります。必要なパッケージの最新バージョンは手動でダウンロードしてインストールしてください。詳細は「パッケージの手動ダウンロード」 を参照してください。

作業開始前の準備

-

インストールで使用されたリポジトリーのコピーは

/opt/ディレクトリーに格納されます。このファイルシステムとディレクトリーのために最低 3GB の領域を確保してください。

3.2.1. バイナリー DVD イメージのダウンロード

- Red Hat カスタマーポータル に移動し、ログインします。

- ダウンロード をクリックします。

- Red Hat Enterprise Linux を選択します。

製品とバージョンがご使用の環境に適切であることを確認します。

- Product Variant (製品のバリアント) は Red Hat Enterprise Linux Server に設定されます。

- Version (バージョン) は、ベースシステムとして使用する予定の製品の最新マイナーバージョンに設定されます。

- Architecture (アーキテクチャー) は 64 ビットバージョンに設定されます。

- Product Software (製品ソフトウェア) タブで、最新の Red Hat Enterprise Linux Server バージョン向けのバイナリー DVD イメージをダウンロードします。

- DOWNLOADS (ダウンロード) をクリックし、Red Hat Satellite を選択します。

製品とバージョンがご使用の環境に適切であることを確認します。

- Product Variant (製品のバリアント) は Red Hat Satellite に設定されます。

- Version (バージョン) は、ベースシステムとして使用する予定の製品の最新マイナーバージョンに設定されます。

- Architecture (アーキテクチャー) は 64 ビットバージョンに設定されます。

- Product Software (製品ソフトウェア) タブで、最新の Red Hat Satellite バージョン向けのバイナリー DVD イメージをダウンロードします。

ISO ファイルを Satellite ベースシステムまたは他のアクセス可能なストレージデバイスにコピーします。

# scp localfile username@hostname:remotefile

3.2.2. オフラインリポジトリーでベースシステムの設定

ベースシステムのバージョンに対応する ISO ファイルのマウントポイントとして使用するディレクトリーを作成します。

# mkdir /media/rhel7-server

Red Hat Enterprise Linux の ISO イメージをマウントポイントにマウントします。

# mount -o loop rhel7-Server-DVD.iso /media/rhel7-server以下の例は、Red Hat Enterprise Linux 7.2 のマウントを示しています。

# mount -o loop RHEL-7.2-20151030.0-Server-x86_64-dvd1.iso \ /media/rhel7-server mount: /dev/loop0 is write-protected, mounting read-only

ISO ファイルのリポジトリーデータファイルをコピーします。

# cp /media/rhel7-server/media.repo /etc/yum.repos.d/rhel7-server.repo

リポジトリーデータファイルを編集し、

baseurlディレクティブを追加します。baseurl=file:///media/rhel7-server/

以下の例は、Red Hat Enterprise Linux 7.2 を使用した場合のリポジトリーデータファイルを示しています。

# vi /etc/yum.repos.d/rhel7-server.repo [InstallMedia] name=Red Hat Enterprise Linux 7.2 mediaid=1446216863.790260 metadata_expire=-1 gpgcheck=0 cost=500 baseurl=file:///media/rhel7-server/ enabled=1

リポジトリーが設定されたことを確認します。

# yum repolist Loaded plugins: product-id, search-disabled-repos, subscription-manager This system is not registered to Red Hat Subscription Management. You can use subscription-manager to register. repo id repo name status InstallMedia Red Hat Enterprise Linux 7.2 4,620

ベースシステムのバージョンに対応する ISO ファイルのマウントポイントとして使用するディレクトリーを作成します。

# mkdir /media/sat6

Red Hat Satellite Server の ISO イメージをマウントポイントにマウントします。

# mount -o loop sat6-DVD.iso /media/sat6以下の例では、Red Hat Enterprise Linux 7 向け Red Hat Satellite 6.3.0 を使用した ISO のマウントを示しています。

# mount -o loop satellite-6.3.0-rhel-7-x86_64-dvd.iso /media/sat6 mount: /dev/loop1 is write-protected, mounting read-only

Red Hat Satellite 6.3 はデフォルトで Puppet 3 を使用しますが、Puppet 4 を使用することも可能で、その場合は必要なパッケージにアクセスするためのローカルリポジトリーを作成し、そこに以下のコンテンツを追加します。

# vi /etc/yum.repos.d/satellite-puppet4.repo [satellite-puppet4] name=satellite-puppet4 baseurl=file:///media/sat6/addons/Puppet4 enabled=1 gpgcheck=1

3.2.3. オフラインリポジトリーからのインストール

Red Hat Enterprise Linux Server と Red Hat Satellite の ISO イメージがマウントされていることを確認します。

# findmnt -t iso9660

Red Hat GPG キーをインポートします。

# rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-redhat-release

バイナリー DVD イメージを使用してベースシステムを最新の状態にします。

# yum update

Satellite ISO がマウントされたディレクトリーに移動します。

# cd /media/sat6/

マウントされたディレクトリーでインストールスクリプトを実行します。

# ./install_packages This script will install the foreman packages on the current machine. - Ensuring we are in an expected directory. - Copying installation files. - Creating a Repository File - Creating RHSCL Repository File - Checking to see if Foreman is already installed. - Importing the gpg key. - Foreman is not yet installed, installing it. - Installation repository will remain configured for future package installs. - Installation media can now be safely unmounted. Install is complete. Please run satellite-installer --scenario satellite.

パッケージが見つからない、または古いためにスクリプトが失敗する場合は、これらをダウンロードして個別にインストールする必要があります。手順は「パッケージの手動ダウンロード」を参照してください。

インストール済みパッケージが必要なものよりも新しいためにスクリプトが失敗する場合は、

yum distribution-synchronizationを実行してインストール済みパッケージを Red Hat Enterprise Linux ISO からのバージョンにダウングレードしてから、インストールスクリプトを再度実行します。リポジトリーのソースが Red Hat Enterprise Linux ISO 以外のものに設定されている場合にのみ、これが発生します。このようなリポジトリーの使用はサポート対象外になります。

3.2.4. パッケージの手動ダウンロード

パッケージを手動でダウンロードする必要がある場合は、以下の手順を実行します。

- Red Hat カスタマーポータル に移動し、ログインします。

- ダウンロード をクリックします。

- Red Hat Satellite を選択します。

製品とバージョンがご使用の環境に適切であることを確認します。

- Product Variant (製品のバリアント) は Red Hat Satellite に設定されます。

- Version (バージョン) は、ベースシステムとして使用する製品の最新マイナーバージョンに設定されます。

- Architecture (アーキテクチャー) は 64 ビットバージョンに設定されます。

- Packages (パッケージ) タブで、Search (検索) ボックスに必要なパッケージの名前を入力します。

- 必要なパッケージの横にある Download Latest (最新版のダウンロード) をクリックします。

3.3. 初期設定の実行

本セクションでは、Red Hat Satellite Server インストール時のホストオペレーティングシステムの初期設定について説明します。時間の同期、sos パッケージのインストール、インストールオプションの指定などが含まれます。

作業を進める前に、使用している環境に適切なマニフェストまたはパッケージを確認します。マニフェストついての詳細は『Red Hat Satellite コンテンツ管理ガイド』の 「サブスクリプションの管理」 を参照してください。

3.3.1. 時間の同期

時刻の誤差を最小化するには、ホストオペレーティングシステムで時刻シンクロナイザーを起動し、有効にする必要があります。システムの時刻が正しくないと、証明書の検証に失敗することがあります。

NTP と chronyd の 2 つの時刻シンクロナイザーが利用できます。両シンクロナイザーにはそれぞれ利点があります。chronyd は、頻繁に一時停止するシステムと、ネットワークから断続的に切断され、接続が再確立されるシステム (モバイルシステムや仮想システムなど) に推奨されます。NTP は、実行状態を維持し、中断せずにネットワークに接続することが期待されるシステムに推奨されます。

NTP と chronyd の違いについては、『システム管理者のガイド』の「ntpd と chronyd の違い」を参照してください。

NTP を使用した時間の同期

ntp をインストールします。

# yum install ntp

NTP サーバーが利用可能であることを確認します。

# ntpdate -q ntp_server_addressシステム時刻を設定します。

# ntpdate ntp_server_address

chronyd を使用した時間の同期

chronyd をインストールします。

# yum install chrony

chronyd サービスを起動して、有効にします。

# systemctl start chronyd # systemctl enable chronyd

3.3.2. ホストオペレーティングシステムへの SOS パッケージのインストール

ホストオペレーティングシステムには sos パッケージをインストールする必要があります。sos パッケージを使用すると、Red Hat Enterprise Linux システムから設定と診断情報を収集できます。また、Red Hat テクニカルサポートでサービスリクエストを開く際に必要な初期システム分析を提供することもできます。sos の使用の詳細は、カスタマーポータルのナレッジベース「Red Hat Enterprise Linux 4.6 以降における sosreport の役割と取得方法」を参照してください。

sos パッケージをインストールします。

# yum install sos

3.3.3. インストールオプションの指定

Satellite Server は satellite-installer インストールスクリプトを使用してインストールし、初期設定の一部として自動または手動で Satellite を設定します。

以下のいずれかの設定方法を選択します。

自動設定: この方法は、インストールスクリプトの実行時に応答ファイルを使用して設定プロセスを自動化することで実行します。応答ファイルとは、コマンドやスクリプトによって読み込まれるパラメーター一覧が含まれているファイルです。デフォルトの Satellite 応答ファイルは、

/etc/foreman-installer/scenarios.d/satellite-answers.yamlです。使用する応答ファイルは、/etc/foreman-installer/scenarios.d/satellite.yaml設定ファイル内のanswer_fileディレクティブで設定します。応答ファイルを使用したインストールスクリプトによる初期設定の実行法は「応答ファイルを使用した初期設定の自動実行」を参照してください。

手動設定: 1 つ以上のコマンドオプションが含まれるインストールスクリプトを実行します。コマンドオプションは、対応するデフォルトの初期設定オプションを上書きし、Satellite 応答ファイルに記録されます。必要なオプションを設定するために、スクリプトは何回でも実行することができます。

コマンドラインオプションのあるインストールスクリプトによる初期設定の実行法は「手動による初期設定」を参照してください。

Satellite インストーラーの実行時に使用するオプションによっては、設定が完了するのに数分かかることがあります。管理者は、応答ファイルを見ることで、両方の方法でこれまでに使用されたオプションを確認できます。

3.3.3.1. 手動による初期設定

初期設定では、組織、場所、ユーザー名、およびパスワードが作成されます。初期設定後に、必要に応じて追加の組織と場所を作成できます。

インストールプロセスの完了には、数十分かかることがあります。システムにリモートで接続する場合は、リモートシステムから切断された場合にインストールの進捗を確認できるよう、通信セッションの一時中断または再接続を許可できる screen などのユーティリティーの使用を検討してください。Red Hat ナレッジベースの記事「How to use the screen command」には screen のインストールについて記載されています。詳細はscreen の man ページを参照してください。インストールコマンドを実行しているシェルへの接続が切断された場合は、/var/log/foreman-installer/satellite.log のログを参照してプロセスが正常に完了したかどうかを確認します。

Satellite Server の手動設定

satellite-installer --scenario satellite --help コマンドを使用して利用可能なオプションとすべてのデフォルト値を表示します。値を指定しない場合は、デフォルト値が使用されます。

--foreman-initial-organization オプションには、意味のある値を指定することが推奨されます。たとえば会社名を指定できます。値に一致する内部ラベルが作成されますが、このラベルは後で変更できません。値を指定しない場合は、ラベルが Default_Organization の Default Organization という名前の組織が作成されます。組織名は変更できますが、ラベルは変更できません。

デフォルトでは、インストーラーが設定するすべての設定ファイルが Puppet によって管理されます。satellite-installer を実行すると、Puppet が管理するファイルに手動で加えられた変更が初期値で上書きされます。Satellite Server は、デフォルトでは、サービスとして実行している Puppet エージェントを使用してインストールされます。必要に応じて、--puppet-runmode=none オプションを使用して、Satellite Server で Puppet エージェントを無効にできます。

DNS ファイルと DHCP ファイルを手動で管理する場合には、--foreman-proxy-dns-managed=false オプションと --foreman-proxy-dhcp-managed=false オプションを使用して、Puppet が各サービスに関連するファイルを管理しないようにします。他のサービスにカスタム設定を適用する方法は「付録C Red Hat Satellite へのカスタム設定の適用」を参照してください。

# satellite-installer --scenario satellite \ --foreman-initial-organization "initial_organization_name" \ --foreman-initial-location "initial_location_name" \ --foreman-admin-username admin_user_name \ --foreman-admin-password admin_password \ --foreman-proxy-dns-managed=false \ --foreman-proxy-dhcp-managed=false

スクリプトが正常に完了すると、以下の出力が表示されます。

Installing Done

[100%] [..............................................]

Success!

* Satellite is running at https://rhel7-4-sat6-3.example.com

Initial credentials are admin / changeme

* To install an additional Capsule on separate machine continue by running:

capsule-certs-generate --foreman-proxy-fqdn "$CAPSULE" --certs-tar "/root/$CAPSULE-certs.tar"

The full log is at /var/log/foreman-installer/satellite.log切断環境でインストールしている場合は、ISO イメージをアンマウントします。

# umount /media/sat6 # umount /media/rhel7-server

3.3.3.2. 応答ファイルを使用した初期設定の自動実行

応答ファイルを使用すると、カスタマイズされたオプションでインストールを自動化できます。最初の応答ファイルには、部分的に情報が入力されます。応答ファイルには、satellite-installer の初回実行後に、インストール用の標準パラメーター値が入力されます。「手動による初期設定」 の記載通りに Satellite Server を既にインストールしている場合は、この方法を使用する必要ありません。ただし、この方法を使用していつでも Satellite Server の設定に変更を加えることはできます。

ネットワークの変更の場合は、可能な限り、IP アドレスの代わりに FQDN を使用する必要があります。

応答ファイルを使用した Satellite Server の自動設定

デフォルトの回答ファイル

/etc/foreman-installer/scenarios.d/satellite-answers.yamlをローカルファイルシステムの場所にコピーします。# cp /etc/foreman-installer/scenarios.d/satellite-answers.yaml \ /etc/foreman-installer/scenarios.d/my-answer-file.yaml-

設定可能なすべてのオプションを表示するには、

satellite-installer --scenario satellite --helpコマンドを実行します。 - 回答ファイルのコピーを開き、ご使用の環境に適した値を編集し、ファイルを保存します。

/etc/foreman-installer/scenarios.d/satellite.yamlファイルを開き、カスタム回答ファイルを参照する回答ファイルエントリーを編集します。:answer_file: /etc/foreman-installer/scenarios.d/my-answer-file.yamlsatellite-installerスクリプトを実行します。# satellite-installer --scenario satellite

切断環境でインストールしている場合は、ISO イメージをアンマウントします。

# umount /media/sat6 # umount /media/rhel7-server

3.3.4. カスタマーポータルでサブスクリプション割り当ての作成

サブスクリプション情報は、Red Hat カスタマーポータルでアクセスできます。また、カスタマーポータルでは、subscription allocation を使用して、Red Hat Satellite サーバーなどのオンプレミス管理アプリケーションで使用するサブスクリプションを割り当てることができます。

- ブラウザーで https://access.redhat.com/ を開き、Red Hat アカウントでログインします。

- カスタマーポータルの左上にある サブスクリプション に移動します。

- サブスクリプション割り当て に移動します。

- 新規サブスクリプションの割り当てを作成 をクリックします。

- 名前 フィールドに名前を入力します。

- タイプ の一覧からお使いの Satellite Server に一致するタイプとバージョンを選択します。

- 作成 をクリックします。

3.3.5. 割り当てへのサブスクリプションの追加

以下の手順では、サブスクリプションを割り当てに追加する方法を説明します。

- サブスクリプション割り当て に移動します。

- 変更するサブスクリプションの名前を選択します。

- サブスクリプション タブをクリックします。

- サブスクリプションの追加 をクリックします。

- Red Hat 製品サブスクリプションの一覧が表示されます。各製品に対するエンタイトルメントの数量 を入力します。

- 送信 をクリックして割り当てを完了します。

割り当てにサブスクリプションを追加したら、マニフェストファイルをエクスポートします。

3.3.6. カスタマーポータルからのサブスクリプションマニフェストのエクスポート

少なくとも 1 つのサブスクリプションがあるサブスクリプション割り当てを表示する間に、以下のいずれかでマニフェストをエクスポートできます。

- サブスクリプション セクションの 詳細 タブから マニフェストのエクスポート ボタンをクリックします。

- サブスクリプション タブから マニフェストのエクスポート ボタンをクリックします。

マニフェストをエクスポートすると、カスタマーポータルにより、選択したサブスクリプション証明書がエンコードされ、.zip アーカイブが作成されます。作成した .zip アーカイブはサブスクリプションのマニフェストで、Satellite サーバーにアップロードできます。

3.3.6.1. Satellite Server へのサブスクリプションマニフェストのインポート

Red Hat Satellite 6 Web UI と CLI は、マニフェストをインポートする手段を提供します。

Web UI を使用する場合

- コンテキストが、使用する組織に設定されていることを確認します。

- コンテンツ > Red Hat サブスクリプション に移動します。

- マニフェストの管理 をクリックして、組織のマニフェストページを表示します。

- ファイルの選択 をクリックしてサブスクリプションマニフェストを選択し、アップロード をクリックします。

CLI を使用する場合

Red Hat Satellite 6 CLI を使用するには、マニフェストが Satellite Server 上にある必要があります。ローカルクライアントシステムで、マニフェストを Satellite Server にコピーします。

[user@client ~]$ scp ~/manifest_file.zip root@satellite.example.com:~/.次に、以下のコマンドを使用してインポートします。

[root@satellite ~]# hammer subscription upload \ --file ~/manifest_file.zip \ --organization "organization_name"

数分後に、CLI により、正常なマニフェストのインポートが報告されます。

上記の手順を完了すると、リポジトリーを有効にして Red Hat コンテンツをインポートできるようになります。これは、後に続くいくつかの手順での前提条件になります。詳細は、『Red Hat Satellite コンテンツ管理ガイド』の「Red Hat コンテンツのインポート」を参照してください。

3.4. 追加設定の実行

3.4.1. Satellite Tools リポジトリーのインストール

Satellite Tools リポジトリーは、Satellite Server に登録されたクライアント向けの katello-agent パッケージと puppet パッケージを提供します。クライアントのリモートアップデートを許可するために、katello エージェントをインストールすることが推奨されます。Capsule Server のベースシステムは Satellite Server のクライアントであるため、katello エージェントもインストールする必要があります。

Satellite Tools リポジトリーのインストール手順:

- Satellite Web UI で、コンテンツ > Red Hat リポジトリー に移動し、RPM タブを選択します。

- Red Hat Enterprise Linux Server 項目を見つけ、展開します。

Red Hat Satellite Tools 6.3 (Red Hat Enterprise Linux 7 Server 用) (RPM) 項目を見つけ、展開します。

Red Hat Satellite Tools 6.3 項目が非表示の場合は、その項目がカスタマーポータルから取得したサブスクリプションマニフェストに含まれないことが原因である場合があります。この問題を修正するには、カスタマーポータルにログインし、これらのリポジトリーを追加し、サブスクリプションマニフェストをダウンロードして、Satellite にインポートします。

- Satellite 6.3 Tools リポジトリーの名前の横にある Enabled チェックボックスをオンにします。

ホストで実行している Red Hat Enterprise Linux の各サポート対象メジャーバージョンに対して Satellite Tools リポジトリーを有効にします。Red Hat リポジトリーの有効後に、このリポジトリーの製品が自動的に作成されます。

Satellite Tools リポジトリーの同期方法:

Content (コンテンツ) > Sync Status (同期ステータス) に移動します。

同期可能な製品リポジトリーのリストが表示されます。

- 製品コンテンツの横にある矢印をクリックして利用可能なコンテンツを表示します。

- 同期するコンテンツを選択します。

- Synchronize Now (今すぐ同期) をクリックします。

3.4.2. HTTP プロキシーを使用した Satellite Server の設定

ネットワークで HTTP プロキシーを使用している場合は、それを使用するように Satellite Server を設定できます。ネットワークの変更が原因で接続が失われるのを回避するために、可能な限り IP の代わりに FQDN を使用します。

http_proxy、https_proxy、およびno_proxyの変数が設定されていないことを確認します。# export http_proxy="" # export https_proxy=$http_proxy # export no_proxy=$http_proxy

HTTP プロキシーオプションを使用して

satellite-installerを実行します。# satellite-installer --scenario satellite \ --katello-proxy-url=http://myproxy.example.com \ --katello-proxy-port=8080 \ --katello-proxy-username=proxy_username \ --katello-proxy-password=proxy_password

Satellite Server が Red Hat Content Delivery Network (CDN) に接続し、リポジトリーを同期できることを確認します。

ネットワークゲートウェイと HTTP プロキシーで、以下のホスト名に対して TCP を有効にします。

ホスト名 ポート プロトコル subscription.rhsm.redhat.com

443

HTTPS

cdn.redhat.com

443

HTTPS

*.akamaiedge.net

443

HTTPS

cert-api.access.redhat.com (Red Hat Insights を使用している場合)

443

HTTPS

api.access.redhat.com (Red Hat Insights を使用している場合)

443

HTTPS

Satellite Server は、SSL で安全に Red Hat CDN と通信します。SSL インターセプトプロキシーを使用すると、この通信が妨害されます。これらのホストは、プロキシーでホワイトリスト化されている必要があります。

Red Hat CDN (cdn.redhat.com) で使用されている IP アドレスの一覧は、Red Hat カスタマーポータルのナレッジベース記事「Red Hat が公開している CIDR の一覧」を参照してください。

Satellite Server の

/etc/rhsm/rhsm.confファイルで、以下の詳細を記入します。# an http proxy server to use (enter server FQDN) proxy_hostname = http_proxy.example.com # port for http proxy server proxy_port = 8080 # user name for authenticating to an http proxy, if needed proxy_user = # password for basic http proxy auth, if needed proxy_password =

SELinux を使用すると、Red Hat Satellite 6 と Red Hat Subscription Manager のアクセスが、特定ポートに限定されます。HTTP キャッシュの TCP ポートは、8080、8118、8123、および 10001 ~ 10010 になります。SELinux のタイプ

http_cache_port_tがないポートを使用する場合は、以下のステップを行います。以下のコマンドを実行して、SELinux で HTTP キャッシュに許可されているポートを確認します。

# semanage port -l | grep http_cache http_cache_port_t tcp 8080, 8118, 8123, 10001-10010 [出力を省略]以下のコマンドを実行して、SELinux が HTTP キャッシュにポート (たとえば、8088) を許可するよう設定します。

# semanage port -a -t http_cache_port_t -p tcp 8088

SELinux ポートの設定に関する詳細は「デフォルトの SELinux ポートの変更」を参照してください。

3.4.3. 管理対象ホスト上での電源管理の有効化

Satellite Server でベースボード管理コントローラー (BMC) を有効にすると、IPMI (Intelligent Platform Management Interface) または類似したプロトコルを使用して、管理対象ホストで電源管理コマンドを使用できます。

BMC サービスを使用すると、さまざまな電源管理タスクを実行できます。この機能の基礎となるプロトコルは IPMI です (BMC 機能とも呼ばれます)。IPMI は、ホストの CPU から独立して実行する専用プロセッサーに接続された管理対象ハードウェア上で、特別なネットワークインターフェースを使用します。多くのインスタンスで、BMC 機能はシャーシ管理の一部として、シャーシベースのシステムに組み込まれます (シャーシの専用モジュール)。

BMC サービスの詳細は『ホストの管理』の「追加のネットワークインターフェースの設定」を参照してください。

作業開始前の準備

- すべての管理対象ホストに BMC タイプのネットワークインターフェースが搭載されている必要があります。Satellite はこの NIC を使用して適切な認証情報をホストに渡します。

管理対象ホスト上での電源管理の有効化

オプションを使用してインストーラーを実行し、BMC を有効にします。

# satellite-installer --foreman-proxy-bmc "true" \ --foreman-proxy-bmc-default-provider "freeipmi"

3.4.4. Satellite Server で DNS、DHCP、および TFTP の設定

Satellite Server では、DNS、DHCP、および TFTP を設定できます。

外部サービスを設定する場合は、「5章外部サービスの設定」を参照してください。

これらのサービスを手動で管理するために Satellite でサービスを無効にする場合は、「管理対象外ネットワークに対して DNS、DHCP、および TFTP の無効化」 を参照してください。

設定可能な全オプションを表示するには、satellite-installer --scenario satellite --help コマンドを実行します。

作業開始前の準備

- ネットワーク管理者に連絡して正しい設定が行われていることを確認します。

以下の情報を用意する必要があります。

- DHCP IP アドレス範囲

- DHCP ゲートウェイ IP アドレス

- DHCP ネームサーバー IP アドレス

- DNS 情報

- TFTP サーバー名

- ネットワークの変更の場合は、可能な限り、IP アドレスの代わりに FQDN を使用します。

タスクの情報は例です。ご使用の環境情報を使用してください。

Satellite Server での DNS、DHCP、および TFTP の設定

使用している環境に適切なオプションを使用して

satellite-installerを実行します。# satellite-installer --scenario satellite \ --foreman-proxy-dns true \ --foreman-proxy-dns-interface eth0 \ --foreman-proxy-dns-zone example.com \ --foreman-proxy-dns-forwarders 172.17.13.1 \ --foreman-proxy-dns-reverse 13.17.172.in-addr.arpa \ --foreman-proxy-dhcp true \ --foreman-proxy-dhcp-interface eth0 \ --foreman-proxy-dhcp-range "172.17.13.100 172.17.13.150" \ --foreman-proxy-dhcp-gateway 172.17.13.1 \ --foreman-proxy-dhcp-nameservers 172.17.13.2 \ --foreman-proxy-tftp true \ --foreman-proxy-tftp-servername $(hostname)

インストールのステータスが表示されます。ユーザー名とパスワードはコマンド出力で参照できます。また、これらの情報は

/etc/foreman-installer/scenarios.d/satellite-answers.yamlファイルのadmin_passwordパラメーターからも取得できます。Success! * Satellite is running at https://satellite.example.com Default credentials are 'admin:*******' * Capsule is running at https://satellite.example.com:9090 * To install additional capsule on separate machine continue by running: capsule-certs-generate --foreman-proxy-fqdn "$CAPSULE" --certs-tar "~/$CAPSULE-certs.tar" The full log is at /var/log/foreman-installer/satellite.log

設定を変更するには、satellite-installer を再び実行する必要があります。スクリプトは複数回実行でき、すべての設定ファイルが変更された値で更新されます。

3.4.5. 管理対象外ネットワークに対して DNS、DHCP、および TFTP の無効化

Satellite 6 は、Satellite の内部または外部 Capsule で実行されている TFTP、DHCP、および DNS ネットワークサービス向けの完全な管理機能を提供します。これらのサービスを手動で管理、または外部の手段を使用する場合、Satellite 6 はそれらと直接統合できません。Foreman Hooks を使用してカスタム統合スクリプトを開発できる一方で (新しいホストの作成後の DNS レコードの作成など) 、DHCP と DNS の検証エラーを回避するためにこの統合 (オーケストレーションとも呼ばれます) は無効にする必要があります。

- Web UI で、インフラストラクチャー > サブネット に移動し、サブネットを選択します。

- Capsules (カプセル) タブで、ドロップダウンリストを None (なし) に設定して、関連付けられている DHCP Capsule または TFTP Capsule がないことを確認します。

正引きレコードオーケストレーションを無効にします。

- インフラストラクチャー > ドメイン に移動し、ドメインを選択します。

- Domain (ドメイン) タブで、DNS Capsule (DNS カプセル) ドロップダウンリストを None (なし) に設定します。

逆引き (PTR) レコードオーケストレーションを無効にします。

- インフラストラクチャー > Subnets (サブネット) に移動し、サブネットを選択します。

- Capsules (カプセル) タブで、Reverse DNS Capsule (逆引き DNS カプセル) ドロップダウンリストを None (なし) に設定します。

オプション: サードパーティーが提供する DHCP サービスを使用する場合は、以下のオプションを渡すように DHCP サーバーを設定します。

Option 66: IP_address_of_Satellite_or_Capsule Option 67: /pxelinux.0DHCP オプションの詳細は「RFC 2132」を参照してください。

Satellite 6 は、Capsule が該当するサブネットとドメインに設定されていない場合にオーケストレーションを実行しません。Capsule の関連付けを有効または無効にした場合に、期待されるレコードと設定ファイルが存在しないと、既存のホストのオーケストレーションコマンドが失敗することがあります。オーケストレーションを有効にするために Capsule を関連付ける場合は、将来ホストの削除に失敗することを回避するために、既存の Satellite 6 管理対象ホストに対して必要な DHCP レコード、DNS レコード、TFTP ファイルが所定の場所にあることを確認します。

3.4.6. Satellite Server で送信メールの設定

Satellite Server からメールメッセージを送信するには、SMTP サーバーまたは sendmail コマンドのいずれかを使用できます。

前提条件

前回のリリースからアップグレードしている場合は、設定ファイル /usr/share/foreman/config/email.yaml の名前を変更するか削除して、httpd サービスを再起動してください。例を示します。

# mv /usr/share/foreman/config/email.yaml \ /usr/share/foreman/config/email.yaml-backup # systemctl restart httpd

Satellite Server で送信メールの設定

- Satellite web UI で、管理 → 設定 に移動します。

Email タブをクリックして、希望する配信方法に一致する設定オプションを設定します。変更は即座に反映されます。

以下の例は、SMTP サーバーを使用する場合の設定オプションの例を示しています。

表3.1 配信方法に SMTP サーバーを使用する例

名前 値の例 配信方法

SMTP

SMTP アドレス

smtp.example.com

SMTP 認証

ログイン

SMTP HELO/EHLO ドメイン

example.com

SMTP パスワード

パスワード

SMTP ポート

25

SMTP ユーザー名

satellite@example.com

SMTP ユーザー名とSMTP パスワードでは、SMTP サーバーのログイン認証情報を指定します。以下の例では、gmail.com が SMTP サーバーとして使用されています。

表3.2 gmail.com を SMTP サーバーとして使用する例

名前 値の例 配信方法

SMTP

SMTP アドレス

smtp.gmail.com

SMTP 認証

plain

SMTP HELO/EHLO ドメイン

smtp.gmail.com

SMTP enable StartTLS auto

あり

SMTP パスワード

パスワード

SMTP ポート

587

SMTP ユーザー名

user@gmail.com

以下の例では、

sendmailコマンドが配信方法として使用されています。表3.3 配信方法に sendmail を使用する例

名前 値の例 配信方法

Sendmail

Sendmail の引数

-i -t -G

Sendmail の引数では、sendmailコマンドに渡すオプションを指定します。デフォルト値は、-i -tです。詳細は、sendmail 1 の man ページを参照してください。

TLS 認証を使用する SMTP サーバーで電子メールを送信する場合は、以下のいずれかの手順を実行してください。

SMTP サーバーの CA 証明書を信頼済みとしてマークします。このようにマークするには、Satellite Server で以下のコマンドを実行します。

# cp mailca.crt /etc/pki/ca-trust/source/anchors/ # update-ca-trust enable # update-ca-trust

ここで、

mailca.crtは SMTP サーバーの CA 証明書です。-

別の方法では、web UI の

SMTP enable StartTLS autoオプションをNoに設定します。

-

Test email をクリックしてユーザーのメールアドレスにテストメッセージを送信し、設定が機能していることを確認します。メッセージの送信に失敗する場合は、web UI でエラーが表示されます。詳細については、

/var/log/foreman/production.logのログを確認してください。

個々のユーザーまたはユーザーグループに対する電子メール通知の設定は、『Red Hat Satellite の管理』の 「電子メール通知の設定」 を参照してください。

3.4.7. カスタムサーバー証明書を使用した Satellite Server の設定

SSL 証明書は、情報を保護し、通信を安全にするために使用されます。Red Hat Satellite 6 は自己署名 SSL 証明書を作成し、Satellite Server、外部の Capsule Server、およびすべてのホスト間で暗号化された通信を有効します。必要に応じて、デフォルト証明書をカスタム証明書に置き換えることができます。これらの自己署名証明書を使用する代わりに、外部の信頼できる企業である認証局が発行したカスタム SSL 証明書をインストールすることもできます。たとえば、会社のセキュリティーポリシーで、認証局から SSL 証明書を取得することが規定されている場合があります。証明書を取得するには、「Satellite Server 向けの SSL 証明書を取得」 にあるように Certificate Signing Request を作成して認証局に送信します。すると、署名済み SSL 証明書が送られてきます。

この手順を実行する前に、Satellite Server とすべての外部 Capsule Server 向けのカスタム SSL 証明書を取得します。

Satellite サーバーでカスタム証明書を使用するには、これらの手順を完了します。

外部 Capsule サーバーがある場合は、「カスタムサーバー証明書を使用した Capsule Server の設定」 の手順も完了する必要があります。

3.4.7.1. Satellite Server 向けの SSL 証明書を取得

SSL 証明書には、PEM エンコードのみを使用してください。

Satellite Server 向けのカスタム SSL 証明書がすでにある場合は、この手順を省略します。

rootユーザーのみがアクセスできる、すべてのソース証明書ファイルを含むディレクトリーを作成します。これらの例では、ディレクトリーは

/root/sat_certです。# mkdir

/root/sat_cert# cd/root/sat_certCertificate Signing Request (CSR) を署名する秘密鍵を作成します。

注記Satellite Server 向けの秘密鍵がすでにある場合は、この手順を省略します。

# openssl genrsa -out

/root/sat_cert/satellite_cert_key.pem4096Certificate Signing Request (CSR) の作成

Certificate Signing Request は、証明書を要求しているサーバーの詳細を含むテキストファイルです。このコマンドを使用する場合は、(前の手順で出力された) 秘密鍵を提供し、Satellite Server に関するいくつかの質問に答えます。その結果、Certificate Signing Request が作成されます。

注記証明書の Common Name (CN) は、証明書が使用されるサーバーの完全修飾ドメイン名 (FQDN) に一致する必要があります。Satellite サーバー向けの証明書を要求している場合、これは Satellite サーバーの FQDN です。Capsule サーバー向けの証明書を要求している場合、これは Capsule サーバーの FQDN です。

サーバーの FQDN を確認するには、該当するサーバーでコマンド

hostname -fを実行します。# openssl req -new \ -key /root/sat_cert/satellite_cert_key.pem \ 1 -out /root/sat_cert/satellite_cert_csr.pem 2

Certificate Signing Request セッションの例

You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. Country Name (2 letter code) [XX]:AU State or Province Name (full name) []:Queensland Locality Name (eg, city) [Default City]:Brisbane Organization Name (eg, company) [Default Company Ltd]:Example Organizational Unit Name (eg, section) []:Sales Common Name (eg, your name or your server's hostname) []:satellite.example.com Email Address []:example@example.com Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []:password An optional company name []:Example

証明書要求を認証局に送信します。

要求を送信する場合は、証明書のライフスパンを指定する必要があります。証明書要求を送信する方法は異なるため、推奨される方法について認証局にお問い合わせください。要求に対する応答で、認証局バンドルと署名済み証明書を別々のファイルで受け取ることになります。

3.4.7.2. Satellite Server の SSL 証明書の検証

以下の例のように、必要なパラメーターを使用して katello-certs-check コマンドを入力します。これにより、カスタム証明書に必要な入力ファイルが検証され、これらを Satellite サーバー、すべての Capsule サーバー、および Satellite で管理されているホストにインストールするために必要なコマンドが出力されます。

カスタム SSL 証明書入力ファイルを検証します。ファイルに一致するようファイル名を変更します。

# katello-certs-check \ -c /root/sat_cert/satellite_cert.pem \ 1 -k /root/sat_cert/satellite_cert_key.pem \ 2 -r /root/sat_cert/satellite_cert_csr.pem \ 3 -b /root/sat_cert/ca_cert_bundle.pem 4

katello-certs-check の出力例

Checking expiration of certificate: [OK]

Checking expiration of CA bundle: [OK]

Validating the certificate subject= /C=AU/ST=Queensland/L=Brisbane/O=Example/OU=Sales/CN=satellite.example.com/emailAddress=example@example.com

Checking to see if the private key matches the certificate: [OK]

Checking ca bundle against the cert file: [OK]

Checking for non ascii characters[OK]

Validation succeeded.

To install the Satellite server with the following custom certificates, run:

satellite-installer --scenario satellite\

--certs-server-cert "/root/sat_cert/satellite_cert.pem"\

--certs-server-cert-req "/root/sat_cert/satellite_cert_csr.pem"\

--certs-server-key "/root/sat_cert/satellite_cert_key.pem"\

--certs-server-ca-cert "/root/sat_cert/ca_cert_bundle.pem"

To update the certificates on a currently running Satellite installation, run:

satellite-installer --scenario satellite\

--certs-server-cert "/root/sat_cert/satellite_cert.pem"\

--certs-server-cert-req "/root/sat_cert/satellite_cert_csr.pem"\

--certs-server-key "/root/sat_cert/satellite_cert_key.pem"\

--certs-server-ca-cert "/root/sat_cert/ca_cert_bundle.pem"\

--certs-update-server --certs-update-server-ca

To use them inside a NEW $CAPSULE, run this command:

capsule-certs-generate --foreman-proxy-fqdn "$CAPSULE"\

--certs-tar "~/$CAPSULE-certs.tar"\

--server-cert "/root/sat_cert/satellite_cert.pem"\

--server-cert-req "/root/sat_cert/satellite_cert_csr.pem"\

--server-key "/root/sat_cert/satellite_cert_key.pem"\

--server-ca-cert "/root/sat_cert/ca_cert_bundle.pem"\

To use them inside an EXISTING $CAPSULE, run this command INSTEAD:

capsule-certs-generate --foreman-proxy-fqdn "$CAPSULE"\

--certs-tar "~/$CAPSULE-certs.tar"\

--server-cert "/root/sat_cert/satellite_cert.pem"\

--server-cert-req "/root/sat_cert/satellite_cert_csr.pem"\

--server-key "/root/sat_cert/satellite_cert_key.pem"\

--server-ca-cert "/root/sat_cert/ca_cert_bundle.pem"\

--certs-update-server

3.4.7.3. カスタム証明書パラメーターを使用した Satellite インストーラーの実行

この時点で SSL 証明書が作成され、Red Hat Satellite 6 で使用できることが確認されました。次の手順は、カスタム SSL 証明書を Satellite Server とそのすべてのホストにインストールすることです。

この手順は、Satellite Server がすでにインストールされているかどうかに応じて、少し異なります。Satellite Server が すでに インストールされている場合は、既存の証明書を証明書アーカイブの証明書で更新する必要があります。

このセクションのコマンドは、「Satellite Server の SSL 証明書の検証」 で説明されたように katello-certs-check コマンドの出力を使用します。katello-certs-check の出力は、ターミナルにコピーアンドペーストできます。

インストールの状況に応じて、

satellite-installerコマンドを実行します。Satellite がすでにインストールされている場合は、Satellite サーバーで以下のコマンドを実行します。

# satellite-installer --scenario satellite \ --certs-server-cert /root/sat_cert/satellite_cert.pem \ --certs-server-cert-req /root/sat_cert/satellite_cert_csr.pem \ --certs-server-key /root/sat_cert/satellite_cert_key.pem \ --certs-server-ca-cert /root/sat_cert/ca_cert_bundle.pem \ --certs-update-server --certs-update-server-ca

このコマンドの重要なパラメーターは

--certs-update-serverと--certs-update-server-caです。これにより、サーバーの SSL 証明書と認証局を更新するよう指定されます。すべてのインストーラーのパラメーターの簡単な説明は、satellite-installer --scenario satellite --helpコマンドを実行します。注記satellite-installerコマンドにおけるファイルはすべて、相対パス名ではなく完全パス名を使用します。インストーラーにより、すべてのファイルのパスと名前が記録されます。インストーラーを異なるディレクトリーから再び実行する場合は、元のファイルを見つけることができないため、失敗します。Satellite を まだインストールしていない 場合は、Satellite Server で以下のコマンドを実行します。

# satellite-installer --scenario satellite \ --certs-server-cert /root/sat_cert/satellite_cert.pem \ --certs-server-cert-req /root/sat_cert/satellite_cert_csr.pem \ --certs-server-key /root/sat_cert/satellite_cert_key.pem \ --certs-server-ca-cert /root/sat_cert/ca_cert_bundle.pem

注記satellite-installerコマンドにおけるファイルはすべて、相対パス名ではなく完全パス名を使用します。インストーラーにより、すべてのファイルのパスと名前が記録されます。インストーラーを異なるディレクトリーから再び実行する場合は、元のファイルを見つけることができないため、失敗します。

-

証明書をホストにインストールする前に証明書が Satellite サーバーに正常にインストールされていることを確認します。Satellite サーバーへのネットワークアクセスがあるコンピューターで、Web ブラウザーを起動し、URL

https://satellite.example.comに移動して、証明書の詳細を参照します。

3.4.7.4. Satellite Server に接続されたすべてのホストへの新しい証明書のインストール

カスタム SSL 証明書が Satellite サーバーにインストールされたので、Satellite サーバーに登録されている各ホストにもインストールする必要があります。すべての該当するホストで以下のコマンドを実行します。

ホスト上で現行の

katello-ca-consumerパッケージを削除します。# yum remove 'katello-ca-consumer*'

ホストにカスタム SSL 証明書をインストールします。

# yum localinstall http://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpm

3.4.8. mongod へのアクセスの制限

データ損失の危険を減らすために、MongoDB データベースデーモン mongod へのアクセスは apache ユーザーと root ユーザーにだけ許可する必要があります。

Satellite Server と Capsule Server で mongod へのアクセスを制限するには、以下のコマンドを使用します。

ファイヤーウォールを設定します。

# firewall-cmd --direct --add-rule ipv4 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 27017 -m owner --uid-owner apache -j ACCEPT \ && firewall-cmd --direct --add-rule ipv6 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 27017 -m owner --uid-owner apache -j ACCEPT \ && firewall-cmd --direct --add-rule ipv4 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 27017 -m owner --uid-owner root -j ACCEPT \ && firewall-cmd --direct --add-rule ipv6 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 27017 -m owner --uid-owner root -j ACCEPT \ && firewall-cmd --direct --add-rule ipv4 filter OUTPUT 1 -o lo -p \ tcp -m tcp --dport 27017 -j DROP \ && firewall-cmd --direct --add-rule ipv6 filter OUTPUT 1 -o lo -p \ tcp -m tcp --dport 27017 -j DROP \ && firewall-cmd --direct --add-rule ipv4 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 28017 -m owner --uid-owner apache -j ACCEPT \ && firewall-cmd --direct --add-rule ipv6 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 28017 -m owner --uid-owner apache -j ACCEPT \ && firewall-cmd --direct --add-rule ipv4 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 28017 -m owner --uid-owner root -j ACCEPT \ && firewall-cmd --direct --add-rule ipv6 filter OUTPUT 0 -o lo -p \ tcp -m tcp --dport 28017 -m owner --uid-owner root -j ACCEPT \ && firewall-cmd --direct --add-rule ipv4 filter OUTPUT 1 -o lo -p \ tcp -m tcp --dport 28017 -j DROP \ && firewall-cmd --direct --add-rule ipv6 filter OUTPUT 1 -o lo -p \ tcp -m tcp --dport 28017 -j DROP

--permanentオプションを追加してコマンドを繰り返し、設定を永続化します。# firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 27017 -m owner \ --uid-owner apache -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv6 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 27017 -m owner \ --uid-owner apache -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 27017 -m owner \ --uid-owner root -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv6 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 27017 -m owner \ --uid-owner root -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 \ -o lo -p tcp -m tcp --dport 27017 -j DROP \ && firewall-cmd --permanent --direct --add-rule ipv6 filter OUTPUT 1 \ -o lo -p tcp -m tcp --dport 27017 -j DROP \ && firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 28017 -m owner \ --uid-owner apache -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv6 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 28017 -m owner \ --uid-owner apache -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 28017 -m owner \ --uid-owner root -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv6 filter OUTPUT 0 \ -o lo -p tcp -m tcp --dport 28017 -m owner \ --uid-owner root -j ACCEPT \ && firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 \ -o lo -p tcp -m tcp --dport 28017 -j DROP \ && firewall-cmd --permanent --direct --add-rule ipv6 filter OUTPUT 1 \ -o lo -p tcp -m tcp --dport 28017 -j DROP

第4章 Capsule Server のインストール

Capsule Server をインストールする前に、ご使用の環境がインストールの要件を満たしていることを確認する必要があります。Capsule Server のインストール要件は Satellite Server と同じですが、Red Hat CDN への接続にはプロキシーを使用しない設定になっている必要があります。詳細は「システム要件」を参照してください。

4.1. Satellite Server への Capsule Server の登録

作業開始前の準備

- Satellite Server には、サブスクライブする組織の適切なリポジトリーを使用してマニフェストがインストールされている必要があります。マニフェストには Capsule のベースシステムと Capsule に接続されたすべてのクライアント向けのリポジトリーが含まれる必要があります。リポジトリーは同期する必要があります。マニフェストとリポジトリーの詳細は、『Red Hat Satellite コンテンツ管理ガイド』の「サブスクリプションの管理」を参照してください。

- Satellite Server のベースシステムは、Capsule Server のベースシステムのホスト名を解決できる必要があり、Capsule Server のベースシステムは Satellite Server のベースシステムのホスト名を解決できる必要があります。

- Red Hat Satellite へのアクセスを妨げるプロキシーの使用に関連した変更を元に戻す必要があります。

- ホストとネットワークベースのファイアウォールが設定済みである必要があります。詳細は「ポートとファイアウォールの要件」を参照してください。

- Satellite Server のユーザー名とパスワードが必要です。詳細は『Red Hat Satellite の管理』の「外部認証の設定」 を参照してください。

Satellite Server への Capsule Server の登録

Capsule Server に Satellite Server の CA 証明書をインストールします。

# rpm -Uvh http://satellite.example.com/pub/katello-ca-consumer-latest.noarch.rpm

Capsule Server を組織に登録します。

# subscription-manager register --org organization_name

4.2. Capsule Server サブスクリプションの識別と割り当て

Capsule Server の登録後は、Capsule Server のサブスクリプションプール ID を識別する必要があります。プール ID を使用すると、必要なサブスクリプションを Capsule Server に割り当てることができます。Capsule Server のサブスクリプションがあると、Capsule Server のコンテンツ、Red Hat Enterprise Linux、Red Hat Software Collections (RHSCL)、および Red Hat Satellite にアクセスできます。その他のサブスクリプションは必要ありません。

Capsule Server のサブスクリプションを識別します。

# subscription-manager list --all --available

このコマンドを実行すると、以下のような出力が表示されます。

+-------------------------------------------+ Available Subscriptions +-------------------------------------------+ Subscription Name: Red Hat Satellite Capsule Server Provides: Red Hat Satellite Proxy Red Hat Satellite Capsule Red Hat Software Collections (for RHEL Server) Red Hat Satellite Capsule Red Hat Enterprise Linux Server Red Hat Enterprise Linux High Availability (for RHEL Server) Red Hat Software Collections (for RHEL Server) Red Hat Enterprise Linux Load Balancer (for RHEL Server) SKU: MCT0369 Pool ID: 9e4cc4e9b9fb407583035861bb6be501 Available: 3 Suggested: 1 Service Level: Premium Service Type: L1-L3 Multi-Entitlement: No Ends: 10/07/2022 System Type: Physical- 後で Satellite ホストに割り当てるために、プール ID をメモします。実際に使用するプール ID は、この例で使用されているものとは異なります。

プール ID を使用してサブスクリプションを Capsule Server に割り当てます。

# subscription-manager attach --pool=Red_Hat_Satellite_Capsule_Pool_Id

この出力では、以下のような内容が表示されます。

Successfully attached a subscription for: Red Hat Capsule Server

サブスクリプションが正しく割り当てられたことを確認するには、以下のコマンドを入力します。

# subscription-manager list --consumed

4.3. リポジトリーの設定

すべての既存のリポジトリーを無効にします。

# subscription-manager repos --disable "*"

Red Hat Satellite Capsule、Red Hat Enterprise Linux、および Red Hat Software Collections リポジトリーを有効にします。

Red Hat Software Collections リポジトリーは、リモート実行機能を含む一部の Red Hat Satellite Capsule 機能で必要な、新しいバージョンの Ruby を提供します。

# subscription-manager repos --enable rhel-7-server-rpms \ --enable rhel-7-server-satellite-capsule-6.3-rpms \ --enable rhel-server-rhscl-7-rpms

お使いの Puppet モジュールが Puppet 4 にアップグレードされている場合は、インストールプロセスの一部としてデフォルトの Puppet 3 を Puppet 4 に変更できます。Puppet 4 リポジトリーを有効にするには、以下を実行します。

# subscription-manager repos \ --enable=rhel-7-server-satellite-capsule-6.3-puppet4-rpms

Red Hat 以外のすべての

yumリポジトリーのメタデータをすべて削除します。# yum clean all

リポジトリーが有効になっていることを確認します。

# yum repolist enabled

以下のような出力が表示されます。

Loaded plugins: langpacks, product-id, subscription-manager repo id repo name status !rhel-7-server-rpms/7Server/x86_64 Red Hat Enterprise Linux 7 Server (RPMs) 7,617 !rhel-7-server-satellite-capsule-6.3-rpms/x86_64 Red Hat Satellite Capsule 6.3(for RHEL 7 Server) (RPMs) 176 repolist: 7,793

4.4. 時間の同期

時刻の誤差を最小化するには、ホストオペレーティングシステムで時刻シンクロナイザーを起動し、有効にする必要があります。システムの時刻が正しくないと、証明書の検証に失敗することがあります。

NTP と chronyd の 2 つの時刻シンクロナイザーが利用できます。両シンクロナイザーにはそれぞれ利点があります。chronyd は、頻繁に一時停止するシステムと、ネットワークから断続的に切断され、接続が再確立されるシステム (モバイルシステムや仮想システムなど) に推奨されます。NTP は、実行状態を維持し、中断せずにネットワークに接続することが期待されるシステムに推奨されます。

NTP と chronyd の違いについては、『システム管理者のガイド』の「ntpd と chronyd の違い」を参照してください。

NTP を使用した時間の同期

ntp をインストールします。

# yum install ntp

NTP サーバーが利用可能であることを確認します。

# ntpdate -q ntp_server_addressシステム時刻を設定します。

# ntpdate ntp_server_address

chronyd を使用した時間の同期

chronyd をインストールします。

# yum install chrony

chronyd サービスを起動して、有効にします。

# systemctl start chronyd # systemctl enable chronyd

4.5. Capsule Server のインストール

インストールパッケージをインストールします。

# yum install satellite-capsule

4.6. Capsule Server の初期設定の実行

このセクションでは、デフォルトの証明書、DNS、および DHCP の使用を含む Capsule サーバーのデフォルトのインストールのデモを行います。他の高度な設定オプションの詳細は「Capsule Server での追加設定の実行」を参照してください。

4.6.1. デフォルトのサーバー証明書を使用した Capsule Server の設定

Capsule Server で使用されているデフォルトの認証局 (CA) を使用できます (この認証局は、サブサービスを認証するためのサーバーおよびクライアントの SSL 証明書両方で使用されます)。

作業開始前の準備

- ホストとネットワークベースのファイアウォールが設定済みである必要があります。詳細は「ポートとファイアウォールの要件」を参照してください。

-

katello-ca-consumer-latestパッケージがインストール済みである必要があります。詳細は、「Satellite Server への Capsule Server の登録」 を参照してください。 - Capsule Server が Satellite Server に登録されている必要があります。

- 必要なサブスクリプションが Capsule Server に割り当てられている必要があります。

デフォルトのサーバー証明書を使用した Capsule Server の設定

Satellite Server で証明書アーカイブを作成します。

# capsule-certs-generate \ --foreman-proxy-fqdn mycapsule.example.com \ --certs-tar mycapsule.example.com-certs.tar

-

satellite-installerパッケージが Capsule Server で利用可能であることを確認します。 -

生成されたアーカイブ

.tarファイルを Satellite Server から Capsule Server にコピーします。 ご使用の環境のニーズに基づいて証明書を有効にします。詳細については、

satellite-installer --scenario capsule --helpを参照してください。# satellite-installer --scenario capsule \ --foreman-proxy-content-parent-fqdn satellite.example.com \ --foreman-proxy-register-in-foreman true \ --foreman-proxy-foreman-base-url https://satellite.example.com \ --foreman-proxy-trusted-hosts satellite.example.com \ --foreman-proxy-trusted-hosts mycapsule.example.com \ --foreman-proxy-oauth-consumer-key UVrAZfMaCfBiiWejoUVLYCZHT2xhzuFV \ --foreman-proxy-oauth-consumer-secret \ ZhH8p7M577ttNU3WmUGWASag3JeXKgUX \ --foreman-proxy-content-pulp-oauth-secret TPk42MYZ42nAE3rZvyLBh7Lxob3nEUi8 \ --foreman-proxy-content-certs-tar mycapsule.example.com-certs.tar

Satellite へのネットワーク接続やポートをまだ開いていない場合は、--foreman-proxy-register-in-foreman オプションを false に設定すると、Capsule が Satellite へ接続を試行しなくなり、エラー報告がなくなります。ネットワークとファイアウォールを適切に設定したら、このオプションを true にして再度インストーラーを実行します。

4.7. Capsule Server での追加設定の実行

4.7.1. katello エージェントのインストール

クライアントのリモートアップデートを許可するために、katello エージェントをインストールすることが推奨されます。Capsule Server のベースシステムは Satellite Server のクライアントであるため、katello エージェントがインストールされている必要があります。

作業開始前の準備

- Satellite Server で Satellite Tools リポジトリーが有効にされている必要があります。

- Satellite Server で Satellite Tools リポジトリーが同期されている必要があります。

katello-agent のインストール手順:

- システムにログインします。

このバージョンの Satellite 向け Satellite Tools リポジトリーを有効にします。

# subscription-manager repos \ --enable=rhel-7-server-satellite-tools-6.3-rpms

パッケージをインストールします。

# yum install katello-agent

4.7.2. Capsule Server でリモート実行の有効化

Capsule Server のホストでコマンドを実行する場合は、リモート実行が有効である必要があります。

デフォルトでは、外部の Capsule はリモート実行機能が無効になっています。Capsule Server でリモート実行を使用するには、以下のコマンドを実行して、これを有効にする必要があります。

# satellite-installer --scenario capsule \ --enable-foreman-proxy-plugin-remote-execution-ssh

4.7.3. Capsule Server へのライフサイクル環境の追加

Capsule Server でコンテンツ機能が有効な場合は、1 つ以上のライフサイクル環境を追加する必要があります。環境を追加すると、Capsule Server で Satellite Server のコンテンツを同期し、コンテンツをホストシステムに提供できます。

Red Hat では、1 つ以上のライフサイクル環境を作成して、Capsule Server に割り当てることを推奨しています。こうすることで、Capsule は各ライフサイクル環境にプロモートされたコンテンツビューに含まれているリポジトリーのみから受け取ることになり、システムリソースの使用が最適化されます。

ライブラリーライフサイクル環境を Capsule Server に割り当てると、リポジトリーが CDN から更新されるたびに自動で Capsule が同期されるようになるので、これは避けてください。自動同期では、Capsule 上の複数のシステムリソースや Satellite と Capsule 間のネットワーク帯域幅、および Capsule 上の利用可能なディスク領域が消費されます。

Capsule Server は、Satellite Server 上で Hammer CLI を使用するか、Web UI で設定できます。

Hammer CLI を使用して Capsule Server にライフサイクル環境の追加

- root として Satellite Server CLI にログインします。

すべての Capsule Server のリストを表示し、ID をメモします。

# hammer capsule list

ID を使用して、Capsule Server の詳細を確認します。

# hammer capsule info --id capsule_id_number利用可能なライフサイクル環境を確認し、環境 ID をメモします。

# hammer capsule content available-lifecycle-environments \ --id capsule_id_number利用可能なライフサイクル環境は Capsule Server に対して利用可能ですが、現在接続されていません。

ライフサイクル環境を Capsule Server に追加します。

# hammer capsule content add-lifecycle-environment \ --id capsule_id_number --environment-id environment_id_number

- Capsule Server に追加する各ライフサイクル環境に対して手順を繰り返します。

Satellite Server 環境のすべてのコンテンツを Capsule Server と同期するには、以下のコマンドを実行します。

# hammer capsule content synchronize --id capsule_id_numberSatellite Server 環境の特定のライフサイクル環境を Capsule Server と同期するには、以下のコマンドを実行します。

# hammer capsule content synchronize --id external_capsule_id_number \ --environment-id environment_id_number

ライフサイクル環境での作業に関する詳細は、『Red Hat Satellite コンテンツ管理ガイド』の 「アプリケーションライフサイクルの作成」 を参照してください。

Web UI を使用して Capsule Server にライフサイクル環境の追加

- Satellite Web UI で、インフラストラクチャー > カプセル に移動し、カプセルを選択します。

- 編集 をクリックします。

- ライフサイクル環境タブで Env を選択します。

- カプセルのコンテンツを同期するには、概要タブの 同期 ボタンをクリックします。

以下のオプションのいずれかを選択します。

- Optimized Sync

- Complete Sync

4.7.4. 管理対象ホスト上での電源管理の有効化

Capsule Server でベースボード管理コントローラー (BMC) を有効にすると、IPMI (Intelligent Platform Management Interface) または類似したプロトコルを使用して管理対象ホストで電源管理コマンドを使用できます。

Satellite Capsule サーバー上の BMC サービスを使用すると、さまざまな電源管理タスクを実行できます。この機能の基礎となるプロトコルは IPMI です (BMC 機能とも呼ばれます)。IPMI は、ホストの CPU から独立して実行する専用プロセッサーに接続された管理対象ハードウェア上で、特別なネットワークインターフェースを使用します。多くのインスタンスでは、BMC 機能はシャーシ管理の一部としてシャーシベースのシステムに組み込まれます (シャーシの専用モジュール)。

BMC サービスの詳細は『ホストの管理』の「追加のネットワークインターフェースの設定」 を参照してください。

作業開始前の準備

- すべての管理対象ホストに BMC タイプのネットワークインターフェースが搭載されている必要があります。Satellite はこの NIC を使用して適切な認証情報をホストに渡します。

管理対象ホスト上での電源管理の有効化

オプションを使用してインストーラーを実行し、BMC を有効にします。

# satellite-installer --scenario capsule \ --foreman-proxy-bmc "true" \ --foreman-proxy-bmc-default-provider "freeipmi"

4.7.5. Capsule Server での DNS と DHCP の設定

Capsule Server で DNS、DHCP、および TFTP を設定できます。

Capsule Server が外部 DNS および DHCP サービスを使用するよう設定することもできます。詳細は「5章外部サービスの設定」を参照してください。

設定可能な全オプションを表示するには、satellite-installer --scenario capsule --help コマンドを実行します。

作業開始前の準備

-

DNS サーバーの適切なネットワーク名 (

dns-interface) が用意されている必要があります。 -

DHCP サーバーの適切なインターフェース名 (

dhcp-interface) が用意されている必要があります。

Capsule Server での DNS、DHCP、および TFTP の設定

ご使用の環境に該当するオプションを使用して Capsule インストーラーを実行します。

以下の例は、完全なプロビジョニングサービスを示してます。

# satellite-installer --scenario capsule \ --foreman-proxy-tftp=true \ --foreman-proxy-foreman-oauth-key _your_organization_key_ \ --foreman-proxy-foreman-oauth-secret _your_organization_secret_ \ --foreman-proxy-content-certs-tar capsule.example.com-certs.tar \ --foreman-proxy-templates=true \ --foreman-proxy-dhcp=true \ --foreman-proxy-dhcp-gateway=192.168.122.1 \ --foreman-proxy-dhcp-nameservers=192.168.122.1 \ --foreman-proxy-dhcp-range="192.168.122.100 192.168.122.200" \ --foreman-proxy-dhcp-interface=eth0 \ --foreman-proxy-dns=true \ --foreman-proxy-dns-forwarders=8.8.8.8 \ --foreman-proxy-dns-interface=eth0 \ --foreman-proxy-dns-zone=example.com # satellite-installer --scenario capsule \ --foreman-proxy-dns true \ --foreman-proxy-dns-interface eth0 \ --foreman-proxy-dns-zone example.com \ --foreman-proxy-dns-forwarders 172.17.13.1 \ --foreman-proxy-dns-reverse 13.17.172.in-addr.arpa \ --foreman-proxy-dhcp true \ --foreman-proxy-dhcp-interface eth0 \ --foreman-proxy-dhcp-range "172.17.13.100 172.17.13.150" \ --foreman-proxy-dhcp-gateway 172.17.13.1 \ --foreman-proxy-dhcp-nameservers 172.17.13.2 \ --foreman-proxy-tftp true \ --foreman-proxy-tftp-servername $(hostname) \ --foreman-proxy-puppetca true

4.7.6. カスタムサーバー証明書を使用した Capsule Server の設定

Red Hat Satellite 6 には、Satellite Server、Capsule Server、およびすべてのホスト間で暗号化された通信を可能にするデフォルトの SSL 証明書が含まれます。必要な場合は、デフォルト証明書をカスタム証明書に置き換えることができます。たとえば、会社のセキュリティーポリシーで、SSL 証明書を特定の認証局から取得することが規定されていることがあります。

前提条件

- カスタム証明書が設定された Satellite サーバー。詳細は「カスタムサーバー証明書を使用した Satellite Server の設定」を参照してください。

- インストールされ Satellite Server に登録された Capsule サーバー。詳細は「4章Capsule Server のインストール」を参照してください。

各 Capsule サーバー上のカスタム証明書を使用するには、以下の手順を実行します。

4.7.6.1. Capsule Server 向けの SSL 証明書の取得

この手順では、PEM エンコードの証明書が生成されます。SSL 証明書には、PEM エンコードのみを使用してください。

- 各サーバーの証明書は一意であるため、Satellite Server の証明書は Capsule Server で使用しないでください。

rootユーザーのみがアクセスできる、すべてのソース証明書ファイルを含むディレクトリーを作成します。# mkdir

/root/capsule_cert# cd/root/capsule_certこれらの例では、ディレクトリーは

/root/capsule_certです。複数の Capsule Server がある場合は、一致するディレクトリーを指定します。たとえば、capsule_apacとcapsule_emeaという名前の Capsule Server がある場合は、それぞれ capsule_apac と capsule_emea という名前のディレクトリーを作成できます。これは必須ではありませんが、ある Capsule Server のファイルを別の Capsule Server で使用する危険が減少します。Certificate Signing Request (CSR) を署名する秘密鍵を作成します。

注記Capsule Server 向けの秘密鍵がすでにある場合は、この手順を省略します。

# openssl genrsa -out

/root/capsule_cert/capsule_cert_key.pem4096Certificate Signing Request (CSR) を作成します。

Certificate Signing Request は、証明書を要求しているサーバーの詳細を含むテキストファイルです。このコマンドを使用する場合は、(前の手順で出力された) 秘密鍵を提供し、Capsule Server に関するいくつかの質問に答えます。その結果、Certificate Signing Request がファイルに保管されます。

注記証明書の Common Name (CN) は、証明書が使用されるサーバーの完全修飾ドメイン名 (FQDN) に一致する必要があります。

サーバーの FQDN を確認するために、サーバーでコマンド

hostname -fを実行します。# openssl req -new \ -key /root/capsule_cert/capsule_cert_key.pem \ 1 -out /root/capsule_cert/capsule_cert_csr.pem 2

Certificate Signing Request セッションの例

You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. Country Name (2 letter code) [XX]:AU State or Province Name (full name) []:Queensland Locality Name (eg, city) [Default City]:Brisbane Organization Name (eg, company) [Default Company Ltd]:Example Organizational Unit Name (eg, section) []:Sales Common Name (eg, your name or your server's hostname) []:capsule.example.com Email Address []:example@example.com Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []:password An optional company name []:Example

証明書署名要求を認証局に送信します。

要求を送信する場合は、証明書のライフスパンを指定する必要があります。証明書署名要求を送信する方法は異なるため、推奨される方法について認証局にお問い合わせください。要求に対する応答で、認証局バンドルと署名済み証明書を別々のファイルで受け取ることになります。

4.7.6.2. Capsule Server の SSL 証明書の検証

Satellite サーバーで、katello-certs-check コマンドを使用して Capsule サーバーの証明書入力ファイルを検証します。このプロセスでは、Capsule Server の鍵、CSR、および SSL 証明書が Capsule Server から Satellite Server にコピーされている必要があります。

# katello-certs-check \ -c /root/capsule_cert/capsule_cert.pem \ 1 -k /root/capsule_cert/capsule_cert_key.pem \ 2 -r /root/capsule_cert/capsule_cert_csr.pem \ 3 -b /root/capsule_cert/ca_cert_bundle.pem 4

証明書が正常に検証された場合、出力には以下の情報が含まれます。

Check private key matches the certificate: [OK] Check ca bundle verifies the cert file: [OK]

katello-certs-check コマンドの出力である capsule-certs-generate コマンドをメモして、以下の手順で使用します。

4.7.6.3. Capsule サーバーの証明書アーカイブファイルの作成

Capsule サーバーのインストーラーでは、サーバーの証明書がアーカイブファイルで必要になります。このファイルを作成するには、Satellite Server で capsule-certs-generate コマンドを使用します。

capsule-certs-generate コマンドは、各外部 Capsule Server に対して 1 回だけ実行する必要があります。これらの例では、capsule.example.com が FQDN の例であり、capsule_certs.tar がアーカイブファイル名の例です。これらを、ご使用の環境に適切な値に置き換えます。既存の証明書アーカイブファイルを上書きしないように注意してください。たとえば、capsule1 と capsule2 という名前の Capsule Server がある場合は、証明書アーカイブファイルの名前として capsule1_certs.tar と capsule2_certs.tar を指定できます。

capsule-certs-generate コマンドに使用するパラメーターは、「Satellite Server の SSL 証明書の検証」で得たkatello-certs-checkコマンドの出力を使用します。

-

エディターで

capsule-certs-generateコマンドのコピーを準備します。 -

Capsule Server の FQDN に一致するよう

--foreman-proxy-fqdnの値を編集し、証明書アーカイブファイルのファイルパスおよび名前に一致するよう--certs-tarの値を編集します。 -

Capsule Server をインストールしていない場合は、

--certs-update-serverパラメーターを削除します。これは、既存の Capsule Server の証明書を更新するためにのみ使用されます。 -

編集した

capsule-certs-generateコマンドをテキストエディターから端末にコピーします。 編集した

capsule-certs-generateコマンドを実行します。capsule-certs-generateコマンドの例# capsule-certs-generate --foreman-proxy-fqdn capsule.example.com \ --certs-tar /root/capsule_cert/capsule_certs.tar \ --server-cert /root/capsule_cert/capsule_cert.pem \ --server-cert-req /root/capsule_cert/capsule_cert_csr.pem \ --server-key /root/capsule_cert/capsule_cert_key.pem \ --server-ca-cert /root/sat_cert/ca_cert_bundle.pem \ --certs-update-server

Satellite サーバーで、証明書アーカイブファイルを Capsule サーバーにコピーします。要求された場合は

rootユーザーのパスワードを提供します。この例では、アーカイブファイルを

rootユーザーのホームディレクトリーにコピーしていますが、別の場所にコピーすることもできます。# scp /root/capsule_cert/capsule_certs.tar root@capsule.example.com:

capsule-certs-generate コマンドの出力である satellite-installer コマンドをメモして、以下の手順で使用します。

4.7.6.4. Capsule Server のカスタム証明書のインストール

この手順は、Capsule サーバーで完了してください。

Capsule サーバーのカスタム証明書をインストールするには、satellite-installer スクリプトをカスタムパラメーターで実行します。コマンドとパラメーターは、「Capsule サーバーの証明書アーカイブファイルの作成」のcapsule-certs-generate コマンドで得た出力を使用します。

-

エディターで

satellite-installerコマンドのコピーを準備をします。 -

--foreman-proxy-content-certs-tarの値を、証明書アーカイブファイルの場所に変更します。 -

Capsule サーバーで追加機能を有効にする場合は、それらのパラメーターを

satellite-installerコマンドに追加します。インストーラーの全パラメーターを確認するには、satellite-installer --scenario capsule --helpコマンドを実行してください。 -

編集した

satellite-installerコマンドをテキストエディターから端末にコピーします。 編集した

satellite-installerコマンドを実行します。カスタム

satellite-installerコマンドの例# satellite-installer --scenario capsule \ --foreman-proxy-content-parent-fqdn "satellite.example.com" \ --foreman-proxy-register-in-foreman "true" \ --foreman-proxy-foreman-base-url "https://satellite.example.com" \ --foreman-proxy-trusted-hosts "satellite.example.com" \ --foreman-proxy-trusted-hosts "capsule.example.com" \ --foreman-proxy-oauth-consumer-key "FeQsbASvCjvvaqE6duKH6SoYZWg4jwjg" \ --foreman-proxy-oauth-consumer-secret "7UhPXFPDBongvdTbNixbsWR5WFZsKEgF" \ --foreman-proxy-content-pulp-oauth-secret "VpQ9587tVmYeuY4Du6VitmZpZE5vy9ac" \ --foreman-proxy-content-certs-tar "/root/capsule_certs.tar"

satellite-installer コマンドの値は、capsule-certs-generate コマンドの出力からも分かるように、各 Capsule Server に対して一意です。したがって、複数の Capsule Server で同じコマンドを使用しないでください。

証明書が関連するすべてのホストにデプロイされた後であっても、証明書アーカイブファイル (.tar ファイル) は削除しないでください。このファイルは、たとえば、Capsule サーバーをアップグレードする際に必要になります。証明書アーカイブファイルがインストーラーによって検出されない場合は、以下のようなメッセージが出て失敗します。

[ERROR YYYY-MM-DD hh:mm:ss main] tar -xzf /var/tmp/srvcapsule01.tar returned 2 instead of one of [0]

4.7.6.5. すべてのホストへの Capsule Server の新しい証明書のインストール

外部の Capsule サーバーに接続するホストにはサーバーのカスタム証明書が必要です。すべての Capsule サーバーのホストで以下のコマンドを実行します。

Satellite Server のホスト名ではなく、Capsule サーバーのホスト名を使用します。

# yum -y localinstall \

http://capsule.example.com/pub/katello-ca-consumer-latest.noarch.rpm4.7.7. mongod へのアクセスの制限

データ損失の危険を減らすために、MongoDB データベースデーモン mongod へのアクセスは apache ユーザーと root ユーザーにだけ許可する必要があります。

Satellite Server と Capsule Server で mongod へのアクセスを制限するには、以下のコマンドを使用します。