2.6. Elytron サブシステム

elytron サブシステムは JBoss EAP 7.1 で導入されました。これは、アプリケーションサーバー全体でのセキュリティーの統一に使用されるセキュリティーフレームワークである WildFly Elytron プロジェクトをベースにしています。elytron サブシステムにより、単一の設定場所でアプリケーションと管理インタフェースの両方をセキュアにできます。WildFly Elytron は、機能のカスタム実装を提供し、elytron サブシステムと統合するために複数の API と SPI も提供します。

他にも、WildFly Elytron には複数の重要な機能があります。

- 強化された HTTP および SASL 認証の認証メカニズム。

-

セキュリティードメイン全体で

SecurityIdentitiesが伝搬されるようにする改良されたアーキテクチャー。これにより、透過的な変換を承認に使用できる状態にします。変換は、設定可能なロールデコーダー、ロールマッパー、およびパーミッションマッパーを使用して実行されます。 - 暗号化スイートおよびプロトコルを含む SSL/TTS 設定の一元化。

-

一括

SecureIdentity構築などの SSL/TLS の最適化と、確立中の SSL/TLS 接続への承認の密な結び付け。一括SecureIdentity構築によって、リクエストごとにSecureIdentityを構築する必要がなくなります。確立中の SSL/TLS 接続に認証を密に結び付けると、最初のリクエストを受け取る 前 にパーミッションチェックが行われるようになります。 - プレーンテキストの文字列を格納する、以前の vault 実装に取って代わるセキュアクレデンシャルストア。

新しい elytron サブシステムは、レガシーの security サブシステムとレガシーのコア管理認証と並行して存在します。レガシーと Elytron の両方は、管理インターフェイスのセキュア化に使用され、アプリケーションにセキュリティーを提供するためにも使用されます。

Elytron のアーキテクチャーと、PicketBox をベースとしたレガシー security サブシステムのアーキテクチャーは大変異なります。Elytron では、現在操作しているセキュリティー環境で操作できるようにソリューションを作成しようとしますが、PicketBox 設定オプションと同等の設定オプションがすべて Elytron にあるわけではありません。

レガシーセキュリティー実装の使用時に、Elytron を使用して同等の機能を実現するための情報がドキュメントで見つからない場合は、以下の方法で情報を見つけることができます。

- Red Hat 開発サブスクリプション をお持ちの場合は、Red Hat カスタマーポータルの サポートケース、ソリューション、および ナレッジ記事 にアクセスできます。また、以下のように 技術サポート でケースを作成したり、WildFly コミュニティーで ヘルプ を受けることもできます。

- Red Hat 開発サブスクリプションをお持ちでない場合でも、Red Hat カスタマーポータルの ナレッジ記事 にはアクセスすることができます。また、ユーザーフォーラムやライブチャット に参加して WildFly コミュニティーで質問することもできます。WildFly コミュニティーが提供する技術は、Elytron のエンジニアリングチームによって活発に管理されています。

2.6.1. 中核の概念およびコンポーネント

小さいコンポーネントを使用して完全なセキュリティーポリシーを組み立てるのが、elytron サブシステムのアーキテクチャーやデザインの背後にある概念です。デフォルトでは、JBoss EAP は多くのコンポーネントの実装を提供しますが、elytron サブシステムは特殊なカスタム実装の提供も可能にします。

elytron サブシステムのコンポーネントの各実装は、個別の性能として処理されます。そのため、異なるリソースを使用して異なる実装を組み合わせ、モデル化できます。

2.6.1.1. 性能および要件

性能 (capability) とは、JBoss EAP で使用される機能の一部で、管理レイヤーを使用して公開されます。性能は他の性能に依存することもでき、この依存関係は管理レイヤーによって仲介されます。一部の性能は JBoss EAP によって自動的に提供されますが、起動時に利用可能な性能の完全セットは、JBoss EAP の設定を使用して判断されます。管理レイヤーは、サーバーの起動中と設定の変更時に、性能に必要な別の性能がすべて存在することを検証します。性能は JBoss Modules および拡張と統合しますが、これらの概念はすべて異なります。

性能は、依存する他の性能を登録する他に、依存する性能に関連する要件を登録する必要もあります。性能は以下のような要件を指定できます。

- 要件

- 性能が機能するには他の性能に依存する必要があるため、依存する性能が常に存在する必要があります。

- オプションの要件

- 性能のオプションは、有効化が可能または不可能な別の性能に依存します。そのため、設定が分析されるまで要件を判断できないか、要件が分かりません。

- 起動時のみの要件

- 性能は他に必要な性能が実行時に存在するかどうかをチェックします。必要な性能が存在する場合は、これが使用されます。必要な性能が存在しない場合は使用されません。

性能と要件の詳細は、WildFly ドキュメント を参照してください。

2.6.1.2. API、SPI、およびカスタム実装

Elytron はセキュリティー API および SPI を提供します。他のサブシステムやコンシューマーはそれらの API や SPI を直接使用できるため、統合のオーバーヘッドが削減されます。ほとんどのユーザーは JBoss EAP で提供される機能を使用しますが、Elytron API および SPI は Elytron の機能を置き換えまたは拡張するためにカスタム実装によっても使用されます。

2.6.1.3. セキュリティードメイン

セキュリティードメインは、1 つ以上のセキュリティーレルムや変換を実行するリソースのセットが関係するセキュリティーポリシーを表します。セキュリティードメインは SecurityIdentity を作成します。SecurityIdentity は、アプリケーションなど、承認を実行する他のリソースによって使用されます。SecurityIdentity は、未処理の AuthorizationIdentity とその関連するロールやパーミッションを基にした現在のユーザーを表します。

セキュリティードメインを設定して、別のセキュリティードメインから SecurityIdentity の インフロー を許可することもできます。アイデンティティーが インフロー すると、元の処理されていない AuthorizationIdentity を保持し、新しいロールとパーミッションのセットが割り当てられ、新しい SecurityIdentity が作成されます。

Elytron セキュリティードメインの使用は、ドメインごとに 1 つに限定されます。複数のレガシーセキュリティーが必要である場合、1 つの Elytron セキュリティードメインを使用して対応できるようになりました。

2.6.1.4. セキュリティーレルム

セキュリティーレルムはアイデンティティーストアへのアクセスを提供し、クレデンシャルの取得に使用されます。これらのクレデンシャルにより、認証メカニズムは認証を実行するために未処理の AuthorizationIdentity を取得できます。また、これらのクレデンシャルは、証拠の検証時に認証メカニズムが検証を行えるようにします。

1 つ以上のセキュリティーレルムを 1 つのセキュリティードメインに関連付けることができます。また、一部のセキュリティー実装は変更のために API も公開するため、セキュリティーレルムは基盤のアイデンティティーストアへの更新を作成できます。

2.6.1.5. ロールデコーダー

ロールデコーダーはセキュリティードメインに関連付けられ、現ユーザーのロールをデコードするために使用されます。ロールデコーダーは、セキュリティーレルムから返される未処理の AuthorizationIdentity を取り、その属性をロールに変換します。

2.6.1.6. ロールマッパー

ロールマッパーはロールの変更をアイデンティティーに適用します。これは、ロールの形式の正規化から特定ロールの追加や削除までさまざまです。ロールマッパーはセキュリティーレルムとセキュリティードメインの両方に関連付けることができます。ロールマッパーがセキュリティーレルムに関連付けられた場合、セキュリティードメインレベルでロールのデコードや追加のロールマッピングなどの変換が発生する前に、マッピングがセキュリティーレルムレベルで適用されます。ロールマッパーと他の変換 (ロールデコーダーなど) が両方セキュリティードメインで設定された場合、ロールマッパーが適用される前に他の変換がすべて実行されます。

2.6.1.7. パーミッションマッパー

パーミッションマッパーはセキュリティードメインと関連付けられ、パーミッションを SecurityIdentity に割り当てます。

2.6.1.8. プリンシパルトランスフォーマー

プリンシパルトランスフォーマーは、 elytron サブシステム内の複数の場所で使用できます。プリンシパルトランスフォーマーは名前を別の名前に変換またはマップできます。

2.6.1.9. プリンシパルデコーダー

プリンシパルデコーダーは、 elytron サブシステム内の複数の場所で使用できます。プリンシパルデコーダーはアイデンティティーを Principal から名前の文字列表現に変換します。たとえば、X500PrincipalDecoder を使用すると X500Principal を証明書の識別名から文字列表現に変換できます。

2.6.1.10. レルムマッパー

レルムマッパーはセキュリティードメインと関連付けられ、セキュリティードメインに複数のセキュリティーレルムが設定されている場合に使用されます。レルムマッパーは、http-authentication-factory および sasl-authentication-factory の mechanism または mechanism-realm に関連付けられることもあります。レルムマッパーは、認証中に提供された名前を使用して認証のセキュリティーレルムを選択し、未処理の AuthorizationIdentity を取得します。

2.6.1.11. 認証ファクトリー

認証ファクトリーは、認証ポリシーを表します。認証はセキュリティードメイン、メカニズムファクトリー、およびメカニズムセレクターと関連付けられます。セキュリティードメインは、認証される SecurityIdentity を提供します。メカニズムファクトリーはサーバー側の認証メカニズムを提供します。メカニズムセレクターは、選択したメカニズムに固有する設定を取得します。カニズムセレクターには、メカニズムがリモートクライアントに提示する必要のあるレルム名に関する情報や、認証プロセス中に使用する追加のプリンシパルトランスフォーマーとレルムマッパーに関する情報を含めることができます。

2.6.1.12. キーストア

key-store は、キーストアの種類、その場所、アクセスするためのクレデンシャルなどを含むキーストアまたはトラストストアの定義です。

2.6.1.13. キーマネージャー

key-manager は key-store を参照し、SSL コンテキストとともに使用されます。

2.6.1.14. トラストマネージャー

trust-manager は、key-store に定義されるトラストストアを参照します。 通常は、双方向 SSL/TLS の SSL コンテキストとともに使用されます。

2.6.1.15. SSL コンテキスト

elytron サブシステム内で定義される SSL コンテキストは javax.net.ssl.SSLContext で、SSL コンテキストを直接使うものが使用できます。SSL コンテキストの通常の設定の他に、暗号化スイートやプロトコルなどの追加項目を設定することが可能です。SSL コンテキストは、設定された追加項目をラップします。

2.6.1.16. セキュアなクレデンシャルストア

プレーンテキストの文字列の暗号化に使用されたこれまでの vault 実装は、新設計のクレデンシャルストアに置き換えられました。クレデンシャルストアは、保存するクレデンシャルの保護の他に、プレーンテキストの文字列を保存するために使用されます。

2.6.2. Elytron 認証プロセス

複数のプリンシパルトランスフォーマー、レルムマッパー、およびプリンシパルデコーダーは、elytron サブシステム内に定義できます。以下のセクションでは、認証プロセス中にこれらのコンポーネントどのように機能するかを説明し、さらにプリンシパルが適切なセキュリティーレルムにマップされる方法についても説明します。

プリンシパルが認証されると、以下の手順が順番に実行されます。

- 適切なメカニズムの設定が判断および設定されます。

-

受信プリンシパルが

SecurityIdentityへマップされます。 -

適切なセキュリティーレルムを判断するため、この

SecurityIdentityが使用されます。 - セキュリティーレルムが特定された後にプリンシパルが再度変換されます。

- メカニズム固有の変換を可能にするため、最終の変換が 1 度発生します。

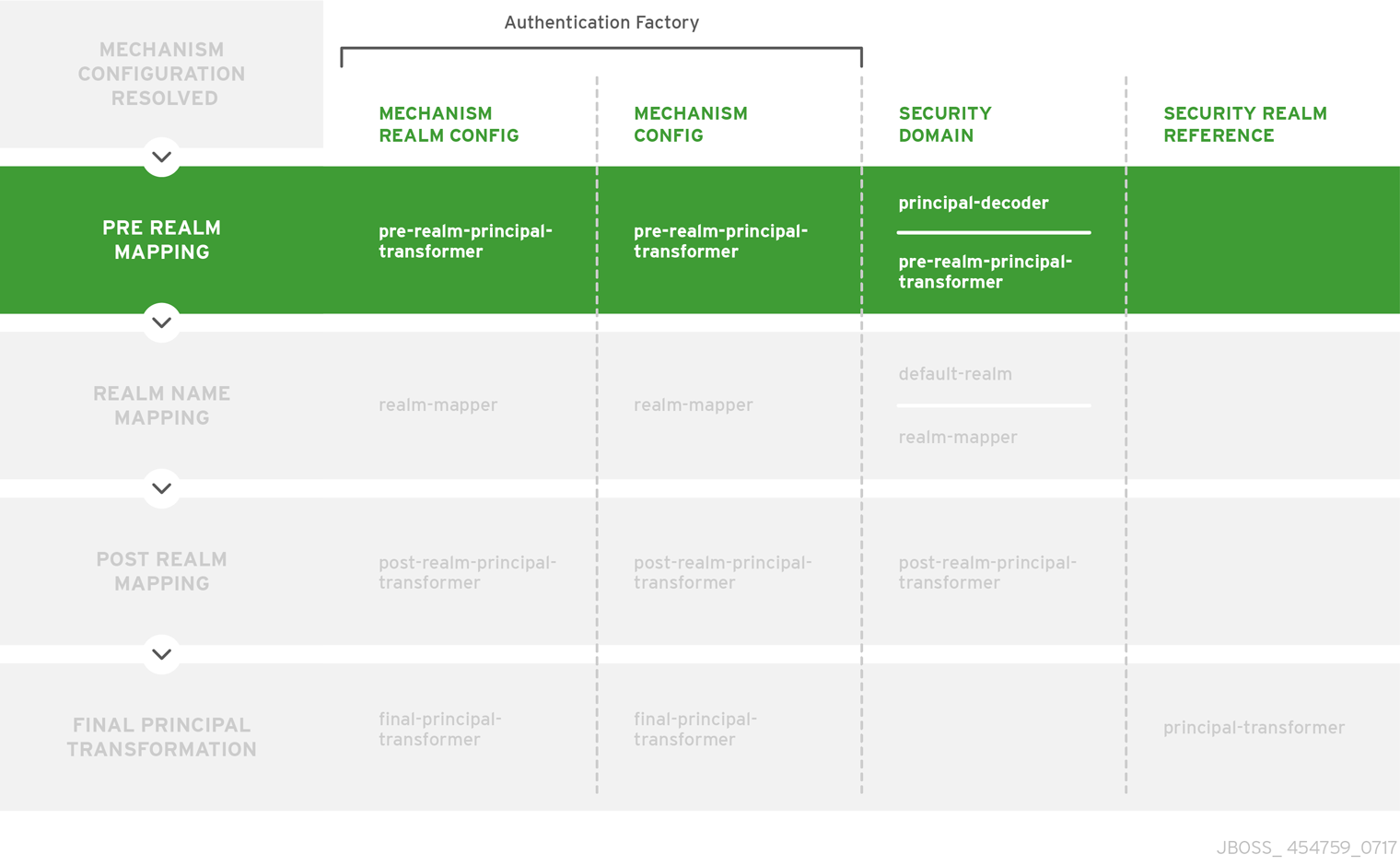

以下の図は上記の手順を表しています。 左側の緑の部分は各手順を示し、右側は各段階で使用されるコンポーネントを表しています。

図2.1 Elytron 認証プロセス

レルムの前のマッピング

レルムの前のマッピングが行われる間、認証されたプリンシパルは SecurityIdentity にマップされます。SecurityIdentity は使用されるセキュリティーレルムを特定できるフォームで、認証された情報を表す単一の Principal を含みます。プリンシパルトランスフォーマーとプリンシパルデコーダーは次の順番で呼び出されます。

-

メカニズムレルム -

pre-realm-principal-transformer -

メカニズム設定 -

pre-realm-principal-transformer -

セキュリティードメイン -

principal-decoderおよびpre-realm-principal-transformer

この手順によって null プリンシパルが発生した場合、エラーが発生し、認証は強制終了されます。

図2.2 レルムの前のマッピング

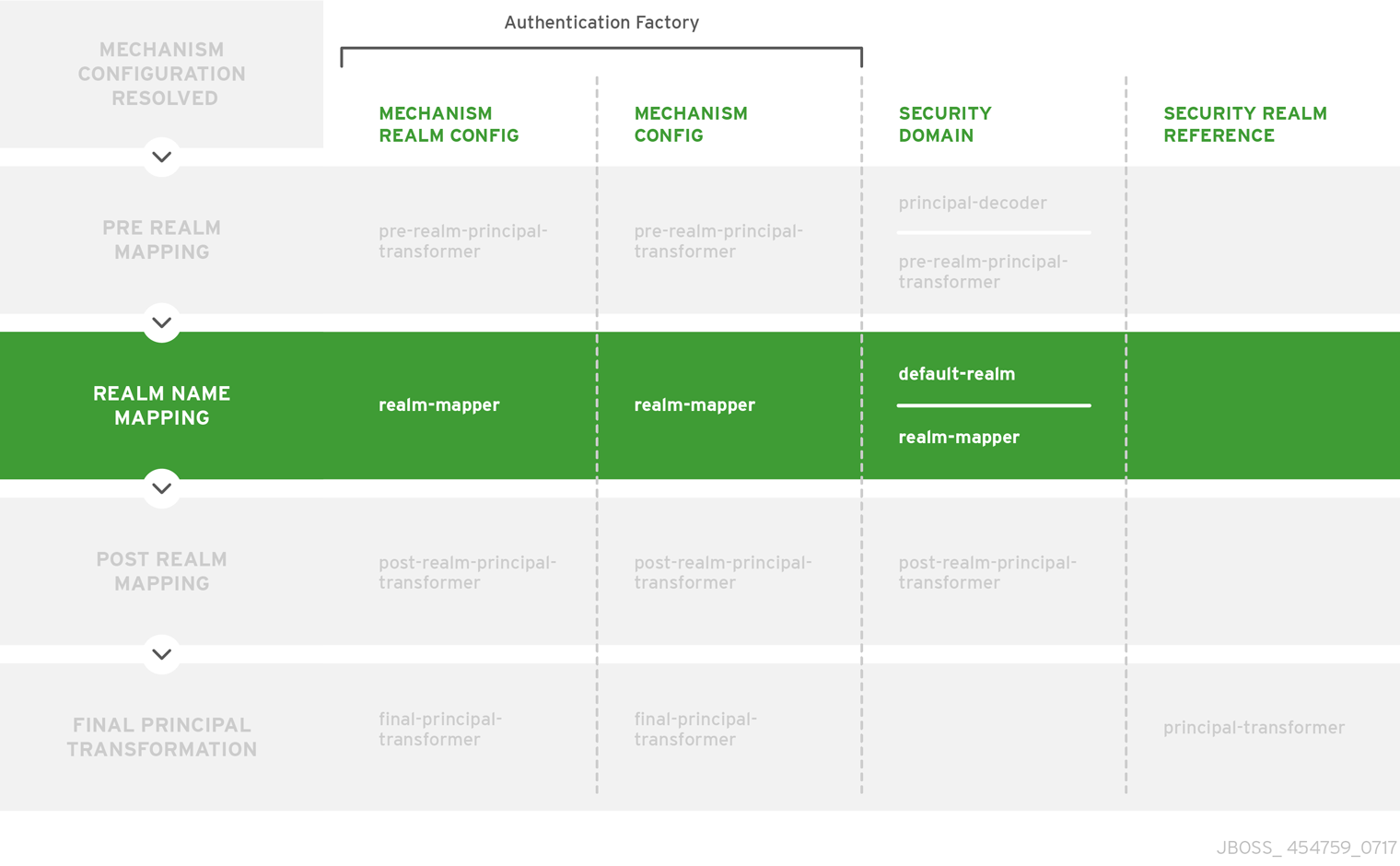

レルム名マッピング

マップされたプリンシパルが取得されると、アイデンティティーのロードに使用されるセキュリティーレルムが特定されます。この時点では、レルム名はセキュリティードメインによって参照され、セキュリティーレルムによって定義される名前で、メカニズムレルム名ではありません。設定は、セキュリティーレルム名を次の順序で検索します。

-

メカニズムレルム -

realm-mapper -

メカニズム設定-

realm-mapper -

セキュリティードメイン -

realm-mapper

RealmMapper が null を返す場合や、利用できるマッパーがない場合、セキュリティードメインの default-realm が使用されます。

図2.3 レルム名マッピング

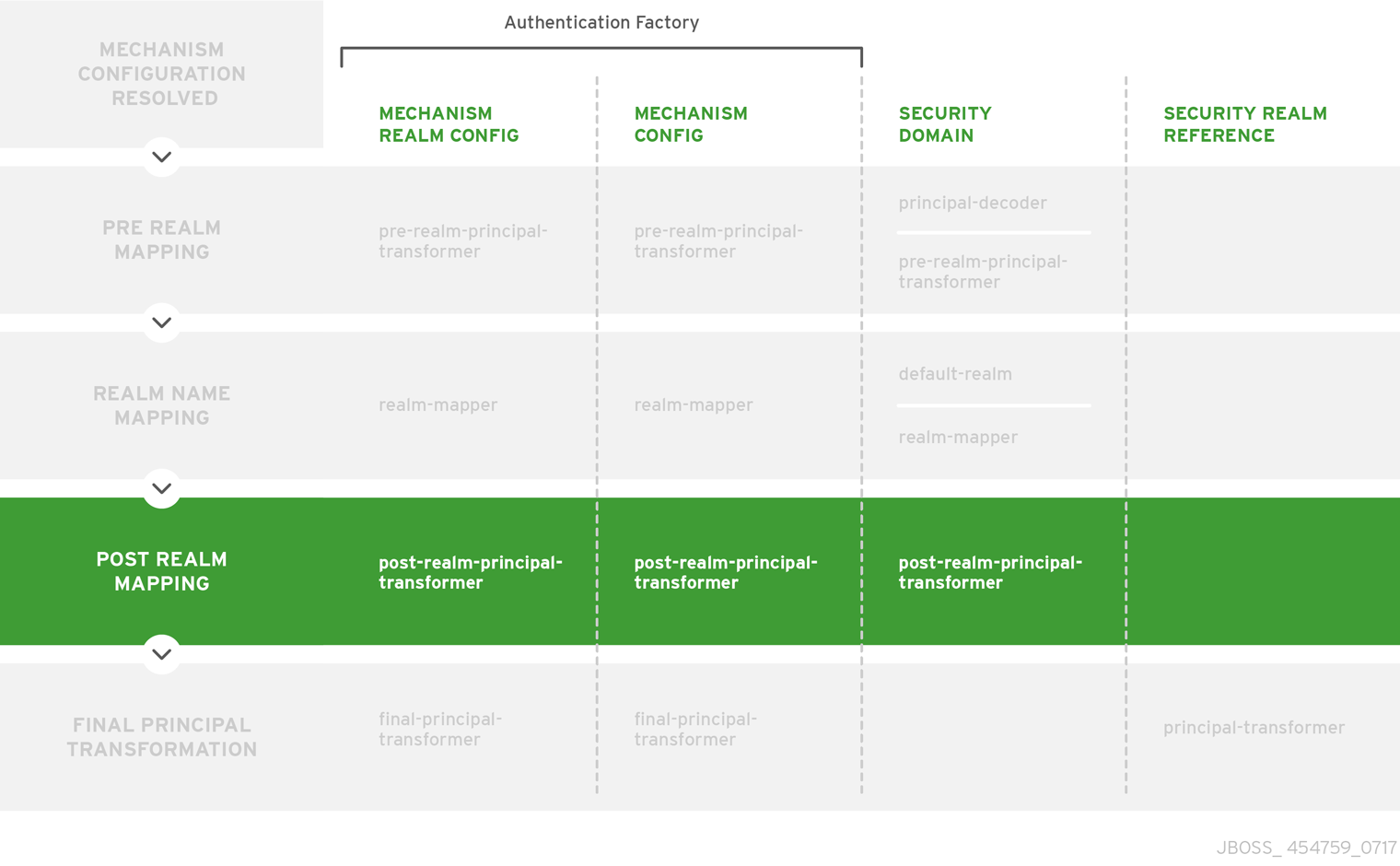

レルムの後のマッピング

レルムの特定後、プリンシパルに対して次の変換が実行されます。変換は次の順番で呼び出しされます。

-

メカニズムレルム -

post-realm-principal-transformer -

メカニズム設定 -

post-realm-principal-transformer -

セキュリティードメイン -

post-realm-principal-transformer

この手順によって null プリンシパルが発生した場合、エラーが発生し、認証は強制終了されます。

図2.4 レルムの後のマッピング

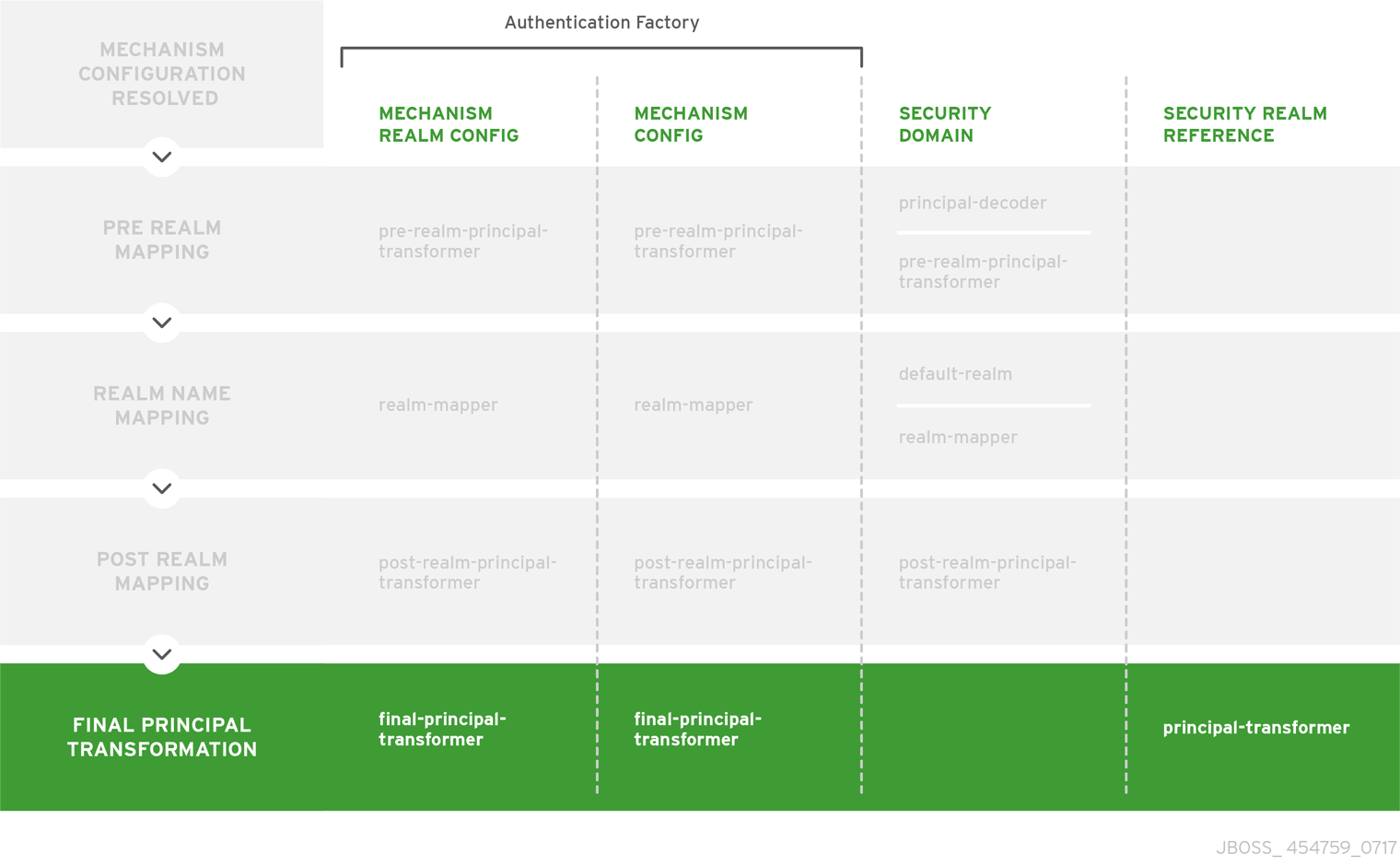

最終のプリンシパル変換

最後に、メカニズム固有の変換がドメイン固有の変換の前および後に適用されるようにするため、最後のプリンシパル変換が発生します。これが必要でない場合、レルムの後のマッピング の段階で同じ結果が得られます。変換は次の順番で呼び出しされます。

-

メカニズムレルム -

final-principal-transformer -

メカニズム設定 -

final-principal-transformer -

レルムマッピング -

principal-transformer

この手順によって null プリンシパルが発生した場合、エラーが発生し、認証は強制終了されます。

図2.5 最終のプリンシパル変換

レルムアイデンティティーの取得

最終のプリンシパル変換の後、認証の継続に使用されるレルムアイデンティティーを取得するため、レルム名マッピング で特定されたセキュリティーレルムが呼び出しされます。

2.6.3. HTTP 認証

Elytron は、BASIC、FORM、DIGEST、SPNEGO、および CLIENT_CERT を含む完全な HTTP 認証メカニズムを提供します。HTTP 認証は、HttpAuthenticationFactory を使用して処理されます。HttpAuthenticationFactory は HTTP 認証メカニズムを使用するための認証ポリシーであり、設定された認証メカニズムのファクトリーでもあります。

HttpAuthenticationFactory は以下を参照します。

- SecurityDomain

- メカニズム認証が実行されるセキュリティードメイン。

- HttpServerAuthenticationMechanismFactory

- サーバー側 HTTP 認証メカニズムの一般的なファクトリー。

- MechanismConfigurationSelector

-

これを使用して認証メカニズムの追加設定を提供できます。

MechanismConfigurationSelectorの目的は、選択したメカニズムに固有の設定を取得することです。これには、メカニズムがリモートクライアントに提示する必要のあるレルム名、追加のプリンシパルトランスフォーマー、認証プロセス中に使用するレルムマッパーなどに関する情報が含まれます。

2.6.4. SASL 認証

SASL は、認証メカニズム自体を使用するプロトコルから分離するフレームワークです。また、DIGEST-MD5、GSSAPI、OTP、SCRAM などの追加の認証メカニズムも使用できます。SASL 認証は Jakarta EE 仕様の一部ではありません。SASL 認証は、SaslAuthenticationFactory を使用して処理され、SaslAuthenticationFactory は SASL 認証メカニズムを使用するための認証ポリシーであり、設定された認証メカニズムのファクトリーでもあります。

SaslAuthenticationFactory は以下を参照します。

- SecurityDomain

- メカニズム認証が実行されるセキュリティードメイン。

- SaslServerFactory

- サーバー側 SASL 認証メカニズムの一般的なファクトリー。

- MechanismConfigurationSelector

-

これを使用して認証メカニズムの追加設定を提供できます。

MechanismConfigurationSelectorの目的は、選択したメカニズムに固有の設定を取得することです。これには、メカニズムがリモートクライアントに提示する必要のあるレルム名、追加のプリンシパルトランスフォーマー、認証プロセス中に使用するレルムマッパーなどに関する情報が含まれます。

2.6.5. Elytron サブシステムとレガシーシステム間の対話

レガシー security サブシステムコンポーネントおよびレガシーコア管理認証両方の主なコンポーネントの一部を Elytron の性能にマップできます。これにより、これらのレガシーコンポーネントを Elytron ベースの設定で使用でき、レガシーコンポーネントから増分移行を行うことができます。

2.6.6. Elytron サブシステムのリソース

JBoss EAP は、elytron サブシステムで以下のリソースを提供します。

ファクトリー

- aggregate-http-server-mechanism-factory

- HTTP サーバーファクトリーが他の HTTP サーバーファクトリーの集約である、HTTP サーバーファクトリー定義。

- aggregate-sasl-server-factory

- SASL サーバーファクトリーが他の SASL サーバーファクトリーの集約である、SASL サーバーファクトリー定義。

- configurable-http-server-mechanism-factory

- 別の HTTP サーバーファクトリーをラッピングし、指定の設定とフィルタリングを適用する HTTP サーバーファクトリー定義。

- configurable-sasl-server-factory

- 別の SASL サーバーファクトリーをラッピングし、指定の設定とフィルタリングを適用する SASL サーバーファクトリー定義。

- custom-credential-security-factory

-

カスタムクレデンシャルの

SecurityFactory定義。 - http-authentication-factory

セキュリティードメインと

HttpServerAuthenticationMechanismFactoryの関連が含まれるリソース。詳細は、JBoss EAP の アイデンティティー管理の設定方法 の 証明書による認証設定 を参照してください。

- kerberos-security-factory

認証中に使用する

GSSCredentialを取得するためのセキュリティーファクトリー。詳細は、JBoss EAP Kerberos による SSO のセットアップ方法 の Elytron サブシステムの設定 を参照してください。

- mechanism-provider-filtering-sasl-server-factory

- プロバイダーを使用してファクトリーがロードされた場合にプロバイダーによるフィルタリングを有効にする SASL サーバーファクトリー定義。

- provider-http-server-mechanism-factory

- HTTP サーバーファクトリーがプロバイダーリストからのファクトリーの集約である、HTTP サーバーファクトリー定義

- provider-sasl-server-factory

- SASL サーバーファクトリーがプロバイダーリストからのファクトリーの集約である、SASL サーバーファクトリー定義。

- sasl-authentication-factory

セキュリティードメインと SASL サーバーファクトリーの関連が含まれるリソース。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の新規アイデンティティーストアでの管理インターフェイスのセキュア化 を参照してください。

- service-loader-http-server-mechanism-factory

-

HTTP サーバーファクトリーが

ServiceLoaderを使用して特定されるファクトリーの集約である、HTTP サーバーファクトリー定義。 - service-loader-sasl-server-factory

-

SASL サーバーファクトリーが

ServiceLoaderを使用して特定されるファクトリーの集約である、SASL サーバーファクトリー定義。

プリンシパルトランスフォーマー

- aggregate-principal-transformer

- 個別のトランスフォーマーは、トランスフォーマーの 1 つが null でないプリンシパルを返すまで元のプリンシパルを変換しようとします。

- chained-principal-transformer

- プリンシパルトランスフォーマーが他のプリンシパルトランスフォーマーをチェーンするプリンシパルトランスフォーマー定義。

- constant-principal-transformer

- プリンシパルトランスフォーマーが常に同じ定数を返す、プリンシパルトランスフォーマー定義。

- custom-principal-transformer

- カスタムプリンシパルトランスフォーマー定義。

- regex-principal-transformer

- 正規表現ベースのプリンシパルトランスフォーマー。

- regex-validating-principal-transformer

- 正規表現を使用して名前を検証する、正規表現をベースとしたプリンシパルトランスフォーマー。

プリンシパルデコーダー

- aggregate-principal-decoder

- プリンシパルデコーダーが他のプリンシパルデコーダーの集約であるプリンシパルデコーダー定義。

- concatenating-principal-decoder

- プリンシパルデコーダーが他のプリンシパルデコーダーの連結であるプリンシパルデコーダー定義。

- constant-principal-decoder

- 常に同じ定数を返すプリンシパルデコーダーの定義。

- custom-principal-decoder

- カスタムプリンシパルデコーダーの定義。

- x500-attribute-principal-decoder

X500 属性ベースのプリンシパルデコーダーの定義。

詳細は、JBoss EAP の アイデンティティー管理の設定方法 の 証明書による認証設定 を参照してください。

- x509-subject-alternative-name-evidence-decoder

X.509 証明書のサブジェクトの別名エクステンションをプリンシパルとして使用するエビデンスデコーダー。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 ガイドの サブジェクトの別名拡張を使用した X.509 証明書の Evidence Decoder の設定 を参照してください。

レルムマッパー

- constant-realm-mapper

- 常に同じ値を返す定数のレルムマッパー の定義。

- custom-realm-mapper

- カスタムレルムマッパーの定義。

- mapped-regex-realm-mapper

- 最初に正規表現を使用してレルム名を抽出した後にレルム名の設定済みマッピングを使用して変換されるレルムマッパー実装の定義。

- simple-regex-realm-mapper

- 正規表現からのキャプチャーグループを使用してレルム名の抽出を試みる簡単なレルムマッパーの定義。一致するものを提供しない場合、代わりに委譲マッパーが使用されます。

レルム

- aggregate-realm

2 つのレルム (認証ステップのレルムおよび承認ステップのアイデンティティーをロードするレルム) の集約であるレルム定義。

注記aggregate-realmの承認ステップで、エクスポートされたレガシーセキュリティードメインを Elytron セキュリティーレルムとして使用できません。- caching-realm

他のセキュリティーレルムへのキャッシュを可能にするレルム定義。キャッシュストラテジーは LRU (Least Recently Used) で、エントリーの最大数に達したときにアクセスが最も少ないエントリーが破棄されます。

詳細は、JBoss EAP の アイデンティティー管理の設定方法 の セキュリティーれるむのキャッシュの設定 を参照してください。

- custom-modifiable-realm

-

変更可能として設定されたカスタムレルムは、

ModifiableSecurityRealmインターフェイスを実装することが想定されます。レルムを変更可能として設定すると、管理操作を利用してレルムを操作できます。 - custom-realm

-

カスタムレルム定義は

SecurityRealmインターフェイスまたはModifiableSecurityRealmインターフェイスを実装できます。どちらのインターフェイスが実装されたかに関わらず、レルムの管理に管理操作は公開されません。しかし、レルムに依存するその他のサービスは型チェックやキャストを実行して変更 API にアクセスできます。 - filesystem-realm

ファイルシステムが関係する簡単なセキュリティーレルム定義。

詳細は、JBoss EAP アイデンティティー管理の設定方法 の ファイルシステムベースのアイデンティティーストアでの認証設定 を参照してください。

- identity-realm

- アイデンティティーが管理モデルで表されるセキュリティーレルム定義。

- jdbc-realm

JDBC を使用したデータベースが関係するセキュリティーレルム定義。

詳細は、JBoss EAP アイデンティティー管理の設定方法 の データベースベースのアイデンティティーストアでの認証設定 を参照してください。

- key-store-realm

キーストアが関係するセキュリティーレルム定義。

詳細は、JBoss EAP の アイデンティティー管理の設定方法 の 証明書による認証設定 を参照してください。

- ldap-realm

LDAP が関係するセキュリティーレルム定義。

詳細は、JBoss EAP のアイデンティティー管理の設定方法 の LDAP ベースのアイデンティティーストアの設定 を参照してください。

- properties-realm

プロパティーファイルが関係するセキュリティーレルム定義。

詳細は、JBoss EAP の アイデンティティー管理の設定方法 の プロパティーファイルベースのアイデンティティーストアでの認証設定 を参照してください。

- token-realm

- セキュリティートークンからアイデンティティーを検証および抽出できるセキュリティーレルム定義。

パーミッションマッパー

- custom-permission-mapper

- カスタムパーミッションマッパーの定義。

- logical-permission-mapper

- 論理パーミッションマッパーの定義。

- simple-permission-mapper

- 簡単に設定されたパーミッションマッパーの定義。

- constant-permission-mapper

- 同じ定数を常に返すパーミッションマッパーの定義。

ロールデコーダー

- custom-role-decoder

- カスタム RoleDecoder の定義。

- simple-role-decoder

- 単一の属性を取り、それを直接ロールへマップする簡単な RoleDecoder の定義。

- source-address-role-decoder

-

クライアントの IP アドレスに基づいて ID にロールを割り当てる

source-address-role-decoder定義。 - aggregate-role-decoder

2 つ以上のロールデコーダーによって返されるロールを集約する

aggregate-role-decoderの定義。詳細は、JBoss EAP アイデンティティー管理の設定方法 の ファイルシステムベースのアイデンティティーストアでの認証設定 を参照してください。

ロールマッパー

- add-prefix-role-mapper

- 接頭辞を追加するロールマッパーのロールマッパー定義。

- add-suffix-role-mapper

- 接尾辞を追加するロールマッパーのロールマッパー定義。

- aggregate-role-mapper

- ロールマッパーが他のロールマッパーの集約であるロールマッパー定義。

- constant-role-mapper

ロールの定数セットが常に返されるロールマッパー定義。

詳細は、JBoss EAP の アイデンティティー管理の設定方法 の 証明書による認証設定 を参照してください。

- custom-role-mapper

- カスタムロールマッパーの定義。

- logical-role-mapper

- 参照したロールマッパーを 2 つ使用して論理操作を実行するロールマッパーのロールマッパー定義。

- mapped-role-mapper

- ロール名の事前設定されたマッピングを使用するロールマッパーのロールマッパー定義。

- regex-role-mapper

正規表現を使用してロールを変換するロールマッパーのロールマッパー定義。たとえば、"app-admin"、"app-operator" を "admin" および "operator" にそれぞれマップできます。

詳細は、regex-role-mapper 属性 を参照してください。

SSL コンポーネント

- client-ssl-context

接続のクライアント側で使用する SSLContext。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の client-ssl-context の使用 を参照してください。

- filtering-key-store

key-storeをフィルターしてキーストアを提供するフィルタリングキー定義。詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の filtering-key-store の使用 を参照してください。

- key-manager

SSLContext の作成に使用されるキーマネージャーリストを作成するためのキーマネージャー定義。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の Elytron サブシステムを使用して管理インターフェイスに対して一方向 SSL/TLS を有効化する を参照してください。

- key-store

キーストア定義。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の Elytron サブシステムを使用して管理インターフェイスに対して一方向 SSL/TLS を有効化する を参照してください。

- ldap-key-store

LDAP サーバーからキーストアをロードする LDAP キーストア定義。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の ldap-key-store の使用 を参照してください。

- server-ssl-context

接続のサーバー側で使用する SSL コンテキスト。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の Elytron サブシステムを使用して管理インターフェイスに対して一方向 SSL/TLS を有効化する を参照してください。

- trust-manager

SSLContext の作成に使用される

TrustManagerを作成するためのトラストマネージャー定義。詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の Elytron サブシステムを使用した管理インターフェイスに対する双方向 SSL/TLS の有効化 を参照してください。

その他

- aggregate-providers

-

2 つ以上の

provider-loaderリソースの集約。 - authentication-configuration

- リモート接続の確立時、認証用に JBoss EAP およびその他のリソースにデプロイされたクライアントによって使用される個別の認証設定定義。

- authentication-context

-

JBoss EAP およびその他のリソースにデプロイされたクライアントがリモート接続を確立するときに

ssl-contextおよびauthentication-configurationを提供するために使用される個別の認証コンテキスト定義。 - credential-store

外部サービスのパスワードなどの機密性の高い情報のエイリアスを保持するクレデンシャルストア。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の クレデンシャルストアの作成 を参照してください。

- dir-context

ディレクトリー (LDAP) サーバーに接続する設定。

詳細は、JBoss EAP の サーバーセキュリティーの設定方法 の ldap-key-store の使用 を参照してください。

- provider-loader

- プロバイダーローダーの定義。

- security-domain

セキュリティードメイン定義。

詳細は、JBoss EAP の アイデンティティー管理の設定方法 の 証明書による認証設定 を参照してください。

- security-property

- 設定するセキュリティープロパティーの定義。