Apache Karaf セキュリティーガイド

Apache Karaf コンテナーのセキュリティー保護

概要

多様性を受け入れるオープンソースの強化

Red Hat では、コード、ドキュメント、Web プロパティーにおける配慮に欠ける用語の置き換えに取り組んでいます。まずは、マスター (master)、スレーブ (slave)、ブラックリスト (blacklist)、ホワイトリスト (whitelist) の 4 つの用語の置き換えから始めます。この取り組みは膨大な作業を要するため、今後の複数のリリースで段階的に用語の置き換えを実施して参ります。詳細は、CTO である Chris Wright のメッセージ をご覧ください。

第1章 セキュリティーアーキテクチャー

概要

OSGi コンテナーでは、さまざまなセキュリティー機能をサポートするアプリケーションをデプロイできます。現在、Java 認証および認可サービス (JAAS) のみが、共通するコンテナー全体のインフラストラクチャーに基づいています。その他のセキュリティー機能は、コンテナーにデプロイされた個々の製品およびコンポーネントによって個別に提供されます。

1.1. OSGi コンテナーセキュリティー

概要

図1.1「OSGi コンテナーセキュリティーアーキテクチャー」 は、コンテナー全体で使用され、コンテナーにデプロイされているすべてのバンドルにアクセスできるセキュリティーインフラストラクチャーの概要を示しています。この一般的なセキュリティーインフラストラクチャーは、現在、JAAS レルム (またはログインモジュール) をすべてのアプリケーションバンドルで利用できるようにするためのメカニズムで設定されています。

図1.1 OSGi コンテナーセキュリティーアーキテクチャー

JAAS レルム

JAAS レルムまたはログインモジュールは、Java Authentication and Authorization Service (JAAS) の仕様で定義されているように、Java アプリケーションに認証および認可データを提供するプラグインモジュールです。

Red Hat Fuse は、JAAS ログインモジュール (Spring またはブループリントファイルのいずれか) を定義するための特別なメカニズムをサポートします。これにより、コンテナー内のすべてのバンドルにログインモジュールにアクセスできるようになります。これにより、OSGi コンテナーで実行されている複数のアプリケーションが、セキュリティーデータを単一の JAAS レルムに統合することが容易になります。

karaf レルム

OSGi コンテナーには、事前定義された JAAS レルムである karaf レルムがあります。Red Hat Fuse は、karaf レルムを使用して、OSGi ランタイムのリモート管理、Fuse 管理コンソール、および JMX 管理の認証を提供します。karaf レルムは、認証データが InstallDir/etc/users.properties ファイルに保存される簡単なファイルベースのリポジトリーを使用します。

独自のアプリケーションで karaf レルムを使用できます。karaf を、使用する JAAS レルムの名前として設定するだけです。その後、アプリケーションは users.properties ファイルからのデータを使用して認証を実行します。

コンソールポート

Karaf クライアントでコンソールポートに接続するか、Karaf ssh:ssh コマンドを使用して、OSGi コンテナーをリモートで管理できます。コンソールポートは、karaf レルムに接続する JAAS ログイン機能によってセキュア化されます。コンソールポートへの接続を試みると、karaf レルムからアカウントのいずれかに一致する必要のあるユーザー名とパスワードの入力が要求されます。

JMX ポート

JMX ポートに接続することで (たとえば、Java の JConsole を使用して) OSGi コンテナーを管理できます。JMX ポートは、karaf レルムに接続する JAAS ログイン機能によっても保護されます。

アプリケーションバンドルと JAAS セキュリティー

OSGi コンテナーにデプロイするすべてのアプリケーションバンドルは、コンテナーの JAAS レルムにアクセスできます。アプリケーションバンドルは、名前を使用して既存の JAAS レルムの 1 つを参照します (これは JAAS ログインモジュールのインスタンスに対応します)。

ただし、JAAS レルムは、OSGi コンテナー独自のログイン設定メカニズムを使用して定義されている必要があります。デフォルトでは、Java は単純なファイルベースのログイン設定実装を提供しますが、OSGi コンテナーのコンテキストでこの実装は 使用できません。

1.2. Apache Camel のセキュリティー

概要

図1.2「Apache Camel のセキュリティーアーキテクチャー」 は、Apache Camel のエンドポイント間でメッセージを安全にルーティングするための基本的なオプションの概要を示しています。

図1.2 Apache Camel のセキュリティーアーキテクチャー

Apache Camel のセキュリティーの代替手段

図1.2「Apache Camel のセキュリティーアーキテクチャー」 に示すように、メッセージを保護するための次のオプションがあります。

エンドポイントセキュリティー - パート (a) は、セキュアなエンドポイントを持つ 2 つのルート間で送信されるメッセージを示しています。左側のプロデューサーエンドポイントは、右側のコンシューマーエンドポイントへの安全な接続を開きます (通常は SSL/TLS を使用)。このシナリオでは、両方のエンドポイントがセキュリティーをサポートしています。

エンドポイントセキュリティーを使用すると、通常、何らかの形式のピア認証 (場合によっては認可) を実行できます。

ペイロードセキュリティー - パート (b) は、エンドポイントが両方とも セキュアではない 2 つのルート間で送信されるメッセージを示しています。この場合、メッセージを不正なスヌーピングから保護するには、送信前にメッセージを暗号化し、受信後にメッセージを復号する ペイロードプロセッサー を使用します。

ペイロードセキュリティーには、いかなる種類の認証または認可メカニズムも 提供しない という制限があります。

エンドポイントセキュリティー

セキュリティー機能をサポートする Camel コンポーネントがいくつかあります。ただし、これらのセキュリティー機能は、Camel コア ではなく、個々のコンポーネントによって実装されていることに注意してください。つまり、サポートされるセキュリティー機能の種類とその実装の詳細は、コンポーネントごとに異なります。現在セキュリティーをサポートしている Camel コンポーネントの一部は次のとおりです。

- JMS および ActiveMQ - クライアントからブローカーへの通信およびブローカーからブローカーへの通信のための SSL/TLS セキュリティーと JAAS セキュリティー。

- Jetty - HTTP Basic 認証と SSL/TLS セキュリティー。

- CXF - SSL/TLS セキュリティーと WS-Security。

- Crypto - メッセージの整合性を保証するために、デジタル署名を作成および検証します。

- Netty - SSL/TLS セキュリティー。

- MINA - SSL/TLS セキュリティー。

- Cometd - SSL/TLS セキュリティー。

- glogin および gauth - Google アプリケーションのコンテキストでの認可。

ペイロードのセキュリティー

Apache Camel は、以下のペイロードセキュリティー実装を提供します。この実装では、暗号化手順および復号化手順は marshal() および unmarshal() 操作でデータ形式として公開されます。

XMLSecurity データ形式

XMLSecurity データ形式は、XML ペイロードを暗号化するために特別に設計されています。このデータ形式を使用する場合、暗号化する XML 要素を指定できます。デフォルトの動作では、すべての XML 要素を暗号化します。この機能は、対称暗号化アルゴリズムを使用します。

詳細については、http://camel.apache.org/xmlsecurity-dataformat.html を参照してください。

Crypto データ形式

Crypto データ形式は、あらゆる種類のペイロードを暗号化できる汎用暗号化機能です。これは Java Cryptographic Extension に基づいており、対称 (共有キー) 暗号化と復号化のみを実装します。

詳細については、http://camel.apache.org/crypto.html を参照してください。

第2章 Apache Karaf コンテナーのセキュリティー保護

概要

Apache Karaf コンテナーは、JAAS を使用してセキュリティー保護されています。JAAS レルムを定義することで、ユーザー資格情報の取得に使用されるメカニズムを設定できます。デフォルトのロールを変更することで、コンテナーの管理インターフェイスへのアクセスを調整することもできます。

2.1. JAAS 認証

概要

Java Authentication and Authorization Service (JAAS) は、Java アプリケーションに認証を実装するための一般的なフレームワークを提供します。認証の実装はモジュール式であり、個々の JAAS モジュール (またはプラグイン) が認証の実装を提供します。

JAAS の背景情報については、JAAS リファレンスガイド を参照してください。

2.1.1. デフォルトの JAAS レルム

このセクションでは、Karaf コンテナー内のデフォルト JAAS レルムのユーザーデータを管理する方法について説明します。

デフォルトの JAAS レルム

Karaf コンテナーには事前定義された JAAS レルムである karaf レルムがあります。これはデフォルトで、コンテナーのすべての側面をセキュアにするために使用されます。

アプリケーションを JAAS と統合する方法

独自のアプリケーションで karaf レルムを使用できます。karaf を、使用する JAAS レルムの名前として設定するだけです。

デフォルトの JAAS ログインモジュール

Karaf コンテナーを初めて起動する場合、karaf デフォルトレルムを使用するように設定されています。このデフォルト設定では、karaf レルムは 5 つの JAAS ログインモジュールをデプロイし、同時に有効にします。デプロイされたログインモジュールを表示するには、以下のように jaas:realms コンソールコマンドを入力します。

Index │ Realm Name │ Login Module Class Name ──────┼────────────┼─────────────────────────────────────────────────────────────── 1 │ karaf │ org.apache.karaf.jaas.modules.properties.PropertiesLoginModule 2 │ karaf │ org.apache.karaf.jaas.modules.publickey.PublickeyLoginModule 3 │ karaf │ org.apache.karaf.jaas.modules.audit.FileAuditLoginModule 4 │ karaf │ org.apache.karaf.jaas.modules.audit.LogAuditLoginModule 5 │ karaf │ org.apache.karaf.jaas.modules.audit.EventAdminAuditLoginModule

ユーザーがログインしようとすると、リスト順に 5 つのモジュールで認証されます。各モジュールのフラグ値は、認証が成功するためにモジュールが正常に完了する必要があるかどうかを指定します。フラグ値は、モジュールの完了後に認証プロセスを停止するか、または次のモジュールに進むかも指定します。

Optional フラグは、5 つの認証モジュールすべてに設定されます。Optional フラグ設定により、現在のモジュールが正常に完了するかどうかにかかわらず、認証プロセスが常に 1 つのモジュールから次のモジュールに渡されます。Karaf JAAS レルムのフラグ値はハードコーディングされており、変更できません。フラグの詳細については、表2.1「JAAS モジュールを定義するためのフラグ」 を参照してください。

Karaf コンテナーでは、プロパティーログインモジュールと公開鍵ログインモジュールの 両方 が有効になっています。JAAS はユーザーを認証するときに、まずプロパティーログインモジュールを使用してユーザーを認証しようとします。それが失敗すると、公開鍵ログインモジュールを使用してユーザーの認証を試みます。そのモジュールも失敗すると、エラーが発生します。

2.1.1.1. 認証監査ロギングモジュール

Karaf コンテナーのデフォルトモジュールのリスト内では、最初の 2 つのモジュールのみがユーザー ID の確認に使用されます。残りのモジュールは、成功したログイン試行と失敗したログイン試行の監査証跡をログに記録するために使用されます。デフォルトのレルムには、次の監査ロギングモジュールが含まれています。

- org.apache.karaf.jaas.modules.audit.LogAuditLoginModule

-

このモジュールは、

etc/org.ops4j.pax.logging.cfgファイル内の Pax ロギングインフラストラクチャーに設定されたロガーを使用して、認証の試行に関する情報を記録します。詳細については、JAAS Log Audit Login Module を参照してください。 - org.apache.karaf.jaas.modules.audit.FileAuditLoginModule

- このモジュールは、認証の試行に関する情報を、指定したファイルに直接記録します。ロギングインフラストラクチャーは使用しません。詳細については、JAAS File Audit Login Module を参照してください。

- org.apache.karaf.jaas.modules.audit.EventAdminAuditLoginModule

- このモジュールは、OSGi Event Admin サービスを使用して認証の試行を追跡します。

プロパティーログインモジュールでのユーザーの設定

プロパティーログインモジュールは、ユーザー名/パスワードのクレデンシャルをフラットファイル形式で保存するために使用されます。プロパティーログインモジュールで新規ユーザーを作成するには、テキストエディターを使用して InstallDir/etc/users.properties ファイルを開き、以下の構文の行を追加します。

Username=Password[,UserGroup|Role][,UserGroup|Role]...

たとえば、パスワード topsecret およびロール admin で jdoe ユーザーを作成するには、以下のようなエントリーを作成します。

jdoe=topsecret,admin

admin ロールは、jdoe ユーザーに完全な管理権限を付与します。

プロパティーログインモジュールでのユーザーグループの設定

ユーザーに直接ロールを割り当てる代わりに (またはそれに加えて)、プロパティーログインモジュールの user groups にユーザーを追加するオプションもあります。プロパティーログインモジュールでユーザーグループを作成するには、テキストエディターを使用して InstallDir/etc/users.properties ファイルを開き、以下の構文で行を追加します。

_g_\:GroupName=Role1,Role2,...

たとえば、ロール group および admin で admingroup ユーザーグループを作成するには、以下のようなエントリーを作成します。

_g_\:admingroup=group,admin

以下のユーザーエントリーを作成して、majorclanger ユーザーを admingroup に追加します。

majorclanger=secretpass,_g_:admingroup

公開鍵ログインモジュールの設定

公開鍵ログインモジュールは、SSH 公開鍵のクレデンシャルをフラットファイル形式で保存するために使用されます。公開鍵ログインモジュールで新規ユーザーを作成するには、テキストエディターを使用して InstallDir/etc/keys.properties ファイルを開き、以下の構文の行を追加します。

Username=PublicKey[,UserGroup|Role][,UserGroup|Role]...

たとえば、以下のエントリーを 1 行で InstallDir/etc/keys.properties ファイルに追加することで、admin ロールで jdoe ユーザーを作成できます。

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,admin

ここで、id_rsa.pub ファイルの内容をすべて挿入しないでください。公開鍵自体を表す記号のブロックだけを挿入します。

公開鍵ログインモジュールでのユーザーグループの設定

ユーザーに直接ロールを割り当てる代わりに (またはそれに加えて)、公開鍵ログインモジュールの user groups にユーザーを追加するオプションもあります。公開鍵ログインモジュールでユーザーグループを作成するには、テキストエディターを使用して InstallDir/etc/keys.properties ファイルを開き、以下の構文の行を追加します。

_g_\:GroupName=Role1,Role2,...

たとえば、ロール group および admin で admingroup ユーザーグループを作成するには、以下のようなエントリーを作成します。

_g_\:admingroup=group,admin

以下のユーザーエントリーを作成して、jdoe ユーザーを admingroup に追加します。

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,_g_:admingroup

保存されたパスワードの暗号化

デフォルトでは、パスワードはプレインテキスト形式で InstallDir/etc/users.properties ファイルに保存されます。このファイルでパスワードを保護するには、管理者のみが読み取ることができるように users.properties ファイルのファイル権限を設定する必要があります。追加の保護を提供するために、オプションで、メッセージダイジェストアルゴリズムを使用して保存されたパスワードを暗号化できます。

パスワード暗号化機能を有効にするには、InstallDir/etc/org.apache.karaf.jaas.cfg ファイルを編集して、コメントで説明されているように暗号化プロパティーを設定します。たとえば、次の設定では、MD5 メッセージダイジェストアルゴリズムを使用した基本的な暗号化が有効になります。

encryption.enabled = true

encryption.name = basic

encryption.prefix = {CRYPT}

encryption.suffix = {CRYPT}

encryption.algorithm = MD5

encryption.encoding = hexadecimal

org.apache.karaf.jaas.cfg ファイルの暗号化設定は、Karaf コンテナーのデフォルトの karaf レルムのみに適用されます。カスタムレルムには影響しません。

パスワード暗号化の詳細については、「保存されたパスワードの暗号化」 を参照してください。

デフォルトレルムのオーバーライド

JAAS レルムをカスタマイズする場合、最も便利なアプローチは、より高いランクの karaf レルムを定義してデフォルトの karaf レルムをオーバーライドすることです。これにより、すべての Red Hat Fuse セキュリティーコンポーネントがカスタムレルムを使用するように切り替わります。カスタム JAAS レルムを定義およびデプロイする方法の詳細については、「JAAS レルムの定義」 を参照してください。

2.1.2. JAAS レルムの定義

OSGi コンテナーで JAAS レルムを定義する場合、従来の JAAS ログイン設定 ファイルに定義を置くことは できません。代わりに、OSGi コンテナーは、Blueprint 設定ファイルで JAAS レルムを定義するために特別な jaas:config 要素を使用します。このように定義された JAAS レルムは、コンテナーにデプロイされた すべて のアプリケーションバンドルで利用できるようになり、コンテナー全体で JAAS セキュリティーインフラストラクチャーを共有できるようになります。

Namespace

jaas:config 要素は、http://karaf.apache.org/xmlns/jaas/v1.0.0 名前空間で定義されています。JAAS レルムを定義するときは、例2.1「JAAS ブループリント名前空間」 に示された行を含める必要があります。

例2.1 JAAS ブループリント名前空間

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

JAAS レルムの設定

jaas:config 要素の構文は 例2.2「ブループリント XML での JAAS レルムの定義」 に示されています。

例2.2 ブループリント XML での JAAS レルムの定義

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0">

<jaas:config name="JaasRealmName"

rank="IntegerRank">

<jaas:module className="LoginModuleClassName"

flags="[required|requisite|sufficient|optional]">

Property=Value

...

</jaas:module>

...

<!-- Can optionally define multiple modules -->

...

</jaas:config>

</blueprint>要素は次のように使用されます。

jaas:configJAAS レルムを定義します。この要素は以下の属性を持ちます。

-

name— JAAS レルムの名前を指定します。 -

rank— JAAS レルム間で命名の競合を解決するためのオプションのランクを指定します。2 つ以上の JAAS レルムが同じ名前で登録されている場合、OSGi コンテナーは常に最高ランクのレルムインスタンスを選択します。デフォルトのレルムkarafを上書きする場合は、以前にインストールされたkarafレルムをすべてオーバーライドするように、rankを100以上に設定する必要があります。

-

jaas:module現在のレルムで JAAS ログインモジュールを定義します。

jaas:moduleには以下の属性があります。-

className— JAAS ログインモジュールの完全修飾クラス名。指定されたクラスは、バンドルクラ出力ダーから利用可能である必要があります。 flags— ログイン操作の成功または失敗時に何が起こるかを決定します。表2.1「JAAS モジュールを定義するためのフラグ」 では、有効な値について説明しています。表2.1 JAAS モジュールを定義するためのフラグ

値 説明 requiredこのログインモジュールの認証は成功する必要があります。成功または失敗に関係なく、常にこのエントリーの次のログインモジュールに進みます。

requisiteこのログインモジュールの認証は成功する必要があります。成功した場合は、次のログインモジュールに進みます。失敗した場合は、残りのログインモジュールを処理せずにすぐに戻ります。

sufficientこのログインモジュールの認証は成功する必要はありません。成功した場合は、残りのログインモジュールを処理せずにすぐに戻ります。失敗した場合は、次のログインモジュールに進みます。

任意このログインモジュールの認証は成功する必要はありません。成功または失敗に関係なく、常にこのエントリーの次のログインモジュールに進みます。

jaas:module要素の内容は、JAAS ログインモジュールインスタンスの初期化に使用されるプロパティー設定のスペース区切りリストです。特定のプロパティーは JAAS ログインモジュールによって決定され、適切な形式にする必要があります。注記レルムに複数のログインモジュールを定義できます。

-

標準 JAAS ログインプロパティーから XML への変換

Red Hat Fuse は、標準の Java ログイン設定ファイルと同じプロパティーを使用しますが、Red Hat Fuse では少し異なる方法で指定する必要があります。JAAS レルムの定義に対する Red Hat Fuse のアプローチと標準の Java ログイン設定ファイルアプローチを比較するには、例2.3「標準 JAAS プロパティー」 に示すログイン設定を変換する方法を考慮します。これは、Red Hat Fuse プロパティーログインモジュールクラス PropertiesLoginModule を使用して PropertiesLogin レルムを定義します。

例2.3 標準 JAAS プロパティー

PropertiesLogin {

org.apache.activemq.jaas.PropertiesLoginModule required

org.apache.activemq.jaas.properties.user="users.properties"

org.apache.activemq.jaas.properties.group="groups.properties";

};

Blueprint ファイルの jaas:config 要素を使用した、同等の JAAS レルム定義を 例2.4「ブループリント JAAS プロパティー」 に示します。

例2.4 ブループリント JAAS プロパティー

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<jaas:config name="PropertiesLogin">

<jaas:module flags="required"

className="org.apache.activemq.jaas.PropertiesLoginModule">

org.apache.activemq.jaas.properties.user=users.properties

org.apache.activemq.jaas.properties.group=groups.properties

</jaas:module>

</jaas:config>

</blueprint>ブループリント設定の JAAS プロパティーに二重引用符を使用しないでください。

例

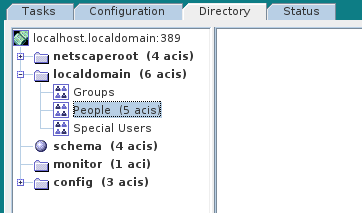

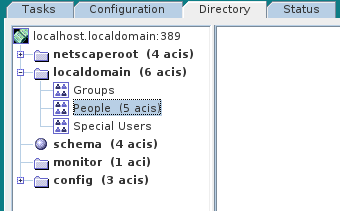

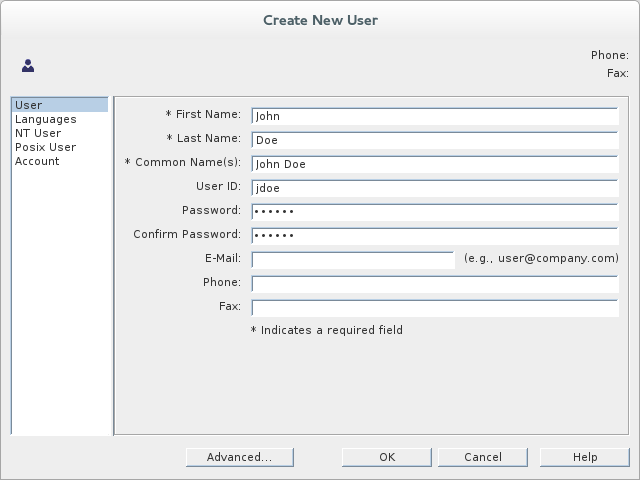

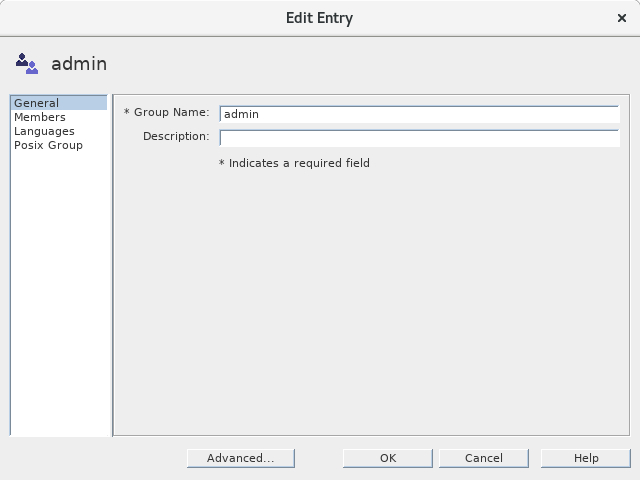

Red Hat Fuse は、JAAS 認証データを X.500 サーバーに保存するためのアダプターも提供します。例2.5「JAAS レルムの設定」 は、ldap://localhost:10389 にある LDAP サーバーに接続する Red Hat Fuse の LDAPLoginModule クラスを使用するよう、LDAPLogin レルムを定義します。

例2.5 JAAS レルムの設定

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<jaas:config name="LDAPLogin" rank="200">

<jaas:module flags="required"

className="org.apache.karaf.jaas.modules.ldap.LDAPLoginModule">

initialContextFactory=com.sun.jndi.ldap.LdapCtxFactory

connection.username=uid=admin,ou=system

connection.password=secret

connection.protocol=

connection.url = ldap://localhost:10389

user.base.dn = ou=users,ou=system

user.filter = (uid=%u)

user.search.subtree = true

role.base.dn = ou=users,ou=system

role.filter = (uid=%u)

role.name.attribute = ou

role.search.subtree = true

authentication = simple

</jaas:module>

</jaas:config>

</blueprint>LDAP ログインモジュールの詳細な説明と使用例については、「JAAS LDAP ログインモジュール」 を参照してください。

2.1.3. JAAS プロパティーログインモジュール

JAAS プロパティーログインモジュールは、ユーザーデータをフラットファイル形式で保存します (オプションで、保存されたパスワードはメッセージダイジェストアルゴリズムを使用して暗号化できます)。ユーザーデータは、単純なテキストエディターを使用して直接編集することも、jaas:* コンソールコマンドを使用して管理することもできます。

たとえば、Karaf コンテナーはデフォルトで JAAS プロパティーログインモジュールを使用し、関連するユーザーデータを InstallDir/etc/users.properties ファイルに保存します。

サポートされている認証情報

JAAS プロパティーログインモジュールはユーザー名/パスワードのクレデンシャルを認証し、認証されたユーザーに関連付けられたロールのリストを返します。

実装クラス

次のクラスは、JAAS プロパティーのログインモジュールを実装します。

org.apache.karaf.jaas.modules.properties.PropertiesLoginModule- JAAS ログインモジュールを実装します。

org.apache.karaf.jaas.modules.properties.PropertiesBackingEngineFactory-

OSGi サービスとして公開する必要があります。このサービスは、Apache Karaf シェルから

jaas:*コンソールコマンドを使用してユーザーデータを管理できるようにします (Apache Karaf Console Reference を参照)。

オプション

JAAS プロパティーログインモジュールは、次のオプションをサポートしています。

users- ユーザープロパティーファイルの場所。

ユーザープロパティーファイルの形式

ユーザープロパティーファイルは、プロパティーログインモジュールのユーザー名、パスワード、およびロールデータを保存するために使用されます。各ユーザーは、ユーザープロパティーファイルの 1 行で表されます。この行の形式は、次のとおりです。

Username=Password[,UserGroup|Role][,UserGroup|Role]...

このファイルでは、ユーザーグループを定義することもできます。各ユーザーグループは、次の形式の 1 行で表されます。

_g_\:GroupName=Role1[,Role2]...

たとえば、次のように、ユーザー bigcheese および guest、ならびにユーザーグループ admingroup および guestgroup を定義できます。

# Users bigcheese=cheesepass,_g_:admingroup guest=guestpass,_g_:guestgroup # Groups _g_\:admingroup=group,admin _g_\:guestgroup=viewer

ブループリント設定のサンプル

以下の Blueprint 設定は、プロパティーログインモジュールを使用して新しい karaf レルムを定義する方法を示しています。ここで、rank 属性を 200 に設定すると、デフォルトの karaf レルムが上書きされます。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:cm="http://aries.apache.org/blueprint/xmlns/blueprint-cm/v1.1.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<type-converters>

<bean class="org.apache.karaf.jaas.modules.properties.PropertiesConverter"/>

</type-converters>

<!--Allow usage of System properties, especially the karaf.base property-->

<ext:property-placeholder

placeholder-prefix="$[" placeholder-suffix="]"/>

<jaas:config name="karaf" rank="200">

<jaas:module flags="required"

className="org.apache.karaf.jaas.modules.properties.PropertiesLoginModule">

users= $[karaf.base]/etc/users.properties

</jaas:module>

</jaas:config>

<!-- The Backing Engine Factory Service for the PropertiesLoginModule -->

<service interface="org.apache.karaf.jaas.modules.BackingEngineFactory">

<bean class="org.apache.karaf.jaas.modules.properties.PropertiesBackingEngineFactory"/>

</service>

</blueprint>

必ず、BackingEngineFactory Bean を OSGi サービスとしてエクスポートし、jaas:* コンソールコマンドがユーザーデータを管理できるようにします。

2.1.4. JAAS OSGi 設定ログインモジュール

概要

JAAS OSGi 設定ログインモジュールは、OSGi Config Admin Service を利用してユーザーデータを保管します。このログインモジュールは、JAAS プロパティーのログインモジュールとかなり似ていますが (たとえばユーザーエントリーの構文は同じ)、ユーザーデータを取得するメカニズムは OSGi Config Admin Service に基づいています。

ユーザーデータは、対応する OSGi 設定ファイル etc/PersistentID.cfg を作成するか、OSGi Config Admin Service によってサポートされる任意の設定方法を使用して直接編集できます。ただし、jaas:* コンソールのコマンドはサポートされません。

サポートされている認証情報

JAAS OAGi 設定ログインモジュールはユーザー名/パスワードのクレデンシャルを認証し、認証されたユーザーに関連付けられたロールのリストを返します。

実装クラス

次のクラスは、JAASOSGi 設定ログインモジュールを実装します。

org.apache.karaf.jaas.modules.osgi.OsgiConfigLoginModule- JAAS ログインモジュールを実装します。

OSGi 設定ログインモジュールのバッキングエンジンファクトリーはありません。つまり、jaas:* コンソールコマンドを使用してこのモジュールを管理することはできません。

オプション

JAAS OSGi 設定ログインモジュールは、以下のオプションをサポートします。

pid- ユーザーデータを含む OSGi 設定の 永続 ID。OSGi Config Admin 規格で、永続 ID は関連する設定プロパティーのセットを参照します。

設定ファイルの場所

設定ファイルの場所は、永続 ID PersistentID の設定が以下のファイルに保存される通常の慣例に従います。

InstallDir/etc/PersistentID.cfg

設定ファイルの形式

PersistentID.cfg 設定ファイルは、OSGi config ログインモジュールにユーザー名、パスワード、およびロールデータを保存するために使用されます。各ユーザーは、設定ファイル内の 1 行で表されます。この行の形式は、次のとおりです。

Username=Password[,Role][,Role]...

JAAS OSGi 設定ログインモジュールでは、ユーザーグループはサポートされて いません。

ブループリント設定のサンプル

以下の Blueprint 設定は、OSGi 設定ログインモジュールを使用して新しい karaf レルムを定義する方法を示しています。ここで、rank 属性を 200 に設定すると、デフォルトの karaf レルムが上書きされます。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:cm="http://aries.apache.org/blueprint/xmlns/blueprint-cm/v1.1.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<jaas:config name="karaf" rank="200">

<jaas:module flags="required"

className="org.apache.karaf.jaas.modules.osgi.OsgiConfigLoginModule">

pid = org.jboss.example.osgiconfigloginmodule

</jaas:module>

</jaas:config>

</blueprint>

この例では、ユーザーデータはファイル InstallDir/etc/org.jboss.example.osgiconfigloginmodule.cfg に保存され、jaas:* コンソールを使用して設定を編集することはできません。

2.1.5. JAAS 公開鍵ログインモジュール

JAAS 公開鍵ログインモジュールは、ユーザーデータをフラットファイル形式で保存します。このファイル形式は、単純なテキストエディターを使用して直接編集できます。ただし、jaas:* コンソールのコマンドはサポートされません。

たとえば、Karaf コンテナーはデフォルトで JAAS パブリックキーログインモジュールを使用し、関連するユーザーデータを InstallDir/etc/keys.properties ファイルに保存します。

サポートされている認証情報

JAAS 公開鍵ログインモジュールは、SSH 鍵の認証情報を認証します。ユーザーがログインしようとすると、SSH プロトコルは保存されている公開鍵を使用してユーザーにチャレンジします。ユーザーは、チャレンジに答えるために、対応する秘密鍵を所有している必要があります。ログインが成功すると、ログインモジュールはユーザーに関連付けられているロールのリストを返します。

実装クラス

次のクラスは、JAAS 公開鍵ログインモジュールを実装します。

org.apache.karaf.jaas.modules.publickey.PublickeyLoginModule- JAAS ログインモジュールを実装します。

公開鍵ログインモジュールのバッキングエンジンファクトリーはありません。つまり、jaas:* コンソールコマンドを使用してこのモジュールを管理することはできません。

オプション

JAAS 公開鍵ログインモジュールは、次のオプションをサポートしています。

users- 公開鍵ログインモジュールのユーザープロパティーファイルの場所。

鍵プロパティーファイルの形式

keys.properties ファイルは、公開鍵ログインモジュールのユーザー名、公開鍵、およびロールデータを保存するために使用されます。各ユーザーは、鍵プロパティーファイルの 1 行で表されます。この行の形式は、次のとおりです。

Username=PublicKey[,UserGroup|Role][,UserGroup|Role]...

ここで PublicKey は、SSH キーペアの公開鍵の部分です (通常は UNIX システムの ~/.ssh/id_rsa.pub にあるユーザーのホームディレクトリーにあります) 。

たとえば、admin ロールでユーザー jdoe を作成するには、以下のようなエントリーを作成します。

jdoe=AAAAB3NzaC1kc3MAAACBAP1/U4EddRIpUt9KnC7s5Of2EbdSPO9EAMMeP4C2USZpRV1AIlH7WT2NWPq/xfW6MPbLm1Vs14E7gB00b/JmYLdrmVClpJ+f6AR7ECLCT7up1/63xhv4O1fnfqimFQ8E+4P208UewwI1VBNaFpEy9nXzrith1yrv8iIDGZ3RSAHHAAAAFQCXYFCPFSMLzLKSuYKi64QL8Fgc9QAAAnEA9+GghdabPd7LvKtcNrhXuXmUr7v6OuqC+VdMCz0HgmdRWVeOutRZT+ZxBxCBgLRJFnEj6EwoFhO3zwkyjMim4TwWeotifI0o4KOuHiuzpnWRbqN/C/ohNWLx+2J6ASQ7zKTxvqhRkImog9/hWuWfBpKLZl6Ae1UlZAFMO/7PSSoAAACBAKKSU2PFl/qOLxIwmBZPPIcJshVe7bVUpFvyl3BbJDow8rXfskl8wO63OzP/qLmcJM0+JbcRU/53Jj7uyk31drV2qxhIOsLDC9dGCWj47Y7TyhPdXh/0dthTRBy6bqGtRPxGa7gJov1xm/UuYYXPIUR/3x9MAZvZ5xvE0kYXO+rx,admin

ここで、id_rsa.pub ファイルの内容をすべて挿入しないでください。公開鍵自体を表す記号のブロックだけを挿入します。

このファイルでは、ユーザーグループを定義することもできます。各ユーザーグループは、次の形式の 1 行で表されます。

_g_\:GroupName=Role1[,Role2]...

ブループリント設定のサンプル

以下の Blueprint 設定は、パブリックキーログインモジュールを使用して新しい karaf レルムを定義する方法を示しています。ここで、rank 属性を 200 に設定すると、デフォルトの karaf レルムが上書きされます。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:cm="http://aries.apache.org/blueprint/xmlns/blueprint-cm/v1.1.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<!--Allow usage of System properties, especially the karaf.base property-->

<ext:property-placeholder

placeholder-prefix="$[" placeholder-suffix="]"/>

<jaas:config name="karaf" rank="200">

<jaas:module flags="required"

className="org.apache.karaf.jaas.modules.publickey.PublickeyLoginModule">

users = $[karaf.base]/etc/keys.properties

</jaas:module>

</jaas:config>

</blueprint>

この例では、ユーザーデータはファイル InstallDir/etc/keys.properties に保存され、jaas:* コンソールを使用して設定を編集することはできません。

2.1.6. JAAS JDBC ログインモジュール

概要

JAAS JDBC ログインモジュールを使用すると、Java Database Connectivity (JDBC) を使用してデータベースに接続し、ユーザーデータをデータベースバックエンドに格納できます。したがって、JDBC をサポートする任意のデータベースを使用してユーザーデータを格納できます。ユーザーデータを管理するには、ネイティブデータベースクライアントツールまたは jaas:* コンソールコマンドのいずれかを使用できます (バッキングエンジンは設定済みの SQL クエリーを使用して関連データベースの更新を実行します) 。

複数のログインモジュールを各ログインモジュールと組み合わせて、認証コンポーネントと認可コンポーネントの両方を提供できます。たとえば、デフォルトの PropertiesLoginModule と JDBCLoginModule を組み合わせてシステムにアクセスできるようにすることができます。

JAAS JDBC ログインモジュールでは、ユーザーグループはサポートされて いません。

サポートされている認証情報

JAAS JDBC ログインモジュールは、ユーザー名/パスワードのクレデンシャルを認証し、認証されたユーザーに関連付けられたロールのリストを返します。

実装クラス

次のクラスは、JAASJDBC ログインモジュールを実装します。

org.apache.karaf.jaas.modules.jdbc.JDBCLoginModule- JAAS ログインモジュールを実装します。

org.apache.karaf.jaas.modules.jdbc.JDBCBackingEngineFactory-

OSGi サービスとして公開する必要があります。このサービスは、Apache Karaf シェルから

jaas:*コンソールコマンドを使用してユーザーデータを管理できるようにします (olink:FMQCommandRef/Consolejaas を参照)。

オプション

JAAS JDBC ログインモジュールは、次のオプションをサポートしています。

- datasource

OSGi サービスまたは JNDI 名として指定された JDBC データソース。次の構文を使用して、データソースの OSGi サービスを指定できます。

osgi:ServiceInterfaceName[/ServicePropertiesFilter]

ServiceInterfaceName は、データソースの OSGi サービス (通常は

javax.sql.DataSource) によってエクスポートされるインターフェイスまたはクラスです。複数のデータソースを Karaf コンテナー内の OSGi サービスとしてエクスポートできるため、通常、必要な特定のデータソースを選択するためにフィルター ServicePropertiesFilter を指定する必要があります。OSGi サービスのフィルターは、サービスプロパティー設定に適用され、LDAP フィルター構文から借用した構文に従います。

- query.password

-

ユーザーのパスワードを取得する SQL クエリー。クエリーには 1 つの疑問符

?を含めることができます。これは、実行時にユーザー名に置き換えられます。 - query.role

-

ユーザーのロールを取得する SQL クエリー。クエリーには 1 つの疑問符

?を含めることができます。これは、実行時にユーザー名に置き換えられます。 - insert.user

-

新しいユーザーエントリーを作成する SQL クエリー。クエリーには 2 つの疑問符

?を含めることができます。最初の疑問符はユーザー名に置き換えられ、2 つ目の疑問符は実行時にパスワードに置き換えられます。 - insert.role

-

ユーザーエントリーにロールを追加する SQL クエリー。クエリーには 2 つの疑問符

?を含めることができます。最初の疑問符はユーザー名に置き換えられ、2 つ目の疑問符は実行時にロールに置き換えられます。 - delete.user

-

ユーザーエントリーを削除する SQL クエリー。クエリーには 1 つの疑問符

?を含めることができます。これは、実行時にユーザー名に置き換えられます。 - delete.role

-

ユーザーエントリーからロールを削除する SQL クエリー。クエリーには 2 つの疑問符

?を含めることができます。最初の疑問符はユーザー名に置き換えられ、2 つ目の疑問符は実行時にロールに置き換えられます。 - delete.roles

-

ユーザーエントリーから複数のロールを削除する SQL クエリー。クエリーには 1 つの疑問符

?を含めることができます。これは、実行時にユーザー名に置き換えられます。

JDBC ログインモジュールの設定例

JDBC ログインモジュールを設定するには、次の主な手順を実行します。

データベーステーブルの作成

JDBC ログインモジュールを設定する前に、ユーザーデータを格納するためにバッキングデータベースにユーザー users テーブルと roles テーブルを設定する必要があります。たとえば、以下の SQL コマンドは、適切な users テーブルと roles テーブルの作成方法を示しています。

CREATE TABLE users ( username VARCHAR(255) NOT NULL, password VARCHAR(255) NOT NULL, PRIMARY KEY (username) ); CREATE TABLE roles ( username VARCHAR(255) NOT NULL, role VARCHAR(255) NOT NULL, PRIMARY KEY (username,role) );

users テーブルにはユーザー名/パスワードデータが格納され、roles テーブルはユーザー名を 1 つ以上のロールに関連付けます。

データソースの作成

JDBC ログインモジュールで JDBC データソースを使用するには、データソースインスタンスを作成し、データソースを OSGi サービスとしてエクスポートするのが正しい方法です。そうすることで、JDBC ログインモジュールは、エクスポートされた OSGi サービスを参照することにより、データソースにアクセスできるようになります。たとえば、Blueprint ファイルに以下のようなコードを使用して、MySQL データソースインスタンスを作成し、OSGi サービス (javax.sql.DataSource 型) として公開できます。

<blueprint xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0">

<bean id="mysqlDatasource"

class="com.mysql.jdbc.jdbc2.optional.MysqlDataSource">

<property name="serverName" value="localhost"></property>

<property name="databaseName" value="DBName"></property>

<property name="port" value="3306"></property>

<property name="user" value="DBUser"></property>

<property name="password" value="DBPassword"></property>

</bean>

<service id="mysqlDS" interface="javax.sql.DataSource"

ref="mysqlDatasource">

<service-properties>

<entry key="osgi.jndi.service.name" value="jdbc/karafdb"/>

</service-properties>

</service>

</blueprint>上記のブループリント設定は、OSGi バンドルとして Karaf コンテナーにパッケージ化およびインストールする必要があります。

データソースを OSGi サービスとして指定

データソースがインスタンス化され、OSGi サービスとしてエクスポートされると、JDBC ログインモジュールを設定する準備が整います。特に、JDBC ログインモジュールの datasource オプションは、以下の構文を使用してデータソースの OSGi サービスを参照できます。

osgi:javax.sql.DataSource/(osgi.jndi.service.name=jdbc/karafdb)

ここで、javax.sql.DataSource はエクスポートされた OSGi サービスのインターフェイスタイプで、フィルター (osgi.jndi.service.name=jdbc/karafdb) は、osgi.jndi.service.name サービスプロパティーに値 jdbc/karafdb を持つ特定の javax.sql.DataSource インスタンスを選択します。

たとえば、以下の Blueprint 設定を使用して、サンプル MySQL データソースを参照する JDBC ログインモジュールで karaf レルムをオーバーライドできます。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:cm="http://aries.apache.org/blueprint/xmlns/blueprint-cm/v1.1.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<!--Allow usage of System properties, especially the karaf.base property-->

<ext:property-placeholder

placeholder-prefix="$[" placeholder-suffix="]"/>

<jaas:config name="karaf" rank="200">

<jaas:module flags="required"

className="org.apache.karaf.jaas.modules.jdbc.JDBCLoginModule">

datasource = osgi:javax.sql.DataSource/(osgi.jndi.service.name=jdbc/karafdb)

query.password = SELECT password FROM users WHERE username=?

query.role = SELECT role FROM roles WHERE username=?

insert.user = INSERT INTO users VALUES(?,?)

insert.role = INSERT INTO roles VALUES(?,?)

delete.user = DELETE FROM users WHERE username=?

delete.role = DELETE FROM roles WHERE username=? AND role=?

delete.roles = DELETE FROM roles WHERE username=?

</jaas:module>

</jaas:config>

<!-- The Backing Engine Factory Service for the JDBCLoginModule -->

<service interface="org.apache.karaf.jaas.modules.BackingEngineFactory">

<bean class="org.apache.karaf.jaas.modules.jdbc.JDBCBackingEngineFactory"/>

</service>

</blueprint>上記の設定に示されている SQL ステートメントは、実際にはこれらのオプションのデフォルト値です。したがって、これらの SQL ステートメントと一致するユーザーテーブルとロールテーブルを作成する場合は、オプション設定を省略して、デフォルトに依存することができます。

JDBCLoginModule を作成する他に、前述の Blueprint 設定も JDBCBackingEngineFactory インスタンスをインスタンス化し、エクスポートします。これにより、jaas:* コンソールコマンドを使用してユーザーデータを管理できます。

2.1.7. JAAS LDAP ログインモジュール

概要

JAAS LDAP ログインモジュールを使用すると、ユーザーデータを LDAP データベースに保存できます。保存されたユーザーデータを管理するには、標準の LDAP クライアントツールを使用します。ただし、jaas:* コンソールのコマンドはサポートされません。

Red Hat Fuse での LDAP の使用に関する詳細は、LDAP 認証チュートリアル を参照してください。

ユーザーグループは、JAAS LDAP ログインモジュールではサポートされて いません。

サポートされている認証情報

JAAS LDAP 設定ログインモジュールはユーザー名/パスワードのクレデンシャルを認証し、認証されたユーザーに関連付けられたロールのリストを返します。

実装クラス

次のクラスは、JAAS LDAP ログインモジュールを実装します。

org.apache.karaf.jaas.modules.ldap.LDAPLoginModule- JAAS ログインモジュールを実装します。Karaf コンテナーにプリロードされているため、バンドルをインストールする必要はありません。

LDAP ログインモジュールのバッキングエンジンファクトリーはありません。つまり、jaas:* コンソールコマンドを使用してこのモジュールを管理することはできません。

オプション

JAAS LDAP ログインモジュールは、次のオプションをサポートしています。

認証LDAP サーバーにバインドする際に使用する認証方法を指定します。有効な値は以下のとおりです。

-

simple— ユーザー名とパスワード認証でバインドします。connection.usernameおよびconnection.passwordプロパティーを設定する必要があります。 none— 匿名でバインドします。この場合、connection.usernameプロパティーおよびconnection.passwordプロパティーは割り当て解除できます。注記ディレクトリーサーバーへの接続は、検索を実行するためにのみ使用されます。この場合、認証されたバインドよりも高速であるため、匿名バインドがよく使用されます (ただし、ファイアウォールの背後に配置するなどして、ディレクトリーサーバーが十分に保護されていることも確認する必要があります)。

-

connection.urlLDAP URL (ldap://Host:Port) を使用してディレクトリーサーバーの場所を指定します。オプションでこの URL を修飾するには、スラッシュ

/とその後にディレクトリーツリーの特定ノードの DN を追加します。この接続で SSL セキュリティーを有効にするには、URL でldaps:スキームを指定する必要があります (例: ldaps://Host:Port)。スペース区切りリストで複数の URL を指定することもできます。次に例を示します。connection.url=ldap://10.0.0.153:2389 ldap://10.10.178.20:389

connection.username-

ディレクトリーサーバーへの接続を開くユーザーの DN を指定します。たとえば、

uid=admin,ou=systemです。DN に空白が含まれる場合、LDAPLoginModuleは解析できません。唯一の解決策は、空白を含む DN 名の前後に二重引用符を追加してから、バックスラッシュを追加して引用符をエスケープすることです。たとえば、uid=admin,ou=\"system index\"になります。 connection.password-

connection.usernameからの DN と一致するパスワードを指定します。ディレクトリーサーバーでは通常、パスワードは対応するディレクトリーエントリーのuserPassword属性として保存されます。 context.com.sun.jndi.ldap.connect.pool-

trueの場合、LDAP 接続の接続プールを有効にします。デフォルトはfalseです。 context.com.sun.jndi.ldap.connect.timeout- LDAP サーバーへの TCP 接続を作成するためのタイムアウトをミリ秒単位で指定します。デフォルト値は無限になっているため、接続試行がハングアップする可能性があるため、このプロパティーを明示的に設定することをお勧めします。

context.com.sun.jndi.ldap.read.timeout- LDAP 操作の読み取りタイムアウトをミリ秒単位で指定します。デフォルト値は無限になっているため、このプロパティーを明示的に設定することをお勧めします。

context.java.naming.referralLDAP 参照 は、一部の LDAP サーバーでサポートされている間接参照の形式です。LDAP 参照は、1 つ以上の URL を含む LDAP サーバーのエントリーです (通常、別の LDAP サーバーの 1 つ以上のノードを参照します)。

context.java.naming.referralプロパティーを使用すると、フォローする参照を有効または無効にすることができます。次のいずれかの値に設定できます。-

followは、参照をフォローします (LDAP サーバーによってサポートされることを前提とします)。 -

ignoreは、すべての参照を通知せずに無視します。 -

throwは、リファールに遭遇するたびにPartialResultExceptionを出力します。

-

disableCache-

このプロパティーを

trueに設定すると、ユーザーおよびロールキャッシュを無効にできます。デフォルトはfalseです。 initial.context.factory-

LDAP サーバーへの接続に使用されるコンテキストファクトリーのクラスを指定します。これは常に

com.sun.jndi.ldap.LdapCtxFactoryに設定する必要があります。 role.base.dn-

ロールエントリーを検索する DIT のサブツリーの DN を指定します。たとえば、

ou=groups,ou=systemとなります。 role.filterロールの検索に使用される LDAP 検索フィルターを指定します。これは、

role.base.dnによって選択されるサブツリーに適用されます。たとえば、(member=uid=%u)となります。LDAP 検索操作に渡される前に、値は次のように文字列置換を受けます。-

%uは、受信クレデンシャルから抽出されたユーザー名に置き換えられます。 -

%dnは、LDAP サーバーの対応するユーザーの RDN に置き換えられます (user.filterフィルターとの照合によって検出されます)。 -

%fqdnは、LDAP サーバーの対応するユーザーの DN に置き換えられます (user.filterフィルターとの照合によって検出されます)。

-

role.mappingLDAP グループと JAAS ロールの間のマッピングを指定します。マッピングが指定されていない場合、デフォルトで各 LDAP グループは同じ名前の対応する JAAS ロールにマッピングされます。ロールマッピングは、次の構文で指定されます。

ldap-group=jaas-role(,jaas-role)*(;ldap-group=jaas-role(,jaas-role)*)*

各 LDAP グループ

ldap-groupは Common Name (CN) によって指定されます。たとえば、LDAP グループ

admin、devop、およびtesterの場合は、以下のように JAAS ロールにマップできます。role.mapping=admin=admin;devop=admin,manager;tester=viewer

role.name.attribute-

ロール/グループの名前を含むロールエントリーの属性タイプを指定します。このオプションを省略すると、ロール検索機能は事実上無効になります。(例:

cn)。 role.search.subtree-

ロールエントリー検索範囲に、

role.base.dnによって選択されたツリーのサブツリーが含まれるかどうかを指定します。trueの場合、ロールルックアップは再帰的 (SUBTREE) になります。falseの場合、ロールルックアップは最初のレベルでのみ実行されます (ONELEVEL)。 ssl-

LDAP サーバーへの接続が SSL を使用して保護されているかどうかを指定します。

connection.urlが SSL ldaps:// で始まる場合は、このプロパティーに関係なく使用されます。 ssl.provider- LDAP 接続に使用する SSL プロバイダーを指定します。指定しない場合、デフォルトの SSL プロバイダーが使用されます。

ssl.protocol-

SSL 接続に使用するプロトコルを指定します。SSLv3 プロトコルが使用されないようにするには (POODLE 脆弱性)、このプロパティーを

TLSv1に設定する 必要があります。 ssl.algorithm-

トラストストアマネージャーが使用するアルゴリズムを指定します。たとえば、

PKIXです。 ssl.keystore-

LDAP クライアント自身の X.509 証明書を格納するキーストアの ID (LDAP サーバーで SSL クライアント認証が有効になっている場合にのみ必要)。キーストアは、

jaas:keystore要素を使用してデプロイする必要があります (「Apache DS のサンプル設定」を参照)。 ssl.keyalias-

LDAP クライアント独自の X.509 証明書のキーストアエイリアス (

ssl.keystoreによって指定されたキーストアに複数の証明書が保存される場合にのみ必要)。 ssl.truststore-

LDAP サーバーの証明書を検証するために使用される信頼できる CA 証明書を格納するキーストアの ID (LDAP サーバーの証明書チェーンは、トラストストア内の証明書の 1 つによって署名されている必要があります)。キーストアは、

jaas:keystore要素を使用してデプロイする必要があります。 user.base.dn-

ユーザーエントリーを検索するための DIT のサブツリーの DN を指定します。たとえば、

ou=users,ou=systemです。 user.filterユーザーの認証情報の検索に使用される LDAP 検索フィルターを指定します。これは、

user.base.dnによって選択されるサブツリーに適用されます。たとえば、(uid=%u)です。LDAP 検索操作に渡される前に、値は次のように文字列置換を受けます。-

%uは、受信クレデンシャルから抽出されたユーザー名に置き換えられます。

-

user.search.subtree-

ユーザーエントリー検索範囲に、

user.base.dnによって選択されたツリーのサブツリーが含まれるかどうかを指定します。trueの場合、ユーザールックアップは再帰的 (SUBTREE) になります。falseの場合、ユーザールックアップは最初のレベル (ONELEVEL) でのみ実行されます。

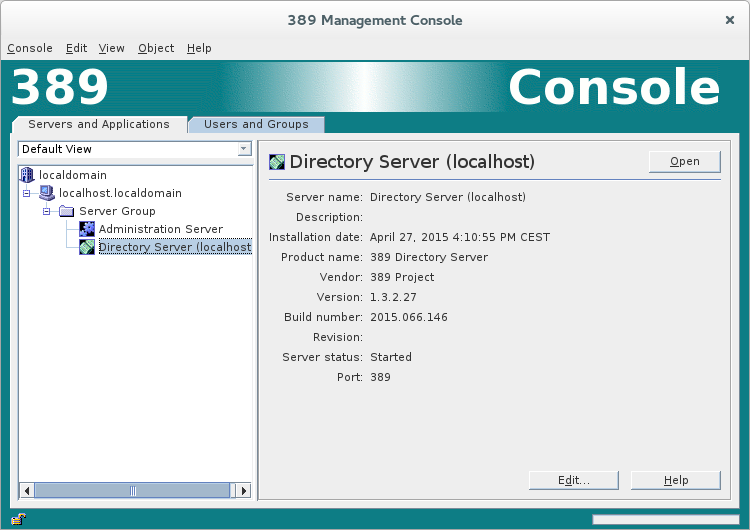

Apache DS のサンプル設定

以下の Blueprint 設定は、LDAP ログインモジュールを使用して新しい karaf レルムを定義する方法を示しています。ここで、rank 属性を 200 に設定すると、デフォルトの karaf レルムが上書きされ、LDAP ログインモジュールは Apache ディレクトリーサーバーに接続されます。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:jaas="http://karaf.apache.org/xmlns/jaas/v1.0.0"

xmlns:cm="http://aries.apache.org/blueprint/xmlns/blueprint-cm/v1.1.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0">

<jaas:config name="karaf" rank="100">

<jaas:module className="org.apache.karaf.jaas.modules.ldap.LDAPLoginModule" flags="sufficient">

debug=true

<!-- LDAP Configuration -->

initialContextFactory=com.sun.jndi.ldap.LdapCtxFactory

<!-- multiple LDAP servers can be specified as a space separated list of URLs -->

connection.url=ldap://10.0.0.153:2389 ldap://10.10.178.20:389

<!-- authentication=none -->

authentication=simple

connection.username=cn=Directory Manager

connection.password=directory

<!-- User Info -->

user.base.dn=dc=redhat,dc=com

user.filter=(&(objectClass=InetOrgPerson)(uid=%u))

user.search.subtree=true

<!-- Role/Group Info-->

role.base.dn=dc=redhat,dc=com

role.name.attribute=cn

<!--

The 'dc=redhat,dc=com' used in the role.filter

below is the user.base.dn.

-->

<!-- role.filter=(uniquemember=%dn,dc=redhat,dc=com) -->

role.filter=(&(objectClass=GroupOfUniqueNames)(UniqueMember=%fqdn))

role.search.subtree=true

<!-- role mappings - a ';' separated list -->

role.mapping=JBossAdmin=admin;JBossMonitor=viewer

<!-- LDAP context properties -->

context.com.sun.jndi.ldap.connect.timeout=5000

context.com.sun.jndi.ldap.read.timeout=5000

<!-- LDAP connection pooling -->

<!-- http://docs.oracle.com/javase/jndi/tutorial/ldap/connect/pool.html -->

<!-- http://docs.oracle.com/javase/jndi/tutorial/ldap/connect/config.html -->

context.com.sun.jndi.ldap.connect.pool=true

<!-- How are LDAP referrals handled?

Can be `follow`, `ignore` or `throw`. Configuring `follow` may not work on all LDAP servers, `ignore` will

silently ignore all referrals, while `throw` will throw a partial results exception if there is a referral.

-->

context.java.naming.referral=ignore

<!-- SSL configuration -->

ssl=false

ssl.protocol=SSL

<!-- matches the keystore/truststore configured below -->

ssl.truststore=ks

ssl.algorithm=PKIX

<!-- The User and Role caches can be disabled - 6.3.0 179 and later -->

disableCache=true

</jaas:module>

</jaas:config>

<!-- Location of the SSL truststore/keystore

<jaas:keystore name="ks" path="file:///${karaf.home}/etc/ldap.truststore" keystorePassword="XXXXXX" />

-->

</blueprint>

SSL を有効にするには、connection.url 設定で ldaps スキームを使用する必要があります。

Poodle 脆弱性 (CVE-2014-3566) から保護するには、ssl.protocol を TLSv1(以降) に設定する必要があります。

さまざまなディレクトリーサーバーのフィルター設定

ディレクトリーサーバー間の最も重要な違いは、LDAP ログインモジュールでのフィルターオプションの設定に関連しています。正確な設定は、最終的には DIT の設定によって異なりますが、次の表は、さまざまなディレクトリーサーバーに必要な一般的なロールフィルター設定を示しています。

| ディレクトリーサーバー | 一般的なフィルター設定 |

|---|---|

| 389-DS Red Hat DS |

user.filter=(&(objectClass=InetOrgPerson)(uid=%u)) role.filter=(uniquemember=%fqdn) |

| MS Active Directory |

user.filter=(&(objectCategory=person)(samAccountName=%u)) role.filter=(uniquemember=%fqdn) |

| Apache DS |

user.filter=(uid=%u) role.filter=(member=uid=%u) |

| OpenLDAP |

user.filter=(uid=%u) role.filter=(member:=uid=%u) |

上記の表では、オプション設定が Blueprint XML ファイルに組み込まれるため、& 記号 (論理 And 演算子を表す) は & としてエスケープ処理されます。

2.1.8. JAAS ログ監査ログインモジュール

ログインモジュール org.apache.karaf.jaas.modules.audit.LogAuditLoginModule は、認証試行の堅牢なロギングを提供します。最大ファイルサイズの設定、ログローテーション、ファイル圧縮、フィルターリングなどの標準的なログ管理機能をサポートしています。これらのオプションの設定は、ロギング設定ファイルで確立します。

デフォルトでは、認証監査ロギングは無効になっています。ロギングを有効にするには、ロギング設定と監査設定を定義してから、2 つをリンクする必要があります。ロギング設定では、ファイルアペンダー プロセスと ロガー プロセスのプロパティーを指定します。ファイルアペンダーは、認証イベントに関する情報を指定されたファイルに公開します。ロガーは、認証イベントに関する情報を取得し、指定したアペンダーがそれを利用できるようにするメカニズムです。標準の Karaf Log4j ロギング設定ファイル etc/org.ops4j.pax.logging.cfg でロギング設定を定義します。

監査設定により、監査ロギングとロギングフラストラクチャーへのリンクが使用可能になります。監査設定は、etc/org.apache.karaf.jaas.cfg ファイルに定義します。

アペンダー設定

デフォルトでは、標準の Karaf Log4j 設定ファイル (etc/org.ops4j.pax.logging.cfg) は、AuditRollingFile という名前の監査ロギングアペンダーを定義します。

次のサンプル設定ファイルの抜粋は、${karaf.data}/security/audit.log で監査ログファイルに書き込むアペンダーのプロパティーを示しています。

# Audit file appender

log4j2.appender.audit.type = RollingRandomAccessFile

log4j2.appender.audit.name = AuditRollingFile

log4j2.appender.audit.fileName = ${karaf.data}/security/audit.log

log4j2.appender.audit.filePattern = ${karaf.data}/security/audit.log.%i

log4j2.appender.audit.append = true

log4j2.appender.audit.layout.type = PatternLayout

log4j2.appender.audit.layout.pattern = ${log4j2.pattern}

log4j2.appender.audit.policies.type = Policies

log4j2.appender.audit.policies.size.type = SizeBasedTriggeringPolicy

log4j2.appender.audit.policies.size.size = 8MBアペンダーを使用するには、アペンダーがログファイルに公開するための情報を提供するロガーを設定する必要があります。

ロガー設定

デフォルトでは、Karaf Log4j 設定ファイル (etc/org.ops4j.pax.logging.cfg) は、org.apache.karaf.jaas.modules.audit という名前の監査ロガーを定義します。次のサンプル設定ファイルの抜粋では、認証イベントに関する情報を、AuditRollingFile という名前のアペンダーに提供するようにデフォルトロガーが設定されています。

log4j2.logger.audit.name = org.apache.karaf.jaas.modules.audit log4j2.logger.audit.level = INFO log4j2.logger.audit.additivity = false log4j2.logger.audit.appenderRef.AuditRollingFile.ref = AuditRollingFile

log4j2.logger.audit.appenderRef.AuditRollingFile.ref の値は、etc/org.ops4j.pax.logging.cfg の Audit file appender セクションの log4j2.appender.audit.name の値と一致する必要があります。

2.1.8.1. 認証監査ロギングの有効化

ロギング設定を確立した後、監査ロギングをオンにして、ロギング設定を監査設定に接続できます。

監査ロギングを有効にするには、以下の行を etc/org.apache.karaf.jaas.cfg に挿入します。

audit.log.enabled = true audit.log.logger = <logger.name> audit.log.level = <level>

<logger.name> は、org.jboss.fuse.audit や com.example.audit など、Apache Log4J ライブラリーと Log4J2 ライブラリーによって確立される標準のロガー (カテゴリー) 名のドット区切り形式を表します。<level>` は、WARN、INFO、TRACE、DEBUG などのログレベル設定を表します。

たとえば、以下のサンプル監査設定ファイルにある以下の抜粋で、監査ログが有効になり、org.apache.karaf.jaas.modules.audit という名前の監査ロガーを使用するように設定されます。

audit.log.enabled = true audit.log.logger = org.apache.karaf.jaas.modules.audit audit.log.level = INFO

audit.log.logger の値は、Karaf Log4j 設定ファイル (etc/org.ops4j.pax.logging.cfg) の log4j2.logger.audit.name の値と一致する必要があります。

ファイルを更新すると、Apache Felix ファイルインストールバンドルが変更を検出し、Apache Felix 設定管理サービス ( Config Admin) の設定を更新します。次に、Config Admin からの設定がロギングインフラストラクチャーに渡されます。

設定ファイルを更新するための Apache Karaf シェルコマンド

<FUSE_HOME>/etc の設定ファイルは直接編集するか、Apache Karaf config:* コマンドを実行して、Config Admin を更新できます。

config* コマンドを使用して設定を更新すると、Apache Felix File Install バンドルは変更について通知され、関連する etc/*.cfg ファイルが自動的に更新されます。

例: config コマンドを使用した JAAS レルムのプロパティーの一覧表示

JAAS レルムのプロパティーを一覧表示するには、シェルプロンプトから次のコマンドを入力します。

config:property-list --pid org.apache.karaf.jaas

このコマンドは、次の例のとおり、レルムの現在のプロパティーを返します。

audit.log.enabled = true

audit.log.level = INFO

audit.log.logger = org.apache.karaf.jaas.modules.audit

encryption.algorithm = MD5

encryption.enabled = false

encryption.encoding = hexadecimal

encryption.name =

encryption.prefix = {CRYPT}

encryption.suffix = {CRYPT}例: config コマンドを使用した監査ログレベルの変更

レルムの監査ログレベルを DEBUG に変更するには、シェルプロンプトで、config:property-set --pid org.apache.karaf.jaas audit.log.level DEBUGを入力します。

変更が有効であることを確認するには、再度プロパティーをリストして、audit.log.level の値を確認します。

2.1.9. JAAS ファイル監査ログインモジュール

認証モジュール org.apache.karaf.jaas.modules.audit.FileAuditLoginModule は、認証試行の堅牢なロギングを提供します。ファイル監査ログインモジュールは、指定されたファイルに直接書き込みます。Pax ロギングインフラストラクチャーに依存しないため、設定は簡単です。ただし、ログ監査ログインモジュール とは異なり、パターンフィルターリングやログファイルローテーションなどのログ管理機能はサポートされていません。

FileAuditLoginModule で監査ロギングを有効にするには、以下の行を etc/org.apache.karaf.jaas.cfg に挿入します。

audit.file.enabled = true

audit.file.file = ${karaf.data}/security/audit.log通常、ファイル監査ログインモジュール と ログ監査ログインモジュール の両方を使用して監査ログを設定することはありません。両方のモジュールでログを有効にする場合、一意のターゲットログファイルを使用するように各モジュールを設定することで、データの損失を回避できます。

2.1.10. 保存されたパスワードの暗号化

デフォルトでは、JAAS ログインモジュールはパスワードをプレインテキスト形式で保存します。ファイルのアクセス許可を適切に設定することでこのようなデータを保護でき、そのように保護する必要もありますが、パスワードを (メッセージダイジェスト アルゴリズムを使用して) 非表示形式で保存することで、パスワードをさらに保護できます。

Red Hat Fuse は、パスワード暗号化を有効にするための一連のオプションを提供します。これは、任意 の JAAS ログインモジュール (不要な公開鍵ログインモジュールを除く) と組み合わせることができます。

メッセージダイジェストアルゴリズムを解読するのは困難ですが、攻撃に対して無防備ではありません (たとえば、暗号化ハッシュ関数に関する Wikipedia の記事 を参照してください)。パスワードを含むファイルを保護するために、パスワードの暗号化の使用に加え、常にファイル権限を使用してください。

オプション

オプションで、次のログインモジュールのプロパティーを設定することにより、JAAS ログインモジュールのパスワード暗号化を有効にできます。これには、「Jasypt 暗号化を使用したログインモジュールの例」 の説明に従って InstallDir/etc/org.apache.karaf.jaas.cfg ファイルを編集するか、または独自の Blueprint ファイルをデプロイします。

encryption.enabled-

パスワード暗号化を有効にするには、

trueに設定します。 encryption.name- OSGi サービスとして登録されている暗号化サービスの名前。

encryption.prefix- 暗号化されたパスワードの接頭辞。

encryption.suffix- 暗号化されたパスワードの接尾辞。

encryption.algorithm暗号化アルゴリズムの名前を指定します (例:

MD5またはSHA-1)。次の暗号化アルゴリズムのいずれかを指定できます。-

MD2 -

MD5 -

SHA-1 -

SHA-256 -

SHA-384 -

SHA-512

-

encryption.encoding-

暗号化されたパスワードのエンコード:

hexadecimalまたはbase64 encryption.providerName(Jasypt のみ)-

ダイジェストアルゴリズムを提供する

java.security.Providerインスタンスの名前。 encryption.providerClassName(Jasypt のみ)- ダイジェストアルゴリズムを提供するセキュリティープロバイダーのクラス名

encryption.iterations(Jasypt のみ)- ハッシュ関数を再帰的に適用する回数。

encryption.saltSizeBytes(Jasypt のみ)- ダイジェストの計算に使用されるソルトのサイズ。

encryption.saltGeneratorClassName(Jasypt のみ)- ソルトジェネレーターのクラス名。

role.policy-

ロールプリンシパルを識別するためのポリシーを指定します。値

prefixまたはgroupを指定できます。 role.discriminator- ロールポリシーで使用される識別子の値を指定します。

暗号化サービス

Fuse が提供する暗号化サービスは 2 つあります。

-

encryption.name = basic(「Basic 暗号化サービス」 で説明されている) -

encryption.name = jasypt(「Jasypt 暗号化」 で説明されている)

独自の暗号化サービスを作成することもできます。これを実行するには、以下を行います。

-

org.apache.karaf.jaas.modules.EncryptionServiceインターフェイスを実装 - 実装を OSGI サービスとして公開します。

次のリストは、カスタム暗号化サービスを OSGI コンテナーに公開する方法を示しています。

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0">

<service interface="org.apache.karaf.jaas.modules.EncryptionService">

<service-properties>

<entry key="name" value="jasypt" />

</service-properties>

<bean class="org.apache.karaf.jaas.jasypt.impl.JasyptEncryptionService"/>

</service>

...

</blueprint>Basic 暗号化サービス

Basic 暗号化サービスは、デフォルトで Karaf コンテナーにインストールされ、encryption.name プロパティーを basic という値に設定することで参照が可能です。Basic 暗号化サービスでは、メッセージダイジェストアルゴリズムは SUN セキュリティープロバイダー (Oracle JDK のデフォルトのセキュリティープロバイダー) によって提供されます。

Jasypt 暗号化

Jasypt 暗号化サービスは通常、デフォルトで Karaf にインストールされます。必要に応じて、以下のように jasypt-encryption 機能をインストールして明示的にインストールできます。

JBossA-MQ:karaf@root> features:install jasypt-encryption

このコマンドは、必要な Jasypt バンドルをインストールし、Jasypt 暗号化を OSGi サービスとしてエクスポートして、JAAS ログインモジュールで使用できるようにします。

Jasypt 暗号化の詳細については、Jasypt のドキュメント を参照してください。

Jasypt 暗号化を使用したログインモジュールの例

デフォルトでは、パスワードは etc/users.properties ファイルにクリアテキストで保存されます。jasypt-encryption 機能をインストールし、etc/org.apache.karaf.jaas.cfg 設定ファイルを変更することで、暗号化を有効にできます。

機能

jasypt-encryptionをインストールします。これにより、jasyptサービスがインストールされます。karaf@root> features:install jasypt-encryption

これで、

jaasコマンドを使用してユーザーを作成できます。$FUSE_HOME/etc/org.apache.karaf.jaas.cfgファイルを開き、次のように変更します。encryption.enabled = true、encryption.name = jasypt、およびこの場合はencryption.algorithm = SHA-256を設定します。その他のencryption.algorithmオプションは、要件に応じて設定できます。# # Boolean enabling / disabling encrypted passwords # encryption.enabled = true # # Encryption Service name # the default one is 'basic' # a more powerful one named 'jasypt' is available # when installing the encryption feature # encryption.name = jasypt # # Encryption prefix # encryption.prefix = {CRYPT} # # Encryption suffix # encryption.suffix = {CRYPT} # # Set the encryption algorithm to use in Karaf JAAS login module # Supported encryption algorithms follow: # MD2 # MD5 # SHA-1 # SHA-256 # SHA-384 # SHA-512 # encryption.algorithm = SHA-256Karaf コンソールで

jaas:realmsコマンドを入力し、デプロイされたログインモジュールを表示します。karaf@root()> jaas:realms Index │ Realm Name │ Login Module Class Name ──────┼────────────┼─────────────────────────────────────────────────────────────── 1 │ karaf │ org.apache.karaf.jaas.modules.properties.PropertiesLoginModule 2 │ karaf │ org.apache.karaf.jaas.modules.publickey.PublickeyLoginModule 3 │ karaf │ org.apache.karaf.jaas.modules.audit.FileAuditLoginModule 4 │ karaf │ org.apache.karaf.jaas.modules.audit.LogAuditLoginModule 5 │ karaf │ org.apache.karaf.jaas.modules.audit.EventAdminAuditLoginModule

次のコマンドを入力して、ユーザーを作成します。

karaf@root()> jaas:realm-manage --index 1 karaf@root()> jaas:user-list User Name │ Group │ Role ──────────┼────────────┼────────────── admin │ admingroup │ admin admin │ admingroup │ manager admin │ admingroup │ viewer admin │ admingroup │ systembundles admin │ admingroup │ ssh karaf@root()> jaas:useradd usertest test123 karaf@root()> jaas:group-add usertest admingroup karaf@root()> jaas:update karaf@root()> jaas:realm-manage --index 1 karaf@root()> jaas:user-list User Name │ Group │ Role ──────────┼────────────┼────────────── admin │ admingroup │ admin admin │ admingroup │ manager admin │ admingroup │ viewer admin │ admingroup │ systembundles admin │ admingroup │ ssh usertest │ admingroup │ admin usertest │ admingroup │ manager usertest │ admingroup │ viewer usertest │ admingroup │ systembundles usertest │ admingroup │ ssh

$FUSE_HOME/etc/users.propertiesファイルを見ると、ユーザーusertestがファイルに追加されていることがわかります。admin = {CRYPT}WXX+4PM2G7nT045ly4iS0EANsv9H/VwmStGIb9bcbGhFH5RgMuL0D3H/GVTigpga{CRYPT},_g_:admingroup _g_\:admingroup = group,admin,manager,viewer,systembundles,ssh usertest = {CRYPT}33F5E76E5FF97F3D27D790AAA1BEE36057410CCDBDBE2C792239BB2853D17654315354BB8B608AD5{CRYPT},_g_:admingroup-

既に

jaas:updateコマンドを実行しているので、新たに作成したログインを別のターミナルでテストできます。

2.1.11. JAAS と HTTP Basic 認証のインテグレーション

Servlet REST を使用すると、REST DSL を使用して Camel ルートに REST エンドポイントを定義できます。次の例は、HTTP 基本認証によって保護されている REST エンドポイントがユーザー認証を Karaf JAAS サービスに委任する方法を示しています。

手順

Apache Camel を

CamelInstallDirにインストールした場合、以下のディレクトリーでサンプルを見つけることができます。CamelInstallDir/examples/camel-example-servlet-rest-karaf-jaas

Maven を使用して、サンプルを OSGi バンドルとしてビルドおよびインストールします。コマンドプロンプトを開き、現在のディレクトリーを

CamelInstallDir/examples/camel-example-servlet-rest-karaf-jaasに切り替え、以下のコマンドを入力します。mvn install

セキュリティー設定ファイルを

KARAF_HOME/etcフォルダーにコピーするには、以下のコマンドを入力します。cp src/main/resources/org.ops4j.pax.web.context-camelrestdsl.cfg $KARAF_HOME/etc

Karaf に Apache Camel をインストールするには、Karaf シェルコンソールで次のコマンドを入力します。

feature:repo-add camel ${project.version} feature:install camelcamel-servlet、camel-jackson、およびwarKaraf 機能も必要で、以下のコマンドを入力してこれらの機能をインストールします。feature:install camel-servlet feature:install camel-jackson feature:install war

camel-example-servlet-rest-karaf-jaasサンプルをインストールするには、以下のコマンドを入力します。install -s mvn:org.apache.camel.example/camel-example-servlet-rest-karaf-jaas/${project.version}

結果

アプリケーションが実行中であることを確認するには、以下のコマンドを入力してアプリケーションログファイルを表示できます (ログの表示を停止する場合は ctrl+c を使用)。

log:tail

REST user エンドポイントは以下の操作をサポートします。

-

GET /user/{id}- 指定 ID を持つユーザーを表示する -

GET /user/final- すべてのユーザーを表示する -

PUT /user- ユーザーを更新/作成する

view 操作は HTTP GET を使用し、update 操作は HTTP PUT を使用します。

2.1.11.1. Web ブラウザーから REST サービスにアクセス

以下の例を使用して、Web ブラウザーからサービスにアクセスできます (admin をユーザー、admin をパスワードとしてポップアップダイアログボックスに入力する必要があります)。

例: ユーザー ID 123 を表示

http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/123

例: すべてのユーザーを一覧表示

http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/findAll

2.1.11.2. コマンドラインから REST サービスへのアクセス

以下の例のように、コマンドラインから curl を使用して REST user エンドポイントにアクセスできます。

例: ユーザー ID 123 を表示

curl -X GET -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/123

例: すべてのユーザーを表示します

curl -X GET -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user/findAll

例: ユーザー ID 234 を作成または更新します

curl -X PUT -d "{ \"id\": 234, \"name\": \"John Smith\"}" -H "Accept: application/json" --basic -u admin:admin http://localhost:8181/camel-example-servlet-rest-blueprint/rest/user

2.2. ロールベースのアクセス制御

概要

このセクションでは、Karaf コンテナーでデフォルトで有効になっているロールベースのアクセス制御 (RBAC) 機能について説明します。標準のロール (manager、admin など) をユーザーのクレデンシャルに追加すると、すぐに RBAC 機能を活用できます。より高度な使用法として、各ロールが実行できることを正確に制御するために、アクセス制御リストをカスタマイズするオプションがあります。独自の OSGi サービスにカスタム ACL を適用するオプションもあります。

2.2.1. ロールベースのアクセス制御の概要

デフォルトでは、Fuse ロールベースアクセス制御は、Fuse 管理コンソール、JMX 接続、および Karaf コマンドコンソールを介したアクセスを保護します。デフォルトのアクセス制御レベルを使用するには、ユーザー認証データに標準ロールを追加します (例: users.properties ファイルを編集して)。関連するアクセス制御リスト (ACL) ファイルを編集して、アクセス制御をカスタマイズするオプションもあります。

メカニズム

Karaf のロールベースアクセス制御は、次のメカニズムに基づいています。

- JMX Guard

- Karaf コンテナーは JMX ガードで設定されています。このガードは、受信するすべての JMX 呼び出しをインターセプトし、設定された JMX アクセス制御リストを介して呼び出しをフィルターリングします。JMX ガードは JVM レベルで設定されているため、例外なく すべての JMX 呼び出しをインターセプトします。

- OSGi サービスガード

- いずれの OSGi サービスでも、OSGi サービスガードを設定できます。OSGi サービスガードはプロキシーオブジェクトとして実装され、クライアントと元の OSGi サービスの間に介入します。OSGi サービスガードは、OSGi サービスごとに明示的に設定する必要があり、デフォルトではインストールされません (事前設定されている Karaf コンソールコマンドを表す OSGi サービスを除く)。

保護タイプ

ロールベースのアクセス制御の Fuse 実装は、次のタイプの保護を提供できます。

- Fuse Console (Hawtio)

- Fuse Console (Hawtio) を介したコンテナーアクセスは、JMXACL ファイルによって制御されます。Fuse Console を提供する REST/HTTP サービスは、JMX の上に階層化された Jolokia テクノロジーを使用して実装されます。したがって、最終的に、すべての Fuse Console 呼び出しは JMX を通過し、JMXACL によって規制されます。

- JMX

- Karaf コンテナーの JMX ポートへの直接アクセスは、JMX ACL によって規制されています。さらに、JMX ガードは JVM レベルで設定されているため、Karaf コンテナーで実行されているアプリケーションによって開かれた追加の JMX ポートも JMX ACL によって規制されます。

- Karaf コマンドコンソール

Karaf コマンドコンソールへのアクセスは、コマンドコンソール ACL ファイルによって規制されます。Karaf コンソールへのアクセス方法に関係なく、アクセス制御が適用されます。Fuse Console と SSH プロトコルのどちらを使用してコマンドコンソールにアクセスしても、アクセス制御が適用されます。

注記コマンドラインで Karaf コンテナーを直接起動し (

./bin/fuseスクリプトを使用するなどして)、ユーザー認証が実行されない特別なケースでは、etc/system.propertiesファイルのkaraf.local.rolesプロパティーで指定されたロールを自動的に取得します。- OSGi サービス

- Karaf コンテナーにデプロイされた OSGi サービスの場合、オプションで ACL ファイルを有効にできます。これにより、メソッド呼び出しは特定のロールに制限されます。

ロールのユーザーへの追加

ロールベースのアクセス制御システムでは、ユーザー認証データにロールを追加することにより、ユーザーにパーミッションを与えることができます。たとえば、etc/users.properties ファイルの以下のエントリーは admin ユーザーを定義し、admin ロールを割り当てます。

admin = secretpass,group,admin,manager,viewer,systembundles,ssh

また、ユーザーグループを定義してから、ユーザーを特定のユーザーグループに割り当てるオプションもあります。たとえば、以下のように admingroup ユーザーグループを定義および使用できます。

admin = secretpass, _g_:admingroup _g_\:admingroup = group,admin,manager,viewer,systembundles,ssh

ユーザーグループは、すべてのタイプの JAAS ログインモジュールでサポートされているわけではありません。

標準のロール

表2.2「アクセス制御の標準的なロール」 は、JMX ACL およびコマンドコンソール ACL 全体で使用される標準のロールを一覧表示して説明しています。

表2.2 アクセス制御の標準的なロール

| ロール | 説明 |

|---|---|

|

| Karaf コンテナーへの読み取り専用アクセスを許可します。 |

|

| アプリケーションのデプロイや実行を行う通常のユーザーに、適切なレベルで読み取り/書き込みアクセスを許可します。ただし、機密性の高い Karaf コンテナー設定オプションへのアクセスをブロックします。 |

|

| Karaf コンテナーへのアクセスを無制限に許可します。 |

|

| Karaf コマンドコンソールに (ssh ポート経由で) 接続する権限をユーザーに付与します。 |

ACL ファイル

標準的な ACL ファイルは、以下のように Fuse インストールの etc/auth/ ディレクトリーにあります。

etc/auth/jmx.acl[.*].cfg- JMX ACL ファイル。

etc/auth/org.apache.karaf.command.acl.*.cfg- コマンドコンソール ACL ファイル。

ロールベースアクセス制御のカスタマイズ

デフォルトでは、JMX ACL ファイルとコマンドコンソール ACL ファイルの完全なセットが提供されます。システム要件に合わせ、必要に応じてこれらの ACL を自由にカスタマイズできます。詳しい方法は、次のセクションに記載されています。

アクセス制御に使用する追加プロパティー

etc ディレクトリーの system.properties ファイルには、Karaf コマンドコンソールおよび Fuse Console (Hawtio) を介してアクセスを制御する以下の追加プロパティーが提供されます。

karaf.local.roles- ユーザーが Karaf コンテナーコンソールを (たとえば、スクリプトを実行して) ローカルで 起動するときに適用されるロールを指定します。

hawtio.roles- Fuse Console を介して Karaf コンテナーにアクセスできるロールを指定します。この制約は、JMX ACL ファイルで定義されたアクセス制御に 加えて 適用されます。

karaf.secured.command.compulsory.roles-

コンソールコマンドが

etc/auth/org.apache.karaf.command.acl.*.cfgコマンド ACL ファイルによって明示的に設定されていない場合に、Karaf コンソールコマンドの呼び出しに必要なデフォルトのロールを指定します。コマンドを呼び出すには、リストにあるロールの少なくとも 1 つを使用してユーザーを設定する必要があります。値は、ロールのコンマ区切りリストとして指定されます。

2.2.2. JMX ACL のカスタマイズ

JMX ACL は OSGi Config Admin Service に保存され、通常はファイル etc/auth/jmx.acl.*.cfg としてアクセスできます。このセクションでは、JMX ACL ファイルを自分で編集して JMX ACL をカスタマイズする方法について説明します。

アーキテクチャー

図2.1「JMX のアクセス制御メカニズム」 は、Karaf コンテナーへの JMX 接続のロールベースアクセス制御メカニズムの概要を示しています。

図2.1 JMX のアクセス制御メカニズム

仕組み

JMX アクセス制御は、特別な javax.management.MBeanServer オブジェクトを介して JMX へのリモートアクセスを提供することで動作します。このオブジェクトは、JMX ガードと呼ばれる org.apache.karaf.management.KarafMBeanServerGuard オブジェクトを呼び出すことによってプロキシーとして機能します。JMX ガードは、起動ファイルに特別な設定をしなくても使用できます。

JMX アクセス制御は次のように適用されます。

- 非ローカルの JMX 呼び出しごとに、実際の MBean 呼び出しの前に JMX ガードが呼び出されます。

- JMX Guard は、ユーザーがアクセスしようとしている MBean に関連する ACL を検索します (ACL は OSGi Config Admin サービスに格納されています)。

- ACL は、MBean でこの特定の呼び出しを行うことが許可されているロールのリストを返します。

- JMX Guard は、ロールリストを現在のセキュリティーサブジェクト (JMX 呼び出しを行っているユーザー) と照合して、現在のユーザーが必要なロールのいずれかを持っているか確認します。

-

一致するロールが見つからない場合、JMX 呼び出しがブロックされ、

SecurityExceptionが発生します。

JMX ACL ファイルの場所

JMX ACL ファイルは InstallDir/etc/auth ディレクトリーにあります。ACL ファイルの名前は次の命名規則に従います。

etc/auth/jmx.acl[.*].cfg

技術的には、ACL は、パターン jmx.acl[.*] と一致する OSGi 永続 ID (PID) にマッピングされます。Karaf コンテナーは、デフォルトで OSGi PID をファイル PID.cfg として etc/ ディレクトリー内に保存します。

MBean を ACL ファイル名にマッピング

JMX Guard は、JMX を介してアクセスされる すべての MBean クラス (独自のアプリケーションコードで定義する MBean を含む) にアクセス制御を適用します。特定の MBean クラスの ACL ファイルは、jmx.acl を接頭辞として追加して、MBean のオブジェクト名から派生します。たとえば、オブジェクト名が org.apache.camel:type=context によって付与される MBean の場合、対応する PID は以下のようになります。

jmx.acl.org.apache.camel.context

OSGi Config Admin サービスは、この PID データを次のファイルに保管します。

etc/auth/jmx.acl.org.apache.camel.context.cfg

ACL ファイル形式

JMX ACL ファイルの各行は、次の形式のエントリーです。

Pattern = Role1[,Role2][,Role3]...

Pattern は、MBean のメソッド呼び出しと一致するパターンで、等号記号の右側は、その呼び出しを行う権限をユーザーに付与するロールのコンマ区切りリストです。最も単純なケースでは、Pattern は単にメソッド名です。たとえば、(jmx.acl.hawtio.OSGiTools.cfg ファイルから)jmx.acl.hawtio.OSGiTools MBean の次の設定の場合は、以下のようになります。

getResourceURL = admin, manager, viewer getLoadClassOrigin = admin, manager, viewer

また、複数のメソッド名と一致するためにワイルドカード文字 * を使用することもできます。たとえば、以下のエントリーは、名前が set で始まるすべてのメソッドを呼び出す権限を付与します。

set* = admin, manager, viewer

ただし、ACL 構文では、メソッド呼び出しのより詳細な制御を定義することもできます。特定の引数または正規表現に一致する引数で呼び出されたメソッドに一致するパターンを定義できます。たとえば、org.apache.karaf.config MBean パッケージの ACL はこの機能を利用して、通常のユーザーが機密性の高い設定を変更できないようにします。このパッケージの create メソッドは、以下のように制限されます。

create(java.lang.String)[/jmx[.]acl.*/] = admin create(java.lang.String)[/org[.]apache[.]karaf[.]command[.]acl.+/] = admin create(java.lang.String)[/org[.]apache[.]karaf[.]service[.]acl.+/] = admin create(java.lang.String) = admin, manager

この場合、manager ロールには create メソッドを呼び出すパーミッションがありますが、admin ロールにのみ、jmx.acl.*、org.apache.karaf.command.acl.*、または org.apache.karaf.service.* に一致する PID 引数を使用して create を呼び出すパーミッションがあります。

ACL ファイルフォーマットの詳細は、etc/auth/jmx.acl.cfg ファイルのコメントを参照してください。

ACL ファイル階層

多くの場合、すべての MBean に ACL ファイルを提供することは非現実的であるため、Java パッケージのレベルで ACL ファイルを指定するオプションがあります。これにより、そのパッケージ内の すべて の MBean にデフォルト設定が提供されます。たとえば、org.apache.cxf.Bus MBean は、以下の PID レベルのいずれかで ACL 設定による影響を受ける可能性があります。

jmx.acl.org.apache.cxf.Bus jmx.acl.org.apache.cxf jmx.acl.org.apache jmx.acl.org jmx.acl

最も具体的な PID (リストの一番上) が最も具体的でない PID (リストの一番下) よりも優先される場合。

ルート ACL 定義

ルート ACL ファイル jmx.acl.cfg は、すべての MBean に対してデフォルトの ACL 設定を提供するため、特別なケースです。ルート ACL には、デフォルトで次の設定があります。

list* = admin, manager, viewer get* = admin, manager, viewer is* = admin, manager, viewer set* = admin * = admin

これは、典型的な読み取りメソッドパターン (list*、get*、is*) はすべての標準ロールにアクセスでき、通常の 書き込み メソッドパターンおよびその他のメソッド (set* および \*) は admin ロール (admin) のみにアクセスできる事を意味します。

パッケージ ACL 定義

etc/auth/jmx.acl[.*].cfg で提供される標準の JMX ACL ファイルの多くは MBean パッケージに適用されます。たとえば、org.apache.camel.endpoints MBean パッケージの ACL は以下のパーミッションで定義されます。

is* = admin, manager, viewer get* = admin, manager, viewer set* = admin, manager

カスタム MBean の ACL

独自のアプリケーションでカスタム MBean を定義する場合、これらのカスタム MBean は ACL メカニズムと自動的に統合され、Karaf コンテナーにデプロイするときに JMX Guard によって保護されます。ただしデフォルトでは、通常 MBean はデフォルトのルート ACL ファイル jmx.acl.cfg によってのみ保護されます。MBean に対してより細かな ACL を定義する場合は、標準の JMX ACL ファイルの命名規則を使用して、etc/auth 下に新しい ACL ファイルを作成します。

たとえば、カスタム MBean クラスに JMX オブジェクト名 org.example:type=MyMBean がある場合は、etc/auth ディレクトリー下に以下の名前を持つ新しい ACL ファイルを作成します。

jmx.acl.org.example.MyMBean.cfg

実行時の動的設定

OSGi Config Admin サービスは動的であるため、システムの実行中や、特定のユーザーがログオンしている間も、ACL 設定を変更できます。したがって、システムの実行中にセキュリティー違反を発見した場合は、Karaf コンテナーを再起動しなくても、関連する ACL ファイルを編集することで、システムの特定の部分へのアクセスをすぐに制限できます。

2.2.3. コマンドコンソール ACL のカスタマイズ

コマンドコンソール ACL は OSGi Config Admin Service に保存され、通常はファイル etc/auth/org.apache.karaf.command.acl.*.cfg としてアクセスできます。このセクションでは、コマンドコンソール ACL ファイルを自分で編集してコマンドコンソール ACL をカスタマイズする方法について説明します。

アーキテクチャー

図2.2「OSGi サービスのアクセス制御メカニズム」 は、Karaf コンテナー内の OSGi サービスに対するロールベースアクセス制御メカニズムの概要を示しています。

図2.2 OSGi サービスのアクセス制御メカニズム

仕組み

コマンドコンソールのアクセス制御メカニズムは、実際には、OSGi サービスの一般的なアクセス制御メカニズムに基づいています。そのため、コンソールコマンドが実装され、OSGi サービスとして公開されることがあります。Karaf コンソール自体は、OSGi Service Registry を介して使用可能なコマンドを検出し、OSGi サービスとしてコマンドにアクセスします。したがって、OSGi サービスのアクセス制御メカニズムを使用して、コンソールコマンドへのアクセスを制御できます。

OSGi サービスの保護メカニズムは、OSGi Service Registry フックに基づいています。これは高度な OSGi 機能であり、特定のコンシューマーを隠し OSGi サービスを隠し、OSGi サービスをプロキシーサービスに置き換えることができます。

特定の OSGi サービスにサービスガードが設定されている場合、OSGi サービスでのクライアント呼び出しは次のように進行します。

- 呼び出しは、要求された OSGi サービスに直接送信 されません。代わりに、要求は、元のサービスと同じサービスプロパティー (およびいくつかの追加) を持つ置換プロキシーサービスにルーティングされます。

- サービスガードは、ターゲット OSGi サービスに関連する ACL を検索します (ACL は OSGi Config Admin サービスに格納されています)。

- ACL は、サービスでこの特定のメソッド呼び出しを行うことが許可されているロールのリストを返します。

-

このコマンドの ACL が見つからない場合、サービスガードはデフォルトで

etc/system.propertiesファイルのkaraf.secured.command.compulsory.rolesプロパティーに指定されたロールのリストになります。 - サービスガードは、ロールリストを現在のセキュリティーサブジェクト (メソッド呼び出しを行っているユーザー) と照合して、現在のユーザーが必要なロールのいずれかを持っているか確認します。

-

一致するロールが見つからない場合、メソッド呼び出しがブロックされ、

SecurityExceptionが発生します。 - または、一致するロールが見つかった場合、メソッド呼び出しは元の OSGi サービスに委譲されます。

デフォルトのセキュリティーロールの設定

対応する ACL ファイルがないコマンドの場合は、etc/system.properties ファイルに karaf.secured.command.compulsory.roles プロパティーを設定し (ロールのコンマ区切りリストとして指定)、デフォルトのセキュリティーロールのリストを指定します。

コマンドコンソール ACL ファイルの場所

コマンドコンソールの ACL ファイルは、接頭辞 org.apache.karaf.command.acl で InstallDir/etc/auth ディレクトリーにあります。

コマンドスコープを ACL ファイル名にマッピング

コマンドコンソールの ACL ファイル名は、次の規則に従います。

etc/auth/org.apache.karaf.command.acl.CommandScope.cfg

CommandScope は、Karaf コンソールコマンドの特定グループの接頭辞に対応します。たとえば、feature:install および features:uninstall コマンドは、対応する ACL ファイル (org.apache.karaf.command.acl.features.cfg) を持つ feature コマンドスコープに属します。

ACL ファイル形式

コマンドコンソール ACL ファイルの各行は、次の形式のエントリーです。

Pattern = Role1[,Role2][,Role3]...

Pattern は、現在のコマンドスコープから Karaf コンソールコマンドと一致するパターンで、等号記号の右側は、その呼び出しを行うユーザー権限を付与するロールのコンマ区切りリストです。最も単純なケースでは、Pattern は、単にスコープのないコマンド名です。たとえば、org.apache.karaf.command.acl.feature.cfg ACL ファイルには、feature コマンドの以下のルールが含まれます。

list = admin, manager, viewer repo-list = admin, manager, viewer info = admin, manager, viewer version-list = admin, manager, viewer repo-refresh = admin, manager repo-add = admin, manager repo-remove = admin, manager install = admin uninstall = admin

特定のコマンド名に一致するものが見つからない場合、そのコマンドにロールは不要であると見なされており、任意のユーザーが呼び出すことができます。

特定の引数または正規表現に一致する引数で呼び出されたコマンドに一致するパターンも定義できます。たとえば、org.apache.karaf.command.acl.bundle.cfg ACL ファイルはこの機能を利用して、通常のユーザーが -f (force) フラグで bundle:start コマンドと bundle:stop コマンドを呼び出さないようにします (システムバンドルを管理するために指定する必要があります)。この制限は、ACL ファイルで次のようにコーディングされています。

start[/.*[-][f].*/] = admin start = admin, manager stop[/.*[-][f].*/] = admin stop = admin, manager

この場合、manager ロールには、通常 bundle:start および bundle:stop コマンドを呼び出す権限がありますが、admin ロールのみが force オプション -f でこれらのコマンドを呼び出す権限を持ちます。

ACL ファイルフォーマットの詳細は、etc/auth/org.apache.karaf.command.acl.bundle.cfg ファイルのコメントを参照してください。

実行時の動的設定

コマンドコンソールの ACL 設定は完全に動的です。つまり、システム実行中に ACL 設定を変更でき、すでにログオンしているユーザーであっても、変更は数秒以内に反映されます。

2.2.4. OSGi サービスの ACL 定義

任意の OSGi サービス (システムレベルまたはアプリケーションレベル) のカスタム ACL を定義することができます。デフォルトでは、OSGi サービスでアクセス制御は有効になっていません (コマンドコンソール ACL ファイルで事前に設定されている Karaf コンソールコマンドを公開する OSGi サービスを除く)。このセクションでは、OSGi サービスのカスタム ACL を定義する方法と、指定されたロールを使用してそのサービスでメソッドを呼び出す方法について説明します。

ACL ファイル形式

OSGi サービス ACL ファイルには、次のように、その ACL が適用される OSGi サービスを識別する 1 つの特別なエントリーがあります。

service.guard = (objectClass=InterfaceName)

service.guard の値は、一致する OSGi サービスを選択するために OSGi サービスプロパティーのレジストリーに適用される LDAP 検索フィルターです。最も単純なフィルタータイプ (objectClass=InterfaceName) は、指定された Java インターフェイス名 InterfaceName で OSGi サービスを選択します。

ACL ファイルの残りのエントリーは、次の形式です。

Pattern = Role1[,Role2][,Role3]...

Pattern は、サービスメソッドと一致するパターンで、等号記号の右側は、その呼び出しを行う権限をユーザーに付与するロールのコンマ区切りリストです。これらのエントリーの構文は、基本的に JMX ACL ファイルのエントリーと同じです。これについては、「ACL ファイル形式」 を参照してください。

カスタム OSGi サービスの ACL を定義する方法

カスタム OSGi サービスの ACL を定義するには、以下の手順を実行します。

一般的には、Java インターフェイスを使用して OSGi サービスを定義します (通常の Java クラスを使用することもできますが、お勧めしません)。たとえば、OSGi サービスとして公開する予定の Java インターフェイス

MyServiceについて考えてみましょう。package org.example; public interface MyService { void doit(String s); }Java インターフェイスを OSGi サービスとして公開するには、通常

service要素を OSGi Blueprint XML ファイルに追加します (Blueprint XML ファイルは通常、Maven プロジェクトのsrc/main/resources/OSGI-INF/blueprintディレクトリーに保存されます)。たとえば、MyServiceImplがMyServiceインターフェイスを実装するクラスであると仮定すると、以下のようにMyServiceOSGi サービスを公開できます。<?xml version="1.0" encoding="UTF-8"?> <blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" default-activation="lazy"> <bean id="myserviceimpl" class="org.example.MyServiceImpl"/> <service id="myservice" ref="myserviceimpl" interface="org.example.MyService"/> </blueprint>OSGi サービスに ACL を定義するには、

org.apache.karaf.service.acl接頭辞が付いた OSGi Config Admin PID を作成する必要があります。たとえば、Karaf コンテナーの場合 (OSGi Config Admin PID は

etc/auth/ディレクトリー下に.cfgファイルとして格納される)、MyServiceOSGi サービスに以下の ACL ファイルを作成できます。etc/auth/org.apache.karaf.service.acl.myservice.cfg

注記必要な接頭辞

org.apache.karaf.service.aclで始まる限り、このファイルの命名方法は重要ではありません。この ACL ファイルに対応する OSGi サービスは、実際にはこのファイルのプロパティー設定によって指定されます (次の手順で説明しています)。ACL ファイルのコンテンツを次のような形式で指定します。

service.guard = (objectClass=InterfaceName) Pattern = Role1[,Role2][,Role3]...

service.guard設定は OSGi サービスのInterfaceNameを指定します (LDAP 検索フィルターの構文を使用)。これは OSGi サービスプロパティーに適用されます。ACL ファイルの他のエントリーは、一致するメソッドを指定されたロールに関連付けるPatternメソッドで設定されます。たとえば、org.apache.karaf.service.acl.myservice.cfgファイルで以下の設定を使用して、MyServiceOSGi サービスの簡単な ACL を定義できます。service.guard = (objectClass=org.example.MyService) doit = admin, manager, viewer

最後に、この OSGi サービスの ACL を有効にするには、

etc/system.propertiesファイルのkaraf.secured.servicesプロパティーを編集する必要があります。karaf.secured.servicesプロパティーの値は LDAP 検索フィルターの構文を持ちます (OSGi サービスプロパティーに適用される)。一般的に、OSGi サービスServiceInterfaceの ACL を有効にするには、以下のようにこのプロパティーを変更する必要があります。karaf.secured.services=(|(objectClass=ServiceInterface)(...ExistingPropValue...))

たとえば、

MyServiceOSGi サービスを有効にするには、以下を行います。karaf.secured.services=(|(objectClass=org.example.MyService)(&(osgi.command.scope=*)(osgi.command.function=*)))

karaf.secured.servicesプロパティーの初期値には、コマンドコンソール ACL を有効にする設定があります。これらのエントリーを削除または破損すると、コマンドコンソール ACL が機能しなくなる場合があります。

RBAC で保護された OSGi サービスを呼び出す方法

カスタム OSGi サービスでメソッドを呼び出す Java コードを記述する場合 (つまり、OSGi サービスのクライアントを実装する場合)、Java セキュリティー API を使用して、サービスの呼び出しに使用するロールを指定する必要があります。たとえば、manager ロールを使用して MyService OSGi サービスを呼び出すには、以下のようなコードを使用します。

// Java

import javax.security.auth.Subject;

import org.apache.karaf.jaas.boot.principal.RolePrincipal;

// ...

Subject s = new Subject();

s.getPrincipals().add(new RolePrincipal("Deployer"));

Subject.doAs(s, new PrivilegedAction() {

public Object run() {

svc.doit("foo"); // invoke the service

}

}

この例では、Karaf ロールタイプ org.apache.karaf.jaas.boot.principal.RolePrincipal を使用します。必要な場合は、代わりに独自のカスタムロールクラスを使用することもできますが、その場合は OSGi サービスの ACL ファイルで構文 className:roleName を使用してロールを指定する必要があります。

OSGi サービスに必要なロールを見つける方法

ACL によって保護された OSGi サービスに対してコードを記述する場合、サービスの呼び出しが許可されているロールを確認すると便利な場合があります。このため、プロキシーサービスは、追加の OSGi プロパティー org.apache.karaf.service.guard.roles をエクスポートします。このプロパティーの値は java.util.Collection オブジェクトで、そのサービスでメソッドを呼び出す可能性があるすべてのロールのリストが含まれます。

2.3. 暗号化されたプロパティープレースホルダーの使用方法

Karaf コンテナーを保護するときは、設定ファイルでプレインテキストのパスワードを使用しないでください。プレインテキストのパスワードの使用を回避する 1 つの方法は、可能な限り暗号化されたプロパティープレースホルダーを使用することです。詳細は以下のトピックを参照してください。

2.3.1. 値を暗号化するためのマスターパスワード

Jasypt を使用して値を暗号化するには、マスターパスワードが必要です。マスターパスワードは、ユーザー自身または管理者が選択できます。Jasypt では、いくつかの方法でマスターパスワードを設定できます。

まず、Blueprint 設定でプレインテキストを使用してマスターパスワードを指定する方法があります。以下はその例です。

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:enc="http://karaf.apache.org/xmlns/jasypt/v1.0.0">

<enc:property-placeholder>

<enc:encryptor class="org.jasypt.encryption.pbe.StandardPBEStringEncryptor">

<property name="config">

<bean class="org.jasypt.encryption.pbe.config.EnvironmentStringPBEConfig">

<property name="algorithm" value="PBEWithMD5AndDES" />

<property name="password" value="myPassword" />

</bean>

</property>

</enc:encryptor>

</enc:property-placeholder>

</blueprint>マスターパスワードをプレインテキストで指定する代わりに、次のいずれかを実行できます。

環境変数をマスターパスワードに設定します。Blueprint 設定ファイルで、この環境変数を

passwordEnvNameプロパティーの値として指定します。たとえば、MASTER_PW環境変数をマスターパスワードに設定すると、Blueprint 設定ファイルにこのエントリーが作成されます。<property name="passwordEnvName" value="MASTER_PW">Karaf システムプロパティーをマスターパスワードに設定します。Blueprint 設定ファイルで、このシステムプロパティーを

passwordSysプロパティーの値として指定します。たとえば、karaf.passwordシステムプロパティーをマスターパスワードに設定すると、Blueprint 設定ファイルにこのエントリーが作成されます。<property name="passwordSys" value="karaf.password">

2.3.2. 暗号化されたプロパティープレースホルダーの使用

Karaf コンテナーを保護する場合は、Blueprint 設定ファイルで暗号化されたプロパティープレースホルダーを使用します。

前提条件

- 値を暗号化するためのマスターパスワードを知っている。

手順

デフォルトの暗号化アルゴリズム

PBEWithMD5AndDESを使用するか、使用する暗号化アルゴリズムを次のように選択します。jasypt:list-algorithmsコマンドを実行して、現在の Java 環境でサポートされるアルゴリズムを検出します。karaf@root()> jasypt:list-algorithms

引数やオプションはありません。出力は、サポートされているダイジェストおよび Password Based Encryption (PBE) アルゴリズムの識別子リストです。このリストには、Fuse 7.12 の一部である Bouncy Castle ライブラリーによって提供されるアルゴリズムが含まれています。このリストは長くなる可能性があります。その短い部分は次のようになります。

karaf@root()> jasypt:list-algorithms DIGEST ALGORITHMS: - 1.0.10118.3.0.55 - 1.2.804.2.1.1.1.1.2.2.1 ... - 2.16.840.1.101.3.4.2.9 - BLAKE2B-160 - BLAKE2B-256 ... - MD4 - MD5 - OID.1.0.10118.3.0.55 ... - SHA3-512 - SKEIN-1024-1024 - SKEIN-1024-384 ... - TIGER - WHIRLPOOL PBE ALGORITHMS: - PBEWITHHMACSHA1ANDAES_128 - PBEWITHHMACSHA1ANDAES_256 ... - PBEWITHSHA1ANDRC2_128 - PBEWITHSHA1ANDRC2_40 ... - PBEWITHSHAANDIDEA-CBC - PBEWITHSHAANDTWOFISH-CBC- リストを確認し、使用する暗号化アルゴリズムの識別子を見つけます。アルゴリズムの選択については、ご使用のサイトのセキュリティー専門家に相談することをお勧めします。

設定ファイルで使用するパスワードなど、機密性の高い設定値を暗号化するには、

jasypt:encryptコマンドを実行します。コマンドの形式は以下のとおりです。jasypt:encrypt [options] [input]オプションを指定せずにこのコマンドを呼び出し、暗号化する値を指定しない場合、コマンドによりマスターパスワードと暗号化する値の入力が求められ、他のオプションにはデフォルトが適用されます。以下に例を示します。

karaf@root()> jasypt:encrypt Master password: ******** Master password (repeat): ******** Data to encrypt: ***** Data to encrypt (repeat): ***** Algorithm used: PBEWithMD5AndDES Encrypted data: oT8/LImAFQmOfXxuFGRDTAjD1l1+GxKL+TnHxFNwX4A=

暗号化する値ごとに

jasypt:encryptコマンドを実行します。デフォルトの動作を変更するには、次のオプションを 1 つ以上指定します。

オプション 説明 例 -wまたは--password-propertyこのオプションの後に、マスターパスワードの値に設定されている環境変数またはシステムプロパティーを指定します。Jasypt は、この値を暗号化アルゴリズムと組み合わせて使用して、暗号化キーを取得します。

-wまたは-Wオプションを指定しない場合は、コマンドの呼び出し後に、マスターパスワードの入力と確認が求められます。-w MASTER_PW-Wまたは--passwordこのオプションの後に、選択したマスターパスワードのプレインテキスト値を指定します。マスターパスワードのプレインテキスト値は履歴に表示されます。

Jasypt は、この値を暗号化アルゴリズムと組み合わせて使用して、暗号化キーを取得します。

-wまたは-Wオプションを指定しない場合は、コマンドの呼び出し後に、マスターパスワードの入力と確認が求められます。-W "M@s!erP#"-aまたは--algorithmこのオプションの後に、

jasypt:encryptコマンドが最初の暗号鍵を取得するのに使用するアルゴリズムの識別子を指定します。デフォルトはPBEWithMD5AndDESです。jasypt-list-algorithmsコマンドが出力するリストに含まれるすべてのアルゴリズムがサポートされます。コマンドラインでアルゴリズム名を指定すると、自動補完を利用できます。例:

-a PBEWITHMD5ANDRC2-iまたは--iterationsこのオプションの後に、初期キーのハッシュを繰り返し作成する回数を整数で指定します。繰り返すたびに、前のハッシュ結果を取得し、それを再度ハッシュします。その結果が最終的な暗号化キーです。デフォルトは 1000 です。

例 e:

-i 5000-hまたは--hex16 進数の出力を取得するには、このオプションを指定します。デフォルトの出力は Base64 です。

例:

-h--helpコマンド構文とオプションに関する情報を表示します。

jasypt:encrypt --helpjasypt:encryptコマンドを実行して、取得した暗号化された値が含まれるプロパティーファイルを作成します。ENC()関数で暗号化された各値をラップします。たとえば、一部の LDAP クレデンシャルを

etc/ldap.propertiesファイルに保存する場合は、ファイルの内容は次のようになります。#ldap.properties ldap.password=ENC(VMJ5S566MEDhQ5r6jiIqTB+fao3NN4pKnQ9xU0wiDCg=) ldap.url=ldap://192.168.1.74:10389

暗号化されたプロパティープレースホルダーに必要な namespace を

blueprint.xmlファイルに追加します。これらの namespace は、Aries 拡張機能と ApacheKarafJasypt 用です。以下に例を示します。<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0" xmlns:enc="http://karaf.apache.org/xmlns/jasypt/v1.0.0"> ... </blueprint>

使用した Jasypt 暗号化アルゴリズムの識別子とプロパティーファイルの場所を設定します。次の例は、以下を行う方法を示しています。

-

etc/ldap.propertiesファイルからプロパティーを読み取るようにext:property-placeholder要素を設定します。 enc:property-placeholder要素を次のように設定します。-

PBEWithMD5AndDES暗号化アルゴリズムを特定します。 Karaf

bin/setenvファイルで定義した環境変数JASYPT_ENCRYPTION_PASSWORDからマスターパスワードを読み取ります。<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0" xmlns:enc="http://karaf.apache.org/xmlns/jasypt/v1.0.0"> <ext:property-placeholder> <ext:location>file:etc/ldap.properties</ext:location> </ext:property-placeholder> <enc:property-placeholder> <enc:encryptor class="org.jasypt.encryption.pbe.StandardPBEStringEncryptor"> <property name="config"> <bean class="org.jasypt.encryption.pbe.config.EnvironmentStringPBEConfig"> <property name="algorithm" value="PBEWithMD5AndDES" /> <property name="passwordEnvName" value="JASYPT_ENCRYPTION_PASSWORD" /> </bean> </property> </enc:encryptor> </enc:property-placeholder> … </blueprint>

-

-

初期化 Vector プロパティーの設定

以下のアルゴリズムでは、ivGenerator という名前の初期化ベクタープロパティーを Blueprint 設定に追加する必要があります。

PBEWITHHMACSHA1ANDAES_128 PBEWITHHMACSHA1ANDAES_256 PBEWITHHMACSHA224ANDAES_128 PBEWITHHMACSHA224ANDAES_256 PBEWITHHMACSHA256ANDAES_128 PBEWITHHMACSHA256ANDAES_256 PBEWITHHMACSHA384ANDAES_128 PBEWITHHMACSHA384ANDAES_256 PBEWITHHMACSHA512ANDAES_128 PBEWITHHMACSHA512ANDAES_256

以下の例は、必要に応じて、Blueprint 設定に ivGenerator プロパティーを追加する方法を示しています。

<enc:property-placeholder>

<enc:encryptor class="org.jasypt.encryption.pbe.StandardPBEStringEncryptor">

<property name="config">

<bean class="org.jasypt.encryption.pbe.config.EnvironmentStringPBEConfig">

<property name="algorithm" value="PBEWITHHMACSHA1ANDAES_128"/>

<property name="passwordEnvName" value="JASYPT_ENCRYPTION_PASSWORD"/>

<property name="ivGenerator">

<bean class="org.jasypt.iv.RandomIvGenerator" />

</property>

</bean>

</property>

</enc:encryptor>

</enc:property-placeholder>暗号化されたプロパティープレースホルダーを使用する LDAP JAAS レルム設定

以下の例は、Jasypt 暗号化プロパティープレースホルダーを使用する LDAP JAAS レルム設定を表示し、前述の例の blueprint.xml ファイルに追加します。

このトピックで説明されているプロセスを使用してプロパティーを暗号化する場合は、@PropertyInject アノテーションを使用してプロパティーを復号化できません。代わりに、この Blueprint の例のように、XML を使用してプロパティーを Java オブジェクトに挿入します。

この例では、コンテナーの初期化中に ${ldap.password} プレースホルダーは、etc/ldap.properties ファイルからの ldap.password プロパティーの復号化された値に置き換えられます。

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:ext="http://aries.apache.org/blueprint/xmlns/blueprint-ext/v1.0.0"

xmlns:enc="http://karaf.apache.org/xmlns/jasypt/v1.0.0">

<ext:property-placeholder>

<location>file:etc/ldap.properties</location>

</ext:property-placeholder>

<enc:property-placeholder>

<enc:encryptor class="org.jasypt.encryption.pbe.StandardPBEStringEncryptor">

<property name="config">

<bean class="org.jasypt.encryption.pbe.config.EnvironmentStringPBEConfig">

<property name="algorithm" value="PBEWithMD5AndDES" />

<property name="passwordEnvName" value="JASYPT_ENCRYPTION_PASSWORD" />

</bean>

</property>

</enc:encryptor>

</enc:property-placeholder>

<jaas:config name="karaf" rank="200">

<jaas:module className="org.apache.karaf.jaas.modules.ldap.LDAPLoginModule" flags="required">

initialContextFactory=com.sun.jndi.ldap.LdapCtxFactory

debug=true

connectionURL=${ldap.url}

connectionUsername=cn=mqbroker,ou=Services,ou=system,dc=jbossfuse,dc=com

connectionPassword=${ldap.password}

connectionProtocol=

authentication=simple

userRoleName=cn

userBase = ou=User,ou=ActiveMQ,ou=system,dc=jbossfuse,dc=com

userSearchMatching=(uid={0})

userSearchSubtree=true

roleBase = ou=Group,ou=ActiveMQ,ou=system,dc=jbossfuse,dc=com

roleName=cn

roleSearchMatching= (member:=uid={1})

roleSearchSubtree=true

</jaas:module>

</jaas:config>

</blueprint>環境変数またはシステムプロパティーの指定例

値を暗号化するときにプレインテキストのマスターパスワードを指定するのではなく、マスターパスワードに設定されている環境変数またはシステムプロパティーを指定できます。たとえば、bin/setenv ファイルに以下が含まれているとします。

export MASTER_PASSWORD=passw0rd

次のコマンドで値を暗号化できます。

karaf@root()> jasypt:encrypt -w MASTER_PASSWORD "$en$!t!ve" Algorithm used: PBEWithMD5AndDES Encrypted data: /4DZCwqXD7cQ++TKQjt9QzmmcWv7TwmylCPkHumv2LQ=

etc/system.properties ファイルに以下が含まれている場合:

master.password=passw0rd

次のコマンドで値を暗号化できます。

karaf@root()> jasypt:encrypt -w master.password "$en$!t!ve" Algorithm used: PBEWithMD5AndDES Encrypted data: 03+8UTJJtEXxHaJkVCmzhqLMUYtT8TBG2RMvOBQlfmQ=

2.3.3. jasypt:digest コマンドの呼び出し

Jasypt ダイジェストは、MD5 などの暗号化ハッシュ関数を値に適用した結果です。ダイジェストの生成は、一方向暗号化の一種です。ダイジェストを生成した後にダイジェストから元の値を再構築することはできません。特に機密性の高い値の場合、値を暗号化するのではなく、ダイジェストを生成することをお勧めします。その後、ダイジェストをプロパティープレースホルダーとして指定できます。

ダイジェストを生成するコマンドを呼び出すための形式は次のとおりです。

jasypt:digest [options] [input]

オプションを指定せず、ダイジェストを作成する入力を指定しない場合、コマンドにより暗号化する値の指定を要求され、オプションのデフォルト値が適用されます。以下に例を示します。

karaf@root()> jasypt:digest Input data to digest: ******** Input data to digest (repeat): ******** Algorithm used: MD5 Digest value: 8D4C0B3D5EE133BCFD7585A90F15C586741F814BC527EAE2A386B9AA6609B926AD9B3C418937251373E08F18729AD2C93815A7F14D878AA0EF3268AA04729A614ECAE95029A112E9AD56FEDD3FD7E28B73291C932B6F4C894737FBDE21AB382

以下の例は、コマンドラインでの input 引数の指定を示しています。

karaf@root()> jasypt:digest ImportantPassword

このコマンドは、デフォルトのオプションを適用し、ImportantPassword の一方向暗号化を提供するダイジェストを生成します。コマンド出力は次のようになります。

karaf@root()> jasypt:digest ImportantPassword Algorithm used: MD5 Digest value: 0bL90nno/nHiTEdzx3dKa61LBDcWQQZMpjaONtY3b1fJBuDWbWTTtZ6tE5eOOPKh7orLTXS7XRt2blA2DrfnjWIlIETjge9n

一方向暗号化が必要な各値に jasypt:digest コマンドを実行します。

デフォルトの動作を変更するには、次のオプションを 1 つ以上指定します。

| オプション | 説明 | 例 |

|---|---|---|

|

|

このオプションの後に、

|

例: |

|

| このオプションの後に、初期ダイジェストのハッシュを繰り返し作成する回数を整数で指定します。繰り返すたびに、前のハッシュ結果を取得し、それを再度ハッシュします。その結果が最終的なダイジェストです。デフォルトは 1000 です。 |

例 e: |

|

|

このオプションの後に、 |

例: |

|

| 16 進数の出力を取得するには、このオプションを指定します。デフォルトの出力は Base64 です。 |

例: |

|

| コマンド構文とオプションに関する情報を表示します。 |

|

ダイジェストの取得後、暗号化されたプロパティープレースホルダーの使用 に記載されているのと同じ方法で使用できます。

デフォルト以外の値を使用すると、計算に時間がかかります。以下に例を示します。

karaf@root()> jasypt:digest --iterations 1000000 --salt-size 32 -a SHA-512 --hex passw0rd Algorithm used: SHA-512 Digest value: 4007A85C4932A399D8376B4F2B3221E34F0AF349BB152BEAC80F03BEB2B368DA7900F0990C186DB36D61741FA147B96DC9F73481991506FAA3662EA1693642CDAB89EB7E6B1DC21E1443D06D70A5842EB2851D37E262D5FC77A1D0909B3B2783

2.3.4. jasypt:decrypt コマンドの呼び出し

暗号化されるプレースホルダーの元の値を検証するには、プレースホルダーで jasypt:decrypt コマンドを呼び出します。jasypt:encrypt コマンドを呼び出してプレースホルダーを生成しておく必要があります。以下を知っている必要があります。

- マスターパスワード、またはマスターパスワードに設定されている環境変数またはシステムプロパティー。

-

jasypt:encryptコマンドが値を暗号化するために使用したアルゴリズム。 -

jasypt:encryptコマンドが元の値を暗号化するために使用した反復回数。

jasypt:decrypt コマンドを呼び出すための形式は次のとおりです。

jasypt:decrypt [options] [input]

オプションを指定せず、復号化する暗号化された入力を指定しない場合、コマンドによりマスターパスワードと復号化する値の入力を指定するよう要求され、他のオプションにはデフォルト値が適用されます。この復号化の例を正常に実行するには、jasypt:encrypt コマンドがデフォルトを使用して値を暗号化する必要があります。以下に例を示します。